Задать вопрос

@shkryabla

-

Windows

-

OpenVPN

возможно ли подключиться к openvpn серверу средствами windows не используя openvpn клиент?

-

Вопрос заданболее трёх лет назад

-

347 просмотров

Комментировать

Подписаться

1

Средний

Комментировать

Решения вопроса 1

@fzfx

18,5 дм

насколько я знаю — нет. разные стеки протоколов.

Ответ написан

более трёх лет назад

Комментировать

Комментировать

Пригласить эксперта

Ответы на вопрос 0

Ваш ответ на вопрос

Войдите, чтобы написать ответ

Войти через центр авторизации

Похожие вопросы

-

-

Windows

- +2 ещё

Средний

My screen is darker when I switch Visual Studio Code to full screen, how do I fix this?

-

1 подписчик -

3 часа назад

-

49 просмотров

0

ответов

-

-

-

Windows

- +1 ещё

Средний

Как восстановить PPP-подключение в Windows 10?

-

1 подписчик -

6 часов назад

-

44 просмотра

2

ответа

-

-

-

Windows

- +1 ещё

Средний

Что делать если долго идет восстановление системы на 10 Виндовс?

-

1 подписчик -

16 часов назад

-

55 просмотров

1

ответ

-

-

-

Windows

- +2 ещё

Простой

Какая есть альтернатива Google Drive for desktop?

-

1 подписчик -

17 часов назад

-

67 просмотров

1

ответ

-

-

-

Windows

- +3 ещё

Сложный

Дисплей ноутбука не подключается к видео карте, как исправить?

-

1 подписчик -

19 часов назад

-

48 просмотров

0

ответов

-

-

-

OpenVPN

- +2 ещё

Сложный

Верна ли данная конфигурация клиента и сервера OpenVPN для RDP подключения?

-

1 подписчик -

21 час назад

-

39 просмотров

0

ответов

-

-

-

Windows

- +1 ещё

Средний

Как сравнить две папки и недостающие файлы перекинуть?

-

1 подписчик -

вчера

-

80 просмотров

5

ответов

-

-

-

Windows

- +4 ещё

Средний

T440p Lenovo, Возможно ли установить ОС Windows 10 или 11 22H2?

-

2 подписчика -

вчера

-

162 просмотра

4

ответа

-

-

-

Windows

- +2 ещё

Сложный

При движении мыши скачет нагрузка gpu. С чем связано?

-

2 подписчика -

вчера

-

245 просмотров

2

ответа

-

-

-

OpenVPN

Простой

Умеет ли мобильный клиент OpenVPN подключаться через socks-proxy из конфига?

-

1 подписчик -

вчера

-

23 просмотра

1

ответ

-

-

Показать ещё

Загружается…

Вакансии с Хабр Карьеры

Администратор Windows

Абсолют Банк

•

Москва

от 150 000 ₽

Системный администратор (Windows, Linux)

Деловые решения

•

Москва

от 130 000 до 150 000 ₽

Системный администратор

intelsonline

•

Москва

от 80 000 ₽

Ещё вакансии

Заказы с Хабр Фриланса

Консультация по DWH

07 февр. 2023, в 12:06

1000 руб./за проект

Увеличить скорость загрузки контента YouTube

07 февр. 2023, в 12:04

7000 руб./за проект

Создать 3Д анимацию логотипа/интро для музыкального лейбла

07 февр. 2023, в 12:00

2000 руб./за проект

Ещё заказы

Минуточку внимания

Присоединяйтесь к сообществу, чтобы узнавать новое и делиться знаниями

Зарегистрироваться

Войдите на сайт

Чтобы задать вопрос и получить на него квалифицированный ответ.

Войти через центр авторизации

- Коллективные

- Персональные

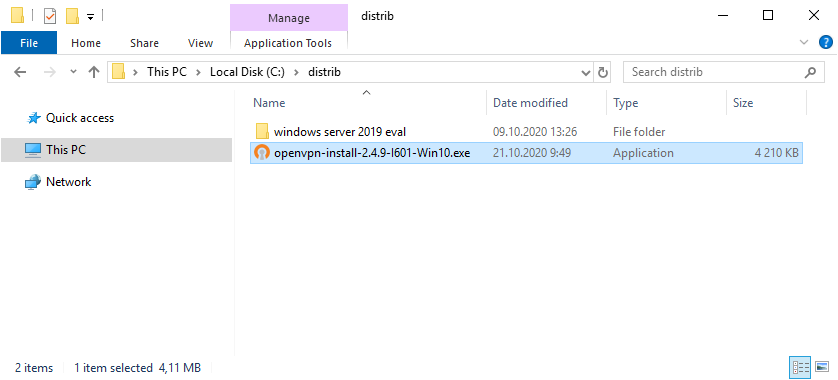

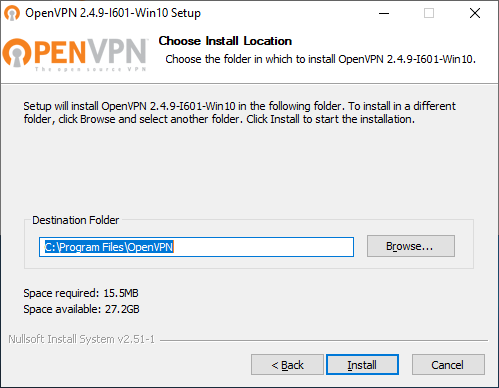

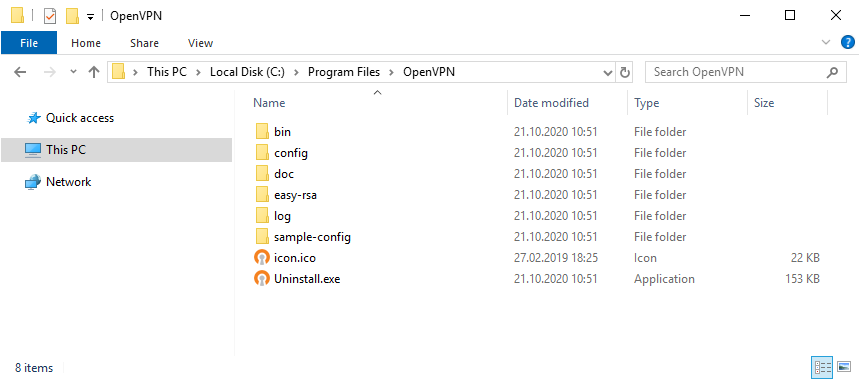

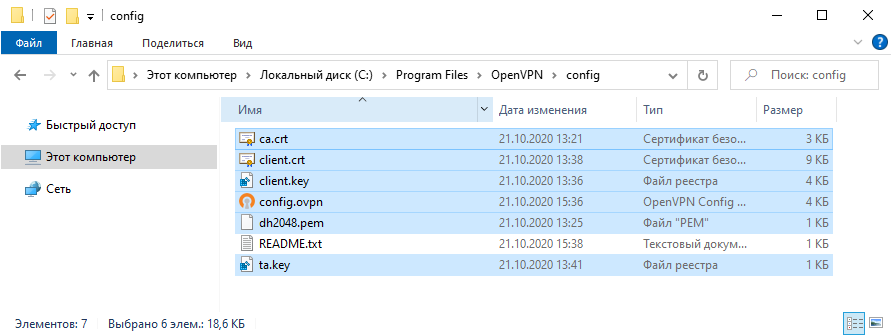

Эта последняя статья посвященная OpenVPN в целом и настройке клиента в частности. В этот раз мы настроим с вами клиента под Windows 10 но на предыдущих версиях этой операционной системы все это тоже будет работать. Задача следующая, обеспечить подключение клента к нашему OpenVPN серверу, который мы настраивали в с статье: Настраиваем OpenVPN сервер Linux на примере Ubuntu мы уже можем настраивать клиента Ubuntu, осталось дело за малым, чем мы сейчас и займемся.

Чтобы приступить к настройке, нам необходимо скачать, этого самого, клиента для Windows, я качал под 64 разрядную ОС.

Тут все просто, качаем клиента с сайта openvpn.net/index.php/download/community-downloads.html

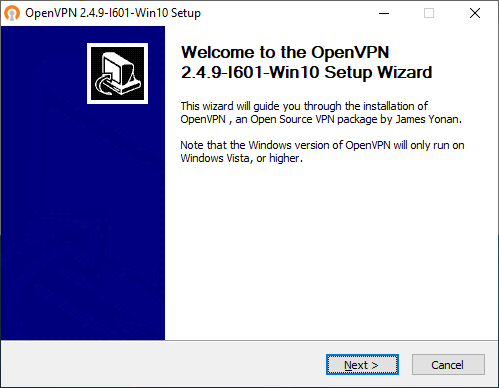

Запускаем установку и следуем указаниям инсталятора, по принципу Next -> Next -> OK

Переходим в директорию с установленным OpenVPN

C:Program FilesOpenVPNconfigНам необходимо создать там файл, назовем его client.ovpn с содержимым:

# Тип подключения -клиент

client

# Через какое устройство подключаемся

dev tun

По какому протоколу будем работать

proto tcp

#proto udp

# Адрес OpenVPN сервера и его порт (можно указать IP или URL)

remote openvpn.example.org 1194

# Тип шифрования, как на OpenVPN сервере

cipher AES-256-CBC

# Сертификат удостоверяющего центра

ca ca.crt

# Сертификат и ключ клиента

cert user.crt

key user.key

# Клиент поддерживает шифрование

tls-client

# Указываем путь к ключу TLS

tls-auth ta.key 1

# Включаем компрессию данных

comp-lzo

# Не использовать специфический порт для работы

nobind

persist-key

persist-tun

# Уровень логирования если нужно подробнее, то выставляем 9 для дебагинга

verb 3

# Количество записей после которых будет производиться запись в лог

#mute 20Нам необходимо получить с OpenVPN сервера 4 файла:

ca.crt

ta.key

user.crt

user.keyГде:

ca.crt и ta.key первый является сертификатом удостоверяющего центра, второй это ключ шифрования OpenVPN сервера, они должны быть у каждого пользователя!

user.crt и user.key ключ и сертификат пользователя, у каждого пользователя они свои т.е. создаются персонально

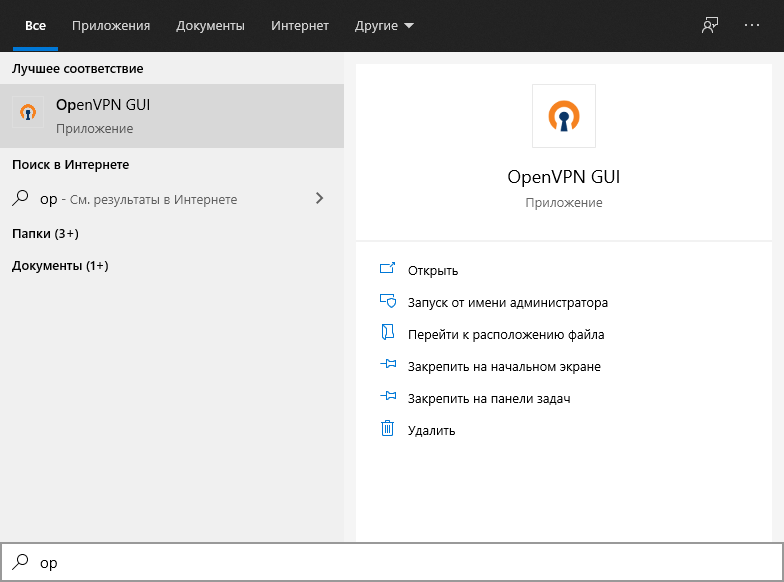

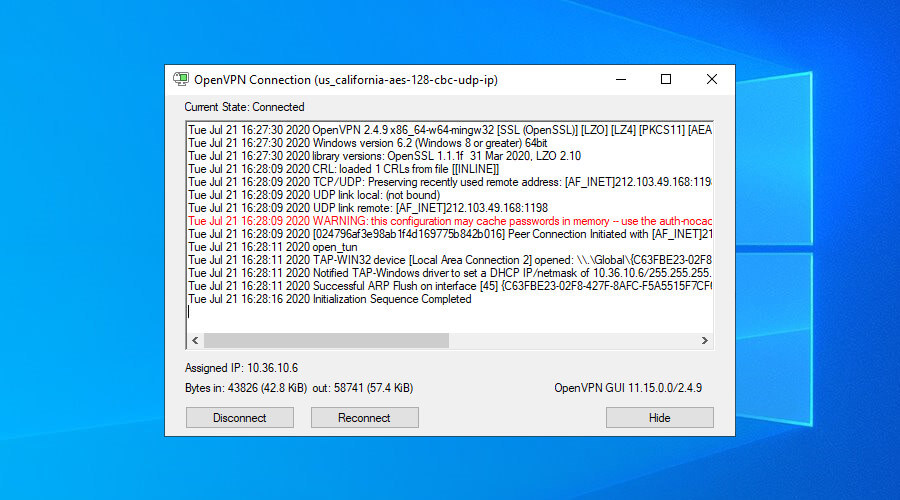

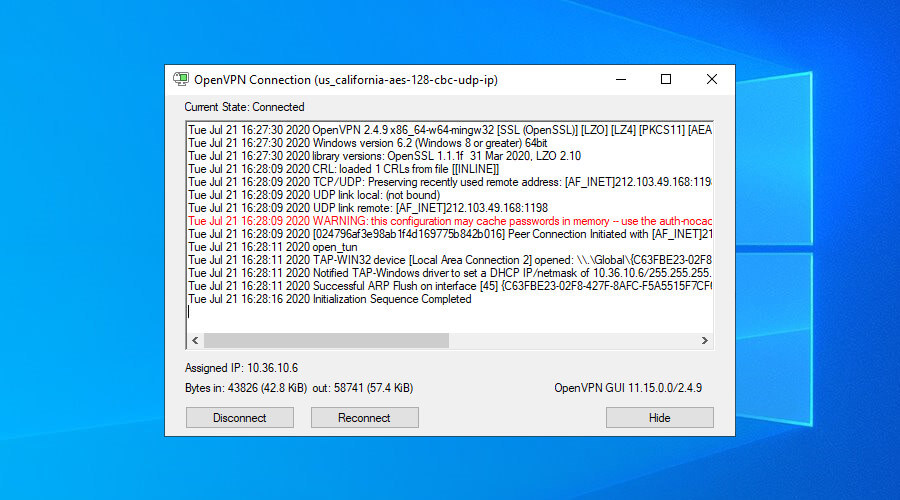

Дальше на остается запустить OpenVPN клиента:

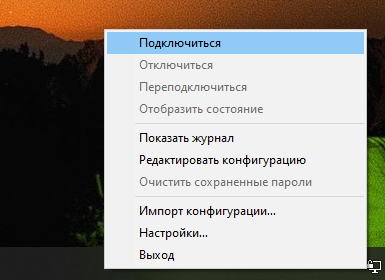

Нажимаем подключиться:

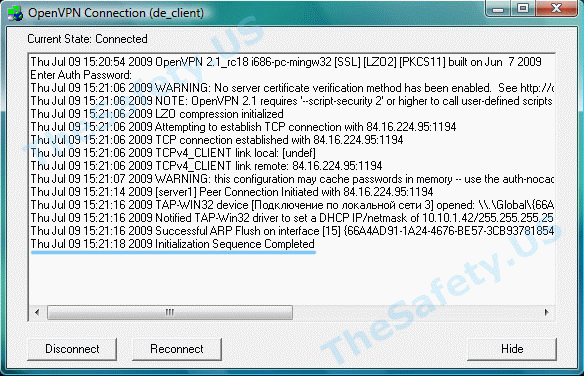

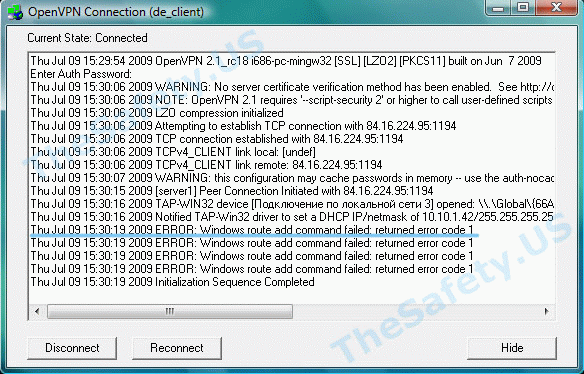

Появится лог подключения, который при установке соединения исчезнет:

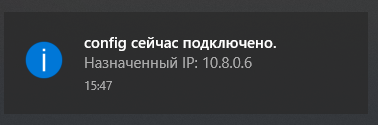

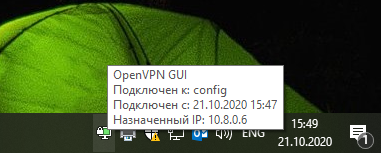

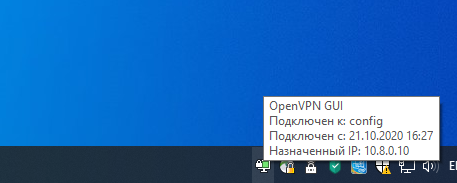

Иконка подключения станет зеленой, значит соединение установлено и работает нормально, также появится плашка в которой будет написан присвоенный IP адрес

Для клиентов Windows есть особенность, необходимо указывать IP адреса из диапазона в 4 адреса т.е. если вы хотите присвоить клиенту адрес 172.16.10.4 то соединение на другом конце должны быть из диапазона:

172.16.10.1 172.16.10.2 172.16.10.3 172.16.10.4

172.16.10.5 172.16.10.6 172.16.10.7 172.16.10.8

172.16.10.9 172.16.10.10 172.16.10.11 172.16.10.12Иначе соединение обрывается, во так все просто.

На этой оптимистической ноте я закончу свое повествование, если возникли вопросы, задавайте их в комментариях.

Есть что добавить? Регистрируйся и оставляй комментарии!

For best-in-class data protection, use our VPN recommendation

by Elena Constantinescu

Elena started writing professionally in 2010 and hasn’t stopped exploring the tech world since. With a firm grasp of software reviewing and content editing, she is always trying… read more

Updated on January 18, 2023

Reviewed by

Edgar Nicov

Since the dial-up Internet era, Edgar was interested in online resources. From forums to e-commerce websites, he started digging into how those resources could generate revenue. Today he… read more

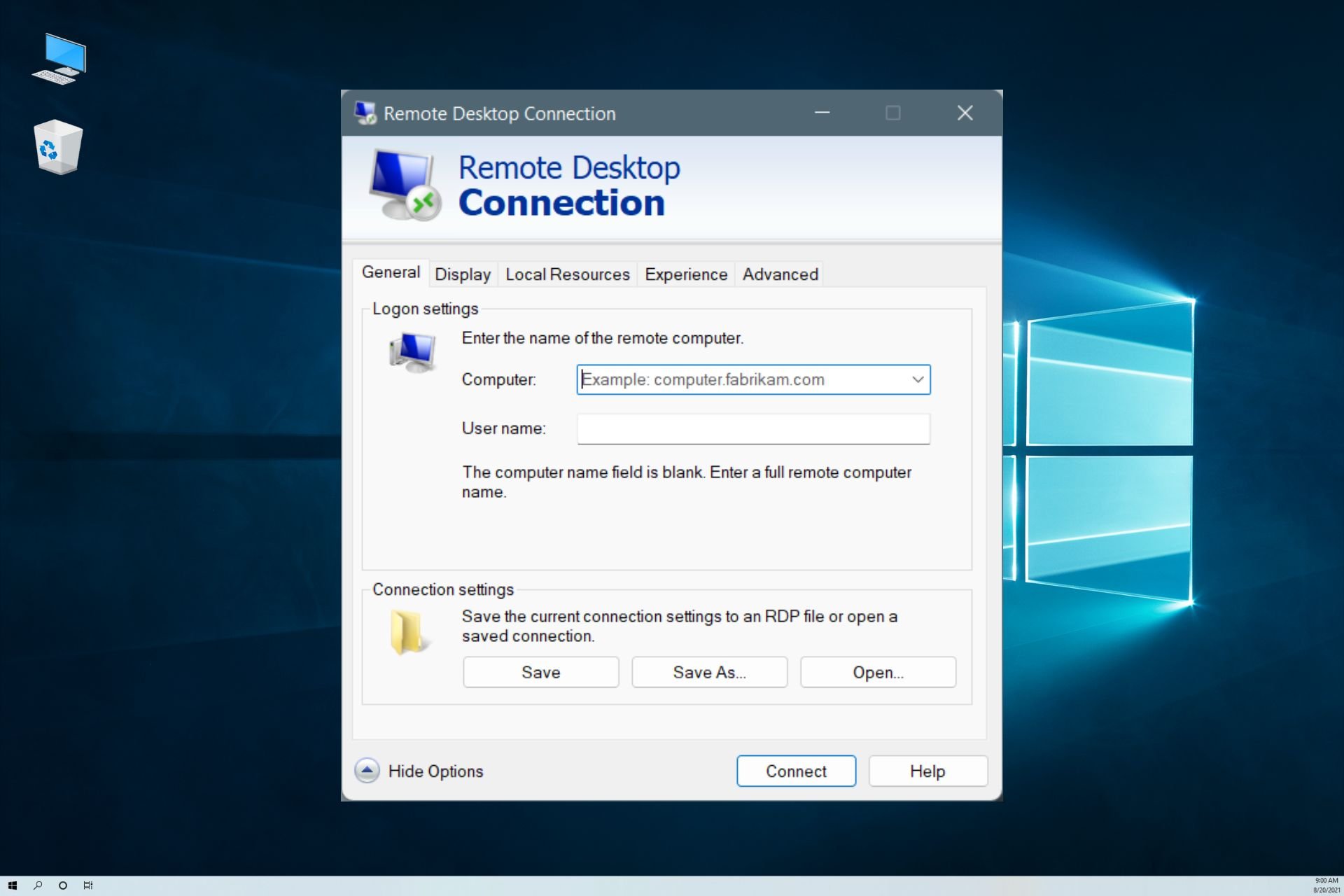

- Setting up a VPN with Remote Desktop on Windows 10 implies separate steps for the server and the client PC involved.

- At a first glance, using a VPN with Remote Desktop seems complicated, but it’s not.

- If you don’t know how to set up a VPN for remote access on Windows 10, start by allowing remote connection on the server PC.

- Some networking knowledge would be useful to set up a remote desktop connection, but we’re guiding you step by step.

- 256-bit encryption and total privacy

- Multi-platform support for all major operating systems

- Quick and intuitive file transfer

- Session recording for essential operations

- High frame rates to ease troubleshooting

- Get Mikogo

If you need to access your home PC from work or a friend’s computer, you can do this easily by turning to remote desktop software.

Such tools make it possible to establish a remote connection between two devices so that you can view, edit, delete, download, or upload data with minimum effort – just as if you were sitting in front of the computer.

But there’s a huge difference between LAN-only and Internet access. For example, you can use third-party remote control tools to gain entry to your PC through the Internet. But the best ones aren’t free. Also, they are susceptible to hacker attacks, like TeamViewer which was hacked in 2016.

Microsoft has a free solution called Remote Desktop Connection, which you can use to remotely connect to any PC in the same network, but you can also use a third-party client to set up VPN over RDP.

It’s also possible to do this through the Internet in two ways: setting up port forwarding mode on your router or enabling VPN connections on the router.

In the first case, you only need to forward the RDP listening port (default is 3389) to the PC’s local IP address. But it’s dangerous because it means exposing your home network to the web.

The second option is more secure but requires a bit of tinkering: setting up a VPN with Remote Desktop on Windows 10.

Best VPN for Remote Desktop

In order to do this, you’ll need a VPN router. Some routers (older models especially) are not compatible with a VPN and you won’t be able to go further with the steps in this guide.

Before getting started, access your router admin panel and look for VPN compatibility and for a VPN server option.

Also, keep in mind this: the server PC is the computer that you want to access remotely while the client PC is the computer used to access the server PC.

Tip

For an easier method to use a VPN for RDP on your Windows 10 device that doesn’t require technical expertise, go for software like Private Internet Access.

How can I set up a VPN for Remote Desktop on Windows 10?

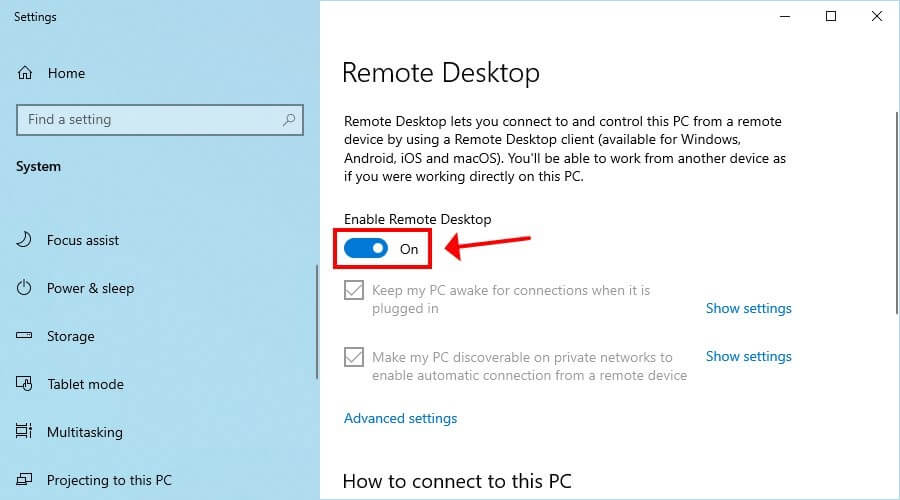

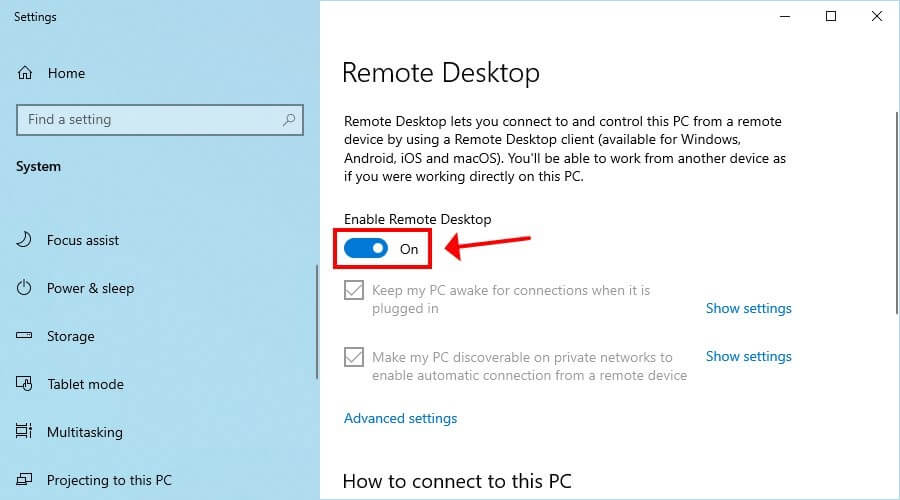

1. Allow Remote Desktop connections on the server PC

- Right-click the Windows 10 Start button and go to System.

- Select Remote Desktop.

- Turn on Enable Remote Desktop and click Confirm.

- Write down the PC name.

2. Create a VPN server using your router

NOTE

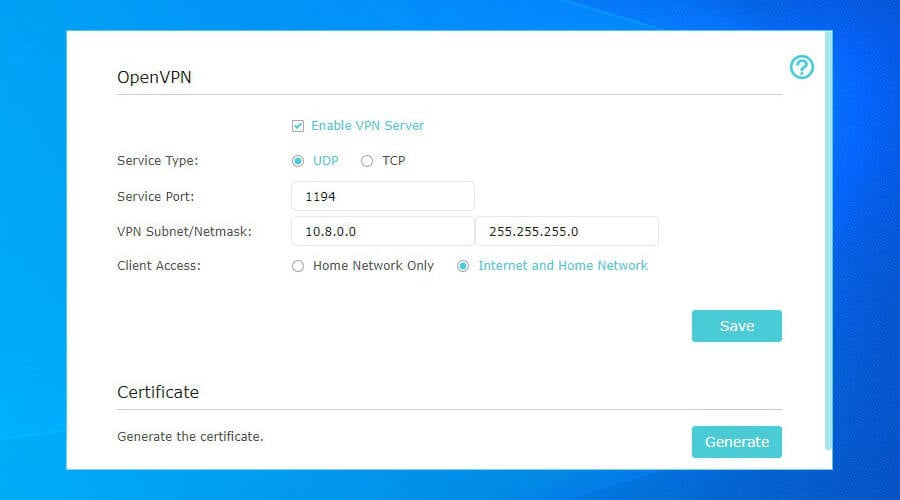

➡ Using a web browser, log in to your router admin panel.

➡ Locate the VPN area and inspect the available protocols.

➡ If your router supports the OpenVPN protocol, then we strongly recommend using it.

➡ Otherwise, you can enable PPTP.

2.1. OpenVPN

- Generate an OpenVPN certificate.

- Export the OpenVPN configuration file.

- Upload the OpenVPN config to a safe place.

- Enable the VPN server.

OpenVPN is a modern and safe protocol that can truly protect you from eavesdroppers and hackers. If your router supports it, we highly suggest using it because it surpasses PTTP.

Your security is ensured by the certificate and private key included in the config file. OpenVPN is an excellent solution for home and business users alike.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

However, it comes with some inconveniences. For example, if you generate a new certificate through your router’s firmware, you have to replace the old certificate from the client device with the new one. You must also install an OpenVPN client (for free) on every device you wish to use for remote connections.

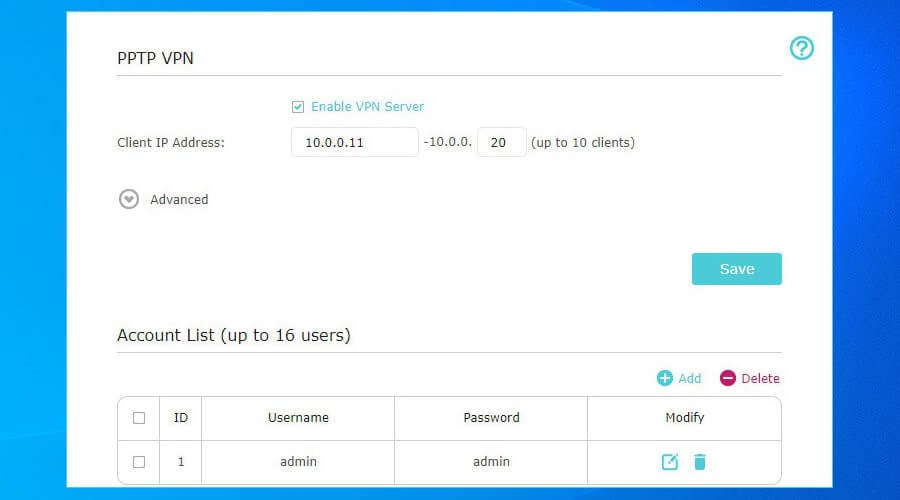

2.2. PPTP

- Create a username and password required to connect to the server PC.

- Enable the VPN server.

PPTP is one of the oldest protocols, and it’s native to most platforms. That means that you don’t have to install any additional software since you can create a manual PPTP VPN connection using the Windows 10 built-in VPN provider or the integrated PPTP support of another OS.

Furthermore, since it doesn’t use too many resources, it’s ideal for older computers that can’t take the heat of modern VPN protocols like OpenVPN. Most routers support PPTP but few of them work with OpenVPN.

Unfortunately, PPTP can be easily hacked. In fact, many VPN companies and other security groups consider that PPTP is now obsolete, and they strongly advise against using it. For example, using PPTP VPN in corporations is out of the question.

No matter the option you select above, afterward use Google to find your IP address and write it down.

If you have a dynamic IP address, consider registering for a dynamic DNS server and using it for VPN connections and remote desktop connections. It might be possible to request a static IP address from your ISP or set up a secondary IP address and make it static. Otherwise, devices will not be able to remotely connect to the PC once the IP address changes.

3. Set up a VPN connection on the client PC

3.1. For OpenVPN

- Download OpenVPN GUI for Windows 10.

- Install the tool with default settings.

- Download the OpenVPN config file you created from the router panel.

- Right-click the OpenVPN GUI systray icon and click Import file.

- Select the OpenVPN config file from your router.

- Right-click the OpenVPN GUI systray icon and select Connect.

If OpenVPN GUI won’t work on your PC, you can easily diagnose and fix the problem.

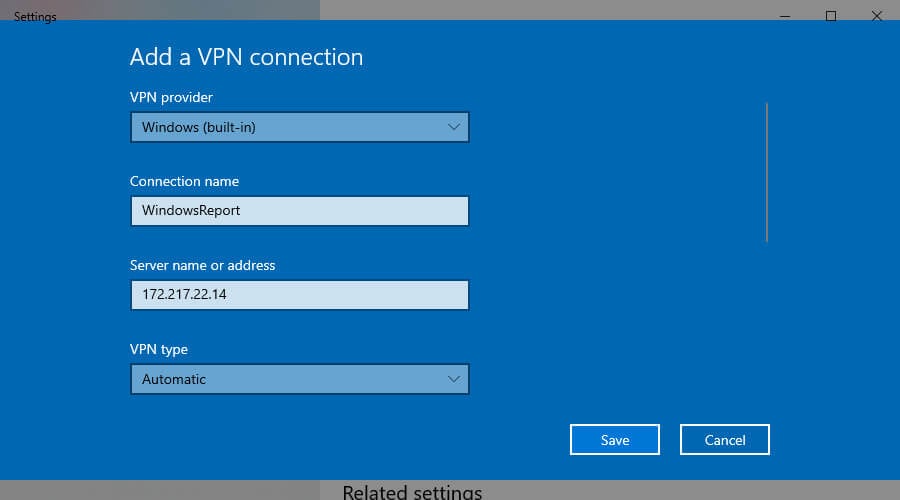

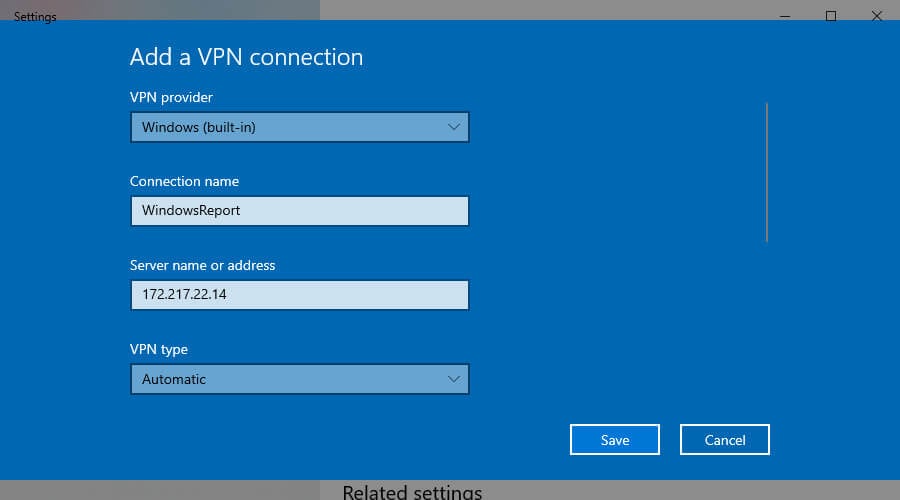

3.2. For PPTP

- On Windows 10, click the Start button or press the Win key.

- Type VPN settings and press Enter.

- Click Add a VPN connection and set the following:

- VPN provider to Windows (built-in).

- Connection name to any display name.

- Server name or address to the public IP address* of the server PC.

- VPN type to Point to Point Tunneling Protocol (PPTP).

- Type of sign-in info to User name and password.

- User name (optional) and Password (optional) to the account info you specified in the router panel for PPTP.

- Check Remember my sign-in info.

- Click Save.

- Select the VPN connection and click Connect.

If the PPTP connection isn’t working, make sure to troubleshoot the issue.

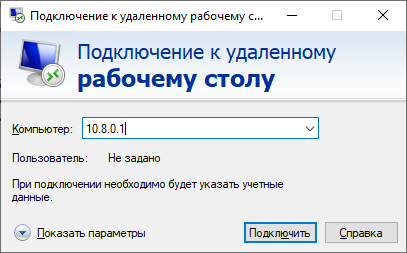

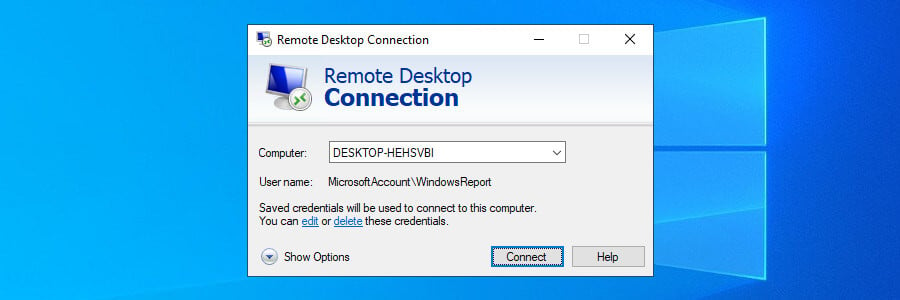

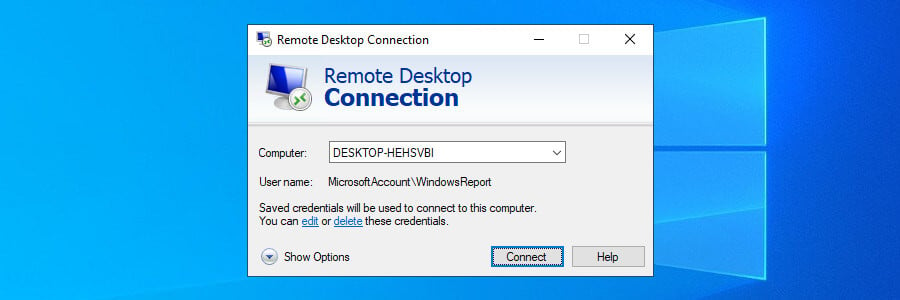

4. Connect to the server PC

- On Windows 10*, click Start or press Win key.

- Type Remote Desktop Connection and press Enter.

- Set Computer to the PC name**.

- Click Connect.

- When prompted for the password***, write it down.

- Congratulations! You have connected to another PC remotely through a VPN.

In case you need a more straightforward solution for remote desktop services, Mikogo can help you have high-secured protection of your computer. Or, you can give a try to the following article for another software solution regarding this issue.

- Fix: Remote Desktop connection not working /can’t connect

- Fix Do You Want to Allow This App From an Unknown Publisher

- Malwarebytes Blue Screen: Use These 4 Solutions to Fix it

- Still using Xbox 360 marketplace? Microsoft has bad news

Is it safe to use RDP over Internet?

RDP is frequently updated and has encryption, but your connection is still vulnerable, that’s why it’s recommended you use a VPN.

➡️ Is RDP illegal?

RDP is not illegal, but you have to make sure you don’t break any data privacy policies. That’s if you use RDP for your school or work devices.

➡️ Is RDP secure without VPN?

The Remote Desktop app is secure on its own, but it doesn’t fully protect your data. Many reported having to deal with man-in-the-middle attacks when on a RDP connection.

That’s why using a VPN will help improve your RDP security.

To summarize, you can remotely connect to another PC using Remote Desktop from anywhere in the world with the help of a VPN and a router that has native support for VPN connections.

It’s a much safer solution than the alternative, where you have to expose the network to the Internet by setting up port forwarding mode on your router. By connecting to a VPN before making the Remote Desktop connection, you encrypt all data traffic and protect it from any eavesdroppers.

Besides, if you get equipped with a powerful VPN client, you can access blocked websites, evade geoblocks, unblock unavailable Netflix catalogs, reduce your ping while gaming, and much more. If you’re interested in crypto, you can also use a VPN for Bitcoin trading and mining.

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.

Newsletter

For best-in-class data protection, use our VPN recommendation

by Elena Constantinescu

Elena started writing professionally in 2010 and hasn’t stopped exploring the tech world since. With a firm grasp of software reviewing and content editing, she is always trying… read more

Updated on January 18, 2023

Reviewed by

Edgar Nicov

Since the dial-up Internet era, Edgar was interested in online resources. From forums to e-commerce websites, he started digging into how those resources could generate revenue. Today he… read more

- Setting up a VPN with Remote Desktop on Windows 10 implies separate steps for the server and the client PC involved.

- At a first glance, using a VPN with Remote Desktop seems complicated, but it’s not.

- If you don’t know how to set up a VPN for remote access on Windows 10, start by allowing remote connection on the server PC.

- Some networking knowledge would be useful to set up a remote desktop connection, but we’re guiding you step by step.

- 256-bit encryption and total privacy

- Multi-platform support for all major operating systems

- Quick and intuitive file transfer

- Session recording for essential operations

- High frame rates to ease troubleshooting

- Get Mikogo

If you need to access your home PC from work or a friend’s computer, you can do this easily by turning to remote desktop software.

Such tools make it possible to establish a remote connection between two devices so that you can view, edit, delete, download, or upload data with minimum effort – just as if you were sitting in front of the computer.

But there’s a huge difference between LAN-only and Internet access. For example, you can use third-party remote control tools to gain entry to your PC through the Internet. But the best ones aren’t free. Also, they are susceptible to hacker attacks, like TeamViewer which was hacked in 2016.

Microsoft has a free solution called Remote Desktop Connection, which you can use to remotely connect to any PC in the same network, but you can also use a third-party client to set up VPN over RDP.

It’s also possible to do this through the Internet in two ways: setting up port forwarding mode on your router or enabling VPN connections on the router.

In the first case, you only need to forward the RDP listening port (default is 3389) to the PC’s local IP address. But it’s dangerous because it means exposing your home network to the web.

The second option is more secure but requires a bit of tinkering: setting up a VPN with Remote Desktop on Windows 10.

Best VPN for Remote Desktop

In order to do this, you’ll need a VPN router. Some routers (older models especially) are not compatible with a VPN and you won’t be able to go further with the steps in this guide.

Before getting started, access your router admin panel and look for VPN compatibility and for a VPN server option.

Also, keep in mind this: the server PC is the computer that you want to access remotely while the client PC is the computer used to access the server PC.

Tip

For an easier method to use a VPN for RDP on your Windows 10 device that doesn’t require technical expertise, go for software like Private Internet Access.

How can I set up a VPN for Remote Desktop on Windows 10?

1. Allow Remote Desktop connections on the server PC

- Right-click the Windows 10 Start button and go to System.

- Select Remote Desktop.

- Turn on Enable Remote Desktop and click Confirm.

- Write down the PC name.

2. Create a VPN server using your router

NOTE

➡ Using a web browser, log in to your router admin panel.

➡ Locate the VPN area and inspect the available protocols.

➡ If your router supports the OpenVPN protocol, then we strongly recommend using it.

➡ Otherwise, you can enable PPTP.

2.1. OpenVPN

- Generate an OpenVPN certificate.

- Export the OpenVPN configuration file.

- Upload the OpenVPN config to a safe place.

- Enable the VPN server.

OpenVPN is a modern and safe protocol that can truly protect you from eavesdroppers and hackers. If your router supports it, we highly suggest using it because it surpasses PTTP.

Your security is ensured by the certificate and private key included in the config file. OpenVPN is an excellent solution for home and business users alike.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

However, it comes with some inconveniences. For example, if you generate a new certificate through your router’s firmware, you have to replace the old certificate from the client device with the new one. You must also install an OpenVPN client (for free) on every device you wish to use for remote connections.

2.2. PPTP

- Create a username and password required to connect to the server PC.

- Enable the VPN server.

PPTP is one of the oldest protocols, and it’s native to most platforms. That means that you don’t have to install any additional software since you can create a manual PPTP VPN connection using the Windows 10 built-in VPN provider or the integrated PPTP support of another OS.

Furthermore, since it doesn’t use too many resources, it’s ideal for older computers that can’t take the heat of modern VPN protocols like OpenVPN. Most routers support PPTP but few of them work with OpenVPN.

Unfortunately, PPTP can be easily hacked. In fact, many VPN companies and other security groups consider that PPTP is now obsolete, and they strongly advise against using it. For example, using PPTP VPN in corporations is out of the question.

No matter the option you select above, afterward use Google to find your IP address and write it down.

If you have a dynamic IP address, consider registering for a dynamic DNS server and using it for VPN connections and remote desktop connections. It might be possible to request a static IP address from your ISP or set up a secondary IP address and make it static. Otherwise, devices will not be able to remotely connect to the PC once the IP address changes.

3. Set up a VPN connection on the client PC

3.1. For OpenVPN

- Download OpenVPN GUI for Windows 10.

- Install the tool with default settings.

- Download the OpenVPN config file you created from the router panel.

- Right-click the OpenVPN GUI systray icon and click Import file.

- Select the OpenVPN config file from your router.

- Right-click the OpenVPN GUI systray icon and select Connect.

If OpenVPN GUI won’t work on your PC, you can easily diagnose and fix the problem.

3.2. For PPTP

- On Windows 10, click the Start button or press the Win key.

- Type VPN settings and press Enter.

- Click Add a VPN connection and set the following:

- VPN provider to Windows (built-in).

- Connection name to any display name.

- Server name or address to the public IP address* of the server PC.

- VPN type to Point to Point Tunneling Protocol (PPTP).

- Type of sign-in info to User name and password.

- User name (optional) and Password (optional) to the account info you specified in the router panel for PPTP.

- Check Remember my sign-in info.

- Click Save.

- Select the VPN connection and click Connect.

If the PPTP connection isn’t working, make sure to troubleshoot the issue.

4. Connect to the server PC

- On Windows 10*, click Start or press Win key.

- Type Remote Desktop Connection and press Enter.

- Set Computer to the PC name**.

- Click Connect.

- When prompted for the password***, write it down.

- Congratulations! You have connected to another PC remotely through a VPN.

In case you need a more straightforward solution for remote desktop services, Mikogo can help you have high-secured protection of your computer. Or, you can give a try to the following article for another software solution regarding this issue.

- Fix: Remote Desktop connection not working /can’t connect

- Fix Do You Want to Allow This App From an Unknown Publisher

- Malwarebytes Blue Screen: Use These 4 Solutions to Fix it

- Still using Xbox 360 marketplace? Microsoft has bad news

- Steam Won’t Open on Windows 10: How to Fix & Causes

Is it safe to use RDP over Internet?

RDP is frequently updated and has encryption, but your connection is still vulnerable, that’s why it’s recommended you use a VPN.

➡️ Is RDP illegal?

RDP is not illegal, but you have to make sure you don’t break any data privacy policies. That’s if you use RDP for your school or work devices.

➡️ Is RDP secure without VPN?

The Remote Desktop app is secure on its own, but it doesn’t fully protect your data. Many reported having to deal with man-in-the-middle attacks when on a RDP connection.

That’s why using a VPN will help improve your RDP security.

To summarize, you can remotely connect to another PC using Remote Desktop from anywhere in the world with the help of a VPN and a router that has native support for VPN connections.

It’s a much safer solution than the alternative, where you have to expose the network to the Internet by setting up port forwarding mode on your router. By connecting to a VPN before making the Remote Desktop connection, you encrypt all data traffic and protect it from any eavesdroppers.

Besides, if you get equipped with a powerful VPN client, you can access blocked websites, evade geoblocks, unblock unavailable Netflix catalogs, reduce your ping while gaming, and much more. If you’re interested in crypto, you can also use a VPN for Bitcoin trading and mining.

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.

Newsletter

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

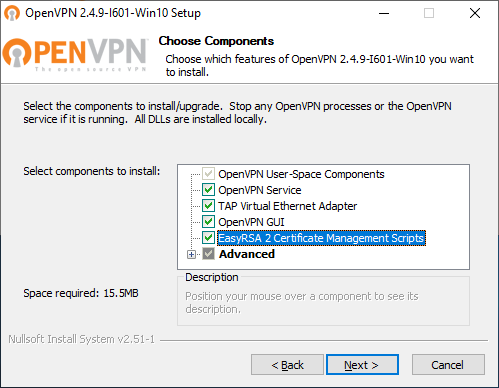

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

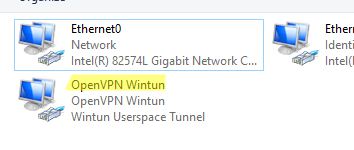

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:Program FilesOpenVPN.

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:Program FilesOpenVPNeasy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

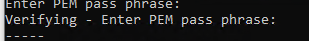

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:Program FilesOpenVPNeasy-rsapkica.crt»

- Ключ центра сертификации «C:Program FilesOpenVPNeasy-rsapkiprivateca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:Program FilesOpenVPNeasy-rsapkiissuedserver.crt»)

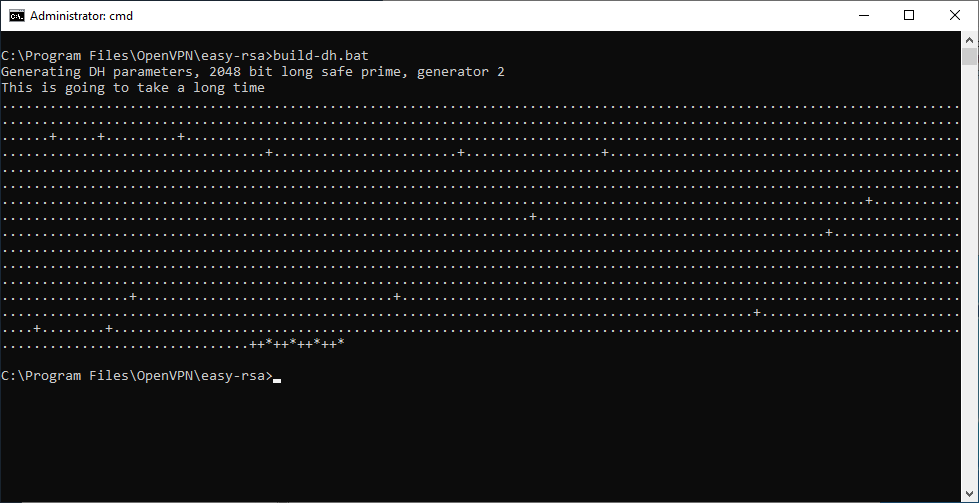

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:Program FilesOpenVPNbin

openvpn --genkey secret ta.key

Должен появиться файл «C:Program FilesOpenVPNbinta.key». Переместите его в каталог C:Program FilesOpenVPNeasy-rsapki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key"-out "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:Program FilesOpenVPNeasy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

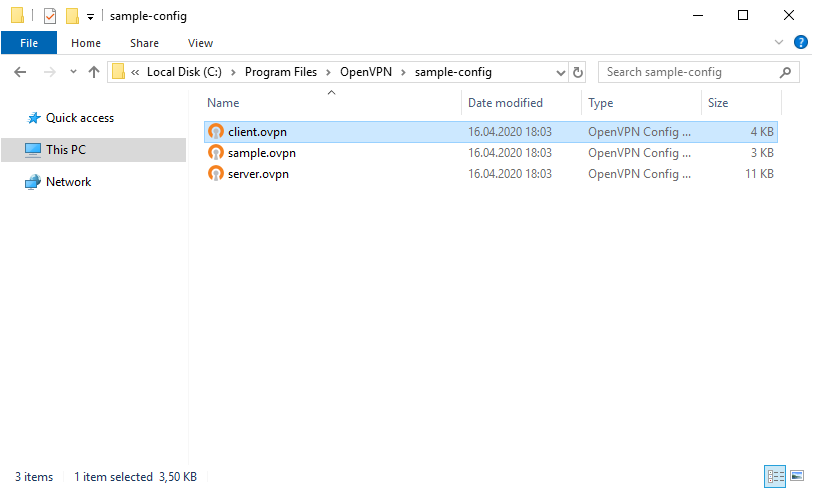

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:Program FilesOpenVPNsample-configserver.ovpn" "C:Program FilesOpenVPNconfig-autoserver.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt" cert "C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt" key "C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key" dh "C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\Program Files\OpenVPN\easy-rsa\pki\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\Program Files\OpenVPN\log\status.log" log "C:\Program Files\OpenVPN\log\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

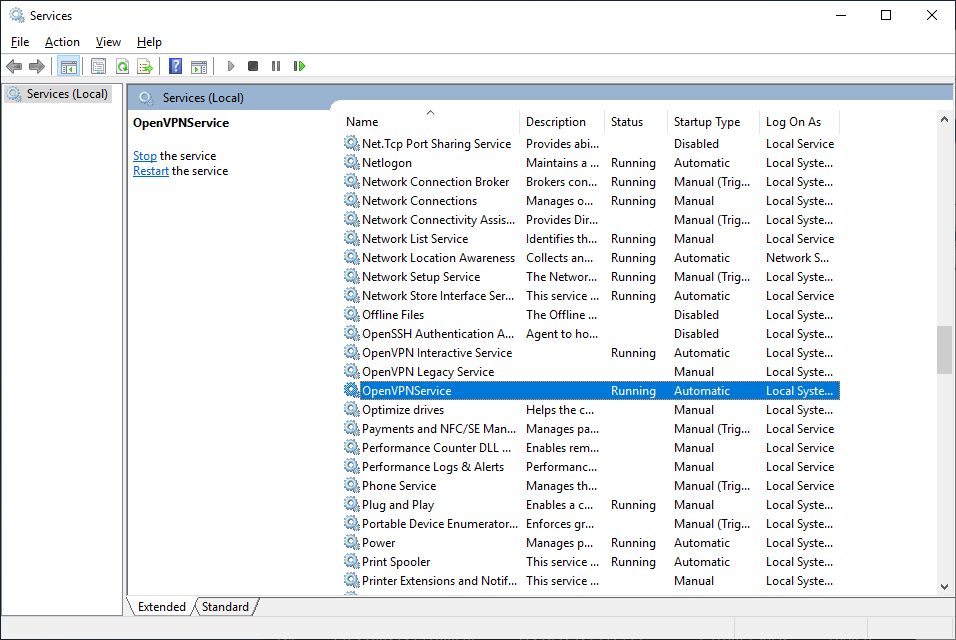

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

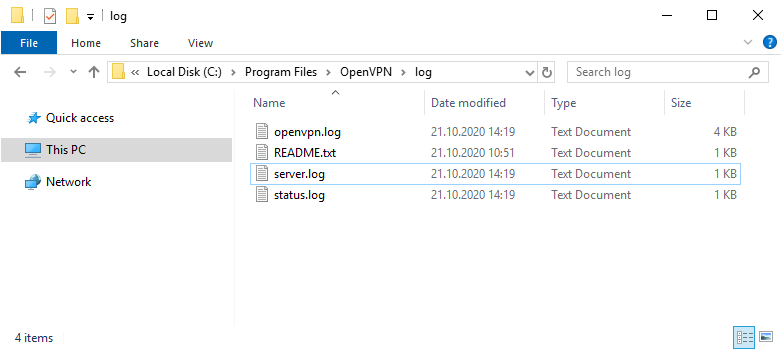

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:Program FilesOpenVPNlogserver.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:Program FilesOpenVPNconfig-autoserver.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLMSYSTEMCurrentControlSetServicesTcpipParameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

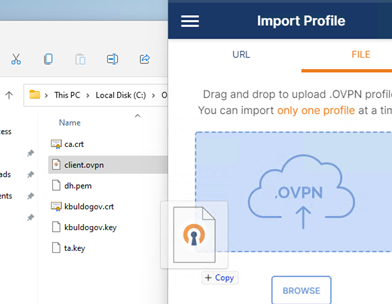

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

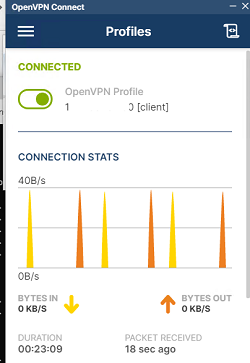

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:Program FilesOpenVPN Connectagent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\.Global{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

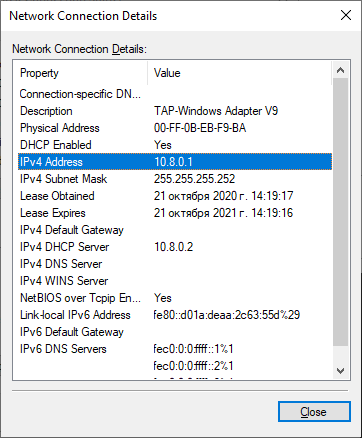

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:Program FilesOpenVPNlogopenvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

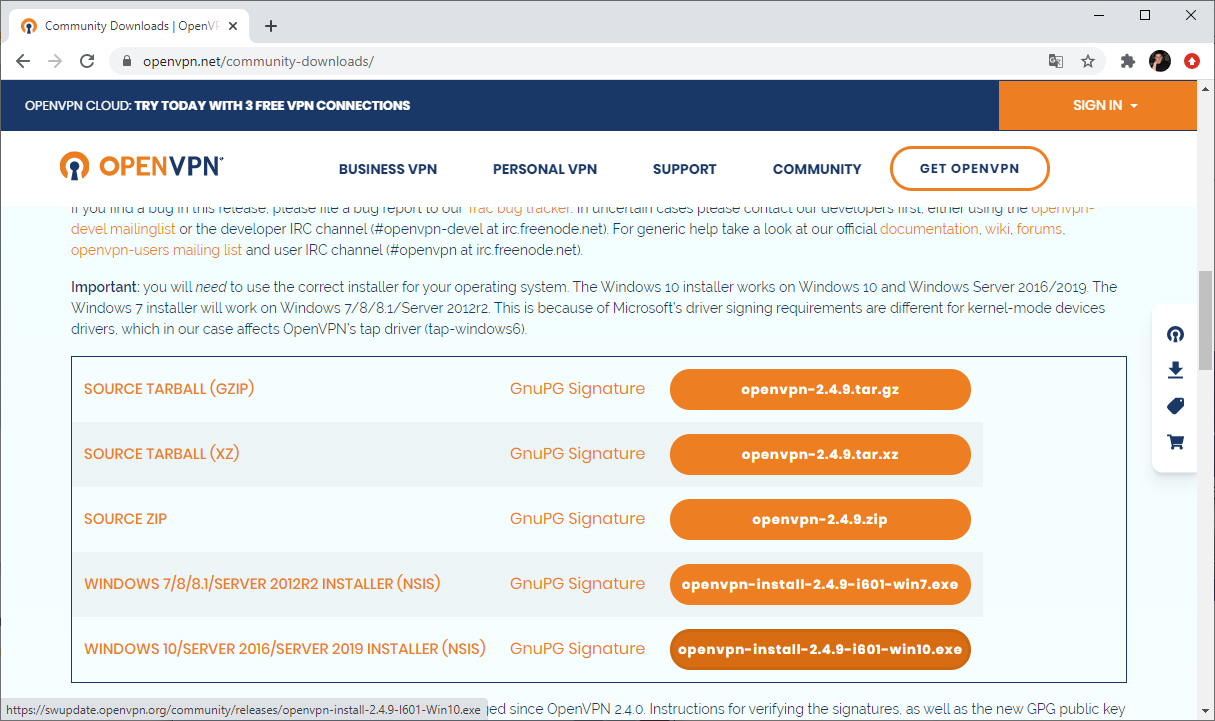

Установим и настроим OpenVPN сервер. На сервере используется операционная система Windows Server 2019.

OpenVPN — бесплатная реализация технологии виртуальной частной сети (VPN) для создания зашифрованных каналов связи между компьютерами типа точка-точка или сервер-клиенты за NAT и Firewall.

Установка OpenVPN Server

Скачиваем дистрибутив для установки OpenVPN:

Прокручиваем вниз, выбираем стабильную версию. Я буду использовать версию 2.4.9.

Для операционной системы Windows доступны два пакета:

- WINDOWS 7/8/8.1/SERVER 2012R2 INSTALLER (NSIS)

- WINDOWS 10/SERVER 2016/SERVER 2019 INSTALLER (NSIS)

Для Windows Server 2019 подходит второй вариант, скачиваю.

Запускаем инсталлятор OpenVPN.

Открывается мастер установки. Next.

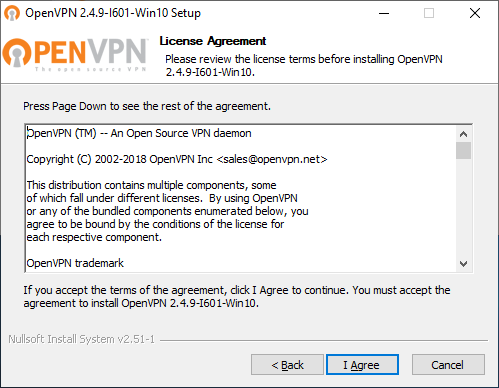

Принимаем лицензионное соглашение. I Agree.

Выбираем компоненты. Выделите EasyRSA 2 Certificate Management Scripts. Для сервера OpenVPN GUI можно не устанавливать, если вы планируете запускать OpenVPN в качестве службы. Next.

Выбираем путь установки, я оставляю по умолчанию C:Program FilesOpenVPN. Install.

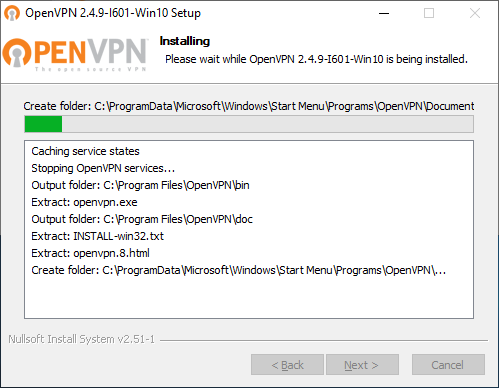

Начинается процесс установки OpenVPN.

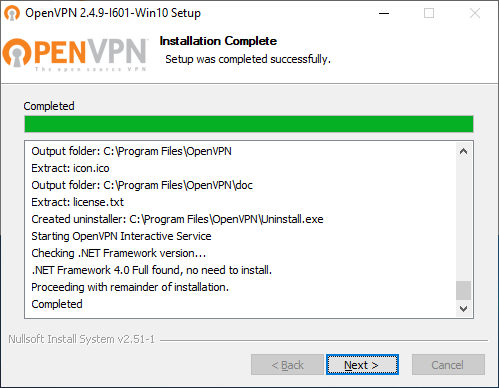

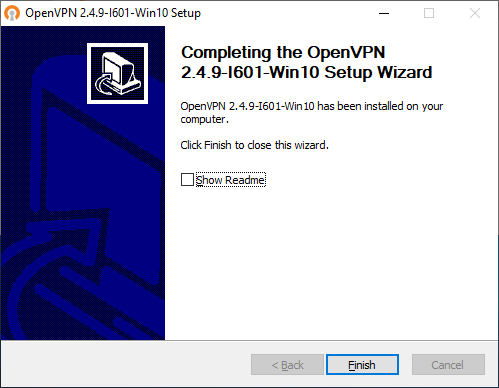

Установка успешно завершена. Next.

Finish.

Установка выполнена в директорию C:Program FilesOpenVPN.

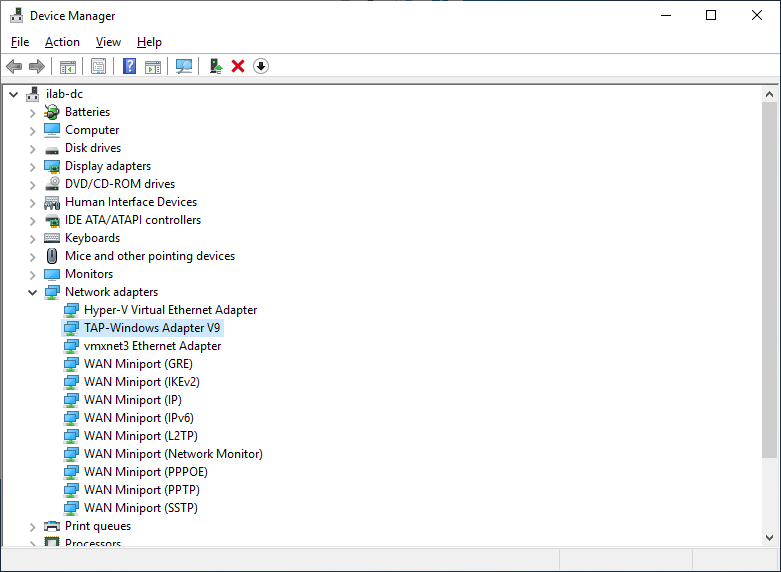

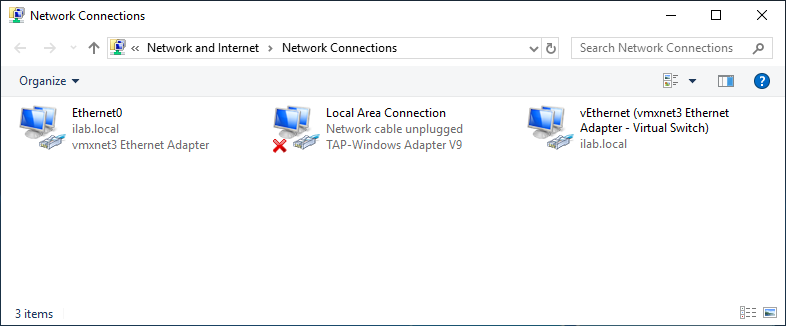

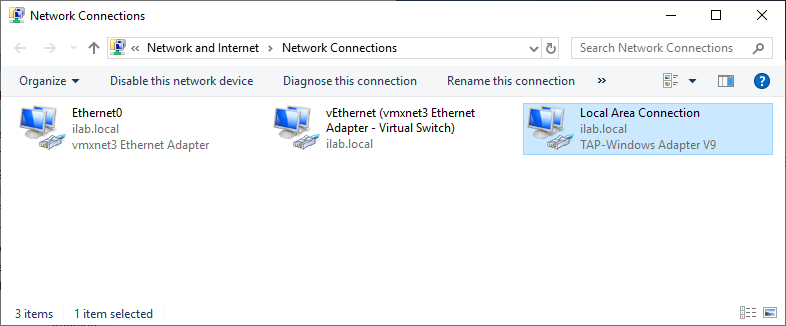

После установки у нас появляется новый сетевой адаптер TAP-Windows Adapter V9.

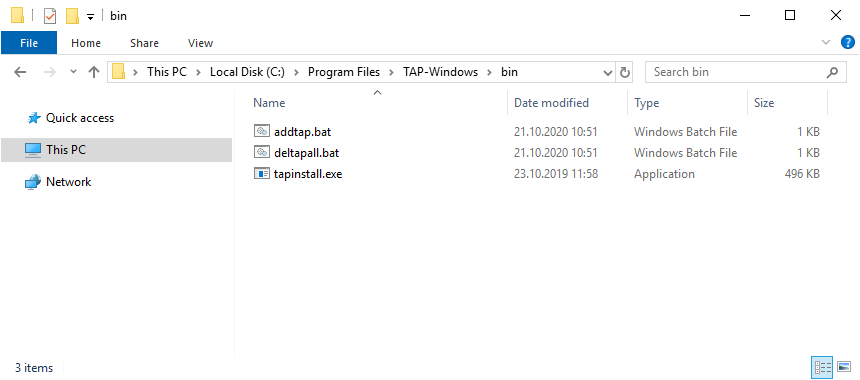

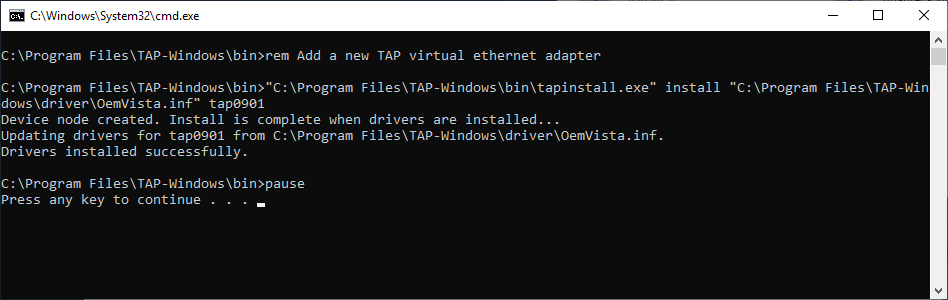

Адаптер отключён. Если по каким-то причинам нужно добавить несколько таких адаптеров, то загляните в папку C:Program FilesTAP-Windowsbin.

Здесь есть скрипты для установки адаптера, добавления адаптера и удаления всех адаптеров.

Пример установки адаптера. В командной строке под администратором:

cd "C:Program FilesTAP-Windowsbin"

"C:Program FilesTAP-Windowsbintapinstall.exe" install "C:Program FilesTAP-WindowsdriverOemVista.inf" tap0901В большинстве случаев дополнительно настраивать сетевой адаптер не требуется.

Создание ключей и сертификатов

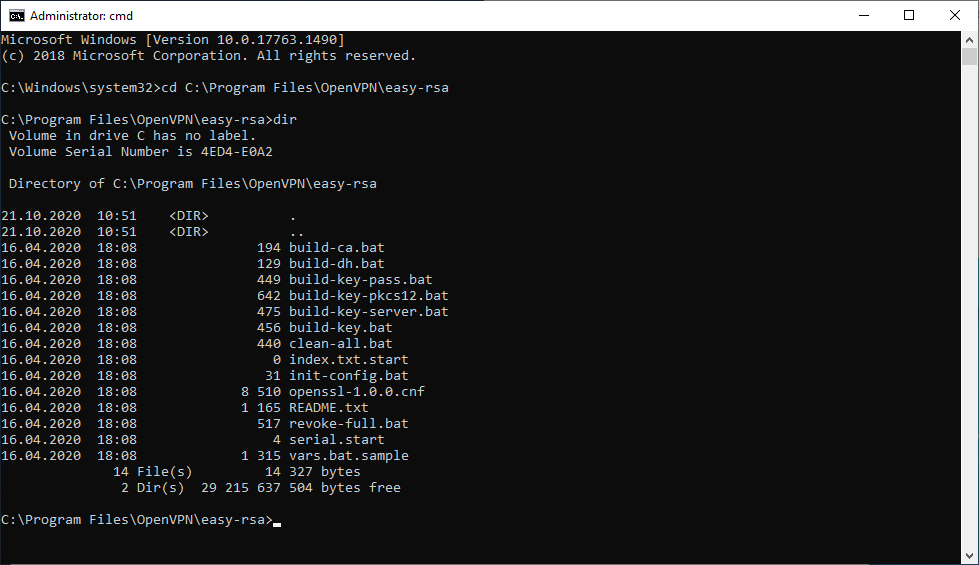

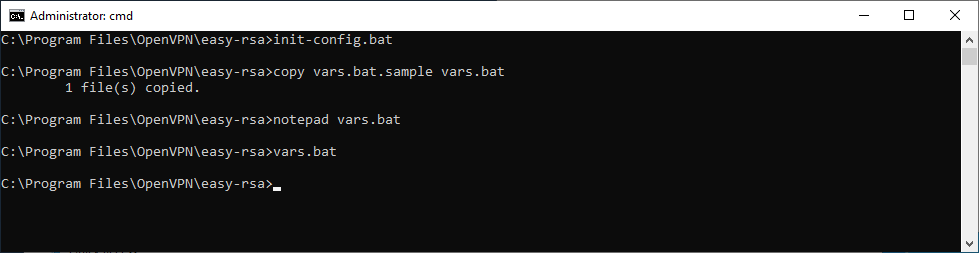

Запускаем командную строку под администратором и переходим в рабочую директорию C:Program FilesOpenVPNeasy-rsa.

cd C:Program FilesOpenVPNeasy-rsaВ этой папке есть всё необходимое для генерации сертификатов.

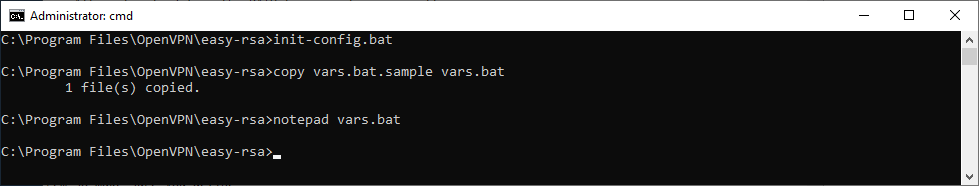

Выполняем:

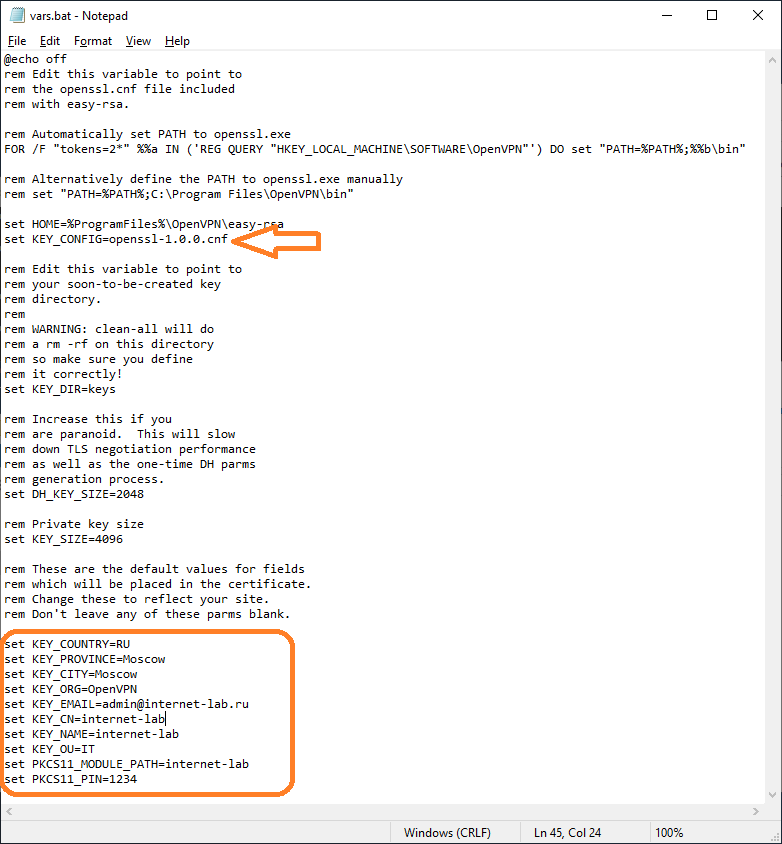

init-config.bat

copy vars.bat.sample vars.batСоздаётся файл vars.bat с настройками и примером готовых параметров для создания CSR запроса сертификатов. Заполним его. Открываем vars.bat блокнотом.

notepad vars.batОткрывается vars.bat.

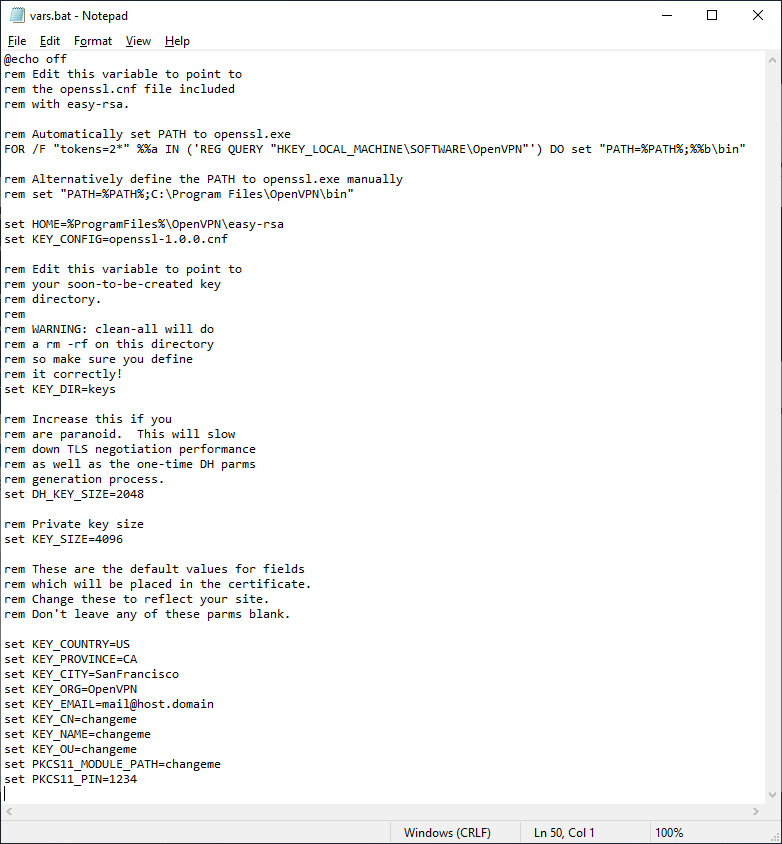

Здесь стоит обратить внимание на пути к рабочим директориям. Например, вы можете указать свой путь к openssl.exe, если установили OpenVPN в другую директорию. Здесь же можно изменить длину ключей шифрования.

Заполняем переменные в нижней части файла, указываем:

- KEY_COUNTRY — страна

- KEY_PROVINCE — область

- KEY_CITY — город

- KEY_ORG — организация

- KEY_EMAIL — e-mail

- KEY_CN — (Common Name) имя сервера

- KEY_NAME — (Name) имя сервера

- KEY_OU — (Organization Unit) отдел

- PKCS11_MODULE_PATH — для токенов двухфакторной аутентификации, нам не требуется, укажу имя сервера

- PKC11_PIN — ПИН для токенов двухфакторной аутентификации, нам не требуется, укажу 1234

Для каждого сертификата нужно будет указывать свои NAME и COMMON NAME, можно их не указывать в vars.bat, потому как при генерации все параметры будут запрашивать.

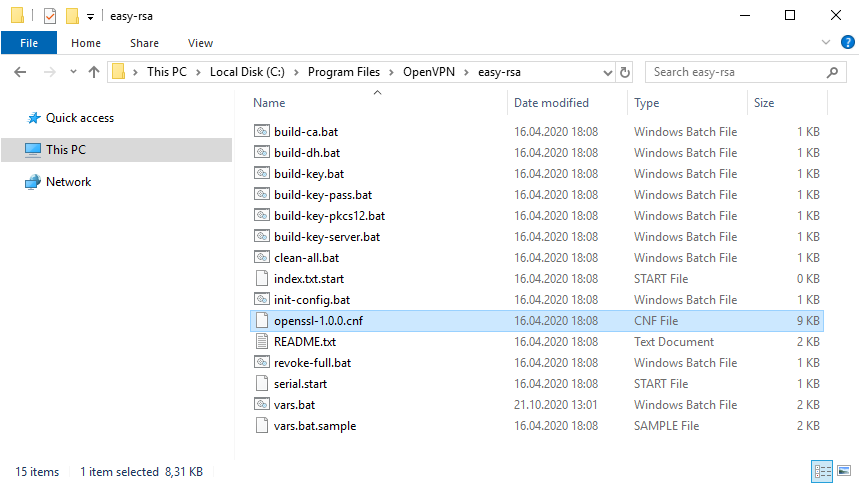

Обращаем внимание на строку:

set KEY_KONFIG=openssl-1.0.0.cnf

Это имя конфигурационного файла. Находим его в рабочей директории.

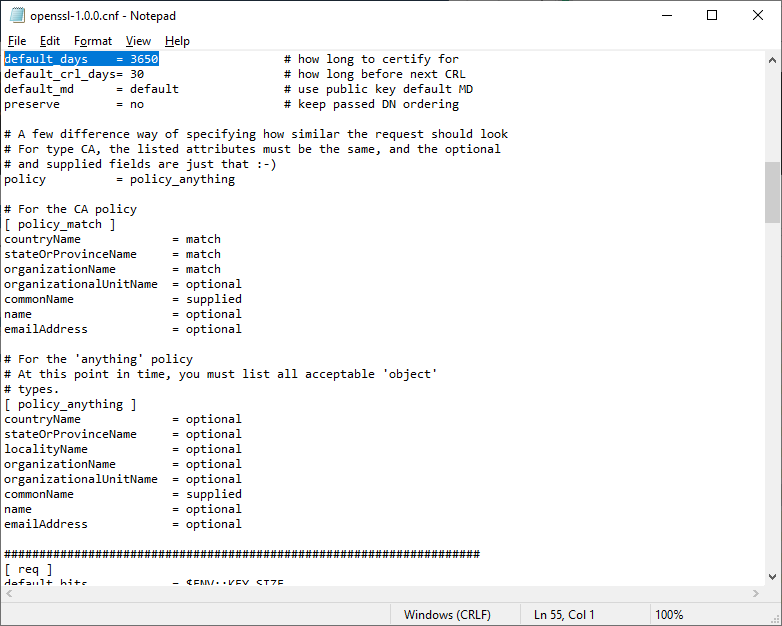

Откроем блокнотом.

Внутри есть параметр default_days, в котором можно указать срок действия будущих сертификатов. По умолчанию у меня стоит 3650 дней, это 10 лет. Меня устраивает. Вероятно, кому-то при генерации клиентских сертификатов может понадобиться уменьшить этот срок.

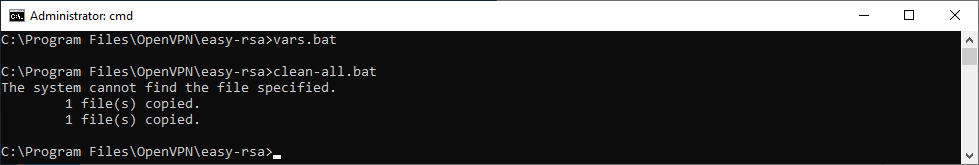

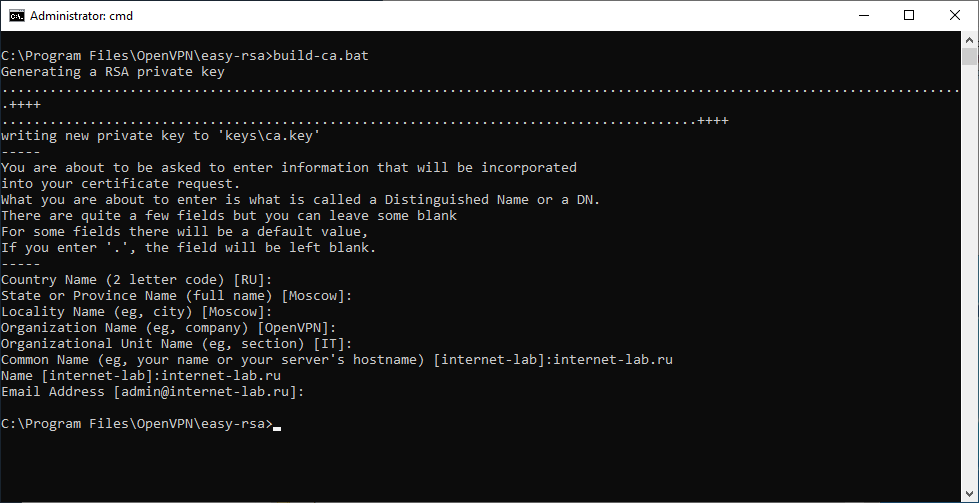

Сохраняем все изменения и возвращаемся к командной строке. Подгружаем утверждённые нами переменные:

vars.batОчищаем директорию с ключами:

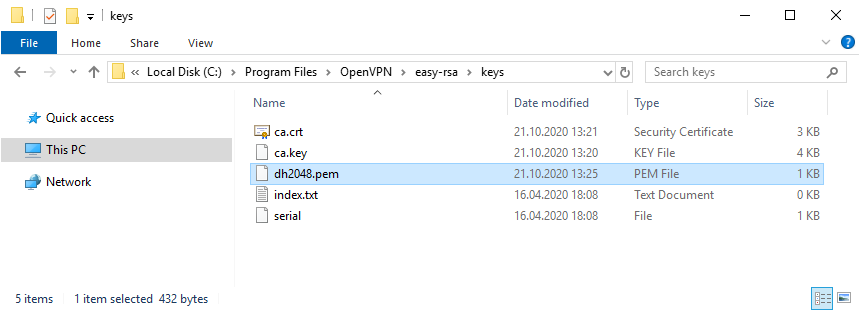

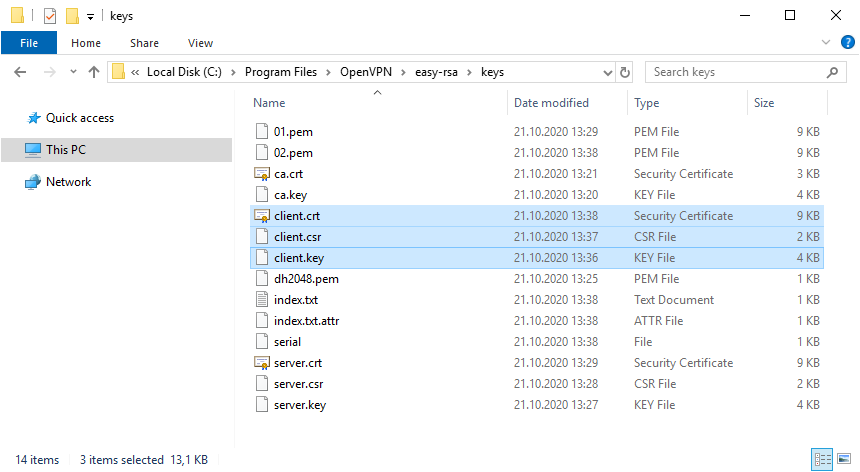

clean-all.batСертификаты, которые мы будем создавать, появятся в папке C:Program FilesOpenVPNeasy-rsakeys. Сейчас эта папка очистилась, в ней два файла: index.txt и serial.

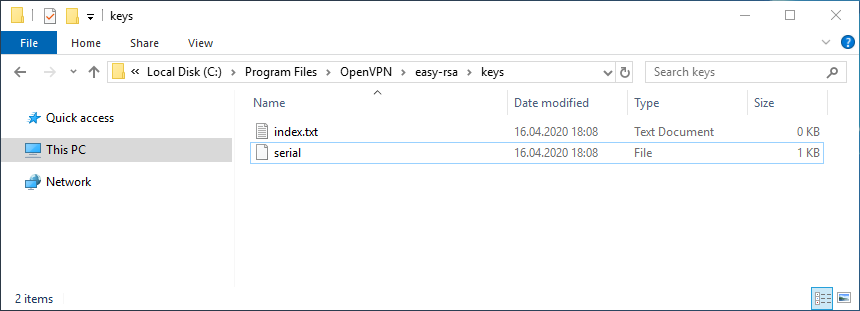

Генерируем ключ и сертификат центра сертификации:

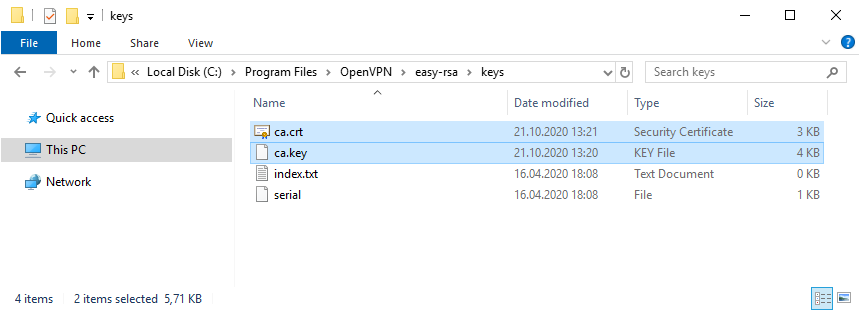

build-ca.batВ процессе генерации сертификата нас будут спрашивать все те же параметры, которые мы указали в vars.bat. Если параметр нас устраивает (а он нас устраивает), просто нажимаем ввод и переходим к следующему вопросу. После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется два файла:

- ca.crt — сертификат центра сертификации

- ca.key — ключ центра сертификации

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ Диффи-Хеллмана:

build-dh.batВ папке C:Program FilesOpenVPNeasy-rsakeys появляется файл:

- dh2048.pem

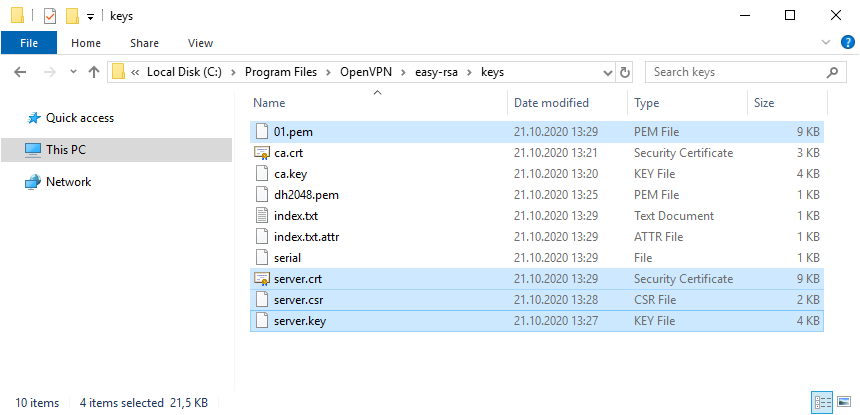

Генерируем ключ и сертификат сервера, назовём сервер именем «server«:

build-key-server.bat serverВ процессе генерации серверного сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Если параметр нас устраивает (а он нас снова устраивает), просто нажимаем ввод и переходим к следующему вопросу. На вопрос Sign the certificate отвечаем y. На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется четыре файла:

- 01.pem — не понадобится

- server.crt — сертификат сервера

- server.csr — запрос сертификата сервера, не понадобится

- server.key — ключ сервера

Ключ секретный, никому не передавайте, он будет храниться на сервере.

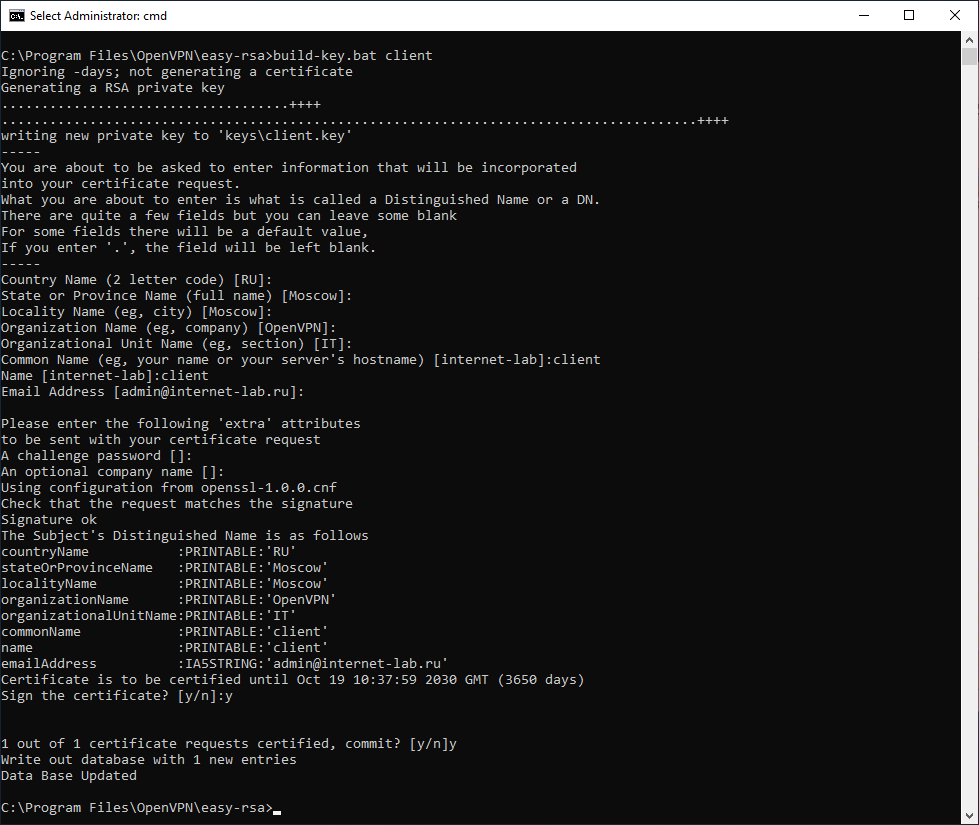

Генерируем ключ и сертификат первого клиента. Для каждого клиента нужно указывать своё имя файла, Name и Common Name. Назовём первого клиента именем «client«:

build-key.bat clientВ процессе генерации клиентского сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Нас устраивают все параметры кроме NAME и COMMON NAME, на них отвечаем client. Помним, что для другого клиента имя должно быть другим. На вопрос Sign the certificate отвечаем y. На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется четыре файла:

- 02.pem — не понадобится

- client.crt — сертификат первого клиента

- client.csr — запрос сертификата первого клиента, не понадобится

- client.key — ключ первого клиента

Для каждого нового клиента, который будет подключаться к серверу OpenVPN необходимо сгенерировать свой клиентский сертификат. Но это можно сделать позже, пока добьёмся подключения хотя бы одного клиента.

В настройках сервера можно потом включить настройку duplicate-cn, которая позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях.

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE «COMMON NAME»,

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

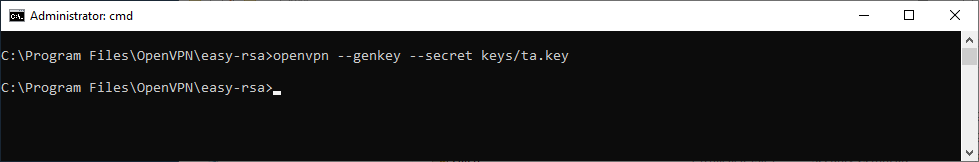

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth:

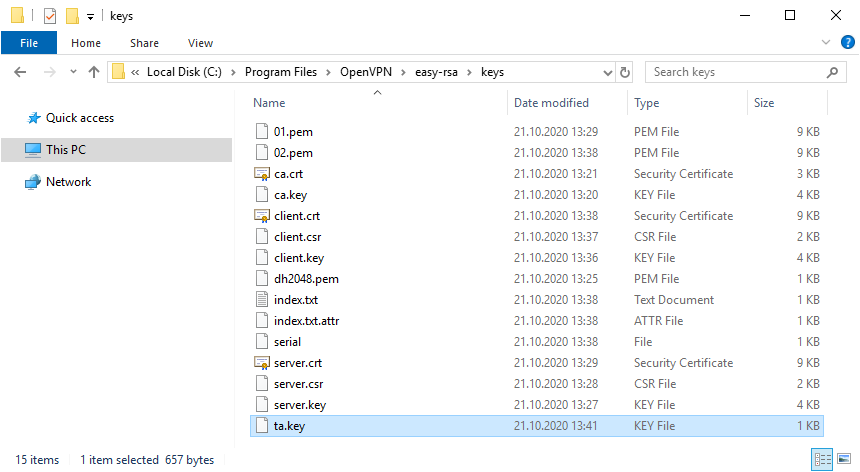

openvpn --genkey --secret keys/ta.keyВ папке C:Program FilesOpenVPNeasy-rsakeys появляется файл:

- ta.key

Минимальный набор сертификатов сгенерирован.

Настройка OpenVPN сервера

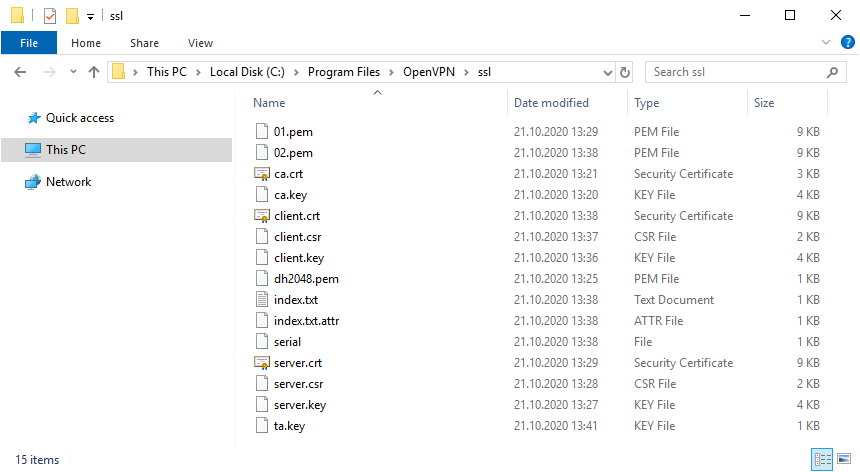

Чтобы случайно всё не удалить, создадим папку C:Program FilesOpenVPNssl и скопируем в неё сертификаты. Это будет рабочая папка сервера.

mkdir "C:Program FilesOpenVPNssl"

copy "C:Program FilesOpenVPNeasy-rsakeys" "C:Program FilesOpenVPNssl"Создадим конфигурационный файл сервера C:Program FilesOpenVPNconfigserver.ovpn:

copy "C:Program FilesOpenVPNsample-configserver.ovpn" "C:Program FilesOpenVPNconfigserver.ovpn"Открываем блокнотом и редактируем:

notepad "C:Program FilesOpenVPNconfigserver.ovpn"Лучше изучить конфигурационный файл, я предлагаю свой вариант конфига:

port 1194

proto udp

dev tun

ca "C:\Program Files\OpenVPN\ssl\ca.crt"

cert "C:\Program Files\OpenVPN\ssl\server.crt"

key "C:\Program Files\OpenVPN\ssl\server.key" # This file should be kept secret

dh "C:\Program Files\OpenVPN\ssl\dh2048.pem"

server 10.8.0.0 255.255.255.0

tls-auth "C:\Program Files\OpenVPN\ssl\ta.key" 0 # This file is secret

keepalive 10 120

comp-lzo

persist-key

persist-tun

cipher AES-256-CBC

status "C:\Program Files\OpenVPN\log\status.log"

log "C:\Program Files\OpenVPN\log\openvpn.log"

verb 4

mute 20Указываем параметры сервера, пути к ключам и сертификатам. Здесь же пути к логам. Для тестирования можно использовать tcp протокол:

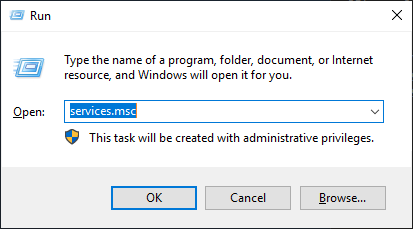

proto tcpПереходим к службам:

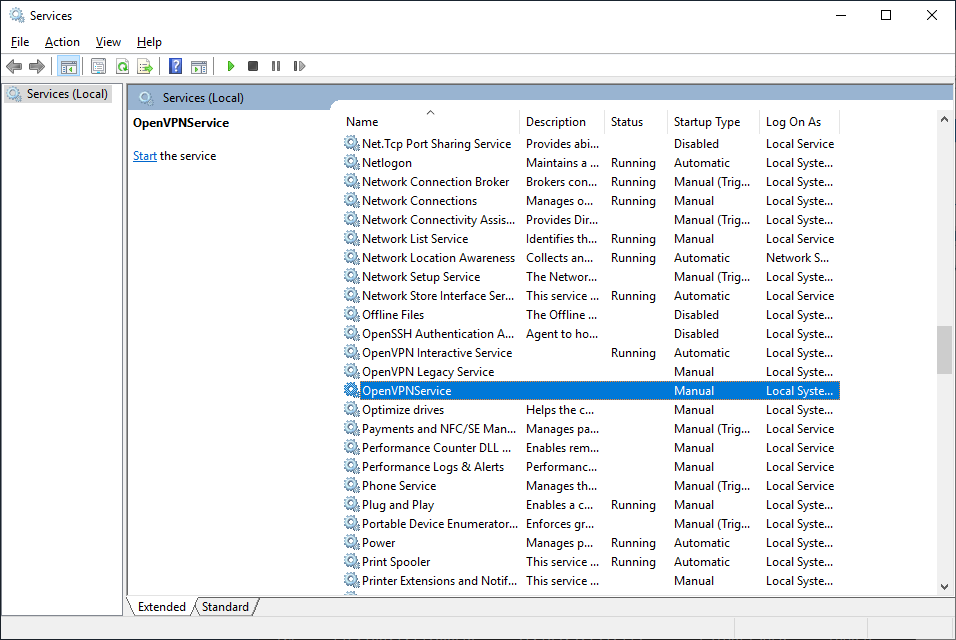

services.mscНаходим службу OpenVPNService.

Настраиваем на автоматический запуск при загрузке сервера.

Запускаем службу.

Согласно настройкам сервера в папке C:Program FilesOpenVPNlog должны появиться логи. Это один из инструментов администратора OpenVPN сервера.

Активировался сетевой адаптер TAP-Windows Adapter V9.

Согласно настройкам сервера IP адрес 10.8.0.1.

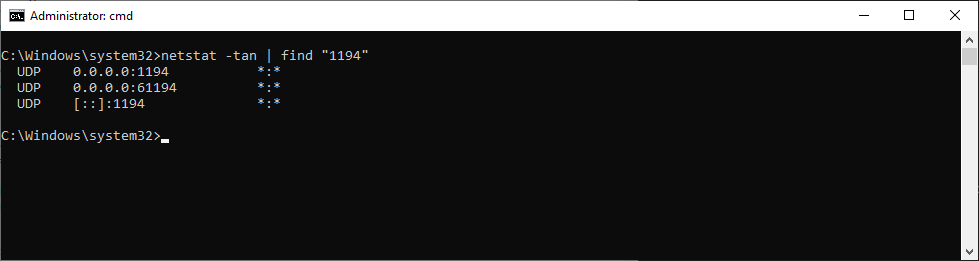

Проверяем поднялся ли порт tcp 1194:

netstat -tan | find "1194"Порт должен прослушиваться.

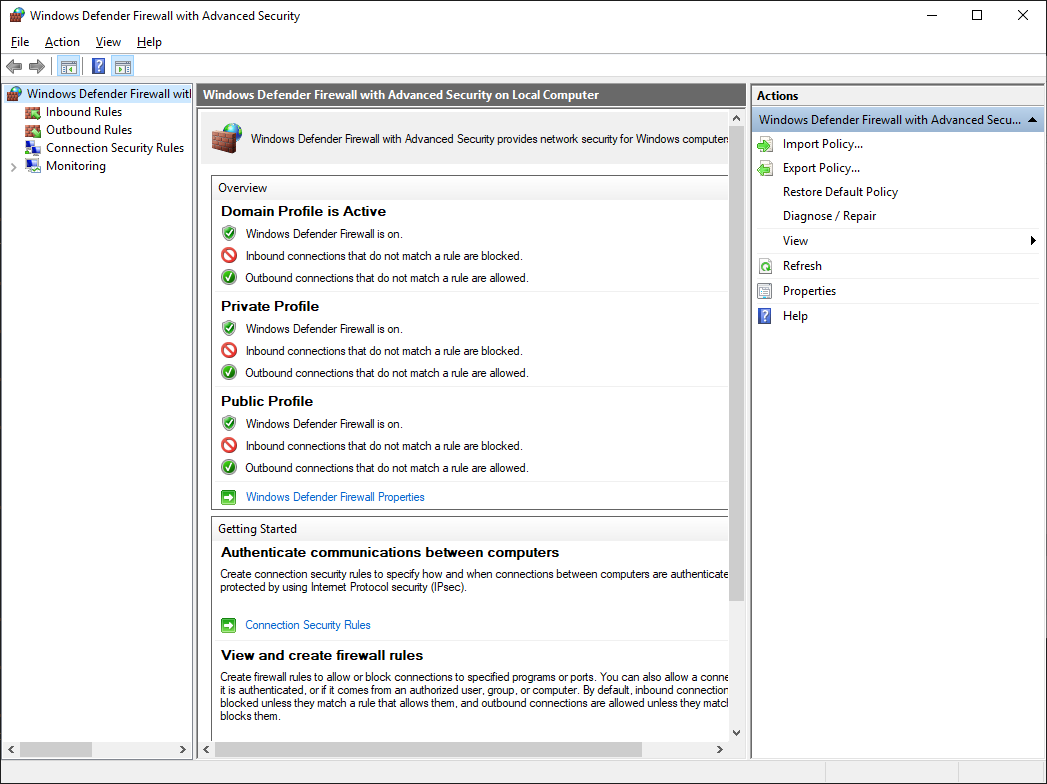

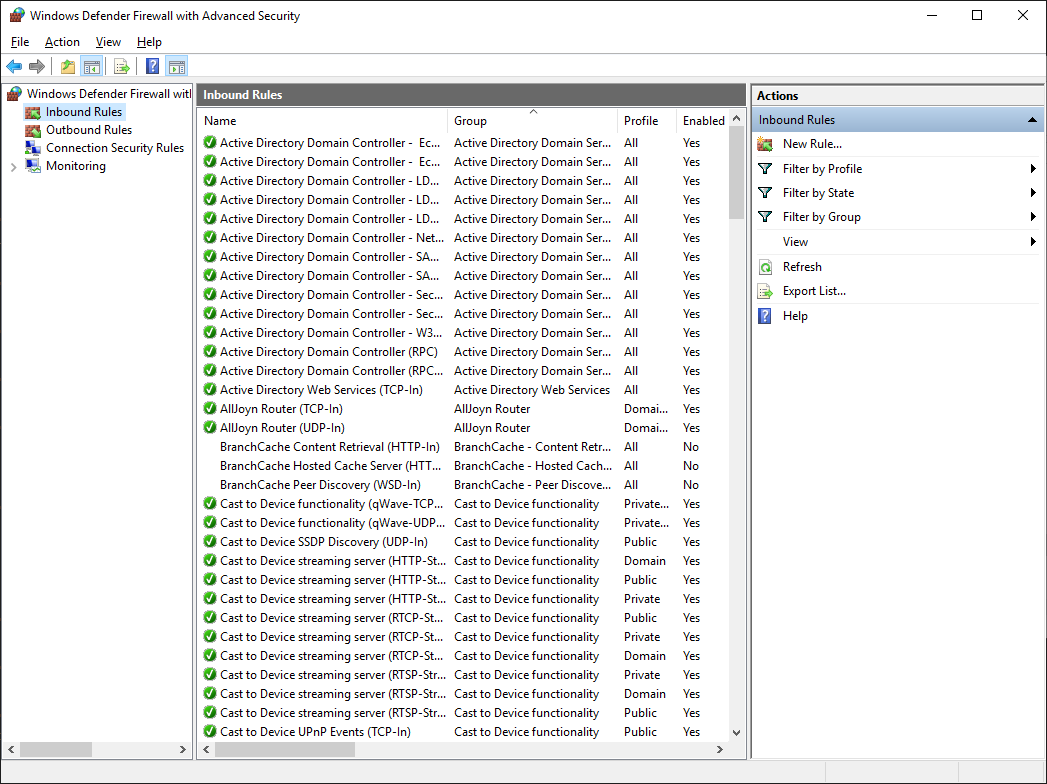

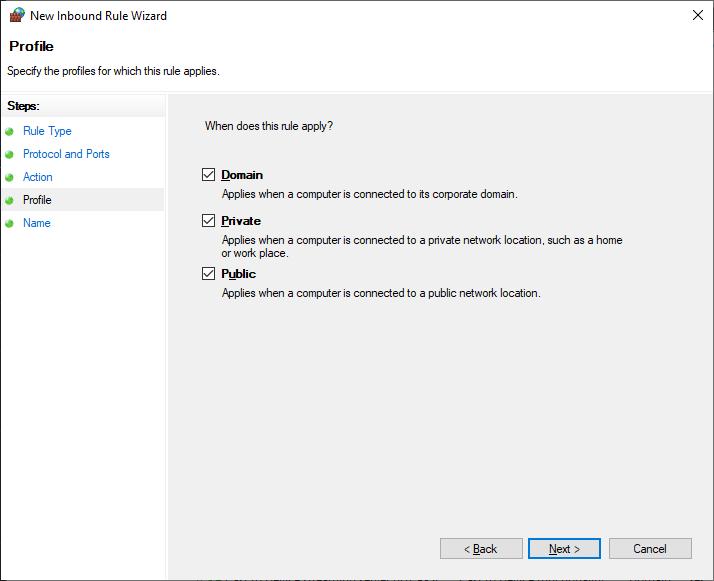

Теперь нужно настроить firewall. Открываем Windows Defender Firewall with Advanced Security.

Переходим в Inbound Rules.

Создаём правило — New Rule…

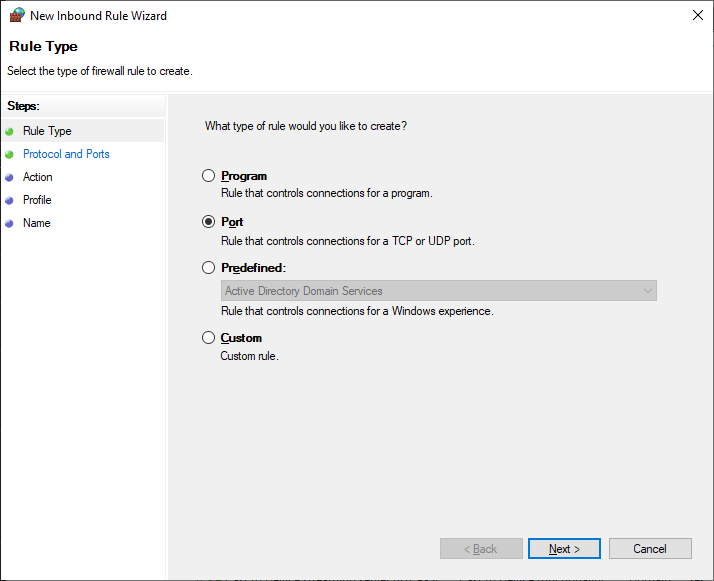

Тип правила — Port. Next.

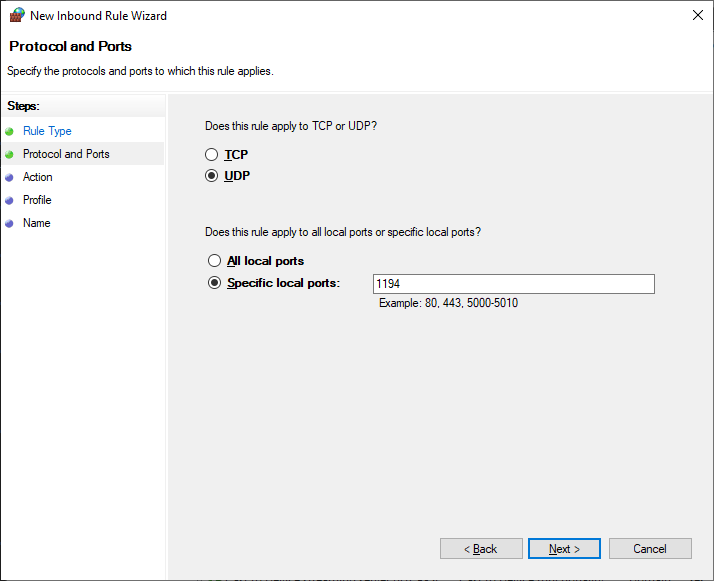

Протоколы и порты — UDP 1194. Как в настройках сервера. Next.

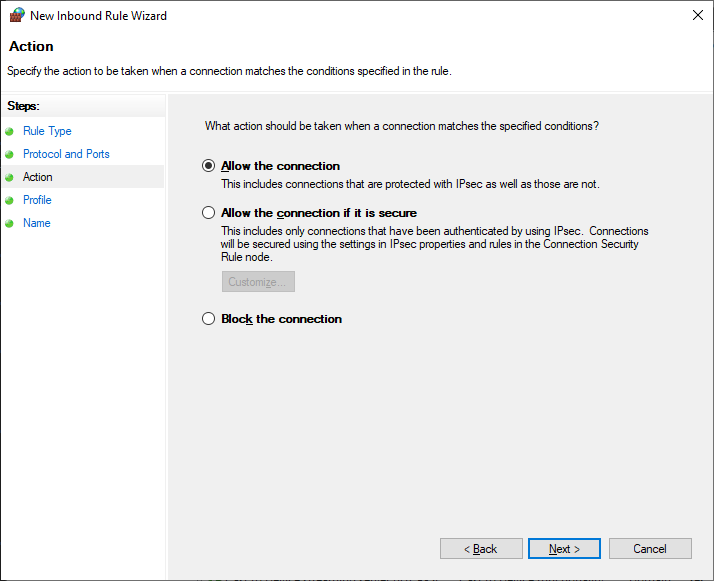

Действия — Allow the connection. Next.

Для всех сетей. Next.

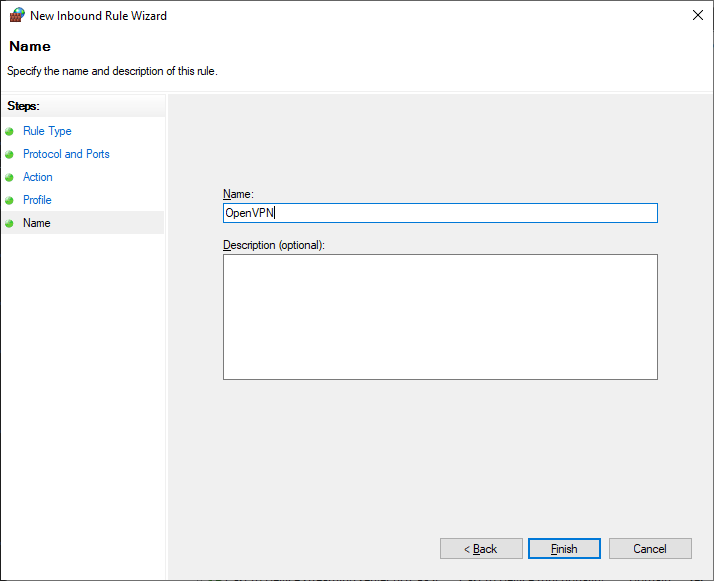

Указываем название правила — OpenVPN. Next.

Правило создано, теперь firewall не блокирует входящие UDP соединения на 1194 порту.

Настройка OpenVPN клиента

На компьютере клиента устанавливаем OpenVPN точно также как на сервер. Галку EasyRSA 2 Certificate Management Scripts не указываем. Галку OpenVPN GUI указываем.

Я устанавливаю OpenVPN на клиенте в папку по умолчанию. C:Program FilesOpenVPN.

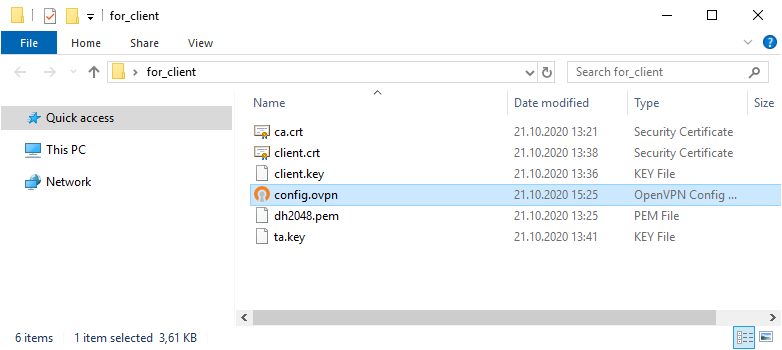

Копируем в отдельную папку for_client (её содержимое отправим потом на компьютер клиента) на сервере файлы для клиента:

- ca.crt

- client.crt

- client.key

- dh2048.pem

- ta.key

Туда же из папки C:Program FilesOpenVPNsample-config копируем client.ovpn

Переименовываю client.ovpn в config.ovpn. Можно использовать любое имя, лучше созвучное с названием организации. Вот такой получился набор.

Редактируем файл config.ovpn.

client

dev tun

proto udp

remote internet-lab.ru 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca "C:\Program Files\OpenVPN\config\ca.crt"

cert "C:\Program Files\OpenVPN\config\client.crt"

key "C:\Program Files\OpenVPN\config\client.key"

tls-auth "C:\Program Files\OpenVPN\config\ta.key" 1

#dh "C:\Program Files\OpenVPN\config\dh2048.pem"

cipher AES-256-CBC

comp-lzo

verb 0

connect-retry-max 25Здесь указываем пути к ключам и сертификатам клиента. Не забываем про адрес и порт сервера, куда подключаться, для примера я указал internet-lab.ru UDP 1194.

Отправляем подготовленные файлы на компьютер клиента и копируем в C:Program FilesOpenVPNconfig.

На клиента запускаем OpenVPN GUI.

В трее появляется значок OpenVPN.

Правой кнопкой — подключиться.

Устанавливается соединение.

Значок позеленел, назначен адрес 10.8.0.6.

Можно подключаться к серверу, если есть доступы.

Для второго и последующего клиента генерируем свой набор клиентских сертификатов.

Отзыв сертификата

Иногда нужно отозвать сертификат, выданный клиенту. Кто-то увольняется, кто-то палит сертификаты.

cd "C:Program FilesOpenVPNeasy-rsa"

vars.bat

revoke-full clientГде client — это имя клиента.

В папке C:Program FilesOpenVPNkeys появляется файл:

- crl.pem

Копируем его с заменой в рабочую директорию сервера C:Program FilesOpenVPNssl.

Добавляем строчку в конфигурационный файл сервера:

crl-verify "C:\Program Files\OpenVPN\keys\crl.pem" Перезапускаем службу OpenVPN сервера.

net stop OpenVPNService

net start OpenVPNServiceЕсли в конфигурационном файле уже был ранее указан путь к crl.pem, то службу можно не перезапускать, OpenVPN перечитывает CRL один раз в час. Но в течении этого часа клиенты с отозванными сертификатами смогут продолжать подключаться и работать.

Для клиента с отозванным сертификатом процесс подключения будет «зависать». В логе можно увидеть:

TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) TLS Error: TLS handshake failed

Чтобы клиент не стучался постоянно на сервер, у него в конфиге есть опция:

connect-retry-max 25Передать эту опцию при отзыве сертификата нельзя, поэтому указывайте её всем клиентам заранее.

Ссылки

OpenVPN 2.5.1 сервер на Windows

Содержание

- Настройка OpenVPN для Windows

- Содержание

- Установка OpenVPN GUI

- Настройка OpenVPN GUI

- Подключение в VPN-серверу

- Не подключается OpenVPN

- 1. Сервис запущен?

- 2. Открыт порт?

- 3. Соответствуют ли настройки?

- 4. Используете ли правильные ключи?

- 5. Стабильная сеть?

- 6. Проанализируйте лог файл

- 7. Два пользователя одновременно

- 8. Истек срок действия crl

- 9. Сервер перегружен

- Выводы

- Ошибки VPN

- Вы везунчик!

- Ошибки OpenVPN

- Как узнать какая OpenVPN ошибка возникла?

- Не могу выбрать «Connect» при нажатии на иконку в системном трее

- Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

- Cannot load certificate file client.crt

- All TAP-Win32 adapters on this system are currently in use

- ERROR: Windows route add command failed: returned error code 1

- Initialization Sequence Completed With Errors

- Настройка OpenVPN. Подключение к бесплатным серверам VPN Gate

- Настройка OpenVPN для Windows

- Настройка OpenVPN для MacOS

- Как настроить сервер OpenVPN на Windows

- Установка OpenVPN Server

- Создание сертификатов

- а) Создание сертификатов с RSA 3

- б) Создание сертификатов с RSA 2

- Настройка сервера

- Настройка клиента

- На сервере

- На клиенте

- Доступ к локальной сети

- 1. Настройка реестра

- 2. Настройка OpenVPN Server

- 3. Разрешаем доступ к локальной сети

- Возможные проблемы

Настройка OpenVPN для Windows

Пошаговая инструкция по настройке OpenVPN GUI в Windows 10. The OpenVPN GUI это бесплатная программа с открытым кодом, доступная для всех версий Windows.

Содержание

Установка OpenVPN GUI

Или скачайте установочный файл для вашей версии Windows по следующим ссылкам:

Установщик запущен. Нажмите Next для начала установки!

Настройка OpenVPN GUI

В процессе установки, ярлык OpenVPN GUI будет добавлен на рабочий стол Windows. Нажмите правой кнопкой мыши по нему OpenVPN GUI и выберите в меню пункт «Открыть разположение файла».

После этого вы увидите предупреждение «Destination Folder Access Denied». Windows попросит вас предоставить права администратора для перемещения файла. Согласитесь.

Отлично! Ваш конфигурационный файл SnowdenVPN.ovpn находится в C:Program FilesOpenVPNconfig и теперь вы можете подключиться к серверу.

Подключение в VPN-серверу

Дважды нажмите мышью на ярлык OpenVPN GUI на рабочем столе.

Когда OpenVPN GUI запустится, на панеле уведомлений появится его значок.

Нажмите правой кнопкой мыши по значку OpenVPN GUI на панеле уведомлений.

В выпадающем меню выбирите пункт Подключиться.

После этого появится окно подключения.

Когда OpenVPN GUI подключится в серверу, значок станет зеленого цвета.

Источник

Не подключается OpenVPN

Но иногда сеть перестает работать или не получается её настроить. В этой статье мы разберём несколько причин, почему не подключается OpenVPN, с которыми лично сталкивался я и которые мне приходилось исправлять. Возможно, одна из них и привела к вашей поломке.

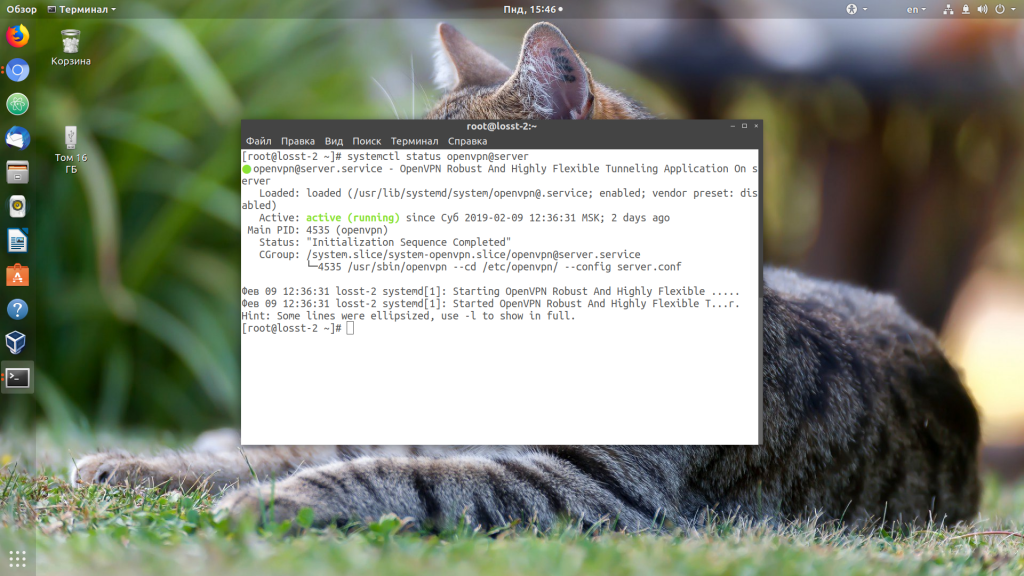

1. Сервис запущен?

Если вы только что установили и настроили OpenVPN, убедитесь, что его сервис запущен и работает. Если сервер не запущен, то, как правило, при попытке подключения вы будете получать ошибку «Connection refused». Для проверки выполните:

sudo systemctl status openvpn

В некоторых случаях сервис запускается с определённым конфигом. Тогда для проверки нужно указать этот конфигурационный файл:

sudo systemctl status openvpn@имя_конфига

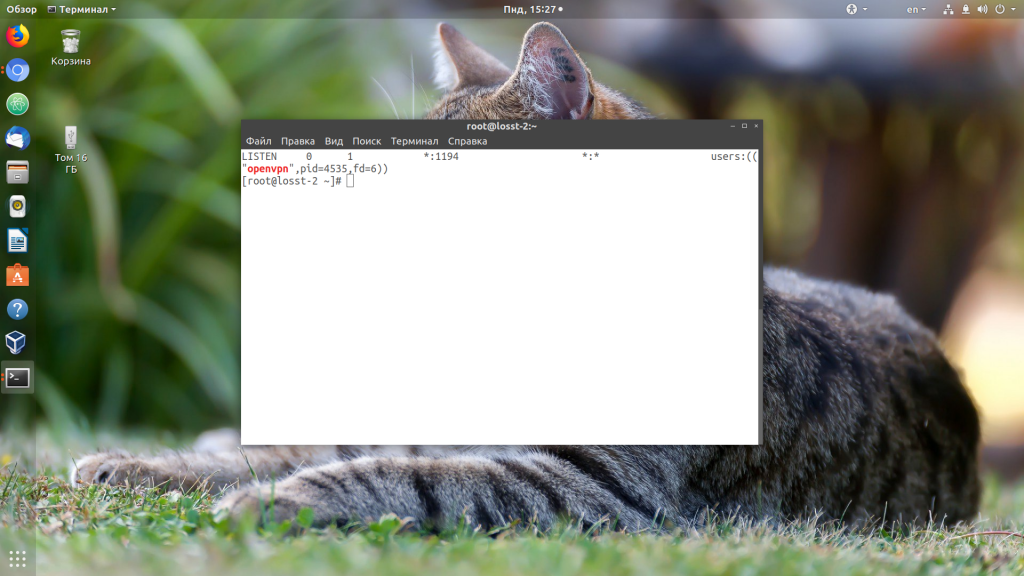

Также вы можете посмотреть, слушает ли сервис подключения на порту OpenVPN:

2. Открыт порт?

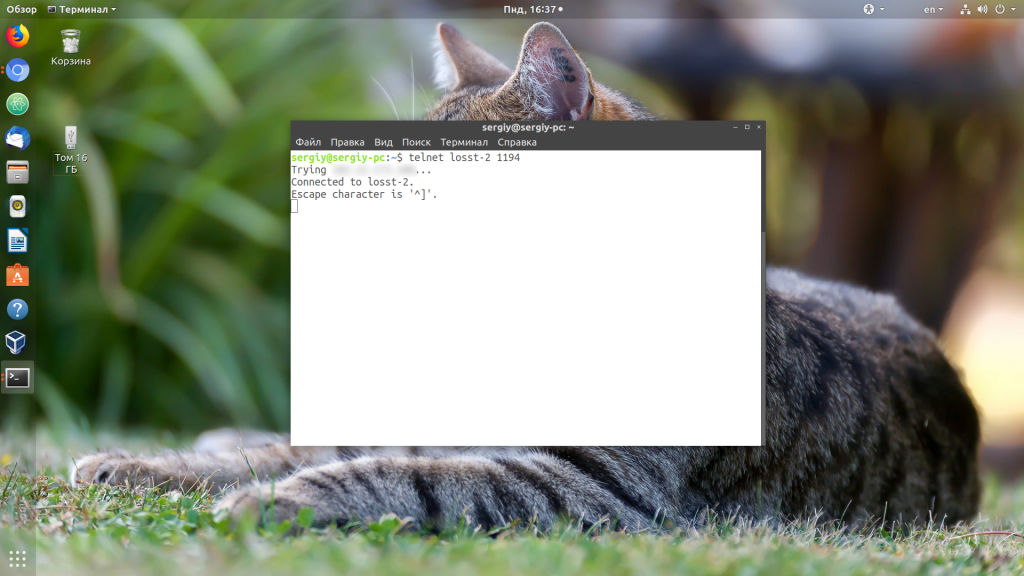

Если сервис запущен и слушает подключения на 1194 порту, а вы всё ещё не можете подключится, убедитесь, что этот порт не защищён брандмауэром на сервере. Для этого просто пробуем подключится к нему с помощью telnet:

telnet ip_сервера 1194

Когда всё хорошо, утилита сообщит об успешном подключении:

sudo ufw allow 1194

Теперь можете снова попробовать подключаться к вашему OpenVPN-серверу и теперь всё должно заработать.

3. Соответствуют ли настройки?

4. Используете ли правильные ключи?

Если вы подписывали ключи вручную, без использования какого-либо автоматического скрипта настройки OpenVPN, и поэтому они находятся в отдельных файлах от клиентского конфигурационного файла, тогда проверьте, используете ли вы правильные ключи и правильно ли они подписаны. Обычно при проблемах с ключами всё это очень хорошо видно в лог-файле OpenVPN. Но об этом позже. Попробуйте подписать ключи ещё раз.

5. Стабильная сеть?

Если OpenVPN подключается, но подключение постоянно разрывается, причиной этому может стать нестабильная сеть. Если вы знаете, что сеть у вас не очень стабильная или сильно загружена, уберите эти опции из конфигурационного файла клиента:

sudo vi /etc/openvpn/server.conf

#ping 5

#ping-restart 10

Как правило, это решает проблему с сетью и программа может нормально работать даже в сети, которая постоянно разрывается. Также можно не удалять эти строки полностью, а просто увеличить их значения.

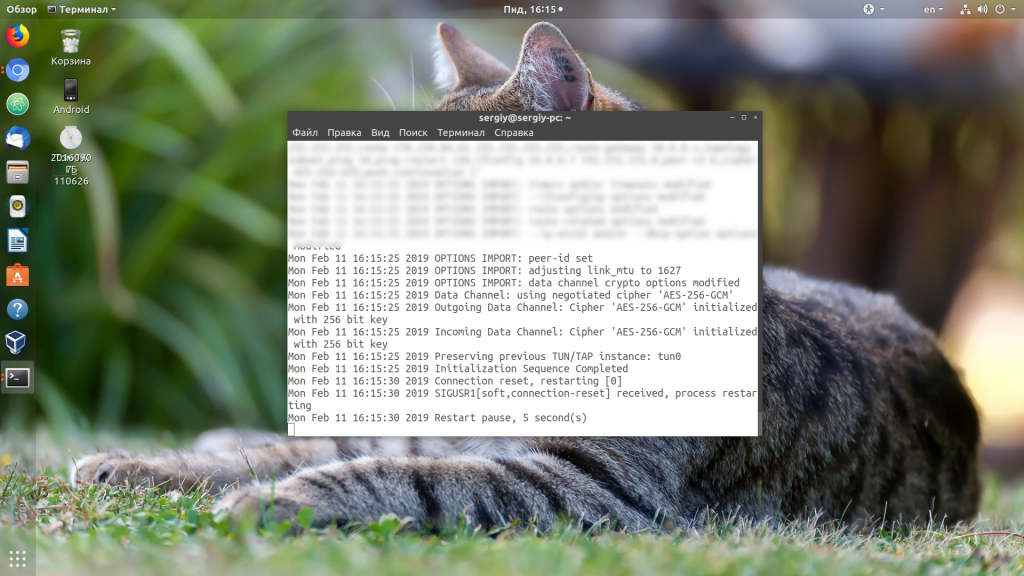

6. Проанализируйте лог файл

Если вам всё ещё не удалось выяснить, почему не работает подключение, значит это что-то более серьёзное и без анализа лог-файла вам не обойтись. При подключении в терминале клиента вы обычно будете получать примерно одну и ту же ошибку:

SIGUSR1[soft,connection-reset] received, process restarting

Более подробную информацию можно взять из лог-файла сервера. Лог-файл настраивается директивой log-append в конфигурационном файле сервера, обычно это /var/log/openvpn.log.

По умолчанию уровень логирования равен трём. На этом уровне вы мало что сможете понять. Вам нужен уровень 9, максимальный. Поэтому откройте конфигурационный файл и приведите настройки логирования к такому виду:

log-append /var/log/openvpn.log

verb 9

Теперь перезапустите OpenVPN:

sudo systemctl restart openvpn@имя_конфига

Откройте лог-файл и попробуйте снова подключится:

Здесь вы увидите очень много информации, просмотрите её внимательно и найдите, где именно находится проблема. Обычно программа сама говорит где проблема и как её решить. Главное, потом не забудьте вернуть значение параметра verb по умолчанию (3) иначе лог-файл очень быстро займёт всё свободное место на жёстком диске.

7. Два пользователя одновременно

Если по одному и тому же конфигурационному файлу пытаются подключится два или больше пользователей одновременно, то OpenVPN примет только одно подключение, а все остальные будет сбрасывать. Это поведение можно изменить, добавив к конфигурации сервера строчку:

Но лучше так не делать и создавать для каждого пользователя или устройства отдельный конфигурационный файл, тогда можно будет просто отследить, кто и когда подключался.

8. Истек срок действия crl

Затем скопируйте полученный файл в папку с файлами OpenVPN:

cp /etc/openvpn/easy-rsa/pki/crl.pem /etc/openvpn/crl.pem

Готово, теперь у вас всё будет работать.

9. Сервер перегружен

Если вы не можете подключится или подключение разрывается, причиной этому может стать недостаточное количество ресурсов на сервере. Убедитесь, что сервер ничем не перегружен, а на жёстком диске есть свободное место.

Выводы

Сегодня мы разобрали несколько причин, почему может возникнуть ошибка «не удалось подключиться к OpenVPN». Конечно, это только самые простые проблемы, и при более серьёзном использовании программы можно столкнутся с более крупными проблемами. Какие казусы с подключением к OpenVPN вам приходилось решать? Напишите свои варианты решений в комментариях!

Источник

Ошибки VPN

Иногда случаются проблемы с VPN подключением или VPN не работает. На данной странице вы можете найти описание возникающей ошибки впн и самостоятельно исправить ее.

Вы везунчик!

Поздравляем! Вы нашли скрытый промо-код со скидкой 75% на покупку анонимного VPN без логов.

Промо-код действует только 1 час.

Ошибки OpenVPN

Если вы не знаете как узнать ошибку, возникшую в ходе подключения, нажмите на следующую ссылку:

Ниже представлен список возможных ошибок и методы их устранения. Нажмите на ошибку, чтобы узнать как ее устранить. Названия ошибок соответствуют записям в окне лога.

Как узнать какая OpenVPN ошибка возникла?

Программа OpenVPN имеет лог подключения. При подключении к OpenVPN серверу программа записывает данные подключения. Эта информация никуда не передается и остается на вашем компьютере, чтобы вы могли понять из-за чего возникла ошибка впн. Чтобы вызвать окно лога, нажмите дважды левой кнопкой мыши на иконку OpenVPN в системном трее.

Когда соединение прошло успешно, и вы подключены к VPN серверу, то окно лога должно выглядеть так:

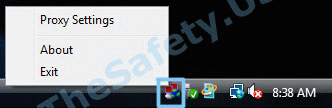

Не могу выбрать «Connect» при нажатии на иконку в системном трее

В списке есть только «Proxy Settings», «About» и «Exit», но нет пункта «Connect».

Это означает, что вы не скачали и/или не скопировали конфигурационный файл «client.ovpn» в «C:/Program Files/OpenVPN/config». Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

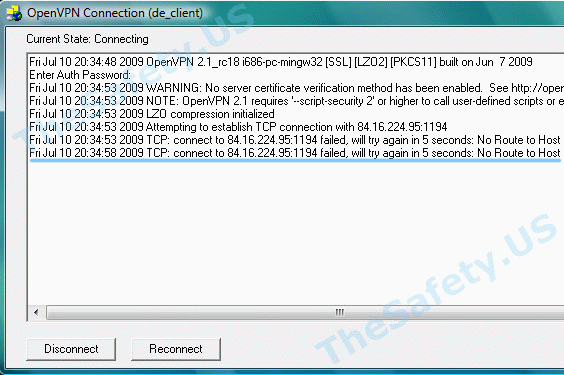

Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

Данная ошибка означает, что у вас нет подключения к Интернету, либо его блокирует ваш Firewall или Антивирус.

Проверьте активно ли ваше Интернет подключение, отключите Firewall, Антивирус и подключитесь еще раз.

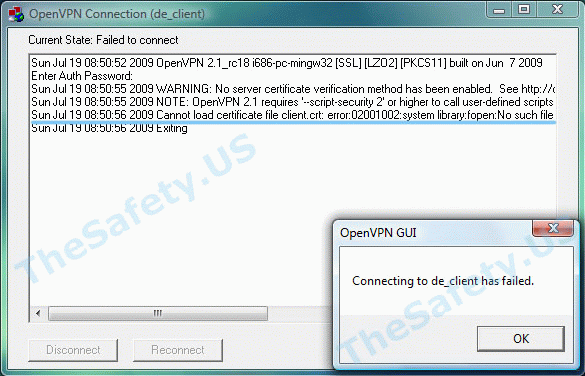

Cannot load certificate file client.crt

Данная ошибка связана с отсутствием сертификационных файлов в папке «C:Program FilesOpenVPNconfig».

В процессе установки было необходимо скачать архив с сертификатами и распаковать его в папку с программой. Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

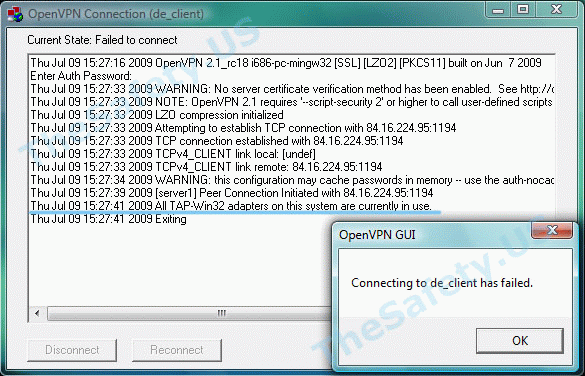

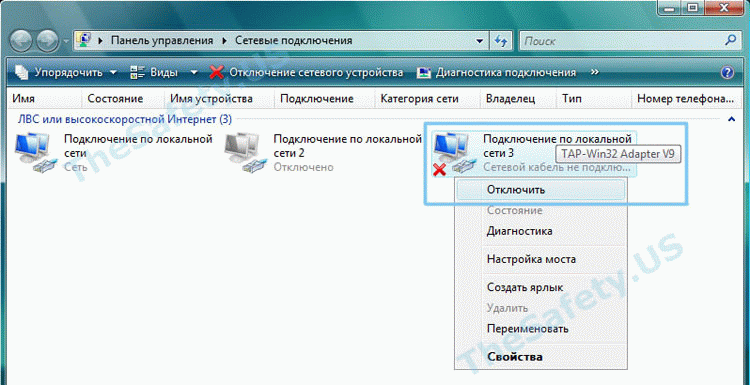

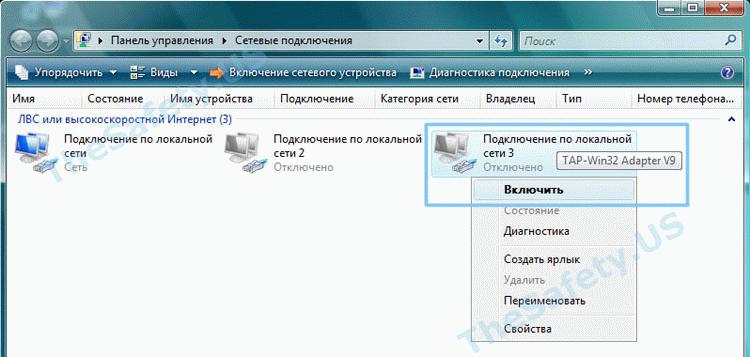

All TAP-Win32 adapters on this system are currently in use

Эта впн ошибка связана с некорректной работой Windows и программы OpenVPN. Также эта OpenVPN ошибка может возникнуть вследствие отключения Интернета без отключения сначала OpenVPN соединения. Всегда отключайте сначала OpenVPN соединение и только затем Интернет.

Затем, таким же образом, «Включите» данное подключение. После выполнения данных действий проблемы с VPN подключением должны исчезнуть.

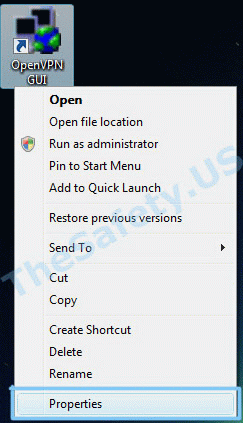

ERROR: Windows route add command failed: returned error code 1

Данная ошибка связана с ограничением прав в Windows Vista, Seven.

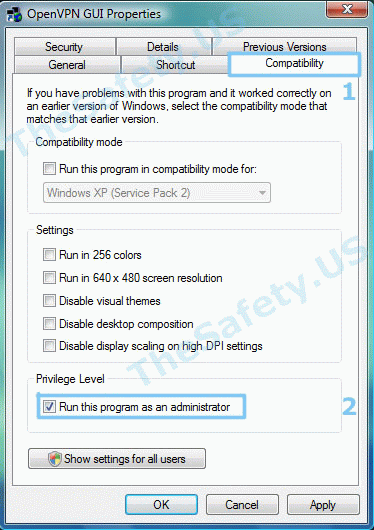

Для устранения ошибки, необходимо выйти из OpenVPN GUI. Правой кнопкой мышки нажать на иконку OpenVPN GUI на рабочем столе и выбрать пункт меню «Свойства»

На вкладке «Совместимость» поставьте галочку «Выполнять эту программу от имени администратора».

Теперь запустите OpenVPN GUI еще раз и подключитесь к VPN серверу.

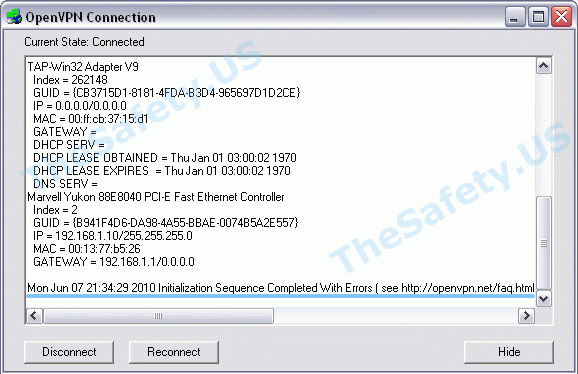

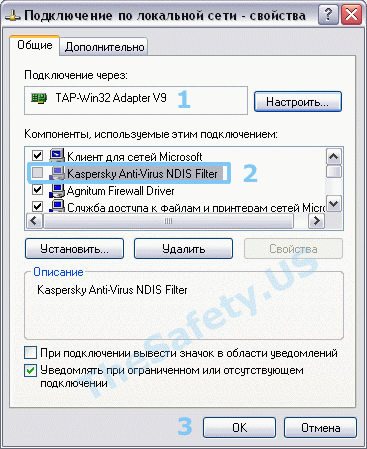

Initialization Sequence Completed With Errors

Данная ошибка связана с неправильной работой службы DHCP из-за антивирусов или фаерволов.

Ошибка наблюдалась постоянно у фаервола Outpost Firewall версии 2009 и ранее, наблюдается также у антивируса Касперского. Ниже представлено решение для антивируса Касперского. Сам алгоритм ничем не отличается от решения проблемы для других антивирусов и фаерволов.

Теперь подключитесь к VPN и подключение должно пройти успешно.

Источник

Настройка OpenVPN. Подключение к бесплатным серверам VPN Gate

Настройка OpenVPN для Windows

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate, используя клиент OpenVPN в системах Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Установите клиентское приложение OpenVPN для вашей операционной системы. Запустите установочный файл. Откроется мастер установки. Следуйте подсказкам на экране, чтобы выполнить установку приложения.

2. Скачайте и загрузите файл конфигурации подключения OpenVPN (файл. ovpn). Данная процедура требуется только при первичной настройке подключения.

Файл конфигурации формата *.ovpn понадобиться для подключения к серверу ретрансляции VPN Gate через протокол OpenVPN.

Загрузить файл конфигурации (OpenVPN Config file) можно на странице списка открытых бесплатных серверов ретрансляции http://www.vpngate.net/en/. Выберите VPN-сервер, к которому вы хотите подключиться и нажмите на соответствующий файл *.ovpn, чтобы скачать его на рабочий стол или папку загрузки.

После сохранения файла на компьютере, он будет отображаться как иконка OpenVPN. Тем не менее, вы не сможете установить подключение, просто дважды кликнув по файлу.

Нужно переместить файл *.ovpn в папку “config” основной директории установки OpenVPN.

Откройте папку C:Program FilesOpenVPNconfig и скопируйте файл *.ovpn в нее.

3. Подключение к VPN

Кликните правой кнопкой мыши по иконке “OpenVPN GUI” на рабочем столе и выберите опция “Запустить от имени администратора”. В противном случае, установить VPN подключение не удастся.

Иконка OpenVPN GUI появится в области уведомления панели задач (системном трее). В некоторых случаях иконка может быть скрытой, нажмите по значку стрелки, чтобы показать все скрытые иконки.

Щелкните правой кнопкой мыши по иконке OpenVPN GUI и нажмите “Подключить”.

Запуститься VPN подключение. Статус подключения будет отображаться на экране. Если вы увидите диалоговое окно запроса имени пользователя и пароля. Введите “vpn” в оба поля. Данное окно появляется очень редко.

Если VPN подключение успешно установлено, то появится всплывающее сообщение как на скриншоте.

4. Интернет без ограничений

Когда подключение VPN установлено, в системе Windows создается виртуальный сетевой адаптер TAP-Windows Adapter V9. Этот адаптер получит IP-адрес, который начинается с “10.211”. Виртуальный адаптер получит адрес шлюза по умолчанию.

Вы сможете проверить конфигурацию сети, запустив команду ipconfig /all в командной строке Windows.

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через «10.211.254.254», значит ваше подключение ретранслируется через один из серверов VPN Gate. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес.

Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

Настройка OpenVPN для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate, используя приложение Tunnelblick. Tunnelblick является версий клиента OpenVPN с графической оболочкой. для систем MacOS.

1. Установите приложение Tunnelblick

Скачайте и установите последнюю версию приложения Tunnelblick. Во время установки на экране будут показываться инструкции.

После завершения установки появится следующий экран. Выберите опцию “У меня есть файлы конфигурации”.

На экране будет показана инструкция по добавлению конфигурации в Tunnelblick.

Нажмите ОК, чтобы закрыть окно.

Файл конфигурации формата *.ovpn понадобиться для подключения к серверу ретрансляции VPN Gate через протокол OpenVPN.

Скачать файл конфигурации (OpenVPN Config file) можно на странице списка открытых бесплатных серверов ретрансляции http://www.vpngate.net/en/. Выберите VPN-сервер, к которому вы хотите подключиться и нажмите на соответствующий файл *.ovpn, чтобы его загрузить в папку загрузок (Downloads).

Во время добавления нужно будет ввести имя пользователя и пароль от учетной записи MacOS.

3. Подключение к VPN

Нажмите по иконке Tunnelblick на верхней панели инструментов MacOS и выберите опцию “Соединить [название конфигурации]”. Будет запущено подключение к VPN.

Появится статус подключения к VPN, как показано на скриншоте. После успешной установки подключения, в основном окне Tunnelblick будет показываться состояние “Соединен”.

4. Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Источник

Как настроить сервер OpenVPN на Windows

OpenVPN позволяет настроить VPN-сервер как на платформе Windows Server, так и версии для рабочего компьютера (Windows 10, 8, 7).

Установка OpenVPN Server

Переходим на официальный сайт OpenVPN и скачиваем последнюю версию программы для соответствующей версии Windows:

* интерфейсы для старой версии OpenVPN и новой немного различаются. Нам нужно выбрать для установки все пункты.

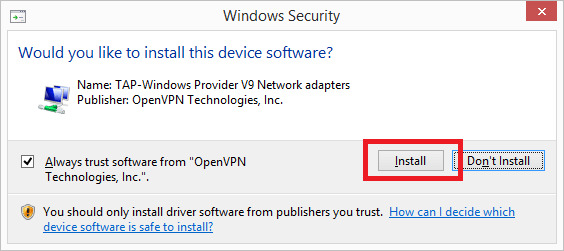

. снова Next и Install — начнется установка. В процессе мастер может выдать запрос на подтверждение установки виртуального сетевого адаптера — соглашаемся (Install/Установить).

Создание сертификатов

Новая версия OpenVPN позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Наши действия будут различаться в зависимости от данной версии. Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Создание сертификатов с RSA 3

1. Переходим в папку установки OpenVPN (по умолчанию, C:Program FilesOpenVPN) и создаем каталог ssl.

2. После переходим в папку C:Program FilesOpenVPNeasy-rsa, переименовываем файл vars.bat.example в vars.bat, открываем его на редактирование и правим одну строку:

set_var EASYRSA_TEMP_DIR «$EASYRSA_PKI/temp»

* мы снимаем комментарий и добавляем temp в конце $EASYRSA_PKI. Если это не сделать, то при попытке сформировать корневого сертификата мы получим ошибку Failed create CA private key.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

5. Запускаем команду:

Мы окажемся в среде EasyRSA Shell.

6. Инициализируем PKI:

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

7. Генерируем корневой сертификат (CA):

. после ввода Enter обязательно задаем пароль дважды. На запрос ввести Common Name можно просто нажать ввод или написать свое имя:

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

8. Создаем ключ Диффи-Хеллмана:

9. Для создания сертификата сервера необходимо сначала создать файл запроса:

./easyrsa gen-req cert nopass

* на запрос ввода Common Name просто вводим Enter.

. и на его основе — сам сертификат:

./easyrsa sign-req server cert

После ввода команды подтверждаем правильность данных, введя yes:

Confirm request details: yes

. и вводим пароль, который указывали при создании корневого сертификата.

10. Для создания ta ключа используем команду:

11. Сертификаты сервера готовы и находятся в каталоге pki. Переносим в C:Program FilesOpenVPNssl следующие файлы:

б) Создание сертификатов с RSA 2

1. Переходим в папку установки OpenVPN (по умолчанию, C:Program FilesOpenVPN) и создаем каталог ssl.

2. После переходим в папку C:Program FilesOpenVPNeasy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

set «PATH=%PATH%;%ProgramFiles%OpenVPNbin»

set HOME=%ProgramFiles%OpenVPNeasy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

set KEY_DIR=keys

set KEY_SIZE=2048

set KEY_COUNTRY=RU

set KEY_PROVINCE=Sankt-Petersburg

set KEY_CITY=Sankt-Petersburg

set KEY_ORG=Organization

set KEY_EMAIL=master@dmosk.ru

set KEY_CN=DMOSK

set KEY_OU=DMOSK

set KEY_NAME=server.domain.ru

set PKCS11_MODULE_PATH=DMOSK

set PKCS11_PIN=12345678

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

4. Запускаем vars.bat:

5. Чистим каталоги от устаревшей информации:

* данная команда выполняется один раз, когда на сервере нет информации по ранее созданным сертификатам.

6. Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

Переходим к созданию ключей.

7. Генерируем последовательность центра сертификации:

На все запросы нажимаем Enter.

8. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

* команда может выполняться долго — это нормально.

9. Генерируем сертификат для сервера:

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

10. После переносим из папки C:Program FilesOpenVPNeasy-rsakeys в C:Program FilesOpenVPNssl следующие файлы:

Настройка сервера

Переходим в папку C:Program FilesOpenVPNconfig-auto (или для старой версии C:Program FilesOpenVPNconfig) и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\Program Files\OpenVPN\ssl\dh.pem»

ca «C:\Program Files\OpenVPN\ssl\ca.crt»

cert «C:\Program Files\OpenVPN\ssl\cert.crt»

key «C:\Program Files\OpenVPN\ssl\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

compress

ncp-disable

fast-io

cipher AES-256-CBC

persist-key

persist-tun

status «C:\Program Files\OpenVPN\log\status.log»

log «C:\Program Files\OpenVPN\log\openvpn.log»

verb 4

mute 20

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Ранее переименованный сетевой интерфейс должен включиться:

Настройка клиента

На сервере

На сервере генерируем сертификат для клиента. Для этого сначала чистим файл index.txt в папке C:Program FilesOpenVPNeasy-rsakeys.

Затем запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

Далее наши действия зависят от версии RSA.

а) Создание сертификатов с RSA 3

Мы окажемся в среде EasyRSA Shell.

Создаем клиентский сертификат:

./easyrsa gen-req client1 nopass

./easyrsa sign-req client client1

Мы должны увидеть запрос на подтверждение намерения выпустить сертификат — вводим yes:

Confirm request details: yes

* в данном примере будет создан сертификат для client1.

После вводим пароль, который указывали при создании корневого сертификата.

Теперь из папки pki копируем файлы:

. и переносим их на клиентский компьютер.

б) Создание сертификатов с RSA 2

И генерируем сертификат первого пользователя:

* на все запросы наживаем Enter, кроме Common Name — в данном поле вводим имя клиента (в нашем случае, просто client1). В конце подтверждаем введенную информацию — y.

** На каждого клиента нужно сгенерировать свой сертификат, в противном случае, им будет присваиваться один и тот же IP-адрес, что будет приводить к конфликту.

Получиться, что-то на подобие:

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Sankt-Petersburg]:

Locality Name (eg, city) [Sankt-Petersburg]:

Organization Name (eg, company) [Organization]:

Organizational Unit Name (eg, section) [DMOSK]:

Common Name (eg, your name or your server’s hostname) [DMOSK]:client1

Name [server.domain.ru]:

Email Address [master@dmosk.ru]:

По умолчанию, для Common Name будет подставляться значение из vars.bat — но с ним сертификат не будет создаваться. Необходимо при создании каждого ключа подставлять значение, равное имени сертификата. Например, как выше — подставлено client1.

Теперь из папки keys копируем файлы:

. и переносим их на клиентский компьютер.

На клиенте

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для Windows:

* по сути, это тот же файл, который скачивался для сервера.

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:Program FilesOpenVPNconfig. И копируем в нее сертификаты, которые перенесли с сервера.

Теперь открываем блокнот от имени администратора и вставляем следующие строки:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

compress

ncp-disable

fast-io

cipher AES-256-CBC

ca ca.crt

cert client1.crt

key client1.key

dh dh.pem

float

keepalive 10 120

persist-key

persist-tun

verb 0