Технология NIC Teaming (или Load Balancing/Failover – LBFO, или NIC bonding) позволяет объединить несколько физических сетевых адаптеров (NIC) в одну логическую сетевую карту. В этой статье мы рассмотрим, как настроить NIC Teaming в Windows Server 2019/2016/2012R2 и в десктопых версиях Windows 10 и 11.

Содержание:

- Настройка NIC Teaming в Windows Server 2019

- Используем PowerShell для настройки NIC Teaming в Windows Server

- Создаем группу сетевых адаптеров NIC Teaming в Windows 10 и 11

Для чего может понадобится объединять сетевые адаптеры в группу NIC Teaming?

- Увеличение пропускной способности. Например, объединив две сетевые 1 Гб сетевые карты в одну группу NIC Teaming, вы получите общую полосу пропускания на логическом адаптере 2 Гбит/с;

- Управление балансировкой нагрузки на сетевые карты – можно управлять распределением трафика между NIC сервера;

- Отказоустойчивость – при выходе из строя любой из сетевых карт, добавленных в группу NIC teaming, остальные подхватывают ее функции, и связь с сервером не прерывается. Для критически важных серверов этот механизм может защитить от простоя сервиса во время выхода из строя сетевого коммутатора или Ethernet порта на нем, сетевого кабеля (которым ваш хост подключен к коммутатору). Для реализации такой возможности, достаточно подключить сетевые карты в разные физические коммутаторы.

В Windows Server 2012R2/2016/2019/2022 технология NIC Teaming не совместима с Single-root I/O virtualization (SR-IOV), TCP Chimney и Remote Direct Memory Access (RDMA).

Настройка NIC Teaming в Windows Server 2019

Вы можете настроить NIC Teaming в Windows Server начиная с версии 2012. Рассмотрим, как объединить несколько сетевых адаптеров в Windows Server 2019 в одну группу NIC Teaming. Режим NIC Teaming по умолчанию отключен в Windows Server.

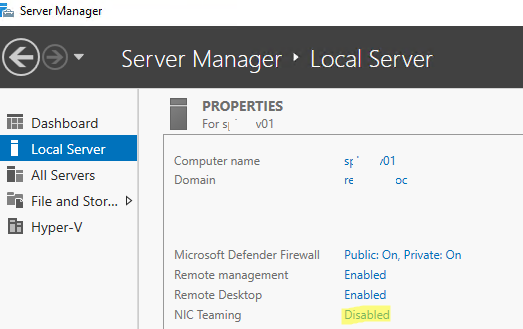

Чтобы включить его, откройте консоль Server Manager, выберите локальный сервер (Local Server) и в его свойствах выберите пункт “NIC Teaming: Disabled“.

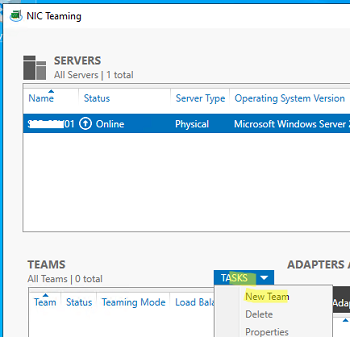

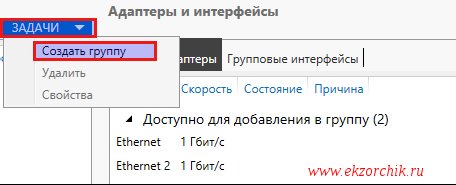

В появившемся окне в левой нижней панели выберите пункт Tasks -> New Team (Создать группу).

Далее нужно указать имя группы (Team Name) и выбрать сетевые адаптеры, которые будут входить в эту группу.

В Windows Server 2019 в одну NIC Teaming групп можно объединить до 32 физических сетевых адаптеров, главное, чтобы они работали на одной скорости.

Ниже можно настроить специальные параметры группы. От данных параметров зависит правила и эффективность NIC Teaming. Рассмотрим эти настройки подробнее.

Режим поддержки групп (Teaming Mode). Данный параметр определяет способ взаимодействия группы с сетевым оборудованием (коммутатором)

- Static Teaming (IEEE 802.3ad)— статический режим работы с зависимостью от сетевого оборудования. Все адаптеры группы должны быть подключены к одному коммутатору, Ethernet порты которого настроены на использование статической агрегации каналов (требуется настройка на коммутаторе);

- Switch Independent (режим по-умолчанию) – группа работает независимо от коммутатора, для реализации не нужно дополнительно настраивать сетевое оборудование. В этом режиме разные сетевые адаптеры группы можно подключить к разным коммутаторам для повышения отказоустойчивости (защита от сбоев в коммутаторах);

- LACP (Link Aggregation Control Protocol, LACP, IEEE 802.1ax) – режим также зависит от сетевого оборудования. Нужно включить и настроить на коммутаторе динамическую агрегацию каналов по протоколу LACP.

Режим балансировки нагрузки (Load Balancing mode) – задает как распределяется сетевой трафик по NIC в группе.

- Address Hash — для каждого из адаптеров вычисляется специальный хэш (на основании MAC или IP-адресов отправителя и получателя) и привязывается определенному физическому адаптеру. Весь трафик от данного отправителя будет идти через этот NIC;

- Hyper-V Port — режим можно использовать для сервера с ролью Hyper-V. Позволяет привязать конкретный адаптер группу NIC teaming к конкретному порту на виртуальном коммутаторе Hyper-V;

- Dynamic – опция по умолчанию, совмещает оба типа балансировки нагрузки.

Один из адаптеров в группе можно назначить резервным (Standby adapter). В обычном режиме работы данная NIC не используется для передачи трафика. При неполадке на любом другом адаптере в группе NIC Teaming, он тут-же занимает его место. В общем случае и без данной функции при выходе из строя любой сетевой карты, не будет простоя сервиса, т.к. ее нагрузка автоматически распределится между оставшимися картами в группе.

Выберите нужные параметры, нажмите ОК и новая группа Nic Teaming будет создана.

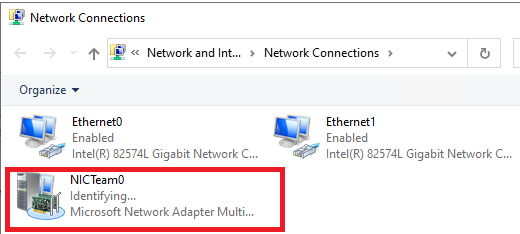

Откройте список сетевых подключения в панели управления Windows. Убедитесь, что в Windows Server появился новый сетевой адаптер Microsoft Network Adapter Multiplexor Driver (его иконка немного отличается). Это и есть виртуальный адаптер группы NIC Teaming.

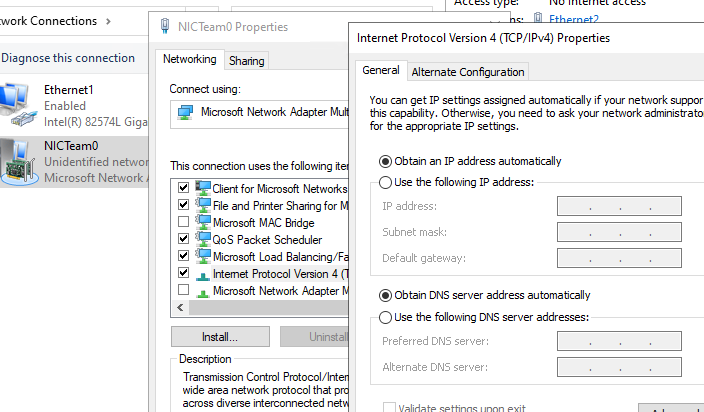

Дальнейшая настройка параметров сетевой карты (протоколы, IPv4/v6 адрес) осуществляется теперь в свойствах этого адаптера.

У всех остальных сетевых адаптеров, которые вы добавили в группу NIC Teaming уже не будет собственных IP адресов.

При удалении группы NIC Teaming предыдущие настройки сетевых адаптеров восстанавливаются.

В дальнейшем вы можете добавить или удалить сетевые адаптеры в группу NIC Teaming.

Вы можете использовать группу NIC Teaming для настройки нескольких VLAN интерфейсов в Windows Server. Для этого можно даже создать группу NIC Teaming из одного сетевого адаптера.

Используем PowerShell для настройки NIC Teaming в Windows Server

Вы можете создавать и управлять группами NIC Teaming не только из графического интерфейса Windows, но и с помощью PowerShell. Вы можете использовать PowerShell для настройки NIC Teaming в Windows Server Core

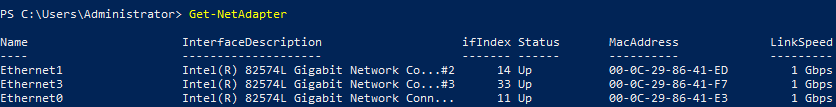

В Windows Server для управления MIC Teaming есть встроенный модуль NetLbfo. Выведите список сетевых адаптеров на сервере:

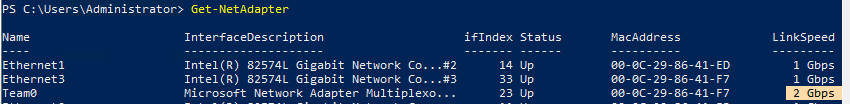

Get-NetAdapter

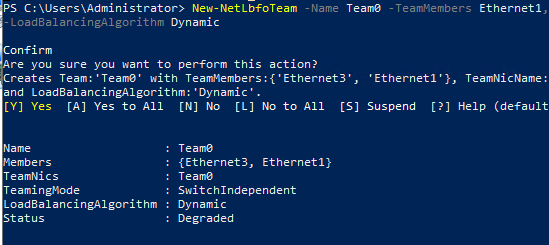

Создайте новую группу с Team0 из адаптеров с именами Ethernet1 и Ethernet3. Выберите режим работы NIC Teaming: Switch Independent с динамической балансировкой.

New-NetLbfoTeam -Name Team0 -TeamMembers Ethernet1,Ethernet3 -TeamingMode SwitchIndependent -LoadBalancingAlgorithm Dynamic

Доступные параметры:

- TeamingMode:

Static

,

SwitchIndependent

,

Lacp - LoadBalansingAlgorithm:

TransportPorts

,

IPAddresses

,

MacAddresses

,

HyperVPort

,

Dynamic

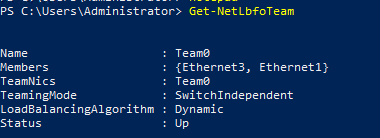

Информацию о группах NIC Teaming на сервере можно вывести с помощью команды:

Get-NetLbfoTeam

Name : Team0

Members : {Ethernet3, Ethernet1}

TeamNics : Team0

TeamingMode : SwitchIndependent

LoadBalancingAlgorithm : Dynamic

Status : Up

Можно настроить IP адрес интерфейса NIC Teaming с помощью PowerShell:

New-NetIPAddress -InterfaceAlias team0 -IPAddress 192.168.13.100 -PrefixLength 24 -DefaultGateway 192.168.13.1

Set-DnsClientServerAddress -InterfaceAlias team0 -ServerAddresses 192.168.13.10

Выполните команду

Get-NetAdapter

. Обратите внимание, что LinkSpeed сетевого адаптера группу NIC Teaming — 2 Гбит/с.

Чтобы изменить настройки группы NIC Teaming используется командлет Set-NetLbfoTeam:

Set-NetLbfoTeam -Name team0 -TeamingMode LACP

Если выполнить эту команду в ВМ, появится ошибка

Set-NetLbfoTeam : 'SwitchIndependent' is the only TeamingMode value supported in a Virtual Machine

Чтобы через NIC Teaming добавить отдельный VLAN интерфейс, используйте команду:

Add-NetLbfoTeamNIC -Team Team0 -VlanID 10

Удалить группу NIC Team можно командой:

Remove-NetLbfoTeam -Name Team0

Создаем группу сетевых адаптеров NIC Teaming в Windows 10 и 11

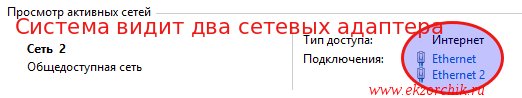

Вы можете использовать NIC Teaming для объединения сетевых карт не только в Windows Server, но и в клиентских версиях Windows 10 и 11. Главное, чтобы производитель вашей сетевой карты поддерживал для нее режим Link aggregation / NIC teaming/ LBFO.

Например, NIC Teaming работает из коробки с драйверами картами Realtek PCIe GbE Family Controller ( 10.35.510.2019) или Intel(R) 82574L Gigabit Network Connection.

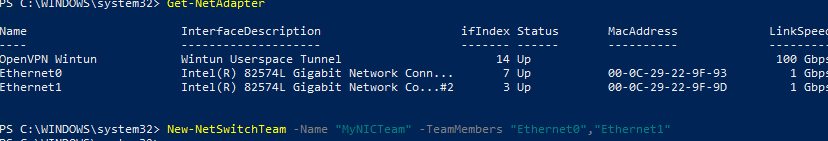

Чтобы собрать группу NIC Teaming в Windows 10 (в этом примере это Windows 10 20H2), откройте консоль PowerShell и выведите список сетевых адаптеров:

Get-NetAdapter

Соберем группу NIC Team из адаптеров Ethernet0 и Ethernet1.

New-NetSwitchTeam -Name "MyNICTeam" -TeamMembers "Ethernet0","Ethernet1"

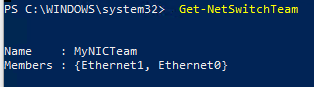

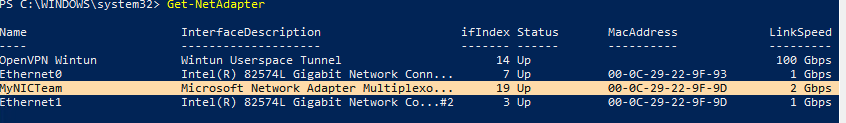

Проверьте, что в системе появился новый интерфейс NIC Teaming.

Get-NetSwitchTeam

Не забудьте задать для него сетевые настройки. Теперь у вас появился новый интерфейс с пропускной способностью 2 Гбит/с.

Для удаления созданной группы NIC Team, также нужно использовать PowerShell:

Remove-NetSwitchTeam -Name "MyNICTeam"

Прочитано:

5 362

Задача: Самостоятельно проработать, как поднять/организовать Nic Teaming средствами Windows Server 2016 в GUI составляющей. Ранее я уже делал, но использовал Windows Server 2008 R2, а тут хочу посмотреть также это все легко или есть определенные нюансы.

Итак, под Virtualbox развернута виртуальная система с осью на борту Windows Server 2016 Standard (Microsoft Windows [Version 10.0.14393]) с двумя сетевыми адаптерами.

Авторизуюсь в системе с правами, либо локального администратора, либо Администратора домена.

Win + R — cmd.exe с правами Администратора (Обязательно)

C:UsersАдминистратор>netsh interface teredo set state disabled

C:UsersАдминистратор>netsh interface isatap set state disabled

C:UsersАдминистратор>netsh interface 6to4 set state disabled

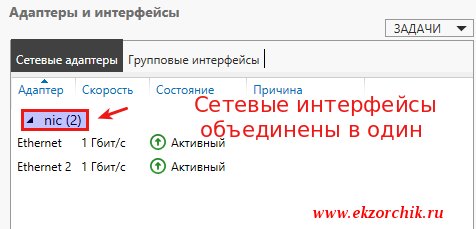

Чтобы сделать объединение сетевых интерфейсов в один для увеличения пропускной способности:

Win + R — control — Просмотр: Категория — Мелкие значки — Администрирование — Диспетчер серверов (ServerManager.exe) — Локальный сервер — по умолчанию настройка «Объединение сетевых карт» в состоянии «Отключено», щелкаю левой кнопкой мыши по настройке и перехожу в диалоговое окно «Объединение сетевых карт» (Приложение: LbfoAdmin.exe), в элементе «Группы» — «Задачи» — выбираю «Создать группу»

Имя группы: nic

и отмечаю галочками сетевые интерфейсы которые буду объединять, также нужно через «Дополнительные свойства» указать режим работы объединенных интерфейсов:

- Режим поддержки групп: LACP или «Динамически» (но на коммутаторе куда подключен также нужно будет сделать объединение интерфейсов и назначить роль lacp)

- Режим балансировки нагрузки: → может принимать: Хэш адреса, Порт Hyper-V, Динамический, т. к. я не использую Hyper-V то и не указываю, а выбираю «Хэш адреса» это Вычисление хэша на основе портов позволяет распределять трафик более равномерно. Однако для трафика отличного от TCP или UDP применяется хэш на основе IP-адреса, для не IP-трафика – хэш на основе MAC-адресов.

- Резервный адаптер: выставлено и затемнено мастером «Нет (Все адаптеры активны)». Если не указывать LACP, то можно сделать если линк на одном адаптере пропадает на его место встает другой.

Основной групповой интерфейс: nic (виртуальная локальная сеть по умолчанию)

и нажимаю кнопку «ОК»

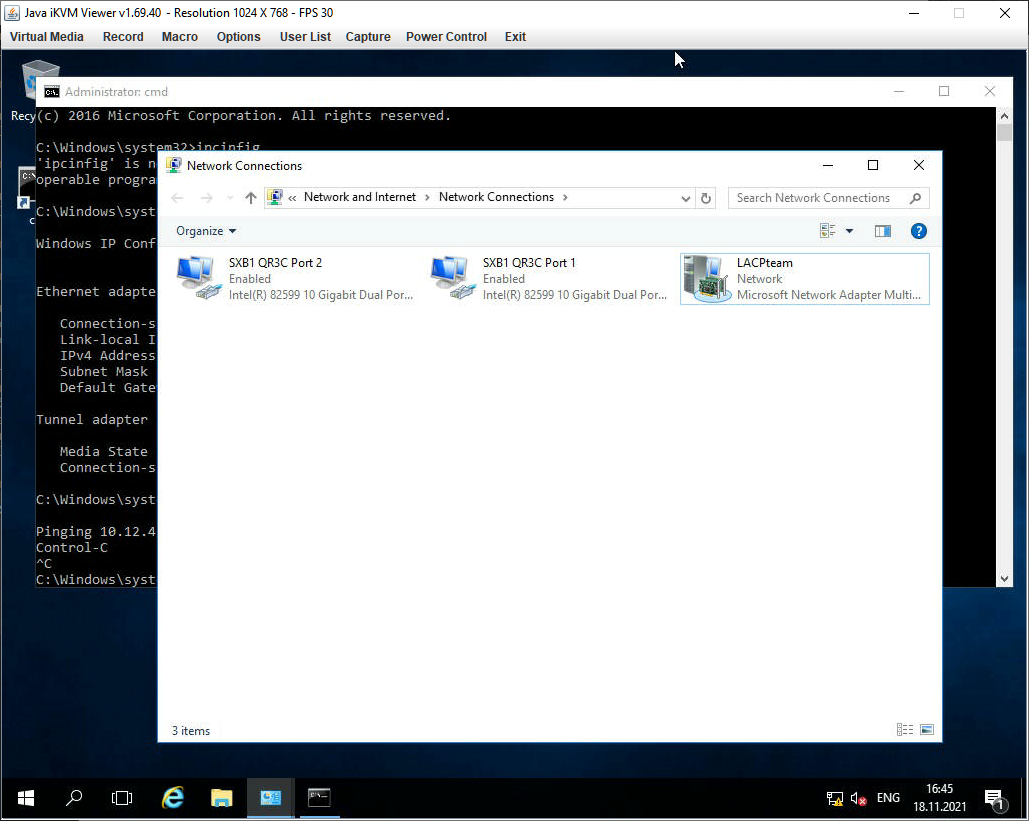

Итого объединение интерфейсов в системе сформировано:

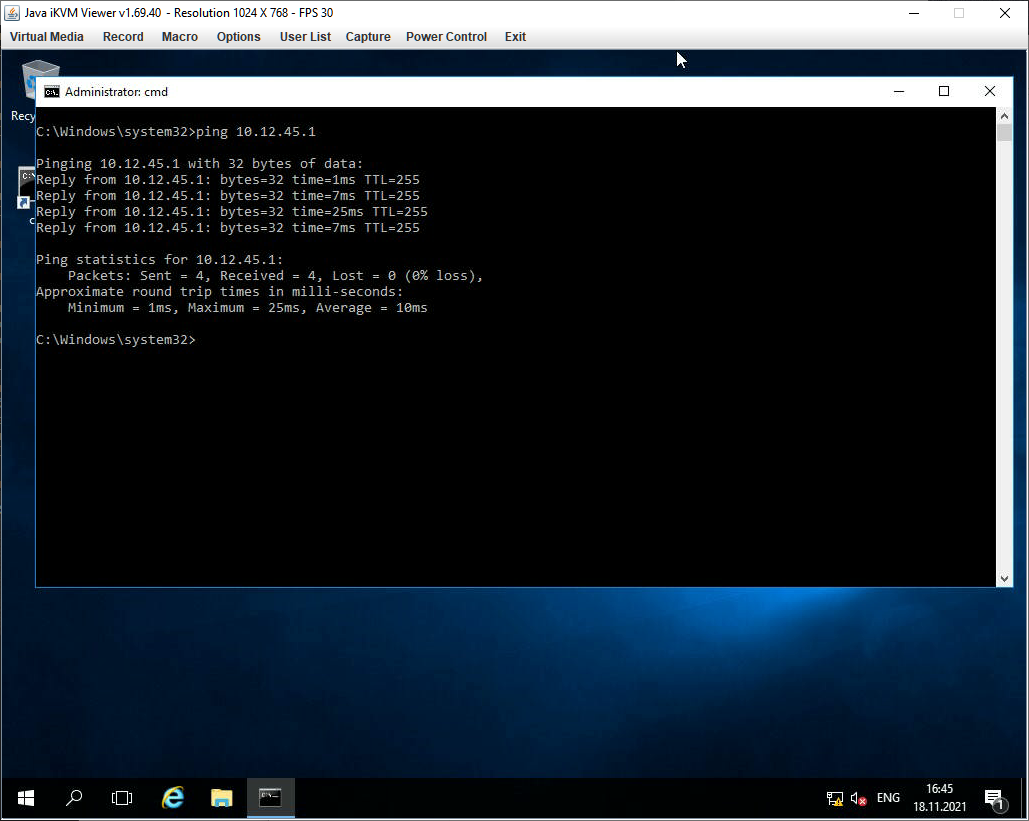

В случае если линк обрывается на одном сетевом интерфейсе, доступ к системе Вы не теряете.

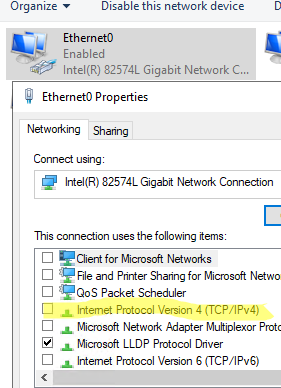

Если обратить внимание на свойства первого и второго сетевого адаптера, то у них выставлена всего лишь одна настройка «Протокол мультиплексора сетевого адаптера», а у нового с именем группы nic:

- Клиент для сетей Microsoft

- Общий доступ к файлам и принтерам

- Планировщик пакетов QoS

- Microsoft Load Balancing/Failower Provider

- IP версии 4 (TCP/IPv4)

- IP версии 6 (TCP/IPv6) — снимаю галочку, так как не использую во всей сети.

- Отвечающее устройство обнаружение топологии (делает компьютер видимым в сети)

Ответчик обнаружения топологии канального уровня (используется для обнаружения других компьютеров, устройств и компонентов в сети).

Смотрю текущие настройки сети от DHCP—сервиса в локальной сети:

Win + R — cmd.exe с правами Администратора (Обязательно)

C:UsersАдминистратор>ipconfig

Настройка протокола IP для Windows

Адаптер Ethernet nic:

DNS-суффикс подключения . . . . . :

IPv4-адрес. . . . . . . . . . . . : 172.40.40.6

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 172.40.40.1

Как видно, сетевой адрес получает лишь общий интерфейс, а не вспомогательные.

На заметку: Если Ваши наблюдения показываю, что объединение интерфейсов требуют изменения, то все также через оснастку «Объединения сетевых карт» можно поменять настройки. Вот только желательно это делать имея к системе еще один вид подключения, к примеру консоль Hyper-V, vSphere Client, iDRAC, IPMI и т. д. Чтобы если что не остаться у разбитого корыта и подстраховаться.

На заметку: Если физическое железо может на уровне железа объединять интерфейсы или использует специализированное программное обеспечение, то лучше делать через него, чем средствами Windows, а если не хочется от него зависить, то средствами операционной системы и не важно Windows это или Linux.

Вот на этом я прощаюсь, как я мог убедиться нет ничего сложно в настройке объединения сетевых карт в системе Windows Server 2016. Если у меня буду какие-либо дополнения и наблюдения, то я постараюсь отразить их в этой заметке. А пока у меня всё, с уважением автор блога Олло Александр aka ekzorchik.

Introduction

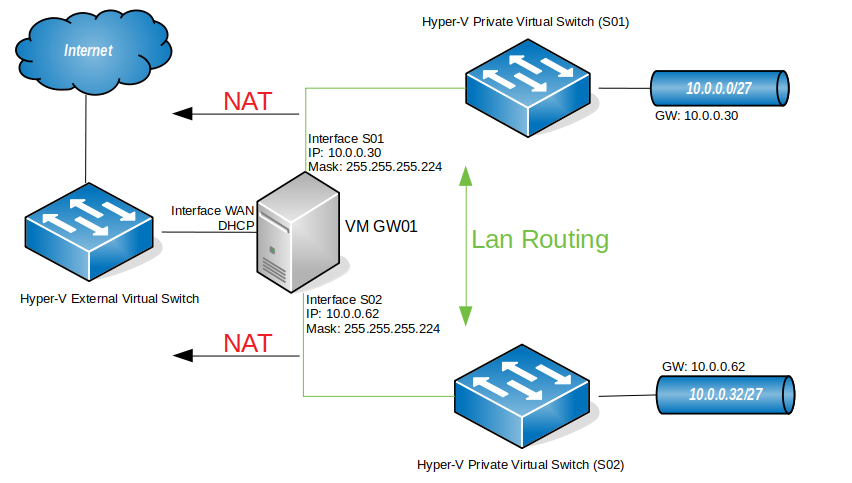

In this article I’m setting up a 3 way router with Windows Server 2016, which will be performing LAN routing between two subnets and NAT for both subnets. This setup will replace the gateway I had in my Hyper-V virtual lab. So, basically, I needed to add a new subnet to my virtual lab (10.0.0.32/27) and I needed both subnets to communicate and both to have internet access. I could have done this by adding a router between both subnets, but for that I would need to add a new virtual machine, which would be consuming additional resources from my Hyper-V server. This way, I’ll have a solution that will grow with the virtual lab. In case I need to add a new subnet to the lab, I just have to add a new interface to the router and all subnets will be automatically routed between each other. Perfect!

My virtual lab

Please note that this is my virtual lab configuration. You will have to configure the router to match your own network config, but, if you are reading this, I assume you already know that. Also, DNS servers are not in place here. After configuring the router, your client PCs will need to have a DNS server configured – usually your internet router – so that they will be able to browse the internet. Again, if you are reading this article I assume you have a basic understanding how these things work.

Let’s start

First things first

You will need a machine with Windows Server 2016 installed, for which you can find a guide here, with three network cards attached to it, as per the diagram above.

Adding the Remote Access role

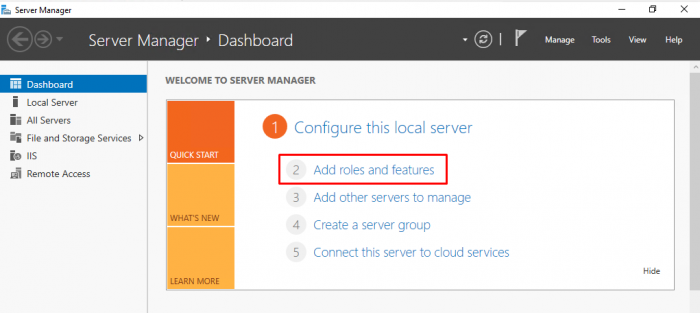

- Open “Server Manager”. Click on the start button and find “Server Manager”.

- Click on “Add roles and features”.

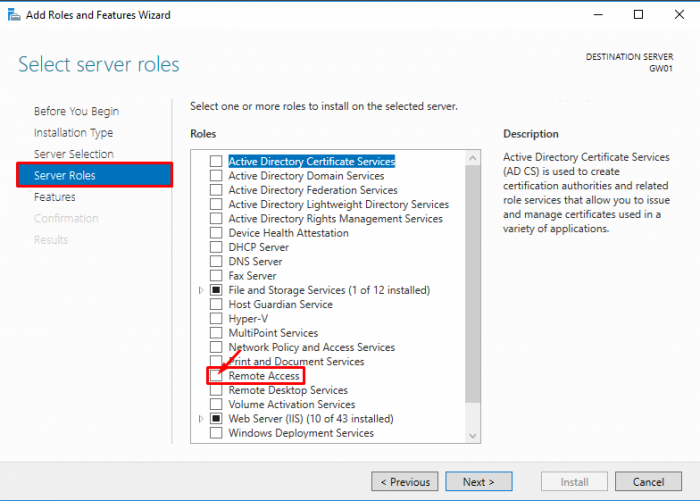

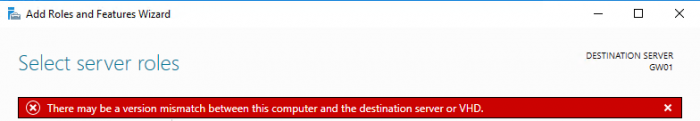

- Click “Next” until you reach the “Select server roles” window. Check the “Remote Access” box and click “Next”.

- Click “Next” until you reach the “Select role services” window.

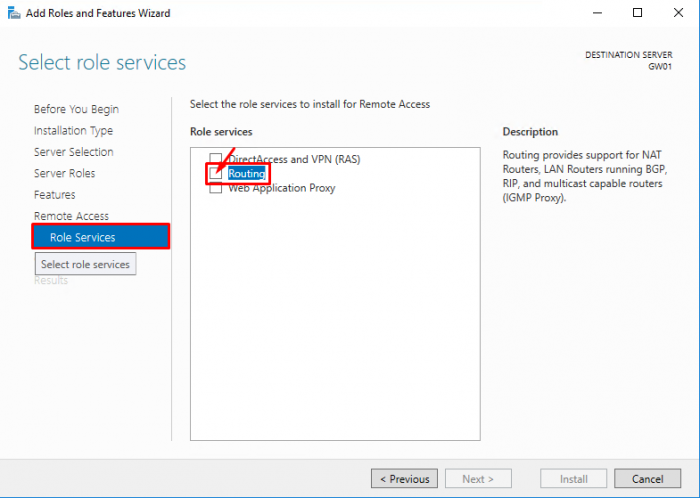

- Select “Routing”

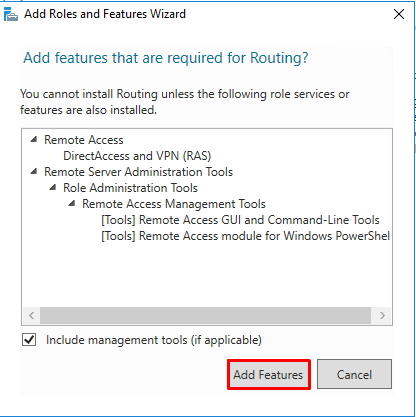

- Click on “Add Features”

- Note that “DirectAccess and VPN (RAS)” are selected by default. No need to make any changes. Press “Next”.

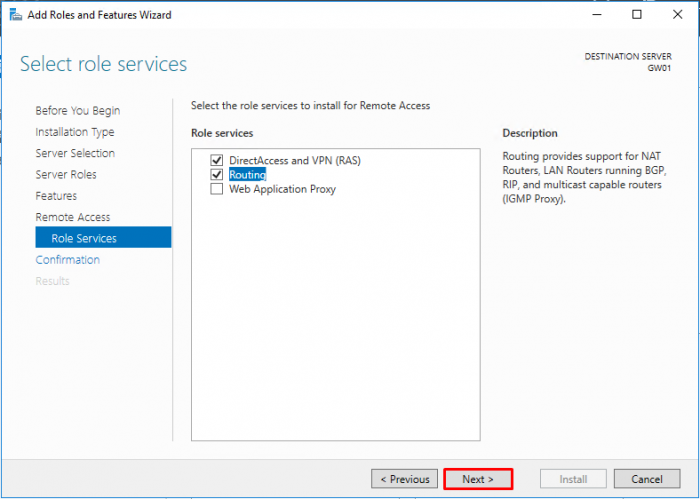

- Click on “Install” on the “Confirmation” window and wait for the role to be installed.

Configuring the Remote Access Role

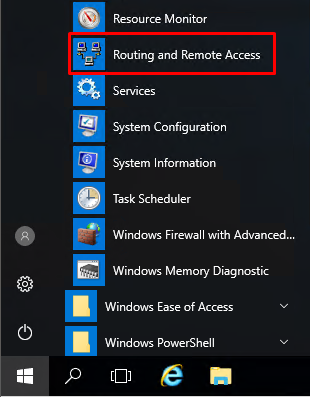

- Press the “Start” button and find the “Routing and Remote Access” console. Open it.

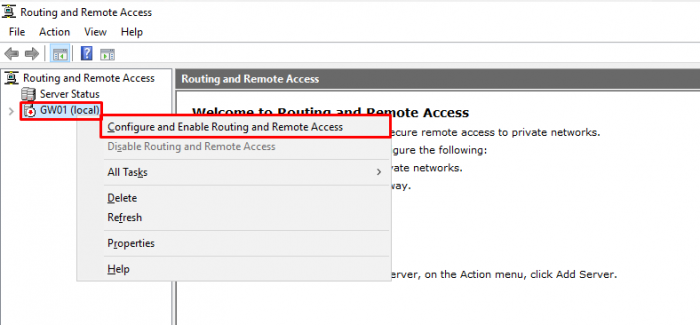

- Right-click on the (local) server and select “Configure and Enable Routing and Remote Access”

- Press “Next” at the welcome window of the “Routing and Remote Access Server Setup Wizard”.

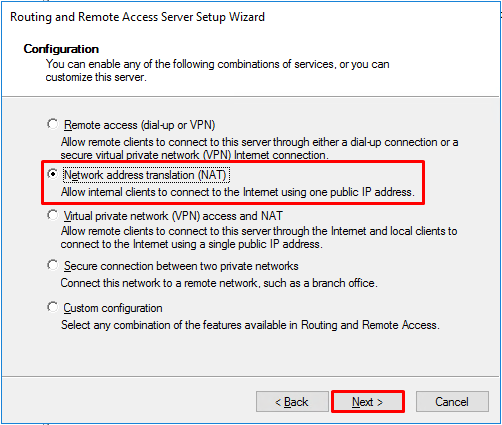

- On the “Configuration” window, select “Network address translation (NAT)” and press “Next”.

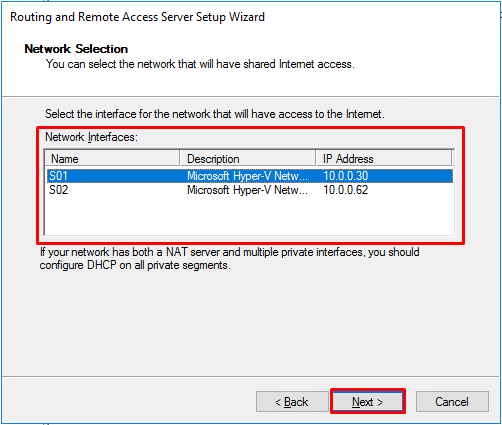

- Select the public interface that you are using to connect to the internet. Press “Next”.

- Select the interface that will have access to internet. Select the first interface and press “Next”. We’ll deal with the second interface later.

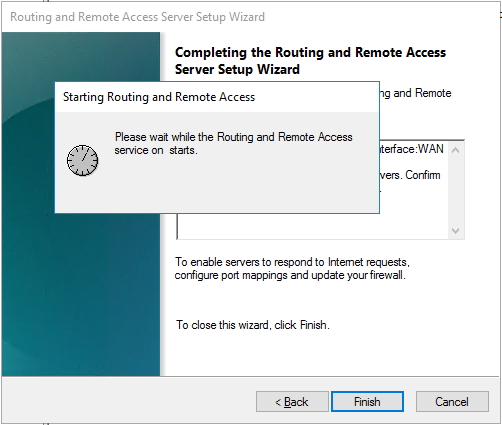

- Click on “Finish” to close the setup wizard. If a pop-up window comes up warning about firewall ports for VPN connections, you can safely ignore this warning as we are not setting up any VPN access. Just press “OK” and wait for the “Routing and Remote” access service to start.

Adding the second NAT interface

So, during the Routing and Remote Access setup wizard, we’ve configured NAT for one of the subnets, but if we want (and we do!) to provide internet access to another subnet, we must configure NAT for the second (n) interface.

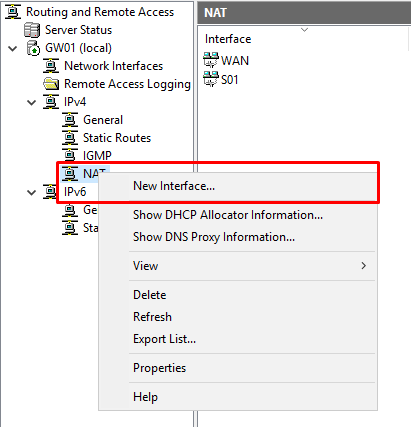

- On the “Routing and Remote Access” console, under IPv4, right-click “NAT” and select “New Interface…”

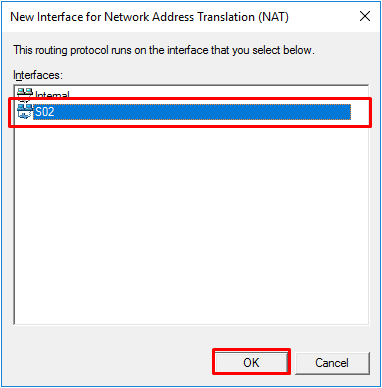

- Select the interface for the second subnet and press “OK”.

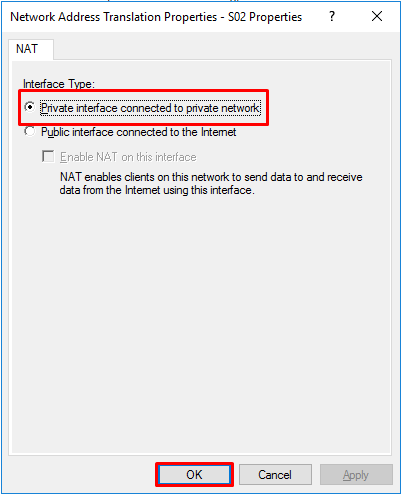

- Select “Private interface connected to private network” and click “OK”

And this ends setting up the server. Now it’s time to test if all is working as it should!

Checking the configuration

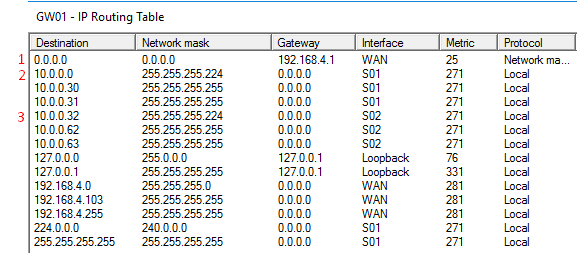

In the “Routing and Remote Access” console, under IPv4, right-click “Static Routes” and choose “Show IP Routing Table…”. A new window, with the known routes to this computer, will pop-up. Analyzing that window (please always remember that this IP Routing table is regarding my setup, which is the one described in the diagram on the top of the page), you will see that we have:

1 – A gateway! All traffic that the router doesn’t know where to direct it, will direct it to the gateway.

2- Traffic for the network (subnet) 10.0.0.0 with a netmask of 255.255.255.224 (/27) will be directed to the interface S01, which is the interface connected to that subnet.

3- Traffic for the network 10.0.0.32 with a netmask of 255.255.255.224 will be directed to the interface S02, which is the interface connected to that subnet.

Testing the LAN Routing and NAT

NOTE: for all to work properly, ideally you should have a DHCP assigning IP addresses on each subnet and also a DNS server for your client computers to be able to resolve names and browse the internet.

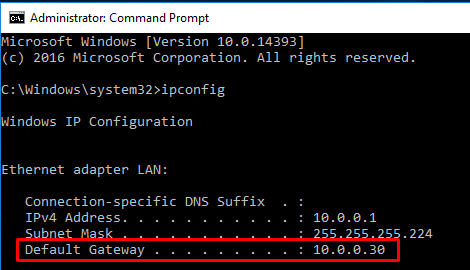

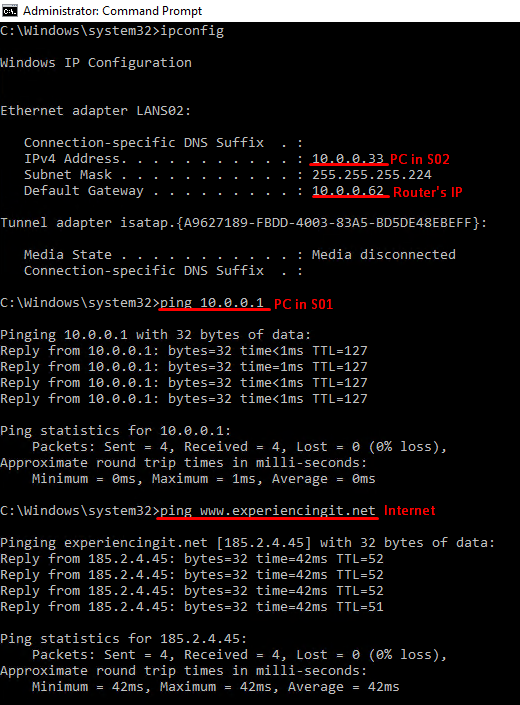

Having said that, from one of the computer clients connected to S01, you should be able to ping S02. This is the IP config I have at one of my servers in S01. You’ll see that the gateway for this subnet is the IP of the router (10.0.0.30).

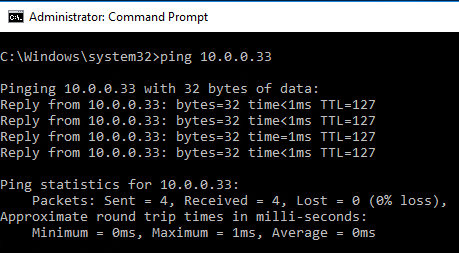

If you ping an IP address in the S02 subnet, this should be the result:

And if you try and browse the internet, voilá!

And the sames goes from a computer on subnet S02:

If you run into any issues, ie, not pinging from one subnet to the other, disable the router firewall and try again. That should do it. Or, instead of disabling the firewall completely, add – or enable – rules to allow traffic between both subnets. In my case, I disabled the firewall completely because this is a lab environment, with no direct connection to the internet.

As always, if you found this article useful, share it with your friends.

If you have any questions or suggestions, please leave your comment.

And… Thank you for reading!

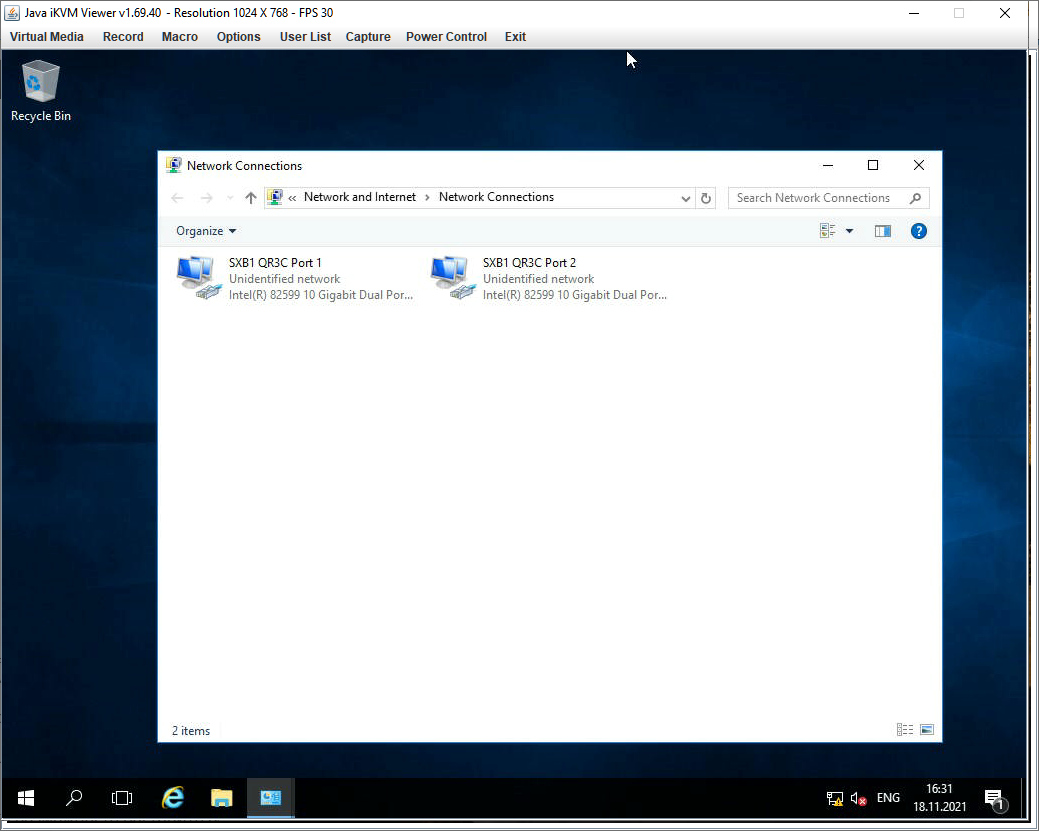

Агрегируем порты на двухпортовой 10G сетевухе сервера Supermicro SYS-1029P-WTRT штатными средствами операционной системы Windows Server 2016.

Имеется:

- Железный сервер Supermicro SYS-1029P-WTRT.

- На борту двухпортовая сетевуха AOC-STGN-i2S.

- ОС — Windows Server 2016.

- Есть возможность настроить порты коммутаторов. И агрегация портов на них уже настроена.

Ссылки

Supermicro AOC-STGN-i2S — обзор

Windows Server 2012 R2 — NIC Teaming

NIC Teaming в Windows

NIC Teaming или Load Balancing/Failover (LBFO) входит в Windows начиная с Windows Server 2012. Технология позволяет объединить в группу (team) до 32 сетевых адаптеров Ethernet. В группу можно объединять адаптеры разных производителей, условие — наличие цифровой подписи драйвера сетевухи. В группу можно объединять адаптеры одинаковой скорости.

Что даёт NIC Teaming:

- Отказоустойчивость на уровне сетевухи. Перестала работать одна — включается вторая. С точки зрения системного администрирования это позволяет админу перетыкать по очереди провода в стойке не опасаясь, что всё перестанет работать.

- Агрегирование полосы пропускания адаптеров. Один гигабит хорошо, а два ещё лучше.

- Вы можете использовать NIC Teaming не по назначению. Никто не запрещает в группу добавить только один адаптер и использовать NIC Teaming для разделения трафика по VLAN. Я не особо представляю для чего это может понадобиться. Возможно, для работы с виртуальными машинами или ещё для чего-то.

Teaming mode

Тут на ровном месте развели путаницы. Есть три режима:

- Зависимый от коммутатора (switch dependent) — статическая настройка коммутатора (IEEE 802.3ad draft v1).

- Зависимый от коммутатора (switch dependent) — Link Aggregation Control Protocol (LACP, IEEE 802.1ax).

- Независимый от коммутатора (switch independent) — есть возможность подключения к разным коммутаторам для обеспечения ещё большей отказоустойчивости.

Мы с вами сегодня полностью настроим LACP. А потом разберём его и переделаем на switch independent. Потому как iLO нам всю агрегацию портит.

Load balancing mode

Есть три режима балансировки:

- Hyper-V Port. Сделано для Hyper-V. Сетевуха привязывается к виртуалке.

- Address Hash. Хеш на основе отправителя и получателя:

- MAC адреса (для не IP трафика)

- IP адреса (для не TCP и UDP трафика)

- Порт — обычно.

- Dynamic.

Standby adapter

Есть возможность один из адаптеров назначить как резервный. Тогда трафик будет гоняться только через активный.

LACP

Давайте для примера настроим LACP. У нас есть два гигабитных физических адаптера. Винда их видит.

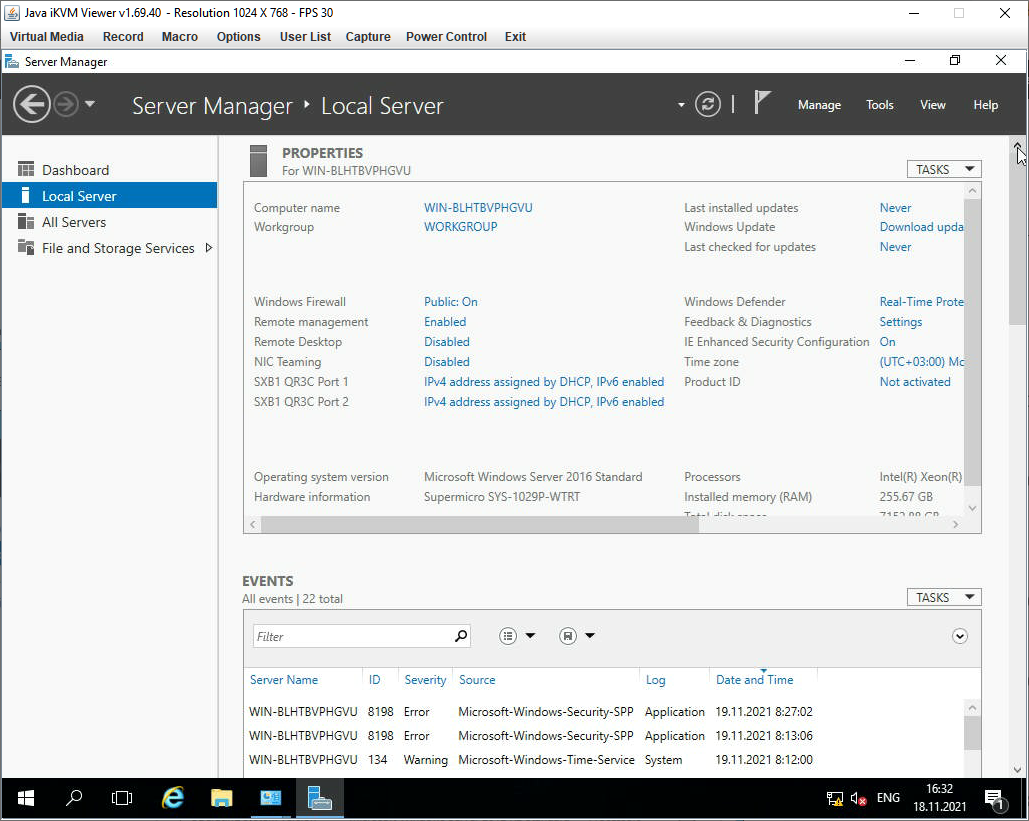

Открываем Server Manager > Local Server.

Видно, что сервер железный Supermicro SYS-1029P-WTRT. Видно ось, кстати, Standerd. Видно что обе сетевуха настроена по умолчанию на получение IP адреса по DHCP. Нас интересует раздел NIC Teaming — Disabled. Тыкаем в него.

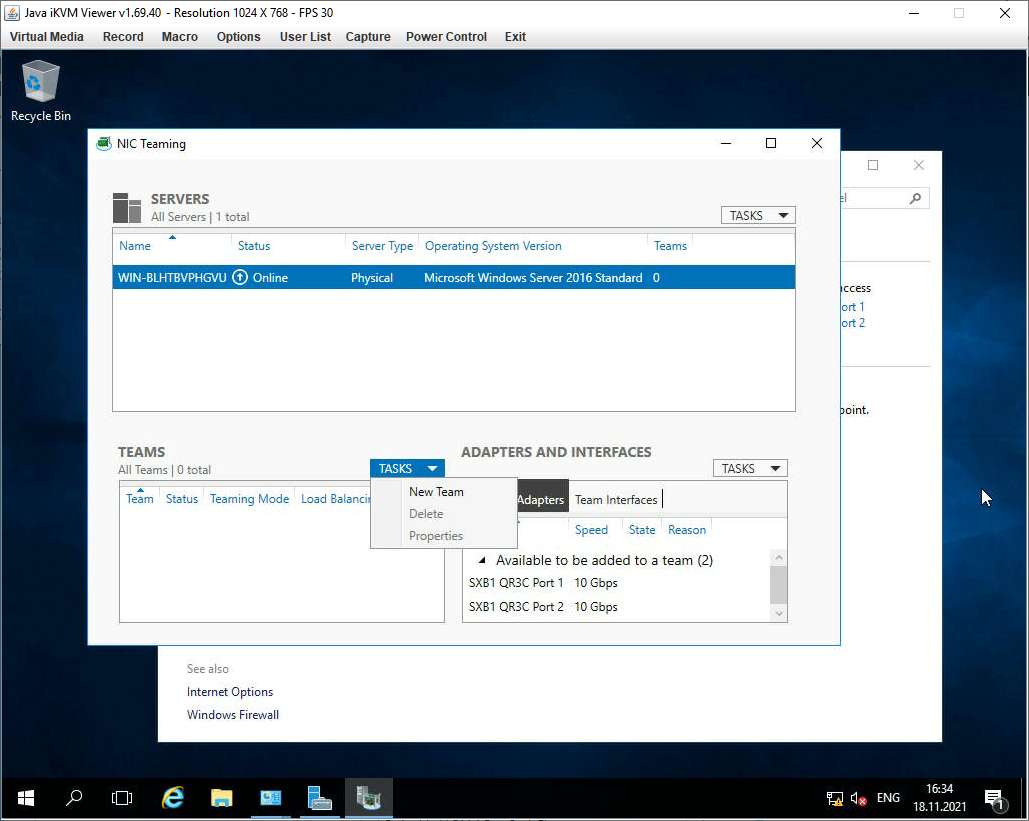

Открывается окно NIC Teaming. Вверху выбираем сервер, он у нас один. Справа ниже видим две сетевухи, которые можно объединить в группу.

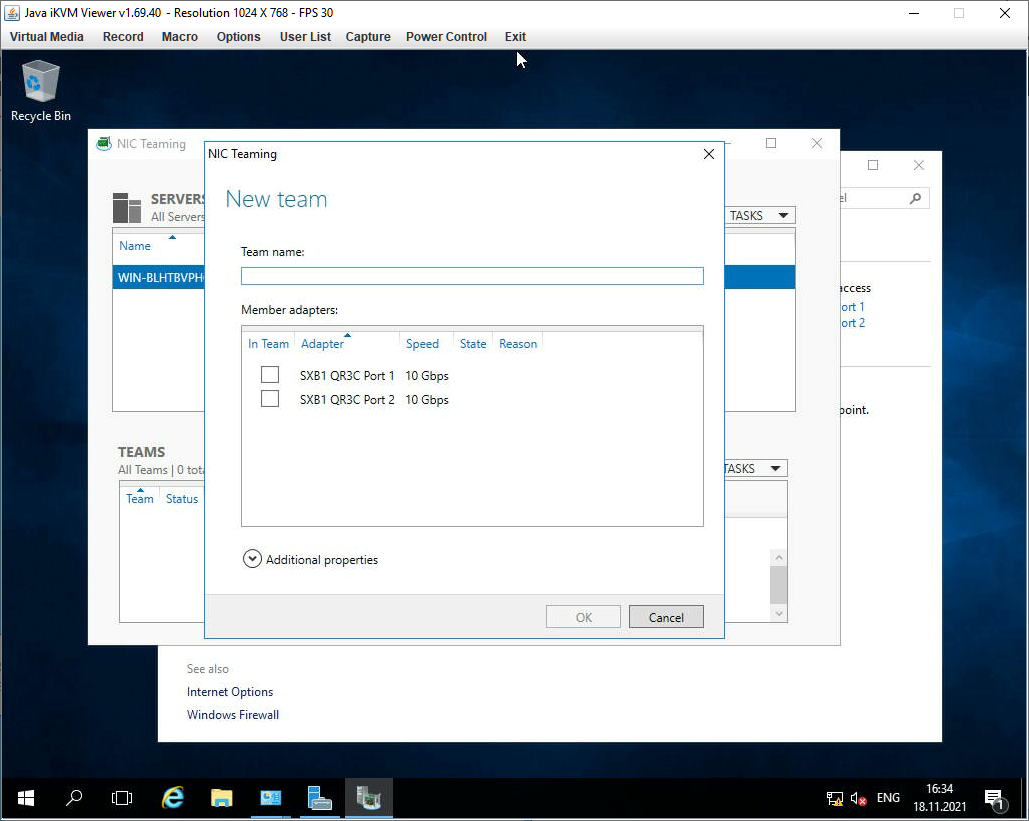

Слева ниже нажимаем в TASKS > New Team. Открывается окошко:

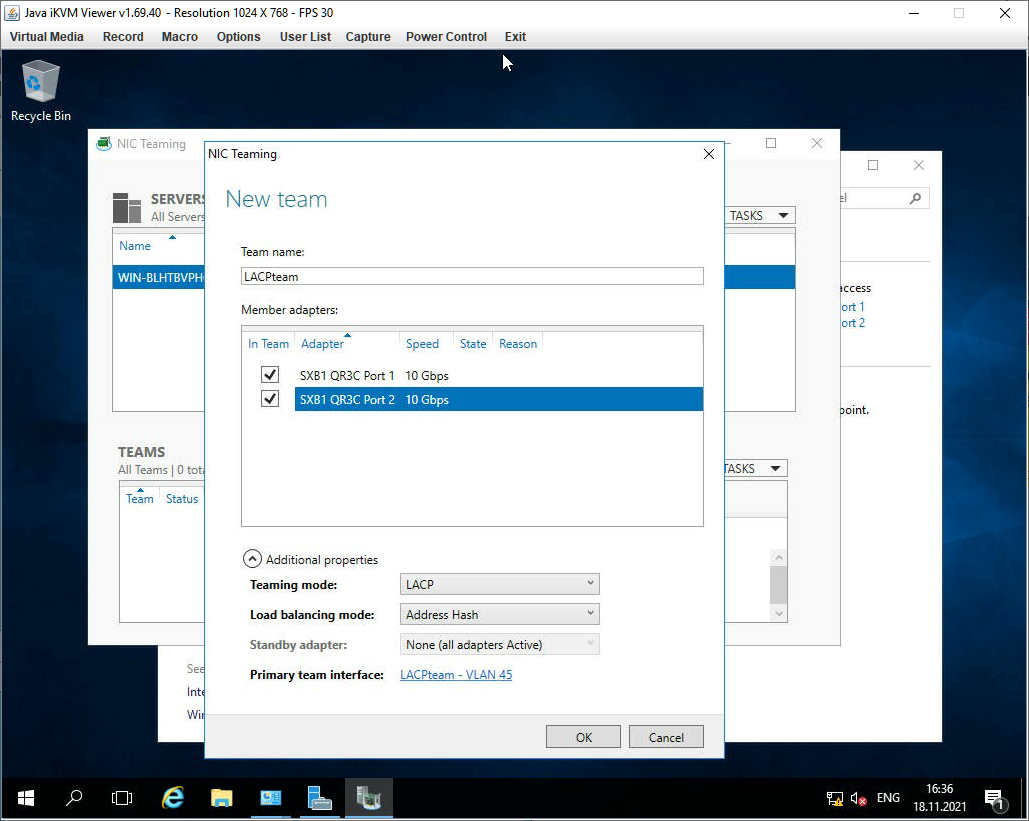

Указываем название группы, я пишу «LACPteam». Отмечаем галками адаптеры, которые объединяем в группу. У меня их всего два, оба и выделяю. Разворачиваем скрытый ниже раздел Additional properties.

- Teaming mode — LACP, его сейчас пробуем собрать.

- Load balancing mode — ставлю Address Hash.

- Standby adapter в режиме LACP не выбирается.

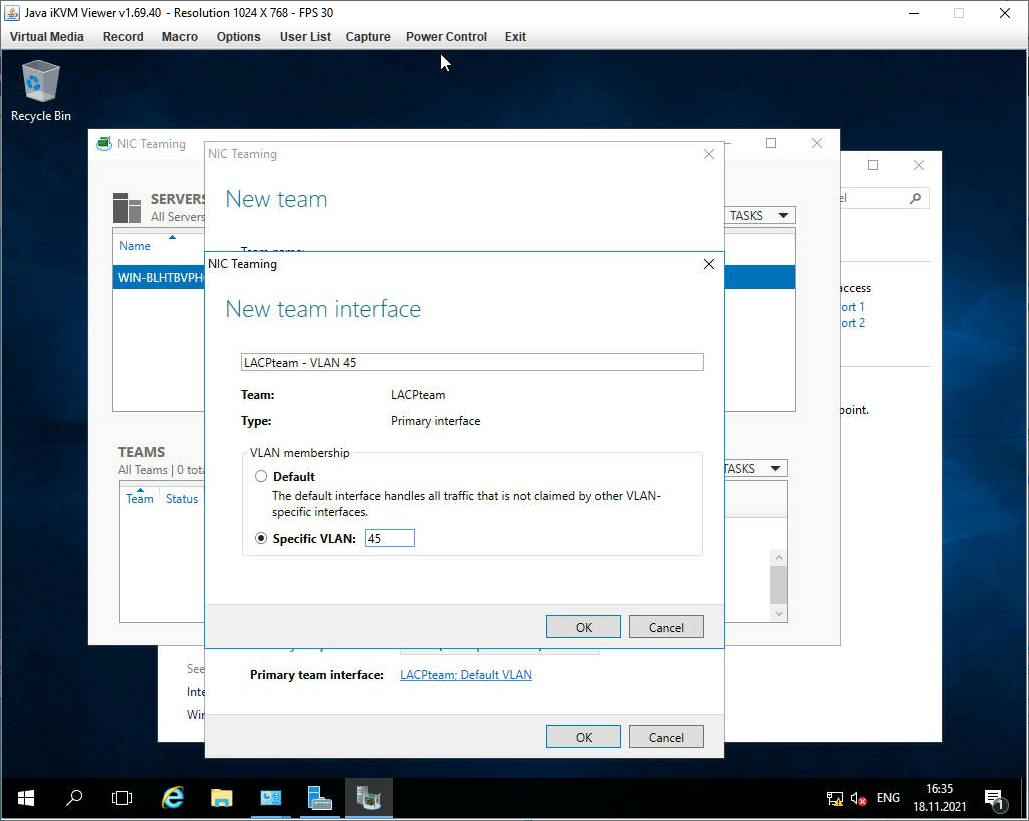

- Кликаем по ссылке Primary team interface:

У нас одна группа. Здесь мы можем только задать VLAN — пишем его при необходимости. OK.

Что-то вроде настроили. Тыкаем ОК. Побежал прогресс.

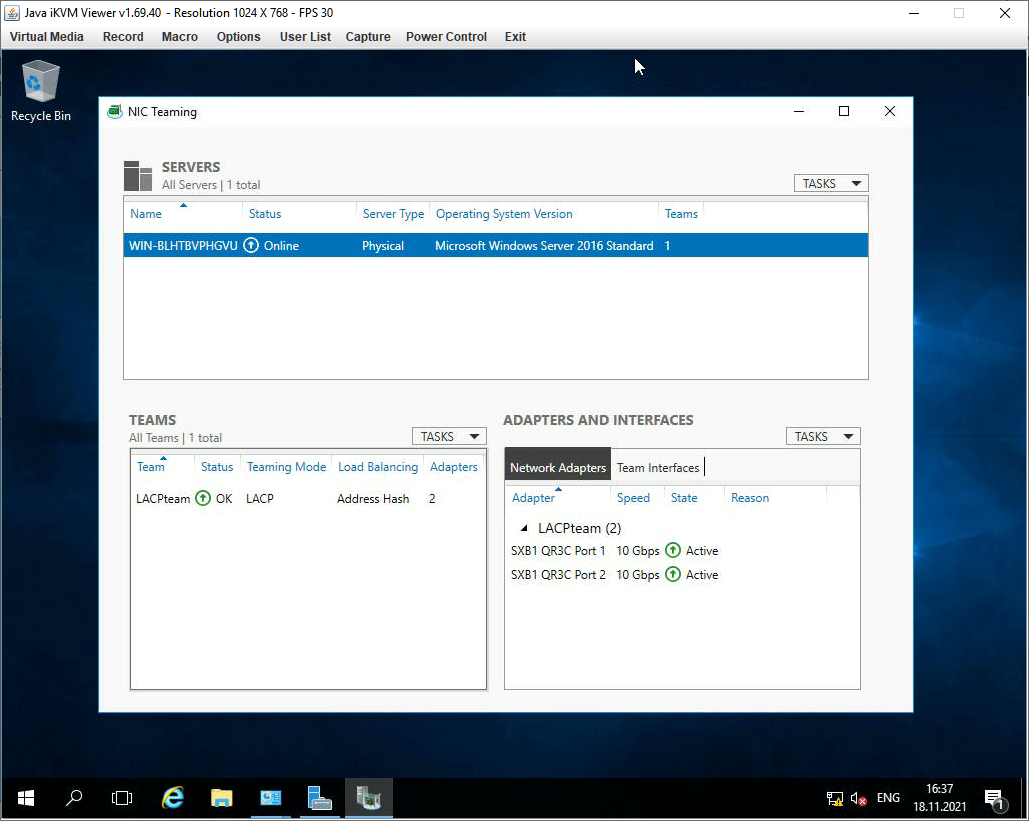

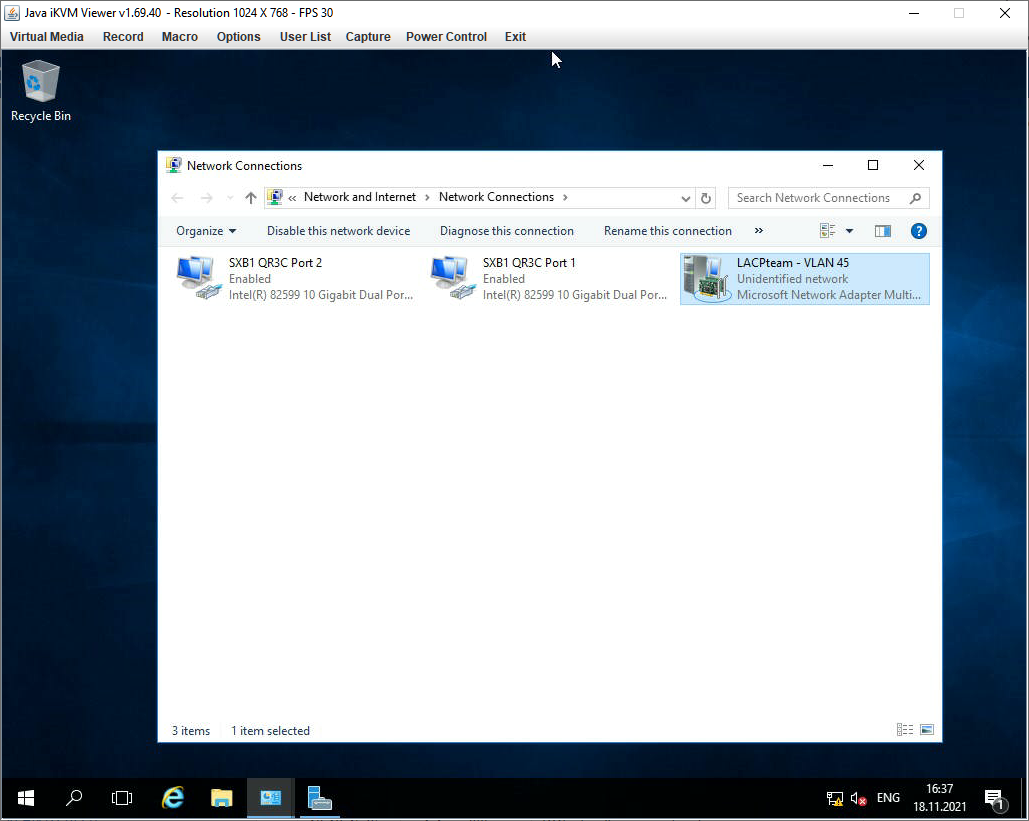

В окне NIC Teaming теперь видно группу. Обе сетевухи подцепились, т.к. на коммутаторе уже всё настроено. В списке сетевых адаптеров появляется новый — LACPteam — VLAN 45.

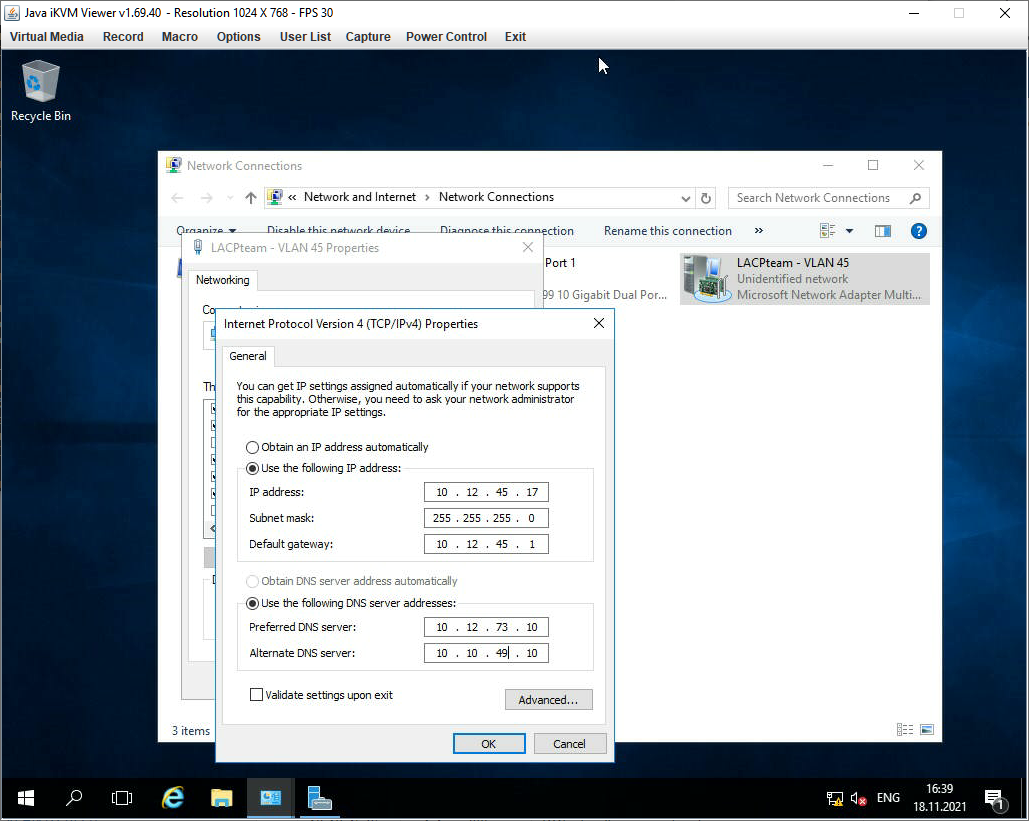

Сетевые наcтройки теперь нужно производить через него. Задаём их.

Ура, мы настроили агрегацию портов в Windows Server 2016!

Если VLAN не указывать, то новый адаптер будет называться LACPteam.

Предыстория…

В текущем исполнении у нас два контроллера домена:

— Primary AD железный (достаточно старый еле ползущий сервак HP, от которого мы планировали избавиться)

— Secondary AD виртуальный (уже все как положено, быстрый на Windows 2012).

Некоторое время назад, столкнулись с интересной проблемой:

Судя по логам, в пятницу вечером, «воткнул» основной контроллер. Не просто «воткнул» полностью, а «воткнул» как-то странно (продолжал пинговаться, но войти удаленно на него уже было нельзя и свою роль он уже также не выполнял). Вроде воткнул и воткнул, есть же второй контроллер. Но в воскресенье днем пропала доменная авторизация на всех устройствах, хотя второй контроллер был вроде как доступен. А далее интересный момент. Как только пропала авторизация, второй контроллер перестал удаленно пускать в систему по RDP, решили посмотреть, что происходит с ним через Vcenter, но тут тоже нас ждал «отлуп», авторизация также не проходила, а самое интересное никак невозможно было попасть на виртуальный второй контроллер. Получился некий замкнутый круг: PDC в «дауне», а что случилось с SDC, тоже невозможно посмотреть и понять, что с ним происходит.

Соответственно все виртуальные сервера продолжали работать, но уже не так хорошо, как были должны. Впервые за свою практику, столкнулся с похожей ситуацией.

Далее пошли по следующему пути:

— Ребутнули железный PDC, он благополучно перезагрузился и поднялся, стал работать по-прежнему, как надо, но репликации со вторым контроллером так и не появилось. Это нам говорило о том, что второй контроллер хоть и пингуется, но тоже в анабиозе.

— Далее авторизуемся локально на Vcenter понимаем на каком хосте крутится SDC, далее уже принудительно ребутаем SDC, он благополучно поднимается, поднимается репликация с PDC, но авторизация на всех остальных (файл-серверах, терминальных серверах и прочих серверах…), так и не работает.

— Пришлось принудительно перезагрузить все виртуальные сервера, чтоб полноценно восстановить работу и вернуть их в строй.

Неприятный момент.

До этого случая планировали приобрести более быстрый железный сервак и смигрировать, текущий PDC на него, а вот после него, пересмотрели свое первоначальное решение: PDC на новый смигрируем (перенесем роли и прочие дела), а избавляться от второго железного сервера пока не будем, оставим его третьим контроллером.

Наконец наш новый сервер DELL уже в стойке, Windows Server 2016 уже «залит», пришло время поэтапно приступить к поднятию третьего контроллера и дальнейшему PDC переносу на него.

Но сначала для отказоустойчивости имеет смысл объединить сетевые порты:

Соответственно из разных сетевых портов сервера включаем шнурки в разные коммутаторы, на этих портах коммутаторов, включаем LACP.

На втором аналогично.

Далее, переходим непосредственно к серверу.

По умолчанию режим NIC Teaming в Windows server 2016 (в 2012 аналогично) отключен. Для его активации открываем Server Manager и видим, что это действительно так.

В Задачах (Tasks) выбираем пункт Создать группу (New Team).

Далее именуем группу, выбираем отмечаем адаптеры и настраиваем дополнительные свойства группы.

Имеет смысл сказать несколько слов о дополнительных параметрах настройки NIC Teaming в Windows server 2016:

Режим поддержки групп (Teaming mode) определяет режим взаимодействия группы с сетевым оборудованием:

1. Не зависит от коммутатора (Switch Independent) — группа работает независимо от коммутатора, никакой дополнительной настройки сетевого оборудования не требуется. Этот режим позволяет подключать адаптеры одной тиминговой группы к разным свичам для защиты от сбоя одного из них. настройка по умолчанию;

2. Статическая поддержка групп (Static Teaming) — режим с зависимостью от сетевого оборудования. Все адаптеры группы должны быть подключены к одному коммутатору. Порты коммутатора, к которым подключены адаптеры группы, настраиваются на использование статической агрегации каналов;

3. LACP — режим с зависимостью от сетевого оборудования. Коммутатор настраивается на использование динамической агрегации каналов с использованием протокола Link Aggregation Control Protocol (LACP).

Режим балансировки нагрузки (Load Balancing mode) определяет, каким образом распределять сетевой трафик между адаптерами группы:

1. Хэш адреса (Address Hash) — при передаче сетевого трафика на основании MAC или IP-адресов отправителя и получателя вычисляется хеш (некое число). Это число привязывается к определенному физическому адаптеру и в дальнейшем весь трафик от этого отправителя будет идти через этот адаптер;

2. Порт Hyper-V (Hyper-V Port) — в этом режиме осуществляется привязка адаптера teaming группы к определенному порту виртуального свича в Hyper-V. Этот режим используется в том случае, если на сервере активирована роль Hyper-V.

Резервный адаптер (Standby adapter) позволяет назначить один из адаптеров группы в качестве резервного. В нормальном состоянии резервный адаптер не используется для передачи трафика, но при выходе любого адаптера группы из строя сразу занимает его место и трафик продолжает передаваться без перерывов. Но даже без резервирования выход из строя одного адаптера в NIC Teaming не приведет к прерыванию сетевого соединения, потому что, нагрузка будет автоматически распределена по оставшимся адаптерам.

Тоже самое можно сделать и через PowerShell:

New-NetLbfoTeam -Name LACP -TeamMembers ″Ethernet″,″Ethernet 2″ ` -TeamingMode SwitchIndependent -LoadBalansingAlgorithm TransportPorts

Далее в окне «Сетевые подключения» появиться еще один сетевой адаптер, который как раз и является виртуальным адаптером созданной группы.

При необходимости все это можно удалить:

Или через PowerShell: Remove-NetLbfoTeam -Name LACP

Порты объединены, можно будет приступить к следующим этапам, но это уже тема последующих постов…

Всем хорошей работы!!!

28.03.2018 —

Posted by |

ms windows server 2016

Sorry, the comment form is closed at this time.

Настройка сетевых параметров — это один из первых шагов, с которых необходимо начинать настройку Windows Server 2016. Независимо от того, используете ли вы Windows Server с графическим интерфейсом (GUI) или Core версию, изменение IP-адреса, маски подсети, шлюза и DNS-серверов можно выполнить несколькими способами.

В данной статье вы увидите, как в Windows Server 2016 изменить основные сетевые параметры IPv4 для сетевых адаптеров вашей системы с помощи GUI, PowerShell, утилиты SConfig и командной строки.

- Настройка сетевых параметров с помощью графического интерфейса Windows

- Настройка сети с помощи PowerShell

- Настройка параметров сети с помощью инструмента SConfig

- Настройка сети из командной строки с помощью netsh

Содержание:

Настройка сетевых параметров с помощью графического интерфейса Windows

Итак, сам процесс настройки сети достаточно прост.

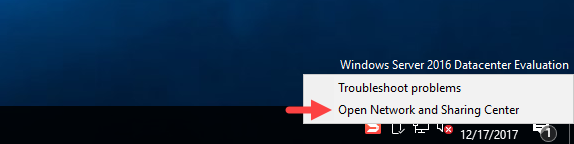

Щелкните правой кнопкой мыши по значку сети в области уведомлений, затем выберите пункт меню «Open Network and Sharing Center».

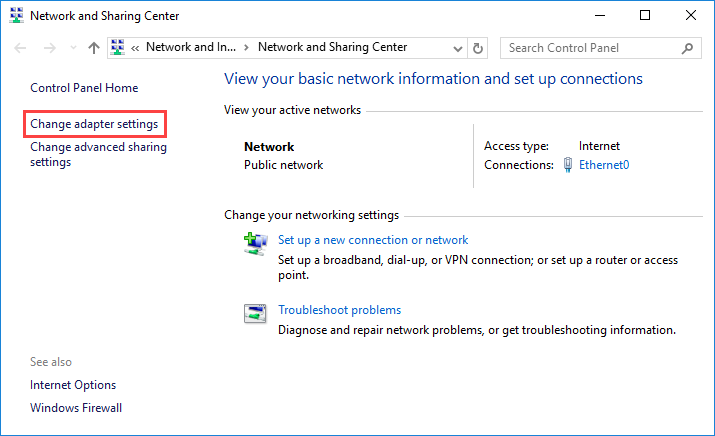

В открывшемся окне нажмите ссылку «Change adapter settings» в левой части окна, чтобы отобразить все сетевые адаптеры сервера.

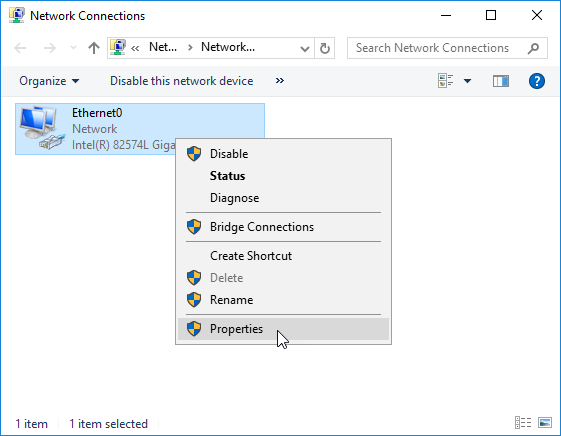

Щелкните правой кнопкой мыши по сетевому адаптеру, настройки которого вы хотите изменить, затем выберите пункт меню «Properties».

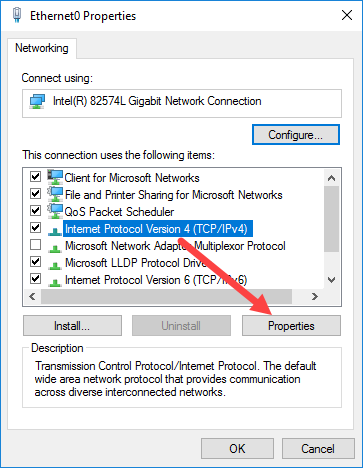

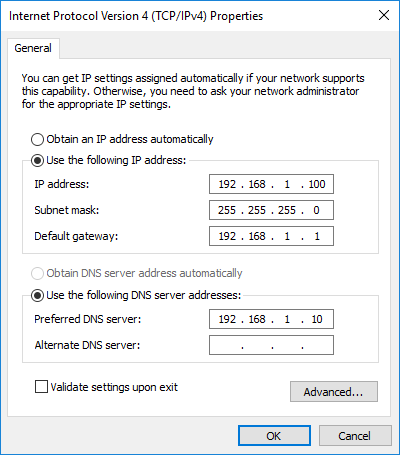

В появившемся окне выделите строку «Internet Protocol Version 4 (TCP / IPv4)» и нажмите кнопку «Properties».

Затем следует переключится с автоматического типа настройки сети (через DHCP), активировав пункт «Use the following IP address» и ввести статический IP-адрес вашего сервера, маску подсети, шлюз, который будет использоваться по умолчанию, основной и альтернативный DNS-сервера.

Нажмите кнопку «OK», после этого все изменения будут сохранены. На этом процесс настройки завершен.

Настройка сети с помощи PowerShell

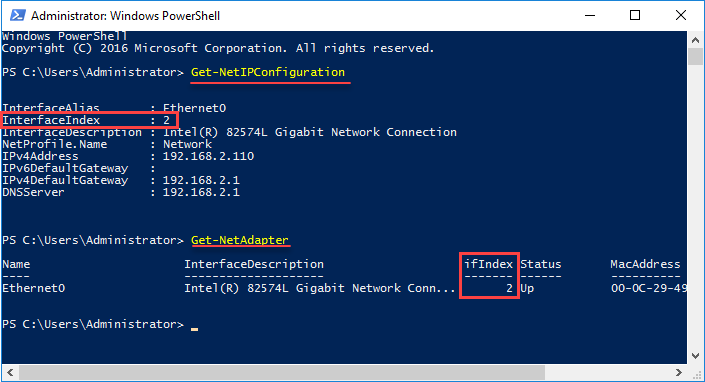

Для того чтобы изменить настройки конкретного адаптера вам необходимо сначала определить индекс этого интерфейса (InterfaceIndex). Сделать это можно при помощи команды Get-NetIPConfiguration. После ввода команды на экране появятся текущие настройки всех сетевых адаптеров. Обратите внимание на значение строки «InterfaceIndex».

С помощью команды Get-NetAdapter можно получить информацию о состоянии сетевых интерфейсов сервера. Обратите внимание на значение столбца «ifIndex».

Для того, чтобы установить статический IP-адрес, маску подсети и шлюз по умолчанию для интерфейса с индексом 2, выполните следующую команду PowerShell:

New-NetIPAddress -InterfaceIndex 2 -IPAddress 192.168.2.100 -PrefixLength 24 -DefaultGateway 192.168.2.1

Чтобы указать основной и альтернативный DNS-сервера, необходимо воспользоваться командой:

Set-DnsClientServerAddress

Пример команды представлен ниже:

Set-DnsClientServerAddress -InterfaceIndex 2 -ServerAddresses 192.168.2.10, 192.168.2.11

После всех изменений можно убедиться в корректности указанных вами сетевых настроек, для этого воспользуйтесь уже известной нам командой:

Get-NetIPConfiguration

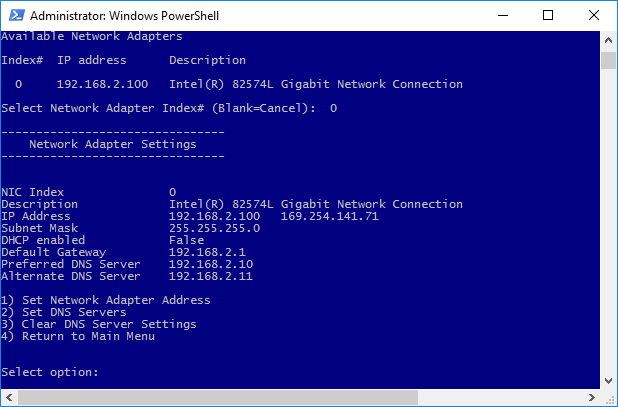

Настройка параметров сети с помощью инструмента SConfig

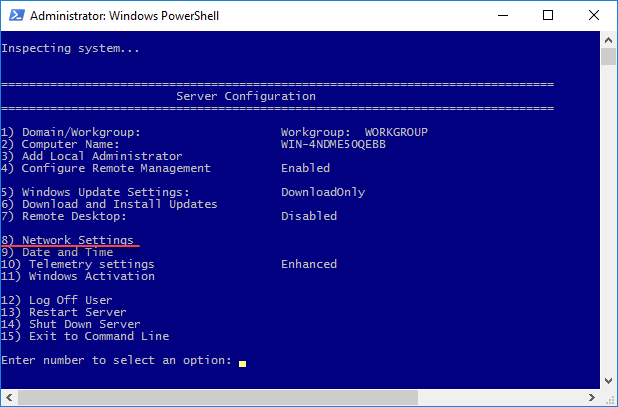

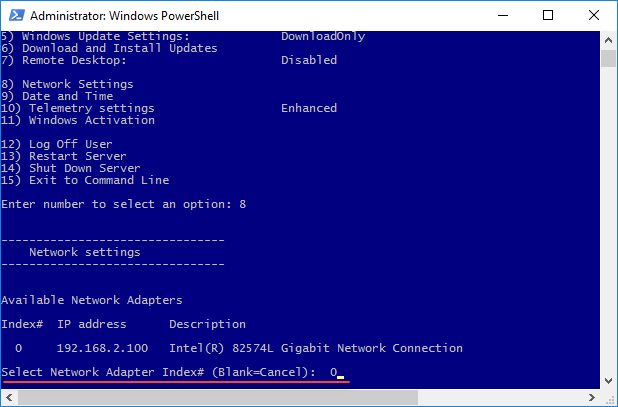

Существует еще один способ изменения сетевых параметров – при помощи утилиты SConfig. Для запуска этой утилиты необходимо открыть PowerShell и ввести команду SConfig, после чего нажать «Enter».

Для входа в меню «Network Settings» введите цифру 8. Далее необходимо будет ввести индекс сетевого адаптера, настройки которого вы хотите поменять.

Затем, для установки статического IP-адреса, маски подсети, шлюза по умолчанию и DNS-серверов необходимо воспользоваться пунктами меню 1 — Set Network Adapter Address и 2 — Set DNS Servers. Я не буду описывать эту часть очень подробно т.к. весь интерфейс очень прост и интуитивно понятен.

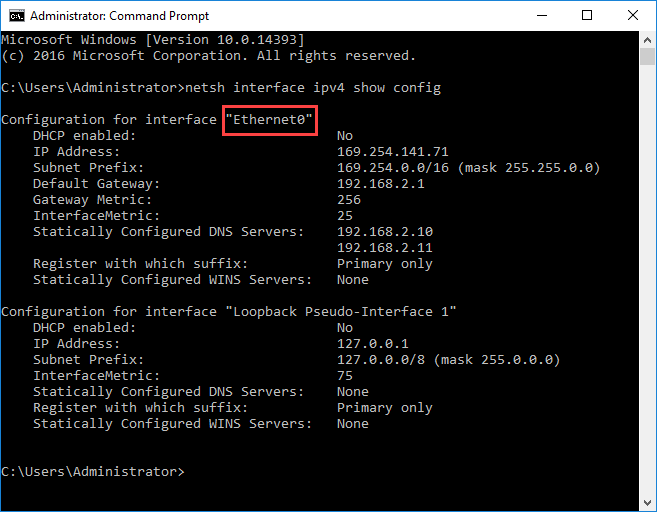

Настройка сети из командной строки с помощью netsh

Для настройки сетевых параметров сервера при помощи командной строки Windows, воспользуемся командой netsh.

Сначала нам потребуется узнать имя сетевого адаптера, параметры которого нужно настроить. Введем команду:

netsh interface ipv4 show config

В нашем случае это Ethernet0.

Чтобы изменить IP-адрес, маску подсети и шлюз по умолчанию выполните следующую команду

netsh interface ipv4 set address name = "INTERFACE_NAME" static IP_ADDRESS SUBNET_MASK GATEWAY

Пример команды:

netsh interface ipv4 set address name = "Ethernet0" static 192.168.1.22 255.255.255.0 192.168.1.1

Формат команды для настройки основного DNS-сервера:

netsh interface ipv4 set dns name = "INTERFACE_NAME" static DNS_SERVER

Например:

netsh interface ipv4 set dns name = "Ethernet0" static 192.168.1.10

Чтобы настроить альтернативный DNS-сервер, нужно в команде использовать ключ index, определяющий приоритет данного DNS сервера:

netsh interface ipv4 set dns name = "INTERFACE_NAME" static DNS_SERVER index = 2

Например:

netsh interface ipv4 set dns name = "Ethernet0" static 192.168.1.11 index = 2

На этом настройка IP параметров сетевой карты сервера завершена. Чтобы проверить правильность сделанных настроек воспользуйтесь командой:

netsh interface ipv4 show config

Здравствуйте Уважаемые!

Помогите решить проблему

Имеется 2 сетевые карты:

1. Подключена к роутеру все настроено, есть интернет, порты проброшены, программы работают и отдают данные.

IPv4-адрес. . . . . . . . . . . . : 192.168.0.2

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.0.1

Внешний IP 89.х.х.х

————————————————————————

2. Подключена напрямую к провайдеру и поднимается интернет с помощью PPPOE

IPv4-адрес. . . . . . . . . . . . : 10.55.4.173

Маска подсети . . . . . . . . . . : 255.255.255.192

Основной шлюз. . . . . . . . . : 10.55.4.129

При подключении к PPPOE

IPv4-адрес. . . . . . . . . . . . : 90.188.х,х

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 217.х.х.х

Внешний IP 90.188.х,х

Общая картина

Кликните здесь для просмотра всего текста

C:UsersАдминистратор.WIN-7UNP8S1FJFR>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : WIN-7GJQ1FJFR

Основной DNS-суффикс . . . . . . :

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Да

WINS-прокси включен . . . . . . . : Нет

Адаптер PPP RT:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : RT

Физический адрес. . . . . . . . . :

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 90.188.х,х(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 213.х.х.х

DNS-серверы. . . . . . . . . . . : 213.x.x.x

217..x.x.x

NetBios через TCP/IP. . . . . . . . : Отключен

Адаптер Ethernet Ethernet:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Intel(R) I211 Gigabit Network Connection

Физический адрес. . . . . . . . . : 40-16-7E-A4-FF-C0

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::e922:88b7:4c7b:35b5%22(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.0.2(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 21 февраля 2018 г. 23:16:56

Срок аренды истекает. . . . . . . . . . : 22 февраля 2018 г. 6:16:56

Основной шлюз. . . . . . . . . : 192.168.0.1

DHCP-сервер. . . . . . . . . . . : 192.168.0.1

IAID DHCPv6 . . . . . . . . . . . : 222303870

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-22-1D-EA-56-40-16-7E-A4-FF-C0

DNS-серверы. . . . . . . . . . . : 192.168.0.1

NetBios через TCP/IP. . . . . . . . : Включен

Адаптер Ethernet Ethernet 2:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Intel(R) Ethernet Connection (2) I219-V

Физический адрес. . . . . . . . . : B0-6E-BF-5E-5D-F7

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::6c61:61fa:81f2:6d0a%7(Основной)

IPv4-адрес. . . . . . . . . . . . : 10.55.4.173(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.192

Аренда получена. . . . . . . . . . : 21 февраля 2018 г. 23:33:56

Срок аренды истекает. . . . . . . . . . : 22 февраля 2018 г. 7:33:55

Основной шлюз. . . . . . . . . : 10.55.4.129

DHCP-сервер. . . . . . . . . . . : 212..x.x.x

IAID DHCPv6 . . . . . . . . . . . : 330329791

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-22-1D-EA-56-40-16-7E-A4-FF-C0

DNS-серверы. . . . . . . . . . . : 212..x.x.x

212..x.x.x

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер isatap.{81020714-5CC3-4E72-BB11-9872B28800E8}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер Teredo Tunneling Pseudo-Interface:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv6-адрес. . . . . . . . . . . . : 2001:0:9d38:6ab8:3838:c1d:a543:8d0c(Основной)

Локальный IPv6-адрес канала . . . : fe80::3838:c1d:a543:8d0c%23(Основной)

Основной шлюз. . . . . . . . . : ::

IAID DHCPv6 . . . . . . . . . . . : 301989888

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-22-1D-EA-56-40-16-7E-A4-FF-C0

NetBios через TCP/IP. . . . . . . . : Отключен

Туннельный адаптер isatap.{FC4F29C1-1A13-4742-A272-E28BC8C5F8D3}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter #2

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер isatap.{537A097D-E176-4B0D-88B2-6B57737B4BAC}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter #3

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Вообщем как только подключаю вторую сетевую карту и PPPOE пропадает интернет 1 сетевухи, локальные ресурсы 192.168.x.х доступны и к роутеру подключаюсь без проблем, а вот если пинговать 1 сетевуху с интернета то ничего не пингуется.

Насколько я понял, необходимо добавить маршруты, чтобы одновременно работали 2 карты независимо друг от друга, как в линуксе я делал, а тут для меня темный лес.

Кликните здесь для просмотра всего текста

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.2 35

0.0.0.0 0.0.0.0 10.55.4.129 10.55.4.173 35

10.55.4.128 255.255.255.192 On-link 10.55.4.173 291

10.55.4.173 255.255.255.255 On-link 10.55.4.173 291

10.55.4.191 255.255.255.255 On-link 10.55.4.173 291

90.0.0.0 255.0.0.0 213.x.x.x 90.x.x.x 26

90.x.x.x 255.255.255.255 On-link 90.x.x.x 281

192.168.0.0 255.255.255.0 On-link 192.168.0.2 291

192.168.0.2 255.255.255.255 On-link 192.168.0.2 291

192.168.0.255 255.255.255.255 On-link 192.168.0.2 291

224.0.0.0 240.0.0.0 On-link 192.168.0.2 291

224.0.0.0 240.0.0.0 On-link 10.55.4.173 291

224.0.0.0 240.0.0.0 On-link 90.x.x.x 281

255.255.255.255 255.255.255.255 On-link 192.168.0.2 291

255.255.255.255 255.255.255.255 On-link 10.55.4.173 291

255.255.255.255 255.255.255.255 On-link 90.x.x.x 281

Можете подсказать, что необходимо добавить?

__________________

Помощь в написании контрольных, курсовых и дипломных работ, диссертаций здесь

Опубликовано

⏰ 01.07.2019

Доброго времени суток, уважаемые читатели. Сегодня у нас тема: «Настройка NAT в Windows server 2012-2016». Всё так же две ОС, в одной статье. Мы установим необходимую роль, и сделаем базовую настройку NAT.

Установка и базовая настройка маршрутизации NAT, в Windows Server 2012-2016

Предварительно, сделайте настройку всех Ваших сетевых адаптеров.

Установка роли «Удалённый доступ»

- Открываем диспетчер устройств, и заходим в «Добавить роли и компоненты».

- Жмём «Далее», на памятке мастера.

- В выборе типа установки, нас интересует «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск.

- Жмём «Далее».

Выбор ролей сервера.

- Выбираем «Удалённый доступ».

- Жмём «Далее».

Выбор компонентов.

- Если нужно, что то дополнительно, выбираем и жмём «Далее».

Информативное окно об удалённом доступе.

- Жмём «Далее».

Выбор служб ролей.

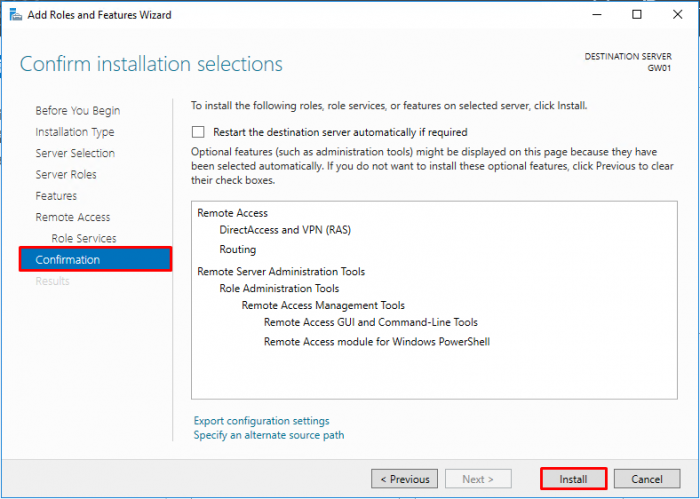

- Выбираем «Маршрутизация».

- Появляется окно, с компонентами необходимыми для маршрутизации.

- Жмём «Добавить компоненты».

- В окне выбора ролей, жмём «Далее».

- Информативное окно, о роли устанавливаемого веб сервера, который необходим для работы маршрутизации.

- Жмём «Далее».

- В окне выбора служб ролей жмём «Далее».

Подтверждение установки компонентов.

- Проверяем, если всё верно, жмём «Установить».

- Начинается процесс установки.

- Ждём завершения, и жмём «Закрыть».

Настройка маршрутизации и удалённого доступа

- В области уведомлений диспетчера сервера, находим раздел «Средства».

- Кликаем по нему, и заходим в раздел «Маршрутизация и удалённый доступ».

- В открывшейся консоли, кликаем правой кнопкой мышки на нашем сервере, и в выдающем меню жмём на «Настроить и включить маршрутизацию и удалённый доступ».

- Открывается окно мастера, жмём «Далее».

Конфигурация.

- Выбираем «Преобразование сетевых адресов NAT».

- Жмём «Далее».

Подключение к интернету на основе NAT.

- Выбираем первый вариант, а в списке интерфейсов, тот который имеет подключение к интернету.

- Жмём «Далее».

Службы преобразования имён и адресов.

- Так же, выбираем первый вариант «Включить базовые службы».

- Жмём «Далее».

Назначение диапазонов адресов.

- Система, исходя из подключения вашего сетевого адаптера, определяет диапазон адресов, которым будет обеспечена поддержка маршрутизации.

- Жмём «Далее».

- В последнем окне мастера, жмём «Готово».

- Начинается запуск необходимых служб.

- По окончании, в окне консоли, появляется сообщение, о том, что служба маршрутизации и удалённого доступа настроена на этом сервере.

Для проверки работы маршрутизации, можно на любом компьютере Вашей локальной сети, в качестве основного шлюза указать адрес сервера, на котором Вы запустили NAT. Компьютер получит доступ в интернет.

Сегодня мы рассмотрели тему: «Настройка NAT в Windows server 2012-2016». Добавили необходимую роль, установили нужные компоненты, и сделали базовую настройку.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Настройка NAT в Windows server 2012»:

Видео на тему «Настройка NAT в Windows server 2016»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: 6

Похожие записи