Как настроить политики аудита Windows таким образом, чтобы охват мониторинга SOC был полноценным? Рассмотрим оптимальный список политик, а также выделим самое необходимое, отсеяв лишнее.

- Введение

- Знакомство с расширенным аудитом Windows

- Настройка политик аудита

- Усиление цифровой обороны

- Выводы

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Знакомство с расширенным аудитом Windows

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

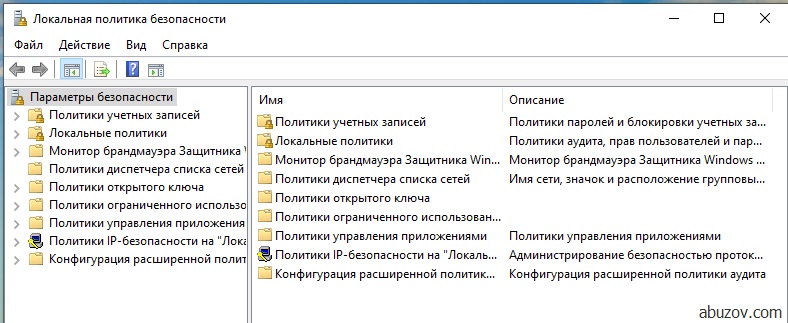

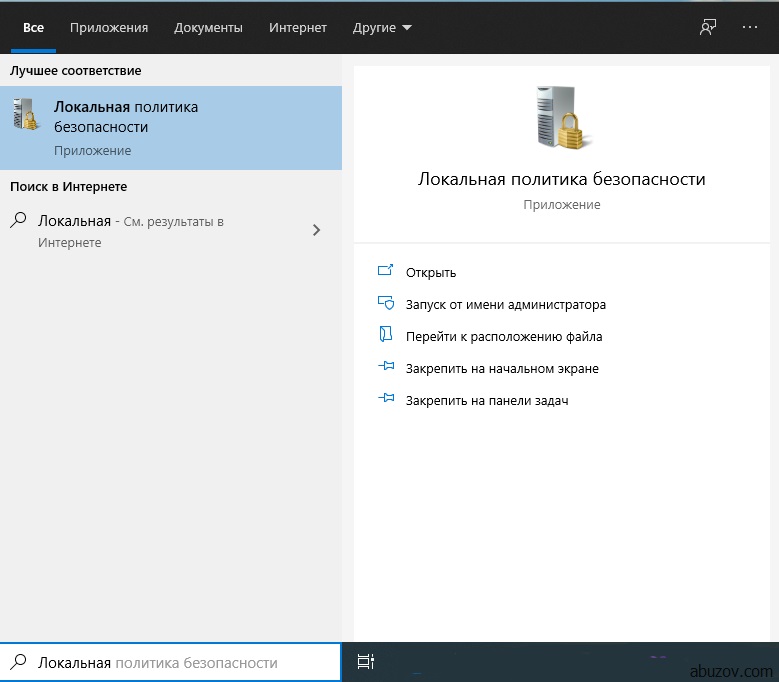

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

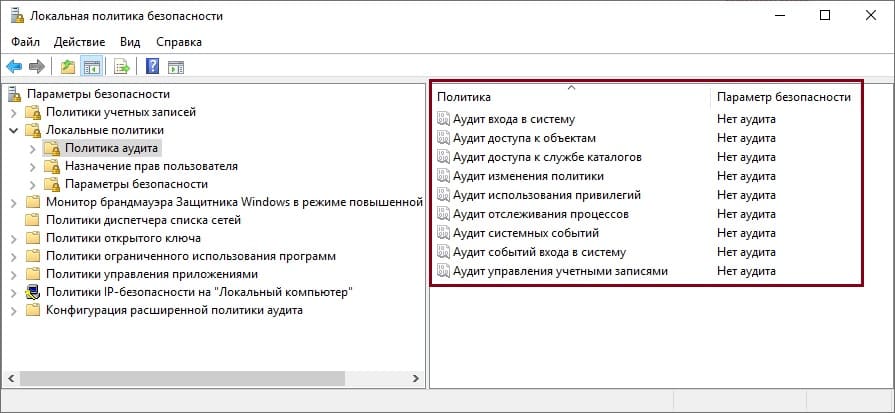

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Рисунок 1. Политика аудита

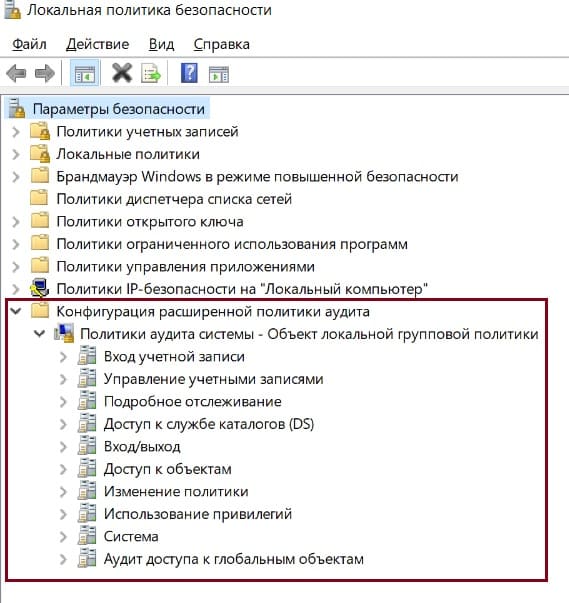

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Рисунок 2. Конфигурация расширенной политики аудита

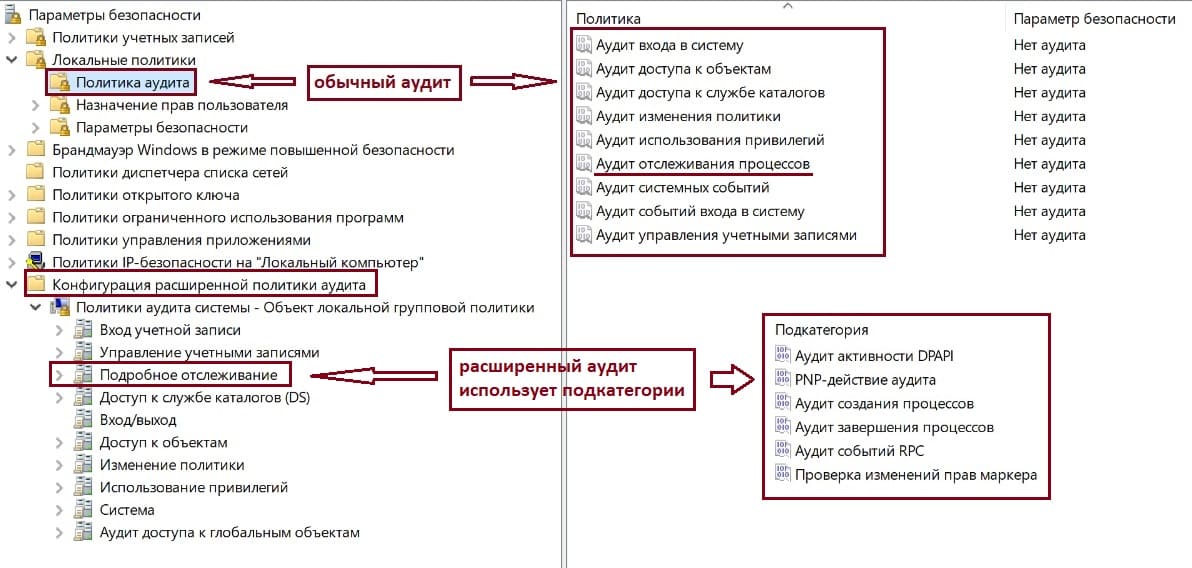

Ниже на рисунке видно, как они коррелируют между собой.

Рисунок 3. Корреляция аудита и расширенного аудита

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Таблица 1. Категории и подкатегории аудита

| Категория (Category) | Подкатегория (Subcategory) | |

| Вход учётной записи (Account Logon) | Аудит проверки учётных данных (Audit Credential Validation) | |

| Аудит службы проверки подлинности Kerberos (Audit Kerberos Authentication Service) | ||

| Аудит операций с билетами службы Kerberos (Audit Kerberos Service Ticket Operations) | ||

| Аудит других событий входа учётных записей (Audit Other Account Logon Events) | ||

| Управление учётными записями (Account Management) | Аудит управления группами приложений (Audit Application Group Management) | |

| Аудит управления учётными записями компьютеров (Audit Computer Account Management) | ||

| Аудит управления группами распространения (Audit Distribution Group Management) | ||

| Аудит других событий управления учётными записями (Audit Other Account Management Events) | ||

| Аудит управления группами безопасности (Audit Security Group Management) | ||

| Аудит управления учётными записями пользователей (Audit User Account Management) | ||

| Подробное отслеживание (Detailed Tracking) | Аудит активности DPAPI (Audit DPAPI Activity) | |

| PNP-действие аудита (Audit PNP Activity) | ||

| Аудит создания процессов (Audit Process Creation) | ||

| Аудит завершения процессов (Audit Process Termination) | ||

| Аудит событий RPC (Audit RPC Events) | ||

| Проверка изменений прав маркера (Audit Token Right Adjusted) [Windows 10 / Server 2016 и выше] | ||

| Доступ к службе каталогов DS (DS Access) | Аудит подробной репликации службы каталогов (Audit Detailed Directory Service Replication) | |

| Аудит доступа к службе каталогов (Audit Directory Service Access) | ||

| Аудит изменения службы каталогов (Audit Directory Services Changes) | ||

| Аудит репликации службы каталогов (Audit Directory Service Replication) | ||

| Вход / выход (Logon / Logoff) | Аудит блокировки учётных записей (Audit Account Lockout) | |

| Аудит заявок пользователей или устройств на доступ (Audit User / Device Claims) | ||

| Аудит расширенного режима IPsec (Audit IPsec Extended Mode) | ||

| Аудит основного режима IPsec (Audit IPsec Main Mode) | ||

| Аудит быстрого режима IPsec (Audit IPsec Quick Mode) | ||

| Аудит выхода из системы (Audit Logoff) | ||

| Аудит входа в систему (Audit Logon) | ||

| Аудит сервера политики сети (Audit Network Policy Server) | ||

| Аудит других событий входа и выхода (Audit Other Logon / Logoff Events) | ||

| Аудит специального входа (Audit Special Logon) | ||

| Доступ к объектам (Object Access) | Аудит событий, создаваемых приложениями (Audit Application Generated) | |

| Аудит служб сертификации (Audit Certification Services) | ||

| Аудит сведений об общем файловом ресурсе (Audit Detailed File Share) | ||

| Аудит общего файлового ресурса (Audit File Share) | ||

| Аудит файловой системы (Audit File System) | ||

| Аудит подключения платформы фильтрации (Audit Filtering Platform Connection) | ||

| Аудит отбрасывания пакетов платформой фильтрации (Audit Filtering Platform Packet Drop) | ||

| Аудит работы с дескрипторами (Audit Handle Manipulation) | ||

| Аудит объектов ядра (Audit Kernel Object) | ||

| Аудит других событий доступа к объектам (Audit Other Object Access Events) | ||

| Аудит реестра (Audit Registry) | ||

| Аудит съёмного носителя (Audit Removable Storage) | ||

| Аудит диспетчера учётных записей безопасности (Audit SAM) | ||

| Аудит сверки с централизованной политикой доступа (Audit Central Access Policy Staging) | ||

| Изменение политики (Policy Change) | Аудит изменения политики аудита (Audit Policy Change) | |

| Аудит изменения политики проверки подлинности (Audit Authentication Policy Change) | ||

| Аудит изменения политики авторизации (Audit Authorization Policy Change) | ||

| Аудит изменения политики платформы фильтрации (Audit Filtering Platform Policy Change) | ||

| Аудит изменения политики на уровне правил MPSSVC (Audit MPSSVC Rule-Level Policy Change) | ||

| Аудит других событий изменения политики (Audit Other Policy Change Events) | ||

| Использование привилегий (Privilege Use) | Аудит использования привилегий, не затрагивающих конфиденциальные данные (Audit Non Sensitive Privilege Use) | |

| Аудит других событий использования привилегий (Audit Other Privilege Use Events) | ||

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Audit Sensitive Privilege Use) | ||

| Система (System) | Аудит драйвера IPsec (Audit IPsec Driver) | |

| Аудит других системных событий (Audit Other System Events) | ||

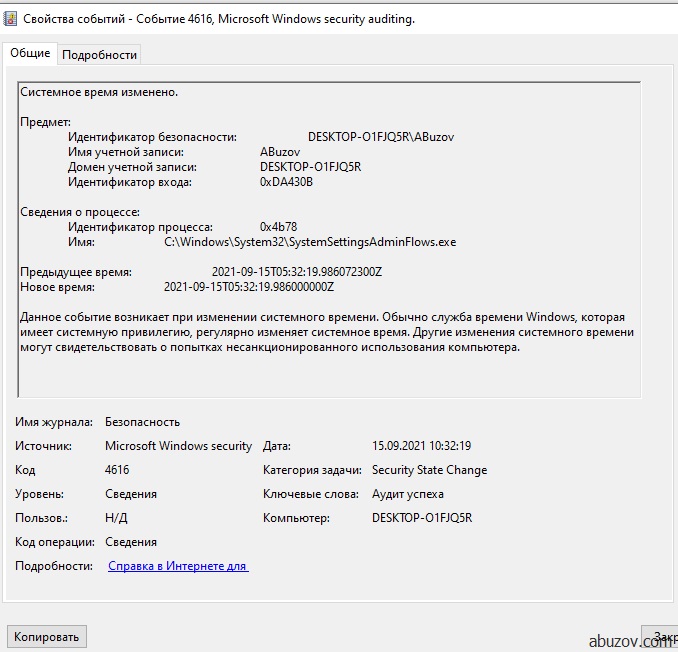

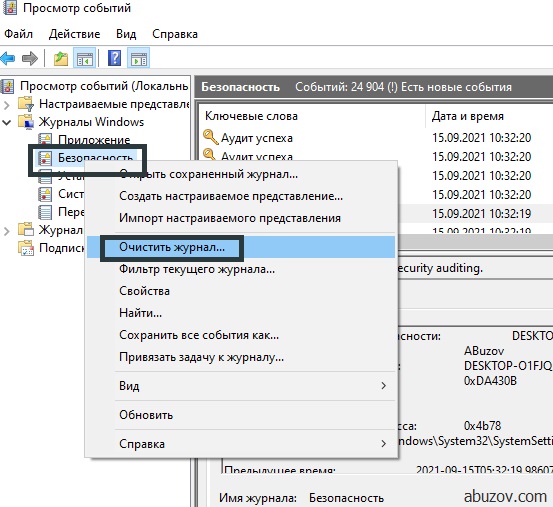

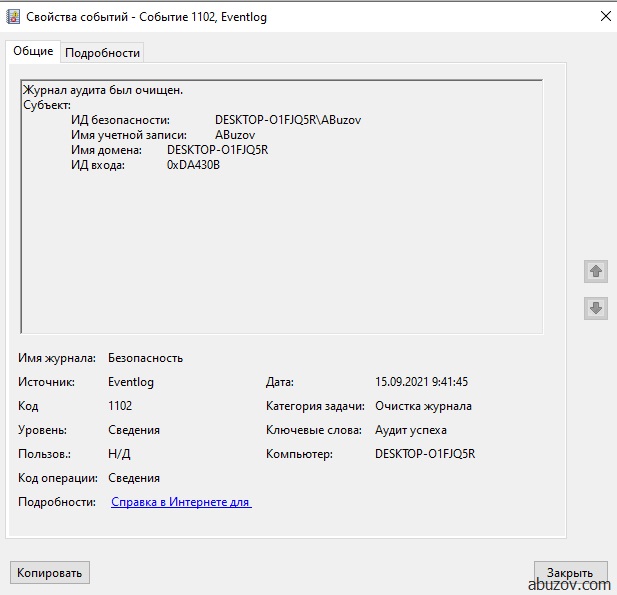

| Аудит изменения состояния безопасности (Audit Security State Change) | ||

| Аудит расширения системы безопасности (Audit Security System Extension) | ||

| Аудит целостности системы (Audit System Integrity) | ||

| Аудит доступа к глобальным объектам (Global Object Access Auditing) | Файловая система (File system) | |

| Реестр (Registry) |

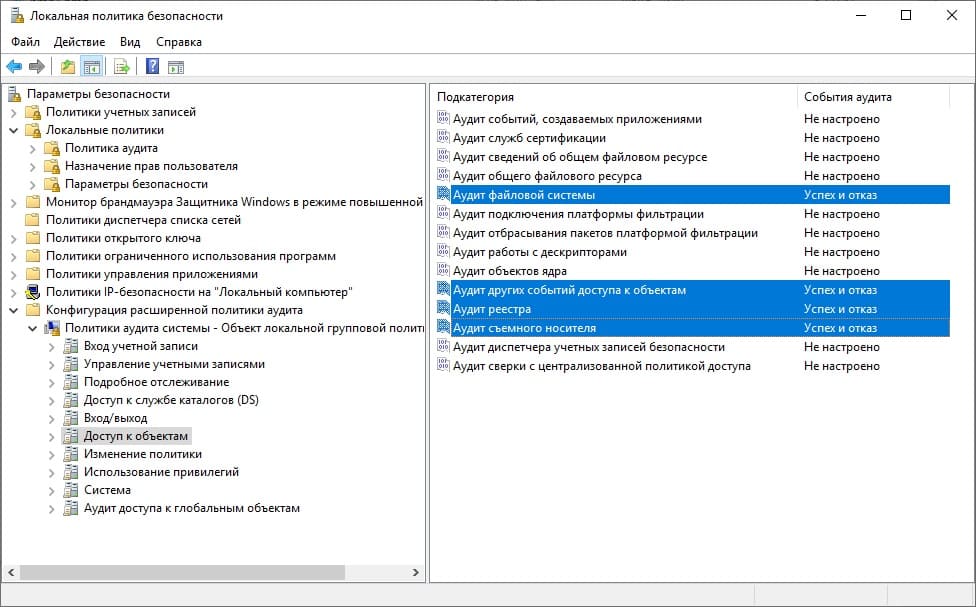

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»).

Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории

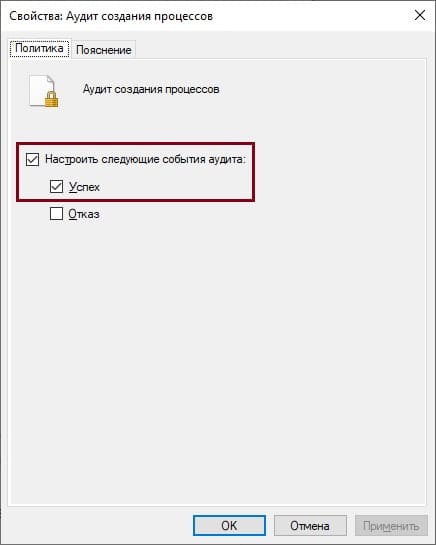

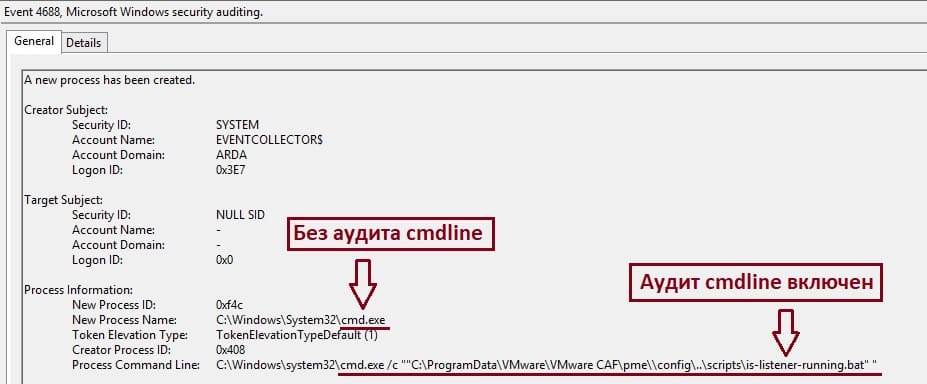

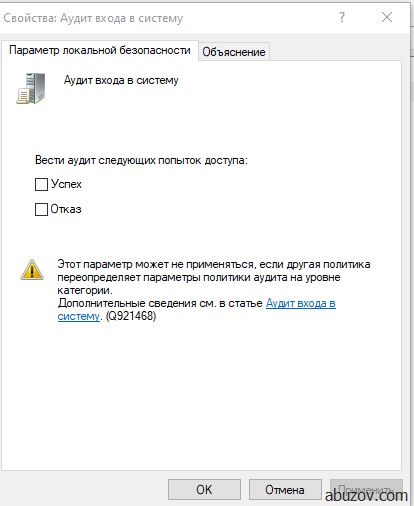

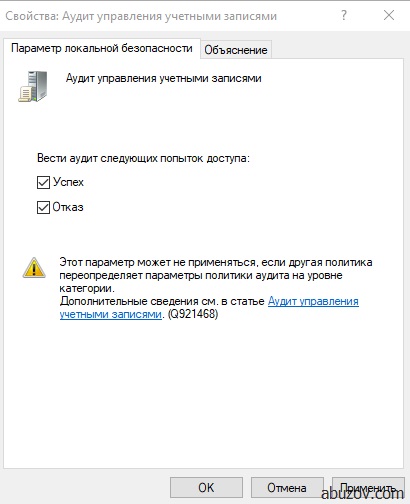

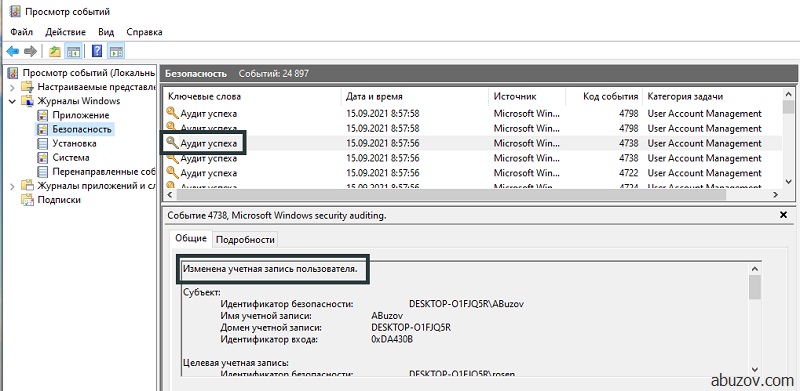

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Рисунок 5. Аудит создания процессов регистрирует успешные события

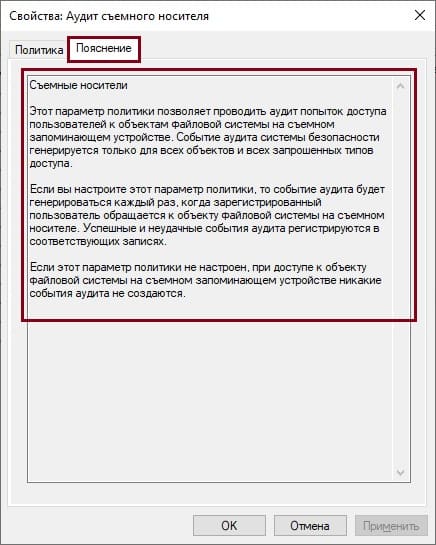

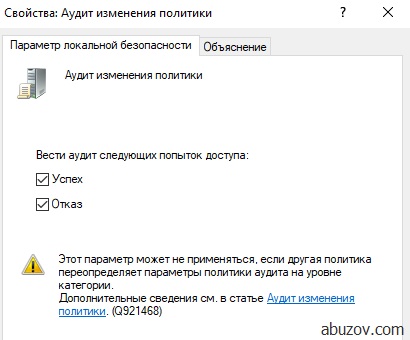

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Рисунок 6. Вкладка с описанием политики

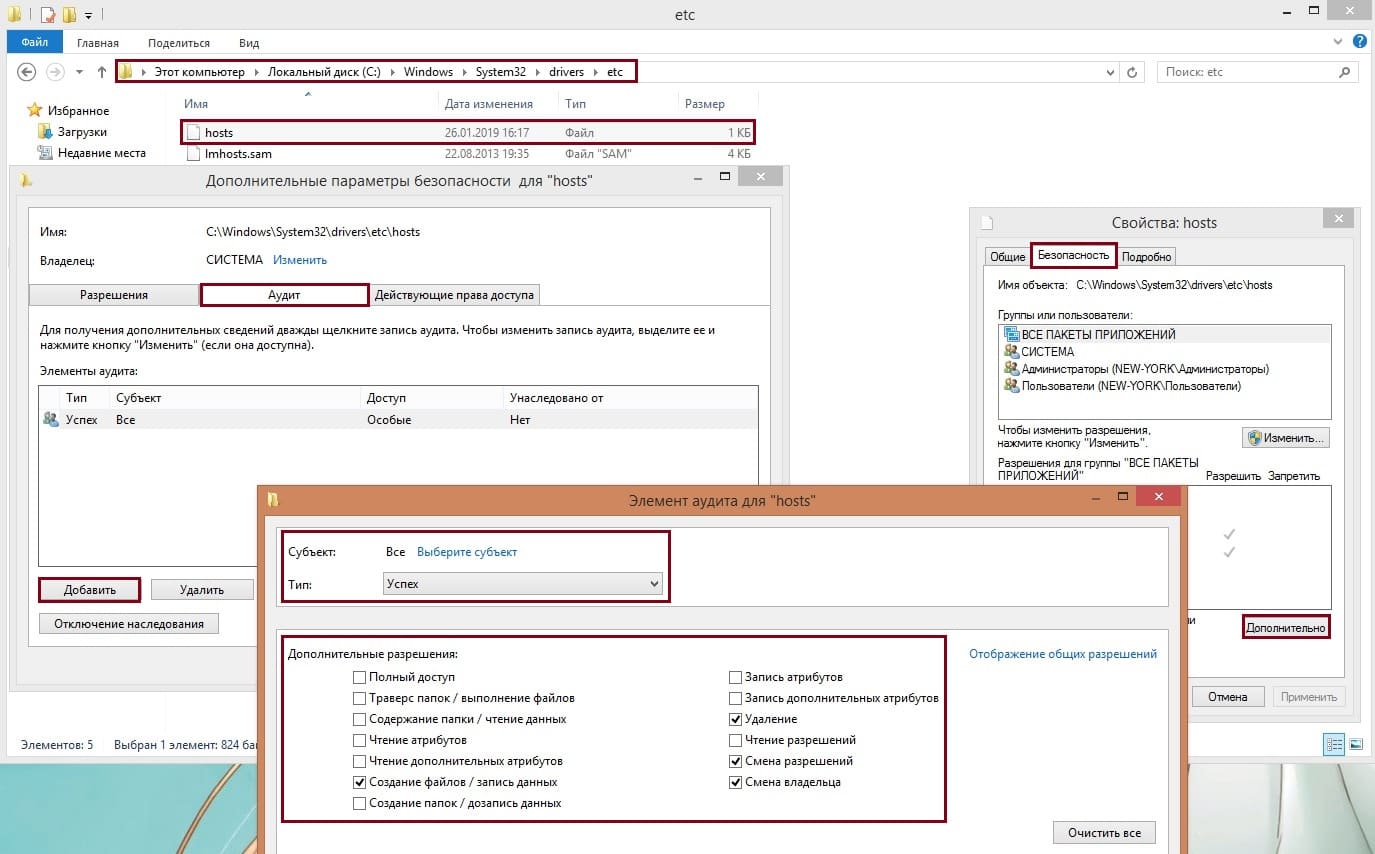

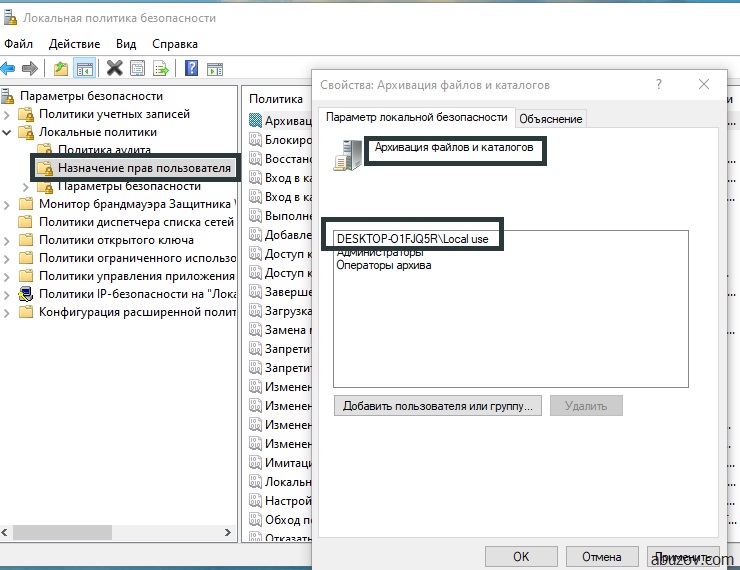

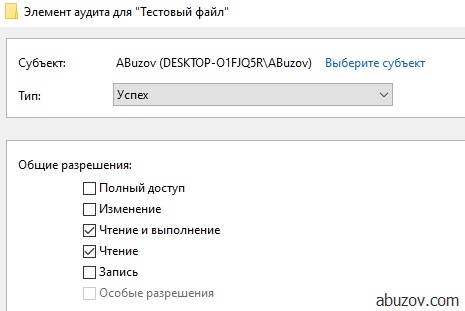

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Рисунок 7. Настройка SACL

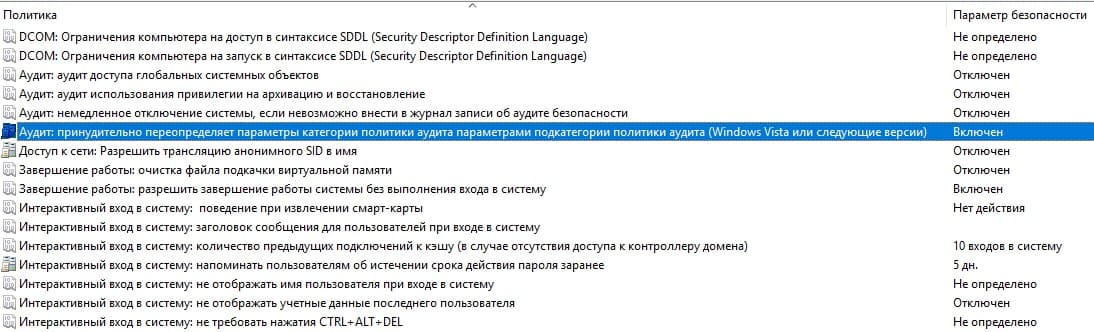

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Рисунок 8. Принудительное переопределение параметров политики аудита

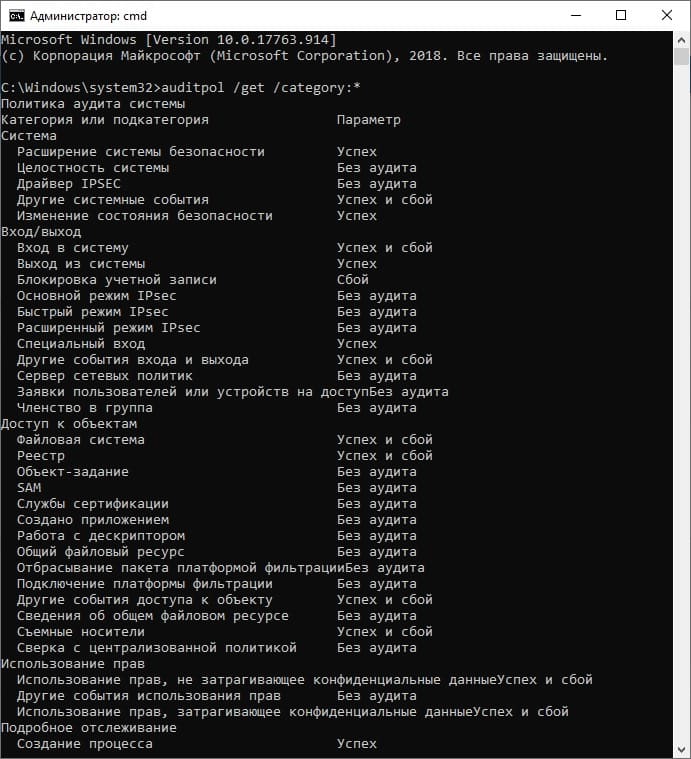

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Рисунок 9. Использование инструмента auditpol

Настройка политик аудита

Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них. Вторая — для рядовых серверов и АРМ пользователей.

Таблица 2. Рекомендуемые настройки аудита Windows

| Категория | Подкатегория | Включить | Хост (DC, сервер, АРМ) | Категория (успех / отказ) |

| Account Logon | Audit Credential Validation | + | DC, сервер, АРМ | Успех и отказ |

| Audit Kerberos Authentication Service | + | DC | Успех и отказ | |

| Audit Kerberos Service Ticket Operations | + | DC | Успех и отказ | |

| Audit Other Account Logon Events | — | |||

| Account Management | Audit Application Group Management | + | DC | Успех и отказ |

| Audit Computer Account Management | + | DC | Успех | |

| Audit Distribution Group Management | + | DC | Успех | |

| Audit Other Account Management Events | + | DC, сервер, АРМ | Успех | |

| Audit Security Group Management | + | DC, сервер, АРМ | Успех | |

| Audit User Account Management | + | DC, сервер, АРМ | Успех и отказ | |

| Detailed Tracking | Audit DPAPI Activity | + | DC, сервер, АРМ | Успех и отказ |

| Audit PNP Activity | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Process Creation | + | DC, сервер, АРМ | Успех | |

| Audit Process Termination | — | |||

| Audit RPC Events | — | |||

| Audit Token Right Adjusted | — | |||

| DS Access | Audit Detailed Directory Service Replication | + | DC | Успех и отказ |

| Audit Directory Service Access | + | DC | Успех и отказ | |

| Audit Directory Services Changes | + | DC | Успех и отказ | |

| Audit Directory Service Replication | + | DC | Успех и отказ | |

| Logon/Logoff | Audit Account Lockout | + | DC, сервер, АРМ | Отказ |

| Audit User / Device Claims | — | |||

| Audit IPsec Extended Mode | — | |||

| Audit IPsec Main Mode | — | |||

| Audit IPsec Quick Mode | — | |||

| Audit Logoff | + | DC, сервер, АРМ | Успех | |

| Audit Logon | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Network Policy Server | — | |||

| Audit Other Logon / Logoff Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Special Logon | + | DC, сервер, АРМ | Успех | |

| Object Access | Audit Application Generated | — | ||

| Audit Certification Services | — | |||

| Audit Detailed File Share | — | |||

| Audit File Share | — | |||

| Audit File System | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Filtering Platform Connection | — | |||

| Audit Filtering Platform Packet Drop | — | |||

| Audit Handle Manipulation | — | |||

| Audit Kernel Object | — | |||

| Audit Other Object Access Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Registry | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Removable Storage | + | DC, сервер, АРМ | Успех и отказ | |

| Audit SAM | — | |||

| Audit Central Access Policy Staging | — | |||

| Policy Change | Audit Policy Change | + | DC, сервер, АРМ | Успех |

| Audit Authentication Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Authorization Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Filtering Platform Policy Change | — | |||

| Audit MPSSVC Rule-Level Policy Change | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Other Policy Change Events | — | |||

| Privilege Use | Audit Non Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ |

| Audit Other Privilege Use Events | — | |||

| Audit Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ | |

| System | Audit IPsec Driver | — | ||

| Audit Other System Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Security State Change | + | DC, сервер, АРМ | Успех | |

| Audit Security System Extension | + | DC, сервер, АРМ | Успех | |

| Audit System Integrity | — | |||

| Global Object Access Auditing | File system | — | ||

| Registry | — |

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Усиление цифровой обороны

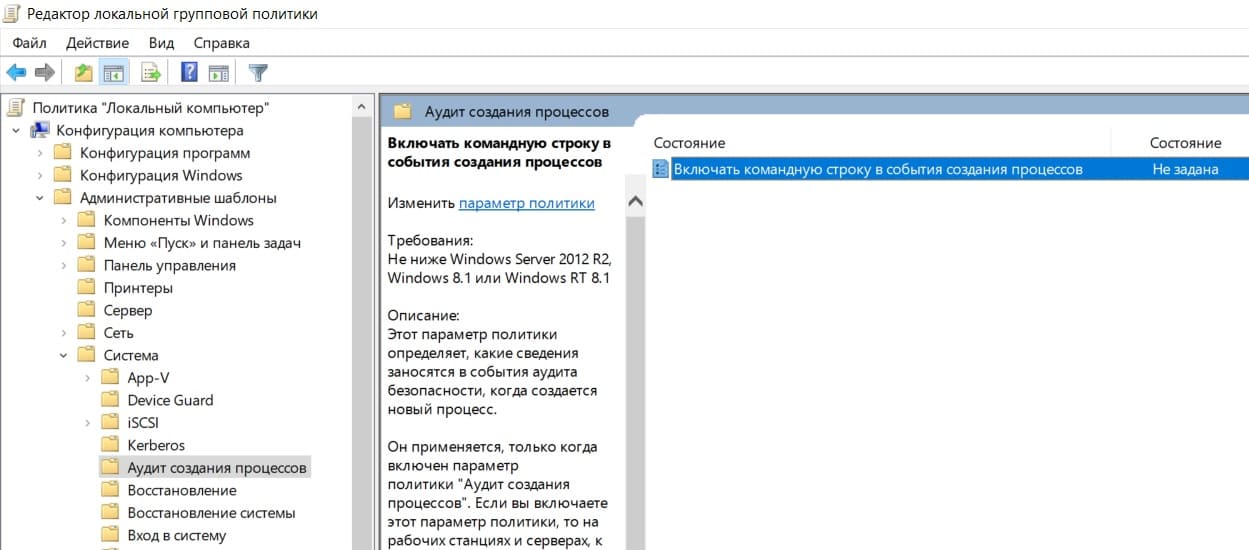

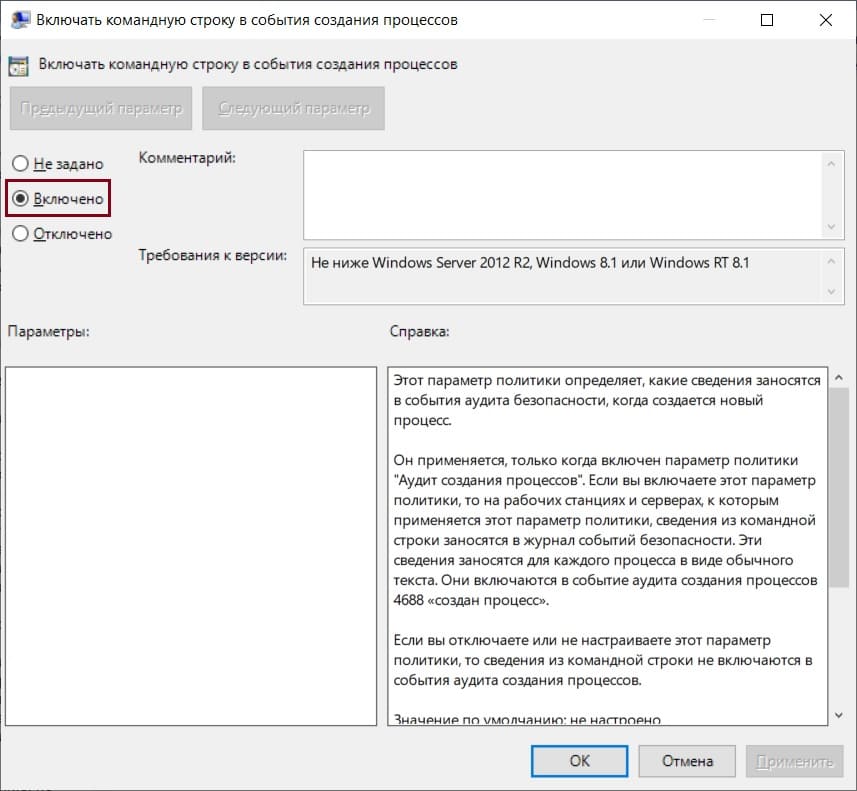

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

Требования к версии ОС: не ниже Windows Server 2012 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012 после установки обновления KB 3004375.

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

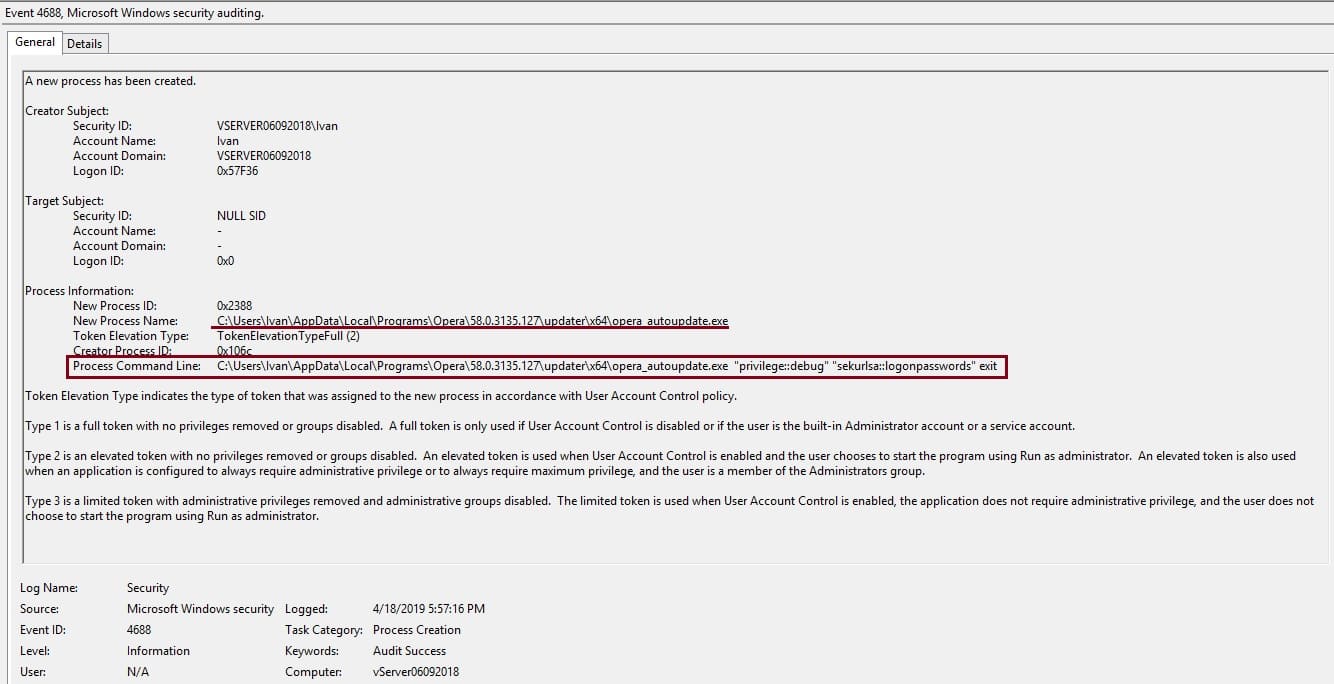

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

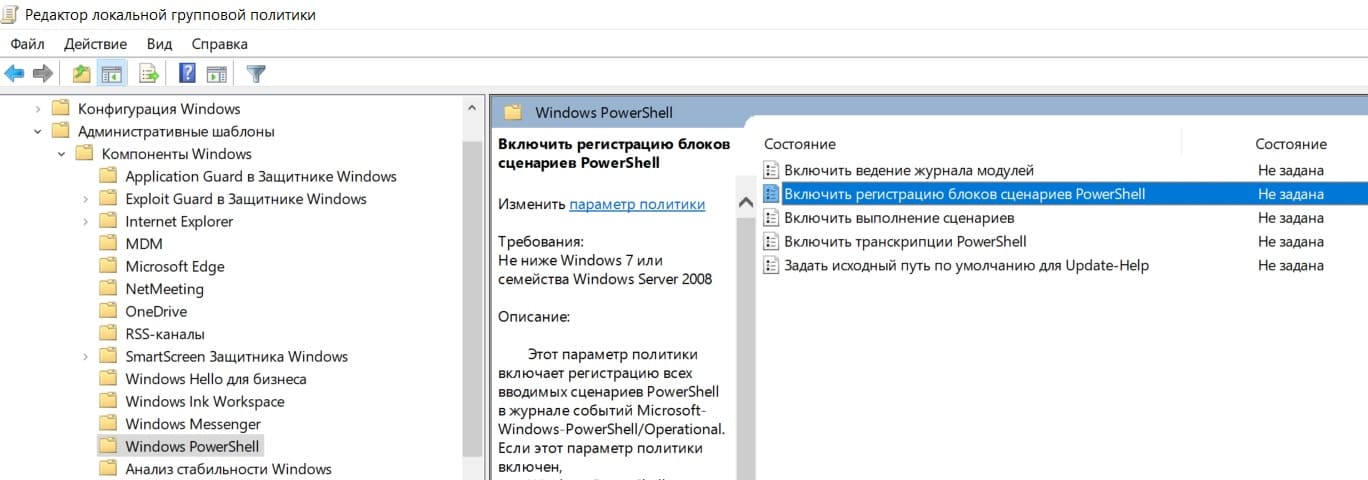

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

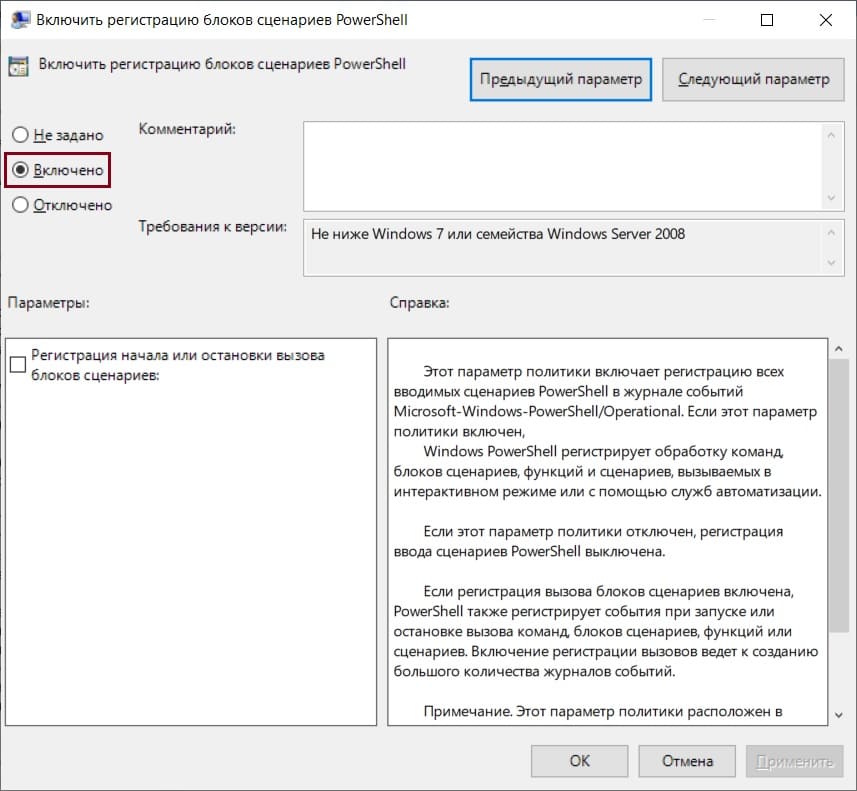

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

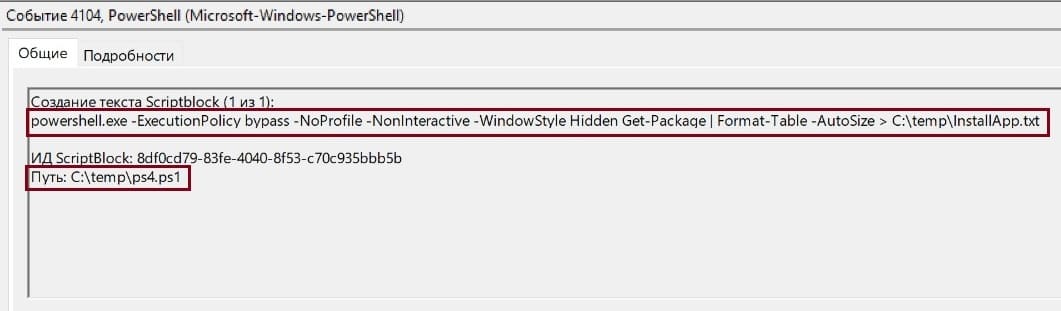

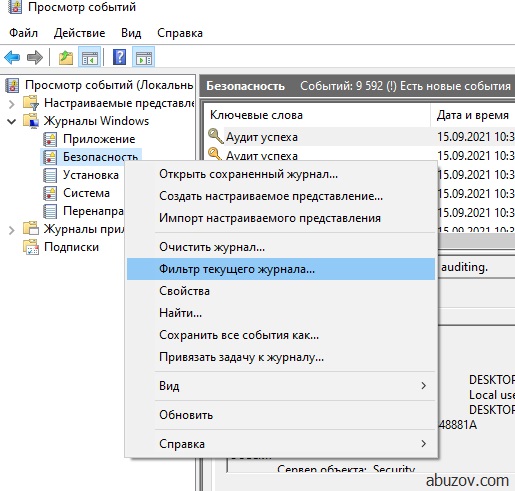

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

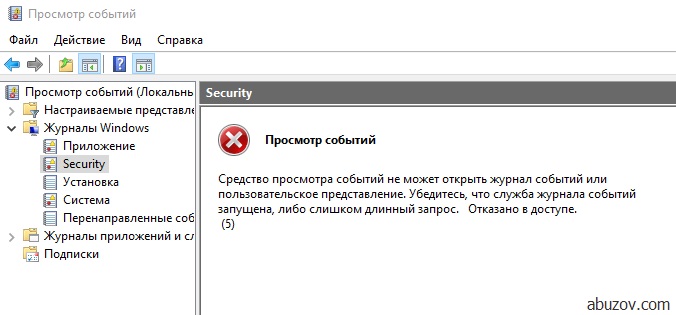

Рисунок 16. Пример регистрируемого события 4104

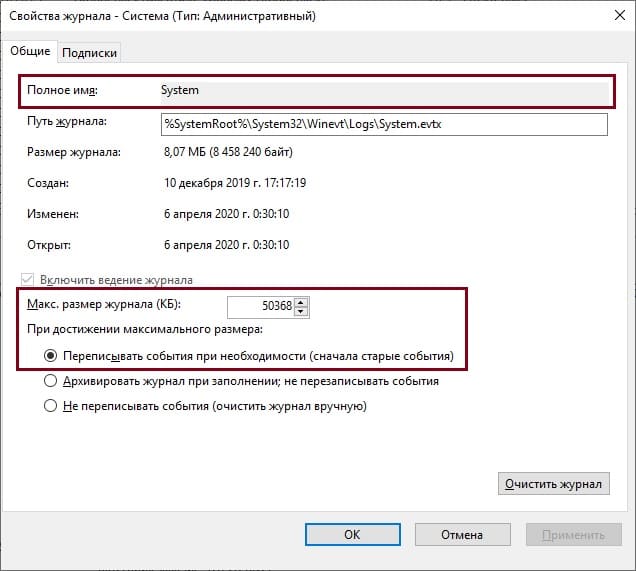

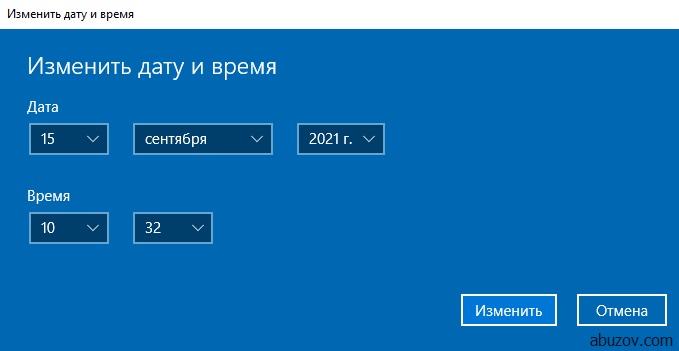

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Выводы

Настройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости.

В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team.

Программу необходимо запускать от имени Администратора и желательно из под учётной записи Администратора. Для запуска программы перейдём в каталог программы, выполнив WIN + R команду:

Sysprep

После запуска программы мы увидим следующее диалоговое окно:

Переход в окно приветствия системы (OOBE) означает что после завершения сброса при следующем запуске появится настройка первого запуска, где мы будем указывать имя пользователя, давать имя своему компьютеру и т.д, а галочка напротив параметра Подготовка к использованию поможет нам сбросить активацию Windows.

При развертывании Windows распространенной практикой является настройка параметров первого запуска компьютеров, на которых выполняется развертывание. Эту процедуру также называют OOBE.

Параметры завершения работы дают нам выбор:

- Завершение установки — выбираем в том случае, когда мы собираемся заменить материнскую плату или процессор. А сам сброс мы выподняем ДО (!) замены оборудования

- Перезагрузка — данный пункт нам нужен в случае сброса лицензии или устранения каких-то ошибок на текущей конфигурации компьютера (без замены комплектующих) для чистой установки всех необходимых драйверов.

- Выход — соответственно завершает сеанс пользователя по завершению.

После выбора всех параметров запускаем очистку sysprep OK

Возможности штатной утилиты Windows Sysprep и работа с ней

Утилита Sysprep, основным предназначением которой является подготовка эталонного образа Windows к развёртыванию, на борту операционной системы от Microsoft появилась давно, ещё в версии Windows NT 4.0, увидевшей свет в 1996 году. Такая возможность в состав Windows была включена по большей части для корпоративного сектора. Использование утилиты Sysprep значительно упрощает установку и настройку операционной системы в масштабах работы компаний. Об этой возможности утилиты Sysprep, о прочих областях её применения, а также непосредственно о работе с ней будем говорить детально в этой статье.

Оглавление

- Принцип работы утилиты Sysprep и области её применения

- Работа с утилитой Sysprep

- Первый запуск Windows после очистки привязки к оборудованию

Принцип работы утилиты Sysprep и области её применения

Утилита Sysprep избавляет систему Windows от привязки к конкретным аппаратным составляющим компьютера. Убираются данные о комплектующих и драйверах, при этом не затрагиваются пользовательские настройки системы, учётные записи, их данные. Всё настроенное в операционной системе ранее – установленный софт, ярлыки на рабочем столе, системные настройки персонализации, сети, проводника, установленные и закреплённые на стартовом экране Metro-приложения в версиях Windows 8.1 и 10 и прочие параметры – останется нетронутым.

Единожды подготовленный эталонный образ Windows – установленная и настроенная в нужном ключе операционная система (с определённым установленным софтом, с проведёнными системными настройками, с заданными правами или ограничениями) в дальнейшем очищается от привязки к текущему оборудованию с помощью утилиты Sysprep, резервируется посредством программ-бэкаперов, а затем вместо процесса обычной установки развёртывается (по сути, восстанавливается из резервной копии) на производственных компьютерах компаний. Дальнейшая работа по настройке компьютеров будет заключаться лишь в установке драйверов на каждое отдельное устройство и активации Windows. Ну и разве что в ряде случаев может потребоваться ещё доустановка определённого софта и настройка Windows уже конкретно под специфику выполнения задач определёнными сотрудниками.

Эталонный образ Windows, очищенный от привязки к оборудованию, можно использовать не только в корпоративной среде, но и домашних условиях, если в доме имеется несколько компьютерных устройств, и все они работают с каким-то определённым набором программного обеспечения. Но даже в ситуации с использованием разного софта на компьютерах домашней группы восстановление операционной системы из универсальной резервной копии будет выигрывать у процесса обычной установки Windows некоторой экономией времени.

Процесс развёртывания эталонного образа Windows состоит из нескольких этапов. Подготовленная операционная система очищается утилитой Sysprep от привязки к оборудованию и выключается. Затем в режиме работы программы-бэкапера со съёмного загрузочного носителя создаётся резервная копия и сохраняется на подключаемый к исходному компьютеру накопитель данных – на дополнительный внутренний HDD, внешний USB-HDD, флешку или SD-карту, сетевой диск и т.п. Некоторые программы-бэкаперы, как, например, популярная Acronis True Image, предлагают возможность резервного копирования в своё облачное хранилище. В числе прочих программ-бэкаперов, которые работают с загрузочными носителями и могут быть использованы для развёртывания образа Windows – рассмотренная ранее на сайте AOMEI Backupper Standard, Paragon Backup & Recovery, EaseUS Todo Backup и т.п. После создания резервной копии накопитель данных подключается к целевому компьютеру, где также в режиме работы программы-бэкапера Windows восстанавливается из этой резервной копии. После запуска такой восстановленной Windows что и останется, так это пройти несколько настроечных окон, они будут рассмотрены чуть ниже.

Утилита Sysprep ещё используется для сброса активации системы, а также в случае замены на компьютере материнской платы, реже процессора, если наблюдаются проблемы, связанные с привязкой Windows к оборудованию. Что касается сброса активации системы с помощью утилиты Sysprep, то такая возможность ограничена лишь тремя разами. Это своего рода защита от злоупотребления пробным 30-дневным периодом активации системы, который имеет место быть в отдельных дистрибутивах Windows версии 8.1 и ниже.

Работа с утилитой Sysprep

Для оперативного запуска утилиты Sysprep воспользуемся командой «Выполнить». Жмём клавиши Win+R, вписываем:

Sysprep

Жмём «ОК».

В окне проводника увидим системную папку утилиты. Нам нужен исполнительный файл «sysprep.exe». Запускаем его.

В запустившемся окошке утилиты не трогаем предустановленное действие «Переход в окно приветствия системы (OOBE)».

В случае сброса активации Windows активируем пункт «Подготовка к использованию».

Если утилита используется для решения задач с исходным компьютером типа сброса активации или возникновения проблем после замены процессора, в другой настройке окошка «Параметры завершения работы» можно оставить по умолчанию выставленную перезагрузку.

Если утилиту Sysprep запускаем перед процессом замены материнской платы, естественно, для этих действий компьютер необходимо выключить. Соответственно, нужно выбрать «Завершение работы». Определившись со всеми настройками, жмём «ОК»

и дожидаемся завершения работы утилиты.

Когда создан эталонный образ Windows, и далее планируется загрузка со съёмного носителя программы-бэкапера, параметр выключения выбирается по ситуации. Главное – при перезагрузке не пропустить момент входа в BIOS для выставления приоритета загрузки. Ведь эталонный образ Windows на момент создания резервной копии должен остаться без привязки к оборудованию исходного компьютера. Привязка же к оборудованию компьютера произойдёт при следующем запуске системы.

Первый запуск Windows после очистки привязки к оборудованию

Первый запуск Windows после очистки привязки к оборудованию начнётся с установки заново драйверов. После чего нужно пройти несколько настроечных окон системы. В зависимости от версии Windows они будут отличаться, но суть будет той же. Рассмотрим процесс на примере Windows 7.

В первом окне выбираем региональные параметры и язык.

Затем создаём новую учётную запись. Она никак не повлияет на уже существующие в системе учётные записи и их данные. Новая учётная запись может быть временной и подлежать впоследствии удалению.

Если новая учётная запись не будет использоваться, можно пропустить поля ввода пароля.

Далее в версии Windows 7 последуют окна:

- Лицензионного соглашения;

- Настроек обновлений Windows;

- Часового пояса;

- Настроек сети.

Наконец, выйдем на экран блокировки Windows, где можем войти в любую из старых учётных записей.

Смотрите также:

- Поиск по содержимому в Windows По умолчанию поиск в Windows (в данном примере в Windows 7) ищет файлы по имени. Содержимое учитывает только в проиндексированных расположениях. Чтобы поиск искал по содержимому всех документов, нужно изменить…

- Русификация Windows 8 для англоязычных редакций На нашем сайте уже раннее рассматривался вариант установки изначально русифицированной редакции Windows 8.1. Англоязычные редакции, к примеру, ознакомительная версия Windows 8.1 Корпоративная на сайте Центра пробного ПО от компании Microsoft, дистрибутив…

- Как изменить расширение файла в Windows Иногда в Windows 7 нужно изменить расширение вручную, например, превратить файл “txt” в “bat”. Первое, что приходит на ум, — переименовать (F2). Но оказывается, что расширение «.bat» ты вроде бы…

Sysprep ошибка

Произошла неустранимая ошибка при выполнении sysprep

Такая ошибка появляется в том случае, если срабатывает ограничение на количество запусков. По умолчанию в Sysprep заложено ограничение на 3 запуска. Но выход есть, обратимся к реестру WIN + R

regedit

Идём по ветке:

HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/SoftwareProtectionPlatform

И меняем значения параметра SkipRearm на 1 или 0. После этого проблема должна уйти.

Ещё бывает, что собьётся другая настройка, но это реже случается. Переходим по ветке в реестре:

HKLM/SYSTEM/Setup/Status/SysprepStatus

И у параметра GeneralizationState выставляем значение 7. И, если есть, у параметра CleanupState выставляем значение 2

Если уже и это не помогло, то запускаем Командную строку от имени Администратора и выполняем последовательно следующие две команды:

msdtc -uninstall msdtc -install

Тем самым мы перезапустим службу координатора распределенных транзакций MSDTC. И после этого для верности перезапустите машину. После этого ошибка должна уйти 100%

Sysprep не удалось проверить установку Windows

Иногда возникает ошибка проверки установки Windows. Для решения этой ошибки мы переходим в каталог:

C:WindowsSystem32SysprepPanther

И открываем на редактирование файл setupact.log. Этот файл представляет собой журнал программы sysprep. И смотрим что за ошибку мы поймали.

Отключение BitLocker

Error SYSPRP BitLocker-Sysprep: BitLocker is on for the OS volume. Turn BitLocker off to run Sysprep. (0x80310039) Error [0x0f0082] SYSPRP ActionPlatform::LaunchModule: Failure occurred while executing ‘ValidateBitLockerState’ from C:WindowsSystem32BdeSysprep.dll If you run manage-bde -status command it will show the following: Disk volumes that can be protected with BitLocker Drive Encryption: Volume C: [System]

В этом случае для устранения ошибки нам нужно отключить BitLocker (это понятно из самой ошибки, если просто прочитать её). Чаше всего проблема возникает на ноутбуках с Windows 10, которые используют шифрование InstantGo. Чтобы отключить BitLocker запускаем Командную строку от имени Администратора и выполняем следующую команду:

manage-bde -off X:

Где X — это буква вашего системного диска.

Не удается удалить современные приложения у текущего пользователя

Error SYSPRP Package Application_2.2.5.666_x64__xxxx was installed for a user, but not provisioned for all users. This package will not function properly in the sysprep image. Error SYSPRP Failed to remove apps for the current user: 0x80073cf2.

Такая ошибка появляется, когда вы устанавливали приложение из Windows Store или криво его удалили

Get-AppxPackage –Name Application | Remove-AppxPackage Remove-AppxProvisionedPackage -Online -PackageName Application_2.2.5.666_x64__xxxx

Как принудительно запустить sysprep?

Запускается программа по следующему алгоритму:

- Нажать на клавиши Win +R. Откроется окно команды «Выполнить».

- Ввести название утилиты и подтвердить.

- Откроется папка с утилитой. Кликнуть 2 раза по sysprep.exe.

- Появится утилита с настройками.

Как выполнить чистую установку Windows 10

Запустить программу можно через командную строку. Для этого:

- Вызвать меню «Выполнить», нажав Win + R.

- Ввести надпись «cmd» и подтвердить.

- В консоли ввести команду: «%windir%System32SysprepSysprep.exe». Нажать «Enter».

- Откроется окно утилиты.

3. Анализ setupact.log

Если открыть лог файл setupact.log по пути C:WindowsSystem32SysprepPanther, то можно увидеть сообщение:

Ошибка пакета SYSPRP XYZ_4.1.5.432_x64_83sdd78i870d был установлен для пользователя, но не подготовлен для всех пользователей. Этот пакет не будет правильно работать в образе Sysprep»

Видно, что проблема из-за приложения XYZ_4.1.5.432_x64_83sdd78i870d, который может быть поврежден. По этому, мы этот пакет приложения удалим.

Запустите PowerShell от имени администратора и введите для удаления пакета ниже две команды меняя свои значения:

Get-AppxPackage –Name *

XYZ* | Remove-AppxPackage Remove-AppxProvisionedPackage -Online -PackageName XYZ_4.1.5.432_x64_83sdd78i870d

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Аудит доступа к объекту

Аудит доступа к объекту по умолчанию выключен, как и другие политики аудита. Чтобы понаблюдать за тем, как работает аудит доступа к объекту, выполните следующие действия. В проводнике перейдите к файлу, к которому у вас есть доступ и откройте свойства этого файла, затем перейдите на вкладку “Безопасность“:

Там нажмите кнопку “Дополнительно” и перейдите на вкладку “Аудит“.

Затем нажмите кнопки “Продолжить” и “Добавить” и в открывшимся окне нажмите на ссылку “Выберите субъект“:

Глобальная политика аудита

Настраивать для каждого файла аудит безопасности не всегда удобно. Иногда нужно включить аудит безопасности для всех файлов или для всех разделов реестра разом. Делается это через командную строку.

Чтобы посмотреть краткую информацию о командах для настройки и запроса политики глобального аудита выполните:

>auditpol /resourceSACL

Чтобы посмотреть глобальные списки SACL для файловой системы и для реестра выполните такие команды:

>auditpol /resourceSACL /type:File /view >auditpol /resourceSACL /type:Key /view

Для установки аудита всех файлов с доступом на запись (FW) выполните:

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Ниже на рисунке видно, как они коррелируют между собой.

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit:

Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Настройка политик аудита Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768:

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Конфигурация расширенной политики аудита

В оснастке “Локальная политика безопасности” можно настроить конфигурацию расширенной политики аудита:

В этой конфигурации настройка политики аудита выполняется более тонко. Например, включение “Аудита доступа к объектам” рассматриваемое выше включало аудит для разных объектов. А тут можно выбрать тип объектов:

А “Аудит доступа к глобальным объектам” включает или отключает глобальные SACL, которые мы включали ранее из командной строки:

При включении “Аудита доступа к глобальным объектам” этот параметр нужно будет настроить, указав пользователей для аудита и тип доступа, в общем то что мы делали в командной строке выше:

Настройка политики аудита

Настройка политики аудита осуществляется из оснастки “Локальная политика безопасности” (secpol.msc).

Привилегии связанные с аудитом

С аудитом доступа связаны две привилегии:

- SeSecurityPrivilege — необходима для управления журналом событий безопасности и для просмотра или настройки SACL.

- SeAuditPrivilege — позволяет процессам, вызывать системные службы аудита для успешного генерирования записей аудита.

Схема работы аудита

LSASS отправляет сообщения SRM, чтобы проинформировать его о политике аудита в ходе инициализации системы, а потом при изменениях политики. В свою очередь LSASS получает события аудита от SRM, добавляет дополнительную информацию и отправляет их регистратору событий (Event Logger).

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

- если запись аудита невелика (меньше чем максимальный размер сообщения ALPC), она отправляется как ALPC-сообщение;

- ну а если запись аудита имеет большой размер, SRM использует общую память, чтобы сообщение было доступно LSASS, и просто передает указатель в ALPC-сообщении.

Усиление цифровой обороны

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Требования к версии ОС: не ниже Windows Server 2022 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2022 после установки обновления KB 3004375.

Выводы

Настройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости.

В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team.

Оригинал статьи опубликован на Anti-Malware.

Мегаплан

Мегаплан

- работает в облаке или на вашем сервере,

- легкий контроль за сроками: вовремя обнаружить проблему, понять причину, позвать на помощь, передвинуть дедлайн,

- полная история коммуникаций с клиентами и партнерами, этапы сделок и планы дел (звонков, встреч, переписки),

- оценка качества работы, учет времени, быстрая передача дел,

- удаленная работа из любой точки.

- Бизнес-менеджер (от 3200 руб./мес.),

- CRM: клиенты и продажи (от 2450 руб./мес.),

- Совместная работа (от 1450 руб./мес.),

- Проект-менеджер (от 1750 руб./мес.).

- интеграция с 1С,

- смс-пакет на 1000 сообщений,

- интеграция с Октелл,

- телефония VoxImplant,

- согласование документов в Мегаплане и т.д.

Проблема: один из пользователей потребляет 90% и более CPU

Опишу реальный случай с которым вы обязательно столкнетесь, если у вас в компании используются терминальные столы. И так есть RDS ферма построенная на базе Windows Server 2012 R2 до Windows Server 2019. На каждом из RDSH хостов могут одновременно работать свыше 30 пользователей. В среднем они суммарно не потребляют более 30% процессорных мощностей, но когда приходит период отчетности некоторые пользователи начинают нагружать сервера куда интенсивнее. Очень часто можно встретить, что пользователь работающий с Excel, 1С и похожими программами начинает потреблять 80-90% процессорных мощностей, в результате чего начинают страдать остальные пользователи этого RDSH хоста.

Ранее для решения это проблемы в Windows Server 2008 R2 был замечательный компонент диспетчер системных ресурсов (Windows System Resource Manager), но Microsoft его посчитала устаревшим и выпилила из состава компонентов, аж с Windows Server 2012 R2 и выше. Но не думайте, что доблестные разработчики не подумали чем вам восполнить этот пробел, они придумали и включили в состав Windows Server компонент «Динамическое планирование долевого распределения» или как в оригинале «Dynamic Fair Share Scheduling (DFSS)».

Усиление цифровой обороны

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

Рисунок 16. Пример регистрируемого события 4104

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Задание приоритетов при распределении ресурсов

После того, как вы закончили создание вашей политики, нажмите на OK. Теперь вы вернетесь в диалоговое окно New Resource Allocation Policy. Как вы можете увидеть из рисунка 4 политика, которую мы создали, теперь появится в списке ресурсов.

Рисунок 4: Наша новая политика появилась в списке ресурсов

Если вы посмотрите на новую политику, то вы обратите внимание на иконки стрелок вверх и вниз. Вы можете использовать эти стрелки для изменения приоритетов политик

В том случае, если у вас задана лишь одна политика, вы не можете задавать приоритеты. Но если бы у нас было несколько политик, то вы могли бы использовать эти иконки для задания порядка применения политик.

Брайн Позей (Brien Posey)

Режим разрыва клавиатуры

В режиме разрыва клавиатуры сканер просто набирает клавиши, которые соответствуют символам штрих-кода. Не требуется никаких драйверов, чтобы сканер заработал в 1С.

Во всех типовых конфигурациях по кнопке F7 открывается окно ввода штрих-кода. Поэтому достаточно сканеру запрограммировать префикс F7 и все, он будет поддерживаться 1С.

Если конфигурация дорабатывалась и в некоторых участках забыли прописать типовую поддержку F7, проще дописать эту поддержку. Но в качестве альтернативы можно использовать драйвер Атол старых версий, где выбрать в качестве порта «Разрыв клавиатуры».

Новые версии драйверов Атол платные, а бесплатные делают 10-секундную задержку перед обработкой штрих-кода.

Способ прост для подключения, но неудобен в работе.

- Нужно следить, чтобы была включена правильная раскладка клавиатуры.

- При использовании префикса курсор должен стоять внутри таблицы, иначе F7 не срабатывает.

- Буквы при наборе в RDP часто теряются, и сканер считывает усеченные штрих-коды.

Поэтому лучше все же, если используется разрыв клавиатуры, не использовать драйвер Атол (это лишние потери времени и символов), а просто запрограммировать префикс F7.

В моем случае был интересный глюк – буквы на некоторых штрих-кодах преобразовывались в верхний регистр. Я долго мучался, но мне подсказали, что нужно включить режим посимвольной передачи штрих-кода, а не пакетный, который стоял по умолчанию.

Предоставление учетных данных с помощью команды Manage As

При добавлении удаленных серверов в диспетчер серверов некоторые из добавленных серверов могут требовать учетные данные другой учетной записи пользователя для доступа к ним или управления ими. Чтобы указать учетные данные для управляемого сервера, отличные от используемых для входа на компьютер, на котором работает диспетчер серверов, воспользуйтесь командой Manage As после добавления сервера в диспетчер серверов, которую можно вызвать, щелкнув правой кнопкой мыши запись для управляемого сервера в плитке Серверы домашней страницы роли или группы. Если щелкнуть команду Manage As, откроется диалоговое окно Безопасность Windows, в котором можно ввести имя пользователя, имеющего права доступа на управляемом сервере, в одном из следующих форматов.

-

User name

-

Имя пользователя@example.domain.com

-

Домен Имя пользователя

Диалоговое окно Безопасность Windows, которое открывается командой Manage As, не может принимать учетные данные смарт-карты; предоставление учетных данных смарт-карты через диспетчер серверов не поддерживается. Учетные данные, предоставленные для управляемого сервера с помощью команды Manage As, кэшируются и сохраняются до тех пор, пока вы управляете сервером с помощью того же компьютера, на котором в текущий момент работает диспетчер серверов, или до тех пор, пока вы их не переопределите, указав пустые или другие учетные данные для этого сервера. При экспорте параметров диспетчера серверов на другие компьютеры или настройке перемещаемого профиля домена, чтобы разрешить использование параметров диспетчера серверов на других компьютерах, учетные данные Manage As для серверов в вашем пуле серверов не сохраняются в перемещаемом профиле. Пользователи диспетчера серверов должны добавлять их на каждом компьютере, с которого им необходимо осуществлять управление.

После добавления серверов для управления с помощью следующих процедур, приводимых в этом разделе, но перед использованием команды Manage As для указания альтернативных учетных данных, необходимых для управления добавленным сервером, для этого сервера могут отображаться следующие ошибки состояния управляемости:

-

Ошибка разрешения целевого компьютера Kerberos

-

Ошибка проверки подлинности Kerberos

-

В сети: отказано в доступе

Примечание

роли и компоненты, не поддерживающие команду » управление как «, включают службы удаленных рабочих столов (RDS) и сервер управления IP-адресами (IPAM). Если вы не можете управлять удаленным сервером RDS или IPAM с помощью учетных данных, используемых на компьютере, на котором работает диспетчер серверов, попробуйте добавить учетную запись, которая обычно используется для управления этими удаленными серверами, в группу администраторов на компьютере с диспетчером серверов. Затем войдите на компьютер, на котором работает диспетчер серверов, с учетной записью, которая используется для управления удаленным сервером, на котором работает RDS или IPAM.

▍Слабости RDP

Брутфорс-атаки

- Простейшие атаки, которые заключаются в подборе элементарных паролей без использования каких-либо инструментов автоматизации.

- Атаки по словарю, во время которых запускается перебор всевозможных паролей для предполагаемого имени пользователя.

- Гибридные атаки, которые включают использование словарей, но каждый пароль проверяется не только в словарной форме, но и после ряда простых модификаций.

- Password spraying, во время которых для известного пароля перебираются миллионы имен пользователей, пока не найдется совпадение.

- Credential stuffing, при которых для перебора злоумышленники используют список скомпрометированных учетных данных пользователей.

Дополнительная информация

Хотя RemoteFX перенаправление USB для Windows 7 SP1 было реализовано для клиентских СКУ с одним сеансом, RemoteFX перенаправление USB для Windows Server 2012 R2 поддерживает перенаправление от нескольких клиентов и обеспечивает изоляцию сеанса для перенаправленных устройств. Таким образом, пользователи будут видеть только USB-устройства, которые принадлежат им. Когда перенаправление USB-устройств включено в RDS или MultiPoint, usb-устройства назначены определенному сеансу, в который они были перенаправлены. Доступ к этим устройствам может получить только код в режиме пользователя, работающий в том же сеансе.

По умолчанию диспетчер I/O отказывает в доступе, когда служба, запущенная в сеансе 0, пытается открыть одно из этих устройств, если служба не делает это, передав флаг FILE_FLAG_SESSION_AWARE CreateFile. Теория заключается в том, что, когда разработчики обновили свои службы, чтобы использовать этот флаг для открытия устройств, они также добавили новые функции, чтобы убедиться, что их службы ограничивают доступ к этим устройствам к любым другим приложениям из других сеансов, которые также могут использовать службу (например, если служба является сервером COM).

Дополнительные замечания

Ездить каждый раз к пользователям сканеров не получалось. Поэтому я научил одного сотрудника на месте распечатывать нужные страницы из руководства и сканировать нужные мне последовательности команд.

Есть специальная программа ScanMaster, которая может назначать префикс и делать другие настройки для разных моделей сканеров. Но она работает только со сканерами, подключенными через COM, а не в разрыв клавиатуры.

Для проверки, работает или нет сканер, можно использовать все же драйвер Атол, программа «Драйвер устройств ввода». Нажать «Настройка свойств» — «Поиск оборудования», и далее просканировать любой штрих-код. Если сканер подключен нормально, будет отображен штрих-код.

Вызов Диспетчера задач в Виндовс 8

Одной из самых распространенных проблем, с которыми приходиться встречаться пользователям является так называемое зависание программ. В этот момент может наблюдаться резкое падение производительности системы вплоть до того что компьютер перестаёт реагировать на команды пользователя. В таких случаях лучше всего будет принудительно завершить зависший процесс. Для этого в Windows 8 предусмотрен замечательный инструмент – «Диспетчер задач».

Если вы не можете воспользоваться мышью, то для поиска зависшего процесса в Диспетчере задач можно использовать клавиши со стрелками, а для его быстрого завершения кнопку Delete.

Способ 1: Сочетания клавиш

Самый известный способ запустить «Диспетчер задач» — это нажать сочетание клавиш Ctrl + Alt + Del. Открывается окно блокировки, в котором пользователь может выбрать нужную команду. Из данного окна вы можете не только запустить «Диспетчер задач», вам также доступны опции блокировки, смены пароля и пользователя, а также выход из системы.

Вы сможете более быстро вызвать «Диспетчер», если будете использовать сочетание Ctrl + Shift + Esc. Таким образом вы запустите инструмент не открывая экран блокировки.

Способ 2: Используем панель задач

Еще один способ быстро запустить «Диспетчер задач» — нажать правой кнопкой мыши на «Панели управления» и в выпадающем меню выбрать соответствующий пункт. Данный способ так же быстр и удобен, поэтому именно ему отдают предпочтение большинство пользователей.

Также вы можете нажать правую кнопку мыши в левом нижнем углу. В таком случае, помимо Диспетчера задач, вам станут доступны дополнительные инструменты: «Диспетчер устройств», «Программы и компоненты», «Командная строка», «Панель управления» и многое другое.

Способ 3: Командная строка

Также открыть «Диспетчер задач» можно через командную строку, вызвать которую можно с помощью сочетаний клавиш Win + R. В открывшемся окне введите taskmgr или taskmgr.exe. Этот метод не так удобен, как предыдущие, но тоже может пригодится.

Итак, мы рассмотрели 3 наиболее популярных способа запустить на Виндовс 8 и 8.1 «Диспетчер задач». Каждый пользователь сам для себя выберет наиболее удобный метод, но знание парочки дополнительных способов лишним не будет.

Нововведения в службах сертификации Active Directory

Я полагаю, что не стоит объяснять, для чего необходима служба сертификации Active Directory, которая позволяет создавать центр сертификации для выдачи цифровых сертификатов, привязывающих объект идентификации пользователя, службы или устройства к соответствующему частному ключу. В службах сертификации Active Directory операционной системы Windows Server 2008 R2 изменений не много. В новой версии службы сертификации появились веб-служба регистрации сертификатов и веб-служба политик регистрации сертификатов, разрешающих основанную на политике регистрацию сертификатов, используя протокол HTTP. Так как развертывание такой службы значительно повышает угрозу атак, целесообразно использовать данную службу для принятия только обновленных запросов, подписанных существующими сертификатами. Те администраторы, которые работали со службой сертификации, знают, что в Windows Server 2008 не было возможности выдавать сертификаты членам разных лесов и, соответственно, каждый лес должен был иметь свою инфраструктуру PKI. Теперь, в службах сертификации Windows Server 2008 R2 при помощи дополнительной поддержке ссылок LDAP вы можете выдавать сертификаты в лесах, между которыми есть доверительные соглашения. И последнее, что было изменено в данной серверной роли – была улучшена поддержка центров массовой сертификации.

Как отключать CPU Fair Share

Существуют ситуации, при которых требуется выключить DFSS, приведу пример. Citrix Xenapp также имеет свои собственные политики для разделения процессорного времени между пользователями, и неудивительно, что они не могут сосуществовать с политиками Microsoft. Управление процессорами Citrix не вступит в силу, если DFSS все еще включен. На самом деле, вы получите следующую ошибку на сервере:

Для отключения CPU Fair Share в Windows Server 2019, вам нужно сначала включить политику «Отключить планирование ЦП со справедливым разделением (Turn off Fair Share CPU Scheduling)». Сделать, это можно через групповые политики или же через локальный редактор политик (gpedit.msc).

После нужно выполнить обновление групповой политики, когда первое действие выполнено вы можете изменить значение ключа EnableCpuQuota на «0». По идее все должно работать, но иногда бывают случаи, что приходилось произвести перезагрузку сервера.

$RegKey =»HKLM:\SYSTEMCurrentControlSetControlSession ManagerQuota System» Set-ItemProperty -path $RegKey -name «EnableCpuQuota» -value 0

Windows To Go

- Во избежание случайного нарушения конфиденциальности данных внутренние жесткие диски главного компьютера при загрузке в рабочее пространство WTG по умолчанию работают автономно. Аналогично, если диск подключается к компьютеру с загруженной ОС, диск WTG не отображается в проводнике.

- Для обеспечения безопасности при шифровании диска WTG с помощью BitLocker вместо доверенного платформенного модуля используется загрузочный пароль системы начальной загрузки, поскольку доверенный платформенный модуль привязан к конкретному компьютеру, в то время как диски Windows To Go перемещаются между компьютерами.

- Чтобы гарантировать, что рабочее пространство Windows To Go может легко перемещаться между компьютерами, режим гибернации отключен по умолчанию. Однако режим гибернации можно включить в параметрах групповой политики.

- Среда восстановления Windows недоступна. В тех редких случаях, когда требуется восстановление диска WTG, следует переустановить его из образа, создав новый образ Windows.

- Обновление и сброс рабочего пространства Windows To Go не поддерживается. Сброс к стандарту производителя не применяется для компьютера при выполнении рабочего пространства WTG, поэтому возможность была отключена.

- Магазин отключен по умолчанию. Приложения, лицензированные через Магазин, привязаны к оборудованию для лицензирования. Так как WTG разработан для перемещения по разным компьютерам, доступ к Магазину отменен. Вы можете разрешить использование Магазина, если ваши рабочие пространства Windows To Go не будут перемещаться по нескольким компьютерам.

сертифицированных

- IronKey Workspace W300

- Kingston DataTraveler Workspace для WTG

- Spyrus Portable Workplace

- Spyrus Secure Portable Workplace

- Super Talent Express RC4 для WTG и Super Talent Express RC8 для WTG

- Western Digital My Passport Enterprise

- Компьютер должен отвечать минимальным требованиям для использования с операционными системами Windows 7 или Windows 8.

- Компьютер, выбранный в качестве хоста для WTG должен поддерживать загрузку с USB.

- Использование WTG на компьютере, работающем под управлением Windows RT(Windows 8 ARM), не поддерживается.

- Выполнение рабочего пространства Windows To Go с компьютера Mac не поддерживается.

- с помощью мастера Windows To Go Creator Wizard;

- с помощью скрипта (PowerShell + утилиты работы с образами DISM или ImageX);

- с помощью инструмента User Self-Provisioning в System Center 2012 Configuration Manager SP1.

- Использовать файл install.wim, расположенный на диске с дистрибутивом ОС в папке /sources. В этом случае мы получим «чистую» ОС. Однако в последних версиях Windows образ с файлами ОС имеет формат ESD, поэтому может потребоваться конвертация ESD в формат WIM.

- Создать wim-образ подготовленной заранее ОС, используя средства автоматической установки WAIK от Microsoft. Безусловно, плюсом данного способа является тот факт, что при подготовке ОС можно сделать необходимые настройки и установить стандартный набор ПО.

- Так же, используя ПО сторонних производителей wim-файл можно создать, конвертировав файл виртуального жесткого диска vhd.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Before you begin, или что нужно знать о PrintBrm

- Ухожена. Имеет GUI-воплощение, которое именуется Перенос принтеров (Print Migration) и может быть запущено из оснастки Управление печатью. GUI-вариант менее функционален и имеет проблемы с переносом портов.

- Внимательна. По умолчанию обрабатывает ACL принтеров принт-сервера. Другими словами, если вы разрешили печатать на принтере \printserverprinter1 только сотрудникам, входящим в AD-группу Бухгалтерия, то это ограничение будет учтено импорте/экспорте. Или не будет, если поставить ключ -NOACL. При этом ACL самого сервера печати не обрабатывается независимо от ключа.

- Капризна. На момент импорта параметров из файла на целевом сервере должен быть хотя бы один расшаренный принтер, иначе получите ошибку.

- Нежна. Теряется, видя пробелы в пути файла. При виде кавычек, обрамляющих такой путь, огорчается и выдает ошибку 0x8007007b.

- Скромна. Если при попытке экспорта настроек указанный файл уже существует, перезаписать его не может, спросить стесняется и также завершается с ошибкой.

- Таинственна. Всегда возвращает exit-код, равный 0. Получается, идеальная программа.

- Склонна к раздумьям. Может подзависнуть на стадии 100% минут на 5, а иногда и больше. Но потом одумывается и завершает работу (если, конечно, у вас хватит терпения не нажать Ctrl+C).

- Внезапна и противоречива. Может устраивать вот такие сюрпризы.

- Умна. Может переназначать исходные драйверы на другие. Например, с помощью XML-файла можно указать, что все драйверы HP Universal Printing PCL 5 в сохраненном файле на целевом сервере надо переназначить на HP Universal Printing PCL 6. На практике не использовал, но для кого-то может пригодиться.

- Своенравна. Использовать ее для переноса настроек между доменами без доверия у меня не получилось, даже с ключом -NOACL. Либо не умеет в принципе, либо моя магия недостаточно сильна.

- Познакомиться поближе можно тут и здесь, а для тех отважных, кто не стесняется спросить напрямую, есть ключ /?

243

нужные ОП отдела сбыта, могут сильно отличаться от ОП ф и- нансового отдела.

Оснастка Group Policy (Групповая политика) разрешает устанавливать параметры безопасности прямо в хранилище Active Directory. Папка Security Settings (Параметры безопасности) находится в узле Computer Configuration (Конфигурация компьютера) и узле User Configuration (Конфигурация пользо-

вателя). Параметры безопасности разрешают администраторам групповой политики устанавливать политики, которые ограничивают пользователям доступ к файлам и папкам, определяют количество неверных паролей, которое пользователь может вводить до того, как ему будет отказано во входе, управляют правами пользователя, в частности определяют, какие пользователи могут входить на сервер домена.

8.5.1.Обзор аудита в Windows

Аудит в Windows — это процесс отслеживания действий пользователя и действий Windows (называемых событиями). Во время аудита Windows в соответствии с указаниями записывает информацию о событиях в журнал безопасности. В этот журнал записываются попытки входа в систему с правильными и неправильными паролями, а также события, связанные с созданием, открытием, уничтожением файлов или других объектов.

Каждая запись в журнале безопасности содержит:

•сведения о выполненном действии;

•сведения о пользователе, выполнившем это действие;

•сведения о событии, произошедшем при этом, а также о том, было ли оно успешно.

8.5.1.1. Использование политики аудита

Политика аудита определяет, какие типы событий Windows должна записывать в журнал безопасности на каждом компьютере. Этот журнал позволяет отслеживать указанные Вами события.

Windows записывает сведения о событии в журнал безопасности на том компьютере, на котором это событие имело

244

место. Например, можно настроить аудит так, что каждый раз, когда кто-то неудачно пытается войти в домен с какой -то доменной учетной записью, это событие записывалось в журнал безопасности на контроллере домена.

Это событие записывается на контроллере домена, а не на компьютере, на котором была сделана попытка входа в систему, потому что именно контроллер домена пытался и не смог аутентифицировать вход в систему.

Можно настроить политику аудита на компьютере для:

•отслеживания успеха/неудачи событий, таких как попытка входа в систему, попытка определенного пользователя прочесть указанный файл, изменений учетной записи пользователя или членства в группе, а также изменений в Ваших параметрах безопасности;

•устранения или минимизации риска несанкционированного использования ресурсов.

Для просмотра событий, записанных Windows в журнал безопасности, можно использовать оснастку Event Viewer (Просмотр событий). Можно также архивировать журналы для вы-

явления долговременных тенденций — например, для определения интенсивности доступа к принтерам или файлам или для контроля попыток несанкционированного доступа к ресурсам.

8.5.2.Планирование политики аудита

Администратор должен решить, на каких компьютерах вести аудит. По умолчанию аудит отключен.

При определении компьютеров для аудита администратор должен также спланировать, что отслеживать на каждом компьютере. Windows записывает проверяемые события отдельно на каждом компьютере.

Можно вести аудит:

•доступа к файлам и папкам;

•входа в систему и выхода из н ее определенных пользо-

вателей;

•выключения и перезагрузки компьютера с Windows

Server;

•изменений учетных записей пользователей и групп;

•попыток изменения объектов Active Directory.

245

Определив, какие события проверять, необходимо решить, отслеживать ли их успех и/или неудачу. Отслеживание успешных событий расскажет, как часто пользователи Windows или ее службы получают доступ к определенным файлам, принтерам и другим объектам. Это пригодится при планировании использования ресурсов. Отслеживание неудачных событий может предупредить о возможных нарушениях безопасности. Например, многочисленные неудачные попытки входа в систему с определенной учетной записью, особенно если они происходили вне обычного рабочего времени, могут означать, что некто, не имеющий прав доступа, пытается взломать систему.

При определении политики аудита целесообразно руководствоваться следующими принципами:

•решите, нужно ли отслеживать тенденции в использовании ресурсов системы. В этом случае запланируйте архивацию журналов событий. Это позволит увидеть изменения в использовании системных ресурсов и заблаговременно увеличить их;

•чаще просматривайте журнал безопасности. Составьте расписание и регулярно просматривайте этот журнал, поскольку настройка аудита сама по себе не предупредит о нарушениях безопасности;

•сделайте политику аудита полезной и легкой в управлении. Всегда проверяйте уязвимые и конфиденциальные данные. Проверяйте только такие события, чтобы получить содержательную информацию об обстановке в сети. Это минимизирует использование ресурсов сервера и позволит легче находить нужную информацию. Аудит слишком многих событий приведет к замедлению работы Windows;

•проверяйте доступ к ресурсам не пользователей группы Users (Пользователи), а пользователей группы Everyone (Все). Это гарантирует, что Вы отследите любого, кто подсоединился к сети, а не только тех, для кого создана учетная запись.

8.5.3.Внедрение политики аудита

Необходимо продумать требования аудита и настроить его политику. Настроив политику аудита на каком-либо компьютере, можно вести аудит файлов, папок, принтеров и объектов Active Directory.

246

8.5.3.1. Настройка аудита

Можно выполнять политику аудита, основанную на роли данного компьютера в сети Windows. Аудит настраивается поразному для следующих типов компьютеров с Windows:

• для рядового сервера домена, изолированного сервера или рабочих станций с Windows политика аудита настраивается отдельно для каждой машины;

• для контроллеров домена устанавливается одна политика аудита на весь домен; для аудита событий на контроллерах домена, таких как изменения объектов Active Directory, следует настроить групповую политику для домена, которая будет действовать на всех контроллерах.

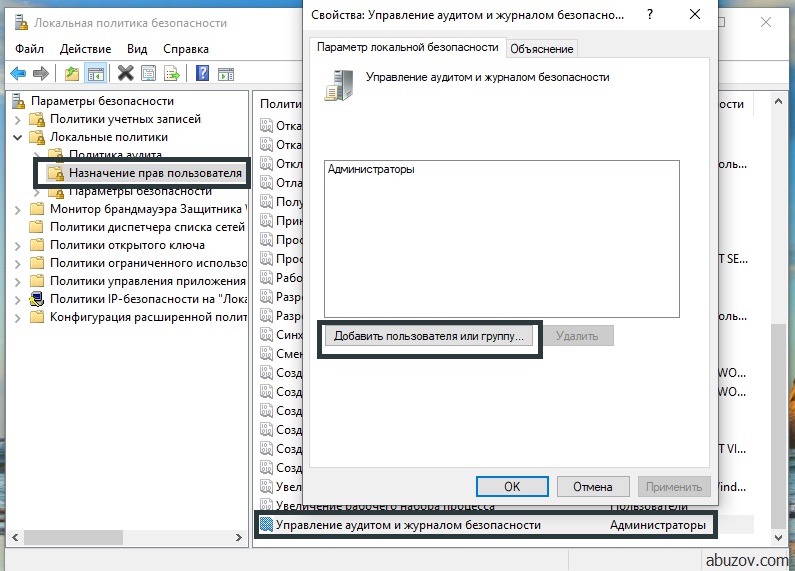

Требования для выполнения аудита

Настройка и администрирование аудита требуют выполнения следующих условий:

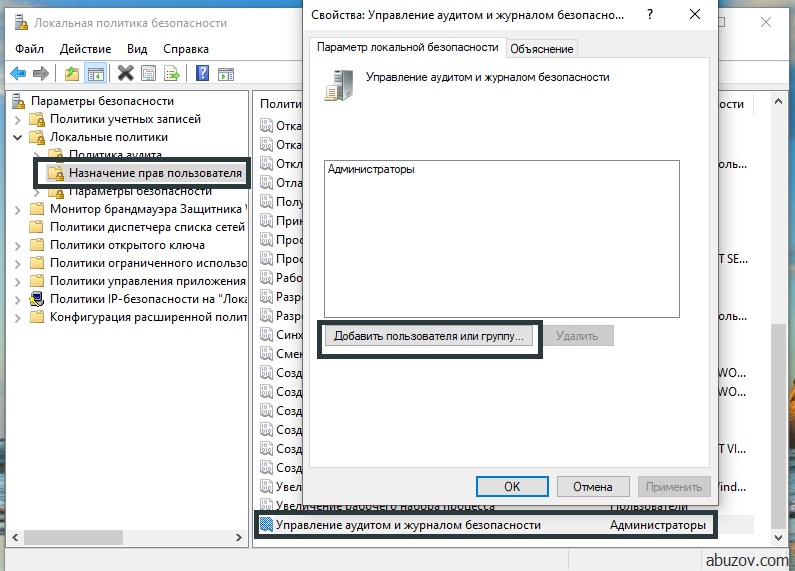

• Вы должны иметь разрешение Manage Auditing And Security Log (Управление аудитом и журналом безопасности) для

компьютера, на котором Вы хотите настроить политику аудита или просмотреть журнал аудита. По умолчанию Windows дает такие права группе Administrators (Администраторы);

• файлы и папки, подвергаемые аудиту, должны находиться на дисках NTFS.

Настройка аудита

Вы должны настроить:

•политику аудита, которая включает режим проверки, но не осуществляет аудит для конкретных объектов;

•аудит для конкретных ресурсов, т,е. указывать определенные отслеживаемые события для файлов, папок, принтеров и

объектов Active Directory. Windows будет отслеживать и записывать в журнал эти события.

8.5.3.2.Настройка политики аудита

Впервую очередь надо выбрать типы отслеживаемых событий. Для каждого события устанавливаются параметры

настройки, показывающие, какие попытки отслеживать: успешные или неудачные. Настраивать политики аудита можно через оснастку Group Policy (Групповая политика).

Типы событий, которые могут проверяться в Windows, представлены в таблице 8.1.

247

Таблица 8.1

Типы событий, которые могут проверяться в Windows

|

Событие |

Описание |

|

|

События входа в |

Контроллер домена получил запрос на проверку |

|

|

систему с |

учет- |

правильности учетной записи пользователя |

|

ной записью |

||

|

Управление |

Администратор создал, изменил или удалил |

|

|

учетной |

запи- |

учетную запись или группу. Учетная запись |

|

сью |

пользователя была изменена, включена или вы- |

|

|

ключена, или пароль был установлен или изме- |

||

|

нен |

||

|

Доступ к службе |

Пользователь получил доступ к объекту Active |

|

|

каталогов |

Directory . Вы должны указать конкретные объ- |

|

|

екты Active Directory для отслеживания этого |

||

|

типа события |

||

|

События входа в |

Пользователь входил в систему и выходил из нее |

|

|

систему |

или подключился/не смог подключиться по сети |

|

|

к данному компьютеру |

||

|

Доступ к объе к- |

Пользователь получил доступ к файлу, папке |

|

|

ту |

или принтеру. Вы должны указать файлы, папки |

|

|

или принтеры для проверки. Режим проверки |

||

|

доступа к службе каталогов проверяет доступ |

||

|

пользователя к определенному объекту Active |

||

|

Directory. Режим доступа к объекту проверяет |

||

|

доступ пользователя к файлам, папкам или |

||

|

принтерам |

||

|

Изменение |

по- |

Были сделаны изменения в пользовательских |

|

литики |

настройках безопасности, правах пользователя |

|

|

или политиках аудита |

||

|

Использование |

Пользователь применил права, например, по из- |

|

|

привилегий |

менению системного времени. (Сюда не вклю- |

|

|

чаются права, связанные с входом в систему и |

||

|

выходом из нее) |

||

|

Отслеживание |

Пользователь произвел действие. Эта информа- |

|

|

процесса |

ция полезна программистам, желающим отсле- |

|

|

дить детали выполнения программы |

||

|

Системное |

со- |

Пользователь перезагрузил или выключил ком- |

|

бытие |

пьютер, или произошло событие, влияющее на |

|

|

безопасность Windows или на журнал безопас- |

||

|

ности. (Например, журнал аудита переполнен, и |

||

|

Windows не смогла записать новую информа- |

||

|

цию) |

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Практика ИБ. Политики аудита безопасности Windows

Руслан Рахметов, Security Vision