Пошаговая инструкция по настройке на веб-сайте IIS на Windows Server 2012 R2 прозрачной авторизации доменных пользователей в режиме SSO (Single Sign-On) по протоколу Kerberos.

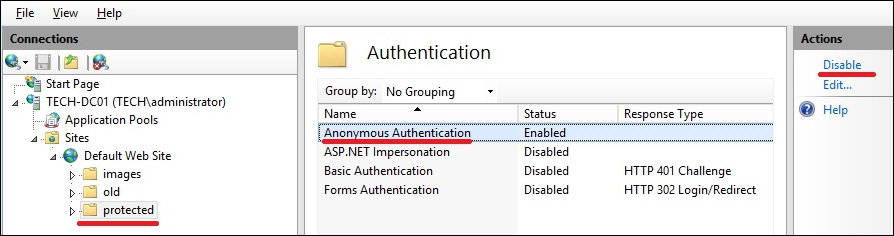

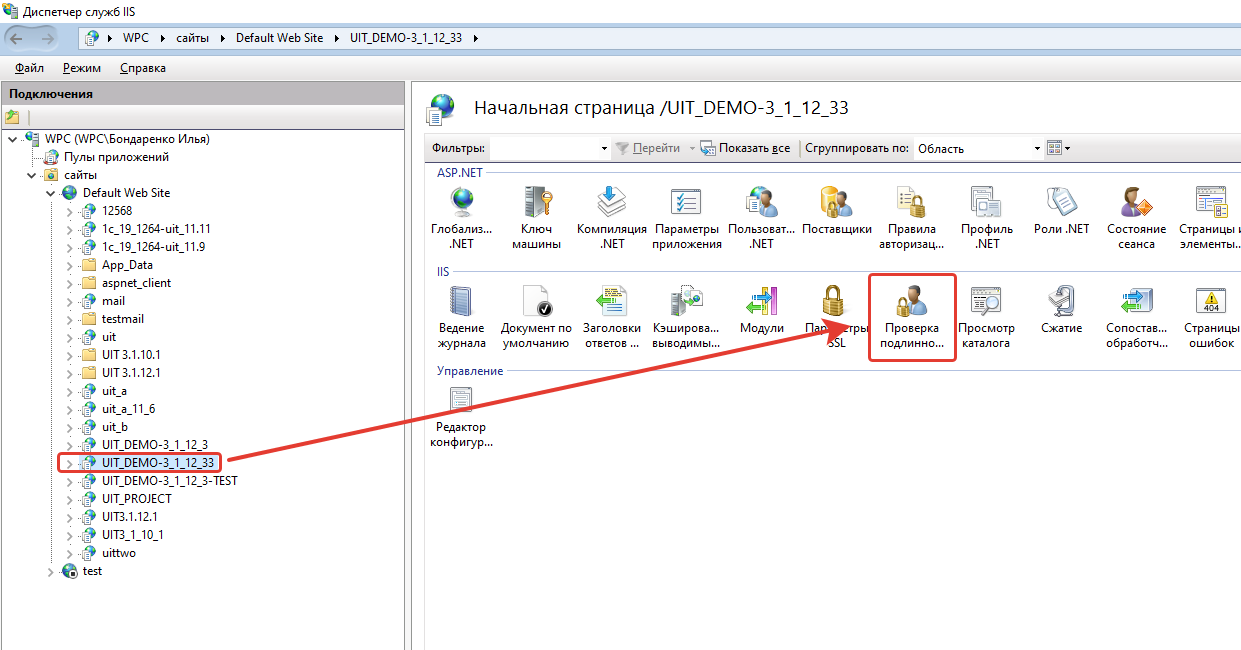

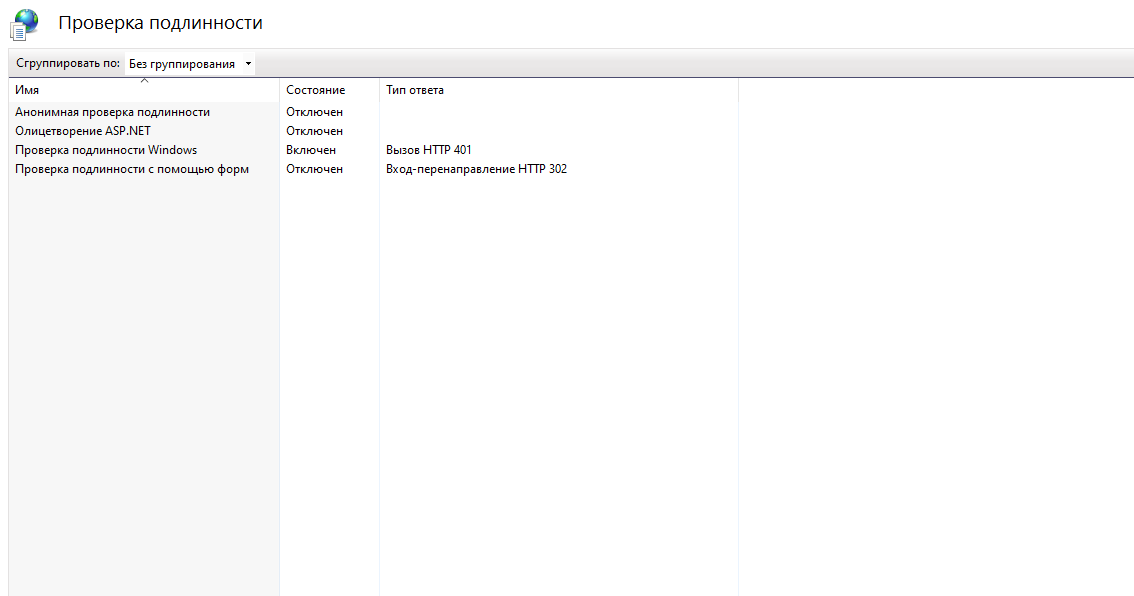

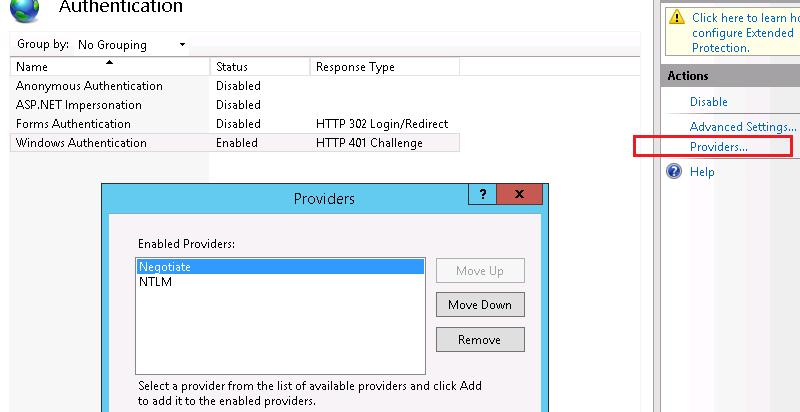

На веб сервере запустите консоль IIS Manager, выберите нужный сайт и откройте раздел Authentication. Как вы видите, по умолчанию разрешена только анонимная аутентификация (Anonymous Authentication). Отключаем ее и включаем Windows Authentication (IIS всегда сначала пытается выполнить анонимную аутентификацию).

Следующий этап – регистрация Service Principal Name (SPN) записей для имени сайта, к которому будут обращаться пользователи. В том случае, если сайт IIS должен быть доступен только по имени сервера, на котором он расположен (http://server-name или http://server-name.contoso.com), создавать дополнительные SPN записи не нужно (SPN записи уже имеются в учетной записи сервера в AD). При использовании адреса сайта, отличного от имени хоста, или при построении веб-фермы с балансировкой, придется привязывать дополнительные записи SPN к учётной записи сервера или пользователя.

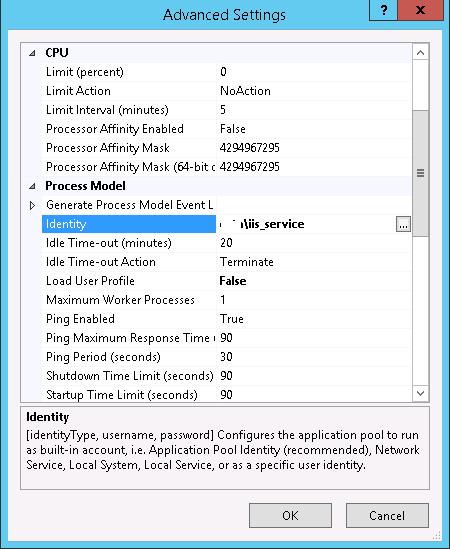

Предположим, у нас имеется ферма IIS серверов. В этом случае оптимально создать отдельную учетную запись в AD и привязать SPN записи к ней. Из-под этой же учетной записи будут запускать целевой Application Pool нашего сайта.

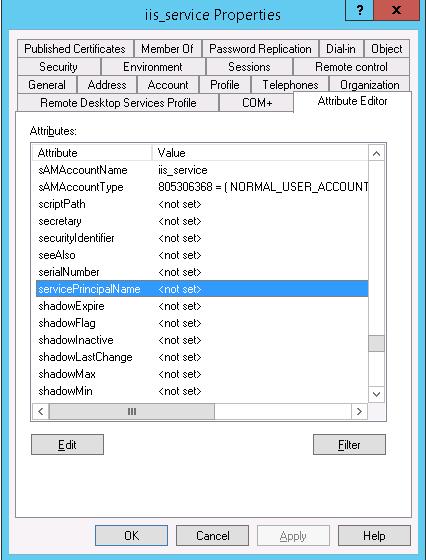

Создадим доменную учетную запись iis_service. Убедимся, что SPN записи для этого объекта не назначены (атрибут servicePrincipalName пустой).

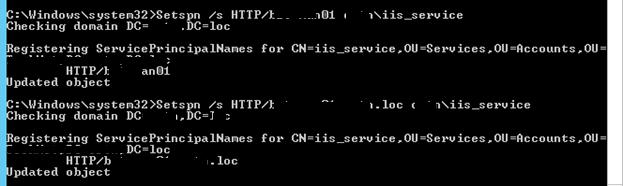

Setspn /s HTTP/webportal contosoiis_service

Setspn /s HTTP/webportal.contoso.loc contosoiis_service

Проверить настройки SPN у учетной записи можно так:

setspn /l iis_service

Совет. Kerberos не будет работать корректно при наличии дублирующих SPN у разных записей домена. С помощью следующей команды, убедитесь, что дубликатов SPN в домене нет:

setspn –x

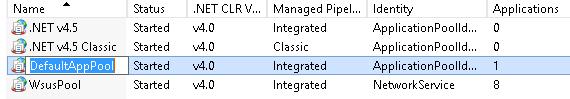

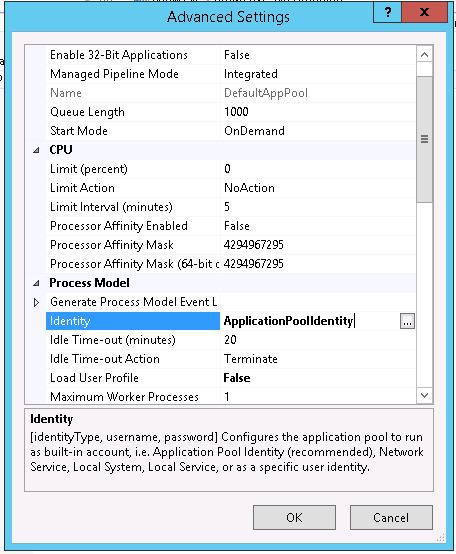

Следующий этап – настройка в IIS Application Pool для запуска из-под созданной сервисной учетной записи.

Выберите Application Pool сайта (в нашем примере это DefaultAppPool).

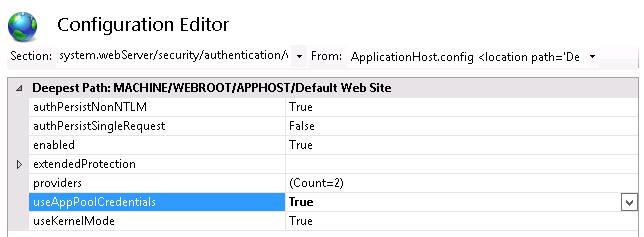

Затем в консоли IIS Manager перейдите на свой сайт и выберите секцию Configuration Editor.

В выпадающем меню перейдите в раздел system.webServer > security > authentication > windowsAuthentication

Измените useAppPoolCredentials на True.

Тем самым мы разрешим IIS использовать доменную учетку для расшифровки билетов Kerberos от клиентов.

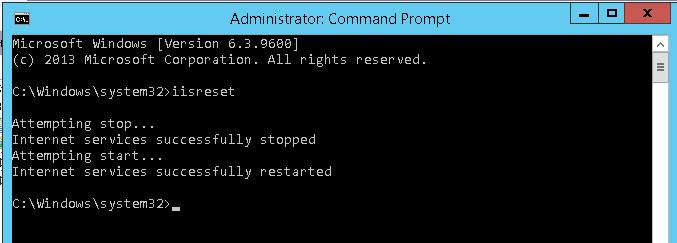

Перезапустим IIS командой:

iisreset

Протестируем работу Kerberos авторизации, открыв в браузере клиента (браузер нужно предварительно настроить для использования Kerberos) адрес _http://webportal.contoso.loc

Примечание. В моем примере, на IE11 сразу авторизоваться не получилось. Пришлось добавить адрес в доверенные и в настройках Trusted Zones Sites выставить значение параметра User Authentication -> Logon на Automatic logon with current user name and password

Убедится, что для авторизации на сайте используется Kerberos можно с помощью инспектирования HTTP трафика утилитой Fiddler.

Запускаем Fiddler, в браузере открываем целевой сайт. В левом окне находим строку обращения к сайте. Справа переходим на вкладку Inspectors. Строка Authorization Header (Negotiate) appears to contain a Kerberos ticket, говорит о том, что для авторизации на IIS сайте использовался протокол Kerberos.

| title | author | description | ms.date | ms.assetid | msc.legacyurl | msc.type |

|---|---|---|---|---|---|---|

|

Basic Authentication <basicAuthentication> |

rick-anderson |

Overview The <basicAuthentication> element contains configuration settings for the Internet Information Services (IIS) 7 Basic authentication module. Y… |

09/26/2016 |

5ff18e4c-180c-4c1b-8134-cc0b543f4d19 |

/configreference/system.webserver/security/authentication/basicauthentication |

config |

Basic Authentication <basicAuthentication>

Overview

The <basicAuthentication> element contains configuration settings for the Internet Information Services (IIS) 7 Basic authentication module. You configure this element to enable or disable Basic authentication, identify the realm and default logon domain, and determine the logon method the module uses.

The Basic authentication scheme is a widely used, industry-standard method for collecting user name and password information. Basic authentication transmits user names and passwords across the network in an unencrypted form. You can use SSL encryption in combination with Basic authentication to help secure user account information transmitted across the Internet or a corporate network.

Compatibility

| Version | Notes |

|---|---|

| IIS 10.0 | The <basicAuthentication> element was not modified in IIS 10.0. |

| IIS 8.5 | The <basicAuthentication> element was not modified in IIS 8.5. |

| IIS 8.0 | The <basicAuthentication> element was not modified in IIS 8.0. |

| IIS 7.5 | The <basicAuthentication> element was not modified in IIS 7.5. |

| IIS 7.0 | The <basicAuthentication> element was introduced in IIS 7.0. |

| IIS 6.0 | The <basicAuthentication> element replaces portions of the IIS 6.0 AuthType and AuthFlags metabase properties. |

Setup

The default installation of IIS 7 and later does not include the Basic authentication role service. To use Basic authentication on Internet Information Services (IIS), you must install the role service, disable Anonymous authentication for your Web site or application, and then enable Basic authentication for the site or application.

To install the Basic authentication role service, use the following steps.

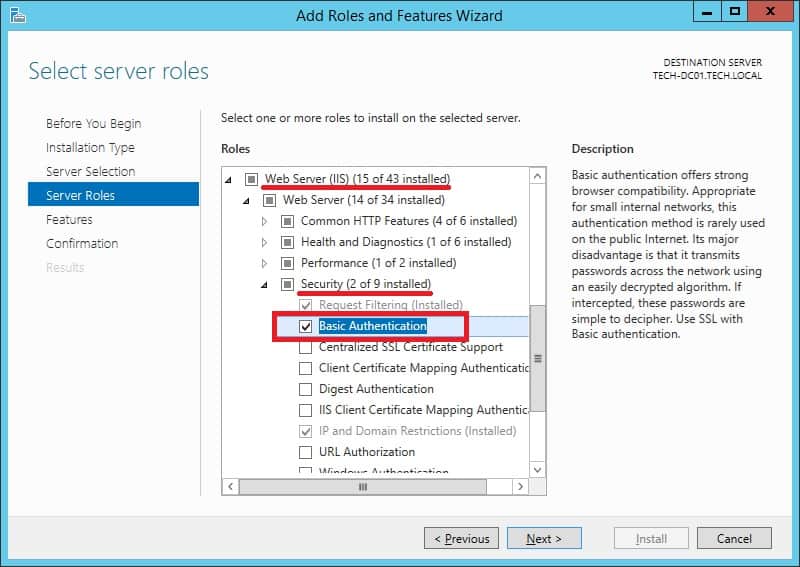

Windows Server 2012 or Windows Server 2012 R2

- On the taskbar, click Server Manager.

- In Server Manager, click the Manage menu, and then click Add Roles and Features.

- In the Add Roles and Features wizard, click Next. Select the installation type and click Next. Select the destination server and click Next.

- On the Server Roles page, expand Web Server (IIS), expand Web Server, expand Security, and then select Basic Authentication. Click Next.

.

- On the Select features page, click Next.

- On the Confirm installation selections page, click Install.

- On the Results page, click Close.

Windows 8 or Windows 8.1

- On the Start screen, move the pointer all the way to the lower left corner, right-click the Start button, and then click Control Panel.

- In Control Panel, click Programs and Features, and then click Turn Windows features on or off.

- Expand Internet Information Services, expand World Wide Web Services, expand Security, and then select Basic Authentication.

- Click OK.

- Click Close.

Windows Server 2008 or Windows Server 2008 R2

- On the taskbar, click Start, point to Administrative Tools, and then click Server Manager.

- In the Server Manager hierarchy pane, expand Roles, and then click Web Server (IIS).

- In the Web Server (IIS) pane, scroll to the Role Services section, and then click Add Role Services.

- On the Select Role Services page of the Add Role Services Wizard, select Basic Authentication, and then click Next.

- On the Confirm Installation Selections page, click Install.

- On the Results page, click Close.

Windows Vista or Windows 7

- On the taskbar, click Start, and then click Control Panel.

- In Control Panel, click Programs and Features, and then click Turn Windows Features on or off.

- Expand Internet Information Services, expand World Wide Web Services, expand Security, select Basic Authentication, and then click OK.

How To

How to enable basic authentication and disable anonymous authentication

-

Open Internet Information Services (IIS) Manager:

-

If you are using Windows Server 2012 or Windows Server 2012 R2:

- On the taskbar, click Server Manager, click Tools, and then click Internet Information Services (IIS) Manager.

-

If you are using Windows 8 or Windows 8.1:

- Hold down the Windows key, press the letter X, and then click Control Panel.

- Click Administrative Tools, and then double-click Internet Information Services (IIS) Manager.

-

If you are using Windows Server 2008 or Windows Server 2008 R2:

- On the taskbar, click Start, point to Administrative Tools, and then click Internet Information Services (IIS) Manager.

-

If you are using Windows Vista or Windows 7:

- On the taskbar, click Start, and then click Control Panel.

- Double-click Administrative Tools, and then double-click Internet Information Services (IIS) Manager.

-

-

In the Connections pane, expand the server name, expand Sites, and then click the site, application or Web service for which you want to enable basic authentication.

-

Scroll to the Security section in the Home pane, and then double-click Authentication.

-

In the Authentication pane, select Basic Authentication, and then, in the Actions pane, click Enable.

-

In the Authentication pane, select Anonymous Authentication, and then click Disable in the Actions pane.

Configuration

The <basicAuthentication> element is configurable at the site, application, virtual directory, and URL level. After you install the role service, IIS 7 commits the following configuration settings to the ApplicationHost.config file.

[!code-xmlMain]

Attributes

| Attribute | Description | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

defaultLogonDomain |

Optional String attribute.

Specifies the default logon domain for Basic authentication. |

||||||||||

enabled |

Optional Boolean attribute.

Specifies whether Basic authentication is enabled. The default value is |

||||||||||

logonMethod |

Optional enum attribute.

The logonMethod attribute can be one of the following possible values. The default is

|

||||||||||

realm |

Optional String attribute.

Specifies the realm for Basic authentication. |

Child Elements

None.

Configuration Sample

The following configuration sample enables Basic authentication for a Web site, Web application, or Web service. By default these settings must be included in your ApplicationHost.config file, and you must include them in a <location> element and use the path attribute to define the Web site or application where you want to apply the authentication settings.

[!code-xmlMain]

Sample Code

The following examples enable Basic authentication for a site.

AppCmd.exe

[!code-consoleMain]

[!NOTE]

You must be sure to set the commit parameter toapphostwhen you use AppCmd.exe to configure these settings. This commits the configuration settings to the appropriate location section in the ApplicationHost.config file.

C#

[!code-csharpMain]

VB.NET

[!code-vbMain]

JavaScript

[!code-javascriptMain]

VBScript

[!code-vbMain]

IIS — Базовая аутентификация

IIS — Базовая аутентификация

Хотите узнать, как настроить базовую аутентификацию на сервере IIS? В этом учебнике мы собираемся настроить базовую аутентификацию на сервере IIS.

• Windows 2012 R2

• Windows 2016

• Windows 2019

Список оборудования

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Как Amazon Associate, я зарабатываю от квалификационных покупок.

Windows Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников для Windows.

Учебник IIS — Базовая аутентификация

На менеджере сервера включите функцию безопасности IIS под названием: Базовая аутентификация.

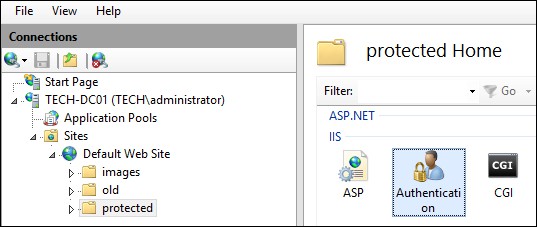

Запустите приложение под названием: IIS Manager.

В приложении IIS Manager доступ к веб-сайту и выберите каталог, который вы хотите защитить.

В правой части экрана доступ к опции под названием: Аутентификация.

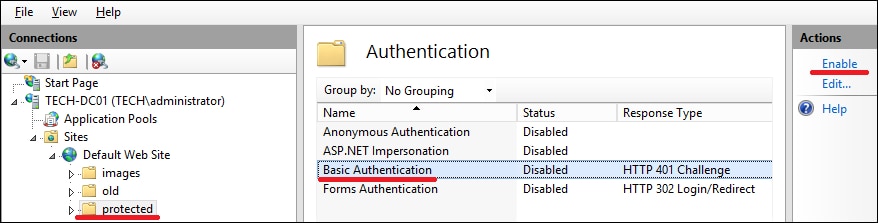

Отключите анонимную аутентификацию в выбранном каталоге.

Включите базовую аутентификацию в выбранном каталоге.

Дополнительно используйте командную строку для обеспечения базовой аутентификации.

В нашем примере мы настроили сервер IIS для использования базового типа проверки подлинности.

В нашем примере мы настроили сервер IIS, чтобы требовать проверки подлинности для доступа к каталогу.

Как администратор создайте учетную запись локального пользователя.

В нашем примере мы создали локаную учетную запись пользователя под названием GOHAN.

Чтобы протестировать установку, откройте браузер Chrome и попробуйте получить доступ к защищенному каталогу.

В нашем примере в браузер был введен следующий URL::

• http://www.gameking.tips/protected

Сервер IIS потребует от вас выполнить проверку подлинности пользователя.

Поздравляю! Вы настроили базовую аутентификацию IIS.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22021-01-31T21:07:54-03:00

Related Posts

Page load link

Join Our Newsletter

Ok

Аннотация: IIS содержит несколько параметров аутентификации, которые настраиваются в Internet Services Manager (Диспетчер служб интернета). Это приложение поможет выбрать нужные настройки, а также разобраться в их преимуществах и недостатках.

Анонимная аутентификация

Anonymous Authentication (Анонимная аутентификация) позволяет пользователям входить в места общего доступа сайта без ввода имени пользователя или пароля. Когда пользователь подключается к общему веб-сайту, веб-сервер присваивает ему учетную запись Windows с именем IUSR_< имя_компьютера >, где < имя_компьютера > – имя сервера, на котором выполняется IIS.

Если включена анонимная аутентификация, IIS в первую очередь будет аутентифицировать пользователей с помощью этого метода, даже если включены другие методы аутентификации. В некоторых случаях браузер запросит у пользователя имя и пароль.

При использовании анонимной аутентификации можно включить опцию Allow IIS To Control Password (Разрешить IIS управление паролем). Когда разрешено управление паролем, пользователь уже не выполняет локальный вход, а входит в систему с использованием сетевого входа. При сетевом входе существуют несколько проблем. Например, невозможность доступа к удаленному ресурсу на другом сервере (даже к серверу Windows 2000, являющемуся доверенным для делегирования). В этом случае следует отключить параметр Allow IIS To Control Password (Разрешить IIS управление паролем) в Internet Services Manager (Диспетчер служб интернета). Следует обязательно переустановить пароль в User Manager (Диспетчер пользователей), чтобы он соответствовал учетной записи.

Базовая аутентификация

Метод Basic Authentication (Базовая аутентификация) широко используется и является стандартным методом получения имени пользователя и пароля. При помощи опции Basic Authentication веб-браузер на компьютере клиента отображает диалоговое окно, в котором пользователь вводит ранее присвоенные ему имена и пароли. После подтверждения сервером IIS соответствия имени пользователя и пароля действительной учетной записи Windows будет установлено соединение.

Преимущество базовой аутентификации заключается в том, что она является частью спецификации HTTP и поддерживается большинством браузеров. Недостатком же является то, что веб-браузеры, использующие базовую аутентификацию, передают пароли в незашифрованном виде. Посредством мониторинга каналов связи сети злоумышленник может легко перехватить и расшифровать пароли с использованием общедоступных средств. Не применяйте базовую аутентификацию, если нет уверенности в том, что канал связи между пользователями и веб-сервером надежно защищен, например, является прямым кабельным подключением или выделенной линией.

Интегрированная аутентификация Windows

Integrated Windows Authentication (Интегрированная аутентификация Windows) представляет собой безопасную форму аутентификации, использующую криптографический метод, называемый хешированием. В результате осуществляется безопасный обмен данными между клиентом и сервером, не подверженный дешифровке.

В отличие от базовой, интегрированная аутентификация изначально не запрашивает у пользователей имена и пароли. Она использует информацию о пользователе из текущего сеанса на компьютере клиента. Если аутентификация не смогла идентифицировать пользователя, браузер запросит у него имя и пароль учетной записи для обработки интегрированной аутентификацией.

Интегрированная аутентификация использует как протокол аутентификации Kerberos v5, так и свой собственный протокол типа «вопрос/ответ». Если на сервере установлен компонент Directory Services (Службы каталогов), используются оба эти протокола, в противном случае используется только протокол «вопрос/ответ».

К сожалению, метод интегрированной аутентификации поддерживается только Microsoft Internet Explorer. Следовательно, для среды интранет-сети, в которой компьютеры пользователей и веб-сервер находятся в одном домене, и администраторы могут обеспечить использование всеми пользователями браузера Micrsoft Internet Explorer, лучше всего подходит метод интегрированной аутентификации.

Ассоциирование клиентских сертификатов

Можно ассоциировать (или связывать) клиентские сертификаты с учетными записями пользователей на веб-сервере. После создания и включения карты сертификатов при каждом входе в систему пользователя с сертификатом клиента веб-сервер будет автоматически связывать этого пользователя с соответствующей учетной записью Windows. Так автоматически аутентифицируются пользователи, осуществляющие вход с сертификатами клиентов, без использования базовой или интегрированной аутентификации. Можно связать один или несколько сертификатов клиента с учетной записью Windows. Например, если на сервере представлено несколько подразделений компании или несколько сайтов, используется связывание «много к одному» для ассоциирования всех сертификатов клиентов каждого подразделения или компании соответствующему веб-сайту. Таким образом, доступ к каждому сайту будет разрешен только его непосредственным клиентам.

Доменная авторизация позволяет выполнять сквозную авторизацию идентифицируясь под своей текущей учётной записью домена. При такой авторизации не нужно вводить логин и пароль пользователя, сквозная авторизация сама выполняет эту проверку. В этой статье мы разберём основные настройки конфигурации и веб-сервера IIS, при которых работает доменная авторизация личного кабинета и веб-клиента.

Важно! Мы не гарантируем работу доменной авторизации, если веб-сервер IIS ранее уже был настроен. Может быть так, что какие-то персональные настройки будут мешать работе доменной авторизации.

1

Убедитесь, что компьютер находится в домене и вход в систему выполнен под учётной записью домена.

2

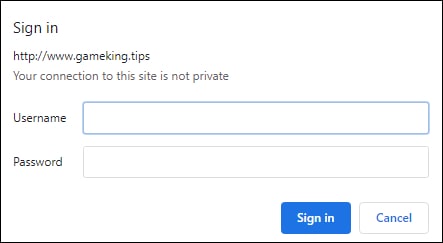

Настройка публикации.

При публикации информационной базы на веб-сервер IIS должна быть установлен параметр «Использовать аутентификацию операционной системы». Если вы ещё не опубликовывали информационную базу на веб-сервере, то ознакомьтесь с пошаговой инструкцией.

3

Настройка IIS. Проверка подлинности Windows.

1. Перейдите в диспетчер служб «IIS», в списке сайтов найдите опубликованную ранее информационную базу.

2. Перейдите в настройки «Проверка подлинности для сайтов и приложений».

3. В открывшемся списке необходимо включить «Проверка подлинности Windows», при этом отключить все остальные проверки подлинности.

4. Если в списке доступных проверок подлинности нет проверки подлинности Windows, то необходимо перейти в «Компоненты Windows» -> Службы IIS -> Службы интернета -> Безопасность -> активировать «Проверка подлинности Windows»

4

Настройка «Управление IT-отделом 8».

1. Перейдите в настройки пользователя, для которого нужно настроить доменную авторизацию, по пути: Администрирование -> настройки пользователей и прав -> пользователи -> нужный пользователь.

2. На закладке «Главное» активируйте настройку «Аутентификация операционной системы», Выберите домен и пользователя домена.

3. Перейдите в настройки личного кабинета по пути: Администрирование -> Личный кабинет -> Закладка «Настройки» -> Закладка «Дополнительно» -> убрать галочку с настройки «Использовать собственную авторизацию». Эта настройка отключит добавленную нами форму авторизации личного кабинета.

5

Готово. Теперь доменная авторизация работает.

Данный раздел содержит обобщенную процедуру включения проверки подлинности и более подробные сведения о конфигурировании анонимного, обычного, краткого и встроенного методов проверки подлинности. В нем приведены требования, налагаемые используемым методом, вопросы, связанные с конфигурацией и т.п. Если вы не знакомы с этими методами проверки подлинности, то перед тем, как приступать к включению и настройке проверки подлинности на сервере, прочитайте их описание. Дополнительные сведения об этих методах см. в разделе О проверке подлинности.

Включение проверки подлинности

Конфигурирование анонимной проверки подлинности

Конфигурирование обычной проверки подлинности

Конфигурирование краткой проверки подлинности

Конфигурирование встроенной проверки подлинности Windows

Включение проверки подлинности

Любой метод проверки подлинности или их комбинация могут быть включены для любого веб- или FTP-узла, виртуального каталога или файла.

Чтобы включить метод проверки подлинности для WWW

- Создайте учетную запись пользователя, соответствующую методу проверки подлинности. Если целесообразно, добавьте учетную запись в группу пользователей Windows. Более подробные сведения о создании учетных записей Windows см. в разделе Защита файлов средствами NTFS.

- Сконфигурируйте разрешения NTFS для каталога или файла, доступом к которым необходимо управлять. Дополнительные сведения см. в разделе Задание разрешений NTFS для каталога или файла.

- В оснастке IIS выберите веб-узел, каталог или файл и откройте вкладки его свойств.

- Выберите соответствующую вкладку: Безопасность файла или Безопасность каталога. В группе Анонимный доступ и проверка подлинности нажмите кнопку Изменить.

- В диалоговом окне Способы проверки подлинности выберите один или несколько способов.

Чтобы включить метод проверки подлинности для FTP

- Выполните шаги 1-3 процедуры, описанной выше.

- Выберите вкладку Безопасные учетные записи. Установите флажок Разрешить анонимные подключения.

Примечание. Для FTP проверка подлинности может быть установлена только на уровне узла.

- В поля Пользователь и Пароль введите имя и пароль для анонимного входа. Имя пользователя — это учетная запись анонимного пользователя. Обычно имя пользователя задается в виде IUSR_ИмяКомпьютера. Если флажок Разрешить управление паролем из IIS установлен, то чтобы изменить пароль, нужно сбросить его.

- Установите флажок Разрешить управление паролем из IIS для согласования паролей с учетными записями пользователей Windows.

Примечание. Синхронизацию паролей можно использовать только для учетных записей анонимных пользователей, которые определены на локальном компьютере, но не для анонимных учетных записей на других компьютерах в сети.

- Чтобы все пользователи подключались как анонимные, установите флажок Разрешить только анонимные подключения.

- Нажмите кнопку OK.

- Установите соответствующие разрешения NTFS для анонимной учетной записи. Дополнительные сведения см. в разделе Задание разрешений NTFS для каталога или файла.

Примечание

- Анонимная и встроенная проверка подлинности Windows выбраны по умолчанию.

- И краткая, и встроенная проверка подлинности имеют приоритет перед обычной проверкой. Чтобы гарантировать проверку подлинности всех пользователей только обычной проверкой, сбросьте все остальные флажки.

- Краткая и встроенная проверки подлинности не могут быть использованы для узлов FTP.

-

Веб-сервер будет использовать обычную, краткую и встроенную проверку подлинности только при выполнении следующих условий:

- Анонимный доступ не разрешен.

- Попытка анонимного доступа оказалась неудачной или доступ к файлам и каталогам ограничен разрешениями NTFS.

Важно! При попытке изменить свойства веб-узла или виртуального каталога, веб-сервер запросит разрешение сбросить свойства отдельных подкаталогов или файлов, расположенных на этом узле или в каталоге. Если такое подтверждение получено, предыдущие значения свойств будут заменены новыми. Дополнительные сведения о настройке свойств см. в разделе «Свойства и наследование свойств на узлах» раздела О веб- и FTP-узлах.

Конфигурирование анонимной проверки подлинности

По умолчанию пользователь IUSR_ИмяКомпьютера включается Windows в группу пользователей «Гости». Может быть создано несколько учетных записей анонимных пользователей, по одной на каждый веб- или FTP-узел, каталог или файл. Предоставляя этим учетным записям различные права на доступ или назначая эти учетные записи разным группам пользователей, можно предоставить анонимным пользователям доступ к различным областям веб- и FTP-узлов.

Учетная запись анонимного пользователя должна давать пользователю права локального подключения. Если учетная запись не имеет права «Локальный вход в систему», IIS не сможет обслуживать никакие анонимные запросы. В контроллерах домена учетная запись IUSR_ИмяКомпьютера по умолчанию не имеет права «Локальный вход в систему»; чтобы разрешить анонимные подключения, ей нужно предоставить его.

Можно также изменить привилегии безопасности для учетной записи IUSR_Имя_компьютера в Windows. Однако если учетная запись анонимного пользователя не дает права доступа к определенному ресурсу, веб-сервер не установит анонимное соединение с этим ресурсом. Дополнительные сведения см. в разделе Задание разрешений для веб-сервера.

Чтобы изменить учетную запись, используемую для анонимной проверки подлинности

- В оснастке IIS выберите веб-узел, каталог или файл и откройте вкладки его свойств.

- Выберите соответствующую вкладку: Безопасность файла или Безопасность каталога. В группе Анонимный доступ и проверка подлинности нажмите кнопку Изменить.

- В диалоговом окне Способы проверки подлинности в группе Анонимный доступ нажмите кнопку Изменить.

- В диалоговом окне Учетная запись анонимного пользователя либо введите действительную учетную запись пользователя Windows, которую нужно использовать для анонимного доступа, либо выберите ее с помощью кнопки Обзор.

- Сбросьте флажок Разрешить управление паролем из IIS, чтобы ввести пароль этой учетной записи.

Важно! Если изменить учетную запись IUSR_ИмяКомпьютера, изменения коснутся каждого анонимного запроса, который обслуживается веб-сервером. Будьте внимательны при изменении этой учетной записи.

Конфигурирование обычной проверки подлинности

Включение обычной проверки подлинности не приводит к автоматическому включению проверки подлинности пользователей на веб-сервере. Должны быть созданы учетные записи пользователей Windows и установлены разрешения NTFS (как это описано выше).

Чтобы правильно проверять подлинность пользователей обычным методом, учетные записи пользователей Windows, используемые для обычной проверки подлинности, должны иметь право «Локальный вход в систему». Это право должно быть назначено, поскольку обычная проверка подлинности имитирует локального пользователя (то есть, пользователя, который физически подключен к серверу). По умолчанию учетным записям пользователей на основном контроллере домена Windows (PDC) не предоставляется право локального входа в систему.

Примечание. Требования для права локального входа в систему могут быть изменены с помощью Active Directory Service Interfaces (ADSI). Для получения дополнительной информации см. раздел LogonMethod в руководстве по Active Server Pages.

Необходимо установить стандартный домен для входа. Дополнительные сведения см. в разделе Задание стандартного домена для входа.

Внимание! Обычный метод проверки подлинности передает имена пользователей и пароли по сети в незашифрованном виде. Компьютерные взломщики могут использовать средства слежения за сетью для перехвата этой информации. В сочетании с обычной проверкой подлинности можно использовать возможности шифрования веб-сервера, чтобы обезопасить учетную информацию пользователя при передаче по сети. Дополнительные сведения см. в разделе О шифровании.

Конфигурирование краткой проверки подлинности

Microsoft Internet Explorer версии 5 является единственным обозревателем, поддерживающим в настоящее время краткую проверку подлинности.

Краткая проверка подлинности будет функционировать только на доменах, контроллеры которых управляются операционной системой Windows 2000. Контроллер домена должен иметь копии используемых паролей в виде обычного текста, поскольку он должен выполнить операцию хэширования и сравнить результат со значением хэша, переданного обозревателем на компьютере пользователя. Дополнительные сведения о хранении этих паролей и по другим вопросам см. в документации Windows 2000 Server.

Важно! Поскольку контроллер домена хранит копии паролей в виде обычного текста, он должен быть защищен от физической и сетевой атак. Для получения более подробной информации о защите контроллера домена см. пакет Microsoft Windows 2000 Server Resource Kit.

Конфигурирование встроенной проверки подлинности Windows

Встроенная проверка подлинности Windows не работает через прокси-серверы и другие брандмауэры.

Если встроенная проверка подлинности Windows закончилась неудачей из-за неверных учетных сведений или других проблем, обозреватель предложит пользователю ввести имя и пароль.

Только обозреватель Microsoft Internet Explorer версии 2.0 или более поздней поддерживает встроенную проверку подлинности.

.

.