Настройка безопасности ОС Windows при работе в сети

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 5

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И

СРЕДСТВА

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS 6

1.1

Классификация источников опасностей 6

1.2

Виды антивирусов и сравнение их эффективности 7

1.3

Сравнение эффективности фаерволов 11

1.4

Сравнение

эффективности руткитов 12

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS 14

2.1

Встроенная защита Windows 14

2.2

Установка Антивируса Касперского 22

2.3

Установка фаервола Comodo Firewall 23

ЗАКЛЮЧЕНИЕ 27

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 28

ВВЕДЕНИЕ

Темой курсового проекта была выбрана «Настройка

безопасности ОС Windows при работе в сети».

Актуальность исследуемой темы заключается в том, что с

программами-вымогателями с апреля 2015 г. по март 2016 г. столкнулись 2,3 млн

пользователей по всему миру. Не проявляя осторожность или будучи беспечными, вы

ставите под угрозу свой компьютер. Сегодня вредоносные программы стараются

маскироваться и скрывать свою деятельность, чтобы втайне выполнять заложенные в

них функции.

Случаи, когда открыв свой виртуальный кошелёк, пользователь

обнаруживает в нём ноль, не редкость. Украв пароль от почтового ящика,

вредоносная программа может от вашего имени разослать письма с любым

содержанием. Также практикуется заражение компьютеров обычных пользователей.

Вирус может зашифровать, некоторые из имеющихся на вашем компьютере файлов и

затем требовать плату за восстановление информации.

Предмет

исследования – безопасность ОС Windows

при работе в сети.

Объект

исследования – средства и методы защиты ОС Windows.

Цель курсового проекта

– рассмотрение встроенной защиты Windows

и сторонних программ для защиты операционной системы, сравнение различных

антивирусов, фаерволов и руткитов, установка и настройка антивируса и фаервола.

Задачи курсового

проекта:

1.

Провести

классификацию опасностей для ОС Windows.

2.

Сравнить

антивирусы, фаерволы и руткиты, оценить их эффективность.

3.

Исследовать

установку и настройку антивируса и фаервола.

Пояснительная записка к

курсовому проекту содержит: 28 страниц формата А4, 4 рисунка, 1 таблицу, 13

использованных источников.

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И ЗАЩИТЫ

ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

1.1 Классификация

источников опасностей

Для корпорации

Microsoft информационная безопасность пользователей Windows всегда стояла во

главе угла и по сей день остается приоритетом номер один. По этому поводу можно

иронизировать сколько угодно, однако что правда — то правда. Компания упорно и

практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!)

совершенствует механизмы защиты своих операционных систем и с каждым новым

поколением внедряет решения, повышающие уровень безопасности. Ярким примером

работы в этом направлении может служить Windows 7 — система, построенная на

прочном фундаменте безопасности Windows Vista и вобравшая в себя последние

наработки в данной области. О том, чем может порадовать пользователей

«семёрка» в плане безопасности, рассказывает данный материал [3].

Подхватить вредоносную

программу, к сожалению, значительно легче, чем многие себе представляют. Для

взлома компьютеров пользователей сети и кражи важных данных, например, паролей

электронных платёжных систем, применяются следующие методы:

Список уловок,

придуманных хакерами в расчёте на доверчивость пользователей, огромен. Вам

могут прислать письмо от имени администрации сервиса с просьбой выслать им

якобы утерянный пароль или письмо, содержащее безобидный, якобы файл, в который

на самом деле спрятан троян, в расчёте на то, что из любопытства вы сами его

откроете и запустите вредоносную программу.

Трояны и вирусы могут

быть спрятаны в различных бесплатных, доступных для скачивания из интернета

программах, которых огромное множество или на пиратских дисках, имеющихся в

свободной продаже [6].

Взлом вашего компьютера

может быть произведён через дыры в распространённом программном обеспечении,

которых, к сожалению, довольно много и всё новые уязвимости появляются

регулярно.. Для того, чтобы компьютер, имеющий уязвимости, был заражён,

достаточно, например, всего лишь зайти на определённую страничку (ссылку на эту

страничку хакер может прислать в письме, оставить на форуме и т. д.).

В последнее время

получил распространение фишинг — создание поддельных сайтов, копирующих сайты

известных фирм, сервисов, банков и т. д. Заманить вас на такой поддельный сайт

могут разными способами, а цель — украсть данные вашего аккаунта (т. е. логин и

пароль), которые вы обычно вводите на странице настоящего сайта.

1.2 Виды

антивирусов и сравнение их эффективности

Среди общего потока

вредоносных программ, не отличающихся изощрённой функциональностью, находятся

образцы, в которых используются необычные или даже новаторские технологические

приемы по обеспечению работоспособности вредоносной программы в поражённой

системе. Это ведёт к значительному усложнению процесса удаления таких

вредоносных программ. Данный тест показывает насколько эффективно популярные

антивирусы могут помочь в лечении поражённой системы [1]?

Антивирус Касперского

(Kaspersky Anti-Virus) обеспечивает базовую защиту в режиме реального времени

от всех типов вредоносных программ. Как основа обороны вашего ПК, антивирус

защищает вас от вирусов, шпионских программ, троянов, интернет-червей и многих

других угроз. Это решение легко в использовании, а технологии безопасности,

отмеченные многочисленными наградами в тестированиях независимых лабораторий

AV-Comparatives, AV-TEST, MRG Effitas и т.д., защищают от самых последних

угроз, не замедляя работу компьютера.

Антивирус NOD32

— новое антивирусное решение от ESET, предлагающее улучшенный эвристический

анализ неизвестных угроз, «облачные» технологии ESET Live Grid для

определения репутации файлов и обновленный интерфейс. Включает возможности

автоматического сканирования компьютера во время его простоя, проверки файлов

непосредственно во время загрузки и возможность отменять установленные

обновления.

Антивирус Dr.Web надежная

и популярная отечественная антивирусная программа. Имеет эффективный

эвристический анализатор, позволяющий с большой долей вероятности обнаруживать

неизвестные вирусы. Новый компонент Превентивная защита блокирует любые

автоматические модификации критических объектов системы, позволяя пользователям

контролировать доступ к тем или иным объектам Windows, различным приложениям и

сервисам, обеспечивая проактивную защиту от вредоносных программ. Антивирусная

защита персонального компьютера дополнена фаерволом Dr.Web Firewall для защиты

от хакерских атак.

Emsisoft Anti-Malware

обнаруживает и безопасно обезвреживает вирусы, трояны, черви, шпионские

программы (Spyware), рекламное ПО (Adware), руткиты, кейлоггеры,

программы-дозвонщики, ботов и другие интернет-угрозы. Используемые технологии

позволяют удалять вредоносное ПО до того, как оно причинит какой-нибудь вред. Антивирус

ежедневно обновляется и удобен в использовании. Использование двух

антивредоносных движков Bitdefender и Emsisoft позволяет показывать отличные

результаты по обнаружения вредоносных программ и других угроз, сохраняя при

этом высокую производительность и быстродействие системы.

Avast Pro Antivirus

— высокоэффективная защита, усиленная технологией Nitro, с минимальной

нагрузкой на системные ресурсы и ваши финансы. Современная, высокоэффективная

защита от всех типов вредоносного ПО в сочетании с дополнительными компонентами

защиты и гибкими настройками для более качественной защиты вашего ПК.

Запускайте подозрительные файлы в виртуальной песочнице, защититесь от

фишинговых сайтов и совершайте транзакции онлайн в условиях полной

защищенности. Avast Pro Antivirus обеспечит надежную защиту ПК с минимальной

нагрузкой на системные ресурсы благодаря новейшей технологии Nitro,

основополагающим принципом которой являются облачные вычисления.

McAfee AntiVirus Plus

мгновенно обнаруживает и удаляет все виды вредоносных программ и

Интернет-угроз. Новая версия антивируса быстрее, предлагает всю необходимую

защиту и имеет инновационный интерфейс, позволяющий упростить обеспечение

безопасности вашего компьютера.

Panda Antivirus Pro

включает антивирус и антишпион для защиты от вредоносных программ: вирусов,

шпионов и руткитов. Поведенческий анализ позволяет блокировать неизвестные

угрозы. Встроенный персональный фаервол защищает компьютер от вторжения

хакеров. Инструмент Panda USB Vaccine защищает компьютер и USB-устройства

(флешки) от вирусов автозапуска, а антивирусный загрузочный диск Panda Cloud

Cleaner позволяет лечить зараженную систему, когда Windows не может загрузиться

[10].

Стоимость данных

антивирусов в таблице 1.

Несмотря на тот факт,

что активная фаза распространения вредоносных программ, несущих в себе

различные техники своего сокрытия в инфицированной системе, датируется

2012-2013 годами и на смену ей пришла волна значительно менее технологичных

семейств, за прошедшие два года было отмечено появление ряда интересных с точки

зрения лечения вредоносных программ. Появление новых технологических приемов

при разработке вредоносных программ, даже на уровне концептуальной реализации,

в большинстве случаев сводит к нулю эффективность функций популярных антивирусов

в лечении активного заражения. Что обеспечивает устойчивую жизнеспособность

вредоносной программы в скомпрометированной системе. Со временем разработчики

антивирусов вносят изменения в свои продукты, позволяющие детектировать

активное заражение, тем самым предотвращая его дальнейшее распространение,

пишут многочисленные статьи с содержательным анализом особенностей новой

вредоносной программы. И на этом обычно дело заканчивается. Однако при этом

упускается вопрос – а насколько эффективно справится антивирус с нейтрализации

новой вредоносной программой в её активном состоянии? Ибо публикация

содержательного анализа работоспособности вредоносной программы – это лишь

способность антивируса к эффективному лечению на бумаге, но далеко не всегда на

практике. Информационно-аналитический центр Anti-Malware.ru с 2007 года

регулярно проводил тестирования на лечение активного заражения, тем самым

отслеживая динамику возможностей популярных антивирусов по успешной

нейтрализации вредоносных программ, находящихся в активном состоянии. Цель

данного теста — проверить персональные версии антивирусов на способность

успешно (не нарушая работоспособности операционной систем) обнаруживать и

удалять уже проникшие на компьютер вредоносные программы в их активном

состоянии на практике [10].

Таблица 1

Стоимость

антивирусов

|

Наименование |

Кол-во устройств |

Стоимость за месяц |

Стоимость за год |

|

Kaspersky Anti-Virus |

2 |

110 руб. |

1320 руб. |

|

NOD32 |

2 |

58 грн. |

696 грн. |

|

Dr.Web |

1 |

27 грн. |

320 грн. |

|

Emsisoft Anti-Malware |

3 |

€ 1.66 |

€ 19.96 |

|

Avast Pro Antivirus |

1 |

20.75 грн. |

249 грн. |

|

McAfee AntiVirus |

∞ |

108.25 руб. |

1299 руб. |

|

Panda Antivirus |

$1.75 |

$20.99 |

Большинство из этих антивирусов

имеют пробную версию и существуют их бесплатные версии. Многие люди не готовы

платить деньги за свою защиту, а поскольку не каждый может установить

взломанную версию, то остаются бесплатные антивирусы. Хоть они и не настолько

эффективны, зато экономны.

1.3 Сравнение эффективности

фаерволов

Наряду с антивирусом,

фаервол является одним из главных компонентов обеспечения безопасности

компьютера. Однако, в отличие от антивирусов, объективные тесты работы

фаерволов проводятся достаточно редко. Этот пробел мы попробовали закрыть,

проведя в 2011 и 2012 году тест фаерволов на защиту от внутренних атак и тест

персональных IDS/IPS на защиту от атак на уязвимые приложения. В этом году мы

решили расширить список используемых методов и повторить тест фаерволов на

защиту от внутренних атак, чтобы посмотреть, как за прошедшее время изменились

результаты популярных продуктов по данному критерию. На что направлен данный

тест или какие функции выполняет фаервол? По определению интернет-стандарта.

Фаервол – это система, реализующая функции фильтрации сетевых пакетов в

соответствии с заданными правилами с целью разграничения трафика между

сегментами сети. Однако, с ростом сложности вредоносных программ и хакерских

атак, исходные задачи фаервола дополнились новыми функциональными модулями [9].

Уже фактически невозможно представить полноценный фаервол без модуля HIPS.

Главная задача современного фаервола – осуществлять блокировку неавторизованных

сетевых коммуникаций, подразделяемых на внутренние и внешние. К таковым

относятся:

Внешние атаки на

защищённую фаерволом систему:

·

инициированные

хакерами;

·

инициированные

вредоносным кодом.

Неавторизованные

исходящие сетевые соединения:

·

инициированные

недоверенными приложениями (вредоносный код);

·

инициированные

приложениями, сетевая активность которых явным образом запрещена правилами.

Кроме того, фактически

исчезли с рынка продукты, которые можно было бы отнести к чистым персональным

фаерволам в классической формулировке 2003 года. На смену им пришли комплексные

продукты защиты персональных компьютеров, в обязательном порядке включающие в

себя фаервольный компонент. Тест фаервола на защиту от внешних атак включает в

себя изучение качества защиты от атак, исходящих изнутри системы. Тест

проводился по следующим направлениям:

1.Проверка защиты

процессов от завершения.

2.Защита от стандартных

внутренних атак.

3.Тестирование защиты

от нестандартных утечек.

4.Тестирование защиты

от нестандартных техник проникновения в режим ядра.

Сравнительное

тестирование 21 популярного фаервола на качество защиты от атак, исходящих

изнутри системы. В тесте проводилась проверка защиты на 64-х специально разработанных

для него тестовых утилитах, проверяющих защиту процессов от завершения, защиту

от стандартных внутренних атак, защиту от нестандартных утечек и защиты от

нестандартных техник проникновения в режим ядра [5].

1.4 Сравнение эффективности

руткитов

Руткит (от англ. root

kit, то есть «набор root’а») — это программа для скрытия следов присутствия

злоумышленника или вредоносной программы в системе. Использование

руткит-технологий позволяет вредоносной программе скрыть следы своей

деятельности на компьютере жертвы путём маскировки файлов, процессов, а также

самого присутствия в системе. Для обнаружения и удаления подобных вредоносных

программ существует множество специализированных программных продуктов –

антируткитов. Цель данного теста – проверить способность наиболее известных

антируткитов обнаруживать и удалять широко распространенные в сети вредоносные

программы (ITW-образцы), использующие руткит-технологии. Тестирование на

распространенных ITW-образцах вредоносных программ дает представление о том, насколько

хорошо рассматриваемые решения справляются с уже известными руткитами [8].

В последнее время все

большей популярностью у вирусописателей пользуются руткит-технологии. Причина

этого очевидна – возможность скрытия вредоносной программы и ее компонентов от

пользователя ПК и антивирусных программ. В Интернете свободно можно найти

исходные тексты готовых руткитов, что неизбежно ведет к широкому применению

этой технологии в различных троянских или шпионских программах (spyware/adware,

keyloggers и т.д.).

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

2.1

Встроенная защита Windows

Чтобы ваш компьютер не

был совсем без защиты, компания Microsoft встроила несколько программ для

сохранения ваших данных.

Владельцы компьютеров с

Vista наверняка успели оценить удобство центра обеспечения безопасности

Windows. В новой версии операционной системы специалисты компании Microsoft

существенно расширили возможности этого инструмента и присвоили ему новое

говорящее название — центр поддержки. В отличие от «Висты»,

обновленный компонент информирует пользователя не только о проблемах

безопасности Windows 7, но и обо всех других событиях, степень значимости

которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки

не составит труда убедиться, что система функционирует без ошибок, брандмауэр

включен, антивирусные приложения обновлены и компьютер настроен для

автоматической установки обновлений и резервного копирования важных данных. В

случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных

решений в Интернете и приведёт ссылки на программные средства для устранения

возникших ошибок [2].

В Windows 7

эволюционировал вызывавший много споров среди продвинутых пользователей

механизм контроля учётных записей, известный также как User Account Control. В

«семёрке» UAC стал гораздо менее навязчивым и обзавелся

дополнительными параметрами, руководствуясь которыми можно гибко настраивать

функцию контроля учётных записей и значительно сокращать количество запросов на

подтверждение тех или иных действий, требующих администраторских полномочий в

системе. User Account Control помогает предотвратить незаметное проникновение

вредоносного кода на компьютер и поэтому отключать систему защиты (а такая

опция предусмотрена) не рекомендуется.

В

состав Windows 7 входит браузер Internet Explorer 8, который характеризуется

развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию

подсвечивания домена второго уровня, которая позволяет вовремя заметить

неладное и избежать уловки сетевых мошенников, заманивающих пользователей на

поддельный сайт с похожим на известное доменным именем, отказ от

административных привилегий при запуске ActiveX, а также технологию Data

Execution Prevention. Суть последней заключается в том, что когда браузер

попытается выполнить какой-либо код, находящейся в памяти, система попросту не

даст ему это сделать. В браузере имеются модель предупреждения XSS-атак

(Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при

попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО.

Средства Automatic Crash Recovery позволяют восстановить все ранее открытые

вкладки после аварийного завершения работы приложения, а режим просмотра

веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах

общего доступа [7].

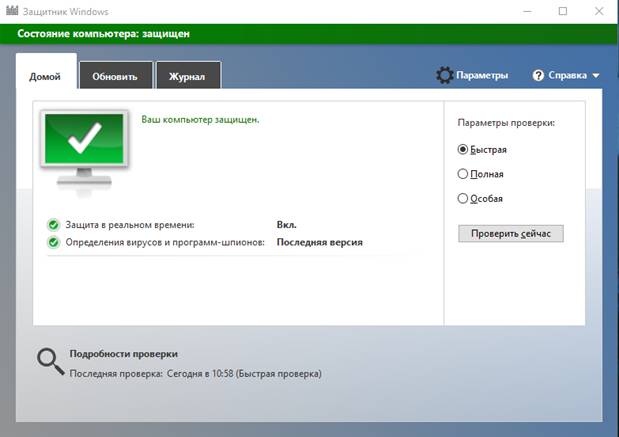

Windows Defender

(Защитник Windows), ранее известный как Microsoft AntiSpyware — программный

продукт компании Microsoft, созданный для того, чтобы удалять, помещать в

карантин или предотвращать появление spyware-модулей в операционных системах

Microsoft Windows. Windows Defender по умолчанию встроен в операционные системы

Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows 8 и Windows

10. Интерфейс программы изображён на рисунке 1.

Рисунок 1 Изображение интерфейса программы Defender

Windows Defender — не

просто сканер системы, как другие подобные бесплатные программы. В него входит

ряд модулей безопасности, отслеживающих подозрительные изменения в определённых

сегментах системы в режиме реального времени.. С помощью доступа к сети

Microsoft SpyNet есть возможность отправлять сообщения о подозрительных

объектах в Microsoft, для определения его возможной принадлежности к spyware.

Существует возможность интеграции в Internet Explorer, позволяющая сканировать

закачиваемые файлы, с целью предотвращения проникновения вредоносных программ.

Такая функция есть у множества антивирусных программ, доступных на рынке.

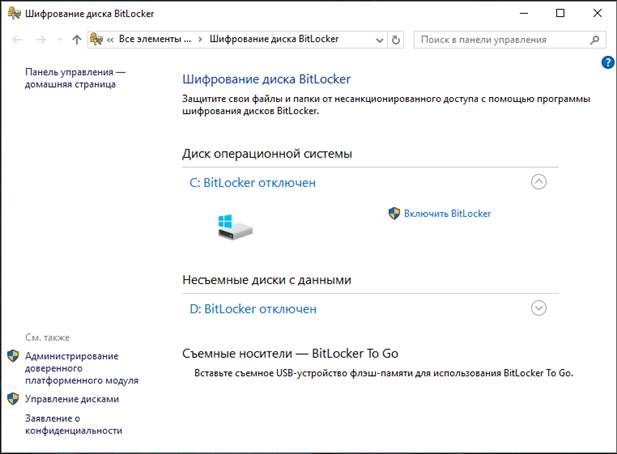

BitLocker—

проприетарная технология, являющаяся частью операционных систем Microsoft

Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows

Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 BitLocker позволяет

защищать данные путём полного шифрования дисков. Интерфейс программы изображён

на рисунке 2.

Рисунок 2 Изображение интерфейса программы BitLocker

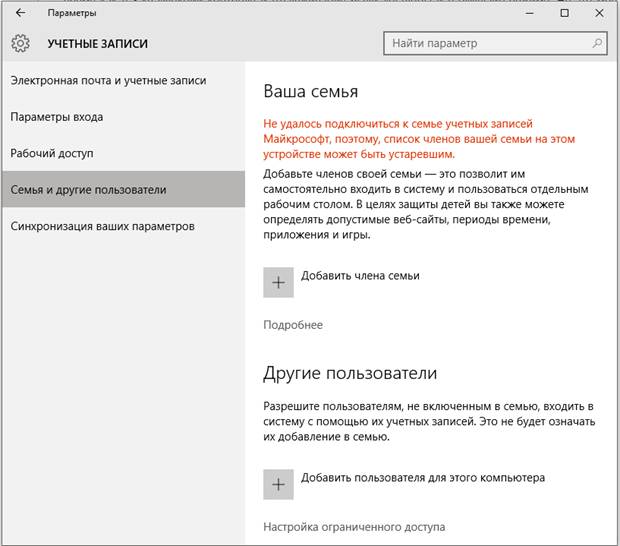

Если вам требуется

контролировать работу ребенка за компьютером, запретить посещение тех или иных

сайтов, запуск приложений и определить время, когда допустимо использование ПК

или ноутбука, реализовать это можно с помощью функций родительского контроля Windows.

Интерфейс в Windows 10 можем

наблюдать на рисунке 3. Создав учетную запись ребенка и задав необходимые

правила для нее. Это нужно для полного контроля своего ребёнка, так как вы

можете заблокировать нежелательные сайты , кроме этого включен безопасный

поиск, приложения и игры отображают сведения об используемых программах,

включая информацию о времени их использования [11]. Также вы имеете возможность

заблокировать запуск тех или иных программ, настроить таймер работы с

компьютером и т.д.

Рисунок 3 Изображение интерфейса программы Родительский контроль

Предотвращение

выполнения данных (англ. Dáta Execútion

Prevéntion, DEP) — функция безопасности, встроенная в Linux, Mac OS X,

Android и Windows, которая не позволяет приложению исполнять код из области

памяти, помеченной как «только для данных». Она позволит предотвратить

некоторые атаки, которые, например, сохраняют код в такой области с помощью

переполнения буфера.

CryptoAPI

— интерфейс программирования приложений, который обеспечивает разработчиков

Windows-приложений стандартным набором функций для работы с криптопровайдером.

Входит в состав операционных систем Microsoft. Большинство функций CryptoAPI

поддерживается начиная с Windows 2000.CryptoAPI поддерживает работу с асимметричными

и симметричными ключами, то есть позволяет шифровать и расшифровывать данные, а

также работать с электронными сертификатами. Набор поддерживаемых

криптографических алгоритмов зависит от конкретного криптопровайдера.

Network Access

Protection (NAP) — защита доступа к сети — технология компании

Microsoft, предназначенная для контроля доступа к сети предприятия, исходя из

информации о состоянии системы подключающегося компьютера. С помощью NetWork

Access Protection администраторы компании могут поддерживать состояние

«здоровья» сети. Параметры системы клиента проверяются на соответствие политике

безопасности, например: наличие свежих обновлений операционной системы, наличие

антивирусной программы и состояние её обновлений, установлен и работает ли на

клиенте сетевой экран. На основе этих параметров каждый компьютер получает свою

оценку безопасности. Компьютер, удовлетворяющий требованиям системы контроля,

получает доступ в сеть предприятия. Компьютеры, не удовлетворяющие требованиям

безопасности, не смогут получить доступа в сеть или смогут получить доступ лишь

в изолированную часть сети, предоставляющую сервисы для достижения клиентом

требуемого уровня безопасности [12].

Encrypting File System

(EFS) — система шифрования данных, реализующая шифрование на уровне файлов в

операционных системах Microsoft Windows NT, за исключением «домашних» версий.

Данная система предоставляет возможность «прозрачного шифрования» данных,

хранящихся на разделах с файловой системой NTFS, для защиты потенциально

конфиденциальных данных от несанкционированного доступа при физическом доступе

к компьютеру и дискам [8].

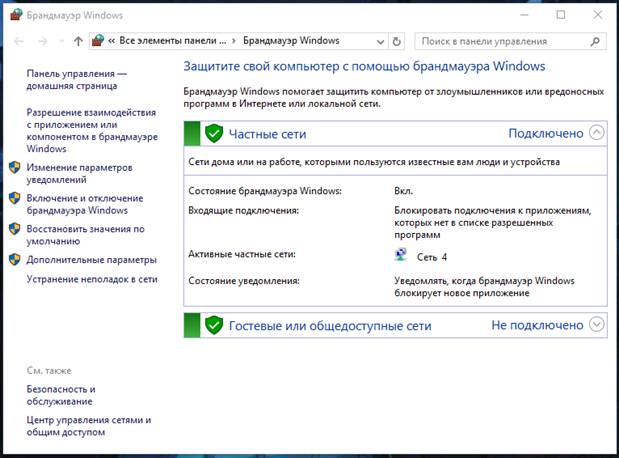

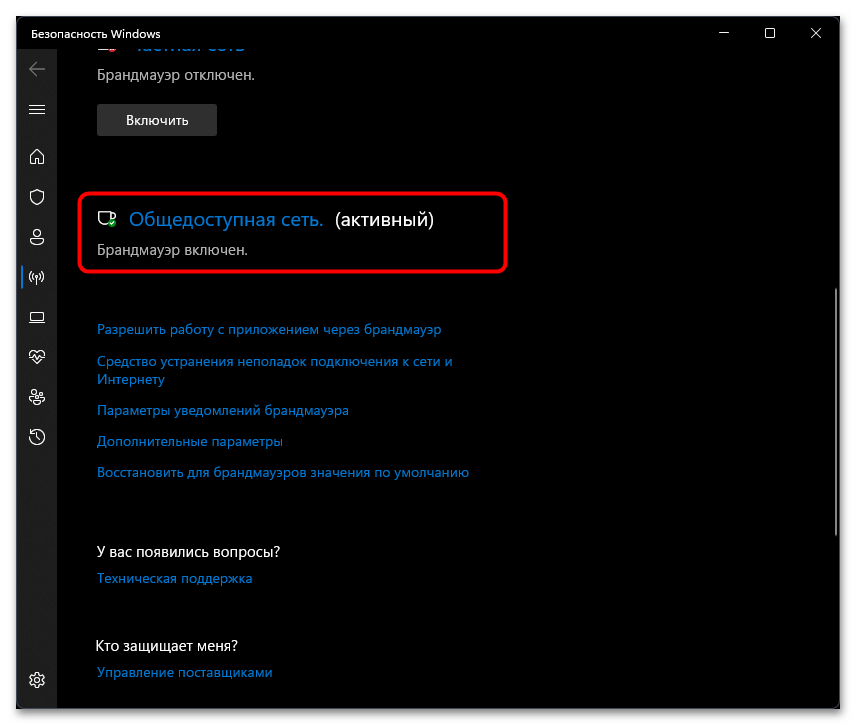

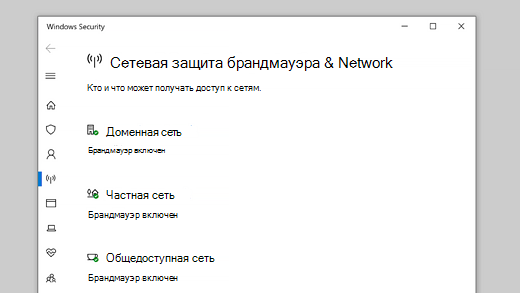

Брандма́уэр — суть в том, что он контролирует или

фильтрует весь трафик (данные, передаваемые по сети) между компьютером (или

локальной сетью) и другими сетями, например сетью Интернет, что наиболее

типично. Без использования фаервола, может проходить любой тип трафика. Когда

брандмауэр включен, проходит только тот сетевой трафик, который разрешен

правилами брандмауэра [13]. Интерфейс программы изображён на рисунке 4.

Рисунок 4 Изображение

интерфейса программы Брандмауэр Windows

10

Очень многие

пользователи сегодня используют роутеры для доступа к Интернету сразу с

нескольких устройств, что, по сути тоже является своеобразным фаерволом. При

использовании прямого Интернет-подключения через кабель или DSL модем,

компьютеру присваивается публичный IP-адрес, обратиться к которому можно с

любого другого компьютера в сети. Любые сетевые службы, которые работают на

Вашем компьютере, например сервисы Windows для совместного использования

принтеров или файлов, удаленного рабочего стола могут быть доступны для других

компьютеров. При этом, даже когда Вы отключаете удаленный доступ к определенным

службам, угроза злонамеренного подключения все равно остается — прежде всего,

потому что рядовой пользователь мало задумывается о том, что в его ОС Windows

запущено и ожидает входящего подключения, а во вторых — по причине различного

рода дыр в безопасности, которые позволяют подключиться к удаленной службе в

тех случаях, когда она просто запущена, даже если входящие подключения в ней

запрещены. Брандмауэр попросту не дает отправить службе запрос, использующий

уязвимость [4].

Первый брандмауэр

Windows был представлен в Windows XP Service Pack 2 и с тех пор фаервол по

умолчанию включено во всех версиях операционной системы. И те службы, о которых

мы говорили выше, ныне изолированы от внешних сетей, а брандмауэр запрещает все

входящие соединения за исключением тех случаев, когда это прямо разрешено в

настройках брандмауэра.

Брандмауэр представляет

собой барьер (отсюда название фаервол — с англ. «Огненная стена») между внешней

сетью и компьютером (или локальной сетью), которая находится под его защитой.

Главная защитная функция брандмауэра для домашнего использования — блокировка

всего нежелательного входящего Интернет-трафика. Однако, это далеко не все, что

может фаервол. Учитывая то, что фаервол «находится между» сетью и компьютером,

он может использоваться для анализа всего входящего и исходящего сетевого

трафика и решать, что с ним делать. Например, брандмауэр моет быть настроен для

блокировки определенного типа исходящего трафика, вести журнал подозрительной

сетевой активности или всех сетевых подключений.

В брандмауэре Windows

вы можете настроить разнообразные правила, которые будут разрешать или

запрещать определенные типы трафика. Например, могут быть разрешены входящие

подключения только с сервера с определенным IP адресом, а все остальные запросы

будут отклоняться (это может пригодиться, когда Вам требуется подключаться к

программе на компьютере с рабочего компьютера, хотя лучше использовать VPN).

Если вы имеете дома

Wi-Fi роутер (или просто роутер), он также действует в роли своего рода

аппаратного брандмауэра, благодаря своей функции NAT, которая предотвращает

доступ извне к компьютерам и другим устройствам, подключенным к роутеру.

Как видно компания Microsoft

позаботилась о своих пользователях и их безопасности, но как вы могли понять

этого недостаточно. Постоянно миллионы людей подвергаются атакам вирусов. Для

более серьёзной защиты существуют сторонние программы.

2.2 Установка Антивируса Касперского

Если вы приобрели коробочную версию

Антивируса Касперского (на компакт-диске) и установка продукта началась

автоматически после того, как вы вставили компакт-диск в CD-ROM, перейдите к

шагу 2 установки программы .

Если вы приобрели Антивирус Касперского

в интернет-магазине или по какой-то причине не произошел автоматический запуск

после того, как вы вставили диск с продуктом в CD-ROM, перейдите к шагу 1

установки программы .

Установка программы:

Шаг 1. При приобретении Антивируса

Касперского в интернет магазине вы получаете ссылку на установочный файл,

который требуется запустить вручную. Также установочный файл требуется

запустить вручную, если по какой-то причине не произошел автоматический запуск

после того, как вы вставили компакт диск с Антивирусом Касперского в CD-ROM.

Скачайте дистрибутив программы по ссылке

из письма от интернет магазина или с сайта Лаборатории Касперского.

Шаг 2. Для запуска установки в окне

мастера установки нажмите на кнопку Установить.

Шаг 3. Ознакомьтесь с Лицензионным соглашением

Лаборатории Касперского. Внимательно прочтите соглашение и, если вы согласны со

всеми его пунктами, нажмите на кнопку Принять. Установка программы на ваш

компьютер будет продолжена.

Шаг 4. На этом этапе мастер установки

предлагает принять участие в программе Kaspersky Security Network. Участие в

программе предусматривает отправку в Лабораторию Касперского информации о новых

угрозах, обнаруженных на вашем компьютере, отправку уникального идентификатора,

присвоенного вашему компьютеру Антивирусом Касперского, и информации о системе.

При этом гарантируется, что персональные данные отправляться не будут.

Ознакомьтесь с текстом положения об использовании Kaspersky Security Network.

Если вы согласны со всеми его пунктами, установите флажок Я хочу участвовать в

программе Kaspersky Security Network (KSN). Нажмите на кнопку Далее. Установка

будет продолжена.

Если вы устанавливаете программу на ОС

Windows Vista/7, возможно появление сообщения от службы Контроля учетных

записей пользователей (UAC). Для продолжения процесса установки в окне Контроль

учетных записей пользователей введите пароль администратора и нажмите на кнопку

Да.

Шаг 5. Дождитесь окончания процесса

установки программы.

Шаг 6. Убедитесь, что установлен флажок

Запустить Антивирус Касперского и нажмите на кнопку Готово для завершения

установки Антивирус Касперского.

После завершения установки и запуска

программы активируйте коммерческую версию Антивируса Касперского.

2.3 Установка фаервола Comodo Firewall

Расмотрим установку и

настройку фаервола на примере Comodo Firewall.

1. Что ж,

предлагаю всем желающим познакомиться с Comodo Firewall поближе, для чего

скачаем дистрибутив программы с официальной страницы. Если в системе имеется

другой сторонний брандмауэр, в коем Вы не уверены, то — удаляем; если такого

нет — тогда закрываем, чтоб также не мешали, все активные приложения и

запускаем скачанный файл.

Первое, что

Вы увидите — диалоговое окошко с предложением выбрать язык установки. Оставляем

«русский» и жмем кнопку «ОК».

2. В

следующем окне Мастер установки предложит ввести адрес вашей электронной почты.

Поскольку данное действие не обязательно, то ничего вводить мы не будем. Также

снимаем галочки напротив слишком обязывающих нас пунктов «Я хочу получить дополнительную

безопасность в Интернете, перейдя на COMODO SecureDNS» и «Я хочу

использовать «Облачный анализ поведения приложений», передавая

неопознанные программы в COMODO». Не спешим продолжить установку и внизу

окна кликаем на «Опции установки».

3. В открывшемся

на вкладке «Варианты установки» окне убираем галку с пункта

«Установить COMODO GeekBuddy». Почему? Во-первых, данный сервис

техподдержки пользователей требует хорошего владения английским языком, а

во-вторых, бесплатен только ограниченный период, после чего переходит в разряд

«атавизма». Поэтому завершим инсталляцию без сервиса Comodo

GeekBuddy. Остальные вкладки трогать не будем и щелкаем «Назад», в

знакомом окне наконец-то жмем на кнопку «Согласен, Установить».

4. По

окончании установки файрвола соглашаемся с предложением перезагрузить Windows.

После перезагрузки, в окне приветствия ставим галочку напротив «Больше не

показывать это окно» и закрываем. На этом процесс установки программы на

ПК завершен.

На

скриншоте Вы видите «лицо» нашего нового сетевого защитника —

персонального Comodo Firewall самой свежей версии.

После этого

можем приступить к настройке:

1. В начале

предлагаю сменить дефолтное серо-невеселое «лицо» Comodo Firewall на

что-то поинтереснее. Для этого во все той же вкладке «Разное» жмем

«Настройки» > «Внешний вид» > «Тема» меняем

серенькую тему COMODO Default Normal на, скажем,. COMODO Blue Normal и,

«принарядившись», двигаемся дальше.

2. Первой

из расширенных настроек программы будет включение режима

«невидимости» Вашего компьютера в сети. Для этого во вкладке

«Фаервол» кликаем апплет «Мастер скрытых портов» >

выбираем «Блокировать все входящие соединения и скрыть мои порты для всех

входящих соединений» и подтверждаем свой выбор через «ОК».

3. Далее, в

той же вкладке «Фаервол» заходим в «Настройки фаервола» и

на вкладке «Общие настройки» активируем «Создавать правила для

безопасных приложений». Теперь для всех приложений из списка доверенных

будут автоматически создаваться разрешающие правила, что избавит Вас от лишних

разрешений вручную. Кроме того, проверьте наличие галочки напротив пункта

«Автоматически обнаруживать новые частные сети» (которую после

обнаружения Вашей сети можно убрать) и, главное, «Режим фаервола»

оставляем неизменно «Безопасный».

Все

изменения в настройках подтвердите кнопкой «ОК».

4. Займемся

настройками режима «Проактивная защита». Для этого во вкладке

«Защита+» кликаем «Настройки Проактивной защиты» и, по

аналогии с предыдущим пунктом настроек, активируем «Создавать правила для

безопасных приложений». В случае, если Вы уверены в чистоте системы от

вирусов и имеете эффективный антивирус-сканер, то смело ставьте «Режим

«Чистый ПК» — опять же, для избавления от «надоедливых»

оповещений. Так же проверьте отсутствие галки напротив «Включить режим

усиленной защиты» и присутствие — напротив пункта «Адаптировать режим

работы при низких ресурсах системы».

6.

Пользователям старых версий Comodo Firewall рекомендуется отключить в программе

режим «Sandbox» («Песочница»), по отзывам, работающий

некорректно. Лучший вариант — просто перейти на последнюю стабильную версию

брандмауэра. В этом случае отключение режима «Песочницы» не требуется

И не

забудьте подтвердить изменения в настройках кнопкой «ОК».

Примечание:

При полностью деактивированной Проактивной защите данная опция

(«Sandbox») автоматически отключается.

7.

Завершающий «твик» из разряда «по желанию»: во вкладке

«Разное» > «Настройки» > на вкладке «Общие»

убрать галочку напротив пункта «Автоматически проверять наличие обновлений

программы», тем более, что опция «Проверить наличие обновлений»

всегда «под рукой».

Еще один

клик на кнопку «ОК» и можно закрыть подобающе настроенный Comodo

Firewall — после перезагрузки Windows с данной конфигурацией,

«комфортной» для пользователя, программа надежно защищает компьютер

от сетевых угроз

ЗАКЛЮЧЕНИЕ

В ходе выполнения

курсового проекта были изучены опасности OC

Windows, разобраны различные

средства защиты и был составлен их рейтинг. Самыми эффективными среди антивирусов

был выявлен «Антивирус Касперского», среди фаерволов — «Comodo Firewall» и

среди руткитов – «GMER», эти программы

наиболее оптимальны для обеспечения безопасности Windows.

Были изучены встроенные средства защиты Windows.

Была проведена установка и настройка «Антивируса Касперского» и фаервола «Comodo

Firewall».

Стремительное развитие

информационных технологий привело к формированию информационной среды,

оказывающей влияние на все сферы человеческой деятельности. Однако с развитием

информационных технологий возникают и стремительно растут риски, связанные с их

использованием, появляются совершенно новые угрозы, с последствиями, от реализации

которых человечество раньше не сталкивалось.

Операционная система

является важнейшим программным компонентом любой вычислительной машины, поэтому

от уровня реализации политики безопасности в каждой конкретной операционной

системе во многом зависит и общая безопасность информационной системы.

В связи с этим знания в

области современных методов и средств обеспечения безопасности операционных

систем являются необходимым условием для формирования безопасности информации.

Цель работы

была достигнута посредством выявления особенностей защиты операционной системы Windows.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Антивирусы

и программы безопасности // COMSS1:

[сайт]. – [2016]. – Режим доступа: http://virusinfo.info

9. Мэйволд

Э. Безопасность сетей. 2-е изд. – 2016. – 572с., ил.

10. Рейтинг

антивирусов // ANTI-MALWARE:

[сайт]. – [2016]. – Режим доступа: https://www.anti-malware.ru

11. Хмельницкий

А.К., Пожитков В.В., Кондрашкова Г.А. Диагностика и надежность

автоматизированных систем: Учебное пособие / ГОУВПО СПбГТУ РП. СПб, 2005. Часть

2. 74 с.: ил. 29.

12. Яковлев

В.А. Шпионские и антишпионские штучки. – 2015. – 320с., ил.

13. Якубайтис

Э. А. Информационные сети и системы: Справочная книга. – М: Финансы и

статистика, 1996.

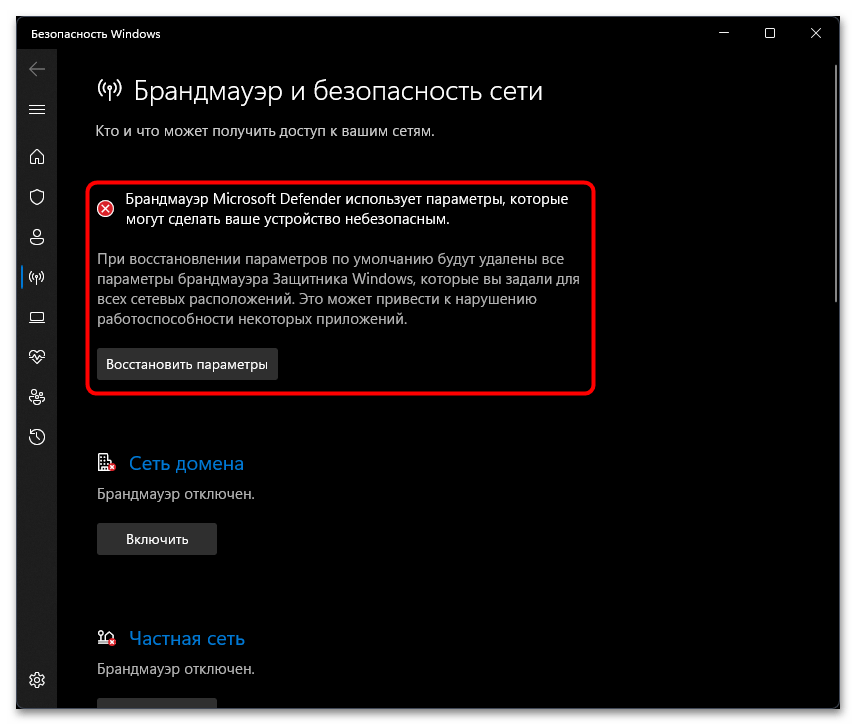

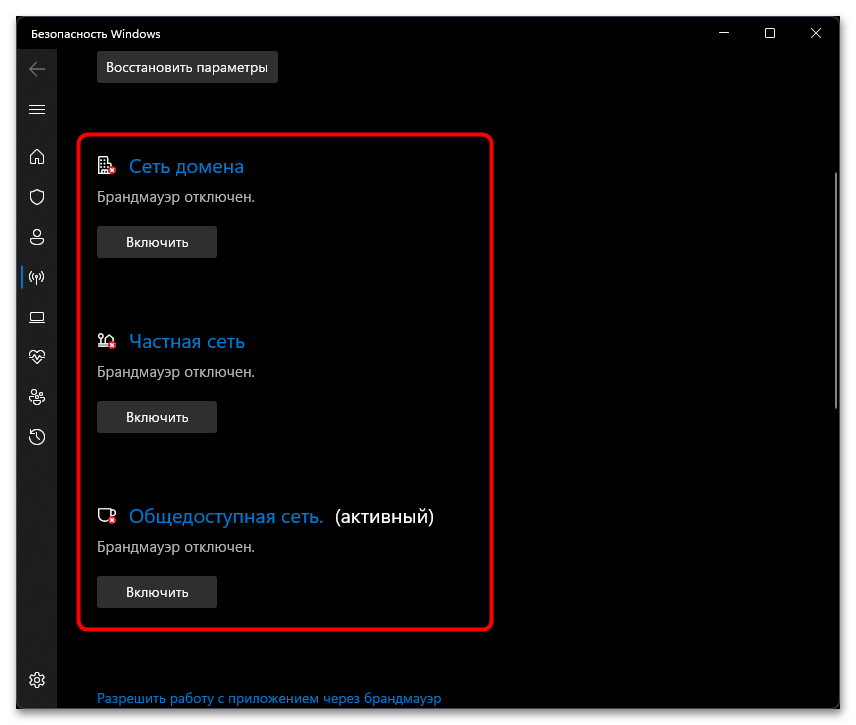

Security Панель мониторинга учетной записи Майкрософт Еще…Меньше

Брандмауэр & защиты сети в Windows Security позволяет просматривать состояние брандмауэра Microsoft Defender и видеть, к каким сетям подключено ваше устройство. Вы можете включить Microsoft Defender брандмауэра и получить доступ к дополнительным Microsoft Defender брандмауэрам для следующих типов сети:

-

Доменные (рабочие) сети

-

Частные сети (с обнаружением)

-

Общедоступные сети (без обнаружения)

Если вы хотите изменить параметр, выберите тип сети, в который вы хотите его ввести.

Вы можете указать, что конкретной сетью, к которую подключается ваше устройство, является частной или открытой. Главное различие заключается в том, разрешено ли другим устройствам в той же сети видеть и, возможно, подключаться к вашему устройству.

Ваша домашняя сеть может быть примером частной сети. В этой сети есть только устройства и устройства, которые принадлежат вашей семье. Поэтому, возможно, у вас все в порядке с тем, что другие устройства могут видеть ваше устройство. Мы называем это «обнаруживаемым», так как всем устройствам в этой сети разрешено «обнаруживать» друг друга.

Однако Wi-Fi в вашем кафе является общедоступным. Большинство других подключенных к ней устройств относятся к посторонним, и вы, вероятно, предпочитаете, чтобы они не могли видеть, подключаться к вашему устройству или «обнаруживать» его.

«Параметры сети»

При выборе одного из трех типов сети вы увидите страницу параметров. Здесь служба безопасности Windows сообщает, к какой из сетей этого типа вы сейчас подключены, если таковые есть. Обычно компьютер будет одновременно подключен только к одной сети.

Кроме того, вы найдете простой ползунок для того, чтобы включать или отключать брандмауэр для этого типа сети.

Важно: Отключение брандмауэра может повысить риск для устройства или данных. Мы рекомендуем оставить его включим, если вам не нужно его полностью отключить.

В разделе Входящие подключения вы найдете один установленный для списка Блок всех входящих подключений, включая те из них, которые находятся в списке разрешенных приложений. При этом брандмауэр Microsoft Defender будет игнорировать список разрешенных приложений и блокировать все. Включение этого приложения повышает уровень безопасности, но может привести к остановке работы некоторых приложений.

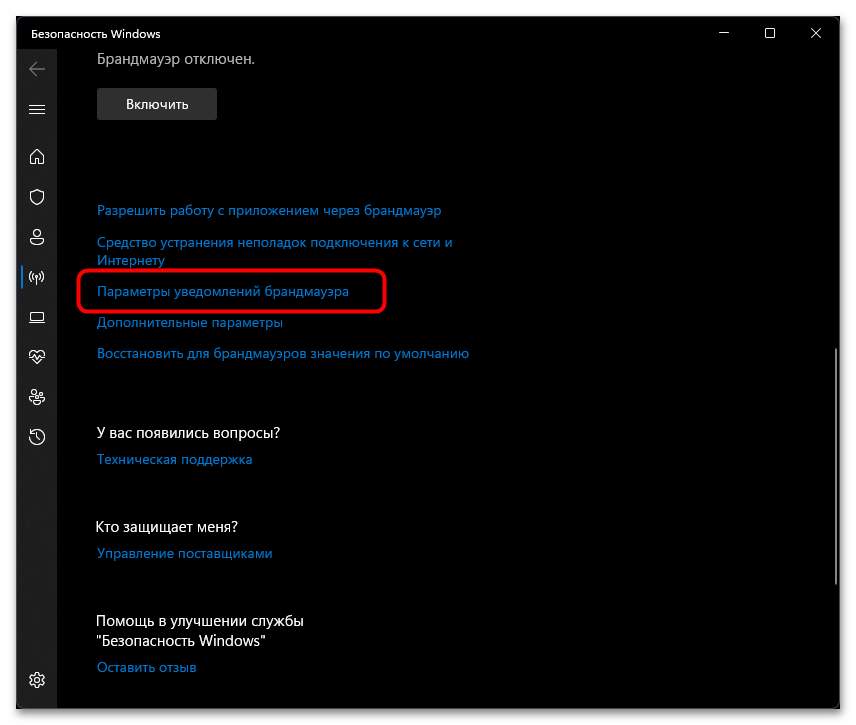

Кроме того, на странице брандмауэра & защиты сети:

-

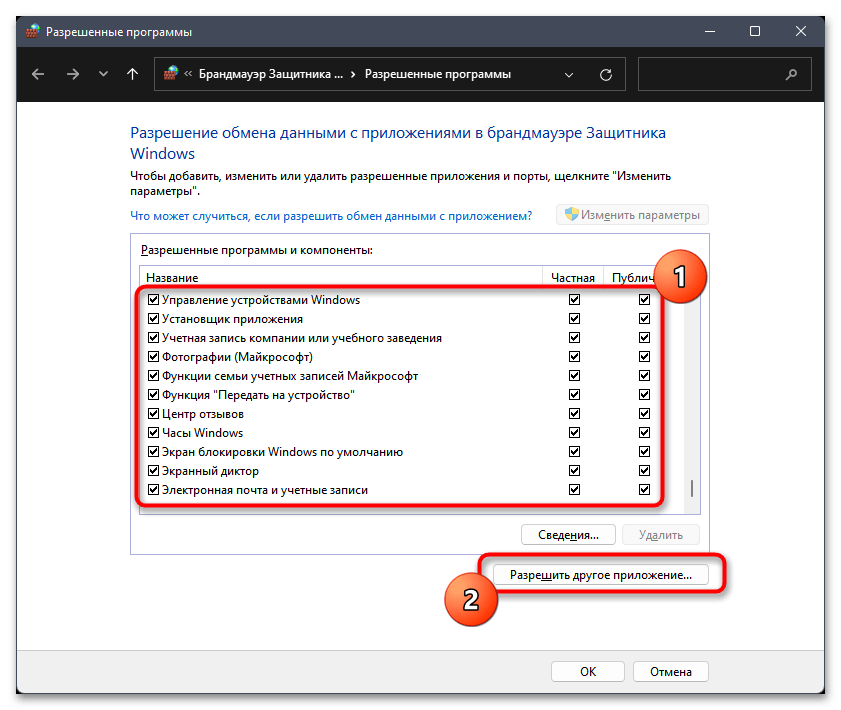

Разрешить приложение через брандмауэр. Если брандмауэр блокирует приложение, которое вам действительно нужно, вы можете добавить для этого приложения исключение или открыть определенный порт. Дополнительные информацию об этом процессе (и причинах, которые могут не потребоваться) см. в риске, связанных с разрешением приложений через брандмауэр Microsoft Defender.

-

Устранение неполадок с сетью и Интернетом. Если у вас возникли общие проблемы с сетевым подключением, используйте его для автоматической диагностики и устранения неполадок.

-

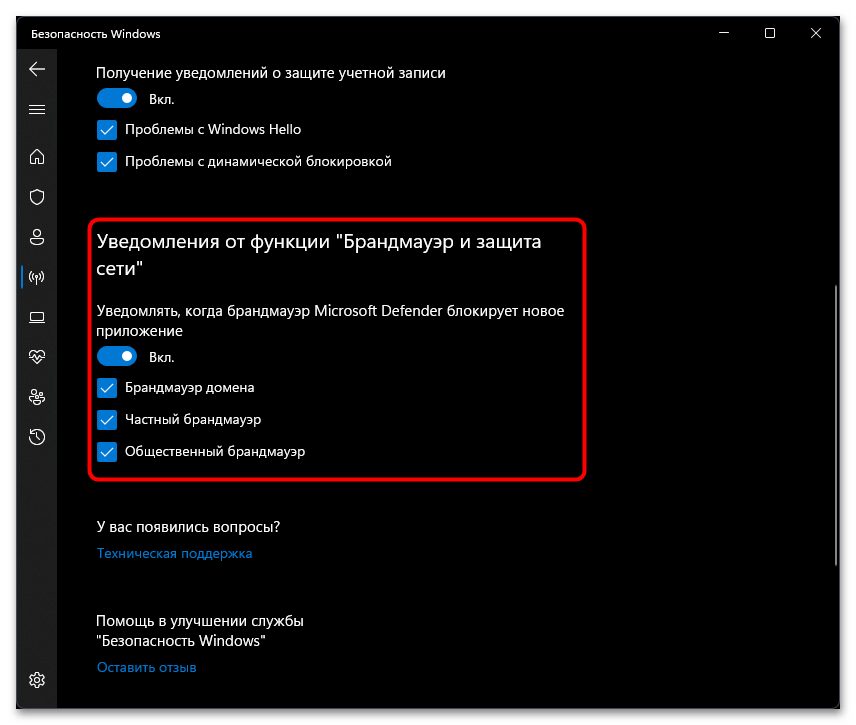

Параметры уведомлений брандмауэра: хотите получать дополнительные уведомления, когда брандмауэр блокирует что-то? Меньше? Ниже вы можете настроить эту настройку.

-

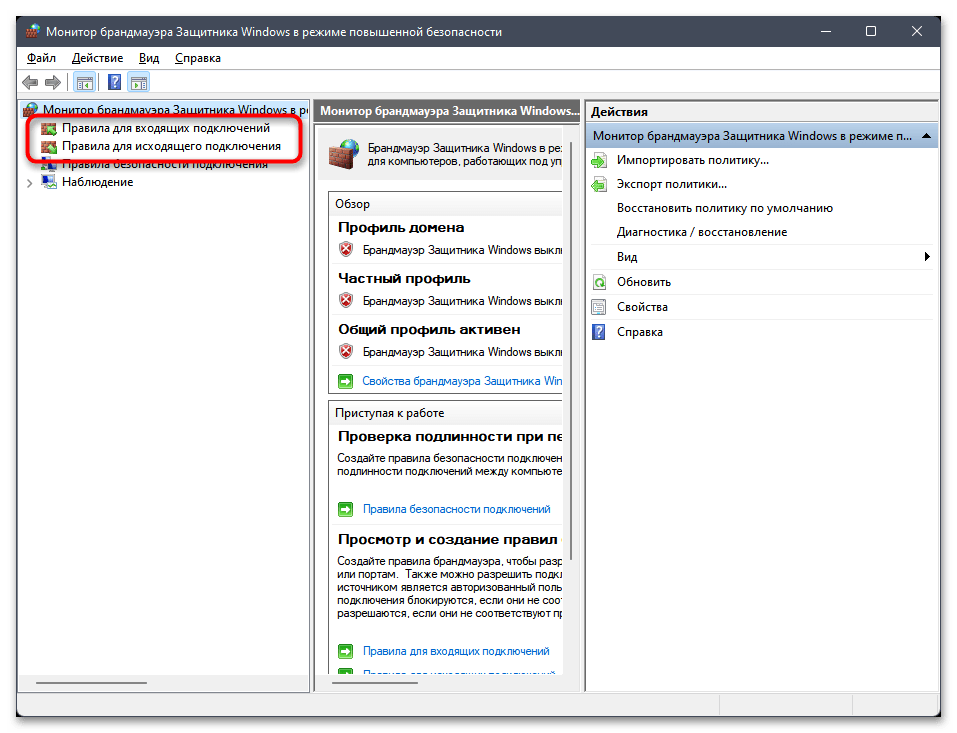

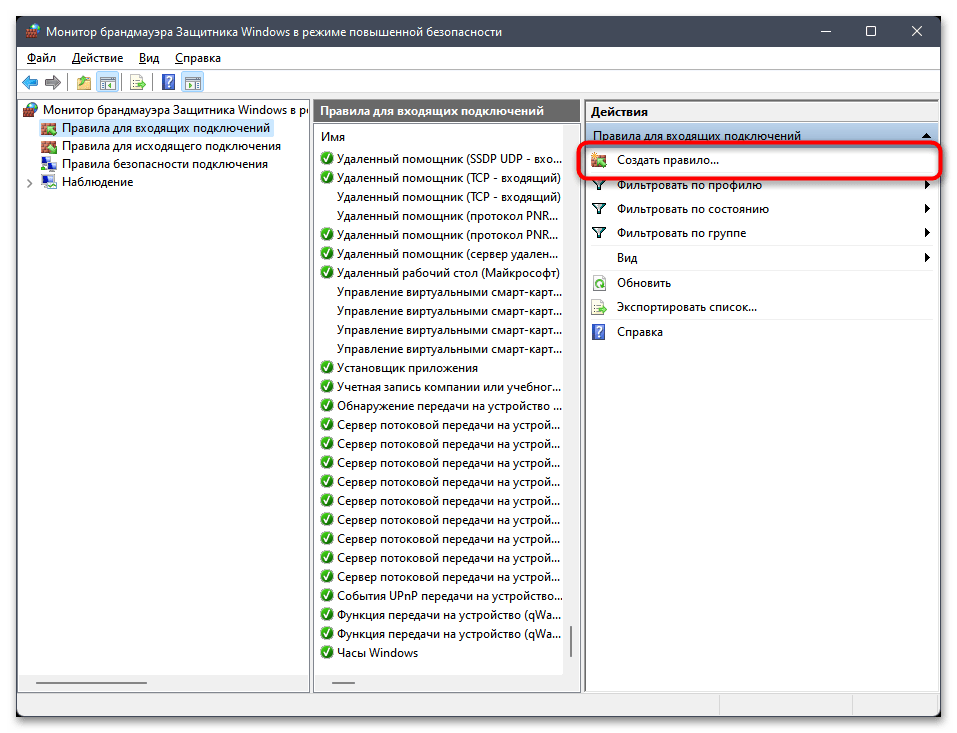

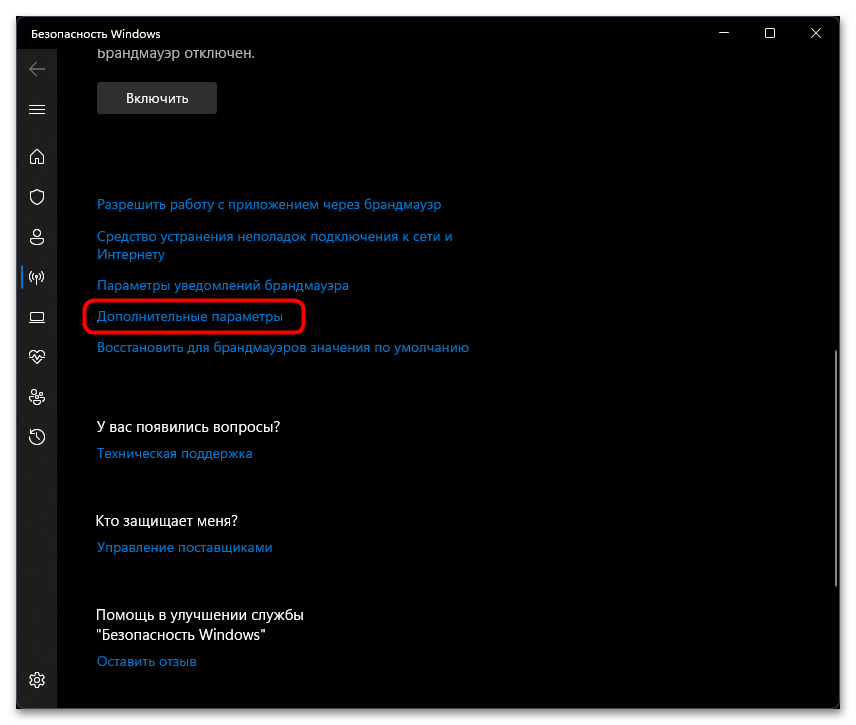

Дополнительные параметры. Если вы хорошо знаете о параметрах брандмауэра, откроется классическое средство брандмауэра Защитника Windows, с помощью которого можно создавать входящие и исходящие правила, правила безопасности подключений и журналы мониторинга брандмауэра. Большинству пользователей не хочется в это глубоко врывываться; Неправильное добавление, изменение или удаление правил может привести к тому, что система станет более уязвимым, или привести к тому, что некоторые приложения не будут работать.

-

Восстановление брандмауэра по умолчанию. Если кто-то или другой вошел в параметры брандмауэра Windows, из-за чего что-то не работает должным образом, вы можете восстановить их в том же режиме, что и при первом подстановлении компьютера, всего в два щелчка. Если ваша организация применила какие-либо политики для настройки брандмауэра, они будут повторно применены.

См. также

Автоматическая диагностика и исправление проблем с брандмауэром Windows

Безопасность беспроводных подключений

Нужна дополнительная помощь?

Содержание

- Управление активностью брандмауэра

- Настройка уведомлений

- Разрешения для приложений

- Добавление входящих и исходящих правил

- Настройка правила для программы

- Настройка правила для порта

- Изменение типа сети

- Вопросы и ответы

Управление активностью брандмауэра

Главная настройка, интересующая большинство пользователей и относящаяся к изменениям в работе брандмауэра Windows 11, – управление его активностью. Обычно нужно именно отключить работу компонента, но мы рассмотрим общее управление активностью.

- Переход к окну работы с брандмауэром покажем только один раз, а вы далее уже будете знать, как открыть нужные настройки и выбрать подходящий раздел. Через меню «Пуск» перейдите в «Параметры».

- На панели слева выберите раздел «Конфиденциальность и защита», затем кликните по надписи «Безопасность Windows».

- На экране отобразится весь список инструментов, отвечающих за безопасность операционной системы. Среди них будет и «Брандмауэр и защита сети», куда и следует перейти для получения доступа к настройкам.

- Если вы уже вносили какие-то изменения в работу встроенного межсетевого экрана, вверху будет уведомление о том, что используются нестандартные параметры, которые могут навредить безопасности Windows. Ниже находится кнопка «Восстановить параметры», при помощи которой в любой момент можно будет вернуть стандартные настройки брандмауэра, когда это понадобится.

- Еще ниже в этом же окне расположены три кнопки для управления сетями. Частой является ваша домашняя есть (если не настроено другое), общедоступной считаются сети без каких-либо ограничений в плане подключений, а сеть домена работает только в том случае, если есть сам домен в локальной сети, поэтому на домашнем компьютере недоступна. Если здесь вы видите кнопки «Включить», значит, для указанных сетей брандмауэр отключен.

- Если нужно его, наоборот, выключить, понадобится нажать непосредственно по названию активной сети.

- Вы будете перенаправлены в другое окно, где находится список подключений к указанному типу сетей, а также переключатель «Брандмауэр Microsoft Defender», который и отвечает за отключение защиты.

- Вместе с этим вы можете вовсе запретить все входящие подключения для всех приложений без исключений. Это обезопасит используемую сеть от несанкционированного доступа из сторонних источников. Используется крайне редко, поскольку будет блокироваться взаимодействие практически со всеми программами, требующими соединение с интернетом.

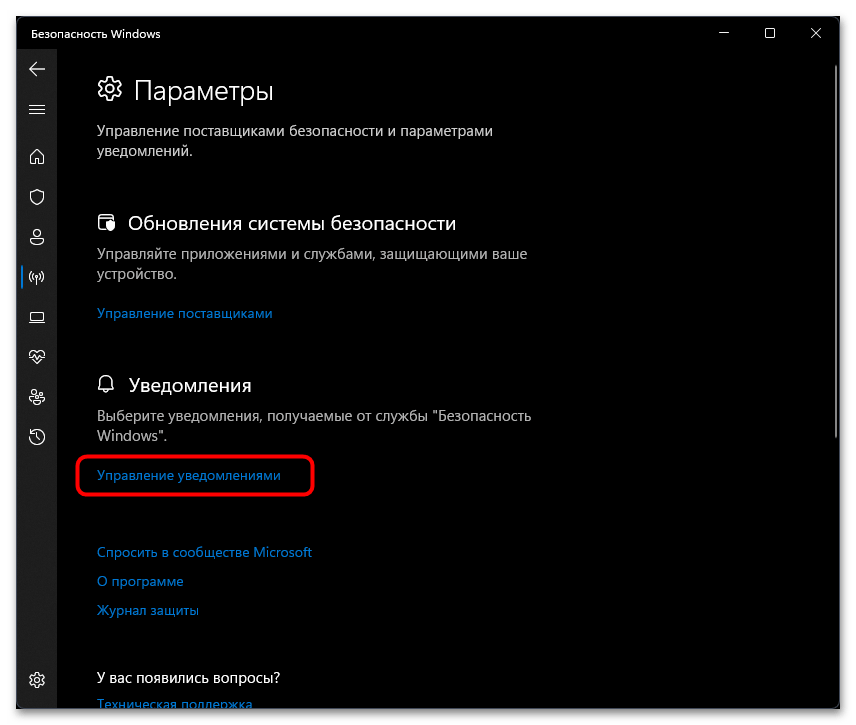

Настройка уведомлений

Если вы самостоятельно отключали брандмауэр или часто запускаете новые программы, то наверняка получаете информационные уведомления на рабочем столе. Все их можно отключить вне зависимости от того, в каком состоянии сейчас находится межсетевой экран. Поддерживается и выбор только конкретных уведомлений, если определенные нужно оставить.

- В окне брандмауэра в «Безопасности Windows» прокрутите колесико мыши вниз и найдите ссылку «Параметры уведомлений брандмауэра». Нажмите по ней для перехода к новому окну.

- В нем отыщите блок «Уведомления» и нажмите по еще одной ссылке — «Управление уведомлениями».

- Вы видите целый блок с названием «Уведомления от функции «Брандмауэр и защита сети»». Можете отключить все их или сделать так, чтобы получать уведомления только при использовании конкретной сети.

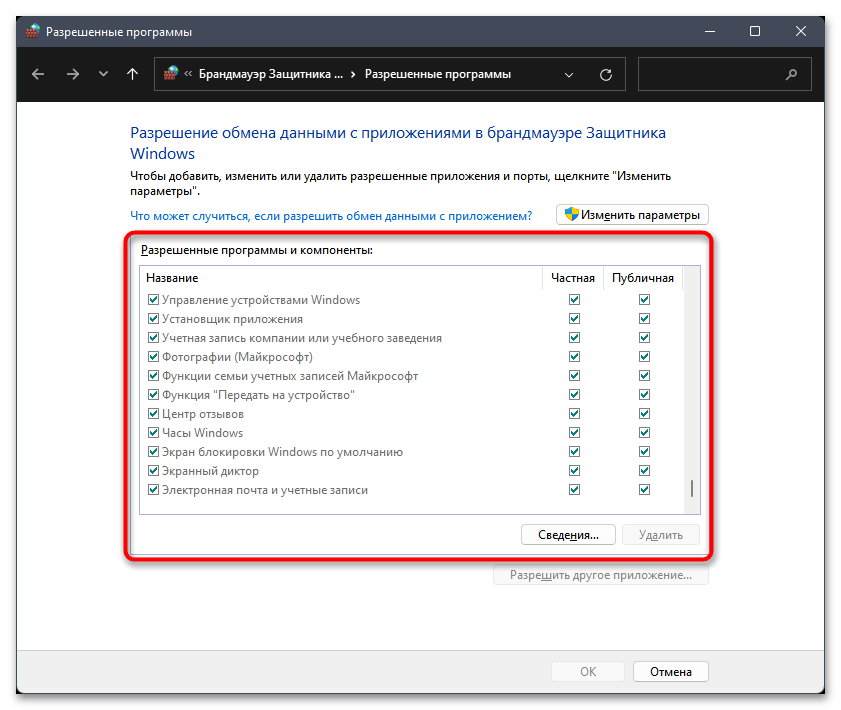

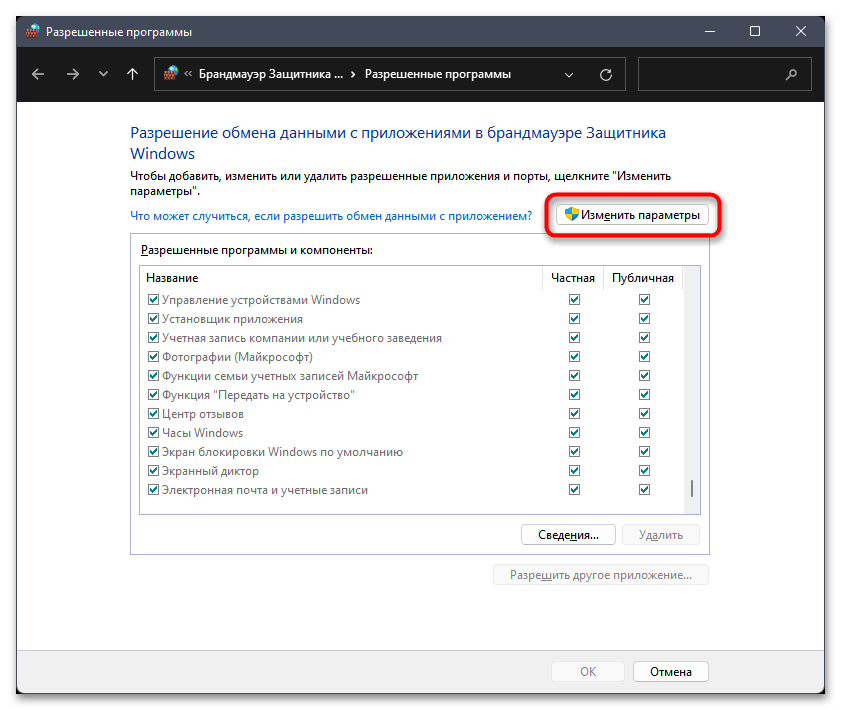

Разрешения для приложений

При первом запуске программ и игр, требующих подключение к интернету, вы наверняка получали уведомление от брандмауэра Windows, в котором требовалось предоставить разрешение на подключение, чтобы добавить софт в список исключений и позволить обходить ограничительные правила. Можете самостоятельно получить список этих самых исключений, удалить оттуда любую программу или точно так же добавить, что иногда бывает нужно при проблемах в работе конкретных приложений.

- В окне управления межсетевым экраном нажмите по ссылке «Разрешить работу с приложениями через брандмауэр».

- Отобразится список из уже существующих разрешений. Здесь будут как стандартные программы от Microsoft, так и практически все установленные вами лично приложения. Обычно разрешения устанавливаются как для частной, так и публичной сети, о чем свидетельствуют галочки справа у каждой программы.

- Нажмите кнопку «Изменить параметры», если хотите открыть доступ для редактирования этого списка.

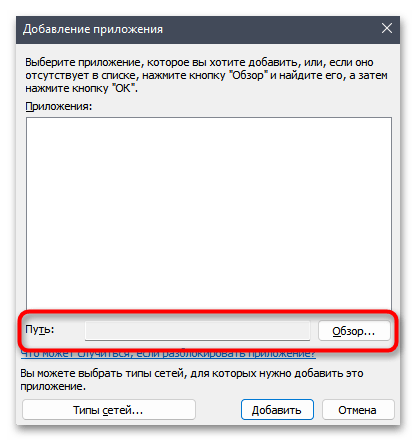

- Теперь можете снимать галочки с ненужных программ для исключения или отменять разрешения для конкретного типа сети. Если хотите пополнить список еще одним или несколькими программами, щелкните по кнопке «Разрешить другое приложение».

- Вручную задайте путь или нажмите «Обзор», чтобы найти исполняемый файл программы или игры на компьютере. Продолжайте добавлять софт в список, чтобы сформировать новые исключения.

- Для редактирования типа сетей, если нужно отключить конкретные, нажмите по кнопке слева внизу, а по завершении настройки используйте «Добавить» и просмотрите список, проверив наличие там выбранных программ.

Добавление входящих и исходящих правил

Через межсетевой экран в Windows 11 проходит как входящий, так и исходящий трафик. При помощи правил брандмауэра осуществляется разрешение или запрет на обмен информацией, которая отправляется или приходит в конкретной сети от определенного источника. В брандмауэре уже существует большой список правил, при помощи которых осуществляется корректное функционирование операционной системы. Далее предлагаем остановиться на том, как самостоятельно добавить правило, если это нужно для программы или порта.

- Разберемся с переходом к требуемому меню. В окне «Безопасность Windows» нажмите кнопку «Дополнительные параметры».

- Слева вы видите две группы: для входящих и исходящих подключений. Напомним, что входящие подключения – это когда информация поступает на ваш компьютер, например скачивается файл через браузер, загружается содержимое веб-страниц или воспроизводится видео на YouTube, а исходящий – когда вы или программа на вашем ПК отправляет информацию в сеть.

- После выбора одной из категорий появится большой список с правилами подключений. Если рядом с именем правила есть галочка, значит, подключение является разрешающим. Наличие перечеркнутого красного круга означает, что правило подключение блокирует.

- Для создания нового правила в блоке «Действия» понадобится нажать кнопку «Создать правило».

- В рамках этой статьи рассмотрим два типа правил: для программы и для порта, поскольку предопределенные нужны исключительно системным администраторам, а настраиваемые используются очень редко и примерно той же категорией продвинутых пользователей.

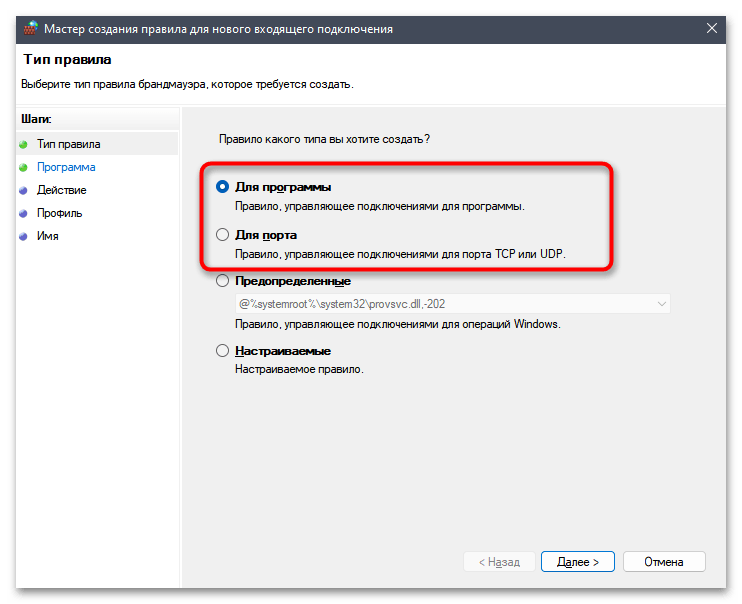

Настройка правила для программы

Тип правил для программы подразумевает выбор исполняемого файла софта и установку для него разрешений или ограничений. Самый распространенный случай использования таких правил – установка запрета на использование интернета. Пользователю нужно просто заблокировать входящий и исходящий трафик для всех браузеров, чтобы другие члены семьи, имеющие доступ к компьютеру, не могли загрузить ни одну страницу. Однако сейчас мы не будем разбирать упомянутый случай, а пройдемся по всем настройкам.

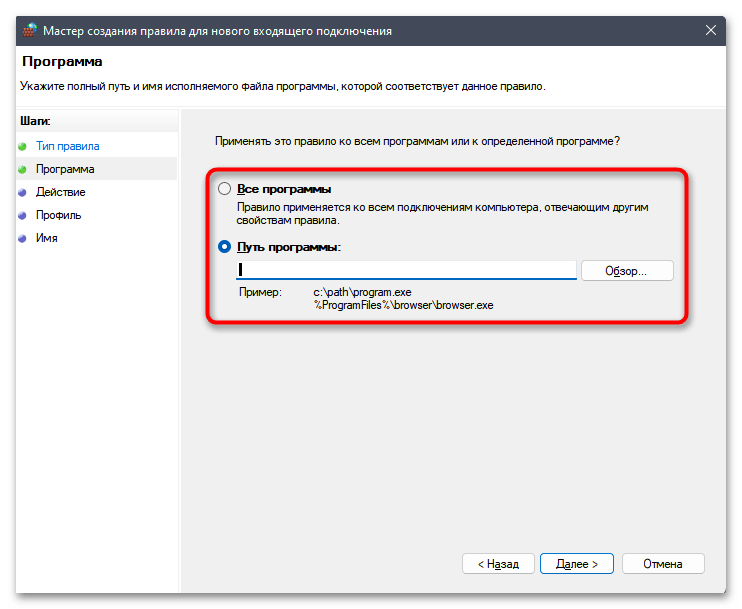

- После выбора типа правила вы сами решаете, применять его для всех программ или только конкретной. Во втором случае понадобится нажать «Обзор» и самостоятельно найти исполняемый файл софта на компьютере.

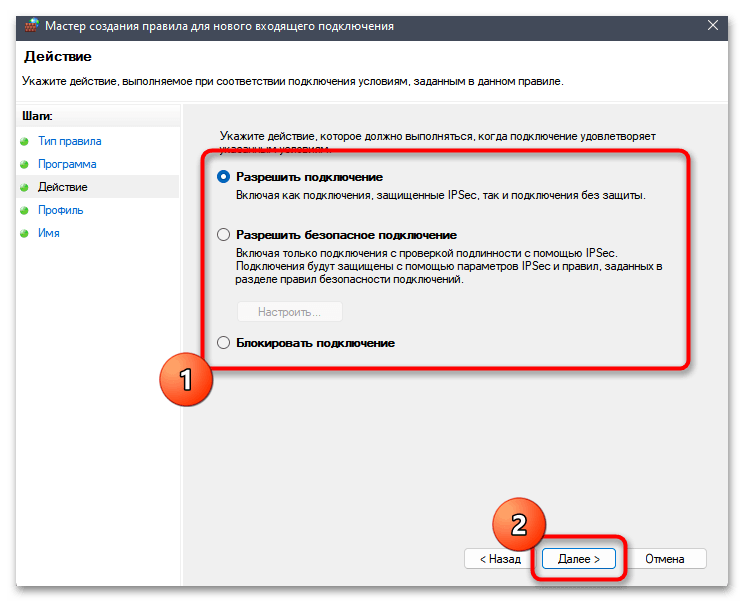

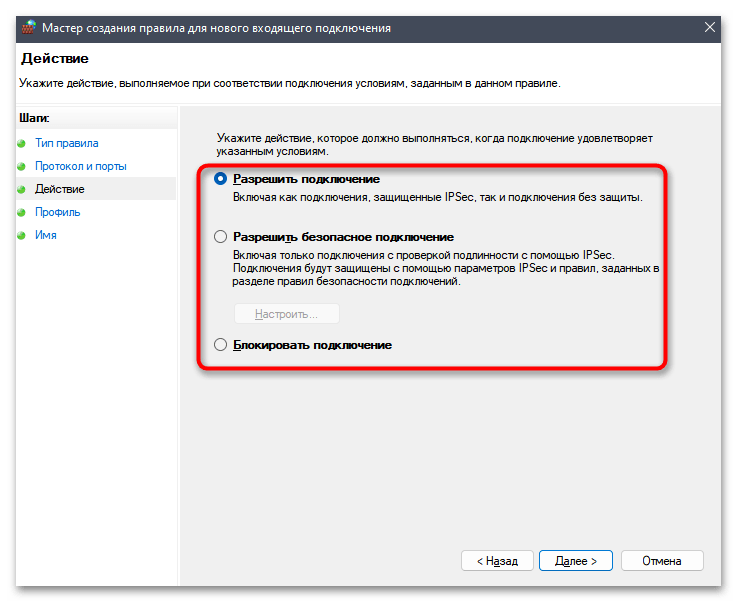

- Следующий шаг – выбор действия для правила. Существует два основных варианта, а третий является настраиваемым и используется очень редко, поскольку пользователи практически не встречаются с узконаправленными защищенными сетями. Просто отметьте маркером пункт «Разрешить подключение» или «Блокировать подключение», после чего нажмите «Далее».

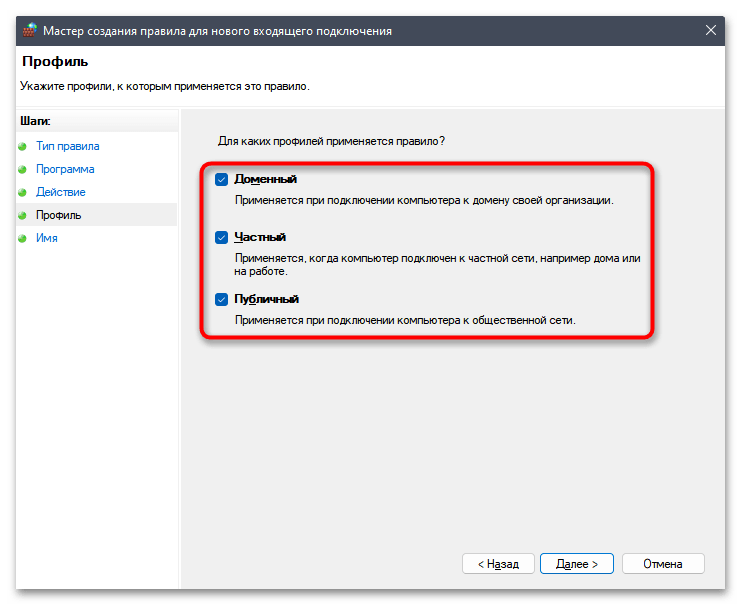

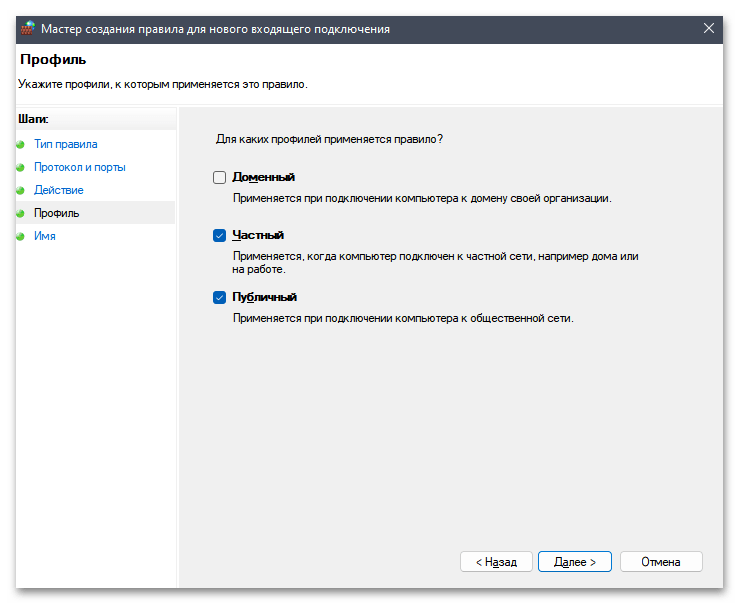

- По умолчанию галочками будут отмечены три типа сети, к которым применяется правило, но при желании вы можете оставить только одну или две.

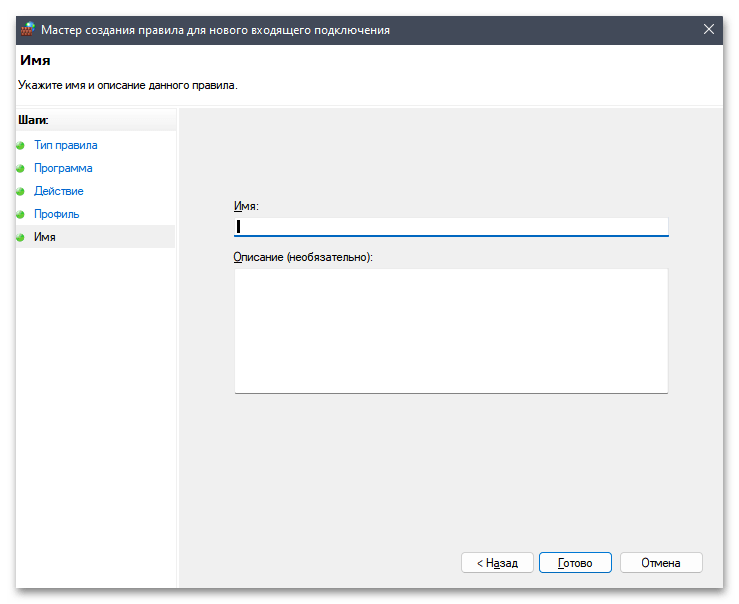

- Перед сохранением настроек обязательно задайте имя для правила и можете написать несколько слов в описании, чтобы всегда отличать данную настройку в списке и понимать, для чего она предназначена.

- Созданное правило можно скопировать и вставить в этот же список, затем внести некоторые изменения — например, изменить программу для действия.

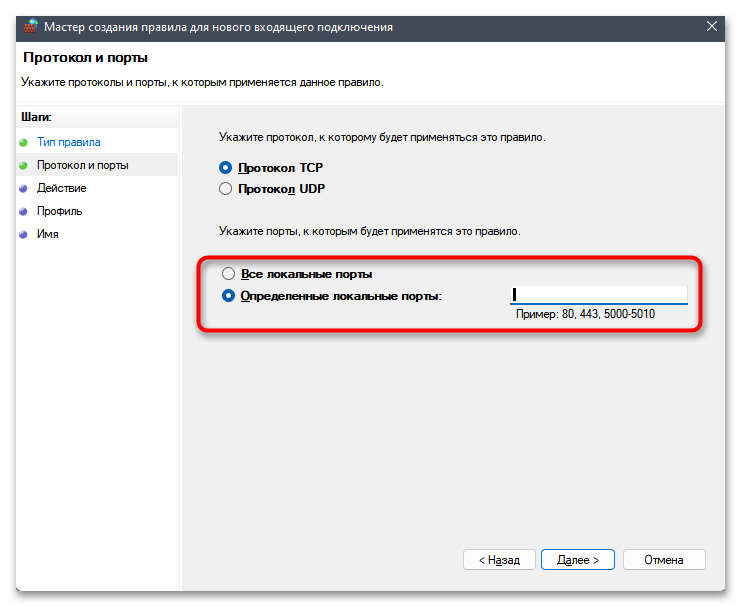

Настройка правила для порта

Для портов в Windows 11 обычно настраиваются разрешающие правила, что называется пробросом. Как раз на этом примере мы и остановимся, чтобы вы понимали, какие данные вводить и за что отвечает каждая настройка в Мастере создания правила. При этом важно отметить, что в некоторых случаях проброс портов необходим и в роутере, а не только в операционной системе. Об этой теме читайте в другой статье на нашем сайте.

Читайте также: Открываем порты на роутере

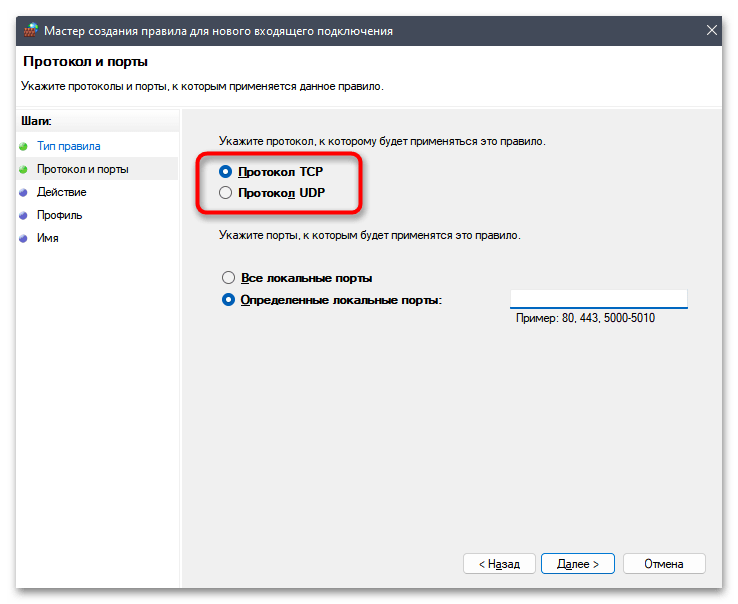

- При выборе типа правила отметьте «Для порта» и переходите далее.

- Следом на выбор будут предоставлены два протокола, в которых обычно работают порты. Вам понадобится заранее узнать эту информацию, тем более, она всегда указывается при обозначении самого порта. Отметьте маркером нужный протокол и направляйтесь к следующему блоку в этом же окне.

- Обычно правило для «Все локальные порты» не настраивается, а указывается каждый необходимый порт отдельно. Вы можете добавить как один порт, так и несколько через запятую или диапазон через дефис. Пример заполнения строк указан под полем ввода.

- Дальнейший шаг предназначен для выбора действия для правила. В большинстве случаев указывается именно «Разрешить подключение», поскольку проброс портов подразумевает как раз их открытие для сети.

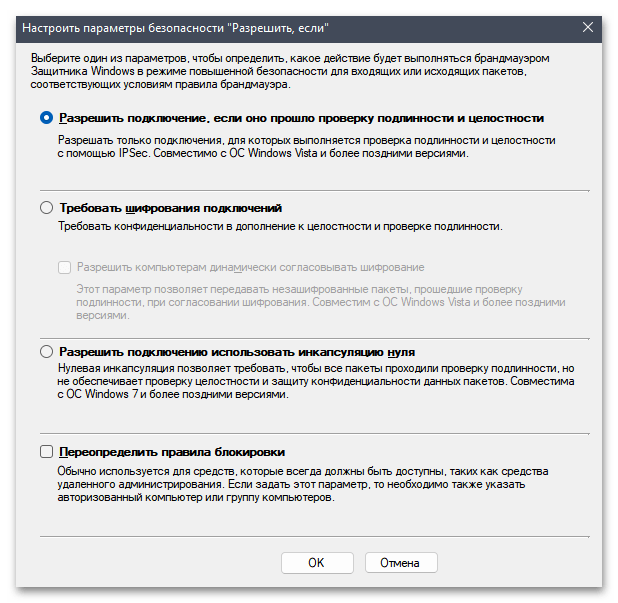

- При использовании параметра «Разрешить, если» появляется окно с дополнительными условиями, которые завязаны на проверке подлинности при помощи разных технологий Microsoft. Не используйте этот вариант разрешений, если не разбираетесь в типах шифрования трафика.

- Как и для правила к программе, для порта тоже нужно указать сети. Если вы не знаете, к какому типу сети относится ваше подключение или часто подключаетесь к разным сетям, поставьте галочки везде. В завершение задайте имя для правила и укажите его описание, после чего сохраните изменения. Не забудьте создать такое правило и для другого типа подключения (входящего или исходящего).

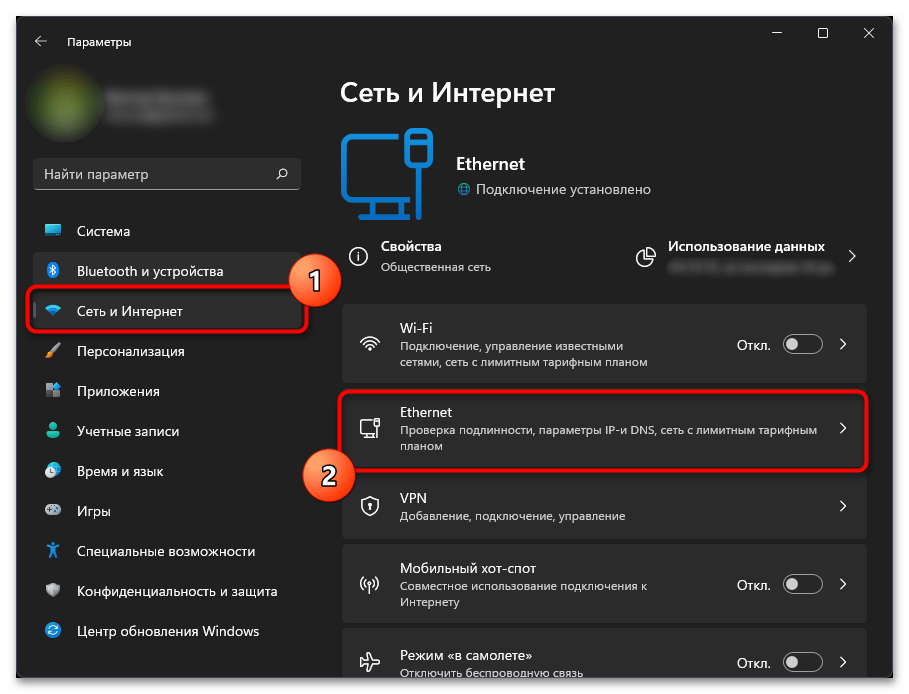

Изменение типа сети

В предыдущих инструкциях мы не один раз говорили о типах сетей при настройке разных правил и поведения брандмауэра. Поэтому в качестве последней рекомендации давайте разберемся с тем, как этот тип сети для конкретного подключения поменять, если того требует установленное вами правило, будь то разрешающее или ограничивающее.

- Откройте меню «Пуск» и перейдите в «Параметры».

- Выберите раздел «Сеть и Интернет», затем перейдите в «Wi-Fi» или «Ethernet», отталкиваясь от вашего типа подключения.

- Вы найдете настройку «Тип сетевого профиля», в котором можете выбрать «Открытая» или «Частная». В настройках брандмауэра открытая именуется как общедоступная.

Еще статьи по данной теме:

Помогла ли Вам статья?

Случаи, когда открыв свой виртуальный кошелёк, пользователь обнаруживает в нём ноль, не редкость. Украв пароль от почтового ящика, вредоносная программа может от вашего имени разослать письма с любым содержанием. Также практикуется заражение компьютеров обычных пользователей. Вирус может зашифровать, некоторые из имеющихся на вашем компьютере файлов и затем требовать плату за восстановление информации.СОДЕРЖАНИЕ

ВВЕДЕНИЕ

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И СРЕДСТВА ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

1.1 Классификация источников опасностей

1.2 Виды антивирусов и сравнение их эффективности

1.3 Сравнение эффективности фаерволов

1.4 Сравнение эффективности руткитов

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

2.1 Встроенная защита Windows

2.2 Установка Антивируса Касперского

2.3 Установка фаервола Comodo Firewall

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ВВЕДЕНИЕ

Темой курсового проекта была выбрана «Настройка безопасности ОС Windows при работе в сети».

Актуальность исследуемой темы заключается в том, что с программами-вымогателями с апреля 2015 г. по март 2016 г. столкнулись 2,3 млн пользователей по всему миру. Не проявляя осторожность или будучи беспечными, вы ставите под угрозу свой компьютер. Сегодня вредоносные программы стараются маскироваться и скрывать свою деятельность, чтобы втайне выполнять заложенные в них функции.

Предмет исследования – безопасность ОС Windows при работе в сети.

Объект исследования – средства и методы защиты ОС Windows.

Цель курсового проекта – рассмотрение встроенной защиты Windows и сторонних программ для защиты операционной системы, сравнение различных антивирусов, фаерволов и руткитов, установка и настройка антивируса и фаервола.

Задачи курсового проекта:

1. Провести классификацию опасностей для ОС Windows.

2. Сравнить антивирусы, фаерволы и руткиты, оценить их эффективность.

3. Исследовать установку и настройку антивируса и фаервола.

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Цена курсовой

1.1 Классификация источников опасностей

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда — то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 — система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области. О том, чем может порадовать пользователей «семёрка» в плане безопасности, рассказывает данный материал [3].

Подхватить вредоносную программу, к сожалению, значительно легче, чем многие себе представляют. Для взлома компьютеров пользователей сети и кражи важных данных, например, паролей электронных платёжных систем, применяются следующие методы:

Список уловок, придуманных хакерами в расчёте на доверчивость пользователей, огромен. Вам могут прислать письмо от имени администрации сервиса с просьбой выслать им якобы утерянный пароль или письмо, содержащее безобидный, якобы файл, в который на самом деле спрятан троян, в расчёте на то, что из любопытства вы сами его откроете и запустите вредоносную программу.

Трояны и вирусы могут быть спрятаны в различных бесплатных, доступных для скачивания из интернета программах, которых огромное множество или на пиратских дисках, имеющихся в свободной продаже [6].

Взлом вашего компьютера может быть произведён через дыры в распространённом программном обеспечении, которых, к сожалению, довольно много и всё новые уязвимости появляются регулярно.. Для того, чтобы компьютер, имеющий уязвимости, был заражён, достаточно, например, всего лишь зайти на определённую страничку (ссылку на эту страничку хакер может прислать в письме, оставить на форуме и т. д.).

В последнее время получил распространение фишинг — создание поддельных сайтов, копирующих сайты известных фирм, сервисов, банков и т. д. Заманить вас на такой поддельный сайт могут разными способами, а цель — украсть данные вашего аккаунта (т. е. логин и пароль), которые вы обычно вводите на странице настоящего сайта.

1.2 Виды антивирусов и сравнение их эффективности

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Цена курсовой

Среди общего потока вредоносных программ, не отличающихся изощрённой функциональностью, находятся образцы, в которых используются необычные или даже новаторские технологические приемы по обеспечению работоспособности вредоносной программы в поражённой системе. Это ведёт к значительному усложнению процесса удаления таких вредоносных программ. Данный тест показывает насколько эффективно популярные антивирусы могут помочь в лечении поражённой системы [1]?

Антивирус Касперского (Kaspersky Anti-Virus) обеспечивает базовую защиту в режиме реального времени от всех типов вредоносных программ. Как основа обороны вашего ПК, антивирус защищает вас от вирусов, шпионских программ, троянов, интернет-червей и многих других угроз. Это решение легко в использовании, а технологии безопасности, отмеченные многочисленными наградами в тестированиях независимых лабораторий AV-Comparatives, AV-TEST, MRG Effitas и т.д., защищают от самых последних угроз, не замедляя работу компьютера.

Антивирус NOD32 — новое антивирусное решение от ESET, предлагающее улучшенный эвристический анализ неизвестных угроз, «облачные» технологии ESET Live Grid для определения репутации файлов и обновленный интерфейс. Включает возможности автоматического сканирования компьютера во время его простоя, проверки файлов непосредственно во время загрузки и возможность отменять установленные обновления.

Антивирус Dr.Web надежная и популярная отечественная антивирусная программа. Имеет эффективный эвристический анализатор, позволяющий с большой долей вероятности обнаруживать неизвестные вирусы. Новый компонент Превентивная защита блокирует любые автоматические модификации критических объектов системы, позволяя пользователям контролировать доступ к тем или иным объектам Windows, различным приложениям и сервисам, обеспечивая проактивную защиту от вредоносных программ. Антивирусная защита персонального компьютера дополнена фаерволом Dr.Web Firewall для защиты от хакерских атак.

Emsisoft Anti-Malware обнаруживает и безопасно обезвреживает вирусы, трояны, черви, шпионские программы (Spyware), рекламное ПО (Adware), руткиты, кейлоггеры, программы-дозвонщики, ботов и другие интернет-угрозы. Используемые технологии позволяют удалять вредоносное ПО до того, как оно причинит какой-нибудь вред. Антивирус ежедневно обновляется и удобен в использовании. Использование двух антивредоносных движков Bitdefender и Emsisoft позволяет показывать отличные результаты по обнаружения вредоносных программ и других угроз, сохраняя при этом высокую производительность и быстродействие системы.

Avast Pro Antivirus — высокоэффективная защита, усиленная технологией Nitro, с минимальной нагрузкой на системные ресурсы и ваши финансы. Современная, высокоэффективная защита от всех типов вредоносного ПО в сочетании с дополнительными компонентами защиты и гибкими настройками для более качественной защиты вашего ПК. Запускайте подозрительные файлы в виртуальной песочнице, защититесь от фишинговых сайтов и совершайте транзакции онлайн в условиях полной защищенности. Avast Pro Antivirus обеспечит надежную защиту ПК с минимальной нагрузкой на системные ресурсы благодаря новейшей технологии Nitro, основополагающим принципом которой являются облачные вычисления.

McAfee AntiVirus Plus мгновенно обнаруживает и удаляет все виды вредоносных программ и Интернет-угроз. Новая версия антивируса быстрее, предлагает всю необходимую защиту и имеет инновационный интерфейс, позволяющий упростить обеспечение безопасности вашего компьютера.

Panda Antivirus Pro включает антивирус и антишпион для защиты от вредоносных программ: вирусов, шпионов и руткитов. Поведенческий анализ позволяет блокировать неизвестные угрозы. Встроенный персональный фаервол защищает компьютер от вторжения хакеров. Инструмент Panda USB Vaccine защищает компьютер и USB-устройства (флешки) от вирусов автозапуска, а антивирусный загрузочный диск Panda Cloud Cleaner позволяет лечить зараженную систему, когда Windows не может загрузиться [10].

Стоимость данных антивирусов в таблице 1.

Несмотря на тот факт, что активная фаза распространения вредоносных программ, несущих в себе различные техники своего сокрытия в инфицированной системе, датируется 2012-2013 годами и на смену ей пришла волна значительно менее технологичных семейств, за прошедшие два года было отмечено появление ряда интересных с точки зрения лечения вредоносных программ. Появление новых технологических приемов при разработке вредоносных программ, даже на уровне концептуальной реализации, в большинстве случаев сводит к нулю эффективность функций популярных антивирусов в лечении активного заражения. Что обеспечивает устойчивую жизнеспособность вредоносной программы в скомпрометированной системе. Со временем разработчики антивирусов вносят изменения в свои продукты, позволяющие детектировать активное заражение, тем самым предотвращая его дальнейшее распространение, пишут многочисленные статьи с содержательным анализом особенностей новой вредоносной программы. И на этом обычно дело заканчивается.

Однако при этом упускается вопрос – а насколько эффективно справится антивирус с нейтрализации новой вредоносной программой в её активном состоянии? Ибо публикация содержательного анализа работоспособности вредоносной программы – это лишь способность антивируса к эффективному лечению на бумаге, но далеко не всегда на практике. Информационно-аналитический центр Anti-Malware.ru с 2007 года регулярно проводил тестирования на лечение активного заражения, тем самым отслеживая динамику возможностей популярных антивирусов по успешной нейтрализации вредоносных программ, находящихся в активном состоянии. Цель данного теста — проверить персональные версии антивирусов на способность успешно (не нарушая работоспособности операционной систем) обнаруживать и удалять уже проникшие на компьютер вредоносные программы в их активном состоянии на практике [10].

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Заказать курсовую

Таблица 1

Стоимость антивирусов

| Наименование | Кол-во устройств | Стоимость за месяц | Стоимость за год |

| Kaspersky

Anti-Virus |

2 | 110 руб. | 1320 руб. |

| NOD32 | 2 | 58 грн. | 696 грн. |

| Dr.Web | 1 | 27 грн. | 320 грн. |

| Emsisoft

Anti-Malware |

3 | € 1.66 | € 19.96 |

| Avast Pro Antivirus | 1 | 20.75 грн. | 249 грн. |

| McAfee AntiVirus | ∞ | 108.25 руб. | 1299 руб. |

| Panda Antivirus | $1.75 | $20.99 |

Большинство из этих антивирусов имеют пробную версию и существуют их бесплатные версии. Многие люди не готовы платить деньги за свою защиту, а поскольку не каждый может установить взломанную версию, то остаются бесплатные антивирусы. Хоть они и не настолько эффективны, зато экономны.

1.3 Сравнение эффективности фаерволов

Наряду с антивирусом, фаервол является одним из главных компонентов обеспечения безопасности компьютера. Однако, в отличие от антивирусов, объективные тесты работы фаерволов проводятся достаточно редко. Этот пробел мы попробовали закрыть, проведя в 2011 и 2012 году тест фаерволов на защиту от внутренних атак и тест персональных IDS/IPS на защиту от атак на уязвимые приложения. В этом году мы решили расширить список используемых методов и повторить тест фаерволов на защиту от внутренних атак, чтобы посмотреть, как за прошедшее время изменились результаты популярных продуктов по данному критерию. На что направлен данный тест или какие функции выполняет фаервол? По определению интернет-стандарта. Фаервол – это система, реализующая функции фильтрации сетевых пакетов в соответствии с заданными правилами с целью разграничения трафика между сегментами сети. Однако, с ростом сложности вредоносных программ и хакерских атак, исходные задачи фаервола дополнились новыми функциональными модулями [9]. Уже фактически невозможно представить полноценный фаервол без модуля HIPS. Главная задача современного фаервола – осуществлять блокировку неавторизованных сетевых коммуникаций, подразделяемых на внутренние и внешние. К таковым относятся:

Внешние атаки на защищённую фаерволом систему:

· инициированные хакерами;

· инициированные вредоносным кодом.

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Подробнее

Неавторизованные исходящие сетевые соединения:

· инициированные недоверенными приложениями (вредоносный код);

· инициированные приложениями, сетевая активность которых явным образом запрещена правилами.

Кроме того, фактически исчезли с рынка продукты, которые можно было бы отнести к чистым персональным фаерволам в классической формулировке 2003 года. На смену им пришли комплексные продукты защиты персональных компьютеров, в обязательном порядке включающие в себя фаервольный компонент. Тест фаервола на защиту от внешних атак включает в себя изучение качества защиты от атак, исходящих изнутри системы. Тест проводился по следующим направлениям:

1. Проверка защиты процессов от завершения.

2. Защита от стандартных внутренних атак.

3. Тестирование защиты от нестандартных утечек.

4. Тестирование защиты от нестандартных техник проникновения в режим ядра.

Сравнительное тестирование 21 популярного фаервола на качество защиты от атак, исходящих изнутри системы. В тесте проводилась проверка защиты на 64-х специально разработанных для него тестовых утилитах, проверяющих защиту процессов от завершения, защиту от стандартных внутренних атак, защиту от нестандартных утечек и защиты от нестандартных техник проникновения в режим ядра [5].

1.4 Сравнение эффективности руткитов

Руткит (от англ. root kit, то есть «набор root’а») — это программа для скрытия следов присутствия злоумышленника или вредоносной программы в системе. Использование руткит-технологий позволяет вредоносной программе скрыть следы своей деятельности на компьютере жертвы путём маскировки файлов, процессов, а также самого присутствия в системе. Для обнаружения и удаления подобных вредоносных программ существует множество специализированных программных продуктов – антируткитов. Цель данного теста – проверить способность наиболее известных антируткитов обнаруживать и удалять широко распространенные в сети вредоносные программы (ITW-образцы), использующие руткит-технологии. Тестирование на распространенных ITW-образцах вредоносных программ дает представление о том, насколько хорошо рассматриваемые решения справляются с уже известными руткитами [8].

В последнее время все большей популярностью у вирусописателей пользуются руткит-технологии. Причина этого очевидна – возможность скрытия вредоносной программы и ее компонентов от пользователя ПК и антивирусных программ. В Интернете свободно можно найти исходные тексты готовых руткитов, что неизбежно ведет к широкому применению этой технологии в различных троянских или шпионских программах (spyware/adware, keyloggers и т.д.).

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

2.1 Встроенная защита Windows

Чтобы ваш компьютер не был совсем без защиты, компания Microsoft встроила несколько программ для сохранения ваших данных.

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения безопасности Windows. В новой версии операционной системы специалисты компании Microsoft существенно расширили возможности этого инструмента и присвоили ему новое говорящее название — центр поддержки. В отличие от «Висты», обновленный компонент информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки не составит труда убедиться, что система функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и компьютер настроен для автоматической установки обновлений и резервного копирования важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок [2].

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Цена курсовой

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей механизм контроля учётных записей, известный также как User Account Control. В «семёрке» UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе. User Account Control помогает предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа [7].

Windows Defender (Защитник Windows), ранее известный как Microsoft AntiSpyware — программный продукт компании Microsoft, созданный для того, чтобы удалять, помещать в карантин или предотвращать появление spyware-модулей в операционных системах Microsoft Windows. Windows Defender по умолчанию встроен в операционные системы Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows 8 и Windows 10. Интерфейс программы изображён на рисунке 1.

Рисунок 1 Изображение интерфейса программы Defender

Windows Defender — не просто сканер системы, как другие подобные бесплатные программы. В него входит ряд модулей безопасности, отслеживающих подозрительные изменения в определённых сегментах системы в режиме реального времени.. С помощью доступа к сети Microsoft SpyNet есть возможность отправлять сообщения о подозрительных объектах в Microsoft, для определения его возможной принадлежности к spyware. Существует возможность интеграции в Internet Explorer, позволяющая сканировать закачиваемые файлы, с целью предотвращения проникновения вредоносных программ. Такая функция есть у множества антивирусных программ, доступных на рынке.

BitLocker— проприетарная технология, являющаяся частью операционных систем Microsoft Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 BitLocker позволяет защищать данные путём полного шифрования дисков. Интерфейс программы изображён на рисунке 2.

Рисунок 2 Изображение интерфейса программы BitLocker

Если вам требуется контролировать работу ребенка за компьютером, запретить посещение тех или иных сайтов, запуск приложений и определить время, когда допустимо использование ПК или ноутбука, реализовать это можно с помощью функций родительского контроля Windows. Интерфейс в Windows 10 можем наблюдать на рисунке 3. Создав учетную запись ребенка и задав необходимые правила для нее. Это нужно для полного контроля своего ребёнка, так как вы можете заблокировать нежелательные сайты , кроме этого включен безопасный поиск, приложения и игры отображают сведения об используемых программах, включая информацию о времени их использования [11]. Также вы имеете возможность заблокировать запуск тех или иных программ, настроить таймер работы с компьютером и т.д.

Рисунок 3 Изображение интерфейса программы Родительский контроль

Предотвращение выполнения данных (англ. Dáta Execútion Prevéntion, DEP) — функция безопасности, встроенная в Linux, Mac OS X, Android и Windows, которая не позволяет приложению исполнять код из области памяти, помеченной как «только для данных». Она позволит предотвратить некоторые атаки, которые, например, сохраняют код в такой области с помощью переполнения буфера.

CryptoAPI — интерфейс программирования приложений, который обеспечивает разработчиков Windows-приложений стандартным набором функций для работы с криптопровайдером. Входит в состав операционных систем Microsoft. Большинство функций CryptoAPI поддерживается начиная с Windows 2000.CryptoAPI поддерживает работу с асимметричными и симметричными ключами, то есть позволяет шифровать и расшифровывать данные, а также работать с электронными сертификатами. Набор поддерживаемых криптографических алгоритмов зависит от конкретного криптопровайдера.

Нужна помощь в написании курсовой?

Мы — биржа профессиональных авторов (преподавателей и доцентов вузов). Наша система гарантирует сдачу работы к сроку без плагиата. Правки вносим бесплатно.

Подробнее

Network Access Protection (NAP) — защита доступа к сети — технология компании Microsoft, предназначенная для контроля доступа к сети предприятия, исходя из информации о состоянии системы подключающегося компьютера. С помощью NetWork Access Protection администраторы компании могут поддерживать состояние «здоровья» сети. Параметры системы клиента проверяются на соответствие политике безопасности, например: наличие свежих обновлений операционной системы, наличие антивирусной программы и состояние её обновлений, установлен и работает ли на клиенте сетевой экран. На основе этих параметров каждый компьютер получает свою оценку безопасности. Компьютер, удовлетворяющий требованиям системы контроля, получает доступ в сеть предприятия. Компьютеры, не удовлетворяющие требованиям безопасности, не смогут получить доступа в сеть или смогут получить доступ лишь в изолированную часть сети, предоставляющую сервисы для достижения клиентом требуемого уровня безопасности [12].

Encrypting File System (EFS) — система шифрования данных, реализующая шифрование на уровне файлов в операционных системах Microsoft Windows NT, за исключением «домашних» версий. Данная система предоставляет возможность «прозрачного шифрования» данных, хранящихся на разделах с файловой системой NTFS, для защиты потенциально конфиденциальных данных от несанкционированного доступа при физическом доступе к компьютеру и дискам [8].

Брандма́уэр — суть в том, что он контролирует или фильтрует весь трафик (данные, передаваемые по сети) между компьютером (или локальной сетью) и другими сетями, например сетью Интернет, что наиболее типично. Без использования фаервола, может проходить любой тип трафика. Когда брандмауэр включен, проходит только тот сетевой трафик, который разрешен правилами брандмауэра [13]. Интерфейс программы изображён на рисунке 4.

Рисунок 4 Изображение интерфейса программы Брандмауэр Windows 10