| title | description | author | ms.author | ms.date | ms.service | ms.subservice | ms.topic | ms.custom | helpviewer_keywords | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Configure the Windows Firewall to allow SQL Server access |

Learn how to configure the Windows firewall to allow access to an instance of the SQL Server through the firewall. |

rwestMSFT |

randolphwest |

10/17/2022 |

sql |

install |

conceptual |

contperf-fy21q3 |

|

Configure the Windows Firewall to allow SQL Server access

[!INCLUDE SQL Server-Windows Only]

Firewall systems help prevent unauthorized access to computer resources. If a firewall is turned on but not correctly configured, attempts to connect to [!INCLUDEssNoVersion] might be blocked.

To access an instance of the [!INCLUDEssNoVersion] through a firewall, you must configure the firewall on the computer that is running [!INCLUDEssNoVersion]. The firewall is a component of [!INCLUDEmsCoName] Windows. You can also install a firewall from another vendor. This article discusses how to configure the Windows Firewall, but the basic principles apply to other firewall programs.

[!NOTE]

This article provides an overview of firewall configuration and summarizes information of interest to a [!INCLUDEssNoVersion] administrator. For more information about the firewall and for authoritative firewall information, see the firewall documentation, such as Windows Firewall security deployment guide.

Users familiar with managing the Windows Firewall, and know which firewall settings they want to configure can move directly to the more advanced articles:

- Configure a Windows Firewall for Database Engine Access

- Configure the Windows Firewall to Allow Analysis Services Access

- Configure a Firewall for Report Server Access

Basic firewall information

Firewalls work by inspecting incoming packets, and comparing them against the following set of rules:

- The packet meets the standards dictated by the rules, then the firewall passes the packet to the TCP/IP protocol for more processing.

- The packet doesn’t meet the standards specified by the rules.

- The firewall then discards the packet.- If logging is enabled, an entry is created in the firewall logging file.

The list of allowed traffic is populated in one of the following ways:

-

Automatically: When a computer with a firewall enabled starts communication, the firewall creates an entry in the list so that the response is allowed. The response is considered solicited traffic, and there’s nothing that needs to be configured.

-

Manually: An administrator configures exceptions to the firewall. It allows either access to specified programs or ports on your computer. In this case, the computer accepts unsolicited incoming traffic when acting as a server, a listener, or a peer. The configuration must be completed to connect to [!INCLUDEssNoVersion].

Choosing a firewall strategy is more complex than just deciding if a given port should be open or closed. When designing a firewall strategy for your enterprise, make sure you consider all the rules and configuration options available to you. This article doesn’t review all the possible firewall options. We recommend you review the following documents:

- Windows Firewall Deployment Guide

- Windows Firewall Design Guide

- Introduction to Server and Domain Isolation

Default firewall settings

The first step in planning your firewall configuration is to determine the current status of the firewall for your operating system. If the operating system was upgraded from a previous version, the earlier firewall settings may have been preserved. The Group Policy or Administrator can change the firewall settings in the domain.

[!NOTE]

Turning on the firewall will affect other programs that access this computer, such as file and print sharing, and remote desktop connections. Administrators should consider all applications that are running on the computer before adjusting the firewall settings.

Programs to configure the firewall

Configure the Windows Firewall settings with either Microsoft Management Console or netsh.

-

Microsoft Management Console (MMC)

The Windows Firewall with Advanced Security MMC snap-in lets you configure more advanced firewall settings. This snap-in presents most of the firewall options in an easy-to-use manner, and presents all firewall profiles. For more information, see Using the Windows Firewall with Advanced Security Snap-in later in this article.

-

netsh

The netsh.exe is an Administrator tool to configure and monitor Windows-based computers at a command prompt or using a batch file. By using the netsh tool, you can direct the context commands you enter to the appropriate helper, and the helper does the command. A helper is a Dynamic Link Library (.dll) file that extends the functionality. The helper provides: configuration, monitoring, and support for one or more services, utilities, or protocols for the netsh tool.

All operating systems that support [!INCLUDEssNoVersion] have a firewall helper. [!INCLUDEwinserver2008] also has an advanced firewall helper called advfirewall. Many of the configuration options described can be configured by using netsh. For example, run the following script at a command prompt to open TCP port 1433:

netsh firewall set portopening protocol = TCP port = 1433 name = SQLPort mode = ENABLE scope = SUBNET profile = CURRENTA similar example using the Windows Firewall for Advanced Security helper:

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAINFor more information about netsh, see the following links:

- Netsh Command Syntax, Contexts, and Formatting

- How to use the «netsh advfirewall firewall» context instead of the «netsh firewall» context to control Windows Firewall behavior in Windows Server 2008 and in Windows Vista

-

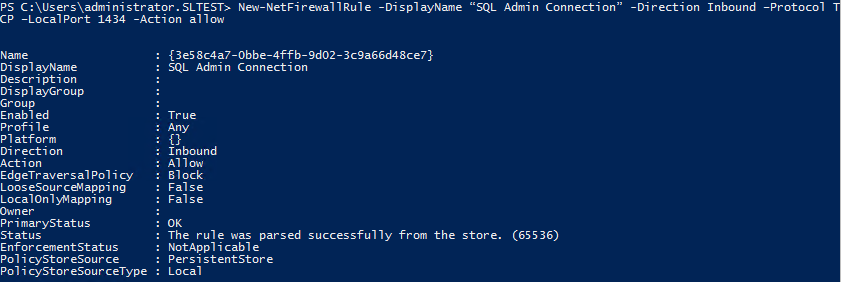

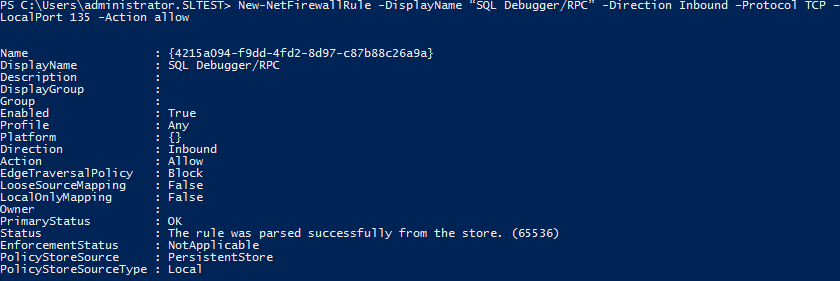

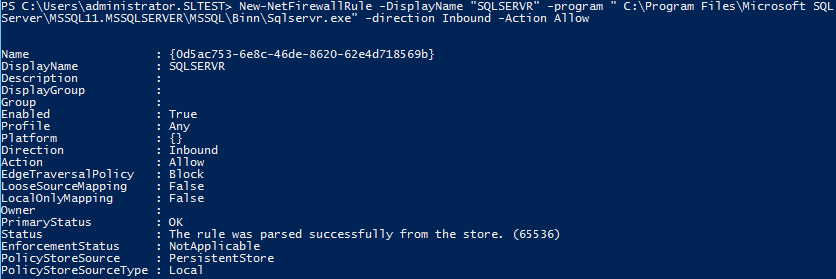

PowerShell

See the following example to open TCP port 1433 and UDP port 1434 for [!INCLUDEssNoVersion] default instance, and [!INCLUDEssNoVersion] Browser Service:

New-NetFirewallRule -DisplayName "SQLServer default instance" -Direction Inbound -LocalPort 1433 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "SQLServer Browser service" -Direction Inbound -LocalPort 1434 -Protocol UDP -Action Allow

For more examples, see New-NetFirewallRule.

-

For Linux

On Linux, you also need to open the ports associated with the services you need access to. Different distributions of Linux and different firewalls have their own procedures. For two examples, see SQL Server on Red Hat, and SQL Server on SUSE.

Ports used by SQL Server

The following tables can help you identify the ports being used by [!INCLUDEssNoVersion].

Ports used by the Database Engine

By default, the typical ports used by [!INCLUDEssNoVersion] and associated database engine services are: TCP 1433, 4022, 135, 1434, UDP 1434. The table below explains these ports in greater detail. A named instance uses Dynamic ports.

The following table lists the ports that are frequently used by the [!INCLUDEssDE].

| Scenario | Port | Comments |

|---|---|---|

| Default instance running over TCP | TCP port 1433 | The most common port allowed through the firewall. It applies to routine connections to the default installation of the [!INCLUDEssDE], or a named instance that is the only instance running on the computer. (Named instances have special considerations. See Dynamic ports later in this article.) |

| Named instances with default port | The TCP port is a dynamic port determined at the time the [!INCLUDEssDE] starts. | See the discussion below in the section Dynamic ports. UDP port 1434 might be required for the [!INCLUDEssNoVersion] Browser Service when you’re using named instances. |

| Named instances with fixed port | The port number configured by the administrator. | See the discussion below in the section Dynamic ports. |

| Dedicated Admin Connection | TCP port 1434 for the default instance. Other ports are used for named instances. Check the error log for the port number. | By default, remote connections to the Dedicated Administrator Connection (DAC) aren’t enabled. To enable remote DAC, use the Surface Area Configuration facet. For more information, see Surface Area Configuration. |

| [!INCLUDEssNoVersion] Browser service | UDP port 1434 | The [!INCLUDEssNoVersion] browser service listens for incoming connections to a named instance.

The service provides the client the TCP port number that corresponds to that named instance. Normally the [!INCLUDEssNoVersion] Browser service is started whenever named instances of the [!INCLUDEssDE] are used. The [!INCLUDEssNoVersion] Browser service isn’t required if the client is configured to connect to the specific port of the named instance. |

| Instance with HTTP endpoint. | Can be specified when an HTTP endpoint is created. The default is TCP port 80 for CLEAR_PORT traffic and 443 for SSL_PORT traffic. | Used for an HTTP connection through a URL. |

| Default instance with HTTPS endpoint | TCP port 443 | Used for an HTTPS connection through a URL. HTTPS is an HTTP connection that uses Transport Layer Security (TLS), previously known as Secure Sockets Layer (SSL). |

| [!INCLUDEssSB] | TCP port 4022. To verify the port used, execute the following query:

|

There’s no default port for [!INCLUDEssNoVersion] [!INCLUDEssSB], Books Online examples use the conventional configuration. |

| Database Mirroring | Administrator chosen port. To determine the port, execute the following query:

|

There’s no default port for database mirroring however Books Online examples use TCP port 5022 or 7022. It’s important to avoid interrupting an in-use mirroring endpoint, especially in high-safety mode with automatic failover. Your firewall configuration must avoid breaking quorum. For more information, see Specify a Server Network Address (Database Mirroring). |

| Replication | Replication connections to [!INCLUDEssNoVersion] use the typical regular [!INCLUDEssDE] ports (TCP port 1433 is the default instance)

Web synchronization and FTP/UNC access for replication snapshot require more ports to be opened on the firewall. To transfer initial data and schema from one location to another, replication can use FTP (TCP port 21), or sync over HTTP (TCP port 80) or File Sharing. File sharing uses UDP port 137 and 138, and TCP port 139 if used along with NetBIOS. File Sharing uses TCP port 445. |

For sync over HTTP, replication uses the IIS endpoint (configurable; port 80 default), but the IIS process connects to the backend [!INCLUDEssNoVersion] through the standard ports (1433 for the default instance.

During Web synchronization using FTP, the FTP transfer is between IIS and the [!INCLUDEssNoVersion] publisher, not between subscriber and IIS. |

| [!INCLUDEtsql] debugger | TCP port 135

See Special Considerations for Port 135 The IPsec exception might also be required. |

If using [!INCLUDEvsprvs], on the [!INCLUDEvsprvs] host computer, you must also add Devenv.exe to the Exceptions list and open TCP port 135.

If using [!INCLUDEssManStudio], on the [!INCLUDEssManStudio] host computer, you must also add ssms.exe to the Exceptions list and open TCP port 135. For more information, see Configure firewall rules before running the TSQL Debugger. |

For step-by-step instructions to configure the Windows Firewall for the [!INCLUDEssDE], see Configure a Windows Firewall for Database Engine Access.

Dynamic ports

By default, named instances (including [!INCLUDEssExpress]) use dynamic ports. means each time [!INCLUDEssDE] starts, it identifies an available port and uses that port number. If the named instance is the only instance of the [!INCLUDEssDE] installed, it will probably use TCP port 1433. If other instances of the [!INCLUDEssDE] are installed, it will probably use a different TCP port. Because the port selected might change every time that the [!INCLUDEssDE] is started, it’s difficult to configure the firewall to enable access to the correct port number. If a firewall is used, we recommend reconfiguring the [!INCLUDEssDE] to use the same port number every time. A fixed port or a static port is recommended. For more information, see Configure a Server to Listen on a Specific TCP Port (SQL Server Configuration Manager).

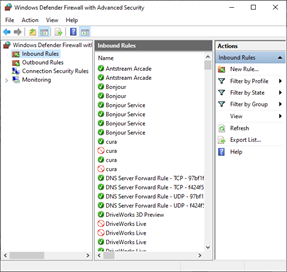

An alternative to configuring a named instance to listen on a fixed port is to create an exception in the firewall for a [!INCLUDEssNoVersion] program such as sqlservr.exe (for the [!INCLUDEssDE]). The port number won’t appear in the Local Port column of the Inbound Rules page when you’re using the Windows Firewall with Advanced Security MMC snap-in. It can be difficult to audit which ports are open. Another consideration is that a service pack or cumulative update can change the path to the [!INCLUDEssNoVersion] executable file and invalidate the firewall rule.

To add an exception for SQL Server using Windows Firewall with Advanced Security, see Use the Windows Firewall with Advanced Security snap-in later in this article.

Ports used by Analysis Services

By default, the typical ports used by [!INCLUDEssNoVersion] Analysis Services and associated services are: TCP 2382, 2383, 80, 443. The table below explains these ports in greater detail.

The following table lists the ports that are frequently used by [!INCLUDEssASnoversion].

| Feature | Port | Comments |

|---|---|---|

| [!INCLUDEssASnoversion] | TCP port 2383 for the default instance | The standard port for the default instance of [!INCLUDEssASnoversion]. |

| [!INCLUDEssNoVersion] Browser service | TCP port 2382 only needed for an [!INCLUDEssASnoversion] named instance | Client connection requests for a named instance of [!INCLUDEssASnoversion] that don’t specify a port number are directed to port 2382, the port on which [!INCLUDEssNoVersion] Browser listens. [!INCLUDEssNoVersion] Browser then redirects the request to the port that the named instance uses. |

| [!INCLUDEssASnoversion] configured for use through IIS/HTTP

(The PivotTable® Service uses HTTP or HTTPS) |

TCP port 80 | Used for an HTTP connection through a URL. |

| [!INCLUDEssASnoversion] configured for use through IIS/HTTPS

(The PivotTable® Service uses HTTP or HTTPS) |

TCP port 443 | Used for an HTTPS connection through a URL. HTTPS is an HTTP connection that uses TLS. |

If users access [!INCLUDEssASnoversion] through IIS and the Internet, you must open the port on which IIS is listening. Next, specify port in the client connection string. In this case, no ports have to be open for direct access to [!INCLUDEssASnoversion]. The default port 2389, and port 2382, should be restricted together with all other ports that aren’t required.

For step-by-step instructions to configure the Windows Firewall for [!INCLUDEssASnoversion], see Configure the Windows Firewall to Allow Analysis Services Access.

Ports used By Reporting Services

By default, the typical ports used by [!INCLUDEssNoVersion] Reporting Services and associated services are: TCP 80, 443. The table below explains these ports in greater detail.

The following table lists the ports that are frequently used by [!INCLUDEssRSnoversion].

| Feature | Port | Comments |

|---|---|---|

| [!INCLUDEssRSnoversion] Web Services | TCP port 80 | Used for an HTTP connection to [!INCLUDEssRSnoversion] through a URL. We recommend that you don’t use the preconfigured rule World Wide Web Services (HTTP). For more information, see the Interaction with Other Firewall Rules section below. |

| [!INCLUDEssRSnoversion] configured for use through HTTPS | TCP port 443 | Used for an HTTPS connection through a URL. HTTPS is an HTTP connection that uses TLS. We recommend that you don’t use the preconfigured rule Secure World Wide Web Services (HTTPS). For more information, see the Interaction with Other Firewall Rules section below. |

When [!INCLUDEssRSnoversion] connects to an instance of the [!INCLUDEssDE] or [!INCLUDEssASnoversion], you must also open the appropriate ports for those services. For step-by-step instructions to configure the Windows Firewall for [!INCLUDEssRSnoversion], Configure a Firewall for Report Server Access.

Ports used by Integration Services

The following table lists the ports that are used by the [!INCLUDEssISnoversion] service.

| Feature | Port | Comments |

|---|---|---|

| [!INCLUDEmsCoName] remote procedure calls (MS RPC)

Used by the [!INCLUDEssISnoversion] runtime. |

TCP port 135

See Special Considerations for Port 135 |

The [!INCLUDEssISnoversion] service uses DCOM on port 135. The Service Control Manager uses port 135 to do tasks such as starting and stopping the [!INCLUDEssISnoversion] service and transmitting control requests to the running service. The port number can’t be changed.

This port is only required to be open if you’re connecting to a remote instance of the [!INCLUDEssISnoversion] service from [!INCLUDEssManStudio] or a custom application. |

For step-by-step instructions to configure the Windows Firewall for [!INCLUDEssISnoversion], see Integration Services Service (SSIS Service).

Other ports and services

The following table lists ports and services that [!INCLUDEssNoVersion] might depend on.

| Scenario | Port | Comments |

|---|---|---|

| Windows Management Instrumentation

For more information about Windows Management Instrumentation (WMI), see WMI Provider for Configuration Management Concepts |

WMI runs as part of a shared service host with ports assigned through DCOM. WMI might be using TCP port 135.

See Special Considerations for Port 135 |

[!INCLUDEssNoVersion] Configuration Manager uses WMI to list and manage services. We recommend that you use the preconfigured rule group Windows Management Instrumentation (WMI). For more information, see the Interaction with Other Firewall Rules section below. |

| [!INCLUDEmsCoName] Distributed Transaction Coordinator (MS DTC) | TCP port 135

See Special Considerations for Port 135 |

If your application uses distributed transactions, you might have to configure the firewall to allow [!INCLUDEmsCoName] Distributed Transaction Coordinator (MS DTC) traffic to flow between separate MS DTC instances, and between the MS DTC and resource managers such as [!INCLUDEssNoVersion]. We recommend that you use the preconfigured Distributed Transaction Coordinator rule group.

When a single shared MS DTC is configured for the entire cluster in a separate resource group, you should add sqlservr.exe as an exception to the firewall. |

| The browse button in [!INCLUDEssManStudio] uses UDP to connect to the [!INCLUDEssNoVersion] Browser Service. For more information, see SQL Server Browser Service (Database Engine and SSAS). | UDP port 1434 | UDP is a connectionless protocol.

The firewall has a setting (UnicastResponsesToMulticastBroadcastDisabled Property of the INetFwProfile Interface) which controls the behavior of the firewall and unicast responses to a broadcast (or multicast) UDP request. It has two behaviors: If the setting is TRUE, no unicast responses to a broadcast are permitted at all. Enumerating services will fail. If the setting is FALSE (default), unicast responses are permitted for 3 seconds. The length of time isn’t configurable. In a congested or high-latency network, or for heavily loaded servers, tries to enumerate instances of [!INCLUDEssNoVersion] might return a partial list, which might mislead users. |

| IPsec traffic | UDP port 500 and UDP port 4500 | If the domain policy requires network communications to be done through IPsec, you must also add UDP port 4500 and UDP port 500 to the exception list. IPsec is an option using the New Inbound Rule Wizard in the Windows Firewall snap-in. For more information, see Using the Windows Firewall with Advanced Security Snap-in below. |

| Using Windows Authentication with Trusted Domains | Firewalls must be configured to allow authentication requests. | For more information, see How to configure a firewall for domains and trusts. |

| [!INCLUDEssNoVersion] and Windows Clustering | Clustering requires extra ports that aren’t directly related to [!INCLUDEssNoVersion]. | For more information, see Enable a network for cluster use. |

| URL namespaces reserved in the HTTP Server API (HTTP.SYS) | Probably TCP port 80, but can be configured to other ports. For general information, see Configuring HTTP and HTTPS. | For [!INCLUDEssNoVersion] specific information about reserving an HTTP.SYS endpoint using HttpCfg.exe, see About URL Reservations and Registration (SSRS Configuration Manager). |

Special considerations for port 135

When you use RPC with TCP/IP or with UDP/IP as the transport, inbound ports are dynamically assigned to system services as required. TCP/IP and UDP/IP ports that are larger than port 1024 are used. The ports are referred to as «random RPC ports.» In these cases, RPC clients rely on the RPC endpoint mapper to tell them which dynamic ports were assigned to the server. For some RPC-based services, you can configure a specific port instead of letting RPC assign one dynamically. You can also restrict the range of ports that RPC dynamically assigns to a small range, independent of the service. Because port 135 is used for many services, it’s frequently attacked by malicious users. When opening port 135, consider restricting the scope of the firewall rule.

For more information about port 135, see the following references:

- Service overview and network port requirements for the Windows Server system

- Remote procedure call (RPC)

- How to configure RPC dynamic port allocation to work with firewalls

Interaction with other firewall rules

The Windows Firewall uses rules and rule groups to establish its configuration. Each rule or rule group is associated with a particular program or service, and that program or service might modify or delete that rule without your knowledge. For example, the rule groups World Wide Web Services (HTTP) and World Wide Web Services (HTTPS) are associated with IIS. Enabling those rules will open ports 80 and 443, and [!INCLUDEssNoVersion] features that depend on ports 80 and 443 will function if those rules are enabled. However, administrators configuring IIS might modify or disable those rules. If you’re using port 80 or port 443 for [!INCLUDEssNoVersion], you should create your own rule or rule group that maintains your preferred port configuration independently of the other IIS rules.

The Windows Firewall with Advanced Security MMC snap-in allows any traffic that matches any applicable allow rule. So if there are two rules that both apply to port 80 (with different parameters). Traffic that matches either rule will be permitted. So if one rule allows traffic over port 80 from local subnet and one rule allows traffic from any address, the net effect is that all traffic to port 80 is independent of the source. To effectively manage access to [!INCLUDEssNoVersion], administrators should periodically review all firewall rules enabled on the server.

Overview of firewall profiles

Firewall profiles are used by the operating systems to identify and remember each of the networks by: connectivity, connections, and category.

There are three network location types in Windows Firewall with Advanced Security:

- Domain: Windows can authenticate access to the domain controller for the domain to which the computer is joined.

- Public: Other than domain networks, all networks are initially categorized as public. Networks that represent direct connections to the Internet or are in public locations, such as airports and coffee shops should be left public.

- Private: A network identified by a user or application as private. Only trusted networks should be identified as private networks. Users will likely want to identify home or small business networks as private.

The administrator can create a profile for each network location type, with each profile containing different firewall policies. Only one profile is applied at any time. Profile order is applied as follows:

- The domain profile is applied if all interfaces are authenticated to the domain controller where the computer is a member.

- If all interfaces are either authenticated to the domain controller or are connected to networks that are classified as private network locations, the private profile is applied.

- Otherwise, the public profile is applied.

Use the Windows Firewall with Advanced Security MMC snap-in to view and configure all firewall profiles. The Windows Firewall item in Control Panel only configures the current profile.

Additional firewall settings using the Windows Firewall item in Control Panel

The added firewall can restrict the opening of the port to incoming connections from specific computers or local subnet. Limit the scope of the port opening to reduce how much your computer is exposed to malicious users.

[!NOTE]

Using the Windows Firewall item in Control Panel only configures the current firewall profile.

Change the scope of a firewall exception using the Windows Firewall item in Control Panel

-

In the Windows Firewall item in Control Panel, select a program or port on the Exceptions tab, and then select Properties or Edit.

-

In the Edit a Program or Edit a Port dialog box, select Change Scope.

-

Choose one of the following options:

-

Any computer (including computers on the Internet): Not recommended. Any computer that can address your computer to connect to the specified program or port. This setting might be necessary to allow information to be presented to anonymous users on the internet, but increases your exposure to malicious users. Enabling this setting an allow Network Address Translation (NAT) traversal, such as the Allow edge traversal option will increase exposure.

-

My network (subnet) only: A more secure setting than Any computer. Only computers on the local subnet of your network can connect to the program or port.

-

Custom list: Only computers that have the IP addresses listed can connect. A secure setting can be more secure than My network (subnet) only, however, client computers using DHCP can occasionally change their IP address; will disable the ability to connect. Another computer, which you had not intended to authorize, might accept the listed IP address and connect to it. The Custom list is appropriate for listing other servers that are configured to use a fixed IP address.

IP addresses can be spoofed by an intruder. Restricting firewall rules are only as strong as your network infrastructure.

-

Use the Windows Firewall with Advanced Security snap-in

Advanced firewall settings can be configured by using the Windows Firewall with Advanced Security MMC snap-in. The snap-in includes a rule wizard and settings that aren’t available in the Windows Firewall item in Control Panel. These settings include:

- Encryption settings

- Services restrictions

- Restricting connections for computers by name

- Restricting connections to specific users or profiles

- Edge traversal allowing traffic to bypass Network Address Translation (NAT) routers

- Configuring outbound rules

- Configuring security rules

- Requiring IPsec for incoming connections

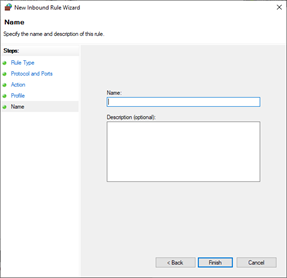

Create a new firewall rule using the New Rule wizard

- On the Start menu, select Run, type

WF.msc, and then select OK. - In the Windows Firewall with Advanced Security, in the left pane, right-click Inbound Rules, and then select New Rule.

- Complete the New Inbound Rule Wizard using the settings that you want.

Add a program exception for the SQL Server executable

-

From the start menu, type wf.msc. Press Enter or select the search result wf.msc to open Windows Defender Firewall with Advanced Security.

-

In the left pane, select Inbound rules.

-

In the right pane, under Actions, select New rule…. New Inbound Rule Wizard opens.

-

On Rule type, select Program. Select Next.

-

On Program, select This program path. Select Browse to locate your instance of [!INCLUDEssNoVersion]. The program is called

sqlservr.exe. It’s normally located at:C:Program FilesMicrosoft SQL ServerMSSQL<VersionNumber>.<InstanceName>MSSQLBinnsqlservr.exeSelect Next.

-

On Action, select Allow the connection. Select Next.

-

On Profile, include all three profiles. Select Next.

-

On Name, type a name for the rule. Select Finish.

For more information about endpoints, see:

- Configure the Database Engine to Listen on Multiple TCP Ports

- Endpoints Catalog Views (Transact-SQL)

Troubleshoot firewall settings

The following tools and techniques can be useful in troubleshooting firewall issues:

-

The effective port status is the union of all rules related to the port. It can be helpful to review all the rules that cite the port number, when trying to block access to a port. Review the rules with the Windows Firewall with Advanced Security MMC snap-in and sort the inbound and outbound rules by port number.

-

Review the ports that are active on the computer on which [!INCLUDEssNoVersion] is running. The review process includes verifying which TCP/IP ports are listening and also verifying the status of the ports.

-

The PortQry utility can be used to report the status of TCP/IP ports as listening, not listening, or filtered.

(The utility may not receive response from the port if it has a filtered status.)

The PortQry utility is available for download from the Microsoft Download Center.

List which TCP/IP ports are listening

To verify which ports are listening, display active TCP connections and IP statistics use the netstat command-line utility.

-

Open the Command Prompt window.

-

At the command prompt, type

netstat -n -a.The

-nswitch instructs netstat to numerically display the address and port number of active TCP connections. The-aswitch instructs netstat to display the TCP and UDP ports on which the computer is listening.

See also

- Service overview and network port requirements for the Windows Server system

- How to: Configure Firewall Settings (Azure SQL Database)

This document will show you how to open remote access to SQL Server by configuring Windows Firewall.

Applies To

- Windows 8.1

- Windows 10

- Windows Server 2016

- Windows Server 2019

- Microsoft SQL Server Express/Standard or higher editions 2012 or later.

- Microsoft SQL Server Compact Edition 4.0 or later.

Prerequisites

To follow the steps in this document you will need to have one of the versions of SQL Server running on one of the versions of Windows mentioned above.

This article only applies to Windows Defender Firewall. Other Firewalls may have similar settings that can be applied.

It is also assumed that you have configured SQL Server for remote access, either manually, or by following the steps in How To: Configure SQL Server for Remote Access.

You need to be a member of the Administrators group to perform the steps in this document.

Configure Windows Firewall

There are two methods for configuring Windows Firewall for SQL Server.

Choose one of the two methods below, that best suits your IT policy:

- Create Inbound Rules for the SQL Server Ports

- Allow the SQL Server applications in the Firewall

Create Inbound Rules for the SQL Server Ports

This method will target the specific ports SQL Server uses for communication.

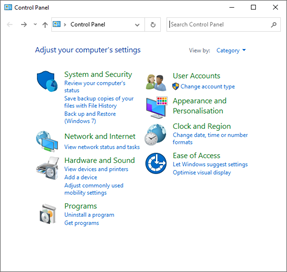

- Open Windows Control Panel and select System and Security.

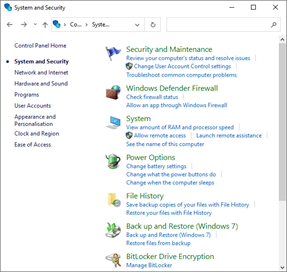

- From the System and Security window, click Windows Defender Firewall.

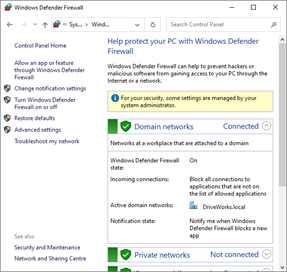

- From the Windows Defender Firewall window, click Advanced Settings.

- Add the port SQL uses for TCP.

From the Windows Defender Firewall with Advanced Security window:

Select Inbound Rules from the left hand column.

Click New Rule… from the Actions column.

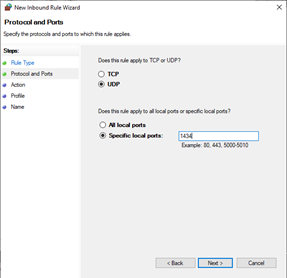

- From the New Inbound Rule Wizard, select Port.

Click Next.

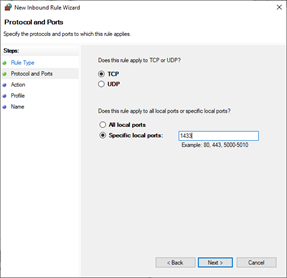

- Select TCP.

Select Specific local ports.

Enter 1433.

Click Next.

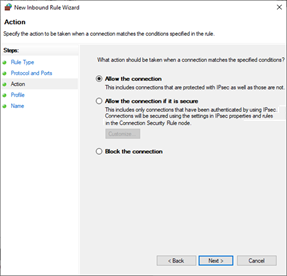

- Select Allow the connection.

Click Next.

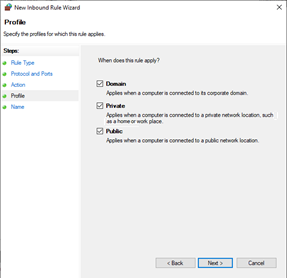

- Select Domain, Private and Public.

Click Next.

- Enter a name for the rule.

For example: SQL TCP.

- Add the port SQL uses for UDP.

From the Windows Defender Firewall with Advanced Security window:

Select Inbound Rules from the left hand column.

Click New Rule… from the Actions column.

- From the New Inbound Rule Wizard, select Port.

Click Next.

- Select UDP.

Select Specific local ports.

Enter 1434.

Click Next.

- Select Allow the connection.

Click Next.

- Select Domain, Private and Public.

Click Next.

- Enter a name for the rule.

For example: SQL TCP.

Click Finish.

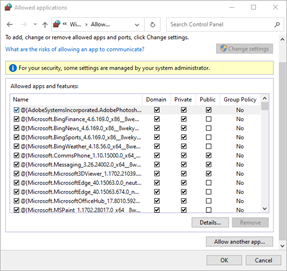

Allow the SQL Server applications in the Firewall

This method will open all ports for access to SQL Server.

- Open Windows Control Panel and select System and Security.

- From the System and Security window, click the link to Allow an app through Windows Firewall.

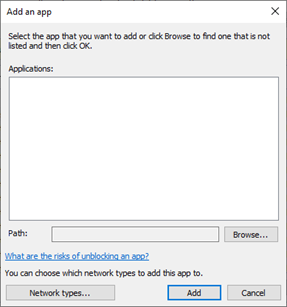

- Allow the SQL Server Browser:

Click the Allow another app… button.

If your Windows Firewall settings are managed by your system administrator, you may need to click the Change Settings button.

- Click the Browse button.

Browse to sqlbrowser.exe

This is located in the default installation folder:

C:Program Files (x86)Microsoft SQL Server90Shared

Click the Add button.

- Allow the SQL Server Application:

Click the Allow another app… button.

- Click the Browse button.

Browse to sqlserver.exe

This is located in the default installation folder:

C:Program FilesMicrosoft SQL Server<Version and Edition>MSSQLBinn

Version and Edition

The Version and Edition folder depends on the installed SQL Server.

For instance:

- SQL Server 2012 (Express) is located within the folder MSSQL11.SQLEXPRESS

- SQL Server 2017 (Express) is located within the folder MSSQL14.SQLEXPRESS

Other versions and editions will be similarly named and cannot be confused with the other folders in the Microsoft SQL Server folder.

Click the Add button.

- Click the OK button to save and apply the changes.

| Knowledge Base Article Ref: | KB13103002 |

|---|

0. Оглавление

- Что понадобится

- Определение / изменения порта для «экземпляра по умолчанию»

- Определение / изменения порта для именованного экземпляра SQL Server

- Добавление правила в Брандмауэр Windows

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» (Configuration Tools) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

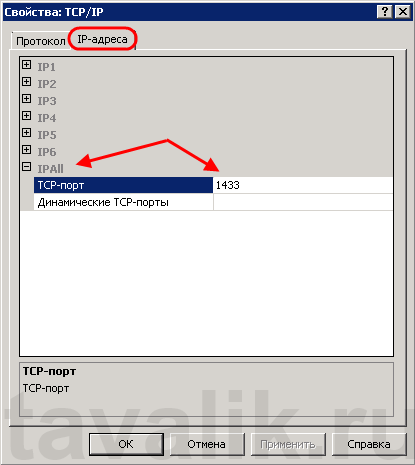

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

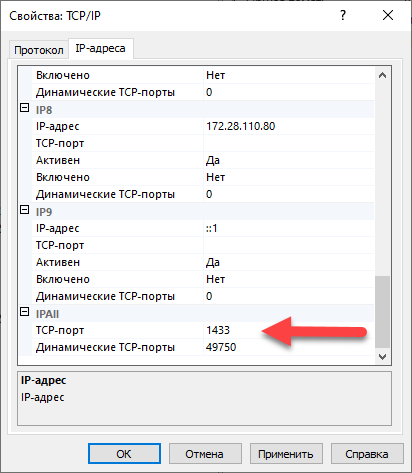

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

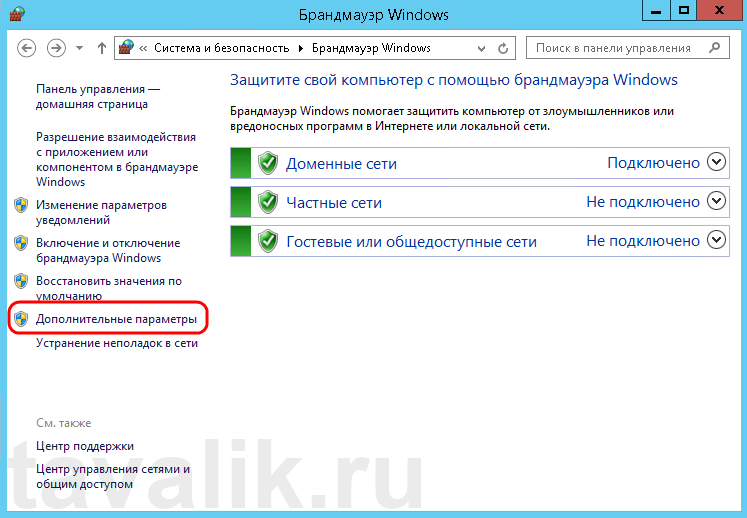

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

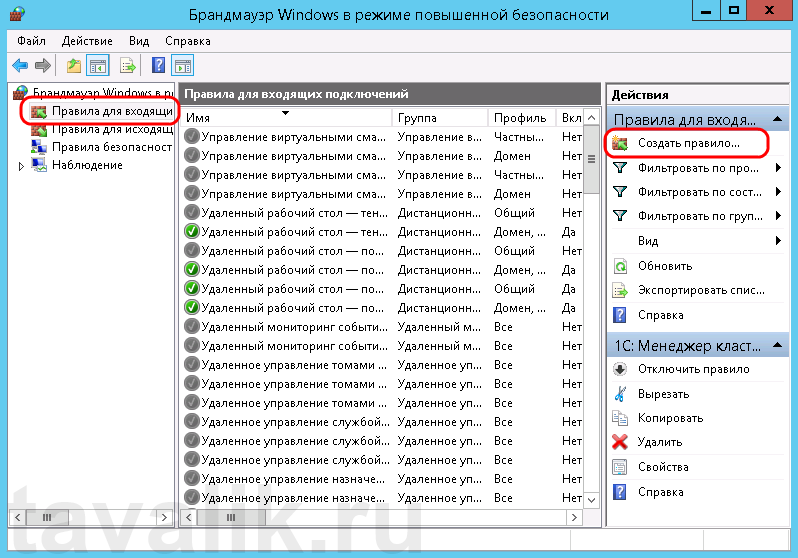

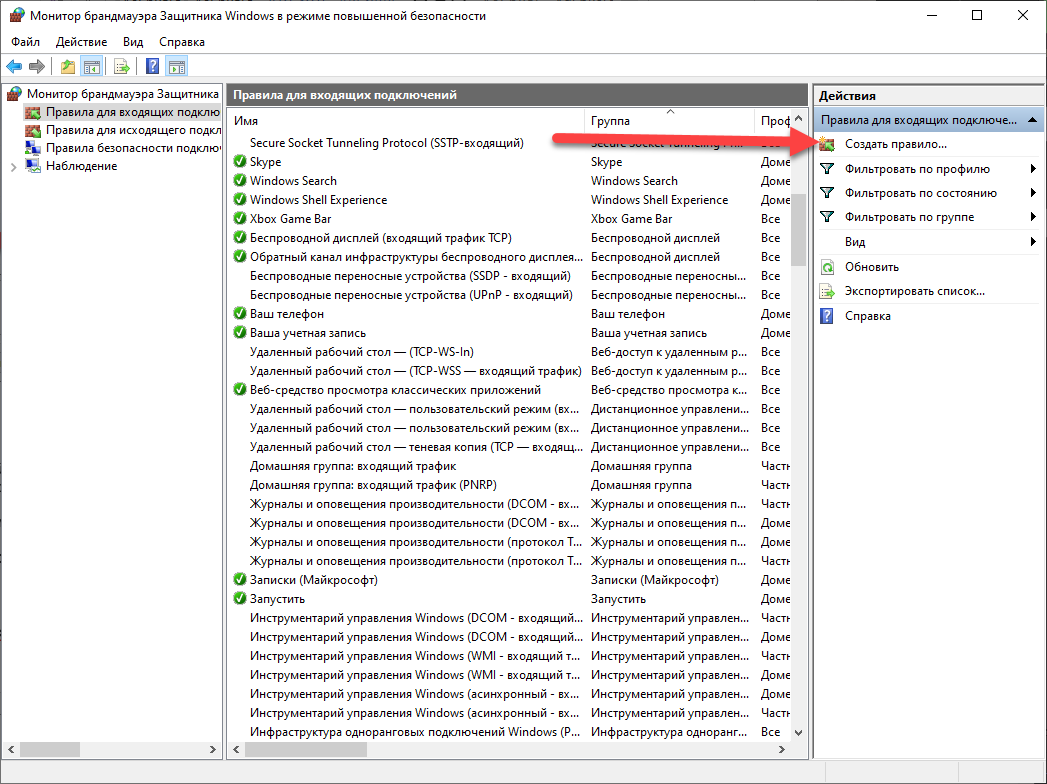

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

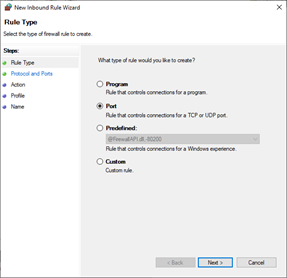

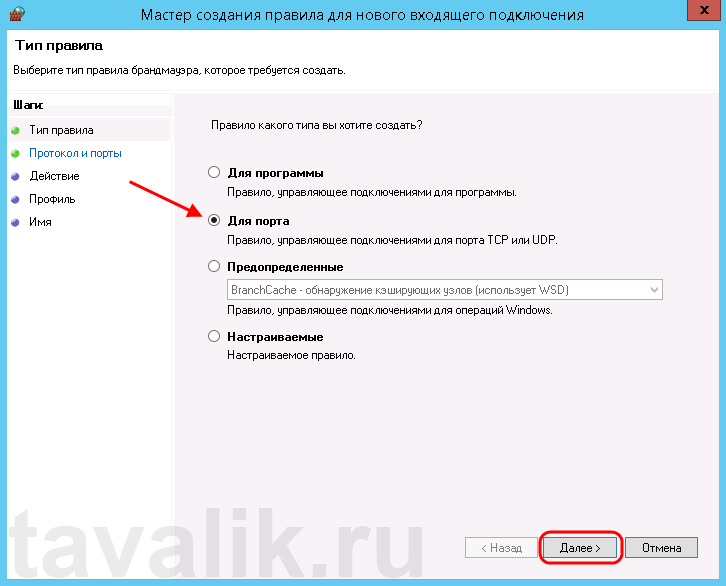

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

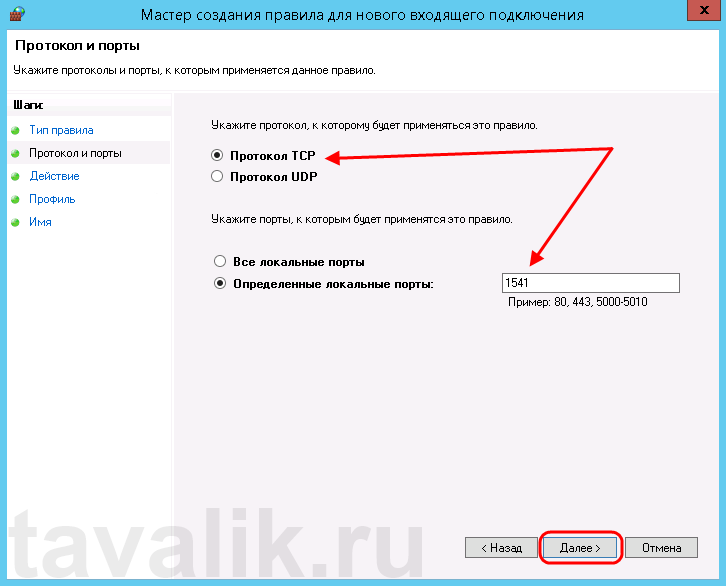

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

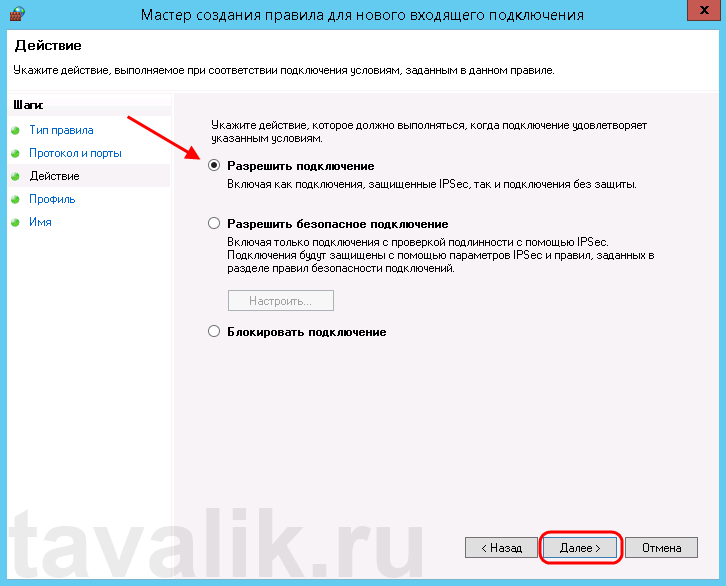

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

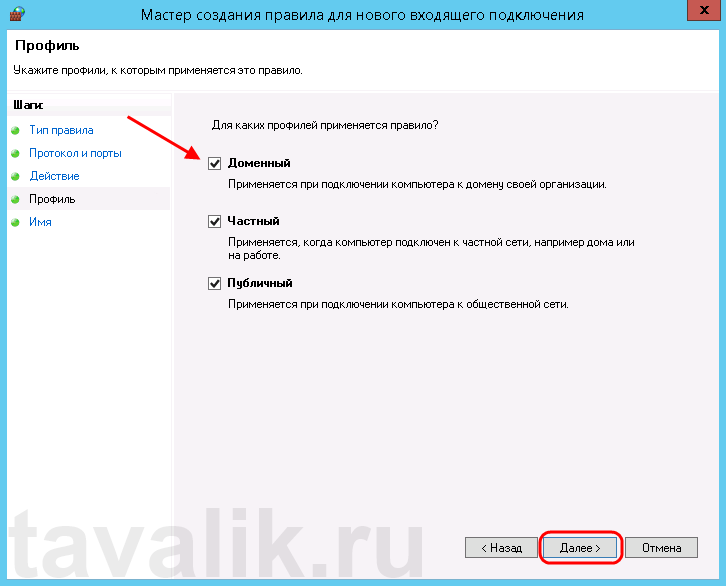

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

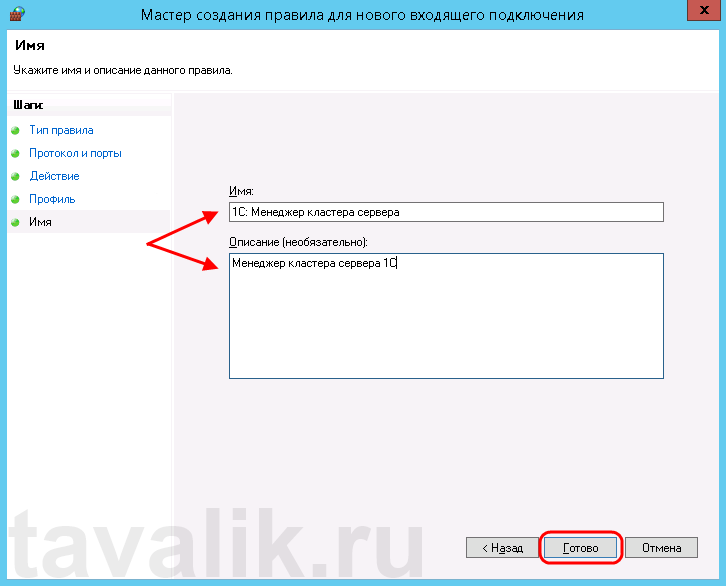

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

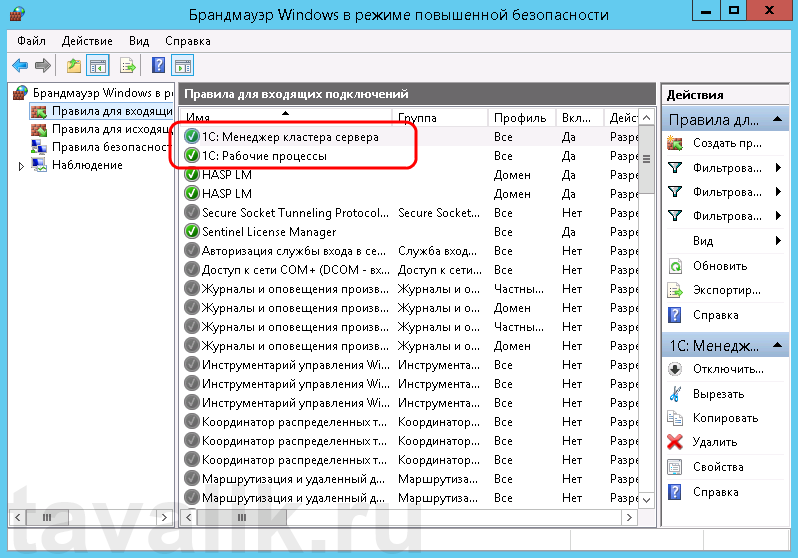

А в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

Обновлено 13.01.2019

Добрый день! Уважаемые читатели и постоянные посетители IT блога Pyatilistnik.org. Сегодня хотел бы сделать небольшую заметку, в которой был я описал по каким портам работает программа 1С и, как эти порты открыть в брандмауэре Windows, чтобы все работало. Уверен, что начинающим 1сникам данная информация будет полезной при настройке данного сервиса. Ну, что поехали и сделаем все красиво.

Задача: настроить брандмауэр Windows для работы сервера 1С (связка из Сервера 1С: Предприятие и MS SQL 2008, например).

Решение: если сервер SQL принимает подключения на стандартный порт TCP 1433, то разрешаем его. Если порт SQL динамический, то необходимо разрешить подключения к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Сервер 1С работает на портах 1541 и диапазоне 1560-1591. По совершенно мистическим причинам иногда такой список открытых портов все равно не позволяет выполнять подключения к серверу. Чтобы заработало наверняка, разрешите диапазон 1540-1591.

Настройка брандмауэра Windows на сервере 1С + MS SQL

Напоминаю, что вы легко можете теперь проверить доступность портов, через утилиту Telnet, подробнее, о том как проверить доступность порта читайте по ссылке слева. С вами был Иван Семин, автор и создатель компьютерного блога Pyatilistnik.org,

Янв 13, 2019 23:12

#sql-server #ssms #port #windows-defender

Вопрос:

Цель этого поста-выяснить, почему я не могу войти в удаленный экземпляр SQL Server из системы Windows 10. Моя система Windows 10 подключается просто отлично, и в ней слишком много правил противопожарной стены, которые не ограничивают.

Поэтому я хотел бы ужесточить правила входящего и исходящего брандмауэра Windows 10/Защитника Windows, которые, по моему мнению, позволяют среде SQL Server Management Studio взаимодействовать с сервером SQL на удаленном узле. И клиент, и сервер находятся в одном домене.

Экземпляр SQL на удаленном сервере использует динамический порт 49365.

У меня есть входящее правило, неограниченный TCP для локальных и удаленных портов. На какие порты следует сузить это правило?

Для моего правила исходящих сообщений у меня есть протокол UDP для всех локальных портов и удаленного порта 1434.

Я считаю, что эта сумасшедшая конфигурация позволяет среде SQL Management Studio общаться с удаленным SQL-сервером через динамический порт 49365.

Вопросы 1. Какими на самом деле должны быть настройки правил брандмауэра?

(Я собираюсь задать вопрос 2 в качестве отдельной операции.)

Комментарии:

1. Вы спрашиваете о компьютере сервера или о компьютере клиента ? Т. е. тот, на котором работает движок БД, или тот, на котором работает SSMS?

2. Моя проблема в клиенте. Я могу прекрасно использовать студию управления сервером, когда я удален.

Ответ №1:

Во-первых, простая часть: клиенту не требуется входящее соединение, так как он не получает никаких подключений (он их создает), поэтому вы можете безопасно заблокировать все inboud.

Теперь о тех, кто уходит. Самому серверу требуется доступ по протоколу TCP только в том порту, который он прослушивает, поэтому, если у вас есть фиксированный порт, вы просто открываете его (по умолчанию 1433 для экземпляра по умолчанию), и все готово.

Но поскольку вы используете динамические порты, настройка немного сложнее. По сути, «динамический порт» означает, что сервер прослушивает «случайный» порт при каждом запуске, а служба браузера SQL сообщает клиентам, на каком порту прослушивается каждый экземпляр (это настройка по умолчанию для именованных экземпляров).

Поэтому для этого сначала вам нужно разрешить исходящие подключения к браузеру SQL, который прослушивает UDP 1434. Теперь вам также понадобится обычное подключение к серверу, как и раньше, которое по-прежнему работает по протоколу TCP, но на этот раз порт неизвестен (так как он случайный). Таким образом, самое большее, что вы можете сделать, — это разрешить все TCP-порты, возможно, также отфильтрованные клиентской программой (ssms.exe например) или любым другим параметром, который поддерживает ваш брандмауэр.

Ответ №2:

я думаю, что вам нужно создать входящее правило в SQL Server, разрешающее порт 1433/1433 . Динамический порт не важен для этой конфигурации.

Комментарии:

1. Я собираюсь попробовать это и дам вам знать.

2. Я отключил другие правила, которые у меня были, и сделал правило 1433/1433. Спасибо.

3. Это неверно. Поскольку правила входящих сообщений клиента не имеют значения (клиент не получает никаких подключений). Все соединения являются исходящими.

Приветствую всех посетителей сайта Info-Comp.ru! Сегодня мы рассмотрим ситуацию, когда Вы пытаетесь подключиться к Microsoft SQL Server по сети, но Вам это не удаётся, так как возникает та или иная ошибка подключения.

В этом материале представлен последовательный план действий, который поможет Вам выявить и устранить причину возникновения таких ошибок подключения, и тем самым успешно подключиться к Microsoft SQL Server.

Итак, давайте начнем. Допустим, у нас есть Microsoft SQL Server, установленный на Windows, и мы будем пытаться подключится к нему по сети, например, из операционной системы Linux, используя Azure Data Studio.

Заметка! Как подключиться к Microsoft SQL Server из Linux.

В процессе подключения у нас возникает ошибка, и, чтобы ее устранить, мы будем последовательно выполнять определенные проверочные действия, которые помогут нам выявить причину этой ошибки.

Содержание

- Корректность ввода данных для подключения

- Доступность сервера по сети

- Открытые порты в брандмауэре

- Запущена ли служба «Обозреватель SQL Server»

- Запущена ли служба «SQL Server»

- Включен ли протокол «TCP/IP»

- Удаленные соединения с серверов

- Права имени входа, сопоставление с пользователем базы данных

- Подведение итогов

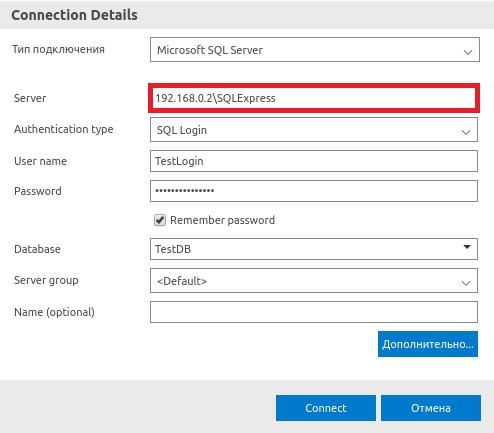

Корректность ввода данных для подключения

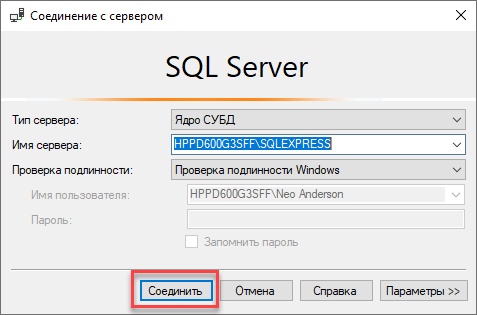

Первое, с чего необходимо начать, это, конечно же, с проверки данных для подключения, т.е. правильно ли мы указываем адрес сервера и имя экземпляра (если используется именованный экземпляр).

Дело в том, что если мы неправильно укажем адрес сервера, или не укажем имя экземпляра SQL Server, или ошибемся хотя бы в одной букве, подключиться мы не сможем.

Имя экземпляра SQL Server необходимо указывать в тех случаях, когда у нас настроен именованный экземпляр, например, в редакции Express по умолчанию настраивается именованный экземпляр и динамические порты.

Если не указать имя экземпляра, когда это имя необходимо указывать, мы получим ошибку

«provider: TCP Provider, error: 40 – could not open a connection to SQL Server»

А если допустить ошибку в имени экземпляра, то

«provider: TCP Provider, error: 25 – connection string is not valid»

Поэтому лучше сразу проверить корректность ввода данных для подключения.

Заметка! Обзор инструментов для работы с Microsoft SQL Server.

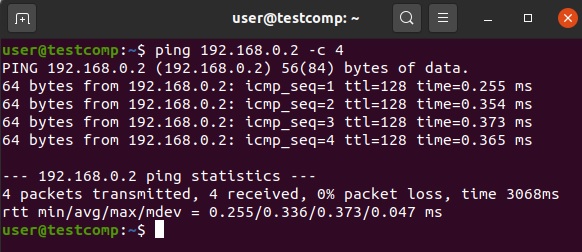

Доступность сервера по сети

Если данные для подключения верны, то следующим шагом будет, конечно же, проверка доступности сервера, так как если сервер физически недоступен, то все следующие проверки будут абсолютно бесполезны и ни к чему не приведут.

Если сервер недоступен, то Вы будете получать уже знакомую ошибку

«provider: TCP Provider, error: 25 – connection string is not valid»

Проверить доступность сервера можно стандартным способом, используя утилиту ping в командной строке.

Если сервер недоступен, то Вам необходимо настроить сеть, чтобы физический сервер, на котором располагается SQL Server, был доступен с компьютера, с которого Вы хотите подключиться.

Открытые порты в брандмауэре

Если сервер, на котором располагается SQL Server, физически доступен, то сразу же необходимо на нем проверить доступность портов в брандмауэре Windows, или в файрволе, который Вы используете.

Стандартный порт, на котором работает SQL Server, это 1433, соответственно, необходимо настроить правило для входящих подключений по порту 1433.

В случае если Вы используете именованный экземпляр SQL Server и динамические порты, то у Вас должно быть настроено правило для программы, в частности для исполняемого файла SQL Server – sqlservr.exe.

Для 2019 версии он расположен по следующему пути

«C:Program FilesMicrosoft SQL ServerMSSQL15.MSSQLSERVERMSSQLBinnSqlservr.exe»

Кроме этого, в данном случае необходимо еще открыть UDP порт 1434 для службы «Обозреватель SQL Server».

Подробная официальная инструкция «Настройка брандмауэра Windows для доступа к SQL Server».

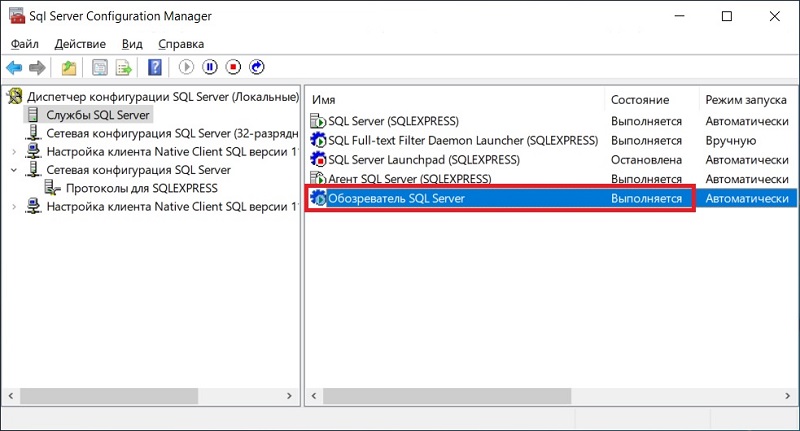

Продолжая тему именованных экземпляров и динамических портов, стоит отметить, что если используется именованный экземпляр и динамические порты, то дополнительно должна быть запущена служба «Обозреватель SQL Server». Если она не запущена, то подключиться Вы не сможете, будет возникать все та же ошибка

«provider: TCP Provider, error: 25 – connection string is not valid»

Поэтому запустите SQL Server Configuration Manager и проверьте соответствующую службу.

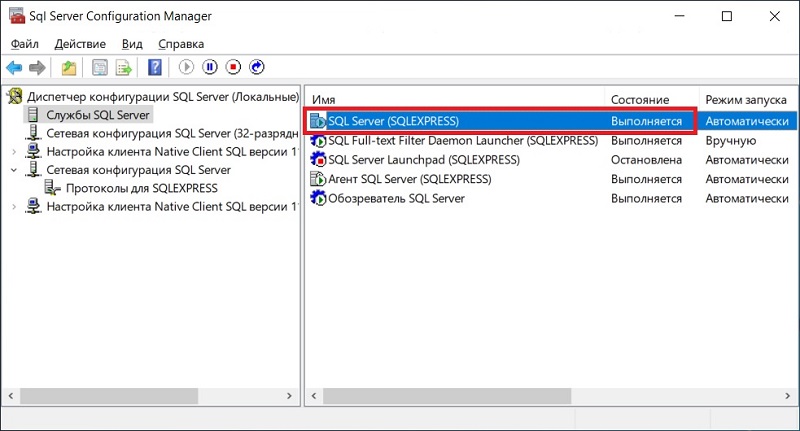

Запущена ли служба «SQL Server»

Если сервер физически доступен, необходимые порты открыты, то следующим шагом следует проверить, а запущена ли в принципе служба SQL Server.

Ведь бывает и такое, что мы пытаемся подключиться к SQL Server, а его просто нет, т.е. он даже не запущен.

Поэтому проверяем, запущена ли служба «SQL Server» в SQL Server Configuration Manager.

Заметка! Сравнение Azure Data Studio с SQL Server Management Studio (SSMS).

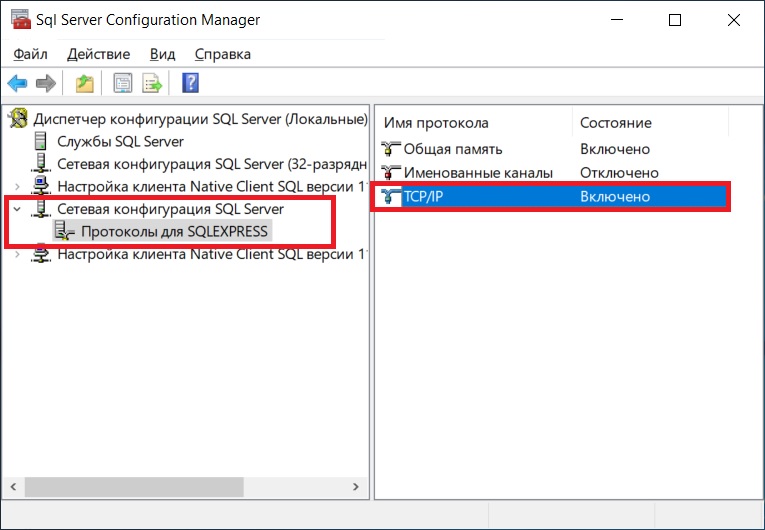

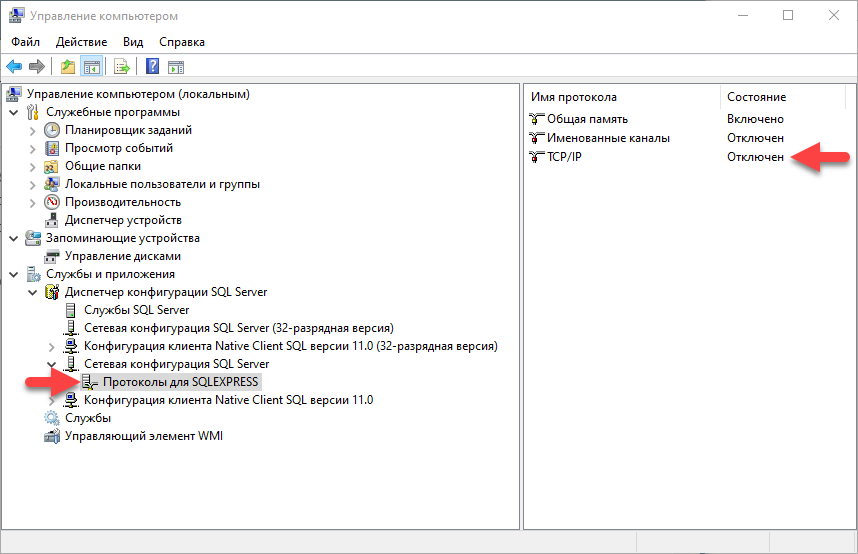

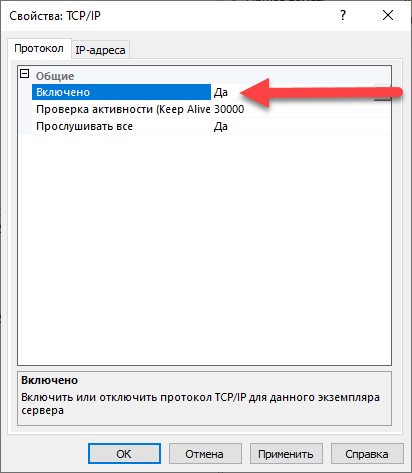

Включен ли протокол «TCP/IP»

Кроме всего вышеперечисленного необходимо проверить, включен ли протокол «TCP/IP» в сетевой конфигурации SQL Server, так как если SQL Server используется в сети, данный протокол обязательно должен быть включен.

Это можно проверить в SQL Server Configuration Manager в разделе «Сетевая конфигурация SQL Server».

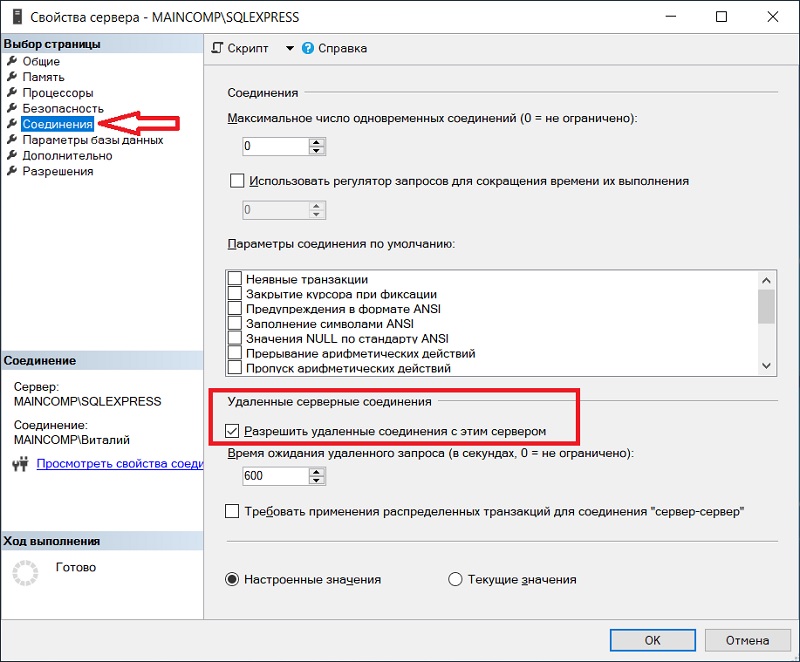

Удаленные соединения с серверов

Также необходимо проверить, разрешены ли удаленные соединения с серверов. Это можно сделать в SQL Server Management Studio в свойствах сервера на вкладке «Соединения», параметр «Разрешить удаленные соединения с сервером» должен быть включен.

Заметка! Как включить нумерацию строк кода в SQL Server Management Studio.

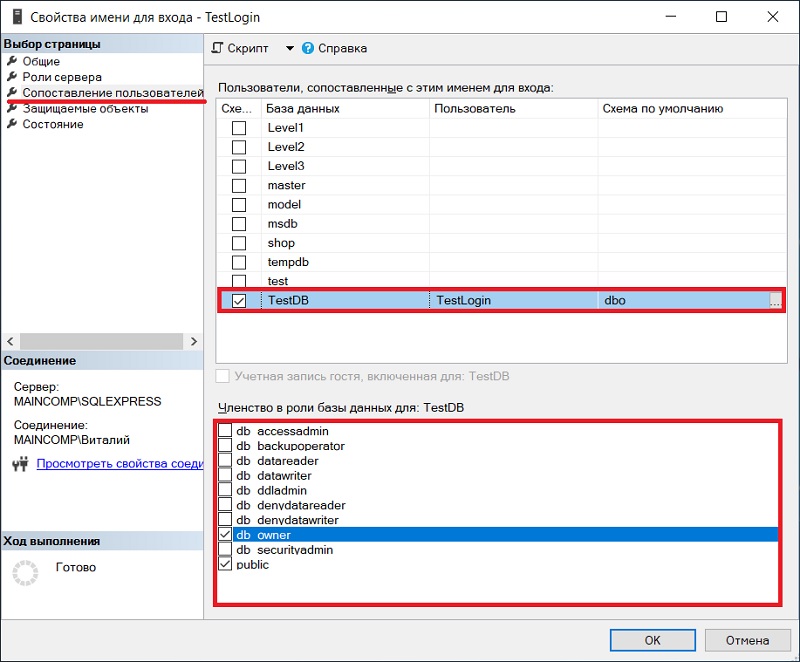

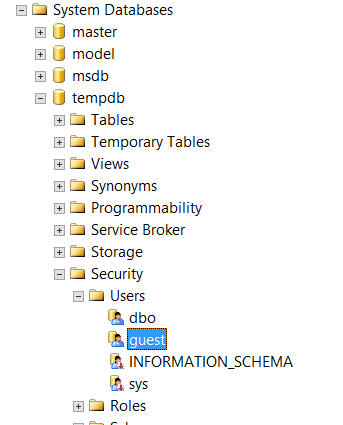

Права имени входа, сопоставление с пользователем базы данных

Имя входа, которое Вы указываете при подключении к SQL Server, должно обладать определенными правами, в частности оно должно быть сопоставлено с пользователем базы данных, если это не так, то Вы будете получать ошибку подключения, например

«При входе пользователя TestLogin произошла ошибка».

Поэтому необходимо проверить, сопоставлено ли имя входа с пользователем базы данных и предоставлены ли необходимые права.

Это можно сделать в SQL Server Management Studio, перейдите в контейнер «Безопасность -> Имена для входа», выберите нужное имя входа и зайдите в свойства этого имени. Затем на вкладке «Сопоставление пользователей» отметьте базы данных, с которыми будет сопоставлено данное имя входа, и задайте необходимые права в виде указания ролей базы данных.

Подведение итогов

Таким образом, на основе всего вышеизложенного мы можем составить план действий, следуя которому мы обязательно определим и устраним причину возникновения ошибки подключения к Microsoft SQL Server по сети.

Что необходимо сделать для устранения ошибки подключения к Microsoft SQL Server по сети:

Проверить корректность ввода данных для подключения

Проверить доступность физического сервера по сети

Открыть порты в брандмауэре (файрволе)

Проверить, запущена ли служба «Обозреватель SQL Server»

Проверить, запущена ли служба «SQL Server»

Проверить, включен ли протокол «TCP/IP»

Проверить, разрешены ли удаленные соединения с серверов

Проверить права имени входа и сопоставить с пользователем базы данных

Заметка! Курсы по Transact-SQL для начинающих.

На сегодня это все, надеюсь, материал был Вам полезен, пока!

Документация VOGBIT — система управления производством

В настоящей инструкции кратко описан порядок установки бесплатной системы управления данными Microsoft SQL Server 2019 Express

Эта инструкция может быть полезной для начинающих пользователей, не имеющих опыта работы с СУБД Microsoft SQL Server. Она поможет вам быстро и правильно установить на ваш компьютер Microsoft SQL Server Express в той конфигурации, которая требуется для работы программы VOGBIT – система управления производством.

Следуйте инструкции, выполняйте по порядку указанные действия.

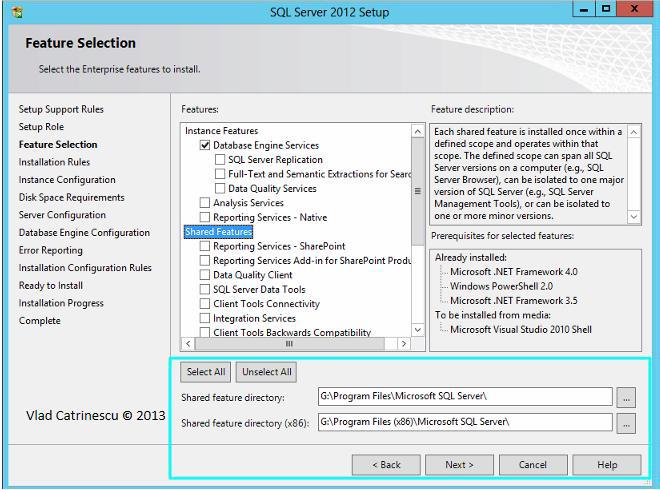

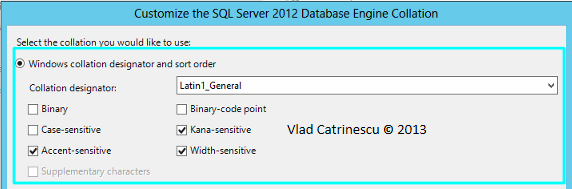

Обратите особенное внимание на Рис. 2 и Рис. 12. По статистике, если в дальнейшем возникают проблемы с развертыванием системы VOGBIT, то в большинстве случаев, из-за неверно выбранных параметров на этих этапах установки.

1. Установка SQL Server Express

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Microsoft SQL Server Express — это бесплатная многофункциональная и надежная система управления данными, которая предоставляет удобное и надежное хранилище данных для упрощенных веб-сайтов и классических приложений.

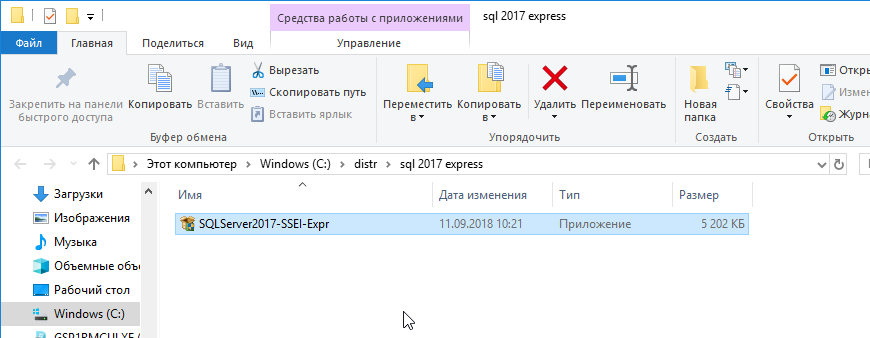

Скачайте с сайта microsoft.com пакет для установки Microsoft SQL Server Express под вашу операционную систему.

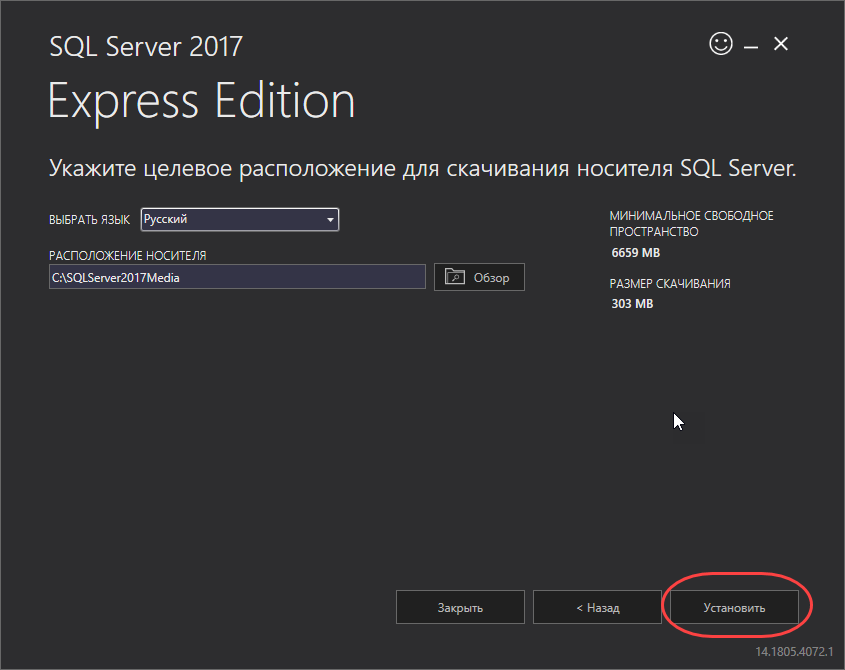

Запустите скачанный исполняемый файл (Рис. 1).

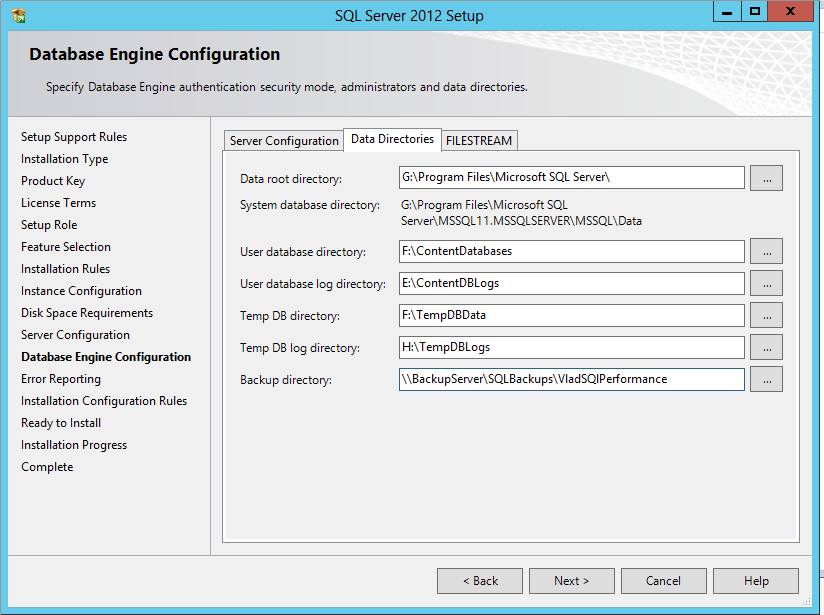

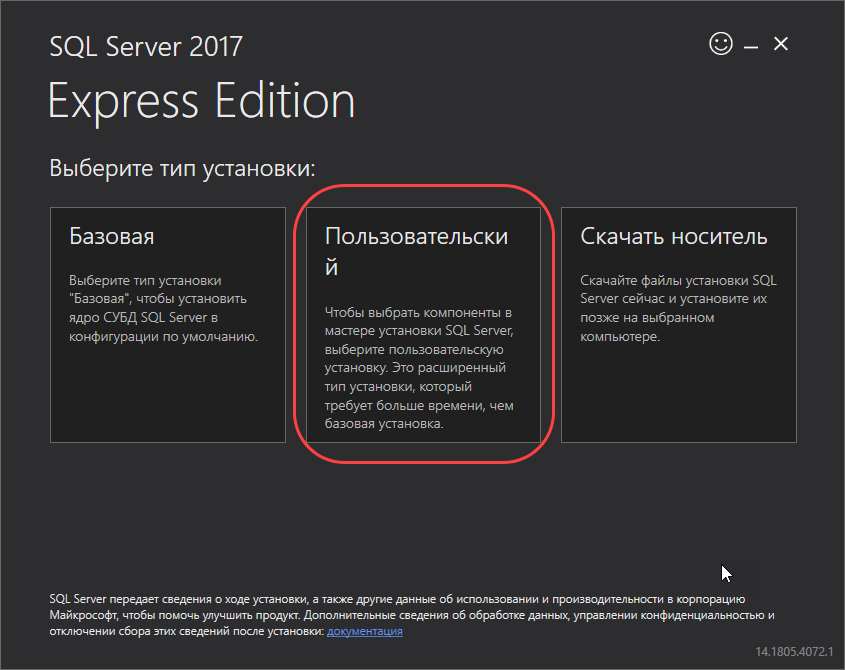

На стартовой странице процесса установки выберите тип установки «Пользовательский» (Рис. 2).

Нажмите «Установить» (Рис. 3).

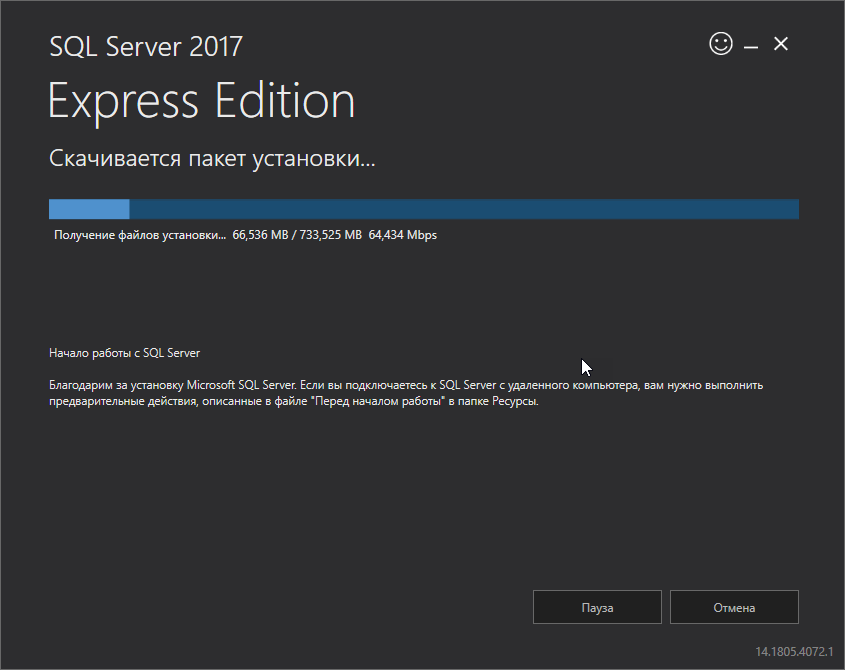

Программа начнёт скачивание файлов для установки Microsoft SQL Server (Рис. 4).

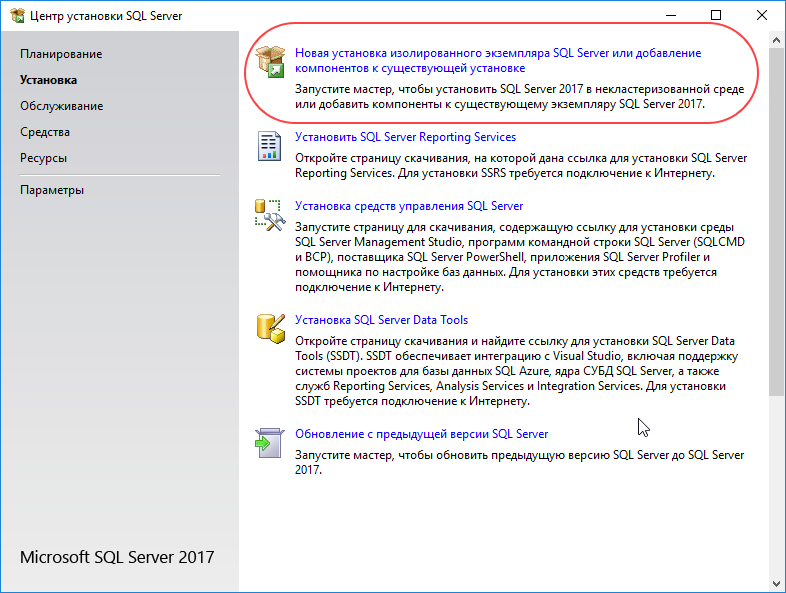

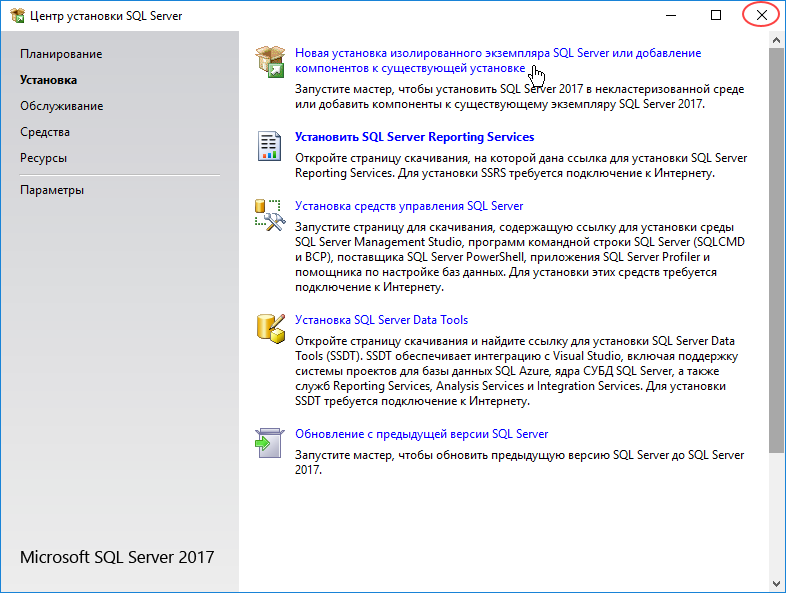

После завершения процесса скачивания, на экране появится окно «Центра установки SQL Server». Выберите в нём пункт «Новая установка изолированного экземпляра SQL Server … » (Рис. 5).

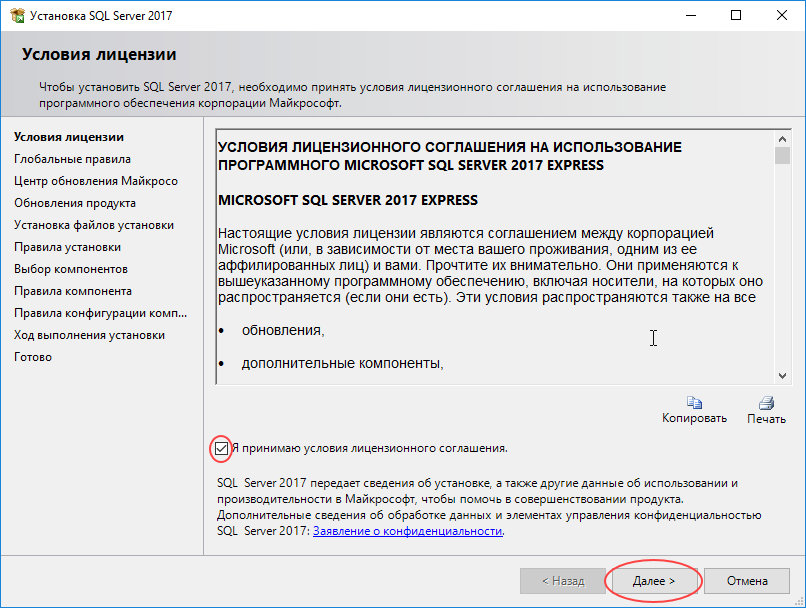

Для продолжения установки нужно согласиться с условиями лицензионного соглашения (Рис. 6).

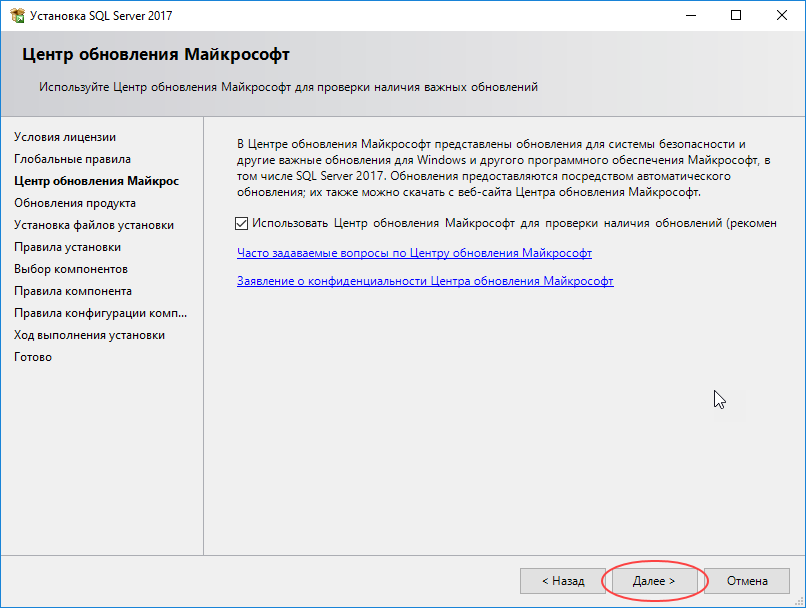

Выберите, хотите ли вы, чтобы в дальнейшем ваш SQL Server автоматически обновлялся через Центр обновления Майкрософт, или нет, и нажмите «Далее» (Рис. 7)

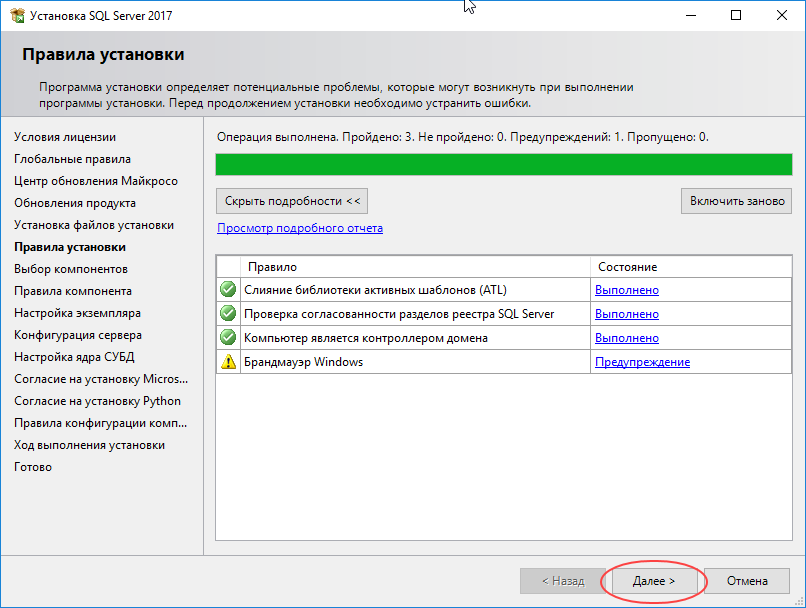

После этого, на экране появится окно «Правила установки». Скорее всего, оно будет выглядеть, как на Рис. 8. Программа определяет потенциальные проблемы, которые могут возникнуть установке SQL Server и показывает результаты этой проверки.

Символ предупреждения в графе «Брандмауэр Windows» показывает, что если вы хотите, чтобы данный SQL Server использовался в сети (к базе данных, расположенной на этом компьютере, могли подключаться по сети пользователи с других компьютеров), то вам придётся для этого выполнить определённые дополнительные настройки безопасности на вашем компьютере после установки SQL Server.

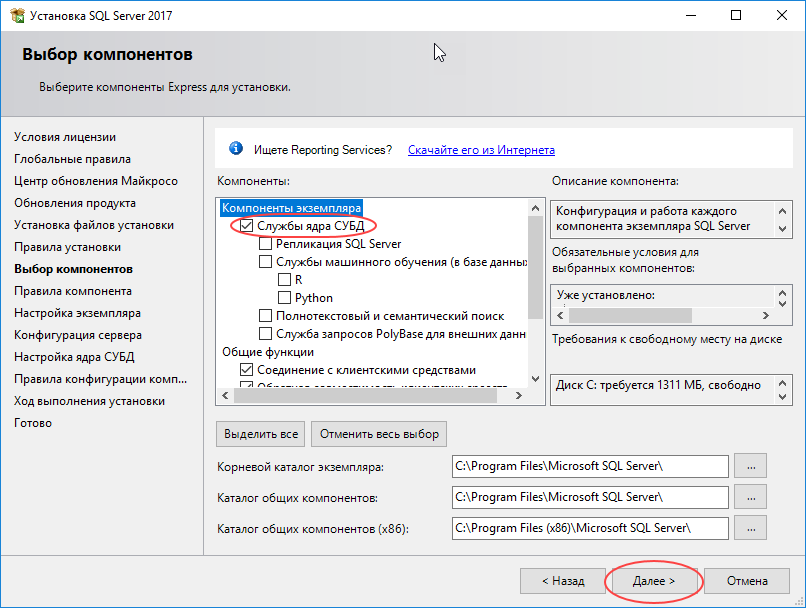

Нажмите «Далее», чтобы перейти к окну выбора компонентов для установки (Рис. 9). Все «галочки» в этом окне можно оставить по умолчанию. Можно, если хотите, снять в разделе «Компоненты экземпляра» все галочки, кроме первой – «Службы ядра СУБД» (остальное не требуется для VOGBIT).

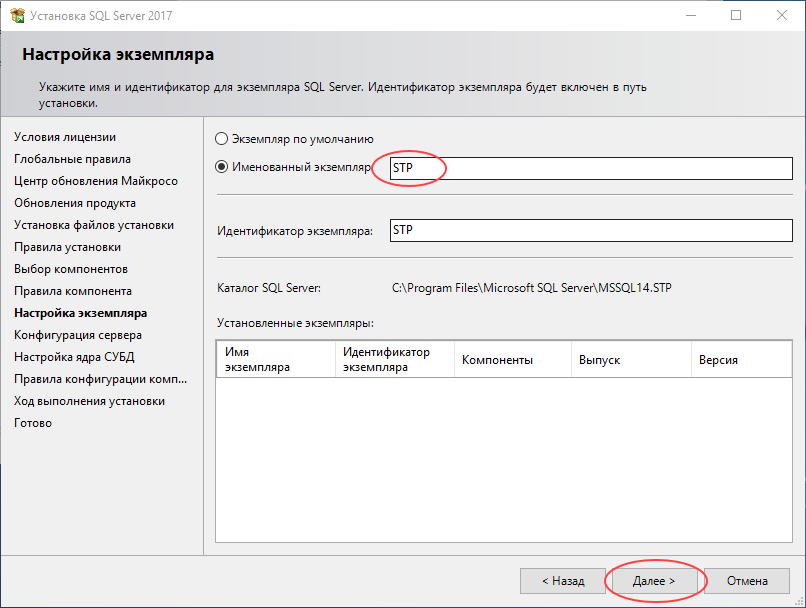

В окне Настройка экземпляра выберите вариант Именованный экземпляр и введите имя, как будет называться ваш экземпляр SQL сервера. Например, STP (Рис. 10). Затем нажмите Далее.

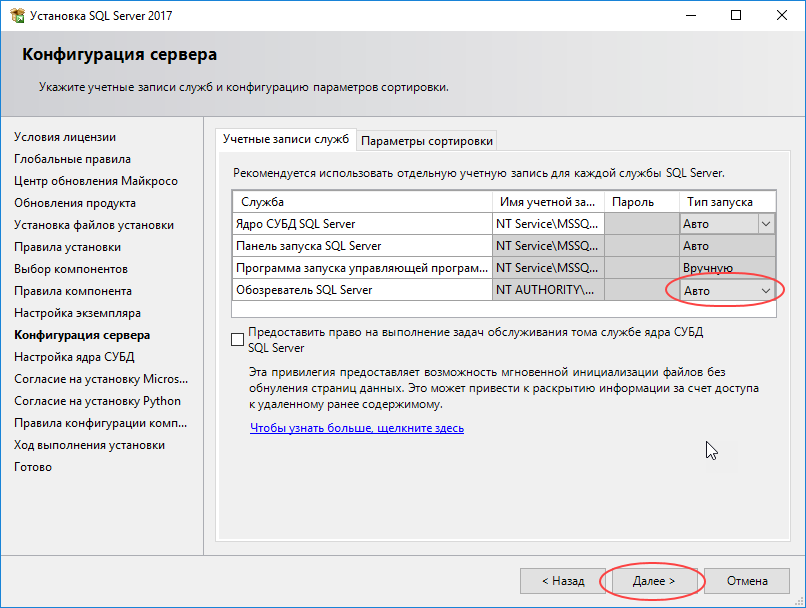

В окне «Конфигурация сервера» на закладке «Учётные записи служб» установите для служб «Ядро СУБД SQL Server» и «Обозреватель SQL Server» Тип запуска = Авто (Рис. 11) и нажмите Далее.

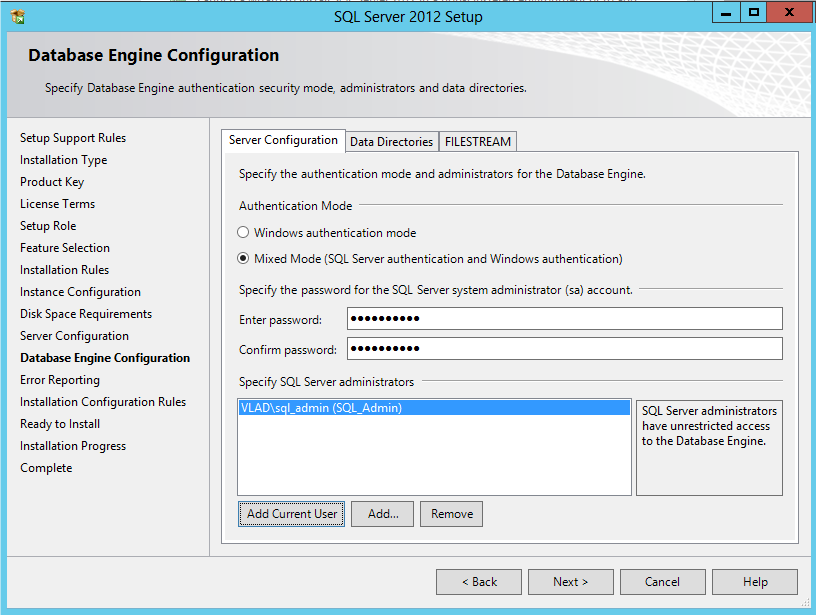

ВАЖНО!

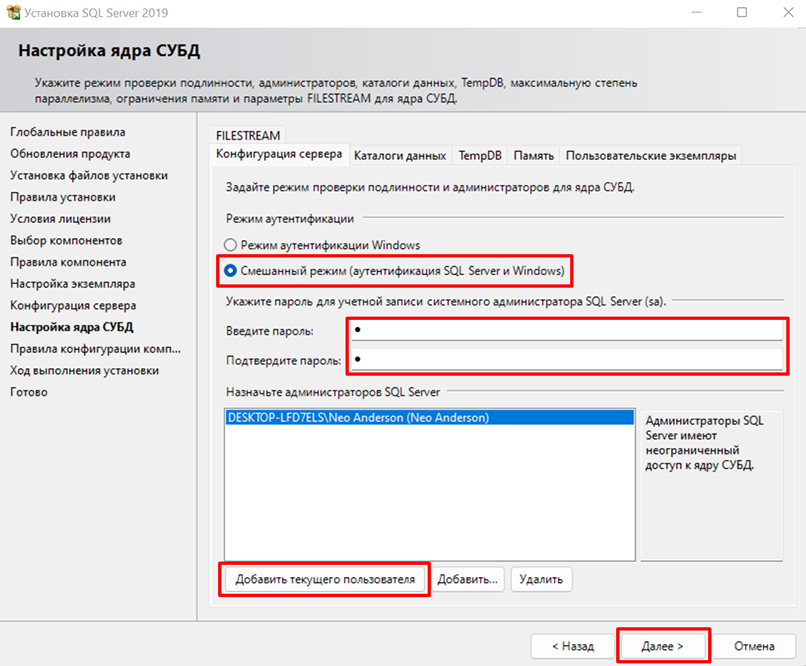

На закладке «Настройка ядра СУБД» обязательно выберите Смешанный режим (проверка подлинности SQL Server и Windows), как на Рис. 12. Введите пароль администратора SQL сервера. Например, 0 (Ноль). Запомните пароль администратора, который вы установили! Этот пароль устанавливается для администратора SQL SERVER (имя уч.записи администратора sa), и в дальнейшем будет использован для авторизации в VOGBIT при подключении с правами администратора. После того, как вы ввели и подтвердили пароль администратора, можно нажимать Далее.

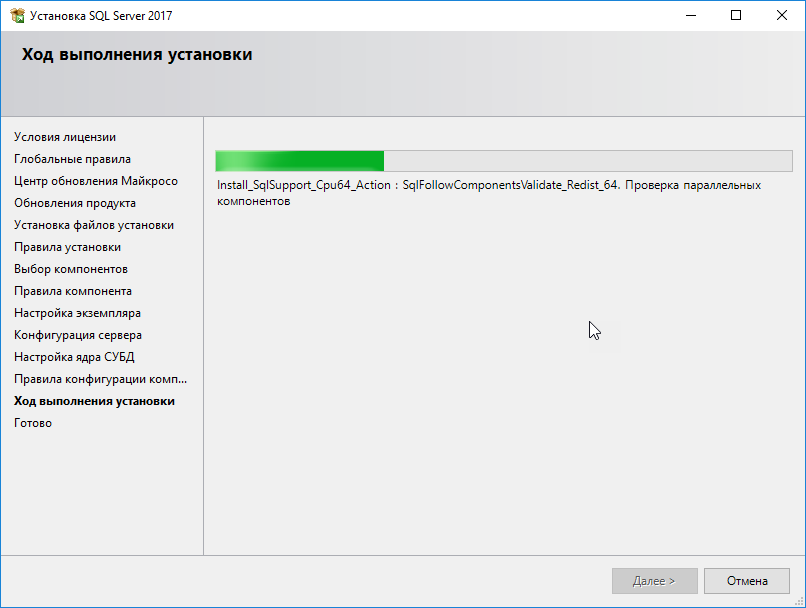

После этого начнётся установка SQL сервера (Рис. 13). Программа выполнит все необходимые операции автоматически. Просто подождите завершения процесса.

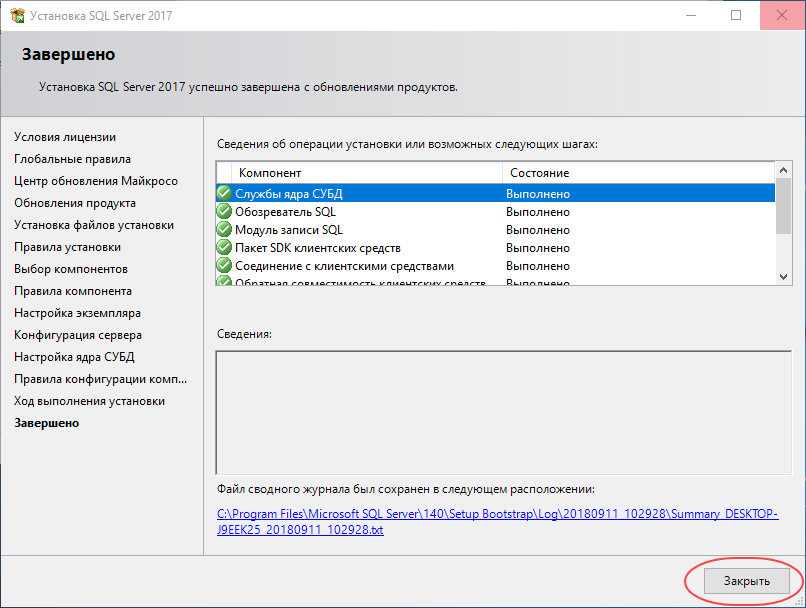

Когда установка и настройка будут закончены, появится окно, как на Рис. 14. Нажмите в нём Закрыть. Затем закройте и окно «Центр установки SQL Server» (Рис. 15).

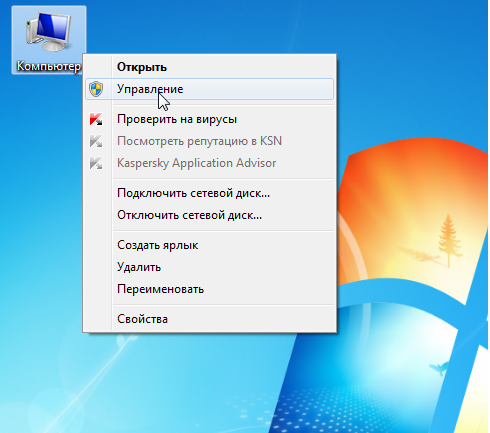

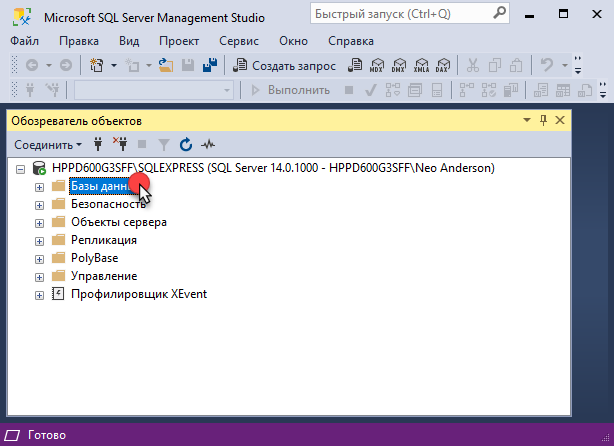

Убедиться, что SQL Server успешно установлен и работает, можно следующим образом. Нажмите правую кнопку мыши на значке Мой компьютер, чтобы вызвать контекстное меню. Выберите Управление (Рис. 16).

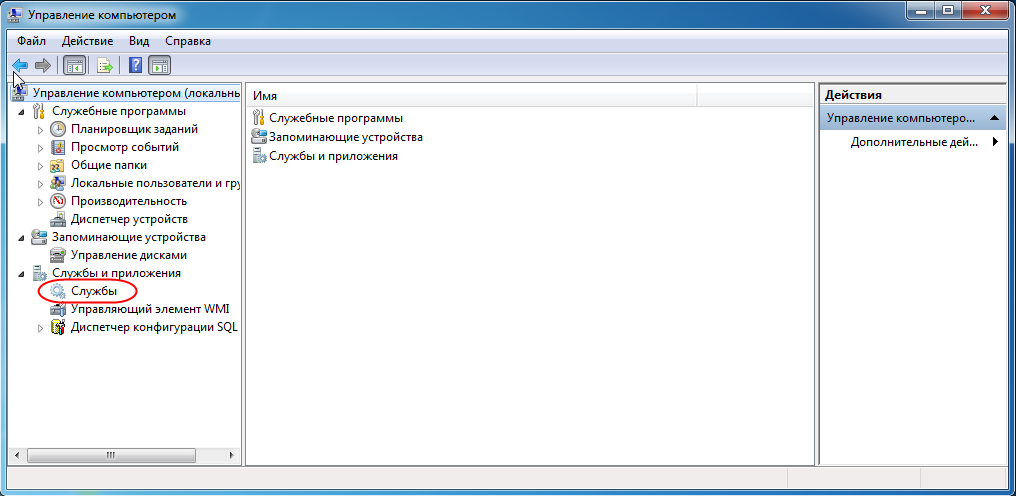

Выберите Службы и приложения – Службы (Рис. 17).

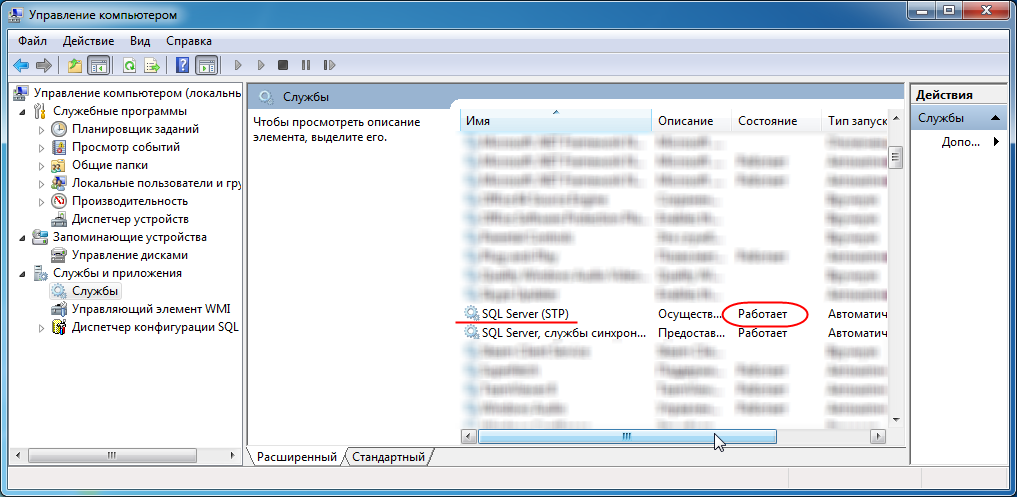

В списке должна присутствовать служба SQL Server и напротив неё должно высветится Работает (Рис. 18).

Теперь на вашем компьютере установлена мощная система управления данными Microsoft SQL Server Express. Вы можете создать базу данных VOGBIT и работать с ней.

Подробнее о создании новой базы данных VOGBIT смотрите

в руководстве по установке VOGBIT.

Там же можно найти видеоролик Часть 1. Установка, новая база данных из серии Начало работы, в котором показан процесс установки VOGBIT и создания новой базы данных.

2. Установка SQL Server Management Studio

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

SQL Server Management Studio – это полезная, свободно распространяемая, программа для управления SQL Server. С её помощью можно выполнять множество действий, в том числе, например, создавать резервные копии базы данных или восстанавливать базу данных из ранее созданной резервной копии.

Если вы планируете только ознакомиться с демо-версией VOGBIT, то установка ПО SQL Server Management Studio не требуется. Если вы планируете полноценно работать с VOGBIT, то мы рекомендуем вам при установке SQL Server сразу же установить и среду SQL Server Management Studio.

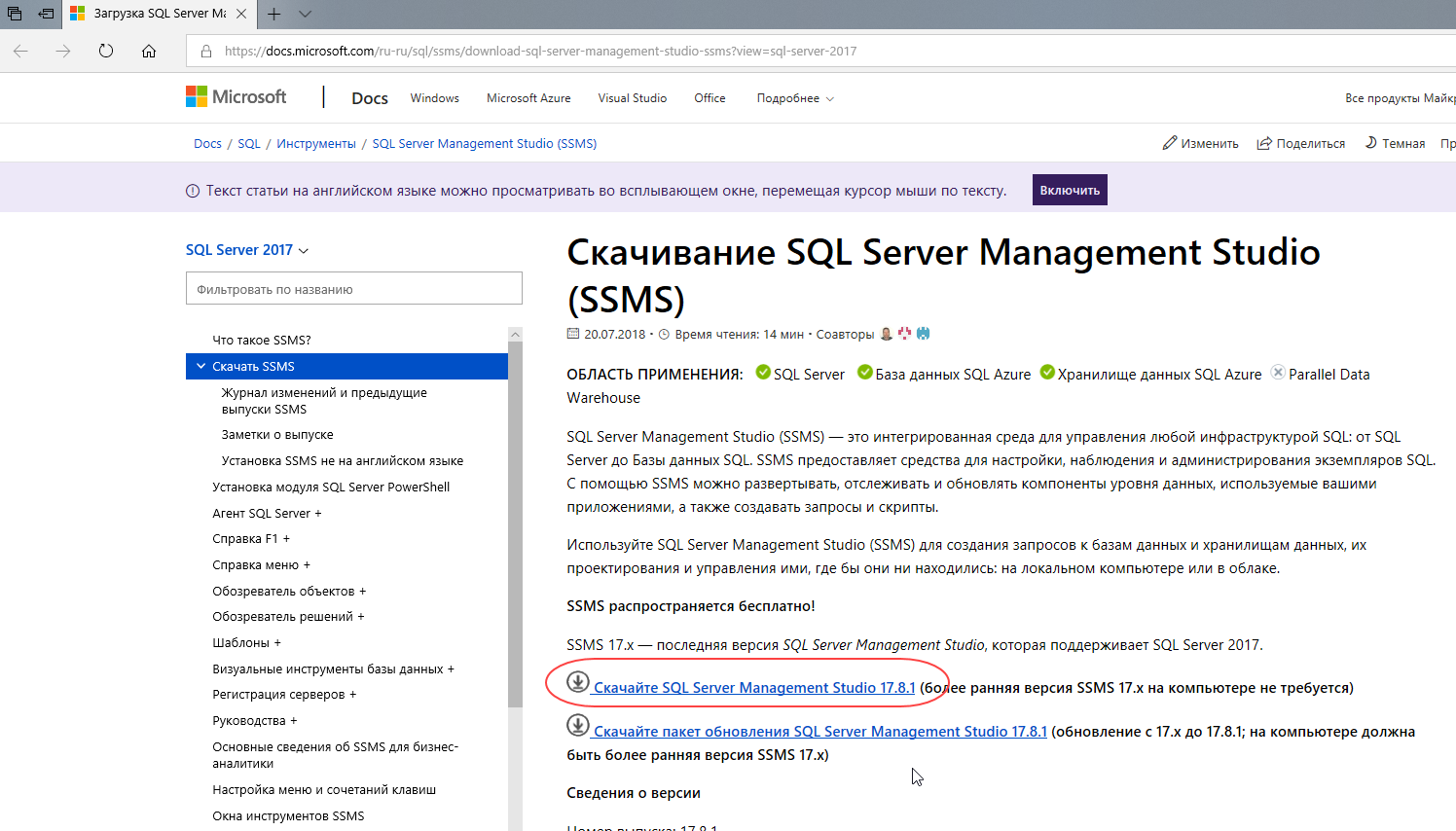

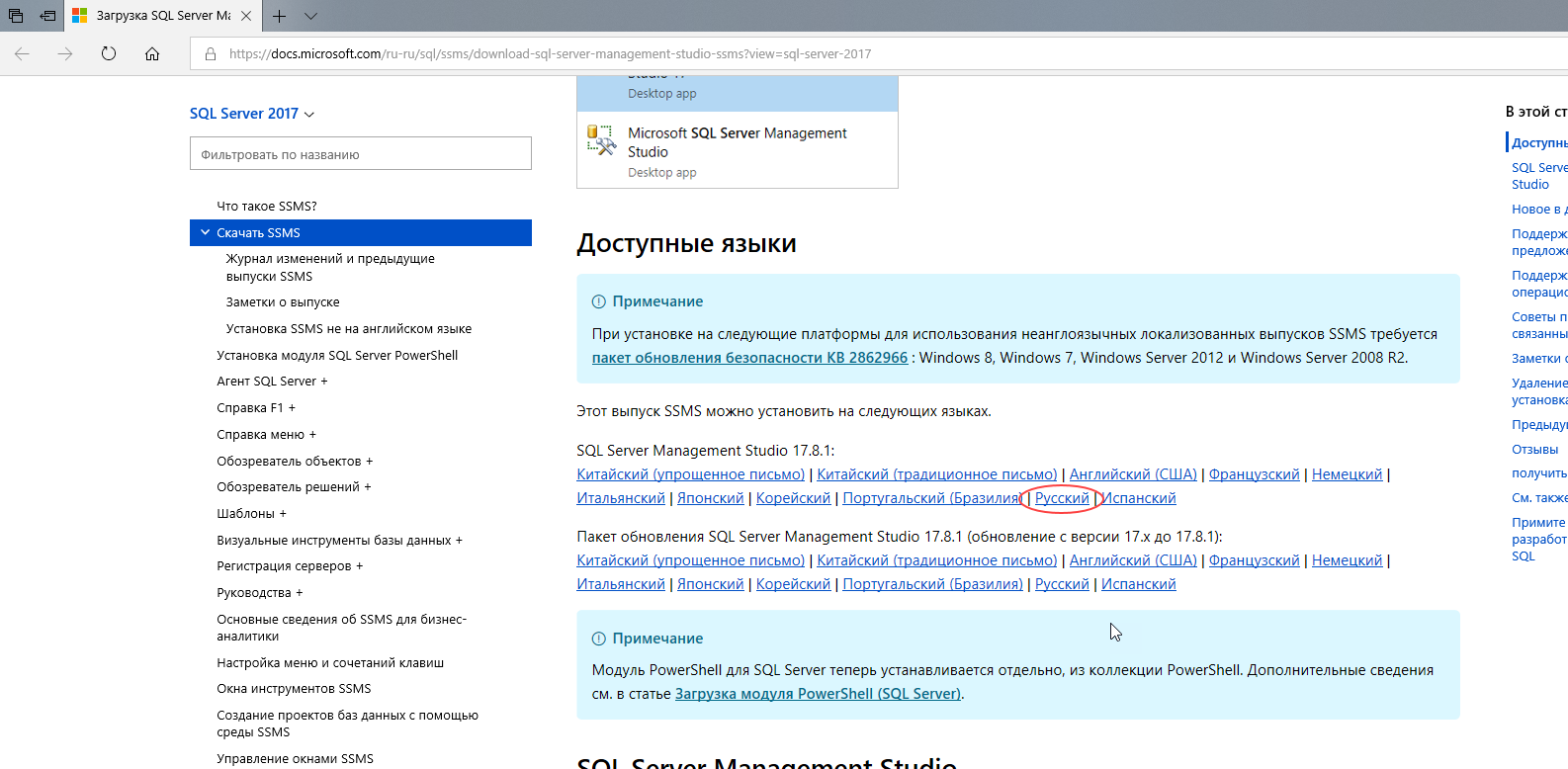

Скачать пакет для установки можно, например, здесь:

https://aka.ms/ssmsfullsetup

Для установки английской версии нажмите на ссылку «Скачать SQL Server Management Studio» (Рис. 19).

Если вы хотите установить русскую версию, то промотайте страницу немного ниже и в разделе «Доступные языки» нажмите на ссылку «Русский» (Рис. 20).

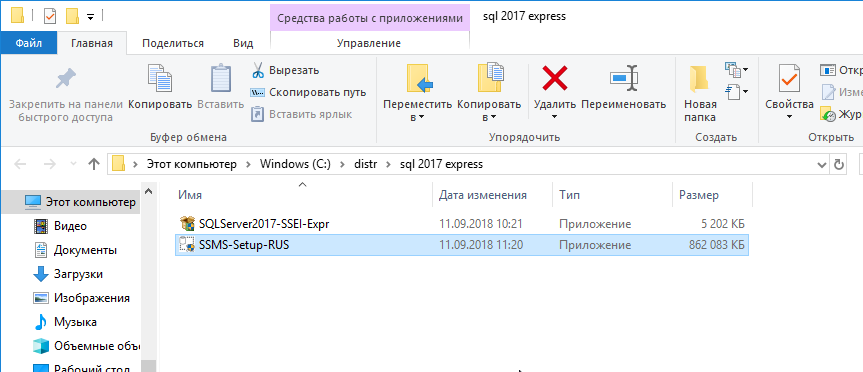

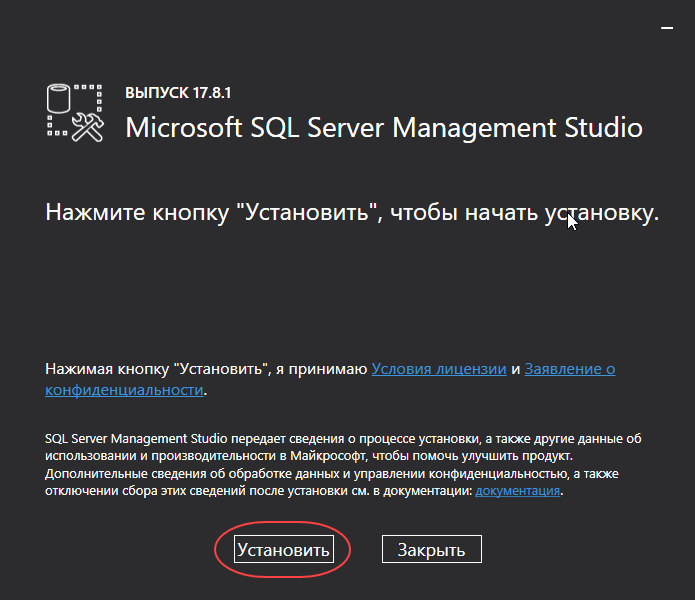

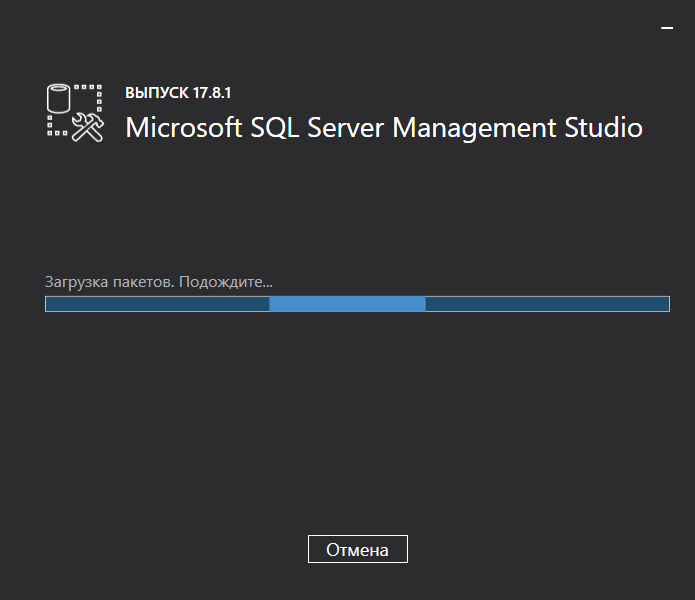

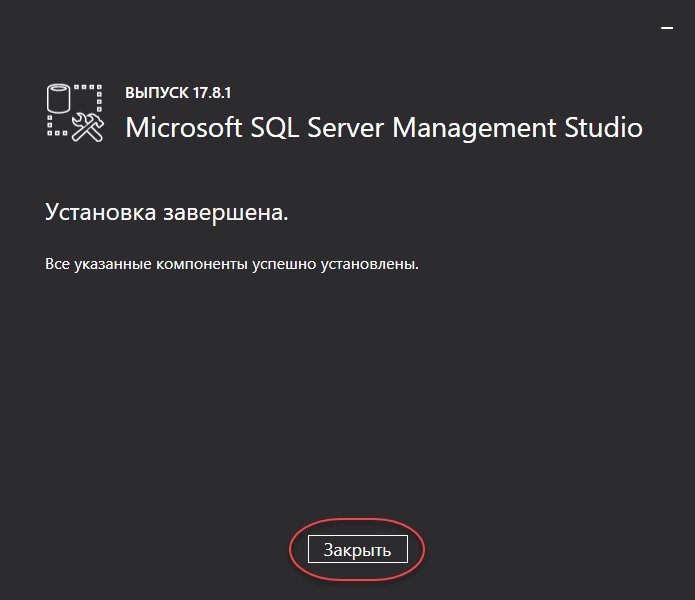

Запустите скачанный исполняемый файл (Рис. 21).

Выберите «Установить» (Рис. 22).

Начнётся процесс установки среды SQL Server Management Studio (Рис. 23).

По завершении установки нажмите Закрыть (Рис. 24).

Теперь вы можете использовать среду SQL Server Management Studio для резервного копирования-восстановления базы данных, для выполнения запросов и т.п.

3. Настройка SQL Server для работы в сети

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Нажимаем правой кнопкой мыши на кнопке «Пуск» из контекстного меню выбираем «Управление компьютером».

В дереве компонентов диспетчера (слева) выбрать раздел: Службы и приложения — Диспетчер конфигурации SQL Server – Сетевая конфигурация SQL Server – Протоколы для SQLEXPRESS (возможно MSSQL зависит от версии) – TCP/IP. Во вкладке «Протокол» устанавливаем «Да», во вкладке «IP-адреса» мотаем вниз до раздела «IPAll» и устанавливаем параметр «TCP-порт» равный 1433.

Далее необходимо настроить «Брандмауэр Windows»

Найдите, например, через «Проводник Windows» по пути C:WindowsSystem32 файл cmd.exe и запустите его с повышенными правами администратора. Для этого на файле cmd.exe нажмите правой кнопкой мыши и выберите «Запуск от имени администратора».

Если у вас установлен Windows 10, то для открытия порта достаточно выполнить команду:

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAIN

Если у вас установлен Windows 7, то для открытия порта запускаем команду WF.msc

Откроется окно «Брандмауэр Windows»

Создаем правило для входящих подключений

В диалоговом окне «Тип правила» выберите «Порт» и нажмите кнопку «Далее»

В диалоговом окне «Протокол и порты» выберите протокол «TCP».

Выберите «Определенные локальные порты» и введите номер порта экземпляра по умолчанию введите 1433.

Нажмите кнопку Далее.

В диалоговом окне Имя введите имя и описание для этого правила, например, SQLPort, а затем нажмите кнопку Готово.

Настройка завершена

4. Создание резервной копии базы данных

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Для создания резервной копии базы данных, можно воспользоваться свободно распространяемой, программой SQL Server Management Studio.

Подробная инструкция по установке SQL Server Management Studio есть на нашем сайте.

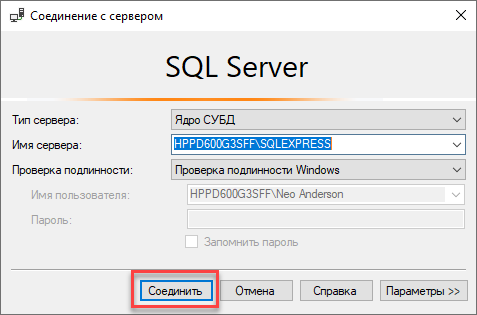

Через меню «Пуск» запустите программу запускаем программу SQL Server Management Studio.

Выберите нужный сервер (экземпляр), введите имя и пароль администратора SQL Server’а и подключитесь к серверу.

Если ваш SQL SERVER настроен на не стандартный порт, отличный от 1433, то в строке соединение необходимо указать его после запятой. Например: 10.0.0.30SQLEXPRESS2019, 18544 (где SQLEXPRESS2019 — имя именованного экземпляра, если имеется, а 18544 — порт сервера)

В дереве в левой части экрана выберите раздел «Базы данных» и установите курсор на нужную базу данных.

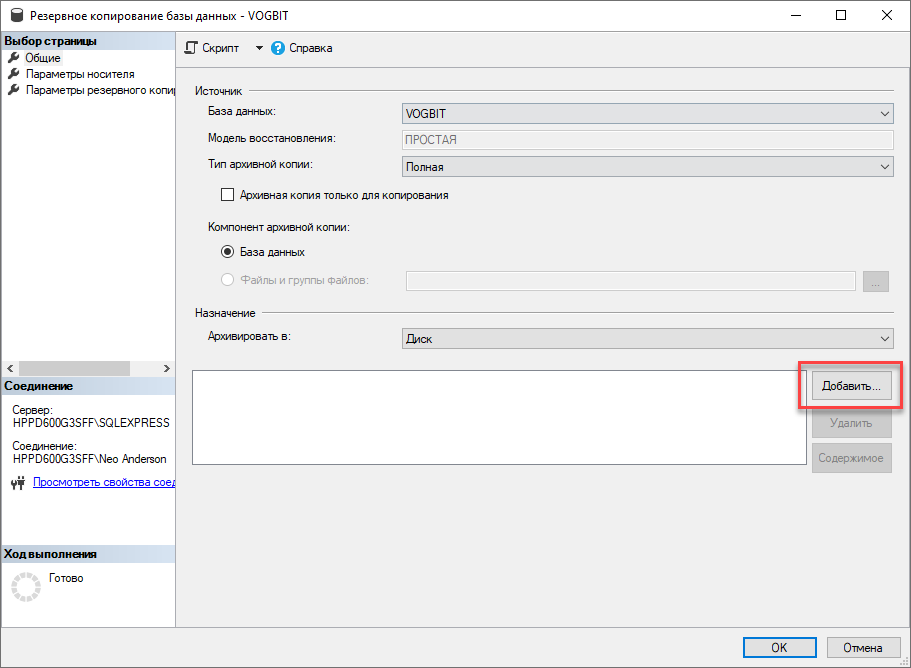

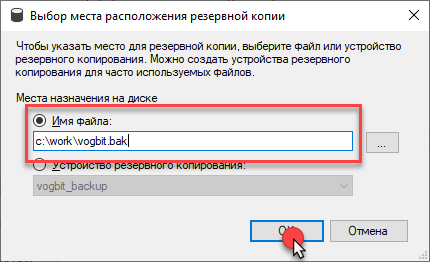

Откройте правой кнопкой мыши контекстное меню. Выберите «Задачи» — «Создать резервную копию. Если в области «Назначение» ещё не указан файл, в который будет сохранена резервная копия, то его нужно указать. Для этого нажмите «Добавить».

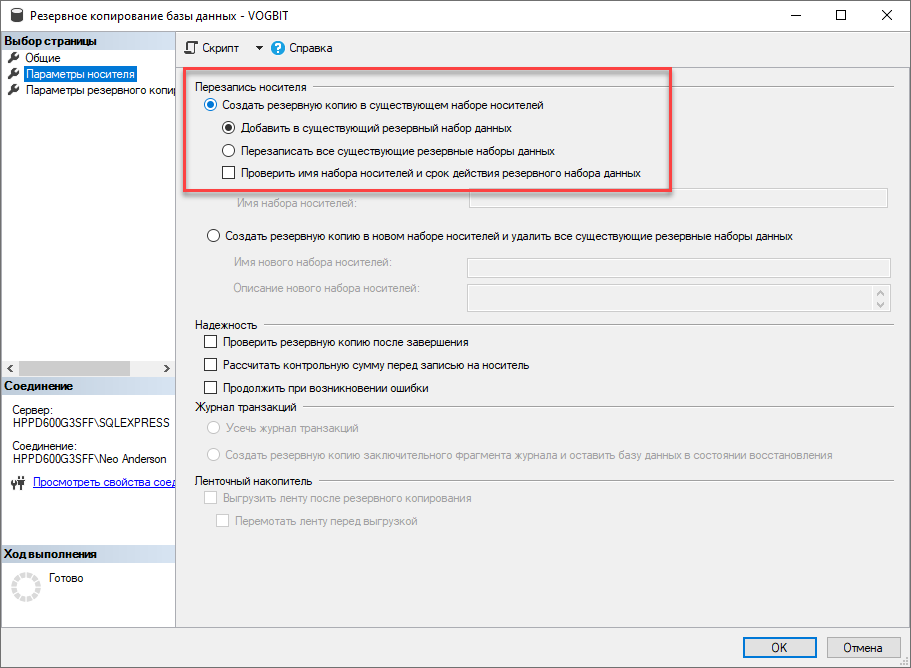

Если Вы сохраняете резервную копию базы данных в выбранный файл уже не первый раз, то в разделе «Параметры носителя» Вы можете выбрать один из двух вариантов:

- Добавить в существующий резервный набор данных;

- Перезаписать все существующие резервные наборы данных.

Для создания резервной копии нажмите «Ок».

5. Восстановление базы данных из резервной копии

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Через меню «Пуск» запустите программу запускаем программу SQL Server Management Studio.

Выберите нужный сервер (экземпляр), введите имя и пароль администратора SQL Server’а и подключитесь к серверу.

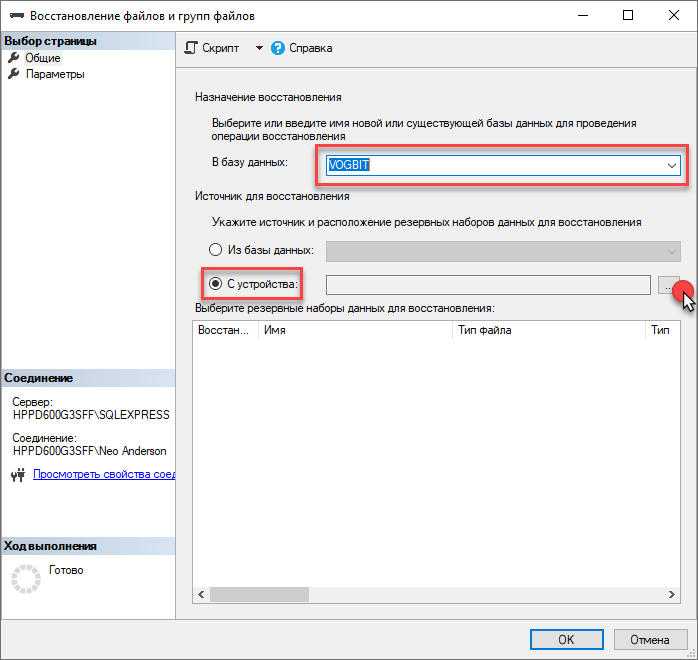

В дереве в левой части экрана выберите раздел «Базы данных» откройте правой кнопкой мыши контекстное меню. Выберите «Восстановить базу данных».

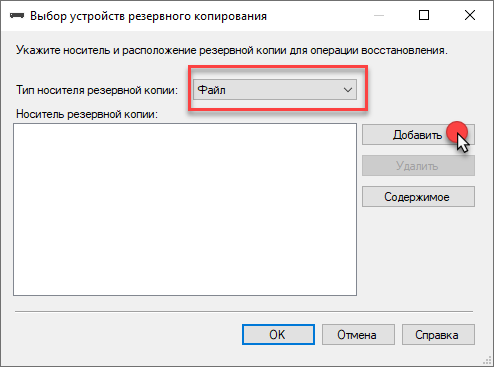

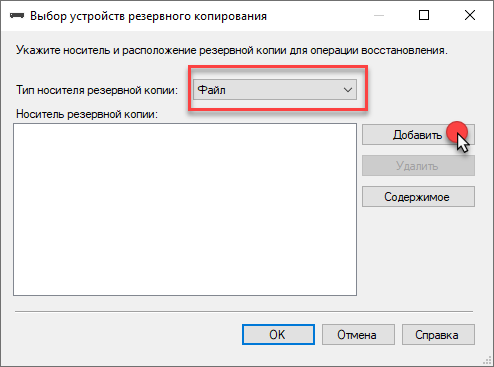

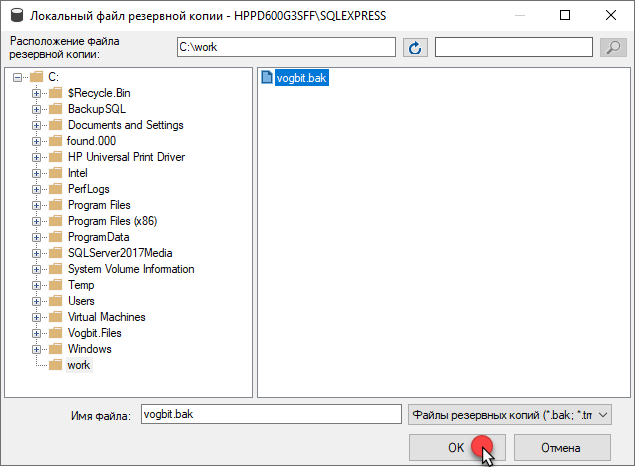

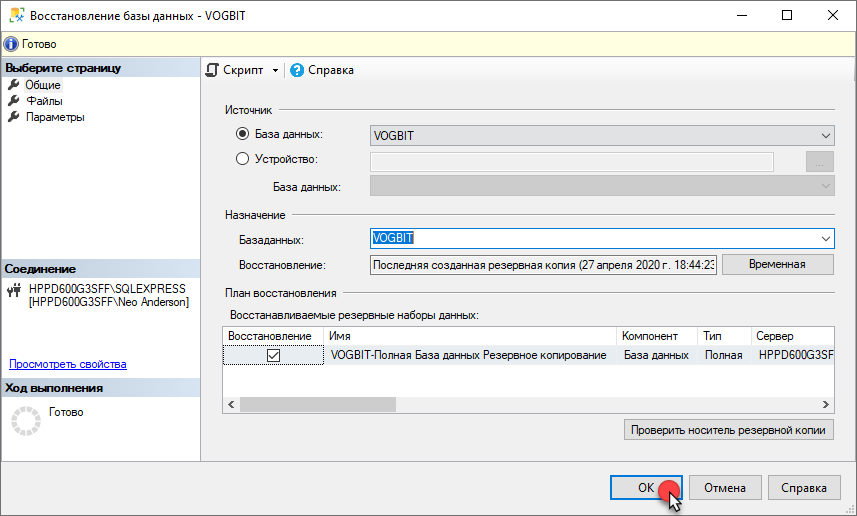

В области «Назначение — База данных» выберите имя восстанавливаемой базы. В поле «Источник» выберите «Устройство» и нажмите «…» для выбора места расположения файла с резервной копией.

В окне «Выбор устройства резервного копирования» выберите «Файл» и нажмите кнопку «Добавит».

Выберите файл с резервной копией базы данных.

Убедитесь, что выбрано правильное имя базы данных назначения, в противном случае впишите/выберите нужное. Если база данных с введенным именем не существует, она создастся автоматически.

Нажмите «Ок» для начала восстановления базы данных.

Содержание

- Добавление правила в Брандмауэр Windows Server 2012 R2

- Смотрите также:

- Настройка Firewall для сервера 1С

- Добавляем правила в файрвол для «1С Предприятие»

- Настраиваем файрвол под Windows Server 2012

- Настройка Брандмауэра Windows для MS SQL Server 2012 / 2008 (R2)

- 0. Оглавление

- 1. Что понадобится

- 2. Определение / изменения порта для «экземпляра по умолчанию»

- 3. Определение / изменения порта для именованного экземпляра SQL Server

- 4. Добавление правила в Брандмауэр Windows

- 5. Порт для администрирования MS SQL Server

- Смотрите также:

- Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

- Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

- Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

- Настройка доступа к сети

- 1. Антивирусы и межсетевые экраны.

- 2. Прокси сервер.

- 3. Порты передачи данных.

Добавление правила в Брандмауэр Windows Server 2012 R2

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

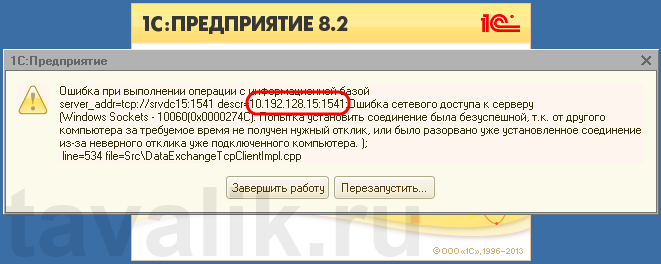

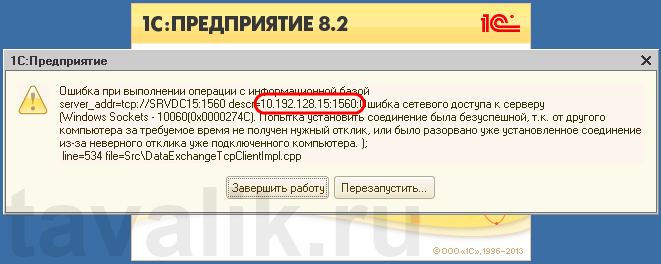

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Смотрите также:

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Источник

Настройка Firewall для сервера 1С

Продолжая небольшой цикл публикаций о серверах для программ 1С, поговорим сегодня о настройках на них файрвола. Начать следует с того, что дефолтные настройки брандмауэра Windows Server 2008/2012 R2 подразумевают блокировку сетевой активности. Следовательно, чтобы клиентские программы получили возможность взаимодействовать через соответствующие порты с серверными компонентами, в Windows Firewall нужно прописать правила, регламентирующие обмен данными в сети посредством конкретных портов.

Распространена ситуация, когда клиентское ПО сотрудников не может найти сервер «1С:Предприятие», который работает в серверной среде под управлением Windows Server 2012. Среди наиболее частых ошибок можно назвать ошибку доступа к серверу по сети, ошибку при работе с базой данной, отсутствие нужного отклика от другого терминала, разрыв соединения из-за неверного отклика от терминала, который уже подключен.

Добавляем правила в файрвол для «1С Предприятие»

Получив доступ к файрволу Windows, необходимо перейти в «дополнительные параметры» из левого меню, а оттуда – в раздел правил для входящих подключений. Там следует создать новое правило, воспользовавшись меню «Действия». После этого откроется окно с мастеров правил для новых входящих подключений. Среди представленных на главной странице типов правил, необходимо выбрать «для портов», указать TCP в качестве протокола передачи сетевых данных и номер порта, который будет открыт.

После нажатия «далее» потребуется выбрать действие «разрешить подключения», которое свяжется с генерируемым правилом. Вслед за этим нужно будет пометить те профили Windows Firewall, на которые это действие будет распространяться, при желании – как-то его озаглавить и добавить краткое описание.

Завершив создание правила, необходимо будет повторить попытку соединения с 1С-сервером. Скорее всего, появится аналогичная ошибка за тем исключением, что речь будет идти о порте номер 1560. Не нужно переживать, зато нужно повторить те же действия, что и для порта 1541, только в новом правиле в разделе «Protocol and Ports». указать через дефис диапазон портов 1560-1591, которые необходимы для ряда рабочих процессов 1C, а, если это не поможет, расширить диапазон до 1540-1591.

Затем будет необходимо переключиться на оснастку «Windows Firewall with Advanced Security», где можно будет просмотреть созданные правила списком. Клиент 1С к этому моменту уже должен спокойно подключаться к серверному окружению. В том случае, если это нужно сделать через консоль серверного администрирования 1C понадобится последнее правило, которое откроет порт 1540.

В случае, если потребуется добавить правило к исходящим подключениям, следует воспользоваться тем же алгоритмом создания правил для разных программ и протоколов.

Настраиваем файрвол под Windows Server 2012

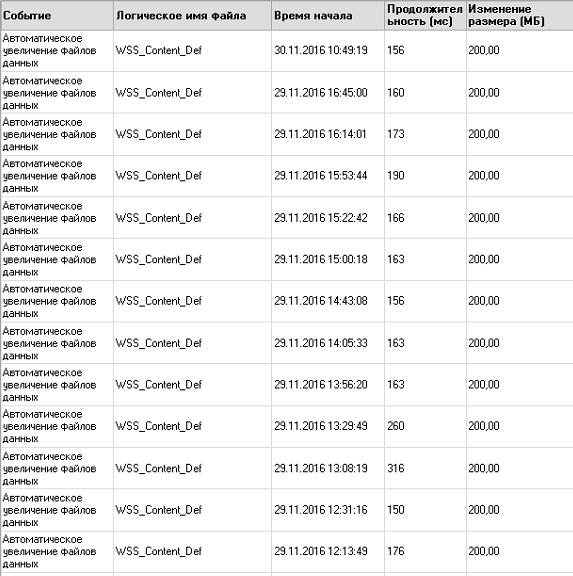

Несколько слов нужно сказать о настройке файрвола в конфигурации 1C + MS SQL. Эта связка – популярна во многих современных компаниях, однако требует времени на вникание в механику работы Windows Firewall с серверным окружением 1С.

Если подключение к серверу идет на TCP-порт 1433 – просто создаем правило и открываем к нему доступ по той же схеме, которая расписывалась выше. Удостовериться, что работа осуществляется через это порт можно через оснастку «Диспетчер конфигурации SQL Server» в Server 2012, где во вкладке протоколов для MSSQLSERVER можно найти TCP/IP-протокол, в свойствах которого есть вкладка «IP-адреса», а в ней – ветка «IPAII».

Бывают однако и ситуации, когда SQL-порт – динамический. В этом случае потребуется подключиться к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Подытоживая, можно сказать, что понимание алгоритма настройки файрвола для 1С-сервера может облегчить задачу любом сисадмину, столкнувшемуся с неполадками с подключением.

Источник

Настройка Брандмауэра Windows для MS SQL Server 2012 / 2008 (R2)

Если к службе Microsoft SQL Server должны подключаться программы с других компьютеров в сети, то необходимо чтобы правильным образом был настроен Брандмауэр Windows на сервере, где запущена служба. А именно разрешены входящие подключения по определенному порту, используемому компонентой Database Engine SQL Server. О том как узнать, какой порт использует SQL Server, изменить этот порт, а также настроить Брандмауэр Windows читайте в данной статье.

0. Оглавление

1. Что понадобится

2. Определение / изменения порта для «экземпляра по умолчанию»

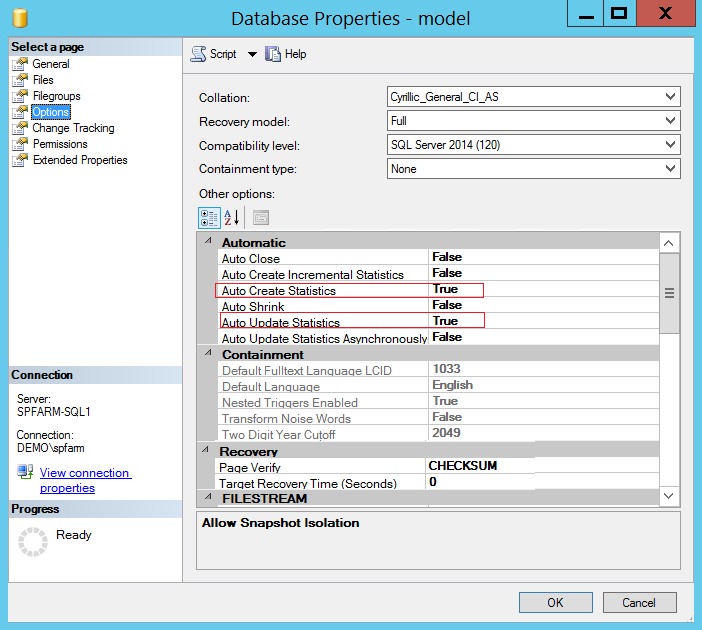

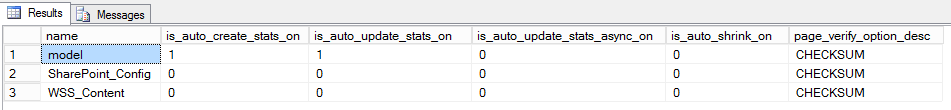

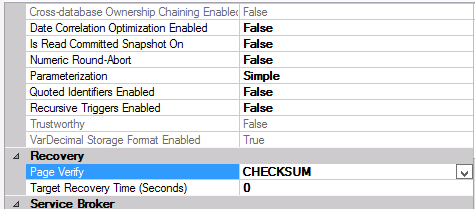

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» ( Configuration Tools ) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Далее нажимаем на « Дополнительные параметры » ( Advanced Settings ) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку « Правила для входящих подключений » ( Inbound Rules ), а затем в меню « Действия » ( Actions ) выберем пункт « Создать правило… » ( New Rule… ).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем « Далее » ( Next ).

Теперь укажем действие связанное с добавляемым правилом. Выберем « Разрешить подключение » ( Allow the connection ) и нажмем « Далее » ( Next ).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем « Далее » ( Next ).

Ну и наконец, вводим имя и описание для нового правила и нажимаем « Готово » ( Finish ) для завершения работы мастера.

А в оснастке « Брандмауэр Windows в режиме повышенной безопасности » ( Windows Firewall with Advanced Security ) в таблице « Правила для входящих подключений » ( Inbound Rules ) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Источник

Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

ошибка доступа к серверу по сети;

ошибка при выполнении операций с информационной базой;

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому ПО не удалось по указанному адресу найти сервер для 1С. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.