Обновлено 13.01.2019

Добрый день! Уважаемые читатели и постоянные посетители IT блога Pyatilistnik.org. Сегодня хотел бы сделать небольшую заметку, в которой был я описал по каким портам работает программа 1С и, как эти порты открыть в брандмауэре Windows, чтобы все работало. Уверен, что начинающим 1сникам данная информация будет полезной при настройке данного сервиса. Ну, что поехали и сделаем все красиво.

Задача: настроить брандмауэр Windows для работы сервера 1С (связка из Сервера 1С: Предприятие и MS SQL 2008, например).

Решение: если сервер SQL принимает подключения на стандартный порт TCP 1433, то разрешаем его. Если порт SQL динамический, то необходимо разрешить подключения к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Сервер 1С работает на портах 1541 и диапазоне 1560-1591. По совершенно мистическим причинам иногда такой список открытых портов все равно не позволяет выполнять подключения к серверу. Чтобы заработало наверняка, разрешите диапазон 1540-1591.

Настройка брандмауэра Windows на сервере 1С + MS SQL

Напоминаю, что вы легко можете теперь проверить доступность портов, через утилиту Telnet, подробнее, о том как проверить доступность порта читайте по ссылке слева. С вами был Иван Семин, автор и создатель компьютерного блога Pyatilistnik.org,

Янв 13, 2019 23:12

Чтобы пользователи могли подключиться к серверу 1С, необходимо настроить правила брандмауэра (Firewall).

Список портов по умолчанию:

- 1541 — порт менеджера кластера;

- 1540 — порт агента сервера;

- 1560-1591 — порты для рабочих процессов;

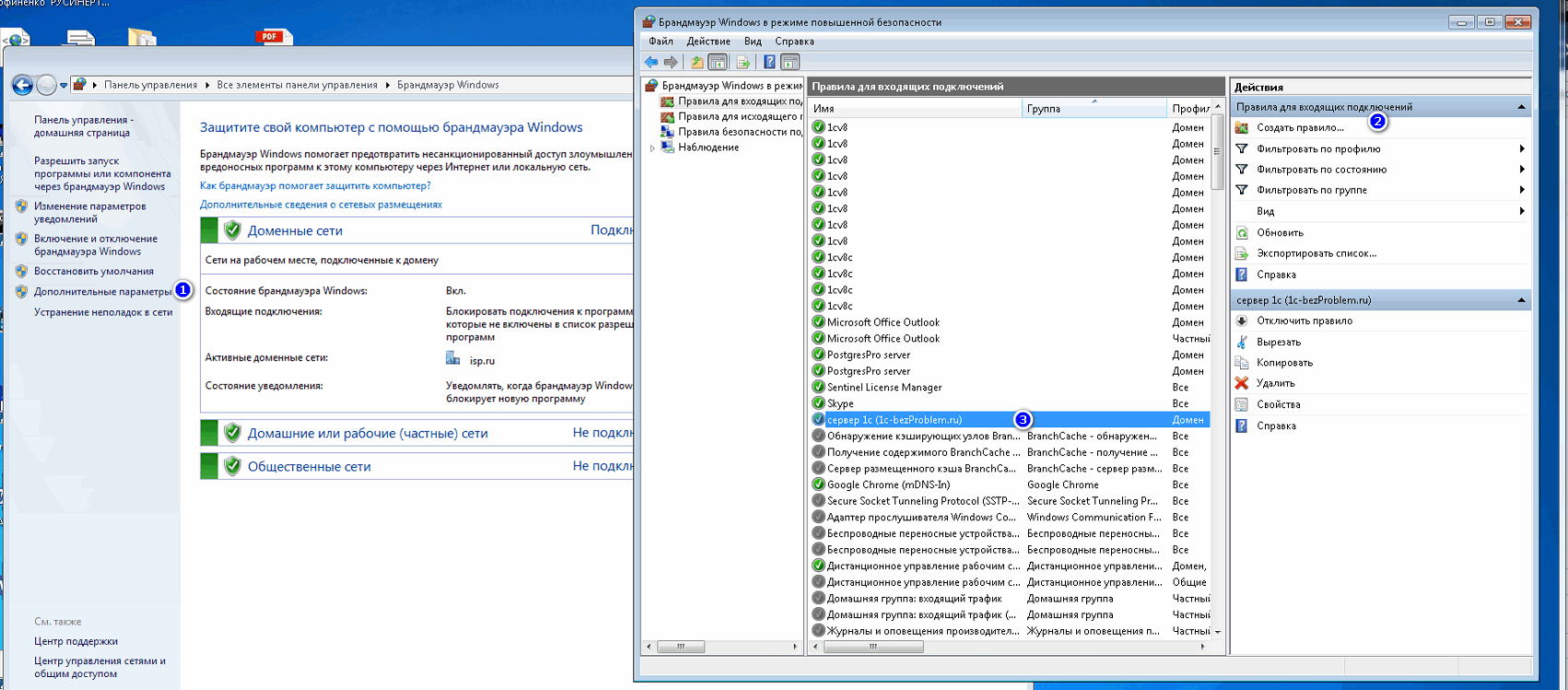

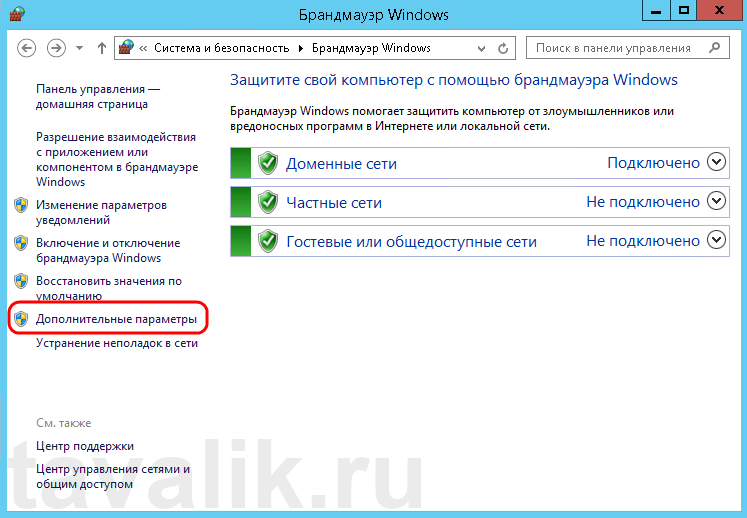

- Заходим в оснастку настройки Firewall(см.рисунок). Можно еще так: «Выполнить» (Win+R) -> «Дополнительные параметры».

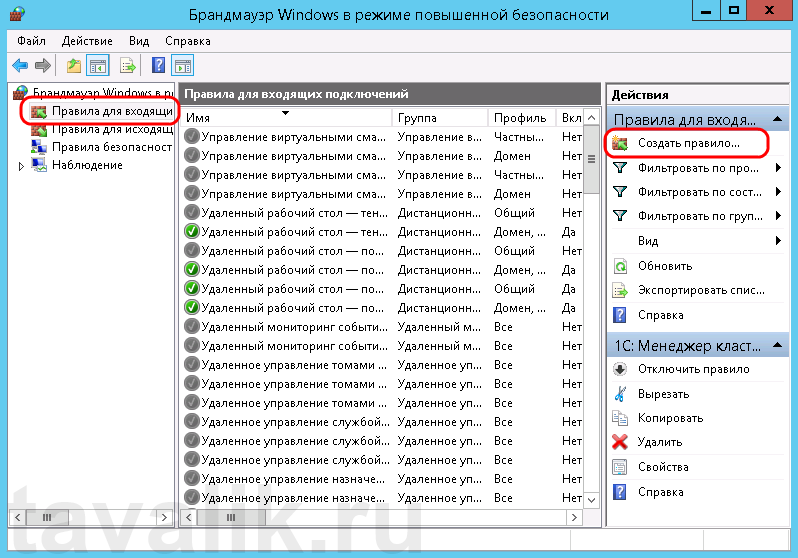

- Создаем правило для входящих подключений.

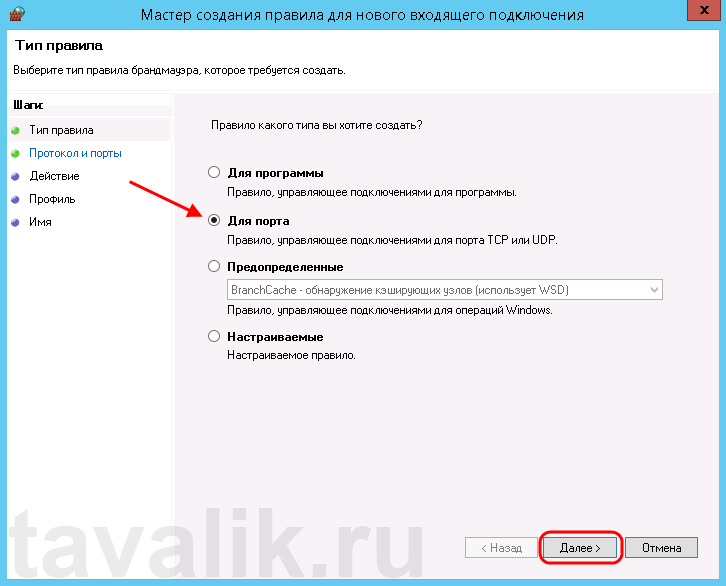

- «Правило для какого типа вы хотите создать?» — отмечаем «Для порта»

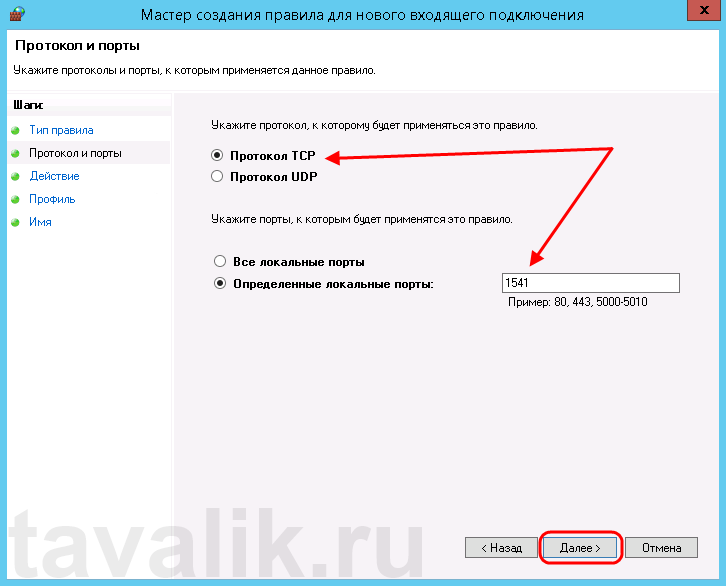

- «Укажите протокол, к которому будет применяться это правило» — отмечаем «Протокол TCP»

- «Укажите порты, к которым будет применяться это правило.» — если у нас порта стандартные, то: «1540, 1541, 1560-1591»

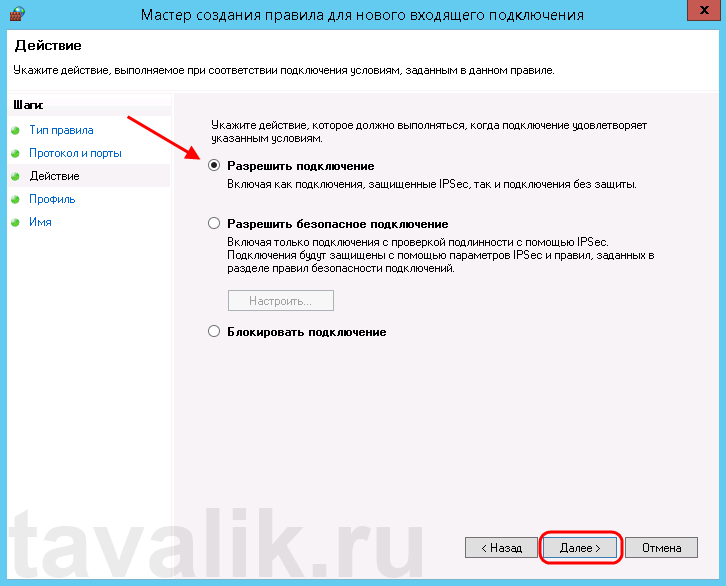

- «Укажите действие, которое должно выполняться, когда подключение удовлетворяет указанным условиям» — выбираем «Разрешить подключение»

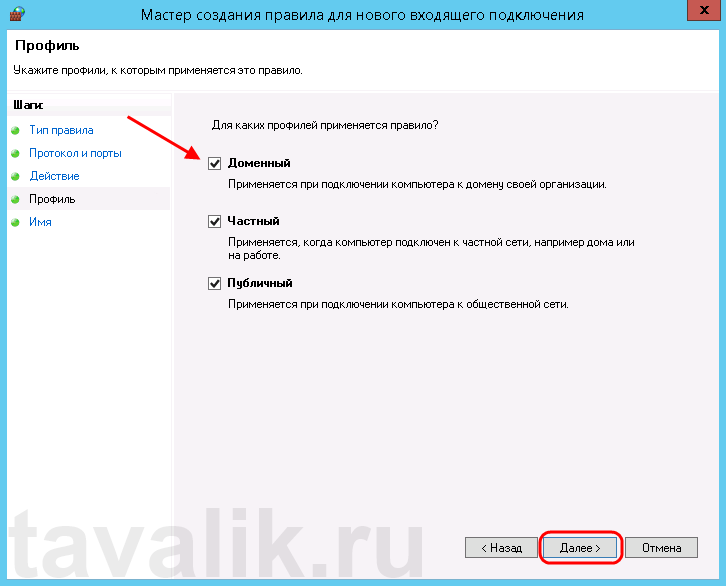

- «Для каких профилей применяется правило?» — можно отметить все

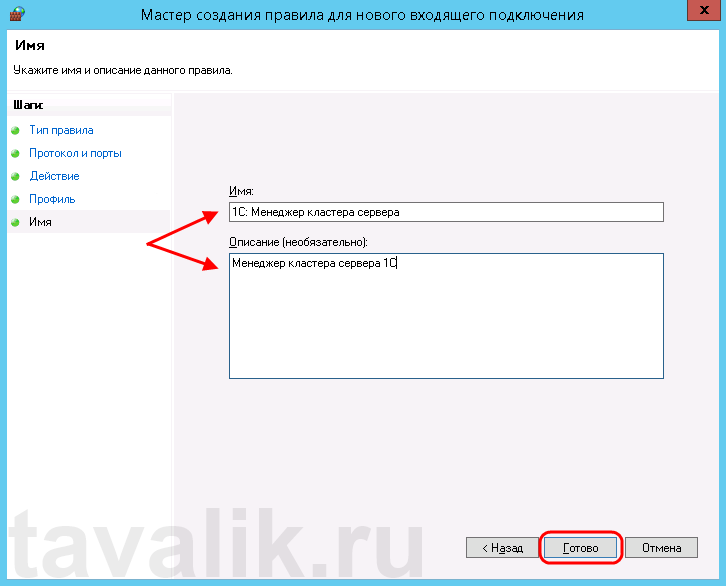

- Затем вводим название и описание нашего правило и жмем «Готово».

- На этом все. Если нет необходимости подключаться через консоль администрирования сервера 1с с локальных компьютеров, то порт 1540 пропускаем.

Какие порты нужно открыть на брандмауэре Windows для работы в клиент-серверной 1С, используя MS SQL 2017 на отдельном сервере.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Бывают случаи когда «Сервер 1С» как и сервер MS SQL находятся не за «сетевыми экранами» в локальной сети и защитить их от внешних угроз может только обычный брандмауэр Windows.

(К слову брандмауэр Windows в локальной сети в большинстве не нужен, конечно при правильной организации работы). Но если он включен, и MS SQL на другом «хосте» (сервере) проблемы с подключением в клиент-серверной 1С — гарантированны!

Как исправить ситуацию?

- Включить брандмауэр («сетевой экран») на «роутере», на Kerio, pfSense, iptables, одним словом там, где используется программный «сетевой экран». Задача — закрыть порты извне, чтоб защитить всю локальную сеть от внешних угроз! Затем уже можно отключить и брандмауэр Windows! Так как MS SQL и Сервер 1С уже будет защищен!

- Если брандмауэр Windows единственный «сетевой экран» который защищает «Сервер 1С» и MS SQL, тогда остается только открыть порты, чтоб Сервер 1С видел MS SQL и наоборот.

Сперва откроем порт 1433 на том сервере, где работает MS SQL 2017.

Запускаем брандмауэр Windows

Затем на вкладке слева ищем «Дополнительные параметры».

Затем слева «Правила для входящих подключений» и «Создать правило».

Правило «Для порта»

Затем клик по кнопке «Далее>»

Укажем протокол к которому будет применяться правило «Протокол TCP».

И сам порт 1433 укажем выбрав «Определенные локальные порты:»

TCP 1433 — порт, выбираемый для SQL Server по умолчанию. Это официальный номер сокета IANA (агентство по выделению имен и уникальных параметров протоколов Интернета) для SQL Server. Клиентские системы используют порт TCP 1433 для подключения к системе управления базами данных; в среде SQL Server Management Studio (SSMS) порт служит для управления экземплярами SQL Server через сеть. Можно настроить SQL Server для прослушивания другого порта, но в большинстве случаев используется порт 1433.

Еще раз «Далее» и «Разрешить подключение».

Клик «Далее» обычно для всех профилей применяется правило «Доменный» — «Частный» — «Публичный».

После того как мы кликнем по кнопке «Далее», нам нужно задать имя для правила

На этом, та часть работы, которую нужно делать на сервере «MS SQL» завершена!

Идем на сервер, где работает «Сервер 1С» он же «Кластер серверов»:

Аналогично открываем порт 1541, для нашего «Менеджера кластера серверов».

Затем откроем диапазон портов: 1560-1591 (просто указав через тире) для наших «Рабочих процессов».

Если к примеру Вы используете утилиту администрирование серверов («Рис. ниже») на другом ПК или сервере, но подключится Вам нужно используя ее к «Серверу 1С» (что за брандмауэром Windows), тогда нужно еще дополнительно открыть порт TCP 1540.

Еще может понадобится и открытие TCP 1434 на сервере где работает MS SQL.

TCP 1434 — порт, выбираемый по умолчанию для выделенного административного соединения. Вы можете запустить выделенное административное соединение с помощью командной строки sqlcmd или введя «ADMIN:» с последующим именем сервера в диалоговом окне SSMS Connect to Database Engine.

Собственно это и вся работа которую нужно выполнить, чтоб пользователи смогли работать в клиент-серверной 1С, и благополучно администрировать сам сервер 1С и наш «Сиквел» )

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

Содержание

- Добавление правила в Брандмауэр Windows Server 2012 R2

- Смотрите также:

- Настройка Firewall для сервера 1С

- Добавляем правила в файрвол для «1С Предприятие»

- Настраиваем файрвол под Windows Server 2012

- Настройка Брандмауэра Windows для MS SQL Server 2012 / 2008 (R2)

- 0. Оглавление

- 1. Что понадобится

- 2. Определение / изменения порта для «экземпляра по умолчанию»

- 3. Определение / изменения порта для именованного экземпляра SQL Server

- 4. Добавление правила в Брандмауэр Windows

- 5. Порт для администрирования MS SQL Server

- Смотрите также:

- Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

- Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

- Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

- Настройка доступа к сети

- 1. Антивирусы и межсетевые экраны.

- 2. Прокси сервер.

- 3. Порты передачи данных.

Добавление правила в Брандмауэр Windows Server 2012 R2

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

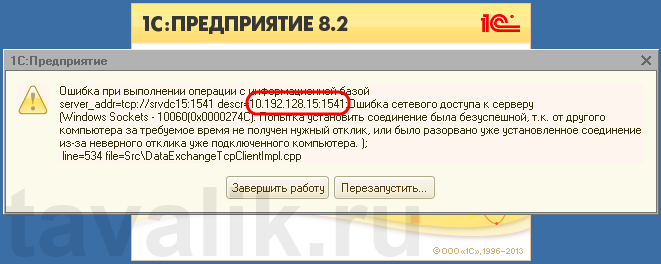

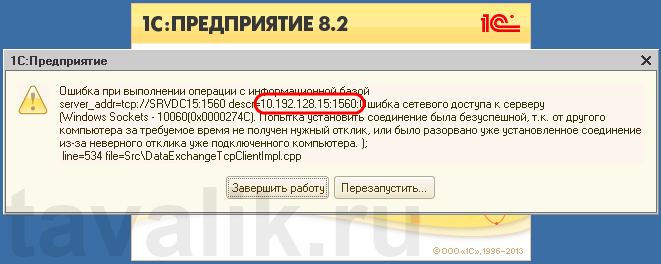

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

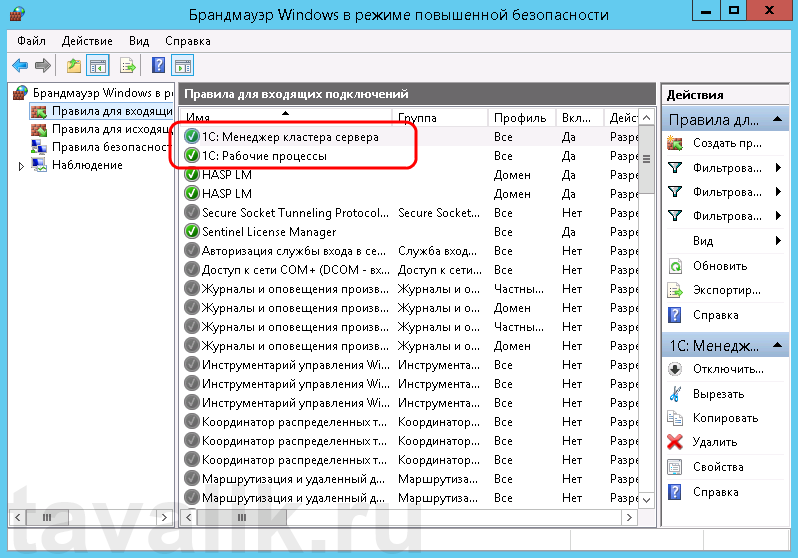

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Смотрите также:

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Источник

Настройка Firewall для сервера 1С

Продолжая небольшой цикл публикаций о серверах для программ 1С, поговорим сегодня о настройках на них файрвола. Начать следует с того, что дефолтные настройки брандмауэра Windows Server 2008/2012 R2 подразумевают блокировку сетевой активности. Следовательно, чтобы клиентские программы получили возможность взаимодействовать через соответствующие порты с серверными компонентами, в Windows Firewall нужно прописать правила, регламентирующие обмен данными в сети посредством конкретных портов.

Распространена ситуация, когда клиентское ПО сотрудников не может найти сервер «1С:Предприятие», который работает в серверной среде под управлением Windows Server 2012. Среди наиболее частых ошибок можно назвать ошибку доступа к серверу по сети, ошибку при работе с базой данной, отсутствие нужного отклика от другого терминала, разрыв соединения из-за неверного отклика от терминала, который уже подключен.

Добавляем правила в файрвол для «1С Предприятие»

Получив доступ к файрволу Windows, необходимо перейти в «дополнительные параметры» из левого меню, а оттуда – в раздел правил для входящих подключений. Там следует создать новое правило, воспользовавшись меню «Действия». После этого откроется окно с мастеров правил для новых входящих подключений. Среди представленных на главной странице типов правил, необходимо выбрать «для портов», указать TCP в качестве протокола передачи сетевых данных и номер порта, который будет открыт.

После нажатия «далее» потребуется выбрать действие «разрешить подключения», которое свяжется с генерируемым правилом. Вслед за этим нужно будет пометить те профили Windows Firewall, на которые это действие будет распространяться, при желании – как-то его озаглавить и добавить краткое описание.

Завершив создание правила, необходимо будет повторить попытку соединения с 1С-сервером. Скорее всего, появится аналогичная ошибка за тем исключением, что речь будет идти о порте номер 1560. Не нужно переживать, зато нужно повторить те же действия, что и для порта 1541, только в новом правиле в разделе «Protocol and Ports». указать через дефис диапазон портов 1560-1591, которые необходимы для ряда рабочих процессов 1C, а, если это не поможет, расширить диапазон до 1540-1591.

Затем будет необходимо переключиться на оснастку «Windows Firewall with Advanced Security», где можно будет просмотреть созданные правила списком. Клиент 1С к этому моменту уже должен спокойно подключаться к серверному окружению. В том случае, если это нужно сделать через консоль серверного администрирования 1C понадобится последнее правило, которое откроет порт 1540.

В случае, если потребуется добавить правило к исходящим подключениям, следует воспользоваться тем же алгоритмом создания правил для разных программ и протоколов.

Настраиваем файрвол под Windows Server 2012

Несколько слов нужно сказать о настройке файрвола в конфигурации 1C + MS SQL. Эта связка – популярна во многих современных компаниях, однако требует времени на вникание в механику работы Windows Firewall с серверным окружением 1С.

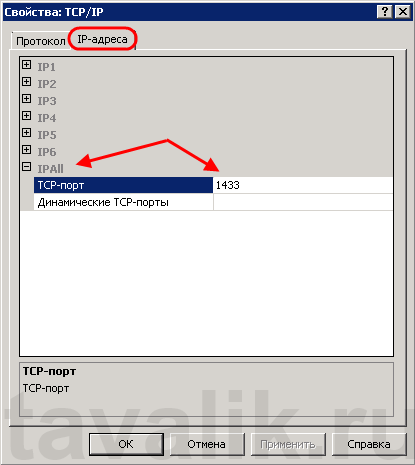

Если подключение к серверу идет на TCP-порт 1433 – просто создаем правило и открываем к нему доступ по той же схеме, которая расписывалась выше. Удостовериться, что работа осуществляется через это порт можно через оснастку «Диспетчер конфигурации SQL Server» в Server 2012, где во вкладке протоколов для MSSQLSERVER можно найти TCP/IP-протокол, в свойствах которого есть вкладка «IP-адреса», а в ней – ветка «IPAII».

Бывают однако и ситуации, когда SQL-порт – динамический. В этом случае потребуется подключиться к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Подытоживая, можно сказать, что понимание алгоритма настройки файрвола для 1С-сервера может облегчить задачу любом сисадмину, столкнувшемуся с неполадками с подключением.

Источник

Настройка Брандмауэра Windows для MS SQL Server 2012 / 2008 (R2)

Если к службе Microsoft SQL Server должны подключаться программы с других компьютеров в сети, то необходимо чтобы правильным образом был настроен Брандмауэр Windows на сервере, где запущена служба. А именно разрешены входящие подключения по определенному порту, используемому компонентой Database Engine SQL Server. О том как узнать, какой порт использует SQL Server, изменить этот порт, а также настроить Брандмауэр Windows читайте в данной статье.

0. Оглавление

1. Что понадобится

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» ( Configuration Tools ) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Далее нажимаем на « Дополнительные параметры » ( Advanced Settings ) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку « Правила для входящих подключений » ( Inbound Rules ), а затем в меню « Действия » ( Actions ) выберем пункт « Создать правило… » ( New Rule… ).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем « Далее » ( Next ).

Теперь укажем действие связанное с добавляемым правилом. Выберем « Разрешить подключение » ( Allow the connection ) и нажмем « Далее » ( Next ).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем « Далее » ( Next ).

Ну и наконец, вводим имя и описание для нового правила и нажимаем « Готово » ( Finish ) для завершения работы мастера.

А в оснастке « Брандмауэр Windows в режиме повышенной безопасности » ( Windows Firewall with Advanced Security ) в таблице « Правила для входящих подключений » ( Inbound Rules ) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Источник

Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

ошибка доступа к серверу по сети;

ошибка при выполнении операций с информационной базой;

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому ПО не удалось по указанному адресу найти сервер для 1С. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.

Чтобы открыть данный порт, необходимо зайти на сервер через RDP-подключение и запустить управление Windows Firewall. Эту операцию можно произвести двумя способами. Первый вариант – перейти в «Панель управления», далее в подраздел «Система и безопасность», гд е нужно запустить, собственно, брандмауэр.

Также для этого можно воспользоваться командной строкой, выполнив в ней команду firewall.cpl – для этого нажимаем горячие клавиши Win+R, после чего переходим в раздел «Открыть», вводим имя команды и жмем подтверждение действия.

После того, как мы получили доступ к брандмауэру Windows, в его активном окне нам нужно выбрать раздел дополнительных параметров, который расположен в левом меню. Дальше в левой части открывшегося нового окна необходимо перейти к разделу правил для входящих подключений и через меню «Действия» выбрать «Создать новое правило».

Перед нами откроется мастер создания правил для новых входящих подключений. На титульной странице необходимо выбрать тип выбираемого правила, помеченный названием «Для портов» и можно перейти дальше. Теперь укажем протокол передачи сетевых данных (в нашем случае указываем TCP), а также номер открываемого порта.

На следующей вкладке нам нужно будет указать непосредственно действие, которое будет связано с создаваемым нами правилом. Нас интересует действие «Разрешить подключения». Выбираем его и жмем «Далее». Теперь отмечаем требуемые профили Windows Firewall, на которые должно распространяться создаваемое нами действие. Последняя страница мастера предлагает нам ввести имя для нового правила, а также добавить для него описание по желанию. Жмем готово и завершаем работу с мастером.

После создания правила нужно снова попробовать подключиться к 1С-серверу. При подключении мы увидим ту же самую ошибку, но теперь в сообщении говорится уже о другом порте под номером 1560.

По аналогии с описанной выше схемой добавления портов добавляем еще одно правило, в котором указываем диапазон портов 1560-1591. Эти порты требуются для обеспечения различных рабочих процессов программы 1C. Порты, входящие в этот диапазон, указываем через дефис в разделе «Protocol and Ports».

После проделанных манипуляций переходим в оснастку «Windows Firewall with Advanced Security». Здесь, в разделе правил для входящего подключения мы сможем увидеть созданные нами правила. При этом теперь клиент 1С должен свободно подключаться к серверному окружению. Если требуется подключение к вашему серверу через консоль серверного администрирования 1C, вам потребуется создать отдельное правило, открывающее порт 1540.

При необходимости добавления правил к исходящим подключениям можно воспользоваться той же схемой создания правил для отдельных протоколов и программ.

Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

Теперь несколько слов о том, как произвести настройку брандмауэра под Windows Server 2012 в указанной конфигурации. Такая связка – не редкость для современных офисов, но иногда требуется дополнительное время, чтобы разобраться в принципе работы Windows Firewall относительно серверного окружения 1С.

При условии, что сервер осуществляет прием подключения на стандартный TCP-порт 1433, нужно просто разрешить этот порт, воспользовавшись созданием правил для брандмауэра, принцип которого мы рассмотрели выше. Чтобы проверить, действительно ли работа идет через этот порт, можно запустить оснастку «Диспетчер конфигурации SQL Server» в Server 2012 и перейти на вкладку сетевой конфигурации. Здесь нужно выбрать вкладку протоколов для MSSQLSERVER и в левом окне найти TCP/IP-протокол. Выбираем его и кликаем «Свойства», после чего ищем вкладку «IP-адреса» и раскрываем ветку «IPAII».

Если же SQL-порт динамический, потребуется разрешение подключения к следующему приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Как уже было сказано выше, 1С-сервер работает с портом 1541 и портами в диапазоне 1560-1591. Однако нередко случается так, что по непонятным причинам данный список откртых портов все равно не дает выполнять подключение к серверу. Чтобы все работало на 100% нужно всего лишь расширить этот диапазон, указав в нем порты от 1540 до 1591.

Источник

Настройка доступа к сети

Для корректной работы сервиса 1С-Отчетность необходимо проверить следующие настройки:

Данные настройки производятся системным администратором (или под его руководством).

1. Антивирусы и межсетевые экраны.

2. Прокси сервер.

Если соединение с интернетом проходит через прокси-сервер, необходимо разрешить прямой доступ в обход прокси для используемых серверов, а также настроить авторизацию на прокси-сервере в 1С для передачи отчетности.

3. Порты передачи данных.

Обязательно следует открыть порт 80 HTTP.

Далее, в зависимости от того, обмен с какими контролирующими органами используется:

1). Обмен с ФНС, ПФР, Росстатом

2). Обмен с Росалкогольрегулированием

4). Обмен с Росприроднадзором

6). Обновления 1С/модуля документооборота

7). Обновления учетной записи

Доступ к портам можно проверить с помощью командной строки. Для этого перейдите в меню Пуск → Выполнить и впишите cmd. В открывшейся командной строке введите команду telnet, через пробел адрес сервера и через пробел соответствующий ему порт.

Например: telnet report.keydisk.ru 465

Клиент telnet может быть отключен в системе. При использовании команды с выключенным клиентом telnet появится сообщение Команда telnet не является внутренней или внешней компонентой. Для включения клиента telnet необходимо перейти в Панель управления → Программы и компоненты → Включение и отключение компонентов Windows и проставить флажки на пунктах клиент telnet и сервер telnet.

Источник

Содержание

- Как установить и настроить терминальный сервер Microsoft Windows Server 2016 Standart

- Оглавление

- Добавление ролей и компонентов

- Активация лицензии удалённых рабочих столов

- Изменение стандартного порта подключения

- Возможные проблемы

- Подключение было запрещено

- CredSSP

- Отсутствуют доступные серверы лицензирования удаленных рабочих столов

- Установка и настройка терминального сервера на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера к работе

- Выбор оборудования

- Подготовка сервера

- Шаг 2. Установка Windows Server и базовая настройка системы

- Установка системы

- Базовая настройка Windows Server

- Шаг 3. Установка и настройка терминального сервера

- Подготовка системы

- Установка роли и компонентов

- Установка служб удаленных рабочих столов

- Настройка лицензирования удаленных рабочих столов

- Добавление лицензий

- Шаг 4. Тюнинг терминального сервера

- Ограничение сессий

- Анализатор соответствия рекомендациям

- Теневые копии

- Ошибка 36888 (Source: schannel)

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Особый порт для подключения

Как установить и настроить терминальный сервер Microsoft Windows Server 2016 Standart

Оглавление

Добавление ролей и компонентов

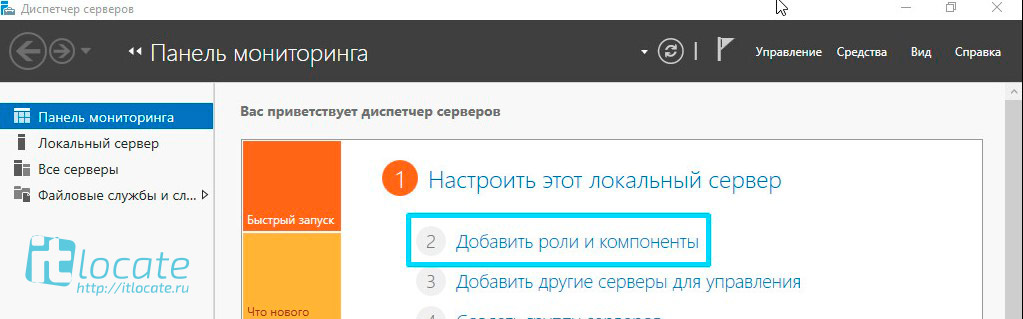

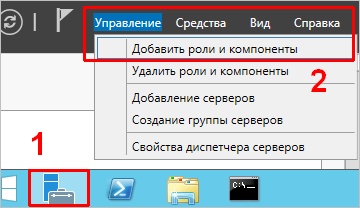

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера. На будущем терминальном сервере открываем диспетчер сервера через Панель управления ( Win + R Control) — Администрирование — Диспетчер серверов (Server Manager) или через команду «Выполнить» ( Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

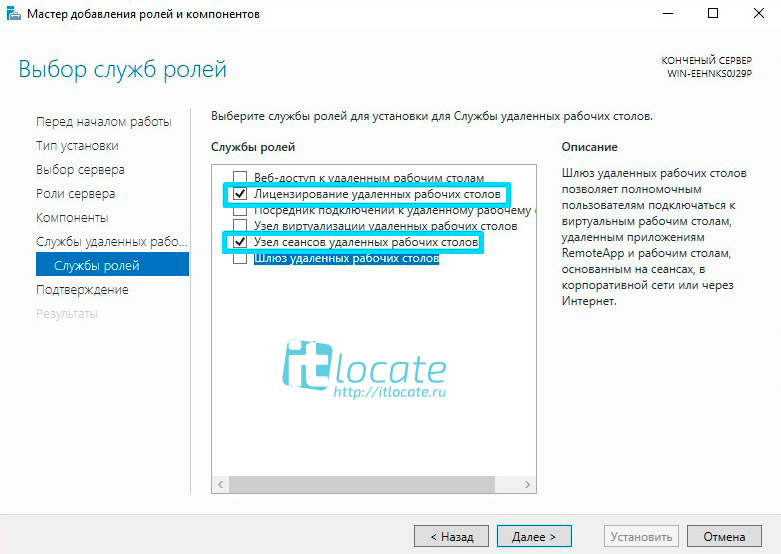

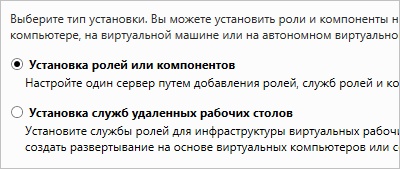

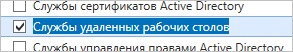

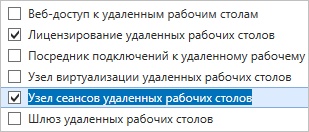

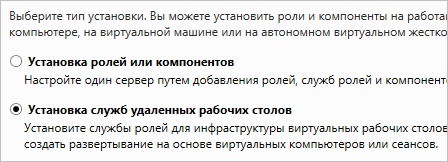

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation), выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host), жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

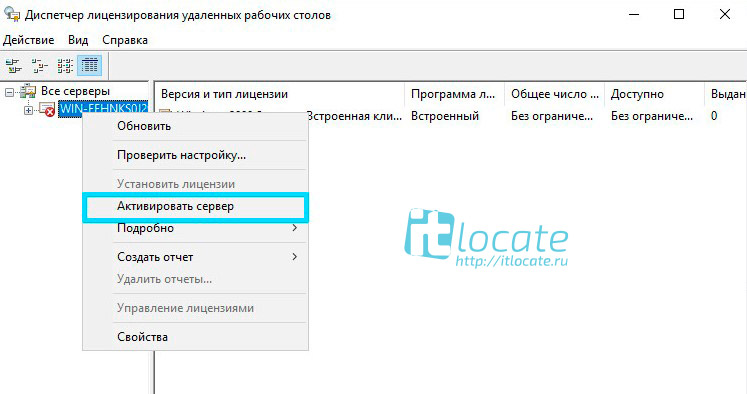

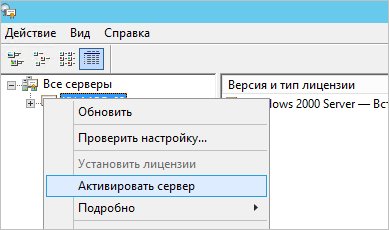

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager). Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

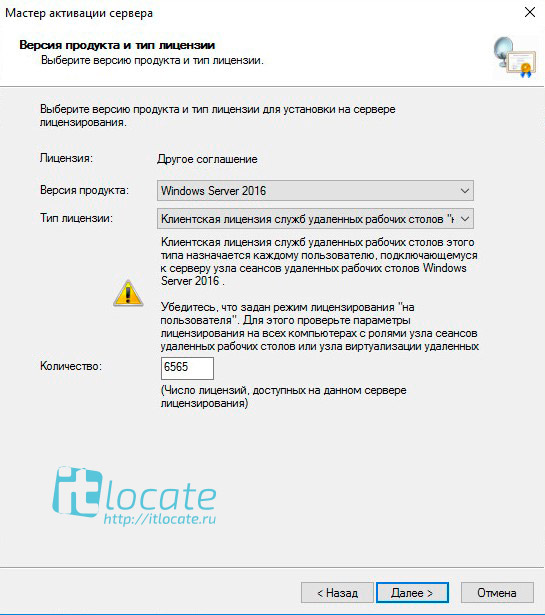

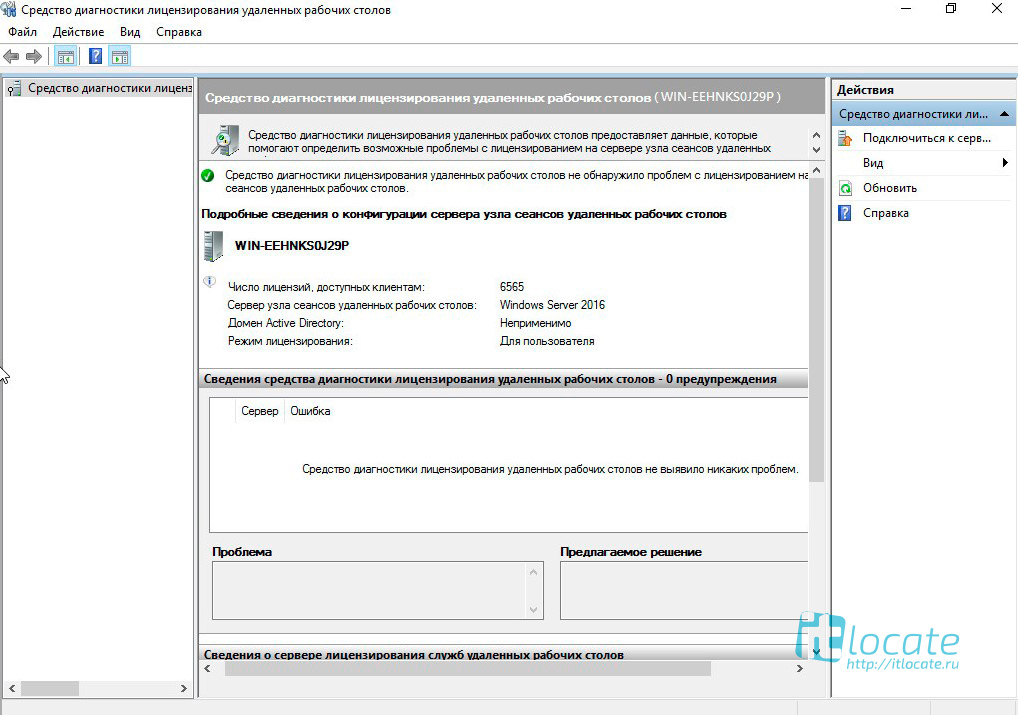

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение, и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google). Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

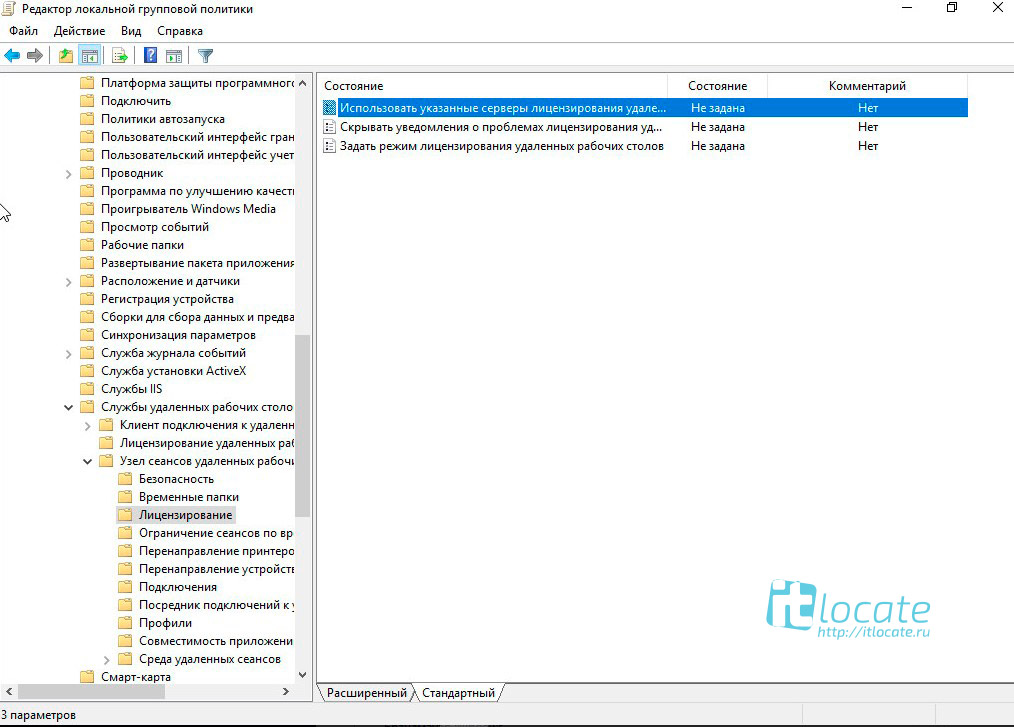

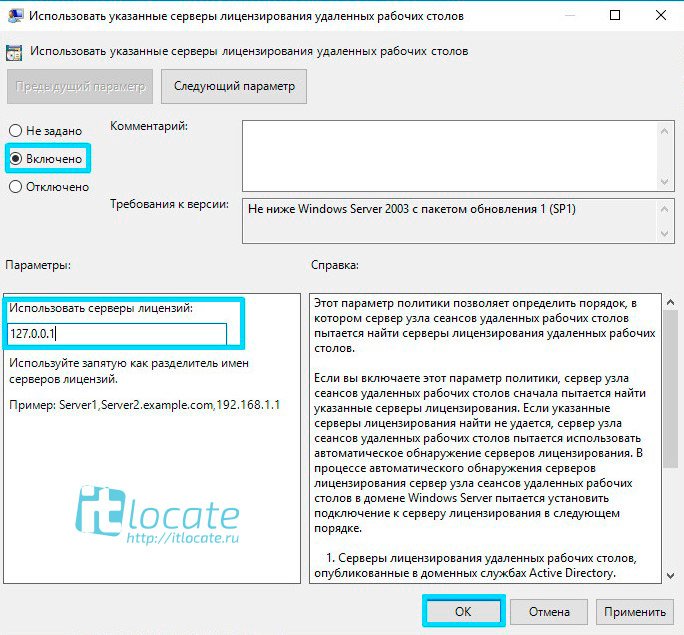

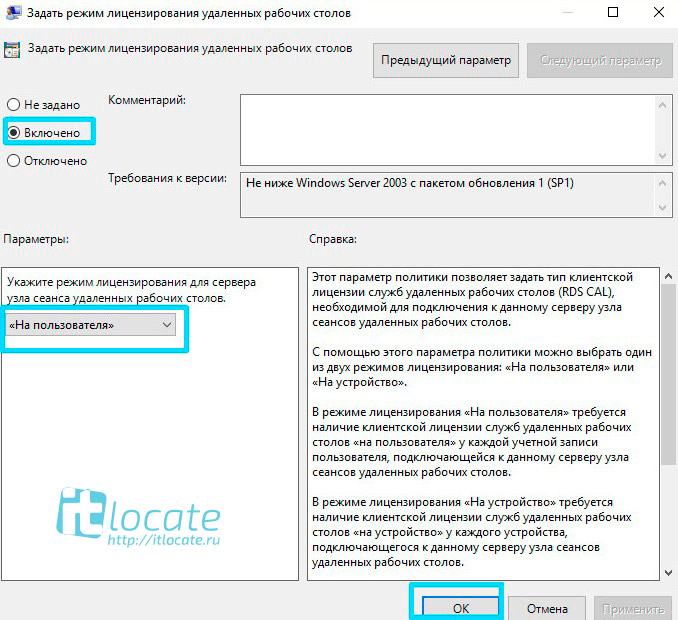

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов. Теперь всё ок!

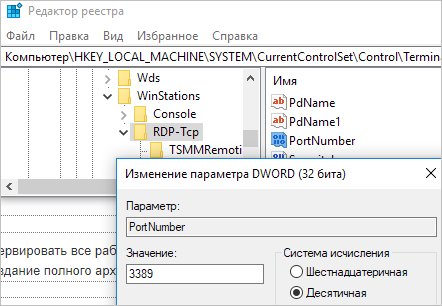

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр ( Win + R regedit), переходим по ветке:

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта. Так же это можно сделать через командную строу:

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«, а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов. Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально. Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость). Если не поможет, то советую переустановить роли и компоненты.

Установка и настройка терминального сервера на Windows Server

Инструкция разбита на 6 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов.

В качестве операционной системы используется Windows Server 2012 R2 / 2016.

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

- Процессор от Xeon E5.

- Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

- Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

- Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

- Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

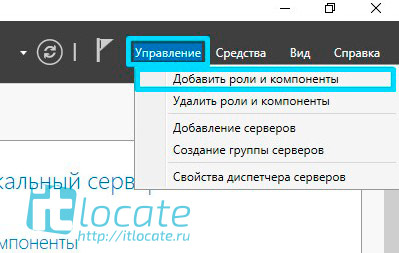

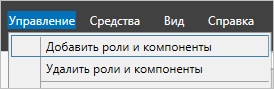

Кликаем Управление — Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

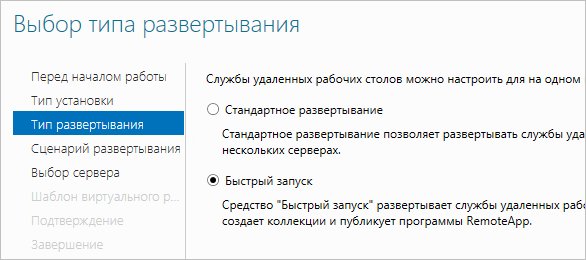

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

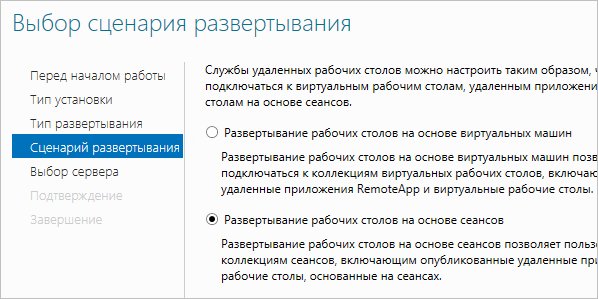

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

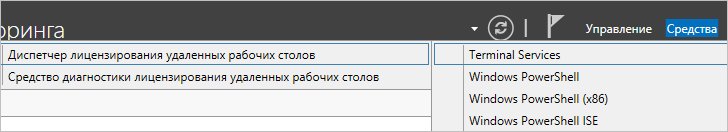

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

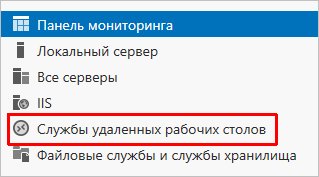

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

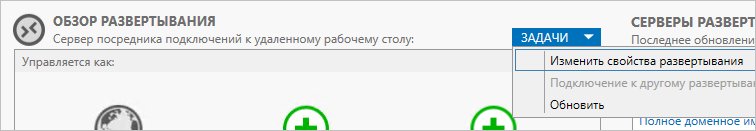

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

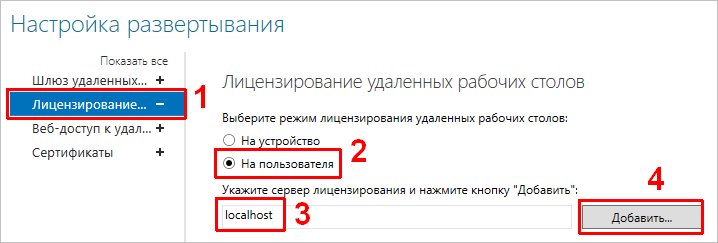

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel — в ней параметр EventLogging и меняем его значение на . Команда для редактирования реестра:

reg add «HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel» /v EventLogging /t REG_DWORD /d 0 /f

* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Продолжая небольшой цикл публикаций о серверах для программ 1С, поговорим сегодня о настройках на них файрвола. Начать следует с того, что дефолтные настройки брандмауэра Windows Server 2008/2012 R2 подразумевают блокировку сетевой активности. Следовательно, чтобы клиентские программы получили возможность взаимодействовать через соответствующие порты с серверными компонентами, в Windows Firewall нужно прописать правила, регламентирующие обмен данными в сети посредством конкретных портов.

Распространена ситуация, когда клиентское ПО сотрудников не может найти сервер «1С:Предприятие», который работает в серверной среде под управлением Windows Server 2012. Среди наиболее частых ошибок можно назвать ошибку доступа к серверу по сети, ошибку при работе с базой данной, отсутствие нужного отклика от другого терминала, разрыв соединения из-за неверного отклика от терминала, который уже подключен.

Добавляем правила в файрвол для «1С Предприятие»

Все эти ошибки сигнализируют о том, что по указанному адресу клиентское ПО не находит 1С-сервер, что часто бывает связано с тем, что нужный порт (в нашем случае 1541) закрыт. Открыть его можно, зайдя на сервер через RDP-подключение и активировав управление Windows Firewall. Существуют два способа выполнения этой процедуры: через подраздел «Система и безопасность» в «Панели управления», откуда можно запустить файрвол или через командную строку (хоткей Win+R), с помощью команды firewall.cpl .

Получив доступ к файрволу Windows, необходимо перейти в «дополнительные параметры» из левого меню, а оттуда – в раздел правил для входящих подключений. Там следует создать новое правило, воспользовавшись меню «Действия». После этого откроется окно с мастеров правил для новых входящих подключений. Среди представленных на главной странице типов правил, необходимо выбрать «для портов», указать TCP в качестве протокола передачи сетевых данных и номер порта, который будет открыт.

После нажатия «далее» потребуется выбрать действие «разрешить подключения», которое свяжется с генерируемым правилом. Вслед за этим нужно будет пометить те профили Windows Firewall, на которые это действие будет распространяться, при желании – как-то его озаглавить и добавить краткое описание.

Завершив создание правила, необходимо будет повторить попытку соединения с 1С-сервером. Скорее всего, появится аналогичная ошибка за тем исключением, что речь будет идти о порте номер 1560. Не нужно переживать, зато нужно повторить те же действия, что и для порта 1541, только в новом правиле в разделе «Protocol and Ports». указать через дефис диапазон портов 1560-1591, которые необходимы для ряда рабочих процессов 1C, а, если это не поможет, расширить диапазон до 1540-1591.

Затем будет необходимо переключиться на оснастку «Windows Firewall with Advanced Security», где можно будет просмотреть созданные правила списком. Клиент 1С к этому моменту уже должен спокойно подключаться к серверному окружению. В том случае, если это нужно сделать через консоль серверного администрирования 1C понадобится последнее правило, которое откроет порт 1540.

В случае, если потребуется добавить правило к исходящим подключениям, следует воспользоваться тем же алгоритмом создания правил для разных программ и протоколов.

Настраиваем файрвол под Windows Server 2012

Несколько слов нужно сказать о настройке файрвола в конфигурации 1C + MS SQL. Эта связка – популярна во многих современных компаниях, однако требует времени на вникание в механику работы Windows Firewall с серверным окружением 1С.

Если подключение к серверу идет на TCP-порт 1433 – просто создаем правило и открываем к нему доступ по той же схеме, которая расписывалась выше. Удостовериться, что работа осуществляется через это порт можно через оснастку «Диспетчер конфигурации SQL Server» в Server 2012, где во вкладке протоколов для MSSQLSERVER можно найти TCP/IP-протокол, в свойствах которого есть вкладка «IP-адреса», а в ней – ветка «IPAII».

Бывают однако и ситуации, когда SQL-порт – динамический. В этом случае потребуется подключиться к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Подытоживая, можно сказать, что понимание алгоритма настройки файрвола для 1С-сервера может облегчить задачу любом сисадмину, столкнувшемуся с неполадками с подключением.

Какие минимальные настройки необходимо выполнить в Windows Server 2016 для последующей установки 1С: УНФ в файловом режиме?

Сервер будет устновлен в дата-центре.

Будет 3-4 пользователя, которые будут работать с 1С по rdp.

Других задач у сервера не будет.

Конфигурация сервера: Core i3-6100 3.7GHz, RAM 4Gb, HDD 2x 500Gb

RAID контроллера нет.

Есть ли смысл делать софтварный рейд?

Какие настройки безопасности необходимо выполнить?

Необходимо ли устанавливать антивирус?

Что еще можете посоветовать сделать из первоначальной настройки, чтоб можно было безопасно работать с сервером?

-

Вопрос заданболее трёх лет назад

-

1147 просмотров

Рэйд не нужен для таких задач, если у вас самих нет каких-то специфических требований.

Настройте бэкап на второй диск и в облако — два раза в день, с помощью теневого копирования.

Памяти мало.

Для комфортной работы пользователя — 8гб, а у вас четыре пользователя. 16Гб поставить надо.

Под систему обязательно SSD. Желательно NVMe. Объем не менее 240.

HDD под архивы.

Процессор нормальный — работать будет шустро.

Необходимо ли устанавливать антивирус?

Нет.

Если конечно пользователи будут там только в 1с работать. Просто настройте безопасность нормально — чтобы у пользователей не было прав ни на что кроме запуска 1с и доступа к папке с 1с.

Что еще можете посоветовать сделать из первоначальной настройки, чтоб можно было безопасно работать с сервером?

- Ограничиваем всем пользователям доступ ко всему, чтобы у него был доступ только к юзерпрофилю, и папке с базой.

- Запрещаем администратору запись и изменение файлов в папке с архивами.

- Создаем специального пользователя для бэкапа, ему даем права на запись в папку с архивами. Под ним не работаем, и доступ по RDP не разрешаем.

- Настраиваем политику ограниченного использования программ. Чтобы пользователи не могли запустить никаких исполняемых файлов кроме явно разрешенных.

https://docs.microsoft.com/ru-ru/windows-server/id… - В идеале RDP доступ под админом разрешить с определенного IP адреса. Но осторожно, чтобы доступ не потерять при смене адреса.

- Настроить безопасность RDP. Пароли, сетевая аутентификация.

Так же можете опубликовать базу — возможно пользователям удобнее будет работать тонким клиентом, чем по RDP.

Пригласить эксперта

Есть ли смысл делать софтварный рейд?

Нет, конечно, потеряют юзеры свою базу, вам-то что, она ж не ваша.

Какие настройки безопасности необходимо выполнить?

Разрешать подключаться по RDP только тем, кому можно, выдать им сложные пароли, накатить все обновления, какие есть, настроить брандмауэр, настроить бэкапы, настроить политики выполнения программ, разрешив только 1С. Желательно бы ещё сменить порт RDP на какой-нибудь неочевидный.

Необходимо ли устанавливать антивирус?

Не особо, хватит встроенного.

Добавить 2 ssd, на один поставить систему второй под базу.

на hdd делать ежесуточные бэкапы

рейд нужен только в случае требований безотказной работы. 4 юзера легко подождут раската вчерашнего бэкапа и за полчаса восстановят все что сделали.

антивирус встроенный, все остальное зарезать на корню

УНФ лучше не по RDP, а опубликовать базу на веб-сервере (Apache или IIS) и подключаться к базе тонким клиентом по http/https. Будет дешевле, безопаснее и быстрее работать.

-

Показать ещё

Загружается…

07 февр. 2023, в 12:54

30000 руб./за проект

07 февр. 2023, в 12:49

300 руб./за проект

07 февр. 2023, в 12:45

50000 руб./за проект