В данной статье мы рассмотрим базовые настройки Windows Server 2016, которые осуществляются сразу после установки системы и которые обычно обязательные к использованию. Как установить Windows Server 2016 можете ознакомиться в нашей прошлой статье.

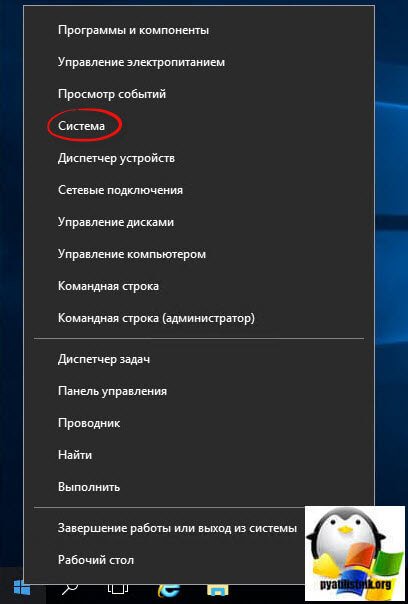

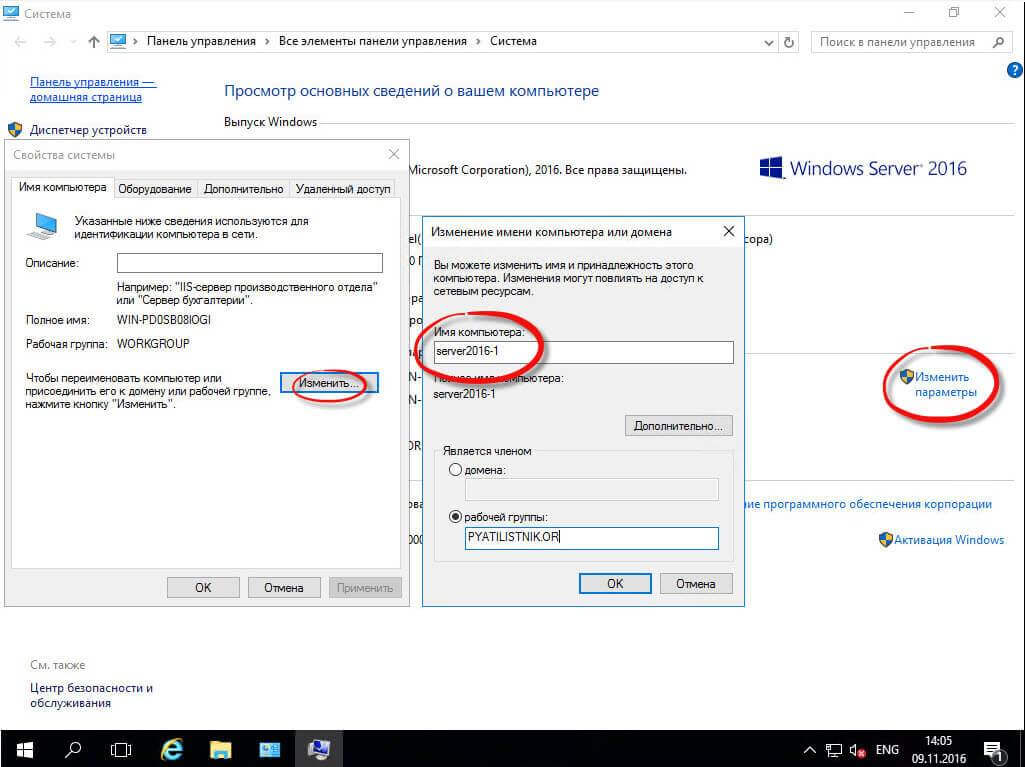

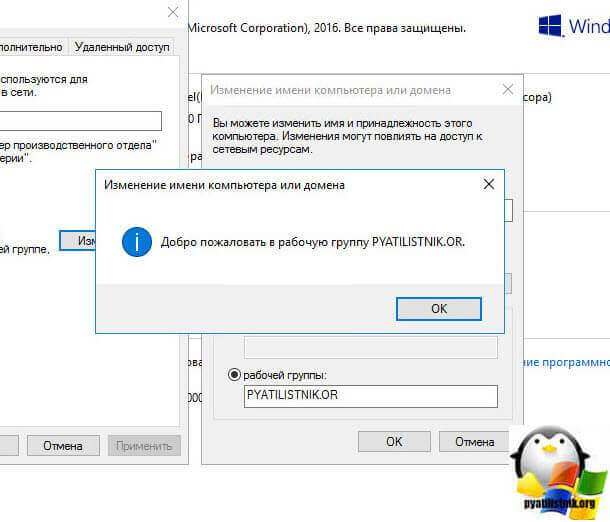

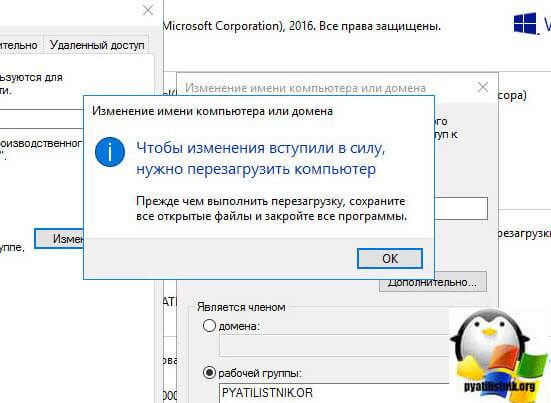

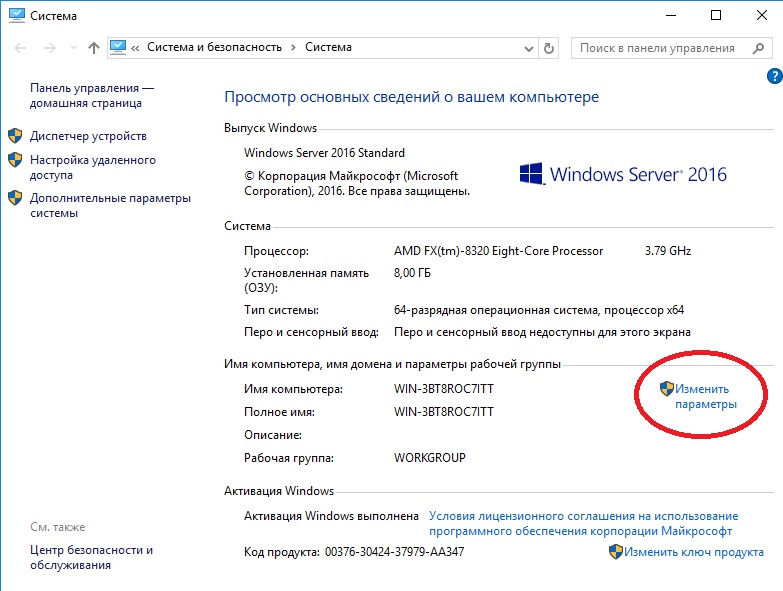

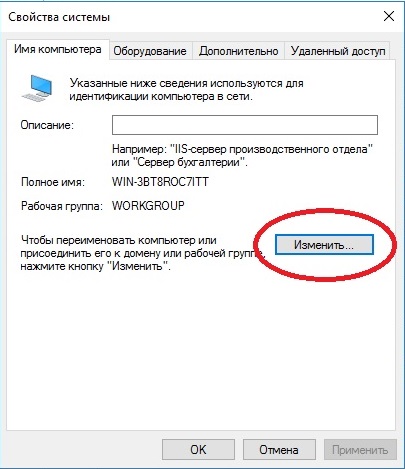

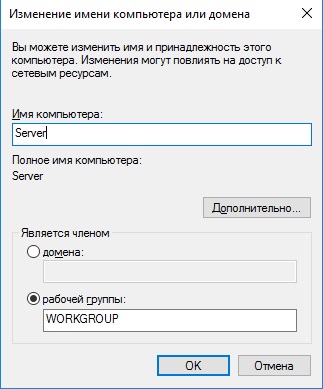

Итак, приступим. Для начала нам нужно задать имя нашему серверу, для этого заходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

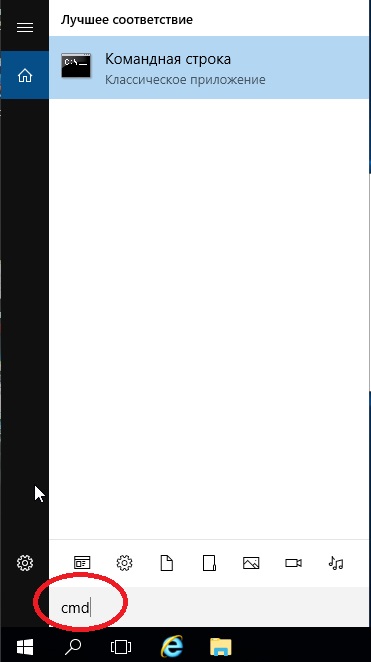

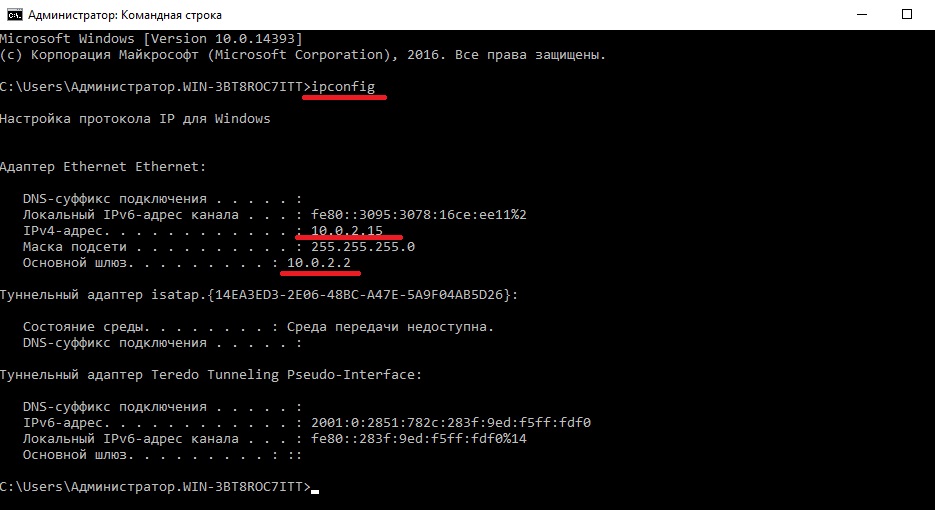

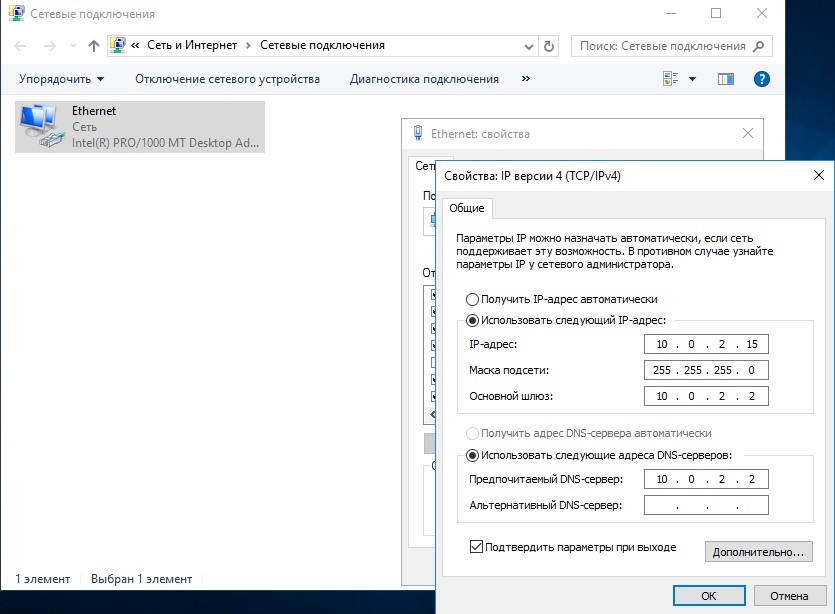

После нам нужно задать сетевые настройки. Если у Вас сервер подключен к маршрутизатору, то задаем IP шлюза, вводим статический адрес, это обязательно для сервера и маску подсети. Информацию об IP адресах в Вашей локальной сети можно посмотреть через командную строку командной «ipconfig». Ниже на скриншотах указаны примеры, у Вас IP адреса будут отличаться.

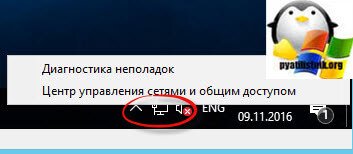

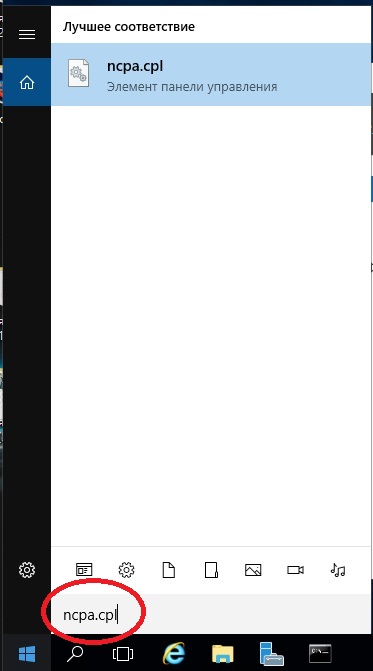

Заходим в настройки сетевых подключений:

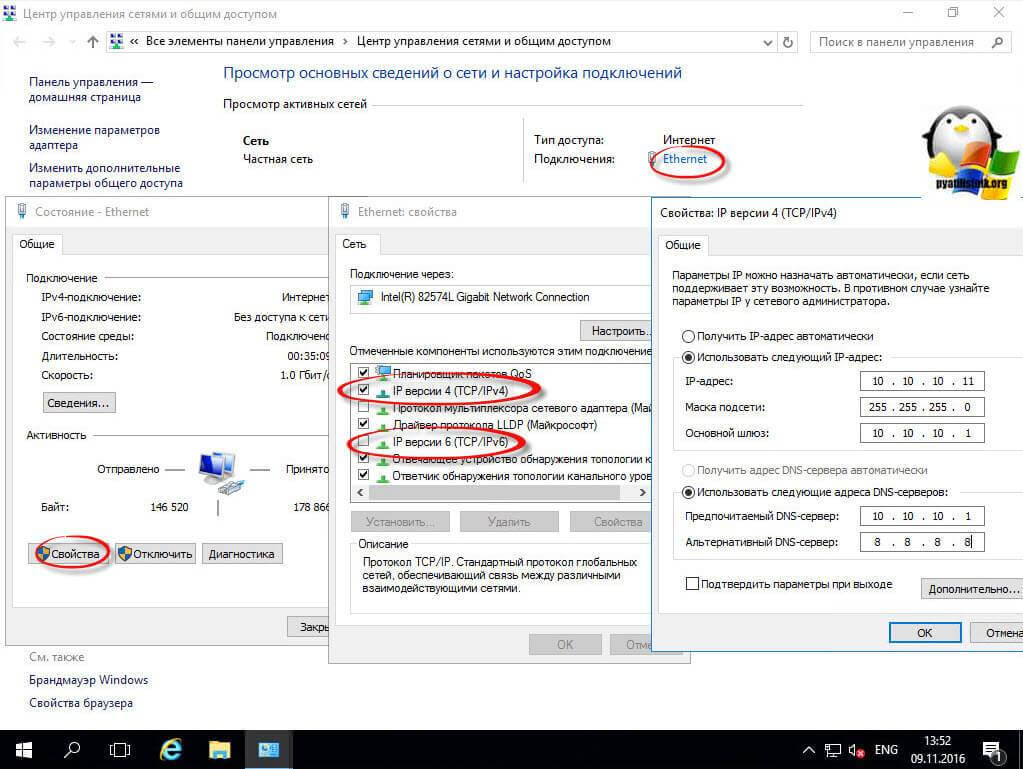

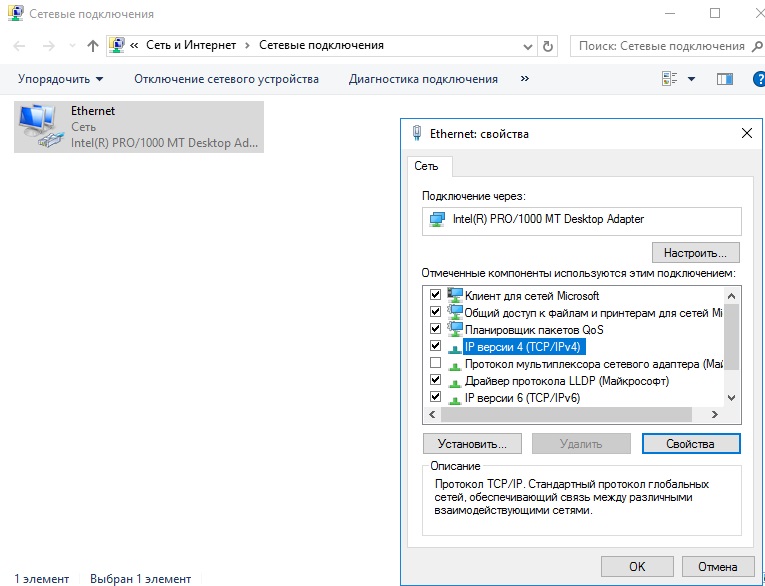

Заходим в свойства пункта IPv4.

И вводим задаем здесь статические IP адреса. После ставим галку «Подтвердить параметры при выходи», тем самым сохраняя настройки.

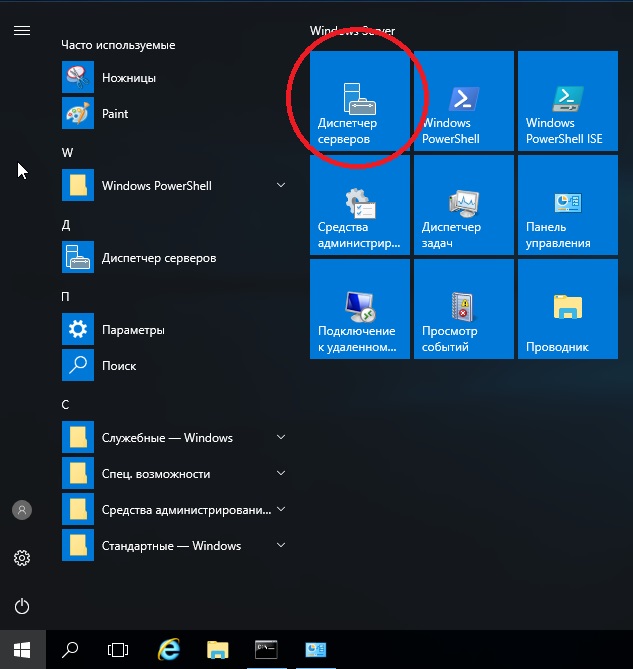

Перейдем наконец к самым главным настройкам, к Active Directory. Меню «Пуск» => Диспетчер серверов.

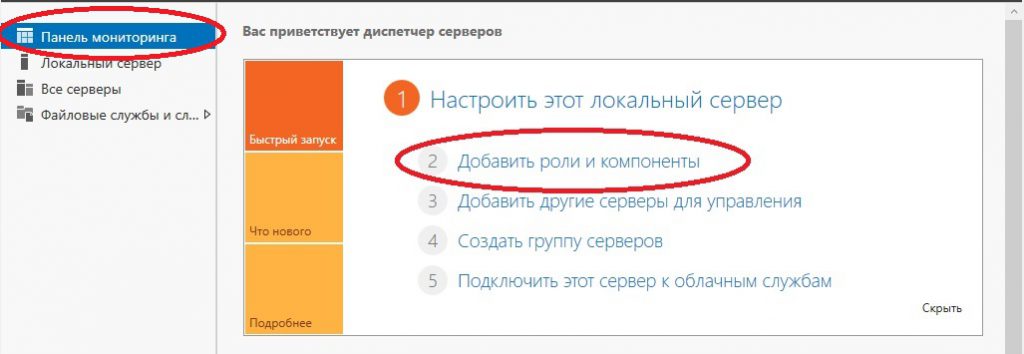

В панели мониторинга => Добавить роли и компоненты.

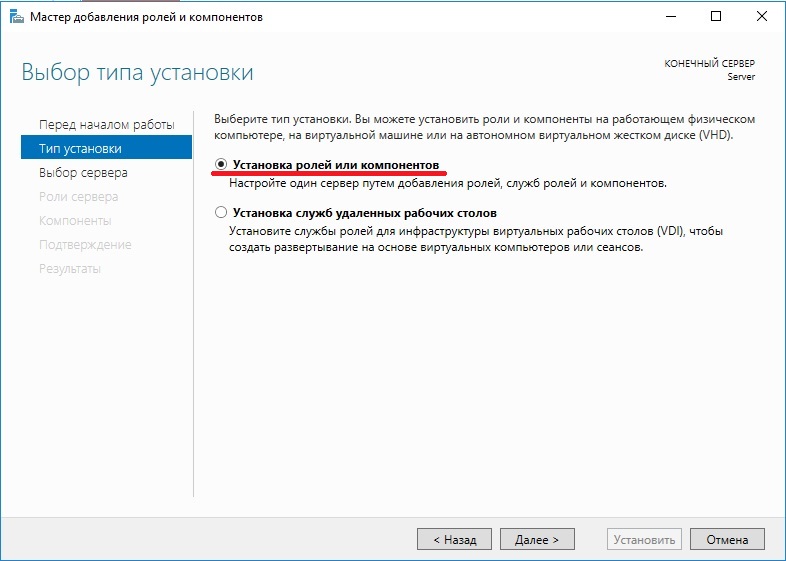

В типе установки выбираем «Установка ролей или компонентов».

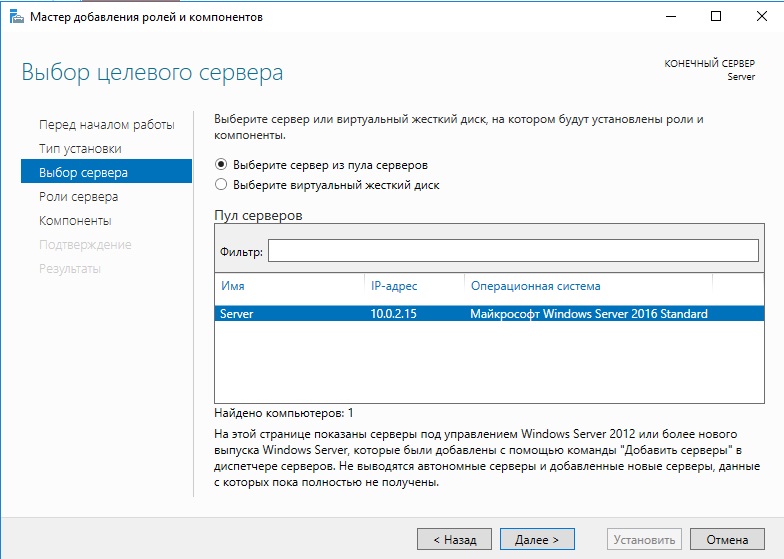

Выбираем нужный сервер в пуле, он будет с именем, который Вы назначили по инструкции выше.

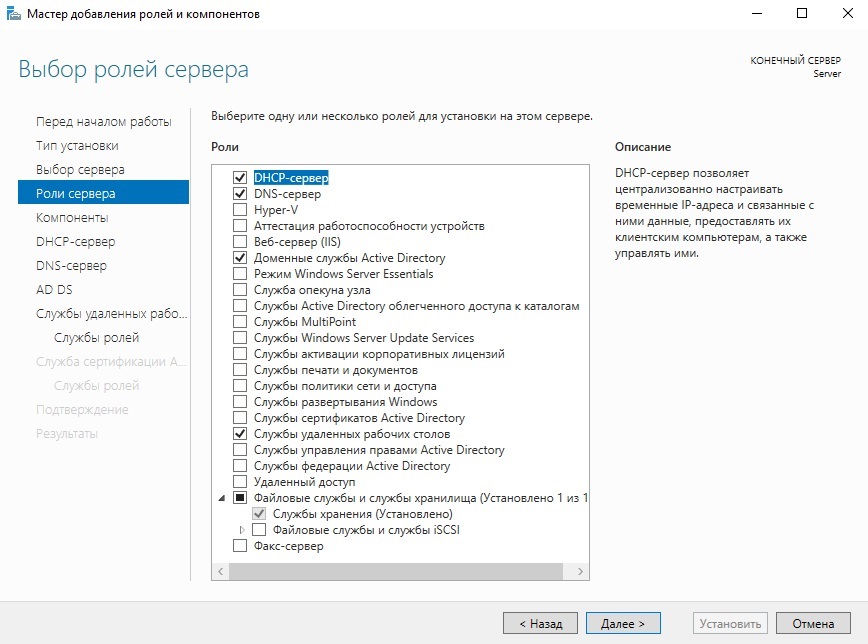

В ролях сервера мы выбираем следующие стандартные роли. Вы можете выбрать что-то еще, если Вам необходимо под Ваши задачи.

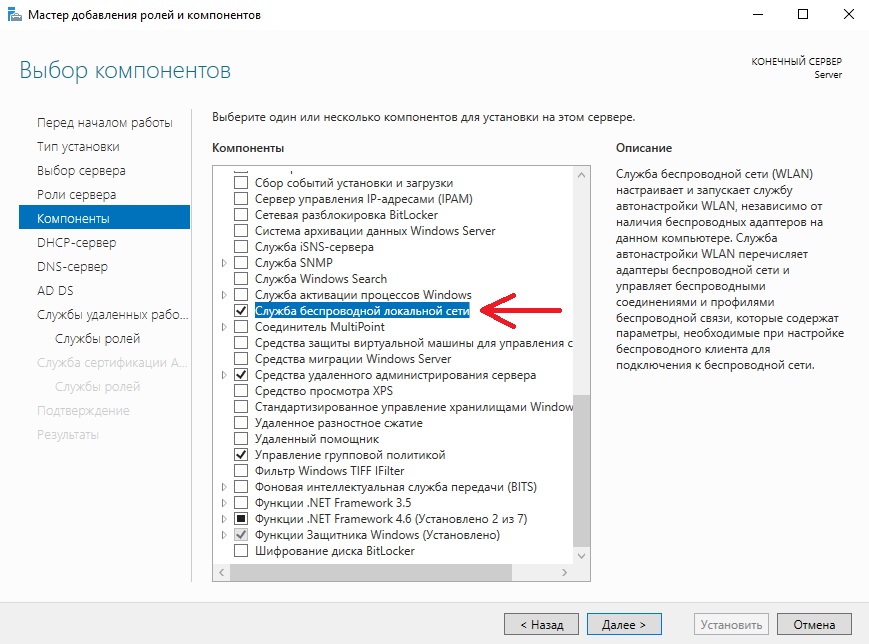

В компонентах оставляем по стандарту следующие пункты. Мы рекомендуем вам дополнительно установить «Службу беспроводной локальной сети», т.к без этой службы на сервер нельзя будет поставить Wi-Fi адаптер и производить настройку беспроводной сети.

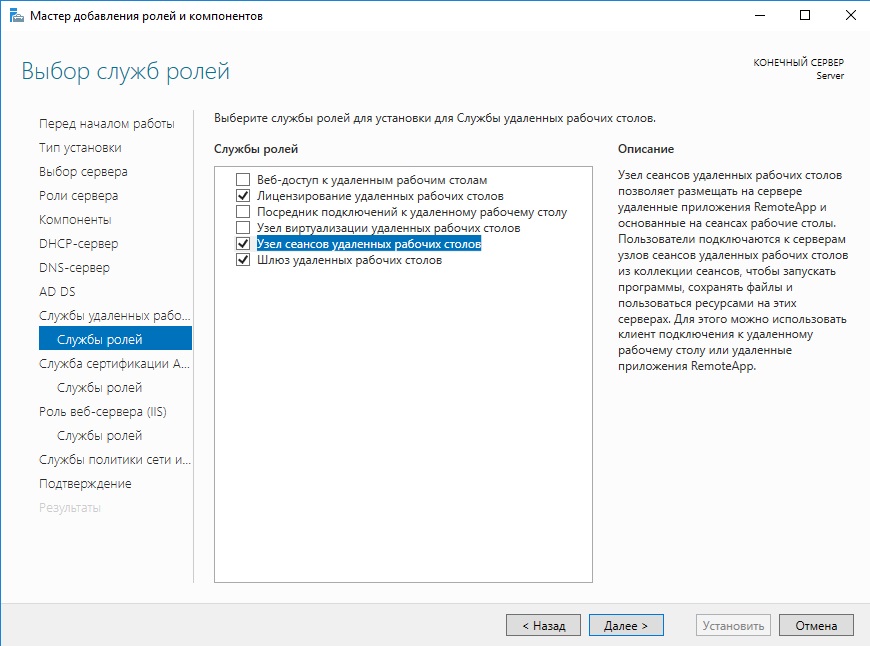

В службе ролей мы выбираем следующие пункты. Далее в инструкции мы будем лицензировать терминальный сервер.

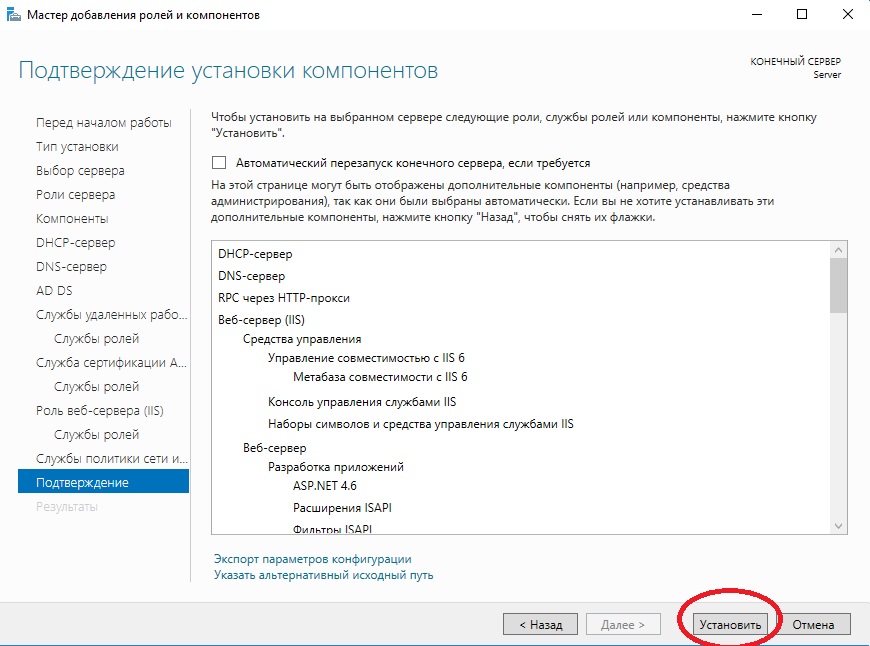

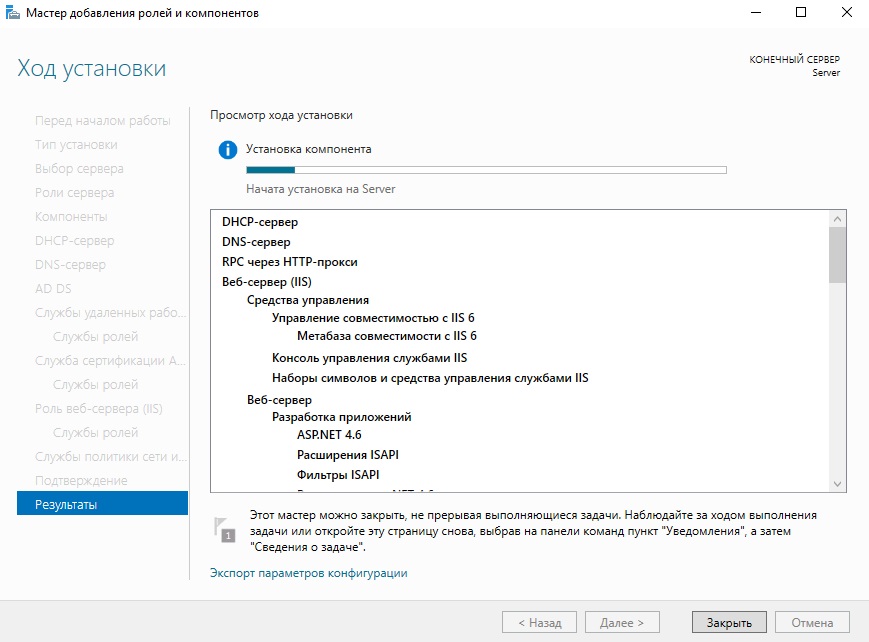

Далее оставляем все по стандарту (если Вам не нужно самим, что-то дополнительно установить). Доходим до пункта «Подтверждение» и устанавливаем.

После установки служб нужно перезагрузиться.

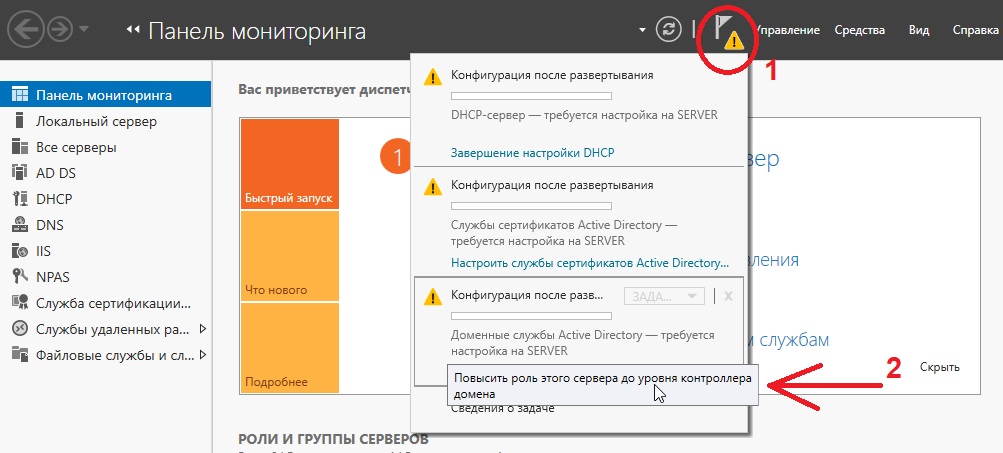

Приступаем к настройкам DNS. В Active Directory нажимаем на флажок справа на верху и после заходим в настройки повышения роли этого сервера до контроллера домена.

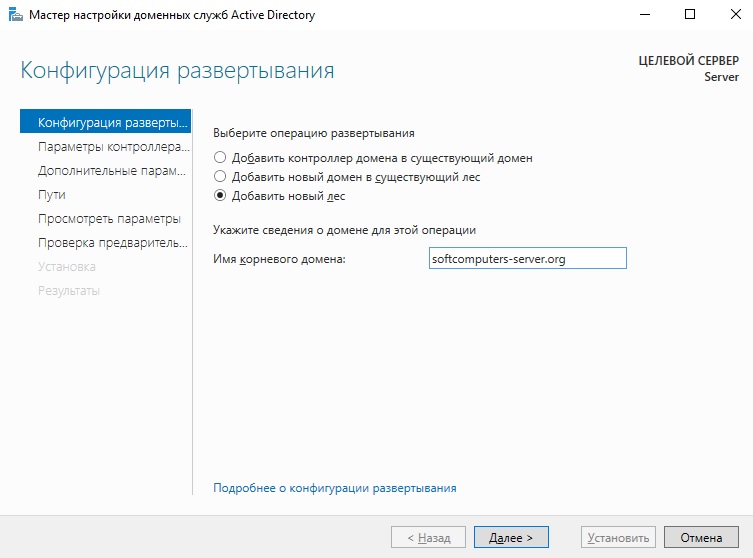

Выбираем пункт «Добавить новый лес» и придумываем имя Вашему домену. На нашем примере это будет «softcomputers».

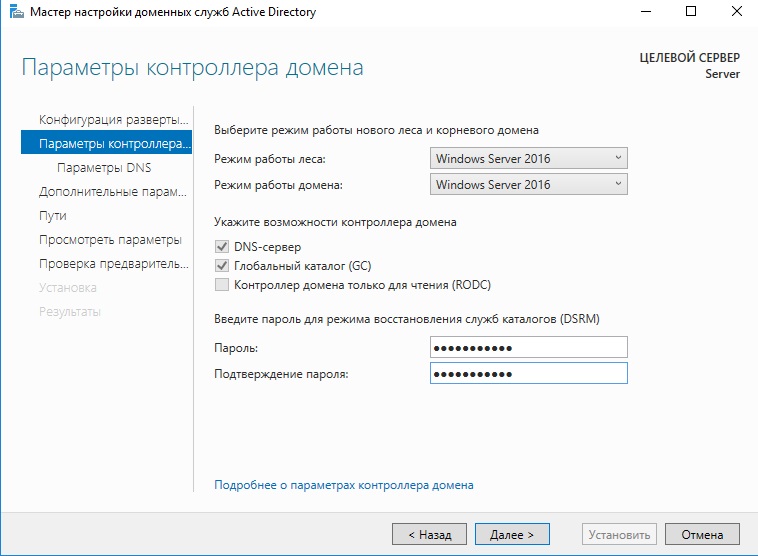

Настройки оставляем по стандарту. Вы должны только придумать пароль для Вашего домена.

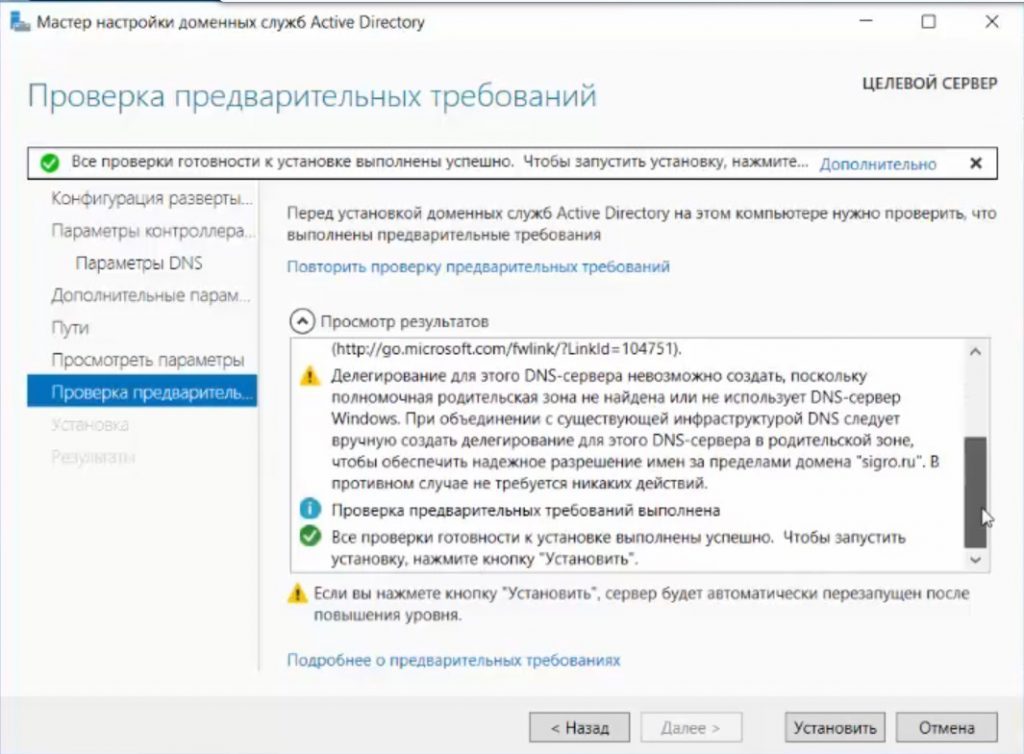

Проходим проверку. Если вы все сделали правильно, то должно установиться все корректно

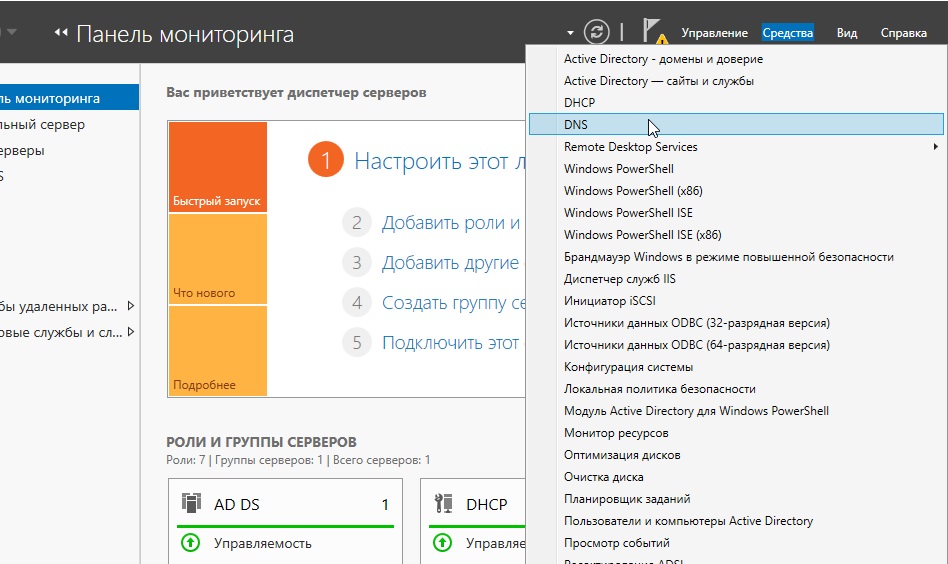

После установки и перезагрузки заходим в меню «Средства» => DNS.

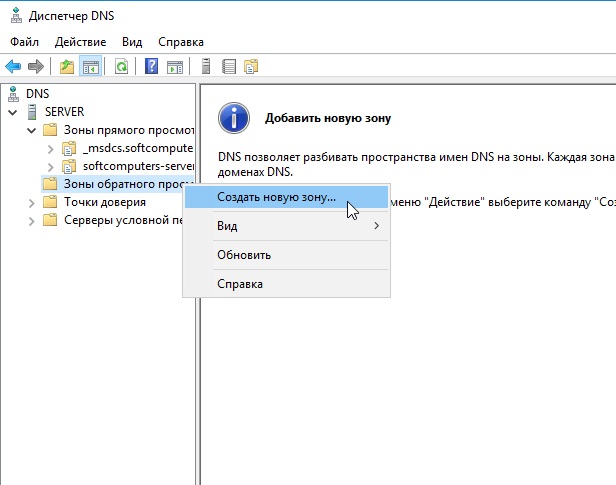

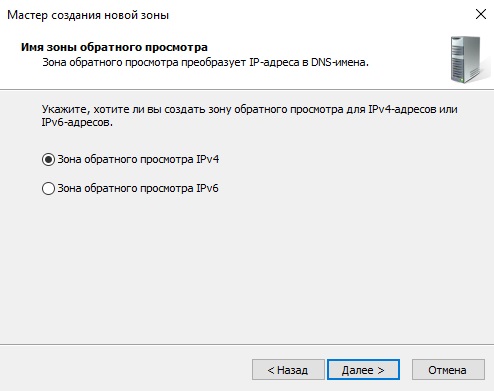

Раскрываем древо DNS => «Имя вашего сервера» => Зоны прямого просмотра => Зоны обратного просмотра => Правой кнопкой мыши на данный пункт и «Создать новую зону».

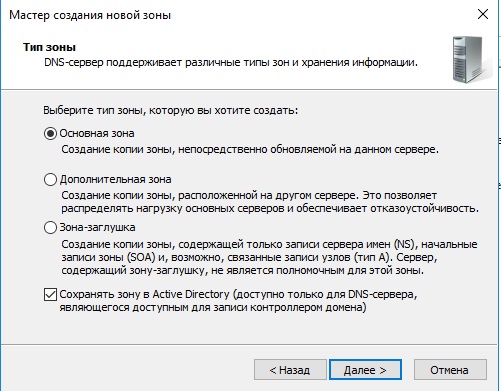

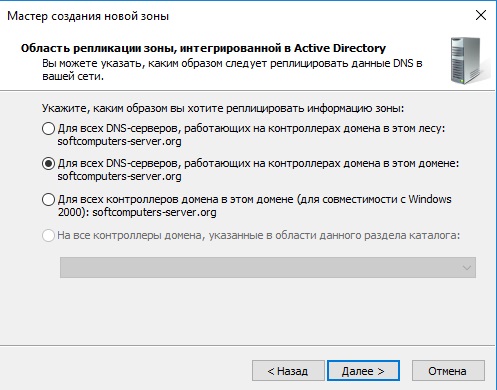

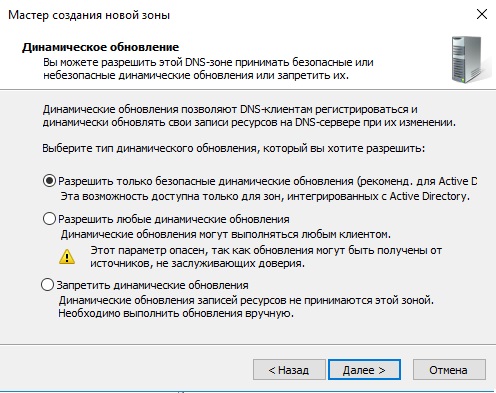

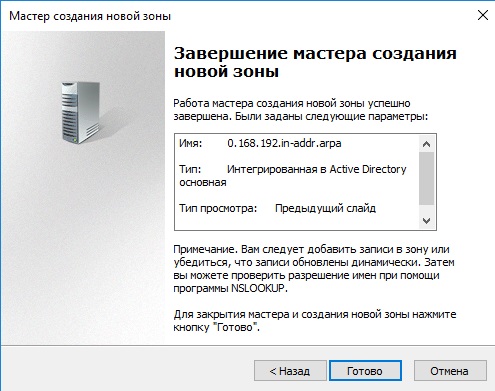

Выбираем «Основная зона» и далее по скриншотам ниже.

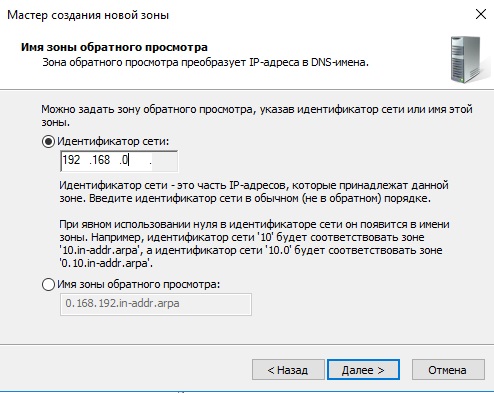

На этом пункте выбираете диапазон Вашей локальной сети. У нас на примере она будет 192.168.0. у Вас она может будет своя (см. cmd => ipconfig).

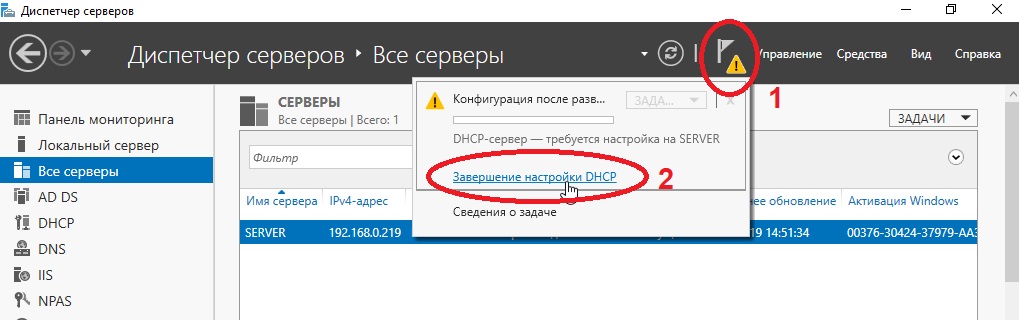

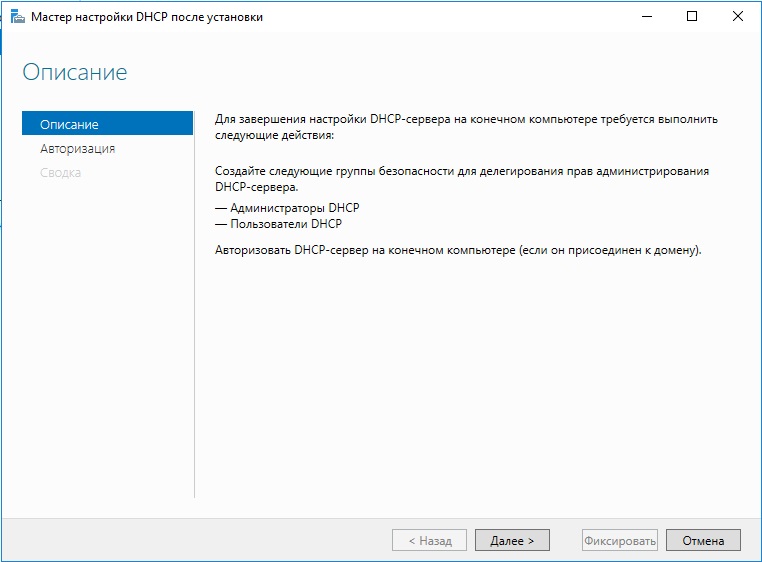

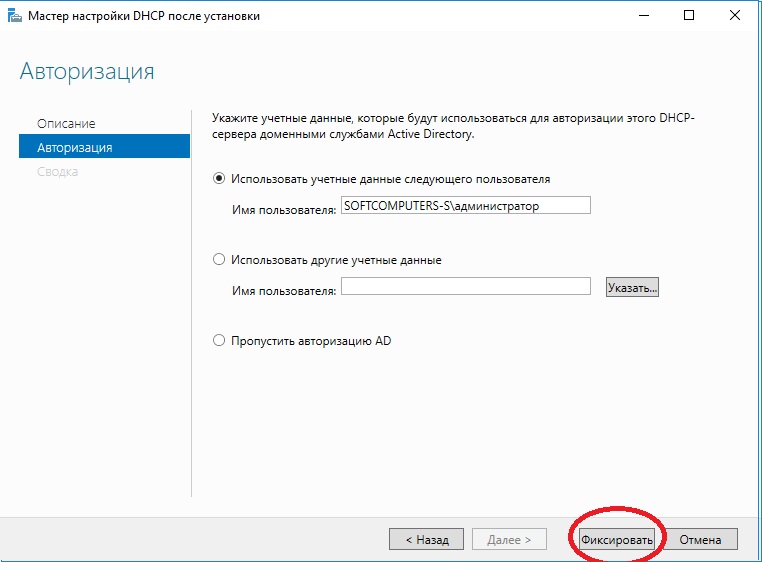

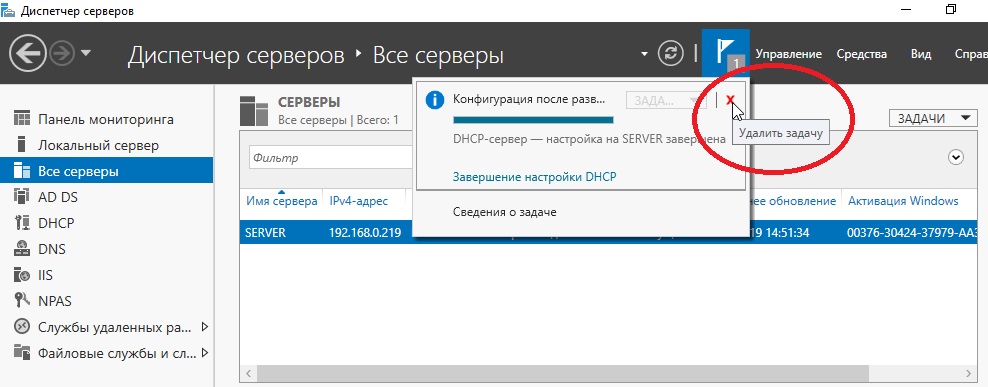

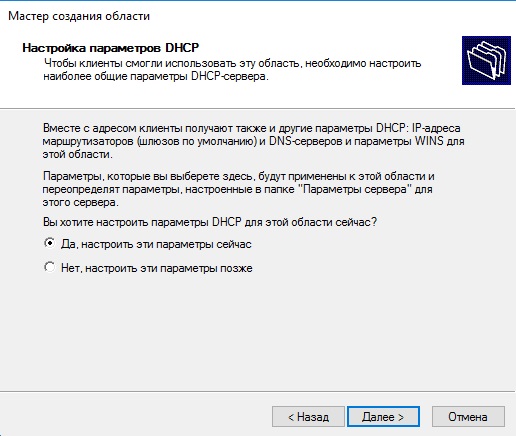

На этом настройки DNS закончены. Приступим к настройкам DHCP. Так же заходим в Active Directory и во флажке справа на верху выбираем соответствующую настройку.

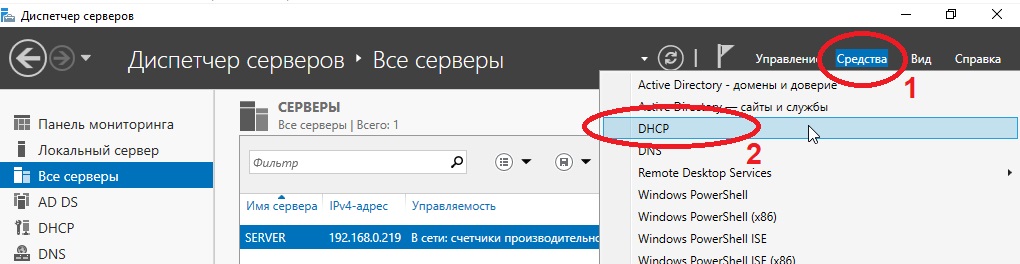

После создания DHCP переходим в меню средства => DHCP для его настройки.

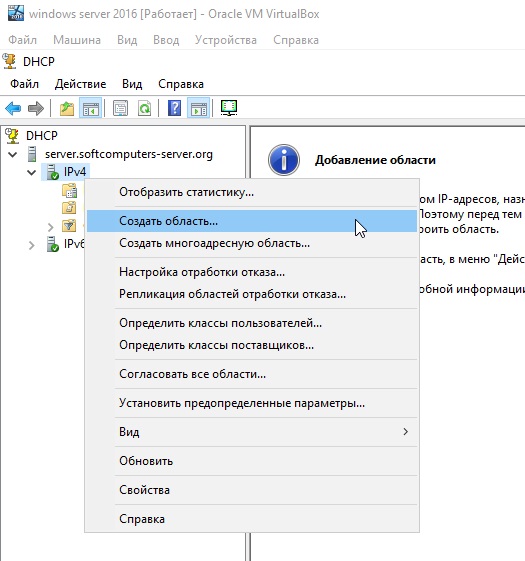

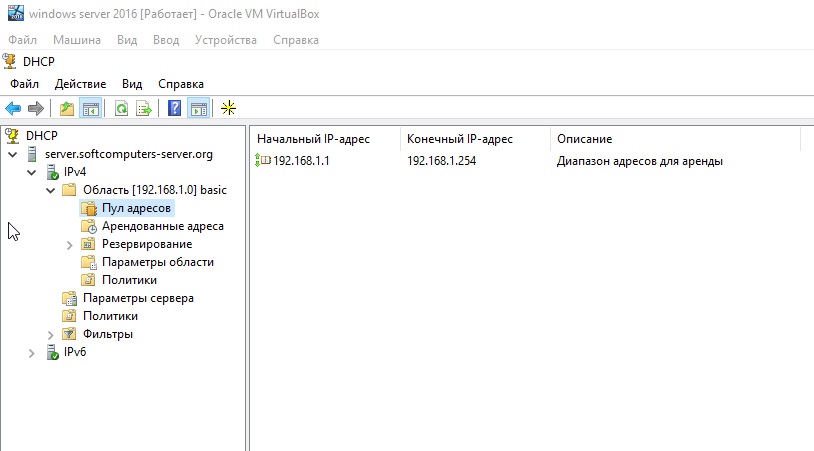

В древе DHCP => Ваш сервер => IPv4 => Правой кнопкой мыши => Создать область.

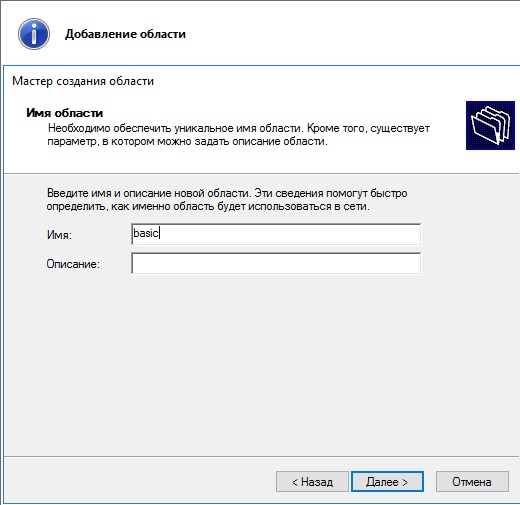

Задаем имя новой области, у нас это будет «basic».

Далее будет меню для исключения диапазона, если нужно исключить что-то можете сделать в этом меню, если не нужно, то пропускаете.

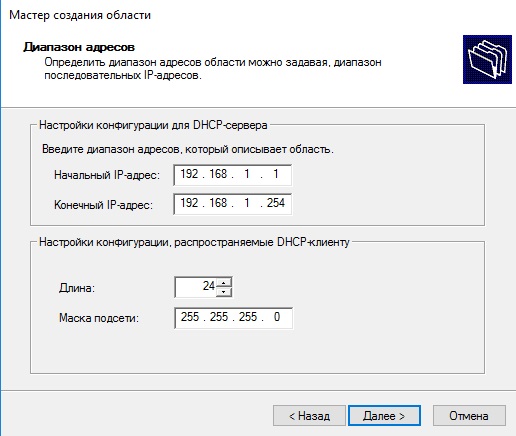

Далее создаем новый диапазон IP адресов, который будет раздавать сервер в локальную сеть. У нас на примере это новый диапазон 192.168.1

Вы можете создать любой другой диапазон на свое усмотрение.

Далее в древе DHCP => Имя сервера => Область => Пул адресов — будет создан новый диапазон.

Дальше по списку настроек перейдем к созданию терминального сервера и его лицензирования. Это нужно для того, чтобы пользователи могли подключаться по RDP к серверу по своей учетной записи. (Учетную запись для пользователей будем рассматривать в этой инструкции ниже).

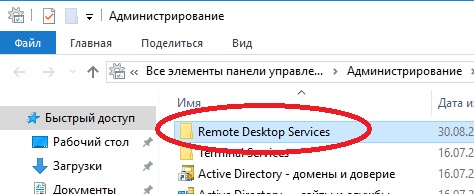

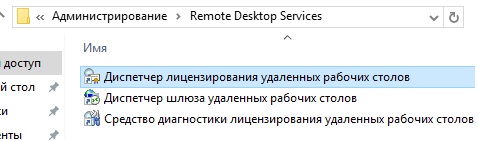

Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

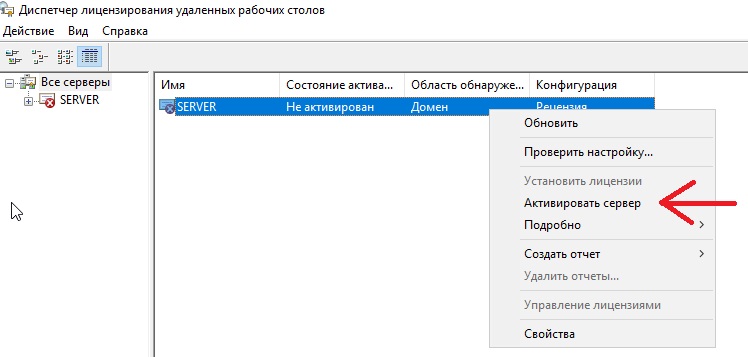

Выбираем пункт во «Все серверы», далее в списке видим имя вашего сервера => правой кнопкой мыши на этот пункт => Активировать сервер.

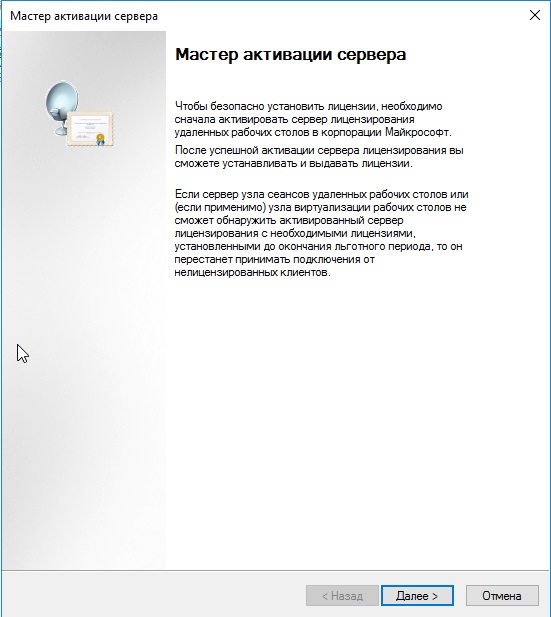

Переходим в «Мастер активации».

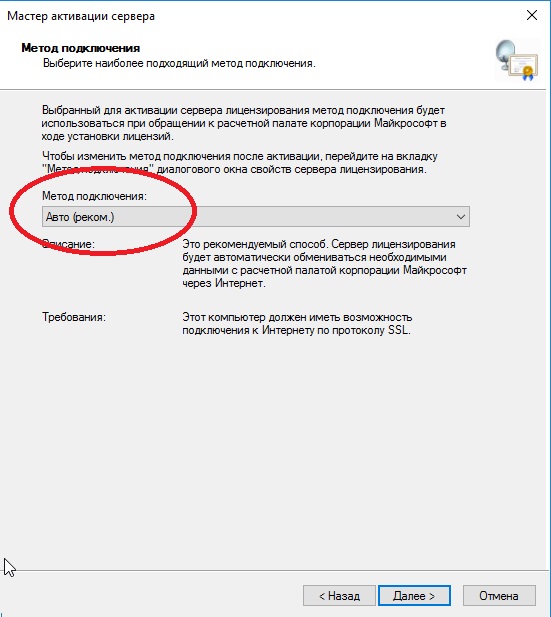

Выбираем «Авто».

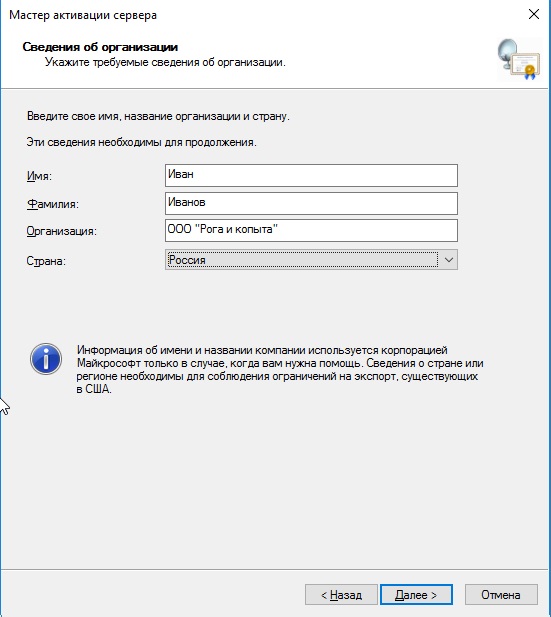

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера.

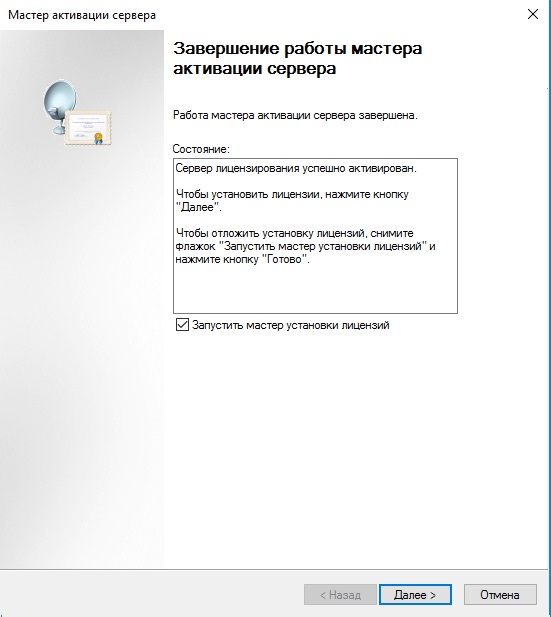

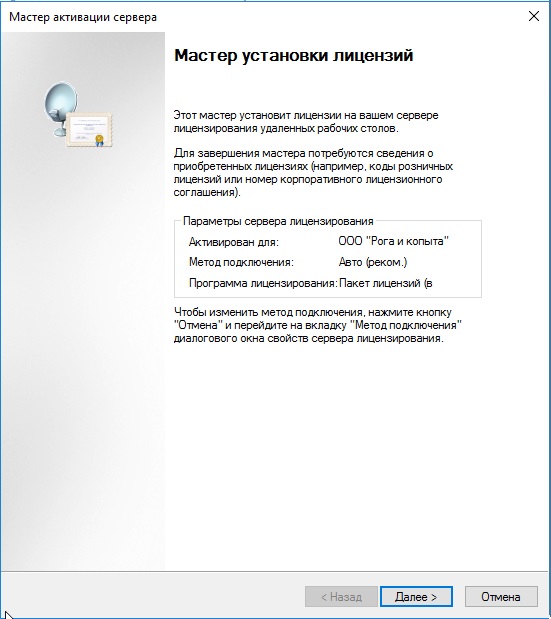

Приступаем к самому лицензированию после регистрации выше. Вам нужен ключ активации для лицензирования терминального сервера — CAL (Client Access Licence) будет в нашем случае. Он обеспечивает подключение 50 пользователей (клиентов) по RDP к серверу Приобрести ключ активации для данной функции можете в нашем интернет-магазине на следующей странице.

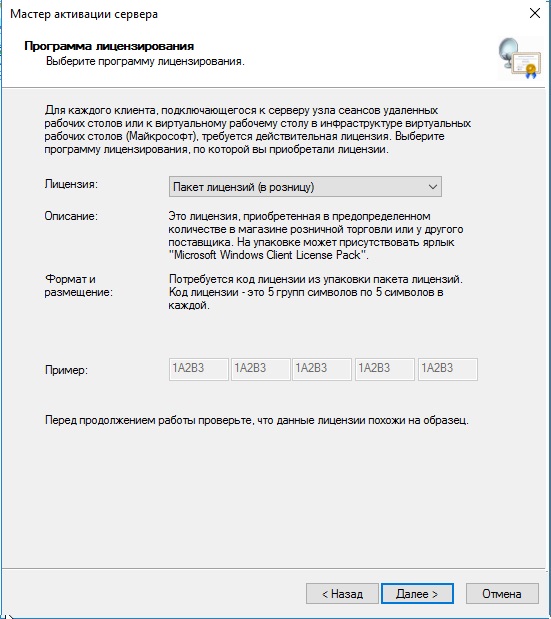

Выбираем «Пакет лицензий в розницу» => Далее.

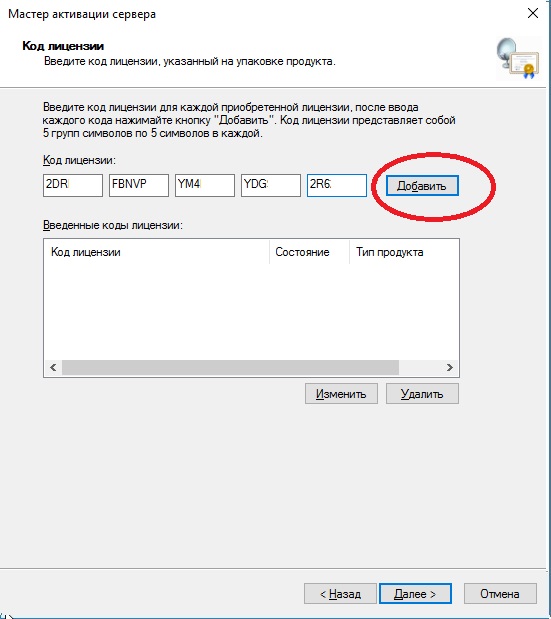

Вводим ключ активации, который Вы приобрели.

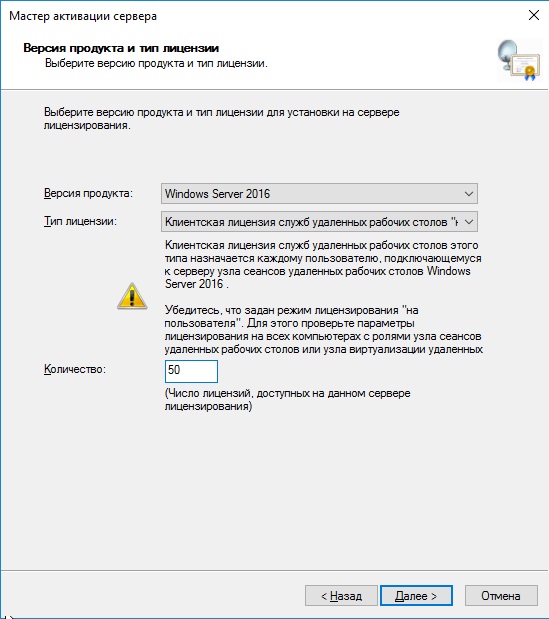

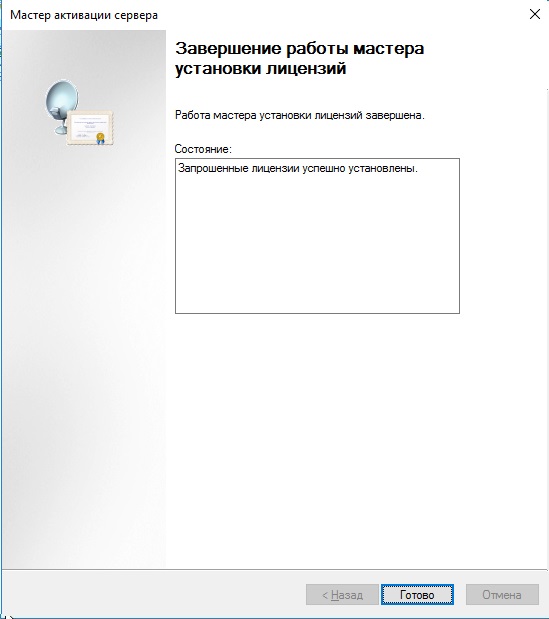

Далее в зависимости от лицензии она может определиться сразу на 50 пользователей, либо Вам нужно будет это указать самим как на скриншоте ниже. (указав больше пользователей, чем позволяет лицензия — данная настройка просто не активируется). Тип лицензии соответственно выбираем «По пользователю».

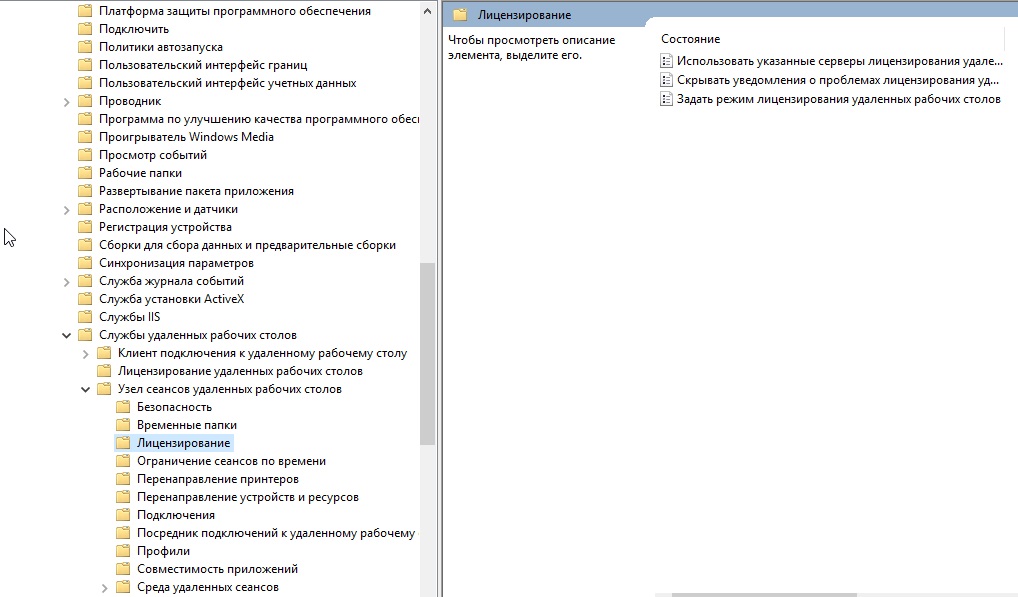

Далее заходим в редактор локальной групповой политики поиск => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

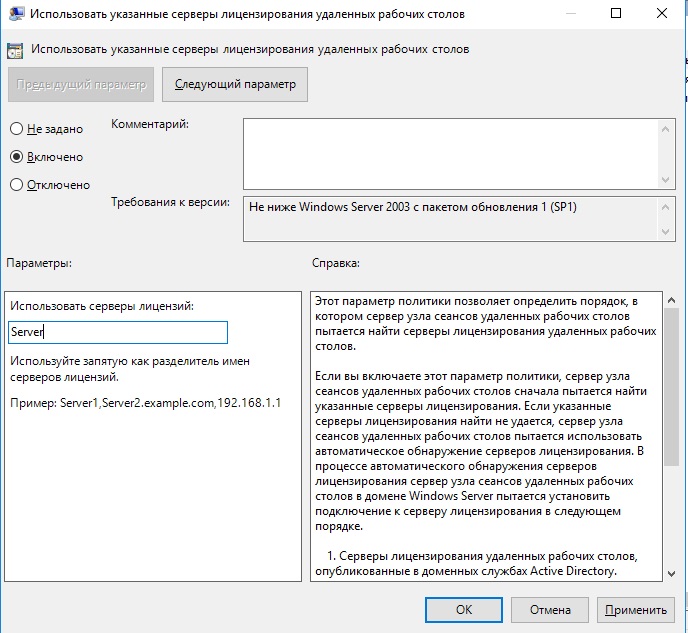

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

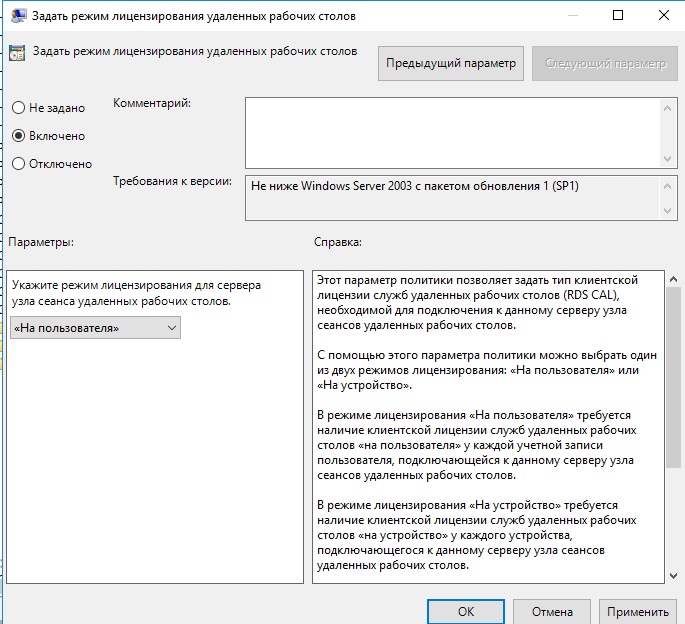

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя».

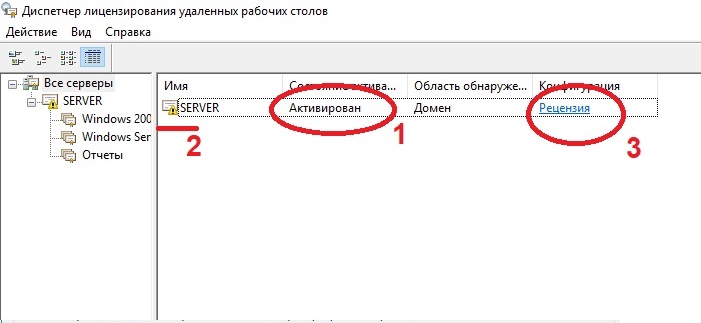

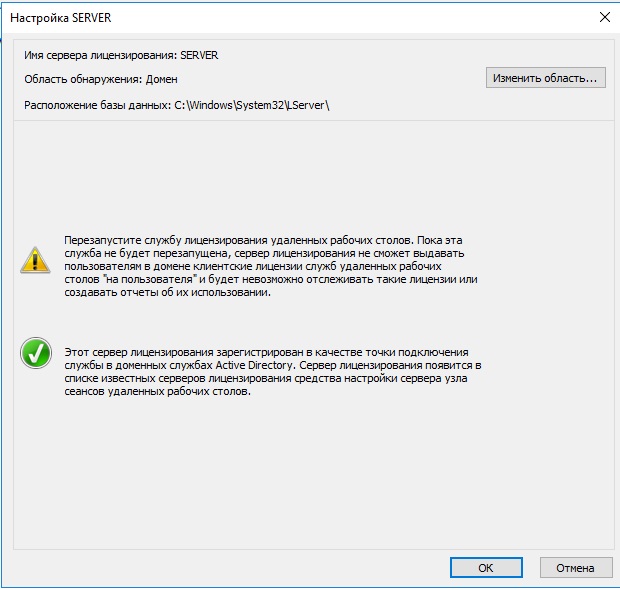

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то все ок. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.

На настройках RDP все. Теперь нам осталось создать первого пользователя, который будет подключен по RDP к этому серверу.

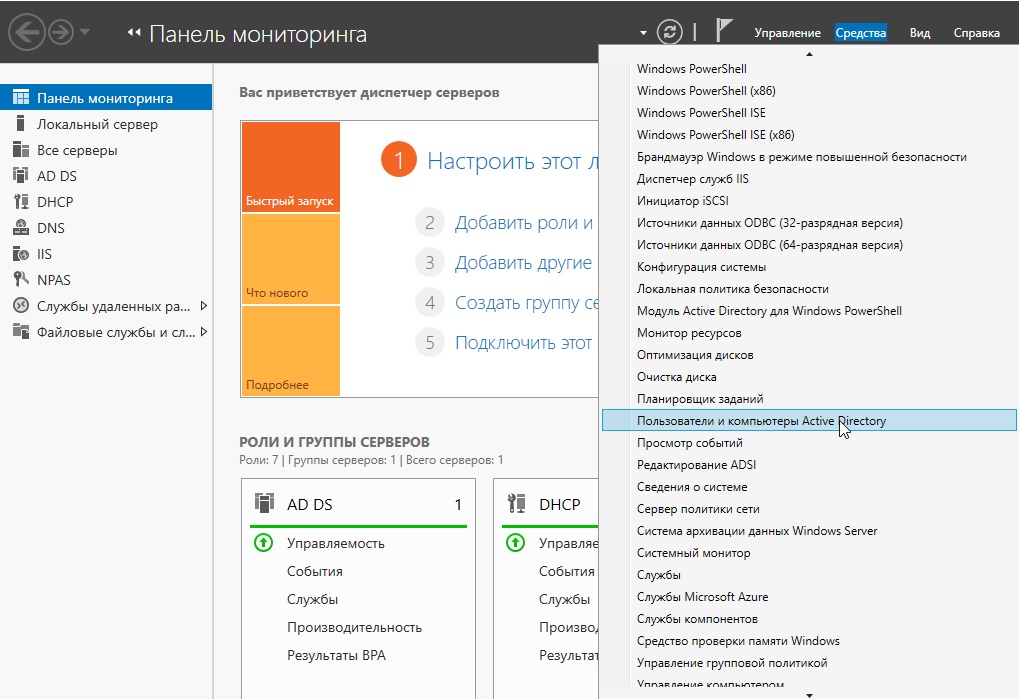

Active Directory => Средства => Пользователи и компьютеры Active Directory.

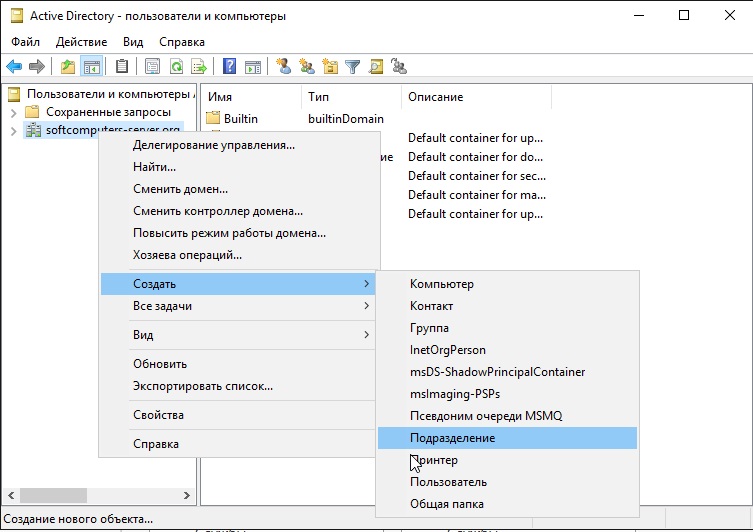

В правом списке выбираете Ваш сервер => Правой кнопкой мыши => Создать => Подраздаление. В этом меню мы создадим пул, в котором будет содержаться список наших пользователей.

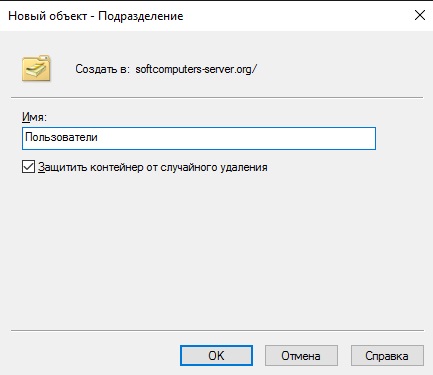

Задаем ему соответствующее имя. На всякий случай поставьте галку для защиты от случайного удаления.

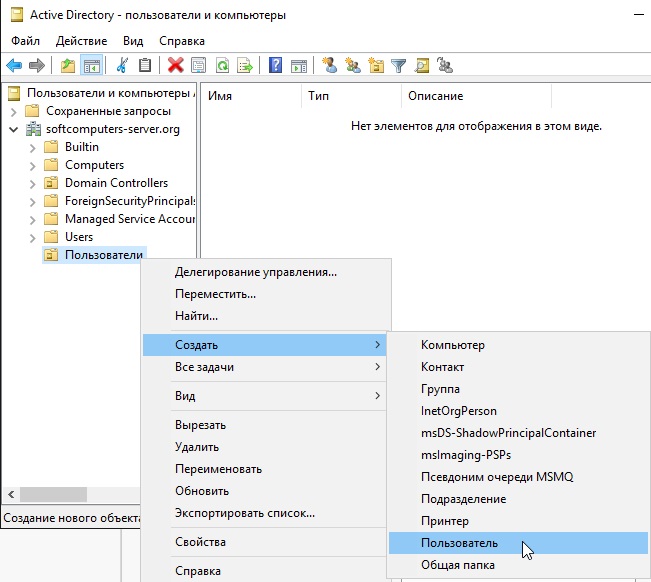

Далее в новой созданной папке слева в списке => Правой кнопкой мыши => Создать => Пользователь.

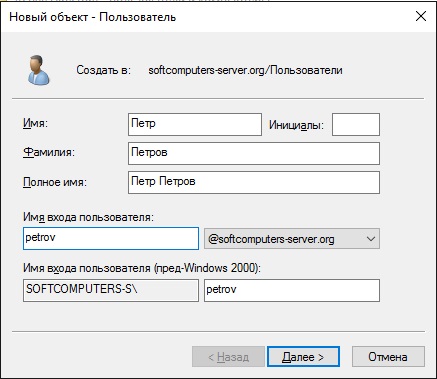

Опционально вводим ФИО пользователя и обязательно имя для входа, желательно это делать на латинице.

В следующем окне задаем пароль для пользователя поставив соответствующие галки.

В списке в меню «Пользователи» Вы можете управлять пользователями, удалять их, менять им пароль и т.п. Теперь наш новый пользователь «Петр Петров» может зайти по IP сервера, или по его имени в RDP находясь в одной локальной сети с сервером, либо если он добавлен в домен сервера.

На этом с настройками все. Мы рассмотрели самые важные аспекты в настройки и лицензирования Windows Server 2016. Следите за нашим блогом SoftComputers, у нас еще много всего полезного! 🙂

- Введение

- Функциональные возможности DeviceLock DLP 8.3

- Архитектура и системные требования DeviceLock DLP 8.3

- Работа с DeviceLock DLP 8.3

- 4.1. Общие настройки агента

- 4.2. Защита от несанкционированного доступа

- 4.3. Контроль мессенджеров

- 4.4. Контроль облачных сервисов

- 4.5. Контроль трафика браузера Tor

- 4.6. Контроль трафика BitTorrent

- 4.7. Контроль внешних устройств

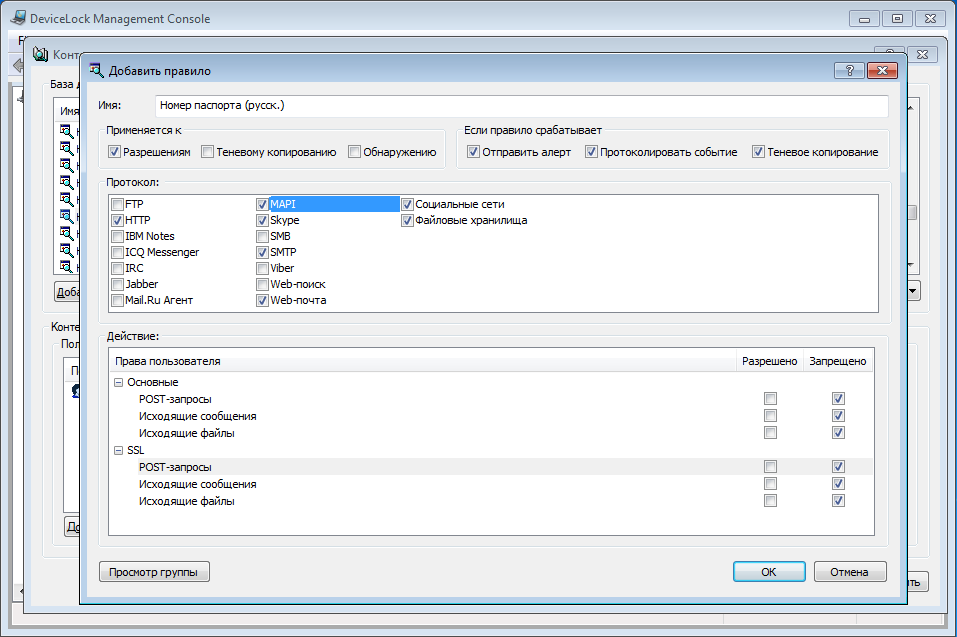

- 4.8. Настройка правил контентной фильтрации

- 4.9. Настройка отправки сообщений по SYSLOG

- Отчеты DeviceLock DLP 8.3

- Выводы

Введение

Компания «Смарт Лайн Инк» представила новую версию своей DLP-системы — DeviceLock DLP 8.3, в которой добавлены новые функции — возможность полного блокирования сеансов связи через Tor Browser, контроль популярных мессенджеров, таких как Viber и Telegram, а также новый метод детектирования содержимого — «Цифровые отпечатки», который используется для инспекции данных, передаваемых через контролируемые устройства и сетевые протоколы.

Ранее мы уже публиковали обзор предыдущей версии DeviceLock DLP Suite 8. В новой версии разработчики добавили много интересных возможностей:

- Распознавание графических объектов (OCR) в модуле DeviceLock Search Server, который позволяет выполнять полнотекстовый поиск по журналам и файлам теневого копирования.

- Поддержка теневого копирования файлов, сохраняемых на устройствах класса TS Devices — Mapped drives.

- Контроль коммуникаций в новых версиях Skype 8.x и Skype 12.x.

- Контроль передачи в сервисах файлового обмена и синхронизации iCloud, Облако Mail.Ru, WeTransfer и 4shared, Box.com, GMX.de и Web.de.

- Контроль переписки через сервисы обмена мгновенными сообщениями WhatsApp Web, Viber и Telegram.

- Поддержка протокола NotesRPC, который используется в клиенте IBM Notes, для контроля почтовых транзакций IBM Domino.

- Контроль коммуникаций по протоколу BitTorrent и трафика в Tor Browser.

- Возможность извлечения текстовых данных и изображений из зашифрованных файлов PDF.

- Новый метод детектирования содержимого — «Цифровые отпечатки» (Digital Fingerprints).

- Новый тип контентно-зависимых правил Detection, благодаря которому обработка происходит в асинхронном режиме, что сокращает время передачи данных.

- Сканирование локальных папок синхронизации облачных сервисов файлового обмена на наличие файлов с конфиденциальной информацией и выявления нарушений политик безопасности.

- Возможность чтения меток классификатора Boldon James в составных документах, документах MS Office современных форматов и PDF-файлах с возможностью дальнейшего применения контентно-зависимых правил на основе классификаций Boldon James.

- Возможность устанавливать, обновлять и удалять агенты DeviceLock на удаленных компьютерах через консоль DeviceLock Enterprise Server.

- Поддержка стандарта отправки и регистрации сообщений по протоколу SYSLOG.

Функциональные возможности DeviceLock DLP 8.3

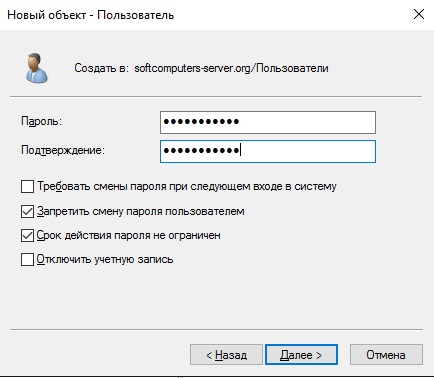

DeviceLock DLP позволяет сочетать функции мониторинга, передавая события безопасности и теневые копии файлов и данных на сервер, и функции блокирования действий пользователей и их доступа к периферийным устройствам, системам ввода-вывода и сетевым сервисам. Параметры мониторинга настраиваются независимо от параметров блокирования или разрешения передачи данных.

Рисунок 1. DeviceLock DLP предоставляет широкий спектр возможностей перехвата данных

Система защиты от утечки конфиденциальных данных DeviceLock DLP предоставляет администратору безопасности множество функций. Ниже представлены основные из них, а более подробно с системой можно ознакомиться в предыдущем обзоре.

Контроль доступа к устройствам:

- интерфейсы ввода-вывода информации;

- локальные, сетевые и виртуальные принтеры;

- мобильные устройства (BlackBerry, iPhone/iPad, устройства под управлением Windows Mobile и Palm, MTP-устройства Android, Windows Phone и т. п.);

- CD/DVD/BD-приводы;

- съемные носители и устройства Plug-and-Play;

- перенаправляемые терминальные устройства.

Контроль сетевых коммуникаций:

- почтовые сообщения по протоколам SMTP, SMTP over SSL, MAPI, NRPC;

- веб-сообщения и веб-почта, мессенджеры, социальные сети по протоколам HTTP и HTTPS;

- передача файлов в облачные хранилища и по протоколам SMB, FTP, FTPS;

- Telnet-сессии;

- Torrent;

- Tor.

Контентная фильтрация, включающая анализ текстовых и бинарных данных:

- отраслевые терминологические словари;

- регулярные выражения;

- цифровые отпечатки;

- метаданные.

Контроль содержимого в сетевых хранилищах информации:

- рабочие станции;

- системы хранения данных.

Полнотекстовый поиск по содержимому теневых копий файлов, хранящихся в базе данных и журналах аудита:

- Adobe Acrobat (PDF);

- Архивы (GZIP, RAR, ZIP);

- Lotus 1-2-3;

- Microsoft Access, Excel, PowerPoint, Word, Works;

- AutoCAD;

- OpenOffice (документы, таблицы и презентации);

- Quattro Pro;

- WordPerfect;

- WordStar и др.

Интеграция с LDAP-каталогами:

- Active Directory;

- Novell eDirectory;

- Open LDAP и др.

Контекстный контроль доступа сотрудников к буферу обмена:

- файлы;

- текстовые данные;

- графические изображения;

- аудиофрагменты (например, записи, сделанные Windows Sound Recorder),

- данные неопределенного типа.

Белые списки:

- USB-устройства;

- носители информации;

- сетевые протоколы.

Оповещение администратора безопасности в режиме реального времени по протоколам SMTP, SYSLOG, SNMP.

Интеграция с внешними средствами шифрования данных:

- BitLocker To Go;

- FileVault;

- ViPNet SafeDisk;

- PGP Whole Disk Encryption,

- DriveCrypt и TrueCrypt и др.

Важно отметить, что реализована качественная защита агента DeviceLock от локального администратора: запрет на подключение к агенту DeviceLock Service, его остановку и удаление от имени пользователя, который не имеет на это привилегий (даже для локального администратора рабочей станции).

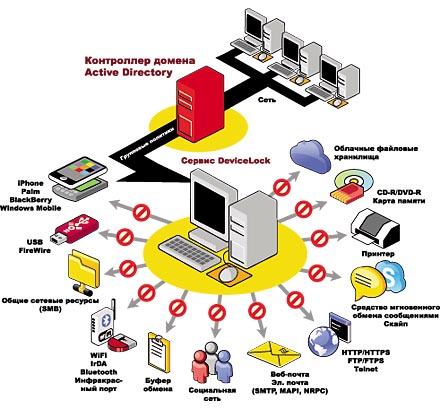

Архитектура и системные требования DeviceLock DLP 8.3

Архитектура DeviceLock DLP 8.3

Архитектура DeviceLock DLP не претерпела изменений в новой версии в сравнении с версией 8.0 и по-прежнему состоит из трех основных компонентов:

- Агент. DeviceLock Service, который устанавливается на каждый компьютер и требуется для обеспечения контроля устройств и сетевых сервисов, защищая от утечки конфиденциальной информации.

- Сервер. Компонент, который служит для централизованного сбора данных и работы с журналом аудита.

- Консоль управления. Это инструмент администратора безопасности, который позволяет производить удаленное администрирование системой. Консоль DeviceLock DLP может быть установлена в четырех различных вариантах:

- DeviceLock Management Console — оснастка для Microsoft Management Console (MMC).

- DeviceLock Group Policy Manager — дополнение к стандартной оснастке групповых политик Windows.

- DeviceLock Enterprise Manager — консоль для работы с большим количеством рабочих станций в случае отсутствия интеграции с Active Directory.

- DeviceLock WebConsole — веб-консоль с доступом через браузер.

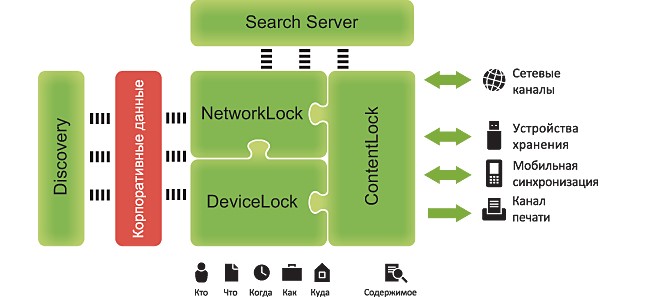

Систему DeviceLock DLP также можно разделить на модули в соответствии с их функциональными возможностями:

- DeviceLock. Этот модуль является ядром системы и предоставляет возможности по централизованному администрированию, управлению. С его помощью выполняется контроль доступа сотрудников к портам ввода-вывода и подключаемым устройствам, регистрация событий в журналах, а также создание теневых копий файлов и данных, которые сохраняются на внешние накопители, отправляются в канал печати и др.

- NetworkLock. Как следует из названия, этот модуль предназначен для контекстного контроля сетевых протоколов и сервисов. Результатом такого контроля являются блокирование или разрешение передачи данных для указанных пользователей в заданное время, а также мониторинг событий с созданием теневых копий для всех контролируемых сетевых каналов.

- ContentLock. Модуль осуществляет контентную фильтрацию файлов и данных на основании анализа содержимого передаваемых данных — как по сетевым протоколам (включая электронную почту, мессенджеры, веб-трафик, социальные сети и т. д.), так и при копировании объектов на внешние носители информации и в буфер обмена, при печати на любые принтеры, в том числе в терминальных сессиях. Данный модуль дополняет DeviceLock и NetworkLock, принимая от них перехваченные данные и применяя заданные DLP-политики в реальном времени (в разрыв), анализируя содержимое перехваченных данных с помощью разных методов контентной фильтрации.

- DeviceLock Search Server (DLSS). Данный модуль позволяет выполнять полнотекстовый поиск по базе данных, которая содержит теневые копии файлов и журналы событий.

- DeviceLock Discovery. Модуль выполняет сканирование и обнаружение компьютеров и сетевых ресурсов организации на наличие файлов с конфиденциальной информацией в соответствии с заданными политиками безопасности, а также позволяет выполнять с файлами различные действия (например, удаление файлов, контейнеров, установка прав разграничения доступа к файлам, шифрование) и предоставлять отчеты о работе.

Рисунок 2. DeviceLock DLP состоит из пяти функциональных модулей

Системные требования DeviceLock DLP 8.3

В новой версии DeviceLock DLP появилась возможность контроля на операционных системах Microsoft Windows 10, Windows Server 2016, а также последних выпусках macOS.

Для корректной работы серверных компонентов DeviceLock DLP потребуется установка базы данных Microsoft SQL Server 2005 и выше (в том числе Express Edition).

Помимо прочего, агент DeviceLock может использоваться в виртуальных и терминальных средах Microsoft RDS, Citrix XenDesktop/XenApp, Citrix XenServer, VMware Horizon View; VMware Workstation, VMware Player, Oracle VM VirtualBox, Windows Virtual. С подробным описанием можно ознакомиться в обзоре DeviceLock DLP Suite 8.

Таблица 1. Системные требования компонентов DeviceLock DLP 8.3

|

Агент |

Сервер |

Консоль управления |

|

|

Операционная система |

Microsoft:

Apple:

|

Microsoft:

|

Microsoft:

|

|

ОЗУ |

512 |

Минимально — 1 Гб; Рекомендуемо — 8 Гб |

512 |

|

HD |

0,5 |

Минимально — 1 Гб; Рекомендуемо — 800 Гб |

1 |

|

Процессор |

Intel Pentium 4 и выше |

Минимально — Intel Pentium 4. Рекомендуемо — 2x Intel Xeon Quad Core 2.33 ГГц |

Intel Pentium 4 и выше |

Работа с DeviceLock DLP 8.3

Общие настройки агента

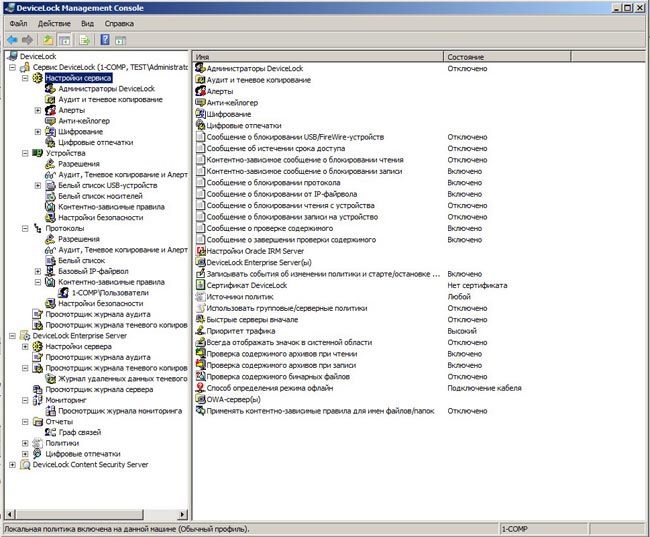

Настройки агентов DeviceLock DLP можно производить в каждой из доступных консолей. Для обзора мы выбрали DeviceLock Management Console. Это обусловлено тем, что возможности DeviceLock Enterprise Manager и DeviceLock Group Policy Manager предназначены для управления агентами в корпоративной среде на большом количестве рабочих станций, тогда как DeviceLock Management Console предназначена для управления серверами и отдельными агентами системы. Кроме этого, DeviceLock Management Console является универсальным инструментом за счет возможности встраивания в привычную администраторам MMC-консоль.

При подключении к консоли DeviceLock DLP администратору безопасности предоставляется возможность для настройки большого количества параметров, таких как учетные записи администраторов, параметры шифрования, аудита, теневого копирования и оповещения администратора в случае регистрации события.

Рисунок 3. Настройки сервиса в консоли DeviceLock Management Console

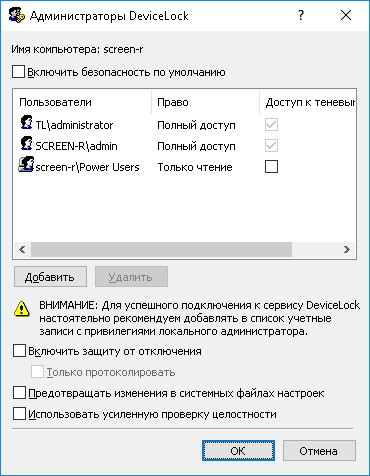

Защита от несанкционированного доступа

В DeviceLock DLP реализована функция anti-tamper, или защита от несанкционированного доступа — осуществляется запрет на подключение к агенту DeviceLock Service, его остановку и удаление от имени пользователя, который не имеет на это привилегий (даже для локального администратора рабочей станции).

В настройках системы можно указать перечень учетных записей, которые могут получить доступ к сервису DeviceLock, останавливать или удалять его, а также уровень доступа — полный доступ, изменение, только чтение.

Рисунок 4. В DeviceLock DLP гибко настраивается защита от несанкционированного доступа

Также в DeviceLock можно включить защиту от отключения, которая активирует дополнительную защиту против программ для обнаружения и удаления руткитов. Такие программы могут использоваться для отключения сервиса системы. При нарушении целостности кода будет вызвана критическая ошибка (например, BSOD для Windows).

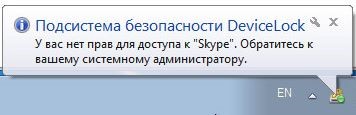

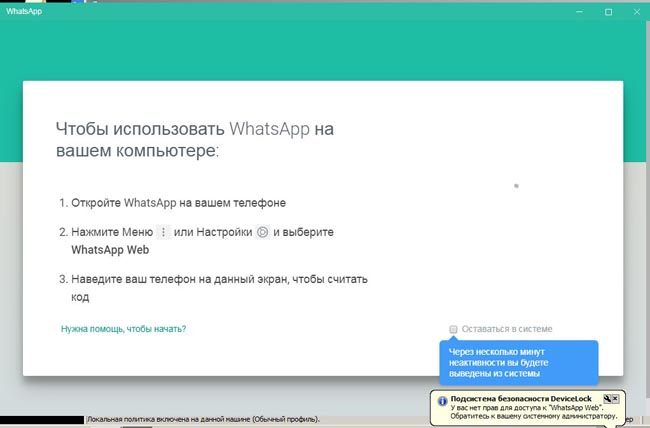

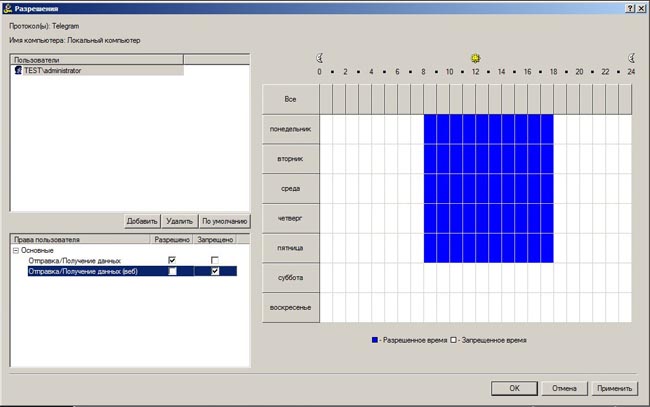

Контроль мессенджеров

В DeviceLock DLP можно гибко ограничить возможности использования мессенджеров, которые будут доступны сотруднику: от полного запрета на работу как через приложение, так и через веб-браузер (например, для WhatsApp и Telegram) до ограничения только отдельных действий. Например, в приложении будет разрешена отправка и получение сообщений, но запрещена отправка исходящих файлов или вызовов (для Skype). В то же время для одного и того же приложения можно разрешить работу только через приложение или только через веб-браузер.

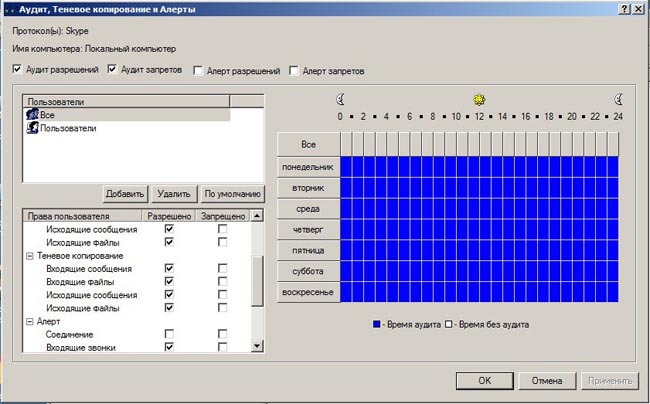

Помимо политик разрешений, на агенте можно добавить правило создания теневых копий передаваемых сообщений и файлов, а также настроить отправку оповещений администратору в случае, когда сотрудник использует приложение.

Для всех приложений можно настроить разрешенное и запрещенное время использования. Если установлен запрет на запуск, то система выведет настраиваемое сообщение об отсутствии прав доступа к мессенджеру.

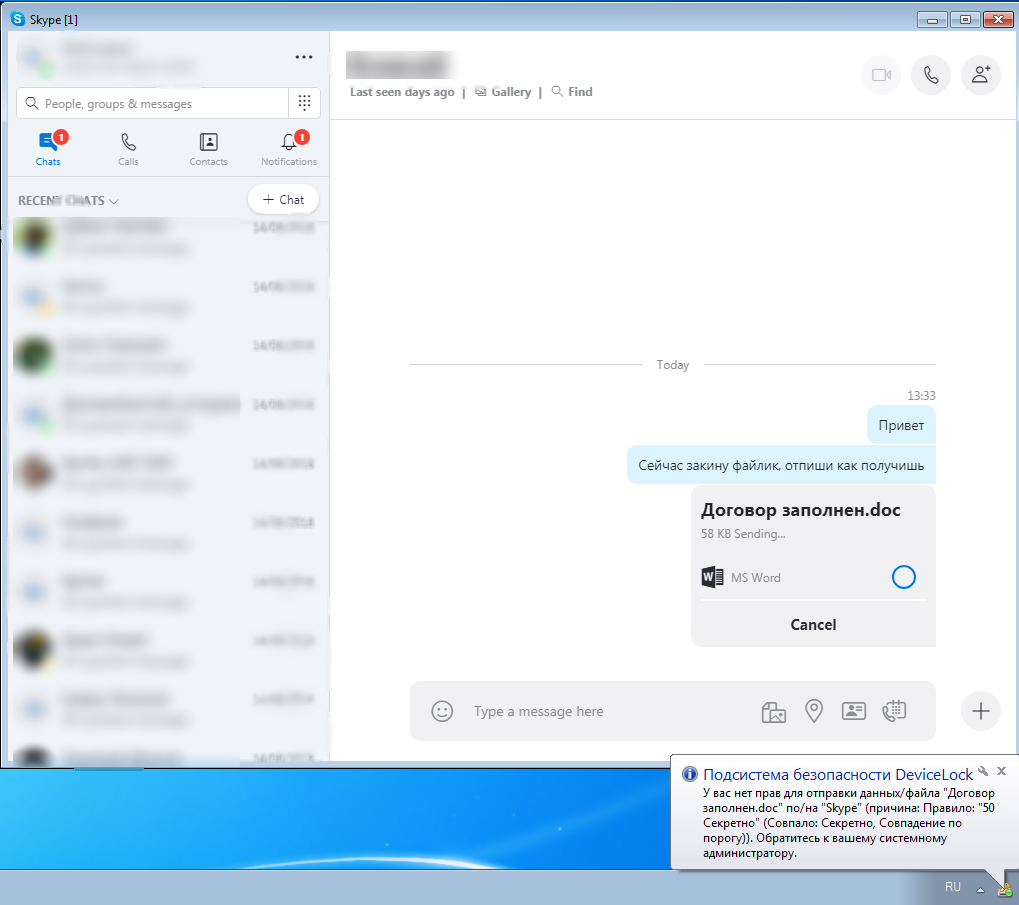

Рисунок 5. Запрет использования Skype на рабочем месте

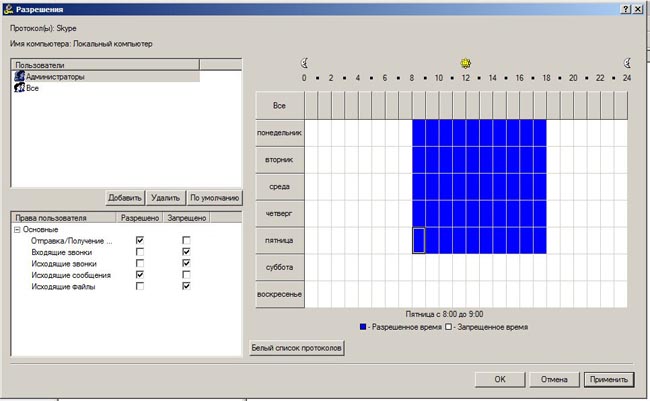

Контроль Skype

Для контроля Skype существуют уникальные настройки, позволяющие разрешить или запретить отправку и получение данных, входящие и исходящие звонки и сообщения. Отдельно можно установить запрет на исходящие файлы.

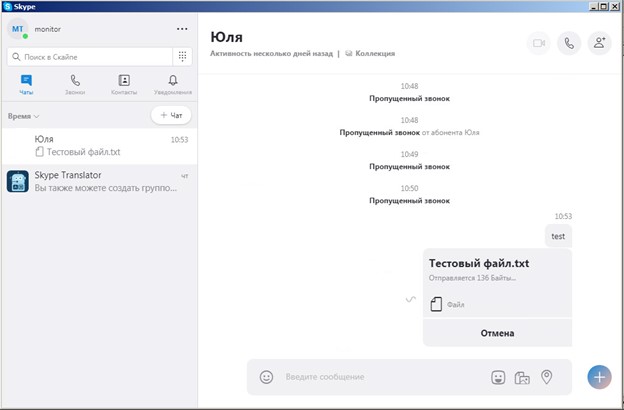

Причем если во время действия политики, которая запрещает исходящие сообщения, сотрудник пытался их отправить, то после изменения политики и разрешения указанных действий все сообщения будут доставлены адресатам.

При запрете вызовов сотрудник сможет начать звонок в Skype, но как только собеседник примет вызов, звонок оборвется, при этом в интерфейсе Skype будет отражен пропущенный звонок.

Рисунок 6. В DeviceLock DLP пользователю можно запретить совершать исходящие и входящие звонки в Skype

Рисунок 7. Настройка политики аудита, теневого копирования и алертов для Skype в DeviceLock DLP

Рисунок 8. Skype ожидает разрешения отправки исходящего файла

Контроль WhatsApp

Для контроля приложения WhatsApp в DeviceLock DLP настроек меньше — можно задать время разрешенного использования приложения или полностью запретить отправку и получение данных. При этом сотрудник не сможет пройти процедуру аутентификации в приложении.

Тем не менее, если сотрудник запустит приложение в разрешенное время, то сможет продолжить коммуникацию и после включения запрета.

Рисунок 9. При запрете работы в WhatsApp сотрудник не сможет аутентифицироваться в приложении

Контроль Telegram

С помощью DeviceLock DLP можно запретить запуск приложения Telegram, а также работу с ним через официальный веб-сайт.

Рисунок 10. В DeviceLock DLP можно настроить разрешения и запреты отдельно для приложения Telegram и доступа к нему через веб-браузер

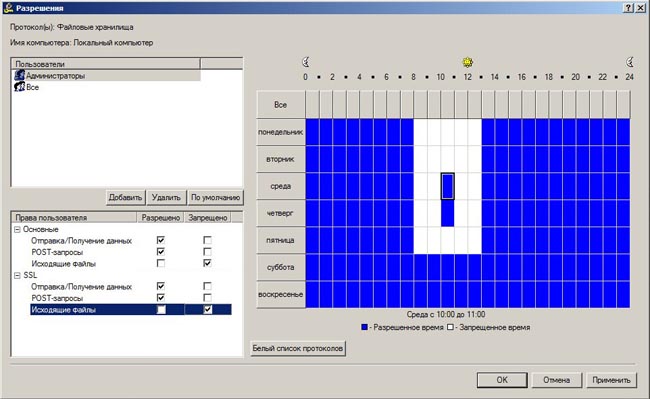

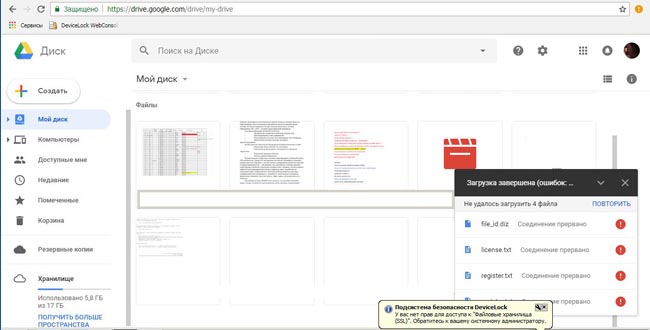

Контроль облачных сервисов

Политики контроля облачных сервисов могут как разрешать отправку и получение данных, так и запрещать сетевой обмен файлами. После настройки запрещающих DLP-политик, касающихся работы с облачными сервисами, у сотрудника пропадет возможность работы с облаком. Например, Яндекс.Диск выдаст ошибку уже на этапе установки программы («Не удалось скачать Яндекс.Диск»), а Google Drive не сможет войти в аккаунт. При этом, если программы уже были установлены, то возможность работы с синхронизированными файлами останется, но будет запрещена загрузка документов в облако. Помимо указанных программ, в новой версии DeviceLock DLP добавлена возможность контроля работы с сервисами файлового обмена и синхронизации iCloud и Облако Mail.Ru, WeTransfer и 4shared, Box.com, GMX.de и Web.de.

Что касается доступа через веб-браузер, в настройках агента можно установить разрешение и запреты на отправку/получение данных, POST-запросы и исходящие файлы.

Рисунок 11. В DeviceLock DLP можно запретить только отправку документов в облако, разрешив остальные действия с файлами

Рисунок 12. Попытка загрузки файла в Google Drive

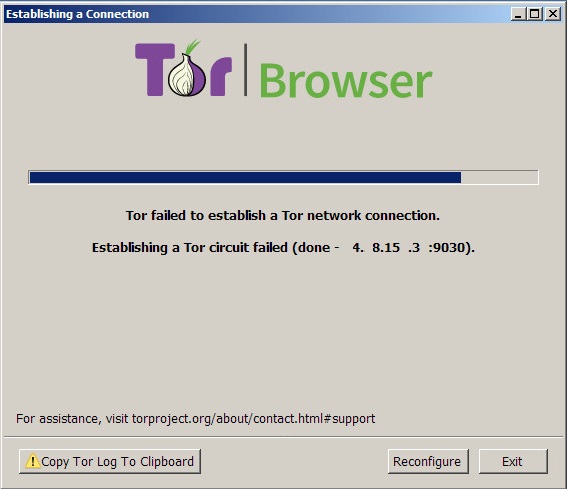

Контроль трафика браузера Tor

Чтобы запретить сотрудникам работу через браузер Tor, в новой версии DeviceLock DLP появилась возможность заблокировать трафик браузера.

В настройках безопасности агента DeviceLock можно запретить и другие типы передачи трафика, такие как неопознанный исходящий SSL-трафик, прокси-трафик, соединения MS Lync и другие.

Рисунок 13. DeviceLock DLP запрещает браузеру Tor устанавливать защищенное соединение

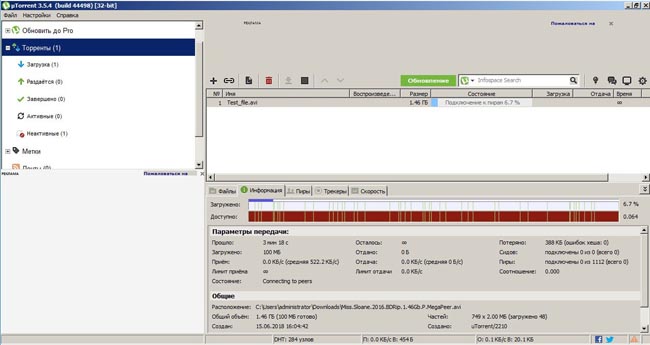

Контроль трафика BitTorrent

В DeviceLock DLP есть отдельная политика, которая позволяет запретить отправку и получение данных по протоколу BitTorrent. При включении этой политики на экране появится сообщение о запрете использования приложения, но само приложение откроется, хотя так и не сможет подключиться к пирам для приема файла.

Рисунок 14. DeviceLock DLP может блокировать трафик в торрент-клиентах

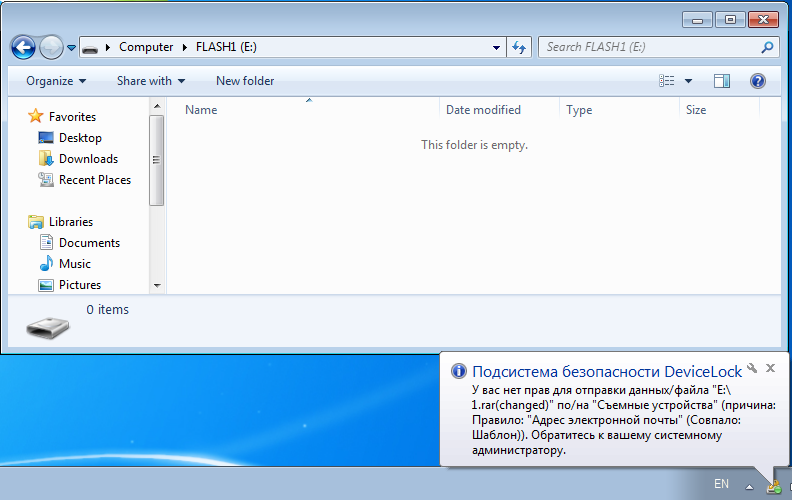

Контроль внешних устройств

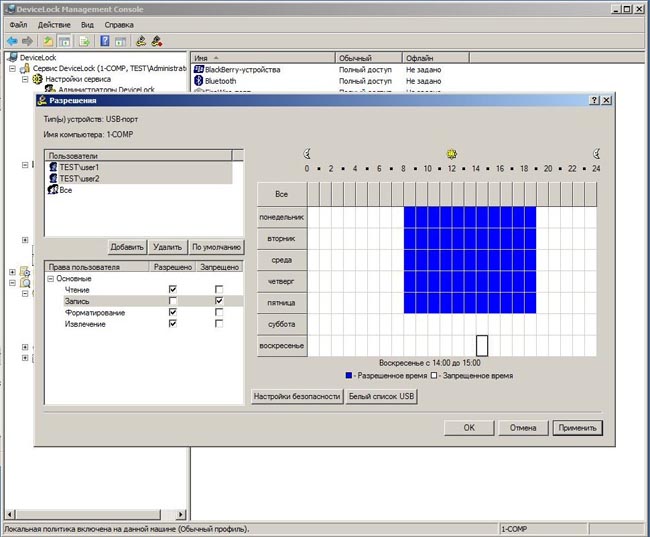

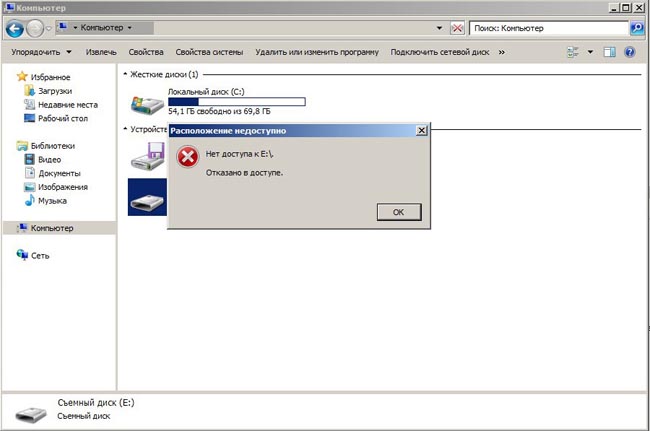

В правилах контроля доступа к устройствам можно гибко настроить расписание действия правила, указать учетные записи сотрудников, на которые распространяется правило, и действия, которые разрешено или запрещено выполнять с файлами (включая их создание) на устройствах.

Рисунок 15. Настройки разрешений использования USB-устройств в DeviceLock Management Console

Рисунок 16. Запрет доступа к съемному носителю в соответствии с политикой разрешений

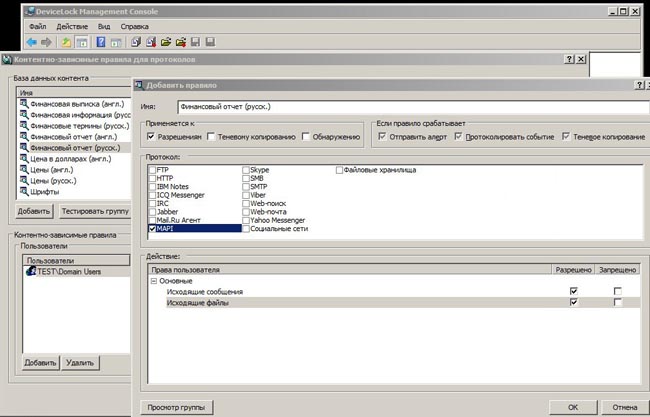

Настройка правил контентной фильтрации

В версии DeviceLock DLP 8.3 были добавлены новые словари для контентной фильтрации и шаблоны регулярных выражений, которые позволяют администратору безопасности гибко настроить правила обнаружения несанкционированной передачи конфиденциальных данных, которая может привести к их утечке.

В DeviceLock появился новый метод контентной фильтрации — использование цифровых отпечатков файлов, которые позволяют идентифицировать данные за счет сопоставления с хэшами документов. Этот метод может эффективно применяться, например, для типовых текстовых документов, чертежей, графических и бинарных файлов.

Рисунок 17. В DeviceLock DLP можно настроить различные правила контентно-зависимых правил для групп пользователей

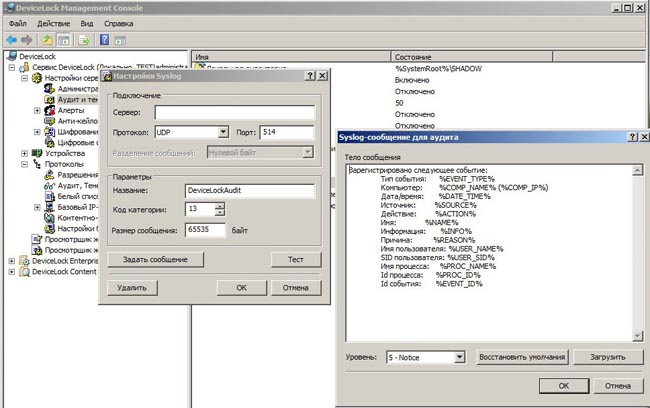

Настройка отправки сообщений по SYSLOG

В DeviceLock DLP есть возможность отправки данных по протоколу SYSLOG, например, для интеграции с существующей системой SIEM. В настройках агента можно задать типы сообщений и проверить их отправку.

Рисунок 18. Возможности DeviceLock DLP позволяют быстро настроить интеграцию в SIEM-системой

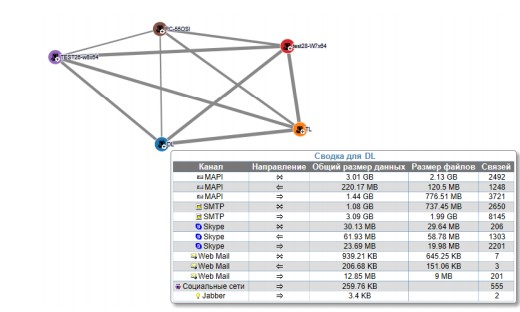

Отчеты DeviceLock DLP 8.3

Для администратора безопасности полезной будет функция создания отчетов. Система DeviceLock DLP предлагает несколько типов предустановленных отчетов, включая граф связей сотрудника, которые можно кастомизировать по определенным параметрам.

Все отчеты можно выгрузить в форматах PDF, HTML, RTF.

Рисунок 19. Граф связей является полезным инструментом для анализа коммуникаций сотрудников в DeviceLock DLP

Выводы

DeviceLock DLP можно отнести к типу хостовых DLP, в которых не требуется наличие возможности снятия трафика с прокси-сервера, SPAN-порта и других периметральных устройств. Когда речь идет о хостовых DLP-системах, обычно выделяют два их недостатка: сложности в развертывании и администрировании, а также меньшая защищенность от несанкционированного вмешательства в их работу (в отличие от сетевых DLP). В случае с DeviceLock DLP централизованное управление всегда отличалось множеством возможных вариаций и была реализована сильная защита от локального администратора, а в новой версии DeviceLock DLP 8.3 эти функции были еще и качественно улучшены благодаря добавлению серверу DeviceLock Enterprise Server управляющей роли и развитию функции защиты от локального администратора.

Консоли централизованного управления придутся по душе администраторам, которые привыкли работать с MMC-консолью в операционной системе Windows. В то же время это не самый удобный вариант для руководителей подразделений информационной безопасности, которым требуется быстро оценить существующую ситуацию. Для такой цели DeviceLock DLP предлагает возможность интеграции с SIEM-системами по протоколу SYSLOG, а также несколько типов отчетов, которые можно выгружать в различных форматах. Несмотря на то, что в системе нет такого понятия, как «отчеты для руководителей», каждый отчет можно гибко настроить под соответствующие цели и отразить всю необходимую для анализа информацию.

Хотелось бы обратить внимание на существенное развитие продукта в сравнении с предыдущей версией — это и поддержка новых операционных систем семейства Windows и macOS для контроля рабочих станций, и расширение состава контролируемых мессенджеров (WhatsApp, Skype, Telegram) и внешних средств шифрования (SafeToGo), новые шаблоны регулярных выражений и словари для контентного анализа. Кроме увеличения количества функций, типичных для DLP-систем, разработчики добавили новый тип контентно-зависимых правил, которые обрабатываются в асинхронном режиме, что позволяет исключить влияние на скорость передачи данных для пользователя, сохранив при этом оперативность анализа и последующей реакции на инцидент.

В прошлом обзоре мы указывали на некоторые недостатки DeviceLock DLP, но уже в текущей версии они были исправлены: добавлен контроль работы по протоколу P2P, появилась возможность отправки оповещений по протоколу SYSLOG, улучшена защита от локального администратора и увеличились возможности по централизованному администрированию.

Продукт будет интересен как коммерческим организациям, так и государственным заказчикам, потому что решение является отечественной разработкой и имеет сертификат ФСТЭК России.

Преимущества

- Возможность контроля удаленных сотрудников, которые не находятся в офисе, за счет архитектуры хостовой DLP-системы (автономное функционирование агента DLP-системы).

- Возможность избирательного предотвращения утечки в реальном времени для закрытых проприетарным шифрованием сетевых сервисов, в том числе на основании анализа содержимого передаваемых данных.

- Возможность предотвращения утечек данных на рабочих станциях под управлением Windows и macOS.

- Простота установки, понятный и удобный интерфейс.

- Гибкие настройки DLP-политик.

- Возможность скрытой установки агентов на рабочие станции.

- Большое количество предустановленных словарей и шаблонов регулярных выражений для контентного анализа.

- Поддержка морфологии и транслитерации.

- Возможность использования в виртуальных и терминальных средах.

- Блокирование работы браузера Tor Browser и по протоколу BitTorrent.

- Контроль коммуникаций в большинстве популярных мессенджеров, таких как WhatsApp, Telegram, Skype, Jabber и др.

- Отечественное происхождение продукта, обширная документация и техническая поддержка на русском языке.

- Наличие сертификата № 3465 ФСТЭК России на соответствие требованиям к средствам контроля подключения съемных машинных носителей информации 4 класса защиты и заданию по безопасности.

Недостатки

- Так как DeviceLock DLP является хостовой системой, она способна контролировать лишь те сетевые протоколы и сервисы, которые используются непосредственно на компьютере с установленным агентом.

- Отсутствие отложенной отправки сообщений. Такая функция позволила бы администратору безопасности самостоятельно принимать решение об отправке сообщения в случае, когда оно было заблокировано DLP-системой. В данный момент такая возможность находится в разработке и планируется в следующих версиях DeviceLock DLP.

- Отсутствие поддержки операционных систем семейства Linux. Однако разработчик не исключает возможности добавления контроля рабочих станций под управлением Linux в будущих версиях продукта.

- Отсутствие функций поведенческого анализа пользователей (UBA). По словам разработчика, в ближайшей версии DeviceLock DLP будут добавлены возможности записи экрана и клавиатуры, карточек сотрудников и других функций, присущих UAM-системам.

- Отсутствие современного интерфейса (например, технологии drill-down) для расследования инцидентов информационной безопасности.

Время прочтения

15 мин

Просмотры 80K

Привет, Хабр! Не так давно возникла довольно типичная ситуация — руководство дало команду «Выбрать систему защиты данных от утечки». Основной критерий выбора — способность решить задачу не допустить утечек критически важной (по мнению руководства) документации, файлов и тому подобного. Как следовало из устного ЦУ руководителя, журналы и разная аналитическая функциональная оснащённость — вторична. Цитируя шефа, «для отлова злоумышленников мы можем и видеокамеры повесить, решайте задачу так, чтоб не разбираться с утечками, а исключить их». Разумеется, все прекрасно понимают, что 100% исключения риска утечек достичь нереально, поэтому — речь о минимизации риска утечки информации.

Немного о компании: мы среднего размера — порядка 300 рабочих станций (на некоторых работают посменно), плюс для части сотрудников организован удалённый доступ к виртуальным рабочим средам через Citrix Desktop. В качестве побочного эффекта рассматривался некоторый комплаенс по 152ФЗ и соответствующая организация защиты персональных данных.

К государству отношения не имеем, другие отраслевые регуляторные требования тоже в принципе нас не затрагивают. Цена вопроса и вообще процесс закупки — дело компетентного подразделения. Соответственно стоимость решения и модная нынче тема импортозамещения нас не ограничивали, и мы могли рассматривать любые разработки: как отечественные, так и зарубежные. У нас (маленького отдела ИБ в составе аж трёх человек) не было желания заполнять разные опросники и формы от вендоров и интеграторов, поэтому решили освежить память факт-чекингом (с темой DLP в принципе были уже знакомы, но без особого практического опыта). Это значит — своими руками прощупать только те DLP-системы, которые либо относительно легко («без регистрации и смс» и засветки компании перед продавцом) достать для самостоятельного теста на собственном стенде, либо можно посмотреть в работе у коллег из других организаций. Важно: учитывая, что дальнейшие внедрение и эксплуатация будут выполняться собственными силами, мы хотели именно самостоятельно протестировать на стенде, а не заниматься просмотром «правильно отлаженных» демо-версий «из рук» и брошюр, чтобы самим убедиться, что заявленные функции действительно реализованы и работают как нам надо.

Системы, построенные на базе мониторинга приложений, снимков экрана, клавиатуры и т.п. смотреть даже не пытались — просто потому, что они не решают ключевую поставленную задачу, как бы их разработчики не позиционировали на рынке. Имеются в виду Стахановец и его клон от Инфовотч Person Monitor, StaffCop, TimeInformer, KickIdler и им подобные. Это не означает, что данные системы плохие — просто они не решают ключевую задачу «не допустить утечки!» конфиденциальных данных, но могут быть (возможно) неплохим инструментом для других задач с пассивным наблюдением.

Между делом ознакомились с независимыми аналитическими и обзорными материалами… их оказалось негусто. Из читабельного — две публикации на Хабре (раз и два) и уже устаревший и весьма поверхностный обзор на Anti-Malware с отдельным сравнением в табличной форме.

В число интересующих нас вошли: зарубежные Symantec DLP, Forcepoint DLP, McAfee DLP, Sophos Endpoint Protection, российские (или как бы российские) Solar Dozor, Zecurion DLP, InfoWatch Traffic Monitor, DeviceLock DLP, Контур информационной безопасности СёрчИнформ, Falcongaze SecureTower.

По мере появления у нас на руках дистрибутива свежей версии или приглашения к коллегам, проводились собственно тесты заявленных функций и возможностей. В качестве источника дополнительной информации принимались публикации и записи вебинаров вендоров и их партнеров, а также данные агентства ОБС, то есть экспертное мнение коллег с опытом.

Сразу перечислю, какие DLP-системы посмотреть не удалось.

- Солар Дозор (Solar Dozor). Ну очень тяжёлая система. В описаниях жёсткий акцент на аналитические возможности. На сайте разработчика заявлено «Модульная архитектура позволяет распределить нагрузку и развернуть Solar Dozor на любом старом железе», а по документации требуется выделить сервер с 8 ядрами и 32 Гб памяти. И это только чтоб обеспечить запуск минимальной конфигурации, плюс поставить дополнительный прокси и почтовый сервер… Видимо, у нас не настолько старое железо

Отказались от таких ресурсопотребителей. Хотя по слухам, можно запустить на конфиге 6 ядер/24 Гб.

- Symantec DLP. С первого же клика на сайте открывается форма с кучей вопросов и нет ни намёка на триалку. Покупайте и пробуйте. Спасибо, заверните обратно.

- Forcepoint DLP (он же

Websense). На сайте также нет ни намёка на триал, но есть форма для запроса демонстрации, чтобы посмотреть «из рук» интегратора. Опять же, спасибо, но нет. - Zecurion DLP. Снова ни намёка на триал без прилипания сейлов, ни возможности посмотреть у коллег.

- Digital Guardian — вообще нереально достать триал.

- Ещё небольшой список из квадранта Гартнер, которые слишком трудно достать, и «молодые» российские продукты, ещё не прошедшие серьёзной обкатки на массовом рынке.

Результаты тестирования сводились в таблицу типа функция — система/соответствие, получилось довольно много. Проверяли, как каждая тестируемая DLP выполняет поставленные задачи для большого спектра каналов утечки данных, какие другие возможности есть, как с системой в принципе работается… Тест — это, разумеется, не полноценный пилот, что-то могли упустить, за это сразу прошу прощения.

Отдельно подчеркну, что описываемое в этой статье мнение является субъективным и построено на личных впечатлениях сотрудников одного подразделения по итогам прогона нескольких базовых тестов и общего обзора системы. Все выводы построены от «примерки на себя» и выполнения основной поставленной задачи «не допустить утечки», на полноту не претендуют.

Проверяли простые вещи, прямо соответствующие поставленной задаче: блокировка канала как такового для указанных пользователей («этим нельзя!»); отправка теневой копии перехваченного документа в архив; уведомление для ИБ при срабатывании запрета.

Проверялись:

- запись на флешку;

- печать документов на принтере (локальный по USB и сетевой);

- отправка на SMTP и MAPI;

- отправка на вебпочту (смотрели Mail.ru, Gmail, Яндекс.Почту);

- отправка в соцсети (смотрели Facebook и Вконтакте);

- заливка в облака (смотрели Яндекс.Диск и Dropbox);

- отправка файлов через формы по HTTP;

- заливка на FTP сервер;

- мессенджеры: чат, отправка файла, общение голосом или по видео (смотрели Skype, Whatsapp, Telegram);

- контроль в терминальной сессии (будет ли срабатывание при выдёргивании документа из буфера обмена в терминальной сессии и при записи на диск, проброшенный с удалённого рабочего места в терминальную сессию).

При успешном прохождении базового теста проводился дополнительный стресс-тест с элементами нагрузки и усложнений для аналитического модуля системы:

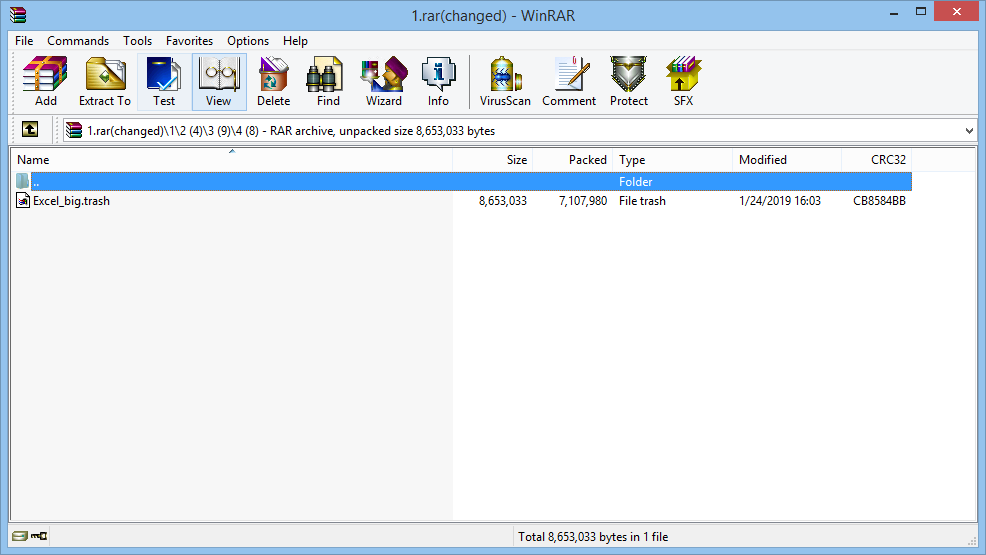

- По проверяемым каналам отправлялся многоуровневый архив с изменённым расширением, с экселевским файлом гигантского размера внутри, где целевой текст был спрятан среди тысяч ячеек мусорного текста. Ожидалось срабатывание на заданные слова, номера телефонов и адреса электронной почты компании.

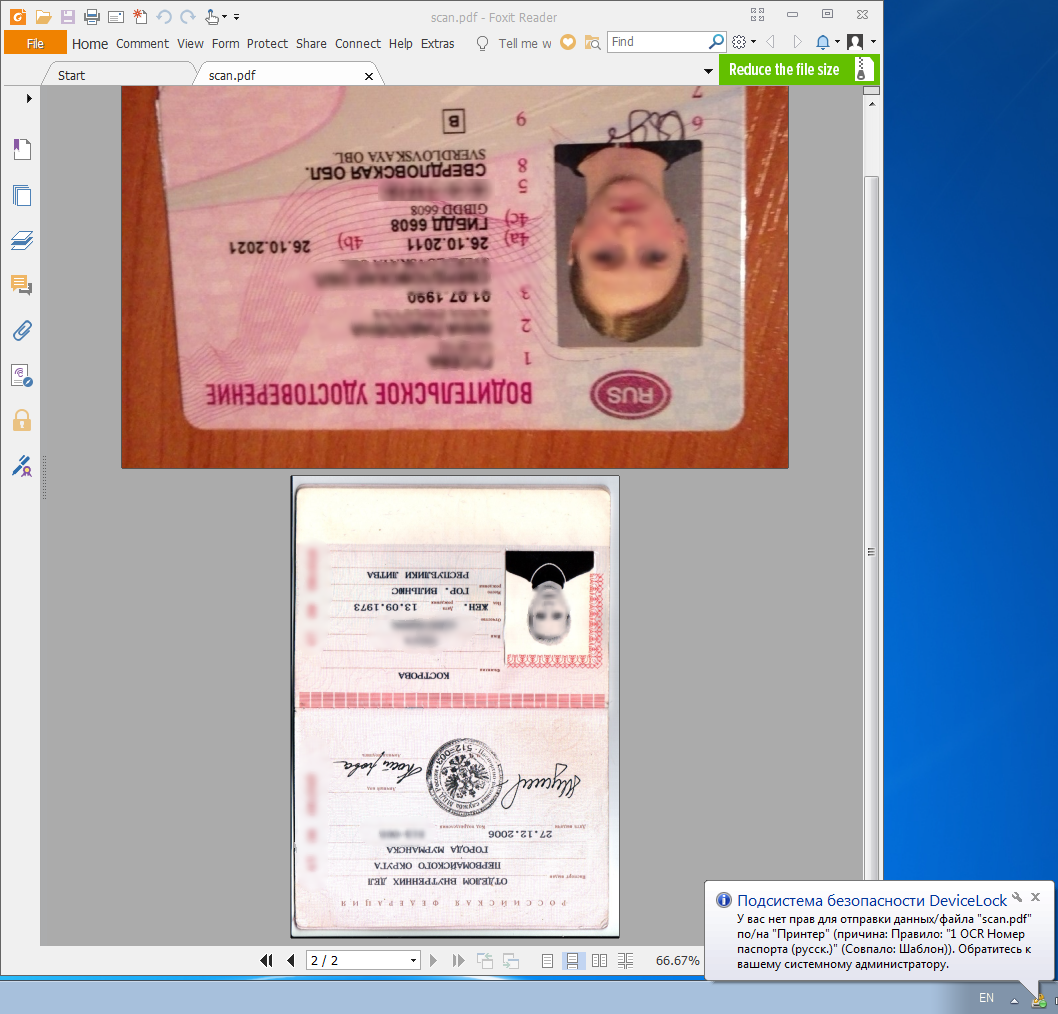

- По проверяемым каналам отправлялся скан распечатки документа на две странички, отсканированный обычным МФУ «вверх ногами». Ожидалось срабатывание на номера паспортов и водительских удостоверений.

- По проверяемым каналам отправлялся заполненный договор, а шаблон договора предварительно «скармливается» системе.

В качестве дополнительных полезных функций (помимо проверки соответствия первичному критерию, см. выше) смотрели аналитические возможности, работу с архивом и отчётность. Функцию сканирования рабочих станций (например, как система обнаружит документ с паспортными данными на рабочей станции) решили отложить на другой заход, сейчас эта задача не является первостепенной (и критичной в целом).

Тестовый стенд простенький, в качестве сервера — виртуалка с выделенными 8 Гб памяти, в качестве подопытного кролика — типовой комп на i5 / 2.3 GHz / 4 Gb RAM и с 32-битной Windows 10.

Ну и вот какие DLP-системы в итоге удалось просмотреть-пощупать на своём стенде или у коллег, и соответствующие впечатления по ним: McAfee DLP, Sophos Endpoint Protection, InfoWatch Traffic Monitor, DeviceLock DLP, Контур информационной безопасности СёрчИнформ, Falcongaze SecureTower. Для начала опишу общие впечатления, потом обзор собственно тестовых прогонов.

McAfee DLP

На тесты досталась версия McAfee Data Loss Prevention 10.0.100.

Сразу хочу отметить, что это очень тяжёлая и в установке, и в настройке система. Чтобы её поставить и использовать, надо сначала развернуть McAfee ePolicy Orchestrator как собственную платформу управления. Может, для организаций, где полностью внедряется экосистема решений от McAfee, это будет осмысленно и удобно, но ради одного продукта… удовольствие из разряда сомнительных. Ситуацию несколько облегчает то, что пользовательская документация весьма продуманная и описывает весь порядок установки, а инсталлятор сам ставит все необходимые ему внешние компоненты. Но долго… Правила задавать — задача тоже не из лёгких.

Понравилось: возможность задать условные приоритеты для правил, а потом использовать эти приоритеты как параметры фильтрации событий в журнале. Сама фильтрация сделана весьма приятно и удобно. Возможность дать пользователю переслать файл при запрете, если предоставит некое объяснение (user-justification).

Не понравилось: уже упомянутая необходимость устанавливать собственную платформу управления, во многом дублирующую AD. Встроенный OCR-модуль — отсутствует, контроль сканированных документов — мимо. Выявили ряд ограничений вроде контроля почты только в Outlook (переписка через The Bat! пролетела мимо агентского контроля), зависимость от конкретных версий браузеров, отсутствие контроля переписки в Skype (перехватываются только файлы).

Резюме: на первый взгляд McAfee DLP показался нам весьма интересным решением, несмотря на упомянутые выше недостатки. Огорчило, что пропали визарды для задания политик – в когда-то исследованных старых версиях было на наш взгляд удобнее, чем в нынешней веб-консоли. Ключевой недостаток — практически весь контроль реализован через контроль приложений, а не на уровне протоколов или драйверов. Позволяет блокировать проброшенные устройства в среде Citrix.

Sophos Endpoint Protection

На тесты взяли версию Sophos Endpoint Protection 10.

Решение комплексное, основой является антивирус. Устанавливать пришлось долго. В руководстве даже не указаны системные требования — за ними извольте на сайт. Политики задаются на основе логики per computer

Понравилось: как и в McAfee, есть возможность дать пользователю переслать файл при запрете. На этом, пожалуй, все.

Не понравилось: нет никаких сложностей в обходе контроля устройств агентом — остановить антивирус от Sophos, затем включить драйвер устройства в Device Manager — и вуаля, полный доступ к запрещённой флешке. Как-то сложно и мутно сделано с реализацией и настройкой правил анализа содержимого, которые в итоге ещё и не выполняются по факту. Удивительно, но нет теневых копий. Уведомления в виде email alerting и SNMP messaging надо конфигурировать из антивируса этого же разработчика. Перечень контролируемых устройств беден, почта контролируется через встраивание в почтовые клиенты. Контроль доступа к сайтам сделан попросту как фаерволл. Встроенный OCR-модуль — отсутствует, контроль сканированных документов — мимо. Руководство пользователя вызывает грусть — никаких подробностей в нём не сыскать. Нет даже описания, что подразумевается под тем или иным встроенным правилом — то ли это проверка по словарю, то ли по регулярному выражению…

Резюме: Неудачное, на наш взгляд, решение. По сути, это довесок к антивирусу, да еще и полным отсутствием возможности создания доказательной базы по инцидентам. Политики задаются не по пользователям, а по машинам — это неприемлемо. Ну, собственно, от бесплатной добавки к антивирусу много и не ожидалось, но надежда умирает последней.

InfoWatch Traffic Monitor

Самый, пожалуй, раскрученный на сегодня DLP-комплекс на нашем рынке, а значит от него мы больше всего и ожидали. Возможности просто взять и посмотреть — нет, зато сайт изобилует красотой от маркетологов. На тесты с трудом, но удалось получить версию InfoWatch Traffic Monitor 6.9 Enterprise. Возможно, есть версия новее — но об этом нам не известно, не нашли за килотоннами всё того же маркетинга. А вот технической информации на сайте как-то маловато. В ходе теста обнаружилось, что и в документации такая же проблема — если что-то неясно, найти ответ в руководстве практически нереально, детализация в целом отсутствует. Это значительно снижает возможности самостоятельной эксплуатации.

Понравилось: очень качественный, продуманный интерфейс, с хорошей структурированностью. Удобные дашборды, где можно настроить определённый запрос, время его обновления — и далее наблюдать картину целиком. Хороший ассортимент виджетов для консоли. Есть возможность отправить запрос пользователя на предоставление доступа к устройству прямиком из агентского модуля. Возможность задать различных получателей для уведомлений в зависимости от типа события и членства юзера в OU. Солидный набор отчётов. Хорошие возможности для работы с архивом, поддерживается большой набор инструментов анализа содержимого данных в архиве. Есть создание скриншотов с рабочих станций.

Не понравилось: по сути, это не один продукт, а связка Infowatch Traffic Monitor и Infowatch Device Monitor, причём работающая на двух операционках (Windows и Red Hat Linux), поэтому установка и настройка для запуска сложноваты. Консолей управления тоже две. Широко разрекламированная разработчиком логика «проверили содержимое, только тогда блокируем, не мешаем бизнес-процессам» на самом деле где-то в зародыше. Анализ содержимого для контроля устройств попросту отсутствует — доступ к устройствам запретить для юзеров можно, есть Белые списки, но что внутри записываемого на флешку документа — агент Infowatch Device Monitor попросту не знает. Для сетевых каналов примерно такая же проблема — проверка содержимого реализована только для SMTP и HTTP. Как говорят давно знакомые с этим решением коллеги, сейчас хотя бы появилась возможность блокировать сетевые каналы — раньше был только мониторинг. Фактически — эта возможность ограничена HTTP, FTP, SMTP, плюс файлообменники и некоторые мессенджеры. Повторюсь, возможности блокировки передачи данных на основании проверки их содержимого в, например, мессенджерах, нет — только SMTP и HTTP. Это не плохо, но не очень соответствует описанию в брошюрах, и этого мало для полноценного охвата каналов утечки. Агентский модуль реализован на самом деле как некий микс разных агентов.

Резюме: В целом решение выглядит (особенно выглядит) очень даже неплохо. Контроль устройств на базовом уровне — хорошо, для сетевых каналов мониторинг — хорошо, а блокировка — удовлетворительно. В терминальных сессиях позволяет запретить доступ к проброшенным дискам, или предоставить доступ только на чтение, работает теневое копирование (одновременно для флешек и для проброшеных дисков). Огорчает отсутствие проверки содержимого для большинства из контролируемых каналов, особенно устройств — при том, что в маркетинговых документах заявлена именно логика. Будем надеяться, что это своего рода роадмап, и рано или поздно разработчики догонят маркетологов. А пока — пиарщикам пятёрка, разработчикам тройка с плюсом. Или наоборот. Как посмотреть.

DeviceLock DLP

На тесты была взята версия 8.3 (последнее обновление, выпущенное в декабре 2018 года), скачанная сайта разработчика.

Довольно узкоспециализированная система, только защита от утечек и ничего более — никаких скриншотов, контроля приложений… Впрочем, если верить информации с вебинаров от разработчика, функции контроля юзеров через скриншоты в обозримом будущем должна появиться. Установка — проще простого. Куча вариантов управления, консоли олдскульные, для работы с ними нужен хоть какой-то опыт сисадмина — тогда всё становится очевидно и просто. В целом впечатление весьма простой в эксплуатации системы.

Понравилось: детализация в настройках контролей. Не просто условно контроль, например, Skype — но раздельно контроль, события, теневые копии, алерты, проверка содержимого — и по раздельным составляющим скайпа — чат, файлы, звонки… Перечень контролируемых устройств и сетевых каналов построен разумно, и весьма большой. Встроенный OCR-модуль. Блокировки по содержимому действительно работают, хоть и с некоторой нагрузкой на рабочие станции. Алерты могут приходить практически моментально. Агенты совершенно независимы по отношению к серверной части, могут жить собственной жизнью, сколько потребуется. Сделано автоматическое переключение режимов — можно смело отпускать сотрудника с ноутбуком, политики переключатся сами на другие настройки. Блокировки и мониторинг в системе разведены ещё на уровне консоли — нет никакой сложности для каких-то каналов включить запрет для отдельных товарищей, а другим товарищам задать настройки только для мониторинга. Также самостоятельными выглядят правила анализа содержимого и работают как на запрет, так и наоборот на разрешение передачи при закрытом в принципе канале.

Не понравилось: нет визардов. Чтобы настроить какую-то политику, надо сразу понимать, что требуется получить, заходить в соответствующий раздел консоли и тыкать галочки, выбирать юзеров и т.п. Пошаговый вариант создания политики напрашивается. С другой стороны — можно проверить, что реально задано в плане контроля. Поиск по архиву ограничен полнотекстовым поиском по содержимому теневых копий, поискать по шаблону документа или с помощью словарей возможности нет. Более-менее выручает развитая система фильтров, но это далеко не контентные фильтры. Неизбежная нагрузка на рабочие станции при работе контентно-зависимых правил (терминология разработчика).

Резюме: Система простая в эксплуатации, четко работающая, с богатым арсеналом возможностей именно для защиты от утечки информации. По меткому замечанию одного из коллег, сделана по принципу «настроил и забыл». Учитывая, что все политики задаются per user, для изменения доступных операций для пользователя достаточно просто перекинуть его в другую User group домена, для которой настроены другие правила контроля, от простых контролей до правил с анализом содержимого. В терминальных сессиях позволяет выставлять права доступа для проброшенных дисков (блокировка или только на чтение), для буфера обмена (тут всё довольно гибко в зависимости от направления копирования, от типа передаваемых данных), работает теневое копирование, работают блокировки по содержимому при записи на проброшенные диски и при передаче данных через буфер обмена.

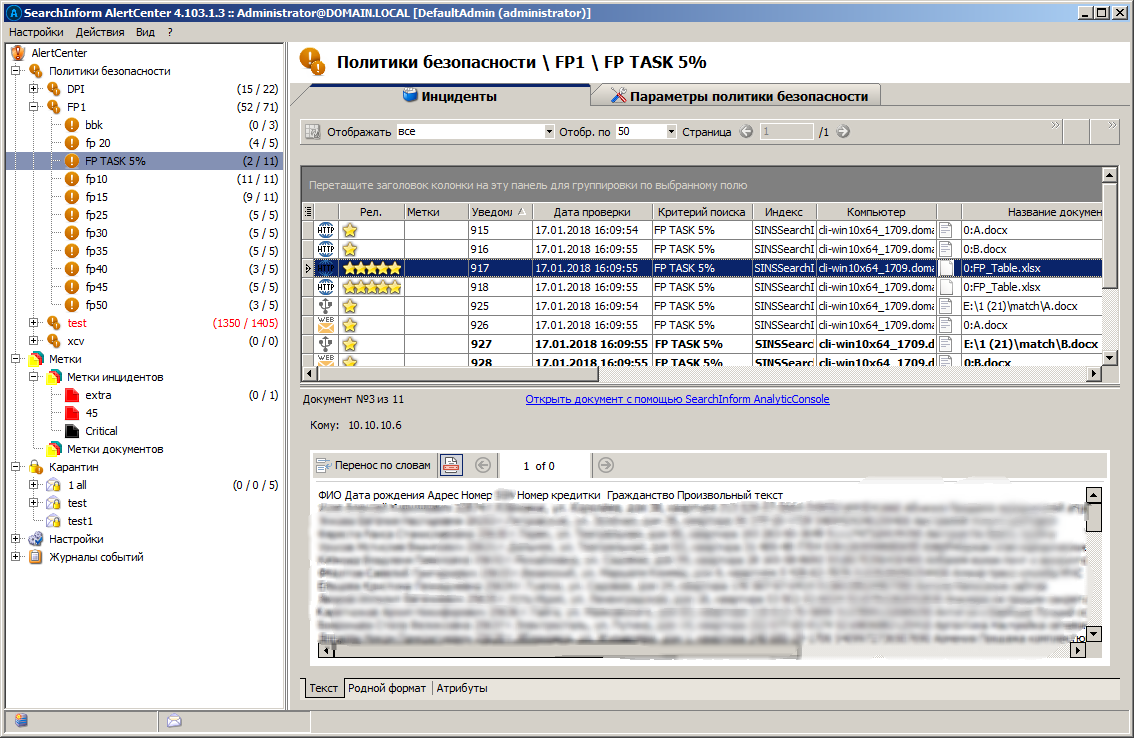

Контур информационной безопасности СёрчИнформ

Смотрели у коллег, поэтому сроки были весьма сжатыми. Хотел сначала написать «на тесты досталась версия ХХХХ», но не смог. Просто потому, что КИБ Сёрчинформ — это не система, а

комплексный обед

набор нескольких практически самостоятельных систем. Вплоть до отдельных консолей для разных задач — насчитали аж 5 штук. Коллеги говорят, раньше консолей было ещё больше… Ключевой в этом комплексе модуль EndpointController — версии 5.49. У остальных своя нумерация. Кстати, и дистрибутив тоже из кучки архивов… Соответственно устанавливать такую систему нелегко — без документации не обойтись. Она, в свою очередь, тоже специфична — написана по принципу «что вижу, то и пишу», без объяснения логики работы. Управление выглядит так — политики перехвата создаются в одной консоли управления, индексация и настройки индексов для просмотра перехваченных данных отдельная консоль, просмотр данных аудита и теневого копирования опять отдельная консоль, построение отчетов снова отдельная консоль, и так далее. И в маркетинговых описаниях на сайте, и в документации постоянно встречается слово «перехват». На практике это означает почти для всех сетевых каналов утечки только получение теневой копии. Для устройств блокировки есть, а для интернет-каналов можно запретить SMTP для всех пользователей — или разрешить. Другой вариант — использовать для SMTP карантин сообщений, который реализован на агенте. Анализ по содержимому как основание для блокировки — сделан весьма специфически: агент отправляет в карантин все письма, которые уже на сервере просматриваются (вручную или с помощью контентного анализатора) администратором и тогда уже он выбирает, что отправить дальше, а что заблокировать. Представили себе, как это будет выглядеть в организации, где сотрудников хотя бы раз в 5 больше, чем у нас…

Понравилось: мощно развиты возможности работы с архивом. Найдется всё. Масса критериев, инструменты поиска по словарям, по регулярным выражениям, фингерпринтам, фирменный «поиск похожих»… Есть метки для разных инцидентов — можно отмечать уже просмотренные, например. Есть прозрачное шифрование флешек.

Не понравилось: хаос в логике управления системой, зашкаливающее количество управляющих консолей. Отсутствие блокировок для сетевых каналов. Отсутствие блокировок по содержимому для всего набора «перехватываемых» каналов.

Резюме: Блокировка устройств реализована на приличном уровне, для сетевых каналов — на зачаточном. В терминальных сессиях можно выставлять права доступа для проброшенных дисков (блокировка, только для чтения), работает теневое копирование для проброшенных дисков. В целом система довольно сложная в эксплуатации, жёстко акцентированная на расследования инцидентов — то есть на мониторинг и работу с архивом. Для этого есть, пожалуй, всё, что нужно. Защищать организацию от утечек данных — явно не сюда, разве что позакрывать ненужные пользователям устройства.

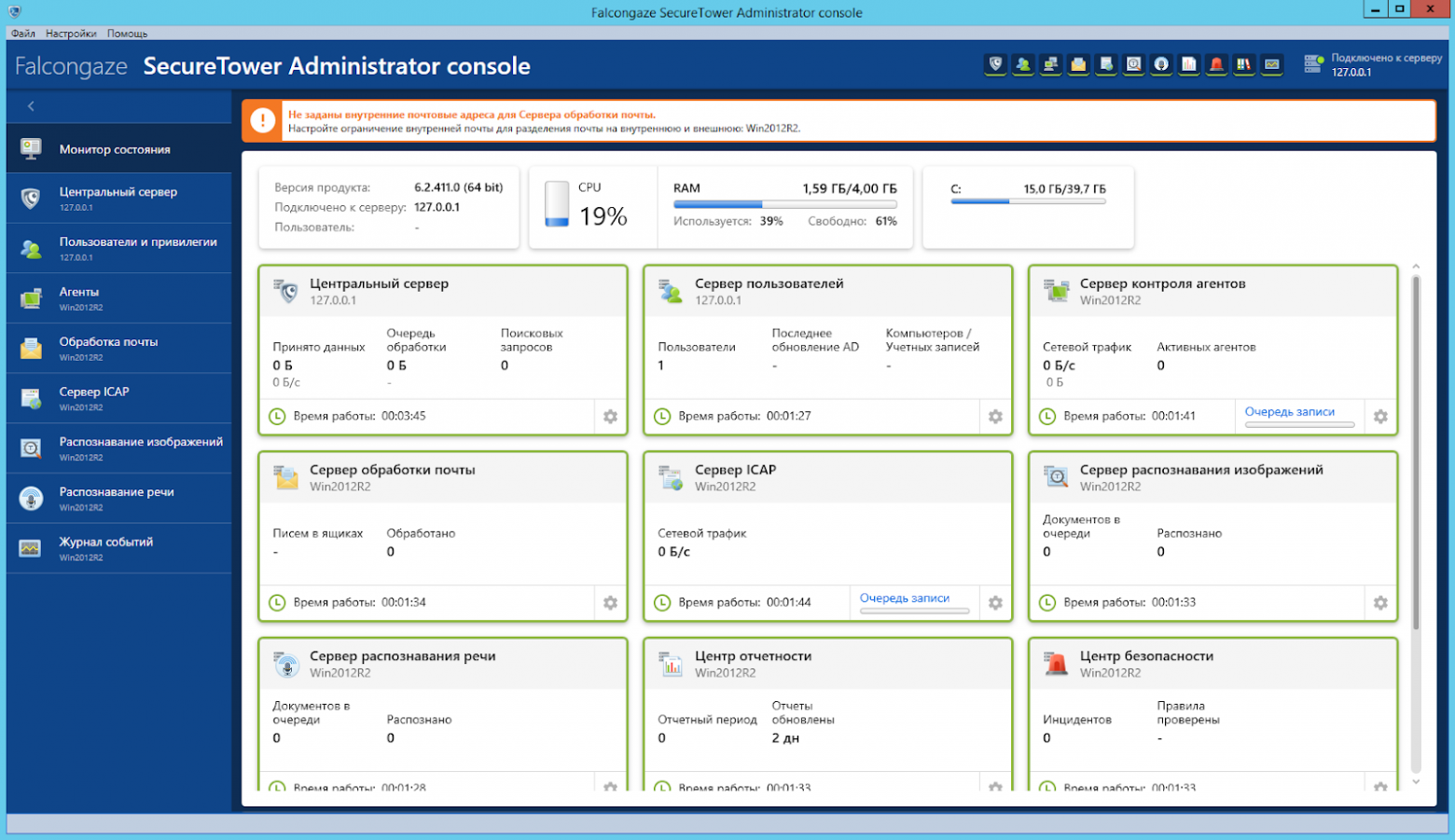

Falcongaze SecureTower

На тесты досталась версия 6.2. Два ключевых слова, описывающих эту систему, если не углубляться в нюансы — легко, удобно. Легко ставится, удобно управляется, удобно смотреть отчёты, удобно работать с архивом. Документация практически не требуется. Дальше снова начинается фокус со словом «перехват», как и в КИБ. Перехват здесь — это просто для мониторинга, то есть создаётся теневая копия, о блокировке речь практически не идёт (кроме HTTP, SMTP и MAPI). Есть создание скриншотов с рабочих станций и некоторые другие функции мониторинга активности пользователей.

Понравилось: дружественный пользовательский интерфейс. Всё сделано для удобства работы. Хороший инструментарий просмотра и анализа архива, удачно реализован граф связей. Практически из любого отчёта можно перейти к указанному там событию (инциденту). Инцидентам можно назначать категории (исследованные, неисследованные, отложенные). Мониторинг Телеграмма и Viber’а.

Не понравилось: отсутствие блокировок для сетевых каналов. Отсутствие возможности блокировки принтеров и проброшенных в терминальную сессию дисков. Отсутствие блокировок по содержимому для всего набора «перехватываемых» каналов. Низкая стабильность агента — были отмечены непредсказуемые зависания и появление дампов. Неожиданные подвисания консоли даже при работе с архивом.

Резюме: Система очень лёгкая и удобная в установке и эксплуатации, но заточенная на мониторинг и работу с архивом. Есть ощущение, что система несколько сыровата, ОТК недорабатывает.

Результаты тестирования

Как упоминал выше, результаты базовых тестов сводились в таблицу. Параметры, которые можно оценить субъективно, оценивались условно, по «шкале светофора» — цветом.

Собственно таблица выглядит так (кликабельно):

Стресс-тесты проводили только для McAfee и DeviceLock DLP. В остальных случаях просто не было смысла (см. таблицу ниже).

У McAfee корректно отработал запрет архива с экселевским файлом.

Тест с перехватом скана в McAfee не пошёл — нет встроенного OCR.

С проверкой на шаблонах — срабатывает только при полном соответствии, если документ изменять — DLP-система его пропускает.

У DeviceLock DLP все тесты сработали полностью. Изменённый договор, перехват в скайпе:

Запись на флешку архива с замусоренным экселевским файлом:

Блокировка печати перевернутого скана документов:

Сводные итоги тестов выглядят следующим образом (кликабельно):

Выводы

Упреждая вопрос читателей — «а что выбрали в итоге, ведь в заголовке «опыт выбора»? К сожалению, на момент написания этой публикации, руководство с выбором ещё не определилось. Мы же постарались выполнить свою задачу — прогнали тесты по ряду систем, предоставили результаты тестов руководству, а попутно решили поделиться с Хабра-сообществом.

Наше мнение, повторюсь, является субъективным, построено на личных впечатлениях и определяется поставленной задачей, поэтому наш собственный выбор останется неопубликованным.

По большому счёту, поставленные задачи всегда первичны, поэтому всем, кто выбирает для решения своих задач DLP-систему, рекомендуем пройти по нашему пути и самостоятельно, отталкиваясь от поставленных задач, разобраться с возможностями предлагаемых систем. Надеемся, наши таблички будут вам полезной шпаргалкой.

Всем спасибо за внимание!

Для настройки терминального сервера к нему распространяются ниже представленные требования исходя из ПО, которое будет запускаться пользователями и количества пользователей:

- Процессор: от 4 ядер

- Оперативная память : 1 ГБ на каждого пользователя + 4 ГБ для работы ОС + 4 ГБ запас

- Дисковая система: для большей отказоустойчивости нужно настроить RAID-массив

Для установки выделить два диска: первый логический диск от 50 ГБ. До 100 ГБ выделить для установки ОС, второй логический диск выделить под пользовательские профили с расчетом минимум 1 ГБ на пользователя - Ширина канала для терминального сервера: 250 Кбит/с на пользователя

У нас вы можете взять терминальный сервер 1С в аренду с бесплатными индивидуальными настройками.

Первоначальные настройки Windows Server 2016:

- Настроить статический IP-адрес сервера

- Проверить правильность настройки времени и часового пояса

- Установить все обновления системы

- Задать понятное имя для сервера и, при необходимости, ввести его в домен

- Включить доступ до сервера по удаленному рабочему столу для удаленного администрирования

- Настроить запись данных профилей пользователей на второй логический диск

- Активировать лицензию Windows Server 2016

Настройка терминального сервера

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей локальной сети есть контроллер домена, просто присоединяйте к нему сервер терминалов, иначе установите на сервер роль контроллера домена.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

Нажимаем Управление — Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

Нажимаем Далее, при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ к удаленным рабочим столам — возможность выбора терминальных приложений в браузере.

- Посредник подключений к удаленному рабочему столу — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации удаленных рабочих столов — для виртуализации приложений и запуска их через терминал.

- Шлюз удаленных рабочих столов — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и нажимаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее:

Выбираем программу, по которой куплены лицензии, например, Enterprise Agreement:

Нажимаем Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество:

Нажимаем Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Remote Desktop Services — Средство диагностики лицензирования удаленных рабочих столов.

Мы также готовы оказать помощь в установке и настройке терминального сервера.

Нашим клиентам мы предлагаем реализацию данного проекта и его последующее обслуживание в рамках ИТ-аутсорсинга.

Обновлено 09.11.2016

Добрый день уважаемые читатели и гости блога, продолжаем с вами изучение серверной операционной системы от компании Microsoft и сегодня будет показана базовая настройка windows server 2016 standard, так как перед вводом в эксплуатацию, она максимально должна быть прокачана в плане оптимизации производительности и в плане безопасности, так как постоянно со временем выходит много бюллетеней безопасности, которых нет в стандартных сборках на сайте microsoft.com. Обо всем по порядку.

Настройка windows server 2016 с нуля

И так в предыдущей статье я вам дал ссылку, где можно скачать windows server 2016, залита она для вашего удобства на яндекс диск и со временем так же будет обновляться, встроенными обновлениями, раз в квартал, так, что в декабре ждите свежую версию. Так же я вам подробно рассказал, как производится установка windows server 2016 и мы рассмотрели, что нового появилось в данной операционной системе, и как я и писал выше, дальше от вас требуется в windows server 2016 настройка всевозможных параметров, перед вводом ее в продакшен.

Настройка сети в windows server 2016

С чего начинается настройка windows server 2016 с нуля, логично, что с настройки сети, а именно:

- Необходимо выделить и задать статический ip адрес

- Прописать шлюз

- Прописать ip адреса dns серверов

Для этого вы должны определиться какой ip выдать, если не знаете, то обратитесь к вашему сетевому инженеру, после чего идем на сервер и открываем Центр управления сетями и общим доступом, сделать это можно двумя методами

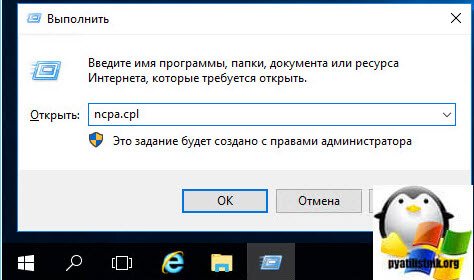

- Нажать WIN+R и ввести ncpa.cpl

- Щелкнуть правым кликом по значку сети и выбрать Центр управления сетями и общим доступом

Далее выбираете сетевой интерфейс, переходите в его свойства, я обычно отключаю использование протокола ipv6, так как он у меня на работе не используется и заходим дальше в свойства IP версии 4 (TCP/Ipv4). Задаем все пункты, вашей сети и жмем ок.

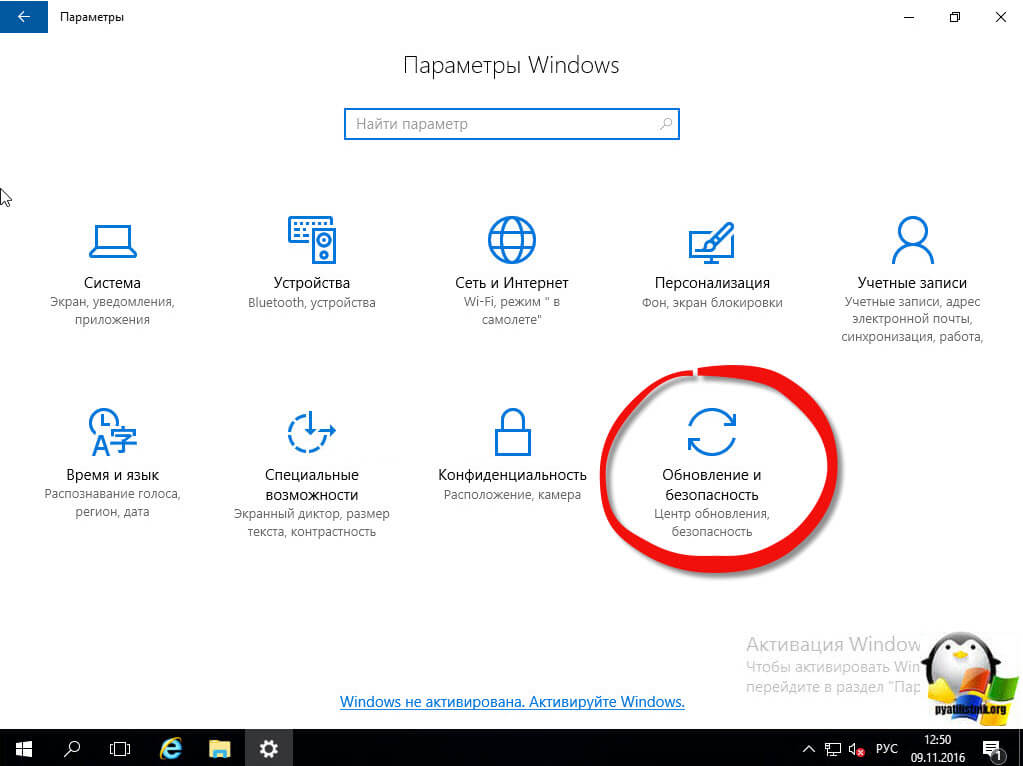

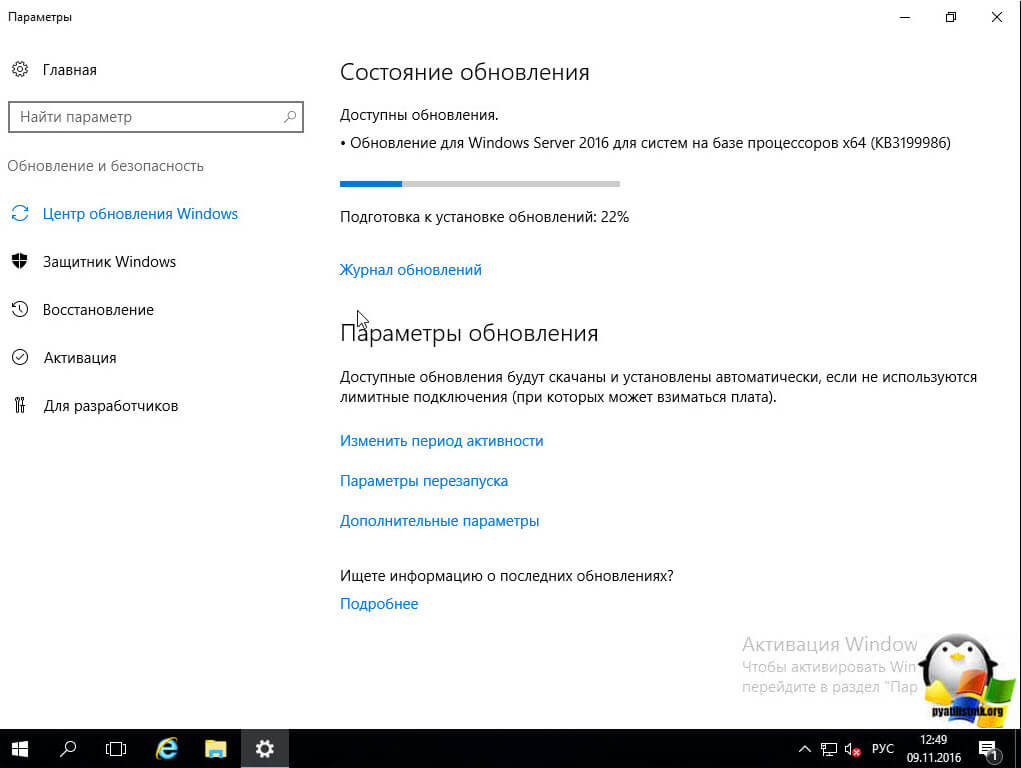

Установка обновлений безопасности

Следующим важнейшим шагом, является установка самых последних обновлений операционной системы, так как их на тот момент уже может появиться очень много. Делается это очень просто, для этого существую горячие клавиши Windows, жмем WIN+I, у вас откроется окно Параметры Windows, переходим там в пункт Обновление и безопасность, именно этот пункт позволит скачать самые свежие апдейты.

После установки выполните перезагрузку сервера.

Задать имя сервера

И так продолжается настройка Windows Server 2016 и следующим важным этапом идет, задание серверу dns имени, которое соответствует стандартам принятым в вашей организации. Для этого щелкаем правым кликом по кнопке пуск и выбираем пункт Система.

В окне Система нажмите Изменить параметры > Изменить > и задайте имя для сервера с Windows Server 2016, при желании можете ввести его в домен Active Directory.

Если вы поменяете рабочую группу, то увидите окно с приглашением

И для применения имени, вам потребуется перезагрузить сервер.

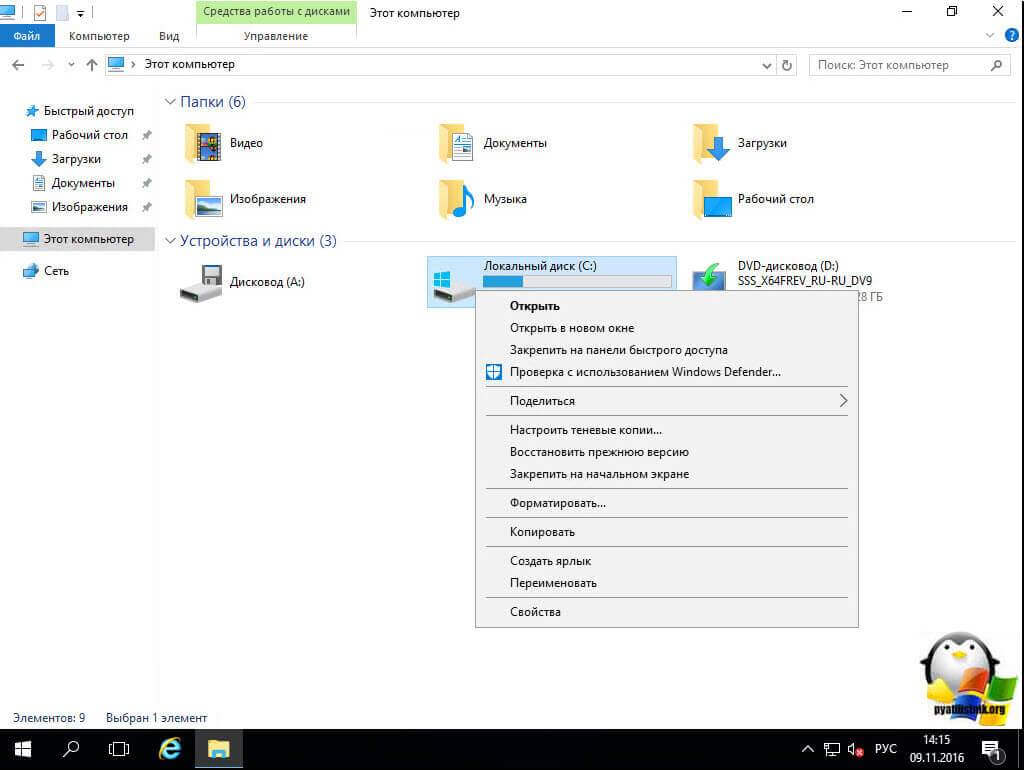

Отключаем индексирование в Windows Server 2016

Если вы часто не пользуетесь на сервере поиском файлов, то данная служба вам не нужна, и ее отключение позволит увеличить, хоть на немного скорость жесткого диска. Открываем проводник и щелкаем правым кликом по нужному локальному диску, и выбираем свойства.

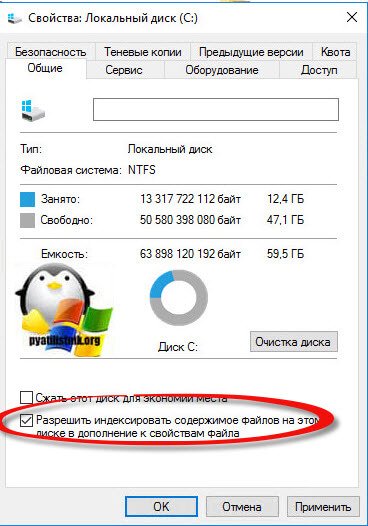

И снимаем галку Разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла.

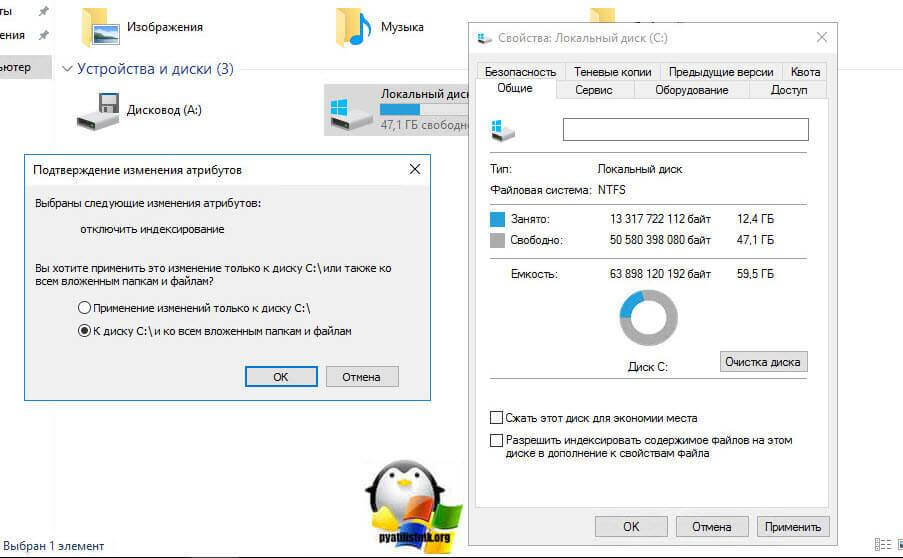

Применяем ко всему диску и ко всем вложенным папкам и файлам.

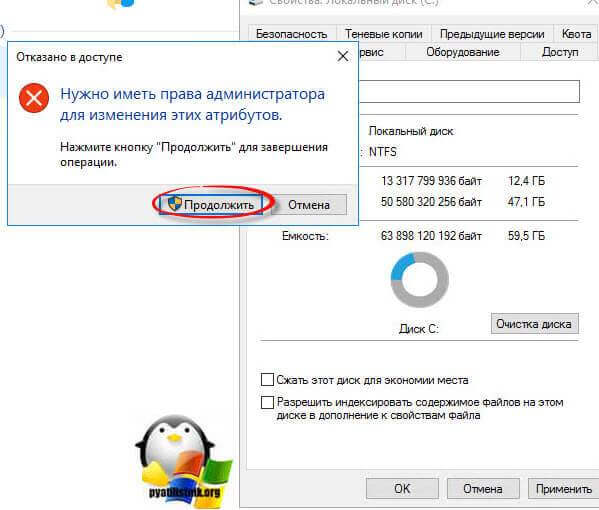

Если выскочит окно с предупреждением жмем Продолжить.

Далее пропустить все.

Обновить драйвера в Windows и на железо

Перед тем как передавать сервер, требуется установить самые последние стабильные драйвера в Windows и по возможности обновить прошивки у всего оборудования, что есть.

- Для обновления драйверов Windows я использую сборник SamDrivers, о его работе я уже писал, читайте по ссылке слева.

- Обновить прошивку на RAID контроллере. Тут все зависит от производителя. Вот вам пример обновления firmware LSI

- Обновить прошивки с помощью специальных ISO образов от вендоров, примером может служить процедура обновления прошивок IBM или обновление прошивок HP.

Отключение не нужных служб

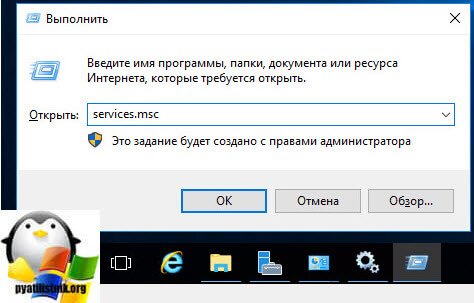

Да и такие, тоже присутствуют, как вы знаете, чем меньше служб запущено, тем меньше потребляется ресурсов сервера и меньше фронт сетевых атак. Нажимаем WIN+R и вводим services.msc.

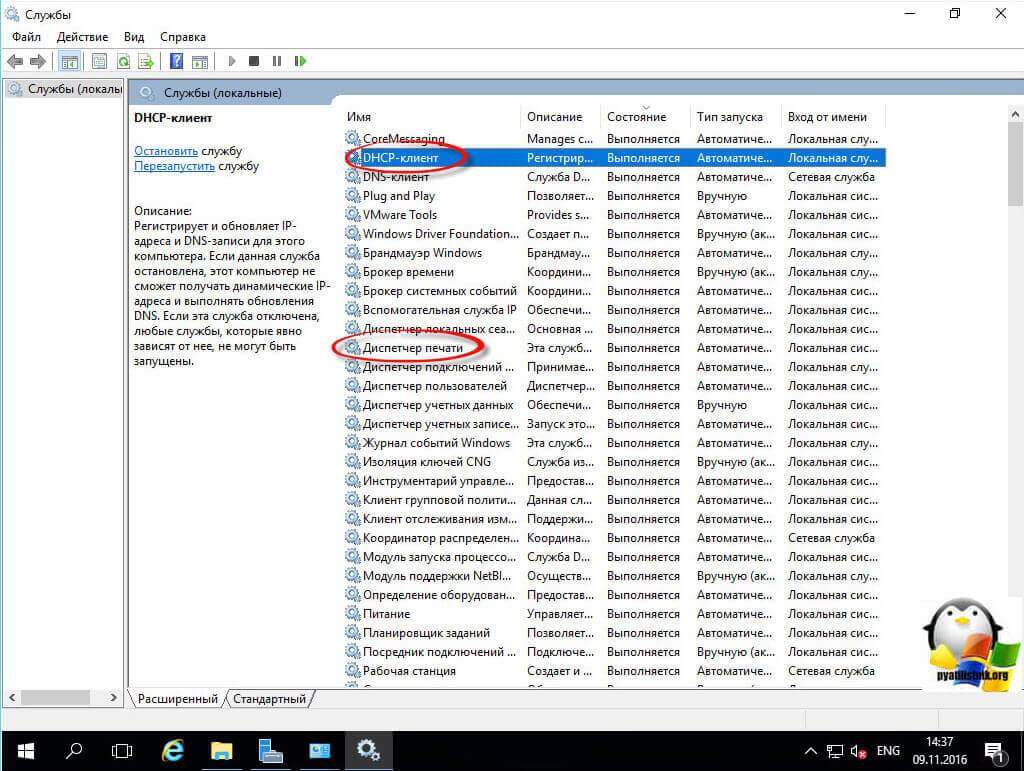

Так как у нас уже настроена сеть в виде статического Ip, то смысла в использовании службы DHCP у нас нет, далее отключаем Диспетчер печати, если не собираетесь использовать Windows Server как сервер печати или терминал сервер, выключите службу Темы.

Вот такая стандартная настройка выходит у меня при установке операционной системы Windows Server 2016, если еще, что то появится я обязательно допишу это тут.

Оглавление

- Добавление ролей и компонентов

- Активация лицензии удалённых рабочих столов

- Изменение стандартного порта подключения

- Возможные проблемы

- Подключение было запрещено

- CredSSP

- Отсутствуют доступные серверы лицензирования удаленных рабочих столов

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера.

На будущем терминальном сервере открываем диспетчер сервера через Панель управления (Win + R Control) — Администрирование — Диспетчер серверов (Server Manager)

или через команду «Выполнить» (Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation),

выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host),

жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager).

Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение,

и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google).

Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем

командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов (Win + R lsdiag.msc). Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«,

а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

О ней я писал ранее в статье:»Ошибка RDP подключения: CredSSP encryption oracle remediation. Как исправить?».

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов.

Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально.

Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerRCMGracePeriod

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость).

Если не поможет, то советую переустановить роли и компоненты.

Отказались от таких ресурсопотребителей. Хотя по слухам, можно запустить на конфиге 6 ядер/24 Гб.

Отказались от таких ресурсопотребителей. Хотя по слухам, можно запустить на конфиге 6 ядер/24 Гб.