В этой статье мы рассмотрим, как настроить автоматическую блокировку экрана/сессий на компьютерах и серверах домена с помощью GPO. Блокировка экрана компьютера при бездействии — это важный элемент информационной безопасности. Пользователь, отходя ненадолго от своего рабочего места, может забыть заблокировать свой компьютер (сочетание клавиш

Win+L

). В этом случае доступ к его данным может получить любой другой сотрудник или клиент, находящийся поблизости. Политика автоматической блокировки экрана позволят исправить этот недостаток. Рабочий стол пользователя через некоторое время простоя (неактивности) будет автоматически заблокирован, и, чтобы вернуться в свою сессию, пользователю нужно будет заново ввести свой доменный пароль.

Создадим и настроим доменную политику управления параметрами блокировки экрана:

-

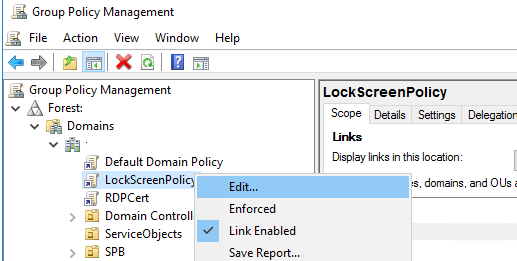

- Откройте консоль управления доменными политиками Group Policy Management console (

gpmc.msc

), создайте новый объект GPO (LockScreenPolicy) и назначьте его на корень домена (или на OU с пользователями); - Перейдите в режим редактирования политики и выберите секцию User Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization (Конфигурация пользователя -> Политики -> Административные шаблоны -> Панель управления -> Персонализация);

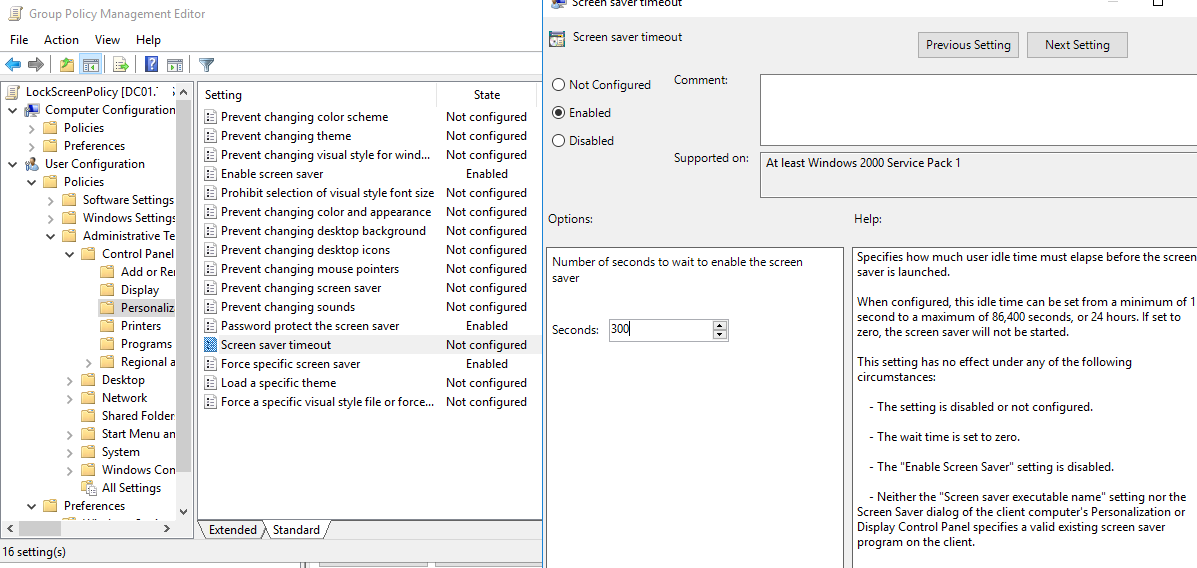

- В этом разделе GPO есть несколько параметров для управления экранной заставкой и настройками блокировки экрана:

- Enable screen saver — включить экранную заставку;

- Password protect the screen saver — требовать пароль для разблокировки компьютера;

- Screen saver timeout – через сколько секунд неактивности нужно включить экранную заставку и заблокировать компьютер;

- Force specific screen saver – можно указать файл скринсейвера, которые нужно использовать. Чаще всего это

scrnsave.scr

(с помощью GPO можно сделать скринсейвер в виде слайдшоу); - Prevent changing screen saver – запретить пользователям менять настройки экранной заставки.

- Откройте консоль управления доменными политиками Group Policy Management console (

- Включите все политики и задайте необходимое время неактивности компьютера в политики Screen saver timeout. Я указал

300

. Это значит, что сессии пользователей будет автоматически блокироваться через 5 минут; - Дождитесь обновления настроек групповых политики на клиентах или обновите их вручную командой (

gpupdate /force

). После применение GPO в интерфейсе Windows настройки экранной заставки и блокировки экрана станут недоступными для изменения, а сессия пользователя автоматически блокироваться после 5 минут неактивности (для диагностики применения gpo можно использовать утилиту gpresult и статью по ссылке).

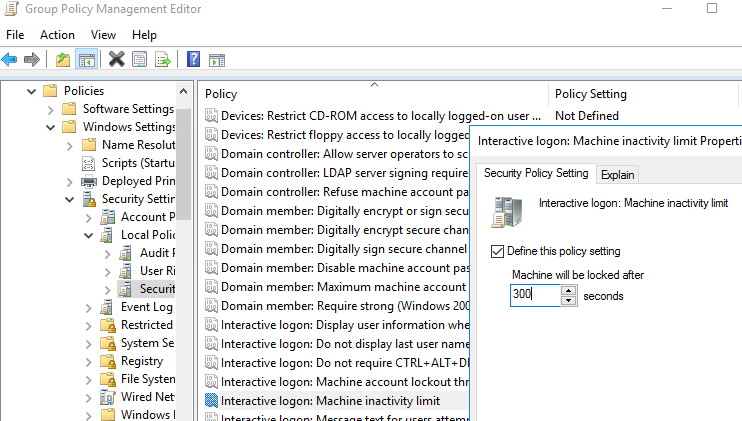

Начиная с Windows Server 2012/Windows 8 есть отдельная политика безопасности компьютера, в которой задается период неактивности компьютера, после которого его нужно блокировать. Политика называется setting Interactive logon: Machine inactivity limit и находится в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

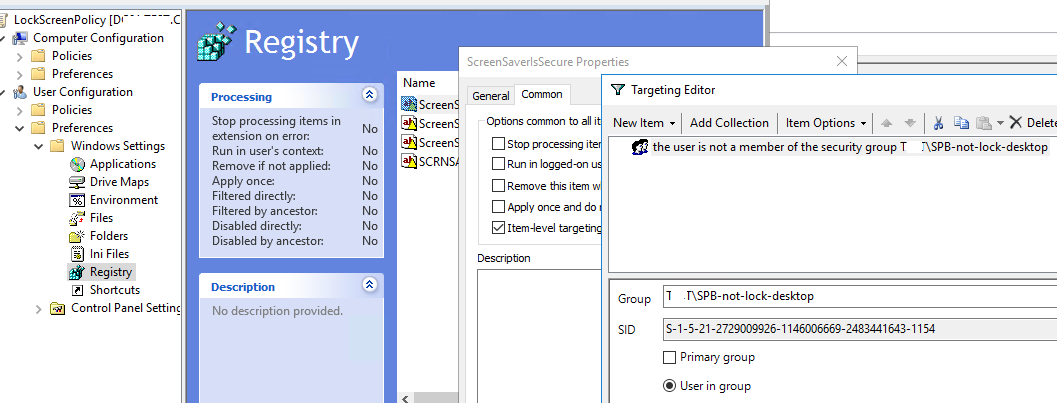

В некоторых случаях вам может понадобится настроить различные политики блокировки для разных групп пользователей. Например, для офисных работников нужно блокировать экран через 10 минут, а на компьютерах операторов производства экран не должен блокироваться никогда. Для реализации такой стратегии вы можете использовать GPO Security Filtering (см. пример с групповыми политиками ограничением доступа к USB устройствам) или возможности Item Level Targeting в GPP. Рассмотрим второй вариант подробнее.

Вы можете настроить параметры блокировки компьютеров не с помощью отдельных параметров GPO, а через реестр. Вместо рассмотренной выше политики вы можете через GPO распространить на компьютеры пользователей параметры реестра. Рассмотренным выше политикам соответствуют следующие параметры реестра в ветке HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsControl PanelDesktop:

- Password protect the screen save – параметр типа REG_SZ с именем ScreenSaverIsSecure = 1;

- Screen saver timeout – параметр типа REG_SZ с именем ScreenSaveTimeout = 300;

- Force specific screen saver – параметр типа REG_SZ с именем ScreenSaveActive = 1 и SCRNSAVE.EXE = scrnsave.scr.

Создайте в домене группу пользователей (

SPB-not-lock-desktop

), для которых нужно отменить действие политики блокировки и наполните ее пользователями. Создайте в секции GPO (User Configuration -> Preferences -> Windows Settings -> Registry рассмотренные выше параметры реестра). Для каждого параметра и с помощью Item Level Targeting укажите, что политика не должна применяться для определенной группы безопасности (the user is not a member of the security group SPB-not-lock-desktop).

Также придется создать еще 4 параметра реестра со значениями REG_SZ 0, которые принудительно отключают блокировку экрана для группы SPB-not-lock-desktop (иначе, политики не будут перезатирать установленные ранее значения).

Содержание

- Блокировка экрана компьютера при простое с помощью групповой политики

- Настройка блокировки экрана windows 10 через gpo

- Вопрос

- Ответы

- Все ответы

- Локальные групповые политики, востребованные при администрировании ОС Windows 10

- Содержание

- Запрет доступа к редактору реестра и командной строке

- Запрет определенных настроек узла Персонализация

- Запрет доступа к различным элементам меню Пуск и настройки панели задач

- Скрытие определенных элементов панели управления

- Настраиваем блокировку компьютера при простое через screen saver с помощью Group Policy Preferences

- Настройка блокировки экрана windows 10 через gpo

- Вопрос

- Ответы

- Все ответы

Блокировка экрана компьютера при простое с помощью групповой политики

В этой статье мы рассмотрим, как настроить автоматическую блокировку экрана/сессий на компьютерах и серверах домена с помощью GPO. Блокировка экрана компьютера при бездействии — это важный элемент информационной безопасности. Пользователь, отходя ненадолго от своего рабочего места, может забыть заблокировать свой компьютер (сочетание клавиш Win+L ). В этом случае доступ к его данным может получить любой другой сотрудник или клиент, находящийся поблизости. Политика автоматической блокировки экрана позволят исправить этот недостаток. Рабочий стол пользователя через некоторое время простоя (неактивности) будет автоматически заблокирован, и, чтобы вернуться в свою сессию, пользователю нужно будет заново ввести свой доменный пароль.

Создадим и настроим доменную политику управления параметрами блокировки экрана:

В некоторых случаях вам может понадобится настроить различные политики блокировки для разных групп пользователей. Например, для офисных работников нужно блокировать экран через 10 минут, а на компьютерах операторов производства экран не должен блокироваться никогда. Для реализации такой стратегии вы можете использовать GPO Security Filtering (см. пример с групповыми политиками ограничением доступа к USB устройствам) или возможности Item Level Targeting в GPP. Рассмотрим второй вариант подробнее.

Вы можете настроить параметры блокировки компьютеров не с помощью отдельных параметров GPO, а через реестр. Вместо рассмотренной выше политики вы можете через GPO распространить на компьютеры пользователей параметры реестра. Рассмотренным выше политикам соответствуют следующие параметры реестра в ветке HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsControl PanelDesktop:

Источник

Настройка блокировки экрана windows 10 через gpo

Вопрос

Ответы

Все ответы

Если возможно, расскажите подробнее о том, как вы развертывали политику?

Вы имеете в виду, что развертываете объект групповой политики для принудительного использования определенного изображения экрана блокировки по умолчанию и предотвращения изменения экрана блокировки и изображения входа в систему в разделе Конфигурация компьютера> Административные шаблоны> Панель управления> Персонализация, но объект групповой политики не работал?

Вы можете рассмотреть возможность использования сценария для изображения экрана блокировки по умолчанию на https://abcdeployment.wordpress.com/2017/04/20/how-to-set-custom-backgrounds-for-desktop-and-lockscreen-in-windows- 10-Creators-update-v1703-с-powershell /

Этот ответ содержит стороннюю ссылку. Мы предоставляем эту ссылку для удобства. Microsoft не может гарантировать достоверность любой информации и содержимого по этой ссылке.

Please remember to mark the replies as an answers if they help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com

Не подскажите от куду Вы это узнали?

У меня схожая ситуация, пытаюсь сменить изображение входа в систему (изображение при заблокированном ПК) через GPO но ничего не срабатывает. Изображения копируются, а применяться не применяются.

Система Windows 10 Pro 21H1 сборка 19043.1052

А это написано в описании самой политики.

Этот параметр позволяет принудительно назначать конкретное изображение экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию, путем ввода пути (расположения) файла изображения. Для экрана блокировки и экрана входа в систему будет использоваться одно и то же изображение.

Этот параметр позволяет указывать изображение экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию при отсутствии вошедших в систему пользователей, а также устанавливать определенное изображение в качестве изображения по умолчанию для всех пользователей (оно заменяет изображение, используемое по умолчанию для папки «Входящие»).

Чтобы воспользоваться этим параметром, введите полный путь и имя файла изображения экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию. Можно ввести локальный путь, например C:WindowsWebScreenimg104.jpg, или UNC-путь, например \ServerShareCorp.jpg.

Одновременно с этим можно задать параметр «Запретить изменение изображения экрана блокировки и экрана входа в систему», чтобы указанное изображение экрана блокировки и экрана входа в систему отображалось всегда.

Примечание. Этот параметр применяется только к SKU корпоративных, серверных выпусков и выпусков для образовательных учреждений.

Источник

Локальные групповые политики, востребованные при администрировании ОС Windows 10

Ранее в статье Основы работы с редактором локальной групповой политики в ОС Windows 10 был рассмотрен механизм добавления объектов групповой политики для редактирования параметров, которые будут применяться для определенных пользователей.

Содержание

Запрет доступа к редактору реестра и командной строке

Иногда бывает крайне рационально запрет неопытному пользователю доступ к редактору реестра и командной строке. Для этого можно настроить два параметра.

Рис.1 Окно консоли с добавленными оснастками объектов групповой политики

Рис.2 Редактирование параметров политик узла Система

Рис.3 Редактирование параметра политики Запретить использование командной строки

Если параметр политики Запретить использование командной строки включен и определенный пользователь откроет окно командной строки, будет выведено сообщение о том, что это действие запрещено.

Рис.4 Результат действия запрета при запуске командной строки

При запуске реестра после изменения локальной политики на экран будет выведено сообщение о запрете.

Рис.5 Результат действия запрета при запуске редактора реестра

Запрет определенных настроек узла Персонализация

С помощью узла Персонализация оснастки локальной групповой политики можно настроить для определенных пользователей запрет на изменение цветовой схемы, темы, фона рабочего стола. Можно запретить изменять заставку, стиль оформления окон и кнопок и многое другое. Все эти параметры доступны по следующему пути: Конфигурация пользователя > Административные шаблоны > Панель управления > Персонализация.

Рис.6 Редактирование параметров политик узла Персонализация

Рис.7 Редактирование параметра политики Запрет изменения фона рабочего стола

При активировании данной политики, при попытке изменить фон рабочего стола через настройки персонализации, данная опция будет не активна.

Рис.8 Результат действия запрета на изменение фона рабочего стола

Запрет доступа к различным элементам меню Пуск и настройки панели задач

При администрировании рабочих станций рационально для неопытных пользователей запретить изменять параметры панели задач и меню Пуск, удалить не используемые элементы Windows из меню Пуск. Все эти параметры доступны в узле локальной групповой политики Конфигурация пользователя > Административные шаблоны > Меню Пуск и панель задач.

Рис. 9 Редактирование параметров политик узла Меню «Пуск» и панель задач

Ниже представлен лишь не полный перечень политик, который доступен в Меню Пуск и панель задач в операционной системе Windows 10 Pro:

В данном примере будет рассмотрена политика Запретить изменение размера панели задач.

Рис.11 Редактирование параметра политики Запретить изменение размера панели задач

Рис.12 Открытие параметров панели задач

Рис.13 Результат действия запрета на редактирование размера панели задач

Скрытие определенных элементов панели управления

При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя определенные элементы панели управления. В статье Основы работы с редактором локальной групповой политики в ОС Windows 10 был рассмотрен механизм отображения только указанных элементов панели управления. В данном примере рассмотрен механизм скрытия определенных элементов из всего перечня апплетов панели управления. Для этого:

Рис.14 Редактирование параметра политики Скрыть указанные объекты панели управления

Рис.15 Редактирование параметра политики Скрыть указанные объекты панели управления

Рис.16 Список запрещенных элементов панели управления

Рис.17 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.18 Список элементов панели управления после изменения параметра локальной групповой политики

Источник

Настраиваем блокировку компьютера при простое через screen saver с помощью Group Policy Preferences

Эти параметры расположены в разделе групповой политики:

User Configuration > Policies > Administrative Templates > Control Panel > Personalization

Вот типичный возможный пример таких настроек:

Password protect the screen saver = Enable

Screen saver timeout = Enable ( 900 Seconds)

Force specific screen saver = scrnsave.scr

В данном примере включено обязательный запуск конкретного файла экранной заставки (scrnsave.scr) при простое более 15 минут с требованием ввода пароля пользователя при попытке последующего доступа к рабочему столу.

В системе, где применены данные параметры GPO, все настройки экранной заставки для пользователя становятся недоступными для изменений.

На практике встречается ситуация, когда за компьютером работает сменный суточный персонал, которому постоянно необходимо в режиме наблюдения видеть рабочий стол компьютера. При этом такой персонал может даже иметь несколько рабочих столов компьютеров, за которыми требуется наблюдение и не требуется интерактивное взаимодействие с клиентской ОС. Для такого рода пользователей нужен несколько иной подход с точки зрения автоматической блокировки компьютеров при простое.

Для того, чтобы задействовать механизмы GPP для данной задачи, мы воспользуемся параметрами реестра, которые изменяются стандартными Административными шаблонами, указанными нами ранее. Сопоставим указанные ранее параметры GPO с ключами реестра которые они изменяют в клиентской системе:

Политика: Password protect the screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaverIsSecure REG_SZ = 1

Политика: Screen saver timeout

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveTimeout REG_SZ = 900

Значение «900» означает количество секунд от момента начала бездействия до срабатывания экранной заставки (15 минут простоя)

Политика: Force specific screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveActive REG_SZ = 1

Ключ: SCRNSAVE.EXE REG_SZ = scrnsave.scr

Эксперименты с применением этой политики показали, что ключ реестра ScreenSaveActive добавляется лишь на системах Windows XP, а после отключения этой политики, он из реестра корректно не удаляется. Опытным путём удалось выяснить, что отсутствие этого ключа не вносит никаких изменений, поэтому будем рассматривать его как рудиментарный элемент и исключим из наших настроек GPP.

В группе Enabled создадим три правила для создания/обновления ранее перечисленных ключей пользовательского реестра. Нацеливание (Item-level targeting) для этой группы использовать не будем, то есть эти параметры реестра будут применяться для всех пользователей.

В группе Disabled создадим три правила для удаления этих же ключей реестра. Группа Disabled будет иметь нацеливание на специально созданную доменную группу безопасности, в которую будут включены все пользователи, для которых нужно отключить форсированное применение экранной заставки.

Таким образом, логика обработки параметров реестра будет заключаться в обязательном включении экранной заставки для всех пользователей за исключением тех, кто включён в специальную группу безопасности. То есть при включении какого-либо пользователя в данную группу, из его пользовательского реестра будут удаляться ключи форсированной настройки экранной заставки, и он самостоятельно сможет, например, отключить её вовсе, так как в ОС диалоговые элементы пользовательского интерфейса станут доступными.

Источник

Настройка блокировки экрана windows 10 через gpo

Вопрос

Ответы

Все ответы

Если возможно, расскажите подробнее о том, как вы развертывали политику?

Вы имеете в виду, что развертываете объект групповой политики для принудительного использования определенного изображения экрана блокировки по умолчанию и предотвращения изменения экрана блокировки и изображения входа в систему в разделе Конфигурация компьютера> Административные шаблоны> Панель управления> Персонализация, но объект групповой политики не работал?

Вы можете рассмотреть возможность использования сценария для изображения экрана блокировки по умолчанию на https://abcdeployment.wordpress.com/2017/04/20/how-to-set-custom-backgrounds-for-desktop-and-lockscreen-in-windows- 10-Creators-update-v1703-с-powershell /

Этот ответ содержит стороннюю ссылку. Мы предоставляем эту ссылку для удобства. Microsoft не может гарантировать достоверность любой информации и содержимого по этой ссылке.

Please remember to mark the replies as an answers if they help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com

Не подскажите от куду Вы это узнали?

У меня схожая ситуация, пытаюсь сменить изображение входа в систему (изображение при заблокированном ПК) через GPO но ничего не срабатывает. Изображения копируются, а применяться не применяются.

Система Windows 10 Pro 21H1 сборка 19043.1052

А это написано в описании самой политики.

Этот параметр позволяет принудительно назначать конкретное изображение экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию, путем ввода пути (расположения) файла изображения. Для экрана блокировки и экрана входа в систему будет использоваться одно и то же изображение.

Этот параметр позволяет указывать изображение экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию при отсутствии вошедших в систему пользователей, а также устанавливать определенное изображение в качестве изображения по умолчанию для всех пользователей (оно заменяет изображение, используемое по умолчанию для папки «Входящие»).

Чтобы воспользоваться этим параметром, введите полный путь и имя файла изображения экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию. Можно ввести локальный путь, например C:WindowsWebScreenimg104.jpg, или UNC-путь, например \ServerShareCorp.jpg.

Одновременно с этим можно задать параметр «Запретить изменение изображения экрана блокировки и экрана входа в систему», чтобы указанное изображение экрана блокировки и экрана входа в систему отображалось всегда.

Примечание. Этот параметр применяется только к SKU корпоративных, серверных выпусков и выпусков для образовательных учреждений.

Источник

- Remove From My Forums

-

Question

-

Hi my district switched from Novell to Active Directory this year and all our machines are now running Windows 10.

After only 2 days of school half a dozen of the computers in our computer tech lab have had the login screen background changed by the students. None of them have administrative privileges. I don’t know how they did it.

I want to set the background on the login screen via GPO so they all look uniform when I work in the lab. It’s annoying to turn them on and see odd ones with different screens. It makes me think there’s something wrong with those, I almost want to re-image

them again but that would be a stupid waste of time over a background image.If someone could point me to where the GPO setting is I would appreciate it.

-

Moved by

Monday, September 11, 2017 4:25 PM

Relocated

-

Moved by

- Remove From My Forums

-

Question

-

Hi my district switched from Novell to Active Directory this year and all our machines are now running Windows 10.

After only 2 days of school half a dozen of the computers in our computer tech lab have had the login screen background changed by the students. None of them have administrative privileges. I don’t know how they did it.

I want to set the background on the login screen via GPO so they all look uniform when I work in the lab. It’s annoying to turn them on and see odd ones with different screens. It makes me think there’s something wrong with those, I almost want to re-image

them again but that would be a stupid waste of time over a background image.If someone could point me to where the GPO setting is I would appreciate it.

-

Moved by

Monday, September 11, 2017 4:25 PM

Relocated

-

Moved by

В настройках Windows есть множество функций, которые пользователи могут персонализировать в соответствии со своими потребностями. Экран блокировки и изображение входа в систему также можно легко изменить в настройках Windows. Однако эти параметры также можно отключить с помощью локальной групповой политики. Для предприятий и администраторов рекомендуется защитить эти настройки от публичных пользователей. Это предотвратит изменение пользователями фонового изображения, которое отображается, когда система заблокирована или на экране входа в систему.

Мы также включили метод реестра, с помощью которого вы можете изменить эти параметры, поскольку групповая политика недоступна в Windows 10 Home Edition.

Ограничение настроек экрана блокировки

Запретить изменение экрана блокировки и изображения для входа в систему

Изменение настроек экрана блокировки или изображения для входа в Windows включено по умолчанию. Это одна из распространенных настроек, которую не следует отключать без необходимости. Пользователи могут отключить экран блокировки и настройки изображения для входа и включить их в любое время с помощью следующих методов. Если вы отключите этот параметр, пользователь не сможет изменить свой экран блокировки и изображение для входа в систему, а вместо этого увидит изображение по умолчанию. Оба метода ниже работают одинаково; однако пользователь может выбирать любые инструменты, которые у него есть и с которыми он знаком.

Метод 1: предотвращение настройки экрана блокировки с помощью локальной групповой политики

В этом методе мы будем использовать редактор локальной групповой политики, чтобы отключить настройки экрана блокировки. Редактор локальной групповой политики можно использовать для настройки и управления операционной системой Windows. Большинство политик уже существует в локальной групповой политике, поэтому пользователям просто нужно ее настроить.

Примечание. Редактор локальной групповой политики доступен только в выпусках Windows 10 Enterprise, Windows 10 Pro и Windows 10 Education. Если у вас другая версия Windows 10, сразу переходите к способу 2.

Если в вашей системе доступен редактор локальной групповой политики, выполните следующие действия, чтобы запретить пользователям изменять экран блокировки и изображение для входа в систему:

- Удерживая клавишу Windows, нажмите R, чтобы открыть диалоговое окно «Выполнить». Теперь введите «gpedit.msc» и нажмите Enter, чтобы открыть редактор локальной групповой политики. Выберите Да, чтобы согласиться с запросом UAC (Контроль учетных записей пользователей).

Открытие редактора локальной групповой политики

- Используйте левую панель в редакторе локальной групповой политики, чтобы перейти в следующее место: Конфигурация компьютера Административные шаблоны Панель управления Персонализация

Открытие политики

- Дважды щелкните политику Запретить изменение экрана блокировки и образа входа в систему на правой панели. Это откроет новое окно для конкретной политики, теперь измените переключатель с Not Configured на Enable. Затем нажмите кнопку Применить / ОК, чтобы сохранить изменения.

Включение политики

- Теперь настройки экрана блокировки и изображения входа в систему в настройках Windows будут отключены, и пользователи не смогут их изменить.

Метод 2: предотвращение настройки экрана блокировки с помощью редактора реестра

Другой способ запретить пользователям настраивать экран блокировки или изображение входа в систему — использовать редактор реестра. В отличие от редактора локальной групповой политики, это требует от пользователей немного дополнительных действий. Некоторые ключи / значения будут отсутствовать в редакторе реестра, поэтому пользователям придется создавать их вручную. Выполните следующие действия, чтобы запретить пользователям настраивать экран блокировки и изображение для входа в систему через редактор реестра:

- Нажмите одновременно клавиши Windows + R, чтобы открыть диалоговое окно «Выполнить». Введите «regedit» и нажмите Enter, чтобы открыть редактор реестра. Выберите Да, чтобы согласиться с запросом UAC (Контроль учетных записей пользователей).

Открытие редактора реестра

- Перейдите к следующему ключу, используя левую панель в окне редактора реестра: HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows Personalization

- Найдите значение с именем NoChangingLockScreen на правой панели. Если его не существует, создайте новое значение с именем NoChangingLockScreen, щелкнув в любом месте правой панели и выбрав «Создать»> «Значение DWORD (32-разрядное)».

Создание новой ценности

- Теперь дважды щелкните значение NoChangingLockScreen и установите для параметра Value значение 1. Нажмите кнопку Ok, чтобы применить изменения.

Изменение данных значения

- Наконец, после внесения всех изменений обязательно перезагрузите компьютер и дайте изменениям вступить в силу.

В большинстве организаций, применяющих в своей ИТ инфраструктуре локальные стандарты и регламенты информационной безопасности, уделяется отдельное внимание вопросу блокировки консолей рабочих станций пользователей при наступлении некоторого периода бездействия. Например, в качестве обязательного требования для большинства категорий пользователей может выставляться блокировка рабочего стола компьютера при отсутствии пользовательской активности более 15 минут. В управляемой среде Active Directory в доменных групповых политиках администраторам предоставляется ряд параметров, позволяющих централизованно настроить пользовательскую среду для форсированного применения механизма блокировки рабочего стола посредствам срабатывания программы — хранителя экрана (screen saver), или как её ещё называют, экранной заставки.

Эти параметры расположены в разделе групповой политики:

User Configuration > Policies > Administrative Templates > Control Panel > Personalization

Вот типичный возможный пример таких настроек:

Password protect the screen saver = Enable

Screen saver timeout = Enable (900 Seconds)

Force specific screen saver = scrnsave.scr

В данном примере включено обязательный запуск конкретного файла экранной заставки (scrnsave.scr) при простое более 15 минут с требованием ввода пароля пользователя при попытке последующего доступа к рабочему столу.

В системе, где применены данные параметры GPO, все настройки экранной заставки для пользователя становятся недоступными для изменений.

На практике встречается ситуация, когда за компьютером работает сменный суточный персонал, которому постоянно необходимо в режиме наблюдения видеть рабочий стол компьютера. При этом такой персонал может даже иметь несколько рабочих столов компьютеров, за которыми требуется наблюдение и не требуется интерактивное взаимодействие с клиентской ОС. Для такого рода пользователей нужен несколько иной подход с точки зрения автоматической блокировки компьютеров при простое.

Для обеспечения настроек экранной заставки для сменного персонала и для всех остальных пользователей мы можем создать две отдельные групповые политики – одна с обязательным срабатыванием экранной заставки, другая — без него. Но с использованием механизмов настройки реестра с помощью Group Policy Preferences (GPP) мы сможем гибко объединить эти настройки внутри одной групповой политики.

Для того, чтобы задействовать механизмы GPP для данной задачи, мы воспользуемся параметрами реестра, которые изменяются стандартными Административными шаблонами, указанными нами ранее. Сопоставим указанные ранее параметры GPO с ключами реестра которые они изменяют в клиентской системе:

Политика: Password protect the screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaverIsSecure REG_SZ = 1

Политика: Screen saver timeout

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveTimeout REG_SZ = 900

Значение «900» означает количество секунд от момента начала бездействия до срабатывания экранной заставки (15 минут простоя)

Политика: Force specific screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveActive REG_SZ = 1

Ключ: SCRNSAVE.EXE REG_SZ = scrnsave.scr

Эксперименты с применением этой политики показали, что ключ реестра ScreenSaveActive добавляется лишь на системах Windows XP, а после отключения этой политики, он из реестра корректно не удаляется. Опытным путём удалось выяснить, что отсутствие этого ключа не вносит никаких изменений, поэтому будем рассматривать его как рудиментарный элемент и исключим из наших настроек GPP.

Итак, в групповой политике, действующей на наших пользователей, переведём три перечисленных параметра в состояние Not configured (если они ранее были настроены), а в разделе политики User Configuration > Preferences > Windows Settings > Registry создадим логическую группу, в которой будут храниться наши настройки, например ScreenSaver.

Внутри этой группы создадим две подгруппы настроек — Enabled и Disabled, в которых соответственно будут хранится настройки для включения и отключения форсированного применения экранной заставки. В нашем примере важно, чтобы параметры включения обрабатывались перед параметрами отключения.

В группе Enabled создадим три правила для создания/обновления ранее перечисленных ключей пользовательского реестра. Нацеливание (Item-level targeting) для этой группы использовать не будем, то есть эти параметры реестра будут применяться для всех пользователей.

В группе Disabled создадим три правила для удаления этих же ключей реестра. Группа Disabled будет иметь нацеливание на специально созданную доменную группу безопасности, в которую будут включены все пользователи, для которых нужно отключить форсированное применение экранной заставки.

Таким образом, логика обработки параметров реестра будет заключаться в обязательном включении экранной заставки для всех пользователей за исключением тех, кто включён в специальную группу безопасности. То есть при включении какого-либо пользователя в данную группу, из его пользовательского реестра будут удаляться ключи форсированной настройки экранной заставки, и он самостоятельно сможет, например, отключить её вовсе, так как в ОС диалоговые элементы пользовательского интерфейса станут доступными.