Настройка сети

Настройка FTP является довольно сложной задачей. Т.к. существуют тысячи разных файрволов и моделей роутеров, практически невозможно привести полное пошаговое руководство для каждого пользователя. Пользователь должен понимать основы протокола FTP для того, чтобы настроить FileZilla и роутеры/файрволы через которые происходит подключение. В этой статье приведена краткая история развития протокола FTP и принципы работы некоторых его аспектов. Внимательное прочтение этой статьи предотвратит многие проблемы, которые могут возникнуть при настройке FTP-подключения.

Содержание

- Общие сведения

- Исторические сведения

- Технические сведения

- NAT-роутеры

- Файрволы

- Умные роутеры, файрволы, и саботаж данных

- Настройка клиента FileZilla

- Пассивный режим

- Активный режим

- Настройка сервера FileZilla

- Активный режим

- Пассивный режим

- Решение проблем

- Таймауты при передаче больших файлов

- Настройка сервера FileZilla под Windows Firewall

Общие сведения

В этом разделе будет кратко рассмотрена история и технические сведения, касающиеся протокола FTP. Для получения подробной информации смотрите спецификации.

Исторические сведения

На фоне быстро развивающейся сети Интернет протокол FTP выглядит не просто старым, а действительно архаичным. Ранние черновые спецификации протокола датируются 1971-ым годом, составление текущей спецификации начато в 1985-ом. На протяжении последних двух десятилетий протокол не менялся в своей основе.

В те времена сетью Интернет пользовались в основном университеты и исследовательские центры. Сообщество пользователей было небольшим, большинство из них знали друг друга и все работали сообща. Интернет был дружелюбной сетью, а проблемы безопасности как таковой не стояло.

Те времена прошли и многое изменилось. Технологический прогресс шел быстрее, чем кто-либо мог себе представить, одновременно выросло новое поколение пользователей. Интернет теперь — повсеместное явление, благодаря которому миллионы людей общаются друг с другом множеством разных способов. Главное ощутимое изменение: Интернет стал враждебным. Доступность и открытость сети привлекла злонамеренных пользователей, активно эксплуатирующих ошибки и неопытность других.

Побочным эффектом такого развития событий стали, следующие явления:

- NAT-роутеры. Большинство сети использует протокол IPv4, имеющий ограниченное адресное пространство (IPv6 разработан решить эту проблему). Благодаря NAT-роутерам системы с большим количеством устройств могут пользоваться одним и тем же IP-адресом.

- Персональные файрволы для защиты пользователей от недоработок операционных систем и приложений.

В большинстве случаев эти явления конфликтуют с работой протокола. Ситуацию ухудшают недоработки в самих роутерах и файрволах.

Тем не менее, при правильной настройке FTP предлагает надежный и опробованный способ передачи файлов.

Технические сведения

Основные отличие FTP от остальных протоколов — использование вторичных подключений для передачи файлов. При подключении к FTP-серверу создается т.н. контрольное подключение, через которое передаются команды протокола и ответы на эти команды. Для того, чтобы передать файл или листинг директории, клиент должен отослать команды через контрольное подключение, после чего будет создано подключение для передачи данных.

Существует два способа создания этого подключения: активный и пассивный режимы.

В пассивном режиме, который является рекомендуемым, клиент отсылает серверу команду PASV, на которую сервер отвечает адресом. После этого клиент отсылает команду для передачи файла или листинга директории и создает вторичное подключение по адресу, который был получен от сервера.

В активном режиме клиент открывает сокет на локальном устройстве и отсылает серверу адрес сокета с помощью команды PORT. После отсылки команды передачи файла или листинга сервер создает подключение по заданному адресу, который был указан клиентом.

В обоих случаях файл/листинг будут переданы через подключение для передачи данных.

Создание исходящих подключений требует задания меньшего количества параметров для роутеров/файрволов, чем создание входящих подключений. В пассивном режиме, подключение является исходящим от клиента и входящим для сервера. В активном режиме клиент и сервер меняются ролями — входящее подключение для клиента и исходящее для сервера.

Примите во внимание, что разница состоит только в порядке подключения, после создания подключения для передачи данных, данные могут как загружаться, так и выгружаться.

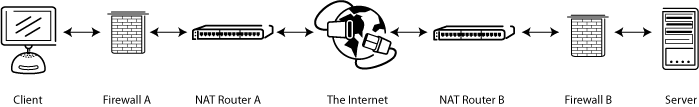

Типичная сетевая конфигурация может выглядеть так:

Таким образом, в пассивном режиме роутер и файрвол на стороне сервера должны быть настроены для приема и перебрасывания входящих подключений. В свою очередь, на стороне сервера должны быть разрешены только исходящие подключения, а в большинстве случаев исходящие подключения разрешены.

Аналогично в активном режиме роутер и файрвол на клиентской стороне должны быть настроены для приёма и перебрасывания входящих подключений. Очевидно, на стороне сервера должны быть разрешены только исходящие подключения.

Т.к. сервер обычно обслуживает много клиентов, намного легче настроить роутер и файрвол на стороне сервера один раз для пассивного режима, чем настраивать клиентский роутер/файрвол для каждого клиента в активном режиме. Именно поэтому пассивный режим является рекомендуемым.

NAT-роутеры

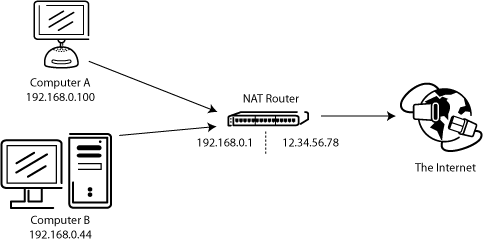

У большинства пользователей широкополосного подключения NAT-роутер расположен между их компьютером и сетью. Это может быть самостоятельное устройство (возможно беспроводной роутер), или же встроенный роутер в DSL- или кабельном модеме. В среде NAT все устройства за роутером составляют локальную сеть (LAN), каждое из устройств в сети имеют локальный IP-адрес (четыре небольших числа разделённых точками). NAT-роутер в свою очередь имеет свой локальный IP-адрес, а также внешний IP-адрес для идентификации в глобальной сети. Локальные адреса действительны только внутри LAN, для удаленного устройства они не имеют смысла. Пример:

Предположим, что сервер находится за NAT-роутером. Смоделируем ситуацию, в которой клиент подключается в пассивном режиме, но серверу не предоставлен внешний IP-адрес роутера. В этом случае сервер отсылает свой локальный адрес клиенту, после чего могут произойти две вещи:

- Если клиент не расположен внутри NAT, подключение будет разорвано, т.к. адрес сервера не является действительным.

- Если клиент расположен внутри NAT, адрес сервера может совпадать с адресом устройства в сети самого клиента.

Очевидно, в обоих случаях пассивный режим не сработает.

Таким образом, если сервер находится за NAT-роутером, ему должен быть предоставлен IP-адрес роутера для работы пассивного режима. В обоих случаях сервер отсылает внешний адрес роутера клиенту. Клиент создает подключение с роутером, который в свою очередь передает подключение на сервер.

Файрволы

Предназначением персонального файрвола является защита пользователя от уязвимости в безопасности операционной системы или используемых приложений. Зловредные приложения, к примеру, черви, часто используют эти уязвимости для заражения вашей системы через сеть. Файрволы помогают избежать таких случаев.

В особенности при использовании FTP пользователи файрвола могут получать такие сообщения:

Trojan Netbus заблокирован на порту 12345, который используется процессом FileZilla.exe

Почти во всех случаев такое сообщение — ложная тревога. Любое приложение может выбрать любой порт для сообщения через интернет. Может случиться так, что FileZilla выберет порт, случайно являющийся портом по умолчанию для трояна или другой зловредной программы. Дистрибутив FileZilla скачанный с официального сайта не содержит вирусов.

Умные роутеры, файрволы, и саботаж данных

Некоторые роутеры или файрволы достаточно умны. Они анализируют подключения и при обнаружении FTP-подключения бесшумно подменяют данные передающиеся между клиентом и сервером. Такое поведение является саботажем данных и может доставить неприятности, если пользователь не разрешил такое поведение явным образом.

Приведем пример. Предположим, что клиент находится за NAT-роутером и пытается подключиться к серверу. Предположим также, что клиент не осведомлен в том, что он находится за NAT и использует активный режим. Клиент отсылает команду PORT со своим локальным, немаршрутизируемым IP-адресом, серверу:

PORT 10,0,0,1,12,34

Эта команда указывает серверу на подключение по адресу 10.0.0.1 на порту 12*256+34 = 3106

После этого NAT-роутер бесшумно подменяет команду, включая внешний IP-адрес, а также создает временный порт для переброски FTP-сессии, возможно даже на другом порту:

PORT 123,123,123,123,24,55

Эта команда указывает серверу на подключение по адресу 123.123.123.123 на порту 24*256+55 = 6199

Благодаря такому поведению NAT-роутер позволяет неправильно настроенному клиенту использовать активный режим.

Почему такое поведение не является приемлемым? Если эта возможность используется по умолчанию, без согласия пользователя, из этого следует множество проблем. FTP-подключение в своей основе будет работать, но сразу после исчерпания тривиальных случаев использования передача будет разорвана, не оставляя особых средств диагностики проблемы.

- NAT-роутер слепо предполагает, что некоторые подключения принадлежат FTP основываясь на таких данных, как целевые порты или ответы сервера:

- Нет никакой гарантии относительно используемого протокола, несмотря на автоматическое определение (такие случаи называют ложной тревогой). Хоть это и маловероятно, вполне допустимо, что в будущих версиях протокола FTP синтаксис команды PORT может измениться. NAT-роутер, модифицируя команду PORT, изменяет без ведома пользователя параметры, которые он не поддерживает, из-за чего соединение будет разорвано.

- Определение протокола роутером может не распознать FTP. Предположим, что роутер следит только за целевым портом, а если этот порт 21-ый, он будет распознан как FTP. Подключения в активном режиме от неправильно настроенного клиента к серверу на 21-ом порту будут работать, но подключения к другим серверам на нестандартных портах — нет.

- Очевидно, что NAT-роутер не сможет модифицировать подключение, если FTP-сессия зашифрована, оставляя пользователя в недоумении, т.к. работать будут только незашифрованные подключения.

- Предположим, что клиент за NAT-роутером отсылает «PORT 10,0,0,1,12,34». Каким образом NAT-роутер осведомлен в том, что клиент настроен неправильно? Также возможен случай с правильно настроенным клиентом, который инициирует FXP (сервер-сервер) передачу между сервером, к которому он подключен и устройством, которое находится в локальной сети сервера.

Как мы видим, возможности специфические для протоколов, включенные на NAT-роутере по умолчанию могут вызвать множество проблем. Хороший NAT-роутер всегда и полностью работает с протоколом без информации о самом протоколе. Исключением может быть случай, когда пользователь явно применил эту возможность и осознает все возможные последствия.

В этом подразделе мы рассматривали сочетание NAT-роутера на стороне клиента в активном режиме, те же рассуждения применяются и в случае сервера за NAT и ответами на команду PASV.

Если вы пользуетесь FileZilla 3, мы рекомендуем запустить мастер настройки сети. С помощью мастера вы пройдете все нужные шаги, а после их завершения у вас будет возможность протестировать вашу конфигурацию.

Очевидно, что для подключения к любому серверу ваш файрвол должен разрешить такие действия для FileZilla. Большинство обычных FTP-серверов используют 21-ый порт, SFTP-серверы — 22-ой, а FTP через SSL/TLS (неявный режим) по умолчанию — 990-ый. Номера портов не являются жестко заданными, поэтому лучше всего разрешить исходящие подключения на любой порт.

Т.к. в интернете достаточно неправильно настроенных серверов, или серверов, которые не поддерживают оба режима передачи, вам рекомендуются оба режима передачи на своей стороне.

Пассивный режим

Клиент не может указывать серверу выбор порта для передачи данных в пассивном режиме, поэтому для использования пассивного режима вам нужно разрешить исходящие подключения по любому порту на своем компьютере.

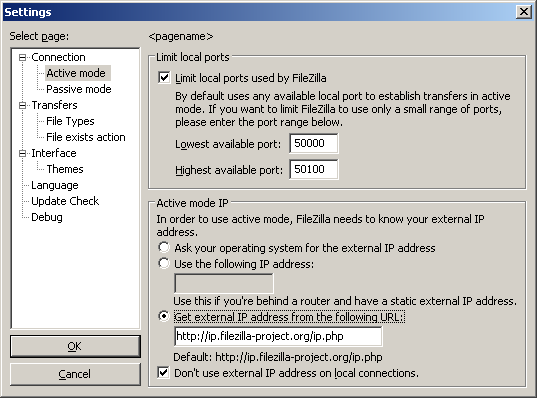

Активный режим

В активном режиме клиент открывает сокет и ожидает от сервера подключения для передачи.

По умолчанию клиент FileZilla запрашивает у операционной системы IP-адрес и свободный номер порта. Такая конфигурация сработает только в случае прямого соединения с интернетом без NAT-роутеров, также ваш файрвол должен разрешать создание подключений на всех портах выше 1024-го.

Если у вас присутствует NAT-роутер, вам нужно указать FileZilla внешний IP-адрес, в противном случае соединения в активном режиме не сработают для серверов вне вашей локальной сети:

- Статический IP-адрес можно указать в диалоге настройки FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить FileZilla получать внешний IP-адрес на специальном сайте автоматически каждый раз при запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого клиента FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Настройка и тестирование сервера FileZilla

Настройка сервера по большей части повторяет настройку клиента, главным отличием является то, что в случае сервера активный и пассивный режимы меняются ролями.

Важно отметить, что проверка работы сервера в большинстве случаев происходит ошибочным образом, особенно часто эту ошибку допускают владельцы NAT-роутеров. Находясь внутри локальной сети, вы сможете протестировать сервер, только используя локальный IP-адрес. Использование внешнего адреса внутри локальной сети в большинстве случаев не сработает по одной из приведенных причин:

- Роутер заблокирует доступ к своему внешнему адресу изнутри локальной сети как возможную атаку

- Роутер перебросит соединение вашему провайдеру, который заблокирует его как возможную атаку.

Даже если вам удалось подключиться, у вас нет никакой гарантии того, что пользователю из внешней сети удастся это сделать и, кроме того, загружать файлы на ваш сервер. Единственное надежное средство проверки работы сервера — подключение извне вашей локальной сети.

Активный режим

Убедитесь, что серверу FileZilla разрешено создавать исходящие подключения по любому порту, т.к. в этом режиме клиент определяет порт для соединения.

На локальной стороне подключения сервер FileZilla пытается использовать порт со значением на единицу ниже, чем у порта для контрольного соединения (к примеру, порт 20, если сервер принимает соединения на порту 21). Тем не менее, это не всегда возможно, поэтому не следует всегда полагаться на эту особенность.

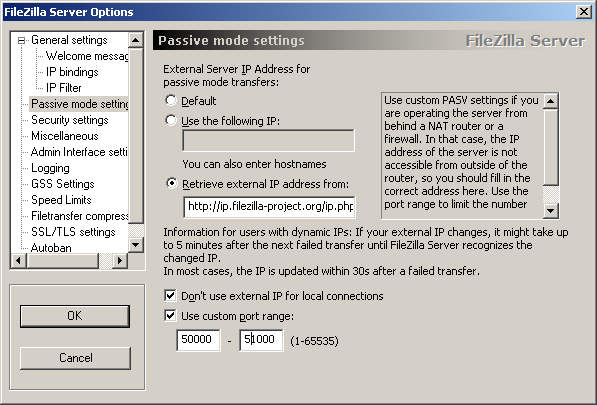

Пассивный режим

Настройка сервера в этом случае практически повторяет настройку клиента в активном режиме.

В пассивном режиме сервер открывает сокет и ожидает соединения от клиента.

По умолчанию сервер FileZilla запрашивает у операционной системы IP-адрес компьютера и свободный порт. Эта конфигурация является рабочей только, если компьютер напрямую подключен к интернету без NAT-роутеров и установленным для файрвола разрешением на входящие подключения по всем портам выше 1024-го.

При наличии NAT-роутера вам нужно сообщить серверу FileZilla ваш внешний IP-адрес, в противном случае соединения в пассивном режиме будут работать только внутри локальной сети:

- Статический IP-адрес можно указать в диалоге настройки сервера FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить серверу FileZilla получать внешний IP-адрес на специальном сайте автоматически при каждом запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого сервера FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите серверу FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен сервер FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Решение проблем

К сожалению, множество персональных файрволов и пользовательских роутеров имеют свои недоработки или, в некоторых случаях, даже способны саботировать работу FTP (например SMC Barricade v1.2).

В первую очередь, пользуйтесь последними стабильными версиями программного обеспечения, в том числе файрвола и прошивки роутера.

Если это не помогает, у вас есть возможность попробовать удалить ваш файрвол для анализа ситуации. Простое отключение файрвола не всегда помогает, т.к. некоторые файрволы нельзя полностью отключить.

Если это возможно, попробуйте подключиться к интернету напрямую без роутера.

Если вы пытаетесь настроить сервер и он работает нормально внутри вашей локальной сети, но не доступен вне её, попробуйте сменить порт для подключения. Некоторые провайдеры не разрешают своим клиентам размещать сервера и блокируют порты ниже 1024-го.

Причиной другой возможной проблемы может быть использование 21-го порта по умолчанию для вашего FTP-сервера. На стороне вашего провайдера может присутствовать файрвол, который может неожиданно изменять порт для команды PASV. Попробуйте использовать порт отличный от порта по умолчанию для вашего FTP-сервера.

Если время от времени вы наблюдаете сообщение «невозможно открыть подключение для передачи данных», т.е. FTP-клиент способен без проблем подключиться к FTP-серверу достаточное число раз, пока вы не получите данное сообщение, возможным препятствием может быть антивирус на клиентском ПК, настроенный на блокировку исходящих подключений по определенному диапазону портов. При работе сервера в пассивном режиме исходящие порты клиента определяются случайным образом, а при выборе портов попадающих в заблокированный диапазон, вы будете получать сообщение об ошибке. Для того, точной диагностики, вам следует просмотреть логи антивируса на машине клиента, который получает данную ошибку. В общем, любое ПО, способное блокировать диапазон исходящих портов, может быть причиной проблем подобного рода.

Таймауты при передаче больших файлов

Если передача небольших файлов происходит без проблем, но загрузка больших файлов обрывается по таймауту, причиной этого является неправильно настроенный роутер и/или файрвол находящийся между клиентом и сервером.

Как было сказано выше, в FTP используются два TCP-подключения: контрольное подключение для отсылки команд и получения ответов на команды, и также подключение для передачи данных. По принципу работы FTP контрольное соединение не используется во время передачи файлов.

В спецификации TCP не указывается лимит времени для сохранения неиспользуемого подключения. Предполагается, что подключение сохраняется на неопределенное время пока не будет закрыто явным образом. Тем не менее, большинство роутеров и файрволов автоматически закрывают свободные подключения по истечению некоторого времени. Более того, в большинстве случаев разрыв соединения происходит без уведомления об этом его участников. В случае продолжительной передачи данных через FTP это значит, что контрольное соединение может быть разорвано, но, ни клиент, ни сервер не будут об этом уведомлены. Таким образом, после того, как все данные были переданы, сервер все еще ожидает, что контрольное подключение можно использовать и отсылает через него подтверждение передачи клиенту. Аналогично, клиент готов использовать контрольное соединение и ожидает ответа от сервера. Но, т.к. контрольное соединение было разорвано, это ответ никогда не будет доставлен, что приводит к таймауту.

Для решения этой проблемы спецификация TCP предусматривает способ отправки пакетов для поддержки неиспользуемого подключения, сообщающих участников о том, что соединение требуется сохранить для дальнейшего использования. Тем не менее, в спецификации TCP явно указывается, что такие пакеты можно передавать не чаще, чем один раз каждые два часа. Для этого, предусматривая задержки в сети, срок жизни неиспользуемого подключения устанавливается спецификацией в 2 часа и 4 минуты.

Препятствием этому служит то, что многие роутеры и файрволы разрывают соединения, которые не использовались меньше чем 2 и 4 минуты. Такое поведение нарушает спецификацию протокола TCP, в RFC 5382 это указано достаточно ясно. Другими словами, роутеры и файрволы, разрывающие соединение раньше нужного момента, нельзя признать рабочими, т.к. они не могут использоваться при длительной передаче данных через FTP. К сожалению, производители роутеров потребительского класса и поставщики файрволов не заботятся о соблюдении спецификаций.

Для решения этой проблемы вам нужно удалить такие файрволы и заменить неправильно работающий роутер на качественный.

Настройка сервера FileZilla под Windows Firewall

Если вы испытываете проблемы при настройке сервера FileZilla при работающем Windows Firewall (в особенности, если клиент, подключающийся к такому серверу получает сообщение об ошибке «Невозможно получить листинг директории»), вам нужно добавить сервер FileZilla в список исключений Windows Firewall. Для этого вам нужно сделать следующие шаги:

- Откройте Windows Firewall из Панели Управления

- Если вы пользуетесь Vista, нажмите «Изменить настройки»

- Выберите вкладку «Исключения»

- Нажмите «Добавить программу..»

- НЕ выбирайте «интерфейс сервера FileZilla» из списка, вам нужно нажать на «Просмотр…»

- Найдите установочную директорию сервера FileZilla (обычно это «C:Program FilesFileZilla Server»)

- Выберите «FileZilla server.exe» и нажмите открыть (повторим еще раз, НЕ ВЫБИРАЙТЕ «FileZilla Server Interface.exe»)

- Выберите «FileZilla server.exe» из списка и нажмите «Ok»

- Удостоверьтесь в том, что «FileZilla server.exe» находится в списке исключений и отметьте соответствующий пункт

- Нажмите «Ok» для закрытия окна

Это обеспечивает работу пассивного режима. Если после этого вы все равно испытываете проблемы при подключении (внутри или извне сети), проверьте настройки вашего роутера или попробуйте добавить номер порта в настройках Windows Firewall во вкладке «Исключения».

Обратитесь к 931130 KB-статье от Microsoft, описывающей работу FileZilla со включенными сервисами «Маршрутизация и удаленный доступ» или «Шлюз уровня приложения». http://support.microsoft.com/kb/931130

Обычно по запросу «Настройка FTP в Windows Server 2008 или 2012» выскакивают подробные руководства, как развернуть этот сервер с использованием IIS (Internet Information Services – многофункциональный Web-сервер на базе Windows и встроенный в него). Однако, бывают частные случаи, когда поднимать IIS из-за одной фишки не совсем логично.

В моём случае на сервере уже был установлен apache и подняты определённые фишки, использующие apache и возникла необходимость настройки простенького FTP-сервера для обмена данными. Поднимать ради этой одной фичи IIS, чтобы потом отключать все сервисы и освобождать порты во избежание конфликта с apache – смысла большого не увидел. Поэтому было принято решение поднять FTP, который не грузит систему, и прекрасно знает своё дело – FileZilla Server.

Прошу вас сразу не пугаться его англоязычности. В настройках он довольно прост, а если вы всё будете делать по изложенной ниже инструкции, то тем более никаких проблем у вас не возникнет.

Устанавливаем FileZilla Server

Скачиваем дистрибутив с сайта производителя, либо с нашего сайта. Запускаем и идём по порядку:

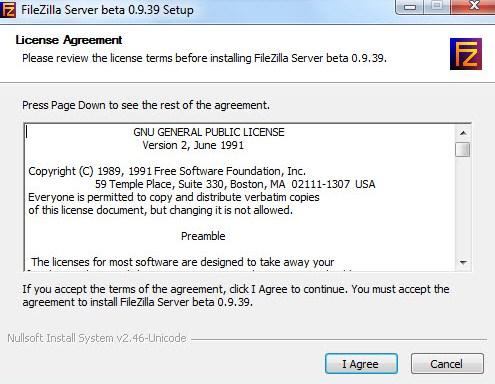

Соглашаемся с лицензией, нажимаем I Agree

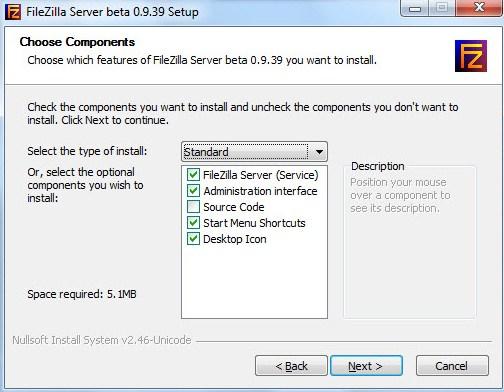

Здесь можно оставить всё, как есть. Source Code может быть интересен вам только, если вы программист. Если вы программист, то вряд ли вам требуется настоящая статья, так что не мудрствуя лукаво нажимаем Next и переходим к следующему этапу.

Выбираем путь для установки через нажатие кнопки Browse, либо оставляем всё, как есть и идём дальше – Next.

Здесь мы задаём режим работы нашего сервера и порт, по которому мы будем цепляться, чтобы администрировать сервер. Если это сервер, который будет использоваться постоянно, рекомендую здесь оставить всё, как есть. Если изредка, то можно выбрать второй вариант, но тогда придётся службу запускать вручную, а в третьем случае – обязательно заходить консольно, иначе работать не будет.

Нажимаем Next.

Здесь предлагаются следующие варианты:

Запуск административного интерфейса при входе в Windows под любым пользователем

Запуск административного интерфейса при входе только текущим пользователем (из под которого ведётся установка)

Запуск вручную

Можете выбрать по своему усмотрению. Мне его морду при каждом запуске видеть не интересно, поэтому я выбираю третий вариант.

Нажимаем Next.

Пошёл процесс установки.

Нажимаем Close.

Далее запускается окно логина.

Если в процессе установки вы не меняли порт для входа в административный модуль, то всё оставляем, как есть и нажимаем Connect.

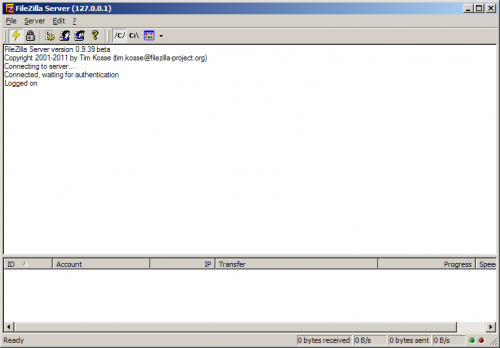

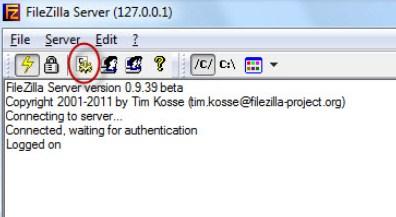

Вот он рассказывает, кто он такой и предупреждает красным, что сервер находится за маршрутизатором, поэтому необходимо сконфигурировать Passive Mode и сделать проброс портов на маршрутизаторе.

Ещё он говорит, что зашифрованное соединение невозможно до тех пор, пока мы не активируем FTP over TLS. Это, чтобы никто трафик не мог перехватить. Активировать эту функцию или нет, выбирайте по своему усмотрению. Для домашнего сервера особой нужды не вижу.

Нажимаем на иконку Settings (третья по счёту) и начинаем настройки.

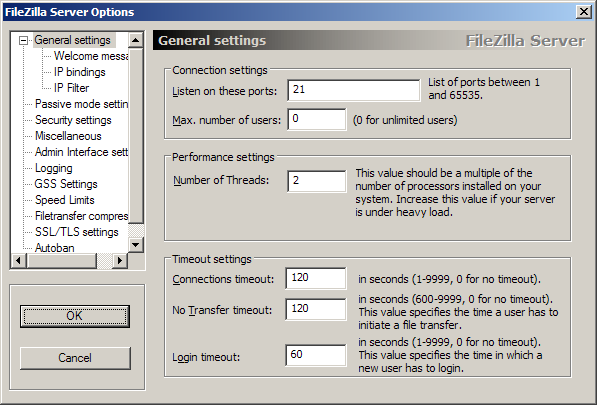

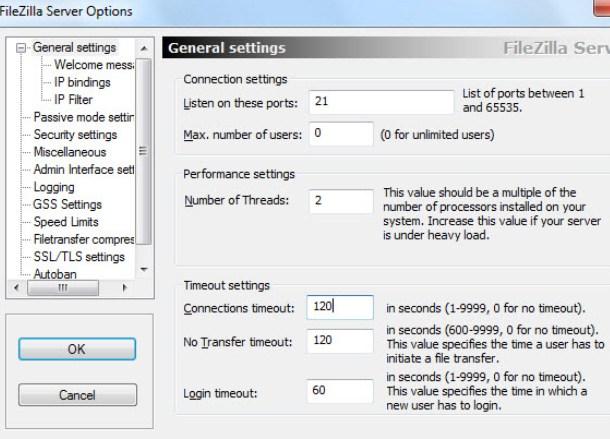

Раздел General settings – здесь можно оставить всё, как есть.

Если интересно, поясню, что здесь что обозначает:

Listen on these ports: 21 – какой порт будет слушать ftp-сервер. По умолчанию, это 21 порт. Можно его таким и оставить, если это единственный ftp-сервер на данном компьютере. Если уже какой-то есть, то лучше поменять порт.

Max. number of users: 0 – количество пользователей, которые одновременно могут подключиться к серверу. 0 – это неограниченное количество пользователей, иначе то количество, которое вы укажете.

Number of threads: 2 – максимальное количество потоков, которое позволено использовать серверу. По умолчанию – это количество ядер/потоков процессора. Если вы по каким-то причинам хотите ограничить использование процессора, вы можете уменьшить эту величину.

Timeout settings – в этом разделе определяем таймауты для соединения, для скачки и сколько времени пользователь будет залогинен. Менять смысла не вижу.

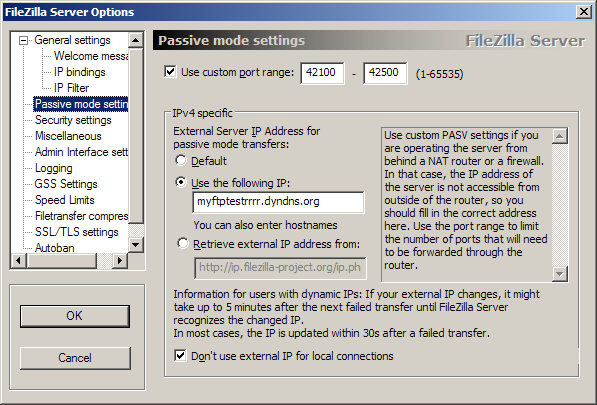

В Passive mode settings оставляем всё, как есть. Можете при необходимости задать внешний IP в разделе Use the following IP, но без проброса портов на маршрутизаторе ничего работать не будет.

Admin Interface settings – здесь вы можете задать белый список IP-адресов, с которых разрешено подключаться к административному интерфейсу, а так же определить, какие IP-адреса слушает сервер для подключения (при наличии нескольких сетевых адаптеров).

Самая важная установка здесь – это флажок Change admin password. Пользователь Admin не является клиентом FTP-сервера, так что если вы оставите его без пароля, под ним никто к FTP не подключится. Но если есть сомнения, лучше задать этот пароль. Это именно тот пароль, который надо будет вводить при входе в административный интерфейс. Пользователей мы настраиваем совсем в другом диалоге.

Здесь вы можете задать возможность ведения Логов – журнала, который отслеживает работу сервера. Это может быть полезно, в работе сервера возникают какие-то сбои.

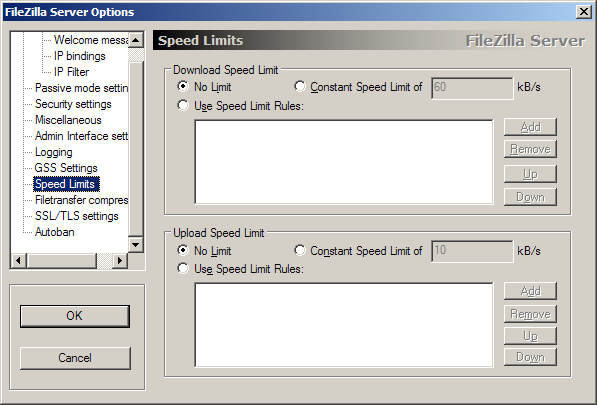

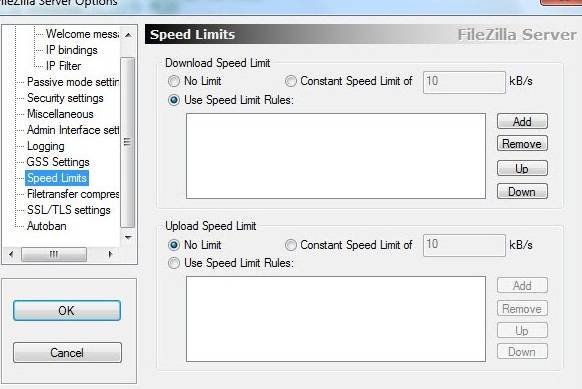

Если планируется, что сервером будет пользоваться большое количество народу, то есть смысл добавить ограничения скорости на один поток скачивания, чтобы не было такого, что один кто-то займёт весь канал, а остальные будут ждать и надеяться. Это можно сделать в разделе Speed Limits. Верхнее окно – скорость скачивания, нижнее – скорость закачки.

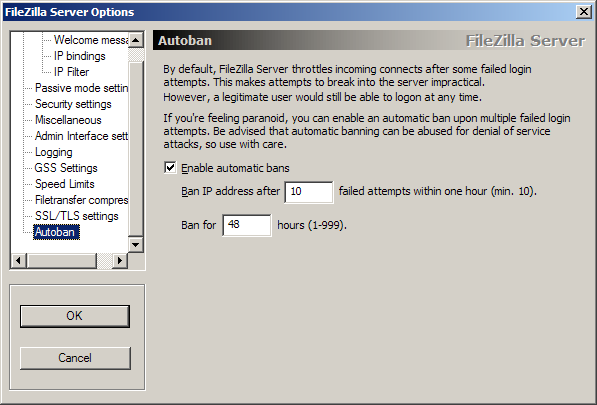

Autoban – это очень полезный раздел, который оберегает ваш сервер от брутфорсеров.Если установить флажок Enable automatic bans, то через определённое количество попыток (по умолчанию 10), перебирающий пароли пользователь будет заблокирован на определённое количество часов (по умолчанию 1, можно выставить до 999 часов)

Рекомендую включить эту функцию.

Нажимаем ОК и переходим к настройке пользователей, папок и прав доступа.

Нажимаем на четвёртую по счёту иконку.

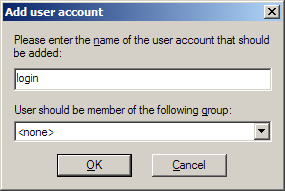

Здесь мы нажимаем Add и видим следующее окно:

Набираем, например, User и нажимаем OK.

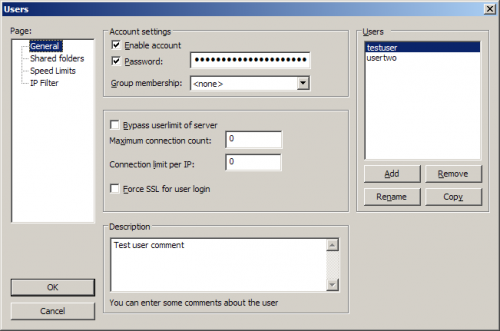

Здесь можно проставить флажки Enable account, чтобы допустить пользователя на сервер и Password, чтобы задать пользователю пароль. Иначе пользователь сможет подключаться, как аноним без пароля.

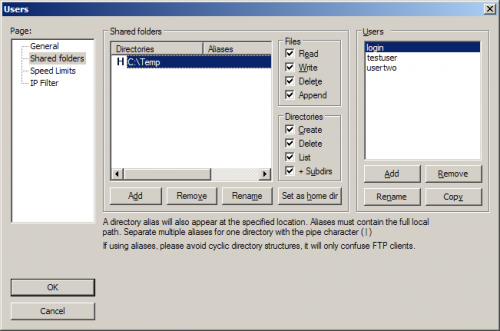

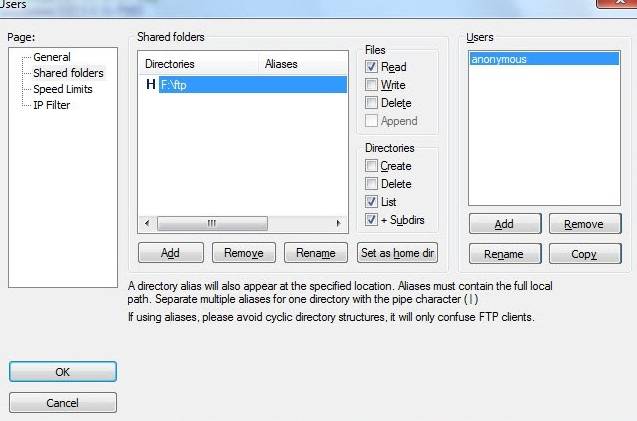

Здесь задаём перечень папок, к которым этот пользователь может иметь доступ, а так же определяем, что конкретно он с этими папками и файлами, находящимися в них, может делать.

Нажимаем Add и добавляем папки. Затем проставляем флажки, что пользователь может с этими папками сделать.

Для тех, кто в английском совсем не силён, перевожу:

Files (файлы):

Read – чтение

Write – запись

Delete – удаление

Append – изменение

Directories (папки):

Create – создание

Delete – удаление

List – просмотр списка папок

+ Subdirs – имеет право просматривать вложенные папки

Я выбрал папку и поставил полные права на всё для пользователя User.

Лимиты можно задавать для каждого конкретного пользователя. Привилегированным мы не ставим ограничений, всем остальным можем индивидуально ставить разрешения.

Здесь тоже ничего не меняем, но можем задать белый список IP-адресов (верхний текст-бокс), с которых определённый пользователь может зайти. Либо чёрный список адресов (нижний текст-бокс), откуда нельзя пускать этих пользователей.

Нажимаем ОК и приступаем к испытаниям!

Только одна маленькая деталь. Если у вас включен встроенный брандмауэр Windows, то скорей всего порт 21 закрыт в целях безопасности. FileZilla не открывает этот порт автоматически, так что идём в Пуск>Панель управления>Брандмауэр

Нажимаем Создать правило…

Выбираем Настраиваемые и нажимаем Далее

Нажимаем Обзор и выбираем расположение сервера. В моём случае это “C:Program FilesFileZilla ServerFileZilla Server.exe”.

Нажимаем Далее.

Здесь выбираем Тип протокола: TCP, остальное без изменений, нажимаем Далее

Нажимаем Далее

Выбираем Разрешить подключения и нажимаем Далее

Здесь можно ничего не менять, нажимаем Далее

Здесь вписываем в пункт Имя: какое-то имя, например, как у меня – FTP-TCP и нажимаем Готово.

Теперь проделываем всё тоже самое, только в пункте, где нужно выбрать протокол, выбираем UDP.

Имя выбираем любое, например, FTP-UDP.

Всё, нажимаем Готово.

Всё, Брандмауэру мы объяснили, что следует пропускать пакеты, теперь осталось пробросить 21 порт, а на клиенте выставить пассивный режим.

Теги:

сетевые технологии,

устанавливаем ftp-сервер

Внимание! Все вопросы по статье прошу писать в комментариях, расположенных ниже, чтобы получить бесплатный ответ.

На вопросы, написанные «в личку», отвечаю только за деньги.

Мат и оскорбления — удаляются, а их автор отправляется в бан навсегда.

Другие статьи в разделе:

Или как настроить повторитель

Или сеть своими руками – это просто

По многочисленным просьбам читателей, в данном HOWTO мы подробно рассмотрим установку и настройку FTP (файлового) сервера под Windows на примере самого популярного — FileZilla Server.

Выбор FileZilla Server обусловлен тем, что это один из самых быстрых и надёжных (при правильной настройке) FTP-серверов с графическим модулем настройки. Сервер регулярно обновляется и имеет хорошую документацию на английском языке.

Подробнее установку и настройку рассмотрим под катом. Внимание, трафик (много скриншотов)!

Установка сервера

Скачайте программу установки сервера с её официального сайта и запустите на выполнение. Первые шаги мастера стандартны для большинства Windows-приложений, поэтому подробно рассмотрим только два последних.

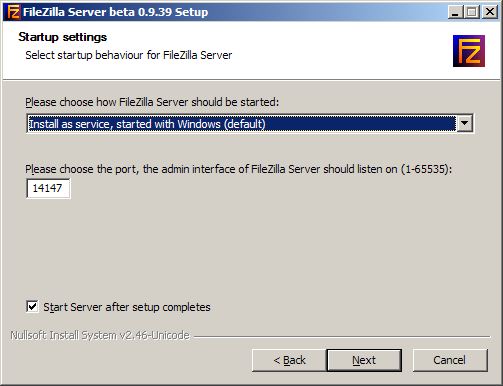

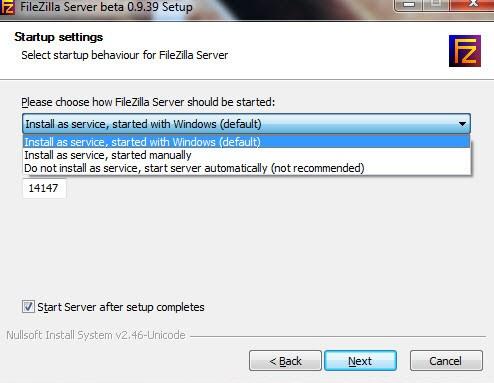

На странице Startup settings Вам будет предложено выбрать способ запуска FTP сервера:

- Install as service, started with Windows (default) — запускать сервер как службу Windows при загрузке. Этот вариант предлагается по умолчанию. FTP-сервер будет запущен автоматически даже если ни один пользователь не выполнил вход в систему. Рекомендуется выбирать именно этот вариант;

- Install as service, started manually— сервер будет установлен как служба, но не будет запускаться автоматически. Для запуска Вам потребуется ввести в консоли Windows с правами администратора следующую команду:

net start "FileZilla Server"

- Do not install as service, start server automatically — сервер не будет установлен как служба, но будет запускаться от имени текущего пользователя Windows. Данный вариант категорически не рекомендуется, т.к. в случае взлома злоумышленник получит те же права и может навредить системе.

Здесь же предлагается выбрать порт, который будет слушать административный интерфейс сервера. По умолчанию указан 14147.

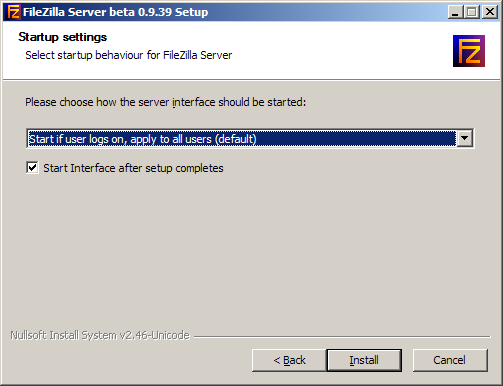

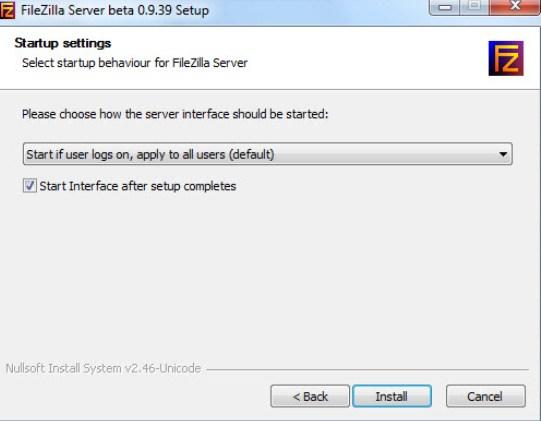

На странице Startup settings предлагается выбрать способ запуска административного интерфейса:

- Start if user logs on, apply ato all users (default) — запускать административный интерфейс при входе любого пользователя в систему в виде значка в системном трее. Данный пункт выбран по умолчанию;

- Start if user logs on, apply to current user — запускать административный интерфейс при входе в систему текущего пользователя;

- Start manually — запускать вручную. Рекомендуем выбрать именно этот пункт.

Флажок в чекбоксе Start Interface after setup completes автоматически запустит административный интерфейс сервера по окончании установки. Не убирайте отсюда флажок.

На этом установка сервера завершена. Приступим к его настройке.

Итак, запустите сервер и административный интерфейс если они ещё не запущены.

Запустить сервер можно так: Пуск — (Все) Программы — FileZilla Server — Start FileZilla Server, либо с помощью команды:

net start "FileZilla Server"

Запустить административный интерфейс можно так: Пуск — (Все) Программы — FileZilla Server — FileZilla Server Interface.

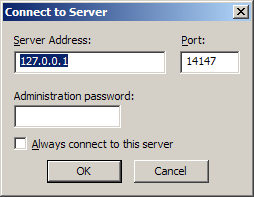

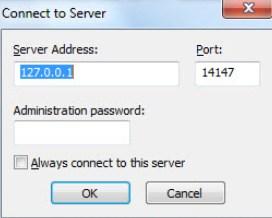

После запуска административного интерфейса Вы увидите окно с предложением ввести IP сервера (для локального оставьте 127.0.0.1), порт админки (если Вы изменили его во время установки, укажите здесь правильный вариант, иначе оставьте значение по умолчанию) и пароль.

Пароль по умолчанию пуст (его можно задать в настройках сервера на странице Admin Interface settings), поэтому сразу нажимайте OK для перехода в главное окно (нажмите для увеличения):

Большую часть данного окна занимает журнал работы FTP-сервера, в котором будут отображаться подробные записи о подключающихся пользователях и инициированных ими передачах. В нижней части окна Вы увидите логины всех подключённых пользователей, их IP-адреса и прогресс скачивания/загрузки файлов. При нажатии правой кнопкой по логину, Вы сможете отключить пользователя от сервера (Kick user), либо заблокировать ему доступ по IP (Ban user).

Откройте настройки сервера, выбрав в меню Edit пункт Settings.

General settings

На этой странице Вы можете заменить основной порт FTP-сервера с 21 на любой другой если Ваш провайдер блокирует на него входящие подключения. Здесь же можно задать таймауты в секундах, по истечении которых пользователь будет автоматически отключён от сервера. Для отключения таймаутов задайте значение 0. Если Вы хотите ограничить максимальное число подключённых пользователей, это можно сделать в строке Max number of users (по умолчанию установлено 0, т.е. ограничения отсутствуют).

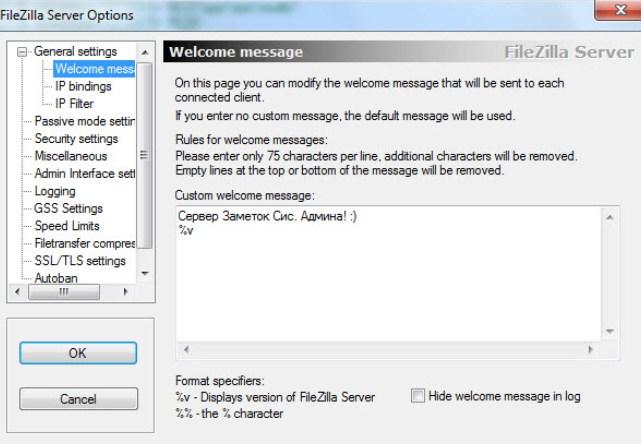

General settings -> Welcome message

Здесь Вы можете заменить стандартное приветствие, отправляемое клиентам при подключении к Вашему FTP-серверу. Допускается ввести до 1024 символов, каждая строка должна быть не длиннее 75 символов.

Установите флажок в чекбокс Hide welcome message in log, чтобы уменьшить размер лог-файлов, отключив запись в них данного сообщения.

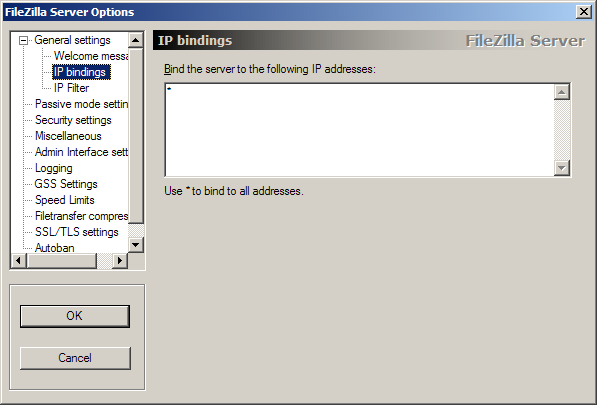

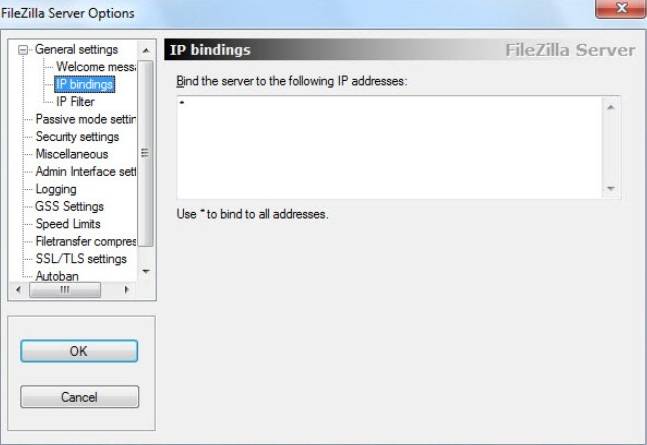

General settings -> IP bindings

На этой странице Вы можете указать IP-адреса сетевых интерфейсов, которые должен слушать FTP-сервер. Рекомендуем оставить *, т.е. прослушивание всех возможных интерфейсов.

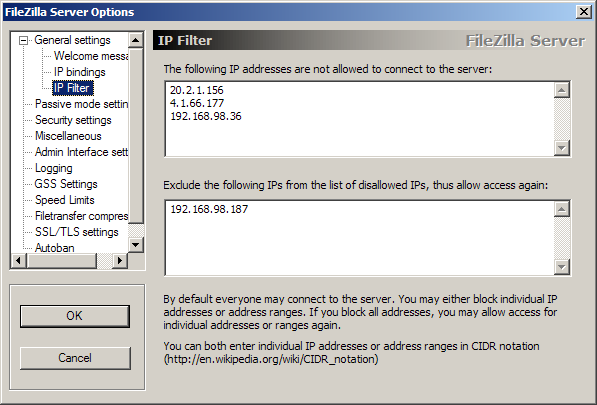

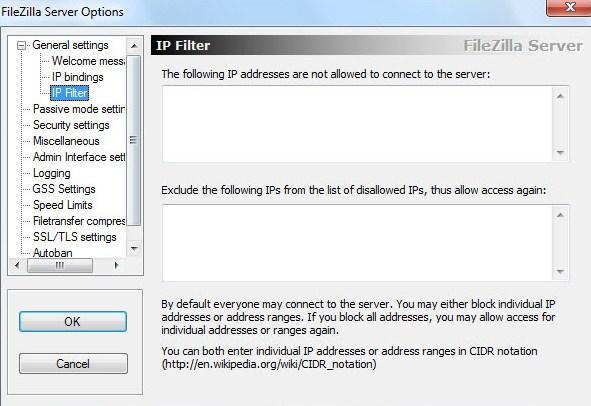

General settings -> IP Filter

На этой странице Вы можете управлять списком забаненных IP-адресов, т.е. адресов, доступ с которых к серверу будет закрыт (верхнее поле), а также адресов, которые нельзя банить через административный интерфейс (нижнее поле).

Каждый адрес вводится с новой строки. На нашем примере три указанных IP-адреса не смогут подключиться к серверу, а 192.168.98.187 будет невозможно заблокировать.

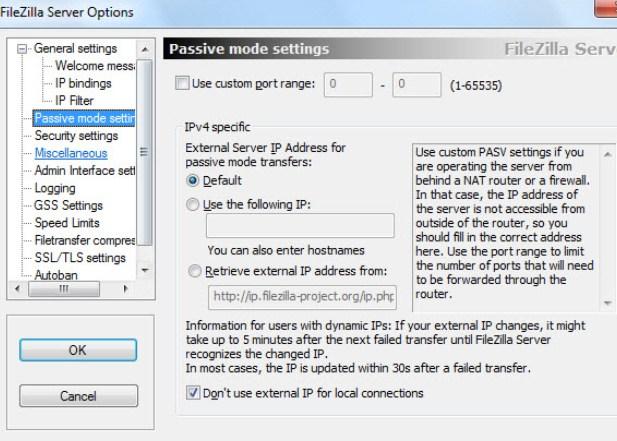

Passive mode settings

Если у Вас есть роутер с NAT, то это одна из самых важных страниц для Вас. Установите флажок в чекбокс Use custom port range и укажите диапазон портов (допускаются числа от 1024 до 65535), которые будут использоваться в пассивном режиме FTP для подключения клиентов к Вашему серверу. Минимальный диапазон — 100 портов, но рекомендуется указывать не меньше 400. Этот диапазон портов Вы должны пробросить в настройках своего роутера (маршрутизатора). Рекомендуется указывать порты в диапазоне от 30000.

Здесь же Вы должны указать свой внешний IP-адрес. Допускается указание имени хоста, с помощью которого сервер самостоятельно определит Ваш внешний IP-адрес. На нашем примере используется сервис DynDNS.org. Если у Вас статический внешний IP, просто укажите его в поле Use the following IP. Если IP динамический — используйте сервис DynDNS.org или подобный и в поле Use the following IP впишите полученное имя хоста (как на нашем примере).

Установите флажок в чекбокс (если он не стоял) Don’t use external IP for local connections для запрещения использования внешних IP при локальных соединениях. Это решит проблемы с NAT Loopback на большинстве роутеров.

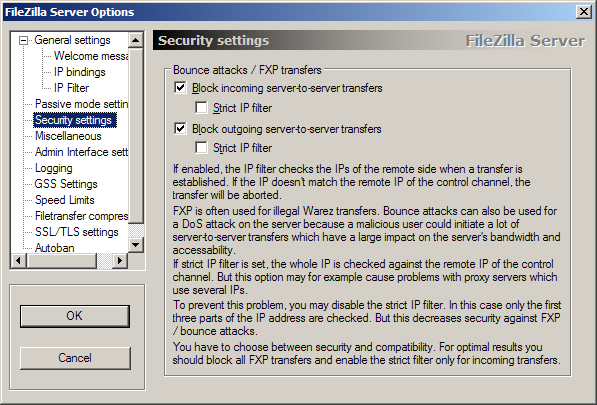

Security settings

На этой странице Вы можете разрешить использование протокола FXP, позволяющего передавать файлы между двумя FTP-серверами напрямую. По умолчанию это запрещено (установлены флажки). Если Вам нужна поддержка FXP, снимите флажки из всех чекбоксов на этой странице.

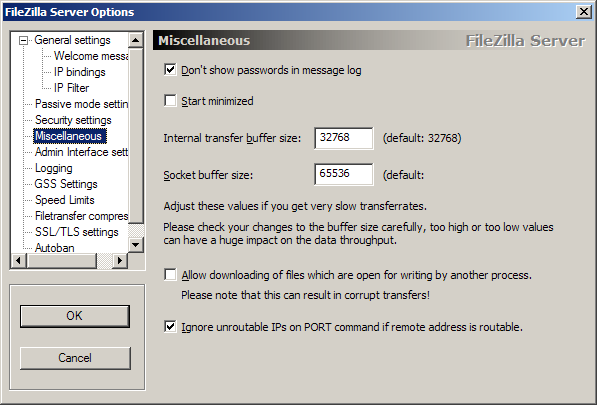

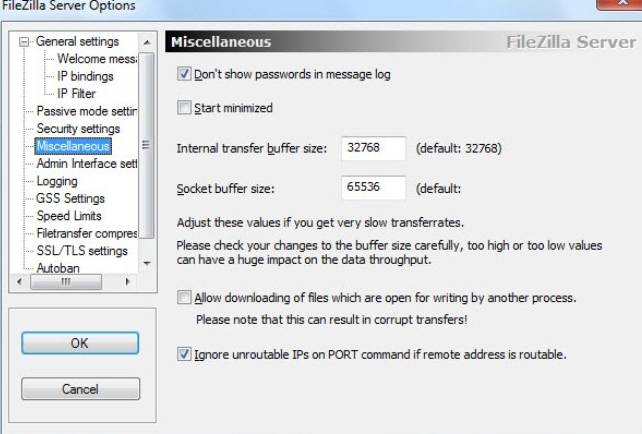

Miscellaneous

Пункт Don’t show passwords in message log позволяет скрыть пароли пользователей из журналов сервера.

Start minimized включит запуск административного интерфейса в свёрнутом в трей режиме.

Остальные настройки данной страницы изменять не рекомендуется.

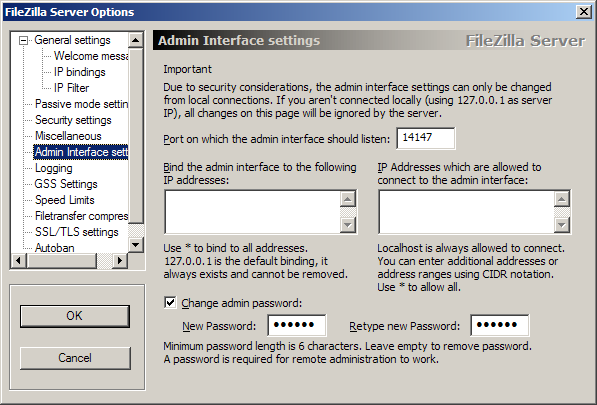

Admin Interface settings

Здесь Вы можете сменить порт, который слушает административный интерфейс, а также пароль администратора.

Установите флажок в чекбокс Change admin password и задайте новый пароль администратора. Допускаются латинские буквы и цифры.

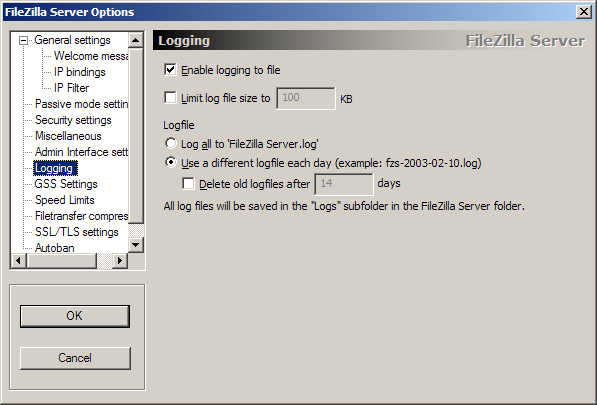

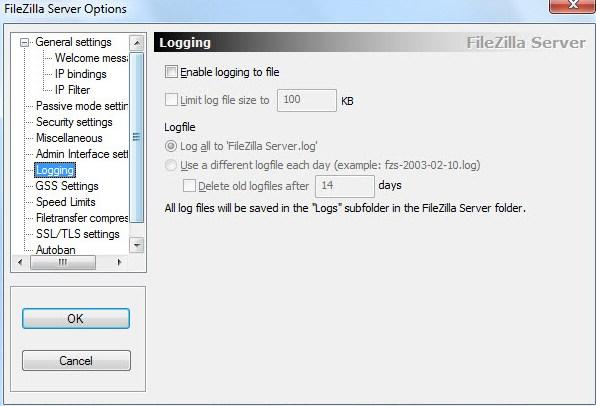

Logging

На этой странице Вы можете включить ведение логов (журналов) сервера в файл, установив флажок в чекбокс Enable logging to file. Флажок в чекбокс Limit log file size to позволит указать максимально допустимый размер файла. Если файл превысит указанное число, он будет очищен.

Пункт Log all to FileZilla Server.log позволяет писать все журналы сервера в один файл, а Use a different logfile each day создаёт каждый день новый файл журнала, поэтому рекомендуем именно этот пункт. Чекбокс Delete old logfiles after включает автоматическую очистку от старых логов.

Все логи будут храниться в подкаталоге Logs каталога установки FileZilla Server.

Speed limits

Здесь Вы можете задать глобальные лимиты скорости на загрузку и выгрузку. Эти лимиты будут применены сервером для всех пользователей.

Чтобы задать лимит скорости, поставьте точку в пункт Constant speed limit of и укажите значение в килобайтах в секунду.

Кроме этой страницы Вы можете задавать лимиты для каждого пользователя в отдельности в модуле управления пользователями.

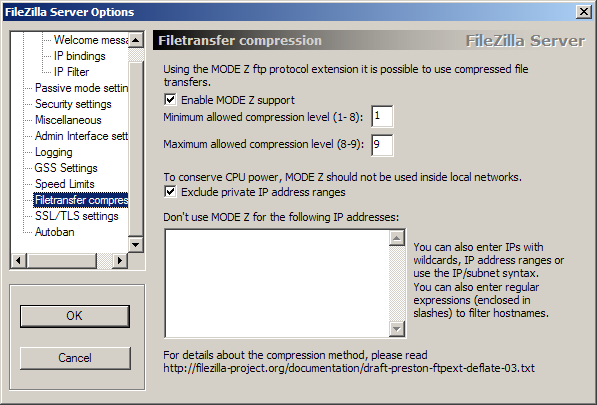

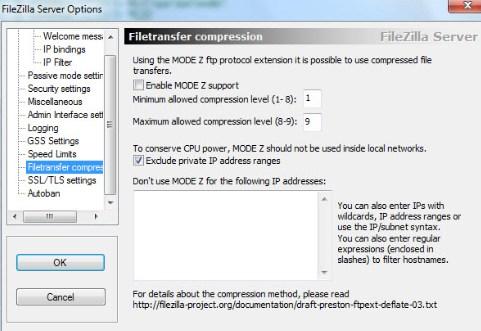

Filetransfer compression

Некоторые FTP-клиенты поддерживают передачу данных со сжатием. Сжатие можно включить, установив флажок в чекбокс Enable MODE Z support. Здесь же указывается минимальный и максимальный коэффициенты сжатия. Обязательно установите флажок в чекбокс Exclude private IP address ranges, что отключит сжатие при передаче файлов внутри локальной сети, либо при локальном подключении к серверу.

Внимание! Включение сжатия может негативно сказаться на производительности FTP сервера.

Autoban

На этой странице можно включить автоматическую блокировку по IP для пользователей, которые неправильно ввели пароль определённое количество раз. Для включения это функции установите флажок в чекбокс Enable automatic bans, в строке Ban IP address after укажите предельно допустимое количество неправильных попыток ввода пароля (минимум — 10), а в строке Ban for — время в часах, на которое будет забанен нарушитель.

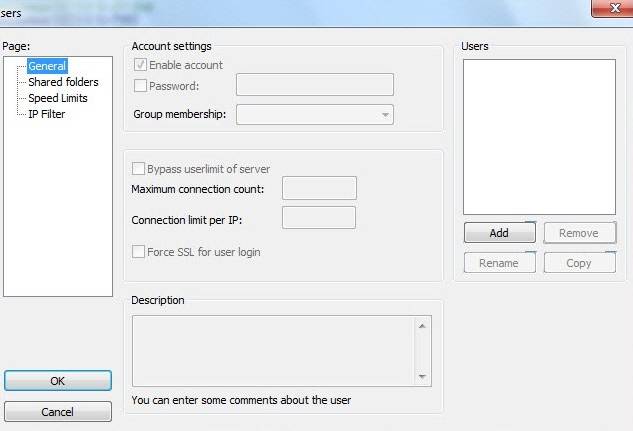

Управление пользователями

FileZilla Server позволяет создать неограниченное количество пользователей. Для каждого пользователя есть возможность задать свою рабочую папку, параметры доступа, лимиты скорости и т.д.

Для управления пользователями в меню Edit административного интерфейса выберите пункт Users.

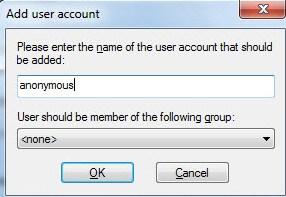

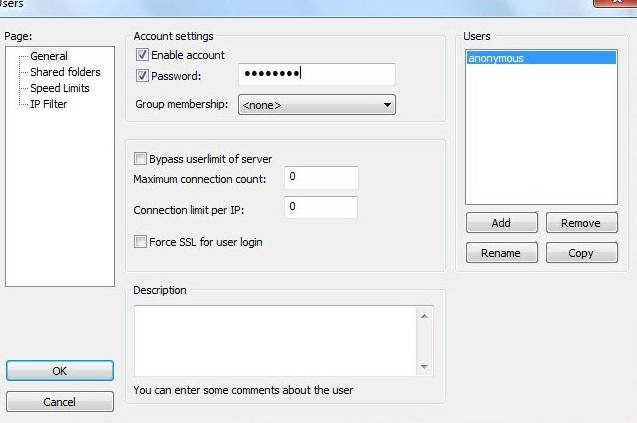

При первом запуске у Вас в разделе Users будет пусто, поэтому мы должны создать пользователя. Для этого нажмите кнопку Add.

В открывшемся окне укажите желаемый логин (допускаются только латинские буквы и цифры). Здесь же можно указать и группу если они уже созданы. Просто вводите логин и нажимайте OK.

Выберите созданного пользователя в разделе Users. Вам будет предложено указать для него рабочую папку, поэтому автоматически откроется страница Shared folders.

Нажмите кнопку Add в разделе Shared folders и укажите на диске каталог, к которому получит доступ выбранный пользователь FTP. После этого выделите его в списке и нажмите Set as home dir. Это действие запретит выход из данного каталога наверх в целях безопасности.

Для каждого добавленного каталога Вы можете задать права на чтение/запись, устанавливая, либо убирая флажки из чекбоксов.

Права для файлов:

- Read — разрешить чтение, скачивание файлов из каталога;

- Write — разрешить запись файлов в каталог;

- Delete — разрешить удаление файлов из каталога;

- Append — разрешить докачку файлов на сервер.

Права для каталогов:

- Create — разрешить создание подкаталогов;

- Delete — разрешить удаление каталогов;

- List — разрешить листинг (просмотр списка файлов). Никогда не запрещайте это действие (флажок всегда должен быть установлен);

- Subdirs — распространить права на подкаталоги.

Теперь перейдите на страницу General. Установите пароль для пользователя, поставив флажок в чекбокс Password и прописав пароль.

Чекбокс Enable account позволяет включать/отключать выбранную учётную запись FTP. Здесь же можно задать лимиты на максимальное число соединений для пользователя. Лимиты скорости для пользователя задаются на странице Speed Limits.

Для удаления пользователя выберите его в разделе Users и нажмите Delete. Кнопка Rename позволяет сменить логин выбранному пользователю (переименовать), а Copy — клонировать, т.е. создать копию с другим логином.

После того, как сделаете нужные изменения, нажмите кнопку OK. Параметры пользователей вступают в силу немедленно.

Включение анонимного доступа на сервер

Если Вам потребуется анонимный доступ на сервер, откройте окно управления пользователями, добавьте пользователя с логином anonymous, уберите флажок из чекбокса Password для отключения запроса пароля, на странице Shared folders выберите домашний каталог, который будет доступен всем, и установите нужные права (не забудьте отключить запись, докачку и удаление файлов и каталогов). После нажатия OK анонимный доступ к серверу будет открыт для всех желающих.

Доброго времени суток, дорогие читатели! Как Вы поняли из заголовка, сегодня поговорим про FileZilla Server и создание своего FTP сервера как такового.

В последнее время приходит много сообщений с просьбами рассказать о том, как установить свой собственный FTP сервер в домашних (или не очень) условиях.

О том, что такое FTP, если кто-то вдруг не в курсе, Вы можете узнать в этой моей статье «Что такое FTP и как им пользоваться [FileZilla]» или сразу приступать к чтению (в рамках данной статьи есть пару слов о самом протоколе).

Поехали.

-

Подготовка к установке своего FTP-сервера

-

Установка FTP FileZilla Server

-

Порт и первичный запуск FileZilla Server

-

Первичная настройка FTP FileZilla Server

-

Углубленная настройка FileZilla Server — пользователи, приветстве и прочее

-

Остаточные настройки FTP сервера — скорости, шифрование и тп

-

Первоначальная настройка аккаунтов пользователей (users) и шары (share) в FileZilla Server

-

Доступ пользователей к серверу FileZilla Server

-

Послесловие

Подготовка к установке своего FTP-сервера

Как и обещал, для начала кратко о том, что такое FTP для тех, кто не знает:

FTP (от англ. File Transport Protocol) — это протокол передачи данных, который позволяет получить доступ к файлам на удаленном сервере. В данной технологии различают две стороны, серверную (FTP сервер) и клиентскую (FTP клиент). В случае, если вы хотите поделиться своей коллекцией музыки или художественными изысканиями, Вам понадобится FTP сервер, т.е место куда все будут подключаться и скачивать всё, что Вы разрешили. Как раз о том, как это настроить, и пойдет речь в данной статье.

Хочется сразу отметить, что в статье будет рассматриваться вариант домашнего использования, без хитрых и тонких настроек, которые используются в случае с полноценными корпоративными серверами.

Для установки Вам необходимо скачать один из множественных дистрибутивов, которые помогут развернуть FTP-сервер. Лично я рекомендую Вам использовать FileZilla Server, ибо он, как и некогда упомянутый мной клиент (см.статью по ссылке выше), предельно прост в установки и настройке, и к тому же бесплатен.

Скачать его можно, например, по этой ссылке.

к содержанию ↑

Установка FTP FileZilla Server

После скачивания дистрибутива, собственно, запустите его установку (имеется ввиду, что надо кликнуть по скачанному exe-файлу) и следуйте рекомендациям ниже.

На первом окне нужно согласиться с лицензионным соглашением, нажмите “I Аgree”.

Далее надо выбрать тип установки. Всего их пять:

- Стандартный (Standart) — вариант для установки с нуля для полного функционирования сервера.

- Полный (Full) — почти тоже самое, но так же в папку установки будут скопированы исходный код программы, на случай, если вы что-то захотите в ней изменить.

- Только FTP сервис (Service only) — устанавливается непосредственно FTP сервис, без доступа к нему через интерфейс. Полезно, если вы планируете управлять своим файлохранилищем с другого компьютера.

- Интерфейс управления (Interface only) — в отличие от предыдущего пункта, ставится только графическая оболочка управления сервером, но не он сам. Используйте, если вы хотите удаленно получить доступ к своему FTP серверу.

- Выборочная установка (Custom) — Вы вольны выбирать, что хотите поставить на свой компьютер.

Для первой установки рекомендую выбрать стандартный вариант (Standart). Нажмите «Next«.

На следующем окне необходимо выбрать папку установки, например, “C:Program FilesFileZilla Server”. После выбора переходите к следующему окну (Next).

Теперь установщик попросит нас выбрать способ установки и запуска сервера.

Есть три варианта:

- Как службу и запускать при входе в систему

- Как службу и запускать вручную

- Простая установка, запускать вручную

Рекомендуется выбрать первый или второй вариант. Разница лишь в том, что во втором случае для работы сервера, Вам необходимо будет переходить в «Панель управления — Администрирование — Управление службами«, находить там службу в списке и запускать её самостоятельно, надавив на кнопочку запуск.

к содержанию ↑

Порт и первичный запуск FileZilla Server

Кроме того, на этом этапе следует указать порт, по которому будет подключаться интерфейс управления сервером, т.е так сказать, Ваша консоль администрирования, которая позволит Вам задавать настройки, смотреть кто и куда подключился и тп. Для повышения безопасности, смените его со стандартного (14147) на какой-нибудь еще.

Так же по-умолчанию, отмечена опция запустить сервер после установки (Start Server after setup completes). Можете оставить эту галочку, а можете убрать. Дело Ваше. Сделав оное, переходим к последнему окну, используя кнопочку Next.

Здесь выбираем варианты запуска интерфейса.

Их опять же три:

- При вход в систему, для всех пользователей

- При входе в систему, для текущего пользователя

- Вручную

Первый вариант сгодится, если вы единственный пользователь компьютера, куда устанавливается сервер, и Вам, в принципе, всё равно под всеми аккаунтами операционной системы интерфейс будет запускаться автоматически или же только под одним.

Второй подходит для тех, кто работает на компьютере не один (т.е на компьютере несколько аккаунтов, используемых разными людьми) и хочет, чтобы никто другой не управлял его FTP сервером, т.е запуск интерфейса осуществлялся только из под аккаунта, в котором сейчас и производится установка.

И третий вариант задает параметр запуска только вручную, т.е оный не будет стартовать вместе с системой вовсе.

Напомню, что интерфейс представляет собой нечто вроде административной программы, которая позволяет следить за состоянием сервера, запускать-останавливать и настраивать оный.

Галочка (Start Interface after setup completes) в данном окне, опять же, задает запуск интерфейса сразу в конце установки.

Ну и, разобравшись со всем оным, наконец-то можно начать установку сервера (используя, само собой, кнопочку «Install«)

к содержанию ↑

Первичная настройка FTP FileZilla Server

Итак, после установки, при первом запуске интерфейса, появится маленькое окошко, где требуется указать адрес и порт для подключения, а так же пароль администратора (при первой установки его нет). Можно отметить опцию «Всё время подключаться к этому серверу» (Always connect to this server). Нажимаем «Ok«.

Хочется подчеркнуть, что это есть подключение к серверу локально, а именно, подключение к интерфейсу администрирования, т.е выдавать адрес 127.0.0.1 и порт 14147 для друга, который захочет подключиться, бесполезно. О внешних адресах, паролях и явках, необходимых для подключения к серверу, будет написано по ходу статьи.

Теперь перейдем к настройкам. Это делается путем перехода по адресу «Edit -> Settings» или кликом на кнопку на панели интерфейса:

Перед вами откроется окно настроек. На первой вкладке (General Settings) можно задать следующие параметры:

Сверху вниз по скриншоту:

- Порт, по которому клиенты будут подключаться к серверу

- Максимальное количество клиентов

- Количество потоков

- Различные таймауты (три штуки)

В рамках данной статьи нас интересуют первые два пункта. Порт можно оставить как есть, а можно и сменить для повышения безопасности, но тогда придется сообщать об оном всем желающим подключиться.

Вторая настройка отвечает за максимальное количество подключений. По-умолчанию значение параметра стоит “0”, это означит, что их количество не ограничено. Менять этот параметр стоит в том случае, например, если Ваш интернет канал не справляется с нагрузкой, т.к к Вам подключается уж очень много людей.

Остальное можно оставить без изменений, т.к для домашнего использования настройки оптимальны.

Поехали дальше.

к содержанию ↑

Углубленная настройка FileZilla Server — пользователи, приветстве и прочее

В следующем подпункте можно настроить приветственное сообщение, которое будут видеть пользователи при подключении. Например: “Сервер Заметок Сис. Админа на FileZilla Server!

Далее переходим на подпункт “IP bindings”. Здесь настраиваются IP-адреса, по которым будет доступен наш FTP сервер. Если Вам хочется, чтобы сервер был доступен только из локальной сети, то вместо звёздочки, следует указать ваш локальный IP-адрес, как например, 192.168.1.5. В противном случае, здесь трогать ничего не стоит.

В подпункте “IP Filter” можно задать IP адреса (или их диапазон), которым будет запрещено подключаться к Вашему серверу, а так же задать исключения из заданного диапазона (второе поле).

Т.е, например, если Вы хотите кого-то забанить и запретить ему попадать на Ваш сервер, то укажите его в первом окошке. Так же, если Вы хотите предоставить доступ только кому-то определенному и запретить всем остальным, то поставьте звёздочку в первом поле и задайте список IP-адресов во втором.

Вкладка “Passive mode settings” регламентирует параметры для пассивного подключения к серверу и отклик оного.

Менять здесь что-либо стоит только в том случае, если Вы подключены к интернету не напрямую, а через роутер, на котором обитает фаерволл и NAT. В этом случае может потребоваться указать в поле «Use the following IP» свой внешний IP-адрес (можно узнать у провайдера или в интерфейсе роутера), а так же задать диапазон портов (Use custom port range), через которые клиент сможет подключаться к Вашему серверу в пассивном режиме.

Трогать эти настройки стоит, пожалуй, только в случае проблем с подключением пользователей. В случае оных и невозможности разобраться самостоятельно, я дам Вам консультацию по настройкам исключительно для Вас (пишите комментарии).

Идем далее. В пункте настроек “Security Settings” задаются ограничения на входящие и исходящие соединения типа “сервер-сервер”. Здесь ничего менять не стоит.

Раздел настроек “Miscellaneous” содержат малозначительные для домашнего фтп-сервера настройки. Например, такие как “Не показывать пароль в лог-файлах” (Don’t show passwords in message log), “Запускать интерфейс свернутым” (Start minimized), а так же размеры буферов передачи. Трогать здесь, в общем-то, ничего не нужно.

На вкладке “Admin Interface Settings” можно задать IP-адрес и порт, по которым будет доступен интерфейс управления сервером (тот самый, что мы вначале использовали как 127.0.0.1 и 14147, т.е, если есть желание, то Вы можете их сменить). Кроме того, можно указать IP-адреса, которым разрешено подключаться к нему.

Раздел настроек “Logging” позволяет включать запись лог-файлов (Enable logging to file), настроить их максимальный размер (Limit log file size to), писать все в один файл (Log all to «FileZilla Server.log») или для каждого дня создавать отдельный (в этом случае можно ограничить их максимальный срок хранения).

Вкладка “GSS Settings” отвечает за использования протокола Kerberos GSS. Для обычного использования эта опция не требует настройки.

к содержанию ↑

Остаточные настройки FTP сервера — скорости, шифрование и тп

Далее у нас “Speed Limits”. Оная может помочь ограничить скорость входящих и исходящих соединений. Есть два пути ограничения: задать постоянное ограничение на все время или создать правила на конкретный день и/или час. Ограничения задаются в килобайтах.

Вкладка “Filetransfer compression” позволяет включить режим сжатия файлов при передаче. При этом можно настроить минимальный и максимальный уровни сжатия, а так же указать IP-адреса, для которых не будет использоваться компрессия. Трогать что-либо совсем не обязательно.

Чтобы настроить защищенное соединение между клиентом и сервером, надо перейти к пункту настроек “SSL/TLS Settings”. Здесь нужно включить поддержку этих протоколов и указать пути к закрытому ключу, файлу сертификата и пароль. Для среднестатистического пользователя в этом нет необходимости, поэтому в этой статье рассматриваться не будет.

И наконец, можно включить автоматический бан пользователей после n-ых попыток неудачных подключений, и время бана. Для этого стоит перейти на вкладку “Autobans” и, если Вам оное необходимо, то выставить галочку «Enable automatic bans«, указать в графе «Ban IP adress after» количество попыток после которых будет осуществляться блокировка, а так же время блокировки в поле «Ban for«.

Оное бывает нужно, чтобы нежелательные личности не спамили Ваш сервер своими попытками подключений.

к содержанию ↑

Теперь настроим доступы пользователей, а именно их аккаунты, пароли, папки и тп.

В качестве примера создадим самого, так сказать, распространенного пользователя и дадим ему доступ.

Итак, для добавления нового аккаунта следуем, в главном окне интерфейса, по пути “Edit -> Users”. Перед нами предстанет окно работы с пользователями.

Для добавления нового необходимо нажать “Add”. Далее необходимо будет задать его имя, например, anonymous, и принадлежность к группе (в нашем случае указывать не будем). Задаем, жмем “Ok”.

Теперь для нашего нового пользователя можно задать пароль и ограничение по количеству соединений. При необходимости сделайте оное, выставив галочку «Password» и указав его (пароль) в окошке напротив. Настоятельно рекомендуется использовать пароли для пользователей в целях безопасности.

Далее переходим на вкладку “Share Folders”. Здесь, собственно, мы задаем к каким именно папкам пользователь будет иметь доступ. Делается это просто: жмем “Add” и выбираем нужную папку на диске. Слева можно задать права доступа к ней: только чтение — “Read”, запись — “Write”, удаление — “Delete” и возможность изменения существующих файлов в директории — “Append”. Ниже можно разрешить создание, удаление, получение списка файлов и распространение разрешений на подкаталоги.

Задаём необходимые Вам параметры и папки и.. Жмакаем ОК

На этом первоначальная настройка закончена. Для домашнего пользования большего и не надо

к содержанию ↑

Доступ пользователей к серверу FileZilla Server

Для того, чтобы ваши знакомые могли использовать Ваш FTP сервер, необходимо предоставить им его IP-адрес, а так же заданные Вами логин(ы), пароль(и) и, при необходимости, порт (если меняли), которые они должны указать в своем, предварительно установленном FTP-клиенте.

Узнать внешний IP-адрес можно, обратившись к провайдеру, посмотрев в настройках роутера или же, попросту, воспользовавшись одним из многочисленных сервисов, как например, www.2ip.ru (как Вы наверняка догадались, Вам нужно то, что написано под текстом “Ваш IP адрес:”

к содержанию ↑

Послесловие

Вот такие вот дела.

Не смотря на то, что статья максимально ориентирована для небольшого домашнего использования , я постарался максимально подробно объяснить все необходимые настройки и нюансы FileZilla Server.

Как и всегда, если есть какие-то вопросы, дополнения и тп, то пишите в комментариях, — буду рад помочь.

PS: За существование оной статьи отдельное спасибо другу проекта и члену нашей команды под ником “Kellis’у“.

Introduction[edit]

Welcome to the FileZilla Server tutorial. In this tutorial, you will

- Get a basic understanding of the pre-installation requirements,

- Install the application,

- Connect to the Administration interface,

- Setup IP addressing and listen ports,

- Understand passive mode port range,

- Setup Remote Administration,

- Setup Groups and Members,

- Share Folders with Groups and Members,

- Learn about Port Forwarding / NAT rules for remote access.

Pre-installation requirements[edit]

In order to successfully access your FTP server, you will need to have a basic understanding of private and public IP addressing, firewall rules and port forwarding / NAT (Network Address Translation). You will need to have a static IP address applied to the computer you plan on installing your server on, a static public IP address from your ISP or a dynamic DNS and also have access to your router console interface. When applying a static IP address.

Note It is always best practice to set a static IP on your DHCP server (Usually your router for home users or Domain Controller in more advanced network setups), as applying a static IP address in the network properties on a computer can lead to lease conflicts in the event of a power cycle on either the DHCP server or the FTP server, leaving your FTP server with an IP address of 169.254.x.x.

Installation instructions[edit]

Without insulting peoples intelligence, most of the install process we be completed on auto pilot, after agreeing to the EULA, selecting the installation components, path and Start menu location, you will be prompted to enter an Administration listen port and password. For troubleshooting purposes, it’s best to leave the port as default unless you have more than one FileZilla FTP server running on this machine, in which case each additional server installation would have the subsequent port number applied (eg. 14149, 14150…). The password is not the one to give out to users connecting with the client, this password will allow you to access the Administration interface, set a strong password and complete the rest of the installation process.

Connecting to the Administration interface[edit]

Connecting to the Administration interface can be done simply by entering the password and port you entered during the installation process. To connect on the same machine the FTP server is installed on, simply leave the IP address to 127.0.0.1 as this is the local loopback IP address, alternatively you can use ::1 if you’re an IPv6 advocate. To connect from a remote computer within your LAN (Local Area Network) enter the static IP address applied to the FTP server. To connect from a remote computer outside your LAN create a port forwarding / NAT rule in your router, see Port Forwarding / NAT for remote access instructions below. Change the port to match the one set in your port forwarding rule and enter your public IP address (type «what’s my IP» in to your favourite search engine) or us your Dynamic DNS address.

Note: Connecting to the Administration interface from a remote computer will first require the installation of the Administration interface on the remote computer and an additional listener IP address and port applied in the administration settings, see Allowing Remote Administration instruction below)

Setup IP addressing and listen port[edit]

From the Administration interface, click Server from the menu and Configure (Ctrl+F), replace either 0.0.0.0 in the Listeners under the Address column with your local static IP of you FTP server or :: with your IPv6 address. leave the Ports as 21 unless you have more than one FTP server running on this machine, in which case each additional server installation would have custom port number applied (eg. 2121, 2122).

Enable Passive mode port range[edit]

To allow remote connections to your FTP server through a firewall and/or router you will need to set a port range. Click Server from the menu and Configure (Ctrl+F), Expand FTP Server menu tree (if not already), click Passive mode, ensure the Use custom port range check box is ticked and set a custom port range of at least 100 ports in the From and To boxes, this can be any range between 49152 and 65534 (eg. 52100 to 53100). Leave the Use custom host blank and ensure the Use the default host for local connection check box is ticked.

Allowing Remote Administration[edit]

The Administration interface is a GIU that will allow you to configure, manage and monitor your FTP server from either the machine that the server is directly installed on or remotely from another computer inside or outside of your network. Administering your FTP server can only be done through the Administration interface GUI and therefor a lightweight installation of the Server application will need to be completed by selecting Administration only from the Choose components screen on any computer you wish to manage the FTP server from.

WIP more to follow

. Once completed, remote access from inside your local network can be made by using the Static IP of the FTP server and port along with the password you set during the installation process,

Setup Groups and Members[edit]

WIP more to follow

[edit]

WIP more to follow

Port Forwarding / NAT for remote access[edit]

WIP more to follow

Если вы управляете Windows Server и вам нужен способ передачи файлов, вам, возможно, придется прибегнуть к использованию FTP, и лучший способ сделать это — FileZilla Server. Вот как это сделать.

FileZilla является программным обеспечением с открытым исходным кодом, которое доступно бесплатно под лицензией GNU General Public License. FileZilla Server — это компонент размещения сервера, который поддерживает как FTP, так и FTPS, а FileZilla Client — это приложение для использования FTP и подключения к FTP-серверам. Стоит отметить, что FileZilla Server отлично работает и в Windows 10, но это, вероятно, менее распространенное использование.

Чтобы начать настройку нового FTP-хоста, войдите на свой сервер и загрузите FileZilla Server для Windows.

Чтобы начать установку, запустите установщик FileZilla Server от имени пользователя-администратора на вашем сервере. Для этой части процесса нет никаких специальных конфигураций или изменений, которые необходимо внести во время установки. Вы можете оставить все настройки по умолчанию и завершить установку.

Настройки по умолчанию позволяют серверу FileZilla работать, если какой-либо пользователь войдет в систему и продолжит работу сервера как службы. Таким образом, даже если вы выйдете из системы, FTP-сервер продолжит работать.

После завершения установки откройте FileZilla Server, если он не открывался автоматически.

Настройка FileZilla Server

Первое, что вы увидите, когда откроете интерфейс FileZilla Server, — это логин. Поскольку мы еще не установили пароль и оставили наш административный порт как есть, вы можете просто выбрать Connect войти на сервер с конца администрирования.

Установка административного пароля и порта

Чтобы установить пароль, используемый для управления FileZilla Server, перейдем к редактировать > настройки в верхнем меню навигации.

В нашем меню настроек найдите Настройки интерфейса администратора слева.

Эта страница настроек дает нам возможность установить административный пароль и порт, который прослушивает интерфейс localhost, поэтому с портом все в порядке, если он не конфликтует с каким-либо другим приложением, которое вы используете.

Однако вы можете захотеть быть единственным пользователем, который может управлять FTP-сервером и создавать пользователей. Если это так, установите пароль администратора в этом месте. Минимальная длина пароля составляет 6 символов, и ее можно вернуть к пустому паролю, оставив поле пустым, что, вероятно, нецелесообразно.

Защита FileZilla Server и транзакций

FTP является небезопасным протоколом, который использует обычный текст через стандартный порт, поэтому первое, что мы собираемся сделать, — это внести некоторые изменения, чтобы немного его заблокировать.

Настройка неясного порта для использования по FTP

Первым шагом является изменение стандартного FTP-порта с 21 на более неясный, чтобы атакующие боты не могли сканировать так же легко. Смена порта не означает, что они не найдут или не смогут найти сервер, это лишь уменьшит вероятность его атаки.

Для этого перейдите к редактировать > настройки меню. Страница, которую мы ищем, общие настройки, будет загружена страница по умолчанию.

Чтобы изменить прослушивающий порт по умолчанию (21), вы можете изменить это поле и изменить его на другой открытый порт на вашем сервере. Хотя мы не можем определить, какие порты доступны для вас, найдите порт высокого уровня, свободный для вашего использования, и назначьте его здесь. Когда вы сохраните изменения, служба FTP автоматически перезапустится и ваш порт будет обновлен.

Настройка FTP через TLS (FTPS)

Использование FTPS является наиболее эффективным способом защиты вашего FTP-сервера. По умолчанию FTP оставляет все данные и транзакции в текстовом формате, который легко перехватывается пользователями с доступом к сети. Имя пользователя, пароль и передаваемые данные могут быть легко скомпрометированы без настройки защищенного FTP через TLS.

Чтобы зашифровать FileZilla, перейдите к редактировать > настройки > Настройки FTP через TLS,

Сначала установите флажок «Включить поддержку FTP через TLS (FTPS)», как показано на рисунке выше. Это включает поддержку TLS, но все еще нуждается в настройке. Было бы целесообразно также выбрать опцию «Запретить незашифрованный FTP», если вы можете.

Вы также можете изменить порт на нечто нестандартное, что может быть разумным решением, если вы уже изменили обычный порт FTP. Опять же, он на самом деле не защитит вас, но это делает ботов меньше неприятностей.

Чтобы использовать FTPS, нам нужен SSL-сертификат для шифрования связи. Если у вас есть сертификат SSL, вы можете назначить этот сертификат здесь.

Если у вас еще нет открытого сертификата, FileZilla Server позволяет нам создать самозаверяющий сертификат прямо через меню настроек. Для начала нажмите кнопку «Создать новый сертификат».

Заполните форму так же, как и любую другую форму сертификата SSL, убедившись, что в качестве общего имени для сертификата используется адрес вашего FTP-сервера. Это предполагает, что домен настроен на том же сервере, что и FTP-сервер, и, вероятно, тот же IP-адрес.

Заполнив эту информацию, создайте сертификат. Выберите созданный файл для закрытого ключа и файла сертификата. При необходимости добавьте ключевой пароль.

Запишите обновленные номера портов, так как они понадобятся нам для создания правил брандмауэра, чтобы разрешить удаленный доступ к нашему FTP-серверу.

Открытие FileZilla для удаленных адресов

Если ваш брандмауэр настроен правильно, ваш FTP-сервер еще не должен быть доступен для общественности. Чтобы разрешить удаленный доступ, нам придется вручную добавлять правила и исключения брандмауэров для наших портов.

Для этого откройте Брандмауэр Windows в режиме повышенной безопасности приложение на вашем сервере и перейдите к правилам входящих.

Создать Новое правило и выберите порт как тип правила.

На следующем шаге добавьте порты, которые вы установили для FTP и FTPS. В приведенном ниже примере настроены порты по умолчанию 21 и 990. Обновите их, чтобы они соответствовали портам, которые вы настроили ранее.

Идите дальше и нажмите «Далее» в остальных меню и назовите правило брандмауэра. Выбрать финиш создать наше новое правило.

Наш FTP-сервер теперь должен быть доступен удаленно с любого компьютера, которому разрешено подключаться к серверу. На некоторых серверах может потребоваться сделать исключение брандмауэра для самой программы FileZilla. Это будет зависеть от настроек и настроек вашего сервера, но стоит обратить внимание на случай, если у вас возникнут проблемы с удаленным доступом к вашему серверу.

Однако, прежде чем мы сможем войти в систему и протестировать это, мы должны создать пользователя FTP и предоставить общий доступ к папке для FTP.

Создание пользователей, назначение групп и общий доступ к папкам

Прежде чем мы сможем войти на наш сервер, мы должны создать пользователя и группу для FTP и указать, к каким папкам этот пользователь должен иметь доступ. Для начала откройте редактировать > группы из интерфейса сервера FileZilla.

Давайте создадим группу, нажав кнопку «Добавить» и назвав нашу группу. Я установил произвольное имя FTP Users в качестве нашей группы.

Как только это установлено, перейдите к Общие папки на левой стороне группы меню.

В меню Добавить нужную папку для пользователей FTP. Для нашего использования мы хотим, чтобы наш единственный пользователь и группа имели доступ ко всему C: Inetpub папки.

В приведенном выше примере мы не предоставили права на запись или удаление, а также на создание и удаление каталогов. Если это желаемое разрешение, которым оно будет в большинстве случаев, проверьте Напишите и удалять флажки под файлы так же хорошо как Создайте и удалять флажки под Справочники,

Как только это будет сделано, нажмите ОК.

Теперь давайте создадим нашего пользователя FTP и назначим его нашей группе. Для этого перейдите к редактировать > пользователей в интерфейсе сервера FileZilla и добавлять новый пользователь.

Назовите своего пользователя и назначьте его нашему Пользователи FTP группу, которую мы только что создали, и нажмите кнопку ОК.

Теперь мы должны установить пароль для нашего пользователя. Для этого установите флажок пароля и введите нужный пароль! Легко!

Нажмите ОК.

Поздравляем! Вы создали защищенный FTP-сервер с FileZilla Server!

Теперь вы сможете подключаться по FTP к вашему серверу с другого компьютера и входить в систему с использованием имени пользователя и пароля, которые мы установили в этом руководстве. Если вы работаете по FTP через TLS, мы можем подключиться к нашему серверу с помощью FTPS, чтобы использовать шифрование.

FileZilla Server упрощает развертывание FTP-серверов, а его простой интерфейс упрощает управление пользователями и службами FTP. Несмотря на то, что FileZilla Server обладает множеством других функций, они являются наиболее важными для настройки и защиты нового сервера, поэтому необходимо выполнить большое количество испытаний, чтобы обеспечить конечным пользователям услуги наивысшего качества.

Прочитано:

7 849

Итак задача:

- Поднять FTP сервер на Server 2008 R2 SP1 (Enterprise)

- Авторизация на FTP ресурсе посредством IIS учетных записей, а не Windows.

- Посредством FSRM настроить наблюдение и квоту

- Настроить проброс порта для доступа из вне на эту систему.

Ниже я приведу все шаги посредством которых поставленная задача была выполнена и если ее нужно будет повторить, то это уже не составит ни какого труда.

Нужно установить роль File Services (компонент File Server Resource Manager) и Web Server (IIS) (компоненты FTP Server):

Start – Control Panel – Administrative Tools – Server Manager – Add Roles

или же через консоль командной строки:

C:UsersAdministrator>dism /online /enable-feature /featurename:CoreFileServer

C:UsersAdministrator>dism /online /enable-feature /featurename:FSRM-Management

C:UsersAdministrator>start /wait dism /online /enable-feature /featurename:IIS

-WebServerRole

C:UsersAdministrator>start /wait dism /online /enable-feature /featurename:IIS

-FTPServer /featurename:IIS-FTPSvc /featurename:IIS-FTPExtensibility

Важно замечание: установленный IIS имеет версию (Version 7.5.7600.16385)

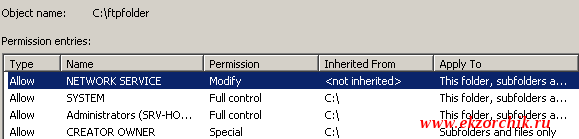

Затем на логическом диске, пусть это будет тот на котором стоит система создаем каталог, отключаем наследование прав и оставляем доступ к нему только для Администраторов текущей системы: c:ftpfolder

После запускаем оснастку управления IIS Web сервером:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager и создаем новый FTP Site:

Start Page – SRV-HOST1 (SRV-HOST1Administrator) – Sites и через правый клик вызываем мастер Add FTP Site…

FTP site name: srv-host1

Physical path: указываем путь до c:ftpfolder

и нажимаем кнопку Next, теперь нужно указать на каком сетевом интерфейсе ожидать подключения, порт взаимодействия, запускать ли FTP сайт автоматические и поддерживает ли наш ftp сайт SSL сертификат:

- IP Address: 192.168.1.162 (Я выбираю текущий IP адрес)

- Port: 21 (дефолтный)

- Start FTP site automatically: отмечаю галочкой

- SSL: No SSL

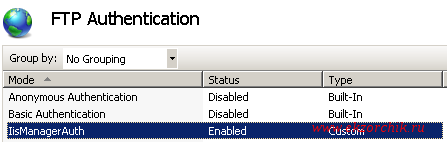

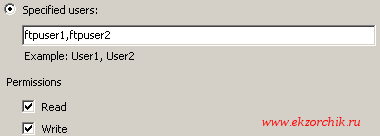

и нажимаю кнопку Next, далее момент когда нужно определить каким образом будет происходить авторизация на FTP сервисе:

Authentication: Basic

Authorization – Allow access to – Specified users (выбираю что только указанным учетным записям будет разрешен вход)

Ниже указываю их: ftpuser1,ftpuser2

Permissions: Write

и нажимаю кнопку Finish.

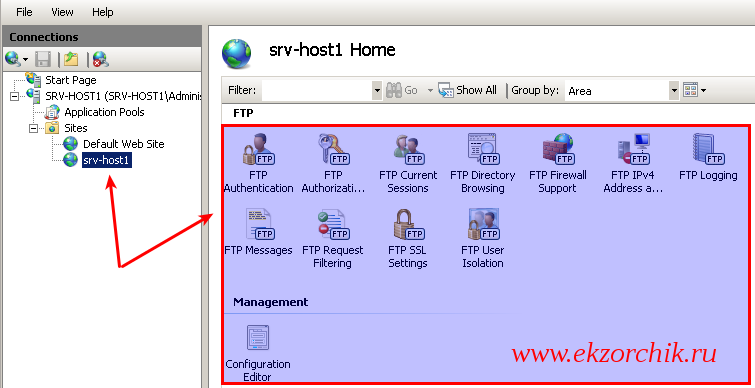

Вот и появился мой добавленный в IIS ресурс для обслуживания через FTP сервис:

Слева в оснастке Internet Information Services (IIS) Manager представлены имеющиеся сайты, выделив который справа отобразятся апплеты настройки и управления возможностями.

Хоть я и посредством мастера создал пользователя и тип доступ, его можно посредством апплетов и видоизменить.

Важным было бы это определить как производить логирование взаимодействия с FTP сервисом: FTP Logging – Select W3C Fields… — отмечаем все пункты которые представляют из себя колонки заполняемой информации в формируемом лог файле при взаимодействии с FTP сервисом, уже потом поработав какое-то время можно будет исключить не представляющую из себя логируемую информацию и нажимаем кнопку OK окна Information To Log. Каталог по умолчанию для логов:

- Directory:

c:inetpublogsLogFiles - Select a method that FTP uses to create a new log file: Schedule: Daily

- Use local time for file naming and rollover: Отмечаю галочкой

Чтобы внесенные изменения сохранились в правом углу нужно будет нажать кнопку Apply, когда изменения сохранены в правом углу появится надпись: The changes have been successfully saved.

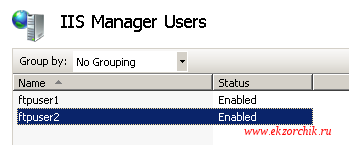

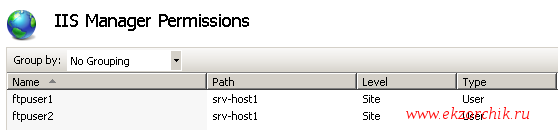

Теперь нужно создать и назначить пароли для пользователей FTP—ресурса, для этого в оснастке IIS должны быть специальные апплеты, что я имею в виде, если перейти: