WSUS (Windows Server Update Services) — служба обновлений для серверов компании Microsoft. Позволяет централизованно обновлять компьютеры и сервера, управлять параметрами обновления. Позволяет не только значительно экономить использованный трафик из-за централизованного обновления в сети, но и гибко управлять пакетами обновлений, которые будут применяться. Установка и настройка службы Windows Server Update Services на Windows server 2019 не сильно отличается от развертывания WSUS в операционной системе Windows server 2012, 2016.

Требования к установке WSUS (Windows Server Update Services)

Ввод сервера WSUS в домен

Установка роли сервера WSUS

Настройка WSUS

Установка дополнительных компонентов, необходимых для работы отчетов WSUS

Создание и настройка групповых политик для WSUS

Проверка применения групповой политики на компьютере пользователя

Требования к установке WSUS

-

Процессор: 1,4 ГГц x64;

-

Память: WSUS требует дополнительно 2 ГБ ОЗУ, более того, что требуется сервер и все другие службы, или программного обеспечения;

-

Доступное дисковое пространство: 10 ГБ (40 ГБ или больше, в зависимости от выбранных продуктов, для которых нужно получать обновления);

-

Сетевой адаптер: 100 Мбит/с или более.

Ввод сервера WSUS в домен

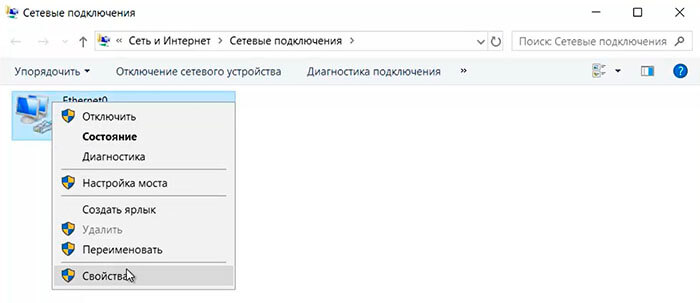

1. В строке поиска выполняем команду ncpa.cpl. В открывшемся окне выбираем сетевой интерфейс, правой клавишей мыши — «Свойства«.

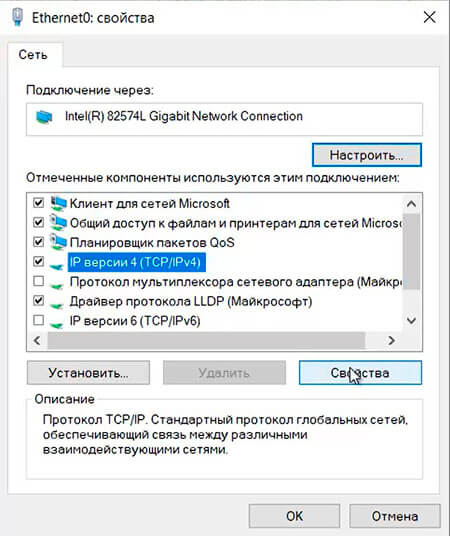

2. Снимаем чекбокс с «IP версии 6 (TCP/IPv6)«, если не используем. Далее выбираем «IP версии 4 (TCP/IPv4)» — «Свойства«.

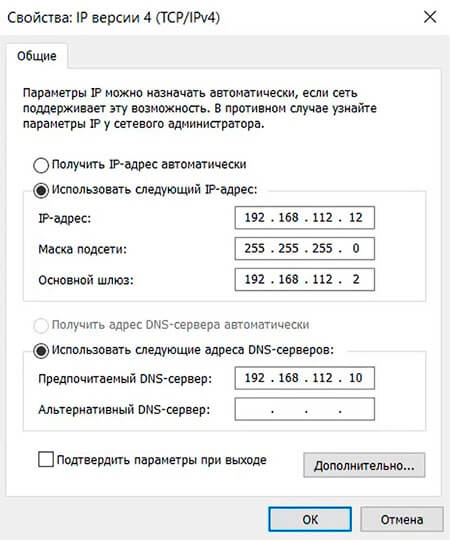

3. Задаем IP-адрес, Маска подсети, Основной шлюз, Предпочитаемый DNS-сервер.

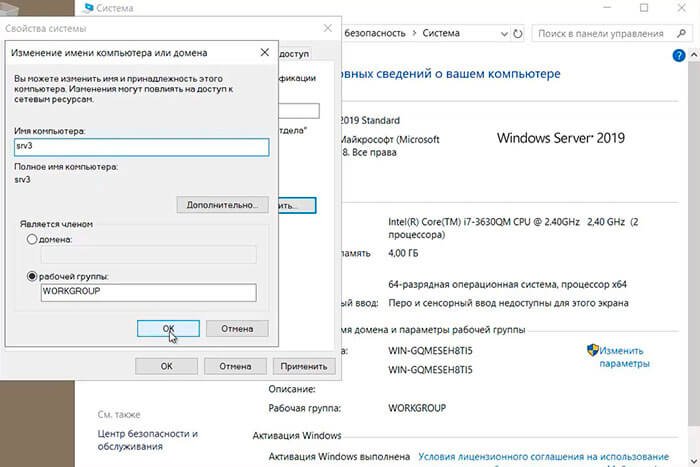

4. Далее задаём имя серверу, для этого нажимаем правой клавишей мыши на «Этот компьютер«, в открывшемся окне — «Изменить параметры«. Далее нажимаем «Изменить«, в новом окне в поле «Имя компьютера» вписываем имя сервера, далее «ОК«. Далее необходимо перезагрузить компьютер.

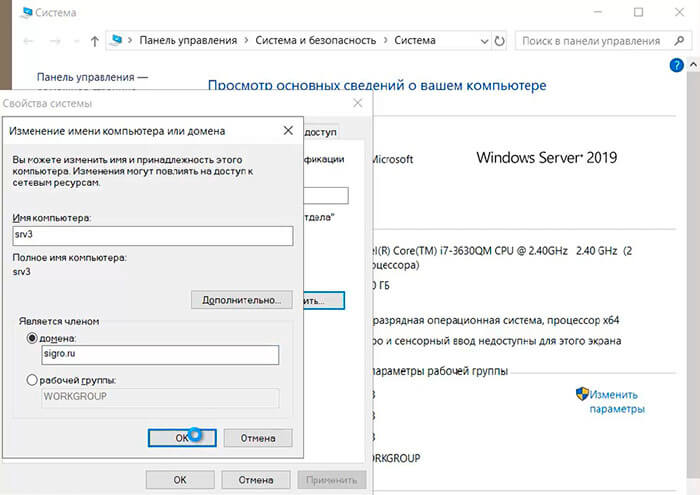

5. После перезагрузки компьютера нажимаем правой клавишей мыши на «Этот компьютер«, в открывшемся окне — «Изменить параметры«. Далее нажимаем «Изменить«, выбираем «Является членом домена«, вписываем имя домена. Далее «ОК«.

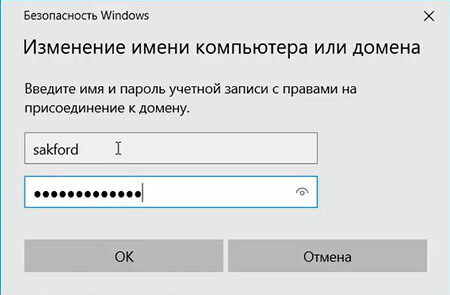

6. Вводим имя и пароль учетной записи с правами на присоединение к домену.

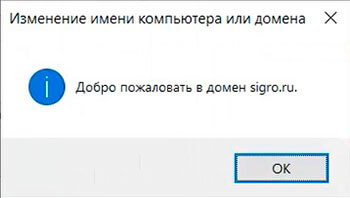

7. При успешном вводе в домен сервера, появится сообщение «Добро пожаловать в домен…«. Далее необходимо перезагрузить компьютер.

Установка роли сервера WSUS

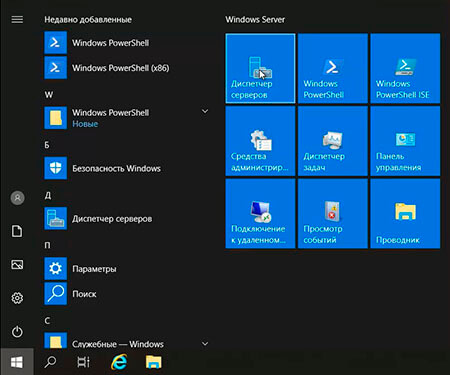

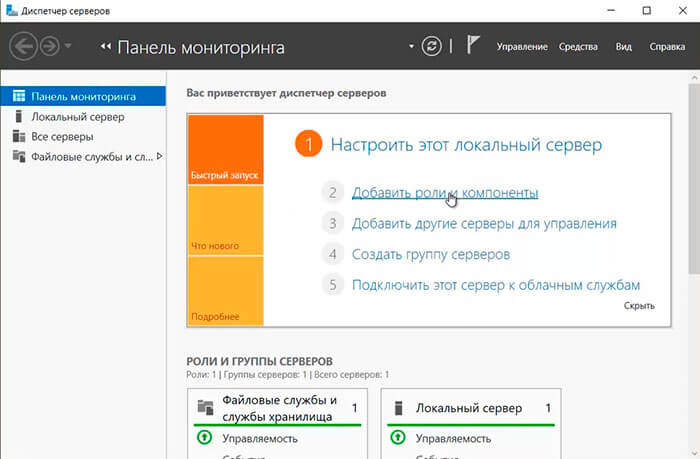

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. Далее нажимаем «Добавить роли и компоненты«.

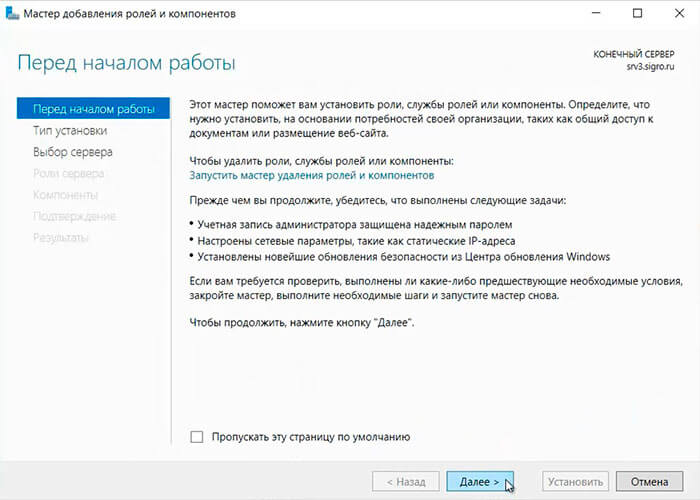

3. Читаем, что необходимо проверить, что все условия перед установкой службы ролей и компонентов, выполнены. Нажимаем «Далее«.

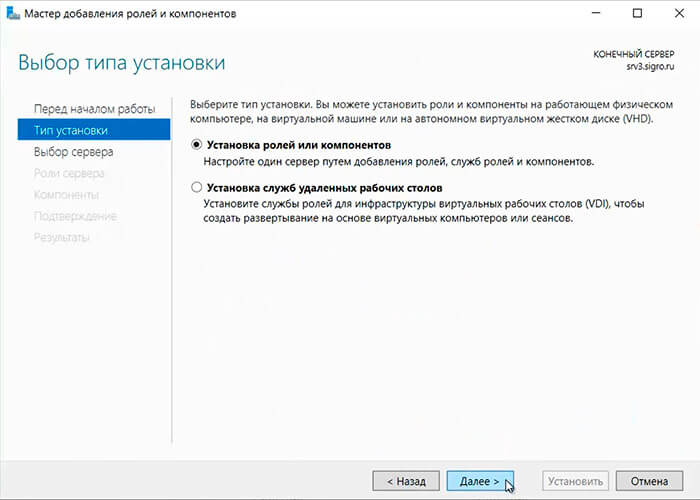

4. Выбираем «Установка ролей или компонентов«, затем «Далее«.

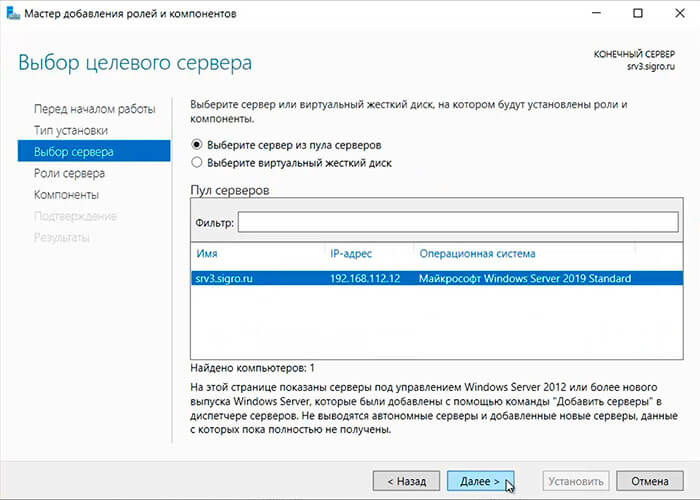

5. Выбираем сервер из пула серверов, нажимаем «Далее«.

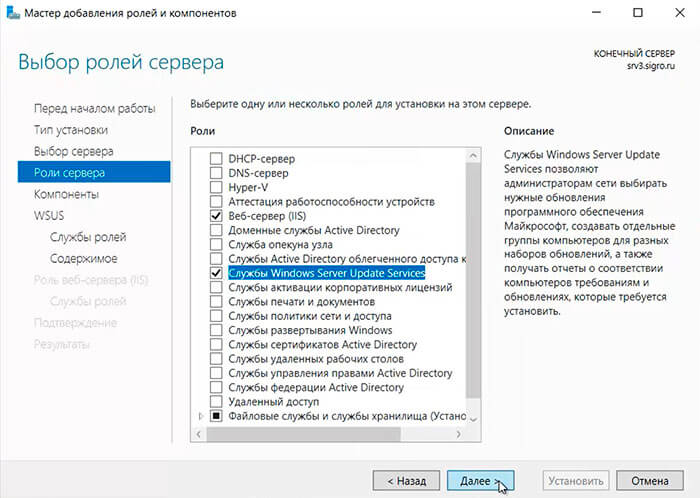

6. Ставим чекбокс напротив «Службы Windows Server Update Services«.

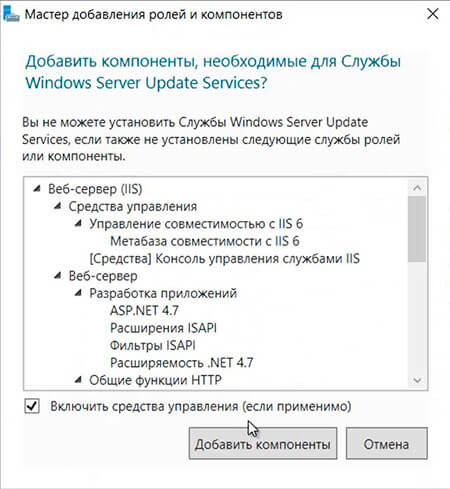

7. В открывшемся окне нажимаем «Добавить компоненты«, затем «Далее«.

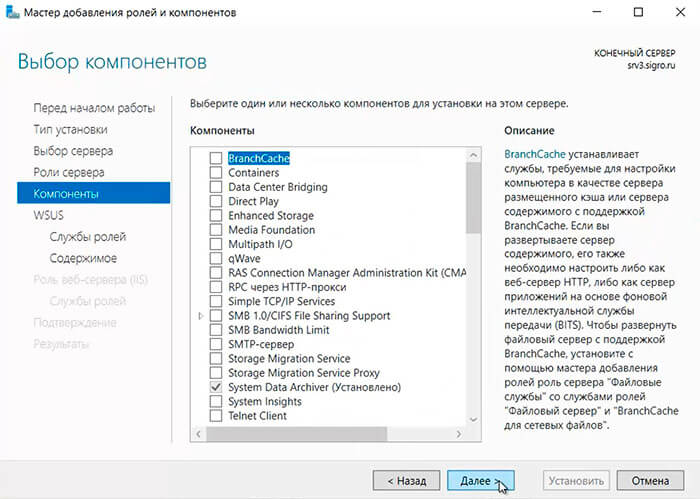

8. В следующем окне «Далее«, дополнительных компонентов в данном случае не требуется.

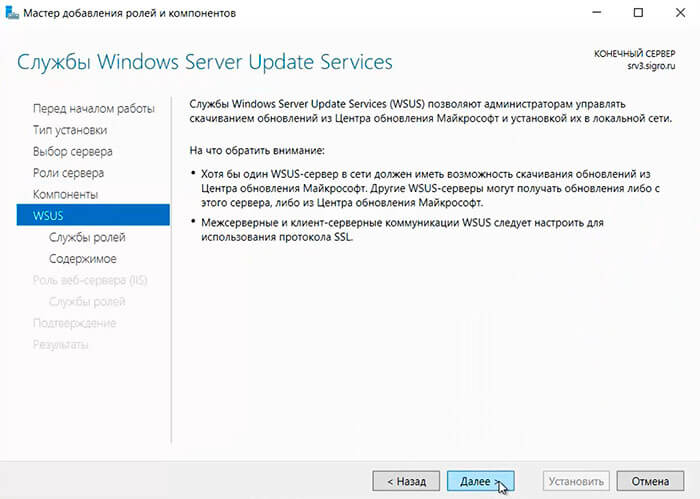

9. Читаем на что обратить внимание, затем «Далее«.

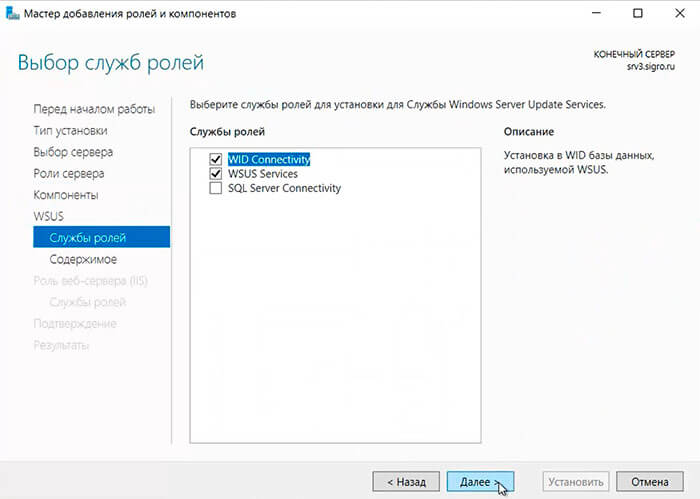

10. Оставляем настройки по умолчанию, нажимаем «Далее«.

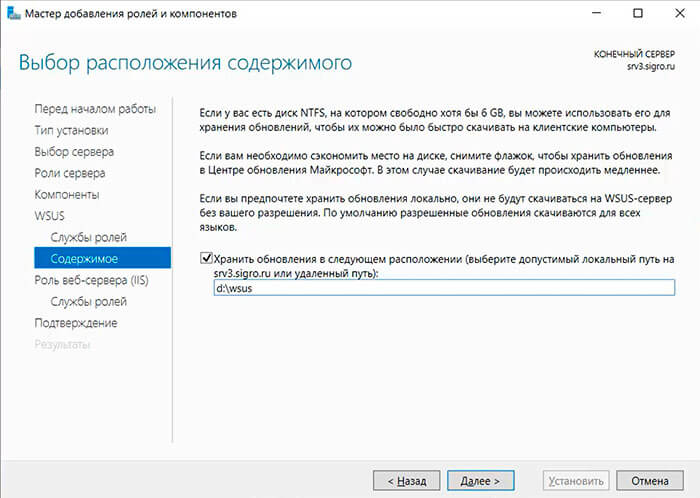

11. Выбираем расположение содержимого WSUS. Если обновления будут храниться локально, то в зависимости от продуктов, для которых нужно получать обновления, выбирается и размер места на диске (минимально 6 GB). Выбираем допустимый локальный путь (например, d:wsus), нажимаем «Далее«.

13. Читаем сообщение «Роль веб-сервера (IIS)«, нажимаем «Далее«.

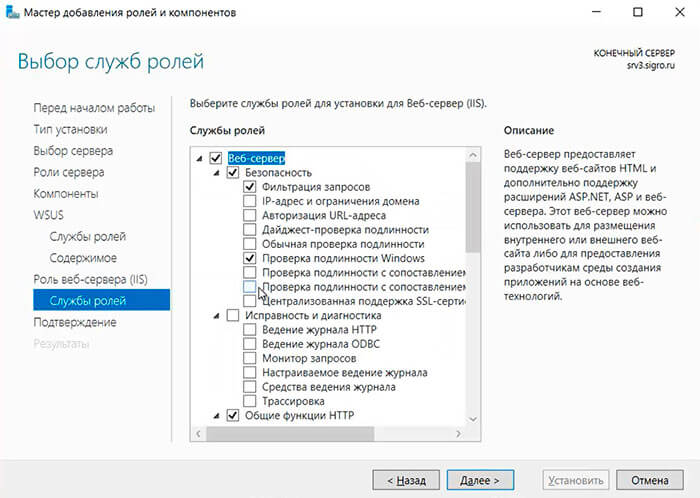

14. В следующем окне оставляем настройки по умолчанию, нажимаем «Далее«.

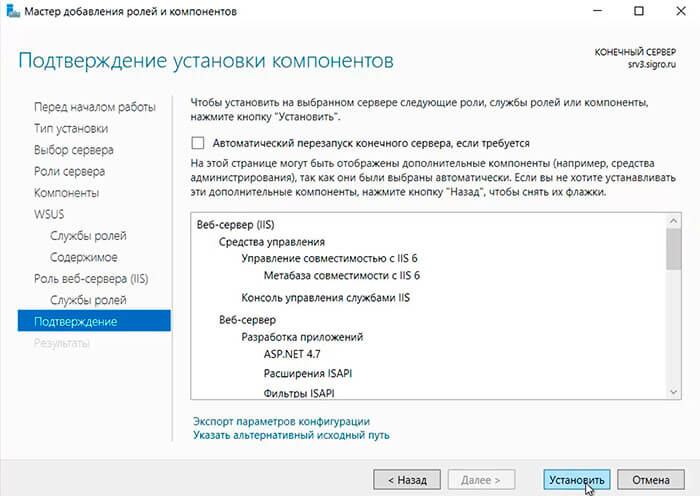

15. Подтверждаем установку выбранных компонентов — «Установить«.

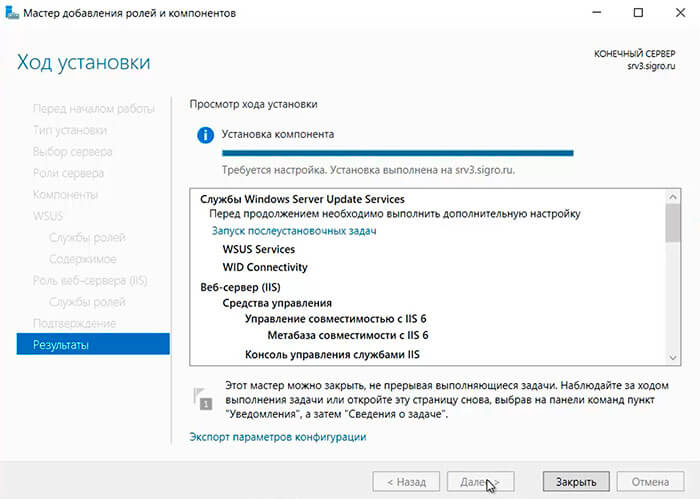

16. После установки «Службы Windows Server Update Services«, нажимаем «Закрыть«.

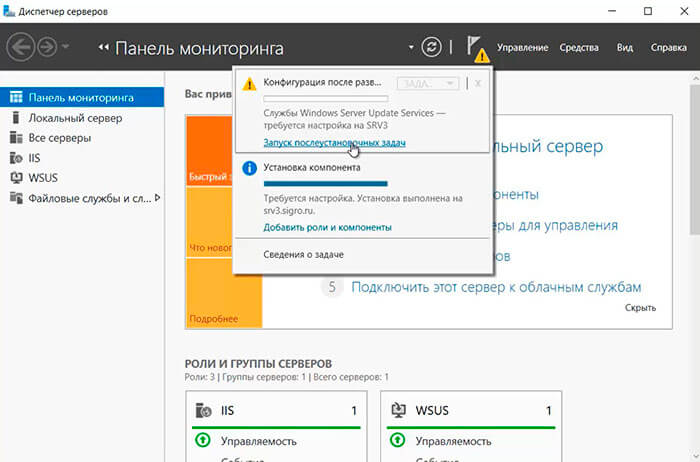

17. После установки WSUS, нажимаем на желтый треугольник в «Диспетчер серверов» и нажимаем «Запуск послеустановочных задач«. На этом установка WSUS закончена.

Настройка WSUS (Windows Server Update Services)

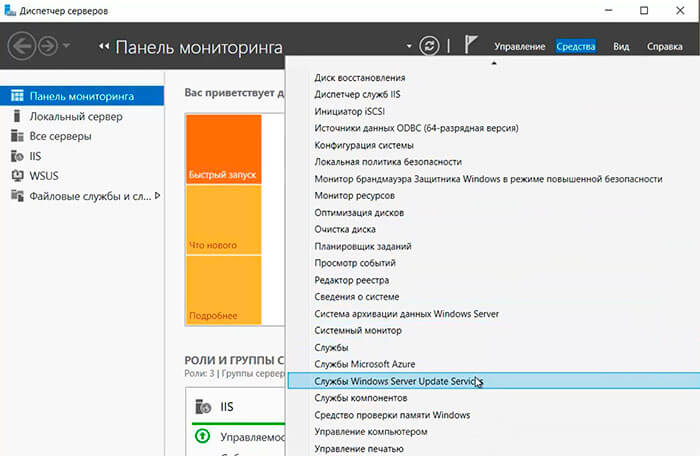

1. Открываем «Диспетчер серверов» — «Средства» — «Службы Windows Server Update Services«.

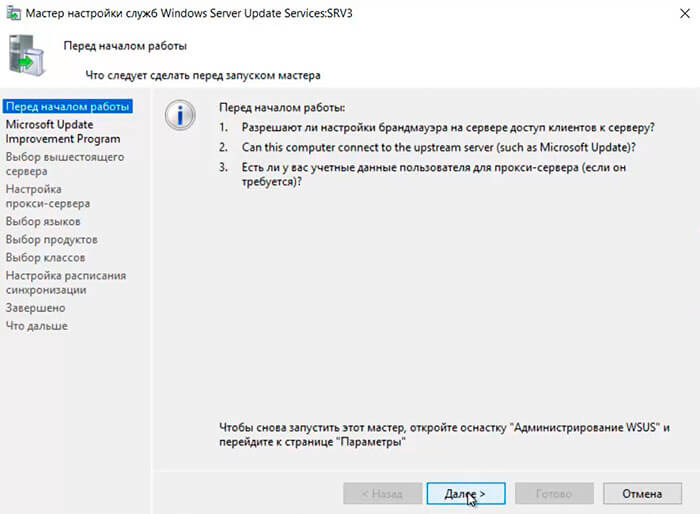

2. В открывшемcя мастере настройки WSUS читаем условия, необходимые для работы сервера WSUS, нажимаем «Далее«.

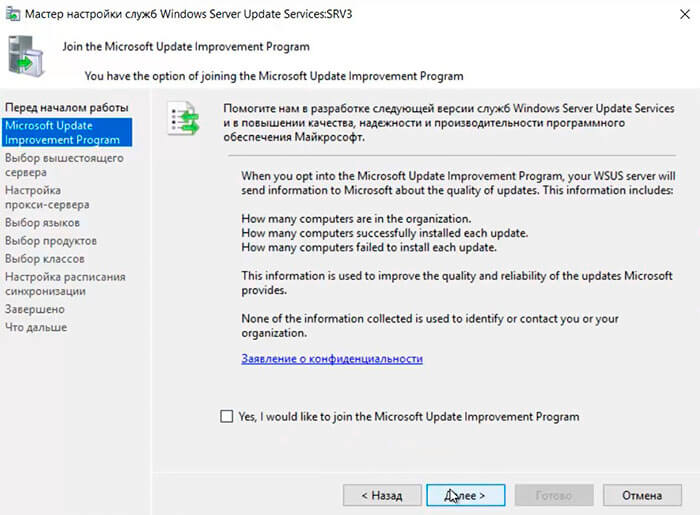

3. Снимаем чекбокс «Yes, I would like to join the Microsoft Update Improvement Program» (чекбокс можно оставить), затем «Далее«.

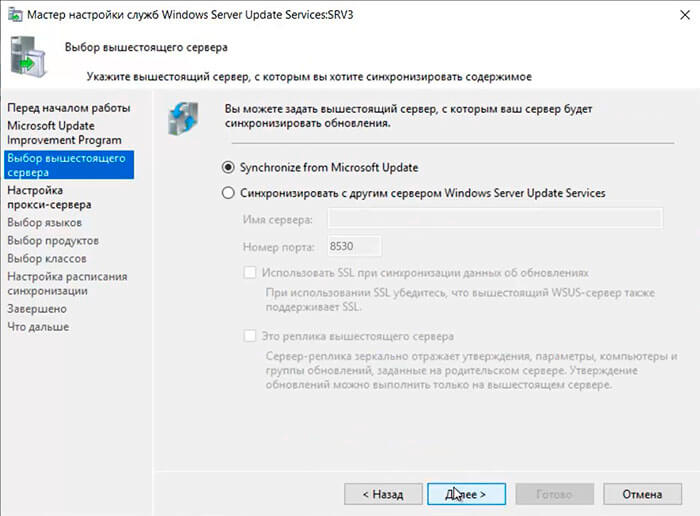

4. Указываем по умолчанию вышестоящий сервер, с которым вы хотите синхронизировать ваш сервер, нажимаем «Далее«.

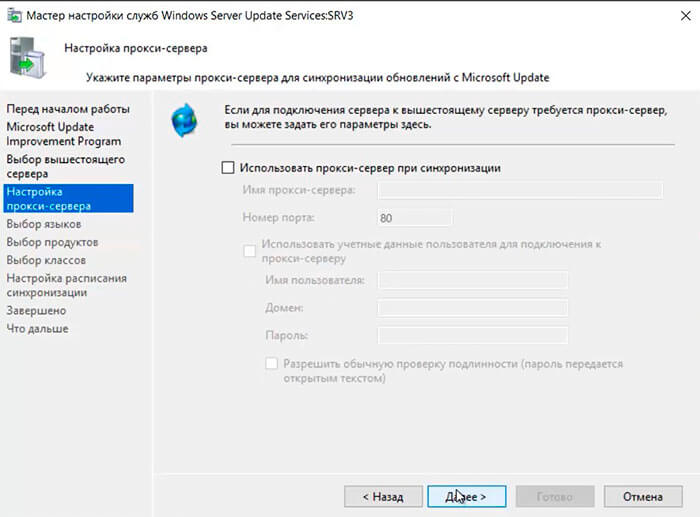

5. Оставляем настройки по умолчанию, если вы не используете прокси-сервер для синхронизации. Нажимаем «Далее«.

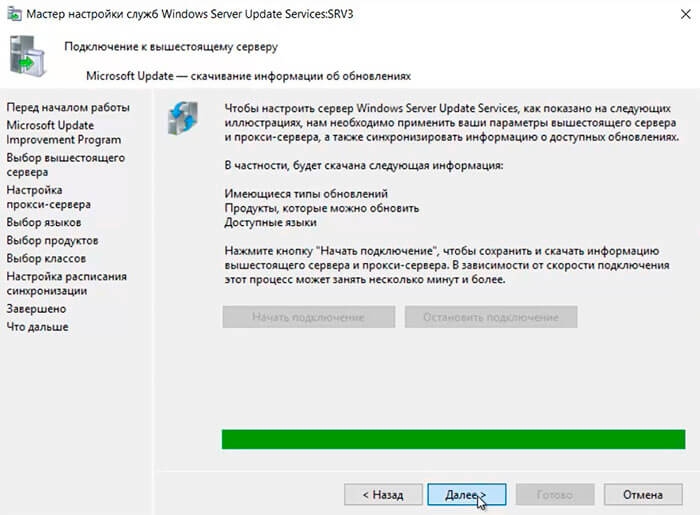

6. Нажимаем «Начать подключение«. При этом будет скачана следующая информация:

- Имеющиеся типы обновлений;

- Продукты, которые можно обновить;

- Доступные языки.

После получения необходимой информации, нажимаем «Далее«.

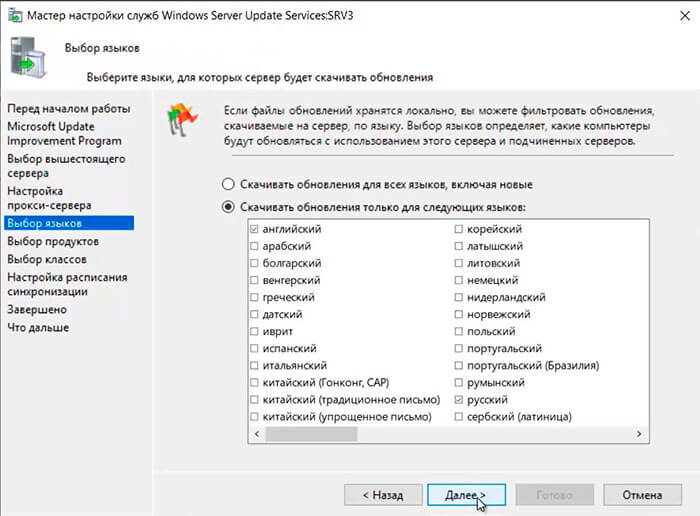

7. Выбираем языки, для которых сервер будет скачивать обновления (для выбора языка устанавливаем чекбокс). Затем «Далее«.

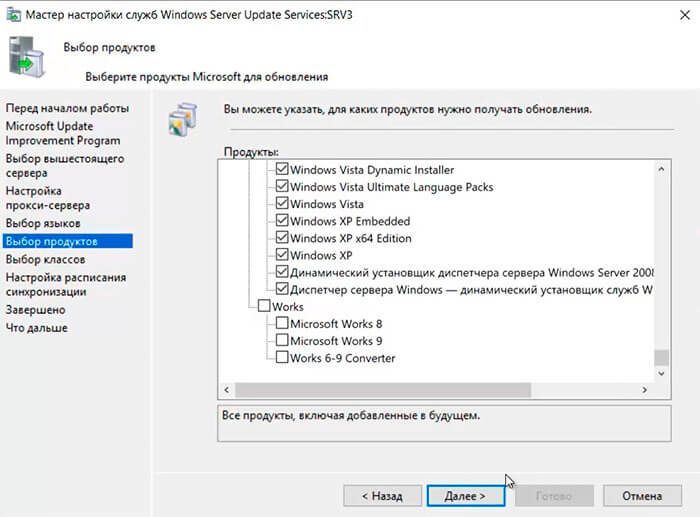

8. В следующем окне выбираем продукты Microsoft для обновления. Выбираем только необходимое, так как размер скачиваемых обновлений будет значительный. Нажимаем «Далее«.

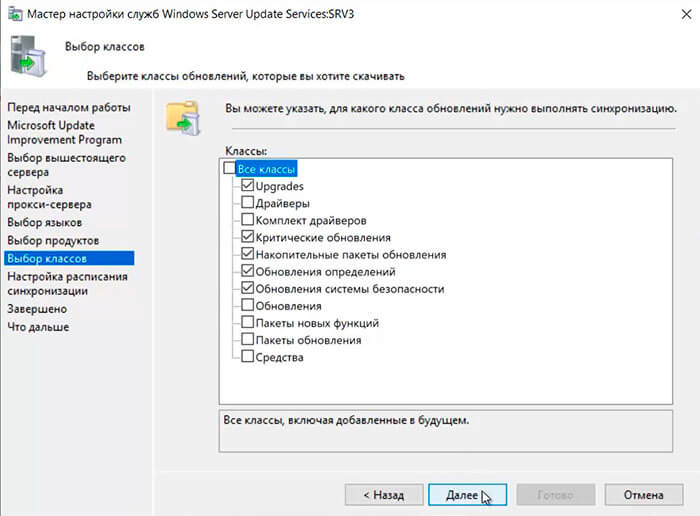

9. Выбираем классы обновлений, которые вы хотите скачивать. Обычно это:

- Upgrades;

- Критические обновления;

- Накопительные пакеты обновления;

- Обновления определений;

- Обновления системы безопасности.

Нажимаем «Далее«.

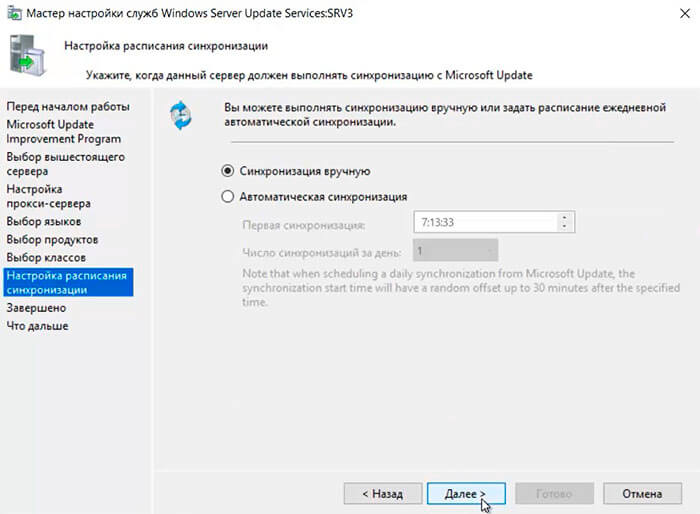

10 Оставляем чекбокс «Синхронизацию вручную«, после окончания всех настроек и проверки работы WSUS, устанавливаем «Автоматическая синхронизация» и удобное время для синхронизации (обычно синхронизация проходит ночью, например, 1.00). Затем «Далее«.

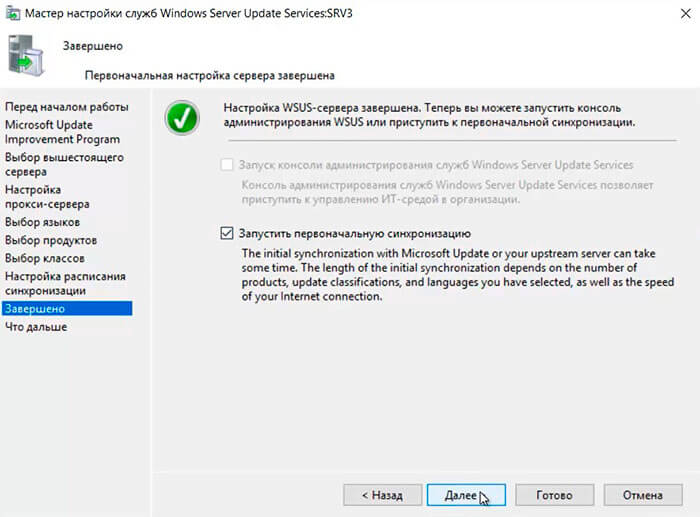

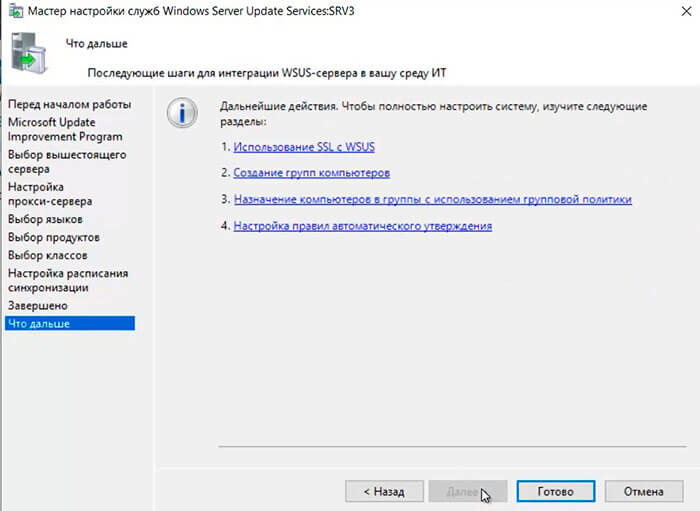

11. Устанавливаем чекбокс «Запустить первоначальную синхронизацию«, нажимаем «Далее«.

12. После того, как первоначальная синхронизация будет закончена, нажимаем «Готово«. На этом предварительная настройка WSUS закончена. Далее откроется оснастка Windows Server Update Services.

Установка дополнительных компонентов, необходимых для работы отчетов WSUS

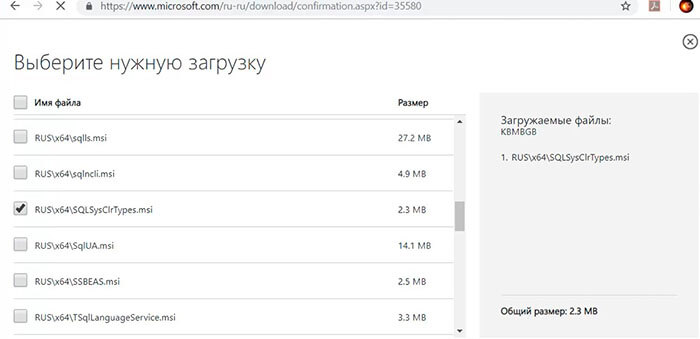

13. Для того, чтобы была возможность смотреть отчеты, для WSUS в Windows server 2019 необходимо установить два компонента:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

Почему нельзя включить данные компоненты при установке службы WSUS, непонятно. Из версии в версию, для отображения отчетов WSUS, необходимо устанавливать дополнительные компоненты.

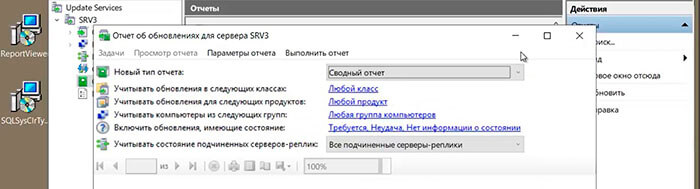

14. После установки дополнительных компонентов, отчет об обновлениях будет отображаться.

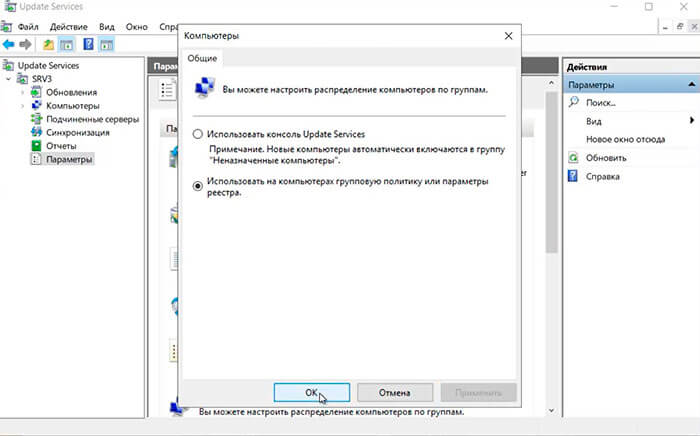

15. Следующим шагом открываем в оснастке Windows Server Update Services «Параметры«, устанавливаем чекбокс «Использовать на компьютерах групповую политику или параметры реестра«. Нажимаем «ОК«.

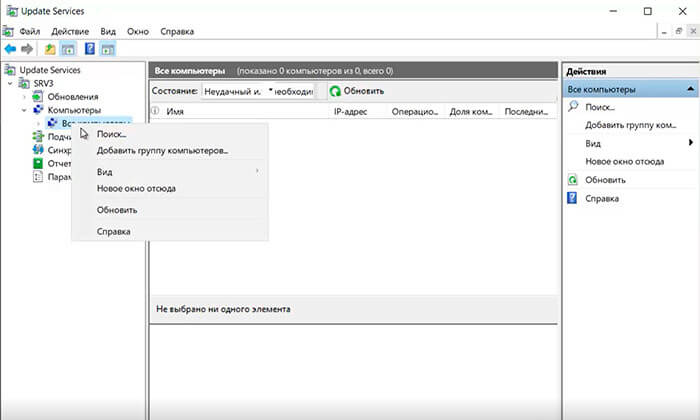

16. Затем добавляем группы компьютеров, которые будут обновляться. Для этого нажимаем правой клавишей на «Все компьютеры» — «Добавить группу компьютеров«.

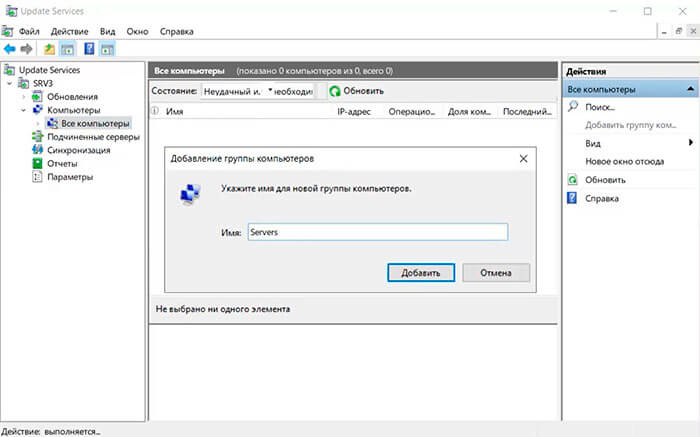

17. В новом окне задаём имя для новой группы, нажимаем «Добавить«.

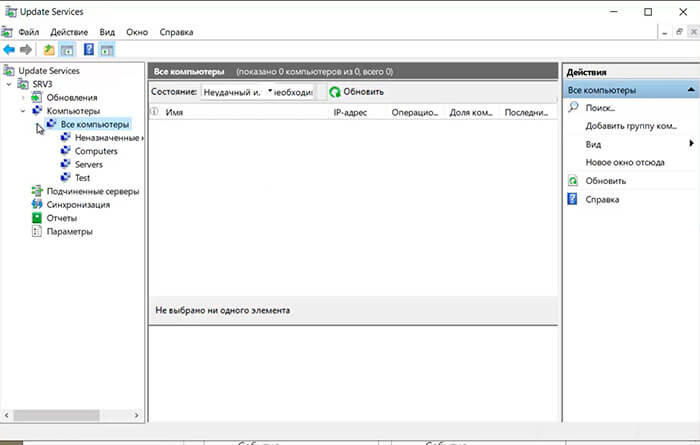

18. В данном случае добавляем группы компьютеров:

- Servers;

- Computers;

- Test.

Создание и настройка групповых политик для WSUS

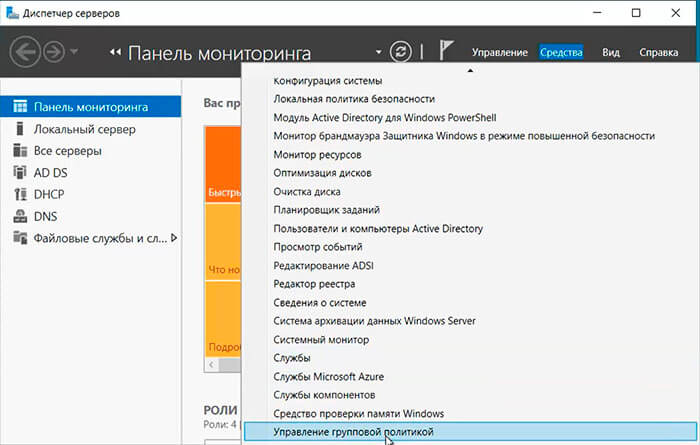

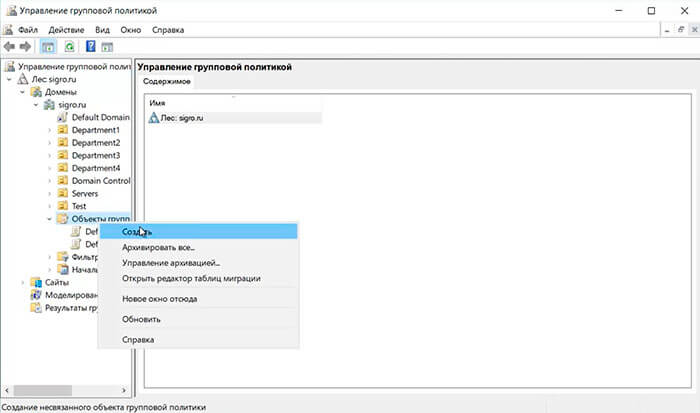

1. Открываем «Диспетчер серверов» — «Средства» — «Управление групповой политикой«.

2. Создаем групповую политику, для этого нажимаем правой клавишей мыши на «Объекты групповой политики» — «Создать«.

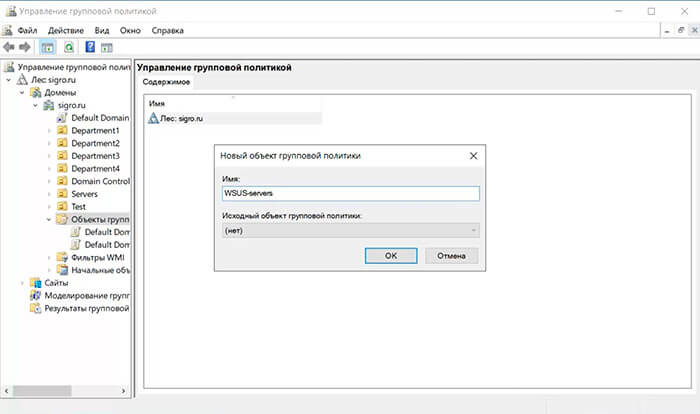

3. Задаём имя нового объекта групповой политики, нажимаем «ОК«. В данном случае создадим две групповые политики:

- WSUS-servers;

- WSUS-computers.

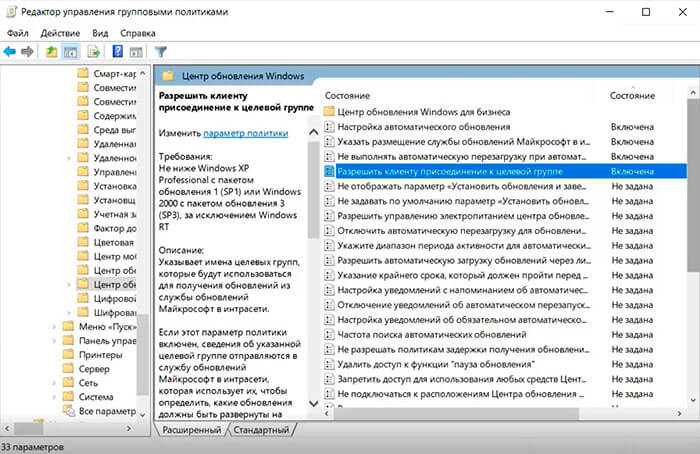

4. Далее изменяем вновь созданную политику, для чего нажимаем правой клавишей мыши на созданную политику — «Изменить«. Для WSUS-servers:

Переходим Конфигурация — Политики — Административные шаблоны — Центр обновления Windows. Изменяем:

Настройка автоматического обновления:

Включено

Настройка автоматического обновления — 3 — авт. загрузка и уведом. об устан

Установка по расписанию — время: 01:00

Указать размещение службы обновлений Майкрософт в интрасети

Включено

Укажите службу обновлений в интрасети для поиска: http://srv3.sigro.ru:8530

Укажите сервер статистики в интрасети: http://srv3.sigro.ru:8530

Всегда автоматически перезагружаться в запланированное время

Отключено

Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи

Включено

Разрешить клиенту присоединение к целевой группе

Включено

Имя целевой группы для данного компьютера: Servers

Далее переходим Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Системные службы

Изменяем:

Центр обновления Windows

автоматически

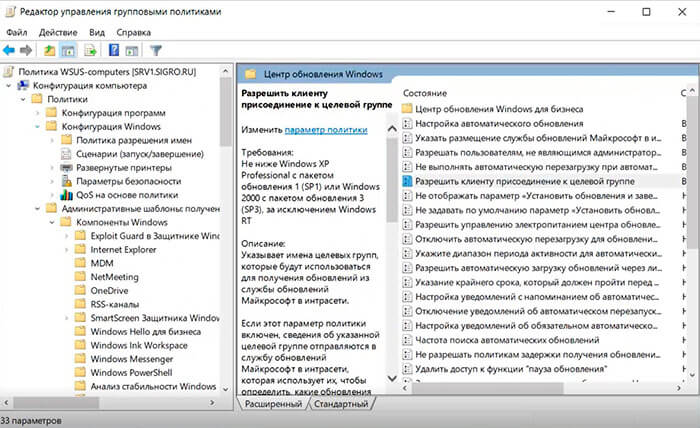

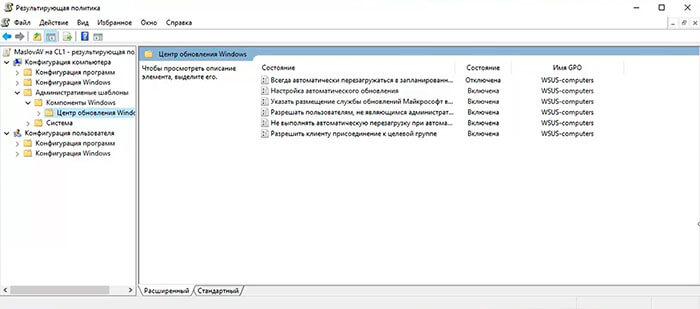

5. Для групповой политики WSUS-computers:

Переходим Конфигурация — Политики — Административные шаблоны — Центр обновления Windows. Изменяем:

Настройка автоматического обновления:

Включено

Настройка автоматического обновления — 4 — авт. загрузка и устан. по расписанию

Установка по расписанию — день: 3 — каждый вторник

Установка по расписанию — время: 12:00

Указать размещение службы обновлений Майкрософт в интрасети

Включено

Укажите службу обновлений в интрасети для поиска: http://srv3.sigro.ru:8530

Укажите сервер статистики в интрасети: http://srv3.sigro.ru:8530

Всегда автоматически перезагружаться в запланированное время

Отключено

Разрешать пользователям, не являющимся администраторами, получать уведомления об обновлениях

Включено

Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи

Включено

Разрешить клиенту присоединение к целевой группе

Включено

Имя целевой группы для данного компьютера: Сomputers

Далее переходим Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Системные службы

Изменяем:

Центр обновления Windows

автоматически

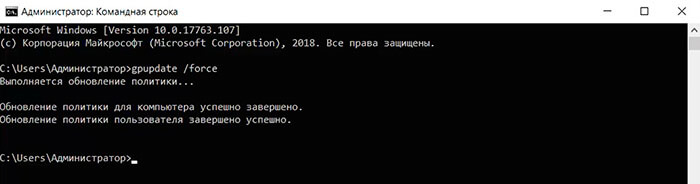

6. Далее привязываем вновь созданные политики к соответствующим объектам домена. Для этого выбираем объект домена, правой клавишей мыши — «Связать существующий объект групповой политики«. Выбираем соответствующую групповую политику. Для немедленного применения групповых политик, открываем командную строку, выполняем команду: gpupdate / force.

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения групповой политики в строке поиска выполняем команду rsop.msc. Проверяем в окне «Результирующая политика» применение политики.

Посмотреть видео, как установить и настроить WSUS (Windows Server Update Services), создать и настроить GPO для WSUS, можно здесь:

Также читайте:

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

В этом видео мы научимся настраивать групповые политики на Windows Server 2019.

-

Виктор Черемных -

16 августа, 2021 -

No Comments

Добавить комментарий

Ваш адрес email не будет опубликован. Обязательные поля помечены *

Комментарий *

Имя *

Email *

Сайт

Группа в VK

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Создание общего Samba ресурса на Astra Linux Special Edition 1.7

30.01.2023

Добавление общей smb папки на Astra Linux Special Edition 1.7

27.01.2023

Создание общей папки для Astra Linux Special Edition 1.7 на VirtualBox

25.01.2023

#10. Настройка оценок и отчетов в системе Moodle

23.01.2023

Программный комплекс ViPNet Client

23.01.2023

Облако меток

PrevДобавление пользователей и компьютеров в домен Windows Server 2019

Установка и настройка терминального сервера на Windows Server 2019Next

Похожие статьи

Настройка файлового сервера на Windows Server 2019

В этом видео вы научитесь создавать и настраивать файловый сервер на Windows Server 2019.

Создание виртуальных машин в Hyper-V

В этом видео вы научитесь создавать виртуальные машины, коммутаторы и диски в Hyper-V.

Установка Windows Admin Center

В этом видео вы научитесь устанавливать Windows Admin Center для управления Windows Server.

Установка, настройка и обзор Hyper-V на Windows Server 2019

В этом видео вы научитесь устанавливать и настраивать гипервизор Hyper-V на Windows Server 2019.

Group Policy administrative templates let you configure hundreds of system settings, either computer or user based. Today I will introduce computer settings that directly affect system security and attack surface.

Contents

- Regional and Language Options

- MS Security Guide

- Lanman Workstation

- DNS Client

- Fonts

- Network Connections

- Group Policy

- Logon

- Autoplay Policies

- Microsoft account

- OneDrive

- Conclusion

- Author

- Recent Posts

Leos has started in the IT industry in 1995. For the past 15+ years he focused on Windows Server, VMware administration and security. Recently, Leos is focusing on automation via Ansible. He is also a Certified Ethical Hacker.

Over the last few months, I wrote several articles related to Windows Server security best practices. All were based on recommendations from the Center for Internet Security (CIS) organization. The latest one focused on audit policy configuration.

Administrative templates help configure system component behavior, like Internet Explorer, or end-user experience, like Start menu layout. However, some also affect system behavior, which may present security risks. In this post, I have picked important settings you should consider adding to your security baseline policy.

As usual, the format is as follows:

Name of the setting: Recommended value

Regional and Language Options

Allow input personalization: Disabled

Allow online tips: Disabled

Input personalization allows speech learning, inking, and typing. It is required for the use of Cortana. Online tips enable retrieval of tips and help for the Settings app. Both settings, when enabled, could lead to storage of sensitive data in users’ OneDrive, Microsoft, or third-party servers.

MS Security Guide

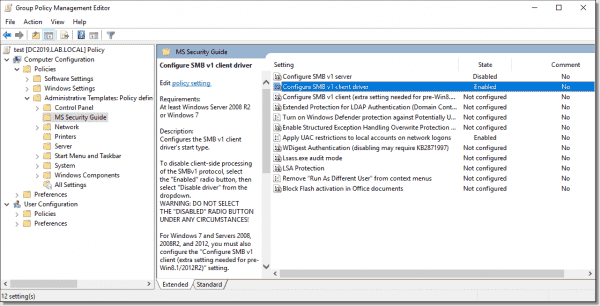

This section is not included in Group Policy by default; you have to download it from the Microsoft website. After downloading it, you can find the SecGuide.admx and SecGuide.adml files in the Templates folder. To import the files, copy the .admx file to the %SystemRoot%PolicyDefinitions folder and the .adml file to the %SystemRoot%PolicyDefinitionslocale (in my case en-US) folder. Reopen Group Policy Editor, and you will find the new section we just imported.

MS Security Guide settings

Configure SMB v1 server: Disabled

Configure SMB v1 client driver: Enabled: Disable driver

Both settings control the Server Message Block v1 (SMBv1) client and server behavior. SMBv1 is roughly a 30-year-old protocol and as such is much more vulnerable than SMBv2 and SMBv3. Therefore, Microsoft recommends completely disabling SMBv1 on your network. Be careful with the client driver setting—do not set it to Disabled because this will cause issues with the system. The correct setting is Enabled: Disable driver.

Note: In case you have an older device on your network, like a network printer, make sure it supports SMBv2 or higher before disabling SMBv1. Recently we had this issue where scanning to a shared folder didn’t work because the printer only supported SMBv1.

Apply UAC restrictions to local accounts on network logons: Enabled

Local accounts are a high risk, especially when configured with the same password on multiple servers. This setting controls whether you can use a local account to connect to a remote server, for example, to a C$ share. When enabled, User Account Control (UAC) removes the privileges from the resulting token, denying access. This is the default behavior.

Lanman Workstation

Enable insecure guest logons: Disabled

By default, a Windows SMB client will allow insecure guest logons, which network-attached storage (NAS) devices acting as file servers often use. Because these are unauthenticated logons, features like SMB signing and SMB encryption are disabled. This makes such communications vulnerable to man-in-the-middle attacks. Windows file servers require SMB authentication by default.

DNS Client

Turn off multicast name resolution: Enabled

Link-local multicast name resolution (LLMNR) is a secondary name resolution protocol that uses multicast over a local network. An attacker can listen to such requests (on UDP ports 5355 and 137) and respond to them, tricking the client. This is called local name resolution poisoning.

Fonts

Enable font providers: Disabled

This disables Windows from downloading fonts from online font providers. The IT department should first test and approve all system changes.

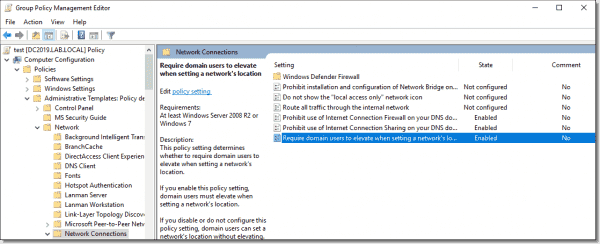

Network Connections

Prohibit installation and configuration of Network Bridge on your DNS domain network: Enabled

Network Bridge could let users connect two or more physical networks together and allow data sharing between them. This could lead to unauthorized data upload or malicious activity from the bridged network.

Prohibit use of Internet Connection Sharing on your DNS domain network: Enabled

This setting applies in Windows 10 and Windows Server 2016/2019 to the Mobile Hotspot feature. Standard users should not be able to open internet connectivity via enterprise devices.

Require domain users to elevate when setting a network’s location: Enabled

A network location setting, also known as a network profile, controls which firewall profile to apply to the system. With this setting enabled, such a change would require administrative elevation. Standard users should not change these settings.

Network Connections settings

Group Policy

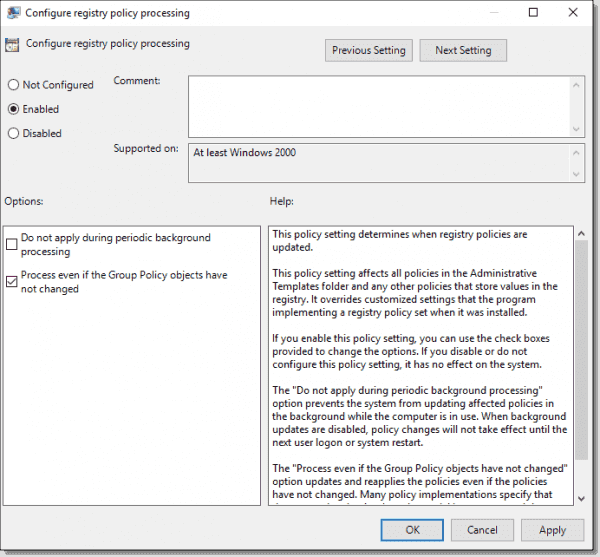

Configure registry policy processing: Do not apply during periodic background processing: Enabled: FALSE (unchecked)

Configure registry policy processing: Process even if the Group Policy objects have not changed: Enabled: TRUE (checked)

These two settings control how to process Group Policy. The first one should be unchecked so that the system refreshes Group Policy Objects (GPOs) in the background and does not wait for user logon or a reboot. The second should be checked to reapply each GPO setting during every refresh. This will override any unauthorized changes done locally on the system.

Configure registry policy processing

Logon

Turn off app notifications on the lock screen: Enabled

Application notification could expose sensitive data to unauthorized users, for example, confidential email notifications. Enable this setting to turn off such notifications.

Turn off picture password sign-in: Enabled

Turn on convenience PIN sign-in: Disabled

The Windows Hello feature allows users to sign in with a picture gesture or a PIN code similar to a credit card. Both options are relatively easy for a person standing behind a user to observe (called shoulder surfing). The recommended approach is to use complex passwords instead.

Autoplay Policies

Disallow Autoplay for non-volume devices: Enabled

This disables autoplay for external devices, like cameras or phones, which an attacker could use to launch a program or damage the system.

Set the default behavior for AutoRun: Enabled: Do not execute any autorun commands

The autorun.inf file located on a DVD or USB media stores autorun commands that often launch software installation or other commands. Even though a pop-up window displays for the user, malicious code might run unintentionally, and the recommended approach is to disable any autorun actions.

Turn off Autoplay: Enabled: All drives

Similar to autorun, autoplay starts to read data from external media, which causes setup files or audio media to start immediately. Autoplay is disabled by default, but not on DVD drives.

Microsoft account

Block all consumer Microsoft account user authentication: Enabled

In an organization, the IT department should firmly manage user authentication. Users should not be able to use their own Microsoft online IDs in any applications or services such as OneDrive.

OneDrive

Prevent the usage of OneDrive for file storage: Enabled

This policy setting lets you prevent apps and features from working with files on OneDrive, so users cannot upload any sensitive working data to OneDrive. Note that if your organization uses Office 365, this setting would prevent users from saving data to your company OneDrive.

Subscribe to 4sysops newsletter!

Conclusion

Group Policy administrative templates offer great possibilities for system and end-user experience customizations. Literally hundreds of settings are available by default, and you can add more by downloading the .admx files from Microsoft and other vendors. In this post, we have covered the important security-related settings.

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»