На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

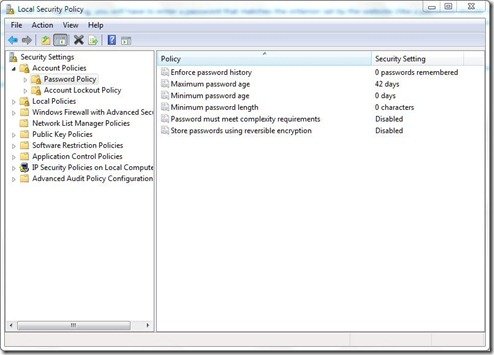

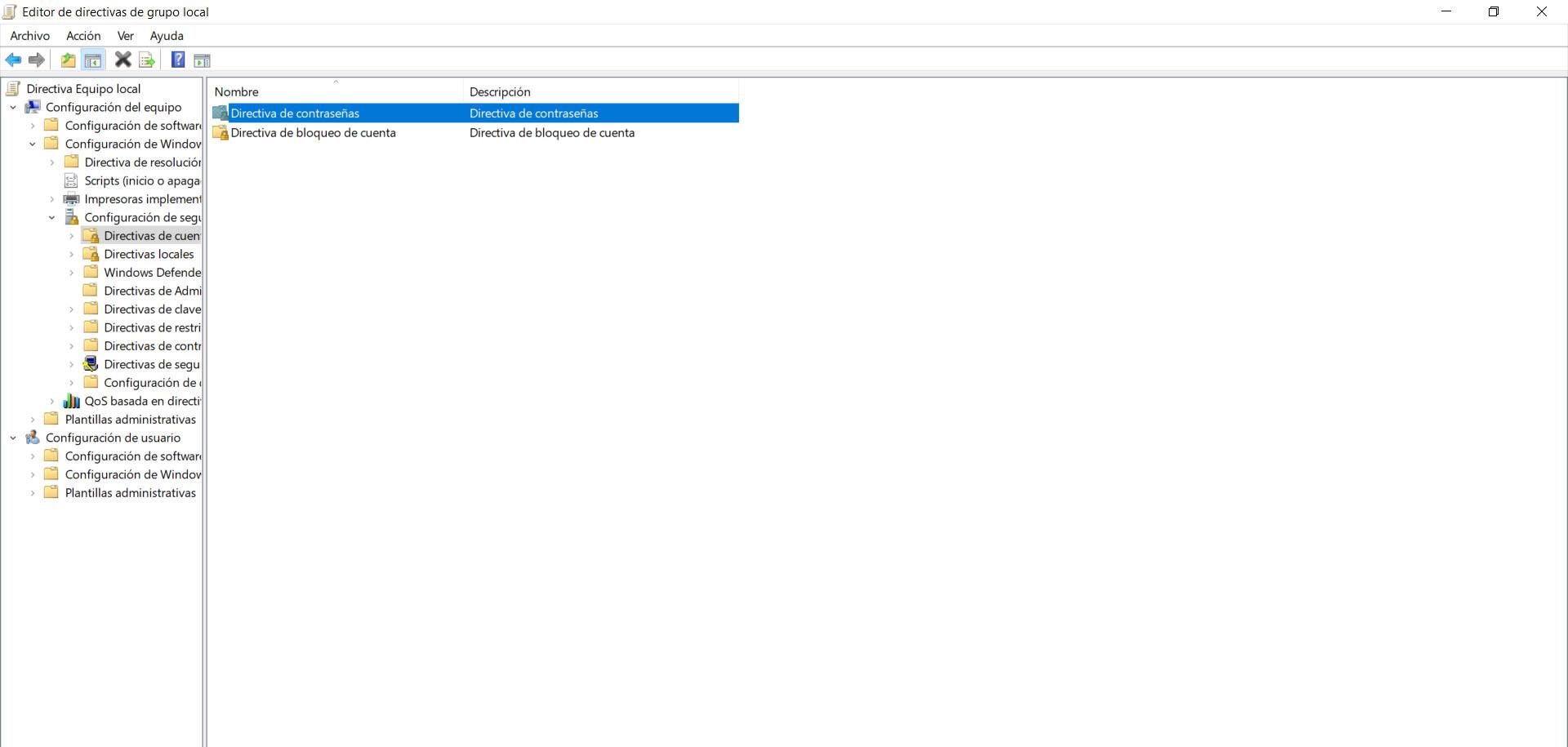

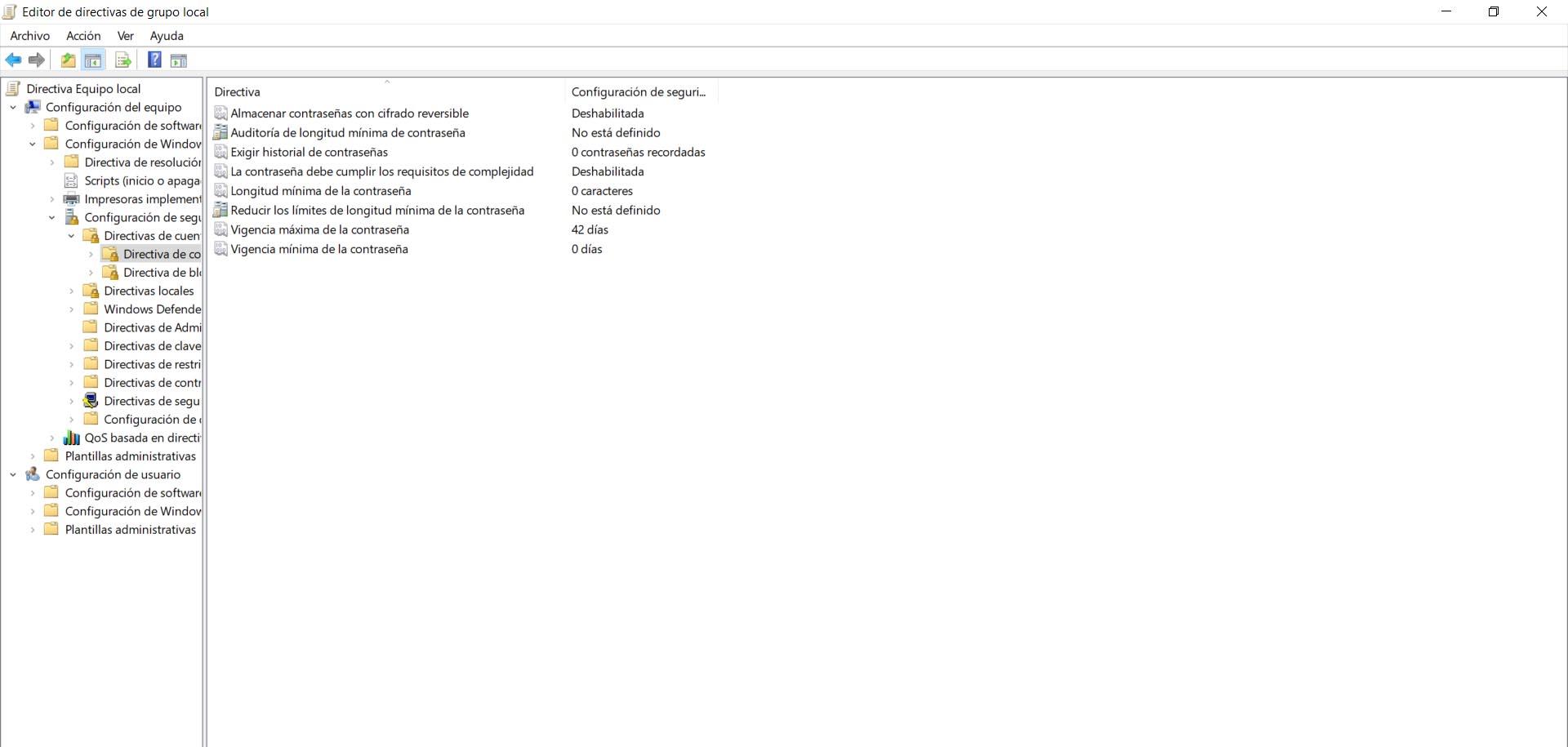

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

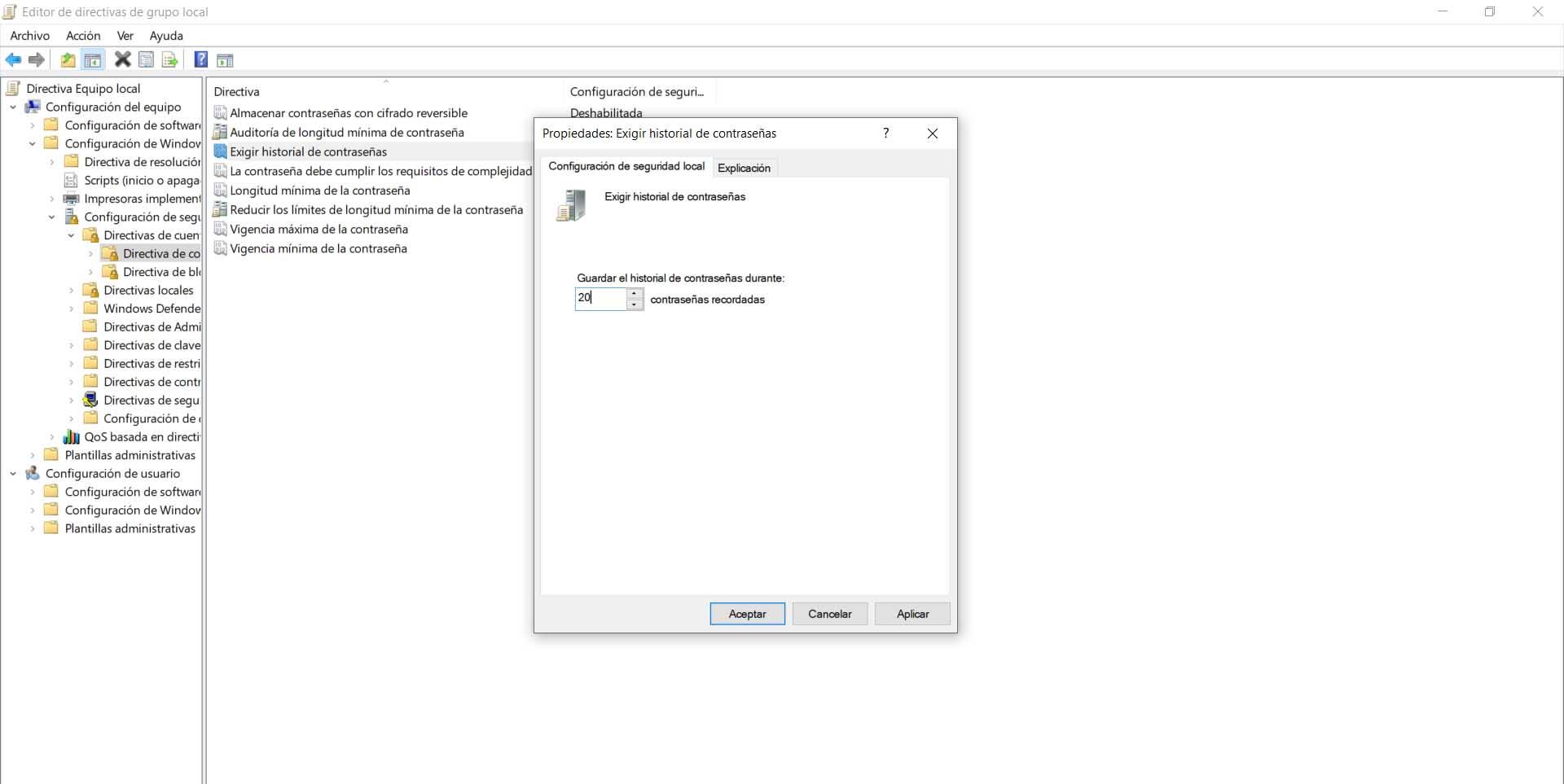

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

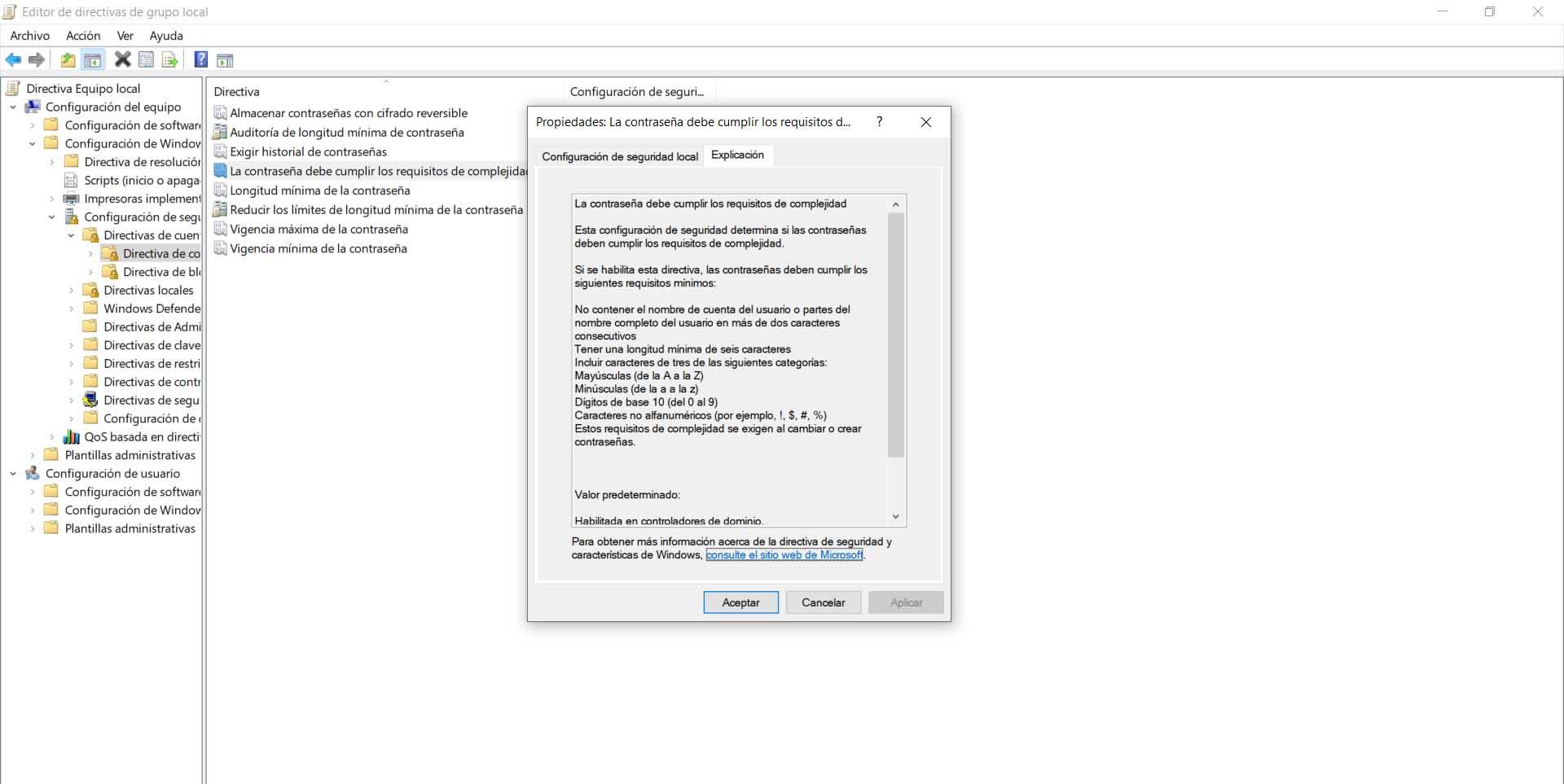

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например,!, $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

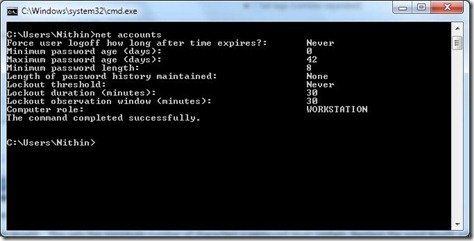

Использование расширенной командной строки.

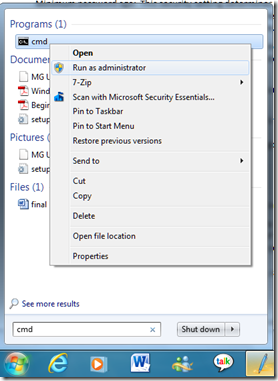

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days – . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

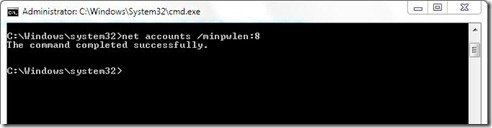

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

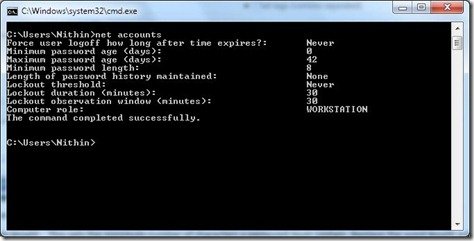

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Обзор всех настроек будет показан!

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

В этой инструкции подробно о том, как установить минимальную длину пароля Windows 10 для локальной учетной записи 2-мя способами: в командной строке или редакторе локальной групповой политики. Также может быть интересным: Как ограничить количество попыток ввода пароля Windows 10, Как ограничить срок действия пароля Windows 10, Как отключить запрос пароля при входе в Windows 10 и при выходе из режима сна.

Установка ограничения на длину пароля в командной строке

Самый простой метод установить минимальную длину пароля — использовать командную строку:

- Запустите командную от имени администратора, в Windows 10 для этого удобно использовать поиск в панели задач, но есть и другие способы.

- В командной строке введите следующую команду, нажав Enter после неё:

net accounts /minpwlen:N

В этой команде вместо N вставьте необходимое число (от 0 до 14), которое и задаст минимальное количество символов в пароле.

На этом процесс завершен, минимальная длина пароля установлена. Если вам потребуется отменить ограничение, просто установите его равным 0.

Внимание: на текущий пароль это изменение не повлияет (то есть если он меньше нужного, вам об этом не сообщат), но при смене пароля или при установке пароля для нового пользователя задать пароль меньшей длины уже не получится, о чем вы увидите уведомление, например, как на скриншоте ниже.

В редакторе локальной групповой политики

Если на вашем компьютере установлена Windows 10 Pro, корпоративная или для образовательных учреждений, то подойдет следующий метод:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики.

- Перейдите в раздел «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей» — «Политика паролей».

- Дважды нажмите по параметру «Минимальная длина пароля» и задайте нужное значение, не превышающее 14.

После применения настроек будет установлена минимальная длина пароля Windows 10 при следующей его смене или при установке паролей для новых пользователей. Напомню, речь идет только о локальных аккаунтах, здесь может оказаться полезным: Как создать локальную (автономную) учетную запись при установке Windows 10 Домашняя.

Возможно, вы видели на определенных веб-сайтах, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному на веб-сайте (например, пароль должен состоять минимум из 8 символов, содержать буквы нижнего и верхнего регистра и т. Д.). Вы также можете реализовать эту функцию в Windows 10/8/7, используя локальную политику безопасности для Windows или используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Вы можете изменить следующие аспекты своей политики паролей в Windows 10:

- Использовать историю паролей

- Максимальный возраст пароля

- Минимальный возраст пароля

- Минимальная длина пароля

- Пароль должен соответствовать требованиям сложности

- Хранить пароль с использованием обратимого шифрования.

Использование локальной политики безопасности

Введите «Локальная политика безопасности» в поисковом меню «Пуск» и нажмите. Войти. Откроется окно LSP. Теперь на левой панели выберите Политика паролей из-под Политики учетной записи. Теперь с правой стороны будут перечислены шесть вариантов.

Подробная информация о каждом из этих вариантов приведена ниже.

1]Включить историю паролей

Этот параметр безопасности определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем можно будет повторно использовать старый пароль. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повысить безопасность, гарантируя, что старые пароли не будут повторно использоваться постоянно.

2]Максимальный возраст пароля

Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через некоторое количество дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив количество дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше максимального возраста пароля. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

3]Минимальный возраст пароля

Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить изменения немедленно, установив количество дней равным 0. Минимальный срок действия пароля должен быть меньше максимального срока действия пароля, если только максимальный срок действия пароля не установлен на 0, что означает срок действия паролей никогда не истечет. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

4]Минимальная длина пароля

Этот параметр безопасности определяет минимальное количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов на 0.

5]Пароль должен соответствовать требованиям сложности

Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— Не содержать имя учетной записи пользователя или части полного имени пользователя, длина которых превышает два последовательных символа.

— быть не менее шести символов в длину

— Содержат персонажей трех из следующих четырех категорий:

- Заглавные буквы английского алфавита (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Неалфавитные символы (например,!, $, #,%)

Требования к сложности применяются при изменении или создании паролей.

6]Хранить пароль с использованием обратимого шифрования.

Этот параметр безопасности определяет, хранит ли операционная система пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знания пароля пользователя для аутентификации. Хранение паролей с использованием обратимого шифрования по сути то же самое, что хранение версий паролей в виде открытого текста. По этой причине эту политику никогда не следует включать, если требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите хорошо.

Прочтите: Как усилить политику паролей для входа в Windows и политику блокировки учетной записи.

Использование командной строки с повышенными привилегиями

Тип cmd в меню «Пуск» поиск. В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запустить от имени администратора.

Команды и их объяснение приведены ниже.

1]Устанавливает минимальное количество символов, которое должен содержать пароль. Замени слово длина с желаемым количеством символов. Диапазон 0-14.

чистые счета / minpwlen: length

2]. Устанавливает максимальное количество дней, по истечении которых пользователю придется сменить пароль. Заменять дней с желаемым значением. Диапазон от 1 до 999. Если используется неограниченный, лимит не установлен. Значение maxpwage всегда должно быть больше, чем минимальная заработная плата.

чистые счета / maxpwage: дней

3]Устанавливает минимальное количество дней, которое должно пройти, прежде чем пароль может быть изменен. Заменять дней с желаемым значением. Диапазон от 1 до 999.

чистые счета / minpwage: дней

4]Устанавливает количество раз, после которого пароль может быть использован снова. Заменять номер с желаемым значением. Максимальное значение — 24.

чистые счета / uniquepw: число

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите Enter.

Чтобы просмотреть настройки, введите в CMD следующее и нажмите Enter:

чистые счета

Будет показан обзор всех настроек.

Надеюсь это поможет.

.

Содержание

- Зачем использовать политику паролей

- Как получить доступ к политике паролей

- Включить требования и настройки

- Пароль должен соответствовать требованиям сложности

- Включить историю паролей

- Минимальная длина пароля

- Максимальная и минимальная действительность пароля

- Храните пароли с обратимым шифрованием

- Как увидеть, как работает новая политика

Зачем использовать политику паролей

Прежде всего, мы собираемся объяснить, почему интересно использовать эту функцию и настроить политику паролей Windows. Мы должны исходить из того, что ключи являются основным барьером безопасности, который мы можем использовать для предотвращения вторжений в наши учетные записи и устройства.

Когда мы устанавливаем Windows на наш компьютер, мы можем создать любой пароль. Этот пароль позволит нам получить доступ к пользователю. Но, конечно, сначала мы сможем поставить все, что придет в голову. Если, например, мы введем код доступа 123456, система примет его как хороший. Теперь это далеко не правильный барьер безопасности.

к избежать проблем при создании ключей , Microsoft операционная система имеет политику паролей. Функция, которую мы можем включить и настроить так, как если бы она была «семафором», который сообщает нам, верен ли создаваемый нами ключ или нет. Если мы поставим слабый и небезопасный пароль, как в примере 123456, он нас не пустит.

Поэтому, если мы спросим себя, для чего нужна политика паролей Windows и почему мы должны ее использовать, ответ будет очевиден: безопасность . Если мы хотим избежать злоумышленников и минимизировать вероятность того, что пароль будет найден, это хорошая идея.

Как получить доступ к политике паролей

Прежде всего нам нужно перейти к редактор локальной групповой политики . Для этого просто нажмите комбинацию клавиш Windows + R и запустите gpedit.msc. Мы также можем щелкнуть правой кнопкой мыши кнопку «Пуск» и выбрать «Выполнить».

Когда мы находимся внутри, мы должны зайти в Конфигурация компьютера, Настройки Windows, Охранник Настройки и Политики учетной записи . Мы должны открыть эту папку, и появятся другие. Нас интересует политика паролей.

Появится меню со всеми возможными конфигурациями. По сути, это будут элементы, которые мы сможем включить и настроить в политике паролей Windows. Это основная часть всего этого, и мы увидим ее так, как показано на изображении ниже.

Включить требования и настройки

После объяснения того, как мы можем получить доступ к политике паролей Windows, мы поговорим о каждом из функции . Все они помогут сделать ключ, который, по нашему мнению, является максимально безопасным и отвечает всем требованиям, чтобы не допустить возможных злоумышленников.

Конечно, мы должны иметь в виду, что все эти требования, которые мы увидим и которые мы можем включить или нет, не будут применяться к паролям, которые мы уже создали. Поэтому, если мы хотим повысить безопасность, рекомендуется изменить пароль после правильной настройки.

Пароль должен соответствовать требованиям сложности

Прежде всего, мы должны активировать функцию «Пароль должен соответствовать требованиям сложности». По умолчанию он отключен. В основном это то, что позволит новому паролю, который мы создаем, или при изменении существующего пароля, соответствовать требованиям, таким как длина или использование прописных и строчных букв, цифр и других символов.

Эти последние параметры, о которых мы говорим, действительно усложнят ключ доступа. Мы не должны создавать тот, который состоит только из букв или даже букв и цифр; В идеале на нем также должен быть дополнительный символ, например «%», «&», «$»…

Если мы щелкнем и нажмем «Свойства», а затем перейдем к «Объяснение», мы увидим информацию, относящуюся к этой функции.

Включить историю паролей

Это интересно для обеспечения того, чтобы мы создавали уникальные пароли и чтобы они не повторялись. Допустим, некоторое время назад мы использовали пароль, и он по какой-то причине просочился. Мы создали другой, но когда мы изменили его снова, мы поставили тот же, который просочился давным-давно.

Требуя история паролей , Windows не позволит нам ввести ключ, который мы уже ввели ранее. По умолчанию он не сохраняет пароли, но мы можем указать для этого номер. Например «20» и запомните последние 20 ключей, которые мы поставили.

Минимальная длина пароля

Еще один очень важный фактор — это длина пароля . Просто добавив к паролю букву, цифру или дополнительный символ, мы сделаем его более безопасным. Следовательно, сумма, которую мы вложим, будет существенной.

Когда мы активируем требования к сложности, автоматически минимальная длина этого пароля становится равной 6. Мы не можем, например, создать пароль длиной всего 5 символов. В таком случае это будет сочтено небезопасным и нас не пустит.

Сейчас 6 все еще очень мало. В идеале должно быть не менее 10-12 символов . Мы можем настроить его таким образом и потребовать, чтобы у нас были более длинные пароли, и мы можем быть более безопасными.

Максимальная и минимальная действительность пароля

Мы также увидим, что появятся две опции, которые указывают максимальную и минимальную действительность ключа. По умолчанию первый случай отмечен как 42 дня, а второй — как 0 дней. Что это значит?

Назначение максимальная достоверность означает, что нам придется сменить пароль до этой даты. Например, если мы поставим 30 дней или оставим заранее определенные 42 дня, по прошествии этого времени Windows потребует от нас ввести другой пароль, и мы не будем всегда использовать один и тот же пароль.

В случае с минимальный срок действия , это означает, что это минимальное время, в течение которого созданный нами ключ будет действителен. Таким образом, мы избежим изменения пароля до этой даты. Однако в идеале оставить его равным 0 и позволить нам изменять его столько раз, сколько мы захотим, поскольку это не проблема.

Храните пароли с обратимым шифрованием

Если мы посмотрим на список функций, которые у нас есть в политике паролей, одна из них — хранить пароли с обратимое шифрование . Мы можем активировать его или нет, и это еще одна опция, которая может определять безопасность и быть более или менее защищенной.

В этом случае мы включаем или отключаем Windows для хранения паролей с обратимым шифрованием. Это обеспечит поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации.

Наш совет заключается в никогда не включайте эту опцию . Это в основном означает то же самое, что и хранение паролей в виде обычного текста. Он не идеален, и если он не нужен по какой-либо причине и нас не интересует, мы должны оставить его таким, каким он выглядит по умолчанию.

Как увидеть, как работает новая политика

Мы объяснили, как включить политику паролей и для чего предназначен каждый из разделов, которые мы увидим в главном меню. Теперь остается только применить его на практике и убедиться, что он действительно работает и выполнит свою миссию, которая является не чем иным, как позволением нам иметь полностью безопасные пароли .

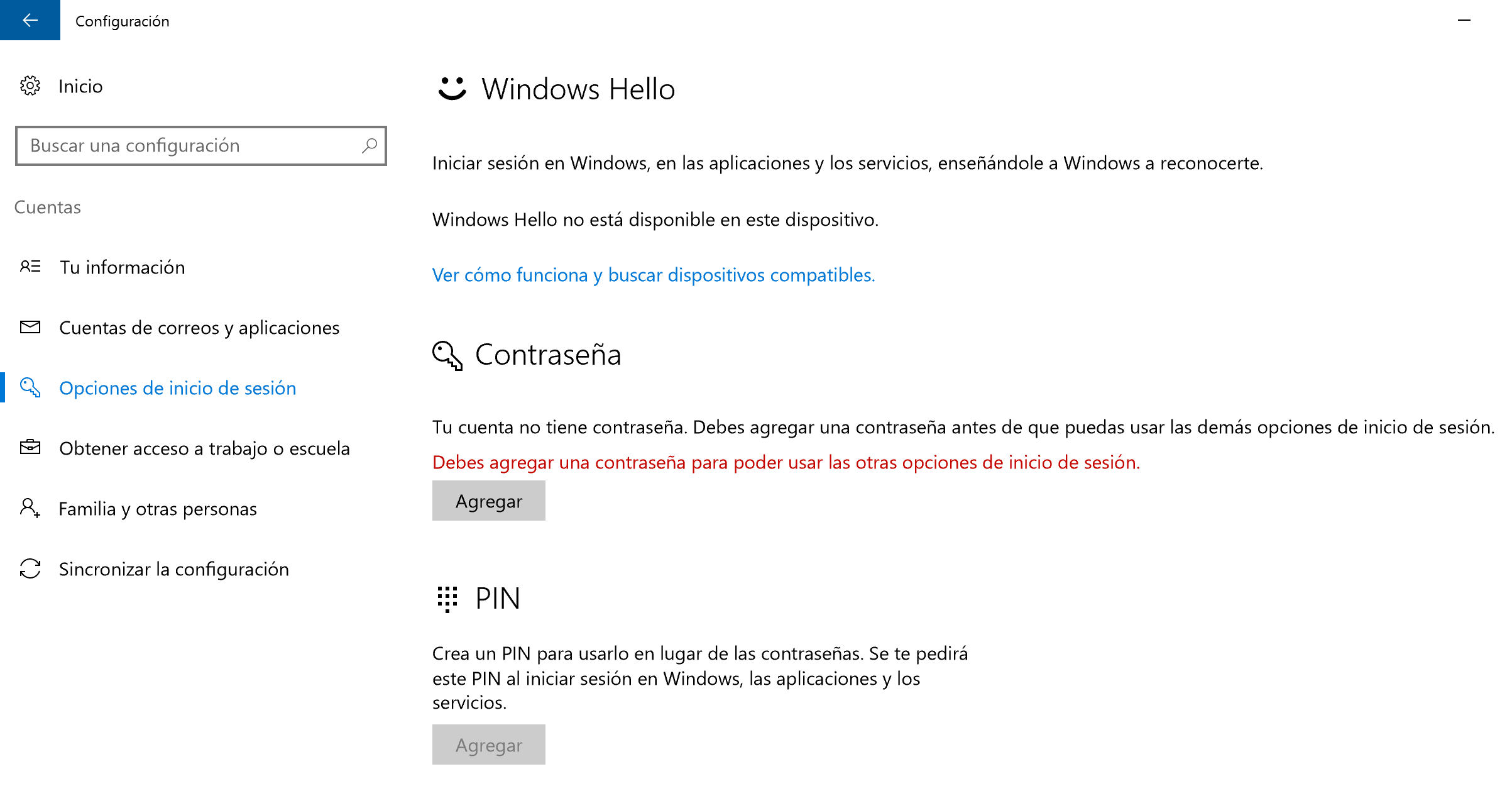

Что мы можем сделать? Ну нет ничего лучше чем создание пароля . Для этого мы должны зайти в «Пуск», «Настройки», зайти в «Учетные записи» и там нажать «Параметры входа». В «Пароль» даем «Добавить» и помещаем все, что не соответствует установленным нами требованиям. Например 12345.

Когда мы создали пароль и нажмем «Далее», он отправит нам сообщение о том, что введенный нами пароль не соответствует требованиям политики паролей. Это покажет нам, что он действительно был настроен правильно.

В конечном итоге так работает политика паролей Windows. Это интересная функция для максимальной безопасности ключей, которые мы создаем в системе. Еще один способ обезопаситься и избежать проблем.

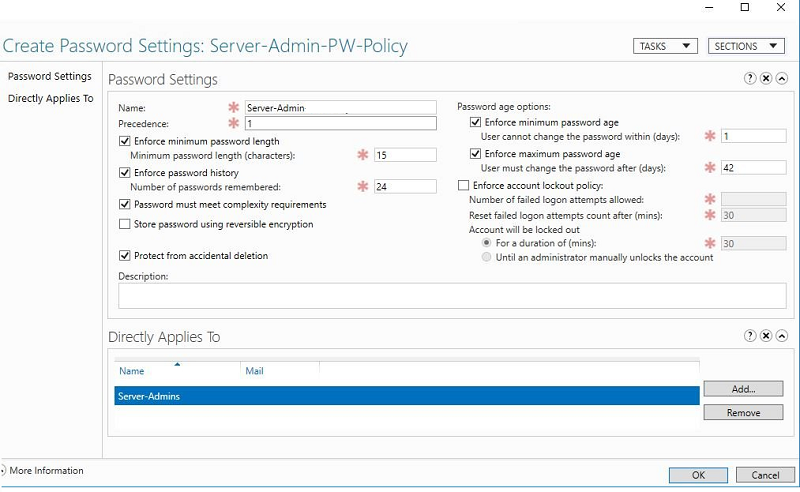

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.

Содержание

- Настройка политики паролей в Windows 10/8/7 2022

- ÐÐ¸Ñ Ð°Ð¸Ð» Удодов ÐÑзÑв

- Изменить политику паролей Windows

- Потенциальные политики изменения политики Cookie Изменения в запросах

- Служба клиентской политики групповой политики не удалось выполнить вход в систему Windows

- Настройка и настройка обозревателя Internet Explorer с помощью редактора групповой политики

- Изменить минимальную длину пароля для локальных учетных записей в Windows 10

- Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

- Изменить минимальную длину пароля для локальных учетных записей в командной строке

- Настройте политику паролей в Windows 10/8/7

- Изменить политику паролей Windows

- Настройка политики паролей в Windows 10 / 8 / 7

- Изменить политику паролей Windows

- Пароль должен соответствовать требованиям к сложности

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

Настройка политики паролей в Windows 10/8/7 2022

ÐÐ¸Ñ Ð°Ð¸Ð» Удодов ÐÑзÑв

Возможно, вы видели на определенных веб-сайтах, которые для регистрации вам нужно будет ввести пароль, соответствующий критерию, установленному веб-сайтом (например, пароль должен должно быть не менее 8 символов, должно содержать буквы нижнего и верхнего регистра и т. д.). Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя повышенную командную строку для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите локальную политику безопасности в меню начального меню и нажмите Ввод. Откроется окно LSP. Теперь из левой панели выберите Политика паролей из Политики учетной записи. Теперь с правой стороны будут перечислены шесть параметров.

Информация о каждом из этих параметров приведена ниже.

Enforce История паролей: Этот параметр безопасности определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повысить безопасность, гарантируя, что старые пароли не будут повторно использоваться повторно.

Максимальный возраст для пароля: Этот параметр безопасности определяет период времени (в днях), когда пароль может использоваться до того, как система потребует пользователь, чтобы изменить его. Вы можете установить срок действия паролей через несколько дней между 1 и

, или вы можете указать, что пароли не истекают, установив количество дней до 0. Если максимальный возраст для пароля составляет от 1 до дней, минимальный возраст для пароля должен быть меньше максимального возраста пароля. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть любым значением от 0 до 998 дней.

Минимальный возраст для пароля: Этот параметр безопасности определяет период времени (в днях), который должен содержать пароль прежде чем пользователь сможет его изменить. Вы можете установить значение между 1 и 998 днями, или вы можете немедленно внести изменения, установив количество дней в 0. Минимальный возраст для пароля должен быть меньше максимального возраста пароля, если для максимального возраста пароля не установлено значение 0, что указывает что пароли никогда не истекают. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которые пароль для пользователя учетная запись может содержать. Вы можете установить значение от 1 до 14 символов, или вы можете установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности:

Этот параметр безопасности определяет, должны ли пароли встречаться сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

базовые 10 цифр (от 0 до 9)

Сохранять пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, хранит ли операционная система пароли, используя обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации. Хранение паролей с использованием обратимого шифрования по существу совпадает с хранением открытых паролей. По этой причине эта политика никогда не должна быть активирована, если требования приложений не перевешивают необходимость защиты информации о пароле. Чтобы изменить любые или все эти параметры, просто дважды щелкните этот параметр, выберите соответствующий вариант и нажмите

. Использование расширенной командной строки. Введите cmd в начало поиск в меню. В меню «Программы» щелкните правой кнопкой мыши cmd и выберите

Запуск от имени администратора

длиной на нужное количество символов. Диапазон: 0-14.

всегда должно быть больше minpwage

Это устанавливает минимальное количество дней, которое должно пройти до того, как пароль можно будет изменить. Замените дней

на нужное значение. Максимальное значение равно 24. example: net accounts / uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Потенциальные политики изменения политики Cookie Изменения в запросах

Служба клиентской политики групповой политики не удалось выполнить вход в систему Windows

Этот семинар по реестру поможет вам исправить ошибку клиента групповой политики Ошибка входа в систему при входе в систему как обычный пользователь в Windows 10/8.

Настройка и настройка обозревателя Internet Explorer с помощью редактора групповой политики

Настройка Internet Explorer с помощью редактора групповых политик Windows. Разрешить или запретить Ускорители по умолчанию и не по умолчанию, Отключить стирание истории и т. Д.

Источник

Изменить минимальную длину пароля для локальных учетных записей в Windows 10

Вы можете изменить минимальную длину пароля для локальных учетных записей, тем самым запретив короткие пароли. Длину пароля можно задать от 0 до 14 знаков, и если вы зададите определенное число (к примеру

Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

1.В строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) напишите команду secpol.msc и нажмите Enter.

2.В левой колонке выберите “Политики учетных записей” => Политика паролей => с правой стороны откройте “Минимальная длина пароля”.

3. Возле “Длина пароля не менее” задайте значение от 0 до 14 и нажмите “ОК”. На рисунке мы устанавливаем значение 9, если пользователь попытается во время изменения пароля ввести меньше 9 знаков – он получит ошибку.

Изменить минимальную длину пароля для локальных учетных записей в командной строке

1.Откройте командную строку от имени администратора: один из способов — нажать на меню «Пуск» правой клавишей мыши и выбрать «Командная строка (администратор) из открывшегося меню.

2. Чтобы посмотреть минимальную длину пароля в данный момент – введите команду net accounts и нажмите клавишу Enter.

3. Чтобы задать минимальную длину пароля введите команду net accounts /minpwlen: 8 и нажмите клавишу Enter (вместо 8 вы можете задать любое значение от 0 до 14).

На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂

Источник

Настройте политику паролей в Windows 10/8/7

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Использование расширенной командной строки.

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

Настройка политики паролей в Windows 10 / 8 / 7

Изменить политику паролей Windows

Используйте локальные политики безопасности

Введите Локальная политика безопасности в меню Пуск Поиск и нажмите Enter. Откроется окно LSP. На левой панели выберите Политику паролей под Политика учетной записи. Шесть вариантов теперь перечислены справа.

Детали каждой из этих опций перечислены ниже.

Использовать историю паролей: Этот параметр безопасности определяет, сколько новых уникальных паролей должно быть назначено учетной записи пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть между паролями 0 и 24. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: Этот параметр безопасности определяет, как долго (в днях) можно использовать пароль, прежде чем пользователю придется его сменить. Вы можете установить, что срок действия паролей истекает через несколько дней между 1 и 999, или вы можете установить пароль, который никогда не истекает, установив число дней в 0. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть любым значением между днями 0 и 998.

Минимальный срок действия пароля: Этот параметр безопасности определяет период (в днях), в течение которого должен использоваться пароль, прежде чем пользователь сможет его изменить. Вы можете установить значение между днями 1 и 998 или разрешить немедленные изменения, задав для числа дней значение 0, где минимальный срок действия пароля должен быть меньше максимального срока действия пароля, если только максимальный срок действия пароля не установлен равным 0, Это означает, что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение между 0 и 998.

Минимальная длина пароля: Этот параметр безопасности определяет минимальное количество символов, которое пароль может содержать для учетной записи пользователя. Вы можете установить значение между символами 1 и 14 или указать, что пароль не требуется, задав для числа символов значение 0.

Пароль должен соответствовать требованиям сложности: Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— не содержит имени учетной записи пользователя или частей полного имени пользователя, которые превышают два последовательных символа

— должен содержать не менее шести символов

— содержит персонажей трех из следующих четырех категорий:

Требования к сложности применяются при смене или создании паролей.

Чтобы изменить один или все эти параметры, просто дважды щелкните параметр, выберите соответствующий параметр и нажмите OK.

Используйте расширенную командную строку

Тип поиска в меню «Пуск». В разделе Программы щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

Команды и их пояснения перечислены ниже.

Пример: Чистые счета / minpwlen: 7

Пример: Чистые счета / многолетняя зарплата: 30

Пример: Чистые счета / минутная заработная плата: 10

Пример: Чистые счета / uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите Enter.

Чтобы проверить настройки, введите Чистые счета и нажмите Enter.

Обзор всех настроек отображается!

Только записи, принадлежащие администратору, могут выполнять шорткод include me

Источник

Пароль должен соответствовать требованиям к сложности

Область применения

Описывает наилучшие методы, расположение, значения и соображения безопасности для пароля, которые должны соответствовать требованиям к требованиям безопасности.

Справочники

Параметр политики «Пароли» должен соответствовать требованиям к сложности, определяя, должны ли пароли соответствовать серии рекомендаций по надежных паролей. При включении этот параметр требует паролей для удовлетворения следующих требований:

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное имя отображения (полное имя). Обе проверки не являются чувствительными к делу.

Имя samAccountName проверяется в полном объеме только для определения того, является ли он частью пароля. Если samAccountName длиной менее трех символов, эта проверка будет пропущена. Имя displayName разборка для делимитеров: запятые, периоды, тире или дефис, подчеркивающие, пробелы, знаки фунта и вкладки. Если какой-либо из этих делимитеров найден, displayName делится, и все разделы (маркеры) подтверждены, что не будут включены в пароль. Маркеры, которые меньше трех символов, игнорируются, а подстройки маркеров не проверяются. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Hagens». Поскольку второй маркер имеет длину только одного символа, он игнорируется. Таким образом, этот пользователь не мог иметь пароль, который включал в себя либо «erin» или «hagens» в качестве подстройки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

Требования по сложности применяются при смене или создании паролей.

Правила, включенные в требования Windows паролей сервера, являются частью Passfilt.dll и не могут быть изменены напрямую.

Если включено, Passfilt.dll может вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи используются для паролей, содержащих только символы, которые находятся в алфавите. Но этот параметр политики достаточно либерален, что все пользователи должны привыкнуть к этому.

Дополнительные параметры, которые можно включить в настраиваемый Passfilt.dll, — это использование символов, не включаемые в верхний ряд. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажмите один из ключей на строке номеров клавиатуры (от 1 до 9 и 0).

Возможные значения

Рекомендации

Последние рекомендации см. в руководстве по паролям.

Набор паролей должен соответствовать требованиям сложности к включенной. Этот параметр политики в сочетании с минимальной длиной пароля 8 гарантирует, что для одного пароля существует не менее 218 340 105 584 896 различных возможностей. Этот параметр делает грубую силовую атаку сложной, но все же не невозможной.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к несчастным пользователям и чрезмерной работы службы поддержки. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не добавляют больше сложности в пароль.)

Пароли, содержащие только буквы, легко компрометировать с помощью общедоступных средств. Чтобы предотвратить это, пароли должны содержать дополнительные символы и соответствовать требованиям сложности.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Включено |

| Политика контроллера домена по умолчанию | Включено |

| Параметры по умолчанию отдельного сервера | Отключено |

| Эффективные параметры контроллера домена по умолчанию | Включено |

| Параметры сервера-участника по умолчанию | Включено |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Отключено |

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пароли, содержащие только буквы, легко обнаружить с помощью нескольких общедоступных средств.

Противодействие

Настройка паролей должна соответствовать требованиям политики __ сложности для включения и советовать пользователям использовать различные символы в своих паролях.

В сочетании с минимальной длиной пароля 8, этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что это трудно (но возможно) для грубой атаки силы, чтобы добиться успеха. (Если параметр политики минимальной длины пароля увеличивается, увеличивается и среднее время, необходимое для успешной атаки.)

Возможное влияние

Если конфигурация по умолчанию для сложности паролей сохранена, может возникнуть больше вызовов службы поддержки для заблокированных учетных записей, поскольку пользователи могут не использоваться для паролей, содержащих не алфавитные символы, или у них могут возникнуть проблемы с вводом паролей, содержащих акцентные символы или символы на клавиатурах с различными макетами. Тем не менее, все пользователи должны иметь возможность выполнять требования по сложности с минимальными трудностями.

Если в организации более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила прочности паролей. Например, для настраиваемого фильтра паролей может потребоваться использование символов не верхнего ряда. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания ключа SHIFT, а затем нажатия клавиш на строке номеров клавиатуры от 1 до 9 и 0.) Пользовательский фильтр паролей может также выполнять проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако такие строгие требования к паролям могут привести к дополнительным запросам на службу поддержки. Кроме того, организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне 0128-0159. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не будут усложнять пароль.)

Источник

Политики паролей операционной системы Windows позволяют довольно гибко настроить возможность выбора паролей для пользователей данной системы. А если выразиться точнее, то данные политики позволяют довольно гибко настроить ограничения по выбору паролей для пользователей Windows. Политики паролей Windows позволяют настроить минимальную длину паролей, их сложность и многие другие параметры. В данной статье мы попробуем разобраться с данными политиками.

Где найти политики паролей Windows?

Все политики, которые позволяют настроить использование паролей в операционной системе от Microsoft хранятся в одном месте, которое гордо носит имя Редактор локальной групповой политики. Стоит отметить, что данный инструмент имеется только в трех самых развитых изданиях Windows. Чтобы открыть данный инструмент Вы можете воспользоваться командной быстрого вызова — gpedit.msc, которую необходимо ввести в окно меню Выполнить. После того как Редактор откроется, необходимо последовательно перейти по узлам

- Конфигурация компьютера

- Конфигурация Windows

- Параметры безопасности

- Политики учетных записей

- Политика паролей

Тут Вы найдете несколько политик. Их количество может отличаться в зависимости от версии операционной системы. Я ознакомлю Вас с 6 политиками паролей Windows, которые имеются в операционной системы Windows 7.

Политики паролей Windows

- Вести журнал паролей. Самая первая политика позволяет настроить количество паролей, которые будут храниться в памяти компьютера. Нужно это для того чтобы пользователь не использовал один и тот же пароль несколько раз. Журнал паролей может хранить от 0 до 24 паролей. И чисто теоретически, пользователь может один и тот же пароль выставить только через несколько лет. В этом ему может помощь следующая политика.

- Максимальный срок действия пароля. Думаю что объяснять на пальцах суть данной политики не нужно. Скажу только то, что по умолчанию в данном параметре пароли должны меняться раз в 42 дня. И попрошу никого не бояться — система автоматически будет предупреждать пользователей о том, что необходимо поменять пароль. Предупреждения выходят на протяжении 7 дней.

- Минимальная длина пароля. Название данной политики так же предельно ясно описывает назначение самой политики: тут Вам необходимо задать минимальное количество символов, которое должно быть в пароле. Чтобы понять всю важность этой политики необходимо прочитать статью Время перебора паролей.

- Минимальный срок действия пароля. Использование данной политики оправдано только в связке с первой политикой. Данная политика не позволит особенно умным «хакерам» прокрутить журнал паролей за несколько минут и снова поставить свой старый пароль.

- Пароль должен отвечать требованиям сложности.5-ая политика паролей позволяет одним действием выставить сразу несколько ограничений для выбираемых паролей:

- Пароль не будет содержать в себе имени учетной записи или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Пароли должны будут иметь минимальную длину в 6 символов.

- Содержать в себе 3 из 4 ниже перечисленных категорий символов.

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр символы (например, !, $, #, %)

- Хранить пароли используя обратимое шифрование. Включать данную политику следует только для совместимости со старыми приложениями. Если у Вас нет в этом надобности, то настоятельно прошу не включать данную политику, так как это отрицательным образом скажется на безопасности компьютера.

Настройка политик выбора паролей для отдельных пользователей

Все вышеперечисленные политики паролей Windows скажутся на жизни всех пользователей данного компьютера. Но кроме вышеперечисленных способов настройки есть еще один инструмент, который позволяет настроить ограничения в выборе пароля для отдельных пользователей или групп пользователей Windows — оснастка Управление компьютером. Если открыть данный инструмент и перейти в узел Локальные пользователи и группы, а после чего открыть Свойства какой-либо группы или пользователя, то мы сможем выбрать следующие параметры:

- Запретить смену пароля пользователем. Данный параметр особенно полезен для общедоступных учетных данных. Другими словами, если под одной и той же учетной записью сидят сразу несколько человек, то вся эта тема может накрыться сразу после того, как один умник сменит пароль. Чтобы избежать такой радости необходимо активировать данный пункт.

- Срок действия пароля неограничен. Что делает данный пункт, думаю, всем понятно. Особенной честью его обделяют администраторы, которым глубоко по-барабану на корпоративную политику.

Вот такими способами можно настроить политики паролей в операционной системе Windows.