В больших компьютерных сетях, когда рабочее место пользователя не привязано к определенному компьютеру удобно использовать перемещаемые профили пользователей.

Рассмотрим процесс настройки перемещаемых профилей пользователей с использованием групповой политики.

Первым делом, создадим специальную группу. Назовем ее, к примеру, Users with roaming profiles.

Сразу после создания группы можно определить для кого и на каком компьютере будут действовать перемещаемые профили.

Поскольку нас интересует создание перемещаемых профилей для всех пользователей мы добавим в группу Users with roaming profiles всех пользователей домена и все компьютеры домена.

На этом подготовка группы закончена, переходим к работе с файловой системой. На сервере, который будет хранилищем перемещаемых профилей создадим новый общий ресурс.

Если не стоит задачи управлять общим ресурсом (к примеру создавать квоты и ограничения), то выбираем профиль SMB Share ProFile

Если требуется настройка квот и ограничений, либо общий ресурс создается на удаленном сервере то потребуется установка дополнительных компонентов.

Если нужно создать общий ресурс на удаленном сервере, то Компоненты ролей должны быть установлены на управляемом и управляющем серверах.

После установки дополнительных компонентов перейдем непосредственно к созданию общей папки.

Определяем параметры Общего ресурса. К этому моменту папка для хранение перемещаемых профилей должна быть создана.

На следующем шаге включим галочку Enable acces-based enumeration. В этом случае пользователь будет иметь доступ только к файлам своего профиля.

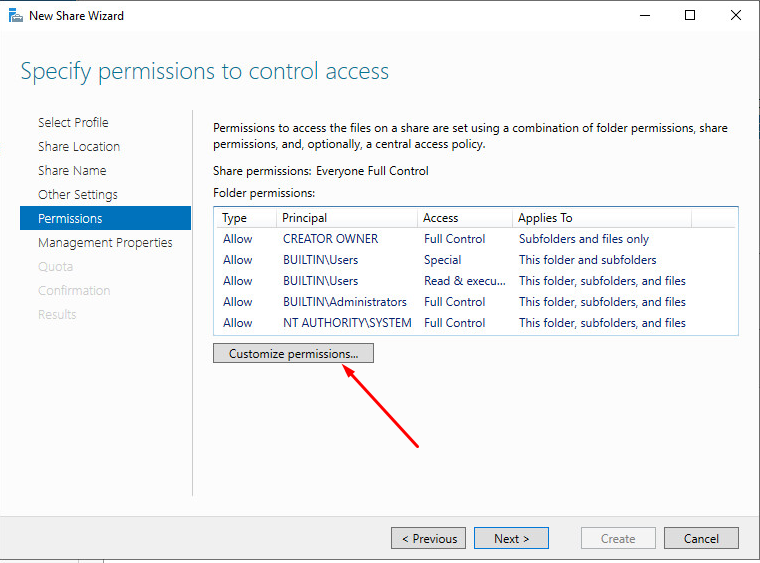

Для организации совместного доступа потребуется произвести настройку прав

В частности нужно отключить наследование

Выбираем пункт

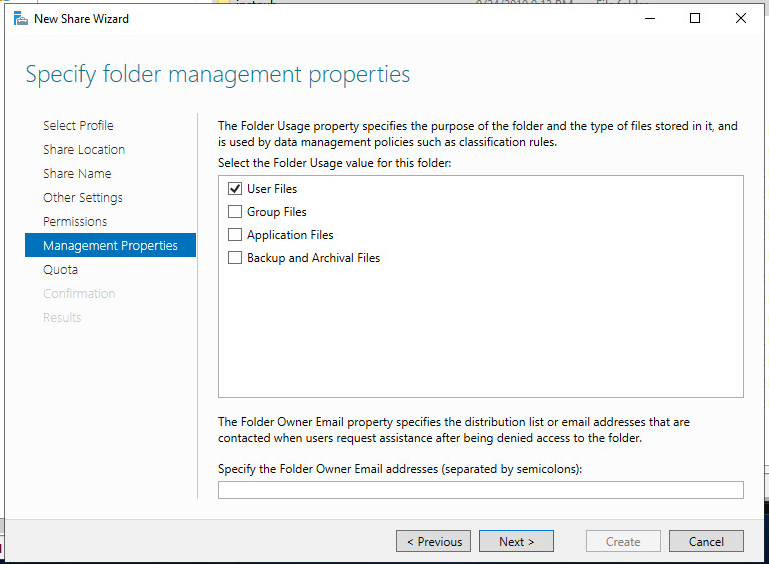

В данном примере нас будут интересовать только пользовательские файлы

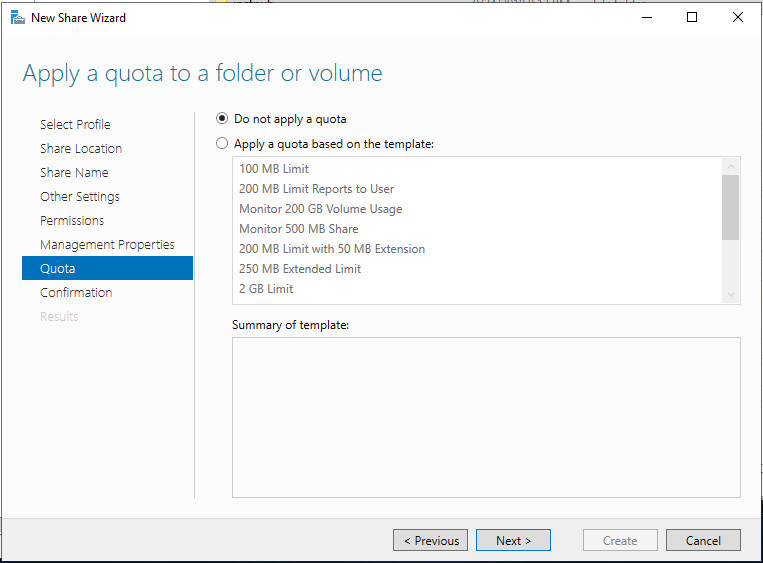

Если добавление квот не требуется, продолжим работу мастера

Подготовка общего ресурса завершена, осталось все проверить и нажать кнопку Create.

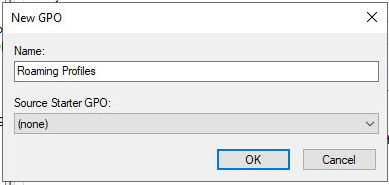

Создав общий ресурс перейдем в редактор групповой политики для окончательно настройки перемещаемых профилей.

Создадим новый объект групповой политики

Откроем его для изменения и найдем параметр Set roaming path for all users logging omto this computer в ветке Computer Configuration-Profiles- Administartive Template Policity definitions-System-User Profile

Указываем путь к созданной ранее общей папке

С помощью перенаправления папок (Folder Redirection) вы можете хранить некоторые стандартные каталоги профиля пользователя (специальные папки, типа Desktop, Documents, Pictures, Downloads) в сетевой папке на файловом сервере. Перенаправленные папки работают примерно также как подключенные сетевые диски (информация читается и записывается непосредственно на файловый сервер). В этой статье мы рассмотрим, как настроить перенаправления папок на компьютерах пользователей в домене Active Directory с помощью групповых политик.

Преимущества использования перенаправляемых папок:

- Возможность организации централизованного резервного копирования данных пользователей на файловом сервере (вместо резервного копирования на рабочих станциях);

- Пользователь при входе на любой компьютер может получить доступ к своим персональным файлам;

- Возможность управления разрешенным контентом в документах (с помощью роли FSRM в Windows Server) и ограничения размера профиля пользователя с помощью дисковых NTFS квот;

- Перенаправленные папки можно использовать как для рабочих станций, так и для терминальных серверов (Remote Desktop Services);

- При использовании Folder Redirection в RDS совместно с перемещаемыми профилями User Profile Disks или профилями FSlogix можно добиться уменьшения нагрузки на сеть и ускорения загрузки профиля за счет того, что данные из перенаправленных папок не нужно каждый копировать на RDS хост при входе и обратно при выходе.

Настройка перенаправленных папок выполняется в два шага:

- Создание сетевой папки на файловом сервере и настройка прав доступа;

- Настройка перенаправления папок в GPO.

Создайте в домене группу пользователей, для которых вы хотите включить перенаправление папок. Можно создать группу и добавить в нее пользователей с помощью PowerShell или из консоли ADUC:

New-ADGroup spb-FolderRedirection -path 'OU=Groups,OU=SPB,DC=corp,dc=winitpro,DC=ru' -GroupScope Global -PassThru –Verbose

Add-AdGroupMember -Identity spb-FolderRedirection -Members user1,user2,kbuldogov

Создайте на файловом сервере сетевую папку, в которой вы будите хранить перенаправленные папки

Для файлового сервера Windows Server, на котором будут хранится личные каталоги пользователей желательно использовать отказоустойчивую конфигурацию с помощью Windows Failover Cluster, DFS и/или обеспечить отказоустойчивость на уровне виртуализации: VMware HA, кластер Hyper-V, и т.д.).

Для хранения папок пользователей желательно использовать отдельный диск (а не системный диск C:). Создайте и опубликуйте сетевую папку на файловом сервере из проводника Windows или с помощью команды PowerShell New-SmbShare

New-SmbShare -Name RedirFolder -Path D:RedirFolder –description “Users Redirected Folders”

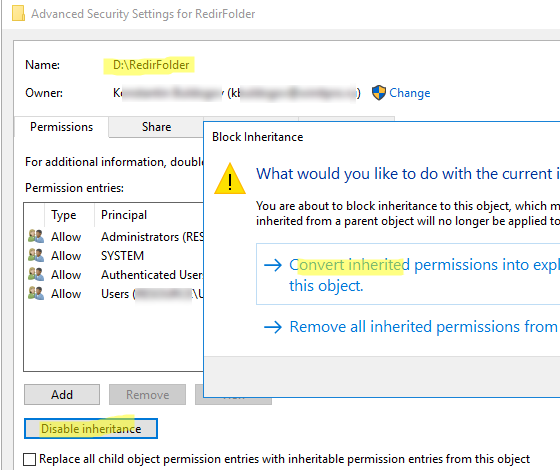

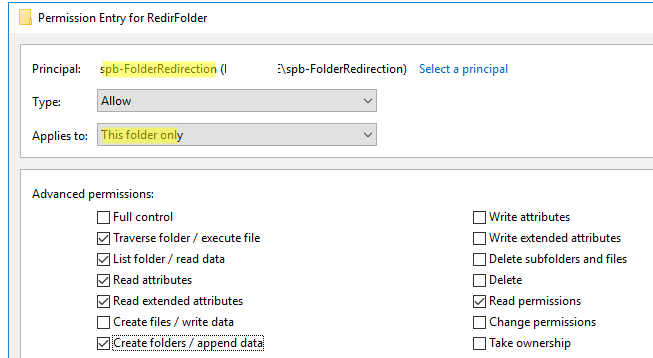

Теперь нужно настроить корректные NTFS разрешения на папку, чтобы каждый пользователь мог получить доступ только к своим файлам.

На вкладке Security (Безопасность) необходимо нажать кнопку Advanced и отключить наследование нажав на кнопку Disable Inheritance. При появлении запроса, выберите Convert inherited permissions into explicit permissions on the object.

Удалите из списка NTFS разрешений группы Users /Authenticated Users, и оставьте такие права:

-

Administrators

(Full control, This folder, subfolders and files) -

SYSTEM

(Full control, This folder, subfolders and files) -

CREATOR OWNER

(Full control, Subfolders and files only)

Теперь добавьте группу безопасности spb-FolderRedirection, и предоставьте такие разрешения на корневую папку (This folder only):

- Traverse Folder/Execute File

- List Folder/Read Data

- Read Attributes

- Read Extended Attributes

- Create Folder/Append Data

- Read Permissions

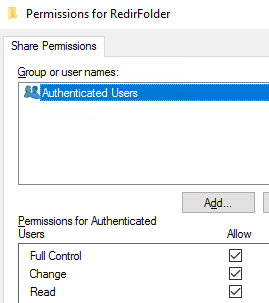

В свойства сетевой папки предоставьте (Sharing –> Advanced Sharing -> Permissions) предоставьте Full Control.

В такой конфигурации пользователям разрешено создать папки в каталоге, а доступ к содержимому вложенных папок будет только у владельцев-пользователей.

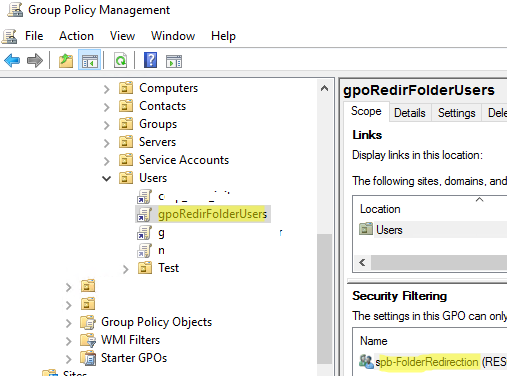

Теперь можно создать групповую политику перенаправления папок для пользователей.

Запустите консоль управления доменными политиками (

gpmc.msc

), создайте новую GPO и назначьте на Organizational Unit с пользователями.

Чтобы политика применялась только для указанных пользователей, нужно в Security Filtering убрать Authenticated Users и добавить группы

spbFolderRedirection

и

Domain Computers

.

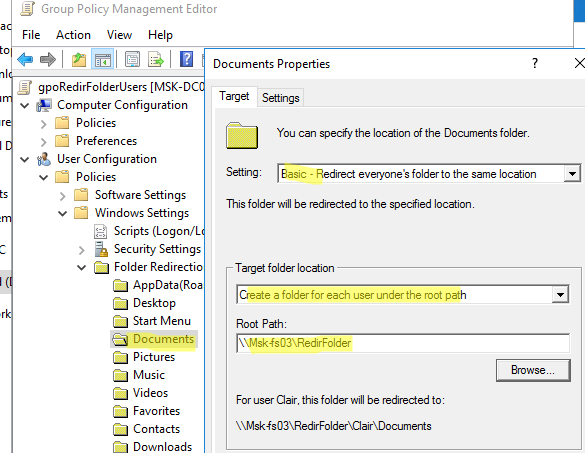

Перейдите в режим редактирования GPO и разверните секцию User Configuration -> Policies -> Windows Settings -> Folder Redirection.

Здесь находятся опции для перенаправления различных папок профиля пользователя. В этом примере я настрою перенаправления только для папки Documents (остальные папки настраиваются по аналогии).

Перенаправление каталога AppData(roaming) профиля используется крайне редко.

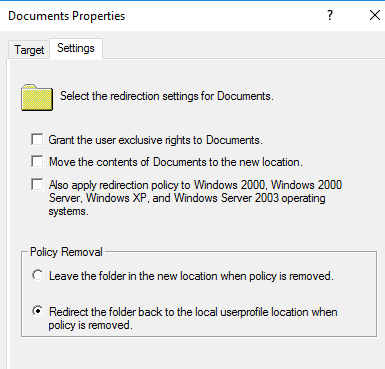

Откройте свойства раздела Documents и укажите следующие параметры перенаправления каталога:

- Settings: –

Basic, Redirect everyone’s folder to the same location - Target folder location:

Create a folder for each user under the root path - Root path:

\msk-fs03RedirFolder

(UNC путь к ранее созданному сетевому каталогу)

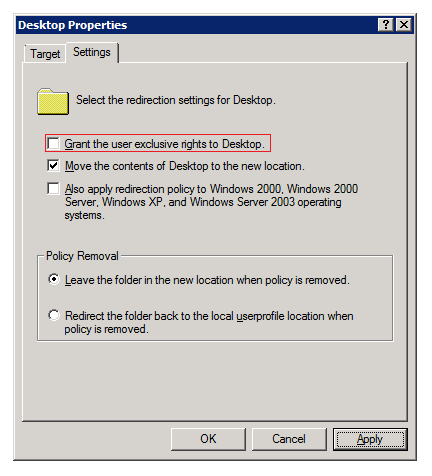

На вкладке Settings есть еще несколько настроек:

- Grant the user exclusive rights to Documents – можно отключить, т.к. мы ранее уже настроили корректные NTFS разрешения

- Move the contents of Documents to the new location – нужно ли перемещать имеющиеся файлы в документах пользователя в папку на файловом сервере

- Redirect the folder back to the local user profile location when the policy is removed – эта опция позволяет включить офлайн доступ к данным (через автономные файлы Windows), и определяет поведение при отключении GPO

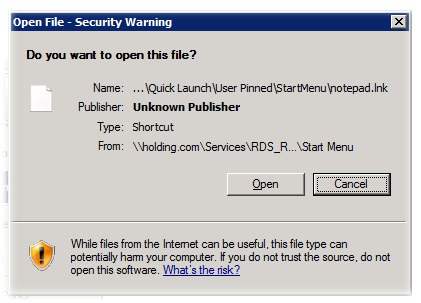

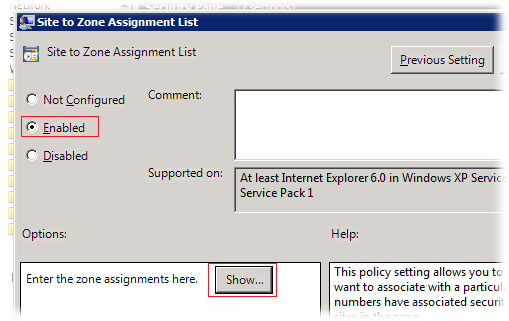

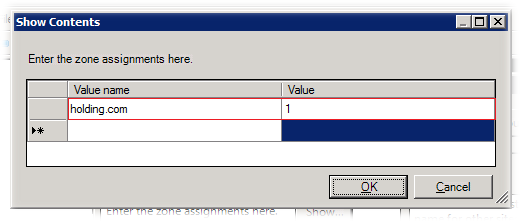

Добавьте ваш файловый сервер и/или домен в доверенную местную интрасеть с помощью параметра GPO Site to Zone Assignment List (Список назначений зоны для веб-сайтов) в Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page;

В настройках политики нужно указать список доверенных серверов в формате:

- Имя сервера или домена (в виде

file://server_name

,

\server_name

или IP ) - Номер зоны (

1

– Для местной интрасети)

Иначе при запуске ярлыков и исполняемых файлов из перенаправленного каталога могут появляться предупреждения системы безопасности Windows.

Теперь можно проверить работу групповой политики перенаправления папки. Завершите сеанс пользователя на компьютере и войдите опять (для обновления настроек GPO).

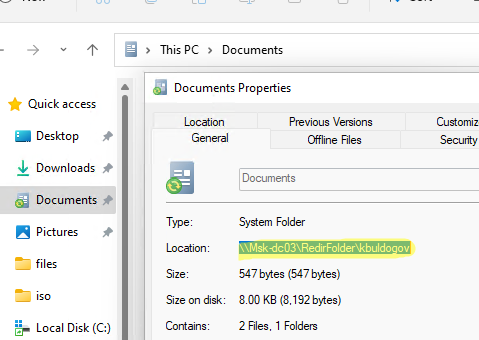

Теперь откройте свойства папки Documents и убедитесь, что теперь в качестве Location указан UNC путь к вашему файловому серверу.

Вы можете создавать файлы и папки в каталоге Documents, и они будут доступны пользователюс любого компьютера в вашем домене.

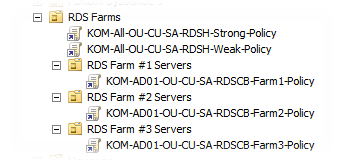

В прошлый раз мы развернули отказоустойчивую ферму RD Connection Broker с участием трёх серверов RD Session Host. В этой заметке будет описана часть процесса настройки серверов фермы, в частности, в части настройки пользовательской среды – включение механизмов перемещаемых профилей (Roaming User Profiles) и перенаправления папок пользователей (Folder Redirection).

Для управления параметрами настройки пользовательских профилей воспользуемся групповыми политиками. Создадим объект доменной групповой политики (GPO), который будет настраивать все сервера RD Session Host (RDSH) в нашей ферме RD Connection Broker

Создаём объект групповой политики

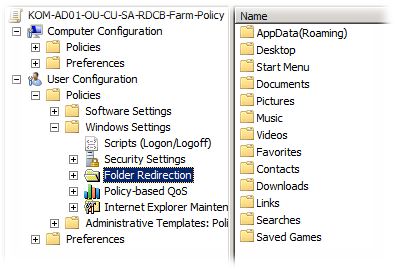

В нашем примере GPO будет называться KOM-AD01-OU-CU-SA-RDCB-Farm-Policy и будет прилинкован к контейнеру в домене (OU), в котором расположены только учетные записи серверов RDSH входящих в нашу ферму.

Для начала в GPO включим режим обработки «замыкания на себя» в режим замены.

Computer Configuration/Policies/Administrative Templates/System/Group Policy

Политика: User Group Policy loopback processing mode

Значение: Enabled

Режим: Replace

Такая настройка позволит сделать так, чтобы при обработке GPO, при входе пользователя на сервера фермы, применялись настройки пользовательского окружения исключительно из этой политики и игнорировались любые другие пользовательские настройки из других доменных политик. Это нам нужно для того, чтобы свести к минимуму возможные конфликты одних и тех же пользовательских настроек имеющихся в разных GPO с целью сделать процесс управления пользовательской средой на серверах фермы максимально жёстким и предсказуемым.

Практика показывает, что можно совмещать настройки нескольких политик с включённым режимом замыкания, главное не забыть про порядок применения этих политик. Это может быть полезно если у вас несколько ферм, каждая из которых имеет уникальные настройки, а основная масса настроек является одинаковой для всех ферм. Вот пример линковки политик для такой конфигурации:

Далее мы рассмотрим несколько параметров групповых политик, которые нам нужно будет использовать для настройки работы механизмов перемещаемых профилей и перенаправления папок, а также нескольких связанных с этим параметров.

Включаем перемещаемые профили

В созданной групповой политике, прежде всего включаем параметр добавляющий группу администраторов к параметрам безопасности для создаваемых папок перемещаемых профилей пользователей (Roaming User Profiles).

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Add the Administrators security group to roaming user profiles

Значение: Enabled

Этот параметр обеспечивает администратору полный контроль над всеми папками профилей пользователей и его нужно установить на первоначальном этапе конфигурирования фермы, так как он применяется лишь при создании новых пользовательских профилей.

Следующим в GPO включаем параметр указывающий месторасположение сетевого каталога для хранения перемещаемых профилей пользователей

Computer Configuration/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Set path for Remote Desktop Services Roaming User Profile

Значение: Enabled

Путь: \holding.comServicesRDS_Profiles

Обратите внимание на то, что в нашем случае для указания пути используется линк в доменном пространстве имён DFS, хотя может быть и указан сетевой каталог непосредственно на каком-то файловом сервере. В нашем примере, соответствующий линк в DFS holding.comServicesRDS_Profiles ссылается на физический сетевой каталог FileServer01RDS_Profiles$. Рассмотрим подробней настройку этого каталога.

Сетевой каталог, в котором будут создаваться и храниться перемещаемые профили, должен быть расположен на файловой системе NTFS и иметь определённый запас свободного места. Строя отказоустойчивое решение фермы RDS весьма желательно не делать сетевой каталог перемещаемых профилей узким местом (точкой отказа) и при возможности подумать о размещении данного ресурса в высокодоступной кластеризованной среде.

Для каталога зададим разрешения безопасности рекомендованные в статье Windows Server TechCenter- Security Recommendations for Roaming User Profiles Shared Folders

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | List Folder/Read Data Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения пользовательских профилей. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_Profiles$=«D:RDS_Profiles» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для вышеупомянутой группы доступа. Обратите внимание на то что имя сетевого каталога мы используем со знаком $ (скрытый каталог).

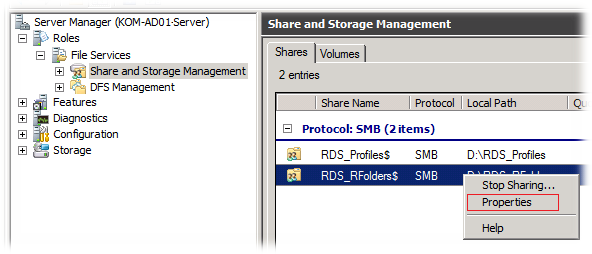

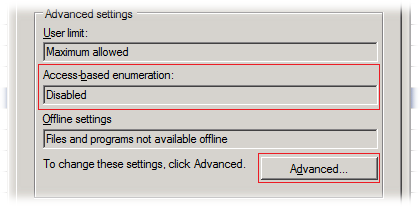

Так как мы открываем на листинг содержимое корневой папки для всех пользователей терминальной фермы, то в качестве дополнительных мер безопасности для созданного сетевого каталога можно включить применение технологии Access-based enumeration (ABE), которая позволит отображать только те папки, к которым пользователь имеет доступ. Сделать это можно через оснастку Share and Storage Management (StorageMgmt.msc) открыв свойства соответствующей сетевой папки на файловом сервере.

В свойствах сетевой папки мы увидим то, что по умолчанию механизм ABE выключен и для того, чтобы задействовать его, вызовем настройку расширенных параметров по кнопке Advanced

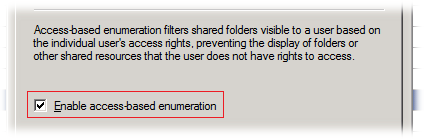

В открывшемся окне включим соответствующую опцию — Enable Access-based enumeration

Дополнительно хочу отметить, что перед началом применения механизма перемещаемых профилей стоит прислушаться к рекомендациям описанным в статье Windows Server TechCenter — Recommendations for Roaming User Profiles, в частности:

- Не использовать для хранения профилей дисковые тома с Encrypting File System (EFS), так как эти две технологии несовместимы.

- Не использовать для хранения профилей дисковые тома с включенной компрессией NTFS, так как это может вызвать усиленную фрагментацию данных.

- Очень внимательно подойти к вопросу применения дисковых квот. Недостаток места с процессе сохранения профиля может привести к потере пользовательских данных.

- Не использовать режим автономной работы (Offline Folders) для сетевого каталога хранения профилей.

В случае возникновения проблем в работе перемещаемых профилей, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%DebugUsermodeUserenv.log

ключом реестра (в случае отсутствия ключа его нужно создать)

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindowsNTCurrentVersionWinlogon

Ключ: UserEnvDebugLevel REG_DWORD = 0x30002

Ограничение общего размера кэша перемещаемых профилей

Эта политика позволит нам по сути задействовать режим обслуживания кэшированных профилей на каждом из серверов фермы и в случае необходимости удалить устаревшие кэши профилей (не путать с самими перемещаемыми профилями которые хранятся в сетевом каталоге)

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Limit the size of the entire roaming user profile cache

Значение: Enabled

Интервал мониторинга (в минутах): 1440

Максимальный размер кэша (в ГБ): 30

Интервал мониторинга определяет, как часто проверяется размер всего кэша перемещаемых профилей на каждом сервере. Когда размер всего кэша перемещаемых профилей пользователей превышает заданный максимальный размер, самые старые (использовавшиеся максимально давно) перемещаемые кэшированные профили пользователей будут удаляться, пока размер всего кэша перемещаемых профилей пользователей не станет меньше заданного максимального размера.

Фоновая выгрузка пользовательского реестра

По умолчанию изменения в перемещаемом профиле пользователя сохраняются только в процессе его выхода из системы. На практике можно встретить ситуацию когда пользовательский сеанс может находиться в активном состоянии длительное время и в этом случае, возможно, будет полезным включение новой политики фонового сохранения данных пользовательского реестра.

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Background upload of a roaming user profile’s registry file while user is logged on

Значение: Enabled

Метод планирования запуска: Run at set interval

Интервал (часов): 1

При такой настройке данные пользовательского реестра для активных сеансов будут сохраняться в фоновом режиме каждый час.

Включаем перенаправление папок

В процессе работы размер пользовательских профилей может увеличиваться, что в последствии приводит к более длительной процедуре загрузки/выгрузки перемещаемого профиля. Чтобы избежать этой проблемы, наряду с механизмом перемещаемых профилей задействуем механизм перенаправления папок пользователей (Folder Redirection). Механизм перенаправления папок позволяет определённый набор папок профиля не копировать каждый раз при входе и выходе пользователя, а установить в сессии пользователя перенаправление к этим данным, расположенным в сети.

Может возникнуть мысль о том, чтобы совместить расположение перемещаемых профилей с расположением перенаправляемых папок в одном физическом сетевом каталоге. Однако в документе Windows Server TechCenter — Best Practices for User Profiles можно найти рекомендацию разделения этих данных. Также встречаются обсуждения, говорящие о возникающих проблемах при попытке такого совмещения — Windows Server TechCenter Forums — Roaming profile and Folder Redirection

Настройка механизма перенаправления папок возможна через раздел групповой политики User Configuration/Policies/Windows Settings/Folder Redirection и в текущей версии содержит параметры для 13 папок:

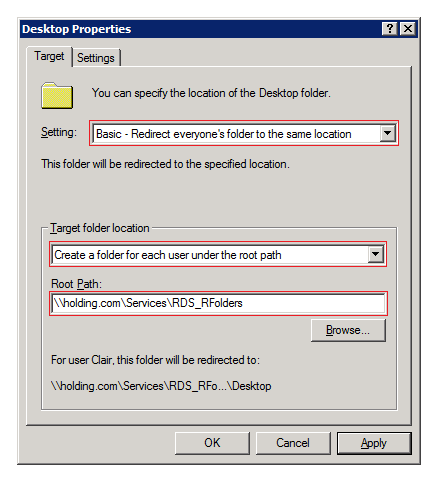

Рассмотрим настройку на примере папки Desktop. На закладке Target eсть два основных режима перенаправления – Базовый (Basic) и Расширенный (Advanced). Базовый режим позволяет явным образом указать месторасположение папки в сети и эта настройка будет распространяться на всех пользователей к которым применяется данная политика. Расширенный режим позволяет комбинировать внутри одной политики несколько разных сетевых расположений папки в зависимости от членства пользователя в той или иной доменной группе безопасности. В разных источниках можно встретить рекомендацию использовать Расширенный режим только в крайних случаях, так как в некоторых ситуациях при такой настройке процесс входа пользователей может значительно затягиваться. В нашем примере используется Базовый режим перенаправления – Basic – Redirect everyone’s folder to the same location

В параметрах определяющих расположение папки выберем — Create a folder for each user under the root path, что приведёт к тому, что для каждого пользователя будет автоматически создаваться подкаталог в корневом каталоге указанном в поле Root Path

Обратите внимание на то, что в примере снова используется путь из доменного пространства имён DFS. Эксперименты показали, что если поменять этот путь в политике после того как перемещаемые папки были хоть раз использованы со старым путём – это приводит к неадекватному поведению профиля, которое лечится в последствии полным пересозданием профиля. Поэтому при задании путей в политиках перенаправляемых папок нужно уделить особое внимание вопросу планирования, чтобы постараться свести на нет в будущем возможные изменения указанных путей. А если вы по каким-то причинам не используете DFS, то для абстрагирования от конкретного пути к файловому серверу можно будет обойтись созданием алиаса в DNS (CNAME), который в последствии можно будет при необходимости легко изменить. Возможно кто-то здесь не согласится со мной и сможет в комментариях привести свои доводы о том, что изменение путей к перенаправляемым папкам не приводит к каким-либо проблемам в уже используемых ранее профилях.

Если на закладке Settings не отключить включенную по умолчанию настройку Grant the user exclusive rights to … то в процессе создания папки на неё не будут предоставлены права группе Администраторов (только создателю-владельцу и системе), что в перспективе может усложнить процесс администрирования этих папок. Учтите, что эту настройку нужно отключать как можно раньше, так как она действует только в процессе создания новых пользовательских папок и к уже созданным ранее папкам не применяется.

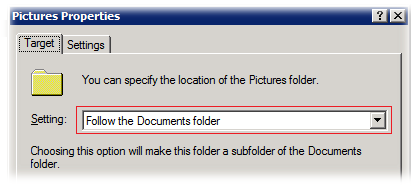

Таким образом, можно по аналогии настроить все остальные папки с одним исключением — для папок Pictures, Music, Videos можно установить настройку Follow the Documents folder , которая означает то, что настройки для этих папок будут использоваться те же что установлены для папки Documents

В ходе тестов выяснилось, что при включении такого режима папки Pictures, Music, Videos вкладываются в папку Documents и тем самым создают дополнительную путаницу, так как в пользовательском интерфейсе уже есть механизм Библиотек логически разделяющий все эти 4 папки. Поэтому, на мой взгляд, лучше настроить политики для этих папок по аналогии со всеми другими папками, то есть так же, как указано в примере с с папкой Desktop

Теперь поговорим о сетевом каталоге, указываемом в качестве Root Path.

Сетевой каталог, в котором будут создаваться и храниться перенаправляемые пользовательские папки, должен быть расположен на файловой системе NTFS и иметь запас свободного места. По сути, к этому каталогу можно отнести все те же требования, что и к каталогу перемещаемых профилей.

Для каталога зададим разрешения безопасности рекомендованные в статье VirtualizationAdmin.com — Patrick Rouse — How To Configure Folder Redirection

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | Traverse Folder/Execute File List Folder/Read Data Read Attributes Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения перенаправляемых пользовательских папок. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_RFolders$=«D:RDS_RFolders» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для соответствующей группы доступа. Сетевой каталог также скрытый.

Также как и в случае с каталогом перемещаемых профилей, для каталога перенаправления папок логично будет включить применение технологии Access-based enumeration (ABE), которая позволит отображать пользователям только те папки к которым он имеет доступ.

При перенаправлении папок, например Desktop и Start Menu есть особенность. После того как политика начинает действовать и папки начинают работать как перенаправленные, при попытке запуска ярлыков появляется предупреждение безопасности, связанное с тем, что фактически запуск происходит с сетевого ресурса

Чтобы избежать подобных предупреждений, файловый сервер, на котором размещены перенаправленные папки, нужно добавить в список зоны узлов локальной интрасети Internet Explorer – Local intranet в формате file://FileServer01 — для конкретного файлового сервера или, например, file://holding.com — для всего FQDN домена (при этом в политиках перенаправления папок ссылки на файловый ресурс также должны быть представлены в формате FQDN). Как показывает практика, префикс file:// использовать не обязательно.

Для централизованной настройки зоны узлов локальной интрасети Internet Explorer настроим в нашей групповой политике соответствующий параметр:

User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page

Политика: Site to Zone Assignment List

Значение: Enable

Для настройки самого списка узлов нажмём кнопку Show

В открывшемся списке узлов в столбец Value name введём имя файлового сервера или сразу всего домена, а в поле Value поставим 1, что будет означать что эта запись относиться к зоне Local intranet

После применения данной политики предупреждения безопасности при запуске ярлыков должны исчезнуть.

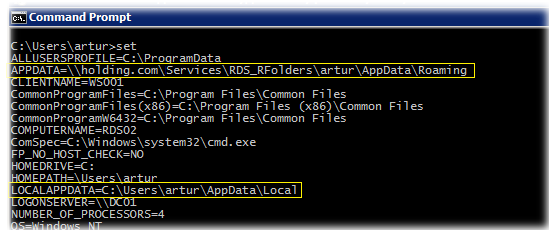

Далее хочется отметить особенности перенаправления папки AppData(Roaming). При перенаправлении этой папки следует понимать что реально в процессе перенаправления участвует лишь подкаталог AppDataRoaming профиля пользователя, а подкаталоги AppDataLocal и AppDataLocalLow используются как локальные. Для примера можно привести вывод команды SET отображающей значение переменных пользовательского окружения:

На самом деле необходимость перенаправления папки AppData(Roaming) нужно рассматривать индивидуально в каждой конкретной ситуации. Дело в том, что разработчики программного обеспечения, которое возможно будет использоваться в ферме RDS с перемещаемыми профилями и перенаправление папок, далеко не всегда уделяют должное внимание вопросам архитектуры приложения с точки зрения размещения файлов этого приложения. Если приложение вместо того чтобы хранить в AppData(Roaming) пользовательские статические данные больших размеров используют эту папку через чур интенсивно, – в таких ситуациях перенаправление этой папки может отрицательно сказаться на производительность работы такого приложения и создать неоправданную сетевую нагрузку.

Также следует помнить о том, что некоторые приложения имеют собственные возможности изменения своих настроек для оптимизации использования папки AppData, например если вы предоставляете своим пользователям в терминальных сеансах возможность работать с Outlook подключенному к Exchange, то вполне резонно будет отключить режим кэширования в настройках Outlook.

В случае возникновения проблем в работе перенаправления папок, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%debugusermodefdeploy.log ключом реестра

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindows NTCurrentVersionDiagnostics

Ключ: FdeployDebugLevel REG_DWORD = 0x0f

Ожидание полной загрузки профиля

В некоторых случаях, например в высокозагруженных средах, может возникать ситуация когда служба профилей в процессе входа пользователя не смогла достаточно быстро загрузить перемещаемый профиль из сетевого расположения, и предупредив пользователя об обнаружении медленного подключения, загружает локальную копию кэшированного профиля. Для того чтобы предотвратить загрузку локальной кэшированной копии и заставить службу профилей дожидаться полной загрузки профиля включим политику:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Wait for remote user profile

Значение: Enabled

Ограничение пользователя одним сеансом

Несмотря на то, что пользовательскими сессиями будет управлять RD Connection Broker и в теории он всегда будет перенаправлять пользователя в его существующий сеанс, возможно не будет лишним включение политики ограничения пользователя одним сеансом на каждом сервере:

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Connections

Политика: Restrict Remote Desktop Services users to a single Remote Desktop Services session

Значение: Enabled

Запрет работы с временными профилями

Возможны ситуации когда по каким-то причинам происходит повреждение пользовательского профиля. В конфигурации по умолчанию в случае невозможности загрузки профиля система загружает пользователю временный профиль и оповещает об этом пользователя. На практике были случаи когда пользователь не обращал внимание на данное сообщение и продолжал работу, сохраняя при этом какие-то свои данные в этом временном профиле. При завершении работы этого пользователя временный профиль уничтожался системой вместе с пользовательскими данными. Чтобы избежать подобных ситуаций запретим загрузку временных профилей политикой:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политка: Do not log users on with temporary profiles

Значение: Enabled

Подробный вывод статусной информации

Политика подробного вывода статусной информации в процессе загрузки и выгрузки пользовательского профиля для пользователей даст визуальный эффект ускорения процесса загрузки, а для администраторов позволит быстро поверхностно понять на каком этапе могут происходить задержки выполнения

Computer Configuration/Policies/Administrative Templates/System

Политика: Verbose vs normal status message

Значение: Enabled

Это далеко не весь перечень параметров групповых политик, которыми можно гибко настраивать сервера RDSH в ферме RDCB, и их применение может варьироваться в зависимости от требований, предъявляемых к инфраструктуре удалённых рабочих столов в каждом конкретном случае.

Источники информации:

- MSDN Blogs > Remote Desktop Services (Terminal Services) Team Blog > User Profiles on Windows Server 2008 R2 Remote Desktop Services

- Windows Client TechCenter — Managing Roaming User Data Deployment Guide

- Windows Server TechCenter — How to Configure Folder Redirection

- Group Policy Central — Best Practice: Roaming Profiles and Folder Redirection (a.k.a. User State Virtualization)

| title | description | ms.topic | author | ms.author | ms.date |

|---|---|---|---|---|---|

|

Deploy primary computers for Folder Redirection and Roaming User Profiles |

How to enable primary computer support and designate primary computers for users with Folder Redirection and Roaming User Profiles. |

article |

JasonGerend |

jgerend |

06/06/2019 |

Deploy primary computers for Folder Redirection and Roaming User Profiles

Applies to: Windows Server 2022, Windows 10, Windows 8, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012, Windows Server 2012 R2

This topic describes how to enable primary computer support and designate primary computers for users. Doing so enables you to control which computers use Folder Redirection and Roaming User Profiles.

[!IMPORTANT]

When enabling primary computer support for Roaming User Profiles, always enable primary computer support for Folder Redirection as well. This keeps documents and other user files out of the user profiles, which helps profiles remain small and sign on times stay fast.

Prerequisites

Software requirements

Primary computer support has the following requirements:

- The Active Directory Domain Services (AD DS) schema must be updated to include Windows Server 2012 schema additions (installing a Windows Server 2012 domain controller automatically updates the schema). For information about updating the AD DS schema, see Adprep.exe integration and Running Adprep.exe.

- Client computers must run Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, or Windows Server 2012.

[!TIP]

Although primary computer support requires Folder Redirection and/or Roaming User Profiles, if you are deploying these technologies for the first time, it is best to set up primary computer support before enabling the GPOs that configure Folder Redirection and Roaming User Profiles. This prevents user data from being copied to non-primary computers before primary computer support is enabled. For configuration information, see Deploy Folder Redirection and Deploy Roaming User Profiles.

Step 1: Designate primary computers for users

The first step in deploying primary computers support is designating the primary computers for each user. To do so, use Active Directory Administration Center to obtain the distinguished name of the relevant computers and then set the msDs-PrimaryComputer attribute.

[!TIP]

To use Windows PowerShell to work with primary computers, see the blog post Digging a little deeper into Windows 8 Primary Computer.

Here’s how to specify the primary computers for users:

- Open Server Manager on a computer with Active Directory Administration Tools installed.

- On the Tools menu, select Active Directory Administration Center. Active Directory Administration Center appears.

- Navigate to the Computers container in the appropriate domain.

- Right-click a computer that you want to designate as a primary computer and then select Properties.

- In the Navigation pane, select Extensions.

- Select the Attribute Editor tab, scroll to distinguishedName, select View, right-click the value listed, select Copy, select OK, and then select Cancel.

- Navigate to the Users container in the appropriate domain, right-click the user to which you want to assign the computer, and then select Properties.

- In the Navigation pane, select Extensions.

- Select the Attribute Editor tab, select msDs-PrimaryComputer and then select Edit. The Multi-valued String Editor dialog box appears.

- Right-click the text box, select Paste, select Add, select OK, and then select OK again.

Step 2: Optionally enable primary computers for Folder Redirection in Group Policy

The next step is to optionally configure Group Policy to enable primary computer support for Folder Redirection. Doing so enables a user’s folders to be redirected on computers designated as the user’s primary computers, but not on any other computers. You can control primary computers for Folder Redirection on a per-computer basis, or a per-user basis.

Here’s how to enable primary computers for Folder Redirection:

- In Group Policy Management, right-click the GPO you created when doing the initial configuration of Folder Redirection and/or Roaming User Profiles (for example, Folder Redirection Settings or Roaming User Profiles Settings), and then select Edit.

- To enable primary computers support using computer-based Group Policy, navigate to Computer Configuration. For user-based Group Policy, navigate to User Configuration.

- Computer-based Group Policy applies primary computer processing to all computers to which the GPO applies, affecting all users of the computers.

- User-based Group Policy to applies primary computer processing to all user accounts to which the GPO applies, affecting all computers to which the users sign on.

- Under Computer Configuration or User Configuration, navigate to Policies, then Administrative Templates, then System, then Folder Redirection.

- Right-click Redirect folders on primary computers only, and then select Edit.

- Select Enabled, and then select OK.

Step 3: Optionally enable primary computers for Roaming User Profiles in Group Policy

The next step is to optionally configure Group Policy to enable primary computer support for Roaming User Profiles. Doing so enables a user’s profile to roam on computers designated as the user’s primary computers, but not on any other computers.

Here’s how to enable primary computers for Roaming User Profiles:

- Enable primary computer support for Folder Redirection, if you haven’t already.

This keeps documents and other user files out of the user profiles, which helps profiles remain small and sign on times stay fast. - In Group Policy Management, right-click the GPO you created (for example, Folder Redirection and Roaming User Profiles Settings), and then select Edit.

- Navigate to Computer Configuration, then Policies, then Administrative Templates, then System, and then User Profiles.

- Right-click Download roaming profiles on primary computers only, and then select Edit.

- Select Enabled, and then select OK.

Step 4: Enable the GPO

Once you have completed configuring Folder Redirection and Roaming User Profiles, enable the GPO if you have not already. Doing so permits it to be applied to affected users and computers.

Here’s how to enable the Folder Redirection and/or Roaming User Profiles GPOs:

- Open Group Policy Management

- Right-click the GPOs that you created, and then select Link Enabled. A checkbox should appear next to the menu item.

Step 5: Test primary computer function

To test primary computer support, sign in to a primary computer, confirm that the folders and profiles are redirected, then sign in to a non-primary computer and confirm that the folders and profiles are not redirected.

Here’s how to test primary computer functionality:

-

Sign in to a designated primary computer with a user account for which you have enabled Folder Redirection and/or Roaming User Profiles.

-

If the user account has signed on to the computer previously, open a Windows PowerShell session or Command Prompt window as an administrator, type the following command and then sign off when prompted to ensure that the latest Group Policy settings are applied to the client computer:

-

Open File Explorer.

-

Right-click a redirected folder (for example, the My Documents folder in the Documents library), and then select Properties.

-

Select the Location tab, and confirm that the path displays the file share you specified instead of a local path. To confirm that the user profile is roaming, open Control Panel, select System and Security, select System, select Advanced System Settings, select Settings in the User Profiles section and then look for Roaming in the Type column.

-

Sign in with the same user account to a computer that is not designated as the user’s primary computer.

-

Repeat steps 2–5, instead looking for local paths and a Local profile type.

[!NOTE]

If folders were redirected on a computer before you enabled primary computer support, the folders will remain redirected unless the following setting is configured in each folder’s folder redirection policy setting: Redirect the folder back to the local userprofile location when the policy is removed. Similarly, profiles that were previously roaming on a particular computer will show Roaming in the Type columns; however, the Status column will show Local.

More information

- Deploy Folder Redirection with Offline Files

- Deploy Roaming User Profiles

- Folder Redirection, Offline Files, and Roaming User Profiles overview

- Digging a little deeper into Windows 8 Primary Computer

| title | description | ms.topic | author | ms.author | ms.date |

|---|---|---|---|---|---|

|

Deploy primary computers for Folder Redirection and Roaming User Profiles |

How to enable primary computer support and designate primary computers for users with Folder Redirection and Roaming User Profiles. |

article |

JasonGerend |

jgerend |

06/06/2019 |

Deploy primary computers for Folder Redirection and Roaming User Profiles

Applies to: Windows Server 2022, Windows 10, Windows 8, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012, Windows Server 2012 R2

This topic describes how to enable primary computer support and designate primary computers for users. Doing so enables you to control which computers use Folder Redirection and Roaming User Profiles.

[!IMPORTANT]

When enabling primary computer support for Roaming User Profiles, always enable primary computer support for Folder Redirection as well. This keeps documents and other user files out of the user profiles, which helps profiles remain small and sign on times stay fast.

Prerequisites

Software requirements

Primary computer support has the following requirements:

- The Active Directory Domain Services (AD DS) schema must be updated to include Windows Server 2012 schema additions (installing a Windows Server 2012 domain controller automatically updates the schema). For information about updating the AD DS schema, see Adprep.exe integration and Running Adprep.exe.

- Client computers must run Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, or Windows Server 2012.

[!TIP]

Although primary computer support requires Folder Redirection and/or Roaming User Profiles, if you are deploying these technologies for the first time, it is best to set up primary computer support before enabling the GPOs that configure Folder Redirection and Roaming User Profiles. This prevents user data from being copied to non-primary computers before primary computer support is enabled. For configuration information, see Deploy Folder Redirection and Deploy Roaming User Profiles.

Step 1: Designate primary computers for users

The first step in deploying primary computers support is designating the primary computers for each user. To do so, use Active Directory Administration Center to obtain the distinguished name of the relevant computers and then set the msDs-PrimaryComputer attribute.

[!TIP]

To use Windows PowerShell to work with primary computers, see the blog post Digging a little deeper into Windows 8 Primary Computer.

Here’s how to specify the primary computers for users:

- Open Server Manager on a computer with Active Directory Administration Tools installed.

- On the Tools menu, select Active Directory Administration Center. Active Directory Administration Center appears.

- Navigate to the Computers container in the appropriate domain.

- Right-click a computer that you want to designate as a primary computer and then select Properties.

- In the Navigation pane, select Extensions.

- Select the Attribute Editor tab, scroll to distinguishedName, select View, right-click the value listed, select Copy, select OK, and then select Cancel.

- Navigate to the Users container in the appropriate domain, right-click the user to which you want to assign the computer, and then select Properties.

- In the Navigation pane, select Extensions.

- Select the Attribute Editor tab, select msDs-PrimaryComputer and then select Edit. The Multi-valued String Editor dialog box appears.

- Right-click the text box, select Paste, select Add, select OK, and then select OK again.

Step 2: Optionally enable primary computers for Folder Redirection in Group Policy

The next step is to optionally configure Group Policy to enable primary computer support for Folder Redirection. Doing so enables a user’s folders to be redirected on computers designated as the user’s primary computers, but not on any other computers. You can control primary computers for Folder Redirection on a per-computer basis, or a per-user basis.

Here’s how to enable primary computers for Folder Redirection:

- In Group Policy Management, right-click the GPO you created when doing the initial configuration of Folder Redirection and/or Roaming User Profiles (for example, Folder Redirection Settings or Roaming User Profiles Settings), and then select Edit.

- To enable primary computers support using computer-based Group Policy, navigate to Computer Configuration. For user-based Group Policy, navigate to User Configuration.

- Computer-based Group Policy applies primary computer processing to all computers to which the GPO applies, affecting all users of the computers.

- User-based Group Policy to applies primary computer processing to all user accounts to which the GPO applies, affecting all computers to which the users sign on.

- Under Computer Configuration or User Configuration, navigate to Policies, then Administrative Templates, then System, then Folder Redirection.

- Right-click Redirect folders on primary computers only, and then select Edit.

- Select Enabled, and then select OK.

Step 3: Optionally enable primary computers for Roaming User Profiles in Group Policy

The next step is to optionally configure Group Policy to enable primary computer support for Roaming User Profiles. Doing so enables a user’s profile to roam on computers designated as the user’s primary computers, but not on any other computers.

Here’s how to enable primary computers for Roaming User Profiles:

- Enable primary computer support for Folder Redirection, if you haven’t already.

This keeps documents and other user files out of the user profiles, which helps profiles remain small and sign on times stay fast. - In Group Policy Management, right-click the GPO you created (for example, Folder Redirection and Roaming User Profiles Settings), and then select Edit.

- Navigate to Computer Configuration, then Policies, then Administrative Templates, then System, and then User Profiles.

- Right-click Download roaming profiles on primary computers only, and then select Edit.

- Select Enabled, and then select OK.

Step 4: Enable the GPO

Once you have completed configuring Folder Redirection and Roaming User Profiles, enable the GPO if you have not already. Doing so permits it to be applied to affected users and computers.

Here’s how to enable the Folder Redirection and/or Roaming User Profiles GPOs:

- Open Group Policy Management

- Right-click the GPOs that you created, and then select Link Enabled. A checkbox should appear next to the menu item.

Step 5: Test primary computer function

To test primary computer support, sign in to a primary computer, confirm that the folders and profiles are redirected, then sign in to a non-primary computer and confirm that the folders and profiles are not redirected.

Here’s how to test primary computer functionality:

-

Sign in to a designated primary computer with a user account for which you have enabled Folder Redirection and/or Roaming User Profiles.

-

If the user account has signed on to the computer previously, open a Windows PowerShell session or Command Prompt window as an administrator, type the following command and then sign off when prompted to ensure that the latest Group Policy settings are applied to the client computer:

-

Open File Explorer.

-

Right-click a redirected folder (for example, the My Documents folder in the Documents library), and then select Properties.

-

Select the Location tab, and confirm that the path displays the file share you specified instead of a local path. To confirm that the user profile is roaming, open Control Panel, select System and Security, select System, select Advanced System Settings, select Settings in the User Profiles section and then look for Roaming in the Type column.

-

Sign in with the same user account to a computer that is not designated as the user’s primary computer.

-

Repeat steps 2–5, instead looking for local paths and a Local profile type.

[!NOTE]

If folders were redirected on a computer before you enabled primary computer support, the folders will remain redirected unless the following setting is configured in each folder’s folder redirection policy setting: Redirect the folder back to the local userprofile location when the policy is removed. Similarly, profiles that were previously roaming on a particular computer will show Roaming in the Type columns; however, the Status column will show Local.

More information

- Deploy Folder Redirection with Offline Files

- Deploy Roaming User Profiles

- Folder Redirection, Offline Files, and Roaming User Profiles overview

- Digging a little deeper into Windows 8 Primary Computer

Для начала в GPO включим режим обработки «замыкания на себя» в режим замены.

Computer Configuration/Policies/Administrative Templates/System/Group Policy

Политика: User Group Policy loopback processing mode

Значение: Enabled

Режим: Replace

Такая настройка позволит сделать так, чтобы при обработке GPO, при входе пользователя на сервера фермы, применялись настройки пользовательского окружения исключительно из этой политики и игнорировались любые другие пользовательские настройки из других доменных политик. Это нам нужно для того, чтобы свести к минимуму возможные конфликты одних и тех же пользовательских настроек имеющихся в разных GPO с целью сделать процесс управления пользовательской средой на серверах фермы максимально жёстким и предсказуемым.

Таблица 1 Разрешения, необходимые для обмена файлами, в которых размещаются перемещаемые профили пользователей. В разделе «Фильтрация безопасности» на вкладке «Область» выберите «Аутентифицированные пользователи» и нажмите «Удалить». В разделе «Фильтрация безопасности» нажмите «Добавить». Если вы развертываете перемещаемые профили пользователей на компьютерах, как это обычно бывает для служб удаленных рабочих столов или виртуальных рабочих столов, используйте процедуру, описанную в шаге 5 этого раздела.

Настройка перемещаемых профилей пользователей в учетных записях пользователей

Выберите всех пользователей, которым вы хотите назначить перемещаемый профиль пользователя, щелкните правой кнопкой мыши этих пользователей и выберите «Свойства». В разделе Создание обязательного профиля пользователя.

. Если вы развертываете перемещаемые профили пользователей на компьютерах, как это обычно бывает для служб удаленных рабочих столов или виртуальных рабочих столов, используйте следующую процедуру: Если вы развертываете перемещаемые профили пользователей для учетных записей пользователей, используйте процедуру, описанную в шаге 4 этой темы.

Практика показывает, что можно совмещать настройки нескольких политик с включённым режимом замыкания, главное не забыть про порядок применения этих политик. Это может быть полезно если у вас несколько ферм, каждая из которых имеет уникальные настройки, а основная масса настроек является одинаковой для всех ферм. Вот пример линковки политик для такой конфигурации:

Чтобы настроить перемещаемые профили пользователей на компьютерах

Чтобы проверить перемещаемые профили пользователей, подключитесь к компьютеру с учетной записью пользователя, настроенной для перемещаемых профилей пользователей, или подключитесь к компьютеру, настроенному для перемещаемых профилей пользователей, а затем убедитесь, что профиль перенаправлен.

Чтобы проверить перемещаемые профили пользователей

Подключитесь к основному компьютеру с учетной записью пользователя, для которой вы включили перемещаемые профили пользователей. Если вы включили перемещение профилей пользователей на определенных компьютерах, подключитесь к одному из этих компьютеров. В следующей таблице приведены некоторые из наиболее значительных изменений, внесенных в этот товар.

Далее мы рассмотрим несколько параметров групповых политик, которые нам нужно будет использовать для настройки работы механизмов перемещаемых профилей и перенаправления папок, а также нескольких связанных с этим параметров.

Включаем перемещаемые профили

Промежуточный профиль пользователя — это профиль пользователя, который находится в сетевом ресурсе. Он состоит из файлов и папок, содержащих личные документы и настройки пользователя. Хотя он не привязан к перемещаемым профилям пользователей, функция автономных папок влияет на бездисковые системы аналогичным образом. Отключение этой функции позволяет избежать таких же эффектов.

Настройка роуминга профилей пользователей

Конфигурирование перемещаемых профилей пользователей для бездисковых систем позволяет осуществлять роуминг без необходимости загрузки больших файлов в профиль. Чтобы исключить каталоги, содержащие любые большие файлы для загрузки.

Настройка перенаправления папок с помощью роуминг-профилей пользователей

Использование перенаправления папок с перемещающимися профилями пользователей и бездисковыми системами поддерживает доступность пользовательских документов.

В созданной групповой политике, прежде всего включаем параметр добавляющий группу администраторов к параметрам безопасности для создаваемых папок перемещаемых профилей пользователей (Roaming User Profiles).

Политика: Add the Administrators security group to roaming user profiles

Значение: Enabled

Этот параметр обеспечивает администратору полный контроль над всеми папками профилей пользователей и его нужно установить на первоначальном этапе конфигурирования фермы, так как он применяется лишь при создании новых пользовательских профилей.

Отключение функции автономных папок

Создайте сетевой ресурс, который будет содержать перенаправленные пользовательские папки. Предоставьте права полного доступа всем пользователям для совместного использования сети. Независимо от того, какое решение для управления профилями вы выбираете, администраторы директора могут получить доступ к диагностической информации для решения проблем с профилями пользователей. Документацию директора. Не удаляйте копию профиля из хранилища пользователей, пока копия остается на личном виртуальном диске, что вызывает ошибку управления профилем и вызывает временный профиль для входа на рабочий стол виртуальная.

Следующим в GPO включаем параметр указывающий месторасположение сетевого каталога для хранения перемещаемых профилей пользователей

Computer Configuration/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Set path for Remote Desktop Services Roaming User Profile

Значение: Enabled

Путь: \holding.comServicesRDS_ProfilesТребования к программному обеспечению

В документации по управлению профилем. Ваш выбор должен основываться на следующих основных факторах: являются ли машины постоянными или подготовленными, разделяются ли они несколькими пользователями или предназначены для одного пользователя? У постоянных систем есть локальное хранилище, содержимое которого сохраняется при отключении системы, но создаваемые системы создаются «на лету» с базового диска и типа диска, идентичность. Используемая технология обеспечения обычно представляет собой службы предоставления услуг или услуги по созданию машин.

Обратите внимание на то, что в нашем случае для указания пути используется линк в доменном пространстве имён DFS, хотя может быть и указан сетевой каталог непосредственно на каком-то файловом сервере. В нашем примере, соответствующий линк в DFS \holding.comServicesRDS_Profiles ссылается на физический сетевой каталог \FileServer01RDS_Profiles$. Рассмотрим подробней настройку этого каталога.

Вместе эти два фактора определяют следующие типы машин. Они подходят для большинства случаев, но вы можете выбрать другие, которые больше подходят для вашего развертывания. Важно: потоковые профили и всегда кэширование применяются функцией автоматической настройки. Отрегулируйте другие стратегии вручную.

Отключите удаление локально кэшированных профилей при выходе из кэшированных профилей, локально сохраненных. Поскольку машины сбрасываются при выходе из системы, но назначаются отдельным пользователям, открывания сеансы быстрее, если их профили кэшируются. Отключить всегда кеш. Любой файл равного размера или выше, кэшируется как можно скорее. Перенаправление папок позволяет сохранять пользовательские данные в сетевых ресурсах, отличных от местоположения, в котором хранятся профили. Вы можете самостоятельно управлять профилями пользователей и всегда перенаправлять папки.

Сетевой каталог, в котором будут создаваться и храниться перемещаемые профили, должен быть расположен на файловой системе NTFS и иметь определённый запас свободного места. Строя отказоустойчивое решение фермы RDS весьма желательно не делать сетевой каталог перемещаемых профилей узким местом (точкой отказа) и при возможности подумать о размещении данного ресурса в высокодоступной кластеризованной среде.

Перенаправление в расширенные специальные папки

Убедитесь, что сетевые местоположения, используемые для хранения содержимого этих перенаправленных папок, доступны и что у вас есть соответствующие разрешения. Перенаправленные папки настроены в сети и их содержимое заполнено виртуальными рабочими столами пользователей при входе в систему. Свойства местоположения включены.

. При развертывании с несколькими операционными системами вы можете совместно использовать профиль пользователя для каждой операционной системы. Остальная часть профиля не используется совместно и используется только одной операционной системой.

Windows Server TechCenter- Security Recommendations for Roaming User Profiles Shared Folders

NTFS разрешения на каталог:

|

Пользователь или Включение отдельных профилей для каждой версии WindowsЧтобы обеспечить постоянный пользовательский интерфейс в операционных системах, для каждой операционной системы требуется другая конфигурация, такая как переадресация расширенных папок, например, различные версии исполняемого приложения На двух операционных системах может потребоваться прочитать или изменить общий файл, вы решите перенаправить его в сетевое местоположение, на котором обе версии могут получить к нему доступ. При желании, поскольку содержимое папки «Пуск» по-разному разрабатывается в обеих операционных системах, если вы решили перенаправить только одну папку, но не обе, это отделяет папку «Пуск» и ее содержимое от каждой операционной системы, обеспечивая постоянный пользовательский интерфейс. |

Область применения прав |

Уровень разрешений |

| SYSTEM | Full Control | |

| Administrators | This Folder, Subfolders and Files |

Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | List Folder/Read Data Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers

это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения пользовательских профилей. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

Не определять медленные сетевые подключения

Если для развертывания требуется расширенное перенаправление папок, вам необходимо понять структуру данных профиля пользователя и определить, какие части могут быть разделены между операционными системами. Это важно, потому что непредсказуемое поведение может возникнуть, если переадресация папки используется.

Перенаправление файлов в расширенном развертывании. Понимайте место, где ваши виртуальные приложения, в том числе на виртуальных рабочих столах, хранят пользовательские данные и настройки и как структурируются данные, Чтобы обмениваться данными профиля, которые могут безопасно перемещаться, перенаправляйте папки, содержащие каждую группу обеспечения. Для данных несимметричного профиля, которые не могут перемещаться, перенаправляйте папку, содержащую только одну из групп рабочего стола, как правило, с наиболее используемой операционной системой или той, в которой данные наиболее важны. При желании, для не разделяемых данных, которые не могут перемещаться между операционными системами, перенаправляйте папки, содержащиеся в обеих системах, для разделения сетевых местоположений. Используйте отдельную группу обеспечения для каждой операционной системы.

. Пример развертывания.

NET SHARE

RDS_Profiles$=

«D:RDS_Profiles»

/GRANT:DOMKOM-AD01-RDSCL-AllUsers

,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для вышеупомянутой группы доступа. Обратите внимание на то что имя сетевого каталога мы используем со знаком $ (скрытый каталог).

Так как мы открываем на листинг содержимое корневой папки для всех пользователей терминальной фермы, то в качестве дополнительных мер безопасности для созданного сетевого каталога можно включить применение технологии Access-based enumeration

(ABE), которая позволит отображать только те папки, к которым пользователь имеет доступ. Сделать это можно через оснастку Share and Storage Management

(StorageMgmt.msc) открыв свойства соответствующей сетевой папки на файловом сервере.

Основные отличия между локальными и перемещаемыми профилями

Пользователи хотят получить доступ к одному и тому же набору контактов и избранных в обеих версиях обоих приложений. Важно: следующие решения и рекомендации действительны для развернутых операционных систем и развертывания: в вашей организации папки, которые вы выбрали для перенаправления, и хотите ли вы их использовать, зависят от ряда уникальных факторов к вашему конкретному развертыванию.

Перенаправление файлов и исключений

Вы знаете, что структура папок документов, музыки, изображений и видео является стандартной для всех операционных систем, поэтому вы должны хранить их в одном месте Сеть для каждой группы обеспечения. Вы не хотите смущать свои серверы файлами, загруженными от пользователя, поэтому вы не хотите перенаправлять папку «Загрузки». Если вы используете эту функцию, не исключайте перенаправленные папки. Функции перенаправления и исключения папок работают вместе, чтобы исключить отсутствие перенаправленных папок и разрешить Управление профилями перемещать их обратно в структуру папок профиля, сохраняя при этом целостность данные, если вы решите не перенаправлять их позже.

В свойствах сетевой папки мы увидим то, что по умолчанию механизм ABE выключен и для того, чтобы задействовать его, вызовем настройку расширенных параметров по кнопке Advanced

В открывшемся окне включим соответствующую опцию — Enable Access-based enumeration

Найдите папку профиля

В разделе. Хотя многие пользователи используют только профиль по умолчанию, это Вы можете иметь несколько профилей. С одной стороны, электронные письма, которые копируются на ваш компьютер, сохраняются вашим поставщиком услуг электронной почты. Это будет профиль, используемый по умолчанию, если вы не создадите другой профиль через Менеджер профилей. Файлы программ фиксированы и не меняются. Каждый профиль хранится в папке с жестким диском. Эта папка называется в следующем соглашении.

Сводная информация о положении профиля

Расположение папки зависит от операционной системы.

Как найти свой профиль

Сделайте копию защиты профиля. Восстановить профиль из копии. Если существующий профиль и копия профиля имеют одинаковое имя, просто замените существующую папку профиля на копию. Имя папки профиля должно иметь одинаковое имя для запуска, включая случайную строку. Если имена не совпадают или если вы копируете копию в другое место, выполните следующие действия.

Восстановить профиль в другом месте

- Нажмите кнопку меню или панель меню.

- В меню «Справка» выберите «Поиск и устранение неисправностей».

- Предупреждение.

Если имя папки профиля не совпадает или вы хотите переместить или восстановить профиль в другую папку, выполните следующие действия.

Дополнительно хочу отметить, что перед началом применения механизма перемещаемых профилей стоит прислушаться к рекомендациям описанным в статье

Windows Server TechCenter — Recommendations for Roaming User Profiles

, в частности:

- Не использовать для хранения профилей дисковые тома с Encrypting File System (EFS), так как эти две технологии несовместимы.

- Не использовать для хранения профилей дисковые тома с включенной компрессией NTFS, так как это может вызвать усиленную фрагментацию данных.

- Очень внимательно подойти к вопросу применения дисковых квот. Недостаток места с процессе сохранения профиля может привести к потере пользовательских данных.

- Не использовать режим автономной работы (Offline Folders) для сетевого каталога хранения профилей.

В случае возникновения проблем в работе перемещаемых профилей, для выявления возможных причин проблемы можно воспользоваться системным журналом Application

%windir%DebugUsermodeUserenv.log

ключом реестра (в случае отсутствия ключа его нужно создать)

Куст реестра:

HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindowsNTCurrentVersionWinlogon

Ключ:

UserEnvDebugLevelREG_DWORD = 0x30002

Ограничение общего размера кэша перемещаемых профилей

Эта политика позволит нам по сути задействовать режим обслуживания кэшированных профилей на каждом из серверов фермы и в случае необходимости удалить устаревшие кэши профилей (не путать с самими перемещаемыми профилями которые хранятся в сетевом каталоге)

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Limit the size of the entire roaming user profile cache

Значение: Enabled

Интервал мониторинга (в минутах): 1440

Максимальный размер кэша (в ГБ): 30

Интервал мониторинга определяет, как часто проверяется размер всего кэша перемещаемых профилей на каждом сервере. Когда размер всего кэша перемещаемых профилей пользователей превышает заданный максимальный размер, самые старые (использовавшиеся максимально давно) перемещаемые кэшированные профили пользователей будут удаляться, пока размер всего кэша перемещаемых профилей пользователей не станет меньше заданного максимального размера.

Фоновая выгрузка пользовательского реестра

По умолчанию изменения в перемещаемом профиле пользователя сохраняются только в процессе его выхода из системы. На практике можно встретить ситуацию когда пользовательский сеанс может находиться в активном состоянии длительное время и в этом случае, возможно, будет полезным включение новой политики фонового сохранения данных пользовательского реестра.

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика:

Background upload of a roaming user profile»s registry file while user is logged on

Значение: Enabled

Метод планирования запуска: Run at set interval

Интервал (часов): 1

При такой настройке данные пользовательского реестра для активных сеансов будут сохраняться в фоновом режиме каждый час.

Включаем перенаправление папок

В процессе работы размер пользовательских профилей может увеличиваться, что в последствии приводит к более длительной процедуре загрузки/выгрузки перемещаемого профиля. Чтобы избежать этой проблемы, наряду с механизмом перемещаемых профилей задействуем механизм перенаправления папок пользователей (Folder Redirection). Механизм перенаправления папок позволяет определённый набор папок профиля не копировать каждый раз при входе и выходе пользователя, а установить в сессии пользователя перенаправление к этим данным, расположенным в сети.

Может возникнуть мысль о том, чтобы совместить расположение перемещаемых профилей с расположением перенаправляемых папок в одном физическом сетевом каталоге. Однако в документе Windows Server TechCenter — Best Practices for User Profiles можно найти рекомендацию разделения этих данных. Также встречаются обсуждения, говорящие о возникающих проблемах при попытке такого совмещения — Windows Server TechCenter Forums — Roaming profile and Folder Redirection

Настройка механизма перенаправления папок возможна через раздел групповой политики

User Configuration/Policies/Windows Settings/Folder Redirection и в текущей версии содержит параметры для 13 папок:

Рассмотрим настройку на примере папки Desktop

. На закладке Target

eсть два основных режима перенаправления – Базовый (Basic

) и Расширенный (Advanced

). Базовый режим позволяет явным образом указать месторасположение папки в сети и эта настройка будет распространяться на всех пользователей к которым применяется данная политика. Расширенный режим позволяет комбинировать внутри одной политики несколько разных сетевых расположений папки в зависимости от членства пользователя в той или иной доменной группе безопасности. В разных источниках можно встретить рекомендацию использовать Расширенный режим только в крайних случаях, так как в некоторых ситуациях при такой настройке процесс входа пользователей может значительно затягиваться. В нашем примере используется Базовый режим перенаправления – Basic – Redirect everyone»s folder to the same location

В параметрах определяющих расположение папки выберем — Create a folder for each user under the root path

, что приведёт к тому, что для каждого пользователя будет автоматически создаваться подкаталог в корневом каталоге указанном в поле Root Path

Обратите внимание на то, что в примере снова используется путь из доменного пространства имён DFS

. Эксперименты показали, что если поменять этот путь в политике после того как перемещаемые папки были хоть раз использованы со старым путём – это приводит к неадекватному поведению профиля, которое лечится в последствии полным пересозданием профиля. Поэтому при задании путей в политиках перенаправляемых папок нужно уделить особое внимание вопросу планирования, чтобы постараться свести на нет в будущем возможные изменения указанных путей. А если вы по каким-то причинам не используете DFS, то для абстрагирования от конкретного пути к файловому серверу можно будет обойтись созданием алиаса в DNS

(CNAME

), который в последствии можно будет при необходимости легко изменить. Возможно кто-то здесь не согласится со мной и сможет в комментариях привести свои доводы о том, что изменение путей к перенаправляемым папкам не приводит к каким-либо проблемам в уже используемых ранее профилях.

Если на закладке Settings

не отключить включенную по умолчанию настройку Grant the user exclusive rights to …

то в процессе создания папки на неё не будут предоставлены права группе Администраторов (только создателю-владельцу и системе), что в перспективе может усложнить процесс администрирования этих папок. Учтите, что эту настройку нужно отключать как можно раньше, так как она действует только в процессе создания новых пользовательских папок и к уже созданным ранее папкам не применяется.

Таким образом, можно по аналогии настроить все остальные папки с одним исключением — для папок Pictures

, Music

, Videos

можно установить настройку Follow the Documents folder

, которая означает то, что настройки для этих папок будут использоваться те же что установлены для папки Documents

В ходе тестов выяснилось, что при включении такого режима папки Pictures

, Music

, Videos

вкладываются в папку Documents

и тем самым создают дополнительную путаницу, так как в пользовательском интерфейсе уже есть механизм Библиотек

логически разделяющий все эти 4 папки. Поэтому, на мой взгляд, лучше настроить политики для этих папок по аналогии со всеми другими папками, то есть так же, как указано в примере с с папкой Desktop

Теперь поговорим о сетевом каталоге, указываемом в качестве Root Path

.

Сетевой каталог, в котором будут создаваться и храниться перенаправляемые пользовательские папки, должен быть расположен на файловой системе NTFS и иметь запас свободного места. По сути, к этому каталогу можно отнести все те же требования, что и к каталогу перемещаемых профилей.

Для каталога зададим разрешения безопасности рекомендованные в статье

VirtualizationAdmin.com — Patrick Rouse — How To Configure Folder Redirection

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files |

Full Control |

| Administrators | This Folder, Subfolders and Files |

Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | Traverse Folder/Execute File List Folder/Read Data Read Attributes Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers

это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения перенаправляемых пользовательских папок. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE

RDS_RFolders$=

«D:RDS_RFolders»

/GRANT:DOMKOM-AD01-RDSCL-AllUsers

,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для соответствующей группы доступа. Сетевой каталог также скрытый.

Также как и в случае с каталогом перемещаемых профилей, для каталога перенаправления папок логично будет включить применение технологии Access-based enumeration

(ABE), которая позволит отображать пользователям только те папки к которым он имеет доступ.

При перенаправлении папок, например Desktop

и Start Menu

есть особенность. После того как политика начинает действовать и папки начинают работать как перенаправленные, при попытке запуска ярлыков появляется предупреждение безопасности, связанное с тем, что фактически запуск происходит с сетевого ресурса

Чтобы избежать подобных предупреждений, файловый сервер, на котором размещены перенаправленные папки, нужно добавить в список зоны узлов локальной интрасети Internet Explorer

– Local intranet

в формате file://FileServer01 — для конкретного файлового сервера или, например, file://holding.com — для всего FQDN домена (при этом в политиках перенаправления папок ссылки на файловый ресурс также должны быть представлены в формате FQDN). Как показывает практика, префикс file:// использовать не обязательно.

Для централизованной настройки зоны узлов локальной интрасети Internet Explorer настроим в нашей групповой политике соответствующий параметр:

User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page

Политика: Site to Zone Assignment List

Значение: Enable

Для настройки самого списка узлов нажмём кнопку Show

В открывшемся списке узлов в столбец Value name

введём имя файлового сервера или сразу всего домена, а в поле Value

поставим 1

, что будет означать что эта запись относиться к зоне Local intranet

После применения данной политики предупреждения безопасности при запуске ярлыков должны исчезнуть.

Далее хочется отметить особенности перенаправления папки AppData(Roaming)

. При перенаправлении этой папки следует понимать что реально в процессе перенаправления участвует лишь подкаталог AppDataRoaming

профиля пользователя, а подкаталоги AppDataLocal

и AppDataLocalLow

используются как локальные. Для примера можно привести вывод команды SET

отображающей значение переменных пользовательского окружения:

На самом деле необходимость перенаправления папки AppData(Roaming) нужно рассматривать индивидуально в каждой конкретной ситуации. Дело в том, что разработчики программного обеспечения, которое возможно будет использоваться в ферме RDS с перемещаемыми профилями и перенаправление папок, далеко не всегда уделяют должное внимание вопросам архитектуры приложения с точки зрения размещения файлов этого приложения. Если приложение вместо того чтобы хранить в AppData(Roaming) пользовательские статические данные больших размеров используют эту папку через чур интенсивно, – в таких ситуациях перенаправление этой папки может отрицательно сказаться на производительность работы такого приложения и создать неоправданную сетевую нагрузку.

Также следует помнить о том, что некоторые приложения имеют собственные возможности изменения своих настроек для оптимизации использования папки AppData, например если вы предоставляете своим пользователям в терминальных сеансах возможность работать с Outlook подключенному к Exchange, то вполне резонно будет отключить режим кэширования в настройках Outlook.

В случае возникновения проблем в работе перенаправления папок, для выявления возможных причин проблемы можно воспользоваться системным журналом Application

или включить расширенное протоколирование в файл

%windir%debugusermodefdeploy.log

ключом реестра

Куст реестра:

HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindows NTCurrentVersionDiagnostics

Ключ:

FdeployDebugLevel

REG_DWORD = 0x0f

Ожидание полной загрузки профиля

В некоторых случаях, например в высокозагруженных средах, может возникать ситуация когда служба профилей в процессе входа пользователя не смогла достаточно быстро загрузить перемещаемый профиль из сетевого расположения, и предупредив пользователя об обнаружении медленного подключения, загружает локальную копию кэшированного профиля. Для того чтобы предотвратить загрузку локальной кэшированной копии и заставить службу профилей дожидаться полной загрузки профиля включим политику:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Wait for remote user profile

Значение: Enabled

Ограничение пользователя одним сеансом