Содержание

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

- Вопросы и ответы

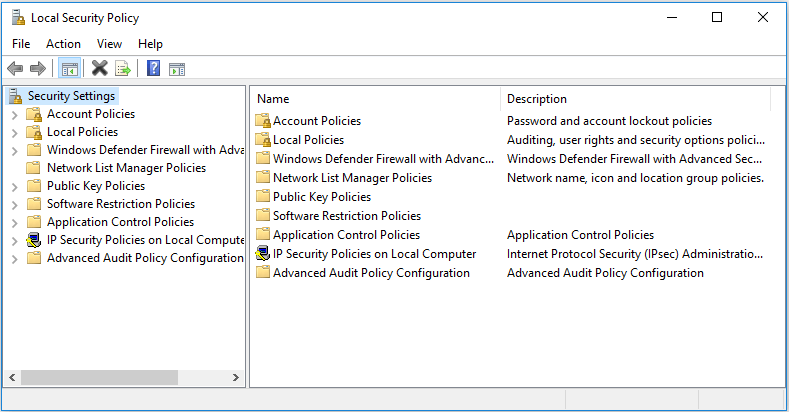

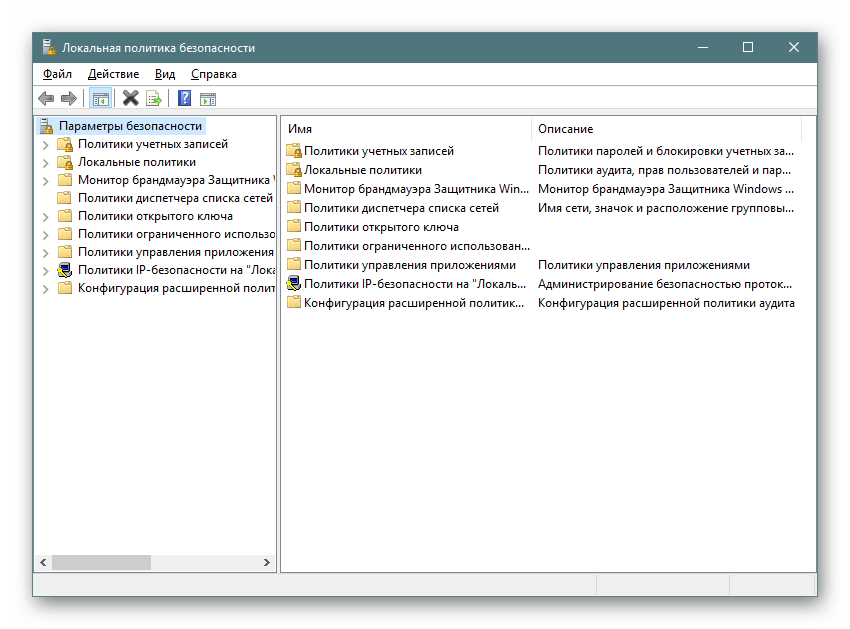

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

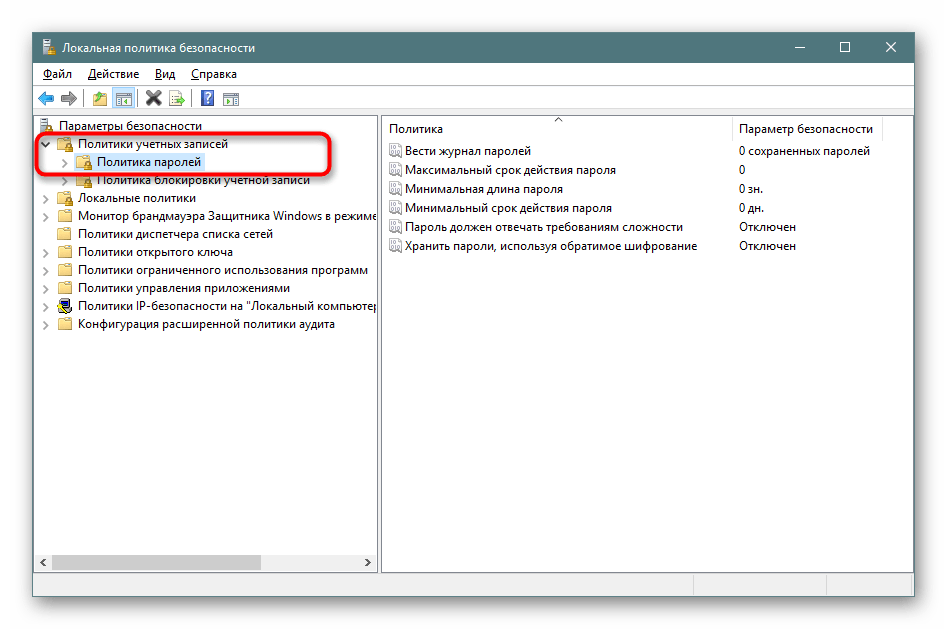

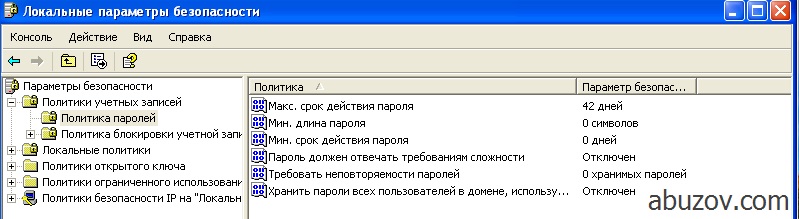

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

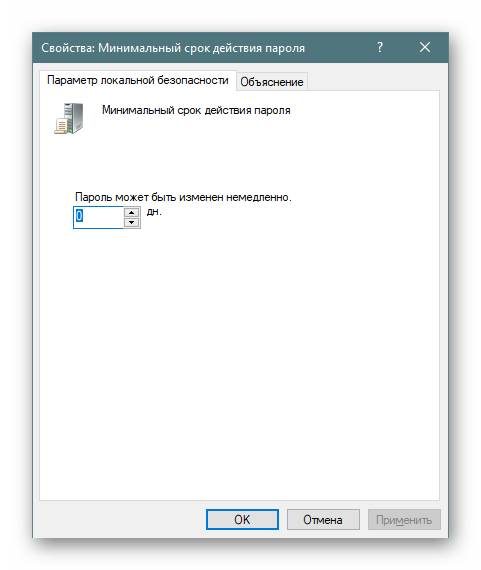

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

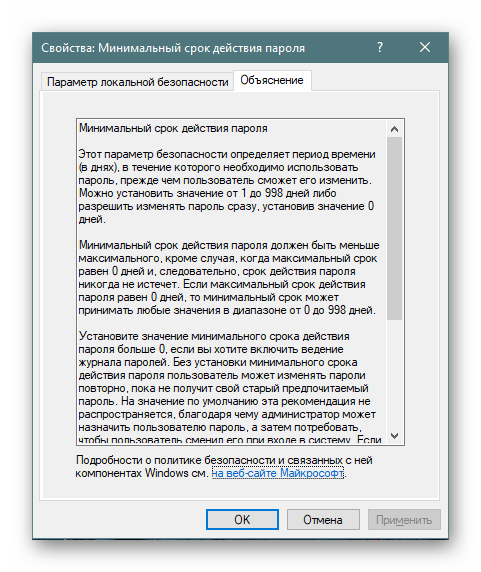

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

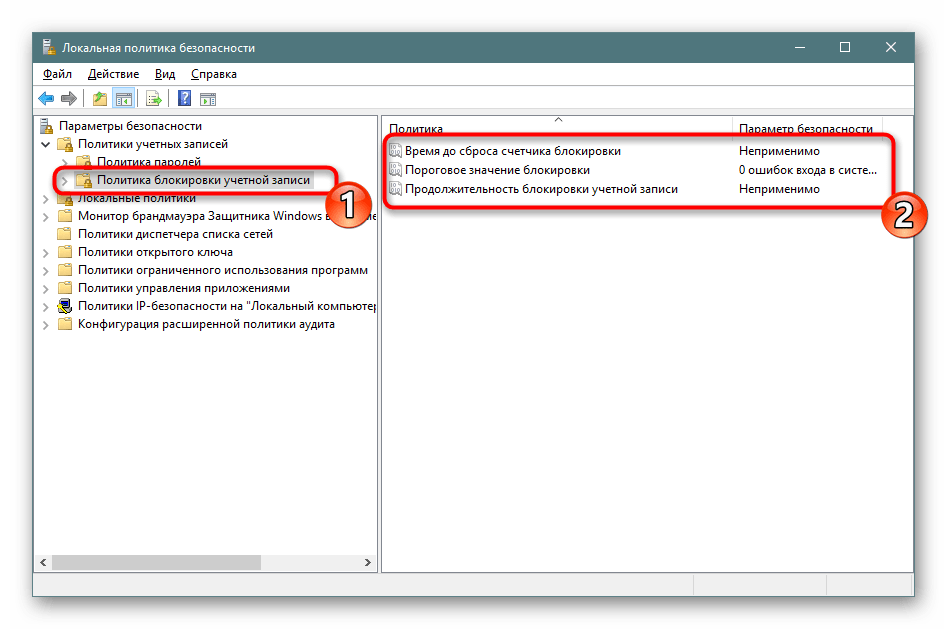

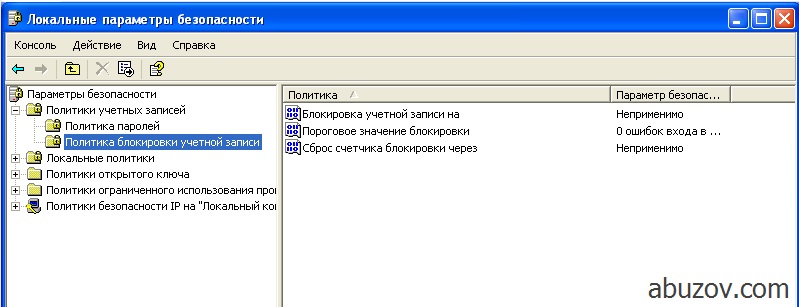

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

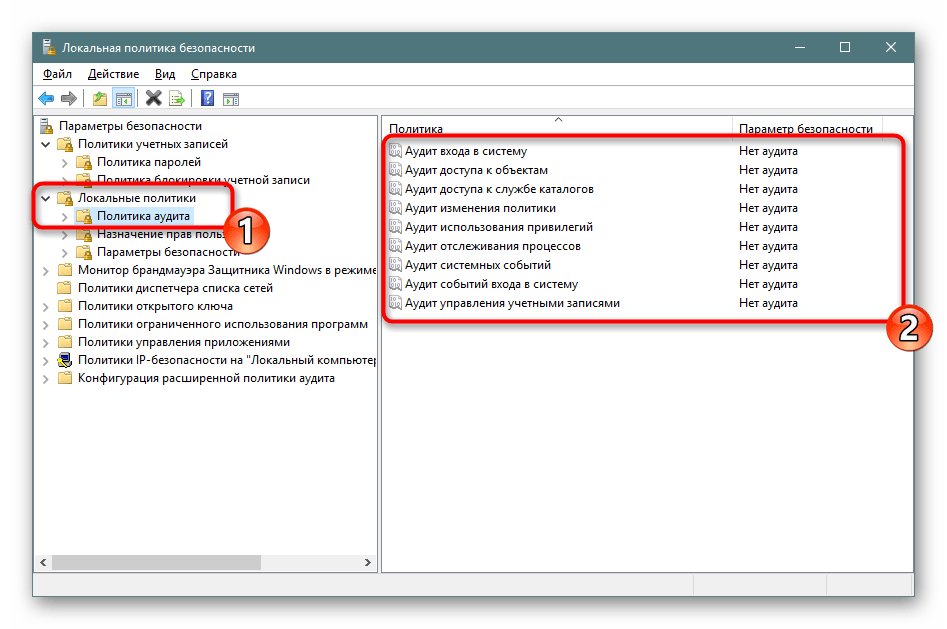

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

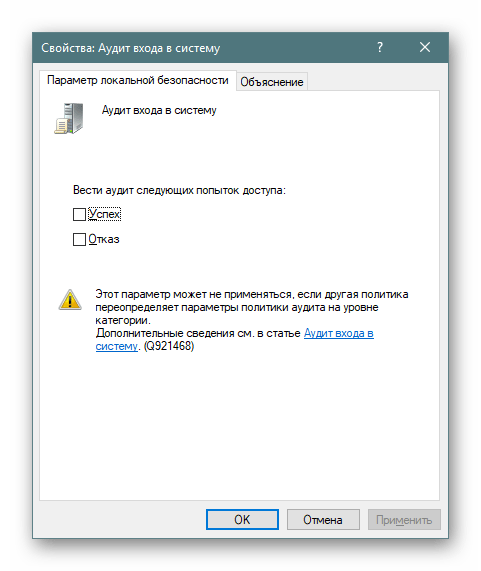

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

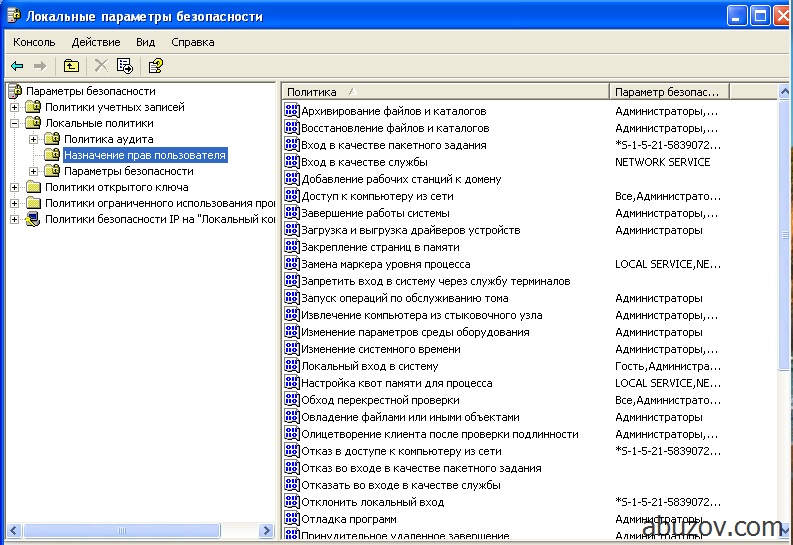

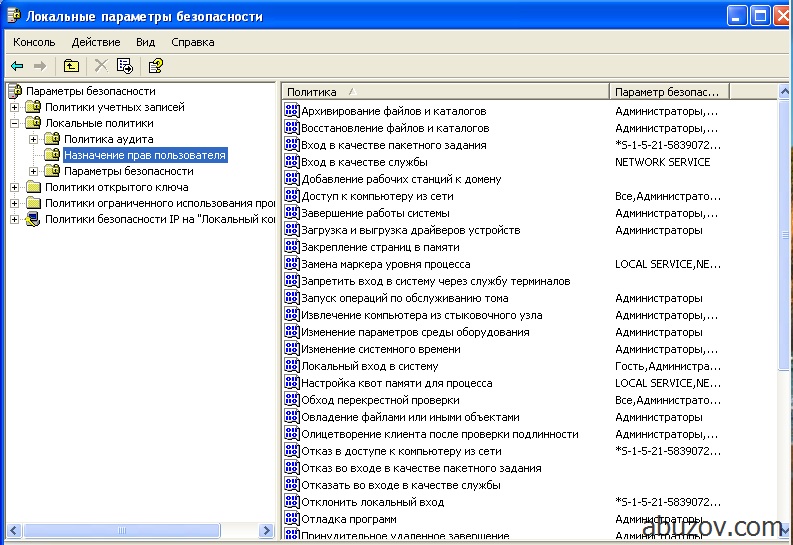

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

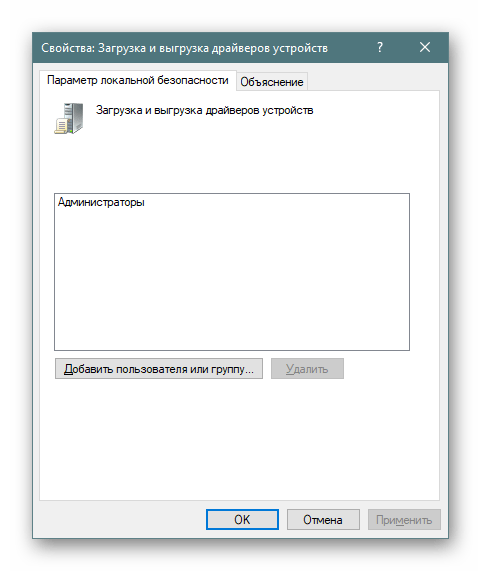

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

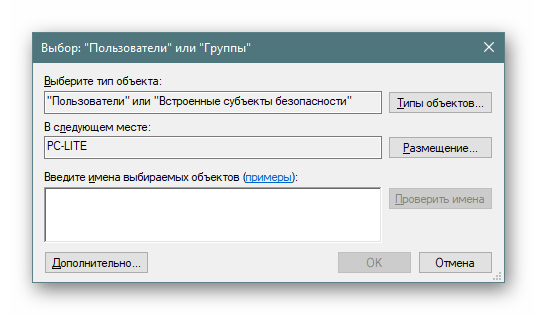

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

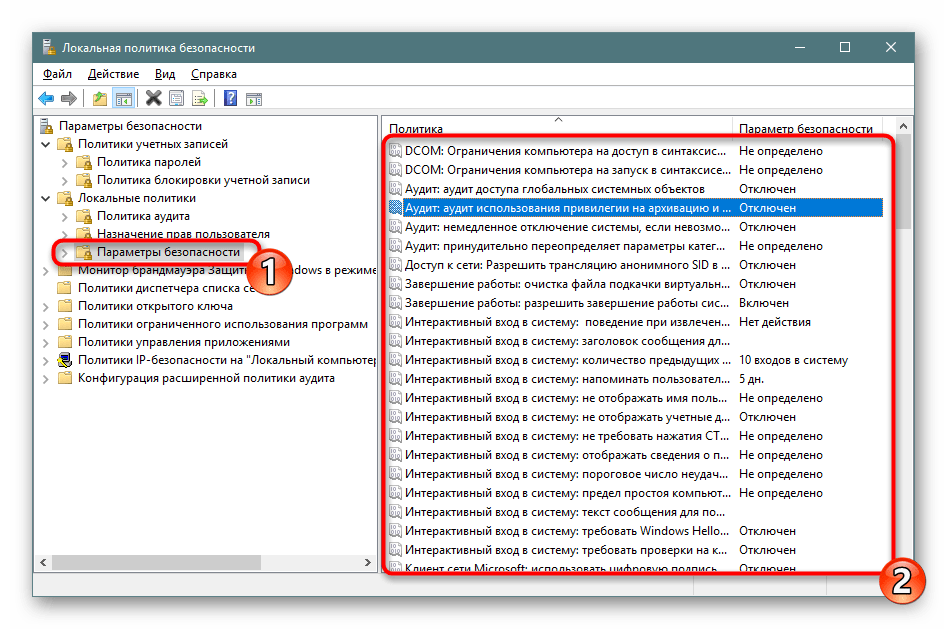

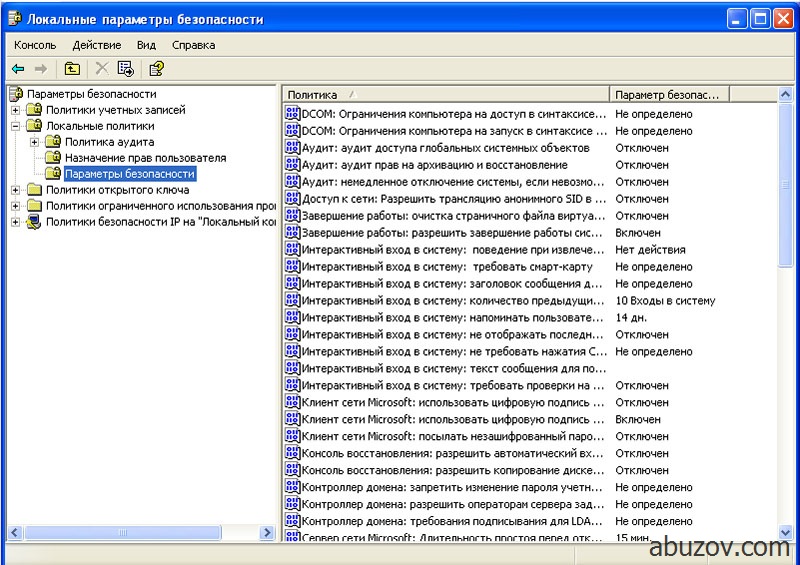

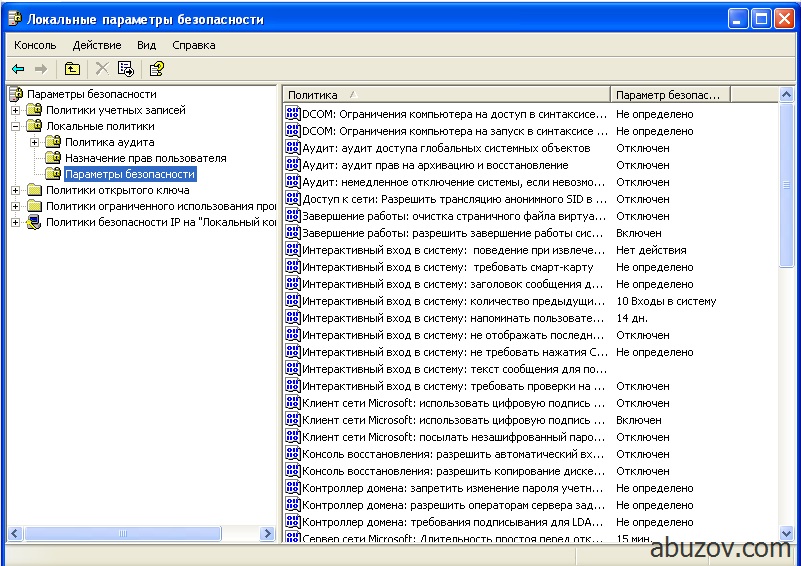

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

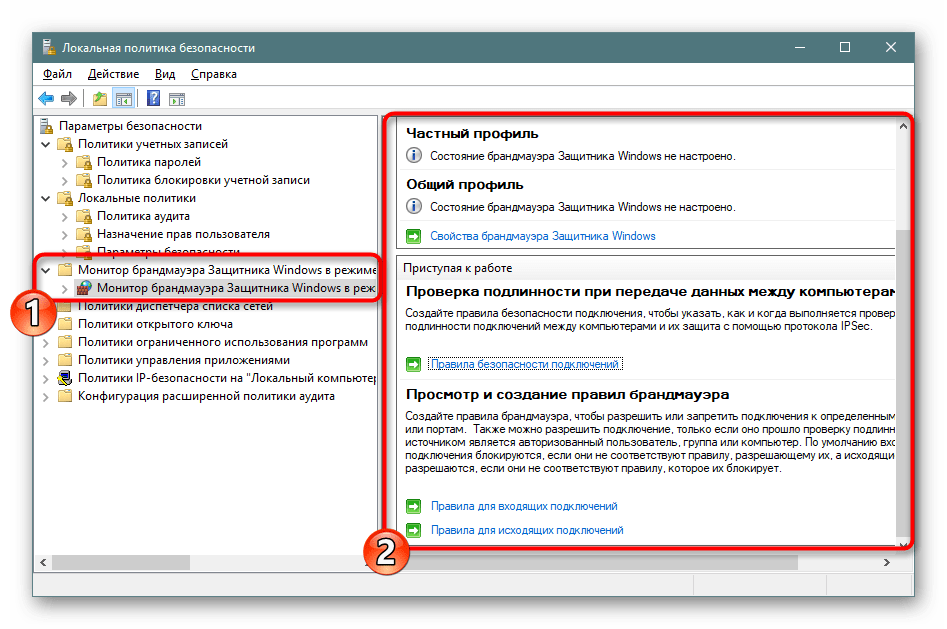

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

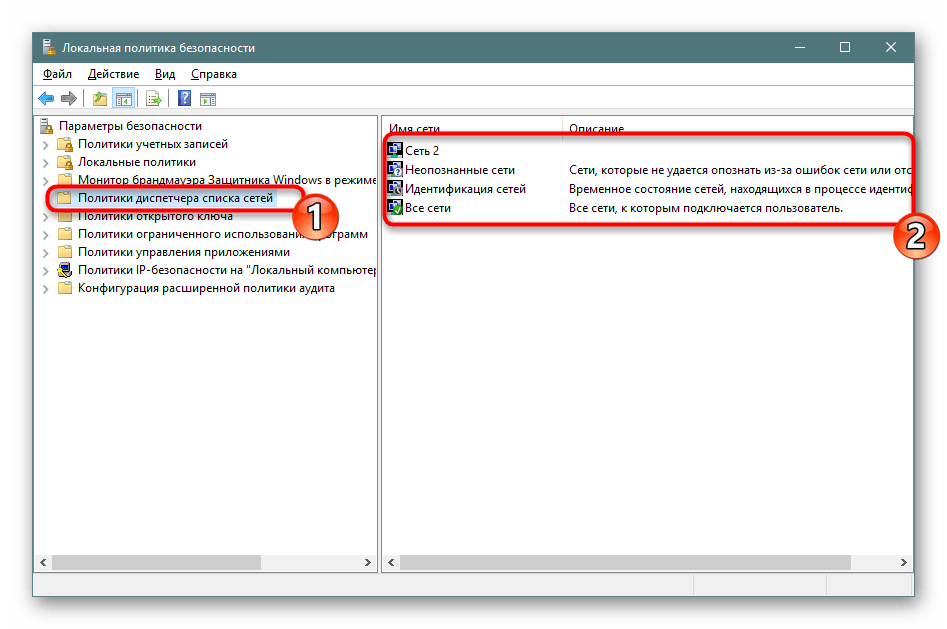

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

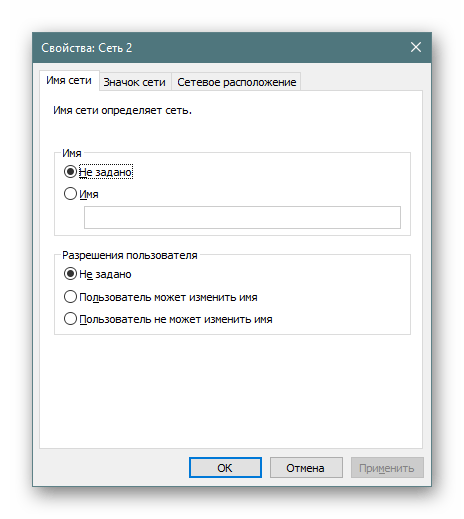

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

Политики открытого ключа

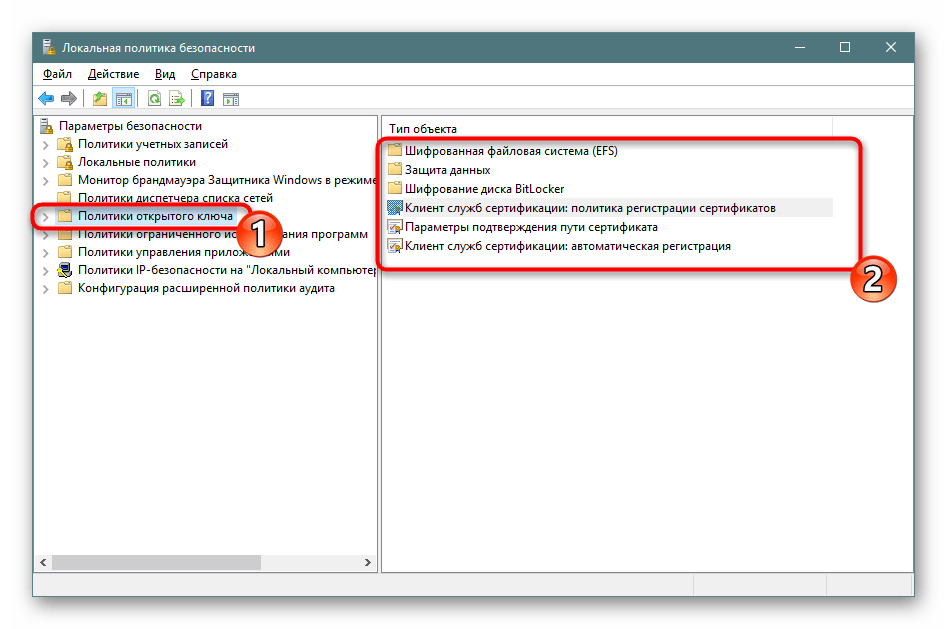

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

Политики управления приложениями

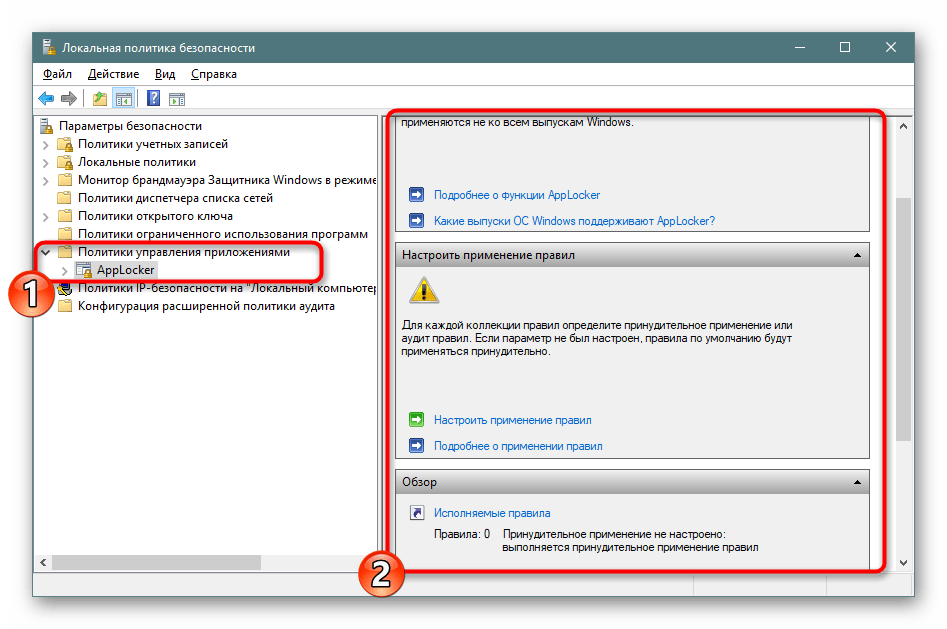

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

AppLocker в операционной системе Windows

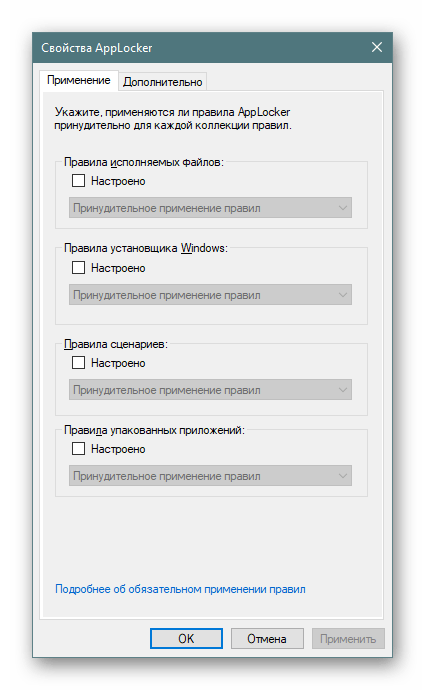

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

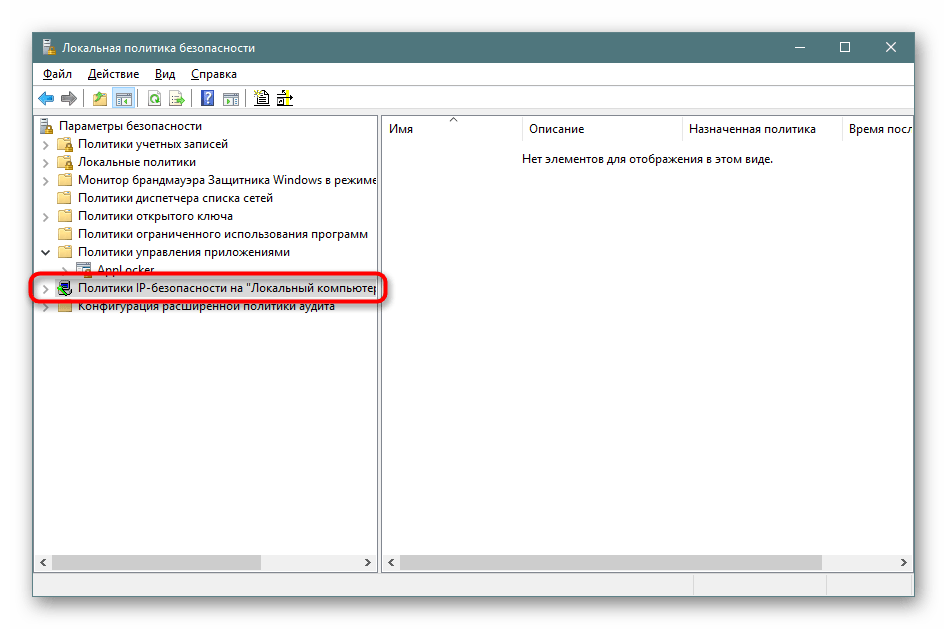

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

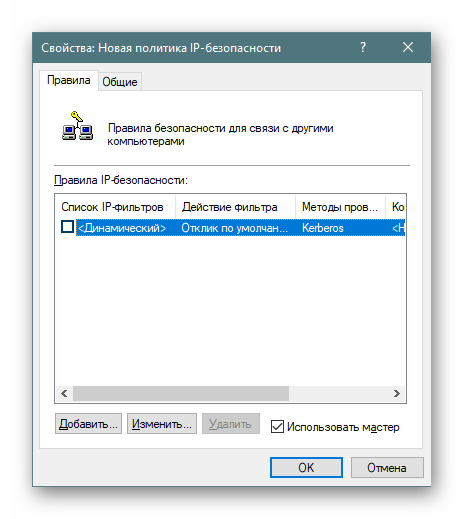

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

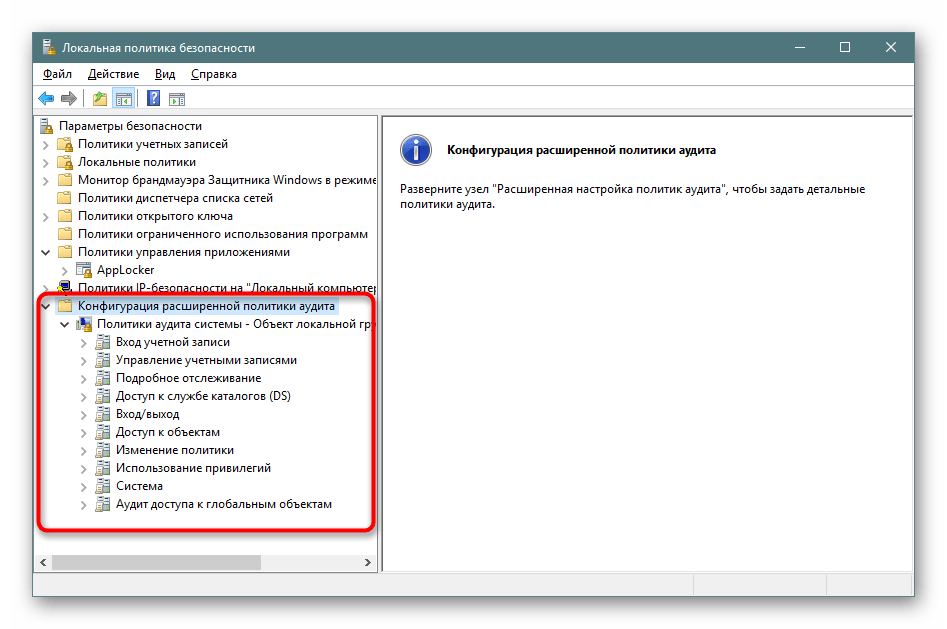

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Рассмотрим такой вопрос как администрирование учетных записей пользователей в Windows.

Содержание:

- Настройка политик учетных записей

- Настройка паролей пользователей

- Настройка параметров блокировки пользователей

- Настройка прав пользователей

- Настройка параметров безопасности операционной системы

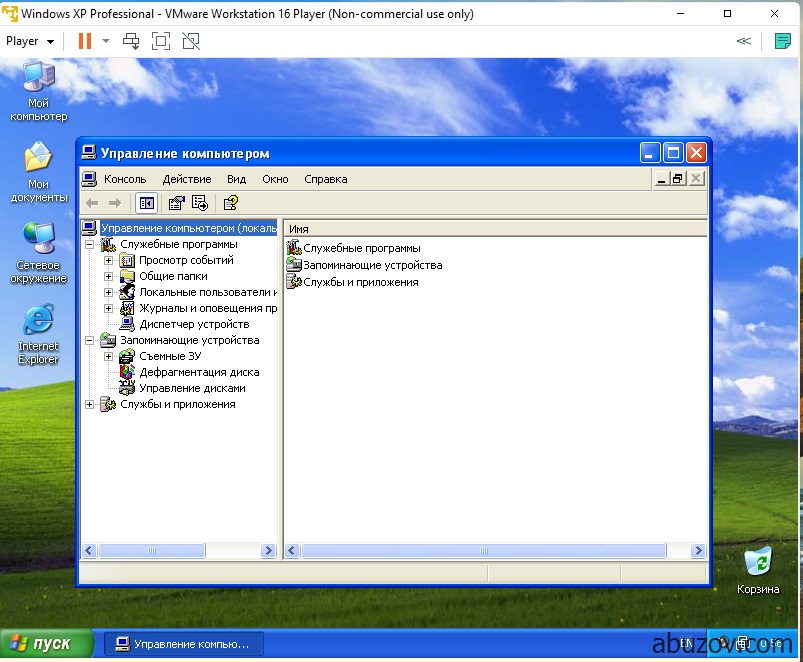

Управлять учетными записями локальных пользователей в Windows можно при помощи оснастки «Локальные пользователи и группы».

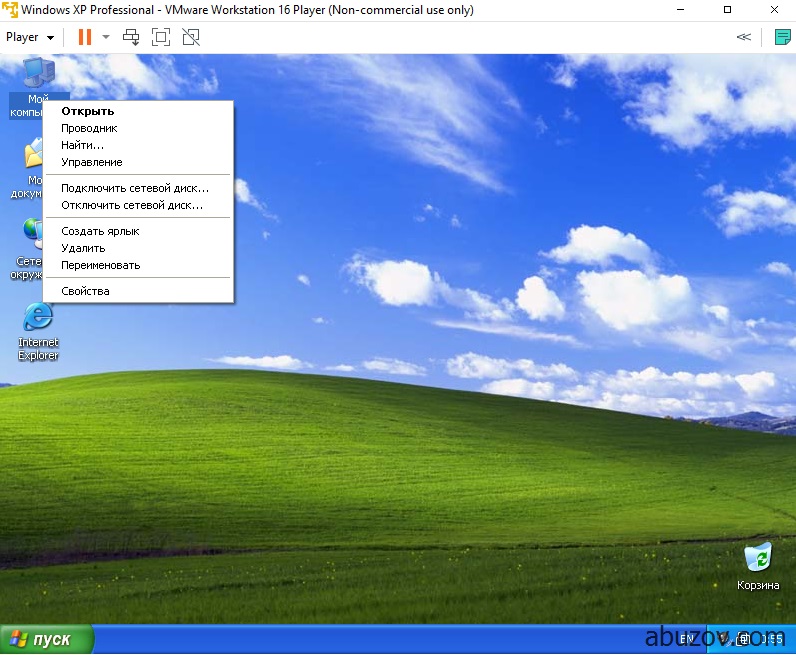

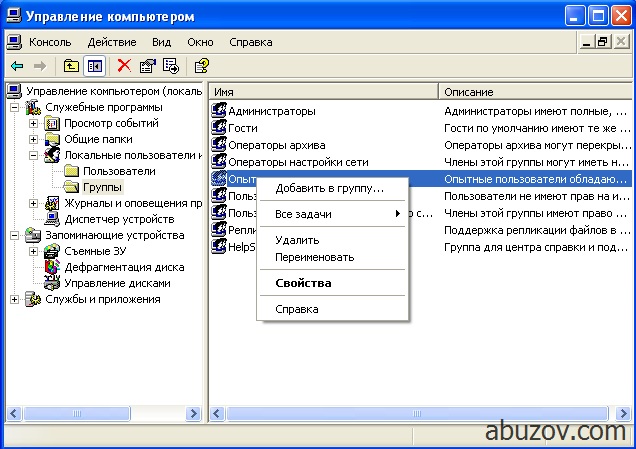

Что бы открыть оснастку «Локальные пользователи и группы» нужно щелкнуть правой кнопкой мыши по значку «Мой компьютер», выбрать «Управление компьютером», а затем «Локальные пользователи и группы».

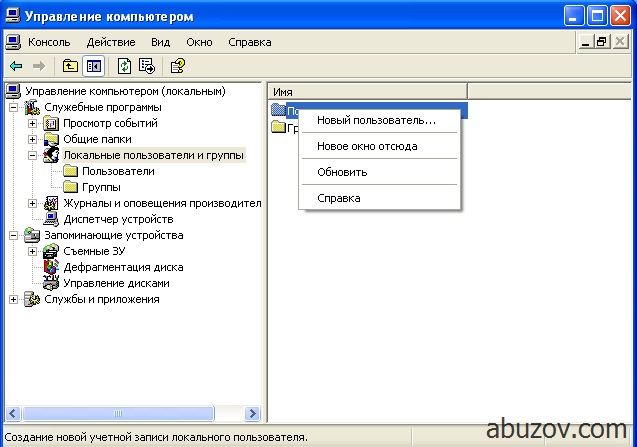

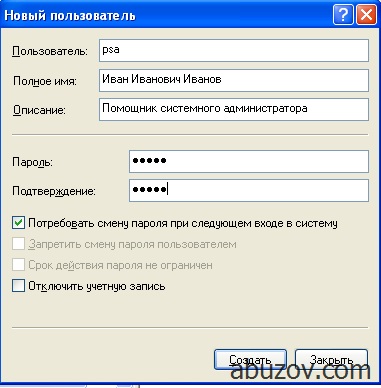

Для того, что бы создать новую учетную запись, в правой части окна в контекстном меню пункта «Пользователи» нужно выбрать пункт «Новый пользователь».

В окне «Новый пользователь» необходимо ввести имя учетной записи, пароль и подтвердить пароль.

При установке пароля есть два вариант:

- Администратор не должен знать пароль пользователя, тогда нужно отметить пункт «Потребовать смену пароля при следующем входе в систему». После первого входа в систему она запросит смену пароля, и пароль будет знать только пользователь.

- Если администратор должен знать пароль, не выбираем этот пункт.

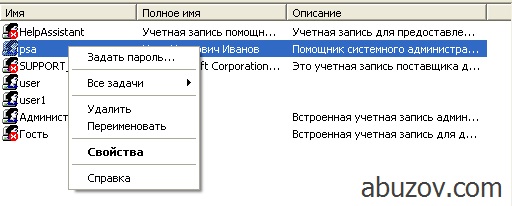

Если пользователь забыл свой пароль, администратор может сбросить его, при помощи функции «Задать пароль».

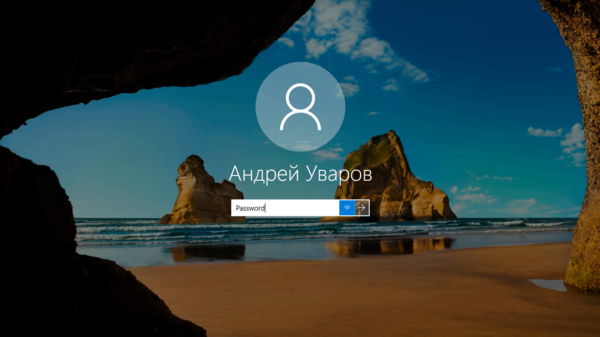

При входе в систему под новой учетной записью будет предложено сменить пароль.

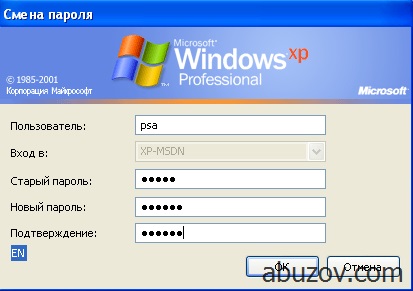

Что бы добавить новому пользователю наборы прав и ограничений нужно войти в систему под учетной записью администратора. Зайти в свойства учетной записи (Компьютер->Управление->Локальные пользователи и группы->Пользователи).

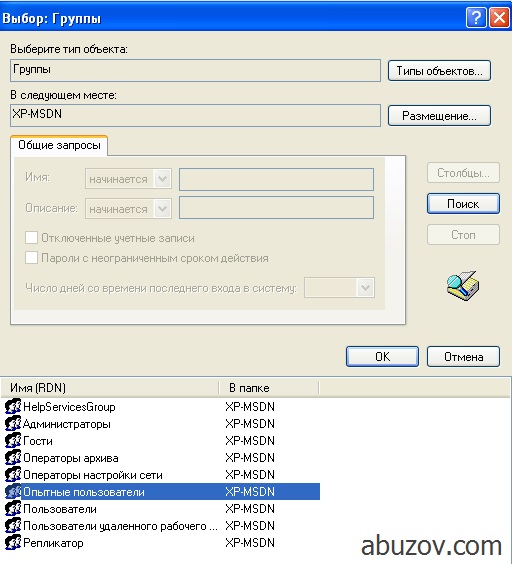

Например, на вкладке «Членство в группах» можно добавить пользователя в группу «опытные пользователи». Имя группы можно задать самостоятельно или выбрать из списка (Дополнительно->Поиск).

Если открыть свойства группы «Опытные пользователи» то можно убедиться, что пользователь добавлен в группу.

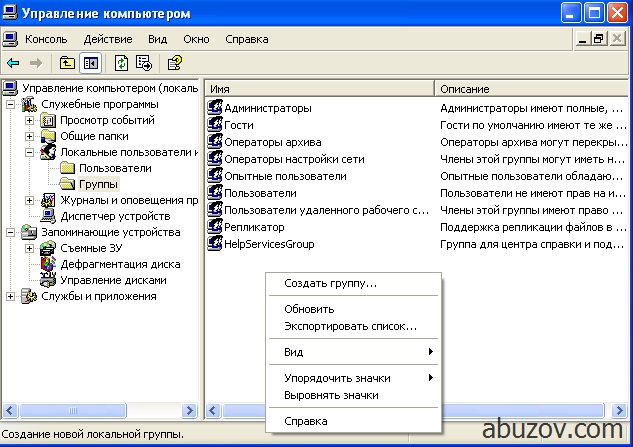

Для тренировки можно создать новую группу и добавить туда пользователя.

Настройка политик учетных записей

В политиках учетных записей можно настраивать такие параметры как:

- Пароли.

- Блокировка пользователей.

- Права пользователей.

- Параметры безопасности операционной системы.

Настройка паролей пользователей

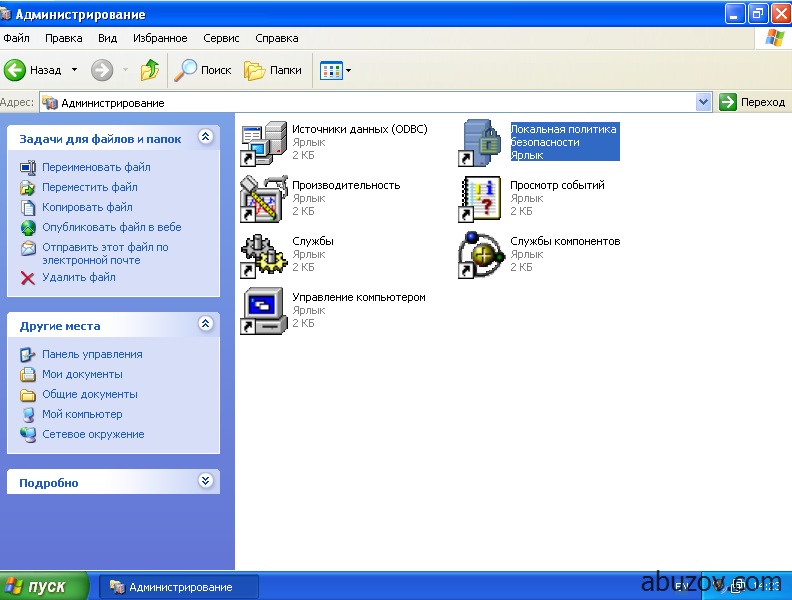

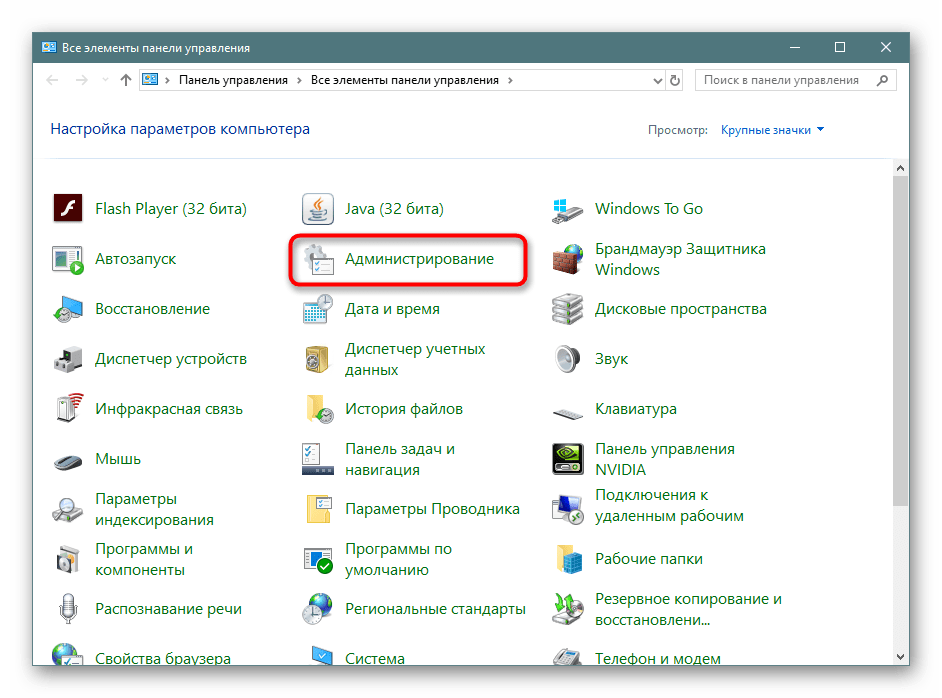

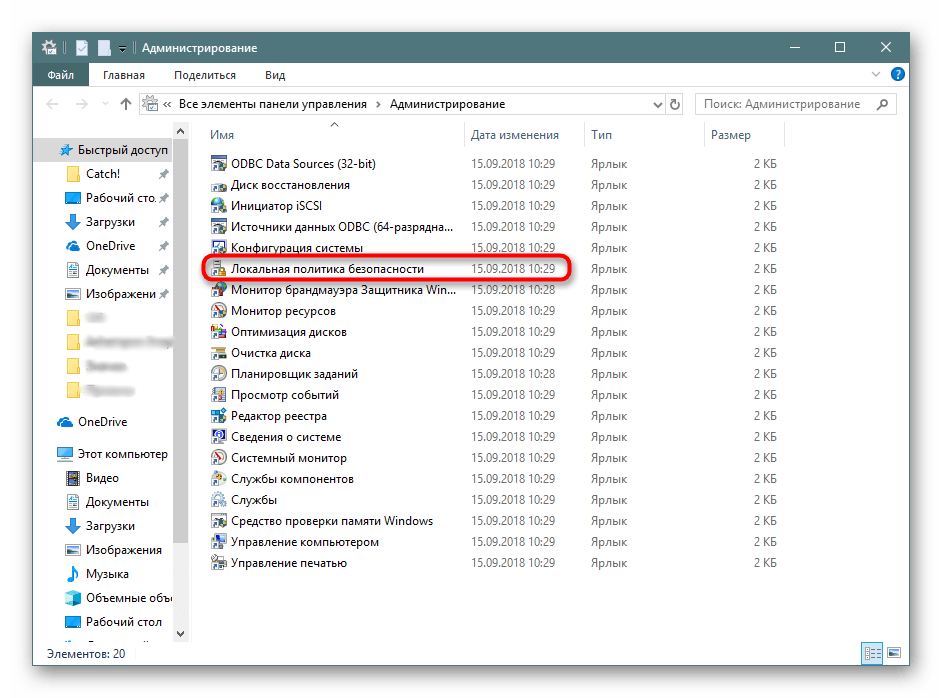

Что бы задать параметры, которые будут применяться ко всем локальным пользователям нужно открыть «Локальную политику безопасности» Пуск->Панель управления->Администрирование->Локальная политика безопасности.

Этот раздел содержит настройки, которые применяются к паролям пользователей.

Для настройки паролей нужно выбрать Политики учетных записей->Политика паролей.

Для примера можно задать следующие параметры:

Настройка параметров блокировки пользователей

Для настройки параметров блокировки пользователей нужно перейти в раздел «Политика блокировки учетных записей» Параметры безопасности->Политики учетных записей->Политика блокировки учетной записи.

Пример настройки параметров:

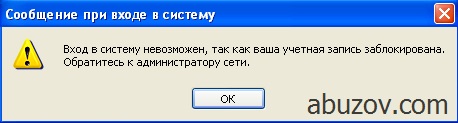

Если пользователь попытается зайти 3 раза под своей учетной записью и неправильно введет пароль, то он получит сообщение о том, что его учетная запись заблокирована.

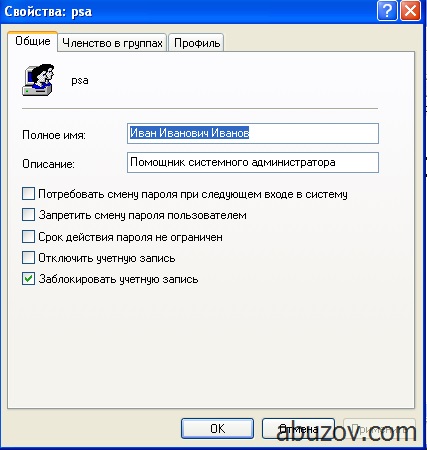

Для того, что бы разблокировать заблокированную учетную запись, нужно зайти в ее свойства (Управление компьютером->Локальные пользователи и группы ->Пользователи->Свойства) и снять флажок «Заблокировать учетную запись».

Настройка прав пользователей

Настройка прав пользователей производится в разделе «Назначение прав пользователей». Правами можно наделять пользователей или группы пользователей.

Что бы назначить права нужно выбрать раздел «Назначение прав пользователя» (Параметры безопасности->Локальные политики->Назначение прав пользователя).

Для примера присвоим право «Завершение работы системы». Для этого нужно выбрать соответствующий параметр, а затем:

Таким образом, пользователи «Группа самых опытных пользователей» получат право на завершение работы в системе.

В оснастку «Назначение прав пользователя» входят следующие политики:

- Архивирование файлов и каталогов.

- Восстановление файлов и каталогов.

- Вход в качестве пакетного задания.

- Вход в качестве службы.

- Добавление рабочих станций к домену.

- Доступ к компьютеру из сети.

- Завершение работы системы.

- Загрузка и выгрузка драйверов устройств.

- Закрепление страниц в памяти.

- Замена маркера уровня процесса.

- Запретить вход в систему через службу терминалов.

- Запуск операций по обслуживанию тома.

- Извлечение компьютера из стыковочного узла.

- Изменение параметров среды оборудования.

- Изменение системного времени.

- Локальный вход в систему.

- Настройка квот памяти для процессора.

- Обход перекрестной проверки.

- Овладение файлами или иными объектами.

- Олицетворение клиента после проверки подлинности.

- Отказ доступа компьютеру из сети.

- Отказ во входе в качестве пакетного задания.

- Отказать во входе в качестве службы.

- Отклонить локальный вход.

- Отладка программ.

- Принудительное удаленное завершение.

- Профилирование зараженности системы.

- Профилирование одного процесса.

- Работа в режиме операционной системы.

- Разрешать вход в систему через службу терминалов.

- Разрешение доверия к учетным записям при делегировании.

- Синхронизация данных службы каталогов.

- Создание глобальных объектов.

- Создание журналов безопасности.

- Создание маркерного объекта.

- Создание постоянных объектов совместного использования.

- Создание страничного файла.

- Увеличение приоритета диспетчирования.

- Управление аудитом и журналом безопасности.

Настройка параметров безопасности операционной системы

Раздел «Параметры безопасности» управляет параметрами настройки операционной системы.

Для настроек параметров нужно выбрать Параметры безопасности->Локальные политики->Параметры безопасности.

Для примера можно изменить следующие настройки:

В общем, такой вопрос как, администрирование учетных записей пользователей в Windows рассмотрен.

Анатолий Бузов / об авторе

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

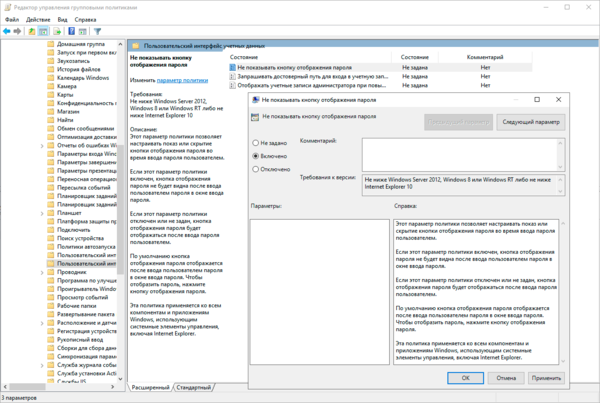

Не показывать кнопку отображения пароля

Работа в спокойных офисных условиях сильно отличается от работы в торговом зале или на складе, где постоянно находится большое количество людей, особенно если некоторые из них могут видеть экран рабочего компьютера. В этом случае кнопка отображения пароля является прямой угрозой безопасности и это не преувеличение. Некоторые администраторы думают, мол что такого, если кто-то на пару секунд увидит сложный пароль, попробуй запомни… Но сложный пароль не всегда является сложным, с точки зрения политики паролей Windows такой пароль является вполне допустимым:

Masha2008!Но с точки зрения безопасности это полный провал, особенно если мы знаем, что дочь сотрудника зовут Машей, все остальное выяснить не сильно сложно. Можно ужесточать требования к длине пароля, но это только лишь повлечет создание новых, вполне читабельных и запоминаемых конструкций, скажем:

Anna+Vova=2008Svadba!!!Здесь можно смеяться, можно плакать, но все эти примеры взяты нами из реальной жизни. Такие пароли, даже при беглом взгляде, очень легко запоминаются, особенно если разложить их на составные части и привязать к личности пользователя.

Можно, конечно, самостоятельно сгенерировать сложные, устойчивые пароли и раздать их пользователям, но лучше от этого не станет. Если предыдущую комбинацию можно было запомнить и быстро ввести, лишь иногда подглядывая на ввод, то сложный пароль будет вводиться медленно, возможно и по бумажке, с постоянной проверкой правильности ввода. Так что лучше мы однозначно не сделаем.

Поэтому самый разумный вариант — отключить кнопку отображения пароля. Нет кнопки — нет проблемы. А помогут нам в этом групповые политики.

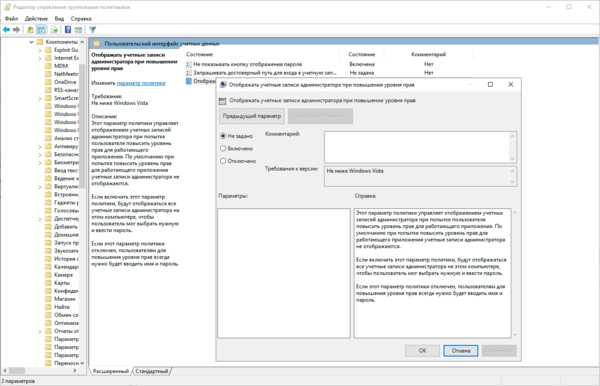

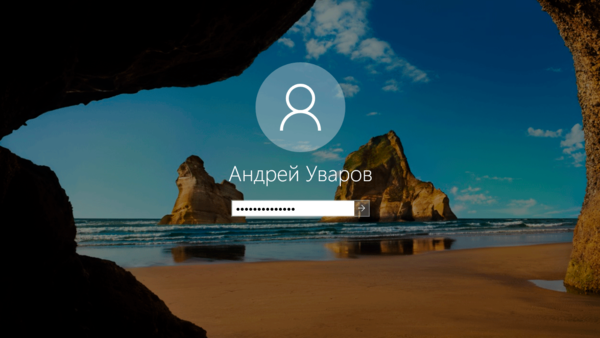

Откроем редактор групповых политик и создадим новую политику, затем перейдем в Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Пользовательский интерфейс учетных данных. В данном разделе найдем политику Не показывать кнопку отображения пароля и включим ее. Никаких дополнительных настроек у данной политики нет, только включено или выключено.

gpupdate /forceИ сравним полученный результат. Было:

На этом можно бы было и закончить данную статью, но в указанном нами разделе есть и другие, не менее интересные политики, рассмотрим и их.

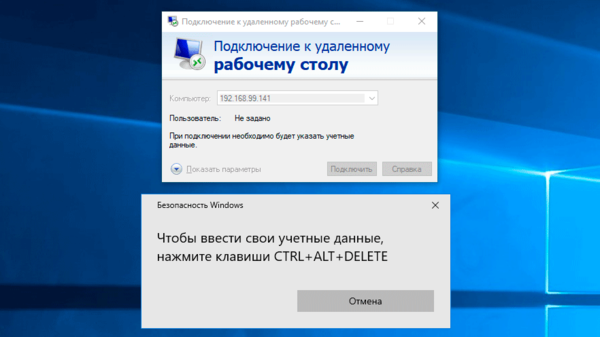

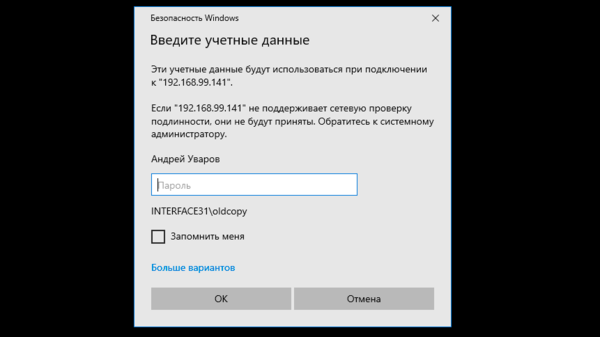

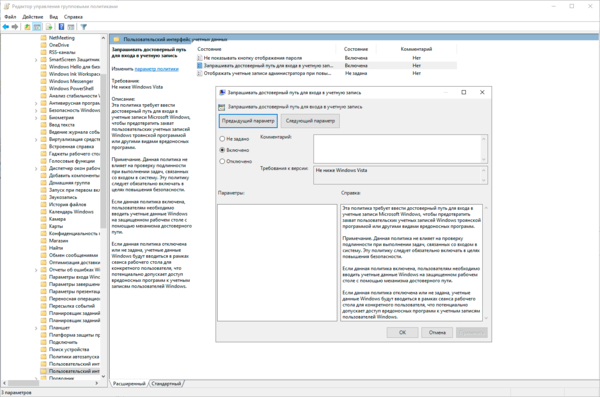

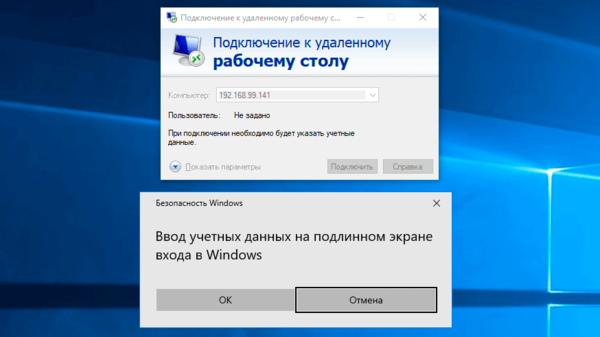

Запрашивать достоверный путь для входа в учетную запись

Уже само название политики является чем-то замысловатым и не совсем понятным. Не добавляет ясности и описание.

Также примите во внимание, что данная политика не влияет на вход в систему.

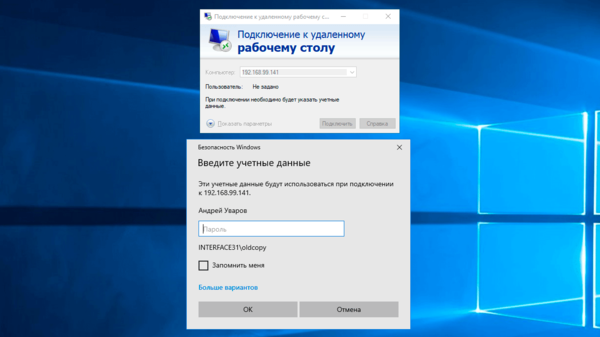

Все еще не понятно? Давайте разбираться. Допустим мы хотим подключиться к удаленному серверу по RDP. В обычной ситуации мы получим привычное окно для ввода учетных данных, прямо в текущем сеансе.

Ну и наконец экран темнеет, также, как и при запросе повышения прав через UAC и предлагается ввести учетные данные:

Это безопасно, так как ни один пользовательский процесс не может перехватить вводимые данные, программно ввести значения в поля ввода или нажать кнопку, но вряд ли удобно простому пользователю.

Когда может пригодиться эта политика? Для тех случаев, когда безопасность ставится выше удобств и имеется реальная угроза перехвата данных. Скажем, носимые устройства, которые находясь за пределами периметра никак не контролируются, а вернувшись в корпоративную сеть могут представлять угрозу ее безопасности.

Если обобщить: данная политика предотвращает возможный перехват или подмену учетных данных в сеансе пользователя, но резко снижает удобство использования системы.

Отображать учетные записи администратора при повышении уровня прав

В отличие от предыдущей — это простая и понятная политика. Она показывает, будут ли при повышении прав показаны учетные записи администраторов. По умолчанию политика выключена и это правильно, так как имена учетных записей администраторов следует если не держать в секрете, то, по крайней мере, не показывать первым встречным.

Лично мы не видим сценариев, для которых бы пришлось включать данную политику, но знать о ее существовании нужно, также, как и проверить, а не оказалась ли она случайно включена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Локальная политика безопасности (Local Security Policy) — мощный инструмент, который позволяет контролировать различные параметры безопасности на вашем компьютере в операционной системе Windows. Локальная политика безопасности Windows позволяет ограничить использование некоторых функций или разрешить доступ к ним только определенным пользователям.

Вы можете использовать функции локальной политики безопасности для повышения безопасности своего локального компьютера с операционной системой Windows. Оснастка «Локальная политика безопасности» позволяет пользователю управлять политиками паролей, учетных записей, прав пользователей, аудита, управления приложениями и так далее.

Содержание:

- Как открыть локальную политику безопасности через поиск Windows

- Запуск локальной политики безопасности с помощью команды «Выполнить»

- Открытие локальной политики безопасности с помощью меню «Пуск»

- Вход в локальную политику безопасности через Панель управления

- Как открыть локальную политику безопасности с помощью Диспетчера задач

- Переход к локальной политики безопасности из адресной строки Проводника

- Как запустить локальную политику безопасности из системной папки Windows

- Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

- Запуск локальной политику безопасности с помощью редактора локальной групповой политики

- Как закрепить локальною политику безопасности на панели задач

- Выводы статьи

- Как открыть локальную политику безопасности Windows (видео)

Перед пользователем встает вопрос, где находится локальная политика безопасности, чтобы воспользоваться функциями этого инструмента. Существует несколько способов для получения доступа к политикам безопасности локального компьютера.

Вы можете столкнуться с тем, что локальная политика безопасности отсутствует на вашем компьютере. В этом случае непонятно, где локальные политики безопасности находятся на данном ПК.

Необходимо учитывать, что локальная политика безопасности используется только в старших версиях операционной системы Windows: Корпоративной, Профессиональной и для образовательных учреждений. В Домашних версиях Windows этого инструмента нет, поэтому вы не сможете войти в управление локальными политиками безопасности.

Для выполнения настройки локальных политик безопасности необходимо войти в Windows с учетной записью администратора или у вас должны быть права администратора.

В этом руководстве перечислены способы открыть локальную политику безопасности в Windows 10 или Windows 11, используя разные методы системного средства.

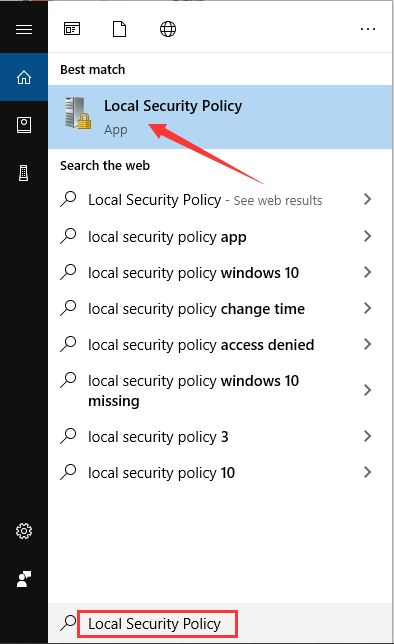

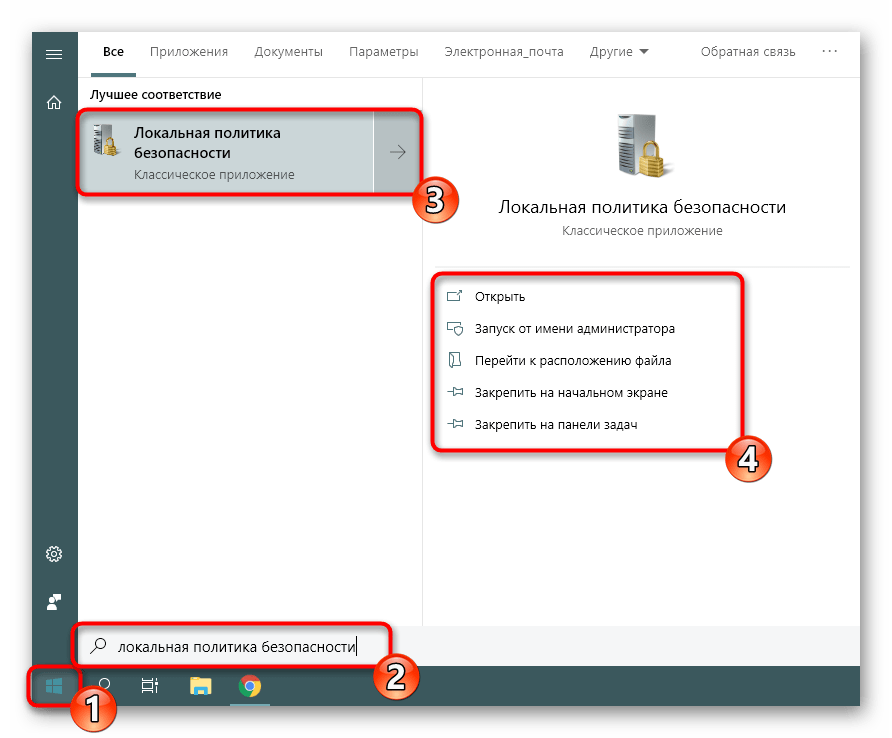

Как открыть локальную политику безопасности через поиск Windows

Панель поиска Windows помогает найти нужные файлы, папки и приложения на вашем устройстве, в том числе и системные инструменты.

Выполните следующие действия:

- Щелкните по значку поиска на панели задач, чтобы открыть поиск Windows.

- В строке поиска ведите выражение «локальная политика безопасности».

- Откройте локальную политику безопасности.

- На экране вашего компьютера откроется редактор локальной политики безопасности, в котором вносятся необходимые изменения в параметрах безопасности компьютера.

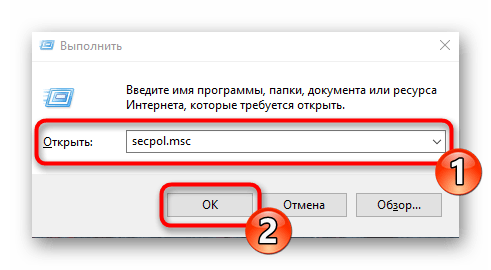

Запуск локальной политики безопасности с помощью команды «Выполнить»

С помощью выполнения команд в окне «Выполнить» вы можете быстро открывать программы или системные средства на вашем компьютере. Вызывает приложение «Локальная политика безопасности» команда «secpol.msc», которую мы будем использовать в разных методах из этой статьи.

Проделайте следующее:

- Нажмите на клавиатуре «Win» + «R».

- В диалоговое окно «Выполнить» введите команду «msc», а затем нажмите «Enter».

Это действие запустит локальную политику безопасности.

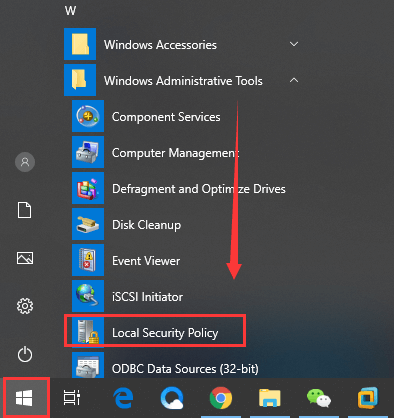

Открытие локальной политики безопасности с помощью меню «Пуск»

В меню «Пуск» в Windows вы можете найти большинство программ на вашем компьютере, включая системные средства Windows.

Локальная политика безопасности Windows 11 запускается следующим образом:

- Откройте меню «Пуск», нажмите на кнопку «Все приложения» в правом верхнем углу.

- Прокрутите страницу вниз, а затем щелкните по «Инструменты Windows».

- В окне «Инструменты Windows» найдите «Локальная политика безопасности» и дважды щелкните по ней.

Локальная политика безопасности Windows 10 открывается из меню «Пуск» таким способом:

- Войдите в меню «Пуск».

- В списке программ найдите папку «Средства администрирования Windows».

- Щелкните по значку «Локальная политика безопасности».

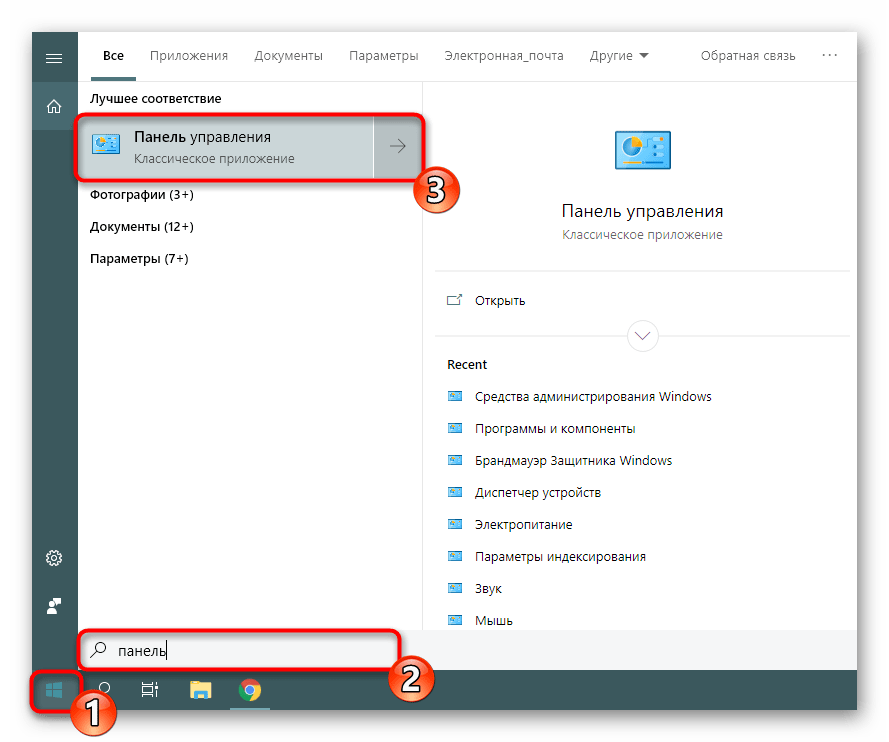

Вход в локальную политику безопасности через Панель управления

Панель управления Windows обеспечивает доступ к различным системным инструментам и настройкам операционной системы.

Сделайте следующее:

- Нажимайте на клавиши «Win» + «R»,

- Введите «control panel» в диалоговом окне «Выполнить» и нажмите кнопку «ОК».

- В окне «Все элементы панели управления» выберите представление для просмотра крупными или мелкими значками.

- Нажмите на «Инструменты Windows».

- В окне «Инструменты Windows» дважды щелкните по значку «Локальная политика безопасности».

Как открыть локальную политику безопасности с помощью Диспетчера задач

Диспетчер задач Windows предоставляет сведения об активных процессах и программах, запущенных на компьютере, другую полезную информацию. Этот инструмент можно использовать не только для завершения или остановки процессов и служб, но и для запуска программ на вашем компьютере.

Воспользуйтесь этими рекомендациями:

- Щелкните правой кнопкой мыши по меню «Пуск».

- В контекстном меню выберите «Диспетчер задач».

- Во вкладке «Процессы» нажмите «Запустить новую задачу» на верхней панели в Windows В Windows 10 откройте меню «Файл», а там кликните «Запустить новую задачу».

- В открывшемся окне, в поле «Открыть:» введите «secpol.msc».

- Нажмите «ОК».

Переход к локальной политики безопасности из адресной строки Проводника

Проводник Windows имеет адресную строку, которую можно использовать для доступа к локальной политике безопасности.

Выполните инструкцию:

- Откройте Проводник Windows.

- Щелкните по адресной строке, введите «secpol.msc».

- Нажмите «Enter» или на стрелку справа от адресной строки.

Как запустить локальную политику безопасности из системной папки Windows

Вы можете запустить локальную политика безопасности непосредственно из папки «Windows», в которой располагается операционная система на компьютере.

Пройдите шаги:

- Откройте окно Проводника.

- Перейдите в следующую папку:

C:WindowsSystem32

- Найдите и дважды щелкните по файлу «secpol» для запуска системного средства.

Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

Если вам более удобно, вы можете применить методы командной строки для запуска локальной политики безопасности на своем ПК. С этой целью можно использовать командную строку или Windows PowerShell, в обоих средствах выполняется одинаковая команда.

Выполните следующее:

- В поле поиска Windows введите «cmd» или «powershell».

- Откройте командную строку или Windows PowerShell.

- В окне системного средства введите «secpol», а затем нажмите на «Enter».

На экране вашего компьютера появится окно «Локальная политика безопасности».

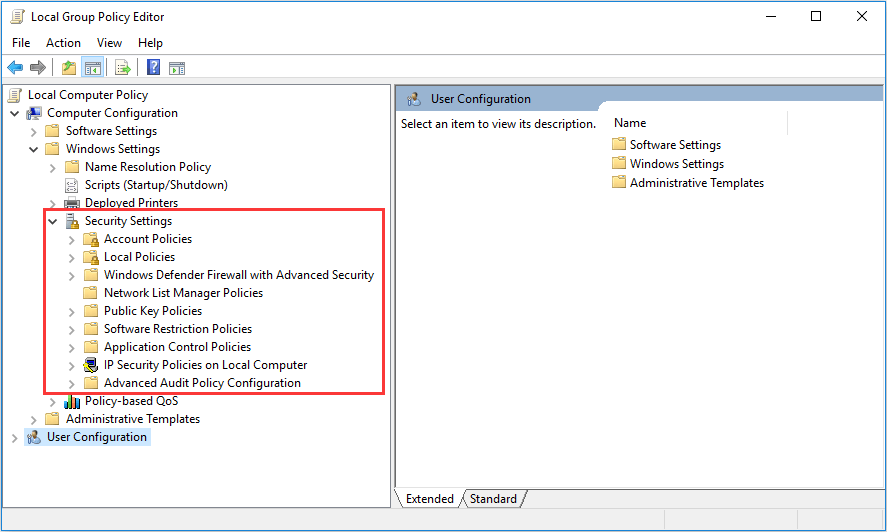

Запуск локальной политику безопасности с помощью редактора локальной групповой политики

Вы можете использовать редактор локальной групповой политики для запуска локальной политики безопасности.

Пройдите следующие шаги:

- В поле поиска Windows введите «gpedit.msc».

- Откройте окно «Редактор локальной групповой политики».

- Перейдите по пути:

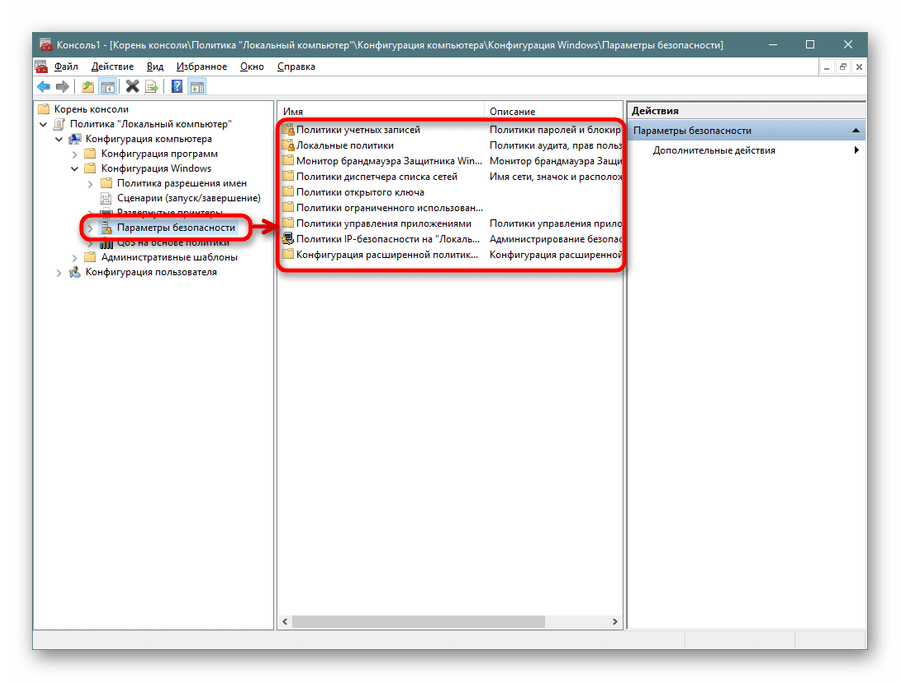

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности

- Здесь вы найдете все модули локальной политики безопасности.

Как закрепить локальною политику безопасности на панели задач

Вы можете открыть локальную политику безопасности, используя любой из перечисленных выше методов. Намного проще получить доступ к политикам безопасности прямо из панели задач. Для этого значок инструмента локальной политики безопасности необходимо закрепить на панели задач.

Необходимо выполнить следующее:

- Нажмите на клавиши «Win» + «S».

- В поле поиска введите «локальная политика безопасности».

- В результатах поиска отобразится нужное приложение, выберите «Закрепить на панели задач».

Теперь вы можете запускать локальную политику безопасности непосредственно с панели задач Windows.

Потом можно открепить этот значок от панели задач, если вам больше не нужно, чтобы локальная политика безопасности находилась на этом элементе интерфейса системы.

Выводы статьи

В операционной системе Windows используется локальная политика безопасности, с помощью которой пользователь может управлять некоторыми параметрами безопасности компьютера. Этот инструмент доступен в версиях Windows Корпоративная, Профессиональная и для образовательных учреждений. Вы можете воспользоваться несколькими способами, чтобы открыть локальную политику безопасности на своем компьютере.

Как открыть локальную политику безопасности Windows (видео)

Похожие публикации:

- Как установить пароль на папку в Windows — 3 способа

- Как перенести панель задач Windows 11 — 2 способа

- Как включить и использовать сенсорную клавиатуру Windows 11

- Как в Windows 11 вернуть меню «Пуск» Windows 10

- Исправление ошибки восстановления системы 0x81000203 в Windows

Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

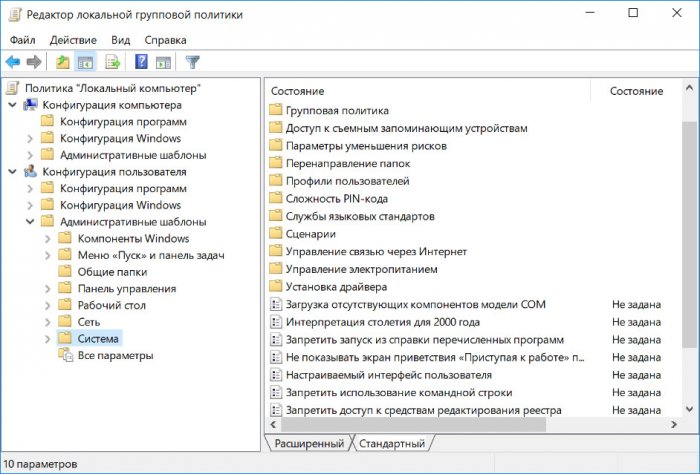

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

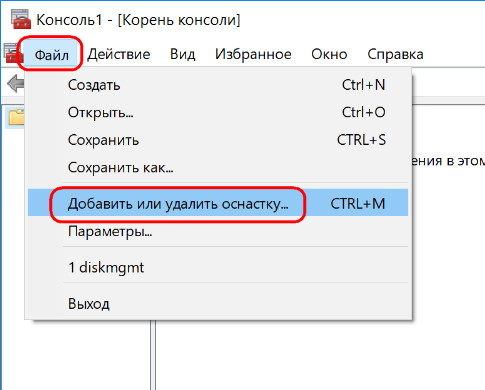

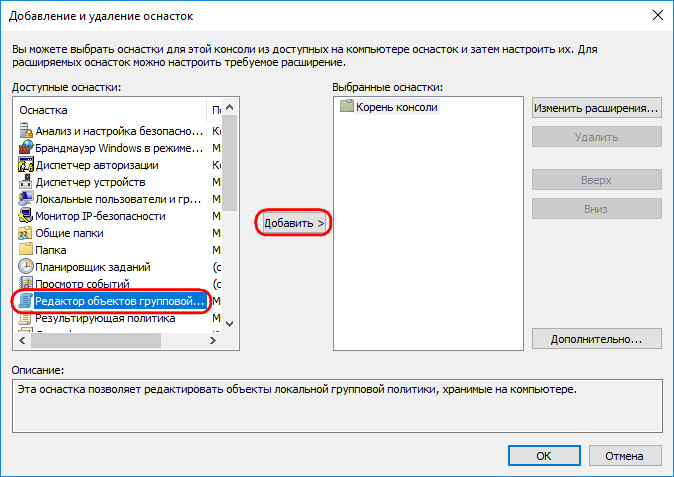

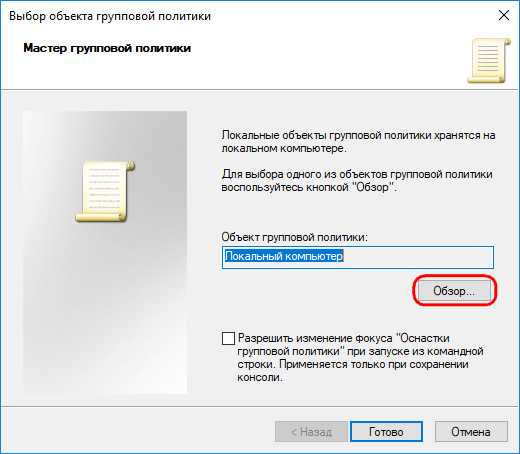

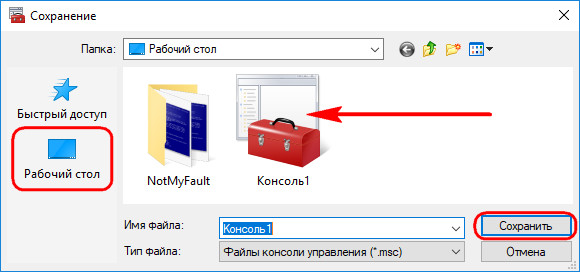

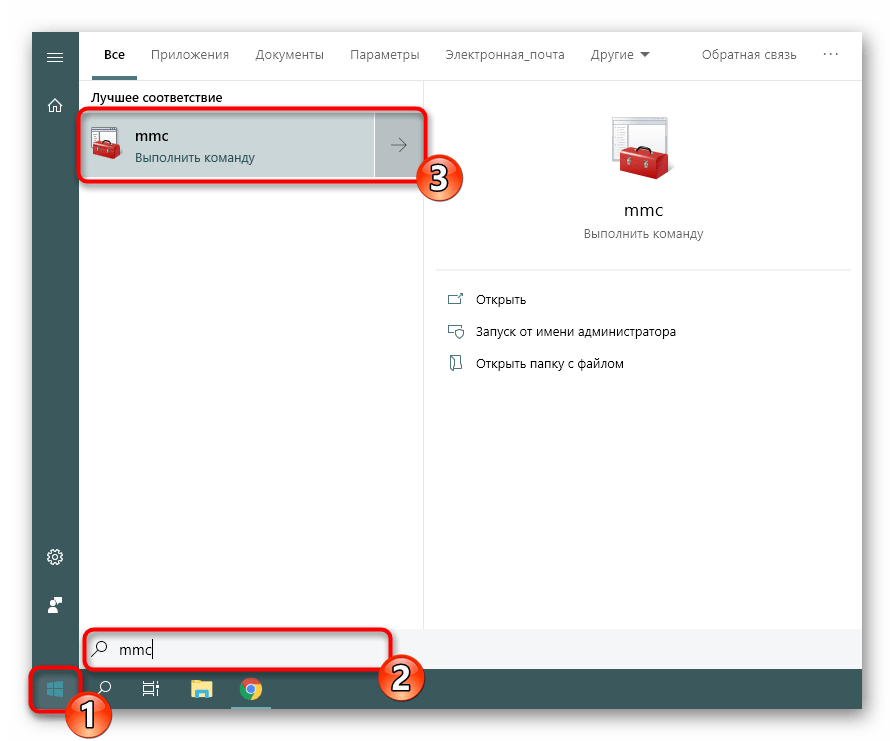

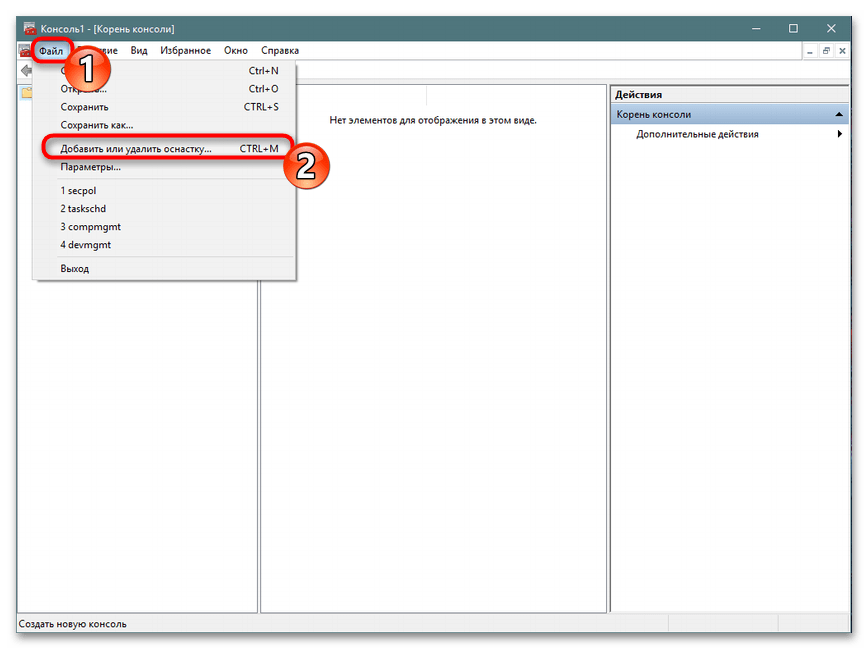

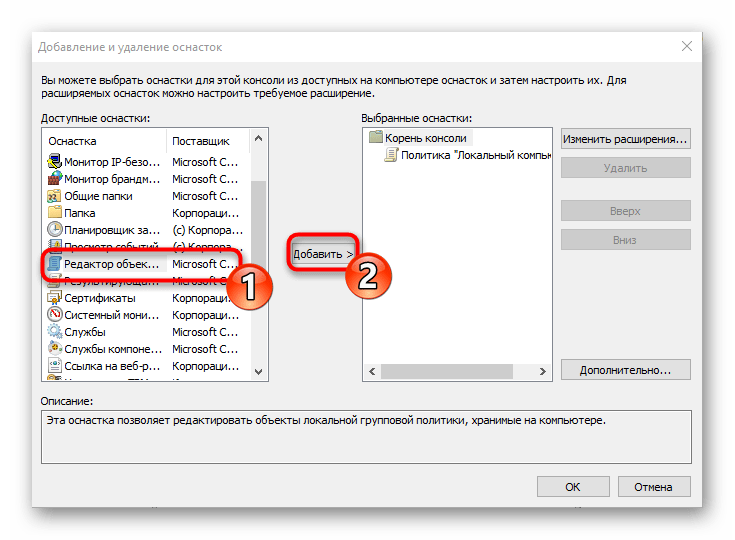

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

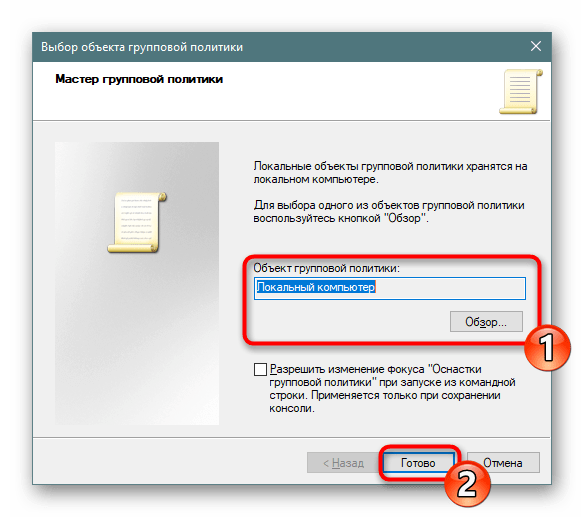

Теперь – «Обзор».

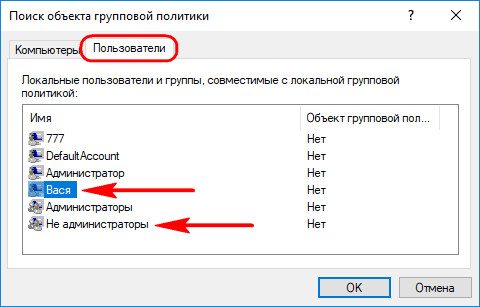

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

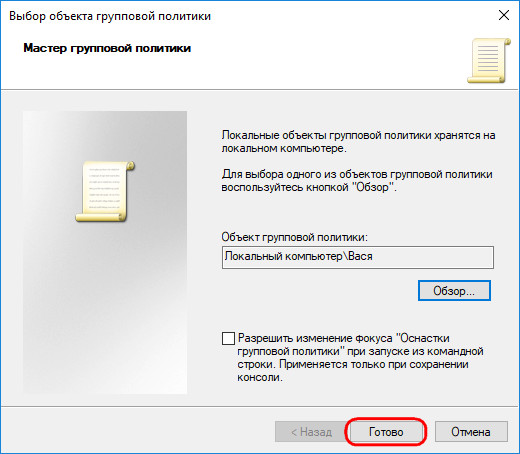

Готово.

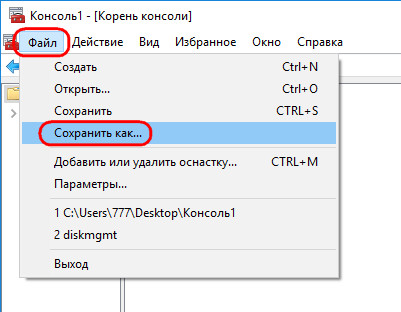

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

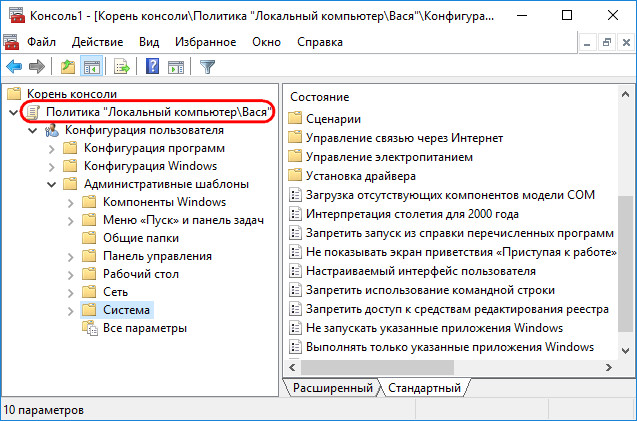

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

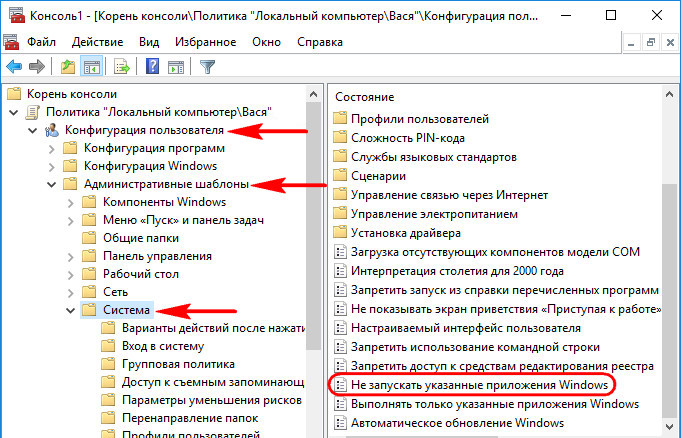

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

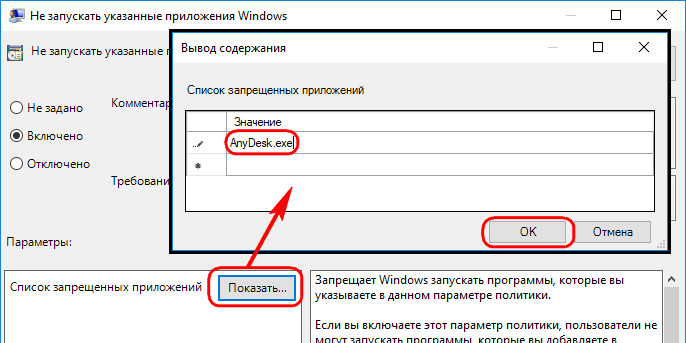

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

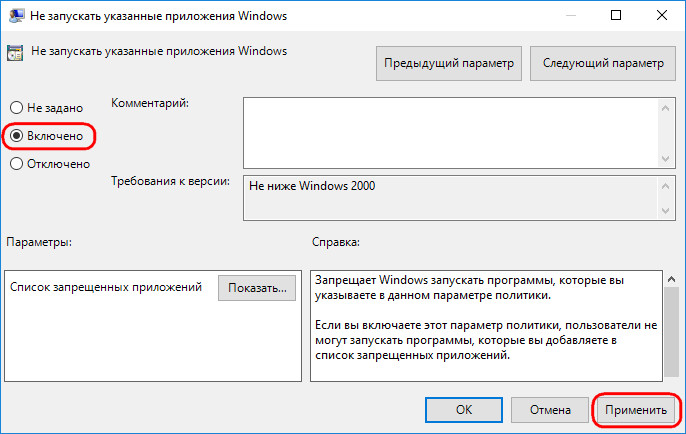

Выбираем параметр «Не запускать указанные приложения Windows».

Включаем его, жмём «Применить».

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

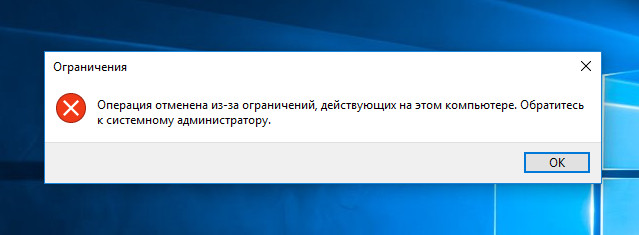

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

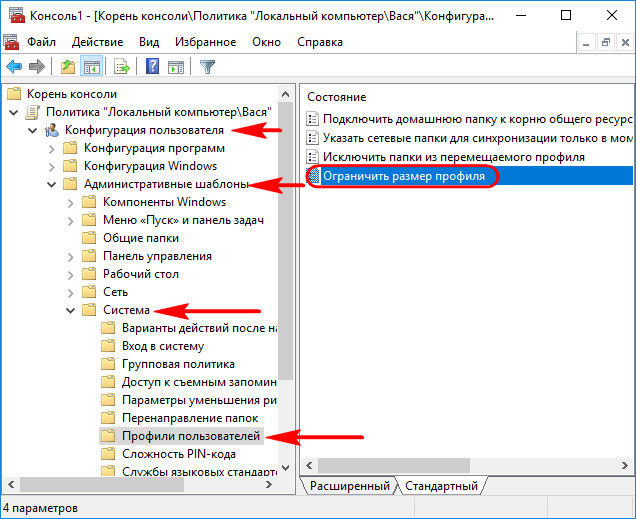

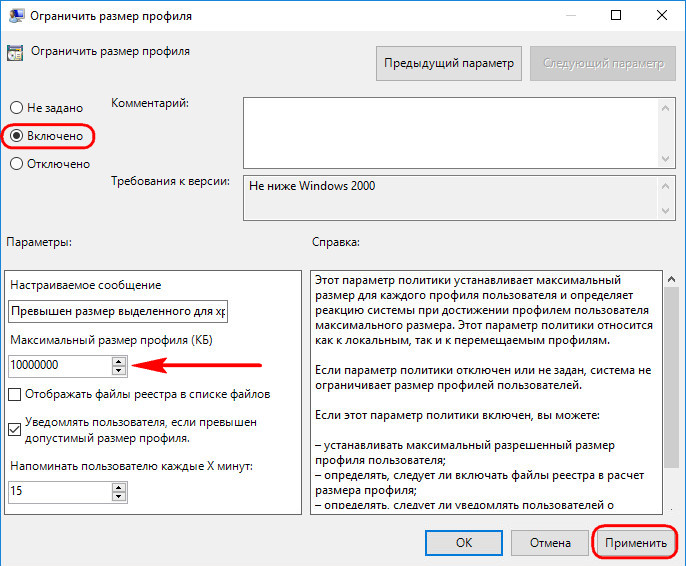

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

Выбираем параметр «Ограничить размер профиля».

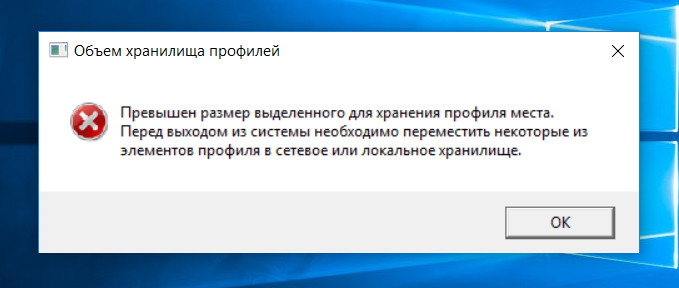

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

При достижении указанного лимита система будет выдавать соответствующее сообщение.

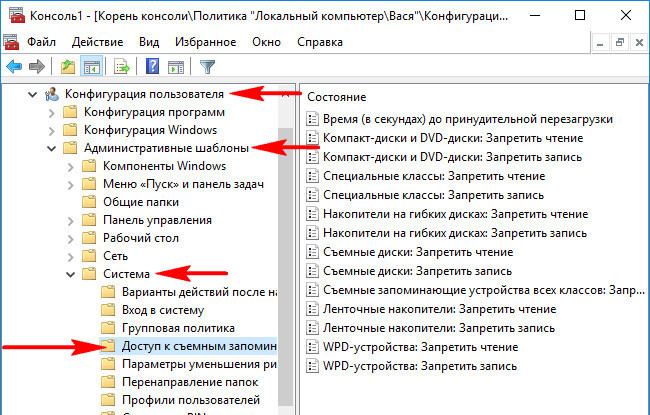

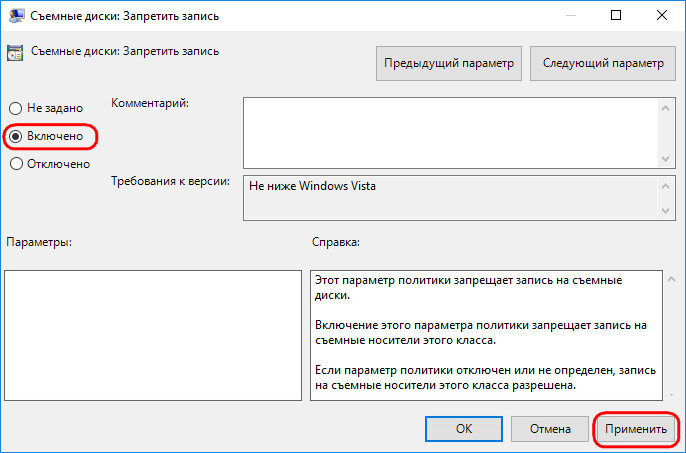

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

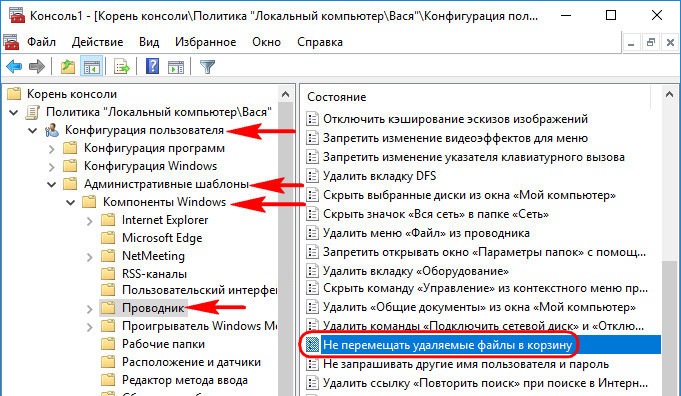

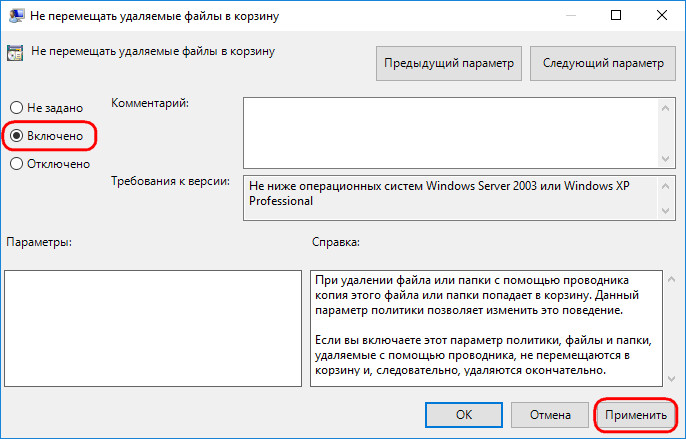

При частом захламлении диска (C:) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

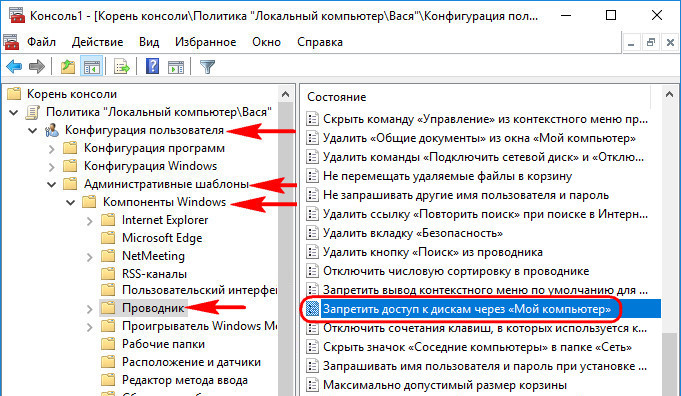

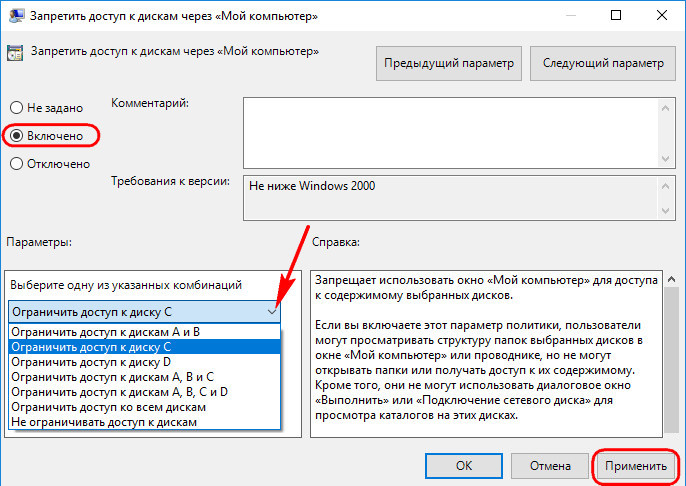

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

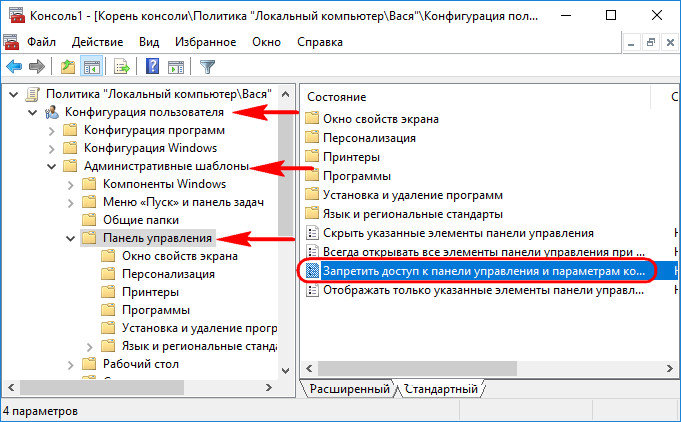

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

-

Partition Wizard

-

Partition Magic

- Local Security Policy Windows 10: What is It & How to Open It

By Amanda | Follow |

Last Updated April 29, 2020

Local Security Policy is useful tool built-in your Windows computer. In this article, MiniTool provides a brief introduction about Local Security Policy Windows 10 and shows you how to open Local Security Policy using 4 different methods.

About Local Security Policy Windows 10

The Local Security Policy (secpol.msc) of a system is a set of information about the security of a local computer. It allows you to control various security policies and settings on your Windows 10 computer, functioning like the Group Policy editor (gpedit.msc) that is designed to control settings on multiple computers in a domain from a central location.

According to Microsoft, the Local Security Policy information includes:

- The domains trusted to authenticate logon attempts

- User accounts may access the system and how

- The rights and privileges assigned to accounts

- The security auditing policy

After you open Local Security Policy, you can see different categories of security settings in the left pane. And you can choose an option from the right pane to configure as your needs. Unfortunately, some users still have problems opening this tool. Don’t worry if you have the same problem, as there are 4 methods for you to open or access Local Security Policy.

4 Methods to Open Local Security Policy

After learning about the Local Security Policy, you may want to open it and configure a certain security policy setting by yourself. How to open Local Security Policy? Here are 4 ways. Let’s see them one by one.

Note: Local Security Policy utility is not available in Windows 10 Home and you can access it in Windows 10 Enterprise, Pro, and other higher editions. Besides, it requires administrative privileges to open Local Security Policy Windows 10.

#1. Use Windows Search

The easiest method to find a certain application is using Windows Search. You can also find Local Security Policy in this way and open it.

Just press Windows + S to open Search and type local security policy in the editable box. When the application appears in the search results, you can open it by clicking it.

#2. Use Start Menu

Alternatively, you can also find Local Security Policy in the Start menu.

You need to click the Start button to invoke the menu where all the applications on your computer are listed here. Then, scroll down to locate Windows Administrative Tools. Expand it and you will see the Local Security Policy. Just click it to open it.

#3. Use Secpol.msc Command

There’s a command secpol.msc that you can use to open Local Security Policy Windows 10 quickly.

Just press Windows + R to open Run window, input secpol.msc and click OK to open the console of Local Security Policy directly.

Besides, you can also use this command in Command Prompt or Windows PowerShell to open the application.

#4. Use Local Group Policy Editor

If you cannot open Local Security Policy using the methods below, you can try accessing it in Local Group Policy Editor. This doesn’t open a standalone console of the application but can allow you edit all the provided security settings.

To do that, you just need to invoke Run window, input gpedit.msc and click OK to open Local Group Policy Editor. Go to Computer Configuration > Windows Settings > Security Settings. Now, you can configure local security policies in this module.

About The Author

Position: Columnist

Amanda has been working as English editor for the MiniTool team since she was graduated from university. She enjoys sharing effective solutions and her own experience to help readers fix various issues with computers, dedicated to make their tech life easier and more enjoyable.

She has published many articles, covering fields of data recovery, partition management, disk backup, and etc. In order to provide more useful tips and information, she is still committed to expand her technical knowledge.

-

Partition Wizard

-

Partition Magic

- Local Security Policy Windows 10: What is It & How to Open It

By Amanda | Follow |

Last Updated April 29, 2020

Local Security Policy is useful tool built-in your Windows computer. In this article, MiniTool provides a brief introduction about Local Security Policy Windows 10 and shows you how to open Local Security Policy using 4 different methods.

About Local Security Policy Windows 10

The Local Security Policy (secpol.msc) of a system is a set of information about the security of a local computer. It allows you to control various security policies and settings on your Windows 10 computer, functioning like the Group Policy editor (gpedit.msc) that is designed to control settings on multiple computers in a domain from a central location.

According to Microsoft, the Local Security Policy information includes:

- The domains trusted to authenticate logon attempts

- User accounts may access the system and how

- The rights and privileges assigned to accounts

- The security auditing policy

After you open Local Security Policy, you can see different categories of security settings in the left pane. And you can choose an option from the right pane to configure as your needs. Unfortunately, some users still have problems opening this tool. Don’t worry if you have the same problem, as there are 4 methods for you to open or access Local Security Policy.

4 Methods to Open Local Security Policy

After learning about the Local Security Policy, you may want to open it and configure a certain security policy setting by yourself. How to open Local Security Policy? Here are 4 ways. Let’s see them one by one.

Note: Local Security Policy utility is not available in Windows 10 Home and you can access it in Windows 10 Enterprise, Pro, and other higher editions. Besides, it requires administrative privileges to open Local Security Policy Windows 10.

#1. Use Windows Search

The easiest method to find a certain application is using Windows Search. You can also find Local Security Policy in this way and open it.

Just press Windows + S to open Search and type local security policy in the editable box. When the application appears in the search results, you can open it by clicking it.

#2. Use Start Menu

Alternatively, you can also find Local Security Policy in the Start menu.

You need to click the Start button to invoke the menu where all the applications on your computer are listed here. Then, scroll down to locate Windows Administrative Tools. Expand it and you will see the Local Security Policy. Just click it to open it.

#3. Use Secpol.msc Command

There’s a command secpol.msc that you can use to open Local Security Policy Windows 10 quickly.

Just press Windows + R to open Run window, input secpol.msc and click OK to open the console of Local Security Policy directly.

Besides, you can also use this command in Command Prompt or Windows PowerShell to open the application.

#4. Use Local Group Policy Editor

If you cannot open Local Security Policy using the methods below, you can try accessing it in Local Group Policy Editor. This doesn’t open a standalone console of the application but can allow you edit all the provided security settings.

To do that, you just need to invoke Run window, input gpedit.msc and click OK to open Local Group Policy Editor. Go to Computer Configuration > Windows Settings > Security Settings. Now, you can configure local security policies in this module.

About The Author

Position: Columnist

Amanda has been working as English editor for the MiniTool team since she was graduated from university. She enjoys sharing effective solutions and her own experience to help readers fix various issues with computers, dedicated to make their tech life easier and more enjoyable.

She has published many articles, covering fields of data recovery, partition management, disk backup, and etc. In order to provide more useful tips and information, she is still committed to expand her technical knowledge.

Содержание

- Расположение локальной политики безопасности в Windows 10

- Открываем «Локальную политику безопасности» в Windows 10

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Основы работы с редактором локальной групповой политики в ОС Windows 10

- Содержание

- Структура редактора групповой политики

- Пример последовательности действий при редактировании определенной политики

- Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

- Добавление объекта групповой политики первого уровня

- Добавление объекта групповой политики второго уровня

- Добавление объекта групповой политики третьего уровня

- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

Расположение локальной политики безопасности в Windows 10

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.10 Список разрешенных элементов панели управления

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

Рис.13 Добавление оснастки через консоль управления

Рис.14 Диалоговое окно Добавление и удаление оснасток

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

Рис.17 Консоль управления

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Источник

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник