1.

Дипломная работа

Тема: «Анализ и настройка систем

безопасности операционной системы

Windows 10»

Исполнитель: курсант Насылбеков А.Е.

Руководитель: преподаватель кафедры АСУ

подполковник Абдилдаев Г.С.

2.

Цель работы

Провести полный анализ операционной системы

Windows 10;

Обнаружить каналы утечек;

предложить пути настройки для безопасной

работы ОС.

Актуальность темы

Дипломная работа является актуальной, так как,

современном мире безопасность информаций

является одним из ключевых факторов мира.

3.

Операцио́ нная систе́ ма, сокр. ОС (англ. operating system, OS) —

комплекс взаимосвязанных программ, предназначенных для

управления ресурсами компьютера и организации взаимодействия с

пользователем.

В

логической

структуре

типичной

вычислительной

системы

операционная

система

занимает

положение

между устройствами с их микроархитектурой, машинным языком и,

возможно, собственными собственными (драйверами) — с одной

стороны — и прикладными программами с другой.

Windows 10 — операционная система для персональых

компьютеров

и

рабочих

станций,

разработанная

корпорацией Microsoft в рамках семейства Windows NT. После Windows

8.1 система получила номер 10, минуя 9. Серверный аналог Windows

10 — Windows Server 2016.

4.

Операционная система

Разработчик

Рыночная доля

Android

Google

40%

Windows

Microsoft

36%

iOS

Apple

13%

macOS

Apple

5%

Linux

Canonical и др.

1%

5.

Основные:

Windows 10 «Домашняя» — базовая версия для пользователей ПК, ноутбуков и

планшетных компьютеров. Поставляется с ноутбуками и нетбуками.

Windows 10 Pro — версия для ПК, лэптопов и планшетов с функциями для малого

бизнеса типа CYOD (выбери своё устройство).

Windows 10 «Корпоративная» — версия для более крупного бизнеса с расширенными

функциями управления корпоративными ресурсами, безопасности и т. д.

Производные:

Windows 10 China Government Edition — специальная редакция для КНР, содержит

меньшее количество штатных приложений Microsoft (каких именно — не уточняется)

и дополнительные настройки безопасности, наличие которых необходимо для

сертификации ОС для использования в государственных учреждениях.

Windows 10 Team — редакция для стран Евросоюза отсутсвуют ряд программ, но возМожно добавить в ручную.

Windows 10 Enterpise LTSC N. Для Южной Кореи Есть ссылки на

альтернативное ПО):

6.

Использование персональных данных вызвало опасения пользователей и

новостных сайтов. Microsoft собирает множество данных об использовании

компьютера с помощью сервисов телеметрии, которые пользователь не может

отключить. Согласно заявлению о конфиденциальности, Windows 10 собирает

данные, используемые для улучшения продуктов и служб. Примерами таких

данных являются имя, адрес электронной почты, предпочтения и интересы,

журнал браузера, журнал поиска и история файлов, данные телефонных

звонков и SMS, конфигурация устройств и данные с датчиков, а также данные

об использовании приложений. Также могут собираться все данные, вводимые

с клавиатуры, рукописно или через системы распознавания речи. Сбор данных

может происходить при установке программ, использовании голосового

поиска, открытии файлов и вводе текстов. Собранные данные могут

передаваться третьей стороне с согласия пользователя для предоставления

запрошенных услуг, а также предоставляться изготовителям оборудования.

Часть критики также относится к тому, что Windows 10 делится паролями

от Wi-Fi с другими пользователями.

7.

мы стали наблюдать за её сетевым поведением с помощью TCPView. Никаких

других действий при этом не выполнялось. Поначалу всё было тихо — как в

«Семерке». Лишь фирменный магазин приложений показывал готовность

получить данные через сеть доставки контента от Akamai Technologies.

8. наблюдение

внезапно ожил системный процесс WindowsSystem32svchost.exe. Он установил

подключение к удалённому узлу 191.232.139.254 и отправил на него 7,5 КБ.

Можно было узнать принадлежность IP-адреса через сервис WHOIS, но

спрашивать Shodan информативнее.

9. наблюдение

Как стало ясно из описания, это робот поисковой системы Bing. Если бы в

тесте был сделан хоть один поисковый запрос (даже локальный), тогда

соединение не вызывало бы никаких возражений. Однако мы просто сидели

и смотрели в TCPView на то, как компьютер начинает шпионить за нами

10. чем больше активности, тем интенсивней работают спящие шпионские программы.

За полчаса в сеть ушло около восьми тысяч пакетов. Как показало изучение

логов, большинство соединений устанавливалось по адресам в пределах одной

из крупных подсетей. У принадлежащих им айпишников часто менялись два-три

последних октета. Это говорит о том, что Microsoft развернула огромную сеть

для обработки всей стекающейся от пользователей Windows информации.

11.

ОС MS Windows, плюсы.

Поддержка очень большого ассортимента компьютерного

оборудования

Огромное количество прикладных программ, на сегодняшний

день это уже, наверное, более ста тысяч наименований.

Большое количество специалистов, которые более или менее

хорошо знают семейство ОС Windows. То есть, если вам

потребуется помощь, вы ее найдете легко и за умеренную цену.

ОС GNU/Linux, плюсы.

Сравнительно низкая стоимость.

Практическое отсутствие, по крайней мере, на сегодняшний

день, вредоносных программ для этой платформы.

Независимость от разработчика.

12.

ОС MS Windows, минусы.Сравнительно высокая

стоимость.

Очень большое количество вредоносных программ

Жесткая зависимость от разработчика.

ОС GNU/Linux, минусы

Значительно худшая, чем для платформы Windows,

поддержка компьютерного оборудования, в

особенности внешнего, такого как, например

принтеры или USB устройства.

Значительно меньшее, чем для платформы

Windows, количество прикладных программ.

Меньшее, чем для платформы Windows, количество

хороших или приличных специалистов.

13.

14.

15.

16.

17.

18.

19.

20.

21.

22.

23.

24.

25.

26.

27.

28.

29.

30. Антивирусы

1Антивирусы

Для современного пользователя интернета существует довольно много угроз: фишинговые сайты, спамрассылки, вредоносное программное обеспечение, трояны. С большинством из них успешно справляются

антивирусы. Современный антивирус — это целый комплекс защитных средств, состоящий, как правило, из

следующих модулей:

файловый антивирус;

проактивная защита;

защита от сетевых вторжений;

почтовый фильтр;

безопасный веб-сёрфинг;

родительский контроль.

Представленные ниже антивирусы в той или иной степени обладают этой функциональностью и позволяют

обеспечить защиту от большинства современных угроз.

1. Kaspersky Total Security 2017

2. McAfee Total Protection 2017

3. ESET Internet Security 10

4. Norton Security

5. Bitdefender Total Security 2017

6. Avast Internet Security

7. Windows Defender

31. Программы

1

Лекция 3. Групповые политики доменов. Объекты групповых политик (GPO)

2

Окружение пользователя Структура многопользовательских операционных систем предполагает возможность создания для отдельного пользователя индивидуального окружения. В окружение пользователя могут входить: конфигурации рабочего стола и индивидуальные настройки оболочки; доступные пользователю приложения; сценарии, выполняющиеся при входе пользователя в системе или выходе из нее; ассоциированные с пользователем права и разрешения на доступ к локальным и сетевым информационным ресурсам. Для управления конфигурациями окружения и разрешениями пользователей в доменах Windows применяется механизм групповых политик.

3

Понятие групповой политики домена Групповые политики – это механизм, используемый для централизованной защиты, настройки и развертывания обычного набора конфигураций компьютеров и пользователей, настроек безопасности и иногда программного обеспечения на серверах Windows, рабочих станциях Windows и для пользователей в лесе Active Directory. Применение групповых политик – основа централизованного управления конфигурациями пользователей и компьютеров в доменах Windows.

4

Примеры пприменения групповых политик Инфраструктура групповых политик позволяет организациям внедрять конфигурации, упрощать администрирование рабочих столов, защищать доступ к сетевым ресурсам, а в некоторых случаях и соответствовать законодательным требованиям. Пример: политика, которая включает брандмауэр Windows на клиентских рабочих станциях, удаляет у конечных пользователей возможность отключить его и позволяет корпоративной группе поддержки рабочих компьютеров выполнять удаленное администрирование этих рабочих станций, когда они подключены к корпоративной сети или виртуальной частной сети (VPN).

5

Основные категории сетевых объектов домена Групповая политика в доменах Windows применяется к двум основным сетевым объектам – компьютерам и пользователям домена. Пользователи Групповая политика определяет параметры окружения конкретных пользователей независимо от того, на каком компьютере эти пользователи работают Компьютеры Групповая политика определяет параметры системы, влияющие на окружение пользователей, для конкретных компьютеров независимо от того, какие пользователи на них работают

6

применения групповых политик Особенности пприменения групповых политик объекты GPO применяются в отношении контейнеров, а не замыкающих объектов; один контейнер может быть связан с несколькими объектами GPO; объекты GPO, связанные с одним и тем же контейнером, применяются в отношении этого контейнера в том порядке, в котором они были назначены; объект GPO включает в себя две составляющие: параметры, относящиеся к компьютеру, и параметры, относящиеся к пользователю; обработку любой из этих составляющих можно отключить; наследование объектов GPO можно блокировать; наследование объектов GPO можно форсировать; применение объектов GPO можно фильтровать при помощи списков ACL

7

Объекты групповой политики Объекты групповой политики (GPO) – основной элемент групповой политики, выступающий в качестве самостоятельных элементов каталога. Объекты групповой политики входят как объекты службы каталогов Active Directory. С каждым объектом групповой политики связан глобальный уникальный идентификатор – GUID. Для управления ими используются специальные инструменты – редакторы групповых политик, программные интерфейсы.

8

Обработка СРО компьютеров Компьютер обрабатывает политики в предопределенном порядке и при наступлении определенных событий. Групповые политики применяются к объектам компьютеров во время запуска и остановки, а также периодических фоновых обновлений. По умолчанию на рядовых серверах и рабочих станциях интервал обновлений равен 90 минутам со сдвигом от 0 до 30 минут. На контроллерах доменов групповые политики обновляются каждые 5 минут. Сдвиг нужен, чтобы не все компьютеры домена выполняли обновление или обработку групповых политик одновременно. Если при запуске компьютер может успешно обнаружить контроллер домена с возможностью аутентификации и связаться с ним, выполняется обработка GPO. Обработка GPO компьютера определяется связями GPO, фильтрами безопасности и фильтрами инструментальных средств управления Windows (Windows Management Instrumentation WMI).

9

Обработка GPO пользователей Отличие обработки GPO пользователей от обработки GPO компьютеров в том, что обработка выполняется при входе и выходе пользователя, а также периодически. Интервал обновления по умолчанию для обработки GPO пользователей равен 90 минутам плюс сдвиг от 0 до 30 минут. Обработка GPO пользователей определяется связями GPO и фильтрами безопасности.

10

Привязка объектов групповой политики Любой объект групповой политики может быть связан с некоторым объектом контейнерного типа в каталоге, относящемся к одному из трех классов: Узел (сайт); Домен; Организационная единица. На каждом компьютере, под управлением Windows существует специальный объект групповой политики – локальная групповая политика.

11

Размещение объектов групповой политики Система размещает информацию о GPO в двух местах: Значения всех атрибутов объектов размещаются в специальном контейнере групповой политик (Group Policy Container, GPC) Active Directory. Для размещения файлов, связанных с применением групповых политик, система использует специальную структуру – шаблон групповой политики. Данный шаблон представляет собой папку, которая располагается внутри папки SYSVOLsysvol policies. По умолчанию папка располагается внутри системной папки Windows (Папка шаблонов групповой политики). Создание и удаление объектов групповой политики разрешено пользователям, являющимся членами групп безопасности Администраторы домена и Администраторы предприятия.

12

Создание объекта групповой политики Для создания объектов групповой политики используется специальная оснастка консоли управления Windows – Редактор объектов групповой политики.

13

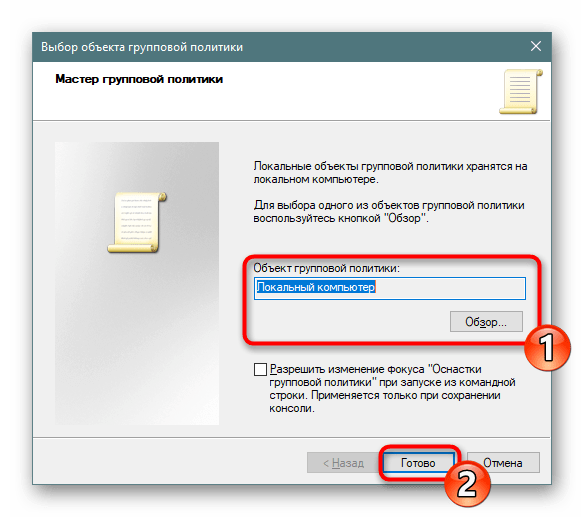

Создание объекта групповой политики В Мастере групповой политики выбрать в качестве объекта с помощью кнопки Обзор – Домен/Подразделение нужный объект. Если есть необходимость создания нового объекта групповой политики, то используется специальная кнопка.

14

Локальные групповые политики К Windows-системам и учетным записям пользователей Windows-систем могут применяться два различных типа политик: локальные групповые политики и групповые политики Active Directory. Локальные групповые политики существуют во всех Windows-системах, а групповые политики Active Directory доступны только в лесе Active Directory.

15

Локальные групповые политики В Windows Vista, Windows Server 2008 и выше администраторы имеют возможность создавать несколько локальных групповых политик. На компьютерах можно создавать отдельные групповые политики пользователей для всех пользователей, для пользователей, которые не являются администраторами, и для пользователей- членов группы локальных администраторов. Эта возможность полезна для повышения безопасности и надежности компьютеров из состава рабочих групп или обособленных компьютеров.

16

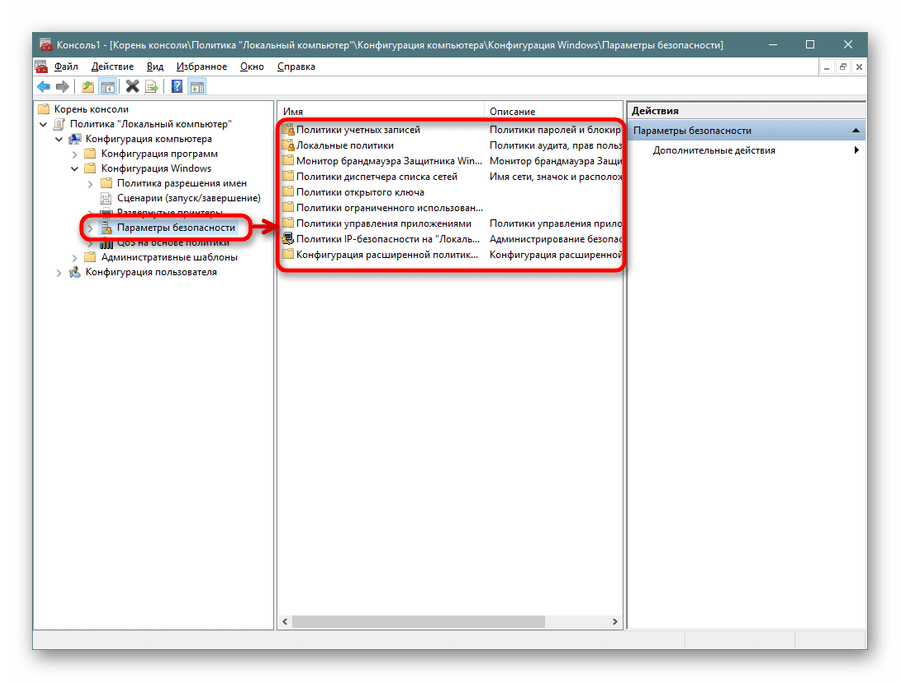

Шаблоны безопасности В каждой политике локального компьютера и в узле конфигурации компьютера GPO имеется раздел Security Settings (Параметры безопасности). Раздел содержит параметры для политик аудита компьютера, параметры управления учетными записями и права, присвоенные пользователям. Данный раздел политики можно импортировать и экспортировать отдельно. В различных версиях Windows шаблоны безопасности были сформированы заранее, что давало администраторам возможность быстро загрузить набор рекомендованных параметров конфигурации безопасности. Примеры шаблонов: базовые шаблоны рабочей станции и сервера, а также шаблоны высокой безопасности, совместимой безопасности и безопасности контроллера домена.

17

Элементы групповых политик Group Policy Objects (GPO) — определенный набор доступных значений, которые могут быть применены к объектам компьютеров и/или пользователей Active Directory. Параметры, доступные в каком-либо GPO, создаются с помощью сочетания файлов административных шаблонов, включенных в данный GPO или упомянутых в нем. Если управление компьютером или пользователем нужно изменить, в этот GPO можно импортировать дополнительные административные шаблоны, расширяющие его функциональность.

18

Хранение объектов групповых политик Объекты групповых политик хранятся и в файловой системе, и в базе данных Active Directory. Каждый домен в лесе Active Directory хранит полную копию всех GPO этого домена. Загрузка и обработка GPO, имеющих связи с другими доменами с помощью сайтов или просто междоменных связей GPO может занять большее время. Параметры GPO хранятся в файловой системе всех контроллеров домена, в папке sysvol. Эта папка совместно используется всеми контроллерами домена. У каждого GPO домена имеется соответствующая ему папка, которая находится в подпапке sysvolИмя_доменаPolicies. В качестве имени папки GPO берется глобально уникальный идентификатор (globally unique identifier GUID), присвоенный этому GPO при его создании. Этот GUID выводится при просмотре свойств GPO домена в консоли управления групповыми политиками. В папке GPO находится обычный набор подпапок и файлов: папка User, папка Machine, иногда папка ADM и файл gpt.ini.

19

Структура хранилища Подпапка user Подпапка User (Пользователь) содержит файлы и папки, используемые для хранения параметров, программ, сценариев и других настроек для политик пользователя и объекта пользователя, сконфигурированных в данном GPO. Подпапка Machine Подпапка Machine (Компьютер) содержит файлы и папки, используемые для хранения параметров, программ, сценариев и других настроек для политик компьютера или объекта компьютера, сконфигурированных в данном GPO.

20

Структура хранилища Подпапка adm Подпапка ADM создается для новых GPO, если в них импортируются файлы административных шаблонов старого формата. Все GPO, созданные с помощью клиентских программ, содержат подпапку ADM, где хранятся все файлы административных шаблонов, которые импортированы в этот GPO и на которые есть ссылки в этом GPO. Файлы registry.pol Многие параметры GPO определяют ключи и значения системного реестра. Состояние и значение таких ключей хранятся в файлах registry.pol в одной из папок User или Machine. Для оптимизации работы файл registry.pol содержит только параметры, настроенные в GPO.

21

Структура хранилища Файл gpt.ini В корне папки sysvol GPO имеется файл с именем gpt.ini, который содержит номер ревизии GPO. Этот номер используется при обработке GPO объектом компьютера или пользователя. При первой обработке GPO номер ревизии сохраняется в системе, а при последующих обработках номер из файла gpt.ini сравнивается со значением, хранящимся в кэше локальной системы. Если этот номер не изменился, некоторые части GPO не обрабатываются. При каждом изменении GPO номер ссылки или ревизии увеличивается, и хотя файл gpt.ini содержит одно число, оно на самом деле представляет собой отдельный номер ревизии для раздела компьютера и пользователя данного GPO. Однако имеются и такие части GPO, которые обрабатываются всегда например, сценарии.

22

Параметры политики Параметры политики это параметры, доступные для настройки в конкретном GPO. Данные параметры берутся из базовых административных шаблонов, настроек безопасности, сценариев, QOS на основе политик и, в некоторых случаях, из пакетов развертывания ПО или соответствуют один к одному некоторым ключам и значениям системного реестра. Параметры политик GPO обычно имеют одно из трех значений: не указано, включен или выключен.

23

Конфигурирование объектов групповой политики Папка «Конфигурация пользователя» оснастки Групповая политика используется для задания политик, применяемых к пользователям независимо от того, какой компьютер используется для входа в систему. Узел «Конфигурация пользователя» содержит элементы: «Конфигурация программ», «Конфигурация Windows», «Административные шаблоны»,

24

Конфигурирование объектов групповой политики С помощью узла «Конфигурация компьютера» в оснастке Групповая политика можно устанавливать политики, применяемые к компьютерам, вне зависимости от того, кто работает на них. Узел «Конфигурация компьютера» содержит подузлы: «Конфигурация программ», «Конфигурация Windows», «Административные шаблоны». Редактор объектов групповой политики допускает добавление или удаление расширений.

25

Конфигурирование групповой политики Выделяются следующие уровни конфигурирования групповой политики: Конфигурация программ. Здесь размещены расширения mmc, применяемые для конфигурирования параметров групповых политик: Установка программ.

26

Конфигурирование групповой политики Конфигурация Windows: Содержимое контейнера различается для групповых политик пользователя или компьютера: Сценарии. Определяются сценарии, которые будут выполняться при запуске/выключении компьютера (при входе/выходе пользователя в систему). Параметры безопасности. В данном расширении выполняется управление параметрами групповой политики, связанными с функционированием системы безопасности.

27

Управление групповой политикиой

28

Управление объектами групповой политики

29

Конфигурирование Windows через GPO Службы удаленной установки. Данное расширение используется для определения параметров удаленной установки на клиентском компьютере. Настройка Internet Explorer. Используется для конфигурирования Internet Explorer на компьютерах домена, работающих под управлением Windows. Перенаправление папок. С помощью данного расширения можно осуществлять перенаправление папок из пользовательского профиля в некоторый сетевой ресурс.

30

Сценарии входа, выхода, запуска и завершения работы Редактор объектов групповой политики включает в себя два расширения для развертывания сценариев: Сценарии (запуск/завершение). Это расширение, расположенное в узле дерева консоли редактора объектов групповой политики «Конфигурация компьютераКонфигурация Windows», используется для указания сценариев, выполняемых при запуске и завершении работы компьютера. Эти сценарии выполняются с правами локальной системы. Сценарии (вход/выход из системы). Это расширение, расположенное в узле дерева консоли редактора объектов групповой политики «Конфигурация пользователяКонфигурация Windows», используется для указания сценариев, выполняемых при входе и выходе пользователя из системы. Эти сценарии запускаются с правами пользователя, а не администратора. Операционные системы семейства Windows Server содержат сервер сценариев Windows: Включена поддержка как сценариев Visual Basic Scripting Edition (файлы.vbs), так и сценариев и JScript (файлы.js).

31

Шаблоны групповой политики Административный шаблон. Данный контейнер содержит параметры групповой политики, применяемые для управления содержимым системным реестром.

32

Применение групповой политики Для связывания объекта групповой политики с контейнером каталога используется административная оснастка Управление групповой политикой.

33

Принудительное применение связей групповой политики Microsoft предоставляет администраторам несколько способов управления инфраструктурой, включая принудительное нисходящее распространение конфигураций. «Принудительное применение» (enforcement) связей GPO – это параметр связи GPO, который можно установить, чтобы гарантировать применение данной политики, даже если в другом GPO этот параметр имеет другое значение.

34

Наследование групповых политик Объекты GPO можно привязать к сайту, домену и различным уровням OU. Если, к примеру, инфраструктура Active Directory содержит объекты GPO, привязанные на уровне домена, все контейнеры и OU под этим корневым доменом наследуют все привязанные политики. Например, OU «Domain Controllers» (Контроллеры домена) наследует стандартную политику домена.

35

Блокировка наследования групповых политик Наряду с наследованием GPO в Active Directory имеется возможность блокировки наследования от всех GPO из родительских контейнеров. Эта возможность может пригодиться, если контейнер содержит объекты пользователей и/или компьютеров, которые очень важны для безопасности или производства. Например, может быть создана OU, содержащая системы для работы службы удаленного рабочего стола, которая не будет правильно функционировать, если применить GPO уровня домена. В такой OU можно задать блокировку наследования, чтобы гарантировать, что к ней будут применяться только политики, привязанные к данной OU. Если к такому контейнеру нужно применить какие-то GPO, необходимо создать связи на уровне этого конкретного контейнера либо указать принудительную привязку к GPO из родительского контейнера, что перекроет блокировку наследования.

36

Анализ действия групповой политики Для анализа действия групповой политики используется инструмент – Результирующая политика

37

Группы безопасности и групповая политика Объекты групповой политики рассматриваются в качестве субъекта системы безопасности. Каждый объект имеет собственный дескриптор безопасности, который определяет атрибуты безопасности объекта, в том числе – избирательный список контроля доступа (DACL).

38

Анализ и настройка безопасности Оснастка «Анализ и настройка безопасности» используется для анализа и настройки безопасности локального компьютера. Средство управления настройкой безопасности Описание Шаблоны безопасности Определение политики безопасности в шаблоне. Эти шаблоны могут применяться к групповой политике или к локальному компьютеру. Расширение «Параметры безопасности» для групповой политики Изменение отдельных параметров безопасности домена, узла или подразделения Локальная политика безопасности Изменение отдельных параметров безопасности локального компьютера. Secedit Автоматизация выполнения задач по настройке безопасности с помощью командной строки.

39

Шаблоны безопасности Шаблоны безопасности (Security Templates) – файл, содержащий параметры безопасности. Шаблоны безопасности могут быть применены на локальном компьютере, импортированы в объект групповой политики или использованы для анализа безопасности. Конфигурации безопасности может быть применена к локальному компьютеру или импортирована в объект групповой политики (GPO) Active Directory. При импорте шаблона безопасности в GPO групповая политика обрабатывает шаблон и соответствующим образом изменяет члены GPO, которыми могут являться пользователи или компьютеры.

40

Графический интерфейс работы с шаблонами безопасности

41

Анализ и настройка безопасности Для тестирования шаблонов безопасности в Windows может быть использован графический интерфейс оснасти «Анализ и настройка безопасности». При выполнении прогнозов безопасности данный инструмент анализирует параметры настройки безопасности на локальном компьютере и сравнивает ее с тем шаблоном, что вы собираетесь применить. Данная операция производится путем импорта шаблона (.inf-файла) в файл базы данных(.sdb-файл). Командный интерфейс для выполнения анализа шаблонов задается командой: secedit secedit /analyze secedit /configure secedit /export secedit /import secedit /validate secedit /GenerateRollback

42

Выводы Операционные системы семейства Windows обладают усовершенствованными технологиями управления конфигурацией пользователей и компьютеров, входящих в домен. Использование механизмов групповых политик позволяет администраторам настроить среду работы пользователя, организовать конфигурирование пользовательских приложений, обеспечить выполнение выбранной политики безопасности. Групповые политики могут быть использованы для управления конфигурациями отдельных пользователей, групп пользователей и компьютеров в рамках домена Windows. Допускается механизм наследования выработанных политик в рамках леса.

43

Выводы Параметры политики хранятся в объектах групповой политики. Редактор объектов групповой политики можно рассматривать как приложение, типом документов которого является объект групповой политики, так же как текстовый редактор использует файлы.doc или.txt. Существует два типа объектов групповой политики: локальные и нелокальные. Локальные объекты групповой политики хранятся на локальном компьютере. На компьютере существует только один локальный объект групповой политики, содержащий набор параметров, доступных в нелокальном объекте групповой политики. В случае конфликта параметры локального объекта будут перезаписаны нелокальными параметрами или применены совместно. Нелокальные объекты групповой политики хранятся на контроллере домена и доступны только в среде Active Directory. Они применяются к пользователям или компьютерам в сайте, домене или подразделении, связанном с объектом групповой политики.

44

Выводы В общем случае групповая политика передается от родительских контейнеров к дочерним в домене, который можно просмотреть с помощью оснастки Active Directory пользователи и компьютеры. Групповая политика не наследуется от родительских доменов к дочерним, например от веб-узла wingtiptoys.com к узлу sales.wingtiptoys.com. На каждом компьютере Windows имеется по крайней мере один локальный объект групповой политики. Объекты групповой политики в отличие от локальных объектов этой политики являются виртуальными. Сведения о параметрах политики для GPO фактически хранятся в двух расположениях: в контейнере и в шаблоне групповой политики. Контейнер групповой политики представляет собой объект службы каталогов. Он состоит из субконтейнеров для хранения сведений о групповой политике пользователя и компьютера. Шаблон групповой политики это папка контроллеров домена для хранения домена объекта групповой политики.

Слайд 1Творческая работа

Тема: «Защита Windows 10»

Федеральное государственное образовательное

бюджетное учреждение высшего образования

«Финансовый

университет

при Правительстве Российской Федерации

(Финансовый университет)

Выполнила:

Студентка группы ИБ 1-3 Ракова Ирина

Проверил:

Профессор Крылов Г. О.

Слайд 2ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ . . . . . . . . . .

. . . . . . . . . . . . . . . 3

«ЗАЩИТНИК WINDOWS» . . . . . . . . . . . . 4

ПАРАМЕТРЫ АНТИВИРУСА . . . . . . . . . . 5

МЕТОД РАБОТЫ . . . . . . . . . . . . . . . . . . . . 6

ВЗАИМОДЕЙСТВИЕ ДЛЯ УЛУЧШЕНИЯ . . 7

ВАЖНОСТЬ АККАУНТА . . . . . . . . . . . . . . . 8

ПРИНЦИП КОНФИДЕНЦИАЛЬНОСТИ . . . 9

ЗАКЛЮЧЕНИЕ . . . . . . . . . . . . . . . . . . . . . 10

ИСТОЧНИКИ . . . . . . . . . . . . . . . . . . . . . . . 11

ОГЛАВЛЕНИЕ

Слайд 3ВВЕДЕНИЕ

Летом прошлого года компанией Microsoft была выпущена новая версия ПО Windows

10. В течении года компания предоставила возможность как владельцам лицензионной версии Windows 7, 8 и 8.1, так и обладателям пиратской продукции, бесплатно обновиться и опробовать Windows 10. В связи с этим несомненную актуальность имеют проблемы безопасности личных данных пользователя, защиты от вредоносных программ ПК силами антивируса, а так же взаимодействие пользователя с сервисным центром Microsoft. Данные вопросы будут рассмотрены в творческой работе на основании информации с официального сайта продукта, а так же из письма главы отдела Windows Терри Майерсона.

ОГЛАВЛЕНИЕ

К ОГЛАВЛЕНИЮ

Слайд 4«ЗАЩИТНИК WINDOWS»

Windows — это операционная система, т. е. программное обеспечение, которое

поддерживает базовые функции, например управление файлами и запуск приложений, а также использует периферийные устройства, такие как принтер, монитор, клавиатура и мышь.

Встроенный «Защитник Windows» и компонент SmartScreen для Windows 8, Windows 8.1 и Windows 10 оберегает от вредоносного программного обеспечения. В данных версиях Windows невозможно использовать Microsoft Security Essentials, который доступен для более ранних версий, но это и не нужно — «ЗащитникWindows» уже установлен и готов к работе.

http://windows.microsoft.com/ru-ru/windows/security-essentials-download

К ОГЛАВЛЕНИЮ

Слайд 5ПАРАМЕТРЫ АНТИВИРУСА

Опция активации и, соответственно, деактивации режима защиты в реальном времени.

Защитник Windows изначально продуман так, чтобы автоматически отключаться при установке на компьютер стороннего антивирусного продукта;

Антивирус имеет в своем составе аналог так называемого белого списка, куда можно добавить отдельные процессы, файлы или целые папки, на которые штатный антивирус при сканировании или в режиме реальной защиты срабатывает ложно.

http://windowstips.ru/notes/17259

К ОГЛАВЛЕНИЮ

Слайд 6МЕТОД РАБОТЫ

SmartScreen проверяет скачанные файлы и веб-контент по мере их использования

и помогает выявить вредоносные программы и другие угрозы для устройства или его владельца;

SmartScreen отображает предупреждение, если определяет файл как неизвестный или потенциально опасный;

Средство удаления вредоносных программ запускается на устройстве по меньшей мере раз в месяц как часть клиентского компонента Центра обновления Windows;

Если на устройстве нет активных антивирусных программ, «Защитник Windows» автоматически включается;

Он автоматически готовит отчеты для отправки в Майкрософт о потенциально вредоносных и других нежелательных программах. Иногда отчет включает файлы, которые могут содержать вредоносные программы.

http://windows.microsoft.com/ru-ru/windows-10/online-services

К ОГЛАВЛЕНИЮ

Слайд 7ВЗАИМОДЕЙСТВИЕ ДЛЯ УЛУЧШЕНИЯ

Антивирус анализирует, как люди используют Windows, дабы направить ресурсы

на обновление компонентов, которые люди используют наиболее часто, и улучшить или даже удалить компоненты, которыми никто не пользуется;

Когда пользователи включают службы определения местоположения, разработчики получают возможность улучшить свою базу данных местоположений, вышек сотовой связи и точек доступа Wi‑Fi;

Разработчики используют крошечные примеры ввода с клавиатуры или рукописного ввода для улучшения своих словарей и распознавания рукописного ввода для всех пользователей Windows, когда обладатель устройства включает данные о вводе с клавиатуры, рукописном вводе и распознавании речи.

http://windows.microsoft.com/ru-ru/windows-10/online-services

К ОГЛАВЛЕНИЮ

Слайд 8ВАЖНОСТЬ АККАУНТА

Хранение данных в облаке;

Отчет об активности;

Синхронизация файлов, контактов и пользовательских

настроек между различными устройствами;

Определение местоположения;

Персонализированный словарь, журнал и веб-страницы браузера.

http://windows.microsoft.com/ru-ru/windows-10/online-services

К ОГЛАВЛЕНИЮ

Слайд 9ПРИНЦИП КОНФИДЕНЦИАЛЬНОСТИ

Собираемая информация шифруется в пути к серверам и затем хранится

в безопасных помещениях.

Собирается ограниченное количество информации: идентификатор анонимного устройства, тип устройства и аварии в приложениях

https://blogs.windows.com/windowsexperience/2015/09/28/privacy-and-windows-10/ (28.09.2015 10:00АМ)

Из сообщения Терри Майерсона

К ОГЛАВЛЕНИЮ

Слайд 10ЗАКЛЮЧЕНИЕ

Штатный антивирус Windows Defender сегодня устраивает многих пользователей, которые стараются не

столько защитить компьютер ресурсоемким ПО, сколько предупредить внешние угрозы

Единственное, пожалуй, чем Защитник пока еще не дорос даже до самого захудалого бесплатного антивируса – это наличием возможности проверки файлов на предмет вредоносности прямо в системном проводнике с помощью отдельной опции контекстного меню.

ОГЛАВЛЕНИЕ

К ОГЛАВЛЕНИЮ

Слайд 11ИСТОЧНИКИ

http://windowstips.ru/notes/17259

https://blogs.windows.com/windowsexperience/2015/09/28/privacy-and-windows-10/

http://windows.microsoft.com/ru-ru/windows-10/online-services

ОГЛАВЛЕНИЕ

К ОГЛАВЛЕНИЮ

Слайд 12СПАСИБО ЗА ВНИМАНИЕ

ОГЛАВЛЕНИЕ

К ОГЛАВЛЕНИЮ

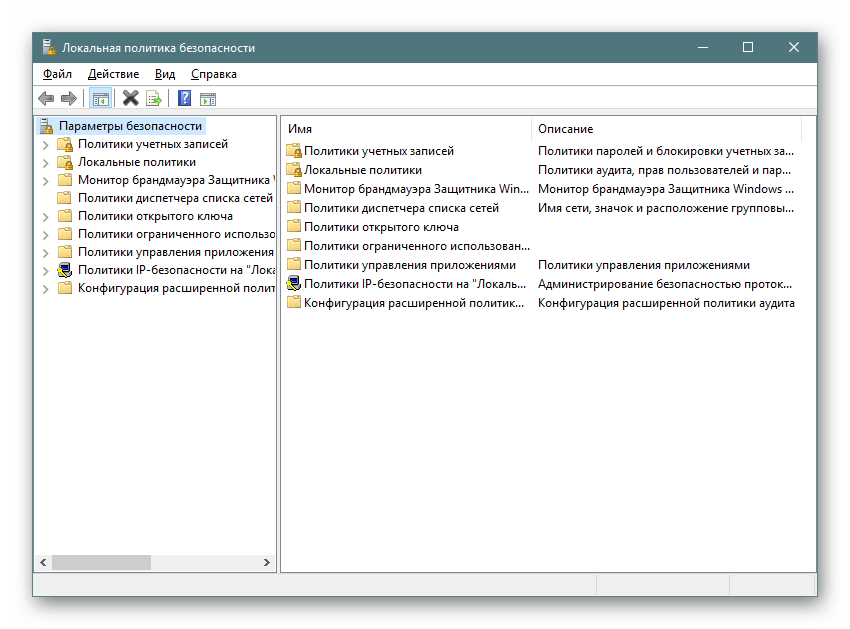

Содержание

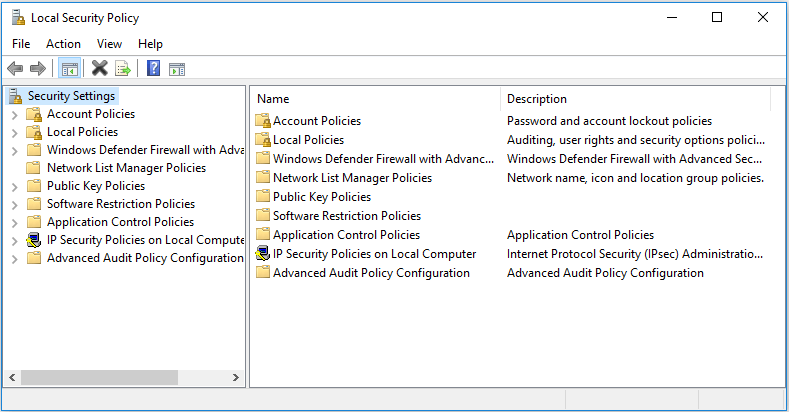

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

- Вопросы и ответы

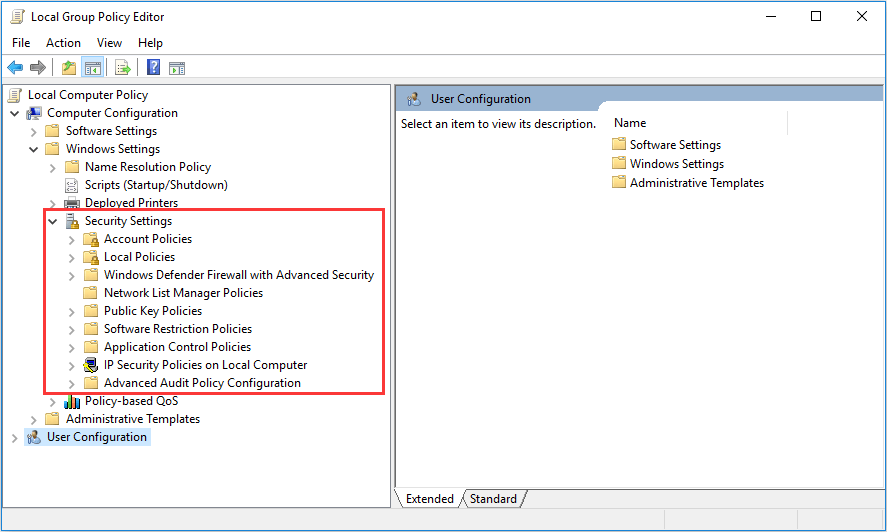

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

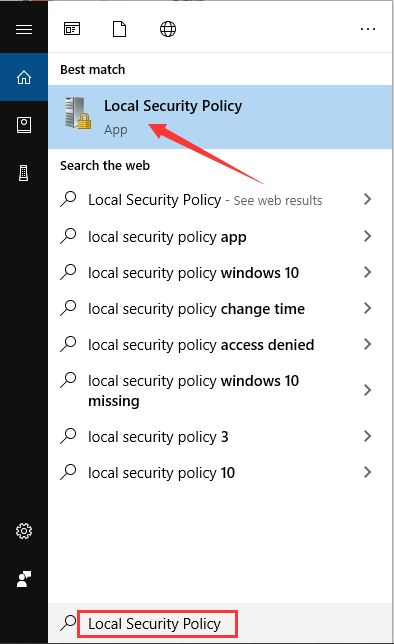

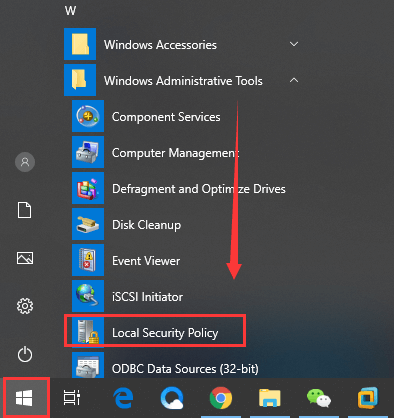

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

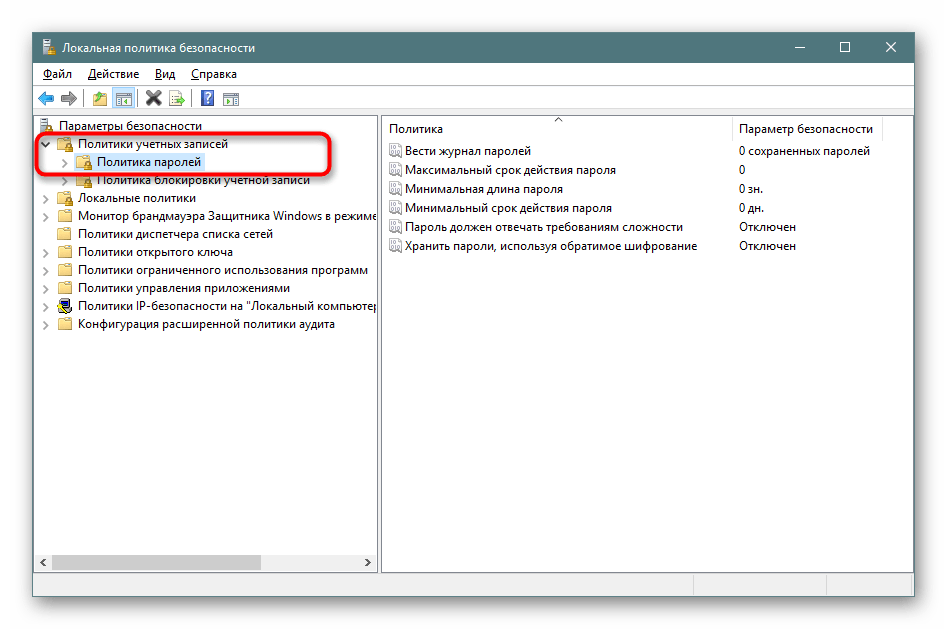

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

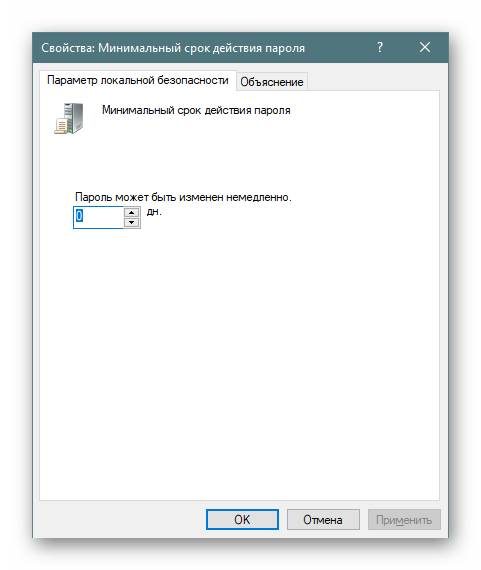

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

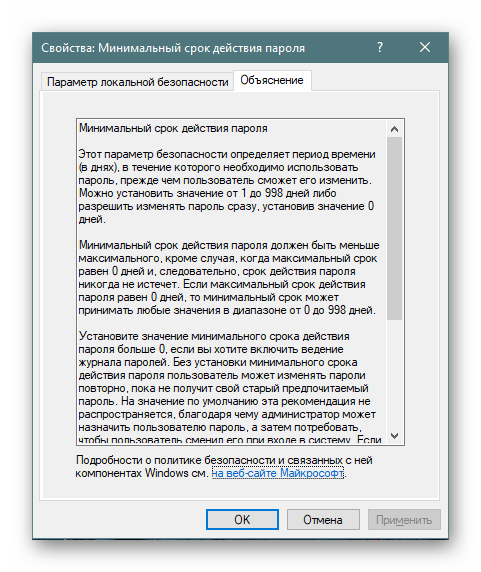

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

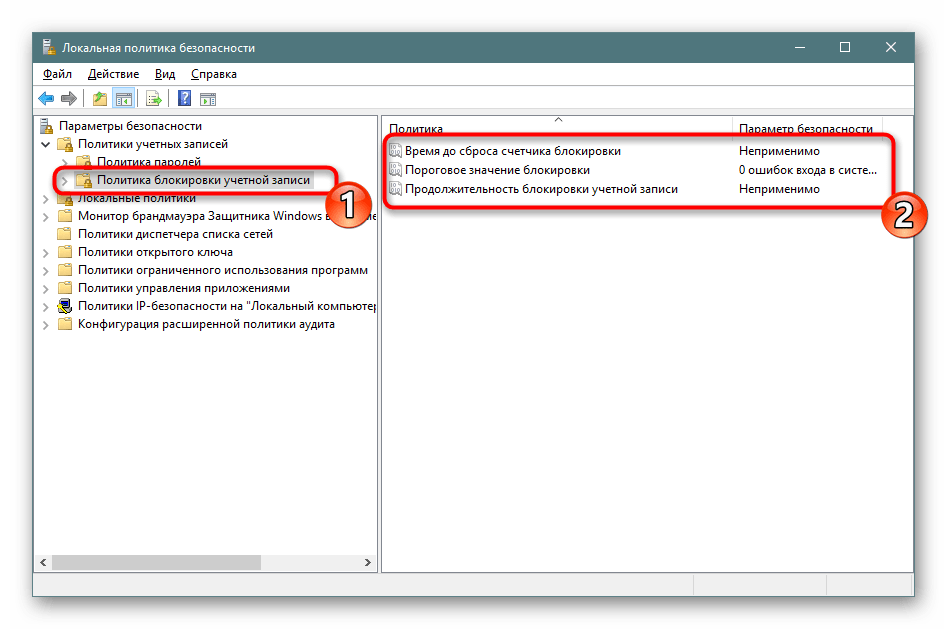

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

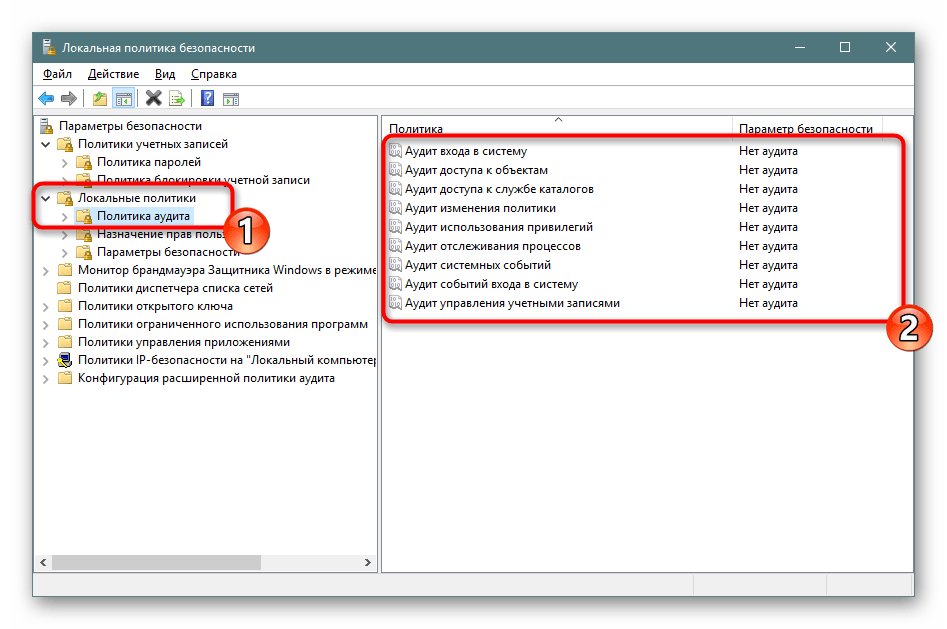

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

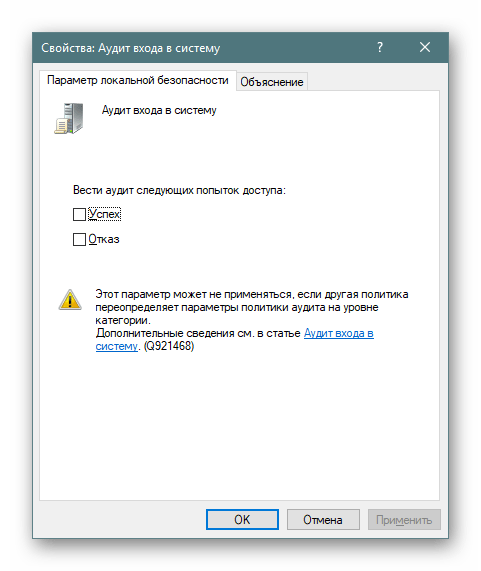

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

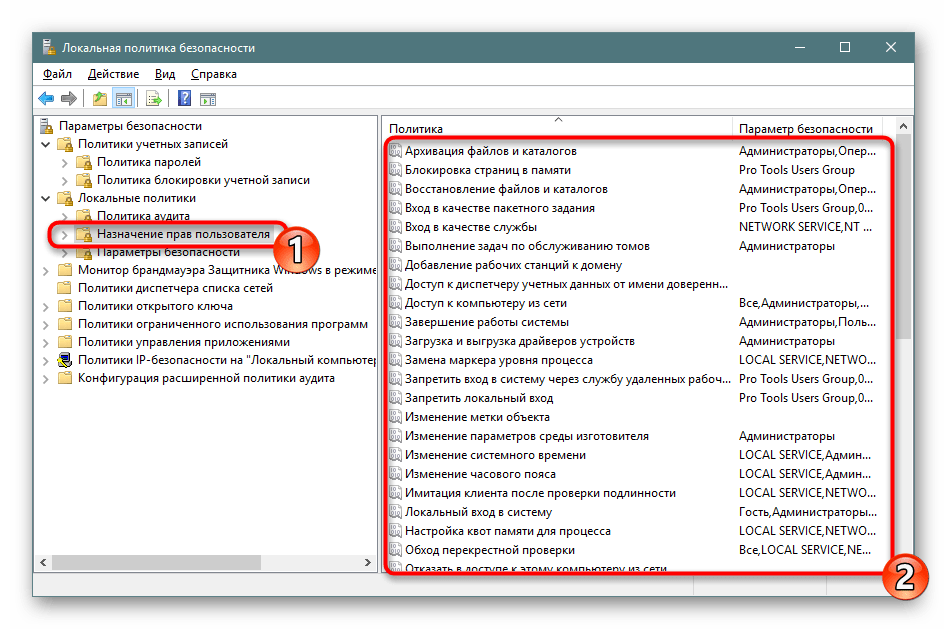

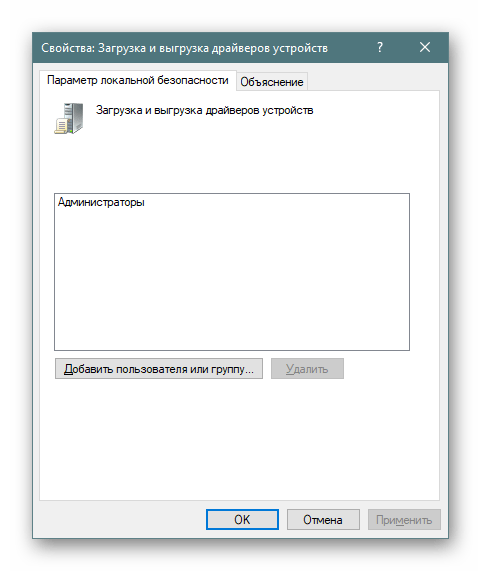

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

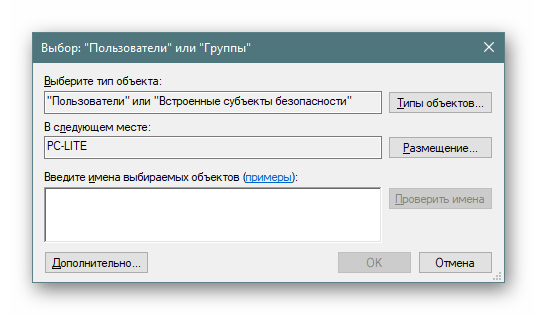

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

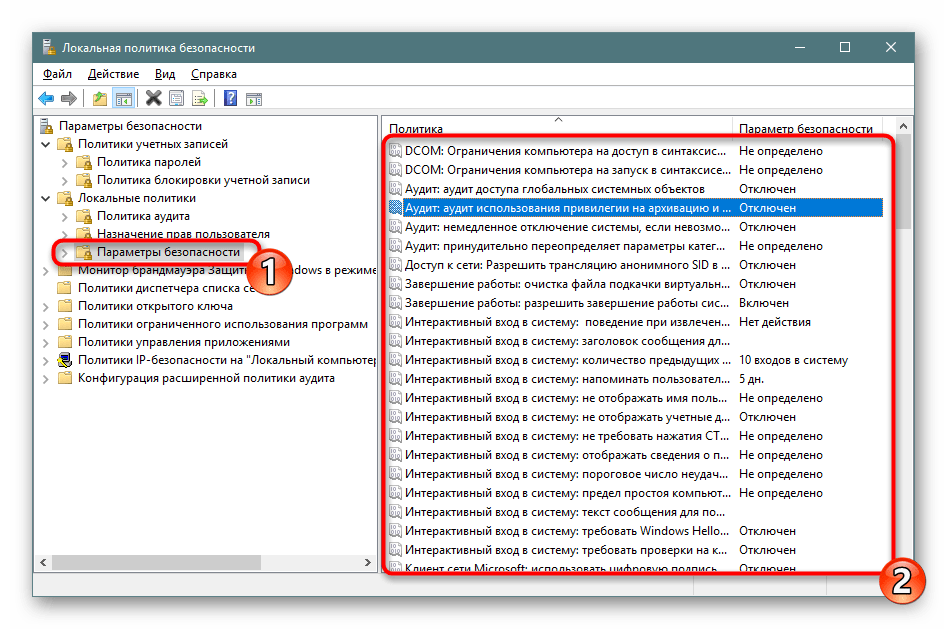

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

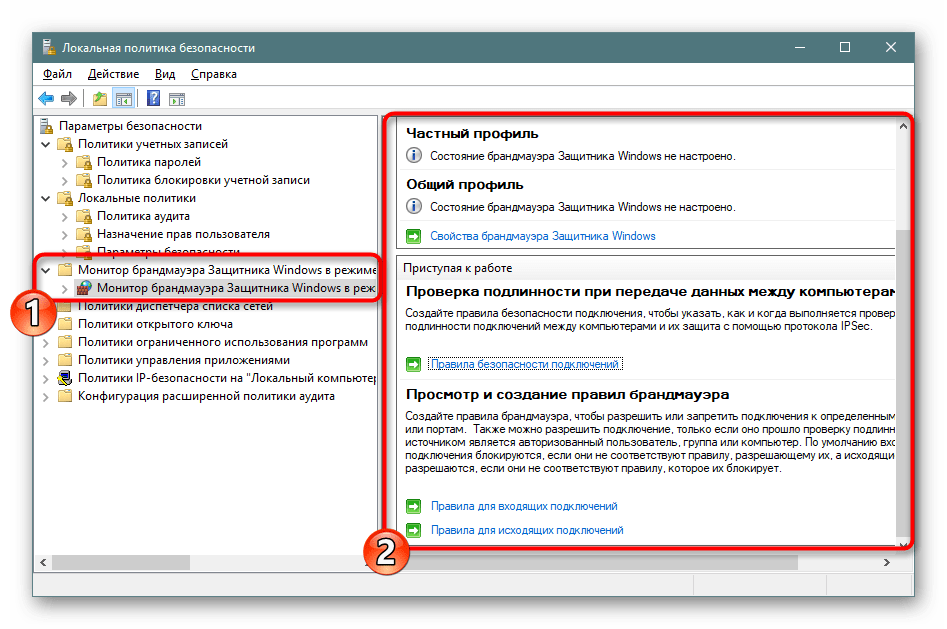

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

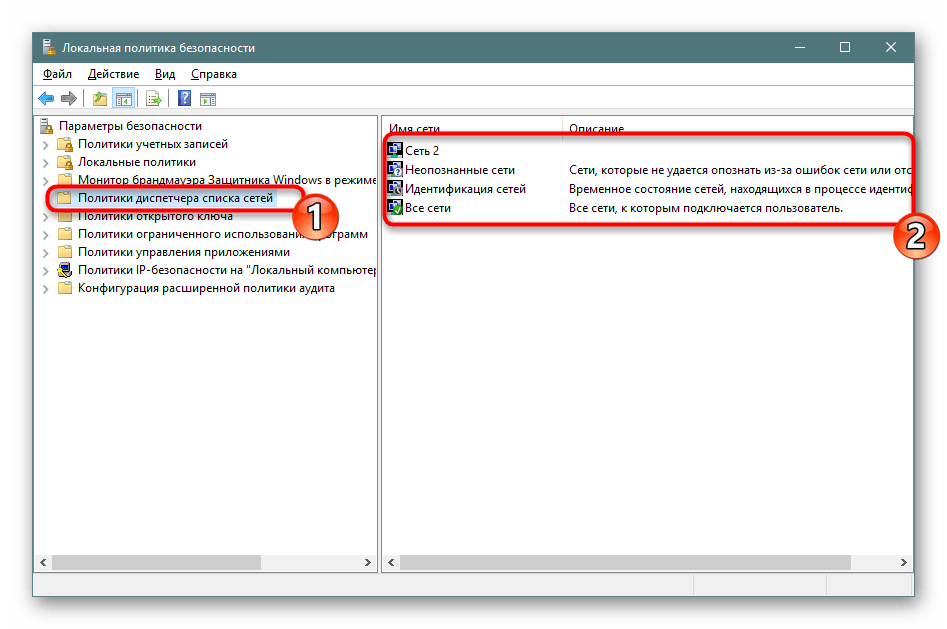

Политики диспетчера списка сетей

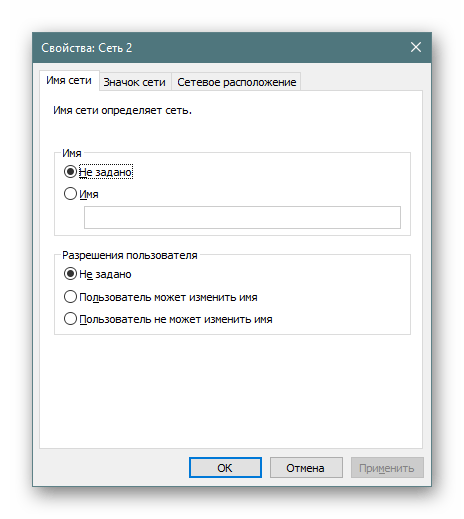

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

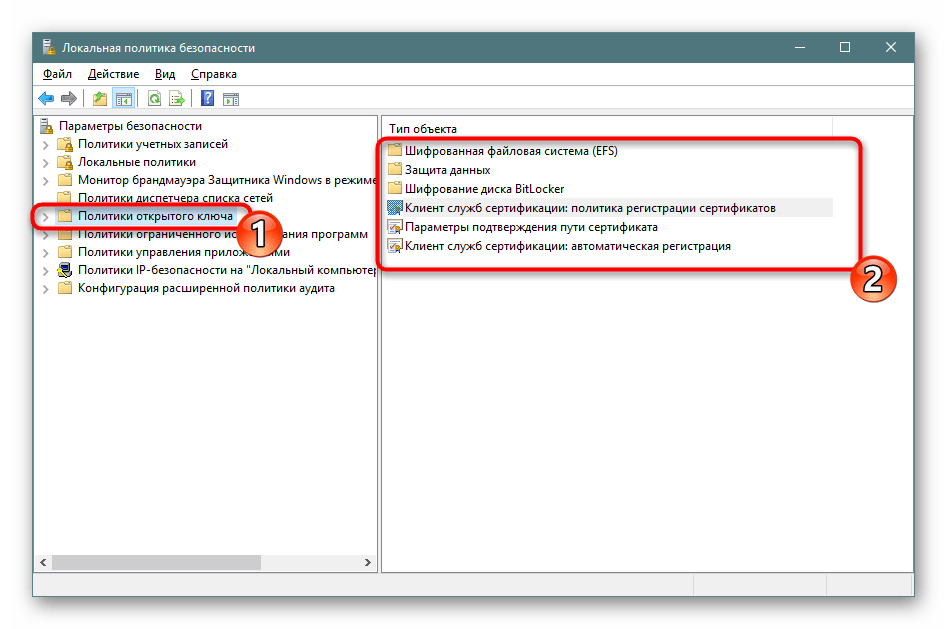

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

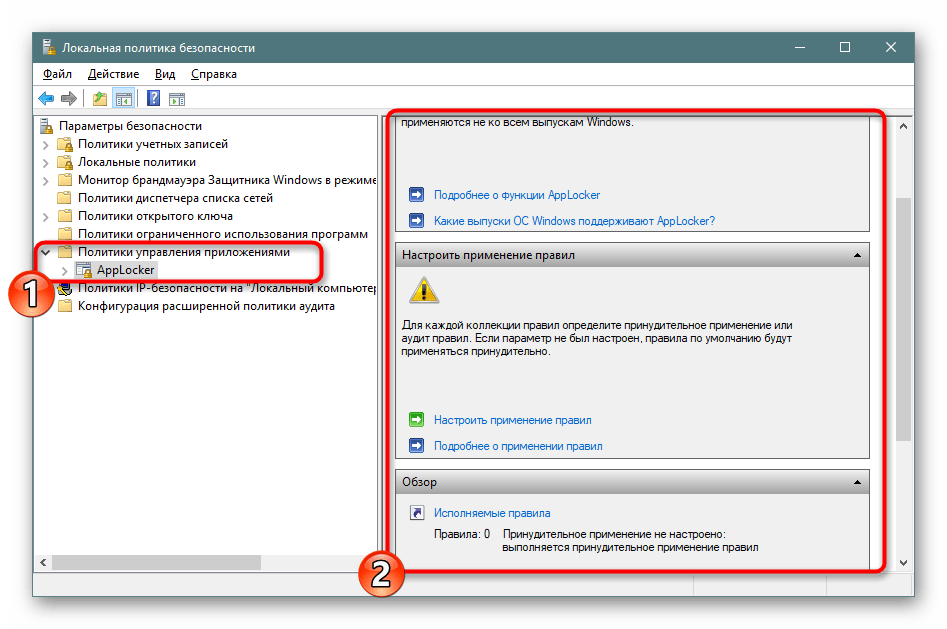

Политики управления приложениями

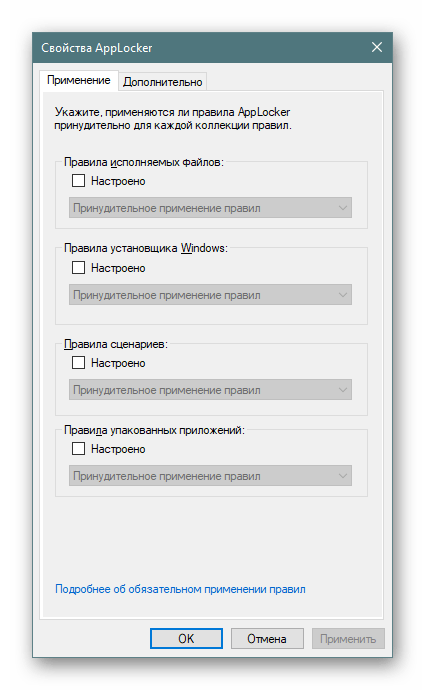

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

AppLocker в операционной системе Windows

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

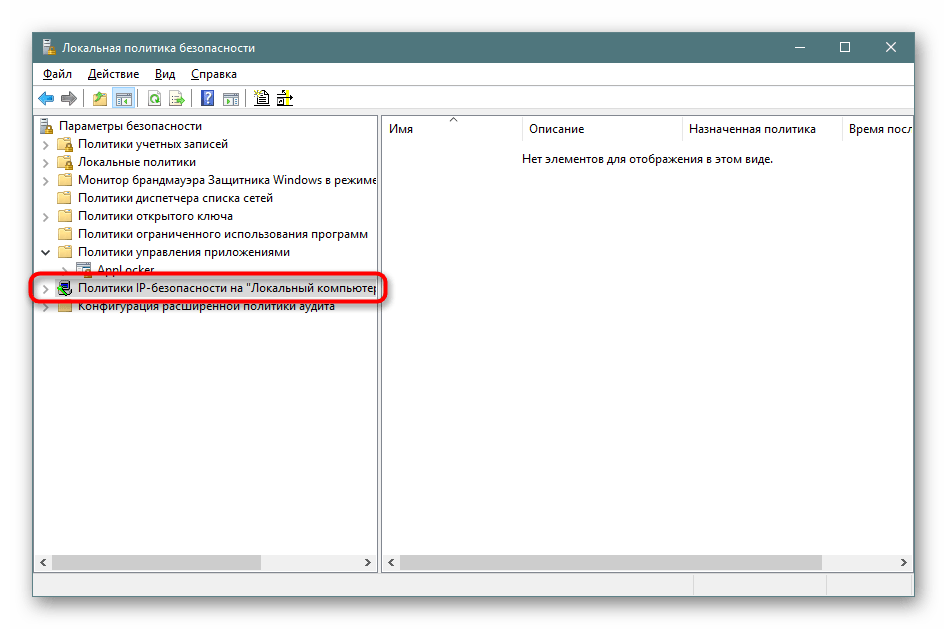

Политики IP-безопасности на «Локальный компьютер»

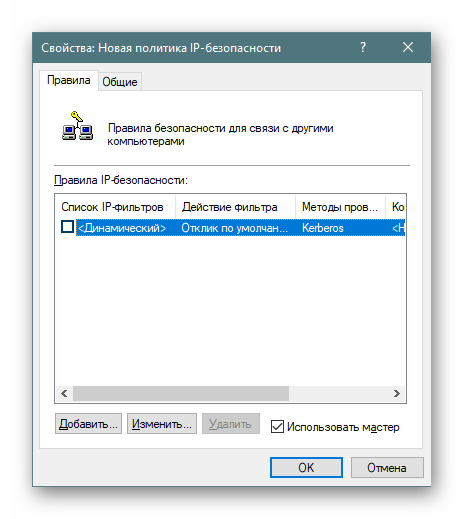

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

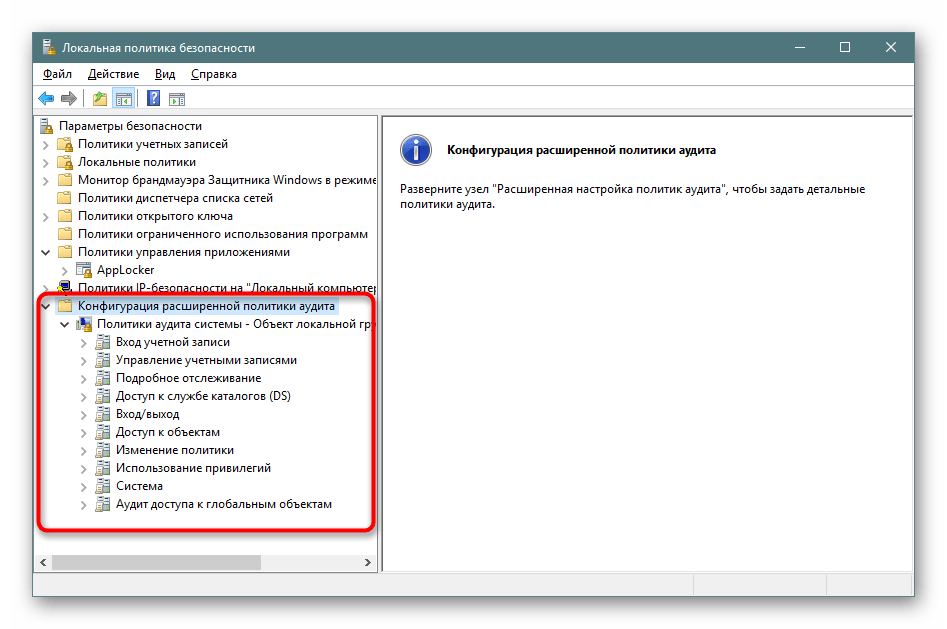

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Скачать материал

Скачать материал

- Курс добавлен 21.11.2022

- Сейчас обучается 67 человек из 28 регионов

- Сейчас обучается 41 человек из 25 регионов

Описание презентации по отдельным слайдам:

-

1 слайд

администрирование

ОС Windows 10

Выполнила студентка 231 группы Кашечкина Дарья -

2 слайд

Восстановление работы системы

Восстановление Windows 10 можно осуществить несколькими способами

Если компьютер загружается:

С помощью точки восстановления.

Сброс к заводским настройкам.

Если компьютер не загружается:

Использование диска восстановления.

С помощью установочного диска. -

3 слайд

Способ 1 – С помощью точки восстановления системы

Запустите окно свойств системы (сочетание клавиш Windows + Pause) и откройте пункт «Защита системы»Нажмите кнопку «Восстановить», а потом «Далее». В списке доступных точек восстановления выберите нужный пункт и опять нажмите «Далее»

Еще раз проверьте выбранные параметры, нажмите кнопку «Готово», а затем «Да» в окне предупреждения. Начнется процесс восстановления, при этом компьютер будет перезагружен.

-

-

5 слайд

Способ 2 — Сброс к заводским настройкам

Чтобы воспользоваться этой функцией, нужно перейти в следующий раздел: «Параметры компьютера» -> Обновление и безопасность -> Восстановление -> Вернуть компьютер в исходное состояние» и нажать кнопку «Начать». -

6 слайд

Способ 3 – Использование диска восстановления

После загрузки с USB-диска восстановления перейдите в раздел «Диагностика -> Дополнительные параметры». -

7 слайд

Восстановление Windows с помощью точки восстановления. Это вариант мы уже рассматривали выше. Смысл его тот же, только запуск производится другим путем.

Восстановление образа системы. Этот метод известен еще с Windows 7. Если вы ранее создали образ системы в Windows, то можно легко его восстановить через диск восстановления.

С помощью следующего пункта вы можете попробовать автоматически исправить ошибки при загрузке.

Для более продвинутых пользователей есть возможность запустить командную строку для восстановления системы или других целей.

Возвращение Windows к предыдущей сборке.Есть несколько вариантов

-

8 слайд

Способ 4 – С помощью установочного диска

Если Windows не загружается, и у вас нет диска восстановления, вы можете использовать установочный диск для реанимации компьютера.

Установочный диск можно записать на USB-носитель или DVD-диск, используя средство для создания носителя.

Загрузившись с установочного носителя, вы увидите окно, в котором нужно выбрать языковые параметры и нажать кнопку «Далее». В следующем окне нужно нажать на ссылку «Восстановление системы» в нижнем левом углу. Далее зайдите в раздел «Поиск и устранение неисправностей». -

-

10 слайд

Администрирование Windows 10: основные принципы

Основные принципы администрирования ОС:

Непрерывность;

Комплексность;

Актуальность;

Адекватность;

Непротиворечивость. (разграничение доступа, настроек

процессов);

Подконтрольность;

Формальный подход. -

11 слайд

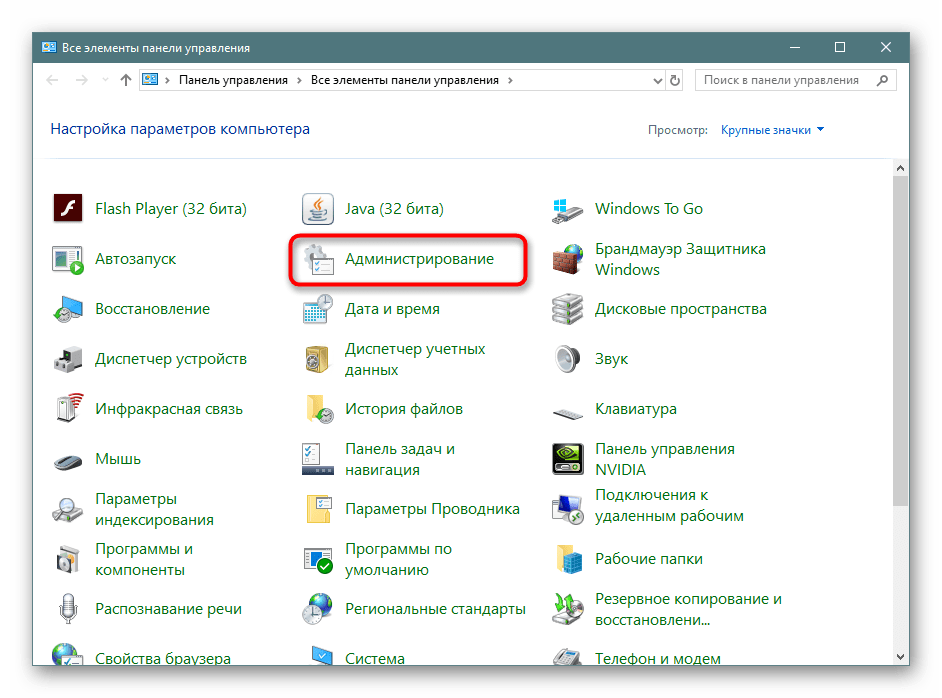

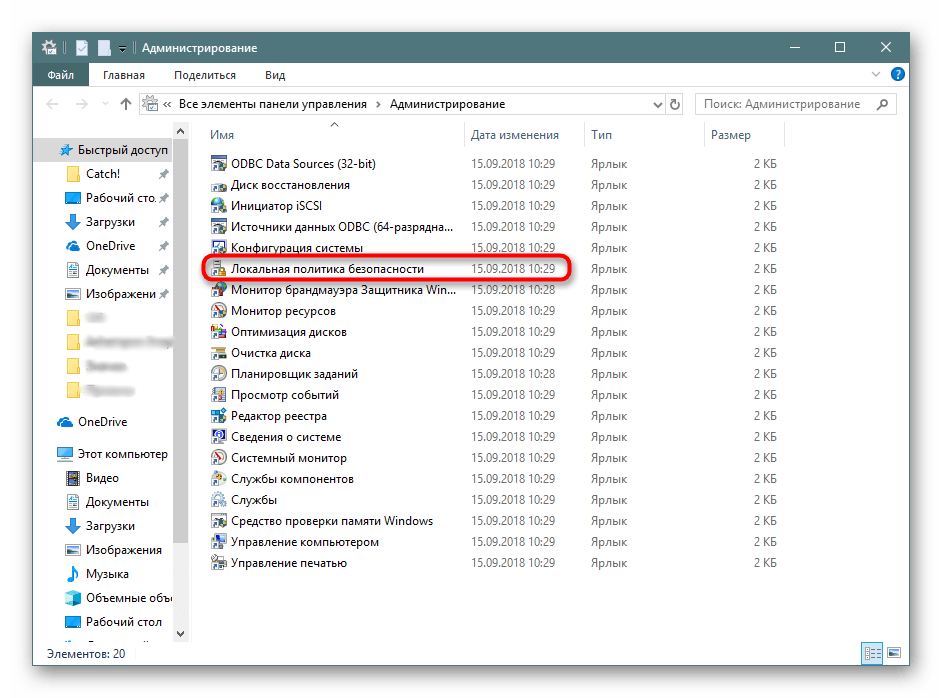

Открытие раздела «Администрирование»

Есть 2 способа:

Способ 1: «Панель управления»

Способ 2: «Поиск» -

12 слайд

Способ 1 – «Панель управления»

Откройте «Панель управления»

Каталог со средствами расширенного управления системой будет открыт -

-

14 слайд

Способ 2 — «Поиск»

Откройте «Поиск» и начните печатать слово администрирование, затем щёлкните левой кнопкой мыши по результату. -

15 слайд

Список Средств администрирования windows 10

ODBC Data Sources (32-bit)

Диск восстановления

Инициатор iSCSI

Источники данных ODBC (64-разрядная версия)

Конфигурация системы

Локальная политика безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор ресурсов

Оптимизация дисков

Очистка диска

Планировщик заданий

Просмотр событий

Редактор реестра

Сведения о системе

Системный монитор

Службы компонентов

Службы

Средство проверки памяти Windows

Управление компьютером

Управление печатью -

16 слайд

Краткое описание средств администрирования

ODBC Data Sources (32-bit) — Эта утилита позволяет управлять подключениями к базам данных.

Диск восстановления — инструмент восстановления работоспособности ОС, записанного на внешний носитель.

Инициатор iSCSI — используется для включения блочных сетей хранения данных.

Источники данных ODBC (64-разрядная версия) — идентично ODBC Data Sources.

Конфигурация системы — предназначено для управления загрузкой ОС.

Локальная политика безопасности — предоставляет возможности конфигурации параметров системы и учётных записей. -

17 слайд

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности — позволяет создавать правила и исключения как для входящих, так и для исходящих соединений.

Монитор ресурсов — предназначен для наблюдения за потреблением мощностей компьютера системными и/или пользовательскими процессами.

Оптимизация дисков — утилита дефрагментации данных на жестком диске.

Очистка диска — полное удаление данных с диска или его логического раздела.

Планировщик заданий — автоматизация тех или иных простых действий.

Просмотр событий — является системным журналом, куда записываются все события, начиная от включения и заканчивая разнообразными сбоями.

Краткое описание средств администрирования -

18 слайд

Редактор реестра — внесение правок в системный реестр позволяет устранить множество ошибок.

Сведения о системе — расширенный указатель аппаратных и программных компонентов компьютера.

Системный монитор – предоставляет данные о производительности.

Службы компонентов — более продвинутый вариант менеджера служб.

Службы — интерфейс управления службами и компонентами системы.

Средство проверки памяти Windows — запускает тестирование RAM после перезагрузки компьютера.

Управление компьютером — Программный комплекс, который сочетает в себе несколько упомянутых выше утилит.

Управление печатью — менеджер управления подключёнными к компьютеру принтерами.

Краткое описание средств администрирования -

19 слайд

заключение

Как можно заметить, восстановление системы Windows 10 происходит просто и интуитивно понятно. А существование нескольких способов удобно пользователям.В плане администрирования ОС Windows 10 имеет огромный функционал, который пригодится как специалистам, так и обычным пользователям.

-

20 слайд

Спасибо за внимание

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

6 109 678 материалов в базе

- Выберите категорию:

- Выберите учебник и тему

- Выберите класс:

-

Тип материала:

-

Все материалы

-

Статьи

-

Научные работы

-

Видеоуроки

-

Презентации

-

Конспекты

-

Тесты

-

Рабочие программы

-

Другие методич. материалы

-

Найти материалы

Другие материалы

- 26.11.2021

- 194

- 1

- 26.11.2021

- 163

- 1

- 26.11.2021

- 412

- 18

- 26.11.2021

- 250

- 0

- 26.11.2021

- 187

- 0

- 26.11.2021

- 243

- 4

- 26.11.2021

- 71

- 0

- 26.11.2021

- 447

- 6

Вам будут интересны эти курсы:

-

Курс повышения квалификации «Организация деятельности специалистов по ВЭД»

-

Курс повышения квалификации «Организация проектно-исследовательской деятельности учащихся в рамках реализации ФГОС»

-

Курс повышения квалификации «Использование мини-проектов в школьном: начальном, основном и среднем общем и среднем профессиональном естественнонаучном образовании в условиях реализации ФГОС»

-

Курс повышения квалификации «Специфика бухгалтерского учета и налогообложения в образовательных организациях»

-

Курс повышения квалификации «Методические аспекты реализации элективного курса «Основы геополитики» профильного обучения в условиях реализации ФГОС»

-

Курс повышения квалификации «Дуальное образование как основа подготовки в СПО по ТОП-50»

-

Курс повышения квалификации «Эффективные технологии образования в рамках реализации ФГОС СПО по ТОП-50»

-

Курс повышения квалификации «Целеполагание как основа современного образования в условиях реализации ФГОС»

-

Курс профессиональной переподготовки «Тьюторское сопровождение в образовательных организациях»

-

Курс профессиональной переподготовки «Государственно-правовые дисциплины: теория и методика преподавания в образовательной организации»

-

Курс профессиональной переподготовки «Методическое сопровождение педагогического процесса в условиях реализации ФГОС»

-

Курс повышения квалификации «Организационно-методические основы производственного обучения»

-

Курс профессиональной переподготовки «Музыка: теория и методика преподавания в профессиональном образовании»

-

Курс профессиональной переподготовки «Музыка: теория и методика преподавания в сфере начального общего, основного общего, среднего общего образования»

-

Курс повышения квалификации «Инструменты и методы воспитания российской гражданской идентичности согласно ФГОС»

-

Скачать материал

-

26.11.2021

784

-

PPTX

946.8 кбайт -

29

скачиваний -

Рейтинг:

1 из 5 -

Оцените материал:

-

-

Настоящий материал опубликован пользователем Морозов Николай Петрович. Инфоурок является

информационным посредником и предоставляет пользователям возможность размещать на сайте

методические материалы. Всю ответственность за опубликованные материалы, содержащиеся в них

сведения, а также за соблюдение авторских прав несут пользователи, загрузившие материал на сайтЕсли Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с

сайта, Вы можете оставить жалобу на материал.Удалить материал

-

- На сайте: 1 год и 3 месяца

- Подписчики: 0

- Всего просмотров: 202183

-

Всего материалов:

906

Рабочий лист. 1 сентября.

Рабочий лист можно использовать на уроке Знаний . Очень интересно заполнить данный лист, собрать…

Содержание

- Расположение локальной политики безопасности в Windows 10

- Открываем «Локальную политику безопасности» в Windows 10

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Основы работы с редактором локальной групповой политики в ОС Windows 10

- Содержание

- Структура редактора групповой политики

- Пример последовательности действий при редактировании определенной политики

- Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

- Добавление объекта групповой политики первого уровня

- Добавление объекта групповой политики второго уровня

- Добавление объекта групповой политики третьего уровня

- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

Расположение локальной политики безопасности в Windows 10

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

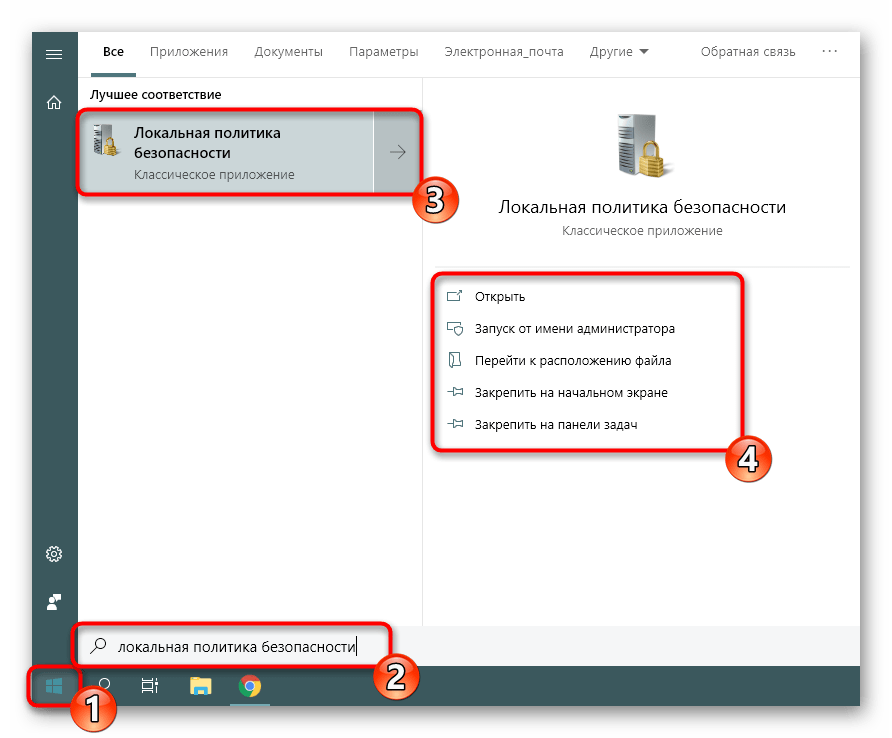

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

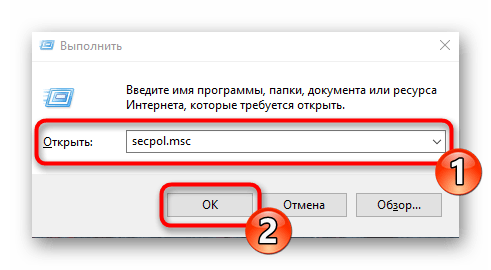

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

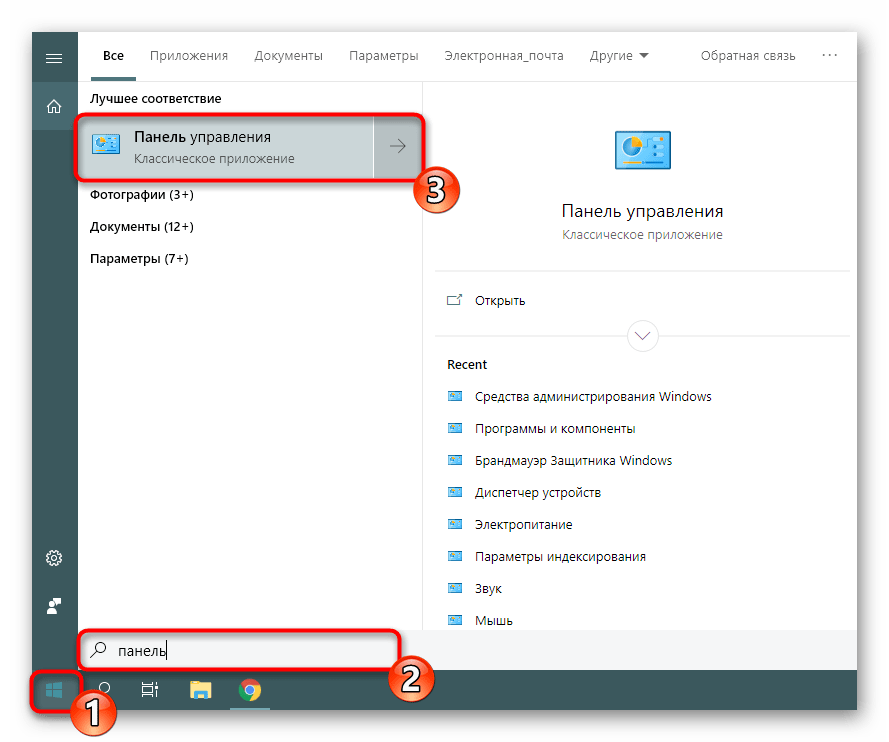

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

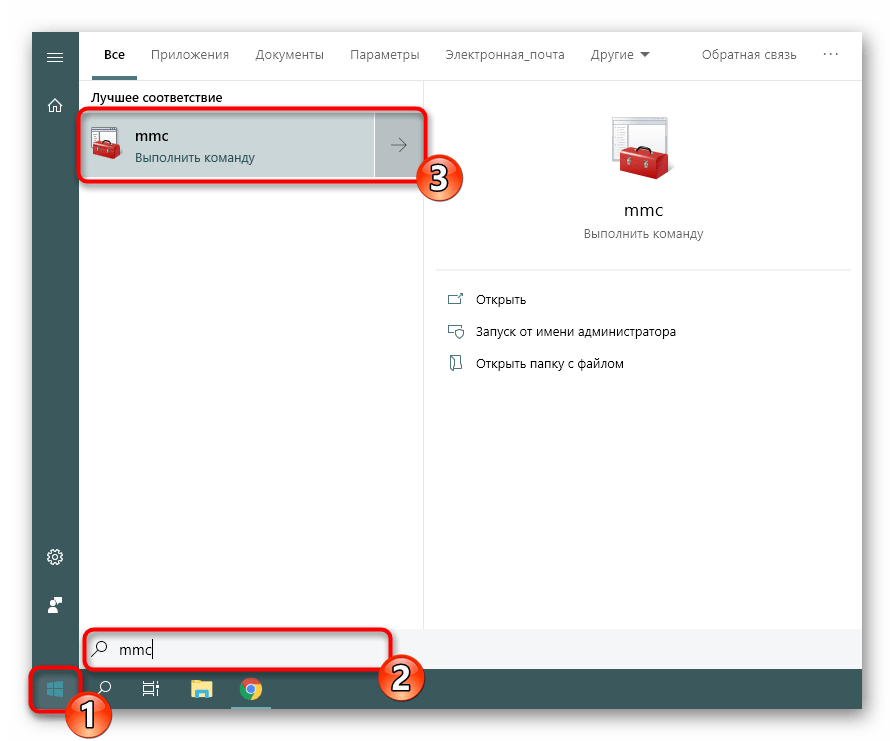

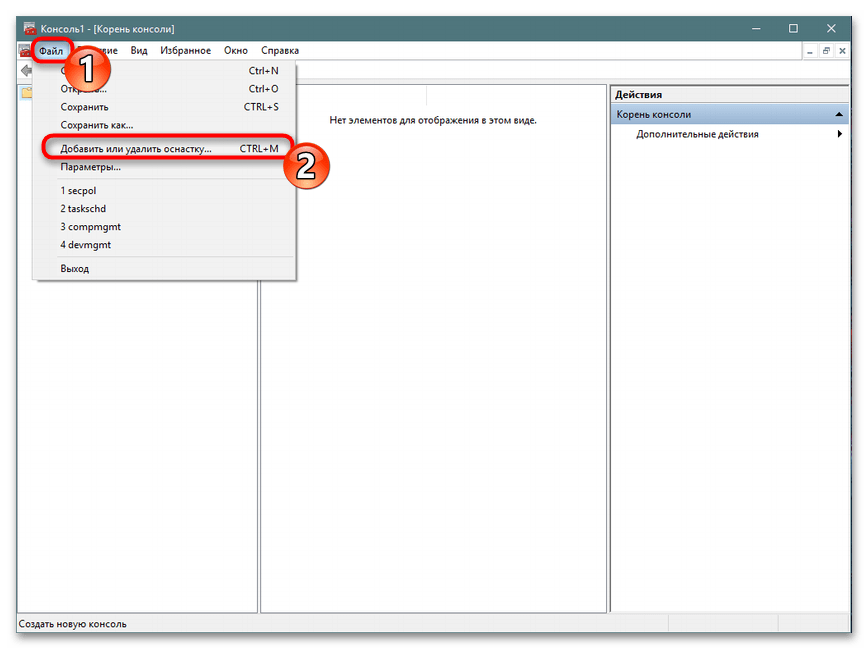

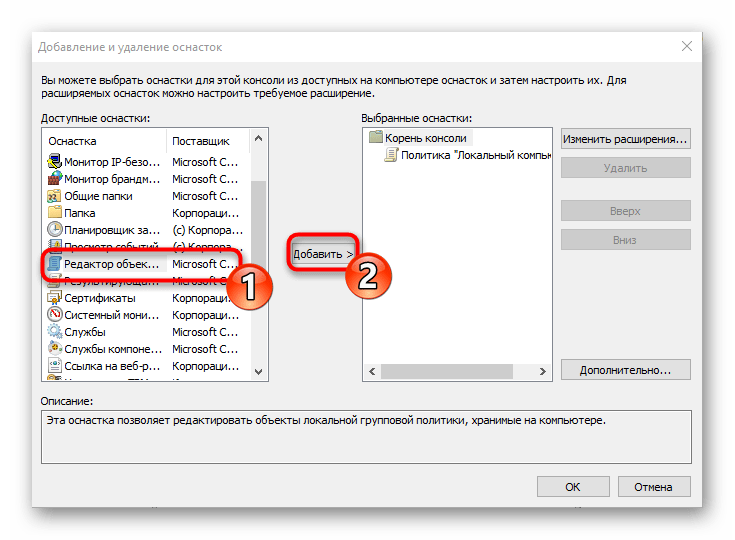

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.10 Список разрешенных элементов панели управления

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

Рис.13 Добавление оснастки через консоль управления

Рис.14 Диалоговое окно Добавление и удаление оснасток

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

Рис.17 Консоль управления

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Источник

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.