Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

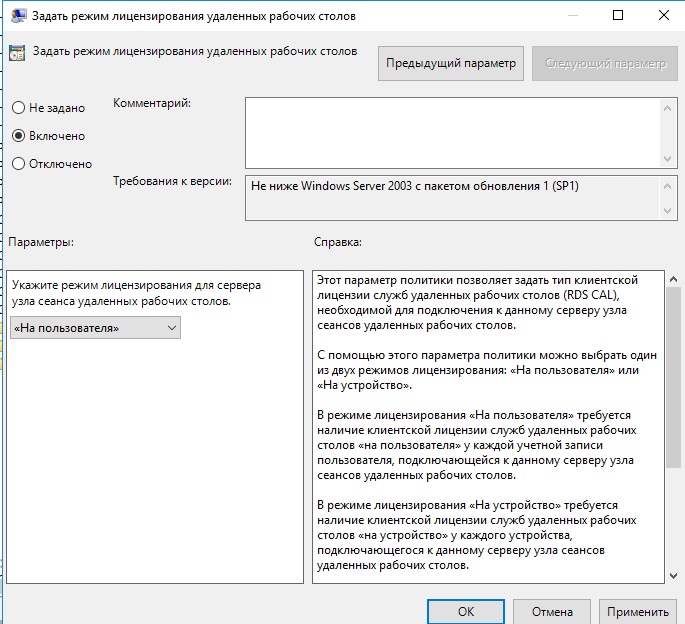

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

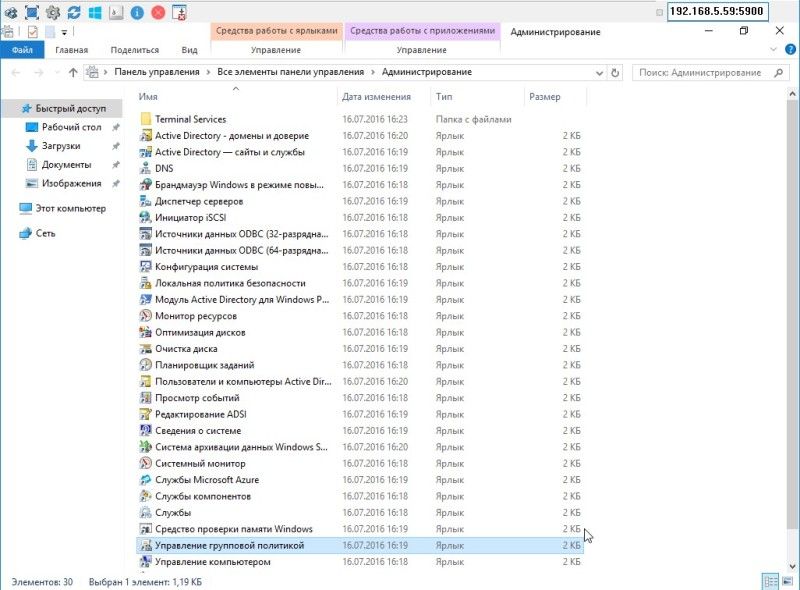

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

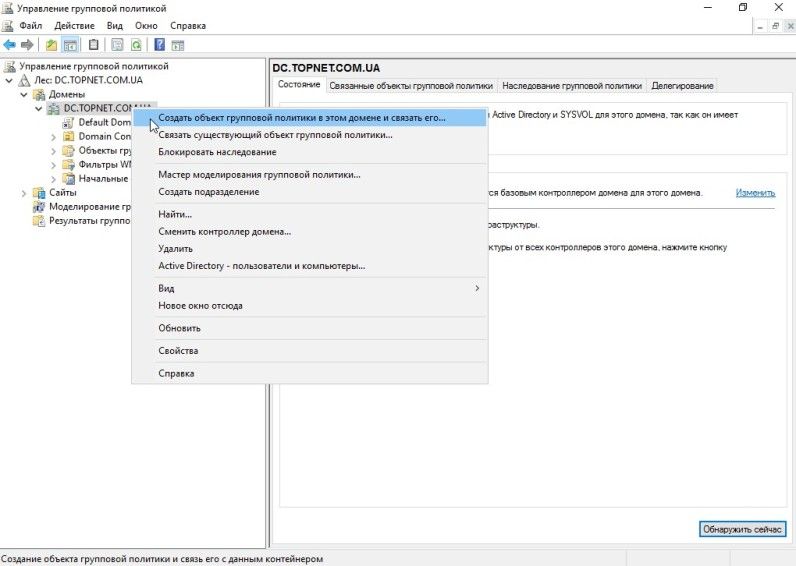

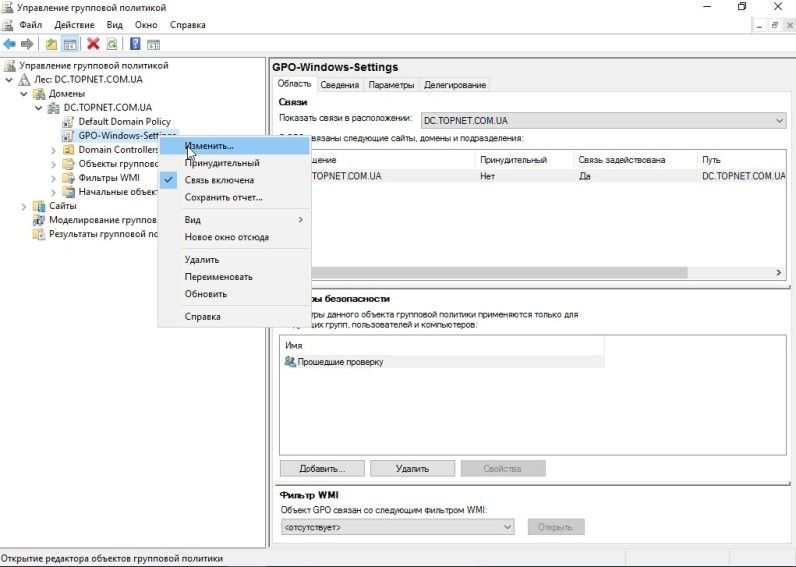

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

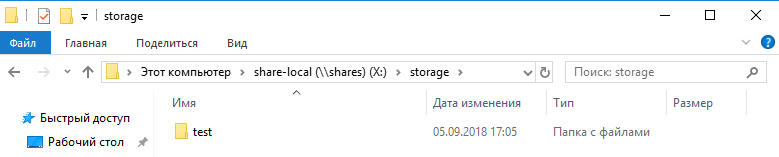

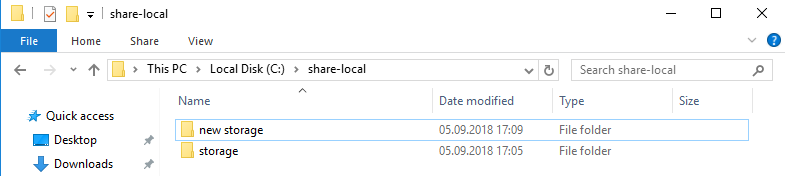

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

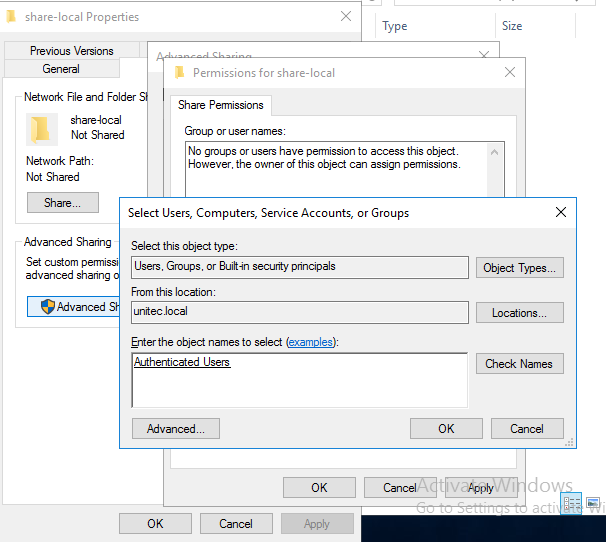

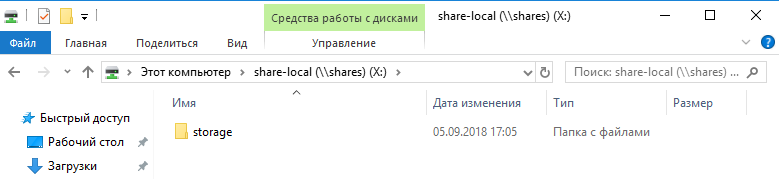

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

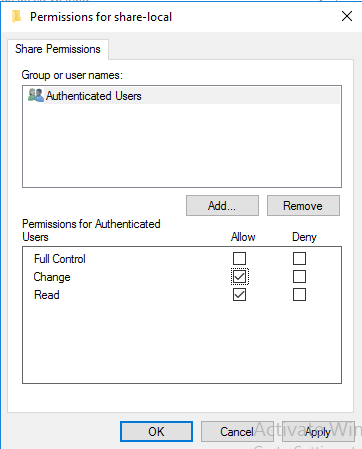

Устанавливаем права для Authenticated Users.

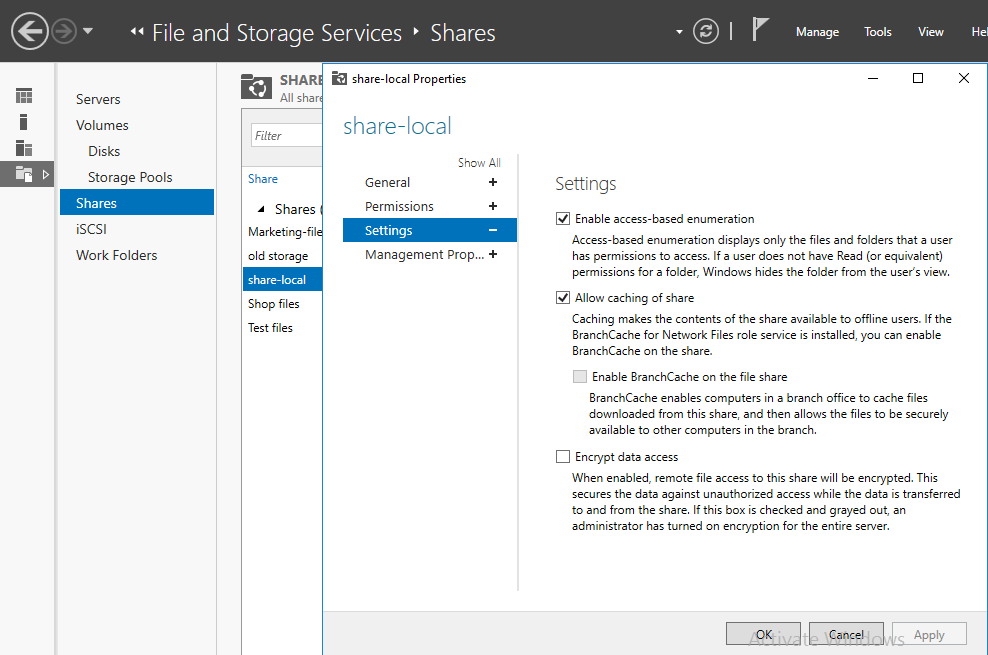

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

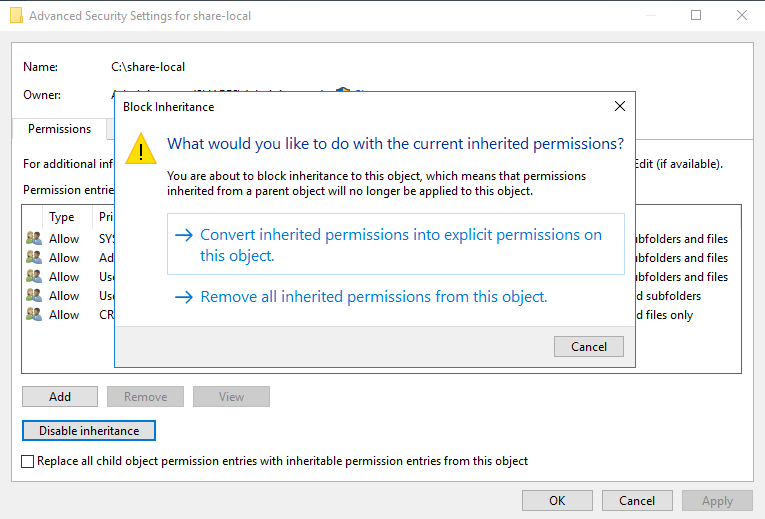

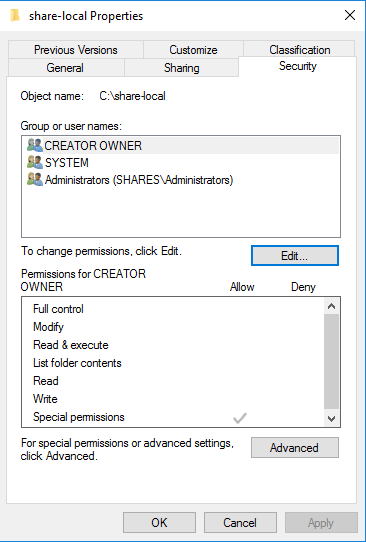

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

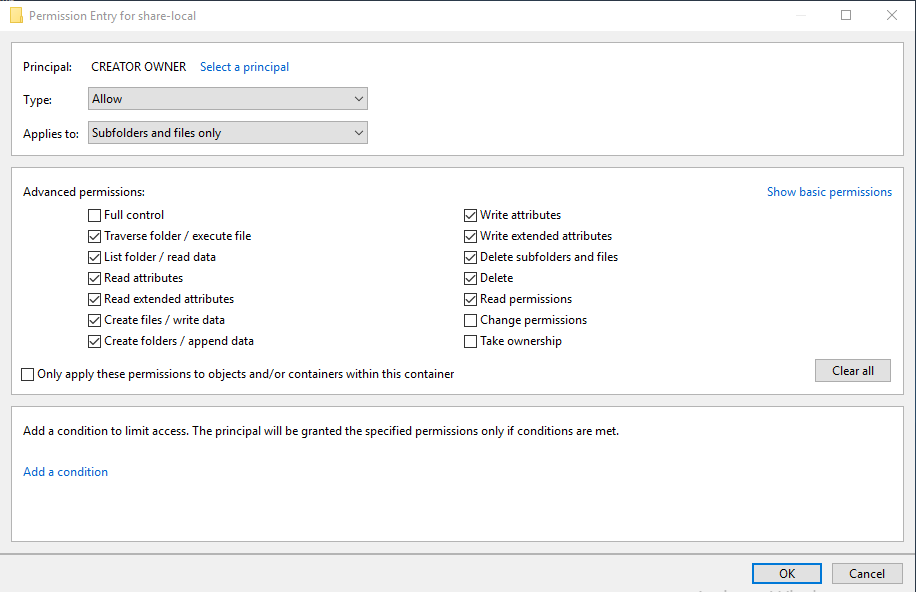

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

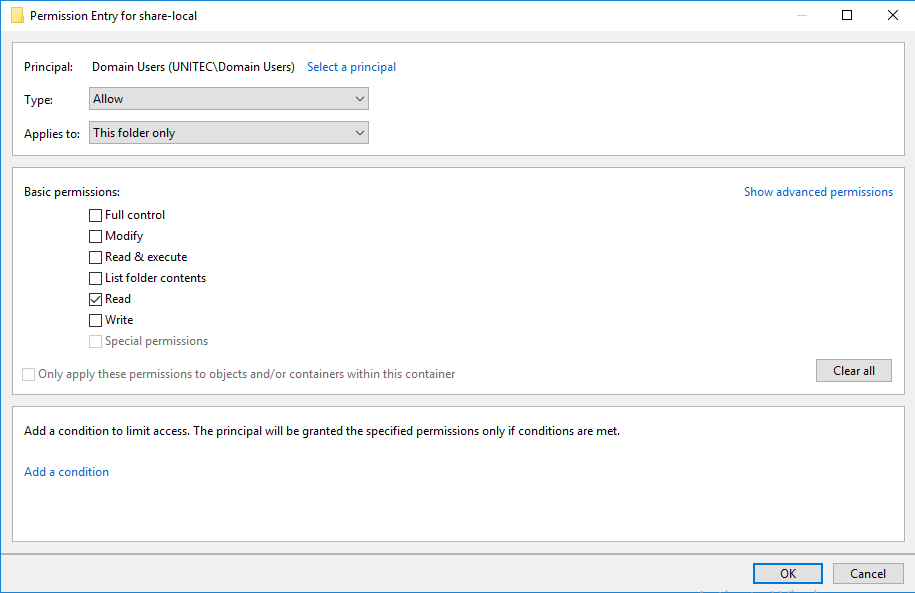

Добавляем группу Domain Users c правом только чтения и только этой папки.

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

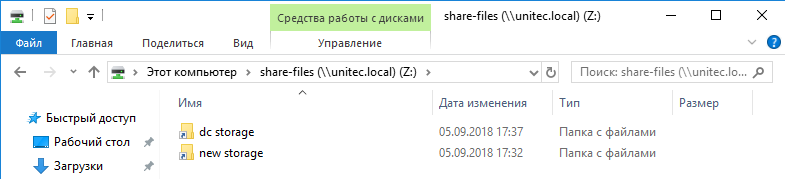

Подключаем сетевой ресурс через \unitec.localshare-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \unitec.localshare-files и решил проверить — будет ли у него доступ.

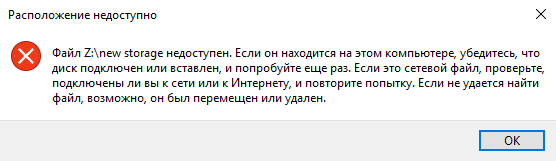

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

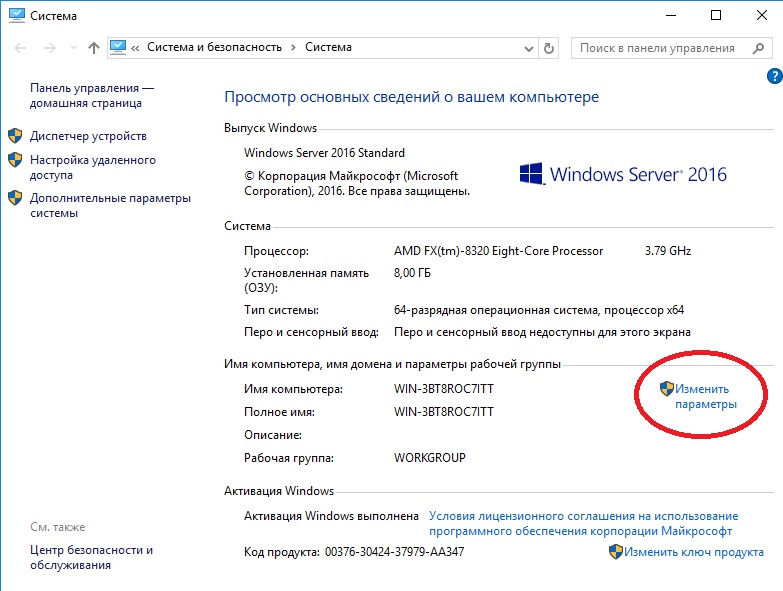

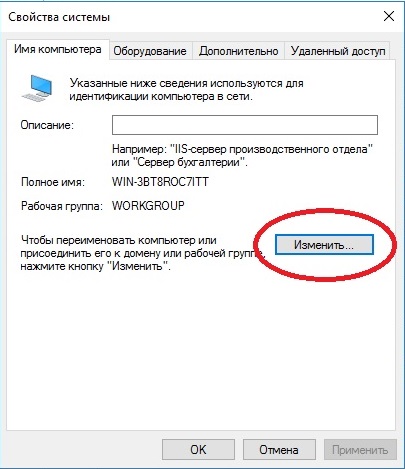

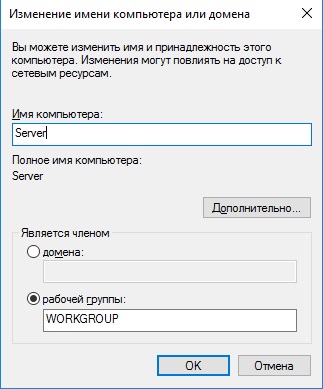

В данной статье мы рассмотрим базовые настройки Windows Server 2016, которые осуществляются сразу после установки системы и которые обычно обязательные к использованию. Как установить Windows Server 2016 можете ознакомиться в нашей прошлой статье.

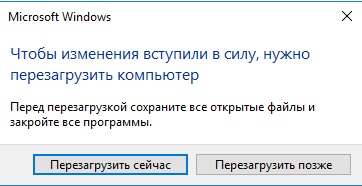

Итак, приступим. Для начала нам нужно задать имя нашему серверу, для этого заходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

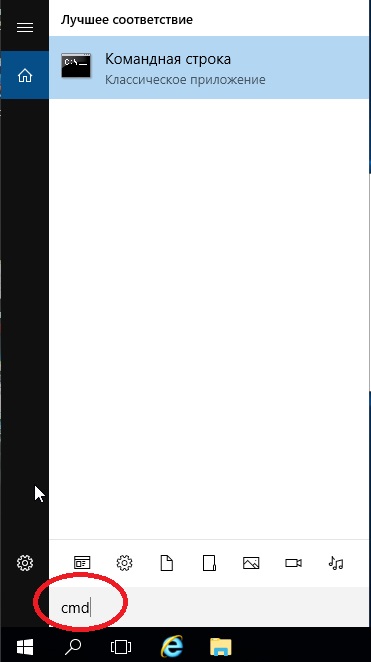

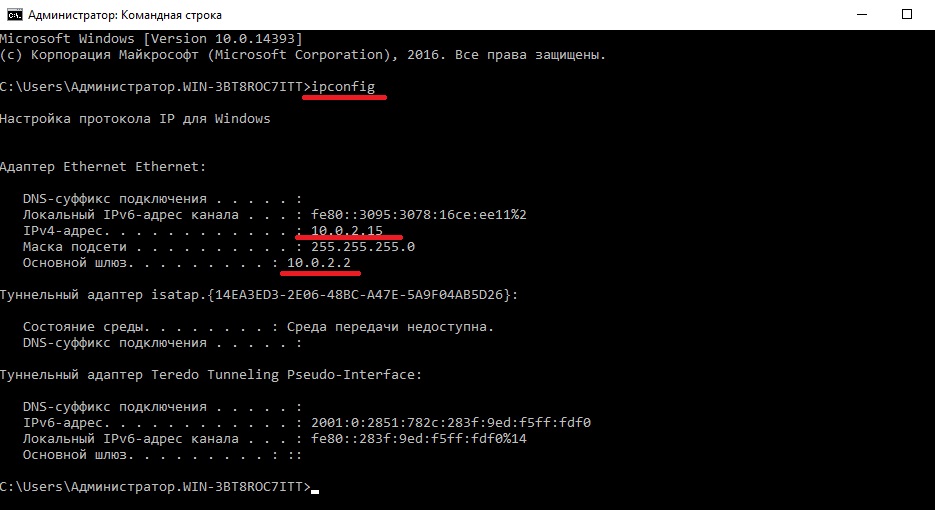

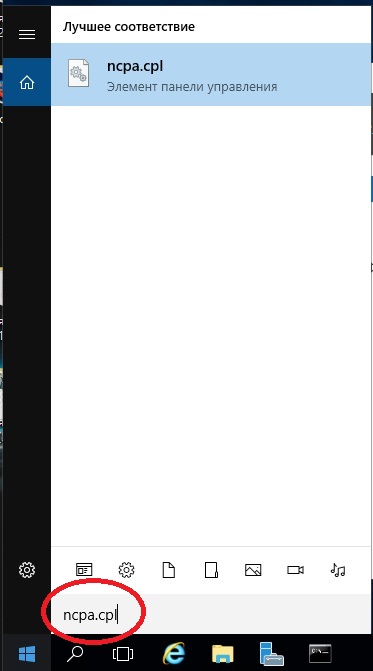

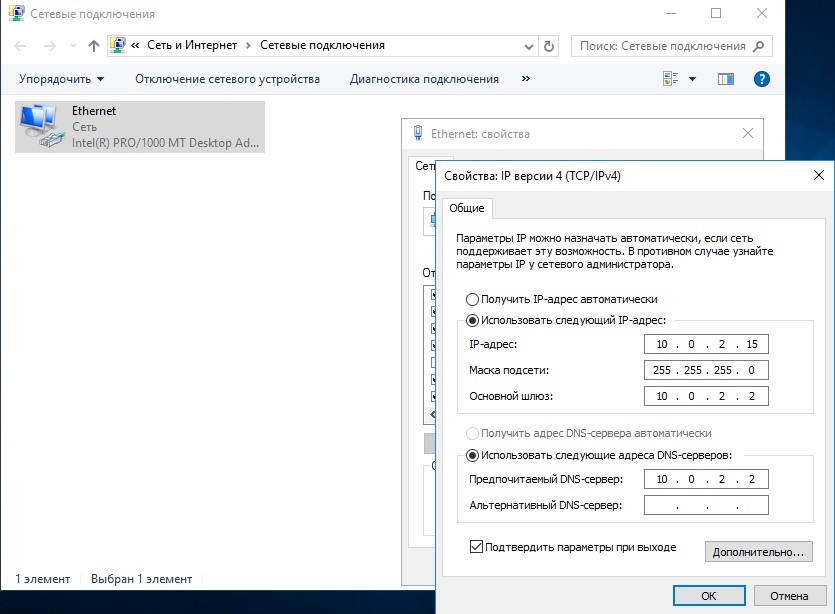

После нам нужно задать сетевые настройки. Если у Вас сервер подключен к маршрутизатору, то задаем IP шлюза, вводим статический адрес, это обязательно для сервера и маску подсети. Информацию об IP адресах в Вашей локальной сети можно посмотреть через командную строку командной «ipconfig». Ниже на скриншотах указаны примеры, у Вас IP адреса будут отличаться.

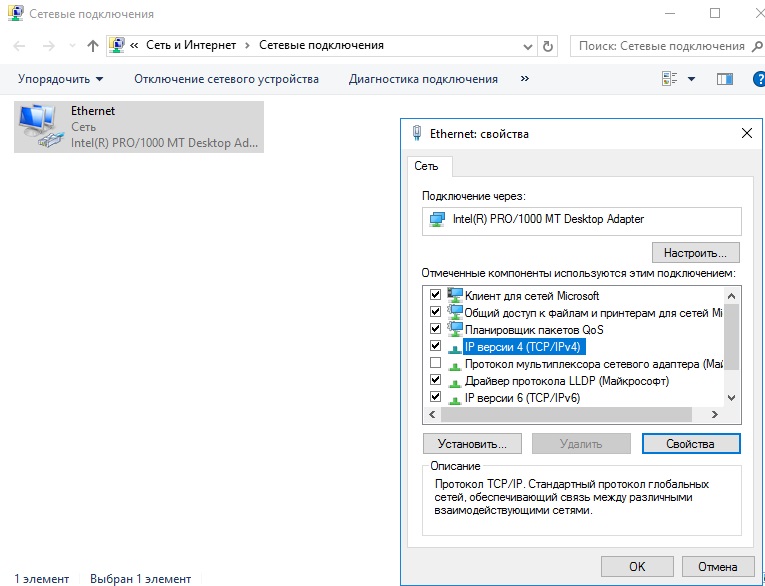

Заходим в настройки сетевых подключений:

Заходим в свойства пункта IPv4.

И вводим задаем здесь статические IP адреса. После ставим галку «Подтвердить параметры при выходи», тем самым сохраняя настройки.

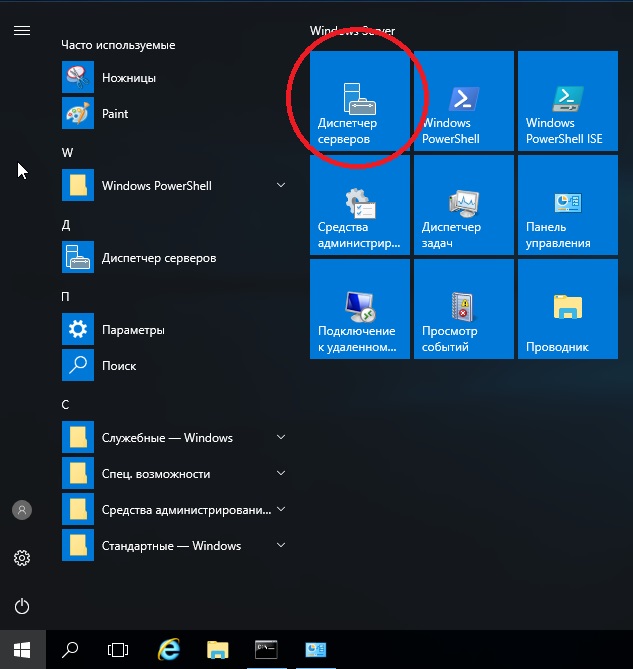

Перейдем наконец к самым главным настройкам, к Active Directory. Меню «Пуск» => Диспетчер серверов.

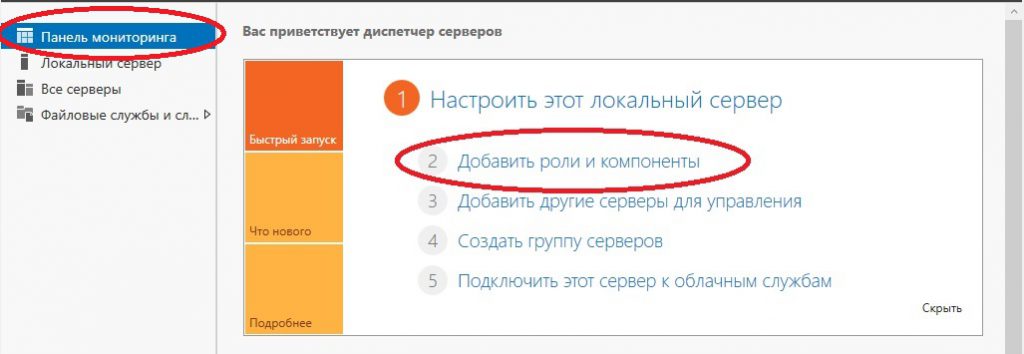

В панели мониторинга => Добавить роли и компоненты.

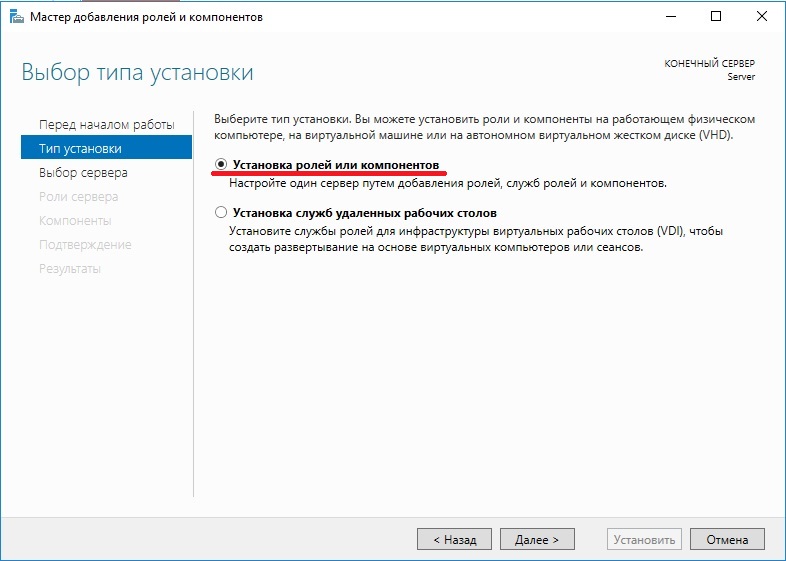

В типе установки выбираем «Установка ролей или компонентов».

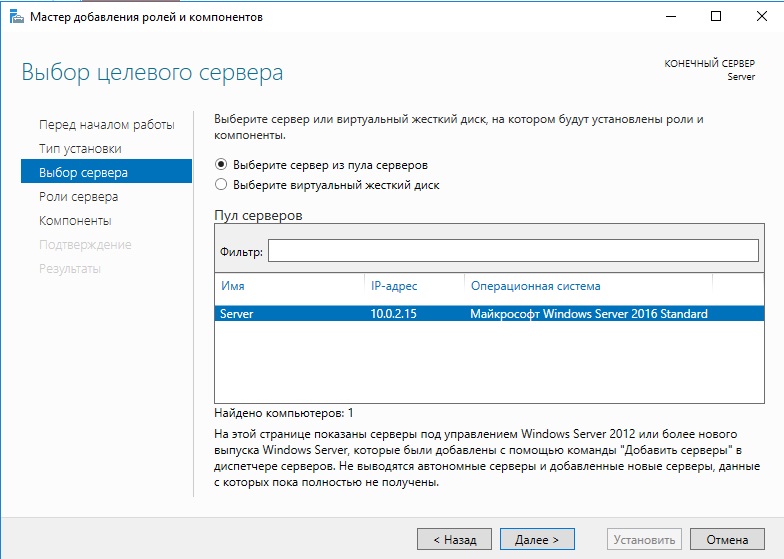

Выбираем нужный сервер в пуле, он будет с именем, который Вы назначили по инструкции выше.

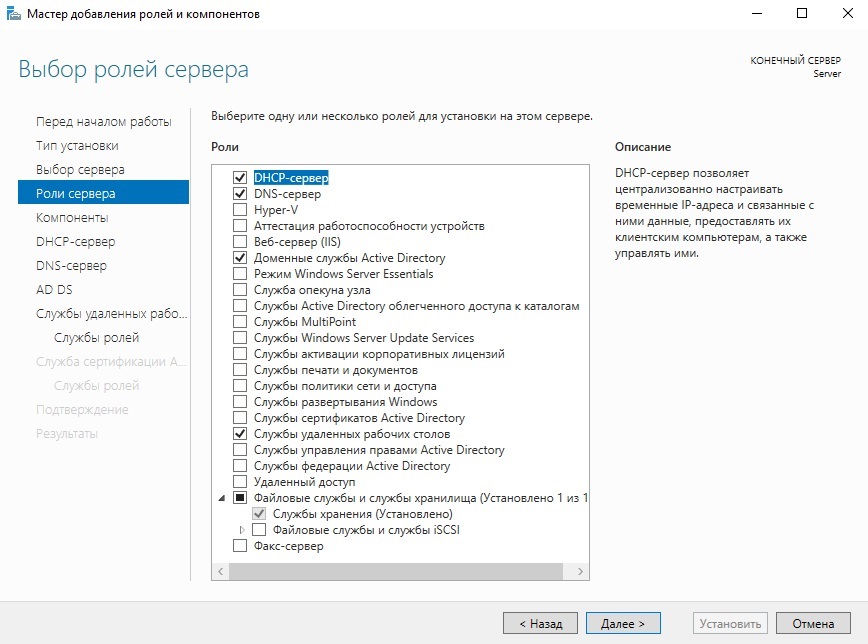

В ролях сервера мы выбираем следующие стандартные роли. Вы можете выбрать что-то еще, если Вам необходимо под Ваши задачи.

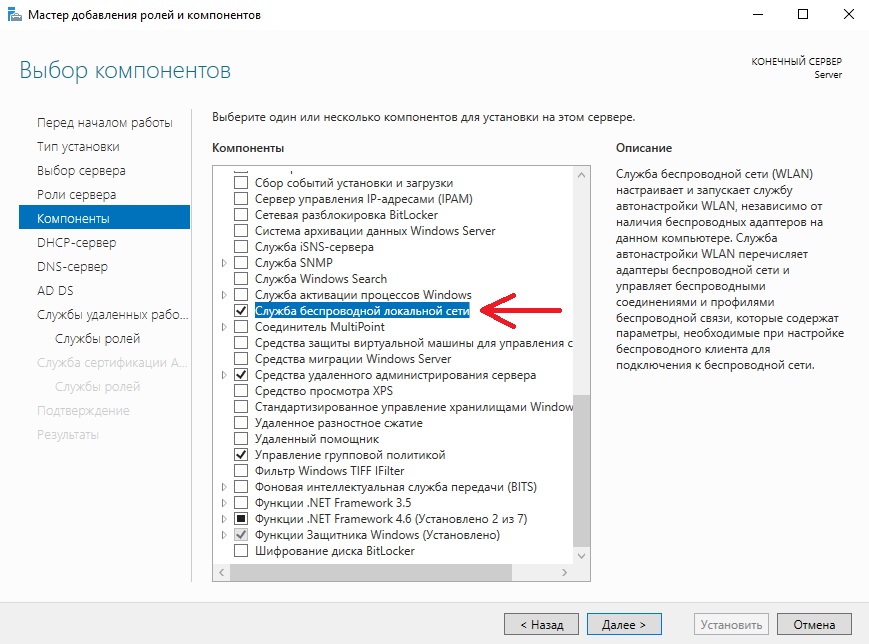

В компонентах оставляем по стандарту следующие пункты. Мы рекомендуем вам дополнительно установить «Службу беспроводной локальной сети», т.к без этой службы на сервер нельзя будет поставить Wi-Fi адаптер и производить настройку беспроводной сети.

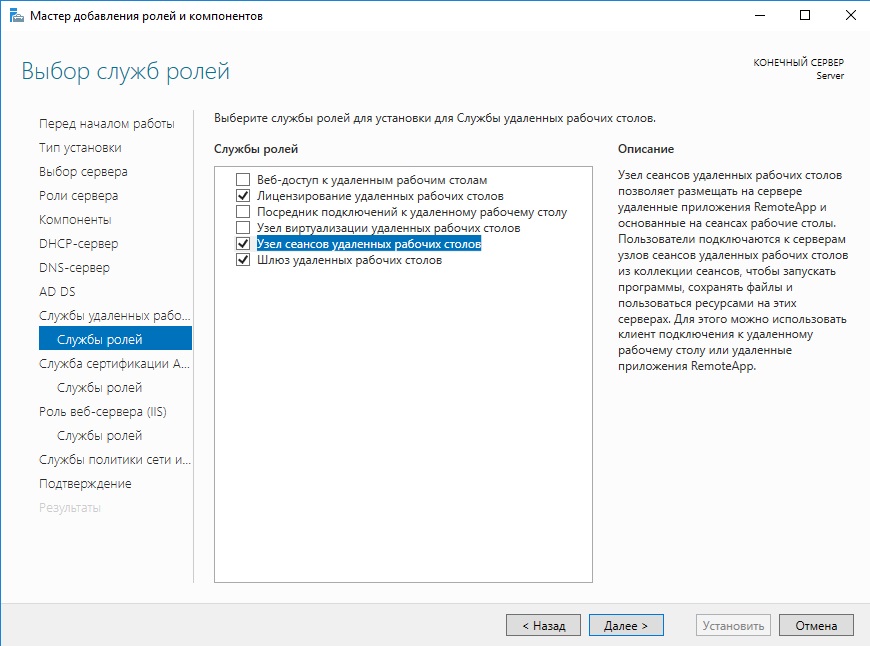

В службе ролей мы выбираем следующие пункты. Далее в инструкции мы будем лицензировать терминальный сервер.

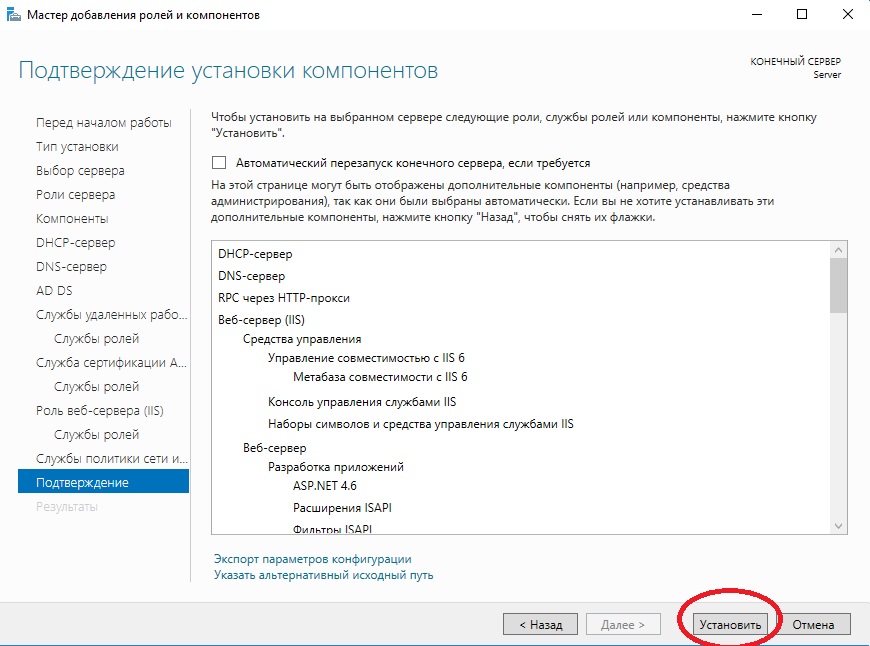

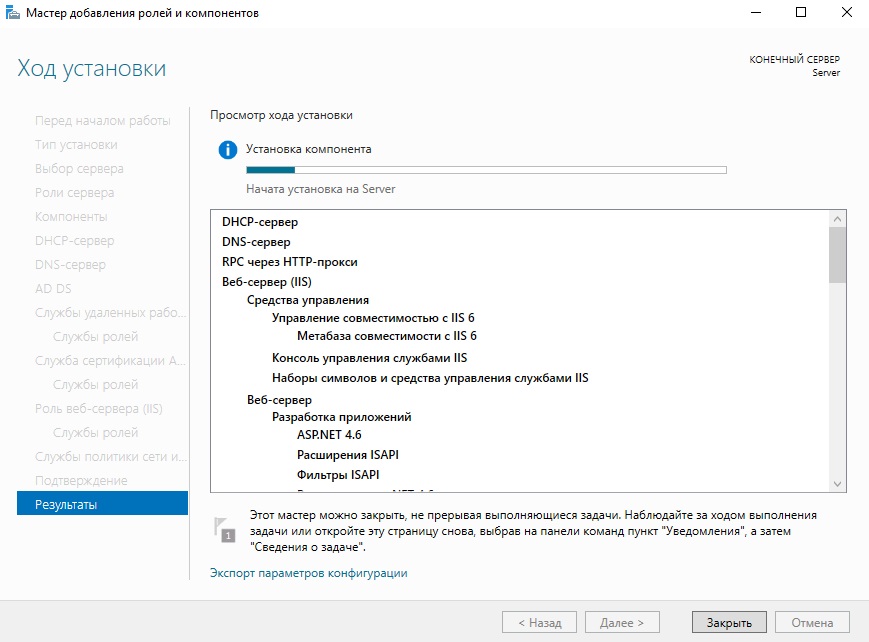

Далее оставляем все по стандарту (если Вам не нужно самим, что-то дополнительно установить). Доходим до пункта «Подтверждение» и устанавливаем.

После установки служб нужно перезагрузиться.

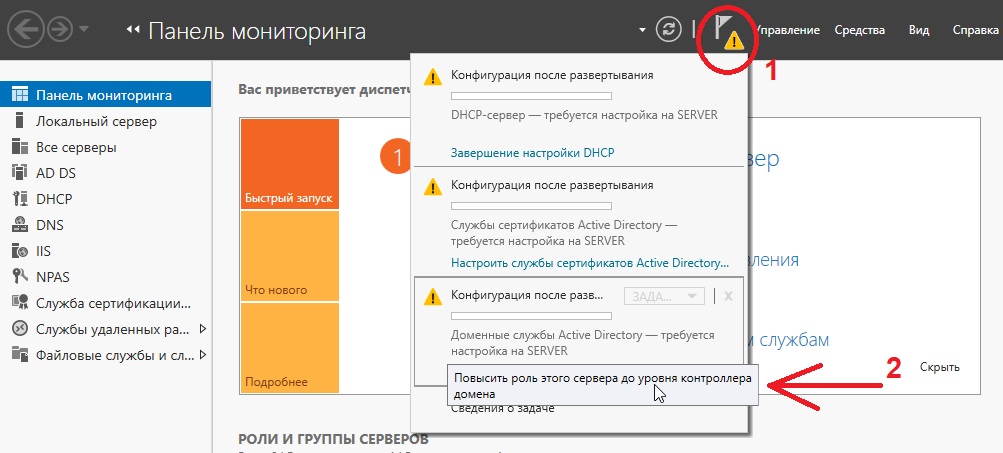

Приступаем к настройкам DNS. В Active Directory нажимаем на флажок справа на верху и после заходим в настройки повышения роли этого сервера до контроллера домена.

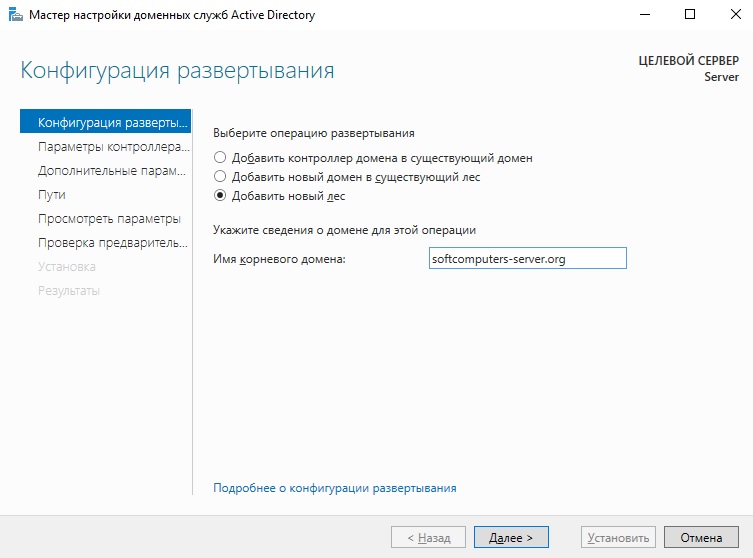

Выбираем пункт «Добавить новый лес» и придумываем имя Вашему домену. На нашем примере это будет «softcomputers».

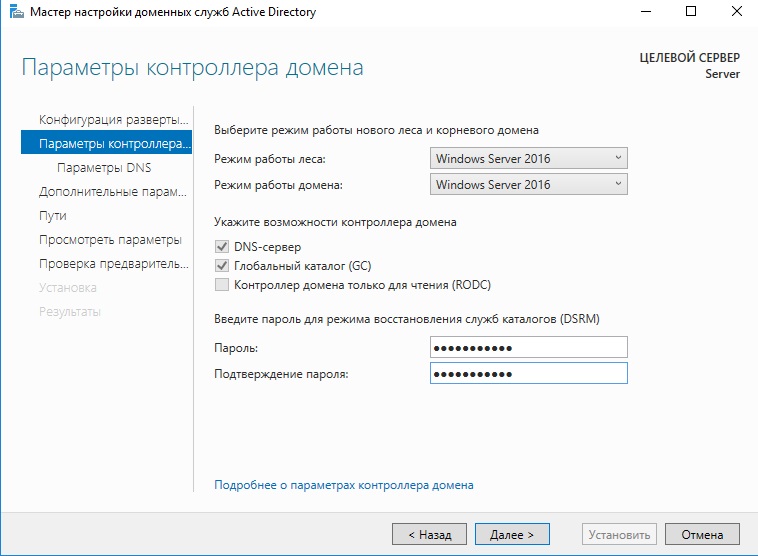

Настройки оставляем по стандарту. Вы должны только придумать пароль для Вашего домена.

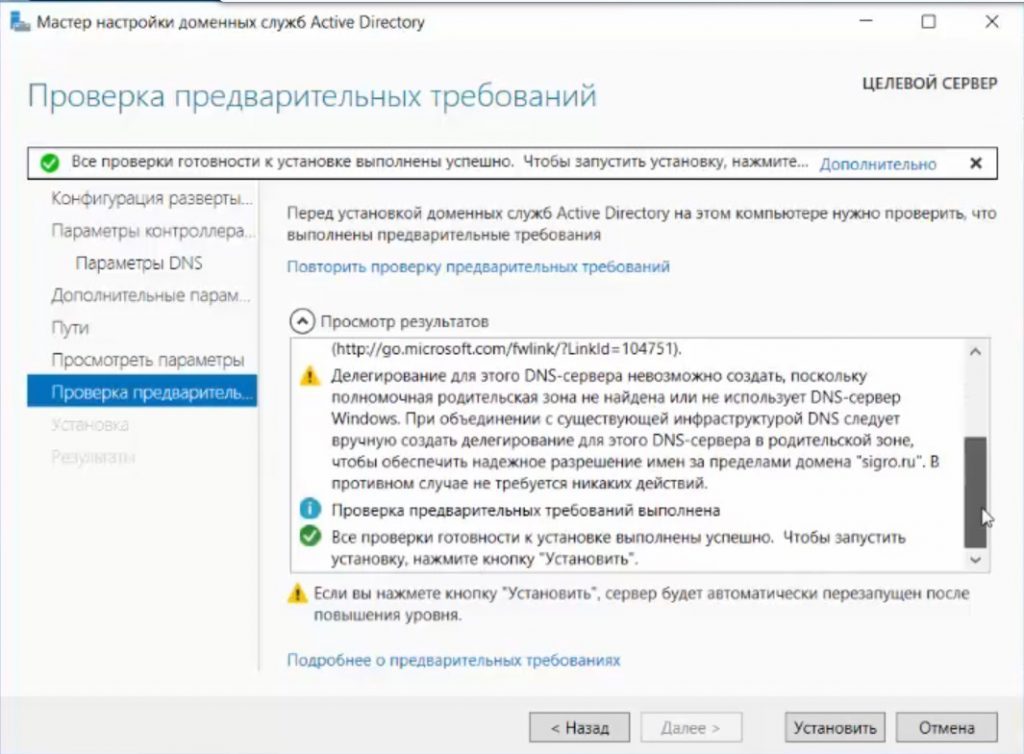

Проходим проверку. Если вы все сделали правильно, то должно установиться все корректно

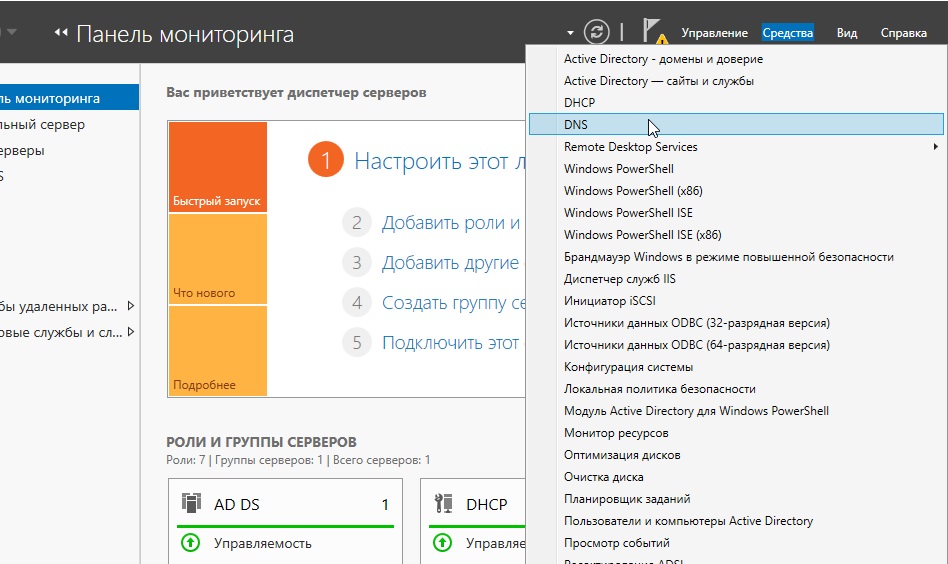

После установки и перезагрузки заходим в меню «Средства» => DNS.

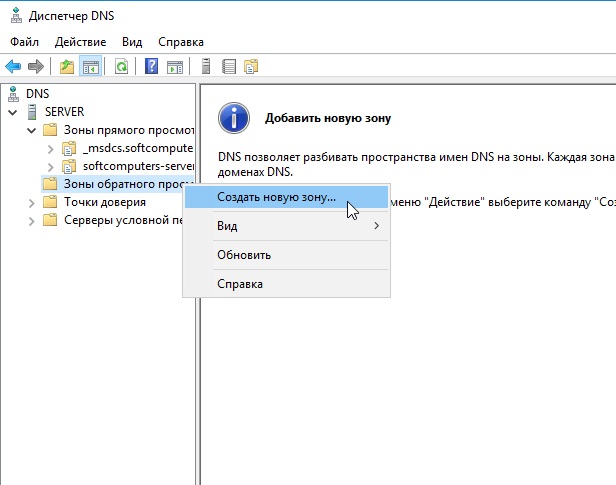

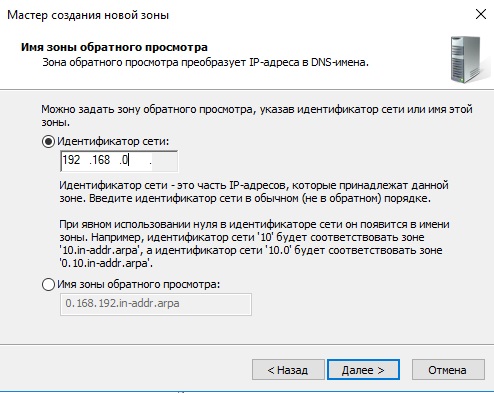

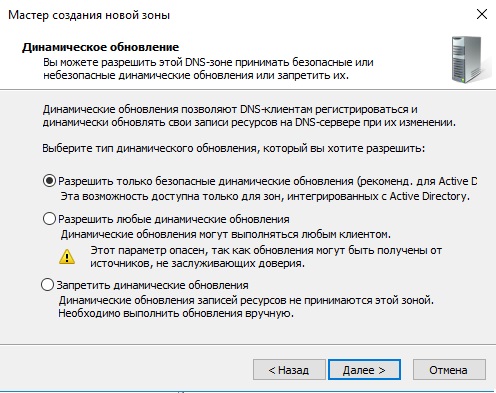

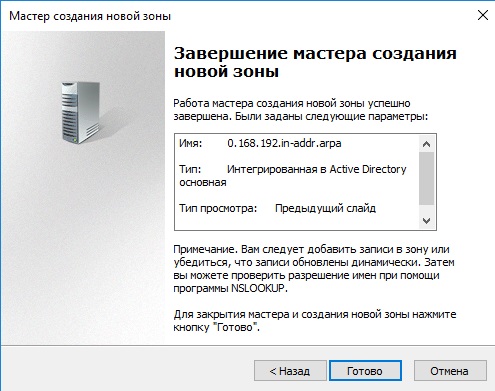

Раскрываем древо DNS => «Имя вашего сервера» => Зоны прямого просмотра => Зоны обратного просмотра => Правой кнопкой мыши на данный пункт и «Создать новую зону».

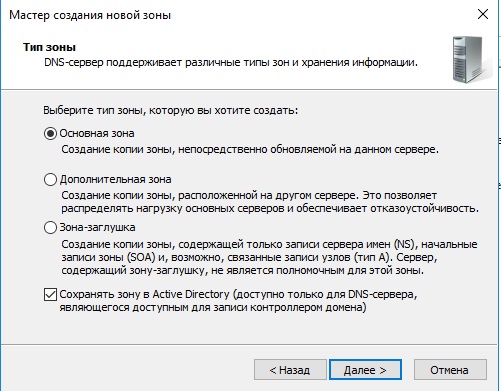

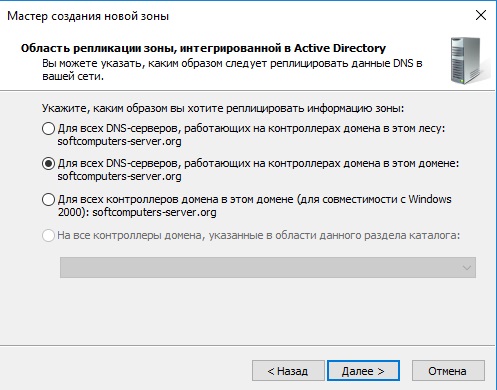

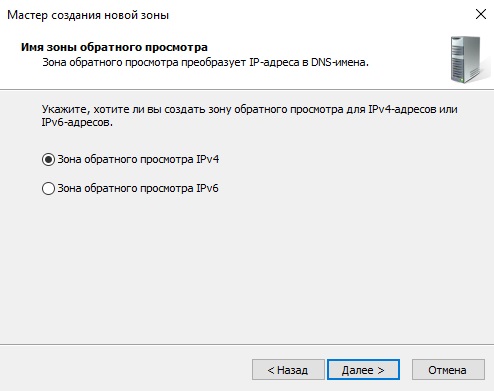

Выбираем «Основная зона» и далее по скриншотам ниже.

На этом пункте выбираете диапазон Вашей локальной сети. У нас на примере она будет 192.168.0. у Вас она может будет своя (см. cmd => ipconfig).

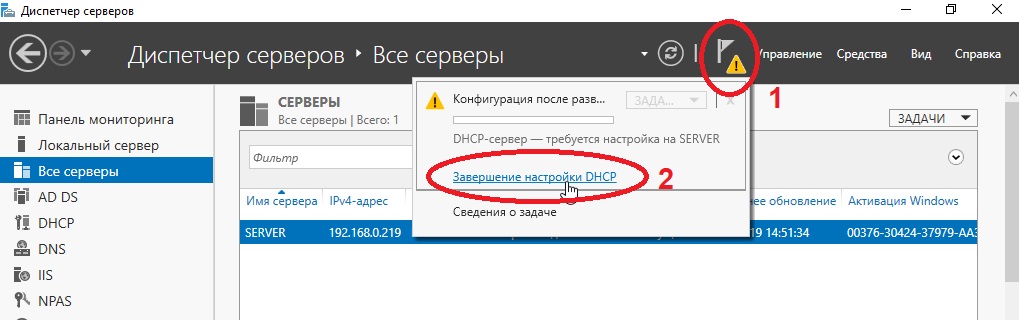

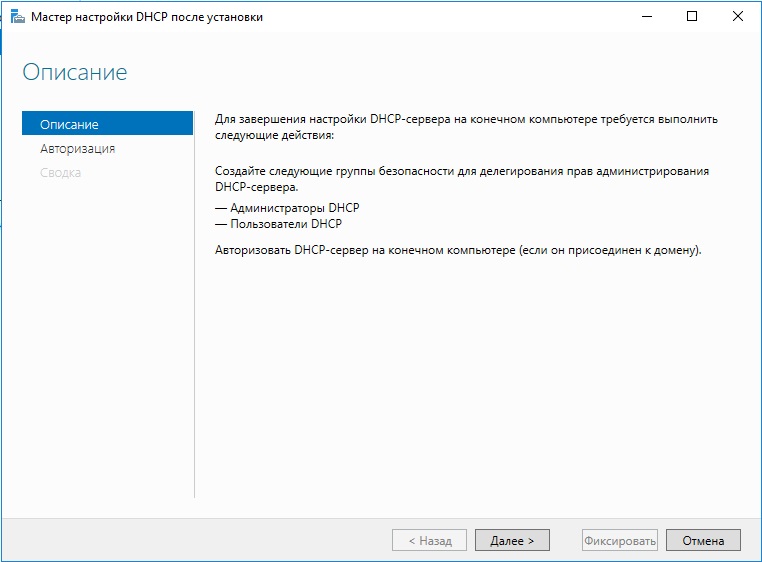

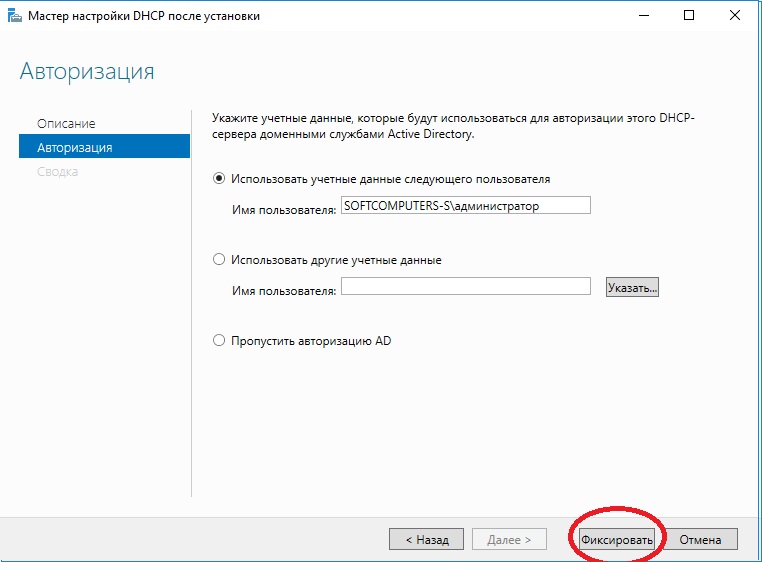

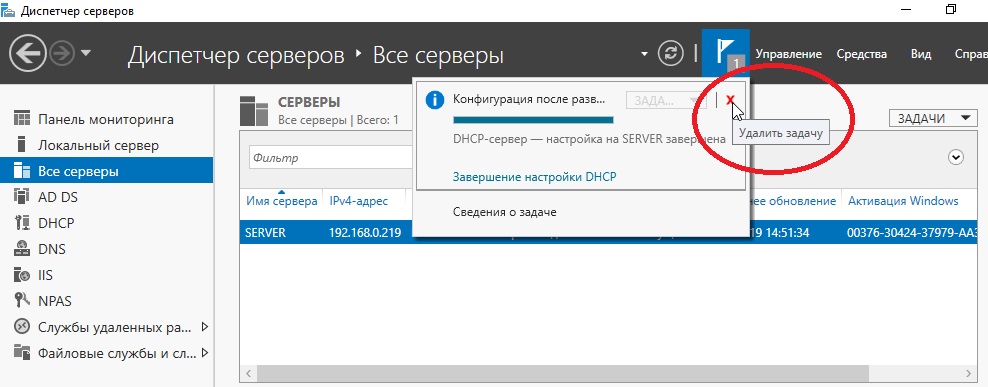

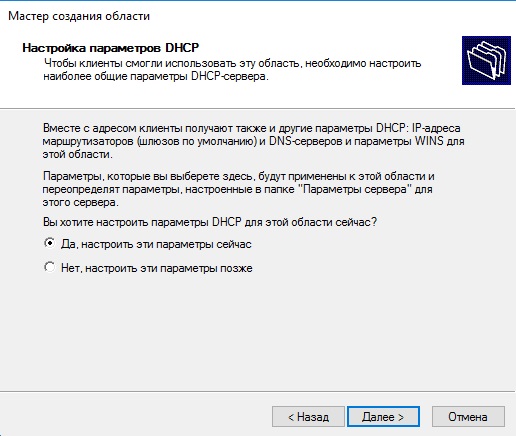

На этом настройки DNS закончены. Приступим к настройкам DHCP. Так же заходим в Active Directory и во флажке справа на верху выбираем соответствующую настройку.

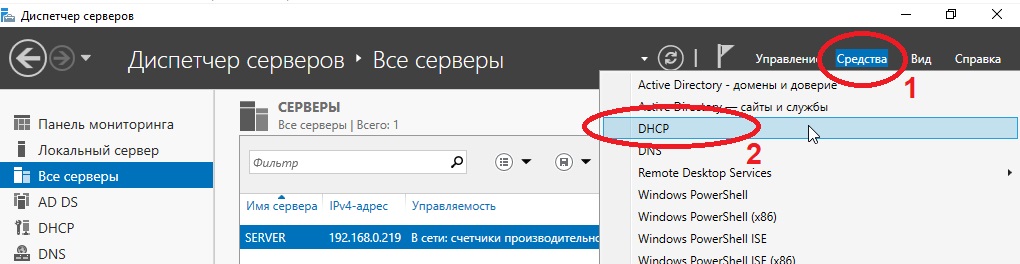

После создания DHCP переходим в меню средства => DHCP для его настройки.

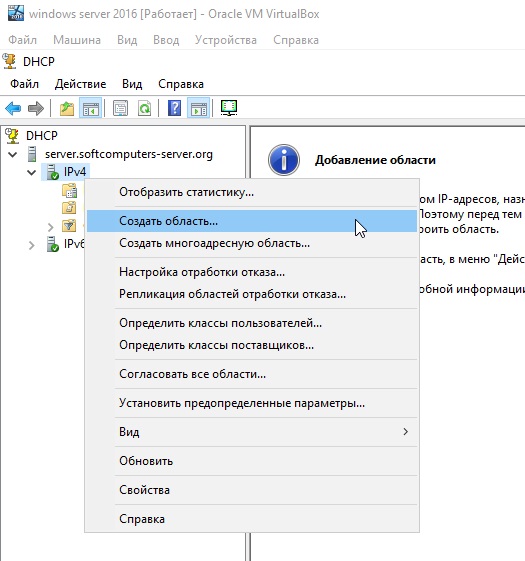

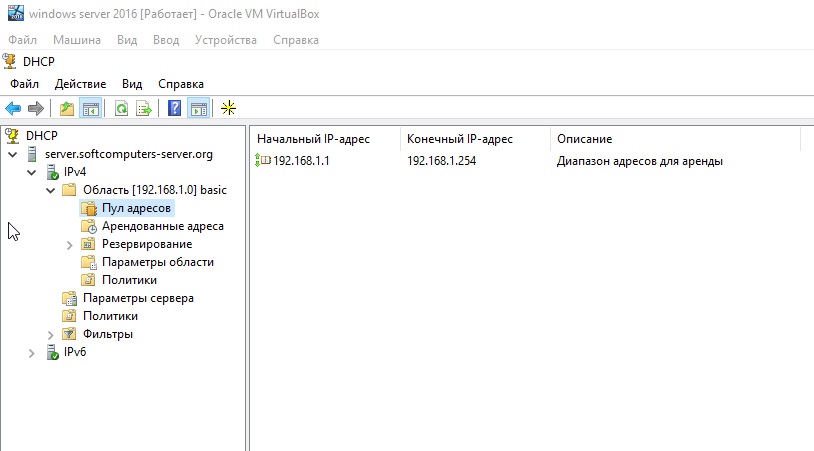

В древе DHCP => Ваш сервер => IPv4 => Правой кнопкой мыши => Создать область.

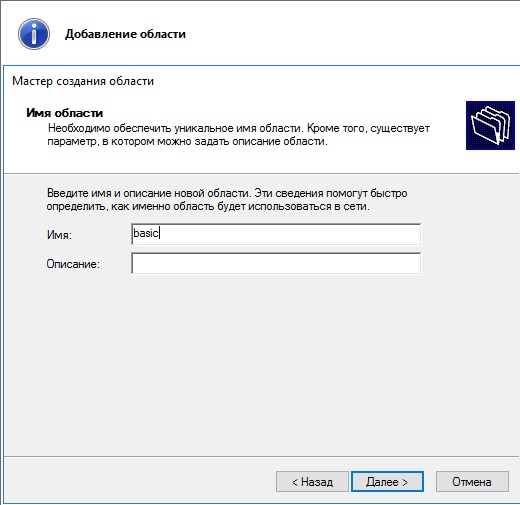

Задаем имя новой области, у нас это будет «basic».

Далее будет меню для исключения диапазона, если нужно исключить что-то можете сделать в этом меню, если не нужно, то пропускаете.

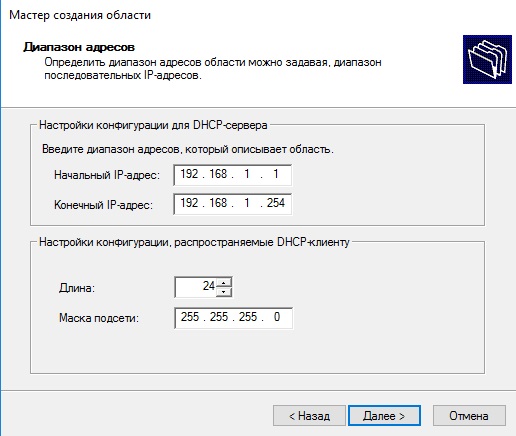

Далее создаем новый диапазон IP адресов, который будет раздавать сервер в локальную сеть. У нас на примере это новый диапазон 192.168.1

Вы можете создать любой другой диапазон на свое усмотрение.

Далее в древе DHCP => Имя сервера => Область => Пул адресов — будет создан новый диапазон.

Дальше по списку настроек перейдем к созданию терминального сервера и его лицензирования. Это нужно для того, чтобы пользователи могли подключаться по RDP к серверу по своей учетной записи. (Учетную запись для пользователей будем рассматривать в этой инструкции ниже).

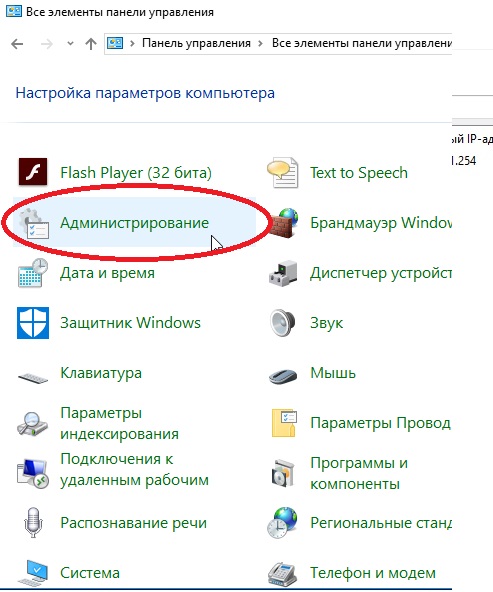

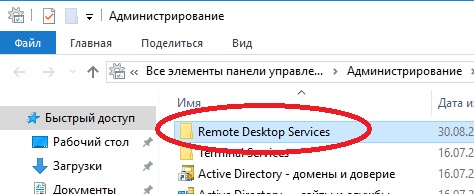

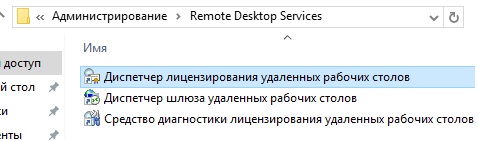

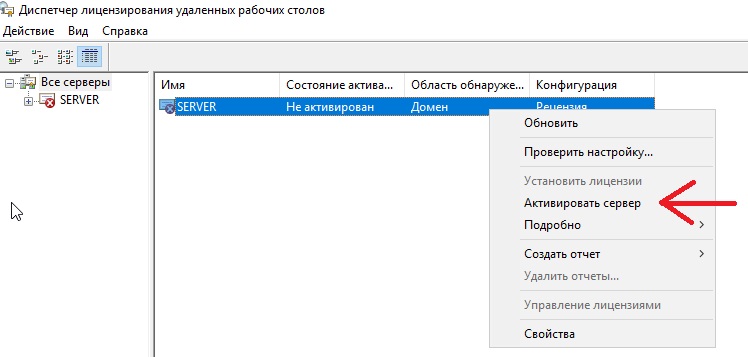

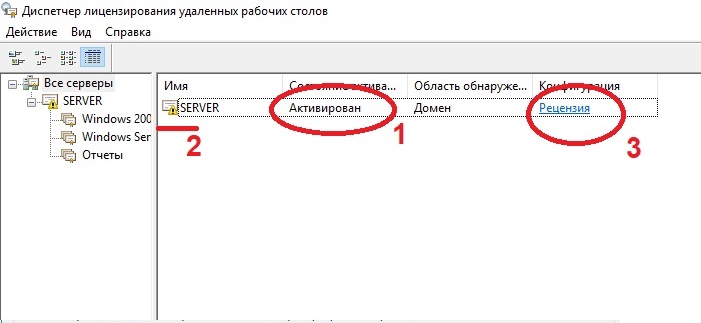

Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

Выбираем пункт во «Все серверы», далее в списке видим имя вашего сервера => правой кнопкой мыши на этот пункт => Активировать сервер.

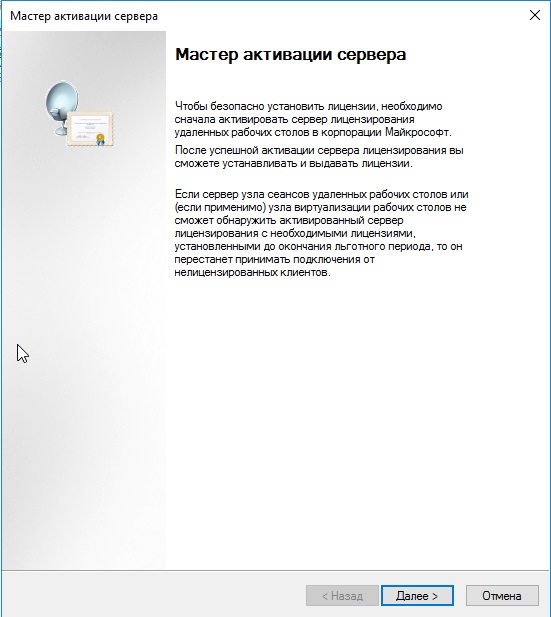

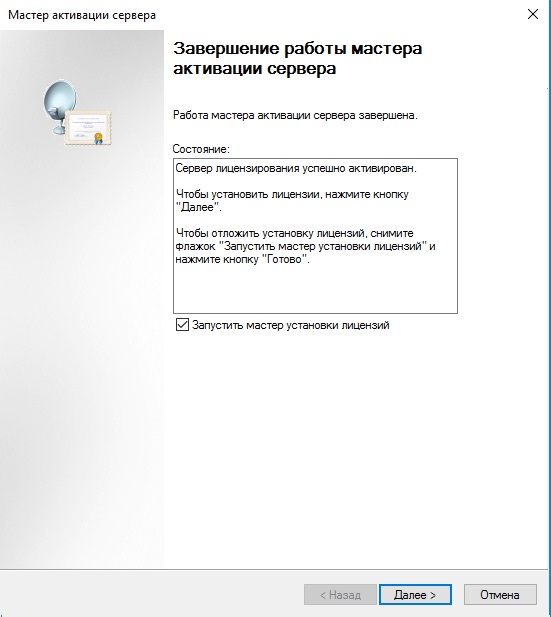

Переходим в «Мастер активации».

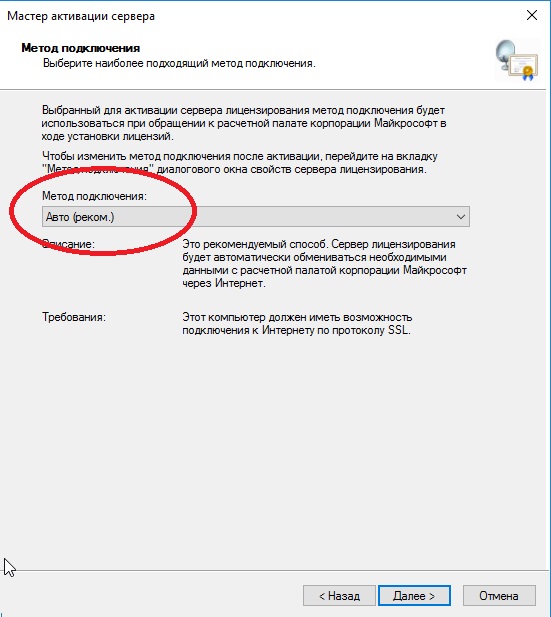

Выбираем «Авто».

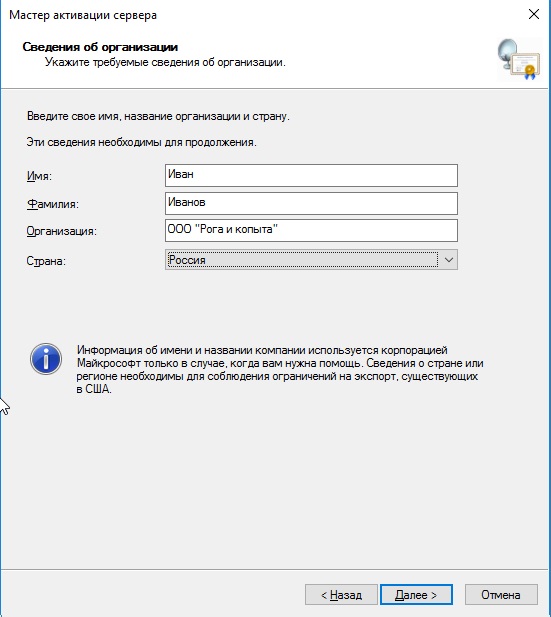

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера.

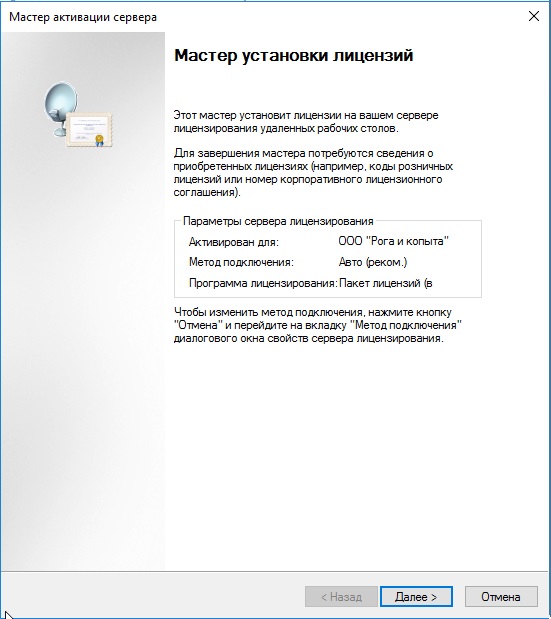

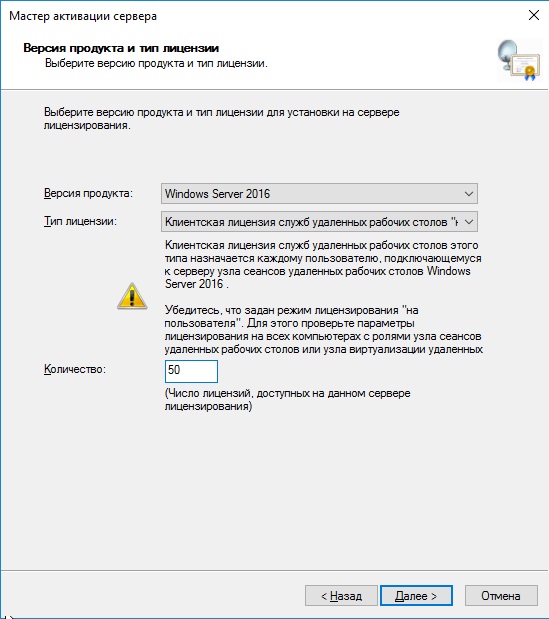

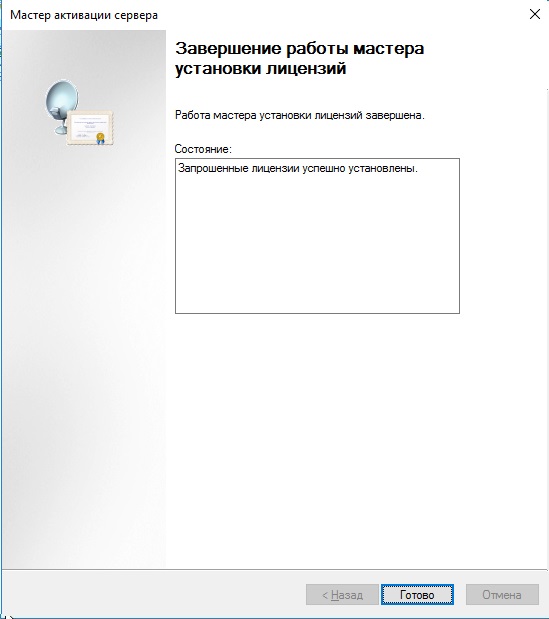

Приступаем к самому лицензированию после регистрации выше. Вам нужен ключ активации для лицензирования терминального сервера — CAL (Client Access Licence) будет в нашем случае. Он обеспечивает подключение 50 пользователей (клиентов) по RDP к серверу Приобрести ключ активации для данной функции можете в нашем интернет-магазине на следующей странице.

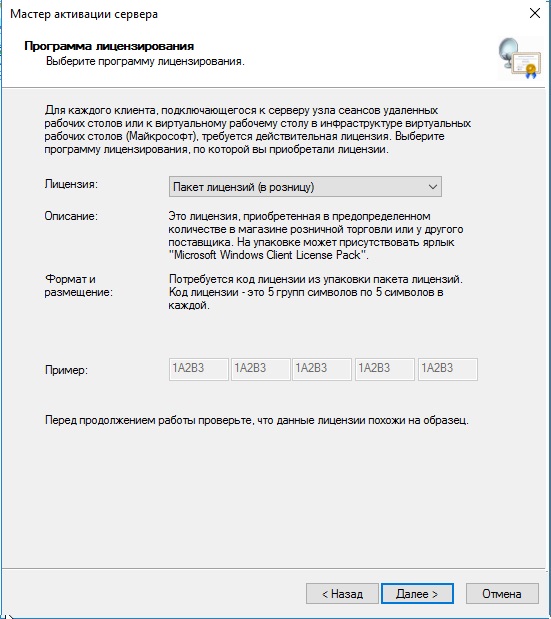

Выбираем «Пакет лицензий в розницу» => Далее.

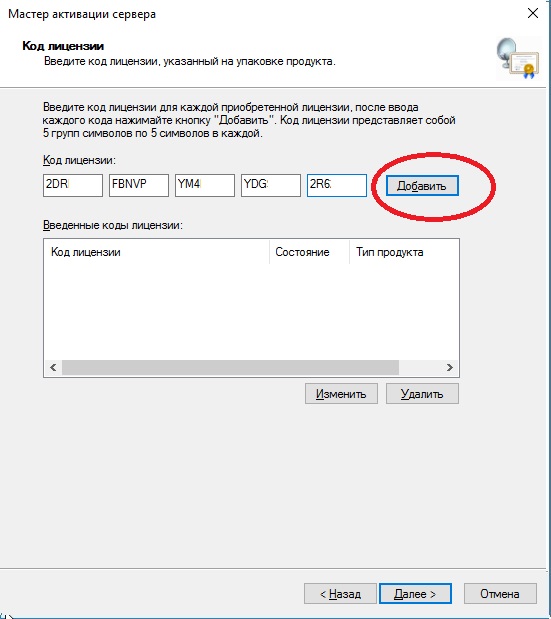

Вводим ключ активации, который Вы приобрели.

Далее в зависимости от лицензии она может определиться сразу на 50 пользователей, либо Вам нужно будет это указать самим как на скриншоте ниже. (указав больше пользователей, чем позволяет лицензия — данная настройка просто не активируется). Тип лицензии соответственно выбираем «По пользователю».

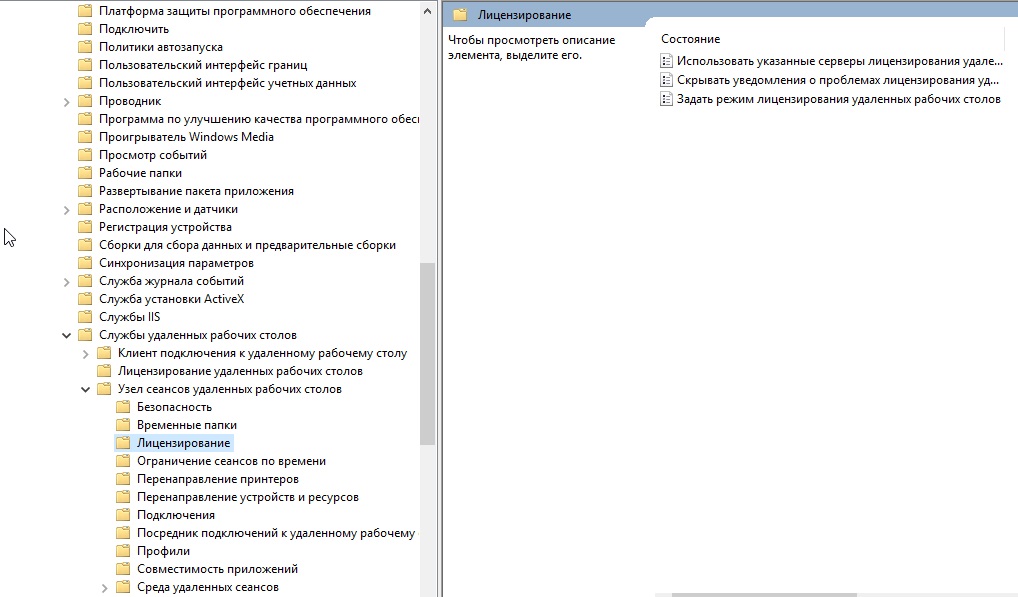

Далее заходим в редактор локальной групповой политики поиск => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

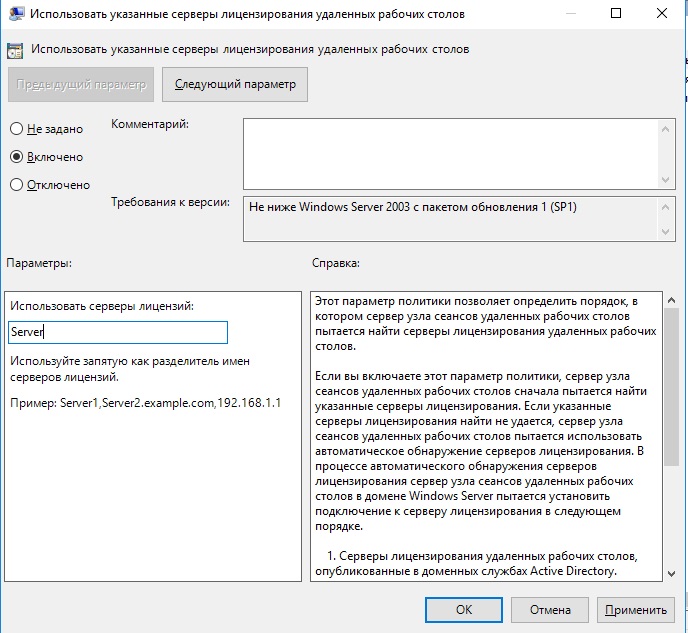

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя».

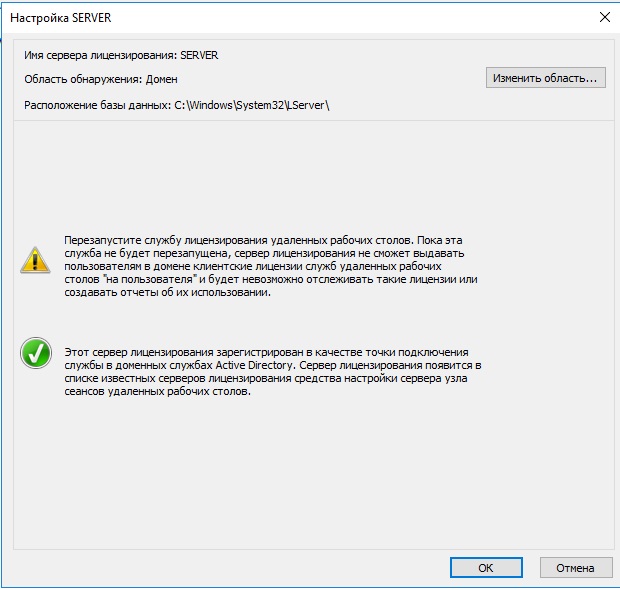

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то все ок. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.

На настройках RDP все. Теперь нам осталось создать первого пользователя, который будет подключен по RDP к этому серверу.

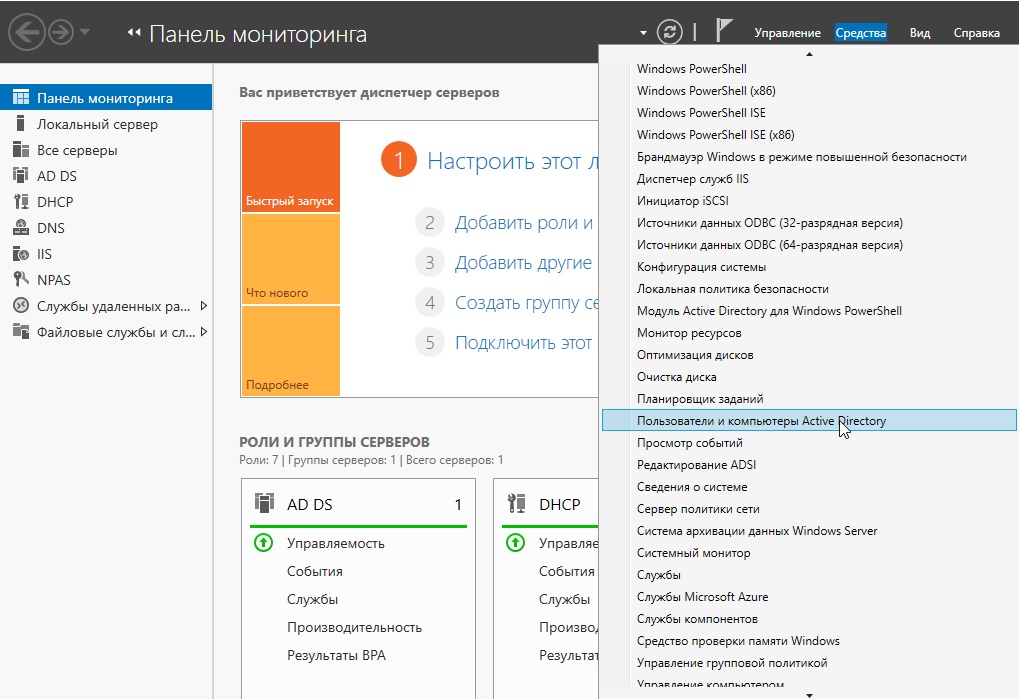

Active Directory => Средства => Пользователи и компьютеры Active Directory.

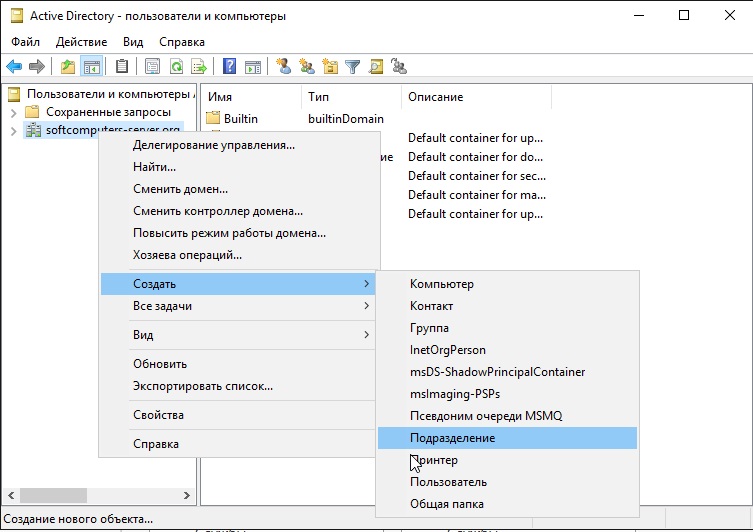

В правом списке выбираете Ваш сервер => Правой кнопкой мыши => Создать => Подраздаление. В этом меню мы создадим пул, в котором будет содержаться список наших пользователей.

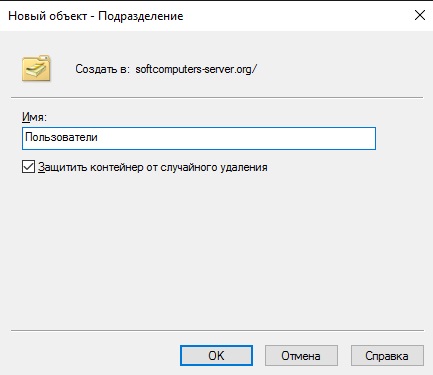

Задаем ему соответствующее имя. На всякий случай поставьте галку для защиты от случайного удаления.

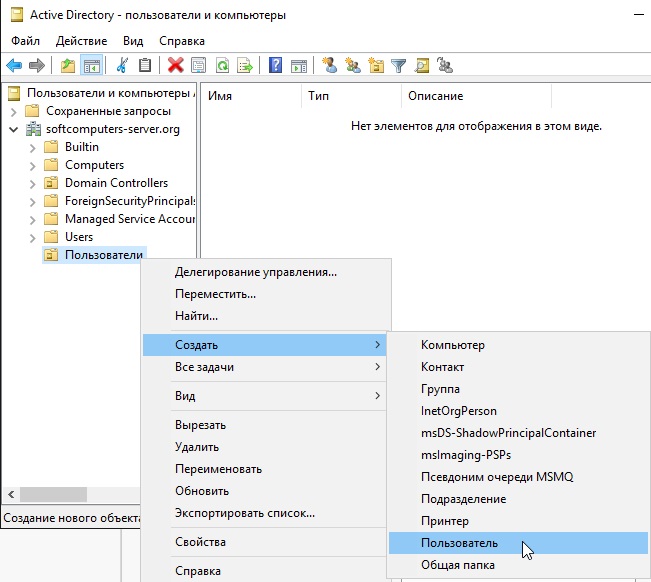

Далее в новой созданной папке слева в списке => Правой кнопкой мыши => Создать => Пользователь.

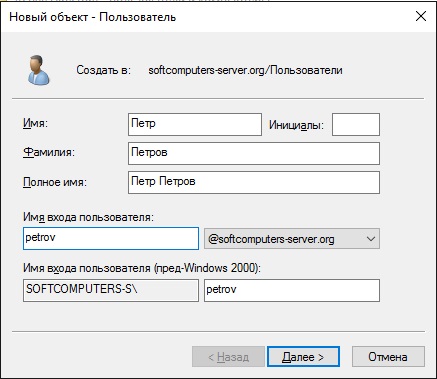

Опционально вводим ФИО пользователя и обязательно имя для входа, желательно это делать на латинице.

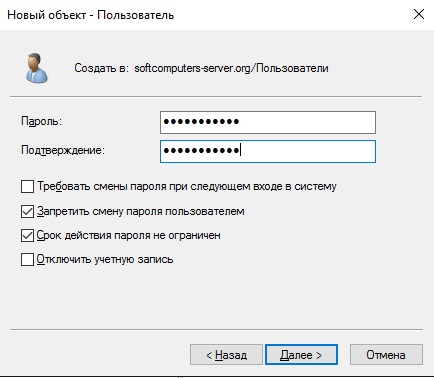

В следующем окне задаем пароль для пользователя поставив соответствующие галки.

В списке в меню «Пользователи» Вы можете управлять пользователями, удалять их, менять им пароль и т.п. Теперь наш новый пользователь «Петр Петров» может зайти по IP сервера, или по его имени в RDP находясь в одной локальной сети с сервером, либо если он добавлен в домен сервера.

На этом с настройками все. Мы рассмотрели самые важные аспекты в настройки и лицензирования Windows Server 2016. Следите за нашим блогом SoftComputers, у нас еще много всего полезного! 🙂

- Remove From My Forums

-

Вопрос

-

Как обычному юзеру дать возможность менять настройки сети на локальном компьютере в домене(windows server 2016 essentials), пробовал через AD но результат никакой,добавлял пользователя в группу «Операторы настройки

сети», давать полные админские права нежелательно! компы под десяткой,нужно чтоб юзер мог на любом из них отключить-включить сеть сменить настройки сети под своим логином и паролем!Хотелось бы узнать возможно ли решить эту проблему без JEA, или в Essentials все функции порезаны? я почему-то не нашел нужной информации!

-

Изменено

4 июля 2018 г. 17:30

-

Изменено

Ответы

-

Программа для работы с с Архикадом, что там она делает я не в курсе и мне никто не сообщает,попросили дать юзеру права заменять сеть,но оснастка Ад не работает толко все через панель управления Essentials

и в ее рамках!Добрый День.

Вам нужно использовать консоль Управления GPO ЕМНИП по умолчанию она не устанавливается на WSE (SBS) ее следует установить с помощью

PS или

Мастера Добавления Удаления Ролей (Компонентов) либо

RSAT на КлиентаДля того чтобы пользователь имел права на изменения настроек сети он должен входить в группу Операторы настройки сети на локальном Пк. Централизованно это

реализуется через GPO (GPP)

Так же посмотрите тему

UAC и локальная группа «Операторы настройки сети

Я не волшебник, я только учусь

MCP CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Пометить как ответ» или проголосовать «полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов,

а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий.

Блог IT Инженера,

Twitter, YouTube, GitHub.-

Помечено в качестве ответа

Vlad_user

6 июля 2018 г. 13:09

-

Помечено в качестве ответа

-

-

Предложено в качестве ответа

Alexander RusinovModerator

4 июля 2018 г. 17:49 -

Помечено в качестве ответа

Alexander RusinovModerator

6 июля 2018 г. 13:24

-

Предложено в качестве ответа

Групповые политики GPO Windows Server

Краткое описание: В данном руководстве рассматриваются базовые настройки групповых политик GPO Windows Server 2016.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Нужна консультация или помощь в решении IT вопроса?

Групповые политики Windows тот инструмент, через который распространяются корпоративные сценарии:

- Применение правил безопасности(поведение в сети, доступ к компьютеру);

- Подключение принтеров, сетевых дисков;

- Управление службами;

- Настройки электропитания;

- Любые сценарии по установки и исполнению программ;

и всего остального, до чего можно добраться мышкой в пользовательской ОС(вплоть до заставки рабочего стола).

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Управление GPO(Group Policy Object) происходит через консоль, с соответствующим названием

Создание новой GPO

Изменение GPO

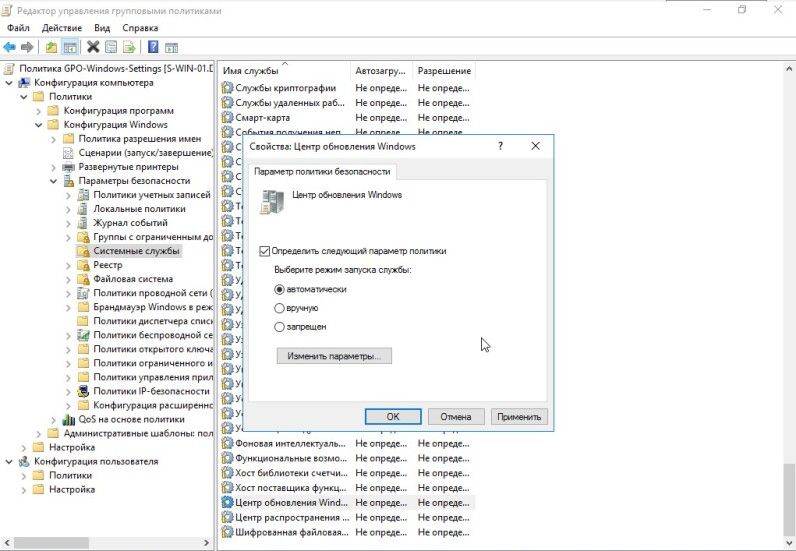

Дерево по созданию правил делится на два больших раздела:

- Конфигурация компьютера — правила применимы ко всему компьютеру, вступают в силу при загрузке компьютера;

- Конфигурация пользователя — к соответствующему пользователю, вступают в силу при входе пользователя в систему.

Правила запуска службы обновления Windows

Изменения вступят в силу после перезагрузки доменного компьютера, который находится в контейнере(папке) ниже, чем GPO.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Перейти к содержимому

Некоторые, наиболее часто используемые, настройки групповых политик для домена на Windows Server 2016.

В доменном окружении по умолчанию также отключен функционал сетевого обнаружения. Для того чтобы его включить, откройте редактор управления групповыми политиками, в узле Конфигурация компьютера/Политики/Административные шаблоны/Сеть/Обнаружение топологии связи (Link Layer). Выберите политику «Включает драйвер отображения ввода/вывода (LLTDIO)», в ее свойствах установите значение «Включить» и установите флажок «Разрешить операцию для домена» в дополнительных параметрах свойств политики. Повторите аналогичные действия для параметра политики «Включить драйвер «Ответчика» (RSPNDR)», после чего обновите параметры политики на клиентской машине, используя команду gpupdate /force /boot.

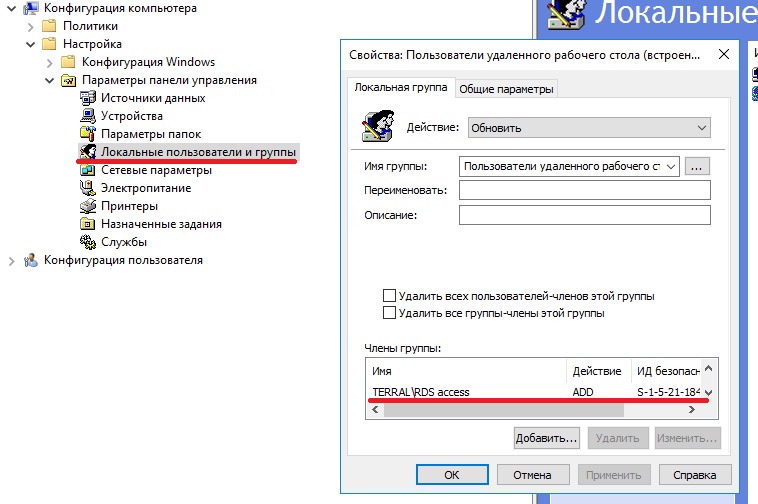

Для добавления доменных пользователей/групп в локальные в GPO для группы компьютеров – Конфигурация компьютера/Настройка/Панель управления/Локальные пользователи и группы

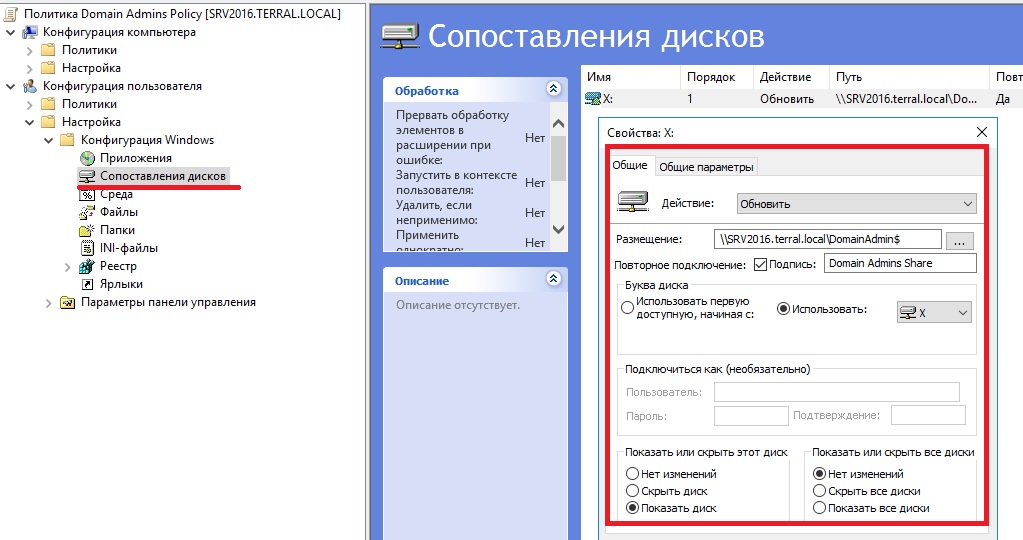

Для подключения сетевых дисков в GPO для группы пользователей – Конфигурация пользователя/Настройки/Конфигурация Windows/Сопоставление дисков

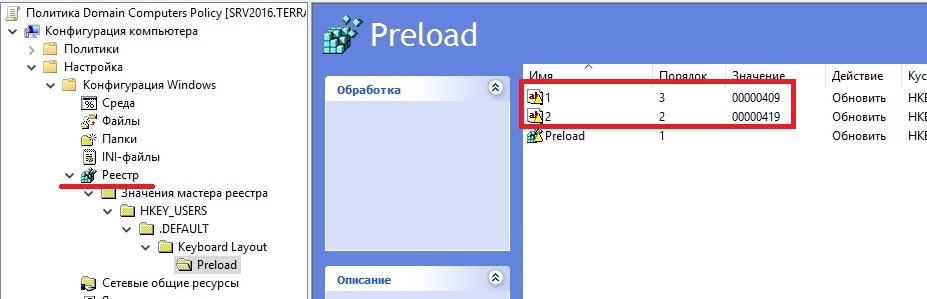

Чтобы сделать английский язык по умолчанию на экране авторизации – в GPO для группы компьютеров – Конфигурация компьютера/Настройка/Конфигурация Windows/Реестр правый клик Создать/Мастер реестра. Первый параметр меняем на 409 (Английский язык).

Однако в Windows 8/8.1/10 эти ключи не работают. Дело в том, что по-умолчанию в этих ОС выполняется применение языковых настроек пользователя к параметрам языка экрана входа в Windows. Чтобы отключить это поведение, нужно включить групповую политику Disallow copying of user input methods to the system account for sign-in в разделе Computer configuration -> Administrative Templates ->System ->Locale Services.

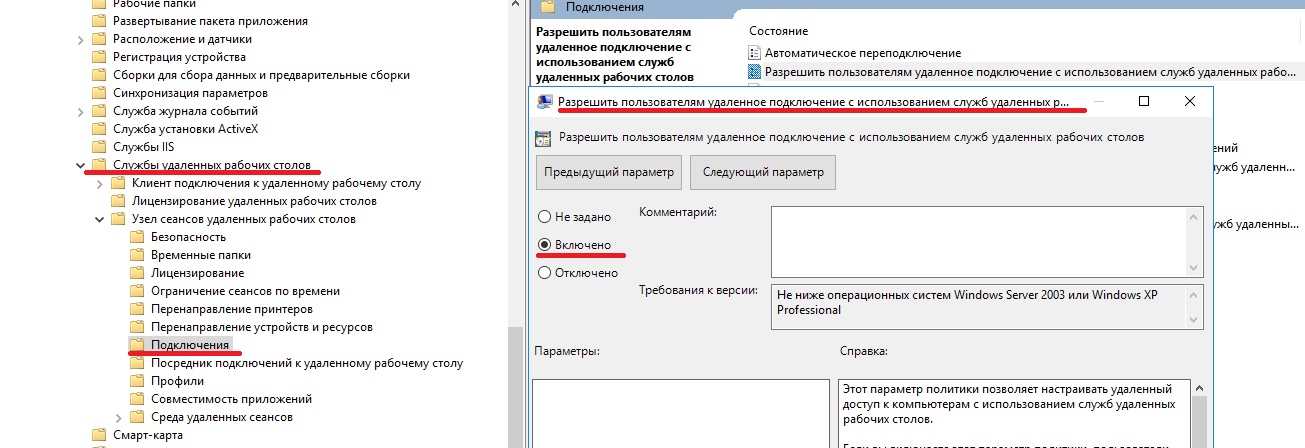

Включим Удаленный рабочий стол и добавим права для доменной группы. Для включения RDP-доступа:

Политика “Локальный компьютер” -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Подключения -> Разрешать удаленное подключение с использованием служб удаленных рабочих столов

Для добавления доменной группы в локальную группу “Пользователи удаленного рабочего стола” создаем локальную группу в Конфигурации компьютера:

9 126

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу