Содержание

- Рабочие папки: файлы, которые всегда с тобой

- Рабочие папки – что это?

- Установка и настройка

- 1. Настройка сервера

- 2. Настройка клиента, включенного в домен

- 3. Настройка Рабочих Папок (Work Folders) на личном устройстве

- 4. Синхронизация файлов в Рабочих Папках (Work Folders)

- Windows Server 2019

- Windows Admin Center

- Системная аналитика

- Новинки в подсистеме хранения

- Storage Migration Service

- Azure File Sync

- Storage Replica

- Storage Spaces Direct

- Изменения в отказоустойчивой кластеризации

- Что нового в платформе приложений

- Системные требования

- Сравнение выпусков Windows Server 2019 Standard и Datacenter

- Приглашение на вебинар

- DATAENGINER

- Как создать пользователя Windows Server 2019

- Как добавить группу пользователю Windows Server 2019

- Как создать сетевую/общую папку/диск Windows Server 2019

- Как подключить сетевую/общую папку/диск Windows Server 2019

- Рабочие папки: вопросы и ответы

Рабочие папки: файлы, которые всегда с тобой

Рабочие папки – что это?

Установка и настройка

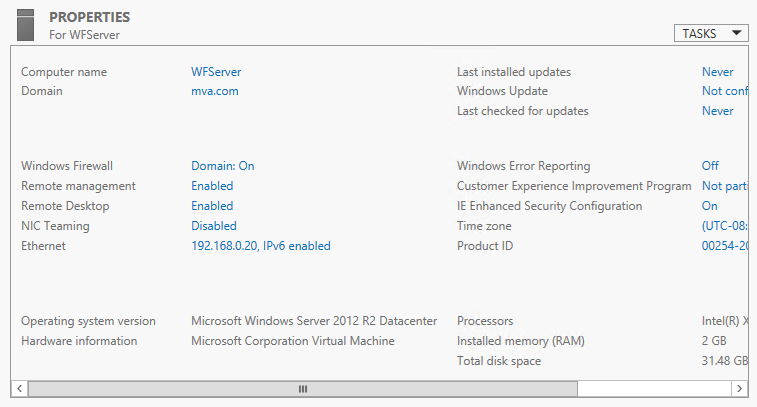

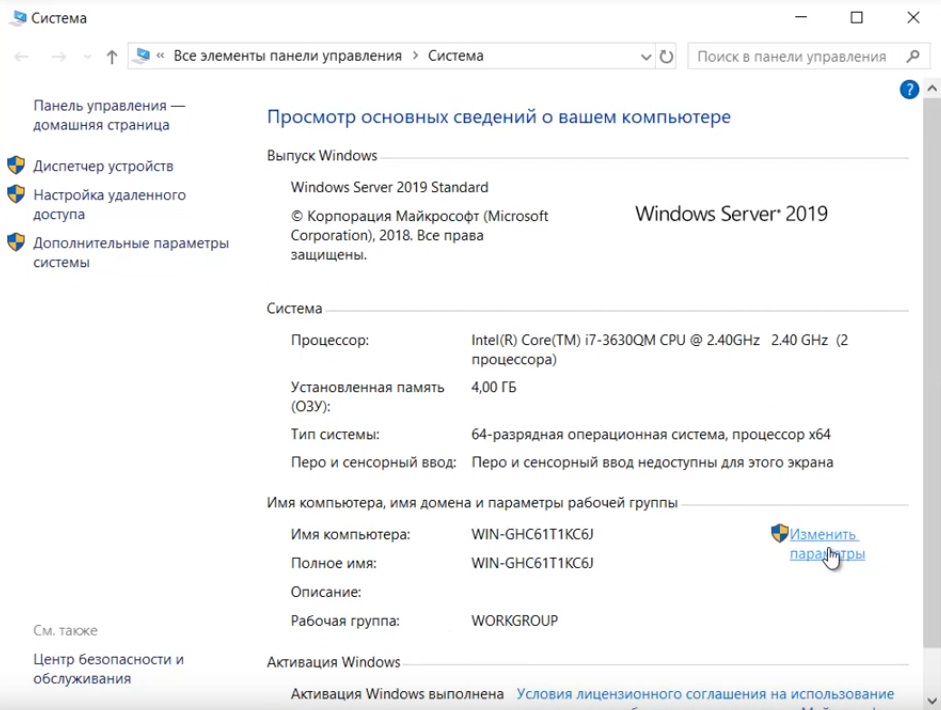

Давайте теперь подробно разберем, как настроить рабочие папки на сервере, рабочем компьютере пользователя и на его личном устройстве. Для этого я использую три машины – сервер и два клиентских хоста. Сервер и один из хостов включены в домен, второй хост является личным устройством пользователя. Характеристики сервера и хостов представлены ниже:

1. Настройка сервера

1.1. Установка роли Рабочие Папки (Work Folders)

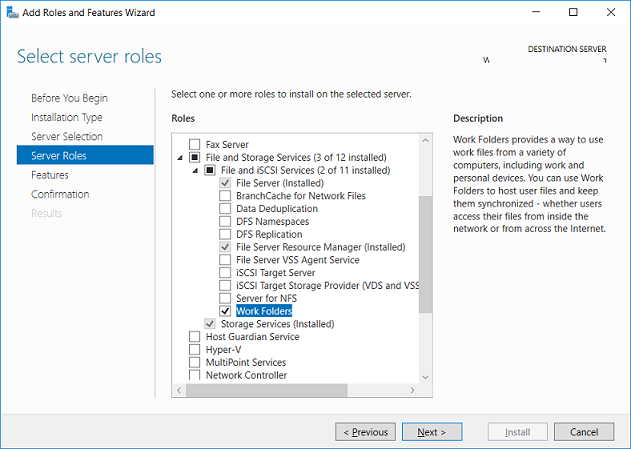

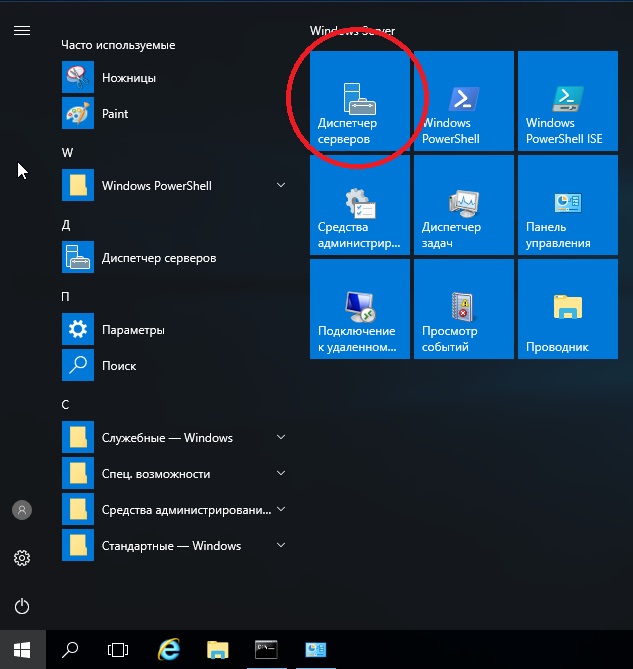

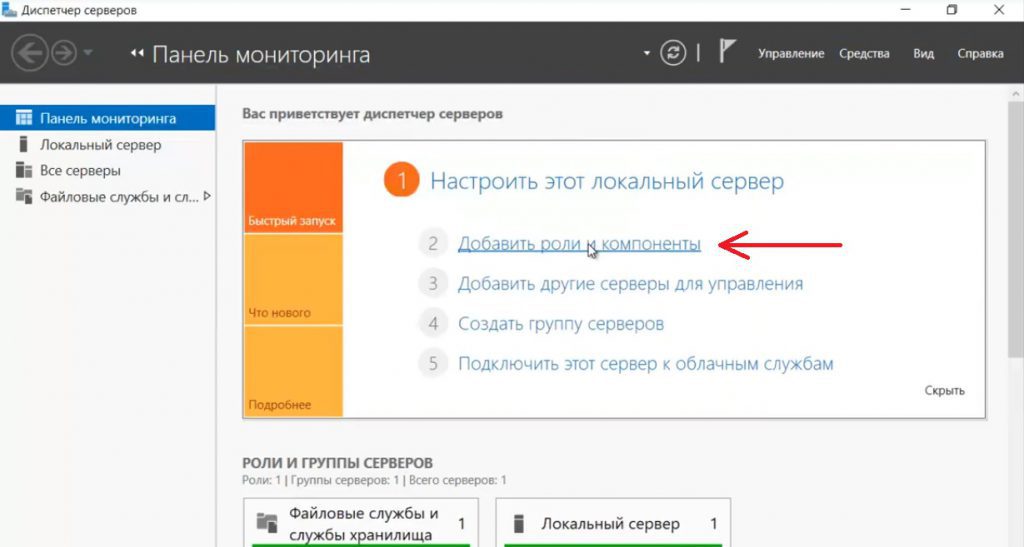

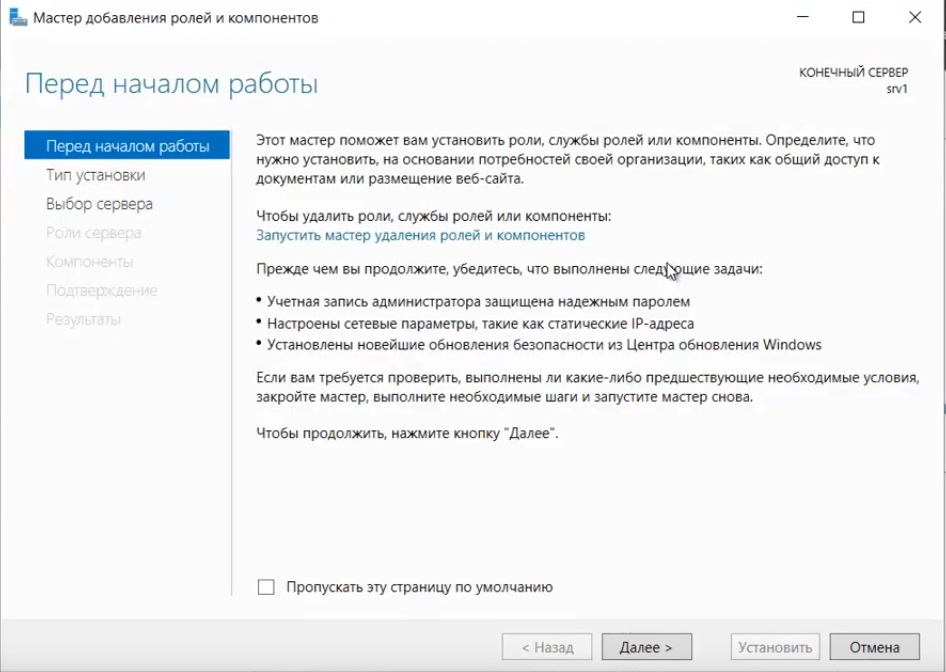

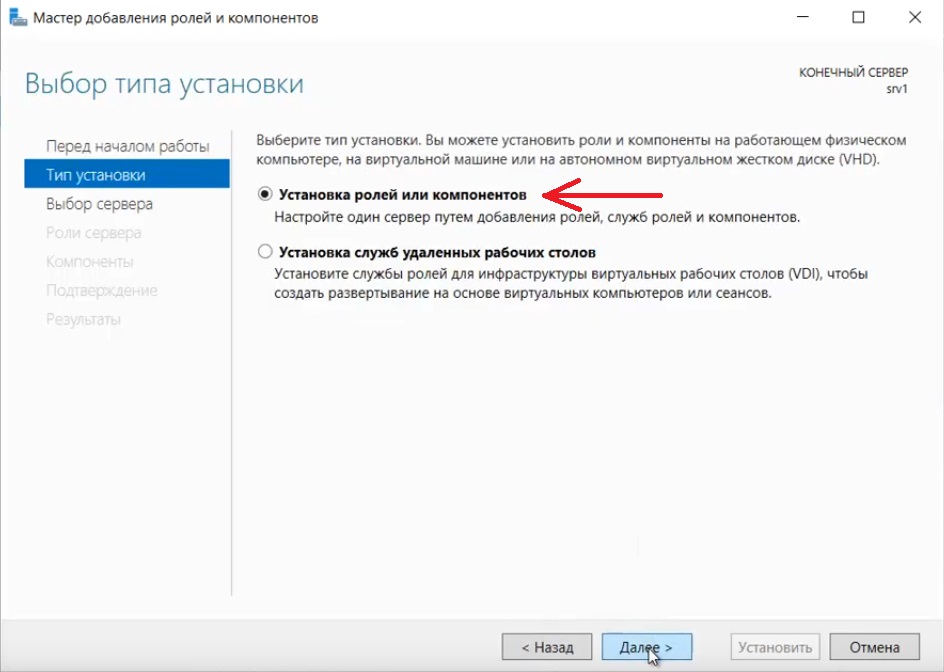

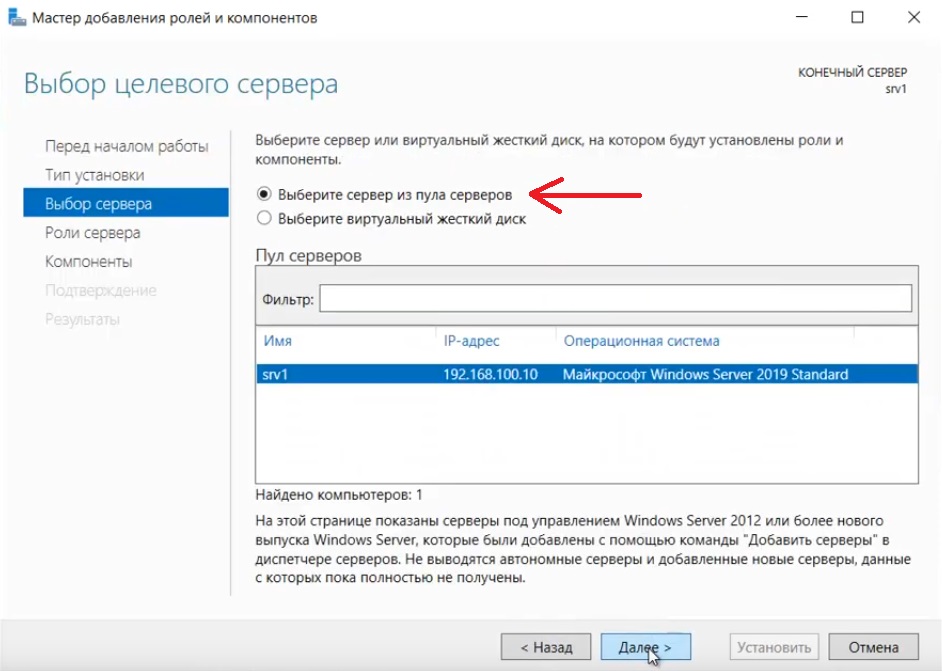

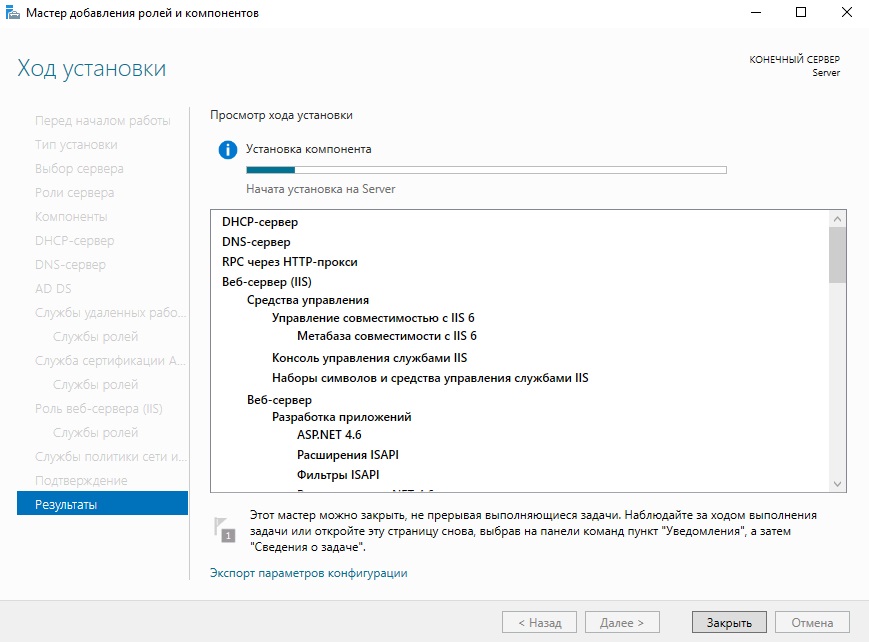

Прежде всего, нужно установить роль Рабочие Папки (Work Folders) на сервер. Сделать это можно с помощью мастера добавления ролей и компонентов:

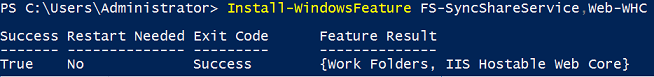

Данную операцию также можно выполнить с помощью команды PowerShell:

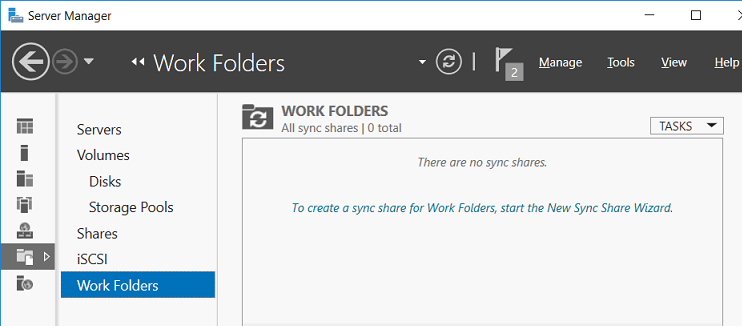

1.2. Создание общего ресурса синхронизации (Sync Share)

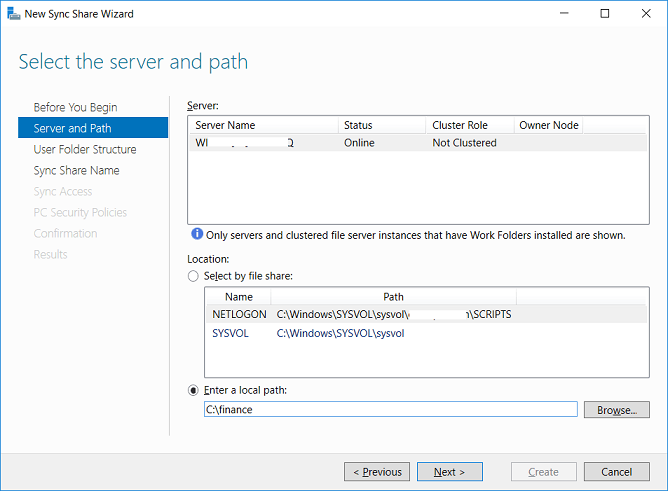

После того, как Рабочие папки установлены на сервер, их необходимо настроить для пользователей. Для этого в Диспетчере серверов (Server Manager) переходим во вкладку Файловые службы и службы хранилища (File and Storage Services) и оттуда к Рабочим папкам (Work Folders). Далее необходимо создать новый общий ресурс синхронизации (Sync Share). Общий ресурс синхронизации (Sync Share) сопоставляет локальный путь к месту размещения папок пользователей и группы пользователей, которые имеют доступ к общему ресурсу синхронизации. В мастере создания ресурса нужно выбрать сервер (у нас это WFServer) и указать локальный пусть к месту на диске, где и будут храниться пользовательские папки (C:SalesShare).

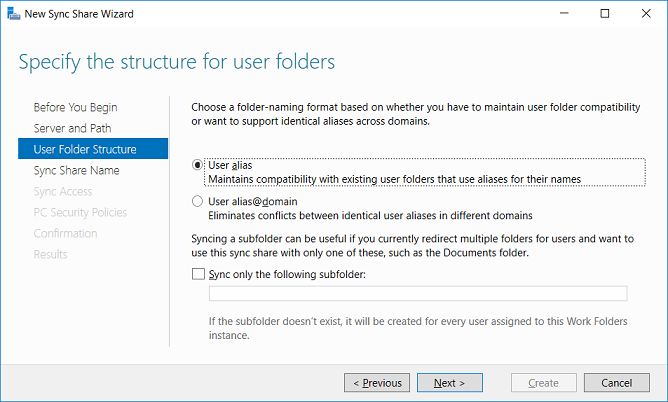

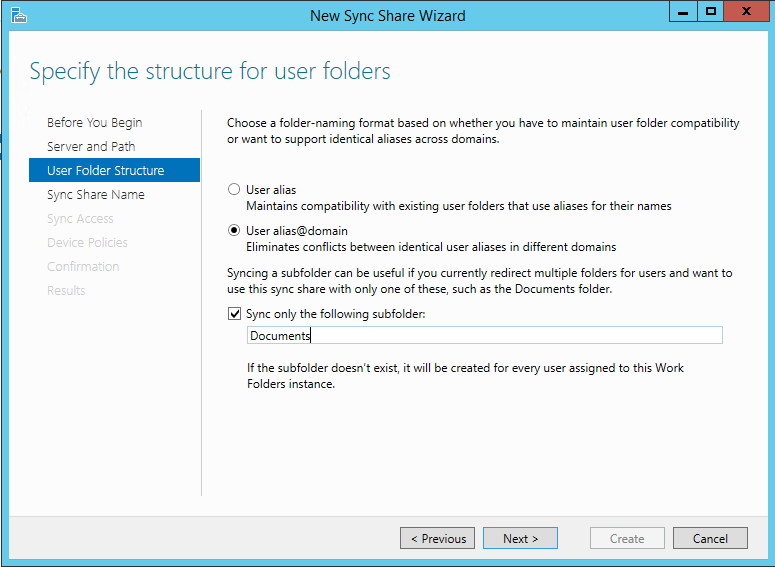

Далее выбираем формат имени папок пользователя. Мы можем выбрать, в зависимости от необходимости, использование просто алиаса пользователя tuser2 или же адреса пользователя tuser2@mva.com (если хотим устранить конфликт одинаковых алиасов пользователей в разных доменах).

Кроме того, администратор может установить, что только определенная подпапка должна быть синхронизирована на устройствах. Для этого необходимо выбрать пункт «Sync only the following subfolder» и ввести имя папки.

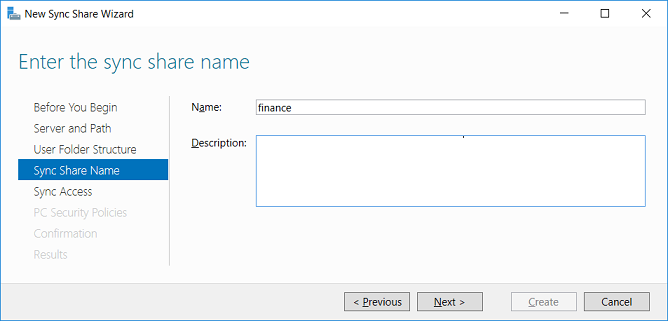

Далее укажем имя для общего ресурса синхронизации:

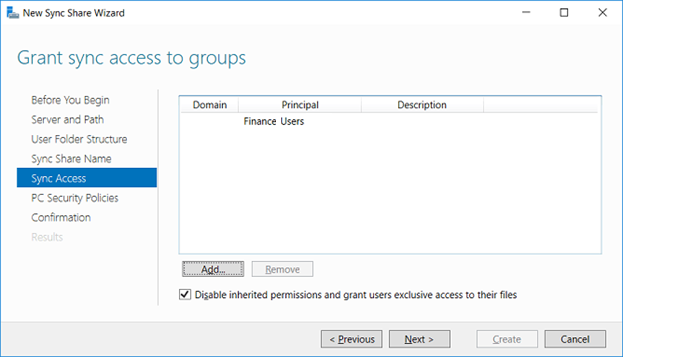

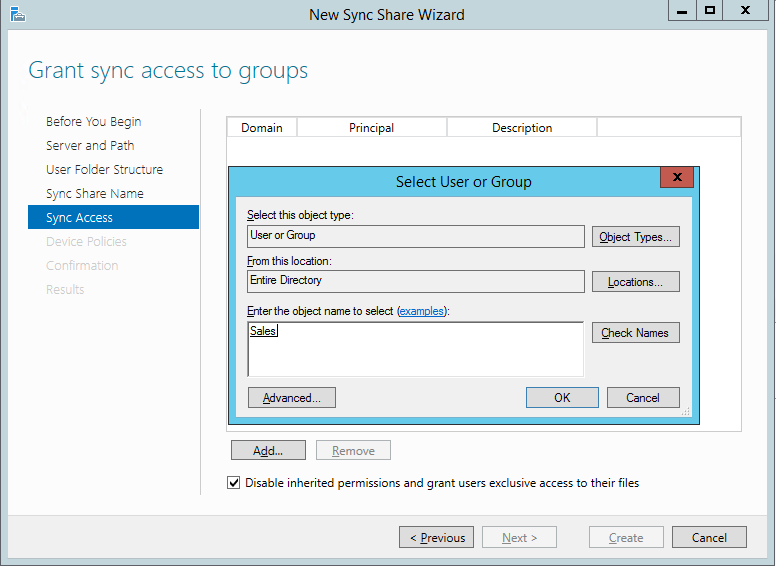

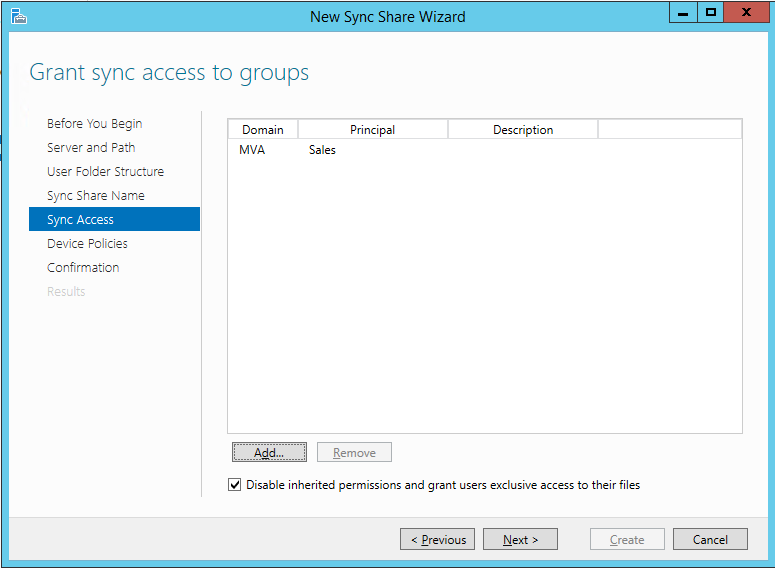

На следующем этапе, необходимо указать группу пользователей, которой будет предоставлен доступ к создаваемому ресурсу. В нашем случае, это ранее созданная группа Sales. По умолчанию, администратор не имеет прав на доступ к данным пользователя на сервере.

Если вы хотите сделать эту возможность доступной, необходимо сделать неактивным пункт «Disable inherited permission and grant users exclusive access to their files».

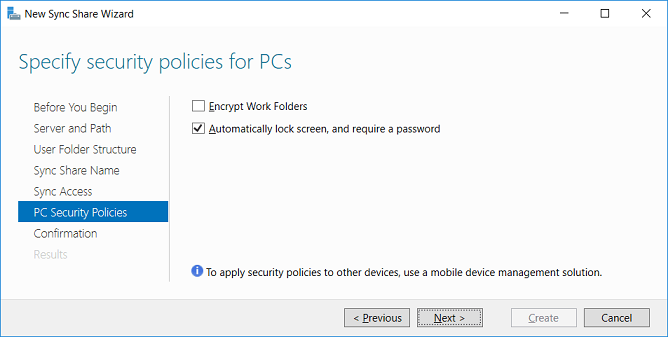

Далее определяем нужные нам правила безопасности для устройств, на которых будут использоваться Рабочие Папки.

Проверим еще раз информацию.

И перейдем к установке.

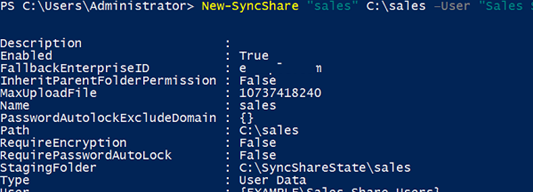

Создать общий ресурс синхронизации возможно также с помощью команды PowerShell:

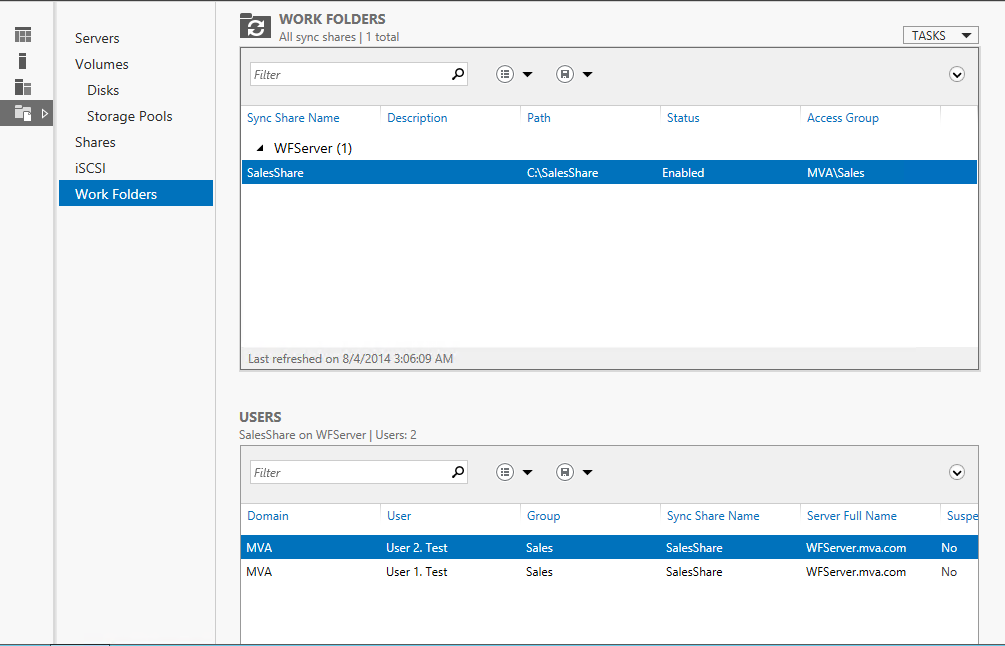

В итоге, мы должны получить вот такой результат:

1.3. Включение доступа по SMB (дополнительно)

Кстати, после того, как вы включили доступ к папке по SMB, время синхронизации было установлено по умолчанию на каждые 5 минут. Чтобы это изменить, можно использовать следующую команду PowerShell:

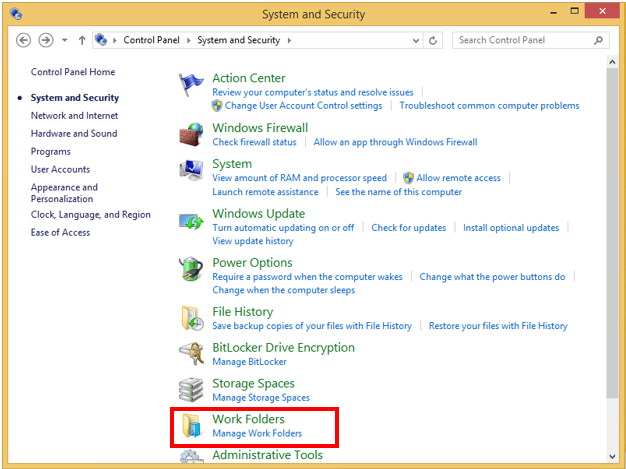

2. Настройка клиента, включенного в домен

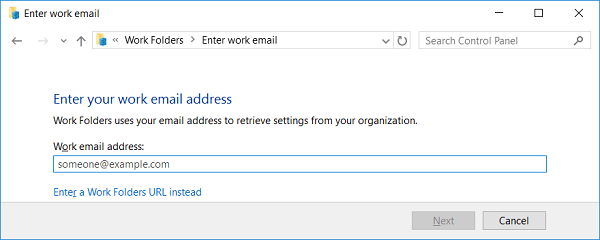

Введите E-mail адрес пользователя.

Укажите, где на устройстве должны быть расположены рабочие папки.

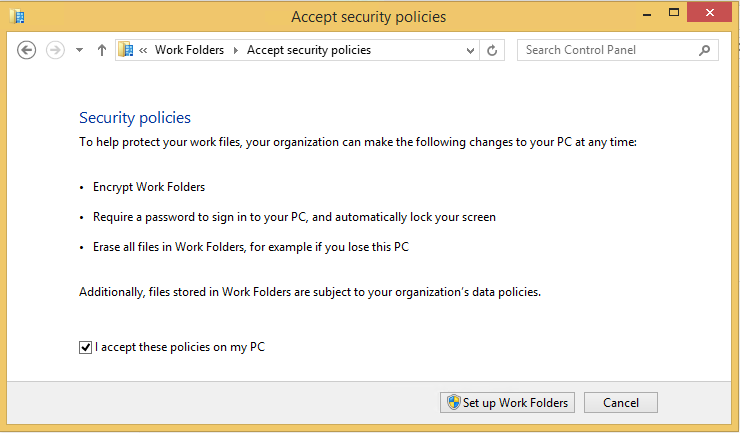

Подтвердите согласие с требуемыми правилами безопасности. Кстати, здесь хочу добавить, что файлы буду шифроваться и в случае, если операционной системой устройства является Windows RT 8.1.

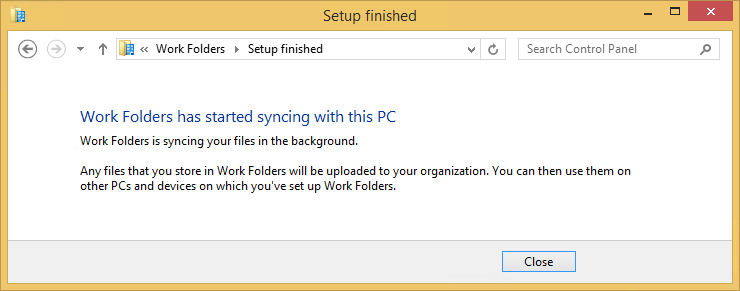

Теперь рабочие папки установлены на устройство.

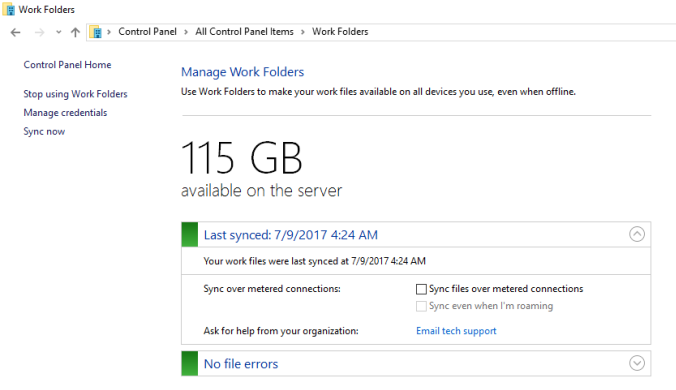

Администратор при этом контролирует сколько место доступно на сервере пользователю, и, следовательно, сколько информации может быть синхронизировано.

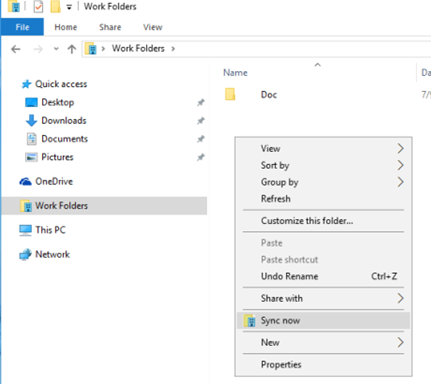

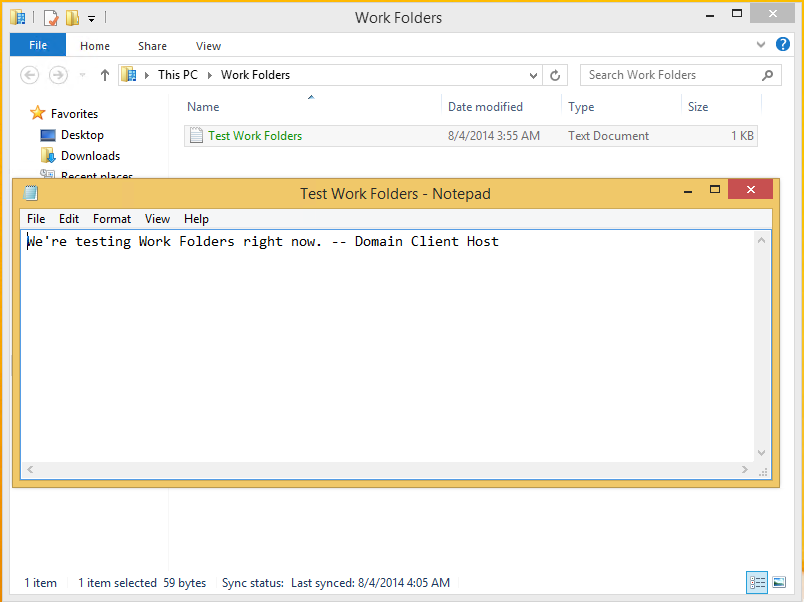

Теперь мы можем создать файл в Рабочей папке, чтобы потом посмотреть, как будет проводится синхронизация.

3. Настройка Рабочих Папок (Work Folders) на личном устройстве

Настройка рабочих папок на личных устройствах отличается только на одном шаге. На этапе добавления пользователя на личном устройстве будут запрошены доменные логин и пароль пользователя.

После завершения установки, открыв Рабочую папку мы увидим синхронизированный файл, созданный нами на доменном клиенте:

4. Синхронизация файлов в Рабочих Папках (Work Folders)

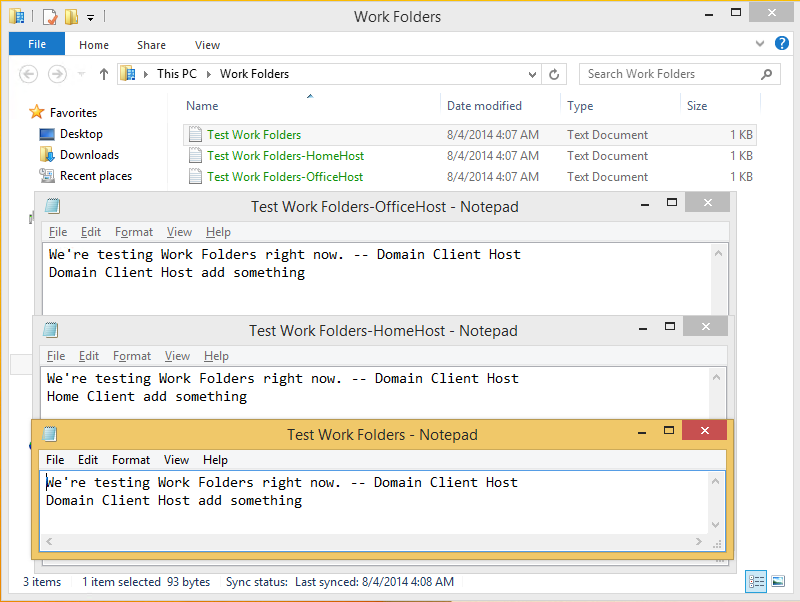

Теперь посмотрим, как же синхронизируются файлы в Рабочих Папках, если одновременно, на двух машинах редактируется один и тот же файл.

В этом случае, оба файла будут сохранены и синхронизированы с указанием имени компьютера, на котором производились изменения. Далее пользователь уже самостоятельно должен решить объединить ли эти файлы, или какой из них необходимо удалить.

Надеюсь, информация будет полезна!

Спасибо!

Источник

Windows Server 2019

История Windows Server насчитывает уже более 25 лет: Windows NT 3.1 Advanced Server был выпущен 27 июля 1993 года. В октябре 2018 года, через три года после предыдущего большого релиза, был выпущен Windows Server 2019. Windows Server 2019 развивает и улучшает возможности, заложенные в предыдущих релизах. Подробности об этом — под катом!

Начиная с Windows Server 2016 был принят новый цикл выхода релизов. Сейчас есть два канала распространения: LTSC (Long-term servicing channel) – релиз, выходящий через 2-3 года, с 5-летней основной и 5-летней расширенной поддержкой, а также Semi-Annual Channel – релизы, которые выходят каждые полгода, имеют основной цикл поддержки в течение 6 месяцев и расширенную поддержку в течение 18 месяцев. Для чего необходимы эти два канала? Microsoft активно внедряет новшества в свою облачную платформу Azure. Это поддержка виртуальных машин Linux, контейнеры с Linux и Windows, и многие другие технологии.

Заказчики, использующие эти технологии в облаке, также хотят их использовать и в своих датацентрах. Semi-Annual Channel сокращает разрыв в возможностях между Azure и локальными датацентрами. Полугодовые релизы предназначены для динамичных в развитии компаний, которые перешли к гибкой сервисной модели предоставления ИТ-услуг бизнесу. Релизы LTSC предназначены для компаний, которые используют устоявшиеся приложения с длительным циклом поддержки, например, Exchange Server, SharePoint Server, SQL Server, а также инфраструктурные роли, программно-определяемые датацентры и гиперконвергентную инфраструктуру.

Windows Server 2019 – это именно релиз в канале LTSC. Он включает в себя все обновления функционала с Windows Server 2016 и последующих полугодовых релизов.

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

Windows Admin Center

Windows Admin Center (WAC) – это новое средство администрирования серверов. Устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные экземпляры Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

WAC дополняет, а не заменяет существующие средства администрирования, такие как консоли mmc, Server Manager. Подключение к WAC осуществляется из браузера.

Для выполнения задач используются технологии удаленного управления WinRM, WMI и скрипты PowerShell.

Можно опубликовать WAC и администрировать серверы извне периметра организации. Службы многофакторной аутентификации и прокси приложений Azure AD помогут защитить такой доступ извне, а использование решения Microsoft Enterprise Mobility + Security (EMS) позволит предоставлять или отказывать в доступе в зависимости от соответствия устройства политикам, рискам, местоположению и другим факторам. Использование веб-приложения вместо доступа к удаленному рабочему для администрирования, по моему мнению, это правильная стратегия для обеспечения безопасности.

Системная аналитика

Windows Server 2019 стал интеллектуальнее. С помощью новой функции System Insights реализуется прогнозная аналитика, позволяющая перейти от реактивного к проактивному управлению парком серверов. Модель машинного обучения учитывает счетчики производительности и события для точного предсказания проблем со свободным местом на дисковой подсистеме, определение трендов для процессорных вычислений, сетевому взаимодействию и производительности хранилища.

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Windows Server 2019 получил множество других улучшений. Подробнее ознакомиться с ними можно в разделе Windows Server на официальном сайте документации docs.microsoft.com.

Системные требования

Документация описывает минимальные требования к установке Windows Server 2019. Надо понимать, что в зависимости от ролей и компонентов, от запущенных приложений, требования к серверу могут быть повышены.

Windows Server 2019 не поддерживает ATA/PATA/IDE и EIDE для загрузки, файла подкачки или дисков с данными. Минимальный объём – 32 ГБ.

Сравнение выпусков Windows Server 2019 Standard и Datacenter

Windows Server 2019 поставляется в двух редакциях: Standard и Datacenter.

Редакция для датацентров обладает расширенными возможностями: поддержка гиперконвергентной инфраструктуры, локальных дисковых пространств, расширенными лицензионными правами при использовании виртуализации.

Приглашение на вебинар

Подробнее с возможностями Windows Server 2019, сценариях использования, вариантах лицензирования можно будет ознакомиться на вебинаре «Windows Server 2019 для современного датацентра».

Спикер — Дмитрий Узлов, сертифицированный эксперт по решениям Майкрософт с многолетним опытом.

Вебинар пройдет 6 декабря в 11.00, после вебинара вы сможете сделать практические работы по развертыванию виртуальной инфраструктуры Windows Server и настройке типовых сценариев гибридного датацентра. Успешно справившиеся с заданиями практической работы получат электронный сертификат о прохождении тренинга.

Запись вебинара можно посмотреть по ссылке.

Источник

DATAENGINER

Добрый день! Ранее мы рассмотрели как создать сетевое хранилище в небольшом офисе, используя сетевые папки Windows Server 2019. Теперь, как я и обещал, выпускаю статью с описанием всех необходимых для этого шагов.

Статья состоит из 4 — частей:

Как создать пользователя Windows Server 2019

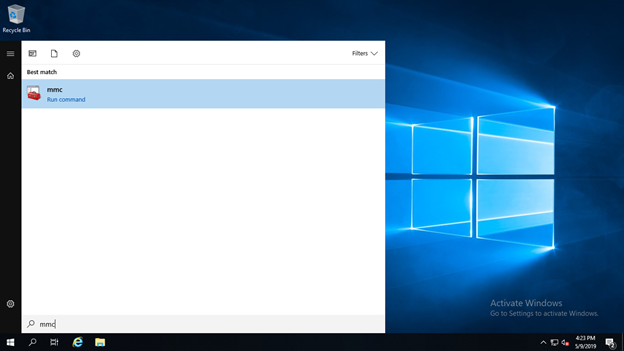

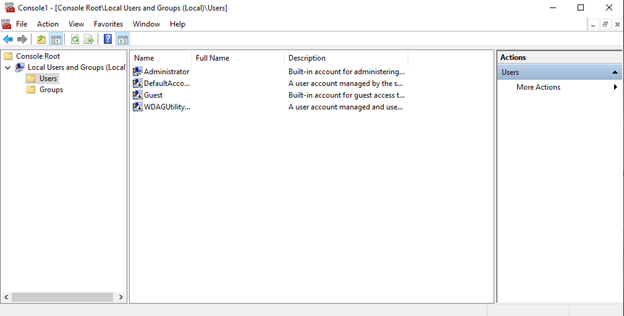

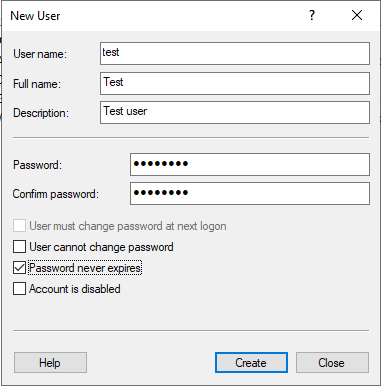

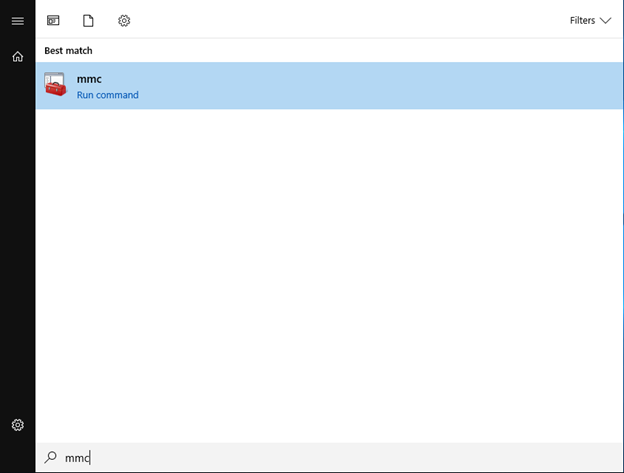

Шаг 1. Откроем меню Пуск и в строке поиска напишем mmc. Откроется консоль администрирования.

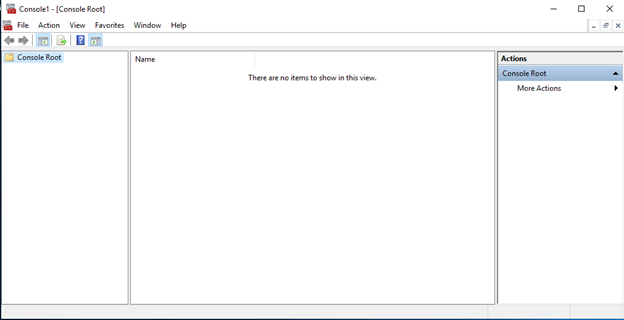

Шаг 2. Так как, мы открываем консоль управления Microsoft в первый раз, то консоль пустая и нам будет необходимо добавить оснастку.

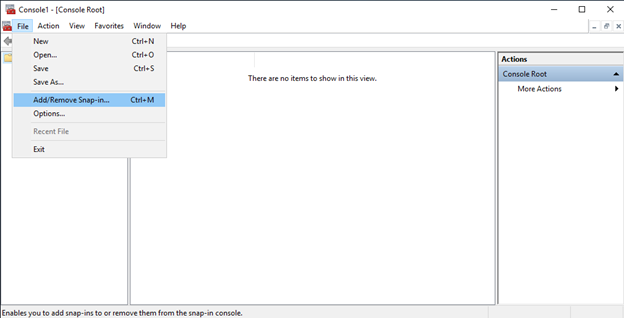

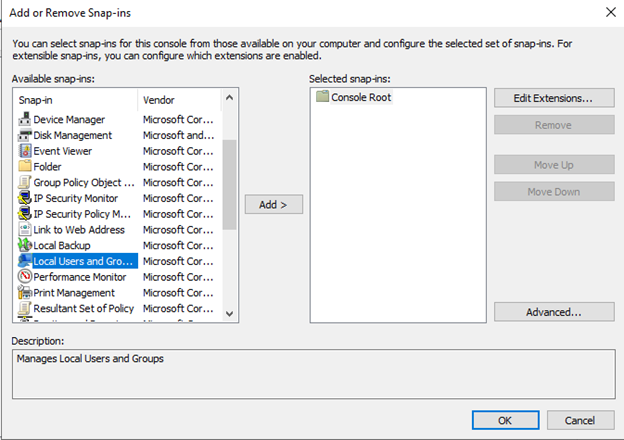

Шаг 3. Чтобы добавить оснастку откроем пункт меню файл, Add/Remove Snap-in.

Шаг 4. Далее выбираем необходимую нам оснастку локальных пользователей и групп и нажимаем на Add.

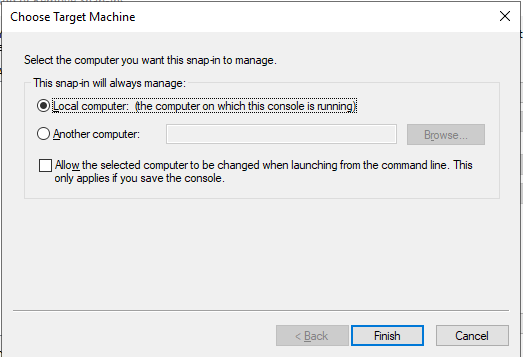

Шаг 5. Выбираем, что управлять будем локальным компьютером. Windows позволяет управлять политиками и на удаленных устройствах.

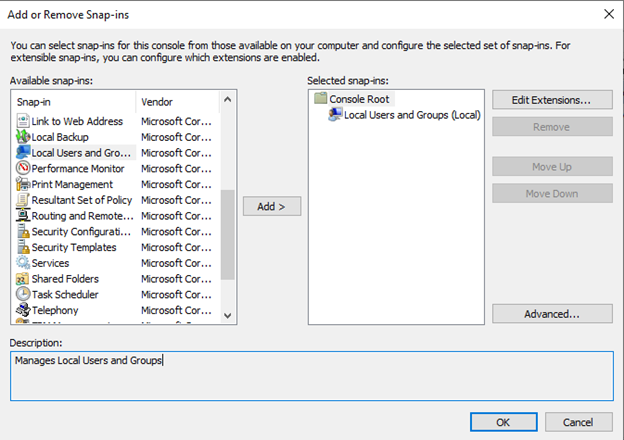

Шаг 6. Далее подтверждаем добавление оснастки и нажимаем ОК.

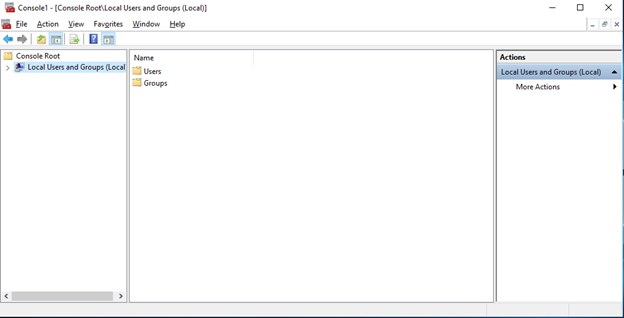

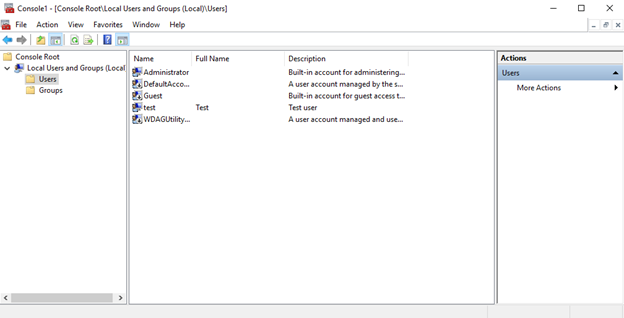

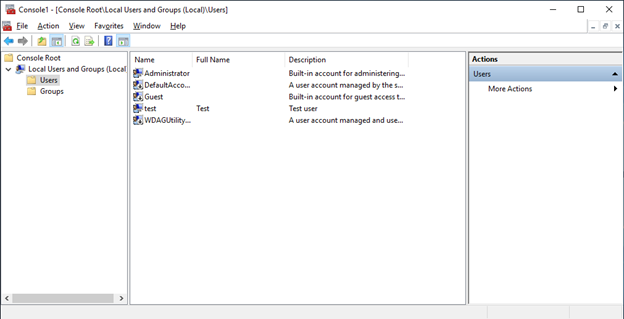

Шаг 7. После этого в Консоли управления Windows, в боковом меню добавится пункт Локальные пользователи и группы.

Перейдя в папку пользователи, мы можем просмотреть список существующих пользователей.

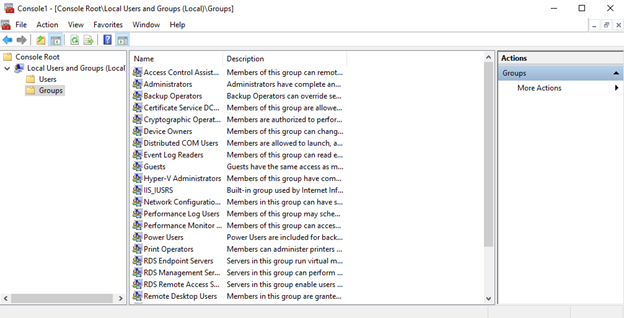

А перейдя в папку группу, ознакомится с уже существующими группами.

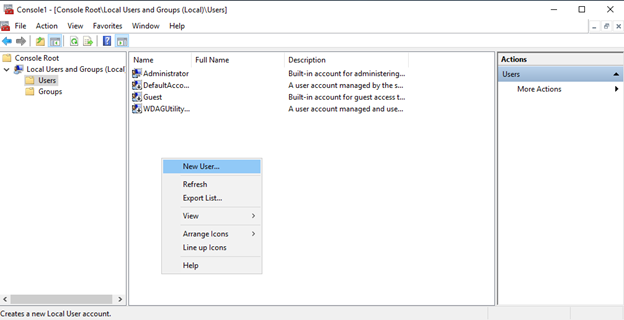

Шаг 8. Для добавления пользователя перейдем в папку Users. Нажмем рядом со списком пользователем правой кнопкой мыши и выберем New User.

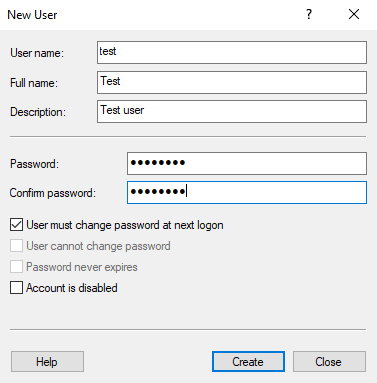

Шаг 9. Далее заполняем необходимую информацию о пользователе.

Обратите внимание! По умолчанию, стоит галочка, что пользователю необходимо будет изменить пароль при следующем входе, а пользователю будет установлен 30-ти дневнный срок хранения пароля. Если вы хотите отключить срок действия пароля 30 дней, то необходимо снять галочку и установить галочку Password never expires.

После чего нажимаем Create. В списке пользователей появится новый пользователь в списке test.

Как добавить группу пользователю Windows Server 2019

Шаг 1. Открываем меню пуск и указываем mmc в строке поиска (консоль управления windows).

Ранее мы уже рассмотрели, как добавить оснастку локальных пользователей и групп, с тем как это сделать вы можете ознакомиться тут.

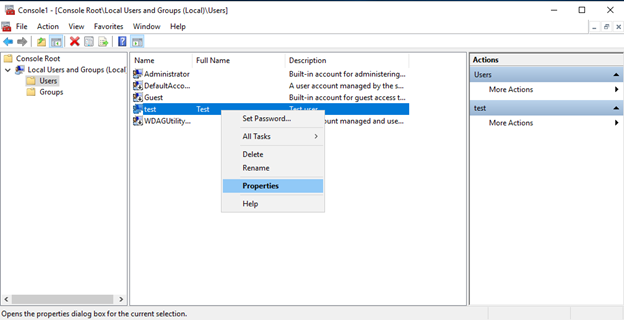

Шаг 2. Открываем папку пользователей и в списке пользователей выбираем необходимого нам пользователя.

Шаг 3. Нажимаем правой кнопкой на пользователя и выбираем Properties.

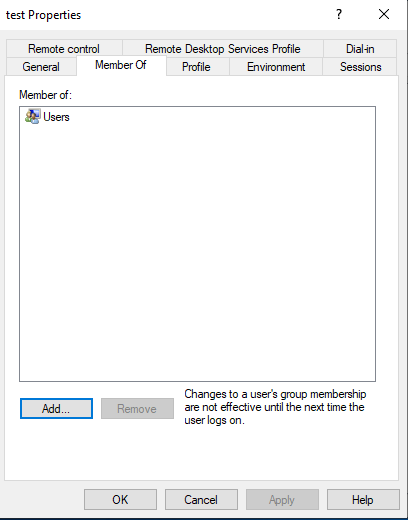

Шаг 4. Откроется меню свойств, где мы перейдем на вкладку Member of. В списке будут указаны группы в которых состоит наш пользователь.

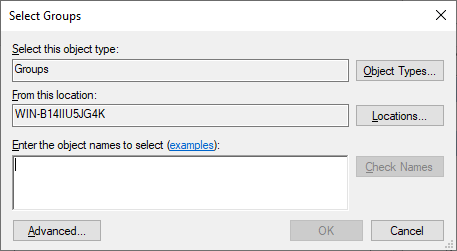

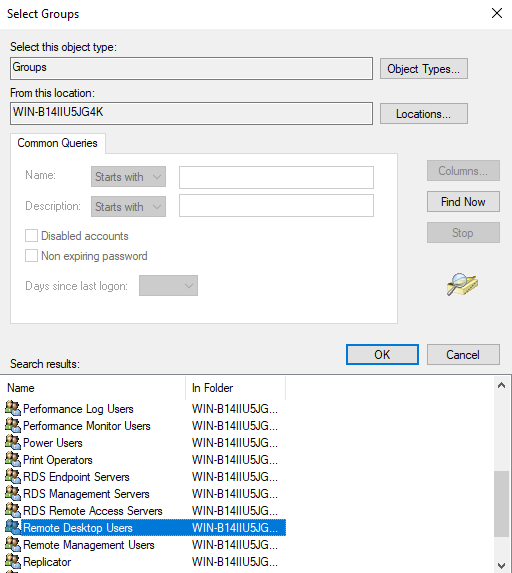

Шаг 5. Нажмем кнопку Add. Появится окно, где мы можем указать имя группы. Для того, чтобы найти необходимую группу необходимо нажать Advanced.

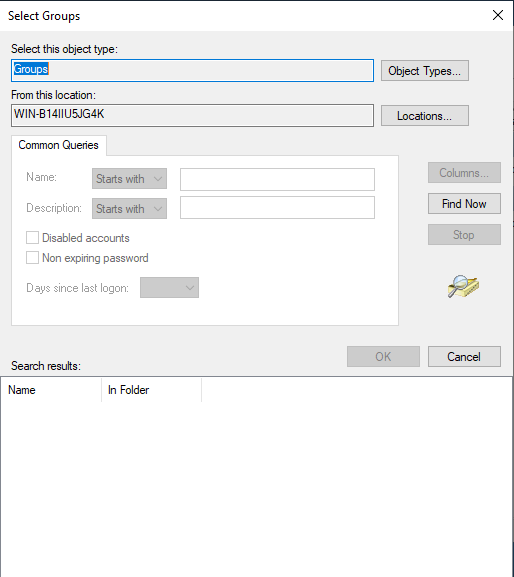

Шаг 6. После этого появится окно поиска групп. Для того, чтобы отобразить весь список нажмем Find Now. Windows отобразит все существующие группы.

Шаг 7. В появившемся списке я выберу Remote Desktop Users. Эта группа предоставляет разрешение на подключение пользователям к удаленному рабочему столу. Нажмем ОК.

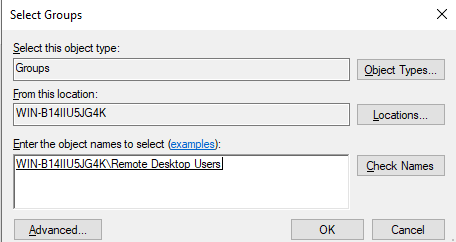

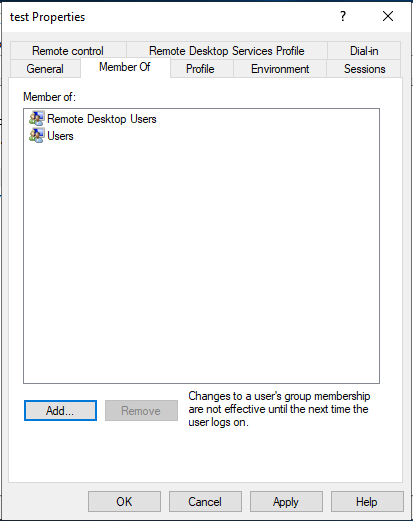

Шаг 8. После этого в окне выбора групп появится название группы. Здесь тоже нажмем ОК.

Шаг 9. Далее в свойствах пользователя появится новая группа. Нажмем Apply и OK.

После этого, выбранная группа будет добавлена к пользователю.

Как создать сетевую/общую папку/диск Windows Server 2019

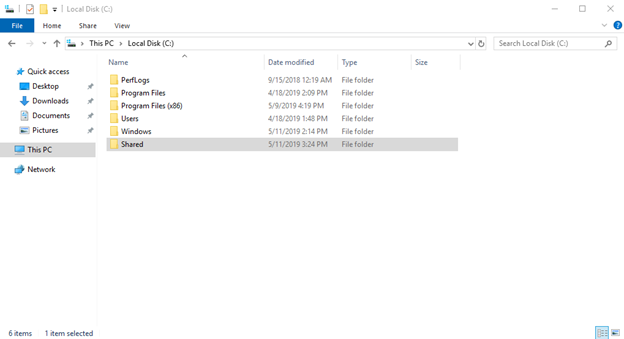

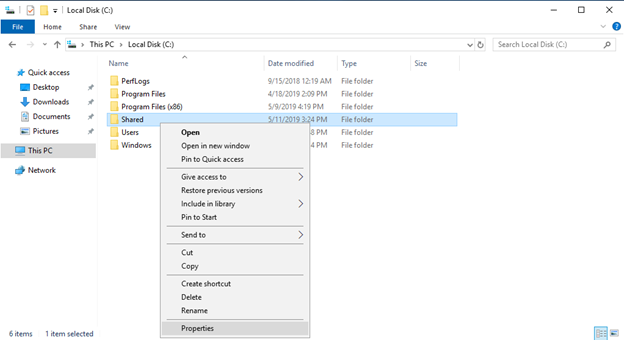

Шаг 1. На локальном диске C добавим папку которую назовем shared.

Шаг 2. Нажмем правой кнопкой мыши на папку и перейдем в свойства(properties).

Шаг 3. Откроем вкладку Sharing(Доступ).

Шаг 4. Нажимаем кнопку Share(Общий доступ)

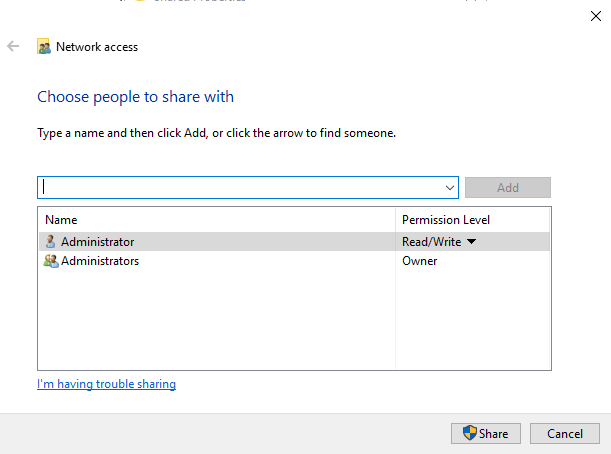

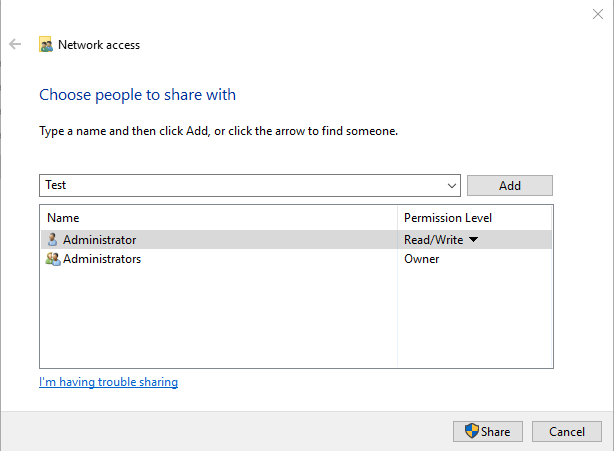

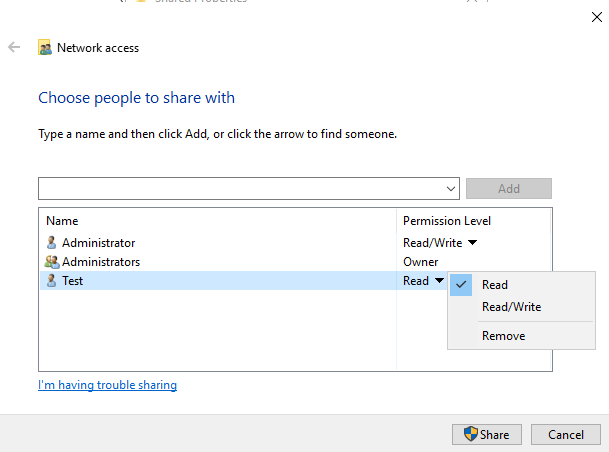

Шаг 5. В выпадающем списке выбираем нашего пользователя Test. Выбираем обязательно иначе у пользователя Test не будет доступа к сетевой папке windows с клиентского компьютера.

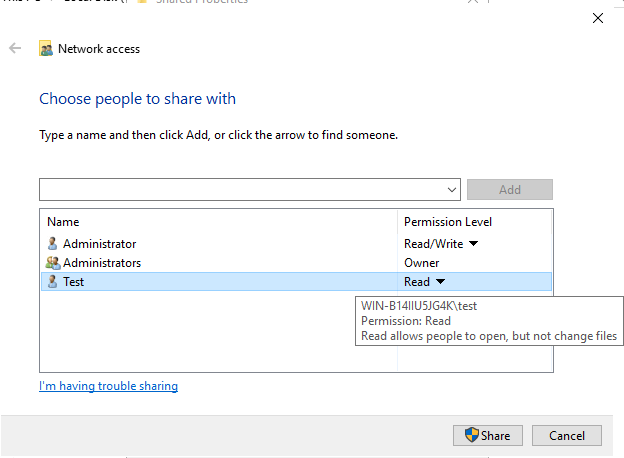

Шаг 6. Нажимаем Add наш пользователь добавится в список.

Шаг 7. Справа в боком меню указываются права которые имеют пользователи, выберем для пользователя Test права Read/Write и нажмем кнопку Share.

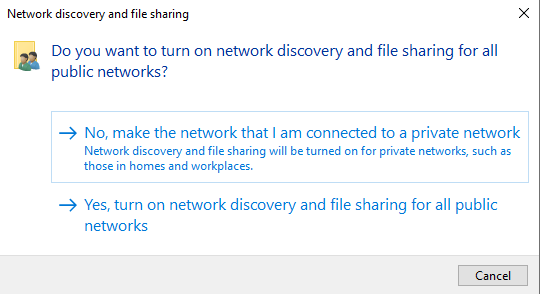

Шаг 8. Далее на вопрос, хотим ли сделать папку доступной по сети отвечаем да.

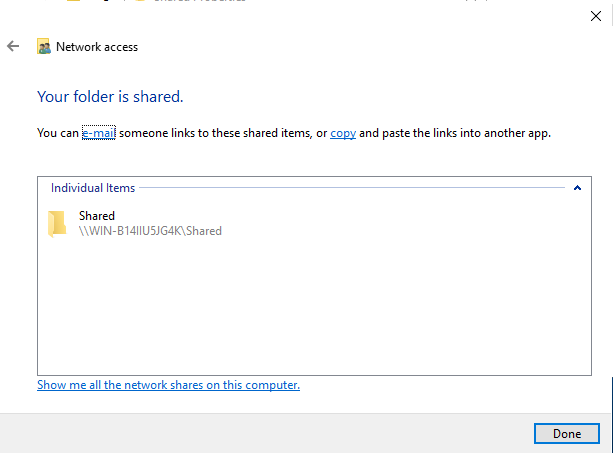

Шаг 9. По окончании настройки папки нажмем Done(Готово).

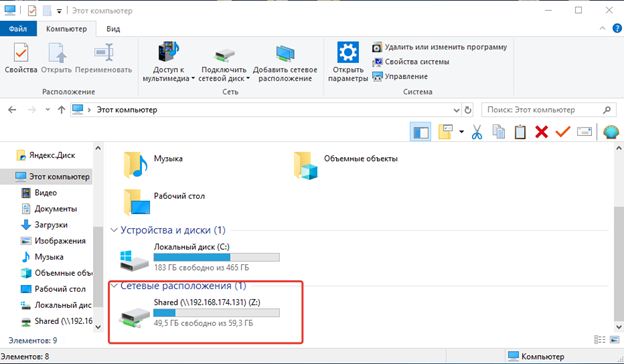

Как подключить сетевую/общую папку/диск Windows Server 2019

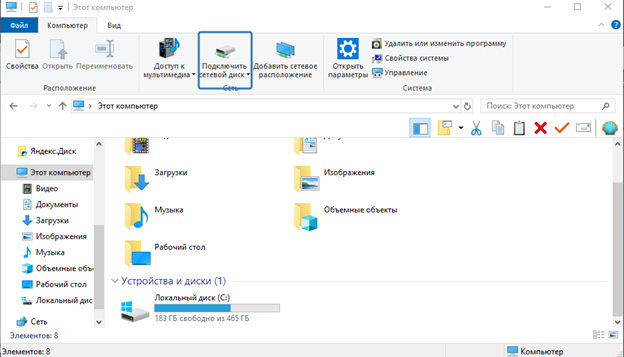

Шаг 1. Открываем мой компьютер и открываем вкладку компьютер.

Шаг 2. Нажимаем подключить сетевой диск.

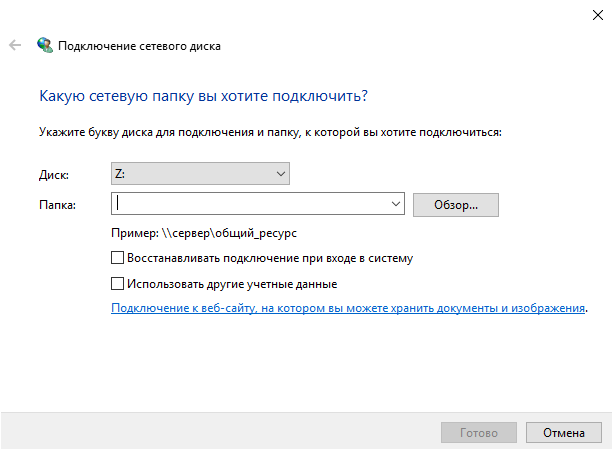

Шаг 3. Перед нами появится окно, где мы можем выбрать имя диска, а также указать сетевой адрес нашей общей папки.

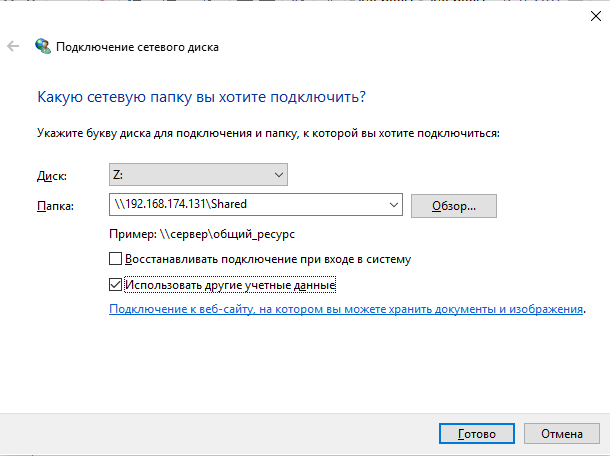

Шаг 4. Оставим букву диска по умолчанию, а в качестве адреса папки укажем (\ipShared) в моем случае машина имеет ip адрес 192.168.174.131. Так как имя пользователя моего компьютера отличается от имени пользователя виртуальной машины, то необходимо поставить галочку использовать другие учетные данные. Если не поставить галочку, то при несовпадении имя пользователя локального компьютера с сетевым пользователем, все равно появится окно авторизации.

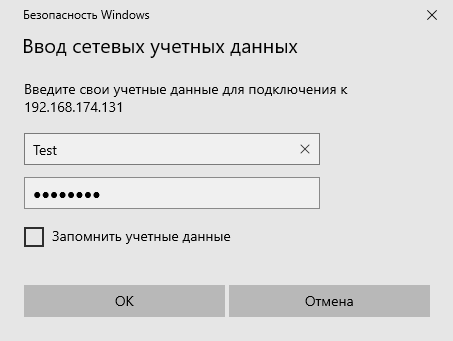

Шаг 5. Нажмем готово и перед нами появится окно авторизации, где необходимо указать имя и пароль сетевого пользователя.

Шаг 6. После авторизации в моем компьютере появится новый системный диск, где мы хранит свои фотографии, документы и обмениваться файлами с другими сотрудниками.

На этом первая общая статья, о том «как создать сетевое хранилище» закончена. Надеюсь это, вам поможет в дальнейшей работе. В следующей статье мы рассмотрим как создать ftp server на Windows Server.

Источник

Рабочие папки: вопросы и ответы

Если вы храните рабочие файлы в рабочих папках, то сможете получать к ним доступ со всех своих компьютеров или других устройств, даже когда вы не в сети. Ниже приведены ответы на некоторые распространенные вопросы о рабочих папках в Windows 10 и приложении «Рабочие папки» для iOS и Android.

ИТ-администратор вашей организации настроит учетную запись рабочих папок. Завершив настройку, выполните одно из указанных ниже действий.

Если у вас есть iPad или iPhone, установите приложение рабочих папок из AP p Store. Если у вас есть устройство с Android, установите приложение рабочих папок из магазина Google Play. Убедитесь, что устройство подключено к Интернету, запустите приложение и следуйте инструкциям по установке.

Открывает настройки приложения. Используйте ее, чтобы:

изменить секретный код приложения (четырехзначный цифровой ПИН-код для разблокировки приложения);

узнать, сколько места используется приложением «Рабочие папки»;

просмотреть сведения о наличии проблем с приложением.

Изменяет способ сортировки файлов — по имени, типу, размеру или дате изменения.

Позволяет выбрать определенные файлы, чтобы закрепить или открепить их.

Позволяет закрепить файлы для их отображения в автономном режиме.

Файлы, добавленные в рабочие папки, хранятся в следующих расположениях.

Компьютер или другое устройство. Если при настройке рабочих папок вы не изменяли их расположение, они будут храниться по адресу: C:Пользователи имя_пользователяРабочие папки (где имя_пользователя — это ваше имя пользователя Windows).

На сервере вашей организации.

На любом другом устройстве, на котором вы настроили рабочие папки.

Для хранения файлов рабочих папок обычно лучше всего указать расположение по умолчанию (C:Пользователи имя_пользователяРабочие папки, где имя_пользователя — это ваше имя пользователя Windows). Если вы хотите изменить расположение, выполните указанные ниже действия.

Выберите элемент Прекратить использование рабочих папок;

Нажмите кнопку Настройка рабочих папок.

На экране Знакомство с рабочими папками выберите элемент Изменить, а затем укажите новое расположение для хранения файлов рабочих папок.

Примечание: Вы можете выбрать расположение на другом диске, где больше места, но этот диск должен быть отформатирован в файловой системе NTFS и оставаться подключенным к вашему компьютеру.

Вы не сможете использовать определенные места на компьютере, которые зарезервированы Windows или зашифрованы. Если вы выбрали для файлов рабочих папок одно из этих расположений, появится сообщение «это расположение не работает».

В Windows зарезервированы следующие расположения:

папка Windows и вложенные в нее папки;

папка Program Files, папка Program Files (x86) и вложенные в них папки;

папки верхнего уровня в профиле пользователя (обычно это C:Пользователи имя_пользователя, где имя_пользователя — это ваше имя пользователя Windows);

папка верхнего уровня диска;

папка «Документы» и любая другая папка, перенаправляющая в другое расположение;

папки, зашифрованные с помощью шифрованной файловой системы EFS.

Если расположение, выбранное для рабочих папок, зашифровано, вы можете расшифровать его или выбрать другое расположение, а затем повторить попытку. Чтобы зашифровать расположение, выполните следующие действия.

В поле поиска на панели задач введите слово проводник и выберите Проводник.

Найдите зашифрованное расположение.

Нажмите на папку и удерживайте ее (или щелкните на ней правой кнопкой мыши), а затем выберите пункт Свойства.

На вкладке Общие нажмите кнопку Другие.

В разделе Атрибуты сжатия и шифрования снимите флажок Шифровать содержимое для защиты данных, нажмите кнопку ОК, а затем снова нажмите ОК.

Да, закрепление файлов в приложении «Рабочие папки» позволяет загрузить их на телефон или планшет и просматривать их в автономном режиме.

Чтобы закрепить закрепление, нажмите кнопку Выбрать файлы, а затем выберите пункт закрепить.

Примечание: Приложение «Рабочие папки» позволяет обновить закрепленных файлы, если они были изменены с помощью других устройств. Однако приложение способно проверять обновления только в том случае, если оно запущено, а телефон или планшет подключен к Интернету.

В настоящее время приложение можно использовать для просмотра файлов рабочих папок, но не для отправки их измененных версий.

Коснитесь файла, чтобы увидеть его, а затем выберите пункт Открыть в.

Примечание: Так как некоторые приложения не поддерживают шифрование файлов, ваша организация может запретить открывать файлы рабочих папок в других приложениях. Либо их можно будет открыть только в некоторых приложениях, например таких, которые поддерживают шифрование службы управления правами (RMS).

В любом приложении Office выберите элементы Файл > Открыть > Этот компьютер, а затем найдите рабочие папки на компьютере (по умолчанию указан адрес C:Пользователи имя_пользователяРабочие папки, где имя_пользователя — ваше имя пользователя Windows).

Чтобы поиск этих файлов был еще проще, добавьте рабочие папки в список расположений файлов в меню Открыть и Сохранить как. Откройте приложение Office и выберите элементы Файл > Открыть > Добавление места > Рабочие папки.

Зеленый цвет означает, что файлы и папки зашифрованы. Шифрование поможет защитить ваши рабочие файлы, если компьютер будет украден или другой пользователь будет работать на нем. Решение о необходимости шифровать файлы принимает ваша организация.

Зашифрованный файл нельзя расшифровать в рабочих папках, так как ваша организация определяет, следует ли шифровать файлы. Даже если вы сохраните личный файл в рабочих папках, а затем переместите его в другое расположение, к нему по-прежнему будут применяться политики безопасности вашей организации. Вы будете знать, что файл зашифрован, если его имя — зеленый.

Чтобы отменить политики безопасности для личных файлов выполните следующие действия.

В поле поиска на панели задач введите слово проводник и выберите Проводник.

Найдите рабочие папки (обычно они расположены по адресу C:Пользователи имя_пользователяРабочие папки, где имя_пользователя — это ваше имя пользователя Windows).

Переместите личные файлы из рабочих папок в другую папку на компьютере.

Нажмите и удерживайте файлы, которые нужно расшифровать (или щелкните на них правой кнопкой мыши), а затем выберите Удалить корпоративный контроль. Если вы переместите расшифрованные файлы обратно в рабочие папки, они снова будут зашифрованы.

Ваша организация управляет политикой того, как долго сохраняемые пароли можно использовать повторно. Поэтому вам может периодически вводить пароль рабочих папок.

Но если вы присоедините свое устройство к компьютерам на работе, запрос на введение пароля будет отображаться реже. Чтобы подключиться к рабочему месту, нажмите Start кнопку «Пуск», а затем выберите Параметры > учетные записи > рабочего доступа > Подключение.

Чтобы защитить ваши файлы, приложение «Рабочие папки»:

хранит файлы в зашифрованном виде;

использует четырехзначный секретный код.

Примечание: Некоторые приложения не поддерживают шифрование файлов. Файл из приложения «Рабочие папки» может открыться в другом приложении без шифрования. Дополнительную информацию см. в разделе «Как открыть файлы рабочих папок в других приложениях»?

Если ввести неправильный секретный код пять раз в строке, приложение перезагружает себя, чтобы попытаться обеспечить безопасность рабочих файлов. Сброс параметров приложения не затронет файлы, однако вам придется повторно ввести данные своей учетной записи и создать новый секретный код.

Если файлы не синхронизируются должным образом, рабочие папки выводят список файлов и причину, по которой они не были синхронизированы. Ниже приведены некоторые способы устранения проблем с синхронизацией.

Закройте файлы с проблемными файлами. Иногда это поможет устранить проблему.

Чтобы получить помощь от ИТ-администратора организации, в Windows 10 нажмите Start кнопку «Пуск», а затем выберите пункт Рабочие папки > техническая Поддержка по электронной почте. Откроется приложение электронной почты с новым сообщением, которое содержит сведения о вашей учетной записи рабочих папок.

Дополнительные сведения можно найти на веб-сайте сообщества Майкрософт.

Если вы являетесь администратором, ознакомьтесь с дополнительными сведениями в разделе Обзор рабочих папок на сайте TechNet.

Источник

What if your organization is not using Microsoft OneDrive (yet) and you want to give users the possibilities to access corporate files that are stored on-premises on a file server from BYOD devices? You also want to stay in control of the corporate data and want to enforcing device policies like encryption and screen lock settings? In that case Work Folders can be a good solution for you.

In this blog I will show you step-by-step how to deploy Work Folders on Windows Server 2019.

My environment

Before we start, let me tell you some more about my test/demo environment. I have a new Windows Server 2019 (EMSFile01) with the File Server role installed and configured on it. The IP address of this server is 10.100.1.61. I also have a fresh installed Windows 10 device that I will use to test the results of the configuration in this blog.

The internal domain of this test environment is a “.local” domain. The external domain name is a “.nl” domain. On the internal DNS servers, there is also a DNS zone for the external domain. All test users have a primary UPN prefix of the external domain name. I have a wildcard certificate available for the external domain that I will use for the Work Folders server.

All devices are joined to the local domain (remote access will be covered in the next blog).

In this blog

I will cover the following steps in this blog;

- Create a DNS record for the Work Folders

- Install the Work Folder server role

- Install and configure the SSL Certificate

- Configure the Work Folders server

- Testing the results

Step 1 : Create a DNS record for the Work Folders

To use Autodiscover for Work Folders during the Work Folders setup on a client device, a DNS record must exist. If the DNS record exist within the domain a user can setup Work Folders based on his/her email address / UPN.

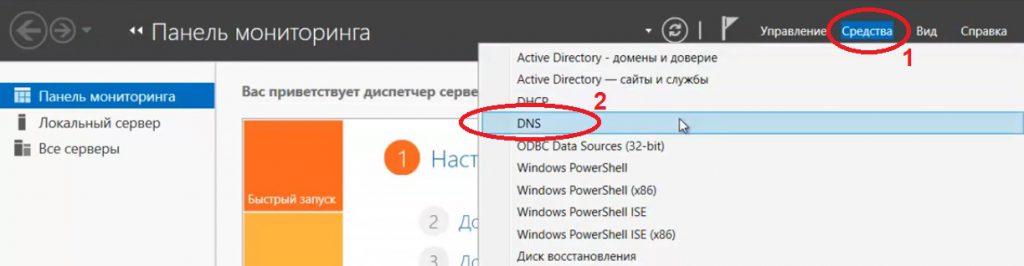

To add the correct DNS record login to a domain controller and open the DNS Manager.

Add a new A record for the relevant domain and fill in the following information;

Name : workfolders (otherwise Autodiscovery will not work!)

IP address : The IP address of the server you will be use as Work Folder server

Click Add Host

Note: If you have a different internal and external domain name you can add the DNS record for both domains so users can setup Work Folders with both UPN prefixes.

Click OK

Step 2 : Install the Work Folder server role

In the following steps I will install the Work Folders server role. I will also install the IIS role. IIS is not a requirement for Work Folders, it is just an easy way for me to use it for installing the SSL certificate. For the following steps, login to the new installed server and start the Server Manager.

Click Add roles and features

Select Role-based or feature-based installation and click Next

Make sure that the local server is selected and click Next

Expand Files and Storage Services > File and iSCSI Services and select Work Folders

Click Add Features

Scroll down and select Web Server (IIS) (once again this one is optionally)

Click Add Features

Click Next

Click Next

Click Next

Leave everything default and click Next

Click Install

Click Close

Step 3 : Install and configure the SSL Certificate

In the first step we have created a DNS record. To secure the connection between the Work Folders server and the clients, we need a SSL Certificate. In this case I will import an SSL certificate I already have (wildcard certificate). You can also request a new certificate, but I will not cover the steps to do that is this blog.

In the next few steps, I show you how to make the necessary steps for configure an existing SSL Certificate for use with the Work Folders server. There are several ways to do this, I will do this via IIS as you can see in the steps below.

Op the Internet Information Service (IIS) Manager and select the server name. From the Home blade open Server Certificates.

At the right click Import

Browse to your certificate file, fill in the password and click Ok

The certificate will now be displayed.

Open the Default Web Site, at the right click Bindings

Click Add…

Fill in the following information;

Type : https

IP address : All Unassigned

Port : 443

Host name : workfolders.<domain name>

SSL certificate : select the just imported SSL certificate

Click OK

Click Close

On the Default Web Site blade, click Stop at the right.

Step 4 : Configure the Work Folders server

Login to the server where the Work Folders role is installed. I will create a new folder for the Work Folders first.

On the E drive of my server I will create a new folder in the root with the name WorkFolders.

Now we need to add folder permissions for users to this folder. A best practice is to create an AD Security Group for the Work Folders users, but for this demo I will give the Domain Users group the Full control permissions.

Open the Server Manager and click File and Storage Services

Click Work Folders

At the right, click TASKS and New Sync Share…

Click Next

Select Enter a local path and click Browse…

Select the E:workfolders folder and click Next

Select User alias@domain if you want to make Work Folders available for different domains and click Next.

Give the sync share a name and click Next

Click Add to grant sync access to the users

In this demo I will add the Domain Users group, but a best practice is to have a separate security group for it. Click Next.

Here you have the option to apply device policies like to Encrypt Work Folder on the client and to enforce a lock screen and password policy. For this demo I do not enforce device policies. Click Next.

Click Create

Click Close

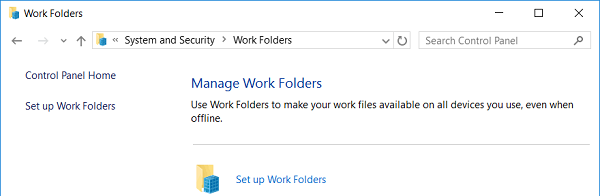

Step 5 : Testing the results

In this final part I will test the results on a fresh installed Windows 10 machine.

On a Windows device, search for Work Folders

Click Set up Work Folders

Fill in the user’s email address (you must have created the DNS record for that domain as described in step one of this blog). Click Next

Select if files needs to be available on-demand or not (if not selected, all files will be downloaded to the client). In this case I will not enable on-demand file access. Click Next

Select I accept these policies on my PC and click Set up Work Folders

Click Close

I have copied some files onto the Work Folders and as you can see in the Status column, all the files are synced with the Work Folders server.

You can also check the status here; Control Panel > System and Security > Work Folders

On the Work Folders server you can see that there is now a sub folder with the username@domain with his/her files in it.

Технология рабочих папок (Work Folders) позволяет организовать удаленный доступ пользователей к своим файлам на внутреннем файловом сервере компании и работать с ними в офлайн режиме с любого устройства (ноутбук, планшет или смартфон). При следующем подключения к сети все изменения в файлах на устройстве пользователя синхронизируются с корпоративным файловым сервером. В этой статье мы покажем, как установить и настроить функционал Work Folders на базе файлового сервера Windows Server 2016 и клиента с Windows 10 .

В качестве хранилища файлов может использоваться файловый сервер с Windows Server 2012 R2, в качестве клиентов все версии Windows, начиная с Windows 7, а также устройства с Android 4.4 или iOS 8 и выше (клиент Work Folders для этих устройств доступен в Google Play и App Store соответственно). С помощью политик безопасности можно потребовать от клиентов Work Folders обязательное хранение содержимого рабочих папок в зашифрованном виде, что гарантирует защиту данных даже в случае утери/кражи устройства.

Содержание:

- Установка и настройка роли Work Folders в Windows Server 2016

- Настройка клиента Work Folders

- Настройка клиента Work Folders групповыми политиками Windows

- Ошибка синхронизации Work Folders 0x80c80317

- Заключение

Установка и настройка роли Work Folders в Windows Server 2016

Роль Work Folders в Windows Server 2016 можно установить из графического интерфейса Server Manager или с помощью PowerShell.

В первом случае нужно в Server Manager внутри роли File and Storage Services выбрать службу Work Folders (к установке будут автоматически добавлены требуемые компоненты IIS Hostable Web Core).

Установка роли Work Folders с помощью PowerShell выполняется такой командой:

Install-WindowsFeature FS-SyncShareService,Web-WHC

Для предоставления доступа к рабочим папкам в Active Directory нужно создать группы безопасности, в которые нужно включить пользователей, которым будет разрешено синхронизировать свои устройства с рабочими папками на файловом сервере (для более быстрой работы службы Work Folders за счет уменьшения количества запросов к AD, Microsoft рекомендует помещать в данные группы только учетные записи пользователей, но не другие группы безопасности).

Следующий этап – создание на файловом сервере сетевых каталогов, с которыми будут синхронизироваться пользователи. Эти каталоги можно создать из консоли Server Manager или PowerShell.

Откройте Server Manager, выберите роль File and Storage Services -> Work Folders. Выберите меню Tasks -> New Sync Share.

Далее нужно указать каталог, к которому будет предоставляться доступ. В нашем примере это папка C:finance.

Далее нужно выбрать какая структура пользовательских папок будет использоваться. Папки могут называться по учетной записи пользователя (alias), либо в формате [email protected]

Затем указывается имя шары.

Далее нужно указать группы доступа, которым нужно предоставить доступ к данному каталогу.

Далее указываются политики безопасности рабочих папок, которые должны применяться на клиенте. Имеются две политики:

- Encrypt Work Folders – обязательное шифрование данных в каталоге Work Folder на клиенте с помощью BitLocker

- Automatically lock screen and require a password– автоматическая блокировка экрана через 15 минут неактивности устройства и защита его паролем (не менее 6 символов)

На этом настройка новой рабочей папки закончена.

Те же самые действия по созданию новой папки синхронизации можно выполнить с помощью командлета New-SyncShare. К примеру, следующая команда создаст новую папку синхронизации и предоставит доступ к ней группе

New-SyncShare "Sales" C:sales –User "Sales_Users_Remote_WorkFolder"

Для доступа к рабочим файлам по защищенному протоколу HTTPS, к веб сайту IIS, который обслуживает работу папок Work Folder нужно привязать валидный SSL сертификат.

Примечание. В тестовой конфигурации сертификат использовать не обязательно, требование наличия сертификата на клиенте можно игнорировать. См. команду ниже.

Проще всего воспользоваться бесплатным SSL сертификатом от Let’s Encrypt. Процесс выпуска и привязки такого сертификата в IIS описан в статье Cертификат Let’s Encrypt для Windows(IIS).

Совет. Для подключения внешних клиентов к серверу Work Folder для доступа и синхронизации файлов, нужно соответствующим образом настроить DNS имя сервера во внешней зоне, а также на межсетевом экране разрешить трафик к серверу по портам 80 и/или 443 TCP. Кроме того, для более комплексной защиты можно организовать доступ через сервер Web Application Proxy.

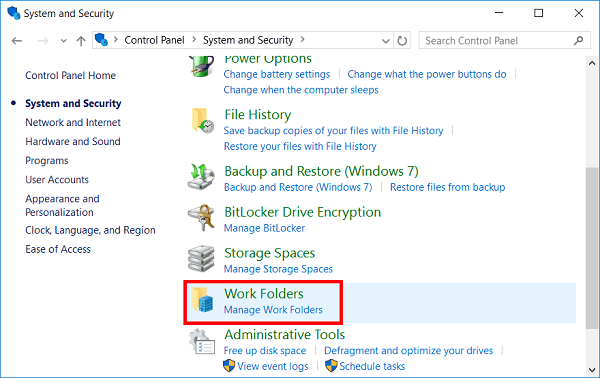

Настройка клиента Work Folders

В данном примере в качестве клиента Work Folders используется устройство с Windows 10. Настройка производится через имеющийся апплет в панели управления Control Panel -> System and Security -> Work Folders (этот пункт отсутствует в серверных редакциях).

Чтобы приступить к настройке, нажмите кнопку Set up Work Folders.

Далее нужно указать Email пользователя или URL адрес сервера Work Folders.

По умолчанию, клиент подключается к серверу по защищенному HTTPS протоколу. В тестовой среде это требование можно отменить, выполнив на клиенте команду:

Reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionWorkFolders /v AllowUnsecureConnection /t REG_DWORD /d 1

Для доступа к данным нужно авторизоваться и подтвердить согласие с политиками безопасности, которые будут применены к клиенту.

На Windows клиентах рабочие файлы по умолчанию хранятся в профиле пользователя в каталоге %USERPROFILE%Work Folders и их размер не может превышать 10 Гб.

После подключения клиента к серверу, создается каталог Work Folders. Если файлы в рабочих папках не изменились, клиент каждые 10 минут синхронизируется с файловым сервером. Синхронизация измененных файлов выполняет сразу. Кроме того, при наличии изменений сервер автоматически оповещает другие клиенты о необходимости обновить свои данные с центрального сервера (таким образом, изменения должны максимально быстро появиться на всех подключенных устройствах).

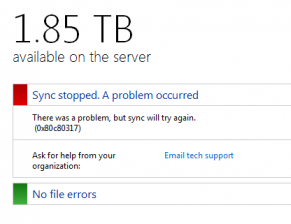

Статус синхронизации, наличие ошибок, размер свободного места на сервере можно посмотреть в том же элементе панели управления.

Чтобы проверить работу синхронизации создайте в папке Work Folders новый каталог, а затем в контекстном меню выберите пункт Sync now.

Через некоторое время данный каталог должен появится на сервере.

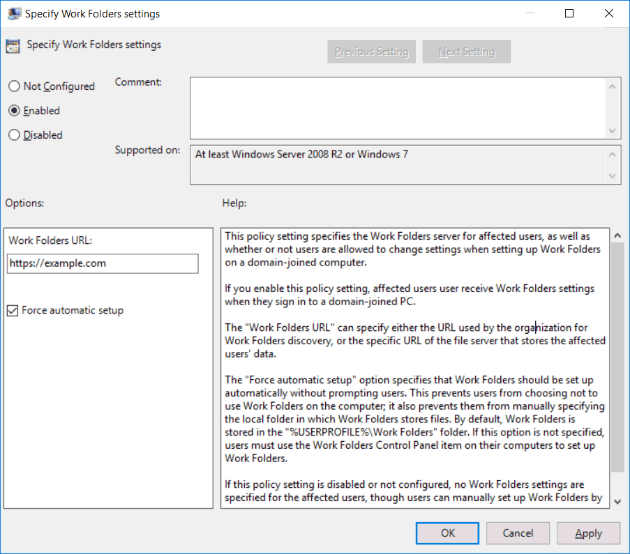

Настройка клиента Work Folders групповыми политиками Windows

Для автоматической настройки Work Folders можно использовать две специализированные групповые политики в разделе User Configuration -> Policies -> Administrative Templates -> Windows Components -> WorkFolders:

- Specify Work Folders Settings – в ней можно указать URL адрес сервера Work Folders

- Force automatic setup for all users – инициирует автоматическую настройку клинета

Ошибка синхронизации Work Folders 0x80c80317

В тествой конфигурации столкулся с тем, что при синхронизации файлов на клиенте возникает ошибка:

There was a problem, but sync will try again (0x80c80317)

В логе сервера при этом содержатся такие записи:

The Windows Sync Share service failed to setup a new sync partnership with a device. Database: \?C:usersSyncShareStateWorkFoldersMetadata; User folder name: \?C:FinanceWORKFOLDERS_ROOTUSER.TEST; Error code: (0x8e5e0408) Unable to read from or write to the database.

Данные ошибки свидетельствуют о наличии проблемы в механизме синхронизации. В этом случае для пользователя нужно выполнить команды

Repair-SyncShare -name Finance -user Domainuser1

Get-SyncUserStatus -syncshare Finance -user Domainuser1

Как правило, это решает проблему поломанной синхронизации.

Заключение

Итак, мы рассмотрели, как настроить и пользоваться функцией Work Folders в Windows Server 2016. Данная технология позволяет пользователям удаленно работать с корпоративными файлами практически на любом устройстве, причем можно обеспечить адекватный уровень защиты данных от компрометации с помощью шифрования на стороне клиентского устройства. Конечно, этому решению далеко до удобства и гибкости облачных хранилищ Dropbox или OneDrive, но тут главный аспект заключается в простоте настройки и хранении данные внутри компании, а не в стороннем облаке. Дополнительно с Work Folders можно использовать такие технологии, как возможность управления квотами и типами файлов с помощью FSRM, поддержка файловых кластеров, управление доступом к данным с помощью Dynamic Access Control и File Classification Infrastructure.

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователейгруппы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \10.15.73.38 так же можно вводить адрес сервера \domain.site.ru или по имени сервера \file-server

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Сегодня нередко возникает необходимость получить доступ к корпоративным файлам во время поездок, командировок, а также во время встреч за пределами офиса. Не всегда для этого удобно использовать рабочее устройство, включенное в домен. Иногда доступ к корпоративным данным нужно получить и с личных устройств. С одной стороны, решение этой проблемы лежит на поверхности – давайте предоставим пользователю доступ к рабочим файлам с личных устройств. Но здесь есть проблема: как обеспечить должный уровень безопасности этих файлов? Выход предоставляют Windows Server 2012 R2 и Windows 8.1 – это использование Рабочих папок (Work Folders).

Рабочие папки – что это?

Традиционно, для своей работы пользователь использует устройство, выданное ему на работе и включенное в домен. При этом у каждого дома есть еще ноутбук, смартфон, планшет (иногда все сразу), причем все новое, современное, настроенное для максимального удобства владельца и хранящее всю нужную информацию. В этой ситуации необходимость повсюду брать с собой еще и рабочий компьютер (ноутбук, планшет) удручает. Часто возникает необходимость подключится к рабочим файлам извне именно с личного устройства. На сегодняшний день для этого существует три возможности:

- Подключится к корпоративному приложению через браузер;

- Установка с корпоративного портала приложений на устройства (личные и рабочие);

- Синхронизировать рабочие файлы на разных устройствах.

Одним из способов синхронизировать рабочие файлы на разных устройствах – как личных, так и включенных в домен – являются Рабочие папки (Work Folders).

Рабочие папки сконфигурированы на локальном файловом сервере организации. И именно данные в этим папках могут синхронизироваться с различными устройствами – как с включенными в домен организации, так и с личными устройствами пользователя. Данные, размещенные в Рабочих папках, всегда хранятся на сервере, и к ним можно получить доступ с любого устройства на котором есть Рабочие папки. Рабочие папки доступны для следующих версий операционных систем: Windows 7 SP1, Windows 8.1, Windows RT 8.1, Windows Server 2012 R2. Также в планах есть сделать доступными Рабочие папки и для iOS.

Какие же возможности предоставляют рабочие папки?

IT-администратор получает возможность централизованно контролировать корпоративную информацию и регулировать работу пользователей с данными. Более того, в случае, если пользователь решит удалить Рабочие папки со своего устройства, то файлы все равно сохранятся на сервере организации. Это упрощает жизнь и в случае потери или кражи устройства, на котором были синхронизированы Рабочие папки. С помощью Windows Intune системный администратор может уничтожить Рабочие папки на утерянном устройстве.

Пользователь же получает доступ к своим рабочим данным со своих личных устройств. При этом они не должны быть каким-либо образом зарегистрированы в корпоративном домене или подсоединены к корпоративной сети. Файлы, сохраненные в рабочую папку, синхронизируются на сервер организации и оттуда в другие рабочие папки этого пользователя на другом устройстве. Во время синхронизации файлы передаются в зашифрованном виде. Еще одной особенностью рабочих папок является то, что они не предоставляют возможности организовать групповую работу над каким-либо файлом.

Установка и настройка

Давайте теперь подробно разберем, как настроить рабочие папки на сервере, рабочем компьютере пользователя и на его личном устройстве. Для этого я использую три машины – сервер и два клиентских хоста. Сервер и один из хостов включены в домен, второй хост является личным устройством пользователя. Характеристики сервера и хостов представлены ниже:

В домене создана группа Sales, в которую добавлен пользователь User 2. Test с алиасом tuser2, использующий OfficeHost. На своем устройстве HomeHost этот же пользователь использует имя user2.

Процесс создания и настройки рабочих папок состоит из нескольких этапов:

- Настройка сервера

- Установка роли Рабочие Папки (Work Folders)

- Создание общего ресурса синхронизации (Sync Share)

- Включение доступа по SMB (дополнительно)

- Настройка клиента, включенного в домен

- Настройка Рабочих Папок (Work Folders) на личном устройстве

- Синхронизация файлов в Рабочих Папках (Work Folders)

Также убедитесь, что и на сервер, и на клиент у вас установлены следующие обновления, необходимые для корректной работы Рабочих папок (обновления можно сказать здесь):

- KB2883200

- KB2894179

- KB2894029

1. Настройка сервера

1.1. Установка роли Рабочие Папки (Work Folders)

Прежде всего, нужно установить роль Рабочие Папки (Work Folders) на сервер. Сделать это можно с помощью мастера добавления ролей и компонентов:

Данную операцию также можно выполнить с помощью команды PowerShell:

PS C:> Add-WindowsFeature FS-SyncShareService

1.2. Создание общего ресурса синхронизации (Sync Share)

После того, как Рабочие папки установлены на сервер, их необходимо настроить для пользователей. Для этого в Диспетчере серверов (Server Manager) переходим во вкладку Файловые службы и службы хранилища (File and Storage Services) и оттуда к Рабочим папкам (Work Folders). Далее необходимо создать новый общий ресурс синхронизации (Sync Share). Общий ресурс синхронизации (Sync Share) сопоставляет локальный путь к месту размещения папок пользователей и группы пользователей, которые имеют доступ к общему ресурсу синхронизации. В мастере создания ресурса нужно выбрать сервер (у нас это WFServer) и указать локальный пусть к месту на диске, где и будут храниться пользовательские папки (C:SalesShare).

Далее выбираем формат имени папок пользователя. Мы можем выбрать, в зависимости от необходимости, использование просто алиаса пользователя tuser2 или же адреса пользователя tuser2@mva.com (если хотим устранить конфликт одинаковых алиасов пользователей в разных доменах).

Кроме того, администратор может установить, что только определенная подпапка должна быть синхронизирована на устройствах. Для этого необходимо выбрать пункт «Sync only the following subfolder» и ввести имя папки.

Далее укажем имя для общего ресурса синхронизации:

На следующем этапе, необходимо указать группу пользователей, которой будет предоставлен доступ к создаваемому ресурсу. В нашем случае, это ранее созданная группа Sales. По умолчанию, администратор не имеет прав на доступ к данным пользователя на сервере.

Если вы хотите сделать эту возможность доступной, необходимо сделать неактивным пункт «Disable inherited permission and grant users exclusive access to their files».

Далее определяем нужные нам правила безопасности для устройств, на которых будут использоваться Рабочие Папки.

Проверим еще раз информацию.

И перейдем к установке.

Создать общий ресурс синхронизации возможно также с помощью команды PowerShell:

PS C:>New-SyncShare SalesShare –path C:SalesShare –User MVASales -RequireEncryption $true –RequirePasswordAutoLock $true

В итоге, мы должны получить вот такой результат:

1.3. Включение доступа по SMB (дополнительно)

Если вы хотите включить доступ к папке по SMB, вы должны через Проводник зайти в место расположение папки SalesShare, и с помощью правой кнопки мышки выбрать пункт «Share with» -> «Specific people». Добавьте группу MVASales и измените права доступа на «Read/Write»:

Кстати, после того, как вы включили доступ к папке по SMB, время синхронизации было установлено по умолчанию на каждые 5 минут. Чтобы это изменить, можно использовать следующую команду PowerShell:

PS C:> Set-SyncServerSetting -MinimumChangeDetectionMins <NumberInMinutes>

2. Настройка клиента, включенного в домен

Теперь перейдем к настройке Рабочих папок на клиентских машинах. Установить Рабочие папки можно с помощью: Панель управления (Control Panel) -> Система и безопасность (System and Security) -> Рабочие папки (Work Folders).

Введите E-mail адрес пользователя.

Укажите, где на устройстве должны быть расположены рабочие папки.

Подтвердите согласие с требуемыми правилами безопасности. Кстати, здесь хочу добавить, что файлы буду шифроваться и в случае, если операционной системой устройства является Windows RT 8.1.

Теперь рабочие папки установлены на устройство.

Администратор при этом контролирует сколько место доступно на сервере пользователю, и, следовательно, сколько информации может быть синхронизировано.

Теперь мы можем создать файл в Рабочей папке, чтобы потом посмотреть, как будет проводится синхронизация.

3. Настройка Рабочих Папок (Work Folders) на личном устройстве

Настройка рабочих папок на личных устройствах отличается только на одном шаге. На этапе добавления пользователя на личном устройстве будут запрошены доменные логин и пароль пользователя.

После завершения установки, открыв Рабочую папку мы увидим синхронизированный файл, созданный нами на доменном клиенте:

4. Синхронизация файлов в Рабочих Папках (Work Folders)

Теперь посмотрим, как же синхронизируются файлы в Рабочих Папках, если одновременно, на двух машинах редактируется один и тот же файл.

В этом случае, оба файла будут сохранены и синхронизированы с указанием имени компьютера, на котором производились изменения. Далее пользователь уже самостоятельно должен решить объединить ли эти файлы, или какой из них необходимо удалить.

Надеюсь, информация будет полезна!

Спасибо!

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

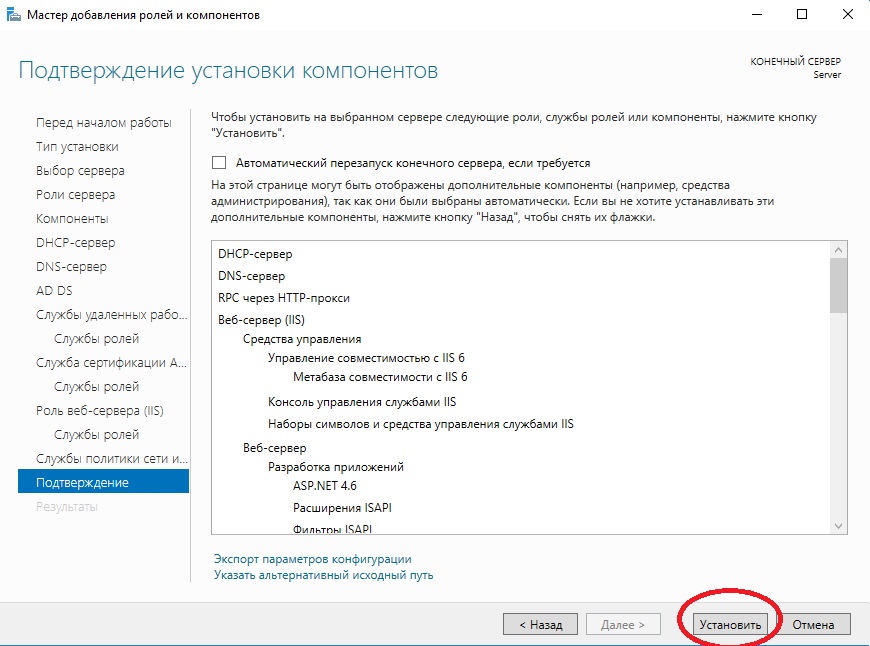

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

Папку мы создали, но встает вопрос о бэкапа файлов. Кто то может случайно удалить например или изменить важный файл. Самый простой вариант это включение Теневых копий на диске Volume Shadow Copy Service (VSS) .

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

- По-умолчанию максимальное количество хранимых снапшотов для диска – 64. При превышении этого значения, служба VSS начинает циклическую перезапись теневых копий, удаляя самые ранние снапшоты.

- Под теневые копии система выделяет 10% емкости раздела, однако это значение можно изменить.

- Теневое копирование включается для тома целиком, и включить его для отдельной общей папки невозможно.

- Microsoft не рекомендует создавать снапшоты чаще, чем раз в час (однако, это всего лишь рекомендации).

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

В этом видео мы научимся создавать и настраивать сетевые папки на Windows Server 2019.

-

Виктор Черемных -

3 ноября, 2021 -

No Comments

Добавить комментарий

Ваш адрес email не будет опубликован. Обязательные поля помечены *

Комментарий *

Имя *

Email *

Сайт

Группа в VK

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Создание общего Samba ресурса на Astra Linux Special Edition 1.7

30.01.2023

Добавление общей smb папки на Astra Linux Special Edition 1.7

27.01.2023

Создание общей папки для Astra Linux Special Edition 1.7 на VirtualBox

25.01.2023

#10. Настройка оценок и отчетов в системе Moodle

23.01.2023

Программный комплекс ViPNet Client

23.01.2023

Облако меток

PrevУстановка и настройка cлужб сертификации в Windows Server 2019

Базовое редактирование документа в Microsoft WordNext

Похожие статьи

Настройка файлового сервера на Windows Server 2019

В этом видео вы научитесь создавать и настраивать файловый сервер на Windows Server 2019.

Создание виртуальных машин в Hyper-V

В этом видео вы научитесь создавать виртуальные машины, коммутаторы и диски в Hyper-V.

Установка Windows Admin Center

В этом видео вы научитесь устанавливать Windows Admin Center для управления Windows Server.

Установка, настройка и обзор Hyper-V на Windows Server 2019

В этом видео вы научитесь устанавливать и настраивать гипервизор Hyper-V на Windows Server 2019.

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

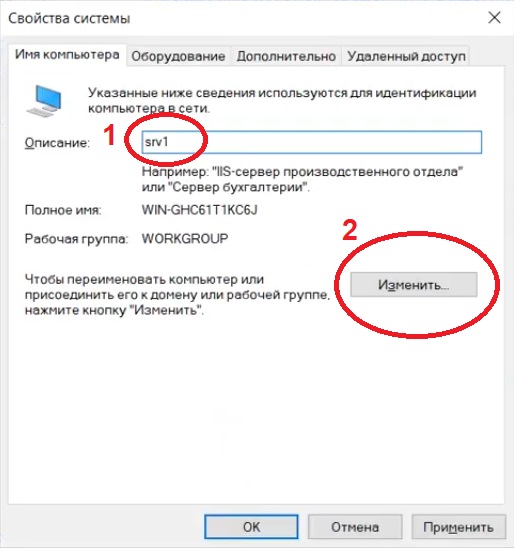

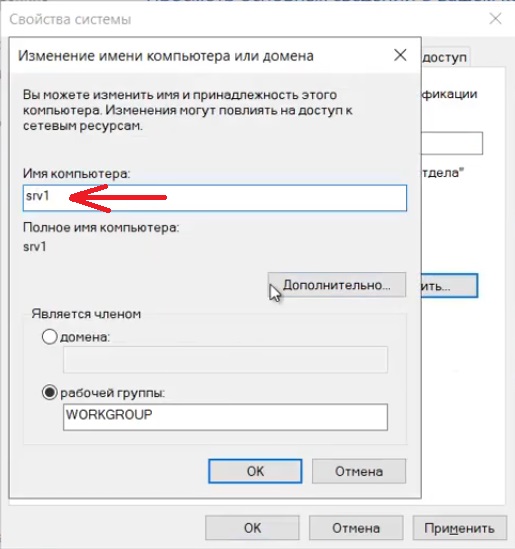

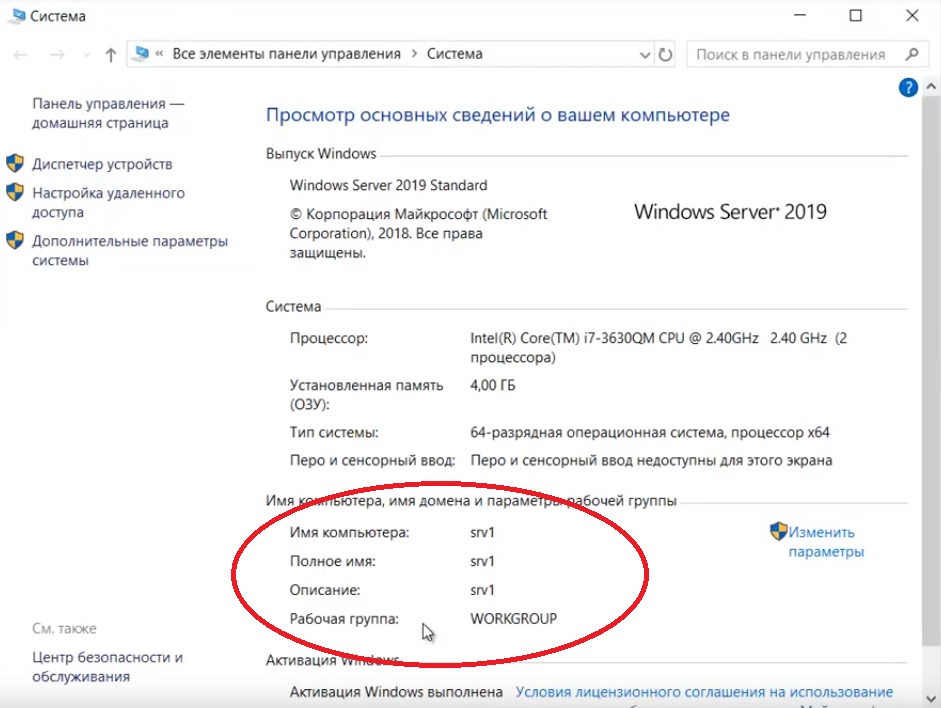

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

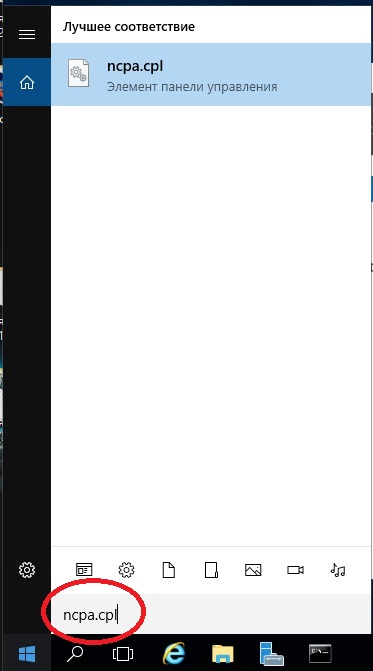

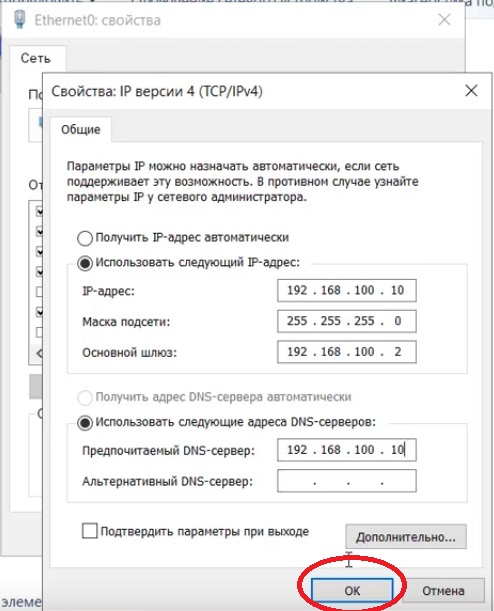

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

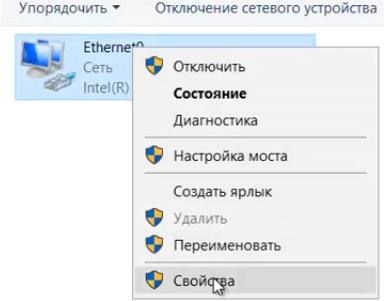

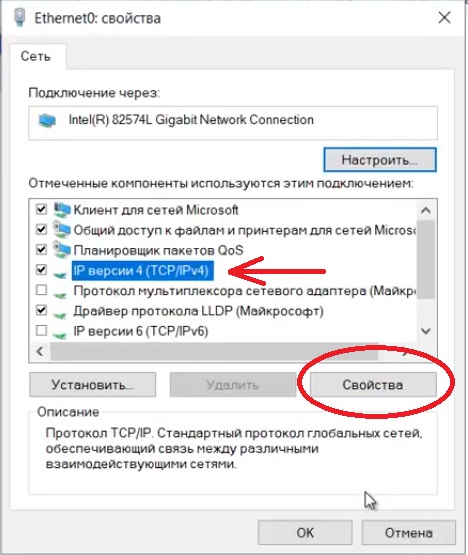

Переходим в свойства сетевой карты.

И далее в свойства IPv4

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

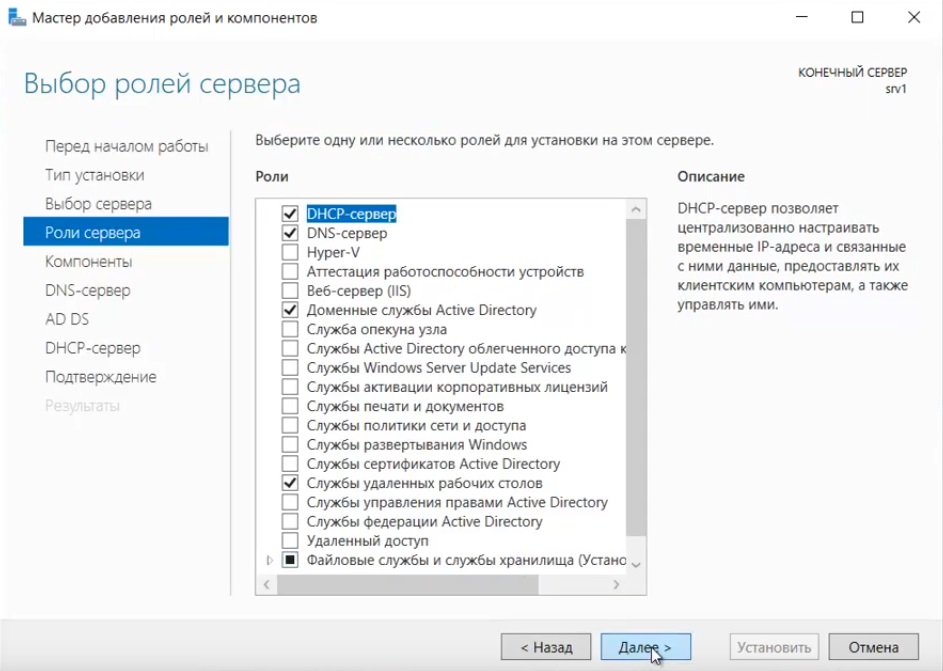

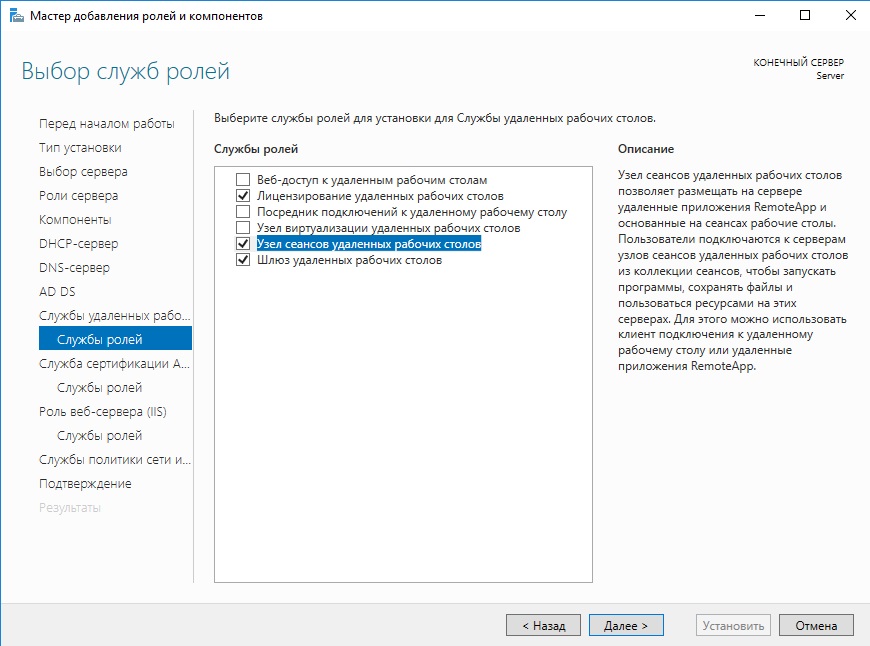

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

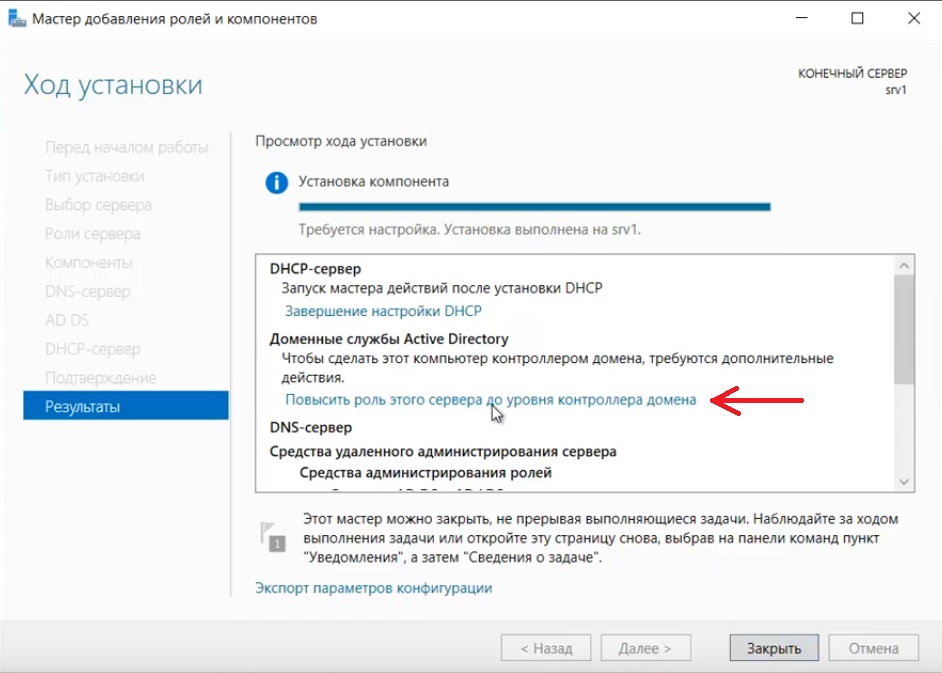

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

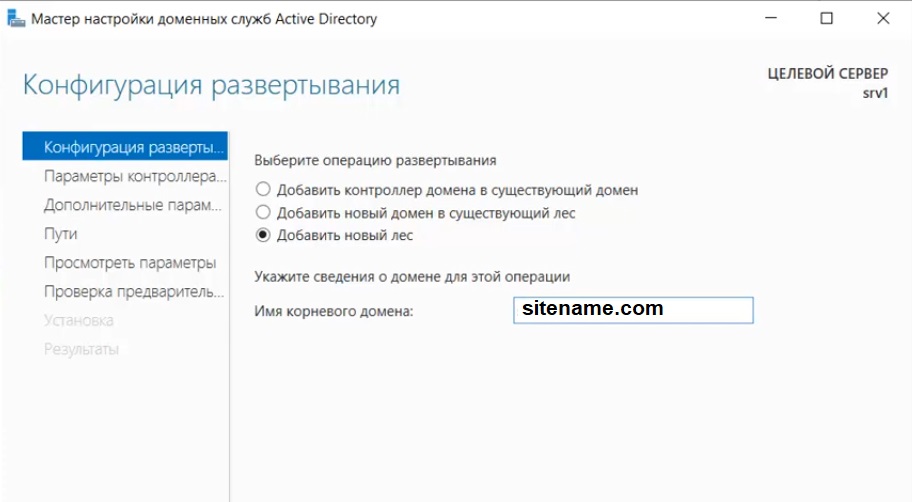

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

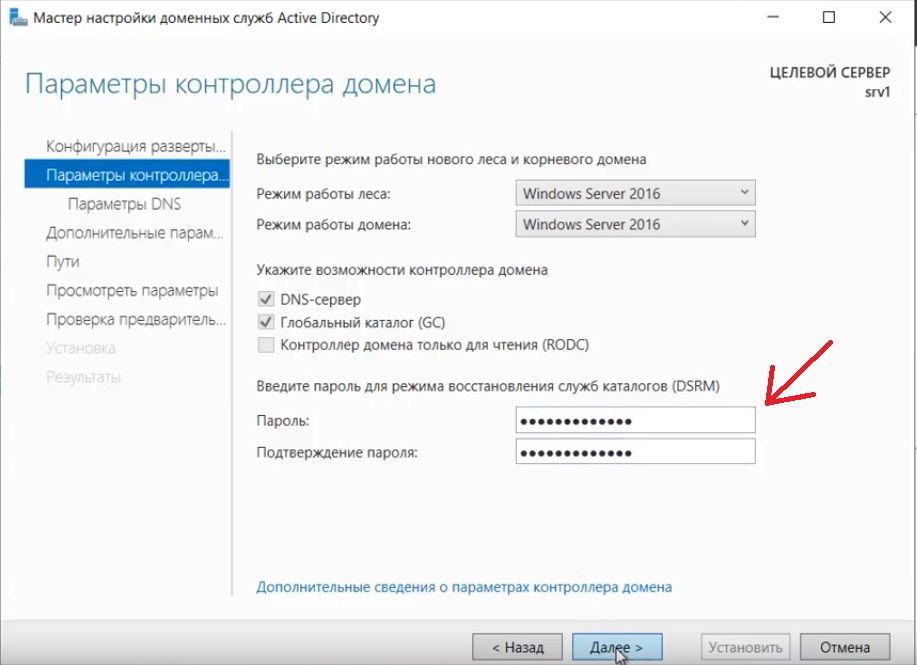

В параметрах контроллера нужно придумать пароль.

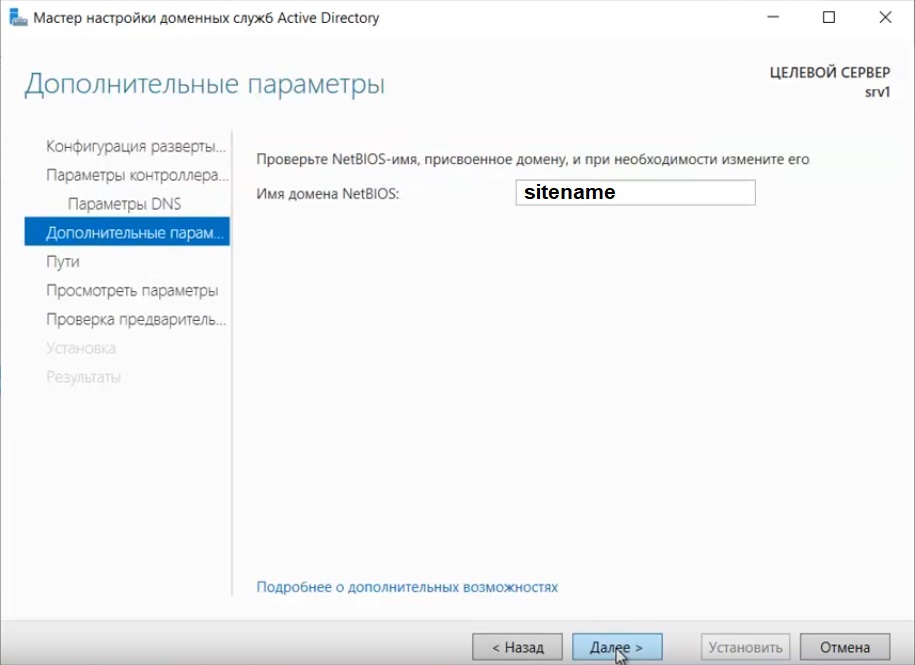

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

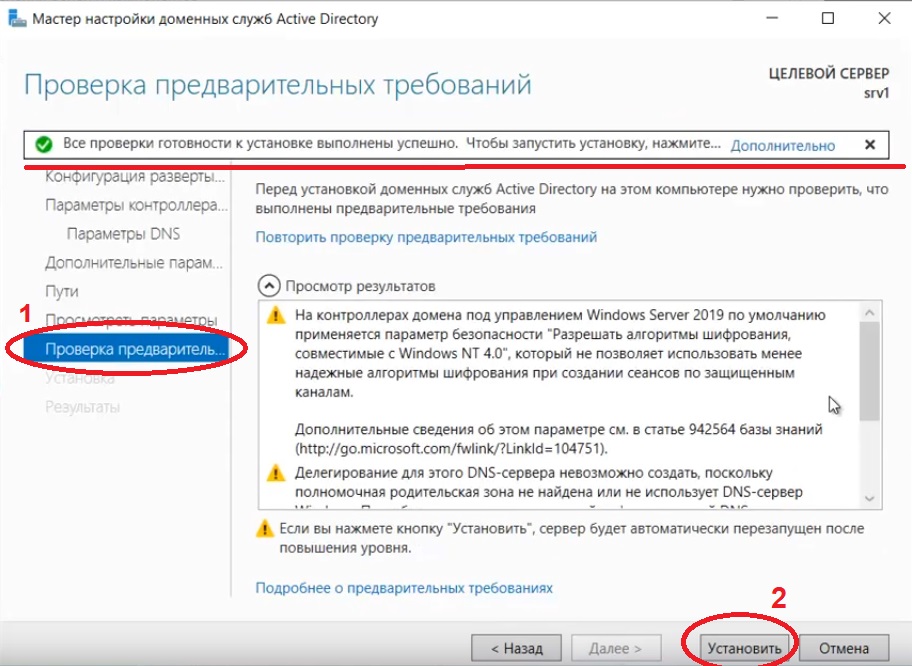

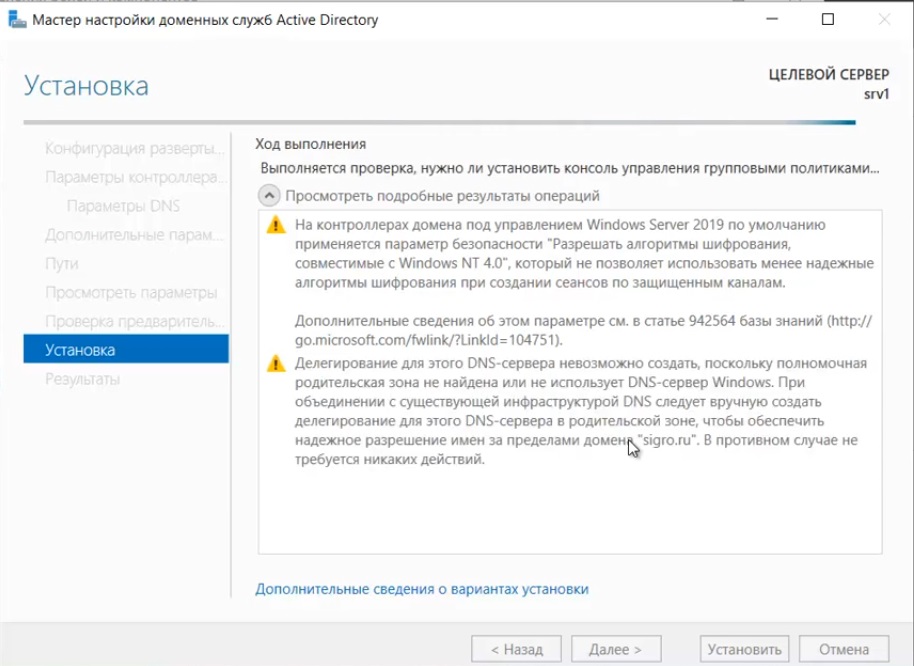

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

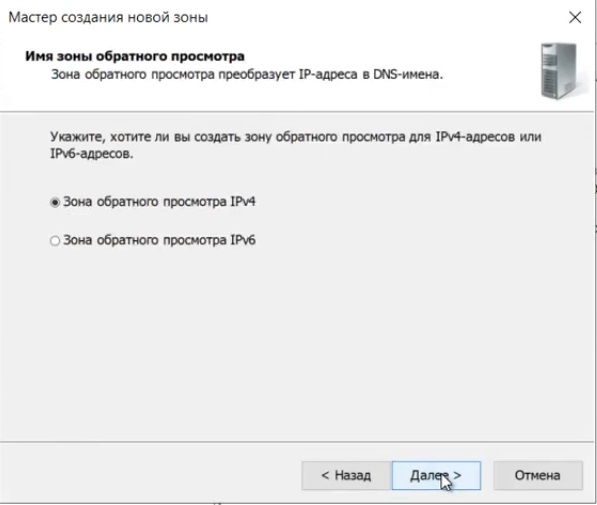

4) Производим настройку «Зона обратного просмотра».

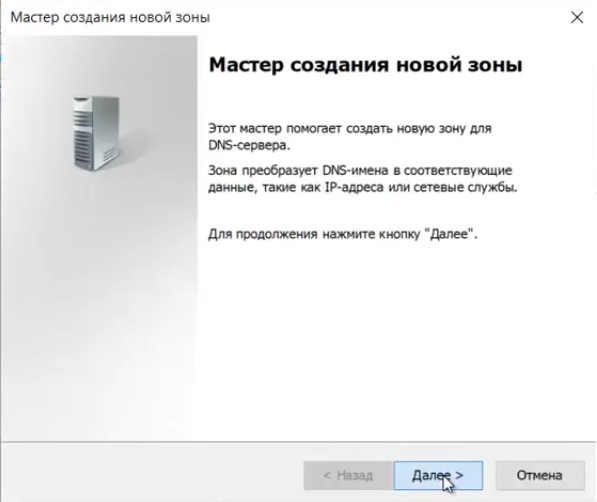

На пункте «Зона обратного просмотра» => Создать новую зону.

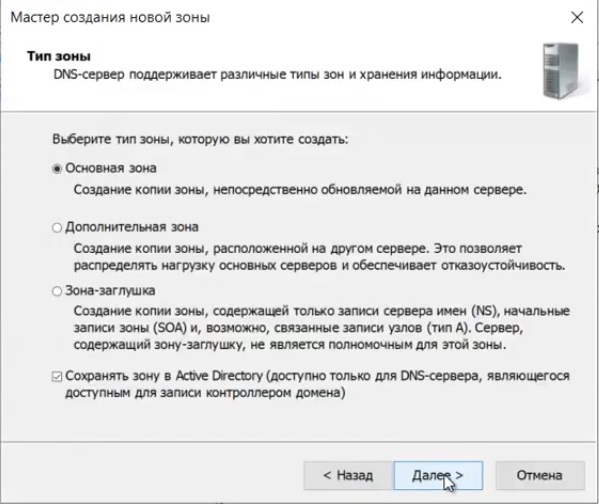

Выбираем «Основную зону».

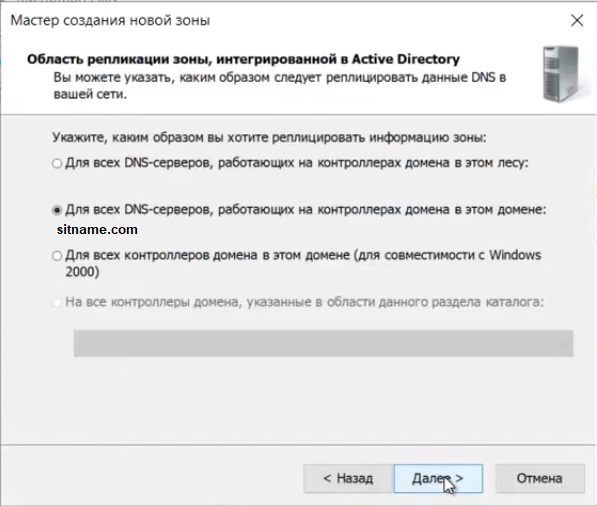

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

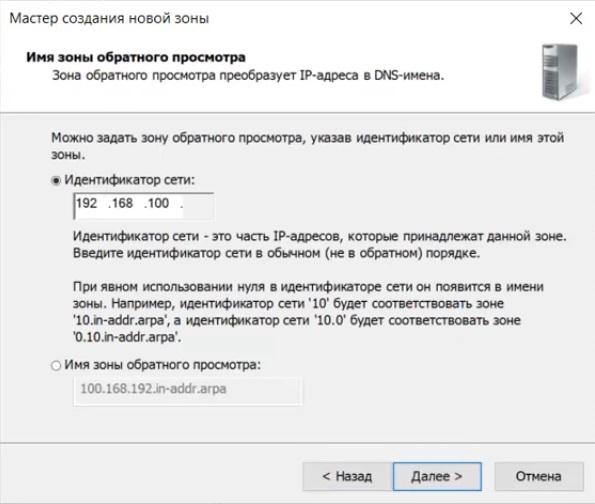

Ну и соответственно выводим индефикатор сети.

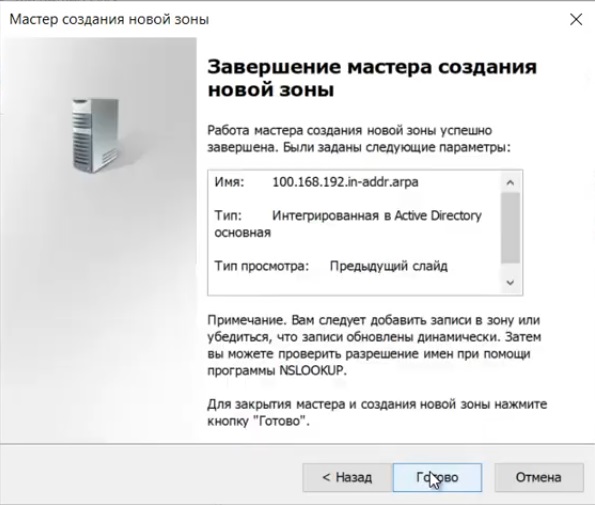

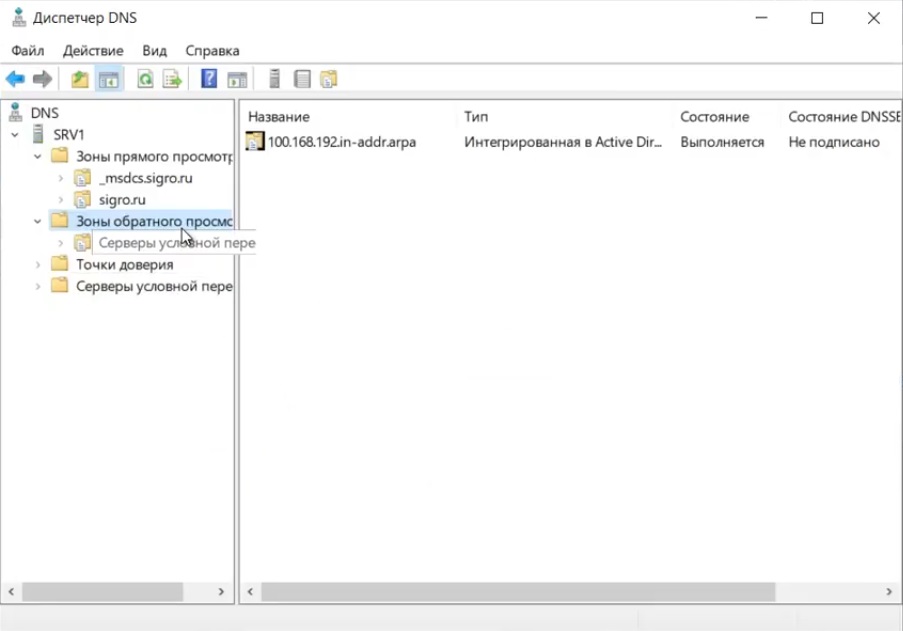

Проверяем, что все установилось.

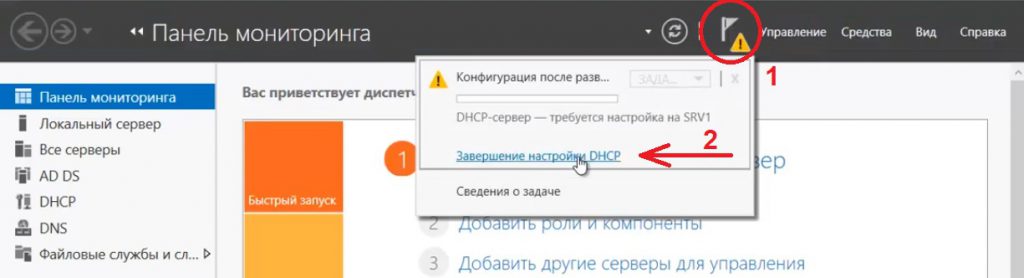

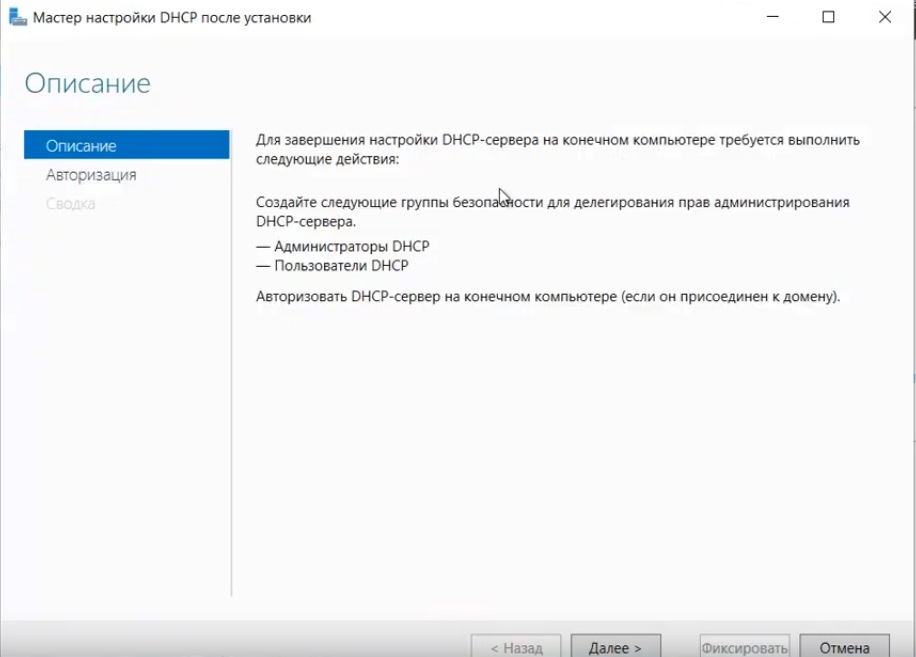

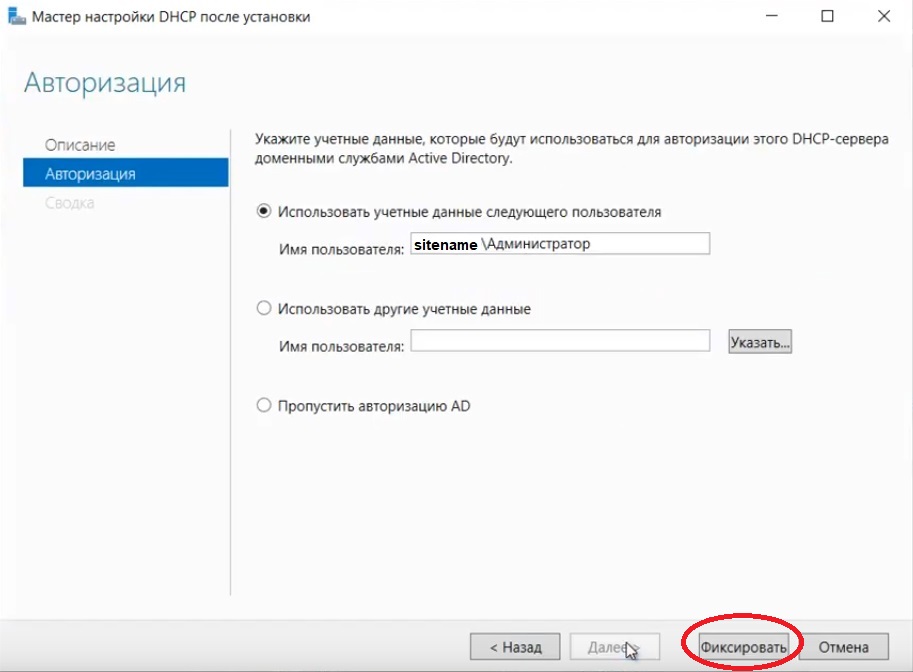

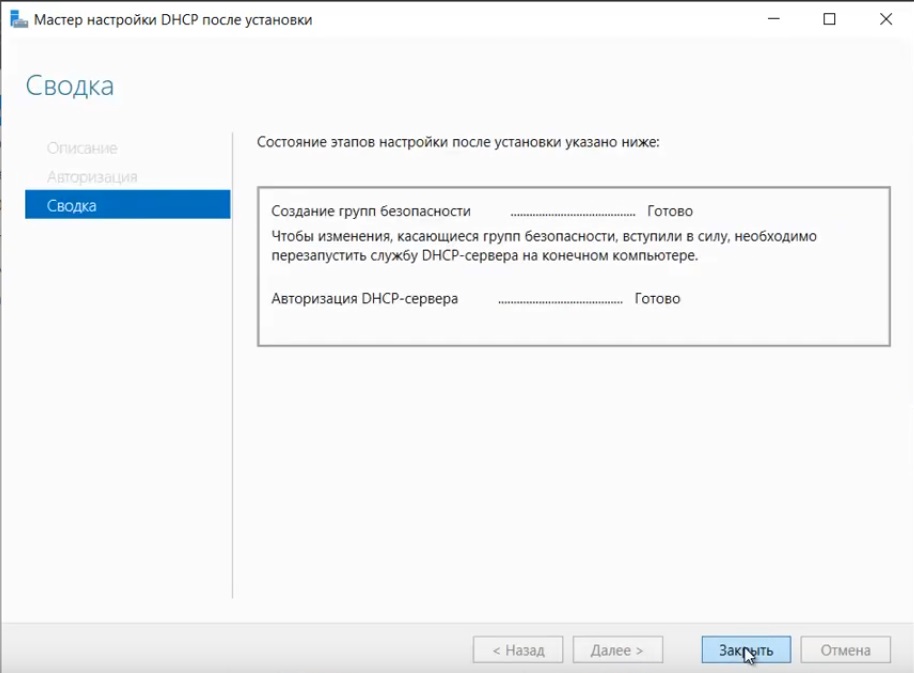

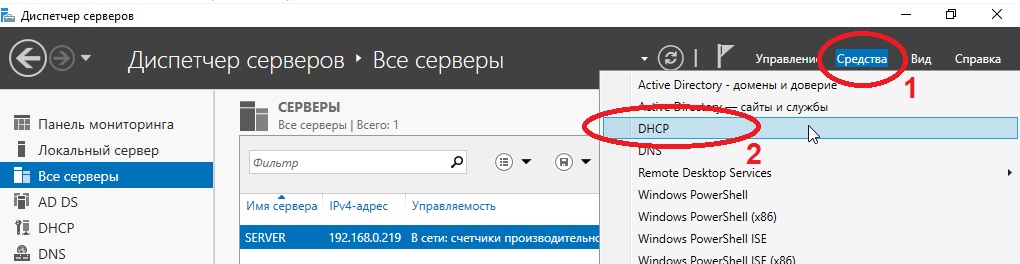

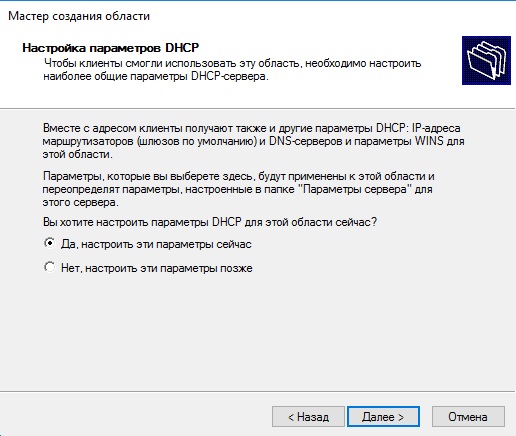

5) Переходим к настройке DHCP. Переходим в мастер установки.

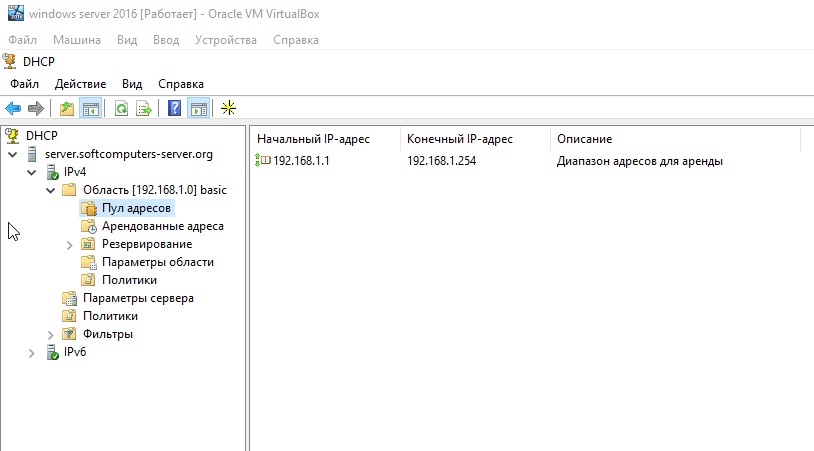

После завершения установки => Диспетчер => Средства => DHCP

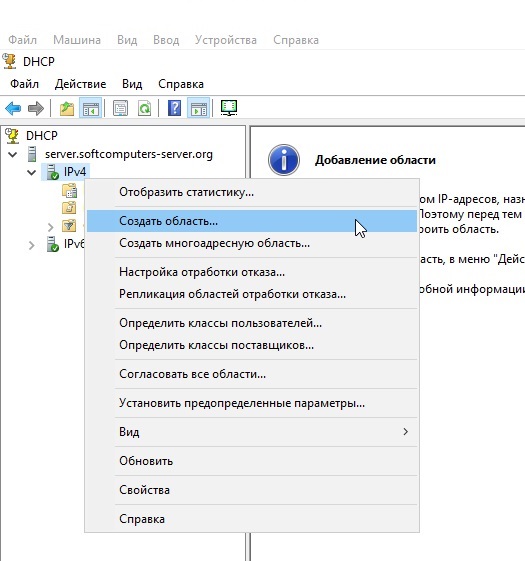

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

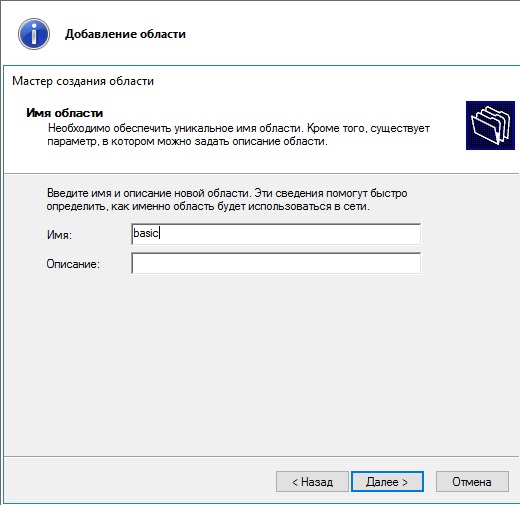

Задаем любое имя области DHCP.

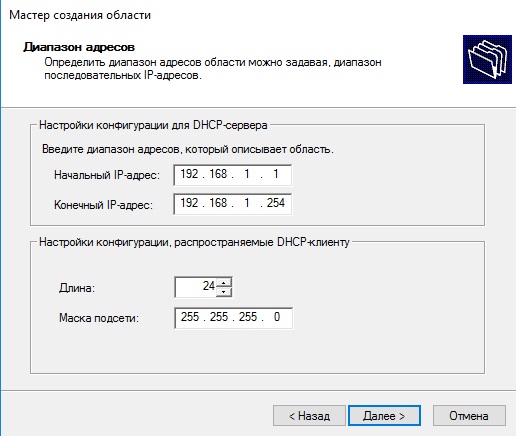

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.