Сегодня я расскажу о том как поднять сервер терминалов (англ. terminal server) на базе Windows Server 2008 R2. В целом это довольно просто, но есть несколько тонких моментов, итак:

0. Оглавление

- Что понадобится

- Установка службы удаленных рабочих столов

- Установка сервера лицензирования удаленных рабочих столов

1. Что понадобится

- Мощный компьютер (сервер) с установленной на нем Windows Server 2008 R2. (От том как установить эту ось, я писал здесь)

- Действительная клиентская лицензия сервера терминалов, приобретенная по одной из существующих программ лицензирования. (В данной статье я буду использовать найденный в интернете номер соглашения, по программе Enterprise Agriment. На момент написания статьи рабочими были номера: 6565792, 5296992, 3325596, 4965437, 4526017.)

2. Установка службы удаленных рабочих столов

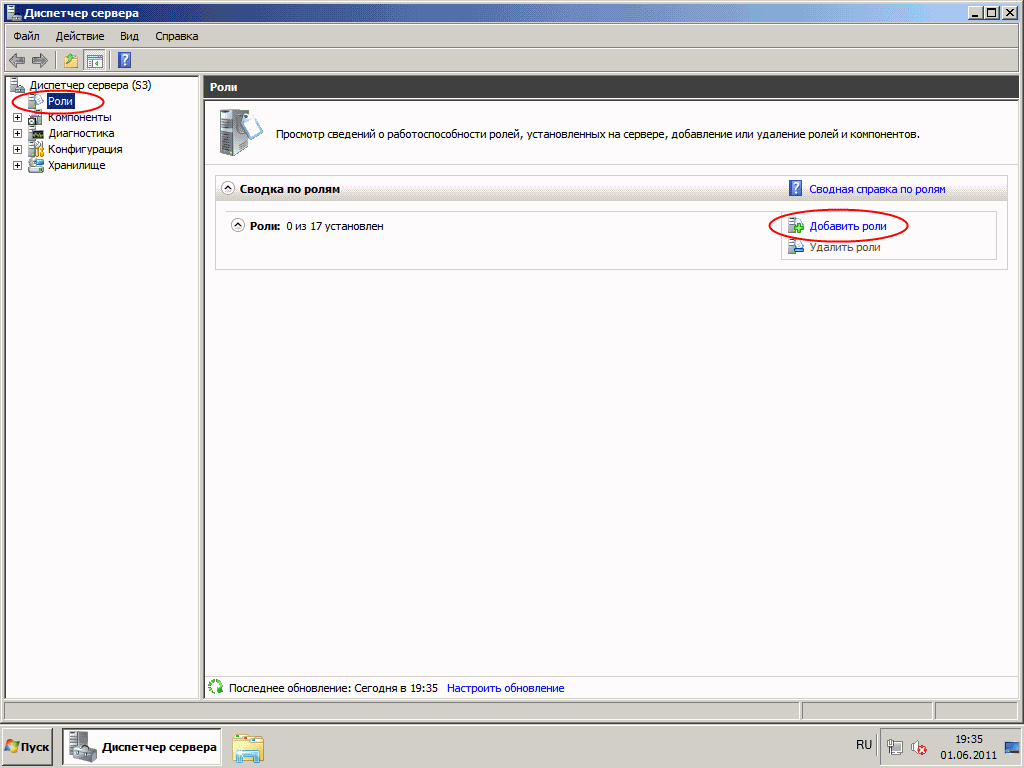

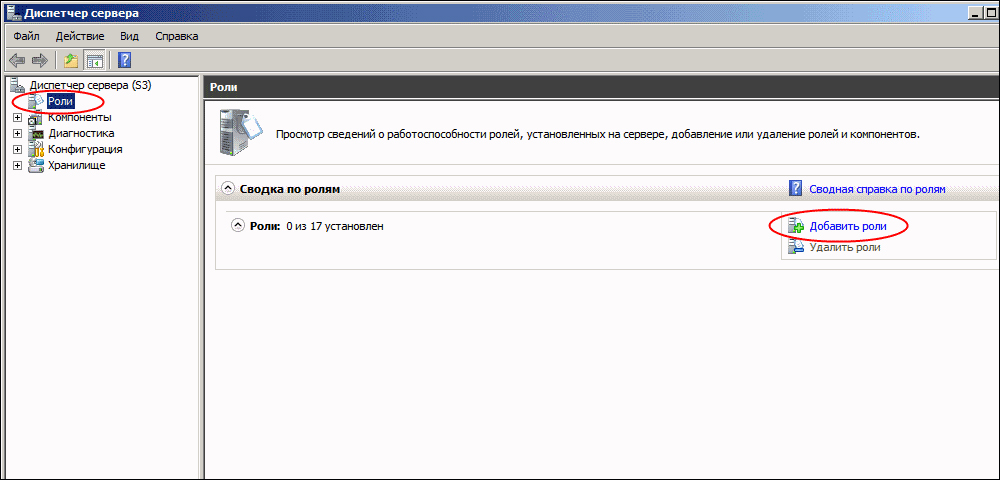

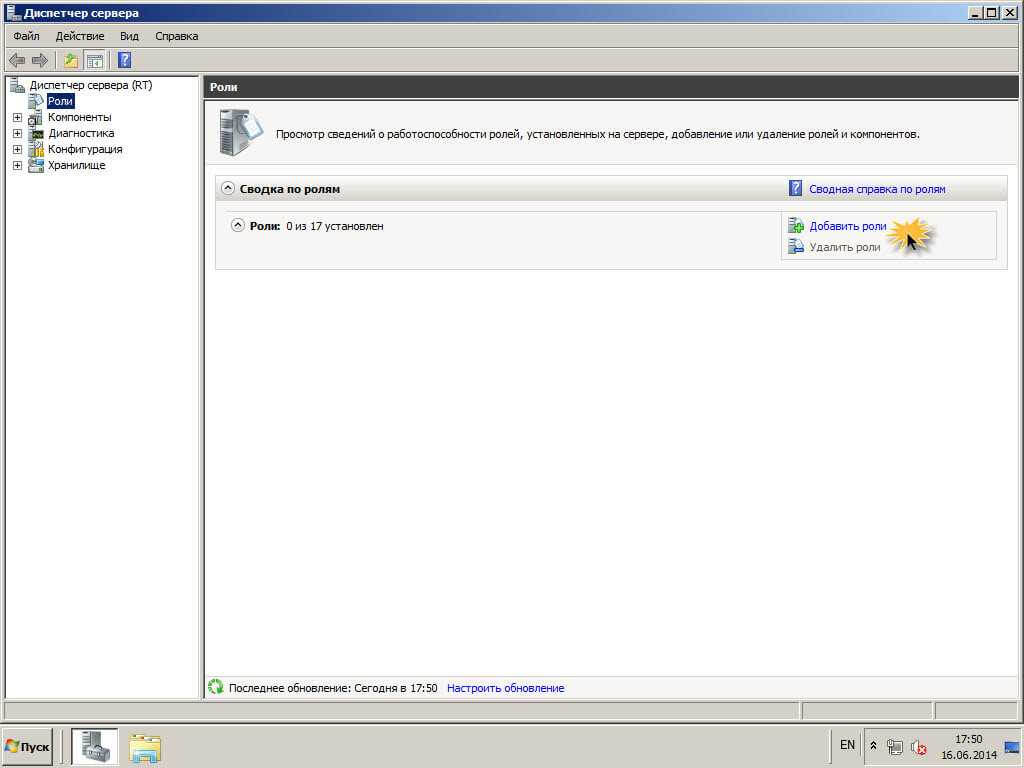

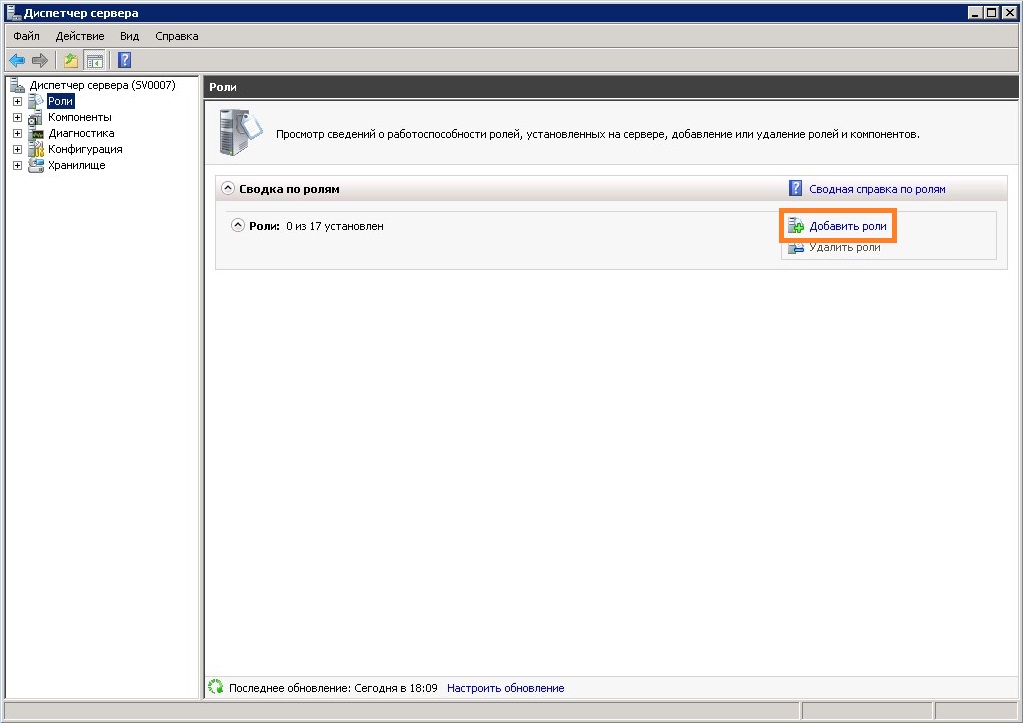

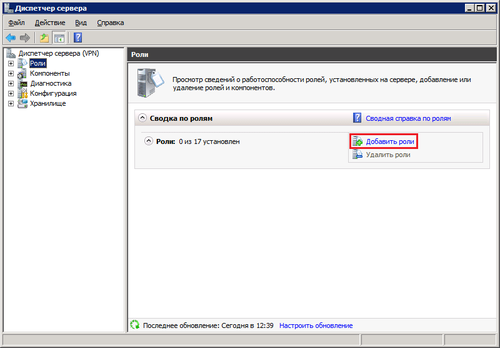

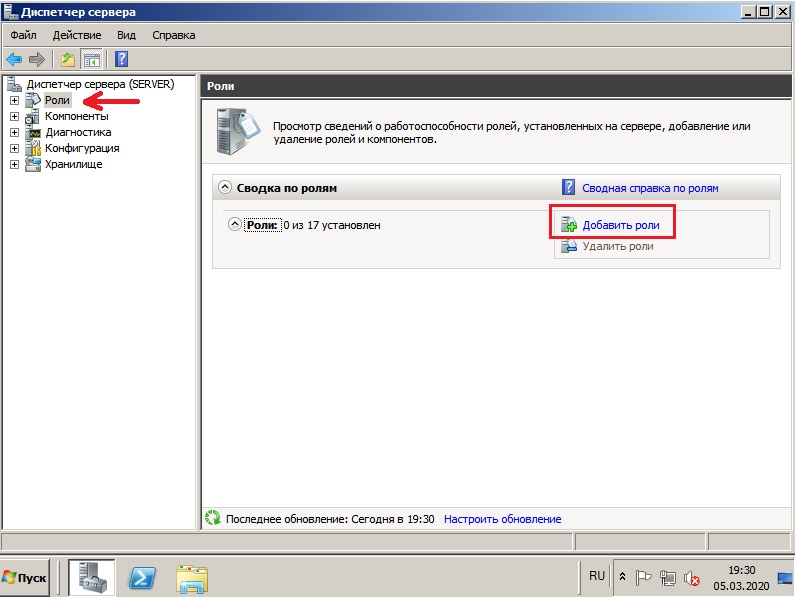

Запускаем диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера»). Раскрываем вкладку «Роли» и нажимаем «Добавить роли».

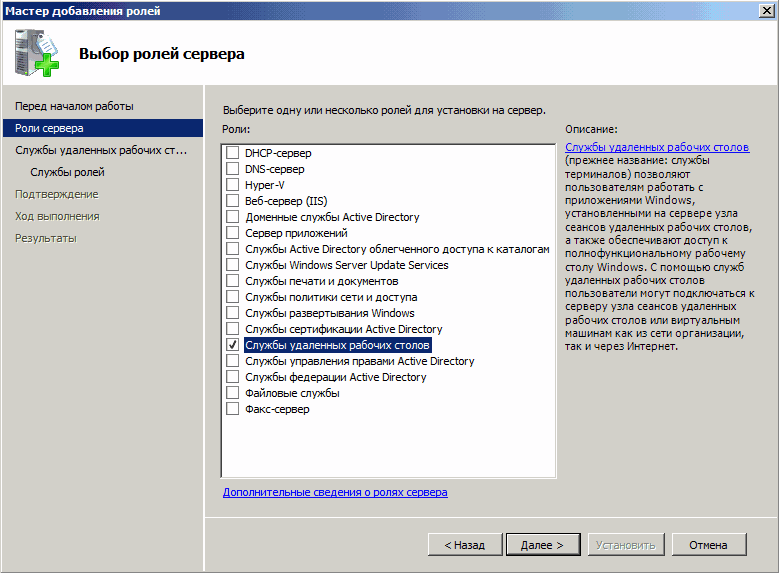

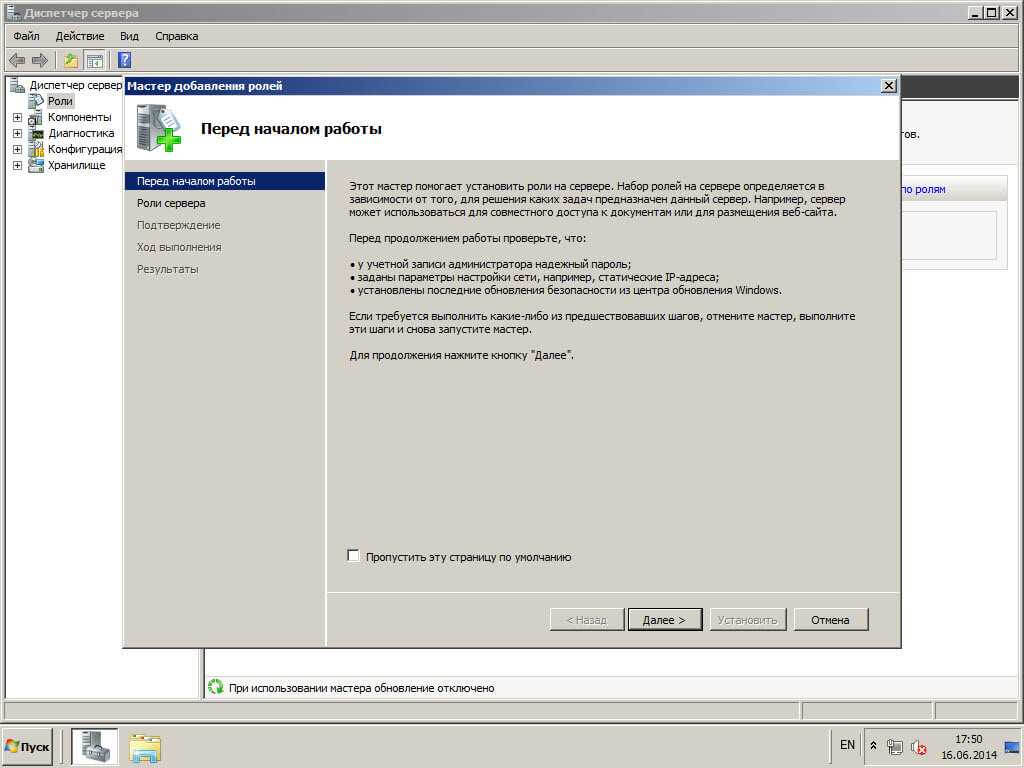

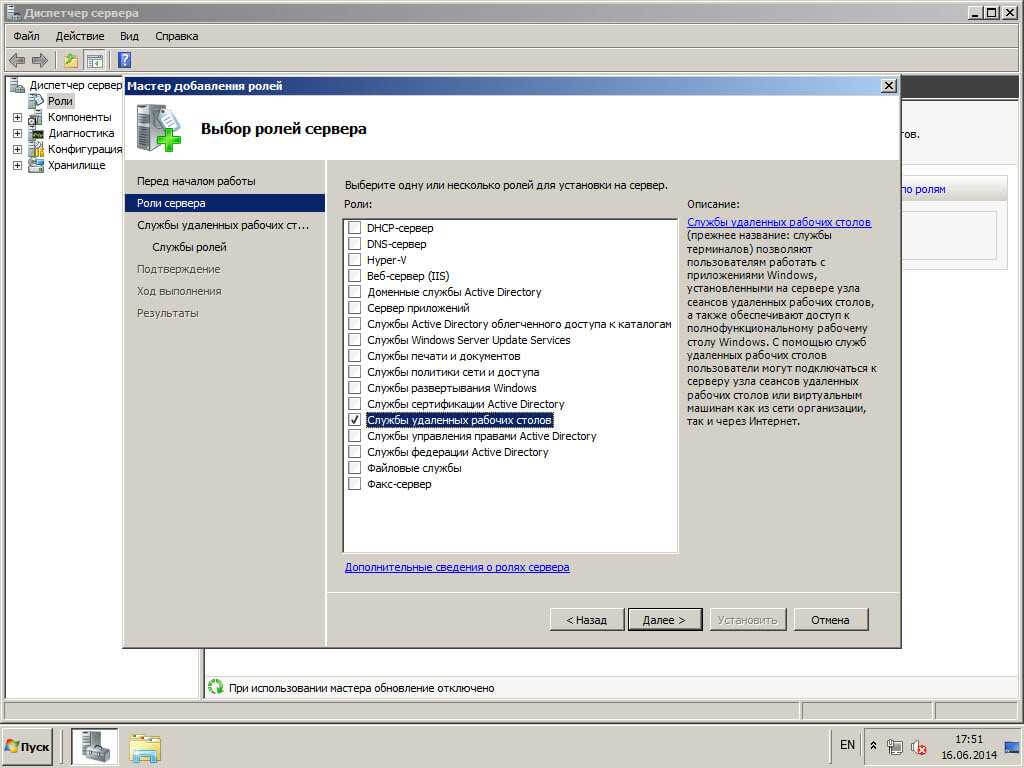

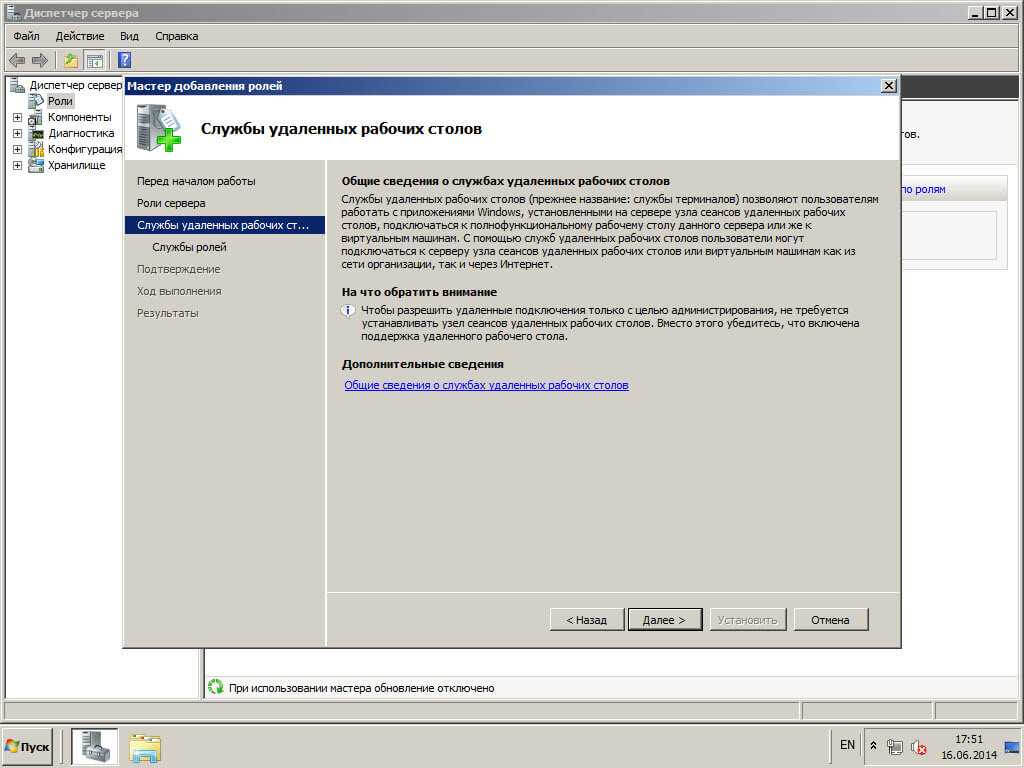

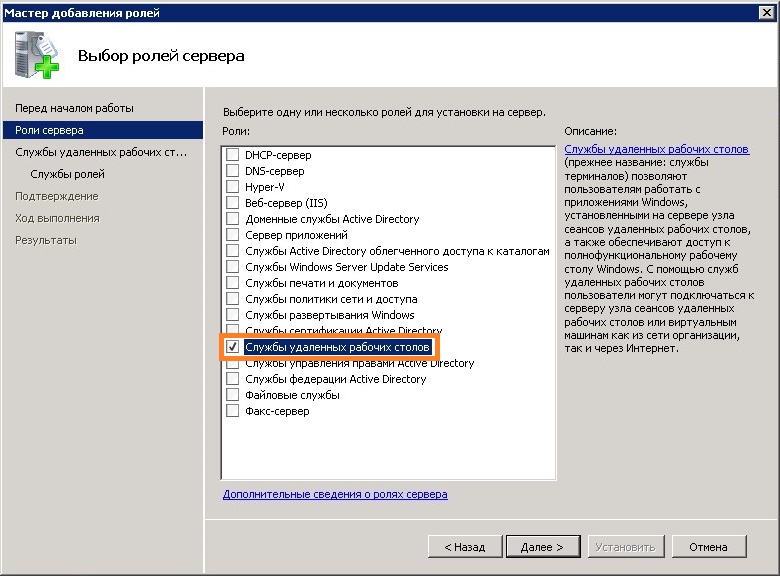

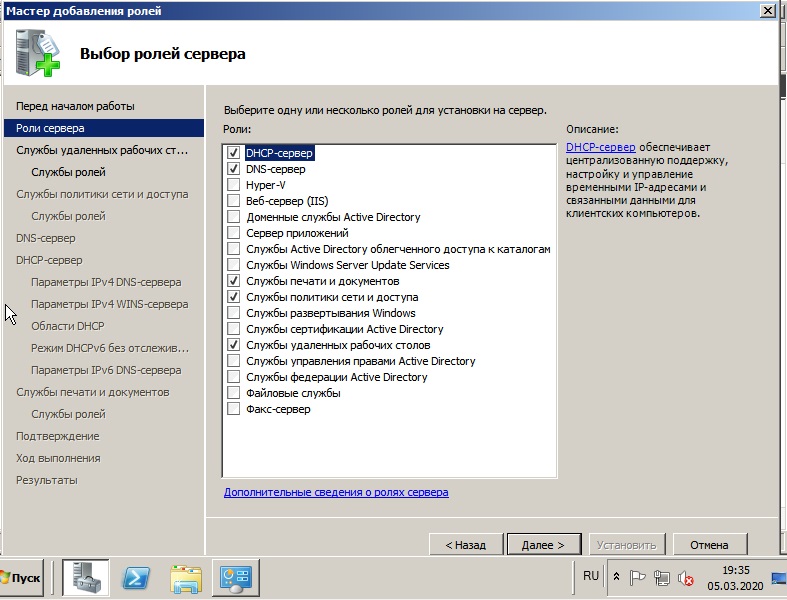

Запустится «Мастер добавления ролей» . Жмем «Далее» , затем выбираем в списке роль «Службы удаленных рабочих столов» и 2 раза снова нажимаем «Далее» .

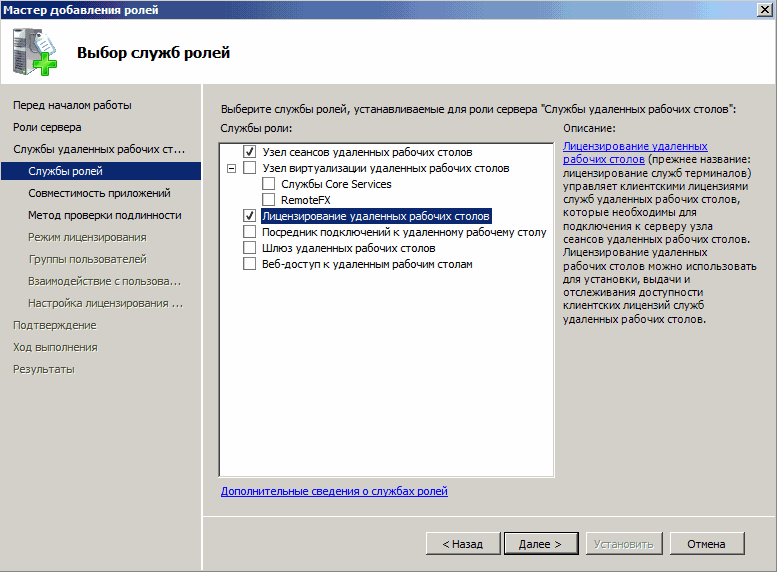

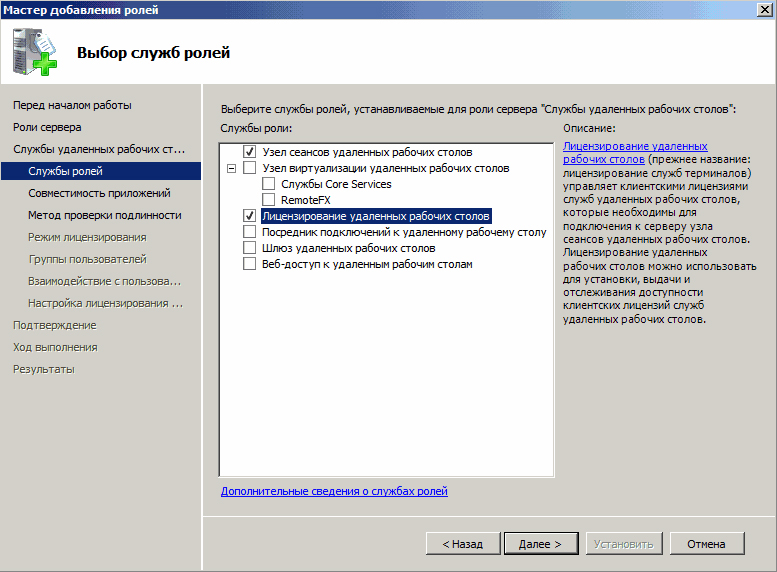

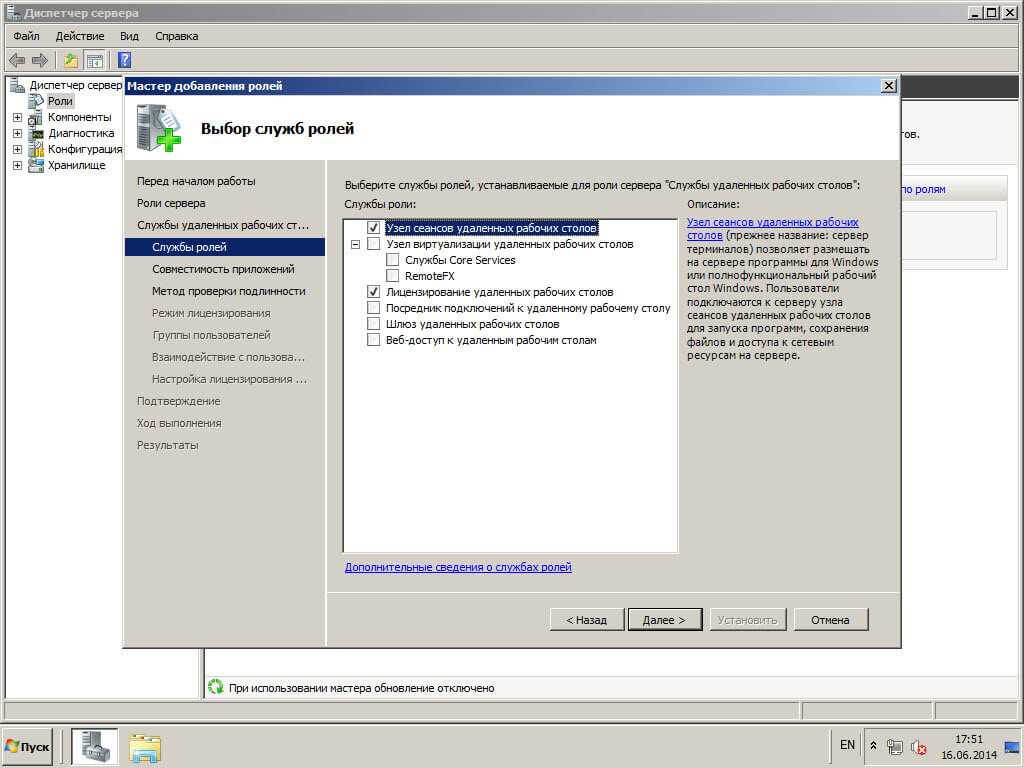

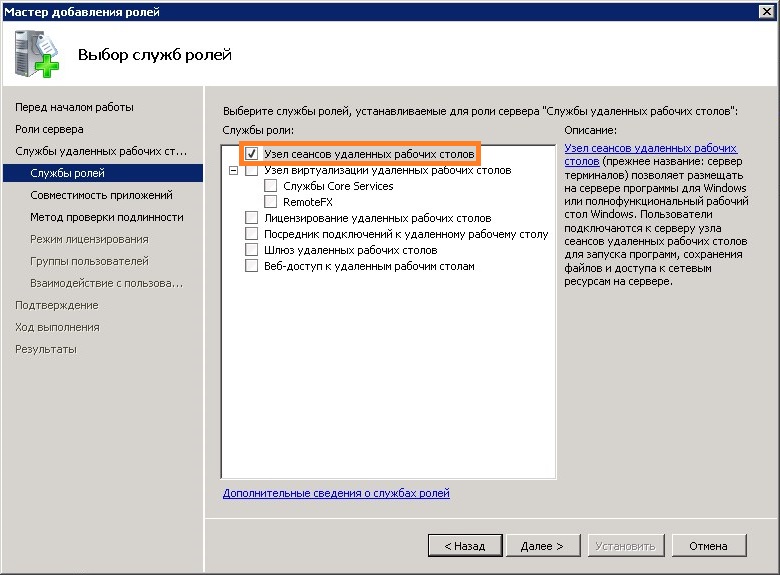

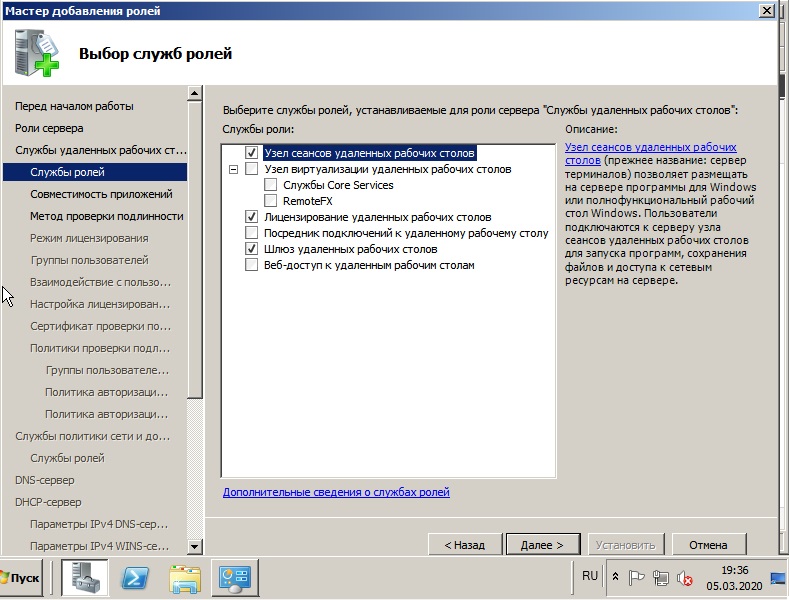

Увидим окно выбора служб ролей. В нем выбираем «Узел сеансов удаленных рабочих столов» и «Лицензирование удаленных рабочих столов» и снова 2 раза «Далее» .

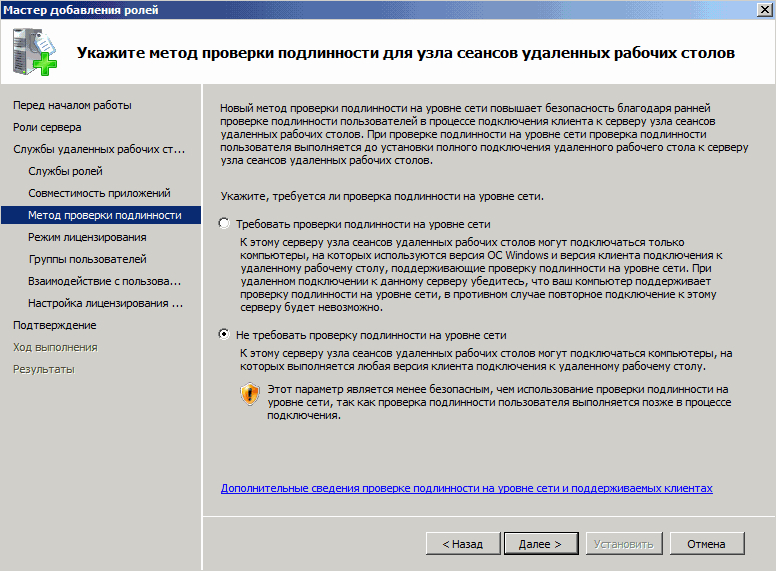

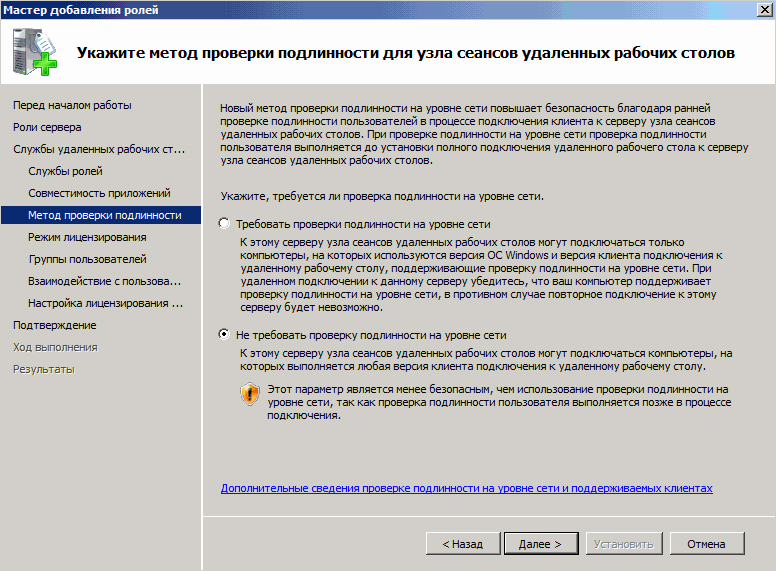

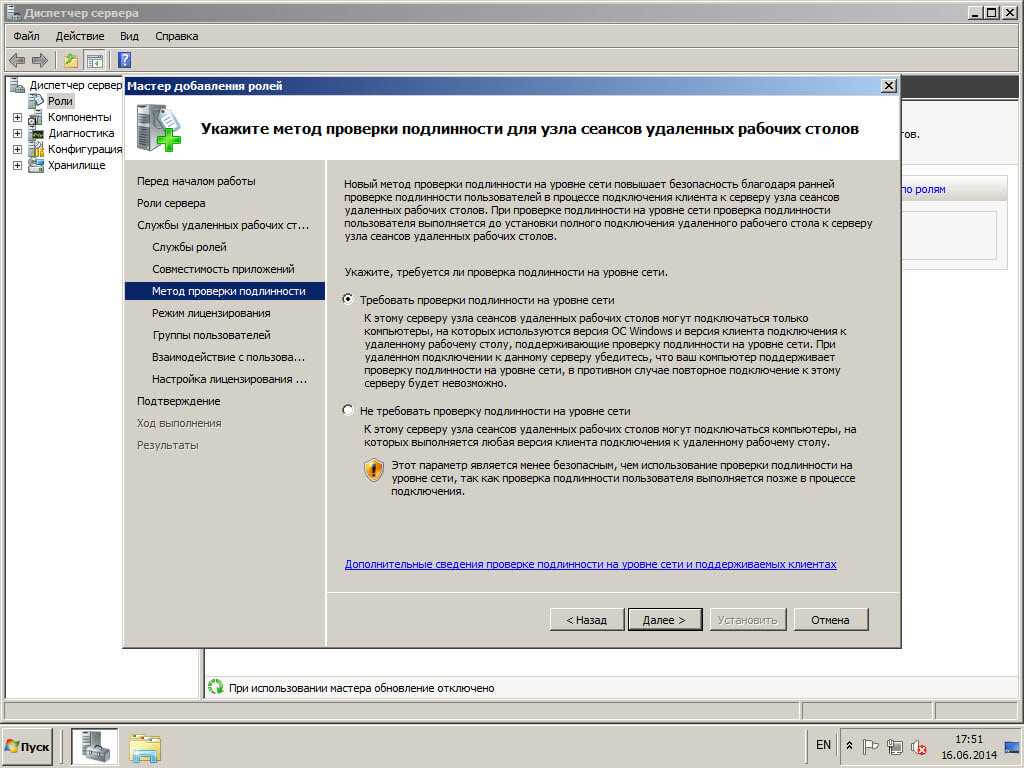

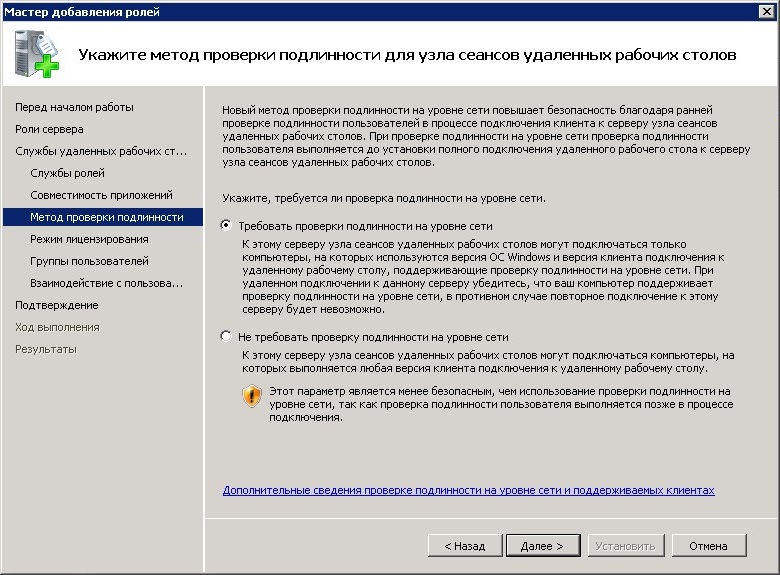

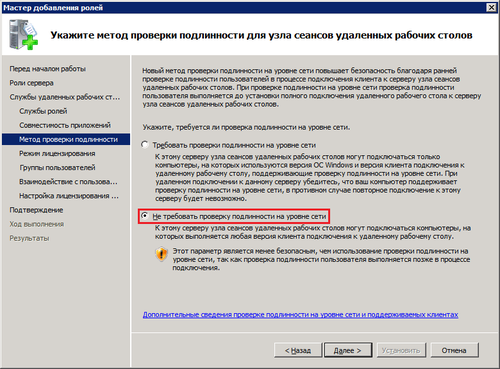

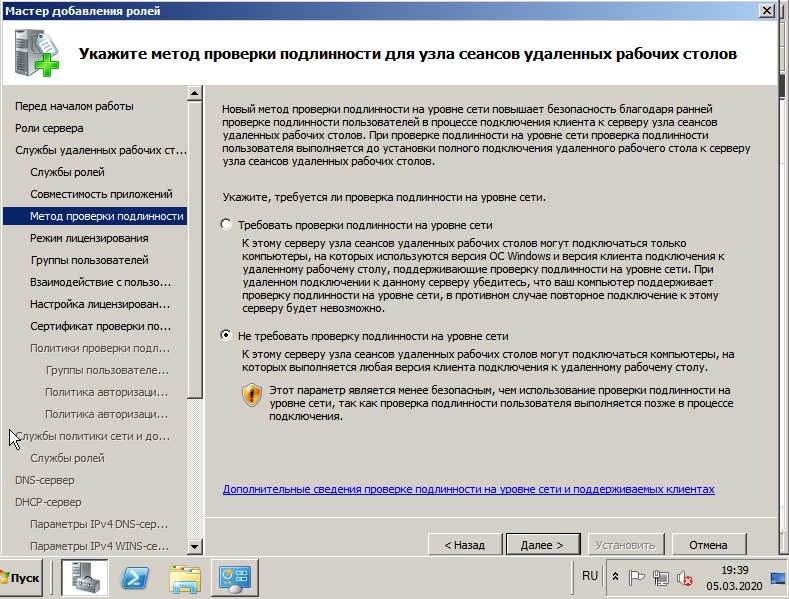

Метод проверки подлинности выбираем «Не требуем проверку подлинности на уровне сети» , чтобы можно было подключаться со старых клиентов. После чего жмем «Далее» .

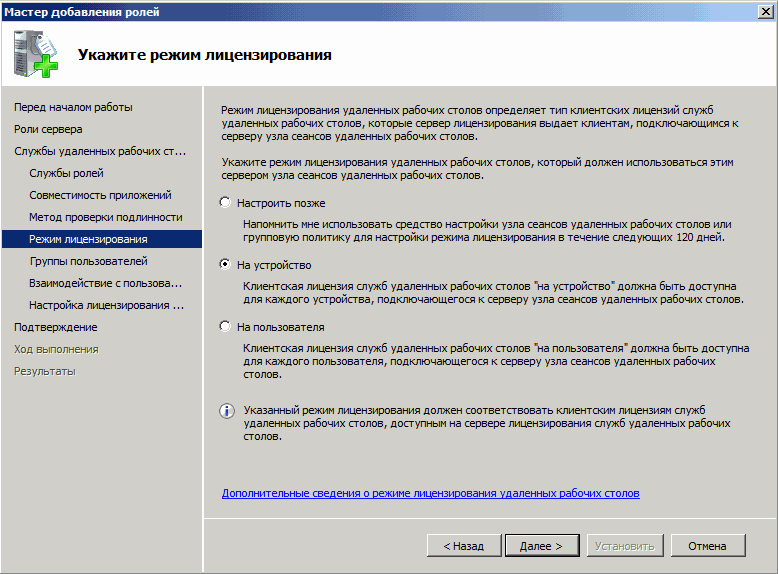

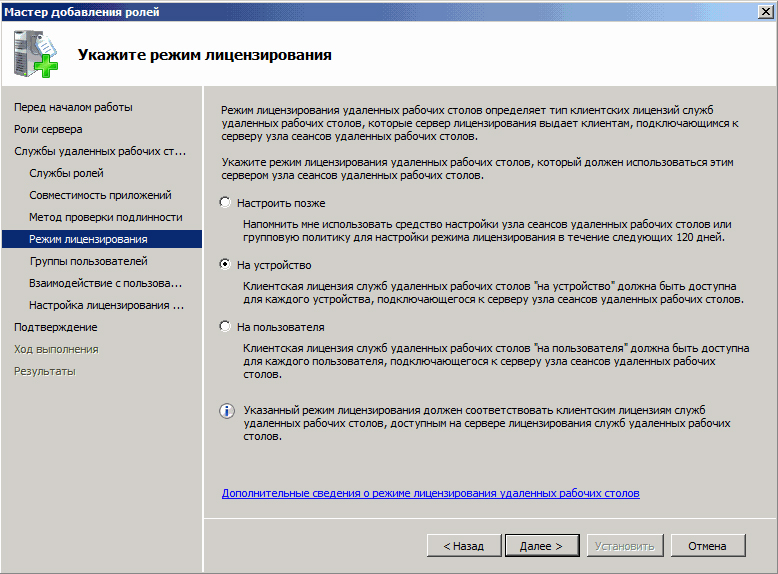

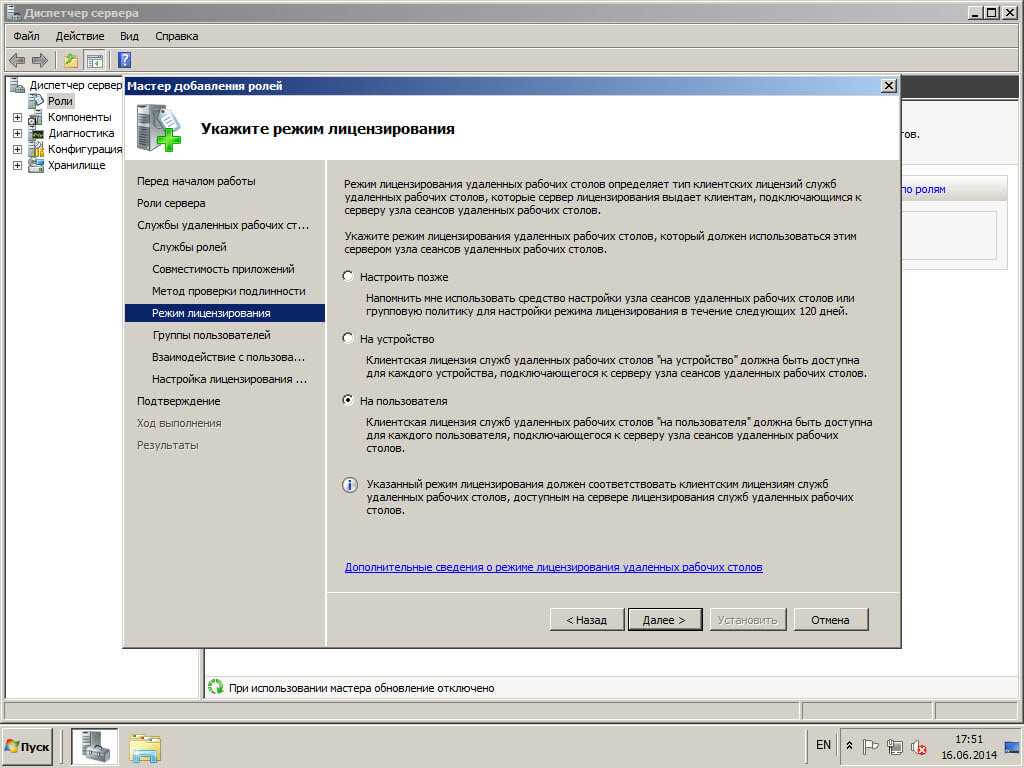

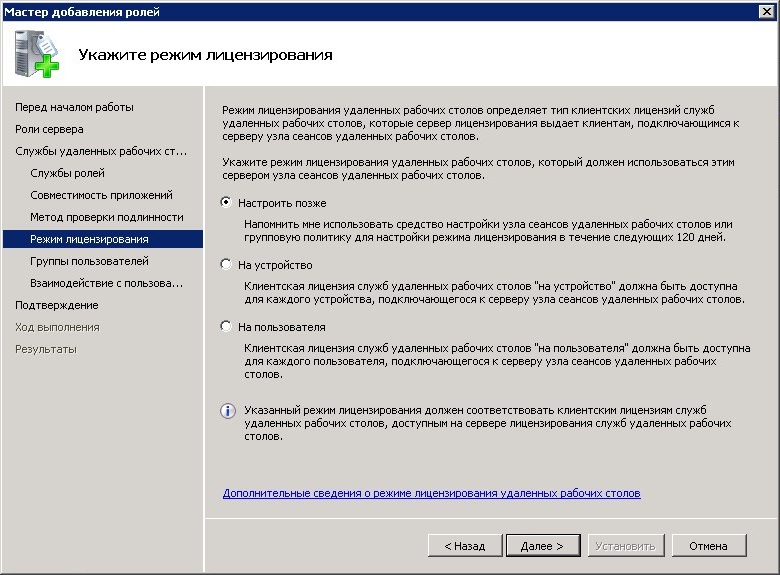

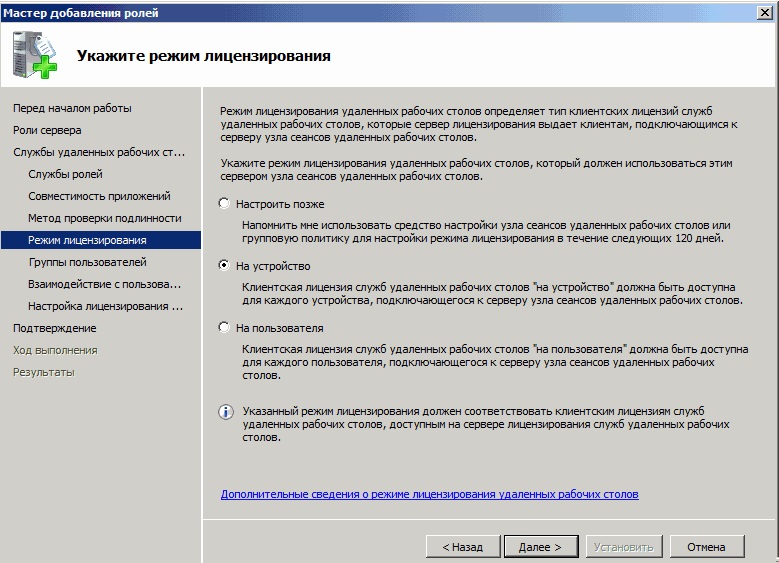

На следующем шаге нужно выбрать режим лицензирования: «На устройство» или «На пользователя» . Чтобы понять чем отличаются эти режимы рассмотрим простой пример. Предположим, у Вас есть 5 лицензий. При режиме «На устройство» вы можете создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим «На пользователя», то зайти на сервер смогут только 5 выбранных пользователей, независимо с какого устройства они подключаются. Выбирайте тот режим, который вам наиболее подходит и нажимайте «Далее» .

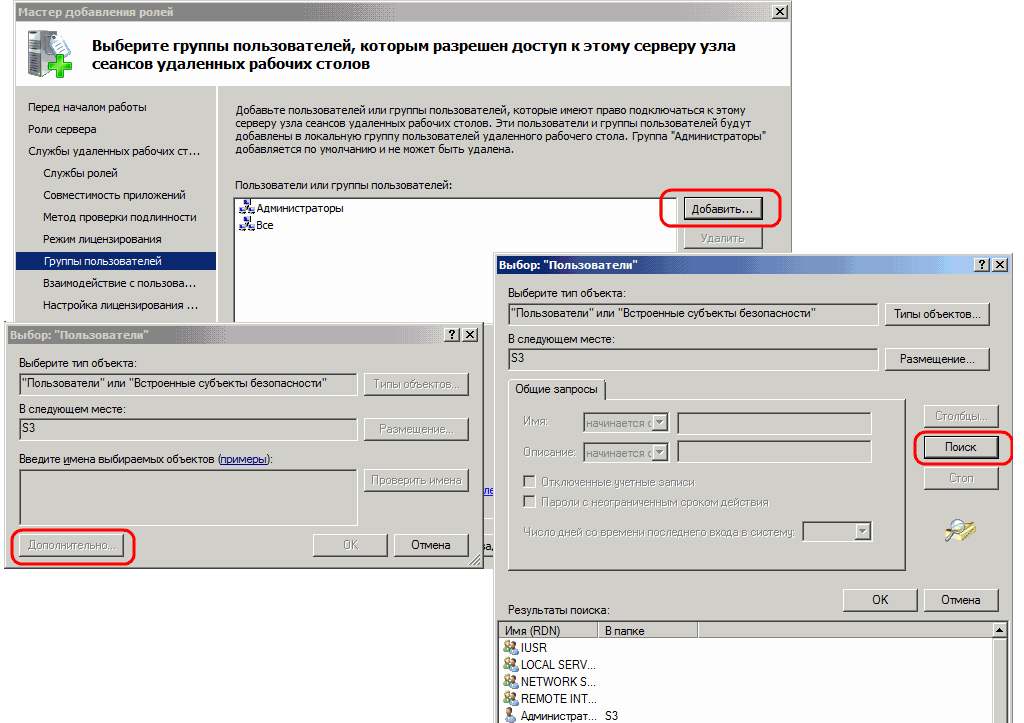

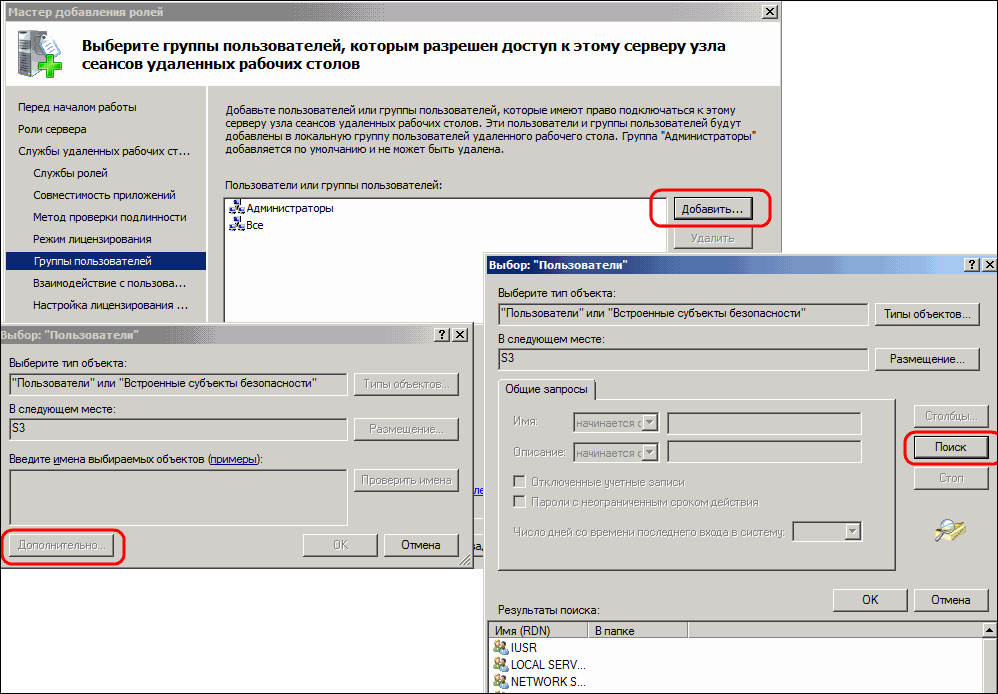

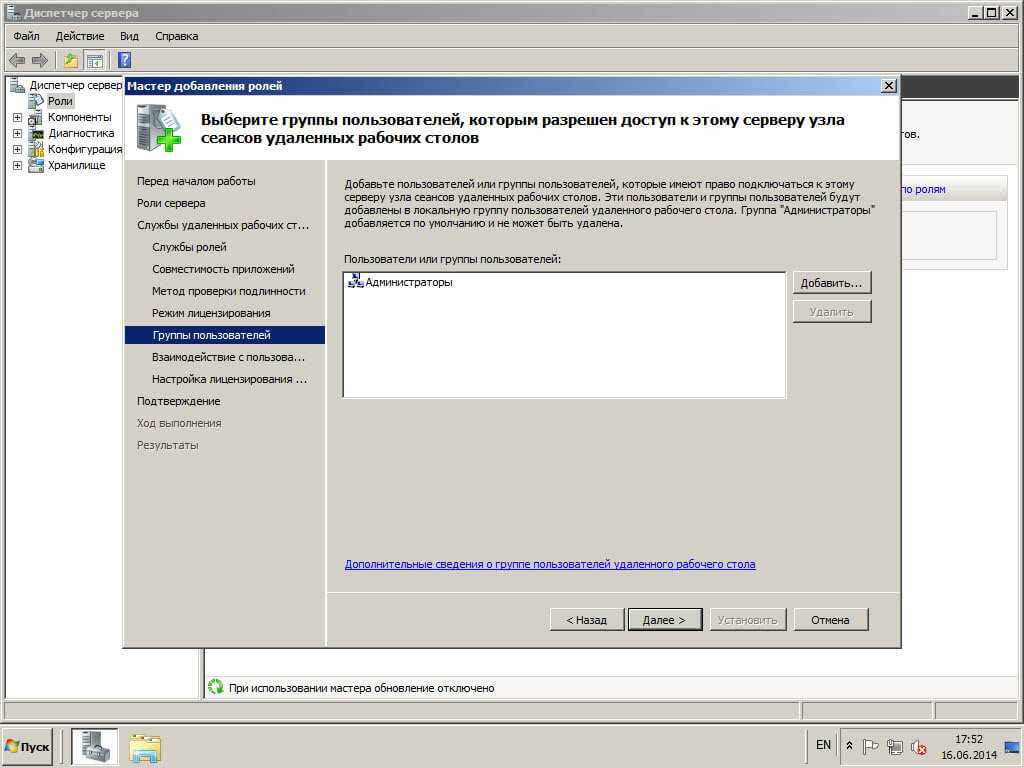

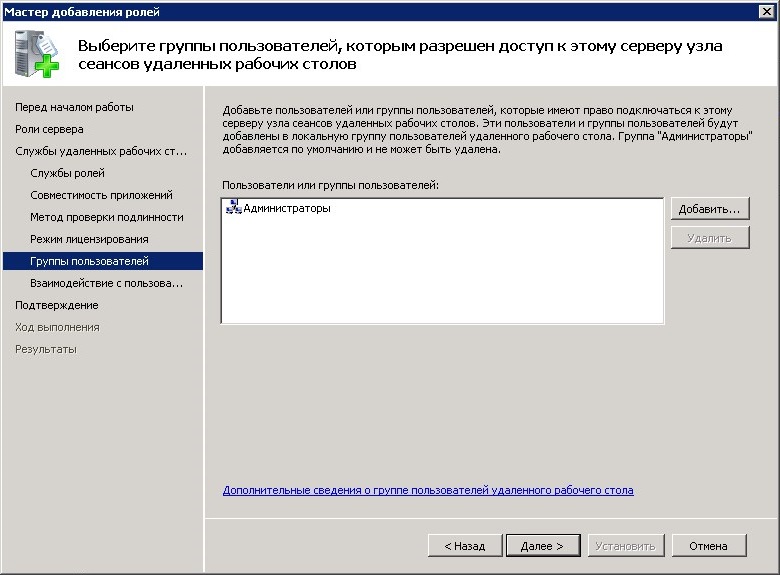

На этом этапе нужно добавить пользователей или группу пользователей, которые будут иметь доступ к службе терминалов. Для этого нажимаем «Добавить», «Дополнительно», в открывшемся окне «Поиск», выбираем пользователя и нажимаем «ОК». Для того чтобы все пользователи без исключения могли подключаться к нашему серверу терминалов добавляем группу «Все» . После чего жмем «ОК» и «Далее» .

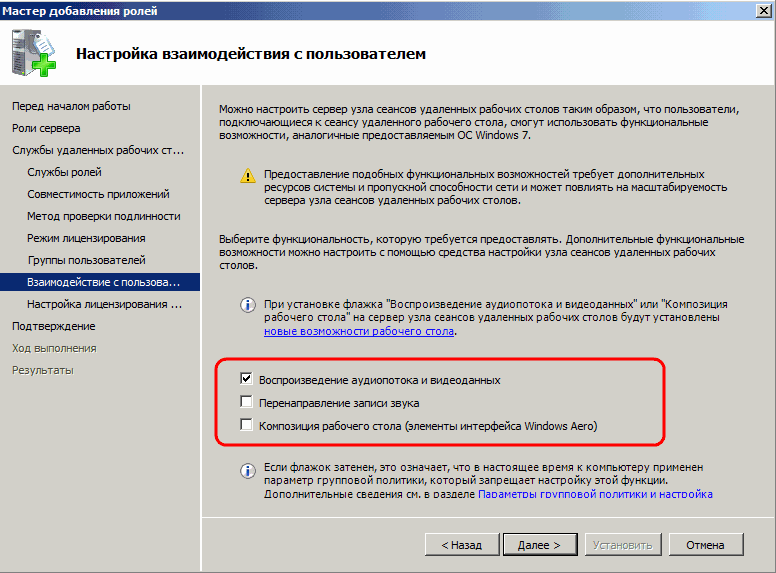

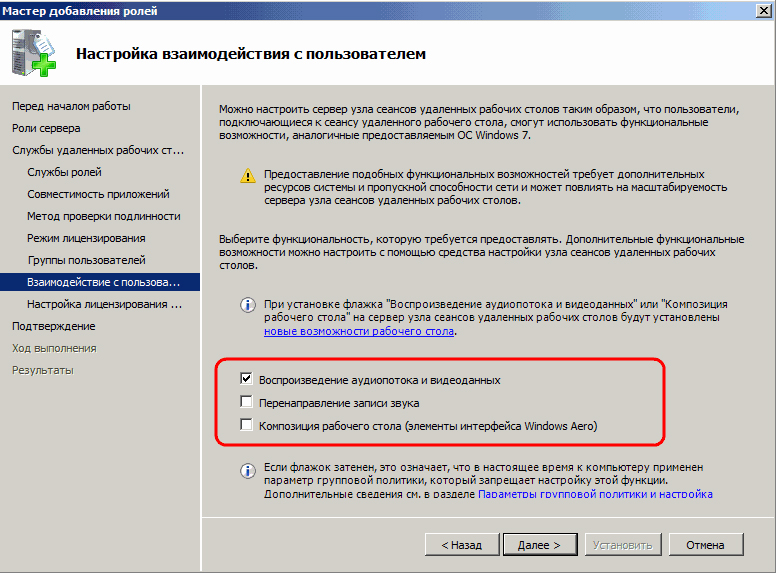

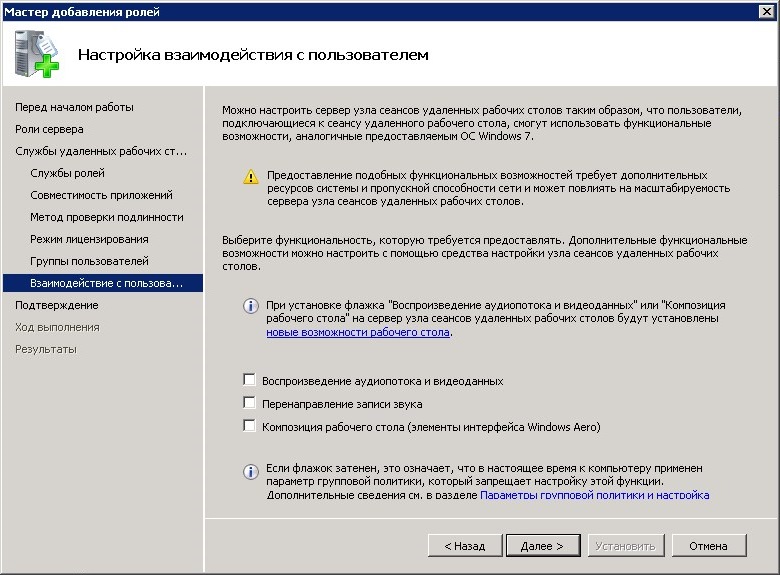

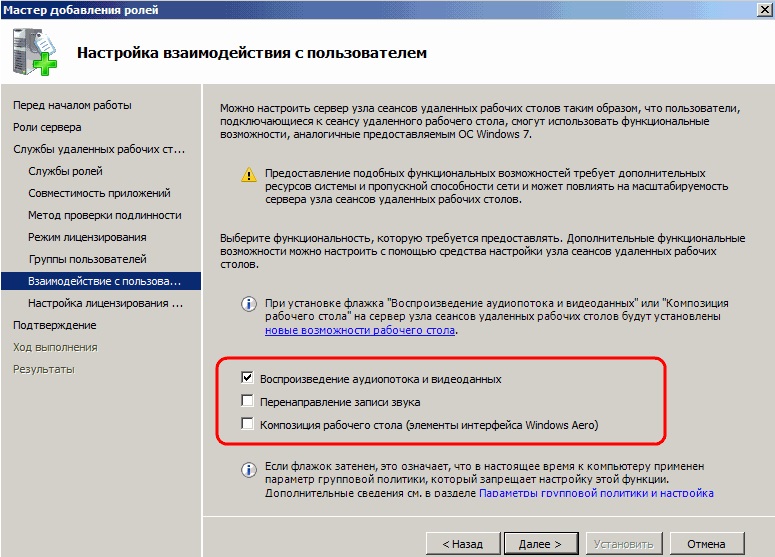

Если Вы хотите чтобы через удаленный рабочий стол можно было прослушивать аудиоданные и смотреть видео, то устанавливайте соответствующую галочку. Аналогично с записью звука и Windows Aero. Выбрав нужные параметры жмем «Далее» .

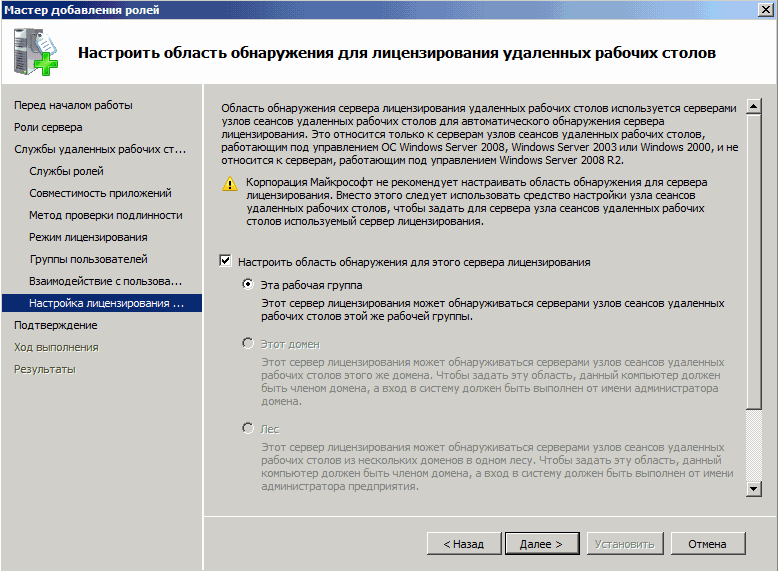

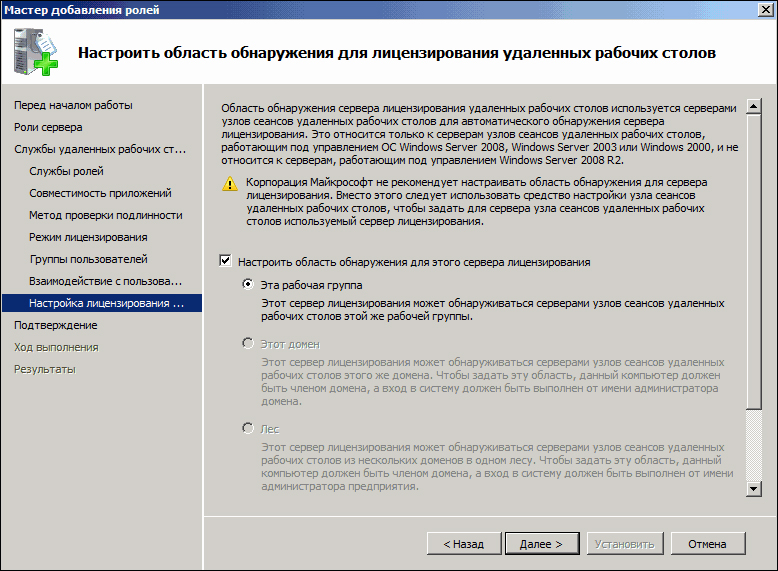

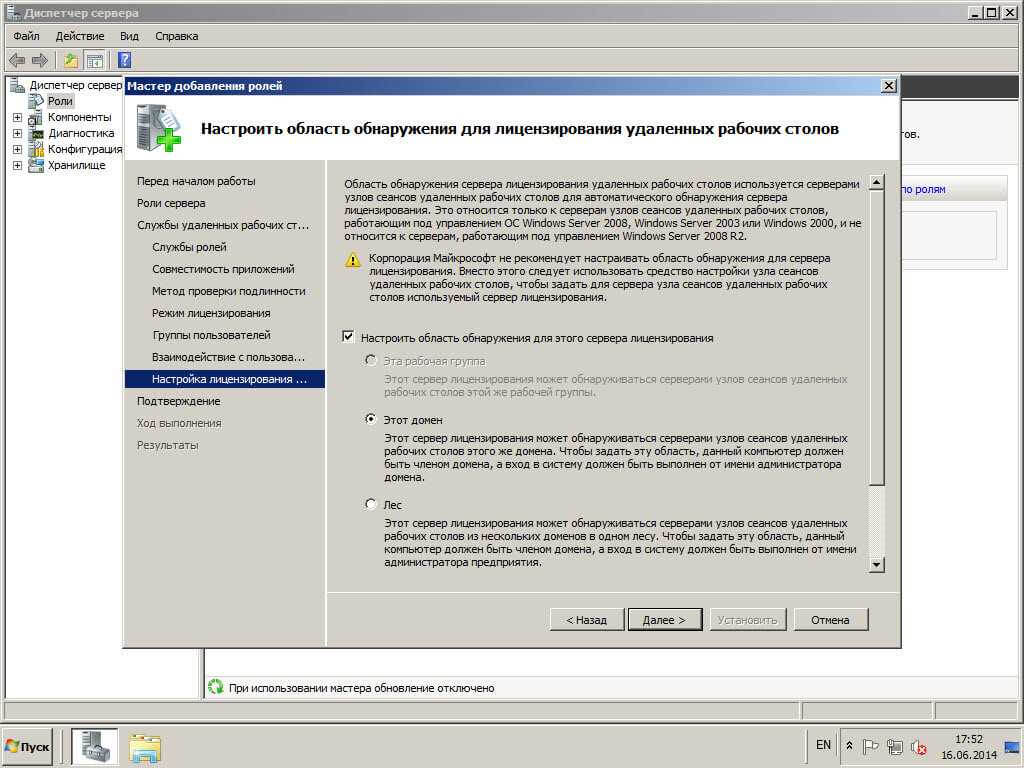

Теперь надо настроить область обнаружения для лицензирования удаленных рабочих столов. Если у Вас поднят Active Directory, то выбирайте «Этот домен» или «Лес» , в зависимости от структуры домена. В противном случае выбираем «Эта рабочая группа» и нажимаем «Далее» .

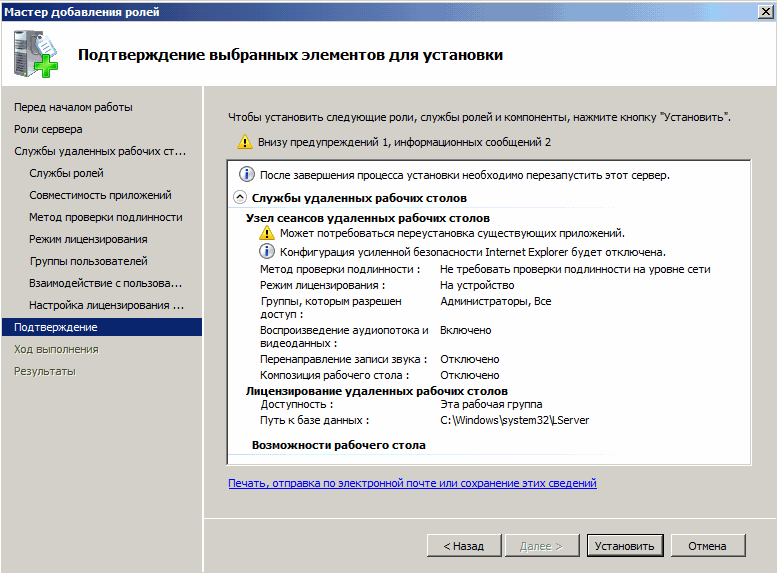

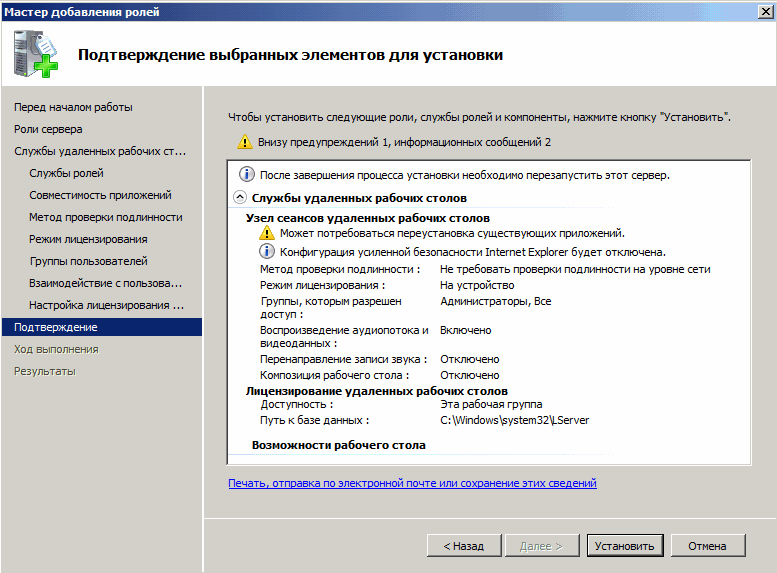

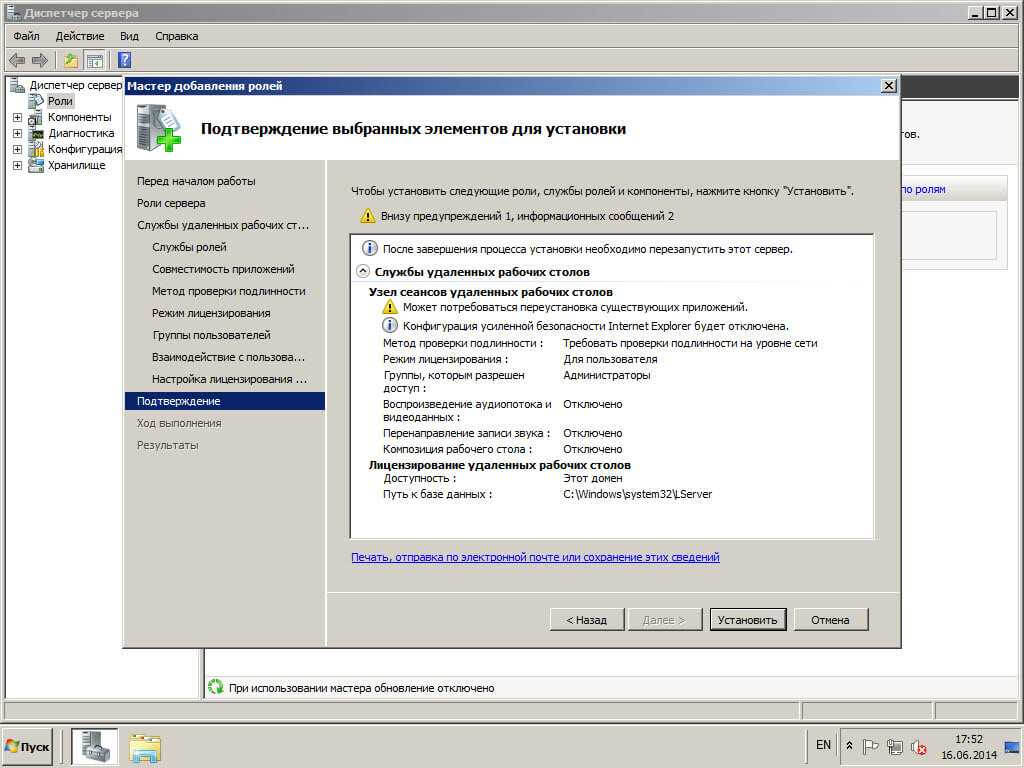

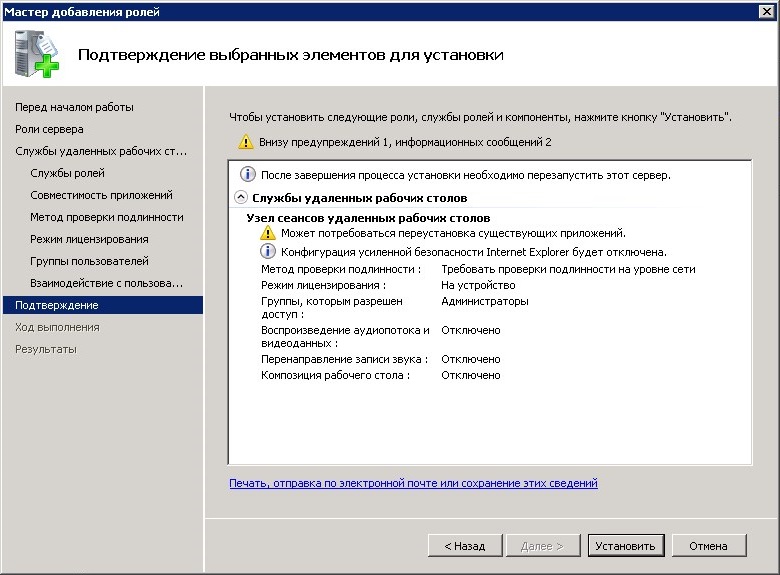

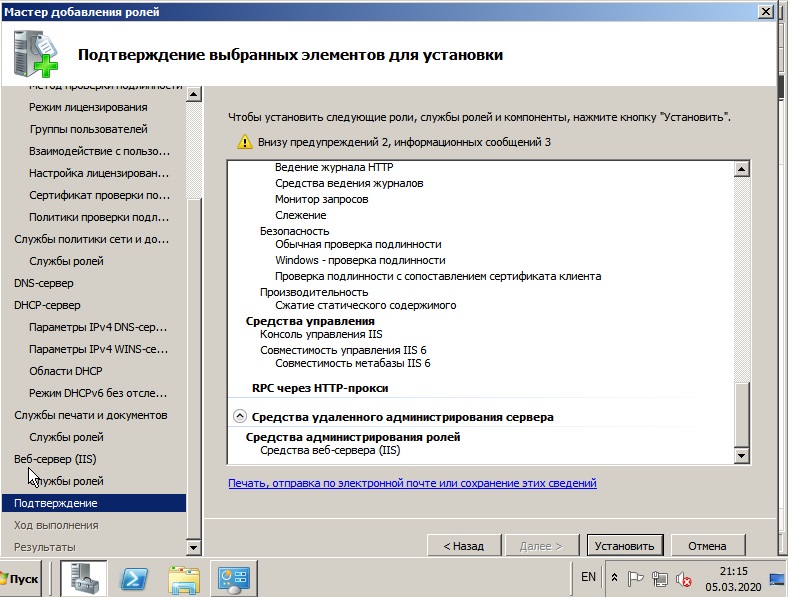

Проверяем все настройки и нажимаем «Установить».

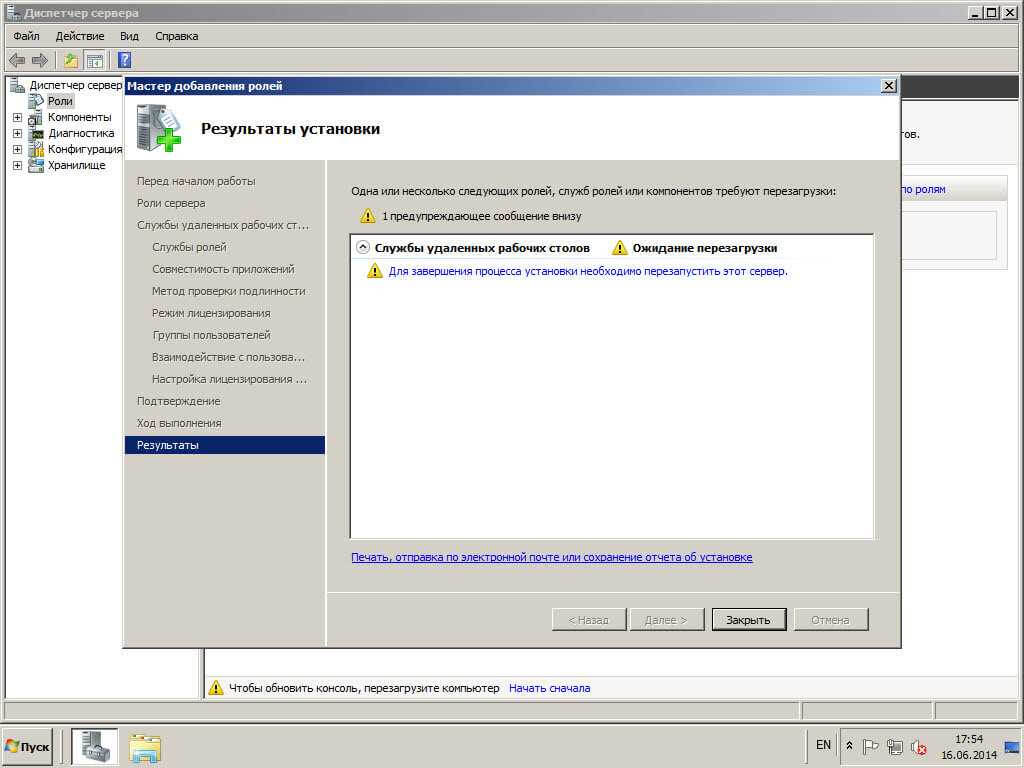

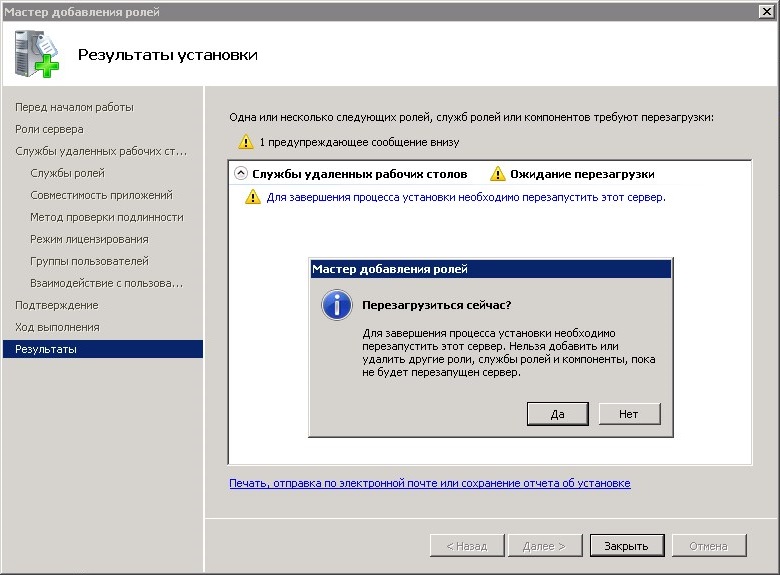

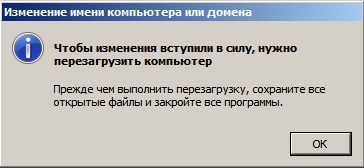

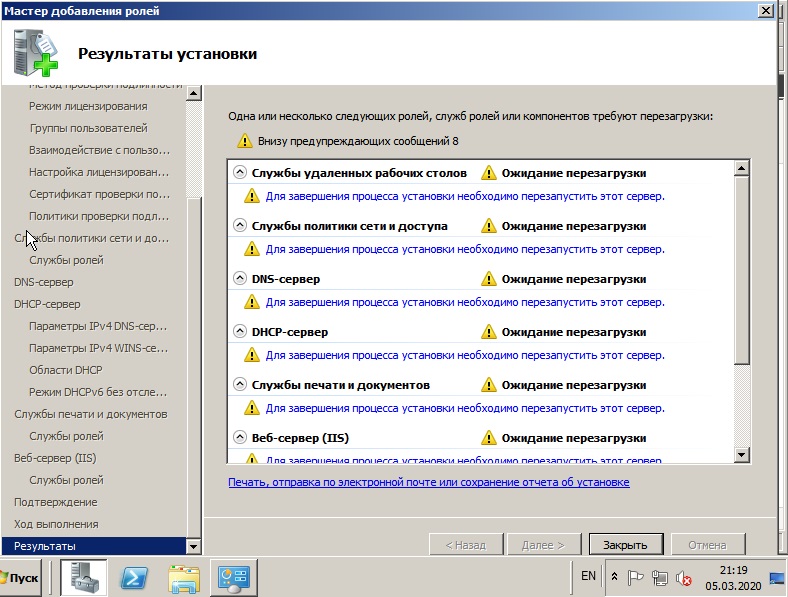

После установки потребуется перезагрузка.

3. Установка сервера лицензирования удаленных рабочих столов

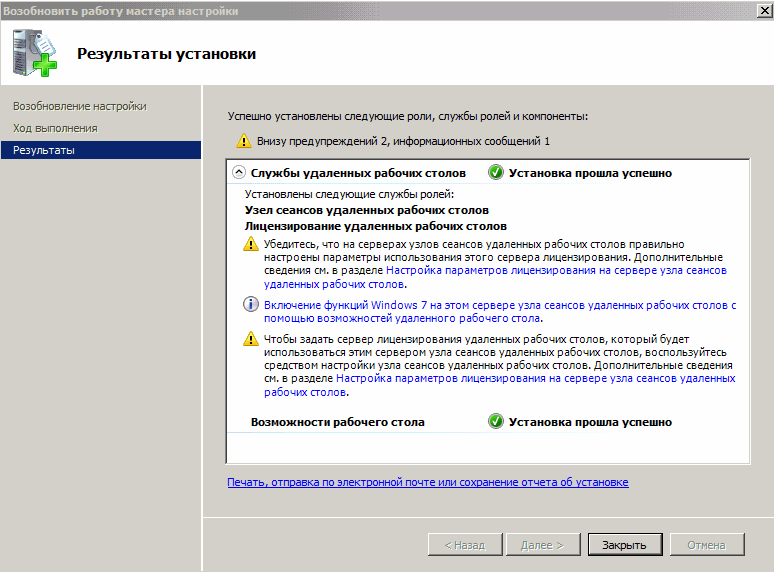

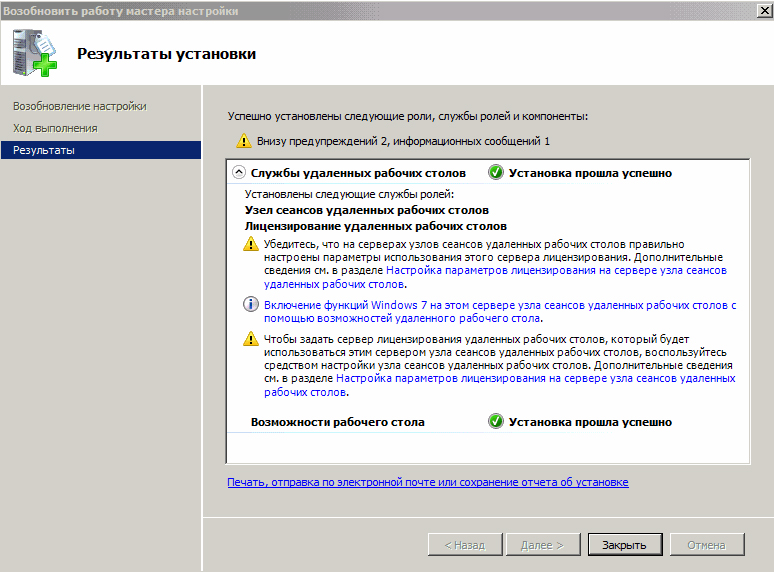

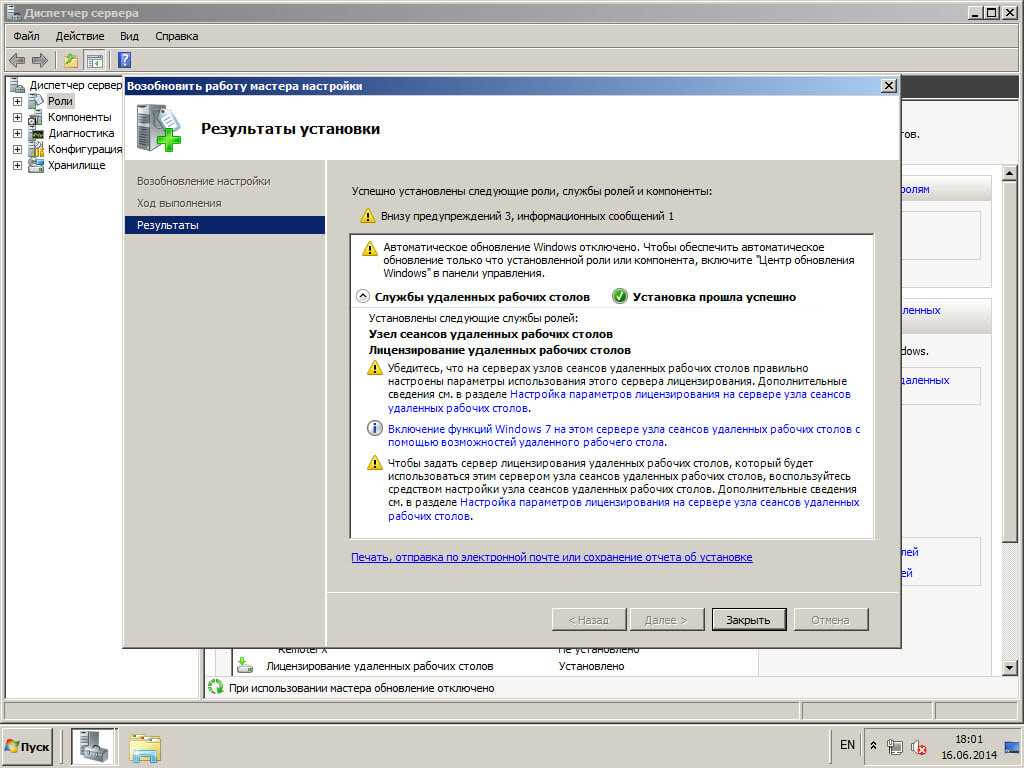

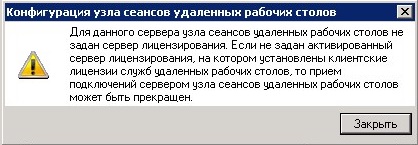

Если все сделано правильно, то после перезагрузки мы увидим окно, с сообщением, что установка прошла успешно, но с предупреждением, что нужно настроить параметры лицензирования на сервере узла сеансов удаленных рабочих столов.

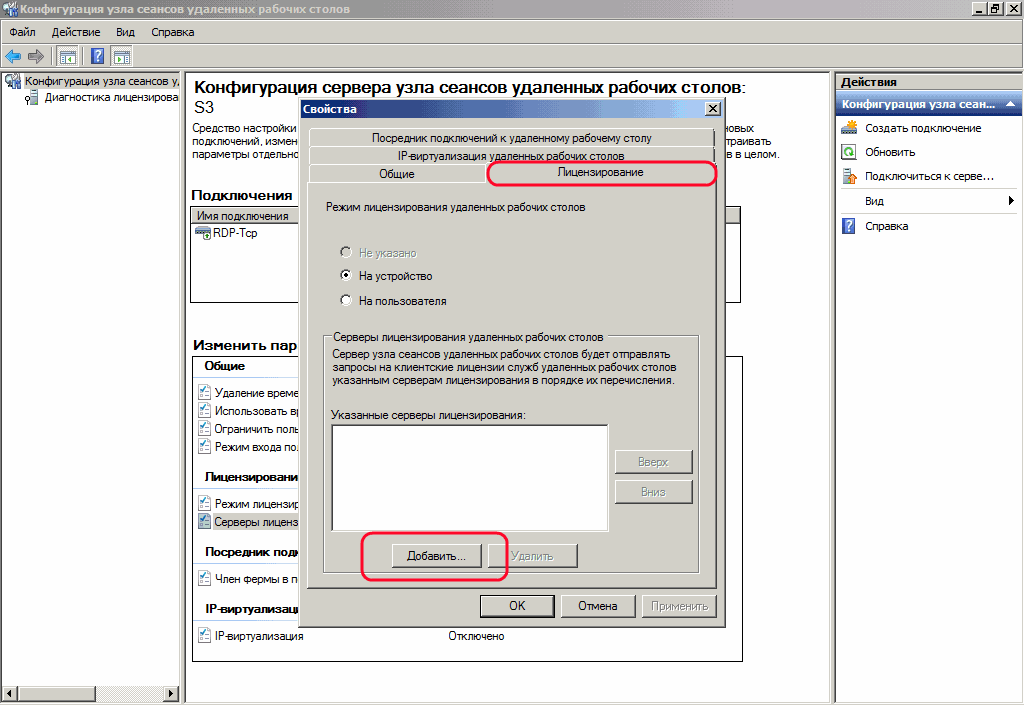

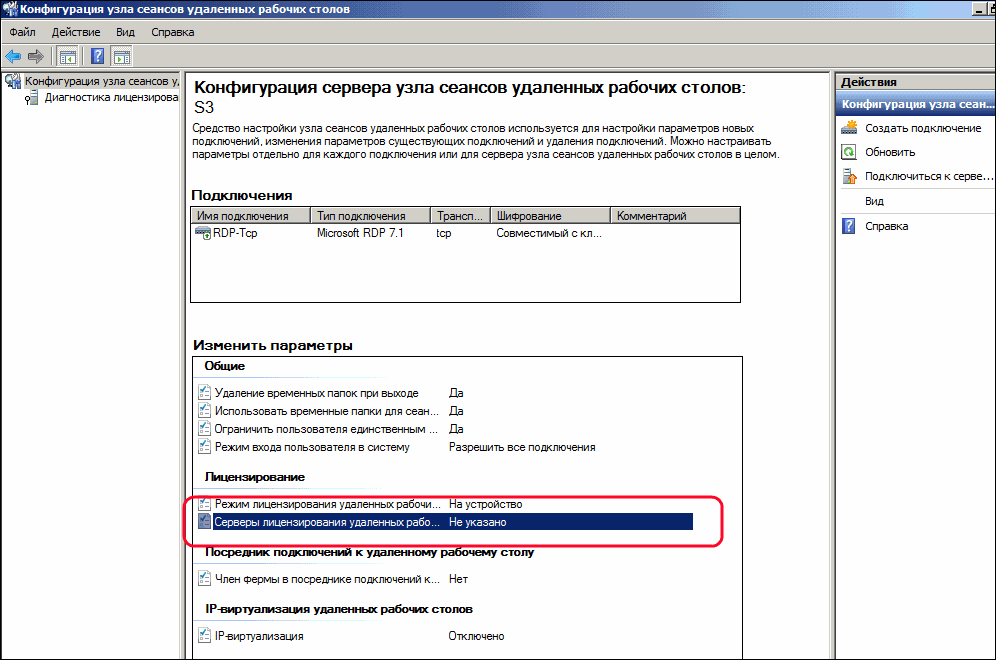

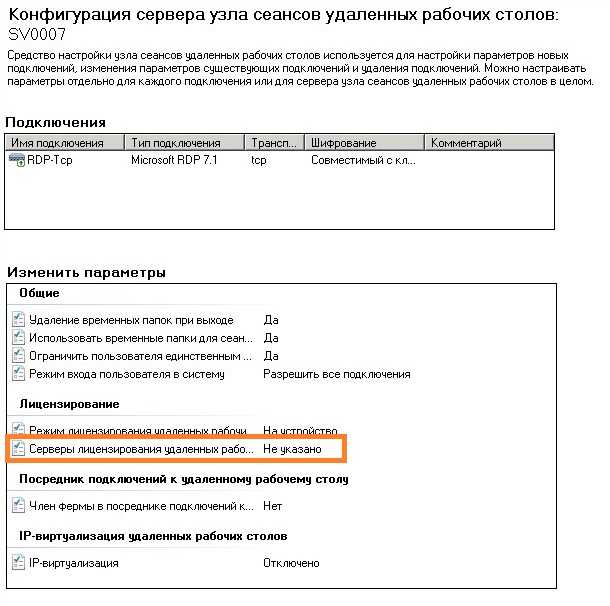

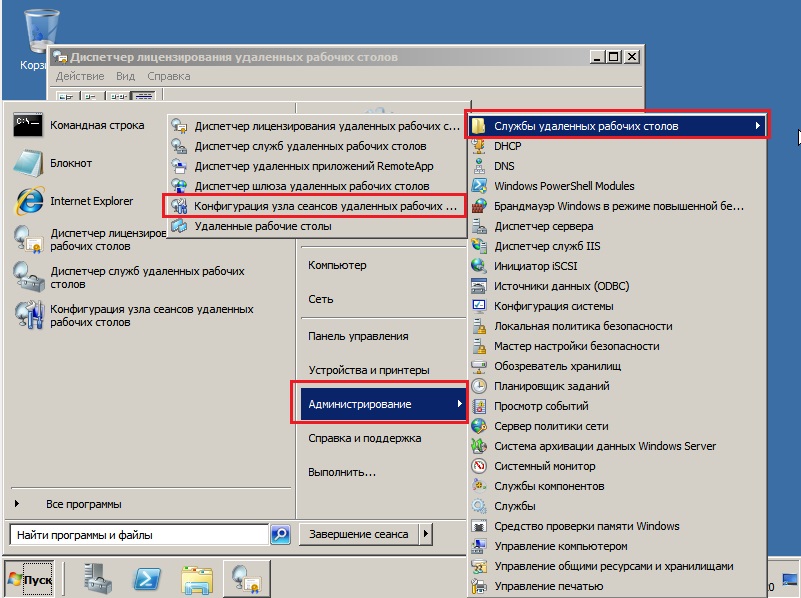

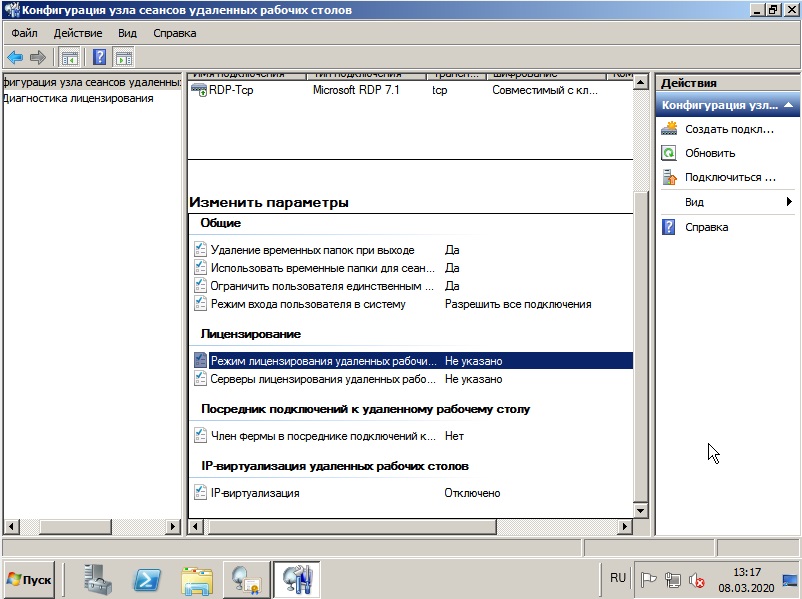

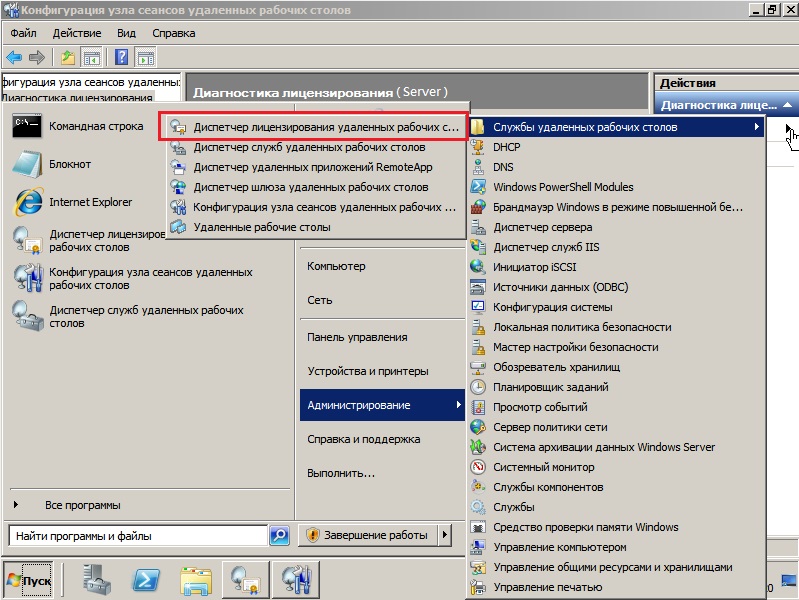

Укажем сервер лицензирования вручную. Для этого запустим оснастку «Конфигурация узла сеансов удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). Там мы видим что не указан сервер лицензирования удаленных рабочих столов.

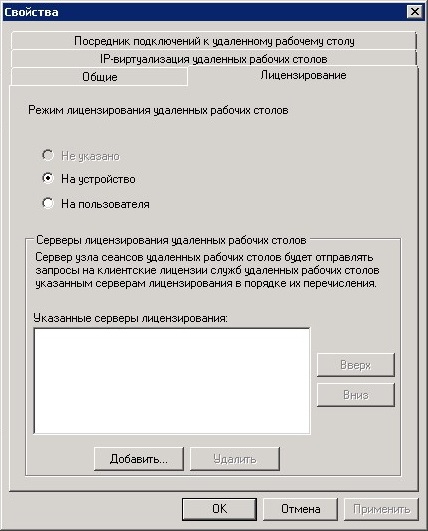

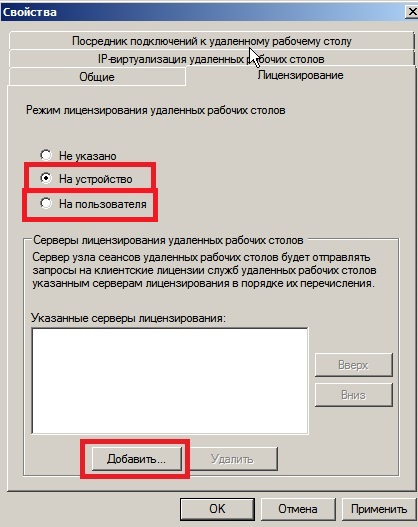

Кликаем 2 раза по этой строке, в открывшемся окне «Свойства» , выбираем вкладку «Лицензирование» и нажимаем кнопку «Добавить» .

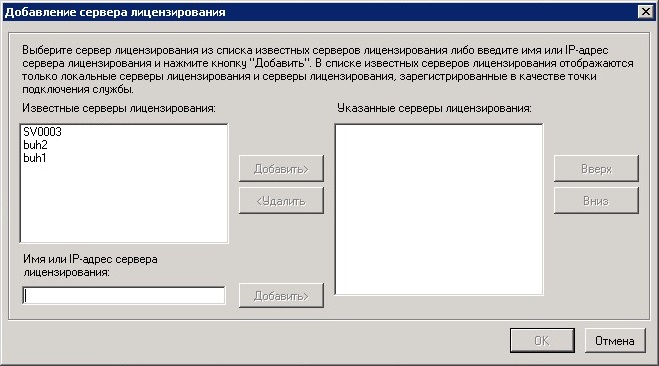

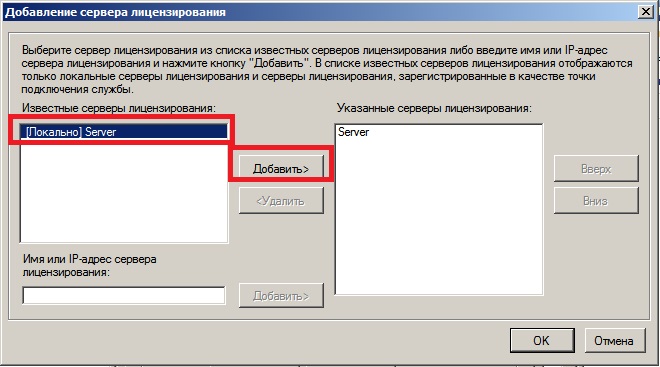

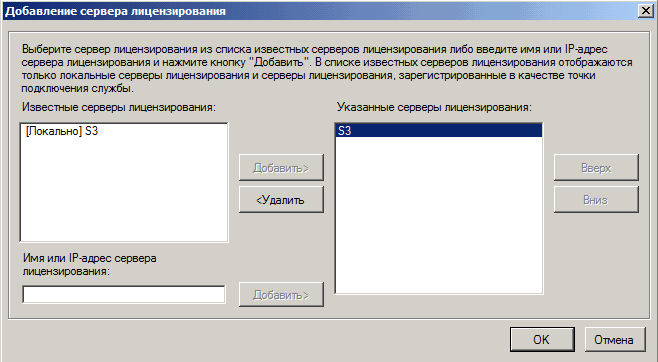

Выбираем сервера из известных серверов лицензирования. В нашем случае сервер лицензирования находится на одном компьютере с сервером терминалов. Добавляем его и нажимаем «ОК» .

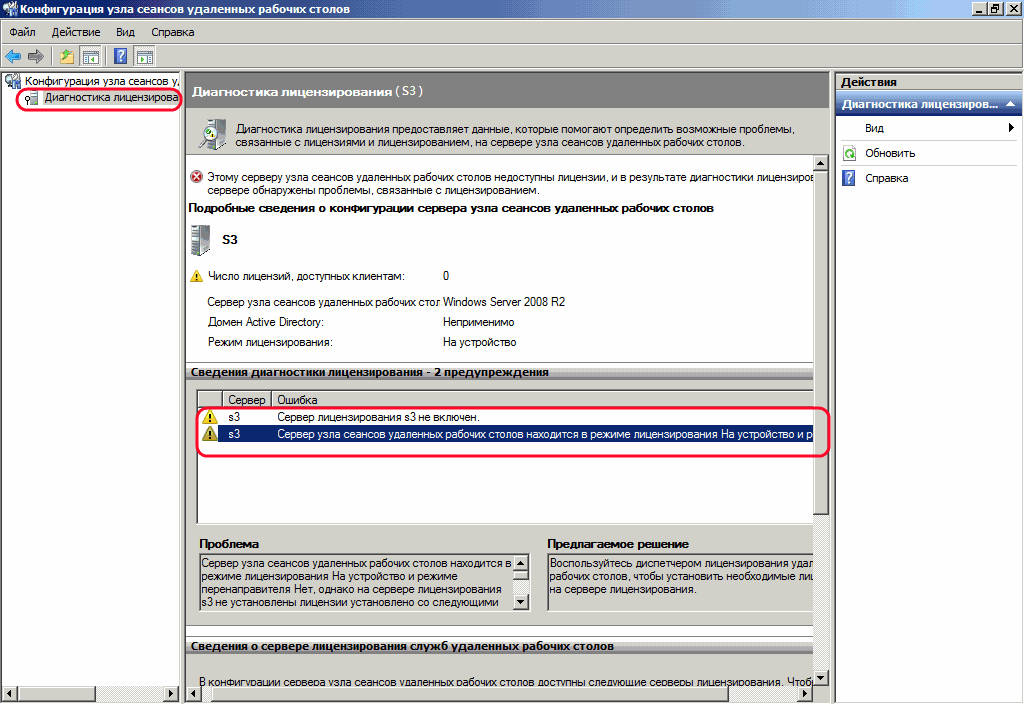

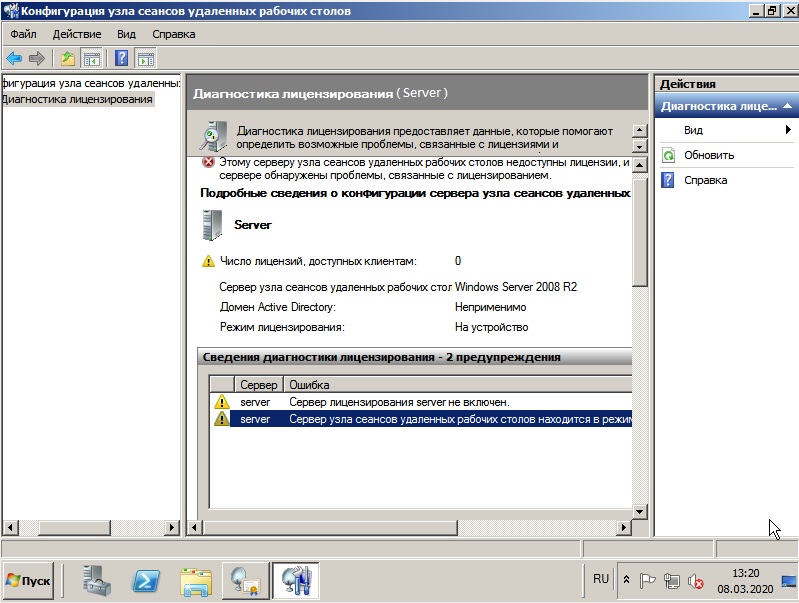

Теперь, если перейти на вкладу «Диагностика лицензирования» мы увидим что сервер лицензирования выбран, но не включен.

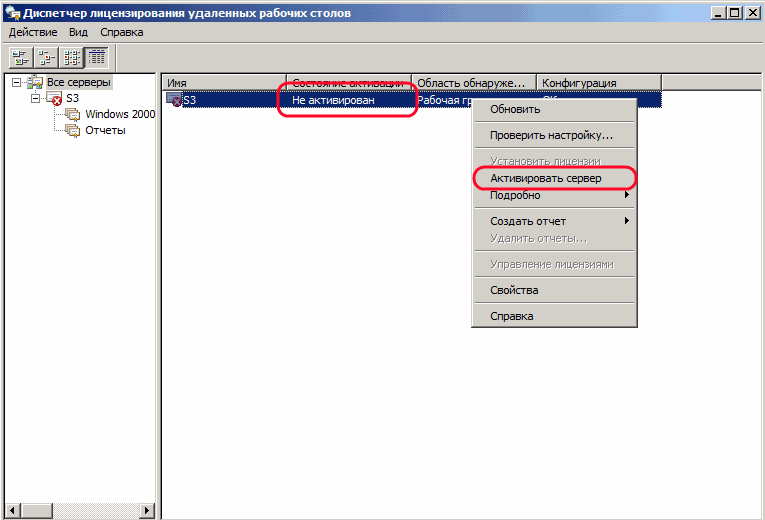

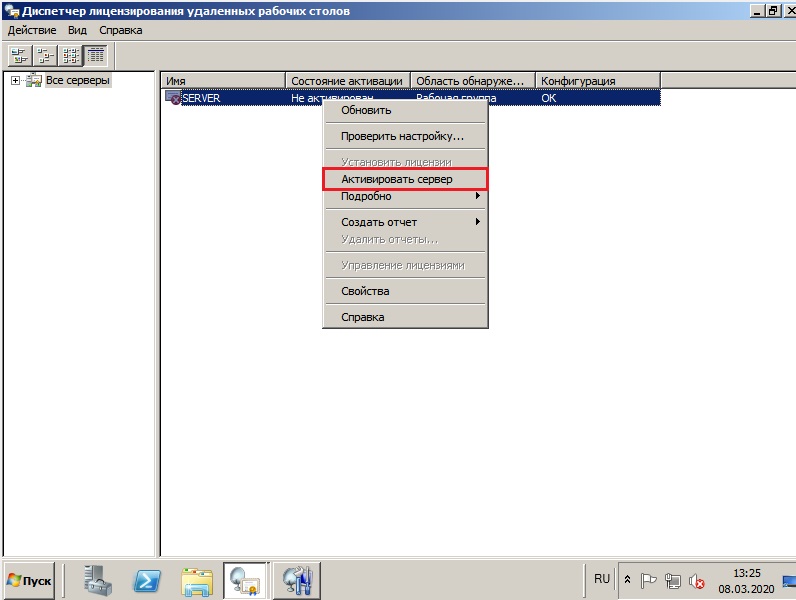

Для запуска и активации сервера лицензирования удаленных рабочих столов, запустим «Диспетчер лицензирования удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). В диспетчере мы видим наш сервер и статус «Не активирован» . Кликаем по нему правой кнопкой мыши и выбираем «Активировать сервер» .

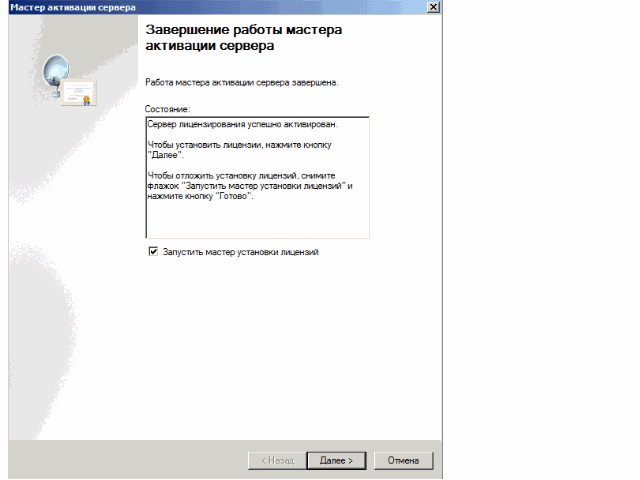

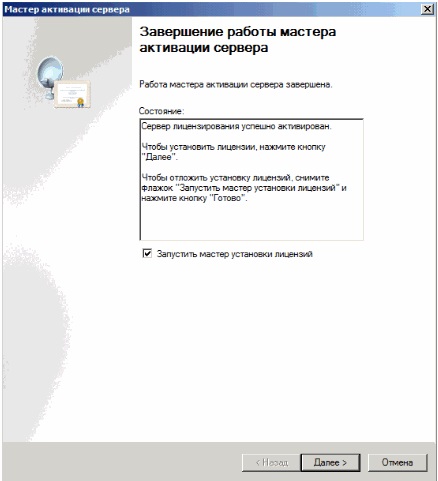

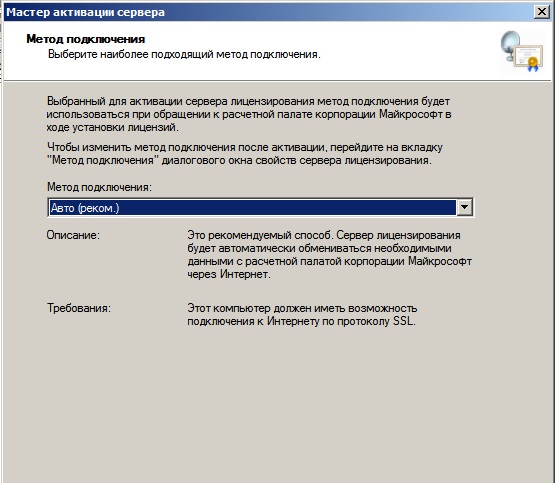

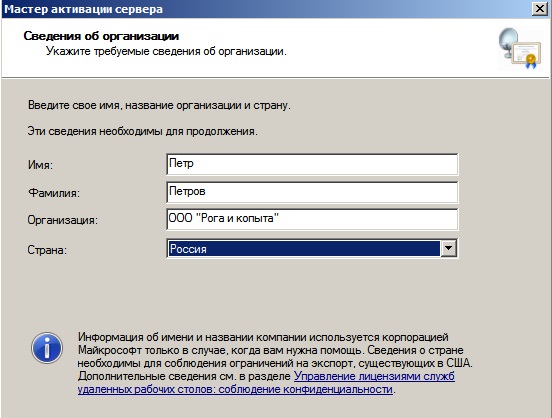

Запустится «Мастер активации сервера» . Нажимаем «Далее» . В следующем окне выбираем метод подключения «Авто (реком.)» и снова жмем «Далее» . Заполняем сведения об организации. Затем, заполнив дополнительные сведения (не обязательно) и нажав «Далее» , увидим сообщение об успешной активации сервера.

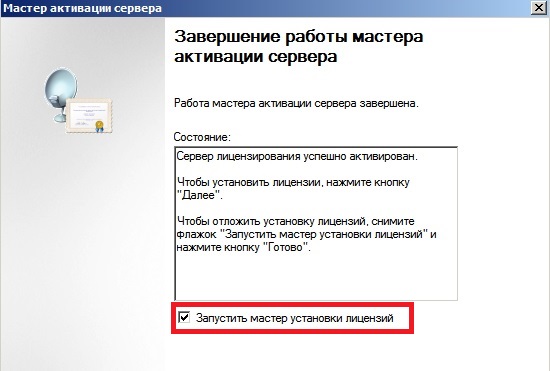

Теперь надо установить лицензии. Если этого не сделать то сервер лицензирования будет выдавать временные лицензии, действующие 120 дней. Чтобы установить лицензии нажимаем «Далее» , оставив галочку «Запустить мастер установки лицензий» . Или же можно запустить данный мастер из «Диспетчера лицензирования удаленных рабочих столов» , кликнув правой кнопкой по серверу и выбрав «Установить лицензии» . Там же мы можем проверить, что сервер активирован.

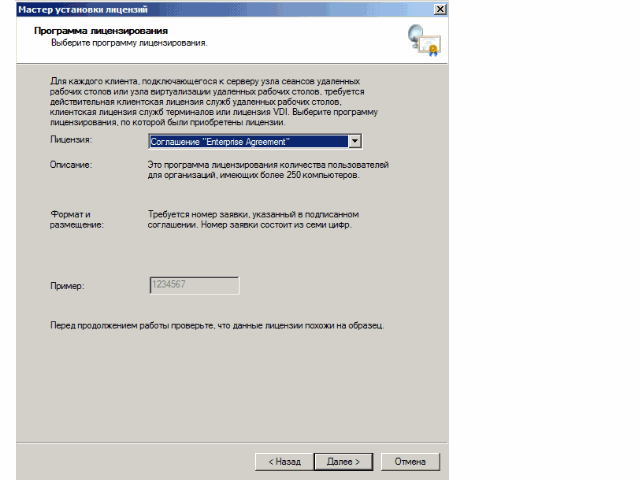

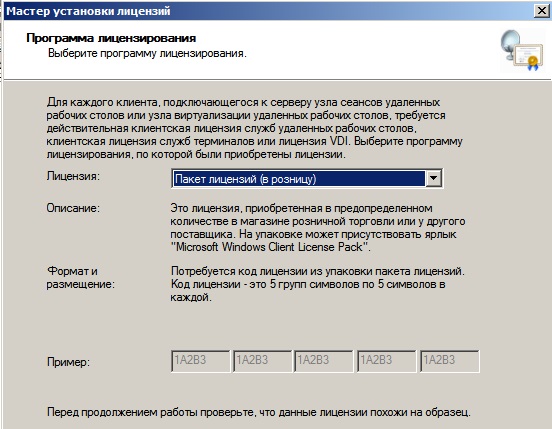

В запустившемся «Мастере установки лицензий» нажимаем «Далее» и попадаем на окно выбора программы лицензирования. Следующие действия зависят от способа приобретений лицензий. В моем примере это «Enterprise Agreement» . Выбрав нужный тип лицензирования нажимаем «Далее» .

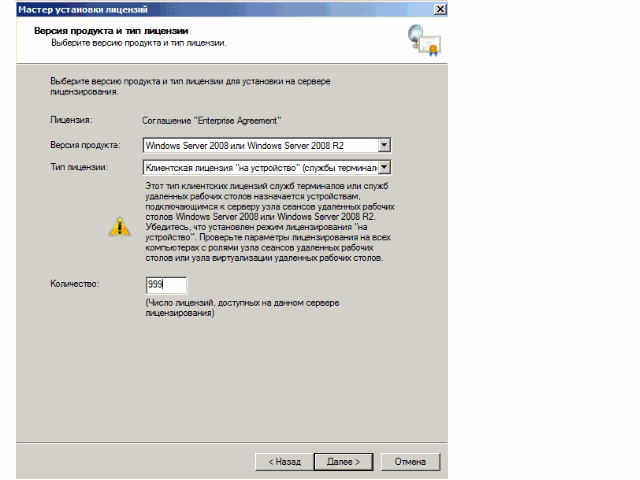

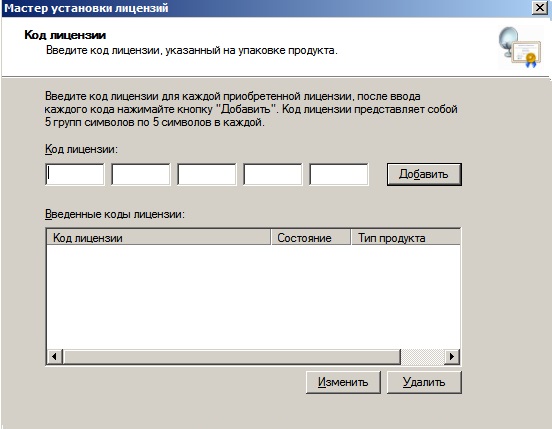

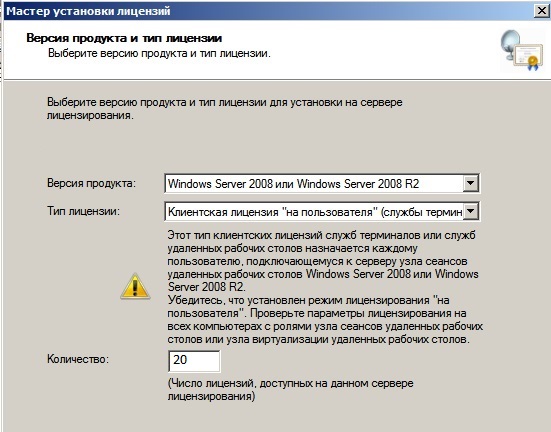

Вводим номер соглашения и жмем «Далее» . В следующем окне выбираем версию продукта: «Windows Server 2008 или Windows Server 2008 R2» , тип лицензий выбираем тот же, который мы выбирали при добавлении ролей («на пользователя» или «на устройство» ) и вводим количество необходимых лицензий.

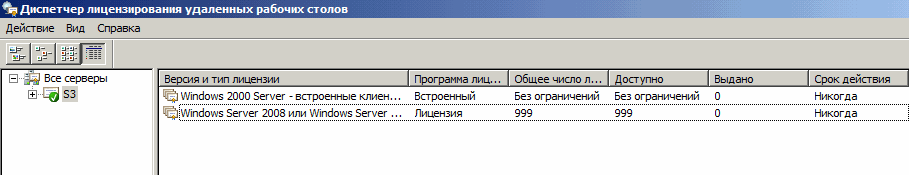

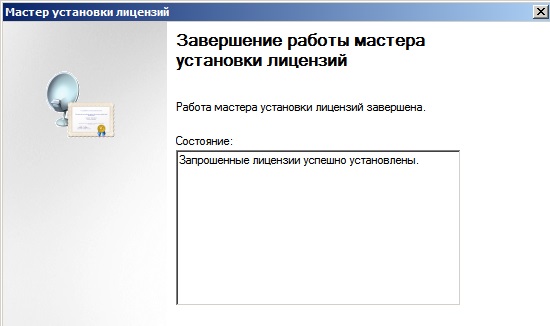

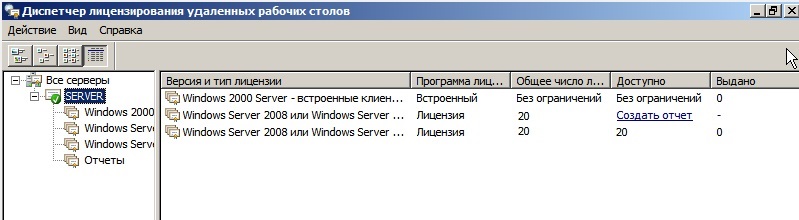

Нажимаем «Далее» и дожидаемся сообщения об успешной установки лицензии. (Хочу отметить, что по непонятным для меня причинам, данная процедура не всегда заканчивается положительно. Если мастер сообщил что не удалось установить лицензию попробуйте повторить процедуру некоторое время спустя. Рано или поздно лицензия установится. Проверенно не один раз.) Если все прошло хорошо в диспетчере сервера мы должны увидеть параметры нашей лицензии.

И убедимся что нет проблем, зайдя на вкладку «Диагностика лицензирования» в диспетчере сервера.

Все, на этом установка сервера терминалов закончена. Можно подключаться к серверу с помощью встроенного в Windows клиента «Подключение к удаленному рабочему столу».

Серверные технологии позволяют транслировать вычислительную мощность клиенту. Так называемый Сервер терминалов может «сдавать в аренду» ресурсы производительности. Это крайне полезно при наличии хорошо оснащённой «машины» на Windows Server 2008 R2 и нескольких слабых, устаревших терминалов.

Как установить и настроить терминальный сервер в Windows Server 2008 R2.

Типичный пример использования — работа с 1С с другого материка с использованием клиента RDP. Вычислительные возможности компьютера, на котором работают программы, при этом абсолютно не важны — ведь вся нагрузка ложится на сервер.

Что нужно для начала

- Мощный ПК с инсталлированной на нём Windows Server 2008 R2. Настроить такую Windows для работы сложнее, чем остальные. Мы не будем рассматривать её настройку в рамках этого материала.

СОВЕТ. Для хорошей работы Терминального сервера желательно иметь от 32 Гбайт ОЗУ. Неплохо, если ваша конфигурация также имеет 2 процессора с четырьмя ядрами каждый.

- Клиентская лицензия терминального сервера, которая действует на данный момент. В основном сейчас используются лицензии Enterprise Agreement.

- Это краткое руководство.

Установка ТС

Все инструкции актуальны для готовой к работе и полностью настроенной Windows Server 2008 R2. Чтобы продолжить, убедитесь, что:

- Настроены сетевые адаптеры.

- В системе корректно задано время.

- Автоматическое обновление неактивно.

- Задано имя хоста.

- Настроен RDP.

- В качестве хранилища временных файлов задана папка TEMP.

- Имя учётной записи задано не по умолчанию (нежелательно использовать имена Admin, User, Root или другие похожие).

Служба удалённых РС и её настройка

- В Меню «Пуск» найдите Administrative Tools — Server Manager и перейдите в него.

- В панели навигации слева выберите Roles, потом в центральном окне Add roles.

- Выберите единственную роль — Remote Desktop Services и нажмите Next. В следующем окне — определите флагами службы ролей RD Session Host и RD Licensing («Узел сеансов…» и «Лицензирование…»).

- Выберите метод подтверждения подлинности «Do not require…». Это позволит работать с терминальным сервером клиентам со старыми версиями RDP.

- В Specify Licensing Mode выберите один из трёх вариантов:

- Per device (на устройство). Предпочтительный метод. Лицензирование Терминального сервера для каждого отдельного устройства.

- Per user (на пользователя). Терминальный сервер на Windows Server 2008 R2 лицензируется для отдельных пользователей.

- Configure later. Откладывает выбор метода лицензирования.

- В следующем окне выберите группу пользователей, у которой будет доступ к Terminal Server. Everyone — для всех, кто имеет лицензию. Нажмите Add — Advanced и внизу добавьте Everyone. Подтвердите выбор.

- В Add roles wizard («Мастере добавления ролей») можно включить дополнительные настройки сервера, когда это необходимо. Внимательно изучите Мастер, если удалённым пользователям сервера нужно предоставлять видео или музыкальный контент.

- В Configure Discovery Scope задайте параметры области обнаружения (для установки разрешений). Установите «Configure a discovery scope…» и…:

- Если ПК с Windows Server 2008 R2 входит в домен — This domain или The forest.

- Если нет — This workgroup.

- Подтвердите выбранные для установки элементы. Тщательно проверьте выбор, убедитесь в сохранении настроек и перезагрузите компьютер.

Лицензирование (активация)

После перезагрузки Windows Server 2008 R2 вы увидите сообщение — «Не настроен сервер лицензирования…».

- Перейдите в Start — Administrative Tools — Remote Desktop Services — RDS Host Configuration.

- В основном окне вы должны увидеть надпись Not Specified напротив RD licence servers. Сделайте двойной клик по надписи.

- Выберите Per device — Add. В новом окне введите название вашего сервера, затем Add и нажмите OK. Теперь в Windows Server 2008 R2 указан источник лицензирования, но активация ещё не окончена.

- Start — «Administrative…» — RD Services («Сервисы удалённого рабочего стола») — Remote Desktop LM.

- В контекстном меню свойств вашего терминального сервера выберите Activate Server.

- Запустится «Мастер активации…» (AS Wizard). В первом окне оставьте Automatic connection.

- В следующих формах введите свои данные во все свободные поля. В Activate Server Wizard поля можно оставить пустыми.

- Вы увидите окно завершения. Напротив Start Install LW now должен стоять флаг.

- Выберите License Program — Enterprise Agreement. Если у вас другой тип лицензии, найдите его в списке.

- На следующем шаге «Мастера» введите в свободное поле один из номеров справа.

- В Product version and license type выберите версию ОС (в нашем случае Windows Server 2008 R2) и тип активации (лицензии) — Per device CAL или другой. Quantity («Количество») — желательно «9999».

Чтобы проверить правильность работы активации, перейдите в RD Session Host (в папке меню «Пуск», с которой мы работали ранее) и изучите все внесённые настройки.

Дополнения

Терминальный сервер под управлением Windows Server 2008 R2 позволяет вносить на клиентских компьютерах дополнительные настройки. Чтобы подключить принтер из локальной сети к сессии, нужно установить на сервере и пользовательском терминале его драйверы. После этого установите флаг «Принтеры» в окне «Локальные устройства и ресурсы».

СОВЕТ. Если на конечных компьютерах стоит Windows XP SP3 (как минимум), то в «Мастер добавления ролей» (Add roles wizard) — «Мастер проверки подлинности» лучше указать «Требовать проверку подлинности…» (Require authentication). Если нет — противоположный пункт.

Если есть возможность — используйте Windows Server 2012 R2 или более новый Виндовс Сервер. Такое решение проще в настройке и лучше поддаётся масштабированию.

Выводы

Мы ознакомились с особенностями настройки Windows Server 2008 R2 и обсудили пошаговую установку самых важных параметров. Уверены, что теперь вам будет легче создать и конфигурировать собственный терминальный сервер.

Возможно, вы пользуетесь версией 2012 R2? У нас есть подробное руководство и для этой версии Виндовс. Ищите его, а также много другой интересной информации среди наших материалов!

Обновлено 06.08.2016

Итак начнем.

Установить сервер терминалов

Установка терминал сервера 2008 r2, как и любая серверная роль устанавливается, через централизованную оснастку Диспетчер сервер, хотя можно и командной строкой воспользоваться servermanagercmd или powershell, об этом я расскажу в будущих статьях. Для начала откроем Диспетчер сервера и выберем Добавить роль, вообще привыкайте туда почаще заходить 🙂

Откроется окно с бла бла блашной информацией, пропускаем ознакомительное окно и жмем Далее.

У вас появится список доступных ролей в данной версии Windows. Из списка выбираем Службы удаленных рабочих столов, эта роль и есть сервер терминалов и жмем далее

Открывается окно мастера установки службы удаленных рабочих столов. Жмем далее

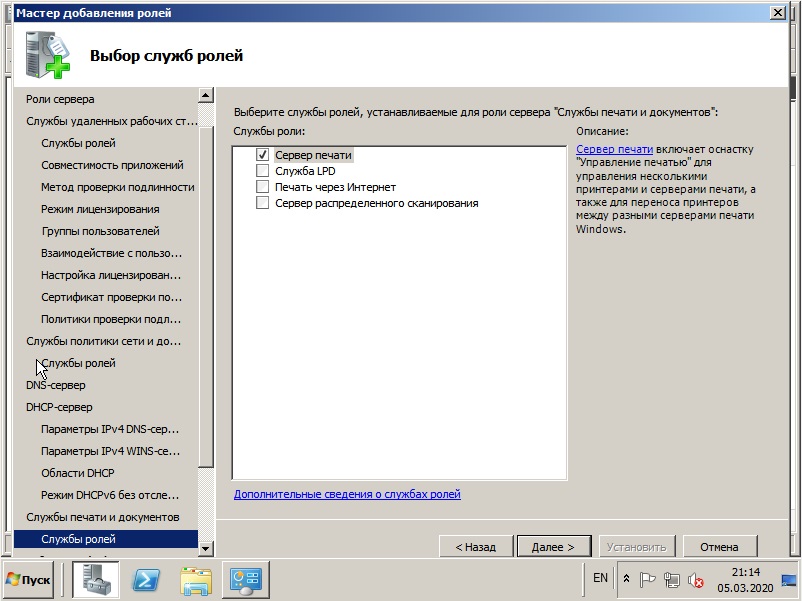

Поставим базовый набор из двух служб: Узел сеансов удаленных рабочих столов, который отвечает за подключение к серверу, в прошлом она и называлась сервером терминалов в windows server 2003, и вторую службу Лицензирование удаленных рабочих столов, необходимую для раздачи лицензий.

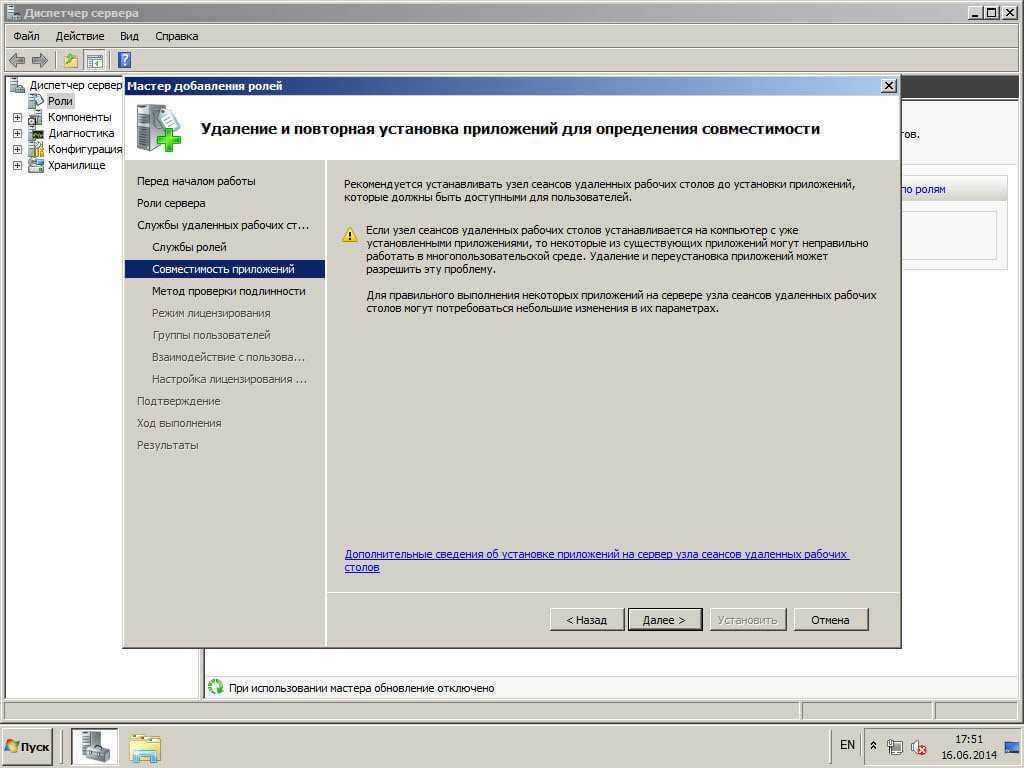

Далее, тут тоже нет ничего интересного

В данном окне нас спросят про метод проверки подлинности, выбираем Требовать проверки подлинности на уровне сети (все что выше XP), тут имеется ввиду чтобы версия RDP клиента была выше 6, где поддерживается уже NLA, Network Level Access.

Тут вам нужно определиться под свои нужны, что вам необходимо, чаще всего лицензии ставят на пользователя, в данном примете так и поступим, но если вам выгодно, для устройств, то выберите их.

Выбираем группы пользователей, которым необходимо дать права, Жмем добавить. Хочу отметить, что добавить права на доступ по удаленному рабочему столу в windows server 2008/2008R2 можно легко и потом, примером может служить централизованные групповые политики, преимущество в том, что вы из одного места контролируете всех кто имеет такие права. Жмем далее.

терминал сервер 2008 r2

Жмем далее более тонко лучше настроить потом.

Если у вас домен, то выбираем либо лес либо домен, если нет, то эта рабочая группа и жмем далее.

терминал сервер 2008 r2

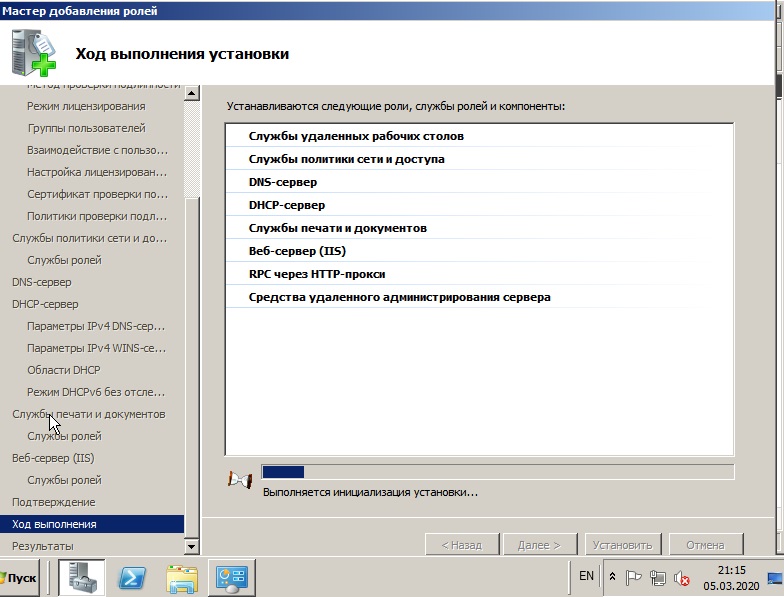

Установить. Начнется накатывание терминал сервера 2008 r2. По времени займет минут этак 5-7.

терминал сервер 2008 r2

После установки роли службы терминалов, жмем закрыть и начнется процесс перезагрузки.

терминал сервер 2008 r2

После перезагрузки, мастер установки еще доделает последние приготовления и выведет вам окно об успешной инсталляции.

терминал сервер 2008 r2

На этом первая часть статьи закончена, но сервер терминалов еще не до настроен. Смотрим продолжение Установка сервера терминалов в 2008/2008R2 2 часть.

Материал сайта Pyatilistnik.org

Table of Contents

- Applies to

- Introduction

- Procedure

Applies to

This article is based on RDS 2008 (R2) and might not apply to newer versions

Introduction

With Windows 2008 R2 there is a common service used in the daily management of network: Terminal Services, aka Remote Desktop Service (RDS) in Windows 2008 R2. The Remote Desktop Connection is another tool that we use every day to manage our network remotely.

Now with RDS is also possible to use a type of application virtualization called RemoteApp. With it the application’s installation is done on the server and all its services, file, registry and hardware are used on the server itself. Users connect remotely

to the application using Remote Desktop Protocol with a real experience of the application running locally. This scenario is very interesting for applications that require enhanced hardware for centralized management and rapid provisioning and efficient.

Procedure

To install the Remote Desktop Services, click on the Start menu and then click

Server Manager. Right click on Roles

and then Add Roles. Select the Remote Desktop Services and click Next.

Figure 1 — Installation of Remote Desktop Services

In the Select Role Services, select the option

Remote Desktop Session Host. To provide access through the web portal you must install the

Remote Desktop Web Access Role. Click Add Required Role to confirm the installation of IIS and then click Next.

Figure 2 — Installing the Role Services

For clients running Remote Desktop Connection Client version 6 and above you can create a connection to the server securely, protecting it against unauthorized access. Therefore, before connecting to the server the user must specify the username and password

and then have the connection made.

If all your clients have the RDS Client 6.0 and above, choose Require Network Level Authentication (see Figure 3). Otherwise, select the option below.

It is strongly recommended to use this feature, since it offers more security when connecting to servers.

To download the RDP Client 6, visit this link: http://support.microsoft.com/kb/925876

Figure 3 — Option to enable Network Level Authentication

You can choose the license type that will be used to receive connections from clients. A good example to explain them is a company that has five computers, but only 3 users using them. In this case the choice is paying only 3 per user licenses. In the case

of 6 users with different working hours using three computers the best option would be paying 3 Per Device. For more information on licensing of RDS, visit the link below:

http://technet.microsoft.com/en-us/library/cc753650.aspx

Figure 4 — Licensing

On the next screen you must specify the user groups that can use RDS to connect to their RemoteApps. In the example in Figure 5 the administrators group is

already added by default. The RD Users group makes reference to all users who will use the RemoteApp. Click Add, select the desired groups and click Next.

Figure 5 — RDS Access Group

If the server has audio and video resources available as a video card for example, you can enable some features to enhance user experience when using applications through the RemoteApp. Even programs that have graphics that use the Windows Aero may have

the same connection’s functionality from clients. Choose the options that suit your setting and click Next 3 times and restart the computer.

Figure 6 — Audio and video features

After installation, click Start, then right-click Computer and then Properties. Click

Remote Settings and enable the Remote Desktop Connection

in accordance

with Figure 7 to provide more security.

Figure 7 — Enabling Remote Desktop

After these procedures is possible to create applications to be available to customers. To start using RemoteApp Manager, click Start> Administrative Tools> Remote Desktop and Services and click

RemoteApp Manager.

In Figure 8 you can see some applications being accessed by the web portal, which can be accessed by the path https://servername/rdweb.

Figure 8 — RDWebr foneticameFFF

Windows Server

- 13.11.2015

- 18 054

- 0

- 04.07.2021

- 1

- 1

- 0

- Содержание статьи

- Установка роли Службы удаленных рабочих столов

- Указание типа и адреса сервера удаленных рабочих столов

- Добавить комментарий

Установка роли Службы удаленных рабочих столов

- Запускаем «Диспетчер сервера«, и переходим на вкладку «Роли«. Выбираем «Добавить роли«.

- В открывшемся мастере добавления ролей выбираем «Службы удаленных рабочих столов«.

- В службах ролей отмечаем «Узел сеансов удаленных рабочих столов«.

Важно! В данном примере сервер лицензированния удаленных рабочих столов уже установлен и настроен на другом сервере, поэтому установка компонента «Лицензирование удаленных рабочих столов» не производится.

- Далее последует окно с выбором метода проверки подлинности. Любые современные, и не очень, операционные системы Windows имеют в своем составе клиент удаленного рабочего стола, который поддерживает проверку подлинности на уровне сети, по этому следует выбирать первый вариант «Требовать проверку подлинности на уровне сети«. Второй вариант «Не требовать проверку подлинности на уровне сети» будет актуален только для тех случаев, если планируется использовать совсем старые операционные системы, вроде Windows XP SP2 и старше.

- Режим лицензирования можно оставить по умолчанию на пункте «Настроить позже«, поскольку данный пункт легко перенастраивается после самой установки.

- Затем выбираем пользователей и группы пользователей, которым разрешено подключаться к терминальному серверу.

- В следующем окне будет предложено включить «Воспроизведение аудиопотока и видеоданных«, «Перенаправление записи звука«, «Композиция рабочего стола«. Если ничего из этого не требуется для программ с которыми будут работать на терминальном сервере, то лучше оставить все как есть, т. е. выключенным.

- Затем на экран будут в кратком виде выведены все настройки, которые были сделаны ранее, и станет доступна кнопка «Установить«, которая произведет установку и настройку роли служб удаленного рабочего стола.

- После завершения установки роли, потребуется перезагрузка сервера.

Указание типа и адреса сервера удаленных рабочих столов

После установки и последующей перезагрузки, потребуется установить тип и адрес сервера лицензирования. Для этого:

- Открываем «Диспетчер сервера«, и в левой панели переходим на вкладку «Роли» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов«.

- Там ищем в конфигурации пункт «Лицензирование«, где есть настройка «Серверы лицензирования удаленных рабочих столов«. Чтобы открыть её, просто нажимаем на ней два раза левой кнопкой мыши.

- При первом заходе в данную настройку появится предупреждение об отсутствии настроенного сервера лицензирования.

Затем можно будет как указать тип лицензирования (устройство или пользователь), а так же указать сервера лицензирования. Разберем приведенные типы лицензирования:- На устройство — при таком виде лицензирования, количество пользователей ограничено только количеством клиентских устройств, на которые есть лицензии. То есть, если у вас есть 20 лицензий «на устройство», то самые разные пользователи с данных 20 компьютеров смогут без проблем заходить на компьютер, но зайти с 21 компьютера не получится. Данный тип лицензирования удобен в том случае, если пользователей больше, чем клиентских устройств (например, несколько человек работают за одним устройством посменно).

- На пользователя — в данном случае, количество пользователей ограничено количеством лицензий — они могут без проблем заходить с любого количества клиентских устройств, но именно в том количестве, которое соответствует количеству имеющихся лицензий. Данный тип лицензирования удобен, когда устройств больше, чем пользователей (например, у пользователей может быть несколько устройств, за которыми они поочередно работают — компьютеры, ноутбуки, планшетные компьютеры и т. д.).

Для добавления серверов лицензирования, следует воспользоваться кнопкой «Добавить«. - Откроется окно, где в левой части будут указаны автоматически обнаруженные и доступные сервера лицензирования, а в правой — используемые на данном сервере. Так же можно самостоятельно добавить сервер по его доменному имени или IP адресу, воспользовавшись соответствующим полем в самом низу окна. Завершив выбор или ввод серверов лицензирования, данное и предыдущее окно следует закрыть нажатиями кнопок «ОК«.

Здравствуйте!

В этой статье я хочу рассмотреть установку и настройку терминального сервера на базе Windows server 2008 R2. Необходимость такового сервера присутствует практически во всех среднестатистических конторах, где численность компьютеров составляет от сотни рабочих станций, особенно если они разбросаны по разным точкам города. Постараюсь описывать всё чётко, без воды. Итак, предположим, что у вас уже имеется машина со свежеустановленным Windows server 2008 R2. Также предположим, что эта машина уже введена в домен Active Directory.

Заходим в диспетчер сервера и слева в дереве консоли выбираем пункт «роли»:

Не обращайте внимания, что у меня там присутствуют роли Active directory и DNS-сервера. Я это все делал на тестовой машине.

Нажимаем «добавить роли». Появляется мастер. На первом шаге читаем информацию и жмём «далее». На втором шаге ставим галочку напротив «Службы удалённых рабочих столов» и жмём «далее». Снова знакомимся с информацией и жмём «далее». На шаге выбора служб ролей ставим галочки следующим образом:

Этих компонентов достаточно, чтобы в локальной сети (или правильно построенной сети VPN) на сервере можно было работать. В правой части окна можно почитать описание каждого компонента, выделив его. Если требуется, чтобы на сервере терминалов можно было работать через web-доступ, то нужно устанавливать дополнительные компоненты, в том числе и веб-сервер IIS. В этой статье мы это рассматривать не будем. Жмём «далее». Снова читаем информацию и жмём «далее». На следующем шаге, для наилучшей совместимости выбираем «не требовать проверку подлинности на уровне сети» и жмём «далее».

Следующий шаг – это режим лицензирования. Здесь вы должны указать, какие терминальные лицензии вы приобрели. Если у вас ещё нет терминальных лицензий, то это можно указать позже. Я же выбрал лицензирование на устройство. «Далее».

Дальше, надо указать пользователей или группу пользователей, которые будут иметь право подключаться к серверу. Я выбрал группу «пользователи домена», поскольку опубликованными приложениями будут пользоваться все сотрудники. «Далее».

На следующем шаге «настройка взаимодействия с пользователем» рекомендую ничего не ставить, поскольку в 90% случаев людям этого не нужно. Да и пропускную способность сетки всё это мультимедийное хозяйство забьёт. «Далее».

Настройка области обнаружения для лицензирования удалённых рабочих столов. Тут выбор зависит от того как у вас организована структура Active directory. Я выбрал «Этот домен», поскольку у меня сервер лицензирования и сервер удалённых рабочих столов находятся в одном домене. Более, того! Они находятся на одной машине :). «Далее».

Смотрим, чего мы навыбирали, ознакамливаемся с информацией и жмём «Установить». В конце система попросит перезагрузку.

После перезагрузки система покажет результат установки. У меня он выглядит так:

Система жалуется на отсутствие сервера лицензирования. И не мудрено, ведь у нас он ещё не настроен.

Приступим к его настройке. Запустим диспетчер сервера и в дереве консоли перейдём на службы удалённых рабочих столов, затем, скроллингом спустимся вниз:

Справа кликаем на ссылку «Диспетчер лицензирования удалённых рабочих столов». Откроется соответствующая оснастка, в списке серверов которой мы должны увидеть нашу машину. Кликаем правой клавишей на нёй и выбираем свойства:

В открывшемся окне надо указать все необходимые сведения для активации, в частности метод установки и сведения об организации. Я свой сервер активировал через сайт https://activate.microsoft.com, поэтому метод установки выбрал «в браузер веб страниц».

После того, как внесли нужную информацию о компании и выбрали метод установки, снова жмём правой клавишей на нашем сервере (см. рисунок выше) и выбираем «Активировать сервер».

Необходимо успешно пройти активацию и установить клиентские лицензии сервера удаленных рабочих столов, чтобы продолжать дальше.

После успешной активации сервера и установки клиентских лицензий, в оснастке диспетчера лицензирования удалённых рабочих столов вы должны увидеть примерно вот это:

Теперь, укажем наш активированный сервер лицензирования в списке этих самых серверов лицензирования. Запустим диспетчер сервера и в дереве консоли перейдём на конфигурацию сервера узла сеансов удалённых рабочих столов:

По середине, в параметрах «Лицензирование» видим, что сервер лицензирования не указан. Жмём на этой строчке правой клавишей мыши и выбираем «свойства». Откроется окно свойств и предупреждение, что у нас не указан сервер лицензирования:

Закрываем это сообщение. Нажимаем «добавить» и выбираем свой сервер из списка доступных (в нашем случае, он там всего один). Теперь осталось только установить и опубликовать нужные нам приложения. У меня это пусть будут всеми любимая 1с и замечательная программа ДубльГИС.

Установка самих этих программ тут рассматриваться не будет. Перейдём к публикации этих программ.

Открываем диспетчер сервера и переходим на диспетчер удалённых приложений RemoreApp:

Сначала давайте посмотрим, что у нас в параметрах RDP (в винде оно почему-то RPD называется). Нажмём на ссылку «изменить»:

Выставим здесь оптимальные настройки для себя. «ОК».

Теперь добавляем приложения, нажав кнопку «Добавить удалённые приложения RemoteApp». Запустится мастер, в котором мы увидим список программ, установленных в системе «правильно» через установщик Windows. Выбираем 1с и ДубльГИС. Если же желаемой программы нету в списке, то её можно выбрать, нажав кнопку «обзор». «Далее», «Готово». Теперь видим, что внизу в списке удалённых приложений RemoteApp появились наши программы.

Теперь щёлкаем правой клавишей на 1с и выбираем «Создать пакет установщика Windows». Появится мастер, который вам задаст пару лёгких вопросов, и после того, как вы нажмёте кнопку «Готово», у вас откроется папка с готовым установочным файлом: C:Program FilesPackaged Programs1CV7s.msi. Для удобства, я просто расшарил эту папку, чтобы с рабочих станций удобно было забирать установочные пакеты. Аналогично же, создаём пакет и для ДубльГИСа.

Теперь, идём на рабочую станцию. Внимание! Рабочая станция должна быть не ниже Windows XP SP3! На XP со вторым сервис паком и ниже не заработает!

Копируем установочный пакет на рабочую станцию и устанавливаем его под администратором. На рабочем столе появится ярлык (если при создании пакеты была поставлена соответствующая галка) и в меню «Пуск» появится соответствующий пункт:

Если посмотрим в свойства ярлыка, то увидим, что он ссылается на папку C:Program FilesRemotePackages, в которой лежат файлики 1CV7s.rdp и 1CV7s.ico. На эту папку надо дать права на изменение обычным пользователям. Это пригодится для того, если потом под обычным юзером нужно будет изменить какие-либо параметры подключения. Итак, всё, хорошо, ярлыки появились… Но это мы сделали под администратором. Для того, чтобы те же самые ярлычки появилось под пользователем, надо этот установочный пакет запустить ещё раз, но уже из-под пользователя. Такой вот нюанс. Думаю, что это просто небольшая такая недоработка, потому как, если сразу пытаться установить пакет 1CV7s.msi из-под пользователя, то ничего не получится.

Ну да ладно, ещё раз запустили установку пакета из-под пользователя, получили свои ярлыки. Пробуем запустить 1с. И сразу же система нас предупреждает, что не может определить издателя этого удалённого приложения. Ставим галочку «больше не спрашивать» и жмём «подключить». Далее, система у нас просит имя пользователя и пароль. Внимание! Имя пользователя вводим вот в таком виде: yourdomainuser , затем вводим пароль и ставим галочку «запомнить пароль». Далее, у нас снова вылазит предупреждение о сертификате. И снова успокаиваем нашу систему, поставив галочку «не выводить данное предупреждение при подключении к этому удалённому компьютеру» и нажав «да». После чего наблюдаем, что окно подключения всё равно таки висит. Жмём кнопку «Сведения» и видим следующую картину:

Сервер нас не пускает, поскольку это запрещено групповыми политиками. Идём на сервер, жмём «Пуск» → «Выполнить» и вводим gpedit.msc. Нам откроется оснастка с настройками групповых политик на сервере. В ней ищем: Конфигурация компьютера → Конфигурация программ → Параметры безопасности → Локальные политики → Назначение прав пользователя → Разрешить вход в систему через службу удалённых рабочих столов.

Двойной щелчок – добавляем группу «пользователи домена». Вот теперь хорошо. Идём обратно на рабочую станцию и снова пробуем запустить 1с. Подключение чуток призадумается. Это из-за того, что на сервере, при первом подключении пользователя, создаётся профиль этого самого пользователя. И вот спустя несколько секунд мы видим долгожданную картинку:

Ну вот и всё!

Windows Server 2008 r2, работа, служба терминалов, служба удаленных рабочих столов

Установка сервера удалённых рабочих столов

Входим на сервер с правами администратора.

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

В списке доступных ролей сервера выбираем «Службы удалённых рабочих столов»:

В списке «Службы роли» отмечаем «Узел сеансов удалённых рабочих столов» и «Лицензирование удалённых рабочих столов». Этих служб достаточно для поддержания базовой функциональности.

Желательно устанавливать сервер терминалов до установки пользовательских приложений.

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

Настройка сервера лицензий Windows Server 2008 r2. Если сервер не входит в домен, то вариантов особо нет:

Обзор выбранных опций перед установкой.

Далее нажимаем кнопку Установить. Система один раз перезагрузится, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»

Активация сервера терминалов

Открываем Пуск -> Администрирование -> Службы удалённых рабочих столов -> «Диспетчер лицензирования удалённых рабочих столов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

Запускается мастер активации сервера Windows Server 2008 r2

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

Сведения об организации. Вводим имя, фамилию и название организации

Дополнительные сведения. Можно заполнить, а можно и проигнорировать

Через несколько секунд ваш сервер будет успешно активирован

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement». Номер соглашения можно найти в поисковике по запросу «Enrollment Number». Например, работают: 4965437 (3325596;6565792;4526017;5296992)

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены.

Попутные вопросы:

Как разрешить новому пользователю доступ к удаленному рабочему столу?

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Какой порт использует RDP по умолчанию и как его изменить?>

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-tcp

и измените параметр PortNumber.

Взято отсюда

Начиная с этой записи, постараюсь сделать ряд заметок о Службах удалённых рабочих столов Microsoft Windows Server 2008 R2 – серверной роли Remote Desktop Services (RDS). Для начала рассмотрим процесс создания фермы серверов RDS с использованием механизма балансировки нагрузки с помощью Remote Desktop Connection Broker (RDCB).

Описание задачи

Не будем заострять внимания на описании функций служб Remote Desktop Services, так как этой информации более чем достаточно в официальных источниках Microsoft. Предметом этой заметки будет пошаговое практическое описание процесса создания фермы из трёх виртуальных серверов, на каждом из которых будут совмещены компоненты RD Session Host и кластеризованная служба RD Connection Broker. То есть мы попробуем при минимуме серверных экземпляров Windows Server 2008 R2 собрать отказоустойчивое решение RDS.

По информации доступной из блога TechNet Blogs > Mark Ghazai’s Blog > Windows Server 2008 R2 Highly Available (Clustered) Remote Desktop Connection Broker на каждом из серверов в кластере RD Connection Broker будет использоваться локальная база с информацией о всех пользовательских сессиях в ферме и лишь одна из нод кластера будет иметь активный экземпляр этой БД, который будет использоваться при обслуживании пользовательских запросов всей этой фермы. В случае недоступности активной ноды БД перестроится на другом сервере и начнёт обслуживать запросы клиентов.

Среда исполнения

Три виртуальных сервера на базе Windows Server 2008 R2 Enterprise EN. Корпоративная редакция ОС потребуется нам из-за необходимости использования средств Windows Failover Clustering.

Каждый из серверов имеет по два сетевых интерфейса.

Серверам присвоены имена — KOM-AD01-RDS01 , KOM-AD01-RDS02 и KOM-AD01-RDS03.

Создаваемый в процессе описания кластерный экземпляр Windows Failover Clustering будет иметь имя KOM-AD01-RDSCL.

Кластеризованный экземпляр службы RD Connection Broker будет иметь имя KOM-AD01-RDCB

С точки зрения сетевого взаимодействия, упрощённая схема отказоустойчивой фермы RDS в нашем случае будет выглядеть так:

Настраиваем сетевые параметры

Итак, на каждом сервере мы имеем по два сетевых интерфейса. Назовём их NIC1 – Public и NIC2 – Cluster и условимся, что согласно нашей схемы, NIC1 будет отвечать за управление самим сервером (будет зарегистрирован в DNS на FQDN имя сервера) а NIC2 будет отвечать за работу сервера в кластере Windows Failover Cluster.

Выполним описанные ниже настройки на каждом из трёх серверов.

Откроем окно настройки сетевых подключений и в меню Advanced > Advanced Settings и проверим порядок использования подключений (Connections).

NIC1 должен иметь приоритет над NIC2, то есть в списке подключений должен стоять первым.

Интерфейс NIC1 настроим обычным образом, задав ему IP адрес (согласно нашей схемы), маску подсети, IP адрес шлюза, адреса DNS серверов. Несколько иначе будет настроен интерфейс NIC2.

В свойствах кластерного интерфейса NIC2 можно отключить все компоненты, за исключением TCP/IP:

В свойствах компонента TCP/IP зададим только выделенный IP адрес и маску подсети. Кластерная подсеть должна отличаться от от подсети интерфейса NIC1 иначе в дальнейшем при создании кластера могут возникнуть проблемы с автоматическим созданием кластерных сетей. Также нужно понимать, что так как мы не указываем на этом интерфейсе адрес шлюза, все три сервера через этот интерфейс должны находиться в одном физическом сегменте сети.

Здесь же, по кнопке Advanced откроем окно дополнительных настроек

В окне дополнительных настроек TCP/IP на закладке DNS отключаем опцию регистрации этого подключения в DNS – Register this connection’s addresses in DNS

Как было сказано ранее, указанные настройки сетевых интерфейсов нужно сделать по аналогии согласно нашей схемы на всех трёх серверах.

Устанавливаем роль Remote Desktop Services

На каждом из серверов выполняем установку необходимых нам компонент роли Remote Desktop Services. Для этого в оснастке Server Manager (ServerManager.msc) в разделе Roles вызываем мастер добавления ролей действием Add Roles

В открывшемся окне мастера выбираем роль Remote Desktop Services

Далее нам будет предложено выбрать соответствующие службы роли. Отмечаем Remote Desktop Session Host и Remote Desktop Connection Broker

На следующем шаге нужно выбрать режим аутентификации. Учитывая то, что в нашем окружении нет устаревших клиентов не поддерживающих NLA, выбираем рекомендуемый метод – Require Network Level Authentication

Значение этой настройки, как и всех других в этом мастере можно будет в изменить позже в любое время после установки роли с помощью оснасток управления RDS

На шаге выбора режима лицензирования выбираем опцию Configure later , так как для конфигурирования параметров режима лицензирования наших терминальных серверов мы в дальнейшем будем использовать возможности доменных групповых политик.

На шаге выбора групп добавим заранее созданную доменную группу безопасности, в которую будут включаться пользователи имеющие потребность в доступе к ресурсам расположенным на серверах создаваемой фермы RDS. После установки роли на сервере будет создана специальная локальная группа безопасности Remote Desktop Users в которую и будут включены выбранные нами на этом шаге группы

На следующем шаге мы сможем включить признак установки поддержки расширенных медиа компонент. Под Desktop Experience понимается установка дополнительных пользовательских компонент в составе:

- Windows Calendar

- Windows Mail

- Windows Media Player

- Desktop themes

- Video for Windows (AVI support)

- Windows Photo Gallery

- Windows SideShow

- Windows Defender

- Disk Cleanup

- Sync Center

- Sound Recorder

- Character Map

- Snipping Tool

В многопользовательской среде должен быть взят за правило принцип необходимого минимума приложений и поэтому, следуя этому принципу мы не будем устанавливать этот «винегрет».

Далее, после окончания процесса установки роли RDS потребуется перезагрузка сервера. После перезагрузки сервера войдём в систему и дождёмся автоматического открытия окна мастера добавления ролей, который должен будет сообщить нам об успешном окончании процесса.

Включаем поддержку кластеров — Failover Clustering

На каждом из серверов выполняем установку компоненты для возможности работы с кластером — Failover Clustering. Для этого в оснастке Server Manager (ServerManager.msc) в разделе Features вызываем мастер добавления возможностей действием Add Features

В открывшемся окне мастера добавления возможностей выбираем Failover Clustering

Создаём кластер

На любом из трёх серверов, например на сервере KOM-AD01-RDS01 открываем оснастку Failover Cluster Manager (Cluadmin.msc) и в меню действий Action выбираем пункт создания нового кластера – Create a Cluster

В открывшемся мастере создания кластера добавляем все три сервера которые мы планируем включить в будущий кластер

На следующем шаге мастера укажем имя и IP адрес выделенный для администрирования кластера. Нужно учесть, что здесь задается не то имя, которое будет использоваться для подключения клиентов RDS, а то которое необходимо для обслуживания самого кластерного экземпляра Windows Server 2008 R2, на который мы в последствии будем добавлять кластеризованную службу RD Connection Broker.

Далее, исходя из нашей конфигурации, мастером будет автоматически создан кластер с моделью кворума большинства узлов — Node Majority. Это значит, что наш кластер будет оставаться в работоспособном состоянии (принимать запросы от клиентов) только в том случае, если будет доступно минимум два серверных узла из трёх. Такая модель кластера снимает требование к общему кластерному диску и мы можем получить дополнительный уровень абстрагирования от физической среды с использованием FC/SAS/iSCSI

В процессе создания кластера в домене должна быть создана его учетная запись (cluster name object) и выполнена регистрация указанного имени в DNS.

Настраиваем кластерные ресурсы

После того как экземпляр кластера создан, нам нужно настроить кластерные сети, чтобы один сетевой интерфейс использовался для клиентских подключений, а второй был ограничен исключительно для использования межузлового кластерного обмена. В свойствах кластерной сети, предназначенной для Cluster Heartbeat (в нашем случае это Cluster Network 2) должна быть отключена опция Allow clients to connect through this network. Таким образом, мы заставим кластер использовать данную кластерную сеть, состоящую из интерфейсов NIC2, только в целях межузлового обмена.

Теперь в нашем кластере мы можем создать службу RD Connection Broker. Для этого в разделе Services and applications выберем пункт Configure a Service or Application

В открывшемся мастере высокой доступности из списка доступных для кластеризации служб и приложений выберем службу Remote Desktop Connection Broker

Обратите внимание на то, что в официальной документации есть информация об ограничениях в ситуации когда вы хотите создать кластеризованный экземпляр службы RD Connection Broker в уже существующем кластере и при этом в этом кластере есть настроенные ранее службы типа Generic Service.

На следующем шаге мастера введём имя и IP адрес точки доступа к службе. Именно эти данные в дальнейшем и будут нами использоваться для настройки фермы RD Connection Broker

На этапе создания службы в кластере в домене также будет создана дополнительная учетная запись и будет произведена регистрация имени в DNS

После окончания работы мастера в консоли управления кластером мы можем убедиться в том что кластеризованный экземпляр службы успешно создан, запущен и его активным владельцем является сервер KOM-AD01-RDS02. Также обращаем внимание на то, что по умолчанию включён режим автозапуска данной службы при начале работы кластера.

Нужно проверить то, что адрес кластерного ресурса службы RDCB корректно зарегистрировался в DNS и доступен в сети.

Включаем сервера в ферму RD Connection Broker

На каждом сервере с службой RD Connection Broker добавляем все наши сервера RD Session Host в локальную группу безопасности Session Broker Computers. В нашем случае это нужно сделать на всех трёх серверах.

Затем, на каждом из трёх наших серверов RD Session Host открываем консоль Remote Desktop Session Host Configuration (Start > Administrative Tools > Remote Desktop Services) и в разделе Edit settings, выбираем настройку Member of farm in RD Connection Broker.

На вкладке RD Connection Broker нажимаем кнопку Change Settings.

В окне RD Connection Broker Settings выбираем Farm member и вводим имя кластерного экземпляра службы RDCB. Имя создаваемой фермы в поле Farm name по рекомендации оставим схожим с именем кластерного экземпляра.

Отметим опцию Participate in Connection Broker Load-Balancing для включения механизма балансировки нагрузки в ферме RD Connection Broker. Значение Relative weight определяет относительный вес данного сервера в ферме (по умолчанию – 100). В том случае, если вы зададите вес одного сервера 100, а другого 50, это приведёт к тому, что сервер с меньшим весом будет получать в 2 раза меньше подключений.

Тип перенаправления оставим в значении по умолчанию — IP address redirection и отметим IP адрес интерфейса которым у нас будут обслуживаться пользовательские сессии на этом конкретном сервере.

В типичной конфигурации фермы RD Connection Broker предлагается использовать механизм DNS Round Robin для подключения клиентов к ферме. Вместо этого, в нашем случае, для подключения клиентов будет использоваться имя кластеризованного экземпляра RD Connection Broker и в дополнительных манипуляциях с DNS нет необходимости.

Для того чтобы проверить то, что наша ферма действительно создалась, в корневом элементе консоли Remote Desktop Services Manager в меню действий выберем пункт Import from RD Connection Broker…

… и укажем FQDN имя нашего кластеризованного экземпляра RD Connection Broker

После этого в консоли должна появиться информация о созданной ферме и задействованных в ней серверах с ролью RD Session Host

Уже на этом этапе можно попробовать работу нашей фермы в действии подключившись RDP клиентом на адрес фермы. При отключении пользовательского сеанса и повторном подключении RDCB должен направлять нас в уже существующую сессию.

Настраиваем сертификаты серверов RDSH фермы RDCB

При попытке подключения к ферме RD Connection Broker по короткому имени или FQDN клиенты могут получать предупреждение безопасности, говорящее о том что нет доверия сертификату того сервера сеансов на который он был перенаправлен

Если открыть свойства этого сертификата мы увидим что сертификат создаваемый на сервере RDSH по умолчанию является самоподписанным.

Чтобы избежать таких предупреждений нам нужно создать для каждого сервера сеансов сертификат подписанный доверенным Центром сертификации (ЦС), например локальным изолированным или доменным ЦС.

При создании запроса на сертификат необходимо использовать политику применения — Проверка подлинности сервера (1.3.6.1.5.5.7.3.1)

Если в перспективе на ваших терминальных серверах вы планируете использование технологии RemoteApp с использованием цифровой подписи распространяемых RDP-файлов, то возможно вам резонно будет в запрос включить так же и политику применения — Подписывание кода (1.3.6.1.5.5.7.3.3)

Также при создании запроса на сертификат нужно учесть то, что создаваемый сертификат желательно иметь с альтернативными именами объекта – Subject Alternative Name (SAN). В противном случае при подключении клиенты могут получать предупреждение безопасности RDP клиента о том, что имя которое мы используем для подключения не совпадает с именем сервера на который его перенаправляет RD Connection Broker

Мы можем создать единый сертификат который будет установлен на все сервера фермы и будет содержать в себе все возможные имена SAN.

Для того чтобы наш локальный ЦС мог корректно обрабатывать запросы сертификатов с SAN он должен быть настроен для этого. На примере изолированного ЦС проверить это можно выполнив на сервере ЦС команду.

certutil -getreg PolicyEditFlags

Если среди выведенных значений нет флага EDITF_ATTRIBUTESUBJECTALTNAME2, то его можно добавить с последующим перезапуском службы сертификации:

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

Подробнее об использовании Subject Alternative Name в цифровых сертификатах можно найти по ссылкам:

- Windows Server TechCenter — How to Request a Certificate With a Custom Subject Alternative Name

- KB931351 — How to add a Subject Alternative Name to a secure LDAP certificate

- PowerShell Crypto Guy’s weblog > How to add FQDN to HP iLO request

Подготовим файл параметров для создания запроса на получение нужного нам сертификата. Это обычный текстовый файл, назовём его например RequestPolicy.inf

Содержимое этого файла в нашем примере выглядит так:

[Version]

Signature=«$Windows NT$»

[NewRequest]

Subject = «CN=KOM-AD01-RDSCB.holding.com» ;

Exportable = TRUE; Private key is exportable

KeyLength = 2048

KeySpec = 1; Key Exchange – Required for encryption

KeyUsage = 0xA0; Digital Signature, Key Encipherment

MachineKeySet = TRUE

ProviderName = «Microsoft RSA SChannel Cryptographic Provider»

RequestType = PKCS10

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1 ; Server Authentication

OID=1.3.6.1.5.5.7.3.3 ; Code signing

[RequestAttributes]

SAN = «dns=KOM-AD01-RDSCB.holding.com&»

_continue_ = «dns=KOM-AD01-RDS01.holding.com&»

_continue_ = «dns=KOM-AD01-RDS02.holding.com&»

_continue_ = «dns=KOM-AD01-RDS03.holding.com&»

_continue_ = «dns=KOM-AD01-RDSCB&»

_continue_ = «dns=KOM-AD01-RDS01&»

_continue_ = «dns=KOM-AD01-RDS02&»

_continue_ = «dns=KOM-AD01-RDS03&»

_continue_ = «dns=10.160.0.39&»

_continue_ = «dns=10.160.0.41&»

_continue_ = «dns=10.160.0.42&»

_continue_ = «dns=10.160.0.43&»

С помощью встроенной в ОС утилиты CertReq.exe создадим файл запроса на основе файла параметров:

cd /d C:Temp

CertReq –New RequestPolicy.inf RequestFile.req

Далее, на основании полученного файла запроса RequestFile.req в локальном центре сертификации можно получить сертификат. В нашем случае для отправки запроса и получения сертификата будет использоваться веб-узел локального изолированного ЦС Active Directory Certificate Services. Действия по запросу и получению сертификата нужно выполнять непосредственно с одного из тех серверов для которых будем создавать этот сертификат. В нашем примере мы выполним запрос и получения сертификата с сервера KOM-AD01-RDS01

Итак на веб-узле локального ЦС последовательно перейдём по ссылкам:

Request a certificate >

advanced certificate request >

Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file.

и скопируем содержимое сгенерированного ранее запроса из файла RequestFile.req

После того как размещённый запрос на сертификат обработан администратором центра сертификации, мы можем с этого же веб-узла локального ЦС загрузить сертификат в формате Base 64 encoded пройдя по ссылке:

View the status of a pending certificate request

Будет предложено загрузить файл сертификата в формате PKCS #7 с именем certnew.p7b

Устанавливаем в систему полученный сертификат командой:

CertReq -accept certnew.p7b

После этого в консоли управления сертификатами в хранилище Local ComputerPersonal можно будет увидеть новый установленный сертификат, подписанный доверенным локальным ЦС

Затем на этом же сервере открываем консоль Remote Desktop Session Host Configuration и в разделе Connections, открываем свойства подключения.

В окне свойств подключения на закладке General в секции Security нажимаем кнопку Select для того чтобы выбрать только что установленный в систему сертификат

В окне выбора сертификатов выбираем соответствующий сертификат…

После этого сохраняем настройки свойств подключения

Теперь нам нужно установить этот же сертификат на другие два сервера – KOM-AD01-RDS02 и KOM-AD01-RDS03. Для этого в консоли управления сертификатами на сервере KOM-AD01-RDS01 выполним экспорт сертификата с закрытым ключом из хранилища Certificates /Local Computer/Personal.

В открывшемся мастере экспорта сертификата на странице Export Private Key выберем опцию Yes, export the private key

На странице Export File Format выбран один возможный вариант формата выгрузки — Personal Information Exchange – PKCS #12 (.PFX)

Затем вводим пароль для защиты закрытого ключа, который мы в дальнейшем будем использовать для импорта сертификата на серверах KOM-AD01-RDS02 и KOM-AD01-RDS03

Далее указываем имя файла в который будет экспортирован сертификат

Полученный файл в формате PFX копируем на другие два сервера и, открыв на них консоль управления сертификатами в хранилище Local ComputerPersonal вызываем мастер импорта сертификата

В открывшемся мастере импорта сертификата указываем расположение PFX файла содержащего сертификат с закрытым ключом

Затем указываем пароль, с которым ранее сертификат был экспортирован. Устанавливать признак экспортируемости ключа (Mark this key as exportable..) вовсе не обязательно.

На следующем шаге будет предложено выбрать хранилище сертификатов в которое производится импорт. Оставим значение Personal

После того как сертификат импортирован, откроем консоль Remote Desktop Session Host Configuration в разделе Connections, открываем свойства подключения и выполним привязку к установленному сертификату методом описанным ранее.

По завершении всех манипуляций с сертификатами желательно не забыть удалить все временные копии экспортированного сертификата с закрытым ключом.

В конечном результате описанных действий подключение клиентов должно работать без предупреждений безопасности.

Дополнительные источники информации:

- Windows Server TechCenter — Deploying Remote Desktop Connection Broker with High Availability Step-by-Step Guide

- TechNet Blogs > Mark Ghazai’s Blog > Windows Server 2008 R2 Highly Available (Clustered) Remote Desktop Connection Broker

- ITBand.ru — Dmitry Rudykh — TS Session Broker

В данной статье мы рассмотрим самые начальные настройки Windows Server 2008 R2, данные настройки подходят для любой редакции (Standard, Enterprise и т.п). Мы рассмотрим самые популярные настройки, которые подходят для большинства задач, для которых устанавливают Windows Server. Это настройка сети, DNS, DHCP, настройка удаленных рабочих столов (RDP) и добавление пользователей.

Ознакомиться с процессом установки и активации Windows Server 2008 R2 можете в нашей прошлой статье.

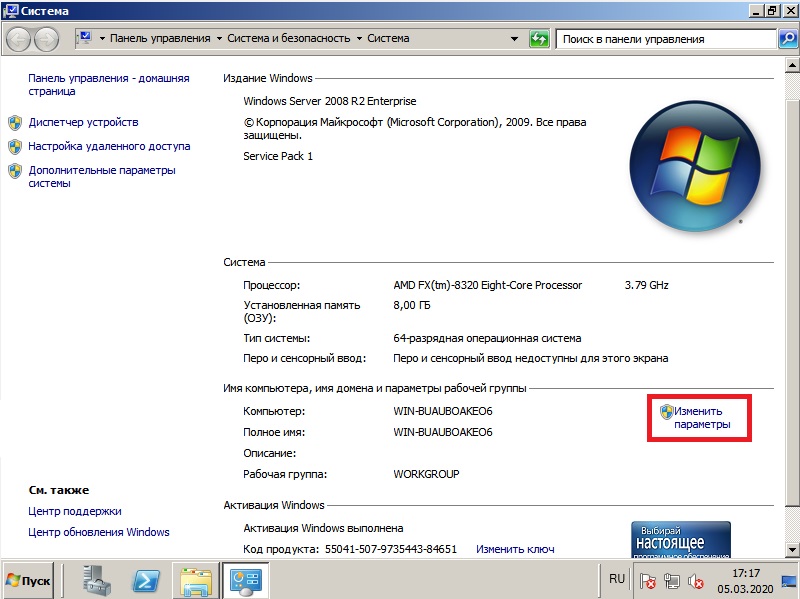

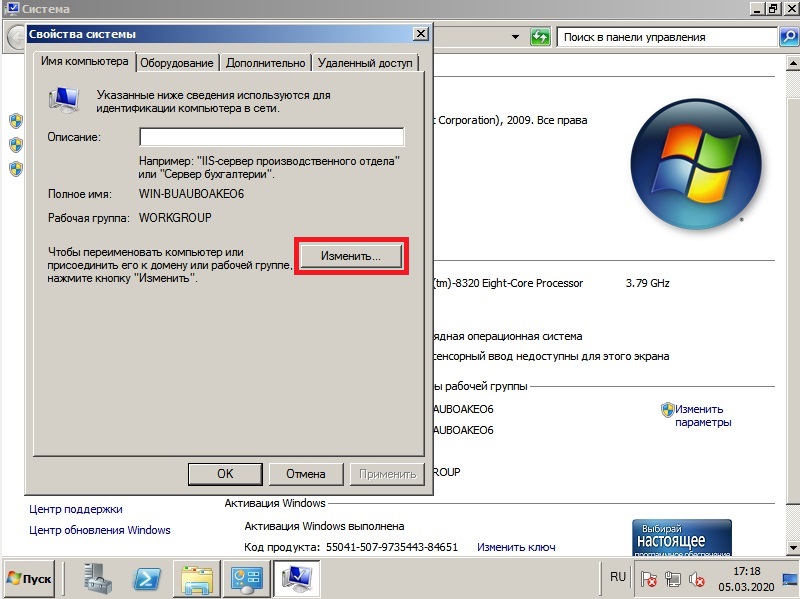

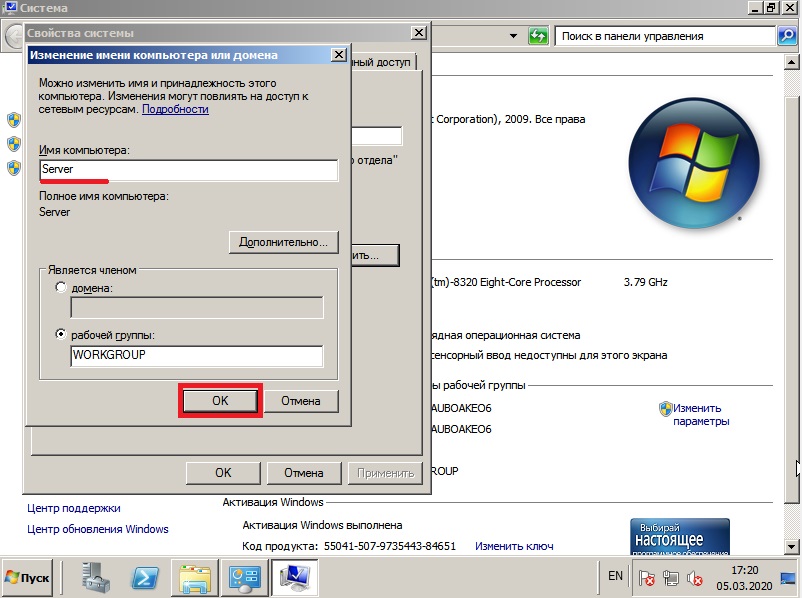

1) Итак, первым делом, нам нужно сменить имя сервера на свой, для более удобного его обозначения. Заходим в меню «Свойства» компьютера => Изменить параметры => В меню «Свойства системы» нажимаем кнопку «Изменить». Далее вводим в поле «Имя компьютера» свое желаемое наименование Вашего сервера. И нажимаем «ОК», Ваш компьютер должен перезагрузиться для применения параметров.

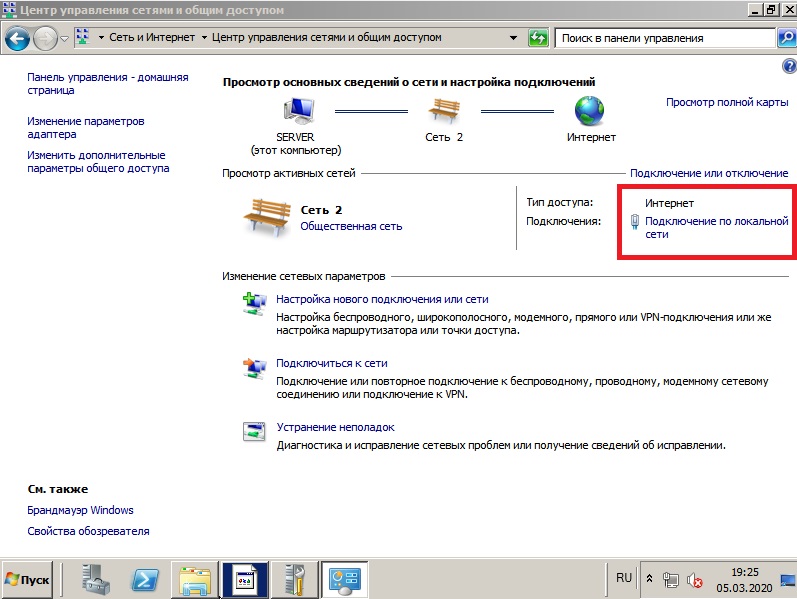

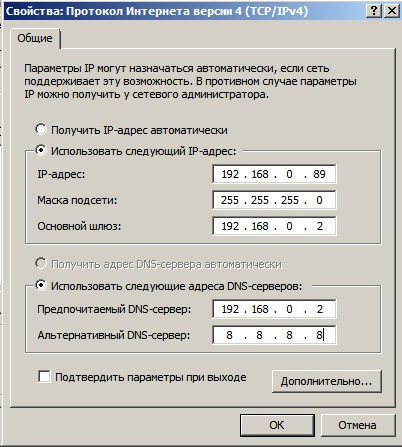

2) Теперь нам нужно задать серверу статический локальный IP адрес. К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

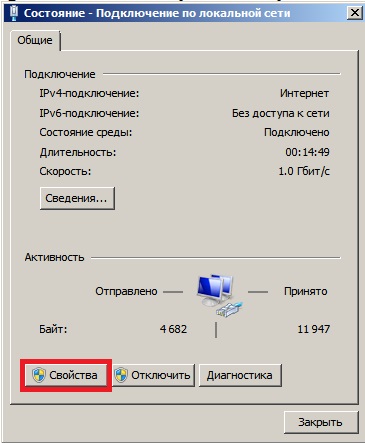

Далее заходим в «Панель управления» => Сеть и интернет => Центр управления сетями и общим доступом => Подключение по локальной сети.

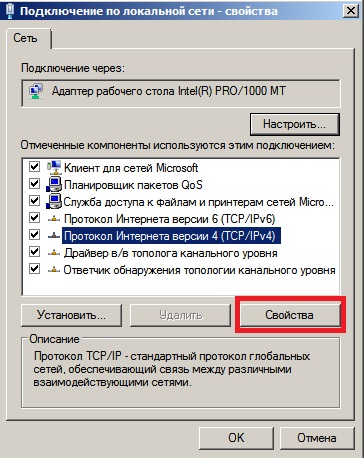

Выбираете Вашу сетевую карту => Свойства.

IPv4 => Свойства

Теперь задаете Ваш локальный IP адрес. После применения настроек проверьте доступ в интернет, чтобы убедиться, что все сделано правильно.

3) Теперь приступим к установке ролей. Заходим в диспетчер серверов, нажимаем на пункт «Роли» => Добавить роли.

Здесь выбираем то, что для Вас нужно именно в работе сервера, большинство настроек ролей задаются сразу из установки роли. Поэтому мы рассмотрим варианты в случае когда определенная роль устанавливается, или пропускается. На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

В службах ролей выбираем пункты для работоспособности RDP.

Если у Вас нет SSL сертификата, нажимаете «Не требовать проверку …».

Здесь нужно выбрать пункт в зависимости от Вашего ключа активации для лицензирования удаленных рабочих столов. На устройство, или на пользователя. Их настройка ничем не отличается друг от друга, разница лишь в том, какой ключ Вы будете вводить. Если Вы пока не уверены в способе лицензирования можете выбрать «Настроить позже» к настройкам RDP мы вернемся чуть позже. А так же, если у Вас нет ключа для лицензирования RDP, то приобрести ключ активации Windows Server CAL на 20 пользователей можете в нашем каталоге.

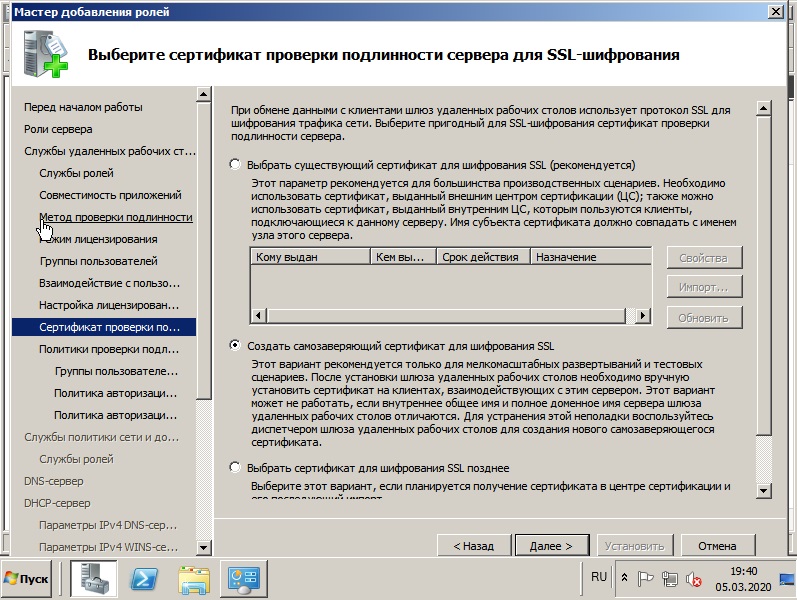

Пропускаем пункт сертификатов.

В меню «Взаимодействие с пользователями разрешаем аудио и видео.

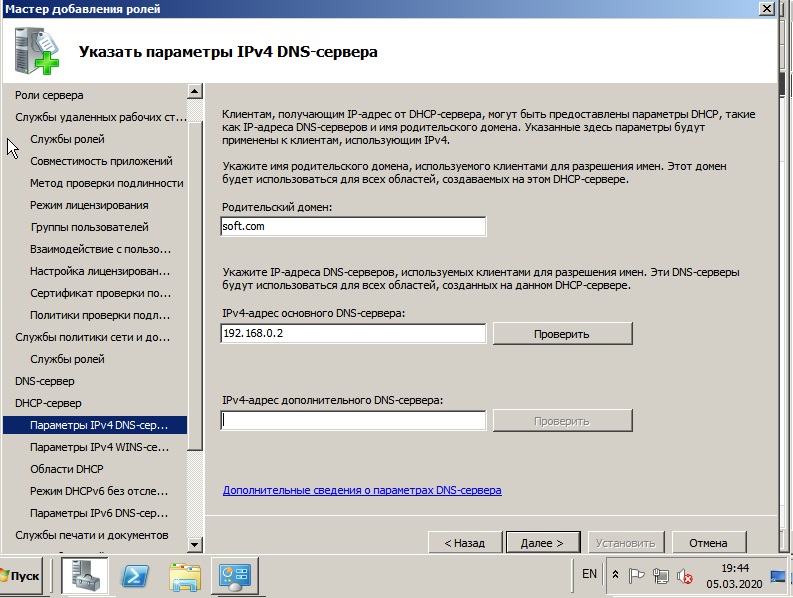

Доходим до параметров DHCP, указываете в нем названием Вашего домена, и Ваш локальный IP адрес для подключениям к данному DNS.

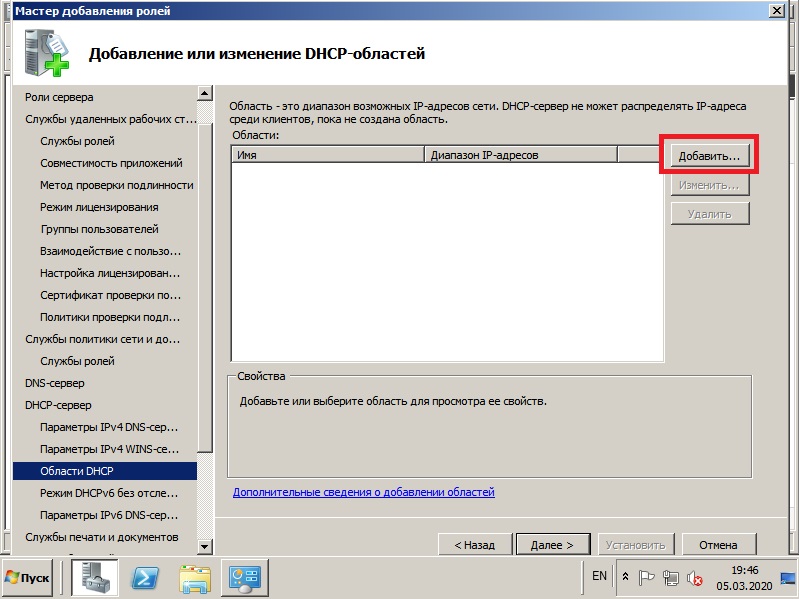

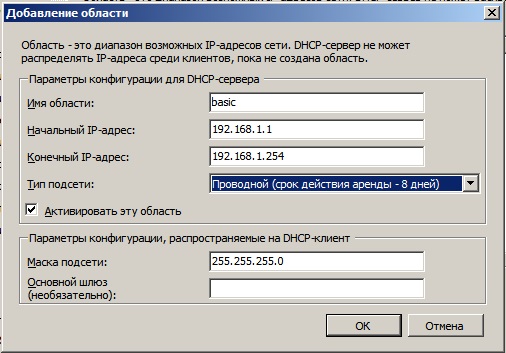

Теперь добавим области (диапазоны) DHCP.

Задайте имя для Вашего DHCP сервера, начальный IP адрес и конечный, который будет раздавать Ваш сервер.

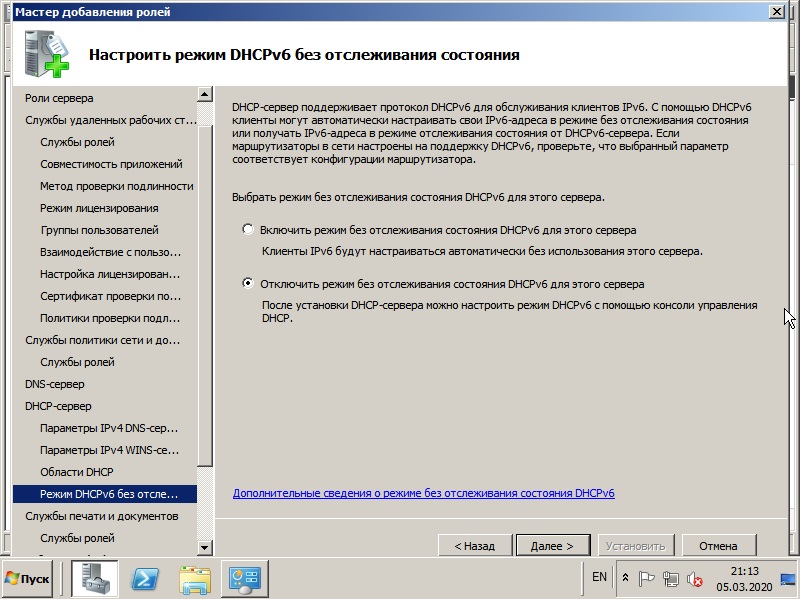

Отключаем IPv6

Если Вы в установке ролей выбрали службу печати (если она Вам нужна), то установке служб так же выбираете «Сервер печати».

Доходим до подтверждения и устанавливаем роли.

После установки ролей необходимо перезагрузиться.

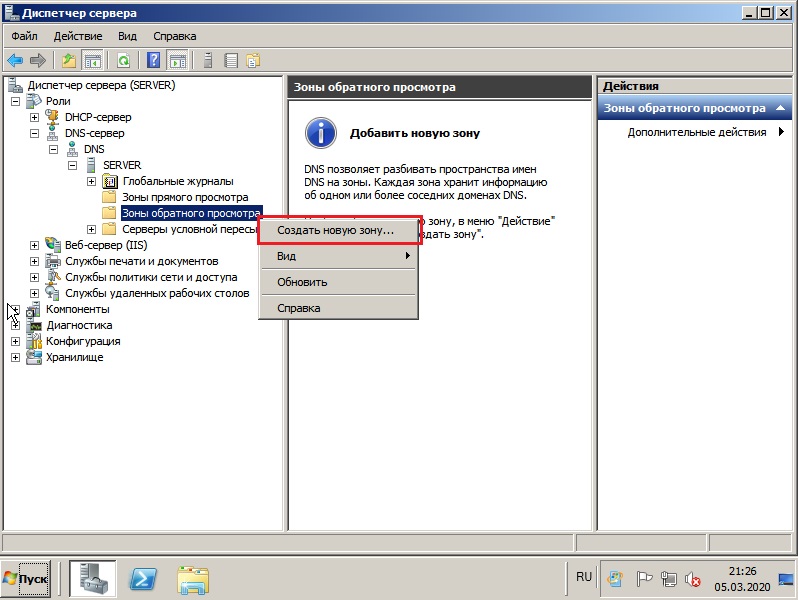

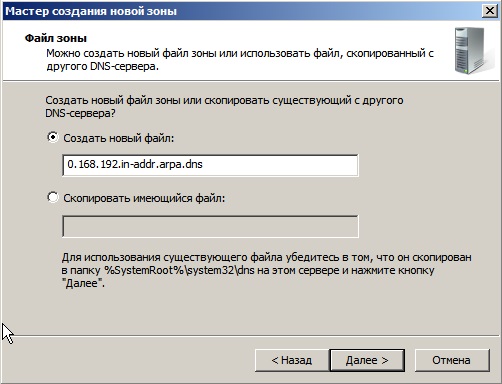

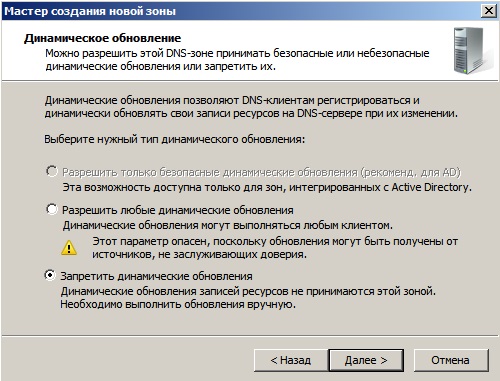

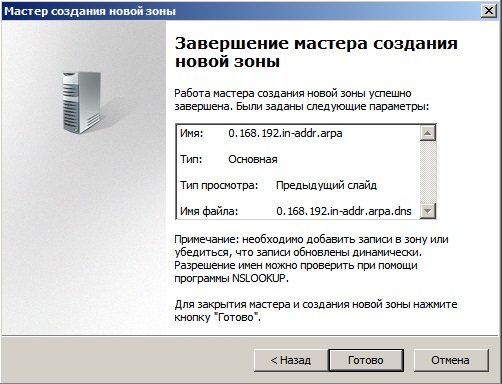

4) Теперь настроим DNS (домен). Открываем дерево «Диспетчер сервера» => DNS-сервер => DNS => Ваше имя сервера (в нашем случае «Server») => Глобальные журналы => Зоны обратного просмотра => Создать новую зону.

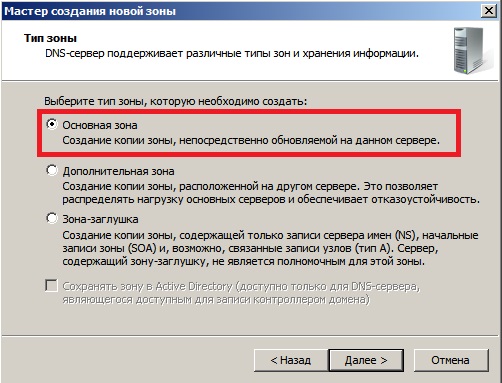

Выбираем пункт «Основная зона».

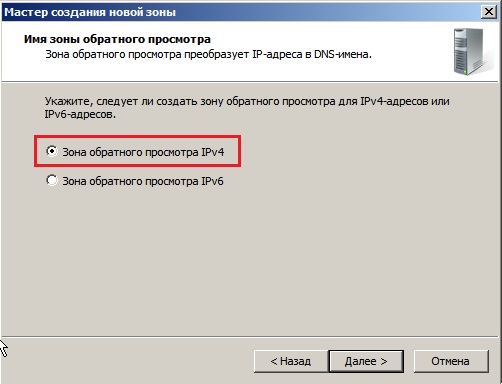

Зона обратного просмотра IPv4.

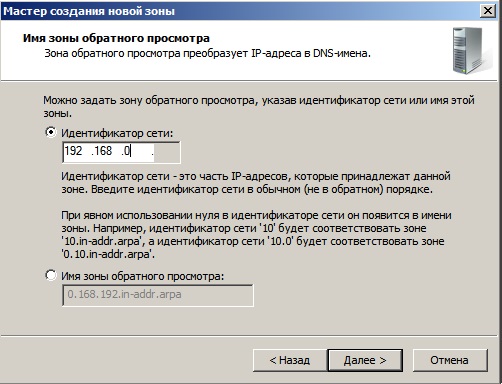

Выбираете Ваш идентификатор сети, под которым будет работать данный домен.

Для Windows Server 2008r2 рекомендуем отключать динамические обновления, лучше делать обновления в ручную.

5) Приступим к настройкам удаленных рабочих столов (RDP) Windows Server 2008 R2. Не важно, задали ли вы тип лицензирования (на устройство или на пользователя) в процессе установки, мы пройдемся по всем настройкам и определим тип уже в них.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Конфигурация узла сеансов удаленных рабочих столов.

Внизу будет выбор параметров, из пункта «Лицензирование» выбираем пункт «Режим лицензирования удаленных рабочих столов».

Теперь здесь уже выбираем Ваш тип лицензирования в зависимости от Вашего ключа активации RDS User или Device CAL. Если у Вас нет ключа активации, приобрести его можете в нашем каталоге. Настройки «на пользователя», или «на устройство» ничем не отличаются друг от друга, кроме выбора непосредственно самого пункта лицензирования и Вашего ключа активации.

На примере выберем «На устройство» и нажимаем «Добавить».

Добавляем Ваш сервер из «Известных» в «Указанные», после нажимаем «ОК».

После, видим, что сервер добавлен, но не лицензирован. И находится пока в режиме ожидания.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Диспетчер лицензирования удаленных рабочих столов.

В новом окне у Вас будет Ваш сервер, на котором будет указано состояние активации — «Не активирован». Нажимаете правой кнопкой мыши => Активировать сервер.

Рекомендуем выбрать «Автоматический режим».

Вводите данные Вашей организации. (Можно вводить любые данные, они не требуют проверки).

Запускаем мастер установки лицензий.

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

И теперь вводите Ваш ключ активации для лицензирования RDP (удаленных рабочих столов).

В зависимости от типа лицензирования у Вас может выйти следующее окно, в нем нужно будет ввести количество пользователей или устройств, которое указано в Вашей лицензии.

Завершаем работу мастера установки лицензий. Если все прошло успешно, то у Вас выйдет следующее окно.

Теперь Вы можете увидеть, что Ваш сервер настроен на определенное число подключений, в заивимости от Вашего сервера.

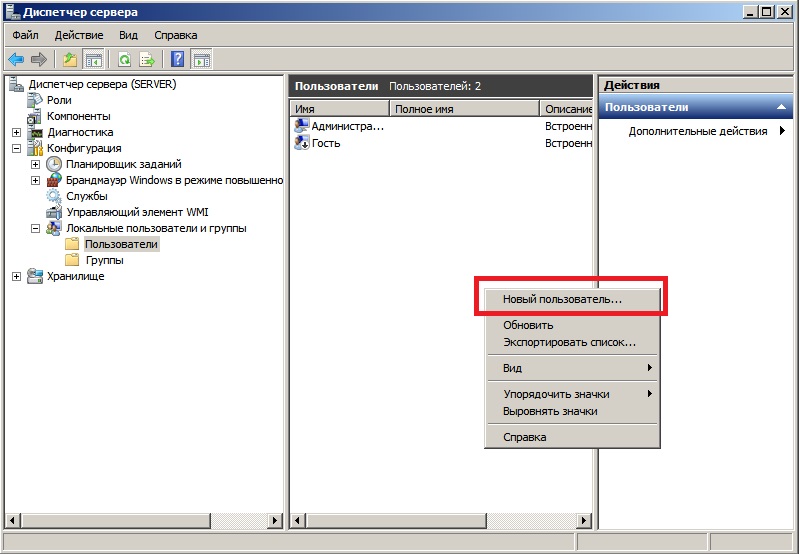

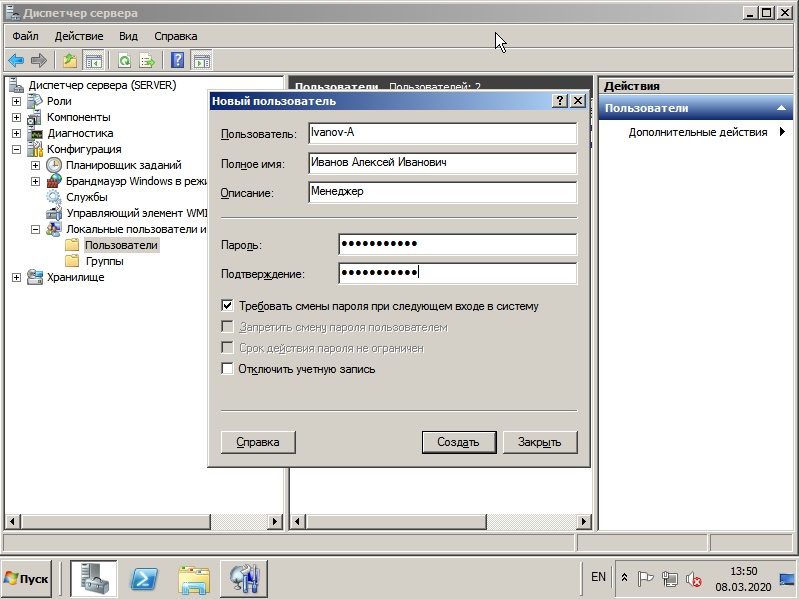

6) Но чтобы подключаться по RDP нам нужны пользователи, а точнее, нам нужно их завести. Заходим в «Диспетчер серверов» => Открываем дерево «Конфигурация» => Локальные пользователи и группы => Выбираем «Пользователи», далее в окне пользователей нажимаем правой кнопкой мыши => Новый пользователь.

Заполняем карточку пользователя и задаем ему пароль.

На этом все. Теперь Вы можете подключить первого клиента к серверу Windows Server 2008 R2.