Оглавление

- Настройка сетевых интерфейсов Active Directory 2019

- Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

- Проверка. Запускаем принудительное реплицирование домена

Как установить и настроить основной контроллер домена Active Directory 2019 смотрите тут: Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart.

Настройка сетевых интерфейсов Active Directory 2019

И так. У нас было 2 сервера виртуализации, 50 пользователей домена, 5 марок сетевых коммутаторов, полсотни групповых политик и гора CD-дисков, и всего такого, всех цветов.

Не то, чтобы это всё было нужно в настройке резервного контроллера доменов, но раз начал наводить порядок в конторе, то иди в своём деле до конца.

На самом деле всё не так страшно, даже наооборот. Основной сервер будет называться AD-01, а резервный AD-02. Логично же

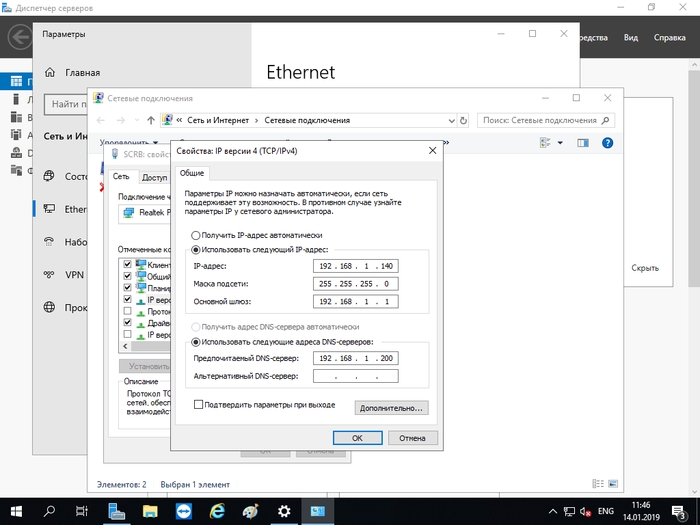

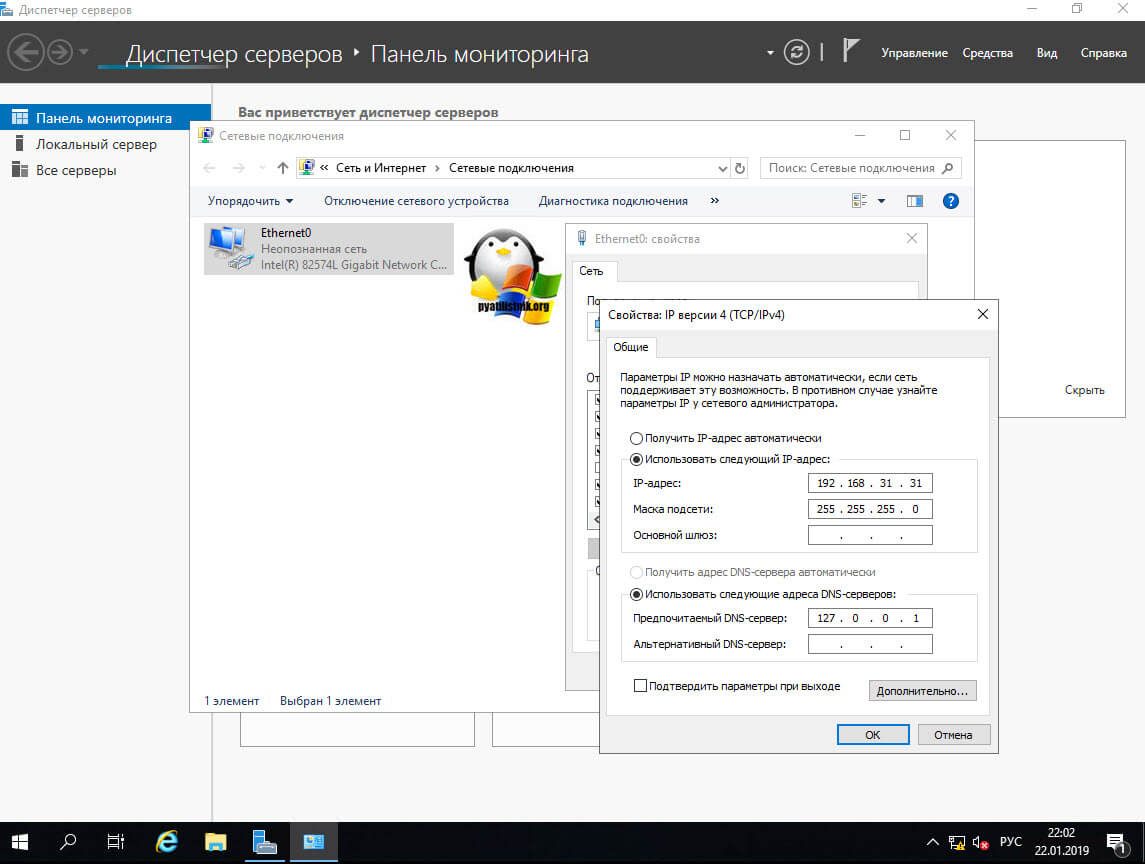

ip адрес нашего будующего резервного контроллера домена. Так как у меня он находится в другом офисе, то и подсеть у него отличается, если бы он был в местной локальной сети, то имел ту же подсеть.

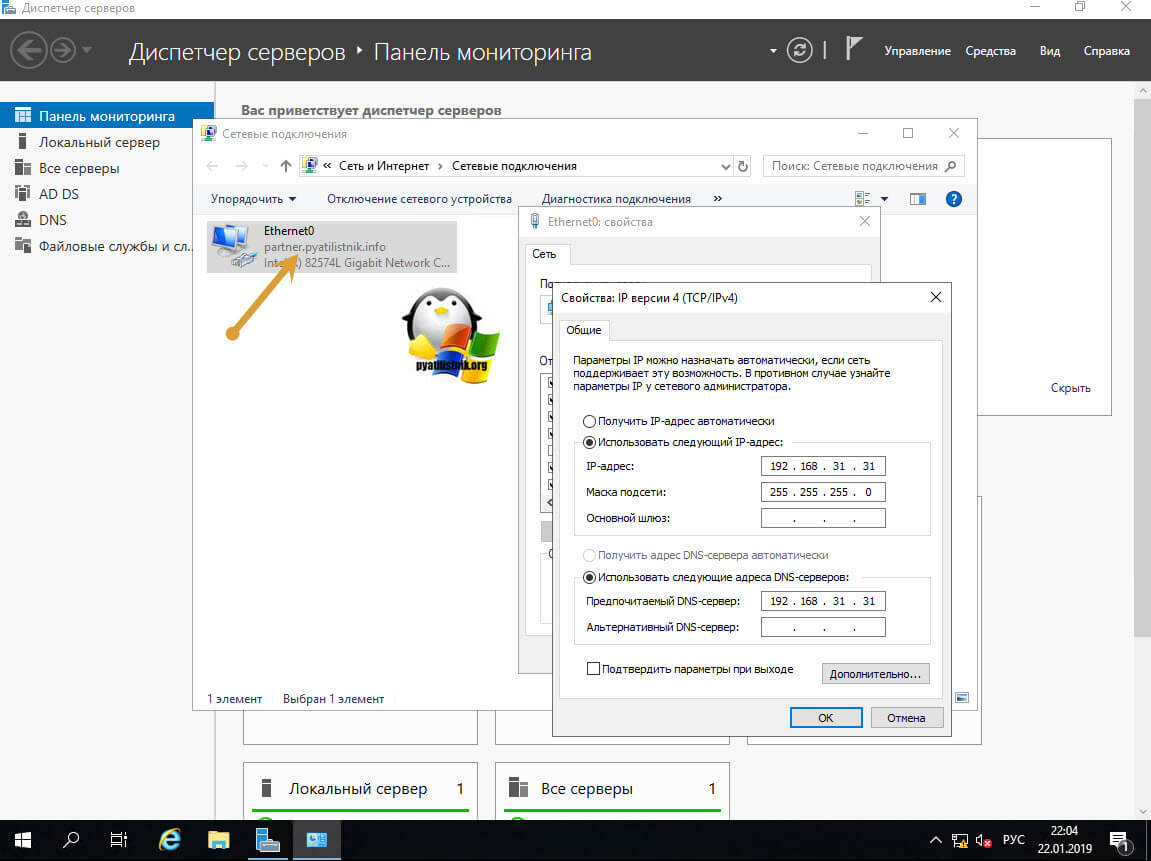

Вводим сервер резервный контроллер домена AD-02 в домен, а затем добавляем в Предпочтительный DNS-сервер ip адрес нашего основного сервера AD-01.

Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

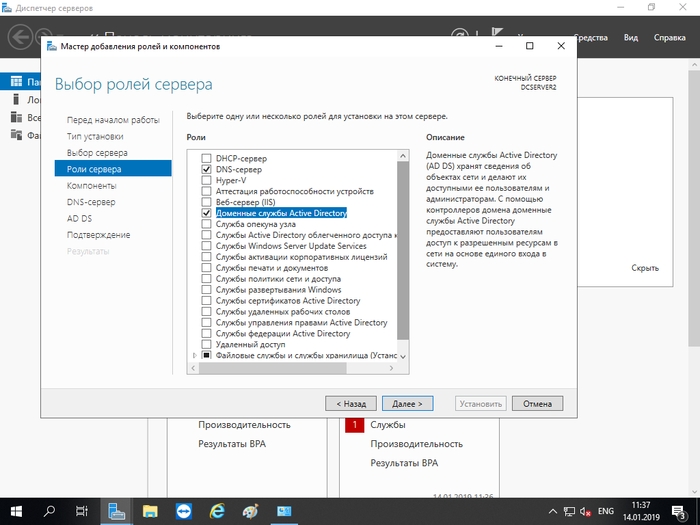

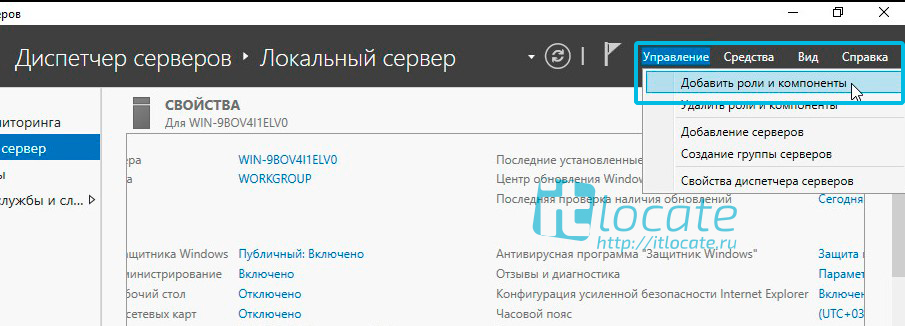

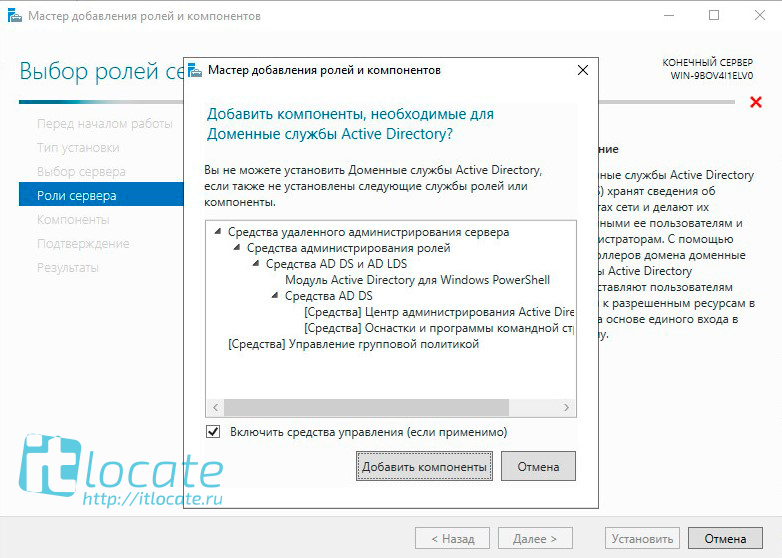

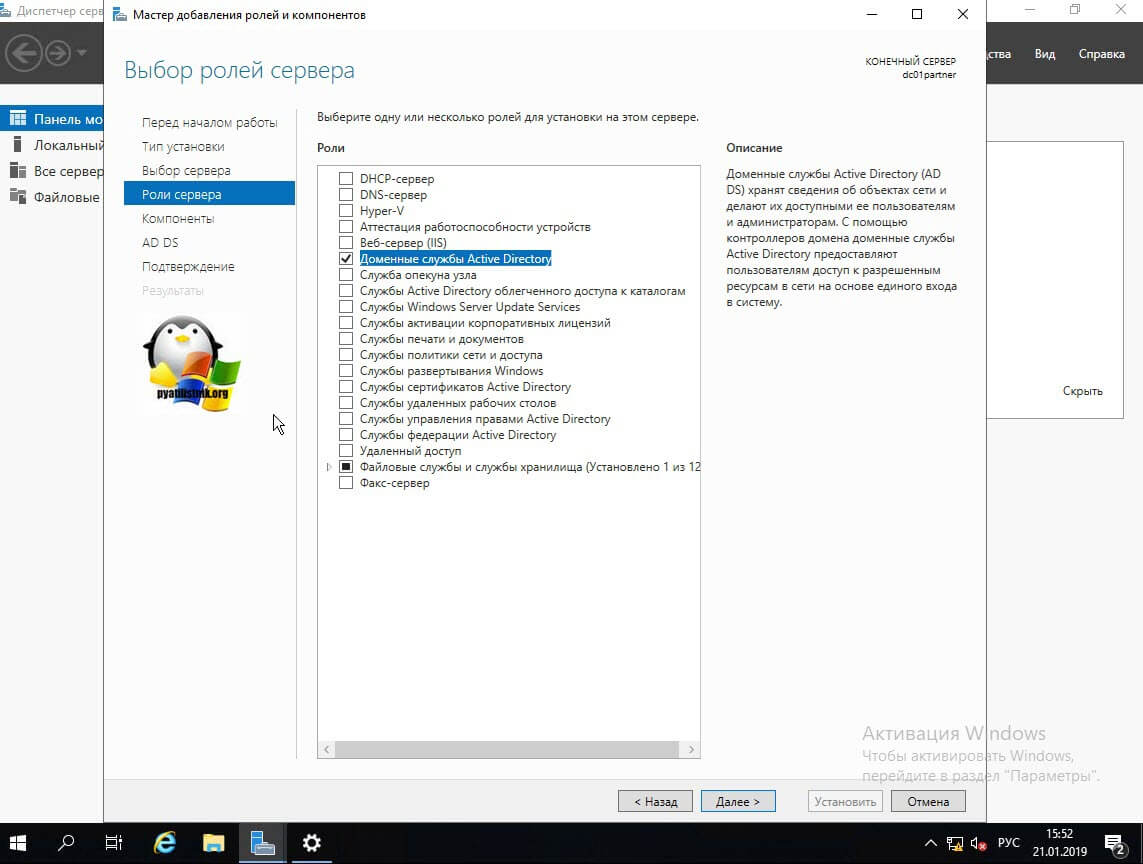

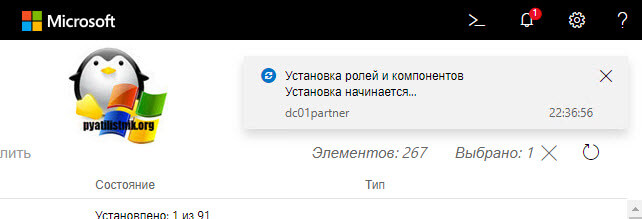

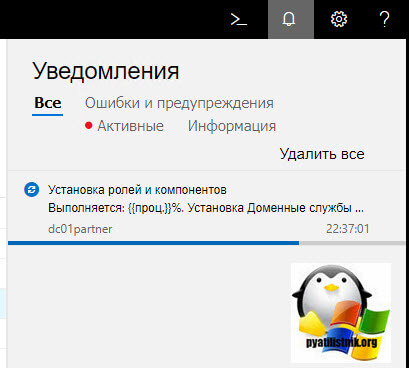

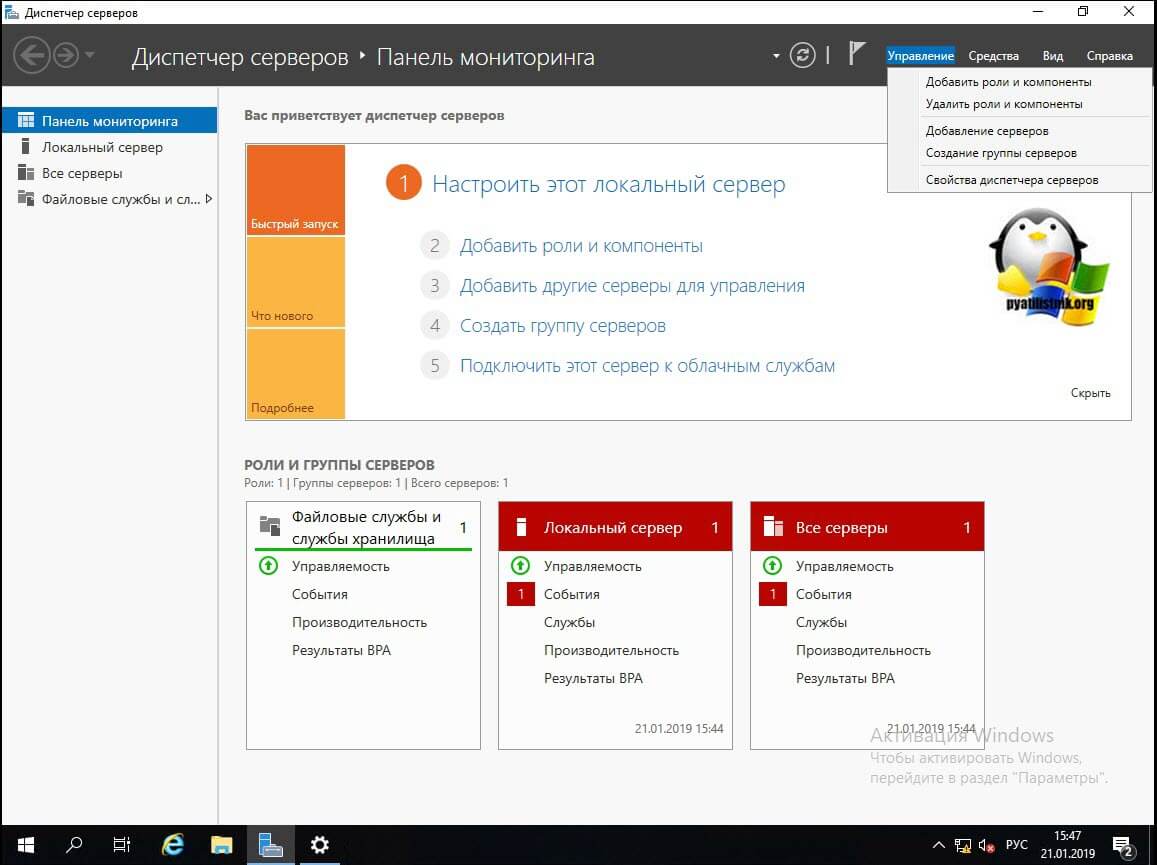

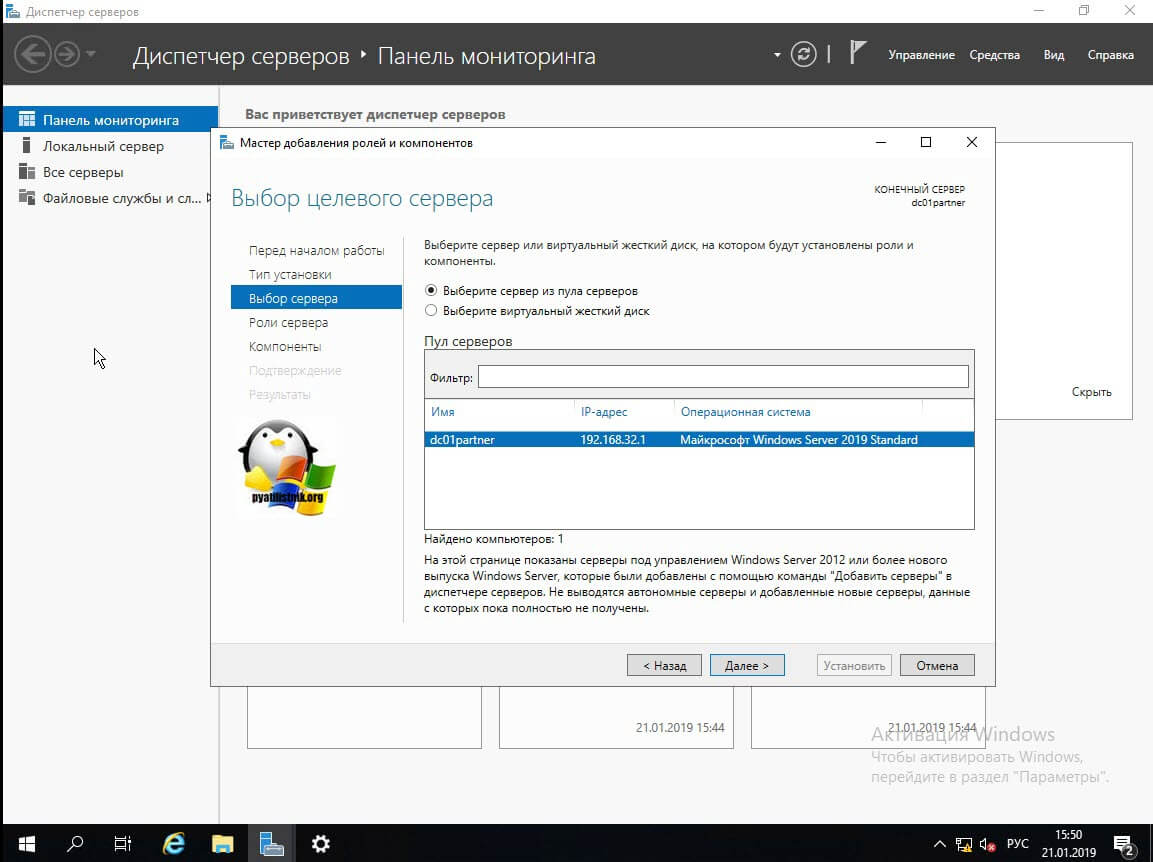

На резервном контроллере домена через Диспетчер серверов вызываем Мастер добавление ролей и компонентов. Отмечаем чекбоксы DNS-сервер и Доменные службы Active Directory.

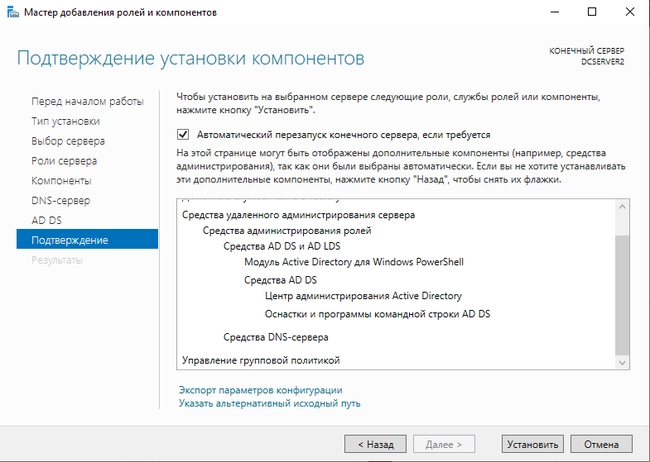

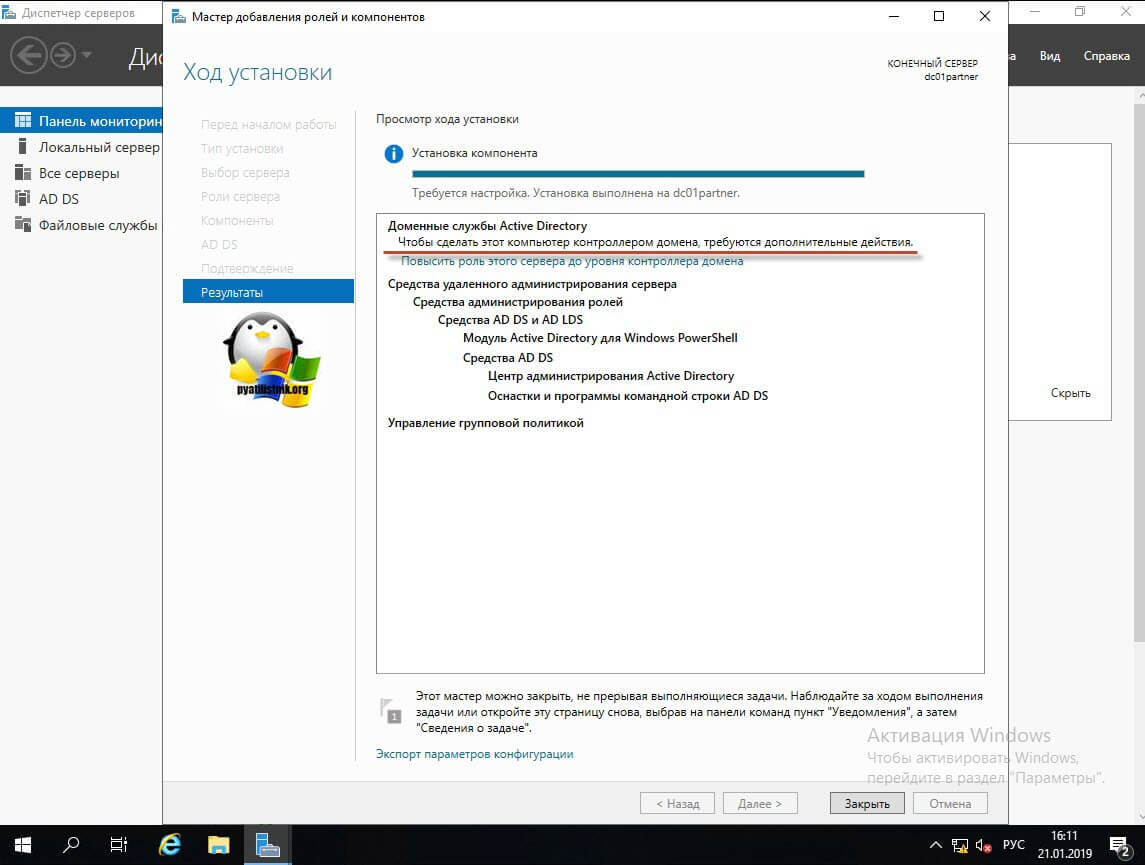

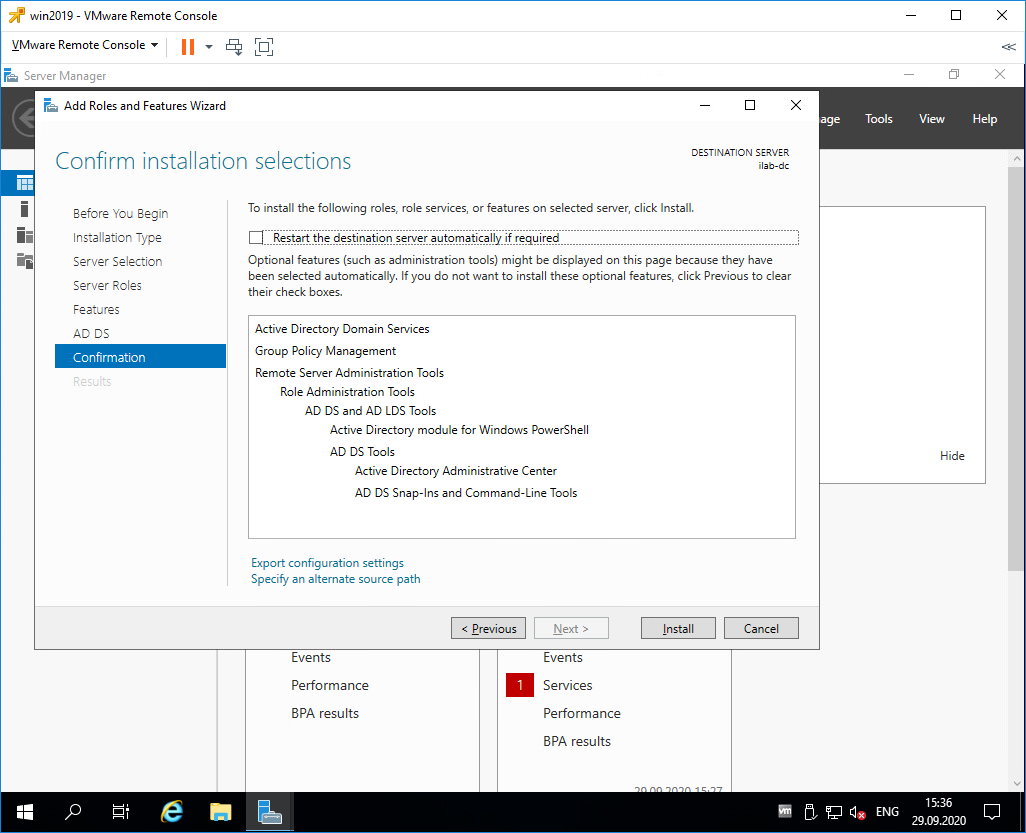

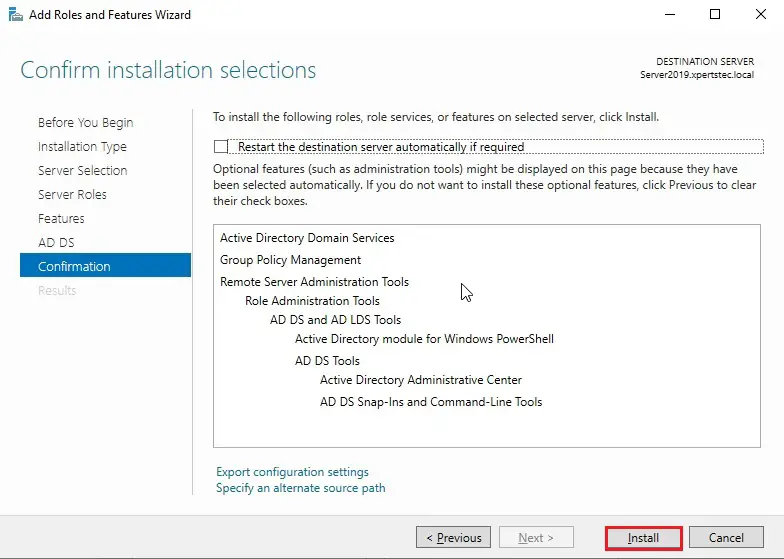

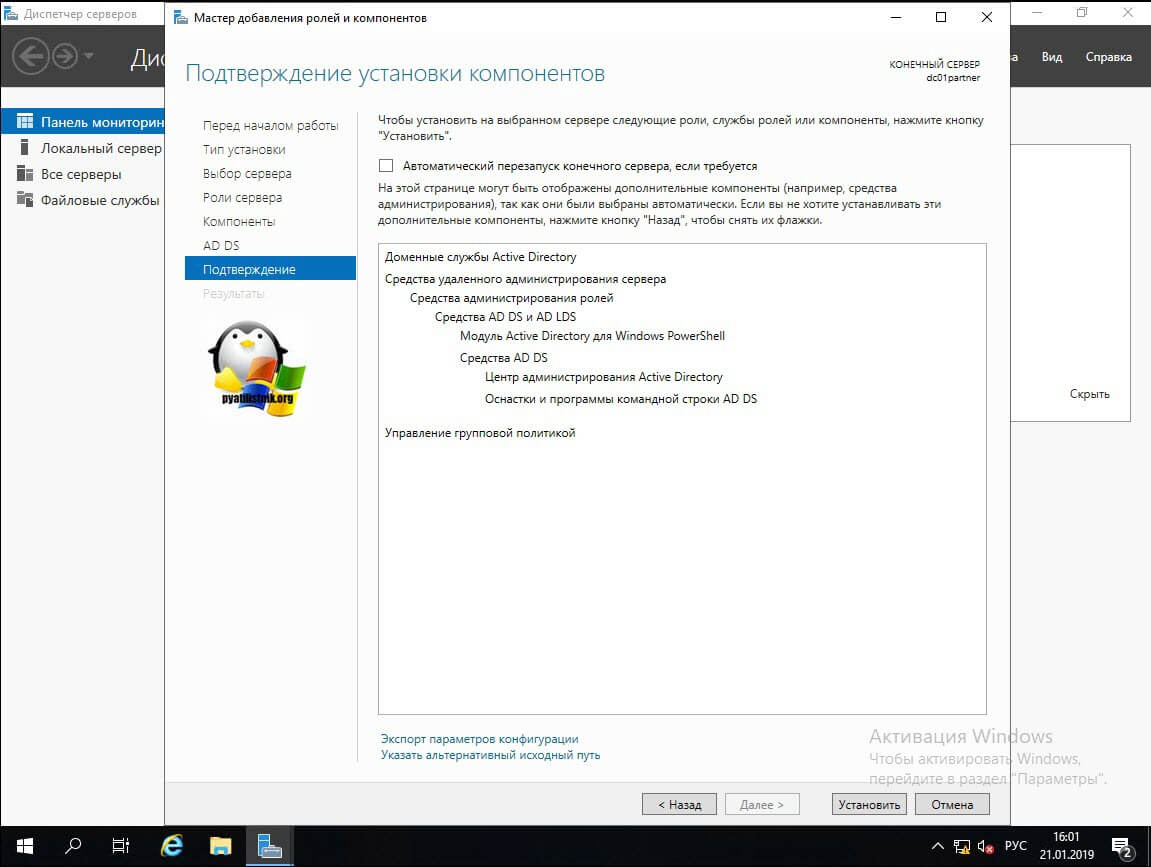

Далее ничего особенного, проходим до пункта Подтверждение, соглашаемся и начинаем установку.

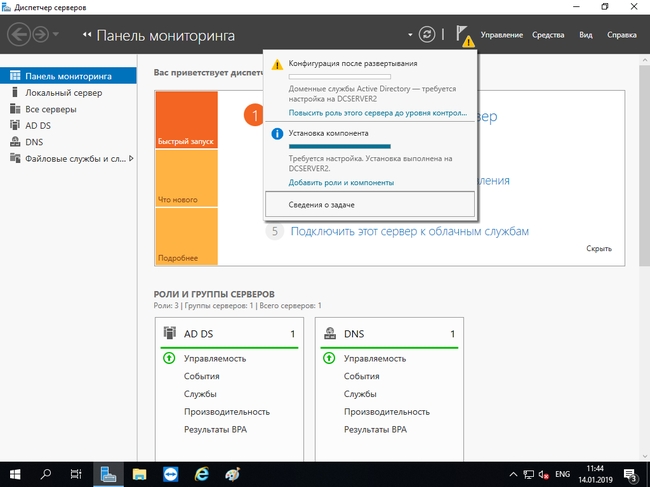

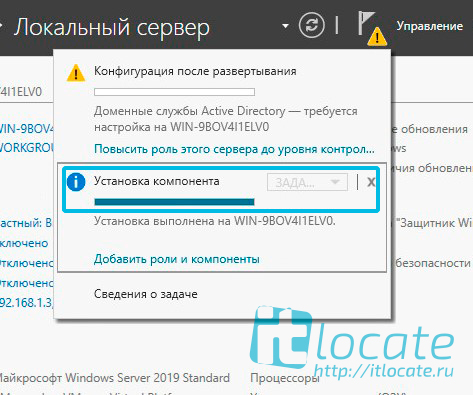

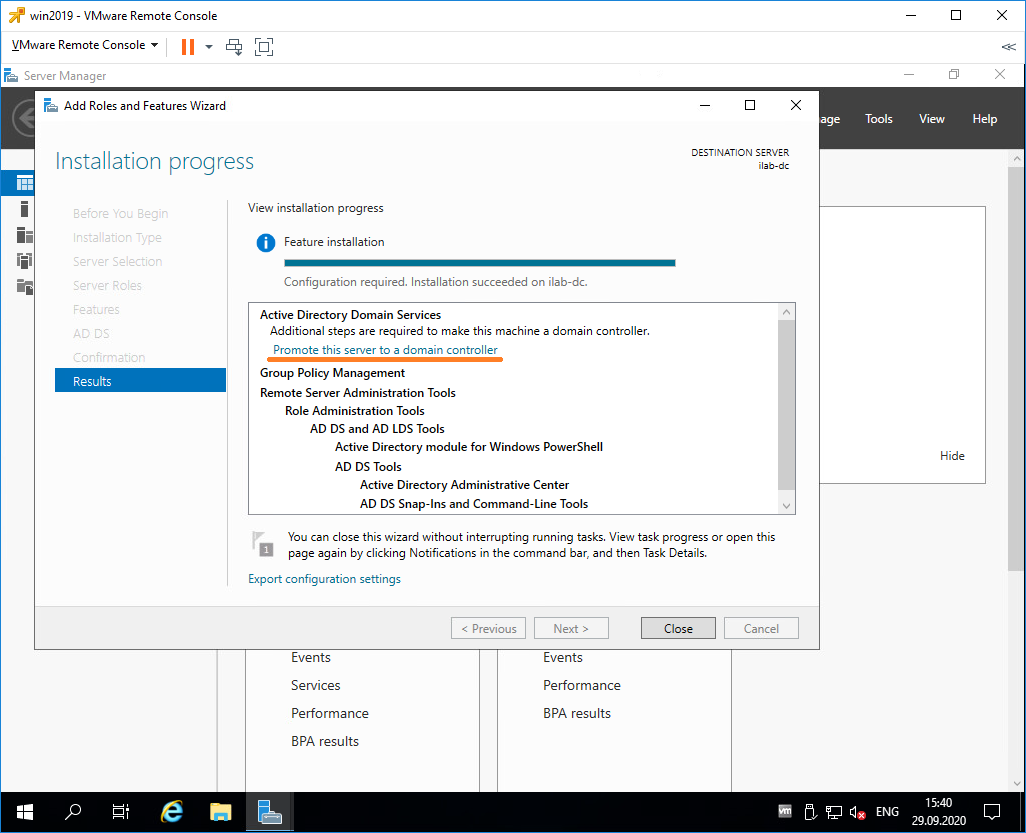

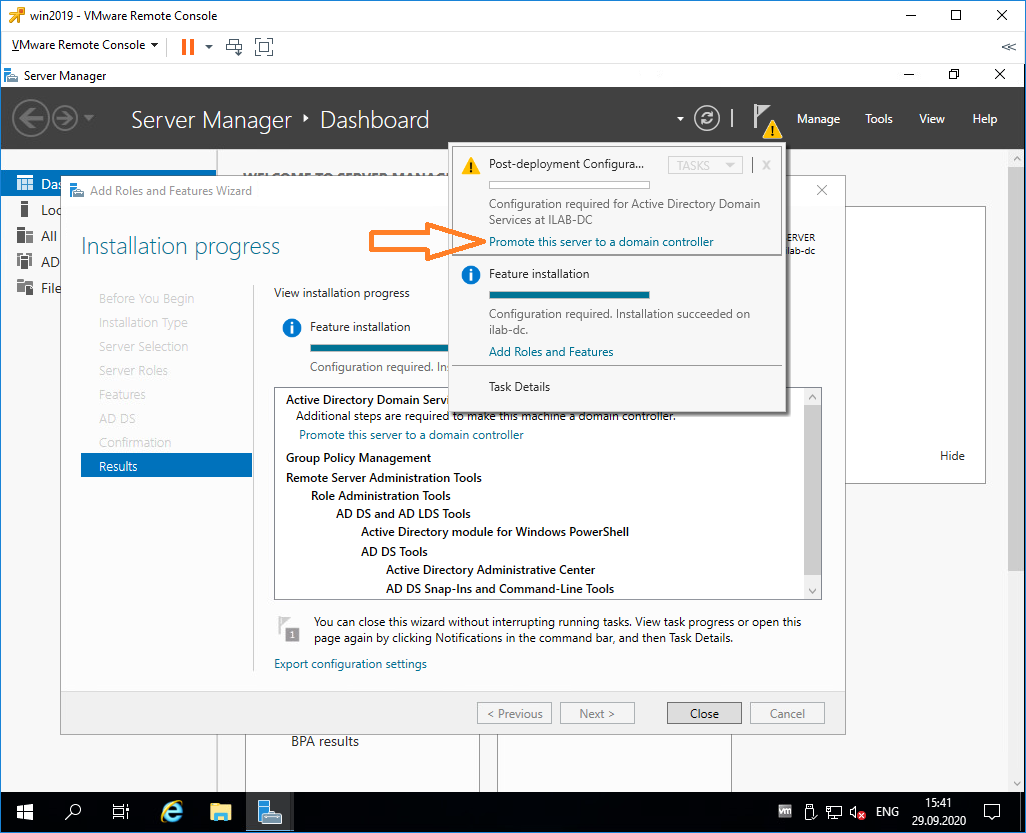

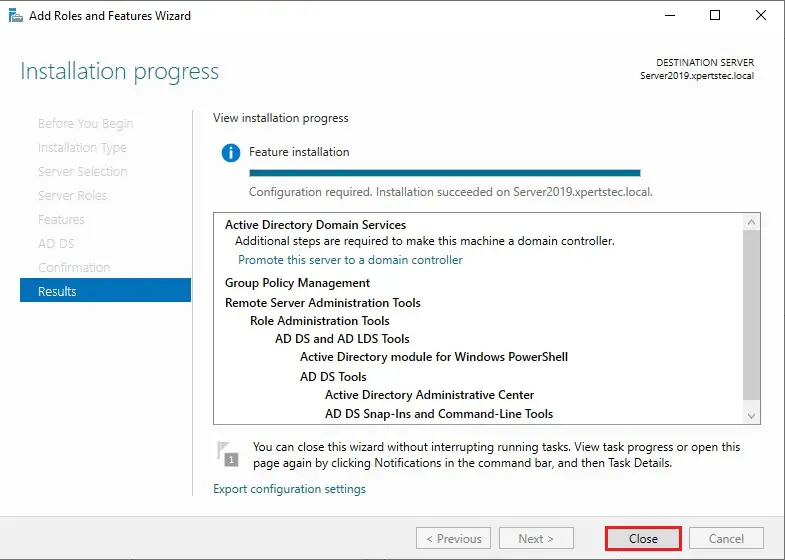

После установки ролей и компонентов на резервном контроллере домена нам необходимо повысить роль сервера до уровня контроллера доменов.

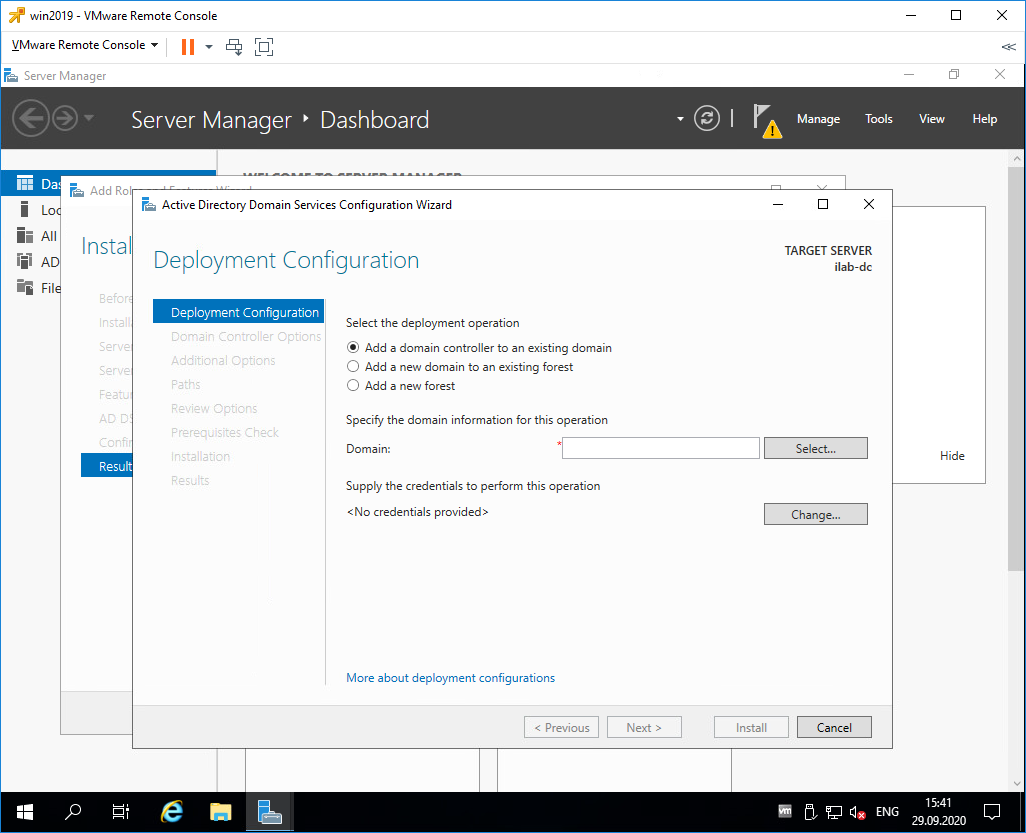

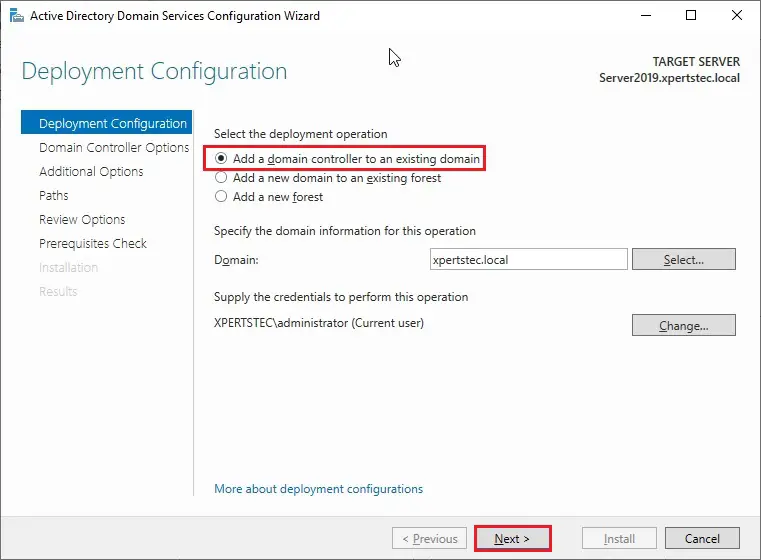

Отмечаем Добавить контроллер домена в существующий домен, через кнопку Выбрать вибираем наш основной сервер и чуть ниже вводим наши учётные данные от домена.

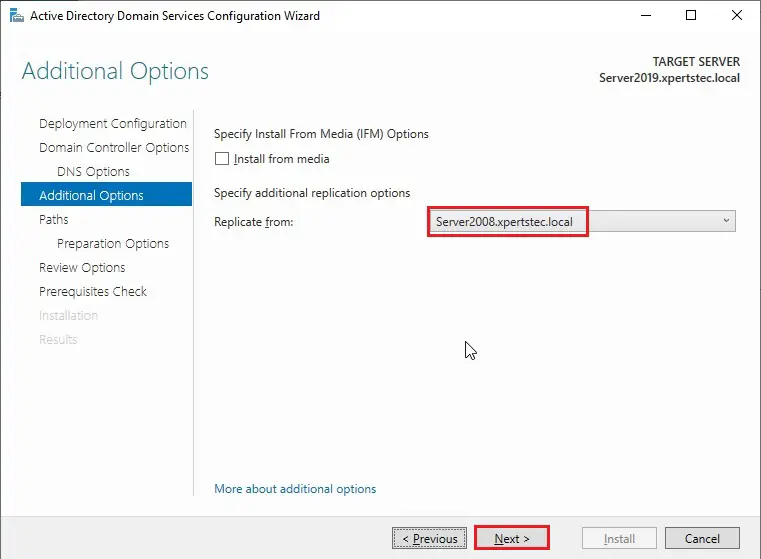

В разделе Дополнительные параметры указываем источник репликации основной сервер AD-01. Вот и всё, репликация сервера Active Directory готова!

Проверка. Запускаем принудительное реплицирование домена

Для того чтобы сразу протестировать настройку реплецирования резервного контроллера домена открываем Диспетчер серверов и запускаем Средства / Active Directory — сайты и службы

В открывшемся окне переходим Sites / Default-First-Site-Name / Servers / AD-02 / NTDS Settings,

выбираем в окне справа наше подключение Правая кнопка мыши / Реплицировать сейчас.

А после мы должны увидеть уведовление об успешном реплицировании нашего каталога. Надеюсь помог и вы настроили свой резервный контроллер домена Active Directory! Спасибо за внимание!

В связи с очень сильной бюджетностью организации и отсутствием резервного сервера и даже резервных ПК, которые хранятся на складе и в любую минуту могут быть использованы, на один администраторский компьютер ADMIN-PC, с параметрами немного лучше, чем у всех остальных в сети, пришлось переносить сервера, на время ремонта основного сервера с несколькими виртуальными машинами. Виртуальные машины этот компьютер не потянет, поэтому решено было установить несколько ОС и запускать их по очереди. Одновременно они могут понадобиться только в аварийной ситуации и к тому же это на непродолжительное время. Рассмотрим установку нескольких ОС на один ПК и затем установим на него контроллер домена Windows Server 2019.

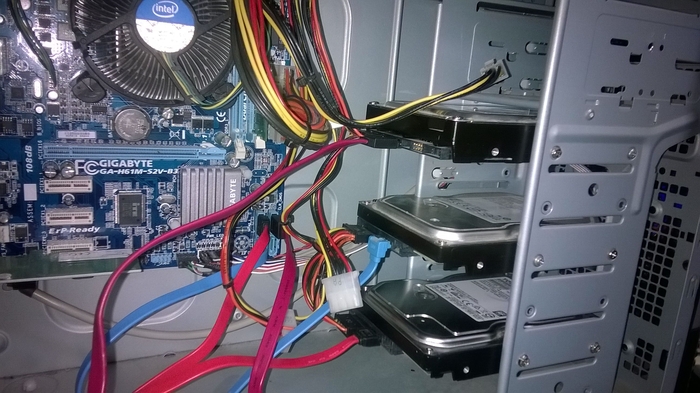

Подготавливаем ПК. Устанавливаем в него несколько жестких дисков HDD и размечаем их как нам требуется. На один HDD желательно устанавливать одну ОС, чтоб в случае поломки HDD, масштабы не были слишком масштабными. В нашем случае это выглядит как на фото ниже.

Создаем по инструкции загрузочную флэшку с Windows Server 2019.

Вставляем загрузочную флэшку в USB-разъем. Запускаем ПК, через BootMenu выбираем флэшку и нажимаем загрузку с неё.

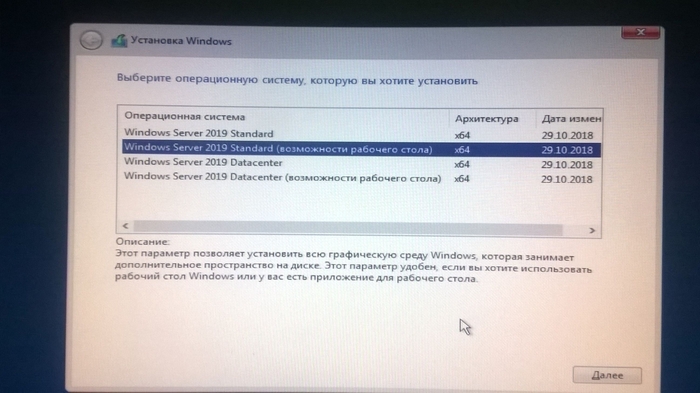

Выбираем Windows Server 2019 Standard (возможности рабочего стола).

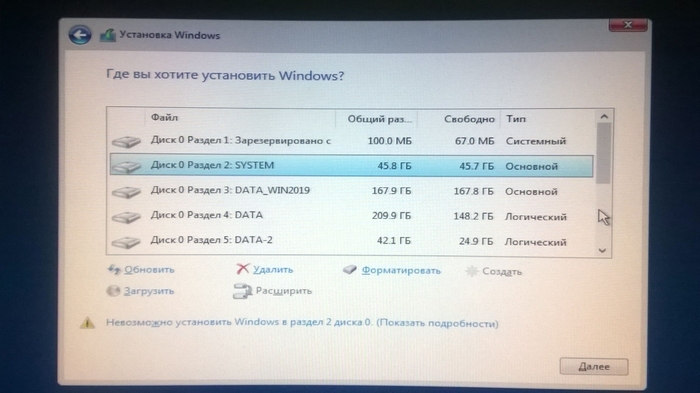

Выбираем нужный HDD. Короче говоря, устанавливаем операционную систему стандартным методом до момента перезагрузки системы.

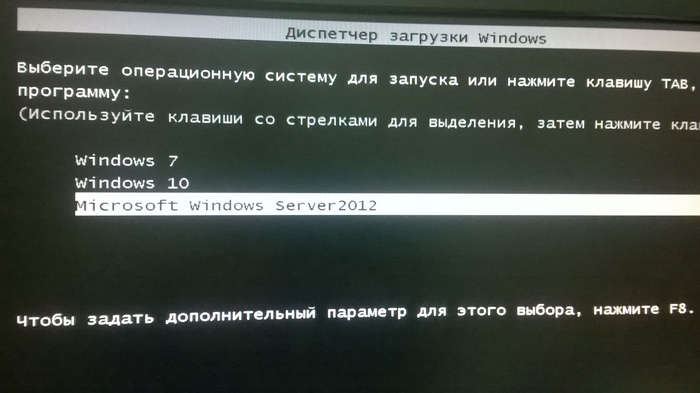

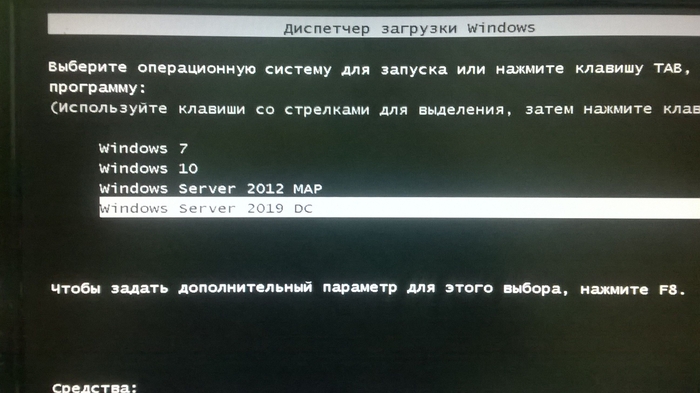

После перезагрузки ПК система не отобразилась в диспетчере загружаемых ОС.

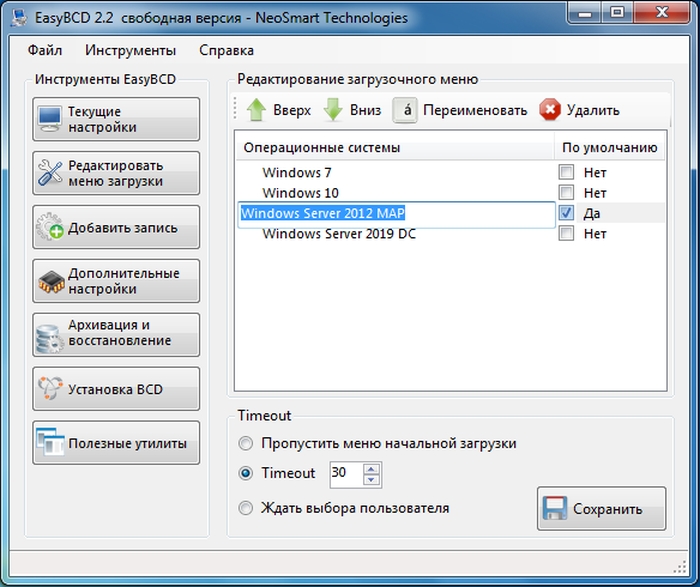

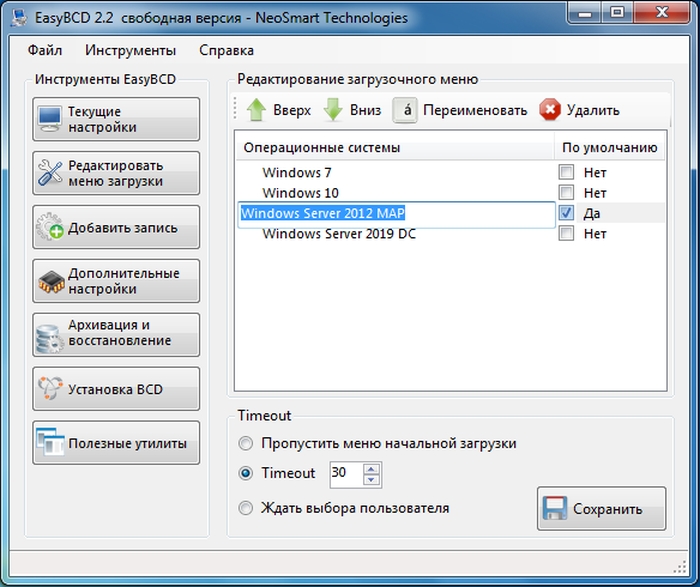

Нужно отметить, что до начала установки этой ОС в ADMIN-PC уже были установлены Windows 7, Windows 10 и Windows Server 2012. Запускаем любую из установленных ранее ОС. Если нет возможности запустить ни одну из операционных систем, тогда нужно править загрузчик вручную. Это отдельный случай.

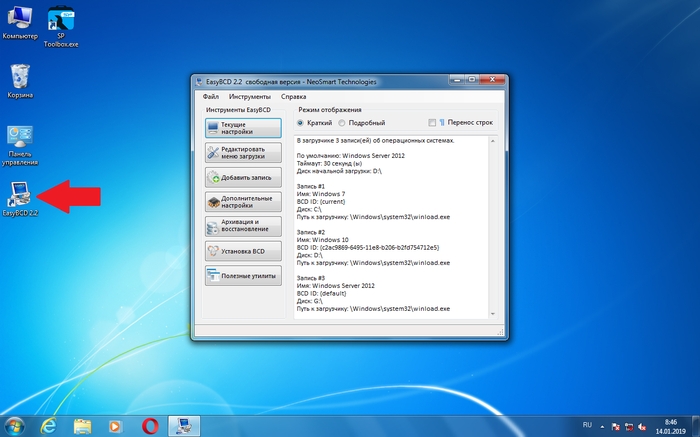

Загрузив, допустим, Windows 7, скачиваем и запускаем программу для редактирования загрузки EasyBCD.

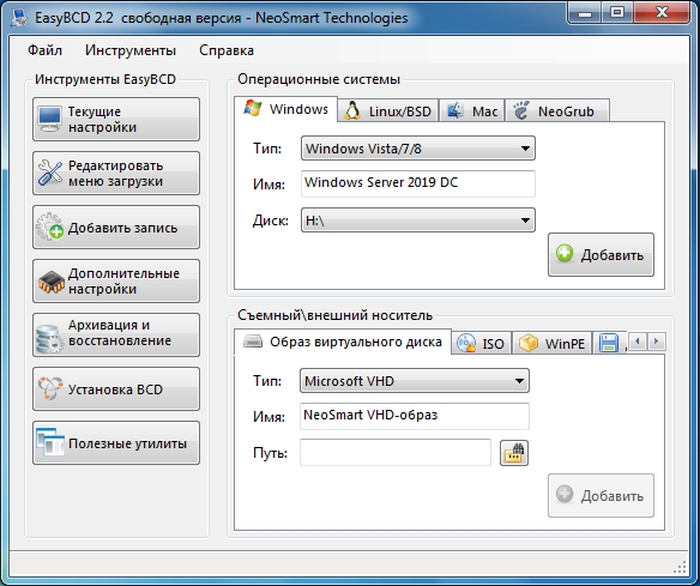

Выбираем пункт меню – Добавить запись.

Операционные системы – Windows.

Тип – Windows Vista/7/8, в бесплатной версии Win10 нет, поэтому оставляем так.

Имя – любое понятное для нас, латиницей.

Диск – указываем диск, на который начали устанавливать WinSrv2019.

Нажимаем кнопку «Добавить». После этого на вкладке «Текущие настройки» можно убедиться, что добавился дополнительный пункт в загрузочное меню с нашим новым сервером.

В пункте меню «Редактировать меню загрузки» можно поправить отображаемое при загрузке имя ОС и отметить галочкой, какая система будет загружаться по умолчанию.

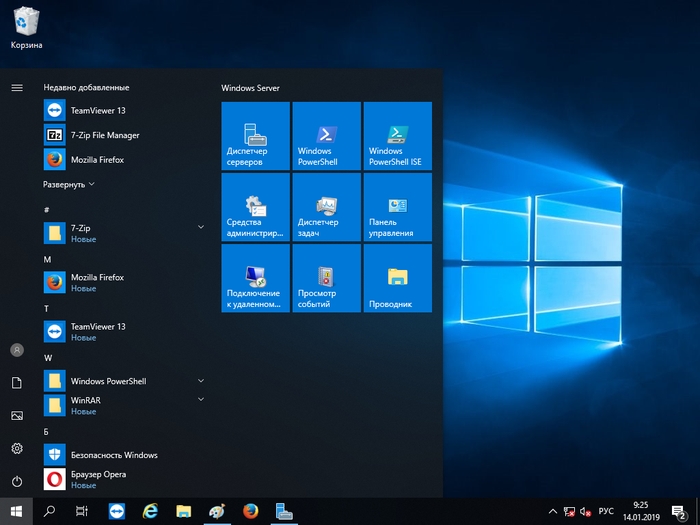

По внешнему виду ОС очень похожа на Windows 10.

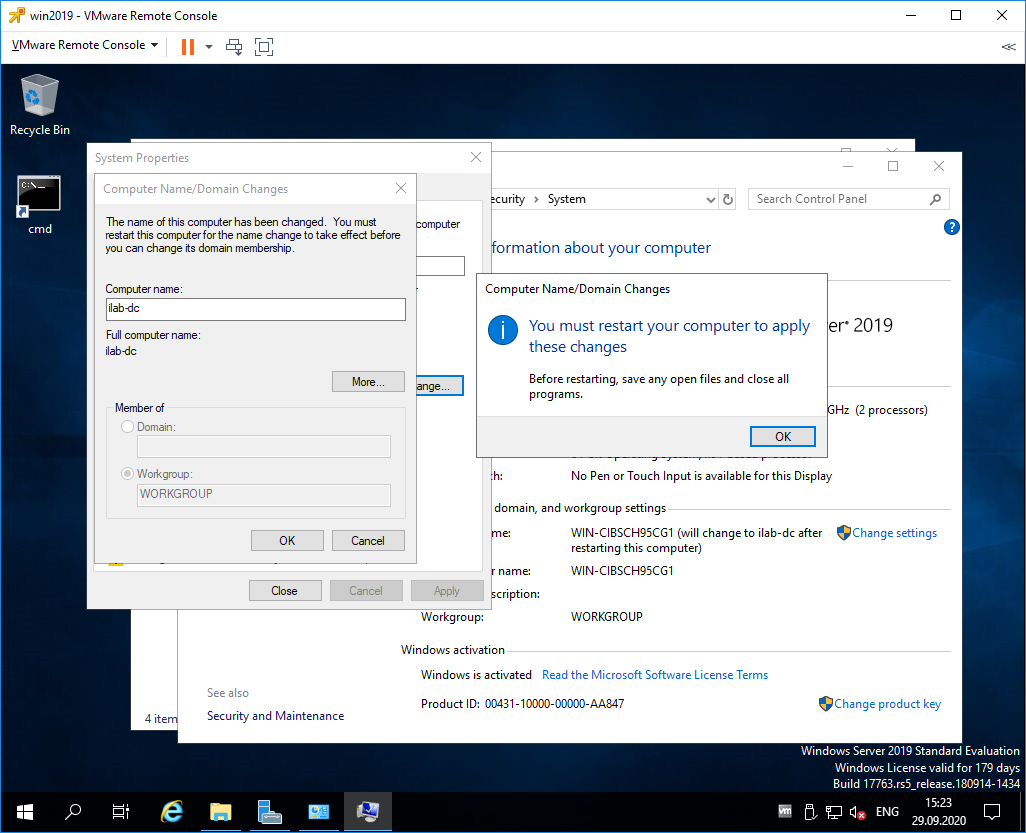

Переименовываем сервер. В нашей сети он будет известен как DCSERVER2. Антивирус можно не ставить т.к. есть встроенный Windows Defender.

Подключаем сервер в локальную сеть, назначаем статический IP-адрес. DNS от основного контроллера домена.

Переходим к настройке контроллера домена.

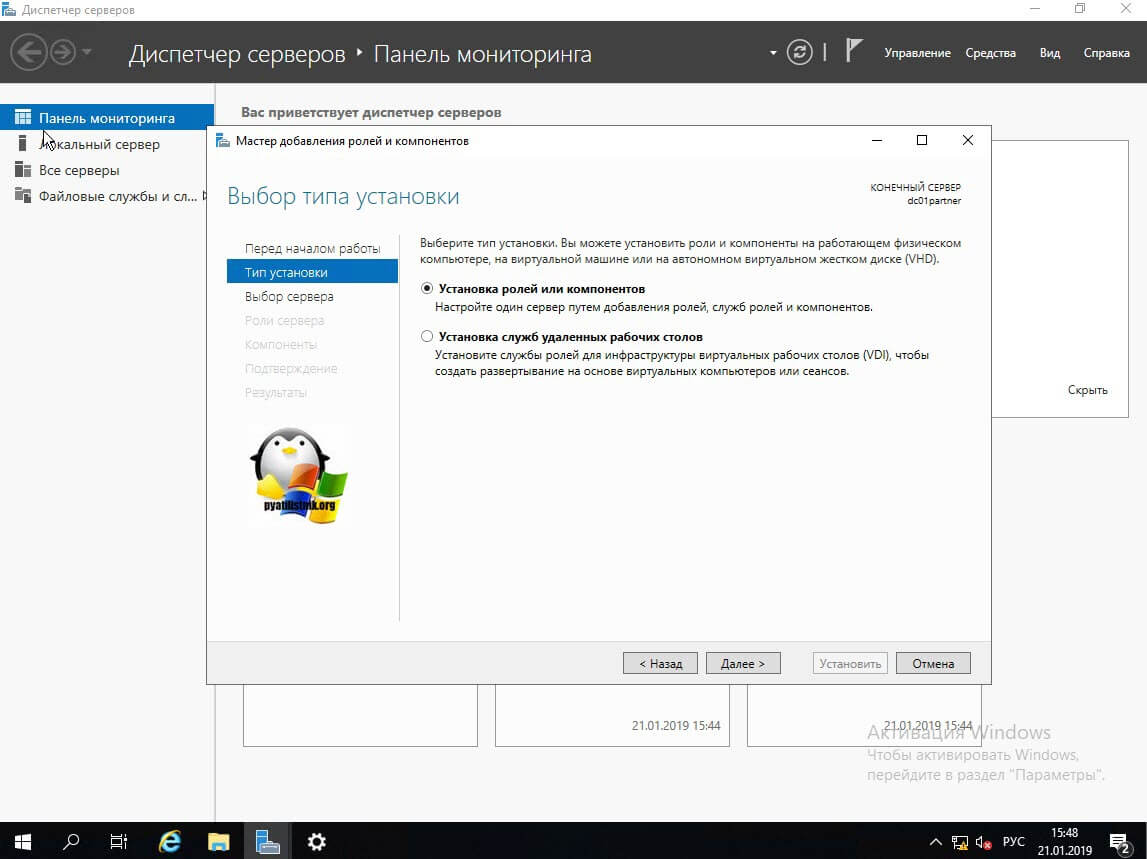

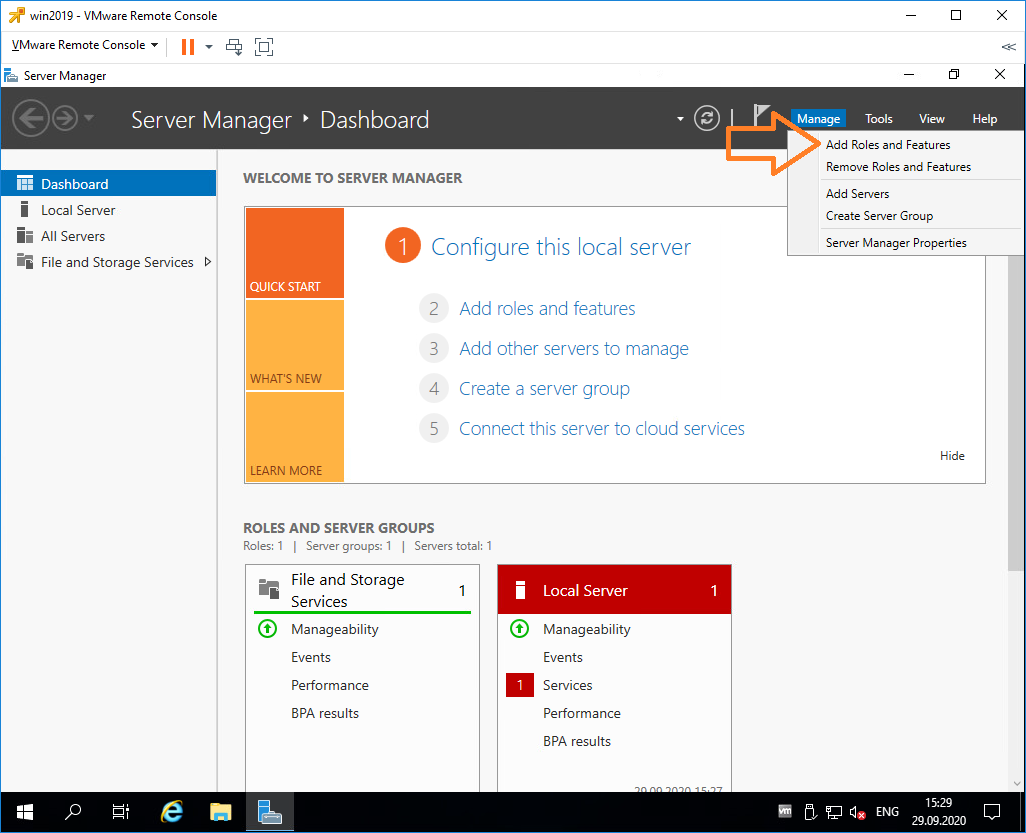

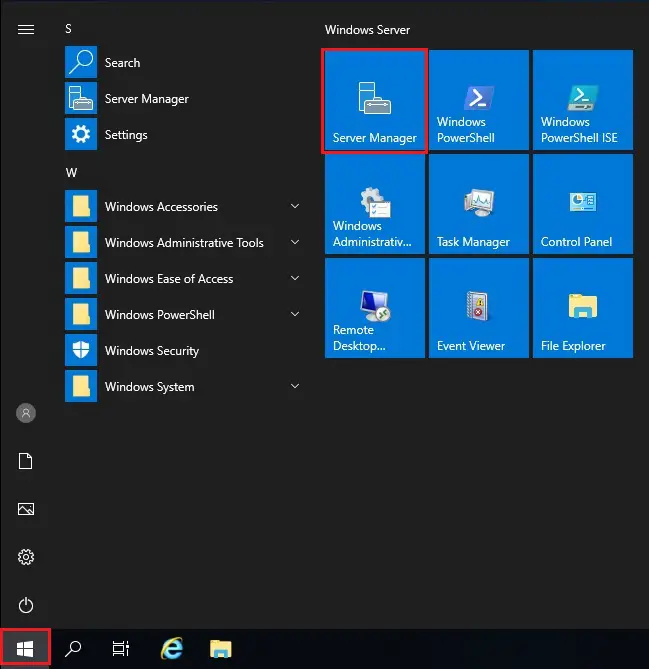

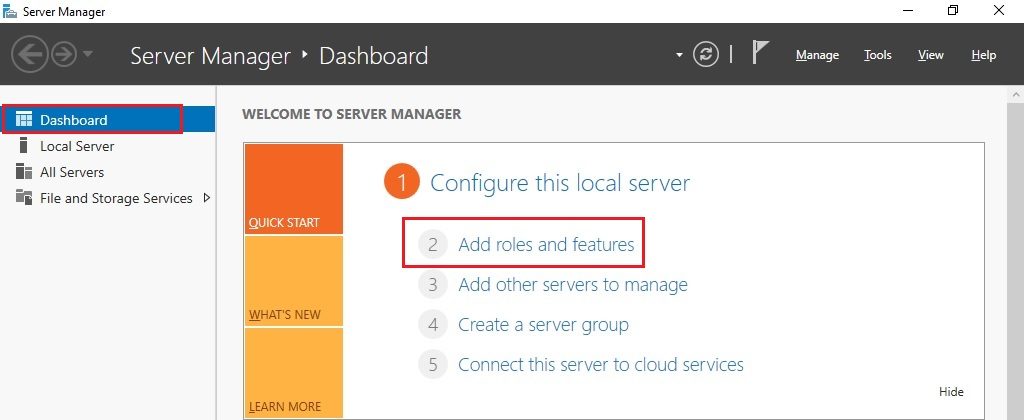

Запускаем диспетчер серверов, в панели мониторинга нажимаем – Добавить роли и компоненты. Откроется мастер добавления.

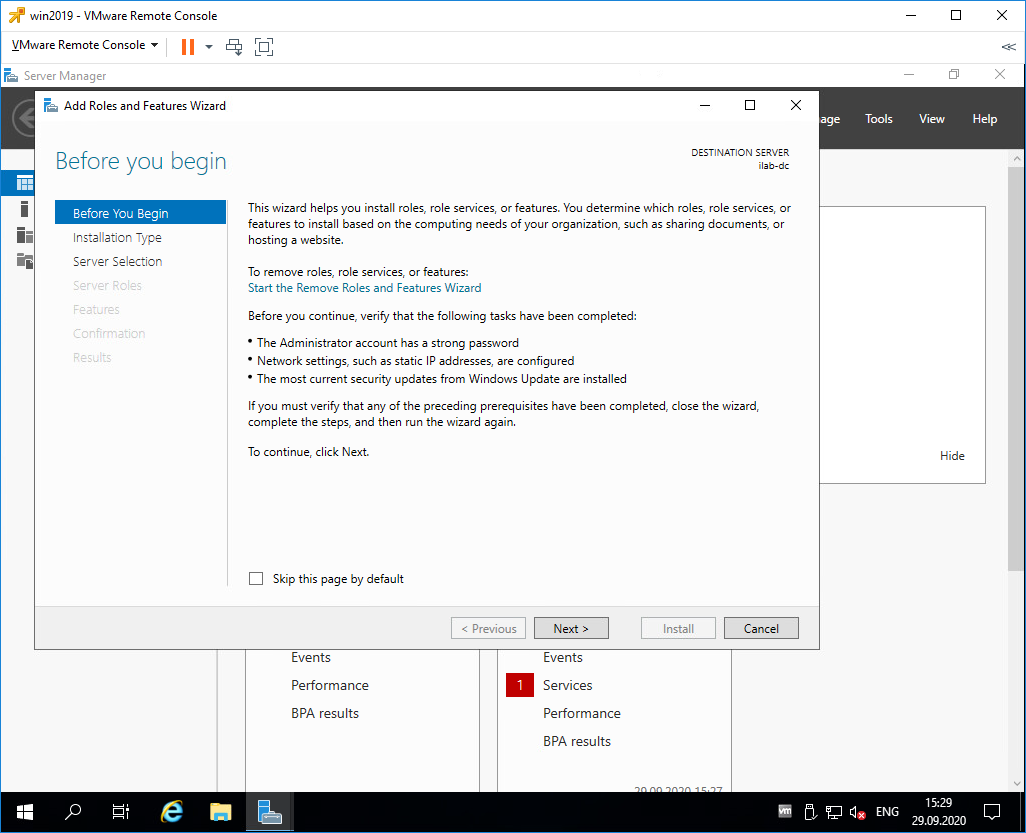

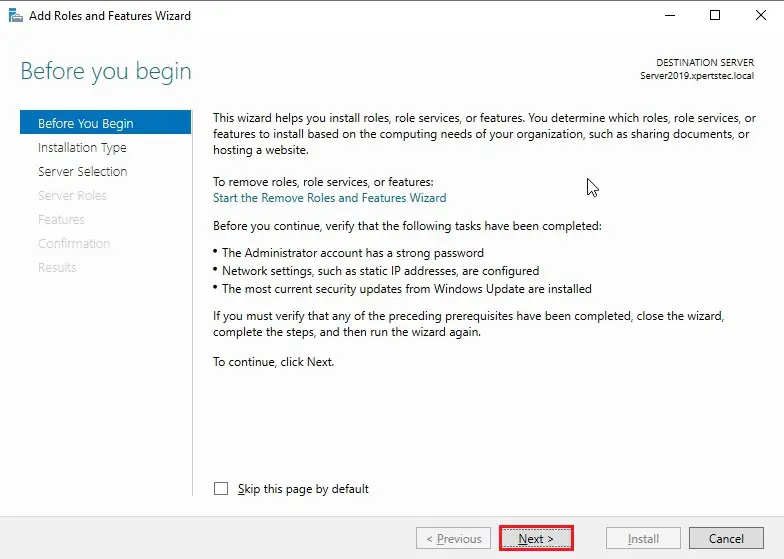

Перед началом работы >> Далее.

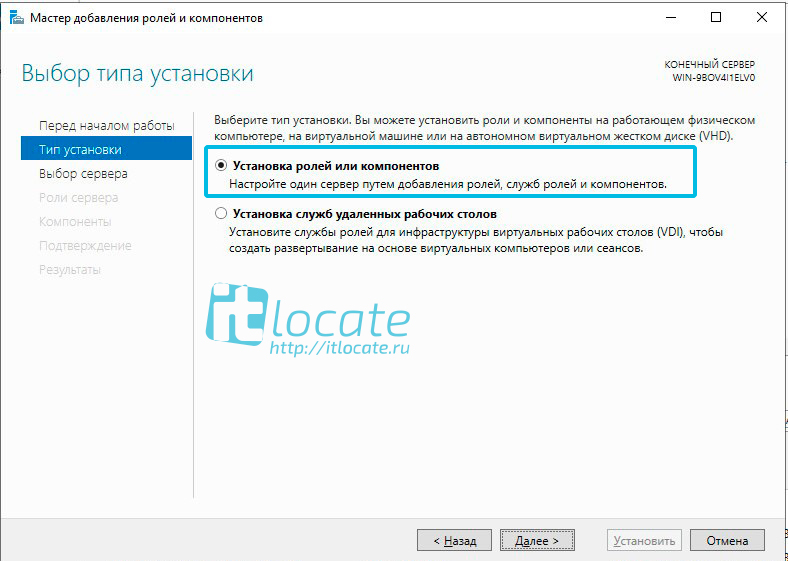

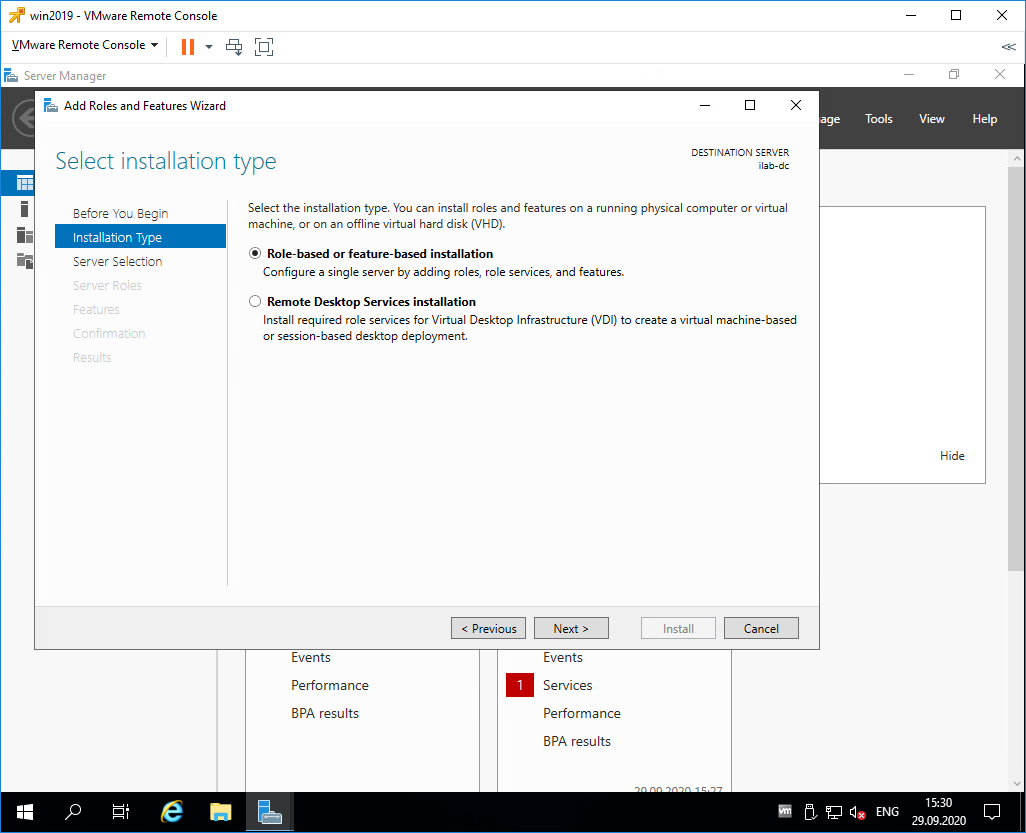

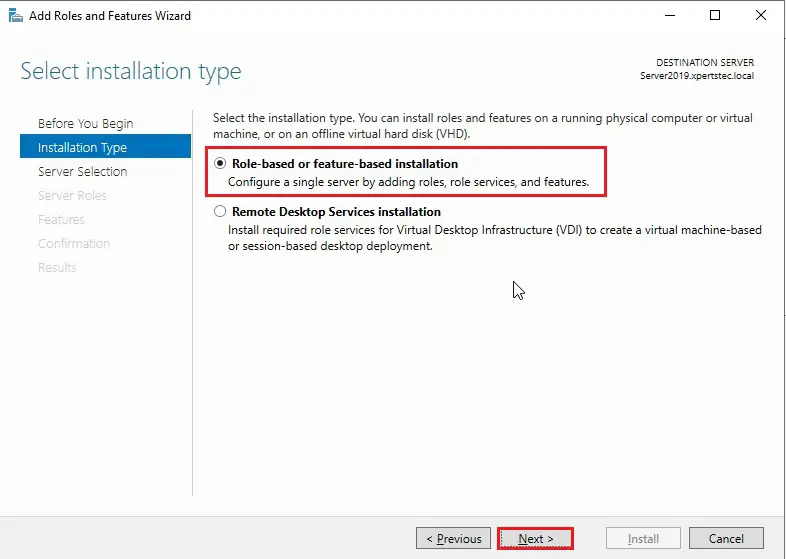

Тип установки – Установка ролей и компонентов >> Далее.

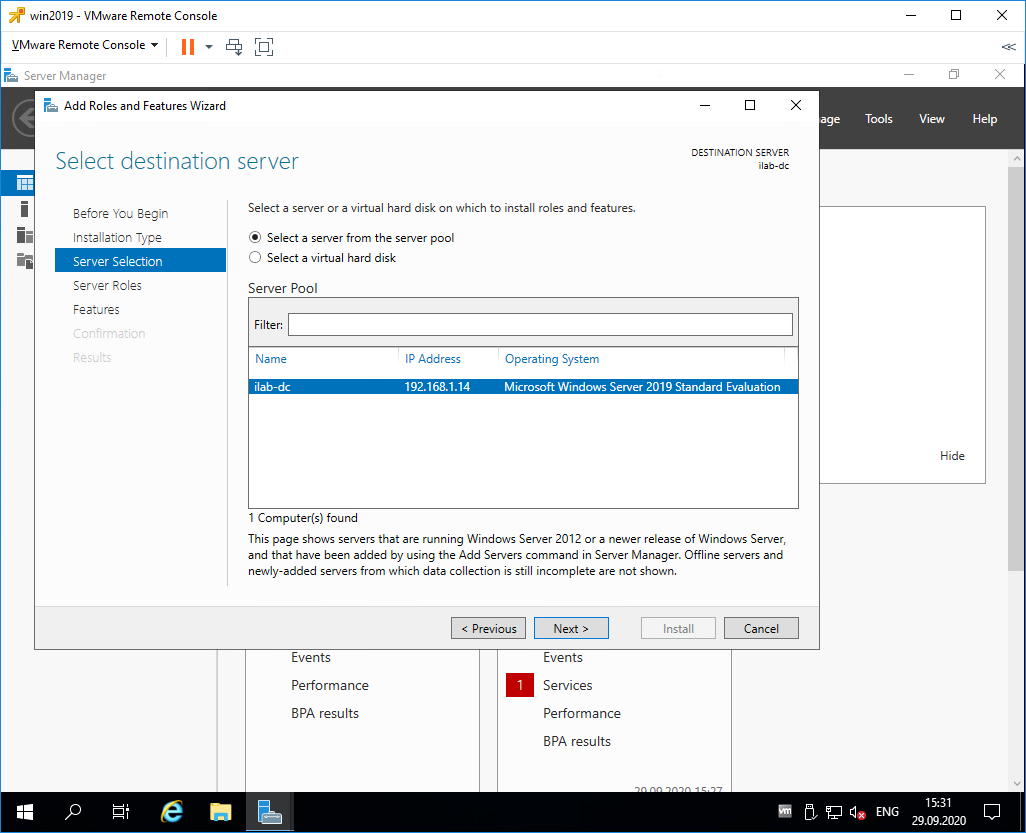

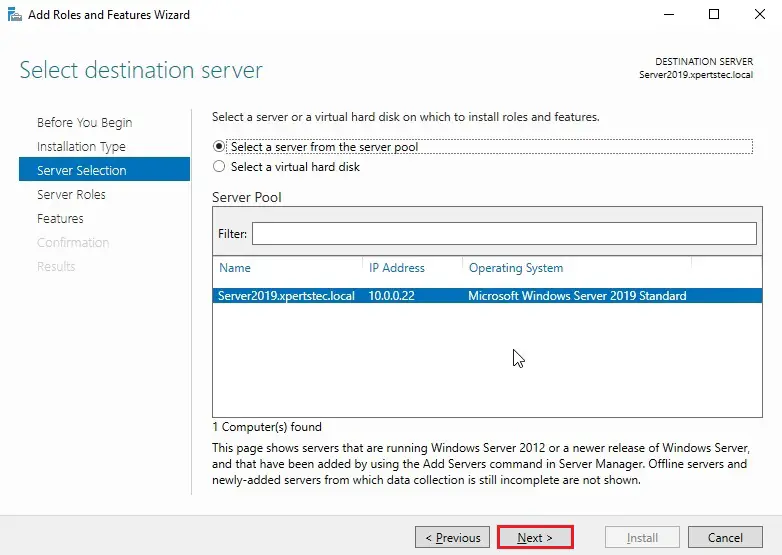

Выбор сервера – выбираем требуемый DCSERVER2 >> Далее.

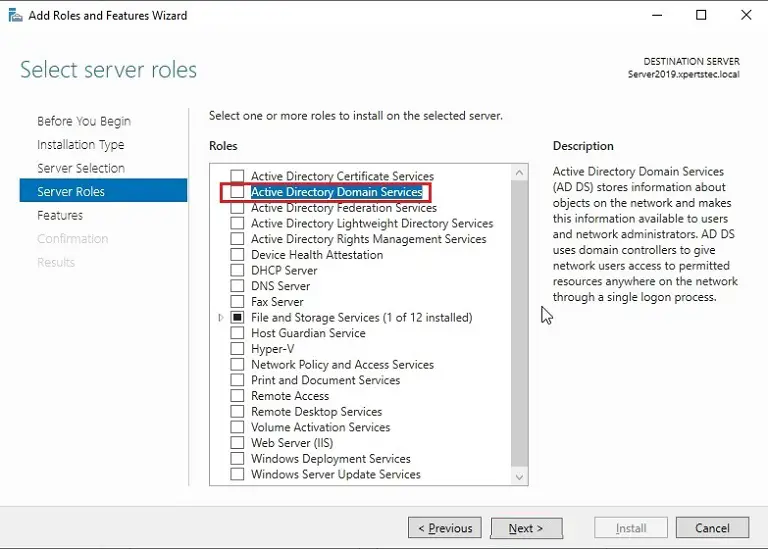

Роли сервера – отмечаем галочками DNS-сервер и Доменные службы Active Directory >>Добавить компоненты >> Далее. DHCP в нашей сети не используется.

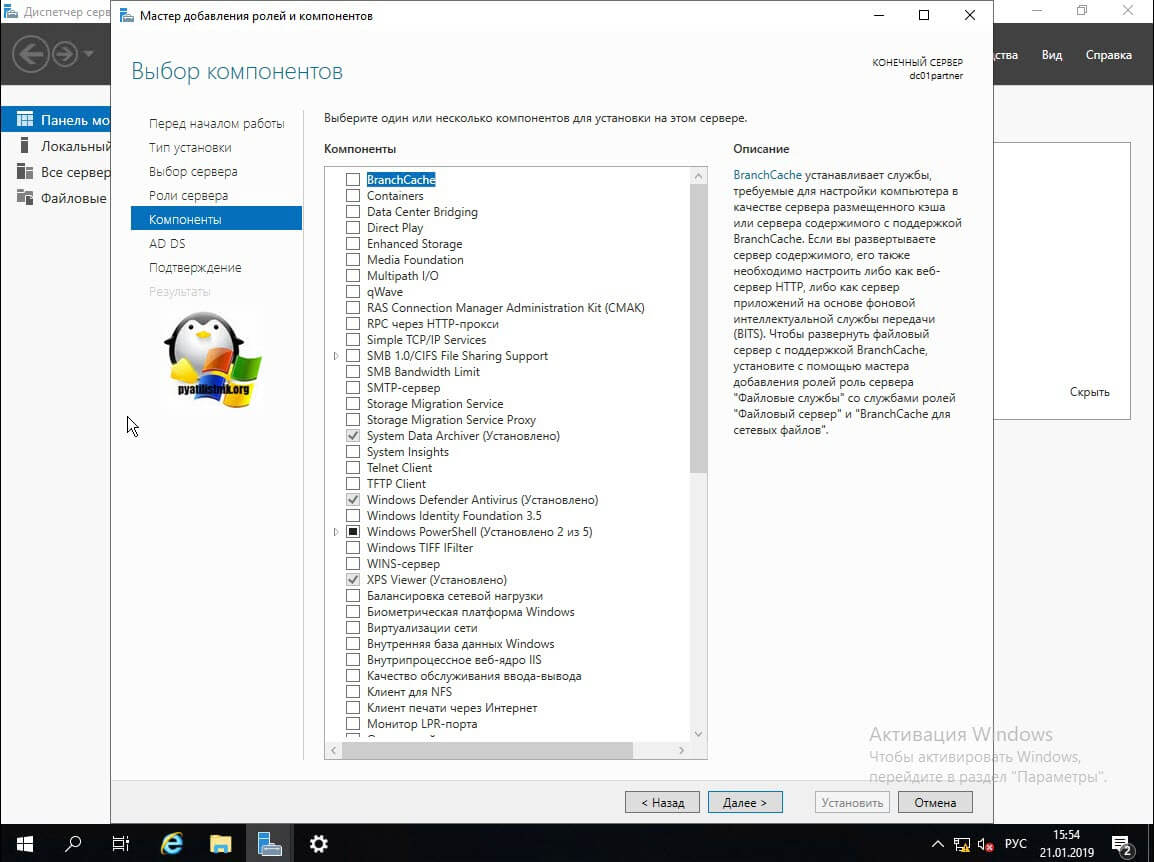

Компоненты >> Далее.

DNS, AD DS >> Далее.

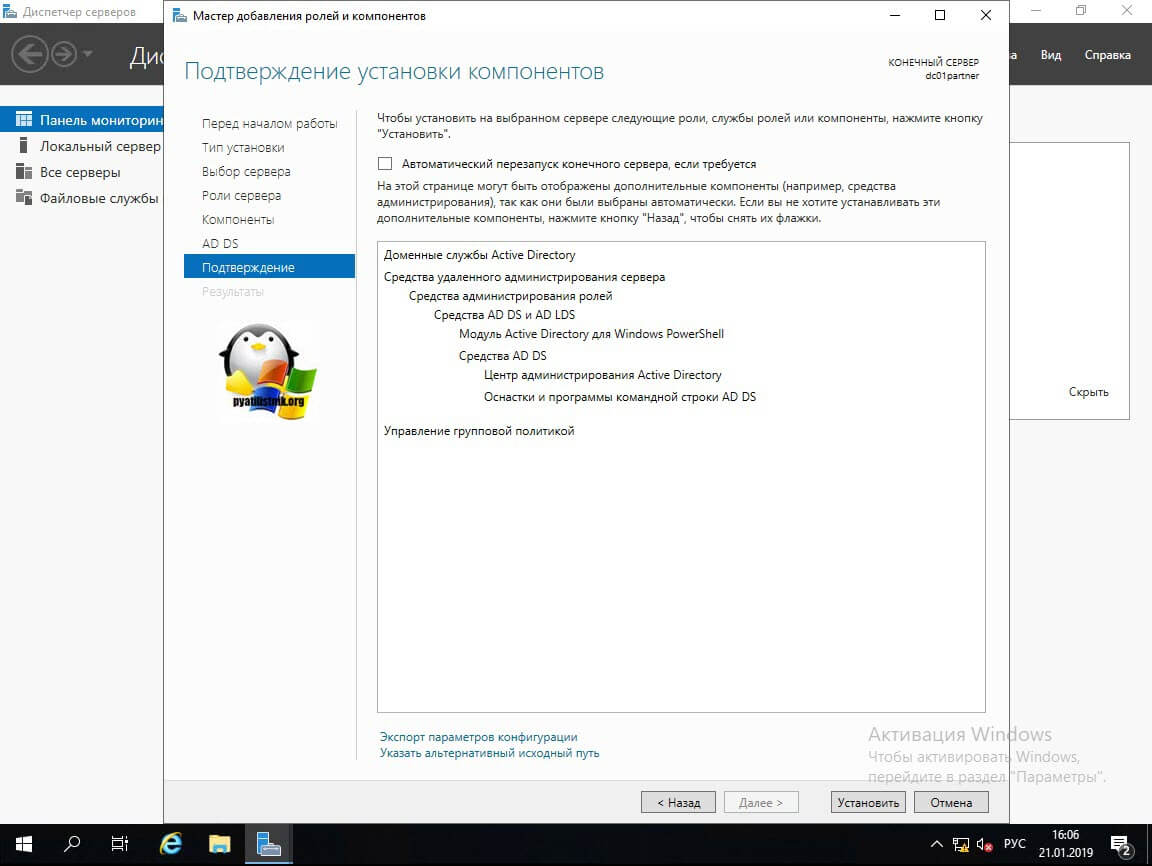

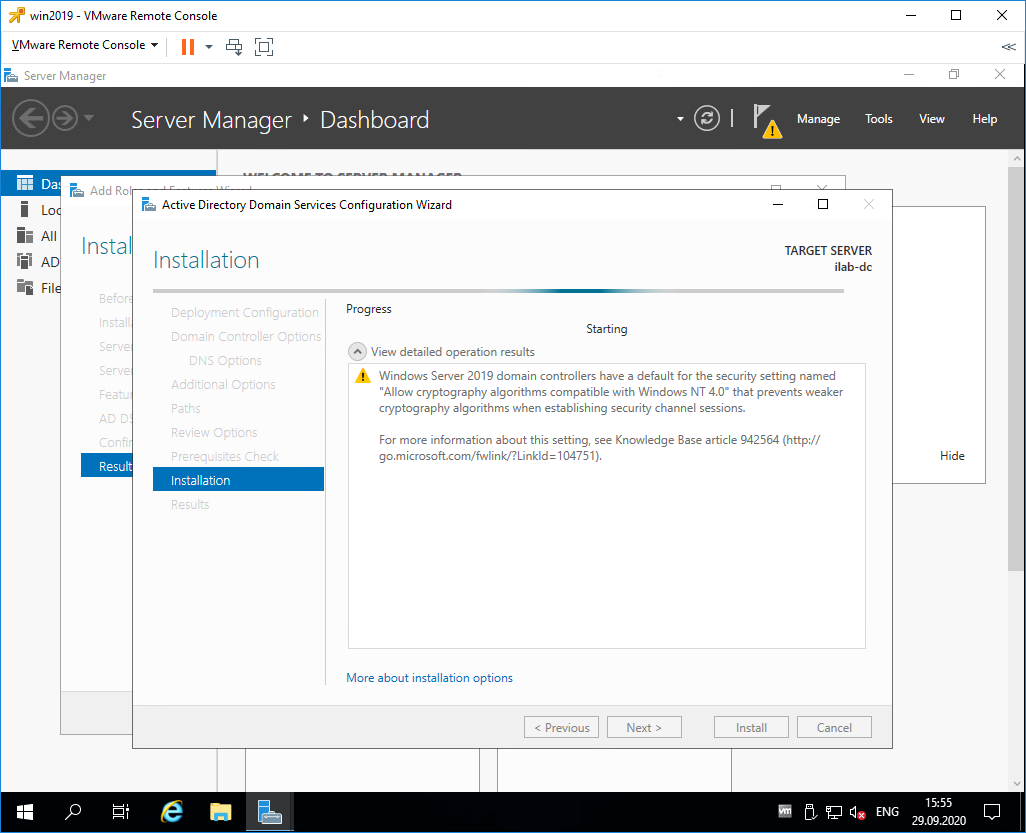

Подтверждение – Установить.

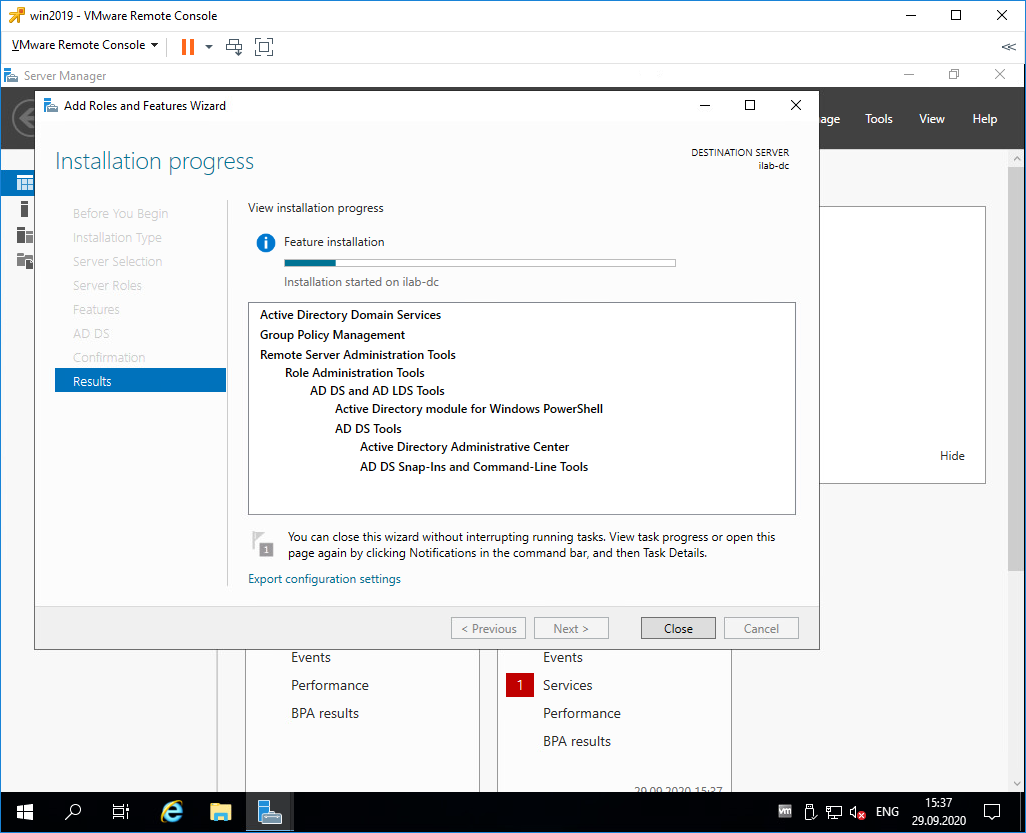

Ждем установку, если понадобится перезагружаем сервер.

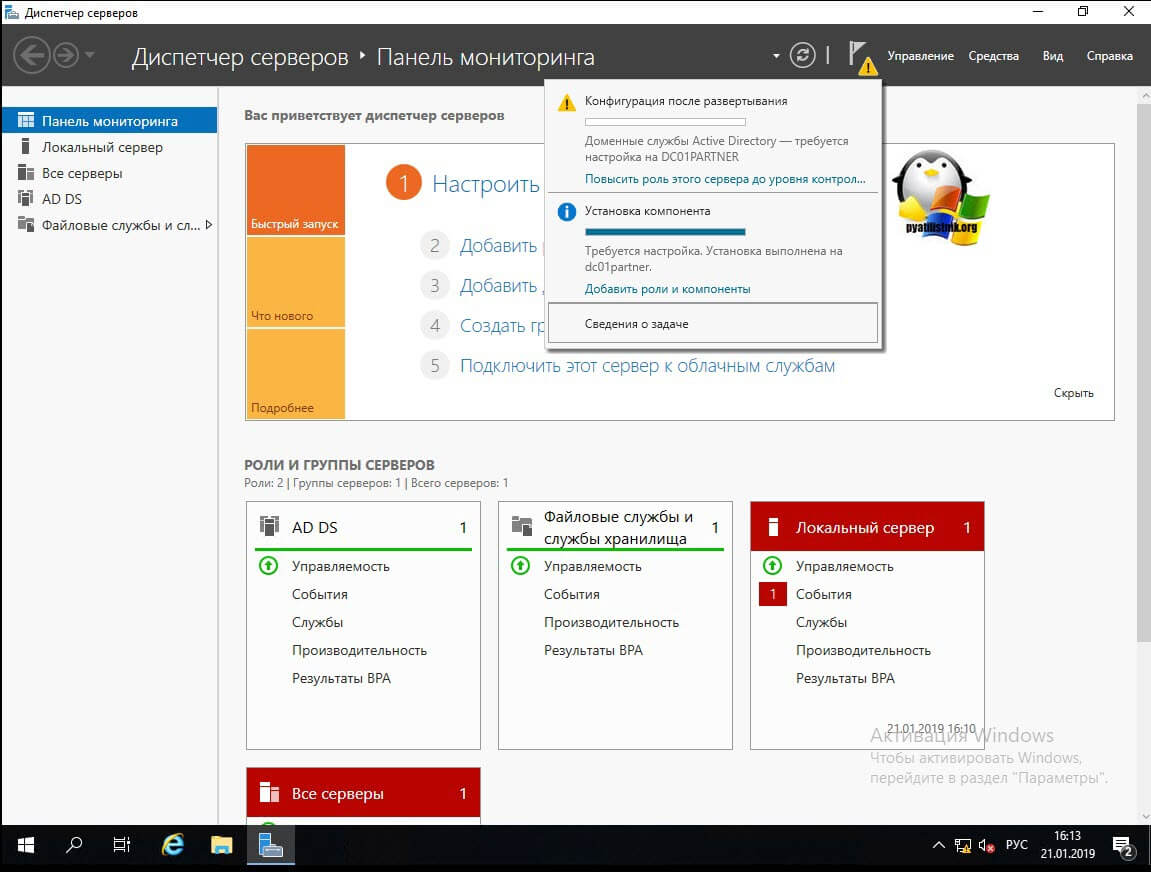

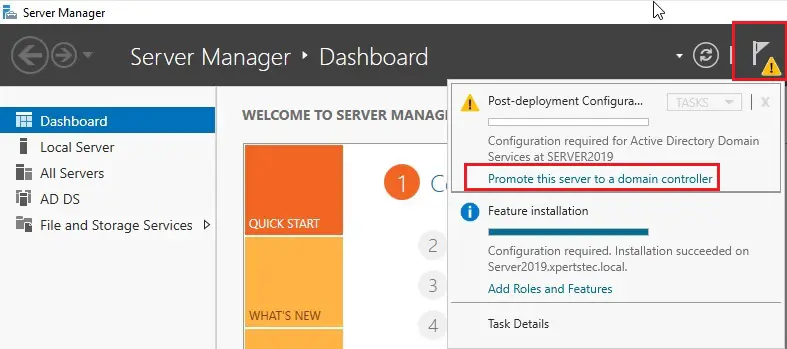

Повысим роль сервера до контроллера домена. В диспетчере серверов нажимаем на флажок, затем в раскрывшемся меню выбираем – Повысить роль этого сервера до уровня контроллера домена.

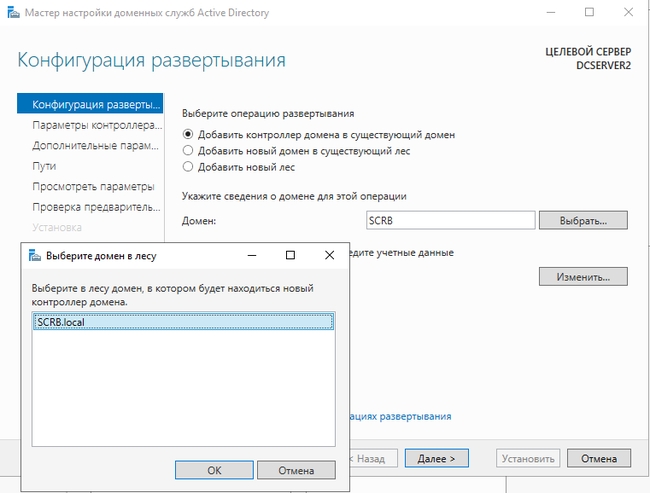

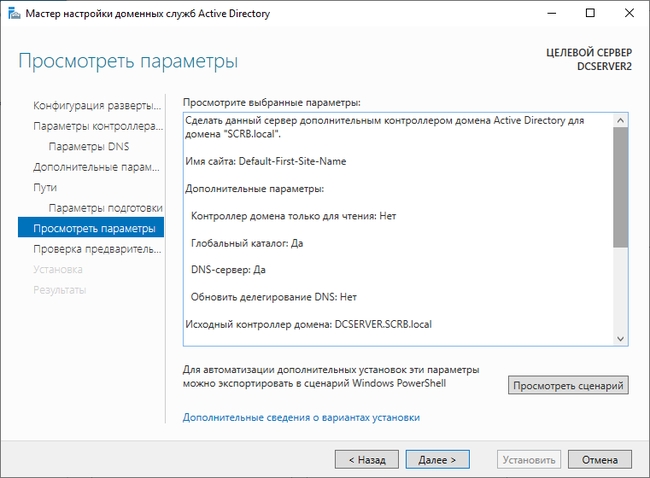

В первом пункте мастера настройки доменных служб Active Directory выбираем – Добавить контроллер домена в существующий домен.

Напротив надписи Домен нажимаем кнопку «Выбрать». Выбираем нужный домен, у нас SCRB.local. Вводим учетные данные администратора из домена. >>Далее.

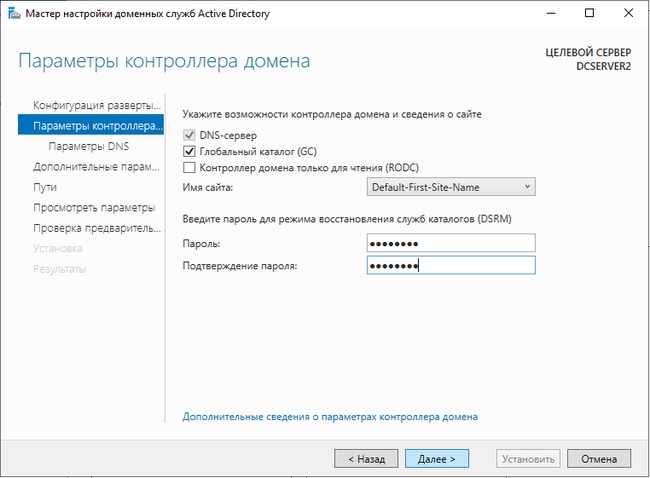

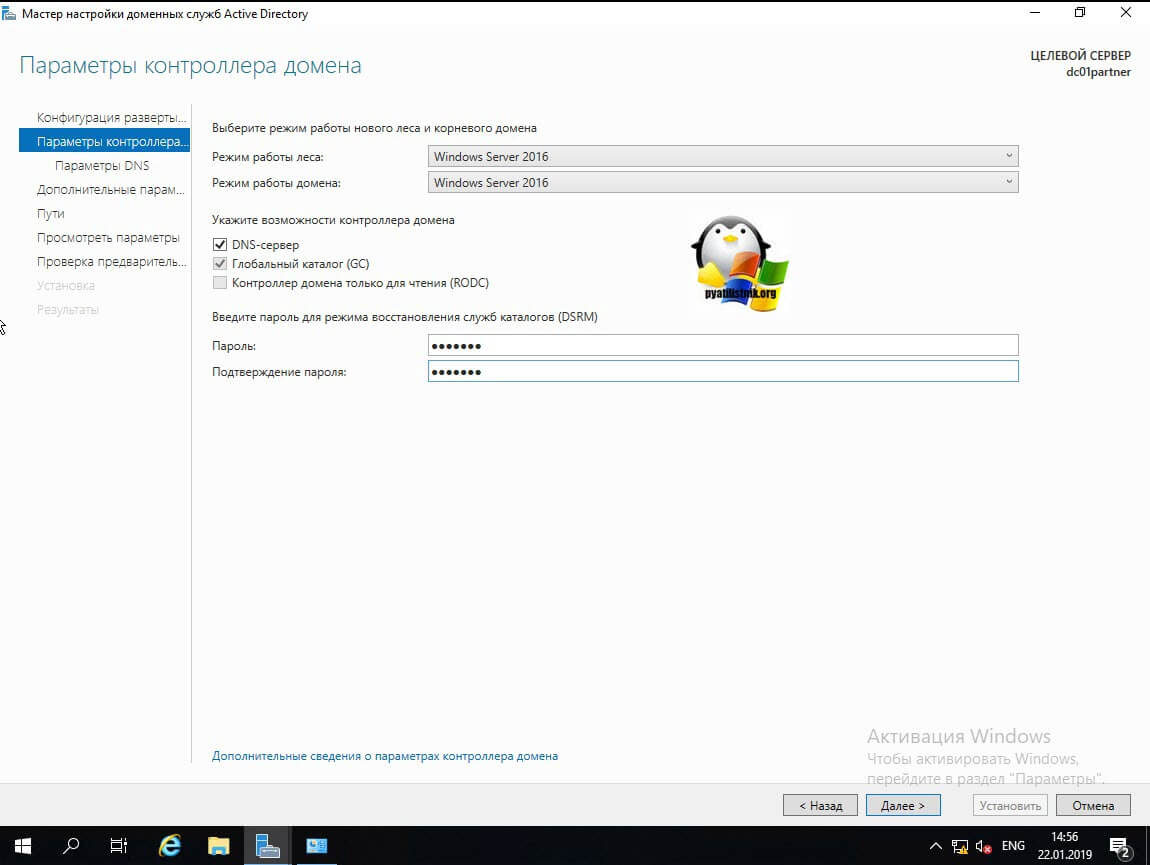

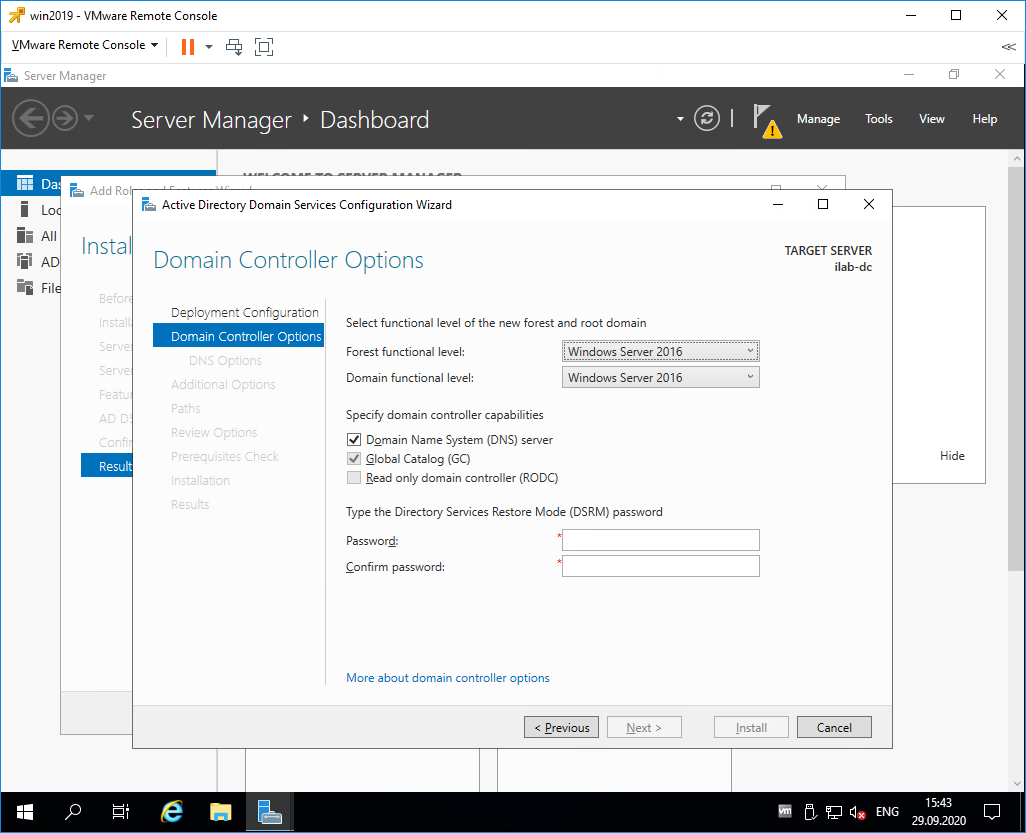

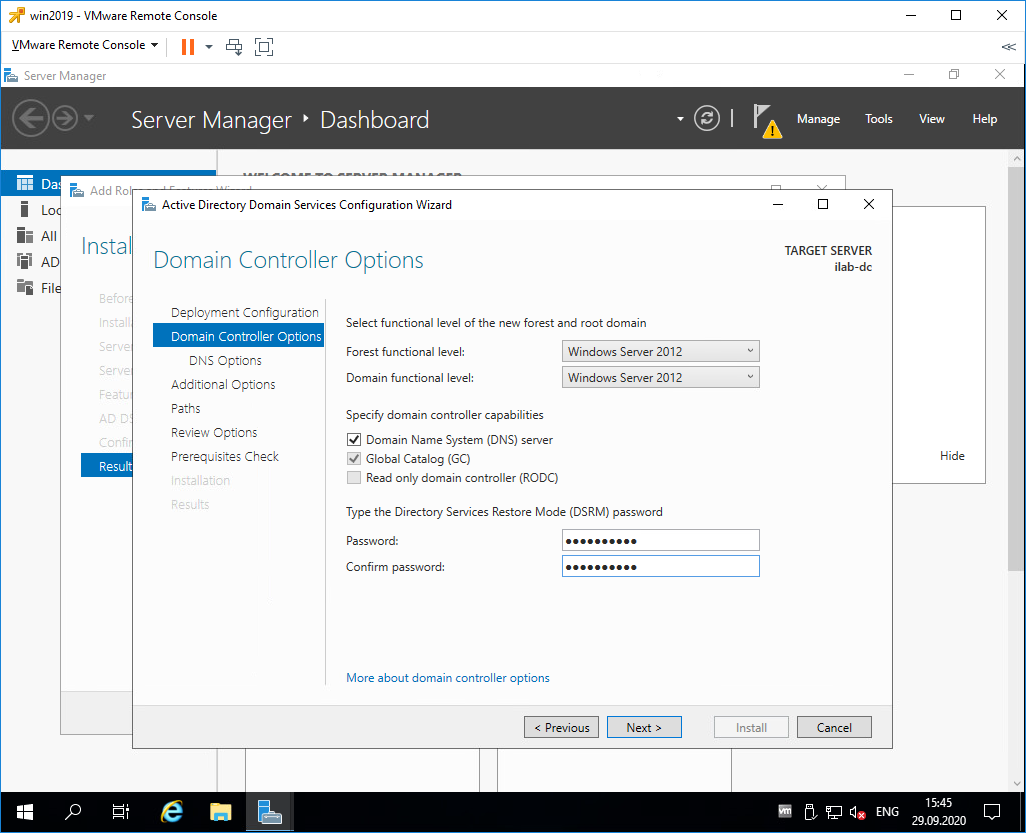

Следующим пунктом придумываем пароль для режима восстановления служб каталогов DSRM. Можно оставить галочку напротив надписи Глобальный каталог. >>Далее.

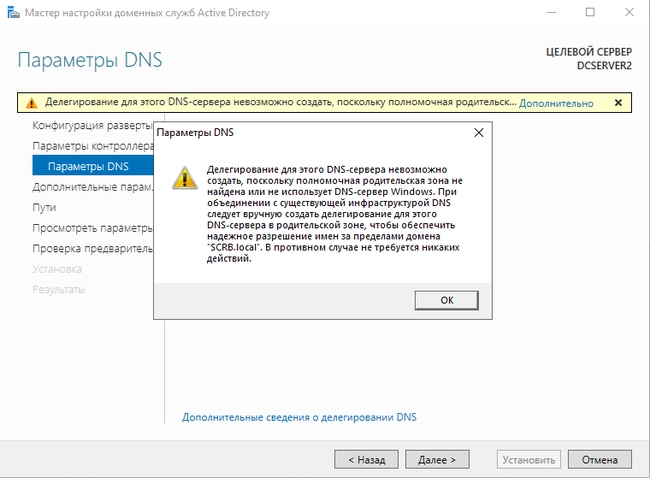

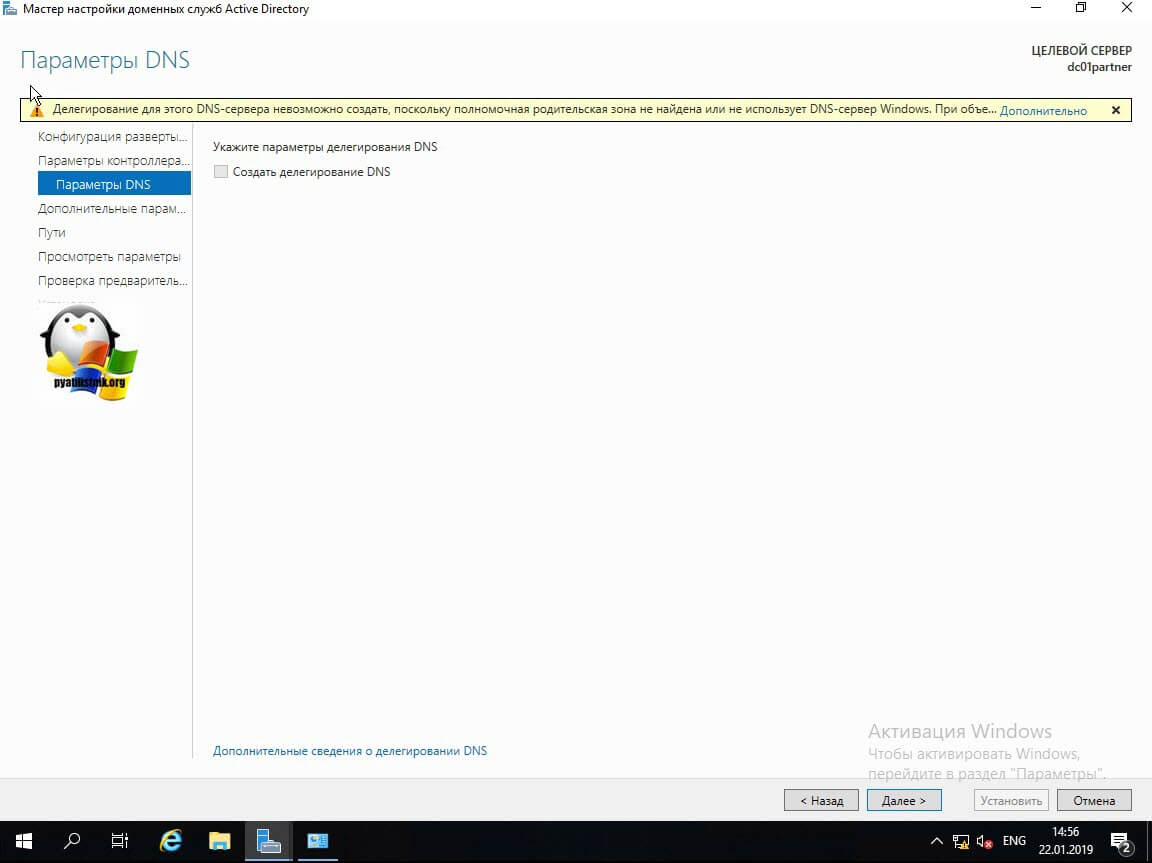

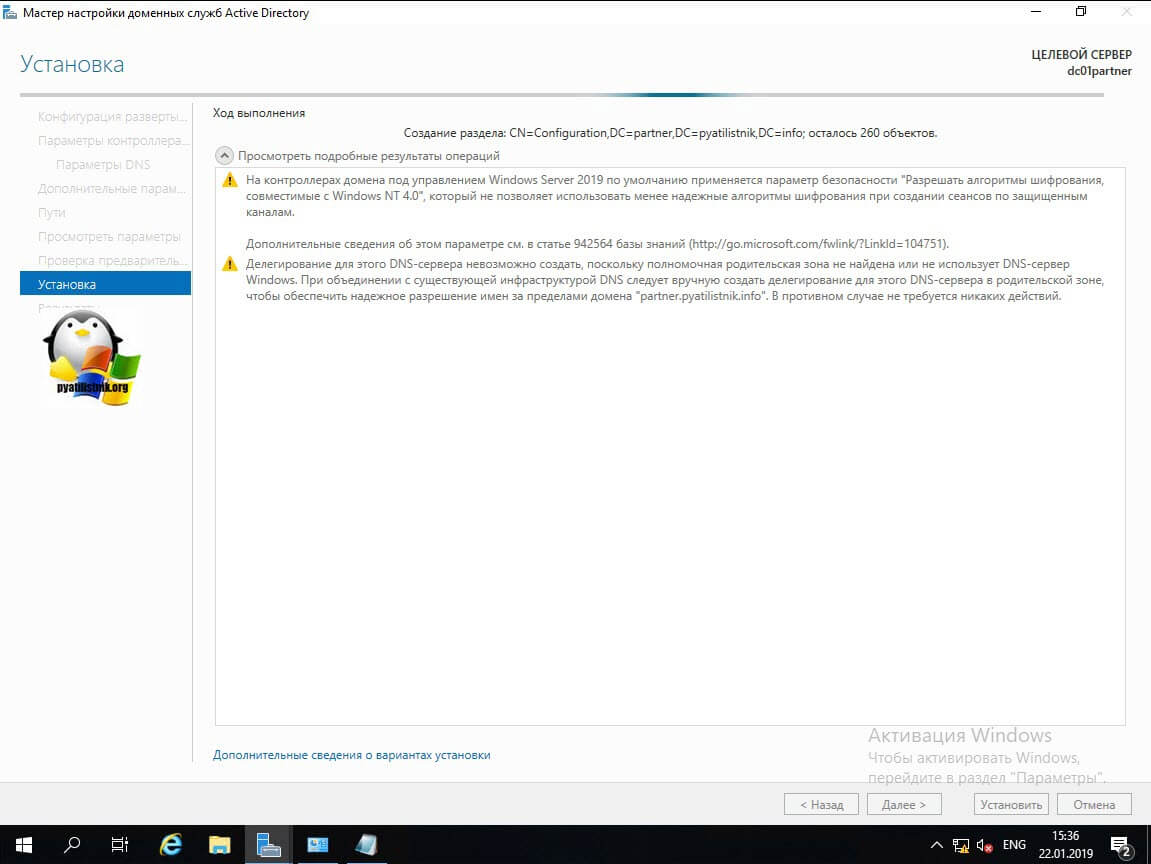

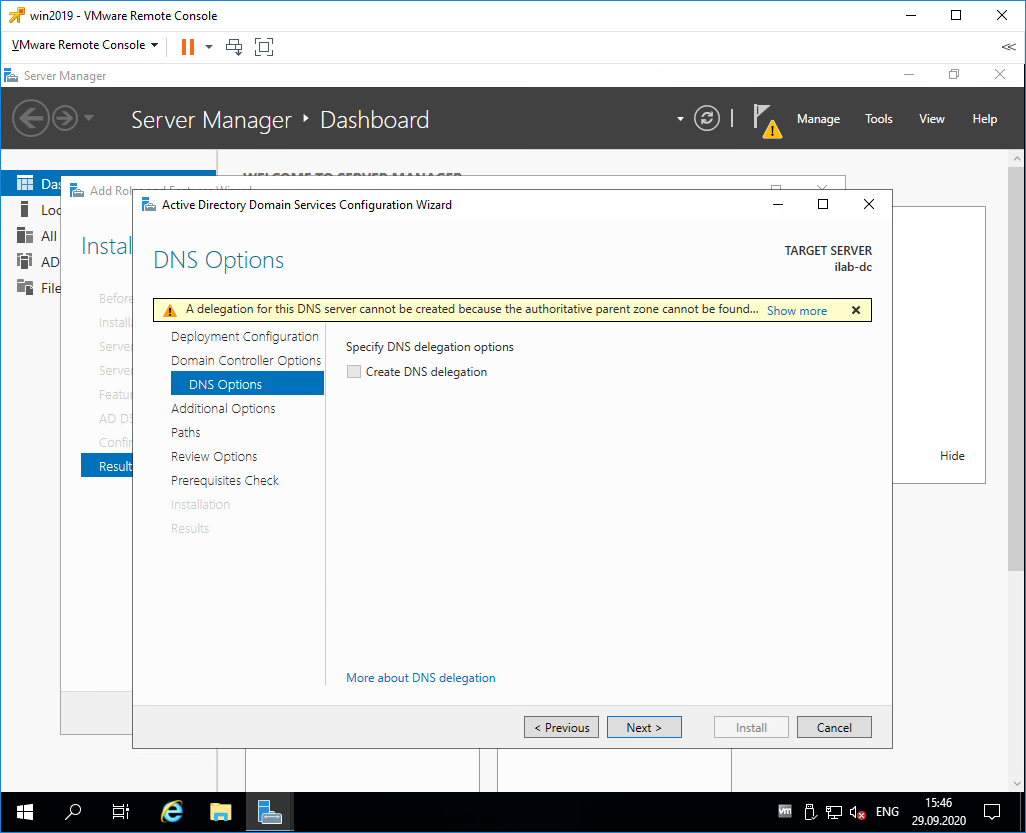

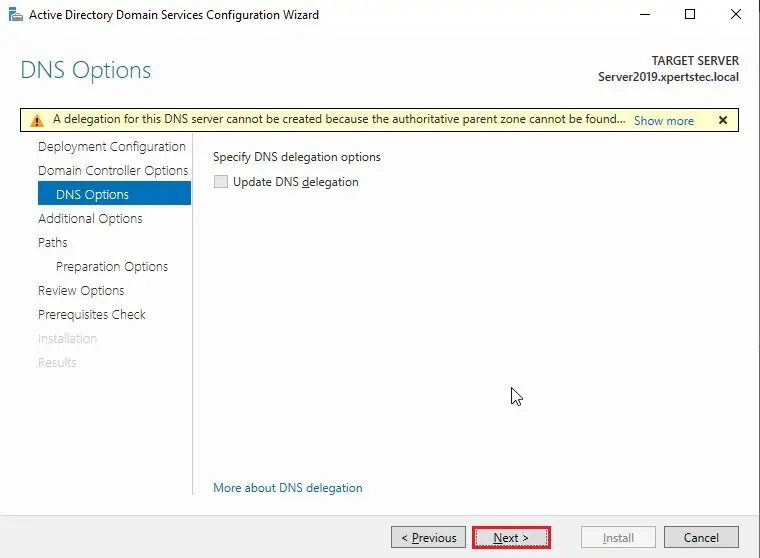

Делегирование для этого DNS-сервера невозможно создать… >>Далее.

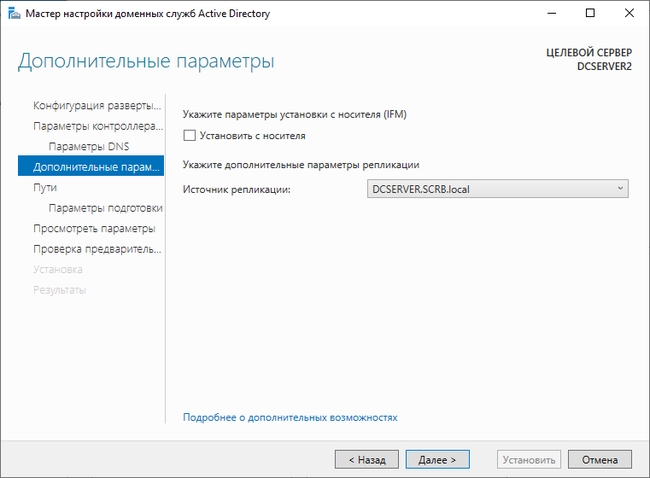

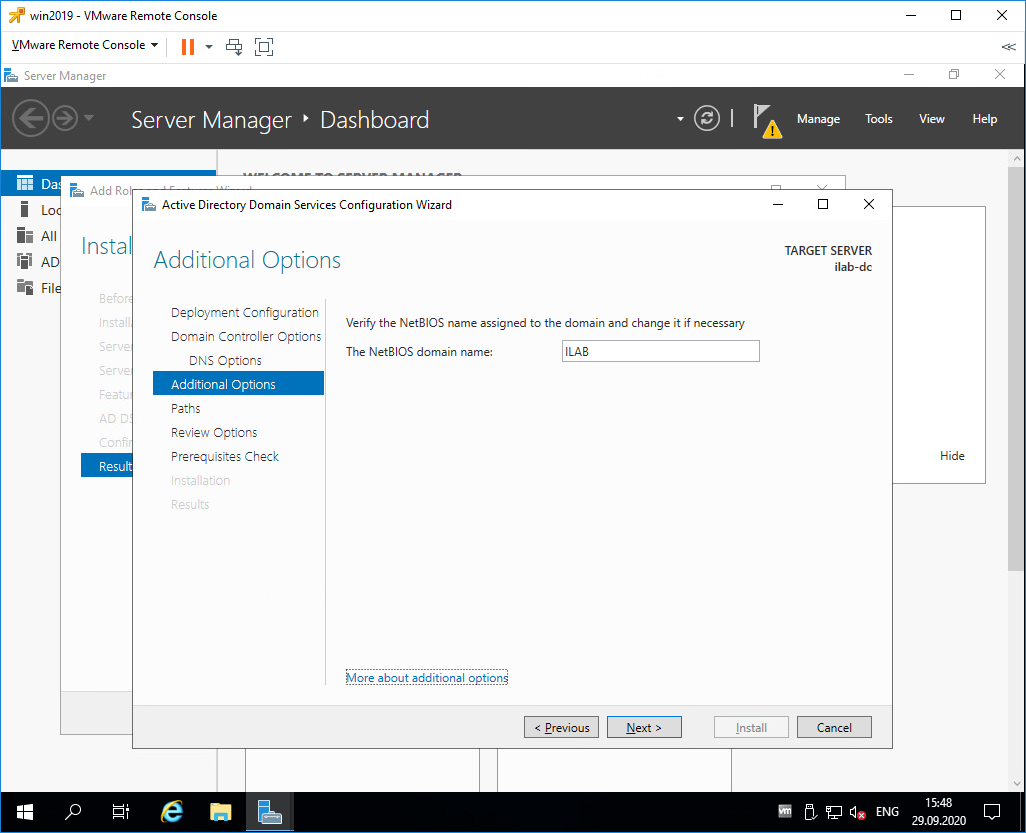

Дополнительные параметры – указываем источник репликации – основной контроллер домена DCSERVER.

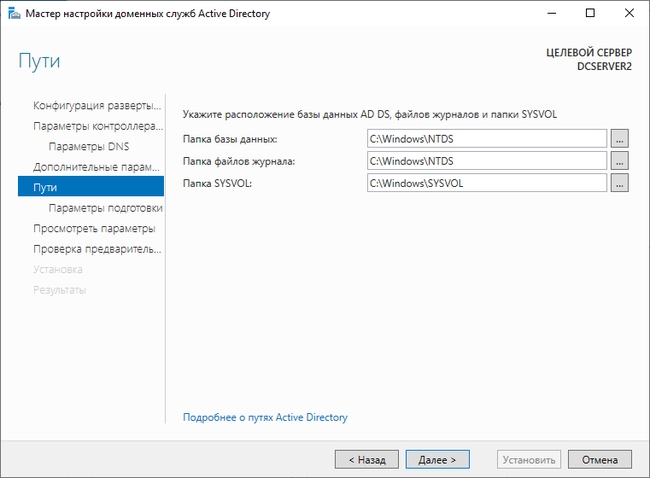

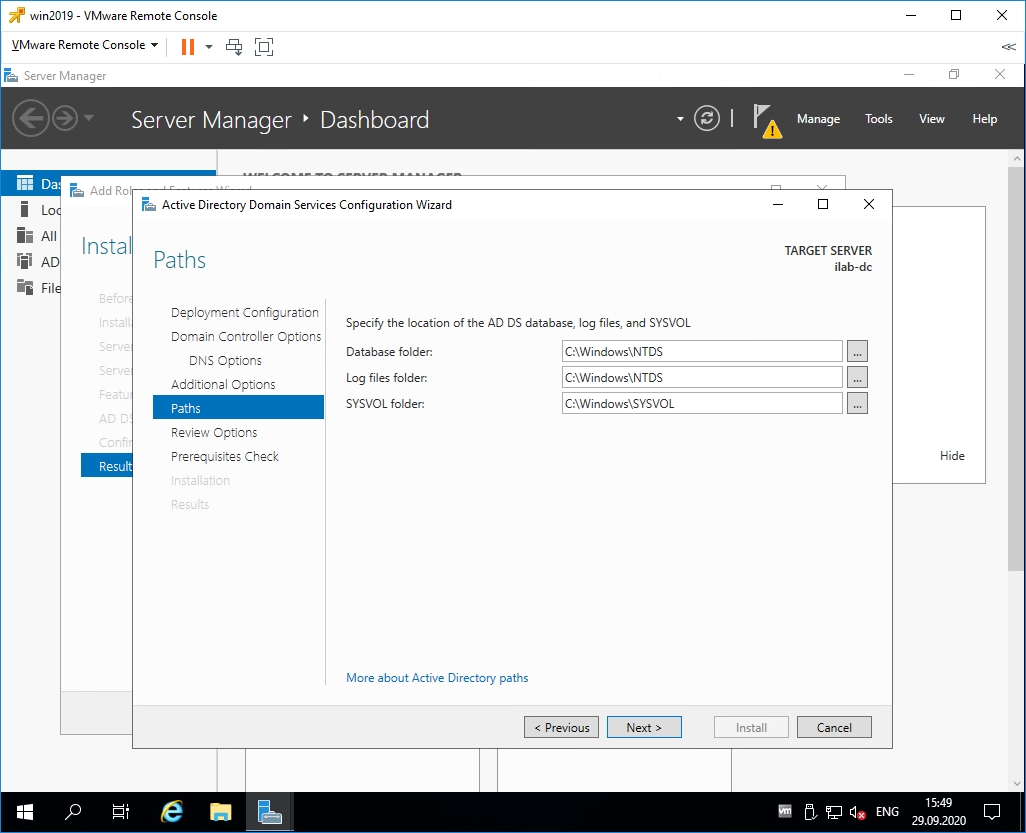

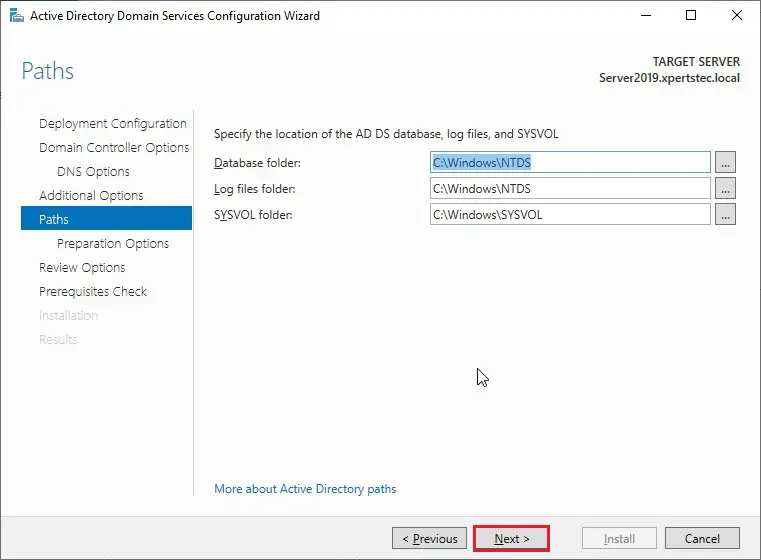

Пути оставляем без изменения. >> Далее.

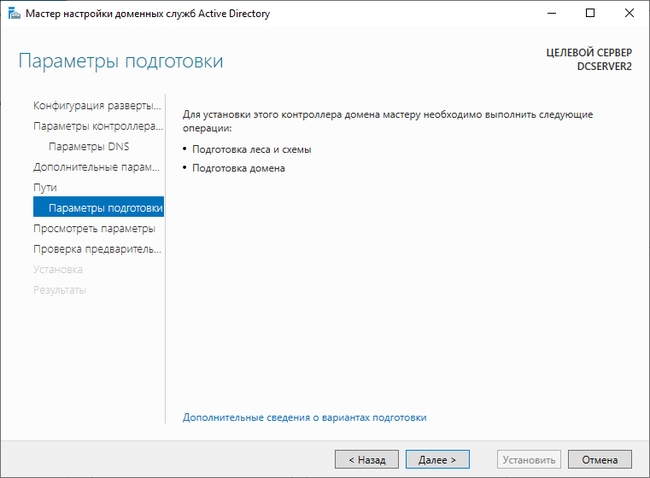

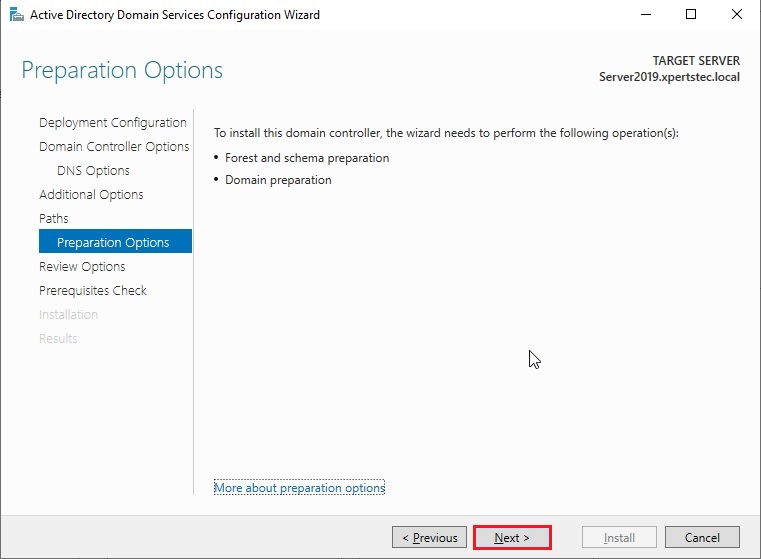

Параметры подготовки >> Далее.

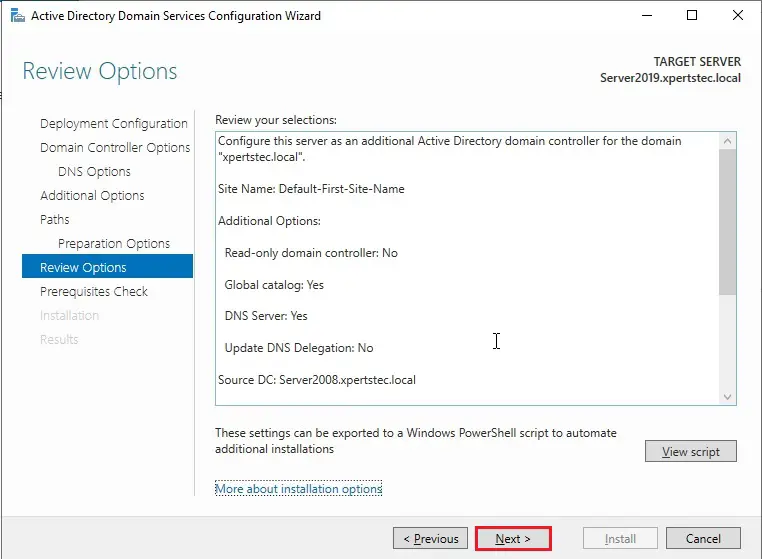

Просматриваем выбранные параметры >> Далее.

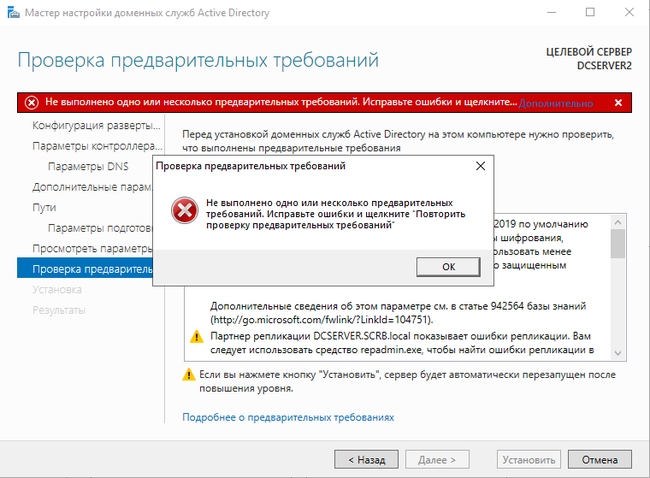

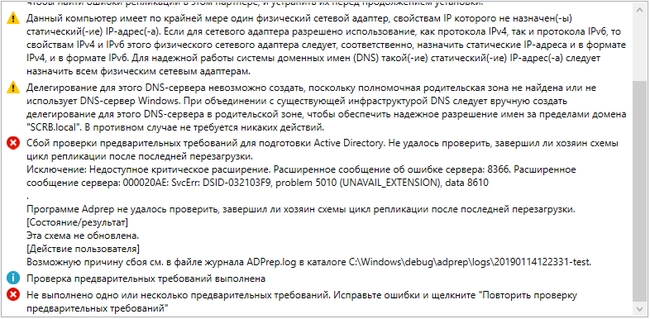

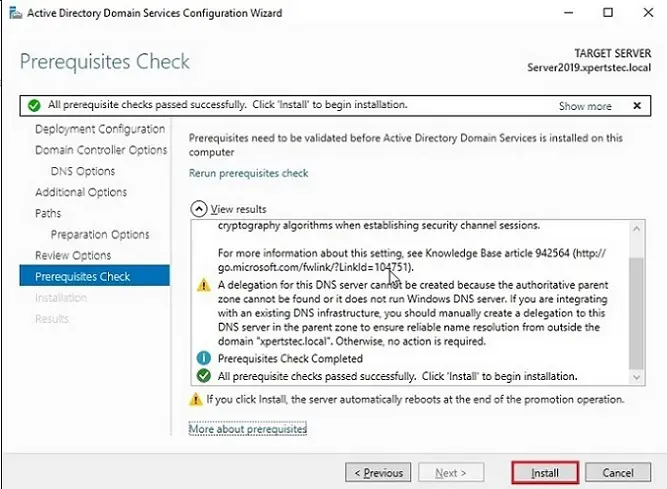

Во время проверки предварительных данных вылез «подводный камень». Не выполнено одно или несколько предварительных требований. Исправьте ошибки и щелкните «Повторить проверку предварительных требований».

Критическая ошибка отмечена красным кружком с крестиком и звучит так:

Сбой проверки предварительных требований для подготовки Active Directory. Не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки.

Исключение: Недопустимое критическое расширение. Расширенное сообщение об ошибке сервера:8366. Расширенное сообщение сервера:000020AE: SvcErr: DSID-032103F9, problem 5010 (UNAVAIL_EXTENSION), data 8610.

Программе Adprep не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки. Эта схема не обновлена.

Возможную причину сбоя см. в файле журнала ADPrep.log в каталоге C:Windowsdebugadpreplogs2019114122331-test.

Для устранения этой ошибки есть два варианта:

1.Устранить из домена все следы контроллера домена, с которым не прошла репликация.

2.Запустить этот контроллер домена, если он еще «живой», и подождать, пока пройдет репликация.

Воспользуемся вторым вариантом, так как сервер с именем WIN-SRV-ST в нашей сети еще не был деинсталирован и его можно запустить.

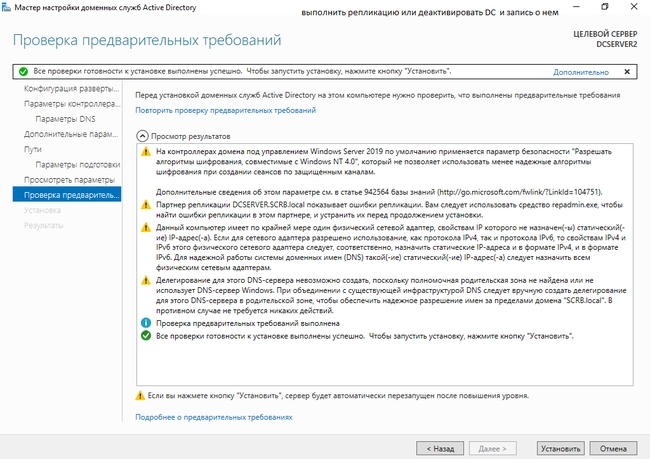

После запуска старого резервного контроллера домена на виртуальной машине проверка предварительных требований была пройдена. Жмем кнопку >>Установить.

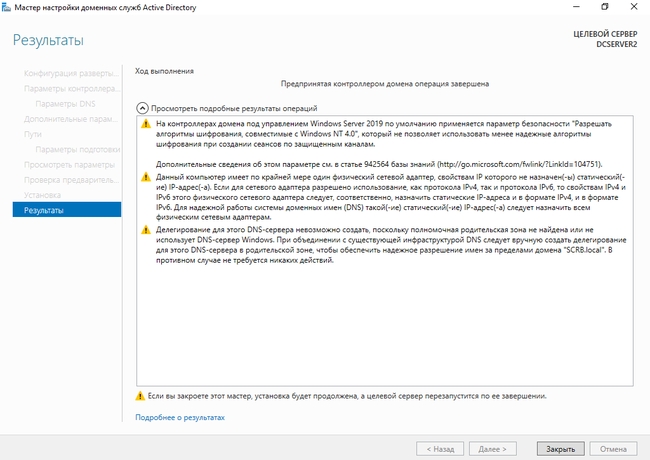

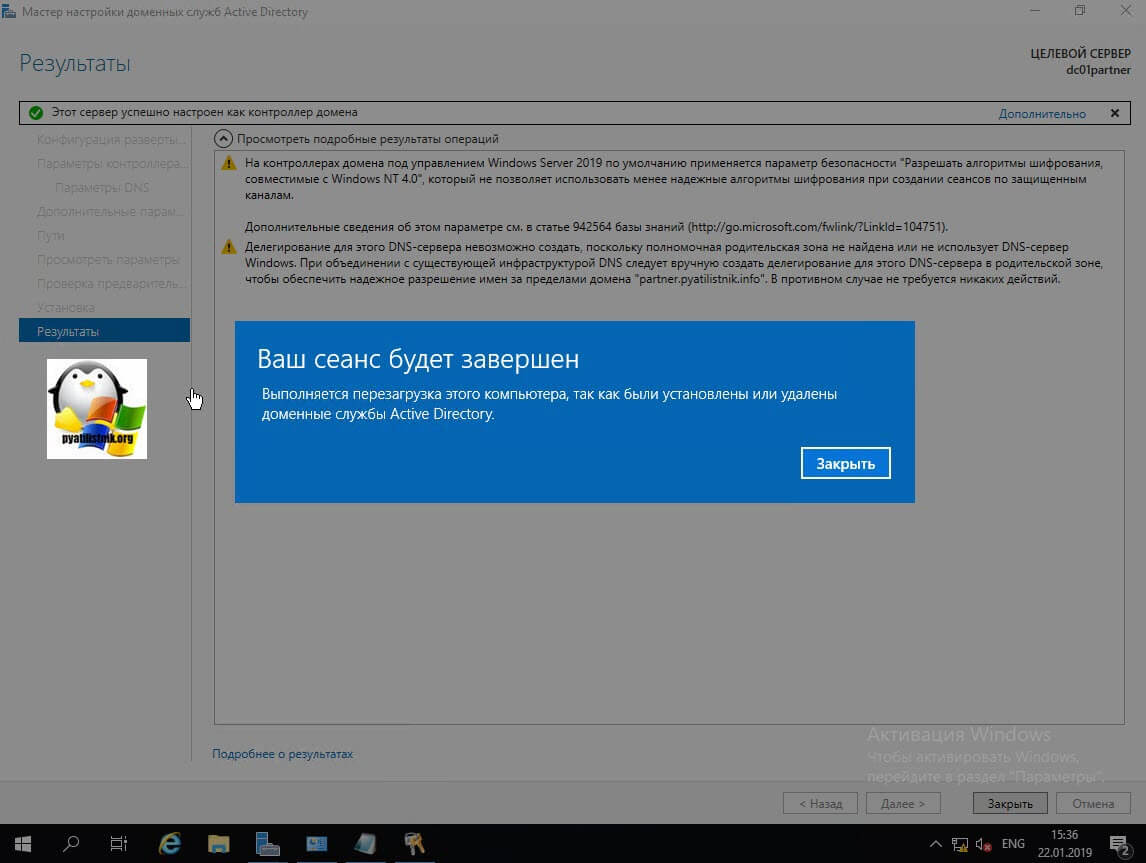

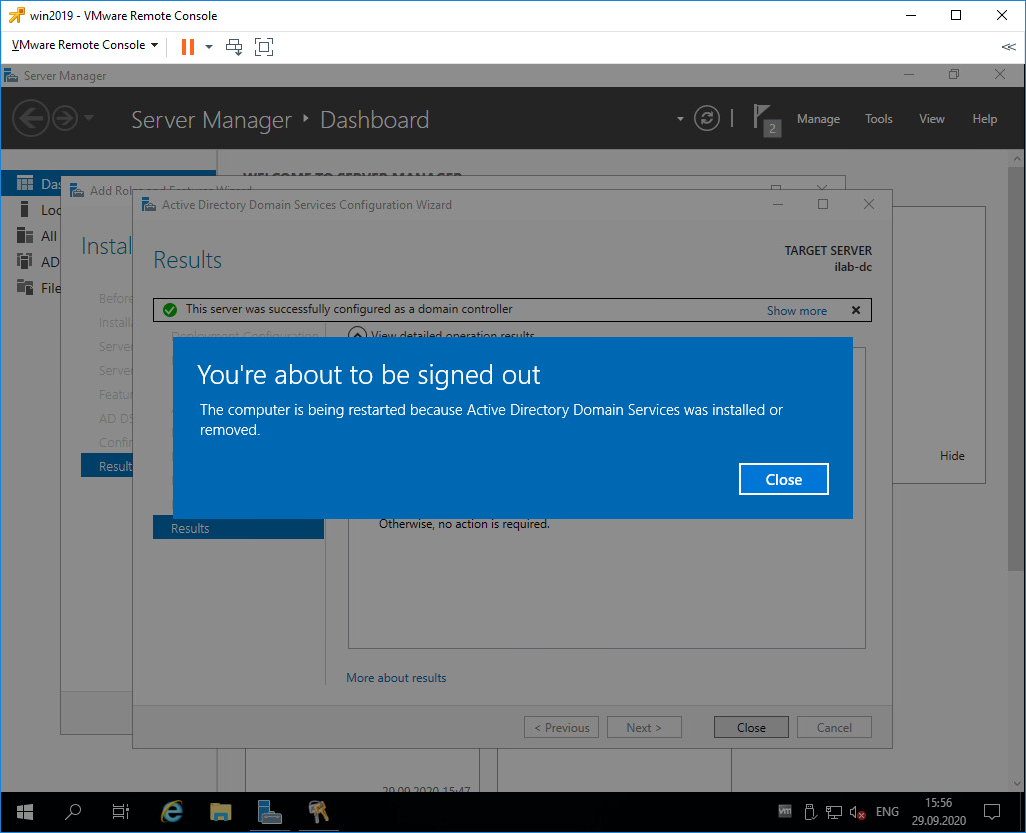

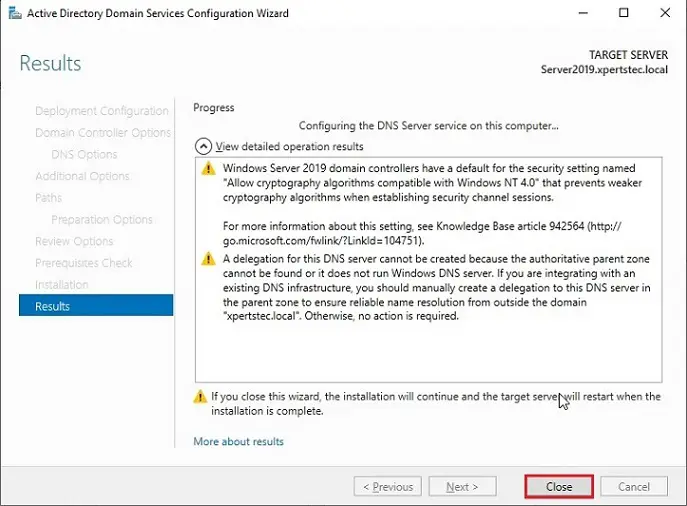

Окно Результаты можно закрыть. Пройдет установка и сервер автоматически перезагрузится.

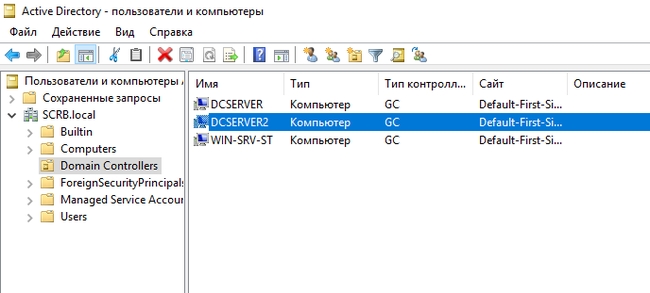

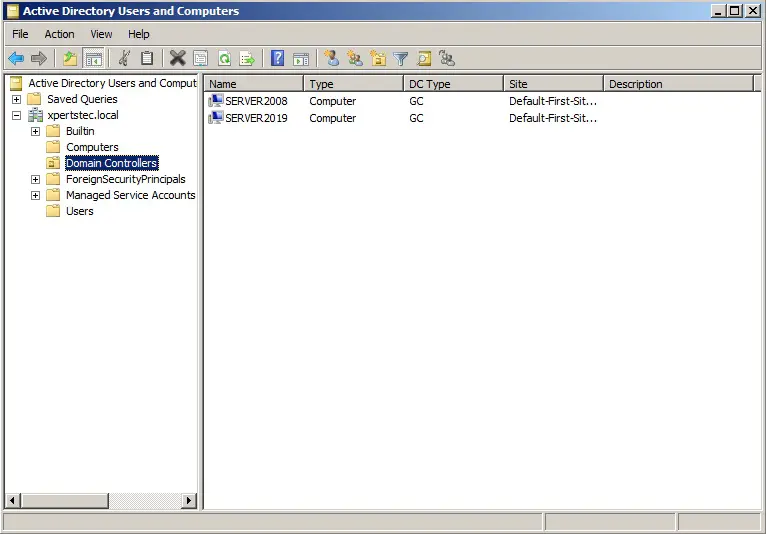

После перезагрузки в Active Directory – пользователи и компьютеры, можно увидеть новый контроллер домена DCSERVER2.

Контроллер домена работает. Можно проверить пользователей, они все на месте.

Переходим к удалению предыдущего резервного контроллера домена с ОС Windows Server 2008R2 (WIN-SRV-ST, третий в списке) для того, чтоб разобрать главный сервер на ремонт.

In this blog, I will explain how to install an Additional Domain Controller (ADC) in Windows server 2019. An additional domain controller is a backup domain

1- Click the Windows start button and choose the server manager.

Install Additional Domain Controller

2- Windows Server Manager, Dashboard, Under configure this local server and select Add roles and features.

3- Add roles and features wizard so, click on next.

4- Installation Type so, select Role based or feature-based installation and then click on next.

5- Select a server from the server pole and then click on ext.

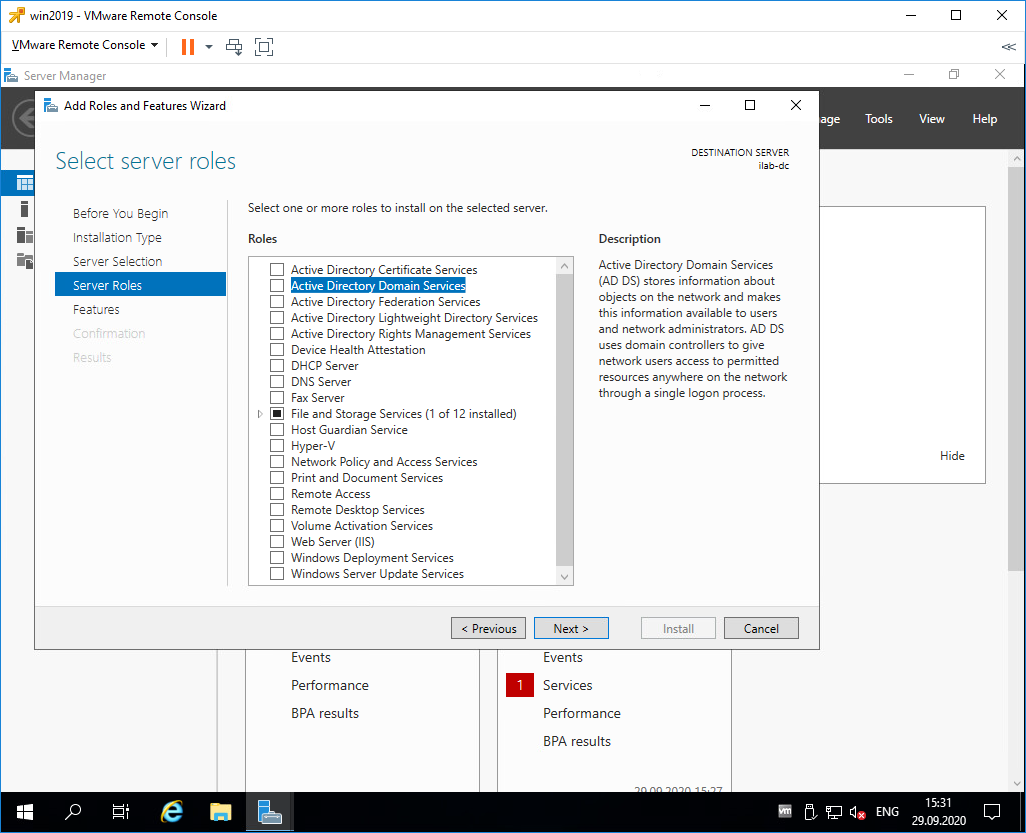

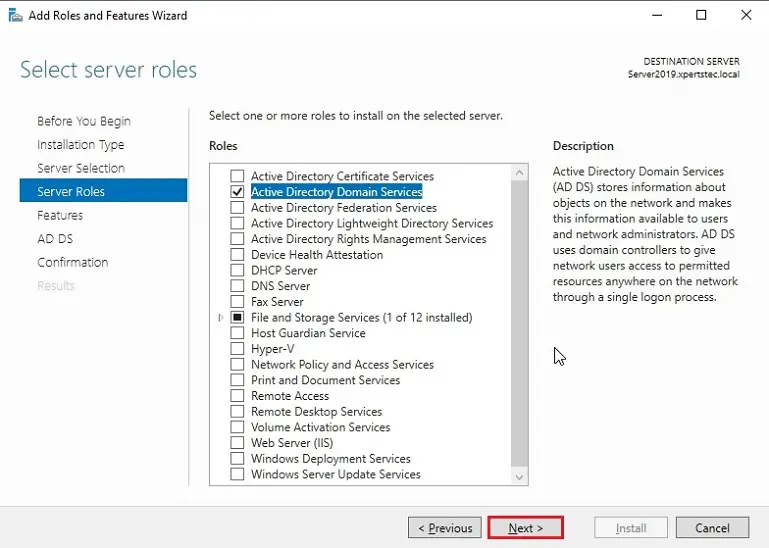

6- Select the Active Directory Domain Services box.

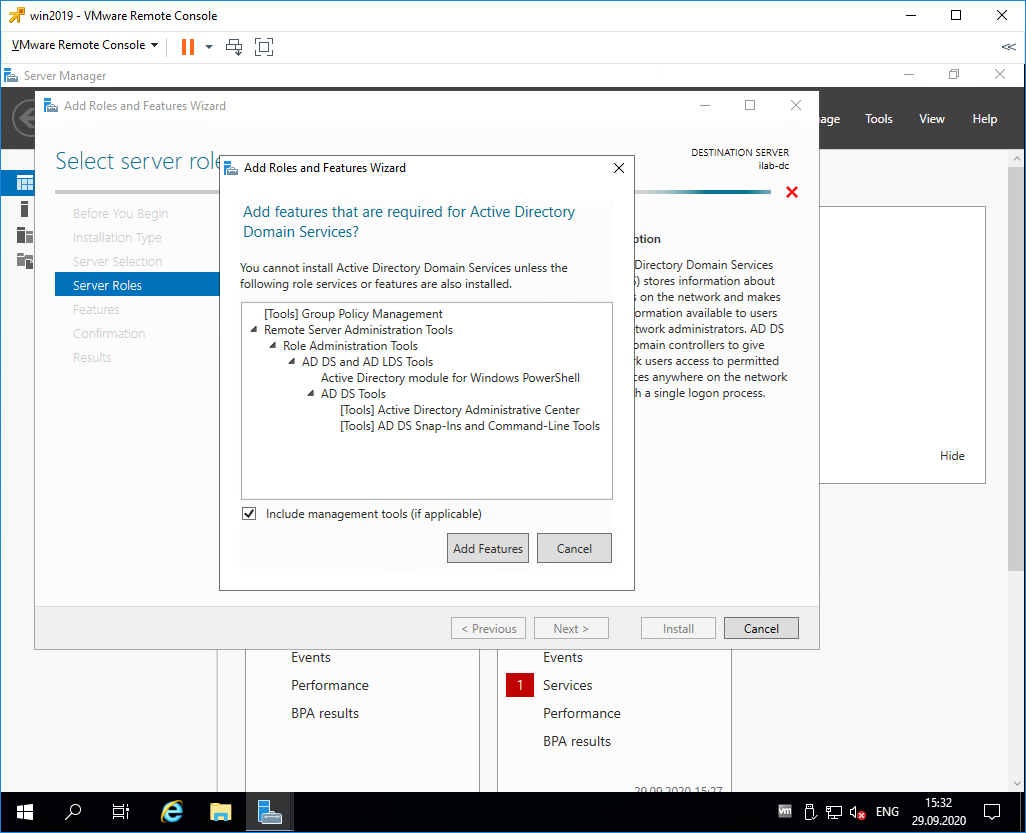

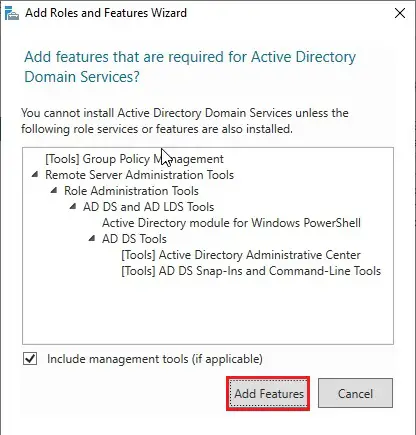

7- Select Add Features that are required for the Active Directory Domain Services.

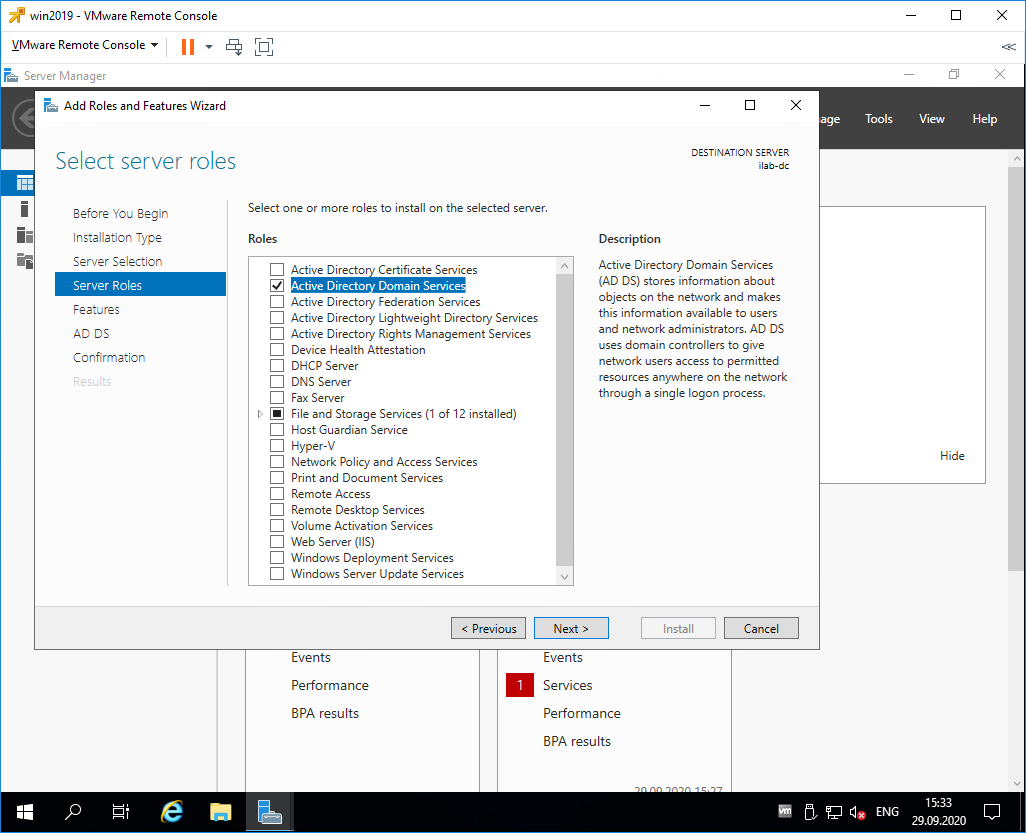

8- After selecting the active directory features so, click next.

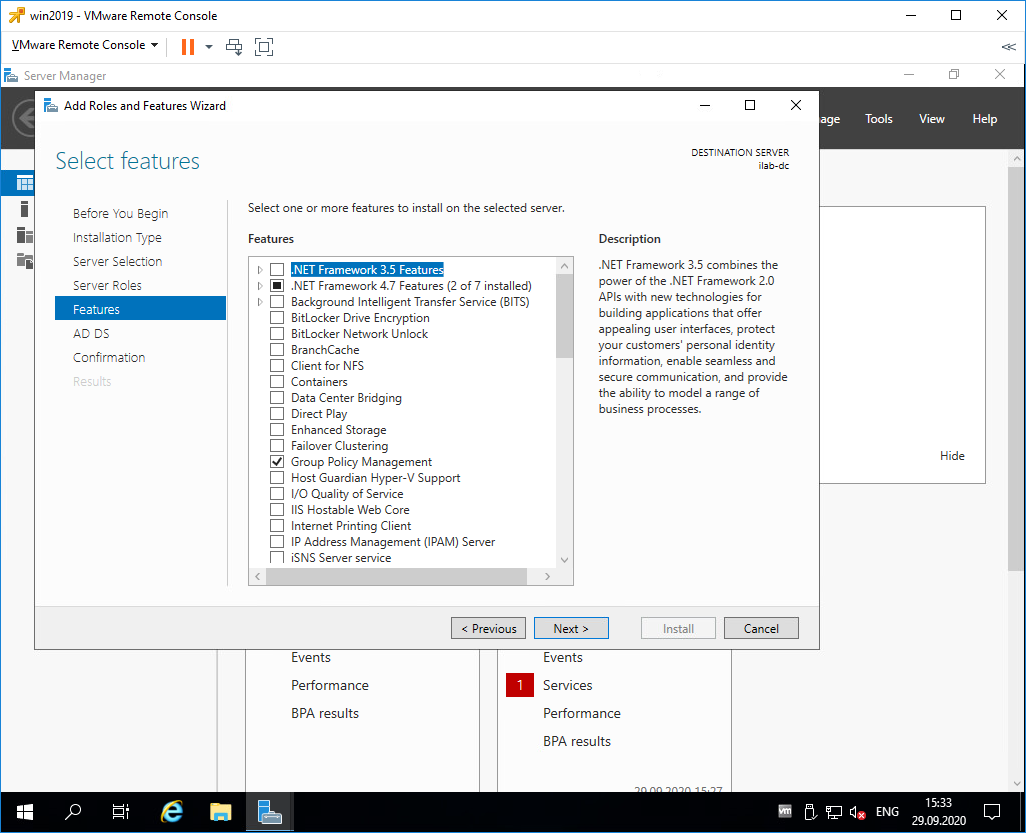

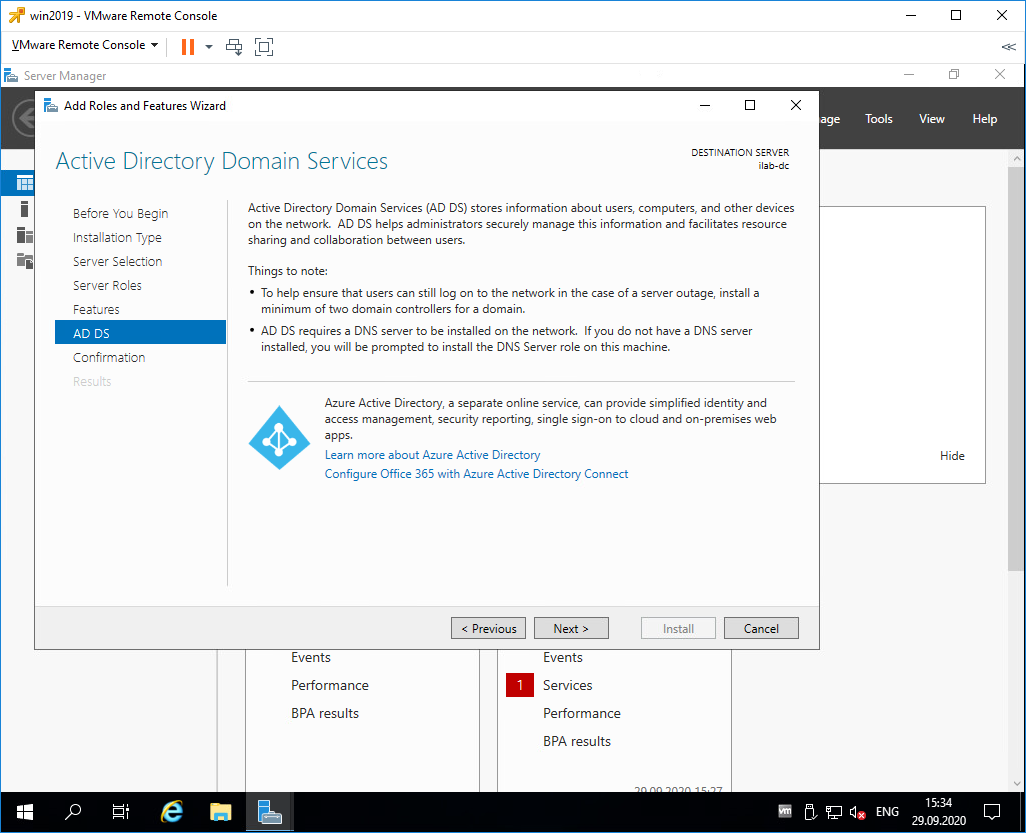

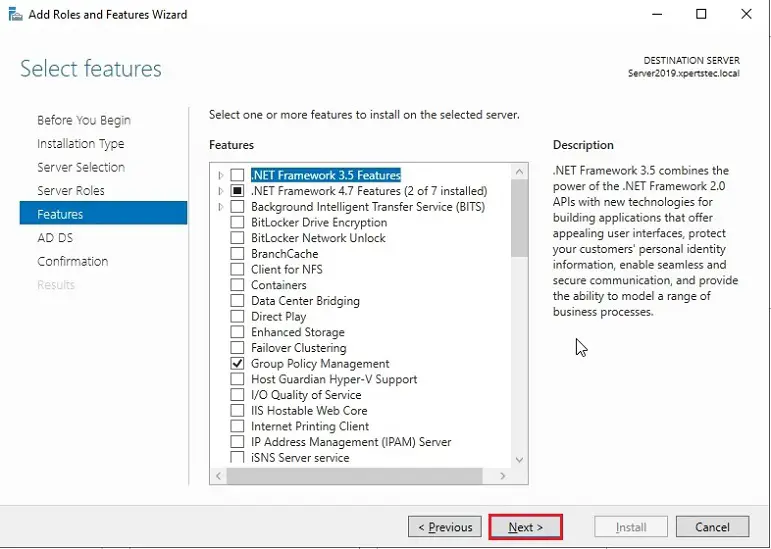

9- Active directory add roles and features wizard and click on next button.

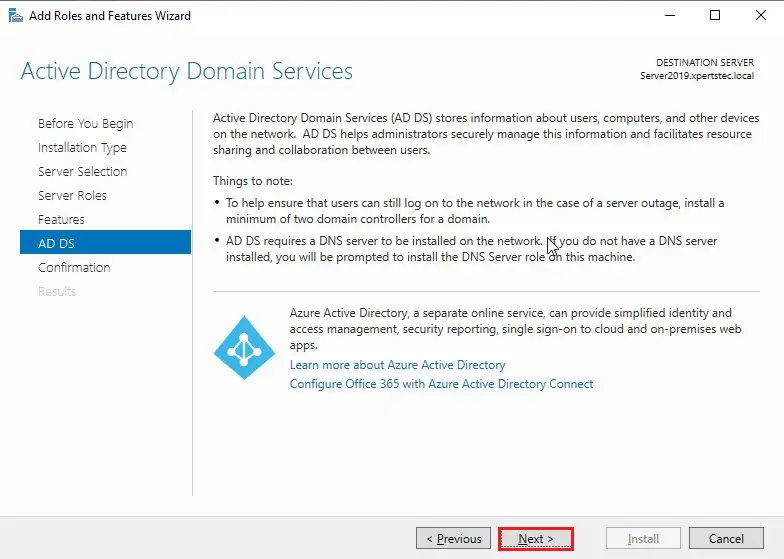

10- Now click Next.

11- So, click the Install button to start out the active directory installation.

12- After active directory installation and click on Close.

Promote Domain Controller

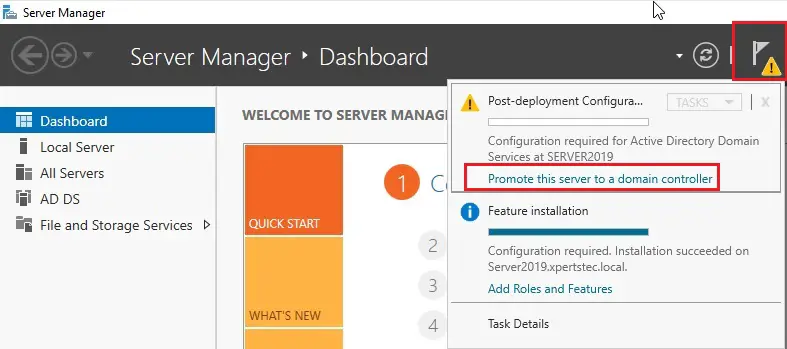

13- In Server Manager click warning message and then click on Promote this server to a website controller.

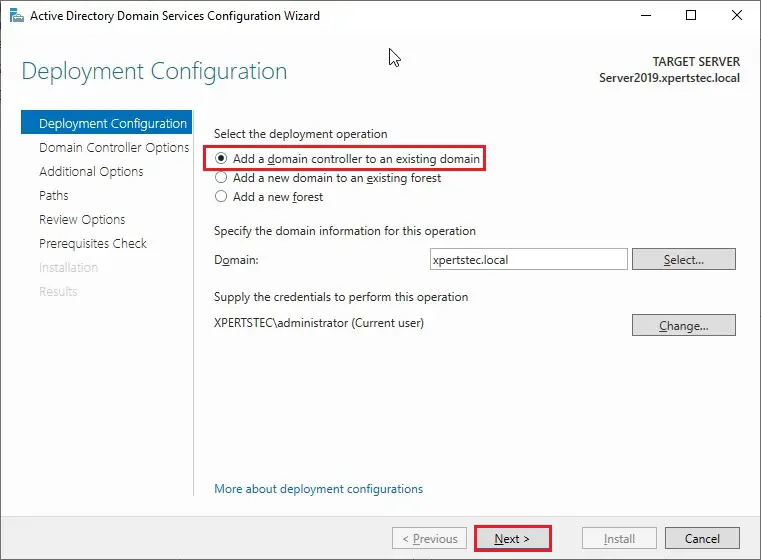

14- Select the deployment operation (Add a DC to an existing domain). then click the select button and browse to xpertstec.local, verify that credentials are Administrator and then click on next.

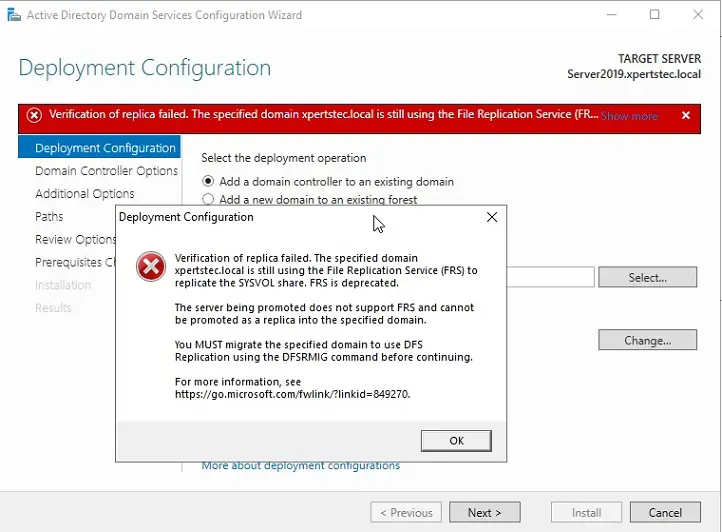

15- If you get this message Verification of replica failed so, please cancel the setup and then follow the below steps.

Update you’ll verify if the system uses the FRS using follow below steps

SYSVOL migration from FRS to DFSR Click Here

16- Return again open Server Manager click warning message and then click on Promote this server to a DC.

17- Deployment Configuration option So, Select Add a domain controller to an existing DC, and then click the select button and browse to xpertstec.local, verify that credentials are Administrator and then click on next.

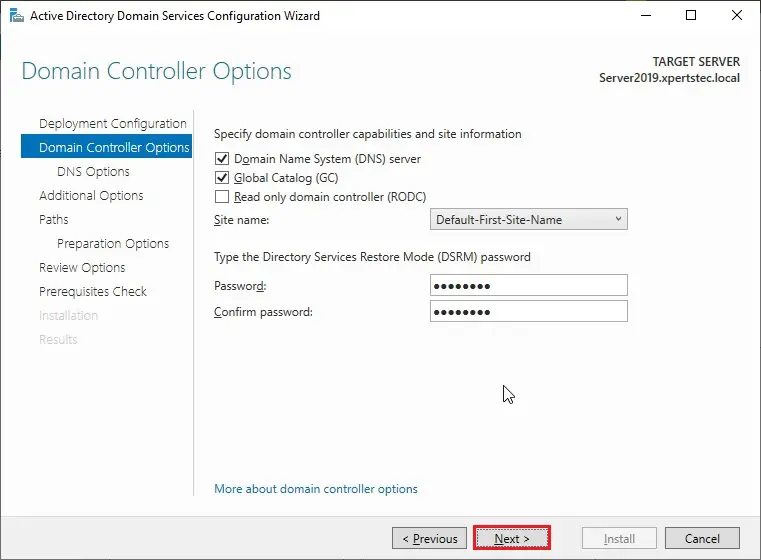

18- Verify that the name System (DNS) server and Global Catalog (GC) are selected and sort the directory services restore mode DSRM Password and then click on next.

19- Ignore the DNS options warning and then click on next.

20- Specify Additional replication Options interface, besides the Replicate from Select Server2008.xpertstec.local and then click on next.

21- Specify the situation of the AD DS database, log files, and SYSVOL folders and then click on next.

22- Active directory 2019 preparation options and then click Next.

23- Review the choices interface so, verify all the knowledge and then click on next.

24- On the prerequisites check to verify that each one prerequisites checks passed successfully and then click on Install.

25- Now please awaits jiffy for the method to finish and then click on Close.

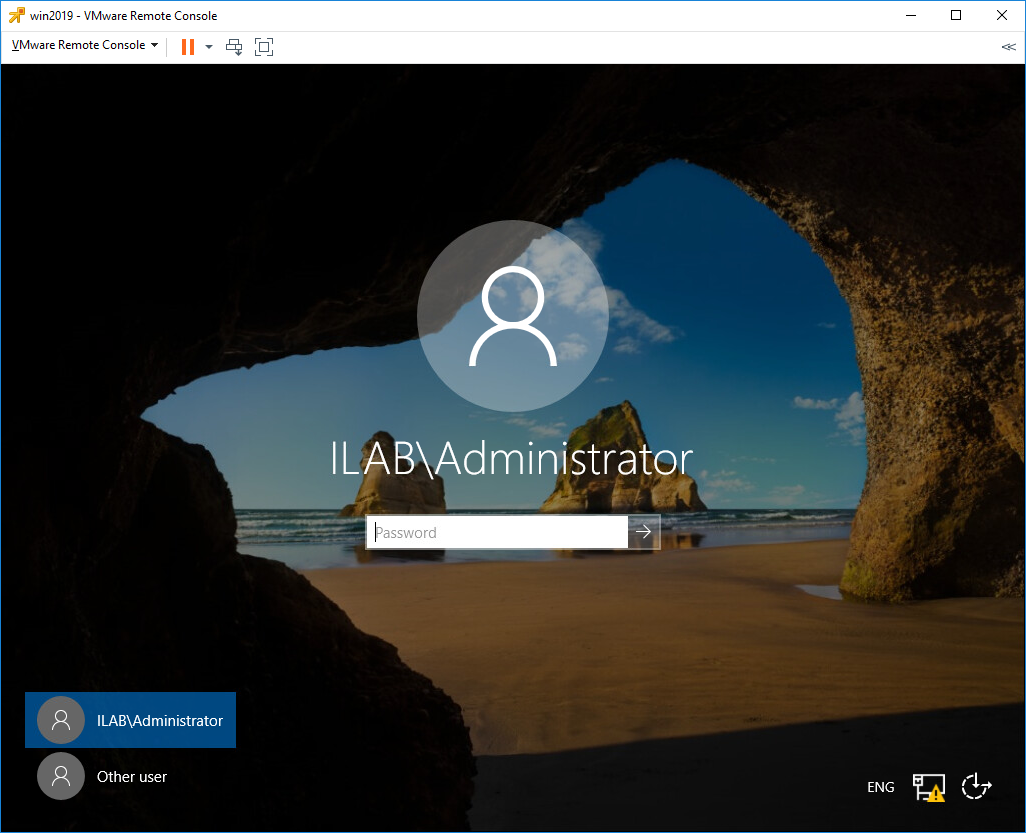

26- After restarting windows Server 2019 operating system and then log in as Domain Administrator.

27- Then log in to your DC, open active directory users and computers, expand your domain.local (xpertstec.local) and then choose DC and here you’ll find the extra DC.

Watch this video on our YouTube Channel

For more details click here

Содержание

- Настройка контроллера домена Windows Server 2019

- Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart

- Оглавление

- Введение

- Настройка сетевого интерфейса Active Directory 2019

- Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

- Настройка домен контроллера на windows server 2019

- Подготовительный этап

- Установка и настройка Active Directory на 2019 сервере

- Установка AD через сервер менеджеров

- Установка контроллера домена Windows Server 2019 с помощью Powershell

- Полезные команды при установке доменных служб

- Установка и настройка Active Directory Windows Admin Center

- PC360

- Ремонт/настройка ПК и окружающих его устройств.

- Установка резервного контроллера домена на Windows Server 2019.

Настройка контроллера домена Windows Server 2019

Для создания контроллера домена нами предварительно подготовлена виртуальная машина с Windows Server 2019.

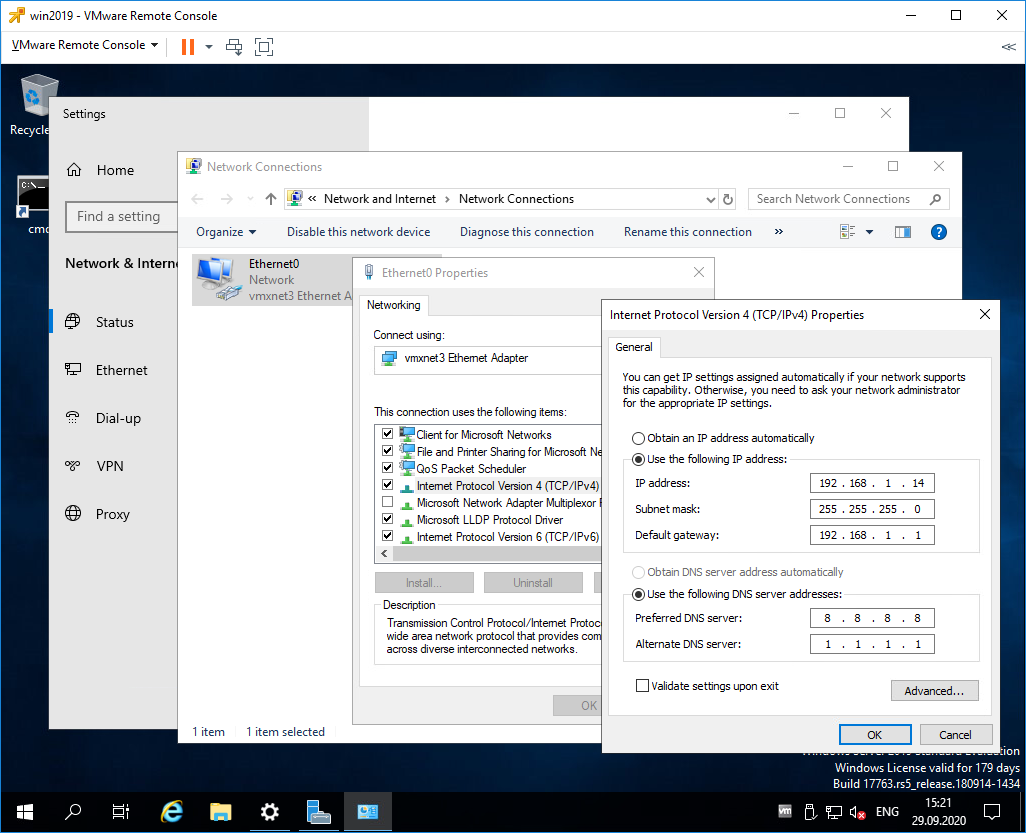

Шаг 1. Сначала необходимо прописать сетевые настройки на сервере: ip, маску, шлюз, в dns указываем свой ip, так как на сервере будет использоваться роль dns server, она устанавливается вместе с ролью active directory domain services.

Шаг 2. Открываем Диспетчер серверов и добавляем роль доменные службы active directory.

Шаг 3. Система предложит добавить необходимые компоненты. Нажимаем Далее.

Шаг 4. В компонентах оставляем всё без изменений. Нажимаем Далее.

Шаг 5. В ad ds нажимаем Далее. Проверяем всё ли верно указано.

Шаг 6. Нажимаем Установить. На данном этапе появится строка с предложением повысить роль сервера до контроллера домена, но на данном этапе мы это пропустим и выполним после установки роли.

Шаг 7. После установки нажимаем Закрыть.

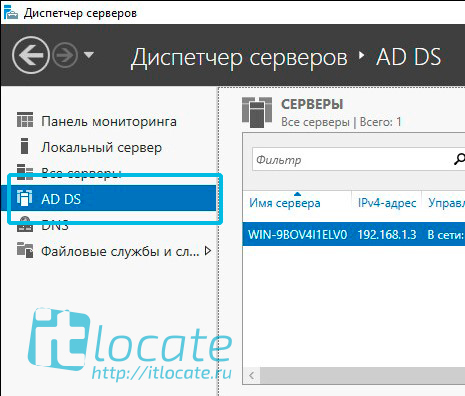

Шаг 8. Снова открываем Диспетчер серверов и переходим в роль AD DS.

Шаг 9. Здесь видим уведомление «Доменные службы Active Directory – требуется настройка на «сервере». Нажимаем Подробнее.

Шаг 10. Нажимаем повысить роль этого сервера до контроллера домена.

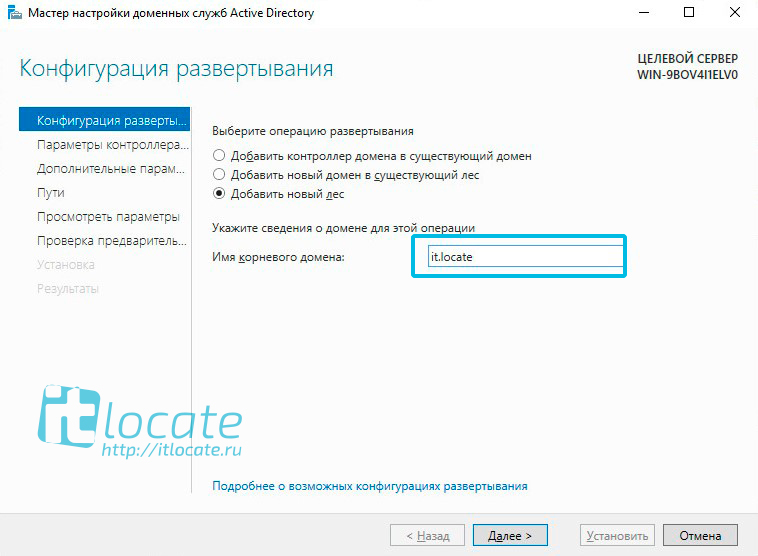

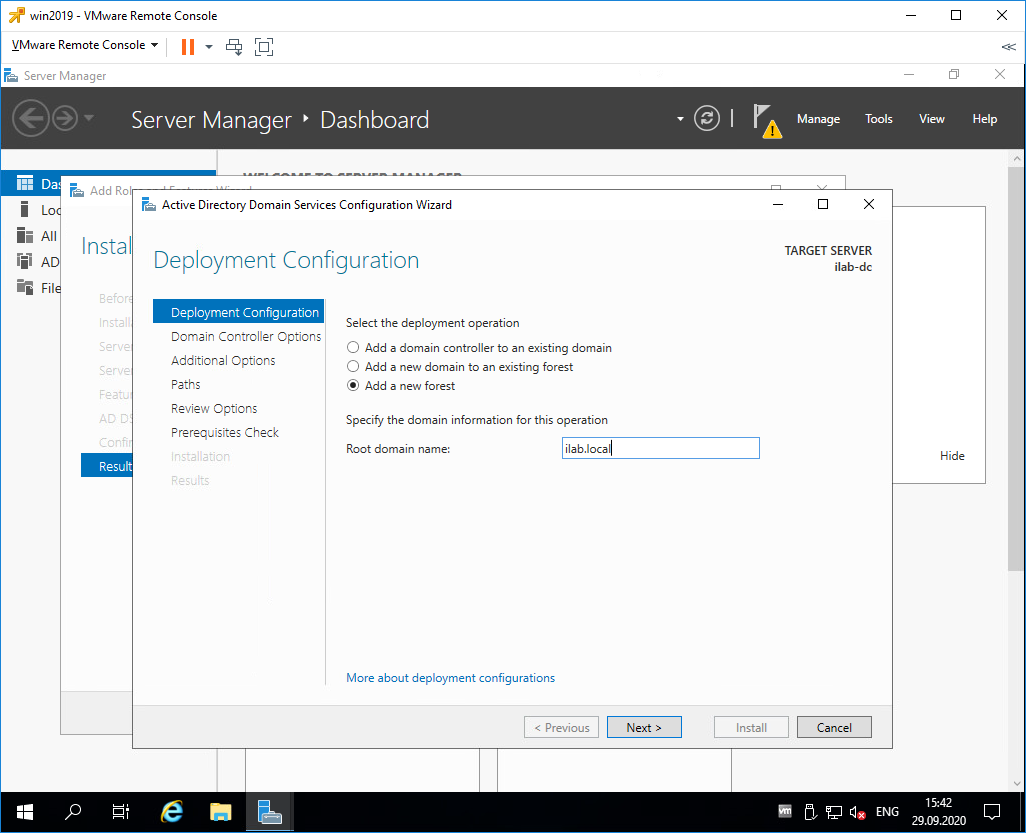

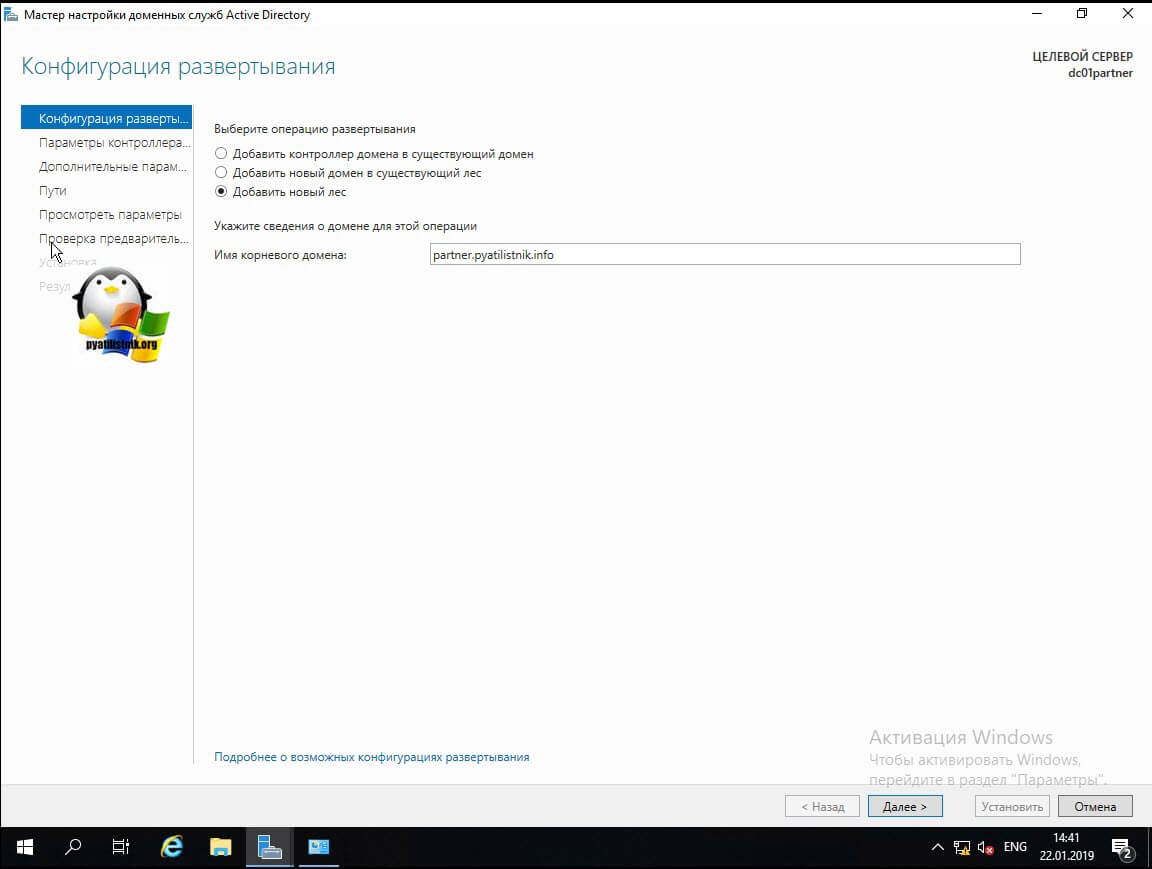

Шаг 11. Выбираем Добавить лес и вводим «имя корневого домена». Нажимаем Далее.

Шаг 12. Если домен новый (как в нашем случае) и в дальнейшем планируется использовать операционные системы не ниже Windows Server 2016, то режим работы леса и режим работы домена не меняем. Проверяем что установлена галочка на DNS-сервер.

Шаг 13. Устанавливаем пароль для режима восстановления службы каталогов и нажимаем Далее.

Шаг 14. В Параметрах DNS ничего не меняем и нажимаем Далее.

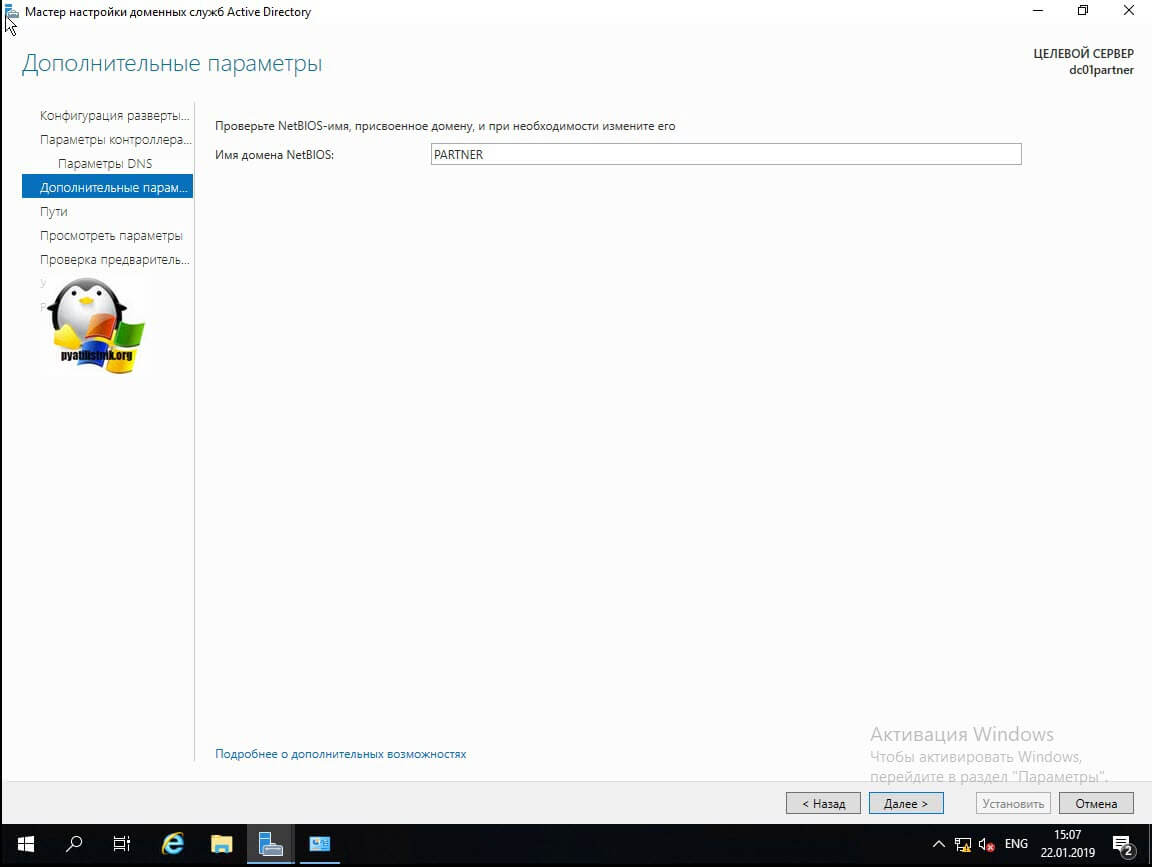

Имя NetBIOS-домена можно изменить, но рекомендуем оставить его по умолчанию.

Пути к каталогам базы данных active directory тоже лучше оставить по умолчанию.

Шаг 15. На следующем этапе проверяем сводную информацию по настройке сервера.

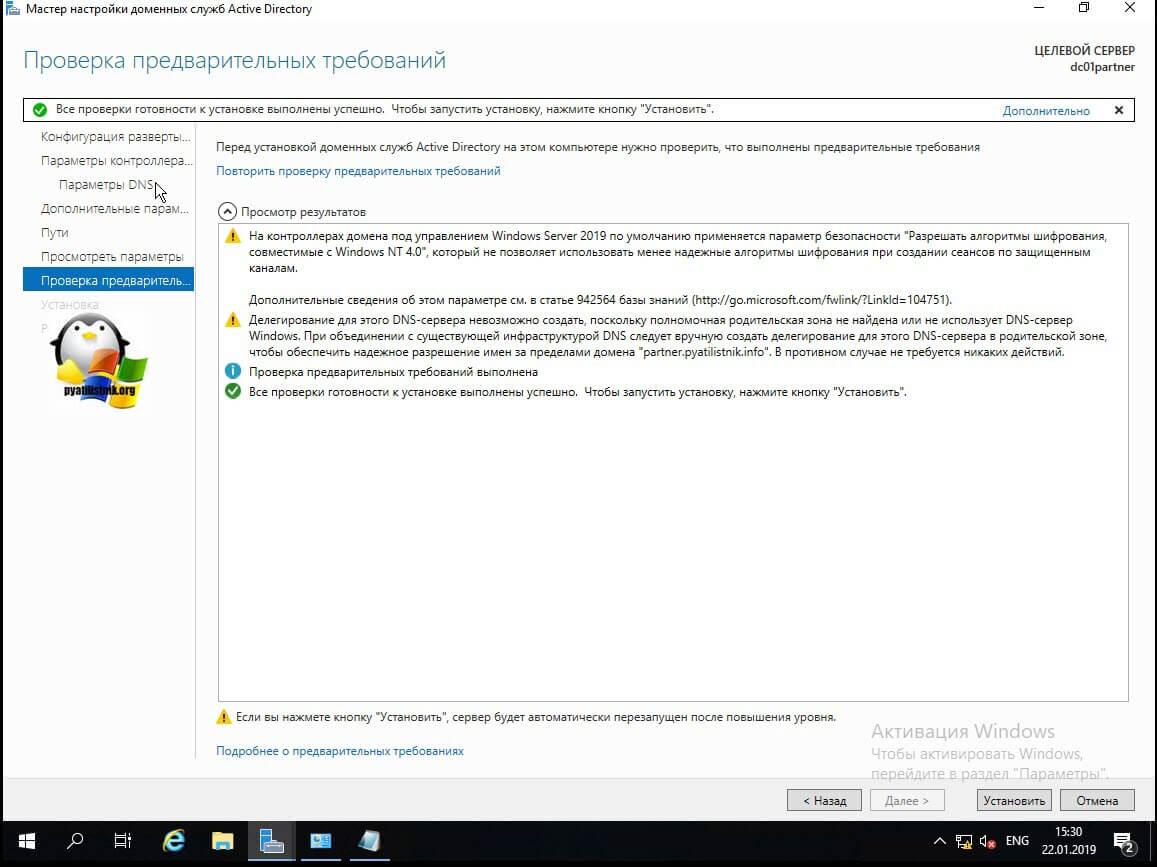

Проверка предварительных требований сообщит все ли условия соблюдены и выведет отчет. Если проблем никаких не возникло, то мы сможем нажать кнопку Установить.

Теперь выполняется процесс повышения роли сервера до контроллера домена. После выполнения, сервер автоматически перезагрузится.

В сетевых настройках поле dns сервера изменится на 127.0.0.1. Домен создан и готов к использованию.

Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг.

Источник

Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart

Оглавление

Введение

Сервер контроллера домена Active Directory (AD DS) — это служба катологов Microsoft, в которой хранятся информация о всех пользователях, при помощи которой можно гибко настраивать и организовывать централизованно управлять доступами пользователей.

Настройка сетевого интерфейса Active Directory 2019

Саму процедуру установки ОС я рассматривать не буду, так как там всё и так понятно 😎. После открываем настройки сетевого адаптера и указываем: IP адрес, маску и шлюз.

Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

После установки ОС запускаем Диспетчер серверов. Выбираем Управление | Добавить роли и компоненты. Выбираем тип установки Установка ролей и помпонентов и далее отмечаем галкой Доменные службы Active Directory. Дополнительные компоненты пока что можно не устанавливать, пропускаем. Даём согласие на установку, нажимаем кнопку Установить. Так, осталось дело за малым — повысить роль сервера до уровня контроллера домена.

Теперь выполняем через WIN + R команду:

После чего мы добавим в Диспетчер серверов пункт AD DS. Теперь открываем оснастку Active Directory — пользователи и компьютеры и вперёд! 🍾

Возможно вам будет полезна статья о том как из перенести всех пользователей из одного домена в другой Перенос всех пользователей в новый домен Active Directory.

Источник

Настройка домен контроллера на windows server 2019

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Тип установки оставьте «Установка ролей и компонентов».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

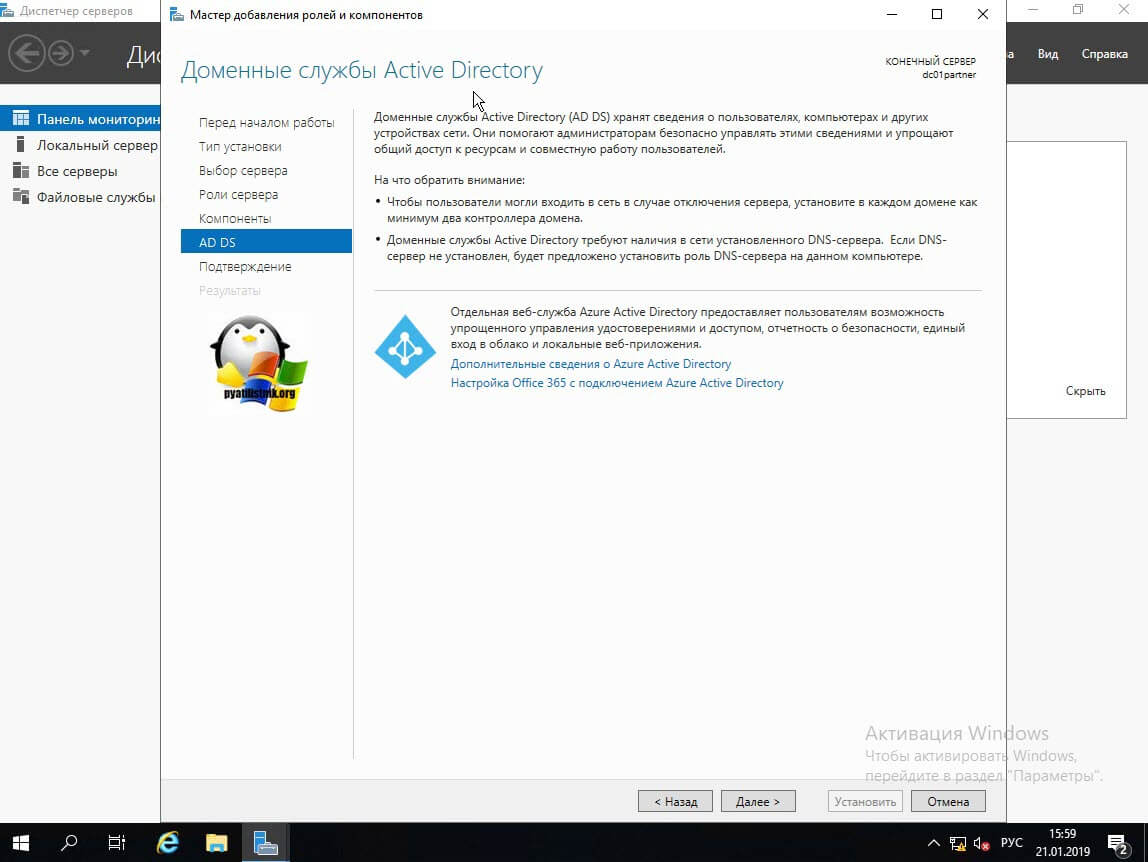

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

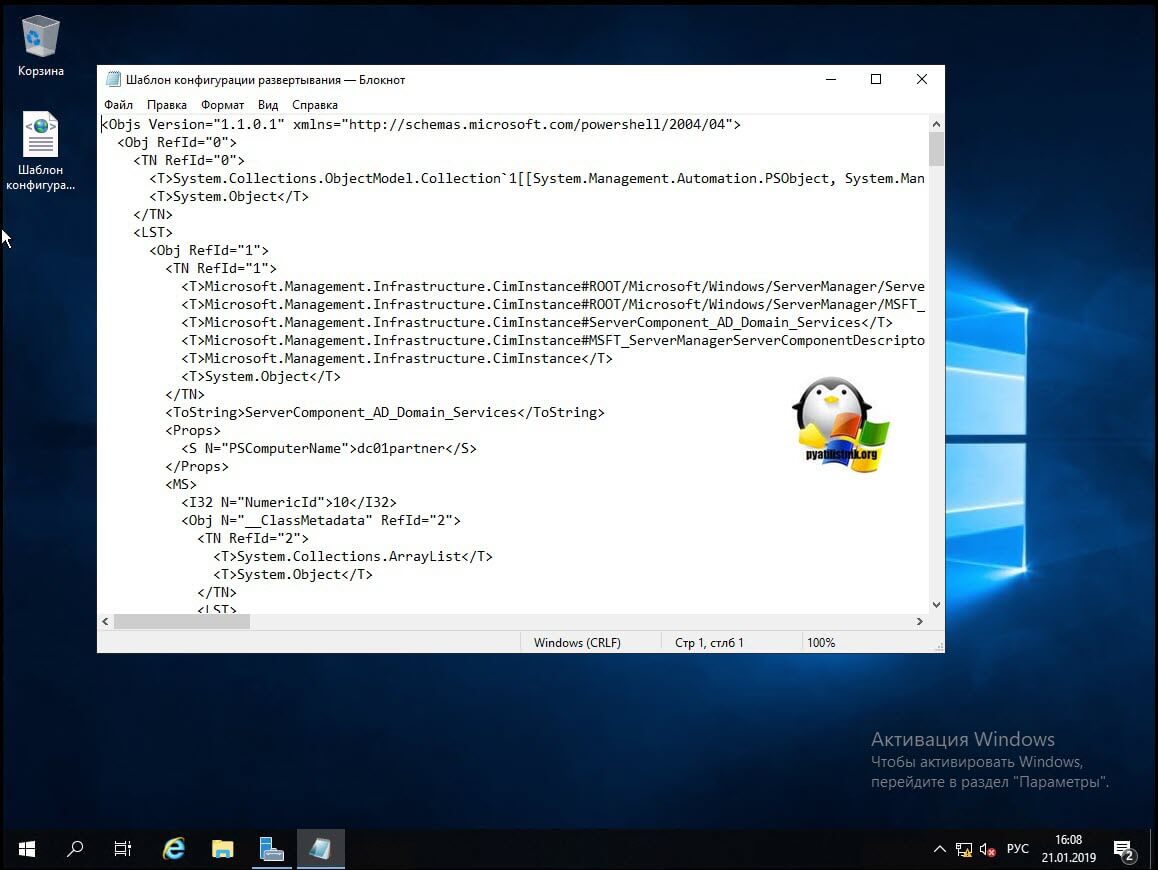

Нажимаем «Установить». Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

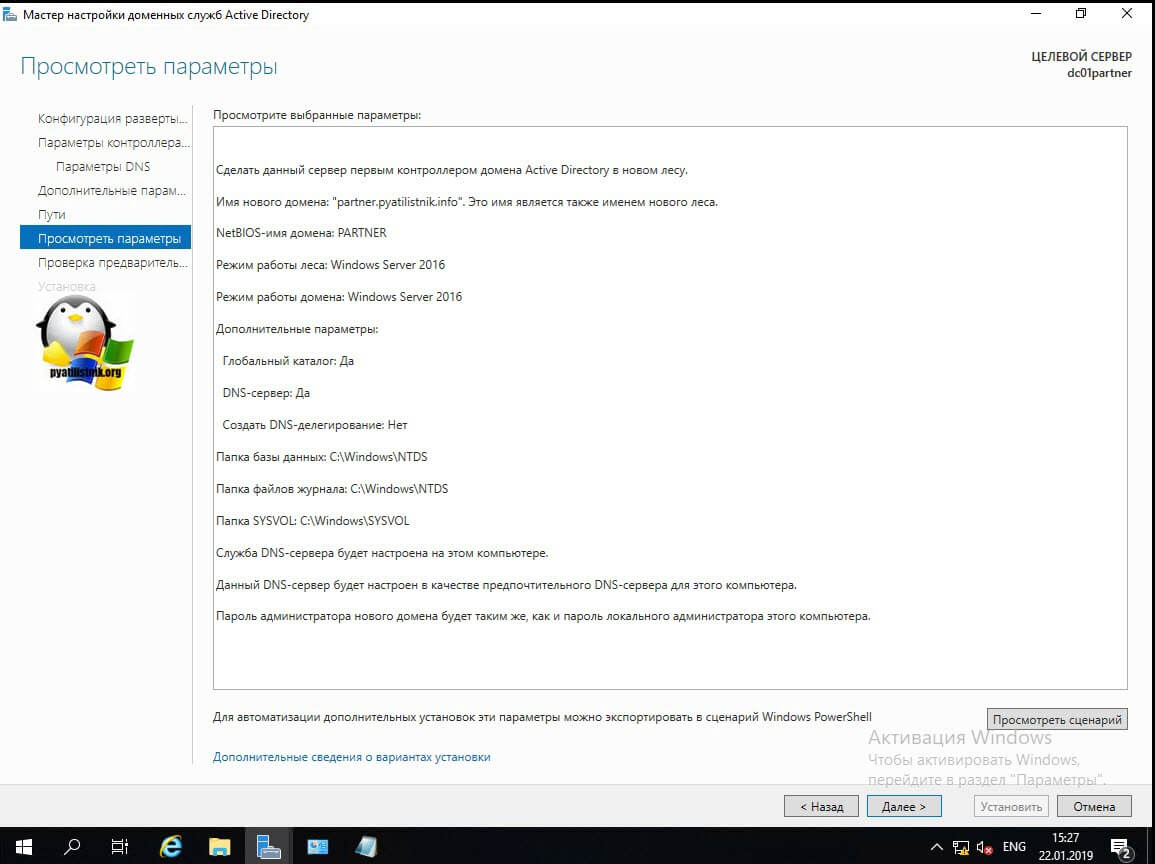

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

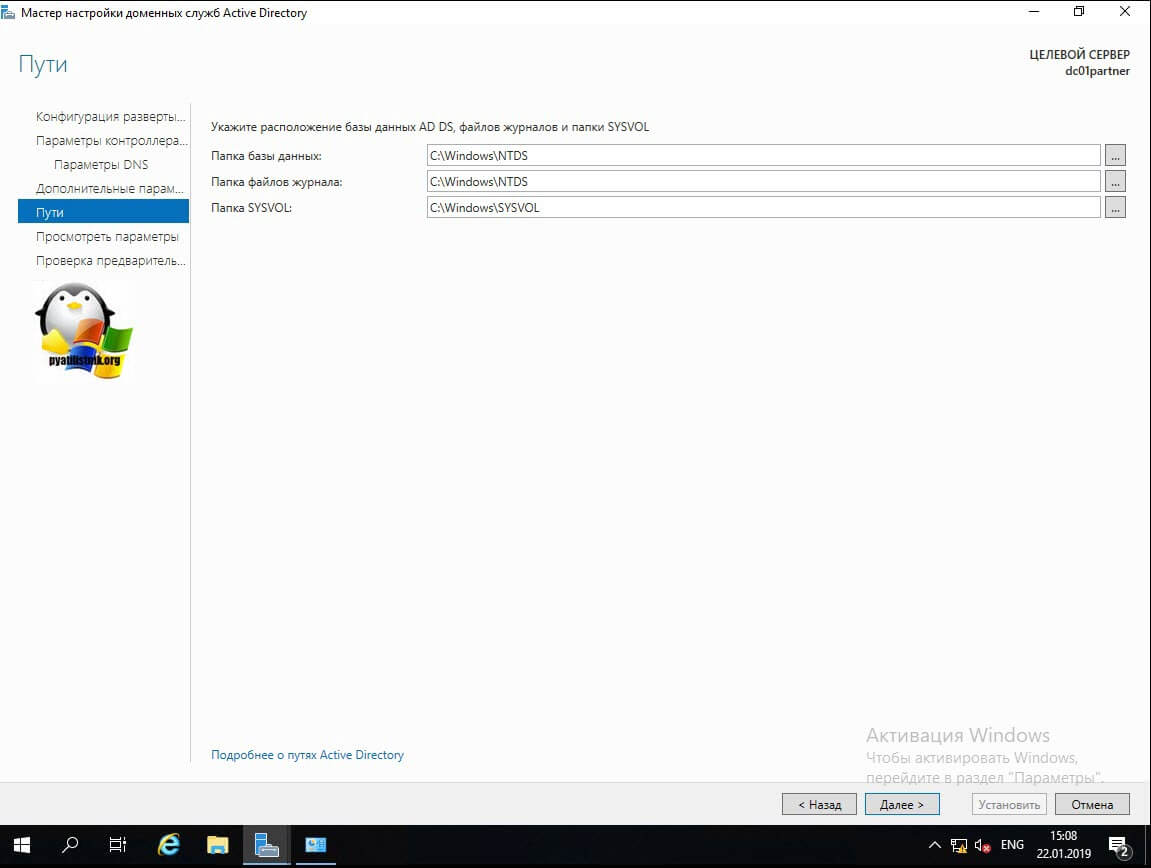

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

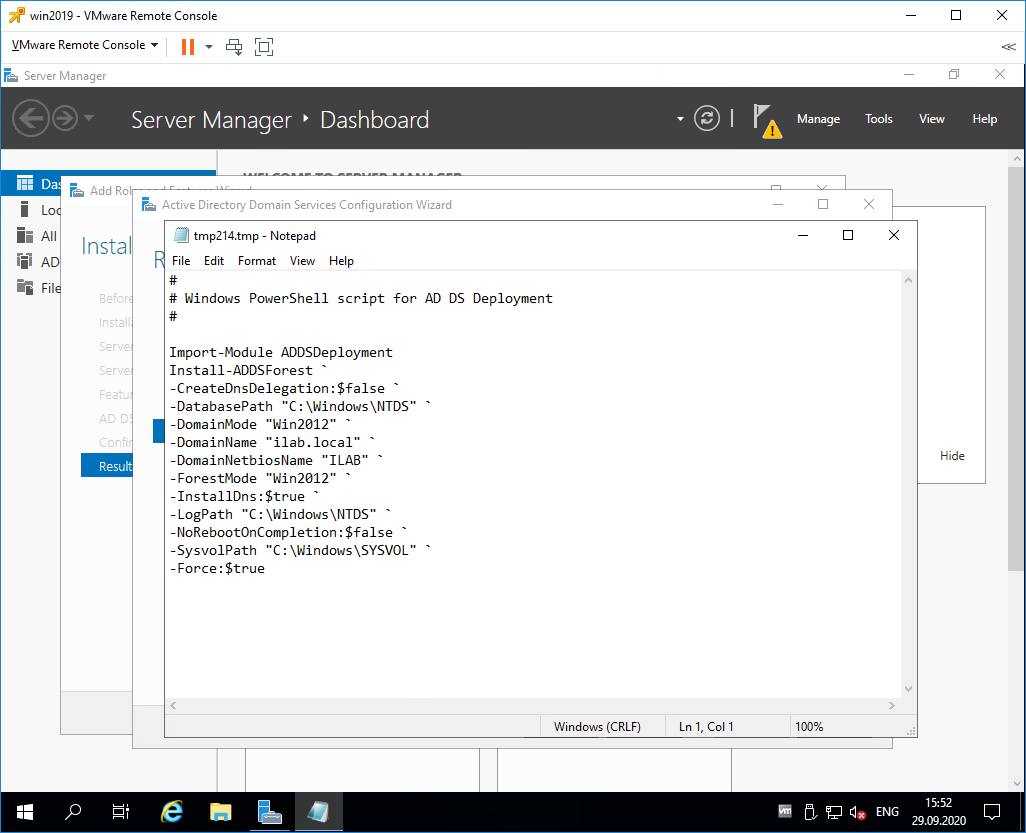

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

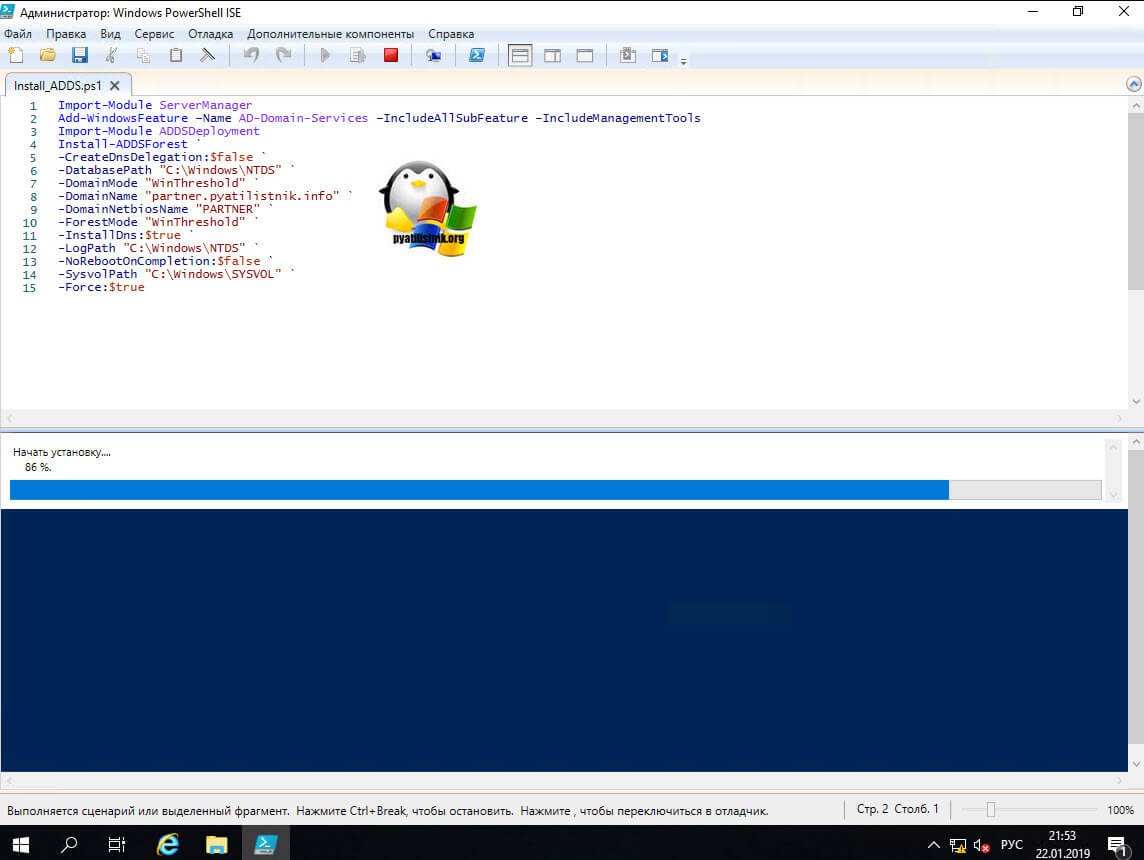

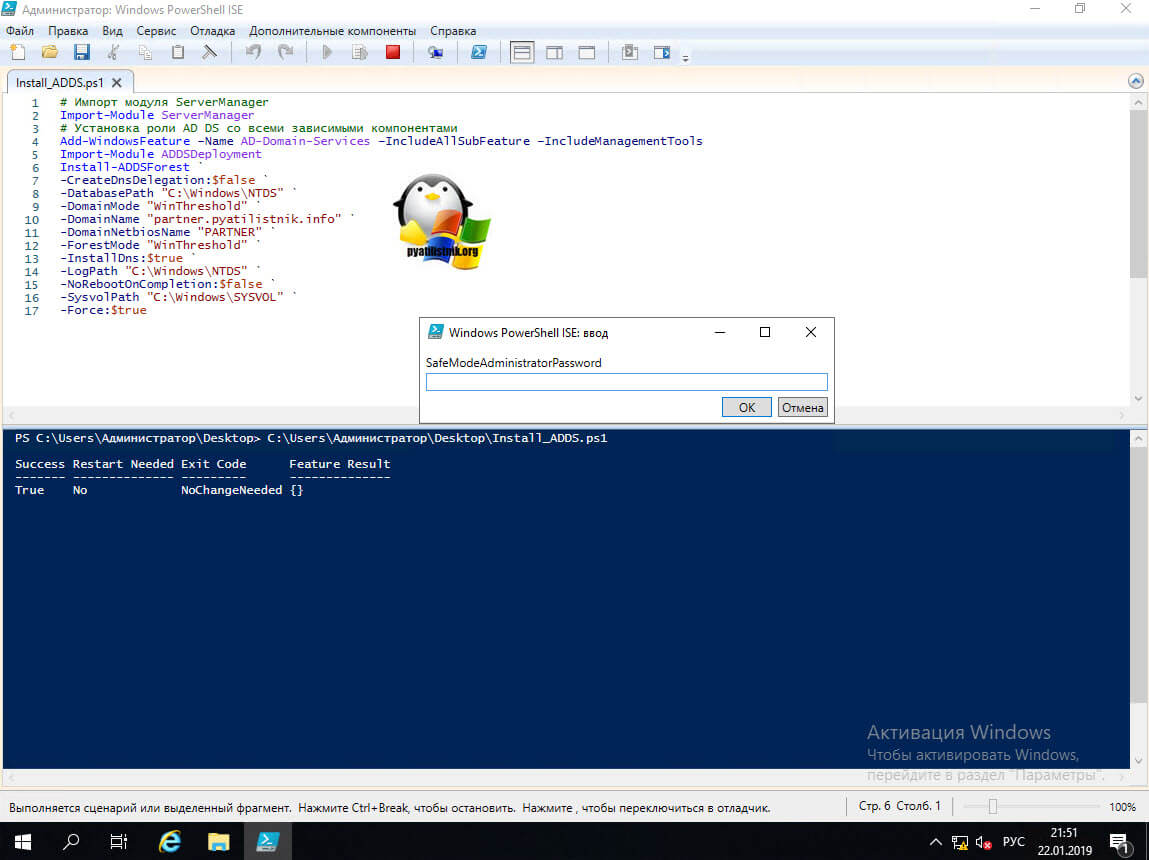

Выглядит сценарий вот так:

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

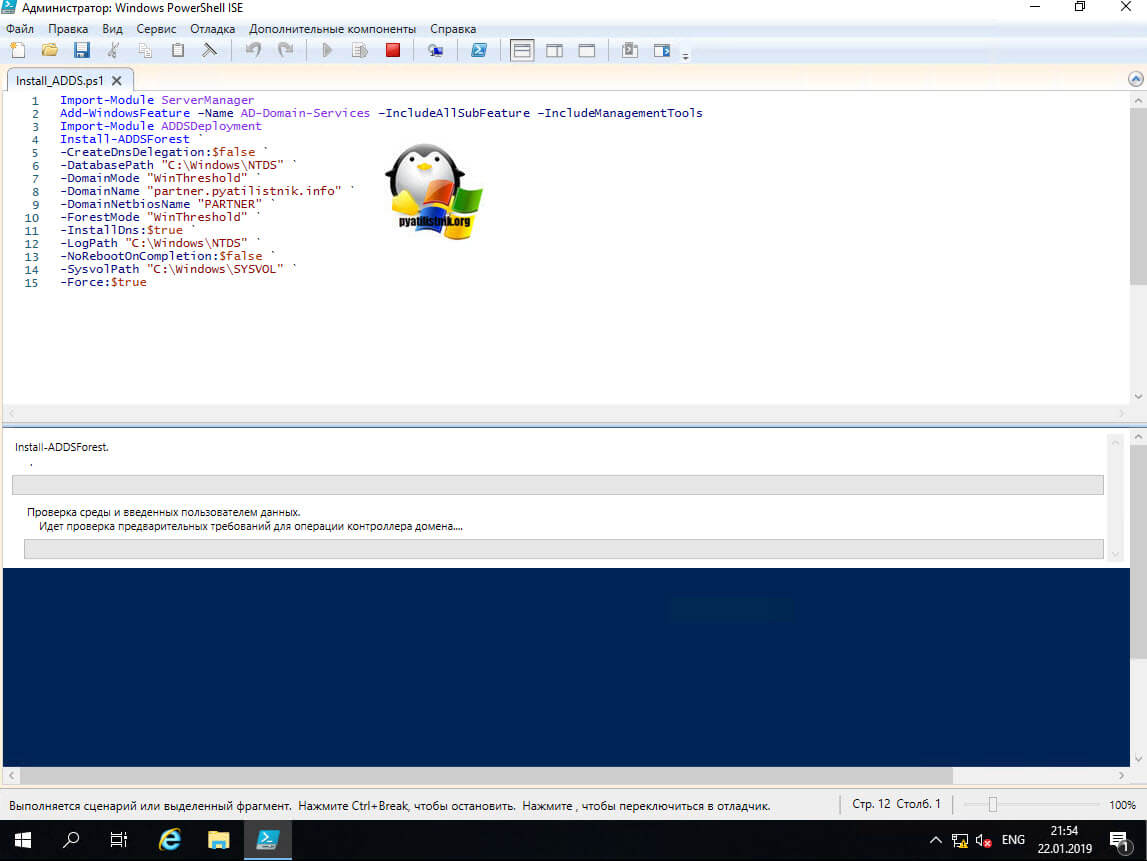

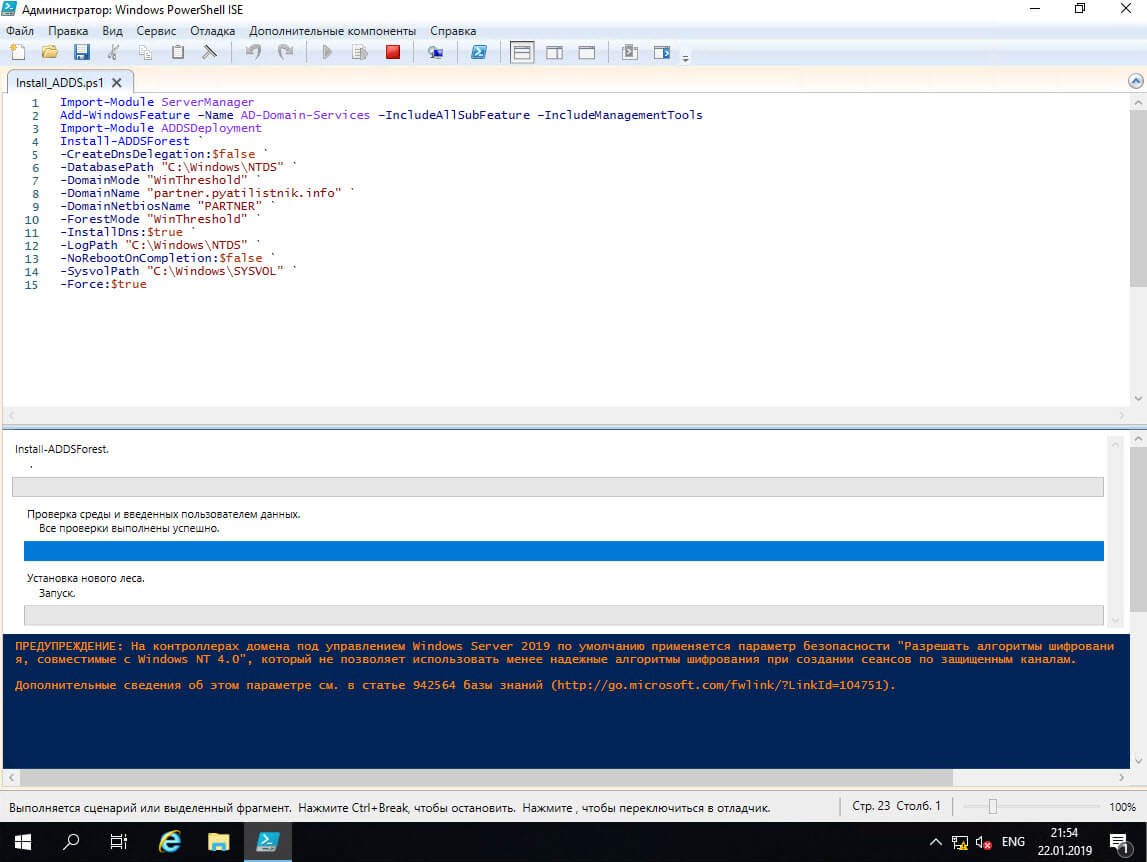

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Полезные команды при установке доменных служб

Полезные командлеты в модуле ADDSDeployment

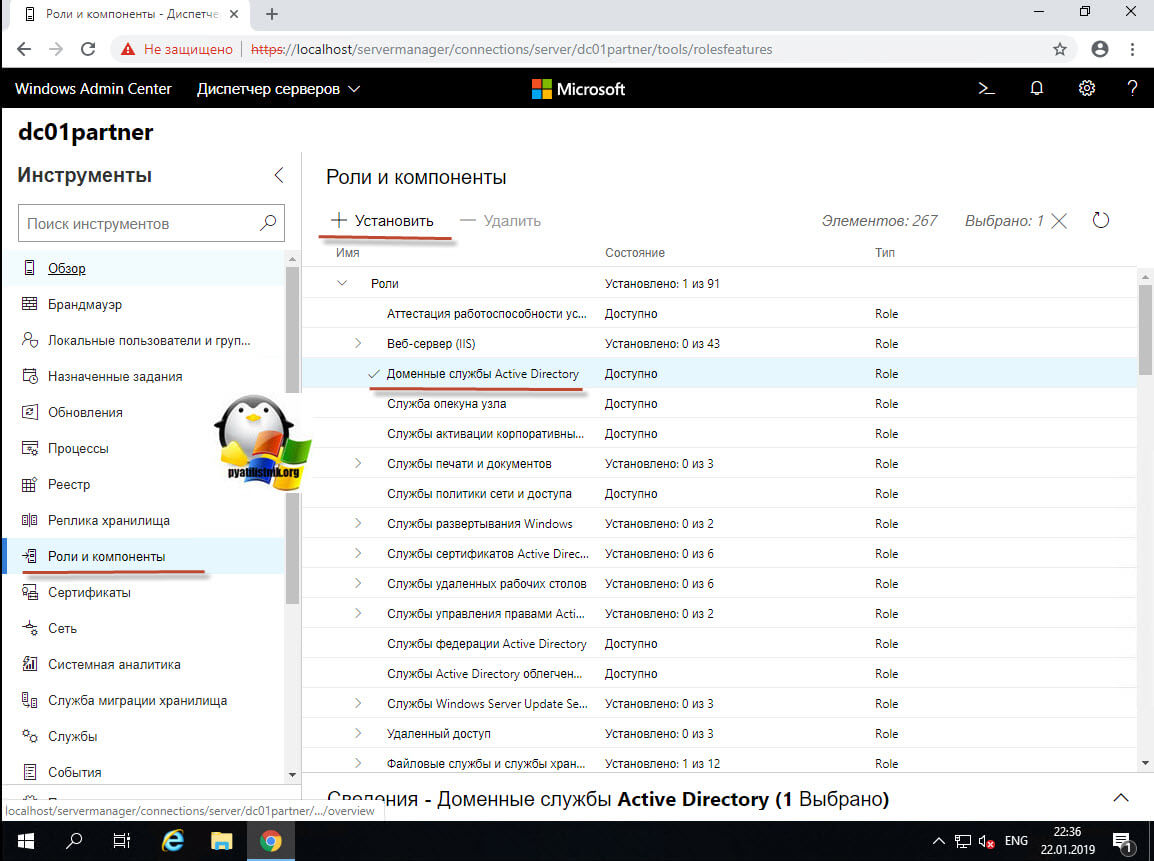

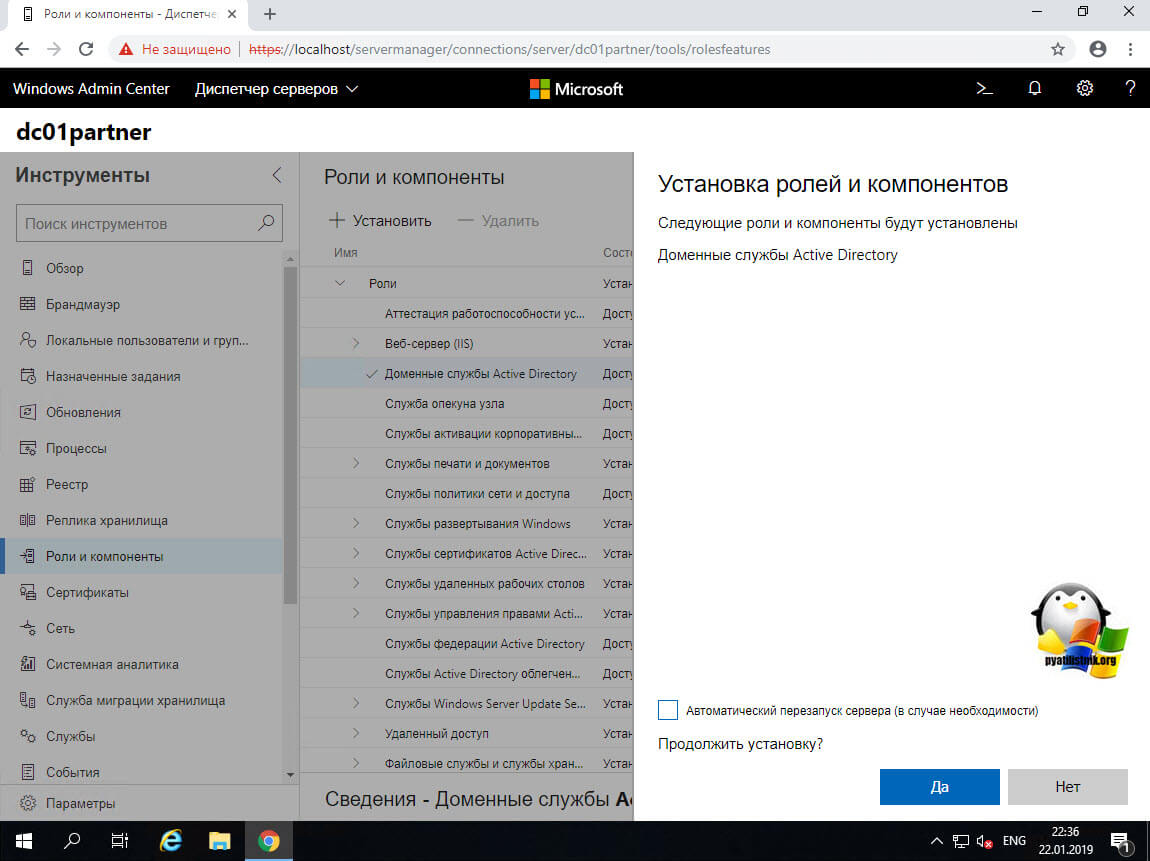

Установка и настройка Active Directory Windows Admin Center

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт «Роли и компоненты», выбираем роль и нажимаем установить.

Появится мастер установки, если все верно, то нажмите да.

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

Источник

PC360

Ремонт/настройка ПК и окружающих его устройств.

Установка резервного контроллера домена на Windows Server 2019.

В связи с очень сильной бюджетностью организации и отсутствием резервного сервера и даже резервных ПК, которые хранятся на складе и в любую минуту могут быть использованы, на один администраторский компьютер ADMIN-PC, с параметрами немного лучше, чем у всех остальных в сети, пришлось переносить сервера, на время ремонта основного сервера с несколькими виртуальными машинами. Виртуальные машины этот компьютер не потянет, поэтому решено было установить несколько ОС и запускать их по очереди. Одновременно они могут понадобиться только в аварийной ситуации и к тому же это на непродолжительное время. Рассмотрим установку нескольких ОС на один ПК и затем установим на него контроллер домена Windows Server 2019.

Подготавливаем ПК. Устанавливаем в него несколько жестких дисков HDD и размечаем их как нам требуется. На один HDD желательно устанавливать одну ОС, чтоб в случае поломки HDD, масштабы не были слишком масштабными. В нашем случае это выглядит как на фото ниже.

Создаем по инструкции загрузочную флэшку с Windows Server 2019.

Вставляем загрузочную флэшку в USB-разъем. Запускаем ПК, через BootMenu выбираем флэшку и нажимаем загрузку с неё.

Выбираем Windows Server 2019 Standard (возможности рабочего стола).

Выбираем нужный HDD. Короче говоря, устанавливаем операционную систему стандартным методом до момента перезагрузки системы.

После перезагрузки ПК система не отобразилась в диспетчере загружаемых ОС.

Нужно отметить, что до начала установки этой ОС в ADMIN-PC уже были установлены Windows 7, Windows 10 и Windows Server 2012. Запускаем любую из установленных ранее ОС. Если нет возможности запустить ни одну из операционных систем, тогда нужно править загрузчик вручную. Это отдельный случай.

Загрузив, допустим, Windows 7, скачиваем и запускаем программу для редактирования загрузки EasyBCD.

Выбираем пункт меню – Добавить запись.

Операционные системы – Windows.

Тип – Windows Vista/7/8, в бесплатной версии Win10 нет, поэтому оставляем так.

Имя – любое понятное для нас, латиницей.

Диск – указываем диск, на который начали устанавливать WinSrv2019.

Нажимаем кнопку «Добавить». После этого на вкладке «Текущие настройки» можно убедиться, что добавился дополнительный пункт в загрузочное меню с нашим новым сервером.

В пункте меню «Редактировать меню загрузки» можно поправить отображаемое при загрузке имя ОС и отметить галочкой, какая система будет загружаться по умолчанию.

По внешнему виду ОС очень похожа на Windows 10.

Переименовываем сервер. В нашей сети он будет известен как DCSERVER2. Антивирус можно не ставить т.к. есть встроенный Windows Defender.

Подключаем сервер в локальную сеть, назначаем статический IP-адрес. DNS от основного контроллера домена.

Переходим к настройке контроллера домена.

Запускаем диспетчер серверов, в панели мониторинга нажимаем – Добавить роли и компоненты. Откроется мастер добавления.

Перед началом работы >> Далее.

Тип установки – Установка ролей и компонентов >> Далее.

Выбор сервера – выбираем требуемый DCSERVER2 >> Далее.

Роли сервера – отмечаем галочками DNS-сервер и Доменные службы Active Directory >>Добавить компоненты >> Далее. DHCP в нашей сети не используется.

Ждем установку, если понадобится перезагружаем сервер.

Повысим роль сервера до контроллера домена. В диспетчере серверов нажимаем на флажок, затем в раскрывшемся меню выбираем – Повысить роль этого сервера до уровня контроллера домена.

В первом пункте мастера настройки доменных служб Active Directory выбираем – Добавить контроллер домена в существующий домен.

Напротив надписи Домен нажимаем кнопку «Выбрать». Выбираем нужный домен, у нас SCRB.local. Вводим учетные данные администратора из домена. >>Далее.

Следующим пунктом придумываем пароль для режима восстановления служб каталогов DSRM. Можно оставить галочку напротив надписи Глобальный каталог. >>Далее.

Делегирование для этого DNS-сервера невозможно создать… >>Далее.

Дополнительные параметры – указываем источник репликации – основной контроллер домена DCSERVER.

Пути оставляем без изменения. >> Далее.

Параметры подготовки >> Далее.

Просматриваем выбранные параметры >> Далее.

Во время проверки предварительных данных вылез «подводный камень». Не выполнено одно или несколько предварительных требований. Исправьте ошибки и щелкните «Повторить проверку предварительных требований».

Критическая ошибка отмечена красным кружком с крестиком и звучит так:

Сбой проверки предварительных требований для подготовки Active Directory. Не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки.

Исключение: Недопустимое критическое расширение. Расширенное сообщение об ошибке сервера:8366. Расширенное сообщение сервера:000020AE: SvcErr: DSID-032103F9, problem 5010 (UNAVAIL_EXTENSION), data 8610.

Программе Adprep не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки. Эта схема не обновлена.

Возможную причину сбоя см. в файле журнала ADPrep.log в каталоге C:Windowsdebugadpreplogs2019114122331-test.

Для устранения этой ошибки есть два варианта:

1.Устранить из домена все следы контроллера домена, с которым не прошла репликация.

2.Запустить этот контроллер домена, если он еще «живой», и подождать, пока пройдет репликация.

Воспользуемся вторым вариантом, так как сервер с именем WIN-SRV-ST в нашей сети еще не был деинсталирован и его можно запустить.

После запуска старого резервного контроллера домена на виртуальной машине проверка предварительных требований была пройдена. Жмем кнопку >>Установить.

Окно Результаты можно закрыть. Пройдет установка и сервер автоматически перезагрузится.

После перезагрузки в Active Directory – пользователи и компьютеры, можно увидеть новый контроллер домена DCSERVER2.

Контроллер домена работает. Можно проверить пользователей, они все на месте.

Переходим к удалению предыдущего резервного контроллера домена с ОС Windows Server 2008R2 (WIN-SRV-ST, третий в списке) для того, чтоб разобрать главный сервер на ремонт.

Источник

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

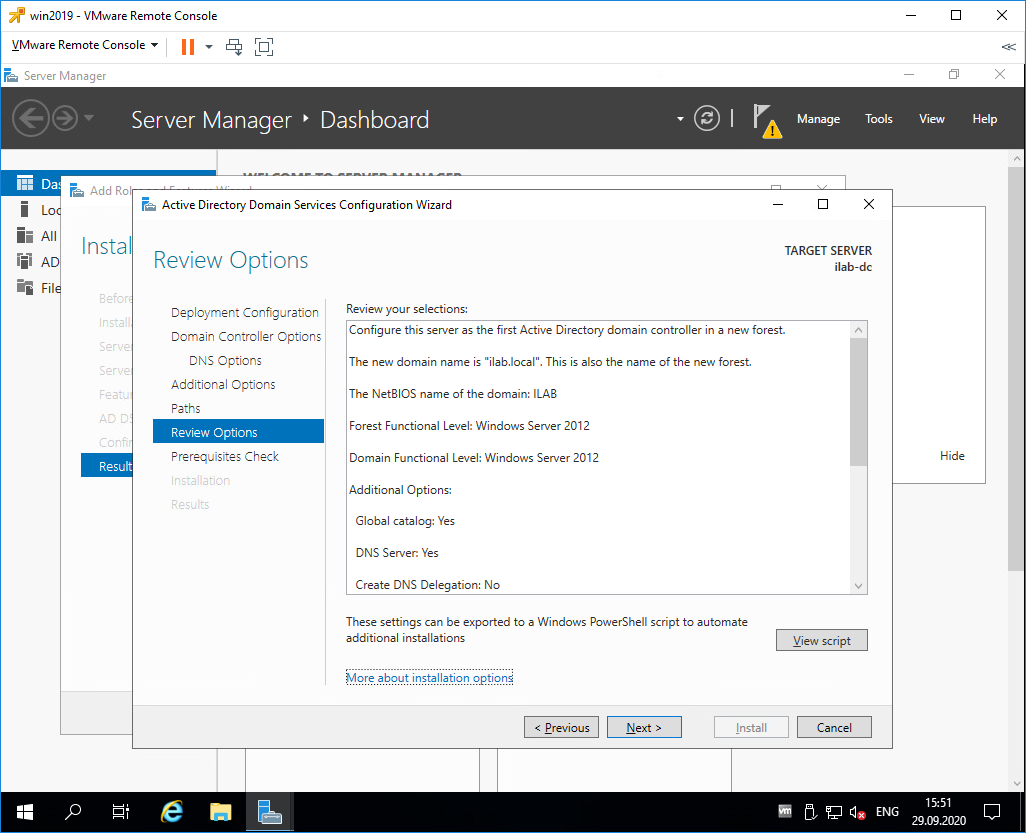

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

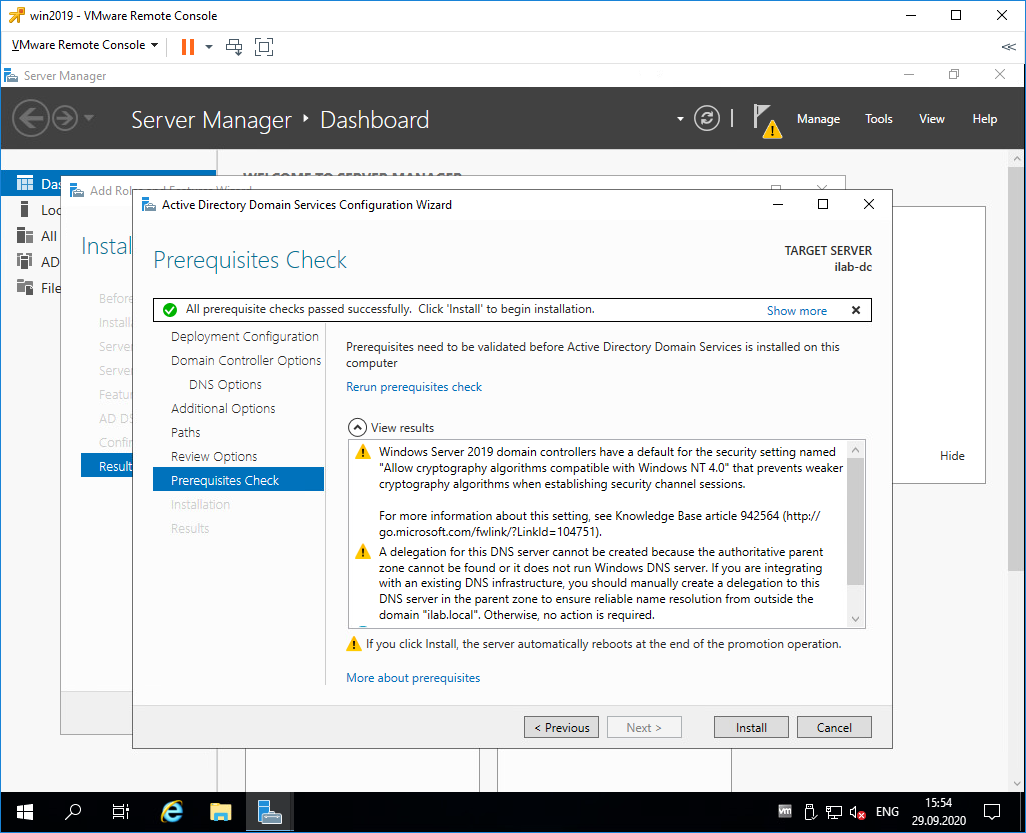

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

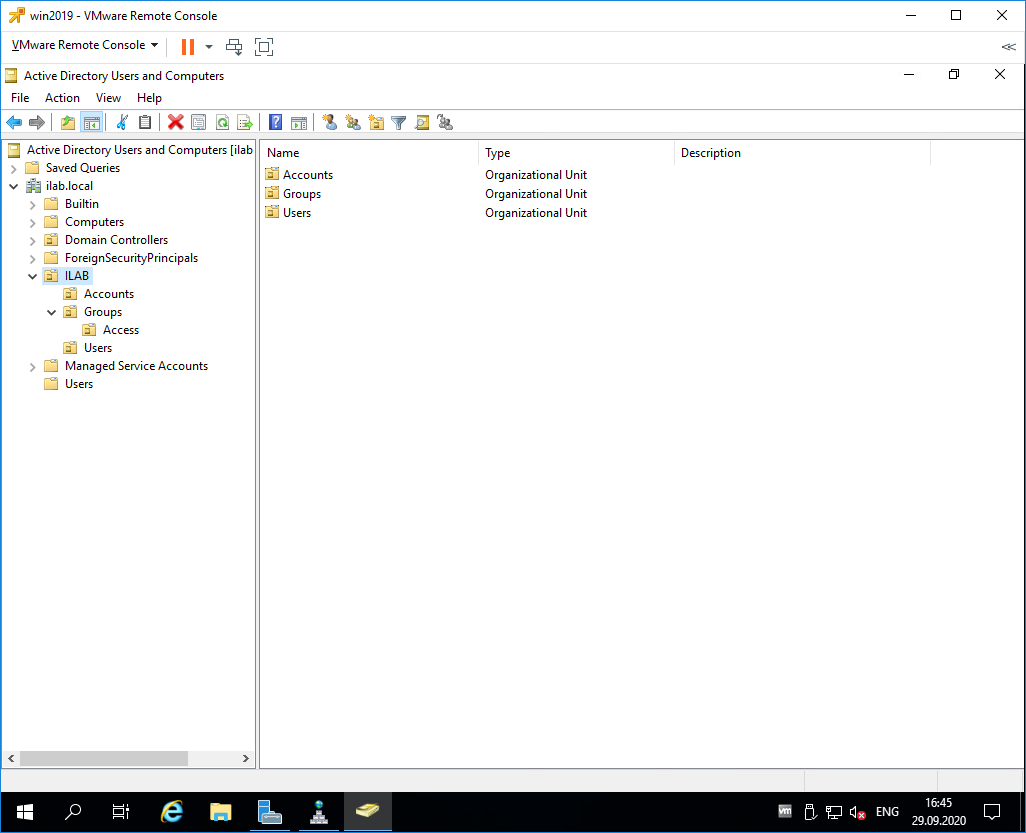

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:WindowsNTDS

- Log files folder: C:WindowsNTDS

- SYSVOL folder: C:WindowsSYSVOL

Next.

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

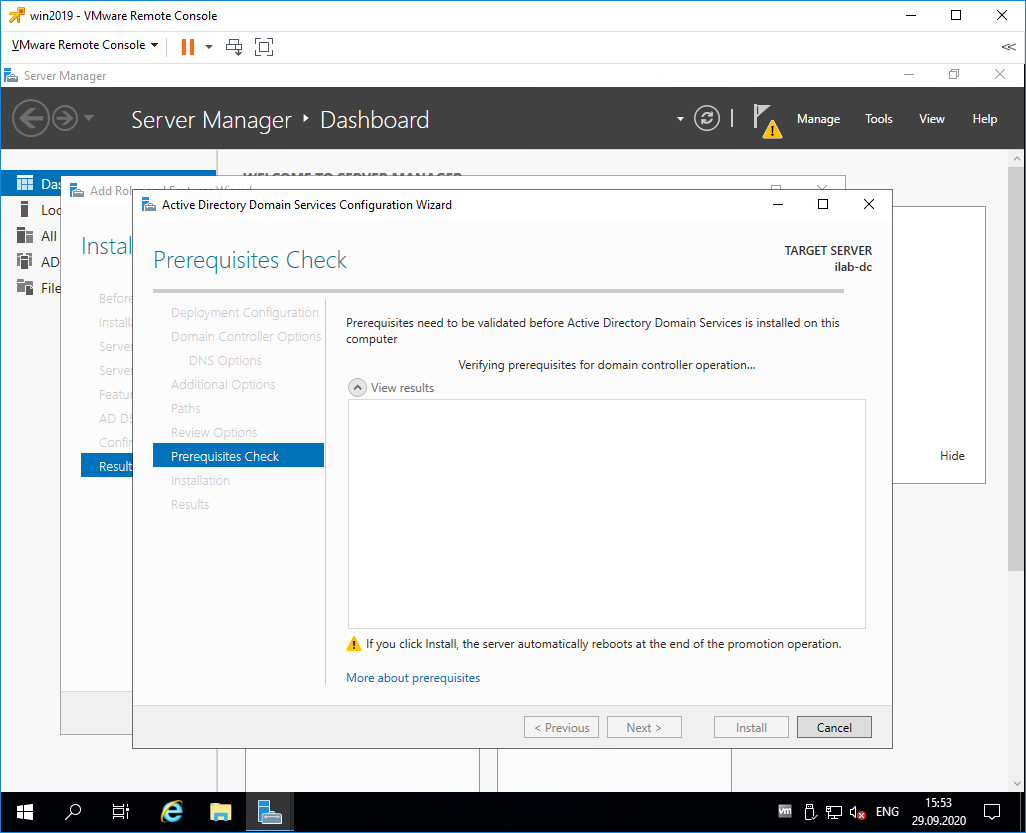

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILABAdministrator. Выполняем вход.

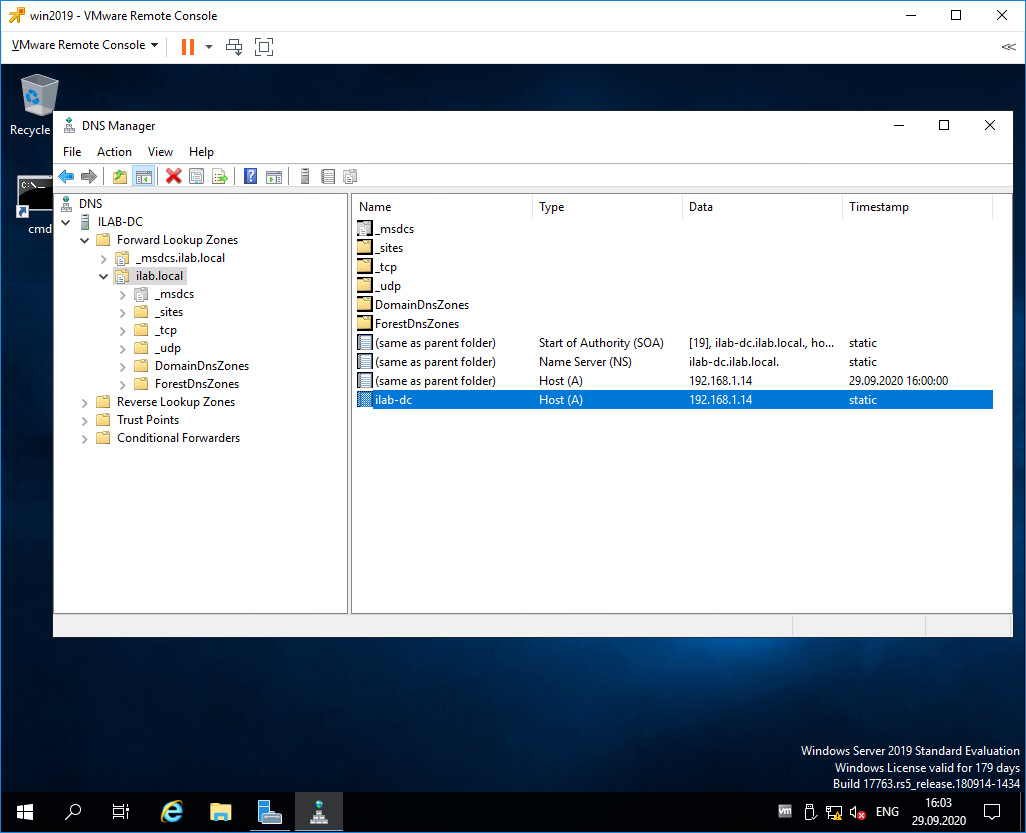

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

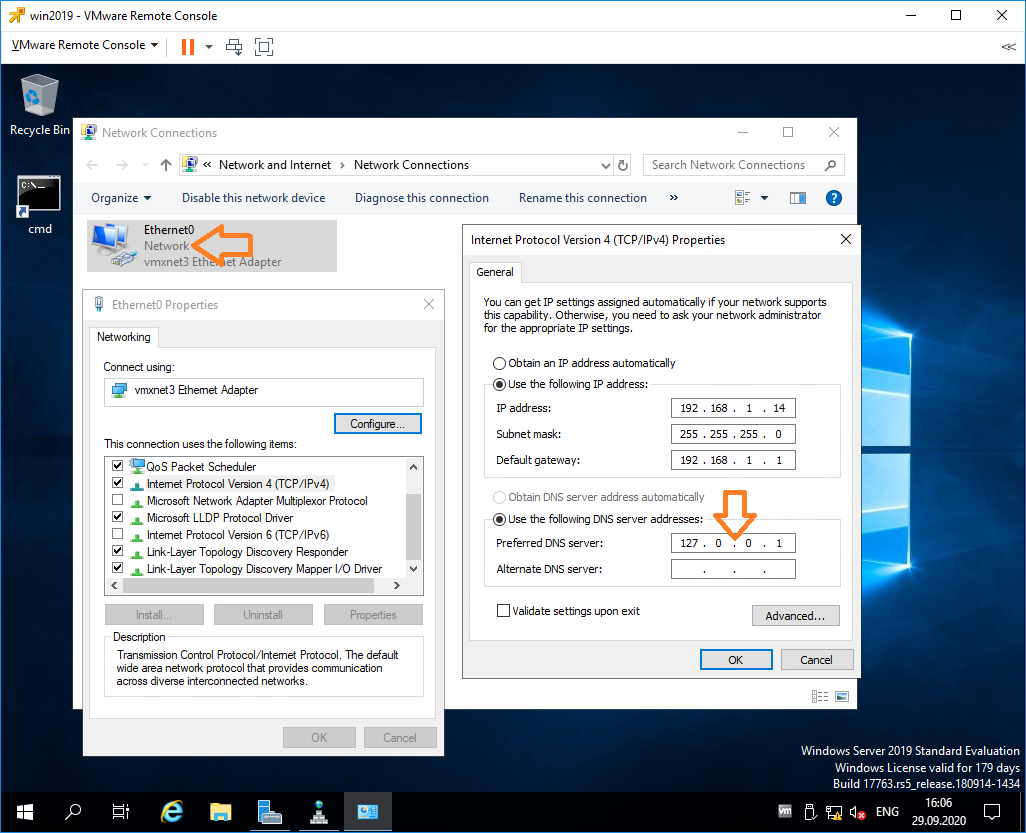

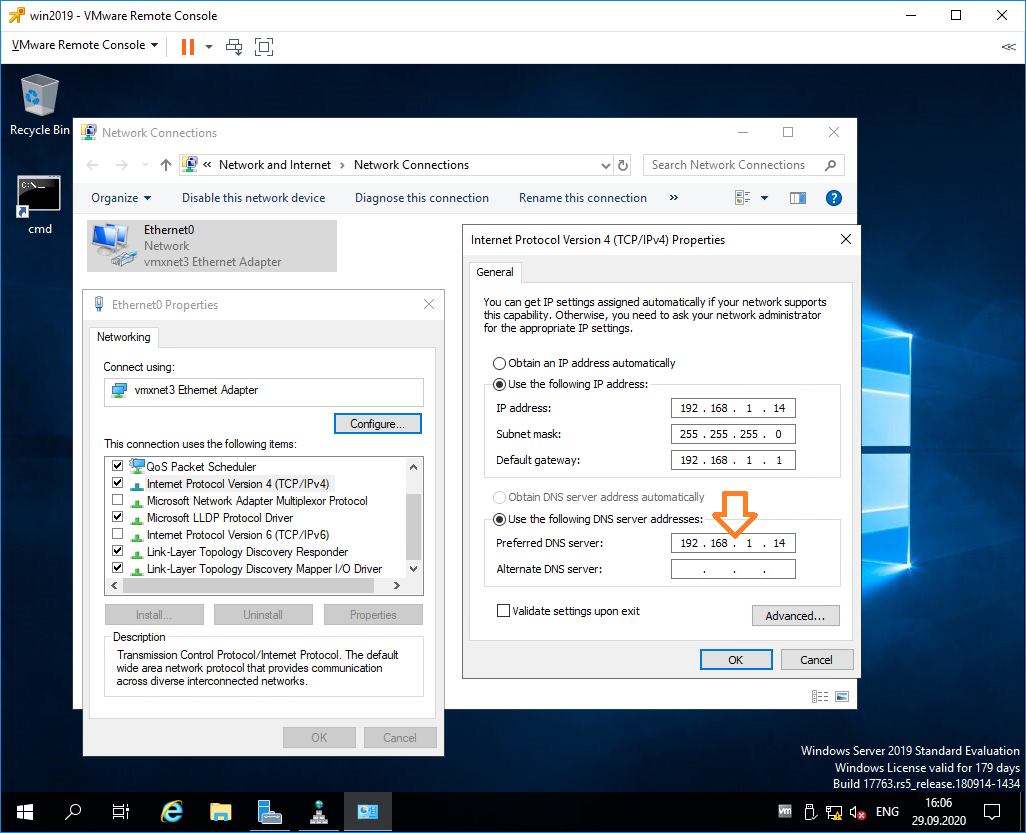

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

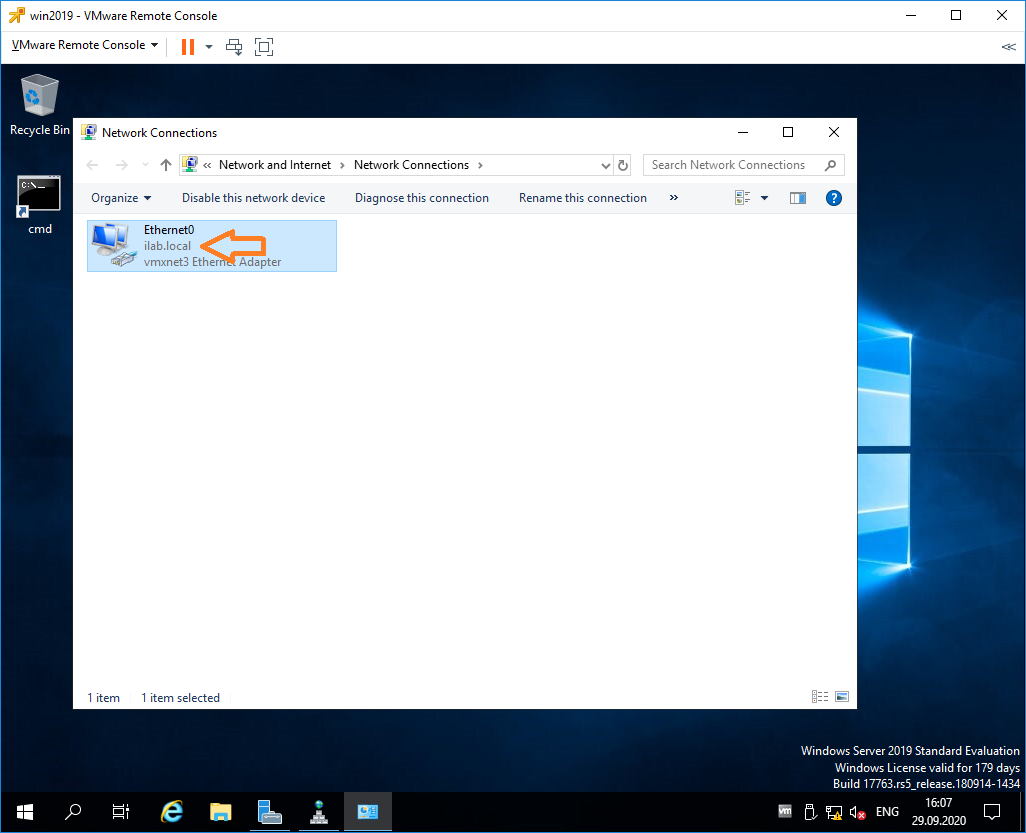

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

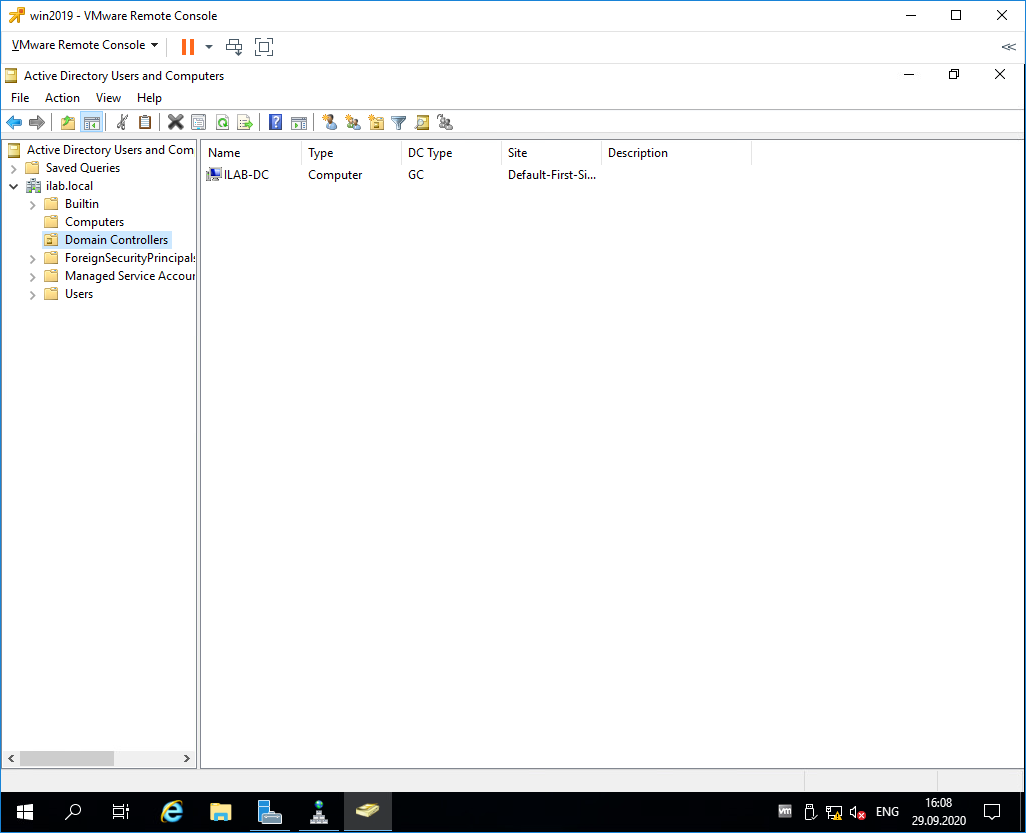

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

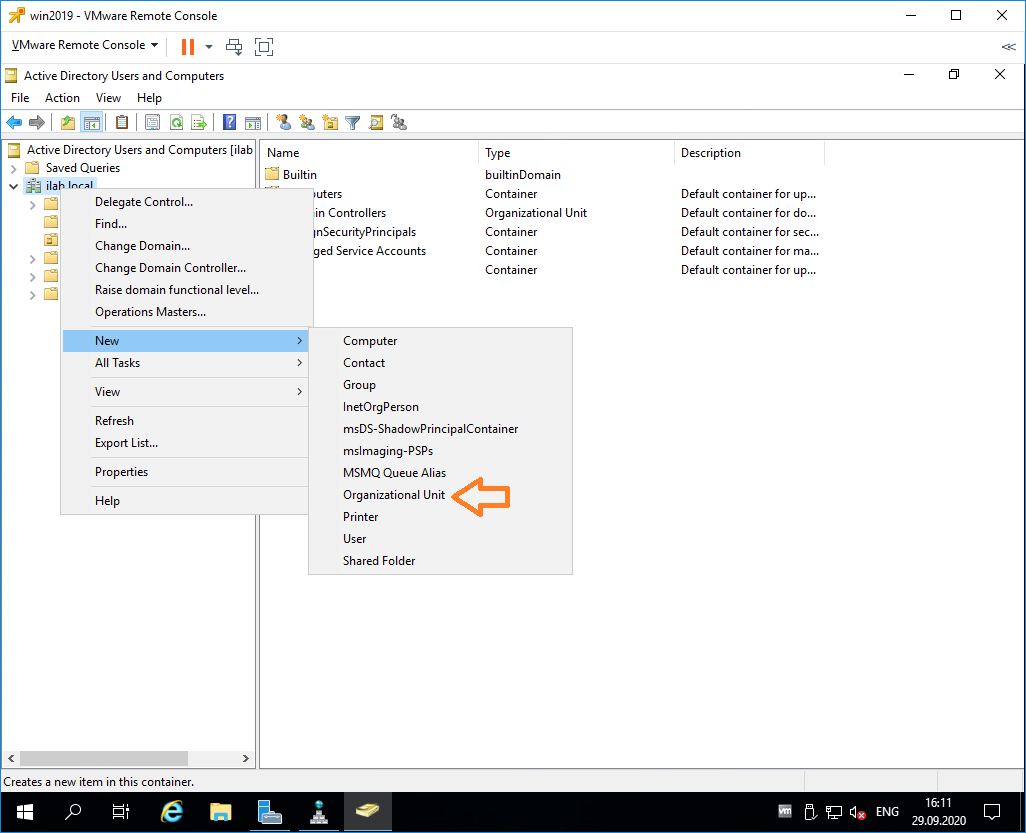

Правой кнопкой на корень каталога, New > Organizational Unit.

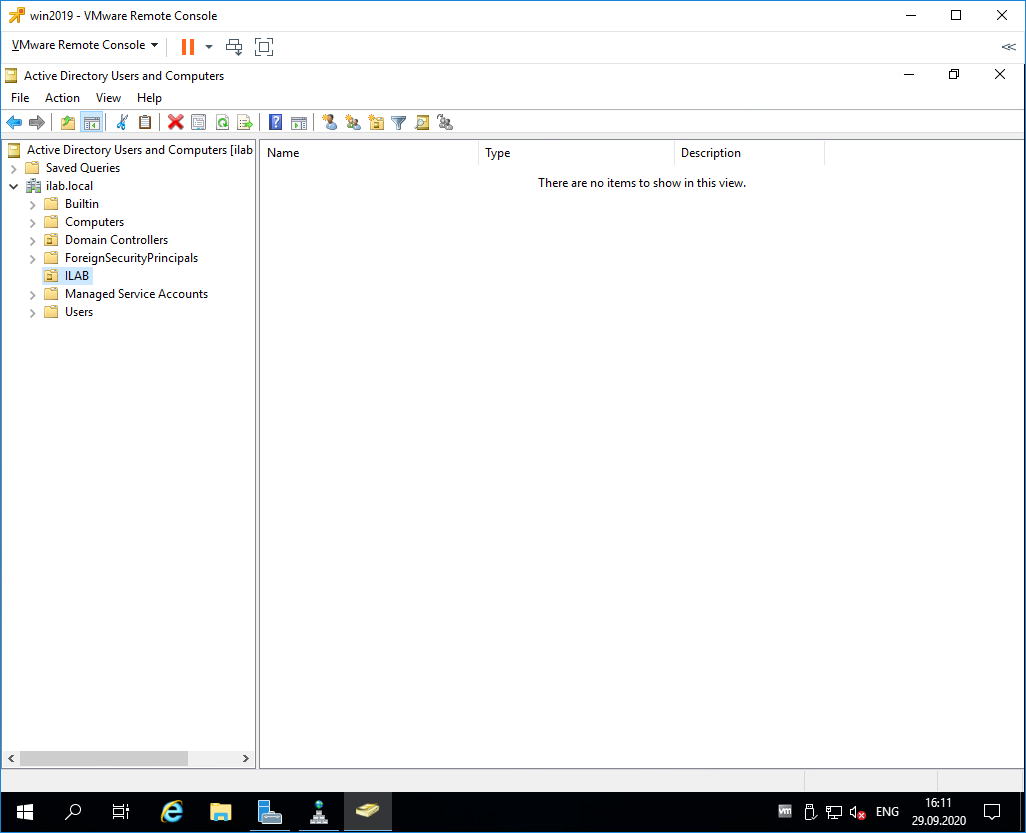

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

В этой статье мы поговорим об особенностях резервного копирования контроллеров домена Active Directory, рассмотрим, как настроить автоматическое резервное копирование AD с помощью PowerShell и встроенных средств Windows Server.

Содержание:

- Нужно ли бэкапить Active Directory?

- Как проверить дату последнего бэкапа контроллера домена Active Directory?

- Бэкап контроллера домена AD с помощью Windows Server Backup

- Резервное копирование Active Directory с помощью PowerShell

Нужно ли бэкапить Active Directory?

Не раз слышал от знакомых администраторов мысль, что если у тебя несколько (5, 10 и т.д.) территориально разнесенных контроллеров домена Active Directory, то бэкапать AD вообще не нужно, т.к. при нескольких DC вы уже обеспечили высокую отказоустойчивость домена. Ведь в такой схеме вероятность одновременного выхода из строя всех DC стремится к 0, а если один контроллер домена упал, то быстрее развернуть новый DC на площадке, а старый контроллер домена удалить согласно инструкции (или с помощью ntdsutil).

Однако в своей практике я встречался с различными сценариями, когда все контроллеры домена оказались повреждёнными: в одном случае все контроллеры домена (а их было более 20 штук в разных городах) оказались зашифрованными из-за перехвата пароля домена шифровальщиком через утилиту mimikatz (для предотвращения таких схем см. статьи “Защита Windows от mimikatz” и “Защита привилегированных групп администраторов”), в другом случае домен положила репликация поврежденного файла NTDS.DIT.

В общем, бэкапить AD можно и нужно. Как минимум вы должны регулярно создавать резервные копии ключевых контроллеров доменов, владельцев ролей FSMO (Flexible single-master operations). Вы можете получить список контролеров домена с ролями FSMO командой:

netdom query fsmo

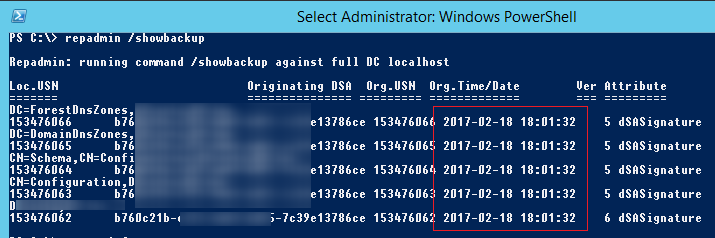

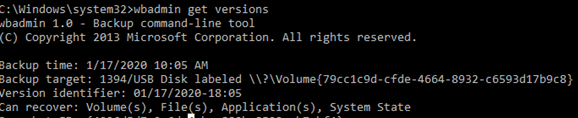

Как проверить дату последнего бэкапа контроллера домена Active Directory?

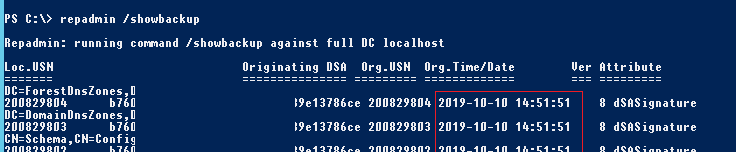

Вы можете проверить, когда создавалась резервная копия текущего контроллера домена Active Directory с помощью утилиты repadmin:

repadmin /showbackup

В данном примере видно, что последний раз бэкап DC и разделов AD выполнялся 2017-02-18 18:01:32 (скорее всего он не делался с момента развертывания контроллера домена).

Вы можете получить статус по резервному копированию всех DC в домене командой:

repadmin /showbackup *

Если ваши контроллеры домена запущены на виртуальных машинах, и вы создаете бэкап через снапшоты (см. пример с резервным копированием Hyper-V), то при бэкапе эти даты не обновляются по понятной причине. В большинстве современных средств резервного копирования есть опция, позволяющая указать что это DC и при бэкапе нужно обновлять данные в каталоге LDAP.

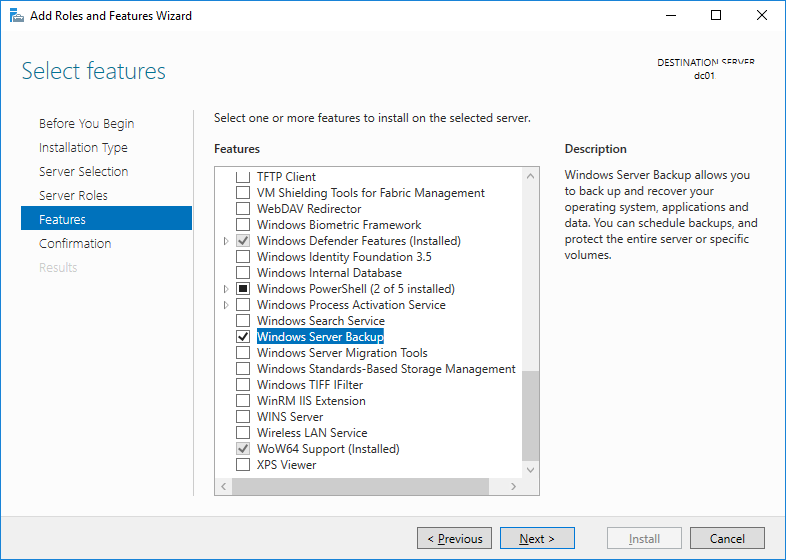

Бэкап контроллера домена AD с помощью Windows Server Backup

Если у вас нет специального ПО для резервного копирования, вы можете использовать для создания резервных копий встроенный Windows Server Backup (этот компонент пришел на замену NTBackup). Вы можете настроить автоматическое задание резервного копирования в графическом интерфейсе Windows Server Backup, но у него будут ряд ограничений. Основной недостаток – новая резервная копия сервера всегда будет перезаписывать старую.

При создании резервной копии контроллера домена через WSB, вы создаете резервную копию Состояния системы (System State). В System State попадает база Active Directory (NTDS.DIT), объекты групповых политик, содержимое каталога SYSVOL, реестр, метаданные IIS, база AD CS, и другие системные файлы и ресурсы. Резервная копия создается через службу теневого копирования VSS.

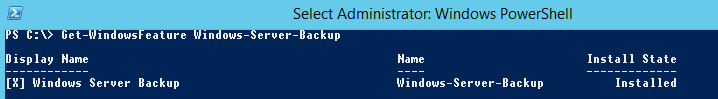

Вы можете проверить, установлен ли компонент Windows Server Backup с помощью PowerShell командлета Get-WindowsFeature:

Get-WindowsFeature Windows-Server-Backup

Если компонент WSB отсутствует, его можно установить с помощью PowerShell:

Add-Windowsfeature Windows-Server-Backup –Includeallsubfeature

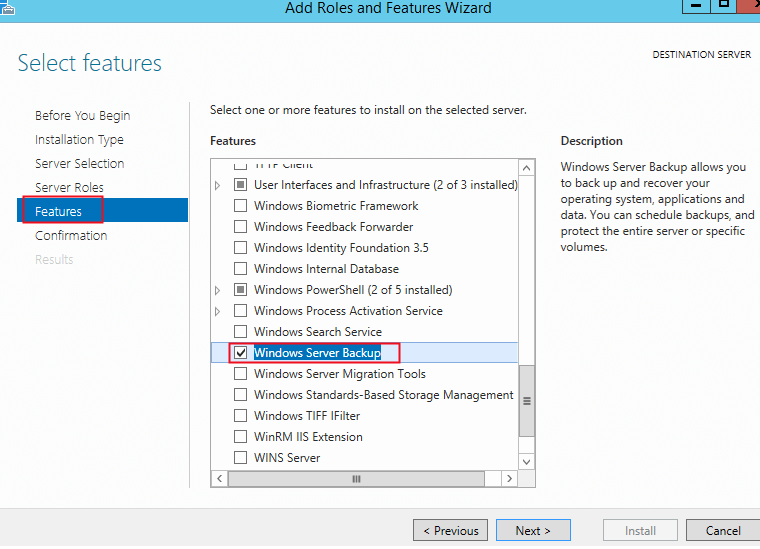

Или установите его из Server Manager -> Features.

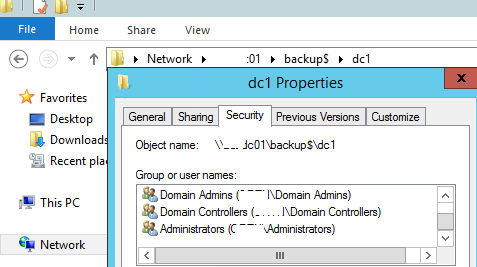

Я буду сохранять бэкап данного контроллера домена AD в сетевую папку на отдельном выделенном сервере для резевного копирования. Например, путь к каталогу будет таким \srvbak1backupdc01. Настроим NTFS разрешения на этой папке: предоставьте права чтения-записи в этот каталог только для Domain Admins и Domain Controllers.

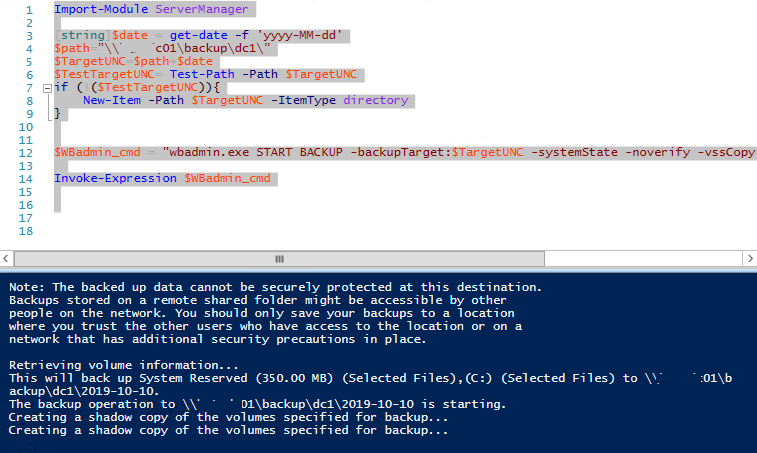

Резервное копирование Active Directory с помощью PowerShell

Попробуем создать бэкап контроллера домена с помощью PowerShell. Для хранения нескольких уровней копий AD мы будем хранить каждый бэкап в отдельном каталоге с датой создания копии в качестве имени папки.

Import-Module ServerManager

[string]$date = get-date -f 'yyyy-MM-dd'

$path=”\srvbak1backupdc1”

$TargetUNC=$path+$date

$TestTargetUNC= Test-Path -Path $TargetUNC

if (!($TestTargetUNC)){

New-Item -Path $TargetUNC -ItemType directory

}

$WBadmin_cmd = "wbadmin.exe START BACKUP -backupTarget:$TargetUNC -systemState -noverify -vssCopy -quiet"

Invoke-Expression $WBadmin_cmd

Запустите данный скрипт. Должна появится консоль wbadmin с информацией о процессе создании резервной (теневой) копии диска:

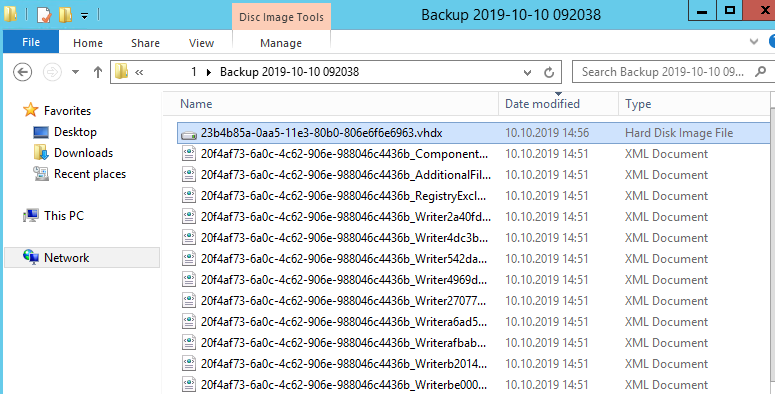

The backup operation to \srvbak1backupdc12019-10-10 is starting. Creating a shadow copy of the volumes specified for backup...

У меня первая попытка создать бэкап DC завершилась с ошибкой (контролер домена — это виртуальная машина VMWare):

Detailed error: The filename, directory name, or volume label syntax is incorrect. The backup of the system state failed [10.10.2019 8:31].

Я открыл журнал ошибок WSB — C:WindowsLogsWindowsServerBackupBackup_Error-10-10-2019_08-30-24.log.

В файле содержится одна ошибка:

Error in backup of C:windows\systemroot during enumerate: Error [0x8007007b] The filename, directory name, or volume label syntax is incorrect.

Забегая вперед, скажу, что проблема оказалась в некорректном пути в одном из драйверов VMWware Tools.

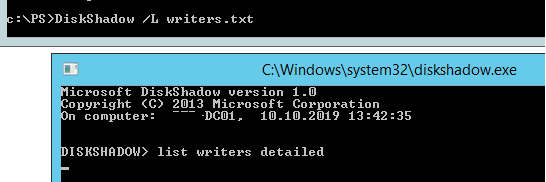

Чтобы исправить эту ошибку, откройте командную строку с правами администратора и выполните:

DiskShadow /L writers.txt

list writers detailed

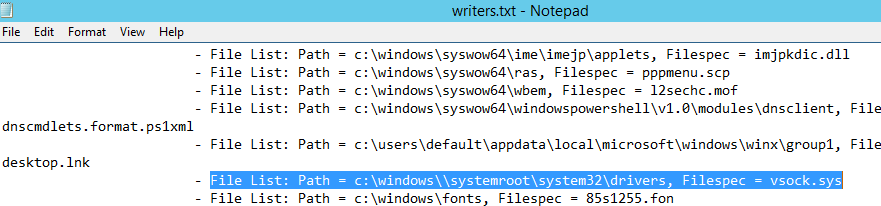

После формирование списка наберите quit и откройте файл «C:WindowsSystem32writers.txt». Найдите в нем строку, содержащую “windows\”.

В моем случае найденная строка выглядит так:

File List: Path = c:windows\systemrootsystem32drivers, Filespec = vsock.sys

Как вы видите, используется неверный путь к драйверу VSOCK.SYS.

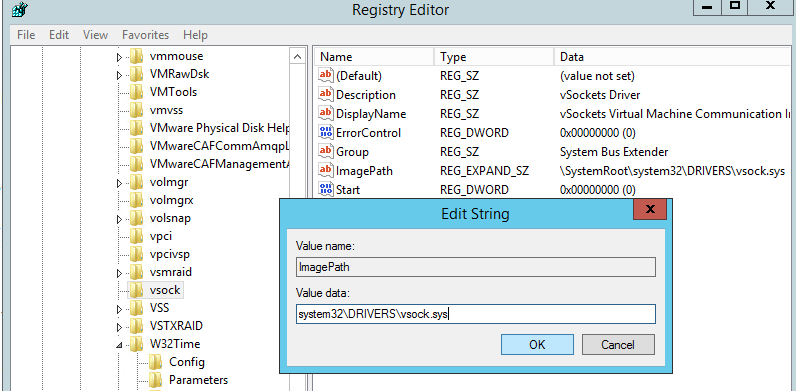

Чтобы исправить путь, откройте редактор реестра и перейдите в раздел HKLMSYSTEMCurrentControlSetServicesvsock.

Измените значение ImagePath с

systemrootsystem32DRIVERSvsock.sys

на

System32DRIVERSvsock.sys

Запустите скрипт бэкапа еще раз.

Если бэкап выполнен успешно, в логе появятся сообщения:

The backup operation successfully completed. The backup of volume (C:) completed successfully. The backup of the system state successfully completed [10.10.2019 9:52].

Проверим даты последнего бэкапа на DC:

repadmin /showbackup

Теперь тут указано, что последний раз бэкап контроллера домена выполнялся сегодня.

На сервере резевного копирования размер каталога с резервной копией контроллера домена занимает около 9 Гб. По сути на выходе вы получили vhdx файл, который можно использовать для восстановления ОС через WSB, или вы можете вручную смонтировать vhdx файл и скопировать из него нужные файлы или папки.

Если на площадке имеется несколько DC, то не обязательно бэкапить их все. Для экономии места достаточно периодически бэкапить базу данных AD — файл ntds.dit. Для этого используйте следующие команды:

$WBadmin_cmd = "wbadmin start backup -backuptarget:$path -include:C:WindowsNTDSntds.dit -quiet"

Invoke-Expression $WBadmin_cmd

Размер такого бэкапа будет составлять всего 50-500 Мб в зависимости от размера базы AD.

Для автоматического выполнения бэкапа, нужно на DC создать скрипт c:psbackup_ad.ps1. Этот скрипт нужно запускать по расписанию через Task Sheduler. Вы можете создать задание планировщика из графического интерфейса или из PowerShell. Главное требование — задание должно запускать от имени SYSTEM с включенной опцией Run with highest privileges. Для ежедневного бэкапа контролера домена AD создайте следующее задание:

$Trigger= New-ScheduledTaskTrigger -At 01:00am -Daily

$User= "NT AUTHORITYSYSTEM"

$Action= New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "c:psbackup_ad.ps1"

Register-ScheduledTask -TaskName "StartupScript_PS" -Trigger $Trigger -User $User -Action $Action -RunLevel Highest –Force

Итак, мы настроили резевное копирование состояния AD, а в следующей статье мы поговорим о способах восстановления AD из имеющейся резервной копии контроллера домена.

В этой статье мы посмотрим, как создать резервную копию контроллера домена Active Directory на базе Windows Server 2019. Такая резервная копия DC позволит вам восстановить как отдельные объекты AD, так и домен целиком при возникновении проблем.

Несмотря на то, что сервисы Active Directory разработаны с учетом избыточности, администратору AD нужно разработать и внедрить четкую политику резервного копирования Active Directory.

Как минимум, необходимо создавать резервную копию DC с ролями FSMO и по одному DC на каждой площадке (филиале). Конкретные рекомендации по стратегии резервного копирования сильно зависят от архитектуры вашего домена и структуры сети.

В Windows Server 2019 есть встроенный компонент Windows Server Backup, позволяющий создать резервную копию AD.

Запустите Server Manager на контроллере домена Windows Server и выберите Add Roles and Features. Затем нажмите Next несколько раз и выберите для установки компонент Windows Server Backup.

Также вы можете установить компонент WSB в Windows Server с помощью команды PowerShell:

Install-WindowsFeature -Name Windows-Server-Backup -IncludeAllSubfeature –IncludeManagementTools

Дождитесь окончания установки Windows Server Backup и нажмите Close.

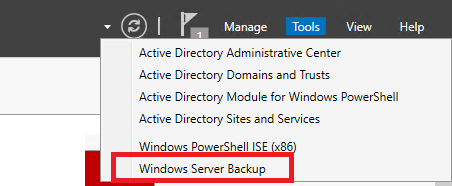

Теперь в Server Manager выберите Tools -> Windows Server Backup.

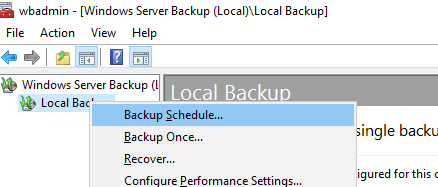

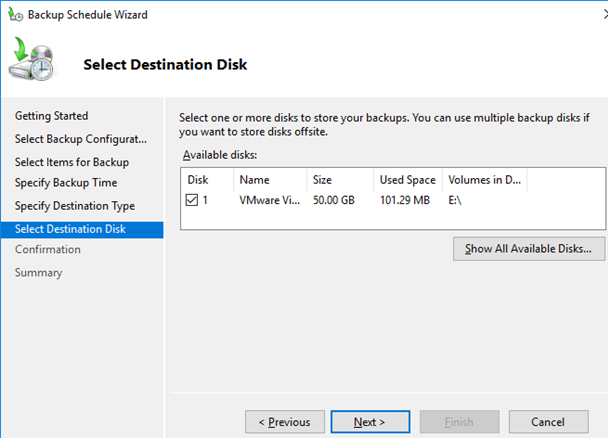

В левой панели выберите Local Backup, вызовите контекстное меню и выберите Backup Schedule.

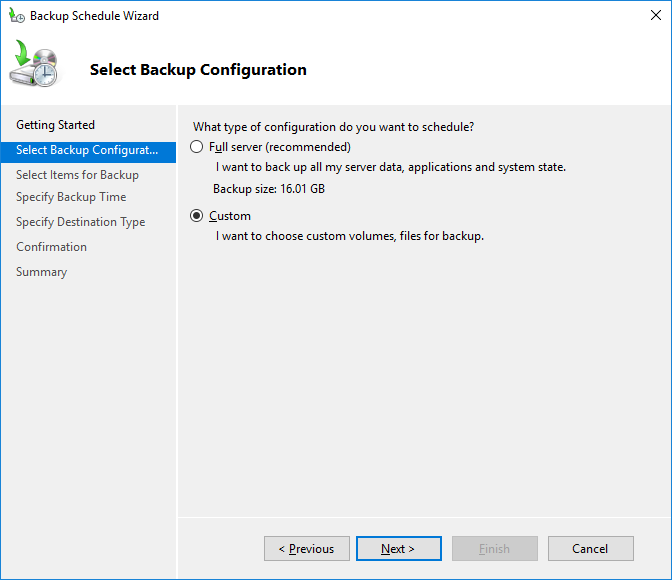

В настройках резервного копирования выберите Custom.

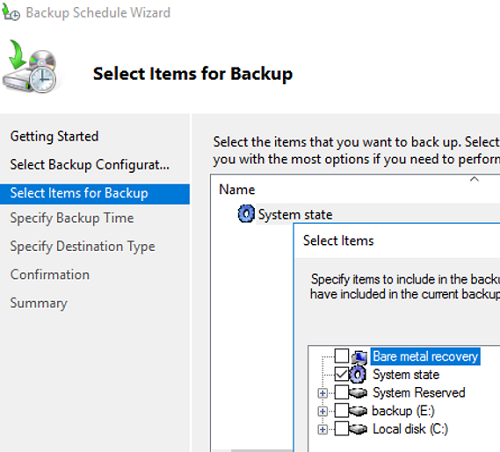

Для полного резевного копирования контоллера домена Active Directory нужно выбрать режим бэкапа System State. Такого образа вполне достаточно для восстановления контроллера домена Active Directory.

System State включает в себя:

- Базу Active Directory (ntds.dit)

- Каталог Sysvol (с объектами GPO)

- Встроенные DNS зоны со всеми записями

- Базу данных службы сертификации (Certificate Authority)

- Системные загрузочные файлы

- Реестр

- Базу данных службы компонентов (Component Services)

С помощью такого бэкапа вы сможете развернуть службы AD на том же самом сервере (не поддерживается восстановление ОС из system state backup на другом сервере). Если вы планируете восстанавливать контроллер домена на другом сервер, нужно выбрать опцию Bare metal recovery.

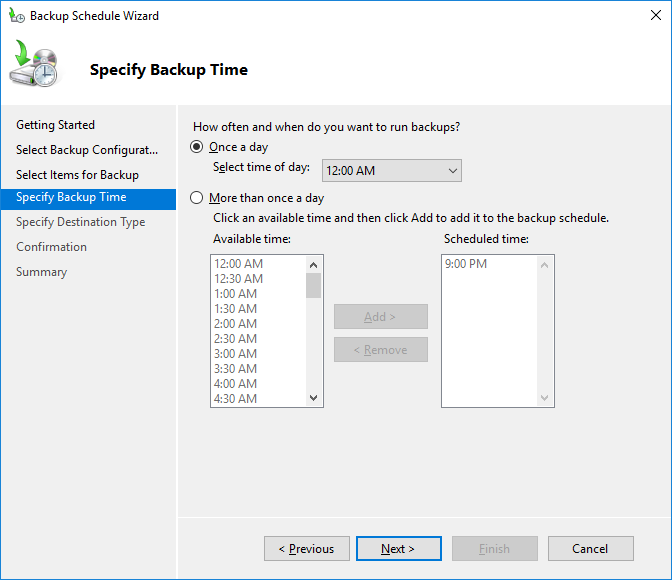

Задайте расписание резервного копирования. Например, я хочу создавать резервную копию AD ежедневно в 12:00.

Вы можете складывать резервные копии контроллера домена на отдельный физический диск или в сетевую папку на другом сервере или NAS устройстве. Я использую выделенный диск (выберите его в качества устройства для хранения резервных копий).

Нажмите Finish чтобы создать новое задание резервного копирования.

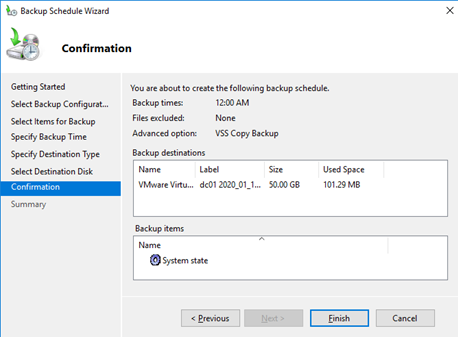

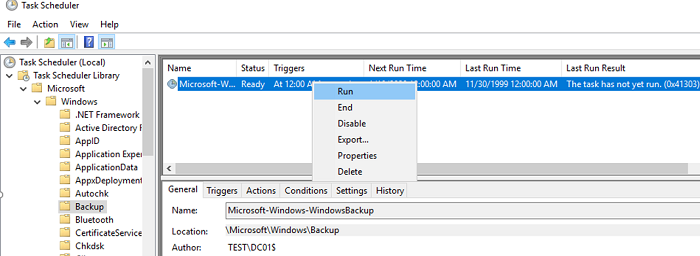

Вы можете найти созданное задание резервного копирования в Task Scheduler. Запустите taskschd.msc, перейдите в раздел Task Scheduler Library -> Microsoft -> Windows -> Backup и найдите задание Microsoft-Windows-WindowsBackup. Данное задание запускается от имени системы (аккаунта NT AuthoritySYSTEM). Если вы хотите создать резервную копию DC немедленно, в настройках задания на вкладке Settings включите опцию “Allow task to be run on demand”. Сохраните изменения, щелкните ПКМ по заданию и выберите Run (или дождитесь автоматического запуска задания по расписанию).

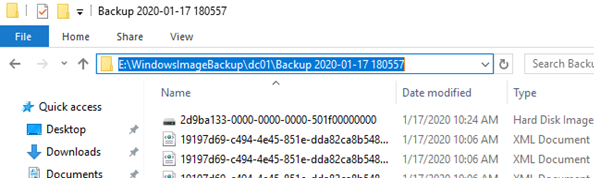

После окончания процесса резервного копирования на диске E: появится каталог с именем WindowsImageBackup. Обратите внимание на структуру каталога WindowsImageBackup. В нем содержится каталог с именем контроллера домена. В этой папке находится каталог с именем Backup и временем создания резервной копии (например, E:WindowsImageBackupdc01Backup 2021-10-17 120957). Внутри этого каталога находится файл vhdx. Это виртуальных диск с образом вашего контроллера домена. Вы можете вручную подключить его через Disk Manager и получить доступ к файлам.

Также вы можете выполнять резервное копирование DC с помощью консольной утилиты wbadmin. Например, чтобы создать резервную копию system state сервера и сохранить ее на отдельный диск, выполните команду:

wbadmin start systemstatebackup -backuptarget:e: -quiet

В этом примере содержимое каталога WindowsImageBackup на целевом диске перезаписывается.

Список доступных резервных копий на диске можно вывести так:

wbadmin get versions

Чтобы удалить все старые резервных копии, кроме последней, выполните команду:

wbadmin delete backup -keepVersions:1

Также вы можете использовать PowerShell модуль WindowsServerBackup для создания резервной копии Active Directory на DC. Следующий PowerShell скрипт создаст резервную копию System State на указанном диске:

$WBpolicy = New-WBPolicy

Add-WBSystemState -Policy $WBpolicy

$WBtarget = New-WBBackupTarget -VolumePath "E:"

Add-WBBackupTarget -Policy $policy -Target $WBtarget

Start-WBBackup -Policy $WBpolicy

Для восстановления AD в случае аварий вам понадобится SystemState Backup в корне локального диска DC. При восстановлении AD вам нужно загрузить сервер с ролью ADDS в режиме Directory Services Restore Mode (DSRM).

В этой статье будет рассмотрена установка и первоначальная настройка контроллера Active Directory. В цикле статей по миграци с Exchange Server 2010 на 2019 уже рассматривалась установка и добавление контроллеров домена. Например, установка контроллера на Windows Server 2008 R2. И добавление контроллера Windows Server 2012 R2. Однако, для кого-то такая операция является обыденной, но для других такая операция может оказаться совершенно новой и ранее не выполнявшейся задачей. Поэтому установка и первоначальная настройка контроллера выделена в отдельную статью. Дополнительно показан пример на базе одной из последней серверной операционной системе – Windows Server 2019.

Предварительные требования

Особых предварительных требований для установки нет, но крайне желательно установить все последние обновления операционной системы перед началом процесса установки.

Установка роли контроллера домена может быть выполнена как на сервер с GUI (Desktop Experience), так и без него (вариант Server Core).

Установка и первоначальная настройка контроллера Active Directory будет рассмотрена на базе Windows Server 2019. Редакция (Standard или Datacenter) роли не играет.

Немного теории

Непосредственно перед началом процесса установки разберем небольшой кусок теории.

Доменные службы Active Directory – это широко используемая технология для централизации хранения и управления учетными записями пользователей, нахождении ресурсов в сети предприятия, а также реализация механизма Single Sign-On (SSO) от компании Microsoft. В основе доменных служб Active Directory лежит реализация протокола LDAP. Грубо говоря Active Directory Domain Services – это реализация протокола LDAP от компании Microsoft.

По механизму и тонкостям работы Active Directory написаны отдельные книги. И даже кратко изложить основные момент – дело не простое. Однако, для понимания общей концепции в контексте установки контроллера домена необходимо ознакомится со следующими основными понятиями:

- Схема Active Directory. Нечто мифическое, которое обвешано кучей тайн и не редко вызывает трепещущий страх и ужас при сочетании слов “нужно выполнить обновление схемы” 🙂 А если серьезно, то это описание шаблонов всех возможных объектов в Active Directory – пользователей, компьютеров, принтеров и т.д. Содержит информацию о том, какие свойства есть у объектов и какие они могут иметь типы значений и непосредственно значения.

- Лес Active Directory. Это совокупность всех доменов, которые объединены общей конфигурацией схемы объектов Active Directory. Лес содержит как минимум один домен. Такие тяжелые продукты, как, например Microsoft Exchange или Skype for Business могут быть установлены только одни в пределах всего леса, т.к. он вносит необходимые ему изменения в схему Active Directory. Установить рядом еще один независимый экземпляр этих продуктов не получится.

- Домен. Граница, в пределах которой осуществляется управление настройками безопасности. Например, у вас есть два домена. В каждом из них администратор может управлять своим набором учетных записей пользователей, компьютеров, параметров безопасности и политики. Администратор Домена А не может управлять объектами в Домене Б (если не настроено необходимое делегирование).

- Дерево доменов. Совокупность всех доменов в пределах леса.

- Пространство имен. В передлах леса у вас может быть несколько имен. Например, один домен называется itproblog.ru, второй домен называется sale.itproblog.ru. В таком случае пространство имен продолженное (continuous). В тоже время у вас может быть еще один домен в том же лесу, например, hmmail.ru. Как видите – имя у него совершенно другое. Однако, это нисколько не мешает ему находится в том же лесу, что и домен с именем itproblog.ru.

Примеры топологий Active Directory

Рассмотрим немного примеров.

Ниже изображена схема одной из наиболее распространенной и простой топологии – один лес и один домен. Важно понимать, что в одном домене может быть установлено несколько контроллеров домена (для отказоустойчивости). Именно этот сценарий мы рассмотрен в данной статье. Пример схемы:

Следующей по уровню сложности следует топологи с несколькими доменами в одном лесу. Причем домены находятся в одном пространстве имен. Скажем, itproblog.ru. В каждом из доменов можем быть от одного до нескольких контроллером домена. Пример схемы:

Одна из наиболее комплексных топологий – это несколько доменов в одном лесу. Причем, не все домены используют одно пространство имен. Пример такой схемы ниже:

Домены в разных лесах Active Directory никак не заимосвязаны друг с другом (без установки дополнительных доверительных отношений). Домены в пределах одного леса автоматически доверяют друг другу, т.е. пользователям из Домена А могут быть назначены разрешения в домене Б. Пример схемы с несколькими отдельными лесами ниже:

Самым первым шагом нам необходимо создать лес и установить самый первый контроллер – корневой контроллер в лесу Active Directory. Лес будет создан автоматически в процессе установки самого первого контроллера в самом первом домене. Мы рассмотрим два варианта установки – через графический интерфейс и через командлеты PowerShell.

Установка первого контроллера через графический интерфейс

Для установки контроллера домена через графический интерфейс необходимо выполнить следующие действия:

1. Запустить Server Manager.

2. В меню сверху выбрать пункты “Manage” – “Add Roles and Features”:

3. Запустится мастер установки ролей и компонентов. На первой странице мастера нажмите кнопку “Next”.

4. На странице выбора сценария установки нужно выбрать пункт “Role-based or feature-based installation” и нажать кнопку “Next”.

5. В появившемся списке серверов выберите необходимый сервер (если он не один) и нажмите кнопку “Next”.

6. В появившемся списке ролей необходимо выбрать “Active Directory Domain Services”.

7. В появившемся диалоговом окне с запросом на установку дополнительных ролей и компонентов нажмите кнопку “Add Features”.

8. В окне мастера установки на шаге выбора ролей нажмите кнопку “Next”.

9. На шаге выбора компонентов нажмите кнопку “Next”.

10. На шаге с описание возможности интеграции с Azure AD нажмите кнопку “Next”.

11. На последнем шаге мастер установки предствит сводку по параметрам установки. Нажмите кнопку “Install”, чтобы начать процесс добавление необходимых для Active Directory компонентов.

12. Дождитесь окончания процесса установки компонентов. По окончанию процесса установки можете закрыть мастер добавления ролей и компонентов.

13. Следующим шагом необходимо повысить роль сервера до контроллера домена. В секции с последними событиями выберите пункт “Promote this server to a domain controller”:

14. Поскольку мы конфигурируем первый домен в лесу (т.е. создаем новый лес Active Directory), то нужно выбрать соответствующую опцию – “Add a new forest”. Также необходимо указать имя корневого домена. Далее нажмите кнопку “Next”.

15. На следующем шаге мастера необходимо выбрать функциональный уровень домена и леса. Например, в нашем случае это уровень “Windows Server 2016”. Что это значит? Если кратко, то мы не сможем добавить в Active Directory контроллеры домена с операционной системой ниже Windows Server 2016. Зачем это нужно? Чем выше функциональный уровень, тем больше доступно новых возможностей Active Directory. С полным перечнем всех возможностей для каждого из функционального уровня домена и леса можно ознакомится в документации Microsoft. Указываем пароль DSRM (своеобразный безопасный режим Active Directory) и нажимаем “Next”.

16. На странице настройки опций DNS нажмите кнопку “Next”.

17. На следующей странице мастера необходимо выбрать NetBIOS имя вашего домена и нажать “Next”.

18. На странице с выбором расположений файлов базы данных, транзакционных логов и папки SYSVOL вы можете выбрать иные директории, но, как правило, здесь оставляются значения по умолчанию. Нажмите кнопку “Next”.

19. На странице со сводкой по выбранным параметрам установки нажмите кнопку “Next”.

20. Мастер установки выполнит проверку предварительных требований. Если все проверки завершатся успешно, то будет активна кнопка “Install”. Нажмите её.

21. Запуститься процесс повышения роли сервера до контроллера домена. В процессе повышения сервер несколько раз перезагрузится. Дождитесь окончания процесса.

22. После завершения процесса повышения сервера до контроллера домена вы можете открыть оснастку “Active Directory Users and Computers” и убедиться, что оснастка запускается и отображает информацию об объектах вашего домена успешно.

Установка первого контроллера через Powershell

Вот за что я люблю процесс установки через PowerShell – так это за его лаконичность 🙂 Позволяет буквально за пару команд, например, быстро развернуть контроллер домена в тестовой среде. И в статье описывать процесс долго не приходится 🙂

Если вы используете вариант операционной системы Server Core, то это один из единственных способов повышения сервера до контроллера домена.

Итак, для повышения сервера до контроллера домена через PowerShell необходимо выполнить следующее:

1. Запустить консоль PowerShell от имени администратора.

2. Запустить следующий командлет для добавления роли контроллера домена (для сервера с GUI):

Add-WindowsFeature AD-Domain-Services -IncludeManagementToolsДля сервера в варианте Server Core запустите следующий командлет:

Add-WindowsFeature AD-Domain-ServicesРазница лишь в том, что для сервера с GUI параметр -IncludeManagementTools установит соответствующие оснастки для управления. Например, Active Directory Users and Computers.

3. Дождитесь окончания процесса установки:

4. Теперь необходимо повысить роль сервера до контроллера домена и создать новый лес (и первый домен в лесу). Для этого выполните следующий командлет PowerShell:

Install-ADDSForest -DomainName itproblog.ru -InstallDNSФункциональный уровень леса и домена автоматически будет установлен в значение “Windows Server 2016” (т.к. операционная система нашего сервер Windows Server 2019). Если вам необходимо указать другое значение, то можете использовать соответствующие параметры – DomainMode и ForestMode. Например:

Install-ADDSForest -DomainName itproblog.ru -InstallDNS -DomainMode Win2012R2 -ForestMode Win2012R25. Укажите пароль для DSRM (своеобразный безопасный режим Active Directory):

6. Далее нужно утвердительно ответить на запрос и том точно ли мы хотим повысить уровень сервера до контроллера домена. Нажмите клавишу Y, а затем Enter.

7. Запуститься процесс повышения сервера до контроллера домена. Сервер будет несколько раз перезагружен. Дождитесь окончания процесса установки.

8. После завершения процесса повышения сервера до контроллера домена вы можете открыть оснастку “Active Directory Users and Computers” и убедиться, что оснастка запускается и отображает информацию об объектах вашего домена успешно.

Установка дополнительного контроллера домена (при необходимости)

Добавление второго контроллера домена не обязательная процедура, но крайне желательная. Второй контроллер домена обеспечивает вам отказоустойчивость. Если что-то случится с один из контроллеров домена, то оставшийся в живых контроллер сможет обрабатывать запросы к Active Directory.

Добавление дополнительного контроллера домена через графический интерфейс

Для добавления еще одного контроллера домена через графический интерфейс необходимо выполнить следующие действия:

1. Запустить Server Manager.

2. В меню сверху выбрать пункты “Manage” – “Add Roles and Features”:

3. Запустится мастер установки ролей и компонентов. На первой странице мастера нажмите кнопку “Next”.

4. На странице выбора сценария установки нужно выбрать пункт “Role-based or feature-based installation” и нажать кнопку “Next”.

5. В появившемся списке серверов выберите необходимый сервер (если он не один) и нажмите кнопку “Next”.

6. В появившемся списке ролей необходимо выбрать “Active Directory Domain Services”.

7. В появившемся диалоговом окне с запросом на установку дополнительных ролей и компонентов нажмите кнопку “Add Features”.

8. В окне мастера установки на шаге выбора ролей нажмите кнопку “Next”.

9. На шаге выбора компонентов нажмите кнопку “Next”.

10. На шаге с описание возможности интеграции с Azure AD нажмите кнопку “Next”.

11. На последнем шаге мастер установки предствит сводку по параметрам установки. Нажмите кнопку “Install”, чтобы начать процесс добавление необходимых для Active Directory компонентов.

12. Дождитесь окончания процесса установки компонентов. По окончанию процесса установки можете закрыть мастер добавления ролей и компонентов.

13. Следующим шагом необходимо повысить роль сервера до контроллера домена. В секции с последними событиями выберите пункт “Promote this server to a domain controller”:

14. У нас уже создан домен Active Directory. Теперь нам нужно добавить дополнительный контроллер домена. Выбираем пункт “Add a domain controller to an existing domain” и в поле “Domain” указываем имя домена, в который будет добавлен дополнительный контроллер.

15. Также необходимо указать учетные данные администратора домена, от имени которого будет выполнена процедура добавления дополнительного контроллера. Для указания учетных данных нажмите кнопку “Change…”.

16. Появится диалоговое окно с указанием учетных данных. Укажите учетные данные администратора домена. Нажмите “ОК”, а затем “Next”.

17. Укажите, что вы планируете установить DNS сервер на дополнительном контроллере и глобальный каталог. Укажите пароль DSRM. Нажимаем “Next”.

18. На странице настройки опций DNS нажмите кнопку “Next”.

19. Отличительный шаг процедуры добавления еще одного контроллера – необходимость указать, откуда делать копию директории в процессе установки роли контроллера Active Directory. Вы можете либо оставить опцию “Any domain controller”, либо выбрать какой-то определенный контроллер (например, как в нашем случае). Выбор контроллера источника для репликации играет важную роль в том случае, если у вас географически распрtделенная инфраструктура, т.е. чтобы при добавлении контроллера в Москве он не побежал за данными на Сахалин. Нажимаем “Next”.

20. На странице с выбором расположений файлов базы данных, транзакционных логов и папки SYSVOL вы можете выбрать иные директории, но, как правило, здесь оставляются значения по умолчанию. Нажмите кнопку “Next”.

21. На странице со сводкой по выбранным параметрам установки нажмите кнопку “Next”.

22. Мастер установки выполнит проверку предварительных требований. Если все проверки завершатся успешно, то будет активна кнопка “Install”. Нажмите её.

23. Запуститься процесс повышения роли сервера до контроллера домена. В процессе повышения сервер несколько раз перезагрузится. Дождитесь окончания процесса.

24. После завершения процесса добавления еще одного контроллера домена вы можете открыть оснастку “Active Directory Users and Computers” и убедиться, что новый контроллер присутствует в списке контроллеров домена в соответствующей OU:

Так же список контроллером домена можно посмотреть через следующий PowerShell комендлет:

(Get-ADForest).Domains | %{ Get-ADDomainController -Filter * -Server $_ | ft HostName,Enabled,Forest}

Добавление дополнительного контроллера домена через PowerShell

Если вы используете вариант операционной системы Server Core, то PowerShell один из единственных способов добавления текущего сервера в качестве контроллера домена в уже существующий домен.

Итак, для повышения сервера до контроллера домена через PowerShell необходимо выполнить следущее:

1. Запустить консоль PowerShell от имени администратора.

2. Запустить следующий командлет для добавления роли контроллера домена (для сервера с GUI):

Add-WindowsFeature AD-Domain-Services -IncludeManagementToolsДля сервера в варианте Server Core запустите следующий командлет:

Add-WindowsFeature AD-Domain-ServicesРазница лишь в том, что для сервера с GUI параметр -IncludeManagementTools установит соответствующие оснастки для управления. Например, Active Directory Users and Computers.

3. Дождитесь окончания процесса установки:

4. Теперь необходимо повысить роль сервера до контроллера домена и создать новый лес (и первый домен в лесу). Для этого выполните следующий командлет PowerShell:

Install-ADDSDomainController -InstallDns -Credential (Get-Credential "ITPROBLOGAdministrator") -DomainName "itproblog.ru" -ReplicationSourceDC sr-dc01.itproblog.ruПараметр InstallDns указывает, что на сервере будет установлена роль сервера DNS. Параметр ReplicationSourceDC указывает с какого из контроллеров домена будет производиться репликация актуальной базы данных Active Directory в процессе установки.

5. Укажите пароль для учетной записи администратора домена.

6. Дважды укажите пароль для DSRM:

7. Далее нужно утвердительно ответить на запрос и том точно ли мы хотим повысить уровень сервера до контроллера домена. Нажмите клавишу Y, а затем Enter.

8. Запуститься процесс повышения сервера до контроллера домена. Сервер будет несколько раз перезагружен. Дождитесь окончания процесса установки.

9. После завершения процесса добавления еще одного контроллера домена вы можете открыть оснастку “Active Directory Users and Computers” и убедиться, что новый контроллер присутствует в списке контроллеров домена в соответствующей OU:

Так же список контроллером домена можно посмотреть через следующий PowerShell комендлет:

(Get-ADForest).Domains | %{ Get-ADDomainController -Filter * -Server $_ | ft HostName,Enabled,Forest}

Первоначальная настройка

После создания леса и домена, а также после добавления одного или нескольких контроллером домена я обычно, как минимум делаю две вещи:

1. Конфигурирую зону (или зоны) обратного просмотра в DNS.

2. Конфигурирую привязки подсетей в настройках топологии сайтов Active Directory.

Настройка DNS зоны обратного просмотра

Зона обратного просмотра необходима для того, чтобы можно было найти имя компьютера по его IP-адресу.

Для настойки зоны обратного просмотра необходимо:

1. Запустить оснастку управления DNS.

2. В контекстном меню узла “Reverse Lookup Zone” выбрать пункт “New zone”.

3. На странице приветствия мастера настройки зоны обратного просмотра нажмите “Next”.

4. На странице выбора типа зоны выберите основной тип зоны (Primary zone) и укажите, что необходимо хранить зону в Active Directory (Store the zone in Active Directory). Нажмите “Next”.

5. Теперь укажем область репликации зоны. Мы будем реплицировать зону на все контроллеры домена в пределах нашего домена. Нажмите “Next”.

6. Мы будем создавать зону обратного просмотра только для протокола IPv4. Нажмите “Next“.

7. Один из ключевых шагов – правильно указать ID вашей подсети. Например, в моем случае базовый адрес сети следующий – 10.10.10.0/24. На соответствующей странице мастера мы указываем адрес сети в прямой последовательности, как показано ниже. Мастер автоматически преобразуем этот адрес в адрес зоны обратного просмотра. Нажмите “Next:.

8. На странице настройки динамического обновления нажмите “Next”.

9. На последней странице мастера нажмите “Finish”.

Привязка подсетей в настройках сайтов Active Directory

Для того, чтобы компьютер или сервер мог определить к какому сайту Active Directory он принадлежит необходимо выполнить настройки подсетей в соответствующей оснастке.

Настройка подсетей – важный шаг, если у вас географически распределенная инфраструктура. При неверном сопоставлении IP-подсетей и сайтов (или отсутствии сопоставления) компьютеры и серверы могут бегать, например, за данными через весь континент, вместо того, что отправить запрос серверу в соседнем кабинете.

С тем, что такой сайты Active Directory можно ознакомиться в документации Microsoft.

Настроим привязку нашей подсети 10.10.10.0/24 к нашему единственному сайту Active Directory:

1. Запустим оснастку “Active Directory Sites and Services”.

2. В контекстном меню узла “Subnets” выберите пункт “New Subnet…”.

3. В появившемся диалоговом окне в поле “Prefix” укажите базовый адрес сети (в нашем случае 10.10.10.0/24) и выберите в какому сайту Active Directory необходимо привязать подсеть (в нашем случае всего один сайт). Нажмите “ОК”.

4. В свойствах конкретного сайта вы можете посмотреть список IP-подсетей, которые к нему привязаны:

Заключение

В этой статье была рассмотрена установка и первоначальная настройка контроллера Active Directory. Мы рассмотрели вариант установки на сервере с графическим интерфейсом, а также вариант установки через комендлеты PowerShell.

Так же мы рассмотрели процедуру добавление контроллера домена в уже существующий домен. Причем на примере сервера с графическим интерфейсов и через командлеты PowerShell.

Мы немного поговорили о терминологии Active Directory.

Последним шагом мы выполнили минимальные первоначальные настройки Active Directory: настроили сопоставление сайтов Active Directory и IP-подсетей, а также настроили зону обратного просмотра.

Надеюсь, статья окажется вам полезна.

Одним из простейших путей по повышению отказоустойчивости домена и его контроллера, является добавление второго контроллера домена. Второй контроллер домена полностью реплицирует первый и наоборот. При отказе одного из них active directory полностью будет функционировать на работающем контроллере домена.

Для создания второго контроллера домена потребуется контроллер домена в действующем домене и сервер, который находится в домене.

Шаг 1. Открываем Диспетчер серверов и добавляем роль доменные службы active directory.

Шаг 2. Система предложит добавить необходимые компоненты. Нажимаем Далее.

Шаг 3. В компонентах оставляем всё без изменений. Нажимаем Далее.

Шаг 4. В AD DS нажимаем Далее. Проверяем всё ли верно указано.

Шаг 5. Нажимаем Установить. На данном этапе появится строка с предложением повысить роль сервера до контроллера домена, нажимаем на эту строку.

Шаг 6. Выбираем Добавить контроллер домена в существующий домен.

Шаг 7. Если требуется на втором контроллере разместить DNS-сервер, то указываем галочку, «Глобальный каталог» должен обязательно стоять, вводим пароль для восстановления служб каталогов и нажимаем Далее.

Шаг 8. Указываем в источнике репликации наш первый контроллер домена. Нажимаем Далее и Установить.

Шаг 9. Происходит установка, во время которой сервер перезагрузится, сразу после перезагрузки у нас в сети появится второй контроллер домена.

Рисунок 1 — Domain controllers

Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг.