Аутентификация в Windows и доступ к секретному диску с помощью брелка ruToken..

Устройство ruToken разработано Российской компанией «Актив», которая производит семейство идентификаторов для осуществления аппаратной авторизации пользователей при доступе к информационным ресурсам и защиты электронной переписки.

Программа Rohos Logon Key устанавливает надежную двухфакторную аутентификацию, когда доступ в Windows можно получить, только обладая USB токеном, и зная некоторый пароль (PIN-код). Все что должен сделать пользователь – подключить ruToken к USB-порту и набрать PIN-код. Rohos Logon Key – единственная программа, которая полноценно работает в Windows Vista/7, а также поддерживает авторизацию на удаленный рабочий стол с помощью ruToken.

- автоматическая смена пароля по требованию Администратора,

- работа в Windows Active Directory,

- поддержка UAC – получение пароля администратора с ruToken в диалоге запроса полномочий.

- Аварийный вход – помогает войти в Windows при утере или поломке ruToken. PIN код по умолчанию – если установить PIN код 1111, тогда программа Rohos Logon Key не будет его запрашивать у пользователя.

- Возможность использования нескольких ruToken для входа на один компьютер, и наоборот одного брелка для нескольких компьютеров.

Rohos Logon Key занимает 4кб на rutoken и совместим с другими программами, использующими ruToken.

Rohos Logon Key поддерживает работу в рамках сети Windows Active Directory. Пакет Rohos Management tools позволяет легко настраивать программу и USB ключ eToken на множестве компьютерах удаленно.

Rohos Managment toolsверсия включает в себя две утилиты:

- USB key manager — используется для настройки всех token для аутентификации на рабочих станциях в сети (создание/удаление профайлов на token, создание резервной копии, установка PIN кода, настройка eToken на удаленный рабочий стол).

- Утилита Rohos Remote Admin – позволяет менять настройки Rohos Logon Key на удаленном компьютере, подключенном к Active Directory. Позволяет изменять следующие настройки: разрешение входа только по eToken, действие после извлечения token, блокировка token для пользователей и др.

При конфигурировании ключа в программе USB key manager поле Domain следует оставить пустым, потом экспортировать список ключей на целевые компьютеры.

MSI пакет установки программы. Узнать подробнее.

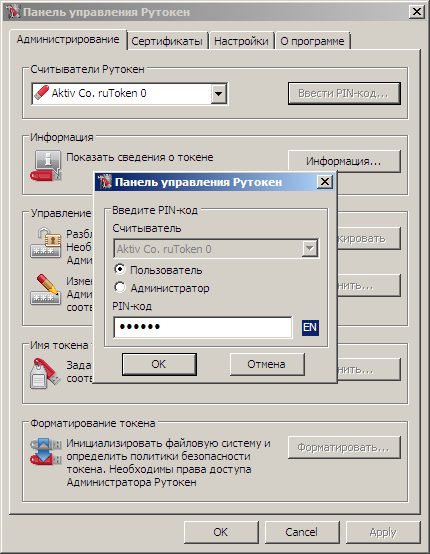

Для начала необходимо cкачать и установить драйвер ruToken с сайта фирмы-производителя. Перезагрузите компьютер, чтобы новые драйверы заработали. Запустите панель управления ruToken. Установите новый Pin-код на брелок. В дальнейшем этот пин-код будет запрашиваться каждый раз при обращении к токену.

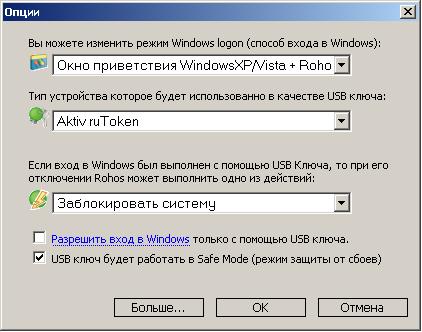

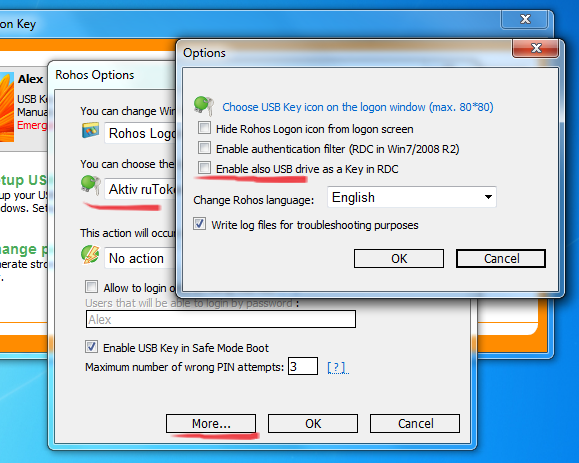

В главном окне программы Rohos Logon Key открыть окно Опции.

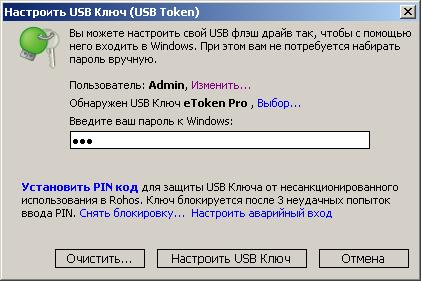

В этом окне как тип устройства, которое будет использовано как ключ для входа, следует выбрать ruToken (эта опция может быть установлена по умолчанию в параметрах MSI пакета ) В этом окне можно установить различные опции для USB ключа. Подробности можно узнать в справке. Настраивать eToken для входа в систему необходимо в окне Настроить ключ

Настраивать ruToken модно непосредственно на компьютере, к которому будет осуществляться локальный или удаленный доступ, а также через Remote desktop connection, с предоставлением удаленному компьютеру доступа к портам локального.

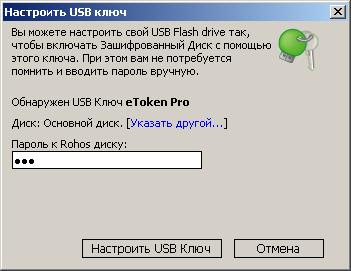

USB токен ruToken также может быть использован как Ключ для доступа с секретному диску в программе Rohos Disk. Программа Rohos Disk предоставляет удобное решение для защиты данных: Секретный диск работает автономно : при входе в систему с помощью USB ключа ruToken становиться доступным. При отключении USB ключа – диск отключается. Встроенный файл шредер помогает перемещать файлы и папки на Rohos Диск и затирать оригиналы. Ярлыки документов на рабочем столе автоматически скрываются на Rohos диск в конце работы. Иконка диска доступна в MS Office и других приложениях для быстрого доступа. Rohos Disk может быть портативно установлен на USB flash накопитель для мобильной работы с секретным диском прямо с USB flash drive.

Настройка eToken для доступа к секретному диску

Внимание: Чтобы использовать eToken в программе Rohos Disk, необходимо установить Rohos Logon Key, так как в ней и происходит основная настройка eToken для входа в систему.

Для работы программы Rohos Logon Key с ruToken требуется:

- Windows 2000 / 2003 / XP / Vista / 7 / 8 / 2008

- 2 Mb свободного места на диске

- Привилегии администратора для установки программы.

- Установленные драйвера ruToken (с PKCS11 модулем rtpkcs11.dll )

Программа Rohos Logon Key поддерживает любой PKCS11 совместимый токен :

- Aladdin eToken PRO/R2

- Aktiv ruToken

- uaToken

- iKey 1000/2000

- Crypto Identity

- ePass

Источник: http://www.rohos.ru/2013/12/rutoken/

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Содержание

- Защита компьютера и данных с помощью ruToken

- Авторизация на Удаленный Рабочий Стол с помощью электронных ключей

- Как использовать одновременно электронный ключ и USB drive для доступа в Windows Remote Desktop

- Использование электронного ключа для доступа на Windows Remote Desktop

- Использование USB drive для доступа на Windows Remote Desktop

- Настройка USB ключей для доступа

- Windows Tokens

- Настройка тестового стенда

- Token

- Настройка учетных записей пользователей

- Настройка политик безопасности домена

- Настройка клиентской операционной системы

- Как при помощи токена сделать Windows домен безопаснее? Часть 1

- Двухфакторная аутентификация

- Токен и смарт-карта

- Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

- Преимущества входа в домен по токену

- Недостатки, куда же без них

- Настройка двухфакторной аутентификации в домене Windows

Защита компьютера и данных с помощью ruToken

Аутентификация в Windows и доступ к секретному диску с помощью брелка ruToken..

Устройство ruToken разработано Российской компанией «Актив», которая производит семейство идентификаторов для осуществления аппаратной авторизации пользователей при доступе к информационным ресурсам и защиты электронной переписки.

Программа Rohos Logon Key устанавливает надежную двухфакторную аутентификацию, когда доступ в Windows можно получить, только обладая USB токеном, и зная некоторый пароль (PIN-код). Все что должен сделать пользователь – подключить ruToken к USB-порту и набрать PIN-код. Rohos Logon Key – единственная программа, которая полноценно работает в Windows Vista/7, а также поддерживает авторизацию на удаленный рабочий стол с помощью ruToken.

Rohos Logon Key занимает 4кб на rutoken и совместим с другими программами, использующими ruToken.

Rohos Logon Key поддерживает работу в рамках сети Windows Active Directory. Пакет Rohos Management tools позволяет легко настраивать программу и USB ключ eToken на множестве компьютерах удаленно.

Rohos Managment toolsверсия включает в себя две утилиты:

Для начала необходимо cкачать и установить драйвер ruToken с сайта фирмы-производителя. Перезагрузите компьютер, чтобы новые драйверы заработали. Запустите панель управления ruToken. Установите новый Pin-код на брелок. В дальнейшем этот пин-код будет запрашиваться каждый раз при обращении к токену.

В главном окне программы Rohos Logon Key открыть окно Опции.

В этом окне как тип устройства, которое будет использовано как ключ для входа, следует выбрать ruToken (эта опция может быть установлена по умолчанию в параметрах MSI пакета ) В этом окне можно установить различные опции для USB ключа. Подробности можно узнать в справке. Настраивать eToken для входа в систему необходимо в окне Настроить ключ

Настраивать ruToken модно непосредственно на компьютере, к которому будет осуществляться локальный или удаленный доступ, а также через Remote desktop connection, с предоставлением удаленному компьютеру доступа к портам локального.

USB токен ruToken также может быть использован как Ключ для доступа с секретному диску в программе Rohos Disk. Программа Rohos Disk предоставляет удобное решение для защиты данных: Секретный диск работает автономно : при входе в систему с помощью USB ключа ruToken становиться доступным. При отключении USB ключа – диск отключается. Встроенный файл шредер помогает перемещать файлы и папки на Rohos Диск и затирать оригиналы. Ярлыки документов на рабочем столе автоматически скрываются на Rohos диск в конце работы. Иконка диска доступна в MS Office и других приложениях для быстрого доступа. Rohos Disk может быть портативно установлен на USB flash накопитель для мобильной работы с секретным диском прямо с USB flash drive.

Настройка eToken для доступа к секретному диску

Внимание: Чтобы использовать eToken в программе Rohos Disk, необходимо установить Rohos Logon Key, так как в ней и происходит основная настройка eToken для входа в систему.

Для работы программы Rohos Logon Key с ruToken требуется:

Программа Rohos Logon Key поддерживает любой PKCS11 совместимый токен :

Источник

Авторизация на Удаленный Рабочий Стол с помощью электронных ключей

Преимущества нашей системы Rohos Logon Key в этом случае:

Как использовать одновременно электронный ключ и USB drive для доступа в Windows Remote Desktop

Установите Rohos Logon Key на Терминальный Сервер.

Теперь это будет ваш основной тип USB ключа. с помощью них можно будет входить на TS локально либо удаленно.

Использование электронного ключа для доступа на Windows Remote Desktop

Вариант 1.

Можно обойтись без установки Rohos Logon Key на компьютеры пользователей. Но тогда пользователи должны будут каждый раз вводить свой пароль а также подключать USB ключ. Без пароля либо без USB ключа доступ будет невозможен.

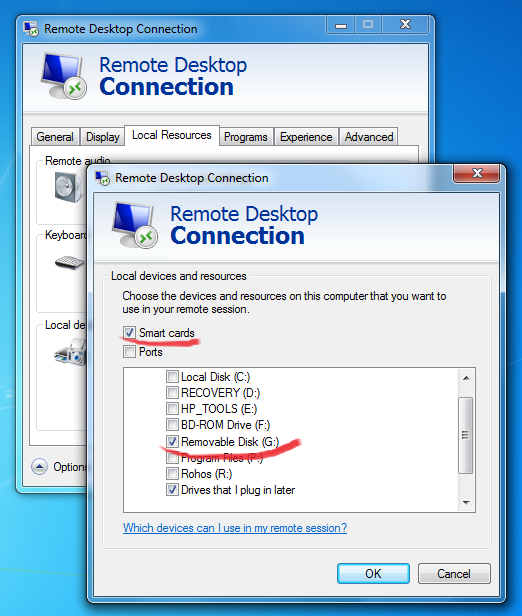

В программе Windows RDC (утилита подключения у Удаленному Рабочему Столу) включить перенаправление Smart-Cards.

Настройку USB ключа для себя может выполнить сам пользователь на своем рабочем столе (на Терминальном Сервере) запустив “Rohos Logon Key (user)” либо Администратором на своем ПК с помощью Rohos USB Key manager.

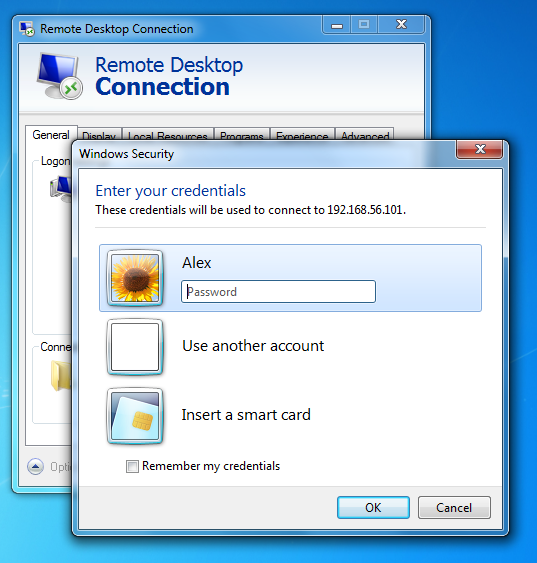

Для Выполнения доступа с компьютера клиента:

— необходимо запустить утилиту RDCи подключить USB ключ (токен)

— ввести пароль пользователя

— на удаленом рабочем столе произойдет проверка USB ключа и выполниться вход. Если вход выполняется автоматически без наличия USB ключа

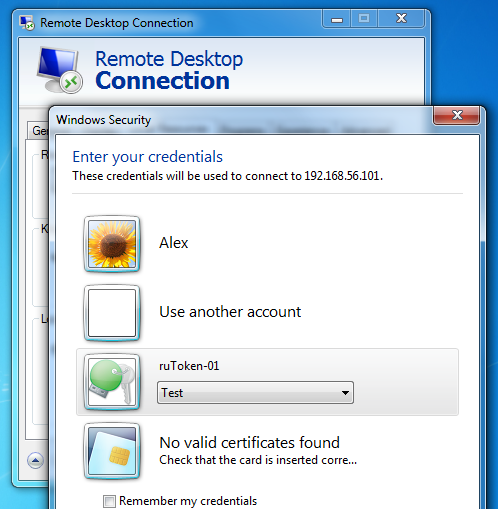

Вариант 2.

Необходимо установить компактный вариант Rohos Logon Key на компьютеры клиенты (скачать). Электронный USB ключ должен быть предварительно настроен Администратором.

Для Выполнения доступа с компьютера клиента:

— необходимо запустить утилиту RDC и подключить USB ключ (токен)

— выбрать имя пользователя и нажать OK

Использование USB drive для доступа на Windows Remote Desktop

В этом случае необходимо устанавливать Rohos Logon Key на компьютеры пользователей.

Настройку USB flash drive в качестве Ключа может выполнить сам пользователь на TS запустив Rohos Logon Key (user) либо Администратором на своем ПК с помощью Rohos USB Kee manager.

Вы можете начать использовать USB drive в качестве ключа если вы хотите перейти на 2-ух факторную авторизацию в вашей компании. Это позволить за небольшие деньги начать процесс перехода и далее дорабатывать вашу инфраструктуру по новым требованиям.

Настройка USB ключей для доступа

Настройка может выполнятся Администратором сети либо самим пользователем через Удаленный Рабочий стол.

Администратор сети может использовать USB Key manager ( входит в состав Rohos Logon Key server version) либо настроить USB ключ на самом Терминальном сервере через Удаленный Рабочий стол.

Источник

Windows Tokens

Эксперт OTUS — Александр Колесников поделился с нами полезной статьёй, которую написал специально для студентов курса «Пентест. Практика тестирования на проникновение».

Предыдущая статья рассказывала о том, как эксплойты используют технику копирования токена для повышения привилегий. В этой статье мы попытаемся рассмотреть еще одну технику модификации токенов, а также постараемся узнать, как задаются привилегии, которые помещаются в Primary Token.

Все примеры в статье имеют ознакомительный характер, и если вы захотите повторить эксперименты, то используйте виртуальную машину, так как некоторые из действий могут вывести вашу рабочую машину из строя. Все эксперименты выполняются только для исследовательских задач.

Настройка тестового стенда

Для экспериментов подойдет пара виртуальных машин, которые работают по NAT сети. Две потому что нет другого способа проводить ядерную отладку операционной системы. А NAT сеть, чтобы были отладочные символы, с ними проще и быстрее искать данные без исходного кода. Настройка отладчика есть на просторах сети, но все же ниже будет пару строк как это делается для операционной системы Windows 10 1909.

1. Устанавливаем отладчик. Для операционной системы Windows есть только Windbg Preview, установим его:

2. Переводим целевую операционную систему в отладочный режим:

Перезагружаем систему. И открываем вторую машину, которая будет содержать отладчик:

После перезагрузки системы:

Так как это Windbg Preview все настройки по загрузке и хранению отладочных символов, были выполнены автоматически. Нам остается только дождаться когда они будут полностью загружены. После этого начинаем наше исследование.

Token

Официальная документация гласит, что основные данные, которые существуют в операционной системе касательно привилегий пользователя хранятся в специальной структуре, которая называется Primary Token. В прошлой статье мы не останавливались подробно на части, которая описывается Se* привилегиями. Наиболее интересные привилегии, которые могут быть использованы для эскалации привилегий, вывода из строя ОС:

Каждая строка это константа, которая определяет, какие привилегии существуют в токене. В операционной системе данный из токена включены в специальную структуру, которая называется “Security Descriptor”:

В качестве подопытного процесса возьмём процесс System. Для получения адреса токена можно ввести следующую команду — dx @$cursession.Processes[4].KernelObject.Token

Токен хранится с использованием EXFAST_REF это означает, что нужно занулить последний байт, чтобы вычислить адрес токена:

Посмотрим полный список групп и привилегий у пользователя System:

Стоит обратить внимание на тот факт, что найти “Security Descriptor” можно за несколько шагов, которые представлены выше на снимке. Полный список информации о привилегиях и группах представлен ниже:

Исследуем, что будет, если мы модифицируем ссылку на токен из отладчика:

Из-за изменения токена на нулевой, произошёл BSOD. В Windows была возможность использовать нулевой токен, но всё закончилось на Windows 10 1607. Был имплементирован механизм, который вызывает BSOD, если ссылка на токен в “Security Descriptor” модифицируется. Анализ дампа показывает, что проблема в испорченном объекте:

А можем ли мы все таки произвести модификацию без BSOD? Попробуем модифицировать так, чтобы осталась возможность работать с ОС. Для проверки попробуем создать условия, при которых токен обычного пользователя включал максимальное количество привилегий:

1.Найдем системный процесс и выясним, какие привилегии у него включены:

2.Пройдем в токен cmd.exe просмотрим текущее значение на включенные права:

3.Модифицируем права. Список прав после модификации:

Модификация прошла успешно, но все равно пользователь не может аттачиться к ряду системных приложений. Из-за того, что у пользователя еще остались ограничения из-за Integrity Levels и дополнительных битов, которые запрещают взаимодействие с процессами.

А можно ли провести выставление конкретных прав у пользователя в дескрипторе? Попробуем определить. В официальной документации указываются только строковые приставления констант, попробуем переписать токен значениями: 0x1

В итоге перебора значений были получены следующие данные о константах в токене:

Получается, что хранимые привилегии это всего лишь байт в поле из 6 байт. И все действия, которые были проведены в отладчике, могут быть выполнены через shellcode, только нужно учитывать, что в эксперименте мы просто проставляли права как существующие, но для их полноценного использования их нужно еще включить. То есть записать привилегии по адресу SEPTOKEN_PRIVILEGES и _SEPTOKENPRIVILEGES+0x8.

Проведем следующий эксперимент — отнимем привилегии у процесса System и посмотрим, сможем ли мы выполнить операции, которые требуют расширенных привилегий.

Ну и напоследок, шелкод, который можно использовать в качестве payload для эксплойтов из прошлой статьи:

Источник

Настройка учетных записей пользователей

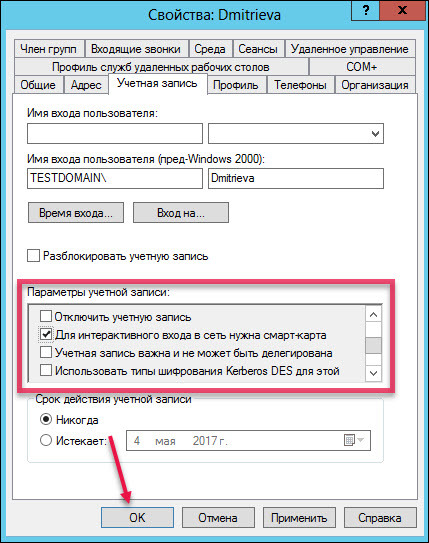

В первую очередь необходимо настроить учетные записи пользователей. В этом примере будет настроена учетная запись User — пользователь домена, включенные только в группу Пользователи домена.

Для настройки учетной записи пользователя:

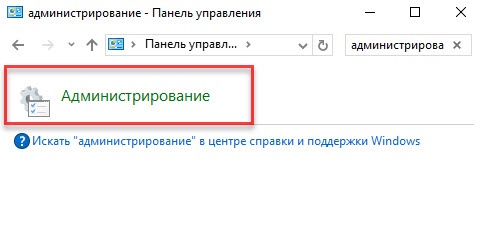

Два раза щелкните по названию Администрирование.

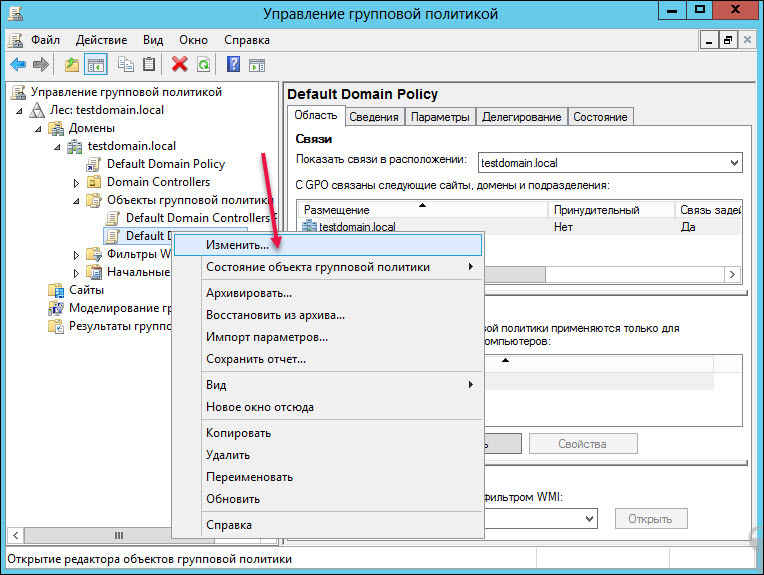

Настройка политик безопасности домена

Для настройки политик безопасности:

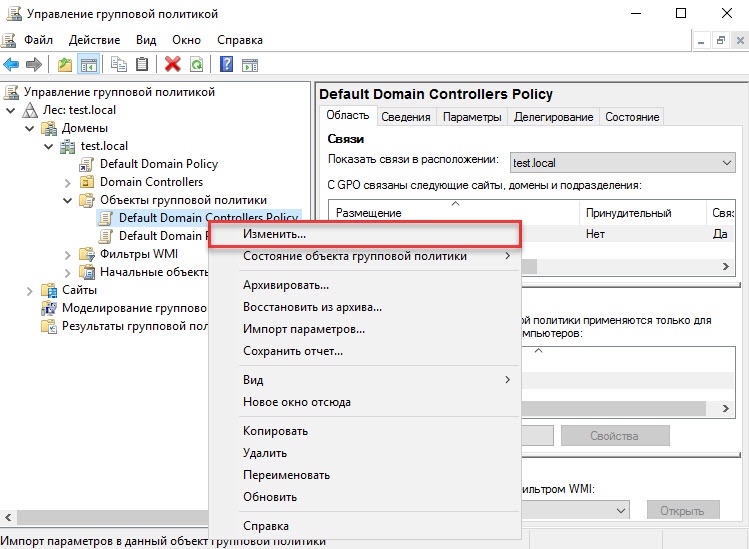

Щелкните правой кнопкой мыши по названию объекта групповой политики Default Domain Policy и выберите пункт Изменить.

Шаги 4-5 необходимо выполнять только в том случае, если всем пользователям будет запрещен вход в домен без устройства Рутокен с необходимым сертификатом.

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Настройка клиентской операционной системы

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

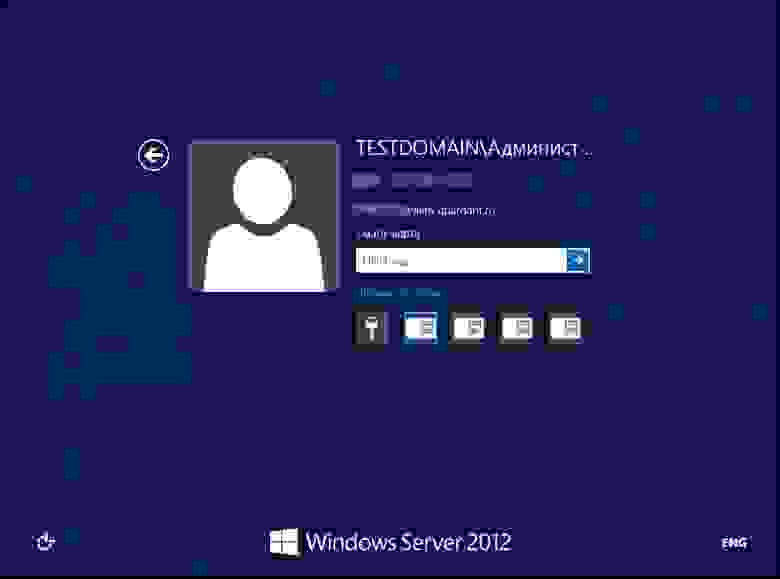

Теперь пользователи, которым выдан сертификат типа Пользователь со смарт-картой или Вход со смарт-картой, смогут входить в домен только при подключении к компьютеру устройства Рутокен с этим сертификатом.

При извлечении устройства Рутокен в процессе открытого пользовательского сеанса, клиентская ОС будет автоматически заблокирована (в ОС Windows 10/8.1/8/7/Vista для блокировки рабочего стола при отключении устройства Рутокен необходимо установить автоматический запуск службы Политика удаления смарт-карт/Smart Card Removal Policy).

Источник

Как при помощи токена сделать Windows домен безопаснее? Часть 1

Через две недели после своего увольнения Пател зашел на территорию штаб-квартиры компании в Вустере (штат Массачусетс, США) с целью поймать корпоративную сеть Wi-Fi. Используя учетные данные бывшего коллеги и рабочий ноутбук, Пател авторизовался в корпоративной сети. Затем он внедрил в модуль Oracle код и запрограммировал его выполнение на 1 апреля 2016 года — первую неделю нового финансового года. Код предназначался для копирования определенных заголовков или указателей в отдельную таблицу базы данных и следующего удаления их из модуля. Ровно 1 апреля данные были удалены из системы. И поскольку злоумышленник авторизовался в сети Allegro легально, его действия были замечены не сразу.

Подробности широкая общественность не знает, но скорее всего инцидент стал возможен во многом благодаря тому, что в компании для доступа в сеть использовалась парольная аутентификация. Наверняка там были и другие проблемы с безопасностью, но именно пароль можно похитить незаметно для пользователя и факт кражи пароля не будет обнаружен, в лучшем случае вплоть до момента использования похищенных учетных данных.

Применение строгой двухфакторной аутентификации и запрет на использование паролей в сочетании с грамотной политикой безопасности могли бы помочь, если не избежать описанного развития событий, то сильно затруднить реализацию такого плана.

Мы расскажем о том, как можно значительно повысить уровень безопасности вашей компании и защитить себя от подобных инцидентов. Вы узнаете, как настроить аутентификацию и подпись важных данных, используя токены и криптографию (как иностранную, так и отечественную).

В первой статье мы объясним как настроить строгую двухфакторную аутентификацию с использованием PKI при входе в доменную учетную запись в Windows.

В следующих статьях мы расскажем вам, как настроить Bitlocker, защитить электронную почту и простейший документооборот. Также мы вместе с вами настроим безопасный доступ к корпоративным ресурсам и безопасный удаленный доступ по VPN.

Двухфакторная аутентификация

Опытным системным администраторам и службам безопасности хорошо известно, что пользователи крайне не сознательны в вопросе соблюдения политик безопасности, они могут записать свои учетные данные на стикере и приклеить его рядом с компьютером, передать пароли своим коллегам и тому подобное. Особенно часто это происходит, когда пароль сложный (содержащий более 6 знаков и состоящий из букв разного регистра, цифр и специальных символов) и его трудно запомнить. А ведь такие политики администраторами задаются не просто так. Это необходимо для защиты учетной записи пользователя от простого перебора паролей по словарю. Также администраторы рекомендуют менять пароли хотя бы раз в 6 месяцев, просто из того соображения, что за это время теоретически можно отбрутфорсить даже сложный пароль.

Давайте вспомним, что такое аутентификация. В нашем случае это процесс подтверждения подлинности субъекта или объекта. Аутентификация пользователя — это процесс подтверждения подлинности пользователя.

А двухфакторная аутентификация — это такая аутентификация, в которой необходимо использовать не менее двух различных способов для подтверждения своей личности.

Простейшим примером двухфакторной аутентификации в реальной жизни является сейф с замком и кодовой комбинацией. Чтобы открыть такой сейф необходимо знать код и владеть ключом.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Недостатки, куда же без них

Токены или смарт-карты не бесплатные (решается бюджетом).

Их нужно учитывать, администрировать и обслуживать (решается системами управления токенами и смарт-картами).

Некоторые информационные системы могут «из коробки» не поддерживать аутентификацию по токенам (решается системами типа Single Sign-On — предназначенными для организации возможности использования единой учетной записи для доступа к любым ресурсам области).

Настройка двухфакторной аутентификации в домене Windows

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

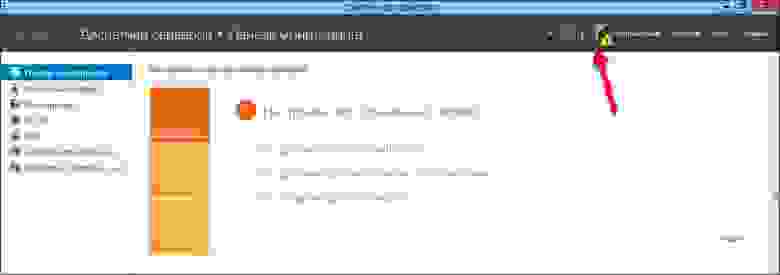

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

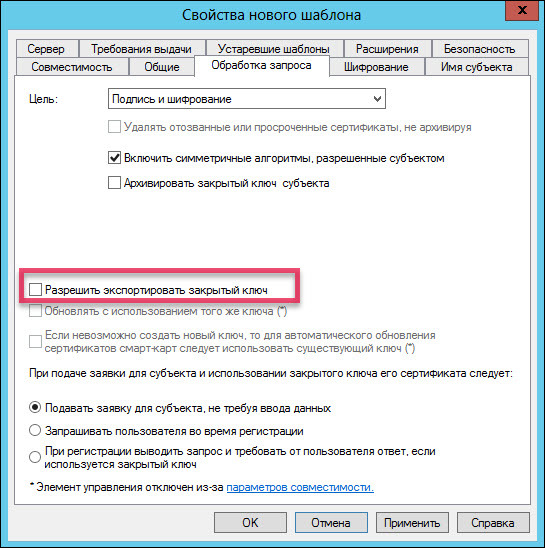

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

3 этап — Добавление шаблонов сертификатов

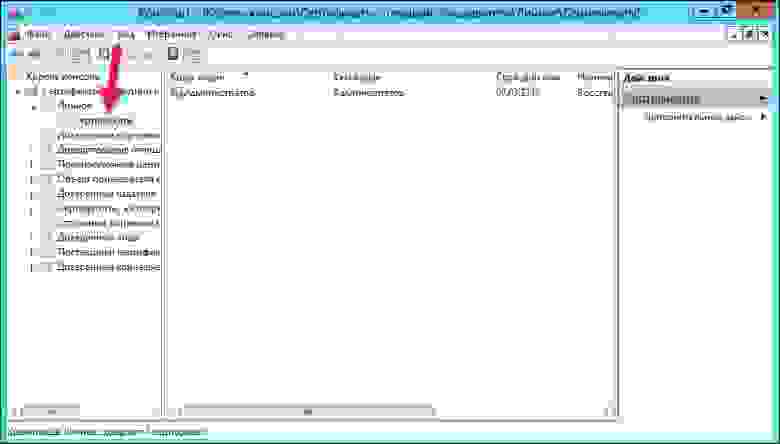

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

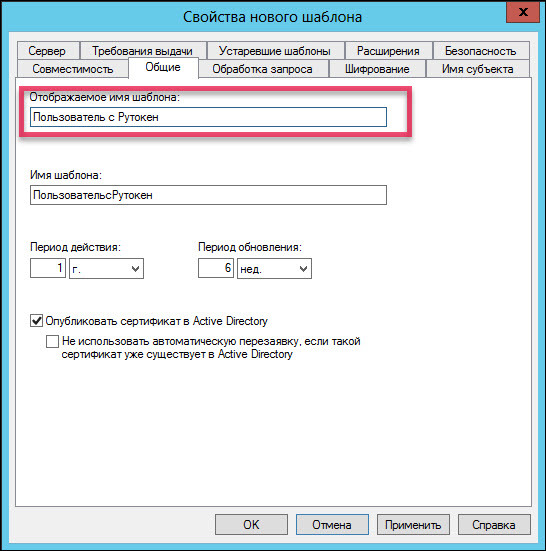

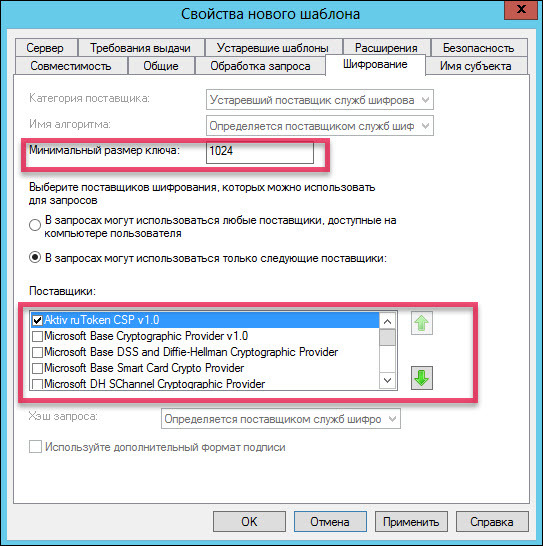

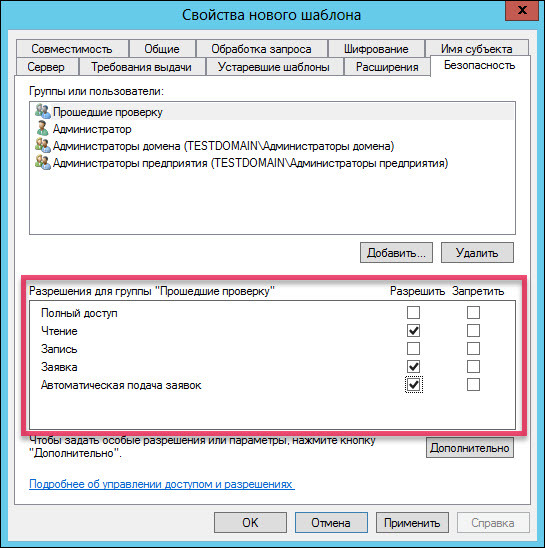

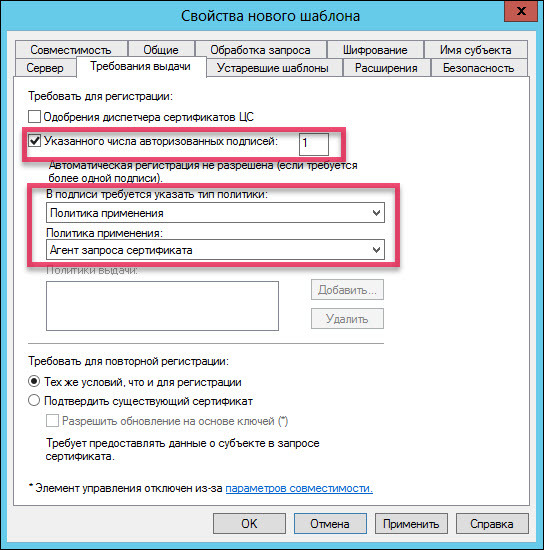

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

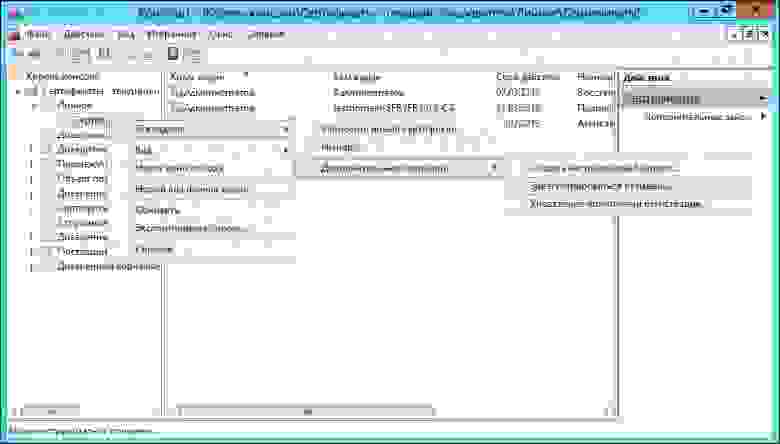

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

В результате названия этих шаблонов отобразятся в центре сертификации.

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

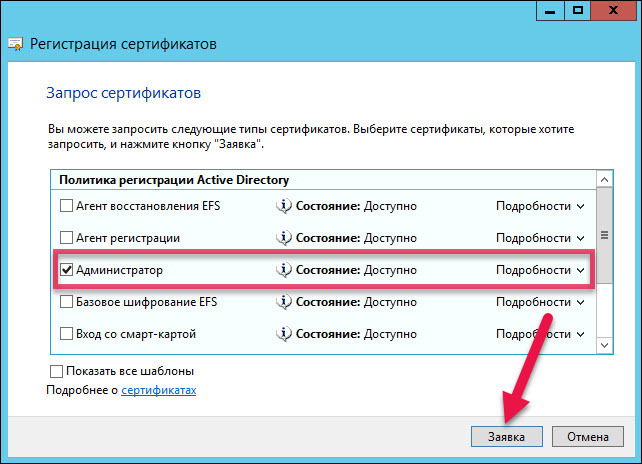

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени. ».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

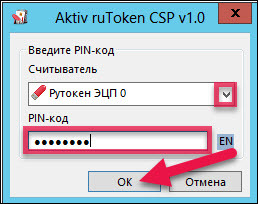

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

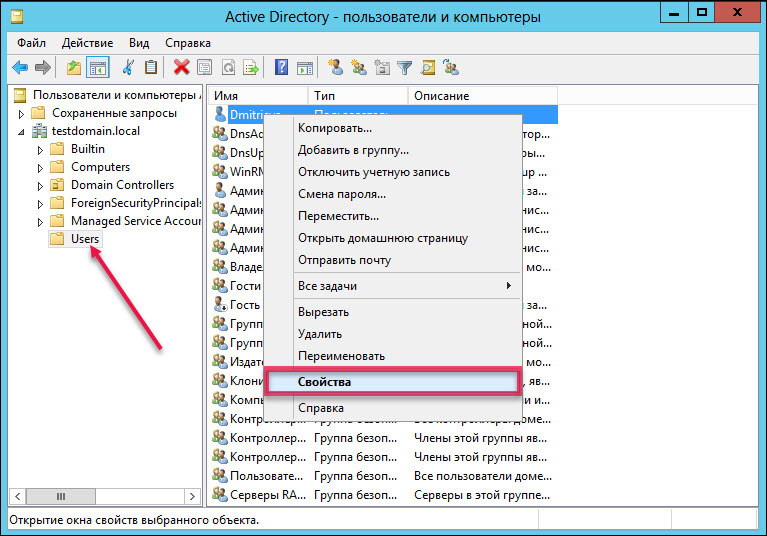

4 этап — Настройка учетных записей пользователей

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Выберите папку Users и пункт «Свойства».

Перейдите на вкладку «Учетные записи», установите флажок «Для интерактивного входа в сеть нужна смарт-карта».

Настройте политики безопасности. Для этого откройте Панель управления и выберите пункт «Администрирование». Откройте меню для управления групповой политикой.

В левой части окна «Управление групповой политикой» щелкните «Default Domain Policy» и выберите пункт «Изменить».

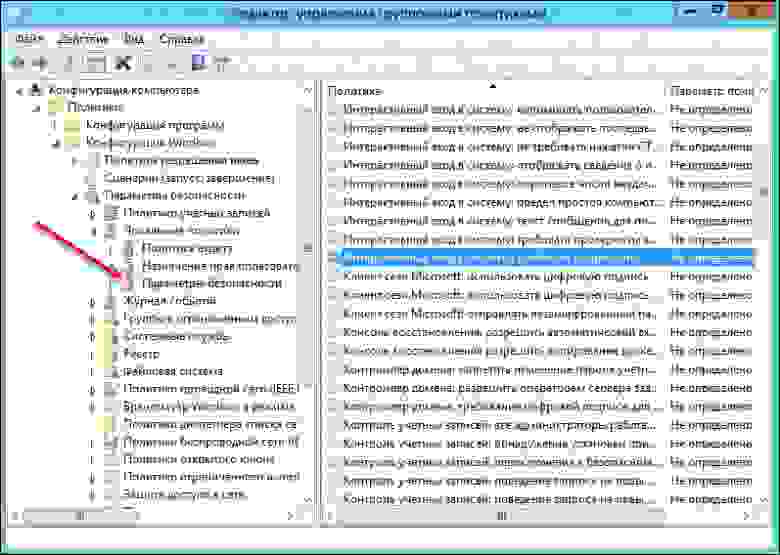

В левой части окна «Редактор управления групповыми политиками» выберите пункт «Параметры безопасности».

Откройте политику «Интерактивный вход в систему: требовать смарт-карту».

На вкладке «Параметры политики безопасности» установите флажки «Определить следующий параметр политики» и «Включен».

Откройте политику «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На вкладке «Параметры политики безопасности» установите флажок «Определить следующий параметр политики», из раскрывающегося списка выберите «Блокировка рабочей станции».

Перезагрузите компьютер. И при следующей попытке аутентификации в домене уже можно будет использовать токен и его PIN-код.

Двухфакторная аутентификация для входа в домен настроена, а значит существенно повышен уровень безопасность для входа в Windows домен без траты безумной суммы на дополнительные средства защиты. Теперь без токена вход в систему невозможен, а пользователи могут вздохнуть спокойно и не мучиться со сложными паролями.

Следующий шаг — безопасная почта, об этом и о настройке безопасной аутентификации в других системах читайте в наших следующих статьях.

Источник

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

Вход в Windows при помощи Крипто Про 3.0 и руТокен

|

winni-pyx |

|

|

Статус: Активный участник Группы: Участники Сказал «Спасибо»: 6 раз |

Подскажите можно ли организовать защиту к АРМ (загрузка ОС Windows XP) при помощи КриптоПРо 3.0 и руТокена с записанным ключем (ключ сделан на УЦ Крипто ПРО)? Для чего нужно поле «Для входа в Windows при помощи ruToken использовать Крипто ПРО»? (находится на вкладке оборудование-настроить носители-руТокен-свойства-настройки) |

|

|

|

Писинин Алексей |

|

|

Статус: Активный участник Группы: Участники

|

Да, можно. Для этого нужно использовать продукт КриптоПро Winlogon. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

Вход в Windows при помощи Крипто Про 3.0 и руТокен

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.