Время прочтения

4 мин

Просмотры 47K

Предисловие

Во время поиска решения «как лучше настроить терминальный сервер» для нужд компании, в основном сталкивался с разрозненной информацией по каждой из проблем в отдельности, но единой статьи как настроить от и до так и не нашел. Данный материал является компиляцией различной информации.

Вводные

Настроенный и работающий AD

Наличие файлового сервера (Желательно на основе Windows server)

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

-

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

-

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Установка служб удаленных рабочих столов

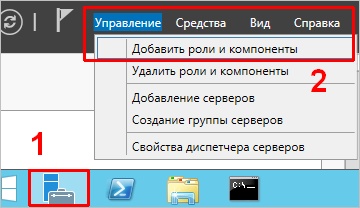

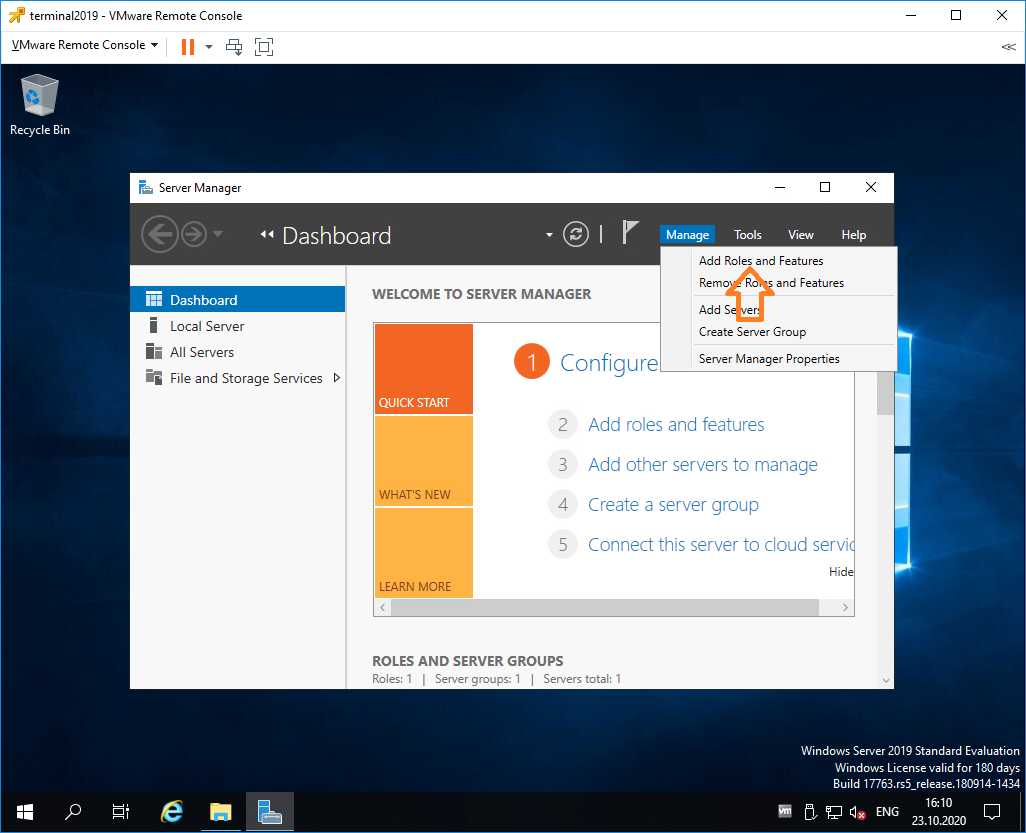

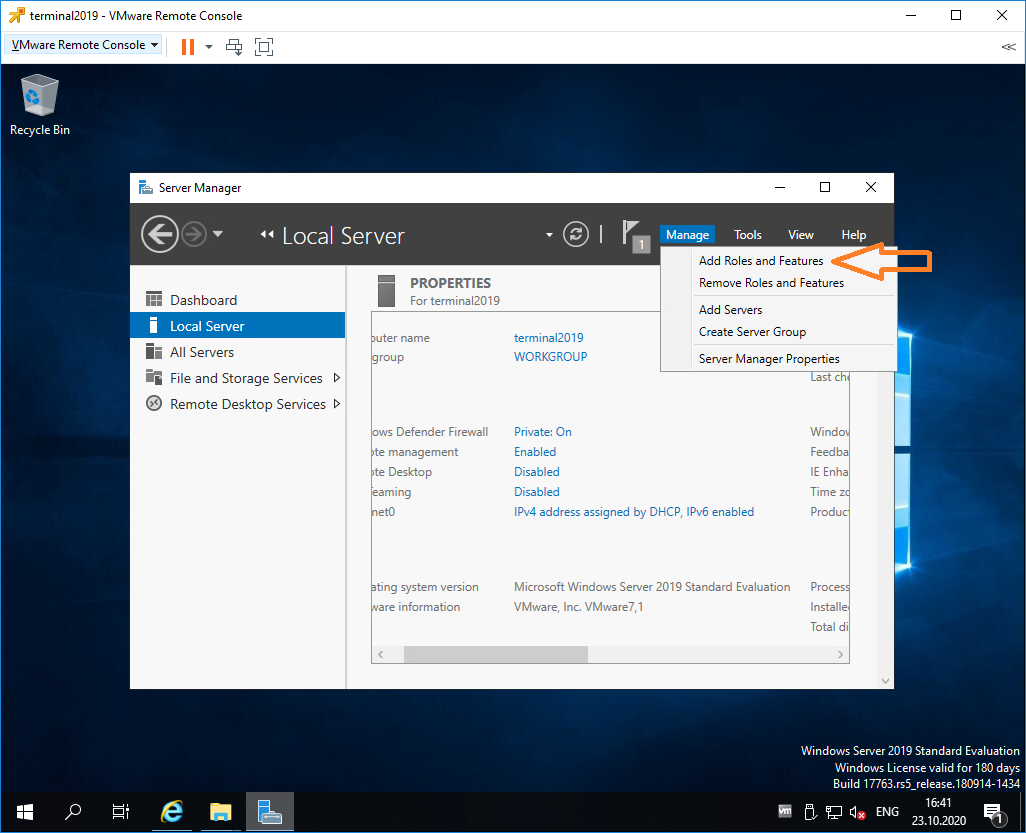

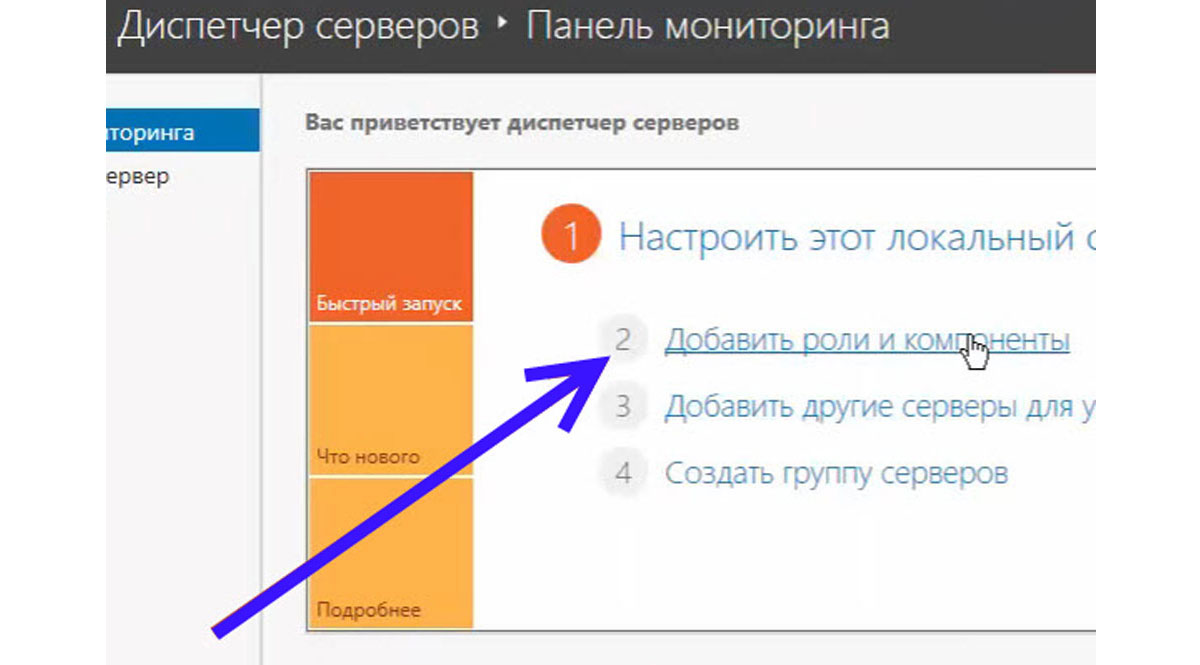

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

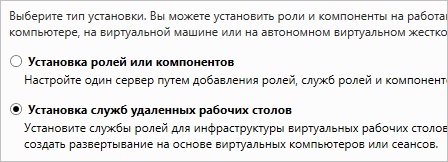

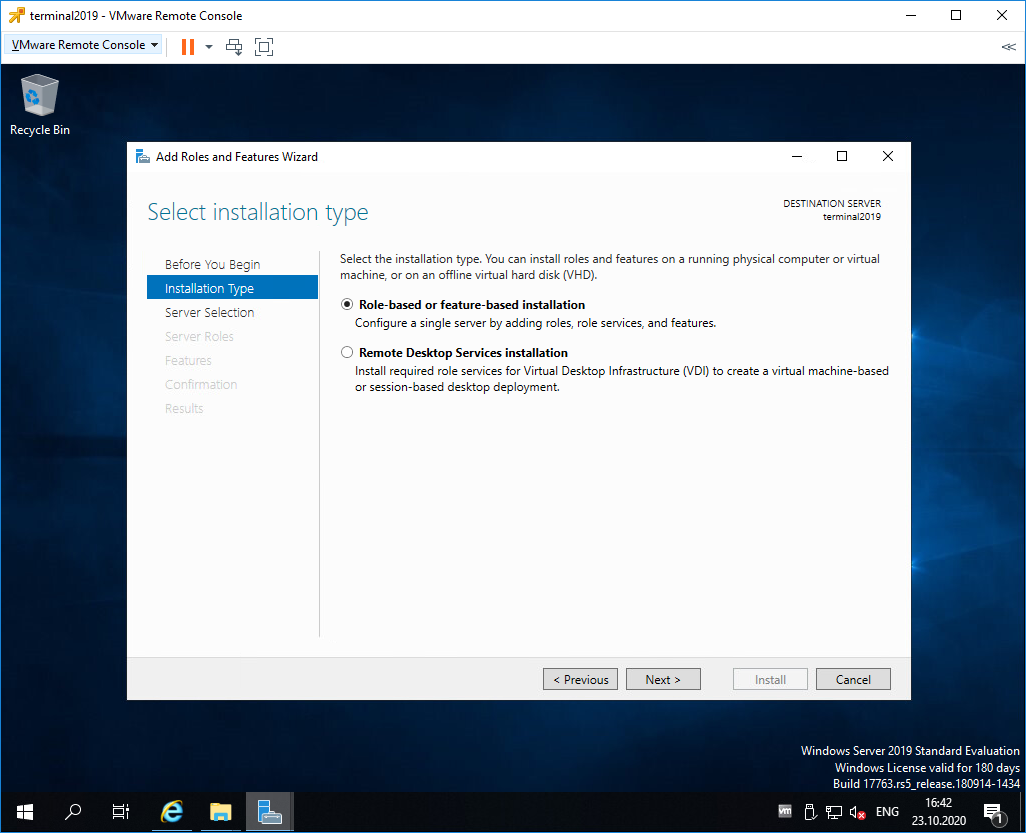

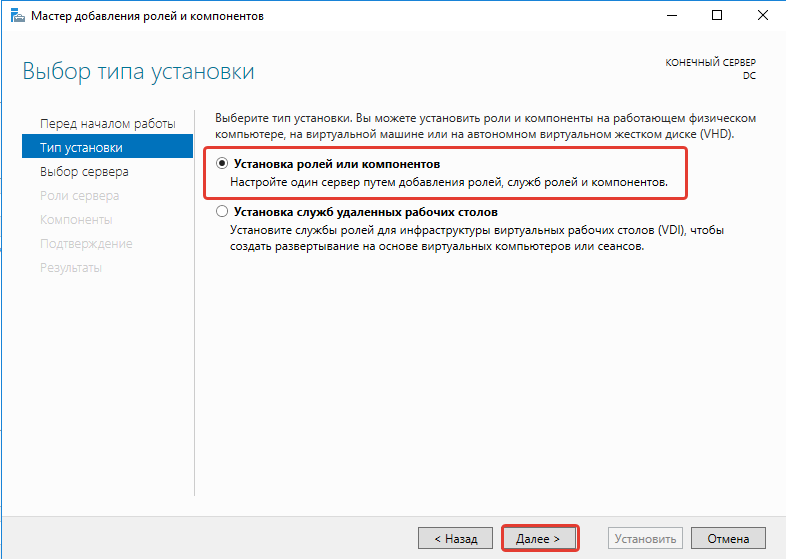

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

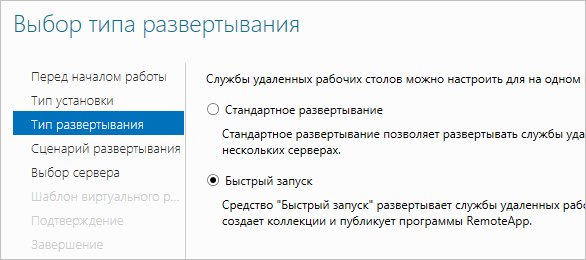

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

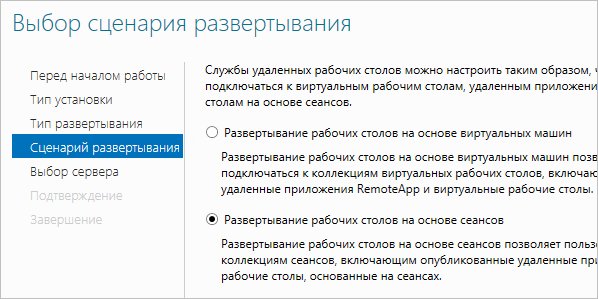

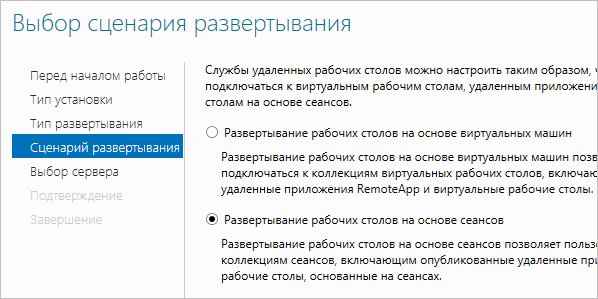

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

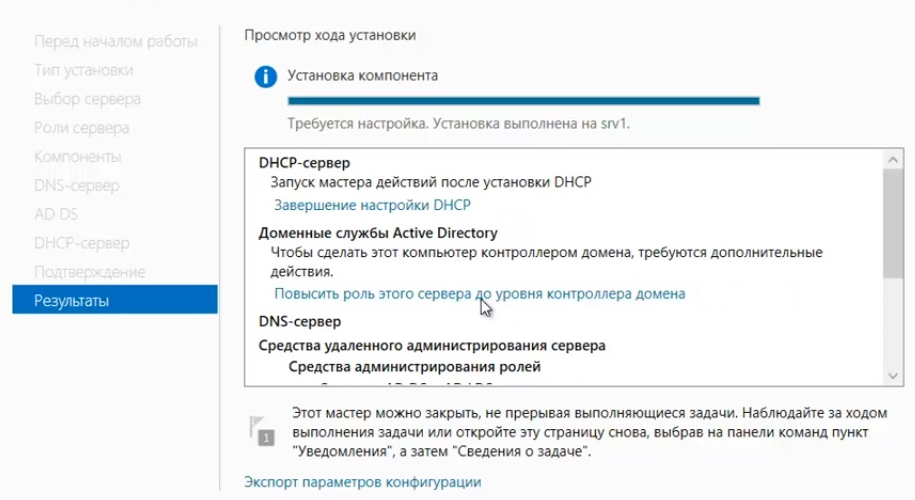

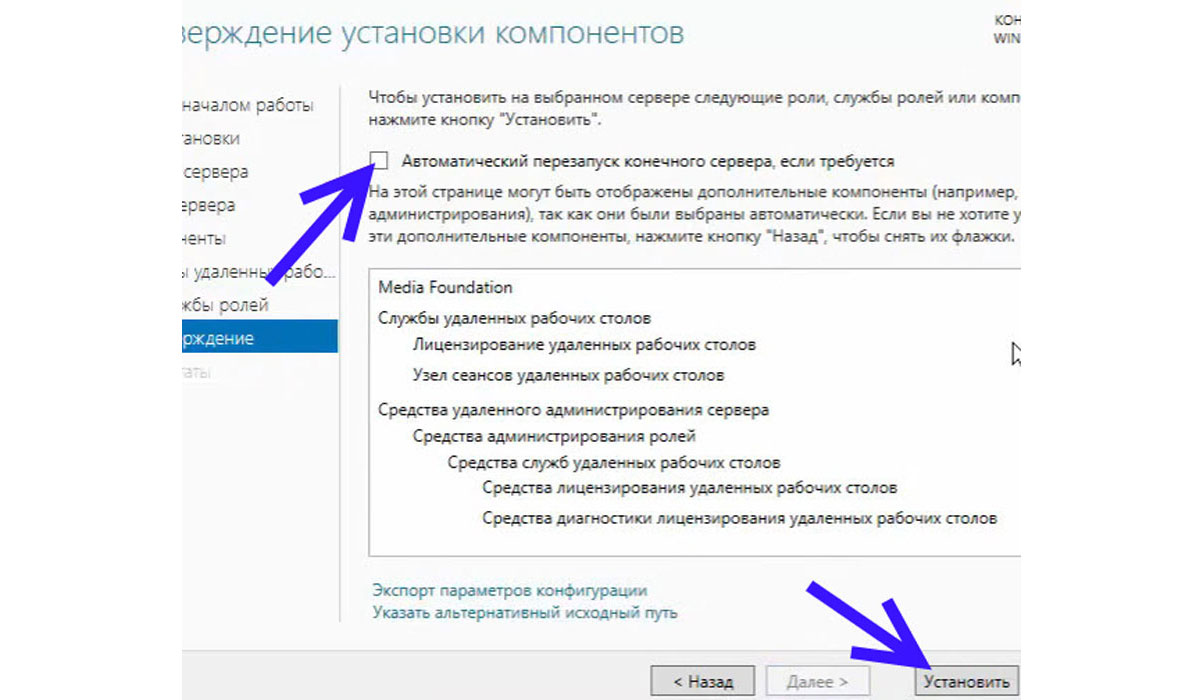

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

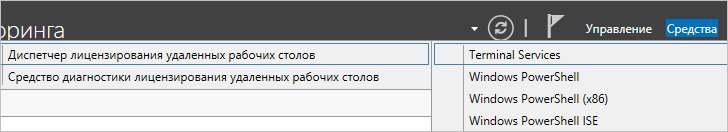

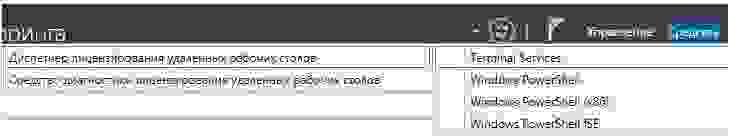

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

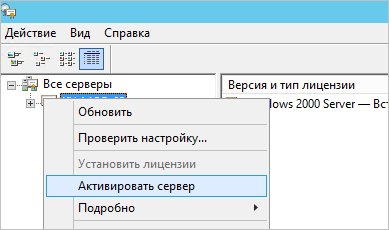

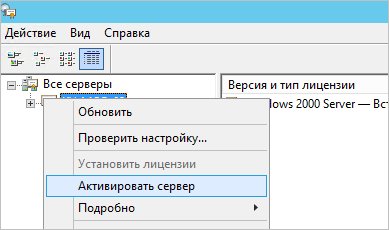

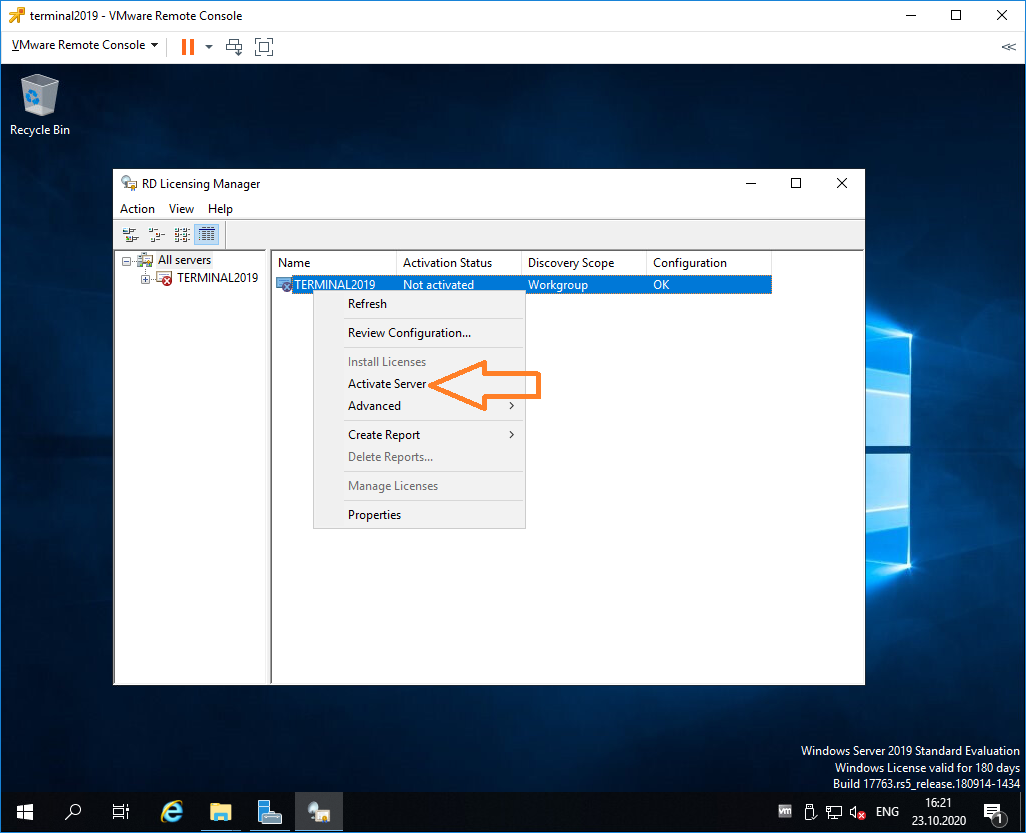

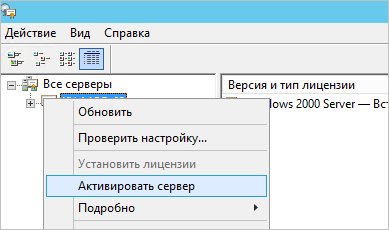

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

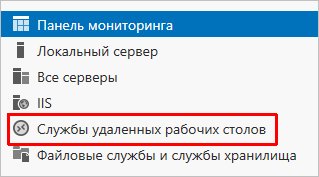

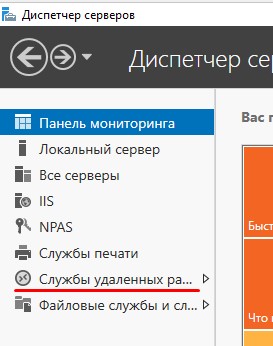

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

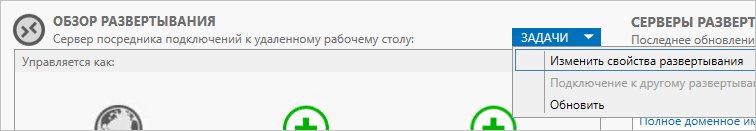

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

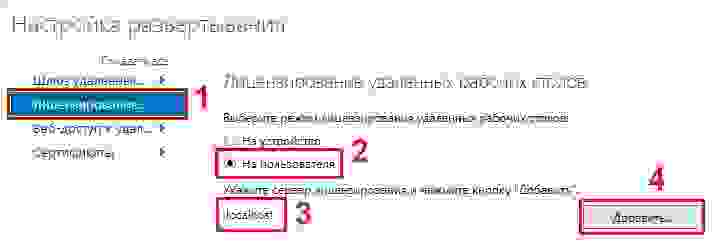

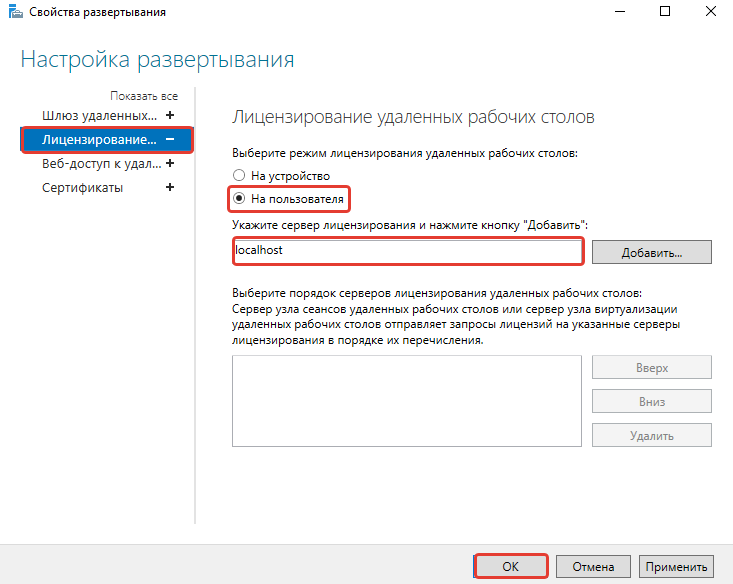

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

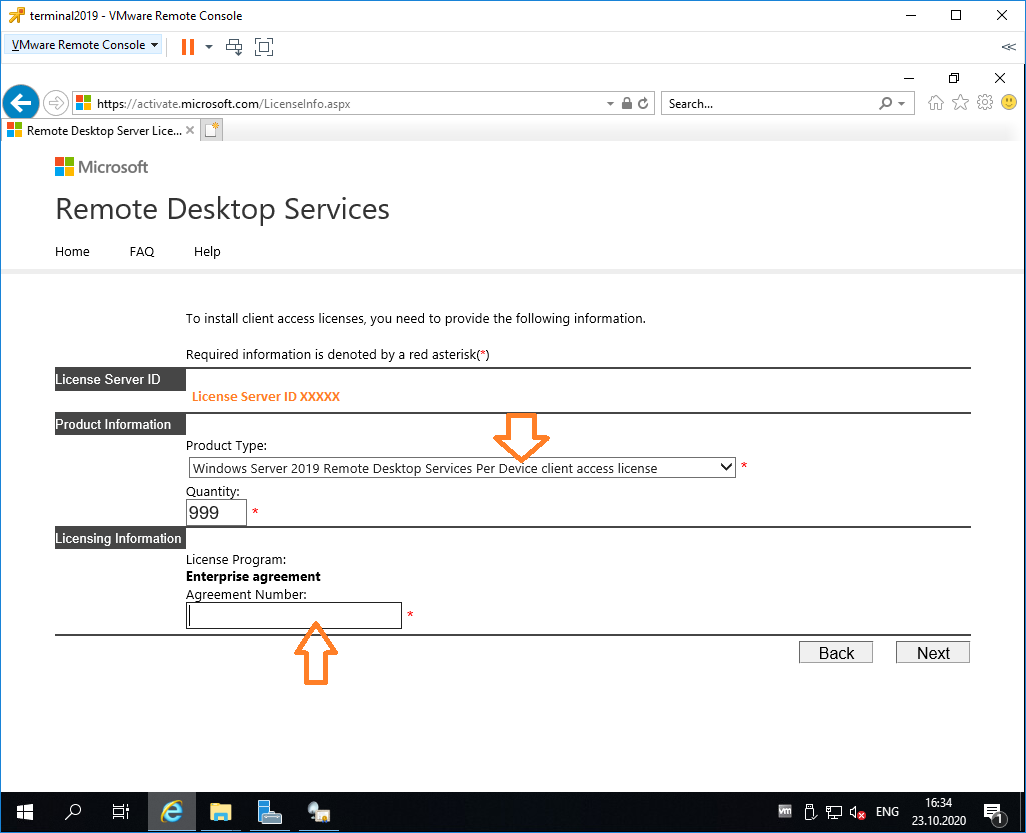

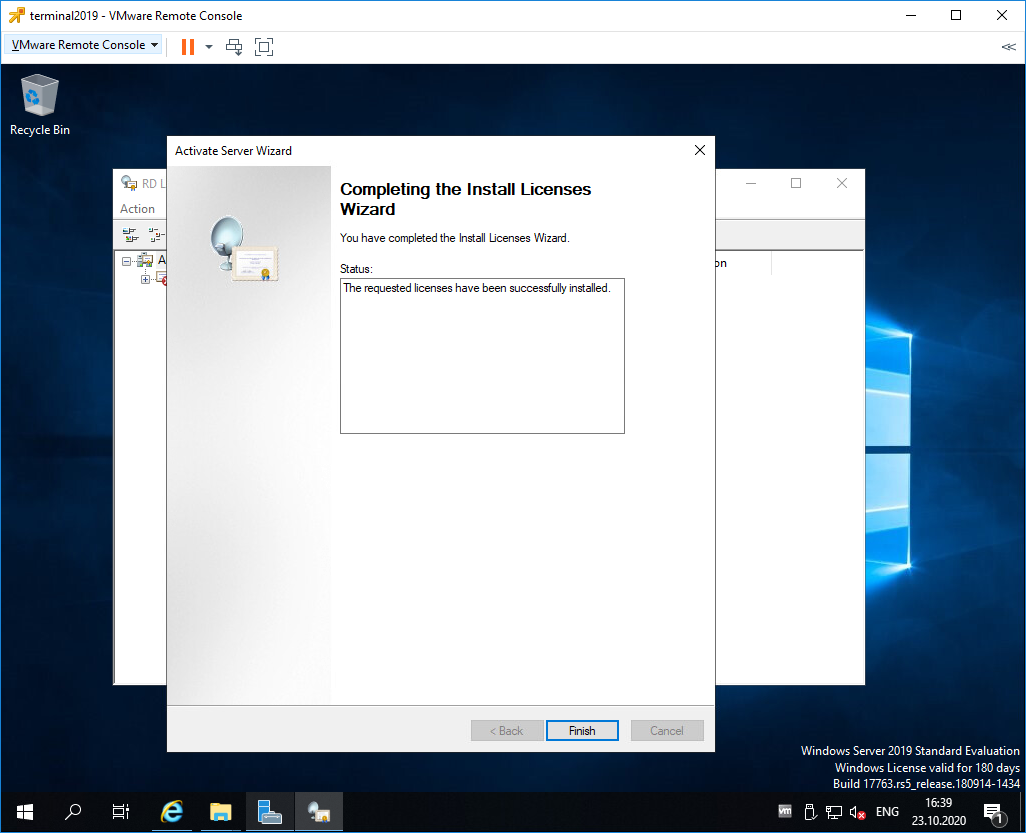

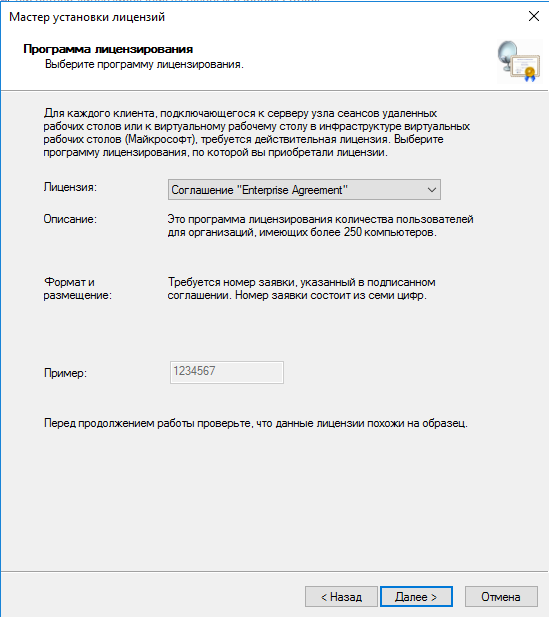

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

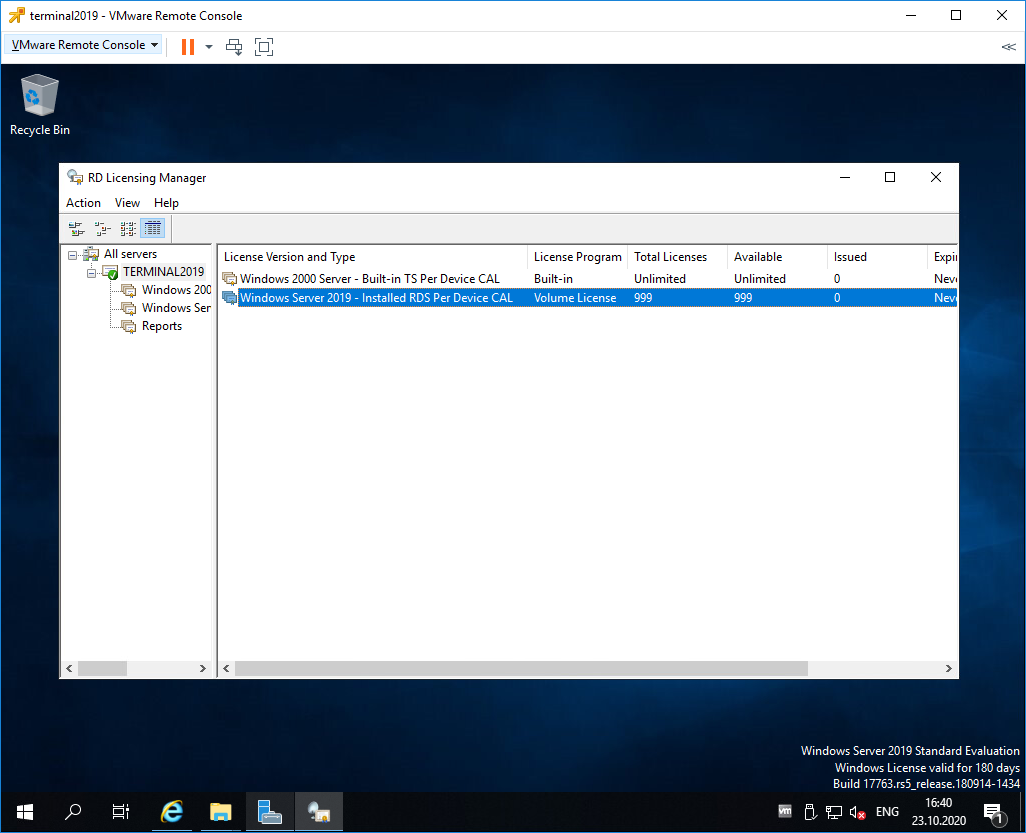

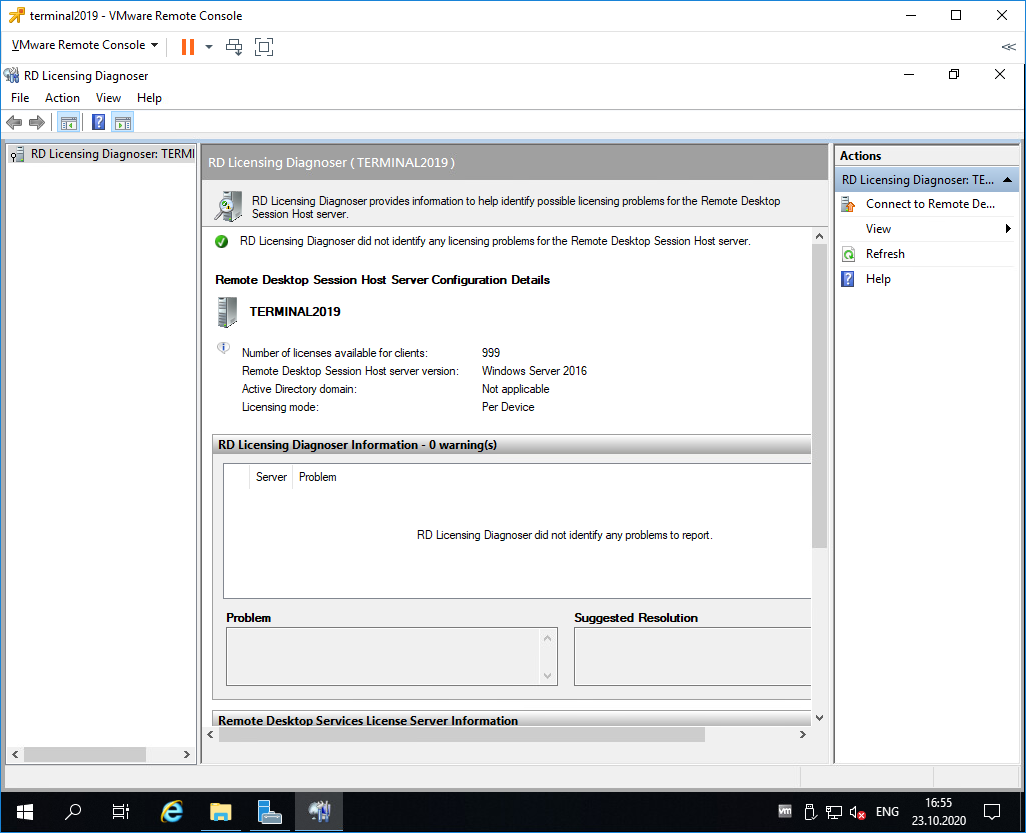

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

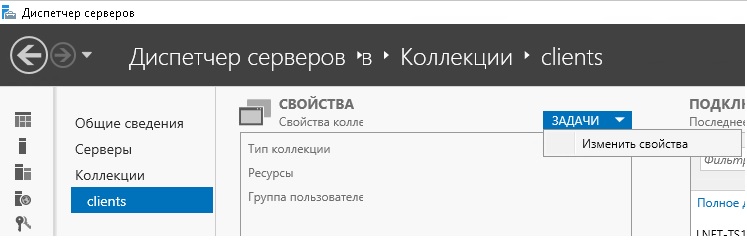

Открываем диспетчер серверов и кликаем по Службы удаленных рабочих столов

Выбираем ранее созданную коллекцию сеансов, далее в разделе Свойства открываем меню Задачи > изменить свойства

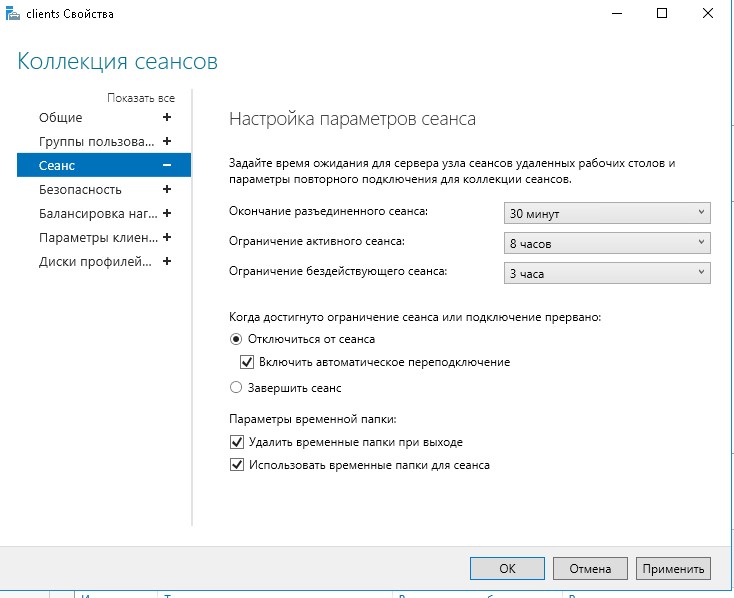

В открывшемся окне в разделе Сеанс устанавливаем ограничения, их следует выбирать опираясь на особенности работы сотрудников для которых выполняется настройка сервера

Диски профилей пользователей + миграция профилей

Одной из задач при настройке терминального сервера является организация хранения данных пользователей работающих на нем.

1-й способ

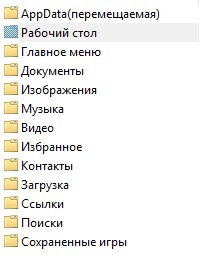

Во многих компаниях используется миграция профилей пользователей. Это дает возможность перенести место хранения данных на специально выделенное место для данных задач. данный способ позволяет перемещать все персональные каталоги пользователя (Документы, Загрузки, Рабочий стол и др.)

Но не позволяет перемещать

-

Данные о профиле

-

Реестр пользователя

В результате чего, в процессе работы терминального сервера происходит «захламление» реестра сервера, и крайне осложняет перенос конфигурации пользователя.

2-й способ

Использовать Диски профилей пользователя

Данная технология является крайне полезной для обеспечения более высокого уровня безопасности , так же позволяет легко, бесследно удалять старые профили пользователей, и переносить в случае необходимости настройки на другой терминальный сервер, так как все данные пользователя хранятся на отдельном VHDX Диске для каждого пользователя.

Проблемой данного метода является сложность изменения размера дискового пространства выделенного пользователю, и вносит изменение в конфигурацию оборудования сервера, что вызывает проблемы с лицензиями 1С, но об это будет дальше.

3-й способ

Скомбинировать лучшее из первых 2х методов. а именно.

Активируем Диски профилей пользователя, но данные каталогов пользователя перемещаем на файловый сервер.

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя.

Упc) у меня закончились буквы, так что продолжение во 2-й части.

Содержание

- Установка терминального сервера Windows Server 2019

- Установка ролей на Windows Server 2019

- Настройка сервера лицензирования

- Настройка шлюза удаленных рабочих столов

- Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

- Подключение пользователей

- Подключение к серверу терминалов

- Установка и настройка терминального сервера на Windows Server + Оптимизация настроек для 1С ч.1

- Предисловие

- Вводные

- Установка системы

- Установка служб удаленных рабочих столов

- Настройка лицензирования удаленных рабочих столов

- Добавление лицензий

- Тюнинг терминального сервера

- Ограничение сессий

- Диски профилей пользователей + миграция профилей

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

Установка терминального сервера Windows Server 2019

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат. Активация Windows Server 2019 проходит тоже на этом этапе.

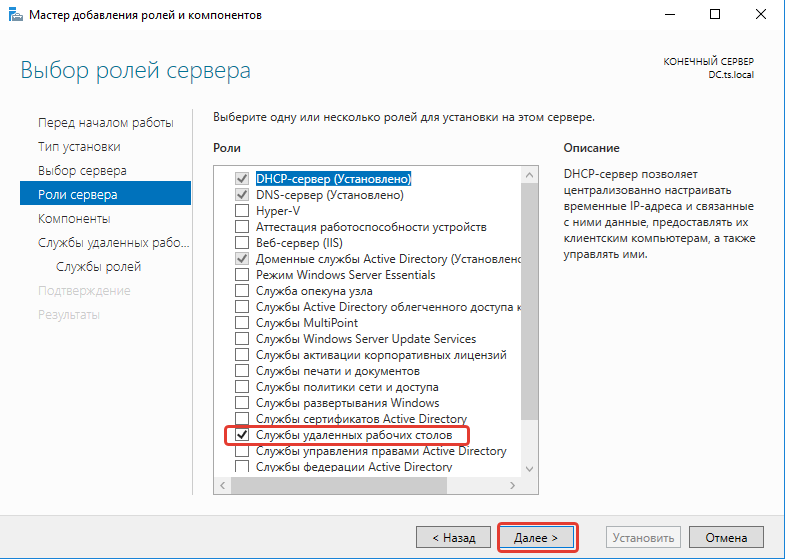

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Открывается “Мастер добавления ролей и компонентов”:

Добавление ролей на сервере:

Настройка сервера лицензирования

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

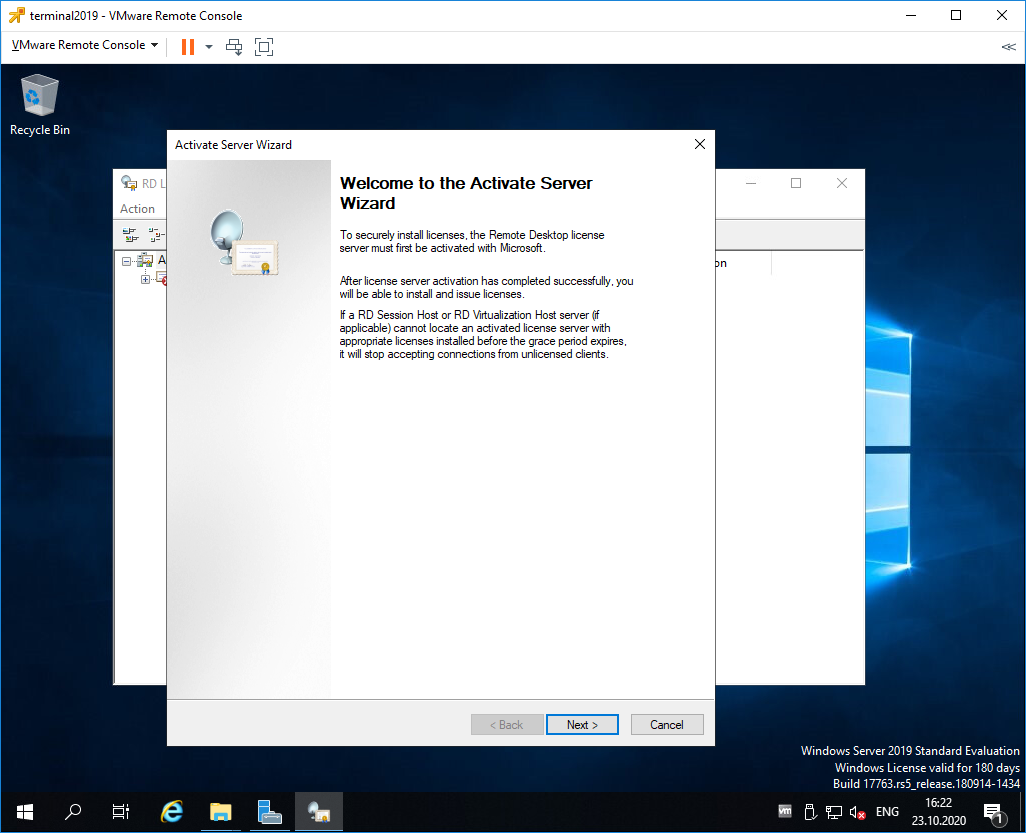

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

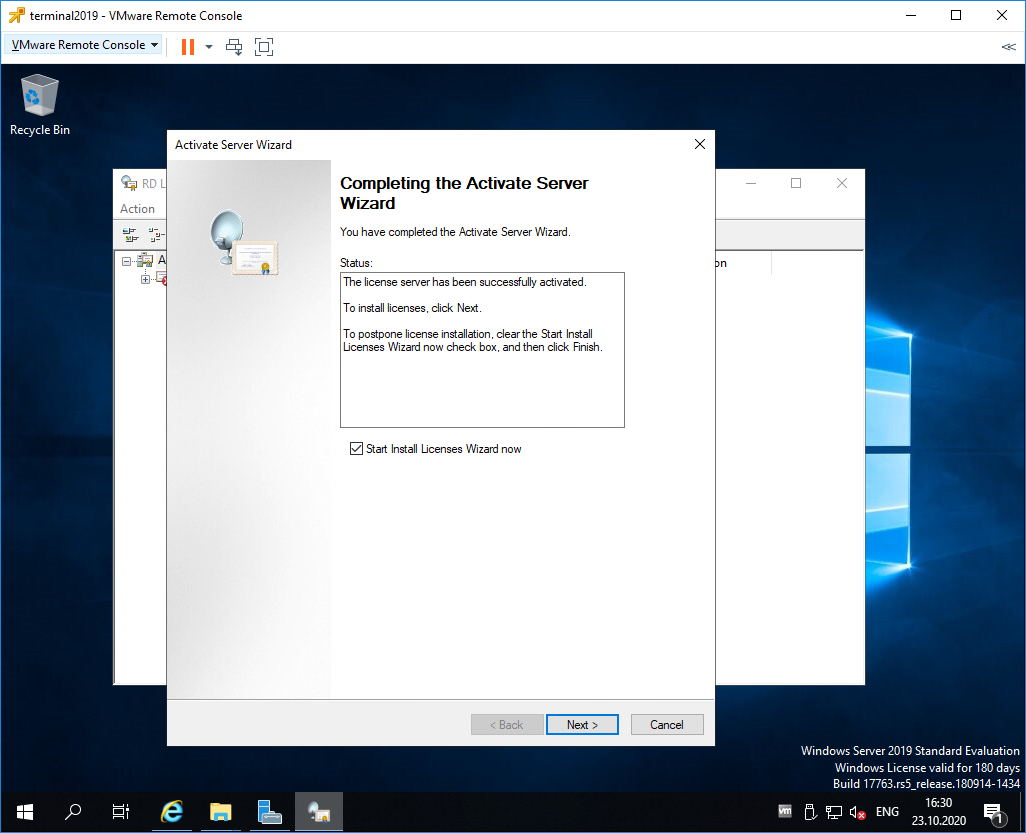

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

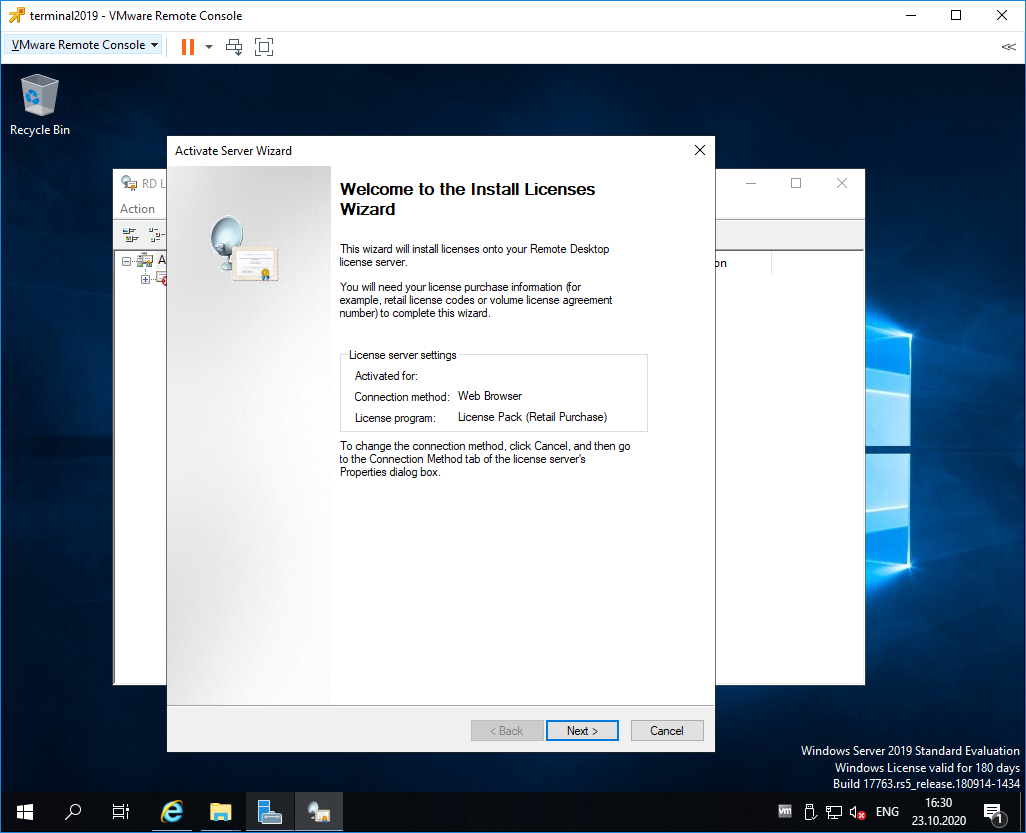

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

Завершаем работу мастера установки лицензий.

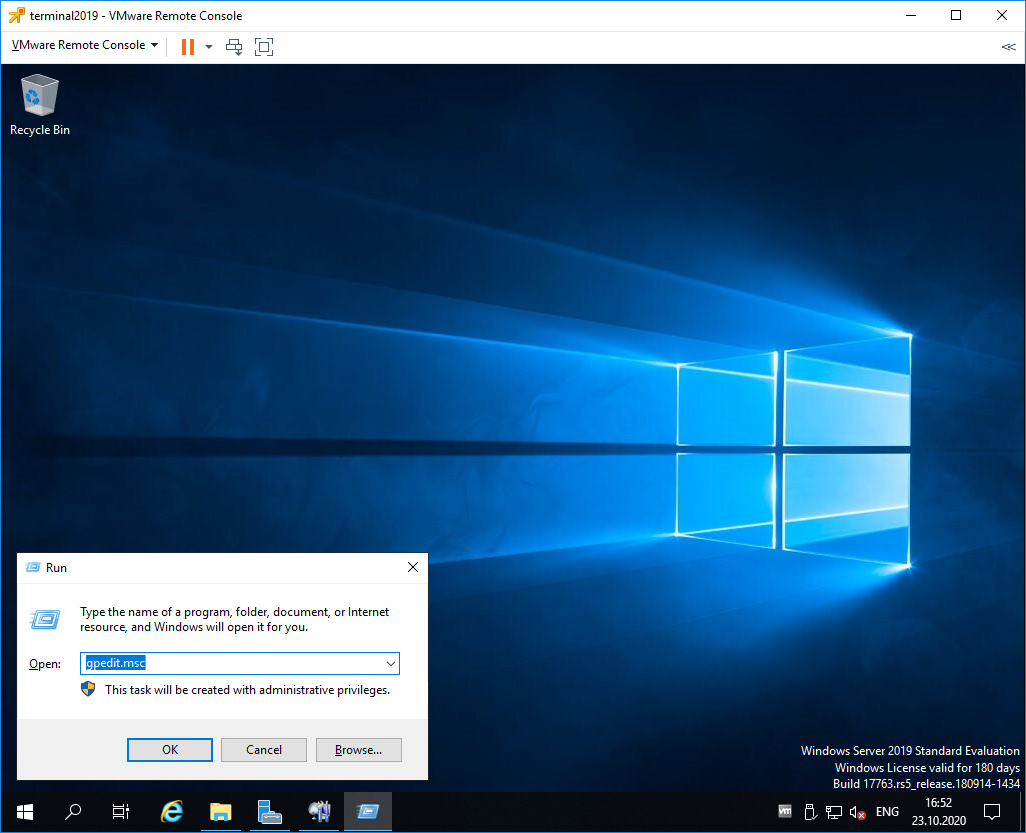

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

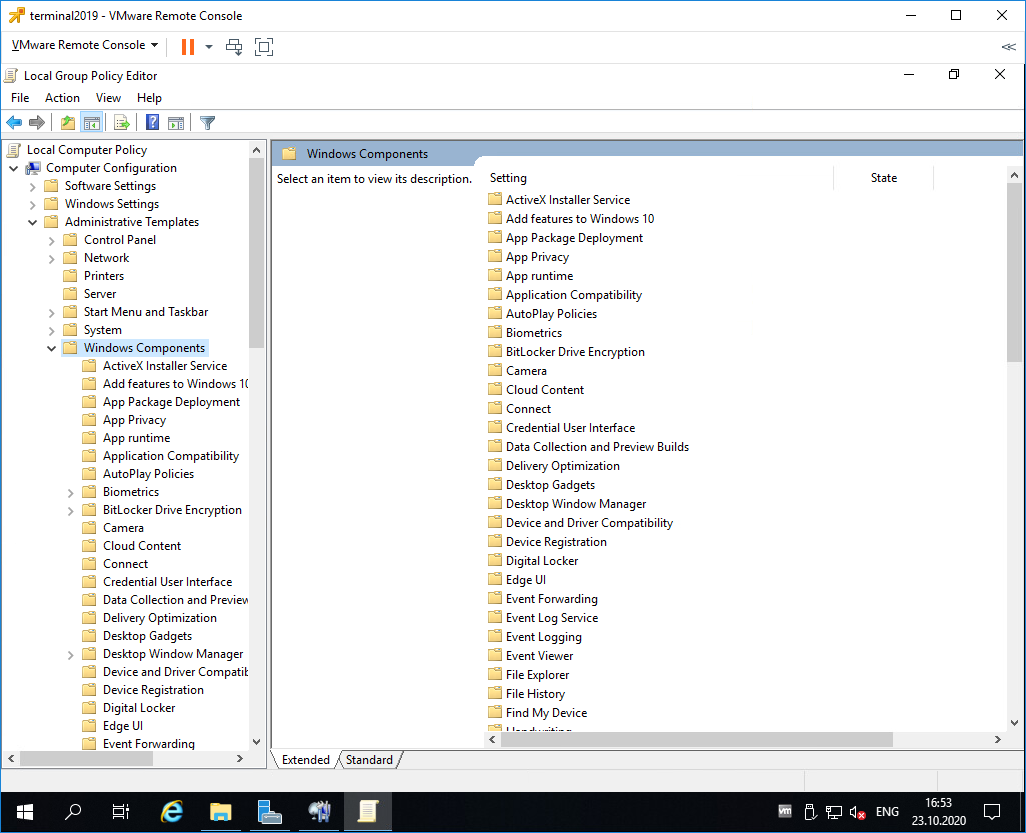

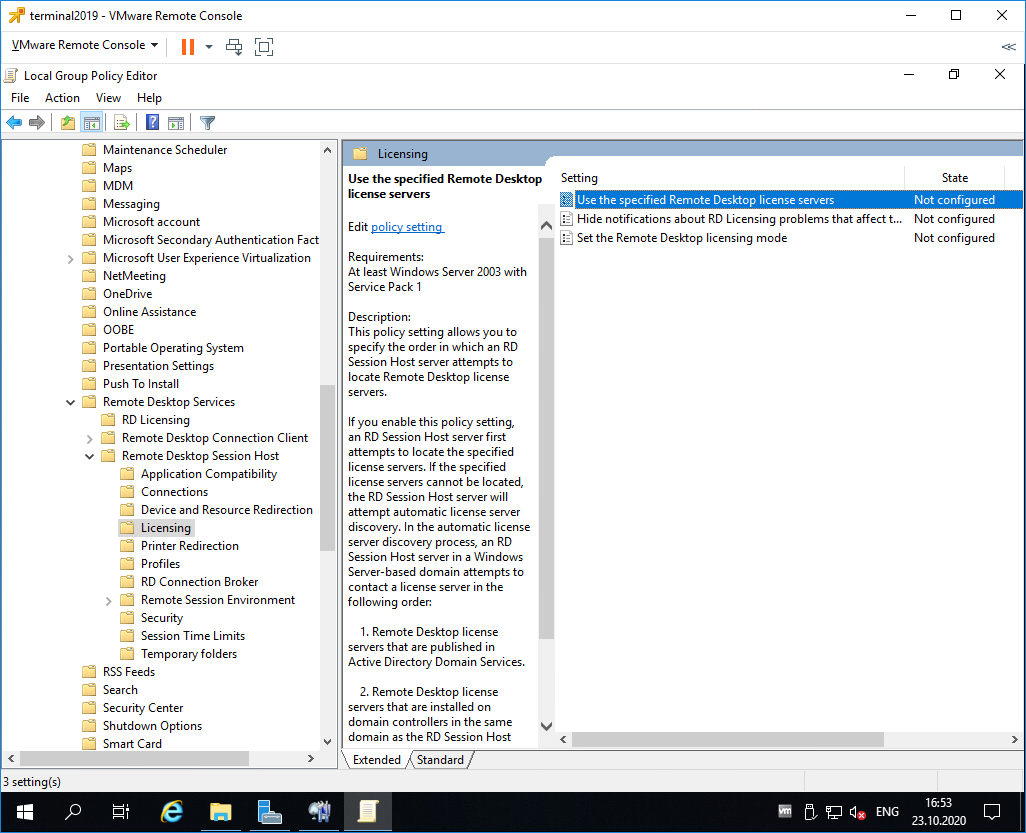

Попадаем в “Редактор локальной групповой политики” В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

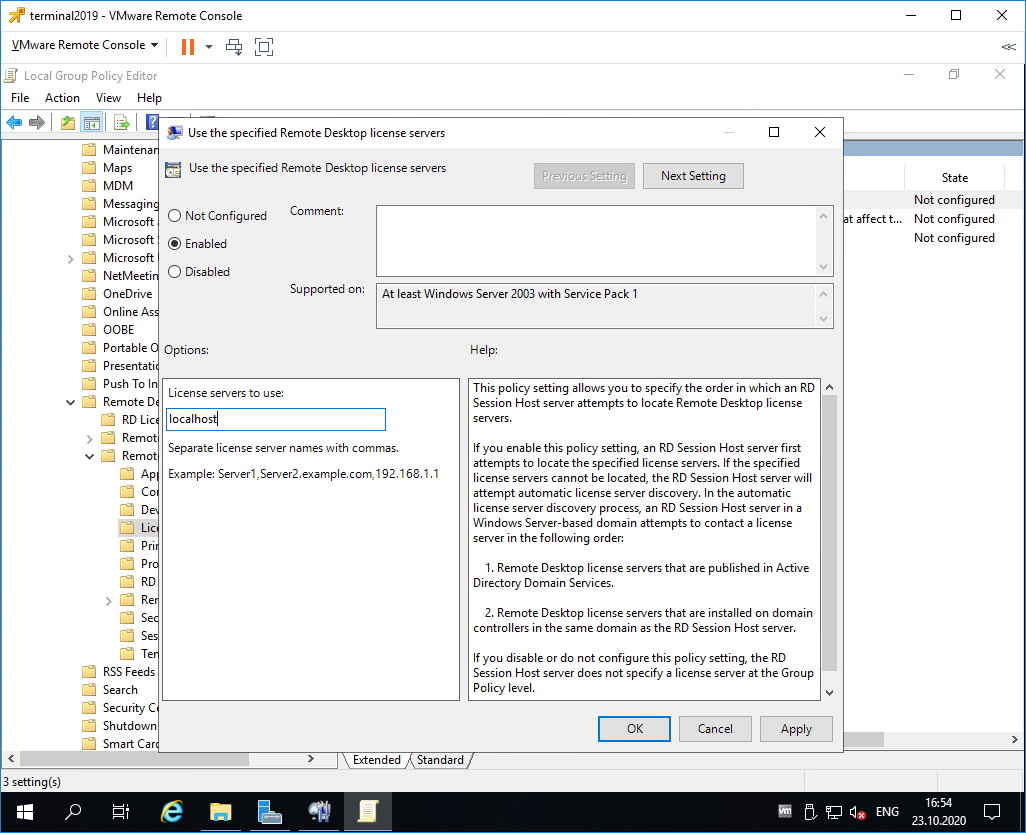

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

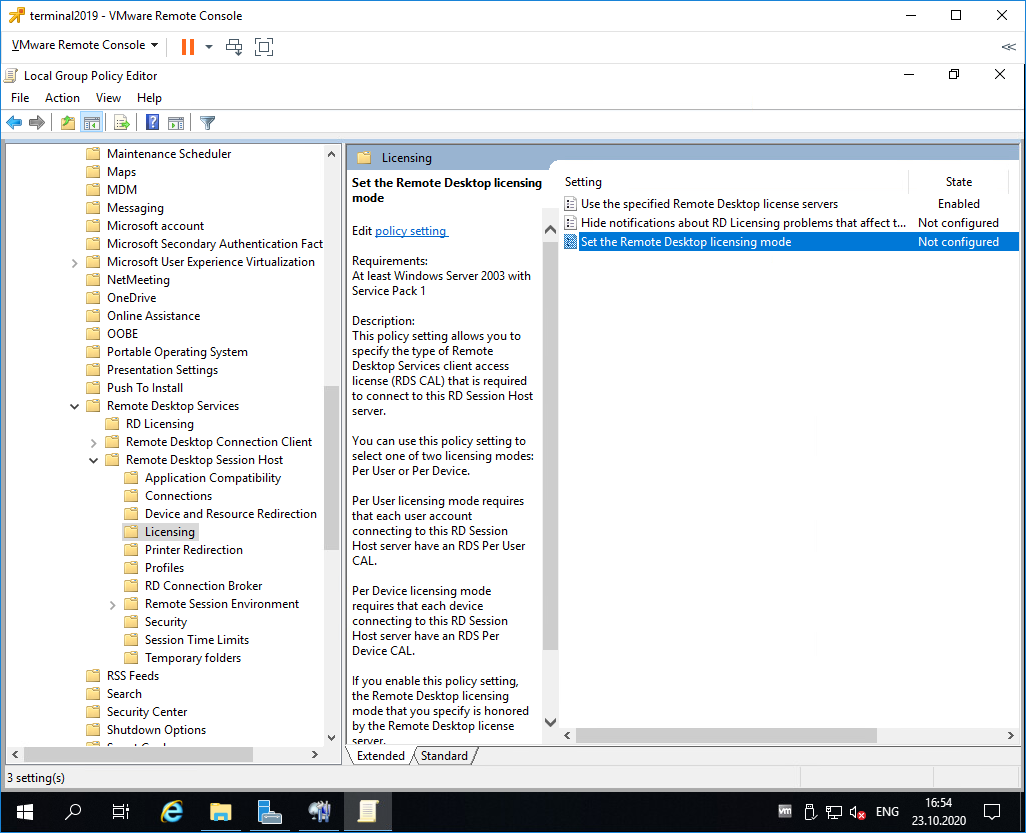

Для второго пункта мы переходи по следующему пути:

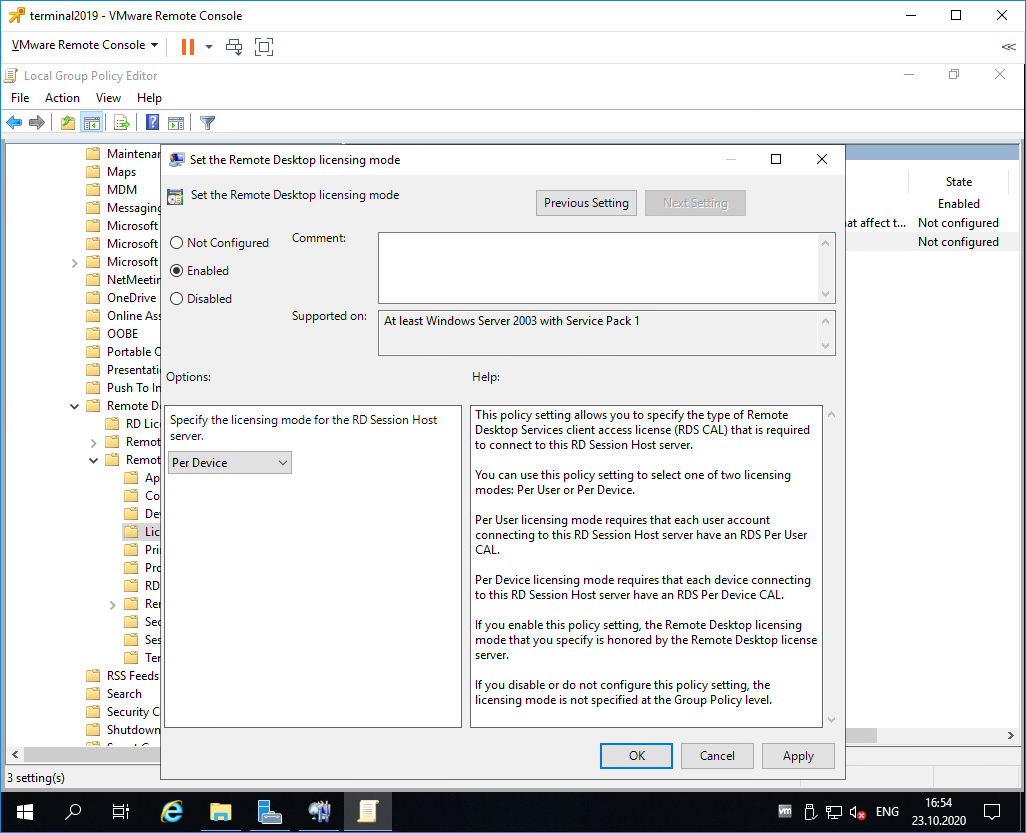

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

По пунктам выбираем следующее:

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS” Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Нажимаем “ОК” и “Подключить”.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Источник

Установка и настройка терминального сервера на Windows Server + Оптимизация настроек для 1С ч.1

Предисловие

Во время поиска решения «как лучше настроить терминальный сервер» для нужд компании, в основном сталкивался с разрозненной информацией по каждой из проблем в отдельности, но единой статьи как настроить от и до так и не нашел. Данный материал является компиляцией различной информации.

Вводные

Настроенный и работающий AD

Наличие файлового сервера (Желательно на основе Windows server)

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Установка служб удаленных рабочих столов

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

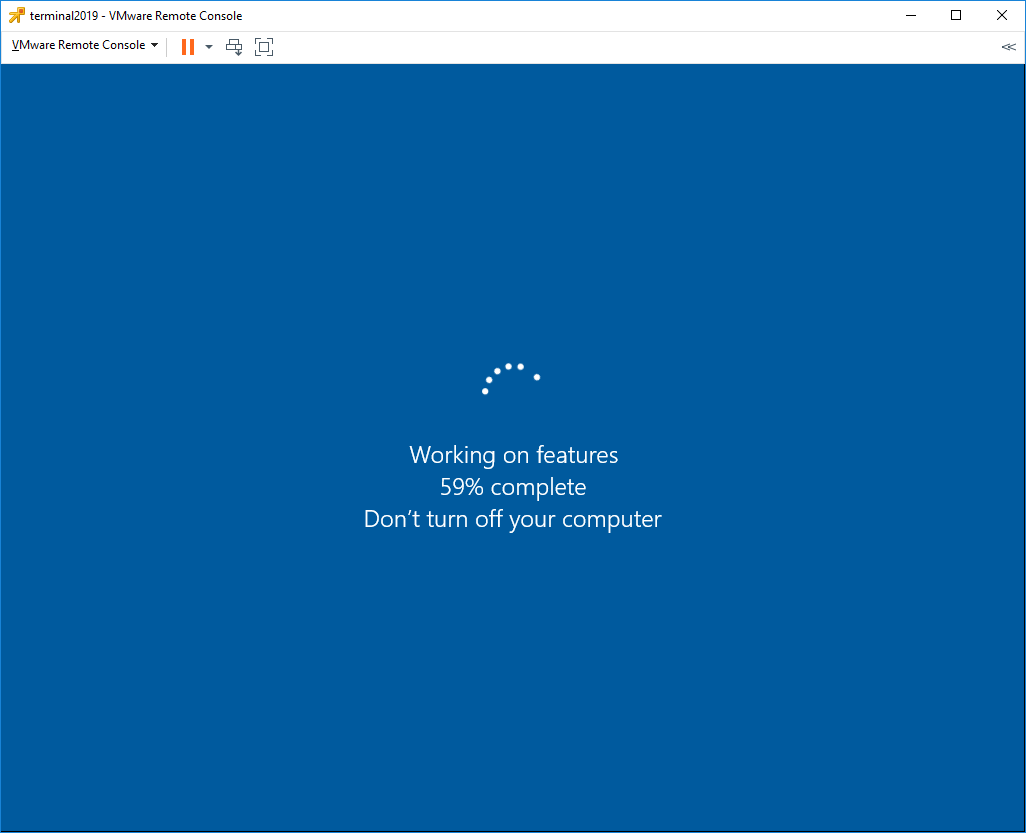

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

Применяем настройки, нажав OK.

Добавление лицензий

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Открываем диспетчер серверов и кликаем по Службы удаленных рабочих столов

Выбираем ранее созданную коллекцию сеансов, далее в разделе Свойства открываем меню Задачи > изменить свойства

В открывшемся окне в разделе Сеанс устанавливаем ограничения, их следует выбирать опираясь на особенности работы сотрудников для которых выполняется настройка сервера

Диски профилей пользователей + миграция профилей

Одной из задач при настройке терминального сервера является организация хранения данных пользователей работающих на нем.

1-й способ

Во многих компаниях используется миграция профилей пользователей. Это дает возможность перенести место хранения данных на специально выделенное место для данных задач. данный способ позволяет перемещать все персональные каталоги пользователя (Документы, Загрузки, Рабочий стол и др.)

Но не позволяет перемещать

В результате чего, в процессе работы терминального сервера происходит «захламление» реестра сервера, и крайне осложняет перенос конфигурации пользователя.

2-й способ

Использовать Диски профилей пользователя

Проблемой данного метода является сложность изменения размера дискового пространства выделенного пользователю, и вносит изменение в конфигурацию оборудования сервера, что вызывает проблемы с лицензиями 1С, но об это будет дальше.

3-й способ

Скомбинировать лучшее из первых 2х методов. а именно.

Активируем Диски профилей пользователя, но данные каталогов пользователя перемещаем на файловый сервер.

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя.

Источник

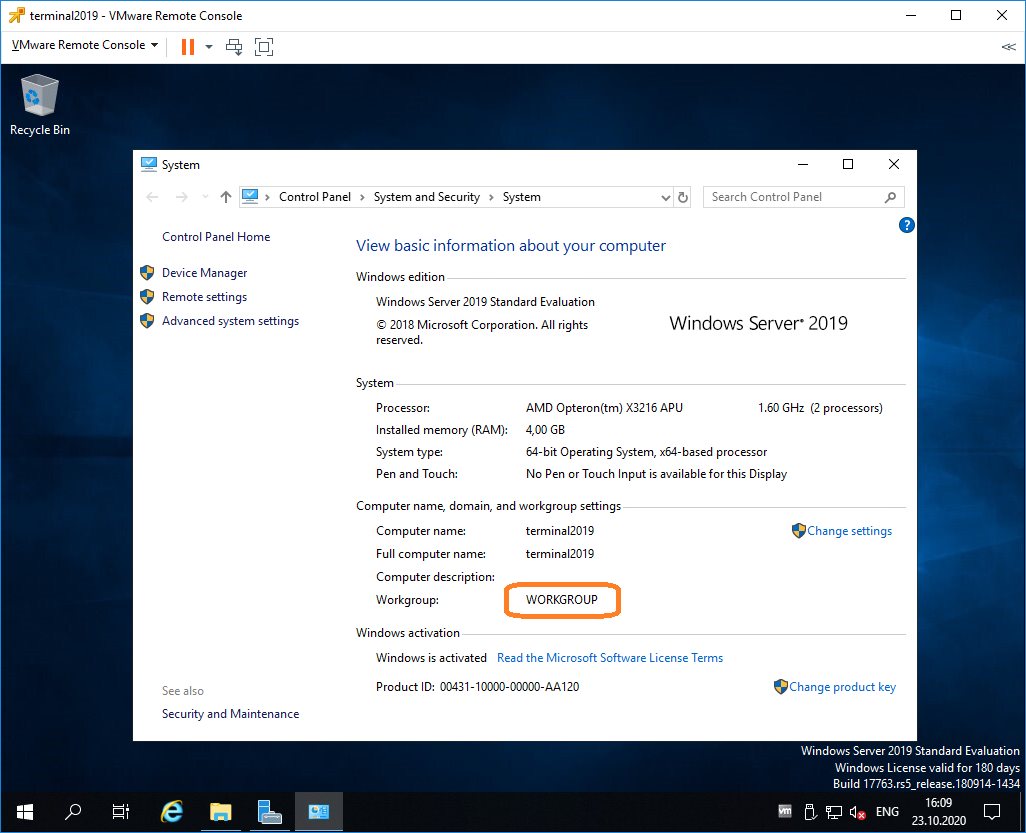

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

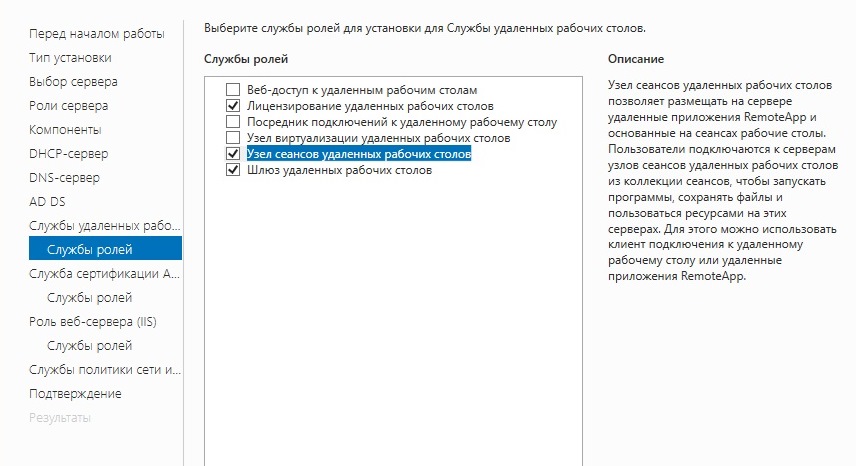

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

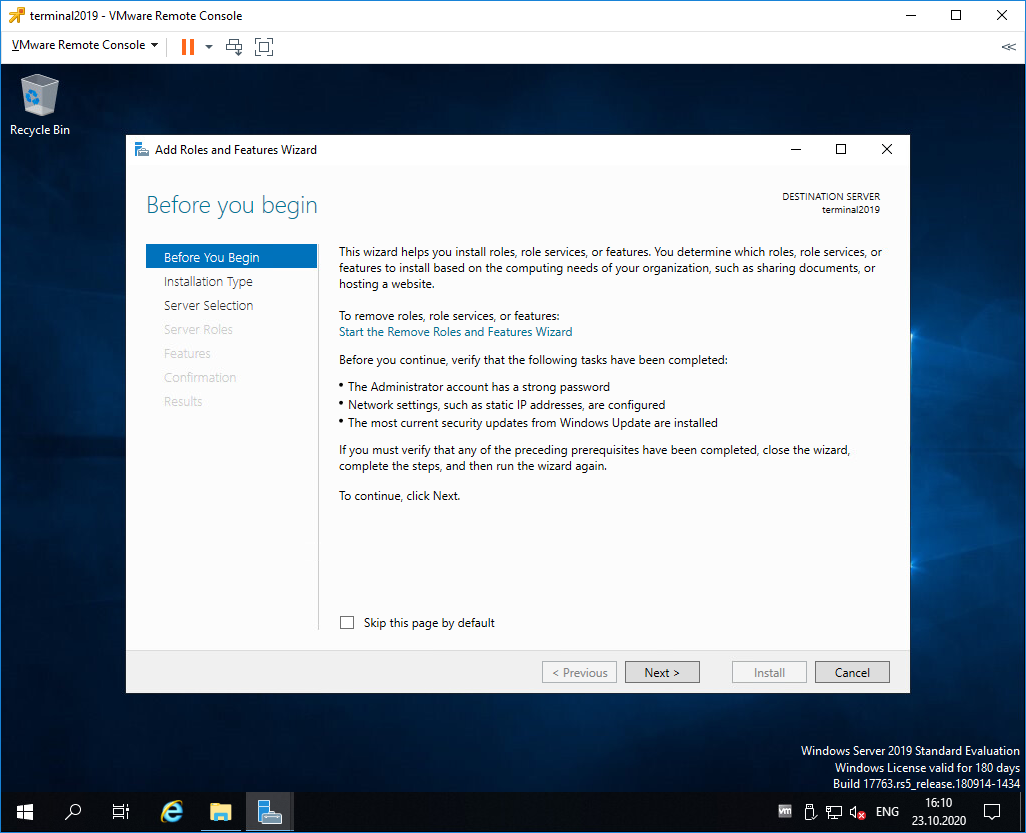

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

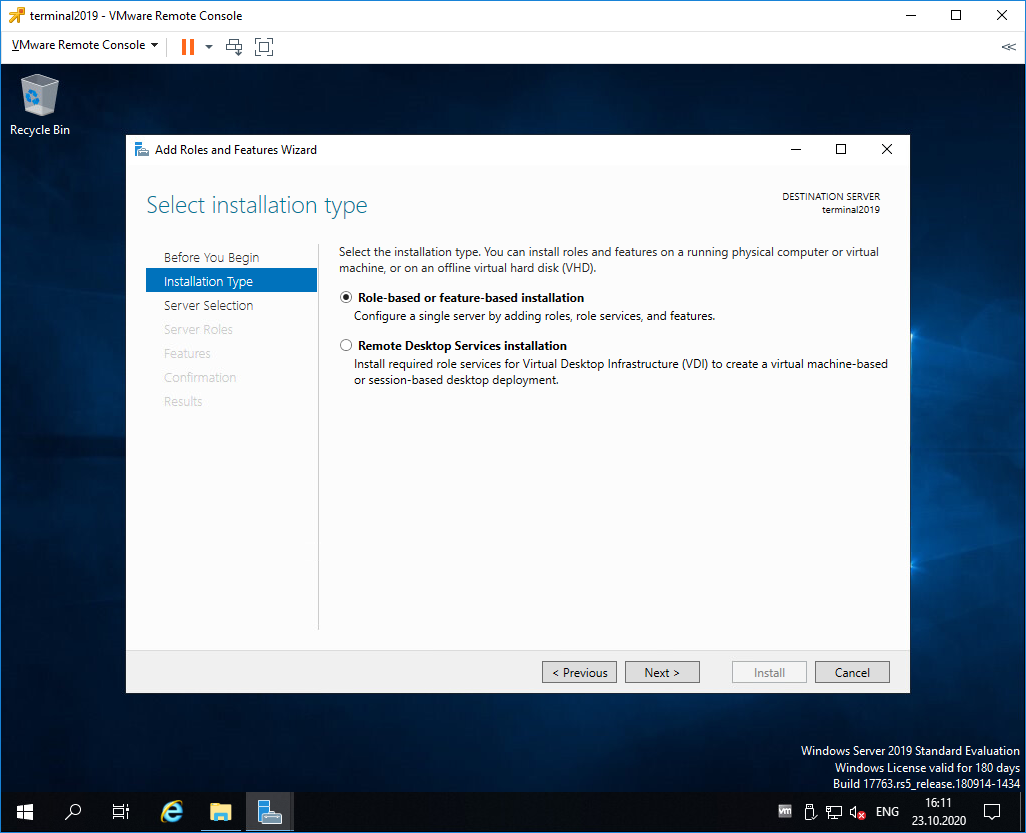

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

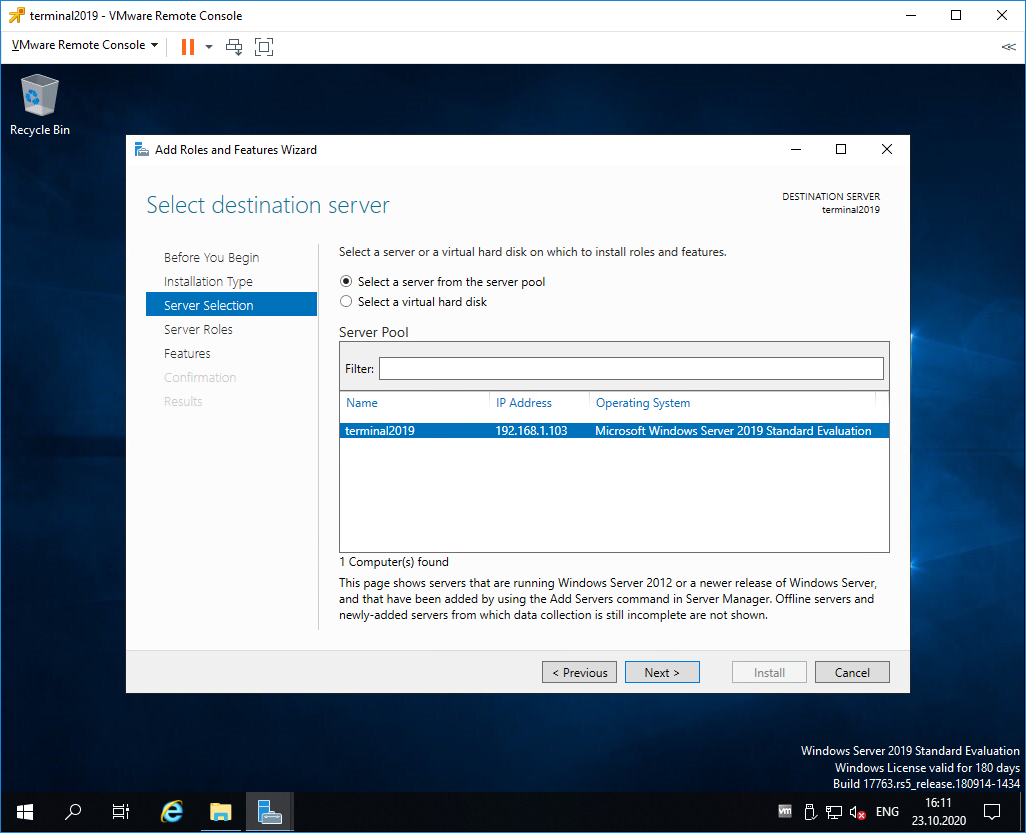

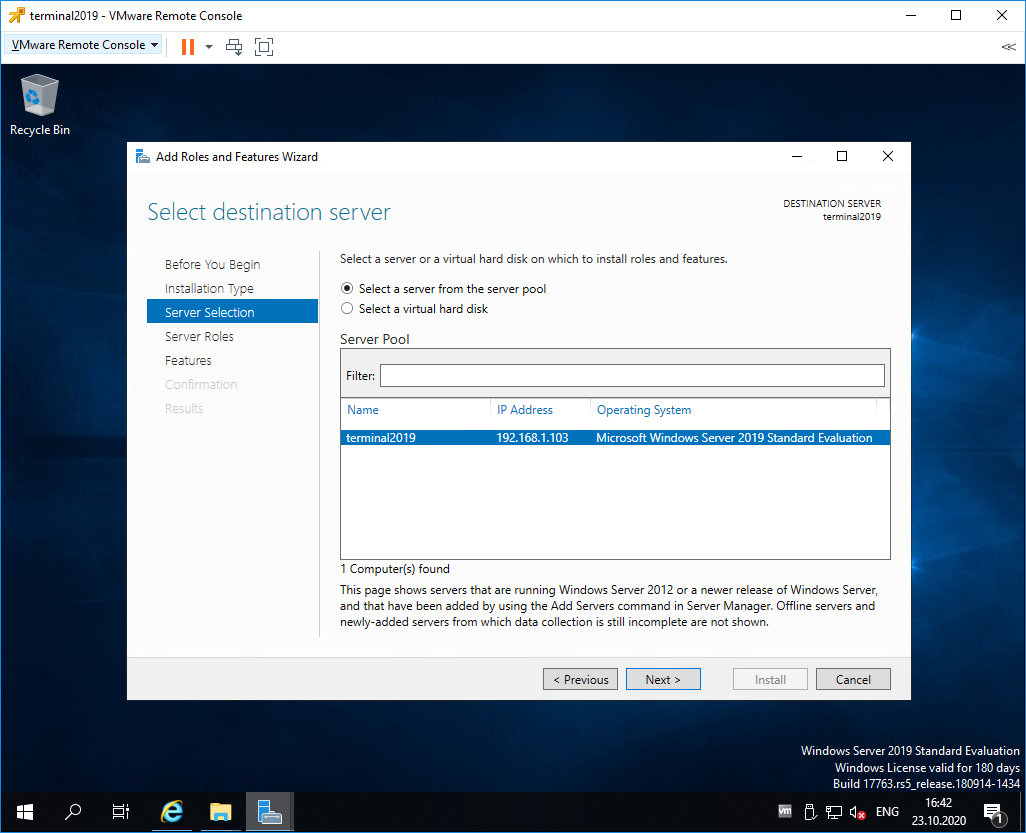

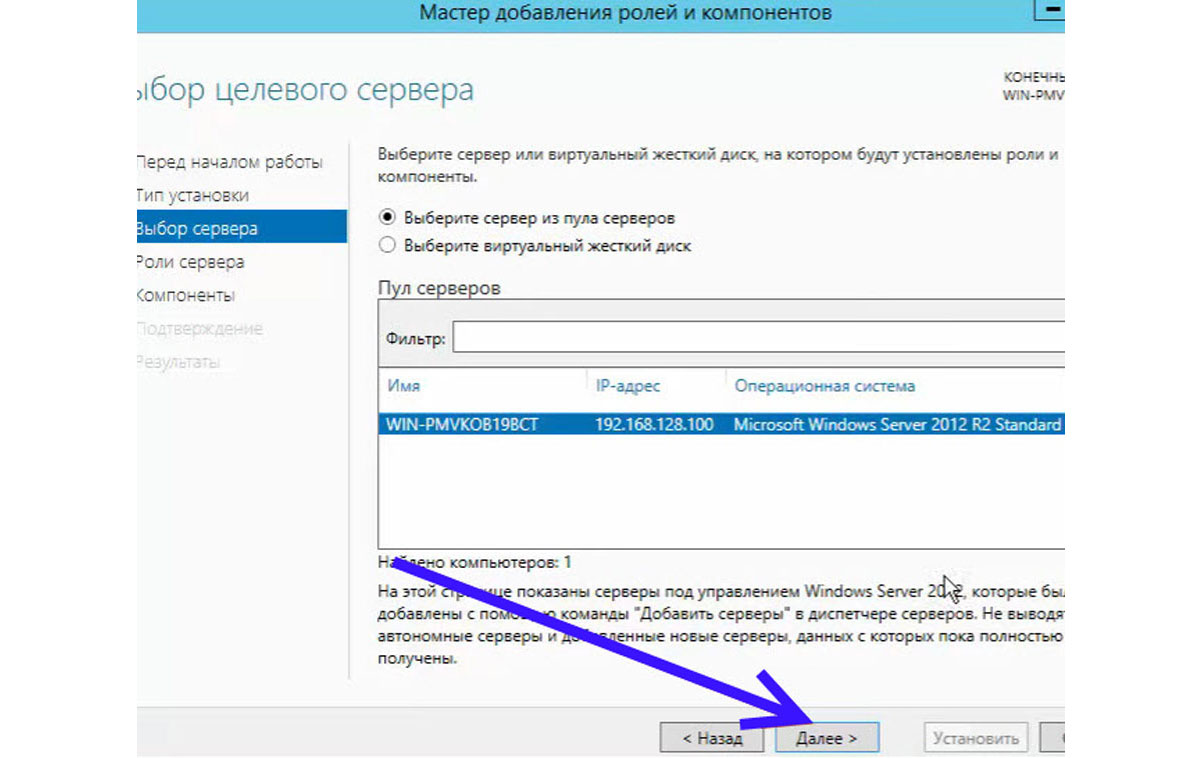

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

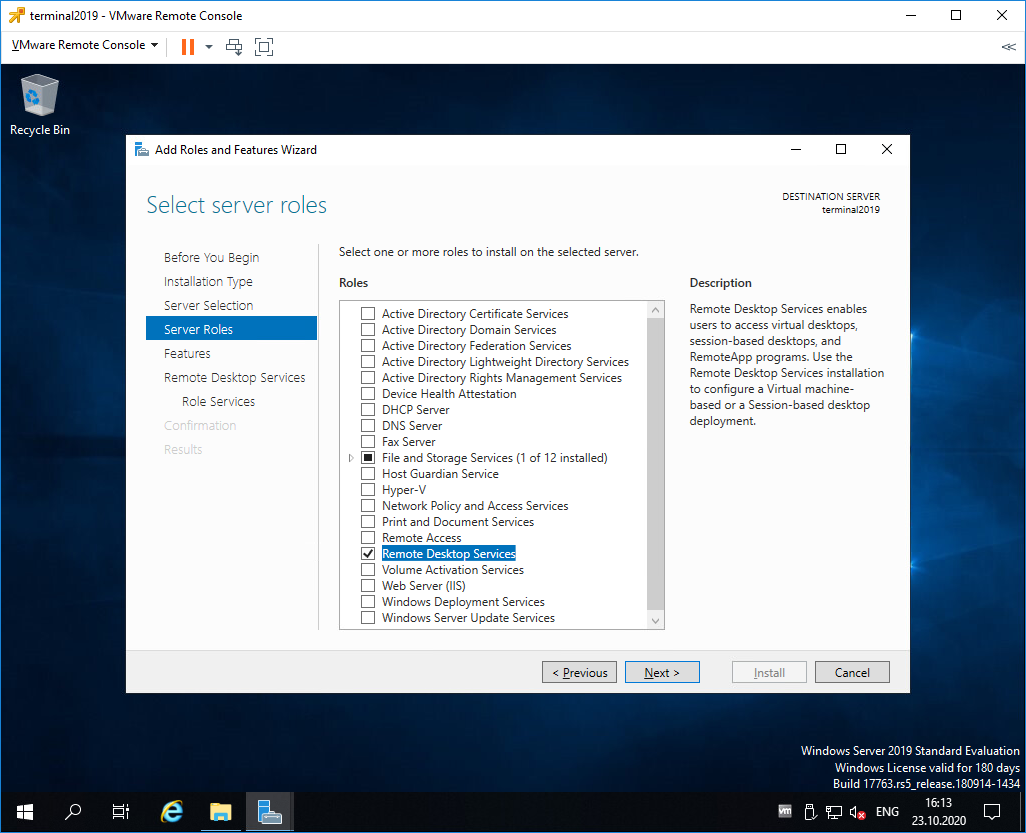

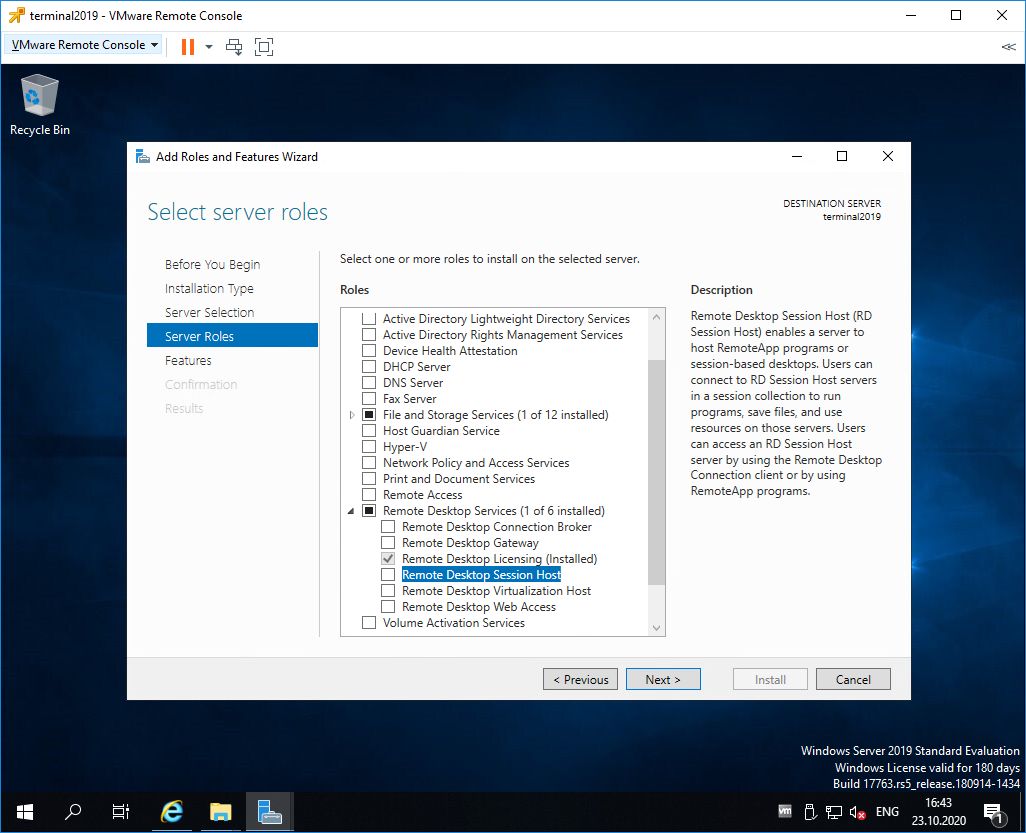

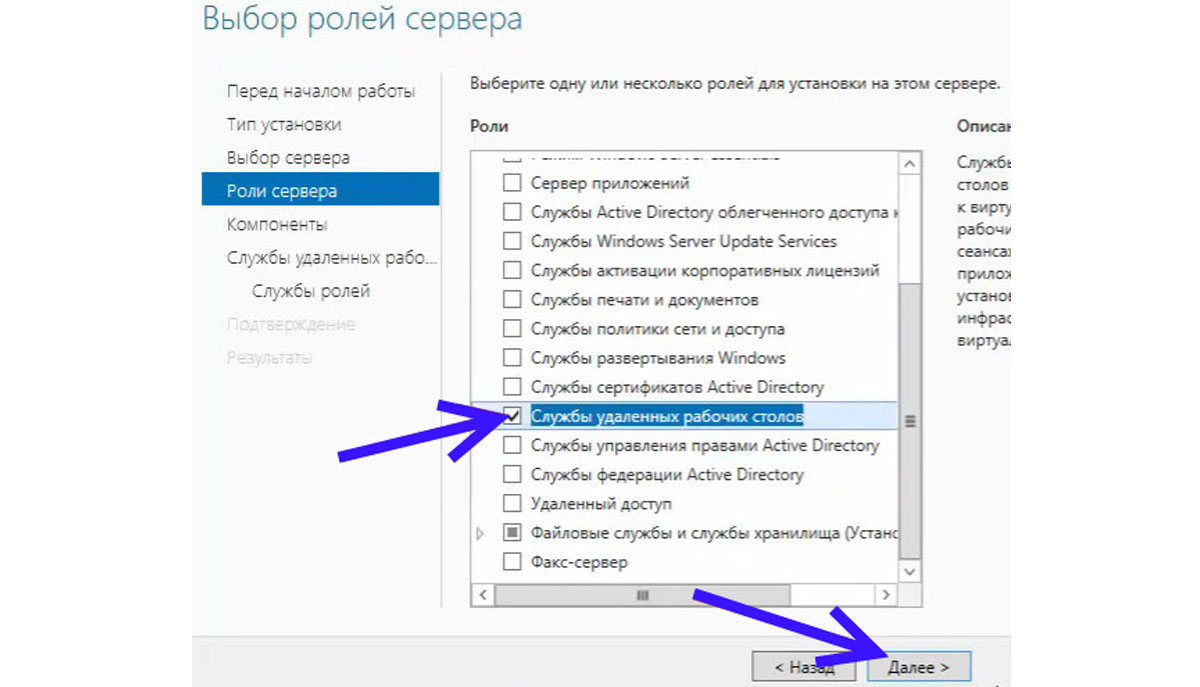

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

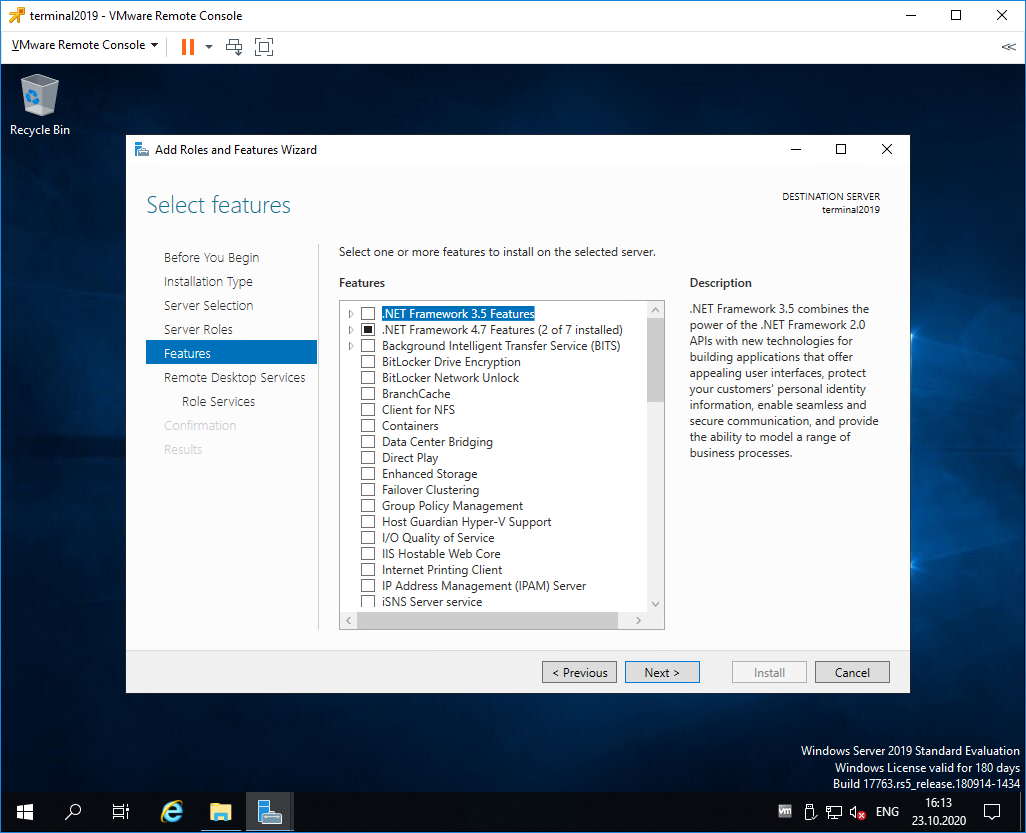

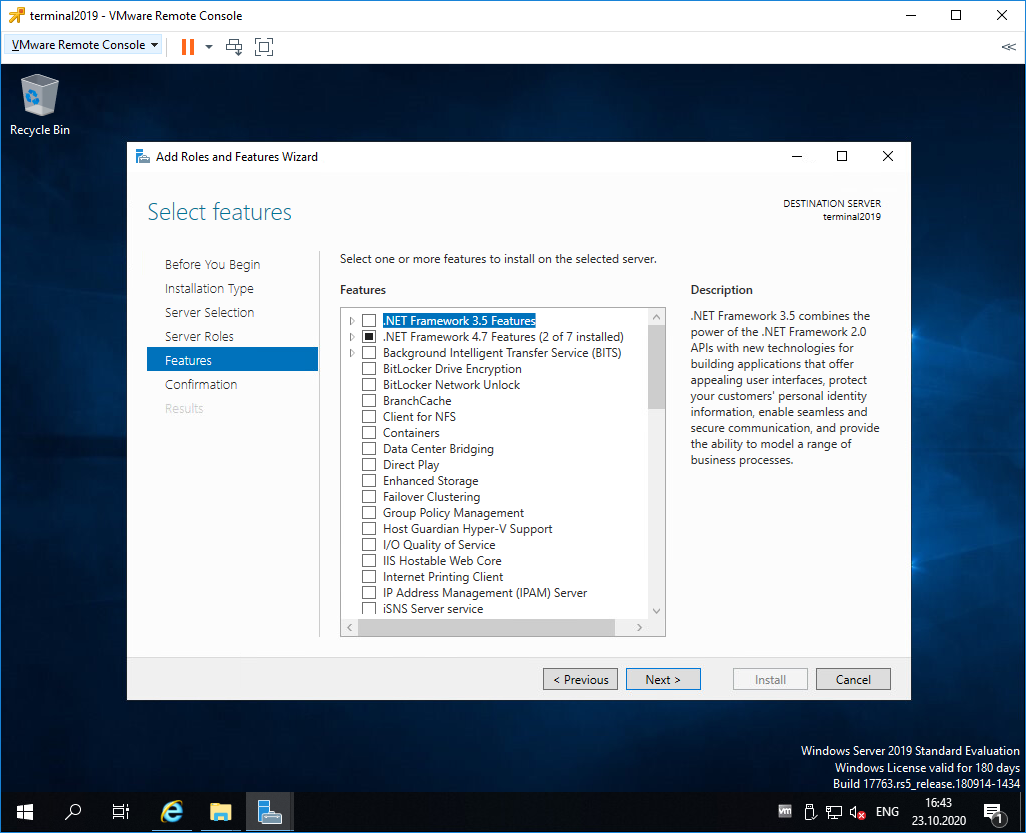

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

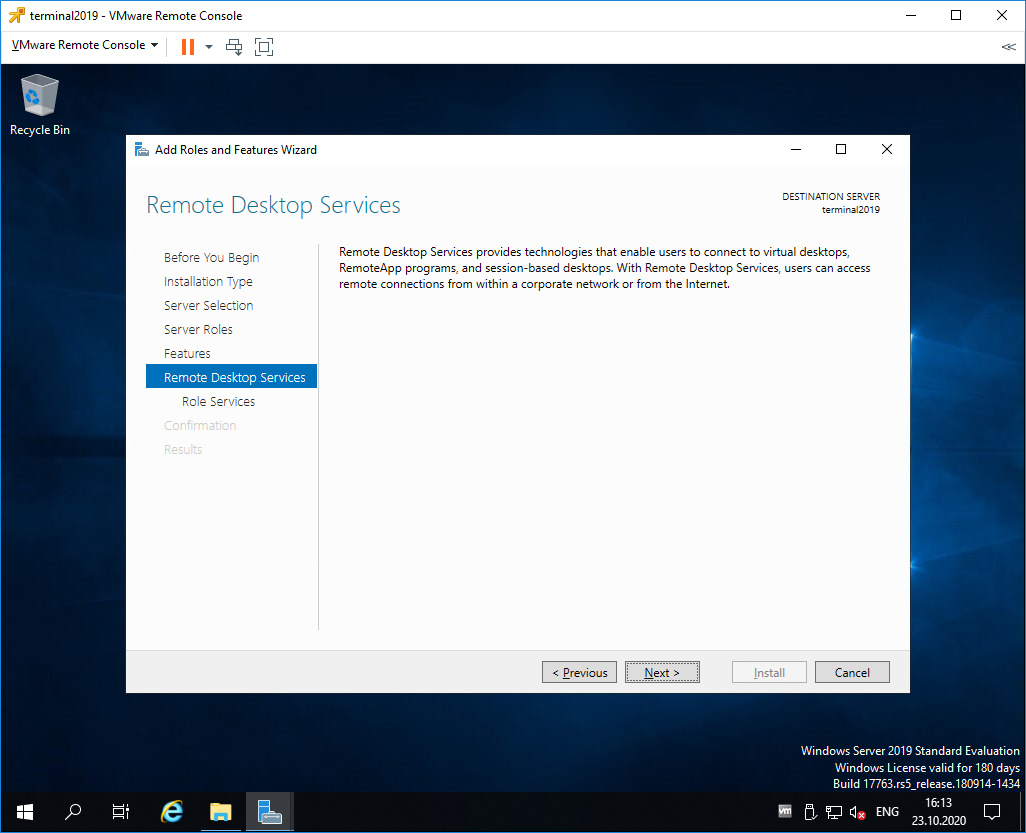

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

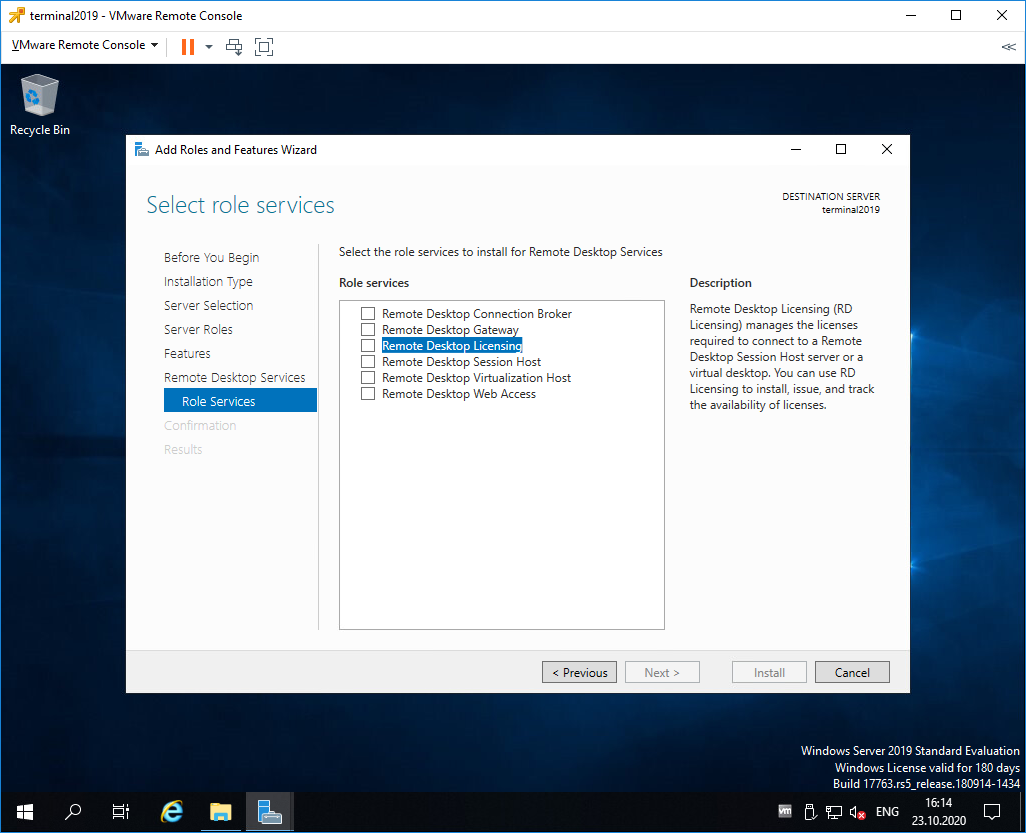

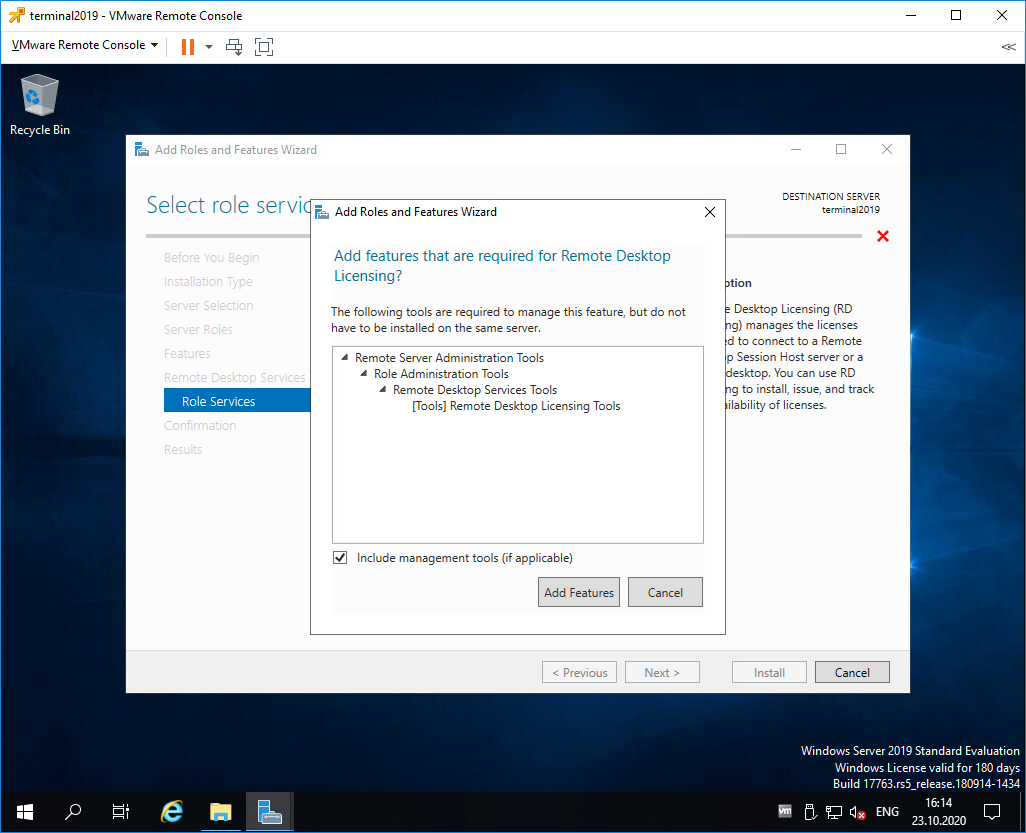

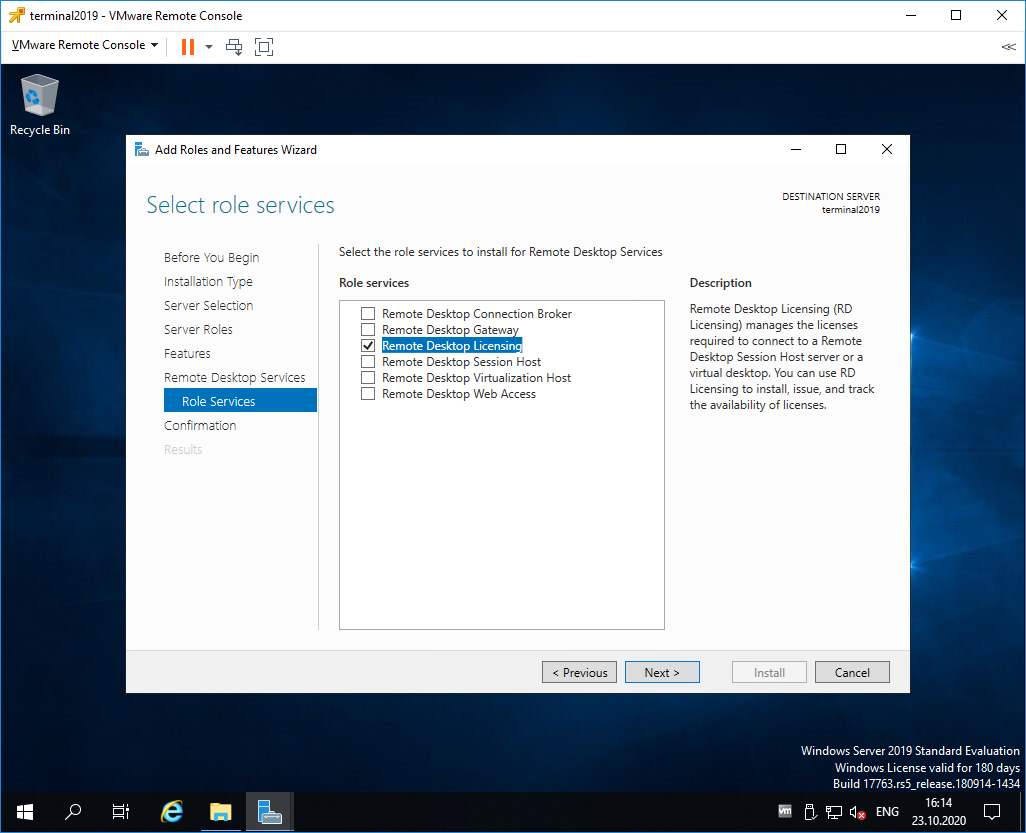

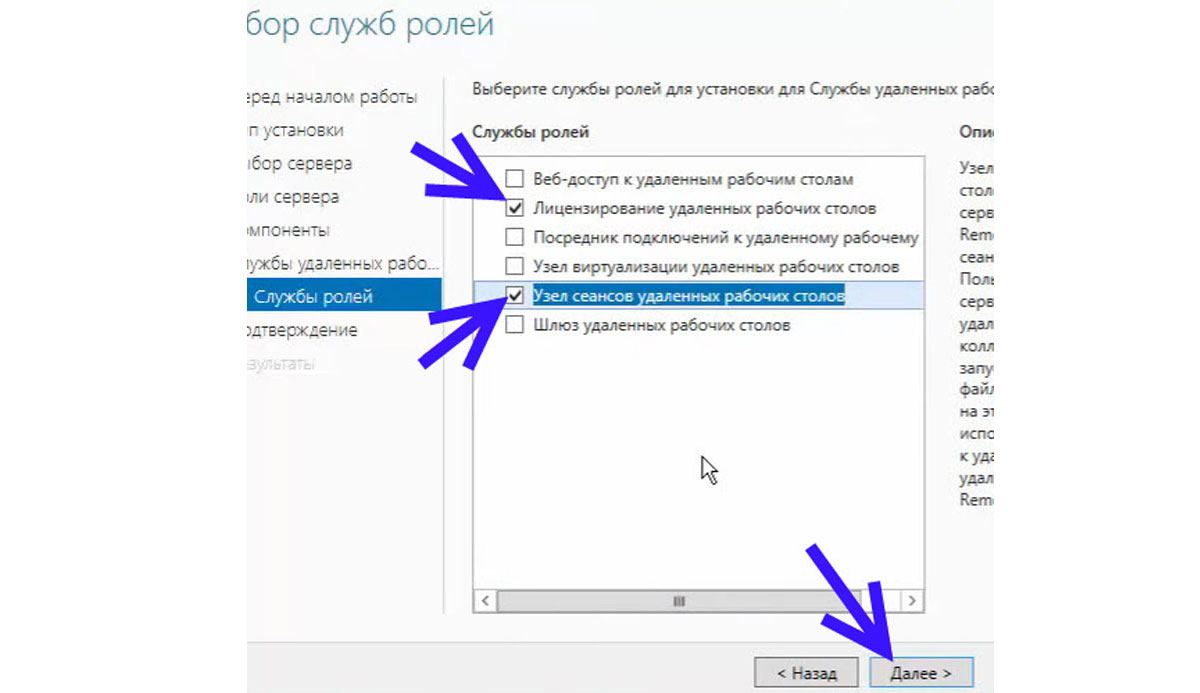

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

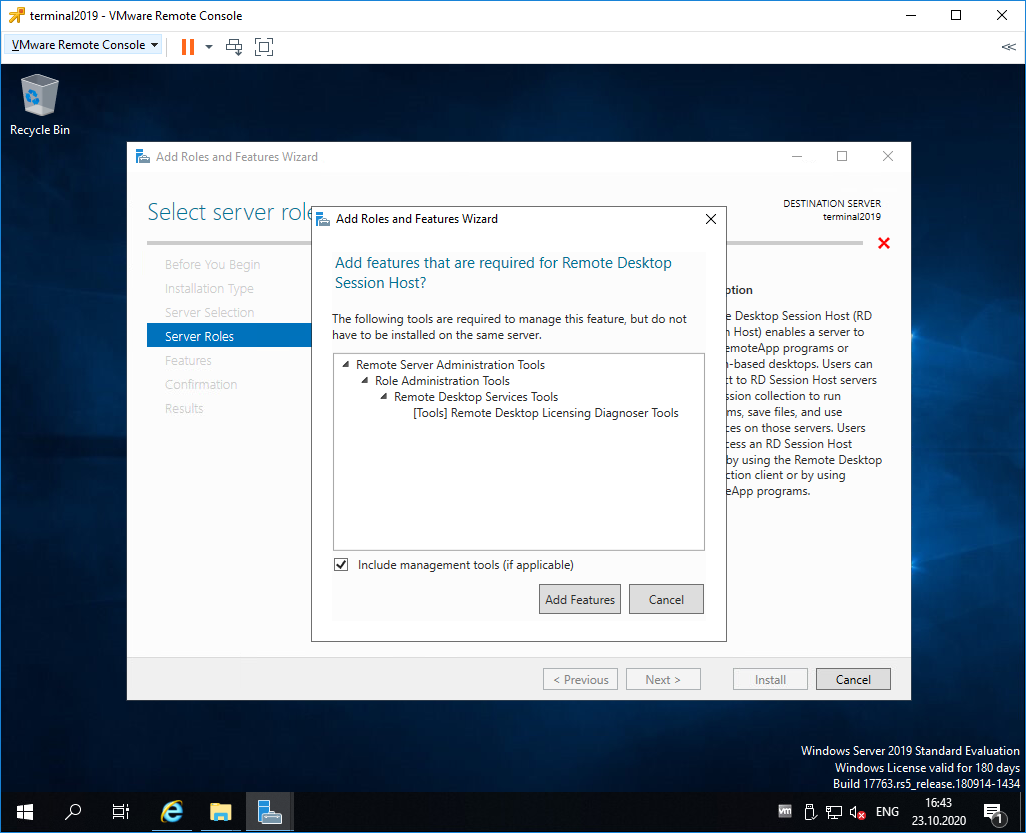

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

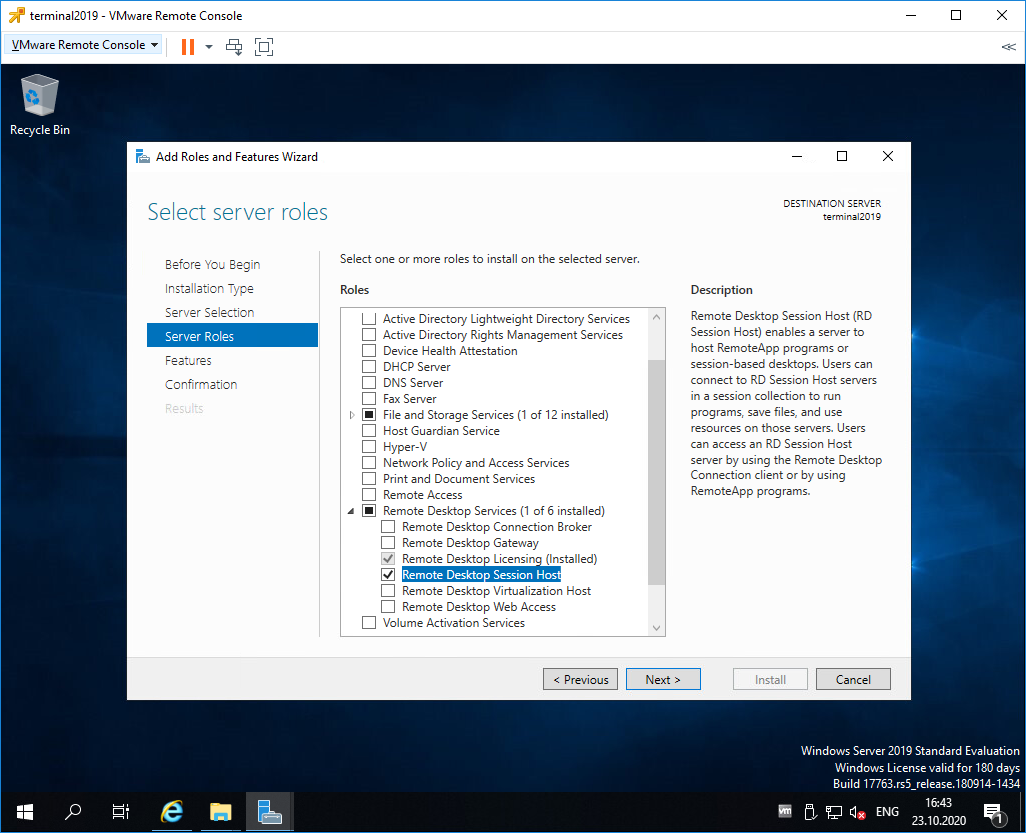

Remote Desktop Licensing выделено галкой, Next.

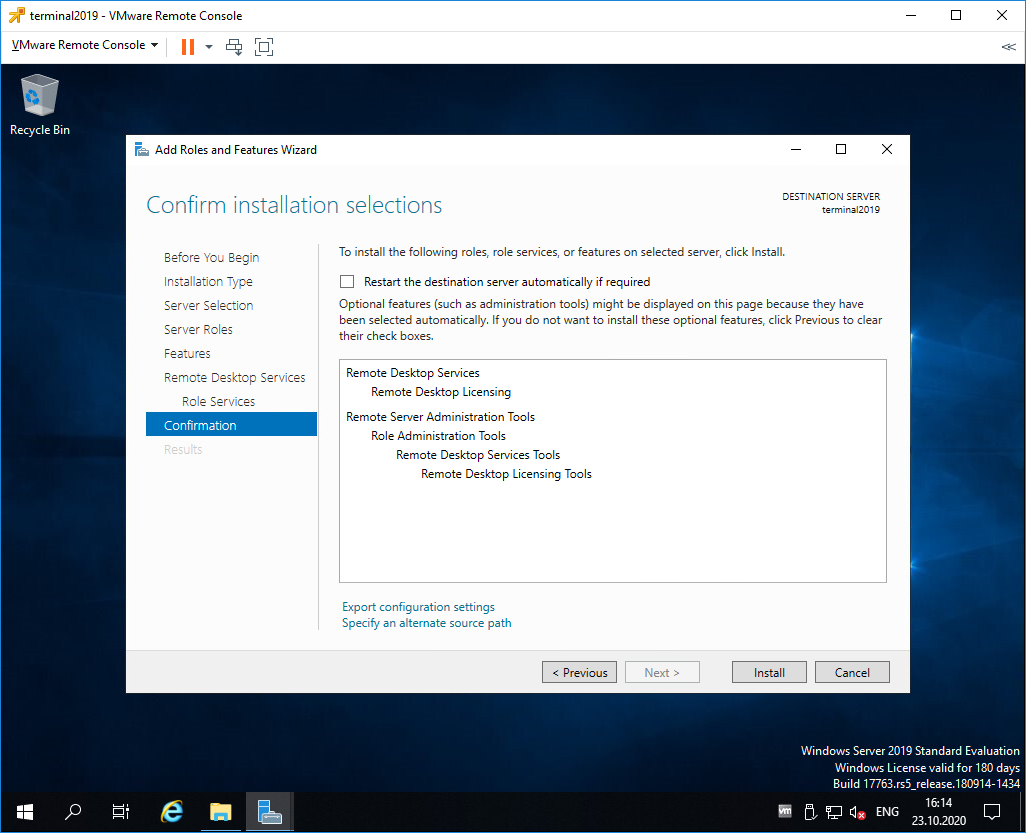

Попадаем в раздел Confirmation. Install.

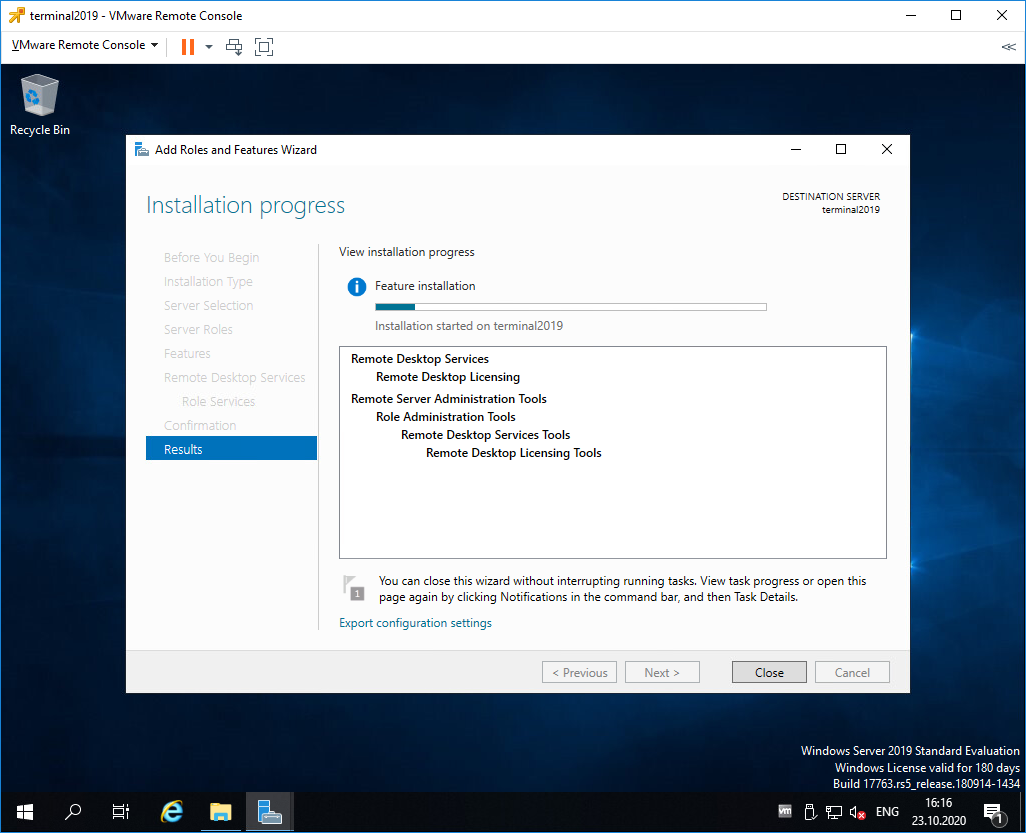

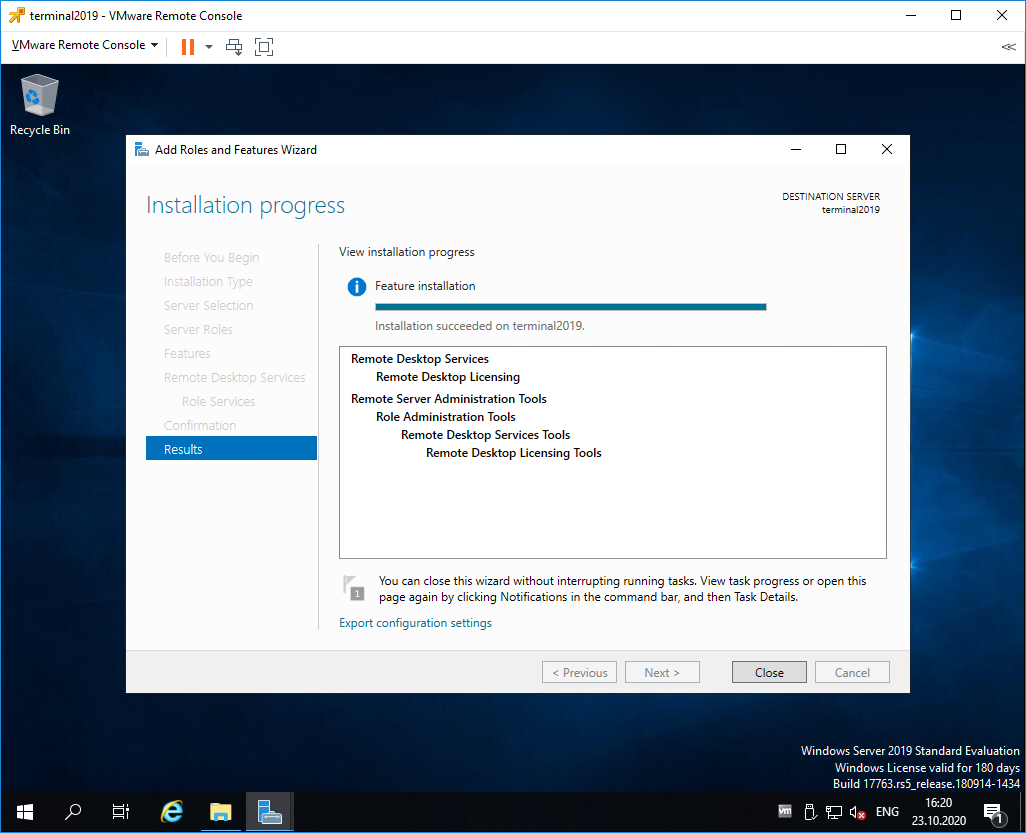

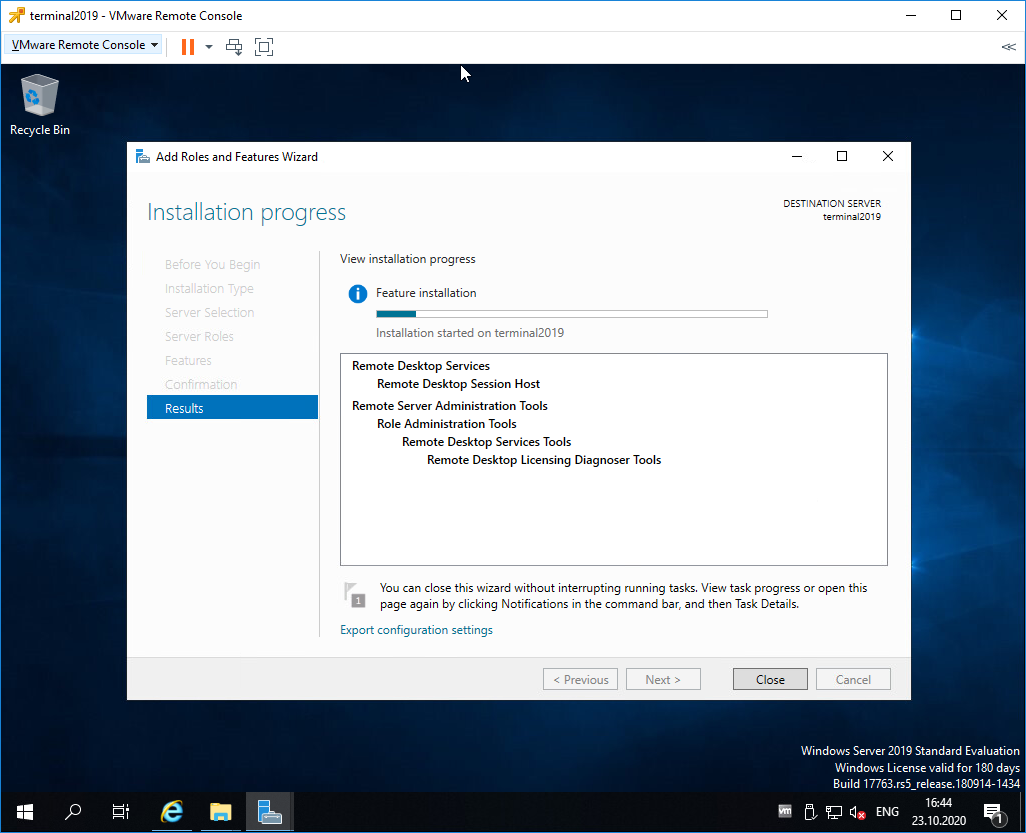

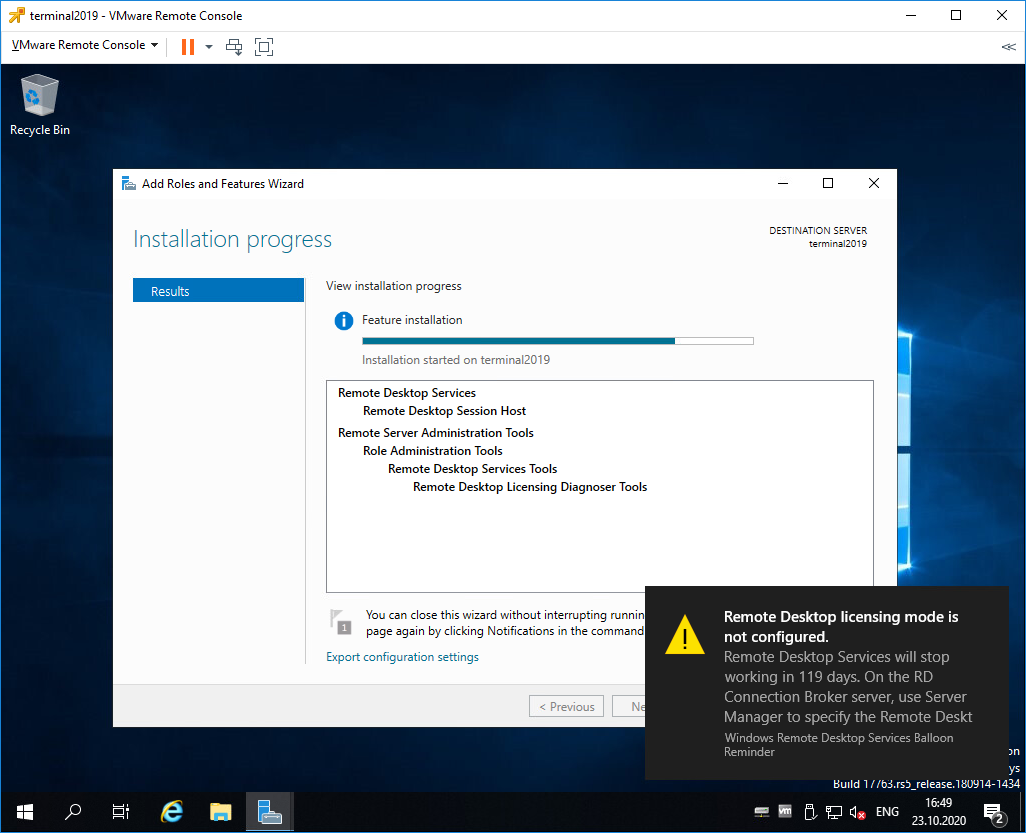

Начинается установка роли.

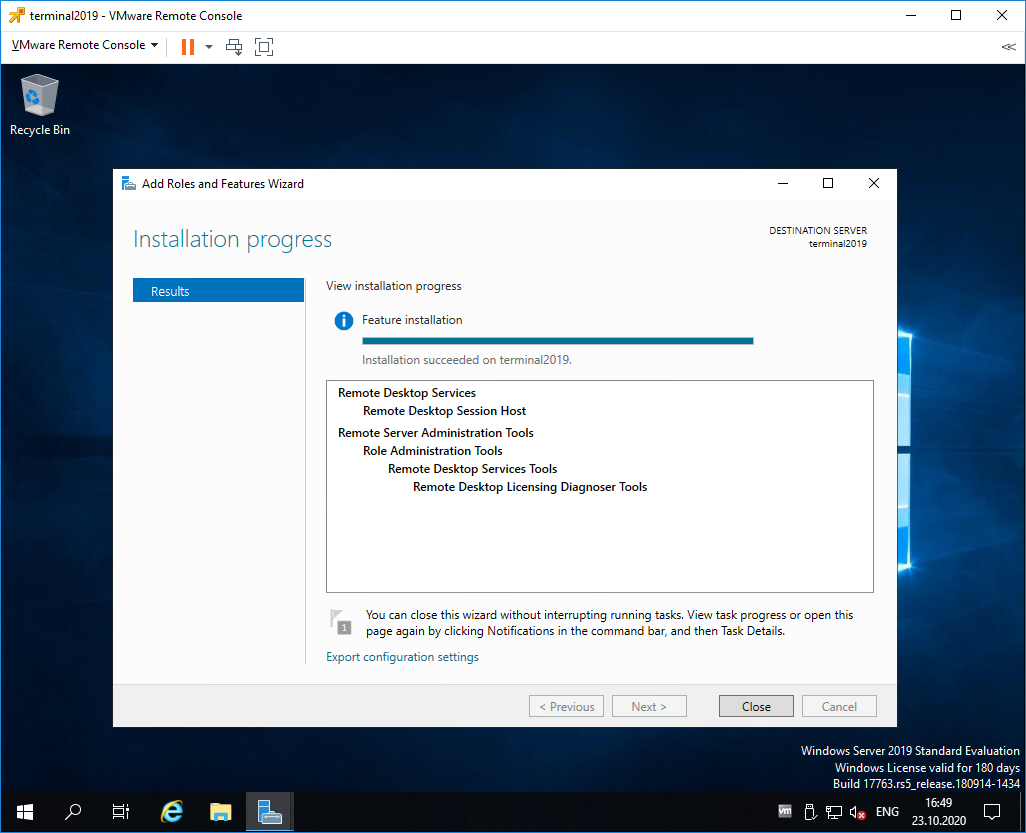

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

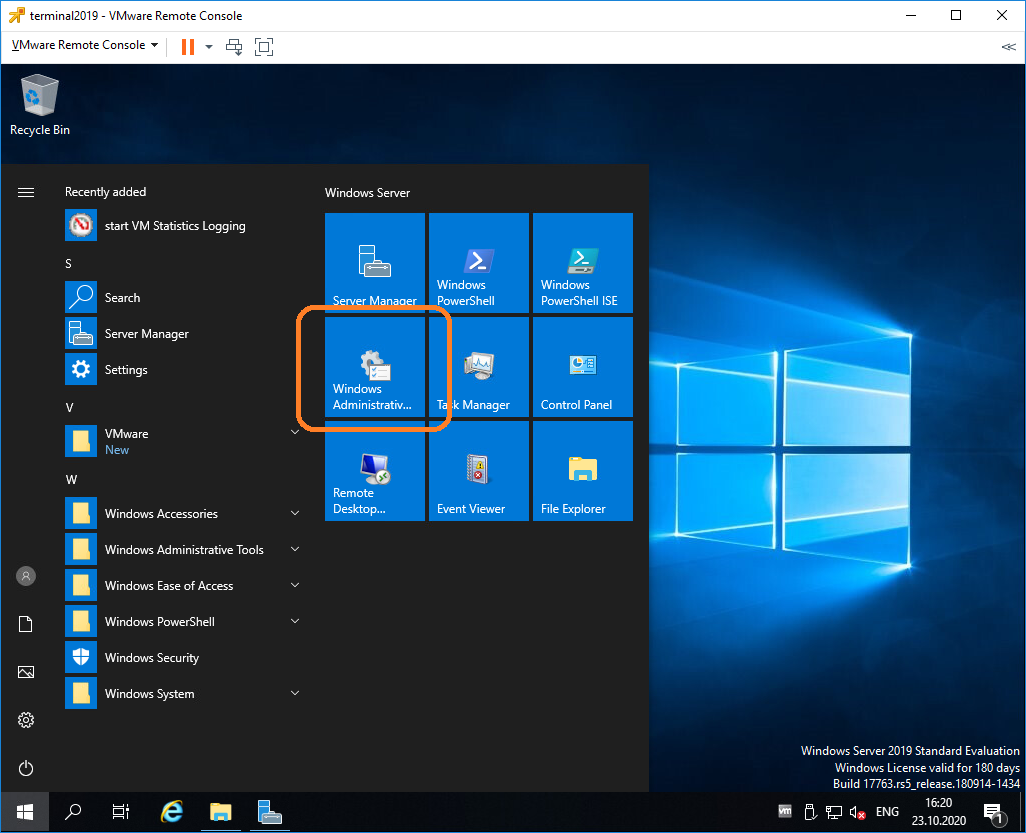

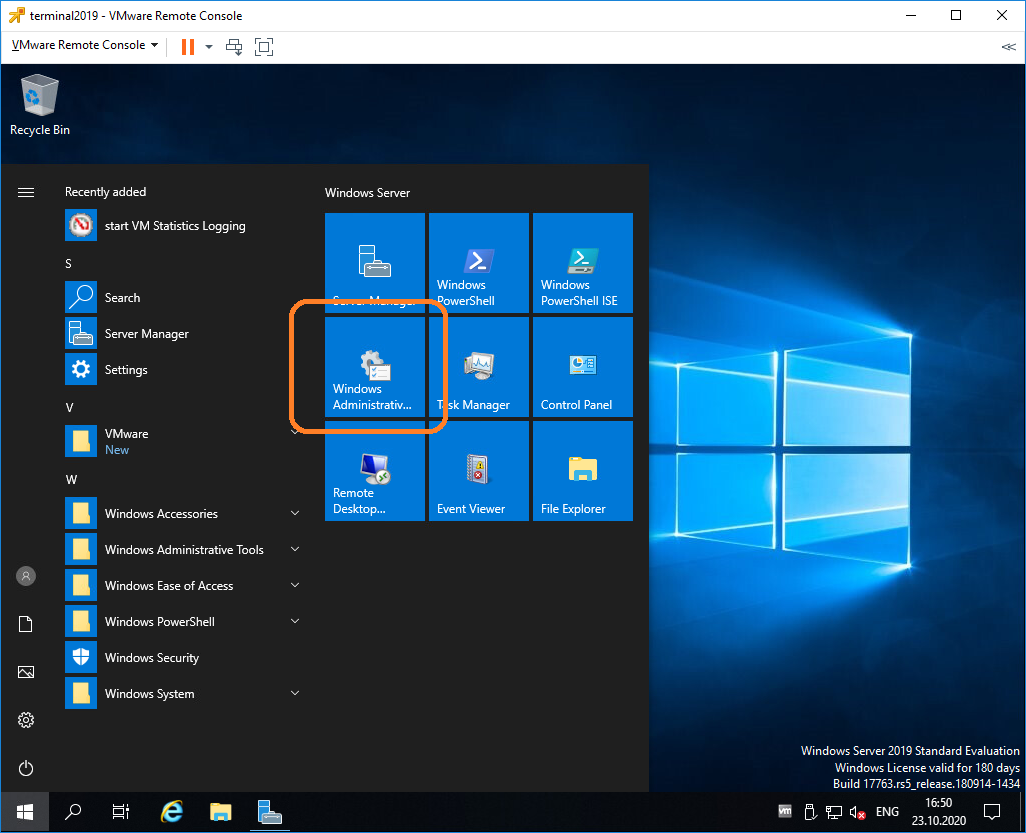

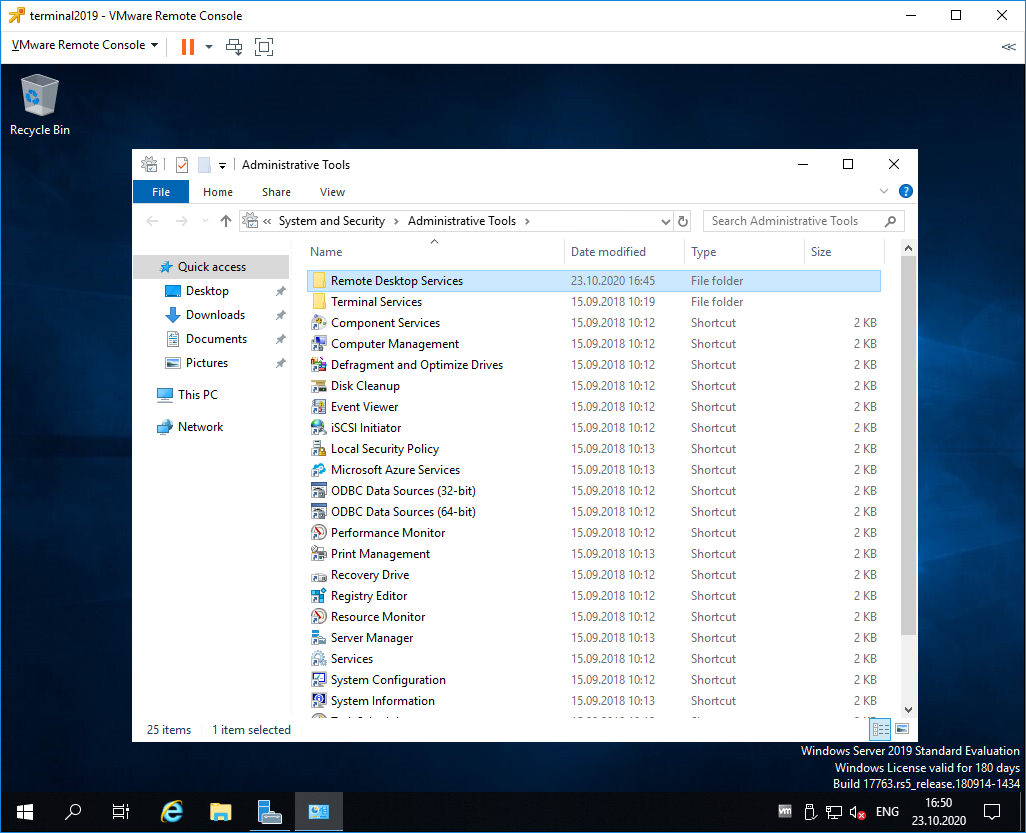

Открываем Windows Administrative Tools.

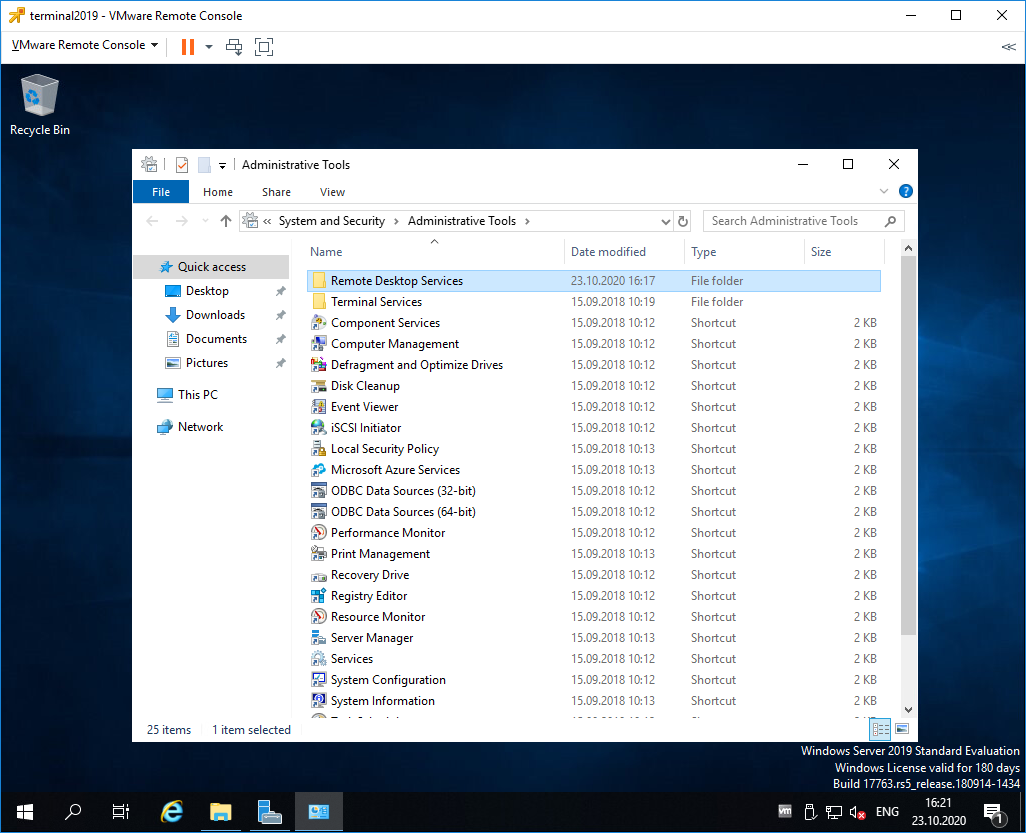

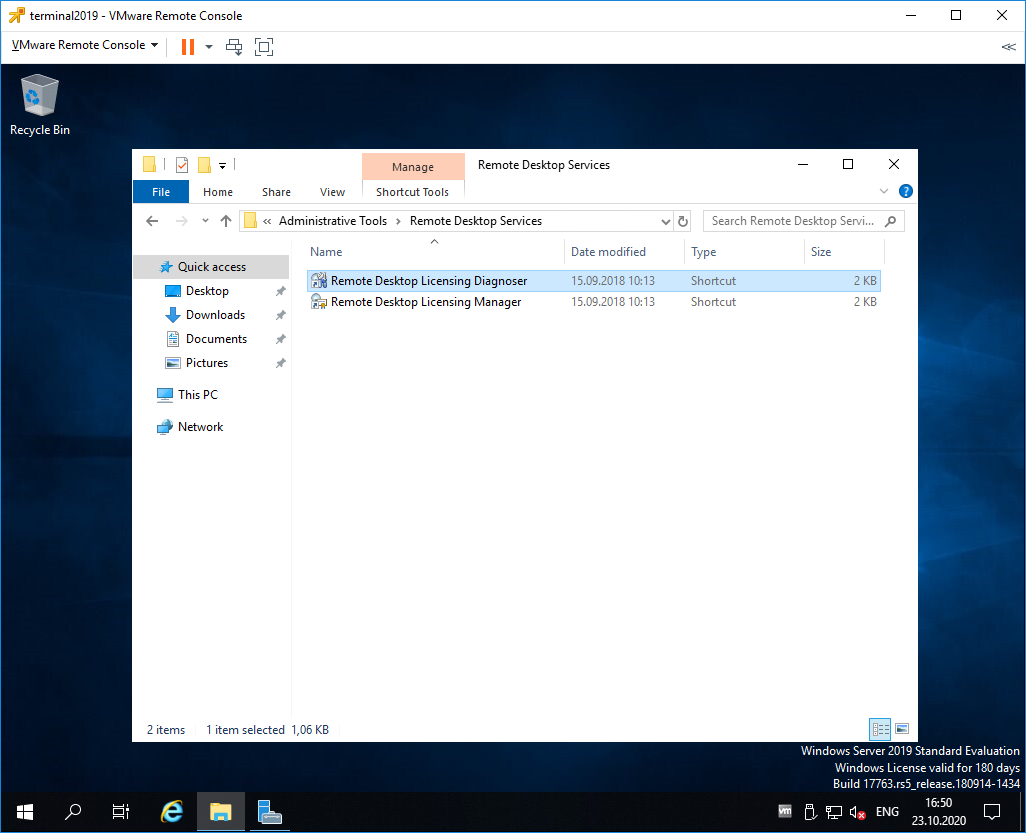

Переходим в папку Remote Desktop Services.

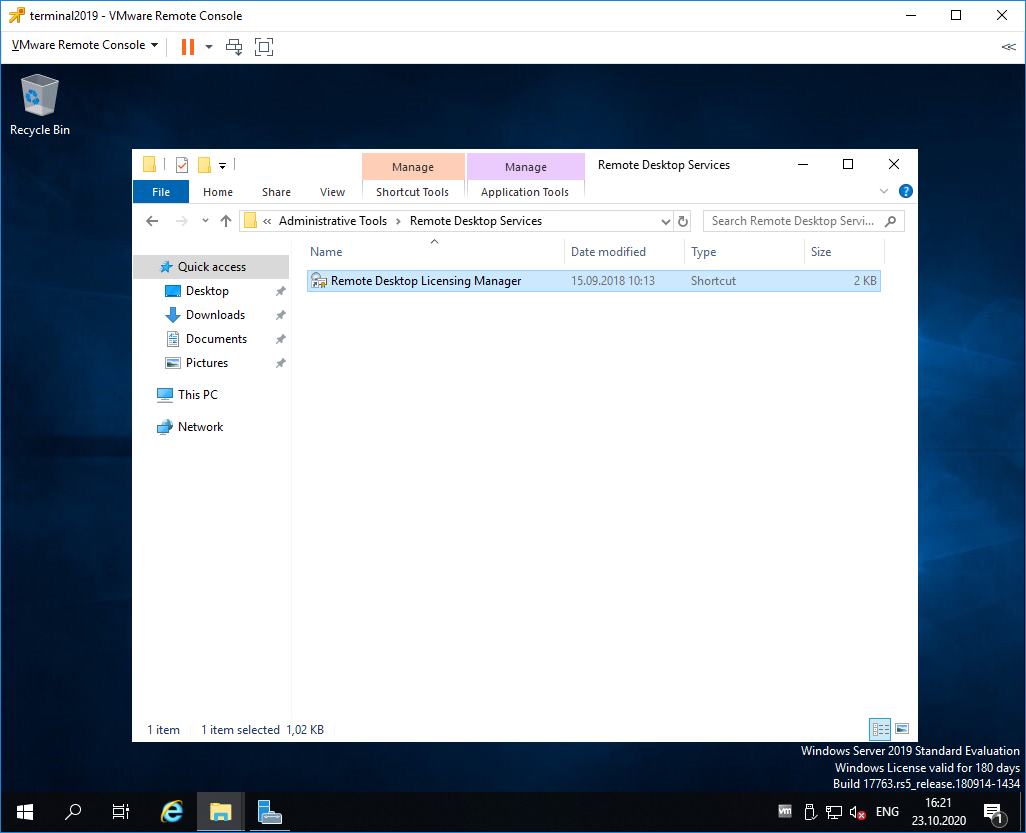

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

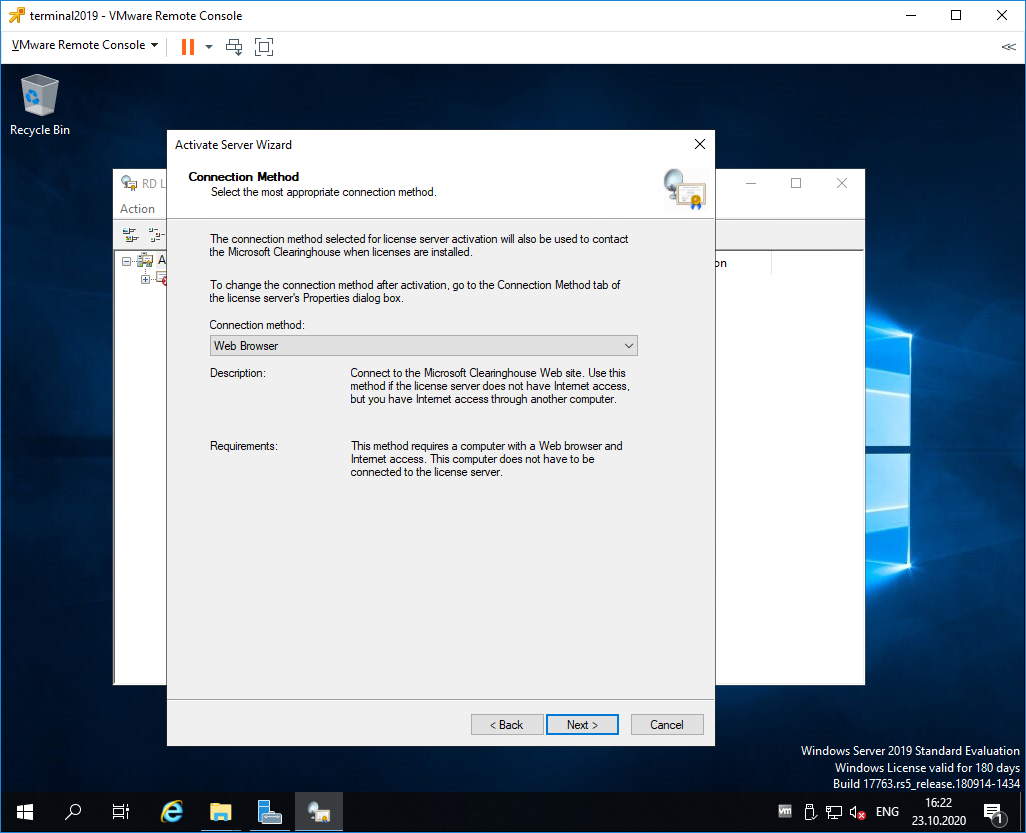

Выбираем метод соединения Web Browser. Next.

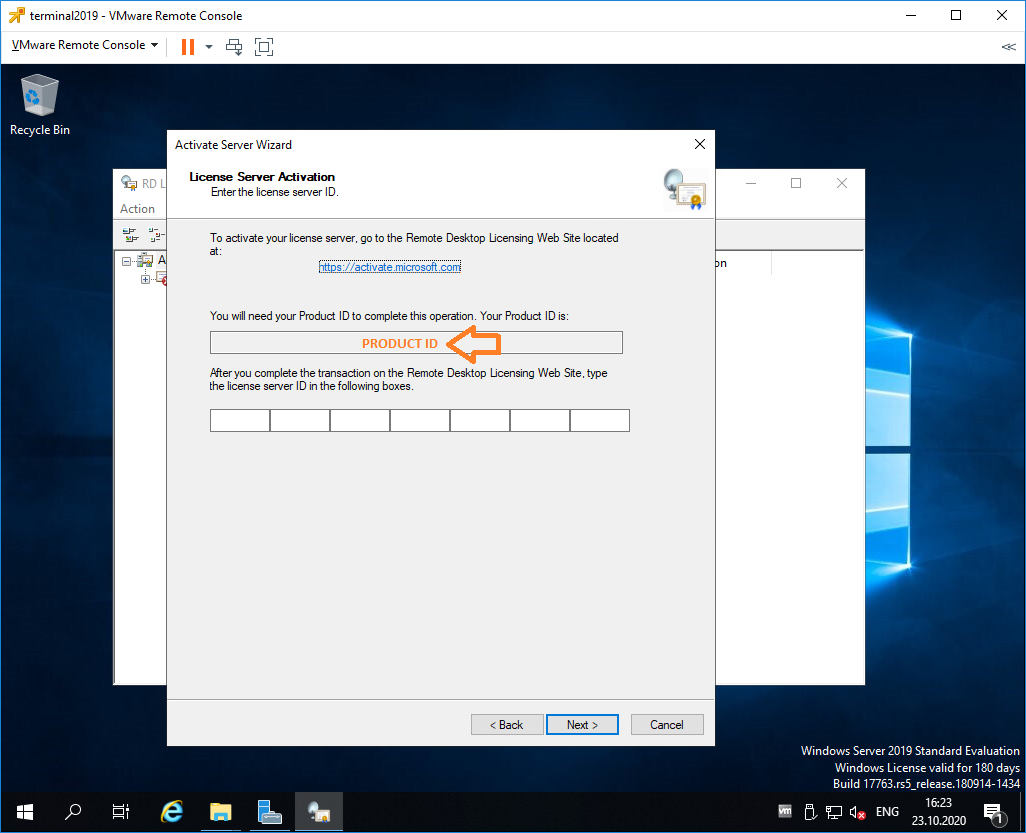

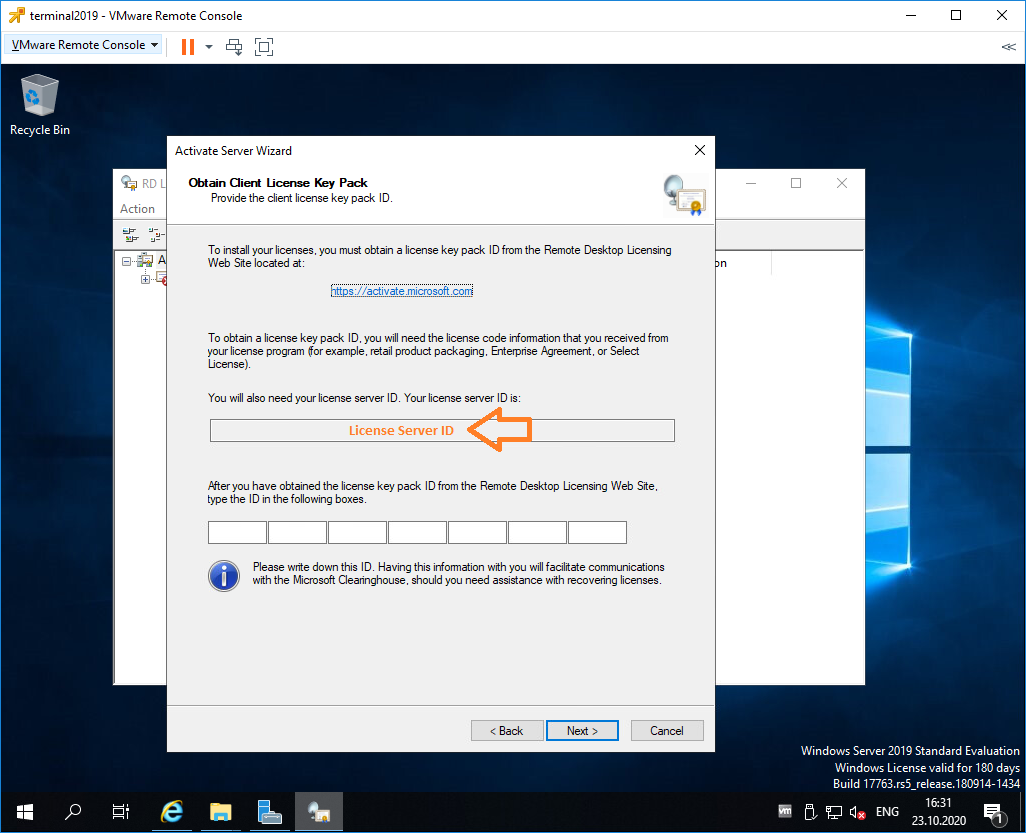

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

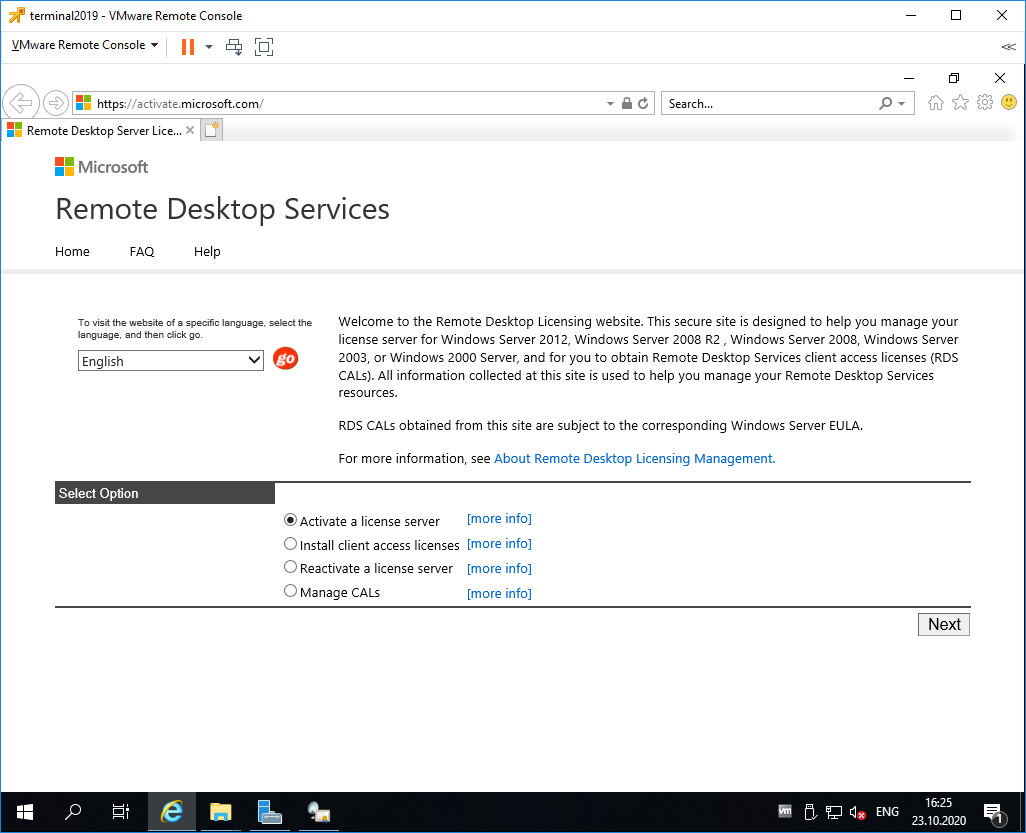

Выбираем «Activate a license server». Next.

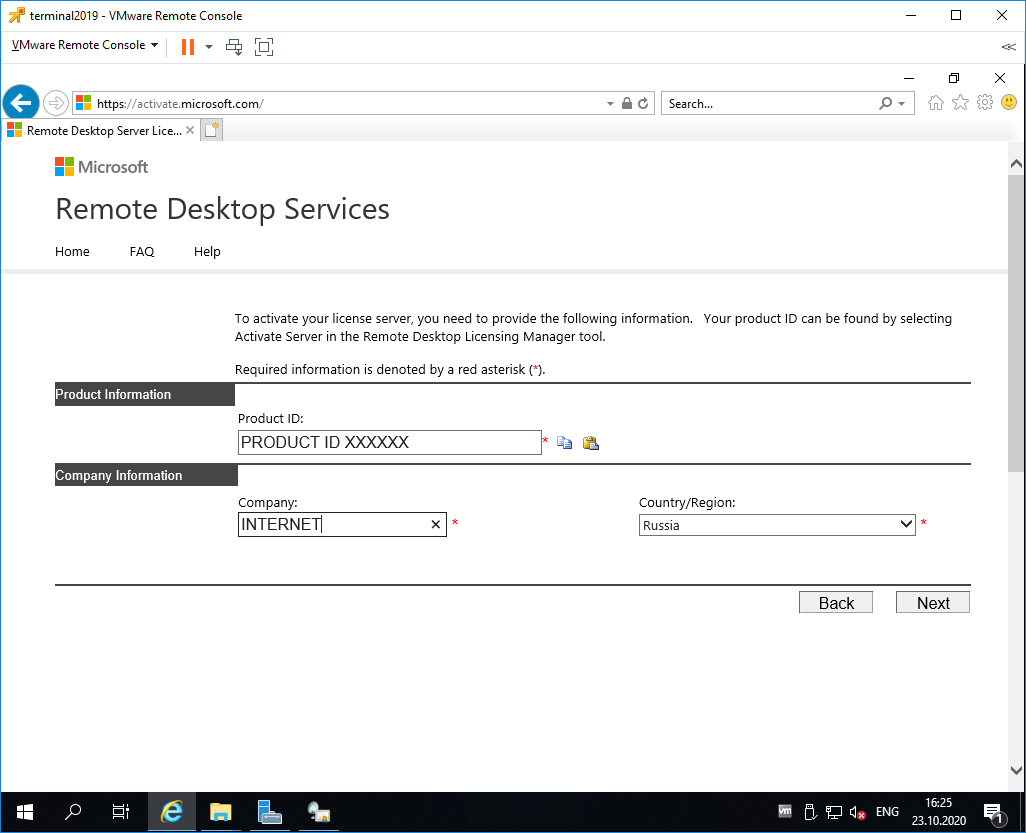

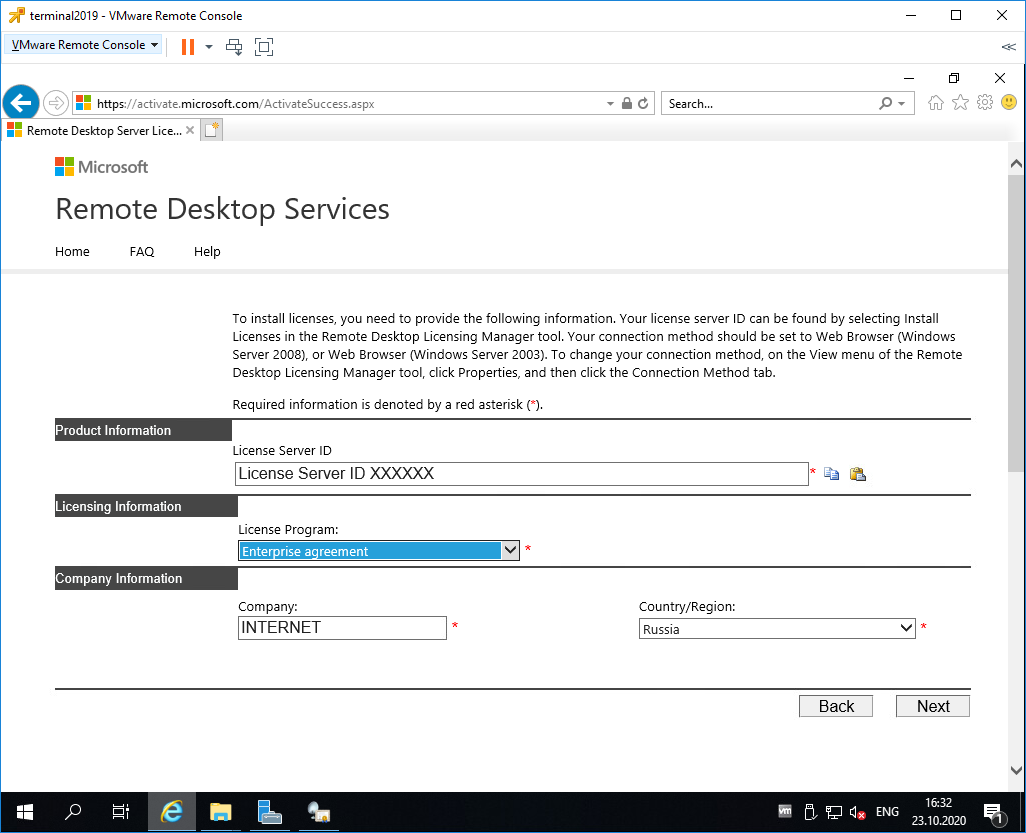

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

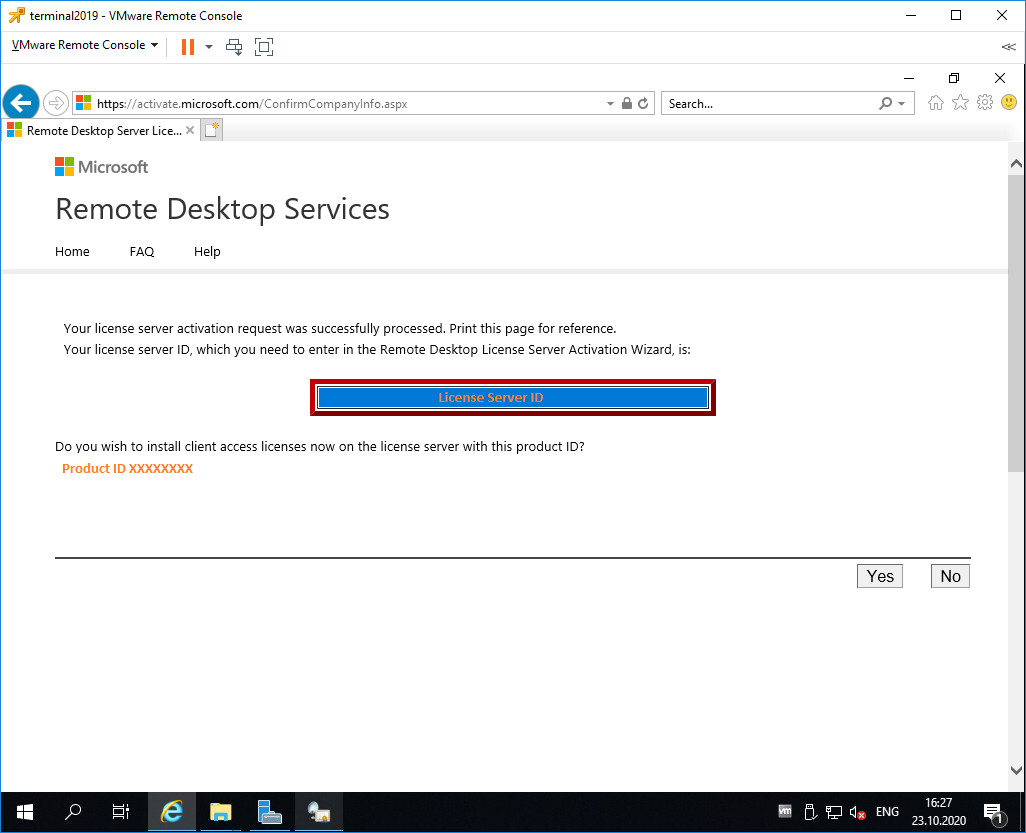

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

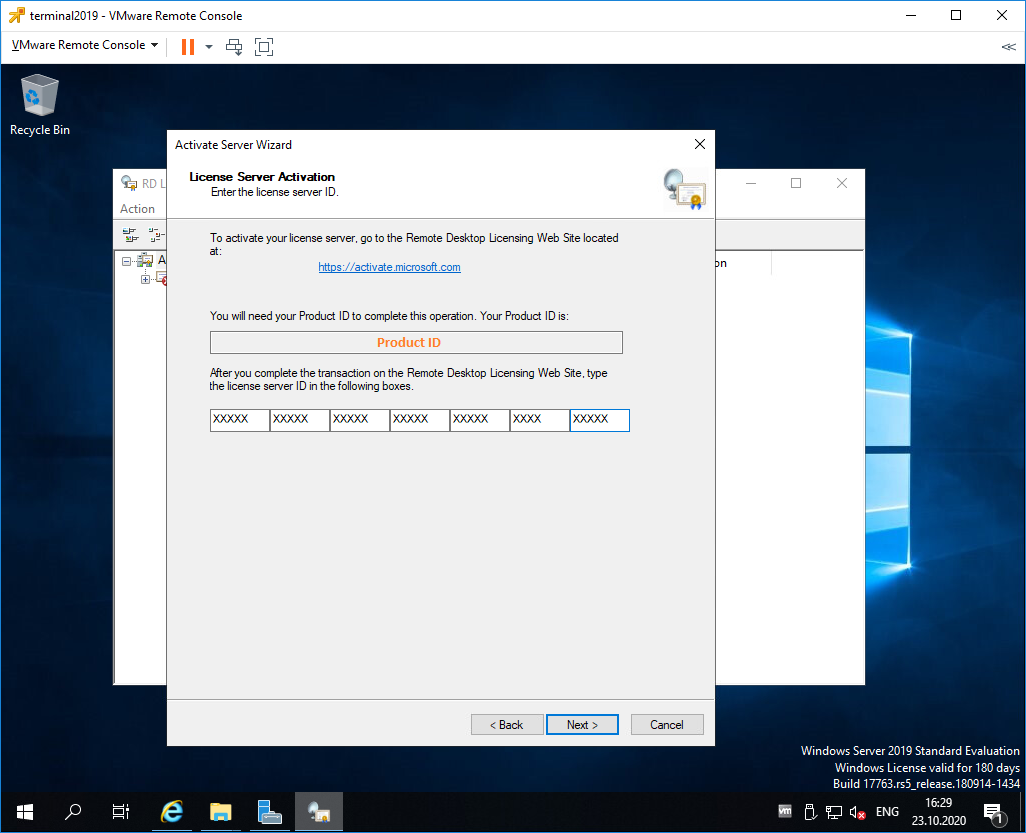

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

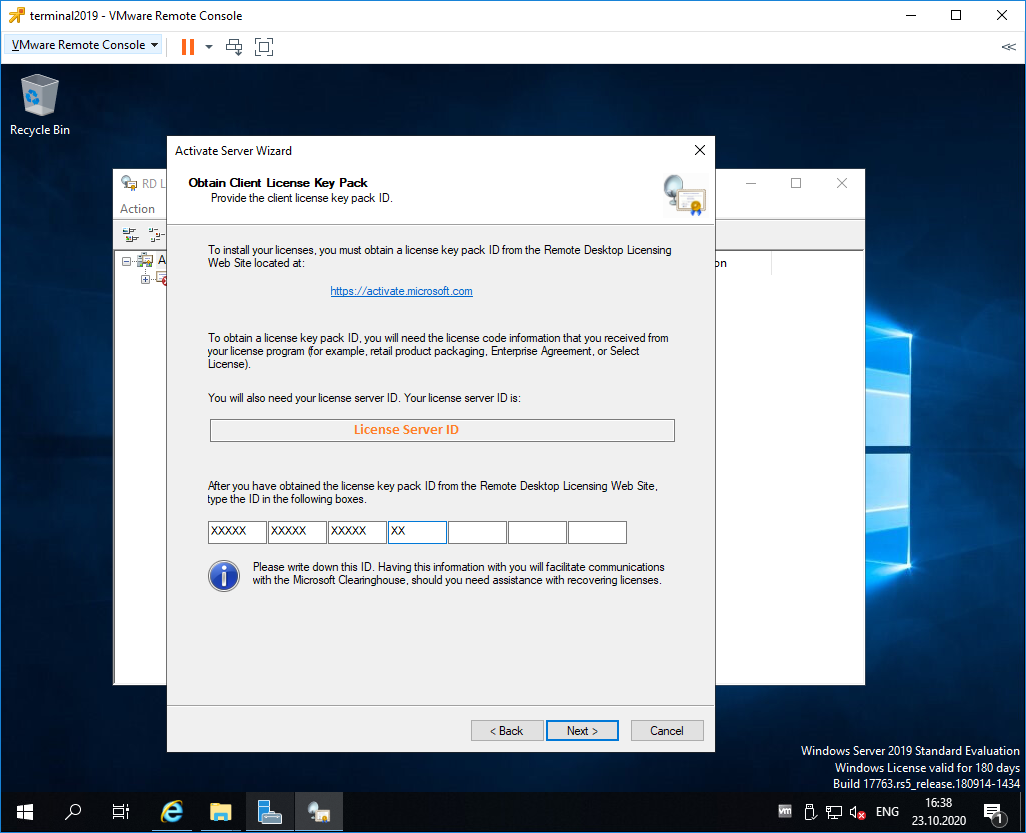

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

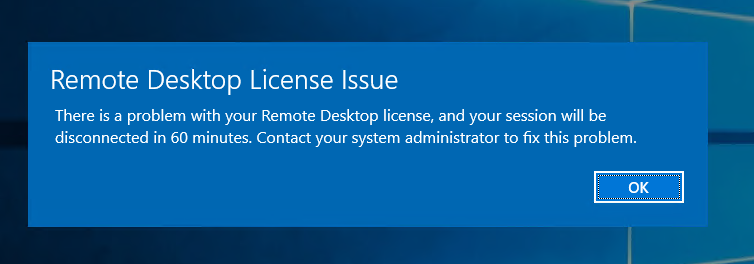

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

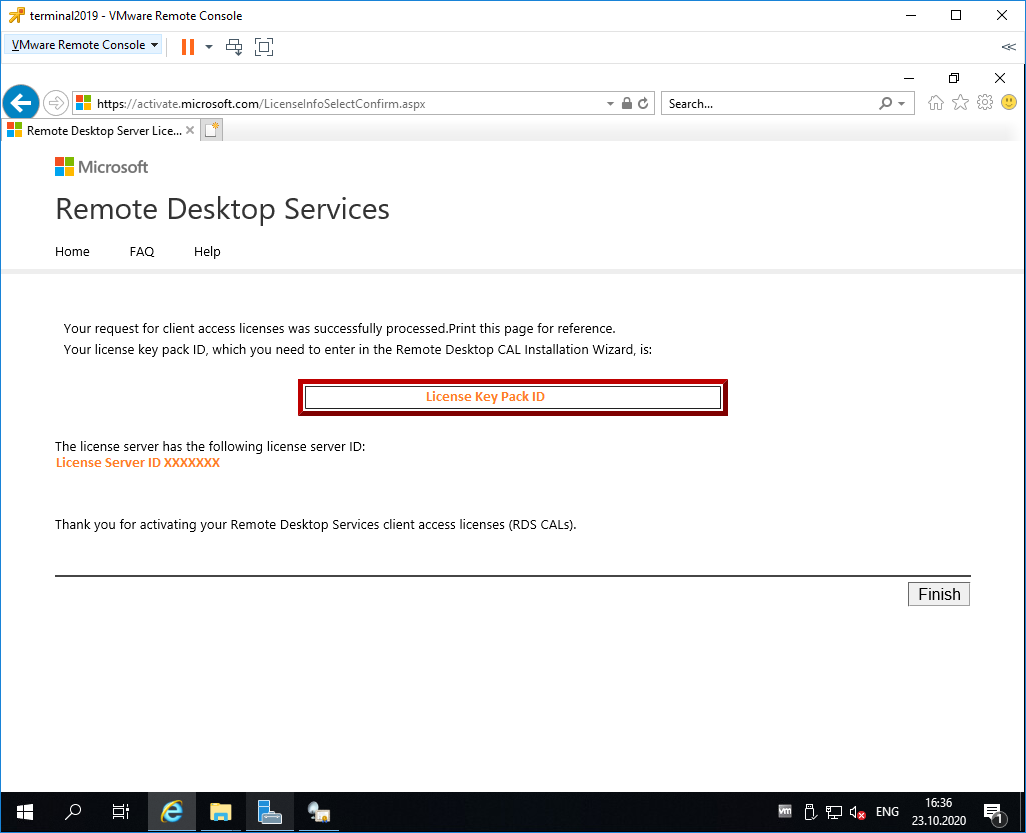

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

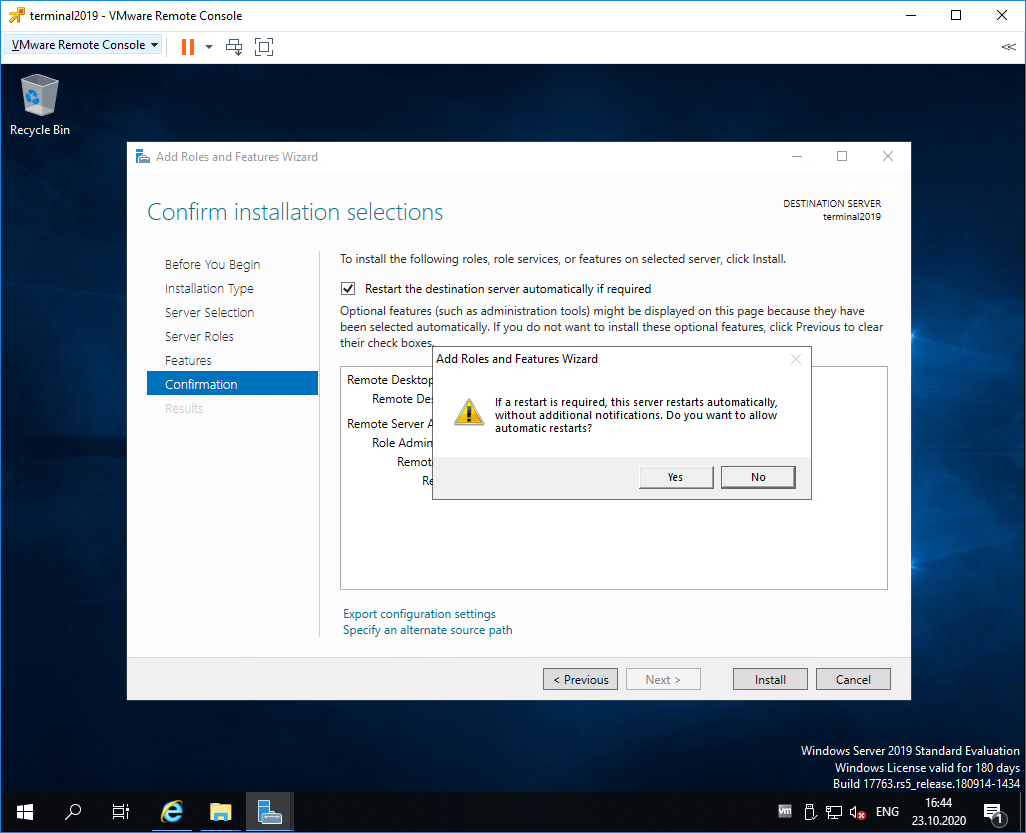

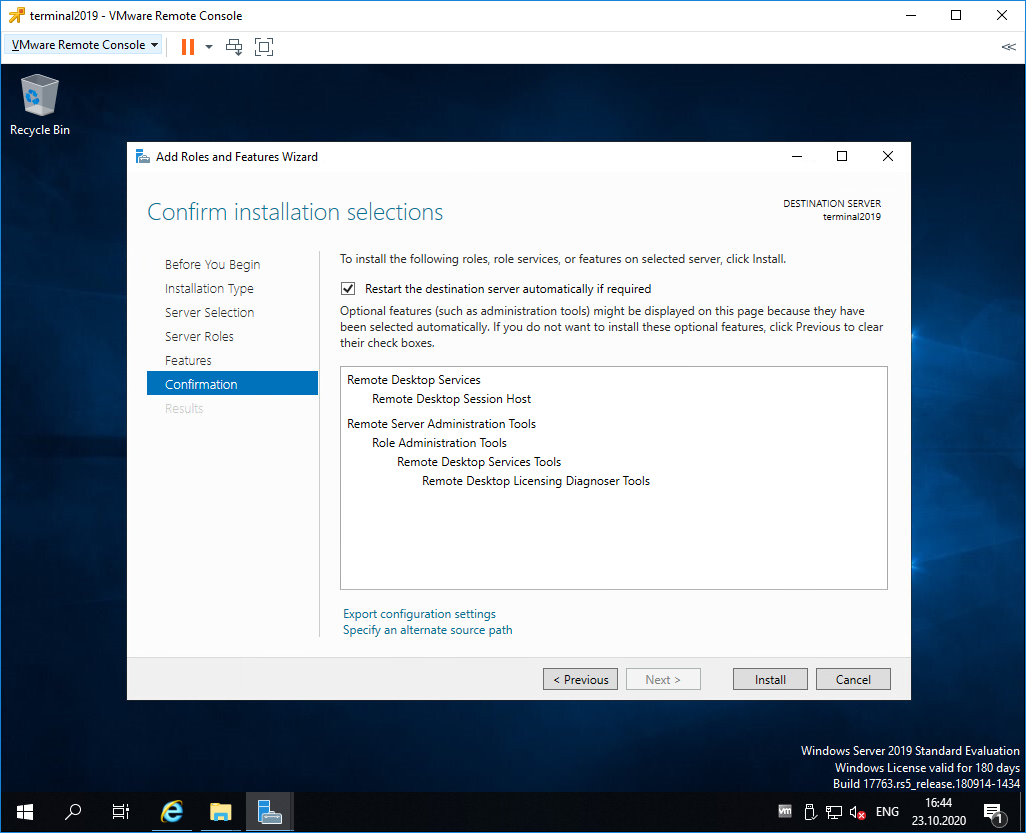

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

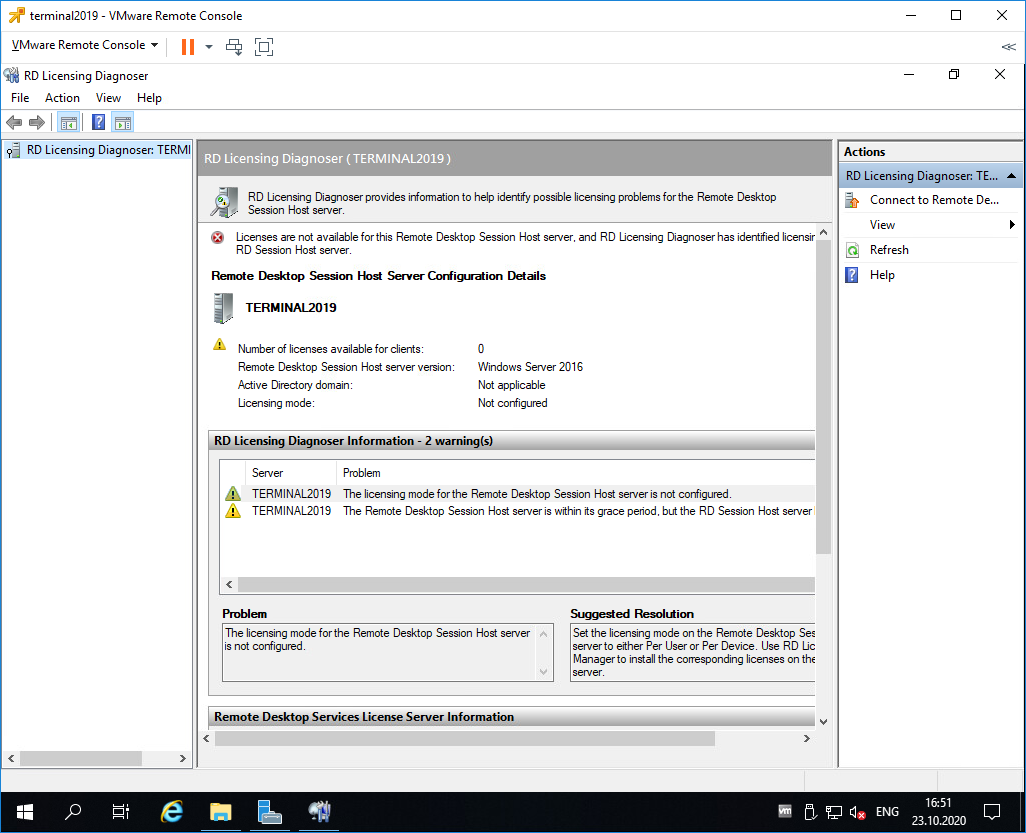

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

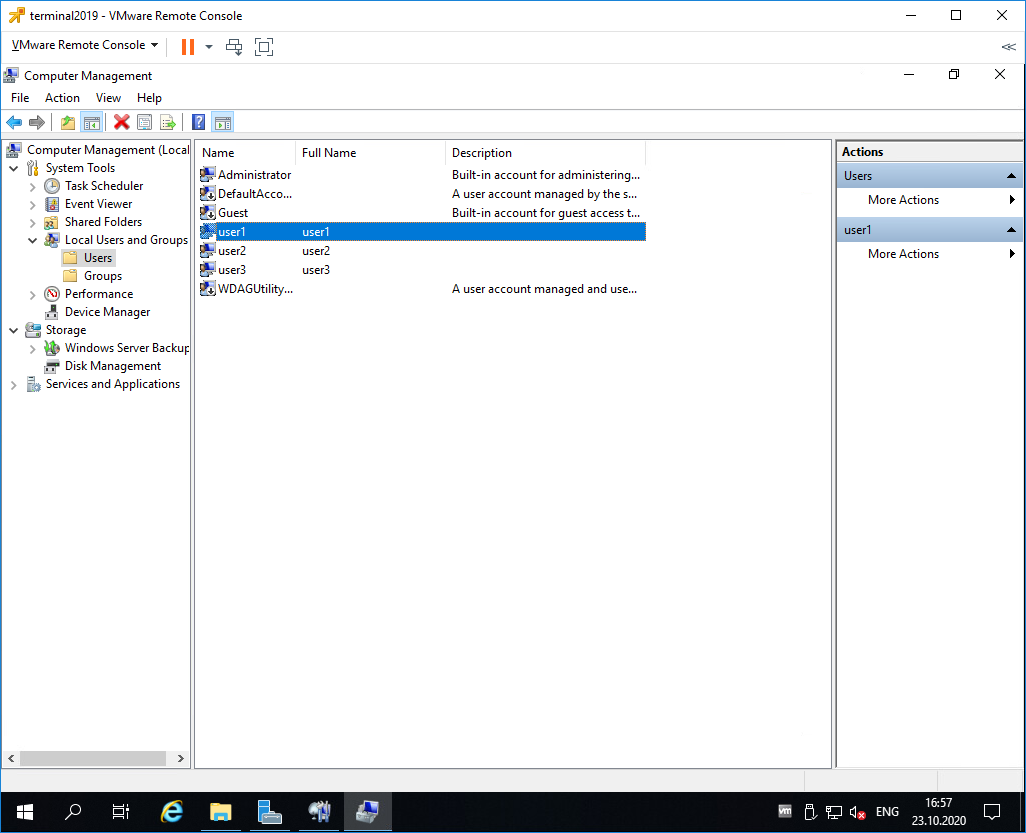

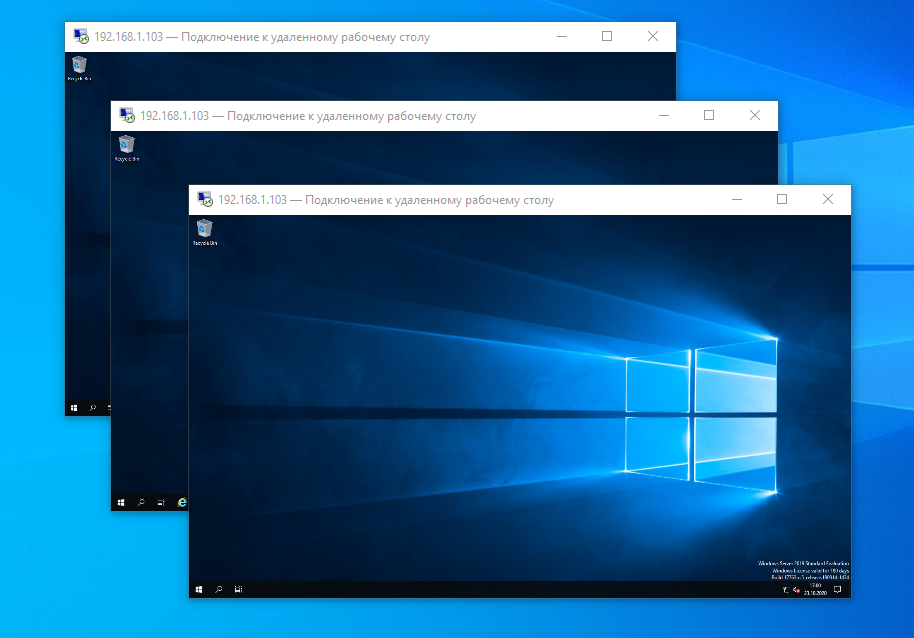

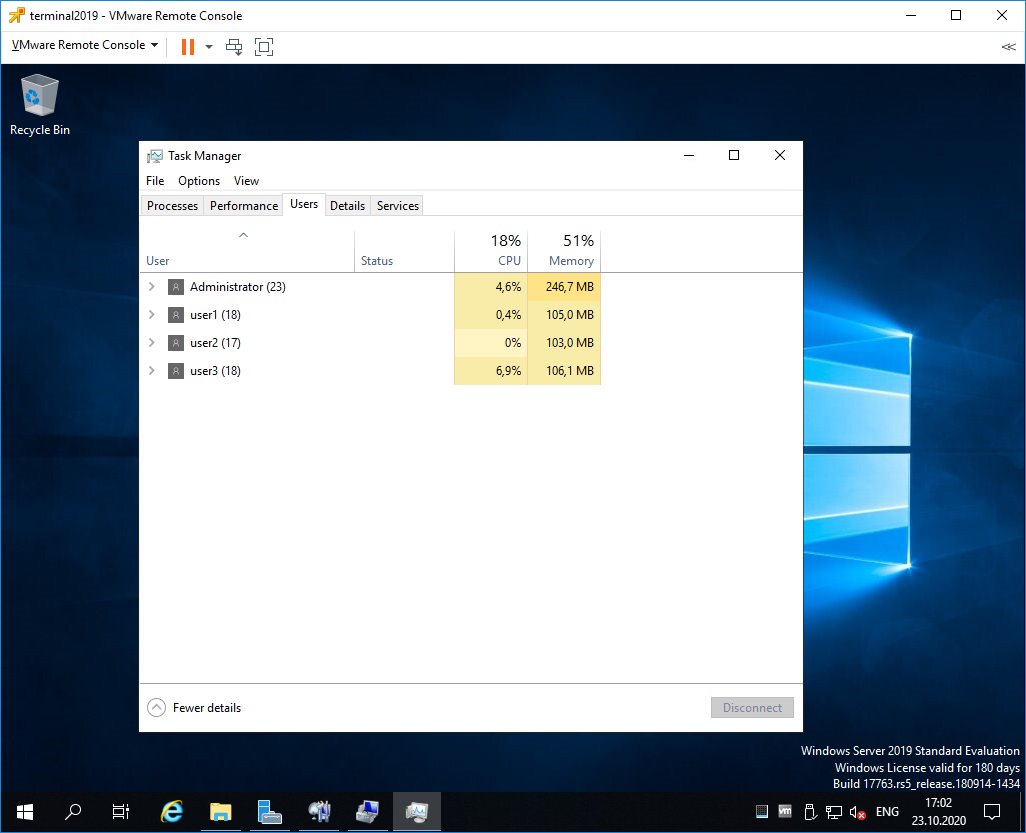

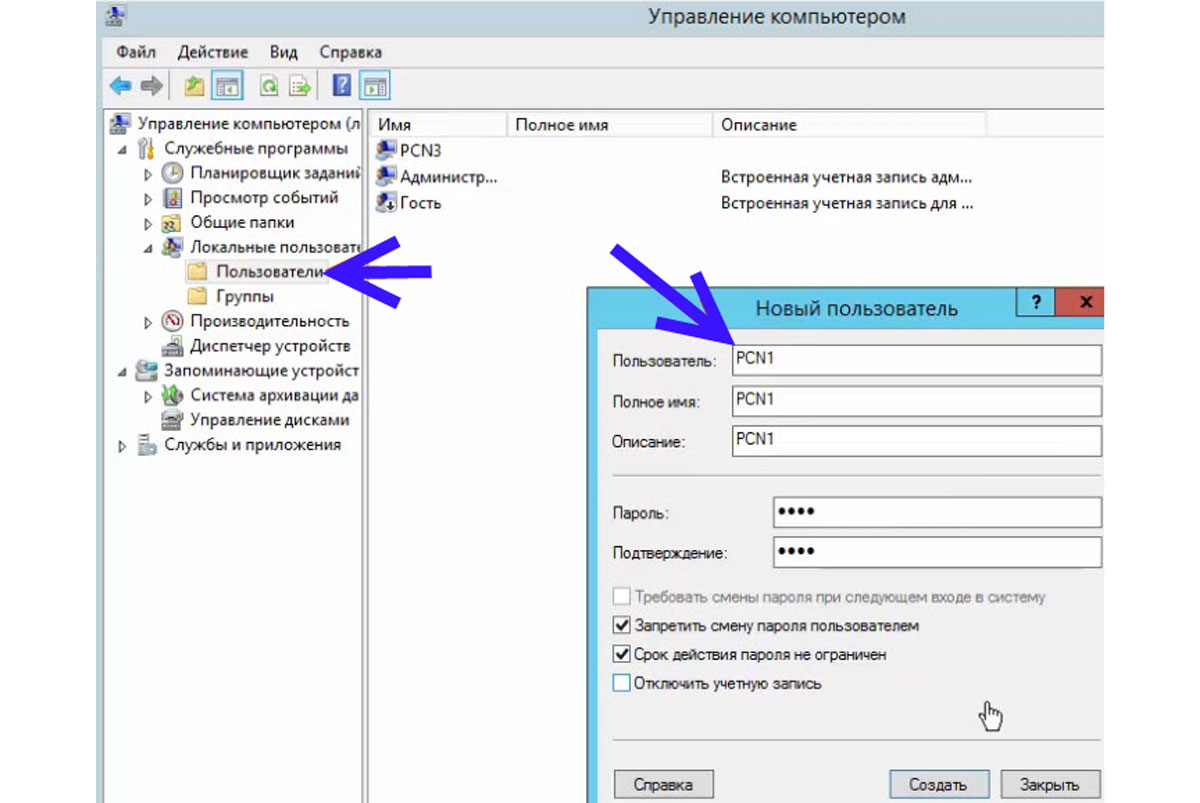

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

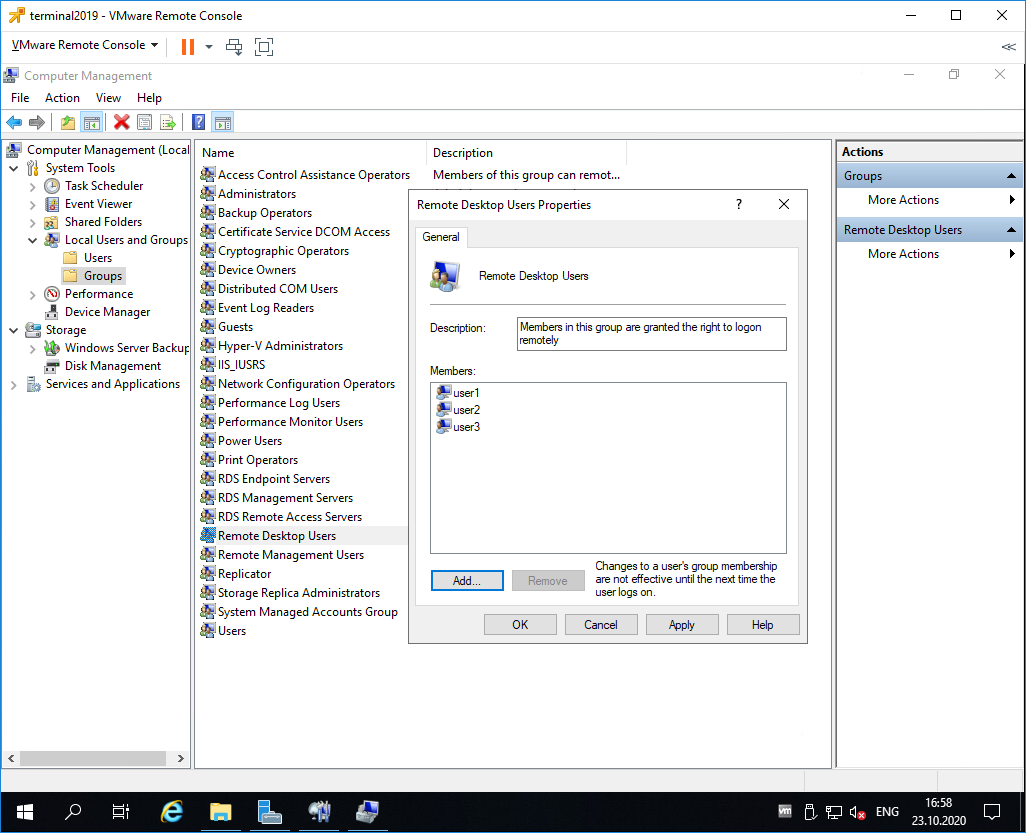

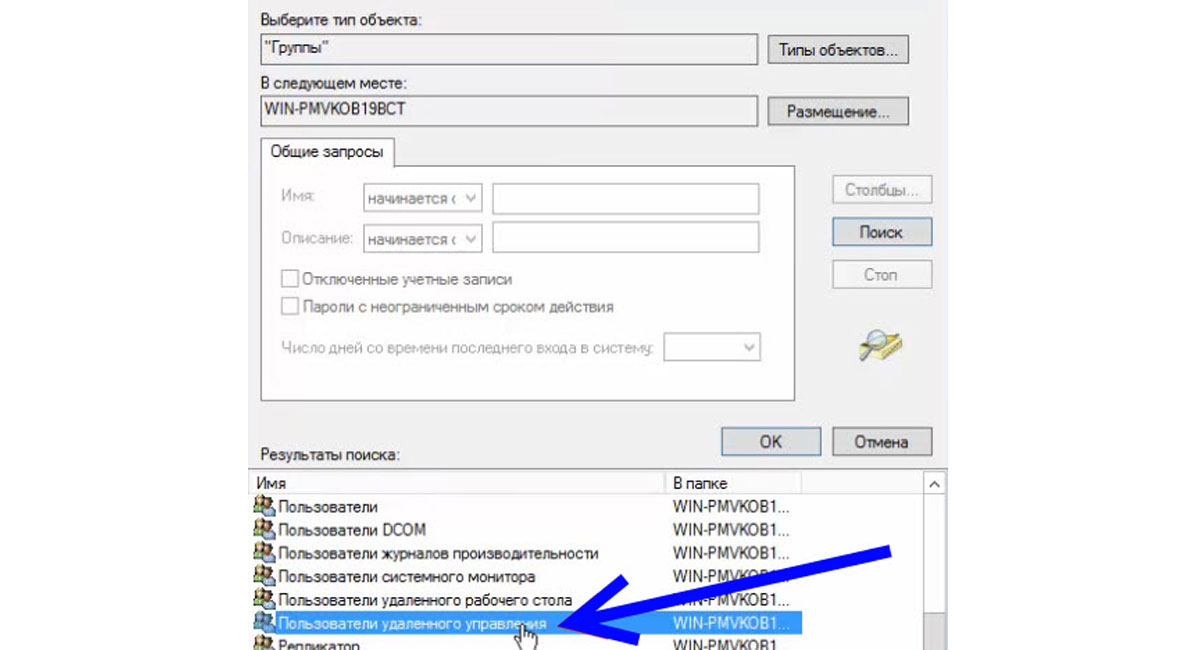

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Источник

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл «C:Scriptswin-acmeRegister.bat»

Файл «C:Scriptswin-acmeRegister.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:Scriptswin-acmeScriptsPSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:Scriptswin-acmeRegister.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

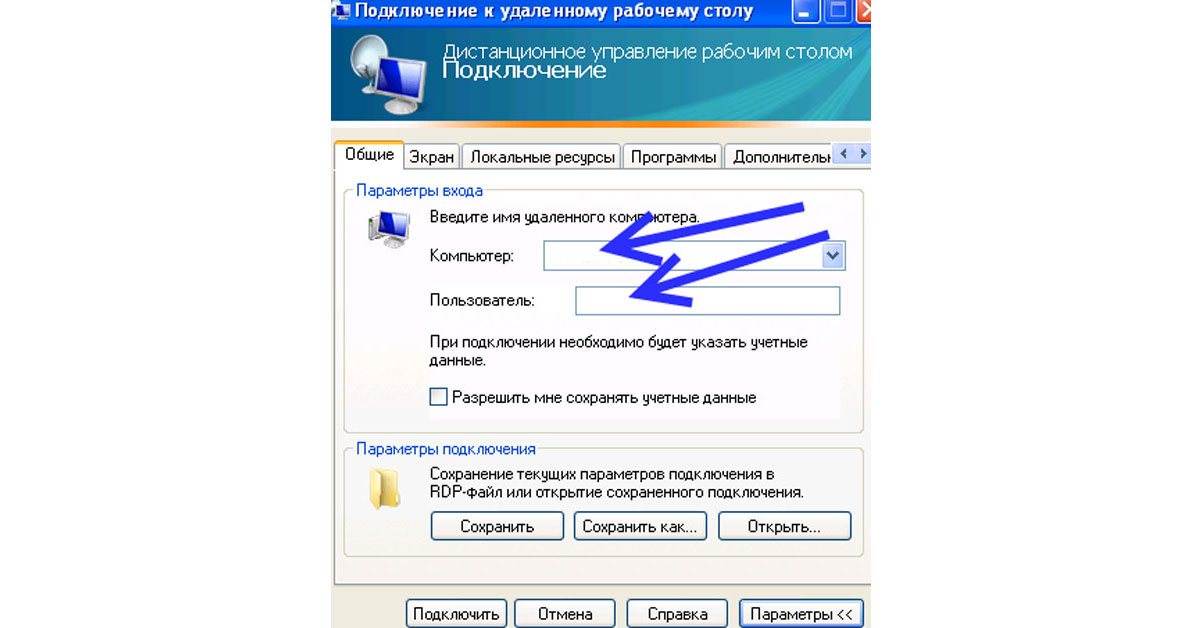

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

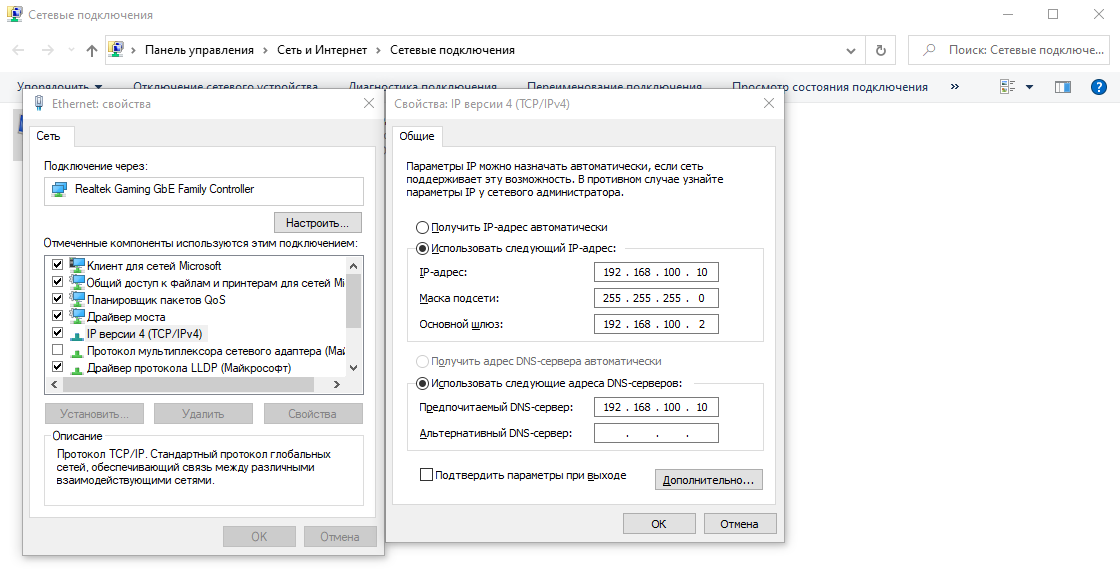

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

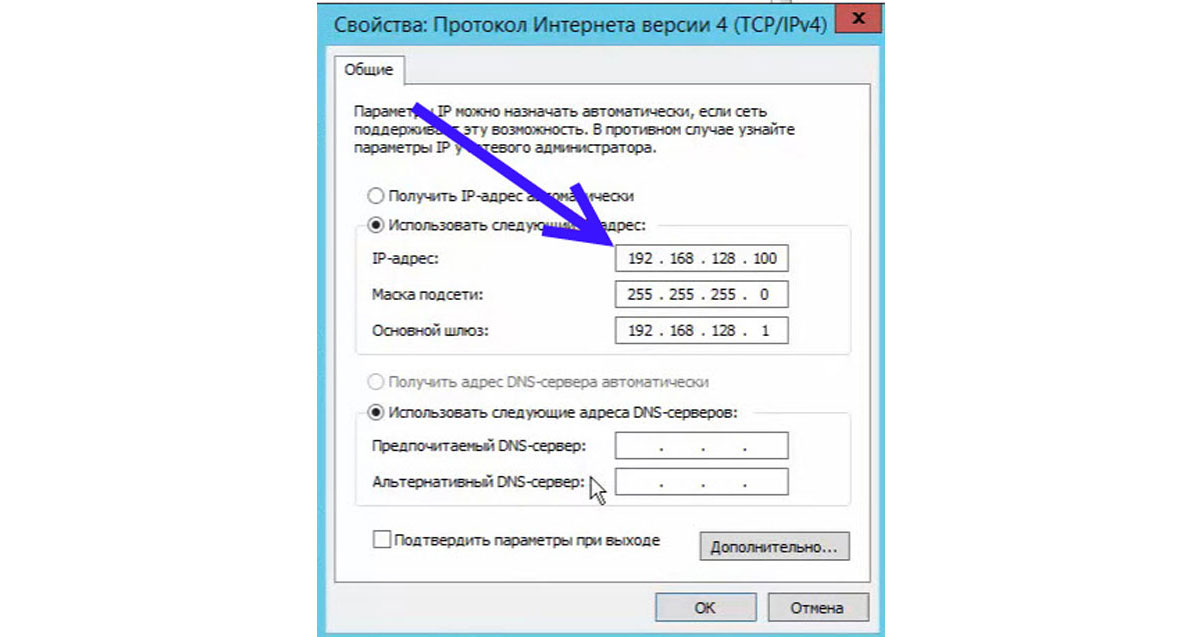

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

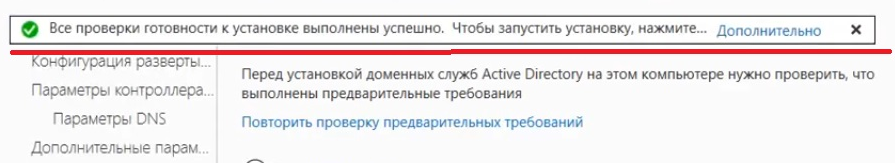

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

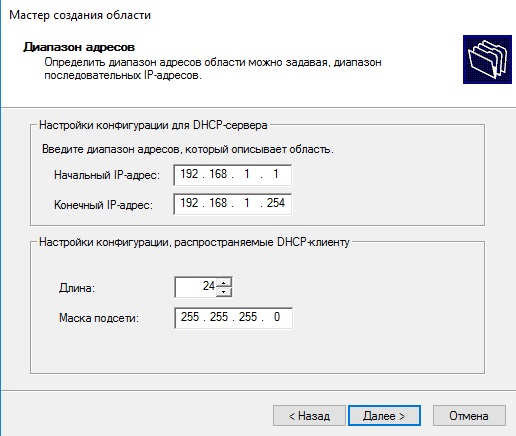

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Пошаговое руководство по установке и первичной настройке сервера 1С:Предприятия 8.3 версии 8.3.19.1229 в ОС Microsoft Windows Server 2019 Standard с использованием СУБД PostgreSQL-11.7-5-1C и системы защиты HASP (USB-ключа).

Подготовка

Запускаем службу Вторичный вход в систему и в свойствах выбираем Запускать автоматически

# services.msc

На машинах, где будет установлено 1С-Предприятие, открываем в блокноте с правами администратора сервера файл C:WindowsSystem32driversetchosts и допишем в нём:

192.168.1.15 SRV15

- 192.168.1.15 — IP-адрес сервера

- SRV15 — имя хоста сервера

Скачиваем с официального ресурса 1С https://releases.1c.ru/ платформу 1c-enterprise-8.3 full (текущую версию) и СУБД postgresql-11.7-5.1C-x64 (или текущую версию).

Установка и настройка СУБД postgresql-11.7-5.1C

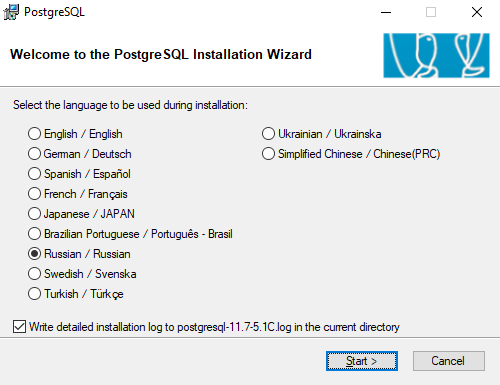

Запускаем дистрибутив postgresql-11.7-5.1C(x64) для установки

устанавливаем как сервис и при необходимости меняем пути

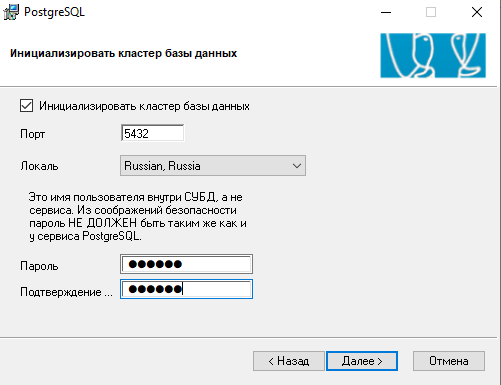

инициализируем кластер и устанавливаем пароль для пользователя postgres

Запускаем службу: Пуск — PostgreSQL 11.7-5.1C(x64) — Start Service

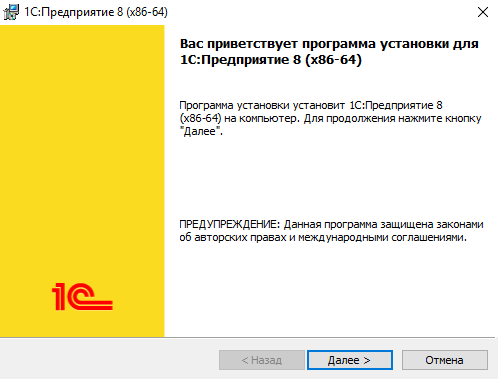

Распаковываем архив и в нём запускаем setup.exe

Для установки сервера выбрать компоненты

- Сервер 1С:Предприятия 8

- Администрирование сервера 1С:Предприятия

- Сервер хранилища конфигураций 1С:Предприятия

- Дополнительные функции администрирования

- Контроль целостности

- Интерфейсы на различных языках: Английский и Русский

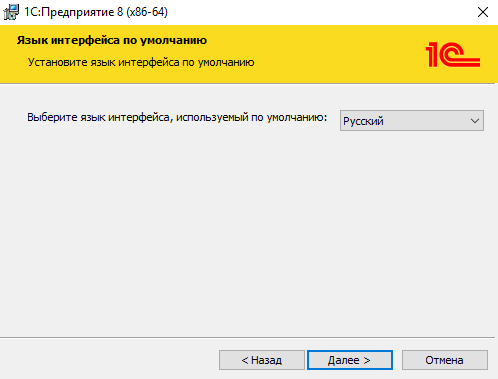

Выбираем язык интерфейса — Русский

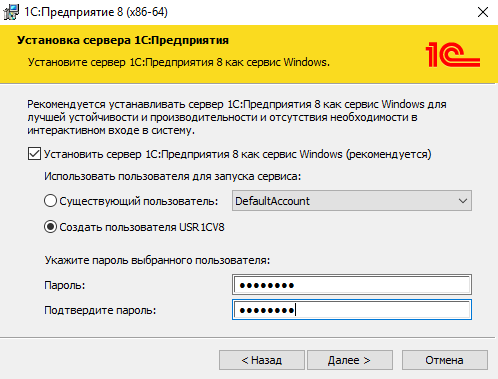

Устанавливаем сервер как сервис и создадим пользователя USR1CV8 и пароль к нему

Устанавливаем драйвер аппаратных ключей защиты

и завершаем установку.

Настройка сервера 1С:Предприятие 8.3

После установки запускаем сервер: Пуск — 1С Предприятие 8 (x86-64) — Запуск сервера x86-64

Регистрирует утилиту администрирования серверов: Пуск — 1С Предприятие 8 (x86-64) — Регистрация утилиты администрирования серверов x86-64

Запускаем консоль администратора: Пуск — 1С Предприятие 8 (x86-64) — Администрирование серверов 1С Предприятия x86-64

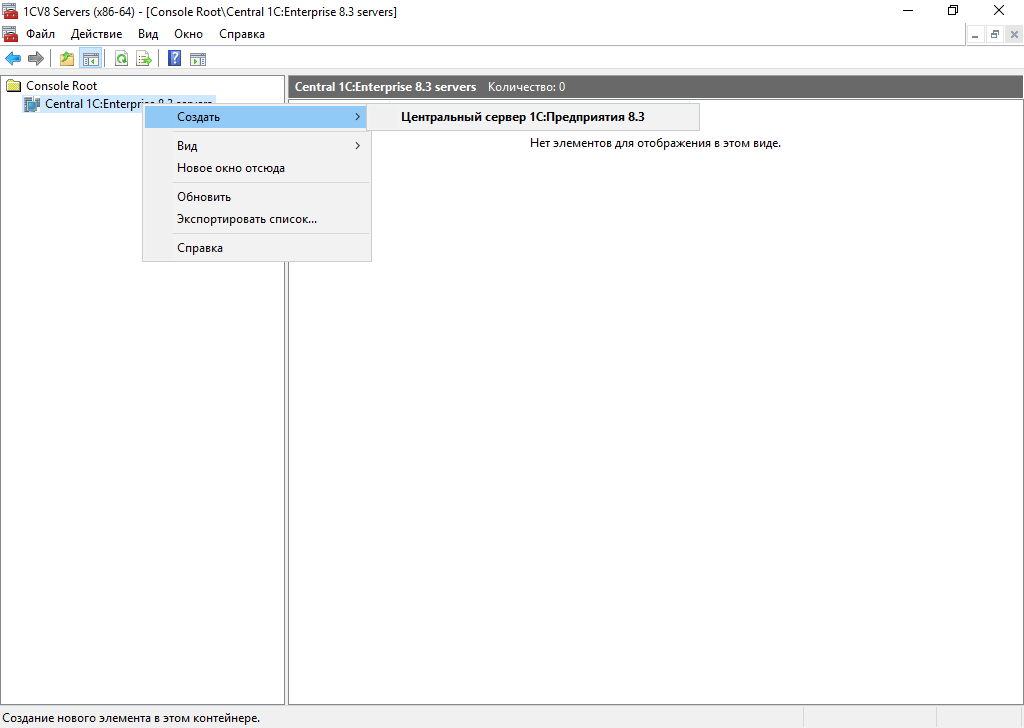

на пункте Central 1C:Enterprise 8.3 servers жмём правой кнопкой мыши — Создать — Центральный сервер 1С:Предприятия 8.3

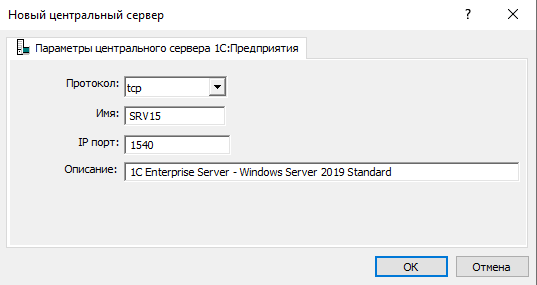

Вводим имя сервера и, если необходимо, описание

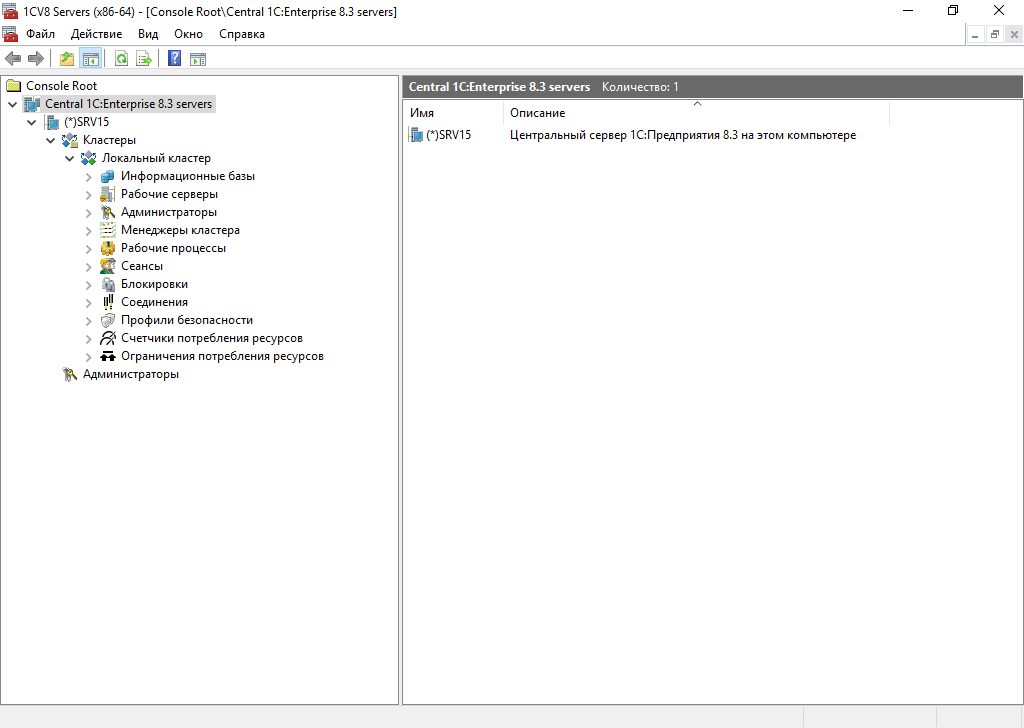

Теперь сервер отображается в консоли

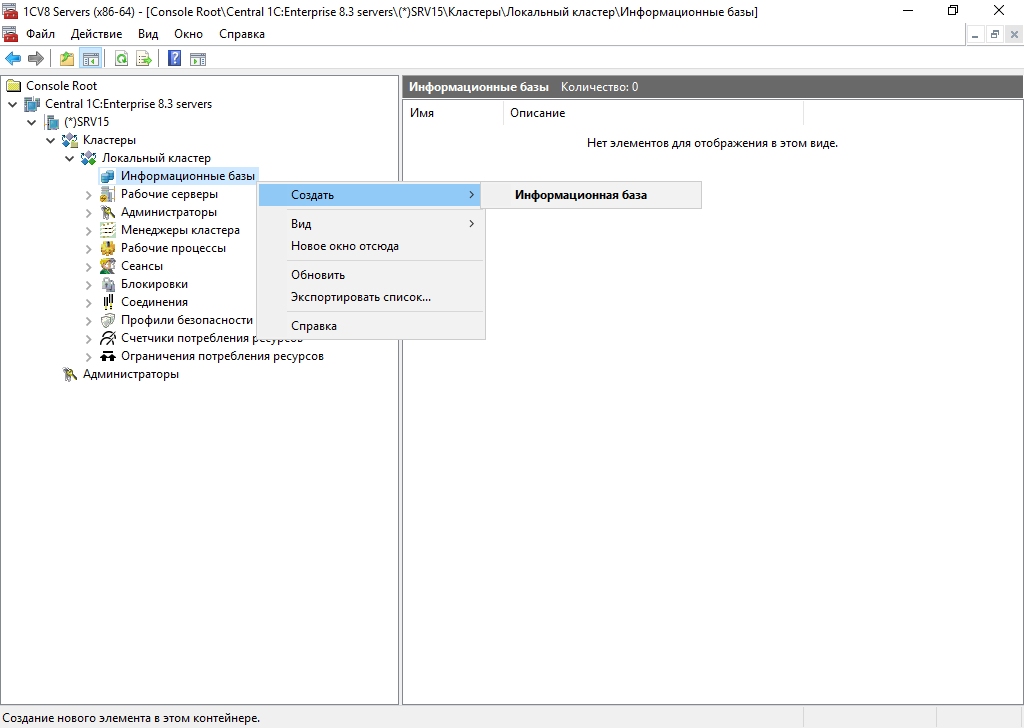

Создадим информационную базу

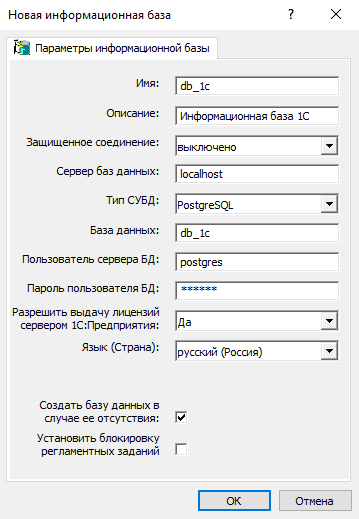

Пропишем имя ИБ, описание, адрес сервера БД: localhost (если сервер развёрнут на той же машине, что и СУБД), имя БД, пользователя postgres и пароль, а также отметим чек-бокс Создать базу данных в случае её отсутствия

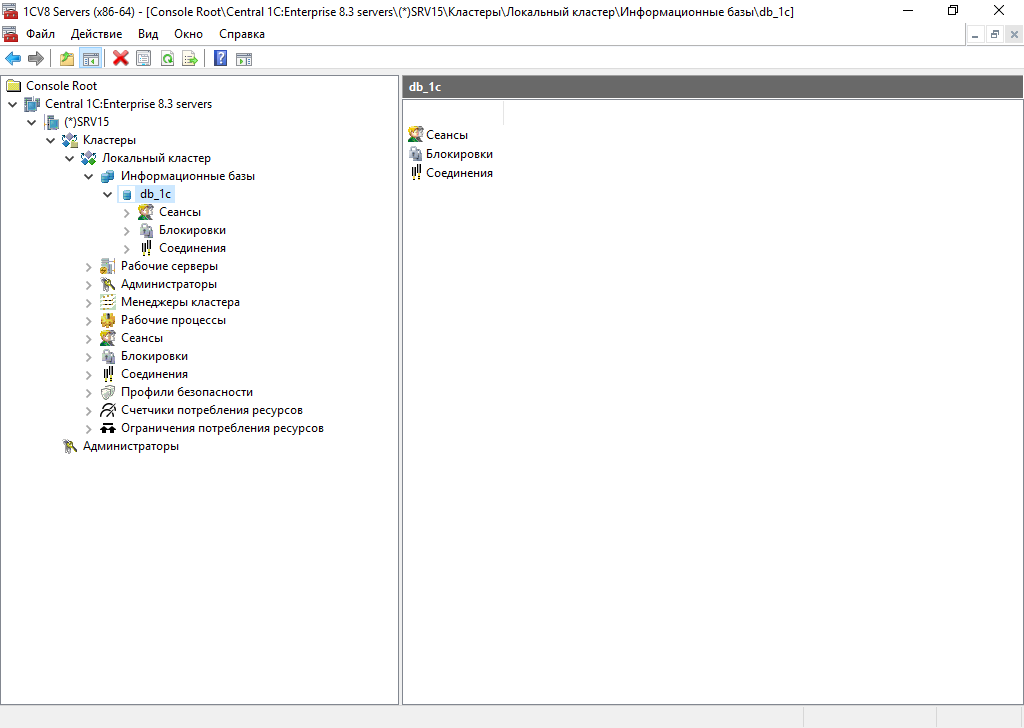

и информационная база появилась в оснастке консоли

Теперь вставляем USB-ключ HASP и на всякий случай перезагрузим машину.

Установка и настройка клиента 1С:Предприятие 8.3

Распаковываем архив и в нём запускаем setup.exe

Будут отмечены компоненты:

- 1С:Предприятие 8

- Интерфейсы на различных языках — Английский и Русский

Этого вполне достаточно.

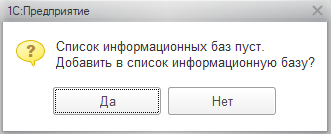

Будет создан ярлык 1С Предприятие. Запускаем его и сразу будет предложено добавить информационную базу

Соглашаемся.

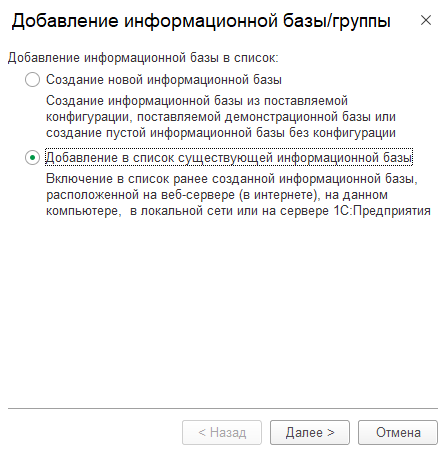

Выбираем существующую информационную базу

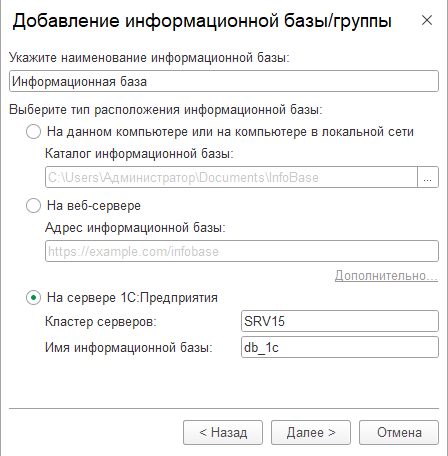

Выберем тип расположения — На сервере 1С:Предприятия.

Заполним: Кластер серверов: SRV15, Имя информационной базы: db_1c (то же, что и было добавлено в консоли администрирования)

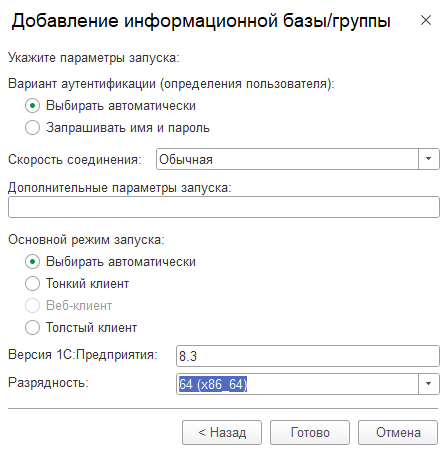

В Версию 1С:Предприятия впишем 8.3, в Разрядность — 64 (x86_64)

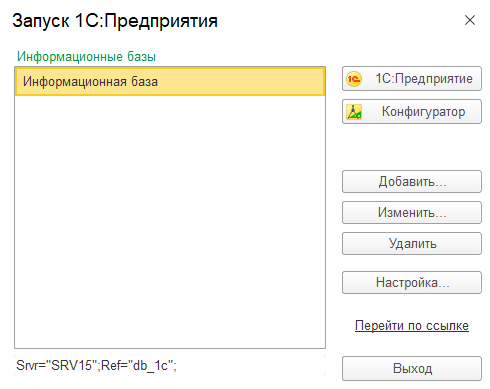

и информационная база появится в списке

Заключение

Если при установке и настройке вышеперечисленных пунктов не возникало никаких сообщений об ошибках, значит настройка прошла корректно. Но нельзя забывать о лицензии — это USB-ключ аппаратной защиты HASP. При работе в 1С-Предприятии его наличие обязательно.

Терминальный сервер может стать решением проблемы для организаций, где число пользователей велико, но вычислительные мощности рабочих мест недостаточны. Также настроенный сервер решает проблему администрирования и установки клиента 1С.

Как настроить терминальный сервер для 1С

Для стабильной работы 1С необходимо подготовить парк весьма мощных компьютеров и серверов. По мере роста числа пользователей и глубины внедрения продуктов 1С аппетиты конфигураций увеличиваются. Рано или поздно возможности улучшения характеристик серверов, клиентских машин и параметров сети иссякнут, и придется искать другие пути оптимизации производительности 1С у клиентов. Терминальный сервер для 1С является одним из работающих способов упростить жизнь администраторам и уменьшить требования к терминальным клиентам.

Использование терминального сервера для 1С

Если не использовать терминальные сервера, компьютеры пользователей самостоятельно выполняют расчеты, для которых передается информация из базы данных на клиенты. Этот процесс не зависит от типа БД. Такой вариант работы предполагает серьезные вложения, чтобы производительность на сервере и рабочих местах была достойного уровня.

При схеме работы с терминальным сервером клиентский компьютер играет роль лишь клавиатуры и монитора. На сеть ложиться лишь передача сигналов с клавиатуры пользователя на сервер и изображения результата введенных команд с клавиатуры обратно. В связи с этим требования к их характеристикам существенно снижаются. Не нужно приобретать и регулярно обновлять терминальные клиенты и обеспечивать скоростное соединение с сервером, достаточно приобретения лицензии на сервер 1С 8.3.

С ростом популярности программ 1С и увеличением областей, в которые это ПО внедряется, все больше компаний используют терминальный сервер 1C. Экономия на технике – далеко не единственная причина, по которой многие организации склоняются в пользу варианта работы с 1С при помощи сервера.

Преимущества терминальных серверов

Помимо экономии за счет удешевления рабочих клиентов и сети эксплуатация терминальных серверов позволяет:

- Увеличить скорость вычислений ПО 1С и снизить нагрузку на сеть. Это критично, если у вас настроен файловый вариант БД. Сервер терминалов будет быстрее даже при незначительных операциях;

- Обеспечить сохранность данных при сбое соединения терминального клиента и сервера. Ведь отправляются не данные, а их отображение. При сбое клиенты могут просто переподключиться к серверу и продолжить работу с того момента, на котором произошел сбой сети. Данное преимущество терминальных серверов важно, так как программы 1С чувствительны к сбоям и отключениям питания на рабочих местах;

- Повысить безопасность информации в базе данных. Сделать копию БД с терминального сервера под клиентом намного труднее, а пользователи подключаются к серверу под уникальными логинами и паролями;

- Упростить IT-структуру в компании, что скажется на экономии времени системных администраторов.

Кроме этого, возможности серверных ОС от Microsoft позволяют силами штатных администраторов настроить возможность подключения терминальных клиентов к серверу 1С, поэтому настройка сервера 1С — такой важный вопрос.

Установка терминального сервера для 1С

Сразу отметим, что установка терминального сервера требует определенных навыков и знаний. Если вы в них не уверены, обратитесь к специалистам, оказывающим услуги в области оптимизации высоконагруженных систем.

Но если вы решили действовать самостоятельно, рассмотрите пример установки терминального сервера для 1С в ОС Windows Server 2012:

- Необходимо зайти на сервере в свойства соединения и прописать нужный IP-адрес;

- Чтобы проверить, виден ли наш сервер, попробуйте на клиентском компьютере прописать команду ping <Адрес терминального сервера> в командной строке;

- Если пинг прошел успешно, на сервере откройте «Диспетчер серверов» и щелкните «Добавить роли и компоненты»;

- Выберите тип установки сервера – «Установка ролей и компонентов»;

- Выбираем наш сервер для 1С из пула серверов и нажимаем «Далее»;

- На этапе выбора ролей сервера нам нужно найти и поставить галку напротив роли «Службы удаленных рабочих столов»;

- Нажимаете два раза «Далее» и на этапе выбора служб ролей на сервере необходимо проставить две галки:

- Лицензирование удаленных рабочих столов. При установке нажмите на всплывающую кнопку «Добавить компоненты»;

- Узел сеансов удаленных рабочих столов.

- В следующем окне проставьте «Автоматический перезапуск сервера, если требуется» и запустите установку сервера терминалов;

- Через некоторое время терминальный сервер для 1С будет успешно установлен.

Настроим сервер для 1С

Теперь нам необходимо настроить доступ клиентских пользователей к серверу. Для этого:

- Установите 1С на сервере;

- Откройте «Администрирование». Зайдите в «Управление компьютером». Зайдите в раздел «Локальные пользователи» и выберите «Пользователи». Создайте нового пользователя на сервере;

- В открывшемся окне заполните поля «Пользователь», «Полное имя», «Описание», «Пароль» и «Подтверждение пароля»;

- Нажимаем «Создать». Затем заходим в свойства созданного пользователя сервера. На вкладке «Членство в группах» добавьте «Пользователи удаленного рабочего стола»;

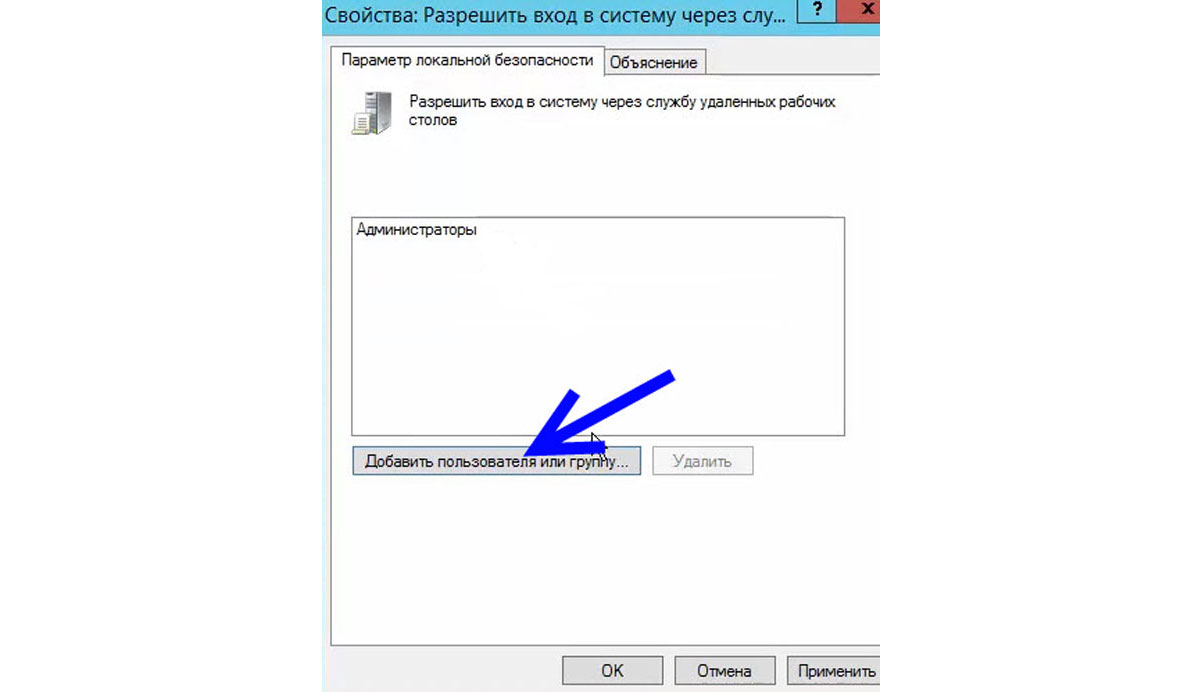

- Затем на сервере зайдите в «Локальная политика безопасности». Нажмите слева «Назначение прав пользователя» и справа зайдите в свойства «Разрешить вход в систему через службу удаленных рабочих столов»;

- Сервер по умолчанию дает доступ только администраторам. Добавьте пользователей, используя «Добавить пользователя или группу…»;

- Когда все пользователи будут в списке на сервере, нажмите «Применить».

Терминальный сервер настроен, и клиентские компьютеры могут к нему подключаться.

Подключение к терминальному серверу

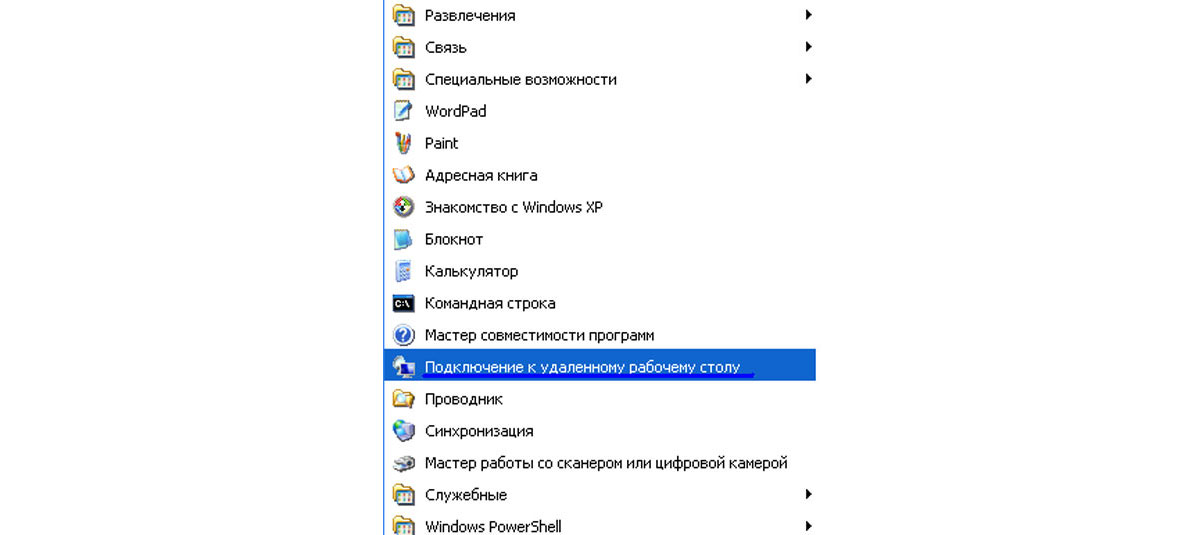

Подключение к настроенному терминалу 1С происходит через протокол RDP. В системах семейства Microsoft есть встроенный инструмент, названный «Подключение к удаленному рабочему столу». Чтобы найти этот инструмент, зайдите в «Пуск» – «Все программы» – «Стандартные»:

В открывшемся окне необходимо указать параметры:

- В поле «Компьютер» впишите адрес терминального сервера;

- В поле «Пользователь» необходимо указать имя, под которым вы хотите зайти на данный сервер. Естественно, для этого пользователю должно быть разрешено удаленное управление;

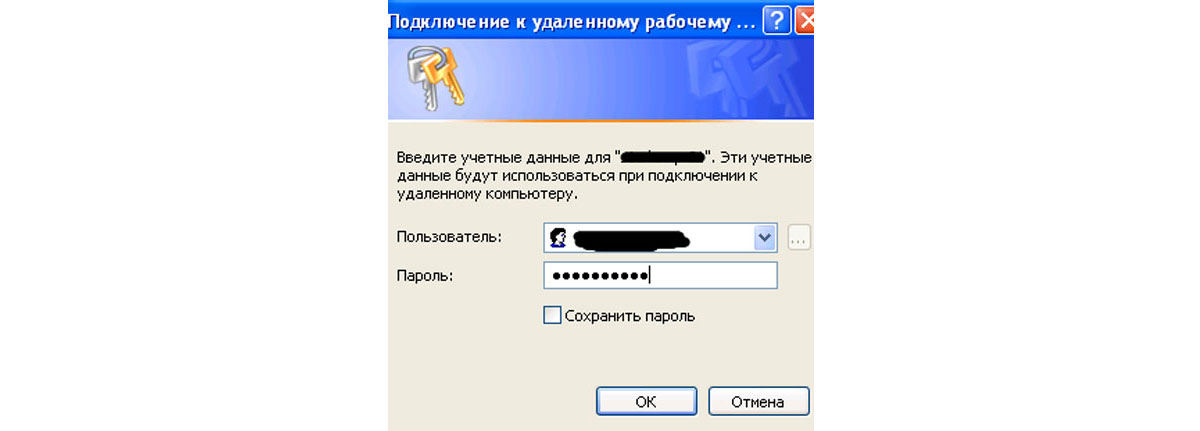

- В следующем окне необходимо будет ввести пароль пользователя для доступа на сервер.

Если настройки сделаны правильно и данные введены верно, то развернется окно, в котором вы увидите немного измененный рабочий стол.

Дальнейшая работа не отличается от ситуации, в которой 1С установлена на вашем компьютере.

-

#1

Порой возникает необходимость автоматического запуска 1С и входа в базу при входе на Терминальный сервер. Как пример: подключение на терминальный сервер через устройства типа ТСД (Терминал сбора данных). Для того, чтобы настроить автозапуск 1С при подключении на Терминальный сервер под управлением Windows Server 2016 нам необходимо внести изменения в реестр, т.к начиная с данной редакции серверной ОС эта функция отключена:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations\

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)После того, как изменения в реестр будут внесены, необходимо перезагрузить сервер.

Далее переходим на вкладку Локальные пользователи, выбираем Пользователи. Переходим в свойства пользователя, которому необходимо настроить автоматический запуск 1С и кликаем на вкладку Среда.

Для того, чтобы 1С запускалась автоматически на данном этапе нам необходимо ввести в поля Имя файла программы и Рабочая Папка следующие параметры. Т.е вводим путь до исполняемого файла клиента 1С.

Пример:

Имя файла программы: C:Program Files1cv8common1cestart.exe

Рабочая папка: C:Program Files1cv8common

Дополнительно

Данный функционал можно довести до полного автоматизма. То есть когда при входе на Терминальный сервер открывается не только окно программы 1С, но ещё и запускается нужная база данных с уже введенными от неё учетными данными. Для этого необходимо добавить ключи в поле Имя файла программы которое мы рассматривали на предыдущем шаге.

"C:Program Files (x86)1cv8common1cestart.exe" enterprise /S "server_namebp" /N "Иванов Иван" /P "1243"Где:

- enterprise — запуск системы 1С:Предприятие 8.x в режиме «1С:Предприятие»;

- /S — адрес информационной базы, хранящейся на сервере 1С:Предприятия 8.x, складывается следующим образом: <Имя компьютера, работающего сервером приложений> <Ссылочное имя информационной базы, известное в рамках сервера 1С:Предприятия 8.x>;

- /N — имя пользователя. Должно быть указано так же, как в списке пользователей, создаваемом в Конфигураторе;

- /P — пароль пользователя, имя которого указано в параметре /N. Если у пользователя нет пароля, этот параметр можно опустить.

Настройка автоматического запуска 1С при входе на Терминальный сервер завершена.

Последнее редактирование: 23 Август 2021

Не многие начинающие администраторы знают, что работу в 1С на сервере терминалов можно организовать по аналогии с RemoteApp, без RemoteApp!

Выражаясь простыми словами пользователь, кликнув по ярлыку подключения (RDP) запускает сразу 1С Предприятие, при этом он не видит рабочего стола сервера, других приложений, ему доступна только 1С и он работает исключительно в 1С, так словно та стартовала у него на ПК.

Конечно в этой статье «Америку не открою» информации как это сделать самостоятельно, полно в сети, если бы не одно «НО».

К сожалению, по умолчанию этот механизм перестал работать на Windows server 2016. Он был просто отключен по умолчанию. (

Из-за этого многие остались работать на Windows server 2012 -2008, а некоторые перешли на RemoteApp, так и до конца не разобравшись с проблемой.

RemoteApp технология хорошая, вот только требует Active Directory, соответственно еще один сервер, а значит дополнительные финансовые затраты.

Да и для 10-15 пользователей AD обычно не нужен, и сознательно идти на доп. затраты чтоб организовать авто запуск 1С на сервере, конечно никто не желает, собственно и здесь нашлись «энтузиасты» по обходу такого звена как AD, соответственно тем самым нарушили лицензионное соглашение.

Если RemoteApp для Вас дорого, и нарушать лицензионное соглашение для Вас не выход (что правильно), а работа на старой операционной системе не вызывает особого желания.

Настройка Windows Server 2016 для работы с автозапуском 1с на сервере терминалов.

Настроим Windows server 2016 (используя обычный сервер терминалов) с автозапуском 1С Предприятия.

1. Установка, настройка и лицензирование сервера терминалов на Windows Server 2016

Пример, инструкция доступна по ссылке:

http://statusspb.com/kak-ustanovit-sluzhby-udalennyh-rabochih-stolov-na-windows-server-2016-2019

После установки и настройки сервера терминалов обязательный перезапуск ОС.

2. В реестр Windows server 2016 нужно внести изменения!

Кому интересно вносить изменения в реестр руками, вот инструкция:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations<Winstation Name>

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

3. Настройка запуска 1С в «среде» пользователя.

Кликаем «Пуск»- «Панель управления»

Затем «Администрирование» – «Управление компьютером»

Далее на вкладке слева «Локальные пользователи» – «Пользователи»

В свойствах пользователя, при авторизации которого должна автоматом стартовать 1С,

мы и пропишем на вкладке «Среда» путь к программе 1С.

Ставим птичку «При входе в систему запускать следующую программу:»

В строке «Имя файла программы» следует указать путь к исполняемому файлу 1С:

Пример: C:Program Files (x86)1cv8common1cestart.exe

«Рабочая папка» C:Program Files (x86)1cv8common

Почему прописал 1cestart.exe, а не 1cv8.exe ?

При обновлении платформы 1с, путь к программе будет оставаться прежним на вкладке «Среда» и 1С перестанет запускаться автоматом.

Но если прописать стартер 1cestart.exe, тогда 1С даже после обновления будет стартовать!

Конечно у пользователей должны быть права на 1cestart.exe, как и на любую другую программу на сервере, иначе стартовать автоматом программа не будет, и сессия будет тут-же завершена.

Ниже на вкладке «Устройства клиента»

Можно поставить все птички:

«Подключение дисков клиента»

«Подключение принтеров клиента при входе»

«По умолчанию выбрать основной принтер клиента»

Если мы говорим об 1С, конечно куда без печати, принтеров пользователя и дисков для сохранения отчетов на свой ПК, разрешив подключать диски.

4. Настройка ПК пользователя для работы с терминальным сервером

Создадим ярлык rdp для подключения.

Клик Win+R пишем в строке «mstsc» затем «Enter» выполнить.

Укажем, к примеру, IP сервера терминалов и логин пользователя:

«Сохранить как» – Сохраним подключение как ярлык, где не будь на рабочем столе пользователя под именем «1С»

Теперь кликнув по ярлыку «1С» пользователь сможет тут же запустить 1С и работать в ней фактически как с локально установленной.

Пользователь не видит никаких других рабочих столов, не путается в ярлыках и подключениях, все просто и понятно!

При первом запуске нужно первый раз прописать путь к базе 1С, собственно как и обычно на сервере терминалов.

5. Иногда нужно не просто запустить 1С, но сделать все на полном автомате.

То-есть чтоб пользователь, кликнув по ярлыку rdp «1C» и она не просто запустилась, но и была автоматом выбрана нужная информационная база 1С и прошла авторизация под нужным пользователем.

Делается это очень просто, нужно создать бат файл следующего содержания:

set v8exe="C:Program Files1cv8common1cestart.exe"set DataBaseName="E:InfoBase2"set DataBase=/F%DataBaseName%set AdminUser=/N"Администратор (ОрловАВ)"set Password=/P""start """" /wait %v8exe% ENTERPRISE %DataBase% %AdminUser% %Password%

На вкладке «Среда» в свойствах пользователя на сервере терминалов, нужно приписать только путь к этому батнику «1c.bat» вместо 1С, указать каталог, где он находится!

1С Предприятие будет стартовать с нужной нам ИБ и пользователем.

Серверное администрирование

Рекомендация: подборка платных и бесплатных курсов Smm — https://katalog-kursov.ru/

Предисловие

В первой части мы успешно развернули роль «терминальный сервер Windows» и приступили к его конфигурированию. Разобрались в методах организации хранения данных пользователей и определились что из этого мы будем использовать. Давайте приступим к настройке.

Конфигурирование хранения персональных данных пользователей

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя

Ставим флаг напротив «Включить диски профилей пользователей».

Указываем путь до каталога на файловом сервере, где будут храниться VXDX диски профилей, и указываем размер 1 гб (Больше места нам не нужно, так как в диске будет храниться совсем мало данных но и меньше 1 гб сделать нельзя) и нажимаем применить

В результате в указанном каталоге будет создан базовый диск на основе которого будут создаваться диски профилей

Устраняем проблему с хромом

При использовании дисков профилей в Google Chrome возникает ошибка Error COULD NOT GET TEMP DIRECTORY, это связанно с тем что хром не может получить доступ к общей папке TEMP, потому переместим ее в другое место и дадим на нее права

Вам нужно настроить объект групповой политики, который выполняет две функции:

Для каждого пользователя, который входит в систему, создает личную папку в папке C: TEMP Изменить переменные среды TEMP и TMP Есть две настройки, которые можно применить на уровне пользователя.

1 — Создание личной папки в папке TEMP:

2 — Модификация переменных окружения:

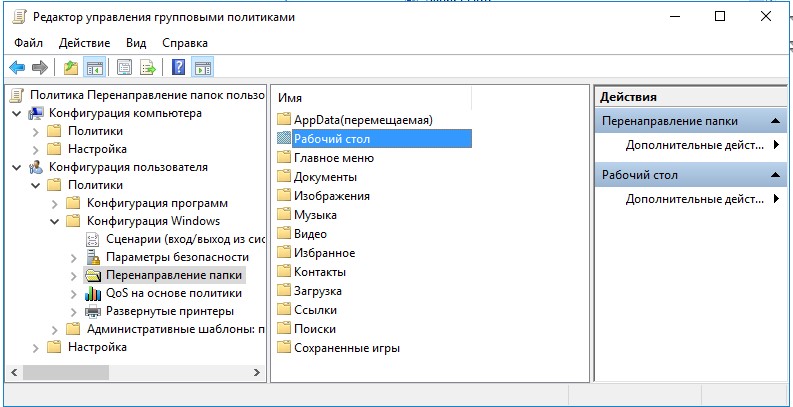

Далее нам необходимо настроить миграцию профилей

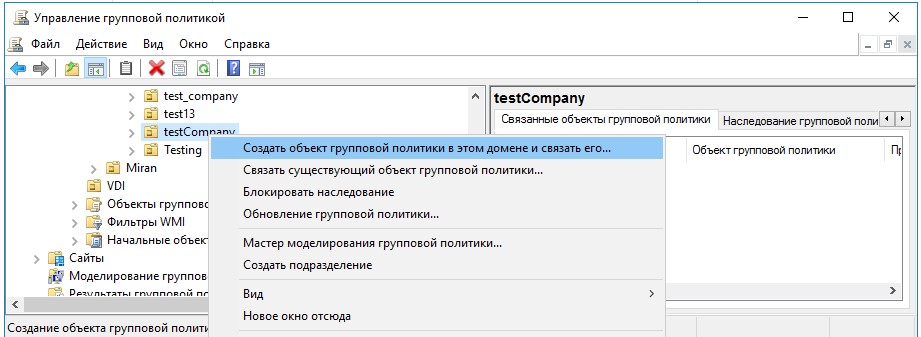

Открываем «Управление групповой политикой «

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

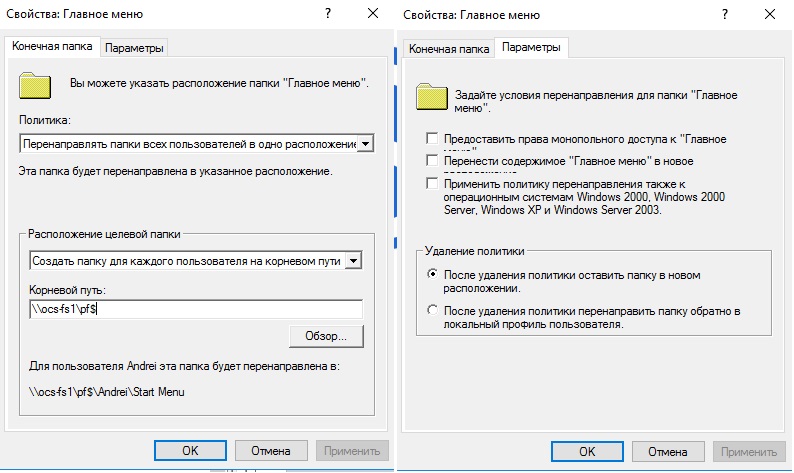

Далее переходим Конфигурация пользователя > политики > Конфигурация Windows > Перенаправление папки

По каждому из представленных каталогов ПКМ > Свойства

В окне выбираем пункты

-

Перенаправлять папки для всех пользователей в одно расположение.

-

Создать папку для каждого пользователя на корневом пути

-

Указываем корневой путь (!Важно: данный путь должен быть доступен пользователям на запись)

На вкладке параметры снимаем все галочки и выбираем «После удаления политики оставить папку в новом расположении»

В результате данной настройки в указанном корневом пути будут создаваться каталоги с правами для своего владельца на изменение а для других с запретом чтения

Настройка политики ограниченного использования программ

Одним из важнейших аспектов настройки сервера является его безопасность . Потому нам необходимо ограничить список функций и программ которые имеет право использовать пользователь на сервере.

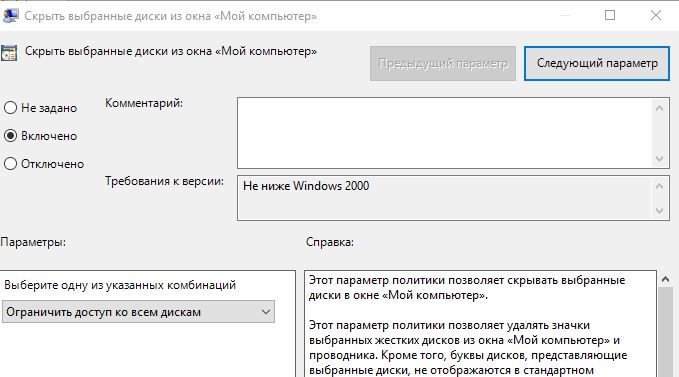

Спрячем логические диски от пользователей

Конфигурация пользователя > политики > Административные шаблоны > Компоненты windows > Проводник > выбираем политику Скрыть выбранные диски из окна мой компьютер > ставим включено и выбираем Ограничить доступ ко всем дискам

Убираем все лишнее с рабочих столов пользователей

Для этого создадим следующие групповые политики

-

Ограничение функционала проводника

-

Очищаем меню пуск

Ограничение функционала проводника

Идем Конфигурация пользователя > Политики > Административные шаблоны > Компоненты Windows > Проводник и включаем следующие политики

-

Запрашивать подтверждение при удалении файлов

-

Отключить возможности библиотеки Windows, использующие данные индексированных файлов

-

Запретить изменение видеоэффектов для меню

-

Скрыть значок «Вся сеть» в папке «Сеть»

-

Удалить меню «Файл» из проводника Удалить вкладку «Оборудование»

-

Скрыть команду «Управление» из контекстного меню проводника

-

Удалить «Общие документы» из окна «Мой компьютер»

-

Удалить команды «Подключить сетевой диск» и «Отключить сетевой диск»

-

Удалить ссылку «Повторить поиск» при поиске в Интернете

-

Удалить вкладку «Безопасность» Удалить кнопку «Поиск» из проводника

Набор правил Определяется в зависимости от ваших потребностей. Данные правила выбраны как хорошо зарекомендовавшие себя для нагруженного терминального сервера

Очищаем меню пуск

Идем Конфигурация пользователя > Политики > Административные шаблоны > Меню «Пуск» и панель задач

В данном разделе, все зависит от ваших потребностей. как показывает практика рядовой пользователь меню пуск особо не пользуется, так что зачем ему оставлять лишние кнопки, посему можно запретить все.

Запрет запуска программ

Для решения данной задачи есть 2 способа

1-й способ

При помощи политики «Выполнять только указанные приложения Windows» Указать список всех exe приложений которые будут доступны»

Данный метод проще в настройке, и однозначно блокирует все приложения кроме указанных (те что относятся к windows тоже)

У данного метода есть несколько недостатков

-

сложность администрирования, так как не всегда удается указать все необходимые EXE для корректной работы приложения (например с CryptoPro, или публикациями приложений и т.д)

-

назовем их «Энтузиасты » , которые пытаются запускать приложения переименовав их исполнительный файл в один из разрешенных

-

Проблема с обновлением приложений (Зачем же разработчикам ПО оставлять старые названия своих exe, и правда Зачем? )

-

Отсутствие какого либо журнала заблокированных политикой приложений

Настраивается следующим образом

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Идем Конфигурация пользователя > Административные шаблоны > Система > Находим политику «Выполнять только указанные приложения Windows»

Включаем политику > Нажимаем кнопку «Показать» > В таблицу вносим разрешенное приложение. Крайне рекомендую для каждого приложения делать отдельную политику, для облегчения администрирования.

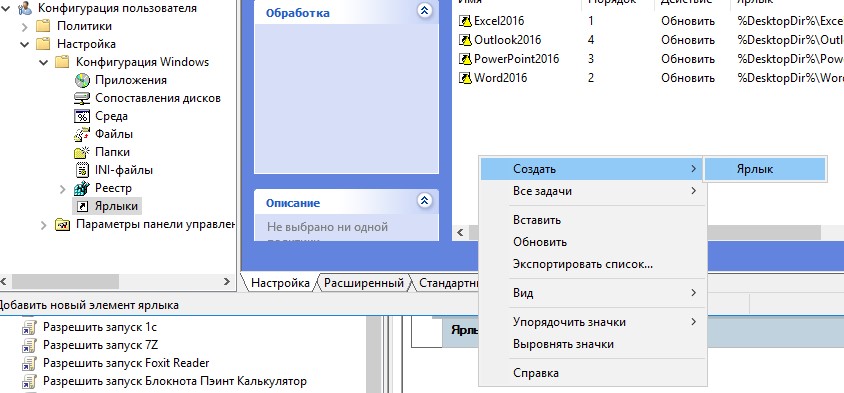

Далее нам Желательно на рабочем столе разместить ярлыки запуска приложения

Идем Конфигурация пользователя > Настройка > Конфигурация Windows > Ярлыки > Создать > Ярлык

После чего задаем параметры. !ВАЖНО на вкладке «Общие параметры поставить «Выполнять в контексте….»

Ура политика создана

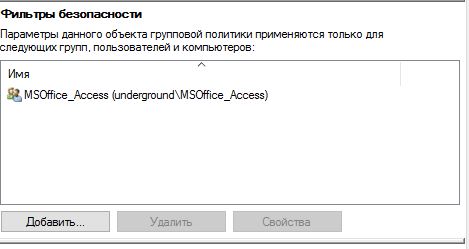

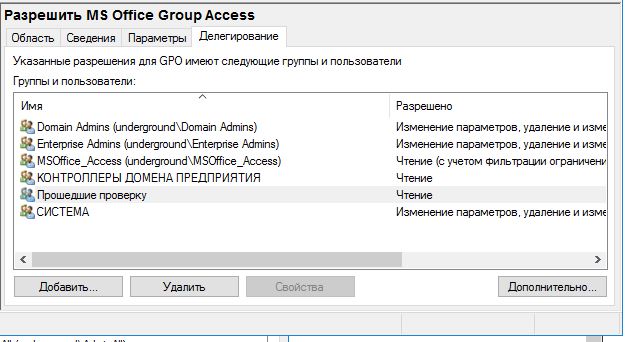

Так как не всем пользователям нужны одни и те-же программы и права, то нацеливаем политику на группу безопасности В фильтрах безопасности удаляем группу «Прошедшие проверку» а на ее место добавляем группу в которую включены все пользователи данного приложения»

после чего ВАЖНО не забыть на вкладке Делегирование добавить группе «Прошедшие проверку» право на чтение политики (Иначе работать не будет)

2-й способ

Используем функцию AppLocker

Важно применять эту политику на подразделение где лежит ваш терминальный сервер. это позволит вам более оперативно редактировать список разрешенных приложений, так же когда она настроена работать под пользователем возникают непонятные баги. в данный момент я полностью перешел на использование данного метода для большинства внедрений

Создаем Групповую политику и связываем ее с подразделением, где лежит ваш терминальный сервер

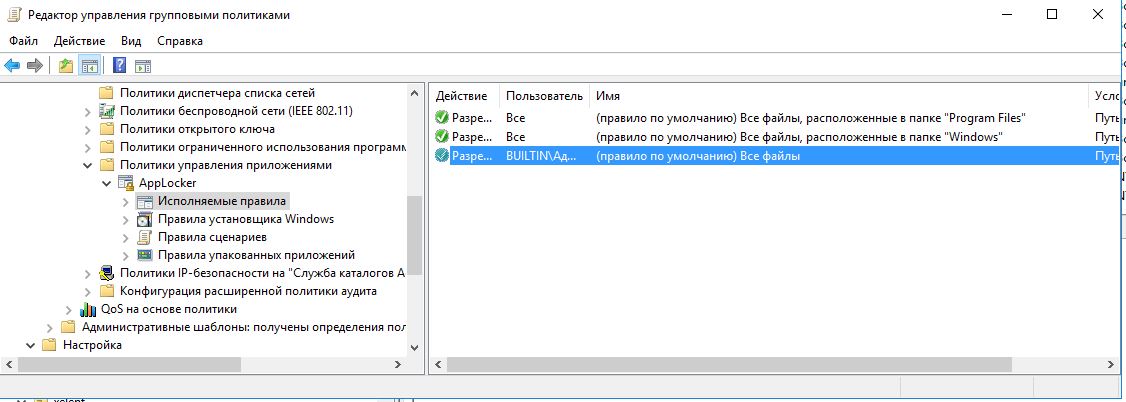

идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker > Исполняемые правила > Создать правила по умолчанию

после чего идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker и тыкаем «Настроить применение правил»

в свойствах ставим настроено и выбираем только аудит для правил исполняемых файлов

в результате при заходе пользователя и попытке запуска программ в журнале просмотра событий на терминальном сервере расположенном

Журналы приложений и служб > Microsoft > Windows > AppLocker > EXE и DLL будут появляется события содержащие сведения о запускаемых приложениях, которые мы будем использовать для дальнейшей настройки политики

Вернемся в исполняемые правила и создадим правило на основе отчета журнала событий

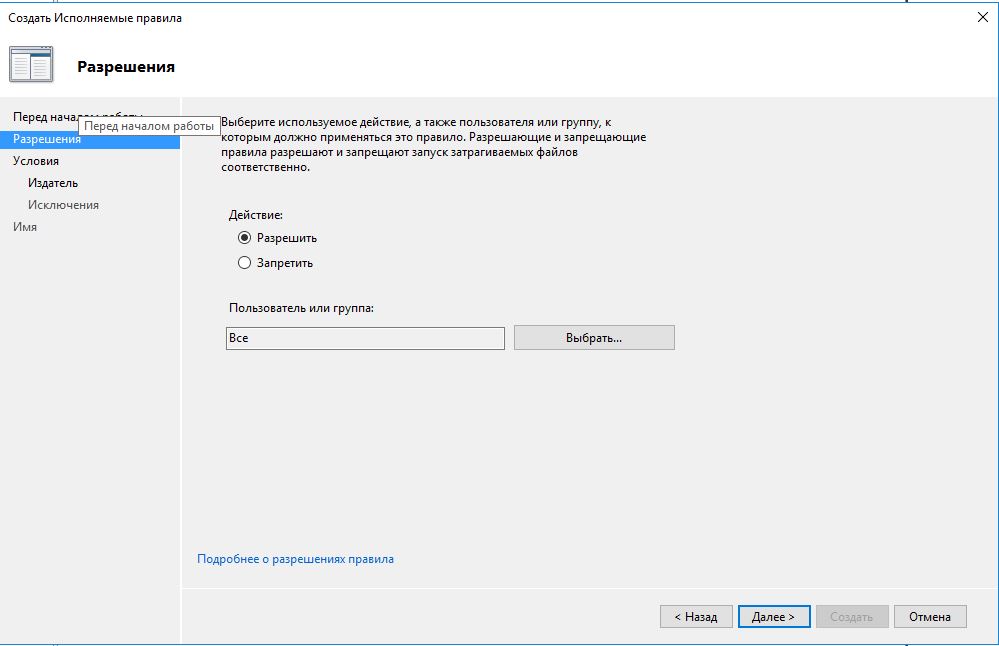

ПКМ > Новое правило

выберем действие Разрешить, и в данном случае мы хотим чтобы под всеми пользователями данное приложение могло быть запущенно, но так же мы можем создать в домене группу безопасности в которую включим пользователей для которых данное правило будет применяться, тогда на этом шаге следует ее указать

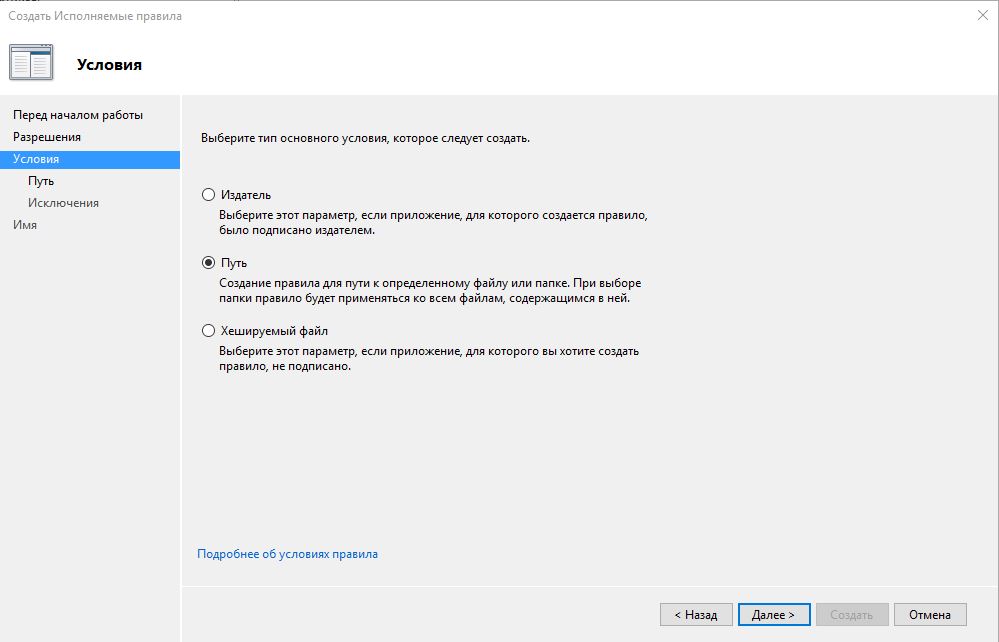

Выберем условие Путь

Скопируем путь из отчета о событии

в исключения мы добавлять ничего не будем так что далее > Создать

Шаги следует повторить для каждого события из журнала, отсеивая те которые мы хотим запретить

После чего в свойствах applocker следует переключить «Только аудит» на «Принудительное применение правил»

В результате данных действий мы имеем эффективное хранение данных пользователей, и первично настроенную безопасность терминального сервера

И вновь у меня закончились буквы) продолжим в следующей части, рассмотрим настройку 1с , разграничения доступа к базам, поднимем производительность 1с на терминальном сервере фактически в двое, в обще продолжим в следующей части

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Finish.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.