В данной статье представлена настройка взаимодействия контроллера SoftWLC с Active Directory, развернутом на Windows Server 2016. А также генерация TSL сертификатов на стороне Windows Server посредством Certificate Services с последующей автоматической выдачей сертификатов пользователям, для авторизации в сети Wi-Fi.

Настройка взаимодействия контроллера SoftWLC с более ранними версиями Windows Server будет отличаться только внешним видом вкладок. Логика и последовательность настройки взаимодействия аналогична.

Перед тем как устанавливать какие либо компоненты на сервер AD, убедитесь что у вас есть актуальный, рабочий бекап.

Ключевые моменты будут выделены на скринах красным цветом.

Схема проксирования

Рассмотрим схему проксирования RADIUS трафика через SoftWLC.

На SoftWLC настроено несколько доменов, в которые заведены точки доступа. SSID можно привязать к определенному домену, и при подключении пользователя к сети Wi-Fi , трафик будет проксироваться на radius сервер который установлен на Windows сервере. Далее AD, согласно настроенных политик проверит сертификат TLS и разрешит подключение к сети Wi-Fi . Чтобы схема работала, нам необходимо:

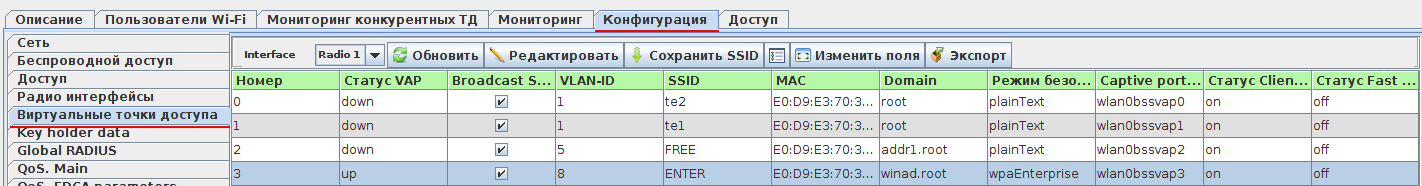

- Вынести точки доступы в отдельный домен, в нашем случае winad.root

- Настроить Radius proxy на определенный домен

- Настроить AD, Сервер политик сети, Центр сертификации и саму выдачу сертификатов.

- Создаем отдельный домен

2. Выносим ТД в этот домен, и проверяем что SSID закреплен за этим доменом, при необходимости меняем.

Так же это можно посмотреть на самой точке доступа.

3. Настраиваем Raduis proxy v1.13_Проксирование на внешний RADIUS -сервер

# Proxying proxy_auth=1 proxy_domain_regex="winad.root$" proxy_host="ip_address_windows" proxy_port=1812 proxy_secret="eltex"

На этом настройка SoftWLC заканчивается.

Установка AD (Windows Server 2016)

Сначала необходимо установить роль AD и повысить роль сервера до контроллера домена.

В диспетчере серверов нажмите «Добавить роли и компоненты»

Мастер установки напоминает нам о важных моментах на которые необходимо обратить внимание.

В качестве типа установки укажите «Установка ролей или компонентов».

Выбираете ваш сервер из списка.

Не устанавливайте одновременно все роли сервера. Для корректной установки «Центра сертификации» необходимо сначала повысить роль сервера до контроллера домена и только потом устанавливать «Центр сертификации», иначе могут возникнуть некоторые ошибки.

Далее необходимо выбрать роль «Доменные службы Active Directory».

После выбора «Доменные службы Active Directory», появится всплывающее окно, ничего не изменяем и нажимаем «Добавить компоненты».

В установке данных компонентов нет необходимости, нажимаем «Далее»

Мастер установки поясняет некоторые моменты службы AD, нажимаем «Далее»

Подтверждаем установку необходимых средств и модулей, нажимаем «Установить»

Дожидаемся окончания установки, нажимаем «Закрыть»

В настоящий момент на сервере установлена AD, но нет контроллера домена. Нажимаем на флажок рядом с желтым треугольником и повышаем роль сервера.

Далее создадим новый домен в котором будем заводить пользователей.

Выбираем «Добавить новый лес» и вводим имя нового корневого домена.

Запишите и сохраните данный пароль, в некоторых случаях восстановления он жизненно необходим.

В нашем случае мы нажимает «Далее»

Указываем доменное имя NetBIOS

Если вы хотите вынести журналы и путь до базы данных измените данные параметры.

Проверка выставленных параметров для повышения роли, еще раз проверьте что верно указали домен и прочие службы.

Перед началом повышения роли, будет «Проверка предварительных требований».

Если все прошло успешно сервер будет установлен как контроллер домена, и ему понадобится перезагрузка.

Далее установим «Службу политики сети и доступа» и «Службу сертификатов Active Directory».

Мастер установки напоминает нам о важных моментах на которые необходимо обратить внимание.

В качестве типа установки укажите «Установка ролей или компонентов».

Выбираете ваш сервер из списка.

Далее необходимо выбрать роль «Службу политики сети и доступа» и «Службу сертификатов Active Directory».

В обоих случаях жмем «Добавить компоненты» и ничего не изменяем.

В установке данных компонентов нет необходимости, нажимаем «Далее»

Ознакомительная информация о «Службе политики сети», нажимаем «Далее»

Ознакомительная информация о «Службе сертификатов», нажимаем «Далее»

Так как в конце данной статьи мы рассмотрим автоматическую генерацию сертификатов для всех пользователей группы, необходимо установить только центр сертификации.

Подтверждаем установку служб.

Если установка завершилась удачно, закрываем мастер установки.

После установки настроим «Службу сертификации Active Directory».

Лучше не менять учетные данные если на то нет веских причин, нажимаем «Далее»

Так как мы установили только «Центр сертификации», при конфигурировании можем выбрать только его.

Выбираем «ЦС предприятия»

Так как мы устанавливаем ЦС с нуля и у нас нет подчиненных ЦС, он будет являться корневым.

В данном примере мы создадим новый закрытый ключ, так как не планируем поддерживать ранее выданные сертификаты.

Укажем необходимый алгоритм и длину ключа который удовлетворяет нашим параметрам безопасности.

Если необходимо можно изменить имя ЦС, чаще всего это делают если есть подчиненные ЦС, в нашем случае оставим предложенный вариант.

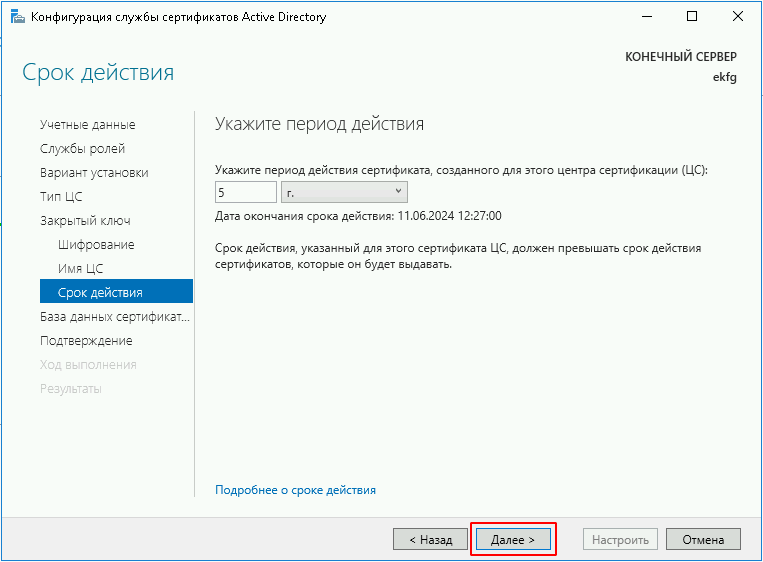

Срок действия сертификата, по истечению которого сертификат будет считаться не действительным.

Настоятельно рекомендую не изменять данные параметры.

Подтверждение перед настройкой, лучше еще раз убедиться во всех заданных значениях.

Если все прошло успешно будет установлен «Центр сертификации».

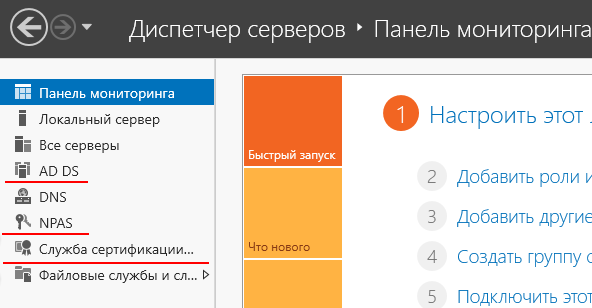

После того как мы установили необходимые компоненты они отобразятся в «Диспетчере серверов»

Настройка сервера сетевых политик

Выберем второй вариант сценария из списка и нажимаем кнопку «Настройка 802.1Х»

Задаем имя подключения и выбираем «Безопасные беспроводные подключения»

Далее необходимо добавить «RADUIS- клиентов»

Так как сервер SoftWLC будет проксировать RADIUS трафик на AD необходимо указать его адрес и секрет который он будет пересылать.

Нажимаем «Далее»

Так как аутентификацию мы будем осуществлять по сертификату, выбираем данный тип проверки.

Сдесь нам необходимо выбрать группы пользователей на которых будет распространятся данная политика.

В нашей схеме мы добавили группу «Пользователи домена» чтобы каждый пользователь смог подключиться к Wi-Fi по сертификату.

Можно указать несколько груп при необходимости.

В нашем примере настройка управления трафиком рассматриваться не будет.

Завершаем настройку нажав кнопку «Готово»

Создание новых пользователей

В нашем случае домен пустой и необходимо добавить пользователей.

Создаем пользователя

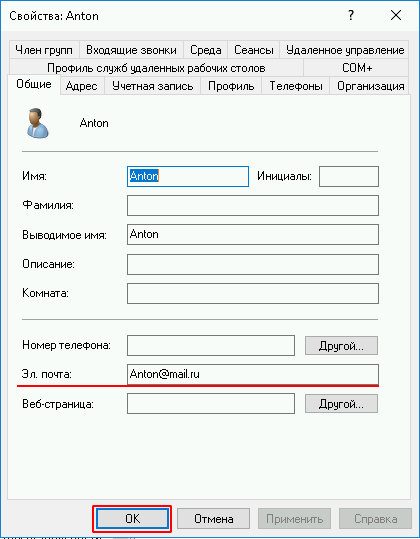

Задаем имя.

Задаем пароль, при необходимости установите соответствующие галочки.

Подтверждаем создание пользователя

После создания пользователя необходимо зайти в него и заполнить поле «Эл. почта», иначе могут возникнуть ошибки при автоматическом получении сертификата.

Создание шаблона сертификата

В Диспетчере серверов перейдите во вкладку «Служба сертификации AD». Кликните правой кнопкой мыши на сервер. В выпавшем списке выберите «Центр сертификации».

Переходим в управление шаблонов

Копируем шаблон пользователя, он уже обладает необходимыми свойствами.

Меняем имя у скопированного шаблона, чтобы в дальнейшем не путаться

Обязательно проверьте что выставлено «Разрешить экспортировать закрытый ключ».

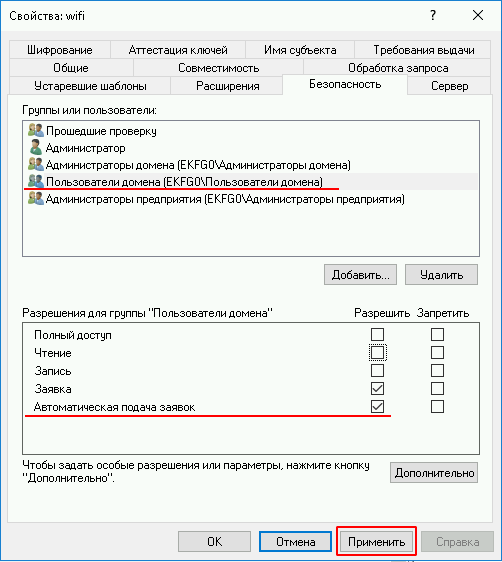

Для автоматической выдачи сертификата, во вкладке безопасность на группе «Пользователи домена» необходимо выставить разрешение «Автоматическая подача заявок»

Добавление шаблона сертификата в оснастку «Шаблоны сертификатов»

После создания шаблона сертификата, его необходимо добавить в оснастку «Шаблоны сертификатов»

Выбираем ранее созданный шаблон

Теперь он должен отобразится в меню «Шаблоны сертификатов»

Настройка групповой политики автоматической выдачи сертификата

Теперь необходимо настроить групповую политику автоматической выдачи сертификата.

Создадим групповую политику выдачи сертификатов.

Политики именуйте по их назначению, чтобы в дальнейшем не запутаться.

После создания политики, выбираем ее в домене и нажимаем «Изменить»

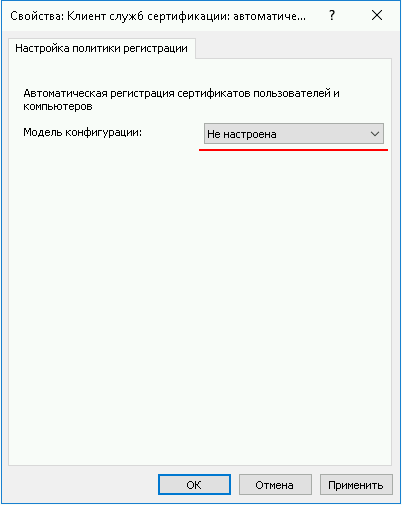

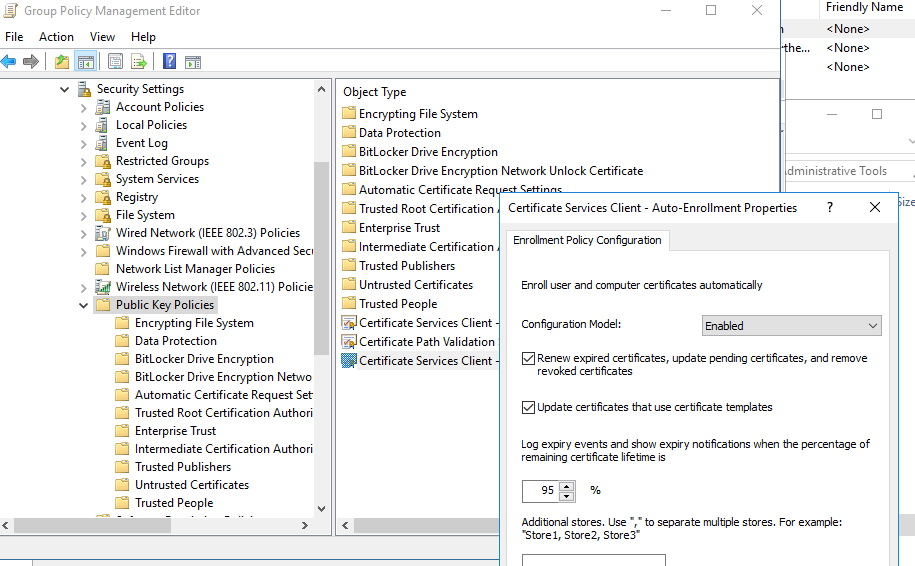

По дереву переходим в «Политики открытого ключа», выбираем «Клиент служб сертификации: автоматическая регистрация» и нажимаем «Свойства»

Меняем модель конфигурации на «Включена»

Выставляем «Обновлять сертификаты, использующие шаблоны сертификатов», затем «Применить» и «ОК»

Сейчас мы добавим группу на которую будет распространятся данная политика.

Теперь необходимо обновить политики на сервере, в «Командной строке» набираем команду

Теперь клиентские хосты, которые введены в домен, при загрузке получат пользовательский сертификат и смогут с его помощью авторизоваться в Wi-Fi сети.

Пример настройки клиента Windows10

После того как мы настроили автоматическую выдачу сертификатов, необходимо проверить был ли он выдан на нашу учетную запись.

Необходимо перейти в хранилище сертификатов, для этого выполните команду mmc.

Затем «Файл», «Добавить или удалить оснастку» выбрать «Сертификаты»

Далее перейти в личное хранилище сертификатов, на скрине ниже видно что сертификат выдан на пользователя «Anton» и был использован шаблон «wifi»

Приступим к настройки подключения к Wi-Fi сети с помощью сертификата:

Перейдем в «Центр управления сетями и общим доступом» и нажмем «Создание и настройка нового подключения или сети»

Выберем «Подключение к беспроводной сети вручную»

Введем SSID к которому хотим подключиться и выберем тип безопасности «WPA2-Enterprise»

Необходимо изменить параметры подключения, чтобы выбрать подключение с использованием TLS

Выбираем метод проверки «Microsoft: смарт-карта или иной сертификат», затем нажимаем кнопу «Дополнительные параметры»

Отмечаем «Укажите режим проверки подлинности» и выбираем «Проверка подлинности пользователя»

Далее подключаемся к нашей сети.

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Содержание:

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Не удалось проверить подлинность удаленного компьютер из-за проблем с сертификатом безопасности. Ошибка сертификата: сертификат выдан не имеющим доверия центром сертификации.

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Несмотря на то, что для подключения используется самоподписанный сертификат, ваше RDP подключение защищено, а трафик зашифрован.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

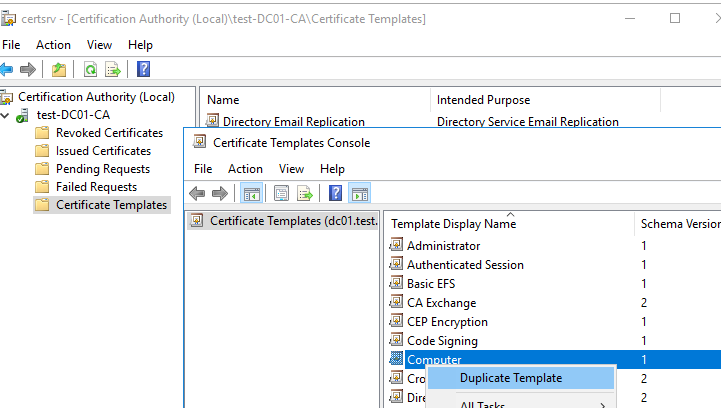

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- Сделайте копию шаблона сертификата Computer (Certificate Templates -> Manage -> Computer -> Duplicate);

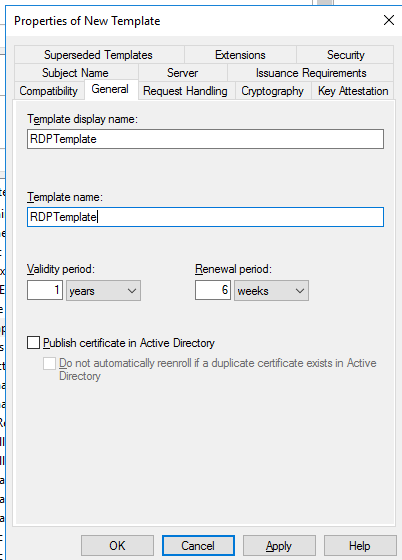

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

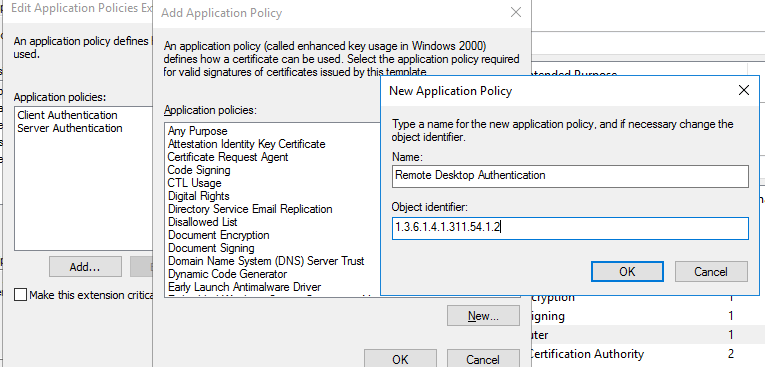

- Теперь на вкладке Extensions в политике приложений (Application policy) нужно ограничить область использования такого сертификата только для Remote Desktop Authentication (укажите следующий object identifier — 1.3.6.1.4.1.311.54.1.2). Нажмите Add -> New, создайте новую политику и выберите ее;

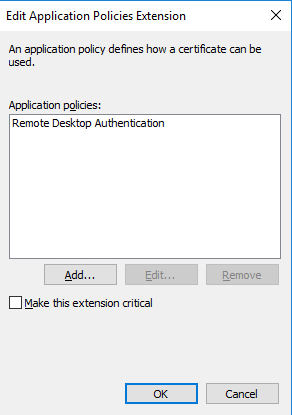

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

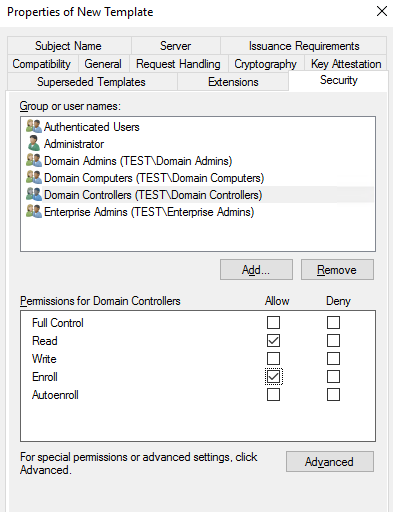

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

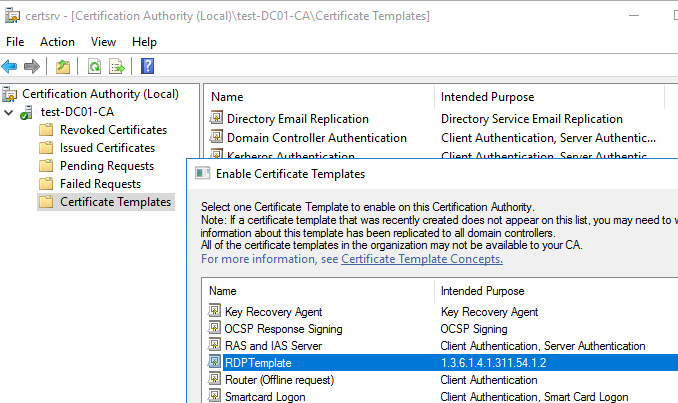

- Теперь в оснастке Certificate Authority, щёлкните по папке Certificate Templates, выберите New -> Certificate Template to Issue -> выберите созданный шаблон RDPTemplate.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Предполагается, что все компьютеры домена доверяют корпоративному центру сертификации, т.е. корневой сертификат через GPO добавлен в доверенные корневые центры сертификации.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

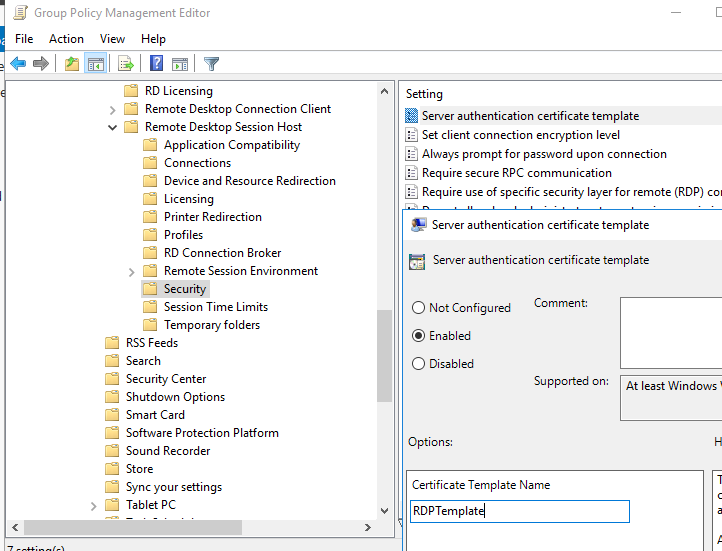

- Перейдите в раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security. Включите политику Server Authentication Certificate Template. Укажите имя шаблона CA, который вы создали ранее (RDPTemplate);

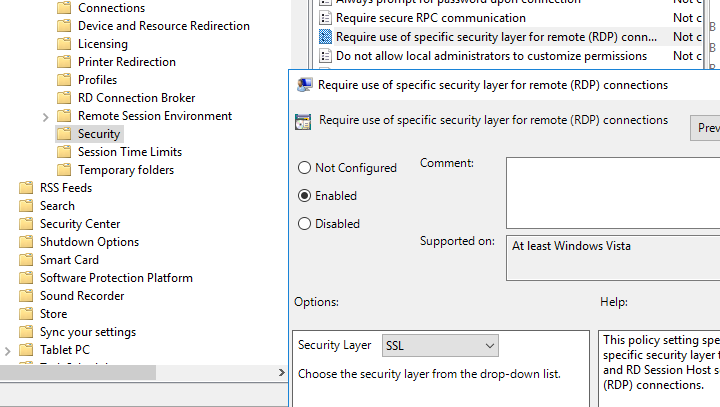

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

- Для автоматического продления RDP сертификата, перейдите в раздел GPO Computer configuration -> Windows settings -> Security Settings -> Public Key Policies и включите политику Certificate Services Client – Auto-Enrollment Properties. Выберите опции “Renew expired certificates, update pending certificates and remove revoked certificates” и “Update certificates that use certificate templates”;

- Если вы хотите, чтобы клиенты всегда проверяли сертификат RDP сервера, вам нужно настроить политику Configure Authentication for Client = Warn me if authentication fails (секция GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client);

- Если нужно, можете через политики файервола открыть входящий RDP порт TCP/UDP 3389;

- Осталось обновить политики на клиенте, запустить консоль сертификатов компьютера (Certlm.msc), и проверить, что в разделе Personal -> Certificates появился сертификат для Remote Desktop Authentication, выданный вашим CA.

Если политики не применились, для диагностики GPO воспользуйтесь утилитой gpresult и этой статьей.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Get-Service TermService -ComputerName msk-dc01| Restart-Service –force –verbose

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

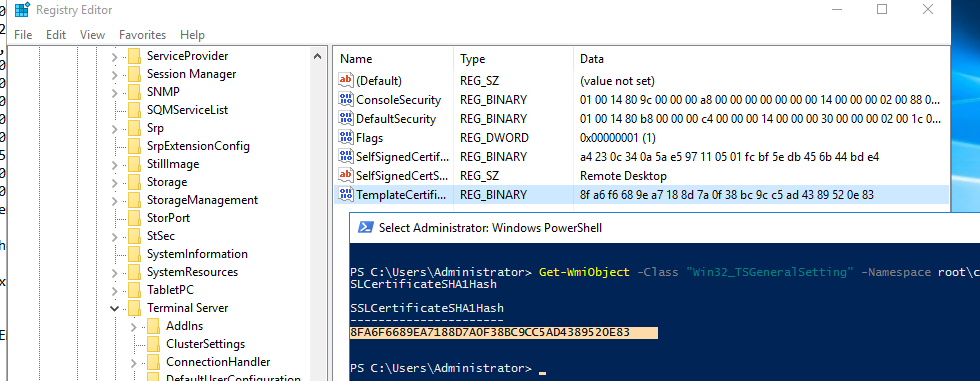

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь сравните полученные данные с отпечатком сертификата, который используется службой Remote Desktop Service. Вы можете посмотреть значение отпечатка сертификата службы RDS в реестре (ветка HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStations, параметр TemplateCertificate) или командой PowerShell:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace rootcimv2terminalservices|select SSLCertificateSHA1Hash

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace rootcimv2terminalservices|select|select SSLCertificateSHA1Hash

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C:UsersrootDesktoprdp.rdp"

Теперь через GPO добавим этот отпечаток сертификата в доверенные у пользователей. Укажите отпечатки (через точку с запятою) в политике Specify SHA1 thumbprints of certificates representing trusted .rdp publishers (Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP) в секции Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client.

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Ранее, я рассказал какими средствами можно управлять в Windows Server Core и как развернуть новый контроллер домена в новом лесу в среде Server core 2016.

1. Введение.

2. Установка Центра Сертификации.

3. Настройка шаблона Центра Сертификации.

4. Запрос сертификата для IIS Web-сервера Центра Сертификации.

5. Привязка сертификата.

6. Конвертация Сертификатов PFX в PEM.

Введение.

Лично я предпочитаю совмещать роль центра сертификации с ролью контроллера домена. Для этого нет каких либо особых причин. Просто их можно совмещать и я их совмещаю. Внедрение интегрированного в AD Центра Сертификации (ЦС) позволяет автоматический распространять сертификат ЦС как доверенный корневой центр сертификации на все вновь добавленные в домен компьютеры.

В последних версиях Windows Server, запрос сертификата осуществляется через оснастку «Сертификаты» добавленную в консоли mmc.exe. Консоль нужно запускать от имени локального администратора, так как тогда появится возможность добавить оснастку «Сертификаты для учетной записи компьютера». Возможность выбора появляется при добавлении оснастки. Сам же запрос сертификата можно инициировать через контекстное меню «Все задачи» для папки «Сертификаты» находящейся в разделе «Личное», как это указано на Рис. №1.

Данная оснастка позволяет запросить сертификат, экспортировать и хранить нужные вам сертификаты. По этой причине установка службы Certification Authority Web Enrollment (Служба регистрации в ЦС через Интернет) необходима только для Microsoft Exchange сервера. (Хотя, быть может, я просто не знаю как это правильно теперь делать. Буду рад если подскажете.) В остальных случаях достаточно установить только службы:

Кроме того, начиная с Chrome 58 и в более поздних версиях, доменное имя и сертификат сайта сопоставляются только по расширению SAN (Subject Alternative Name) поэтому после установки ЦС необходимо включит функцию SAN, выполнив командлет PowerShell

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2»

отсутствие SAN будет приводить к ошибке сертификата сайта.

К оглавлению.

Установка Центра Сертификации.

Для добавления роли ЦС и установки всех трех служб необходимо выполнить следующий командлет PowerShell.

Import-Module ServerManager Add-WindowsFeature Adcs-Cert-Authority Add-WindowsFeature Adcs-Online-Cert Add-WindowsFeature Adcs-Web-Enrollment

Обычно, установка и настройка ЦС осуществляется с настройками по умолчанию. Посмотреть настройки по умолчанию можно при помощи следующего командлета

Install-AdcsCertificationAuthority -whatIf

Результат выполнения командлета приведен на Рис. №2.

Если вас устраивают настройки по умолчанию вы можете завершить установку следующим командлетом PowerShell, в противном случае указываем дополнительные ключи.

Install-AdcsCertificationAuthority -force Install-AdcsWebEnrollment -force Install-AdcsOnlineResponder -force

Далее не забываем включить функцию SAN.

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2»

К оглавлению.

Настройка шаблона Центра Сертификации.

После установки ЦС необходимо настроить шаблоны выдаваемого сертификатов в ЦС. Данная настройка осуществляется через оснастку в Server Manager — Центр Сертификации, как это показано на рис. №3.

В консоли «Консоль шаблонов Сертификатов» копируем шаблон «Веб-Сервер» (Рис. №4) и задаем имя для копии, например, «Web-Server». Далее, нам необходимо задать следующие свойства шаблона:

После того как шаблон настроен и сохранен, возвращаемся в оснастку ЦС в раздел «Шаблоны Сертификатов» и по контекстному меню создаем выдаваемый шаблон сертификата, где указываем созданный нами шаблон сертификата.

К оглавлению.

Запрос сертификата для IIS Web-сервера Центра Сертификации.

Если мы производили установку службы Certification Authority Web Enrollment (Служба регистрации в ЦС через Интернет), на сервере был установлен IIS сервер. Поэтому для данного Web сервера нам необходимо:

Для того что бы запросить и установить сертификат от имени контроллера домена на котором установлен ЦА, мы можем запустить оснастку «Сертификаты для учетной записи компьютера» и подключить ее к контроллеру домена. Далее инициируем запрос сертификата как это показано на рис. № 1.

По мере прохождения мастера «Запрос Сертификата», нам будет предоставлен список доступных шаблонов для запроса сертификата (Рис. 6) где кликнув по ссылке мы можем заполнить необходимые поля шаблона для заявки сертификата.

По сути, в заявке нам необходимо указать лишь два поля: «Общее Имя» и «Служба DNS» (Рис. 7). Для этих полей указывается полное DNS-имя сервера, которое мы будем указывать в браузере при обращении к серверу.

Для личного удобства и во избежания путаницы рекомендуется на вкладке «Общие» указать «Понятное Имя» и «Описание».

После того как поля заполнены, можно сохранить и отправить запрос. Сертификат должен появиться в разделе «Личные» оснастки «Сертификаты для учетной записи компьютера». Двойной щелчок позволит просмотреть свойства сертификата и убедиться в его «работоспособности». Экспортировать сертификат можно через контекстное меню для этого сертификата, в списке «Все Задачи».

К оглавлению.

Привязка сертификата.

После того как сертификат запрошен и установлен, нам необходимо настроить Web сервер IIS на использование данного сертификата. А именно привязать сертификат к сайту службы Certification Authority Web Enrollment (Служба регистрации в ЦС через Интернет). Для этого нам необходимо импортировать модуль Веб Администрирования и указать локацию IIS.

PS C:> Import-Module WebAdministration PS C:> Set-Location IIS: PS IIS:>

Далее нам необходимо узнать Thumbprint запрошенного нами сертификата для DC1.contoso.ru. Для этого выполняем следующий командлет

PS IIS:> dir cert:localmachinemy PSParentPath: Microsoft.PowerShell.SecurityCertificate::localmachinemy Thumbprint Subject ---------- ------- 7F305071F7163D8342202D1798C5F9A07064CA3A CN=Сontoso-CA, DC=contoso, DC=ru 7B93F59D2F3DF51BC0E77B1DBABC521FBF78AA2E CN=DC1.contoso.ru

Далее создаем привязку и смотрим коллекцию привязок.

PS IIS:> New-WebBinding -Name "Default Web Site" -IP "*" -Port 443 -Protocol https PS IIS:> Get-WebBinding 'Default Web Site' protocol bindingInformation -------- ------------------ http *:80: https *:443:

И наконец назначаем сертификат привязке. Для этого запрашиваем сертификат по его значению Thumbprint и по конвейеру назначаем сертификат.

PS IIS:> cd SslBindings PS IIS:SslBindings> dir IP Address Port Host Name Store Sites ---------- ---- --------- ----- ----- 0.0.0.0 443 MY Default Web Site PS IIS:SslBindings> get-item cert:LocalMachineMY7B93F59D2F3DF51BC0E77B1DBABC521FBF78AA2E | new-item 0.0.0.0!443

Если мы хотим отключить доступ к серверу по HTTP протоколу, нам необходимо удалить WebBinding для 80 порта. Для этого выполняем следующий командлет и в конце перегружаем сервер IIS.

PS IIS:SslBindings> Remove-WebBinding -Name "Default Web Site" -IP "*" -Port 80 -Protocol http PS IIS:SslBindings> Get-WebBinding 'Default Web Site' protocol bindingInformation sslFlags -------- ------------------ -------- https *:443: 0 PS IIS:> iisreset /restart

К оглавлению.

Конвертация Сертификатов .PFX в PEM.

Напоследок хочу привести команды Open SSL для конвертации сертификатов .pfx в формат PEM. Данная конвертация потребуется для установки сертификатов на Unix Веб-сервера. Open SSL присутствует по умолчанию на любой машине FreeBSD или его можно скачать и установить для Windows.

openssl pkcs12 -in msk-rt-01.pfx -out msk-rt-01.crt -nokeys openssl pkcs12 -in msk-rt-01.pfx -out secret.pem openssl rsa -in secret.pem -out msk-rt-01.key

К оглавлению.

Please donate this project.

Поддержите проект.

Все авторское программное обеспечение, опубликованное на данном сайте, распространяется на условиях Donationware, при условии сохранения ссылки на данный сайт внутри кода. Полное или частичное копирование публикаций разрешается только при наличии явной ссылки на копируемую публикацию.

The SSL certificate is a credibility factor, used to guarantee secure and encrypted information exchanges. It is also used to verify that you are connected to the desired service not to a fraudulent clone.

This article is the first in a series of articles to guide you through installing your SSL certificates. When choosing your SSL certificate, it’s best to check with your web host or IT department to make sure you’re choosing the right option for your entire business.

This is a list of frequently asked questions:

- How to install an SSL certificate on Microsoft Internet Information Service (IIS)

- How to install an SSL certificate on Apache

- How to install an SSL certificate on Plesk

- How to install an SSL certificate on MS Exchange

In this first part, we answer the first of the questions: the steps for installing a Microsoft SSL certificate (IIS) If you have not yet created a CSR and ordered your certificate, see IIS 10: How to create your Windows Server 2016 CSR

After validating and issuing your SSL certificate, you must install it on the Windows 2016 server on which the CSR was generated. Then you need to configure the server to use it.

HOW TO INSTALL AND CONFIGURE A SINGLE SSL CERTIFICATE: CERTIFICATE FOR A DOMAIN

Step 1: On the server where you created the CSR, save the .cer file of the SSL certificate (for example, your domain_com.cer) that OXABOX sent you.

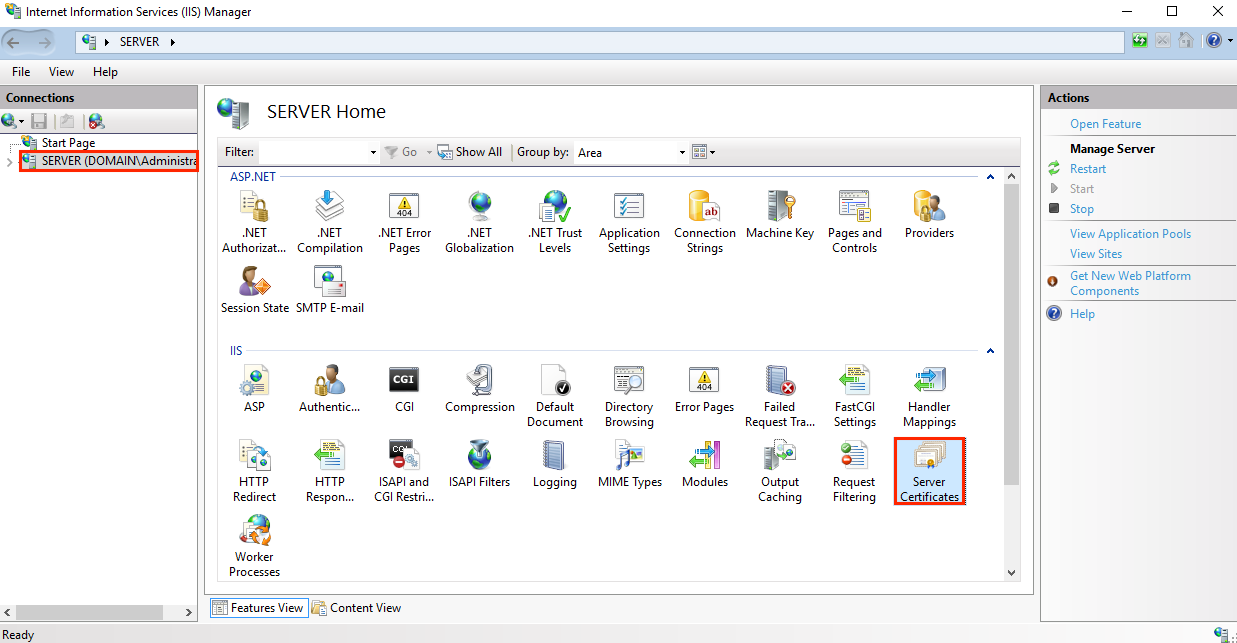

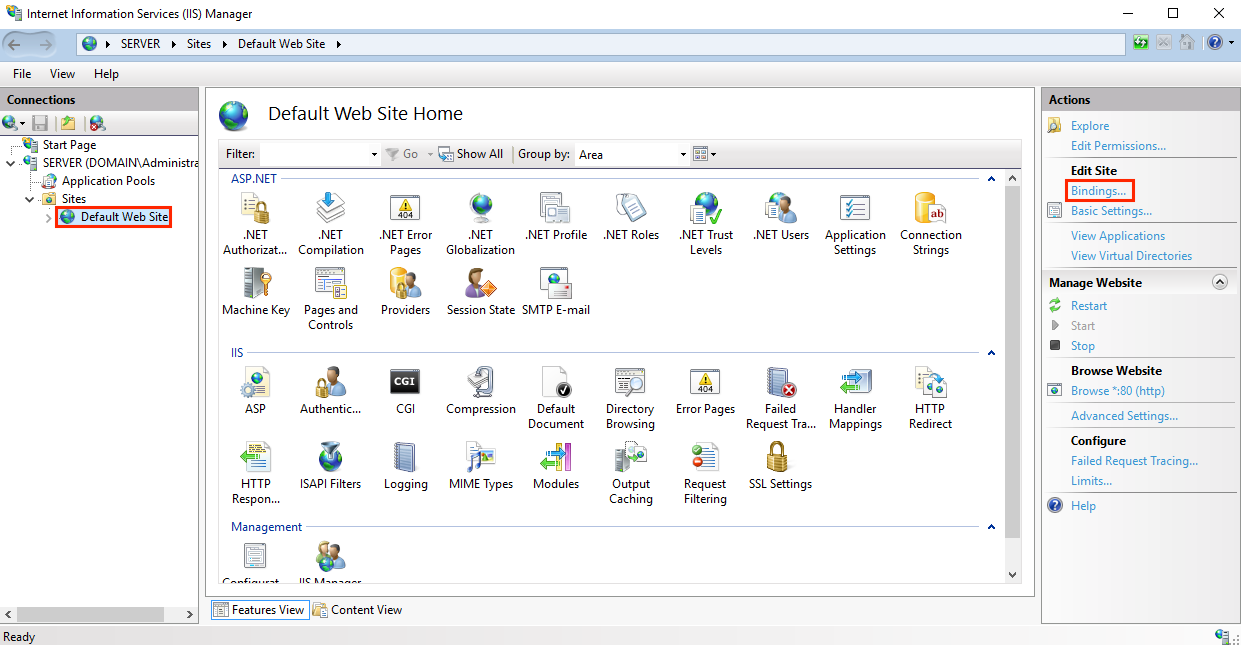

Step 2: From Windows Start menu, type Internet Information Services (IIS) Manager and open it.

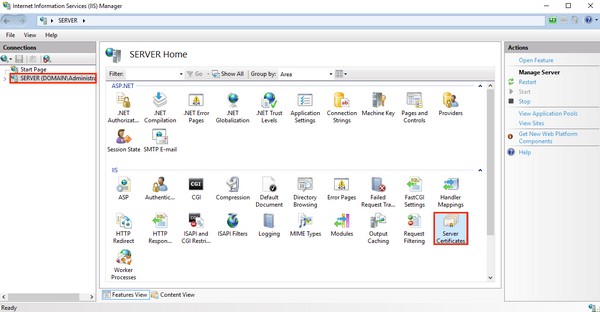

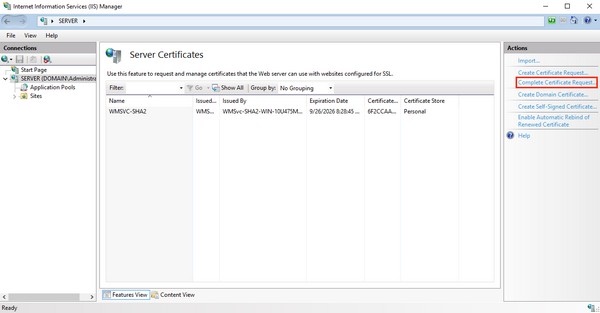

Step 3: In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), locate and click the name of the server.

Step 4: On the server name home page (middle pane), in the IIS section, double-click Server certificates.

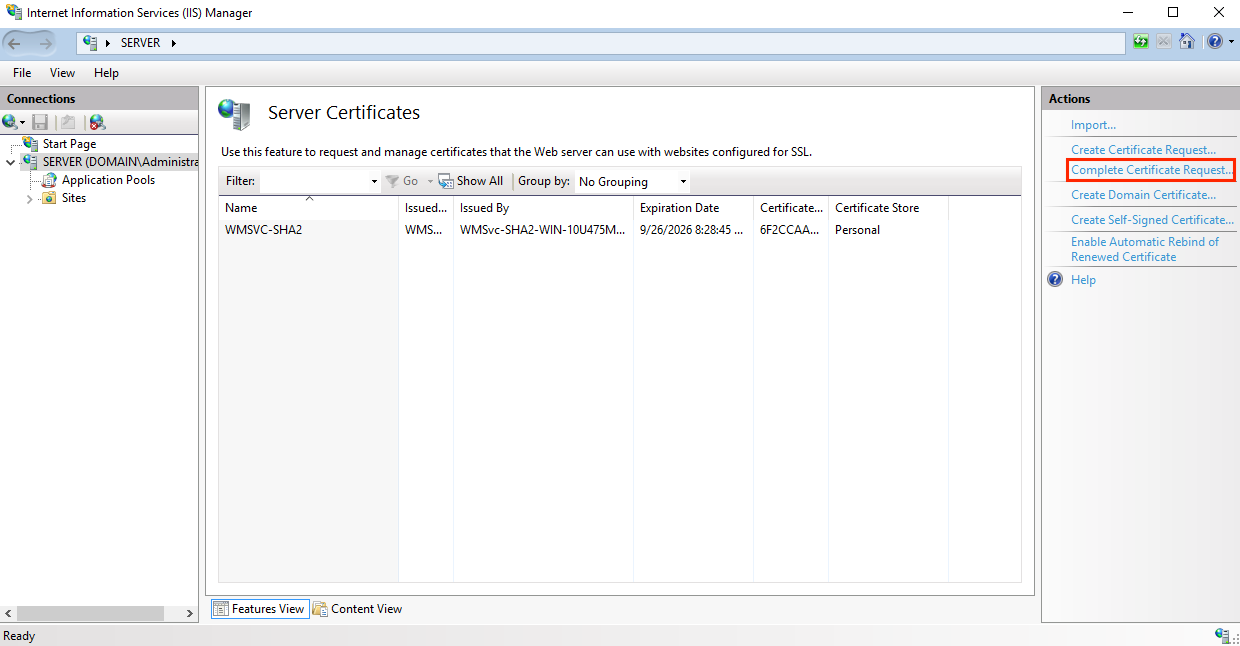

Step 5: On the Server Certificates page (middle pane), in the Actions menu (right pane), click the Complete certificate request link

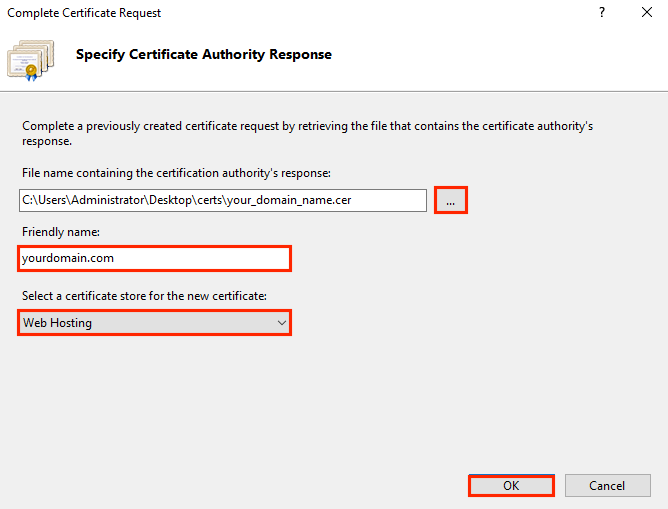

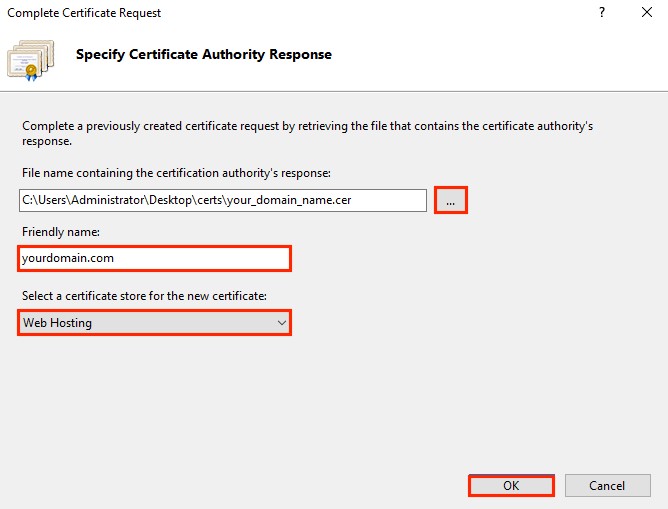

Step 6: In the full certificate request wizard, on the Specify the response from the certification authority page, do the following, and then click OK:

- File name containing the Click on the … box and browse for and select the .cer file

- Response from the certification authority: (for example, your_domain_com.cer) that OXABOX sent to you.

- Familiar Name: Type a friendly name for the certificate. The friendly name is not part of the certificate; instead, it is used to identify the certificate. We recommend that you add OXABOX and the expiration date at the end of your friendly name, for example: yoursite-oxabox- (expiration date).

- Select a store for the new certificate: From the drop-down list, select Web Hosting.

Step 7: Now that you have successfully installed your SSL certificate, you need to assign the certificate to the appropriate site.

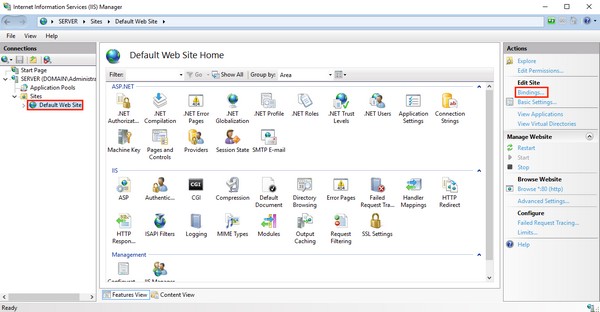

Step 8: In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), expand the name of the server on which the certificate was installed. Then expand Sites and click on the site that you want to use the SSL certificate to secure.

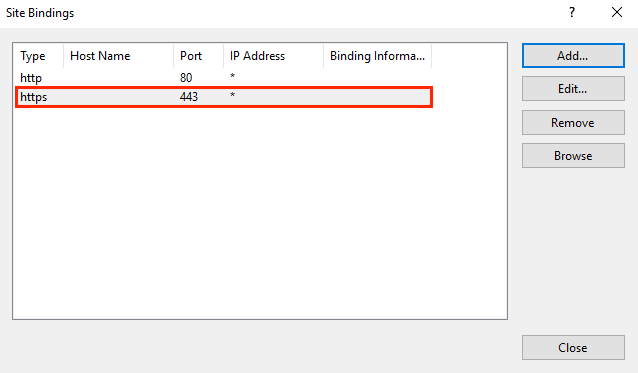

Step 9: On the website home page, in the Actions menu (right pane), under Edit Site, click on the Links link

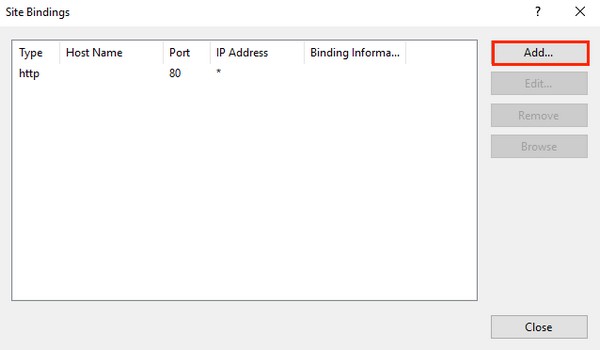

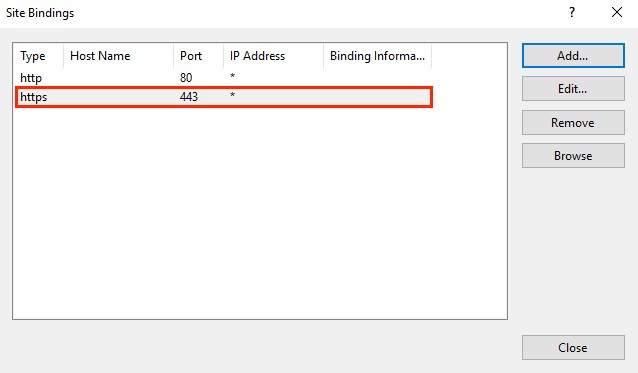

Step 10: In the Site Bindings window, click Add.

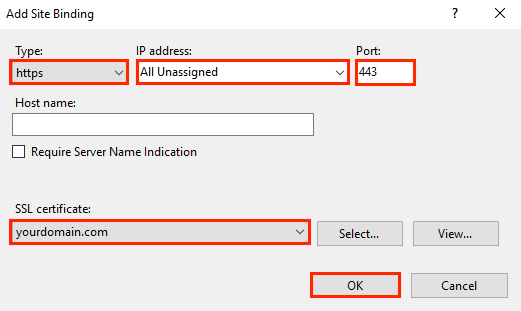

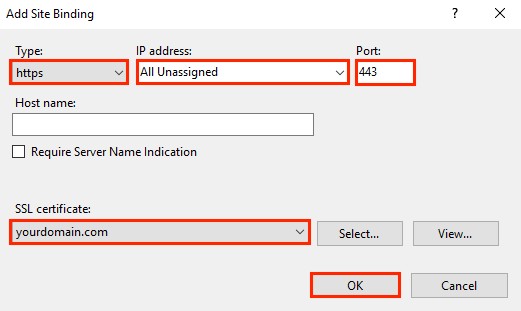

Step 11: In the Add Site Bindings window, do the following, and then click OK:

- Type: From the drop-down list, select https

- Address IP: From the drop-down list, select the site’s IP address or select All Unassigned. .

- Port: Type port 443. The port on which traffic is secured by SSL is port 443.

- SSL Certificate: From the drop-down list, select your new SSL certificate (for example, yourdomain.com).

Your first SSL certificate is now installed and the website configured to accept secure connections. Test your installation: Use a different web browser to test that your certificate is working. Force SSL connection by connecting to your website using “https: //”. You should see the padlock icon in your address bar.

To install and assign an additional SSL certificate, repeat the above steps, if necessary.

OXABOX offers you the installation of Microsoft server SSL certificates by our qualified experts. Do not hesitate to contact us.

(Single Certificate) Как установить SSL сертификат и настроить сервер на использование SSL сертификата.

1 На том же сервере где вы генерировали запрос CSR, сохраните свой файл с сертификатом SSL certificate .cer (e.g., your_domain_com.cer) , который вы получили от сертификационного центра.

2 В Windows start menu, наберите Internet Information Services (IIS) Manager и откройте его.

3 В менеджере Internet Information Services (IIS) Manager, в панели слева Connections menu tree нажмите на имя сервер (server name).

4 На основной странице раздела server name (центральная панель), кликните дважды в секции IIS на раздел Server Certificates.

5 На странице раздела Server Certificates page (центральная панель),в меню действия в правой панели (Actions menu),кликнуть на Complete Certificate Request.

6 In the Complete Certificate Request wizard, on the Specify Certificate Authority Response page, do the following and then click OK:

File name containing the Click the … box and browse to and select the .cer file certificate authority’s response: (e.g., your_domain_com.cer) that DigiCert sent to you.

Friendly name: Type a friendly name for the certificate. The friendly name is not part of the certificate; instead, it is used to identify the certificate. We recommend that you add DigiCert and the expiration date to the end of your friendly name, for example: yoursite-digicert-(expiration date). This information helps identify the issuer and expiration date for each certificate. It also helps distinguish multiple certificates with the same domain name.

Select a certificate store In the drop-down list, select Web Hosting. for the new certificate:

7 Now that you’ve successfully installed your SSL certificate, you need to assign the certificate to the appropriate site.

Assign SSL Certificate

8 In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), expand the name of the server on which the certificate was installed. Then expand Sites and click the site you want to use the SSL certificate to secure.

9 On the website Home page, in the Actions menu (right pane), under Edit Site, click the Bindings… link.

10 In the Site Bindings window, click Add.

11 In the Add Site Bindings window, do the following and then click OK:

Type: In the drop-down list, select https.

IP address: In the drop-down list, select the IP address of the site or select All Unassigned.

Port: Type port 443. The port over which traffic is secure by SSL is port 443.

12 Your SSL certificate is now installed, and the website configured to accept secure connections.

SSL certificate: In the drop-down list, select your new SSL certificate (e.g., yourdomain.com).

———

(Multiple Certificates) How to install your SSL certificates and configure the server to use them using SNI This instructions explains how to install multiple SSL certificates and assign them using SNI. The process is split into two parts as follows:

Installing and Configuring Your First SSL Certificate

Installing and Configuring All Additional Certificates

Install First SSL Certificate

Do this first set of instructions only once, for the first SSL certificate.

1 On the server where you created the CSR, save the SSL certificate .cer file (e.g., your_domain_com.cer) that DigiCert sent to you.

2 In the Windows start menu, type Internet Information Services (IIS) Manager and open it.

3 In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), locate and click the server name.

4 On the server name Home page (center pane), in the IIS section, double-click Server Certificates.

5 On the Server Certificates page (center pane), in the Actions menu (right pane), click the Complete Certificate Request… link.

6 In the Complete Certificate Request wizard, on the Specify Certificate Authority Response page, do the following and then click OK:

File name containing the Click the … box and browse to and select the .cer file certificate authority’s response: (e.g., your_domain_com.cer) that DigiCert sent to you.

Friendly name: Type a friendly name for the certificate.

The friendly name is not part of the certificate; instead, it is used to identify the certificate.

We recommend that you add DigiCert and the expiration date to the end of your friendly name, for example: yoursite-digicert-(expiration date).

This information helps identify the issuer and expiration date for each certificate. It also helps distinguish multiple certificates with the same domain name.

Select a certificate store In the drop-down list, select Web Hosting. for the new certificate:

7 Now that you’ve successfully installed your SSL certificate, you need to assign the certificate to the appropriate site.

8 In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), expand the name of the server on which the certificate was installed. Then expand Sites and click the site you want to use the SSL certificate to secure.

9 On the website Home page, in the Actions menu (right pane), under Edit Site, click the Bindings… link.

10 In the Site Bindings window, click Add.

11 In the Add Site Bindings window, do the following and then click OK:

Type: In the drop-down list, select https. IP address: In the drop-down list, select the IP address of the site or select All Unassigned. Port: Type port 443. The port over which traffic is secure by SSL is port 443. SSL certificate: In the drop-down list, select your new SSL certificate (e.g., yourdomain.com).

12 Your first SSL certificate is now installed, and the website configured to accept secure connections. Install Additional SSL Certificates

To install and assign each additional SSL certificate, repeat the steps below, as needed.

1 On the server where you created the CSR, save the SSL certificate .cer file (e.g., your_domain_com.cer) that DigiCert sent to you.

2 In the Windows start menu, type Internet Information Services (IIS) Manager and open it.

3 In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), locate and click the server name.

4 On the server name Home page (center pane), in the IIS section, double-click Server Certificates.

5 On the Server Certificates page (center pane), in the Actions menu (right pane), click the Complete Certificate Request… link.

6 In the Complete Certificate Request wizard, on the Specify Certificate Authority Response page, do the following and then click OK:

File name containing the Click the … box and browse to and select the .cer file

certificate authority’s response: (e.g., your_domain_com.cer) that DigiCert sent to you.

Friendly name: Type a friendly name for the certificate.

The friendly name is not part of the certificate; instead, it is used to identify the certificate.

We recommend that you add DigiCert and the expiration date to the end of your friendly name, for example: yoursite-digicert-(expiration date).

This information helps identify the issuer and expiration date for each certificate. It also helps distinguish multiple certificates with the same domain name.

Select a certificate store In the drop-down list, select Web Hosting.

for the new certificate:

7 Now that you’ve successfully installed your SSL certificate, you need to assign the certificate to the appropriate site.

8 In Internet Information Services (IIS) Manager, in the Connections menu tree (left pane), expand the name of the server on which the certificate was installed. Then expand Sites and click the site you want to use the SSL certificate to secure.

9 On the website Home page, in the Actions menu (right pane), under Edit Site, click the Bindings… link.

10 In the Site Bindings window, click Add.

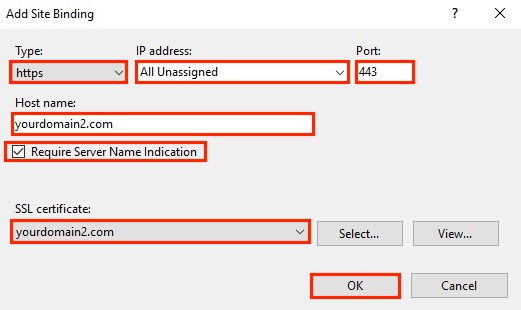

11 In the Add Site Bindings window, do the following and then click OK:

Type: In the drop-down list, select https.

IP address: In the drop-down list, select the IP address of the site or select All Unassigned.

Port: Type port 443. The port over which traffic is secure by SSL is port 443.

Host name: Type the host name that you want to secure.

Require Server After you enter the host name, check this box.

Name Indication: This is required for all additional certificates/sites, after you’ve installed the first certificate and secured the primary site.

SSL certificate: In the drop-down list, select an additional SSL certificate (e.g., yourdomain2.com).

12 You have successfully installed another SSL certificate and configured the website to accept secure connections.