Теневое копирование — это служба, делающая копии файлов на дисках в заданные периоды времени. Она позволяет также делать копии независимо от того используется файл или нет. Благодаря этому она позволяет быстро просмотреть состояние папки на предшествующий момент времени или, при необходимости, восстановить случайно удаленные файлы независимо от их наличия в корзине. Необходимо понимать, что теневое копирование не отменяет необходимость резервного копирования, а служит лишь дополнением к нему.

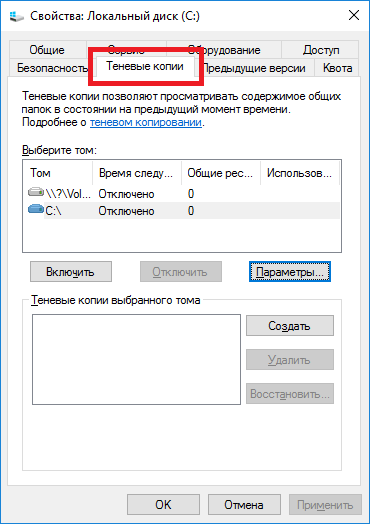

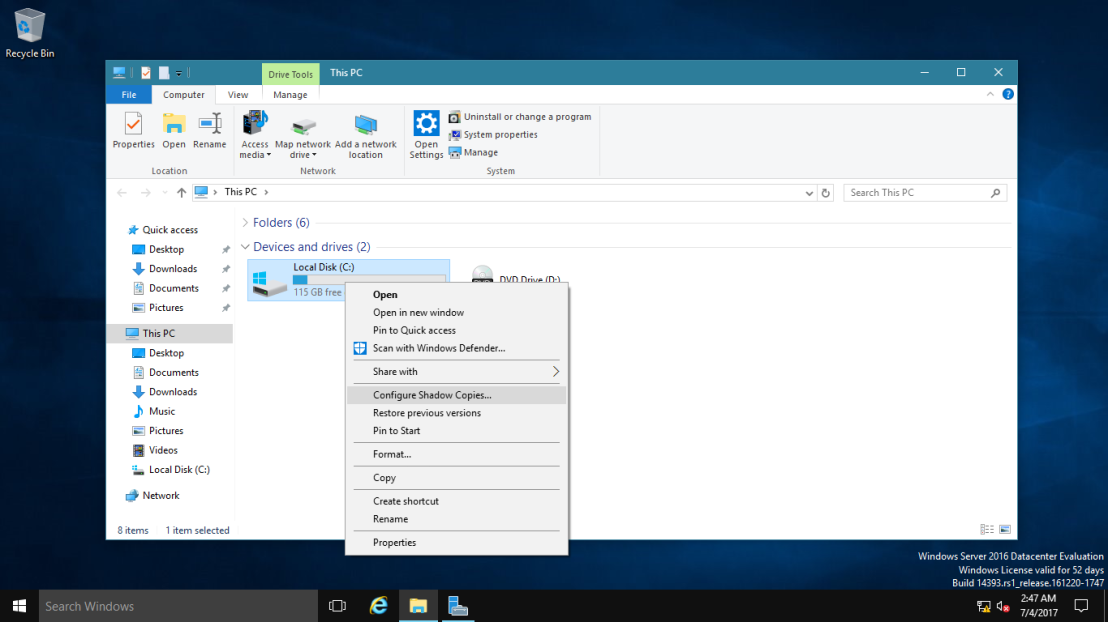

Для включения этой функции достаточно выполнить следующие операции: Открыть свойства соответствующего диска и перейти на закладку “Теневые копии”.

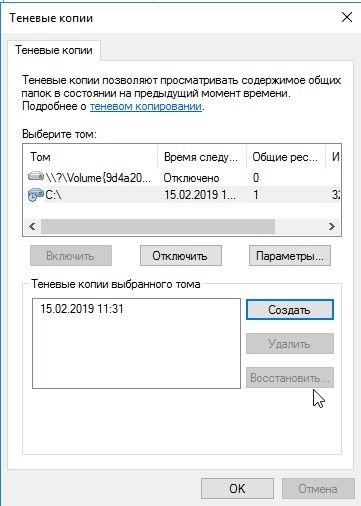

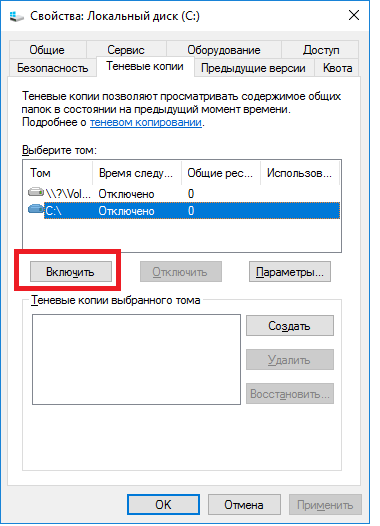

Встать на соответствующий диск и нажать “Включить”.

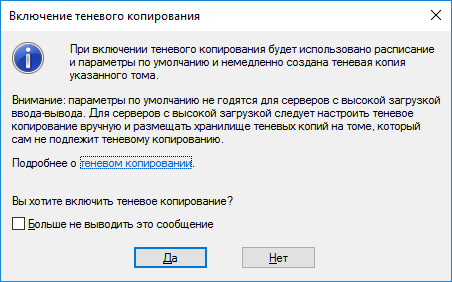

Система выдаст дополнительную информацию, предупредит что будет снята первая копия и что расписание резервного копирования будет изменено, а также запросит подтверждение операции.

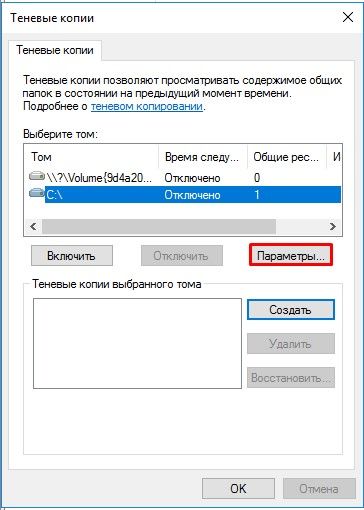

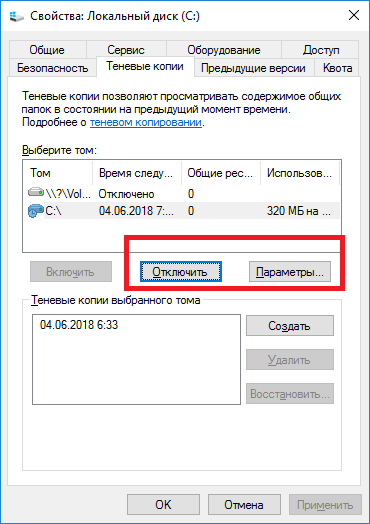

После этого теневые копии активируются, при желании можно изменить их параметры, например расписание, либо отключить, а также принудительно создать соответствующими кнопками.

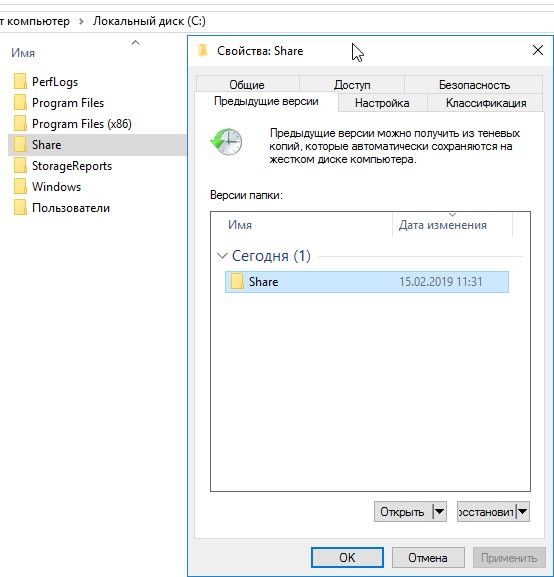

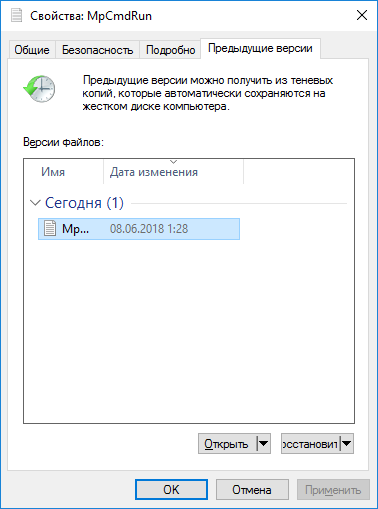

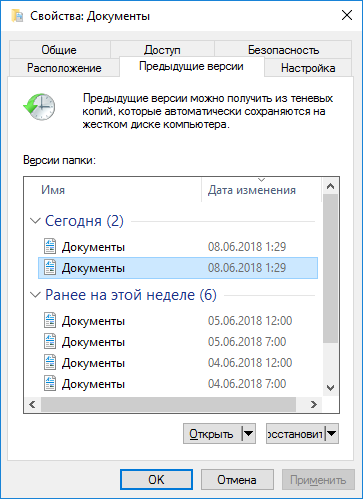

Теперь у каждой папки и файла на закладке “предыдущие версии” есть информация о теневых копиях откуда можно просмотреть содержимое папки на предшествующий период или восстановить файл.

Для того чтобы восстановить файл или папку, надо открыть его свойства и перейти на закладку “предыдущие копии”, выбрать нужную версию файла и нажать кнопку “восстановить”, также можно посмотреть содержимое файла или папки нажав кнопку “открыть”.

Так эта закладка выглядит для файла

А так для папки

На этом настройка теневого копирования томов на Windows Server 2016 окончена. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

Последнее обновление: 17.08.2022

Средняя оценка: 5,0, всего оценок: 3

Спасибо за Вашу оценку!

К сожалению, проголосовать не получилось. Попробуйте позже

— Advertisement —

Windows Server 2019 offers a wide range of security options. However, data backup and restore are the most sensitive. Because a failure in data availability can have serious consequences for the organization. For both the user and the administrator. With this intention, the system makes use of the Volume Snapshot System. With this intention, the system makes use of the Instant Volume System. This feature first appeared in Windows Server 2003. Consequently, Windows Server 2019 uses this technology to use the Volume Shadow Copy function. In this way, it is possible to back up the system without affecting its performance. Therefore, system security is enhanced by being able to safely restore data. This allows you to create backups to return to a previous point or restore the system. See how to enable shadow copies in windows server 2019/2016.

Activating Volume Shadow Copy in Windows Server 2019/2016

In the first place, it is necessary to open the disk manager by pressing the Win+X combination.

Then select the partition where the server is installed. Then, right-click on it and enter Properties.

Now, go to the Shadow Copies tab and then click on Enable.

In the next window, press Yes to confirm the creation.

After confirmation, we see how a restore point has been created in the selected unit. Please click on Settings.

Within this table you can see the following parameters:

- To know which is the volume where the backup will be made

- Setting a maximum copy size

- Set a custom schedule on which to back up

Within this section, it will be possible to define the following:

- Define the exact date and time of each backup

- Define the programming frequency

- Define how often the copy will be made

- Activate which days the copy will be made

In this way, it is possible to enable the shadow copies in Windows Server 2019/2016. Now it is possible to increase the security in the system. This is all for now. Before saying goodbye, I invite you to see our post about creating a local account on Windows 10.

What Are Shadow Copies?

A shadow copy is a snapshot of a set of data, such as a file or folder.

Shadow copies provide the capability to recover files and folders based on snapshots of storage drives.

After a snapshot is taken, you can view and potentially restore previous versions of files and folders from that snapshot.

A shadow copy does not make a complete copy of all files for each snapshot.

Instead, after a snapshot is taken, Windows Server 2016 tracks changes to the drive. A specific amount of disk space is allocated for tracking the changed disk blocks. When you access a previous version of a file, some of the content might be in the current version of the file, and some might be in the snapshot.

On this post this time, lets go through a very easy step how you can implement & configure shadow copies in Windows Server 2016.

1 – For this Shadow Copies Demo, i will be using my C: drive which located in my DC-CLOUD server.

2 – In the Shadow Copies interface, click drive C:, and then click Enable.

3 – In the Enable Shadow Copies interface, click Yes.

4 – In the drive Shadow Copies interface, click Settings.

5 – In the Settings interface, click Schedule.

6 – In drive C: interface, change Schedule Task to Daily, change Start time to 3:00 AM, and then click Advanced.

7 – In the Advanced Schedule Options interface, select Repeat task, and then set the frequency to every 1 hours, then Select Time, and then change the time value to 2:58 AM.

8 – Click OK, and then in Settings interface, type 500 in Use limit: box and then click OK.

9 – Switch back to the Shadow Copies interface. It should be opened on the Shadow Copies tab and then click Create Now

10 – under Shadow copies of selected volume notice that you should have new date & time for shadow copies.

11 – to simulate the shadow copies function, lets Delete the Note.txt file.

12 – In File Explorer, right-click the Office File folder, and then click Properties.

13 – In the Office Files Properties dialog box, click the Previous Versions tab.

– then click the most recent folder version for Office Files and then click Open.

14 – Confirm that Note.txt is in the folder, right-click Note.txt, and then click Copy.

15 – lastly, in the other File Explorer window, right-click the Office Files folder, and then click Paste.

that’s all for now.., any Doubts type a commend.. 🙂

Прочитано:

7 149

Порой сталкиваешься на рабочем месте, что к тебе как к системному администратору обращается пользователь с просьбой восстановить файл который он редактировал весь день, а потом вернулся к рабочему месту, но весь его труд утерян. Да, на его совести тот момент если он отошел от своего компьютера и не заблокировал вручную экран (приучаю нажимать сочетание клавиш: Win + L), а таймаут выставленный групповой политикой еще не активировался. Использовать такую отговорку, что можно восстановить файл(ы) только из вчерашнего бекапа — ну это не профессионализм. Вот в этом случае каждый системный администратор должен совершенствоваться и знать, что система Windows имеет такую важную настройку как использование «Теневых копий».

За основу функции/настройки теневого копирования отвечает служба теневого копирования (Volume Shadow Copies, VSS). Служба VSS применяется ко всему логическому диску и создаем снимок всех находящихся на нем файлов. После через запланированные промежутки времени отслеживает изменения и снова создает снимок.

Покажу на примере, как такая настройка «Теневые копии» включается и что она дает обычному пользователю.

Есть файловый сервер под управлением Windows Server 2016 Standard (на заметку: настройка «Теневые копии» работает и на Server 2008 R2,Server 2012/R2).

На заметку: логический диск с общими папками должен располагаться не на системном диске и не на диске с бекапами — это мое мнение.

На заметку: при использовании настройки «Теневые копии» следует под общие папки (файловый ресурс) заложить большой логический диск для хранения снимков. Если используется система виртуализации Hyper-V или ESXi то проблем с его расширением быть не должно и отрепетирована процедура его расширения.

На логическом диске D: создана папка с именем fileserver и настроена как общая с отключенным наследованием.

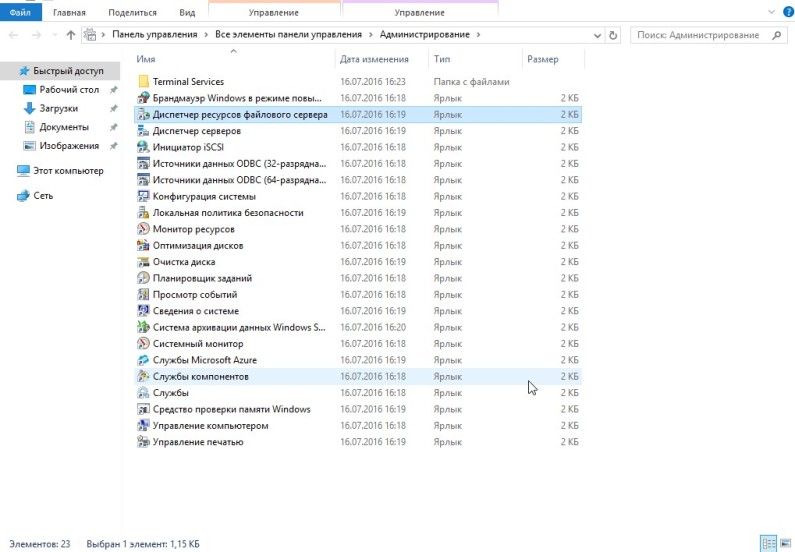

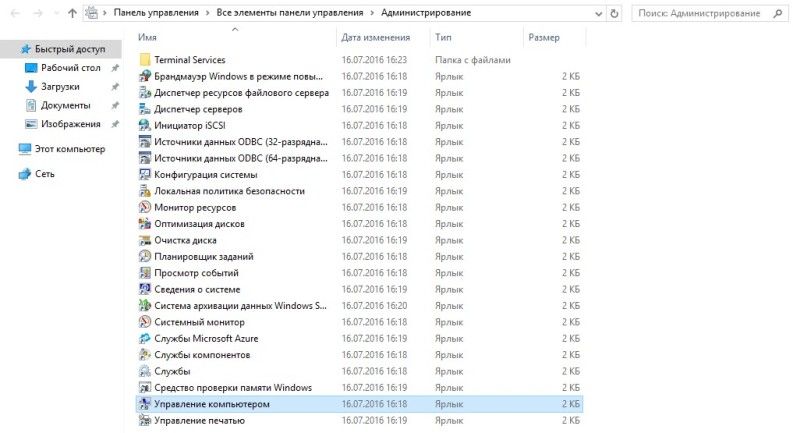

Запускаю оснастку «Управление компьютером»:

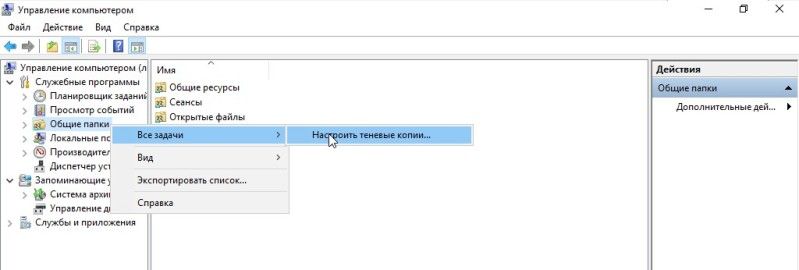

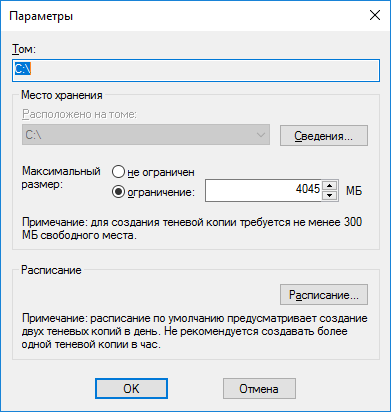

Win + R → control.exe — Просмотр: Категория — Мелкие значки — «Администрирование» — «Управление компьютером» — «Служебные программы» — и на «Общие папки» через правый клик мышью выбираю «Все задачи» — «Настроить теневые копии», выделяю том, в моем случае том D: и нажимаю «Настроить».

В данных настройках задается максимальный размер использования теневой копии, но не менее 300 МБ. По умолчанию хранилище теневых копий занимает 10 % от размера диска, а в снимках хранятся только изменения, а не сами изменившиеся файлы. Если места не достаточно, то при создании нового снимка старые снимки удаляют.

Как выбрать какой размер задать, прикинем, всего файлов под файловый ресурс 50 Gb, то я бы выбрал 50% от размера диска или: Максимальный размер: => не ограничен.

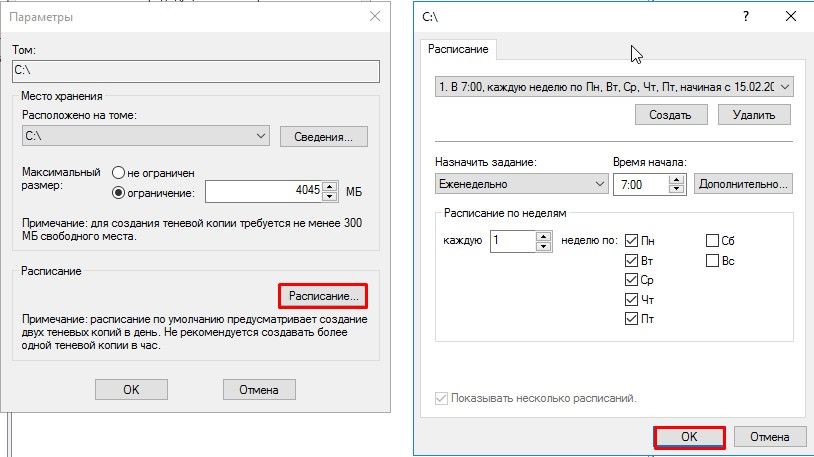

После нажимаю «Расписание» чтобы указать как часто будут делаться теневые копии. Если обратить внимание на рекомендацию, то не следует указывать создание одной теневой копии в час, вот только здесь уже каждый системный администратор должен все правильно взвесить как отразится потеря данных на продуктивной работе организации. Т.к. у меня жесткий диск под 2Tb, а данных всего 500Gb, то я делаю под себя следующее расписание:

Нажимаю «Дополнительно…»

- Дата начала: текущая дата

- Повторять задание: отмечаю галочкой

- Каждые: 2 часа

- Выполнять: в течение: 10 час

и получается расписание: Каждые 2 часа с 09.00 по 10 час начиная с текущей даты и каждый день.

В процессе эксплуатации я подкорректирую данное расписание.

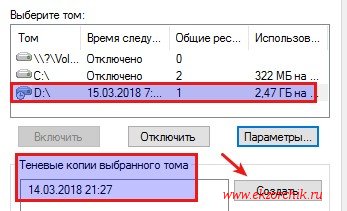

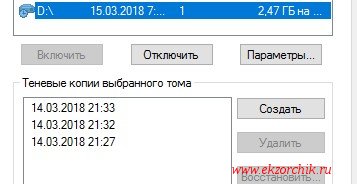

и нажимаю кнопку Ok окна настройки расписания для тома D: — кнопку OK окна «Параметры» и выделив том D: нажимаю «Создать» тем самым создаю теневую копию текущего диска.

Также функцию теневые копии можно включить если перейти из оснастки «Управление компьютером» — «Запоминающие устройства» — «Управление дисками» — через правый клик по тому D: вызвать «Свойства» и перейдя во вкладку «Теневые копии».

Если сымитировать добавление файлов и последующее нажатие создания снимка можно будет видеть как изменяется размер и количество теневые копий в оснастке тома:

Под Windows 10 Pro:

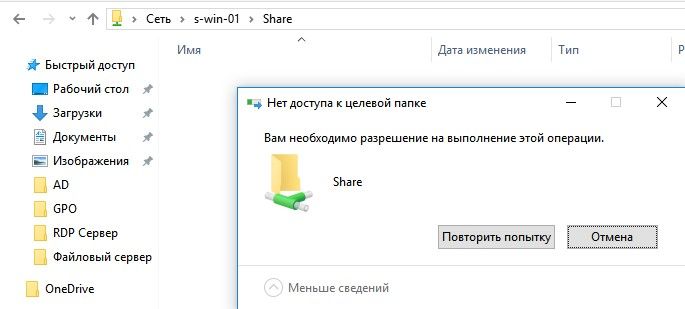

Шаг №1: Перейти на файловый ресурс

Шаг №2: По каталогу (или по файлу) внутри которого располагаются его файлы нажать на нем через правый клик мышью перейти на меню «Восстановить прежнюю версию» после чего на вкладку «Предыдущие версии».

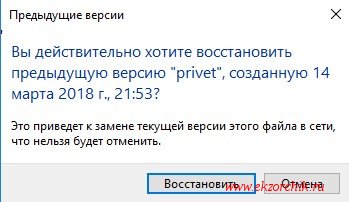

Шаг №3: Тут он увидит сделанные снимки и открывая последний ориентируясь на дату и время будут открываться экраны с файлами/или файл за указанный временной промежуток при нажатии на кнопку «Открыть» или через правый клик мышью по нему «Изменить» ту версию где результаты его работы самые последние.

Шаг №4: После чтобы его восстановить нужно либо когда файл найден и открыт сделать «Файл» — «Сохранить как» и сохранить в ту директорию где он был затерев не актуальный или же нажать кнопку «Восстановить» и воспользоваться мастером восстановления:

Шаг №5: Пользователь возвращается к редактированию на том месте файл(ы) которого были восстановлены.

Шаг №6: После этого момента пользователь становится чуть счастливее от того что теперь он сам может это делать и ему не надо писать заявку на helpdesk или подходить к Вам лично.

На заметку: Не советую включать теневые копии на системном диске, т. к. обновления, логирование и многое другое будет все заполоняется никому не нужными снимками и расходуемым местом. Возьмите за правило, один логический диск под систему, другой под данные.

На заметку: если выключить «Теневое копирование тома» в свойства диска, то все снимки будут удалены, а файлы будут оставлены как есть.

На заметку: Теневые копии — это не то же самое что и резервная копия, так что не советую полностью на них надеяться, ведь это всего лишь дельта изменения от первого и последующих снимков, а бекап — это наше все.

Итого, я для себя оформил те моменты с которыми сталкиваешься когда задействуешь «Теневые копии» для тома и что пользователь может сам сделать в случае проблемы с потерей файла(ов).

На этом я прощаюсь, если что будет интересного я дополню данную заметку, а пока собственно и всё, с уважением автор блога Олло Александр aka ekzorchik.

Краткое описание: В данном руководстве рассматривается установка и настройка файлового сервера Windows Server 2016.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

- Установка роли файлового сервера

- Создание фильтра по типу файла

- Создание теневых копий

Это роль становится актуальна в том случае, когда общая или индивидуальная папка требует повышенного контроля. Для администрирования это:

- Контроль наличия разных типов файлов(к примеру исключение исполняемых файлов, как первый метод борьбы с вирусами);

- Создания теневых копий. Позволяет быстро восстановить копию файла за разные периоды;

- Аудит использования общих файлов. Журнал отметок по удалению, изменению файлов.

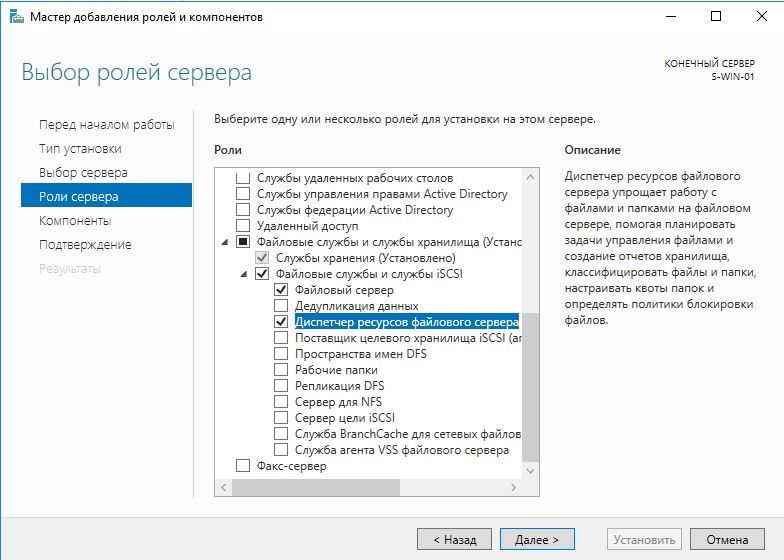

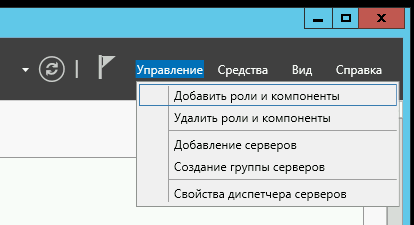

Установка роли файлового сервера Windows

После установки Windows Server 2016 данная роль уже присутствует в списке ролей, но для полного функционирования её нужно дополнить.

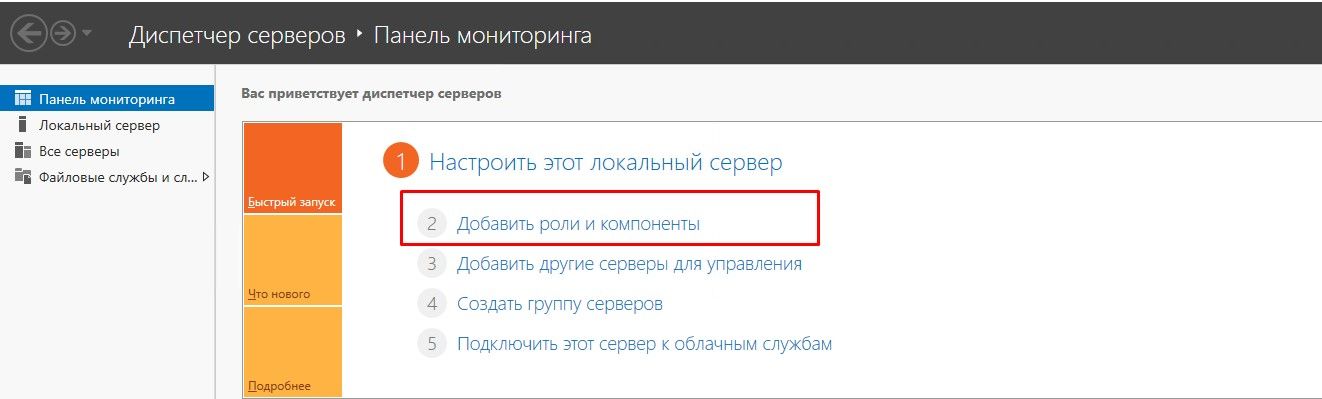

Диспетчер сервера, добавление роли

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

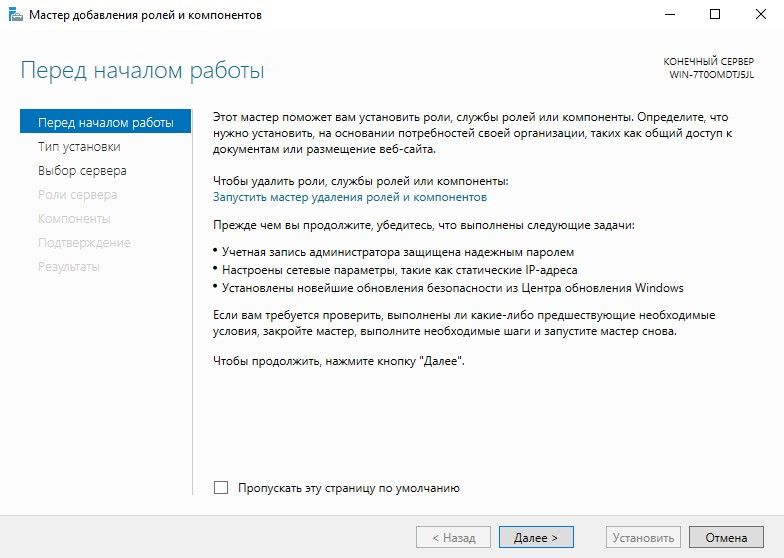

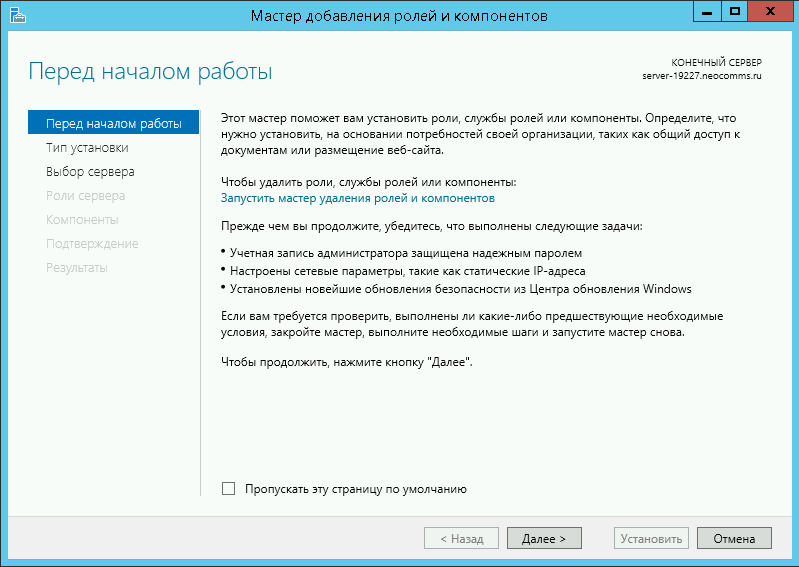

Перед началом работы

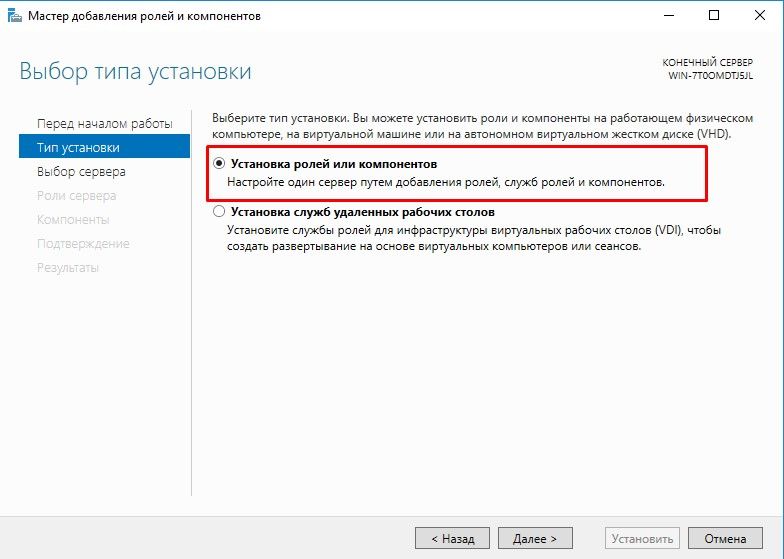

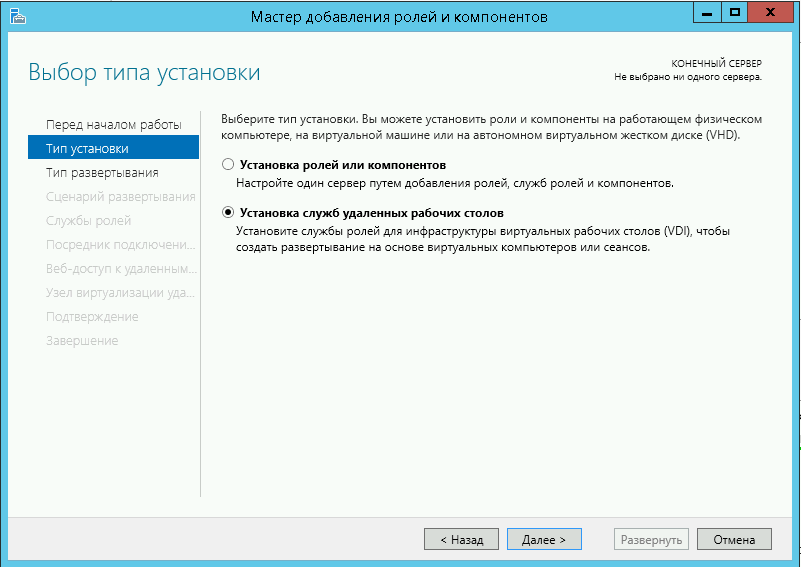

Тип установки

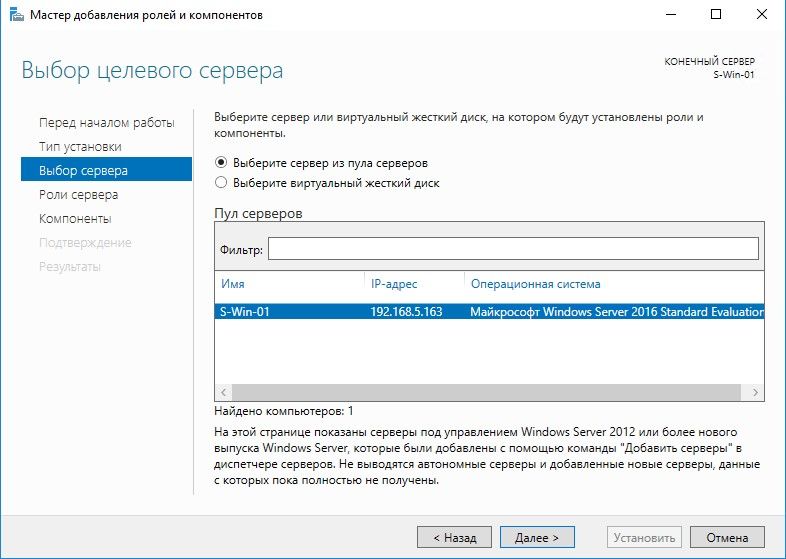

Выбор сервера для установки

Добавление роли

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

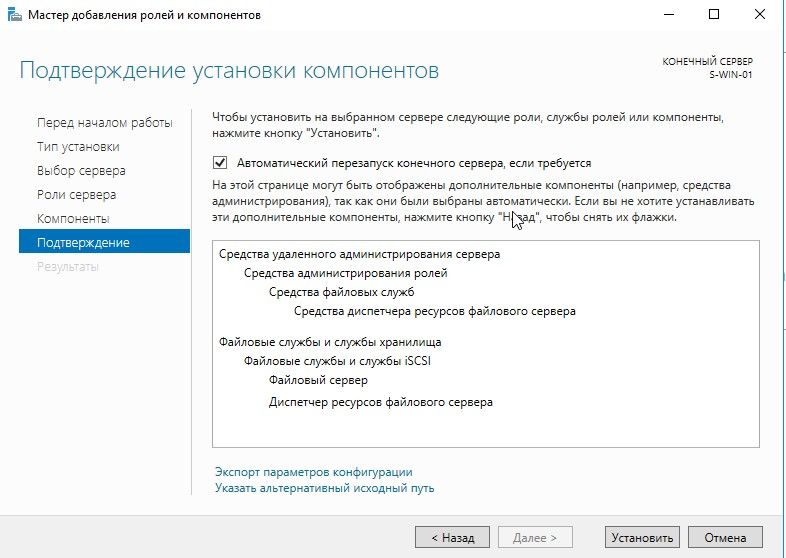

Подтверждение установки

Процесс установки

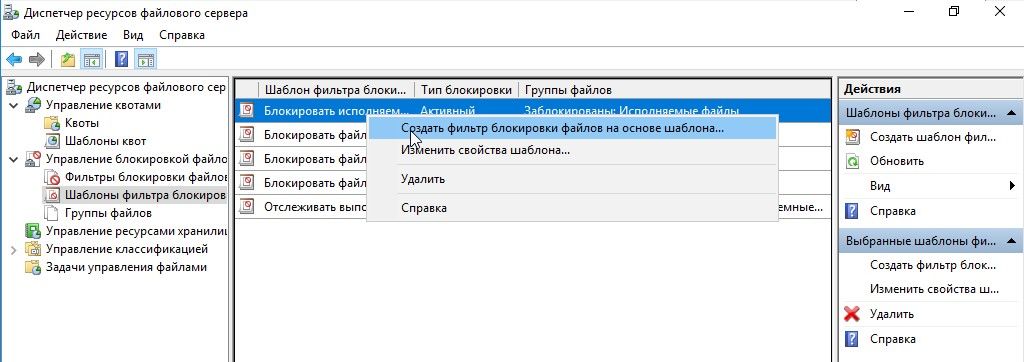

Создание фильтра по типу файла

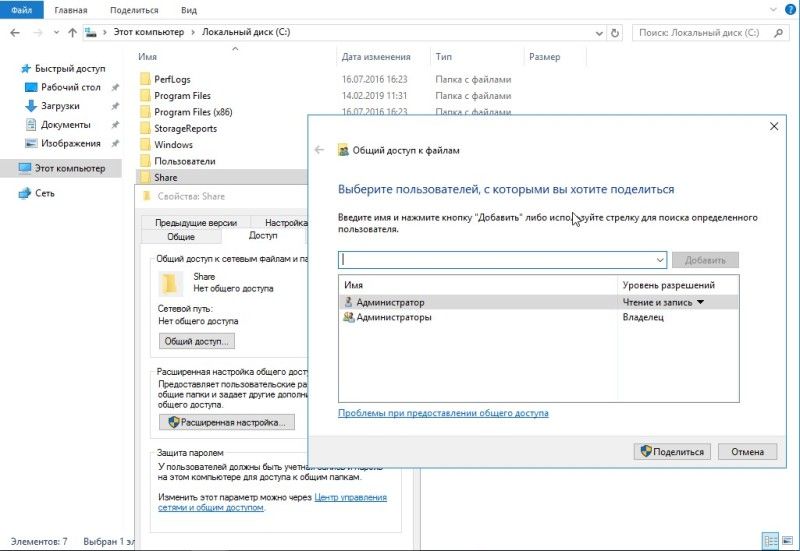

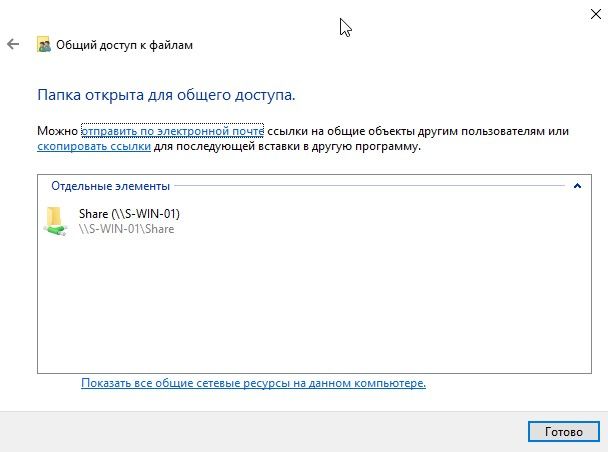

Предоставить общий доступ к папке

Консоль управления

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

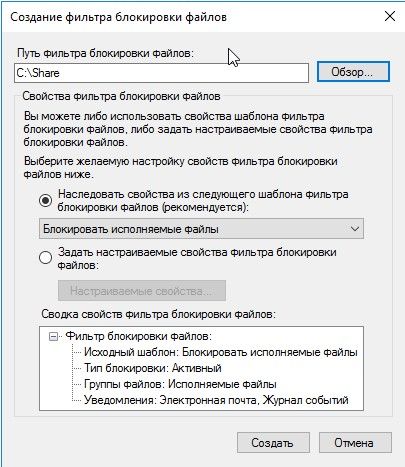

Создать фильтра на основании шаблона

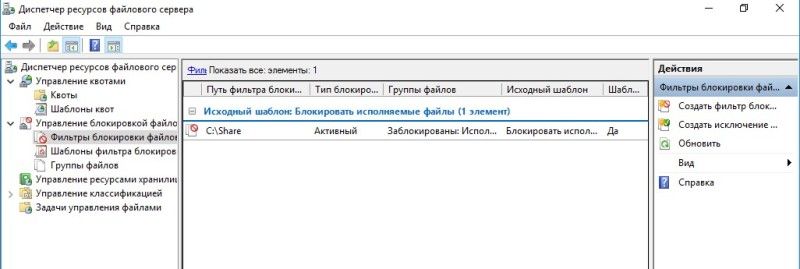

Список фильтров по типу файлов

Попытка записать EXE файл

Создание теневых копий

Консоль управления теневыми копиями

Создать теневые копии

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Задать параметры для теневых копий

Создание расписания для теневых копий

Список теневых копий

Восстановление из теневой копии

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Режим Shadow

Режим Shadow (теневой сеанс) – может использоваться администратором для просмотра и управления активной терминальной сессией любого пользователя.

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Диспетчера серверов.

Для этого необходимо использовать коллекции сеансов, которые доступны после установки службы удалённых рабочих столов.

Для установки службы удалённых рабочих столов необходимо, чтобы Ваш VPS под управлением Windows Server 2012 / 2016 был введен в домен.

В данной инструкции сервер уже состоит в домене NEOCOMMS.RU

Установка служб RDP

(установка служб удаленных рабочих столов)

В «Диспетчере серверов» выберите «Управление» и «Добавить роли и компоненты«:

На первым шаге «Мастера добавления ролей и компонентов» и нажимаем «Далее«:

На втором шаге выбираем «Установка служб удалённых рабочих столов«:

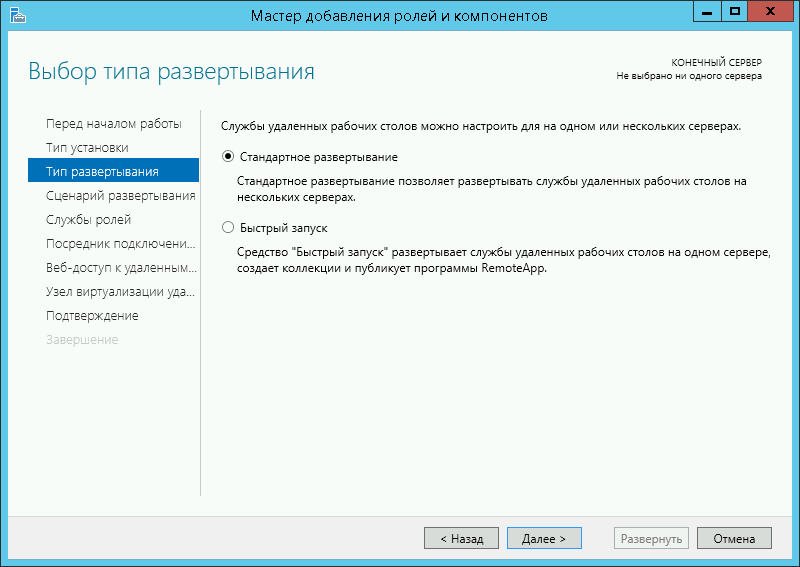

В следующем шаге мастер попросит Вас выбрать тип развертывания. Выберите «Стандартное развертывание» и нажимаем «Далее«:

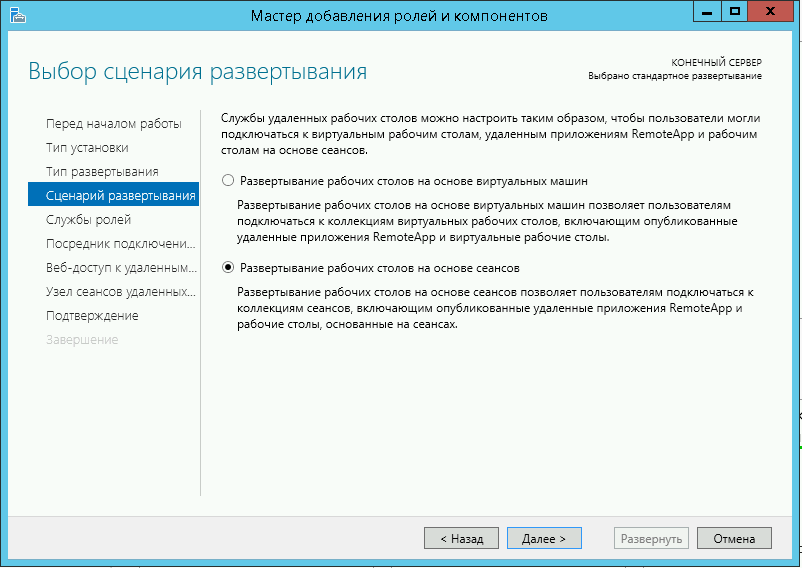

Выберите сценарий «Развертывание рабочих столов на основе сеансов» и “Далее”:

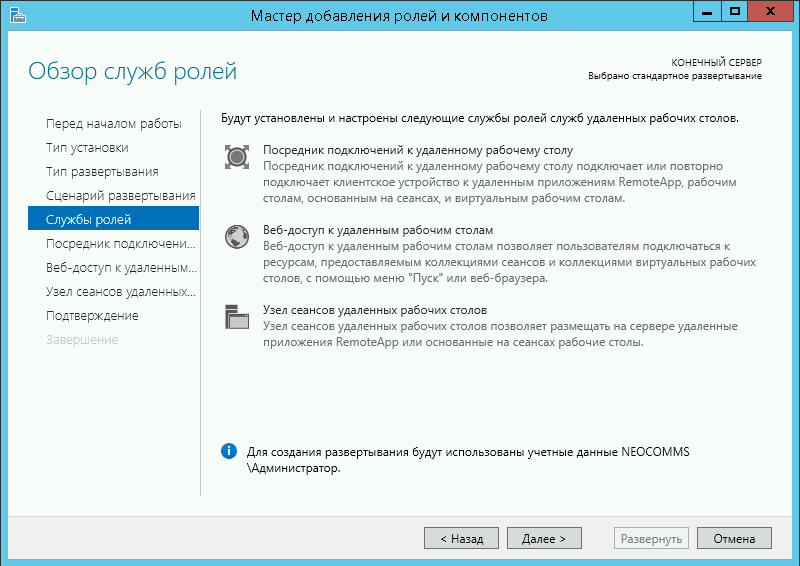

Нажмите «Далее«:

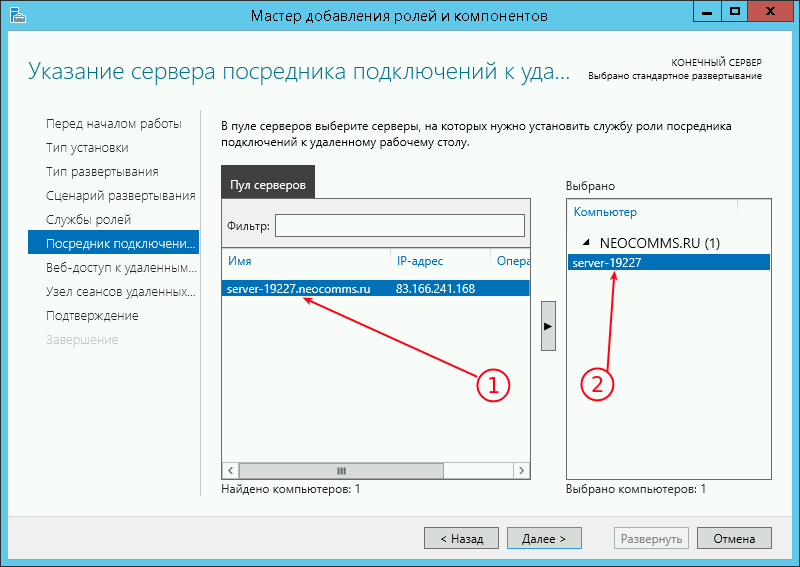

Здесь нужно выбрать сервер «Посредник подключений к удалённому рабочему столу«, выбираем сервер в «Пуле серверов» и нажимаем «Далее«.

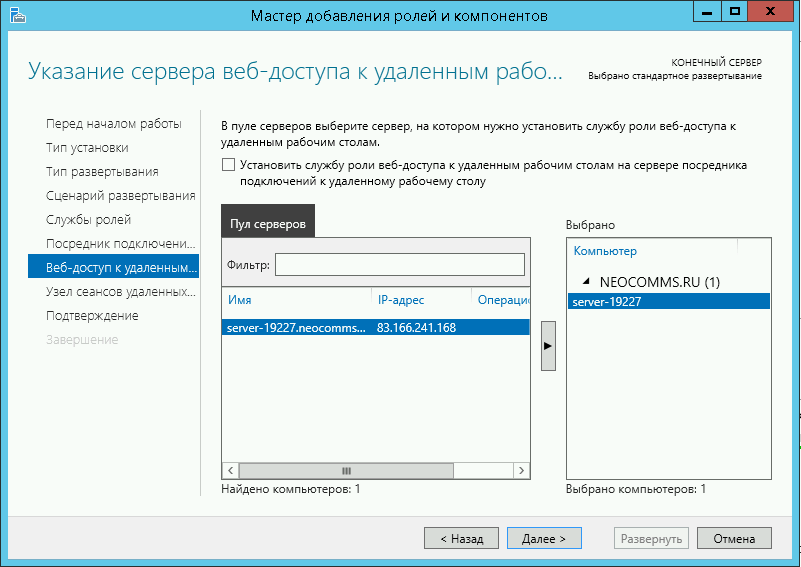

На этом этапе выберите сервер из списка «Пул серверов» и нажмите «Далее«:

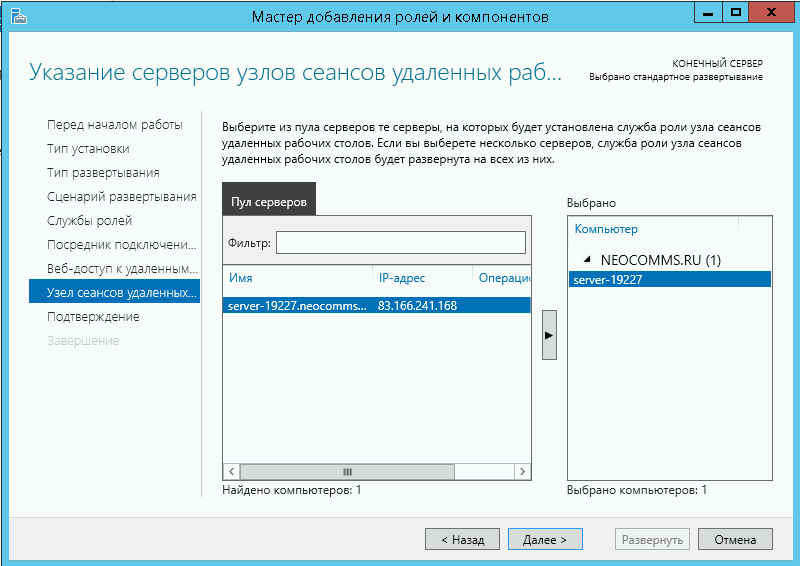

Укажите сервер «Узла сеансов удалённых рабочих столов» выбрав сервер из списка “Пул серверов” и нажмите “Далее”:

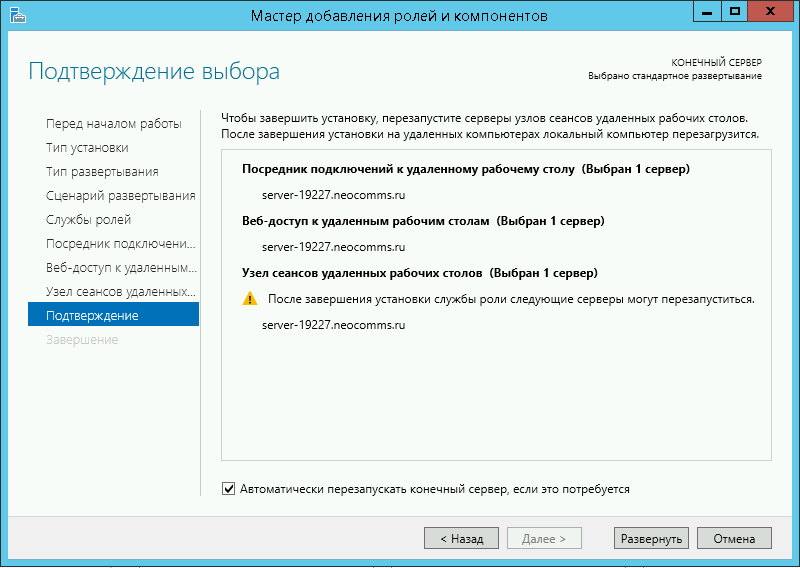

Поставте галочки напротив пункта “Автоматически перезапускать конечный сервер, если это потребуется” и нажмите «Развернуть«:

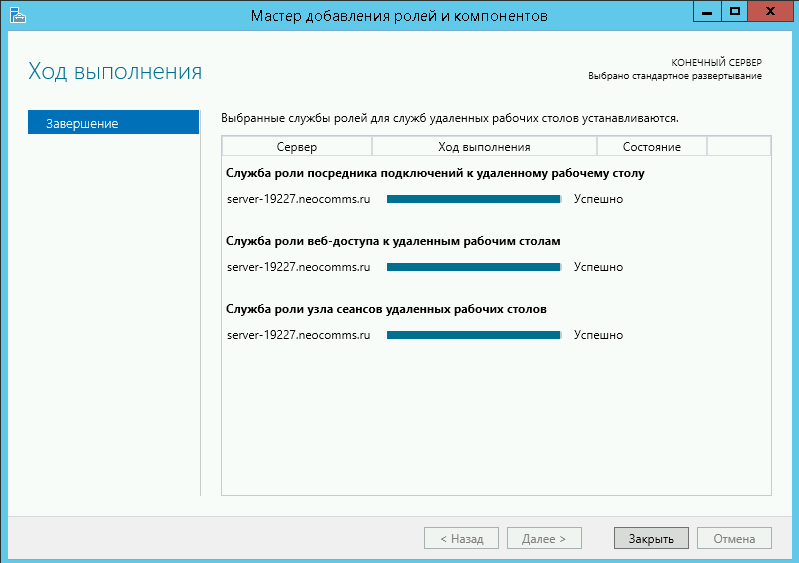

Дождитесь установки выбраных ролей, после чего компьютер будет перезагружен.

После перезагрузки автоматически запустится «Мастер добавления ролей и компонентов«, который настроит установленные службы.

Дождитесь окончания настройки и нажмите “Закрыть”:

На этом установка «Службы удалённых рабочих столов» окончена.

Коллекция сеансов

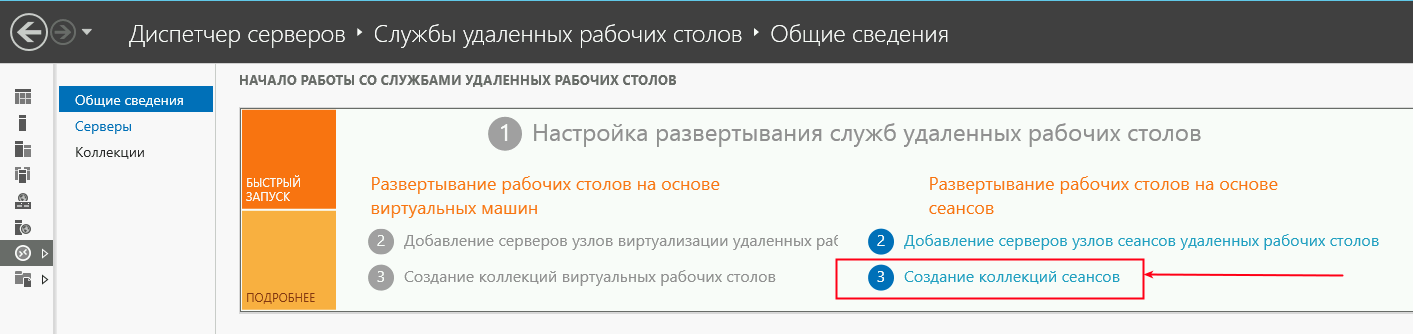

Теперь создадим коллекцию сеансов.

В разделе “Общие сведения”, выберите пункт “Создание коллекций сеансов”:

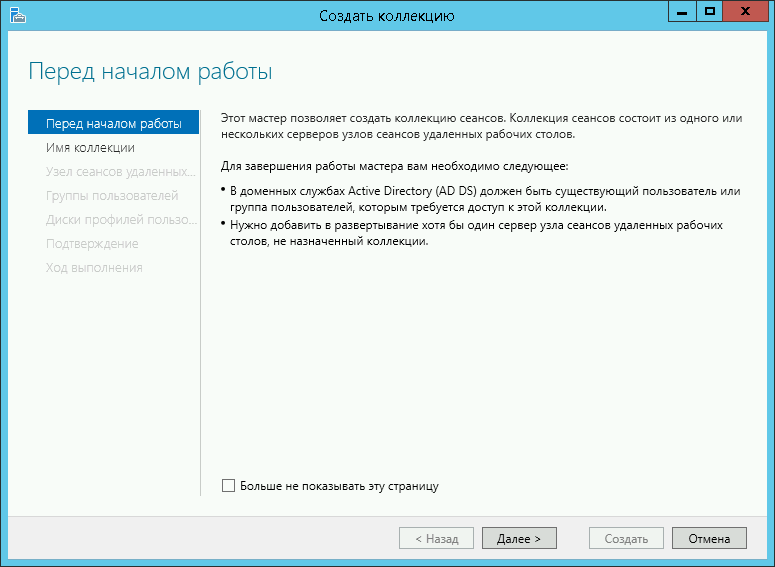

На первом шаге мастера нажмите «Далее«:

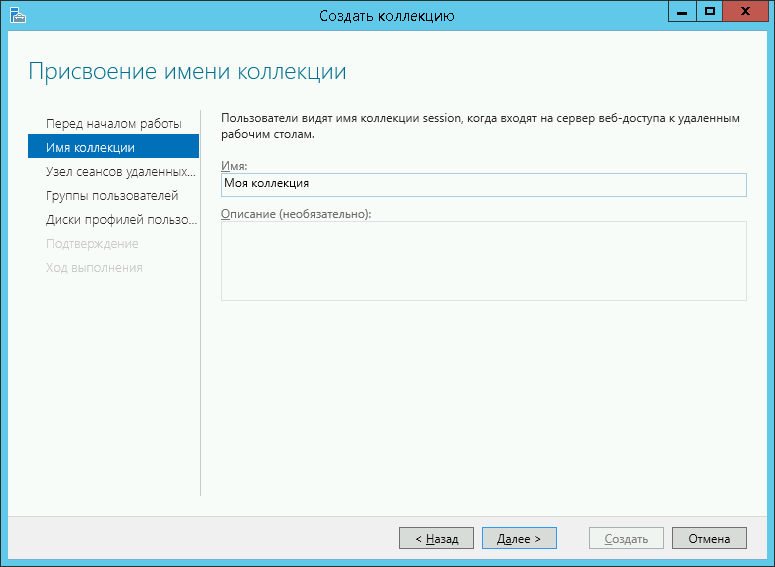

Задайте имя коллекции и нажмите «Далее«:

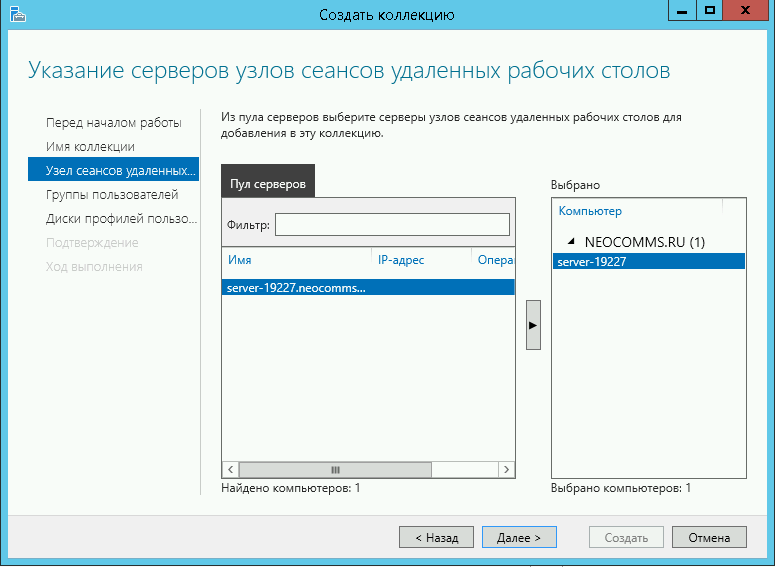

Укажите сервер “Узлов сеансов удалённых рабочих столов” из списка “Пул серверов” для добавления в коллекцию и нажмите «Далее«:

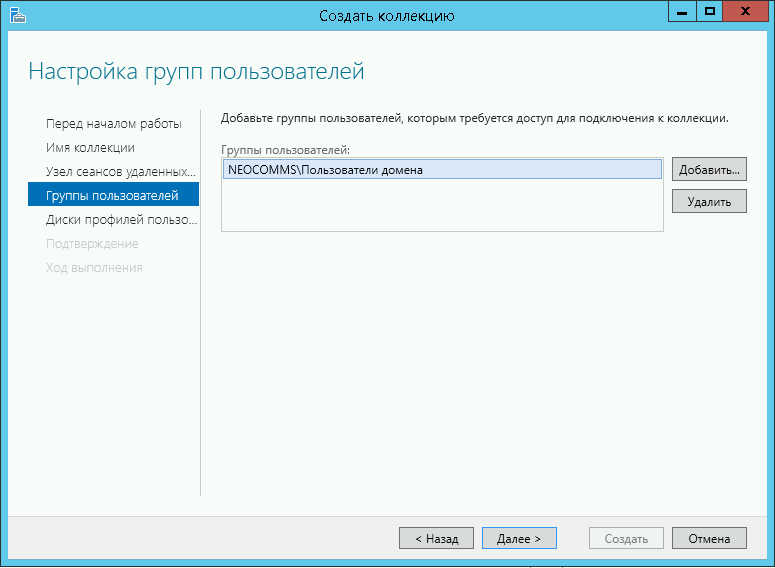

Здесь можно добавить пользователя или группу пользователей, которым необходим доступ к этой коллекции сеансов.

В данном примере доступ к этой коллекции сеансов имеют все пользователи домена.

После чего нажмите «Далее«:

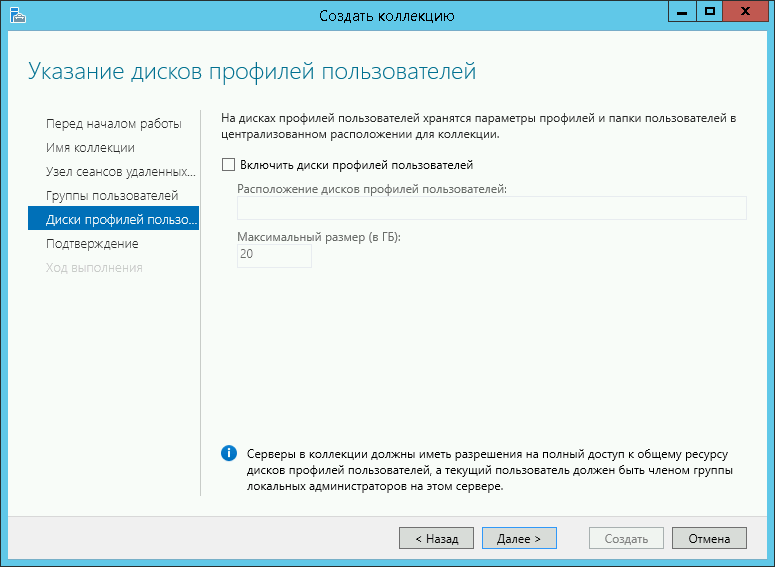

Если диски профилей пользователей отсутствуют, — снимите галочку с пункта “Включить диски профилей пользователей” и нажмите “Далее”:

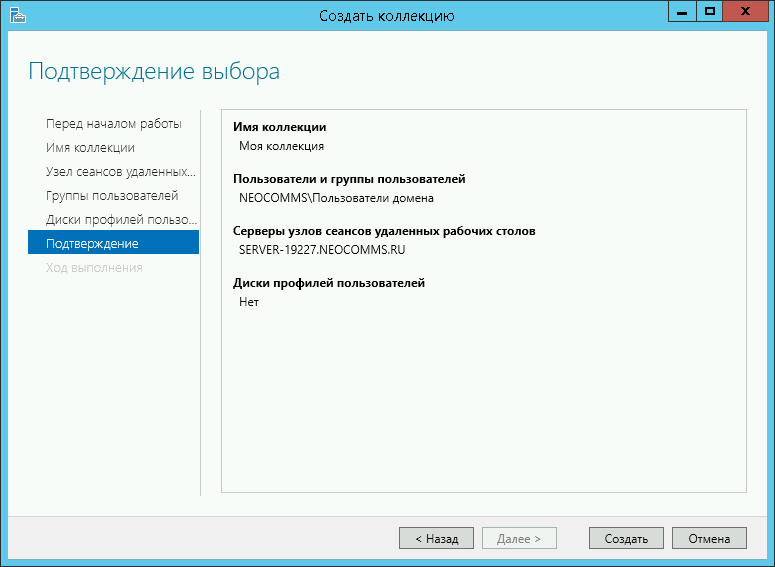

На этом шаге нажмите «Создать«:

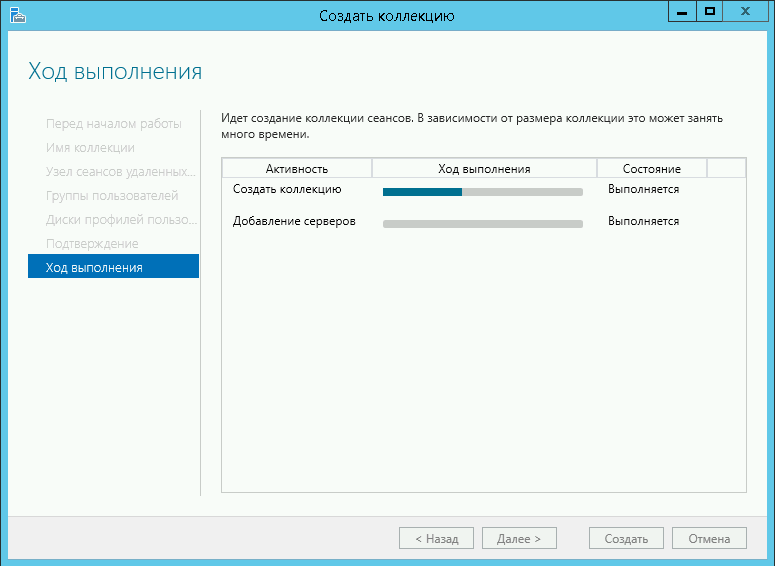

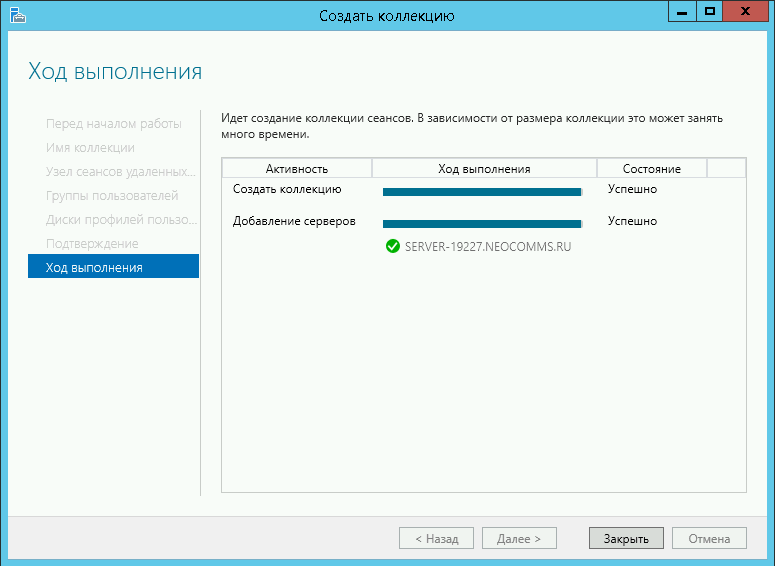

После успешного создания, нажмите «Закрыть«:

Теперь, когда установлены все необходимые компоненты, есть возможность подключиться к теневому сеансу любого активного пользователя.

Подключение к сеансу

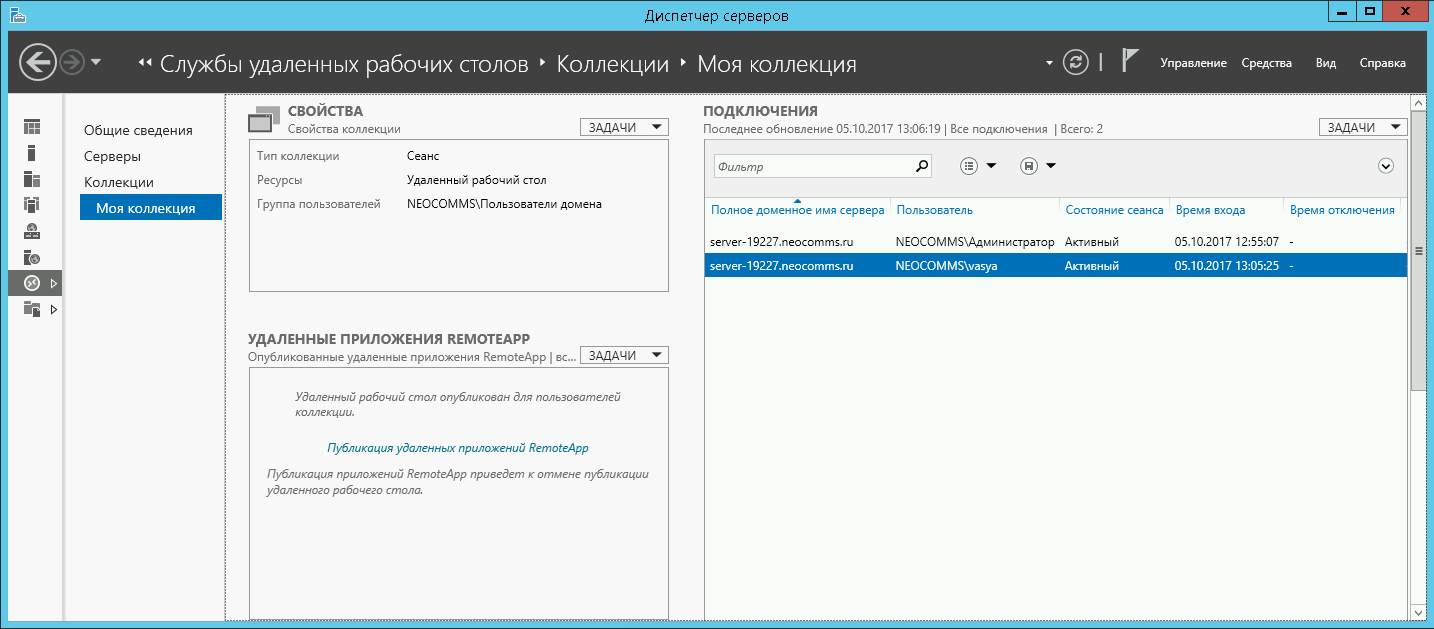

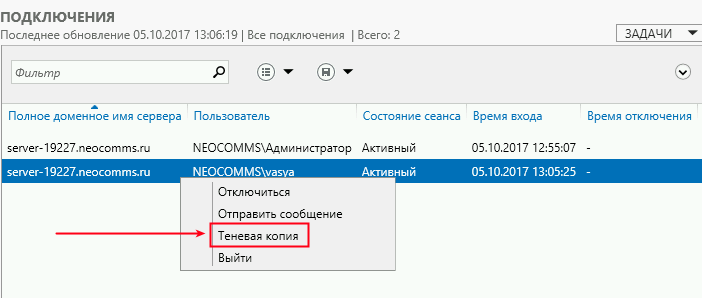

В «Диспетчере серверов» перейдите к созданной коллекции —> «Службы удаленных рабочих столов» —> «Коллекции» и выберите вашу коллекцию.

В данной инструкции её название «Моя коллекция«:

В списке «Подключения» выберите пользователя за которым вы хотите наблюдать или управлять,

кликните на нём правой кнопкой мыши и нажмите «Теневая копия«:

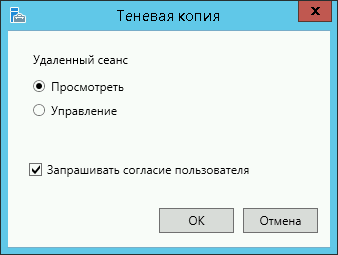

В открывшемся окне выберите нужное Вам действие «Просмотреть» или «Управление«:

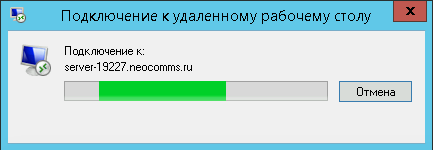

Далее увидите следующее сообщение:

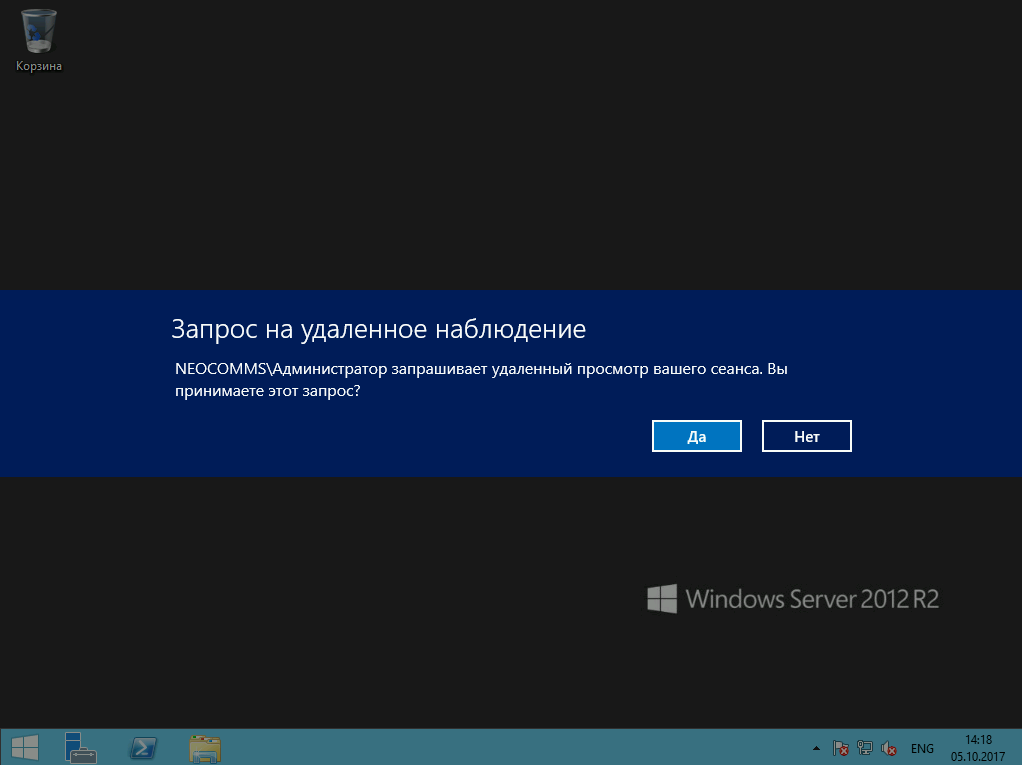

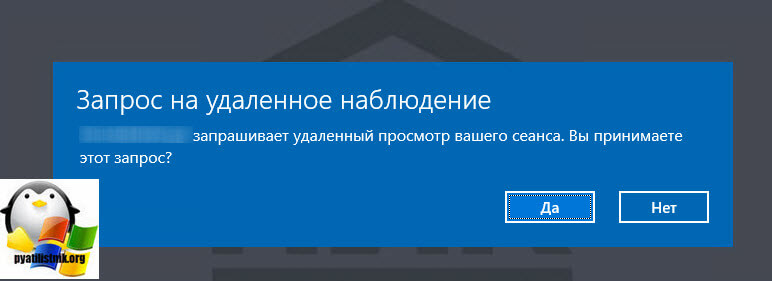

В этот момент на экране пользователя vasya всплывет окно запроса на удаленное наблюдение:

У нас появится доступ, как только пользователь vasya примет запрос.

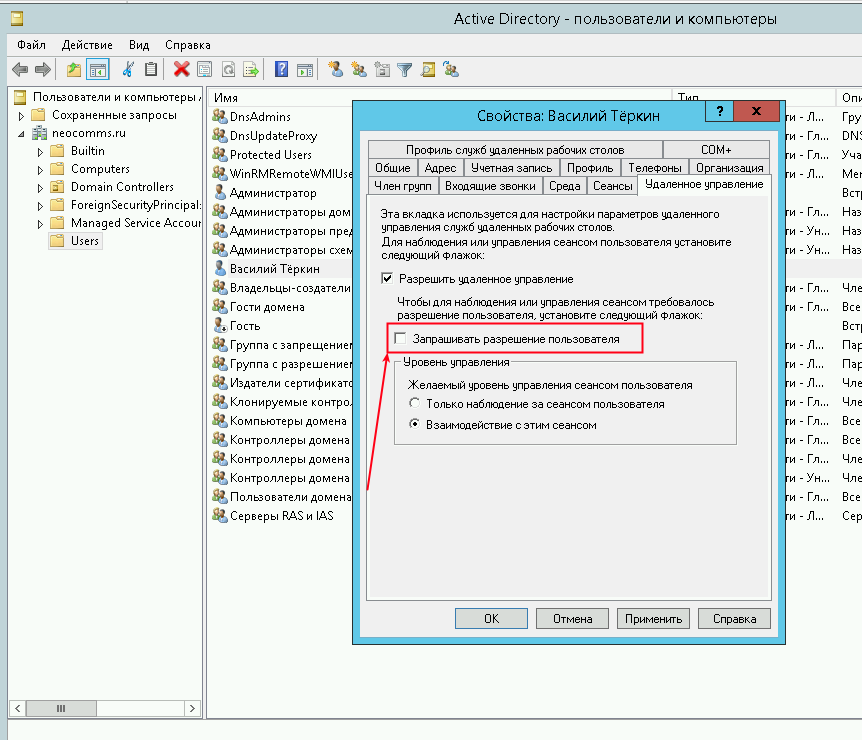

Чтобы подключаться без запроса, необходимо изменить параметры удалённого управления конкретного пользователя, в данном примере это vasya.

Перейдите по ветке: «Диспетчер серверов» —> «Средства» —> «Пользователи и компьютеры Active Directory» —> Ваш домен —> «Users«.

Кликните дважды по имени пользователя и выберите вкладку «Удалённое управление».

В параметре «Запрашивать разрешение пользователя» снимите галочку и выберите желаемый уровень управления сеансом пользователя.

Нажмите «Применить» —→ «Ок»:

Теперь Вы сможете подключаться, управлять или наблюдать за сеансом пользователя без его ведома.

A quick Server 2016/19 script tutorial on enabling Volume Shadow copy for using Powershell v4/5

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 |

#-------------------------------------------------------------------------------------- #Enable Volume Shadow copy #-------------------------------------------------------------------------------------- clear $Continue = Read-Host "Enable Volume Shadowcopy (Y/N)?" while("Y","N" -notcontains $Continue){$Continue = Read-Host "Enable Volume Shadowcopy (Y/N)?"} if ($Continue -eq "Y") { #Enable Shadows with max space of 16GB (/maxsize=16256MB) vssadmin add shadowstorage /for=C: /on=C:/maxsize=16256MB vssadmin add shadowstorage /for=D: /on=D:/maxsize=16256MB #Create Shadows vssadmin create shadow /for=C: vssadmin create shadow /for=D: #Set Shadow Copy Scheduled Task for C: AM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=C:" $Trigger=new-scheduledtasktrigger -daily -at 6:00AM Register-ScheduledTask -TaskName ShadowCopyC_AM -Trigger $Trigger -Action $Action -Description "ShadowCopyC_AM" #Set Shadow Copy Scheduled Task for C: PM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=C:" $Trigger=new-scheduledtasktrigger -daily -at 6:00PM Register-ScheduledTask -TaskName ShadowCopyC_PM -Trigger $Trigger -Action $Action -Description "ShadowCopyC_PM" #Set Shadow Copy Scheduled Task for D: AM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=D:" $Trigger=new-scheduledtasktrigger -daily -at 7:00AM Register-ScheduledTask -TaskName ShadowCopyD_AM -Trigger $Trigger -Action $Action -Description "ShadowCopyD_AM" #Set Shadow Copy Scheduled Task for D: PM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=D:" $Trigger=new-scheduledtasktrigger -daily -at 7:00PM Register-ScheduledTask -TaskName ShadowCopyD_PM -Trigger $Trigger -Action $Action -Description "ShadowCopyD_PM" } |

Обновлено 15.03.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

💻 Что такое теневой сеанс Remote Desktop Shadowing?

Все мы прекрасно помним 2020 год, когда массово вводились ограничения и все пользователи переходили на дистанционное положение. Это заставило все компании организовать для сотрудников рабочее окружение, и самое главное это отслеживание и предоставление удаленной помощи, при возникших проблемах. Для удаленной помощи используется много различного программного обеспечения, например teamviewer, VNC, Dameware и многое другое, большая проблема в том, что все они платные для коммерческого использования. Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Режим Shadow (теневой сеанс RDP/RDS) — Это встроенное средство, позволяющее системным администраторам производить подключение в RDP сессию любого пользователя, видя его экран, имея возможность производить любые манипуляции курсором и сеансом, одним словом полное взаимодействие. Remote Desktop Shadowing идет в составе начиная с Windows 8.1, Windows Server 2012 R2 и выше.

Теневое копирование служб удаленных рабочих столов имеет как графический интерфейс, так и утилиту командной строки. Есть две версии функции. Так как устаревшая версия Remote Desktop Services Shadowing несовместима с последней версией утилиты, то я не буду подробно описывать предыдущую версию, а лишь упомяну несколько слов в качестве исторической справки. В более ранних версиях Windows файл shadow.exe позволял пользователю подключаться к удаленному узлу с помощью метода теневого копирования служб удаленных рабочих столов. Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

Кроме того, есть два приложения с графическим интерфейсом, и они делают одно и то же: управление службами терминалов (TSAdmin), которое присутствует с Windows Server 2003, и диспетчер служб удаленных рабочих столов (RDSM), который является частью инструментов удаленного администрирования сервера (RSAT) и заменяет TSAdmin в Windows Server 2012.

Ключевое различие между версиями RDS Shadowing заключается в том, что в устаревшей версии вы должны сначала установить соединение RDP, чтобы получить сеанс на удаленном хосте, прежде чем вы сможете затенить чей-либо еще сеанс на этом хосте. В последней версии вы можете затенить сеанс пользователя на удаленном хосте с консоли вашего собственного хоста. В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2022 и Windows 11.

⚙️ Какие порты использует теневое копирование служб удаленных рабочих столов

Функция теневого копирования служб удаленных рабочих столов не использует порт 3389/TCP (RDP), вместо этого он использует порт 445/TCP (SMB) и эфемерные порты, также известные как динамический диапазон портов (RPC). Так же на удаленном компьютере, куда вы будите производить подключения должны быть добавлены правила:

- Первое правило называется «File and Printer Sharing (SMB-In)», которое позволяет подключаться к порту 445/TCP;

- Второй есть «Remote Desktop — Shadow (TCP-In)». Это позволяет %SystemRoot%system32RdpSa.exe двоичному файлу обрабатывать входящие соединения на любом локальном TCP-порту. Динамический диапазон портов в Windows обычно включает TCP-порты с 49152 по 65535.

Какой уровень прав необходим для использования Remote Desktop Services Shadowing

Для того, чтобы вы могли производить теневое подключение к пользователям RDS фермы или отдельным серверам, вам нужны права администратора на конечных серверах, но и это можно обойти, произведя точечное делегирование прав на функцию shadow, не имея при этом административного доступа на конечных серверах. Как это организовать я покажу, немного ниже.

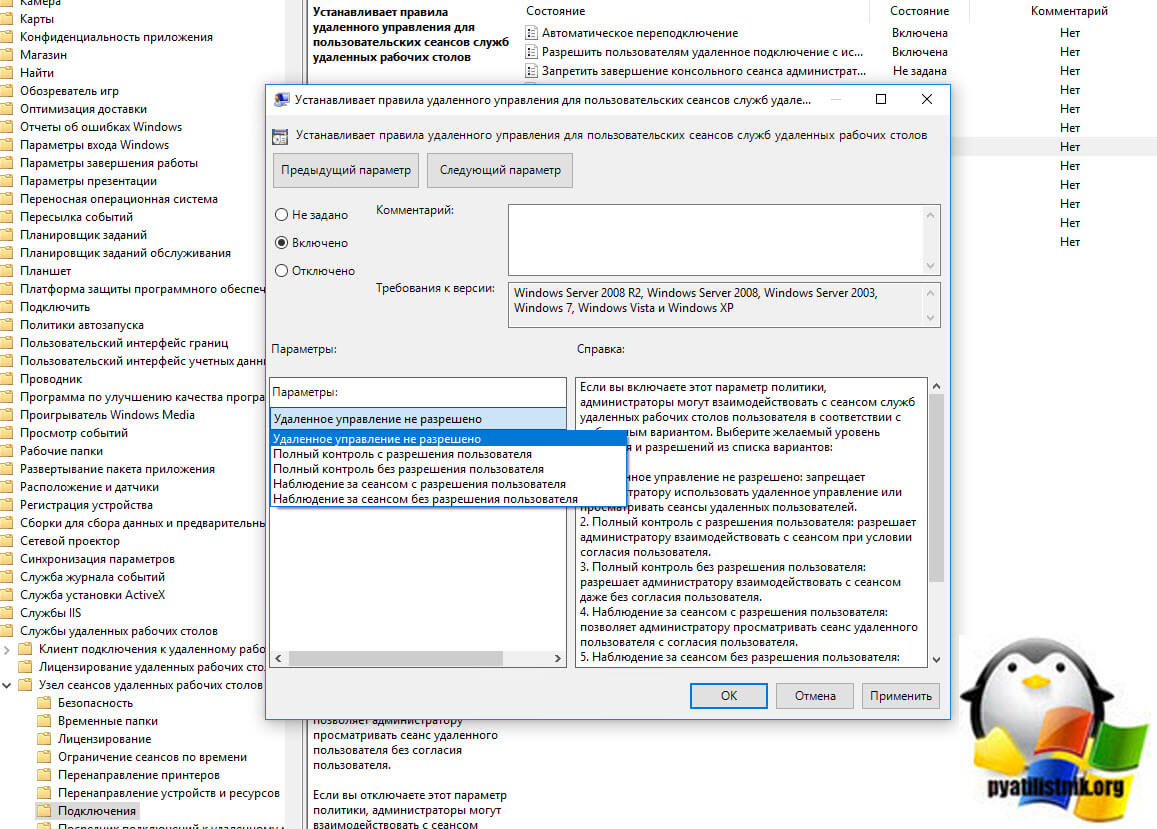

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра 0) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services под названием «Shadow«

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)«

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /f

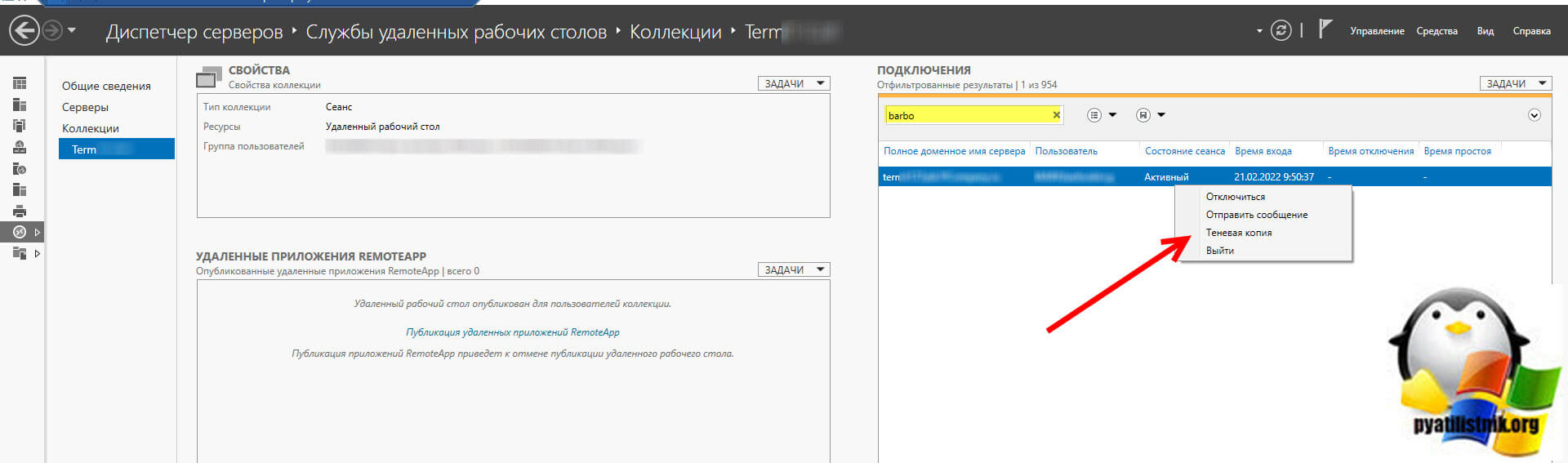

🌐 Подключение Remote Desktop Shadow из графического интерфейса

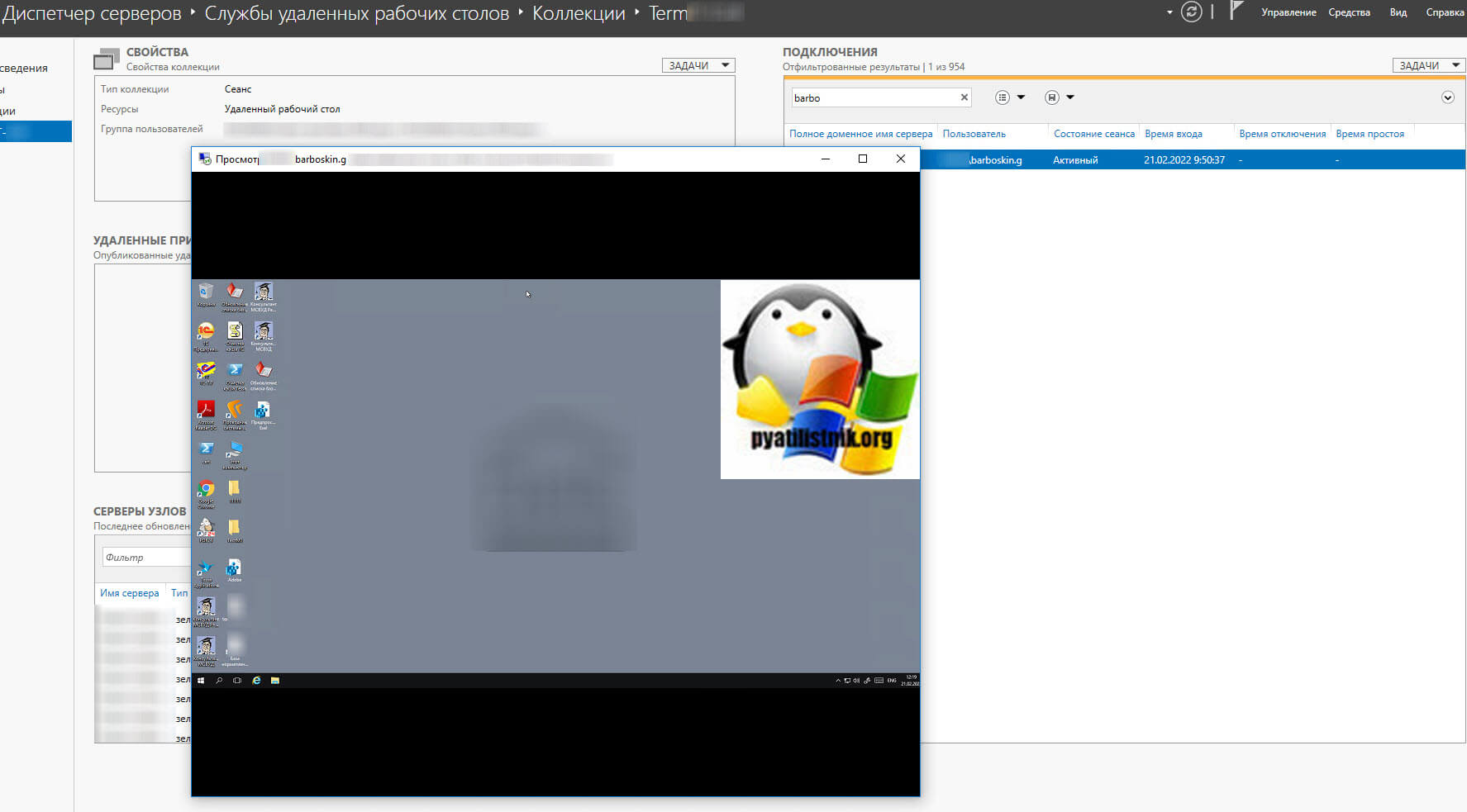

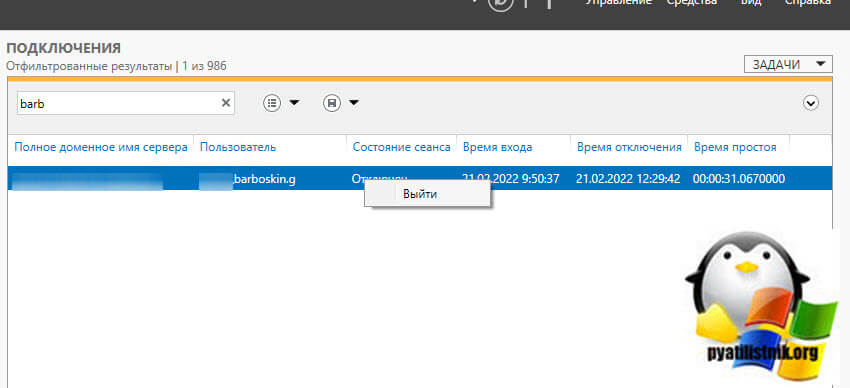

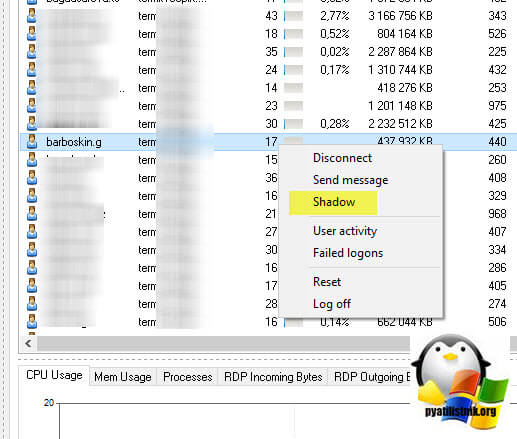

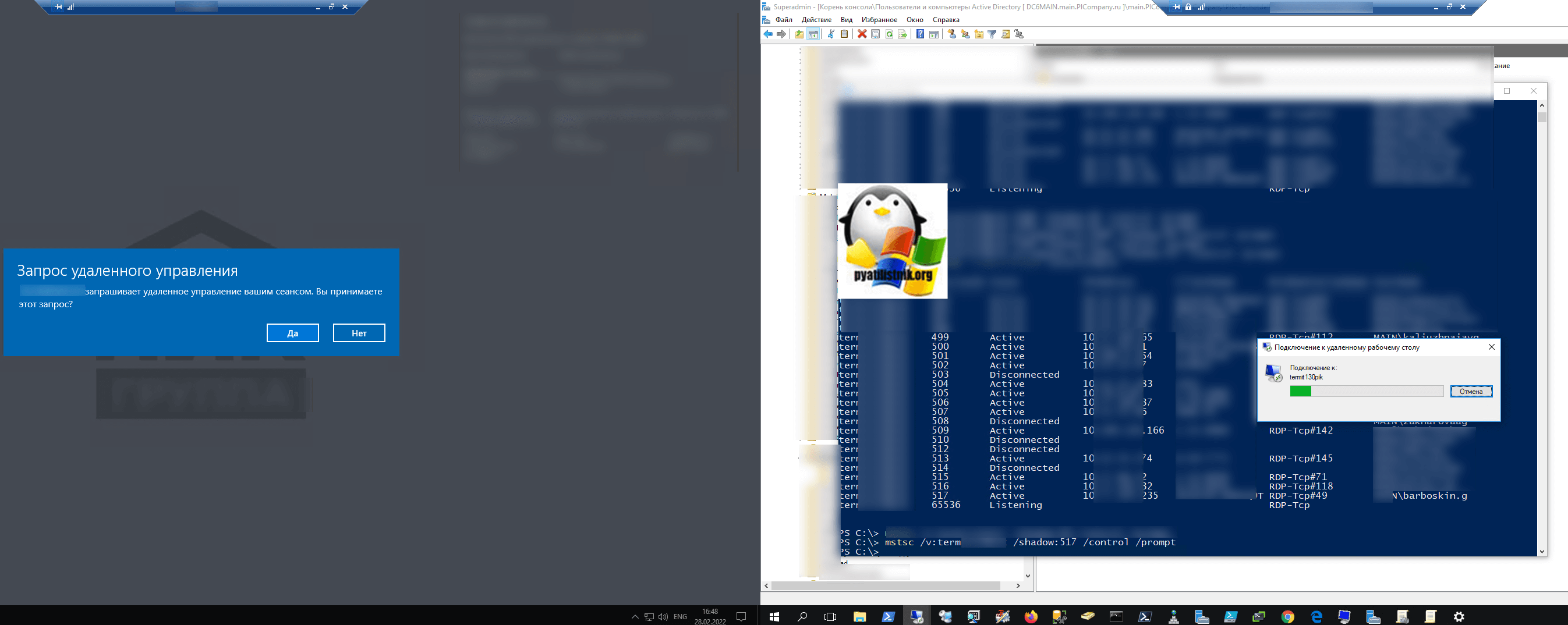

Данный метод является наверное самым удобным, так как позволяет визуально все видеть, контролировать. Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

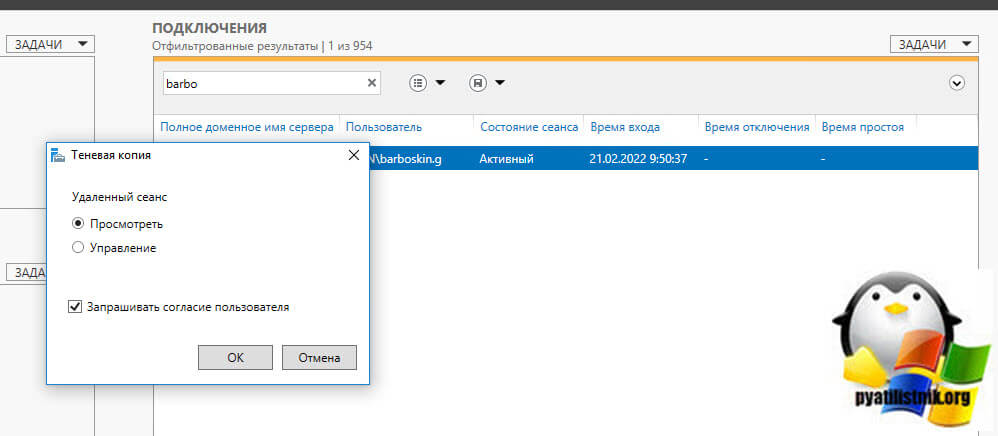

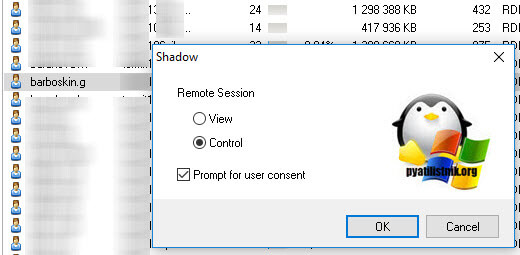

У вас появится дополнительное окно с параметрами теневой копии:

- Удаленный сеанс — Просмотреть/Управление. Тут либо вы просто наблюдатель, все действия делает сам пользователь или же полный контроль.

- Запрашивать согласие пользователя

У пользователя на удаленном сервере появится окно «Запрос на удаленное наблюдение. Пользователь запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос? (User is requesting to view your session remotely. Do you accept the request?) «, тут он может подтвердить или отказаться.

Хочу напомнить, что вы можете управлять данным окном, будет оно требоваться или нет, через групповые политики.

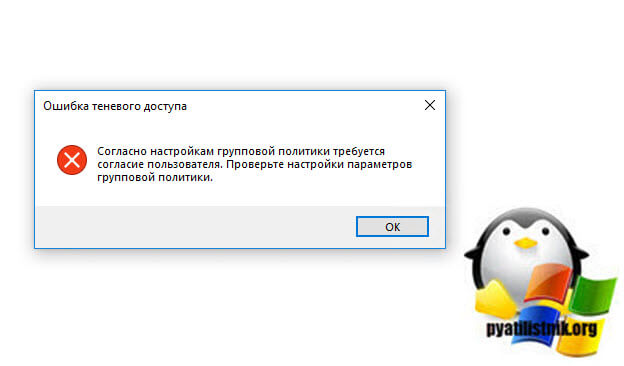

Если у вас явным образом не задано отсутствие данного окна, то вы получите ошибку, если захотите подключиться без уведомления.

Согласно настройкам групповой политики требуется согласие пользователя. Проверьте настройки групповой политики (The Group Policy setting is configured to require the user’s consent)

Если конечный пользователь подтвердил запрос на удаленное наблюдение, то у вас должно открыться новое RDP окно, где будет отображена сессия удаленного пользователя и с ней можно взаимодействовать.

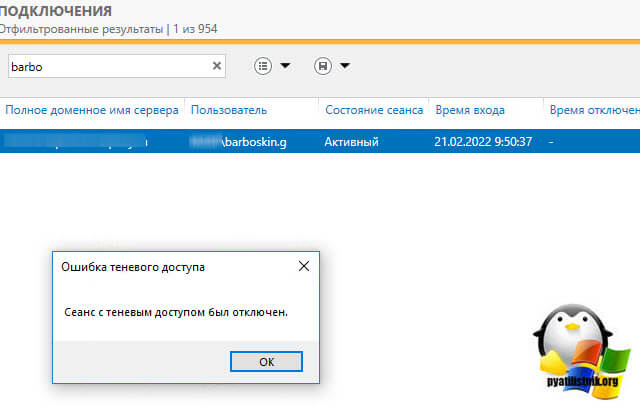

Если пользователь закроет окно RDP подключения, то он перейдет в статус «Отключен (Disconnected)«, то вас выкинет из сессии теневого копирования. Вы увидите:

Сеанс с теневым доступом был отключен

Подключиться к сеансу в статусе «Отключен (Disconnected)» не получиться, опция «Теневая копия (Shadow)» просто не будет присутствовать в списке

Чтобы завершить сессию пользователя и выйти из shadow-режима, нужно нажать сочетание клавиш ALT+* на рабочей станции или Ctrl+* на RDS сервере (Так же можно переопределить данные комбинации).

Второй вариант, которым я могу пользоваться при теневом копировании к пользователю RDP, это использование бесплатного ПО по работе с RDS. Оно называется Terminal Services Manager, о нем я вам делал подробный обзор. Найдите в списке пользователей нужного вам, кликните по нему правым кликом и выберите пункт «Shadow«.

У вас так же появится окно, где вы должны запросить доступ с нужным уровнем, а далее все как описано выше.

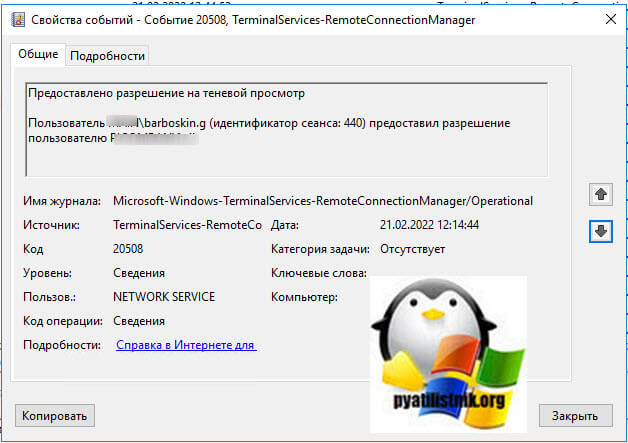

🔍 Логирование сессий теневого копирования

Если у вас появится желание отслеживать данные, о подключениях с использованием теневого копирования, то вам необходимо на сервере куда производилось затемнение сеанса перейти в журнал:

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Вот такая будет последовательность.

- Событие ID 20508

Событие ID 20508: Предоставлено разрешение на теневой просмотр. Пользователь barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю Сёмину Ивану

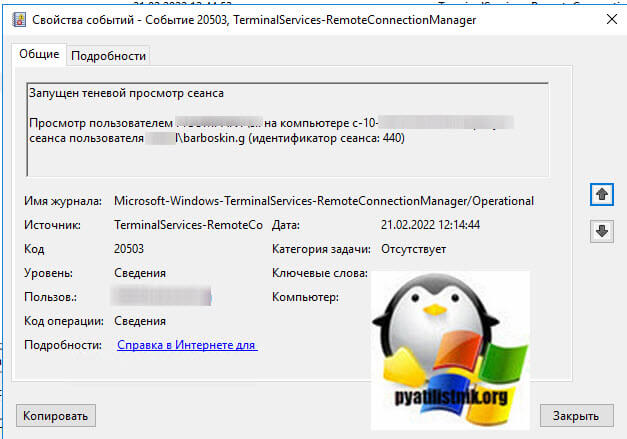

- Событие ID 20503

Событие ID 20503: Запущен теневой просмотр сеанса. Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

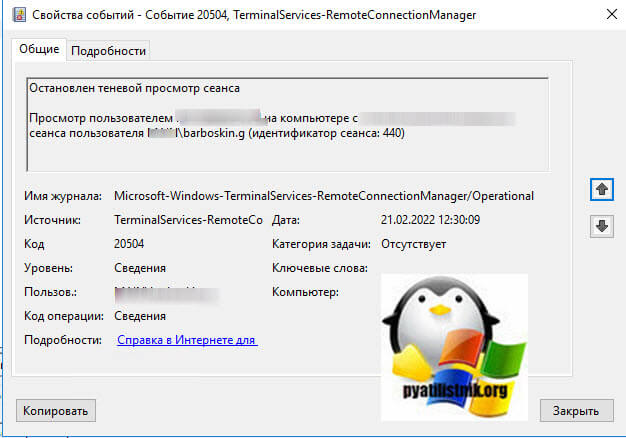

- Событие ID 20504

Событие ID 20504 : Остановлен теневой просмотр сеанса. Просмотр пользователем (Семин Иван) на компьютере c-10.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

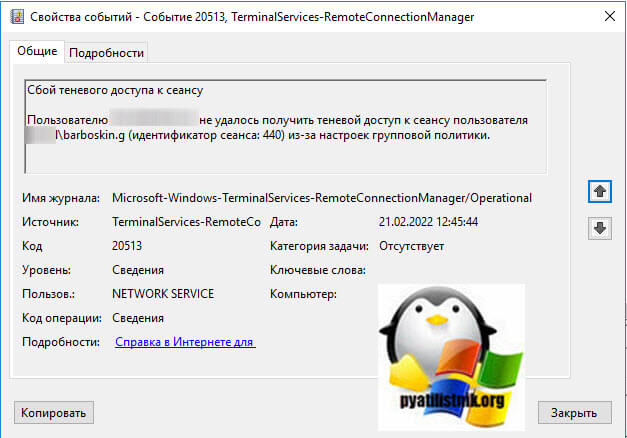

- Событие ID 20513

Событие ID 20513: Сбой теневого доступа к сеансу. Пользователю (Иван Сёмин) не удалось получить теневой доступ к сеансу пользователя Rootbarboskin.g (идентификатор сеанса: 440) из-за настроек групповой политики.

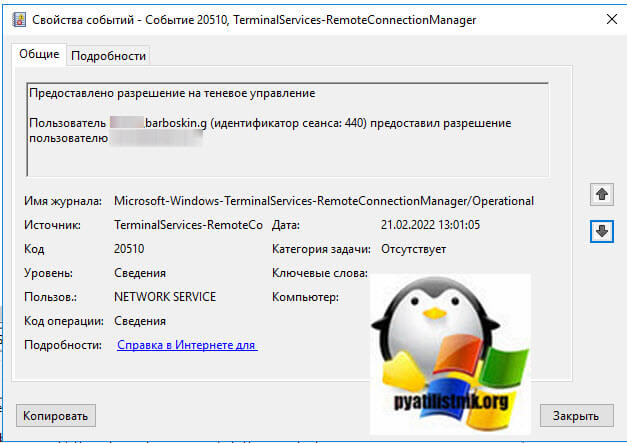

- Событие ID 20510

Событие ID 20510: Предоставлено разрешение на теневое управление. Пользователь ROOTbarboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю (Иван Сёмин)

Как использовать теневое подключение через PowerShell и командную строку

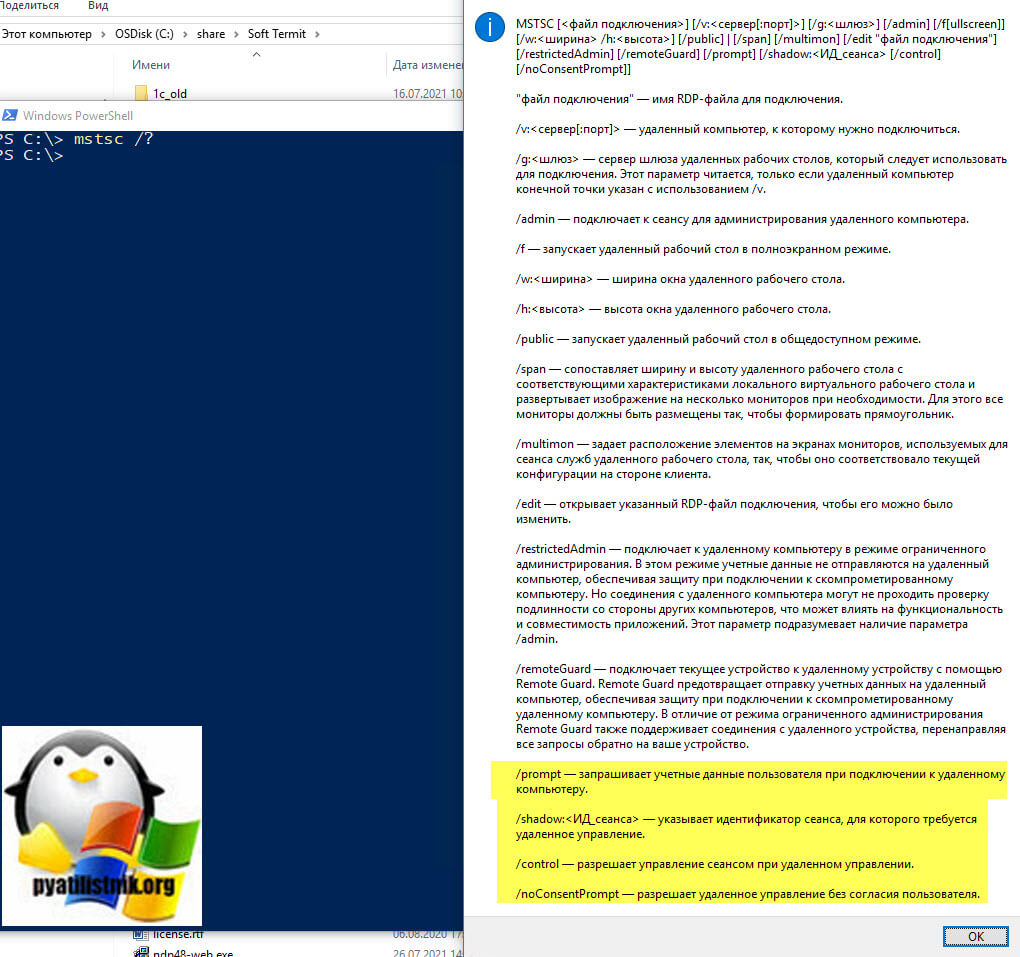

Напоминаю, что в качестве клиентской ОС у меня установлена Windows 11, а подключаться я буду к сессия пользователя работающего за Windows Server 2022. Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

mstsc — это по сити встроенный RDP клиент в операционной системе Windows. Запустите оболочку PowerShell и введите:

В результате вы получите полную справку по данной утилите со всеми ключами. Тут нас будут интересовать из всего перечня 4 ключа:

- /prompt — По сути это ключ для запуска процедуры от другого пользователя. Например вы локально сидите под обычной учетной записью, а команду хотите запускать из под административной.

- /shadow:sessionID – подключиться к указанной сессии пользователя по ID;

- /control – Дает вам возможность полного управления мышкой и клавиатурой при теневой сессии.

- noConsentPrompt — Разрешает удаленное управления без согласования пользователем

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

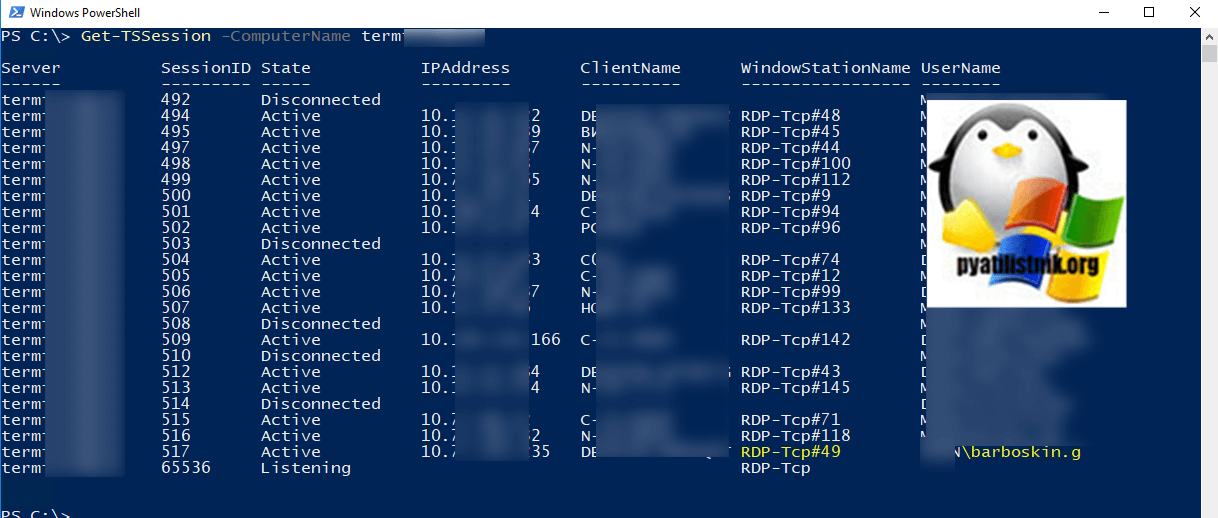

Перед использованием RDS Shadowing мне нужно выяснить SessionID клиента к которому буду подключаться, как это сделать я уже рассказывал. Я для своего обзора буду использовать камандлет Get-TSSession.

Get-TSSession -ComputerName Имя сервера

Нужный мне SessionID 517.

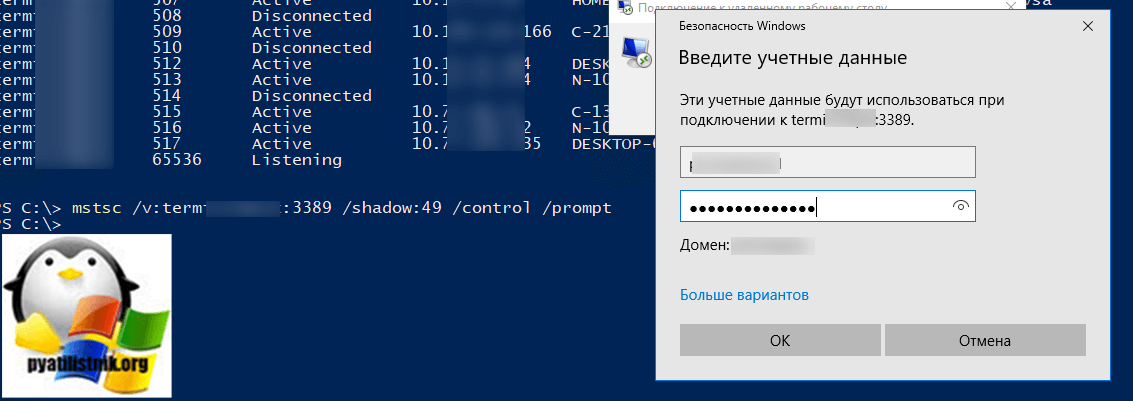

Теперь подключаемся к сессии пользователя на удаленном сервере, для этого конструкция будет такой:

mstsc /v:term /shadow:517 /control /prompt

Кстати если будет писать, что не правильное имя компьютера, то уберите в команде номер порта

Если вы запускаете с запросом учетных данных другого пользователя, то появится всплывающее окно с вводом логина и пароля.

У удаленного пользователя работающего по RDP появится всплывающее окно, где он должен подтвердить ваш запрос:

Пользователь запрашивает удаленное управление вашим сеансом. Вы принимаете этот запрос?

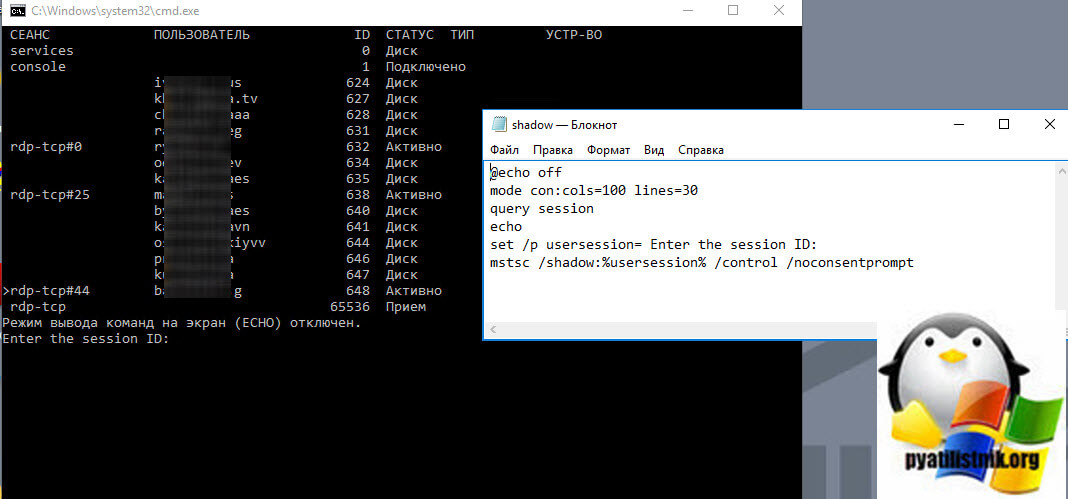

Удобный Bat файл для использования Remote Desktop Services Shadowing в командной строке

Создайте из текстового файла batник, поменяв расширение. И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

@echo off

mode con:cols=100 lines=30

query session

echo

set /p usersession= Enter the session ID:

mstsc /shadow:%usersession% /control /noconsentprompt

Как дать права на теневые сеансы не администраторам

Как я указывал выше, теневое копирование можно использовать по умолчанию, только администраторам конечного сервера, НО если у вас есть, например техническая поддержка, которая помогает пользователям удаленного рабочего стола устранять через теневые сеансы их проблемы, и вы не хотите их делать администраторами на серверах, то вы можете делегировать им права, только на данный функционал.

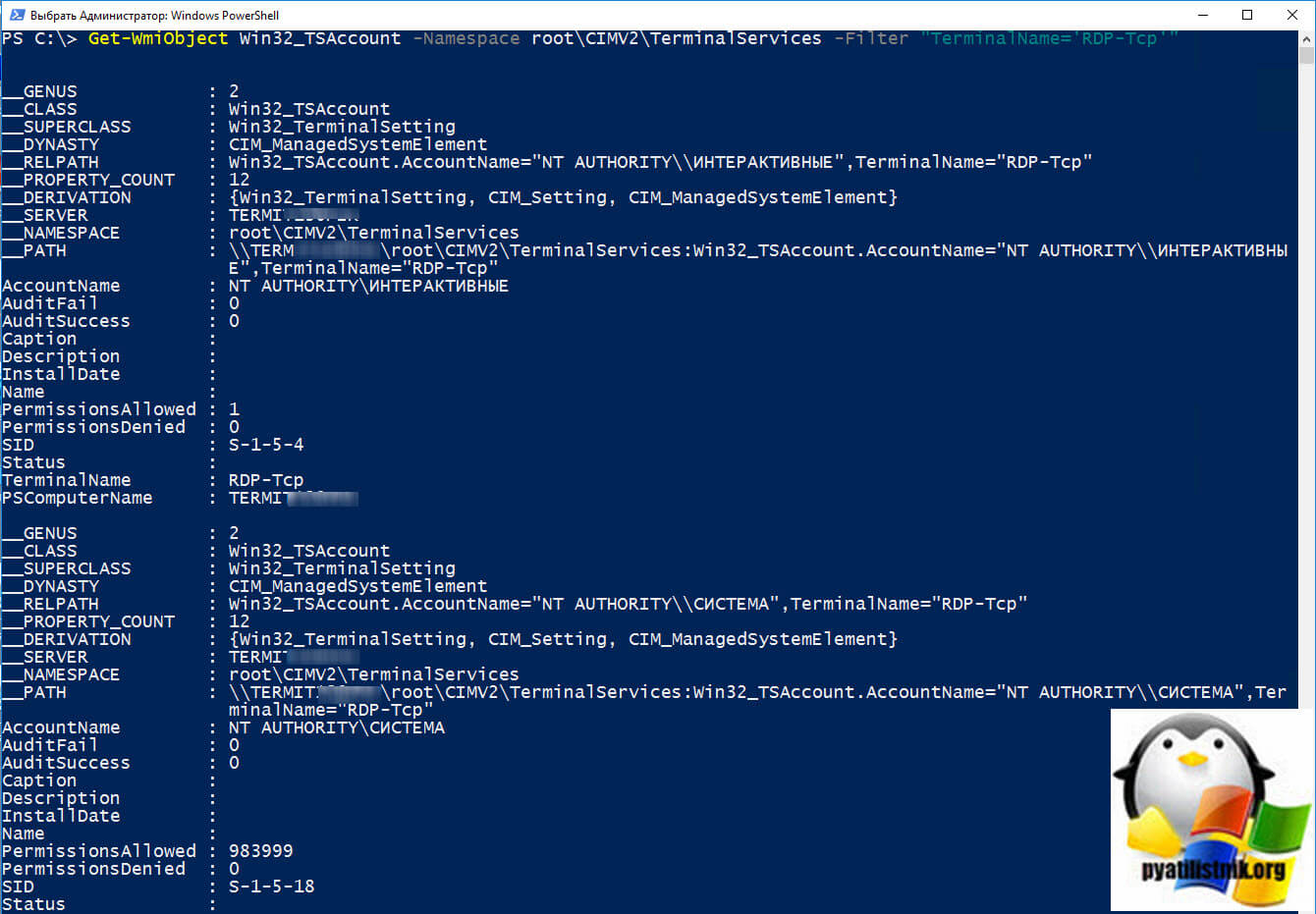

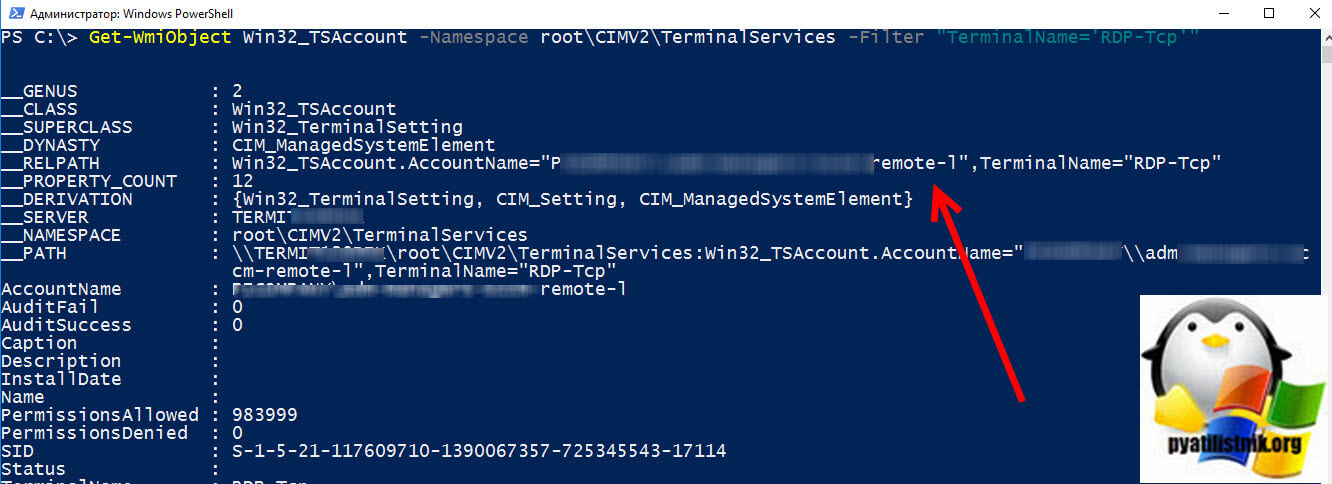

И так, режим shadow для непривилегированного пользователя в Windows Server организовывается через PowerShell. Вам необходимо имя группы, для которой будут делегированы права и выполнить команду на конечном сервере. Но для начала давайте посмотрим у кого уже есть такие права. Для этого в оболочке PowerShell выполните:

Get-WmiObject Win32_TSAccount -Namespace rootCIMV2TerminalServices -Filter «TerminalName=’RDP-Tcp'»

Для cmd:

Обратите тут на поле _GENUS — это как раз разрешение. Данная команда вам будет полезна, когда вы добавите группу и проверите, появилась ли она тут. Цифра 2 в конце определяет тип доступа:

- 0 = WINSTATION_GUEST_ACCESS

- 1 = WINSTATION_USER_ACCESS

- 2 = WINSTATION_ALL_ACCESS

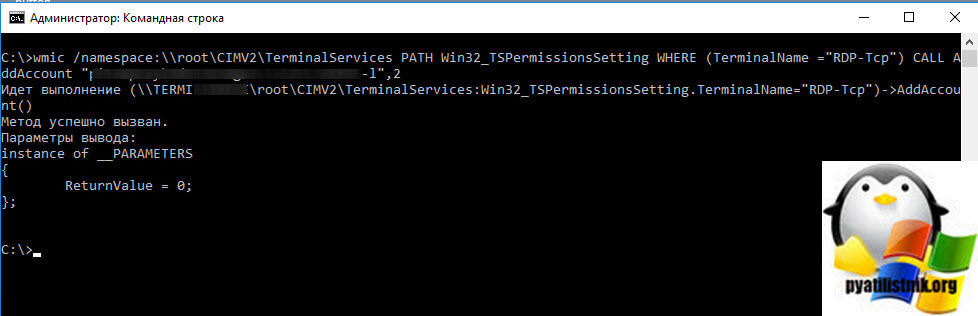

Далее я дам права для группы ROOTRDP-SHADOW-SESSION, чтобы она могла использовать Remote Desktop Services Shadowing.

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=»RDP-Tcp») CALL AddAccount «ROOTRDP-SHADOW-SESSION«,2

Не забываем, что вам потребуется произвести перезагрузку сервера, чтобы все вступило в силу

Проверим, что они появились

Чтобы удалить права, выполните:

$Group = @(gwmi —Namespace RootCIMv2TerminalServices —query «select * from Win32_TSAccount where TerminalName=»RDP-TCP» AND AccountName=»ROOTRDP-SHADOW-SESSION«)

$Group.Delete()

Массовая настройка теневого подключения для не администраторов

Если у вас, как в моей компании RDS ферма состоит из 50 и более RDSH хостов, то чтобы вам не ходить по каждому из них, нужно воспользоваться вот таким моим скриптом PowerShell.

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

# Тут подгружаем файл со списком серверов

$comps_file = «$PSScriptRootservers.txt»

foreach ($server in (Get-Content $comps_file))

{

«$(Date) Trying to process server $server»

# wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName =»RDP-Tcp») CALL AddAccount ,2

$status = $null

$rds = Get-WmiObject -Namespace root/cimv2/terminalservices -Class Win32_TSPermissionsSetting -Filter «TerminalName = ‘RDP-Tcp'» -ComputerName $server

$status = $rds.AddAccount(«ROOTRDP-SHADOW-SESSION«,2)

if ($status.ReturnValue -eq 0)

{

«$(Date) All good»

}

else

{

«$(Date) Something went wrong»

}

}

Устранение непредвиденной ошибки

В Windows Server 2012R2-2016 вы можете получить ошибку «Неопознанная ошибка или Произошла внутренняя ошибка» при попытке использования функционала shadow. Тут все дело в том, что у вас не установлены обновления от 2018 года.

в логах вы можете обнаружить события STATUS_BAD_IMPERSONATION_LEVEL

- Windows Server 2016 — KB4057142 (от 17 января 2018)

- Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу