Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

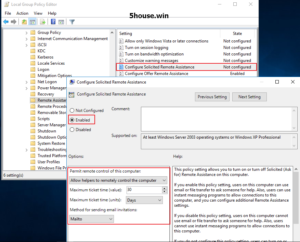

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Нажимаем сочетание клавиш «Windows»+»X» -> Run -> gpedit.msc ,либо на котроллере домена если серверов несколько.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

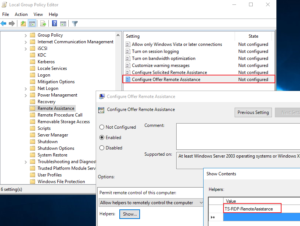

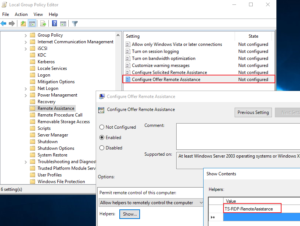

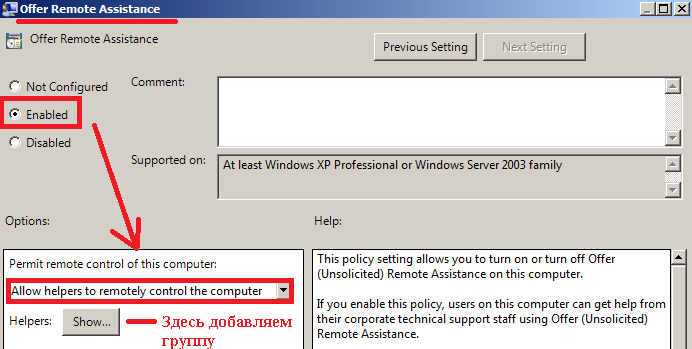

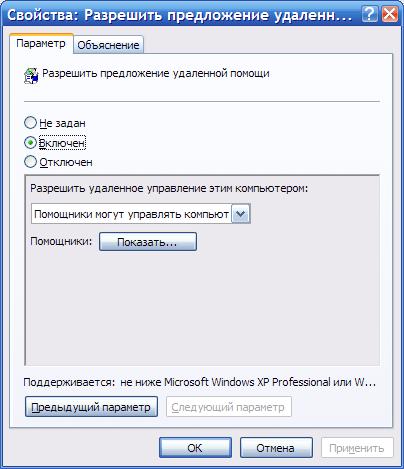

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

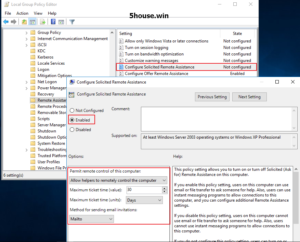

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

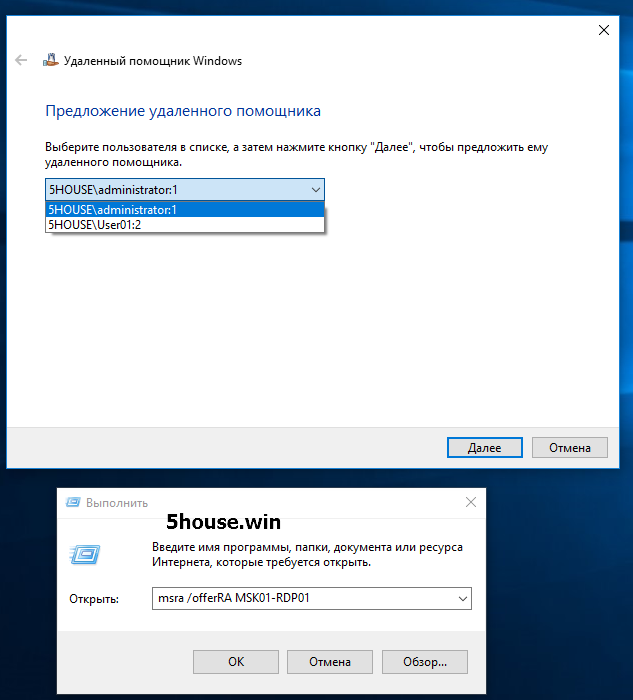

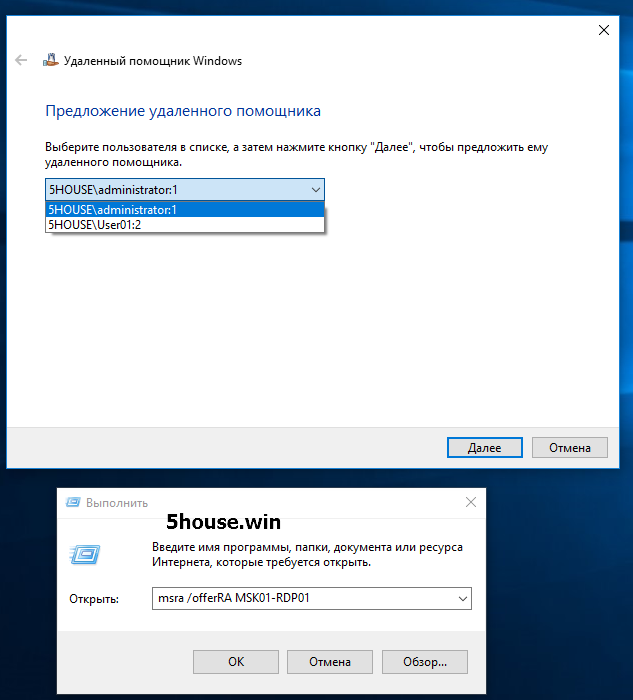

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

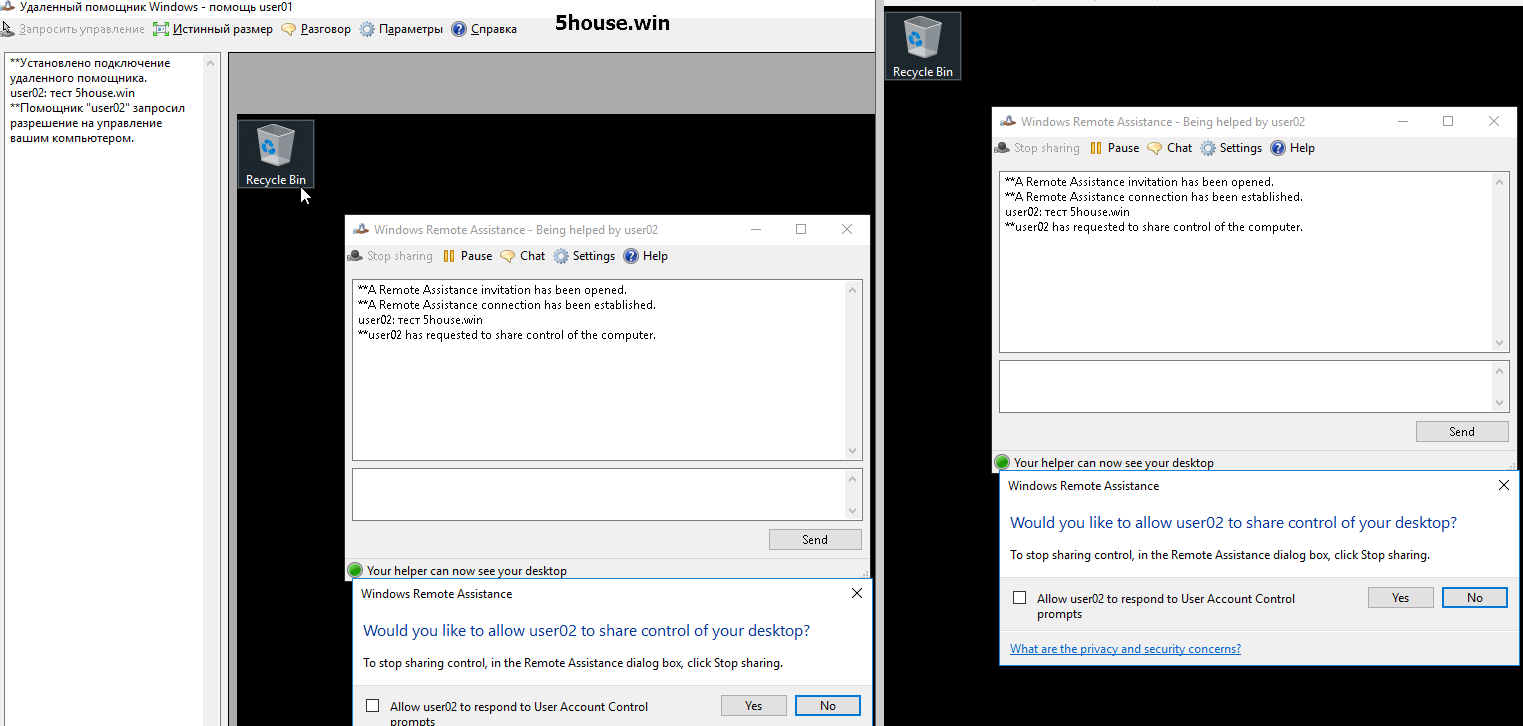

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

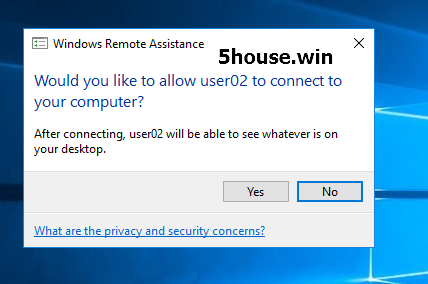

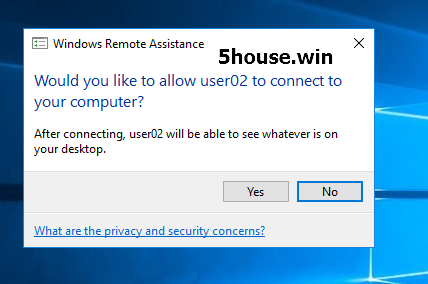

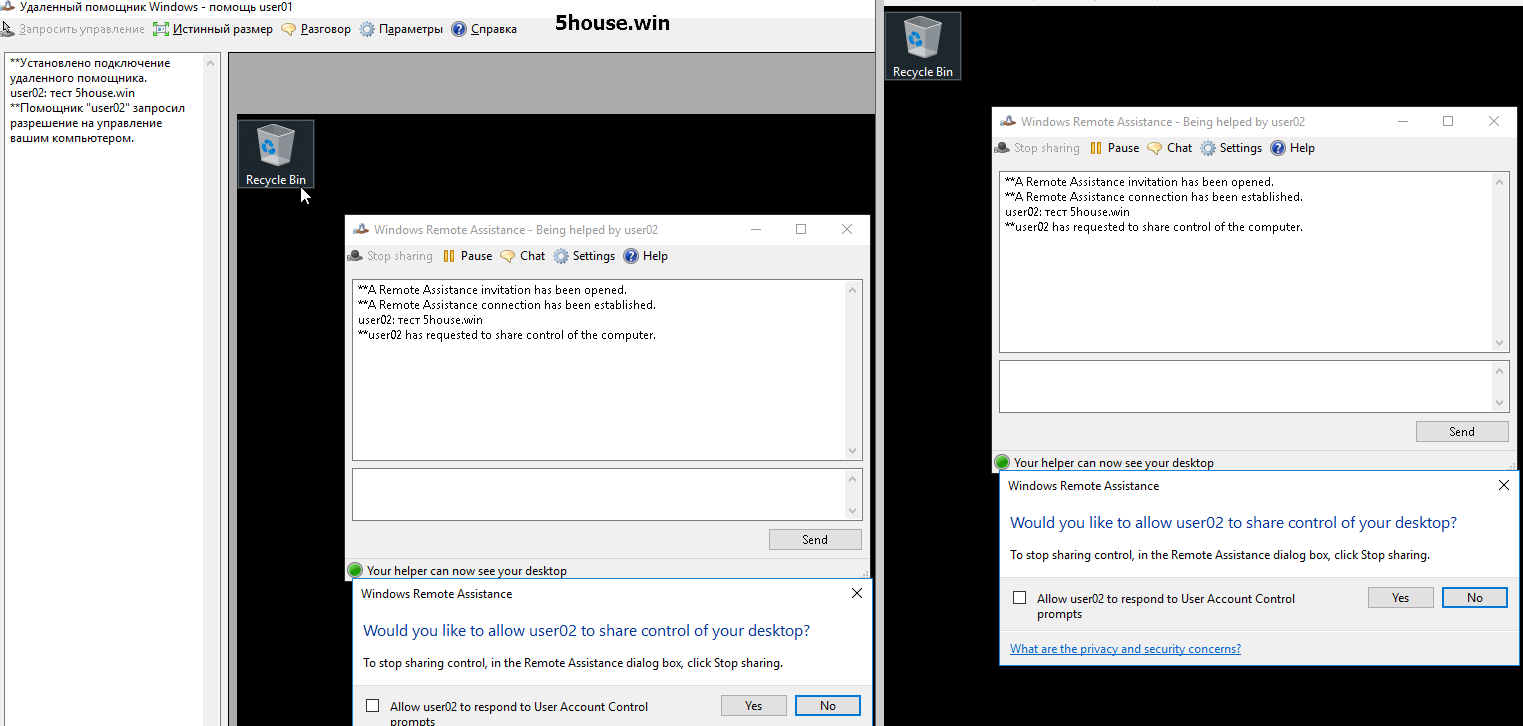

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

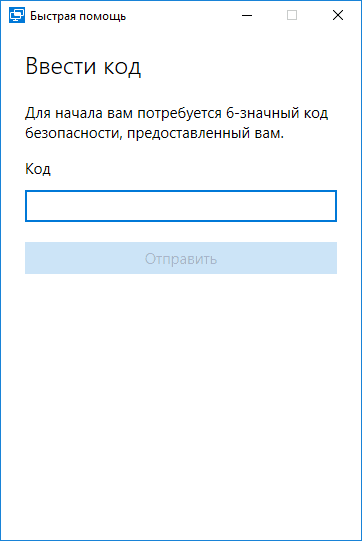

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

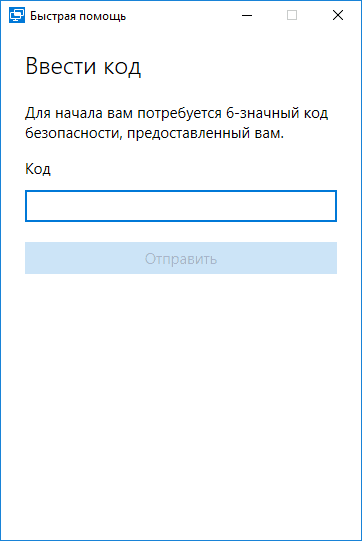

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

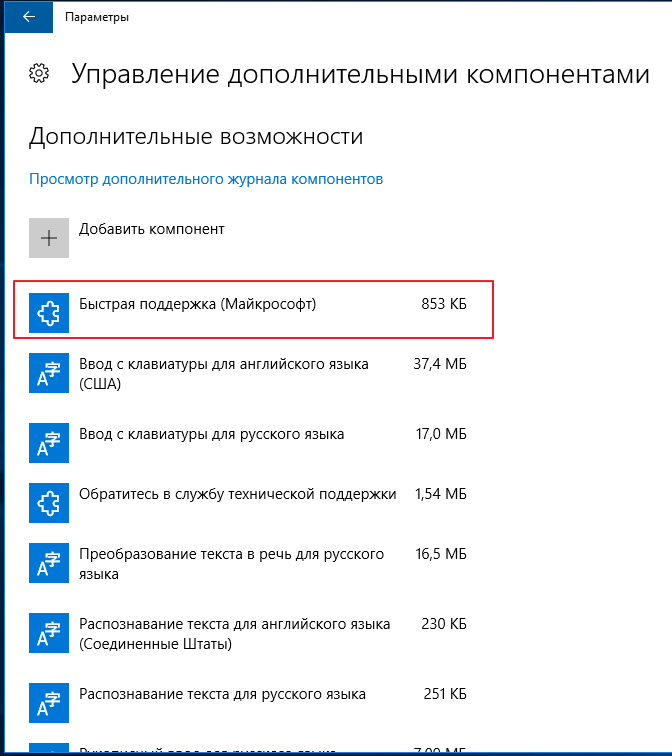

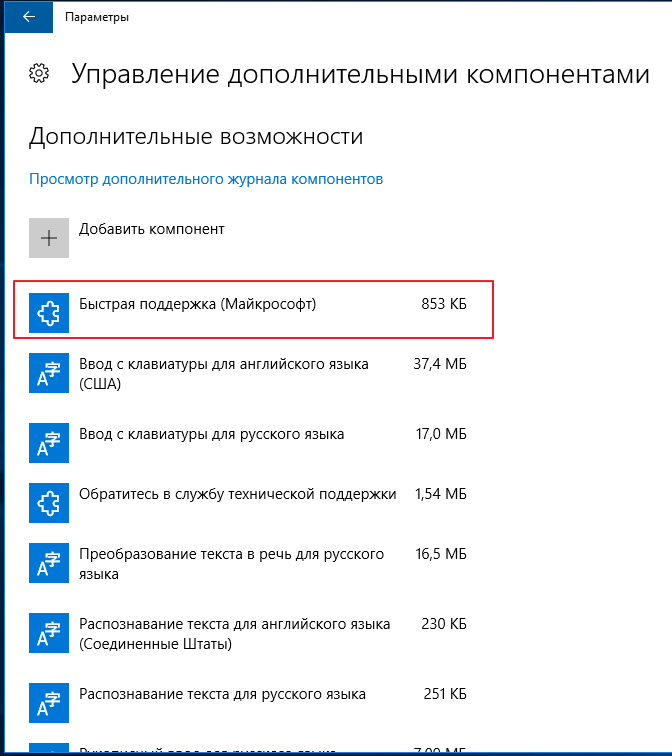

windows 10 1607 и выше Управление дополнительными компонентами — Быстрая поддержка , quickassist.exe

URL https://social.technet.microsoft.com/wiki/ru-ru/contents/articles/20041.remote-assistance-windows-server-2012.aspx

Удалённый помощник Windows в домене.

Работая системным администратором и не имея доступ к бюджету компании.

Печальная печаль (((

Появилась необходимость в удалённом подключении к пользователям сети. Домен рос, пользователей тьма. Закупать Radmin? Ставить AM? Windows, друг, приходи на помощь.

Разберём по этапам весь процесс, как настроить удалённый помощник Windows в домене для пользователей домена, где администраторы могут посылать запрос на просмотр, а далее второй запрос на управление (это очень важно, особенно для руководителей компании). В сети рассматриваем операционные системы: Windows XP, их ещё полно. Windows 7, 8х, 10.

Приступим к затее. Распишем этапы работ.

- Настроим групповую политику, где админам разрешим удалённый помощник и права на управление.

- Настроим фильтры для операционных систем, операционки разные, фильтры разные.

- Разрешим пользователям изменять поле «описание» в AD для удобства определения, кто залогинен за ПК.

- Создадим правильные ярлыки для работы.

Настраиваем групповую политику.

Win+R – mmc – файл — добавить или удалить оснастку – управление групповой политикой – ОК. Всё описанное делаем на контроллере домена.

Открываем наши имеющиеся политики в домене. Добавляем новую для Windows 7 и выше понятно её называем.

Нам потребуется добавить:

Конфигурация Windows.

Скрипт в автозагрузку, который будет проверять, включена ли возможность использования модели DCOM. Содержание самого скрипта EnableDCOM.vbs

‘ || EnableDCOM.vbs

‘ || Скрипт проверяет включена ли возможность использования модели DCOM, если выключено или значение отлично от Y, то он запишет нужный параметр в реестр.

Option Explicit

On Error Resume Next

Dim WshShell

Set WshShell = CreateObject(«WScript.Shell»)

WshShell.RegWrite «HKEY_LOCAL_MACHINESoftwareMicrosoftOleEnableDCOM», «Y», «REG_SZ»

Включаем — Контроль учетных записей: разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол.

Включаем — Разрешать удаленное подключение с использованием служб удаленных рабочих столов.

Включаем — Включить ведение журнала сеансов

Включаем — Включить оптимизацию пропускной способности

Отключаем — Запрос удаленной помощи. Посылки помощи не желательны, достаточно позвонить на SD.

Отключаем — Настройка предупреждающих сообщений.

Включаем — предлагать удалённую помощь, и добавляем группу администраторов , которые могут править миром в части удалённых помощников в сети домена.

С политикой для Winodws 7 и выше закончено. Переходим к Windows XP. Единственное, что нам надо, добавить условие — если это XP, добавить в реестр строку. Добавляем файл RemoteAssistance.reg

Содержание RemoteAssistance.reg добавляем с параметром /s RemoteAssistance.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server]

«fAllowToGetHelp»=dword:00000001

Политики готовы, накладываем эти политики на наши доменные ПК.

Добавляем политику для администраторов. создаём политику RemDeskAdm можно назвать как угодно.

Включаем:

Всегда запрашивать пароль при подключении

Установить уровень шифрования для клиентских подключений

Привязываем данную политику либо администраторам домена, либо создаём группу и добавляем к политике.

Переходим к этапу 2.

Настраиваем фильтры для операционных систем.

В чём смысл? Всё дело в том, что для Windows XP требуется добавление в реестр строки, для всех остальных — нет. Следовательно, если система будет определять, что на удалёнке Windows XP, то прописывать в реестр строку, если нет, то просто игнорировать.

Добавляем фильтр с определением версии Windows и привязываем её к политике для winXP.

Пространство имён — добавляем rootCIMv2

Сам код с определением версии Windows:

select * from Win32_OperatingSystem where Version like «5.1» and ProductType = «1»

Привязываем наш фильтр к нашей политике для Windows XP.

Теперь про фильтр для политики Windows 7 и выше, вот его тело :

Select * from Win32_OperatingSystem where Version like «6.1» and ProductType = «1»

Она так же накладывается на политику Windows 7 и выше, как и предыдущая, но я её снял. Причина: она цепляется на все наши ПК. К ПК на Windows XP применяется только отдельный фильтр для добавления строки в реестр. А версии Windows-то уже не только 6.1. Следовательно, ставить её не будем, в противном случае придётся делать для всех отличных от 6.1 версий отдельные политики.

Разрешим пользователям изменять поле «описание» в AD

Спорное решение, но мне удобно. Я вижу, под какой учёткой на ПК сейчас коннект.

Делается это добавлением двух скриптов , один — при входе в систему, второй — при выходе из системы.

Сами скрипты в формате file.vbs:

On Error Resume Next

Dim adsinfo, ThisComp, oUser

Set adsinfo = CreateObject(«adsysteminfo»)

Set ThisComp = GetObject(«LDAP://» & adsinfo.ComputerName)

Set oUser = GetObject(«LDAP://» & adsinfo.UserName)

Thiscomp.put «description», «Logged on: » + oUser.cn + » » + CStr(Now)

ThisComp.Setinfo

On Error Resume Next

Dim adsinfo, ThisComp, oUser

Set adsinfo = CreateObject(«adsysteminfo»)

Set ThisComp = GetObject(«LDAP://» & adsinfo.ComputerName)

Set oUser = GetObject(«LDAP://» & adsinfo.UserName)

Thiscomp.put «description», «>> Logged off: » + oUser.cn + » » + CStr(Now)

ThisComp.Setinfo

Накладываем данную политику уже на контейнер пользователей.

Создаём правильные ярлыки для удалённого подключения к пользователям.

Для работы через Удалённый помощник Windows в домене достаточно создать ярлык:

Windows 7

%windir%system32msra.exe /offerra

Windows XP

%windir%pchealthhelpctrbinarieshelpctr.exe /url hcp://CN=Microsoft%20Corporation, L=Redmond, S=Washington, C=US/Remote%20Assistance/Escalation/unsolicited/unsolicitedrcui.htm

Всё!!! Перегружаем ПК пользователей, либо через cmd обнавляем политики домена.

gpupdate /force

Открываем помощника, вводим имя ПК пользователя и работаем.

Удачи в реализации удалённого помощника Windows в домене.

На протяжении долгого времени, работая системным администратором в крупных компаниях, понял в необходимости решения для работы с пользователями удалённо. Для экономии средств и повышения собственных навыков было принято решение о настройке именно стандартного решения от Майкрософт, Удалённый помощник Windows в домене.

Данное творение Майкрософт, предназначено для удалённой помощи пользователям самими работниками Майкрософт, имеющим подключение к интернету.

Что, нам мешает настроить Удалённый помощник Windows в собственном домене?

Для его настройки ничего сверхъестественного не требуется. Достаточно знать: как создать доменные политики, как применить фильтры для доменных политик. Настроить правильно скрипты разрешений и запустить для пользователей домена.

На что, необходимо обратить внимание, при настройке удалённого помощника Windows: все пользователи домена должны иметь доступ к полю описание на своих рабочих местах, так как это позволяет отслеживать, кто находиться за рабочим ПК и в какое время он осуществил вход на свой персональный компьютер. Так же в описании фиксируется время выхода из системы пользователем. Данные помощники для системного администратора очень удобны и практичны. Все рабочие станции домене должны быть сгруппированы в соответствии с принадлежностью операционной системы, либо разграничены фильтрами на распознание политиками операционную систему до наложения правила.

В чём основная прелесть использования удалённого помощник Windows? Это бесплатный продукт от Майкрософт, не сложно настраиваемый, имеет наличие контроля доступа со стороны пользователя к удалённому сеансу от администратора. Что, позволяет отказать в подключение в момент проведения совещаний, либо открытых конфиденциальных документах и т.д. Стандартный удалённый помощник работает даже при подключении пользователя домена к сети средствами VPN. Это очень удобно для использование его в любом месте и в любое время.

Для тех, кто ещё не использует этот замечательный проукт у себя в домене, предлагаю ознакомиться с подробно инструкцией по его настройка на блоге http://turbo-blog.ru в разделе Active directory удалённый помощник Windows в домене. На данной масте подробно описаны все необходимые настройки для подключения ко всем операционным системам включая windows 8 и 10.

Удачи в познании Active directory и освоении удалённого помощника Windows.

Содержание

- Удаленное управление сеансом пользователя windows стандартными средствами

- Удалённый помощник Windows в домене

- Настраиваем групповую политику.

- Конфигурация Windows.

- Настраиваем фильтры для операционных систем.

- Разрешим пользователям изменять поле «описание» в AD

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

- RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2 Windows 8, 10

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

- Как включить удаленный рабочий стол на Windows Server 2019

- Как включить удаленный рабочий стол на Windows Server 2019

- Как включить удаленный рабочий стол в Windows Server 2019?

- 1. Включите удаленный рабочий стол с помощью PowerShell

- 2. Включите удаленный рабочий стол с помощью диспетчера сервера.

- 3. Включите удаленный рабочий стол с помощью командной строки

- Удаленный рабочий стол: разрешение доступа к компьютеру

- Как включить удаленный рабочий стол

- Windows 10 Fall Creator Update (1709) или более поздняя версия

- Windows 7 и ранняя версия Windows 10

- Все версии Windows (устаревший метод)

- Следует ли включать удаленный рабочий стол?

- Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Удаленное управление сеансом пользователя windows стандартными средствами

Однажды мне захотелось управлять одним из домашних компьютеров удаленно, но при этом взаимодействовать с текущим пользователем, но компьютер был довольно слабый и при запуске например TeamViewer’а нагрузка процессора поднималась до 98% и компьютер начинал заметно тормозить. Попробовал стандартный RDP, но тогда «выбивался» текущий пользователь и для входа локально приходилось набивать пароль. Но чуть позже мне случайно попалась команда shadow.

Наблюдать за другим сеансом служб удаленных рабочих столов.

SHADOW < | >[/SERVER: ] [/V]

Имя сеанса.

Идентификатор сеанса.

/SERVER: Сервер терминалов (по умолчанию текущий).

/V Отображение информации о выполненных действиях.

Тогда получается что запускается всего 2 процесса.

Для того что бы все это работало нам необходимо сначала включить RemoteRPC, например через реестр:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server]

“AllowRemoteRPC”=dword:00000001

После этого можно будет через Диспетчер служб удаленных рабочих столов посмотреть какие пользователи залогинены на компьютере, какие у них id и какие процессы запущены (жаль только названия, нет информации о нагрузке).

По умолчанию пользователю будет задаваться вопрос с разрешением управления, можно отключить вопрос или сделать только удаленное наблюдение, меняется через реестр:

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services]

«Shadow»=dword:0000000x

По умолчания этой строчки вообще нет и её нужно будет создавать.

Так же можно включить через групповые политики локальные или доменные. Для включения локально запускаем gpedit.msc — выбираем административные шаблоны — добавление и удаление шаблонов, добавляем System.adm из папки WINDOWSinf

Теперь настраиваем: конфигурация компьютера — административные шаблоны — компоненты windows — службы терминалов — устанавливает правила для удаленного управления. Для windows xp.

И конфигурация компьютера — административные шаблоны — компоненты windows- службы удаленных рабочих столов – узел сеансов удаленных рабочих столов – подключения – устанавливает правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов. Для windows 7.

Все это работает и в домене, если у пользователя есть соответствующие права.

В доменных настройках профиля пользователя тоже есть настройка подобных прав (я встречал эти настройки даже в домене win 2000)

Если рассматривать терминальный сервер, то там через свойства RDP(через конфигурация узла сеансов удаленных рабочих столов) можно выставить любому пользователю права на удаленное управление,

и отдельно настроить взаимодействие или управление удаленным сеансом.

Для удобства можно подключаться через диспетчер задач

Источник

Удалённый помощник Windows в домене

Удалённый помощник Windows в домене.

Работая системным администратором и не имея доступ к бюджету компании.

Появилась необходимость в удалённом подключении к пользователям сети. Домен рос, пользователей тьма. Закупать Radmin? Ставить AM? Windows, друг, приходи на помощь.

Разберём по этапам весь процесс, как настроить удалённый помощник Windows в домене для пользователей домена, где администраторы могут посылать запрос на просмотр, а далее второй запрос на управление (это очень важно, особенно для руководителей компании). В сети рассматриваем операционные системы: Windows XP, их ещё полно. Windows 7, 8х, 10.

Приступим к затее. Распишем этапы работ.

Настраиваем групповую политику.

Открываем наши имеющиеся политики в домене. Добавляем новую для Windows 7 и выше понятно её называем.

Нам потребуется добавить:

Конфигурация Windows.

Скрипт в автозагрузку, который будет проверять, включена ли возможность использования модели DCOM. Содержание самого скрипта EnableDCOM.vbs

‘ || EnableDCOM.vbs

‘ || Скрипт проверяет включена ли возможность использования модели DCOM, если выключено или значение отлично от Y, то он запишет нужный параметр в реестр.

Option Explicit

On Error Resume Next

Dim WshShell

Set WshShell = CreateObject(«WScript.Shell»)

WshShell.RegWrite «HKEY_LOCAL_MACHINESoftwareMicrosoftOleEnableDCOM», «Y», «REG_SZ»

Включаем — Контроль учетных записей: разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол.

Включаем — Разрешать удаленное подключение с использованием служб удаленных рабочих столов.

Включаем — Включить ведение журнала сеансов

Включаем — Включить оптимизацию пропускной способности

Отключаем — Запрос удаленной помощи. Посылки помощи не желательны, достаточно позвонить на SD.

Отключаем — Настройка предупреждающих сообщений.

С политикой для Winodws 7 и выше закончено. Переходим к Windows XP. Единственное, что нам надо, добавить условие — если это XP, добавить в реестр строку. Добавляем файл RemoteAssistance.reg

Содержание RemoteAssistance.reg добавляем с параметром /s RemoteAssistance.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server]

«fAllowToGetHelp»=dword:00000001

Политики готовы, накладываем эти политики на наши доменные ПК.

Добавляем политику для администраторов. создаём политику RemDeskAdm можно назвать как угодно.

Включаем:

Всегда запрашивать пароль при подключении

Установить уровень шифрования для клиентских подключений

Привязываем данную политику либо администраторам домена, либо создаём группу и добавляем к политике.

Переходим к этапу 2.

Настраиваем фильтры для операционных систем.

В чём смысл? Всё дело в том, что для Windows XP требуется добавление в реестр строки, для всех остальных — нет. Следовательно, если система будет определять, что на удалёнке Windows XP, то прописывать в реестр строку, если нет, то просто игнорировать.

Добавляем фильтр с определением версии Windows и привязываем её к политике для winXP.

Пространство имён — добавляем rootCIMv2

Сам код с определением версии Windows:

select * from Win32_OperatingSystem where Version like «5.1» and ProductType = «1»

Привязываем наш фильтр к нашей политике для Windows XP.

Теперь про фильтр для политики Windows 7 и выше, вот его тело :

Select * from Win32_OperatingSystem where Version like «6.1» and ProductType = «1»

Она так же накладывается на политику Windows 7 и выше, как и предыдущая, но я её снял. Причина: она цепляется на все наши ПК. К ПК на Windows XP применяется только отдельный фильтр для добавления строки в реестр. А версии Windows-то уже не только 6.1. Следовательно, ставить её не будем, в противном случае придётся делать для всех отличных от 6.1 версий отдельные политики.

Разрешим пользователям изменять поле «описание» в AD

Спорное решение, но мне удобно. Я вижу, под какой учёткой на ПК сейчас коннект.

Сами скрипты в формате file.vbs:

On Error Resume Next

Dim adsinfo, ThisComp, oUser

Set adsinfo = CreateObject(«adsysteminfo»)

Set ThisComp = GetObject(«LDAP://» & adsinfo.ComputerName)

Set oUser = GetObject(«LDAP://» & adsinfo.UserName)

Thiscomp.put «description», «Logged on: » + oUser.cn + » » + CStr(Now)

ThisComp.Setinfo

On Error Resume Next

Dim adsinfo, ThisComp, oUser

Set adsinfo = CreateObject(«adsysteminfo»)

Set ThisComp = GetObject(«LDAP://» & adsinfo.ComputerName)

Set oUser = GetObject(«LDAP://» & adsinfo.UserName)

Thiscomp.put «description», «>> Logged off: » + oUser.cn + » » + CStr(Now)

ThisComp.Setinfo

Накладываем данную политику уже на контейнер пользователей.

Создаём правильные ярлыки для удалённого подключения к пользователям.

Для работы через Удалённый помощник Windows в домене достаточно создать ярлык:

Windows XP

%windir%pchealthhelpctrbinarieshelpctr.exe /url hcp://CN=Microsoft%20Corporation, L=Redmond, S=Washington, C=US/Remote%20Assistance/Escalation/unsolicited/unsolicitedrcui.htm

Всё. Перегружаем ПК пользователей, либо через cmd обнавляем политики домена.

Открываем помощника, вводим имя ПК пользователя и работаем.

Удачи в реализации удалённого помощника Windows в домене.

Источник

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

Источник

Как включить удаленный рабочий стол на Windows Server 2019

Как включить удаленный рабочий стол на Windows Server 2019

Подключение к удаленному рабочему столу — это протокол, который помогает вам подключиться к другому компьютеру, доступному в удаленном месте. Похоже, что некоторые пользователи испытывают проблемы при подключении к удаленному рабочему столу. Один из пользователей объяснил проблему на форумах Windows :

Я пытался подключиться к своей системе Windows Server 2016 через удаленный рабочий стол, и она только что перестала работать, отображая это сообщение об ошибке. Есть идеи? Благодарность!

Многие люди могут не знать, что удаленный рабочий стол по умолчанию отключен в Windows Server. Поэтому в этой статье мы рассмотрим некоторые методы, которые можно использовать для включения удаленного рабочего стола.

Как включить удаленный рабочий стол в Windows Server 2019?

1. Включите удаленный рабочий стол с помощью PowerShell

Если по какой-либо причине у вас возникают какие-либо проблемы, вы можете использовать графический интерфейс диспетчера сервера для включения подключений к удаленному рабочему столу.

2. Включите удаленный рабочий стол с помощью диспетчера сервера.

3. Включите удаленный рабочий стол с помощью командной строки

В этой статье мы перечислили несколько быстрых методов, которые можно использовать для включения подключений к удаленному рабочему столу в Windows Server. Сообщите нам в разделе комментариев ниже, помогло ли вам это руководство включить RDC.

СВЯЗАННЫЕ СТАТЬИ, КОТОРЫЕ ВЫ ДОЛЖНЫ ПРОВЕРИТЬ:

Источник

Удаленный рабочий стол: разрешение доступа к компьютеру

Область применения: Windows Server 2022, Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Можно использовать Удаленный рабочий стол, чтобы подключиться к компьютеру с удаленного устройства и управлять им с помощью клиента удаленного рабочего стола (Майкрософт) (доступен для Windows, iOS, macOS и Android). Если разрешить удаленные подключения к своему компьютеру, то вы сможете подключиться к нему с помощью другого устройства и получить доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы сидели за своим столом.

Удаленный рабочий стол можно использовать для подключения к Windows 10 Pro и Windows 10 Корпоративная, Windows 8.1, Windows 8 Корпоративная и Windows 8 Pro, Windows 7 Pro, Windows 7 Корпоративная и Windows 7 Максимальная, а также для подключения к версиям выше Windows Server 2008. Подключиться к компьютерам под управлением выпуска «Домашняя» (например, Windows 10 Домашняя) нельзя.

Для подключения к удаленному компьютеру он должен быть включен и подключен к сети, на нем должен быть включен удаленный рабочий стол, а у вас должен быть сетевой доступ к этому удаленному компьютеру (для этого может и использоваться Интернет) и разрешение на подключение. Чтобы иметь разрешение на подключение, необходимо находиться в списке пользователей. Прежде чем начать подключение, рекомендуется найти имя компьютера, к которому вы подключаетесь, и убедиться, что в его брандмауэре разрешены подключения к удаленному рабочему столу.

Как включить удаленный рабочий стол

Самый простой способ разрешить доступ к компьютеру с удаленного устройства — использовать параметры удаленного рабочего стола в разделе «Параметры». Так как эта функциональная возможность была добавлена в Windows 10 Fall Creators Update (1709), также доступно отдельное скачиваемое приложение для более ранних версий Windows, которое обеспечивает аналогичные функции. Можно также использовать старый способ включения удаленного рабочего стола, однако этот метод обеспечивает меньше функциональных возможностей и возможностей проверки.

Windows 10 Fall Creator Update (1709) или более поздняя версия

Можно настроить компьютер для удаленного доступа с помощью нескольких простых действий.

Windows 7 и ранняя версия Windows 10

Чтобы настроить компьютер для удаленного доступа, скачайте и запустите Microsoft Remote Desktop Assistant. Этот помощник обновляет параметры системы, чтобы включить удаленный доступ, обеспечивает бодрствование компьютера для подключения и проверяет, разрешает ли брандмауэр подключения к удаленному рабочему столу.

Все версии Windows (устаревший метод)

Чтобы включить удаленный рабочий стол с помощью устаревших свойств системы, следуйте инструкциям по подключению к другому компьютеру с помощью удаленного рабочего стола.

Следует ли включать удаленный рабочий стол?

Если вы будете использовать свой компьютер, только когда непосредственно сидите за ним, вам не нужно включать удаленный рабочий стол. Включение удаленного рабочего стола открывает порт на компьютере, видимый в локальной сети. Удаленный рабочий стол следует включать только в доверенных сетях, например, в домашней сети. Кроме того, не стоит включать удаленный рабочий стол на любом компьютере, доступ к которому строго контролируется.

Имейте в виду, что включив доступ к удаленному рабочему столу, вы предоставляете остальным пользователям в группе «Администраторы» и другим выбранным вами пользователям возможность удаленного доступа к их учетным записям на компьютере.

Следует убедиться, что для каждой учетной записи, которая имеет доступ к вашему компьютеру, настроен надежный пароль.

Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Если вы хотите ограничить доступ к компьютеру, разрешите доступ только с проверкой подлинности на уровне сети (NLA). При включении этого параметра пользователи должны пройти аутентификацию в сети, чтобы подключиться к компьютеру. Разрешение подключений только с компьютеров с удаленным рабочим столом с NLA является более безопасным методом проверки подлинности, который поможет защитить компьютер от злоумышленников и вредоносных программ. Чтобы узнать больше о NLA и удаленном рабочем столе, ознакомьтесь с разделом Configure Network Level Authentication for Remote Desktop Services Connections (Настройка NLA для подключения к удаленному рабочему столу).

Если вы подключаетесь удаленно к компьютеру в своей домашней сети, не находясь в этой сети, не выбирайте этот параметр.

Источник

Содержание

- Удалённый помощник на службе системного администратора

- Администрирование Удаленного помощника

- Введение

- Использование удаленного помощника в сетях с брандмауэром

- Использование Удаленного помощника совместно с NAT

- Использование Групповой политики для Удаленного помощника

- Блокировка удаленного помощника на отдельном компьютере

- Предложение Удаленной помощи

- Заключение

Удалённый помощник на службе системного администратора

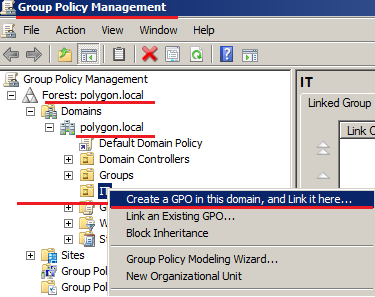

Если Вам надо администрировать рабочие станции пользователей в Вашей сети, к примеру, подключиться к пользователю, посмотреть что у него не, получается, посмотреть последовательность действий приводящих к ошибке да многое чего. Для этих целей существует много разного стороннего софта, номы воспользуемся тем, что предоставляет сама операционная система Windows. Это удалённый помощник. Далее я покажу, как на базе домена polygon.local настроить групповую политику и распространить её на компьютеры в домене.

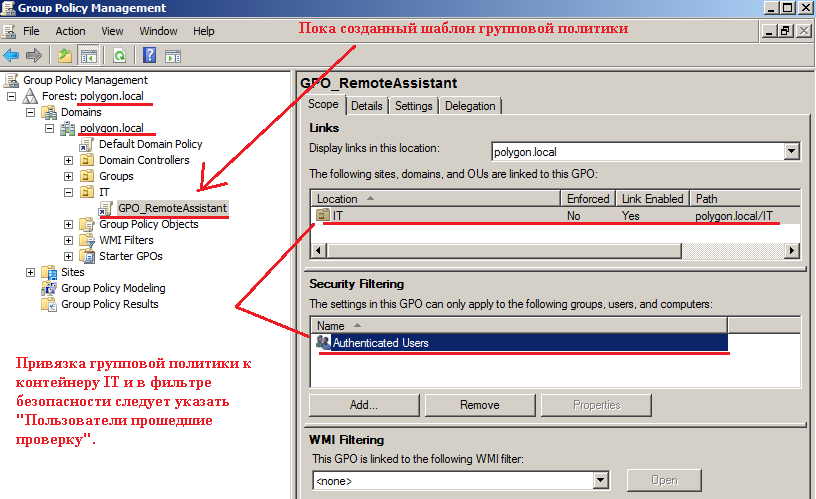

Ранее в серии заметок на моем блоге www.ekzorchik.ru я описывал, как делегировать добавление в домен polygon.local рабочих станций пользователей. Продолжим серию настройки для этого контейнера (в данном случае IT). В вашем случае контейнер может отличаться.

Итак, у нас есть домен polygon.local на базе операционной системы Windows Server 2008 R2 Standard SP1.

Политика будет применять на компьютеры находящиеся в определённом контейнере.

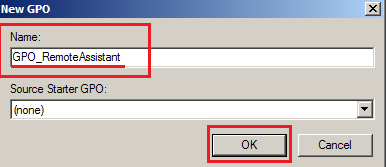

Создадим групповую политику , на контейнер IT:

Запускаем «Start – Control Panel – Administrative Tools – Group Policy Management и после на контейнер IT создадим групповую политику.

И назовём её : — GPO_RemoteAssistant

Проверяем пока созданный шаблон групповой политики, которую будем настраивать.

На контейнер IT и на кого применять, т.е. в фильтры безопасности лучше добавить все аутентифицированные пользователи (Прошедшие проверку или Authenticated Users).

Теперь перейдем к редактированию созданной политики “GPO_RemoteAssistant”, следует

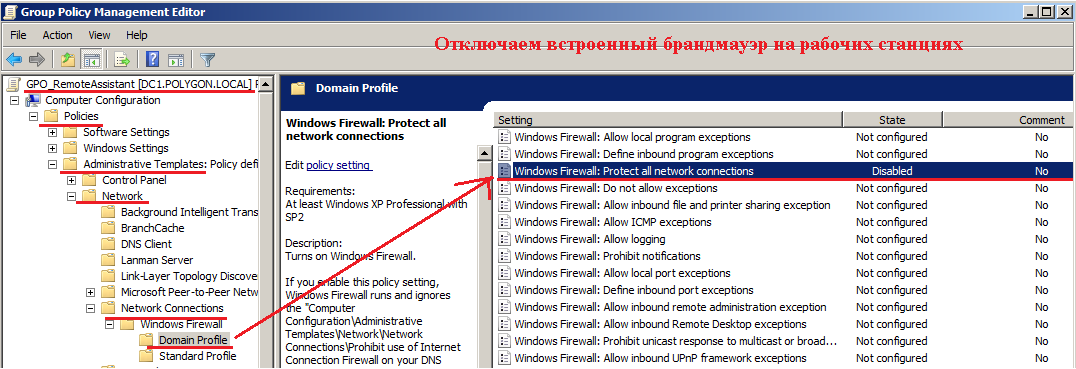

Отключаем политикой встроенный брандмауэр и включаем в свойствах компьютера подключение с использование удалённого помощника.

Computer Configuration (Конфигурация компьютера) – Policies ( Политики) – Administrative Templates (Административные шаблоны ) – Network (Сеть) – Network Connections (Сетевые подключения ) – Windows Firewall (Брандмауэр Windows ) – Domain Profile (Профили домена) :

Windows Firewall: Protect all network connections — Disabled

Брандмауэр Windows: Защита всех сетевых подключений – ОТКЛЮЧЕНО.

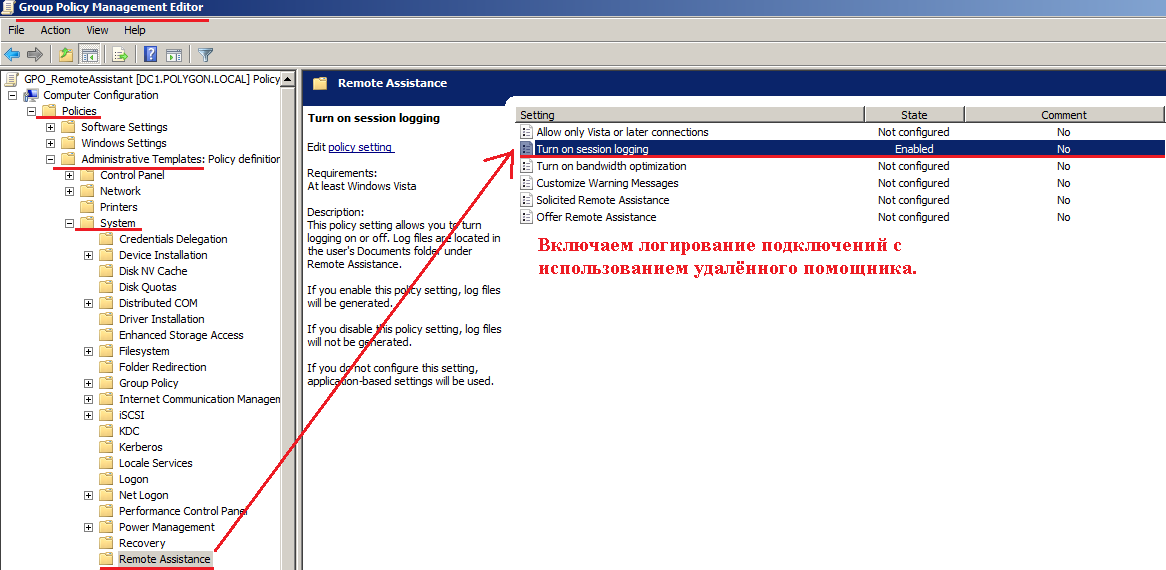

Включаем ведение журналов подключения с использованием удалённого помощника :

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник ) :

Turn on session logging — Enabled

Включить ведение журналов сеансов – ВКЛЮЧЕНО.

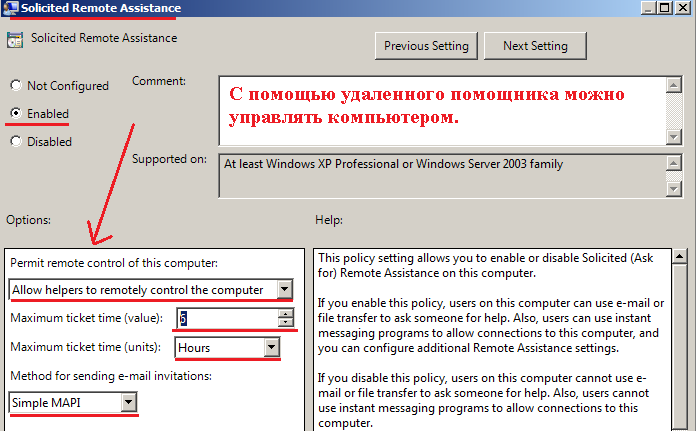

Удалённый помощник можно настроить в двух вариантах ( разрешить взаимодействие с удалённой рабочей станцией и разрешить только просмотр выполняемых действий), но я покажу на примере первого варианта:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Solicited Remote Assistance (Allow helpers to remotely control the computer, 6 Hours, Simple MAPI)

Запрос удалённой помощи – ВКЛЮЧЕНО . (Помощники могут управлять компьютером, 6 часов, Simple MAPI)

А теперь делегируем определённым сотрудникам использование функции удалённого помощника .

Создадим пользователя и группу которая будет заниматься обслуживание рабочих станций и добавим туда этого пользователя .

Создание пользователя через командную строку, но можно и через GUI интерфейс оснастки Active Directory Users and Computers.

Создаём учётную запись test в контейнере IT :

C:Windowssystem32>dsadd user «cn=test,ou=it,dc=polygon,dc=local»

Назначаем пароль для созданной учётной записи :

C:Windowssystem32>dsmod user «cn=test,ou=it,dc=polygon,dc=local» -pwd Aa1234567

По умолчанию, создаваемые через командную строку пользователи помечаются, как блокируемые, разблокируем :

C:Windowssystem32>dsmod user «cn=test,ou=it,dc=polygon,dc=local» -disabled no

C:Windowssystem32>dsadd group «CN=Remote_Assistance,ou=it,dc=polygon,dc=local»

Добавляем в созданную группу, созданную учётную запись :

C:Windowssystem32>dsmod group «CN=Remote_Assisntant,ou=it,dc=polygon,dc=local» -addmbr «CN=test,ou=it,dc=polygon,dc=local»

dsmod succeeded:CN= Remote_Assistance,ou=it,dc=polygon,dc=local

Предоставим созданной группе Remote_ Assistance право на подключение к рабочим станциям пользователям :

Действия ниже включают политику для рабочих станций под управлением Windows 7:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Offer Remote Assistance – Enable

Предлагать удалённую помощь – ВКЛЮЧЕНО (указываем, кому предоставляем доступ на подключение к другим рабочим станциям)

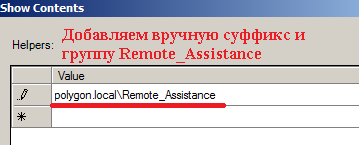

Открываем Show…, где прописываем домен (polygon.local)Remote_Assistance

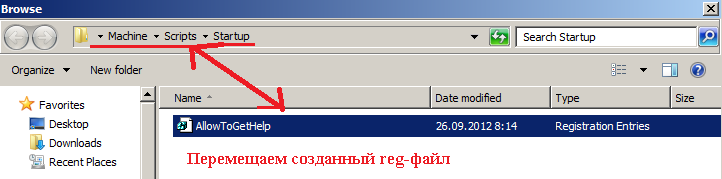

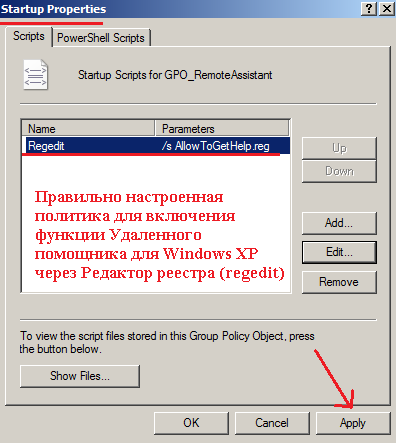

Действия ниже включают политику для рабочих станций под управлением Windows XP , нужно в эту же политику добавить внесение изменений в реестр, что я имею ввиду:

Создаём reg-файл следующего содержания и называем, его, к примеру, AllowToGetHelp.reg

Windows Registry Editor Version 5.00

Данный файл следует поместить по адресу –

Computer Configuration – Policies – Windows Settings – Scripts (Startup / Shutdown) – Startup

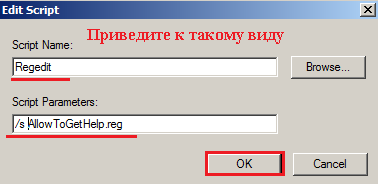

Вы должны привести вот к такому виду —

На окне, свойств загрузки у Вас должно получиться вот так:

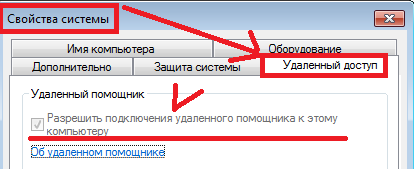

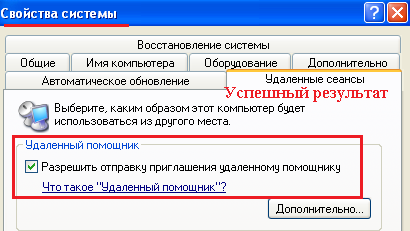

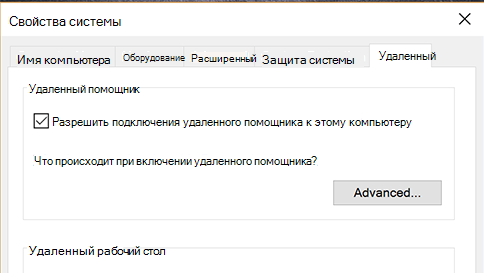

Нажимаем Apply, закрываем созданную политику. Политика настроена. Следует перезагрузить рабочие станции и удостовериться, что на рабочие станции применилась политика. В итоге должна быть установлена галочка, которая разрешает подключение к рабочей станции посредством функционала Windows, т.е. удалённого помощника. . Результат.

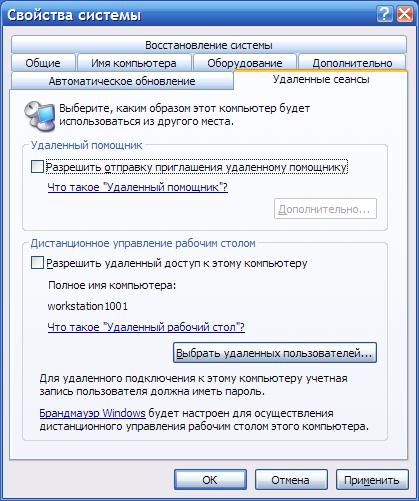

Компьютер – Свойства – Дополнительные параметры системы – Удалённый доступ

Мой Компьютер – Свойства – Удалённые сеансы

Вот собственно и всё, в следующей заметке я рассмотрю, как пользоваться удалённым помощником. Следите за обновлениями на моём блоге.

Администрирование Удаленного помощника

- Введение

- Использование Удаленного помощника в сетях с брандмауэром

- Использование Удаленного помощника совместно с устройствами NAT

- Использование Групповой политики для Удаленного помощника

- Блокировка Удаленного помощника на отдельном компьютере

- Предложение Удаленной помощи

- Заключение

- Связанные ресурсы

Введение

Удаленный помощник позволяет доверенному лицу (другу, специалисту технической поддержки или ИТ администратору) удаленно в активном режиме помочь кому-либо в решении компьютерной проблемы. Помощник (в дальнейшем именуемый «эксперт») может видеть экран на компьютере пользователя, запросившего помощь, оказывать консультации и предлагать пути решения проблемы. С разрешения пользователя эксперт сможет управлять его компьютером, используя мышь и клавиатуру на своем компьютере. Для работы Удаленного помощника требуется, чтобы оба компьютера работали под управлением операционной системы Windows XP.

Типы подключений Удаленного помощника

Удаленный помощник может быть использован в следующих ситуациях:

- В пределах локальной сети (LAN).

- Через Интернет.

- Между отдельным компьютером в Интернет и компьютером за брандмауэром в Локальной сети. Соединения в сетях с брандмауэром требуют, чтобы TCP порт 3389 был доступен.

Организация защиты Удаленного помощника

С разрешения пользователя и при соответствующих настройках Групповой политики эксперт может управлять его компьютером и выполнять на нем любые задачи, доступные пользователю, включая работу в сети. Перечисленные ниже настройки помогут укрепить безопасность в Вашей организации:

- Брандмауэр . Разрешая или запрещая с помощью брандмауэра трафик через порт 3389, Вы можете определить, смогут ли служащие вашей организации запрашивать помощь за ее пределами. Для получения дополнительной информации обратитесь к разделу Использование Удаленного помощника в сетях с брандмауэром далее в этой статье.

- Групповая политика . Вы можете настроить Групповую политику, чтобы разрешить или запретить пользователям запросы помощи с использованием Удаленного помощника. Также есть возможность определить, в каких случаях пользователи разрешат кому-либо контролировать их компьютер или только наблюдать за ним. Кроме того, Вы можете настроить Групповую политику, чтобы разрешить или, наоборот, запретить эксперту предложения удаленной помощи без предварительного запроса от пользователя. Для получения дополнительной информации обратитесь к разделу Использование Групповой политики для Удаленного помощника далее в этой статье.

- Отдельный компьютер . Администратор отдельного компьютера может выключить запросы удаленного помощника, заблокировав тем самым отправку приглашений удаленного помощника любым пользователем этого компьютера. Для получения дополнительной информации обратитесь к разделу Блокировка Удаленного помощника на отдельном компьютере далее в этой статье.

Предложение Удаленной помощи

Как правило, работа с Удаленным помощником начинается с запроса пользователем помощи по электронной почте или с использованием Windows Messenger. Тем не менее, эксперт может предложить помощь без предварительного запроса от новичка. Для получения дополнительной информации обратитесь к разделу Предложение удаленной помощи далее в этой статье.

Использование удаленного помощника в сетях с брандмауэром

Для соединения между пользователем, запрашивающим помощь, и экспертом Удаленный помощник использует протокол Remote Desktop Protocol (RDP). В этом соединении протокол RDP использует TCP порт 3389. Следовательно, для того, чтобы пользователи в Вашей организации могли запрашивать помощь за ее пределами, порт 3389 должен быть открыт на корпоративном брандмауэре. Чтобы запретить пользователям запросы помощи за пределами организации, данный порт должен быть закрыт. Обратитесь к инструкции по администрированию брандмауэра, чтобы узнать, как открыть или закрыть порт 3389.

- Закрыв порт 3389, Вы запретите все не только все соединения Удаленного рабочего стола, но и соединения Терминальных служб. Если необходимо ограничить только запросы Удаленного помощника, используйте Групповую политику.

- Брандмауэр подключения к Интернету компании Microsoft, разработанный для использования только на автономных компьютерах или компьютерах в рабочих группах, не блокирует соединения Удаленного помощника.

Использование Удаленного помощника совместно с NAT

Преобразование сетевых адресов (Network Address Translation – NAT) – это стандарт инженерной группы по развитию Интернета (Internet Engineering Task Force — IETF). Он используется в случаях, когда необходимо предоставить в общий доступ одни глобальный маршрутизируемый адрес IPv4 нескольким компьютерам или сетевым устройствам в частной сети (использующих адресацию из частных диапазонов, таких, как 10.0.x.x, 192.168.x.x, 172.x.x.x). Наиболее распространенной причиной развертывания NAT является недостаточное количество сетевых адресов текущего поколения IPv4. NAT используется на устройствах, выполняющих роль шлюза на границе между публичной (Internet) и частной локальной сетью (LAN). Когда IP-пакет из частной локальной сети проходит сквозь шлюз, NAT преобразует частный IP адрес и порт в публичный IP адрес и порт, отслеживая данное преобразование, для поддержания целостности каждого соединения. Общий доступ к подключению Интернета в операционных системах Windows XP и Windows Me совместим с большинством Интернет шлюзов, использующих NAT (особенно для подключения к широкополосным сетям при помощи технологии DSL или кабельных модемов). Использование NAT наиболее популярно в большинстве домашних малых офисных сетях, где компьютеры имеют только одно подключение к сети Интернет.

Удаленный помощник и NAT

Удаленный помощник поддерживает стандарт UPnP, позволяя осуществлять соединения через NAT-устройства, за исключением случаев, когда компьютеры новичка и эксперта находятся за NAT-устройством, не поддерживающим UPnP. В настоящее время брандмауэр подключения к Интернету, входящий в поставку Windows XP, поддерживает работу с UPnP.

Ниже описано как Удаленный помощник работает с UPnP:

1. Удаленный помощник определит общий Интернет IP адрес и номер порта TCP на UPnP NAT-устройстве, и вставит его в билет Удаленного помощника.

2. Общий Интернет адрес и номер TCP порта будут использованы для осуществления соединения через устройство NAT рабочей станцией новичка или эксперта с целью установки соединения удаленного помощника.

3. Запрос на соединение Удаленного помощника будет перенаправлен клиенту NAT-устройством.

Примечание: Удаленный помощник не сможет установить соединение, если новичок, в сети которого установлено не-UPnP NAT-устройство, использовал для отправки приглашения электронную почту. При отправке приглашения посредством Windows Messenger соединение удаленного помощника будет работать через NAT-устройство, не поддерживающее UPnP, даже если эксперт находится за NAT устройством. Если оба компьютера — новичка и эксперта — находятся за NAT-устройствами, не поддерживающими UPnP, то соединение удаленного помощника установить не удастся. Ниже в Таблице 1 ниже показаны соединения Удаленного помощника, работающего совместно с устройствами NAT. Примечание: брандмауэр подключения к Интернету Windows 2000 не поддерживает UPnP.

Таблица 1. Подключения Удаленного помощника и устройства NAT

Брандмауэр подключения к Интернет Windows XP

Не- UPnP NAT устройство

UPnP NAT устройство

Связь по Windows

Messenger

Новичок и Эксперт вместе

Связь по электронной почте

Новичок и эксперт вместе

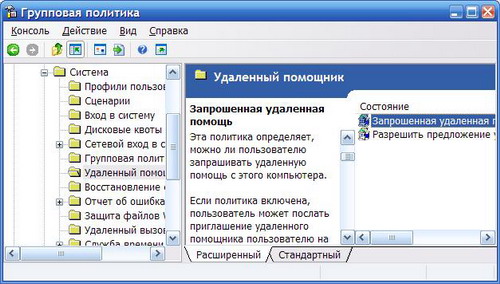

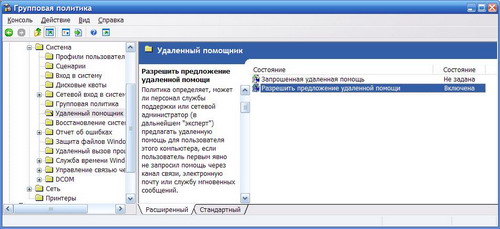

Использование Групповой политики для Удаленного помощника

В сетевом окружении Active Directory Windows 2000 Server для управления Удаленным помощником вы можете использовать параметры Групповой политики – разрешающие или полностью блокирующие его использование. Используйте политику Запрошенная удаленная помощь ( Solicited Remote Assistance ), расположенную в оснастке Групповой политики (Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощник) (Computer

ConfigurationAdministrative TemplatesSystemRemote Assistance), как показано на Рисунке 1 ниже.

Рисунок 1: . Управление Удаленным помощником с использованием Групповой политики

Запрошенная Удаленная помощь происходит в случае, когда пользователь компьютера посылает приглашение Удаленной помощи пользователю другого компьютера (эксперту).

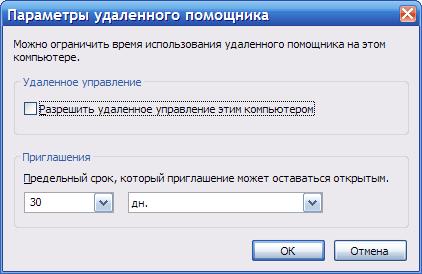

Блокировка Удаленного помощника

Параметры политики Запрошенная удаленная помощь ( Solicited Remote Assistance ) по умолчанию не сконфигурированы, что позволяет отдельным пользователям настраивать Запрошенную удаленную помощь, используя Панель управления. По умолчанию из Панели управления доступны следующие настройки:

- Запрошенная удаленная помощь ( Solicited Remote Assistance ) включена;

- Allow buddy support разрешена;

- Удаленное управление этим компьютером ( Permit remote control of this computer ) включено;

- Предельный срок, который приглашение может оставаться открытым ( Maximum ticket time ), равен 30 дней.

Следовательно, чтобы заблокировать пользователям доступ к Удаленному помощнику, Вы должны выключить политику Запрошенная удаленная помощь ( Solicited Remote Assistance ) . Это запретит работу удаленного помощника для любого компьютера или пользователя, на которого распространяются данные параметры объекта Групповой политики (GPO). Например, Вы можете захотеть заблокировать некоторым группам доступ к Удаленному помощнику. Пользователь, принадлежащий к целевому Подразделению (OU), для которого применена политика, не сможет использовать Удаленного помощника.

Управление удаленным помощником

Включение параметра Запрошенная удаленная помощь ( Solicited Remote Assistance ) позволяет Вам устанавливать разрешения, отличные от настроек по умолчанию, доступные, когда эта политика не задана. Как было описано ранее, у Вас может возникнуть необходимость определить, какие группы или пользователи смогут использовать Удаленного помощника. Пользователь, являющийся членом заданного Подразделения (OU), на которое распространяются параметры данной политики, сможет использовать Удаленного помощника, соответственно заданным Вами разрешениям.

Примечание: Отправка приглашения Удаленного помощника не дает явного разрешения эксперту подключаться к компьютеру и/или контролировать его. Когда эксперт пытается подключиться, пользователь может либо принять, либо отказать в подключении (тем самым, предоставляя эксперту возможность только наблюдения за рабочим столом пользователя). Затем пользователь должен явно нажать на кнопку, чтобы разрешить эксперту удаленно управлять рабочим столом, если удаленное управление разрешено. Если этот параметр включен, Вы можете установить следующие настройки:

- Allow buddy support . Установка данного флажка подразумевает, что пользователь может запрашивать помощь у других пользователей (у друзей или коллег с использованием электронной почты или системы мгновенных сообщений), также, как и через канал, предустановленный производителем оборудования или программного обеспечения, корпоративной службой технической поддержки и так далее. Снятие данного флажка подразумевает, что пользователи смогу запрашивать помощь только по официальному каналу.

- Разрешить удаленное управление. Данный параметр позволяет выбирать, в каких случаях эксперт сможет удаленно управлять компьютером, а когда сможет только наблюдать за рабочим столом пользователя.

- Максимальное время билета . Этот параметр определяет максимальное время, в течение которого запрос пользователя на удаленную помощь будет действителен. После истечения времени билета (запроса помощи) пользователь должен послать новый запрос для того, чтобы эксперт мог подключиться к его компьютеру.

Блокировка удаленного помощника на отдельном компьютере

Пользователи могут заблокировать Удаленного помощника на своих собственных компьютерах, установив необходимые параметры в Панели управления. Для того чтобы, заблокировать запросы удаленной помощи на отдельном компьютере

- Откройте Панель управления ( Control Panel ), щелкните Производительность и обслуживание ( Performance and Maintenance ), затем Система ( System ).

- На вкладке Удаленные сеансы, в панели Удаленный помощник, снимите флажок Разрешить отправку приглашений удаленному помощнику , как показано ниже на Рисунке 2.

Рисунок 2: Блокировка удаленного помощника

Чтобы запретить удаленное управление этим компьютером с использованием Удаленного помощника

- Откройте Система в Панели управления.

- На закладке Удаленные сеансы, в панели Разрешить отправку приглашения удаленному помощнику, щелкните Дополнительно .

- Снимите флажок Разрешить удаленное управление этим компьютером , как показано ниже, на Рисунке 3.

Рисунок 3: Предотвращение доступа к Вашему компьютеру посредством удаленного помощника

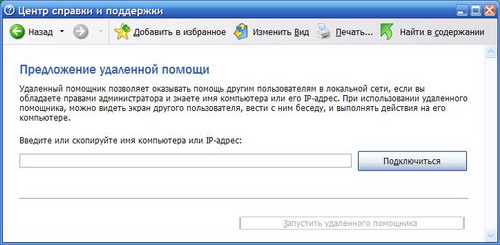

Предложение Удаленной помощи

Иногда лучшим способом решения проблемы является наглядная демонстрация того, как можно решать проблемы подобного рода. Будучи экспертом или профессионалом в области технической поддержки, Вы можете инициировать запрос удаленной помощи без приглашения. Например, Вы можете обсуждать с другом компьютерную проблему и выбрать использование Удаленного помощника для ее решения. После того, как подключение будет выполнено, Вы увидите экран компьютера пользователя и обсуждать то, что Вы оба видите на нем. С разрешения пользователя Вы можете использовать Ваши мышь и клавиатуру для управления его компьютером.

- Брандмауэры могут блокировать соединения Удаленного помощника. Попробуйте использовать Windows Messenger вместо электронной почты, чтобы установить соединение. Если и в этом случае не удается установить соединение, попросите системного администратора открыть для Вас порт 3389.

- Если на пользовательском компьютере параметр Групповой политики параметр Запрошенная удаленная помощь включен , эксперт может предлагать Удаленную помощь этому пользователю без предварительного приглашения. В редакторе Групповой политики на этом компьютере эксперт должен быть добавлен в список Помощники или входить в локальную группу Администраторы.

- Вы можете увеличить производительность работы во время сеанса связи Удаленного помощника, уменьшив качество цветопередачи на пользовательском компьютере. Используйте настройку Качество цветопередачи на вкладке Параметры , значок Экран в Панели управления , чтобы уменьшить количество цветов отображаемых на экране пользователя.

Чтобы предложить удаленную помощь без приглашения

- Нажмите кнопку Пуск , затем щелкните Справка и поддержка .

- Под пунктом Выбор задания , щелкните Использование Служебных программ для просмотра информации о компьютере и диагностики неполадок.

- Под меню Сервис в панели слева щелкните Предложение удаленной помощи .

- Введите имя или IP-адрес компьютера, к которому Вы хотите подключиться, после чего нажмите кнопку Подключиться , как показано ниже на Рисунке 4.

Рисунок 4: Предложение удаленной помощи

Чтобы предложить удаленную помощь пользователю, не приславшему приглашение, включите на компьютерах параметр Групповой политики Предложение удаленной помощи , как показано ниже на Рисунке 5.

Рисунок 5: Включение Групповой политики для предложения удаленной помощи

Кроме того, Вы должны быть или членом группы Администраторы на данном компьютере, или присутствовать в списке Помощников в параметре Разрешить предложение удаленной помощи , как показано ниже на Рисунке 6.

Рисунок 6: Настройка политики Запрошенная удаленная помощь

Чтобы включить Предложение удаленной помощи

- Нажмите кнопку Пуск , выберите Выполнить , введите gpedit . msc и нажмите OK .

- В левой панели редактора Групповой политики под пунктом Конфигурация компьютера дважды щелкните Административные шаблоны , выберите пункт Система , после чего щелкните Удаленный помощник .

- В правой панели дважды щелкните Предложение удаленной помощи и щелкните Включен . Включив политику, Вы можете выбирать, позволено ли эксперту управление компьютером или только наблюдение за ним.

Несмотря на то, что эксперт может предлагать Удаленную помощь без предварительного запроса, пользователь должен дать разрешение на наблюдение за своим компьютером. Кроме того, пользователь должен дать разрешение на управление своим компьютером в случае, если такая возможность сконфигурирована.

Заключение

Управление Удаленным помощником может потребовать выполнения настроек для порта 3389, объектов Групповой политики и выполнения ряда других административных задач. Для управления Удаленным помощником администраторам доступны следующие технологии:

- Брандмауэр . Открывая или перекрывая брандмауэром соединения через порт 3389, администраторы могут определять, может ли служащий Вашей организации запрашивать помощь за ее пределами.

- Групповая политика . С помощью Групповой политики Вы можете разрешать или запрещать запросы помощи с использованием Удаленного помощника. Также Вы можете определить, смогут ли пользователи разрешать эксперту контролировать их компьютер, или только наблюдать за ним. Кроме того, Вы можете настроить Групповую политику, чтобы разрешить или запретить эксперту предлагать удаленную помощь без предварительного запроса от пользователя.

- Отдельный компьютер . Администратор отдельно взятого компьютера может выключить на нем возможность отправки приглашений удаленного помощника, что предотвратит его использование кем бы то ни было.

Mike Seamans, Технический Писатель, Microsoft Corporation

Alvin Loh, Менеджер программных продуктов, Microsoft Corporation

John Kaiser, Технический Редактор, Microsoft Corporation

Прочитано:

9 320

Если Вам надо администрировать рабочие станции пользователей в Вашей сети, к примеру, подключиться к пользователю, посмотреть что у него не, получается, посмотреть последовательность действий приводящих к ошибке да многое чего. Для этих целей существует много разного стороннего софта, номы воспользуемся тем, что предоставляет сама операционная система Windows. Это удалённый помощник. Далее я покажу, как на базе домена polygon.local настроить групповую политику и распространить её на компьютеры в домене.

Ранее в серии заметок на моем блоге www.ekzorchik.ru я описывал, как делегировать добавление в домен polygon.local рабочих станций пользователей. Продолжим серию настройки для этого контейнера (в данном случае IT). В вашем случае контейнер может отличаться.

Итак, у нас есть домен polygon.local на базе операционной системы Windows Server 2008 R2 Standard SP1.

Политика будет применять на компьютеры находящиеся в определённом контейнере.

Создадим групповую политику, на контейнер IT:

Запускаем «Start – Control Panel – Administrative Tools – Group Policy Management и после на контейнер IT создадим групповую политику.

И назовём её: — GPO_RemoteAssistant

Проверяем пока созданный шаблон групповой политики, которую будем настраивать.

На контейнер IT и на кого применять, т.е. в фильтры безопасности лучше добавить все аутентифицированные пользователи (Прошедшие проверку или Authenticated Users).

Теперь перейдем к редактированию созданной политики “GPO_RemoteAssistant”, следует

Отключаем политикой встроенный брандмауэр и включаем в свойствах компьютера подключение с использование удалённого помощника.

Computer Configuration (Конфигурация компьютера) – Policies ( Политики) – Administrative Templates (Административные шаблоны ) – Network (Сеть) – Network Connections (Сетевые подключения ) – Windows Firewall (Брандмауэр Windows ) – Domain Profile (Профили домена) :

Windows Firewall: Protect all network connections — Disabled

Брандмауэр Windows: Защита всех сетевых подключений – ОТКЛЮЧЕНО.

Включаем ведение журналов подключения с использованием удалённого помощника:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник ) :

Turn on session logging — Enabled

Включить ведение журналов сеансов – ВКЛЮЧЕНО.

Удалённый помощник можно настроить в двух вариантах (разрешить взаимодействие с удалённой рабочей станцией и разрешить только просмотр выполняемых действий), но я покажу на примере первого варианта:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Solicited Remote Assistance (Allow helpers to remotely control the computer, 6 Hours, Simple MAPI)

Запрос удалённой помощи – ВКЛЮЧЕНО. (Помощники могут управлять компьютером, 6 часов, Simple MAPI)

А теперь делегируем определённым сотрудникам использование функции удалённого помощника.

Создадим пользователя и группу которая будет заниматься обслуживание рабочих станций и добавим туда этого пользователя.

Создание пользователя через командную строку, но можно и через GUI интерфейс оснастки Active Directory Users and Computers.

Создаём учётную запись test в контейнере IT:

C:Windowssystem32>dsadd user "cn=test,ou=it,dc=polygon,dc=local"

dsadd succeeded:cn=test,ou=it,dc=polygon,dc=local

Назначаем пароль для созданной учётной записи:

C:Windowssystem32>dsmod user "cn=test,ou=it,dc=polygon,dc=local" -pwd Aa1234567

dsmod succeeded:cn=test,ou=it,dc=polygon,dc=local

По умолчанию, создаваемые через командную строку пользователи помечаются, как блокируемые, разблокируем:

C:Windowssystem32>dsmod user "cn=test,ou=it,dc=polygon,dc=local" -disabled no

dsmod succeeded:cn=test,ou=it,dc=polygon,dc=local

Создаём группу:

C:Windowssystem32>dsadd group "CN=Remote_Assistance,ou=it,dc=polygon,dc=local"

dsadd succeeded:CN=Remote_Assistance,ou=it,dc=polygon,dc=local

Добавляем в созданную группу, созданную учётную запись:

C:Windowssystem32>dsmod group "CN=Remote_Assisntant,ou=it,dc=polygon,dc=local" -addmbr "CN=test,ou=it,dc=polygon,dc=local"

dsmod succeeded:CN= Remote_Assistance,ou=it,dc=polygon,dc=local

Предоставим созданной группе Remote_Assistance право на подключение к рабочим станциям пользователям:

Действия ниже включают политику для рабочих станций под управлением Windows 7:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Offer Remote Assistance – Enable

Предлагать удалённую помощь – ВКЛЮЧЕНО (указываем, кому предоставляем доступ на подключение к другим рабочим станциям)

Открываем Show…, где прописываем домен (polygon.local)Remote_Assistance

Действия ниже включают политику для рабочих станций под управлением Windows XP, нужно в эту же политику добавить внесение изменений в реестр, что я имею ввиду:

Создаём reg-файл следующего содержания и называем, его, к примеру, AllowToGetHelp.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server]

"fAllowToGetHelp"=dword:00000001

Данный файл следует поместить по адресу –

Computer Configuration – Policies – Windows Settings – Scripts (Startup / Shutdown) – Startup

Вы должны привести вот к такому виду —

Regedit

/s AllowToGetHelp.reg

На окне, свойств загрузки у Вас должно получиться вот так:

Нажимаем Apply, закрываем созданную политику. Политика настроена. Следует перезагрузить рабочие станции и удостовериться, что на рабочие станции применилась политика. В итоге должна быть установлена галочка, которая разрешает подключение к рабочей станции посредством функционала Windows, т.е. удалённого помощника. :::::Результат::::

На Windows 7:

Компьютер – Свойства – Дополнительные параметры системы – Удалённый доступ

На Windows XP:

Мой Компьютер – Свойства – Удалённые сеансы

Вот собственно и всё, в следующей заметке я рассмотрю, как пользоваться удалённым помощником. Следите за обновлениями на моём блоге.

Удаленный помощник Windows позволяет предоставить человеку, которому вы доверяете, доступ к вашему ПК, чтобы этот человек мог удаленно решить проблему, возникшую на вашем ПК.

Чтобы можно было использовать эту возможность, необходимо включить доступ. В поле поиска на панели задач введите удаленный помощник и выберите Разрешить отправку приглашений удаленному помощнику с этого компьютера из списка результатов. На вкладке Удаленное использование установите флажок Разрешить подключения удаленного помощника к этому компьютеру и нажмите кнопку OK.

Получение помощи:

-

В поле поиска на панели задач повторно введите удаленный помощник и выберите Приглашение подключиться к вашему компьютеру, чтобы помочь вам, или предложение помощи другим пользователям.

-

Выберите Пригласить того, кому вы доверяете, для оказания помощи.

-

Выполните одно из следующих действий: Если вы никогда ранее не использовали режим Easy Connect, выберите Использовать режим Easy Connect. Если режим Easy Connect применялся ранее, выберите имя контакта человека, который будет вам помогать. Чтобы пригласить человека, которого нет в списке контактов, выберите Пригласить помощника.

-

Следуйте инструкциям.

Чтобы оказать помощь по запросу другого пользователя:

-

Введите удаленный помощник в поле поиска и выберите Приглашение подключиться к вашему компьютеру, чтобы помочь вам, или предложение помощи другим пользователям.

-

Выберите Помочь тому, кто вас пригласил.

-

Выполните одно из следующих действий: Если режим Easy Connect используется впервые, нажмите Использовать режим Easy Connect. Или если режим Easy Connect применялся ранее, выберите имя контакта человека, которому хотите помочь. Чтобы помочь пользователю, отсутствующему в списке, выберите Помочь новому пользователю.

-

Следуйте инструкциям.

Чтобы оказать и получить удаленную помощь, можно также использовать Удаленный помощник.

Нужна дополнительная помощь?

В этой статье

- Введение

- Использование Удаленного помощника в сетях с брандмауэром

- Использование Удаленного помощника совместно с устройствами NAT

- Использование Групповой политики для Удаленного помощника

- Блокировка Удаленного помощника на отдельном компьютере

- Предложение Удаленной помощи

- Заключение

- Связанные ресурсы

Введение

Удаленный помощник позволяет доверенному лицу (другу, специалисту технической поддержки или ИТ администратору) удаленно в активном режиме помочь кому-либо в решении компьютерной проблемы. Помощник (в дальнейшем именуемый «эксперт») может видеть экран на компьютере пользователя, запросившего помощь, оказывать консультации и предлагать пути решения проблемы. С разрешения пользователя эксперт сможет управлять его компьютером, используя мышь и клавиатуру на своем компьютере. Для работы Удаленного помощника требуется, чтобы оба компьютера работали под управлением операционной системы Windows XP.

Типы подключений Удаленного помощника

Удаленный помощник может быть использован в следующих ситуациях:

- В пределах локальной сети (LAN).

- Через Интернет.

- Между отдельным компьютером в Интернет и компьютером за брандмауэром в Локальной сети. Соединения в сетях с брандмауэром требуют, чтобы TCP порт 3389 был доступен.

Организация защиты Удаленного помощника

С разрешения пользователя и при соответствующих настройках Групповой политики эксперт может управлять его компьютером и выполнять на нем любые задачи, доступные пользователю, включая работу в сети. Перечисленные ниже настройки помогут укрепить безопасность в Вашей организации:

-

Брандмауэр

. Разрешая или запрещая с помощью брандмауэра трафик через порт 3389, Вы можете определить, смогут ли служащие вашей организации запрашивать помощь за ее пределами. Для получения дополнительной информации обратитесь к разделу

Использование Удаленного помощника в сетях с брандмауэром далее в этой статье. -

Групповая политика

. Вы можете настроить Групповую политику, чтобы разрешить или запретить пользователям запросы помощи с использованием Удаленного помощника. Также есть возможность определить, в каких случаях пользователи разрешат кому-либо контролировать их компьютер или только наблюдать за ним. Кроме того, Вы можете настроить Групповую политику, чтобы разрешить или, наоборот, запретить эксперту предложения удаленной помощи без предварительного запроса от пользователя. Для получения дополнительной информации обратитесь к разделу

Использование Групповой политики для Удаленного помощника далее в этой статье. -

Отдельный компьютер

. Администратор отдельного компьютера может выключить запросы удаленного помощника, заблокировав тем самым отправку приглашений удаленного помощника любым пользователем этого компьютера. Для получения дополнительной информации обратитесь к разделу

Блокировка Удаленного помощника на отдельном компьютере далее в этой статье.

Предложение

Удаленной

помощи

Как правило, работа с Удаленным помощником начинается с запроса пользователем помощи по электронной почте или с использованием Windows Messenger. Тем не менее, эксперт может предложить помощь без предварительного запроса от новичка. Для получения дополнительной информации обратитесь к разделу

Предложение удаленной помощи далее в этой статье.

Использование удаленного помощника в сетях с брандмауэром

Для соединения между пользователем, запрашивающим помощь, и экспертом Удаленный помощник использует протокол Remote Desktop Protocol (RDP). В этом соединении протокол RDP использует TCP порт 3389. Следовательно, для того, чтобы пользователи в Вашей организации могли запрашивать помощь за ее пределами, порт 3389 должен быть открыт на корпоративном брандмауэре. Чтобы запретить пользователям запросы помощи за пределами организации, данный порт должен быть закрыт. Обратитесь к инструкции по администрированию брандмауэра, чтобы узнать, как открыть или закрыть порт 3389.

Примечания:

- Закрыв порт 3389, Вы запретите все не только все соединения Удаленного рабочего стола, но и соединения Терминальных служб. Если необходимо ограничить только запросы Удаленного помощника, используйте Групповую политику.

- Брандмауэр подключения к Интернету компании Microsoft, разработанный для использования только на автономных компьютерах или компьютерах в рабочих группах, не блокирует соединения Удаленного помощника.

Использование Удаленного помощника совместно с

NAT

Что

такое

NAT?

Преобразование сетевых адресов (Network Address Translation – NAT) – это стандарт инженерной группы по развитию Интернета (Internet Engineering Task Force — IETF). Он используется в случаях, когда необходимо предоставить в общий доступ одни глобальный маршрутизируемый адрес IPv4 нескольким компьютерам или сетевым устройствам в частной сети (использующих адресацию из частных диапазонов, таких, как 10.0.x.x, 192.168.x.x, 172.x.x.x). Наиболее распространенной причиной развертывания NAT является недостаточное количество сетевых адресов текущего поколения IPv4. NAT используется на устройствах, выполняющих роль шлюза на границе между публичной (Internet) и частной локальной сетью (LAN). Когда IP-пакет из частной локальной сети проходит сквозь шлюз, NAT преобразует частный IP адрес и порт в публичный IP адрес и порт, отслеживая данное преобразование, для поддержания целостности каждого соединения. Общий доступ к подключению Интернета в операционных системах Windows XP и Windows Me совместим с большинством Интернет шлюзов, использующих NAT (особенно для подключения к широкополосным сетям при помощи технологии DSL или кабельных модемов). Использование NAT наиболее популярно в большинстве домашних малых офисных сетях, где компьютеры имеют только одно подключение к сети Интернет.

Удаленный

помощник

и

NAT

Удаленный помощник поддерживает стандарт UPnP, позволяя осуществлять соединения через NAT-устройства, за исключением случаев, когда компьютеры новичка и эксперта находятся за NAT-устройством, не поддерживающим UPnP. В настоящее время брандмауэр подключения к Интернету, входящий в поставку Windows XP, поддерживает работу с UPnP.

Ниже описано как Удаленный помощник работает с UPnP:

1. Удаленный помощник определит общий Интернет IP адрес и номер порта TCP на UPnP NAT-устройстве, и вставит его в билет Удаленного помощника.

2. Общий Интернет адрес и номер TCP порта будут использованы для осуществления соединения через устройство NAT рабочей станцией новичка или эксперта с целью установки соединения удаленного помощника.

3. Запрос на соединение Удаленного помощника будет перенаправлен клиенту NAT-устройством.

Примечание:

Удаленный помощник не сможет установить соединение, если новичок, в сети которого установлено не-UPnP NAT-устройство, использовал для отправки приглашения электронную почту. При отправке приглашения посредством Windows Messenger соединение удаленного помощника будет работать через NAT-устройство, не поддерживающее UPnP, даже если эксперт находится за NAT устройством. Если оба компьютера — новичка и эксперта — находятся за NAT-устройствами, не поддерживающими UPnP, то соединение удаленного помощника установить не удастся. Ниже в Таблице 1 ниже показаны соединения Удаленного помощника, работающего совместно с устройствами NAT. Примечание: брандмауэр подключения к Интернету Windows 2000 не поддерживает UPnP.

Таблица 1. Подключения Удаленного помощника и устройства

NAT

|

Брандмауэр подключения к Интернет |

Не- |

UPnP NAT |

|

|

Связь по Messenger |

|||

|

Новичок |

Да |

Да |

Да |

|

Эксперт |

Да |

Да |

Да |

|

Новичок и Эксперт вместе |

Да |

Нет |

Да |

|

Связь по электронной почте |

|||

|

Новичок |

Да |

Нет |

Да |

|

Эксперт |

Да |

Да |

Да |

|

Новичок и эксперт вместе |

Да |

Нет |

Да |

Использование Групповой политики для Удаленного помощника

В сетевом окружении Active Directory Windows 2000 Server для управления Удаленным помощником вы можете использовать параметры Групповой политики – разрешающие или полностью блокирующие его использование. Используйте политику

Запрошенная удаленная помощь (

Solicited

Remote

Assistance), расположенную в оснастке Групповой политики (Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощник) (Computer

ConfigurationAdministrative TemplatesSystemRemote Assistance), как показано на Рисунке 1 ниже.

Рисунок 1: . Управление Удаленным помощником с использованием Групповой политики

Запрошенная Удаленная помощь происходит в случае, когда пользователь компьютера посылает приглашение Удаленной помощи пользователю другого компьютера (эксперту).

Блокировка Удаленного помощника

Параметры политики

Запрошенная удаленная помощь (

Solicited

Remote