Contents

In this tutorial, I will explain how to install and configure a VDI (Virtual Desktop Infrastructure) environment.

Before getting to the heart of the matter, I will quickly present to you what a virtual office infrastructure is and especially the difference with an RDS environment.

The main difference between VDI and an RDS farm is the isolation from the environment made available to the user. As a reminder, on an RDS environment, a remote desktop host server will provide a shared environment to several users who will connect to the same server and therefore share resources (CPU, RAM, etc.).

In a VDI infrastructure, for each user a virtual machine is started and dedicated to the user, therefore the environment is no longer shared and the resources are “dedicated” to the user and uses a Desktop version of Windows like Windows 10. Virtualization is based on Hyper-V and as for an RDS server, the connection is made through the Windows RDP client.

As you can see I put in dedicated quotation marks at the resource level, the virtual machines will share the Hypervisor resources, they will be careful of the CPU over-allocation which could impact the overall performance of the virtual machines.

Now that I have “introduced” the VDI, we will see the prerequisites.

Установка и настройка удаленных рабочих столов на основе Microsoft VDI

Рабочие столы на основе DVI позволяют создать для каждого пользователя свое рабочее пространство с изолированными настройками. Подключение будет выполняться как на терминальный сервер, только попадать мы будем в изолированную виртуальную машину.

В данной инструкции будут приведены примеры развертывания и настройки роли удаленных рабочих столов на основе Windows Server 2012 R2.

Предварительная настройка инфраструктуры

Выполнение системных настроек

Настройка Active Directory

Подготовка организационных юнитов

Установка роли Hyper-V

Подготовка шаблона виртуальных машин

Развертывание и настройка роли удаленных рабочих столов на основе ВМ

Установка роли

Настройка развертывания

Создание коллекции

Проверка подключения с компьютера клиента

Дополнительная информация

Подготовка сервера

Для развертывания роли VDI необходимо, чтобы в нашей инфраструктуре были серверы со следующими ролями:

- Active Directory Domain Services (AD DS).

- Hyper-V на отдельном сервере от AD DS.

Настройка операционной системы

Подготовим наш сервер к работе. Для этого необходимо:

- Установить обновления.

- Задать статический IP-адрес.

- Переименовать компьютер.

- Указать правильные часовой пояс и время.

AD DS

В сети необходимо наличие активного каталога. Это обязательное требование для поддержки инфраструктуры VDI. При этом, данная роль должна работать на отдельной машине от сервера с ролью VDI.

При отсутствии Active Directory необходимо его установить и настроить. Если мы имеем один единственный сервер, то AD DS можно развернуть на отдельной виртуальной машине, а из самого хоста виртуализации сделать VDI.

Как установить соответствующую роль и создать новый лес с доменом подробнее рассказано в статье по ссылке ниже.

OU

Также нам нужны учетные записи, под которыми мы будем заходить на виртуальные машины. После установки роли AD открываем оснастку Пользователи и компьютеры Active Directory — создаем организационные подразделения для виртуальных машин, учетных записей и сами записи:

* в данном примере мы создали организационный юнит VDI Desktops для компьютеров и VDI Users для пользователей.

Hyper-V

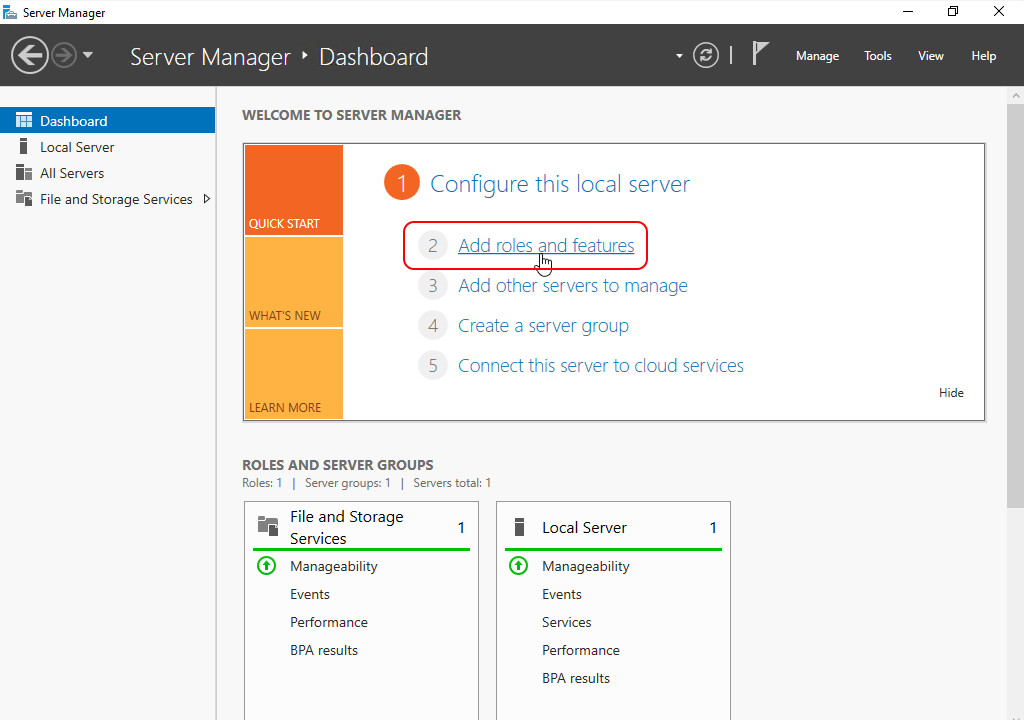

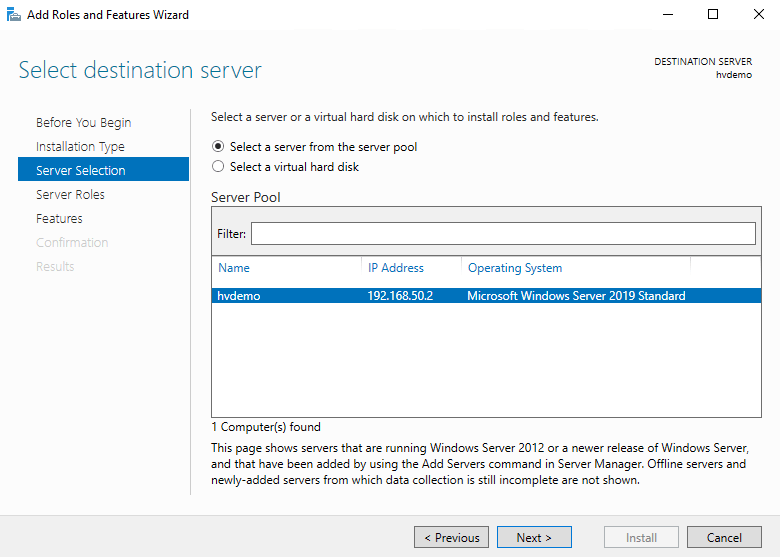

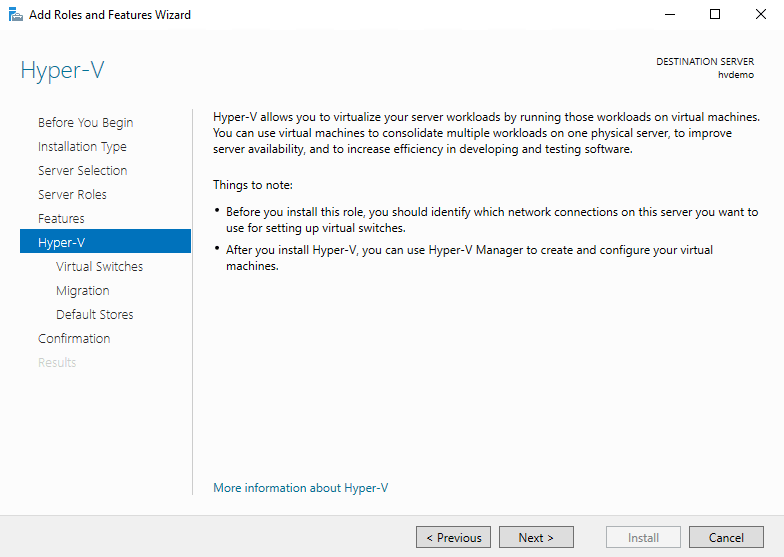

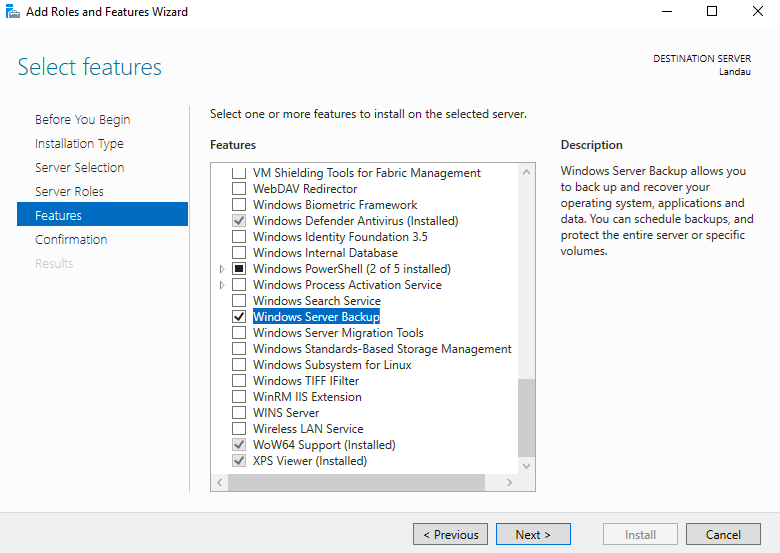

Данная роль является центральной для развертывания VDI. Чтобы ее установить, открываем панель управления сервером — в правой верхней части нажимаем Управление — Добавить роли и компоненты:

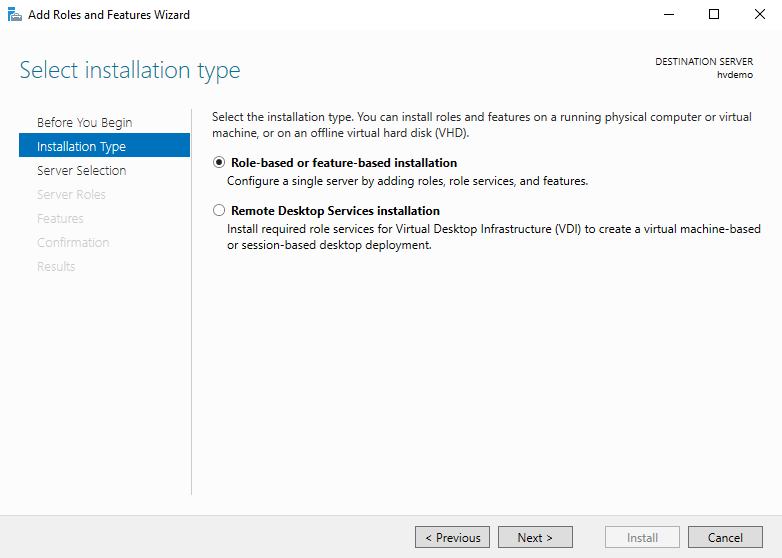

В открывшемся окне нажимаем Далее — в окне «Выбор типа установки» оставляем Установка ролей и компонентов:

… Далее. В следующем окне выбираем наш сервер — Далее.

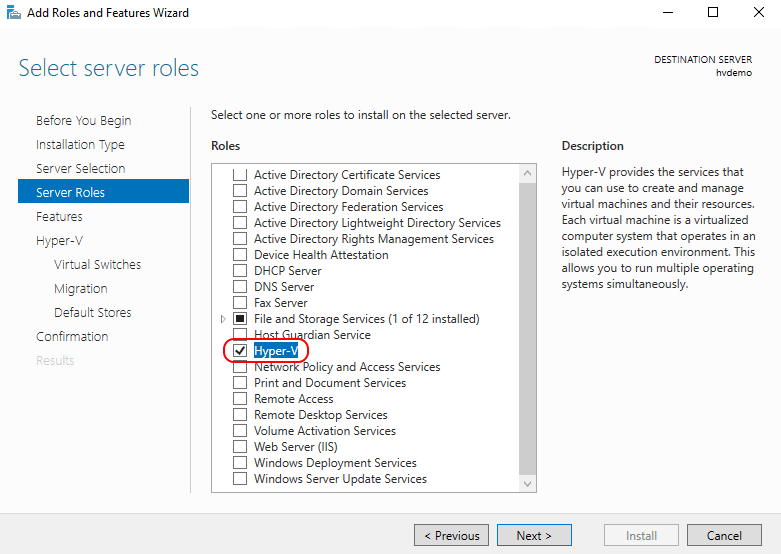

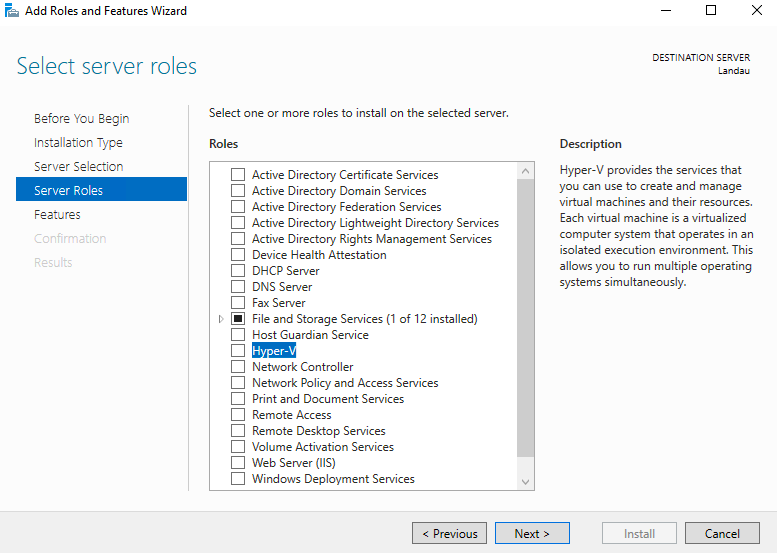

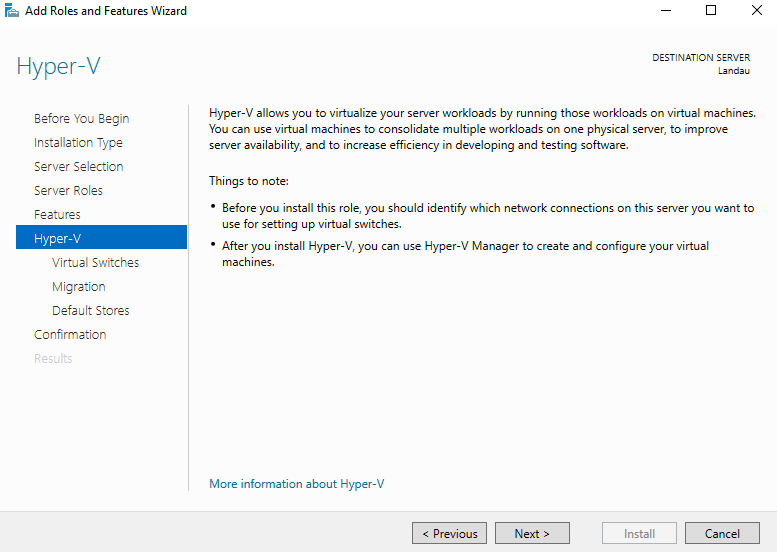

Выбираем роль Hyper-V:

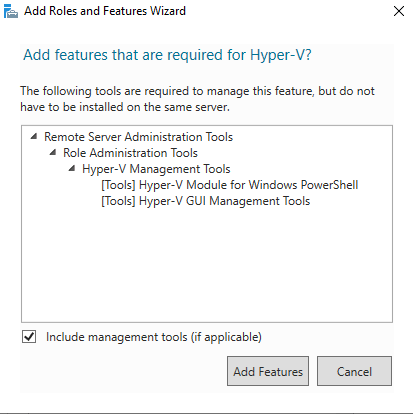

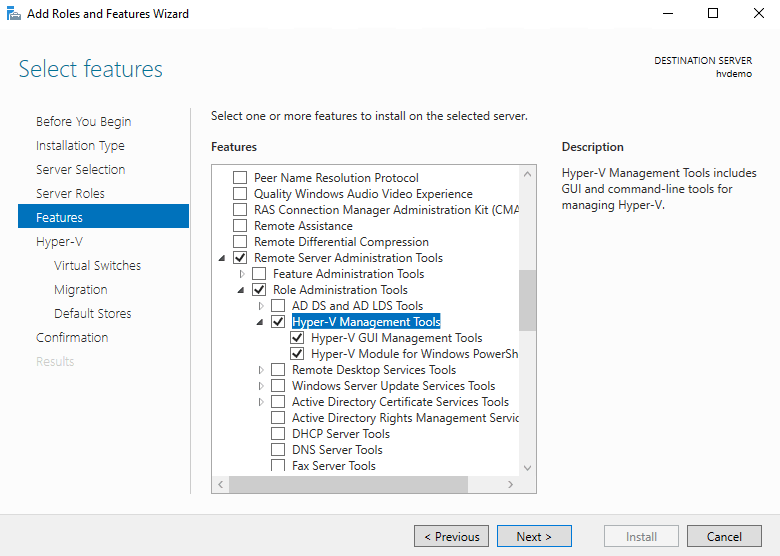

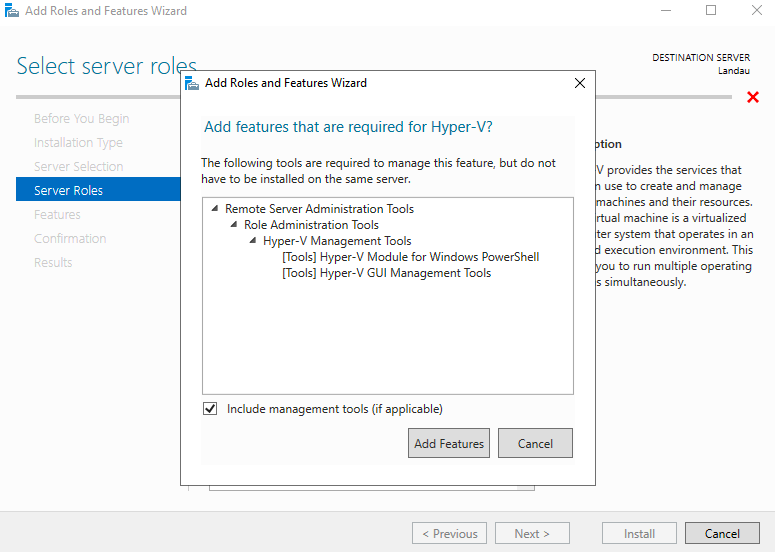

… если откроется дополнительное окно, выбрать Добавить компоненты. Далее.

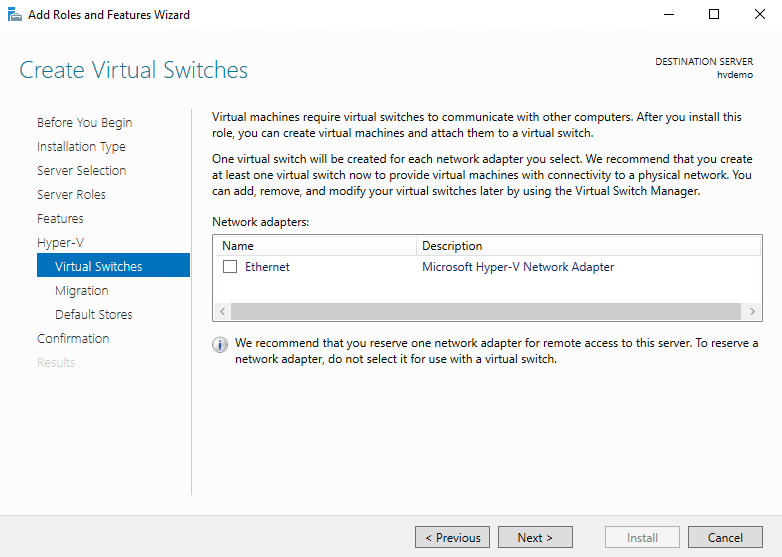

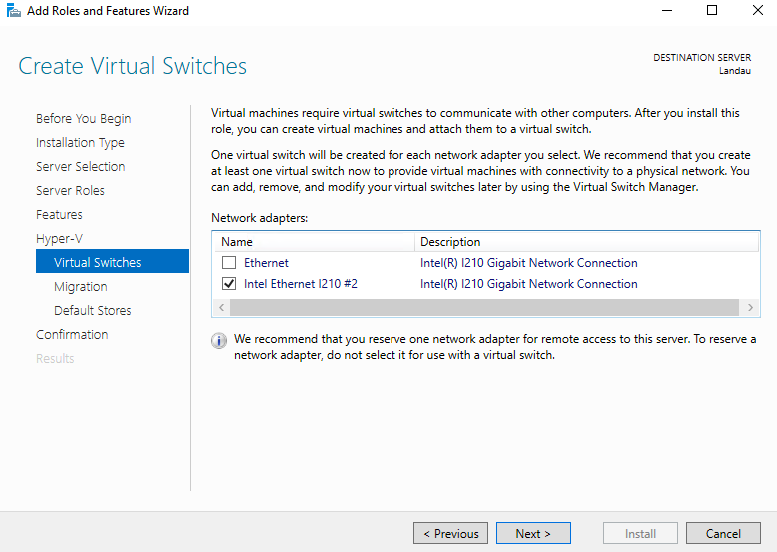

Кликаем несколько раз Далее до окна «Создание виртуальных коммутаторов» — выбираем сеть, которую будем использовать для виртуальных машин:

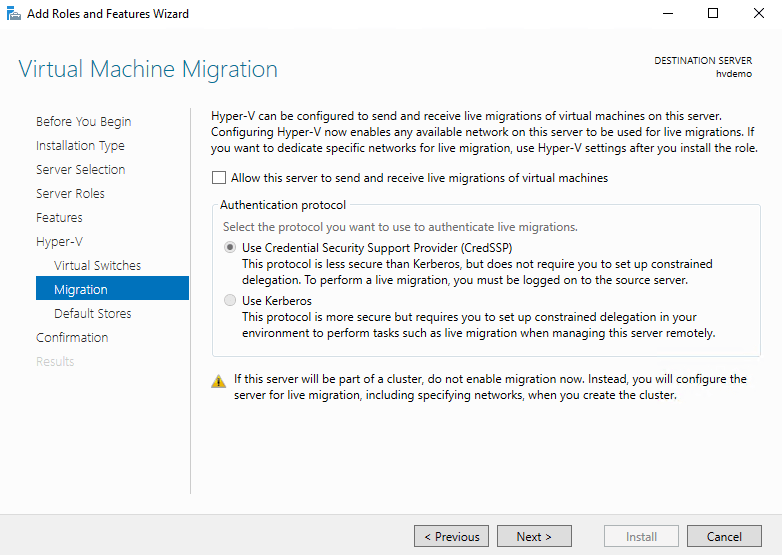

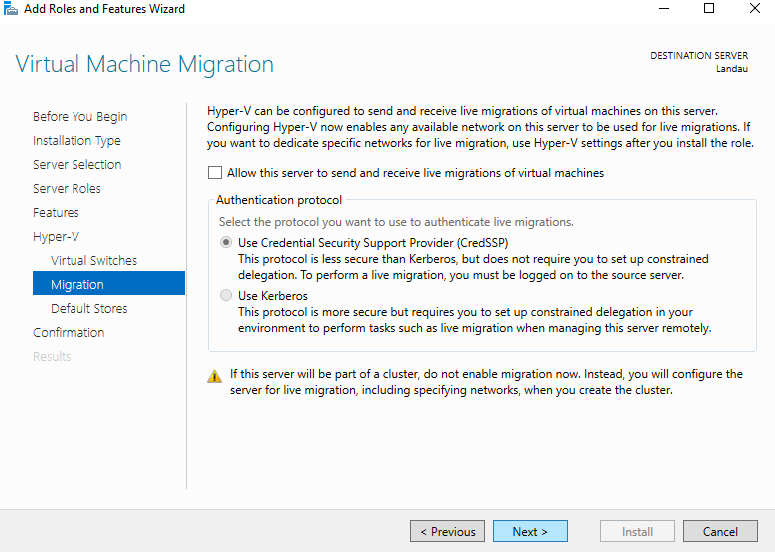

… Далее. «Миграция виртуальной машины» — Далее.

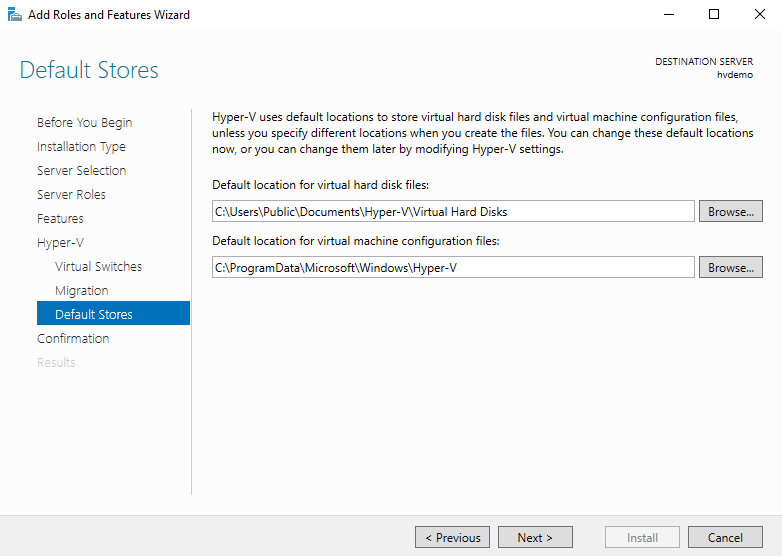

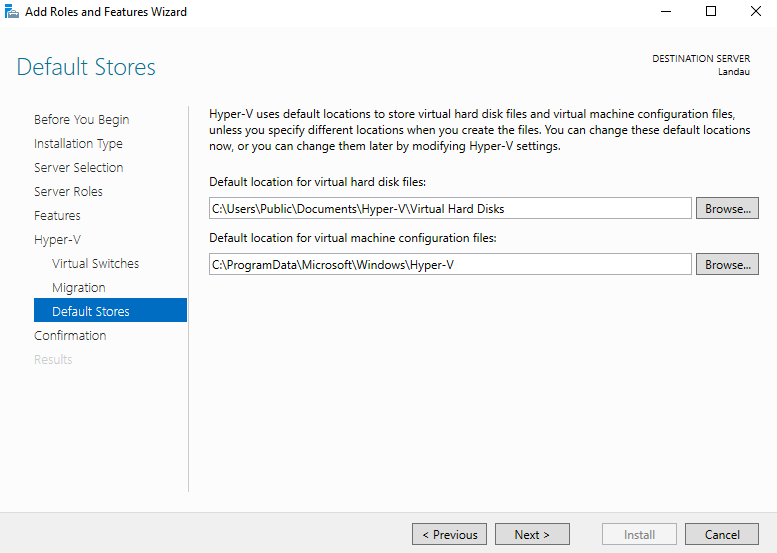

В окне «Хранилища по умолчанию» оставьте пути как есть или задайте свои значения:

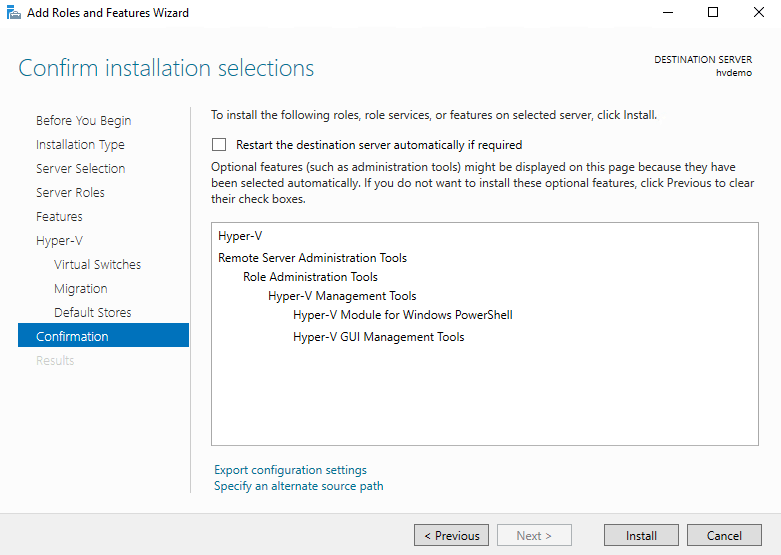

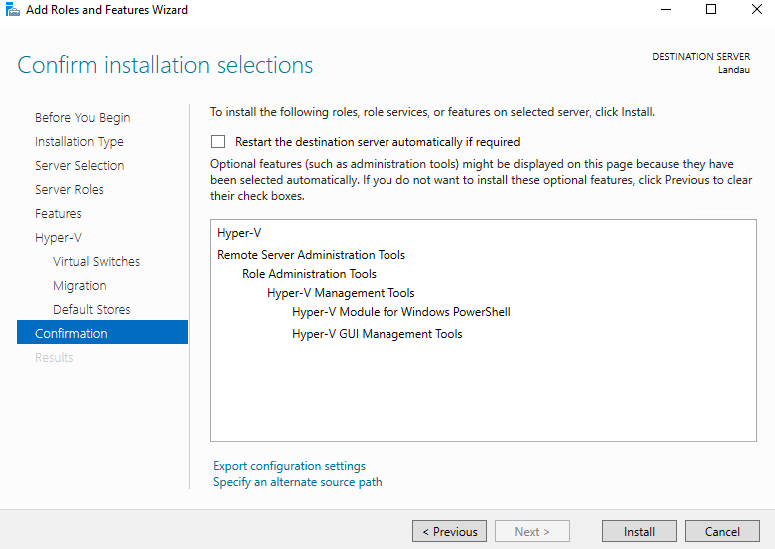

… Далее — в последнем окне Установить.

Перезагружаем сервер.

Создание шаблона виртуальных машин

Для подготовки системы мы будем использовать встроенную в Windows утилиту sysprep. В процессе ее работы текущая система становится больше неработоспособной. Убедитесь, что в качестве будущего эталона выбрана чистая система без важных данных и настроек.

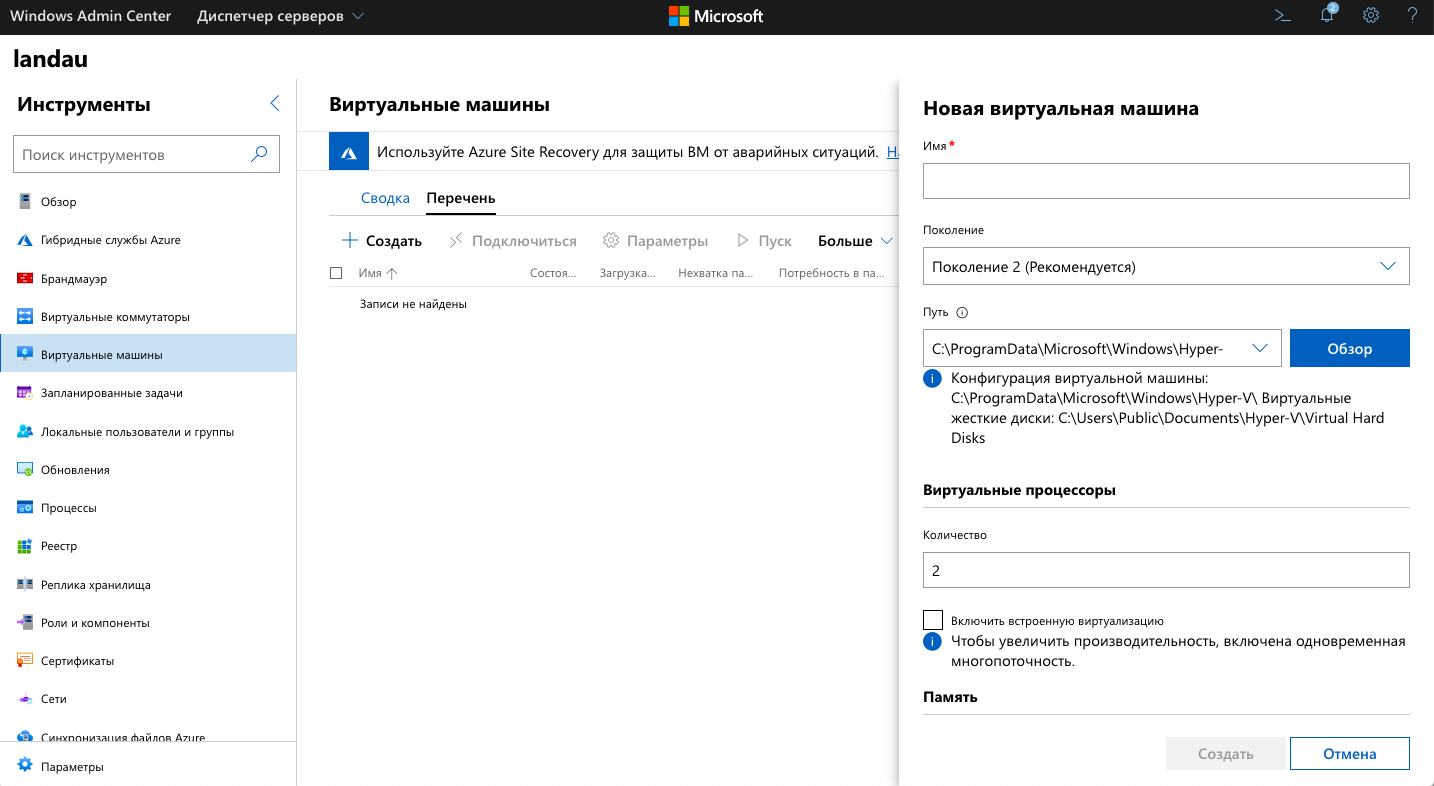

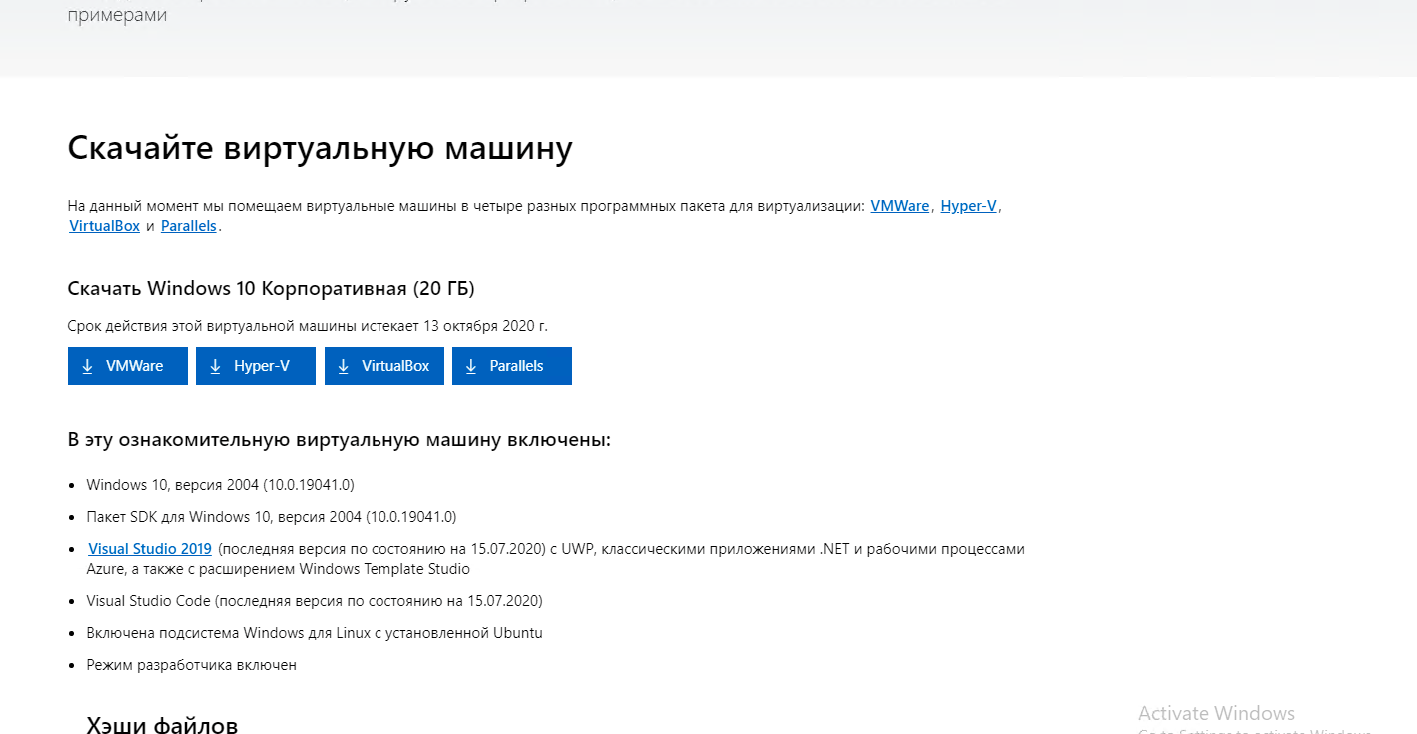

Создаем виртуальную машину и устанавливаем на нее операционную систему Windows. В моем случае использовалась Windows 10 Pro.

Создать виртуальную машину можно с помощью графического интерфейса (Диспетчер Hyper-V) или команд Powershell.

Далее в рамках подготовки шаблона выполняем:

1. Установку операционной системы.

2. Удаление лишних учетных записей и включение встроенной записи администратора. При необходимости, можно создать дополнительных пользователей.

3. Задаем имя компьютера.

4. Вводим компьютер в домен.

5. Готовим эталонный образ: настраиваем систему по желанию и устанавливаем нужные программы.

Когда виртуальная машина будет готова, открываем командную строку в нашем Windows 10 и выполняем команду:

c:windowssystem32sysprepsysprep.exe /oobe /generalize /shutdown /mode:vm

После недолгого выполнения шаблон будет готов. Напоследок, отключите примонтированный установочный ISO, если он использовался для установки Windows.

Развертывание терминальных служб

Переходим к установке и настройке служб удаленных рабочих столов.

Установка роли удаленных рабочих столов

Открываем панель управления сервером — в правой верхней части нажимаем Управление — Добавить роли и компоненты:

В открывшемся окне нажимаем Далее — в окне «Выбор типа установки» оставляем Установка служб удаленных рабочих столов:

… Далее. В окне «Выбор типа развертывания» оставляем Стандартное развертывание:

… Далее. В окне «Выбор сценария развертывания» оставляем Развертывание рабочих столов на основе виртуальных машин:

… Далее. «Обзор служб ролей» — Далее.

В следующих 3-х окнах нужно выбрать серверы, на которые мы будем развертывать роли «Посредник подключений к удаленному рабочему столу», «Веб-доступ к удаленным рабочим столам», «Узел виртуализации удаленных рабочих столов» — если сервер один, то все данных роли ставим на него.

В окне «Подтверждение выбора» ставим галочку Автоматически перезапускать конечный сервер, если это потребуется и кликаем по Развернуть:

В процессе установки наш сервер перезагрузится. После перезагрузки развертывание продолжится — по окончании процесса закрываем окно:

Настройка свойств развертывания

В панели управления сервером кликаем по Службы удаленных рабочих столов:

В открывшемся окне находим «Обзор развертывания» — кликаем по Задачи — выбираем Изменить свойства развертывания:

В открывшемся окне «Настройка развертывания» переходим в раздел Active Directory — в разделе «Подразделение» выбираем ранее созданный организационный юнит VDI Desktops:

… мы увидим ошибку о том, что наше подразделение неправильно настроено — просто нажимаем Применить — система внесет необходимые настройки и значок ошибки пропадет.

Создание коллекции

Открываем консоль управления сервером, переходим к роли удаленных рабочих столов и кликаем по Коллекции:

Справа нажимаем Задачи и выбираем Создать коллекцию виртуальных рабочих столов:

На странице приветствия просто нажимаем далее:

Вводим имя коллекции (в моем случае, VDI):

На следующей странице у нас есть возможность выбрать тип коллекции — это будет общий пул виртуальных машин или у каждого пользователя своя индивидуальная ВМ. Оставляем по умолчанию:

Выбираем ранее созданный шаблон, на основе которого будут выделяться виртуальные машины:

На следующем этапе мы можем указать файл ответов sysprep для более детальной настройки машины при старте. Мы же оставляем все как есть:

На данном этапе мы выбираем часовой пояс, который нам подходит, а также имя подразделения, куда будут помещаться создаваемые виртуальные машины — в нашем примере это VDI Desktops:

Указываем группу безопасности, пользователям которой будет разрешено подключение по RDS к виртуальным машинам (в моем случае, достаточно Domain Users), также мы можем задать максимальное количество виртуальных машин, которые могут быть созданы на Hyper-V для данной коллекции. Еще мы можем задать свой префикс, который будет использоваться в качестве имени компьютера виртуальной машины:

На следующей странице можно оставить настройки по умолчанию или указать другое количество виртуальных машин, которые будут созданы заранее:

Укажем, где будут храниться виртуальные машины — в выбранной папке будет создан каталог с именем коллекции, а в нем будут создаваться файлы виртуальных машин и дисков:

При желании, мы можем указать общий каталог для хранения профилей пользователей. Это важно, чтобы при подключении к новой виртуальной машине все пользовательские данные сохранялись. Мы же не будем использовать данную возможность:

На последнем шаге мастера мы подтверждаем наши настройки:

Начнется процесс настройки и создания виртуальных машин. В зависимости от их количества, процедура может занять много времени. Ждем — в итоге мы должны увидеть сообщение об успешном создании коллекции:

Я столкнулся с ошибкой:

Не удалось получить подробные сведения о шаблоне виртуального рабочего стола.

В моем случае, проблема была из-за использующегося снапшота для шаблона виртуальной машины. После его удаления проблема исчезла.

Наш сервер готов.

Подключаемся к серверу с клиентского компьютера

Файл для подключения доступен на веб-интерфейсе терминального сервера. Его можно получить, перейдя в браузере по адресу https://<имя сервера RDS>/RDWeb/, введя доменные логин и пароль и выбрав подключение к нашей коллекции:

Для удобства, мы можем скачать данный файл и передать его нужным пользователям.

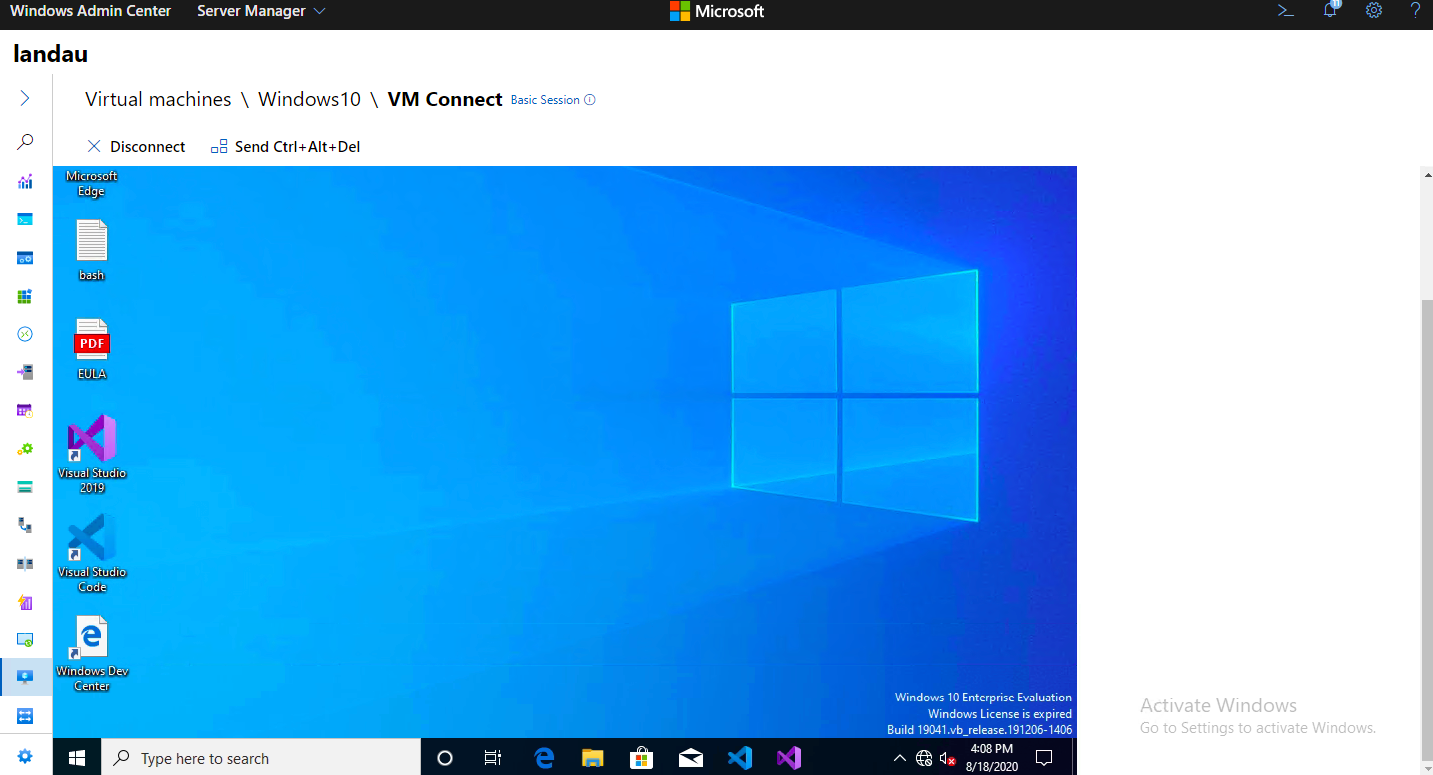

Запустив коллекцию мы должны получить приглашение на ввод логина и пароля, после чего мы окажемся на созданной по шаблону виртуальной машине.

Если мы хотим подключаться к нашему серверу через Remote Desktop Gateway, то откроем файл подключения к коллекции текстовым редактором и добавим строки:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где rdg.dmosk.local — адрес шлюза удаленных рабочих столов.

** эти опции могут уже присутствовать в файле, тогда нужно их проверить и при необходимости, отредактировать.

Читайте также

Другие полезные инструкции, которые дополнят данное руководство:

1. Как установить роль контроллера домена на Windows Server.

2. Установка и настройка терминального сервера на Windows Server.

3. Установка и использование Remote Desktop Gateway.

Все переходим на «удалёнку»! Это стало главной задачей примерно 2 месяца назад, когда мир изменился. Компаниям, которые мы обслуживаем как архитекторы облачных решений, в дополнение к настройке VPN к своей инфраструктуре понадобились удалённые рабочие столы. Удалённые рабочие столы для компаний нельзя назвать новой потребностью, которая ранее не была закрыта в компаниях вообще – у многих были и есть крупные локальные фермы VDI и терминальные сервера. Из-за массовости и скорости необходимого перехода на первый план у заказчиков, в разной степени, появились следующие проблемы:

- Инфраструктура: скорость развёртывания удалённого доступа, в том числе необходимые для этого мощности

- VPN: безопасный доступ к корпоративной инфраструктуре в реалиях сложности предоставления доступа с домашних устройств, количество сессий VPN которое могут выдержать роутеры и т.д.

- Доступ к рабочим станциям: удалённый доступ к ноутбукам, которые у некоторых заказчиков по политикам безопасности должны находиться локально в компании и т.д

Многим нужно было решить эту задачу «по щелчку». Да, в корпоративном ИТ «по щелчку» редко что происходит, потому требуется заказать оборудование, лицензии, выделить сотрудников для проведения работ. Но с облачным Windows Virtual Desktop «щёлкать» будет проще и быстрее.

В этой статье мы расскажем о том, как планировать архитектуру при развёртывании Windows Virtual Desktop. Также обратим ваше внимание на несколько партнёрских решений, которые смогут качественно дополнить внедряемое.

Примечание: вы можете попробовать этот сценарий в Azure самостоятельно.

Предоставление сервиса удалённых рабочих мест (VDI) и терминальных серверов в масштабах компании, даже небольшой, требует существенного объёма работы от администраторов. Большая часть времени уходит на настройку и интеграцию множества компонентов, из которых состоит эти сервис. Microsoft предлагает посмотреть на эту задачу по новому с Windows Virtual Desktop (WVD). WVD это облачный сервис по виртуализации десктопов и приложения на базе Microsoft Azure. Главные преимущества WVD включают:

- Интеграцию и управление компонентами, отвечающими за предоставление удалённых десктопов и приложения. Их обеспечивает Microsoft, предоставляя бесплатно как сервис с SLA.

- Лицензии на использование ОС и доступа к ней. Они уже включены во многие популярные пакеты Microsoft и не требуют дополнительных затрат, минимизируя стоимость решения в целом.

- Сервис предоставляет возможность использования Windows 10 в формате терминального сервера, минимизируя стоимость сессии.

WVD Fall 2019 Release (GA) и Spring 2020 Update (Preview)

30 апреля в WVD стал доступен новый функционал, который сгруппирован под названием Spring 2020 Update. Этот функционал сейчас доступен в Public Preview и на него не распространяется SLA. На GA функционал, предоставляемый в рамках предыдущей версии — Fall 2019 Update, предоставляется с SLA 99.9%. ВМ, на базе которых предоставляются пулы для пользовательских сессий, покрываются своим SLA 99.95%. Функционал, связанный с Spring 2020 Update, планируется к переводу в GA в течение 2020 года. Так же будут подготовлены инструменты миграции экземпляров, построенных на базе Fall 2019 release, в новую версию.

При развёртывании сервиса и работе с документацией необходимо обращать внимание на релиз, к которому применяется данная инструкция. Он чаще всего будет выглядеть так:

- This content applies to the Fall 2019 release that doesn’t support Azure Resource Manager Windows Virtual Desktop objects.

- This content applies to the Spring 2020 update with Azure Resource Manager Windows Virtual Desktop objects.

Главными изменениями сервиса в Spring 2020 Update являются:

- Управление жизненным циклом объектов сервиса через Azure Portal без необходимости развёртывания дополнительного веб приложения и использования отдельного набора PowerShell команд.

- Возможность назначения приложений на группы пользователей

- Использование Azure RBAC для управления ролями, необходимыми для использования сервиса, а не выделенными ролями.

- Встроенная возможность масштабирования, без необходимости использования внешнего приложения на основе Logic Apps

Если вам необходим гарантированный SLA и запуск в прод, то сейчас лучше выбрать Fall 2019 release. Если же вы только пробуете и хоте испытать новые возможности WVD, то начните с Spring 2020 Release.

Оценка стоимости

Бюджетную оценку по использованию сервиса, можно произвести на базе Azure Pricing Calculator. Для этого из списка сервисов необходимо выбрать Windows Virtual Desktop. Калькулятор подразумевает наличие необходимых лицензий на Windows Client или Windows Server OS (детали здесь):

На странице Windows Desktop Pricing в разделе Personal Desktop и Multi-session Desktop example scenarios приведены ссылки на расчёты в калькуляторе, которые компонуют необходимые дополнительные ресурсы, такие как облачное хранилище для контейнеров профилей, сетевой трафик и т.д. с точки зрения стоимости преимущества использования WVD максимально проявляет себя при использовании Windows 10 Enterprise multisession в сценарии использования совместного пула. При интеграции с локальным ЦОД в расчёт стоит дополнительно включать стоимость Azure VPN Gateway и исходящего трафика.

Архитектура Microsoft Windows Virtual Desktop

Понимание архитектуры WVD позволит вам принять правильные решения при планировании и развёртывания сервиса, а также выстроить корректные ожидания от его производительности.

Для обсуждения, давайте разобьём архитектуру на блоки:

- Клиенты

- Windows Virtual Desktop

- Ресурсы в подписке заказчика

- Корпоративная сеть (aka on-prem, он-прем)

Клиенты

Конечный пользователь может подключаться к сервису как с использованием тонкого клиента через веб браузер, так и через толстый клиент на Windows, Mac, iOS, Android (все клиенты здесь). После авторизации пользователь видит иконки для подключения к удалённым десктопам или приложениям RemoteApp. Доступ к удалённым десктопам происходит по протоколу RDP поверх HTTPS. Дополнительным преимуществом использования толстого клиента на Windows является то, что опубликованные приложения синхронизируются в меню Старт.

Доступ происходит к единой публичной отказоустойчивой (SLA 99.5%) точке сервиса по адресу https://rdweb.wvd.microsoft.com/. Кастомизировать URL возможно с использованием сервиса Azure Front Door как описано здесь.

При логине в сервис используется учётная запись в Azure Active Directory (aka Azure AD), который вам необходимо иметь или создать. В облачной Azure AD необходимо создать учётные записи для пользователей или настроить синхронизацию УЗ через Azure AD Connect из вашей локальной сети. Для повышения безопасности доступа при аутентификации пользователя можно настроить использование Azure MFA, а так же создать другие дополнительные политики аутентификации с использованием Conditional Access (как описано здесь)

Для усиления безопасности функции клиента можно ограничить через кастомные настройки RDP, такие как отключение работы буфера обмена (clipboard), проброса локальных дисков внутрь удалённой сессии и т.д. Настройка производится как описано здесь, полный список свойств, которые можно использовать, можно посмотреть здесь.

Windows Virtual Desktop

Это управляемая Microsoft-ом часть сервиса Windows Virtual Desktop, отвечающая за авторизацию пользователей, безопасный доступ к пулам десктопов, логгирование событий сервиса. Подключение к ВМ происходит с использованием подхода «reverse connect» – авторизации/аутентификации подключения по WebSocket по 443-порту с инициацией со стороны ВМ. Таким образом из Интернет не предоставляется прямой доступ к ВМ и нет открытых в Интернет портов. Процесс открытия сессии выглядит следующим образом:

- Пользователь, через клиент Remote Desktop (RD), запрашивает токен в Azure AD. Он получает его после аутентификации и проверки в том числе с использованием MFA, Conditional Access и Intelligent Security Graph.

- Клиент предоставляет токен в Web Access и через Broker происходит обращение в СУБД Azure SQL DB для получения списка ресурсов (приложений и десктопов), к которым может подключаться пользователь.

- После выбора ресурса клиент RD подключается к Gateway.

- Брокер оркеструет подключение от Агента WVD к Gateway-ю.

- Трафик ходит от агента RD десктопа к ВМ хоста через WebSocket

Облачная часть

При создании экземпляра сервиса WVD, в Azure AD создаётся конфигурационная запись WVD tenant (тенанта). В Azure SQL DB управляемой части сервиса хранятся т.н. метаданные, относящиеся к ресурсам этого тенанта: соответствие десктопов и приложений пользователям, конфигурация пулов, список опубликованных приложений и так далее. В Fall 2019 Release эти данные хранятся в ЦОДах в США (см здесь). По мере развития сервиса Spring 2020 Release появится возможность хранить метаданные в других регионах, в том числе в West Europe.

Сессионные ВМ, на базе которых предоставляются десктопы и приложения, а так же профили пользователей хранятся в регионе Azure (ЦОДе), который вы выберите при развёртывании этих компонентов. Для максимальной производительности все компоненты сервиса стоит располагать в едином регионе.

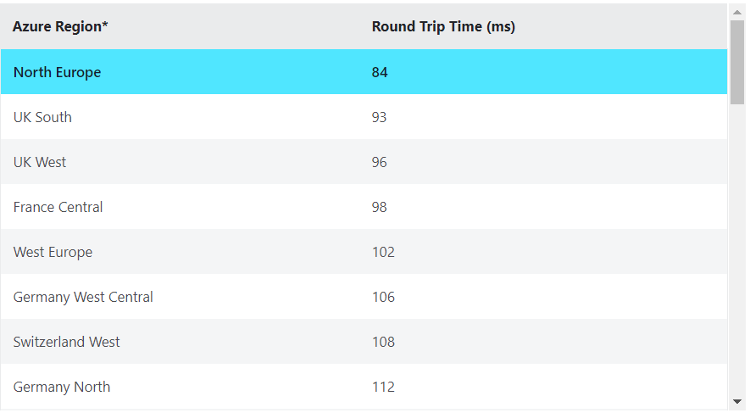

Свой ближайший ЦОД вы сможете выбрать с использованием инструмента Windows Virtual Desktop Experience Estimator, который измерит задержку (RTT – round trip time) от вашего рабочего места до ЦОДа и обратно. По опыту работы для большинства пользователей из России ближайшим является регион West Europe.

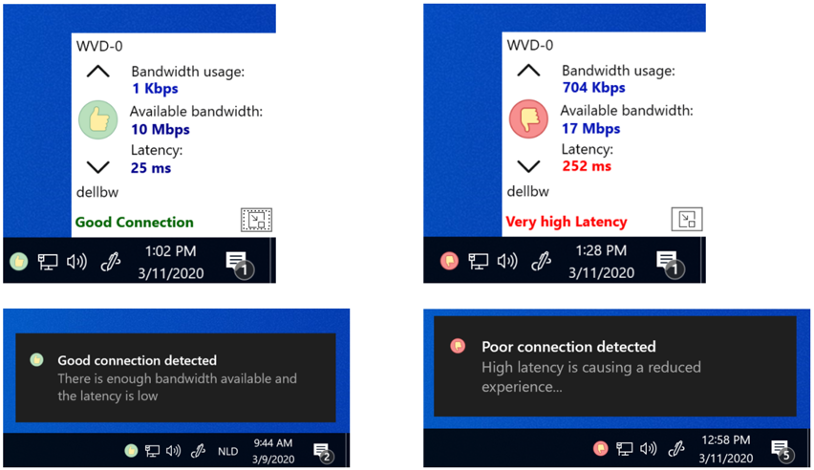

Конечные пользователи и их техническая поддержка смогут в процессе работы мониторить производительность удалённого подключения с использованием Connection Experience Indicator for RDS & WVD.

Необходимым условием развёртывания экземпляра сервиса является присоединение виртуальных машин пула к AD DS. AD может быть как облачной на базе Azure AD (AAD DS), так и на базе локального AD. При настройке WVD для большинства сценариев подходит использование Azure AD DS, он достаточно быстро и просто настраивается. AAD DS также поддерживает работу с групповыми политиками.

Если вам необходима интеграция с локальным AD, тогда необходимо настроить VPN из Azure в локальную инфраструктуру. Об этом подробнее расскажем в разделе «локальная часть». Для развёртывания AAD DS в виртуальной сети в Azure необходимо создать выделенную подсеть. При развёртывании AAD DS будет необходимо указать УЗ, которую можно будет использовать для введения ВМ в домен. Для данной УЗ будет необходимо произвести процедуру сброса пароля для синхронизации хэша пароля в формате, который использует сервис по процессу, описанному здесь. После развёртывания AAD DS, необходимо в настройках сервиса указать его как источник DNS записей для вашей виртуальной сети.

При создании пула сессионных ВМ вы можете воспользоваться предложенным размером ВМ – D4s_v3 (4 vCPU, 16GB памяти) или указать более подходящий вам. Критичным может оказаться выбор размера ВМ в пуле. Одним из подходов к определению размера ВМ является разделение пользователей по типам: Light, Medium, Heavy и Power, которым будут соответствовать конфигурации как описано здесь.

Это подход может помочь при бюджетной оценке решения и первом подходе, но реальность внесёт свои коррективы. Для эмпирической оценки мощностей необходимых для обеспечения работы ваших пользователей можно использовать бесплатную версию SysTrack Windows Virtual Desktop Assessment.

Ресурсы в пулах представляются в двух вариантах – pooled и dedicated – совместные и выделенные ВМ. При использовании «совместного» пула несколько пользователей могут подключаться на одну ВМ в формате терминального сервера, в «выделенном» — ВМ закрепляется за конкретным пользователем. При начале работы с WVD можно начинать рассмотрение с ВМ серии:

- Ds_v3 – сбалансированное соотношение vCPU и памяти

- Fs_v2 – высокое соотношение vCPU к памяти

- NVs_v3 – специализированные ВМ с GPU для работы с 3D графикой

При выборе типа виртуальной машины стоит обратить внимание на её максимальную производительность, представленную в таблицах как в примере ниже. Все размеры виртуальных машин можно посмотреть здесь.

Рекомендуемым типом диска для ВМ в пулах WVD является SSD диск типа «Premium». Диск для данного типа в стандартных образах ОС имеет размер 128GB (P10) и соответствующей этому размеру производительность – 500 IOPS (кратковременная пиковая до 3.5K IOPS), 100 MiB/sec. Производительность локального диска можно поднять, увеличив его размер до 2TB (P40).

По умолчанию профили пользователей размещаются на локальных дисках виртуальных машин в пуле. Ограничение такого подхода, является как сравнительно небольшая максимальная производительность локальных дисков, так и доступность профиля при выходе ВМ из строя при сбое или апгрейде. Вторым вариантом является размещение профиля на сетевом диске. Существует несколько технологий удалённого хранения профиля пользователей — Roaming user profiles (RUP), User profile disks (UPD), Enterprise state roaming (ESR). Каждый из этих подходов имеет свои ограничения при обеспечении работы подробно описанные здесь.

В 2018 году Microsoft приобрёл технологию FSLogix, которая решает многие вызовы при работе с профилями. При подключении к удалённому десктопу или запуске удалённого приложения, через сервис WVD, FSLogix динамически подключается к сетевому ресурсу и с него подключает контейнер c профилем пользователя. FSLogix так же интегрируется с облачным решением Azure Files (SLA 99.9%) и AD – как облачным так и локальным. Ввиду высокой скорости работы и соотношения цена/функционал связка FSLogix/Azure Files/Azure AD является отличным вариантом для использования совместно с WVD.

Для высокой масштабируемости и производительности Azure Files (до 100K IOPS, 5GBps пропускной способности при задержке в 3ms) рекомендуется использовать редакцию Premium. При использовании редакции Premium производительность папки завязана на её размер, и как результат на стоимость. Более подробно о расчёте производительности и цены для редакцию Premium смотрите здесь. Стоит обратить внимание на возможности в Premium редакции накапливать «кредиты» и использовать их для кратковременного ускорения при пиковых нагрузках.

Ввиду необходимости подключения контейнера FSLogix к ВМ с ACL соответствующими пользователю необходимо интегрировать сервис с AD – облачным или локальным. Интеграция Azure Files c Azure AD доступна в GA, тогда как интеграции с локальным AD сейчас находится в Preview. Подключение ВМ к Azure Files так же возможна с применением Private Endpoint, которые предоставляют доступ к сервису с использованием приватной адресации в Azure.

Сценарии и преимущества других вариантов хранения профилей с использованием FSLogix таких как Azure NetApp Files или Storage Spaces Direct описаны здесь. При использовании контейнеров FSLogix необходимо обратить внимание на их размер по умолчанию (30GB) и ознакомиться с возможными инструментами для управления ими.

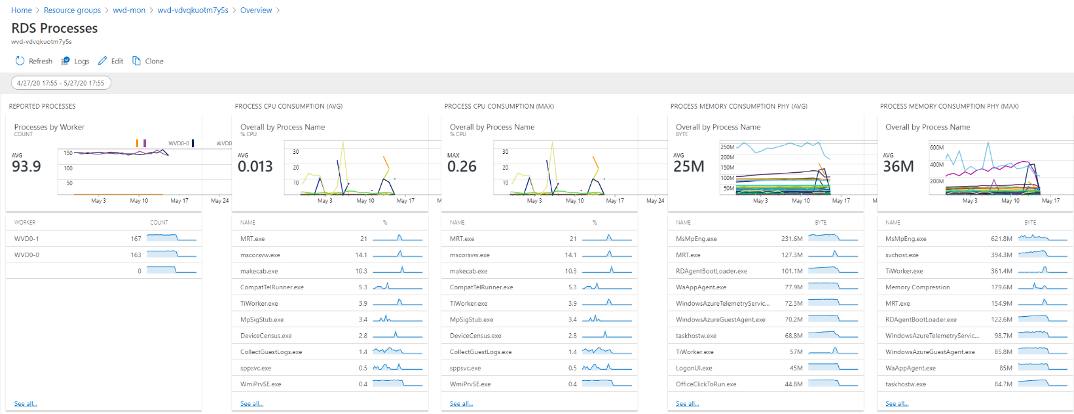

Для оценки производительности ВМ в пуле, можно воспользоваться встроенным средством Azure Monitor.

Также вы можете рассмотреть бесплатное комплексное решение для мониторинга, включающее в себя метрики сервиса VWD — Azure Monitor for RDS and Windows Virtual Desktop от компании Sepago. Для полного функционирования решения необходимо развернуть агенты Sepago внутри ВМ вашего пула. Для сбора и хранения метрик используется Azure Log Analytics, который тарифицируется отдельно (см Log Analytics -> Pay as you Go).

При развёртывании WVD необходимо заранее запланировать распределение подсетей внутри виртуальной сети Azure. В зависимости от конфигурации, которую вы развёртываете, вам могут потребоваться:

- одна или несколько подсетей для пулов WVD

- подсеть для AAD DS или доступ к ней через пиринг виртуальных сетей

- подсеть для Azure VPN GW или Network Virtual Appliance для организации доступа в локальную сеть

Поддерживаемыми ОС для ВМ в пулах являются Windows 7, 10 Enterprise, Windows Server 2012 R2, 2016, 2019. WVD предоставляет возможность использовать Windows 10 Enterprise в режиме одновременного подключения нескольких пользователей (multisession), без ограничения их количества и необходимости использования лицензии RDS CAL. По сути вы получаете функционал терминального сервера, ранее доступный только на Windows Server, на базе Windows 10, поддерживающий современные приложения. Такую версию Windows 10, по лицензионному соглашению, можно запустить только в Azure.

При необходимости включения в образ дополнительного ПО это можно сделать несколькими способами:

- Развернуть ВМ в Azure, кастомизировать, сделать образ и использовать его при развёртывании пула (детали процесса здесь)

- Взять образ локальной ВМ и загрузить его в Azure (детали процесса здесь)

- Рассмотреть применимость технологии MSIX app attach, которая позволяет подключать приложения без их установки

По опыту: заказчики устанавливали SAP и 1C клиенты, архиваторы, PDF просмотрщики, language pack. Настроить использование часового пояса можно вне процесса кастомизации образа через его редирекцию с использованием GPO.

Локальная часть

Интеграция с корпоративными приложениями и ресурсами «локального» ЦОД может осуществляться через site-to-site VPN, построенный на базе Azure VPN Gateway или Network Virtual Appliance (NVA). При развёртывании Azure VPN Gateway необходимо создать отдельную подсеть с зарезервированным названием GatewaySubnet с минимальным размером в /27. NVA развёртываются на базе ВМ, без определённых требований к наименованию подсети. В случае использования NVA, направить трафик на него возможно с помощью User Defined Routes.

NVA может как передавать весь трафик для фильтрации в локальном ЦОД, так и фильтровать его в облаке. При использовании Azure VPN GW установить ограничения трафика на L4 можно с помощью Network Security Group (NSG), которую необходимо применять на подсеть с ВМ, входящими в пул. При фильтрации трафика, стоит принять ко вниманию, что для корректного функционирования WVD пулу ВМ необходим доступ к списку URL. NSG позволяют предоставлять доступ к сервисам на базе Service Tags (коллекции IP адресов, которые относятся к каждому сервису). Фильтровать трафика в Azure на базе URL можно через NVA (в облаке или локальном ЦОДе) или через Azure Firewall. Для минимизации задержек рекомендуется использовать решение для фильтрации, расположенное в Azure.

При развёртывании VPN-решения стоит обратить внимание на его пропускную способность. При использовании NVA производительность определяется лицензией и сетевой картой выбранной вами ВМ. Для развёртывания Azure VPN GW используется SKU соответствующей производительности. Необходимо обратить внимание, что в дополнение к почасовой стоимости Azure VPN GW или ВМ для NVA также оплачивается исходящий из облака трафик.

Пропускная способность, необходимая для работы разных профилей пользователей, доступна здесь. Для расчёта передаваемого объёма траффика для «бюджетной» оценки можно использовать следующие цифры:

Light: 75Kbps

Medium: 150Kbps

Heavy: 500Kbps

Power: 1000Kbps

Для точной оценки объёма используемого трафика его следует замерить на сетевом оборудовании или ПО, таком как бесплатная версия SysTrack Windows Virtual Desktop Assessment

Заключение

Удалённая работа стала реальностью почти для всех нас и вероятно может остаться такой на достаточно длительное время. Microsoft понимает это и делает создание и поддержание инфраструктуры для предоставления удалённых рабочих мест и приложений максимально простым и экономически доступным. Используя WVD для обеспечения удалённой работы вы сможете достигать большего быстрее.

Полезные ссылки

Попробуй Azure бесплатно

Развертывание и масштабирование виртуализированных рабочих столов и приложений Windows в Azure

Об авторе

Роман Лазарев – Старший Архитектор Облачных Решений. Последние 4 года работаю в Microsoft в роли выделенного архитектора и доверенного советника для крупнейших Российских компаний использующих облако Microsoft Azure. Linked In

Windows Hyper-V Server — это бесплатная серверная версия гипервизора от Microsoft, которую можно использовать для запуска виртуальных машин. В этой статье мы рассмотрим, как установить и настроить версию Windows Hyper-V Server 2019 (инструкция также применима и к Hyper-V Server 2016).

Содержание:

- Что нового в Hyper-V Server 2019?

- Установка Hyper-V Server 2019/2016

- Утилита Sconfig: базовая настройка Hyper-V Server 2019/2016

- Удаленное управление Hyper-V Server 2019/2016

- Настройка Hyper-V Server 2019 с помощью PowerShell

Microsoft анонсировала, что не будет выпускать отдельную версию Hyper-V Server 2022. Связано с тем, что сейчас они сфокусированы на другом стратегическим продуктов Azure Stack HCI.

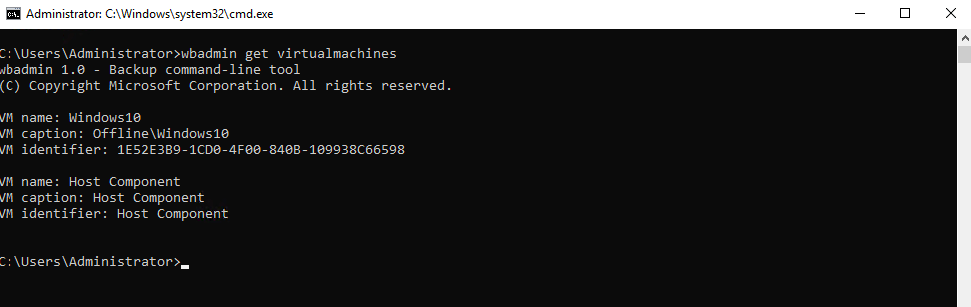

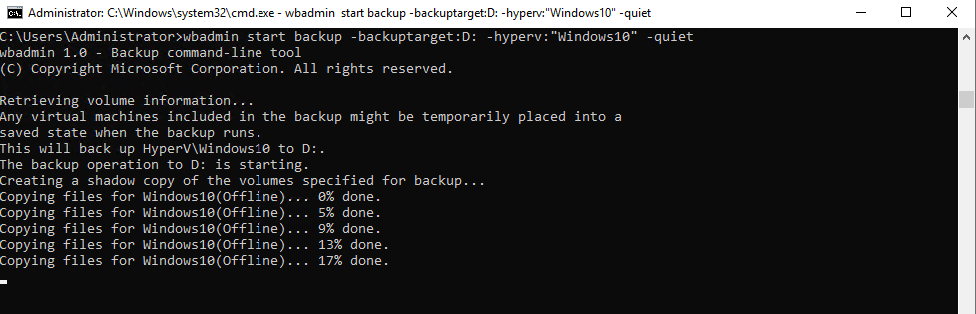

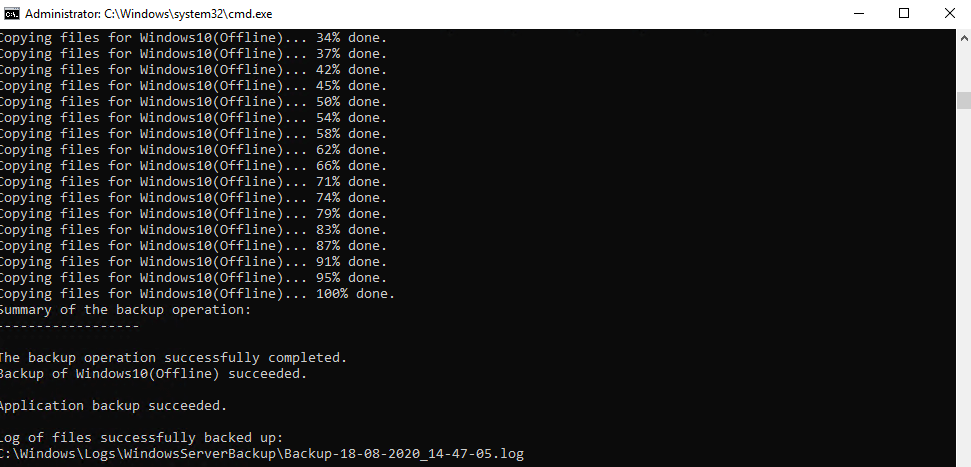

Hyper-V Server 2019 подходит специально для тех, кто не хочет платить за систему аппаратной виртуализации. В нем доступны все функции Hyper-V и при этом он абсолютно бесплатный. Основные преимущества Windows Hyper-V Server:

- Поддержка всех популярных ОС – совместим со всеми операционными системами. Поддержка Hyper-V присутствует во всех Windows системах, в ядре всех современных систем Linux и FreeBSD;

- Поддерживаются много способов бекапа виртуальных машин — простые скрипты, бесплатные программы, платные версии популярных программ для бекапа;

- Несмотря на то, что в Hyper-V Server отсутствует графический интерфейс управления Windows Server, вы можете управлять им удаленно через стандартную консоль управления гипервизором Hyper-V Manager или веб консоль Windows Admin Center;

- В основе Hyper-V Server популярная платформа Windows Server, с которой привычно и просто работать;

- Hyper-V можно установить на псевдоRAID – например, RAID контроллер Intel, программный RAID Windows;

- Не нужно лицензировать гипервизор – подходит для запуска VDI и виртуальных машин с Linux;

- Нетребовательность к железу – x64 процессор с поддержкой аппаратную виртуализацию (у Intel — Intel-VT или VMX, у AMD — AMD-V (SVM ) и трансляцию адресов второго уровня SLAT (Intel EPT или AMD RV). Эти опции процессора должны быть включены в BIOS/UEFI/nested host. Полные системные требования можно найти на сайте Microsoft;

- Рекомендуется устанавливать на хосты с минимум 4 Гб памяти.

Не нужно путать полноценный Windows Server 2016/2019/2022 с установленной ролью Hyper-V с Free Hyper-V Server 2019/2016. Это разные продукты.

Также отметим, что использование бесплатного гипервизора не освобождает вас от обязанности лицензировать виртуальные машин. Вы можете запустить неограниченное количество ВМ с opensource ОС типа Linux, но виртуальные машины с Windows придется лицензировать. Десктопные редакции Windows лицензируются с помощью ключа продукта. Если вы используете Windows Server в качестве гостевой ОС, его нужно лицензировать по физическим ядрам вашего хоста. Подробнее о лицензировании Windows Server при запуске в среде виртуализации смотрите здесь.

Что нового в Hyper-V Server 2019?

Вкратце пробежимся по объявленным новшествам в Hyper-V Server 2019:

- Появилась поддержка Shielded Virtual Machines для Linux;

- Версия VM конфигурации 9.0 (поддержка гибернации);

- Поддержка дедупликации для ReFS;

- Core App Compatibility – возможность запуска дополнительных графических панелей управления в консоли сервера Hyper-V;

- Поддержка 2-node Hyper-V cluster, кросс-доменной миграция кластеров.

Установка Hyper-V Server 2019/2016

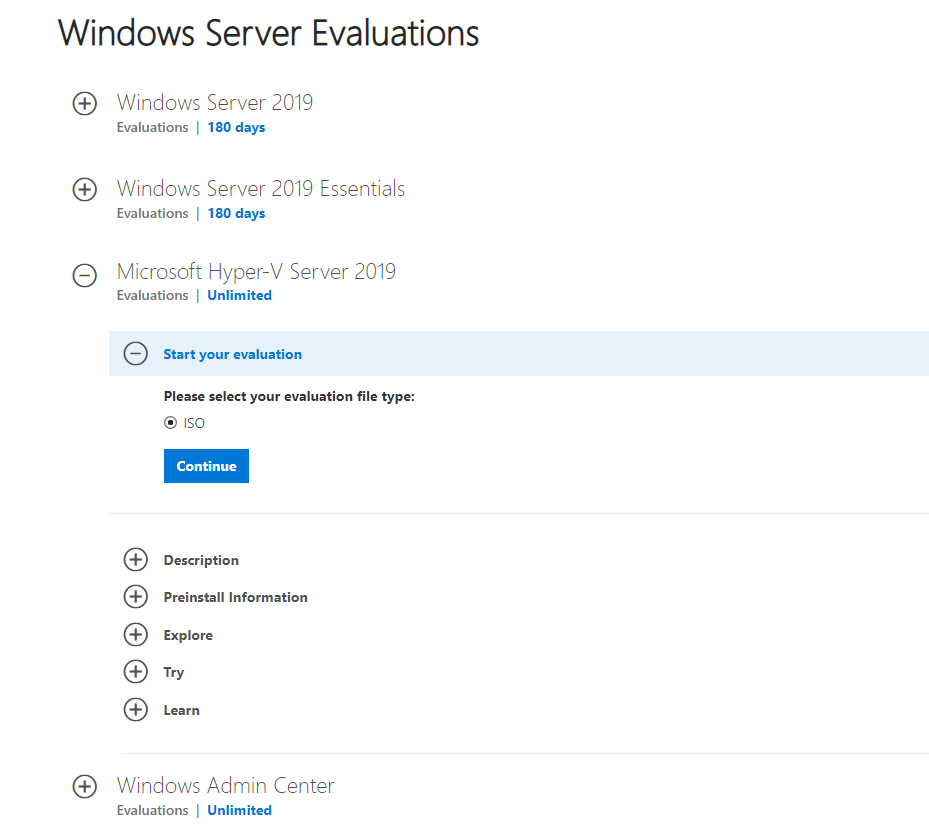

Скачать ISO образ гипервизора Hyper-V Server 2019 можно https://www.microsoft.com/en-us/evalcenter/evaluate-hyper-v-server-2019.

После нажатия на кнопку “Continue” откроется небольшая форма регистрации для ввода ваших данных. Заполняете, затем выбираете язык устанавливаемой системы. Настоятельно рекомендую выбрать английский. И ждете, когда закончится скачивание образа Hyper- V. Размер .iso файла около 3 ГБ.

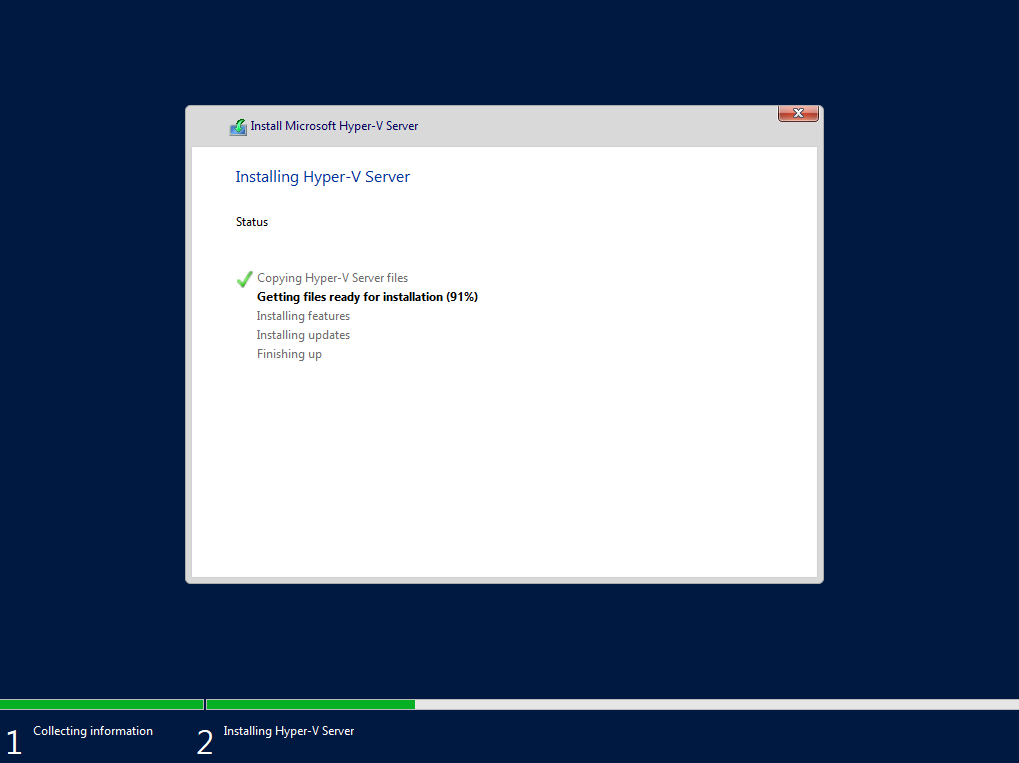

Установка Microsoft Hyper-V Server идентична установки Windows 10/11 на компьютер. Просто загрузите ваш сервер (компьютер) с установочной USB флешки с установочным образом Microsoft Hyper-V Server (для записи ISO образа на USB накопитель проще всего использовать утилиту Rufus) и следуйте инструкциям мастера установки ОС.

Утилита Sconfig: базовая настройка Hyper-V Server 2019/2016

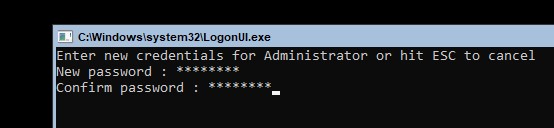

После завершения установки Hyper-V Server потребует задать пароль администратора.

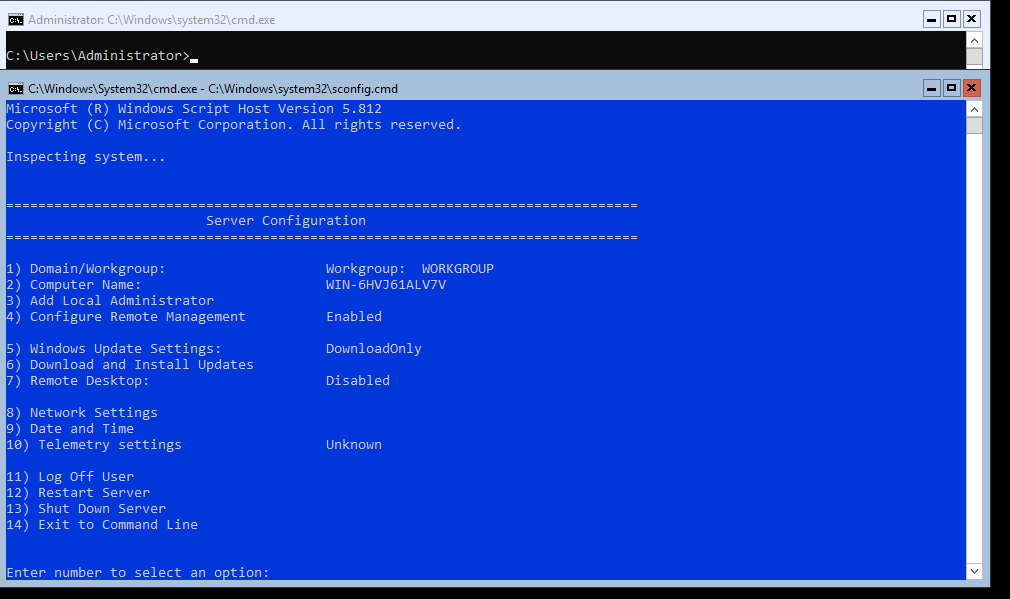

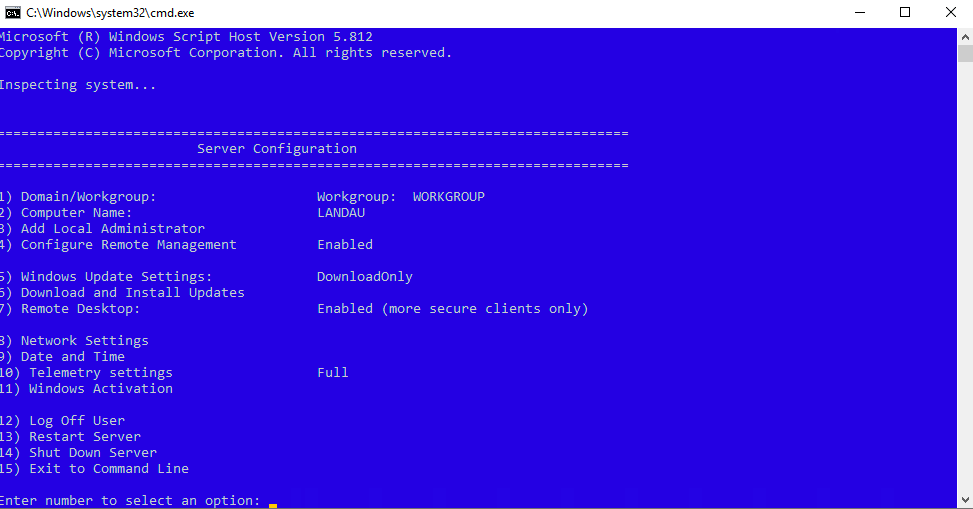

После этого перед вами откроется консоль гипервизора.

Обратите внимание, что у Hyper-V Server нет привычного графического интерфейса Windows. Большинство настроек сервера придется выполнять через командную строку.

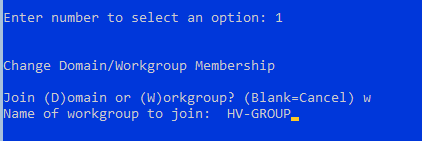

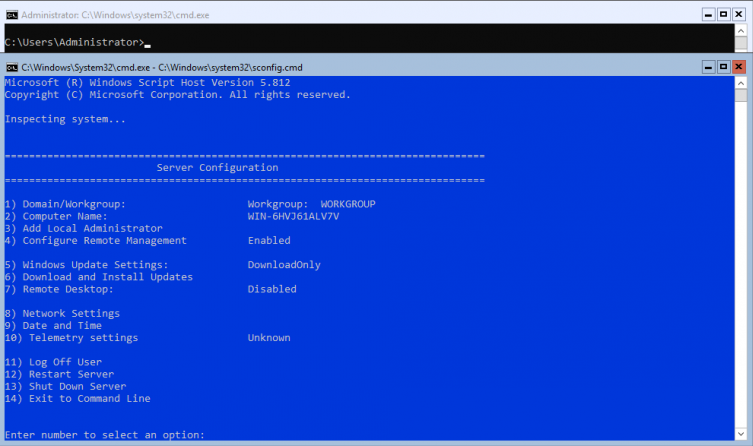

На рабочем столе два окна – стандартная командная строка и окно скрипта sconfig.cmd. С помощью данного скрипта можно выполнить первоначальную настройку сервера Hyper-V. В строке “Enter number to select an option:” введите номер пункта меню, с которым будете работать.

- Первый пункт меню позволяет ввести сервер в домен AD или в рабочую группу;

- Затем задайте имя хоста (сервера);

- Добавьте локального администратора (дополнительную учетную запись, помимо встроенного administrator). Обратите внимание, что при вводе пароля курсор остается на одном месте, тем не менее, пароль и его подтверждение успешно вносятся в систему;

- Включите удаленный доступ к серверу. Это позволить управлять им с помощью Server Manager, консолей MMC, PowerShell, проверить доступность с помощью ping или tracert;

- Настройте Windows Update. Выберите один из трех режимов:

- Automatic (автоматическая загрузка и установка обновлений)

- DownloadOnly (только загрузка без установки)

- Manual (решение о загрузке и установке обновлений принимает администратор)

- Загрузите и установите последние обновления Windows;

- Включите RDP доступ с или без NLA (Network Level Authentication);

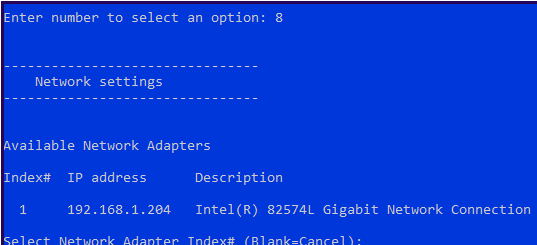

- Настройки параметры сетевых адаптеров. По умолчанию сервер получает адрес от DHCP. Обычно тут стоит указать статический IP адрес;

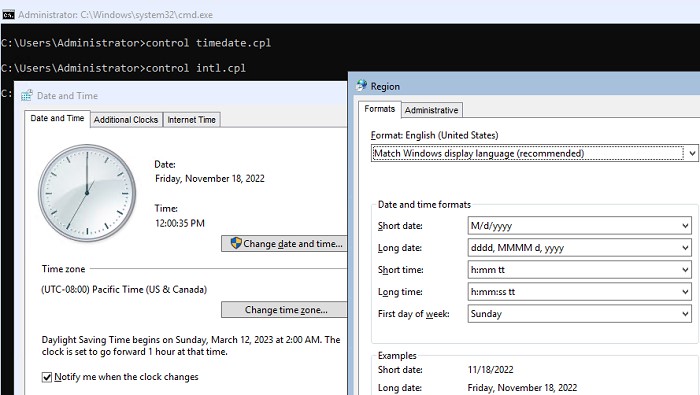

- Установите дату и время системы;

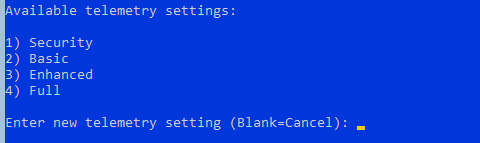

- Настройте телеметрию. Полностью ее отключить система не позволит. Выберите режим, который вам больше нравится

Дату, время и часовой пояс можно также настроить с помощью команды:

control timedate.cpl

Региональные параметры:

control intl.cpl

При этом открываются стандартные консоли Windows.

Внимание! Если вы закрыли все окна и оказались перед черным экраном, то нажмите Ctrl+Shift+Esc, чтобы запустить диспетчер задач данное сочетание клавиш работает в том числе и в RDP-сессии). С помощью Task Manager вы можете запустить командную строку или утилиту конфигурации Hyper-V (нажмите File -> Run Task ->

cmd.exe

или

sconfig.cmd

).

Удаленное управление Hyper-V Server 2019/2016

Для удобного управления Free Hyper-V Server 2019 из графического интерфейса вы можете использовать:

- Веб консоль Windows Admin Center (см. статью Windows Admin Center: веб-интерфейс управления серверами Windows Server);

- Стандартную консоль Hyper-V Manager – можно установить, как на Windows Server, так и на десктопных версиях Windows 10/11.

Для работы с Hyper-V Server 2016/2019 вам потребуется ПК с операционной системой Windows 10 версий Pro или Enteprise х64.

Удаленное управление Hyper-V Server с помощью Hyper-V Manager

Рассмотрим, как удаленно подключиться к хосту Hyper-V сервер с другого компьютера с помощью консоли Hyper-V Manager. В этой статье мы подразумеваем, что у вас сервер Hyper-V и компьютер с Windows 10 находятся в одной рабочей группе (WORKGROUP).

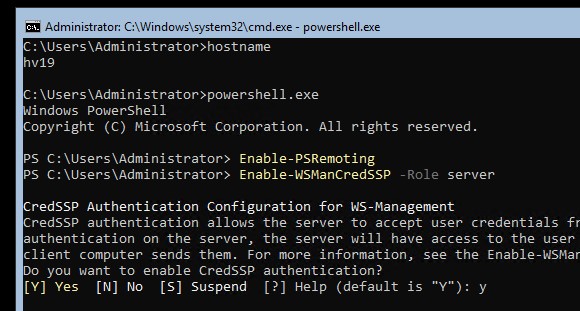

Cначала выполните настройки на сервере Hyper-V. Запустите консоль PowerShell (powershell.exe) и выполните следующие команды:

Enable-PSRemoting

Enable-WSManCredSSP -Role server

Утвердительно отвечаете на все вопросы, при этом будет настроен автоматический запуск службы WinRM и созданы разрешающие правила в брандмауэре.

Теперь переходит к настройке клиентского компьютера с Win 10.

Сервер Hyper-V должен быть доступен по своему сетевому имени, в доменной сети ему должна соответствовать A-запись на DNS-сервере. В рабочей группе такую запись потребуется нужно создать вручную на локальном DNS, либо добавить нужную запись в файл hosts (C:WindowsSystem32driversetchosts) клиентской машины. В нашем случае она выглядит следующим образом:

192.168.13.55 hv19

Можно добавить запись в файл hosts с помощью PowerShell:

Add-Content -Path "C:WindowsSystem32driversetchosts" -Value "192.168.13.55 hv19"

Добавьте Hyper-V сервер в доверенные узлы:

Set-Item WSMan:localhostClientTrustedHosts -Value "hv19"

Если учетная запись, под которой вы работаете на клиентском ПК, отличается от учетных данных администратора Hyper-V, нужно явно сохранить учетные данные для соединений с сервером в диспетчер учетных записей Windows командой:

cmdkey /add:hv19 /user:Administrator /pass:MyPa$$word

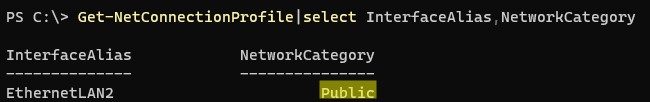

Проверьте используемый профиль сети на клиенте Windows 10. Если используется тип сети Public, ее нужно сменить на Private:

Get-NetConnectionProfile|select InterfaceAlias,NetworkCategory

Set-NetConnectionProfile -InterfaceAlias "EthernetLAN2" -NetworkCategory Private

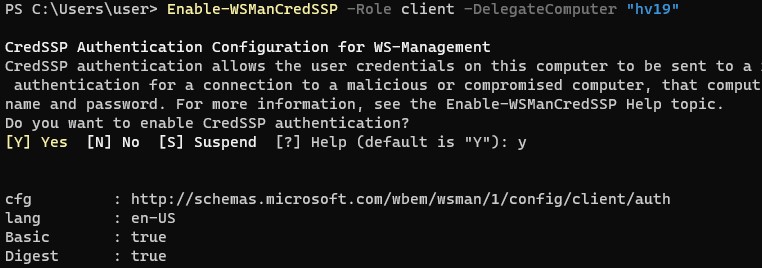

Выполите команду:

Enable-WSManCredSSP -Role client -DelegateComputer "hv19"

Теперь выполните команду

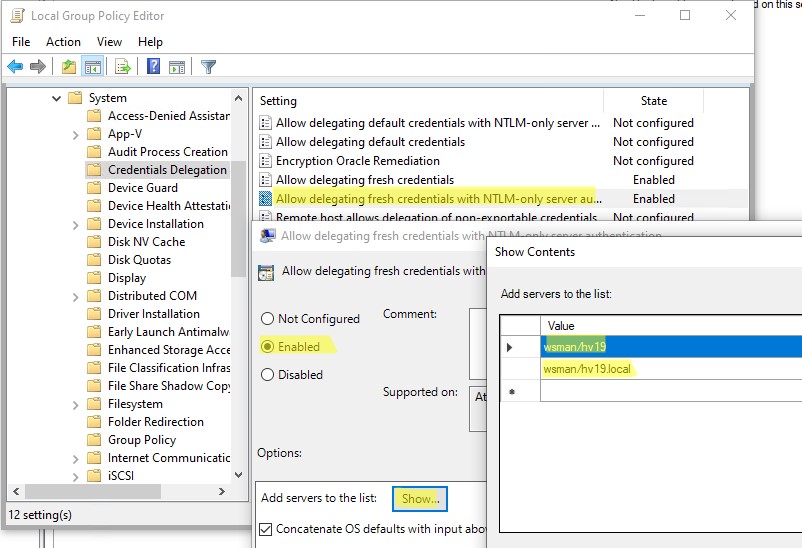

gpedit.msc

чтобы открыть редактор локальной GPO.

- Перейдите в раздел Local Computer Policy -> Computer Configuration -> Administrative Templates -> System -> Credentials Delegation;

- Включите параметр Allow Delegating Fresh Credentials with NTLM-only Server Authentication.

- Затем нажмите кнопку Show и добавьте два значения

wsman/hv19

и

wsman/hv19.local - Закройте консоль редактора и обновите настройки локальной групповой политики командой

gpupdate /force

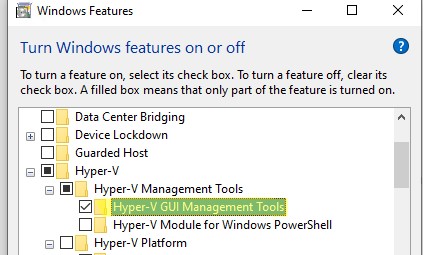

Теперь нужно установить в Windows консоль Диспетчер Hyper-V. Откройте оснастку Programs and Features и перейдите в Turn Windows Features on or off. В открывшемся окне найдите пункт Hyper-V и отметьте для установки Hyper-V GUI Management Tools.

Или вы можете установить клиент Hyper-V Manager с помощью PowerShell:

Enable-WindowsOptionalFeature -Online –FeatureName Microsoft-Hyper-V-Management-Clients

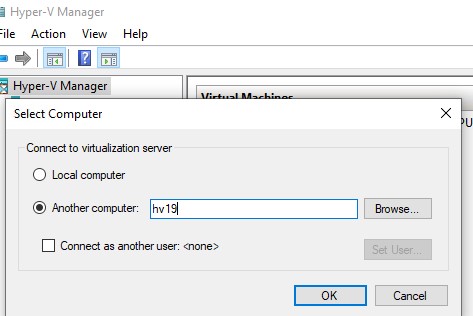

Запустите оснастку Hyper-V Manager (

virtmgmt.msc

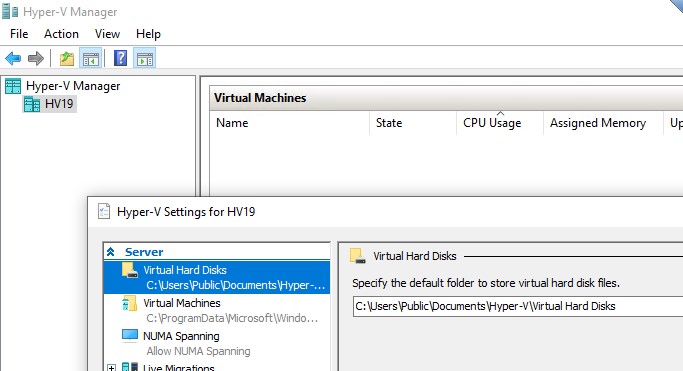

), щелкните правой кнопкой по Hyper-V Manager и выберите Connect to Server. Укажите имя вашего сервера Hyper-V.

Теперь вы можете управлять настройками Hyper-V Server, создавать виртуальный машины и управлять ими из графической консоли.

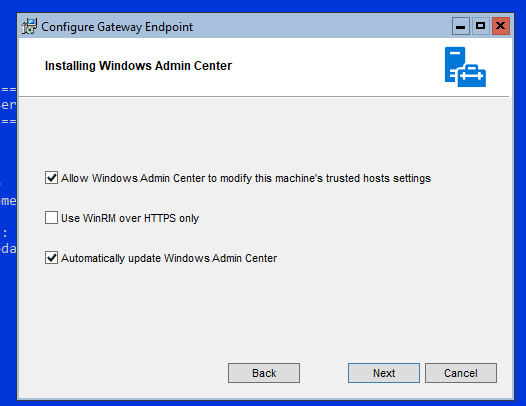

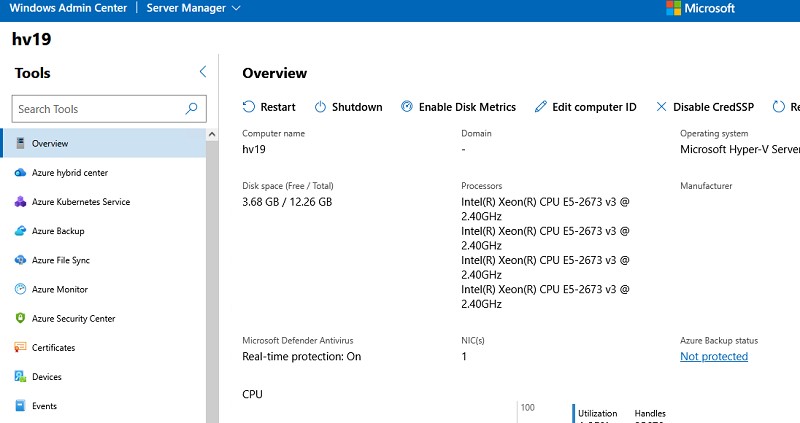

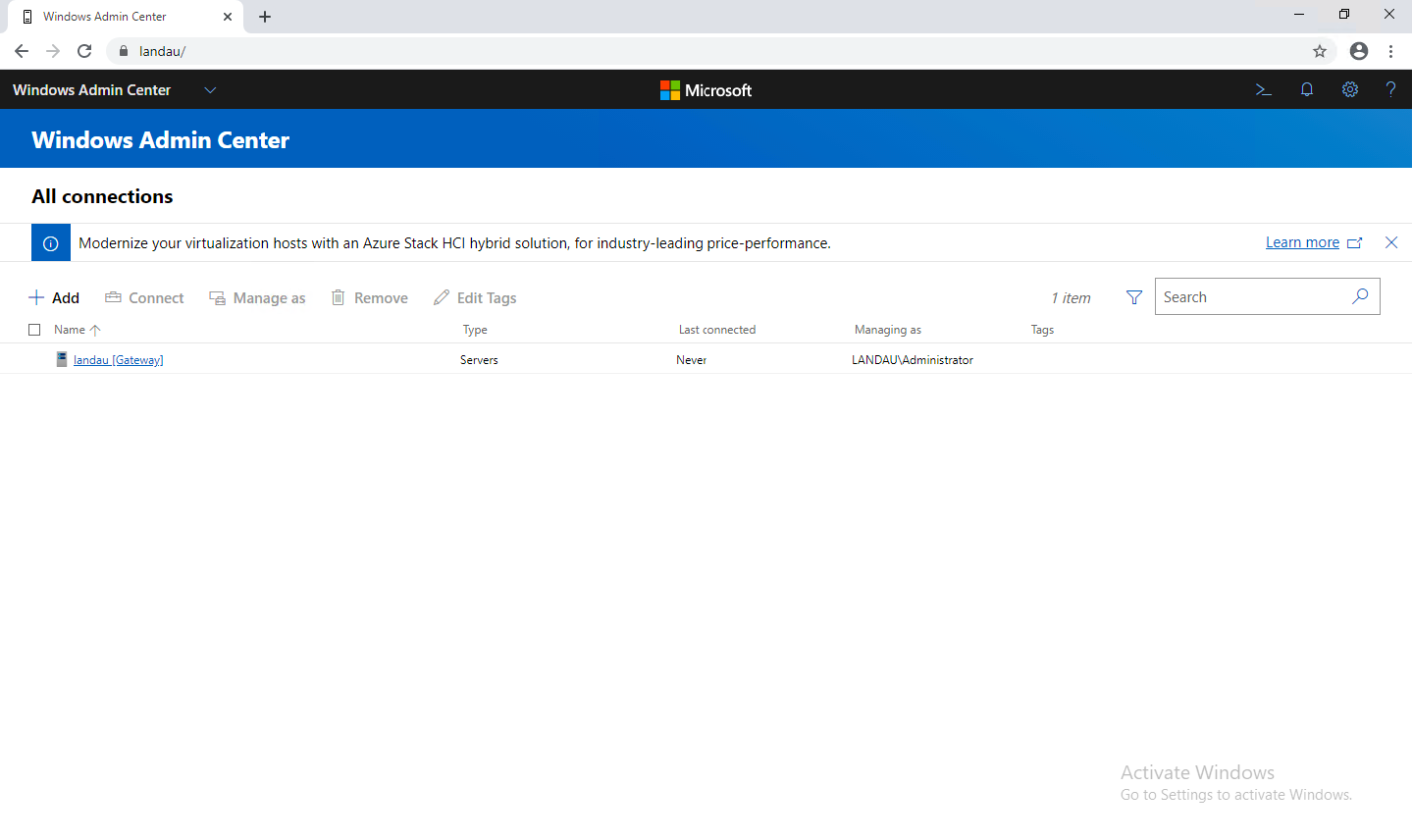

Управление Hyper-V с помощью Windows Admin Center

Для удаленного управления хостом Hyper-V можно использовать Windows Admin Center (WAC). WAC это веб консоли и дашбоард для полноценного управления Windows Server, Server Core и Hyper-V Server.

На стороне Hyper-V нужно включить разрешающие правила для SMB подключений в Windows Defender Firewall:

Set-NetFirewallRule -DisplayGroup "File and Printer Sharing" -Enabled true -PassThru

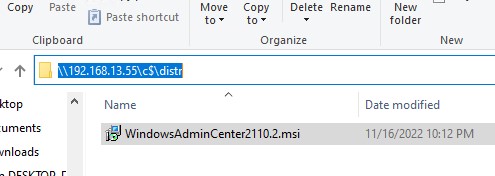

Теперь нужно скачать (https://aka.ms/WACDownload) и установить агент Windows Admin Center на ваш хост Hyper-V. Скачайте WindowsAdminCenter2110.2.msi на любом компьютере Windows с доступом в интернет. Можно скопировать установочный MSI файл на Hyper-V сервер через подключение к административной шаре C$. Для этого выполните команду:

Win+R ->

\192.168.13.55C$

и введите пароль администратора Hyper-V

Создайте папку и скопируйте в нее MSI файл.

Теперь запустите установку WAC из консоли Hyper-V:

c:distrWindowsAdminCenter2110.2.msi

Установите WAC с настройками по-умолчанию.

После окончания установки вы можете подключиться к вашему Hyper-V Server из браузера, простой перейдите по адресу

https:\192.168.13.55:443

Перед вами откроется дашбоард вашего Hyper-V Server хоста. Вы увидите базовую информацию о сервере, используемых ресурсах и т.д.

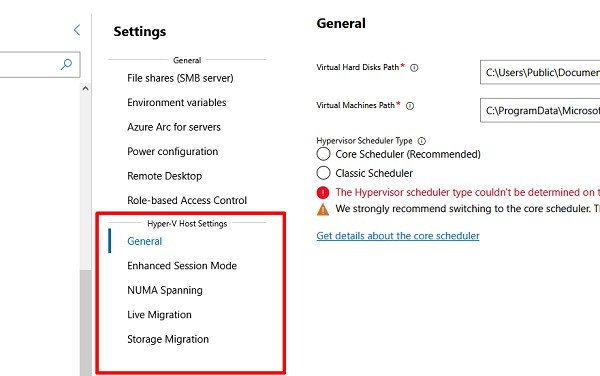

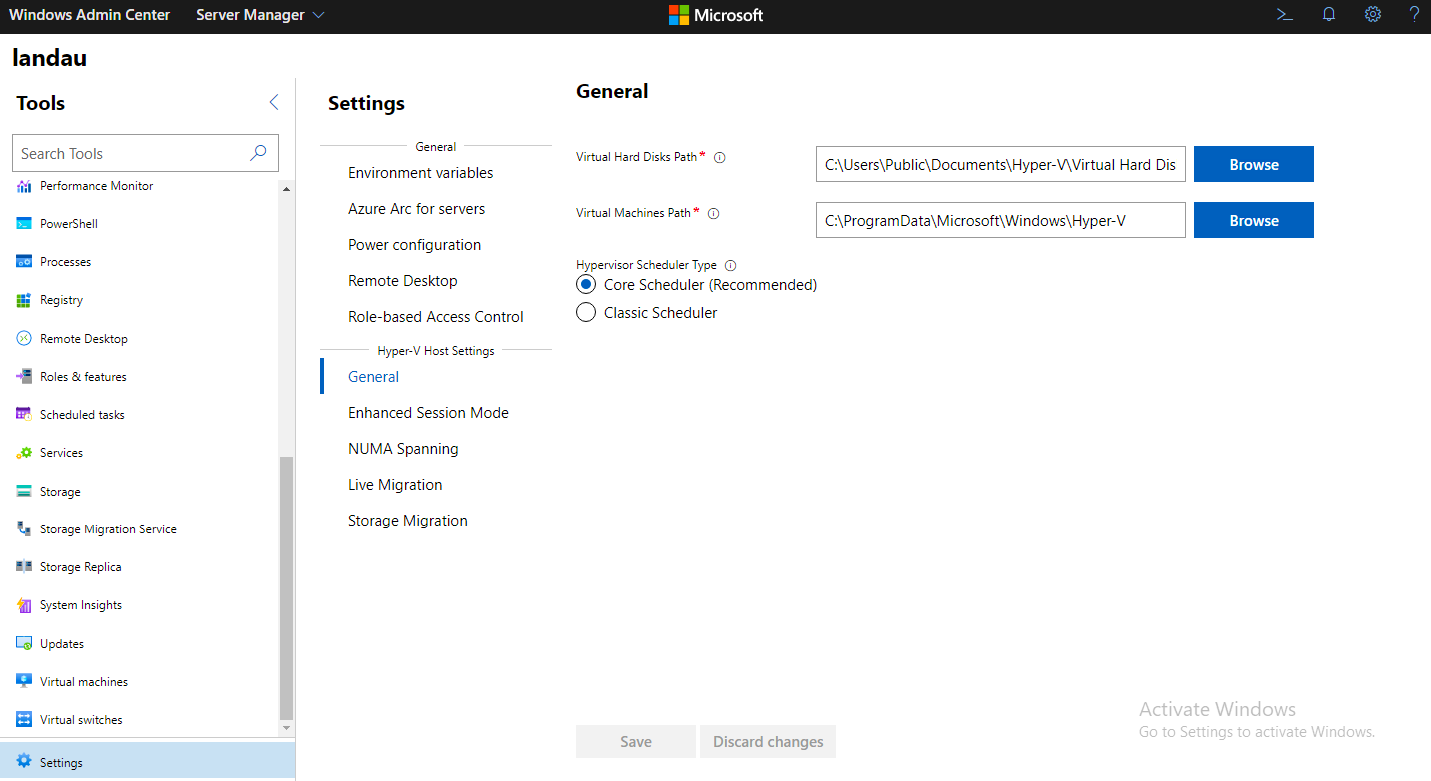

Настройки хоста Hyper-V можно задать в разделе WAC -> Settings -> Hyper-V Host Settings. Доступны следующие разделы:

- General

- Enhanced Session Mode

- NUMA Spanning

- Live Migration

- Storage Migration

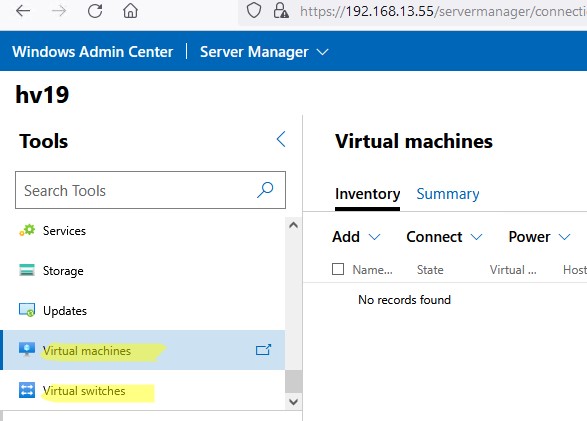

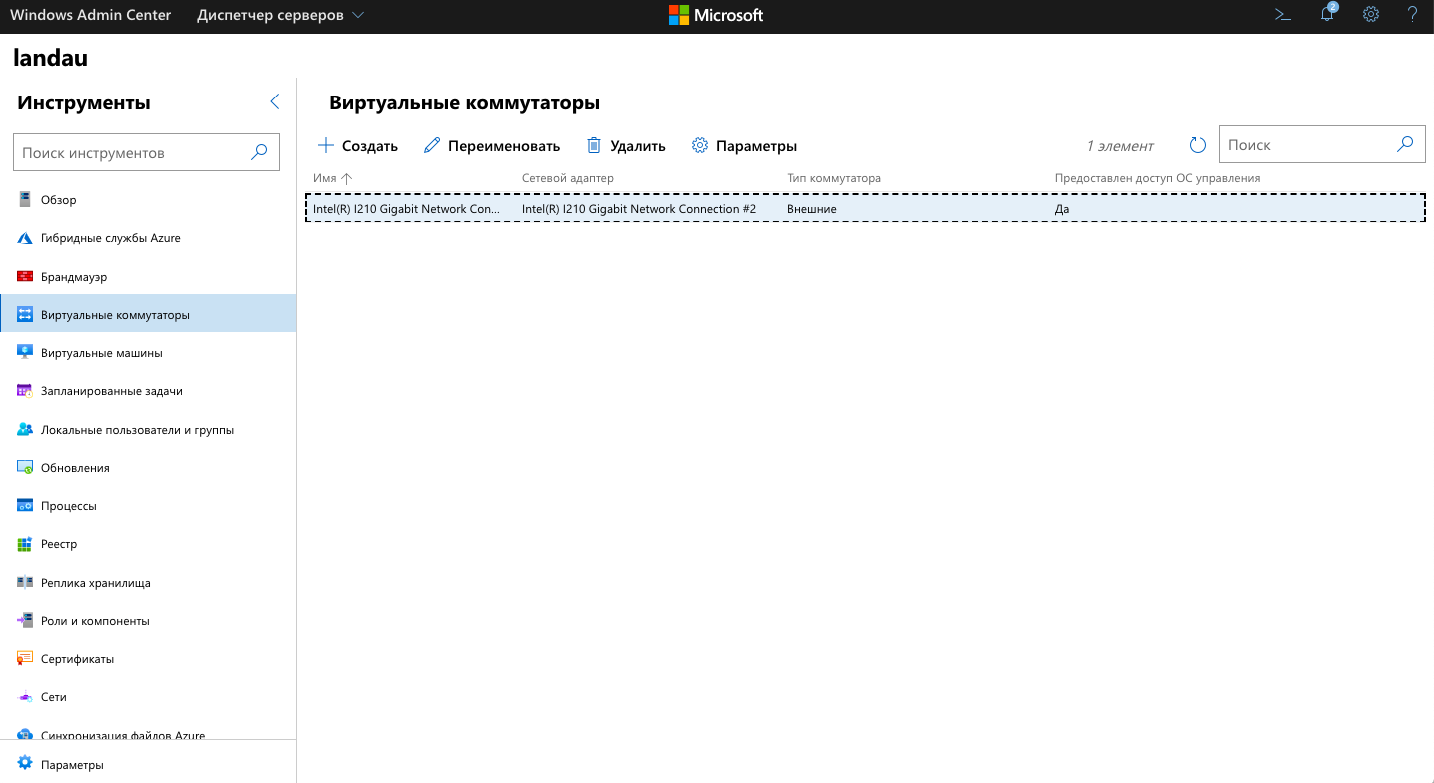

Для управления Hyper-V вы будете преимущественно использовать две секции в консоли WAC:

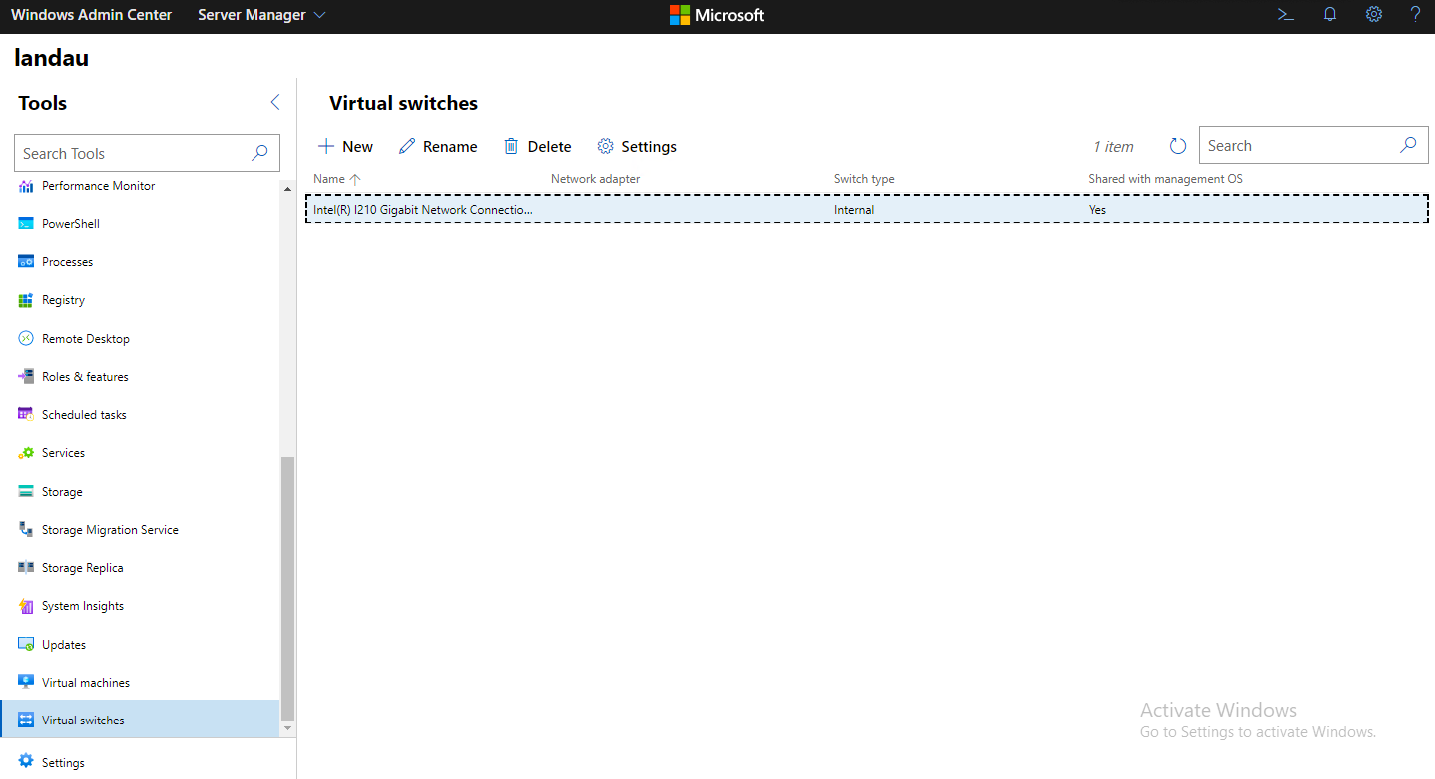

- Virtual Switches – нужно создать как минимум один виртуальный коммутатор, чтобы предоставить сетевой доступ для ВМ;

- Virtual Machines – в этом разделе вы можете создать, настроить, включить/выключить, импортировать/экспортировать виртуальную машину Hyper-V.

Далее я рассмотрю некоторые способы управления Hyper-V Server из PowerShell

Настройка Hyper-V Server 2019 с помощью PowerShell

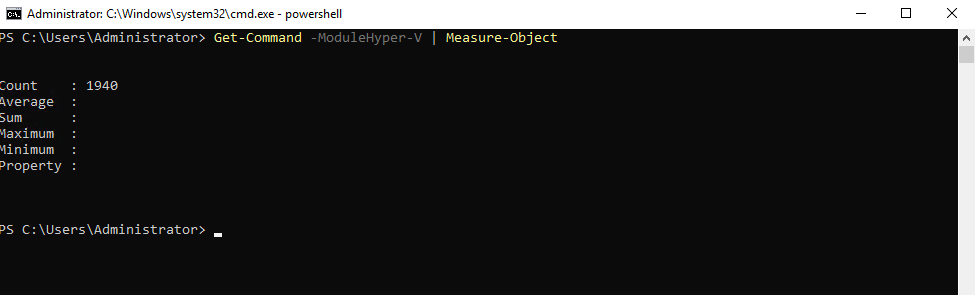

Для настройки сервера рекомендую использовать PowerShell. В модуле Module Hyper-V доступно более 238 командлетов для управления сервером Hyper-V.

Get-Command –Module Hyper-V | Measure-Object

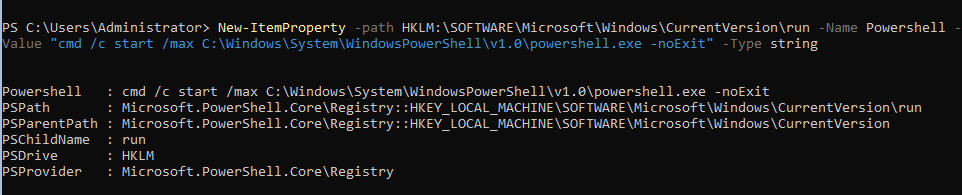

Настройте автоматический запуск консоли PowerShell (вместо cmd.exe) при входе в систему.

New-ItemProperty -path HKLM:SOFTWAREMicrosoftWindowsCurrentVersionrun -Name PowerShell -Value "cmd /c start /max C:Windowssystem32WindowsPowerShellv1.0powershell.exe -noExit" -Type string

Теперь при входе в сеанс будет запускаться окно PowerShell.

Настройка параметров сети Hyper-V Server 2019 из PowerShell

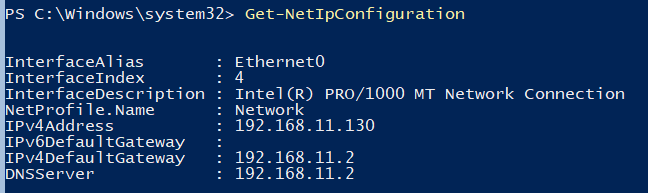

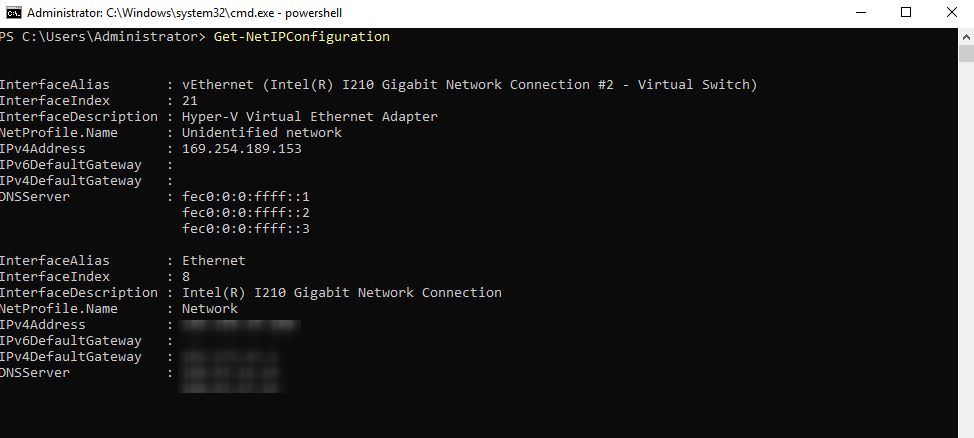

Если вы не настраивали сетевые параметры в окне sconfig.cmd, то настройте их через PowerShell. С помощью командлета Get-NetIPConfiguration можно увидеть текущую конфигурацию IP сетевых интерфейсов.

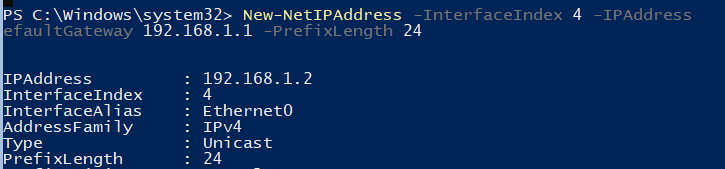

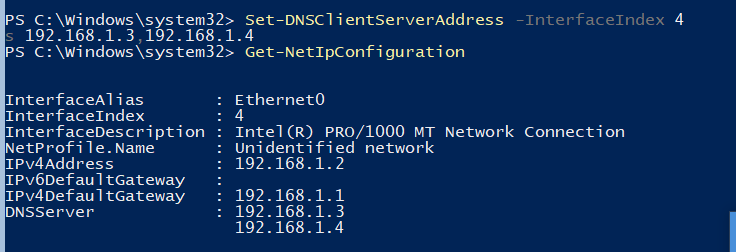

Через PowerShell назначьте статический IP адрес, маску сети, шлюз по умолчанию и адреса DNS серверов. Индекс (InterfaceIndex) сетевого адаптера берем из вывода предыдущего командлета.

New-NetIPAddress -InterfaceIndex 4 -IPAddress 192.168.1.2 -DefaultGateway 192.168.1.1 -PrefixLength 24

Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses 192.168.1.3,192.168.1.4

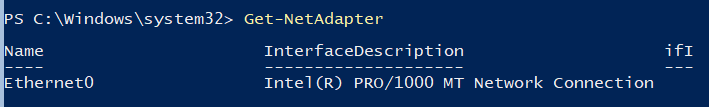

Для настройки IPV6 смотрим имя интерфейса командлетом Get-NetAdapter из PowerShell модуля управления сетью NetTCPIP:

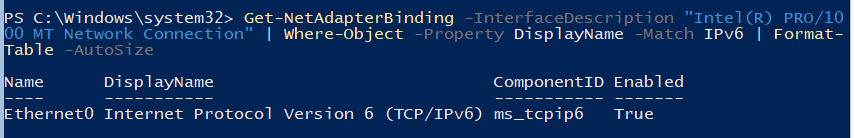

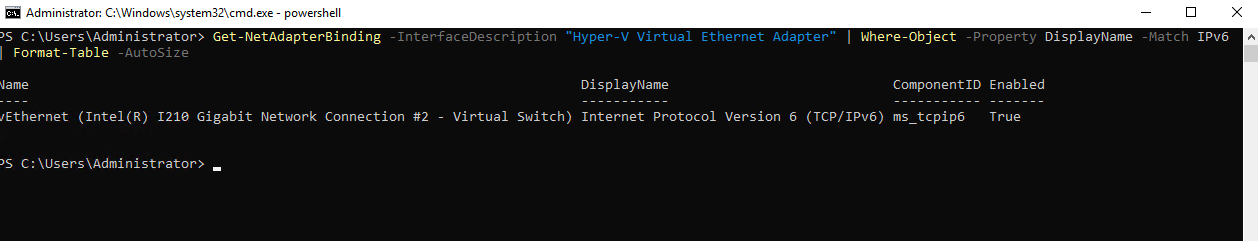

Проверьте текущую настройку IPv6 следующей командой:

Get-NetAdapterBinding -InterfaceDescription "Intel(R) PRO/1000 MT Network Connection" | Where-Object -Property DisplayName -Match IPv6 | Format-Table –AutoSize

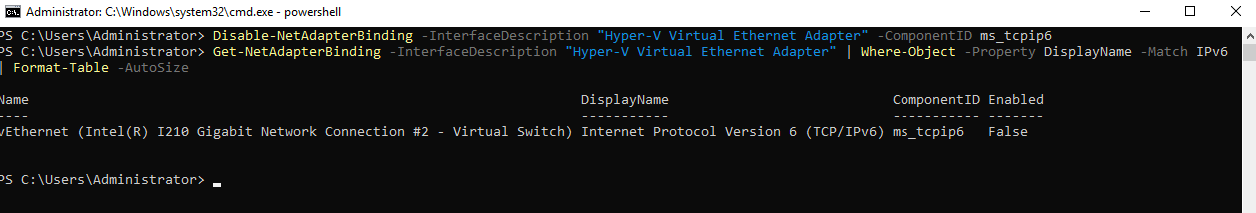

Отключить IPV6 можно так:

Disable-NetAdapterBinding -InterfaceDescription " Intel(R) PRO/1000 MT Network Connection " -ComponentID ms_tcpip6

Настройка правил Windows Defender Firewall для управления Hyper-V Server 2019

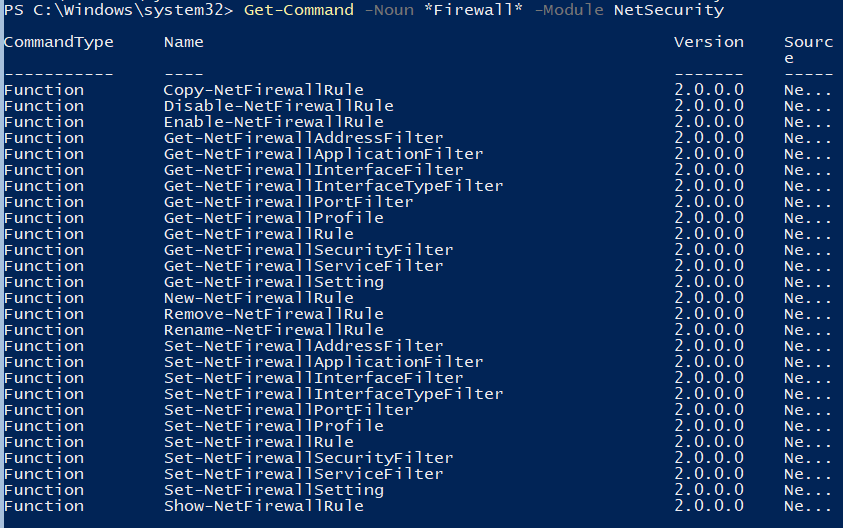

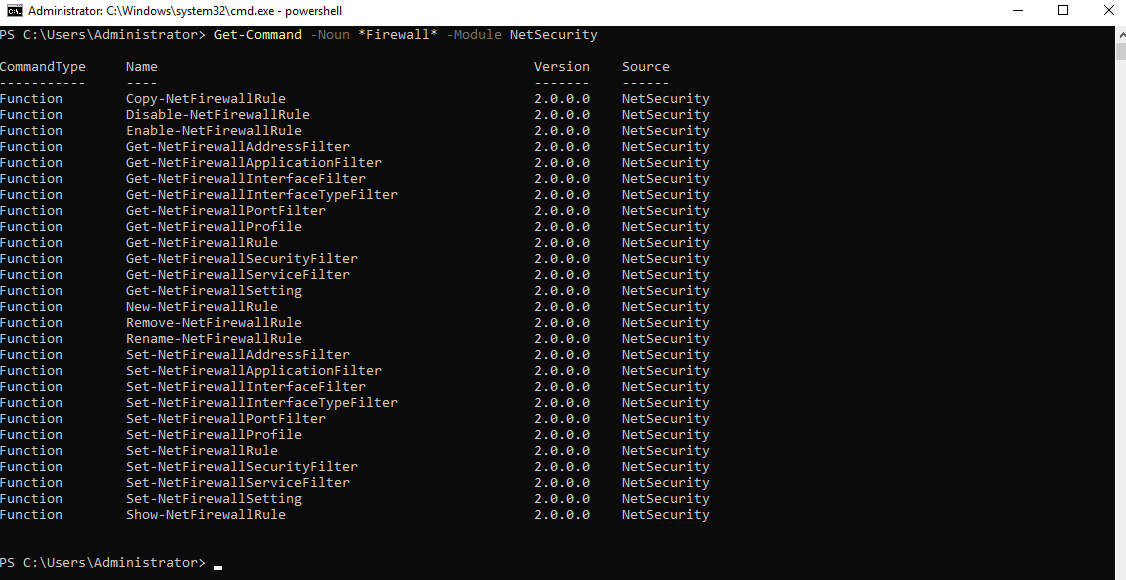

Просмотреть список командлетов для управления файерволом Windows можно с помощью Get-Command.

Get-Command -Noun *Firewall* -Module NetSecurity

Для полноценного удаленного управления сервером выполните последовательно следующие команды для включения разрешающих правил Windows Firewall из PoSh:

Enable-NetFireWallRule -DisplayName "Windows Management Instrumentation (DCOM-In)"

Enable-NetFireWallRule -DisplayGroup "Remote Event Log Management"

Enable-NetFireWallRule -DisplayGroup "Remote Service Management"

Enable-NetFireWallRule -DisplayGroup "Remote Volume Management"

Enable-NetFireWallRule -DisplayGroup "Windows Defender Firewall Remote Management"

Enable-NetFireWallRule -DisplayGroup "Remote Scheduled Tasks Management"

Создание дискового хранилища для виртуальных машин

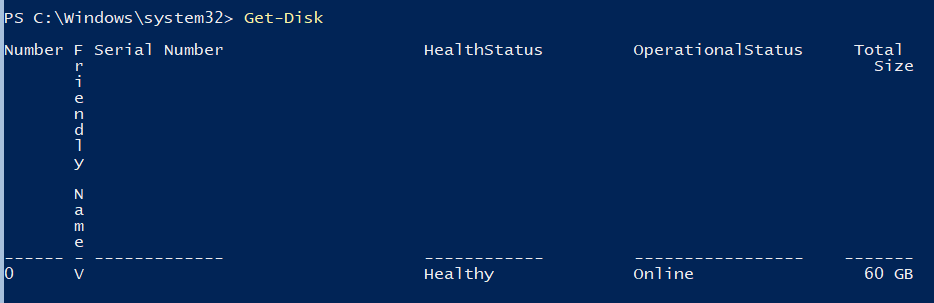

Для хранения данных (файлов виртуальных машин и дистрибутивов) будем использовать отдельный раздел на физическом диске. Просмотрите список физических дисков на сервере.

Get-Disk

Создайте новый раздел на диске максимально возможного размера и назначьте ему букву D. Используйте DiskNumber из Get-Disk.

New-Partition -DiskNumber 0 -DriveLetter D –UseMaximumSize

После этого отформатируйте раздел в NTFS и укажите его метку.

Format-Volume -DriveLetter D -FileSystem NTFS -NewFileSystemLabel "HVStore"

Подробнее о командлетах управления дисками и разделами из PowerShell здесь.

Создайте каталог, где будете хранить настройки и файлы дисков виртуальных машин. Командлет New-Item позволяет создавать вложенные пути:

New-Item -Path "D:Hyper-VVirtual Hard Disks" -Type Directory

Создайте папку D:Distrib для хранения установоых ISO образов ОС:

New-Item -Path D:Distr -ItemType Directory

Для создания общей сетевой папки (шары) используйте командлет New-SmbShare, с помощью которого предоставьте полный доступ по сети для группы локальных администраторов сервера:

New-SmbShare -Path D:Distr -Name Distr -Description "OS Distributives" -FullAccess "BUILTINAdministrators"

Более подробно о базовой настройке Hyper-V Server и Windows Server Core из командой строки рассказано в этой статье.

Настройка параметров хоста в Hyper-V Server 2016/2019

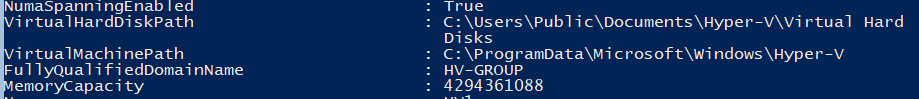

Откроем параметры сервера командой:

Get-VMHost | Format-List

Пути виртуальных машин и виртуальных дисков находятся на одном разделе с операционной системой, что неправильно. Пропишите путь к созданным ранее папкам с помощью команды:

Set-VMHost -VirtualMachinePath D:Hyper-V -VirtualHardDiskPath 'D:Hyper-VVirtual Hard Disks'

Создание виртуального коммутатора Hyper-V

Создайте External Switch, который привязывается к сетевой карте Hyper-V Server и организует взаимодействие ВМ с физической сетью.

Проверьте поддержку SR-IOV (Single-Root Input/Output (I/O) Virtualization):

Get-NetAdapterSriov

Получите список подключенных сетевых адаптеров:

Get-NetAdapter | Where-Object -PropertyStatus –eqUp

Привяжите виртуальный свитч к сетевому адаптеру и при наличии SR-IOV включите его поддержку.

Внимание! Включить или отключить поддержку SR-IOV после создания свитча будет невозможно, для изменения этого параметра необходимо будет пересоздавать коммутатор.

New-VMSwitch -Name "Extenal_network" -NetAdapterName "Ethernet 2" -EnableIov 1

Проверить настройки виртуального коммутатора можно с помощью командлетов:

Get-VMSwitch

Get-NetIPConfiguration –Detailed

На этом первоначальная настройка Hyper-V Server 2016/2019 закончена. Можно переходить к созданию и настройке виртуальных машин.

Более подробно команды PowerShell для управления Hyper-V и виртуальными машинами описаны в этой статье.

Перед вами — инструкция по созданию виртуальной машины с Windows Server 2019 и развёртыванию Hyper-V Server.

Windows Hyper-V Server 2019 — бесплатная серверная версия гипервизора от Microsoft, которая распределяет ресурсы одного физического сервера между набором виртуальных серверов. Это отличный вариант для тех, кто не хочет платить за решения аппаратной виртуализации.

Hyper-V Server обладает массой достоинств:

- Поддержка популярных ОС — никаких проблем с совместимостью.

- Вариативность создания резервных копий виртуальных машин. Можно запускать простые скрипты, подключать платные и бесплатные программы для создания бэкапов.

- Удалённое управление через стандартную консоль управления гипервизором Hyper-V Manager и веб-доступ при помощи Windows Admin Center.

- Допускает установку на псевдоRAID — RAID контроллер Intel, программный RAID Windows.

- Не требует лицензирования. Можно запускать VDI и виртуальные машины с Linux.

- Не требователен к железу. Можно создавать самые разные конфигурации.

Перед установкой

Hyper-V был создан для работы на том же спектре оборудования, что и Windows Server. Вам нужно сделать несколько предварительных шагов. Вы найдёте все эти элементы в меню BIOS/UEFI вашей системы:

- Включите аппаратную виртуализацию

- Выключите C States (управление питанием)

- Будет неплохо, если можно полностью отключить управление питанием

- Если в вашей системе есть доверенный платформенный модуль (TPM), включите его

Установка гипервизора

Скачайте ISO образ гипервизора Hyper-V Server 2019. Например, со страницы Microsoft. Выполните установку. Там всё стандартно, никаких особенностей нет.

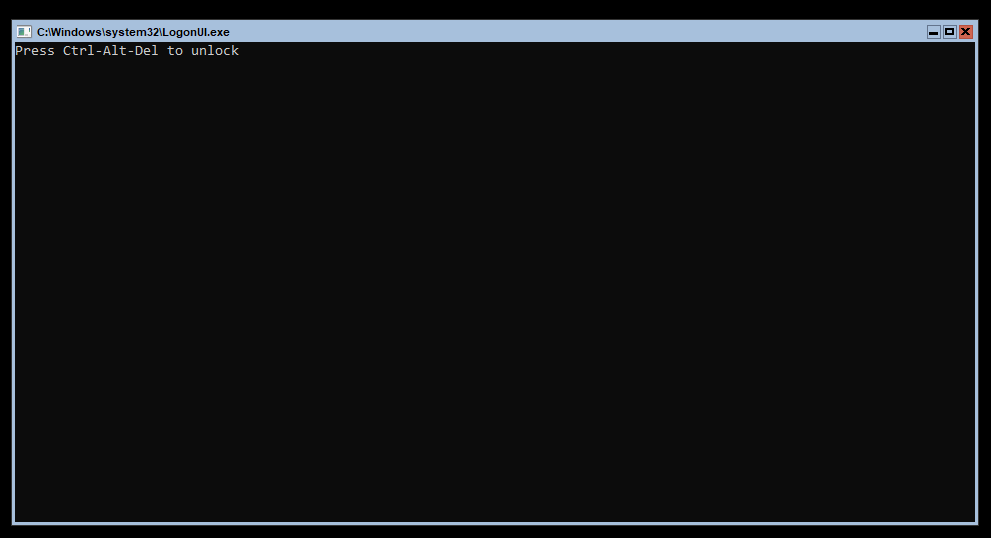

Настройка Windows Server 2019

Установка Windows Server начинается с простого текстового экрана разблокировки. Нажмите Ctrl + Alt + Del:

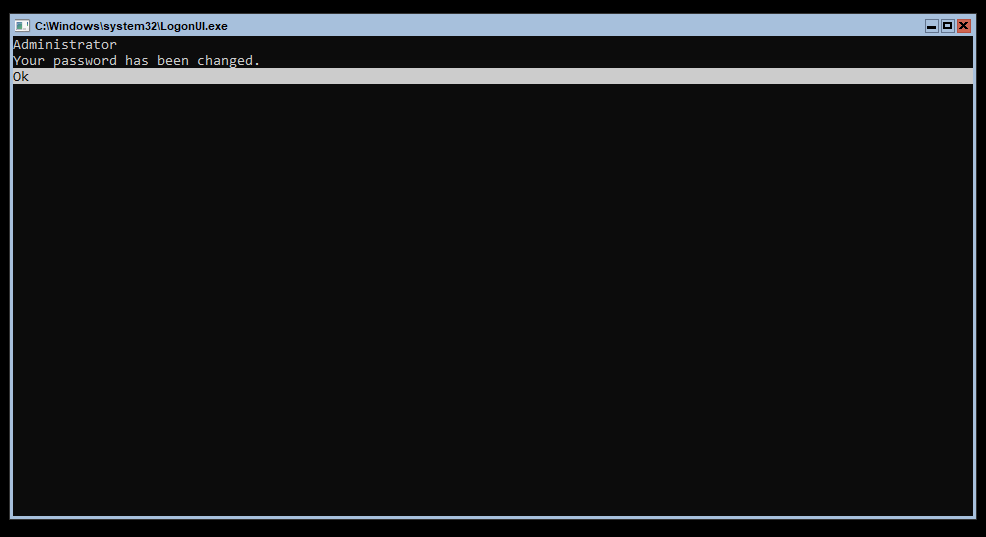

Система потребует изменить пароль администратора. Смените его, и после небольшой задержки появится уведомление о том, что ваш пароль был изменён.

Установка завершится и вы окажетесь в консоли гипервизора.

На рабочем столе будет стандартная командная строка и окно скрипта sconfig.cmd. Можно закрыть окно со стандартным интерфейсом управления. Если что, оно снова откроется после команды sconfig в командной строке.

С помощью скрипта можно легко задать базовые настройки сервера Hyper-V.

В строке «Enter number to select an option» введите номер пункта меню, который вам нужен. Например, первый пункт позволяет добавить сервер в домен или в рабочую группу.

Далее система предложит присвоить серверу имя, добавить локального администратора и включить доступ к серверу. Обязательно включите, чтобы иметь возможность управлять сервером с помощью Server Manager и PowerShell, подключаться по RDP, выполнять команды ping или tracert.

Среди остальных пунктов меню есть режим обновления (можно выбрать автоматический, ручной и загрузку без установки), опция включения RDP доступа с или без NLA, настройка сетевых адаптеров, часы и телеметрия.

Первоначальная настройка завершена.

Чек-лист перед установкой Hyper-V

Выполните эти шаги в только что развёрнутом Windows Server 2019 перед установкой Hyper-V. Это позволит избежать разных неприятных внезапностей.

- Обновите драйверы устройств

- Установите предоставленные вендором утилиты управления системой

- Настройте базовую сеть

- Обновите Windows Server

- Присвойте новое имя компьютеру

- Подключите домен, не ограничиваясь режимом рабочих групп.

Станьте нашим партнёром и получайте доход

до 40% от каждого клиентаСтать партнёром

Установка Hyper-V на Windows Server 2019

С предварительной работой покончено. Вы можете установить Hyper-V на Windows Server тремя способами: PowerShell, dism.exe и с помощью Server Manager. Примечание: независимо от метода установки ваш хост дважды перезагрузится, чтобы включить Hyper-V.

Установите Hyper-V с PowerShell

Мне кажется, что установка Hyper-V с помощью PowerShell — самый быстрый и простой способ, который одинаково хорош для Core и графического интерфейса. Позаботьтесь о том, чтобы PowerShell был запущен в командной строке с повышенными привилегиями, если выполняете установку при помощи GUI.

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -Restart

Установите Hyper-V с помощью DISM

Чтобы заставить DISM работать, нужно приложить чуть больше усилий. Но вы можете запустить его из стандартной командной строки с повышенными привилегиями:

dism/Online/Enable-Feature/FeatureName:Microsoft-Hyper-V/All

После завершения этой команды система предложит перезагрузить компьютер. Не отказывайте ей в такой малости.

Установите Hyper-V из Server Manager

Это самый долгий и непонятный способ. Если вам дорого своё время и здоровье, используйте любой из двух предыдущих вариантов.

Большинство людей, использующих Server Manager, модифицируют локальную систему. Вы можете подключиться к удаленной системе с домашней страницы Server Manager. Затем вы можете выбрать его вместо локальной системы в нужной точке.

На главной странице нажмите «Add roles and features» (Добавить роли и функции):

Нажмите «Далее», выберите Role-based or feature-based installation (Установку на основе ролей или компонентов).

Если вы ничего не сделаете на экране «Select destination server», то поменяете роли на локальном сервере. Если вы добавили удалённый сервер до запуска мастера, то можете изменить роли на нём. Выберите нужное устройство и нажмите «Далее».

Проверьте роль Hyper-V. Чекбокс должен быть помечен.

При появлении запроса можно добавить инструменты управления, но делать это не рекомендую. При желании можно выбрать отдельные компоненты управления на следующем экране, а на этом — отменить.

На странице «Select features» (выбор функций) можно выбрать нужный вам набор инструментов управления.

Вы увидите экран, относящийся к Hyper-V.

Теперь можно выбрать физический адаптер Ethernet для размещения виртуального коммутатора Hyper-V. Настоятельно рекомендую пропустить эту страницу, если вы не хотите ограничивать себя значениями по умолчанию. Сеть можно настроить и позже.

Здесь предлагается выбрать элементы управления безопасностью Live Migration. Настройки применимы только к динамической миграции без общего доступа, а не к кластерной динамической миграции. Давайте выберем Kerberos.

На этом этапе можно установить место хранения по умолчанию для виртуальных машин и виртуальных жёстких дисков.

Заключительный экран. Показывает основные параметры, которые вы выбрали. Кстати, их можно экспортировать. Здесь же можно включить автоматическую перезагрузку для включения Hyper-V. Нажмите «Установить», когда убедитесь, что всё в порядке.

Дождитесь завершения всех перезагрузок, чтобы приступить к созданию и запуску виртуальных машин.

Готово, вы установили Hyper-V, работающую на Windows Server 2019. Вперёд, к виртуализации!

Introduction and Overview

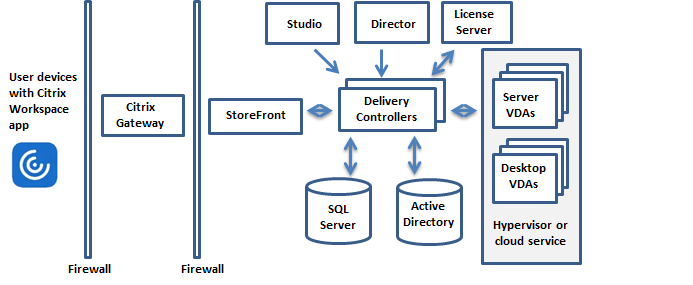

Microsoft Windows Server 2019 General Availability (GA) released on October 2nd 2018. In this blog post, I’ll show how getting started Citrix Virtual Apps and Desktops has never been easier! If you’re not familiar, Citrix Virtual Apps and Desktops is the rebranding of XenApp and XenDesktop, Citrix flagship product for Virtual Desktop Infrastructure (VDI) and Remote Desktop Services (RDS) deployments. In a production deployment, you may decide to break up the logical components of the Citrix architecture, as demonstrated in the Technical Overview on Citrix Product Documentation:

In this blog post, I’ll demonstrate how easy it is to get started, running all core roles on a single Windows Server 2019 virtual machine, including: StoreFront, Delivery Controller, SQL Database, Studio, Director, Licensing, and the Server VDA. This single server deployment is perfect for basic evaluation environments and minimizes the complexity normally associated with a multi-node, multi-tier architecture. The only component in the above diagram that I will not be deploying/configuring is the Citrix Gateway (component provided by NetScaler).

To get started, we need three main components:

-

Virtualization platform (in this blog post I’ll show how to deploy using VMware Workstation, but in reality this could be any leading Type 1 or 2 hypervisor)

- This process could easily be performed in a public cloud Infrastructure-as-a-Service provider such as Microsoft Azure, Amazon Web Services, Google Cloud Platform, etc. I will not be tying into the hypervisor connection for this post, so the virtualization platform is irrelevant.

- Microsoft Windows Server 2019 ISO (the following file was downloaded from the Volume License Service Center, VLSC: SW_DVD9_Win_Server_STD_CORE_2019_64Bit_English_DC_STD_MLF_X21-91656.ISO)

-

Citrix Virtual Apps and Desktops 7 1808.2 or later (the following file was downloaded from MyCitrix: Citrix_Virtual_Apps_and_Desktops_7_1808_2.ISO)

- This is the minimum version required to support Windows Server 2019. Read more in this blog post…

Install and Configure Windows Server 2019

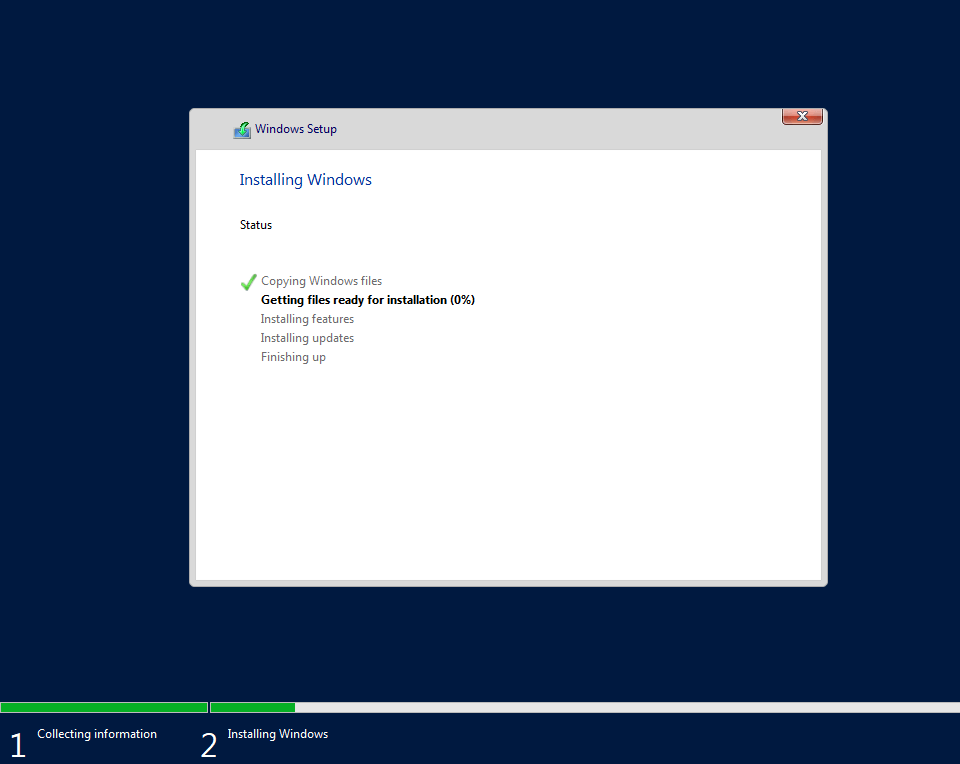

To get started, we’ll build a clean Windows Server 2019 virtual machine from scratch. Mount the Windows Server 2019 ISO to a new virtual machine and fire it up. Press any key:

Windows boot sequence will start:

Accept the defaults and click Next:

Click Install now:

Select Windows Server 2019 Datacenter (Desktop Experience) and click Next:

Accept the license terms and click Next:

Click Custom:

Select the unallocated space and click Next:

The installation will proceed and may take up to 10 minutes:

Once completed, the virtual machine will reboot:

Windows will finalize the setup process:

Once started, an Administrator password must be set:

Hit CTRL+ALT+DEL to login:

Login with the Administrator username and password previously set:

The first time you login, a prompt will popup for the network and a notification for Windows Admin Center (new in Windows Server 2019):

Mount the VMware Tools installation media and you’ll see a prompt in the bottom right. Click it:

Click Run setup64.exe:

Click Next:

Leave Typical selected and click Next:

Click Install:

The installation will take a couple minutes:

Click Finish

Click Yes to restart:

Windows will restart automatically:

After restarting hit CTRL+ALT+DEL:

Login with the Administrator username and password:

Server Manager will launch automatically. From here, we’ll rename the server and join the domain. Click the Local Server tab on the left and click the default servername (“WIN-xyz123”):

Click Change:

Name the server (in my case, WS19CTX01) and specify the domain to join:

Specify credentials to join the domain:

Click OK to confirm domain join was successful:

Click OK to confirm restart is required:

Click Close:

Click Restart Now:

The server will restart automatically:

Once rebooted, hit CTRL+ALT+DEL but instead of logging in with the default Administrator username/password, login with an account on the domain you previously joined:

After logging in, you may receive a prompt to adjust VMware Tools settings, which will require you to login again:

In Server Manager, navigate to Local Server again, and click the “On” link next to IE Enhanced Security Configuration:

Change both settings to Off and click OK to save these settings:

Install Citrix Delivery Controller Role

Next, we’ll go ahead and install the Citrix Delivery Controller role on the server, using the process described below.

Mount the Citrix installation media and click the popup in the bottom right:

Click Run AutoSelect.exe:

Click Yes to the UAC prompt:

The splash screen for Citrix Virtual Apps and Desktops will load briefly:

Next to Virtual Apps and Desktops, click Start:

In the top left, click Delivery Controller to start the initial installation:

The necessary installation files will take a minute to load (spinning wheel next to Get Started):

Accept the license agreement and click Next:

Leave all components selected (default) and click Next (in a more complex deployment, these roles can be broken out to separate servers):

Select all features (default) and click Next:

Configure the firewall automatically (default) and click Next:

Click Install:

After a couple prerequisites have been installed, a reboot will be required. Click Close to start the reboot:

The reboot process will start automatically:

After the reboot, login and the Citrix installation should resume where it left off:

This installation process may take several minutes to complete:

After installation, select your preference for Smart Tools or Call Home (I will not configure it at this time). Click Next:

That’s it! The default components have been installed. Leaving Launch Studio selected, click Finish:

Configure Citrix Site in Studio

Once Studio launches, we’ll finalize the Citrix Site configuration. Let’s continue…

Click Deliver applications and desktops to your users:

Name the site, in my case I’m simply using WS19 to indicate this is a brand new site for Windows Server 2019. Click Next:

The Database names will populate automatically, but these can be changed if desired:

By default, Citrix will allow a 30-day trial. Click Next:

For now, I’ll select No machine management. We can always come back and configure a hypervisor connection later. Click Next:

Leave both options unselected (default) and click Next:

Click Finish to start the database creation process:

It will take a couple minutes to create the databases, Citrix site, StoreFront server group, and all other default settings for the new environment:

Once configured, you will have an empty site, ready to be populated with Machine Catalogs, Delivery Groups, and other options. At this point you can minimize Studio, we’ll come back to it later:

Install Citrix Virtual Delivery Agent (VDA) Role

Now that the Delivery Controller role has been installed and configured, we’ll install the Virtual Delivery Agent, turning this server into a Remote Desktop Session Host (RDSH) virtual machine for serving up applications and desktops.

Next, we’ll With the Citrix installation media still mounted, double click to launch the installer again.

Click Yes to the UAC prompt:

This time, we’ll select Virtual Delivery Agent for Windows Server OS in the top right:

Select the bottom option (Enable Broker Connection to a Server) as we will not be using any image management features for this basic setup. Click Next:

Leave Citrix Workspace App unselected (formerly Citrix Receiver) and click Next:

Select Citrix Supportability Tools, Citrix User Profile Manager, and Citrix User Profile Manager WMI Plugin and click Next:

For the Delivery Controller configuration, we will point the VDA back at itself, using the Fully Qualified DNS Name (FQDN). Type the FQDN and click Test Connection:

If the installer can communicate to the Delivery Controller role successfully, a green check will appear. Click Add:

Confirm the Delivery Controller has been added and click Next:

Select all Features and click Next:

Allow the Firewall to be configured Automatically (default) and click Next:

Review the installation summary and click Install:

Click Close to restart the server:

The server will restart automatically:

After a reboot, login and the installation should resume:

Once installed, configure Call Home (I’ve opted not to participate). Click Next:

Leave Restart machine selected and click Finish:

The server will restart automatically:

Configure Machine Catalog and Delivery Group in Studio

Next, we’ll finalize the VDA configuration in Studio and publish our first Apps and Desktops. Let’s continue…

Once restarted, login and open Citrix Studio from the Start Menu:

Click Yes to the UAC prompt:

You’ll see the empty site that has basic configuration settings.

Right click the Machine Catalog tab and click Create Machine Catalog:

Review the Introduction to learn more and click Next:

Select Server OS and click Next:

Leave the defaults, since we will not be configuring any image or power management features at this time:

In the Machines tab, click Add Computers and type the server name in the dialogue to add it to the list from Active Directory. Once added, click Next:

Name the Catalog and click Finish:

It will take a moment to create the catalog, but you will see a progress dialogue at this time:

Once the Machine Catalog has been created, right click Delivery Groups and click Create Delivery Group:

Review the Getting started information and click Next:

Select the server from the recently created Machine Catalog and click Next:

Click the Add button and search for an Active Directory group to use for entitlements for this Delivery Group (for example, Domain Users). Once added, click Next:

Click Add -> From Start Menu to select the applications that will be published from this Delivery Group:

Scroll down to find the appropriate applications (for example Notepad and the RDP client) and click OK once selected:

Click Next:

Click Add to publish a desktop from this server VDA:

Provide a Display name for the Desktop (as it appears in StoreFront). Click OK:

Review and click Next:

Review and name the Delivery Group. Click Finish:

If all steps were performed correctly, you should now see the new Delivery Group visible in Studio:

Validate Functionality by Launching Apps and Desktops through StoreFront

To confirm that everything has been setup correctly, I’ll go ahead and install the Citrix Workspace App (formerly Receiver) and test access to Apps and Desktops from StoreFront.

By default, the StoreFront site has been configured, but a redirect has not yet been setup in IIS (we can configure that manually at a later time). The default store is created at: http://<servername>/Citrix/StoreWeb. We can open a browser and navigate to this URL:

If StoreFront is functioning properly, I get a prompt to Detect Receiver:

Since it’s not already installed, I’ll check the box to accept the license agreement and click Download:

Click Run:

Click Yes to the UAC prompt:

Click Start:

Accept the agreement and click Next:

Optionally select Enable Single Sign-on and click Install:

The installation process may take a couple minutes:

Once completed, click Finish:

Once installed, click Continue and Citrix Receiver should be detected:

StoreFront loads and detects Receiver (Workspace App) has been installed:

Provide a username/password in the following format: DOMAINUsername and click Log On:

By default no Apps or Desktops will show in the Favorites view. Click around to see the Apps and Desktops now available via StoreFront:

On the Apps view, Notepad and Remote Desktop Connection client will be available. Click Notepad to validate published applications work properly:

The published application will start, as indicated by Citrix Receiver:

Notepad will launch from the VDA as expected:

Validate functionality by launching the RDP client as well:

On the Desktops tab, click the published desktop to validate functionality:

The Desktop Viewer will appear while the connection is established:

Since I logged in as an administrator, Server Manager launched automatically (for non-privileged accounts this will not launch by default):

That’s it! In this blog post, I have demonstrated how simple and easy it is to get up and running with Citrix on Windows Server 2019. This is a basic environment perfect for evaluation use, but not ideal for a scale-out production deployment. If you’d like to learn more, feel free to connect with me on LinkedIn or Twitter or leave a comment below. I’d love to hear from you!

Take care and enjoy Windows Server 2019 with Citrix Virtual Apps and Desktop!

Dane Young, MBA

My Twitter | My LinkedIn

В этой статье мы создадим виртуальную машину с Windows Server 2019 и развернем там Hyper-V Server. Попутно разберемся что нового появилось в этой версии.

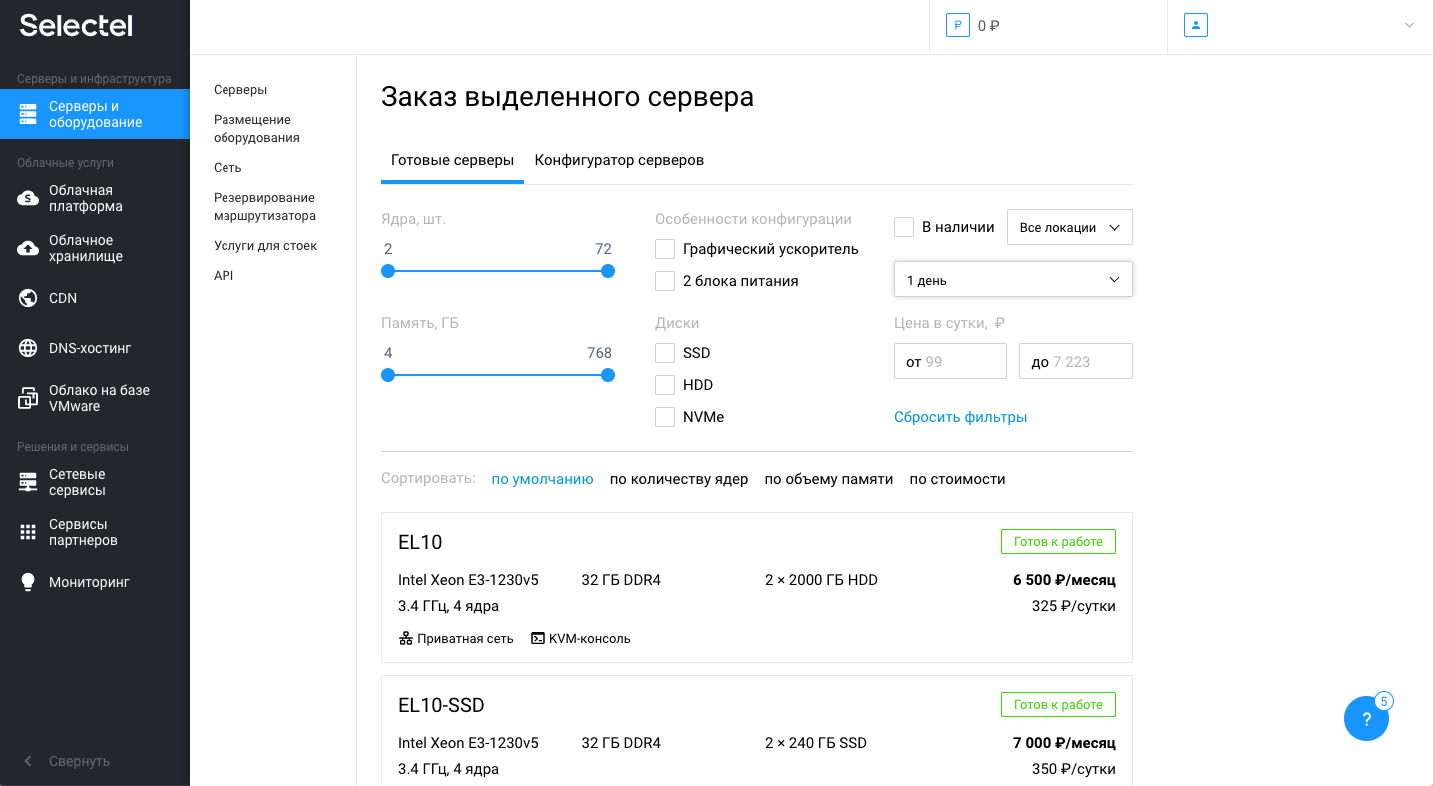

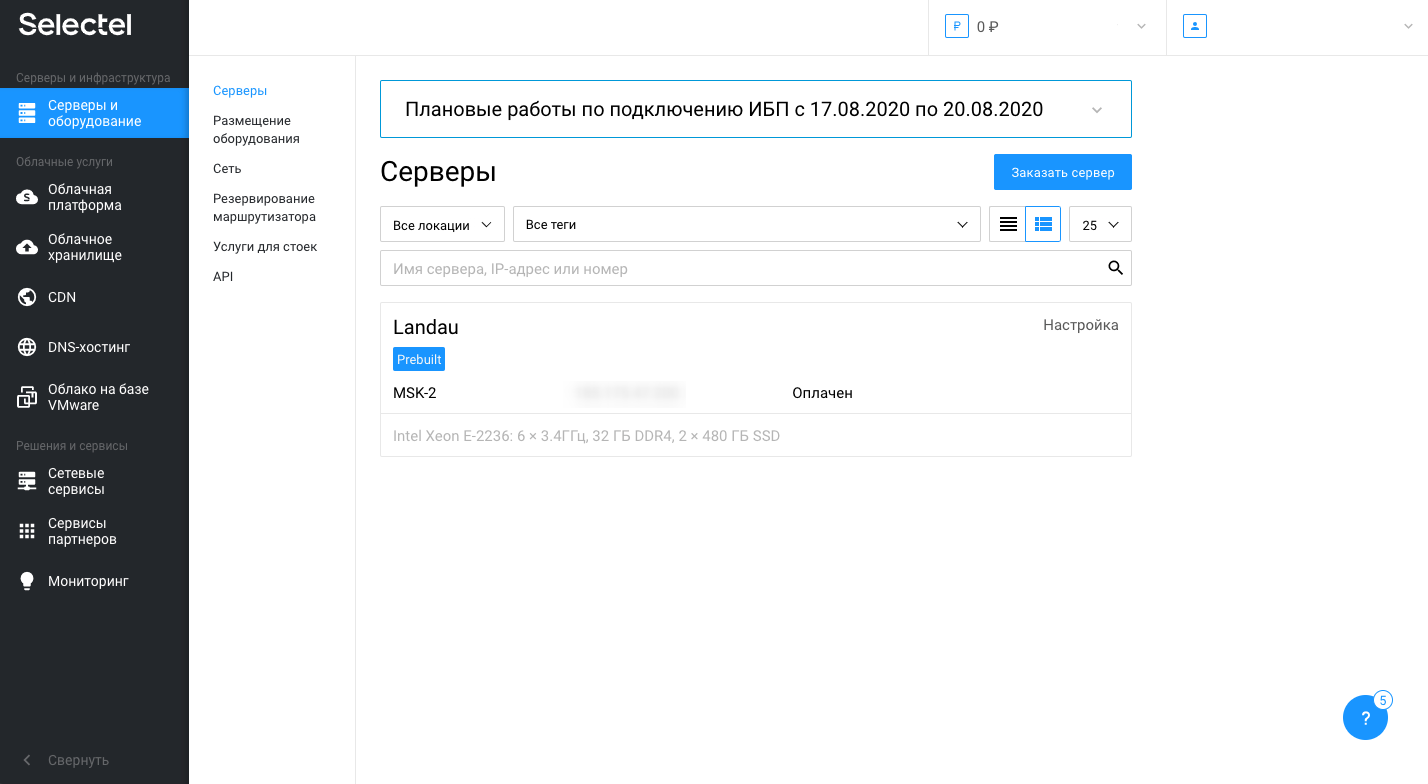

Hyper-V — это платформа виртуализации от Microsoft, которая распределяет ресурсы одного физического сервера между набором виртуальных серверов. Чтобы создать среду для Hyper-V Server 2019, закажем выделенный сервер. Для этого в меню Серверы и оборудование выберем нужный сервер.

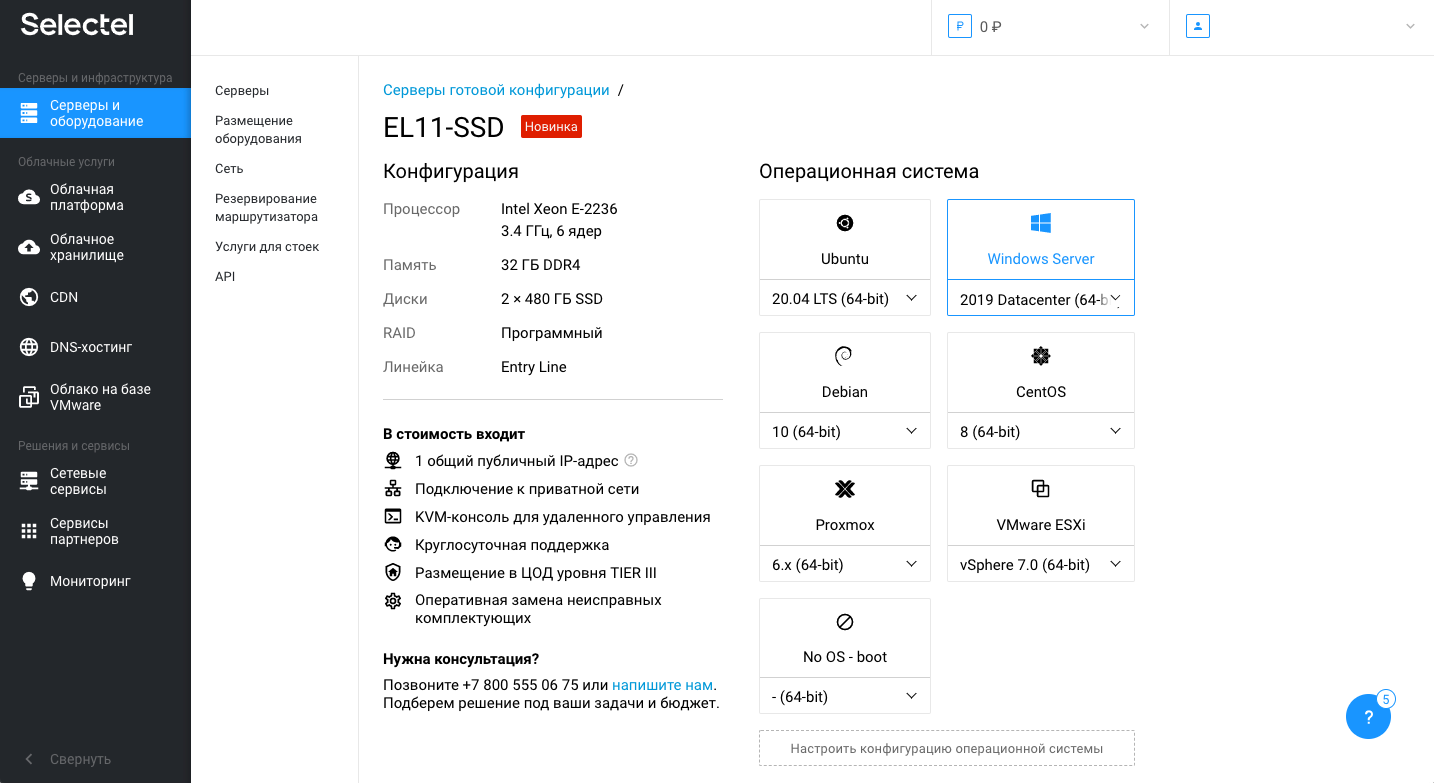

В нашем примере — это сервер по тарифу EL11-SSD с процессором Intel® Xeon® E-2236 3.4 ГГц, ОЗУ 32 ГБ DDR4 и двумя дисками SSD по 480 ГБ каждый. Далее выбираем операционную систему Windows 2019 — подойдут версии 2019 Datacenter (64-bit) и 2019 Standard (64-bit). В обоих случаях можно добавить роль Hyper-V.

Далее нажимаем Заказать и Оплатить. Деньги списываются с личного счёта.

Установка сервера занимает время, поэтому, чтобы его не тратить впустую, расскажем о новых функциях в Windows Server 2019 относительно Hyper-V.

Любопытная особенность Hyper-V Server 2019 — это то, что первоначально эта версия была Hyper-V Server 2016 R2, вышедшая в конце 2018 года. Но из-за неприемлемого количества багов, она была отозвана и полноценно вышла уже в 2019 году под новой версией. А теперь, давайте разберем нововведения данного релиза.

Во-первых — это обновленная консоль администратора Windows Admin Center (WAC). Теперь она доступна через веб-интерфейс. Из браузера стало возможным управлять виртуальными машинами, сервисами на них, запускать скрипты PowerShell, инициировать RDP-сессии и выполнять прочие операции. Во-вторых, появилась возможность работать с окружением Linux. Работает через специальный слой совместимости Windows Subsystem for Linux (WSL) на уровне ядра ОС. Таким образом, можно запускать bash-скрипты или бинарные файлы ELF без необходимости входа на виртуальный сервер через консольный клиент (например, Putty или SecureCRT).

Во-вторых, улучшились механизмы безопасности. Windows Defender теперь имеет на борту поддержку Advanced Threat Protection. Этот механизм умеет блокировать доступ к файлам и папкам из недоверенных источников (например, для защиты от вирусов-шифровальщиков), защищает от вредоносных процессов, сетевых атак, а также поддерживает шифрование сетевых соединений между виртуальными машинами.

В-третьих, улучшилась поддержка экранированных виртуальных машин. Теперь внутри них можно запускать Linux-подобные системы: RHEL, SUSE, Ubuntu. Кроме этого, такими машинами теперь можно управлять при помощи VMConnect и PowerShell Direct.

В-четвертых, появилась служба миграции хранилища. Этот инструмент позволяет мигрировать с устаревших версий Windows Server: 2003, 2008 или 2012. Можно мигрировать даже AD со всеми пользователями и настройками.

В-пятых и далее: улучшились инструменты репликации, работа с географически распределенными серверами, функции дедупликации, появилась поддержка Kubernetes и многое другое. Подробнее о нововведениях можно узнать на соответствующей странице Microsoft.

А пока мы рассказывали о новых возможностях гипервизора, установка сервера завершилась и можно приступать к настройке Hyper-V.

Как установить Hyper-V Server 2019

Для установки Hyper-V в образе Windows Server есть соответствующая роль, которую нужно активировать. Для этого откроем консоль управления сервером и нажмем Add Roles and Features. Появится меню, в котором нужно выбрать Hyper-V.

Далее нажать на Add Features для добавления необходимых инструментов.

Далее нужно настроить роль Hyper-V: Virtual Switches, Migration и Default Stores.

На экране Virtual Switches нужно выбрать сетевой интерфейс, который будет использоваться платформой виртуализации в качестве виртуального коммутатора. В нашем примере — Intel Ethernet l210 #2. Важно не задействовать под это основной сетевой интерфейс, который будет использоваться для физического доступа к управлению сервером.

Следующая настройка — Migration. Для целей демонстрации здесь можно оставить всё по умолчанию.

Default Stores — также оставляем по умолчанию.

Когда всё готово к установке — можно нажимать кнопку Install. После завершения установки потребуется перезагрузка.

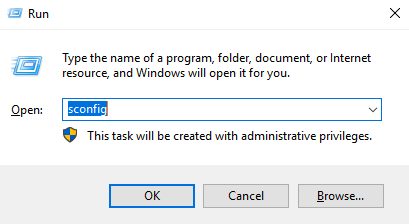

После перезагрузки сервера, через командную строку можно открыть утилиту sconfig и посмотреть возможные настройки Hyper-V Server. Об этом в следующем разделе.

Как настроить Hyper-V Server утилитой sconfig

Утилита sconfig имеет интерфейс командной строки.

Важными пунктами являются:

- Domain/Workgroup — настроено при создании сервера.

- Computer Name — настроено при создании сервера.

- Configure Remote Management — включено. Опция нужна для удалённого управления сервером с Hyper-V через специальные утилиты или PowerShell.

- Remote Desktop — включено. Опция нужна для возможности удаленного управления сервером.

- Network Setting — это сетевые настройки виртуального коммутатора, которые уже были выполнены на этапе установки роли Hyper-V на шаге Virtual Switches.

Таким образом, необходимые настройки были выполнены ранее.

Как удаленно управлять Hyper-V Server

Самый простой способ удаленного управления — это использование веб-интерфейса WAC. Для начала, нужно загрузить это приложение с сайта Microsoft. При установке следует использовать значения по умолчанию. После установки станет доступен веб-интерфейс консоли. Его можно открыть по имени сервера или IP-адресу из удаленных локаций.

Из этого интерфейса можно управлять виртуальными коммутаторами.

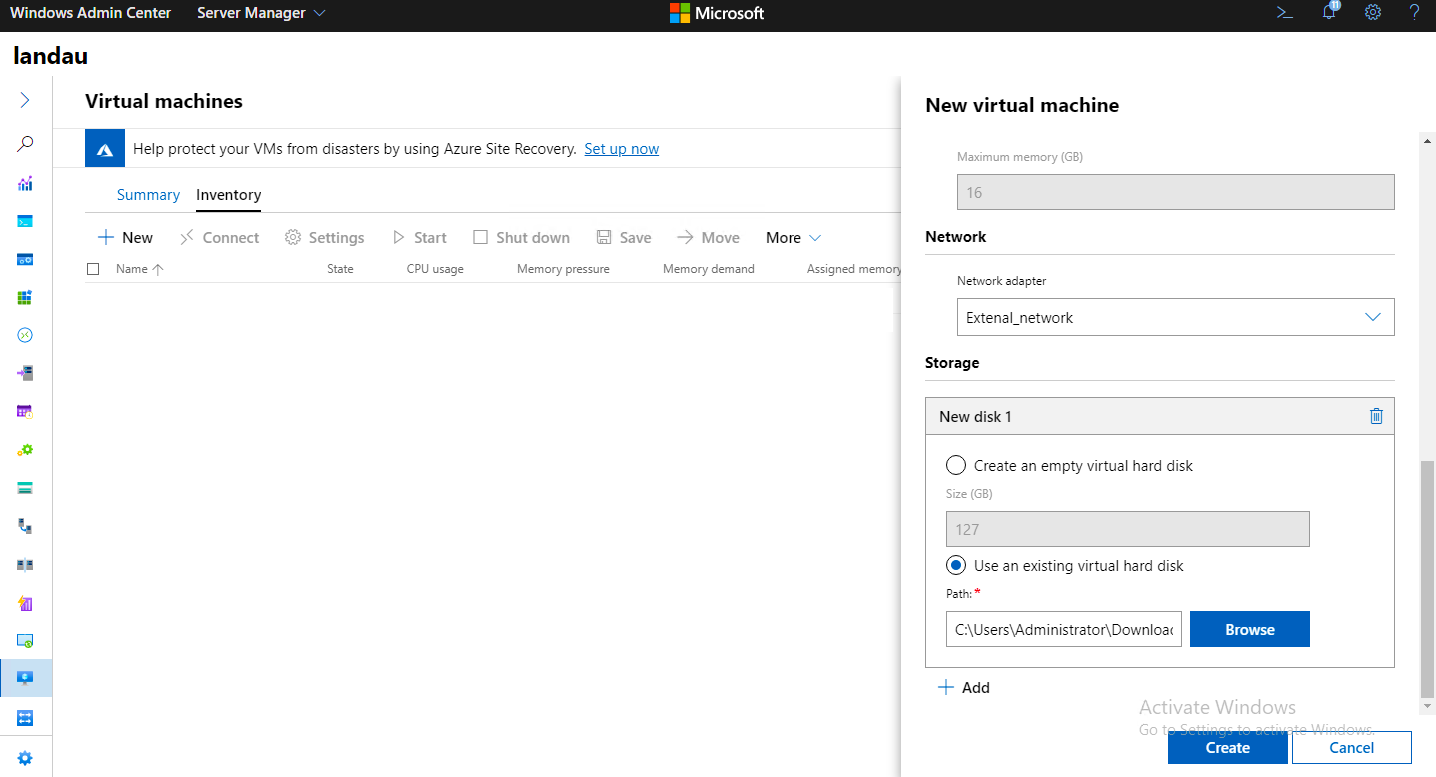

Или, например, создать в Hyper-V новую виртуальную машину.

Об отдельных функциях управления Hyper-V расскажем в разделах ниже.

Как использовать PowerShell для настройки Hyper-V Server

Обратите внимание, что на этапе добавления роли Hyper-V, мы добавили возможность управления через PowerShell при помощи Hyper-V Module for Windows Power Shell. Таким образом, теперь достаточно просто открыть консоль PowerShell. Чтобы узнать общее количество командлетов, выполним следующую команду:

Get-Command –ModuleHyper-V | Measure-ObjectУвидим, что общее количество командлетов — 1940 штук.

Командлеты управляют инфраструктурой Hyper-V аналогично консоли WAC. Например, при помощи командлета Get-NetIPConfiguration можно проверить настройки сети:

Для примера, проверим включена ли поддержка IPv6 на сетевом интерфейсе. Для этого выполним команду:

Get-NetAdapterBinding -InterfaceDescription "Hyper-V Virtual Ethernet Adapter" | Where-Object -Property DisplayName -Match IPv6 | Format-Table -AutoSizeВывод будет следующим:

Значение True в поле Enabled показывает, что IPv6 включен. Попробуем его выключить. Для этого выполним следующий командлет:

Disable-NetAdapterBinding -InterfaceDescription "Hyper-V Virtual Ethernet Adapter" -ComponentID ms_tcpip6Этот командлет вывод не показывает, поэтому проверим поле Enabled при помощи командлета Get-NetAdapterBinding:

PowerShell позволяет полноценно управлять инфраструктурой Hyper-V.

Как настроить правила Advanced Firewall для Hyper-V Server

Advanced Firewall — это расширенные настройки сетевого экрана на основе правил. Как и все остальное, их можно настраивать через PowerShell. Чтобы увидеть доступные команды для управления сетевым экраном, выполним следующий командлет с параметрами:

Get-Command -Noun *Firewall* -Module NetSecurityВ выводе увидим:

Теперь, чтобы включить правила для удаленного доступа к серверу, выполняем последовательно следующие командлеты через командную строку PowerShell:

Enable-NetFireWallRule -DisplayName "Windows Management Instrumentation (DCOM-In)"

Enable-NetFireWallRule -DisplayGroup "Remote Event Log Management"

Enable-NetFireWallRule -DisplayGroup "Remote Service Management"

Enable-NetFireWallRule -DisplayGroup "Remote Volume Management"

Enable-NetFireWallRule -DisplayGroup "Windows Defender Firewall Remote Management"

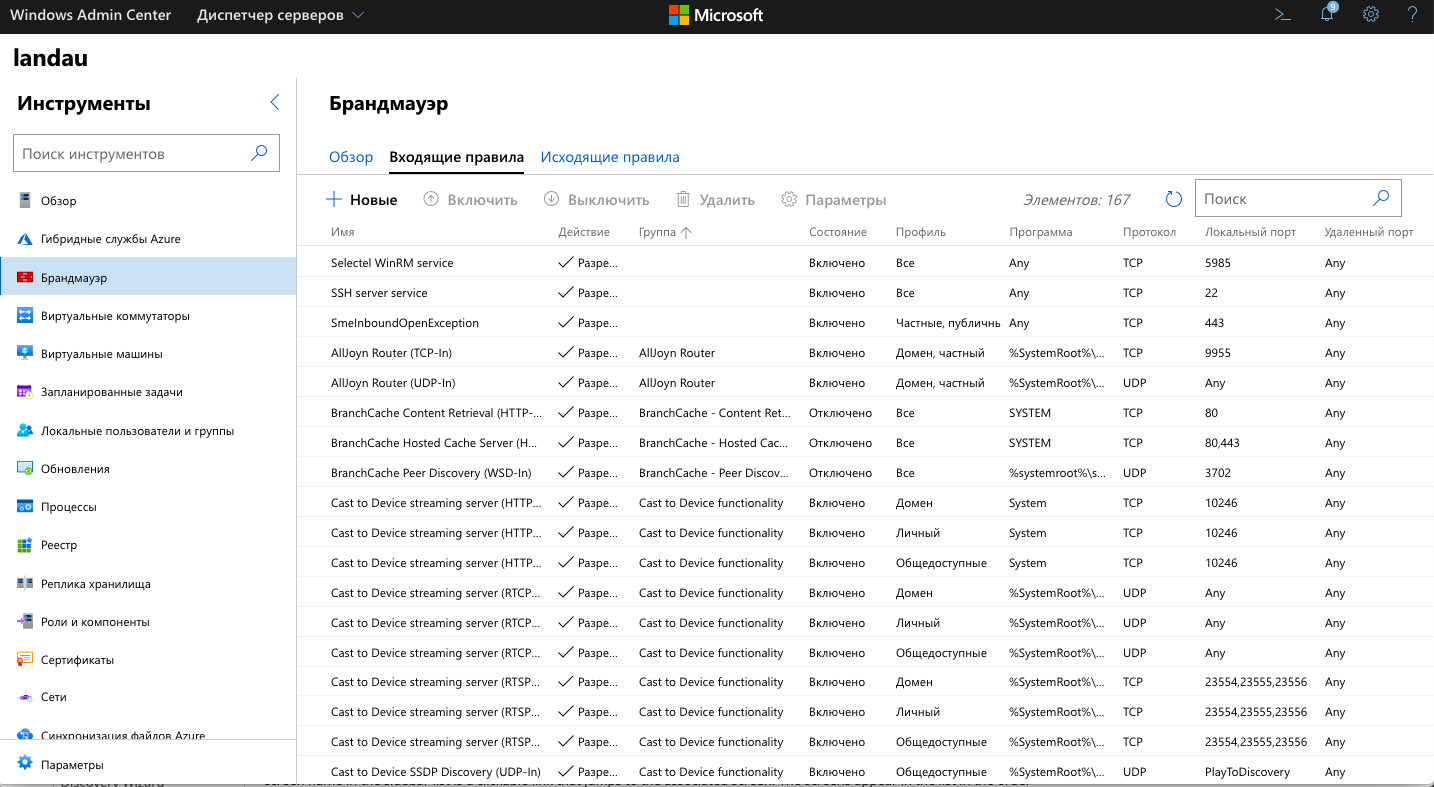

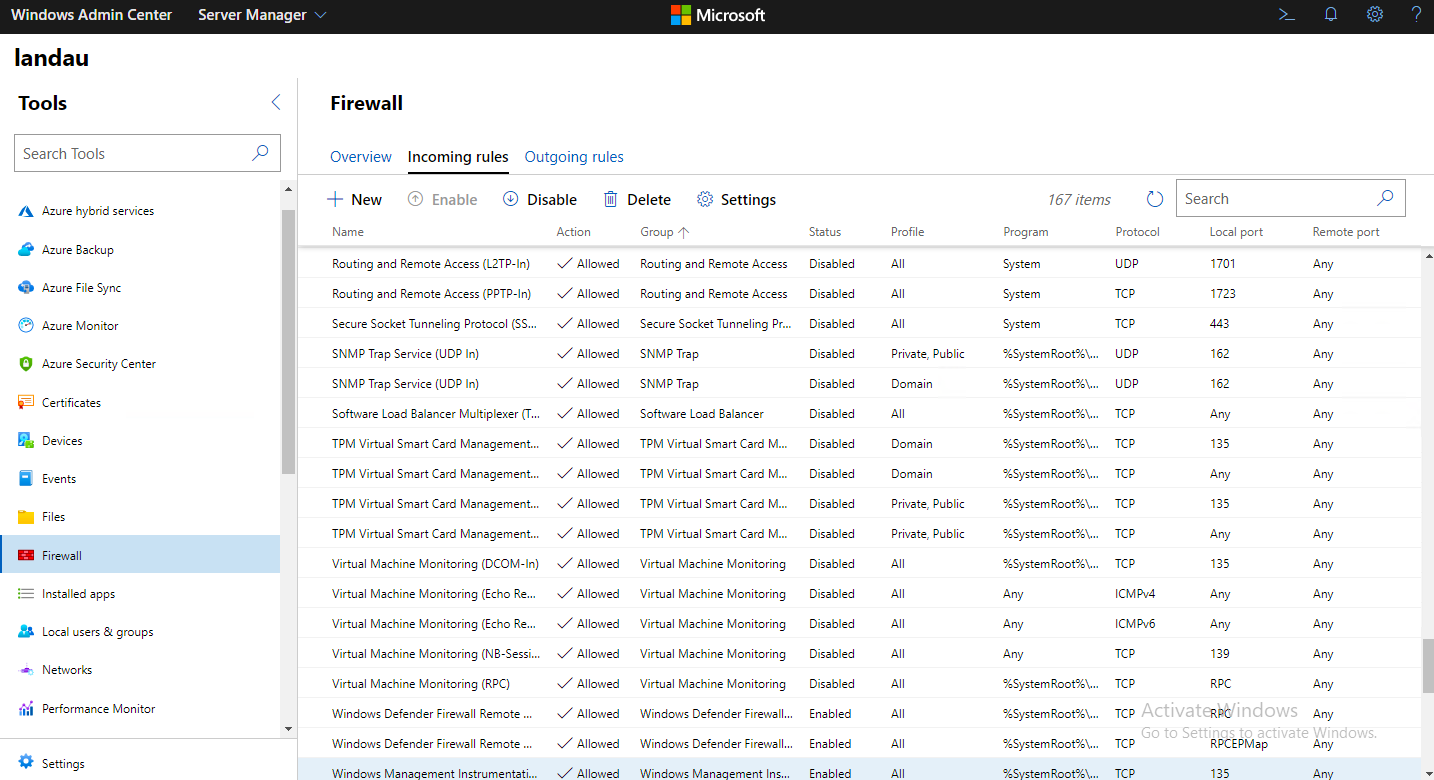

Enable-NetFireWallRule -DisplayGroup "Remote Scheduled Tasks Management"Проверить работу и статус этих правил можно в веб-консоли Windows Admin Center:

Обратите внимание, что если открывать Windows Admin Center через браузер с русской локалью, интерфейс будет на русском языке. Это не зависит от настроек самого сервера. Например, наш демо-сервер развернут с английской локалью и тот же самый Windows Admin Center открывается там на английском языке. Для сравнения:

Возможность выбирать — очень приятная возможность.

Как создать дисковое хранилище для виртуальных машин

Дисковое хранилище для виртуальных машин мы создали на этапе установки на сервер роли Hyper-V. Это было на шаге Default Stores. В этом разделе мы покажем как теперь управлять этими разделами. Самый простой способ — через консоль Windows Admin Center.

Для этого нужно перейти в раздел Settings и перейти к настройкам Hyper-V. Здесь мы видим те же самые созданные разделы под хранилище для виртуальных машин.

При необходимости, расположение хранилища можно изменить, создав под него, например, новый дисковый раздел.

Как настроить виртуальный коммутатор в Hyper-V Server

Базовая настройка виртуального коммутатора была выполнена при установке роли Hyper-V на экране Virtual Switches. Посмотрим эти настройки в WAC.

Из этого же интерфейса возможно создание новых виртуальных коммутаторов или редактирование существующих.

Как создавать виртуальные машины в Hyper-V Server