Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

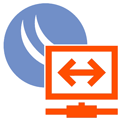

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

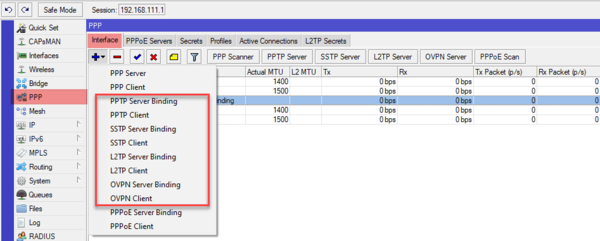

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

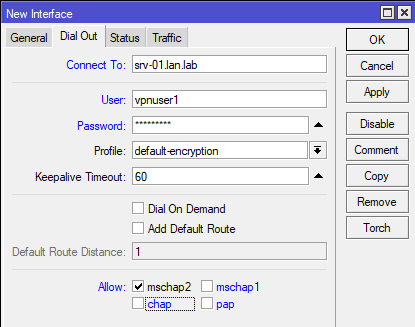

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

L2TP-клиент

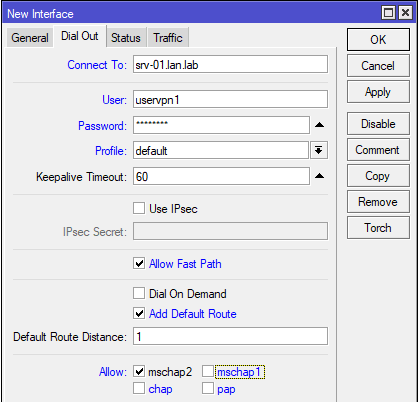

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

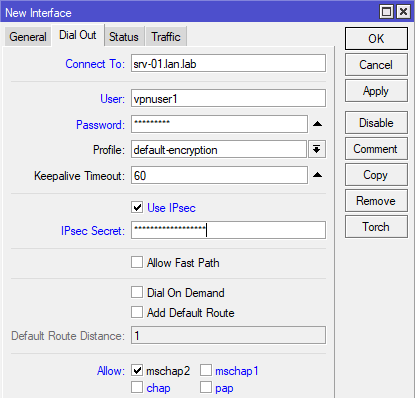

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

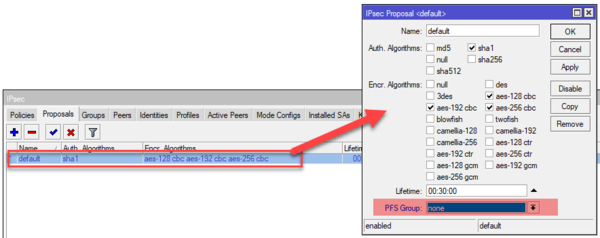

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

SSTP-клиент

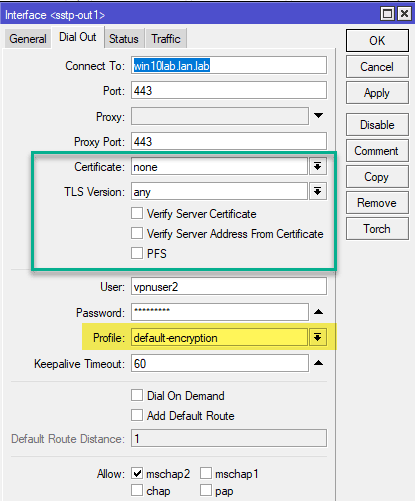

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

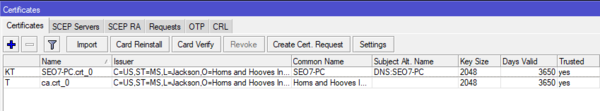

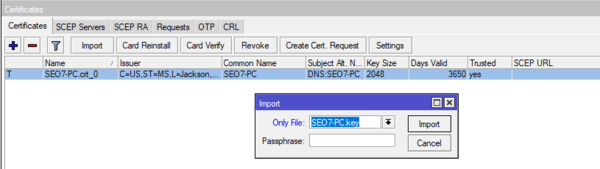

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

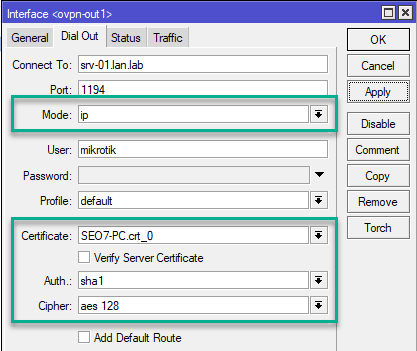

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

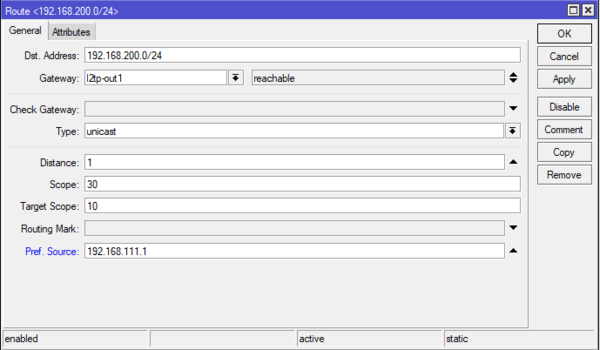

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Прочитано:

13 960

В текущей заметке, я разберу, как из под Windows 10 Pro x64 настроить VPN подключение до домашней/рабочей сети где шлюз это оборудование на базе Mikrotik (RB2011UiAS-2HnD) версии 6.43. Кто будет смотреть ее не найдет ничего нового, это просто пошаговое руководство для самого себя.

Windows 10 Pro x64 (Version 10.0.17134.254) Настройка VPN подключения до Mikrotik

Исходные данные: средствами Mikrotik я получаю домен четвертого уровня, к примеру: 5281153fa719.sn.mynetname.net

- Далее через DNS записи своего блога

www.ekzorchik.ruсоздаюCNAMEзапись вида:home.ekzorchik.ru=домен четвертого уровня. В Вашем случае если этого нет то либо покупать статический IP адрес, использовать DynDNS или что-либо еще у меня таких трудностей нет. - По заметке поднимаю VPN/L2TP сервис на домашнем Mikrotik

- Создаю разрешающие правила и запрещающие

На системе под управлением Windows 10 Pro x64 настраиваю подключение к домашней сети посредством VPN соединения вида: l2tp + ipsec.

[stextbox id=’alert’]На заметку: ну конечно же домена home.ekzorchik.ru нет в реальности, так что не пытайтесь подключиться или подобрать попадете в бан лист для блога, я увижу.[/stextbox]

Авторизуюсь в системе с использованием учетных записей администратора компьютера.

Win + R -> control.exe – (Просмотр: Категория) Мелкие значки – Центр управления сетями и общим доступом – «Создание и настройка нового подключения или сети» — «Подключение к рабочему месту» — «Использовать мое подключение к Интернету (VPN)»

- Адрес в интернете:

home.ekzorchik.ru - Имя объекта назначения: home

- Запомнить учетные данные:

отмечаю галочкой

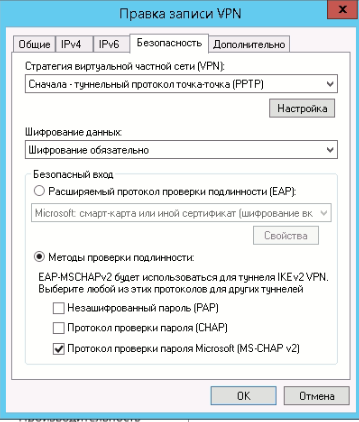

И нажимаю «Создать» окна «Подключение к рабочему месту», после перехожу на «Изменение параметров адаптера», по созданному подключению с именем «home» через правый клик мышью выбираю элемент «Свойства», затем вкладка «Безопасность»:

- Тип VPN:

Протокол L2TP с IPsec (L2TP/IPsec) - Потом «Дополнительные параметры» и указываю ключ ipsec

- «Для проверки подлинности использовать общий ключ»: Ключ:

Aa1234567@!

После нажимаю «Разрешить следующие протоколы»: «Протокол Microsoft CHAP версии 2 (MS-CHAP-2)» и нажимаю ОК окна home: свойства, затем снова на созданном подключении home через правый клик мышью выбираю, но уже «Подключить/отключить», указываю логин и пароль и вуаля подключение к домашней сети успешно настроено.

Дальше уже в зависимости как настроен VPN и правила фаервола я получаю доступ к домашней сети/рабочей сети.

А так все шаги выполнены успешно. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

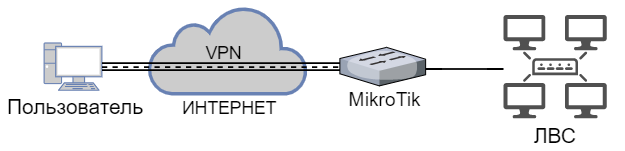

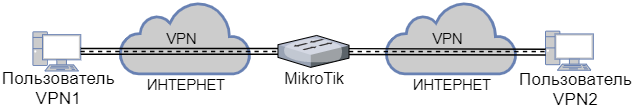

На этой странице рассмотрено создание VPN (Virtual Private Network «виртуальная частная сеть») для удаленного доступа пользователя на ОС Windows 10 к сети организации с использованием протокола PPTP через маршрутизатор MikroTik.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

PPTP (Point-to-Point Tunneling Protocol) туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети wiki. PPTP обладает уязвимостью в протоколе аутентификации MS-CHAP v.2. Уязвимость была закрыта за счет протокола расширенной проверки подлинности EAP (PEAP). Разработчик протокола корпорация Microsoft рекомендует вместо PPTP использовать L2TP или SSTP. Так как PPTP встроен в каждый Windows и легко настраивается, его еще используют. Описание PPTP представлено в исторических целях и для понимания упрощенной настройки VPN. Взломостойкость зависит от сложности и длинны пароля.

Схема подключения удаленного пользователя к сети организации на рисунке ниже.

VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.47.

Первоначальная настройка роутера выполнена по этой инструкции.

Быстрая настройка VPN PPTP представлена тут .

Порядок действий.

1.Подключение в роутер.

2.Активация сервера PPTP.

3.Создание пула IP адресов.

4.Создание профиля доступа.

5.Создание пользователя VPN.

6.Правила Firewall.

7.Настройка VPN соединения пользователя (клиента) в Windows 10.

8.Подключение к общей папке через VPN.

9.Подключение RDP через VPN.

1.Подключение.

Входим в меню роутера из локальной сети через WinBox (ССЫЛКА).

1.Запускаем WinBox, нажимаем на вкладку Neighbors и видим доступные в сети роутеры.

2.Кликаем на MAC или IP-адрес нужного роутера.

3.Адрес отобразится в строке Connect To:

4.Вводим логин.

5.Вводим пароль.

6.Нажимаем кнопку «Connect».

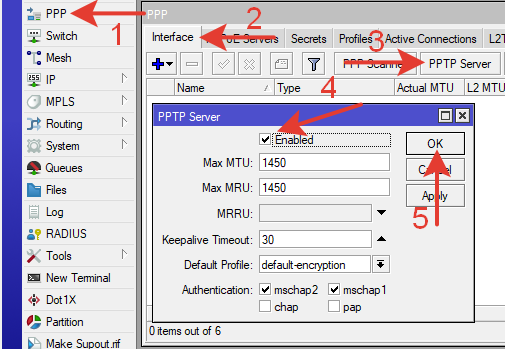

2.Активация сервера PPTP.

1.В боковом меню выбираем PPP.

2.В открывшемся окне PPP переходим на вкладку Interface.

3.В верхней панели нажимаем кнопку PPTP Server.

4.В открывшемся окне ставим галочку напротив Enable.

5.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/interface pptp—server server set enabled=yes |

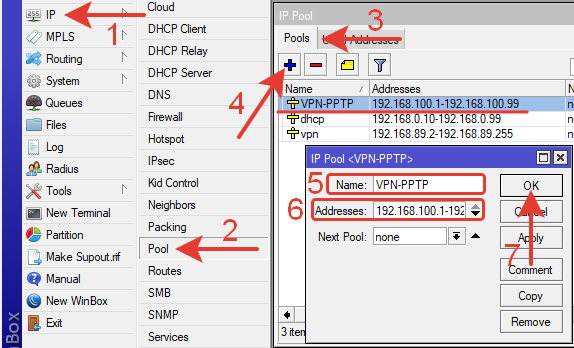

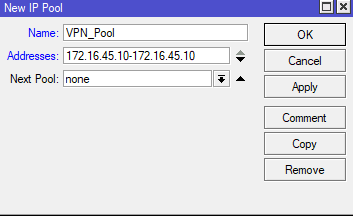

3.Создание пула IP-адресов для VPN пользователей.

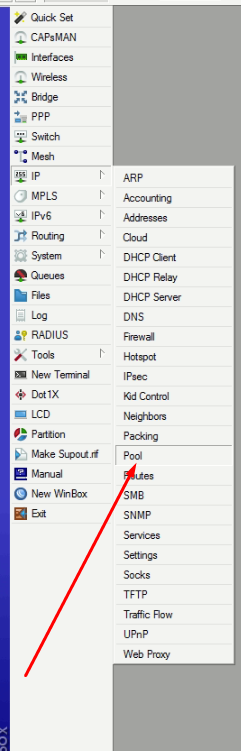

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Pool.

3.В открывшемся окне IP Pool переходим на вкладку Pools.

4.Нажимаем синий крест (плюс).

В открывшемся окне NEW IP Pool вводим параметры:

5.Name: VPN-PPTP (любое понятное имя латиницей)

6.Addresses: 192.168.100.10-192.168.100.254 (желаемый диапазон IP для VPN)

7.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ip pool add name= VPN—PPTP ranges=192.168.100.10—192.168.100.254 |

4.Создание профиля VPN.

Выполняем действия в меню PPP

1.Переходим на вкладку Profiles.

2.Нажимаем синий крест (плюс).

В окне создания нового профиля вводим:

3.Name: PC360VPN (любое понятное имя латиницей).

4.Local Adress: 192.168.100.1 (адрес роутера в VPN)

5.Remote Address: VPN-PPTP(выбираем созданный ранее пул или указываем IP-адрес который присвоится для удаленного клиента)

6.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ppp profile add name=PC360VPN local—address=192.168.100.1 remote—address=VPN—PPTP |

Если к пользователю VPN понадобится постоянное и частое удаленное подключение, то необходимо будет знать его IP-адрес. При раздаче пула IP адрес может оказаться любой из заданного диапазона. Поэтому альтернативный вариант — не использовать пул IP-адресов, а привязать пользователя к конкретному IP. Для этого при создании профиля нужно указывать IP-адрес в поле Remote Address. Затем привязывать профиль к пользователю. Это можно сделать так же при создании пользователя (см.далее).

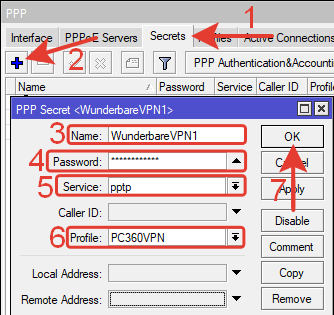

5.Создание пользователя.

1.В меню PPP переходим на вкладку Secrets.

2.Нажимаем синий крест (плюс).

В открывшемся окне вводим:

3.Name: WunderbareVPN1 (имя пользователя )

4.Password: 12345Password (сложный пароль из латинских букв и цифр разного регистра)

5.Service: pptp

6.Profile: PC360VPN (созданный ранее профиль, выбираем из выпадающего списка)

7.Нажимаем кнопку «ОК».

Новый пользователь появится в списке. Пользователя vpn (дефолтного) лучше отключить или удалить.

Через командную строку терминала:

|

/ppp secret add name=WunderbareVPN1 password=12345Password profile=PC360VPN service=pptp |

Удаление пользователя vpn.

В поле Remote Adress можно указать IP-адрес, который будет всегда присвоен к этому пользователю.

Создаем необходимое количество пользователей аналогичными действиями.

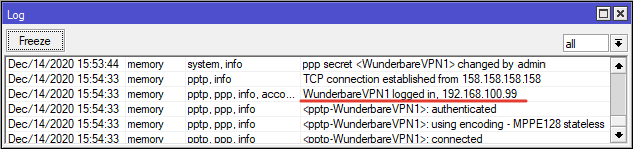

Когда VPN начнет работать, в логе можно отследить подключение созданных пользователей к сети.

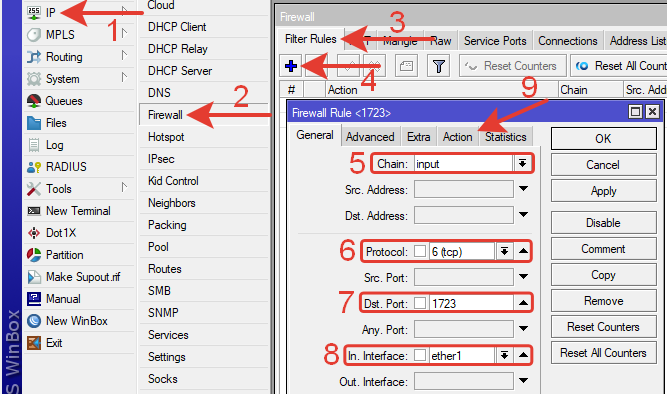

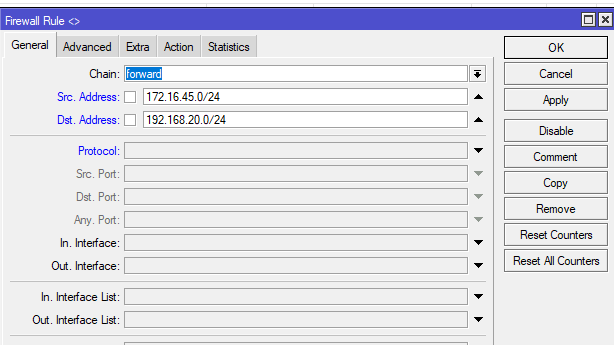

6.Правила firewall.

Правила необходимы при настроенном firewall, в случае если в низу всего списка размещено правило, запрещающее все прочие подключения по входу в роутер.

PPTP требует одновременного установления двух сетевых сессий – GRE(установка сессии) и соединение на TCP-порту 1723 (для инициации и управления GRE-соединением). wiki

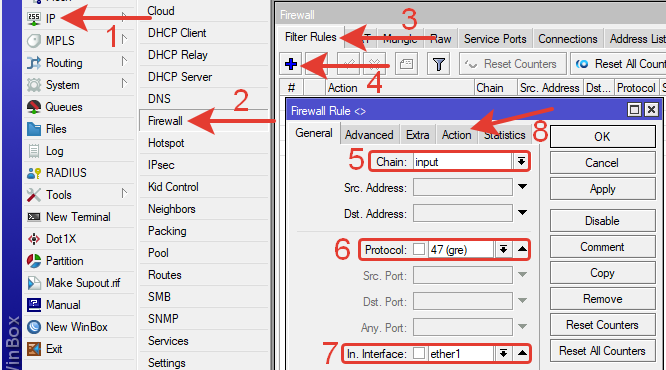

6.1Правило для открытия порта 1723.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: tcp (протокол)

7.Dst. Port: 1723 (порт назначения)

8.In Interface: ether1 (внешний интерфейс)

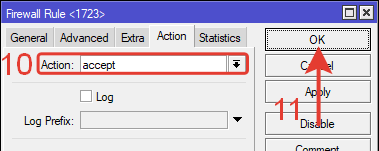

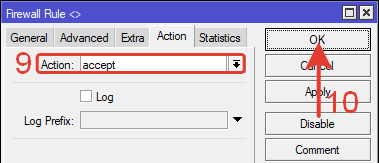

9.Переходим на вкладку Action.

На вкладке Action вводим:

10.Action: accept

11.Нажимаем кнопку ОК для сохранения правила.

Через командную строку терминала:

|

/ip firewall filter add chain=input dst—port=1723 in—interface=ether1 protocol=tcp action=accept comment=«VPN RULE1 accept PORT 1723» |

6.2Правило для разрешения GRE.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: gre (протокол)

7.In Interface: ether1 (внешний интерфейс)

8.Переходим на вкладку Action.

На вкладке Action вводим:

9.Action: accept

10.Нажимаем кнопку ОК.

Через командную строку терминала:

|

/ip firewall filter add chain=input in—interface=ether1 protocol=gre action=accept comment=«VPN RULE2 accept GRE» |

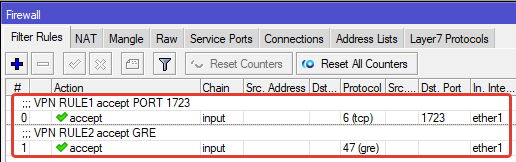

В списке правил появятся два новых. Расположить их нужно в самом верху списка.

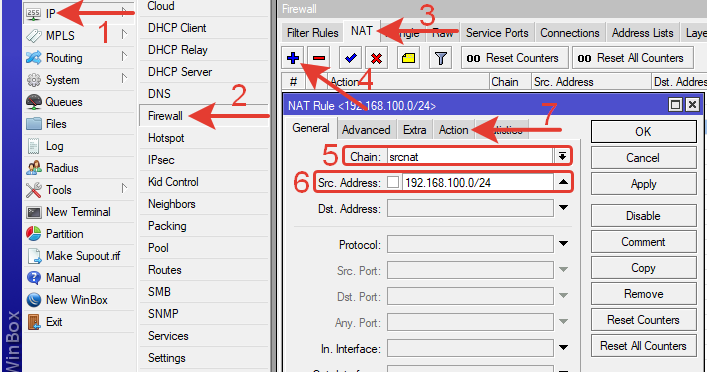

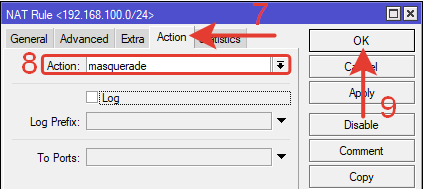

6.3Правило NAT.

NAT masquerade для VPN трафика. Правило создается на вкладке NAT аналогично предыдущим правилам.

Через командную строку терминала:

|

add chain=srcnat out—interface=ether1 src—address=192.168.100.0/24 action=masquerade comment=«VPN RULE NAT masquerade vpn traffic» |

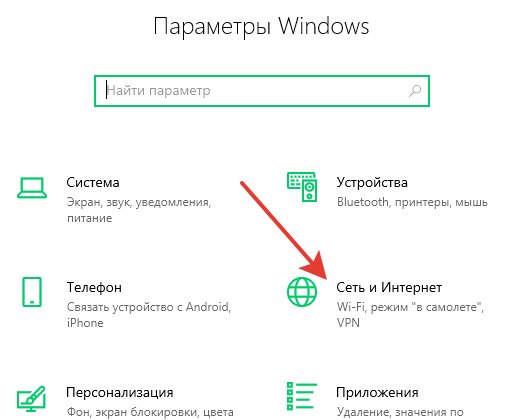

7.Настройка VPN соединения клиента в Windows 10.

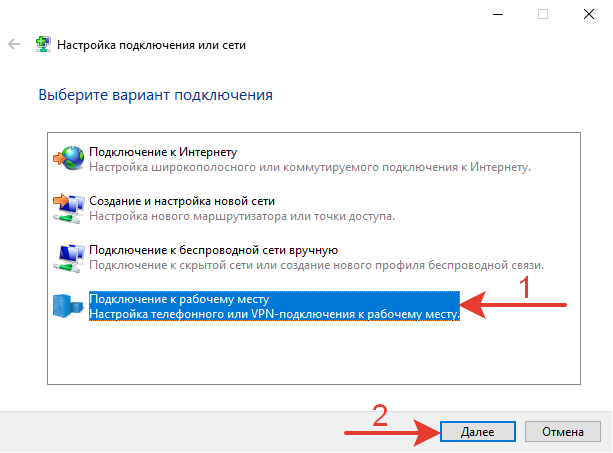

Удаленный компьютер подключен в Интернет. В этом ПК переходим в управление сетями.

Панель управления >> Сеть и Интернет >> Центр управления сетями и общим доступом.

Создаем новое подключение.

Среди вариантов подключения выбираем – «Подключение к рабочему месту». Далее.

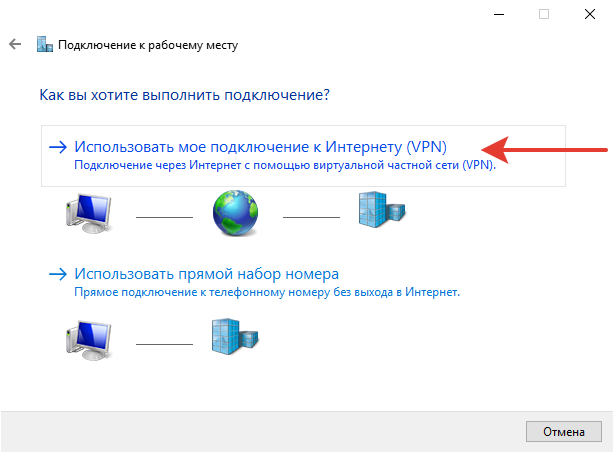

Выбираем – «Использовать мое подключение к Интернету (VPN)».

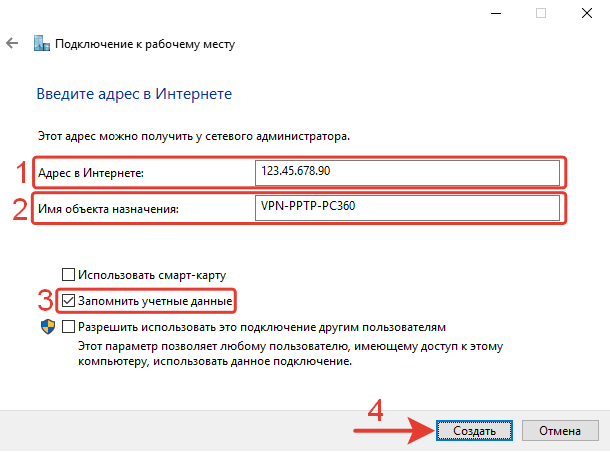

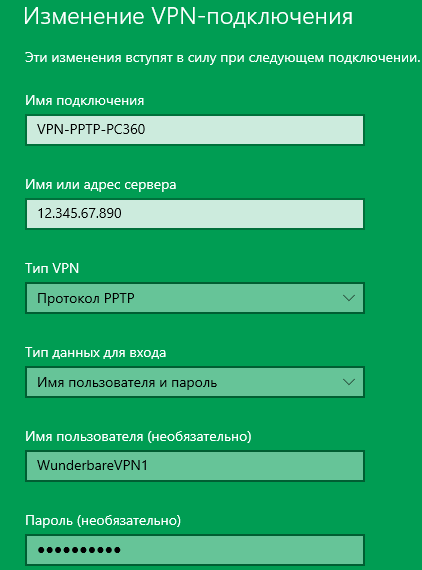

В следующем пункте указываем внешний статический IP-адрес роутера или внешний идентификатор MikroTik(1234567891443.sn.mynetname.net у каждого роутера свой).

В поле имя пишем любое понятное имя латинскими буквами. Отмечаем галочкой «Запомнить учетные данные».

Нажимаем кнопку «Создать».

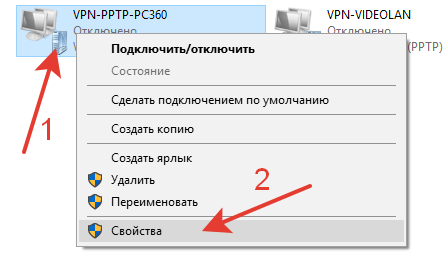

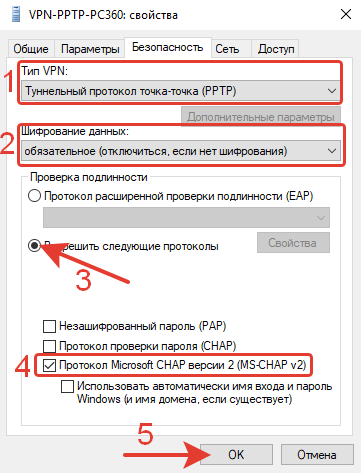

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

В свойствах переходим на вкладку безопасность. Указываем следующие параметры.

1.Тип VPN: Туннельный протокол точка-точка (PPTP).

2.Шифрование данных: обязательное (отключится если нет шифрования)

3.Разрешить следующие протоколы – отмечаем точкой.

4.Протокол Microsoft CHAP версия 2 (MS-CHAPv2).

5.Кнопка «ОК» для сохранения настроек.

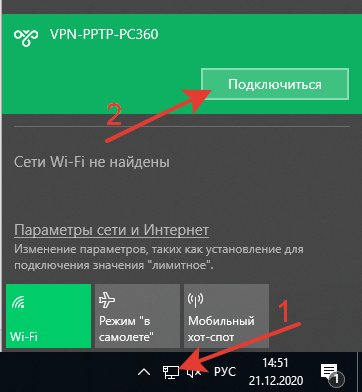

В нижней правой части экрана нажимаем на значок сети, выбираем из раскрывшегося списка нужное соединение и нажимаем кнопку «Подключится».

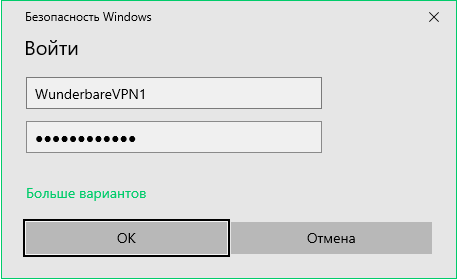

В окне авторизации вводим учетные данные пользователя VPN.

После правильного ввода учетных данных произойдет подключение.

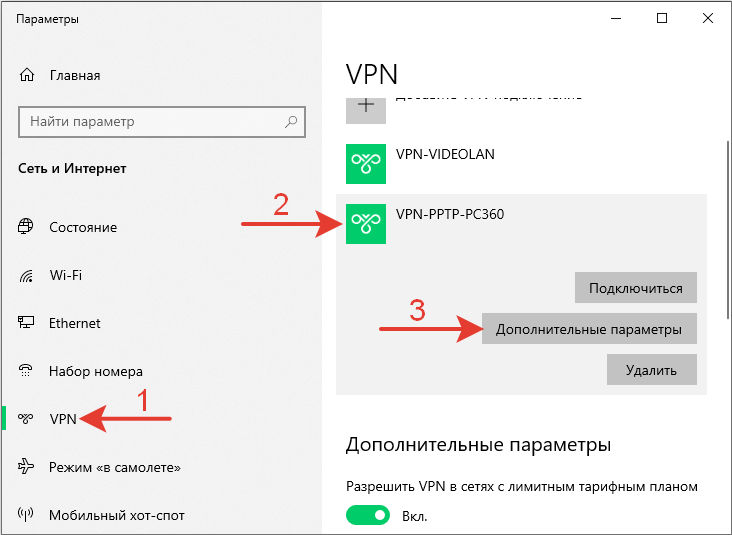

В случае если нужно изменить учетные данные, сделать это можно в меню параметров Windows 10 «Сеть и Интернет».

Выбираем VPN >> созданное соединение >> Дополнительные параметры.

Изменяем и сохраняем параметры.

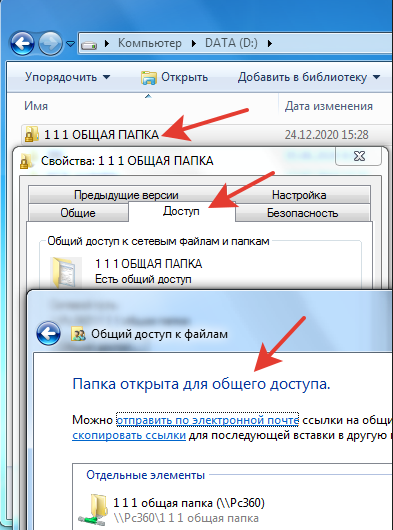

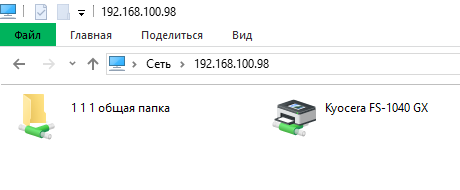

8.Подключение к общей папке через VPN.

Пользователю VPN1 нужно получить доступ к общей папке у пользователя VPN2.

Общая папка создана, доступ к ней открыт для всех.

На компьютерах обоих пользователей выполнены все предыдущие настройки, пользователи подключены к VPN.

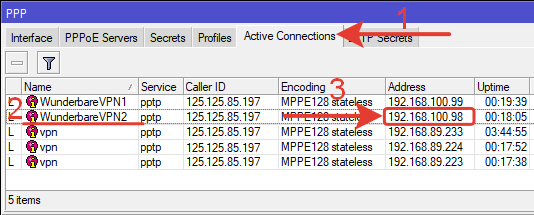

В настройках PPP роутера переходим на вкладку Active Connections и находим нужного нам пользователя. Переписываем его IP-адрес.

Можно задать постоянный IP-адрес при настройке пользователя в графе Remote Address.

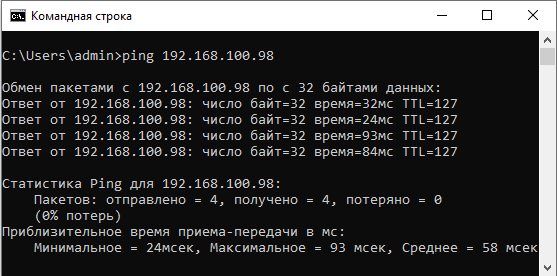

Проверяем в командной строке с помощью команды ping связи с компьютером нужного пользователя.

Для доступа к общей папке открываем Мой Компьютер и в адресной строке вводим IP-адрес компьютера, в котором находится общая папка.

Нажимаем кнопку «Enter».

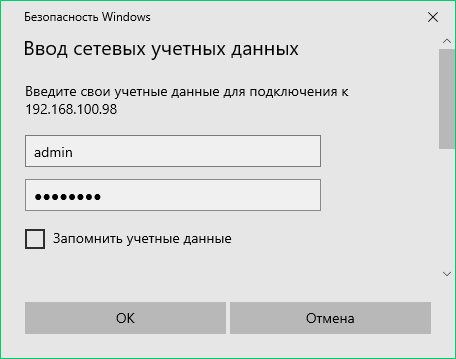

В открывшейся форме для авторизации указываем учетные данные пользователя Windows или администратора.

Для гарантированного подключения нужно вводить имя компьютера (домена) и через слэш имя пользователя, например MYPCadmin.

После правильного ввода логина и пароля откроется все, что в общем доступе у пользователя VPN2.

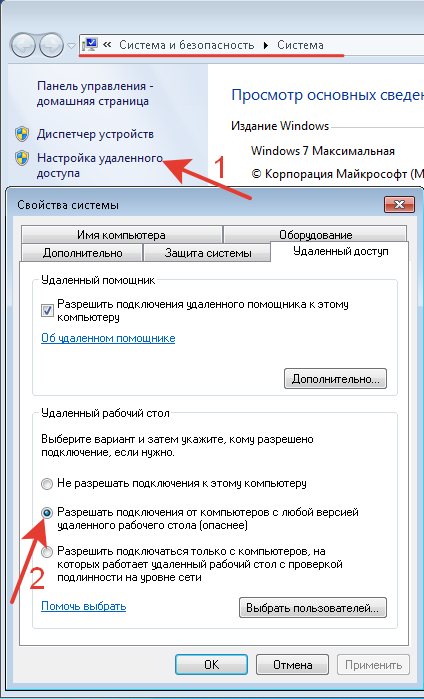

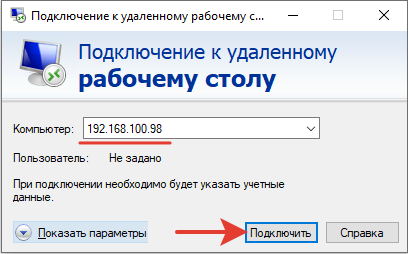

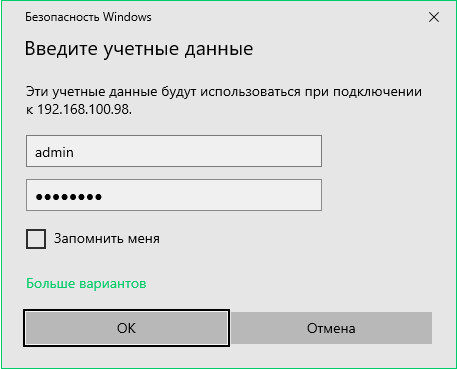

9.Подключение RDP через VPN.

Первоначально удаленный доступ нужно активировать в настройках системы пользователя VPN2.

Запускаем RDP, вводим IP-адрес пользователя VPN.

При авторизации вводить нужно данные учетной записи ПК (домен/имя пользователя или уч.запись администратора).

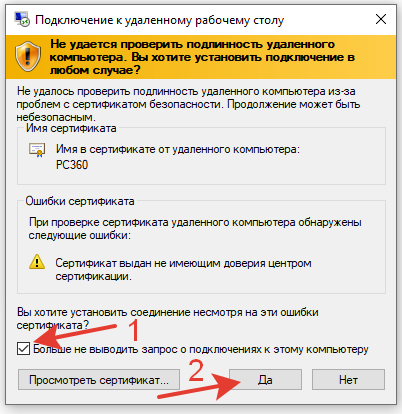

При появлении сообщения о сертификате, нажимаем ДА. Галочкой можно отметить пункт о том, чтоб этот вопрос больше не задавался.

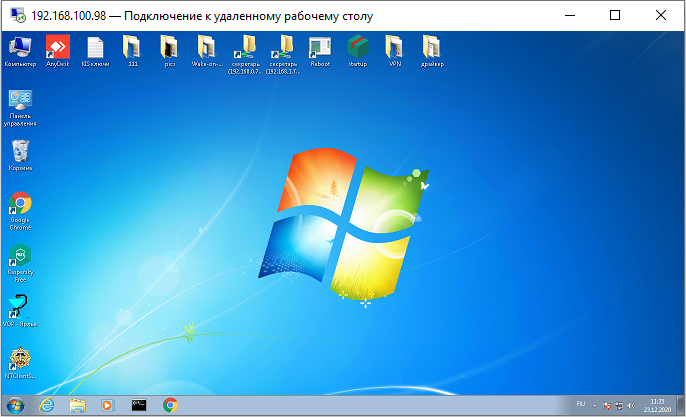

Наконец, видим рабочий стол пользователя VPN.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Ранее мы писали про установку и базовую настройку Mikrotik CHR на виртуальные серверы. В этой статье мы выполним настройку VPN-сервера на базе Cloud Hosted Router и подключим клиентские устройства к настроенному VPN.

При написании данной статьи использовался облачный сервер со следующими характеристиками:

- 1 vCPU;

- 512 МБ RAM;

- 5 ГБ быстрый диск.

Операционной системой выбрана актуальная на момент написания статьи Stable-версия RouterOS: 6.47.6. Мы предполагаем, что читатель уже установил MikroTik CHR и провел первичную настройку.

Несмотря на то, что в статье описана настройка на Cloud Hosted Router, эта инструкция может использоваться и для физических маршрутизаторов с RouterOS.

Общие настройки

Создание пула IP-адресов

При подключении к VPN клиент «входит» в локальную сеть с VPN-сервером. Это требует серой подсети и списка доступных для клиента адресов, называемых пул. Создать пул можно следующей командой:

/ip pool add name=<название> ranges=<IP-адреса>Мы выделили 253 адресов в подсети 172.24.0.0/24 и назвали ее vpn-pool.

/ip pool add name=vpn-pool ranges=172.24.0.1-172.24.0.253Обратите внимание, что адрес 172.24.0.254 не входит в пул адресов, так как этот адрес будет принадлежать VPN-серверу и не должен быть выделен клиенту.

Создание PPP-профиля

«Связать» пул адресов для клиентов и адрес VPN-сервера можно с помощью PPP-профиля. Используем следующую команду:

/ppp profile add name=vpn-profile local-address=172.24.0.254 remote-address=vpn-pool use-mpls=no use-compression=yes use-encryption=yes only-one=noРассмотрим параметры команды:

- name=vpn-profile — задаем имя профиля;

- local-address=172.24.0.254 — задаем адрес VPN-сервера;

- remote-address=vpn-pool — указываем использовать пул vpn-pool для выдачи адресов клиентам;

- use-mpls=no — не используем MultiProtocol Label Switching;

- use-compression=yes — включаем сжатие трафика;

- use-encryption=yes — включаем шифрование;

- only-one=no — разрешаем более одного одновременного подключения для пользователя.

Настройка NAT

Создать локальную сеть между VPN-сервером и VPN-клиентом — это половина проблемы. Далее необходимо разрешить клиенту выходить в интернет через VPN-подключение. Для этого необходимо настроить NAT. Сделать это можно следующей командой:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masqueradeСоздание пользователя

Далее создаем пользователя. Сделать это можно следующей командой:

/ppp secret add name=<логин> password=<пароль> service=<тип сервера>Параметр service определяет, какие сервисы доступны пользователю. Мы планируем использовать пользователя для демонстрации четырех протоколов VPN, поэтому установим значение any. Создаем пользователя vpn-user с паролем vpn-password с доступом к любому сервису:

/ppp secret add name=vpn-user password=vpn-password service=anyПользователь создан. Однако, некоторые VPN-протоколы требуют сертификатов.

Генерация сертификатов сервера

Если вы планируете использовать OpenVPN или SSTP, то со стороны сервера требуются два сертификата: CA (Certification authority, Центр Сертификации) и серверный (server). Первый сертификат является «неоспоримым» и им можно подтверждать самоподписанные сертификаты, созданные для сервера и для клиентов.

Сперва выберем Common Name (CN) для центра сертификации. Здесь нет специфических требований, поэтому допустимо использовать любое имя. Мы используем имя хоста в качестве CN. В параметре ca-crl-host необходимо указать IP-адрес или домен VPN-сервера.

/certificate add name=ca-template common-name="MikroTik" days-valid=3650 key-usage=crl-sign,key-cert-sign

/certificate sign ca-template ca-crl-host=185.X.X.83 name="MikroTik"Далее создаем сертификат для VPN-сервера и подписываем его только созданным CA-сертификатом. Обратите внимание, что CN для сертификата сервера должен быть строго доменом или IP-адресом.

/certificate add name=server-template common-name=185.X.X.83 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign server-template ca="MikroTik" name="server@MikroTik"Для протокола SSTP значение поля CN является критичным. Если CN является IP-адресом, то VPN-клиенту нужно подключаться именно по IP-адресу. При подключении по домену произойдет ошибка.

Сертификат CA необходимо экспортировать, чтобы клиент доверял сертификату сервера. Файл:

/certificate export-certificate "MikroTik" export-passphrase=""После экспорта на вкладке Files в веб-интерфейсе можно будет скачать файл cert_export_MikroTik.crt. Сохраните его, он потребуется далее.

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

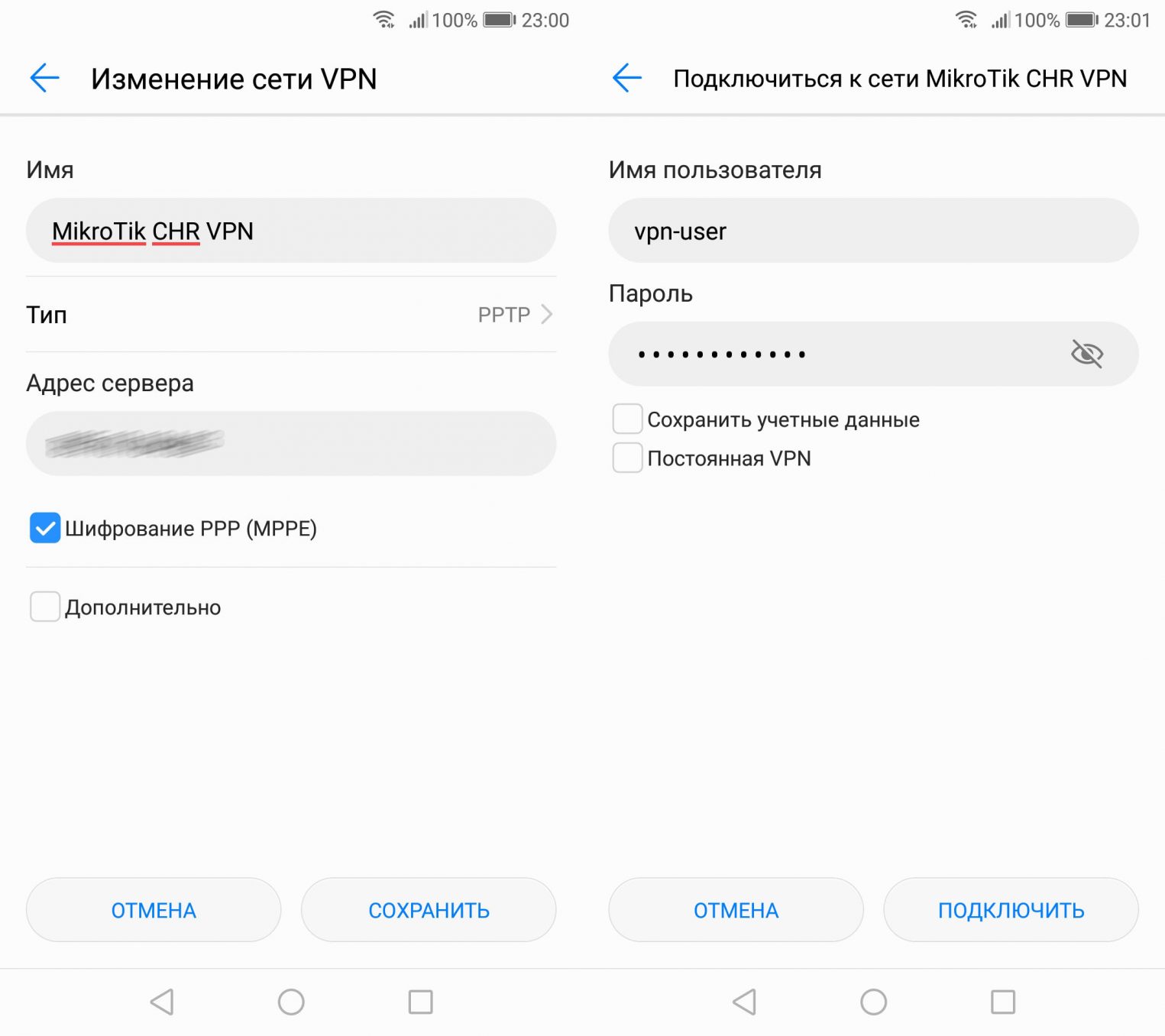

/interface pptp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

L2TP/IPSec

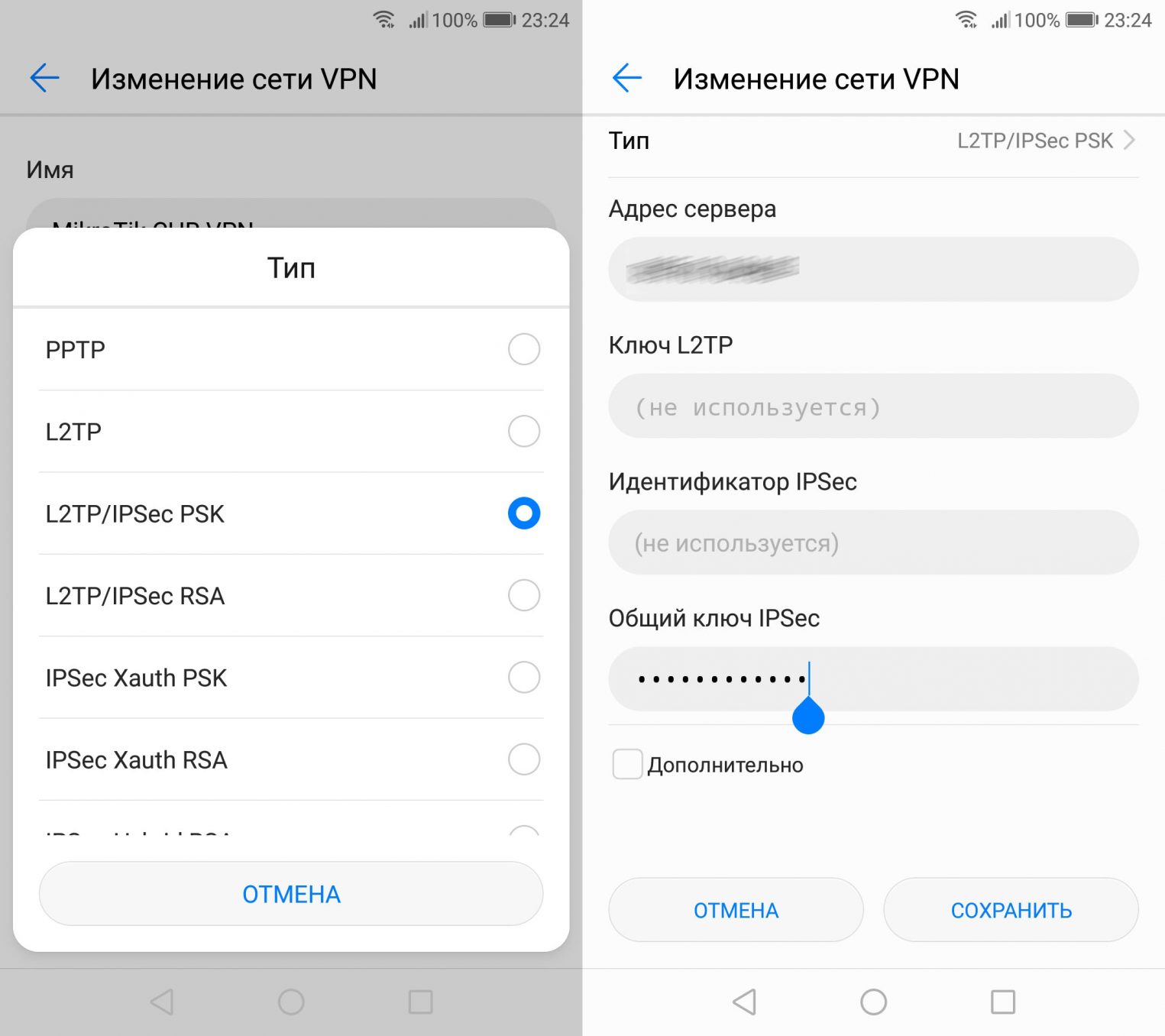

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

/interface l2tp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2 use-ipsec=required ipsec-secret=super-secretОбратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec. Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

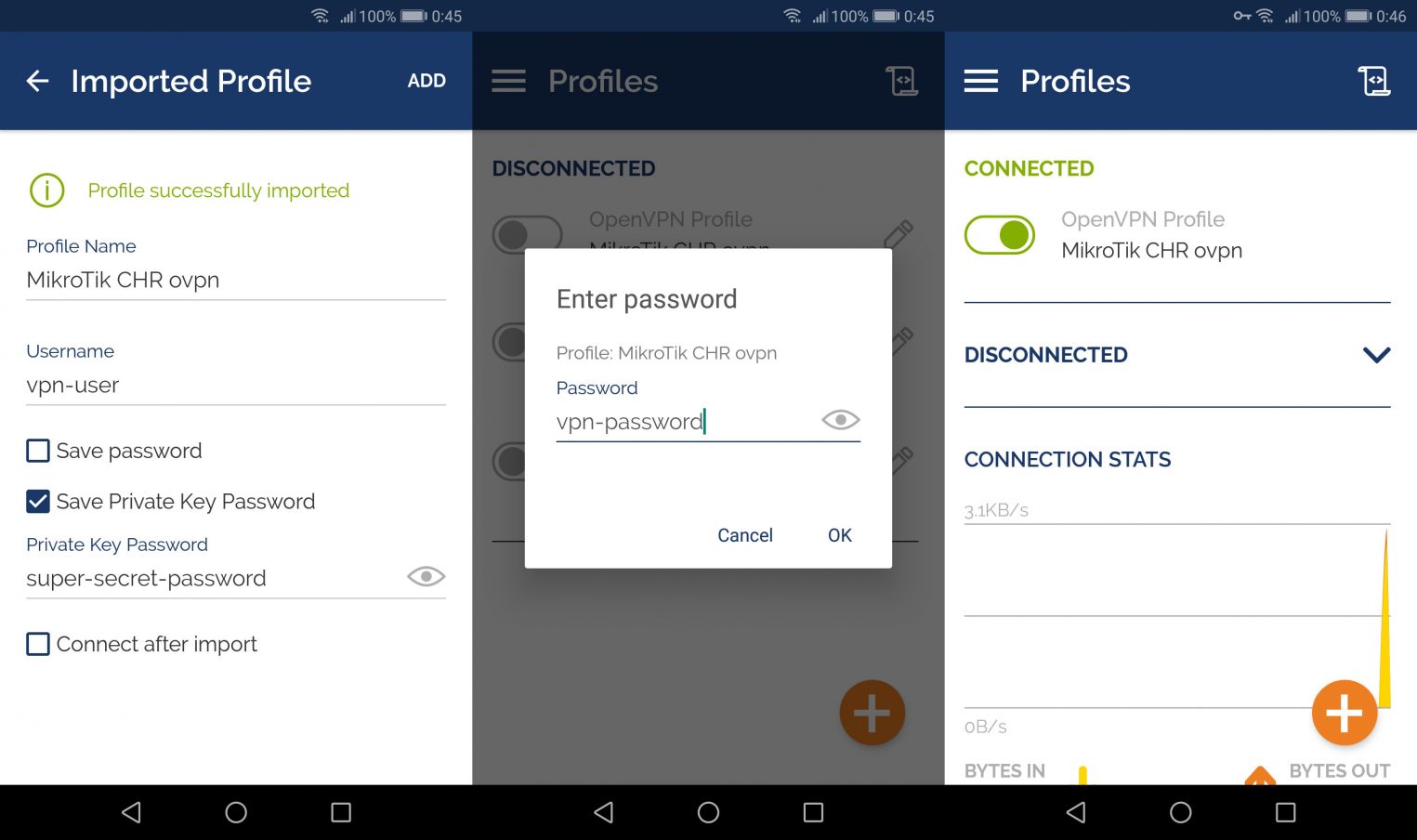

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

/interface ovpn-server server set auth=sha1 certificate="server@MikroTik" cipher=aes128,aes192,aes256 default-profile=vpn-profile enabled=yes require-client-certificate=yesСоздаем шаблон клиентского сертификата:

/certificate add name=client-template common-name="client" days-valid=3650 key-usage=tls-clientГенерируем сертификат для пользователя vpn-user на основе шаблона:

/certificate add name=client-vpn-user copy-from=client-template common-name="vpn-user@MikroTik"

/certificate sign client-vpn-user ca="MikroTik" name="vpn-user@MikroTik"Экспортируем сертификат и ключ. Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте.

/certificate export-certificate "vpn-user@MikroTik" export-passphrase="super-secret-password"В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

client

dev tun

proto tcp-client

remote <ip-адрес> 1194

nobind

persist-key

persist-tun

cipher AES-128-CBC

auth SHA1

pull

verb 2

mute 3

auth-user-pass

# Добавляем эту строчку, чтобы отправлять все запросы через VPN

redirect-gateway def1

<ca>

# Вставляем содержимое cert_export_MikroTik.crt

</ca>

<cert>

# Вставляем содержимое cert_export_vpn-user@MikroTik.crt

</cert>

<key>

# Вставляем содержимое cert_export_vpn-user@MikroTik.key

</key>Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

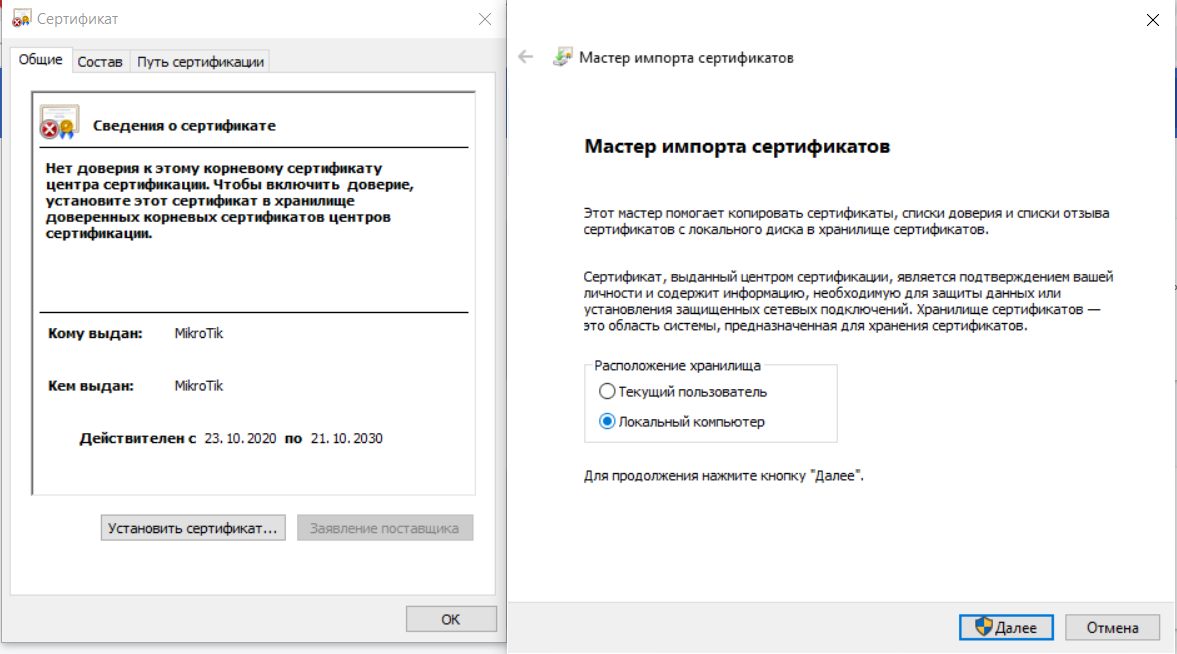

/interface sstp-server server set enabled=yes certificate=server@MikroTik default-profile=vpn-profileТак как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

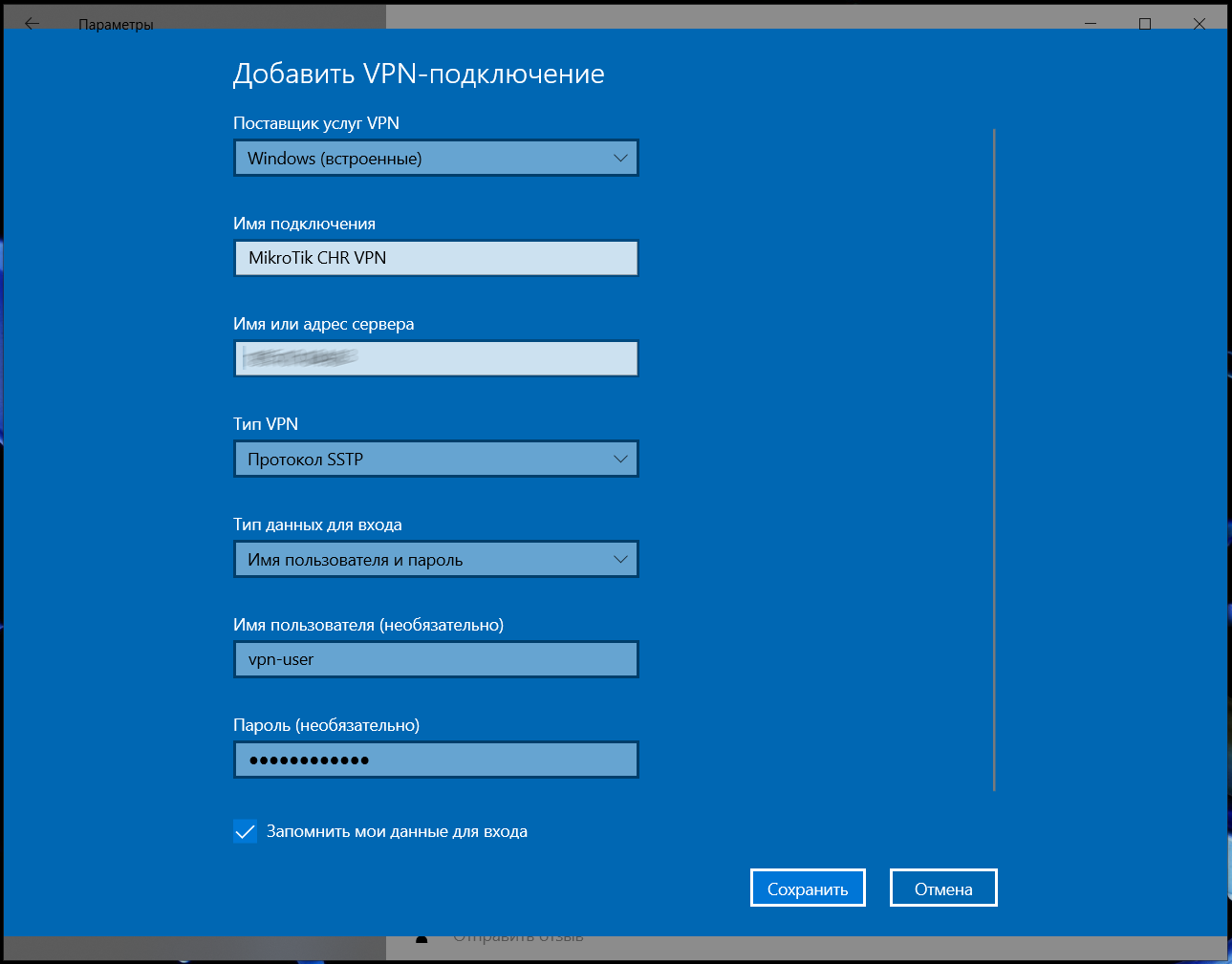

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

Заключение

Мы рассмотрели настройку VPN-серверов на четырех разных протоколах. Надеемся, что эта инструкция поможет вам создать собственный виртуальный маршрутизатор на базе Mikrotik CHR.

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Содержание

- Mikrotik. Настройка L2TP Server

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Настройка Mikrotik L2TP Server. Главный офис

- Создаем профиль подключения

- Настраиваем Secret

- Включаем L2TP Server и IPSec

- Создаем интерфейс

- Настройка firewall

- Настройка филиала (L2TP Client)

- Настройка маршрутизации межу офисами

- Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- Создаем пул адресов

- Профиль подключения

- Создание пользователя

- Включаем L2TP Server

- Настройка подключения на стороне клиента

- Настройка маршрутизации L2TP-клиента

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

- PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

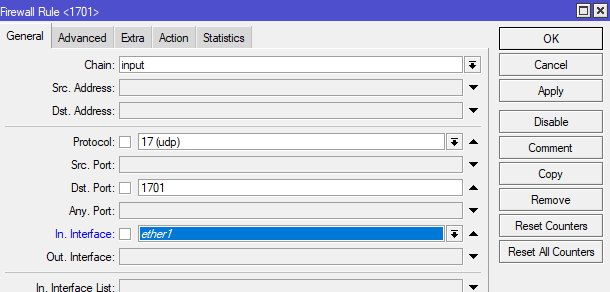

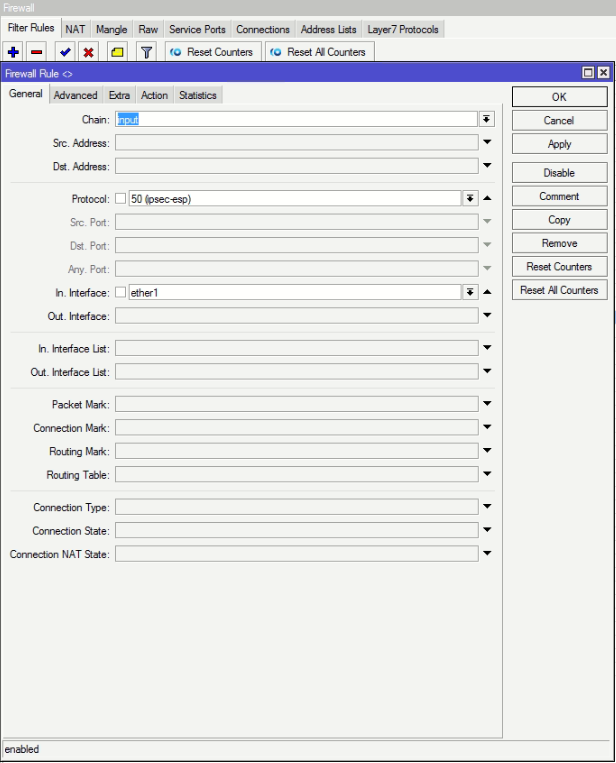

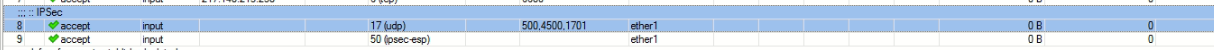

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

- IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

- PPP => Profiles => “+”.

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

Вкладка «General»:

- Укажем имя интерфейса.

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

- IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

- IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Схема:

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

- IP => Pool => “+”.

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

- PPP => Profiles => “+”.

Выполним настройку профиля следующим образом:

Где:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

Вкладка “Protocols”:

- Use MPLS: no – отключим многопротокольную коммутацию по меткам;

- Требовать шифрование.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

Где:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сегодня расскажу как настроил L2TP на Микротике с авторизацией через Active Directory (AD). Расскажу про 2 схемы реализации доступа к сетям( чуть-чуть про безопасность).

Конечно вы скажите что таких статей куча( пример, пример 2), но я сделал небольшую автоматизацию для пользователей, читайте далее….

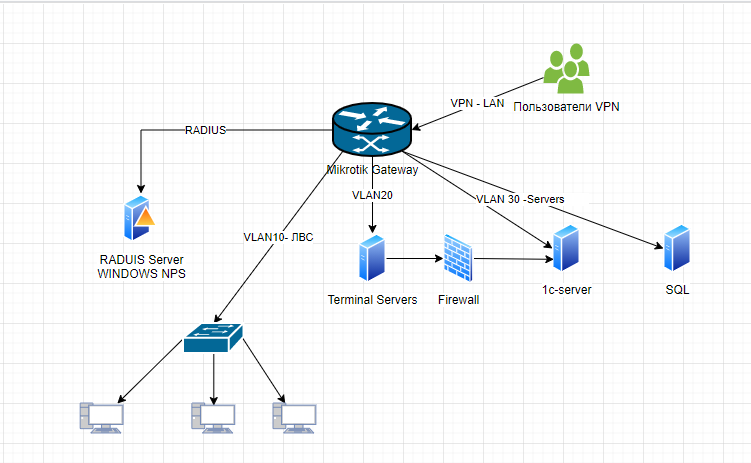

Начнём с описания схемы

Пользователи подключаются к Mikrotik, лучше конечно Mikrotik с аппаратной поддержкой IPsec, это такие модели, как RB730Gr3 или RB4011 или CCR1009, авторизовываясь через AD, для этого нам и потребуется RAIDUS, а далее пользователь должен попадать в сеть для доступа в терминальный сервер( в нашем случаем только в сеть 192.168.10.0/24 vlan 20).

Пользователю запрещено подключаться к нам в сеть и сеть серверов( см. самый последний скриншот).

Начнём создания сети, создаём pool ip которые будем раздавать нашим клиентам

Вот такой диапазон я выбрал, вы же можете взять любой из частных:

Далее создаём PPP профиль IP->PPP->Profiles, DNS я указал -это тоже ip этого микротика, вы можете исходя из этого примера указать 172.16.45.1( это потом нам пригодится), указываем, имя, адрес нашего микротика 172.16.45.1 и выбираем наш только что созданный пул.

Change TCP MSS — yes

Use UPnP можно выбрать no

во вкладке протоколы убираем возможность использования IPv6 (если она у вас есть)

«В PPP Profile оставили Encryption, Compression в default — привет MPPE внутри IPsec», нам этого не надо, поэтому включаем.

После того как создали профиль возвращаемся в назад и включаем L2TP Server, указываем, всё как на рисунке, только между вторым и третьим шагом нужно выбрать наш только что созданный профиль.

На третьем шаге включаем использование шифрования, что бы наши данные если и смогу перехватить, то не смогли бы расшифровать. на четвёртом шаге указываем наш ключ IPsec (чем длиннее, тем лучше)

«Pre Shared Key для IKE AUTH должен быть не менее 32 символов и создан с энтропией не менее 256 бит.

IKE Aggressive exchange необходимо запретить для избегания Offline Dictionary Attack на ваш PSK.»

Called ID Type у меня указано ip address, а так же я чуть позже поставил галочку одна сессия на хост (но если работает из под NAT, то больше чем 1 клиент всё равно не подключится)

в Default-Profile указываем наш профиль см. рисунок

«Если вы не уменьшите MTU до fail-safe 1400, то будет выполняться fragmentation after encapsulation, а это приводит к низкой производительности IPsec туннеля.

То есть мы инкапсулируем IP пакет в PPP кадр, далее в L2TP пакет, далее в UDP, потом в ESP, потом если повезёт сразу в IP, если нет снова в UDP и потом в IP, последний этап потребует выполнить фрагментацию поскольку итоговый размер UDP/ESP будет превышать MTU.»

Очевидно, что причина этого — сложный путь обработки трафика, который полностью ложится на плечи CPU. Можно ли этого как-либо избежать? Можно, в RouterOS v6 для этого появилась новая технология — Fast Path (быстрый путь), которая позволяет направить трафик по быстрому пути, без обработки ядром ОС, что позволяет существенно снизить нагрузку на систему.

Основная мысль, положенная в основу этой технологии такова, что пакеты уже установленных соединений, а также тех участков передачи трафика, где не требуется фильтрация и контроль, можно отправить по быстрому пути, тем самым разгружая процессор и ускоряя передачу данных. Fast Path — это расширение драйвера интерфейса, которое позволяет ему напрямую взаимодействовать с некоторыми подсистемами RouterOS и пропускать остальные.

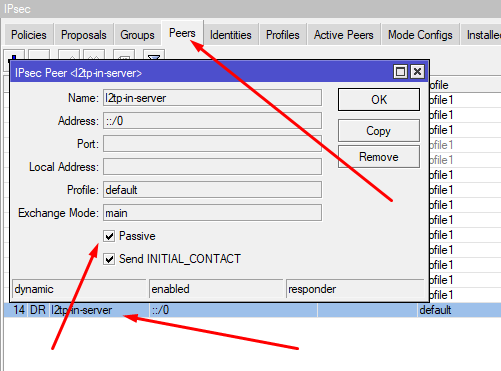

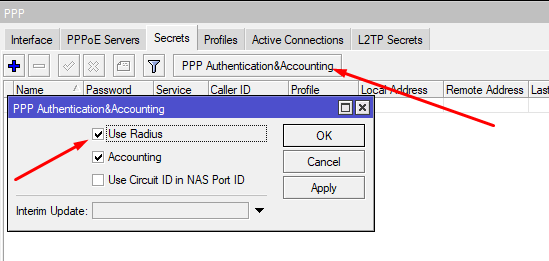

Авторизовывать пользователей мы будем через Windows Active Directory, для этого нам потребуется Radius, переходим

IP->PPP->Secrets и как указано на рисунке включаем Radius аутентификацию

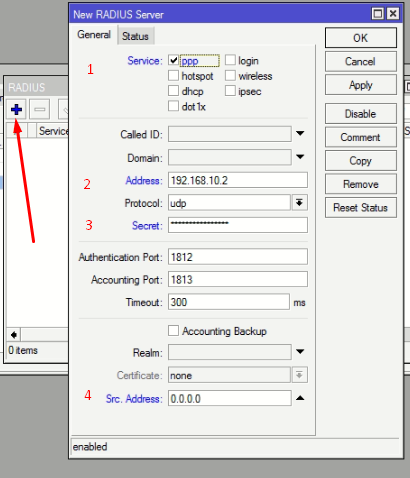

Далее нам потребуется настроить работу Radius, начнём со стороны Микротик, как показано на рисунке ниже, радиус будет использоваться только для PPP соединений,

-

указываем ip нашего сервера с развёрнутой службой NPS на Windows Server, в нашем случае это 192.168.10.2

-

Придумываем ключ для работы Radius ( взаимодействия Mikrotik и NPS) это не тот ключ, что мы придумывали IPsec

-

Source IP address of the packets sent to RADIUS server оставляем 0.0.0.0/0

2. Настройка Windows Server

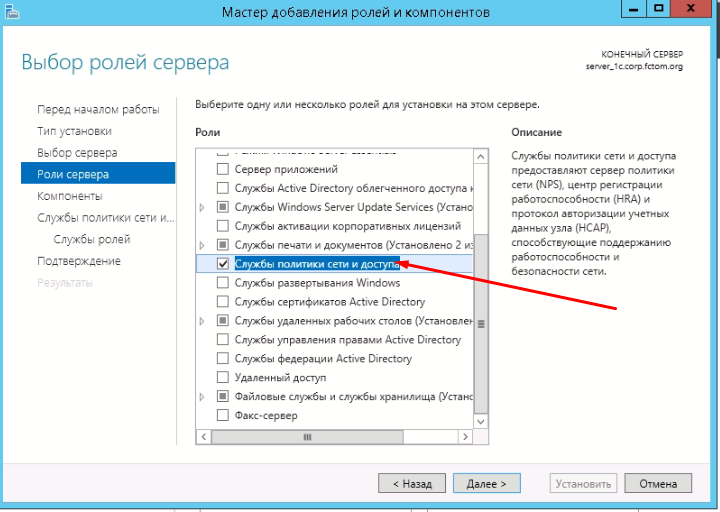

Для начала добавим новую роль, это «Сервер политики сети» (NPS), требуется для разворачивания Radius сервера, пошаговая инструкция ниже.

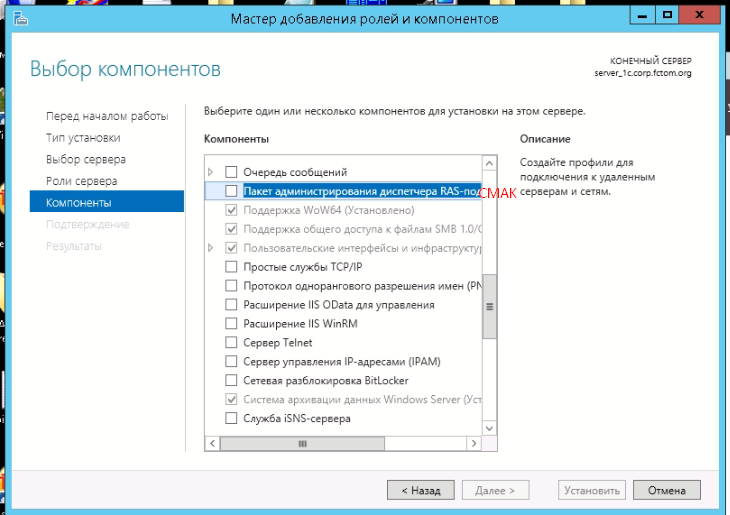

А так же нам потребуется пакет администрирования CMAK

Запускаем NPS,

Регистрируем сервер а Active Directory

Если работаем с Mikrotik, то достаточно оставить только порты 1812 и 1813

Создаём RADIUS клиента

В нашем случае, это будет Mikrotik, указываем его ip адрес, у нас это шлюз, в пунктах 3,4 (см. рисунок) указываем секретную фразу которую будем использовать для подключения клиента

Идём на контроллер AD, создаём группу доступа к VPN, добавляем в неё пользователей, кто будет иметь доступ к подключению.

Вернёмся в NPS.

Идём в «Политики->Сетевые политики», создаём новую

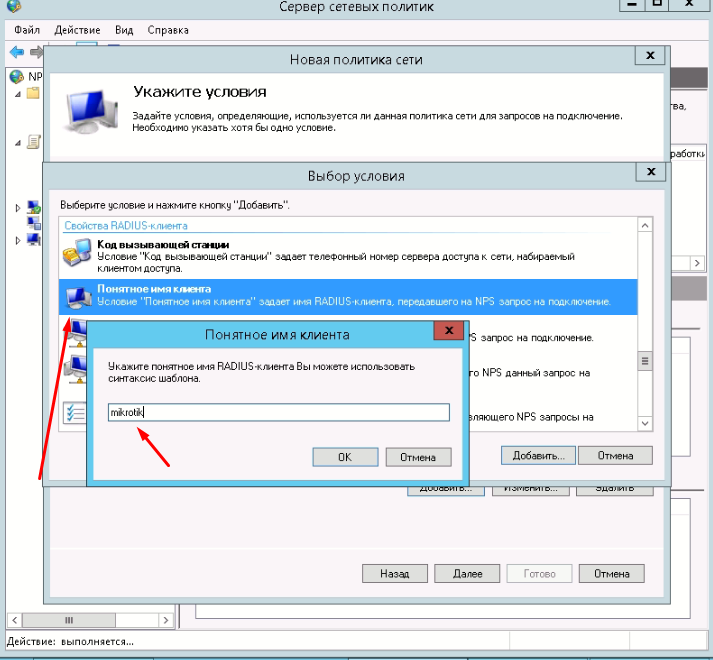

Указываем в политиках, что пускать будем конкретную группу.

Указываем нормальное имя клиента, что бы боты не подключались

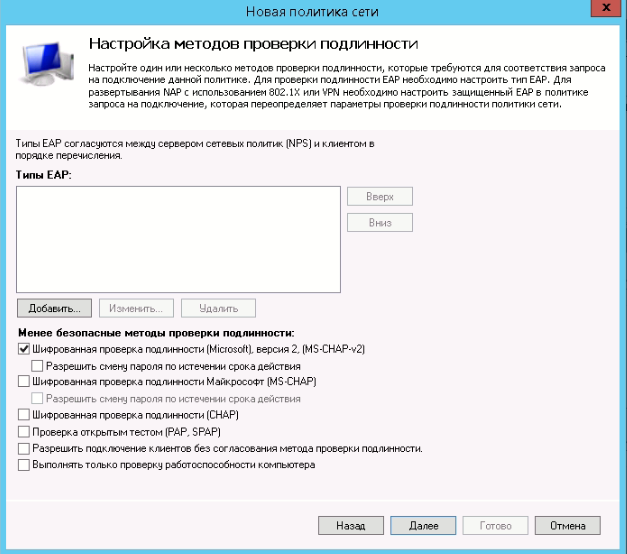

Проверка подлинности будет MS-CHAP-v2, EAP- сертификаты не используем, кто хочет может развернуть центр сертификации и выдавать сертификаты, но это совсем другая история…

Создаём политику запросов

Ограничим работу VPN по дням недели и времени суток( нечего нас ломать пока мы спим)

я запретил работу с 1 ночи до 5 утра и в воскресенье

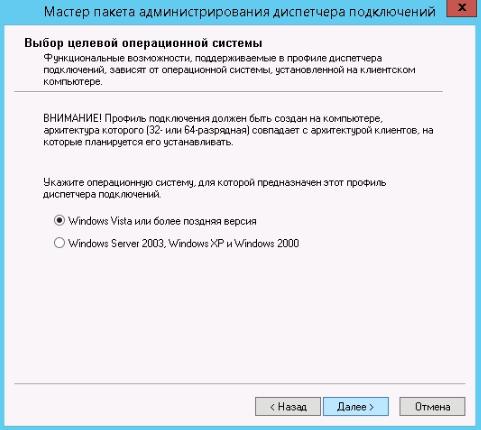

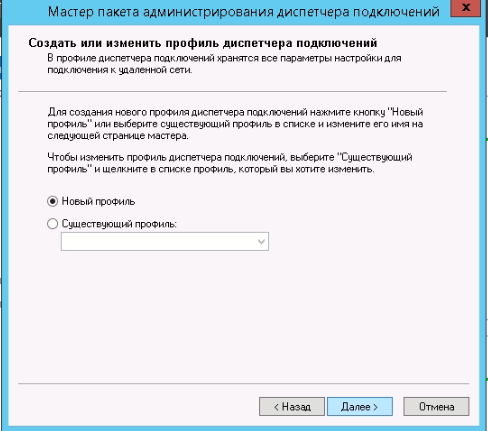

3. Настройка клиентского пакета через CMAK

учтите если требуется создание пакета для 32-bit систем, то потребуется установить CMAK на машинке 32bit и на ней проделать те же самые манипуляции

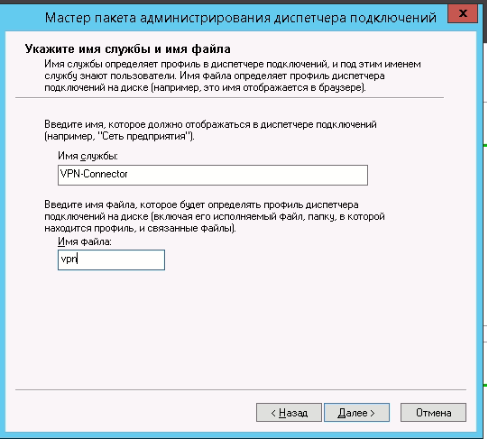

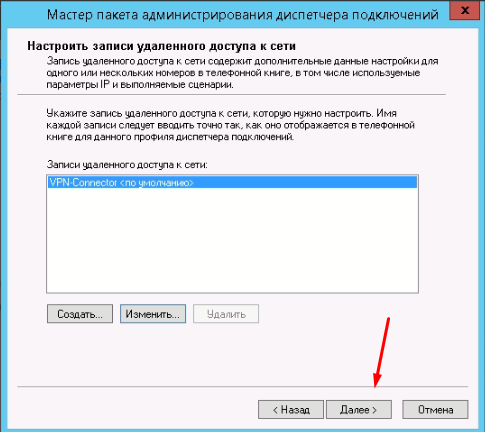

Далее пошаговые скриншоты по созданию пакета

заходим в настройки

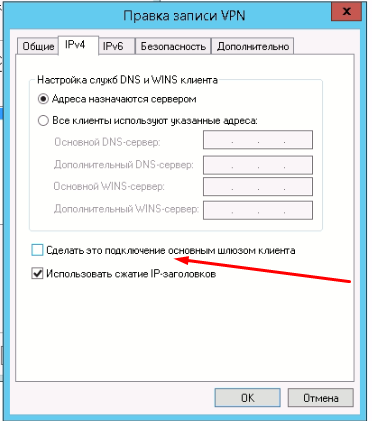

Указываем IPsec ключ в раздел и «общий ключ» тот что из раздела настройки Mikrotik (см.выше)

Придумываем ПИН-код для запуска данного приложения, этот пин мы будем сообщать пользователю вместо длинного пароля IPsec. У меня пин это что-то не сложное например:

#You2021Company!, где YouCompany название вашей компании.

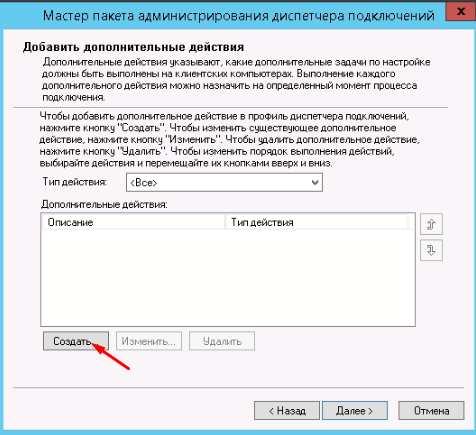

И вот тут как раз та заковырочка, здесь мы указываем «батничек» с маршрутом, что бы пользователь прозрачно попадал и работал с той сетью, которую мы хотим ему предоставить.

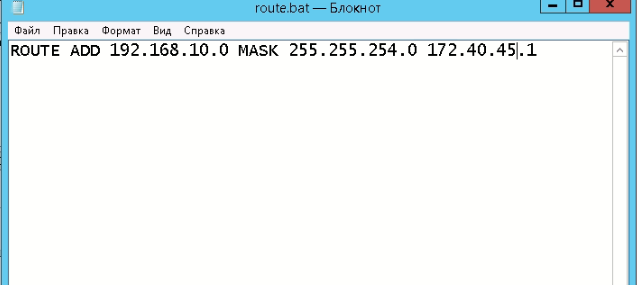

Вот что указано в нашем route.bat

Если хотите, то можно забрендировать, под стиль компании, указать логитип

Указываем файл-соглашение для пользователя (что-то пугающее, что бы свои пароли никому не разглашали!)

По данному пути у нас создаётся рабочий пакет, запаковываем его в zip и закидываем к себе на сайт, и всех пользователей направляем туда, а так же на сайте можно сделать инструкцию, что бы пользователь мог определить нужен ему 32 или 64битный пакет.

Настройка Firewall

Создаём правило в Микротике

Исключение из NAT L2TP клиентов через ipsec:out не требуется, это актуально только для транзитного трафика и чистого IPsec. Поскольку XFRM lookup выполняется после SNAT, для L2TP клиентов RD выполняется раньше чем SNAT, а после инкапсуляции L2TP в ESP, трафик порождается локально и в SNAT не попадает.»

Запрещаем взаимодействие сете между собой ip->firewall->вкладка rules, ставим значение действий «drop».

Вот и всё, теперь можно проверять, закидываем пользователя в доменную группу, скачиваем zip пакет, устанавливаем и пробуем авторизоваться.

Использовал следующие публикации:

-

https://xn—-7sba7aachdbqfnhtigrl.xn--j1amh/nastrojka-mikrotik-ipsec-vpn-tunnel-mezhdu-ofisami/

-

спасибо@zanswer за продуктивную критику, всё что рекомендовали-исправил