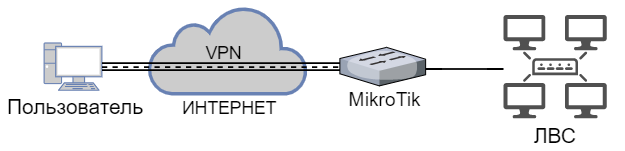

На этой странице рассмотрено создание VPN (Virtual Private Network «виртуальная частная сеть») для удаленного доступа пользователя на ОС Windows 10 к сети организации с использованием протокола PPTP через маршрутизатор MikroTik.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

PPTP (Point-to-Point Tunneling Protocol) туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети wiki. PPTP обладает уязвимостью в протоколе аутентификации MS-CHAP v.2. Уязвимость была закрыта за счет протокола расширенной проверки подлинности EAP (PEAP). Разработчик протокола корпорация Microsoft рекомендует вместо PPTP использовать L2TP или SSTP. Так как PPTP встроен в каждый Windows и легко настраивается, его еще используют. Описание PPTP представлено в исторических целях и для понимания упрощенной настройки VPN. Взломостойкость зависит от сложности и длинны пароля.

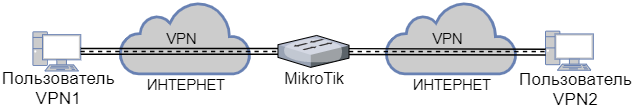

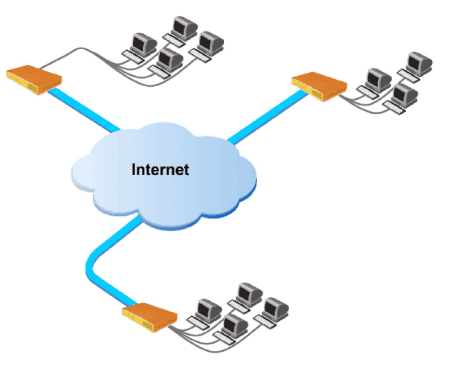

Схема подключения удаленного пользователя к сети организации на рисунке ниже.

VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.47.

Первоначальная настройка роутера выполнена по этой инструкции.

Быстрая настройка VPN PPTP представлена тут .

Порядок действий.

1.Подключение в роутер.

2.Активация сервера PPTP.

3.Создание пула IP адресов.

4.Создание профиля доступа.

5.Создание пользователя VPN.

6.Правила Firewall.

7.Настройка VPN соединения пользователя (клиента) в Windows 10.

8.Подключение к общей папке через VPN.

9.Подключение RDP через VPN.

1.Подключение.

Входим в меню роутера из локальной сети через WinBox (ССЫЛКА).

1.Запускаем WinBox, нажимаем на вкладку Neighbors и видим доступные в сети роутеры.

2.Кликаем на MAC или IP-адрес нужного роутера.

3.Адрес отобразится в строке Connect To:

4.Вводим логин.

5.Вводим пароль.

6.Нажимаем кнопку «Connect».

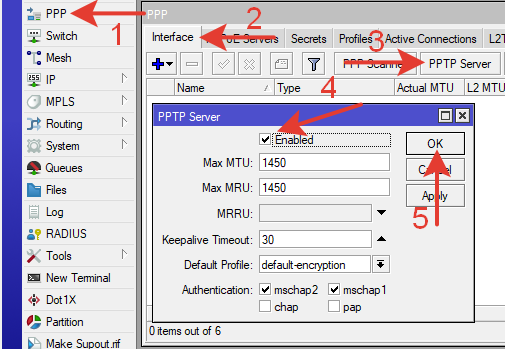

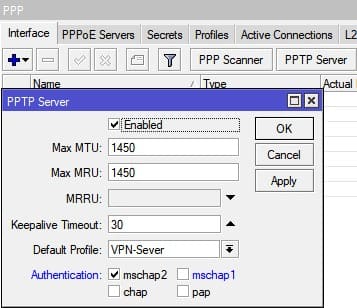

2.Активация сервера PPTP.

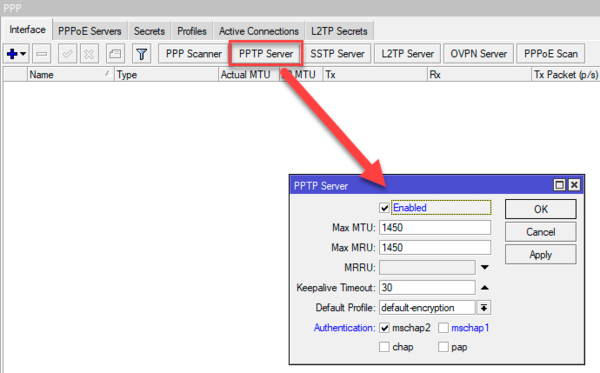

1.В боковом меню выбираем PPP.

2.В открывшемся окне PPP переходим на вкладку Interface.

3.В верхней панели нажимаем кнопку PPTP Server.

4.В открывшемся окне ставим галочку напротив Enable.

5.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/interface pptp—server server set enabled=yes |

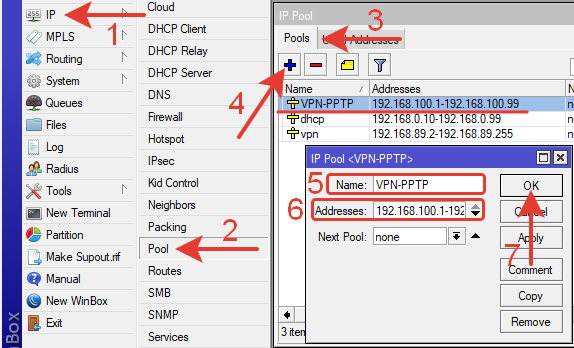

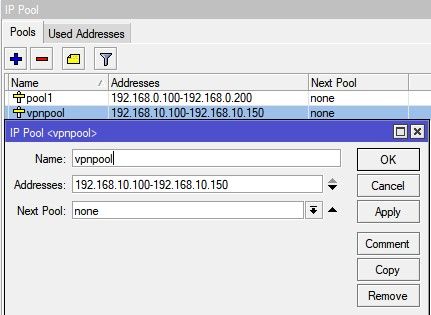

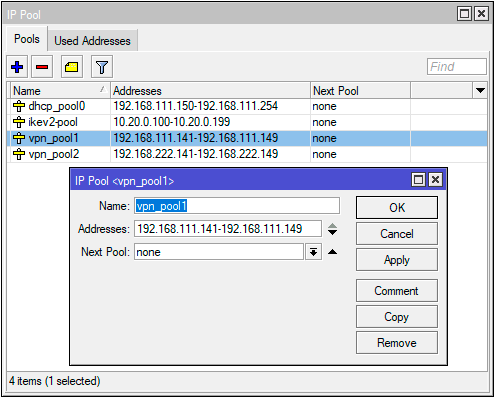

3.Создание пула IP-адресов для VPN пользователей.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Pool.

3.В открывшемся окне IP Pool переходим на вкладку Pools.

4.Нажимаем синий крест (плюс).

В открывшемся окне NEW IP Pool вводим параметры:

5.Name: VPN-PPTP (любое понятное имя латиницей)

6.Addresses: 192.168.100.10-192.168.100.254 (желаемый диапазон IP для VPN)

7.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ip pool add name= VPN—PPTP ranges=192.168.100.10—192.168.100.254 |

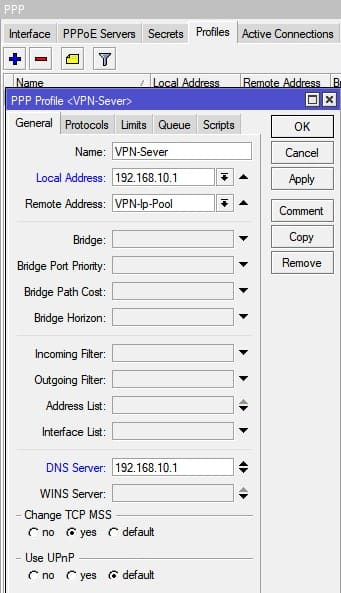

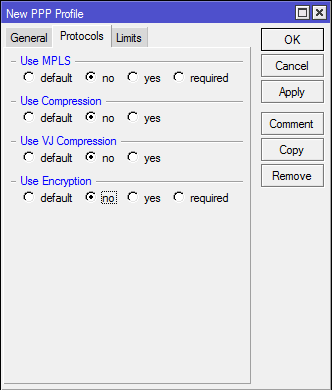

4.Создание профиля VPN.

Выполняем действия в меню PPP

1.Переходим на вкладку Profiles.

2.Нажимаем синий крест (плюс).

В окне создания нового профиля вводим:

3.Name: PC360VPN (любое понятное имя латиницей).

4.Local Adress: 192.168.100.1 (адрес роутера в VPN)

5.Remote Address: VPN-PPTP(выбираем созданный ранее пул или указываем IP-адрес который присвоится для удаленного клиента)

6.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ppp profile add name=PC360VPN local—address=192.168.100.1 remote—address=VPN—PPTP |

Если к пользователю VPN понадобится постоянное и частое удаленное подключение, то необходимо будет знать его IP-адрес. При раздаче пула IP адрес может оказаться любой из заданного диапазона. Поэтому альтернативный вариант — не использовать пул IP-адресов, а привязать пользователя к конкретному IP. Для этого при создании профиля нужно указывать IP-адрес в поле Remote Address. Затем привязывать профиль к пользователю. Это можно сделать так же при создании пользователя (см.далее).

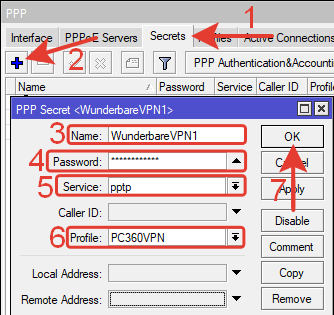

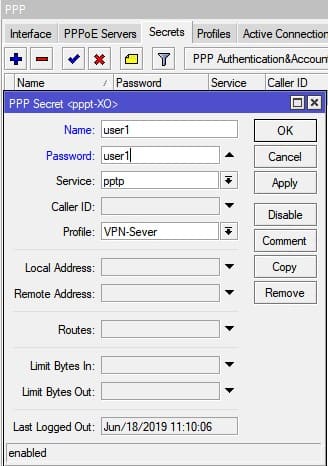

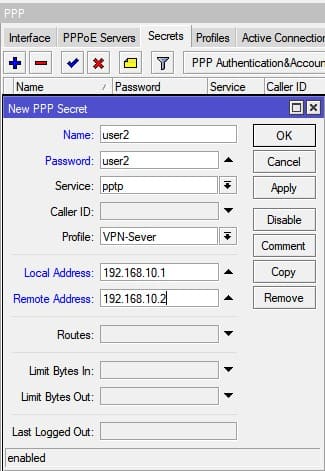

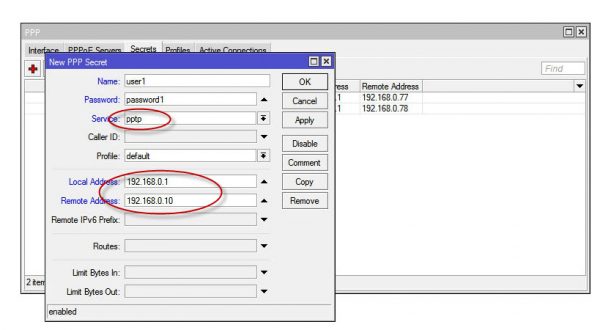

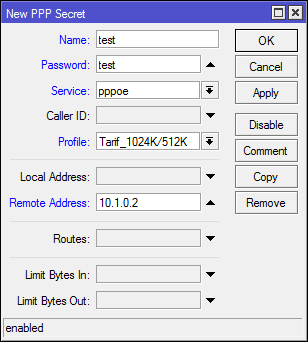

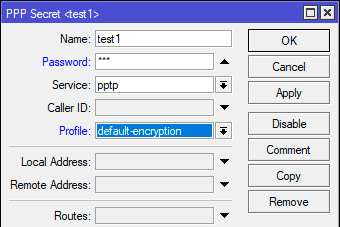

5.Создание пользователя.

1.В меню PPP переходим на вкладку Secrets.

2.Нажимаем синий крест (плюс).

В открывшемся окне вводим:

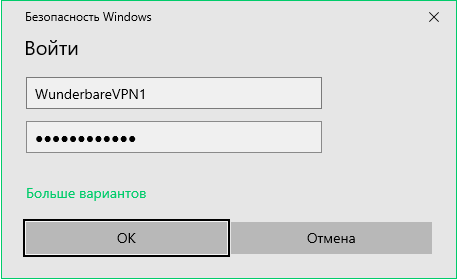

3.Name: WunderbareVPN1 (имя пользователя )

4.Password: 12345Password (сложный пароль из латинских букв и цифр разного регистра)

5.Service: pptp

6.Profile: PC360VPN (созданный ранее профиль, выбираем из выпадающего списка)

7.Нажимаем кнопку «ОК».

Новый пользователь появится в списке. Пользователя vpn (дефолтного) лучше отключить или удалить.

Через командную строку терминала:

|

/ppp secret add name=WunderbareVPN1 password=12345Password profile=PC360VPN service=pptp |

Удаление пользователя vpn.

В поле Remote Adress можно указать IP-адрес, который будет всегда присвоен к этому пользователю.

Создаем необходимое количество пользователей аналогичными действиями.

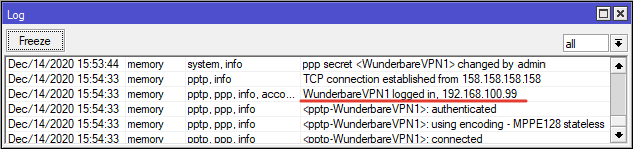

Когда VPN начнет работать, в логе можно отследить подключение созданных пользователей к сети.

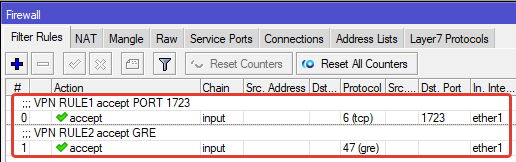

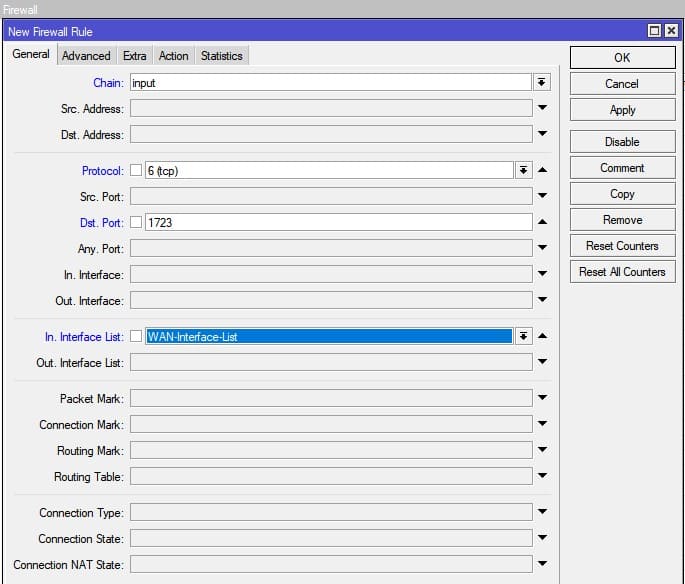

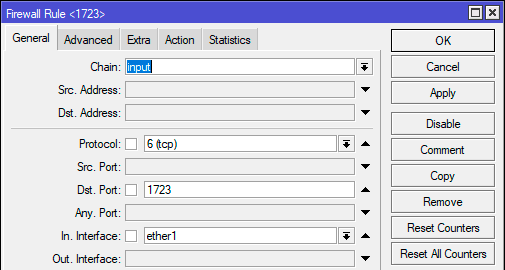

6.Правила firewall.

Правила необходимы при настроенном firewall, в случае если в низу всего списка размещено правило, запрещающее все прочие подключения по входу в роутер.

PPTP требует одновременного установления двух сетевых сессий – GRE(установка сессии) и соединение на TCP-порту 1723 (для инициации и управления GRE-соединением). wiki

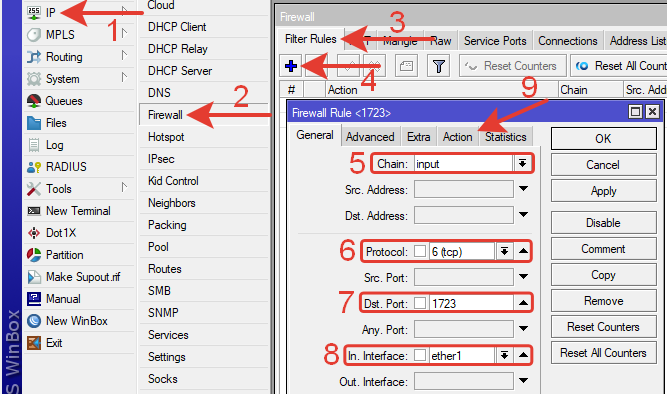

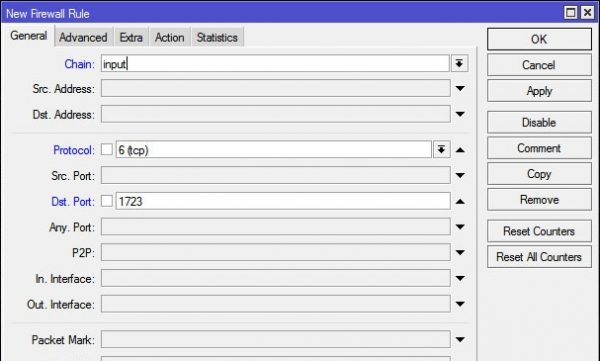

6.1Правило для открытия порта 1723.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: tcp (протокол)

7.Dst. Port: 1723 (порт назначения)

8.In Interface: ether1 (внешний интерфейс)

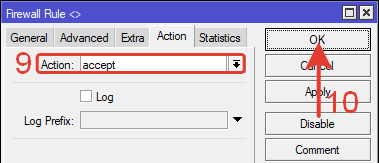

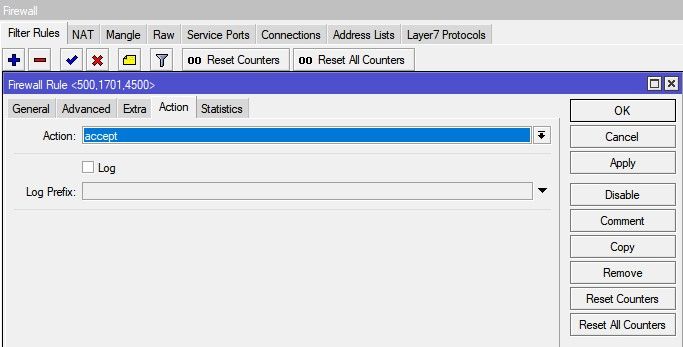

9.Переходим на вкладку Action.

На вкладке Action вводим:

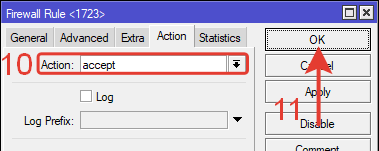

10.Action: accept

11.Нажимаем кнопку ОК для сохранения правила.

Через командную строку терминала:

|

/ip firewall filter add chain=input dst—port=1723 in—interface=ether1 protocol=tcp action=accept comment=«VPN RULE1 accept PORT 1723» |

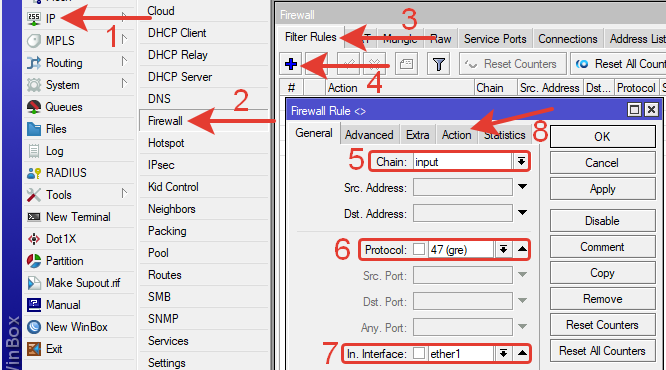

6.2Правило для разрешения GRE.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: gre (протокол)

7.In Interface: ether1 (внешний интерфейс)

8.Переходим на вкладку Action.

На вкладке Action вводим:

9.Action: accept

10.Нажимаем кнопку ОК.

Через командную строку терминала:

|

/ip firewall filter add chain=input in—interface=ether1 protocol=gre action=accept comment=«VPN RULE2 accept GRE» |

В списке правил появятся два новых. Расположить их нужно в самом верху списка.

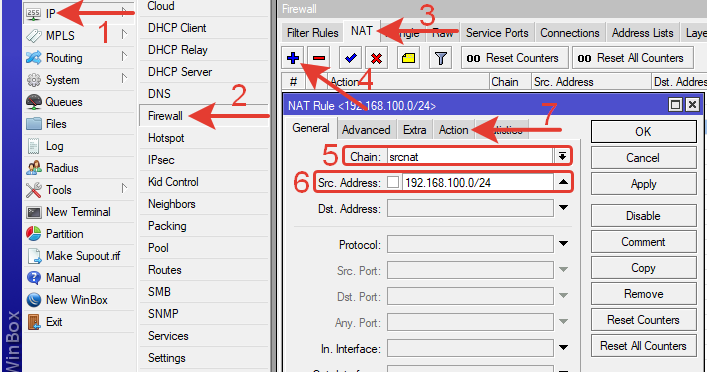

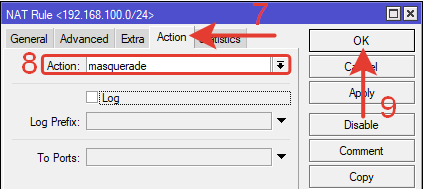

6.3Правило NAT.

NAT masquerade для VPN трафика. Правило создается на вкладке NAT аналогично предыдущим правилам.

Через командную строку терминала:

|

add chain=srcnat out—interface=ether1 src—address=192.168.100.0/24 action=masquerade comment=«VPN RULE NAT masquerade vpn traffic» |

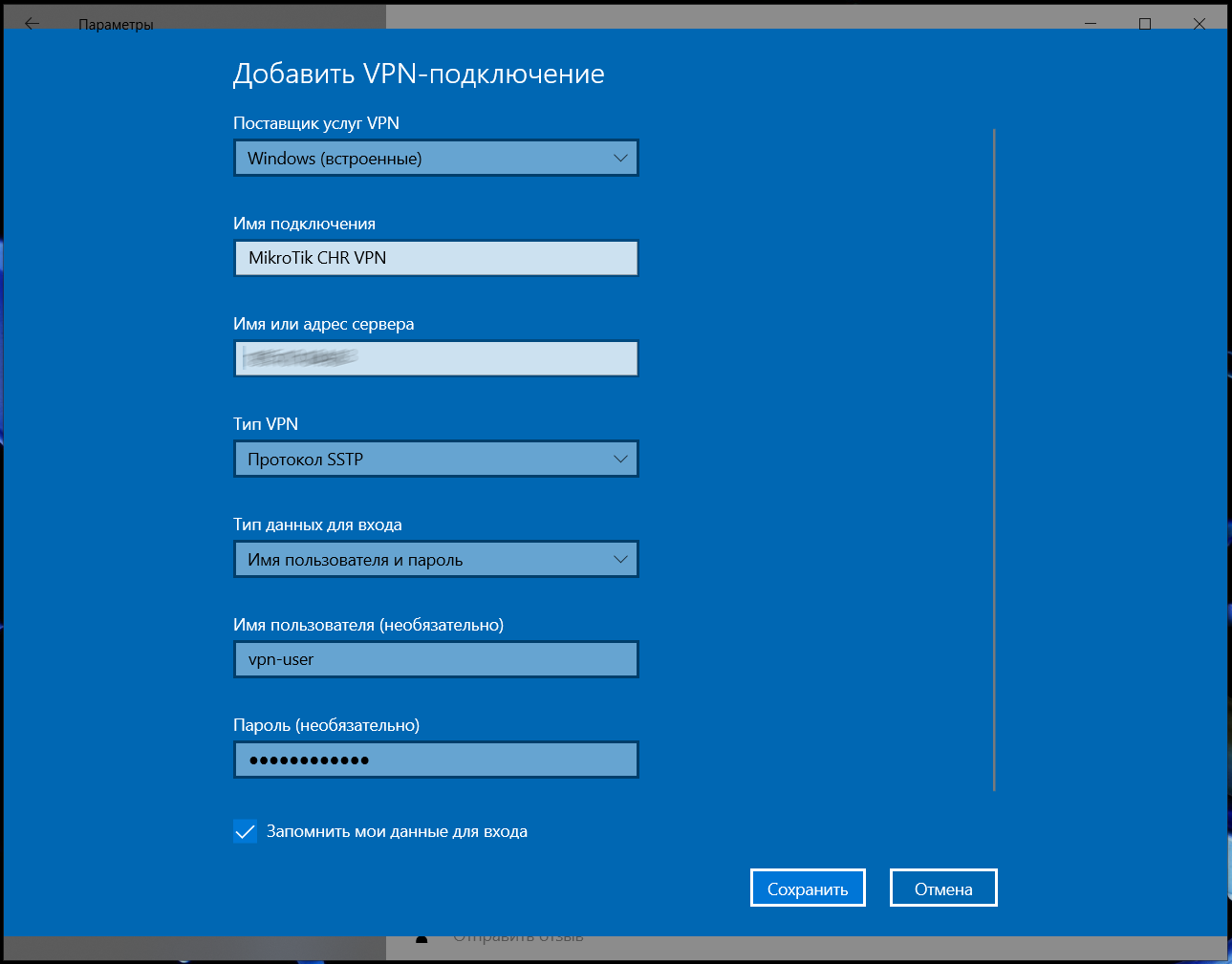

7.Настройка VPN соединения клиента в Windows 10.

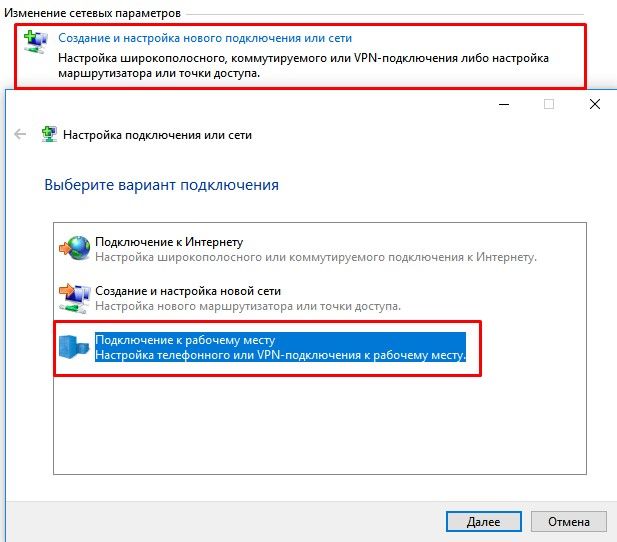

Удаленный компьютер подключен в Интернет. В этом ПК переходим в управление сетями.

Панель управления >> Сеть и Интернет >> Центр управления сетями и общим доступом.

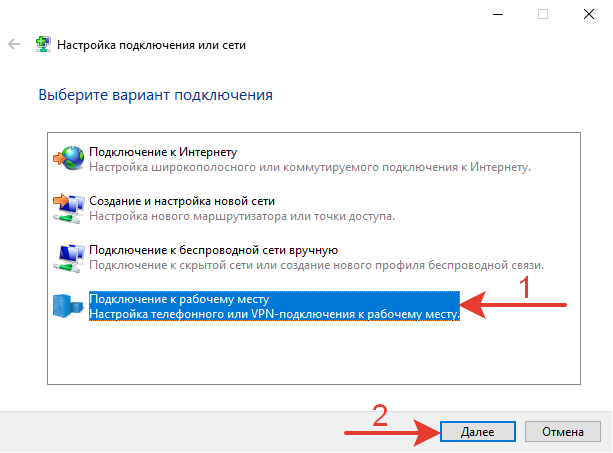

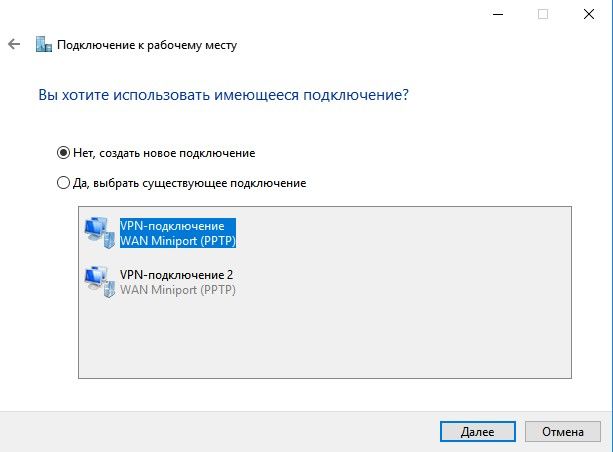

Создаем новое подключение.

Среди вариантов подключения выбираем – «Подключение к рабочему месту». Далее.

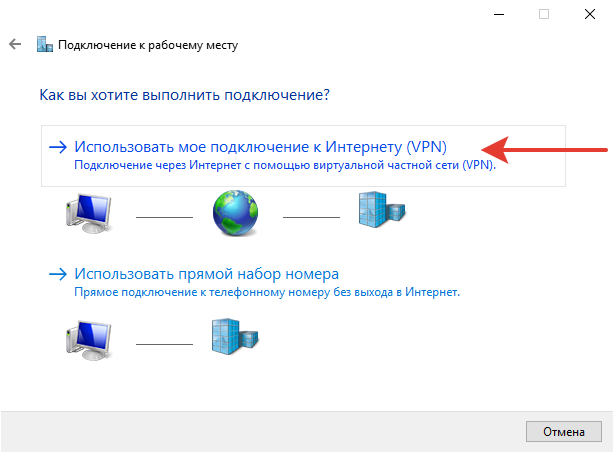

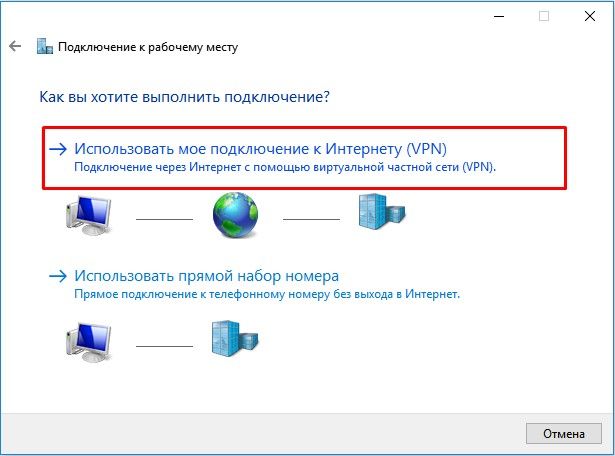

Выбираем – «Использовать мое подключение к Интернету (VPN)».

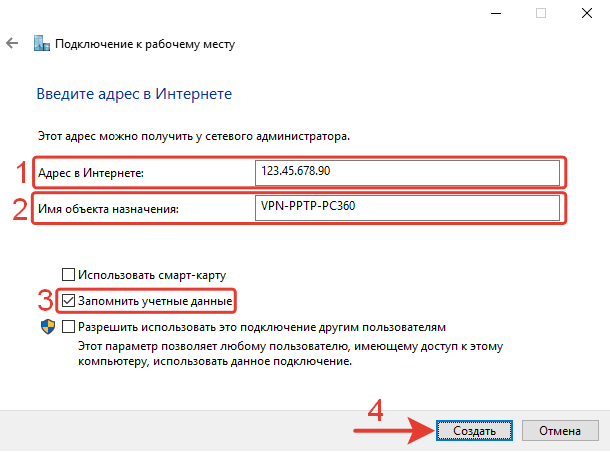

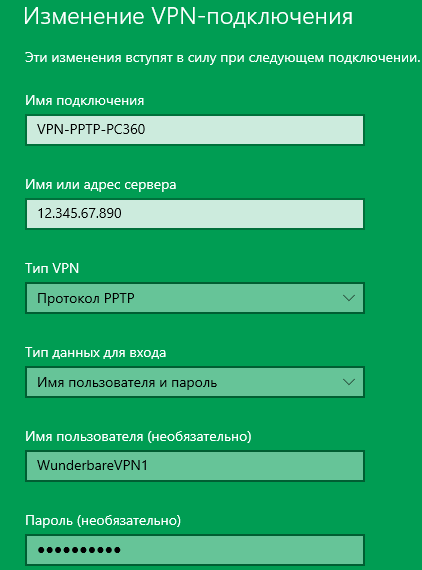

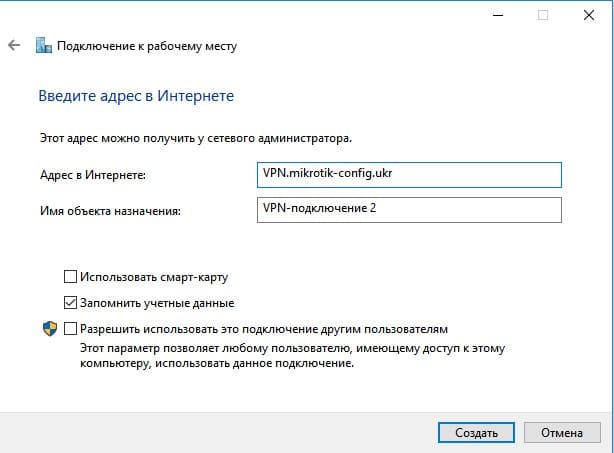

В следующем пункте указываем внешний статический IP-адрес роутера или внешний идентификатор MikroTik(1234567891443.sn.mynetname.net у каждого роутера свой).

В поле имя пишем любое понятное имя латинскими буквами. Отмечаем галочкой «Запомнить учетные данные».

Нажимаем кнопку «Создать».

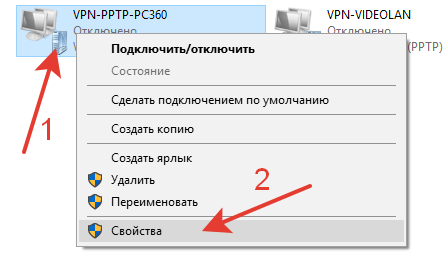

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

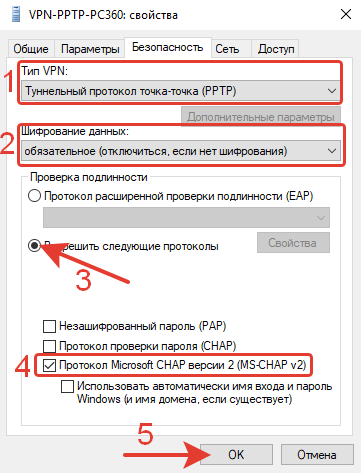

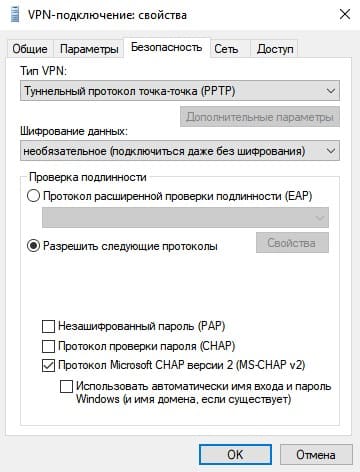

В свойствах переходим на вкладку безопасность. Указываем следующие параметры.

1.Тип VPN: Туннельный протокол точка-точка (PPTP).

2.Шифрование данных: обязательное (отключится если нет шифрования)

3.Разрешить следующие протоколы – отмечаем точкой.

4.Протокол Microsoft CHAP версия 2 (MS-CHAPv2).

5.Кнопка «ОК» для сохранения настроек.

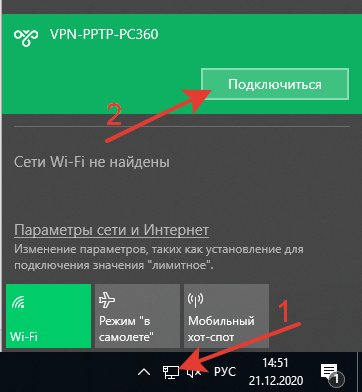

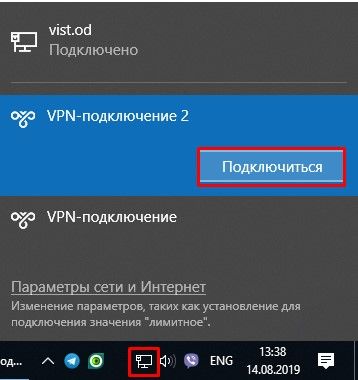

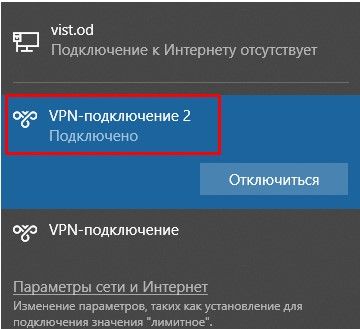

В нижней правой части экрана нажимаем на значок сети, выбираем из раскрывшегося списка нужное соединение и нажимаем кнопку «Подключится».

В окне авторизации вводим учетные данные пользователя VPN.

После правильного ввода учетных данных произойдет подключение.

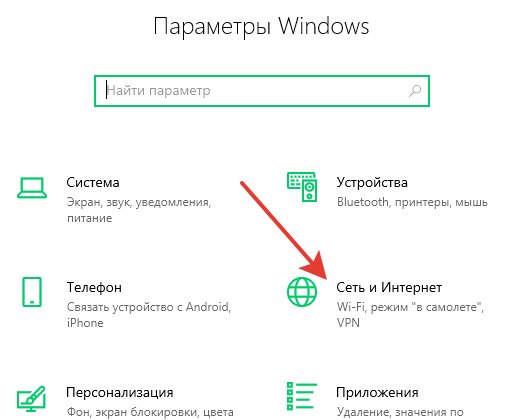

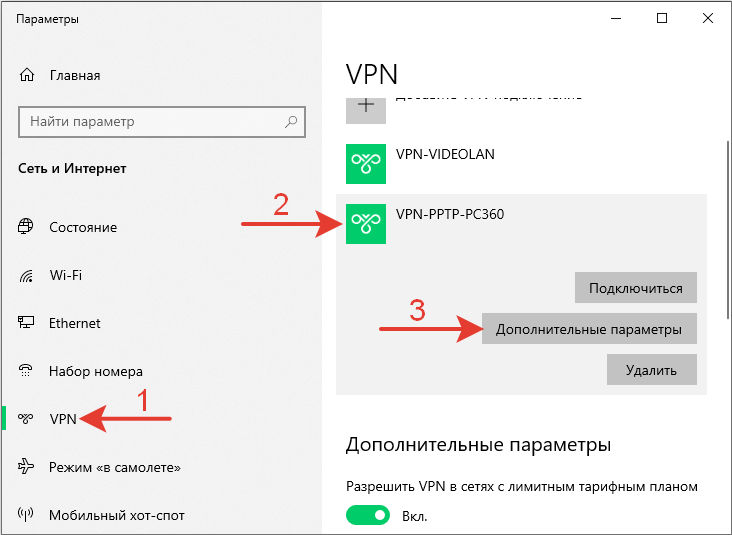

В случае если нужно изменить учетные данные, сделать это можно в меню параметров Windows 10 «Сеть и Интернет».

Выбираем VPN >> созданное соединение >> Дополнительные параметры.

Изменяем и сохраняем параметры.

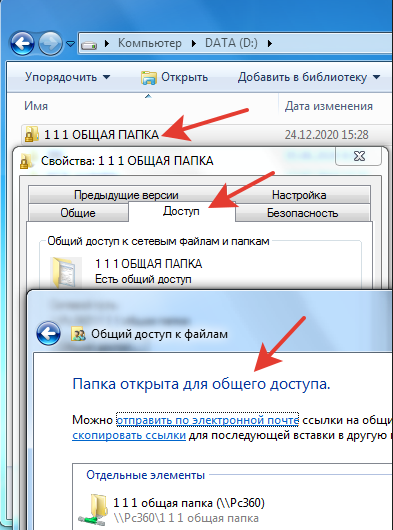

8.Подключение к общей папке через VPN.

Пользователю VPN1 нужно получить доступ к общей папке у пользователя VPN2.

Общая папка создана, доступ к ней открыт для всех.

На компьютерах обоих пользователей выполнены все предыдущие настройки, пользователи подключены к VPN.

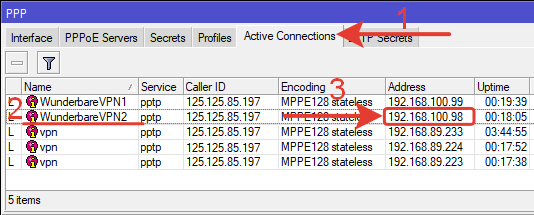

В настройках PPP роутера переходим на вкладку Active Connections и находим нужного нам пользователя. Переписываем его IP-адрес.

Можно задать постоянный IP-адрес при настройке пользователя в графе Remote Address.

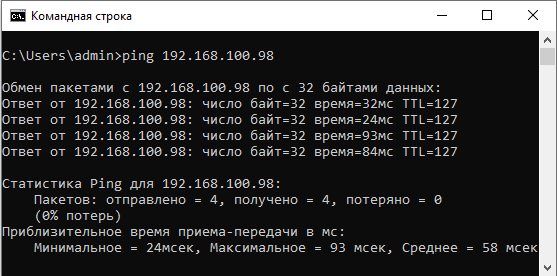

Проверяем в командной строке с помощью команды ping связи с компьютером нужного пользователя.

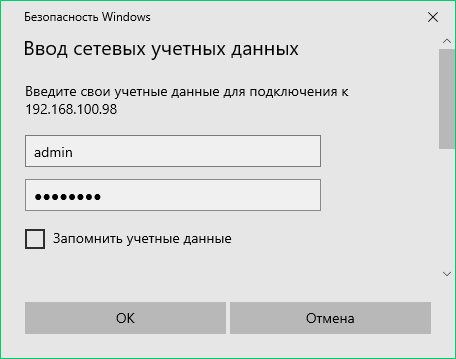

Для доступа к общей папке открываем Мой Компьютер и в адресной строке вводим IP-адрес компьютера, в котором находится общая папка.

Нажимаем кнопку «Enter».

В открывшейся форме для авторизации указываем учетные данные пользователя Windows или администратора.

Для гарантированного подключения нужно вводить имя компьютера (домена) и через слэш имя пользователя, например MYPCadmin.

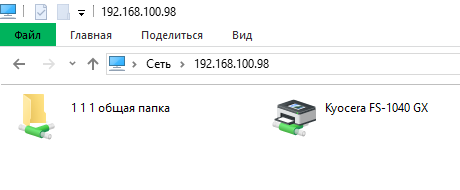

После правильного ввода логина и пароля откроется все, что в общем доступе у пользователя VPN2.

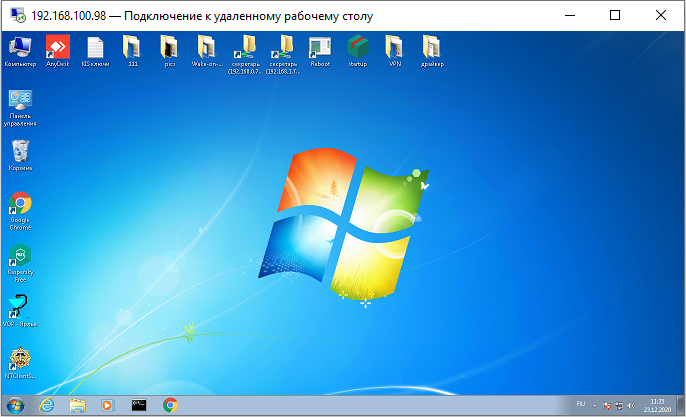

9.Подключение RDP через VPN.

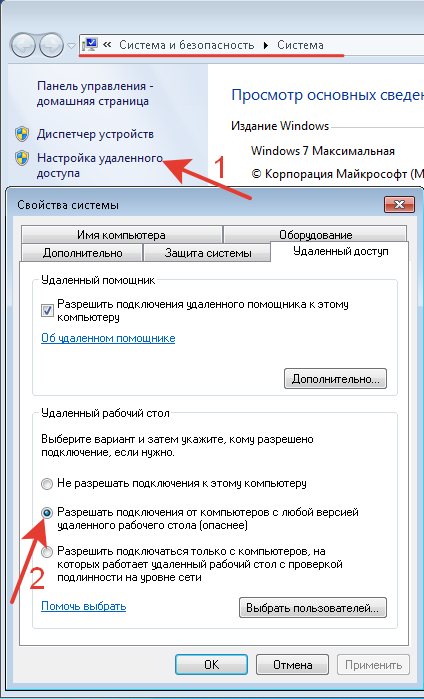

Первоначально удаленный доступ нужно активировать в настройках системы пользователя VPN2.

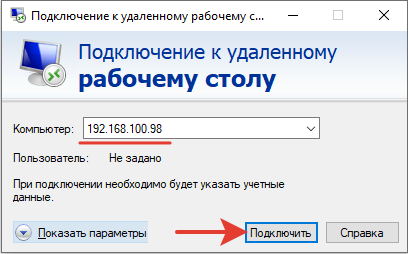

Запускаем RDP, вводим IP-адрес пользователя VPN.

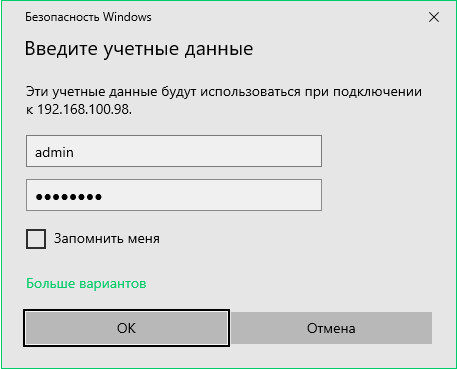

При авторизации вводить нужно данные учетной записи ПК (домен/имя пользователя или уч.запись администратора).

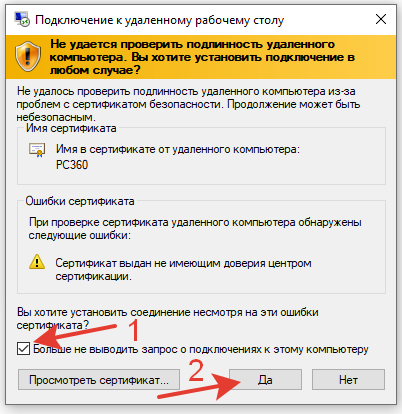

При появлении сообщения о сертификате, нажимаем ДА. Галочкой можно отметить пункт о том, чтоб этот вопрос больше не задавался.

Наконец, видим рабочий стол пользователя VPN.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр НЕ РЕКОМЕНДУЮТ использовать данный вид VPN туннелей для передачи коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера PPTP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address= 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server remote-address=192.168.10.2

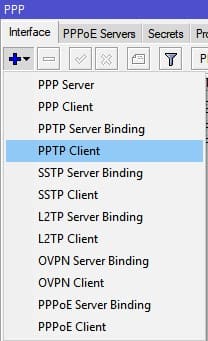

а клиентская часть состоит из настройки PPTP клиента.

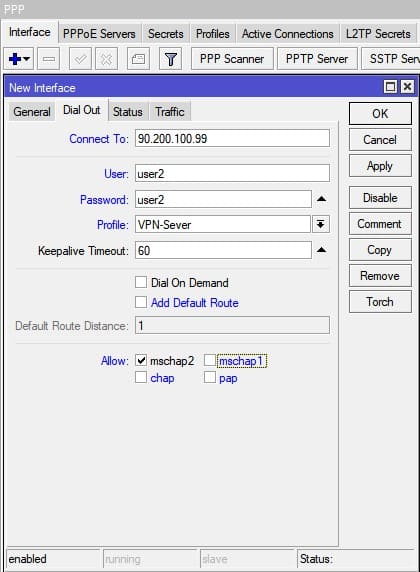

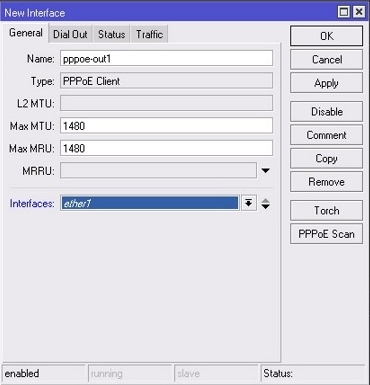

Настройки PPTP клиента(на клиенте)

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name= pptp-out1 password=user2 user=user2

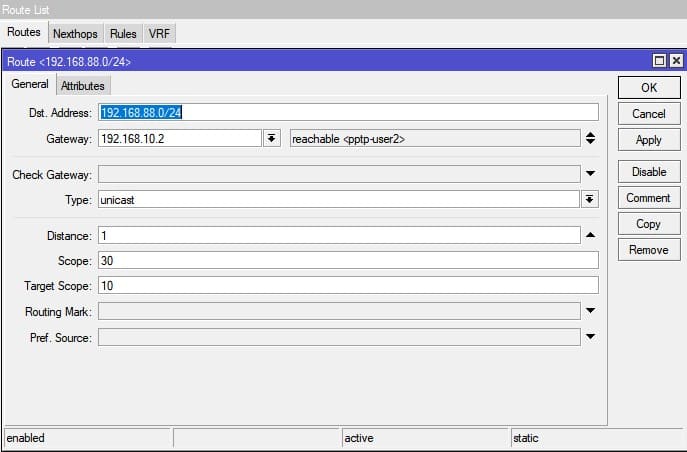

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

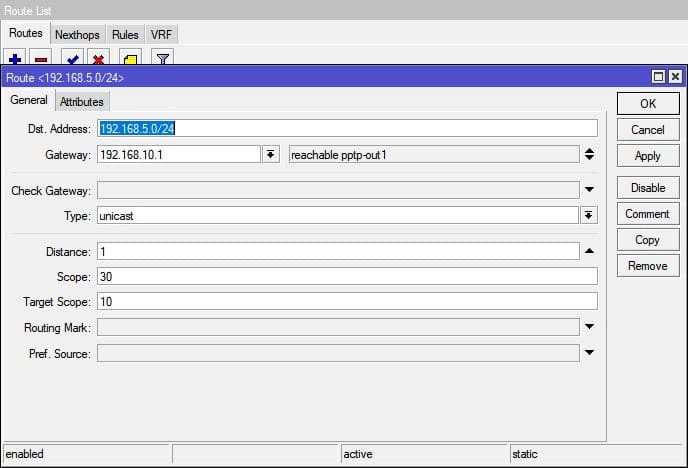

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

В сегодняшней статье мы рассмотрим настройку PPTP-сервера на Mikrotik (RouterOS) через Winbox. Роутер будет находиться на нашем тестовом стенде EVE-NG, по этому я буду использовать образ Mikrotik CHR 6.45.7 для виртуальных машин.

Пару слов о протоколе PPTP. Протокол является клиент-серверным, работает по TCP и использует в своей работе GRE. Стоит отметить, что ваши данные будут гарантированно доставлены благодаря использованию TCP. Зачастую бывает, что провайдер блокирует GRE, в результате соединение между клиентом и сервером не может установиться.

Имейте ввиду, что если вы собираетесь использовать внутри PPTP телефонию, то качество связи может ухудшиться. Предполагается что на роутере настроен доступ в интернет, и провайдер предоставляет публичный (белый) IP адрес.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Настройка

- Настройка Firewall для PPTP Сервера

- 89 вопросов по настройке MikroTik

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Снова рекомендация, никогда не оставляйте default если хотите, чтобы все работало именно так как, вы планируете.

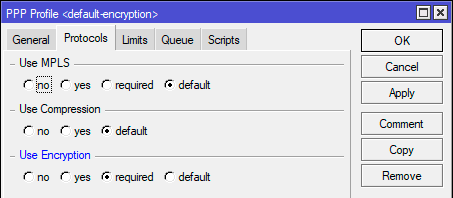

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Внимание, если вы используете default config, то правила вносить необходимо.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

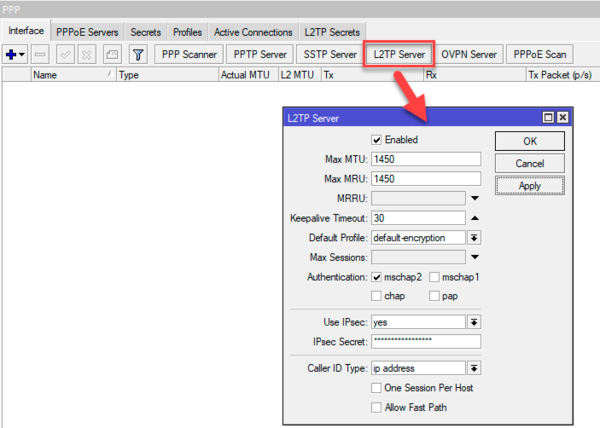

Настройка L2TP/IPsec-сервера

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

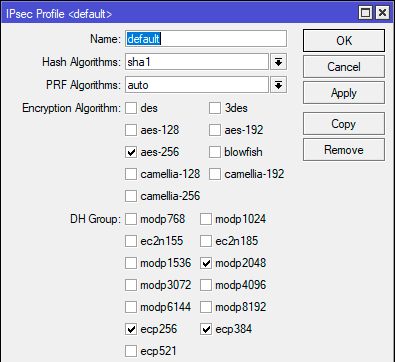

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Ранее мы писали про установку и базовую настройку Mikrotik CHR на виртуальные серверы. В этой статье мы выполним настройку VPN-сервера на базе Cloud Hosted Router и подключим клиентские устройства к настроенному VPN.

При написании данной статьи использовался облачный сервер со следующими характеристиками:

- 1 vCPU;

- 512 МБ RAM;

- 5 ГБ быстрый диск.

Операционной системой выбрана актуальная на момент написания статьи Stable-версия RouterOS: 6.47.6. Мы предполагаем, что читатель уже установил MikroTik CHR и провел первичную настройку.

Несмотря на то, что в статье описана настройка на Cloud Hosted Router, эта инструкция может использоваться и для физических маршрутизаторов с RouterOS.

Общие настройки

Создание пула IP-адресов

При подключении к VPN клиент «входит» в локальную сеть с VPN-сервером. Это требует серой подсети и списка доступных для клиента адресов, называемых пул. Создать пул можно следующей командой:

/ip pool add name=<название> ranges=<IP-адреса>Мы выделили 253 адресов в подсети 172.24.0.0/24 и назвали ее vpn-pool.

/ip pool add name=vpn-pool ranges=172.24.0.1-172.24.0.253Обратите внимание, что адрес 172.24.0.254 не входит в пул адресов, так как этот адрес будет принадлежать VPN-серверу и не должен быть выделен клиенту.

Создание PPP-профиля

«Связать» пул адресов для клиентов и адрес VPN-сервера можно с помощью PPP-профиля. Используем следующую команду:

/ppp profile add name=vpn-profile local-address=172.24.0.254 remote-address=vpn-pool use-mpls=no use-compression=yes use-encryption=yes only-one=noРассмотрим параметры команды:

- name=vpn-profile — задаем имя профиля;

- local-address=172.24.0.254 — задаем адрес VPN-сервера;

- remote-address=vpn-pool — указываем использовать пул vpn-pool для выдачи адресов клиентам;

- use-mpls=no — не используем MultiProtocol Label Switching;

- use-compression=yes — включаем сжатие трафика;

- use-encryption=yes — включаем шифрование;

- only-one=no — разрешаем более одного одновременного подключения для пользователя.

Настройка NAT

Создать локальную сеть между VPN-сервером и VPN-клиентом — это половина проблемы. Далее необходимо разрешить клиенту выходить в интернет через VPN-подключение. Для этого необходимо настроить NAT. Сделать это можно следующей командой:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masqueradeСоздание пользователя

Далее создаем пользователя. Сделать это можно следующей командой:

/ppp secret add name=<логин> password=<пароль> service=<тип сервера>Параметр service определяет, какие сервисы доступны пользователю. Мы планируем использовать пользователя для демонстрации четырех протоколов VPN, поэтому установим значение any. Создаем пользователя vpn-user с паролем vpn-password с доступом к любому сервису:

/ppp secret add name=vpn-user password=vpn-password service=anyПользователь создан. Однако, некоторые VPN-протоколы требуют сертификатов.

Генерация сертификатов сервера

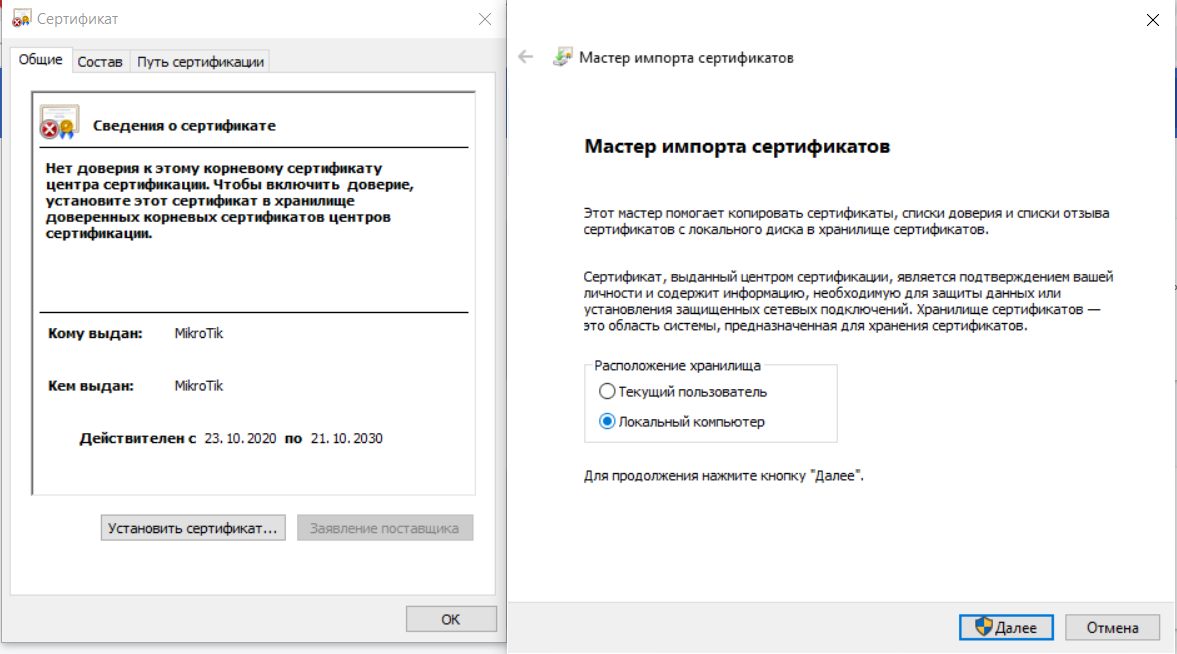

Если вы планируете использовать OpenVPN или SSTP, то со стороны сервера требуются два сертификата: CA (Certification authority, Центр Сертификации) и серверный (server). Первый сертификат является «неоспоримым» и им можно подтверждать самоподписанные сертификаты, созданные для сервера и для клиентов.

Сперва выберем Common Name (CN) для центра сертификации. Здесь нет специфических требований, поэтому допустимо использовать любое имя. Мы используем имя хоста в качестве CN. В параметре ca-crl-host необходимо указать IP-адрес или домен VPN-сервера.

/certificate add name=ca-template common-name="MikroTik" days-valid=3650 key-usage=crl-sign,key-cert-sign

/certificate sign ca-template ca-crl-host=185.X.X.83 name="MikroTik"Далее создаем сертификат для VPN-сервера и подписываем его только созданным CA-сертификатом. Обратите внимание, что CN для сертификата сервера должен быть строго доменом или IP-адресом.

/certificate add name=server-template common-name=185.X.X.83 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign server-template ca="MikroTik" name="server@MikroTik"Для протокола SSTP значение поля CN является критичным. Если CN является IP-адресом, то VPN-клиенту нужно подключаться именно по IP-адресу. При подключении по домену произойдет ошибка.

Сертификат CA необходимо экспортировать, чтобы клиент доверял сертификату сервера. Файл:

/certificate export-certificate "MikroTik" export-passphrase=""После экспорта на вкладке Files в веб-интерфейсе можно будет скачать файл cert_export_MikroTik.crt. Сохраните его, он потребуется далее.

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

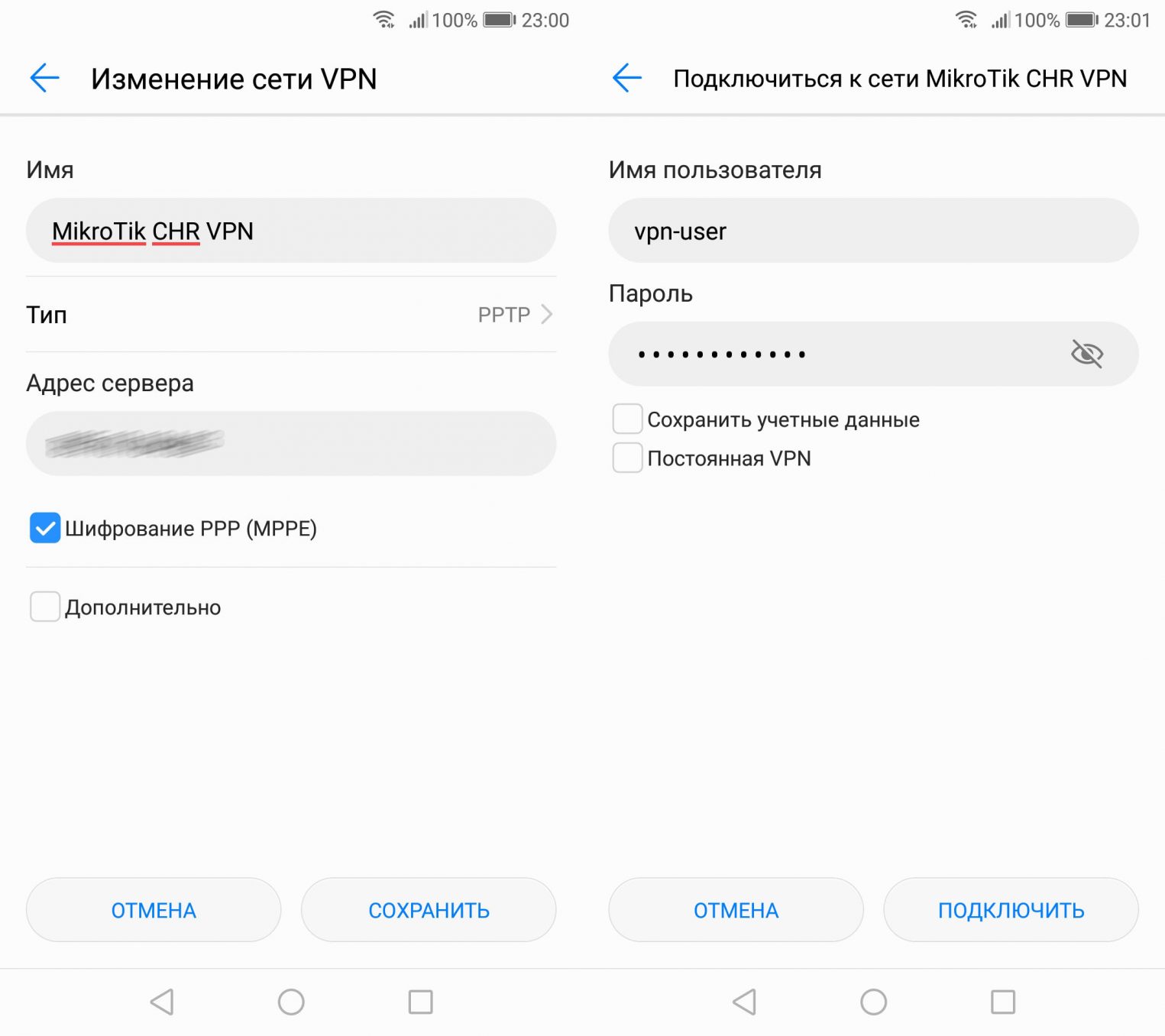

/interface pptp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

L2TP/IPSec

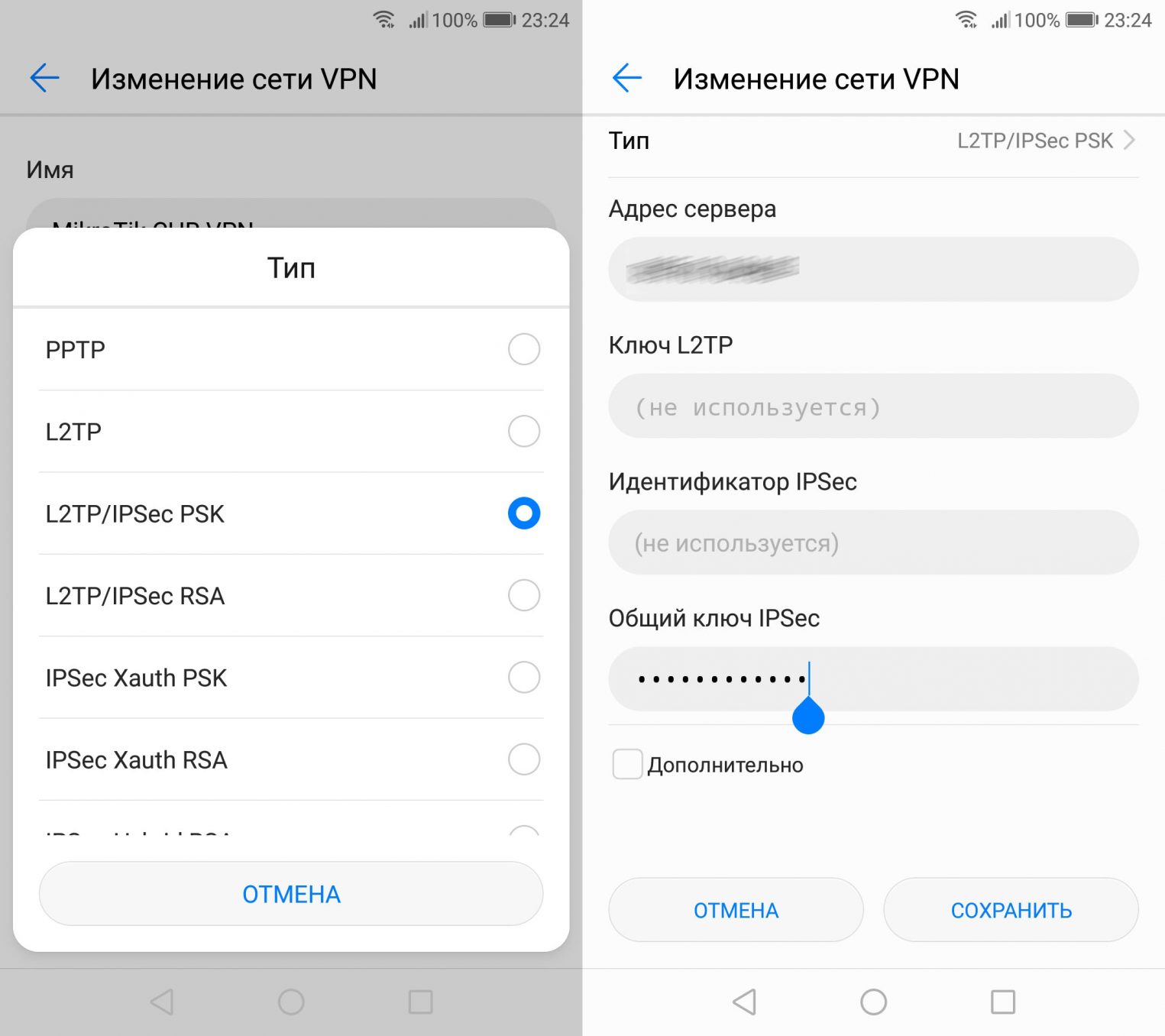

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

/interface l2tp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2 use-ipsec=required ipsec-secret=super-secretОбратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec. Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

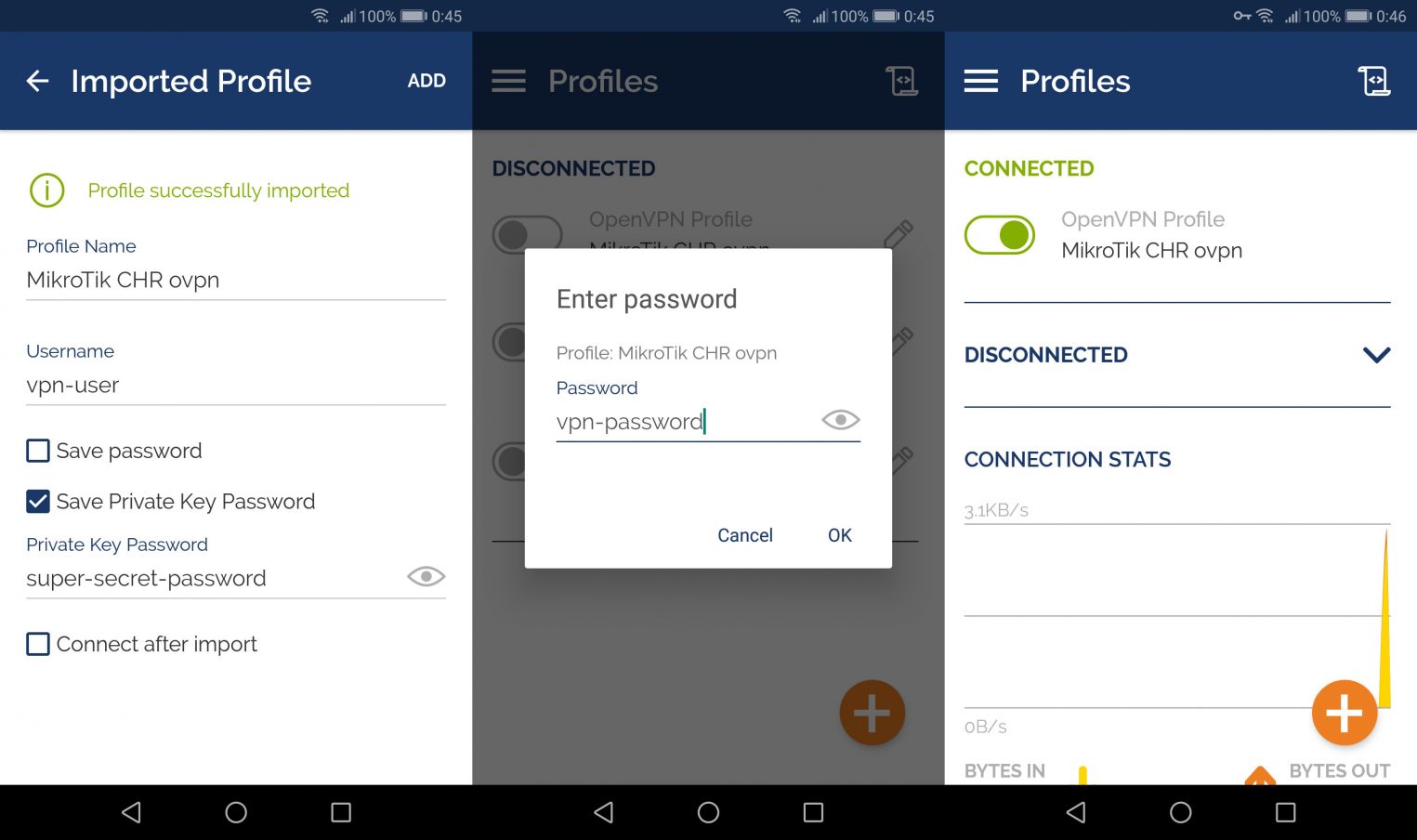

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

/interface ovpn-server server set auth=sha1 certificate="server@MikroTik" cipher=aes128,aes192,aes256 default-profile=vpn-profile enabled=yes require-client-certificate=yesСоздаем шаблон клиентского сертификата:

/certificate add name=client-template common-name="client" days-valid=3650 key-usage=tls-clientГенерируем сертификат для пользователя vpn-user на основе шаблона:

/certificate add name=client-vpn-user copy-from=client-template common-name="vpn-user@MikroTik"

/certificate sign client-vpn-user ca="MikroTik" name="vpn-user@MikroTik"Экспортируем сертификат и ключ. Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте.

/certificate export-certificate "vpn-user@MikroTik" export-passphrase="super-secret-password"В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

client

dev tun

proto tcp-client

remote <ip-адрес> 1194

nobind

persist-key

persist-tun

cipher AES-128-CBC

auth SHA1

pull

verb 2

mute 3

auth-user-pass

# Добавляем эту строчку, чтобы отправлять все запросы через VPN

redirect-gateway def1

<ca>

# Вставляем содержимое cert_export_MikroTik.crt

</ca>

<cert>

# Вставляем содержимое cert_export_vpn-user@MikroTik.crt

</cert>

<key>

# Вставляем содержимое cert_export_vpn-user@MikroTik.key

</key>Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

/interface sstp-server server set enabled=yes certificate=server@MikroTik default-profile=vpn-profileТак как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

Заключение

Мы рассмотрели настройку VPN-серверов на четырех разных протоколах. Надеемся, что эта инструкция поможет вам создать собственный виртуальный маршрутизатор на базе Mikrotik CHR.

MikroTik производят профессиональное сетевое оборудование с возможностью тонкой настройки. Поэтому для VPN-сервера или клиента маршрутизаторы этой фирмы подходят просто отлично.

Выбор протокола для VPN

В этой статье мы рассмотрим два наиболее популярных протокола: PPPoE и PPtP.

PPtP чаще всего используется для удалённого доступа к корпоративной сети. К его преимуществам относят простоту настройки и стабильность. Среди минусов — сравнительно слабая система защиты, наличие изъянов в безопасности, невозможность использовать динамические IP-адреса. Настройку PPtP можно представить в виде простой последовательности:

- Создание сервера на маршрутизаторе.

- Создание и подключение профилей пользователей.

- Запись исключений для файервола.

PPPoE — протокол, популярный среди провайдеров интернета. Он отличается хорошей масштабируемостью (вы без особого труда сможете расширить сеть), стабильностью, устойчивостью к атакам, использующим уязвимости протокола ARP. При подключении на PPPoE можно использовать динамические адреса и не прописывать IP каждому конечному узлу сети. Минус РРРоЕ — более сложный процесс подключения.

MikroTik также поддерживают протоколы L2TP, OpenVPN, IPSec. Но они встречаются реже и настраиваются сложнее, поэтому их касаться в этой статье, ориентированной на начинающих, не будем.

Настройка VPN на MikroTik

Маршрутизаторы MikroTik настраиваются через утилиту WinBox, которая доступна для скачивания на официальном сайте. Поэтому перед началом работы скачайте и установите её.

Нажав на кнопку Winbox, вы увидите список версий, доступных для скачивания

Сервер PPtP

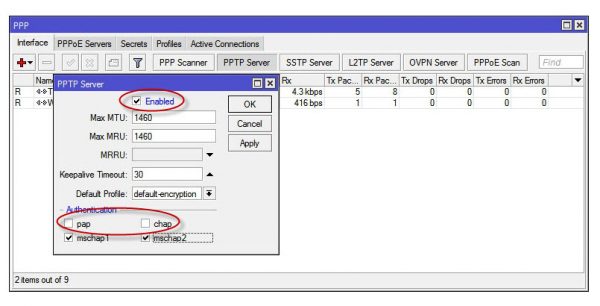

Для начала включим сам сервер:

- Откройте Winbox и выберите раздел PPP.

- Выберите в верху окна вкладку Interface.

- Чуть ниже вы найдёте кнопку PPTP Server. Нажмите её.

- У вас откроется окно настроек сервера. Поставьте галочку напротив строки Enabled — это включит сервер с протоколом PPtP.

- Теперь перейдём к его настройке. Установите максимальные значения MTU и MRU на 1460.

- Снимите галочки с рар и chap.

- Установите галочки напротив mschap1 и mschap2.

Так должно выглядеть окошко настроенного сервера PPtP

- Нажмите Apply, затем OK.

Теперь добавим пользователей, которые смогут пользоваться нашим зашифрованным туннелем:

- Не выходим из PPP.

- Переходим на вкладку Secrets.

- Слева вверху видим плюсик. Он нам и нужен — нажимаем.

- Откроется окно создания пользователей. Первые две строки — логин и ключ для будущего юзера. Именно их нужно будет вводить потом при подключении к маршрутизатору, поэтому лучше сразу запишите их.

- В третьей строке (Service) выбираем протокол. В нашем случае — PPtP.

- Профиль оставьте default.

- Далее нужно вписать два IP-адреса. В строке Local мы указываем адрес нашего MikroTik — то есть сервера. В строке Remote — IP пользовательского компьютера, который планируем подключать.

В каждом окошке вы создаёте нового пользователя, поэтому действия придётся повторить, если вы хотите подключить больше одного

- Нажимаем Apply, затем OK.

Мы создали нашего первого пользователя! Если вы хотите подключить больше пользователей, то снова повторите шаги с 2 по 7, вводя новые имя, пароль и remote-адрес.

Теперь пришло время добавить исключения в Firewall, чтобы обеспечить подключение. Нам нужно добавить правило, чтобы открыть порт. Для этого:

- Выберите раздел IP.

- Перейдите на вкладку Firewall.

- Найдите кнопку Filter Rules.

- Справа вверху вы увидите красный плюсик. Нажмите его — так мы создадим новое правило.

- В новом окошке убедитесь, что находитесь на вкладке General.

- В первое поле (Chain) введите input.

- В поле Protocol выберите 6 (tcp).

- В Dst. Port пропишите 1723 — это и есть номер нужного порта.

Мы сделали правило, которое откроет 1723 порт

- Нажмите Apply. Закрывать окошко пока не надо.

- Перейдите на вкладку Action. Выберите в выпадающем списке пункт accept.

- Нажмите Apply, затем ОК.

Теперь нужно добавить разрешение на использование протокола GRE:

- Ещё раз нажмите на красный плюсик, чтобы создать новое правило.

- Заполните первую строку как input

- В поле Protocol из выпадающего списка выберите протокол gre (пусть вас не смущает строчное написание).

- Поле Dst.Port оставьте пустым. Нажмите Apply.

- Перейдите на вкладку Action и выберите accept из выпадающего списка.

- Apply — OK.

Создав правила, перетяните их в самый верх списка на вкладке Filter Rules, иначе они будут подавляться другими правилами.

На этом настройка VPN-сервера на протоколе PPtP завершена.

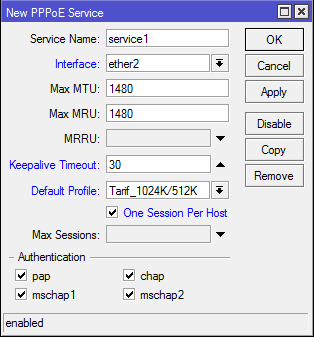

Настройка PPPoE-сервера

Для настройки PPPoE мы также будем использовать Winbox:

- Перейдите в раздел PPP, откройте пункт Profiles.

- Нажмите красный плюсик в углу окна.

- В открывшемся окне на вкладке General введите произвольное название профиля, укажите IP-адрес сервера (то есть маршрутизатора) и поставьте флажок Yes в разделе Change TSP MSS.

Корректировка MSS обеспечивает правильное открытие сайтов

- На вкладке Protocols поставьте все флажки, кроме последнего, в позицию no. Это улучшит производительность сервера. Последний флажок (Use Encryption) установите в положение yes.

Шифрование (Encryption) лучше оставить включённым, потому что в противном случае VPN-соединение становится не таким защищённым

- Перейдём на вкладку Limits. Из выпадающего списка выберите желаемое ограничение скорости. Флажок в разделе Only One указывает, смогут ли два и более пользователей подключиться по одной паре «логин-пароль». Если вы этого хотите, поставьте no.

На этой вкладке мы вводим ограничения на использование нашего сервера

- Нажмите Apply, затем OK.

Мы создали профиль сервера, теперь пришло время добавить пользователей, которые смогут к нему подключаться:

- Как и в прошлый раз, идём в раздел РРР, переходим на вкладку Secrets и нажимаем на красный плюсик.

- Заполнять форму теперь нужно чуть по-другому. В первых двух полях укажите имя и пароль для будущего юзера.

- В поле Service выберите рррое.

- В поле Profile выберите профиль, который мы только что создали.

- Адрес маршрутизатора вводить не нужно. В строке Remote введите IP устройства-клиента.

Как и прежде, для создания нескольких пользователей проделайте этот алгоритм нужное количество раз

- Нажмите Apply, OK.

Теперь привяжем интерфейс маршрутизатора к профилю:

- В разделе РРР находим кнопку PPPoE Servers.

- В поле Default Profile выбираем из выпадающего списка настроенный ранее профиль.

- В поле Interface выбираем интерфейс маршрутизатора. Это физический порт, к которому подсоединяют устройства-клиенты. Его номер можно посмотреть на корпусе.

- В поле Keepalive Timeout рекомендуется поставить 30 секунд, но при малой пропускной способности туннеля или слабом сервере стоит установить 40–50 секунд.

Последние четыре галочки можно оставить, но продвинутые пользователи для улучшения работоспособности могут снять ненужные им

- Apply, OK.

Если вы создавали локальный сервер без доступа в интернет, то на этом настройка закончена. Если же вас интересует доступ к глобальной сети, то нужно также настроить NAT:

- Перейдите в раздел IP.

- Выберите пункт Firewall.

- Нажмите на красный плюсик. Мы создаём новое правило.

- В поле Chain пропишите srcnat.

- В поле Src.Address мы укажем диапазон адресов. Прописывается он так: 10.1.0.0/16.

- В поле Dst.Address вначале вводим восклицательный знак, а затем 10.0.0.0/8. Это тоже диапазон адресов, а не конкретный IP.

NAT обеспечит вам защищённый доступ в интернет

- Переходим на вкладку Action и выбираем из выпадающего меню masquerade.

- Apply, OK.

Теперь ваш сервер готов к работе в глобальной сети.

Настройка маршрутизатора как клиента сервера

Если же наш маршрутизатор будет использоваться не в качестве сервера, а в качестве его клиента, подключение осуществляем следующим образом:

- В Winbox открываем раздел РРР.

- В нём выбираем пункт Interface.

- Находим строку «PPPoE-клиент» и нажимаем на плюсик.

- В открывшемся окне настроек в последней строке выбираем тот интерфейс, через который маршрутизатор подключён к серверу. Больше на вкладке General ничего не меняем.

Значения MTU и MRU оставляем нетронутыми

- Переходим на вторую вкладку — Dial.

- Вводим логин в поле User и пароль в поле Password.

- Ставим галочку Use Peer DNS.

- Снимаем галочку Dial on Demand.

- В разделе Allow вы увидите четыре галочки: pap, chap, mschap1 и mschap2. Их нужно выставить так же, как они стоят на сервере.

Логин и пароль вы можете уточнить у владельца сервера

- Как обычно, нажимаем Apply, а затем ОК.

Настройка VPN-сервера не так сложна, как может показаться на первый взгляд. И хотя утилита Winbox может поначалу отпугнуть своей сложностью и огромной функциональностью, благодаря пошаговым инструкциям можно без труда разобраться в настройке MikroTik.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(3 голоса, среднее: 4.7 из 5)

Поделитесь с друзьями!