Как для работы, так и для личного пользования вы можете подключиться к виртуальной частной сети (VPN) на Windows КОМПЬЮТЕРе. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Создание профиля VPN

Перед подключением к сети VPN вам необходимо настроить профиль VPN на своем компьютере. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Перед началом:

-

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

-

Если вы подписываетесь на службу VPN в личных целях, посетите Microsoft Store , чтобы проверить наличие приложения для этой службы, а затем перейдите на веб-сайт службы VPN, где могут быть указаны необходимые параметры VPN-подключения.

-

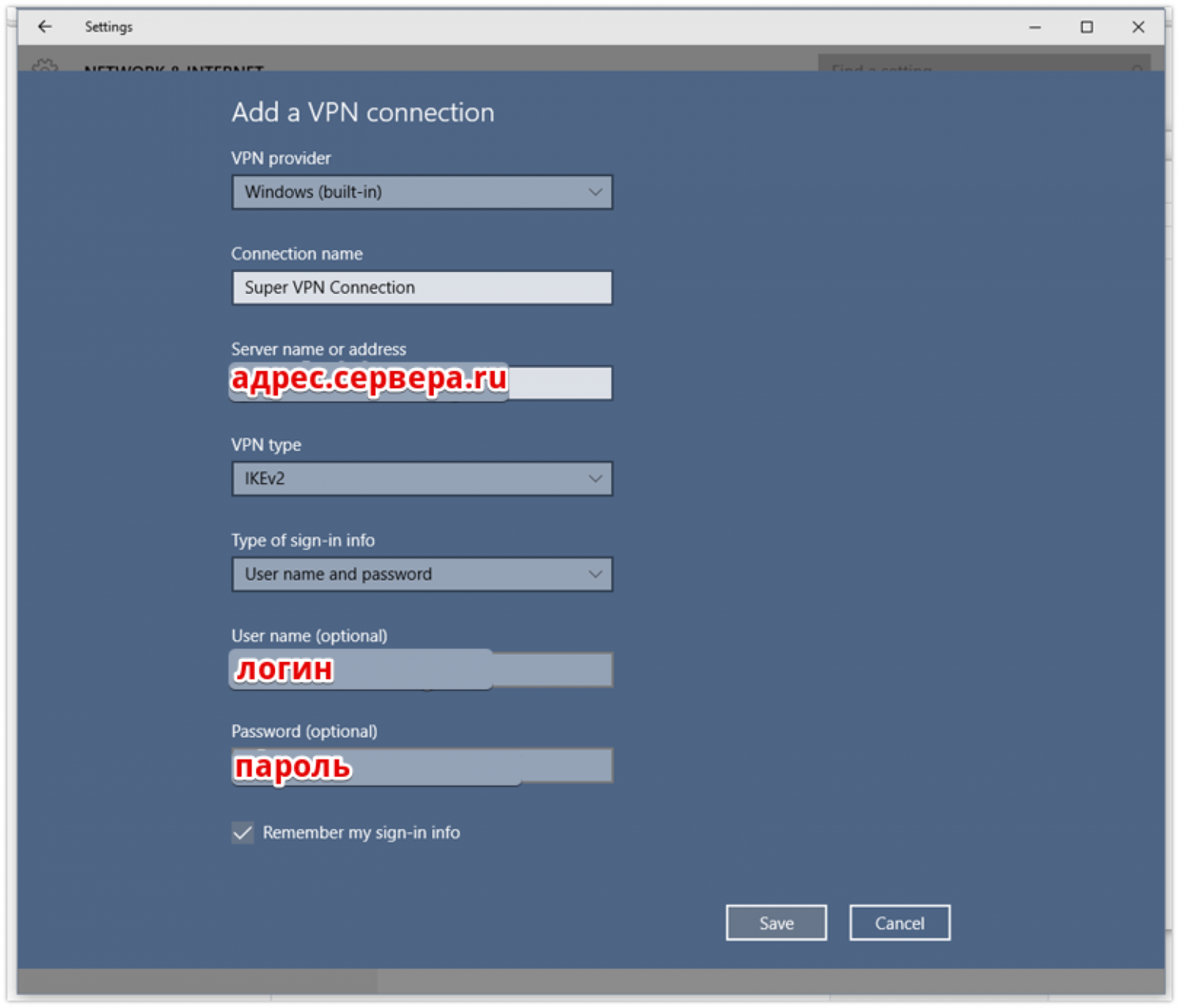

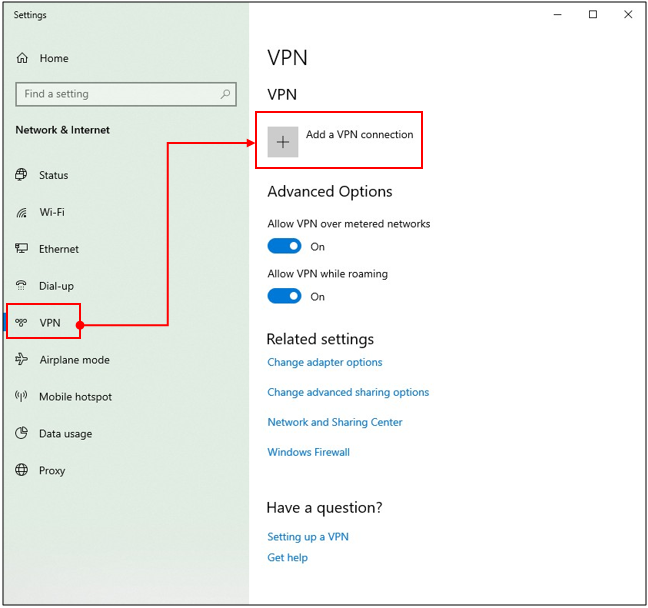

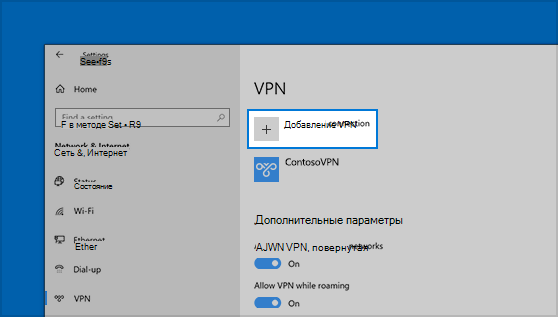

Выберите кнопку Начните, а затем введите параметры. Выберите Параметры > Network & internet >VPN > Add VPN.

-

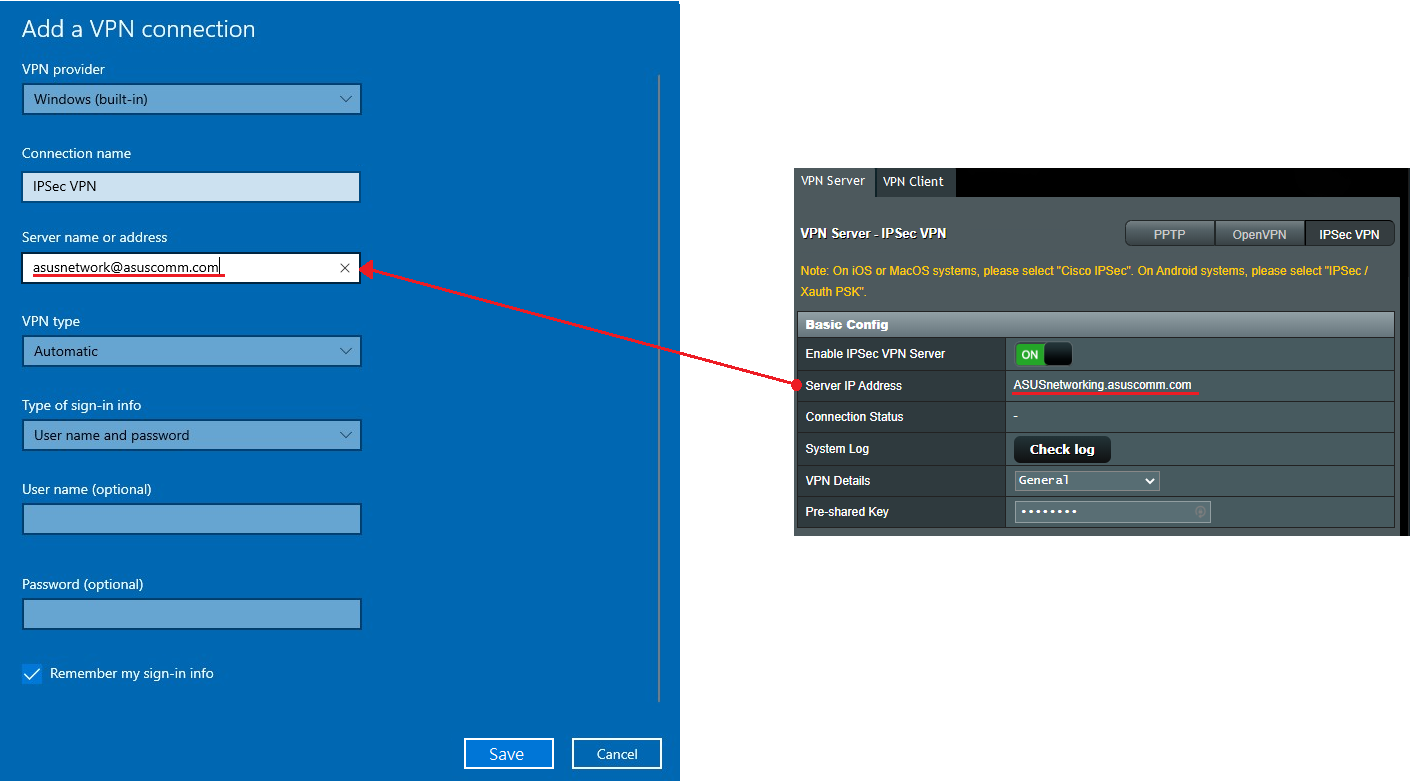

В разделе Добавление VPN-подключения сделайте следующее:

-

В поле Поставщик услуг VPN выберите Windows (встроенный).

-

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

-

В поле Имя или адрес сервера введите адрес для сервера VPN.

-

Выберите тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

-

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

-

-

Нажмите Сохранить.

-

Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

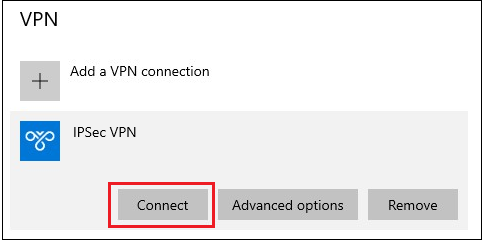

Подключение к сети VPN

Если у вас есть ПРОФИЛЬ VPN, вы можете подключиться.

-

В Параметры выберите Network & internet > VPN.

-

Рядом с нужным VPN-подключением выберите Подключение.

-

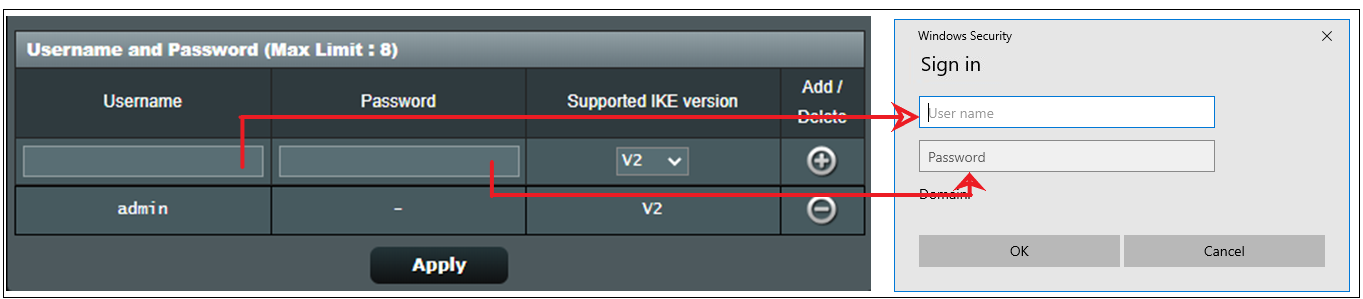

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

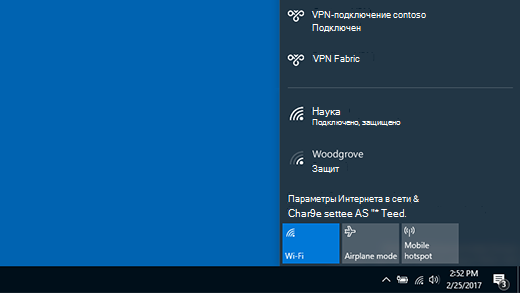

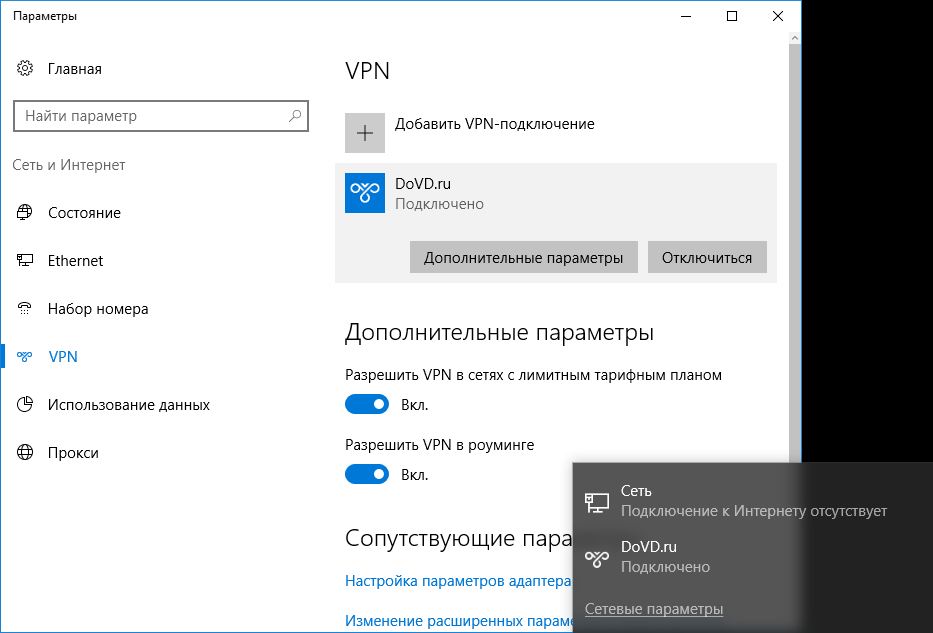

После подключения под ним будет отображаться имя VPN-подключения. Чтобы узнать, подключены ли вы к VPN во время работы на компьютере, наведите указатель мыши на значок Сеть в правой части панели задач, а затем посмотрите, есть ли VPN-подключение.

Совет: Вы также можете подключиться к VPN с помощью быстрых параметров и области уведомлений. Чтобы быстро добавить VPN, выберите значок Сеть на панели задач, а затем выберите Изменить быстрые параметры >Добавить > VPN >Готово.

Вы можете подключаться к виртуальной частной сети (VPN) на компьютере с Windows 10 как для работы, так и в личных целях. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Создание профиля VPN

Перед подключением к сети VPN вам необходимо настроить профиль VPN на своем компьютере. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Перед началом:

-

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

-

Если вы подписываетесь на службу VPN в личных целях, посетите Microsoft Store , чтобы проверить наличие приложения для этой службы, а затем перейдите на веб-сайт службы VPN, где могут быть указаны необходимые параметры VPN-подключения.

-

Выберите кнопку Начните, а затем Параметры > сеть & Internet > VPN >Добавить VPN-подключение.

-

В разделе Добавление VPN-подключения сделайте следующее:

-

В поле Поставщик услуг VPN выберите Windows (встроенный).

-

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

-

В поле Имя или адрес сервера введите адрес для сервера VPN.

-

Выберите Тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

-

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

-

-

Нажмите Сохранить.

-

Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

Подключение к сети VPN

Если у вас есть ПРОФИЛЬ VPN, вы можете подключиться.

-

Выберите значок сети ( или ) в дальнем правом углу панели задач.

-

Выберите VPN-подключение, которое вы хотите использовать, а затем выполните одно из следующих действий в зависимости от того, что происходит при выборе VPN-подключения:

-

Если под VPN-подключением отображается кнопка «Подключить», выберите Подключить.

-

Если в «Параметрах» открывается раздел «VPN», выберите это VPN-подключение, затем выберите Подключить.

-

-

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

После подключения под ним будет отображаться имя VPN-подключения. Чтобы проверить наличие подключения к сети VPN во время работы за компьютером, нажмите значок Сеть ( или ) в крайнем правом углу панели задач и убедитесь, что под VPN-подключением есть надпись Подключено.

Нужна дополнительная помощь?

Для L2TP/IPSec с общим ключом

Важно: L2TP IPsec клиенты, находящиеся за одним NAT’ом, могут испытывать проблемы подключения если их более одного. Решить проблему может помочь

инструкция

. Рекомендуем вместо L2TP IPsec использовать IKEv2 IPSec.

Имя подключения — название создаваемого подключения;

-

Имя или адрес сервера — адрес VPN-сервера;

-

Тип VPN — Протокол L2TP/IPSec с общим ключом;

-

Общий ключ — значение строки PSK в разделе Пользователи -> VPN-подключение -> Основное -> Подключение по L2TP/IPSec;

-

Тип данных для входа — Имя пользователя и пароль;

-

Имя пользователя — имя пользователя, которому разрешено подключение по VPN;

-

Пароль — пароль пользователя.

При настройке подключения по VPN из сети Интернет, в свойствах VPN-подключения нужно указать следующие параметры:

-

Перейдите в Настройки параметров адаптера;

-

Нажмите на созданное подключение правой кнопкой мыши и выберите Свойства;

-

Перейдите во вкладку Безопасность и установите:

-

Шифрование данных — обязательное (отключиться, если нет шифрования)

-

Протокол расширенной проверки подлинности (EAP) — Microsoft защищенный пароль (EAP MSCHAPV2)

-

Если вы создаете VPN-подключение к UTM через проброс портов, рекомендуем выполнить следующие действия:

-

1.

Откройте Редактор реестра;

-

2.

Перейдите в

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgentи создайте DWORD-параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением2;

-

1.

Неправильно указан логин или пароль пользователя. Часто при повторном соединении предлагается указать домен. Старайтесь создавать цифро-буквенные пароли, желательно на латинице для ваших учетных записей. Если есть сомнения в этом пункте, то временно установите логин и пароль пользователю «user» и «123456».

-

2.

Для того, чтобы пакеты пошли через VPN-туннель, надо убедиться, что в настройках этого подключения стоит чекбокс Использовать основной шлюз в удалённой сети в разделе Настройка параметров адаптера -> Правой кнопкой мыши по подключению -> Свойства -> Сеть -> Свойства опции «Протокол Интернета версии 4 (TCP/IPv4)» ->Дополнительно. Если же маршрутизировать все пакеты в этот интерфейс не обязательно, то маршрут надо писать вручную.

-

3.

Подключение происходит через DNAT, т.е. внешний интерфейс Ideco UTM не имеет «белого» IP-адреса, а необходимые для работы порты (500 и 4500) «проброшены» на внешний интерфейс устройства, расположенного перед Ideco UTM и имеющего «белый» IP-адрес. В данном случае VPN-подключение либо вообще не будет устанавливаться, либо будут периодические обрывы. Решение — исключить устройство перед Ideco UTM и указать на внешнем интерфейсе Ideco UTM «белый» IP-адрес, к которому в итоге и будут осуществляться L2TP/IPsec-подключения. Либо используйте протокол SSTP, потому что его проще опубликовать с помощью проброса портов.

-

4.

Если в OC Windows 10 повторно подключиться по L2TP, но при этом использовать невалидный ключ PSK (введя его в дополнительных параметрах (скриншот ниже)), подключение все равно будет установлено успешно. Это связано с особенностями работы ОС.

Убедитесь, что локальная сеть (или адрес на сетевой карте) на удалённой машине не пересекается с локальной сетью организации. Если пересекается, то доступа к сети организации не будет (трафик по таблице маршрутизации пойдёт в физический интерфейс, а не в VPN). Адресацию необходимо менять.

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:Program FilesOpenVPN.

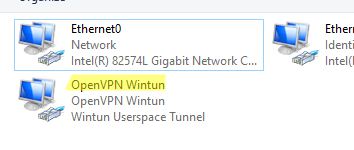

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:Program FilesOpenVPNeasy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

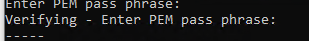

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:Program FilesOpenVPNeasy-rsapkica.crt»

- Ключ центра сертификации «C:Program FilesOpenVPNeasy-rsapkiprivateca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:Program FilesOpenVPNeasy-rsapkiissuedserver.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:Program FilesOpenVPNbin

openvpn --genkey secret ta.key

Должен появиться файл «C:Program FilesOpenVPNbinta.key». Переместите его в каталог C:Program FilesOpenVPNeasy-rsapki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key"-out "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:Program FilesOpenVPNeasy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:Program FilesOpenVPNsample-configserver.ovpn" "C:Program FilesOpenVPNconfig-autoserver.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt" cert "C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt" key "C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key" dh "C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\Program Files\OpenVPN\easy-rsa\pki\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\Program Files\OpenVPN\log\status.log" log "C:\Program Files\OpenVPN\log\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:Program FilesOpenVPNlogserver.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:Program FilesOpenVPNconfig-autoserver.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLMSYSTEMCurrentControlSetServicesTcpipParameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

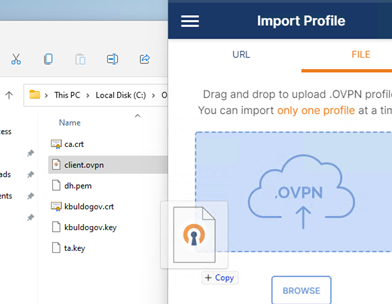

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

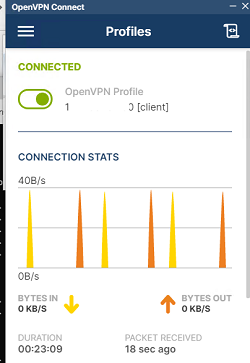

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:Program FilesOpenVPN Connectagent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\.Global{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:Program FilesOpenVPNlogopenvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

Содержание

- Vpn по сертификату windows 10

- Необходимый минимум для доступа по VPN

- Настраиваем соединение в windows 10

- При использовании L2TP/IPsec с предварительным ключом выглядит так

- Настраиваем соединение в windows 7

- Создание и экспорт сертификатов для пользовательских VPN-подключений

- Создание самозаверяющего корневого сертификата

- Создание сертификата клиента

- Пример 1. Сеанс консоли PowerShell по-прежнему открыт

- Пример 2. Новый сеанс консоли PowerShell

- Экспорт открытого ключа корневого сертификата (.cer)

- Экспорт самозаверяющего корневого сертификата и закрытого ключа для его сохранения (необязательно)

- Экспорт сертификата клиента

- Создание и установка файлов конфигурации VPN-клиента для проверки подлинности на основе сертификатов при подключении «точка — сеть»

- Создание файлов конфигурации VPN-клиента

- Создание файлов с помощью портала Azure

- Создание файлов с помощью PowerShell

- Windows

- Установка файлов конфигурации

- Проверка и подключение

- Mac (macOS)

- Импорт файла корневого сертификата

- Проверка установки сертификата

- Создание профиля VPN-клиента

- Linux (графический пользовательский интерфейс strongSwan)

- Установка strongSwan

- Создание сертификатов

- Установка и настройка.

- Linux (strongSwan CLI)

- Установка strongSwan

- Создайте сертификаты.

- Установка и настройка.

- Дальнейшие действия

Vpn по сертификату windows 10

Сегодня хочу рассказать как просто и быстро настроить VPN соединение в windows 10 и 7

Простая инструкция без вступлений и разжевывания что такое VPN и RDP. Подробности и теория тут если хотите знать более углубленно.

Необходимый минимум для доступа по VPN

Администратор сервиса к которому вы подключаетесь по средствам VPN открывает вам доступ и выдает вам:

IP адрес — устройства к которому подключаетесь(может быть в виде URL ссылки).

Ключ идентификации в виде файла или набора символов (своего рода пароль),в зависимости от типа подключения

Логин и пароль — присваивается администратором.

Настраиваем соединение в windows 10

Слева в нижнем углу экрана выбираем меню «Пуск», настройки, выбираем пункт «сети и интернет».

В открывшемся окне соответственно выбираем пункт VPN и Добавить vpn — подключение.

Перед вами откроется окно настройки, непосредственно самого подключения, в котором необходимо ввести данные, в соответствующие поля, о которых говорилось выше.

Поставщик услуг — Windows (встроенные)

Имя подключения — например Работа, просто называете данное соединение чтоб в последствии знать что это за подключение.

Имя или адрес сервера — как правило IP адрес (выглядит примерно так 222.578.45.8.78), иногда URL ссылка (http:\saitprostoi)

Тип VPN — что выбрать в данном пункте вам должен сообщить администратор. Как правило используют L2TP/IPsec с предварительным ключом, и выбрав этот пункт добавится еще одно поле куда нужно будет вставить набор символов (этот самый ключ).

Если выбрать более защищенное соединение, например L2TP/IPsec с сертификатом, то сертификат этот должен быть предварительно вам предоставлен и установлен на ваш ПК.

Имя пользователя — думаю понятно что сюда вводим предоставленный вам логин

Пароль — соответственно пароль

Ниже оставляем галочку в поле запомнить и нажимаем сохранить.

При использовании L2TP/IPsec с предварительным ключом выглядит так

В последствии созданное подключение можно найти и посмотреть его статус, а так же отключить или подключить в правом нижнем углу щелкнув по значку сети или в параметрах сетей, там где настраивали.

Настраиваем соединение в windows 7

Тут все относительно просто но более заморочено чем в 10 версии windows.

Итак по порядку, открываем пуск — панель управления — цент управления сетями и общим доступом, затем в открывшемся окне настройка нового подключения

Откроется выбор типа подключения, выбираем VPN подключение к рабочему месту, затем использовать прямое подключение к Интернет

Второй вариант это если у вас нет интернета или вы на прямую подключаетесь по телефону к удаленному устройству.

В следующем окне заполняем поля

Интернет адрес — как правило IP адрес (выглядит примерно так 222.578.45.8.78), иногда URL ссылка (http:\saitprostoi)

Имя место назначения — например Работа, просто называете данное соединение чтоб в последствии знать что это за подключение.

Ставим галочку «Не подключатся сейчас …«, так как далее нам нужно будет задать наш L2TP/IPsec предварительный ключ.

Нажав Далее заполняем поля

Пользователь — думаю понятно что сюда вводим предоставленный вам логин

Пароль — соответственно пароль

Нажимаем создать и закрыть, без подключения.

Теперь как правило нам нужно указать наш L2TP/IPsec предварительный ключ или возможно другой параметр дополнительной защиты.

В процессе создания подключения его мы указать и задать не можем.

Подключение создано и теперь открываем его настройки в правом нижнем углу наводим на значок сетей щелкаем левой кнопкой и видим наше созданное VPN соединение. Правой кнопкой щелкаем по нему и выбираем свойства.

Откроется окно в котором выберите вкладку Безопасность, в окне тип VPN выбираем нашу защиту L2TP/IPsec VPN

Ниже нажимаем дополнительные параметры и выбрав, установкой галочки на против пустого окна ключ — собственно вводим туда наш ключ.

Как бы все теперь ок — ок

Для подключения выбираем сеть и подключить.

Напоминаю ключ и все параметры вам должен предоставить ваш системный администратор.

Если есть что добавить оставляйте комментарии.

Источник

Создание и экспорт сертификатов для пользовательских VPN-подключений

Для аутентификации пользовательских VPN-подключений типа «точка — сеть» используются сертификаты. Эта статья поможет создать самозаверяющий корневой сертификат, а также сертификаты клиента с помощью PowerShell в Windows 10 или Windows Server 2016.

Выполните описанные действия на компьютере с Windows 10 или Windows Server 2016. Командлеты PowerShell, которые используются для создания сертификатов, являются частью операционной системы и не работают в других версиях Windows. Компьютер с Windows 10 или Windows Server 2016 требуется только для создания сертификатов. После создания сертификатов их можно отправить или установить в любой поддерживаемой клиентской операционной системе.

Создание самозаверяющего корневого сертификата

Используйте командлет New-SelfSignedCertificate для создания самозаверяющего корневого сертификата. Дополнительные сведения о параметре см. в разделе New-SelfSignedCertificate.

На компьютере под управлением Windows 10 или Windows Server 2016 откройте консоль Windows PowerShell с повышенными привилегиями. Эти примеры не запускаются через кнопку «Попробовать» в Azure Cloud Shell. Их нужно запустить локально.

Используйте следующий пример для создания самозаверяющего корневого сертификата. Следующий пример создает самозаверяющий корневой сертификат P2SRootCert, который автоматически устанавливается в папку Certificates-Current UserPersonalCertificates. Этот сертификат можно просмотреть, открыв файл certmgr.msc или раздел Управление сертификатами пользователей.

Оставьте консоль PowerShell открытой и перейдите к следующим шагам, чтобы создать сертификат клиента.

Создание сертификата клиента

На каждом клиентском компьютере, который подключается к виртуальной сети с помощью подключения типа «точка —сеть», должен быть установлен сертификат клиента. Вы можете создать сертификат клиента из самозаверяющего корневого сертификата, а затем экспортировать и установить его. Если сертификат клиента не установлен, произойдет сбой аутентификации.

Ниже описан способ создания сертификата клиента из самозаверяющего корневого сертификата. Из одного корневого сертификата можно создать несколько сертификатов клиента. При создании сертификатов клиента с помощью приведенных ниже инструкций сертификат клиента автоматически устанавливается на компьютер, который использовался для его создания. Если вы хотите установить сертификат клиента на другой клиентский компьютер, его можно экспортировать.

В примерах используется командлет New-SelfSignedCertificate для создания сертификата клиента, срок действия которого истекает через год. Дополнительные сведения о параметре, например о задании другого значения срока действия сертификата клиента, см. в разделе New-SelfSignedCertificate.

Пример 1. Сеанс консоли PowerShell по-прежнему открыт

Пример 2. Новый сеанс консоли PowerShell

Если вы создаете дополнительные сертификаты клиента или не используете тот же сеанс PowerShell, в котором был создан самозаверяющий корневой сертификат, выполните следующее.

Определите самозаверяющий корневой сертификат, установленный на компьютере. Этот командлет возвращает список сертификатов, установленных на компьютере.

Найдите имя субъекта в полученном списке, а затем скопируйте отпечаток, расположенный рядом с ним, в текстовый файл. В следующем примере указано два сертификата. CN-имя — это имя самозаверяющего корневого сертификата, на основе которого требуется создать дочерний сертификат. В данном случае это P2SRootCert.

Объявите переменную для корневого сертификата, используя отпечаток из предыдущего шага. Замените THUMBPRINT отпечатком корневого сертификата, на основе которого требуется создать дочерний сертификат.

Например, если использовать отпечаток для P2SRootCert из предыдущего шага, то переменная будет выглядеть следующим образом.

Экспорт открытого ключа корневого сертификата (.cer)

После создания самозаверяющего корневого сертификата экспортируйте CER-файл его открытого ключа (не закрытый ключ). В дальнейшем вы загрузите этот файл в Azure. Чтобы экспортировать CER-файл для самозаверяющего корневого сертификата, сделайте следующее:

В окне мастера нажмите Далее.

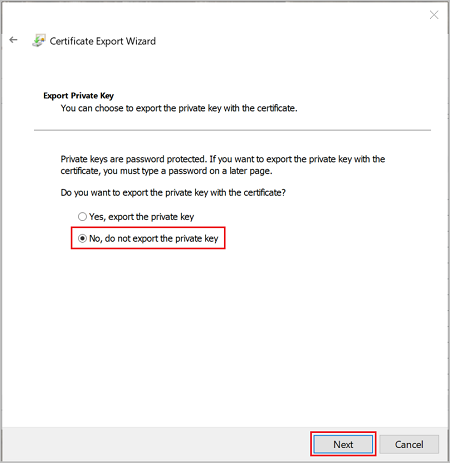

Выберите Нет, не экспортировать закрытый ключ и снова нажмите кнопку Далее.

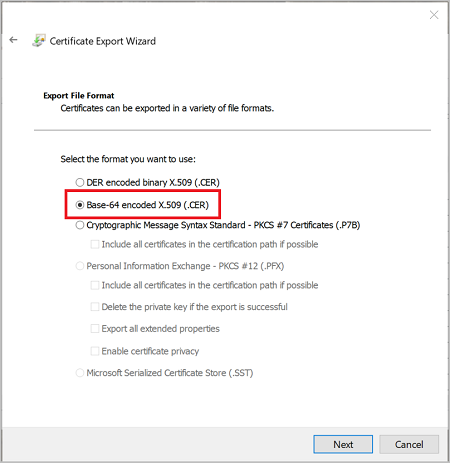

На странице Формат экспортируемого файла выберите Файлы X.509 (.CER) в кодировке Base-64 и нажмите кнопку Далее.

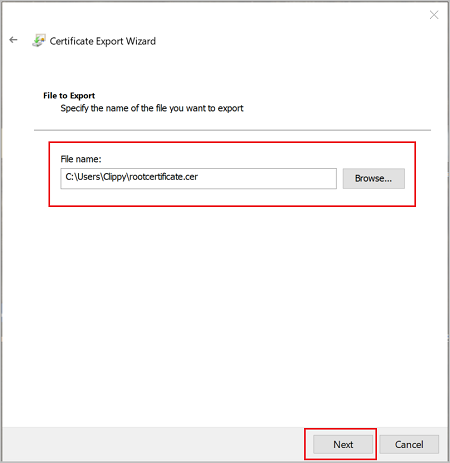

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файла введите имя для файла сертификата. Затем щелкните Далее.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата.

Сертификат успешно экспортирован.

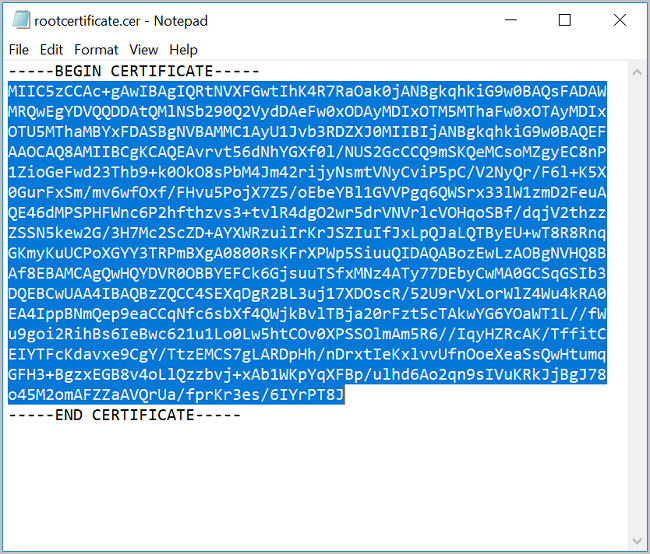

Экспортированный сертификат выглядит примерно так:

Если открыть экспортированный сертификат в Блокноте, результат будет приблизительно таким, как в приведенном ниже примере. Выделенный синим цветом раздел содержит сведения, которые загружены в Azure. Если при открытии сертификата в Блокноте он не выглядит, как приведенный ниже пример, как правило, это означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base64. Кроме того, при использовании другого текстового редактора следует учитывать, что в некоторых редакторах может выполняться непреднамеренное форматирование в фоновом режиме. Это может вызвать проблемы при передаче текста из этого сертификата в Azure.

Экспорт самозаверяющего корневого сертификата и закрытого ключа для его сохранения (необязательно)

Может возникнуть необходимость экспортировать самозаверяющий корневой сертификат и сохранить его как резервную копию в надежном месте. При необходимости позже можно будет установить его на другом компьютере и создать дополнительные сертификаты клиента. Чтобы экспортировать самозаверяющий корневой сертификат в формате PFX, выберите корневой сертификат и выполните те же действия, что описаны в разделе Экспорт сертификата клиента.

Экспорт сертификата клиента

Созданный сертификат клиента автоматически устанавливается на компьютере, который использовался для его создания. Если вы хотите установить созданный сертификат клиента на другой клиентский компьютер, то его необходимо экспортировать.

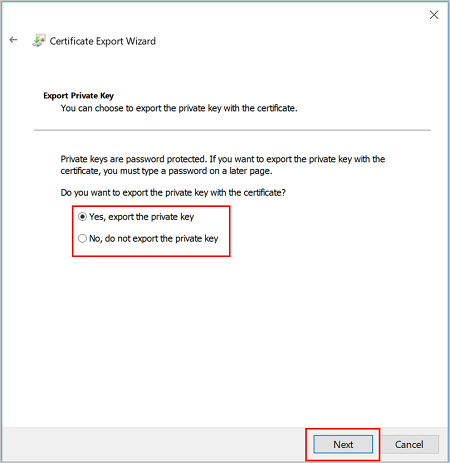

В мастере экспорта сертификатов нажмите кнопку Далее, чтобы продолжить.

Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее.

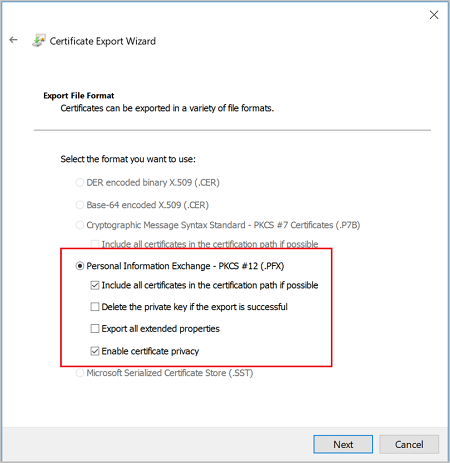

На странице Формат экспортируемого файла оставьте настройки по умолчанию. Не забудьте установить флажок Включить по возможности все сертификаты в путь сертификации. При этом также будут экспортированы данные корневого сертификата, необходимые для успешной аутентификации клиента. Без этих данных аутентификация клиента завершится ошибкой, так как у клиента не будет доверенного корневого сертификата. Затем щелкните Далее.

На странице Безопасность следует защитить закрытый ключ. Если вы решите использовать пароль, обязательно запишите или запомните пароль, заданный для этого сертификата. Затем щелкните Далее.

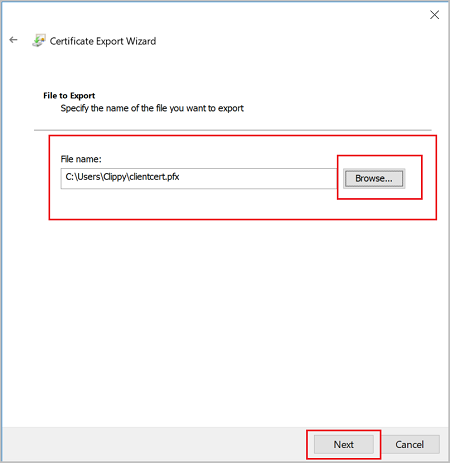

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файла введите имя для файла сертификата. Затем щелкните Далее.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата.

Источник

Создание и установка файлов конфигурации VPN-клиента для проверки подлинности на основе сертификатов при подключении «точка — сеть»

При подключении к виртуальной сети Azure через подключения «точка — сеть» с проверкой подлинности на основе сертификатов обычно используется встроенный VPN-клиент операционной системы, с которой устанавливается такое подключение. Все необходимые параметры конфигурации для VPN-клиентов содержатся в ZIP-файле конфигурации VPN-клиента. Параметры в ZIP-файле помогут вам настроить VPN-клиенты для Windows, Mac IKEv2 VPN или Linux.

Создаваемые файлы конфигурации VPN-клиента работают только с конфигурацией VPN-шлюза «точка — сеть» для виртуальной сети. Если в конфигурацию VPN типа «точка — сеть» вносятся изменения после создания файлов (например, изменяется тип протокола VPN или тип проверки подлинности), необходимо создать новые файлы конфигурации VPN-клиента и применить эту новую конфигурацию ко всем VPN-клиентам, которые вы хотите подключить.

Начиная с 1 июля 2018 года прекращается поддержка TLS 1.0 и TLS 1.1 в VPN-шлюзе Azure. VPN-шлюз будет поддерживать только TLS 1.2. Затрагиваются только подключения «точка — сеть». Подключения «сеть — сеть» не затрагиваются. Если вы используете TLS для VPN-подключений «точка — сеть» на клиентах Windows 10, не нужно предпринимать никаких действий. Если вы используете TLS для подключений «точка — сеть» клиентов Windows 7 и Windows 8, обратитесь к разделу Собственная аутентификация Azure с использованием сертификата для подключений типа «точка — сеть» за инструкциями по обновлению.

Создание файлов конфигурации VPN-клиента

Вы можете создать файлы конфигурации клиента с помощью PowerShell или с помощью портала Azure. И в первом, и во втором случае возвращается один и тот же ZIP-файл. Распакуйте файл. Отобразятся следующие папки:

Создание файлов с помощью портала Azure

На портале Azure перейдите в шлюз виртуальной сети, к которой необходимо подключиться.

В верхней части страницы конфигурации «точка — сеть» выберите Скачать VPN-клиент. При этом не скачивается клиентское программное обеспечение для VPN, а создается пакет конфигурации для настройки VPN-клиентов. Пакет конфигурации клиента создается несколько минут. Пока пакет не будет создан, может ничего не происходить.

После создания пакета конфигурации браузер выявляет, что доступен ZIP-файл конфигурации клиента. Он получает такое же имя, как у вашего шлюза. Распакуйте файл. После этого отобразятся папки.

Создание файлов с помощью PowerShell

При создании файлов конфигурации VPN-клиента установите для параметра AuthenticationMethod значение EapTls. Создайте конфигурацию VPN-клиента с помощью следующей команды:

Скопируйте URL-адрес в браузер, чтобы скачать ZIP-файл, а затем распакуйте файл для просмотра папок.

Windows

На каждом клиентском компьютере Windows можно использовать один и тот же пакет конфигурации VPN-клиента, если его версия соответствует архитектуре клиента. Список поддерживаемых клиентских операционных систем см. в разделе с описанием подключений типа «точка — сеть» в статье VPN-шлюз: вопросы и ответы.

Вам потребуются права администратора для клиентского компьютера Windows, с которого устанавливается подключение.

Установка файлов конфигурации

Проверка и подключение

Mac (macOS)

Чтобы подключиться к Azure, необходимо вручную настроить собственный VPN-клиент IKEv2. Azure не предоставляет файл mobileconfig. В папке Generic можно найти все необходимые для конфигурации сведения.

Если папки Generic нет в скачанных файлах, вполне вероятно, что IKEv2 не был выбран в качестве типа туннеля. Обратите внимание, что VPN-шлюз со SKU «Базовый» не поддерживает IKEv2. В VPN-шлюзе убедитесь в том, что номер SKU отличается от базового. Затем выберите IKEv2 и создайте ZIP-файл еще раз для получения папки Generic.

Эта папка содержит следующие файлы:

Чтобы настроить на устройстве Mac собственный VPN-клиент для аутентификации на основе сертификата, сделайте следующее: Эти действия необходимо выполнить на каждом компьютере Mac, который нужно подключить к Azure.

Импорт файла корневого сертификата

Скопируйте файл корневого сертификата на компьютер Mac. Дважды щелкните сертификат. Сертификат будет либо установлен автоматически, либо появится страница Добавление сертификатов.

На странице Добавление сертификатов выберите Вход в раскрывающемся списке.

Чтобы импортировать файл, щелкните Добавить.

Проверка установки сертификата

Убедитесь в том, что установлены как сертификат клиента, так и корневой сертификат. Этот сертификат клиента требуется для аутентификации. Инструкции по установке сертификата клиента см. в разделе Установка сертификата клиента для аутентификации Azure на основе сертификата при подключениях типа «точка — сеть».

Откройте приложение Keychain Access (Доступ к цепочке ключей).

Перейдите на вкладку Сертификаты.

Убедитесь в том, что установлены как сертификат клиента, так и корневой сертификат.

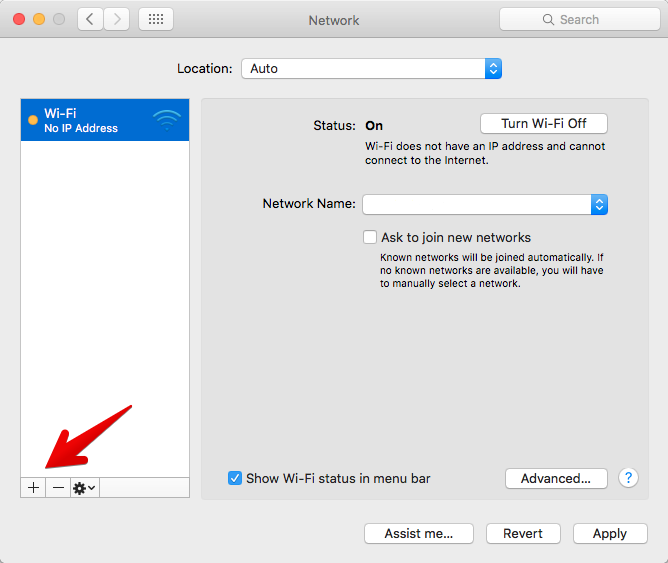

Создание профиля VPN-клиента

В раскрывающемся списке Интерфейс выберите VPN.

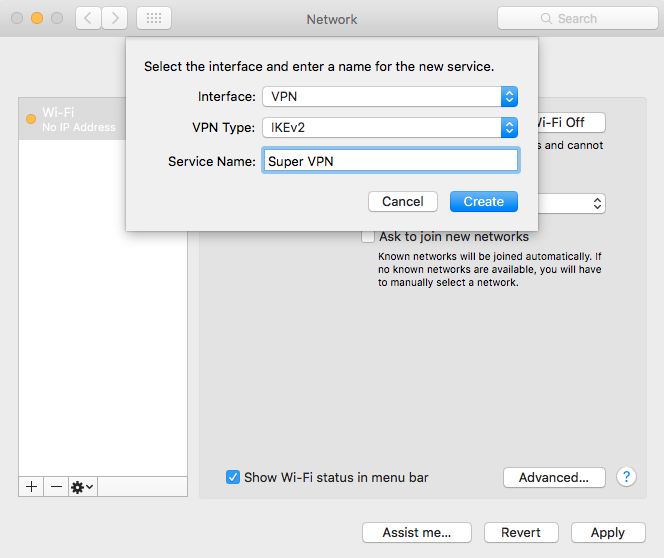

В раскрывающемся списке Тип VPN выберите IKEv2. В поле Имя службы укажите понятное имя для профиля.

Нажмите кнопку Создать, чтобы создать профиль подключения VPN-клиента.

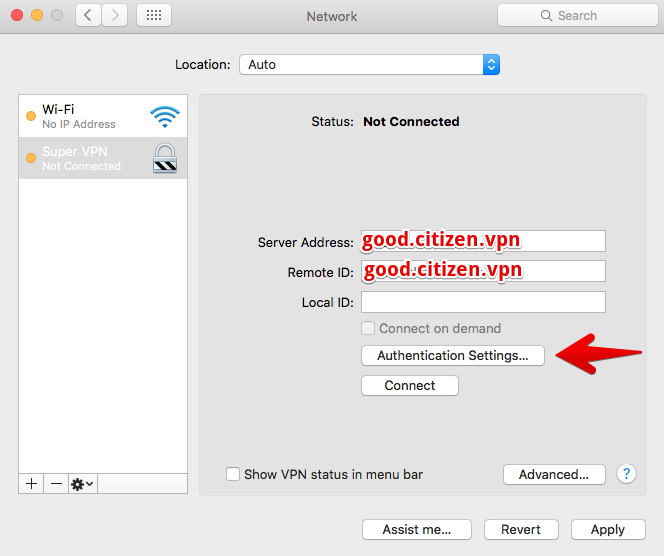

В папке Generic откройте файл VpnSettings.xml в текстовом редакторе и скопируйте значение тега VpnServer.

Вставьте значение тега VpnServer в поля профиля Адрес сервера и Удаленный ИД.

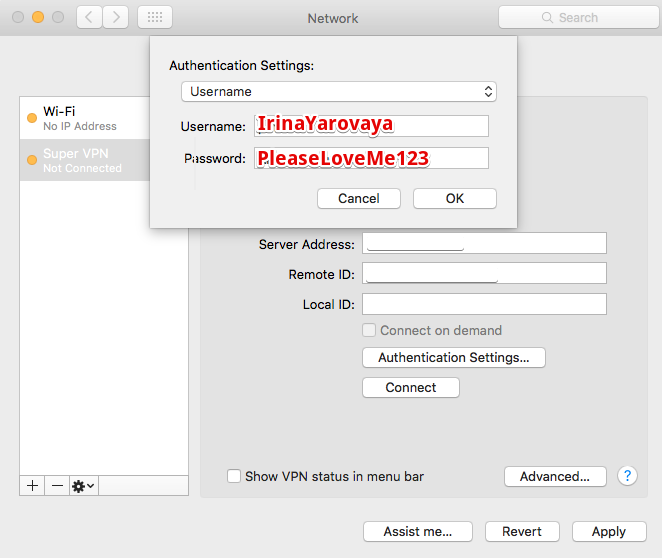

Настройте параметры проверки подлинности. Есть два набора инструкций. Выберите инструкции, соответствующие вашей версии ОС.

Catalina:

В разделе Параметры проверки подлинности выберите Нет.

Выберите Сертификат, щелкните Выбрать и выберите правильный сертификат клиента, установленный ранее. Затем нажмите кнопку ОК.

Big Sur:

Щелкните Параметры проверки подлинности и выберите Сертификат.

Щелкните Выбрать, чтобы открыть страницу Выбор удостоверения. На странице Выбор удостоверения приводится список доступных сертификатов. Если вы не уверены, какой сертификат следует использовать, можно щелкнуть Показать сертификат, чтобы просмотреть дополнительные сведения о каждом сертификате.

Выберите нужный сертификат, а затем нажмите кнопку Continue (Продолжить).

На странице Параметры проверки подлинности убедитесь в том, что отображается правильный сертификат, а затем нажмите кнопку ОК.

Нажмите кнопку Применить, чтобы сохранить все изменения.

Выберите Подключиться, чтобы установить подключение «точка — сеть» к виртуальной сети Azure.

После установления подключения состояние поменяется на Подключено и вы можете просмотреть IP-адрес, полученный из пула адресов VPN-клиента.

Linux (графический пользовательский интерфейс strongSwan)

Установка strongSwan

В приведенных ниже шагах использовалась следующая конфигурация:

Чтобы установить необходимую конфигурацию strongSwan, используйте следующие команды:

Чтобы установить интерфейс командной строки Azure, используйте следующую команду:

Создание сертификатов

Если вы еще не создали сертификаты, выполните указанные ниже действия.

Создайте сертификат ЦС.

Выведите на экран сертификат ЦС в формате base64. Это формат, поддерживаемый Azure. Этот сертификат нужно загрузить в Azure при выполнении шагов по конфигурации подключения типа «точка — сеть».

Создайте сертификат пользователя.

Создайте пакет p12, содержащий сертификат пользователя. Этот пакет понадобится на следующих шагах при работе с файлами конфигурации клиента.

Установка и настройка.

Приведенные ниже инструкции были созданы в Ubuntu 18.0.4. Ubuntu 16.0.10 не поддерживает графический пользовательский интерфейс strongSwan. Использовать Ubuntu 16.0.10 можно только с помощью командной строки. В зависимости от версии Linux и strongSwan указанные ниже примеры могут отличаться от экранов, которые вы видите.

Откройте приложение Terminal, чтобы установить strongSwan и его Network Manager, выполнив команду из примера.

В меню выберите IPSec/IKEv2 (strongSwan) и дважды щелкните.

На странице Add VPN (Добавление VPN) добавьте имя VPN-подключения.

Вставьте это имя в поле Address (Адрес) нового VPN-подключения в разделе Gateway (Шлюз). Затем щелкните значок папки в конце поля Certificate (Сертификат), перейдите в папку Generic и выберите файл VpnServerRoot.

В разделе Client (Клиент) подключения для параметра Authentication (Аутентификация) выберите Certificate/private key (Сертификат/закрытый ключ). Для параметров Certificate (Сертификат ) и Private key (Закрытый ключ) выберите созданные ранее сертификат и закрытый ключ. В разделе Options (Параметры) выберите Request an inner IP address (Запросить внутренний IP-адрес). а затем щелкните Добавить.

Включите подключение.

Linux (strongSwan CLI)

Установка strongSwan

В приведенных ниже шагах использовалась следующая конфигурация:

Чтобы установить необходимую конфигурацию strongSwan, используйте следующие команды:

Чтобы установить интерфейс командной строки Azure, используйте следующую команду:

Создайте сертификаты.

Если вы еще не создали сертификаты, выполните указанные ниже действия.

Создайте сертификат ЦС.

Выведите на экран сертификат ЦС в формате base64. Это формат, поддерживаемый Azure. Этот сертификат нужно загрузить в Azure при выполнении шагов по конфигурации подключения типа «точка — сеть».

Создайте сертификат пользователя.

Создайте пакет p12, содержащий сертификат пользователя. Этот пакет понадобится на следующих шагах при работе с файлами конфигурации клиента.

Установка и настройка.

Загрузите пакет VPN-клиента с портала Azure.

Из папки Generic копируйте или переместите файл VpnServerRoot.cer в папку /etc/ipsec.d/cacerts.

Измените значения в приведенном ниже примере, а затем добавьте этот код в файл конфигурации /etc/ipsec.conf.

Добавьте следующие значения в файл /etc/ipsec.secrets.

Выполните следующие команды:

Дальнейшие действия

Вернитесь к исходной статье, из которой вы перешли, а затем завершите настройку P2S.

Источник

з а щ и щ ё н н а я

совместная работа

176.194.84.241

10:30 7.02.2023

Ручная настройка IPsec VPN в Windows

Для начала убедитесь, что у Вас есть файл с сертификатом (vpn-key.p12).

Если Вы получали установочную программу, то просто распакуйте её как архив (это можно сделать с помощью WinRAR или 7-Zip).

Либо, если у Вас есть доступ к Вашей странице, то Вы можете скачать сертификат по этой ссылке.

Все руководства:

- Подключение к VPN

- Настройка почты и книги в Thunderbird

- Подключение к SFTP через WinSCP

- Подключение к SFTP через SFTP Net Drive

- Установка клиентского сертификата

Импорт сертификата

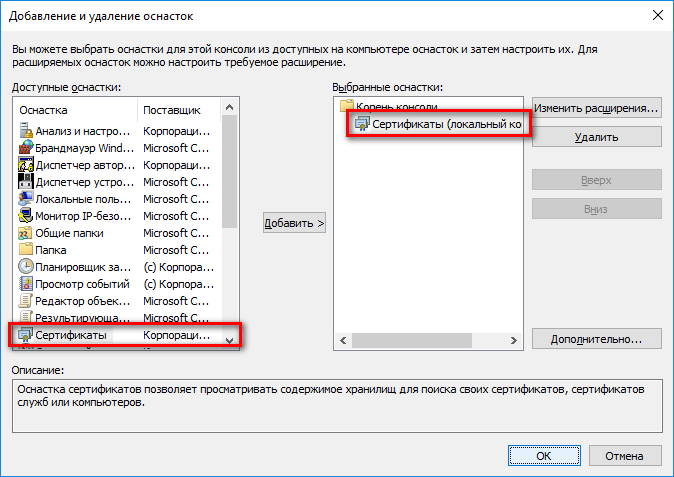

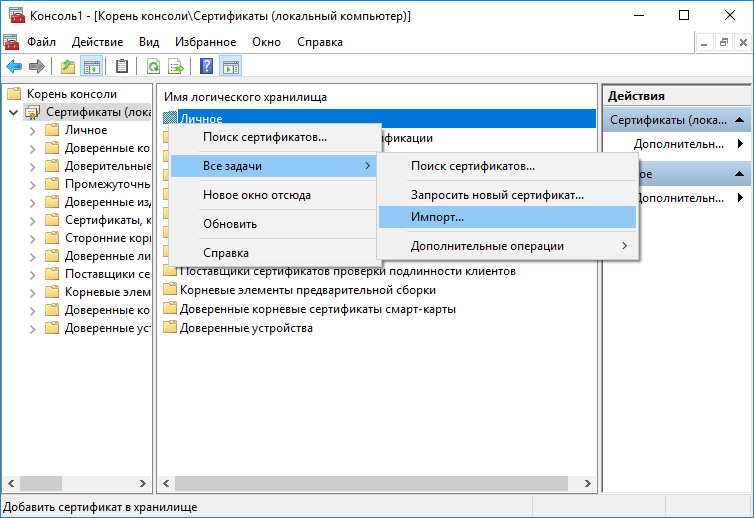

Откройте инструмент управления сертификатами. Для этого:

- Нажмите WinKey+X, выберите Командная строка (администратор), введите mmc и нажмите Enter.

- В открывшейся консоли нажмите Ctrl+M.

- В левом списке диалога выберите Сертификаты и нажмите Добавить.

- В новом диалоге выберите учётной записи компьютера, затем нажмите Далее и Готово.

- В результате диалог приобретёт вид, как на изображении справа. Нажмите OK.

WinKey — клавиша со значком Windows.

В основном окне теперь появится раздел Сертификаты (локальный компьютер).

Раскройте его, а затем нажмите правой кнопкой мыши на папке Личное, выберите меню Все задачи, а в нём — команду Импорт.

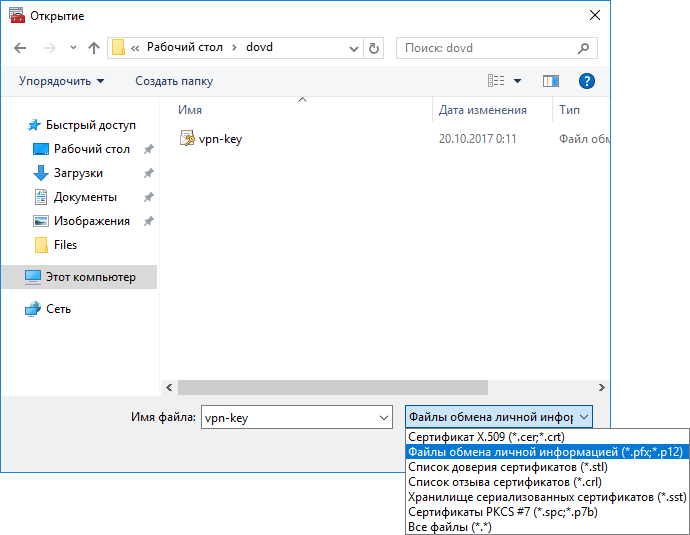

В диалоге импорта не требуется менять значение полей, за исключением указания пути к файлу сертификата..

Внимание: в диалоге выбора файла нужно изменить тип (расширение) с Сертификат X.509 на Файлы обмена личной информации, иначе файл ключа (vpn-key.p12) не будет в нём виден.

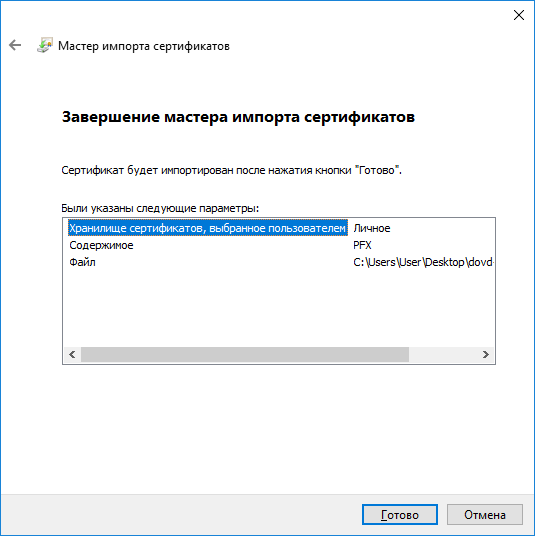

На последнем шаге импорта Вы должны увидеть страницу с параметрами, как на изображении справа.

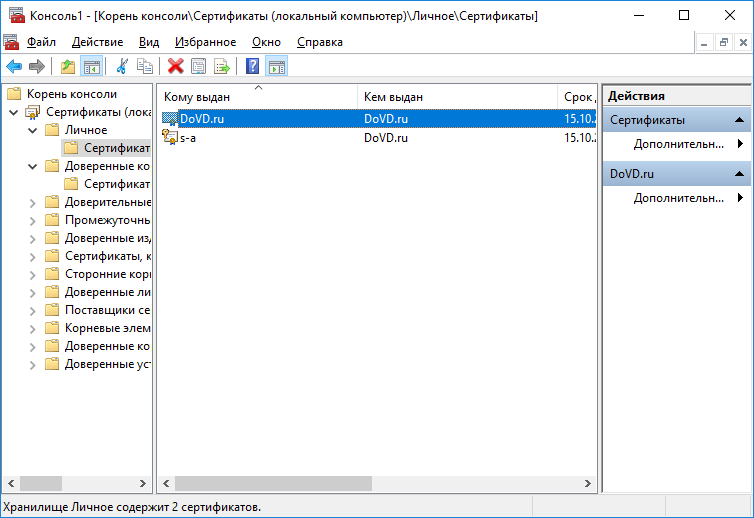

Теперь в разделе Личное (подраздел Сертификаты) будет 2 записи: одна для Центра сертификации (ЦС), другая для клиентского сертификата.

Перетащите запись ЦС в раздел Доверенные корневые центры сертификации.

В результате в Личное останется только клиентский сертификат.

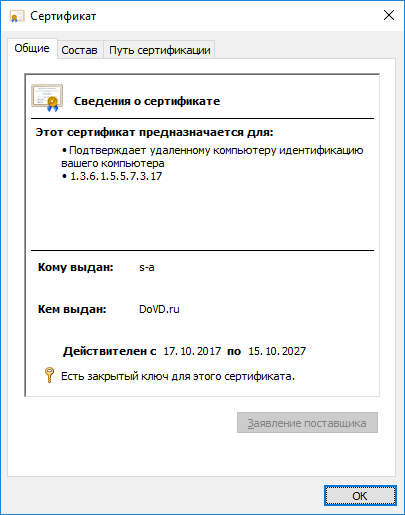

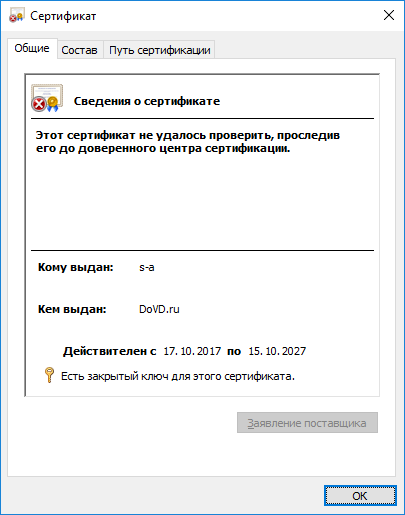

Убедитесь, что всё сделано верно, сделав двойной клик на записи клиентского сертификата — в окне с информации не должно быть предупреждения о том, что сертификат не удалось проверить, проследив его до доверенного центра сертификации

.

Теперь консоль и все другие окна можно закрыть.

Создание VPN-соединения

Откройте Панель управления, и в ней — раздел Центр управления сетями и общим доступом.

Создайте новое подключение:

- Нажмите на ссылку Создание и настройка общего нового подключения или сети.

- Выберите Подключение к рабочему месту и нажмите Далее.

- Нажмите Использовать моё подключение к Интернету (VPN).

- В поле Адрес в Интернете введите v.dovd.ru, а в поле Имя объекта назначения — любое имя, которые Вы хотите видеть в различных диалогах (например, dovd.ru).

- Закройте мастер кнопкой Создать.

Откройте параметры подключения (всё из того же Центра управления сетями):

- Нажмите ссылку Изменение параметров адаптера в левой части.

- Откройте свойства только что созданного подключения.

-

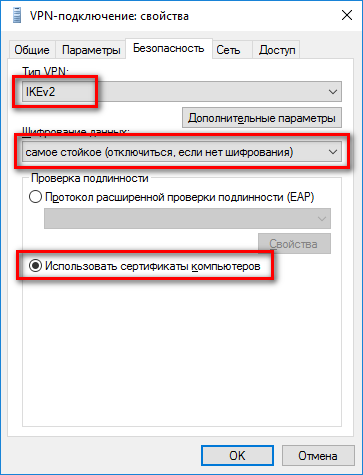

Перейдите на вкладку Безопасность и измените следующие свойства:

- Тип VPN

- IKEv2

- Шифрование данных

- самое стойкое

- Проверка подлинности

- Использовать сертификаты компьютеров

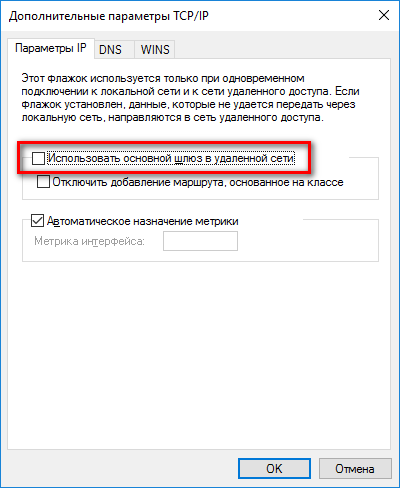

- Перейдите на вкладку Сеть, сделайте двойной щелчок по IP версии 4 (TCP/IPv4), в открывшемся диалоге нажмите Дополнительно и снимите флажок с Использовать основной шлюз в удаленной сети. Нажмите ОК, и еще раз ОК.

- Закройте свойства нажатием на кнопку OK.

На этом настройка завершена.

Подключение к VPN

Этот шаг нужно выполнять при каждом подключении к Интернету (то есть при выключении компьютера, смене пользователя и в других случаях).

Чтобы это происходило автоматически, можно создать задание в системном Планировщике (событие: Microsoft-Windows-NetworkProfile/Выполняется, код события: 10000).

Подключиться к VPN можно двумя способами:

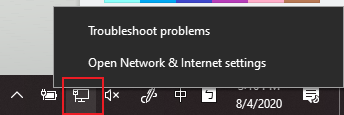

- Нажав на значок сети рядом с часами в панели задач и нажав на имя подключения.

- Открыв параметры Windows (меню «Пуск», кнопка-иконка с шестерёнкой, раздел Сеть и Интернет, подраздел VPN).

Доступ к сетевому диску

При активном VPN-подключении открывается доступ к общим файлам (сетевому диску).

Для проверки работоспособности откройте Проводник и перейдите по адресу \s.dovd.ru — должен появиться диалог с запросом имени пользователя и пароля для входа.

Удобнее всего работать с общими документами посредством сетевого диска. Для этого откройте в Проводнике Мой компьютер и выберите команду Подключить сетевой диск из меню Компьютер. Укажите следующие параметры:

- Диск

- Буква диска может быть любой. По этой букве будут доступны общие файлы.

- Папка

- Сетевой путь вида \s.dovd.ruпапка (папка обязательна). Этот путь можно скопировать из адресной строки Проводника.

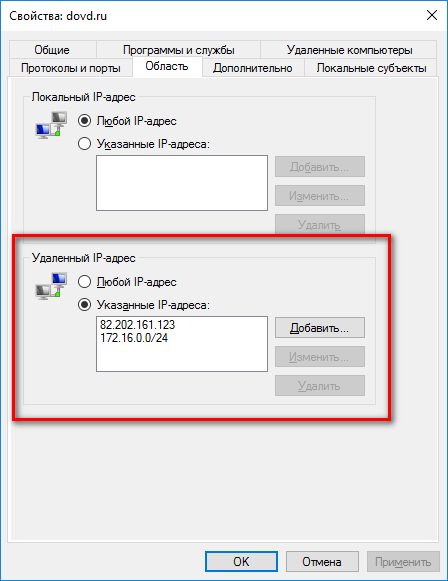

Настройка брандмауэра (firewall)

По умолчанию, исходящие соединения в Windows не блокируются.

Если у Вас это не так, то создайте исходящее правило, разрешающее подключения по любому протоколу любых программ на эти удалённые IP-адреса:

77.246.157.70 172.16.0.0/24

Время прочтения

5 мин

Просмотры 114K

Сейчас все вокруг настраивают VPN для удаленных сотрудников. Мне больно смотреть, как люди устанавливают монструозные глючные программы, настраивают какие-то сертификаты, устанавливают драйвера TUN/TAP и делают множество сложных операций, в то время как лучшее решение уже встроено в операционную систему.

IKEv2 — это современный протокол VPN, разработанный Microsoft и Cisco. Он используется по умолчанию для новых VPN-подключений в Windows, macOS, iOS. Он быстрее и безопаснее большинства VPN-протоколов и может легко настраиваться на стороне клиента в два клика без использования сторонних программ.

Я считаю, что IPsec IKEv2 отлично подходит не только для соединения серверов, но и для обычных VPN-подключений конечных пользователей. В этом посте я постараюсь убедить вас использовать IPsec IKEv2 для обычных домашних пользователей вместо OpenVPN.

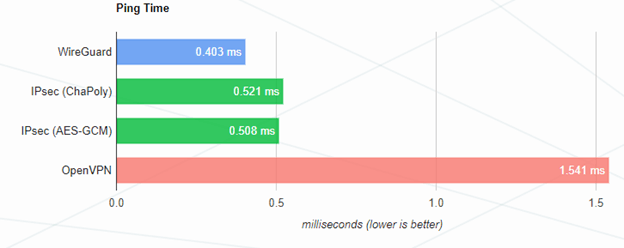

IKEv2 быстрее

При прочих равных условиях, IKEv2 будет всегда быстрее OpenVPN. Это особенно заметно на маломощных системах с медленной памятью, например на роутерах или одноплатных компьютерах.

Дело в том, что IPsec работает в контексте ядра операционной системы, а OpenVPN в контексте пользователя (userspace), и на обработку каждого пакета происходит переключение контекста между процессами ядра и процессами пользователя. Это влияет как на пропускную способность, так и на задержки.

Сравнение задержек для разных протоколов VPN.

Скриншот выше показывает разницу в задержке в два раза между IPsec и OpenVPN. Разумеется, разницу в 1мс невозможно заметить на глаз, но при нагрузке на систему эти значения могут значительно изменяться. Кроме того, реальные показатели сильно зависят от характеристик конкретной системы, поэтому я не буду приводить абсолютные цифры для сравнения двух протоколов. Задержки очень важны при использовании голосовой и видеосвязи через VPN.

По моим субъективным ощущениям IKEv2 на Windows 10 работает заметно отзывчивее чем OpenVPN. Ведь реальное использование десктопного компьютера сильно отличается от синтетических тестов VPN-протоколов. Нагрузка на процессор и память непостоянная, пользователь может запускать ресурсоемкие программы, все это будет влиять на показатели.

IKEv2 проще в настройке

Все современные операционные системы (кроме Android) поддерживают IPsec IKEv2 прямо из коробки. Не нужно устанавливать никакие программы, драйвера виртуальных адаптеров TUN/TAP и прочее. Всё управление VPN происходит из системного меню.

При этом настройку на клиенте можно упростить до трех строчек:

- Домен — для IPsec домен обязателен, так как для него выпускается SSL-сертификат

- логин

- пароль

Не нужно больше передавать клиенту файлы с сертификатами и ключами, заставлять его импортировать корневые сертификаты в системное хранилище. Достаточно логина и пароля, при этом соединение будет так же надежно защищено, как и в OpenVPN при использовании сертификатов, ведь для установки соединения используется такой же x.509 сертификат, как и для веб-сайтов с HTTPS.

Настройка на Windows 10

Мастер настройки VPN вызывается из меню подключения к WiFi. С настройкой одного окна справится пользователь любой квалификации. Созданное подключение активируется из меню со списком WiFi-сетей.

Интерфейс настройки нового IKEv2 подключения в Windows 10

Настройка macOS

В macOS поддерживается IKEv2 начиная с версии 10.11 (El Capitan). Создание подключения происходит через меню настроек сети.

Добавляем новое подключение. В качестве имени подключения задаем любое произвольное имя.

Для проверки подлинности сертификата, нужно указать доменное имя. При этом в поле «Server Address» можно указать IP-адрес сервера, а домен только в «Remote ID», тогда для подключения не будет выполняться DNS-резолв, и оно будет происходить чуть быстрее.

Логин и пароль пользователя указываем из файла /etc/ipsec.secrets

Настройка iOS

Настройку iOS можно выполнить вручную через мастер, но намного удобнее использовать профиль автоконфигурации mobileconfig.

Ручная настройка по смыслу аналогична десктопной macOS:

Настройки -> VPN -> Добавить конфигурацию VPN

IKEv2 это безопасно

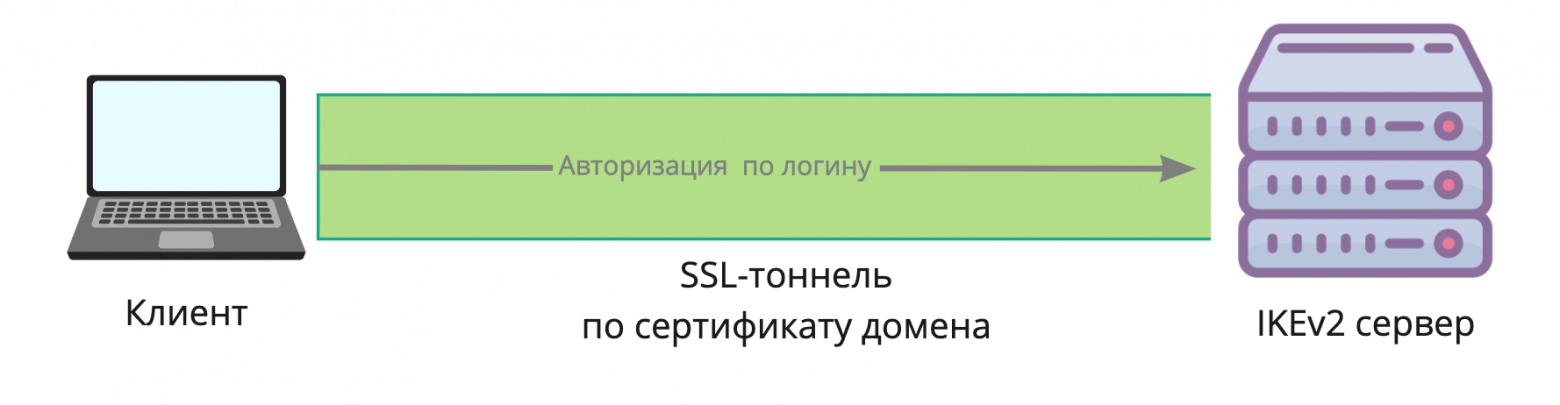

На предыдущем шаге мы выяснили, что для настройки подключения достаточно логина и пароля. Но как клиенту проверить, что подключение не прослушивается, не подменяются данные и сервер действительно тот, за кого себя выдает? Для этого используются обычные SSL-сертификаты, которые мы привыкли использовать для веб-сайтов и HTTPS.

Клиент устанавливает защищенный SSL-тоннель с сервером, и уже внутри него передается логин-пароль. По умолчанию в Windows и macOS для передачи пароля используется алгоритм mschapv2. Таким образом с помощью SSL-сертификата клиент проверяет подлинность сервера, а по логину-паролю сервер проверяет подлинность клиента.

Сервер IKEv2 может использовать один и тот же сертификат вместе с веб-сервером, например от популярного Let’s Encrypt. Это сильно упрощает управлением сертификатами.

Такая же модель используется в OpenVPN, и при желании в нем можно использовать сертификат от Lets Encrypt, однако администратору в любом случае потребуется передать пользователю файл для настройки VPN.

Настраиваем IKEv2 сервер

Развернуть свой IKEv2 сервер можно за пару минут с помощью скриптов автоматической установки или используя готовые контейнеры. Использовать docker не рекомендуется, так как его сетевая подсистема снижает производительность IPsec на дешевых тарифах VPS. Вы также можете настроить IKEv2-сервер вручную, на Хабре есть статьи с примерами настройки сервера Strongswan.

Мы будем использовать один из наиболее удачных вариантов скриптов автонастройки github.com/jawj/IKEv2-setup

Этот скрипт хорош тем, что использует сертификаты от Lets Encrypt и автоматически генерирует валидный сертификат.

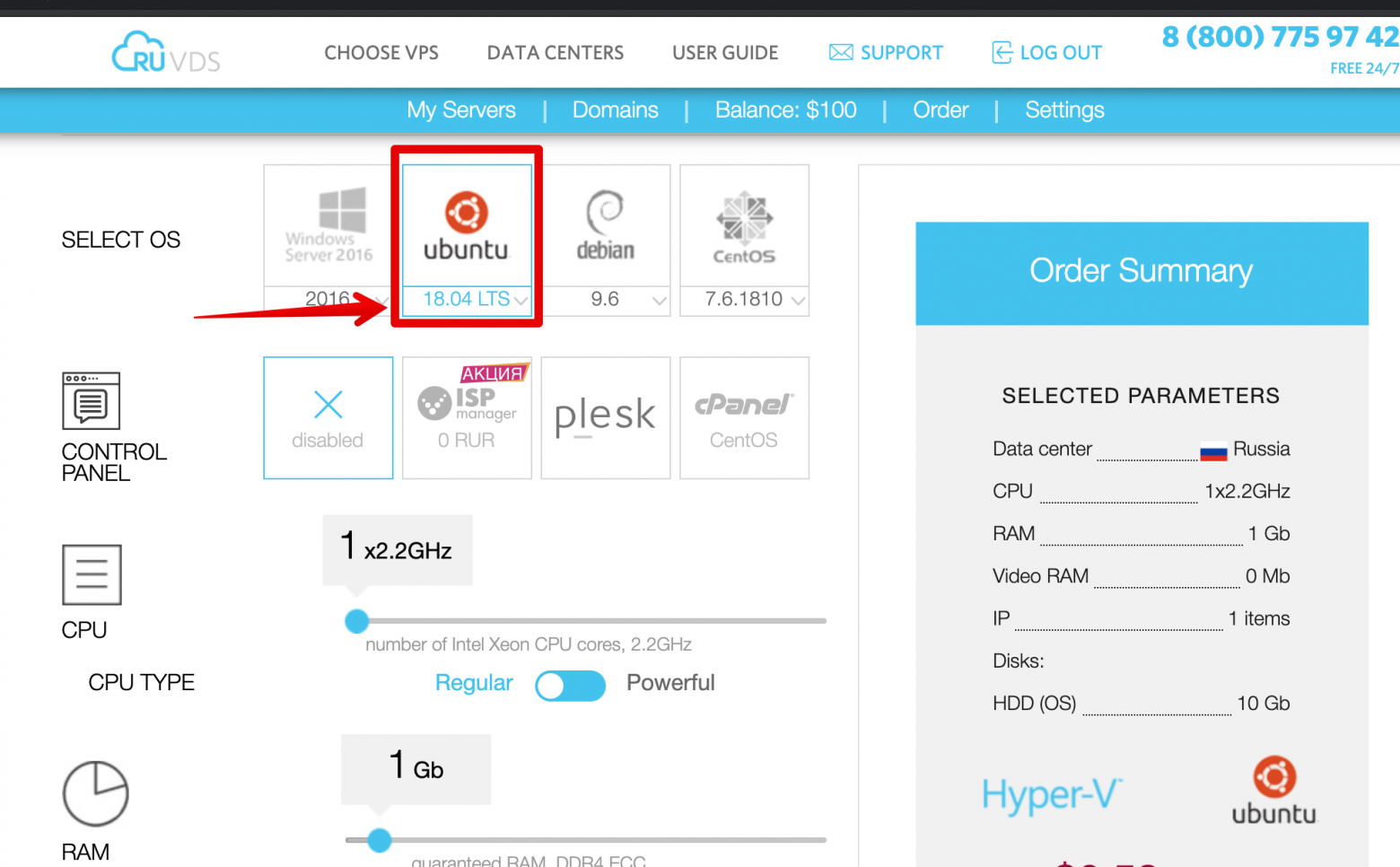

Шаг 1: Выбор сервера

Для запуска VPN сервера нам потребуется VDS. Подойдет самая простая конфигурация с одним ядром процессора. Скрипт из нашего примера лучше всего протестирован на Ubuntu 18.04, поэтому при создании сервера выбираем этот образ ОС.

Ждем окончания установки сервера и копируем реквизиты для подключения. Пароль root придет на почту, либо его можно задать вручную через веб-интервейс. Далее все команды мы вводим

Шаг 2: Установка Strongswan

Подключаемся SSH-клиентом и запускаем скрипт установки:

# запуск автоматической установки сервера IKEv2

wget https://raw.githubusercontent.com/jawj/IKEv2-setup/master/setup.sh

chmod u+x setup.sh

./setup.sh

....

# Введите имя домена направленного на IP-адрес сервера

# используйте сервис sslip.io если у вас нет домена

Hostname for VPN: 123-45-67-89.sslip.io

# Имя пользователя VPN

VPN username: coolguy

# пароль

VPN password (no quotes, please):

....

# скрипт запрос создать нового SSH-пользователя, этот шаг нельзя пропускать.

Шаг 3: Настройка клиента

Введенные реквизиты пользователя VPN теперь нужно использовать для настройки на клиенте. Важно использовать именно то доменное имя, которое вы вводили в Hostname for VPN.

Шаг 4: Добавление новых пользователей

Чтобы добавить нового пользователя в уже созданный сервер, отредактируйте файл /etc/ipsec.sectes.

# nano /etc/ipsec.secrets

123-45-67-89.sslip.io : RSA "privkey.pem"

coolguy : EAP "C00lPassword"

badguy : EAP "bAdP$$word"

После добавления пользователя выполните команду ipsec secrets чтобы Strongswan перечитал конфиг.

Заключение

Мы рассмотрели удобство IKEv2 со стороны пользователя. Администрирование такого сервера не сложнее, а иногда даже проще чем OpenVPN. Если вы только планируете организовать удаленный доступ для своих сотрудников, обязательно посмотрите в сторону IKEv2. Не заставляйте своих пользователей устанавливать лишние программы, если все необходимое уже есть на их компьютере. Это удобнее, безопаснее и намного прогрессивнее.

Как настроить IPsec VPN-соединение в Windows 10 (поддержка прошивки доступна для 3.0.0.4.386_4xxxx)

IKEv2 — это функция, доступная только в версиях прошивки 3004.386.4xxxx и выше. Найдите маршрутизатор, поддерживающий такие версии прошивки. Вы можете скачать последнюю версию прошивки в ASUS Центре загрузок

[Примечание] Поддержка прошивки доступна для 3.0.0.4.386_4xxxx

RT-AC3100

RT-AC5300

RT-AC86U

RT-AC88U

RT-AX88U

RT-AX92U

GT-AC2900

GT-AC5300

GT-AX11000

ZenWiFi XT8

Настройте роутер ASUS

- Включите VPN Сервер

- Настройте логин и пароль для VPN клиента

- Экспорт сертификации

Настройте ПК с Windows 10

- Добавьте параметр в реестр

- Установите сертификат в Windows

- Создайте VPN соединение

Настройте роутер ASUS

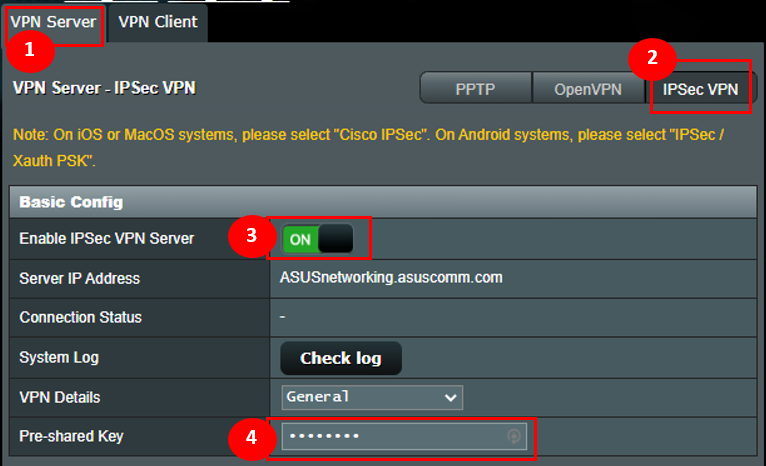

Шаг 1. Включите VPN сервер

1. Откройте веб-браузер и введите http://router.asus.com. Войдите в веб-интерфейс вашего маршрутизатора.

Для получения дополнительных сведений см. [Беспроводной маршрутизатор] Как войти в графический интерфейс маршрутизатора (ASUSWRT).

2. Нажмите [VPN] слева в дополнительных настройках > [VPN Сервер].

3. Включите IPsec VPN Сервер

Примечание: убедитесь, что WAN IP это публичный IP адрес и рекомендуется также настроить DDNS.

4. Введите учетные данные в поле Pre-shared Key.

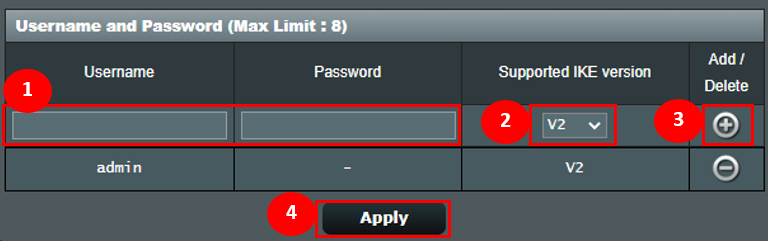

Шаг 2. Настройте логин и пароль для VPN клиента

- Введите имя пользователя и пароль для доступа к серверу VPN.

- Выберите “V2” для Поддерживаемая версия IKE.

- Щелкните значок [+], затем щелкните Применить для сохранения.

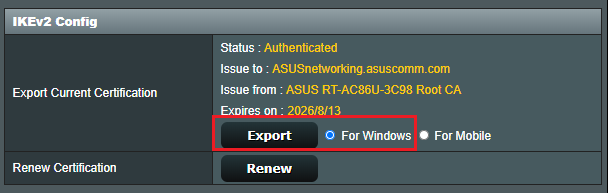

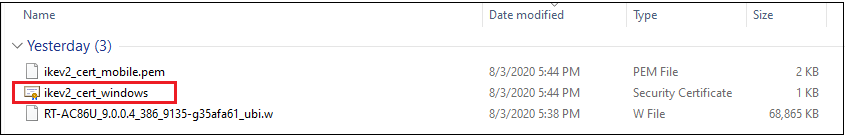

Шаг 3. Экспортируйте сертификат

1. Кнопка экспорта будет доступна после нажатия кнопки Применить.

2. Выберите [для Windows].

3. Нажмите кнопку Экспорт, после чего вы загрузите файл сертификации с именем cert ikev2_cert_windows.der.

Настройте ПК с Windows 10

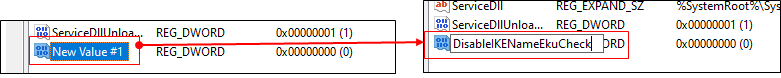

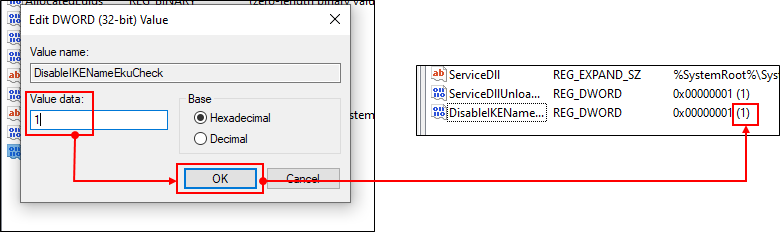

Шаг 4. Добавьте параметр в реестр

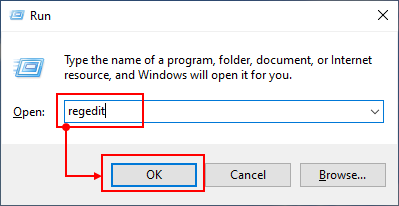

1. Нажмите клавишу Windows

2. Укажите: [regedit] и нажмите OK.

Примечание: нажмите да, если вас спросят, хотите ли вы разрешить приложению вносить изменения в ваш компьютер.

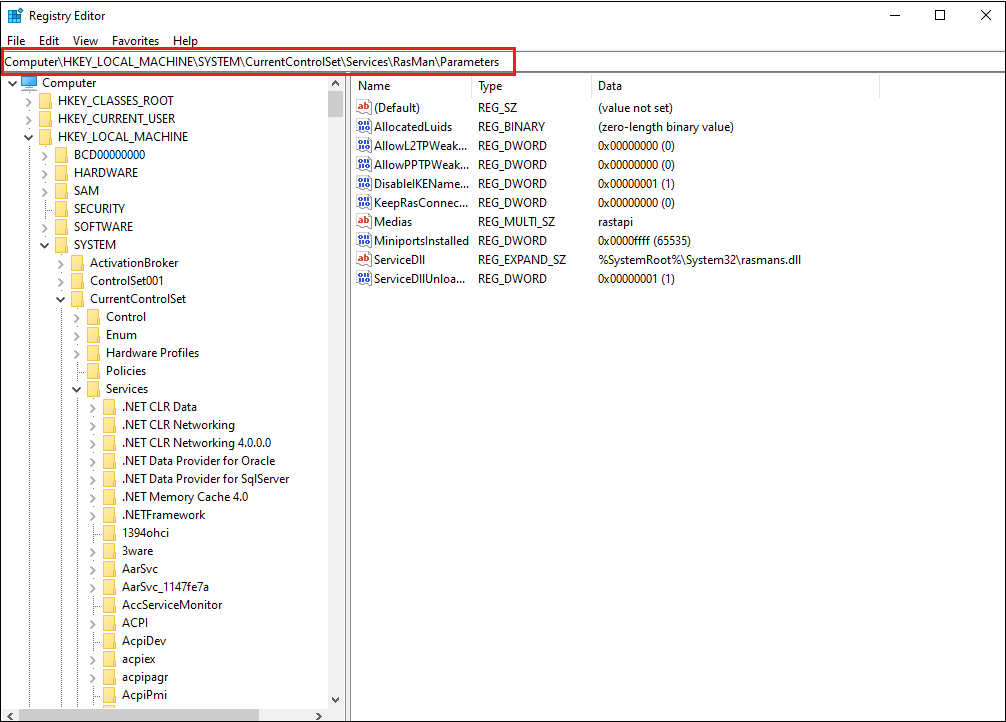

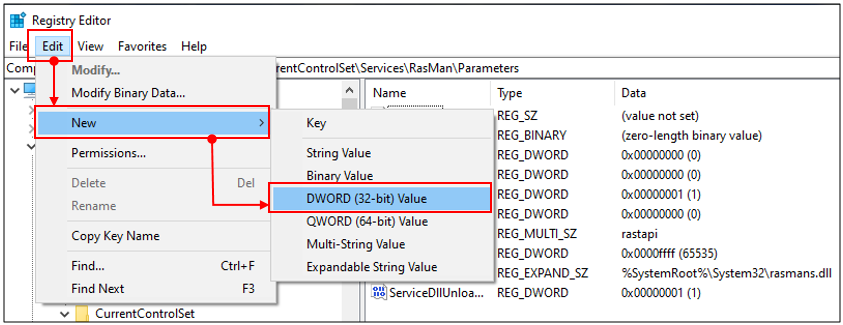

3. На левой панели найдите и щелкните папку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManParameters

4. Щелкните меню Правка и наведите курсор на Создать. Щелкните Значение DWORD.

На правой панели появится новый реестр с именем DisableIKENameEkuCheck.

и установите значение 1.

5. Перезагрузите компьютер.

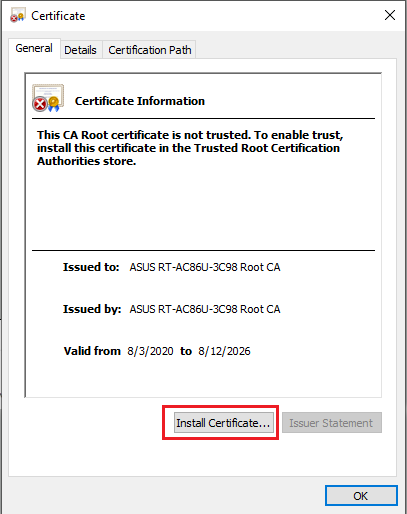

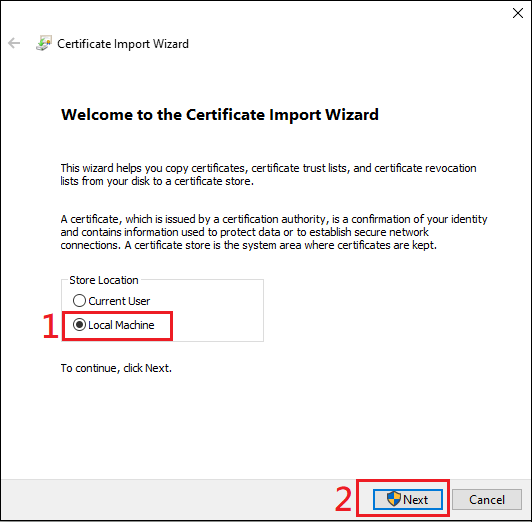

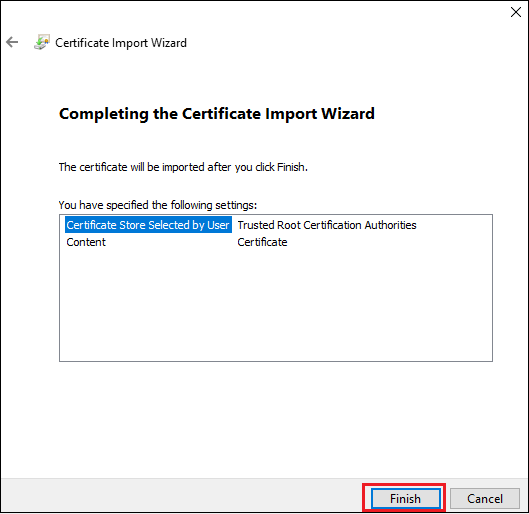

Шаг 5. Установите сертификат в Windows

1. Дважды кликните на сертификат.

2. Нажмите на “Установить сертификат”

3. Выберите “Данное устройство” и нажмите Далее.

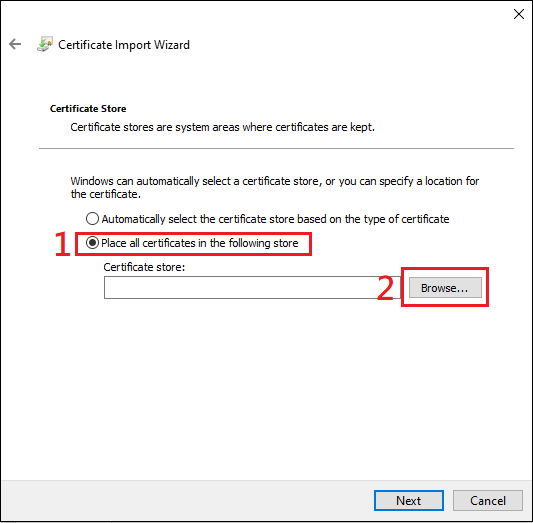

4. Выберите “Поместить все сертификаты в следующее хранилище” и нажмите “Обзор”.

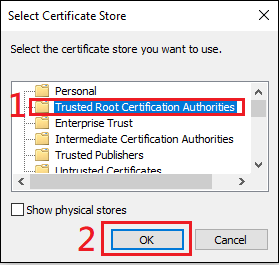

5. Выберите “Доверенные корневые центры сертификации” нажмите ОК.

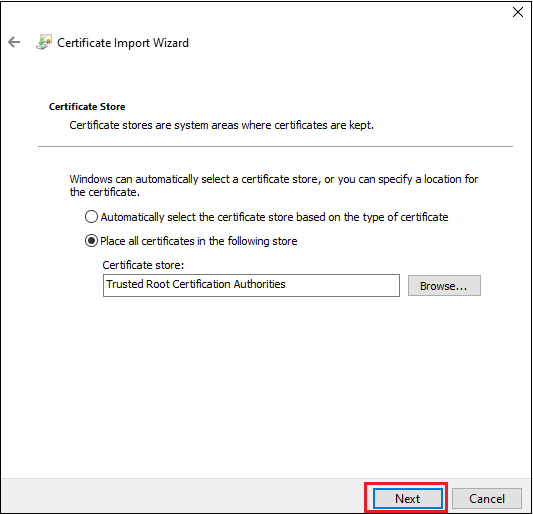

6. Затем нажмите “Далее”

7. Нажмите Готово.

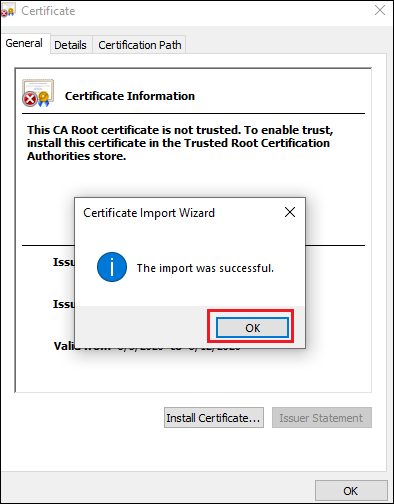

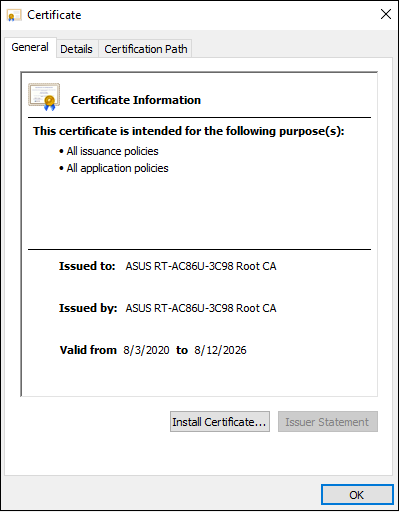

8. Дважды щелкните файл сертификации, чтобы проверить. Вы можете проверить, как показано ниже, если сертификация успешно установлена.

Шаг 6. установите подключение VPN

1. Откройте Параметры сети и Интернета

2. Перейдите на страницу настроек VPN. Нажмите кнопку [+], чтобы добавить VPN-соединение.

3. В поле Имя или адрес сервера на экране конфигурации VPN введите имя домена или IP-адрес, отображаемый в поле IP-адрес сервера на странице Сервер VPN. Нажмите Сохранить, чтобы завершить настройку.

4. Нажмите кнопку Подключиться над созданным профилем VPN.

5. Введите имя пользователя и пароль, затем нажмите OK, чтобы подключиться к VPN-серверу. Готово!

Примечание:

1. Если вы подключаетесь к маршрутизатору из Интернета через IPSec VPN и не можете получить доступ к серверу внутри локальной сети, отключите или проверьте настройки брандмауэра сервера локальной сети.

2. Если вы одновременно настроили соединение IPSec VPN с мобильным устройством или ПК, подключенным к маршрутизатору, после его завершения вы можете подключиться к другим устройствам в локальной сети через IPSec VPN без доступа в Интернет. В этом случае отключите Wi-Fi на своем мобильном устройстве или ПК, а затем подключитесь к Интернету через мобильную сеть 3G / 4G. Теперь вы в другой сети. Попробуйте снова подключиться к VPN.

3. Может быть максимум 8 клиентов с соединениями IPSec.

4. Одна учетная запись / пароль IPsec может позволить подключаться только одному клиенту (максимум до 8 правил учетной записи / пароля).

5. IPsec требует учетной записи / пароля для подключения, а не поддержки бесплатного входа.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центраз агрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.