Время прочтения

3 мин

Просмотры 797K

В Windows 10 имеется встроенный антивирус Windows Defender («Защитник Windows»), защищающий компьютер и данные от нежелательных программ: вирусов, шпионских программ, программ-вымогателей и многих других типов вредоносных программ и действий хакеров.

И хотя встроенного решения для защиты достаточно для большинства пользователей, бывают ситуации, в которых вы можете не захотеть пользоваться этой программой. К примеру, если вы настраиваете устройство, которое не будет выходить в сеть; если вам необходимо выполнить задачу, блокируемую этой программой; если вам нужно уложиться в требования политики безопасности вашей организации.

Единственная проблема связана с тем, что полностью удалить или отключить Windows Defender у вас не выйдет – эта система глубоко интегрирована в Windows 10. Однако есть несколько обходных путей, при помощи которых вы можете отключить антивирус – это использование локальной групповой политики, реестра или настроек Windows в разделе «Безопасность» (временно).

Как отключить Защитник Windows через настройки безопасности Windows

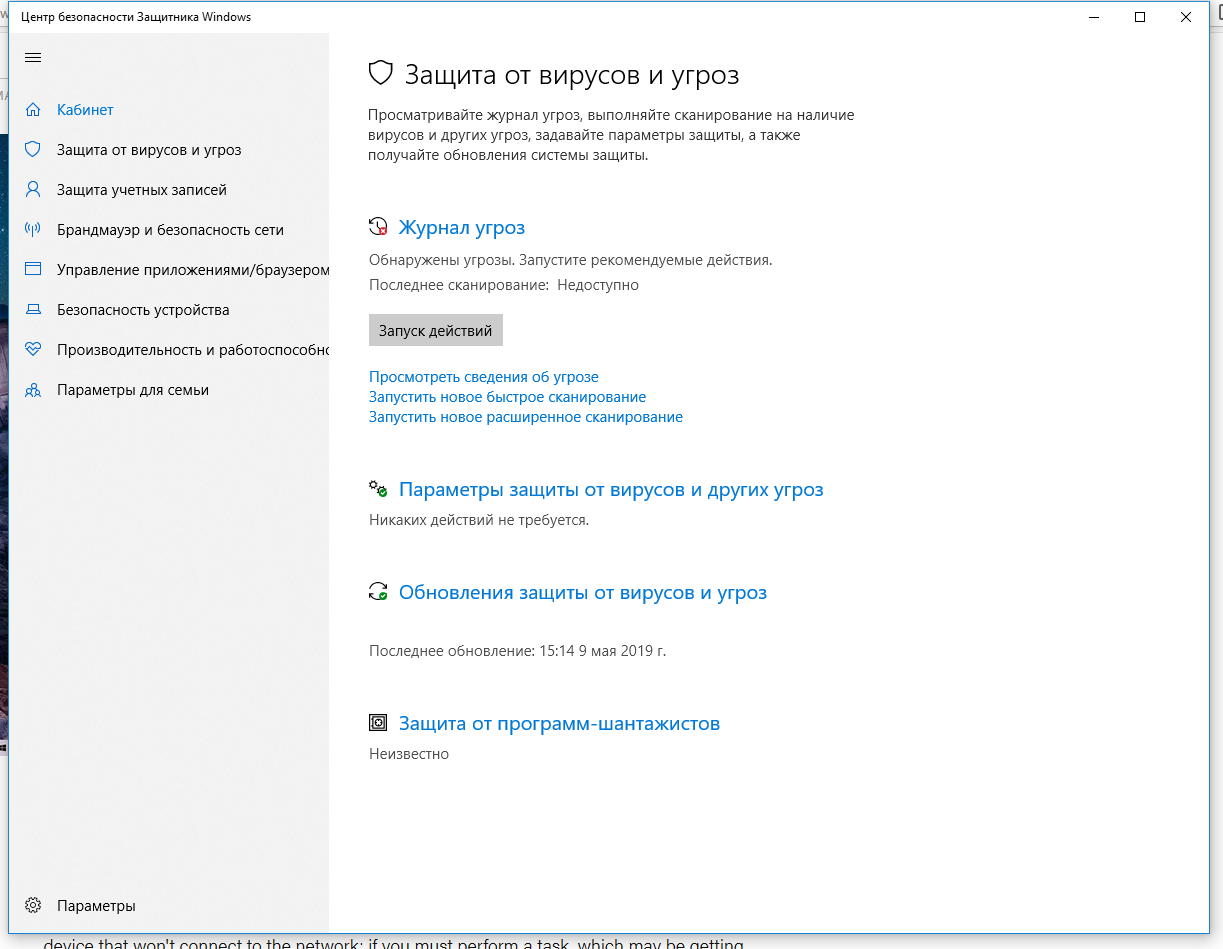

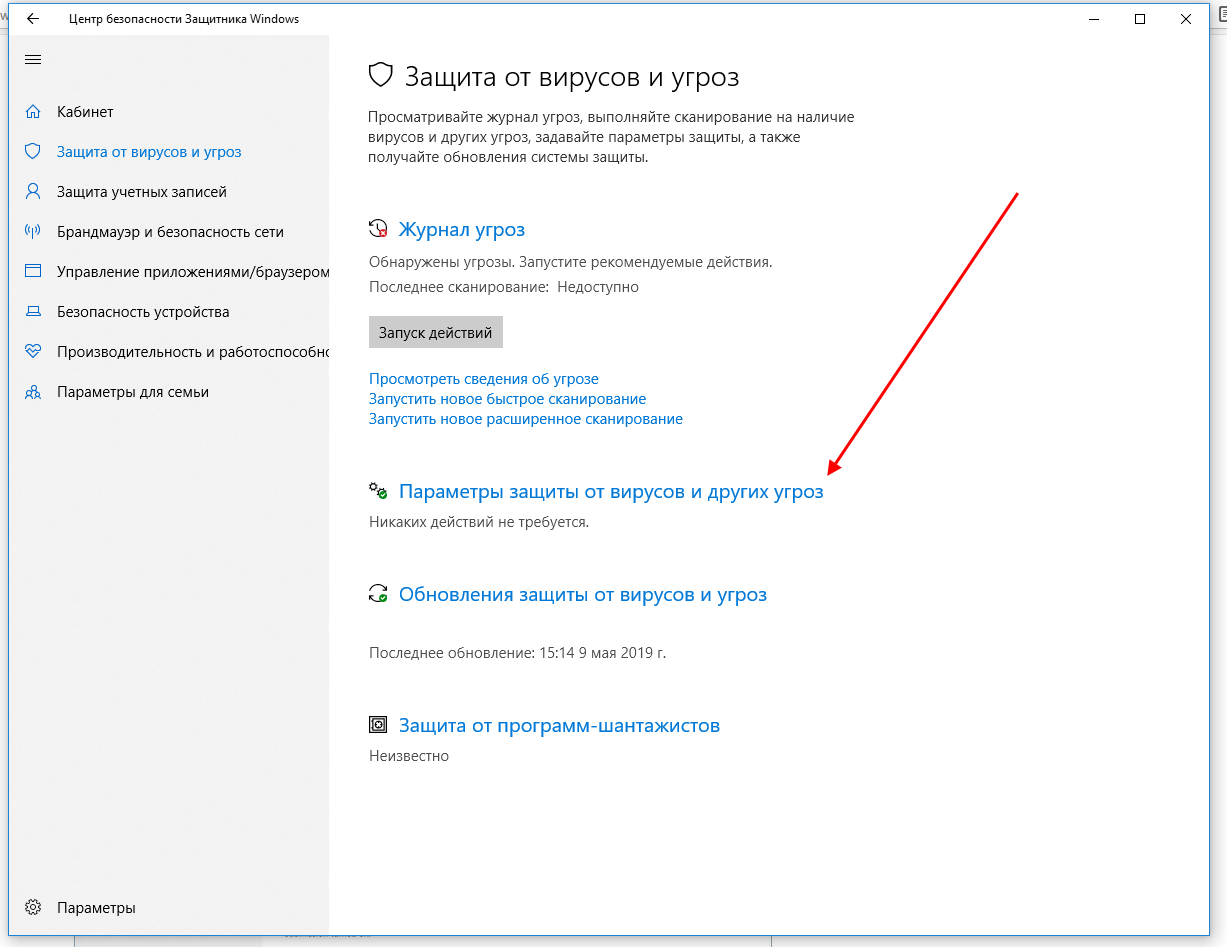

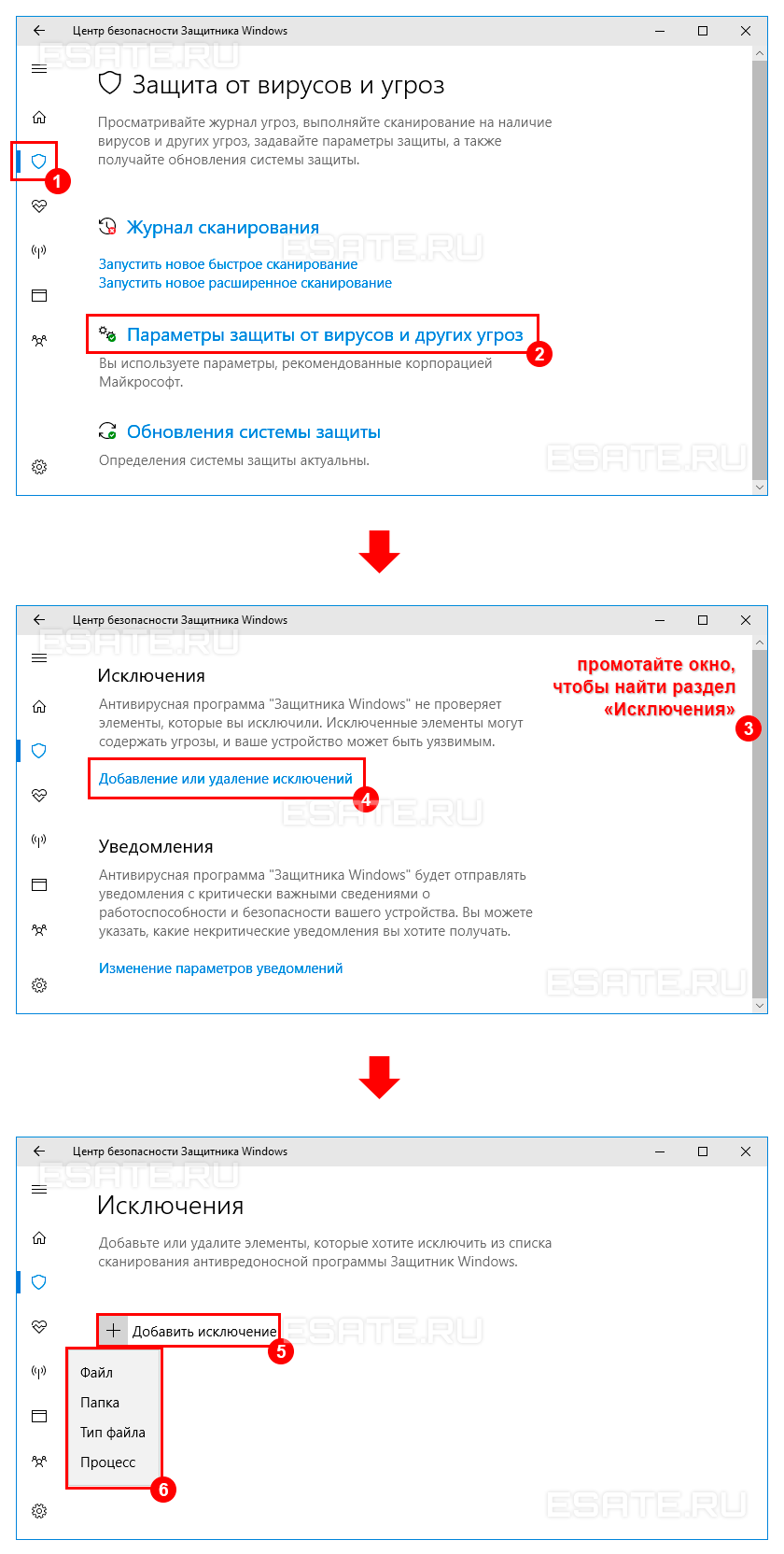

Если вам нужно выполнить определённую задачу, и не нужно отключать Защитника полностью, вы можете сделать это временно. Для этого при помощи поиска в кнопке «Пуск» найдите раздел «Центр безопасности Защитника Windows», и выберите в нём пункт «Защита от вирусов и угроз».

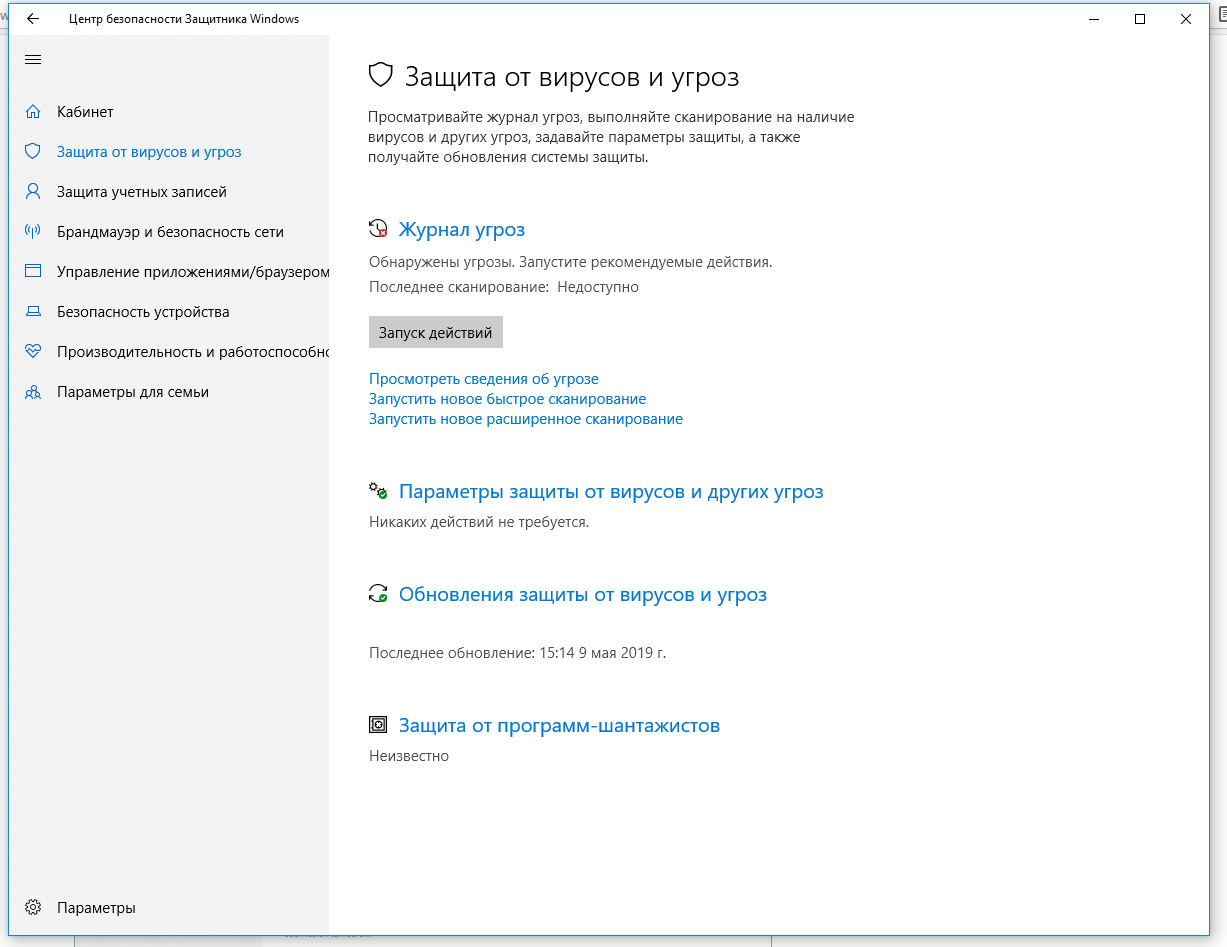

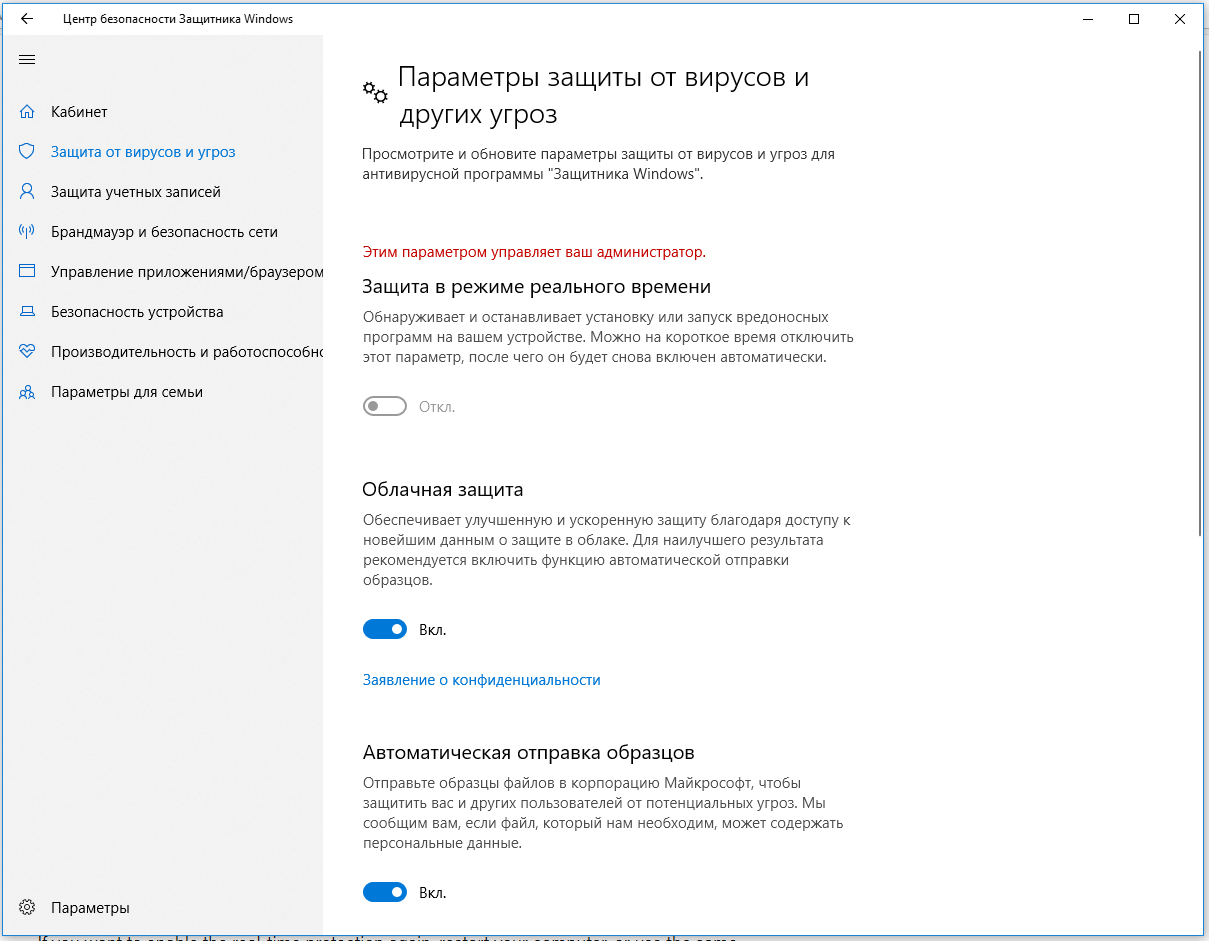

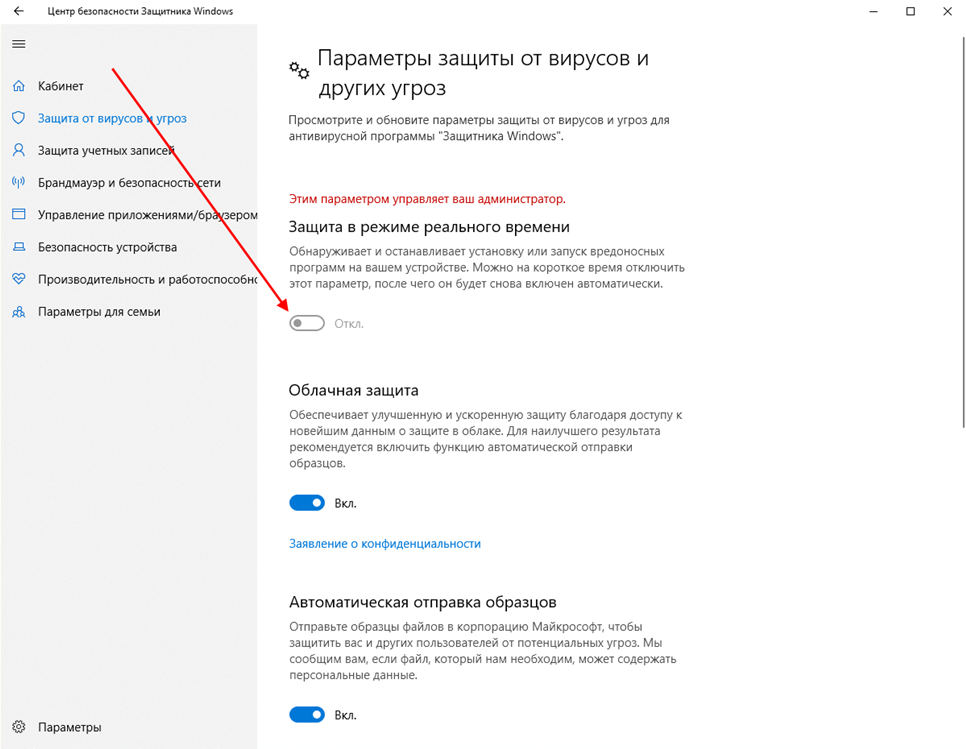

Там перейдите в раздел «Параметры защиты от вирусов и других угроз» и кликните по переключателю «Защита в режиме реального времени».

После этого антивирус отключит защиту компьютера в реальном времени, что позволит вам устанавливать приложения или выполнять определённую задачу, которая была недоступна вам из-за того, что антивирус блокировал необходимое действие.

Чтобы снова включить защиту в реальном времени, перезапустите компьютер или заново пройдите все этапы настроек, но на последнем шаге включите переключатель.

Это решение не является постоянным, но лучше всего подходит для отключения антивируса Windows 10 для выполнения определённой задачи.

Как отключить Защитник Windows через групповые политики

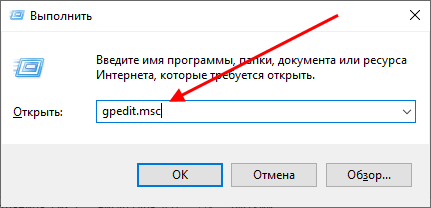

В версиях Windows 10 Pro и Enterprise вам доступен редактор локальных групповых политик, где можно навсегда отключить Защитника следующим образом:

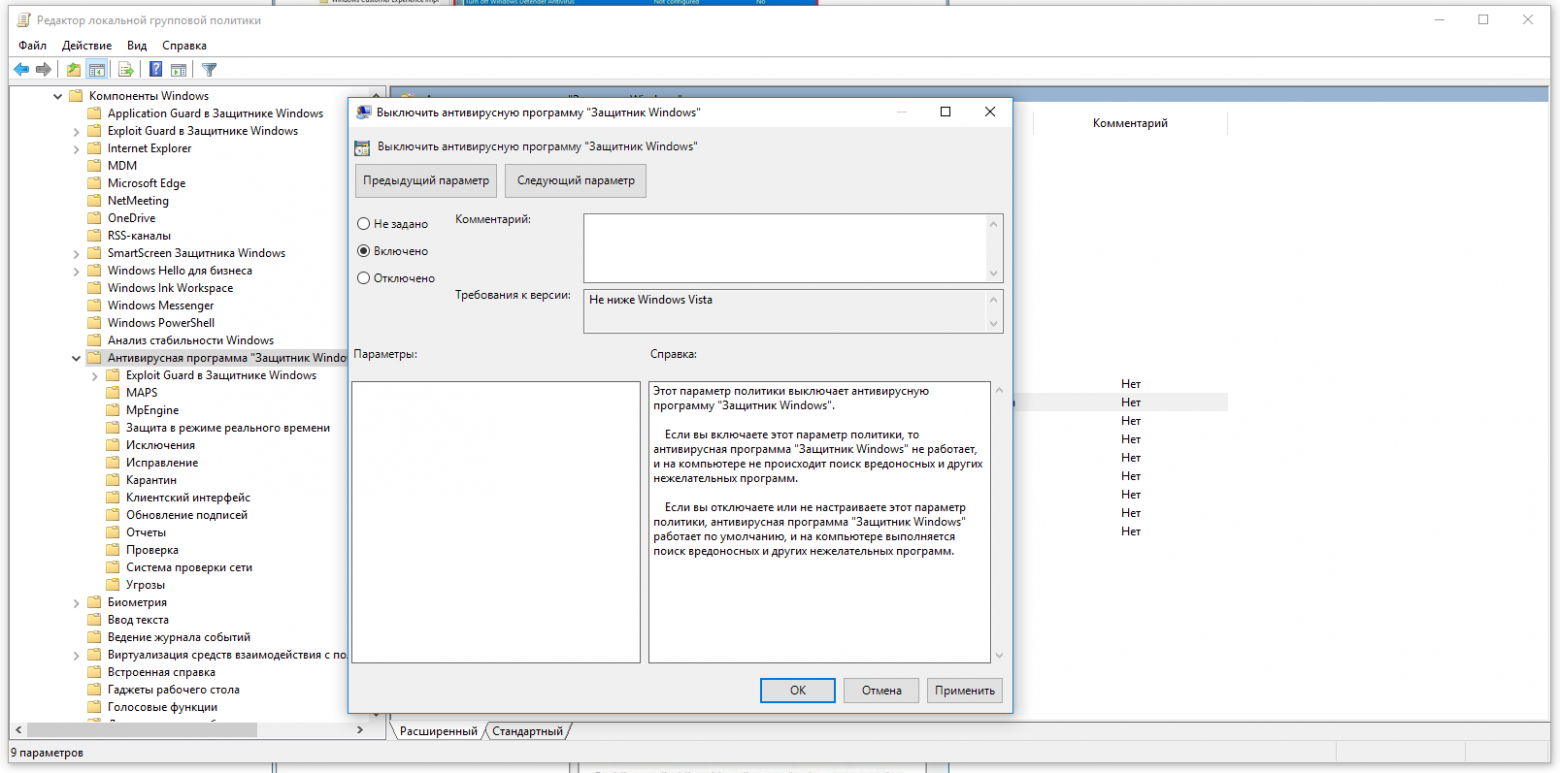

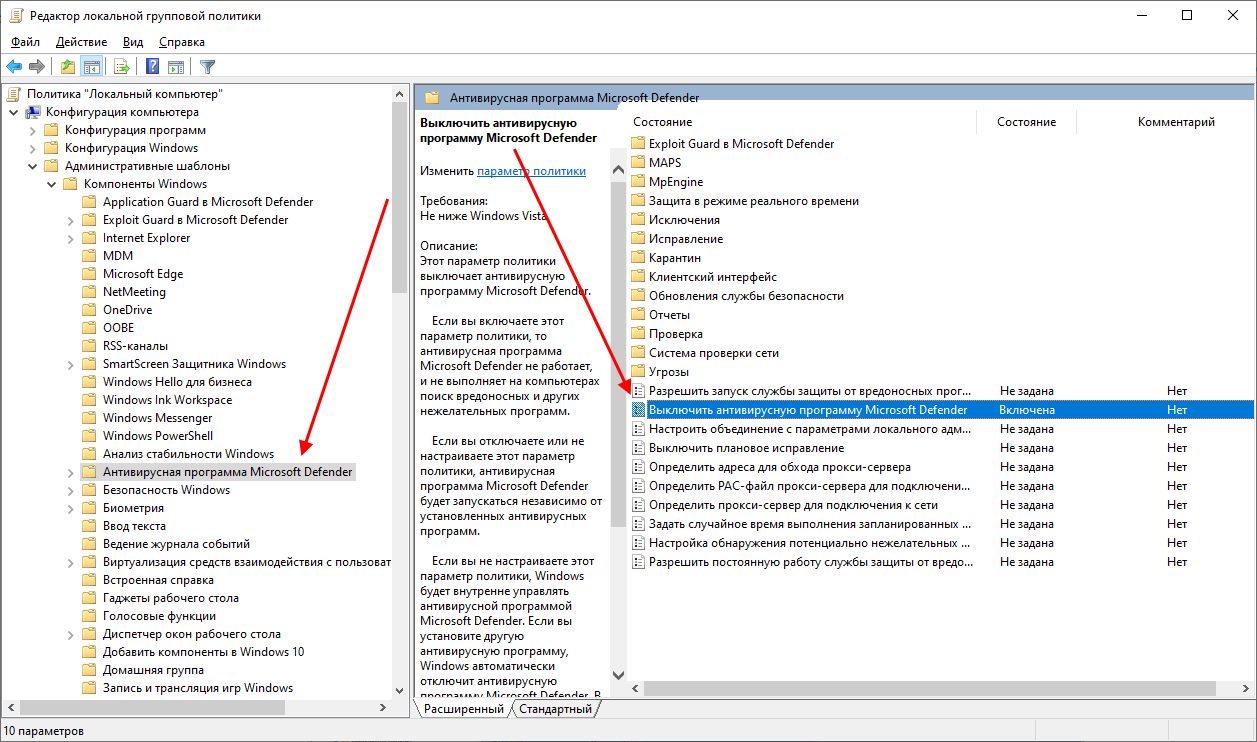

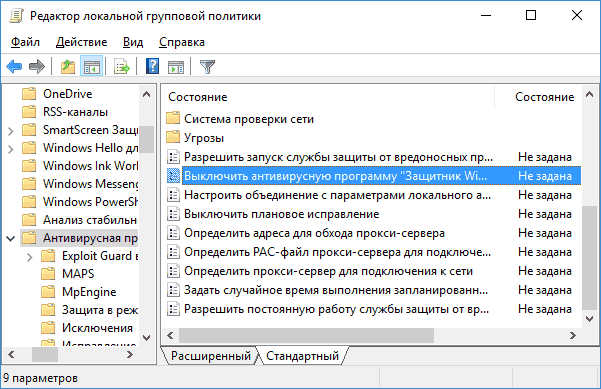

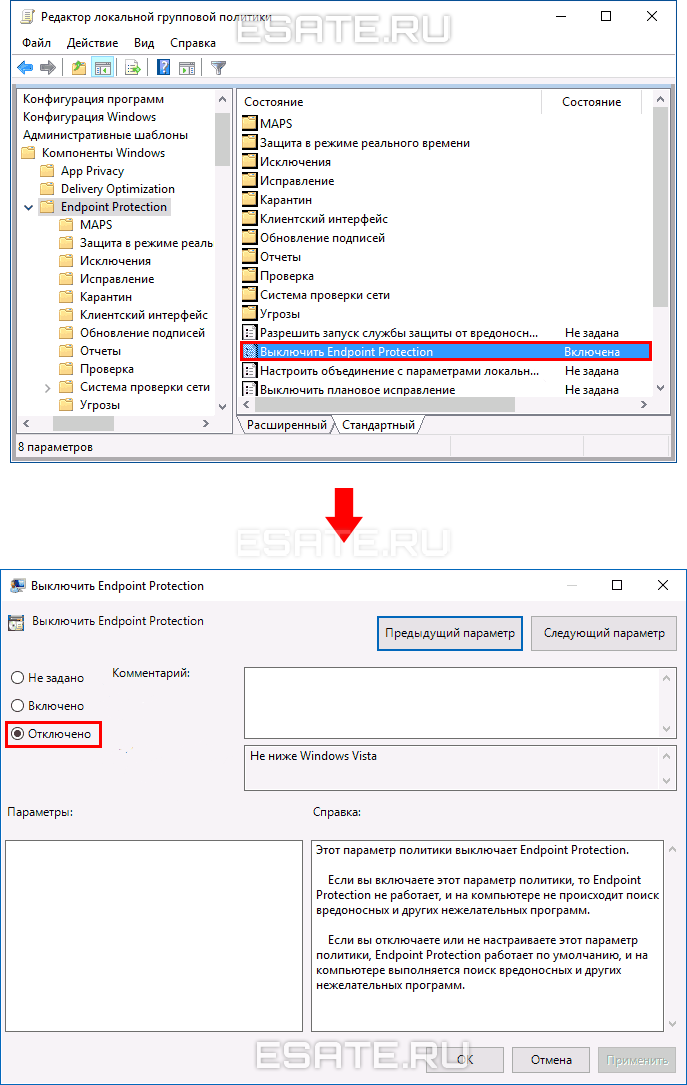

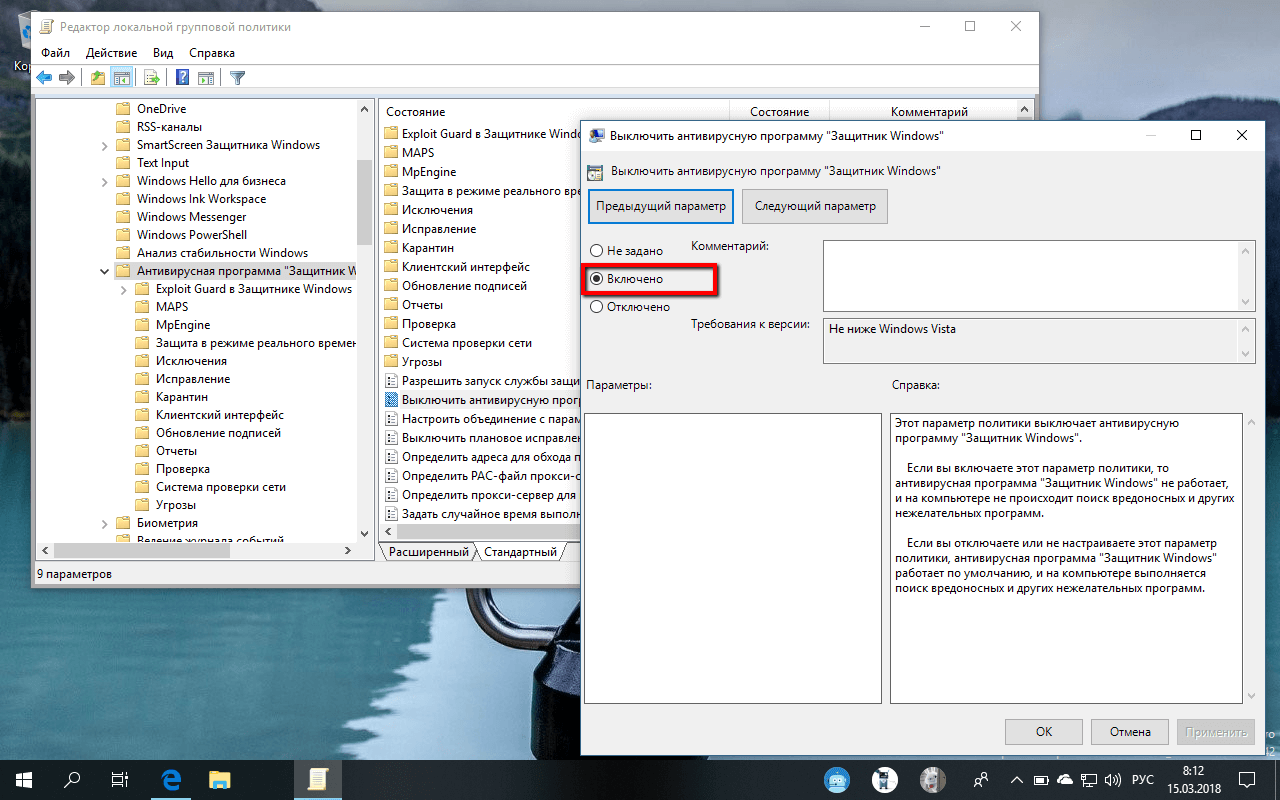

Через кнопку «Пуск» запустите исполняемый скрипт gpedit.msc. Откроется редактор политик. Перейдите по следующему пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа «Защитник Windows».

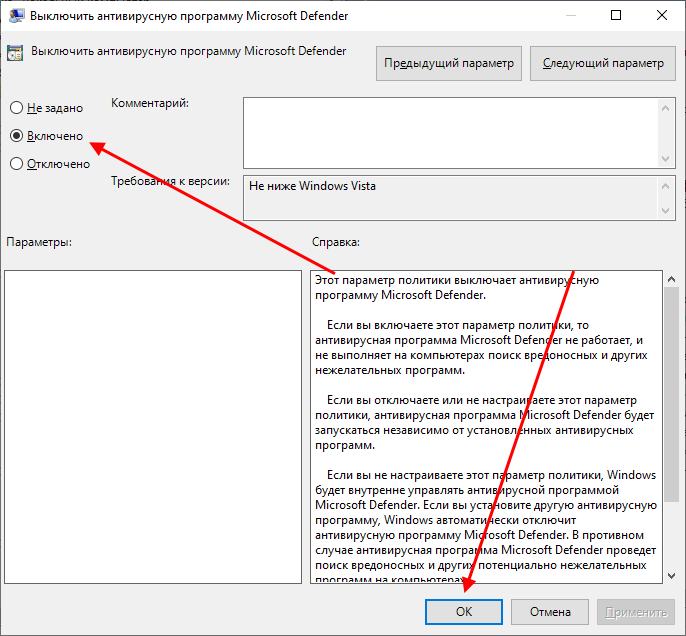

Двойным нажатием откройте пункт «Выключить антивирусную программу „Защитник Windows“». Выберите настройку «Включено» для включения этой опции, и, соответственно, отключения Защитника.

Нажмите «ОК» и перезапустите компьютер.

После этого антивирус будет навсегда отключён на вашем устройстве. Но вы заметите, что иконка со щитом останется в панели задач – так и должно быть, поскольку эта иконка принадлежит к приложению «Безопасность Windows», а не самому антивирусу.

Если вы передумаете, вы всегда можете заново включить Защитника, повторив эти шаги, и на последнем шаге выбрав вариант «Не задано», после чего снова нужно будет перезагрузить компьютер.

Как отключить Защитник Windows через реестр

Если у вас нет доступа к редактору политик, или у вас установлена Windows 10 Home, вы можете отредактировать реестр Windows, отключив тем самым Защитника.

Напоминаю, что редактировать реестр рискованно, и ошибки в этом деле могут нанести непоправимый ущерб текущей установленной копии Windows. Лучше сделать резервную копию системы перед тем, как начинать редактирование.

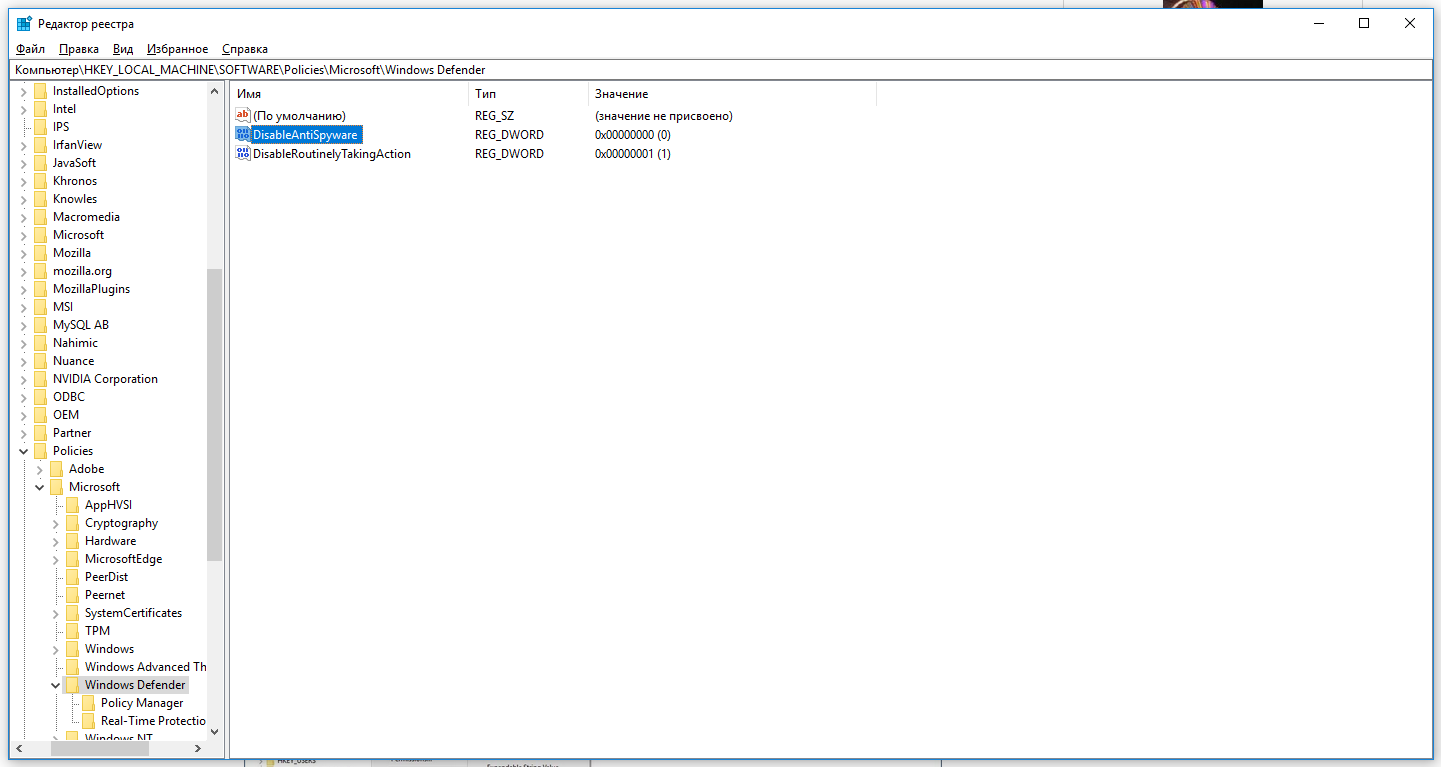

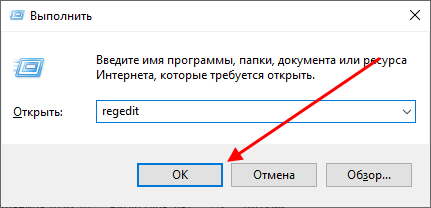

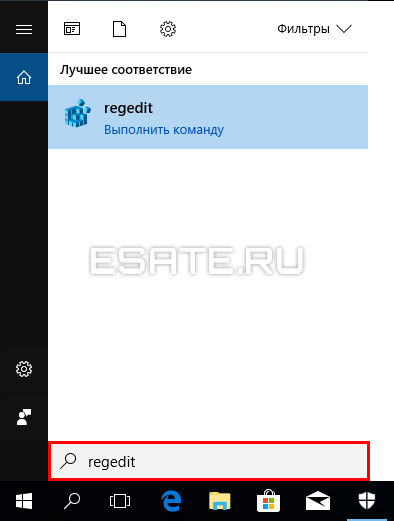

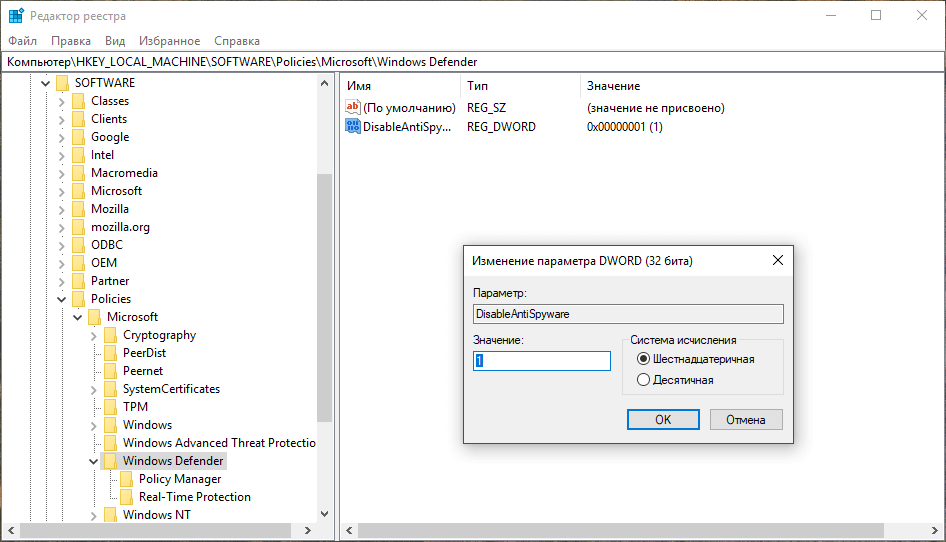

Чтобы полностью отключить Защитиника через реестр, запустите через кнопку «Пуск» программу regedit, и перейдите в ней по следующему пути:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

Совет: этот путь можно скопировать и вставить в адресную строку редактора реестра.

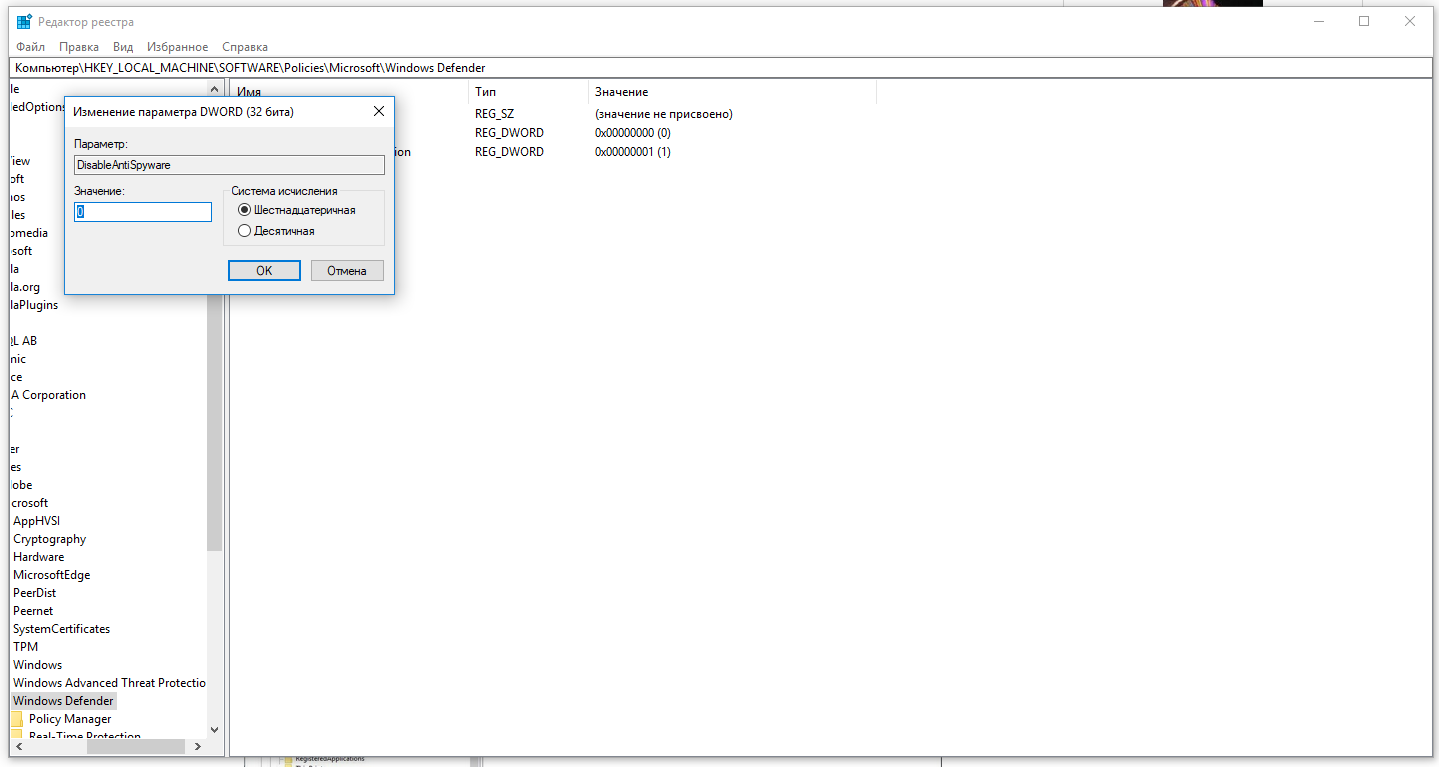

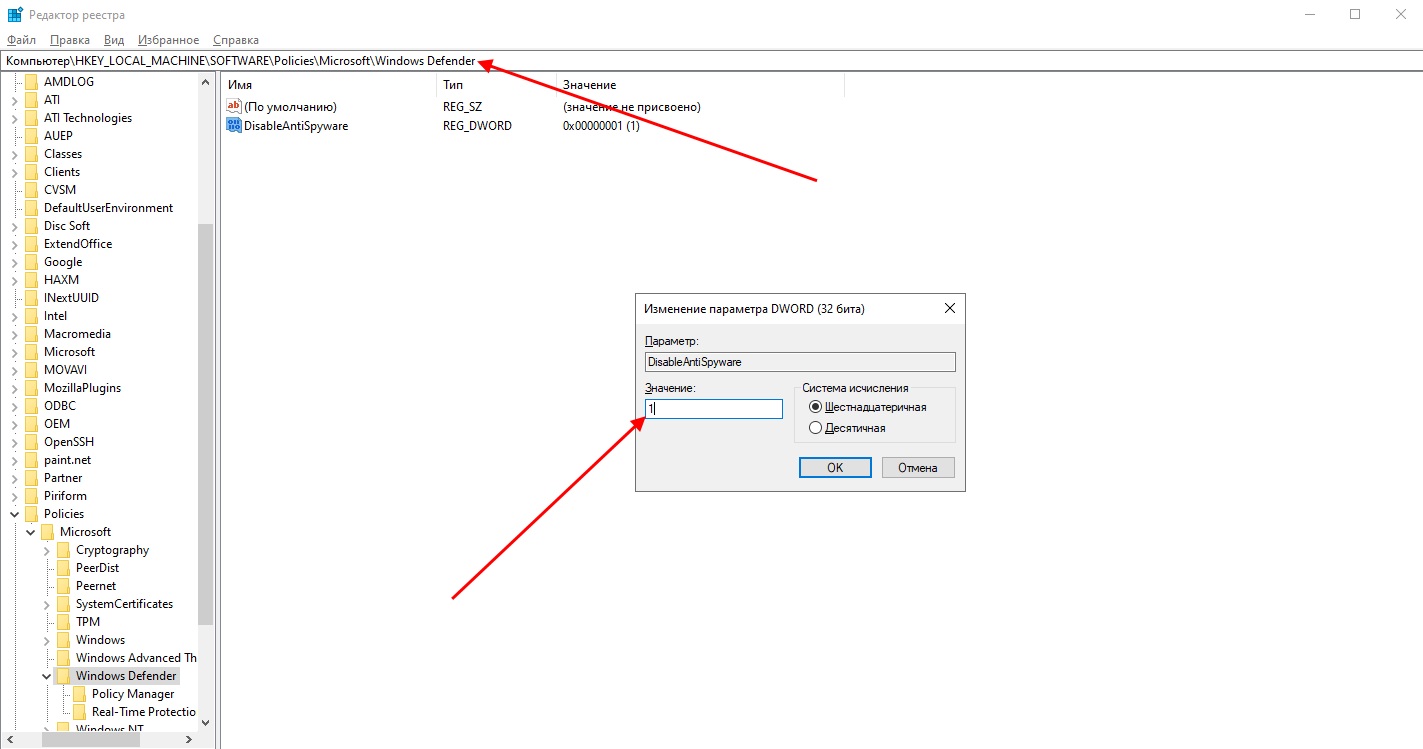

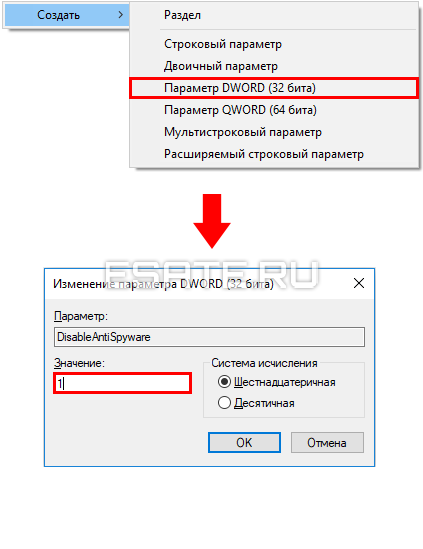

Затем правой клавишей нажмите на ключ (каталог) Windows Defender, выберите «Новый» и DWORD (32-bit) Value. Назовите новый ключ DisableAntiSpyware и нажмите «Ввод». Затем двойным щелчком откройте редактор ключа и задайте ему значение 1.

Нажмите ОК, и перезапустите компьютер.

После этого Защитник Windows уже не будет защищать вашу систему. Если вы захотите отменить эти изменения, повторите все шаги, но в конце удалите этот ключ или назначьте ему значение 0.

Рекомендации

Несмотря на наличие нескольких методов отключения Защитника Windows, мы не рекомендуем использовать компьютер вообще без антивирусных программ. Однако вы можете столкнуться с ситуациями, в которых отключение этой функции будет лучшим вариантом. А если вы устанавливаете стороннюю программу-антивирус, вам не нужно отключать Защитника вручную, поскольку во время установки он отключится автоматически.

Брандмауэр Microsoft Defender Firewall встроен во все современные версии Windows и Windows Server и позволяет настраивать правила фильтрации входящего и/или исходящего сетевого трафика на компьютере. Правила Windows Firewall можно настраивать локально на компьютере пользователя (с помощью консоли

wf.msc

, команды

netsh

или встроенного PowerShell модуля NetSecurity). На компьютерах Windows, которые добавлены в домен Active Directory вы можете централизованно управлять правилами и настройками Microsoft Defender Firewall с помощью групповых политик.

В крупных организациях правила фильтрации портов обычно выносятся на уровень маршрутизаторов, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Содержание:

- Включить Windows Defender с помощью GPO

- Создать правила файервола Windows с помощью групповой политики

- Применить политики брандмауэра Microsoft Defender к компьютерам Windows

- Импорт и экспорт правил брандмауэра Windows в GPO

- Доменные и локальные правила Microsoft Defender

Включить Windows Defender с помощью GPO

Запустите консоль управления доменными групповыми политиками (Group Policy Management Console,

gpmc.msc

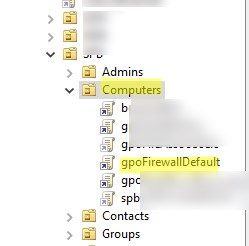

), создайте новую GPO с именем gpoFirewallDefault и перейдите в режим редактирования (Edit).

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку служб.

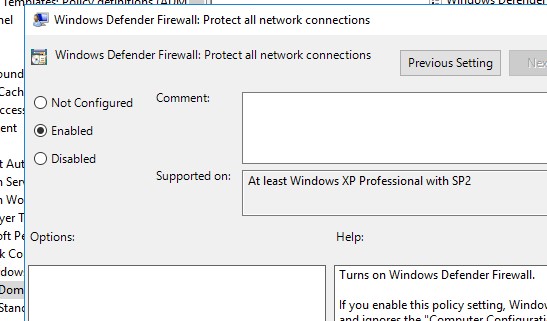

Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender -> Firewall -> Domain Profile и включите политику Windows Defender Firewall: Protect all network connections.

Откройте свойства Windows Firewall with Advanced Security в разделе GPO Computer Configuration -> Windows Settings -> Security Settings.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети в Windows) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены (Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow). Сохраните изменения.

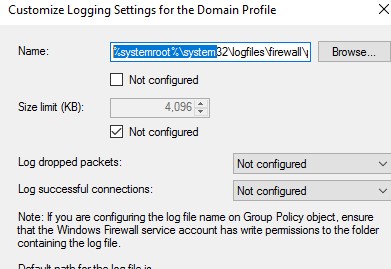

В целях отладки правил файервола вы можете включить запись логов Windows Defender в текстовый файл %systemroot%system32logfilesfirewallpfirewall.log (по умолчанию). Можно включить логирование отклоненных пакетов (Log dropped packets) или пакетов, который были разрешены правилами файервола (Log successfully connections). По-умолчанию логирование сетевых соединений в Windows отключено.

Создать правила файервола Windows с помощью групповой политики

Теперь рассмотрим, как создать правила файервола Microsoft Defender с помощью GPO. Для настройки правил, перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security.

Интерфейс этого раздела напоминает локальную консоль управления брандмауэром Windows и состоит из трех секций:

- Inbound rules

- Outbound rules

- Connection security rules

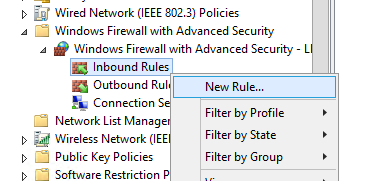

Попробуем создать разрешающее входящее правило файервола. Например, мы хотим разрешить подключение к компьютерам по RDP (порт по умолчанию TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule. Запустится мастер создания нового правила брандмауэра.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS, WinRM и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – Specific local ports -> 3389.

Далее нужно выбрать что нужно сделать с таким сетевым подключением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили сети, для которых нужно применить это правило. Можно оставить все профили (Domain, Private и Public).

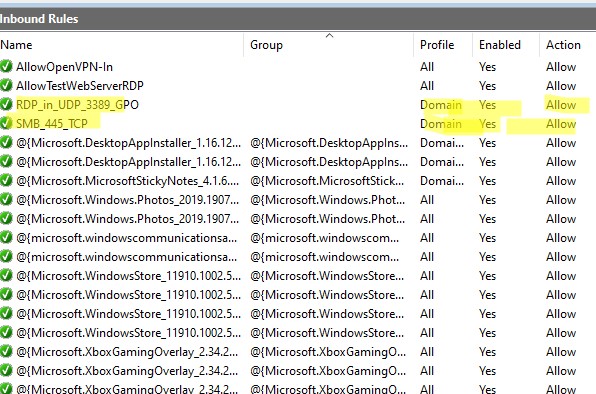

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

В современных версиях Windows для трафика удаленного рабочего стола RDP также используется порт UDP 3389. Поэтому создайте второе правила Microsoft Defender и для этого порта.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Вы можете создать правила как для входящего и исходящего трафика.

Выше мы рассмотрели, как использовать графический мастер для создания правил Windows Defender Firewall. Также вы можете сформировать список правил в простом текстовой форме и быстро создать правила для групповой политики Defender.

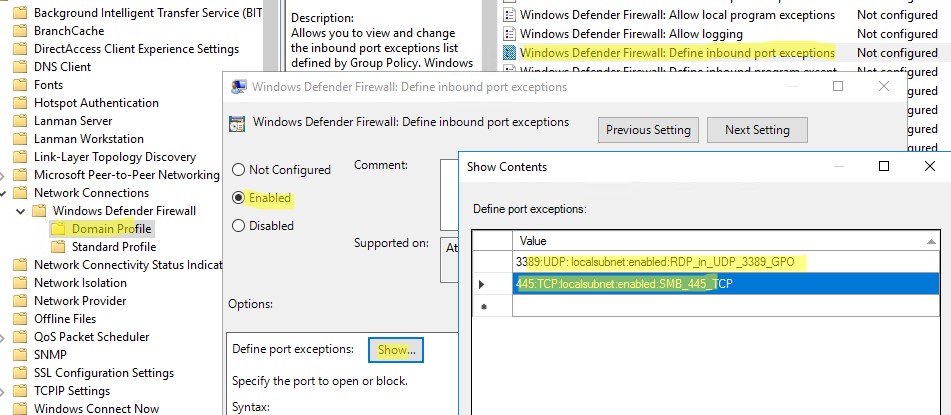

Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender Profile -> Domain Profile и откройте параметр Windows Defender Firewall: Define inbound port exceptions. Здесь вы можете создать список правил с помощью простых текстовых строчек.

Ниже представлен список правил, который я хочу добавить в групповую политику

3389:UDP:localsubnet:enabled:RDP_in_UDP_3389_GPO 445:TCP:localsubnet:enabled:SMB_445_TCP 443:TCP:192.168.100.10:enabled:HTTP_in_445_TCP

Нажмите кнопку Show и построчно скопируйте ваши правила в окно Define port exceptions.

Этот способ позволяет вам быстро создать большое количество входящих правил для файервола Windows.

Применить политики брандмауэра Microsoft Defender к компьютерам Windows

Теперь осталось назначить политику Firewall-Policy на OU (Organizational Unit) с компьютерами пользователей. Найдите в консоли Group Policy Management нужный OU, щелкните по нему правой кнопкой и выберите Link an Existing GPO. Выберите в списке вашу политику.

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах. Из-за некорректной настройки брандмауэра вы можете полностью заблокировать сетевой доступ компьютерам. Для диагностики применения групповых политик используйте утилиту gpresult.exe.

Обновите настройки групповых политик на клиентах (

gpupdate /force

). Проверьте, что указанные вами порты открыты на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На компьютере пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила. Обратите внимание, что по умолчанию новые правила из GPO добавляются к уже существующим локальным правилам файервола.

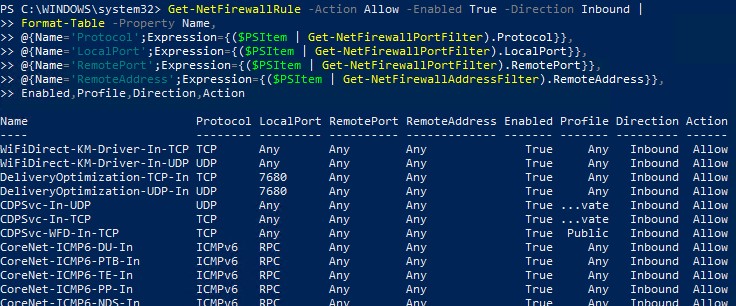

Также вы можете вывести текущие настройки Windows Defender с помощью команды:

netsh firewall show state

Или можно представить список правил в табличной форме с помощью скрипта PowerShell:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name='Protocol';Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name='LocalPort';Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name='RemotePort';Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name='RemoteAddress';Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Импорт и экспорт правил брандмауэра Windows в GPO

Консоль Windows Defender Firewall позволяет экспортировать и импортировать текущие настройки файервола в текстовый файл. Вы можете настроить правила брандмауэра на эталонном компьютере и экспортировать их в консоль групповых политики.

Настройте нужные правила, замет встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила Microsoft Defender

В GPO вы можете настроить, хотите ли вы разрешить локальным администраторам создавать на своих компьютерах собственные правила брандмауэра и как эти правила должны объединяться с правилами, назначенными через GPO.

Откройте в GPO свойства политики (Windows Firewall Properties), выберите вкладку с профилем (Domain) и нажмите кнопку Customize.

Обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Совет. Блокирующие правила файервола имеют приоритет над разрешающими. Т.е. пользователь не сможет создать собственное разрешающее правило доступа, противоречащее запрещающему правилу, настроенному администратором через GPO. Однако пользователь может создать локальное запрещающее правило, даже если этот доступ разрешен администратором в политике.

Несколько советов об управлении брандмауэром Windows через GPO

- Создавайте отдельные политики с правилами брандмауэра для серверов и рабочих станций (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера, сервера с ролью Remote Desktop Services Host (RDSH) или Microsoft SQL Server будут отличаться;

- Для более точного нацеливания политики на клиентов можно использовать WMI фильтры GPO (например, вы можете привязать политику к хостам определенной IP подсети)

- Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной прийти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

По умолчанию в операционной системе Windows 10 функционирует «Защитник», фирменная антивирусная утилита от Microsoft. Разработчики предполагали, что Защитник Windows 10 станет незаменимым приложением, способным полностью обезопасить пользователей от потенциальных угроз, но все пошло не по плану.

Несомненно, Defender блокирует некоторые угрозы, но зачастую их список настолько мал, что проще установить сторонний бесплатный антивирусник. Кроме того, на слабых компьютерах процесс Antimalware Service Executable, отвечающий за защиту системы, часто «забивает» процессор на 50 и более процентов, что сильно сказывается на производительности компьютера. Сюда же входит и повышенная нагрузка на жесткий диск. Именно такие проблемы чаще всего наводят пользователей на отключение Защитника Windows 10.

Деактивировать Защитник не так уж и просто, так как доступная опция отключения защиты позволяет выключить программу только на время – после перезагрузки системы она снова будет активна. Однако нет ничего невозможного: есть два эффективных способа, которые позволяют полностью отключить встроенную защиту.

Рассмотрим способы временной и полной деактивации.

Способ 1: Через настройки безопасности Windows

Обратите внимание, что данный способ деактивирует Защитник лишь на время. Как только компьютер будет перезагружен, Defender автоматически включится, и для его отключения снова потребуется открыть настройки системы.

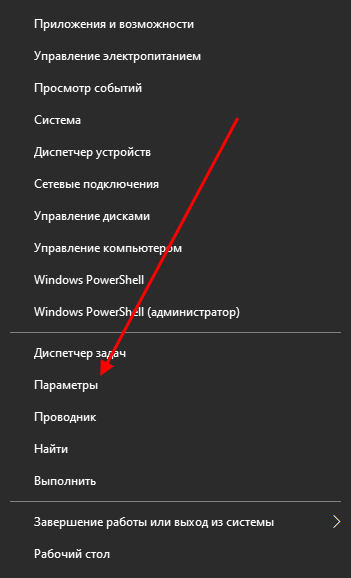

Выключаем Защитник Windows 10:

- Первым делом нам потребуется перейти в настройки системы – для этого кликаем правой кнопкой мыши по меню «Пуск» и выбираем «Параметры». Также попасть в данный раздел можно с использованием комбинации клавиш «WIN+I», где WIN – клавиша, расположенная в нижнем левом углу клавиатуры с логотипом Windows.

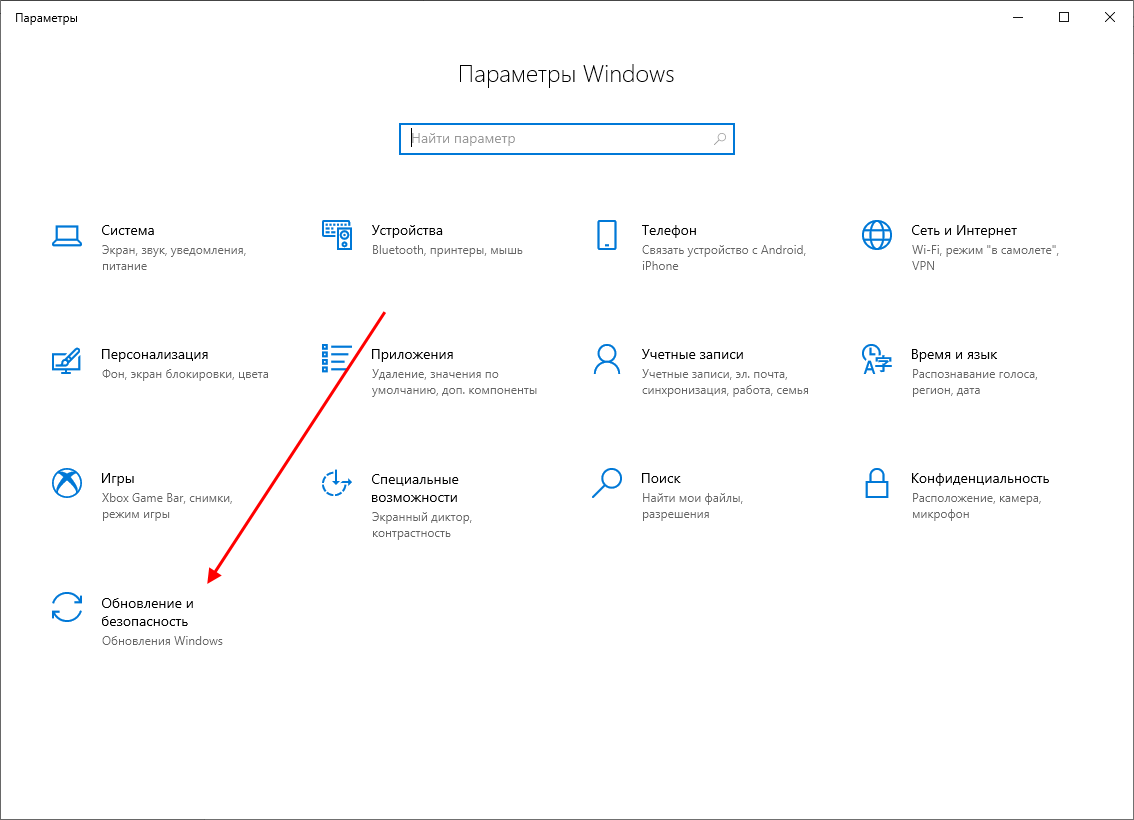

- Переходим в раздел «Обновление и безопасность».

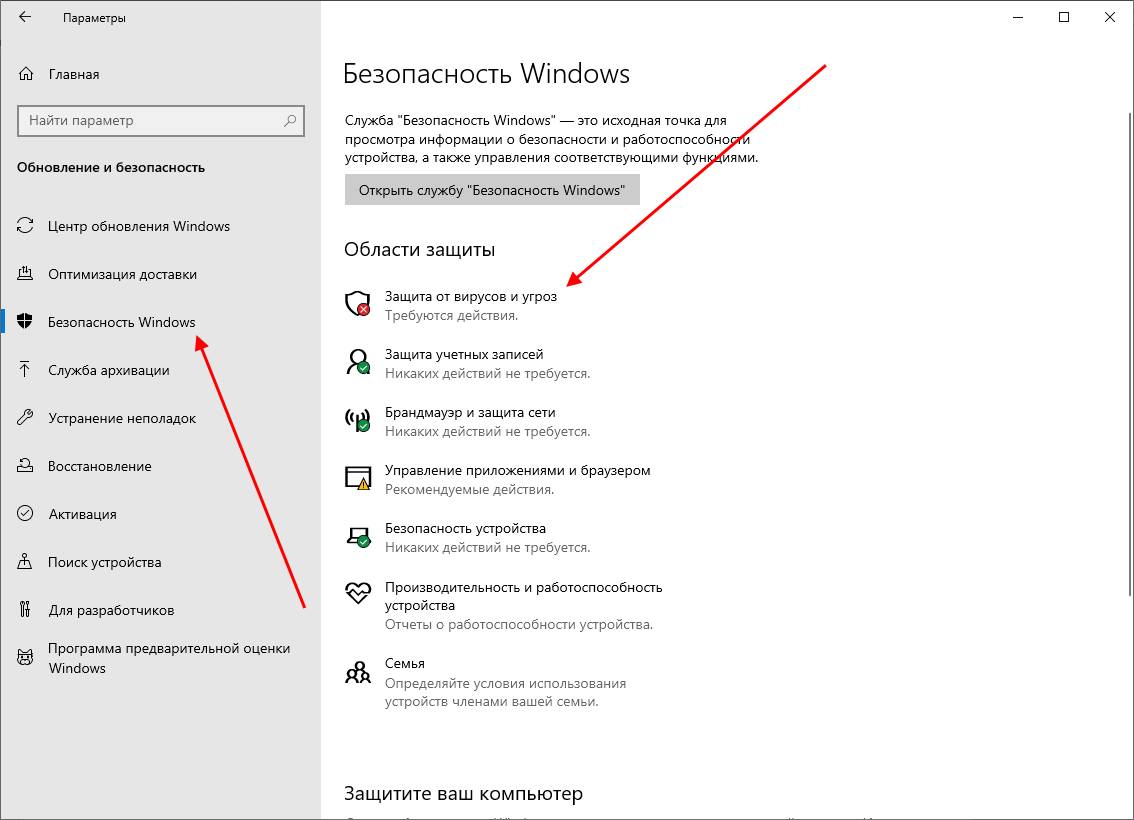

- Следующим шагом открываем подраздел «Безопасность Windows» и выбираем «Защита от вирусов и угроз». Обратите внимание, что в моем случае иконка горит красным цветом – в вашей системе она будет зеленой, так как защита системы активна.

- В правой части кликаем по кнопке «Параметры защиты от вирусов и других угроз».

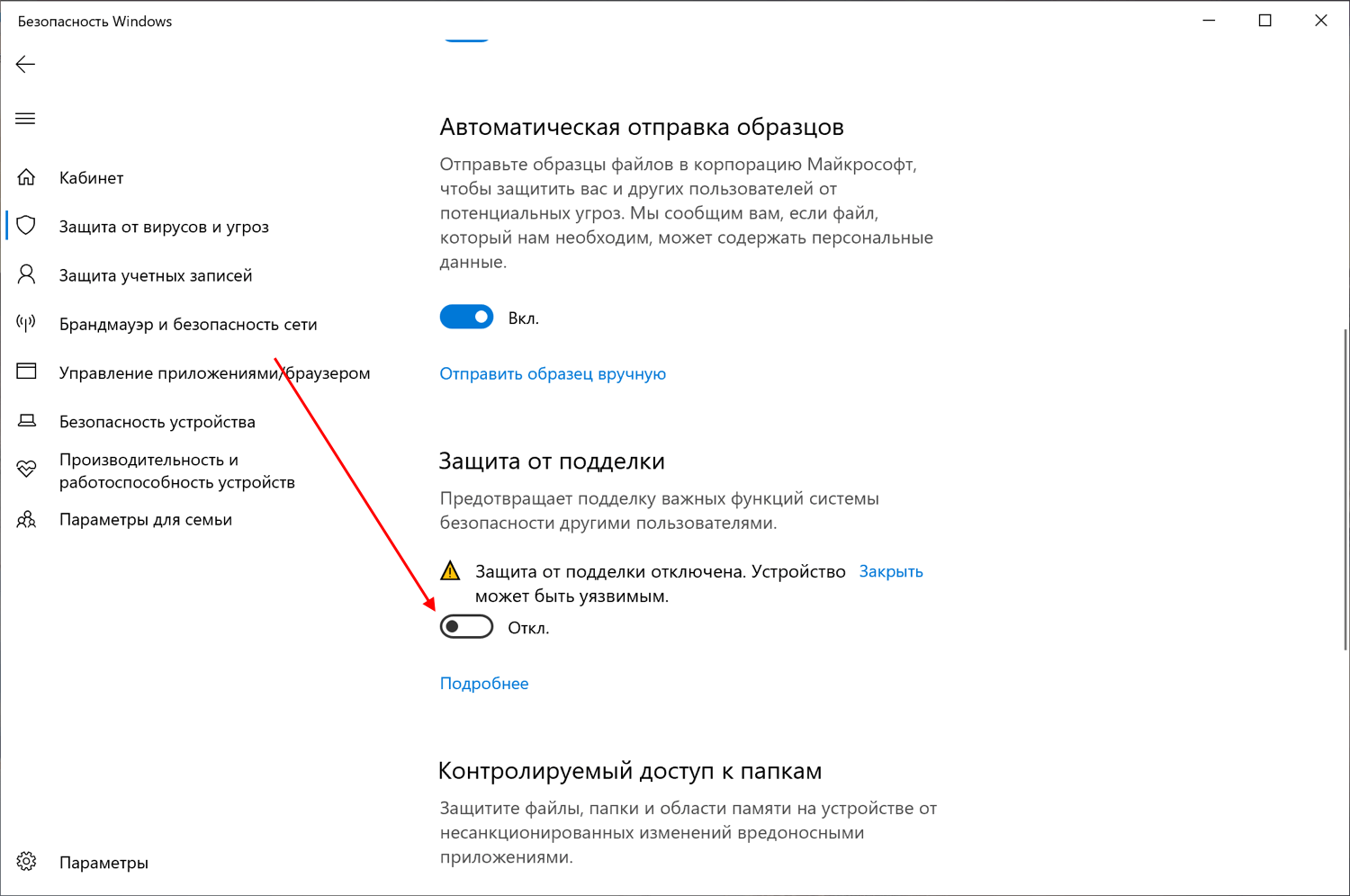

- В версии 1903 операционной системы Windows 10 появилась функция «Защита от подделки», которая блокирует изменения настроек безопасности. Для того чтобы вручную отключить «Защитник», для начала нужно выключить данную опцию.

- Остается в блоке «Защита в режиме реального времени» установить ползунок в режим «Откл.».

Готово! Теперь Защитник Windows 10 полностью отключен до перезагрузки компьютера. Таким образом, вы можете установить программу или открыть сайт, который был заблокирован системой ранее. Будьте бдительны – посещение небезопасных сайтов и установка подозрительного ПО может навредить вашей системе.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Способ 2: Через групповые политики

Данный способ подойдет исключительно для версий Windows 10 Pro и Enterprise – с его помощью можно навсегда отключить встроенный антивирус. Для прочих версий системы воспользуйтесь редактором реестра, о котором мы поговорим в следующем разделе.

Отключаем Windows Defender:

- Воспользуемся комбинацией клавиш «WIN+R», чтобы открыть окно «Выполнить» – в него вводим запрос gpedit.msc и жмем «Enter».

- Далее раскрываем пункт «Конфигурация компьютера» и переходим в подраздел «Административные шаблоны» – там выбираем «Компоненты Windows» и открываем «Антивирусная программа Microsoft Defender». В отобразившемся разделе кликаем двойным щелчком мыши по пункту «Выключить антивирусную программу Microsoft Defender».

- Отмечаем пункт «Включено», чтобы активировать параметр деактивации антивируса, и жмем «ОК».

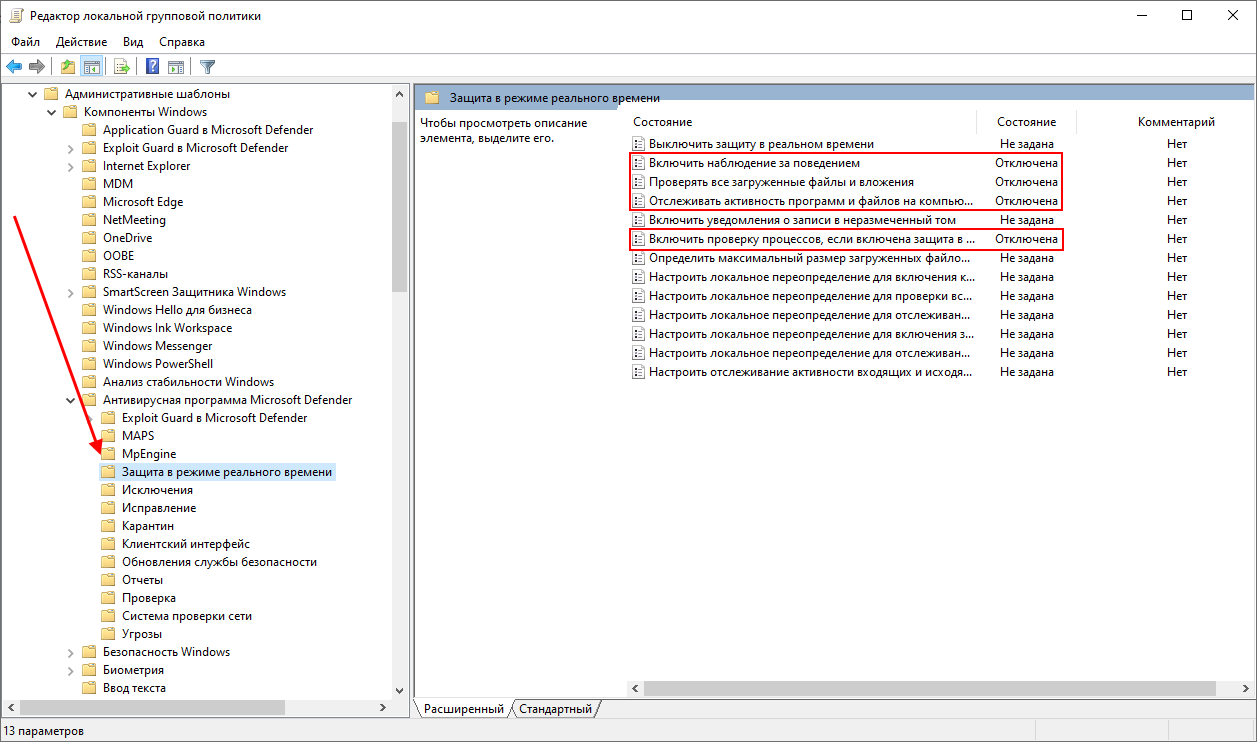

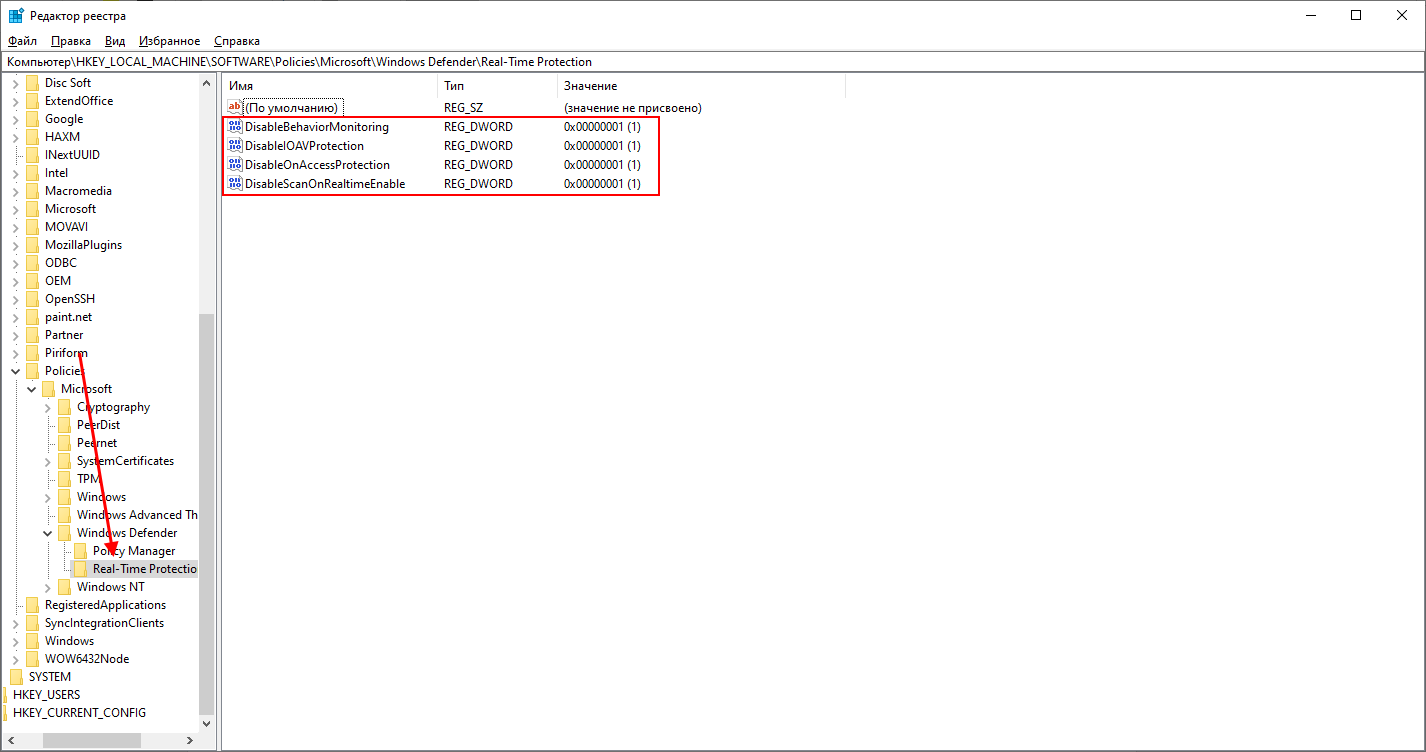

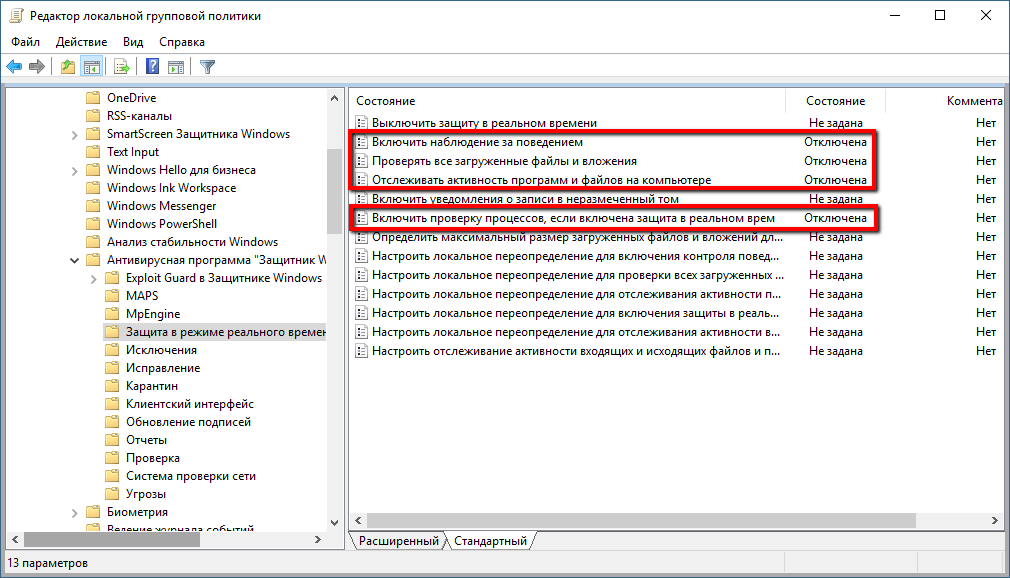

- Последним действием переходим в подраздел «Защита в режиме реального времени» и отключаем параметры, указанные на картинке. Просто заходим в каждый из них и отмечаем пункт «Отключено».

После выполнения вышеупомянутых действий перезагружаем компьютер и убеждаемся, что встроенная система защиты была полностью отключена. Если она до сих пор работает, то перепроверьте правильность выполнения действий либо воспользуйтесь следующим способом.

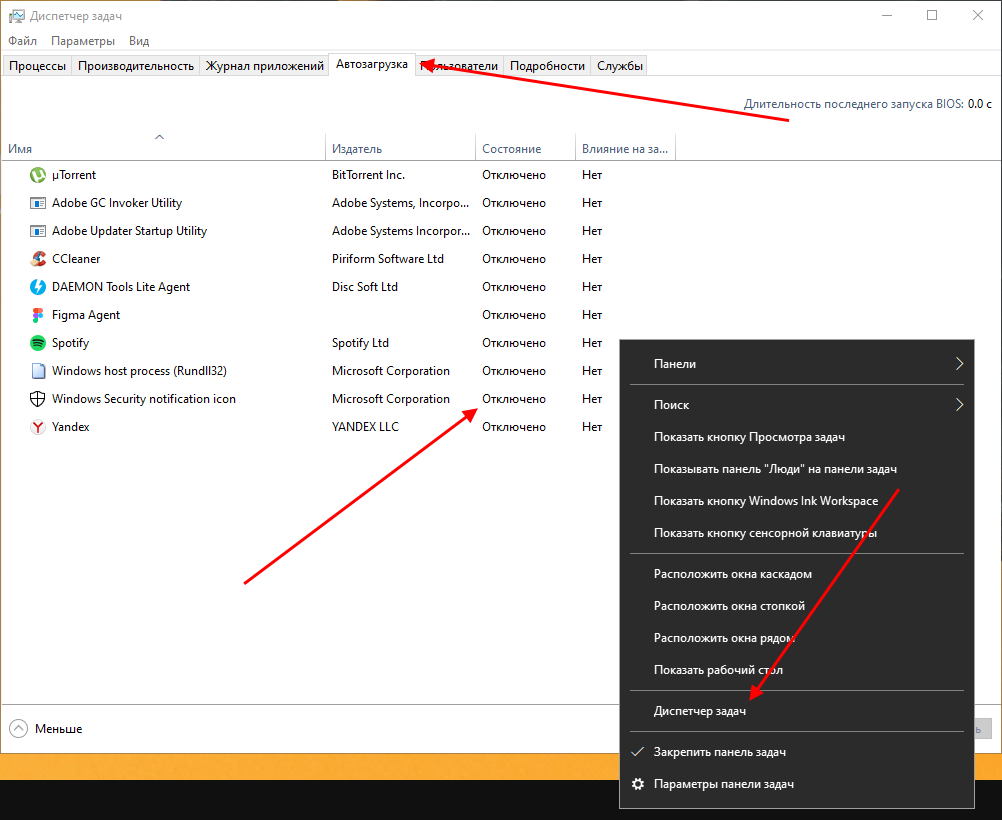

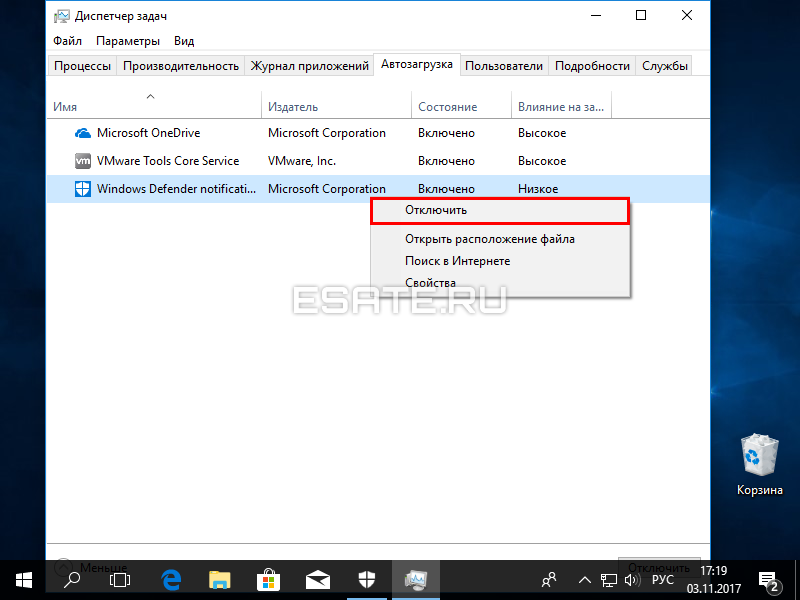

Также обратите внимание на то, что после деактивации программы ее иконка все равно будет отображаться в области уведомлений на панели задач. Чтобы ее отключить, необходимо перейти в «Диспетчер задач» через правый клик кнопки по панели задач и переключить параметр «Windows Security notification icon» в состояние «Отключено».

В любой момент вы сможете восстановить работу встроенного антивируса – достаточно зайти в редактор групповых политик и вернуть параметрам стандартное значение.

Способ 3: Через реестр

Если вы никогда не работали в редакторе реестра, то не рекомендую отходить от нижеуказанной инструкции.

Деактивируем Защитник Windows:

- Открываем окно «Выполнить» с помощью комбинации клавиш «WIN+R» и вводим запрос regedit.

- Разрешаем приложению вносить изменения и попадаем в его главное меню. В верхнюю строку вставляем следующий путь: HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender. Создаем здесь новый параметр DWORD (32 бита) со значением 1. Задаем ему название DisableAntiSpyware и жмем «ОК».

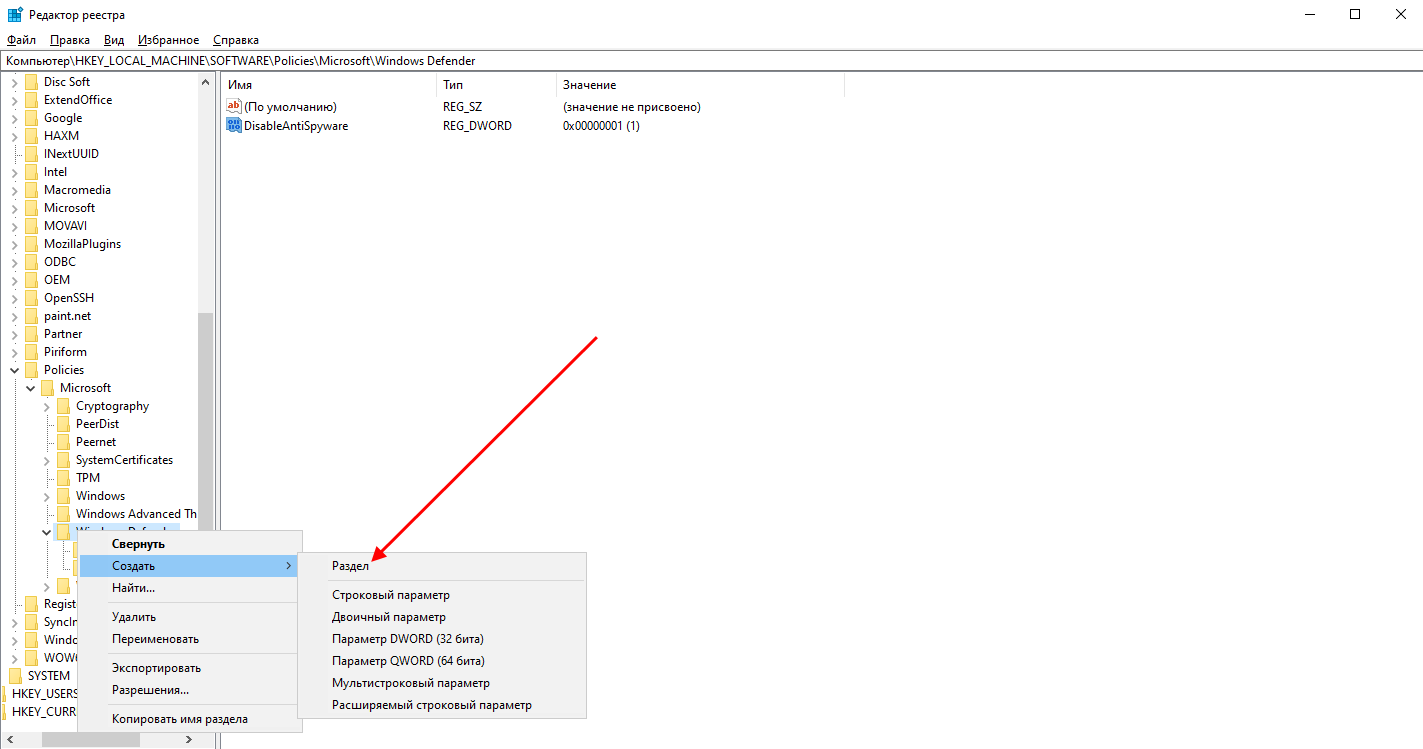

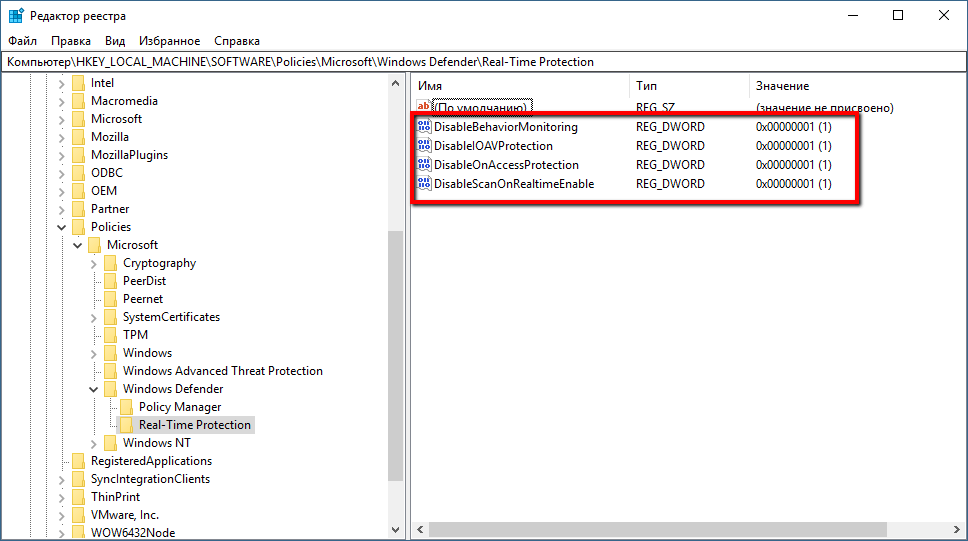

- Затем в левой части кликаем правой кнопкой мыши по папке «Windows Defender» и создаем новый раздел с названием Real-Time Protection.

- Следующим шагом создадим 4 параметра DWORD (32 бита): DisableBehaviorMonitoring, DisableOnAccessProtection, DisableScanOnRealtimeEnable, DisableIOAVProtection. Всем параметрам выставляем значение 1.

Перезагружаем компьютер и проверяем работоспособность Защитника – он должен быть выключен.

Если вы захотите вернуть Windows Defender к жизни, то полностью удалите раздел Real-Time Protection, а также параметр DisableAntiSpyware в папке «Windows Defender». После этого потребуется перезагрузить операционную систему.

Как видите, отключить встроенный активирус в ОС Windows 10 несложно. Рекомендуем не оставлять свой компьютер без надежного защитника: если вы любитель «походить» по небезопасным ресурсам, то вам непременно потребуется антивирусная программа, которая защитит систему от угроз.

Надеюсь, что у вас не возникло никаких проблем при выполнении вышеуказанных действий. Спасибо за внимание!

В этой инструкции — способы включить Защитник Windows 10 снова с помощью редактора локальной групповой политики или редактора реестра, а также дополнительная информация, которая может быть полезной.

Причина популярности вопроса обычно в том, что пользователь не сам отключал защитник (см. Как отключить Защитник Windows 10), а использовал, например, какую-либо программу для отключения «слежки» в ОС, которая, попутно, отключила и встроенный антивирус Windows Defender. Например, так по умолчанию делает программа Destroy Windows 10 Spying.

Включение Защитника Windows 10 с помощью редактора локальной групповой политики

Этот способ включить Защитник Windows подойдет только для владельцев Windows 10 Профессиональная и выше, поскольку только в них присутствует редактор локальной групповой политики (если у вас Домашняя или Для одного языка — перейдите к следующему способу).

- Запустите редактор локальной групповой политики. Для этого нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой ОС) и введите gpedit.msc после чего нажмите Enter.

- В редакторе локальной групповой политики перейдите к разделу (папки слева) «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Антивирусная программа защитник Windows» (в версиях Windows 10 до 1703 раздел назывался Endpoint Protection).

- Обратите внимание на параметр «Выключить Антивирусную программу защитник Windows».

- Если там установлено «Включено», дважды кликните по параметру и установите «Не задано» или «Отключено» и примените настройки.

- Внутри раздела «Антивирусная программа Защитник Windows» (Endpoint Protection) загляните также в подраздел «Защита в режиме реального времени» и, если параметр «Выключить защиту в реальном времени» включен, переведите его в «Отключено» или «Не задано» и примените настройки.

После указанных процедур с редактором локальной групповой политики, запустите Защитник Windows 10 (быстрее всего — через поиск в панели задач).

Вы увидите, что он не запущен, но ошибки «Это приложение выключено групповой политикой» больше появиться не должно. Просто нажмите кнопку «Запустить». Сразу после запуска вам также могут предложить включить фильтр SmartScreen (в случае если он был отключен сторонней программой вместе с Windows Defender).

Как включить Защитник Windows 10 в редакторе реестра

Те же действия можно проделать и в редакторе реестра Windows 10 (по сути, редактор локальной групповой политики изменяет как раз значения в реестре).

Шаги для включения Защитника Windows данным способом будут выглядеть так:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter для запуска редактора реестра.

- В редакторе реестра перейдите к разделу (папки слева) HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows Defender и посмотрите, есть ли в правой части параметр «DisableAntiSpyware». Если есть, кликните по нему дважды и присвойте значение 0 (ноль).

- В разделе Windows Defender есть также подраздел «Real-Time Protection», загляните в него и, если там имеется параметр DisableRealtimeMonitoring, то также установите значение 0 для него.

- Закройте редактор реестра.

После этого наберите в поиске Windows в панели задач «Защитник Windows», откройте его и нажмите кнопку «Запустить» для запуска встроенного антивируса.

Дополнительная информация

Если описанное выше не помогает или же возникают какие-то дополнительные ошибки при включении защитника Windows 10, попробуйте следующие вещи.

Ну а если и эти варианты не сработают — пишите комментарии, попробуем разобраться.

Эта статья содержит в себе информацию о встроенном в Windows 10 антивирусе «Защитнике Windows» и его настройке.

Здесь вы сможете найти подробное описание, способы включения и отключения этого системного инструмента, а также посмотреть результаты сравнения «защитника» со сторонними антивирусными программами.

Воспользуйтесь содержанием, чтобы быстро найти интересующий вас вопрос о «Защитнике».

Содержание

- Что такое Защитник Windows. Его возможности

- Некоторые недостатки в работе системного антивируса

- Нужен ли Защитник Windows? Сравнение с популярными антивирусами

- Процесс тестирования антивирусов: Защитник Windows, NOD 32, Avast

- Отключение Защитника Windows на время (до перезагрузки)

- Полное отключение Защитника Windows

- Удаление значка из системного трея (область уведомлений)

- Включение и настройка Защитника Windows

- Включение Защитника Windows методом редактирования локальной групповой политики

- Включение Защитника Windows через редактор реестра

- Настройка исключений в Защитнике Windows

- Что делать, если Защитник Windows не включается

- Простой метод устранения ошибки 577

- Комментарии.

1.

Что такое Защитник Windows. Его возможности

Защитник Windows (англ. Windows Defender) – антивирусный продукт компании Microsoft, который создан специально для нахождения и устранения вредоносного кода на ОС Windows. Защитник Windows несколько отличается от привычных пользователю бесплатных программ, которые просто сканируют файлы на наличие вирусов.

Он состоит из целого набора специальных модулей, постоянно отслеживающих состояние системы и ее отдельных компонентов. Возможности этого антивирусного средства следующие:

- Защита от вирусов и угроз, которая помогает обнаруживать вредоносный код в программах, запускаемых вместе с ОС, а также следить за системными службами и инструментами, отвечающими за регистрацию ПО;

- Поддержка работоспособности устройства, которая следит за актуальностью обновлений, драйверов оборудования. Этот компонент также помогает оптимизировать запуск/завершение работы операционной системы и использование памяти, повышая общую производительность Windows во многих задачах;

- Брандмауэр и безопасность сети, устраняющий неполадки с сетью и защищающий компьютер от атак «извне»;

- Управление приложениями и браузером позволяет защитить устройство от «эксплойтов» и другого вредоносного ПО при использовании интернета.

Эксплойт (англ. exploit – эксплуатировать) – один из видов атак, предназначенных для использования уязвимостей в программах (в том числе и системных), имеющихся на компьютере жертвы, чтобы пополнить вредоносных код, который предназначен для заражения компьютера вирусом или выполнения произвольных команд, а также изменения в файлах и параметрах системы без ведома пользователя. Каждую из функций «защитника» в любой момент можно настроить, воспользовавшись средством: «Центр безопасности Защитника Windows». Этот раздел находится в параметрах компьютера (показано на рисунке ниже).

«Защитник Windows» изначально установлен в Windows 10 и начинает защищать пользователя непосредственно после первого включения компьютера.

Тем не менее, эта встроенная защита обладает определенными минусами и иногда уступает многим сторонним антивирусам.

1.1.

Некоторые недостатки в работе системного антивируса

К сожалению, встроенный в Windows защитник не полностью гарантирует защиту от вредоносного ПО.

«Защитник Windows» имеет ряд недостатков, но в целом, с каждым обновлением работа антивируса только улучшается. Ниже будут перечислены основные проблемы «Защитника Windows», которые препятствуют обеспечению полноценной безопасности компьютера:

- Слабая защита от «фишинга» (один из видов интернет-мошенничества, целью которого является получение важных данных пользователей: логинов, паролей, номеров карт, путем создания копий популярных сайтов);

- Посредственная функция блокировки сайтов, содержащих вредоносное ПО. Будьте осторожны при посещении подозрительных web-страниц.

Активным пользователям интернета такое средство обеспечения безопасности, скорее всего, покажется недостаточным. Несмотря на это, алгоритмы сканирования в режиме реального времени и поиска вредоносного кода в файлах у «Защитника Windows» довольно неплохие.

В следующей главе вы сможете оценить работу программной защиты от Microsoft в сравнении со сторонними антивирусами.

2.

Нужен ли Защитник Windows? Сравнение с популярными антивирусами

В этой главе трем антивирусам, в том числе и «Защитнику Windows», будет поставлена очень непростая задача – просканировать архив со сборником большого количества вирусов. Внимание!

Ни в коем случае не повторяйте тесты, которые вы увидите ниже во избежание заражения вашей системы вирусными программами.

Дальнейший эксперимент проводился на отдельном дисковом пространстве в среде

виртуальной машины с установленной Windows 10 и имеет мало общего с реальными условиями эксплуатации компьютера.

Несмотря на это, такое испытание ставит антивирусное обеспечение в «стрессовую» ситуацию и показывает уровень работы защиты.Тест будет производиться на следующих антивирусах:

- Встроенный в систему «Защитник Windows»;

- Условно-бесплатный Eset Nod 32;

- Полностью бесплатный Avast.

В процессе эксперимента будет просканирован архив, состоящий исключительно из вирусов. Количество найденных угроз отразит качество работы программы соответственно принципу: «больше – лучше».

Ссылки на сборник с вирусами, по соображениям безопасности, оставлены не будут!

Приступаем.

2.1.

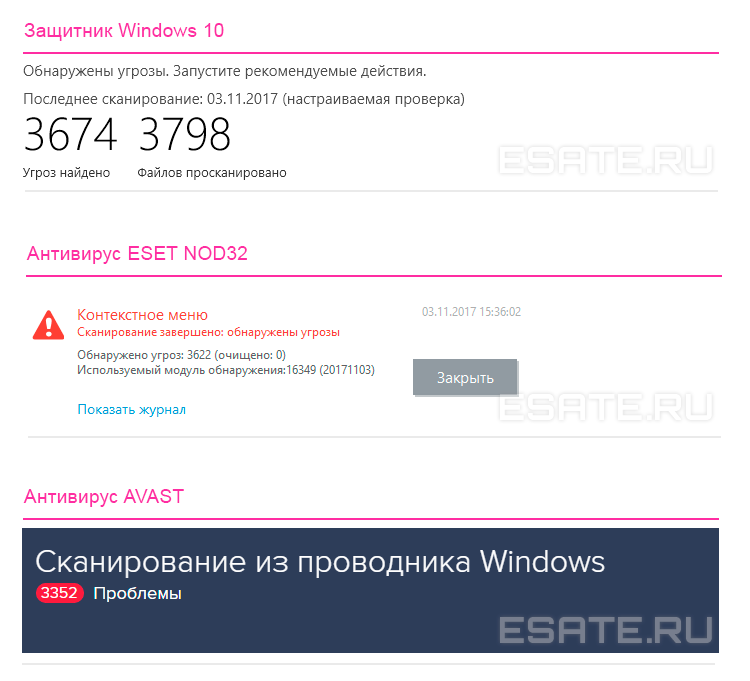

Процесс тестирования антивирусов: Защитник Windows, NOD 32, Avast

Для большей объективности все антивирусные программы были обновлены вручную.

Также следует упомянуть, что все средства защиты работают отдельно друг от друга.

Тест проводился 03.11.2017, и на рисунке ниже вы можете видеть информацию об актуальности обновлений каждого из антивирусов (соответственно, Защитник Windows, Eset Nod 32 и Avast).

Теперь запустим проверку архива, используя его контекстное меню, вызванное при помощи правой кнопки мыши, и выберем принудительное сканирование файла на вирусы.

Каждой из программ было просканировано по 3798 одинаковых элементов, являющихся вредоносными.

Количество найденных угроз:

- Защитник Windows обнаружил 3674 вируса;

- Eset Nod 32 обнаружил 3622 вируса;

- Avast обнаружил 3352 вируса.

Разумеется, это тестирование не является реальным показателем уровня защиты вашего компьютера. Сторонние антивирусы, например, гораздо лучше блокируют подозрительные сайт, предотвращая угрозы извне.

В следующей главе вы сможете узнать, как отключить Защитник Windows, если появилась необходимость установить иную программу по обеспечению безопасности.

3.

Отключение Защитника Windows на время (до перезагрузки)

Внимание!

Информация в этой главе подойдет исключительно пользователям, на компьютере которых не установлена ни одна сторонняя программа обеспечения безопасности.

Установка любого антивируса влечет за собой автоматическое отключение защитника, поэтому дополнительных действий в таком случае не требуется.

Временно отключить системный антивирус можно в окне «Центр безопасности Защитника Windows».

Для этого необходимо:

- Кликнуть по меню «Пуск» правой кнопкой мыши → открыть «Параметры»;

- Ввести запрос: «защитник» в строке поиска открывшего окна → выбрать пункт «Центр безопасности Защитника Windows»;

- Далее во вкладке Защита от вирусов и угроз (иконка со щитом) нужно кликнуть на «Параметры защиты от вирусов и других угроз»;

Теперь в появившемся окне вы можете отключить любую из функций безопасности.

Антивирусная защита будет автоматически восстановлена после перезагрузки для обеспечения безопасности компьютера.

Если вам необходимо окончательно отключить «Защитник Windows» – ознакомьтесь с инструкцией ниже.

3.1.

Полное отключение Защитника Windows

Будьте осторожны!

Полностью отключать системный центр обеспечения безопасности рекомендуется только после установки стороннего антивирусного ПО.

В противном случае защищенность вашего компьютера будет нарушена.Окончательно отключить встроенную системную защиту можно при помощи редактора реестра (regedit).

Для этого нужно по порядку выполнить следующие действия:

- Открыть меню «Поиск» (вторая по счету иконка в левом нижнем углу) → ввести в соответствующей строке запрос: «regedit» → запустить найденную программу левой кнопкой мыши;

- В открывшемся окне, используя навигацию в левой части экрана, перейти к разделу: «HKEY_LOCAL_MACHINESOFTWARE PoliciesMicrosoftWindows Defender»;

- Создать «Параметр Dword (32 бита)» с именем DisableAntiSpyware (если отсутствует). Это можно сделать, кликнув правой кнопкой мыши по свободному месту в правой части и выбрав соответствующий пункт;

- Открыть появившийся параметр быстрым двойным нажатием мыши → изменить «Значение»: 0 на 1 → сохранить настройки при помощи «ОК».

Готово.Теперь нужно закрыть редактор реестра и перезагрузить компьютер. При необходимости, работу защитника можно восстановить. Для этого нужно просто поменять только что созданное значение обратно на «0».

3.2.

Удаление значка из системного трея (область уведомлений)

За отображение иконки системного антивируса отвечает файл под названием «Windows Defender notification icon».

Эту программу можно отключить в параметрах автозагрузки без каких-либо последствий.

Запустите диспетчер задач (при помощи сочетания Ctrl + Alt + Delete) и выполните следующие действия:

- Откройте вкладку «Автозагрузка»;

- Кликните по строке «Windows Defender notification icon» правой кнопкой мыши → выберите действие «Отключить».

Готово!

Изменения вступят в силу после перезагрузки компьютера.

Иконка Защитника Windows не будет показываться в области уведомлений, пока вы не включите соответствующую программу обратно в автозагрузку ОС.

4.

Включение и настройка Защитника Windows

По умолчанию, Защитник Windows настроен на максимальную защиту системы. Однако иногда при попытке запуска этой антивирусной программы вы можете наблюдать сообщение об отключении приложения локальной групповой политикой. Любые настройки защитника также неактивны, хотя сторонние антивирусы на компьютере не установлены. Есть два способа решения этой проблемы:

- Редактирование локальной групповой политики (только для Windows 10 Professional).

- Редактирование реестра с последующим изменением значения запуска службы системной безопасности;

Если на вашем компьютере установлена ОС Windows 10 Home – сразу переходите к главе: «Включение Защитника Windows через редактор реестра».

4.1.

Включение Защитника Windows методом редактирования локальной групповой политики

Обратите внимание. Этот способ работает только на профессиональных версиях системы (Professional), так как локальная групповая политика попросту отсутствует в Windows 10 Home. Чтобы запустить Защитника Windows, необходимо:

- Открыть меню «Поиск» (рядом с иконкой Пуск) → ввести запрос: «gpedit.msc» → запустить соответствующую программу кликом левой кнопки мыши;

- В открывшемся окне локальной групповой политики перейти к разделу «Компоненты Windows Endpoint Protection» (или «Антивирусная программа защитник Windows);

- Найти параметр «Выключить Endpoint Protection» и посмотреть его состояние (если вы увидите значение «Включено», дважды нажмите по соответствующей строке левой кнопкой мыши);

- Установить значение «Отключено» → «ОК».

В большинстве случаев проблема будет решена, и вы сможете запустить службу Защитника Windows вручную.

4.2.

Включение Защитника Windows через редактор реестра

Способ включения системной защиты через редактор реестра является обратной противоположностью способу ее отключения.

Ознакомьтесь с подзаголовком: «Полное отключение Защитника Windows», выполните все действия по инструкции.

Необходимо лишь поменять значение «1» на «0» и перезагрузить компьютер.

Далее вы сможете беспрепятственно включить Защитник Windows, используя соответствующую опцию в параметрах ОС.

4.3.

Настройка исключений в Защитнике Windows

Если вы уверены в безопасности файлов, в которых системный антивирус по каким-либо причинам видит угрозу, добавьте их в исключения Защитника Windows.

Исключить можно не только отдельную папку или файл, но и:

- Любой запущенный процесс;

- Отдельный тип файла с выбранным расширением (.exe, .msi и т.д.).

Чтобы добавить любое из этих исключений, нужно:

- Открыть «Центр безопасности Защитника Windows», который находится в системном поиске;

- Кликнуть на пункт «Защита от вирусов и угроз»;

- Найти и выбрать «Добавление и удаление исключений»;

- Нажать на кнопку со знаком «+» → добавить интересующее вас исключение.

Готово.

Теперь Защитник Windows будет игнорировать файл, папку, расширение или процесс, который вы указали. Обратите внимание!

Исключение применяется ко всем вложенным папкам, находящимся в директории, которая была удалена из алгоритма сканирования.

5.

Что делать, если Защитник Windows не включается

Иногда «защитник» не запускается даже при отсутствии сторонних антивирусов. Подробное решение этой проблемы указано в следующих подзаголовках:

- «Включение Защитника Windows методом редактирования локальной групповой политики»;

- «Включение Защитника Windows через редактор реестра».

Внимательное ознакомление с этими инструкциями позволит избавиться от множества сбоев в работе этого ПО.

Далее мы разберем решение «ошибки 577», которая может возникнуть при запуске защитника после удаления сторонних антивирусов.

5.1.

Простой метод устранения ошибки 577

В основном эта ошибка встречается после удаления стороннего антивирусного программного обеспечения.

Если вы столкнулись с ошибкой 577, выполните следующие действия:

- Перезапустите компьютер, если не сделали этого после деинсталляции антивируса;

- Откройте «Поиск» (рядом с меню Пуск) → введите без кавычек запрос: «wscui.cpl» → нажмите клавишу «Enter» на клавиатуре;

- В появившемся окне разверните «Безопасность» → запустите «Защиту от вирусов» при помощи кнопки «Включить».

Готово.

Содержание

- Используйте параметры групповой политики для настройки и управления антивирусная программа в Microsoft Defender

- Настройка антивирусная программа в Microsoft Defender с помощью групповой политики

- Параметры и ресурсы групповой политики

- Use Group Policy settings to configure and manage Microsoft Defender Antivirus

- Configure Microsoft Defender Antivirus using Group Policy

- Group Policy settings and resources

- Как отключить Защитник Windows с помощью GPO

- Как отключить Защитник Windows с помощью системного реестра

- Настройка антивирусная программа в Microsoft Defender исключений на Windows Server

- Несколько моментов, которые необходимо иметь в виду

- Автоматические исключения на Windows Server 2016 или более поздней

- Список автоматических исключений

- Исключения по умолчанию для всех ролей

- Исключения Active Directory

- Исключения DHCP Server

- Исключения DNS Server

- Исключения файлов и служба хранилища служб

- Исключения print Server

- Исключения веб-сервера

- Windows Server Update Services исключений

- Отказ от автоматических исключений

- Использование групповой политики для отключения списка автоматических исключений в Windows Server 2016, Windows Server 2019 и Windows Server 2022

- Чтобы отключить список автоматических исключений на Windows Server, используйте cmdlets PowerShell

- Использование Windows управления (WMI) для отключения списка автоматических исключений на Windows Server

- Определение пользовательских исключений

- Усиливаем защиту Windows с помощью GPO Microsoft Security Baseline

Используйте параметры групповой политики для настройки и управления антивирусная программа в Microsoft Defender

Область применения:

Групповая политика может настраивать и управлять антивирусная программа в Microsoft Defender конечными точками.

Настройка антивирусная программа в Microsoft Defender с помощью групповой политики

В общем, вы можете использовать следующую процедуру для настройки или изменения параметров антивирусная программа в Microsoft Defender групповой политики:

С помощью редактора управления групповой политикой перейдите к конфигурации компьютера.

Щелкните административные шаблоны.

Расширь дерево, Windows компоненты > антивирусная программа в Microsoft Defender.

Расширь раздел (который называется Расположение в таблице в этом разделе), содержащий параметр, который необходимо настроить, дважды щелкните параметр, чтобы открыть его, и внести изменения в конфигурацию.

Параметры и ресурсы групповой политики

В следующей таблице в этом разделе перечислены параметры групповой политики, доступные в Windows 10 версии 1703, а также ссылки на соответствующую тему в этой библиотеке документации (где это применимо).

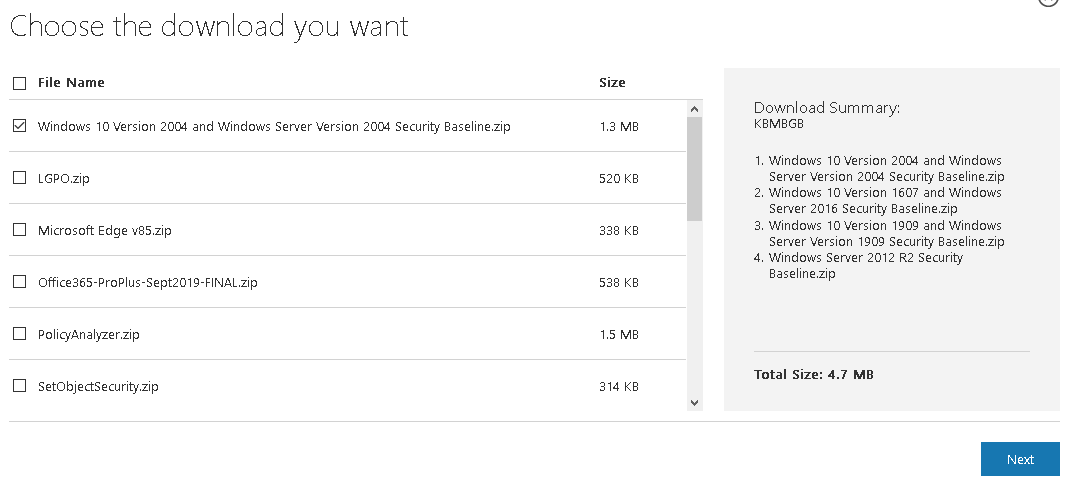

Скачайте таблицу Параметры групповой политики для обновления Windows 10 мая 2020 г. (2004 г.). В этой электронной таблице перечислены параметры политики для компьютеров и конфигураций пользователей, включенных в файлы административных шаблонов, доставленные с обновлением за Windows 10 мая 2020 г. (2004 г.). Можно настроить ссылку на таблицу при редактировании объектов групповой политики.

Источник

Use Group Policy settings to configure and manage Microsoft Defender Antivirus

Applies to:

You can use Group Policy to configure and manage Microsoft Defender Antivirus on your endpoints.

Configure Microsoft Defender Antivirus using Group Policy

In general, you can use the following procedure to configure or change Microsoft Defender Antivirus group policy settings:

On your Group Policy management machine, open the Group Policy Management Console, right-click the Group Policy Object (GPO) you want to configure and click Edit.

Using the Group Policy Management Editor go to Computer configuration.

Click Administrative templates.

Expand the tree to Windows components > Microsoft Defender Antivirus.

Expand the section (referred to as Location in the table in this topic) that contains the setting you want to configure, double-click the setting to open it, and make configuration changes.

Group Policy settings and resources

The following table in this topic lists the Group Policy settings available in Windows 10, version 1703, and provides links to the appropriate topic in this documentation library (where applicable).

Download the Group Policy Settings Reference Spreadsheet for Windows 10 May 2020 Update (2004). This spreadsheet lists the policy settings for computer and user configurations that are included in the Administrative template files delivered with for Windows 10 May 2020 Update (2004). You can configure refer to the spreadsheet when you edit Group Policy Objects.

Источник

Как отключить Защитник Windows с помощью GPO

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Нажмите иконку Поиск (или клавишу Windows) и введите gpedit.msc, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

Вы найдете нужный параметр по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

Затем перейдите по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени.

В правой части окна выберите политику Включить наблюдение за поведением.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Перезагрузите компьютер

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” — для этого выполните предыдущие шаги указав значение “Не задано”.

Как отключить Защитник Windows с помощью системного реестра

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Нажмите иконку Поиск (или клавишу Windows) и regedit, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик. Перейдите по следующему пути

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

Назовите параметр DisableAntiSpyware и нажмите Enter.

Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел.

Назовите раздел Real-Time Protection и нажмите Enter.

Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.

Источник

Настройка антивирусная программа в Microsoft Defender исключений на Windows Server

Область применения:

антивирусная программа в Microsoft Defender на Windows Server 2016 и Windows Server 2019 автоматически регистрируется в определенных исключениях, определенных указанной ролью сервера. Эти исключения не отображаются в стандартных списках исключений, которые отображаются в Безопасность Windows приложении.

Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Автоматические исключения не будут соблюдаться во время проверки full/quick или on-demand.

Помимо автоматических исключений, определенных ролью сервера, можно добавить или удалить настраиваемые исключения. Для этого обратитесь к этим статьям:

Несколько моментов, которые необходимо иметь в виду

Имейте в виду следующие важные моменты:

В этой статье представлен обзор исключений для антивирусная программа в Microsoft Defender на Windows Server 2016 или более поздней части.

Поскольку антивирусная программа в Microsoft Defender встроена в Windows Server 2016, исключения для файлов операционной системы и ролей сервера происходят автоматически. Однако можно определить настраиваемые исключения. При необходимости можно также отказаться от автоматических исключений.

В статье содержатся следующие разделы:

| Section | Описание |

|---|---|

| Автоматические исключения на Windows Server 2016 или более поздней | Описывает два основных типа автоматических исключений и включает подробный список автоматических исключений |

| Отказ от автоматических исключений | Включает важные соображения и процедуры, описывающие отказ от автоматических исключений |

| Определение пользовательских исключений | Предоставляет ссылки на сведения о том, как определять настраиваемые исключения |

Имейте в виду следующие моменты:

Автоматические исключения на Windows Server 2016 или более поздней

Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Автоматические исключения не будут соблюдаться во время полного сканирования, быстрого сканирования или проверки по запросу.

В Windows Server 2016 или позже не следует определять следующие исключения:

Поскольку антивирусная программа в Microsoft Defender встроена, для файлов операционной системы не требуется Windows Server 2016 или более поздней основе. Кроме того, при Windows Server 2016 или более поздней установке роли антивирусная программа в Microsoft Defender автоматические исключения для роли сервера и любые файлы, добавленные при установке роли.

Исключения операционной системы и исключения роли сервера не отображаются в стандартных списках исключений, которые отображаются в Безопасность Windows приложении.

Автоматические исключения для ролей сервера и файлов операционной системы не применяются к Windows Server 2012 или Windows Server 2012 R2.

Список автоматических исключений

В следующих разделах содержатся исключения, доставляемые с автоматическими путями файлов исключений и типами файлов.

Исключения по умолчанию для всех ролей

В этом разделе перечислены исключения по умолчанию для всех ролей в Windows Server 2016, Windows Server 2019 и Windows Server 2022.

Расположение по умолчанию может быть иным, чем то, что указано в этой статье.

Windows Файлы «temp.edb»

Windows Файлы обновления или файлы автоматического обновления

Безопасность Windows файлы

Файлы групповой политики

WINS files

Исключения службы репликации файлов (FRS)

Файлы в рабочей папке службы репликации файлов (FRS). Рабочая папка FRS указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtFrsParametersWorking Directory

Файлы журналов баз данных FRS. Папка файлов журнала данных FRS задана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtfrsParametersDB Log File Directory

Папка постановок FRS. Папка постановки указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtFrsParametersReplica SetsGUIDReplica Set Stage

Папка preinstall FRS. Эта папка указана в папке Replica_rootDO_NOT_REMOVE_NtFrs_PreInstall_Directory

База данных репликации распределенной файловой системы (DFSR) и рабочие папки. Эти папки указаны ключом реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesDFSRParametersReplication GroupsGUIDReplica Set Configuration File

Исключения для процессов

Hyper-V исключений

В следующей таблице перечислены исключения типа файлов, исключения папок и исключения процессов, которые автоматически доставляются при установке Hyper-V роли.

| Тип исключения | Особенности |

|---|---|

| Типы файлов | *.vhd *.vhdx *.avhd *.avhdx *.vsv *.iso *.rct *.vmcx *.vmrs |

| Folders | %ProgramData%MicrosoftWindowsHyper-V %ProgramFiles%Hyper-V %SystemDrive%ProgramDataMicrosoftWindowsHyper-VSnapshots %Public%DocumentsHyper-VVirtual Hard Disks |

| Процессы | %systemroot%System32Vmms.exe %systemroot%System32Vmwp.exe |

Файлы SYSVOL

Исключения Active Directory

В этом разделе перечислены исключения, которые доставляются автоматически при установке служб домена Active Directory (AD DS).

Файлы баз данных NTDS

Файлы базы данных указаны в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDSA Database File

Файлы журнала транзакций AD DS

Файлы журнала транзакций указаны в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDatabase Log Files Path

Рабочая папка NTDS

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDSA Working Directory

Исключения процесса для файлов поддержки AD DS и AD DS

Исключения DHCP Server

В этом разделе перечислены исключения, которые доставляются автоматически при установке роли DHCP Server. Расположения файлов DHCP Server указаны параметрами DatabasePath, DhcpLogFilePath и BackupDatabasePath в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesDHCPServerParameters

Исключения DNS Server

В этом разделе перечислены исключения файлов и папок, а также исключения процессов, которые доставляются автоматически при установке роли DNS Server.

Исключения файлов и папок для роли DNS Server

Исключения процесса для роли DNS Server

Исключения файлов и служба хранилища служб

В этом разделе перечислены исключения файлов и папок, которые доставляются автоматически при установке роли File и служба хранилища Services. Перечисленные ниже исключения не содержат исключений для роли Кластеризация.

Исключения print Server

В этом разделе перечислены исключения типа файлов, исключения папок и исключения процессов, которые доставляются автоматически при установке роли Print Server.

Исключения типа файлов

Исключения папок

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPrintPrintersDefaultSpoolDirectory

Исключения для процессов

Исключения веб-сервера

В этом разделе перечислены исключения папок и исключения процессов, которые доставляются автоматически при установке роли веб-сервера.

Исключения папок

Process exclusions

Отключение сканирования файлов в папке SysvolSysvol или папке SYSVOL_DFSRSysvol

Текущее расположение папки и всех подмостков — это цель репараса файловой системы корневого SysvolSysvol SYSVOL_DFSRSysvol набора реплики. В папках по умолчанию SysvolSysvol используются следующие SYSVOL_DFSRSysvol расположения:

Путь к активному в настоящее время ссылается на долю NETLOGON и может быть определен именем SYSVOL значения SysVol в следующем подкайке: HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesNetlogonParameters

Исключите следующие файлы из этой папки и всех ее подвещений:

Windows Server Update Services исключений

В этом разделе перечислены исключения папок, которые доставляются автоматически при установке роли Windows Server Update Services (WSUS). Папка WSUS указана в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftUpdate ServicesServerSetup

Отказ от автоматических исключений

В Windows Server 2016 и более поздних версиях предопределяние исключений, доставленных обновлениями разведки безопасности, исключают только пути по умолчанию для роли или функции. Если вы установили роль или функцию на настраиваемом пути или хотите вручную управлять набором исключений, не забудьте отказаться от автоматических исключений, доставленных в обновлениях разведки безопасности. Но имейте в виду, что исключения, которые доставляются автоматически, оптимизированы для Windows Server 2016 и более поздней. См. Рекомендации для определения исключений перед определением списков исключений.

Отказ от автоматических исключений может отрицательно сказаться на производительности или привести к повреждениям данных. Автоматически доставляемые исключения оптимизируются для ролей Windows Server 2016, Windows Server 2019 и Windows Server 2022.

Так как предопределенные исключения исключают только пути по умолчанию, если вы перемещаете папки NTDS и SYSVOL на другой диск или путь, который отличается от исходного пути, необходимо добавить исключения вручную. См. в руб. Настройка списка исключений на основе имени папки или расширения файла.

Автоматические списки исключений можно отключить с помощью групп Политик, PowerShell и WMI.

Использование групповой политики для отключения списка автоматических исключений в Windows Server 2016, Windows Server 2019 и Windows Server 2022

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики, который необходимо настроить, а затем выберите Изменить.

В редакторе управления групповой политикой перейдите к конфигурации компьютера, а затем выберите административные шаблоны.

Расширь дерево до Windows компонентов > антивирусная программа в Microsoft Defender > исключений.

Дважды щелкните Кнопку Отключение автоматических исключений и установите параметр Включено. После этого нажмите кнопку ОК.

Чтобы отключить список автоматических исключений на Windows Server, используйте cmdlets PowerShell

Используйте следующие cmdlets:

Для получения дополнительных сведений ознакомьтесь с приведенными ниже ресурсами.

Использование Windows управления (WMI) для отключения списка автоматических исключений на Windows Server

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

Дополнительные сведения и допустимые параметры см. в следующих сведениях:

Определение пользовательских исключений

При необходимости можно добавить или удалить настраиваемые исключения. Для этого см. в следующих статьях:

Источник

Усиливаем защиту Windows с помощью GPO Microsoft Security Baseline

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

Также можно скачать утилиты:

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

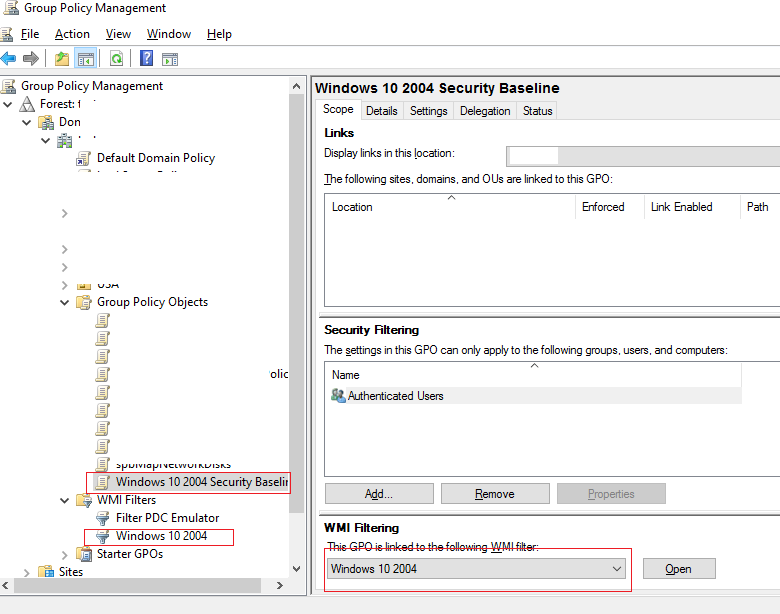

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE «10.0.19041%» and ProductType = «1»

Примените данный фильтр к вашей политике.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

Источник

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Нажмите иконку Поиск (или клавишу Windows) и введите gpedit.msc, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

Вы найдете нужный параметр по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

В правой части окна выберите политику Выключить антивирусную программу “Защитник Windows” .

В открывшемся окне установите состояние политики на Включено и примените изменение, затем нажмите ОК.

Затем перейдите по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени.

В правой части окна выберите политику Включить наблюдение за поведением.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Перезагрузите компьютер

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” — для этого выполните предыдущие шаги указав значение “Не задано”.

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Нажмите иконку Поиск (или клавишу Windows) и regedit, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик. Перейдите по следующему пути

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

Назовите параметр DisableAntiSpyware и нажмите Enter.

Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел.

Назовите раздел Real-Time Protection и нажмите Enter.

Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.