Обновлено 21.10.2020

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами успешно решили проблему, когда система не обнаружила VCRUNTIME140.dll, движемся дальше. Сегодня у меня на работе появилась задача, в массовом порядке для определенной группы людей настроить ассоциацию файлов через групповую политику, так чтобы она задала открытие файлов с расширением doc, docx, xls, xlsx с помощью браузера Google Chrome. Я вам расскажу с какими подводными камнями я столкнулся и, как я их смог обойти.

Постановка задачи

В виду перехода в облачные сервисы и переходу от локальных офисных продуктов Microsoft Office, необходимо настроить ассоциации файлов на рабочих станциях, так чтобы файлы Woed, Ecxel, Power Point и другие стали открываться в браузере Google Chrome, через специальное расширение «Редактирование файлов Office».

https://chrome.google.com/webstore/detail/office-editing-for-docs-s/gbkeegbaiigmenfmjfclcdgdpimamgkj

Редактирование файлов Office — это бесплатное расширение для Google Chrome в задачи которого входит оффлайн редактирование файлов из офисного набора Microsoft Office. Я уже заранее его распространил, через групповую политику. Так как у меня в организации свыше 1000 рабочих станций в домене Active Directory, то сами можете представить масштабы работы, которая ложится на плечи технической поддержки, и чтобы выполнить задачу максимально быстро и централизовано, было принято решение сделать политику GPO, что правильно в рамках домена. Хочу отметить, что в Windows 7, Windows 8,.1 и Windows 10 есть свои нюансы и своя конфигурация выполнения данной задачи.

Настройка ассоциации файлов в GPO для Windows 7

По статистике самой популярной операционной системой в мире является Windows 7, у меня в организации она занимает процентов 20-25 от общей массы. Я помнил как выглядела политика, поэтому решил начать именно с нее. Про ручную настройку ассоциаций файлов Windows я рассказывал и понимал какая, это монотонная работа, приятно что она решается буквально за минуту.

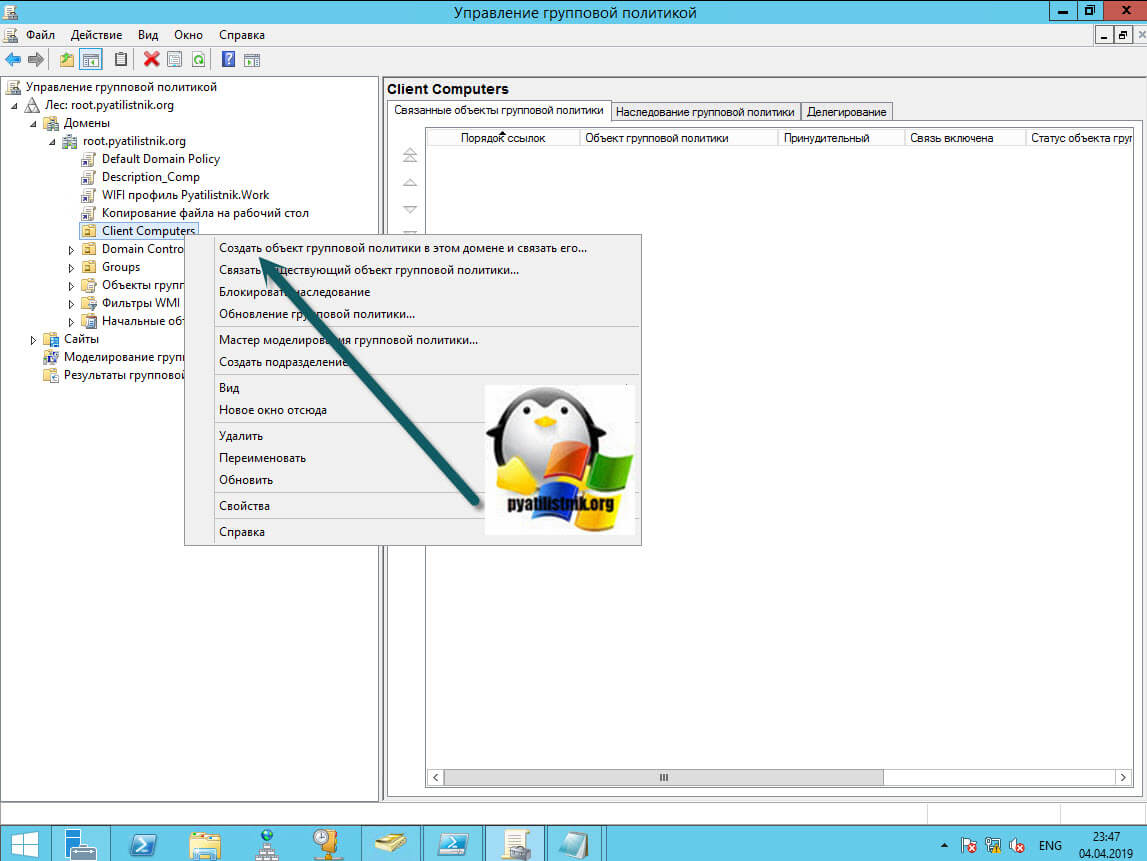

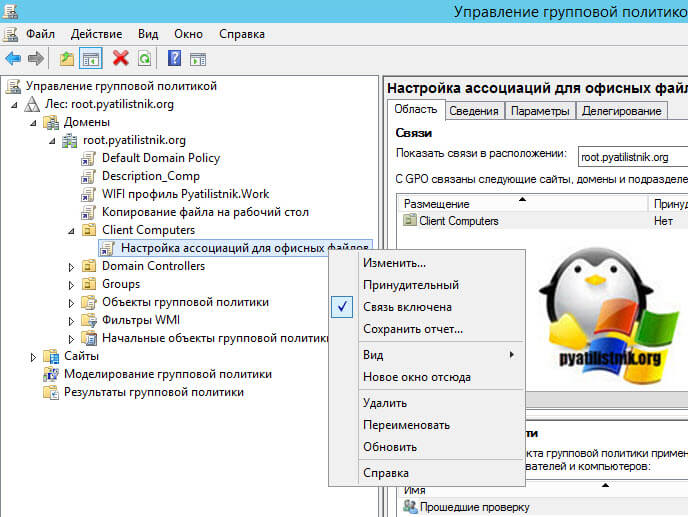

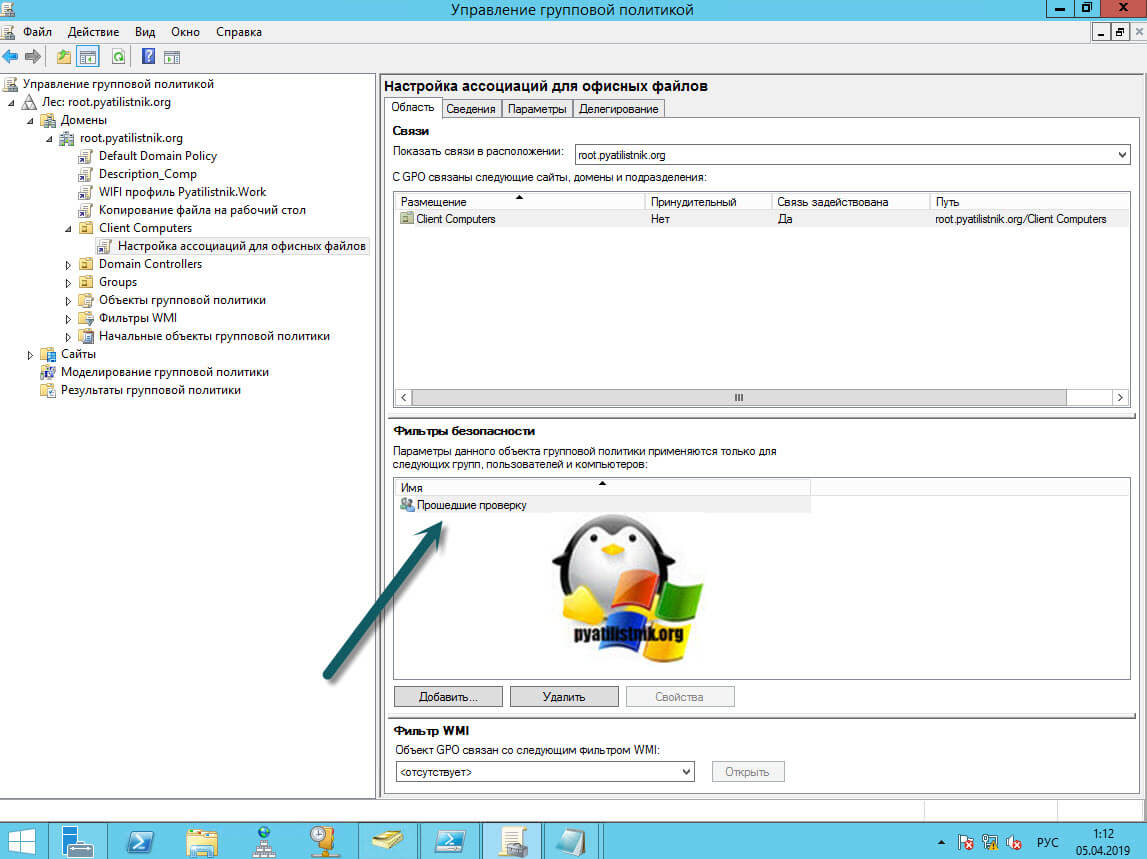

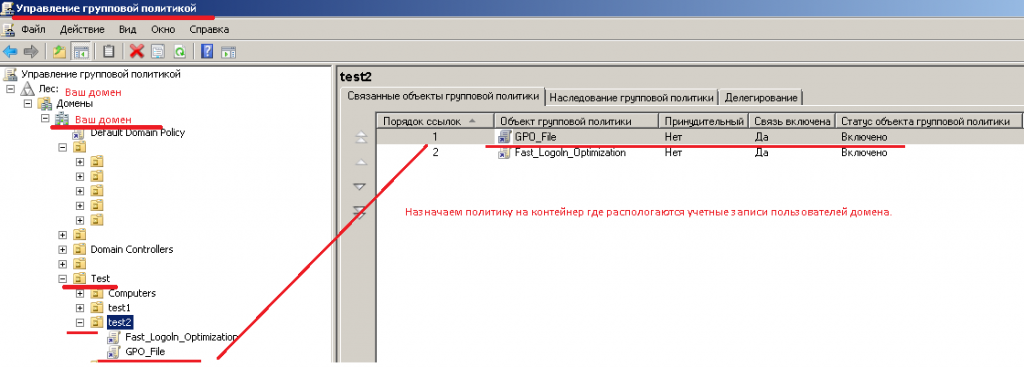

И так откройте оснастку «Управление групповой политикой» и создаете новую политику на нужном вам организационном подразделении. В моем случае, это OU «Client Computers». Щелкаем по ней правым кликом и выбираем «Создать объект групповой политики в этом домене и связать его с текущим подразделением»

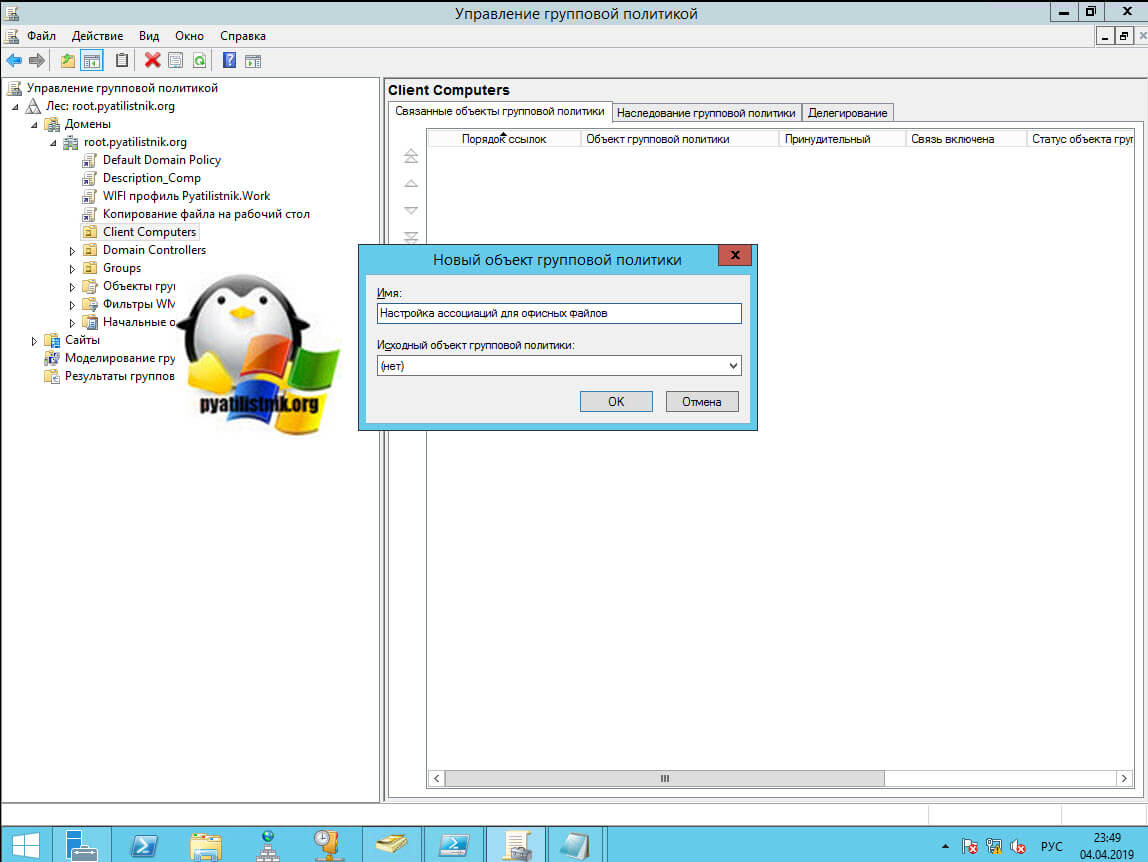

Задаем название для GPO объекта в соответствии с правилами именования присущими вашему домену. Я задам имя «Настройка ассоциаций для офисных файлов».

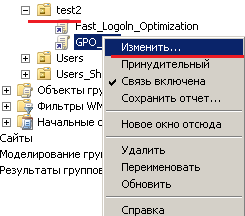

Через правый клик по политике приступаем к ее редактированию.

Тут все настройки ассоциаций применимы, как к компьютерам так и на пользователей, все зависит от вашей структуры Active Directory. Лично я хочу, чтобы у меня настройки GPO были реализованы для пользователя, но применялись, только на определенных компьютерах, где пользователи работаю и данные настройки не применялись, когда человек заходит на терминальный сервер или другой сервер. В таких ситуациях применяется замыкание групповой политики, об этом я писал, в двух словах данная функциональность либо объединяет настройки компьютера и пользователя, или же компьютерными настройками пере затирает настройки пользователя в виду большей приоритетности.

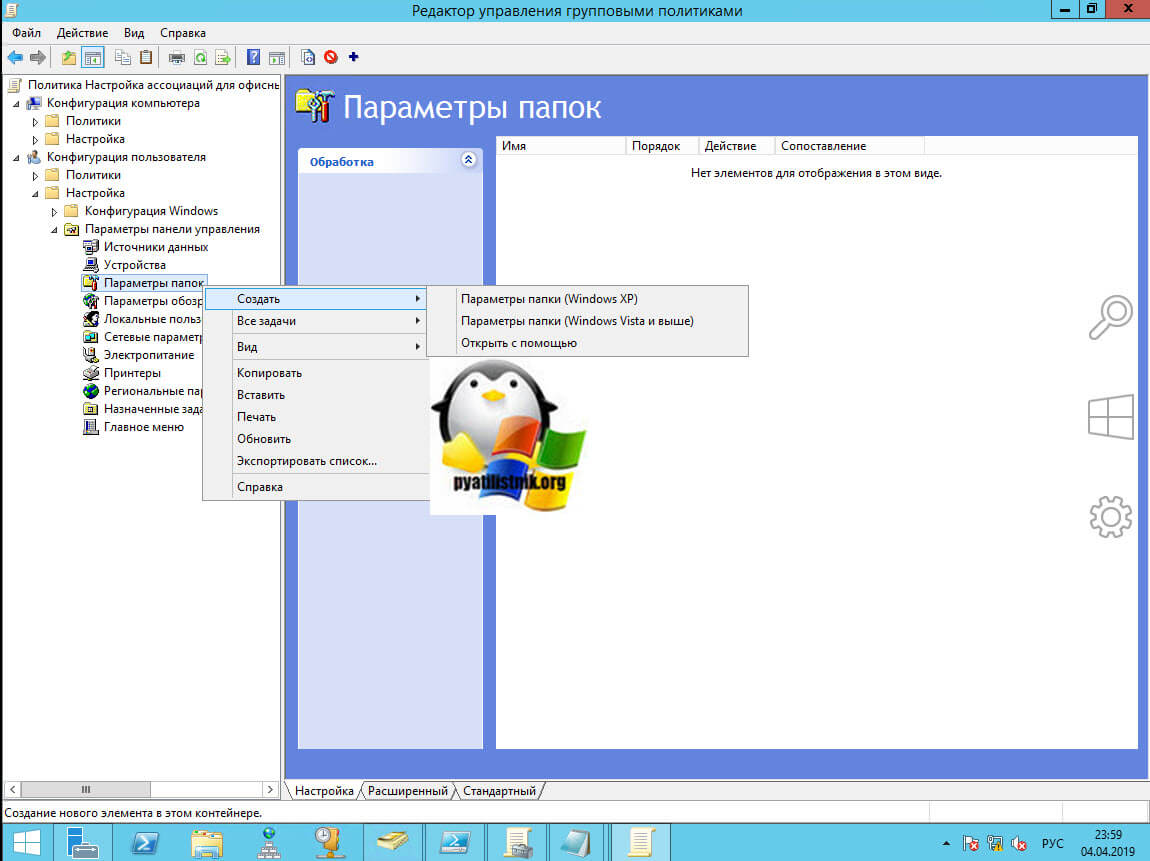

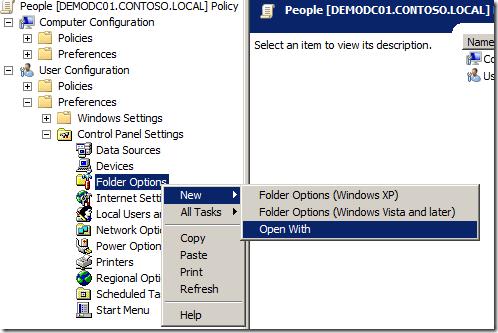

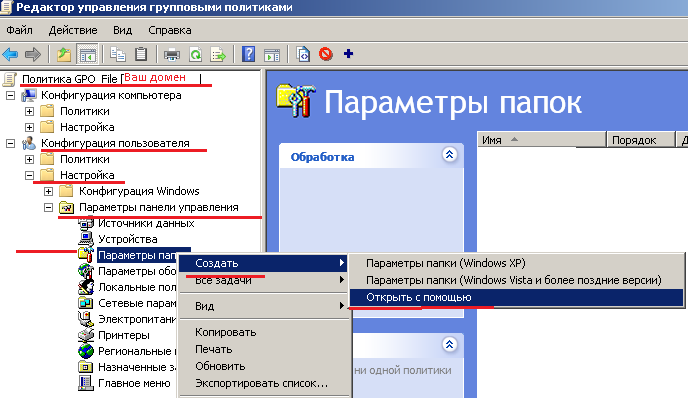

Для Windows 7 ваша политика будет выглядеть вот так, вы раскрываете раздел для пользователя и переходите по пути:

Конфигурация пользователя — Настройка — Параметры панели управления — Параметры папок (User Configuration -> Preferences -> Control Panel Settings -> Folder Options)

Далее кликаете по пункту «Параметры папок» и из контекстного меню пройдите в меню «Создать — Открыть с помощью»

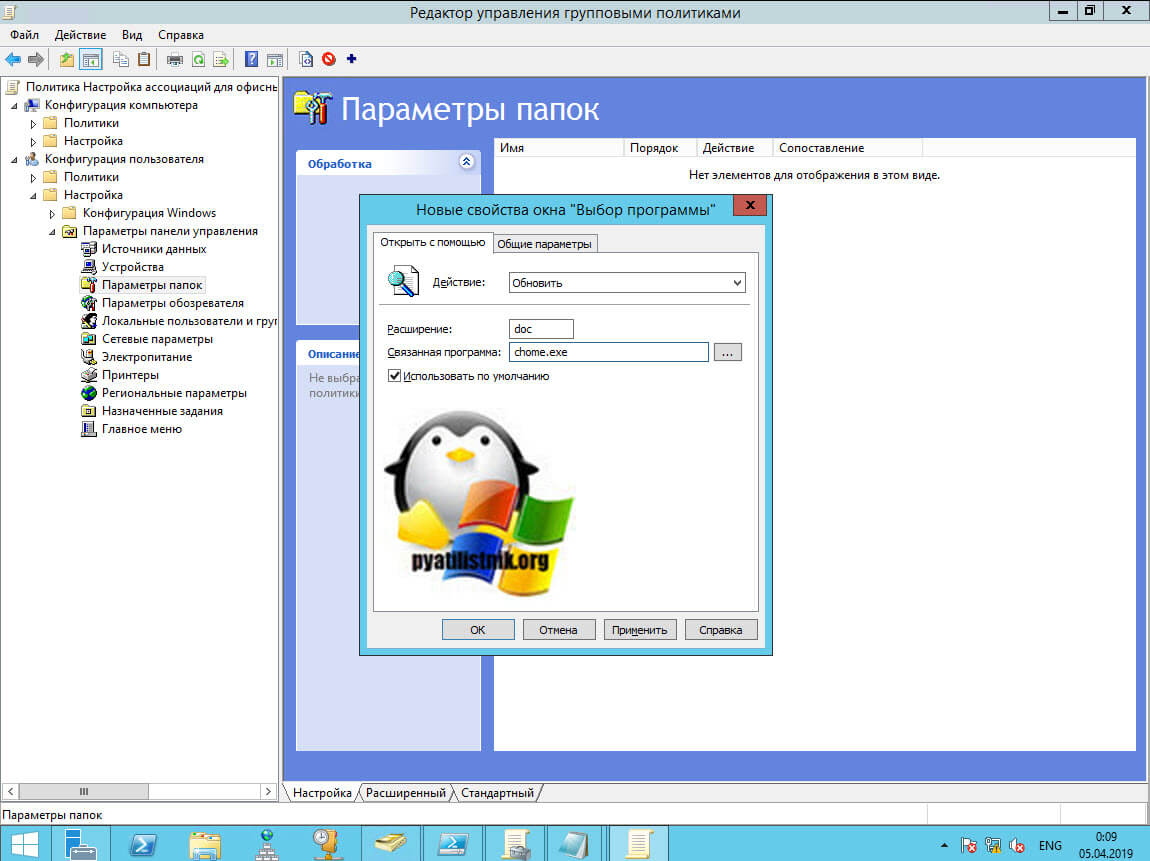

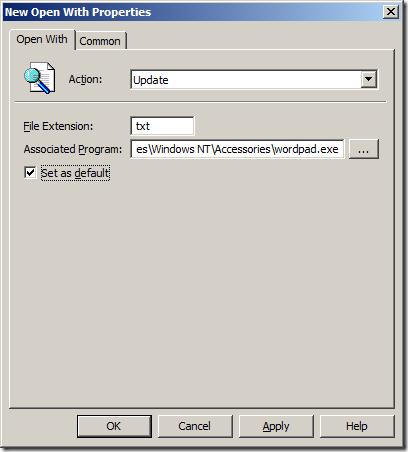

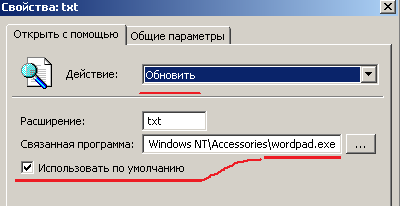

У вас откроется окно выбора программы. Произведите настройки:

- Пункт действие — Выставите «Обновить»

- Расширение — задайте нужное вам расширение, для которого вы хотите изменить программу по умолчанию в ассоциациях Windows

- Связанная программ — тут прописываем короткое имя программы или полный точный путь, у меня например, это chrome.exe или могло быть «C:Program Files (x86)GoogleChromeApplicationchrome.exe», без кавычек. Короткое имя и полный путь вы можете посмотреть в свойствах вашей программы, которую вы хотите использовать для определенного расширения файлов.

- Установите галку «Использовать по умолчанию»

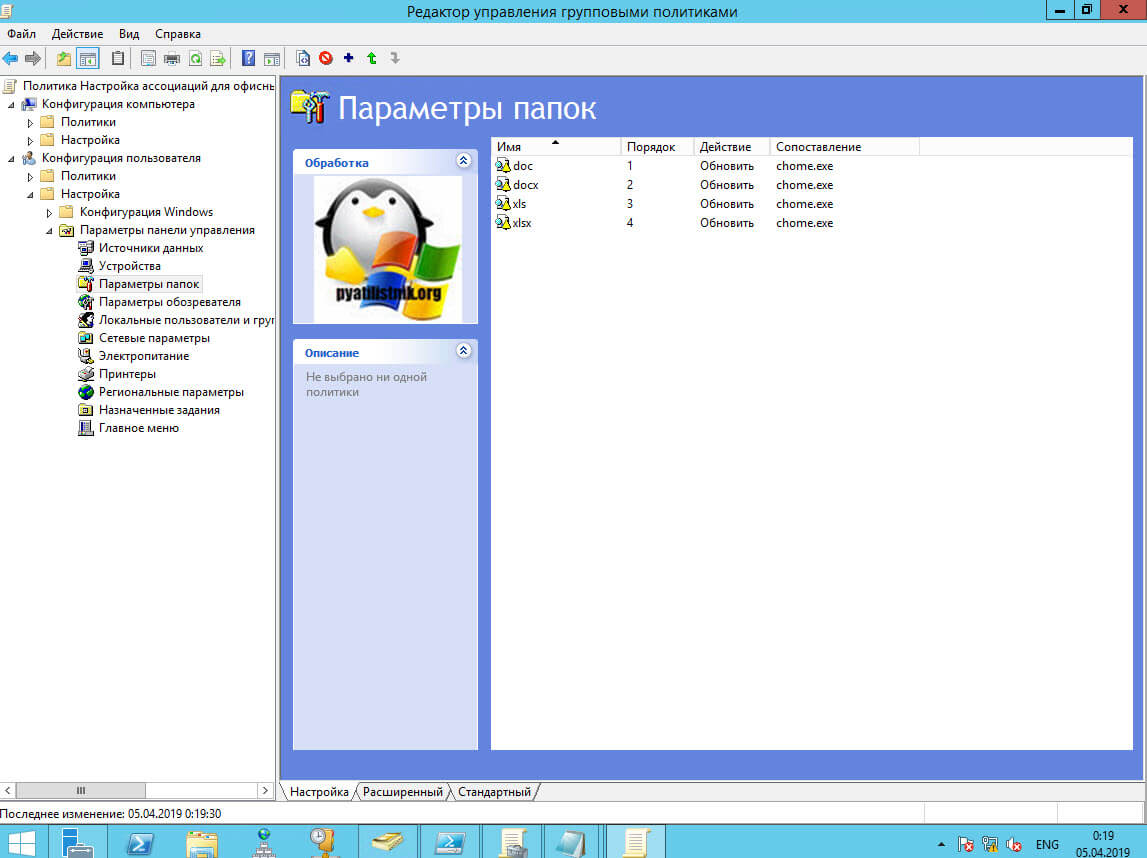

Сохраняем настройку и повторяем для других расширений, напоминаю в моем случае, это офисные форматы MS Word (doc, docx) и MS Excel (xls, xlsx).

В итоге у меня получилась такая картина. Если вы планируете применять политику с распространениями ассоциаций файлов через GPO на пользовательские учетные записи, то политика готова, если она предназначается на OU с компьютерами, то вам нужно еще включить политику замыкания.

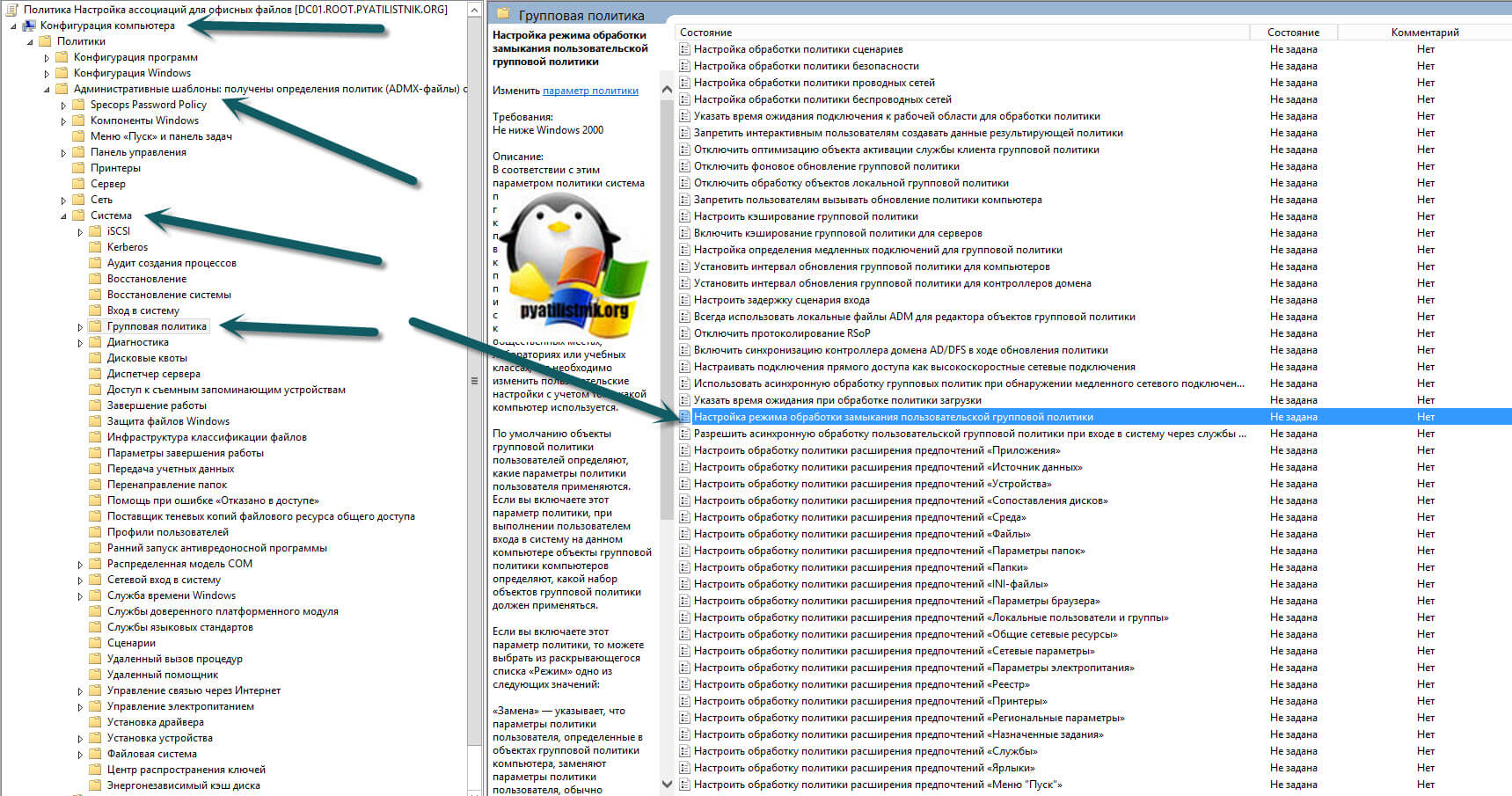

Для этого раскройте уже раздел:

Конфигурация компьютера- Административные шаблоны — Система — Групповая политика (Computer ConfigurationAdministrative TemplateSystemGroup Policy)

Находим тут параметр «Настройка режима обработки замыкания пользовательской групповой политики (Configure user Group Policy Loopback Processing mode)»

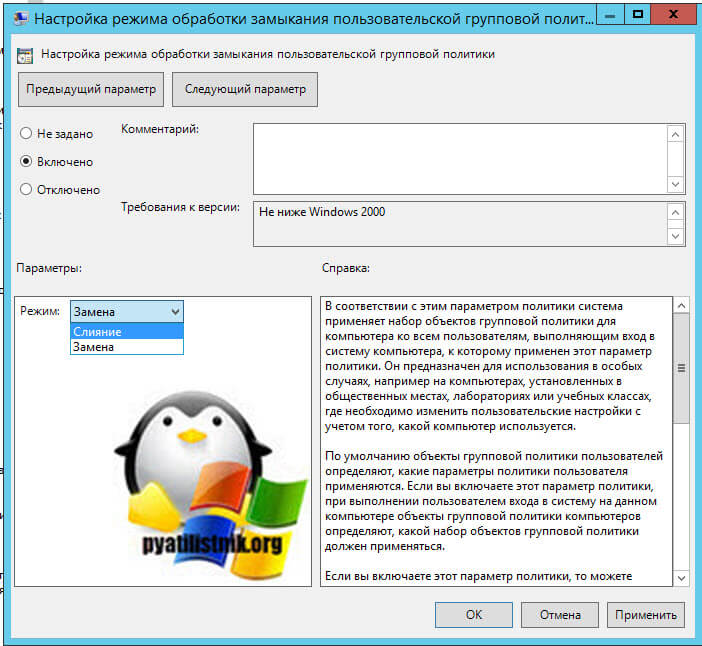

Переходим в политику. Вам нужно выбрать режим слияния в политике замыкания.Напоминаю:

- Режим слияния (Merge) — объединяет компьютерные настройки с пользовательскими. Политики компьютера добавляются в самом конце в список пользовательских, и если они не конфликтую, то они совмещаются. Если конфликтуют, то компьютерные настройки полностью перезаписывают конфликтные пункту в пользовательской части.

- Режим замены (Replace) — тут все проще, в данном режиме настройки пользователя полностью игнорируются и заменяются компьютерными.

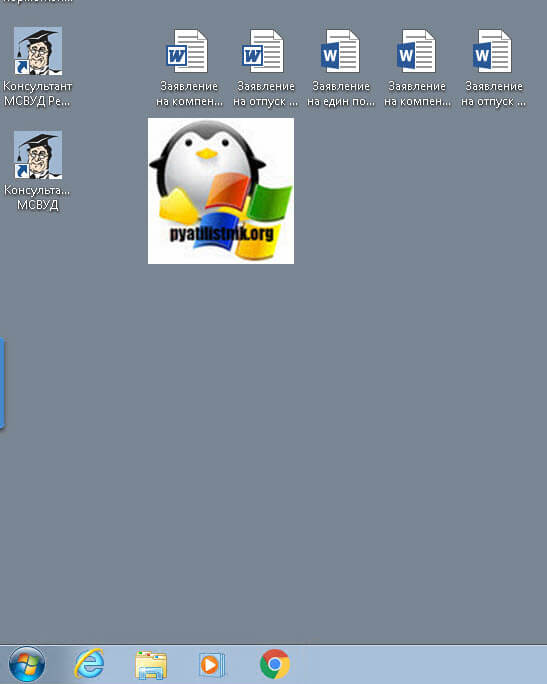

Все выбрав режим слияния мы закончили создание групповой политики, которая перезапишет ассоциации файлов формата doc, docx, xls, xlsx и будет их открывать Google Chrome. У меня есть виртуальная машина ESXI с операционной системой Windows 7, где я недавно вылечил ошибку бесконечного обновления. На рабочем столе вы видите у меня 2 файла doc, 2 файла docx и два файла xls.

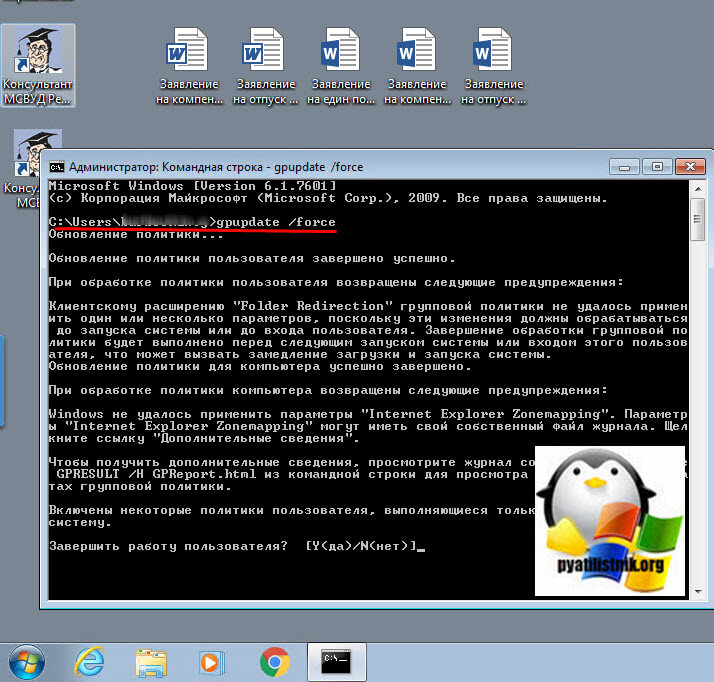

Чтобы на пользователя применилась политика ему нужно сделать выход из системы (Log Off) или перезагрузится. Для тестирования я принудительно через командную строку обновлю групповую политику.

Заново входим на компьютер с Windows 7 и видим, что все значки поменяли свой значок. Иногда у docx могут отсутствовать значки, но открываться они будут через Google Chrome.

Пробуем открыть любой из файлов и видим, что у нас открылся браузер Google Chrome с нужным расширением «Редактирование файлов Office»

Если политика не применилась, то выполните три пункта для диагностики:

- Через утилиту gpresult /r /scope:computer и потом gpresult /r /scope:user. Проверьте, что применилась политика

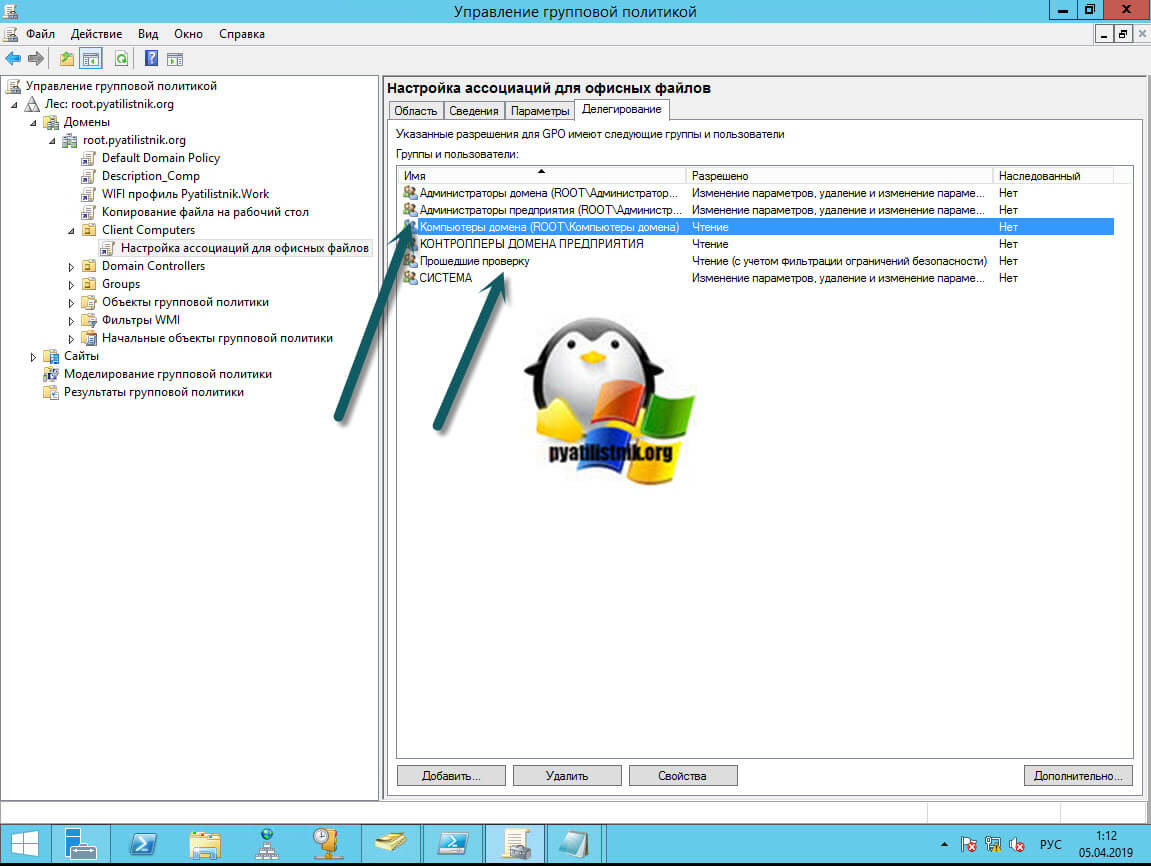

- Если политика не применилась, проверьте, что у вас в фильтрах GPO указана нудная группа со списком пользователей, к которым должна применяться политика, или это может быть группа «Прошедшие проверку», так же убедитесь, что у вас на вкладке «Делегирование» у группы «Компьютеры домена» или прошедшие проверку пользователи, имеют права на чтение политики.

- Если политика применилась, но ассоциации файлов не поменялись через политику, то попробуйте в нее еще добавить удаление двух веток реестра, которые потом пересоздадутся автоматически. Переходим по пути:

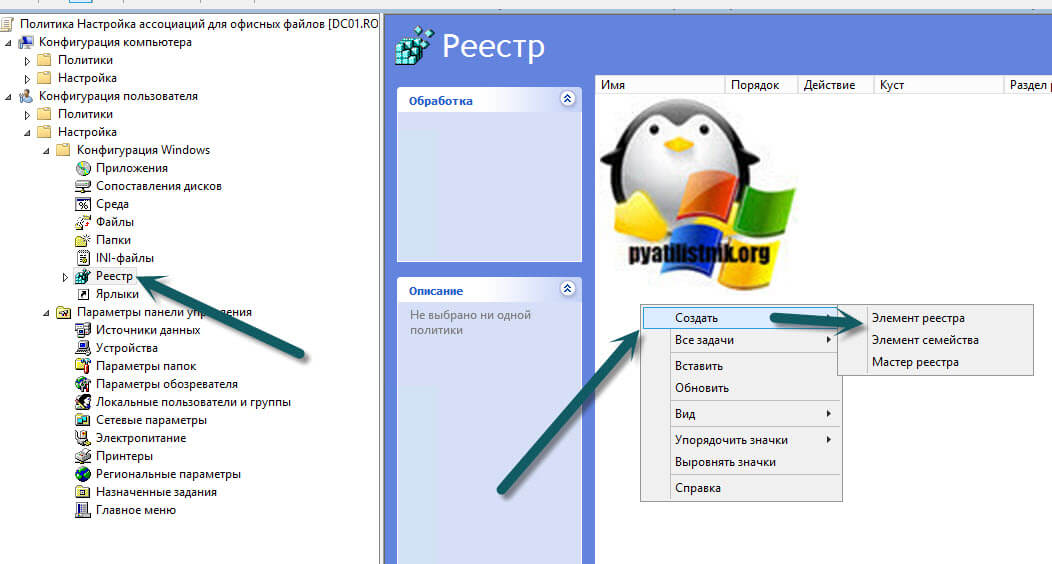

Конфигурация пользователя — Настройка — Конфигурация Windows — Реестр

Щелкаем правым кликом и из контекстного меню выберите пункт создать элемент реестра.

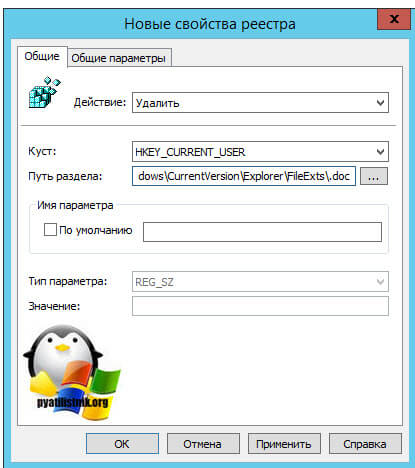

В окне свойств реестра, выберите в действии «Удалить» и в пути введите по одной строке и списка ниже.

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.doc

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docx

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.xls

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.xlsx

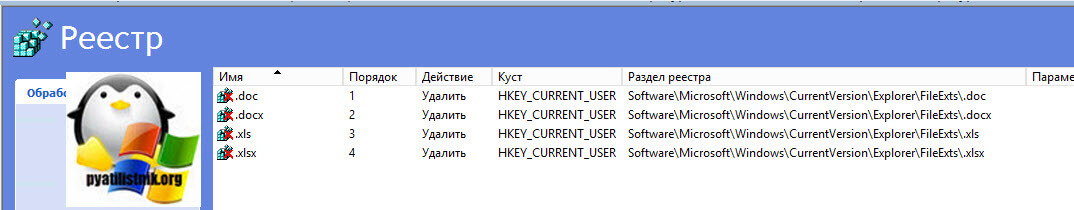

В итоге вам так нужно создать удаление для четырех веток. После этого политика изменения ассоциации файлов и программы по умолчанию для определенных расширений файлов будут применены в вашей Windows 7.

Настройка ассоциации файлов в GPO для Windows 10

В Windows 10 данный метод работать не будет, тут необходимо слегка поправить политику. Вы полностью создаете политику, как и в Windows 7:

- Создаете ключи реестра которые удалят нужные ветки реестра для определенных расширений

- Создаете в параметрах папок для определенных расширений файлов, сопоставление программы по умолчанию на ту, что вам нужна

- Создаете нужную настройку фильтрации и назначаете политику на нужную OU

Дополнительные настройки для Windows 10

В вашей политике перейдите в раздел, где мы создавали ключи реестра для удаления веток.

Конфигурация пользователя — Настройка — Конфигурация Windows — Реестр

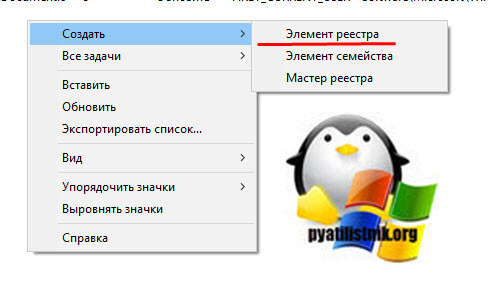

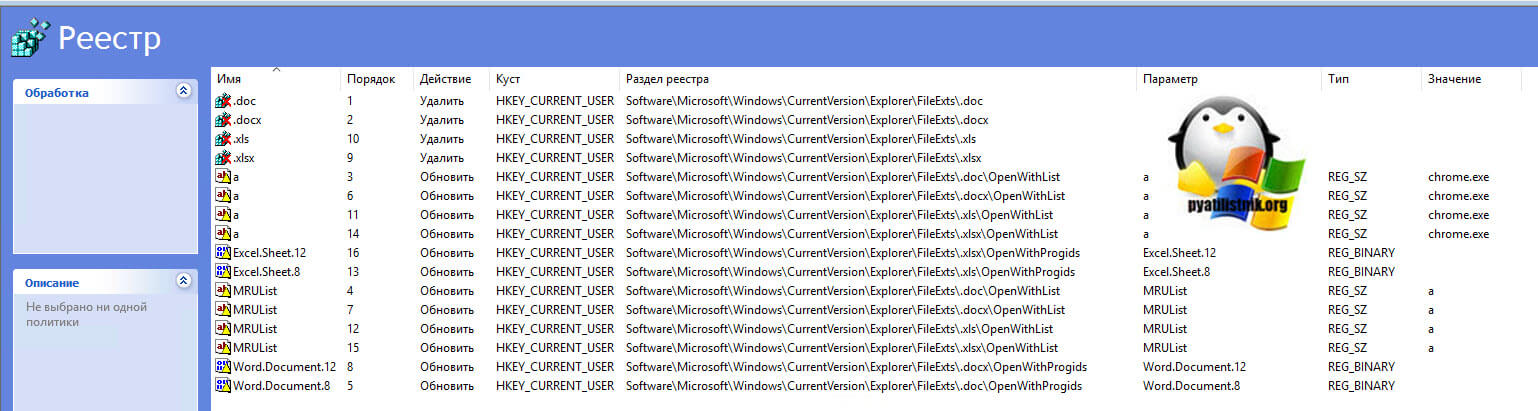

Нам нужно после этих четырех заданий на удаление, создать задание на создание нужных веток и ключей. Я приведу примеры для расширений doc, docx, xls, xlsx, вам главное понять принцип. Через правый клик создаете новый элемент реестра

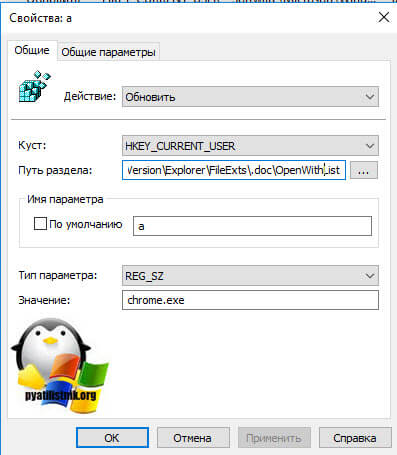

Первый ключ будет для расширения doc:

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithList

- Имя параметра — a

- Тип параметра REG_SZ

- Значение — chrome

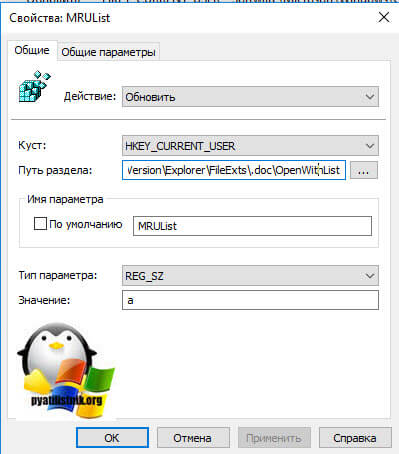

Создаем второй элемент реестра.

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithList

- Имя параметра — MRUList

- Тип параметра — REG_SZ

- Значение — a

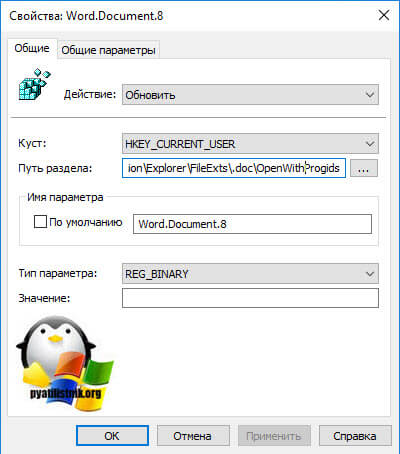

Создаем третий элемент реестра:

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithProgids

- Имя параметра — Word.Document.8

- Тип параметра — REG_BINARY

В итоге вы создали для расширения doc три ключа реестра, повторяем все эти шаги, лишь с той разницей, что меняем в первом примере doc на другие форматы и Word.Document.8 на другое значение из таблицы ниже:

- doc Имя параметра — Word.Document.8

- docx Имя параметра — Word.Document.12

- xls Имя параметра — Excel.Sheet.8

- xlsx Имя параметра — Excel.Sheet.12

- PowerPoint 2003 Имя параметра — PowerPoint.Show.8

- PowerPoint.2007 и выше Имя параметра — PowerPoint.Show.12

В итоге у меня получилось вот так.

Все теперь политика готова, ее можно применять. Данная GPO пропишет по данным веткам реестра нужные ключи, это персональные настройки программ по умолчанию для пользователя. Они более приоритетнее ветки компьютера.Проверьте добавление ключей по пути:

HKCUSOFTWAREMicrosoftWindowsCurrentVersionExplorerFileExts(.имя расширения)

.

В итоге параметры для операционных систем Windows 10, для заданных ассоциаций файлов будут переопределены.

Хочу отметить, что данный префиренции (Раздел настройка) пользователь может перезаписать, выбрав локально другую программу для открытия файлов, но при следующем входе на свою рабочую станцию, политика вновь все поменяет на нужные вам настройки.

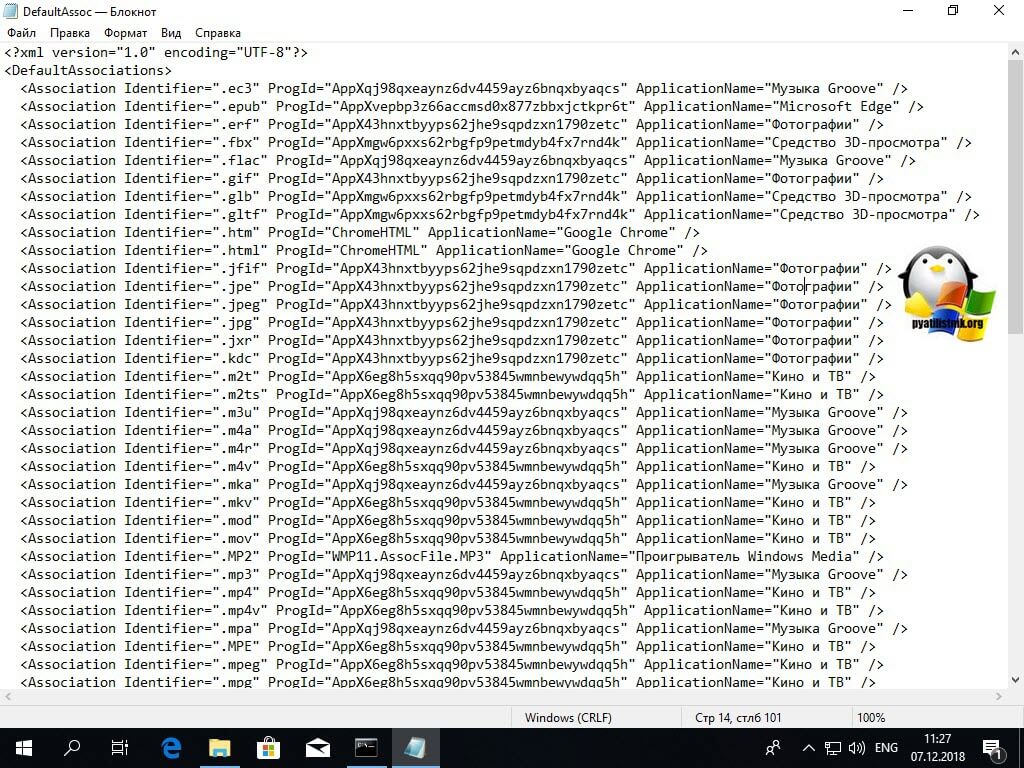

Задание ассоциаций через XML файл в Windows 10

Данный метод применим к операционным системам Windows 8.1 и выше, я вам его уже рассказывал, когда делал Google Chrome браузером по умолчанию. Суть метода такова:

-

- Вы берете любой компьютер, например с Windows 10. В ручном режиме настраиваете у него ассоциации файлов с нужной программой

- Далее выгружаете специальный XML файл с настройками и редактируете его, удаляя лишние расширения из него. Делается выгрузка через утилиту командной строки DISM. Для этого выполните команду:

Dism /Online /Export-DefaultAppAssociations:C:TempDefAppAssoc.xml

Дополнительно почитайте про ключи выгрузки и импорта XML по ссылке — https://docs.microsoft.com/en-us/windows-hardware/manufacture/desktop/dism-default-application-association-servicing-command-line-options

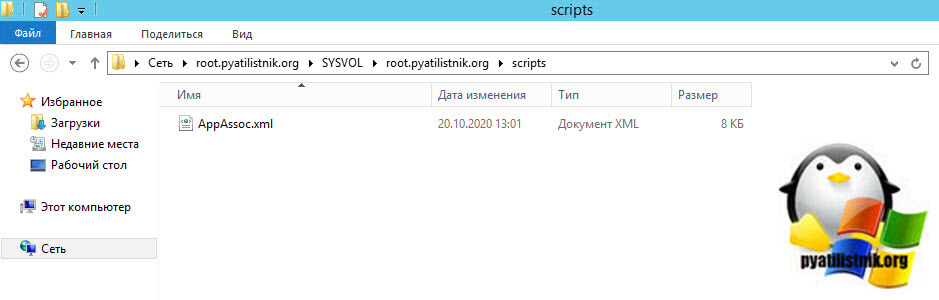

- Полученный файл вы выкладываете на сетевой ресурс, откуда его могут все загрузить. Я обычно его кладу в папку SYSVOL, где лежат групповые политики, напоминаю, это путь \имя вашего доменаSYSVOLroot.pyatilistnik.orgscripts

- Создаете групповую политику и применяете данный файл на нужные компьютеры, в итоге все они получают нужную ассоциацию файлов с утилитами, которые будут их открывать. Сам параметр находится по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Проводник (Computer Configuration — Administrative Templates — Windows Components — File Explorer)

Находите там параметр «Задать файл конфигурации сопоставлений по умолчанию» и активируете его. Далее вам нужно добавить путь в таком формате:

\root.pyatilistnik.orgSYSVOLroot.pyatilistnik.orgscriptsDefAppAssoc.xml

Таким образом можно централизованно назначать программы по умолчанию. При использовании групповых политик ассоциации файлов будут изменены но только для новых пользователей. Кроме того, пользователи не смогут свободно управлять файловыми ассоциациями, т.к. каждый раз при входе в компьютер настройки, произведенные пользователем, будут переназначены настройками из файла конфигурации.

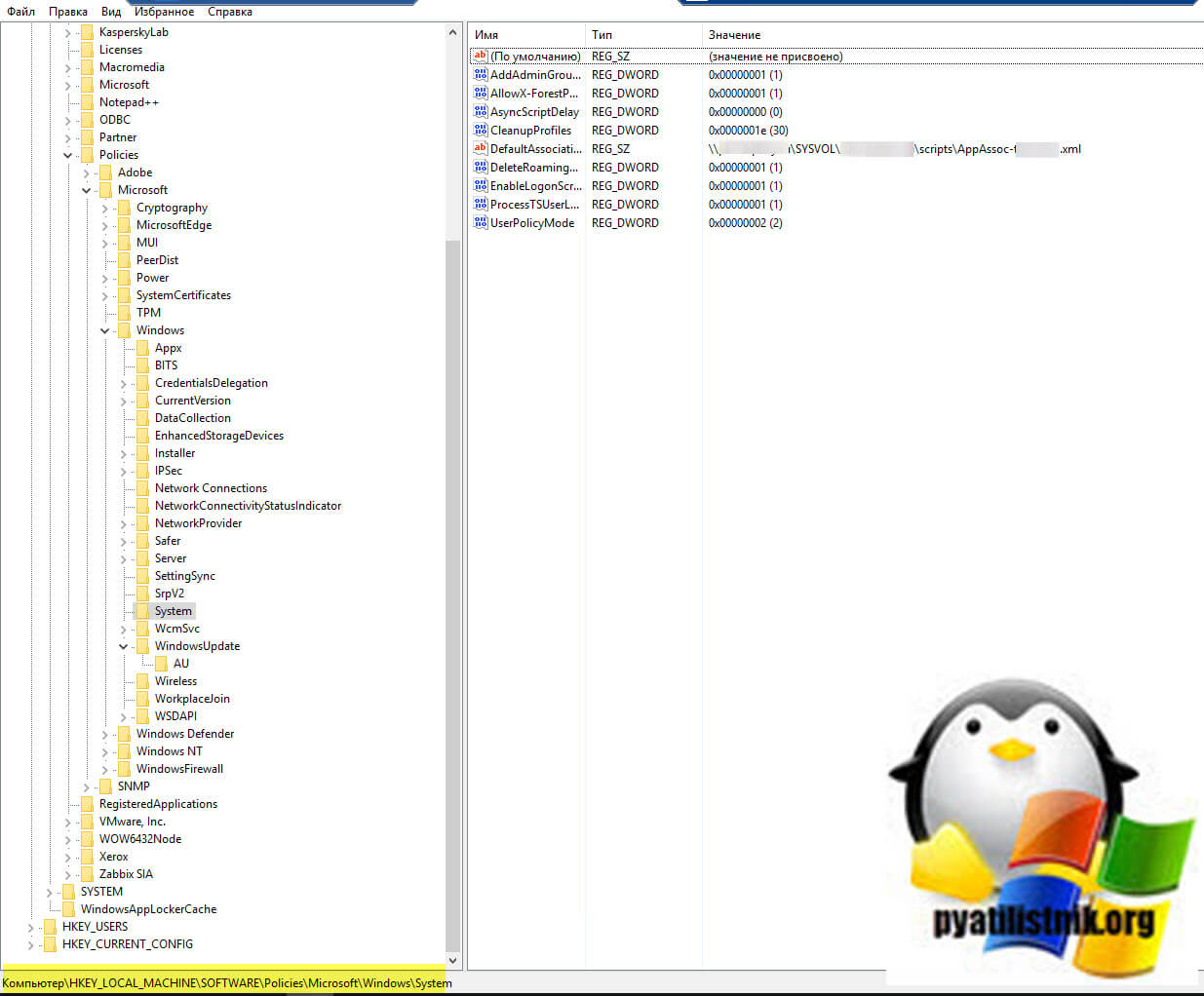

Еще хочу добавить, что данный файл прописывается в ветку реестра:

HKEY_LOCAL_MACHINESoftwarePolicies MicrosoftWindowsSystemDefaultAssociationsConfiguration

Надеюсь, что данная статья оказалась для вас полезной и вы поняли принцип настройки сопоставления нужных ассоциаций файлов с нужной программой. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Изменить ассоциацию файлов в Windows можно несколькими способами. Настроить приложение, с помощью которого будут открываться те или иные типы файлов можно из графического интерфейса пользователя, однако эта настройка будет применяться только для того пользователя, в профиле которого будет произведена данная настройка. Изменить приложение по-умолчанию для определенного типа файлов можно с помощью редактирования реестра. Такая методика достаточно неудобна, даже если распространять изменения на клиентов с помощью возможности управления системным реестром в Group Policy Preferences. К счастью управлять меню «Открыть с помощью» (Open With), с помощью которого, собственно, и можно настроить ассоциированное приложение для различных типов файлов, можно с помощью специальной настройки Group Policy Preferences.

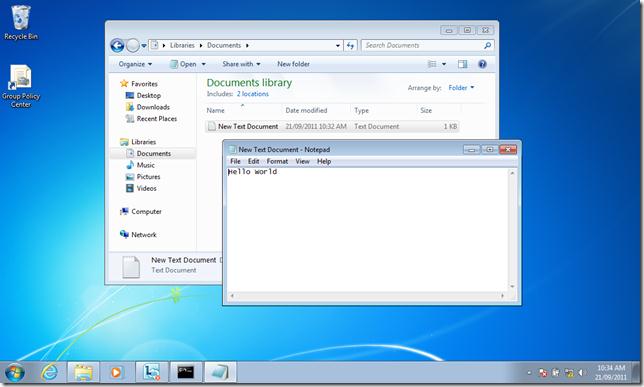

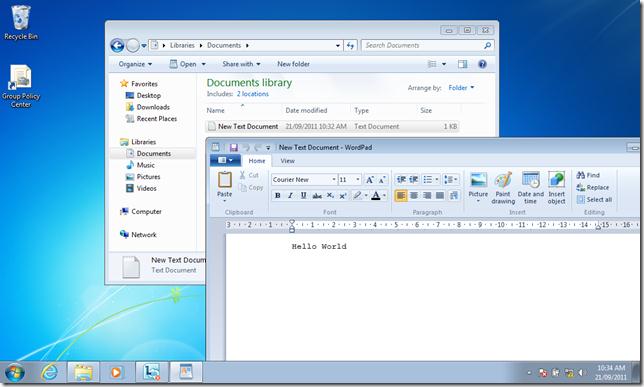

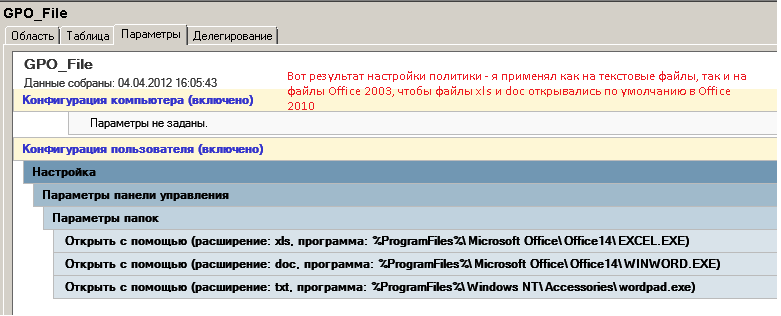

В данном примере, я покажу, как с помощью Group Policy Preferences можно изменить ассоциацию для файлов типа .TXT со стандартного Notepad на WordPad.

- Откройте консоль управления групповой политикой, которая прилинкована к контейнеру AD, в котором должны быть применены данные изменения.

- Перейдите в раздел групповой политики User Configuration > Preferences > Control Panel Settings, щелкните правой кнопкой мыши по элементу Folder Options и выберите меню New > Open With .

- Укажите расширение файла, и выберите путь к программе, которая должна открывать файлы данного типа. Опционально можно отметить галочку “Set as default” (Установить приложение в качестве обработчика по-умолчанию) и нажмите “OK”

Примечание: Учтите, что путь к программе может отличаться в зависимости от архитектуры системы (x86 или x64), поэтому предпочтительнее использовать переменную %ProgramFilesDir%.

Вот и все. После применения данной политики к целевым компьютерам, при попытке открытия файла, он будет открываться с помощью указанного вами в политике приложения.

До применения политики

После

Время прочтения

2 мин

Просмотры 200K

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows

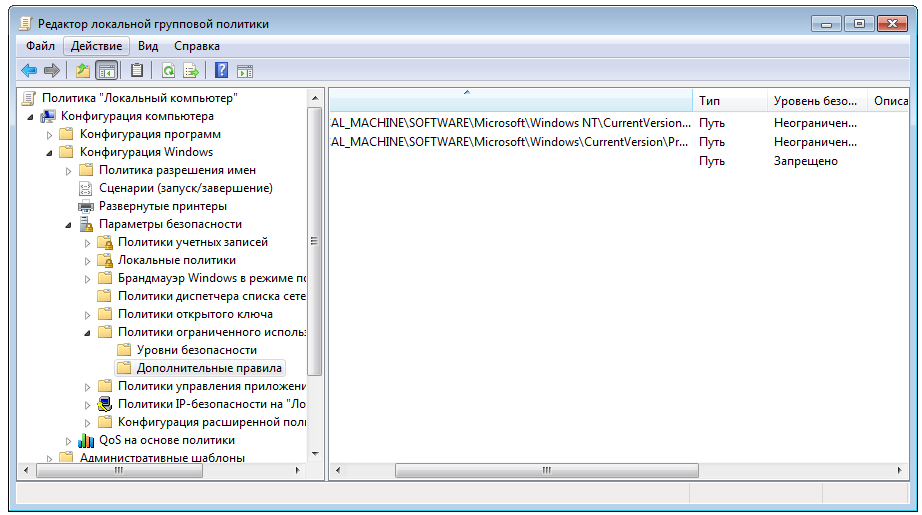

Заходим в настройки:

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

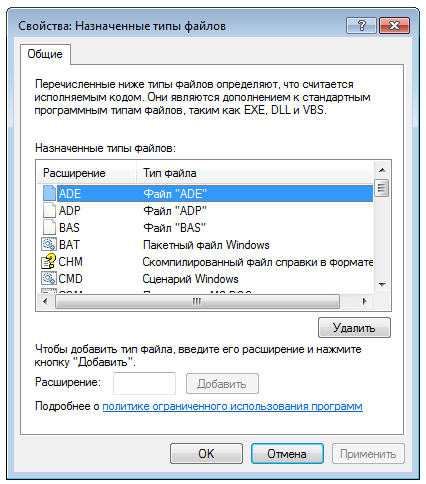

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Прочитано:

3 616

Изменить ассоциацию файлов в Windows можно несколькими способами. Настроить приложение, с помощью которого будут открываться те или иные типы файлов можно из графического интерфейса пользователя, однако эта настройка будет применяться только для того пользователя, в профиле которого будет произведена данная настройка. К счастью управлять меню «Открыть с помощью» (Open With), с помощью которого, собственно, и можно настроить ассоциированное приложение для различных типов файлов, можно с помощью специальной настройки Group Policy Preferences. В данном примере, я покажу, как с помощью Group Policy Preferences можно изменить ассоциацию для файлов типа .TXT со стандартного Notepad на WordPad. Также данный способ применим и к другим файлам (xls, doc и т.д)

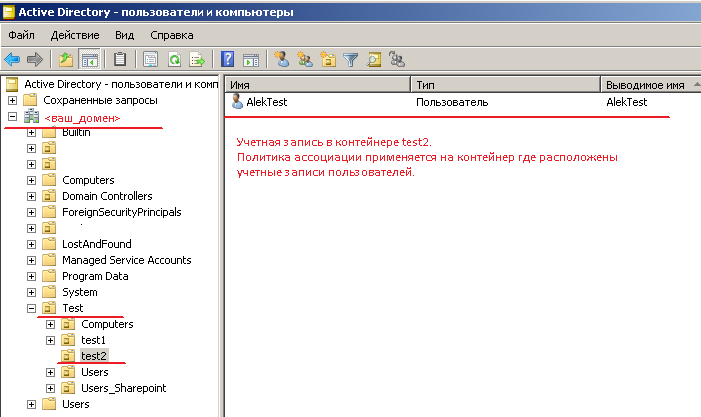

Исходный домен:

dsquery user -name alektest

"CN=AlekTest,OU=User,OU=<вложенный_контейнер>,DC=<ваш_домен>,DC=<суффикс>"

Конфигурация пользователя – Настройка – Параметры панели управления – Создать – Открыть с помощью.

Сделаем для приложения wordpad, поясню любое приложение с расширение файла txt будет открываться WordPad, а не notepad.exe (как принято по умолчанию).

Следует использовать переменные окружения для путей до исполняемых файлов.

%ProgramFiles%Windows NTAccessorieswordpad.exe

Порядок действий:

- Выбрать расширение

- Указать путь к программе, которая должна открывать файлы данного типа

- Опционально можно отметить галочку “Set as default” (Установить приложение в качестве обработчика по-умолчанию) и нажмать “OK”.

Вуаля, на этом установка закончена.

Чтобы политика применилась нужно сделать Logoff/Logon.

Недавно одна кредитная организация наняла компанию, занимающуюся вопросами обеспечения безопасности, для имитации попытки взлома компьютеров своей сети. Специалисты компании успешно осуществили взлом компьютеров, для начала «подбросив» несколько USB-устройств на парковках и в «курилках» организации. Каждое устройство содержало исполняемый файл типа «троян». Сотрудники кредитной организации обнаружили большую часть устройств, подключили их к своим рабочим компьютерам и запустили исполняемый файл. Хотя нельзя быть уверенным в том, что ваши сотрудники или партнеры никогда не будут запускать файлы с найденных устройств, можно предотвратить возникновение описанной ситуации с помощью политик ограничения запуска программ Software Restriction Policies (SRP).

Политики SRP находятся в ведении службы Group Policy, которую можно использовать для ограничения запуска приложений на компьютерах с системами Windows Vista, Windows Server 2003 и Windows XP. Можно рассматривать политики SRP как аналог набора правил брандмауэра. В данном случае вы можете создать более общее правило, запрещающее или разрешающее запуск приложений, для которых не создано отдельных правил. Например, можно настроить общее правило, разрешающее запуск любых программ, и при этом отдельным правилом запретить запуск программы «Пасьянс». Или вы можете начать настройку с запрета запуска любых приложений и далее создавать правила SRP, разрешающие запуск конкретных приложений.

Можно создавать различные типы правил SRP, в том числе правило для зоны, правило для пути, правило для сертификата и правило для хеша. После небольшого обзора базовых понятий политик SRP я вкратце расскажу, как создавать правило каждого типа, но основное внимание будет уделено наиболее эффективному типу — правилам для хеша.

Исходные настройки

Вы можете настраивать политики SRP через разделы User или Computer службы Group Policy. Подобная гибкость позволяет применять политики к группам компьютеров или пользователей. Например, можно применить политику SRP, запрещающую пользователям играть в «Сапера» или «Пасьянс», к организационной единице, включающей сотрудников бухгалтерии. С другой стороны, можно применить политику SRP к группе компьютеров в общедоступной лаборатории колледжа, чтобы ограничить набор приложений, которые может устанавливать каждый, кто использует системы в тестовой лаборатории.

Чтобы активировать политики SRP, сначала создайте или отредактируйте объект Group Policy Object (GPO) и перейдите в окно Computer (или User) Configuration->Windows Settings->Security Settings->Software Restriction Policies. После этого щелкните правой кнопкой мыши на узле Restriction Policies и выберите пункт New Software Restriction Policies в контекстном меню.

После того, как вы активируете политики SRP, необходимо будет выбрать используемый уровень безопасности, Unrestricted или Disallowed. По умолчанию включен уровень Unrestricted, который разрешает запуск любых приложений, кроме запрещенных. И наоборот, режим Disallowed запрещает запуск любых приложений, кроме тех, для которых созданы исключения. Имейте в виду, что система Windows Vista предполагает третий уровень безопасности, Basic User, который вынуждает все приложения, кроме отдельно настроенных, работать с уровнем привилегий Basic User. Но так как эта статья посвящена запрету запуска приложений, мы не будем рассматривать уровень Basic User.

При серьезном подходе к ограничению использования неавторизованного программного обеспечения в организации рекомендуется выбирать уровень безопасности Disallowed. Для использования уровня Unrestricted требуется информация о том, какое именно программное обеспечение может быть запущено, что напоминает угадывание номеров лотерейных билетов. Хотя уровень Unrestricted может хорошо работать в безопасном окружении, где руководство просит вас отключить пользователям встроенные в систему Windows игры, его трудно задействовать в каком-либо решении с повышенными требованиями к безопасности. Однако если вы хотите заблокировать небольшое число приложений, не блокируя полностью компьютеры организации, стоит использовать уровень Unrestricted.

Для переключения политик SRP в уровень Disallowed перейдите в узел Software Restriction Policies->Security Levels и дважды щелкните на политике Disallowed. В появившемся окне Disallowed Properties, см. экран 1, просто установите флажок в поле Set as Default. Система Windows выдаст сообщение о том, что выбранный уровень является более безопасным, чем текущий, и некоторые программы могут быть закрыты. Щелкните на кнопке OK.

Рисунок 1: Установка уровня Disallowed в качестве уровня безопасности, используемого по умолчанию

По умолчанию в политиках SRP изначально существуют исключения для всех приложений, размещенных в папках %SystemRoot% и %SystemRoot%System32. Вы можете просмотреть эти исключения в окне Additional Rules для каждой политики. Эти правила предоставляют операционной системе минимальную функциональность, даже если выбран уровень безопасности Disallowed. Однако такие исключения дают злоумышленнику возможность скопировать исполняемый файл в одну из этих папок. Правила по умолчанию не делают различий между приложениями, например между cmd.exe и rootkit.exe, они лишь разрешают выполнение всех программ, размещенных в данных папках. Разрешения NTFS предоставляют некоторую защиту, не давая пользователям скопировать посторонние приложения в эти папки и запустить их. Но для того, чтобы по-настоящему защитить систему, необходимо заменить эти общие правила более жесткими.

Имейте в виду, что вы можете использовать политики SRP на компьютерах, которые не входят в рамки Active Directory (AD) (например ноутбуки), создав шаблон безопасности на основе компьютера использующего SRP и применив этот шаблон к локальной политике. Необходимо убедиться в том, что шаблон позволяет запускать утилиту Secedit, чтобы вы могли сделать отмену изменений или при необходимости обновить политику SRP.

Настройка общих политик

В узле Software Restriction Policies можно настроить следующие общие политики, которые определяют, каким образом система Windows применяет политики SRP: принуждение, назначенные типы файлов и доверенные издатели. Давайте рассмотрим каждый тип общих политик.

Принуждение. Принудительная политика используется для того, чтобы политики SRP применялись не только к исполняемым файлам типа «.exe», «.vbs» и всем остальным файлам, прописанным как исполняемые политики назначенных типов файлов, но и к библиотекам «.dll». Диалоговое окно Enforcement Properties, показанное на экране 2, позволяет применять политику SRP и к членам группы локальных администраторов.

Рисунок 2: Настройка политики принуждения для SRP

Для усиления безопасности необходимо включить в политику принуждения все типы программных файлов и применить ее ко всем пользователям. Однако создание отдельных правил для тысяч файлов «.dll» в стандартной комплектации Windows может потребовать нескольких недель работы. За исключением случаев, когда вам требуется максимально закрыть систему, более практичным и при этом достаточно надежным решением является использование политики принуждения без указания библиотек.

Имейте в виду, что в политику принуждения необходимо включить локальных администраторов. Если на компьютере требуется запустить приложение, не разрешенное в списках политик SRP, администратор может временно переместить систему в организационную единицу, на которую не распространяются данные политики.

Назначенные типы файлов. Политика назначенных типов файлов представляет собой список всех расширений — помимо стандартных расширений «.exe», «.dll» и «.vbs» — которые система Windows рассматривает как исполняемый код. На экране 3 изображено окно Designated File Types Properties. Если ваша организация использует тип файлов, не указанный в этом списке, например файлы Perl, вы можете добавить тип файла из этого диалогового окна.

Рисунок 3: Назначение исполняемых типов файлов

Доверенные издатели

Политика доверенных издателей используется для того, чтобы не дать пользователям добавить на свои системы новых доверенных издателей. Например, когда пользователи пытаются загрузить приложение с web-сайта компании Adobe, система спрашивает, хотят ли они сделать это приложение доверенным. Настройки политики определяют, кто может принимать решение о том, каким издателям доверять: конечные пользователи, локальные администраторы или корпоративные администраторы. Для обеспечения максимальной безопасности назначать доверенных издателей разрешается только корпоративным администраторам (как это сделать, показано на экране 4). Политика доверенных издателей также позволяет вам инициировать проверку списка отмененных сертификатов (CRL), чтобы выявить подлинность любого сертификата.

Рисунок 4: Предоставление прав на назначение доверенных издателей

Запрет или разрешение приложений

Теперь, когда мы познакомились с основными политиками SRP, давайте рассмотрим 4 типа правил, которые можно использовать для разрешения или запрета исполнения приложений: для зоны, для пути, для сертификата и для хеша.

Правила для зоны. Правила для зон Internet используются для ограничения или разрешения исполнения загруженных файлов «.msi» (для Windows Installer), в зависимости от зоны, из которой получен файл. Так как это правило применяется только к файлам «.msi», загруженным пользователями из Internet, этот тип политик SRP используется реже, чем остальные.

Для создания правила для зоны Internet щелкните правой кнопкой мыши на узле Additional Rules и выберите в контекстном меню пункт New Internet Zone Rule. Выберите Зону Internet и установите Уровень Безопасности в значение Unrestricted или Disallowed. В правиле для зоны Internet, настройка которого показана на экране 5, исполнение файлов «.msi», полученных из зоны Restricted sites, запрещено (уровень Disallowed).

Рисунок 5: Установка ограничений на зоны Internet

Правила для пути

Правила для пути позволяют указать папку или полный путь к приложению, которое может или не может быть выполнено. Недостатком правила для пути является то, что оно опирается исключительно на путь или на имя файла. Например, на экране 6 изображено правило для пути, которое разрешает запуск службы Outlook Express. Злоумышленники могут просто переименовать файл, содержащий вредоносный код, в «msimn.exe» и скопировать его в папку C:Program FilesOutlook Expressmsimn.exe. Так как задействуется правило для пути, файл, содержащий вредоносный код, считается разрешенным и может быть выполнен. Имейте в виду, что при настройке нескольких правил для пути приоритет будет иметь более «узкое» правило. Например, правило для пути C:directoryapplication.exe будет иметь приоритет перед правилом для пути C:directory.

Рисунок 6: Настройка правила для пути

Правила для сертификата

Правила для сертификата основаны на сертификатах, подписанных издателями. Основная проблема здесь заключается в том, что вам необходимо указать подписанный издателем сертификат. Кроме того, вы не можете использовать правило для сертификата, если требуется по-разному настроить политики для нескольких приложений одного и того же издателя. Например, вы не можете использовать данное правило, чтобы запретить сотрудникам играть в «Пасьянс», так как все игры, поставляемые вместе с Windows, подписаны тем же издателем, что и ключевые компоненты операционной системы, такие как служба IE.

Чтобы создать правило для сертификата, щелкните правой кнопкой мыши на узле Additional Rules и выберите пункт New Certificate Rule. Щелкните на кнопке Browse, укажите сертификат издателя (файл типа «.crt» или «.cer»), установите уровень безопасности в значение Unrestricted (или Disallowed) и щелкните на кнопке OK.

Правила для хеша. Правила для хеша я считаю лучшим типом политик SRP. Они не требуют от вас указания сертификата издателя, не берут за основу правила для зон Internet, и, так как для идентификации исполнительного файла они используют вычисленную контрольную сумму (хеш), злоумышленник не может запустить вредоносный код под новым именем в обход этого правила.

Правила для хеша используют контрольную сумму, рассчитанную для определенного файла. Например, блокирующее правило, использующее хеш программы notepad.exe из системы Windows 2003, не будет влиять на работу приложения «notepad.exe», поставляемого с системой XP Professional. А правило, использующее хеш программы notepad.exe из системы XP, не заблокирует приложение «notepad.exe», входящее в состав системы Vista. Хотя приложения, поставляемые с операционными системами, генерируют разный хеш в зависимости от версии системы, другие приложения — такие как Microsoft Word или Mozilla Firefox — генерируют одинаковую контрольную сумму вне зависимости от того, на какую систему они установлены:Vista, Windows 2003 или XP.

Для вычисления хеша необходим доступ к бинарному исполняемому файлу на том компьютере, где вы настраиваете объект GPO. Если вы создаете объект GPO на контроллере домена (DC), вы можете добавить сетевой диск на моделируемую систему, используя общую папку администратора, такую как XP-REF-SYSC$. После этого выбор исполняемого файла сводится к его поиску на сетевом диске.

При конфликте правил SRP правила для хеша имеют приоритет перед всеми другими. Также имейте в виду, что файлы, которые вы переименовываете или перемещаете в другое место, сохраняют свои контрольные суммы. Поэтому, если вы используете правило для блокирования файла, например исполняемого модуля вируса, оно сработает даже в случае, если кто-то изменил имя вируса.

Основной недостаток использования правил для хеша с политикой Disallowed заключается в том, что формирование исходного набора разрешенных приложений требует массы времени. Также нельзя забывать про необходимость обновления контрольной суммы каждый раз, когда изменяется версия приложения или устанавливается новое программное обеспечение. Для запуска обновленного приложения необходимо создать новое правило. Имейте в виду, что лучше создавать новые правила для обновленных приложений, чем менять под них старые, так как в вашей сети одновременно могут сосуществовать различные версии одного продукта. Со временем вы удалите правила для старых версий приложений.

Для создания правил для хеша, щелкните правой кнопкой мыши на узле Additional Rules службы Group Policy и выберите пункт Hash Rule. В появившемся окне New Hash Rule щелкните на кнопке Browse и выберите приложение, для которого хотите создать правило. При выборе приложения система Windows автоматически вычислит контрольную сумму файла, как показано на экране 7, и отобразит свойства файла в окне File information.

Рисунок 7: Создание правила для хеша

Настройка и отладка политик SRP

При создании политик SRP необходимо завести временную организационную единицу в службе AD и приписать к данной единице создаваемый объект GPO. После этого вы можете поместить туда тестовые учетные записи пользователей и компьютеров на время, необходимое вам для отладки политик SRP. После тестирования политик объекта GP можно прикрепить его к организационной единице, в которую входят реальные учетные записи пользователей и компьютеров. Убедитесь, что вы тщательно протестировали политики SRP — в лаборатории IT отдела и с пробной группой пользователей — прежде чем внедрять их в вашу организацию. Политики SRP имеют сложную структуру, и вы вряд ли сможете безошибочно настроить их с первого раза.

Если вам необходимо отладить ошибку в настройках политик SRP, можно просмотреть события, вызванные этими политиками (события под номером 865, 866 и 867), в локальном журнале компьютера. Также вы можете активировать более сложное отслеживание политик SRP, добавив строку LogFileName в следующий подраздел реестра: HKEY_LOCAL_MACHINESOFTWARE PoliciesMicrosoftWindowsSafer CodeIdentifiers. Строка LogFileName содержит путь к каталогу, в котором будет храниться файл журнала.

Следуйте правилам

Используя политики SRP, вы сможете запретить запуск в вашей системе нежелательных приложений — от отвлекающих игр до вирусов. Любая система (и Vista, и Windows 2003, и XP) предоставляет множество возможностей, которые позволят создать идеальные политики для вашей организации. Хотя реализация политики SRP исключительно на правилах для хеша требует большой работы, эти правила являются наиболее эффективными при защите компьютеров. Если бы кредитная организация из нашего примера реализовала политику SRP, согласно рекомендациям, приведенным в этой статье, внедренный «троян» никогда бы не был запущен, так как он не входил бы в список разрешенных приложений, организованный с помощью правил для хеша.

Политики ограниченного использования программ

Политики ограниченного использования программ (Software Restriction Policies) — это технология клиентов Windows 7, доступная для Windows XP, Windows Vista, Windows Server 2003 и Windows Server 2008. Политики ограниченного использования программ управляются при помощи групповой политики. Соответствующий узел находится в узле Конфигурация компьютераКонфигурация WindowsПараметры безопасностиПолитики ограниченного использования программ (Computer ConfigurationWindows SettingsSecurity SettingsSoftware Restriction Policies). Для этих политик доступны параметры Неограниченный (Unrestricted), разрешающий выполнение приложений, и Запрещено (Disallowed), блокирующий выполнение приложений.

Ограничить выполнение приложений можно и при помощи прав файловой системы NTFS. Однако настройка прав доступа NTFS для большого числа приложений на многих компьютерах — очень трудоемкий процесс.

В принципе, возможности политик ограниченного использования программ и AppLocker во многом перекрываются. Преимущество политик ограниченного использования программ заключается в том, что они могут применяться на компьютерах Windows XP и Windows Vista, а также в изданиях Windows 7, не поддерживающих AppLocker. С другой стороны, в политиках ограниченного использования программ все правила должны настраиваться вручную, поскольку отсутствуют встроенные мастера для их создания. Политики ограниченного использования программ применяются в заданном порядке, в котором более конкретные правила имеют приоритет по сравнению с более общими правилами. Приоритет правил от более конкретизированных (правила хеша) до менее конкретизированных (по умолчанию) таков:

- Правила хеша (hash rules).

- Правила сертификатов (certificate rules).

- Правила пути (path rules).

- Правила зоны (zone rules).

- Правила по умолчанию (default rules).

Если для одной программы задано два конфликтующих правила, приоритет имеет более специализированное правило. Например, правило хеша, задающее неограниченное использование приложения, перекрывает правило пути, которым это приложение запрещено. В этом заключается отличие от политик AppLocker, где приоритеты не используются и блокировка по любому правилу всегда доминирует над разрешающим правилом.

В средах, где используются и политики ограниченного использования программ, и AppLocker, политики AppLocker имеют приоритет. Если политика AppLocker явным образом разрешает работу приложения, заблокированного политикой ограниченного использования программ, приложение будет выполняться.

Уровни безопасности и правила по умолчанию

Узел Уровни безопасности (Security Levels) позволяет задавать правила ограниченного использования программ по умолчанию. Правило по умолчанию применяется, когда к приложению не применима никакая другая политика. Одновременно допускается активировать только одно правило по умолчанию. Три правила по умолчанию таковы:

- Запрещено (Disallowed). Если включено это правило, пользователи смогут выполнять приложение, только если оно разрешено существующей политикой ограниченного использования программ.

- Обычный пользователь (Basic User). Если включено это правило, пользователи смогут выполнять приложения, для которых не требуются административные полномочия. К приложению, требующему административных полномочий, пользователи получат доступ, только если было создано правило, охватывающее это приложение.

- Неограниченный (Unrestricted). Если это правило задано в качестве правила по умолчанию, пользователь сможет выполнять это приложение, если оно не заблокировано существующей политикой ограниченного использования программ.

Если вы предполагаете ограничить возможности пользователей списком разрешенных приложений, настройте правило по умолчанию Запрещено (Disallowed). Это гарантирует запрет на запуск любого приложения, не разрешенного явным образом. Если вы хотите лишь заблокировать пару проблемных программ, но не хотите запрещать использование всех прочих приложений, используемых в вашей среде, настройте правило по умолчанию Неограниченный (Unrestricted). Это позволяет запускать любое приложение, если оно не заблокировано явным образом.

Способы применения политик

Окно Свойства: Применение (Enforcement Properties), позволяет задать применение политик ограниченного использования программ ко всем файлам ПО, за исключением библиотек, например, DLL, или ко всем файлам ПО, включая библиотеки. Если по умолчанию задан уровень Запрещено (Disallowed) и вы настроили применение политик к любым файлам ПО, для использования конкретной программы, вам необходимо будет настроить правила для библиотек DLL, используемых этой программой. Майкрософт не рекомендует ограничивать использование библиотек DLL, если среда, которой вы управляете, не требует повышенной безопасности. Это связано, главным образом, с тем, что управление правилами для библиотек DLL значительно увеличивает объем работы по сопровождению политик ограниченного использования программ.

Окно Свойства: Применение (Enforcement Properties) позволяет настраивать применение политик ограниченного использования программ для всех пользователей или для всех пользователей, кроме администраторов. При помощи этой политики вы также можете задать, какие правила сертификатов будут принудительно применяться или игнорироваться. Недостаток принудительного применения правил сертификатов заключается в том, что они существенно снижают производительность компьютера.

Назначенные типы файлов

Политика Назначенные типы файлов (Designated File Types), позволяет определять, по каким расширениям будут распознаваться исполняемые файлы, подпадающие под действие политик ограниченного использования программ. Список расширений редактируется при помощи кнопок Добавить (Add) и Удалить (Remove). Стандартные расширения (.com, .exe, и .vbs) удалить нельзя. Они всегда распознаются как исполняемые.

Правила пути

Правило пути позволяют указать в качестве объекта политики ограниченного использования программ файл, папку или параметр реестра. Чем конкретнее задано правило пути, тем выше его приоритет. Например, если у вас есть правило, задающее неограниченное использование файла C:Program filesApplicationApp.exe, и правило, запрещающее использование файлов из папки C:Program filesApplication, приоритет будет иметь более специализированное правило: приложение будет выполняться. В правилах пути могут использоваться символы подстановки. Например, вполне возможно существование правила для пути C:Program filesApplication*.exe. Правила с использованием символов подстановки являются менее конкретными, чем правила, использующие полный путь к файлу.

Недостатком правил пути является то, что в них предполагается неизменность расположения файлов и папок. Например, если вы создали правило пути для блокирования приложения C:AppsFilesharing.exe, злоумышленник сможет выполнить его, переместив файл в другую папку или присвоив ему другое имя. Правила пути работают только в том случае, если права доступа ОС не позволяют перемещать или переименовывать файлы.

Правила хеша

Правила хеша работают на основе цифрового отпечатка, который идентифицирует файл по его двоичному содержимому. Это означает, что файл, для которого вы создали правило хеша, будет идентифицирован независимо от его имени или расположения. Правила хеша работают для любых файлов и не требуют наличия цифровой подписи. Недостаток правил хеша в том, что их необходимо создавать отдельно для каждого файла. Нельзя автоматически создать правила хеша для политик ограниченного использования программ; вы должны генерировать каждое правило вручную. Также необходимо изменять правило хеша при каждом обновлении приложения, для которого действует правило, поскольку при обновлении ПО изменяется двоичное содержимое файла. Это означает, что измененный файл перестанет совпадать с первоначальным цифровым отпечатком.

Правила сертификатов

Правила сертификатов используют сертификаты издателя ПО с зашифрованной подписью для идентификации приложений, подписанных конкретным издателем. Правила сертификатов позволяют распространять на несколько приложений одно правило, гарантирующее такую же безопасность, что и правила хеша. Правила сертификатов не нужно изменять даже при обновлении ПО, поскольку модернизированное приложение по-прежнему будет подписано с использованием сертификата того же производителя. Для настройки правила сертификатов вам необходимо получить от производителя сертификат. Правила сертификатов увеличивают нагрузку на компьютер, поскольку перед началом выполнения приложения необходимо проверять действительность сертификата. Другой недостаток правил сертификатов в том, что они применяются ко всем приложениям данного производителя. Если на компьютере установлено двадцать приложений данной фирмы, а вы хотите разрешить выполнение лишь одного из них, вам предпочтительнее использовать другие правила. В противном случае пользователи смогут выполнять любые из этих двадцати приложений.

Правила сетевой зоны

Правила интернет-зоны применяются только к пакетам установщика Windows (.msi), полученным при помощи Internet Explorer. К другим приложениям, например файлам .ехе, правила зоны неприменимы, даже если эти файлы также получены через Internet Explorer. Правила зоны определяют возможность использования пакета в зависимость от сайта, с которого он был скачан. Возможные расположения включают Интернет, интрасеть, ограниченные сайты (Restricted Sites), доверенные сайты (Trusted Sites) и Мой компьютер.

Более подробную информацию о политиках ограниченного использования программ вы найдете по адресу What Are Software Restriction Policies?

В этой заметке разбираемся как средствами GPO задать необходимый набор ассоциаций для всех пользователей компьютера

Сначала необходимо определить xml файл, с нужными вам ассоциациями, которые будете распространять средствами GPO.

Подготовка файла с ассоциациями

Для этого нужно пойти по одному из двух вариантов(суть один и тот же):

- экспортировать файл с «эталонного» компьютера

- задать для профиля вашего пользователя нужные ассоциации, а затем экспортировать файл

Экспорт выполняется следующей командой:

Dism.exe /online /Export-DefaultAppAssociations:C:tempDefaultAssoc.xml

После получения файла, удаляем из него все строки с неактуальными для нас ассоциациями.

При добавление групповой политикой ассоциации будут добавлены к уже имеющимися на компьютере.

Так же будет работать применение к одному компьютеру нескольких политик, определяющих файлы ассоциаций — они будут применены последовательно

А для ручного импорта сформированного файла можно использовать команду:

Dism.exe /online /Import-DefaultAppAssociations:C:tempDefaultAssoc.xml

Настройка GPO

Далее идем в Group Policy Management и создаем новый объект GPO с нужным вам названием. Например у меня это «Set Photo Viewer Associations».

В нем идем по пути:

Computer Configuration — Policies — Administrative Templates — Windows Components/File Explorer — Set a default associations configuration file

И для данной политики задаем путь к xml файлу с выбранными ассоциациями.

Что бы политика применялась к каждому пользователю на ПК, она нацелена на объект компьютера.

Поэтому для ее применения потребуется перезагрузка.

Проверка результата

Для проверки корректного применения идем на целевой ПК и выполняем перезагрузку. Команды gpupdate /force будет недостаточно, т.к. она только выполнит выход из текущей сессии пользователя.

После перезагрузки можно проверить корректность применения политики и собственно назначения файла с ассоциациями в реестре:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem DefaultAssociationsConfiguration

Посмотреть содержимое данного ключа:

Get-ItemProperty registry::HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem -Name DefaultAssociationsConfiguration

Или же можно сразу открыть целевой файл, например в моей случае «.jpg» и убедиться что он открывается нужной программой