- Remove From My Forums

Недоступно изменение политики паролей

-

Общие обсуждения

-

администраторские права есть, а изменить не дает. В чем может быть причина?

Со мной иметь приятно даже дело

-

Изменен тип

Nikita Panov

4 мая 2010 г. 8:13

давность -

Перемещено

Mike Wang (MSCS)

22 апреля 2012 г. 19:45

(От:Windows Server 2008)

-

Изменен тип

Все ответы

-

что за политика, какая нибудь стандартная или сделали сами?

В ACL смотрели запретов для Вас нет?

«Не даёт изменить» — как именно ведет себя?

сила в справедливости

-

Политика стандартная. Что такое ACL подскажите чайнику. Захожу например в длинну пароля. Там стоит значение по умолчанию и поле недоступно для изменения.

Со мной иметь приятно даже дело

-

откройте GPMC, найдите нужную политику и кликните не неып один раз. С правой стороны в окне со свойствами политики откройте закладку Делегирование (Delegation), там проверьте какие права даны Вашей учетке (если ей давались права), или скорее группе (группам) в которые Вы входите.

сила в справедливости

-

Я с таким тоже сталкивался. Возможно у Вас аналогичная ситуация. Если зазускать gpedit.msc но вы открываете локалиные групповые политики. Чтобы запустить для изменения политики домена нужно запустить из администрирования редактор групповых политик.

MCP,MCTS

-

Политика стандартная. Что такое ACL подскажите чайнику. Захожу например в длинну пароля. Там стоит значение по умолчанию и поле недоступно для изменения.

Со мной иметь приятно даже дело

ACL — Access Control List, список контроля доступа. О том. как им управлять и как его просматривать есть неплохая статья

Все вышесказанное является моим личным мнением, не имеющим отношения к корпорации Майкрософт

-

Так и не нашел, куда надо зайти чтобы изменить политики. Может подскажете по шагам, куда зайти?

Со мной иметь приятно даже дело

-

Если Ваш компьютер является членом домена, то запрет на изменение политик может спускаться из доменных политик.

Поможем друг другу стать лучше! Отметим правильные ответы и полезные сообщения!

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

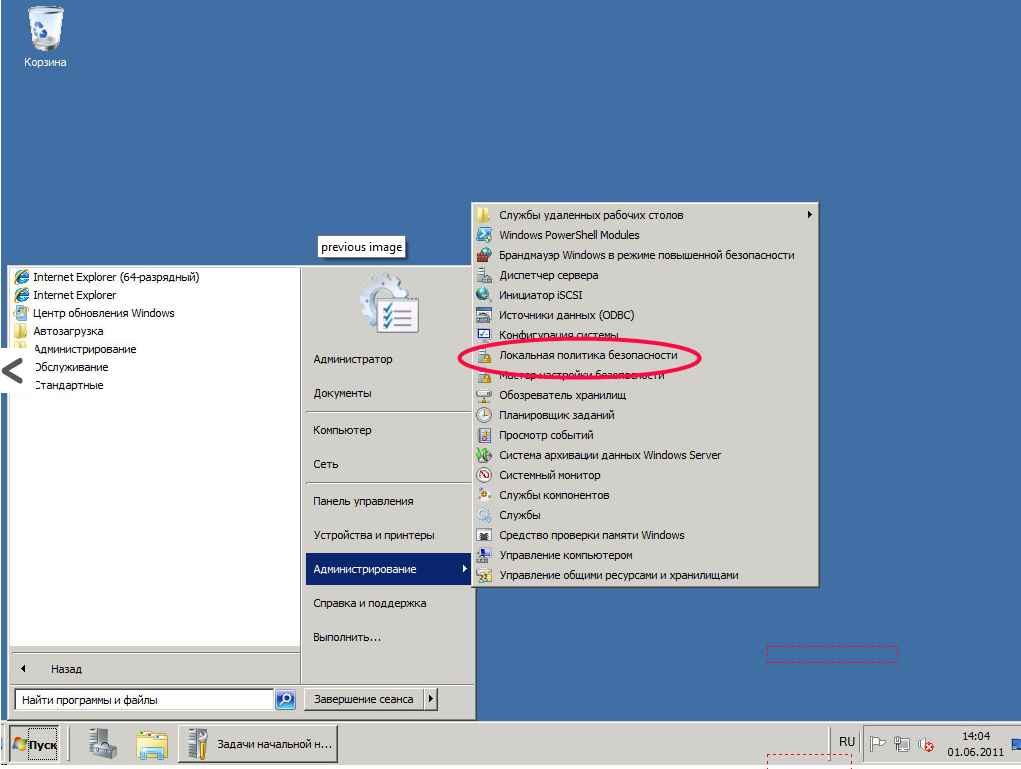

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

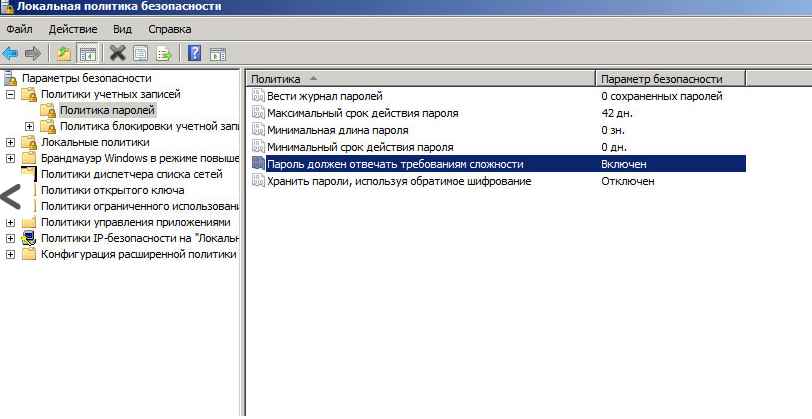

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Запись опубликована в рубрике Windows Server 2008 R2 с метками Windows Server 2008. Добавьте в закладки постоянную ссылку.

Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Foundation Windows Server 2008 R2 Standard Windows Server 2008 Datacenter Windows Server 2008 Datacenter without Hyper-V Windows Server 2008 Enterprise Windows Server 2008 Enterprise without Hyper-V Windows Server 2008 Foundation Windows Server 2008 Standard Windows Server 2008 Standard without Hyper-V Еще…Меньше

Проблемы

Рассмотрим следующий сценарий в среде домена:

-

Можно настроить следующие параметры групповой политики:

-

Журнал паролей компьютера Конфигурация SettingsSecurity безопасностиПолитики учетных PolicyEnforce

-

Срок действия пароля компьютера Конфигурация SettingsSecurity безопасностиПолитики учетных PolicyMinimum

-

-

Использовать приложение сброса пароля для сброса пароля пользователя учетных записей, например Forefront идентификации Manager 2010.

В этом случае параметры политики Требовать неповторяемости паролей и Минимальный срок действия пароля не работают, и можно задать пароль учетной записи в истории паролей на предыдущий пароль в любое время. Тем не менее ожидаемым поведением является нельзя установить пароль на предыдущий пароль в истории паролей во время периода, который задается с помощью параметра политики минимального срока действия пароля .

Например можно сбросить пароль учетной записи с помощью функции самостоятельного сброса пароля в Microsoft Forefront Identity Manager 2010. Тем не менее Forefront Identity Manager не Требовать неповторяемости паролей при сбросе пароля учетной записи.

Примечание: Эта проблема влияет только на некоторых приложений сброса пароля. Не влияет на нормальные операции сброса пароля AD с помощью средств, встроенных в операционную систему.

Причина

Эта проблема возникает, поскольку механизм сброса пароля в приложении не проверяет журнал паролей при сбросе пароля.

Дополнительная информация

Исправление для этой проблемы больше не доступен. Эта проблема возникает в Windows Server 2012 и более поздних версий. Рассмотрите возможность обновления Windows 10, чтобы получить последнюю версию системы безопасности и другие функции, встроенные средства в. Для получения Windows 10 см 10 Windows Home. Нужна дополнительная информация о Windows 10? Просмотреть обновления Windows 10: вопросы и ответы по.

Дополнительные сведения о терминах, используемых при описании обновлений программного обеспечения, см. в указанной ниже статье базы знаний Майкрософт.

824684 Стандартные термины, используемые при описании обновлений программных продуктов Майкрософт

Дополнительные сведения о параметре политики Требовать неповторяемости паролей посетите веб-страницу Майкрософт.

Введение в Требовать неповторяемости паролей

Дополнительные сведения о рекомендациях, чтобы задать пароль посетите веб-страницу Майкрософт.

Введение пароля советы и рекомендации

Статус

Корпорация Майкрософт подтверждает наличие этой проблемы в своих продуктах, которые перечислены в разделе «Применяется к».

Нужна дополнительная помощь?

- Remove From My Forums

-

Question

-

I’ve got a domain with a single DC in it running Server 2008 R2 and I would like to change the domain admin password to something less complex (this domain is a virtual test environment with no data in it, it doesn’t matter how unsecure it is)

but I can’t seem to remove the password complexity requirements…I started by editing the Default Domain Policy GPO and disabling all of the password policies in there and then doing a gpupdate on the DC but that didn’t work, it still tells me my new password does not meet the length or history or complexity requirements.

So I opened up the local security policy on the DC and changed the settings in there too and did tried again but still no joy. Restarted the DC and that didn’t help either.I thought maybe this is something to do with the new fine grained password policies that you can apply in Server 2008 but if I look in the container in AD that I believe holds the fine grained password policies (domain.localSystemPassword Settings Container)

I can see that there is nothing in there, so I don’t think it is that.Oh and if I look at the domain object itself in ADSI Edit I can see that the policies are being applied because the pwdHistoryLength and minPwdLength attributes etc are set to what I set them to in the GPO… its just that Windows seems to ignore these new

settings when I try and change my password!Any ideas where I am going wrong?

Cheers

Chris

Chris

My website: www.cjwdev.co.uk My blog: cjwdev.wordpress.com

Answers

-

Is it the only password policy configured for domain & applied at domain level configuring default domain policy,try disabling all other password policy, apply one at domain level & see if it works.

Have you tried resetting password in ADUC using right click & change, does it work or it gets failed too.

There is a hotfix released by MS for few issues with min psw policy & enforce history, take a look at it.

http://support.microsoft.com/kb/2386717

Can you try to install windows 2008 R2 SP1 on the dc & see if its helps.

Regards

Awinish Vishwakarma| CHECK MY BLOG

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights.

-

Marked as answer by

Sunday, May 15, 2011 9:43 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I’ve got a domain with a single DC in it running Server 2008 R2 and I would like to change the domain admin password to something less complex (this domain is a virtual test environment with no data in it, it doesn’t matter how unsecure it is)

but I can’t seem to remove the password complexity requirements…I started by editing the Default Domain Policy GPO and disabling all of the password policies in there and then doing a gpupdate on the DC but that didn’t work, it still tells me my new password does not meet the length or history or complexity requirements.

So I opened up the local security policy on the DC and changed the settings in there too and did tried again but still no joy. Restarted the DC and that didn’t help either.I thought maybe this is something to do with the new fine grained password policies that you can apply in Server 2008 but if I look in the container in AD that I believe holds the fine grained password policies (domain.localSystemPassword Settings Container)

I can see that there is nothing in there, so I don’t think it is that.Oh and if I look at the domain object itself in ADSI Edit I can see that the policies are being applied because the pwdHistoryLength and minPwdLength attributes etc are set to what I set them to in the GPO… its just that Windows seems to ignore these new

settings when I try and change my password!Any ideas where I am going wrong?

Cheers

Chris

Chris

My website: www.cjwdev.co.uk My blog: cjwdev.wordpress.com

Answers

-

Is it the only password policy configured for domain & applied at domain level configuring default domain policy,try disabling all other password policy, apply one at domain level & see if it works.

Have you tried resetting password in ADUC using right click & change, does it work or it gets failed too.

There is a hotfix released by MS for few issues with min psw policy & enforce history, take a look at it.

http://support.microsoft.com/kb/2386717

Can you try to install windows 2008 R2 SP1 on the dc & see if its helps.

Regards

Awinish Vishwakarma| CHECK MY BLOG

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights.

-

Marked as answer by

Sunday, May 15, 2011 9:43 AM

-

Marked as answer by

Помогаю со студенческими работами здесь

Настройка политики учётных записей

При входе на сервер под пользователем все ярлыки белые и при попытке что то запустить вылетает…

Запуск нескольких программ с автоматическим нажатием кнопки «OK» в появляющихся окнах

Добрый день.

Подскажите по такому вопросу, есть простой батник который запускает небольшое…

Из «групповых политик» пропал раздел «отключить автозапуск»

Раньше запретил автозапуск со всех носителей в gpedit.exe в разделах "Конфигурация компьютера" и…

Пропала информация о скорости в окнах «Копирование» и «Перемещение» Проводника

Здравствуйте. Возможно здесь смогут мне помочь. Пропала инфа о скорости в окне…

Отклоняются групповые политики, в отчёте в графе «Причина» — «Пусто»

Приветствую всех!

Проблема такая: контроллер домена Windows Server 2012. В сети Есть несколько ПК…

Добрый вечер.

Столкнулся с такой проблемой, что кнопки подписок не реагируют на мои настройки. Как…

Искать еще темы с ответами

Или воспользуйтесь поиском по форуму:

Обновлено 03.12.2014

Здесь будет рассказано как изменить политику паролей в Windows Server. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

Как измененить политики паролей для сервера в Windows Server 2008 R2-01

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности» или gpedit.msc

Как измененить политики паролей для сервера в Windows Server 2008 R2-02

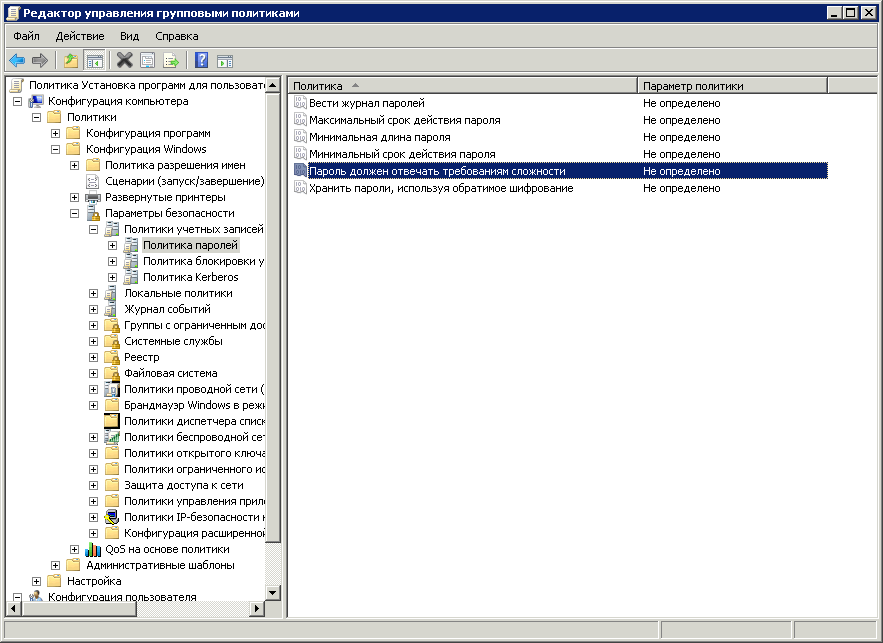

Можно так же этот параметр задать и через групповые политики, идем в оснастку gpmc.msc. Конфигурация компьютера-Конфигурация Windows-Параметры безопасности-Политики учетных записей-Политики паролей

Как измененить политики паролей для сервера в Windows Server 2008 R2-03

Дек 3, 2014 22:43

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

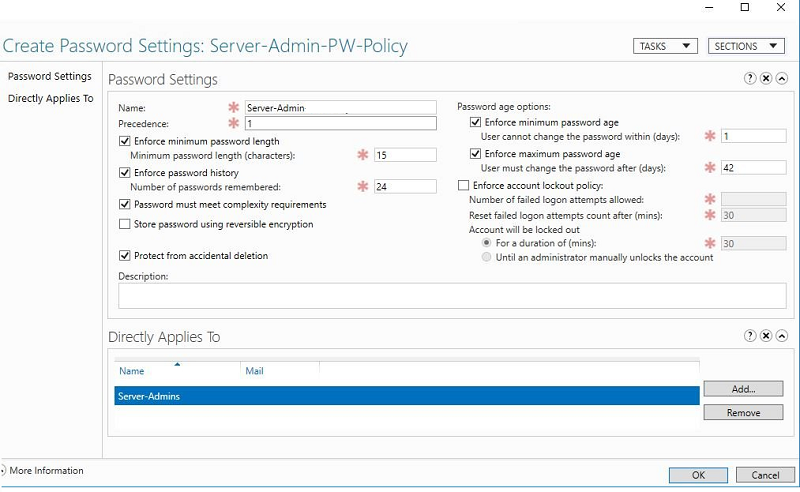

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.