- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

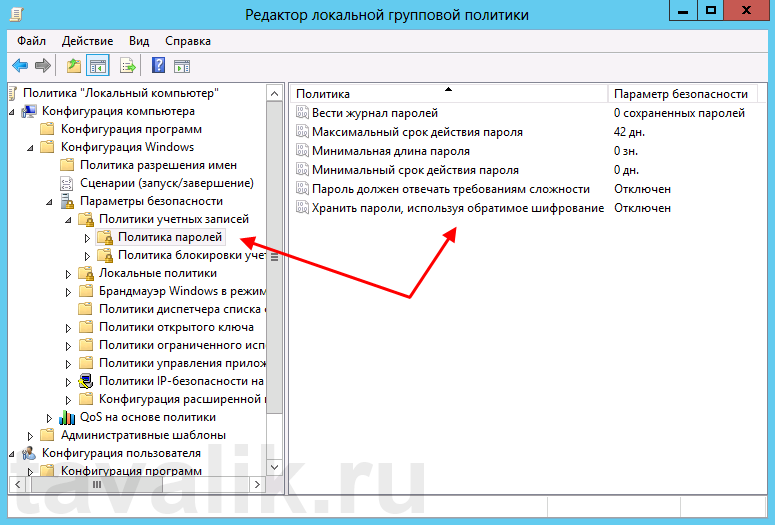

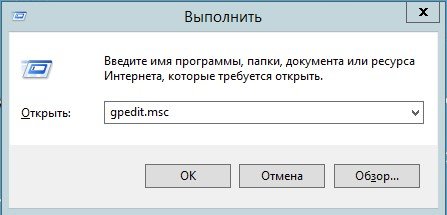

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

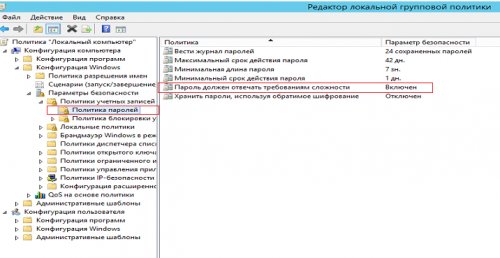

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

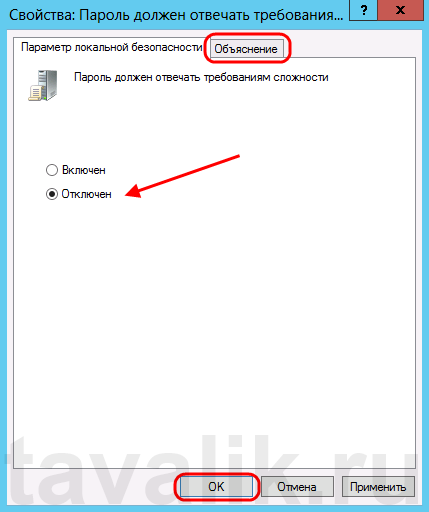

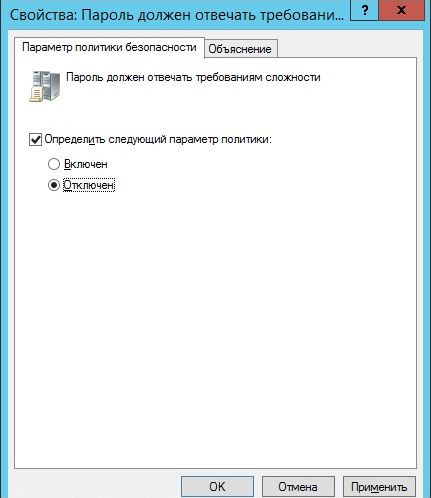

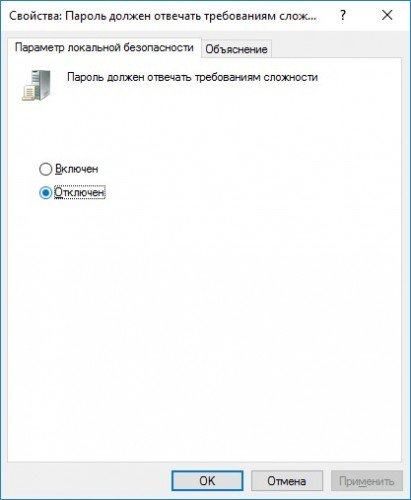

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

- Remove From My Forums

-

Вопрос

-

Добрый день господа, вопрос такой, есть 2012 (стандарт) сервер поднял, все установил, поднял АД, начал настраивать политику безопасности и не могу сменить, минимальную длину пароля и его сложности… Меню просто серое… Ничего

не дает изменитьС Уважением к вам

Ответы

-

поднял АД

…

В локальной политике безопасностиВсё, после первой строчки забудьте про локальную политику безопасности. GPMC — теперь ваша оснастка… Создавайте новый GPO, линкуйте его

на уровень домена и там меняйте настройки. Парольные политики — единственное, что я лично одобряю из изменений в Default Domain Policy, но лучше создать отдельную GPO с

Enforce’ом (дабы не заморачиваться с перекрытием парольных политик в DDP).-

Изменено

25 июня 2013 г. 7:34

есть -

Помечено в качестве ответа

Nikolay Loskov

25 июня 2013 г. 7:49

-

Изменено

Содержание

- Изменения не применяются при изменении политики паролей

- Симптомы

- Причина

- Решение

- Статус

- Дополнительные сведения

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2012 R2

- Изменение политики паролей в Windows Server 2012

- Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

- Политики управления паролями Fine-Grained Password Policies

- Настройка Fine-Grained Password Policies в Windows Server 2012 R2

- Настройка политики Fine-Grained Password Policy с помощью PowerShell

Изменения не применяются при изменении политики паролей

Эта статья поможет решить проблему, из-за которой изменения не применяются ожидаемым образом при изменении политики паролей.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 269236

Симптомы

При изменении политики паролей изменения не применяются ожидаемым образом.

Причина

Эта проблема может возникнуть в любом из следующих сценариев:

- В подразделении «Контроллеры домена» включен параметр наследования заблокированной политики.

- Политика паролей не за установлена в политике домена по умолчанию.

Решение

Чтобы устранить эту проблему, отключите параметр наследования заблокированной политики в подразделении «Контроллеры домена»:

- Запустите оснастку «Пользователи и компьютеры Active Directory».

- Щелкните правой кнопкой мыши подразделение «Контроллеры домена», выберите «Свойства», а затем щелкните, чтобы очистить окно блокировки наследования политик.

- На контроллерах домена запустите следующую команду: secedit/refreshpolicy machine_policy/enforce

Если эта проблема возникает из-за того, что вы не установили политику паролей в политике домена по умолчанию, задайте все политики паролей в политике домена по умолчанию.

Статус

Такое поведение является особенностью данного продукта.

Дополнительные сведения

В Windows 2000 политики паролей на уровне домена являются только для чтения. Политика должна применяться к контроллерам домена, чтобы она применялась. Если вы инициируете смену пароля для пароля домена из любого места домена, изменение фактически происходит на контроллере домена.

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Изменение политики паролей в Windows Server 2012

Для начала скажу, что я зарабатываю через вот этого брокера , проверен он временем! А вот хороший пример заработка , человек зарабатывает через интернет МНОГО МНОГО МНОГО и показывает все на примерах, переходи и читай! Добавь страницу в закладки. А теперь читаете информацию ниже и пишите свой отзыв

Если вы уже использовали Windows Server 2012, или более ранние версии Windows Server, то вы уже знаете что по умолчанию политика паролей в этих операционных системах определена так, что все пароли учетных записей пользователей должны удовлетворять ряду требований.

Они не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков. Они должны иметь длину не менее 6 знаков. Они должны содержать знаки трех из четырех указанных в скобках категорий (латинские заглавные буквы, латинские строчные буквы, цифры, отличающиеся от букв и цифр знаки, например, !, $, #, %).

Такая политика паролей обеспечивает наличие достаточно безопасных с точки зрения подбора паролей. Но на тот случай, когда по тем или иным причинам вам нужно изменить политику паролей в Microsoft Windows Server 2012, ниже приведена небольшая инструкция.

Поскольку все параметры политики паролей задаются в локальных групповых политиках, нам нужно запустить Редактор Локальных Групповых Политик (Local Group Policy Editor), для этого нам нужно выполнить команду gpedit.msc (нажимаем комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть» (Open) пишем gpedit.msc и нажимаем «ОК»).

Открывается нужная нам оснастка и в левой части окна, в дереве групповых политик мы последовательно раскрываем следующие группы:

«Конфигурация компьютера» (Computer Configuration)

«Конфигурация Windows» (Windows Settings)

«Параметры безопасности» (Security Settings)

«Политики учетных записей» (Account Policies)

«Политика паролей» (Password Policy)

Вот здесь мы как раз и можем изменить необходимую нам политику. Кроме нужной нам политики сложности паролей, также здесь мы можем поменять и остальные параметры, касающиеся срока действия пароля и его длины. Для изменения политики сложности пароля мы кликаем два раза мышкой по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в открывшемся окне «Свойства политики» устанавливаем переключатель в значение «Отключен» (Disabled). Если нам необходимо прочитать информацию за что отвечает та или иная политика, то мы можем перейти на вкладку «Объяснение» (Explain) и получить весьма подробное описание.

После изменения необходимых нам параметров, нам остается сохранить настройки и закрыть окна, нажав кнопку «ОК».

Кроме того, в левой части окна также присутствует раздел «Политика блокировки учетных записей» (Account Lockout Policy), который вы также можете настроить под ваши требования, эта политика отвечает за блокировку учетной записи в случае неверного ввода паролей. Ну и не забывайте о том, что изменение политики паролей может серьезно снизить безопасность сервера, поскольку многие пользователи любят очень простые пароли, а это весьма критично с точки зрения безопасности.

Так что гораздо лучше приучать пользователей к использованию паролей, удовлетворяющих требованиям безопасности, что в дальнейшем им будет только на руку при использовании других сервисов. К примеру, когда им потребуется IP телефония, то при создании своего SIP – аккаунта также нужно будет использовать сложный пароль, который исключает возможность подбора злоумышленником. В этом случае использование IP телефонии будет безопасным и позволит сэкономить немало денег.

Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности.

В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2.

Политики управления паролями Fine-Grained Password Policies

В Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- функциональный уровень домена Windows Server 2008 или выше

- парольные политики можно назначить на пользователей или глобальные группы безопасности (global security)

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP)

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Настройка Fine-Grained Password Policies в Windows Server 2012 R2

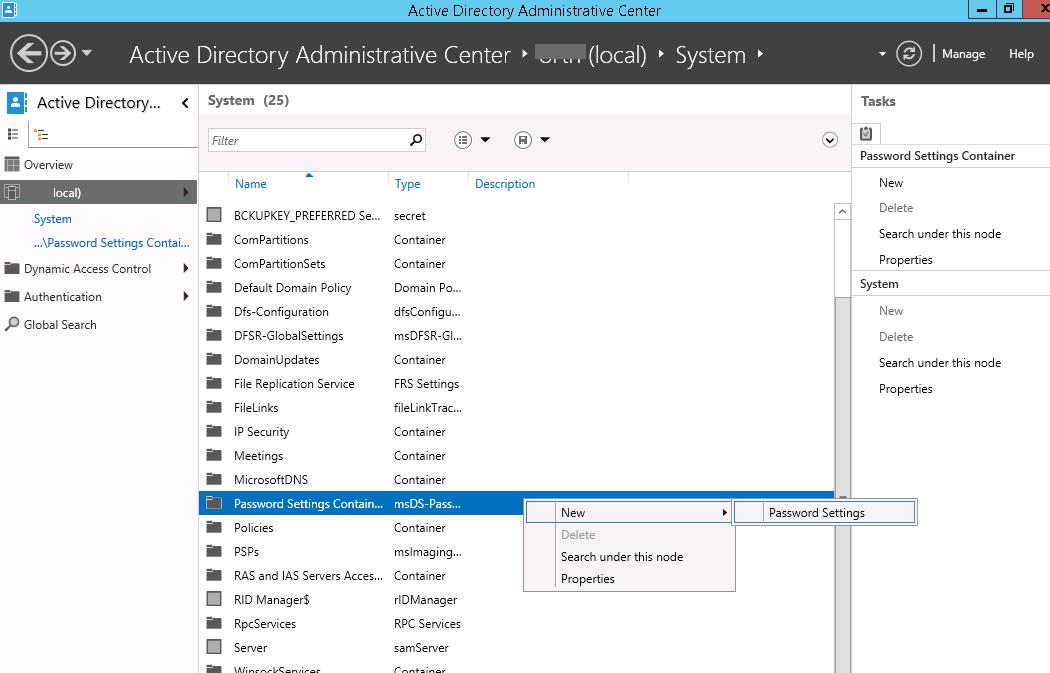

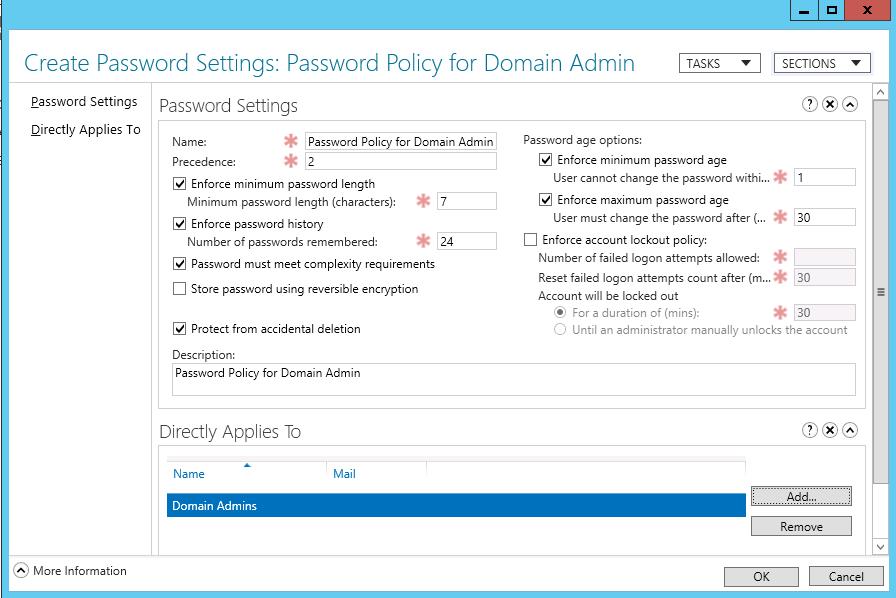

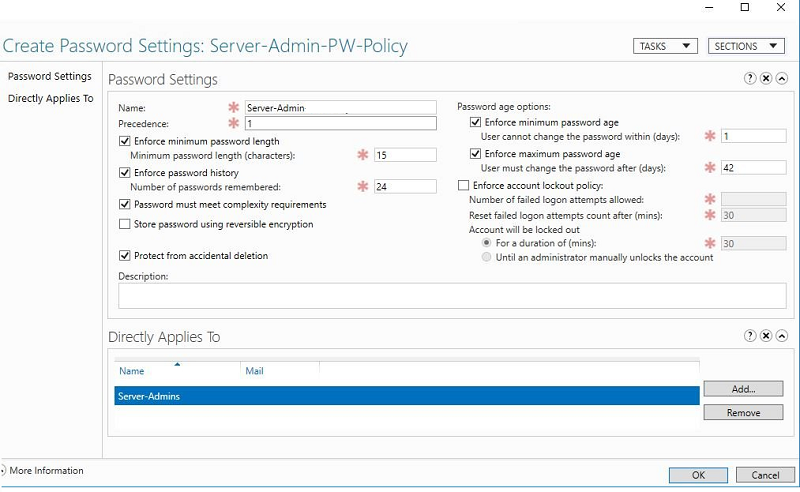

В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins.

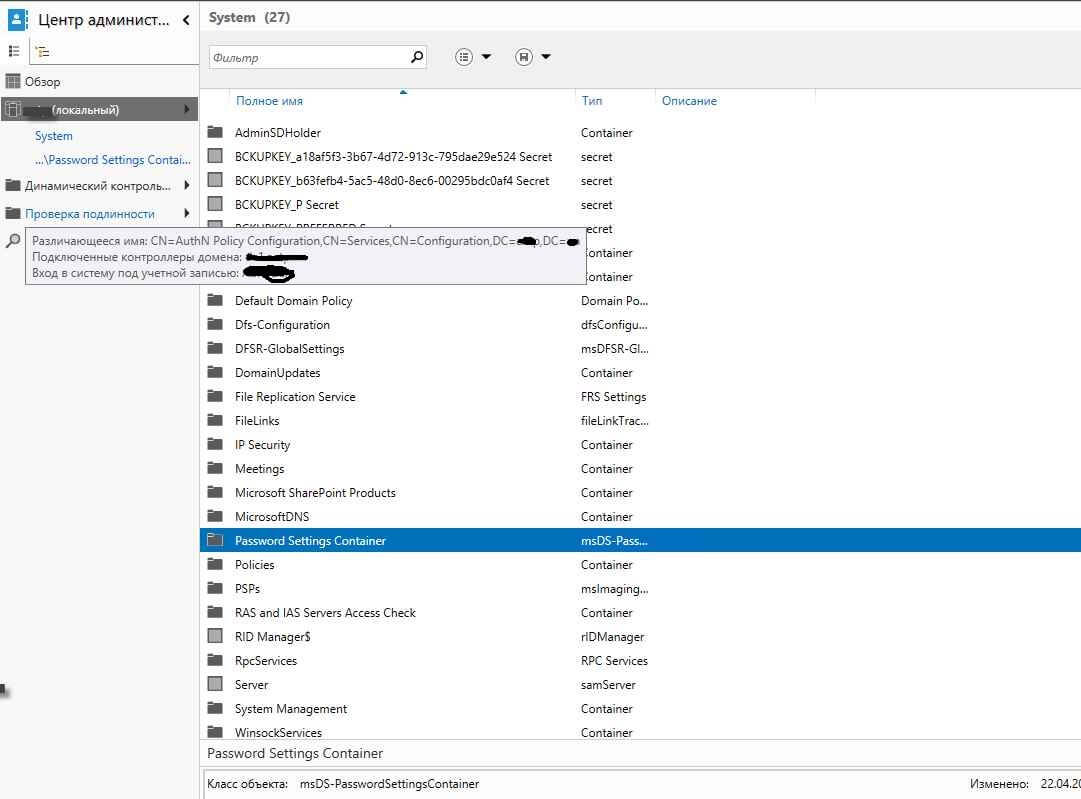

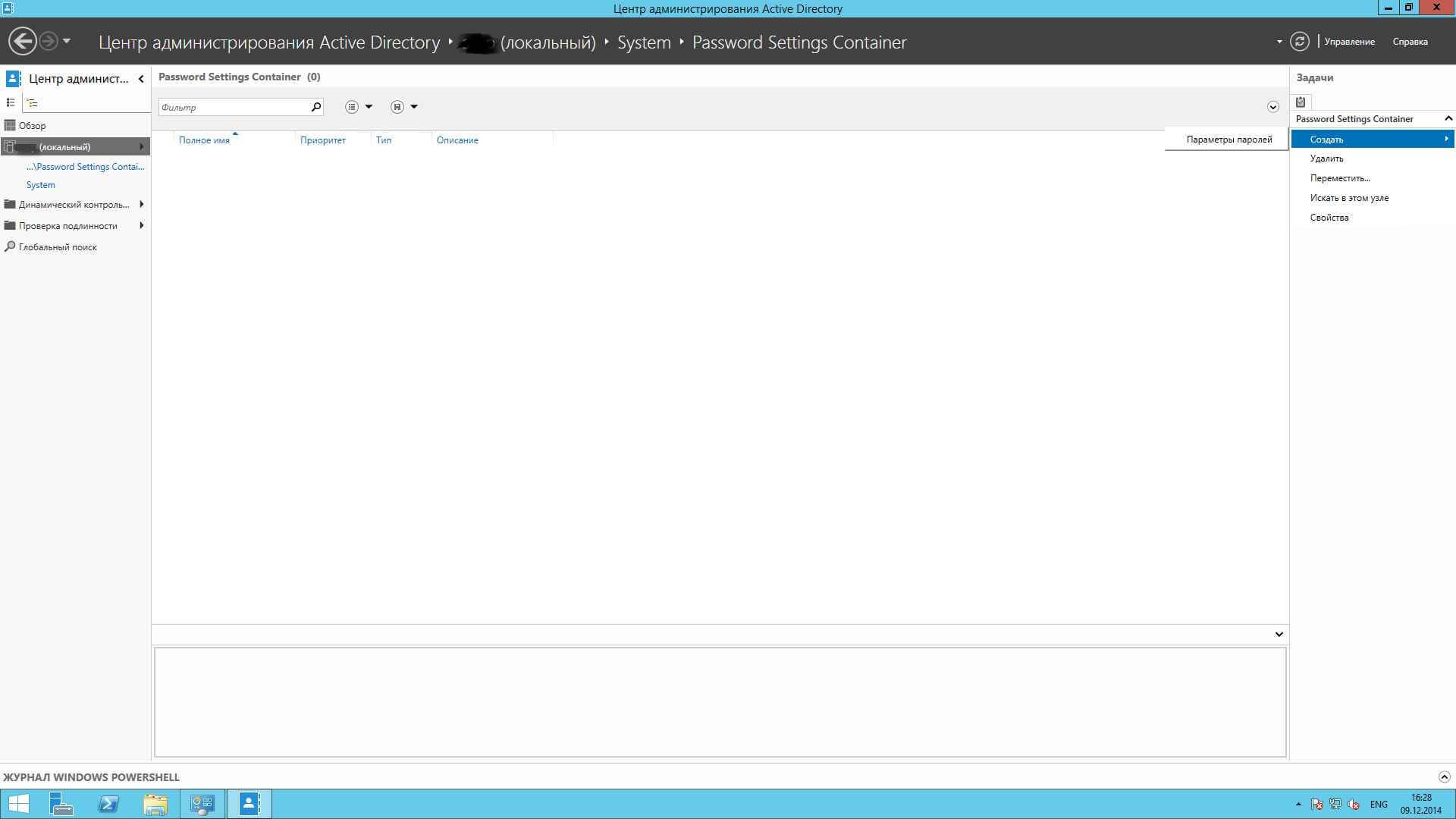

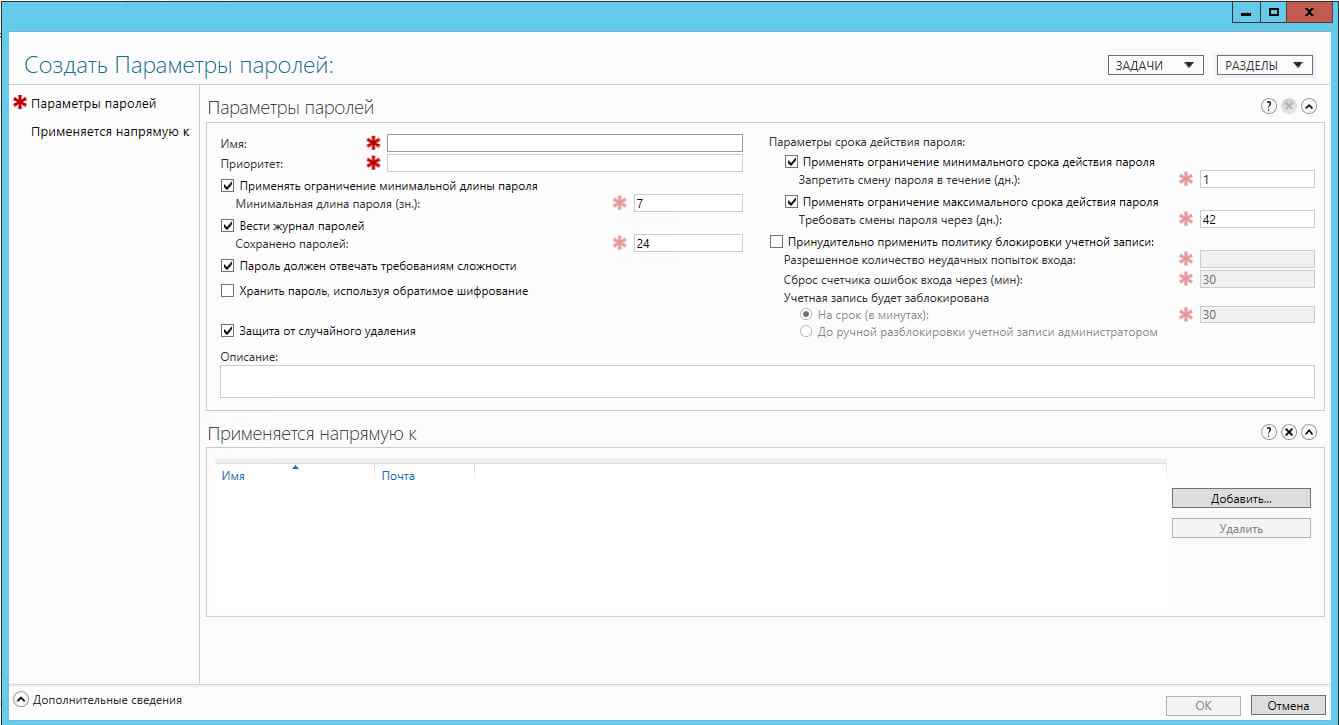

Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings

В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID.

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику.

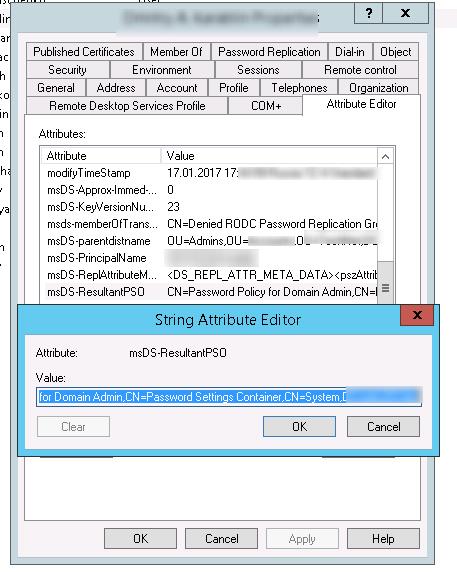

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed.

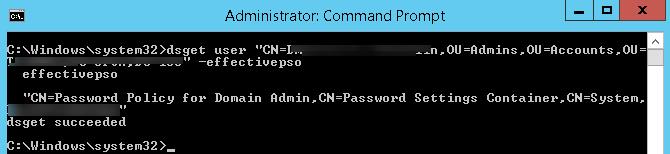

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

dsget user «CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru» –effectivepso

Настройка политики Fine-Grained Password Policy с помощью PowerShell

Естественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell:

Создадим политику:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Назначим политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

Разрешить простые пароли в домене Windows Server 2012 R2

Не всегда удобно использовать сложные мудрёные пароли учётных записей с использованием цифр и различных символов. Зачастую, в маленьких организациях стараются этот момент упростить и в качестве пароля использовать что-то более обычное, не смотря на то, что с точки зрения информационной безопасности, это не правильно.

Чтобы для клиентов доменной сети сделать простые пароли, нужно выполнить следующее:

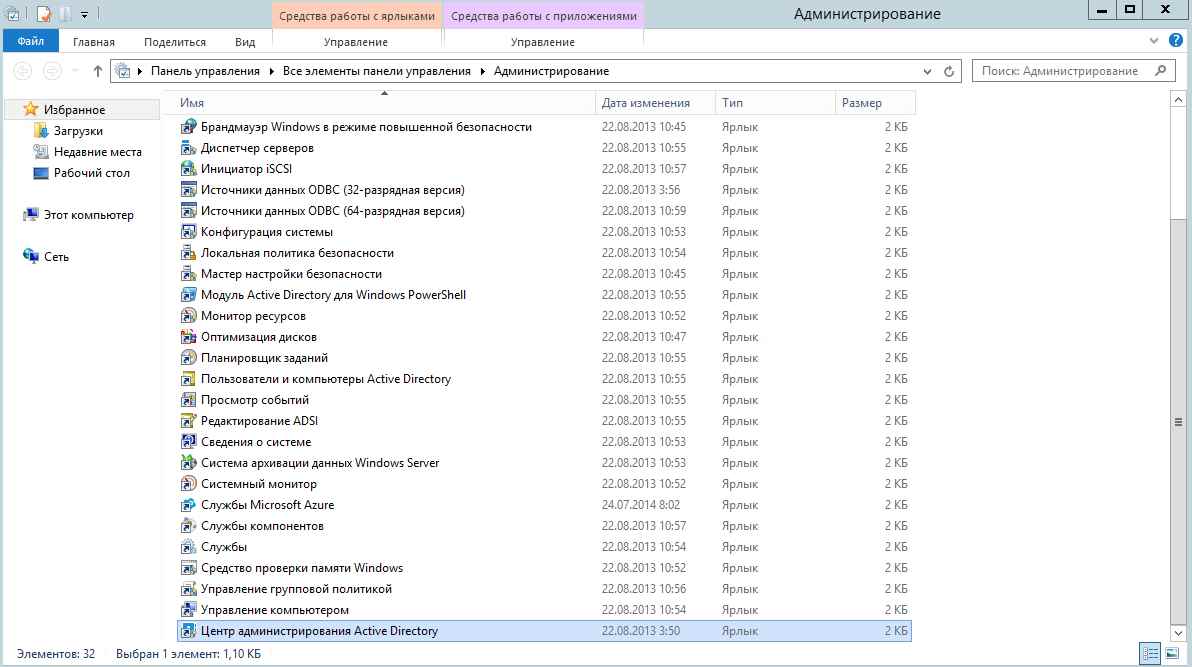

Пуск — Администрирование

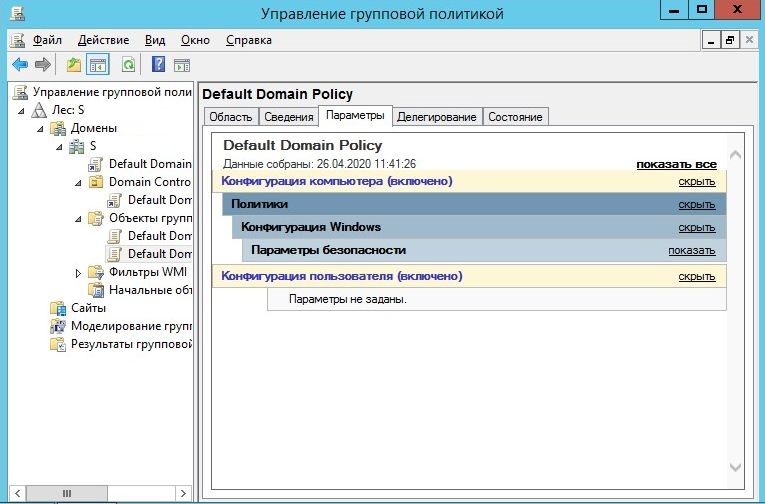

Выбрать оснастку «Управление групповой политикой»

Раскрыть ветви своего домена и найти там Default Domain Policy

Открыть закладку «параметры»

Раскрыть «политики» — «конфигурация windows» — «параметры безопасности»

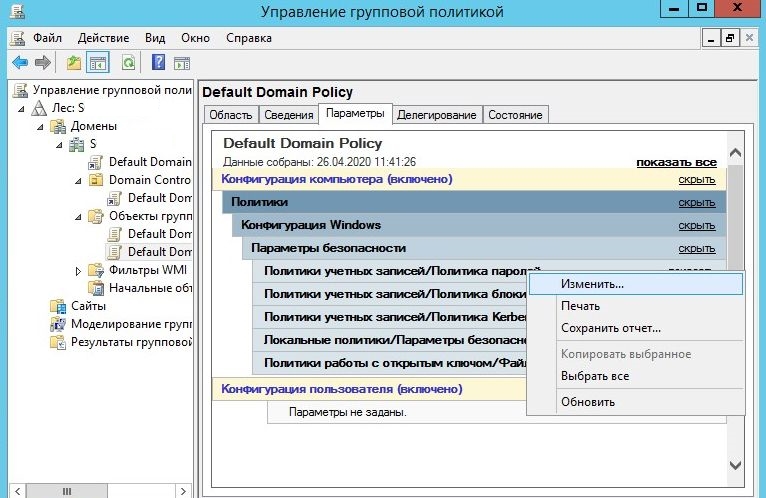

Кликнуть правой кнопкой мыши по параметру «политика учетных записей/политика паролей» и нажать «изменить»

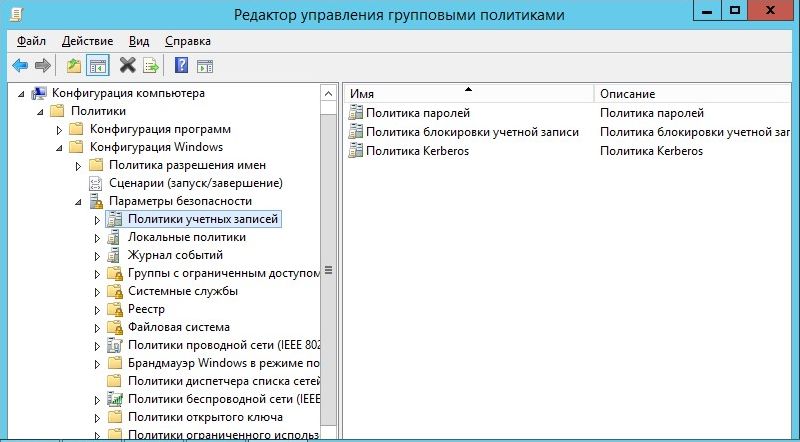

В открывшемся окне перейти по пути: «Конфигурация компьютера» — «Политики» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей».

И в правой половине окна выбрать «Политика паролей».

Тут нужно отключить параметр «Пароль должен отвечать требованиям сложности».

Также можно изменить минимальную длину пароля, срок его действия и др..

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.

Если вы уже использовали Windows Server 2012, или более ранние версии Windows Server, то вы уже знаете что по умолчанию политика паролей в этих операционных системах определена так, что все пароли учетных записей пользователей должны удовлетворять ряду требований.

Они не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков. Они должны иметь длину не менее 6 знаков. Они должны содержать знаки трех из четырех указанных в скобках категорий (латинские заглавные буквы, латинские строчные буквы, цифры, отличающиеся от букв и цифр знаки, например, !, $, #, %).

Такая политика паролей обеспечивает наличие достаточно безопасных с точки зрения подбора паролей. Но на тот случай, когда по тем или иным причинам вам нужно изменить политику паролей в Microsoft Windows Server 2012, ниже приведена небольшая инструкция.

Поскольку все параметры политики паролей задаются в локальных групповых политиках, нам нужно запустить Редактор Локальных Групповых Политик (Local Group Policy Editor), для этого нам нужно выполнить команду gpedit.msc (нажимаем комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть» (Open) пишем gpedit.msc и нажимаем «ОК»).

Открывается нужная нам оснастка и в левой части окна, в дереве групповых политик мы последовательно раскрываем следующие группы:

«Конфигурация компьютера» (Computer Configuration)

«Конфигурация Windows» (Windows Settings)

«Параметры безопасности» (Security Settings)

«Политики учетных записей» (Account Policies)

«Политика паролей» (Password Policy)

Вот здесь мы как раз и можем изменить необходимую нам политику. Кроме нужной нам политики сложности паролей, также здесь мы можем поменять и остальные параметры, касающиеся срока действия пароля и его длины. Для изменения политики сложности пароля мы кликаем два раза мышкой по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в открывшемся окне «Свойства политики» устанавливаем переключатель в значение «Отключен» (Disabled). Если нам необходимо прочитать информацию за что отвечает та или иная политика, то мы можем перейти на вкладку «Объяснение» (Explain) и получить весьма подробное описание.

После изменения необходимых нам параметров, нам остается сохранить настройки и закрыть окна, нажав кнопку «ОК».

Кроме того, в левой части окна также присутствует раздел «Политика блокировки учетных записей» (Account Lockout Policy), который вы также можете настроить под ваши требования, эта политика отвечает за блокировку учетной записи в случае неверного ввода паролей. Ну и не забывайте о том, что изменение политики паролей может серьезно снизить безопасность сервера, поскольку многие пользователи любят очень простые пароли, а это весьма критично с точки зрения безопасности.

Так что гораздо лучше приучать пользователей к использованию паролей, удовлетворяющих требованиям безопасности, что в дальнейшем им будет только на руку при использовании других сервисов. К примеру, когда им потребуется IP телефония, то при создании своего SIP – аккаунта также нужно будет использовать сложный пароль, который исключает возможность подбора злоумышленником. В этом случае использование IP телефонии будет безопасным и позволит сэкономить немало денег.

Обновлено 08.09.2018

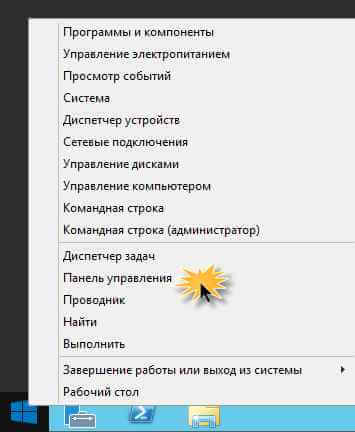

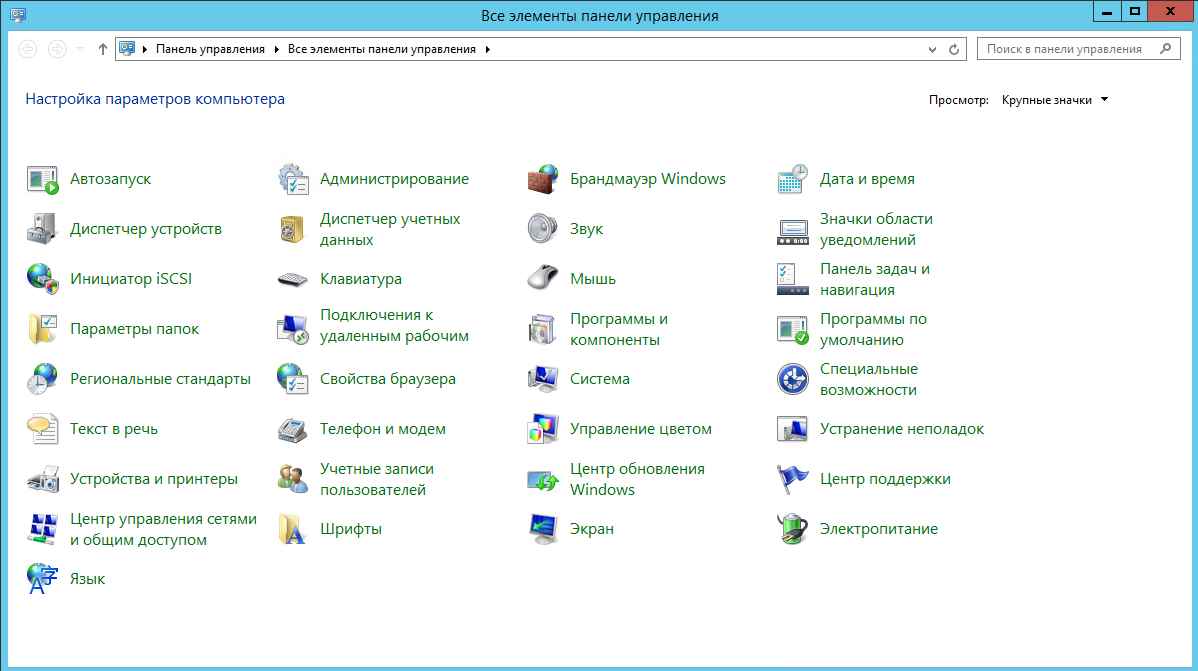

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

Дальше Администрирование-Центр Администрирования.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

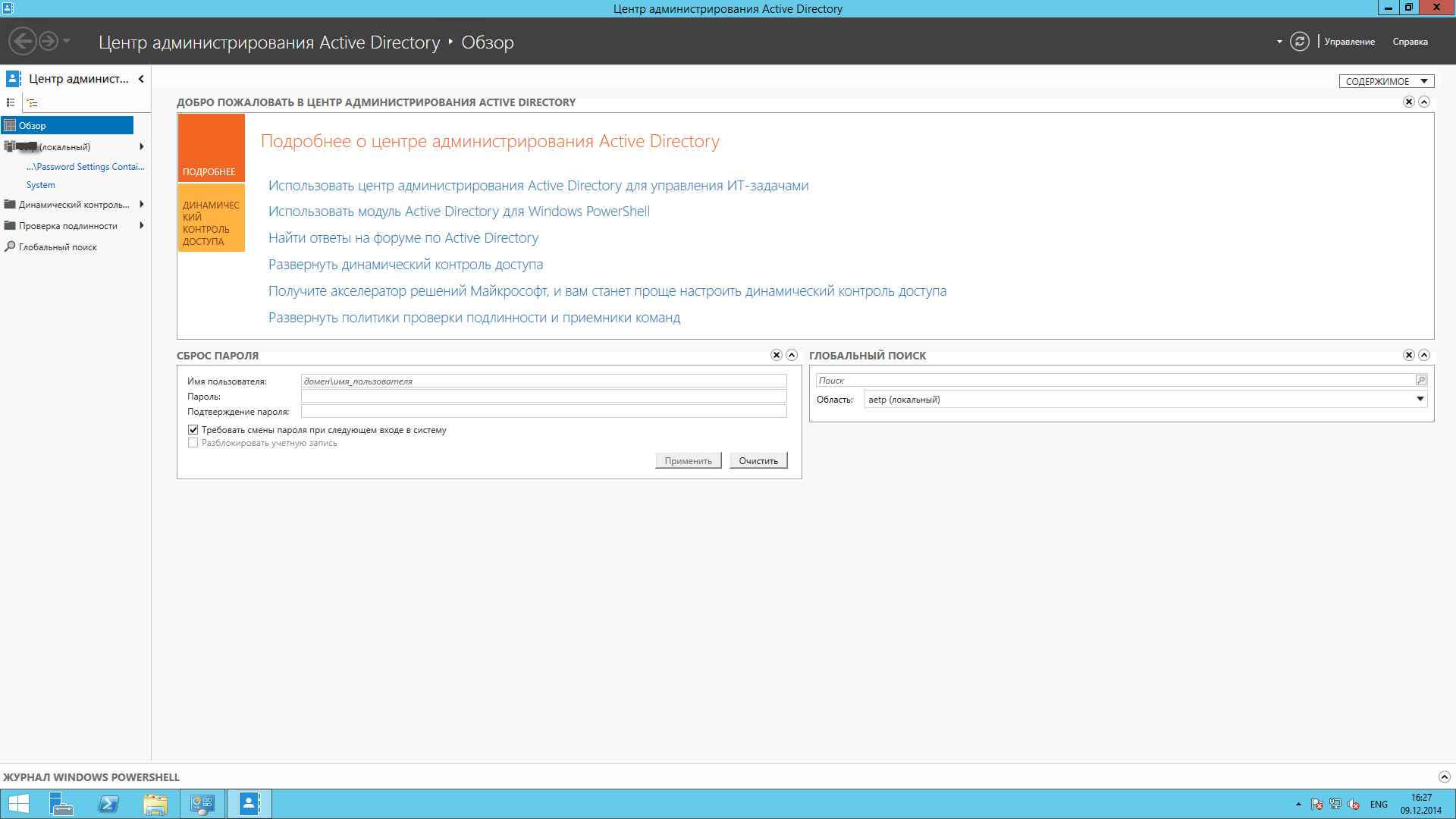

Либо можете ввести в окне «Выполнить» сокращенную аббревиатуру dsac.exe.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

У вас откроется «Центр администрирования Active Directory», как видите оснастка очень похожа, на начальную «Диспетчер серверов»

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

Справа нажимаем создать-Параметры паролей.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Сен 8, 2018 15:38

Совсем недавно мы писали о сроке действия пароля для пользователей Windows Server 2012. Сегодня предлагаем, не отходя далеко от темы, обсудить системные требования к сложности пароля, а также целесообразность и способ их отключения.

По умолчанию пароль должен быть не короче шести символов, не содержать в себе имени учетной записи, а еще в него должны входить знаки минимум трех из четырех групп:

- латинские заглавные буквы (A-Z);

- латинские строчные буквы (a-z);

- цифры (0-9);

- неалфавитные символы (!, ?, %, $, # и т. д.)

Но, если у вас есть права администратора, вы можете отключить требования сложности пароля для всех пользователей вашего сервера.

1. Выполните команду gpedit.msc: Win + R > пропишите gpedit.msc> ОК.

2. Перейдите: Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики учетных записей > Политика паролей > Пароль должен отвечать требованиям сложности.

3. Выберите Отключен и нажмите ОК.

Вот и все, требования сложности отключены.

Полезно!

Также в Политике паролей можно изменить минимальный и максимальный сроки действия, длину и другие параметры пароля.

Отключить требования сложности пароля для Windows Server 2012 нетрудно, но мы все же рекомендуем подходить к этому вопросу взвешенно и учитывать элементарные советы по безопасности. В противном случае, будьте готовы однажды найти свой пароль в рейтинге самых ненадежных. Ведь часто именно слабый пароль – главная лазейка для злоумышленников. Необязательно генерировать новую комбинацию каждую неделю или раз в месяц, можно и реже. Просто не используйте для этих целей свою фамилию, имя дочери или название фирмы. И не забудьте позаботиться о безопасном сервере, грамотном администрировании и своевременном бэкапе – обращайтесь к нам за консультацией 24/7.