- Remove From My Forums

Проблемы с вводом новых компьютеров в домен

-

Общие обсуждения

-

новые компьютеры не получается добавить в домен. В первом случае я просто вводил

контроллер в домен(и как было раньше учетка компьютера создавалась автоматом). Во втором случае в начале создавал учетку компьютера а после вводил в домен. но и так не получаеться. Компьютер как бы добовляеться

в домен но войти в него под доменными учетками не получаеться. Выдается ошибка, что отсутствуют довирительные отношения между рабочей станцией и контроллером домена.-

Изменен тип

3 ноября 2014 г. 9:28

-

Изменен тип

- Remove From My Forums

Cannot join / login into Domain — Windows Server 2016 TP3

-

Question

-

I downloaded and installed the server 2016 TP3 (had to downloaded 3 times as the first 2 the size was around 2GB and not 4GB as it should). So after installing it and configuring DNS Server and Active Directory Domain Services all went fine.

Now the problem is that I’m configuring a workstation to login into this domain, but not matter what I do I can not make the workstation see the domain and after going into COMPUTER —> PROPERTIES and selecting to change the COMPUTER from WORKGROUP to

DOMAIN, it says that it cannot find any domain to join.Help would be appreciated.

Answers

-

Make sure the domain controller is not multi-homed, both server and client have server’s own address as primary DNS address on network connection properties. No public or router addresses.

Clients should have local DNS address only so client can find and logon to domain. Forwarders are so clients can find and resolve internet queries.

Regards, Dave Patrick ….

Microsoft Certified Professional

Microsoft MVP [Windows]Disclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Proposed as answer by

Tuesday, October 13, 2015 2:46 AM

-

Marked as answer by

Anne HeMicrosoft contingent staff

Tuesday, October 13, 2015 2:49 AM

-

Proposed as answer by

-

Dave, I appreciate you taking the time to help me, that was exactly the problem, after changing the DNS from obtaining a DNS automatically to the IP of the AD DS DNS’s IP address all the workstation’s computers joined the domain without any issues.

The DNS 192.168.0.1 is the IP of the Router.

I had a vague idea it was DNS related but never imagine where the solution was.

I’m doing this as a project and the Windows Server 2016 has great possibilities.

Once again thanks for your help.

cheers!

-

Marked as answer by

Anne HeMicrosoft contingent staff

Tuesday, October 13, 2015 2:48 AM

-

Marked as answer by

- Remove From My Forums

Cannot join / login into Domain — Windows Server 2016 TP3

-

Question

-

I downloaded and installed the server 2016 TP3 (had to downloaded 3 times as the first 2 the size was around 2GB and not 4GB as it should). So after installing it and configuring DNS Server and Active Directory Domain Services all went fine.

Now the problem is that I’m configuring a workstation to login into this domain, but not matter what I do I can not make the workstation see the domain and after going into COMPUTER —> PROPERTIES and selecting to change the COMPUTER from WORKGROUP to

DOMAIN, it says that it cannot find any domain to join.Help would be appreciated.

Answers

-

Make sure the domain controller is not multi-homed, both server and client have server’s own address as primary DNS address on network connection properties. No public or router addresses.

Clients should have local DNS address only so client can find and logon to domain. Forwarders are so clients can find and resolve internet queries.

Regards, Dave Patrick ….

Microsoft Certified Professional

Microsoft MVP [Windows]Disclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Proposed as answer by

Tuesday, October 13, 2015 2:46 AM

-

Marked as answer by

Anne HeMicrosoft contingent staff

Tuesday, October 13, 2015 2:49 AM

-

Proposed as answer by

-

Dave, I appreciate you taking the time to help me, that was exactly the problem, after changing the DNS from obtaining a DNS automatically to the IP of the AD DS DNS’s IP address all the workstation’s computers joined the domain without any issues.

The DNS 192.168.0.1 is the IP of the Router.

I had a vague idea it was DNS related but never imagine where the solution was.

I’m doing this as a project and the Windows Server 2016 has great possibilities.

Once again thanks for your help.

cheers!

-

Marked as answer by

Anne HeMicrosoft contingent staff

Tuesday, October 13, 2015 2:48 AM

-

Marked as answer by

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

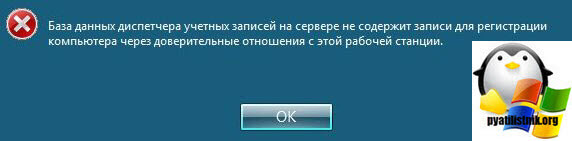

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

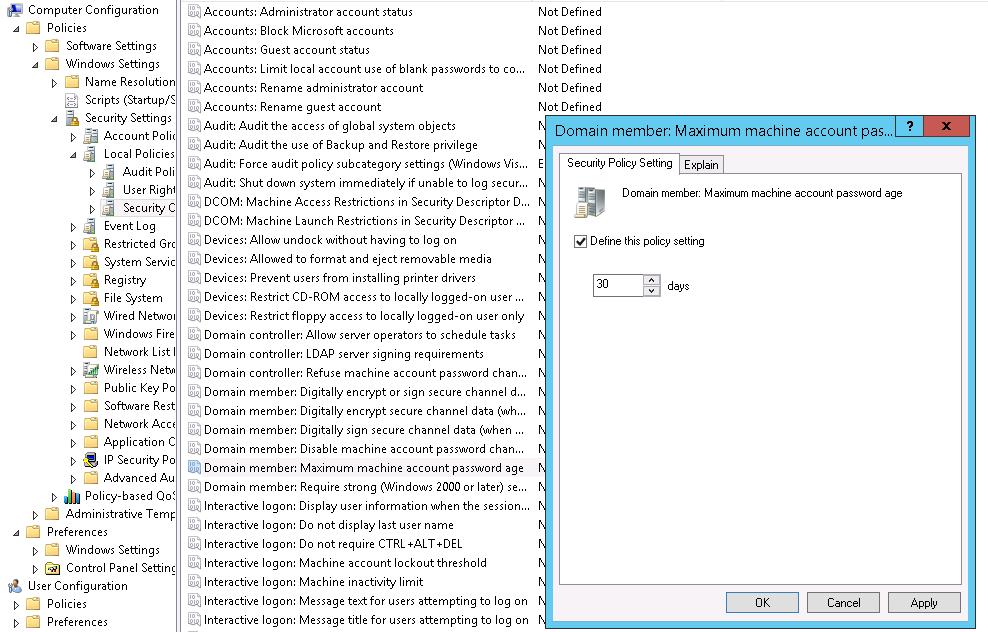

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

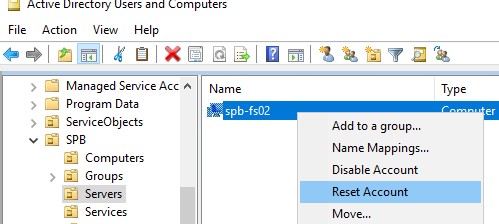

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Обновлено 22.06.2017

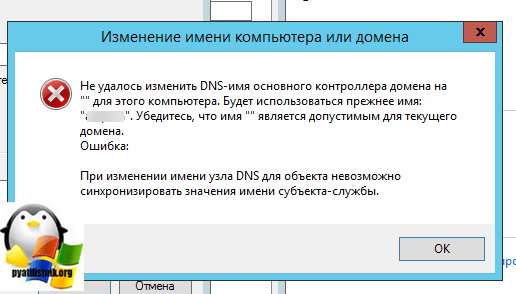

Добрый день уважаемые читатели и гости блога, сегодня продолжаем изучать доменные технологии, предоставляемые компанией Microsoft и рассмотрим вот такую ошибку ввода компьютера в домен Active Directory «Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя «» является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы», ниже рассмотрим всю ситуацию подробно.

Описание проблемы с вводом в домен

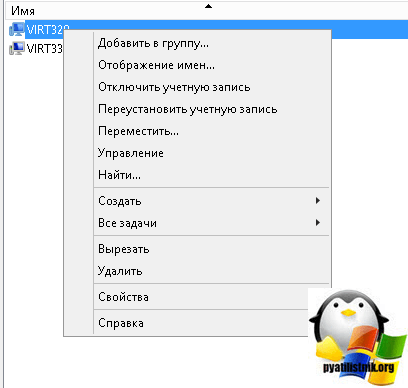

По идее присоединение компьютера к Active Directory это простое действие, но как оказалось даже оно может принести сложности. У меня была старая виртуальная машина на Hyper-V, поступила задача ее переустановить для тестовых служб. По идее старая учетная запись этого компьютера лежала в нужно OU и к ней применялись нужные политики доступа, логично, что я воспользовался механизмом переустановки учетной записи, доступный через правый клик по ней. Это является правильной практикой, которую советует сама Microsoft

После выполнения данной процедуры, можно спокойно присоединять, вашу виртуальную машину с тем же именем, и она попадет в базе Active Directory именно в ту OU, где лежала предшественница. Все вроде круто, но в момент ввода в домен, выскочила ошибка:

«Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя «» является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы»

После этого сообщения, сервер заходит в домен и перезагружается, затем к нему применяются групповые политики. Вы пытаетесь к нему подключиться и видите, такое сообщение

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера

Обычно такая ошибка выскакивает, когда были разорваны доверительные отношения или компьютер давно не проходил аутентификацию на контроллере домена, но это не наш случай, мы то только, что добавились в него.

Причины ошибки «Не удалось изменить DNS-имя основного контроллера домена»

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

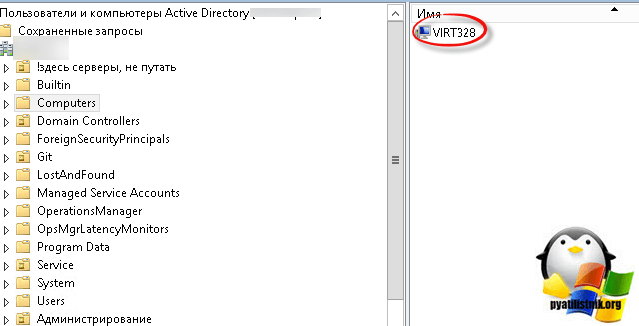

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку «Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера». Учетная запись появилась в привычном контейнере «Computers»

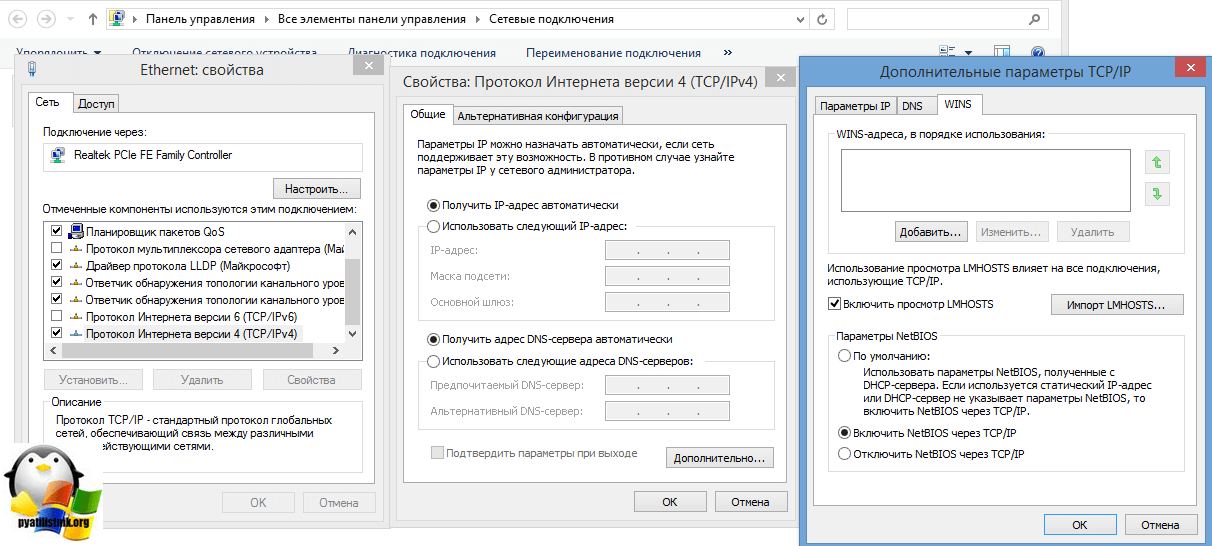

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно «Панель управленияВсе элементы панели управленияСетевые подключения». Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите «Протокол Интернета версии 4 (TCP/IPv4)», далее кнопка «Дополнительно». На вкладке WINS, вам необходимо выбрать пункт «Включить NetBIOS» через TCP/IPv4 и сохранить настройки.

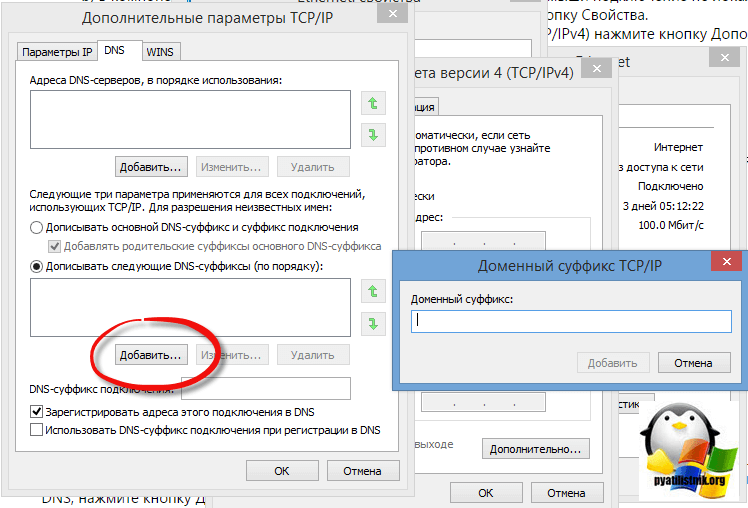

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

В принципе этого достаточно, чтобы избавится от ошибки «»Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя «» является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы»»

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

Всем привет! Уважаемые сисадмины выручайте! Не входит в домен.Первая попытка пишет выводит ошибку «не удалось разрешить DNS-имя контроллера домена в присоединяемом домене, Убедитесь что настройки данного клиента обеспечивают доступ к DNS-серверу, который может выполнять разрешение DNS-имён в целевом домене.»

потом уже «Указанный домен не существует или к нему невозможно подключиться»

Windows Server 2016.

IP: 192.168.1.2

255.255.255.0

DNS: 127.0.0.1 (192.168.1.2 тоже не помогает)

на клиенте Win10

IP: 192.168.1.93

255.255.255.0

DNS:192.168.1.2

Сервер свежий только установленный, все приемы, танцы с бубуном и т.п. не помогают

До этого спокойно поднимал server 2008 r2. а здесь что то не могу решить, может старею))

dcdiag

C:UsersАдминистратор.WIN-JN683QGU1R0>dcdiag /fix

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = ATK-SRV

* Определен лес AD.

Сбор начальных данных завершен.Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-NameATK-SRV

Запуск проверки: Connectivity

……………………. ATK-SRV — пройдена проверка ConnectivityВыполнение основных проверок

Сервер проверки: Default-First-Site-NameATK-SRV

Запуск проверки: Advertising

……………………. ATK-SRV — пройдена проверка Advertising

Запуск проверки: FrsEvent

……………………. ATK-SRV — пройдена проверка FrsEvent

Запуск проверки: DFSREvent

За последние 24 часа после предоставления SYSVOL в общий доступ зафиксированы предупреждения или сообщения об

ошибках. Сбои при репликации SYSVOL могут стать причиной проблем групповой политики.

……………………. ATK-SRV — не пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

……………………. ATK-SRV — пройдена проверка SysVolCheck

Запуск проверки: KccEvent

……………………. ATK-SRV — пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

……………………. ATK-SRV — пройдена проверка KnowsOfRoleHolders

Запуск проверки: MachineAccount

……………………. ATK-SRV — пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

……………………. ATK-SRV — пройдена проверка NCSecDesc

Запуск проверки: NetLogons

……………………. ATK-SRV — пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

……………………. ATK-SRV — пройдена проверка ObjectsReplicated

Запуск проверки: Replications

……………………. ATK-SRV — пройдена проверка Replications

Запуск проверки: RidManager

……………………. ATK-SRV — пройдена проверка RidManager

Запуск проверки: Services

……………………. ATK-SRV — пройдена проверка Services

Запуск проверки: SystemLog

Возникла ошибка. Код события (EventID): 0x00004E5F

Время создания: 06/30/2017 09:55:39

Строка события:

Произошел сбой при запуске диспетчера подключений удаленного доступа, так как не удалось инициализировать модуль протоколов [rasgreeng.dll]. Не найден указанный модуль.

Возникла ошибка. Код события (EventID): 0x00004E5F

Время создания: 06/30/2017 09:55:39

Строка события:

Произошел сбой при запуске диспетчера подключений удаленного доступа, так как не удалось инициализировать модуль протоколов [IKEv2]. Такой запрос не поддерживается.

Возникла ошибка. Код события (EventID): 0xC0001B70

Время создания: 06/30/2017 09:55:58

Строка события:

Служба «Служба виртуализации взаимодействия с пользователем» завершена из-за следующей внутренней ошибки:

Возникла ошибка. Код события (EventID): 0xC0001B61

Время создания: 06/30/2017 09:56:15

Строка события: Превышение времени ожидания (30000 мс) при ожидании подключения службы «Репликация файлов».

……………………. ATK-SRV — не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. ATK-SRV — пройдена проверка VerifyReferencesВыполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка CrossRefValidationВыполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка CrossRefValidationВыполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка CrossRefValidationВыполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка CrossRefValidationВыполнение проверок разделов на: atk-edu

Запуск проверки: CheckSDRefDom

……………………. atk-edu — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. atk-edu — пройдена проверка CrossRefValidationВыполнение проверок предприятия на: atk-edu.kz

Запуск проверки: LocatorCheck

……………………. atk-edu.kz — пройдена проверка LocatorCheck

Запуск проверки: Intersite

……………………. atk-edu.kz — пройдена проверка Intersite

Довольно часто после всяческих экспериментов с сетевыми подключениями, переустановкой винды и прочего может возникнуть такая ситуация, что рабочая станция перестанет входить в домен. Это бывает по нескольким причинам. В этом посте я расскажу о двух из них

Ошибка при запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory

Полный текст ошибки может быть такой:

Ошибка при запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory для домена “domain.loc”:

Произошла ошибка: “DNS-имя не существует.”

(код ошибки: 0x0000232B RCODE_NAME_ERROR)Опрос проводился для SRV-записи для _ldap._tcp.dc._msdcs.exigeant.loc

Возможны следующие причины ошибки:

– SRV-записи DNS, необходимые для нахождения контроллера домена Active Directory в этом домене, не зарегистрированы в службе DNS. Эти записи регистрируются на DNS-сервере автоматически при добавлении контроллера домена Active Directory в домен. Они обновляются контроллером домена Active Directory через заданные интервалы. Этот компьютер настроен на использование DNS-серверов со следующими IP-адресами:8.8.8.8

192.168.0.1

– Одна или несколько зон из указанных ниже не содержит делегирование к своей дочерней зоне:

domain.loc

loc

. (корневая зона)

Решение

- Контроллер домена должен быть первым DNS сервером в списке. Если у вас в сетевои соединении прописано два DNS серера, например внутренний и внешний, то важно помнить, чтобы их порядок был правильным. Вы можете настроить порядок через кнопку “Дополнительно”, закладку “DNS” в настройках сетевого подключения.

- Также важным моментом является адрес DNS сервера, вы должны прописывать внутренний (а не вшешний) адрес вашего DNS-сервера (он же контроллер домена).

При присоединении к домену произошла следующая ошибка: Сетевая папка недоступна

Решение

Проверьте, включена ли галочка “Клиент для сетей Microsoft” в настройках сетевого соединения.