В этой обзорной статье я постараюсь разобрать типовые причины, из-за которых определенная групповая политика может не применяться к подразделению (OU) или конкретному компьютеру/пользователю. Думая, что эта статья будет полезна как новичкам, так и опытным администраторам групповых политик AD для понимания принципов работы и архитектуры GPO. Статья описывает возможные проблемы применения GPO, связанные с настройками самих политик на уровне домена, и с траблшутингом применения GPO на клиентах. Практически все настройки, описанные в статье, выполняются в консоли редактора доменных групповых политик — Group Policy Management Console (

GPMC.msc

).

Содержание:

- Область действия (scope) GPO

- Фильтрация обработки GPO с помощью групп безопасности

- Использование WMI фильтров в GPO

- Статус групповой политики

- Делегирование GPO

- Наследование групповых политик

- Область действия и порядок применения групповых политик (LSDOU)

- GPO Link Enabled

- Замыкание групповой политики

- Моделирование групповых политик

- Group Policy Preferences

- Диагностика применения GPO на стороне клиента

Область действия (scope) GPO

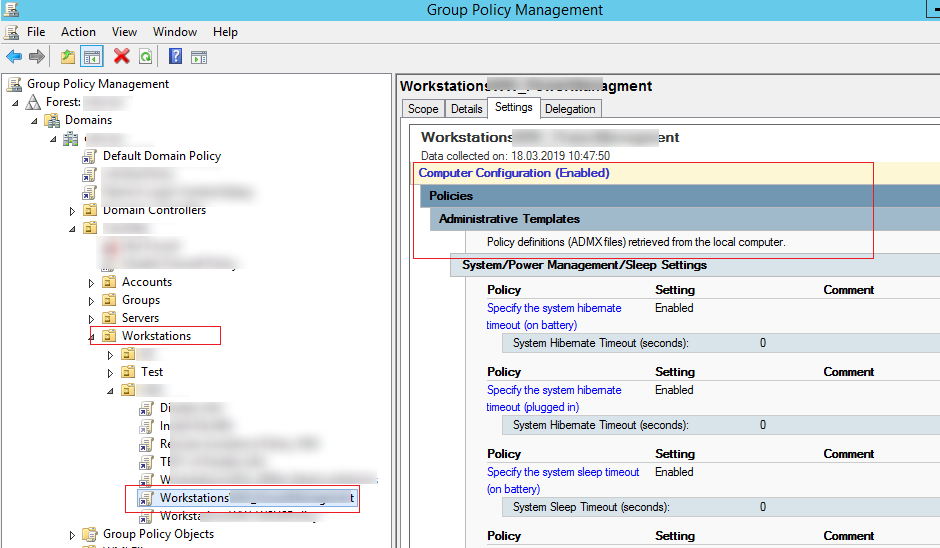

Если определенный параметр политики не применятся на клиенте, проверьте область действия (scope) групповой политики. Если вы настраиваете параметр в секции Конфигурация компьютера (Computer Configuration), значит ваша групповая политика должна быть привязана к OU с компьютерами. Соответственно, если настраиваемый параметр относится к Конфигурация пользователя (User configuration), значит нужно назначить политику на OU с пользователями.

Чтобы применить пользовательские настройки к компьютерам, нужно включить GPO loopback processing (об этом ниже).

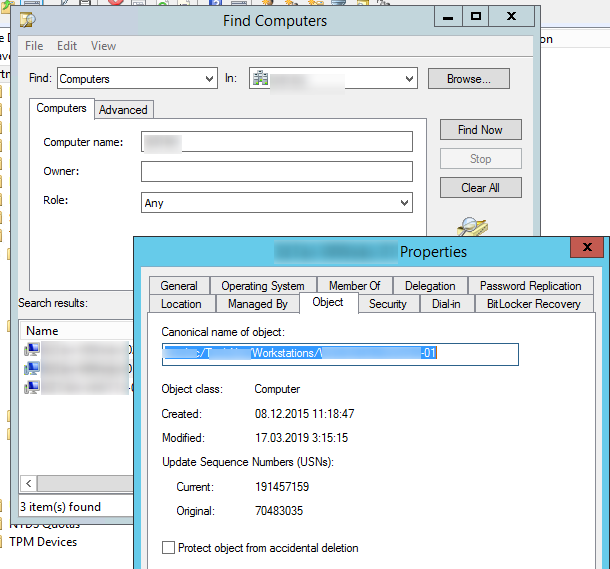

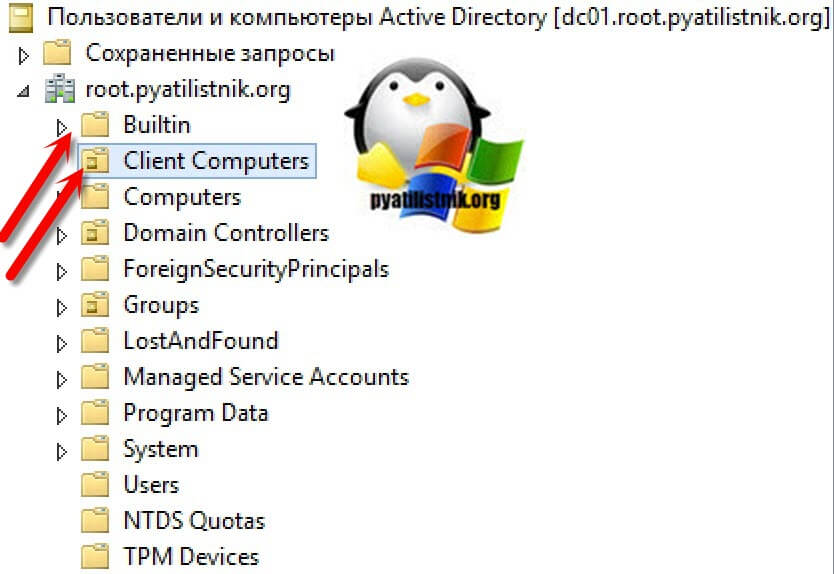

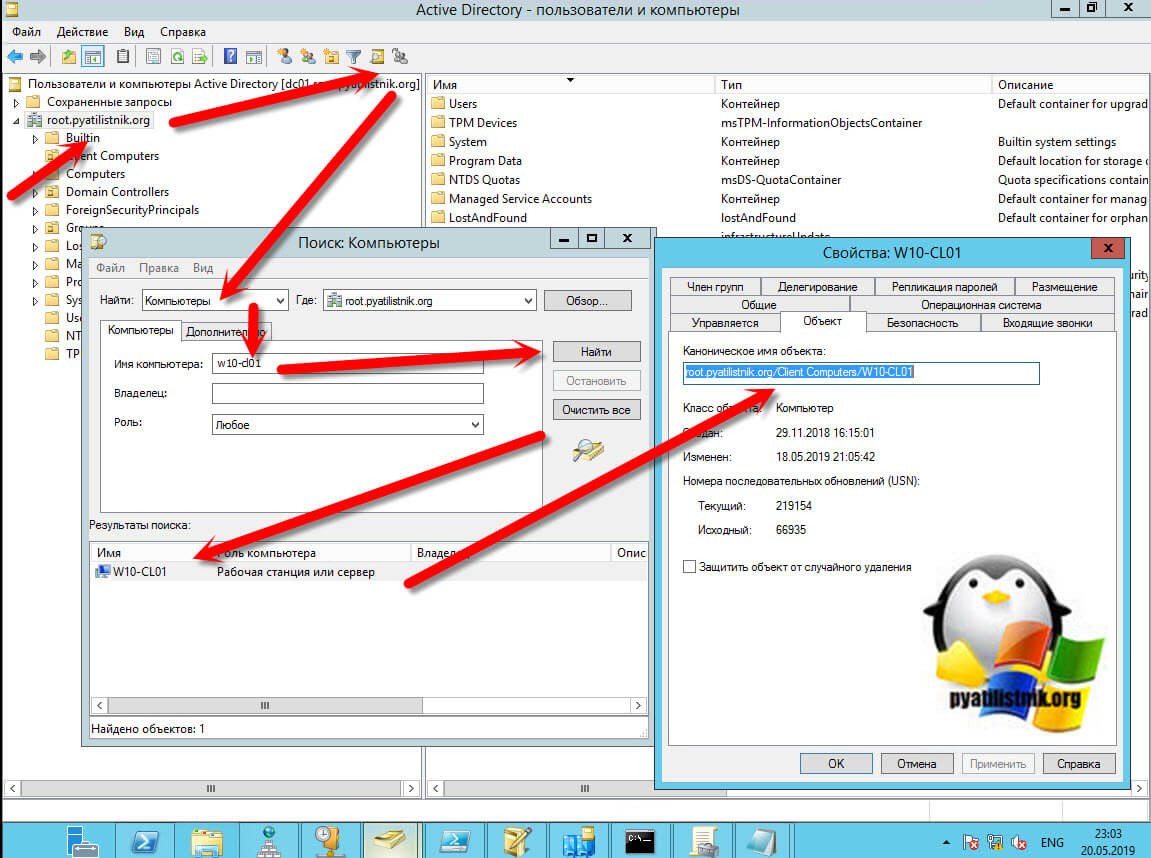

Также проверьте, что объект, к которому вы пытаетесь применить политику находится в нужном OU с компьютерами или пользователями. Можно воспользоваться поиском по домену с помощью в консоли ADUC. OU, в котором находится объект указан на вкладке Object.

Т.е целевой объект должен находится в OU, на который назначена политика (или во вложенном контейнере).

Фильтрация обработки GPO с помощью групп безопасности

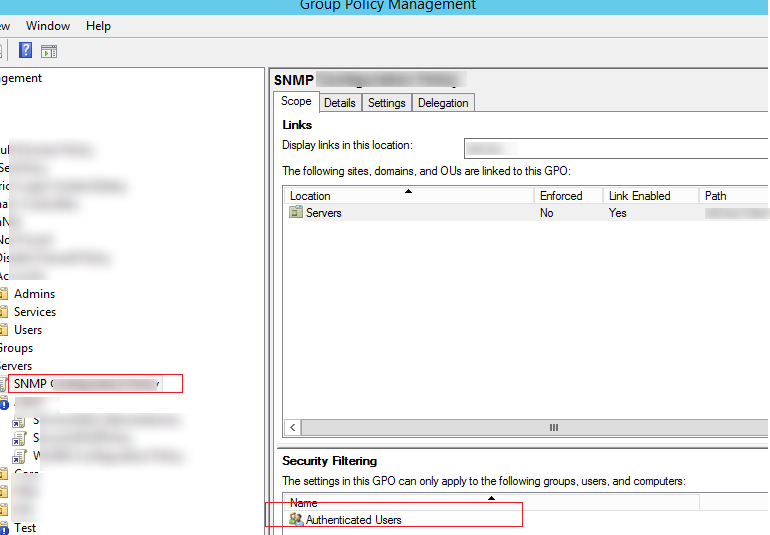

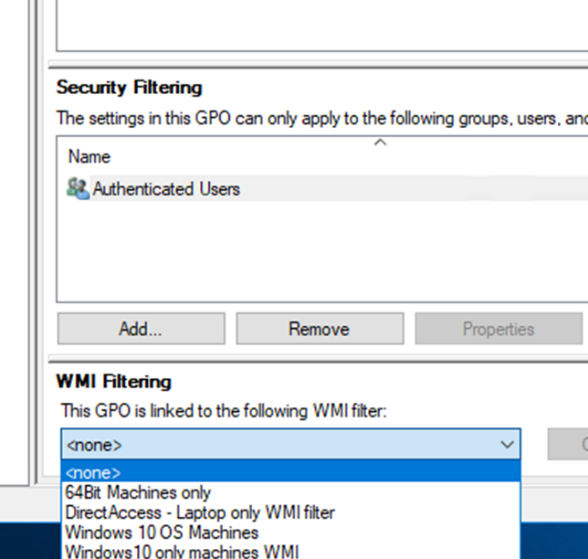

Проверьте значение фильтра безопасности политики (Security Filtering). По-умолчанию на всех новых объектах GPO в домене присутствуют разрешения для группы»Authenticated Users«. Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться для всех пользователей и компьютеров, которые попадают в область ее действия.

В некоторых случаях вам нужно, чтобы определенная политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/ компьютерам). Для этого нужно удалить группу Authenticated Users из фильтра безопасности и добавить в фильтр целевую группу или учетную запись.

Если вы назначили фильтр на группу, проверьте что нужный объект состоит в этой группе AD.

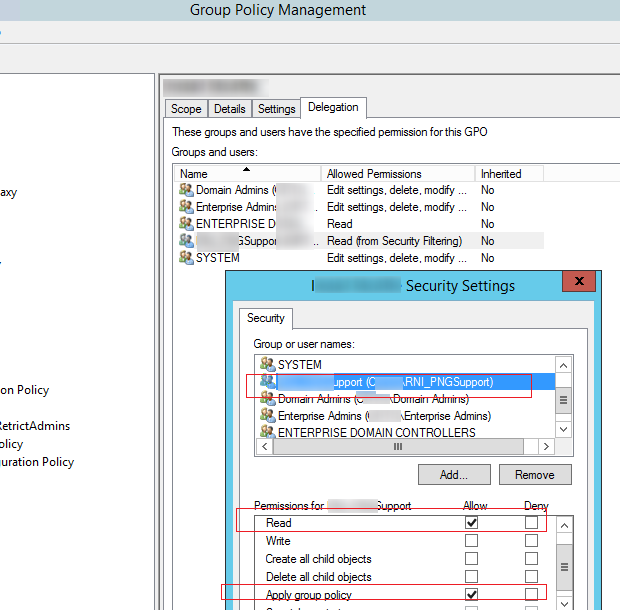

Также проверьте, что для группы, которую вы добавили в Security Filtering на вкладке GPO -> Delegation -> Advanced в списке разрешений добавлены права Read и Apply group policy с полномочиями Allow.

Если вы используете нестандартные фильтры безопасности политик, проверьте, что для целевых групп нет явного запрета на применение GPO (Deny).

Использование WMI фильтров в GPO

В групповых политиках можно использовать специальные WMI фильтры. Это позволяет применить политику к компьютерам на основании некоторого WMI запроса. Например, мы можете создать WMI фильтр GPO для применения политики только к компьютерам с определенной версией Windows, к устройствам в определенной IP подсети, только к ноутбукам и т.д.

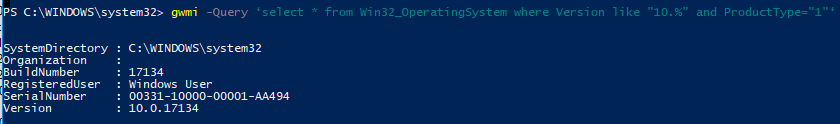

При использовании WMI фильтров групповых политик вам нужно проверить корректность вашего WMI запрос. Нужно убедится, что WMI запрос выбирает только целевые компьютеры. Вы можете протестировать WMI фильтр на любом компьютере через PowerShell

gwmi -Query ‘select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"‘

Если запрос возвращает любые данные, значит WMI фильтр и GPO применяться к этому компьютеру.

Статус групповой политики

Как мы уже упоминали, в каждой GPO есть два независимых раздела с настройками:

- Computer Configuration – параметры, применяемые к компьютеру

- User Configuration – параметры пользователей

Если ваша GPO настраивает только параметры пользователя ил только параметры компьютера, неиспользуемый раздел можно отключить. Это снизит трафик GPO и позволит вам уменьшить время обработки GPO на клиентах. применять политики

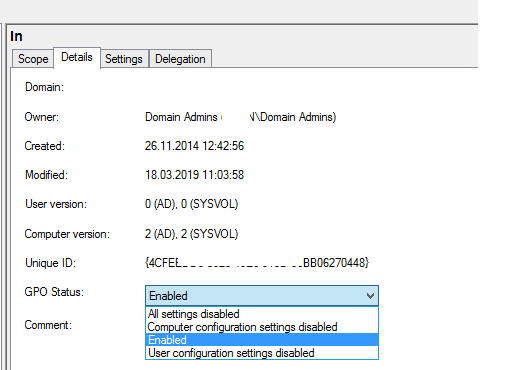

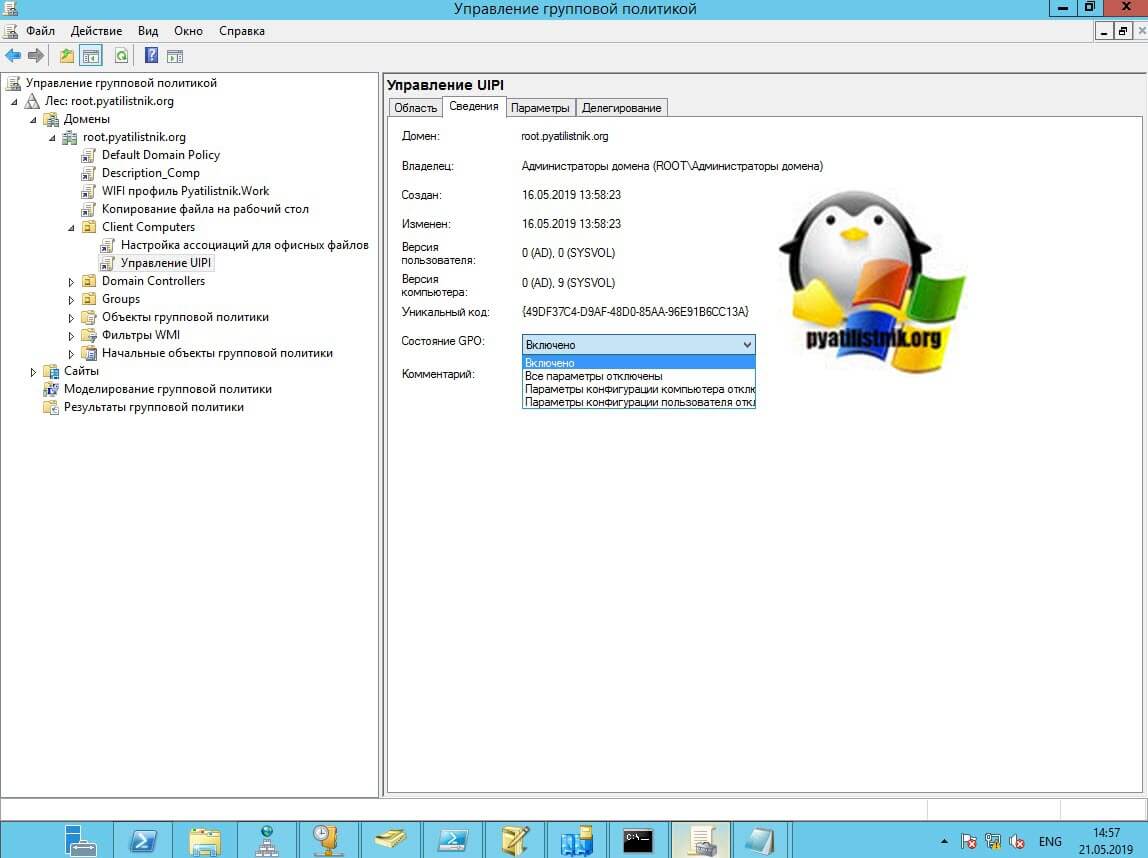

Проверьте статус групповой политики, перейдя в консоли GPMC.msc в свойствах политики на вкладку Details. Обратите внимание на значение в поле GPO Status.

Как вы видите, доступно 4 варианта:

- All setting disabled – все настройки политики отключены (не применяются);

- Computer configuration settings disabled – не применяются настройки из параметров GPO компьютера;

- User configuration settings disabled – не применятся настройки пользовательских политик;

- Enabled – все настройки политики применяются к целевым объектам AD (значение по –умолчанию).

Делегирование GPO

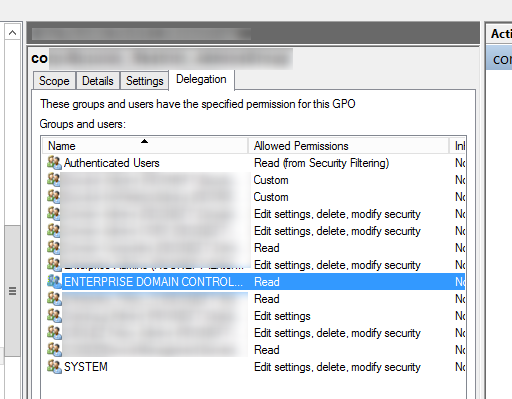

На вкладке политики Delegation указаны разрешения, настроенные для данной групповой политики. Здесь можно увидеть каким группам даны права на изменения настроек GPO, а также на разрешение или запрет применения политики. Вы можете предоставить права на управление GPO из этой консоли или с помощью мастера делегирования в ADUC. Кроме того, наличие строки доступа для Enterprise Domain Controllers определяет возможность репликации данной политики между контроллерами домена Active Directory (это нужно иметь в виду при наличии проблем с репликацией политики между DC). Обратите внимание, что права на вкладке Delegation соответствуют NTFS правам, назначенным на каталог политики в папке SYSVOL.

Наследование групповых политик

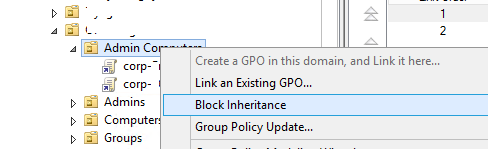

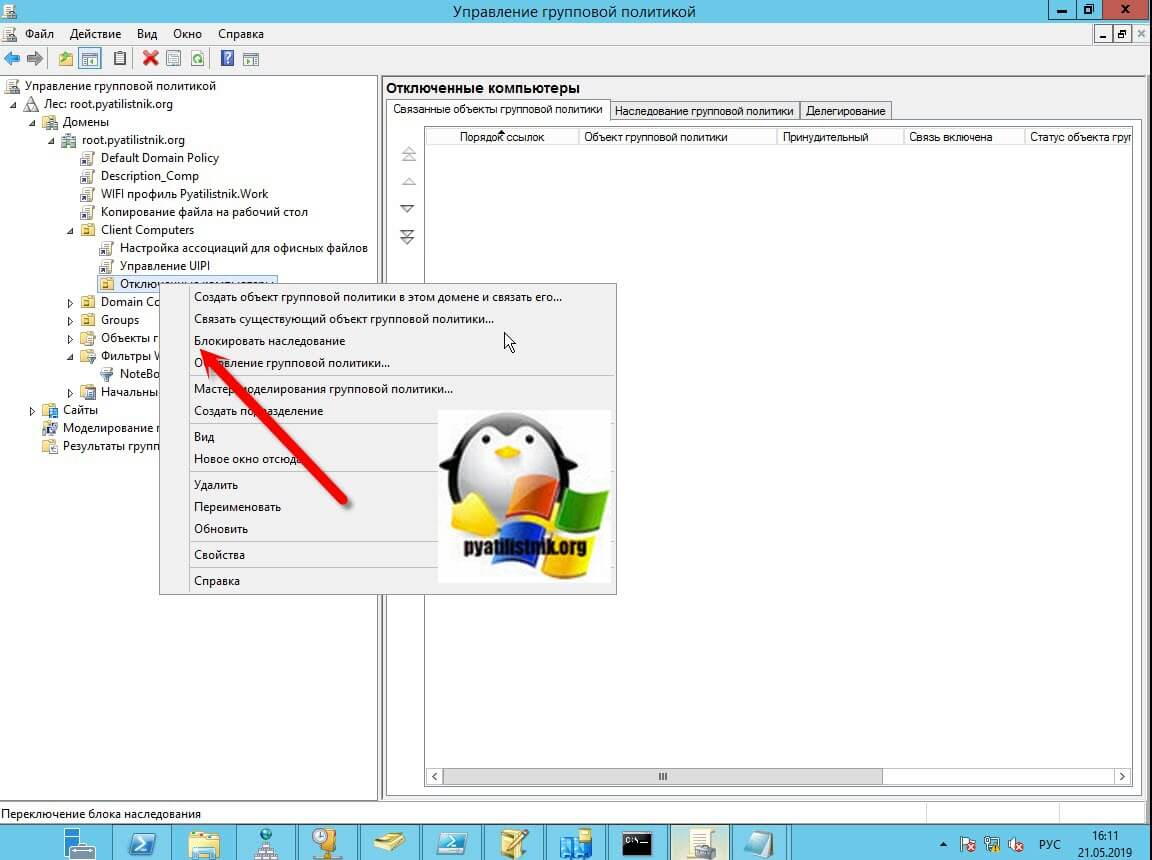

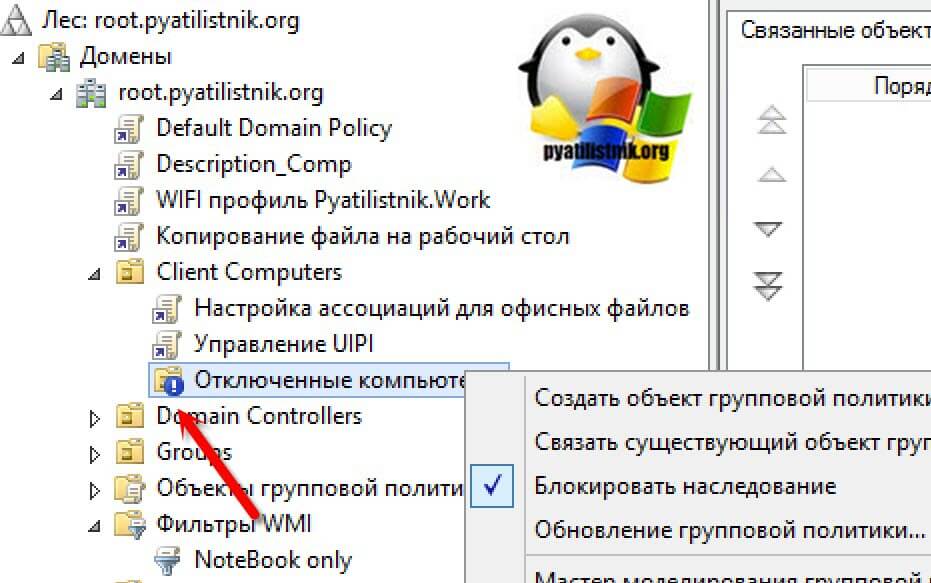

Наследование — это одна из основных концепций групповых политик. Политики верхнего уровня по-умолчанию применяются ко всем вложенным объектам в иерархии домена. Администратор может заблокировать применение всех наследованных политик на определенный OU. Для этого в консоли GPMC нужно щелкнуть правой кнопкой по OU и выбрать пункт меню Block inheritance.

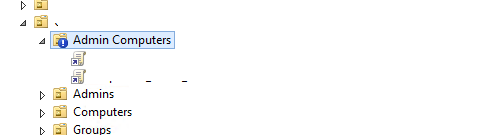

Организационные подразделения с отключенным наследованием политик в консоли отображаются с синим восклицательным знаком.

Если политика не применяются на клиенте, проверьте, не находится ли он в OU с отключенным наследованием.

Имейте в виду, что доменные политики, для которых включено свойства “Enforced”, применяются даже на OU с отключённым наследованием (наследованные политики, которые применяются к контейнеру доступны на вкладке Group Policy Inheritance).

Область действия и порядок применения групповых политик (LSDOU)

Чтобы запомнить особенности порядка применения групповых политик в домене, нужно запомнить аббревиатуру LSDOU. Это аббревиатура позволяет запомнить порядок применения GPO:

- Локальные политики компьютера (Local), настроенные через консоль редактора локальных GPO gpedit.msc (при некорректной настройке их можно сбросить);

- Групповые политики уровня сайта (Site);

- Групповые политики уровня домена (Domain);

- Групповые политики уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Т.е. если вы включили некий параметр Windows на уровне политики домена, но на целевом OU данный параметр отключается другой политикой – это означает, что нужный параметр в результате будет отключен на клиенте (выиграет ближайшая политика к объекту в иерархии AD).

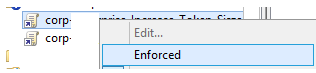

При использовании параметра Forced у GPO выигрывает та политика, которая находится выше в иерархии домена (например, при включении Forced у политики Default Domain Policy, она выигрывает у всех других GPO).

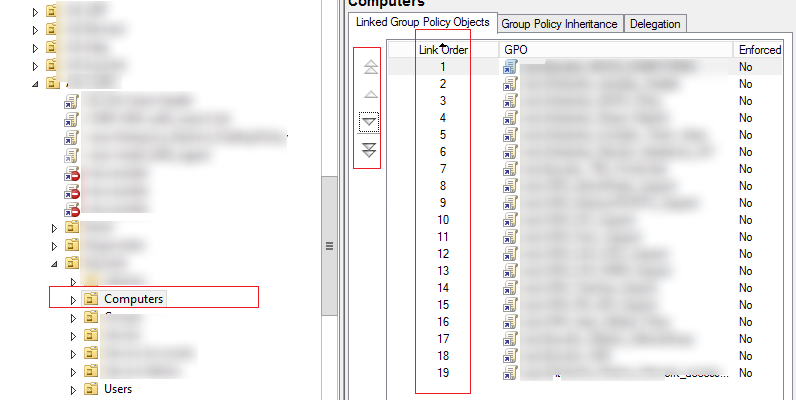

Кроме того, администратор может изменить порядок обработки политик (Link Order) в консоли GPMC. Для этого нужно выбрать OU и перейти на вкладку Linked Group Policy Objects. В списке содержаться список GPO, которые применяются к данной OU с указанием приоритета. Политики обрабатываются в обратном порядке (снизу-вверх). Это означает что политика с Link Order 1 выполнится последней (ее приоритет наибольший). Вы можете изменить приоритет GPO с помощью стрелок в левом столбце, передвинув ее выше или ниже в списке.

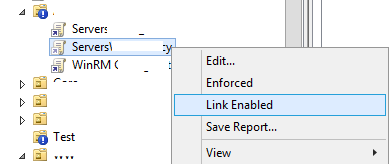

GPO Link Enabled

У каждого объекта GPO, который привязан к организационному контейнеру AD вы можете включить или отключить связь (применение политики). Для этого нужно включить или отключить опцию Связь включена (Link Enabled) в меню политики. Если связь для политики отключена, ее иконка становится бледной. При отключении связи политика перестает применяться к клиентам, но ссылка на объект GPO не удаляется из иерархии. Вы можете активировать данную связь в любой момент.

Замыкание групповой политики

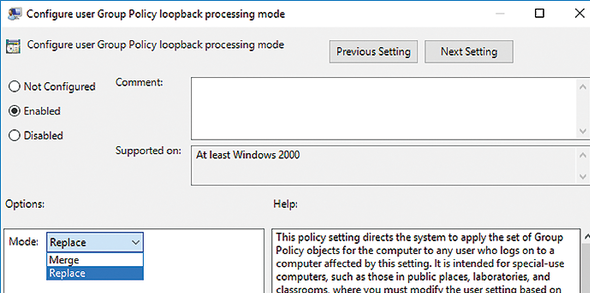

При включении опции Режим замыкания групповой политики (Loopback Processing mode) вы можете применить к компьютеру настройки, которые содержаться в секции GPO с настройками пользователями. Т.е. режим замыкания GPO позволяет применить политики пользователя в зависимости от компьютера, на который он логинится.

Например, если вы примените к OU с компьютерами политику, в которой настроены параметры в секции User Configuration, эти политики не будут применены к пользователю без использования замыкания. Режим Loopback Processing включается в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy -> Configure user Group Policy Loopback Processing mode.

У этой политики есть два возможных значение:

- Режим Merge (слияние) – к компьютеру применяться GPO основанные на расположении пользователя, а потом GPO, привязанные к компьютеру. При возникновении конфликтов между политиками OU пользователя и OU компьютера, политики уровня Computer Configuration будут иметь более высокий приоритет.

Обратите внимание, что при использовании Loopback processing в режиме Merge политика фактически выполняется дважды. Учитывайте это, если используете Logon-скрипты.

- Режим Replace (замена) – к пользователю применяться только политики, назначенные на OU, в котором содержится компьютер, на который пользователь выполнил вход.

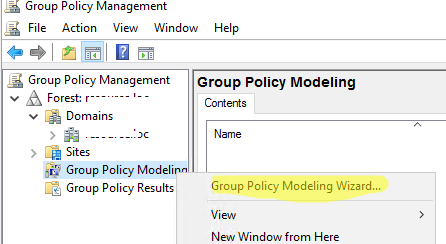

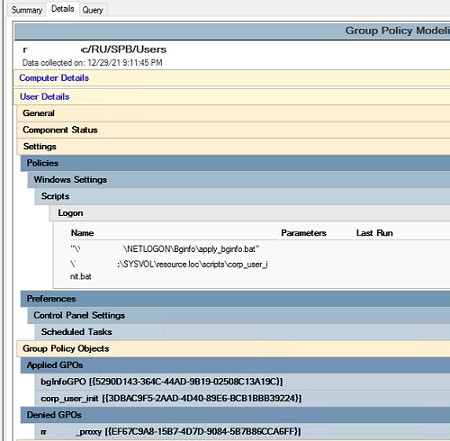

Моделирование групповых политик

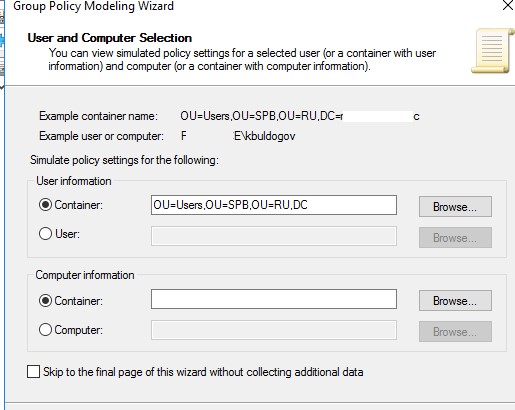

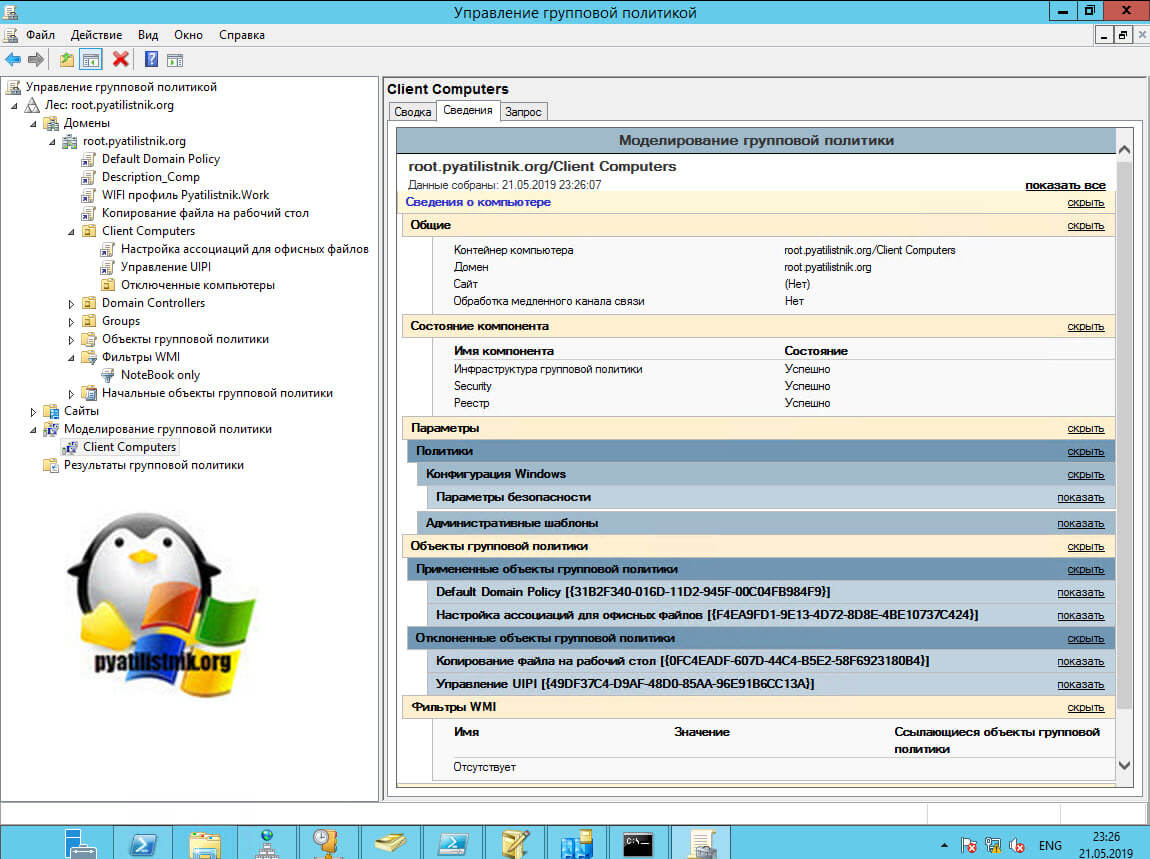

Вы можете использовать функцию моделирования GPO в консоли управления доменными политиками (gpmc.msc). Моделирование GPO позволяет администратору получить итоговых политик, которые будут применены к конкретному объекту.

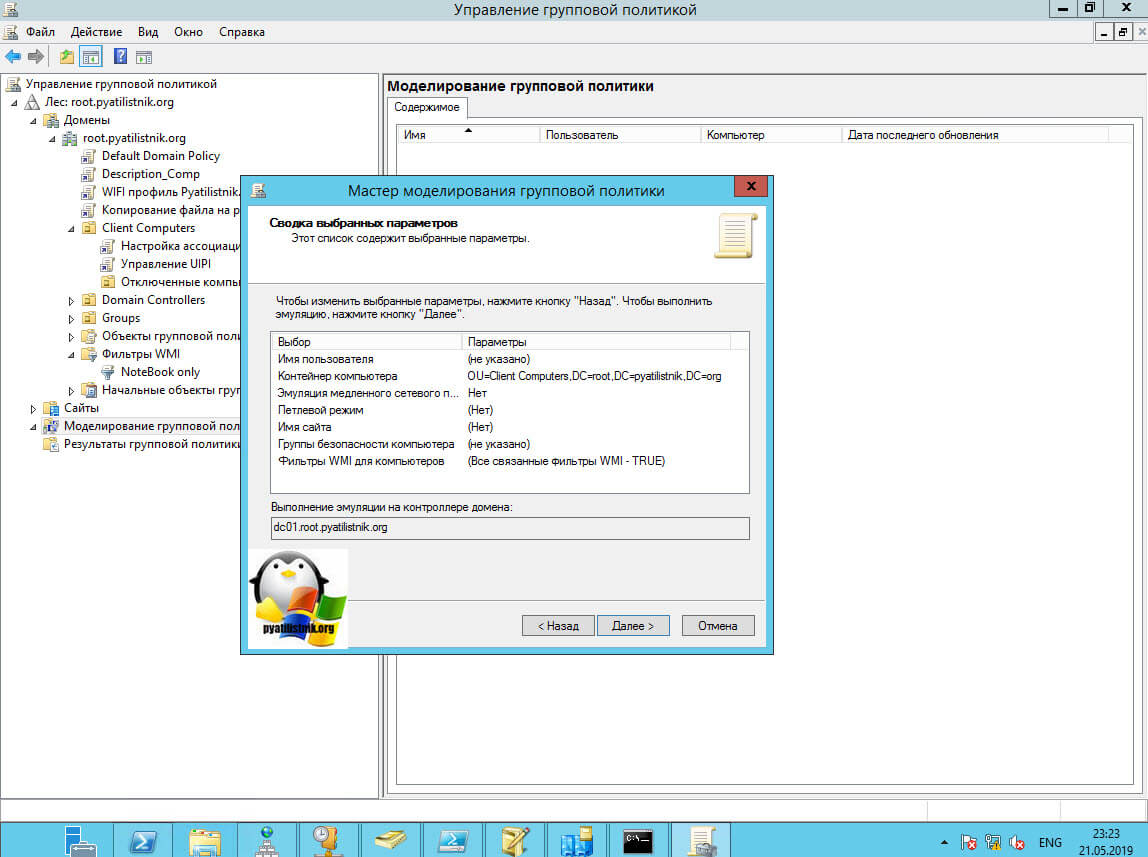

Перейдите в раздел Group Policy Modeling и запустите мастер Group Policy Modelling Wizard.

Выберите OU или конкретного пользователя/ компьютер, для которого вы хотите получить результирующую политику.

Далее следуйте вопросам мастера моделирования GPO. В результате вы получите отчет (вкладка Details), на котором видно какие политики применены к объекту AD, а какие нет. Если политика применена или отклонена из-за фильтра GPO, это также будет видно в отчете.

Group Policy Preferences

В современных версиях Active Directory есть дополнительное расширение групповых политики – Group Policy Preferences (GPP). GPP позволяют применить через GPO дополнительные настройки через клиентскую часть (GP client-side extensions). Например через GPP вы можете:

- Установить принтеры через GPO

- Предоставить права локального администратора на доменном компьютере

- Подключить сетевые диски

- Распространить параметры реестра

- Скопировать папки и файлы на компьютеры пользователей

- И т.д.

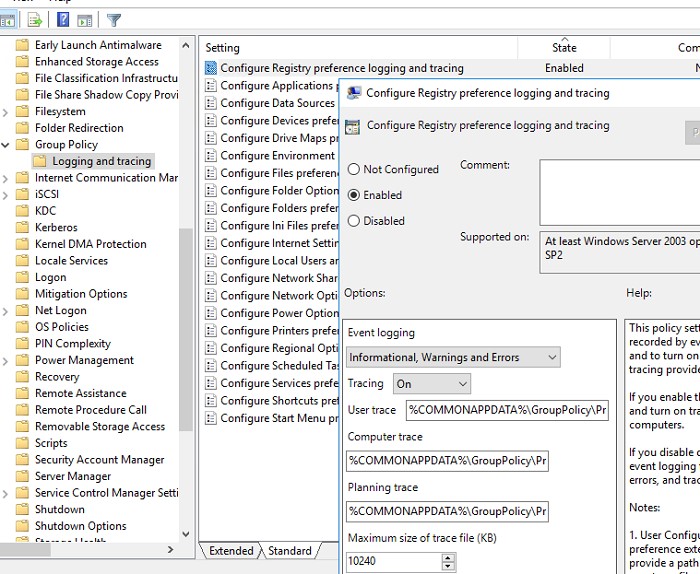

Для диагностики применения Group Policy Preferences можно использовать специальный режим логирования — Group Policy Preferences Tracing.

Включить это режим можно через параметр в разделе Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy -> Logging and Tracing. Есть отдельные настройки логирования для разных параметров GPP.

Например, я хочу проверить как применяется параметр реестра с настройками прокси через GPO. Для этого я включаю политику Configure Registry preference logging and tracing. Здесь можно настроить параметры логирования и отладки и размер журнала.

После применения политики на клиенте, откройте файл

C:ProgramDataGroupPolicyPreferenceTraceComputer.log

для получения подробного статуса о применении GPP.

Отключить этот параметр GPO после окончания отладки.

Кроме того, не забывайте, что в GPP есть дополнительные возможности фильтрации условий применения политики — Item Level Targeting.

Диагностика применения GPO на стороне клиента

Для диагностики применения групповых политик на стороне клиента используются утилиты gpresult,

rsop.msc

и журнала событий Windows. Первые два инструмента позволяют получить результирующий набор политик, которые применились на клиенте.

Для получения базового отчета о применённых на компьютере GPO , выполните команду:

gpresult /r

Команда вернет список примененных GPO (Applied Group Policy Object) и GPO, которые не применились. В списке отфильтрованных GPO могут быть такие пункты:

- Not Applied (Empty) -политика назначена, но не содержит настроек

- Denied (WMI Filter) -политика не применена из-за того, что параметры ее WMI фильтра не соответствуют данному компьютеру;

- Denied (Security) — в ACL групповой политики отсутствуют разрешения для применения GPO для этого компьютера;

- Disabled (GPO) -Computer или User Configurations секция отключена в настройказ GPO

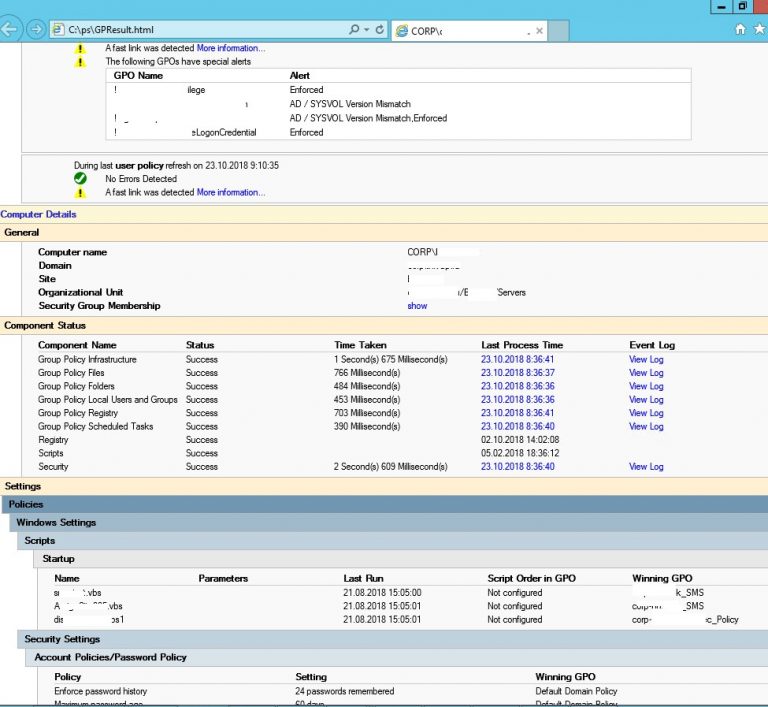

Для получения HTML отчета с результирующими GPO используйте команду:

gpresult /h c:gp-reportreport.html /f

В отчете HTMP отчете RSoP gpresult можно найти ошибки применения GPO, а также время применения конкретных политики и CSE. Это позволяет понять, почему некоторые GPO применяются на компьютере слишком долго. В таком отчете видно, какие параметры политик применены и какими конкретными GPO.

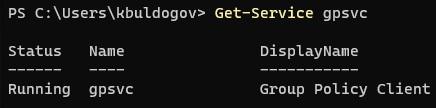

Не забывайте, что на клиенте для работы GPO должна быть запущена служба Group Policy Client (gpsvc). Проверьте, что служба запущена с помощью PowerShell:

Get-Service gpsvc

Также нужно помнить, как обновляются групповые политики в Windows. По-умолчанию GPO обновляются в фоновом режиме в интервале от 90 до 120 минут. Однако администратор может изменить этот интервал с помощью параметра Set Group Policy refresh interval for computers в секции GPO Computer Configuration -> Administrative Templates -> System -> Group Policy.

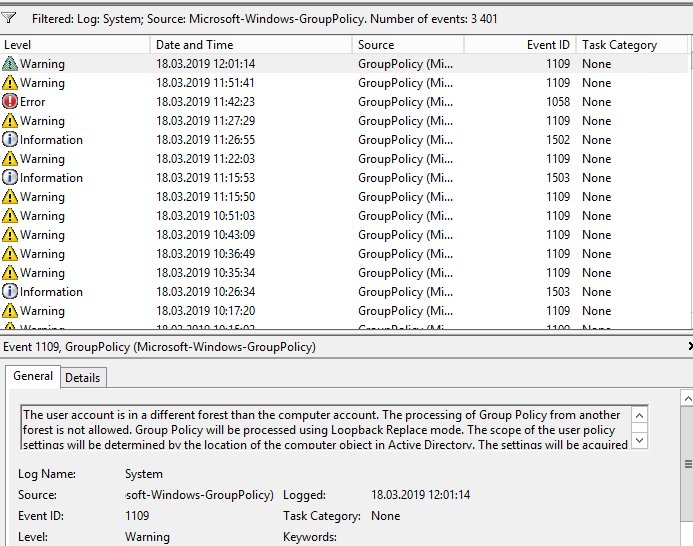

Вы можете найти события обработки GPO в Event Viewer. Воспользуйтесь фильтром в журнале System по источнику GroupPolicy (Microsoft-Windows-GroupPolicy). Также внимательно изучите события в журнале Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Несколько дополнительных советов при отладке GPO:

- При анализе применения доменных политик паролей, не забывайте, что в домене может быть только одна политика паролей, настроенная с помощью GPMC (обычно это Default Domain Policy). Если вам нужно использовать отдельные политики паролей и блокировки для определенных пользователей или групп, используйте раздельные (гранулированные) политики паролей Fine-Grained Password Policy;

- Также хочется напомнить о существовании инструмента Microsoft AGPM (Advanced Group Policy Management), который вести версионность для GPO и правила их утверждения;

- Используйте центральное хранилище административных шаблонов GPO. В этом случае вам не нужно будет вручную устанавливать admx файлы групповых политик на всех компьютерах.

В заключении хочется сказать, что следует держать структуру групповых политик как можно более простой и не создавать лишние политик без необходимости. Используйте единую схему именование политик. Имя GPO должно давать однозначное понимание того, для чего она нужна.

Обновлено 30.07.2021

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

- что реестр есть как для объекта компьютер

- и реестр есть для объекта пользователь

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

- Это контейнер — по сути простая папка, важно, что к ней нельзя применять объекты групповой политики.

- Второй тип, это организационные подразделения (OU) — это специальные папки для объединения объектов AD по принципам. Именно с OU связываются объекты групповой политики, для применения их к компьютерам и пользователям. Внешне контейнер отличается от организационной утилитой, тем что у OU, есть дополнительная лычка на значке, это показано на скриншоте.

Алгоритм устранения проблем с GPO

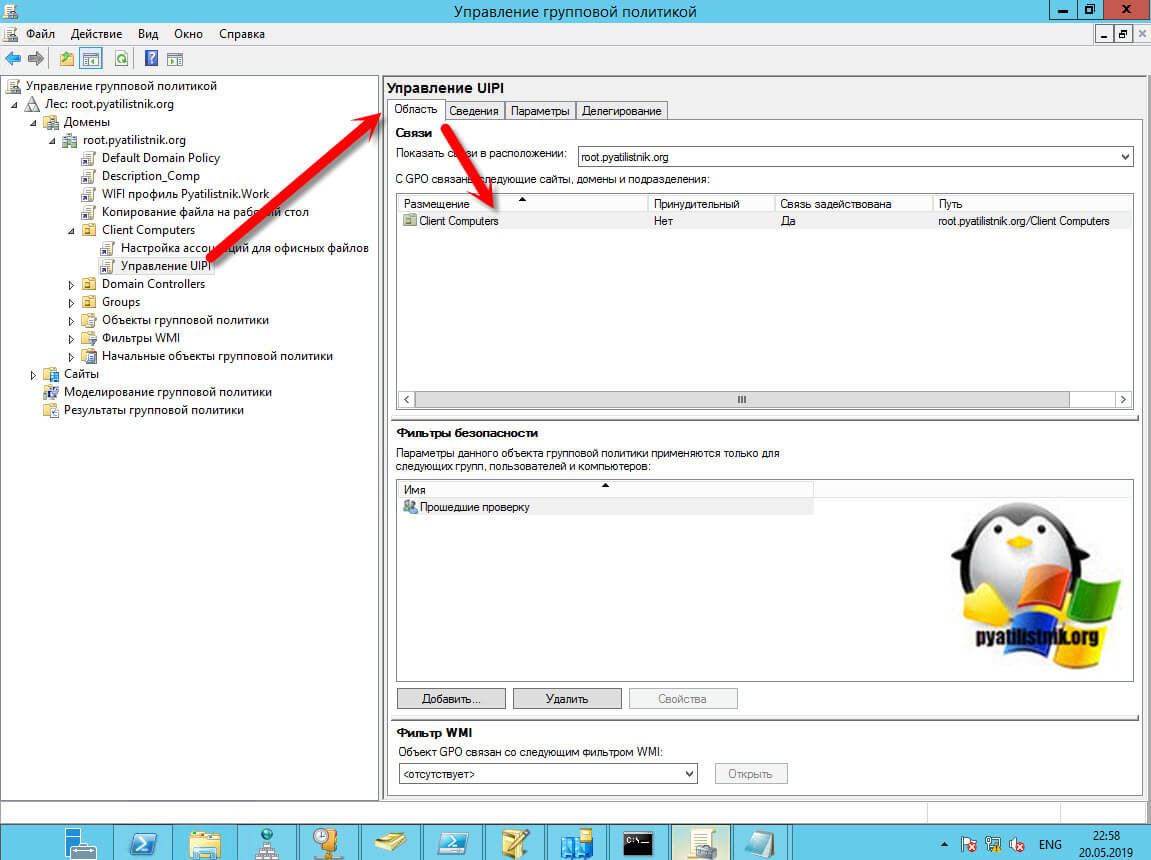

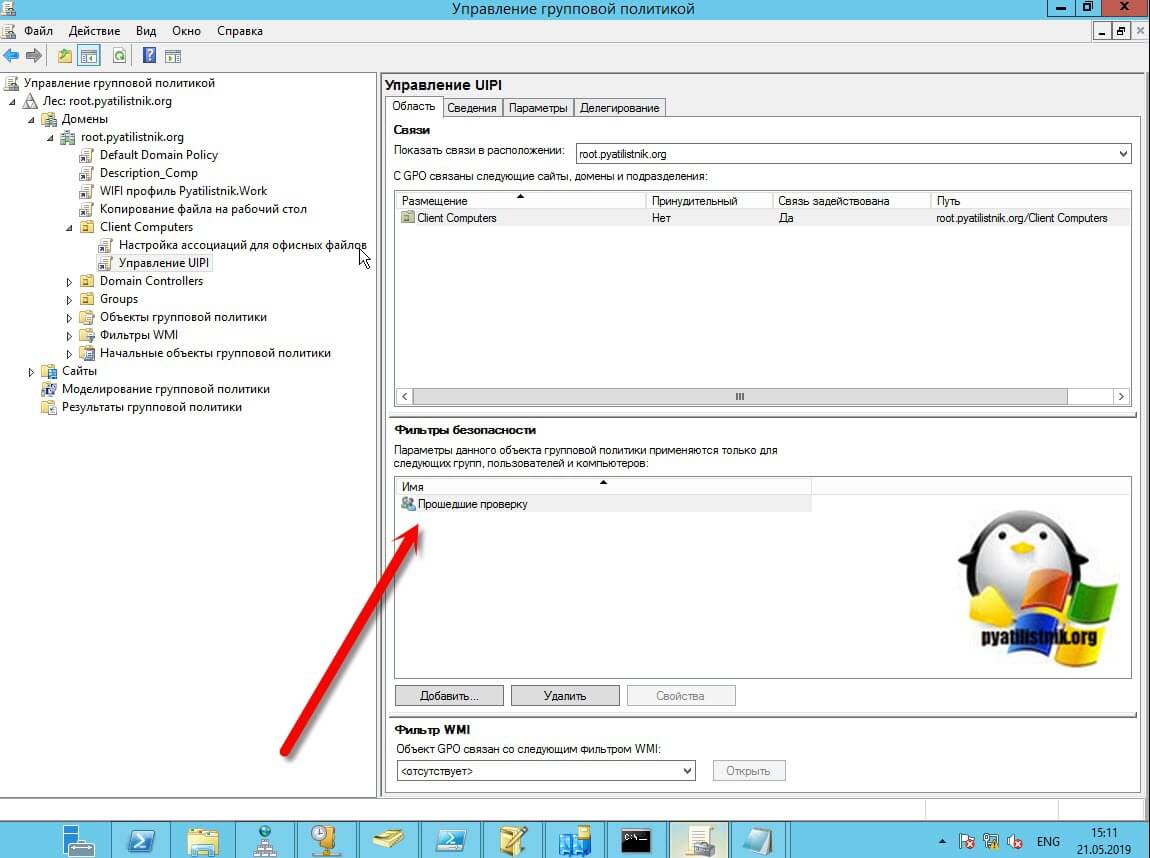

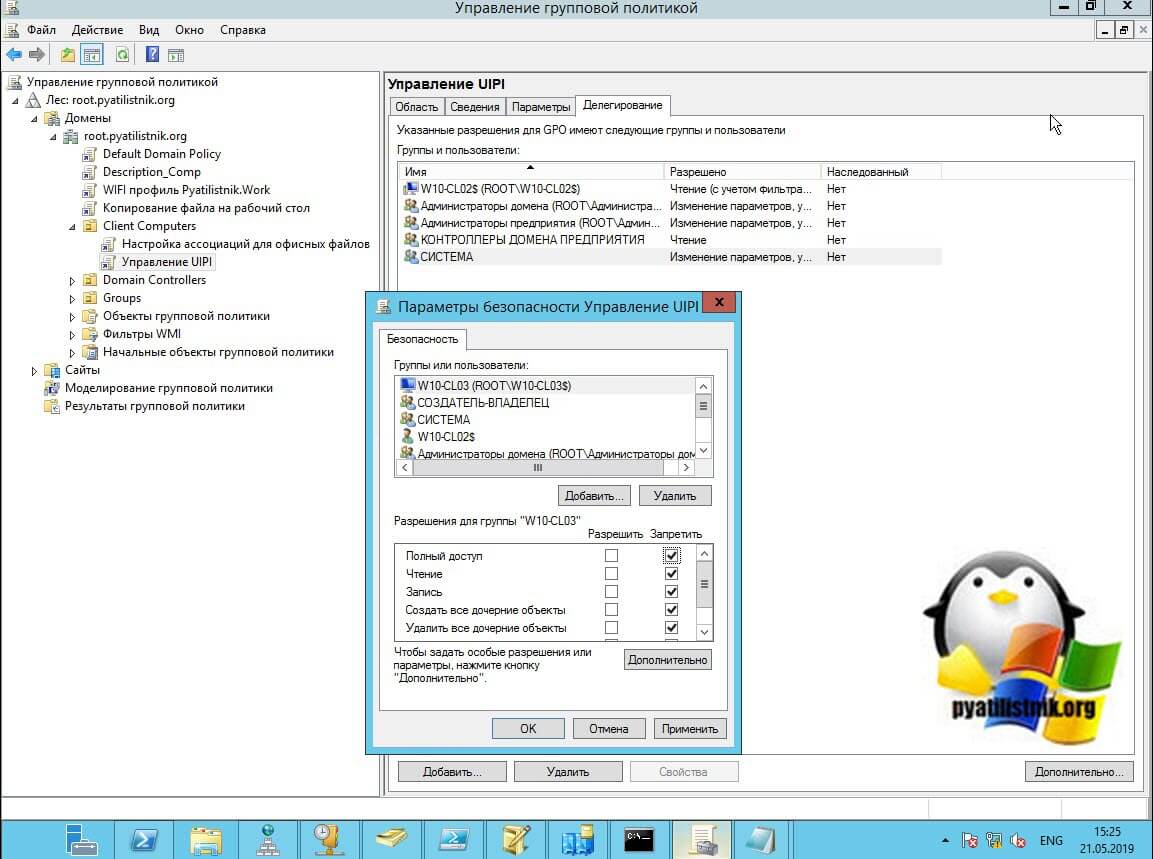

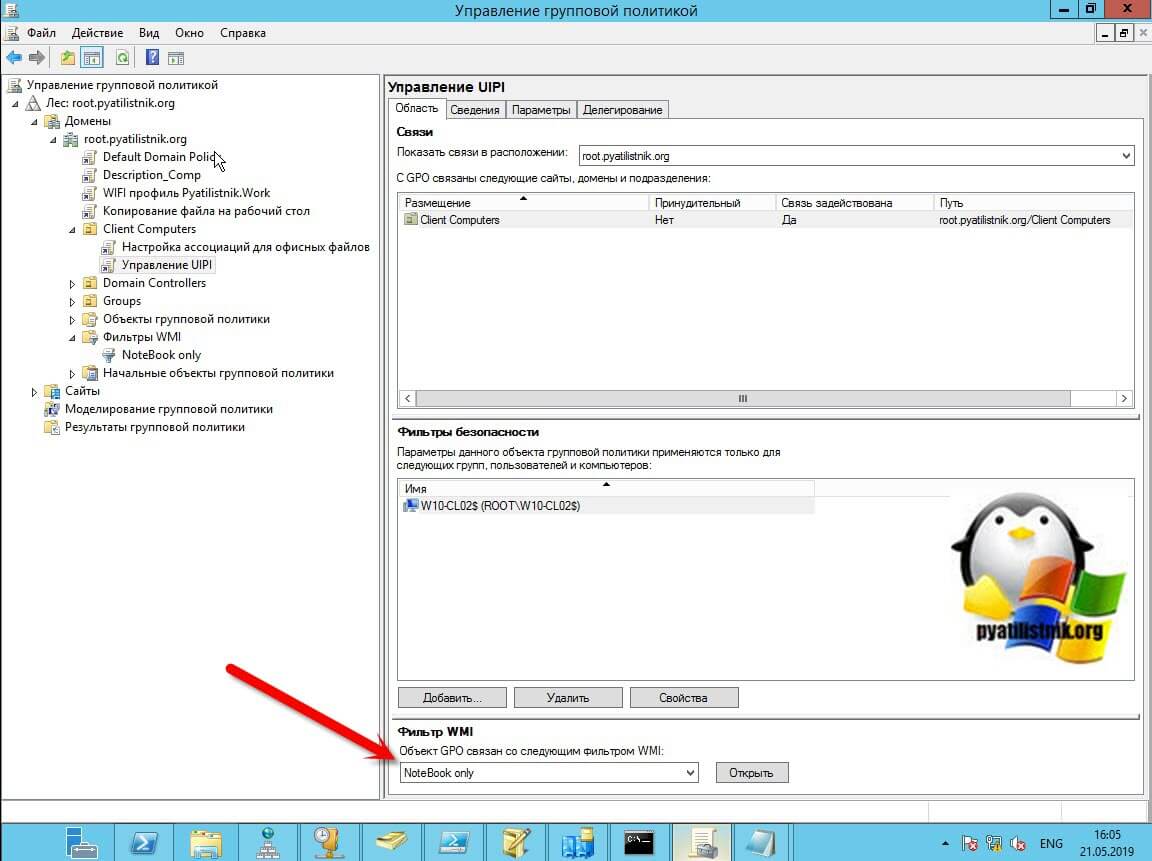

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

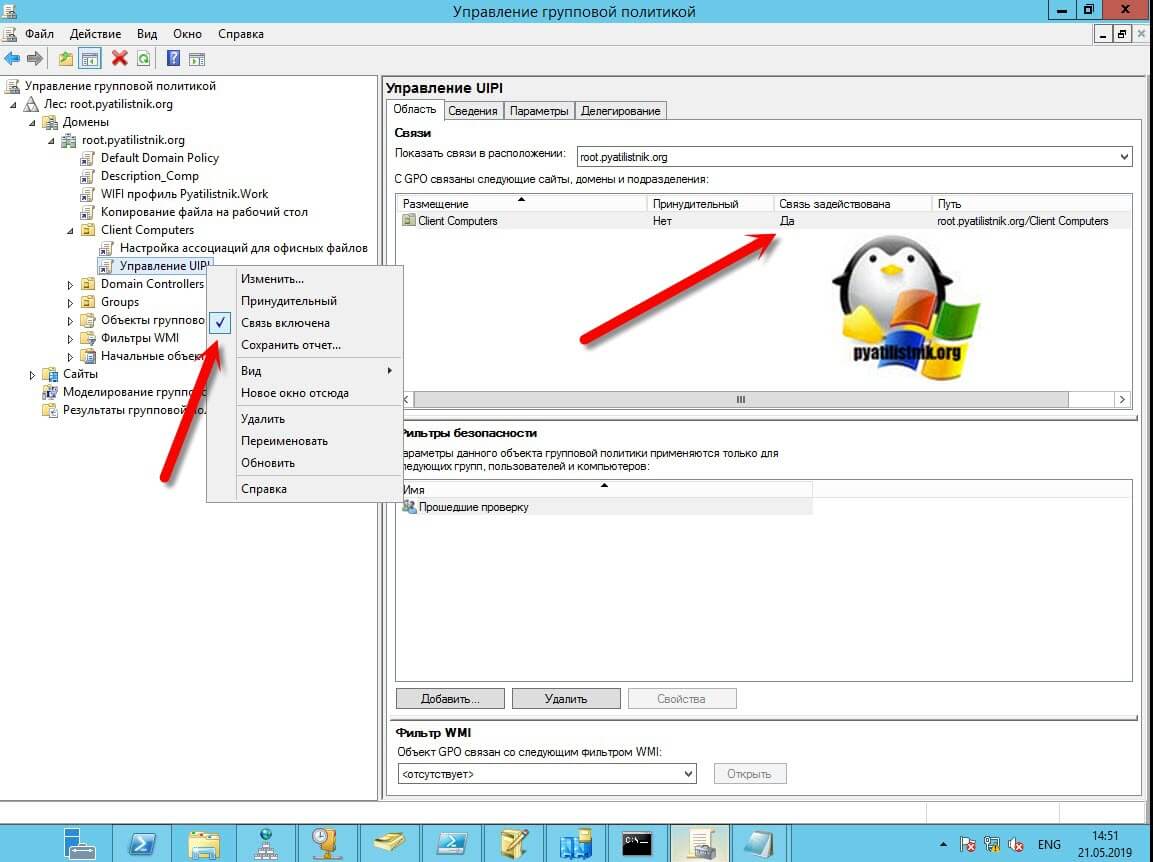

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

Сделано, это для ускорения применения политики к объекты. Согласитесь, что если у вас в GPO настроены изменения только для пользователя, то нет смысла проверять политику для компьютера. Поэтому системные администраторы могут отключать это, но могут и ошибиться, выключив не тот объект

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

По умолчанию тут прописана группа безопасности «Прошедшие проверку (Authenticated Users)». По умолчанию в данную группу входят все доменные пользователи и доменные компьютеры

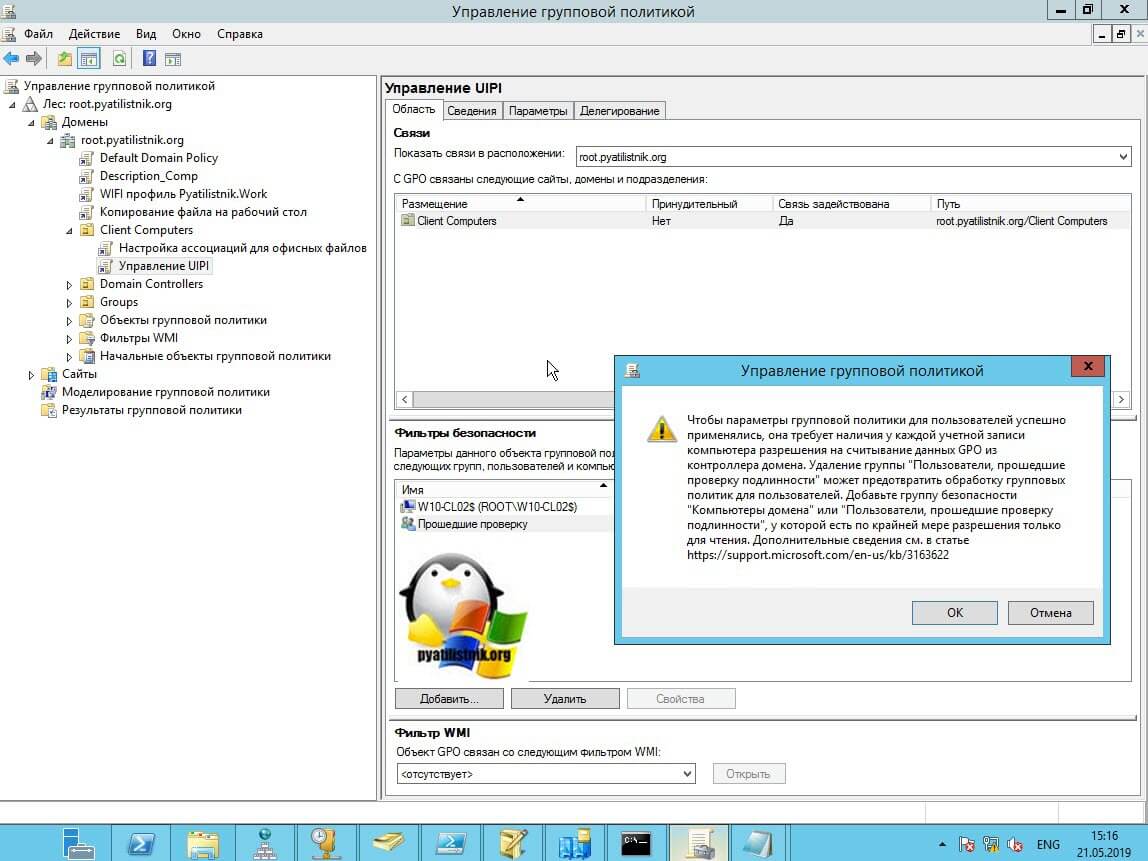

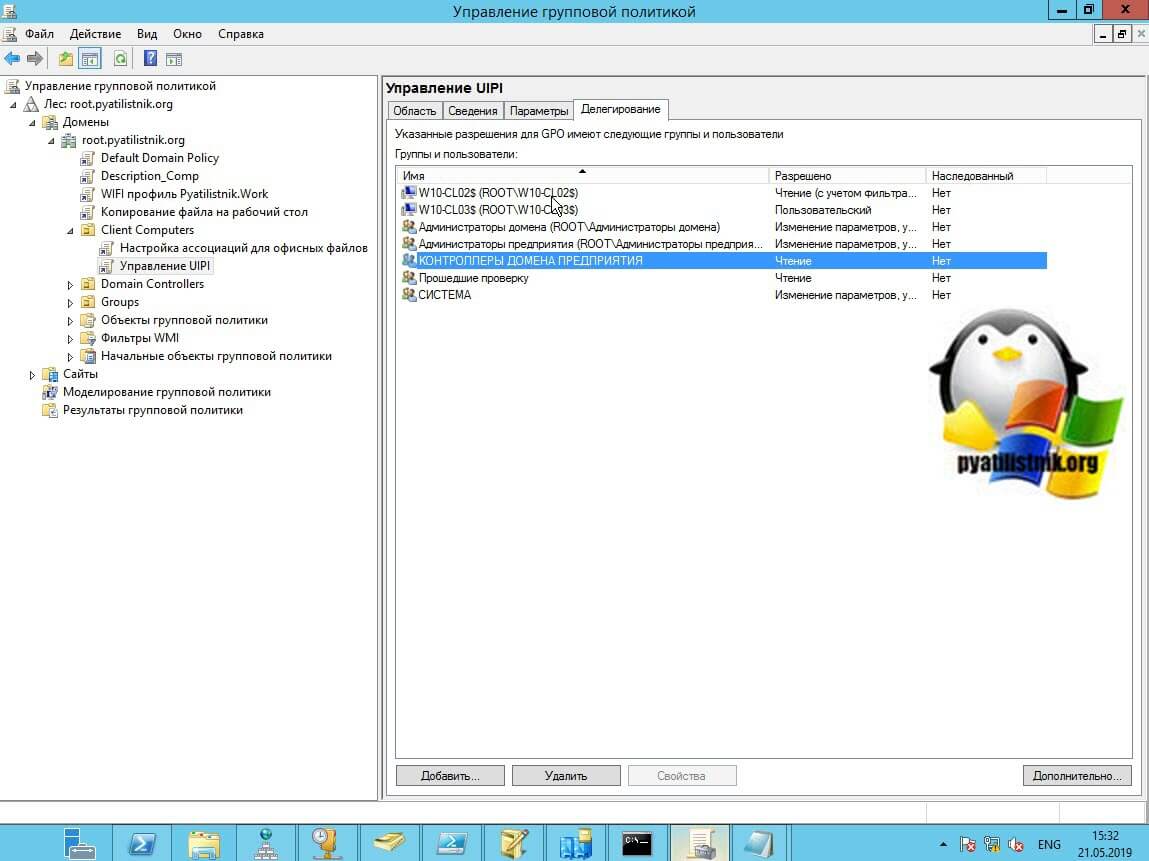

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

Чтобы параметры групповой политики для пользователя успешно применялись, она требует наличия у каждой учетной записи компьютера разрешения на считывание данных GPO из контроллера домена. Удаление группы «Прошедшие проверку» может предотвратить обработку групповых политик для пользователя. добавьте группу безопасности «Пользователи, прошедшие проверку подлинности» или «Компьютеры домена», у которой есть по крайней мере разрешение только для чтения (https://support.microsoft.com/en-us/kb/316622)

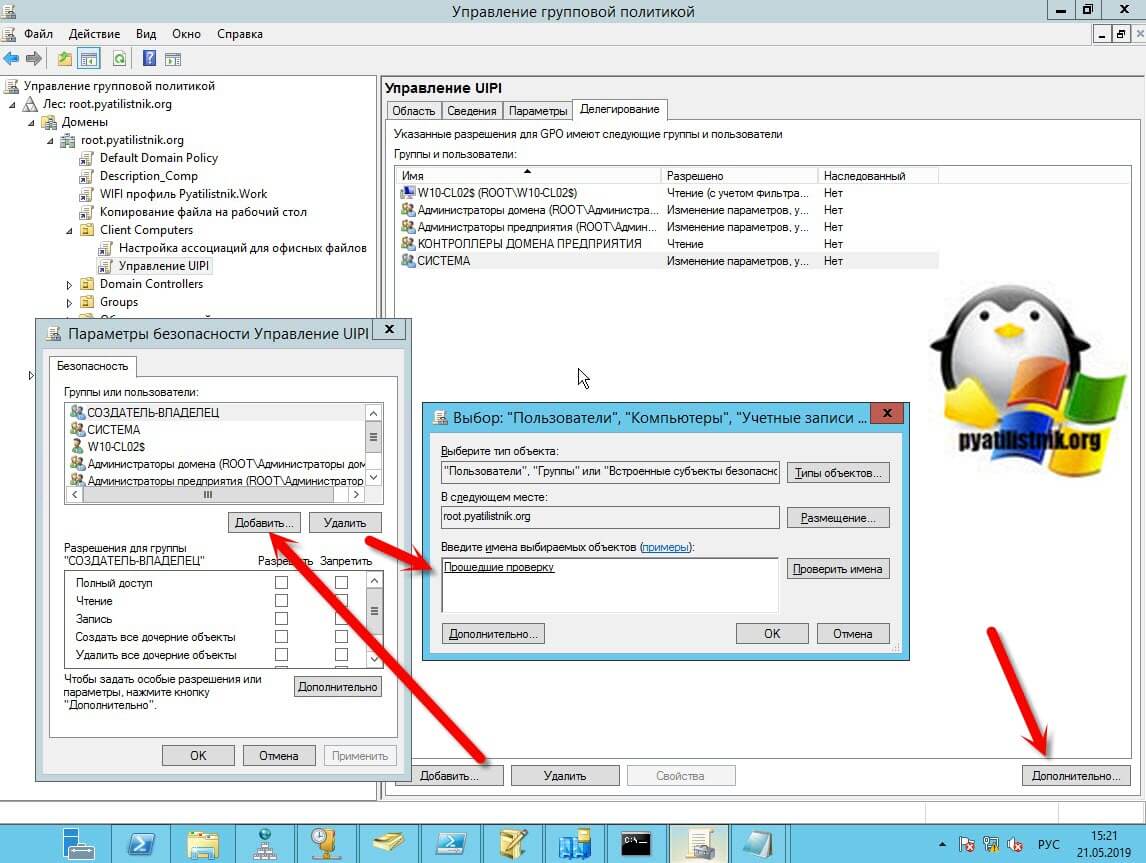

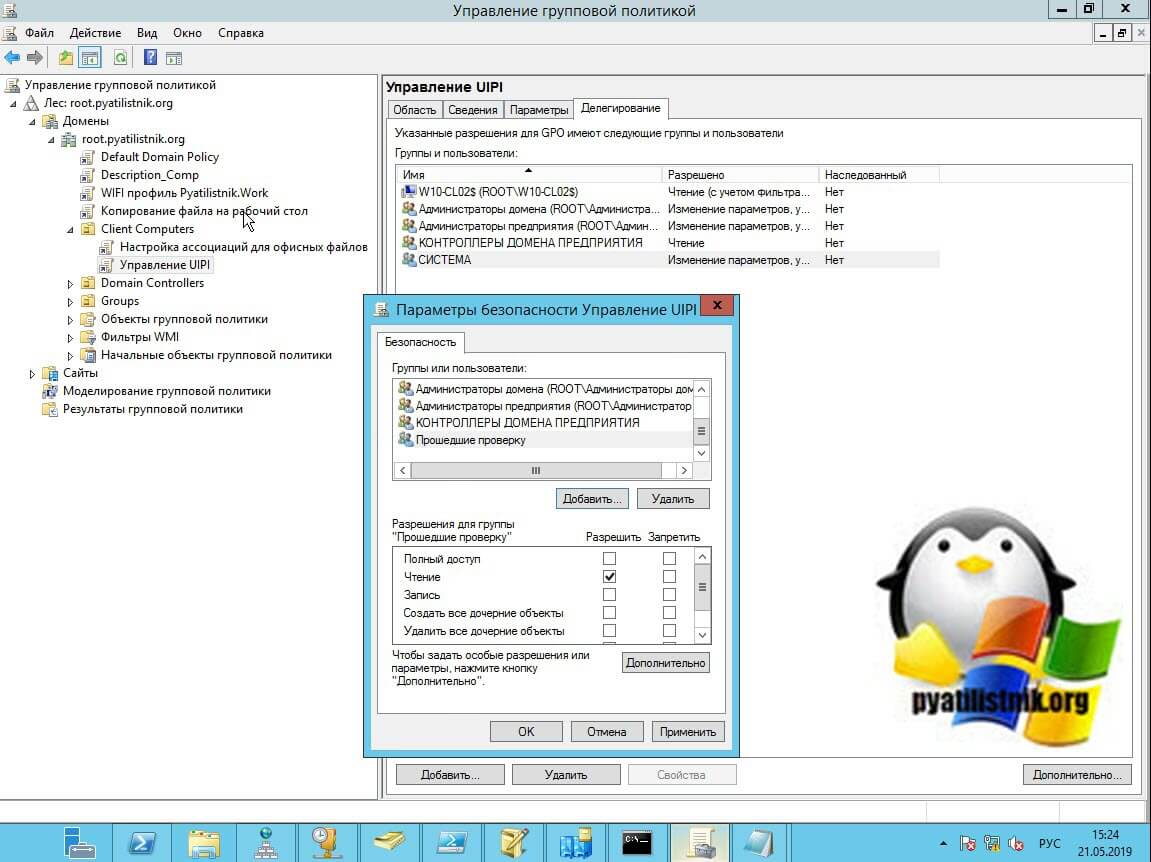

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

Удостоверьтесь, что выставлена галка «Чтение».

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

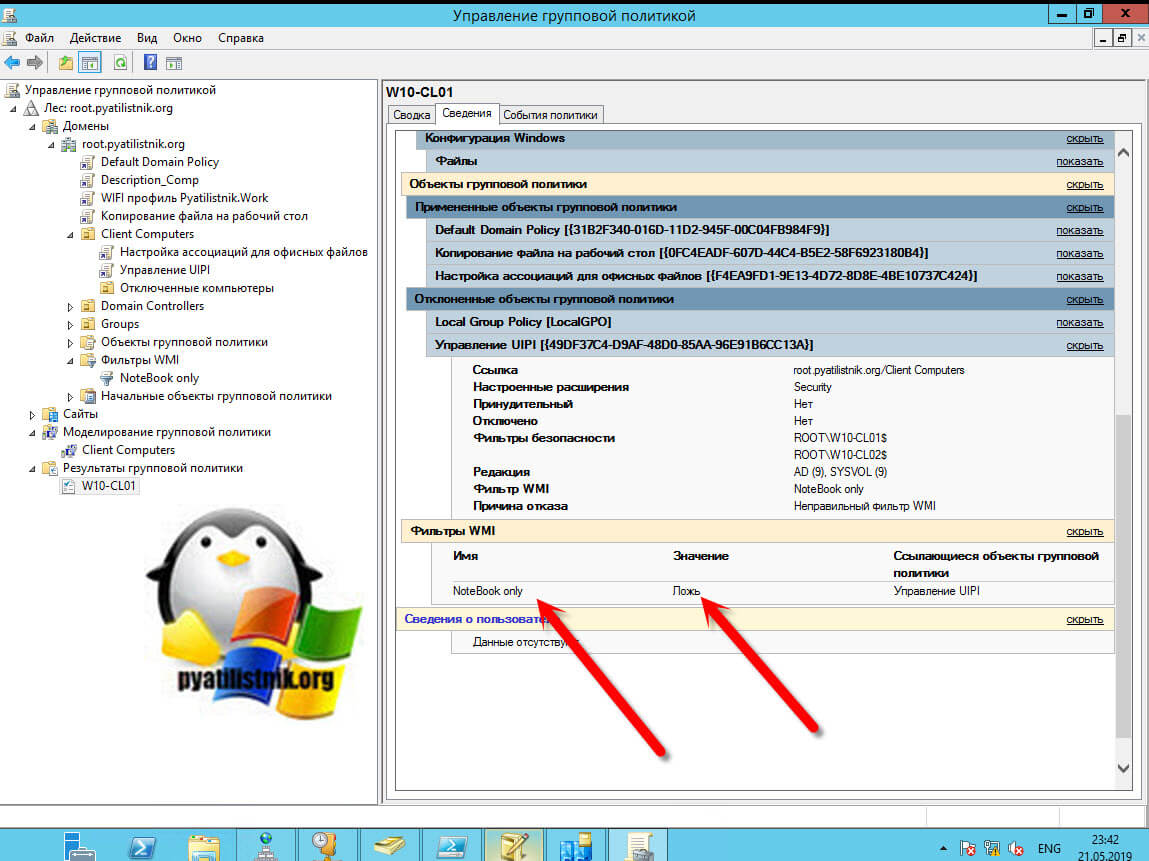

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

- Утилита командной строки gpresult

- Утилита rsop

- Моделирование групповой политики в оснастке gpmc.msc

- Результаты групповой политики

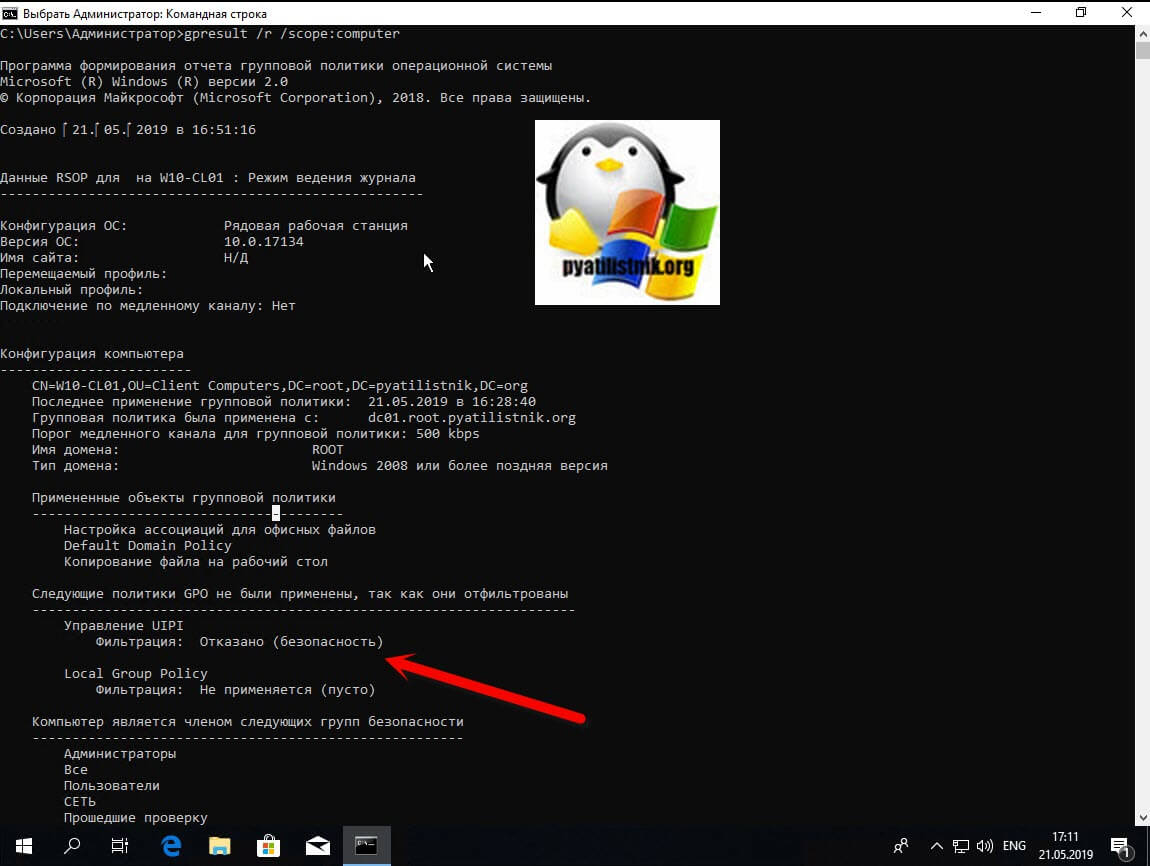

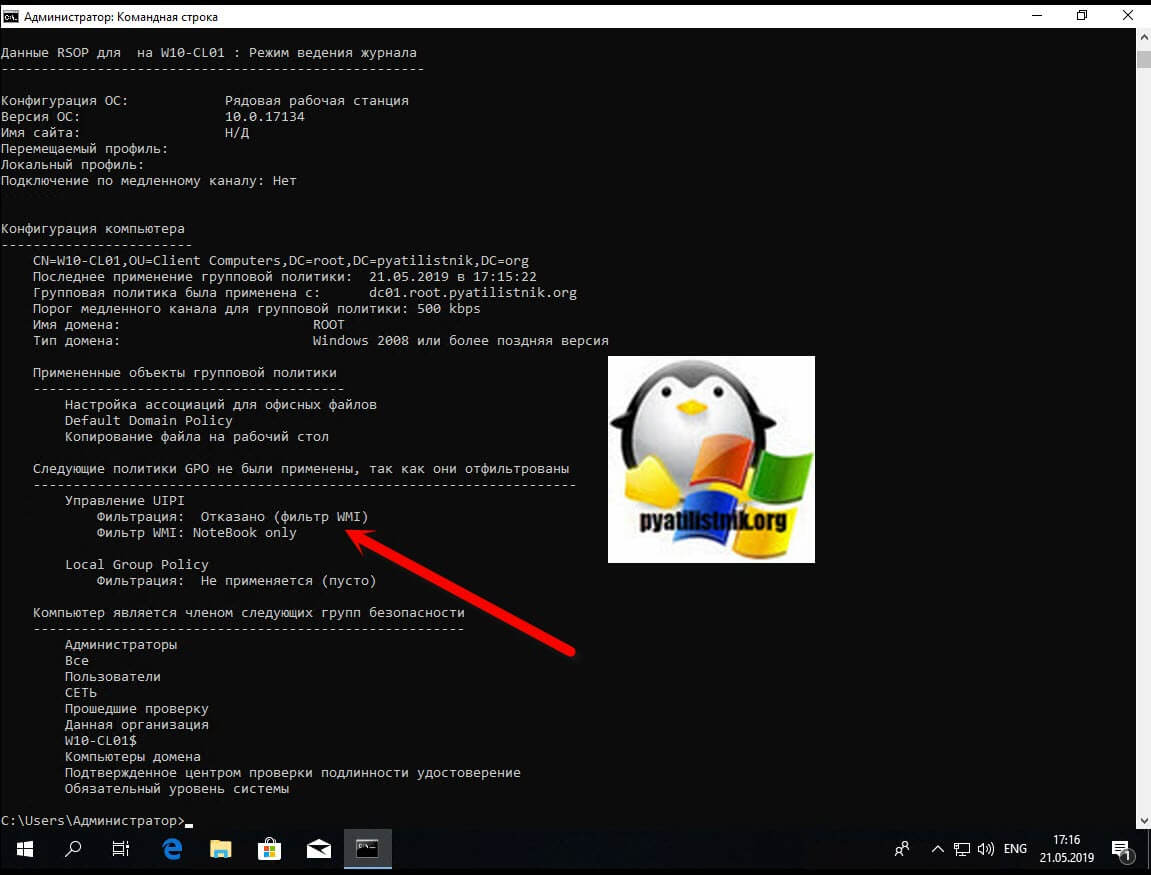

Диагностика GPO через gpresult

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

gpresult /r /scope:user (Для пользователя)

gpresult /r /scope:computer (Для компьютера)

Gpresult /r /z (Полный отчет)

Gpresult /r /z > c:gpresult.txt (Экспорт в файл)

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

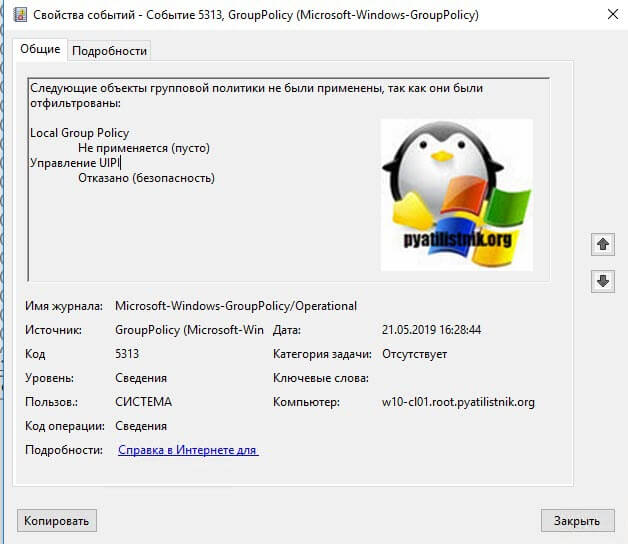

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Код 5313: Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

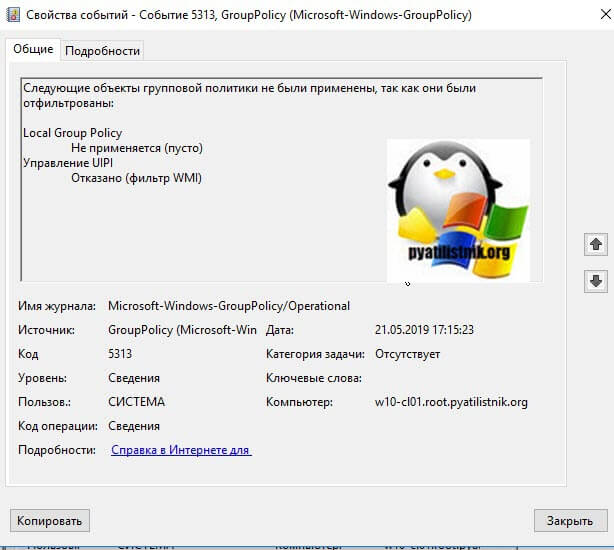

А вот пример 5313, но с уже WMI фильтром:

Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

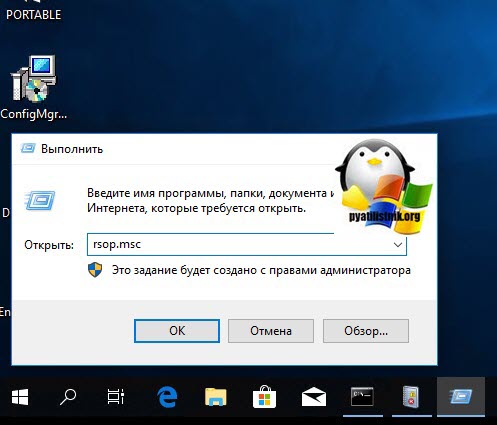

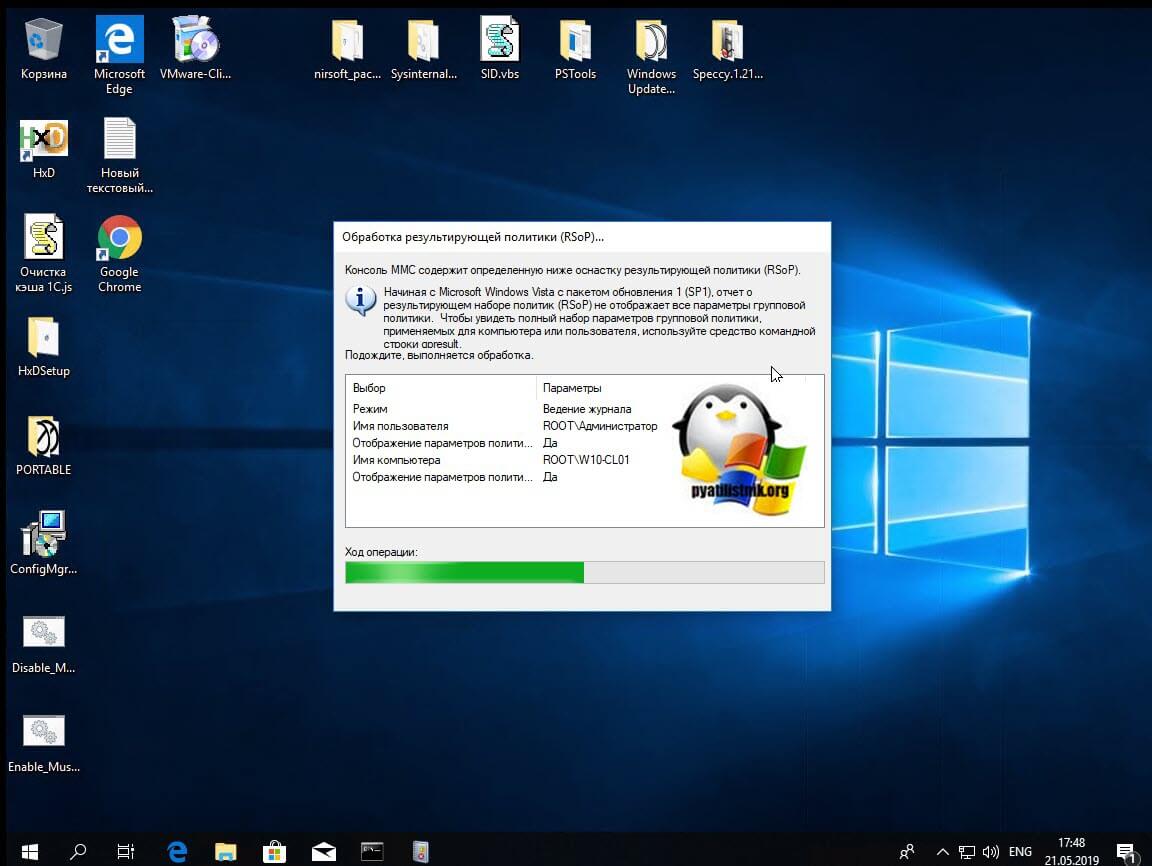

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

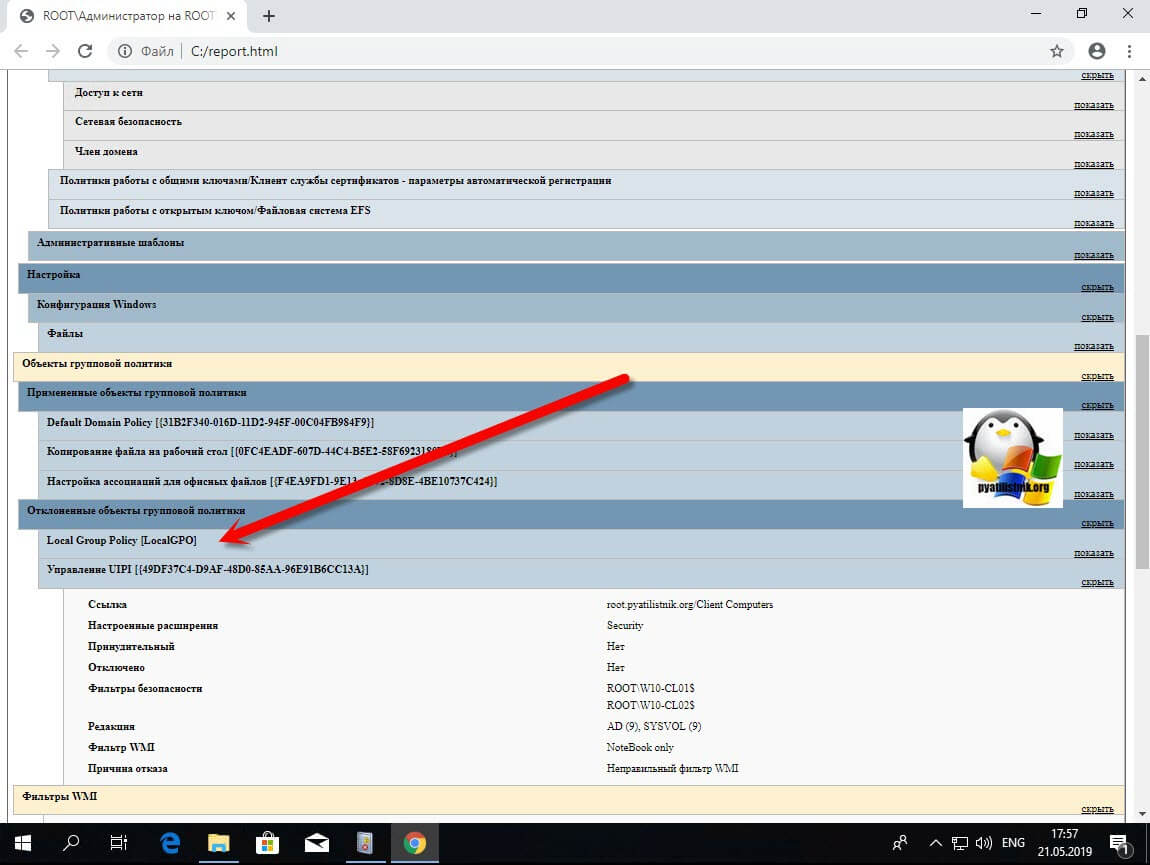

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

GPResult /h c:report.html /f

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

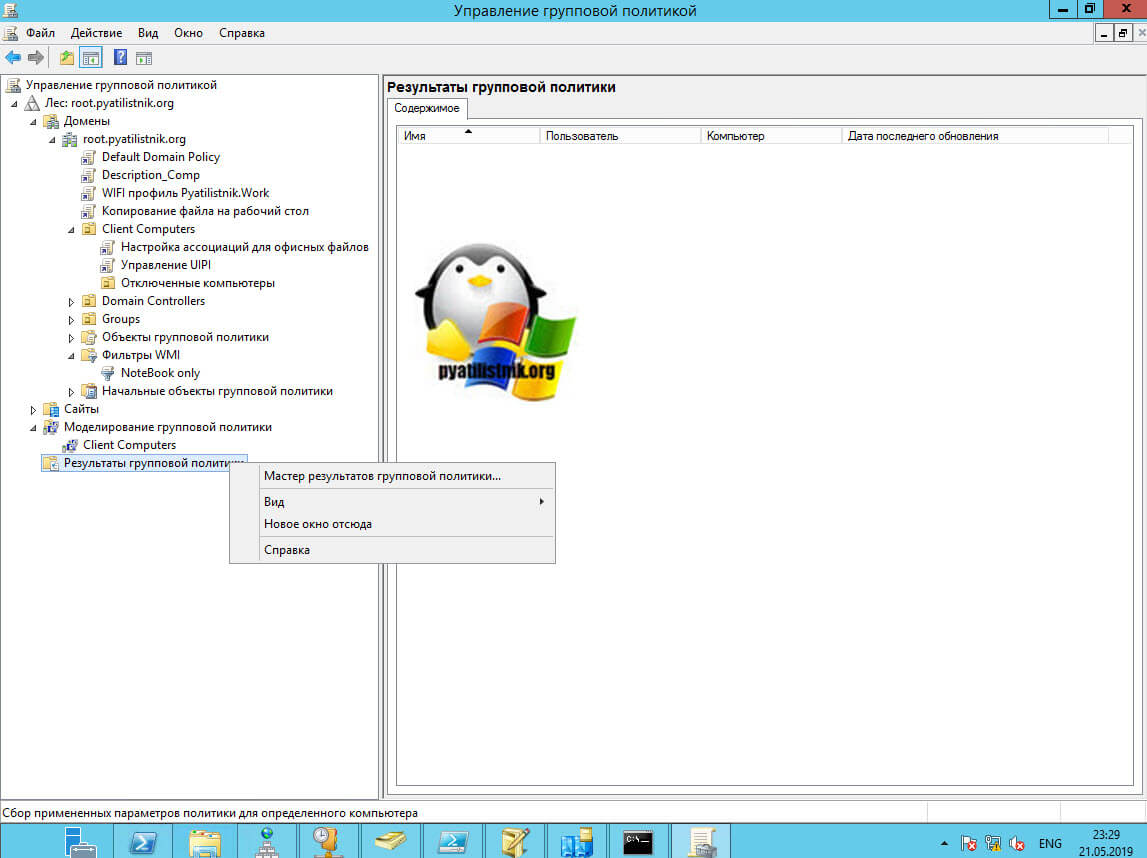

Результаты групповой политики

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

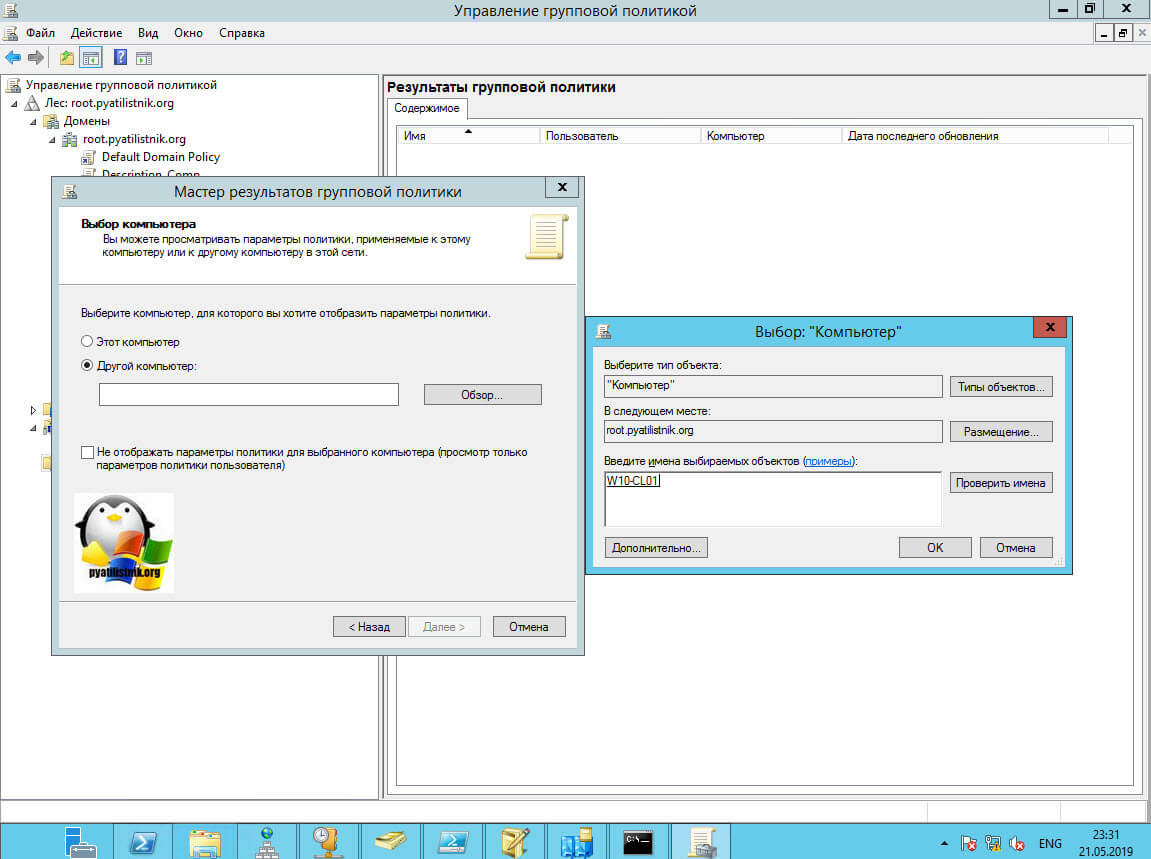

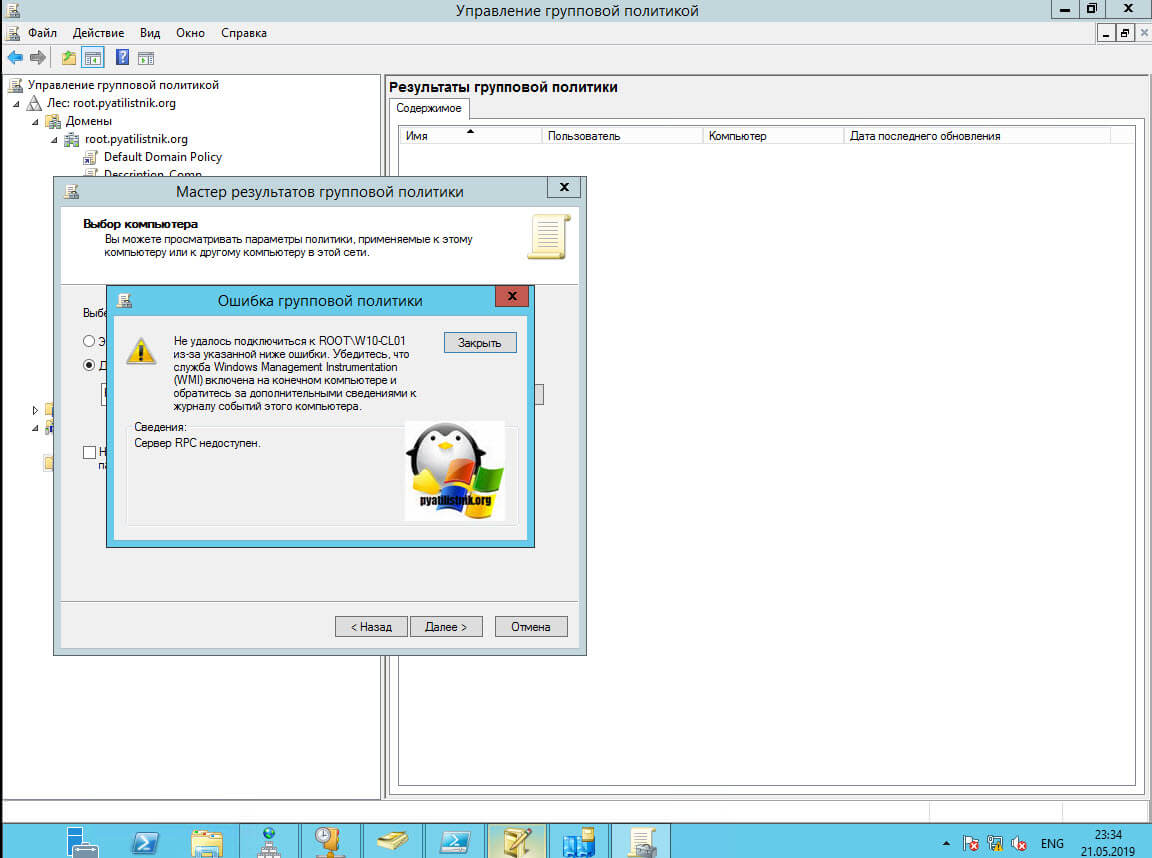

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

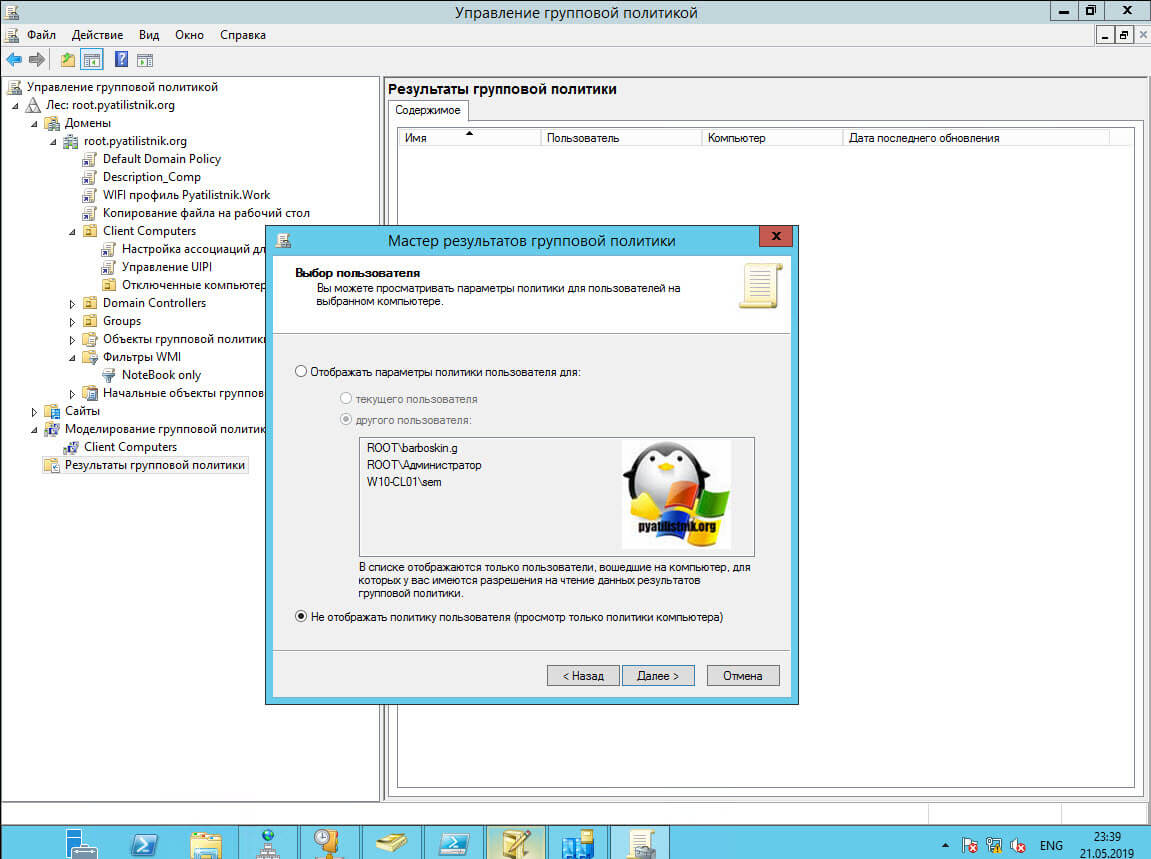

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

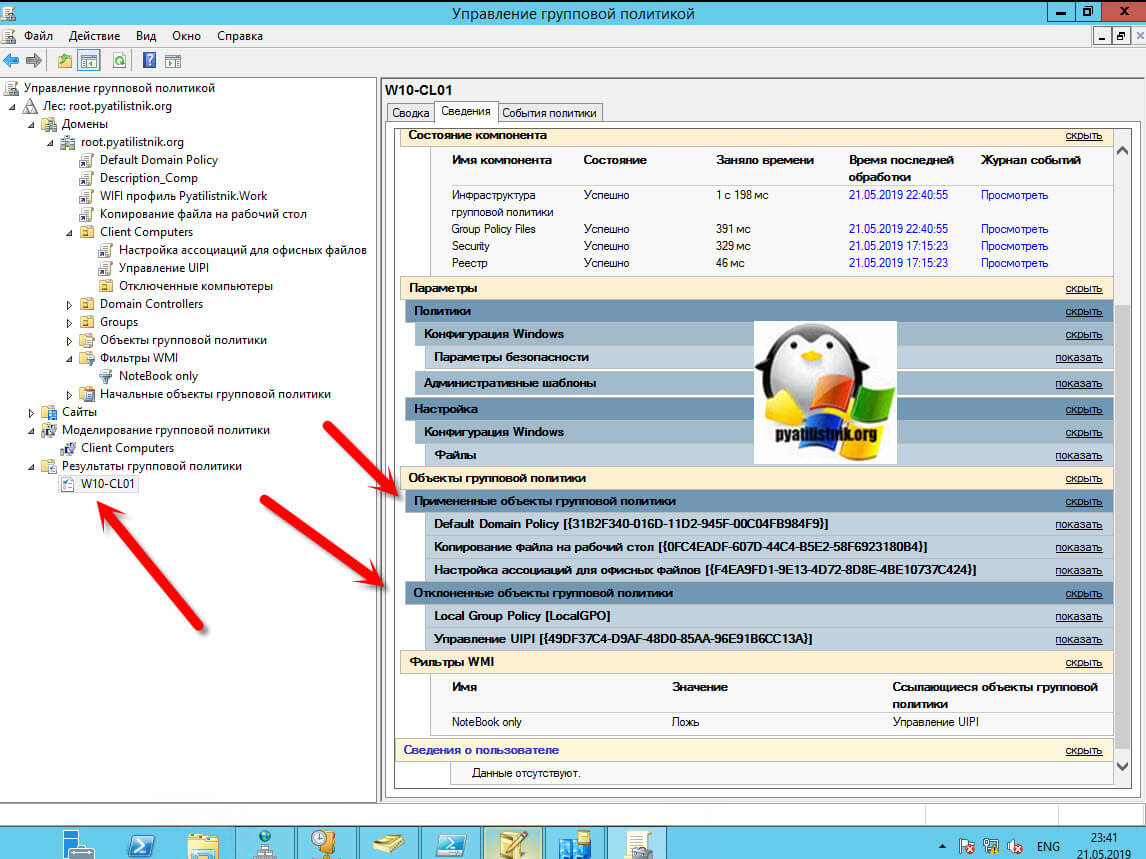

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

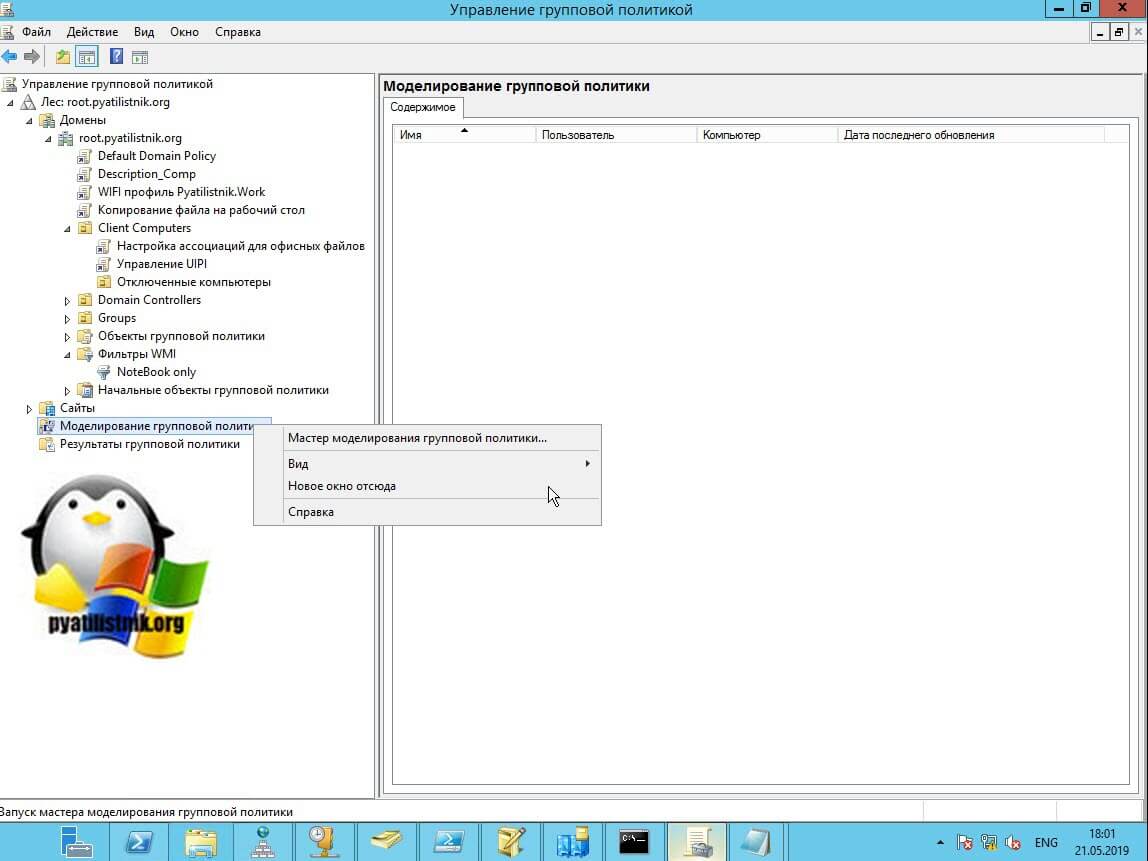

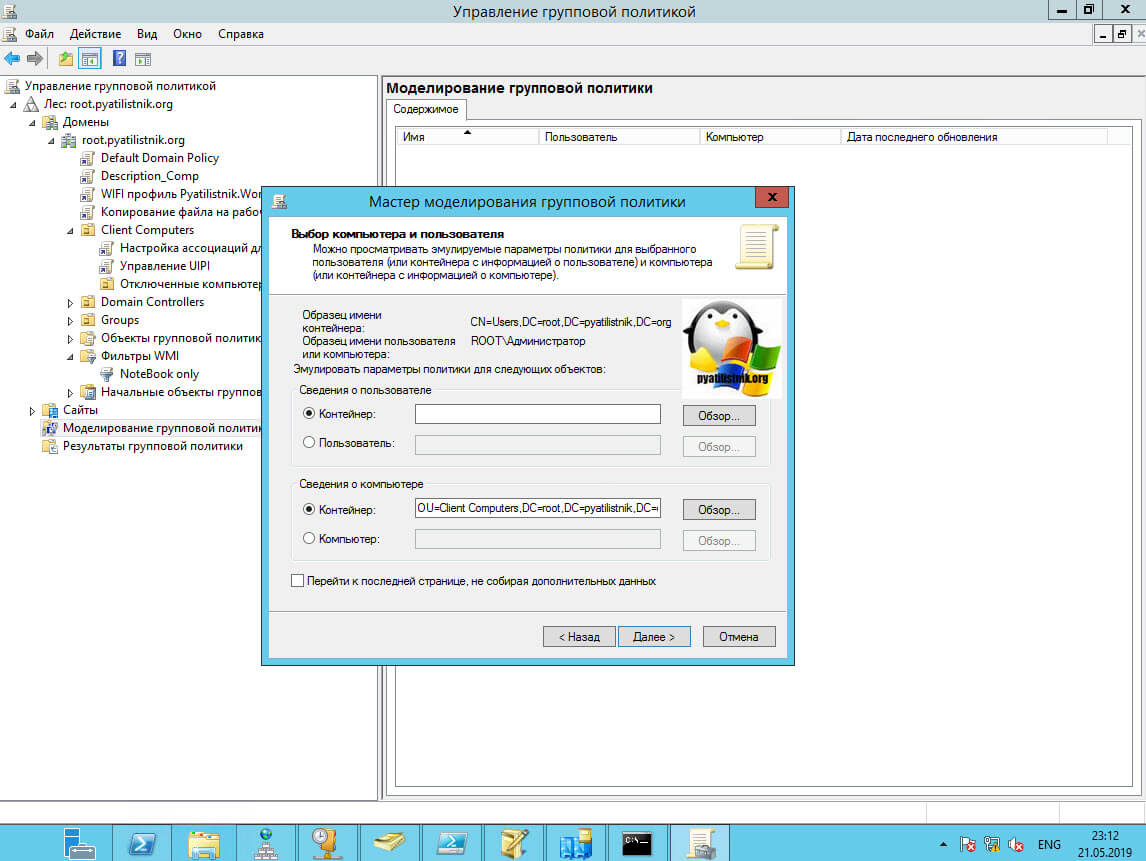

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

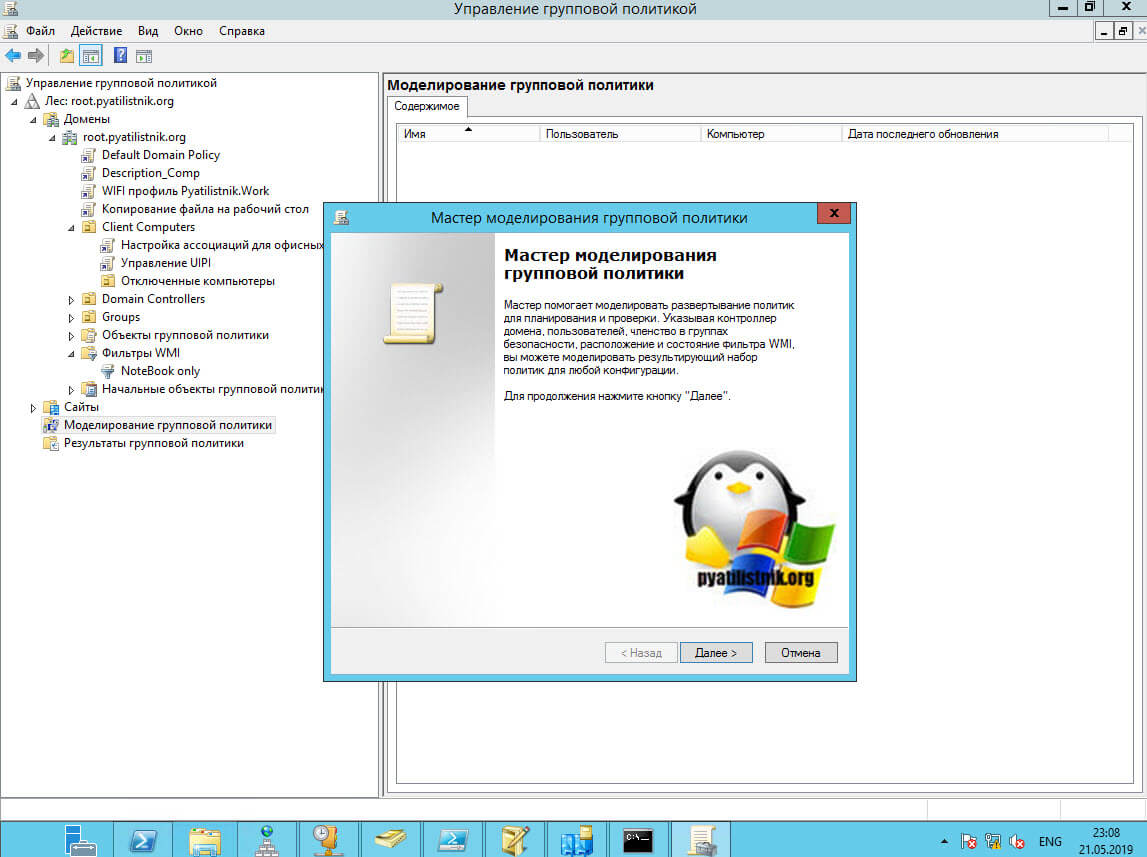

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

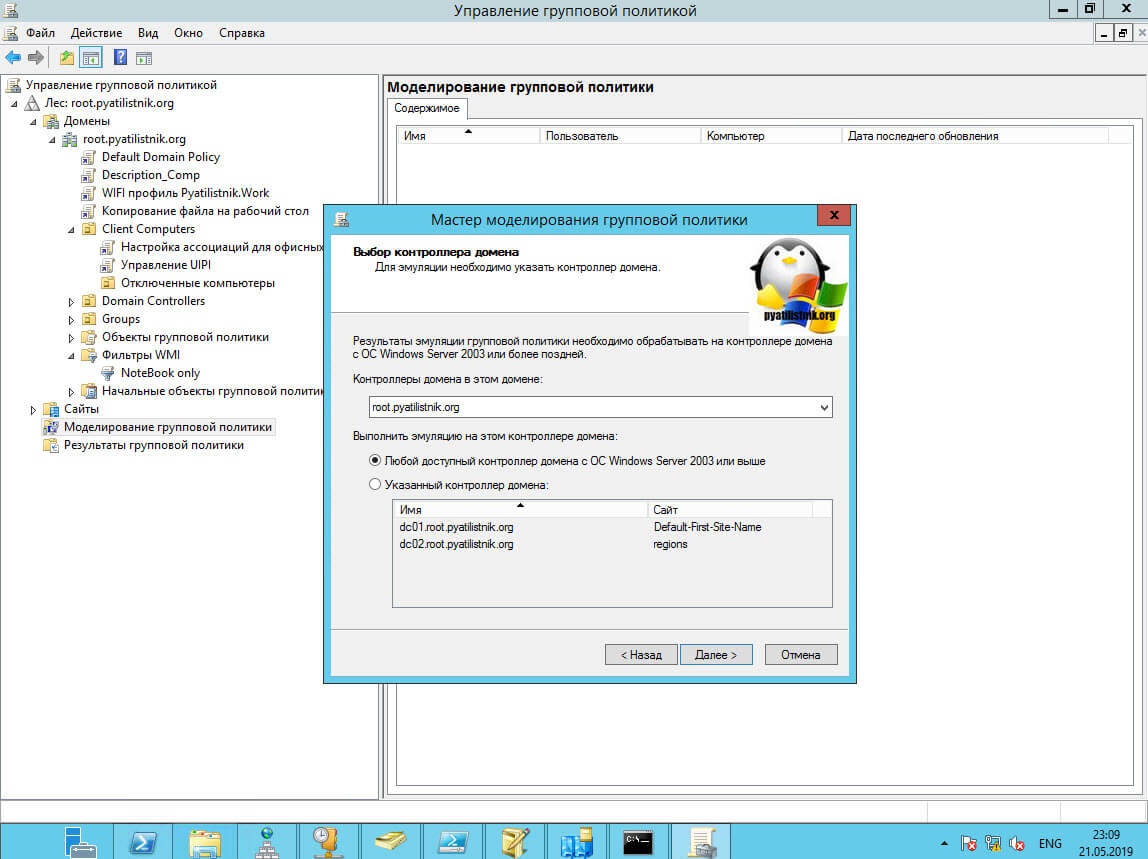

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

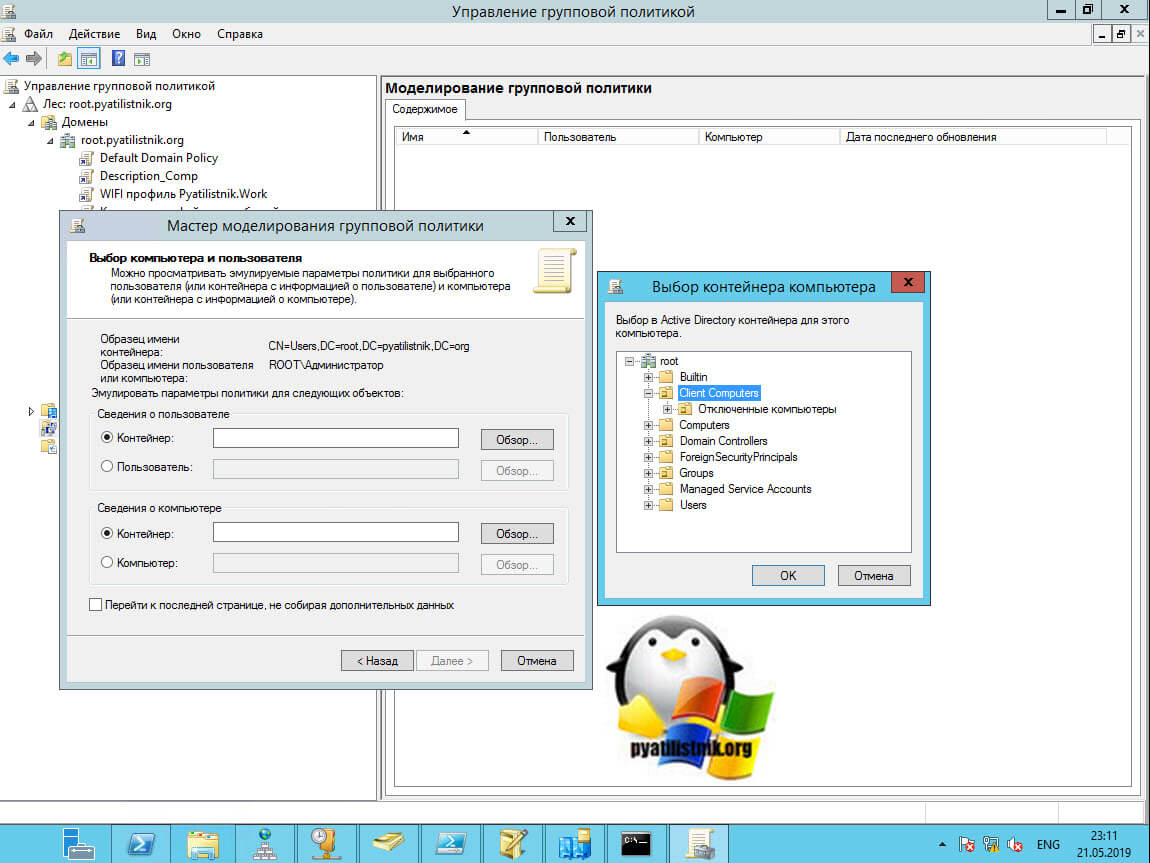

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

Нажимаем далее.

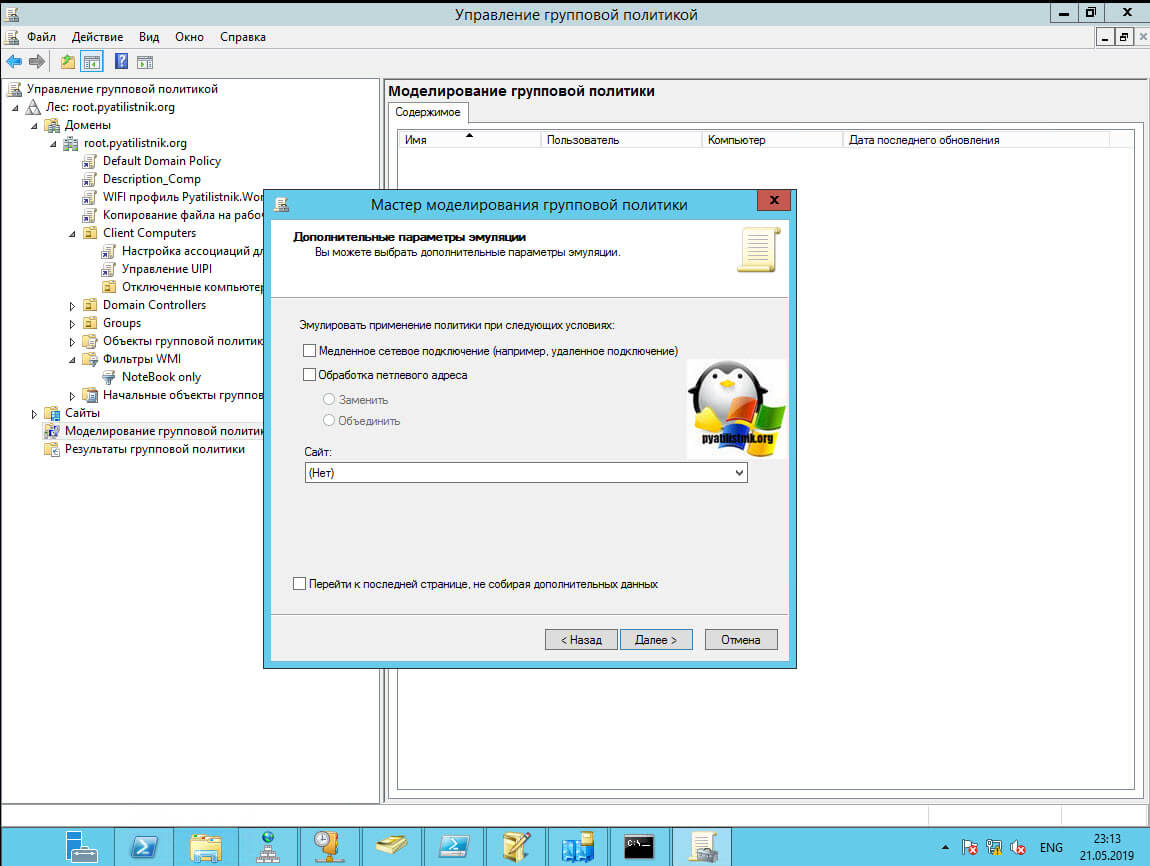

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

- Медленное сетевое подключение, меньше 500 кб/с

- Обработка петлевого адреса (Замыкание групповой политики — loopbacl policy) — это опция когда вы применяете для OU в которой находятся компьютеры, например терминальные сервера, политики для пользователя. Делается это для того, чтобы политики применяемые к пользователю на его рабочей станции или другом сервере от тех, что в данной OU. Можете подробно почитать, что такое замыкание групповой политики.

- Выбор сайта.

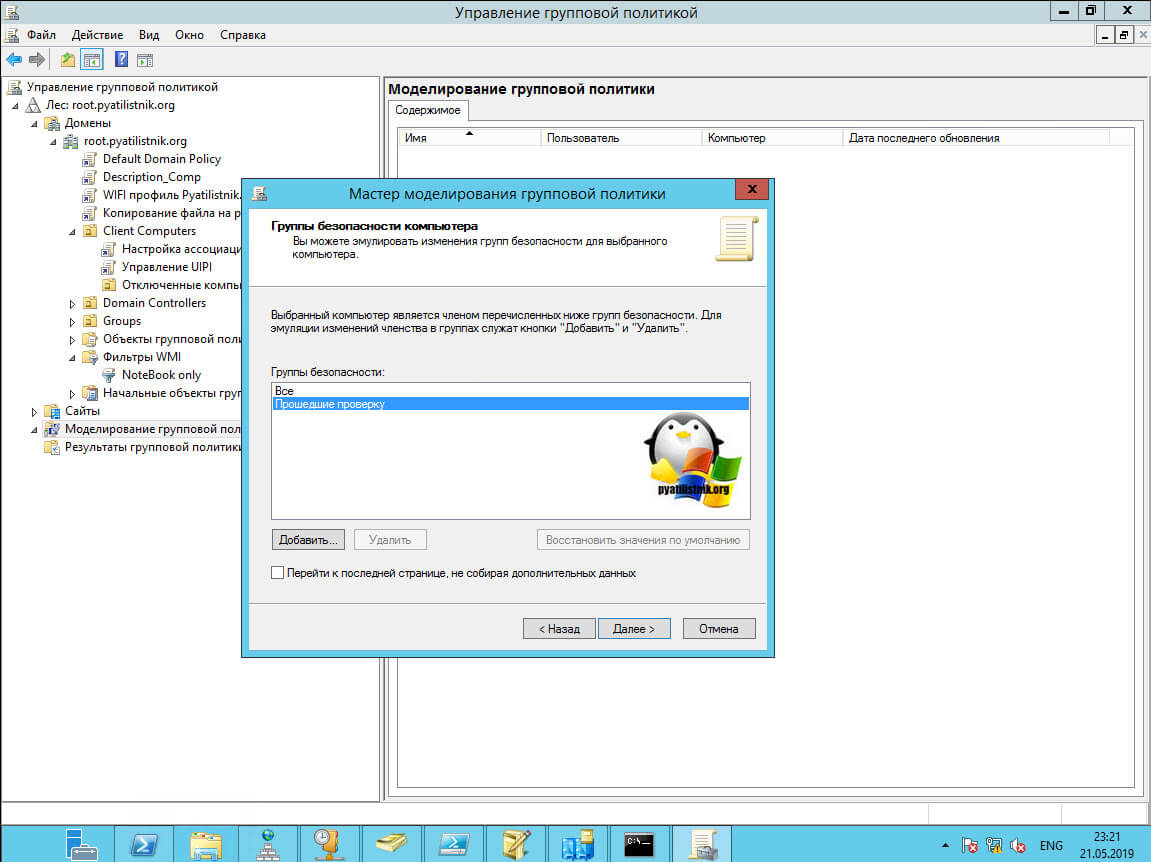

Указываем в какой группе находится наш объект, к которому будет применяться политика.

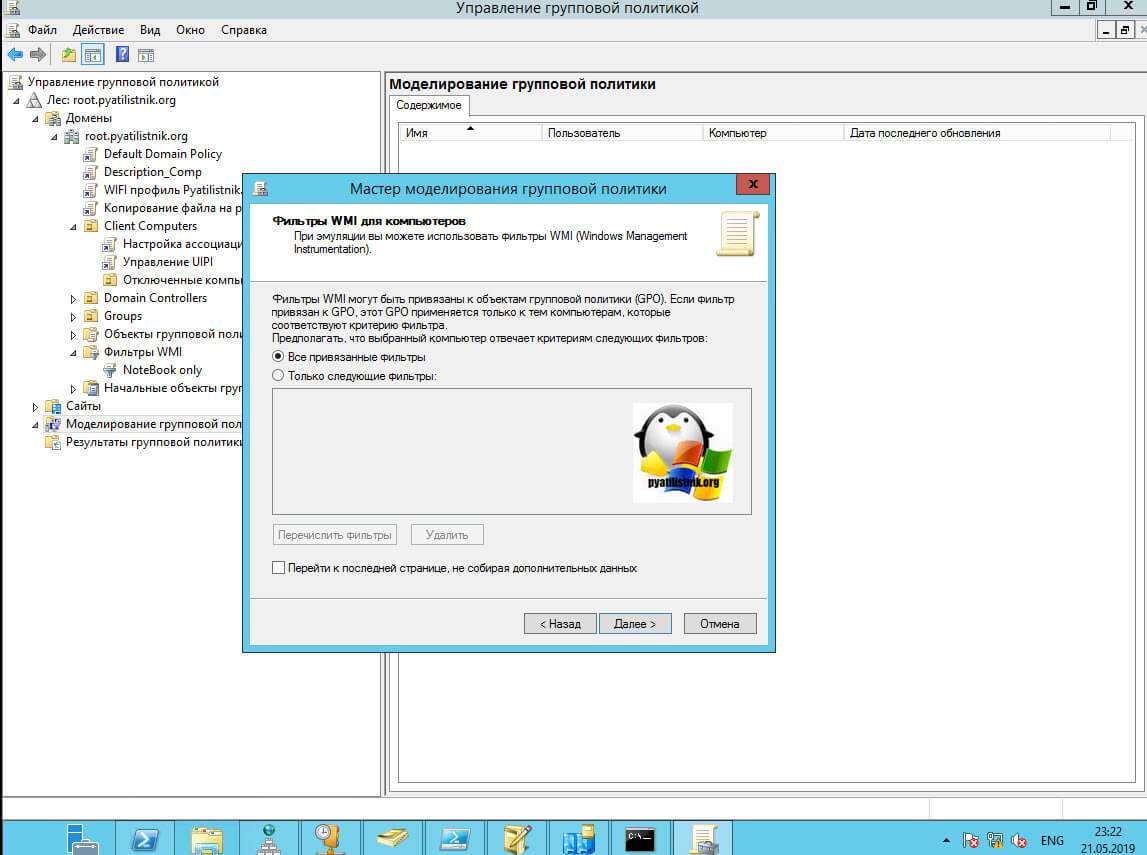

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

Нажимаем далее.

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.

На этом у меня все. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org. Надеюсь, что статья оказалась полезной.

- Remove From My Forums

-

Question

-

Hii

Group policy not applying on windows 10 machines i have 2008R2 server environment in our office every think was working fine in windows 7 ,8 and 8.1 but when comes to windows 10 all the policy are not applying plz help me resolve this issue guys

All replies

-

In your case, please ensure that you create and edit GPOs which will be applying to Windows 10 machines only from a system which is also running Windows 10. Otherwise you may see this kind of sympton. Also, be sure that the Windows 10 machines

actually reside in an OU to which the Windows 10 policy is linked and that the Windows 10 policy itself is enabled. You may also run the command below on the Windows 10 machines to see why the policy is not applying and then take corrective action

from there:gpresult.exe /H gp_report.html

Refer to this article for more guidance if the above steps do not help: 10 Common Problems Causing Group Policy To

Not ApplyAnd finally try this if the above steps do not help:

1) Open the Registry Editor on a problematic Windows 10 machine

2) Navigate to HKLM > SOFTWARE > Microsoft > Windows > CurrentVersion

3) Delete the «Group Policy» folder

4) Reboot the machine

Best Regards, Todd Heron | Active Directory Consultant

-

Proposed as answer by

Friday, February 10, 2017 8:36 AM

-

Edited by

Todd Heron

Sunday, June 4, 2017 9:52 AM

Added a new step to delete the Group Policy folder

-

Proposed as answer by

-

-

Proposed as answer by

Wendy Jiang

Friday, February 10, 2017 8:36 AM

-

Proposed as answer by

-

Hi,

I am checking how the issue going, if you still have any questions, please feel free to contact us.

And if the replies as above are helpful, we would appreciate you to mark them as answers, and if you resolve it using your own solution, please share your experience and solution here. It will be greatly helpful to others who have the

same question.Appreciate for your feedback.

Best regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Todd Heron

Friday, February 10, 2017 12:19 PM

-

Proposed as answer by

-

NO not working, windows 10 computer not taking GPO from windows 2008r2.

When pc with win 10 starts there is no mapped disks on it and no installed software over GPO.

when I check gpresult /r

user is part of following security group

Domain Users

Everyone….

I never left an open problem….I search, dig and ask, until it’s solved….

-

Same problem here with Windows 10 computers but with Windows Server 2012R2.

Only GPO provided before updating/copying admx (the latest pack : win10 & server2016) are applied.

-

same problem fore me — major security loophole for the domain

-

same problem here. none of the Windows 10 GPO are applied. I have admx

(the latest pack : win10 & server 2016) applied as well.If someone find something please share.

Thanks

-

You need to check WMI filter and you see there if it is win 10 too

I never left an open problem….I search, dig and ask, until it’s solved….

-

You need to check WMI filter and you see there if it is win 10 too

I never left an open problem….I search, dig and ask, until it’s solved….

I don’t have any WMI filter. The button to open is inactive.

Do I need to have something there?

-

Hello people,

Unfortunately, I am running into the same issue; we just deployed server 2016 and upgraded every computer to Windows 10.

No Windows 10 machine is getting the GPOs; I have tried everything on this forum and many other forums. I need help. I am running my network with no GPO and it is stressful.

I created a virtual environment with windows 7 machines and all 6 virtual machines are getting GPOs updated and working great… I tried that on 6 virtual windows 10 machine and forget about GPO; production environment is not working either.

-

Same issue here. GPO set on the Server 2012 domain controller pushing to another 2012 server does not get applied. Furthermore, all our PC’s are on Windows 10 now and the GPO’s are not being applied.

Microsoft needs to fix this! We have security vulnerabilities we can fix with a GPO but Windows 10 isn’t applying said GPO to change the settings. For example, one vulnerability we need to remediate through a GPO is Autorun/Autoplay being active on every

one of our machines. We can’t go to each machine and change the setting manually so we are just screwed.How is this not a top news item in the IT world? Obviously there are plenty of people experiencing this issue.

-

-

Edited by

AMenace

Tuesday, December 19, 2017 11:12 AM

-

Edited by

-

bump.

is the problem stated in this thread still valid? i have a mixed environment of Win7 and Win10(1709) but my ADMX templates are still for Win7. was planning to upgrade it to Win10 ADMX templates when i saw this thread.

-

Hi Todd,

I have a Windows 10 VDI enviroment (Citrix) and I see only those specific group policies that I created are not getting applied. The existing group policies that were linked all gets applied. Not sure as this is a surprise. Any thoughts?

AA2913

-

We are also experiencing this with one GPP. We are trying to add a domain group to the local Administrators group. Everything (GPResult, Group Policy Modeling, Event Logs) all say that the policy is applying, but the groups are not added.

-

I am also having the same issue. Has anyone been able to resolve it?

-

Has a solution been found yet?

- Remove From My Forums

-

Question

-

Hii

Group policy not applying on windows 10 machines i have 2008R2 server environment in our office every think was working fine in windows 7 ,8 and 8.1 but when comes to windows 10 all the policy are not applying plz help me resolve this issue guys

All replies

-

In your case, please ensure that you create and edit GPOs which will be applying to Windows 10 machines only from a system which is also running Windows 10. Otherwise you may see this kind of sympton. Also, be sure that the Windows 10 machines

actually reside in an OU to which the Windows 10 policy is linked and that the Windows 10 policy itself is enabled. You may also run the command below on the Windows 10 machines to see why the policy is not applying and then take corrective action

from there:gpresult.exe /H gp_report.html

Refer to this article for more guidance if the above steps do not help: 10 Common Problems Causing Group Policy To

Not ApplyAnd finally try this if the above steps do not help:

1) Open the Registry Editor on a problematic Windows 10 machine

2) Navigate to HKLM > SOFTWARE > Microsoft > Windows > CurrentVersion

3) Delete the «Group Policy» folder

4) Reboot the machine

Best Regards, Todd Heron | Active Directory Consultant

-

Proposed as answer by

Friday, February 10, 2017 8:36 AM

-

Edited by

Todd Heron

Sunday, June 4, 2017 9:52 AM

Added a new step to delete the Group Policy folder

-

Proposed as answer by

-

-

Proposed as answer by

Wendy Jiang

Friday, February 10, 2017 8:36 AM

-

Proposed as answer by

-

Hi,

I am checking how the issue going, if you still have any questions, please feel free to contact us.

And if the replies as above are helpful, we would appreciate you to mark them as answers, and if you resolve it using your own solution, please share your experience and solution here. It will be greatly helpful to others who have the

same question.Appreciate for your feedback.

Best regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Todd Heron

Friday, February 10, 2017 12:19 PM

-

Proposed as answer by

-

NO not working, windows 10 computer not taking GPO from windows 2008r2.

When pc with win 10 starts there is no mapped disks on it and no installed software over GPO.

when I check gpresult /r

user is part of following security group

Domain Users

Everyone….

I never left an open problem….I search, dig and ask, until it’s solved….

-

Same problem here with Windows 10 computers but with Windows Server 2012R2.

Only GPO provided before updating/copying admx (the latest pack : win10 & server2016) are applied.

-

same problem fore me — major security loophole for the domain

-

same problem here. none of the Windows 10 GPO are applied. I have admx

(the latest pack : win10 & server 2016) applied as well.If someone find something please share.

Thanks

-

You need to check WMI filter and you see there if it is win 10 too

I never left an open problem….I search, dig and ask, until it’s solved….

-

You need to check WMI filter and you see there if it is win 10 too

I never left an open problem….I search, dig and ask, until it’s solved….

I don’t have any WMI filter. The button to open is inactive.

Do I need to have something there?

-

Hello people,

Unfortunately, I am running into the same issue; we just deployed server 2016 and upgraded every computer to Windows 10.

No Windows 10 machine is getting the GPOs; I have tried everything on this forum and many other forums. I need help. I am running my network with no GPO and it is stressful.

I created a virtual environment with windows 7 machines and all 6 virtual machines are getting GPOs updated and working great… I tried that on 6 virtual windows 10 machine and forget about GPO; production environment is not working either.

-

Same issue here. GPO set on the Server 2012 domain controller pushing to another 2012 server does not get applied. Furthermore, all our PC’s are on Windows 10 now and the GPO’s are not being applied.

Microsoft needs to fix this! We have security vulnerabilities we can fix with a GPO but Windows 10 isn’t applying said GPO to change the settings. For example, one vulnerability we need to remediate through a GPO is Autorun/Autoplay being active on every

one of our machines. We can’t go to each machine and change the setting manually so we are just screwed.How is this not a top news item in the IT world? Obviously there are plenty of people experiencing this issue.

-

-

Edited by

AMenace

Tuesday, December 19, 2017 11:12 AM

-

Edited by

-

bump.

is the problem stated in this thread still valid? i have a mixed environment of Win7 and Win10(1709) but my ADMX templates are still for Win7. was planning to upgrade it to Win10 ADMX templates when i saw this thread.

-

Hi Todd,

I have a Windows 10 VDI enviroment (Citrix) and I see only those specific group policies that I created are not getting applied. The existing group policies that were linked all gets applied. Not sure as this is a surprise. Any thoughts?

AA2913

-

We are also experiencing this with one GPP. We are trying to add a domain group to the local Administrators group. Everything (GPResult, Group Policy Modeling, Event Logs) all say that the policy is applying, but the groups are not added.

-

I am also having the same issue. Has anyone been able to resolve it?

-

Has a solution been found yet?

- Remove From My Forums

Не применяются групповые политики …

-

Общие обсуждения

-

Домен на Winsrv2008r2, клиентов недавно перевели на с Win7Pro на Win10Pro. Заметил, что перестали применяться групповые политики. Думал, дело в новом Windows 10. Скачал новые ADMX для Win10 1607, установил (пока, правда, только

на английском). Создал новые политики со стандартными значениями, создал группу пользователей Simple Users в AD, в настройках поставил применять политику на эту группу. Не работает. Gpresult на клиентах выдаёт, что Default Group Policy

применено, а новая политика — нет. Почитал, что нужно удалить обновление KB3159398 на DC. Удалил, перезагрузил. Всё равно не применяется новая политика, хоть ты тресни. Dcdiag в норме, даже /fix сделал на всякий случай.Что интересно — если скопировать новую политику со старой Default Group Policy — всё работает нормально и применяется. Новая политика — ни в какую не хочет.

=STAS=

-

Изменен тип

18 апреля 2017 г. 6:28

-

Изменен тип

В этом руководстве я постараюсь рассказать вам о типичных причинах, по которым объект групповой политики (GPO) не может быть применён к организационном подразделении (OU), конкретному компьютеру или пользователю домена. Думаю, эта статья будет полезна как новичкам, так и IT-специалистам для понимания работы и архитектуры GPO. Прежде всего, я расскажу о возможных проблемах применения GPO, связанных с настройками политики на уровне домена, вместо устранения проблем с GPO на клиентах. Практически все параметры, описанные в статье, настраиваются с помощью Консоли управления групповыми политиками (GPMC.msc).

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Связанная статья: Поиск по Active Director групп и пользователей с использованием подстановочных знаков

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Фильтрация GPO WMI

В объекте групповой политики можно использовать специальные фильтры WMI. Таким образом, вы можете применить политику к своим компьютерам на основе некоторого запроса WMI. Например, вы можете создать фильтр WMI GPO для применения политики только к компьютерам с определённой версией Windows, к компьютерам в определённой IP-подсети, только к ноутбукам и так далее.

При использовании фильтрации WMI групповой политики убедитесь, что ваш запрос WMI верен. Он должен выбирать только те системы, которые вам нужны, и ни один целевой компьютер не исключается. Вы можете протестировать свой WMI-фильтр на компьютерах с помощью PowerShell:

gwmi -Query 'select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"'

Если запрос возвращает какие-либо данные, то к этому компьютеру будет применён фильтр WMI.

Статус GPO

Проверьте статус GPO на вкладке Details свойств политики в GPMC.msc. Обратите внимание на значение в раскрывающемся списке GPO Status («Состояние объекта групповой политики»).

Как видите, доступно 4 варианта:

- All settings disabled (Все настройки отключены) — все настройки политики отключены (GPO не применяется);

- Computer configuration settings disabled (Параметры конфигурации компьютера отключены) — параметры только из конфигурации компьютера вашего GPO не применяются;

- User configuration settings disabled (Параметры конфигурации пользователя отключены) — параметры из раздела конфигурации пользователя не применяются;

- Enabled (Включено) — все настройки GPO применяются к целевым объектам AD (значение по умолчанию).

Делегирование групповой политики

Разрешения, настроенные для политики, отображаются на вкладке «Делегирование» объекта групповой политики. Здесь вы можете увидеть, какие члены группы могут изменять параметры этого объекта групповой политики и применяется ли к ним политика. Вы можете предоставить права на управление GPO с этой консоли или с помощью мастера делегирования Active Directory в ADUC. Если есть разрешение на доступ Enterprise Domain Controllers («Контроллеры домена предприятия»), эта политика может быть реплицирована между контроллерами домена Active Directory (обратите внимание на это, если у вас есть какие-либо проблемы репликации политики между контроллерами домена). Обратите внимание, что разрешения на вкладке «Делегирование» соответствуют разрешениям NTFS, назначенным каталогу политики в папке SYSVOL.

Блокирование наследования и принудительное применение в ссылке групповой политики

Наследование — одна из основных концепций GPO. По умолчанию политики высокого уровня применяются ко всем вложенным объектам в иерархии домена. Однако администратор может заблокировать применение всех унаследованных политик к определённому подразделению. Для этого щёлкните правой кнопкой мыши подразделение в консоли управления групповыми политиками и выберите Block inheritance («Заблокировать наследование»).

Подразделения с включённой опцией заблокированного наследования отмечены синим восклицательным знаком в консоли.

Если политика не применяется к клиенту, проверьте, не принадлежит ли он подразделению с заблокированной опцией наследования.

Обратите внимание, что политики домена с включённым свойством Enformed применяются даже к подразделениям с заблокированным параметром наследования (вы можете увидеть унаследованные политики, применённые к контейнеру, на вкладке Group Policy Inheritance).

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

Link Enabled Setting («Связь включена») для GPO

Для любого объекта GPO, связанного с организационным подразделением AD, может быть включена или отключена опция Link Enabled («Связь включена»). Если связь отключена, её значок становится серым. Когда связь отключена, политика не применяется к клиентам, но ссылка на объект GPO не удаляется из иерархии домена. Вы можете включить связь в любое время.

Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

-

Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером. В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему. - Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Устранение неполадок GPO на стороне клиента

Вы можете диагностировать применение GPO на стороне клиента с помощью gpresult, rsop.msc или Просмотра событий Windows (eventvwr.msc).

Смотрите также: Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются

Чтобы увидеть журнал событий применения групповых политик, откройте Event Viewer («Просмотр событий»), это можно сделать с помощью команды:

eventvwr.msc

В средстве просмотра событий вы можете фильтровать события по источнику для этого нажмите «Создать настраиваемое представление» и в качестве источника выберите GroupPolicy (Microsoft-Windows-GroupPolicy).

Вы увидите журнал событий, связанных с применением групповых политик:

Такого же результата вы можете достичь если в окне Event Viewer («Просмотр событий») перейдёте по пути Applications and Services Logs → Microsoft → Windows → Applications and Services Logs → Group Policy → Operational (в русскоязычной версии это Журналы приложений и служб → Microsoft → Windows → Group Policy → Operational.

Вы также можете прочитать статью «Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему», в которой описаны некоторые дополнительные принципы диагностики объектов групповой политики.

Подводя итог, я рекомендую сделать структуру GPO как можно более простой и не создавать ненужных политик. Используйте прозрачную схему именования политик: имя должно чётко указывать, для чего предназначен объект групповой политики.

Связанные статьи:

- Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются (100%)

- Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему (100%)

- Актуализация настроек групповой политики на компьютерах домена Windows (90.3%)

- Настройка политики паролей домена в Active Directory (66.2%)

- Fine-Grained Password Policy: Как создать детальную политику паролей в Active Directory (66.2%)

- Управление группами Active Directory с помощью PowerShell (RANDOM — 50%)

Как-то странно работают групповые политики в домене. Сам домен весьма простой, один контроллер домена на Windows Server 2019, несколько десятков машин внутри той же подсети, которые выходят в сеть Интернет. На контроллере домена заведены политики, без каких либо WMI фильтров, запретов наследования политик. У всех политик указано в фильтре безопасности группа пользователей «Прошедшие проверку», у них же всех в правилах делегирования абсолютно одинаково выглядят правила делегирования, прошедшие проверку имеют права на чтение политик. НО! Прикол в том, что только несколько политик при этом реально распространяются на машины, остальные машины в принципе не видят как таковые. Проверял через «gpupdate /force» и «gpresult /r» на итоговых машинах, система на конечном компе отчитывается об успешном обновлении политик для компьютера и пользователя, однако не видит большую часть политик (именно не отображает, даже не показывает, что они отфильтрованы, как будто их в принципе нет). Есть какие-то идеи, как это побороть?

Инструкции общего характера я уже все просмотрел, в начале сабжа написал, что с правами всё в норме, политики не работают, хоть я их введу в корне домена, хоть для конкретной OU, не видны в обоих случаях. Кстати говоря, те политики, что видны компам, находятся в корне домена с такими же политиками по настройкам, которые при этом не видны конечным компам.

-

Вопрос заданболее двух лет назад

-

386 просмотров