Прочитано:

13 961

В текущей заметке, я разберу, как из под Windows 10 Pro x64 настроить VPN подключение до домашней/рабочей сети где шлюз это оборудование на базе Mikrotik (RB2011UiAS-2HnD) версии 6.43. Кто будет смотреть ее не найдет ничего нового, это просто пошаговое руководство для самого себя.

Windows 10 Pro x64 (Version 10.0.17134.254) Настройка VPN подключения до Mikrotik

Исходные данные: средствами Mikrotik я получаю домен четвертого уровня, к примеру: 5281153fa719.sn.mynetname.net

- Далее через DNS записи своего блога

www.ekzorchik.ruсоздаюCNAMEзапись вида:home.ekzorchik.ru=домен четвертого уровня. В Вашем случае если этого нет то либо покупать статический IP адрес, использовать DynDNS или что-либо еще у меня таких трудностей нет. - По заметке поднимаю VPN/L2TP сервис на домашнем Mikrotik

- Создаю разрешающие правила и запрещающие

На системе под управлением Windows 10 Pro x64 настраиваю подключение к домашней сети посредством VPN соединения вида: l2tp + ipsec.

[stextbox id=’alert’]На заметку: ну конечно же домена home.ekzorchik.ru нет в реальности, так что не пытайтесь подключиться или подобрать попадете в бан лист для блога, я увижу.[/stextbox]

Авторизуюсь в системе с использованием учетных записей администратора компьютера.

Win + R -> control.exe – (Просмотр: Категория) Мелкие значки – Центр управления сетями и общим доступом – «Создание и настройка нового подключения или сети» — «Подключение к рабочему месту» — «Использовать мое подключение к Интернету (VPN)»

- Адрес в интернете:

home.ekzorchik.ru - Имя объекта назначения: home

- Запомнить учетные данные:

отмечаю галочкой

И нажимаю «Создать» окна «Подключение к рабочему месту», после перехожу на «Изменение параметров адаптера», по созданному подключению с именем «home» через правый клик мышью выбираю элемент «Свойства», затем вкладка «Безопасность»:

- Тип VPN:

Протокол L2TP с IPsec (L2TP/IPsec) - Потом «Дополнительные параметры» и указываю ключ ipsec

- «Для проверки подлинности использовать общий ключ»: Ключ:

Aa1234567@!

После нажимаю «Разрешить следующие протоколы»: «Протокол Microsoft CHAP версии 2 (MS-CHAP-2)» и нажимаю ОК окна home: свойства, затем снова на созданном подключении home через правый клик мышью выбираю, но уже «Подключить/отключить», указываю логин и пароль и вуаля подключение к домашней сети успешно настроено.

Дальше уже в зависимости как настроен VPN и правила фаервола я получаю доступ к домашней сети/рабочей сети.

А так все шаги выполнены успешно. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

-

OlegP

New Member- Регистрация:

- 17 мар 2021

- Сообщения:

- 1

- Симпатии:

- 0

- Баллы:

- 1

Друзья, приветствую!

Такое открытие — клиенты на Windows 10 при попытке подключиться к MikroTik по PPtP не подключаются.

В логах MikroTik только попытка подключения.

А в логах винды вот это:КОД: ВЫДЕЛИТЬ ВСЁ

CoID={6BD6F03B-21BC-464C-A083-9D7F4D9967A8}: Пользователь SYSTEM установил удаленное подключение VPN-подключение, которое завершилось сбоем. Возвращен код ошибки 806.

При этом MikroTik-MikroTik по pptp работает прекрасно.

Эта же винда и этот же MikroTik по L2TP — тоже без проблем.Что не так с pptp? Как побороть?

-

alexey

Moderator- Регистрация:

- 16 мар 2021

- Сообщения:

- 39

- Симпатии:

- 1

- Баллы:

- 8

клиенты на Windows 10 подключены к сети проводом?

Ошибка: 806: Не удается создать VPN-соединение между данным компьютером и VPN-сервером. Обычно эта ошибка возникает в том числе, если одно из интернет-устройств (например, брандмауэр или маршрутизатор), расположенных между компьютером и VPN-сервером, не настроено на прохождение пакетов протокола GRE (Generic Routing Encapsulation). Если проблема повторяется, обратитесь к администратору сети или поставщику услуг Интернета.

Поделиться этой страницей

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

не могу подключиться к VPN

Доброго дня!

ситуация, есть локальная сеть выход в инет через mikrotik, (pppoe), интернет работает. никаких настроек для vpn на mikrotik не делал.

создал на пк в сети VPN — подключение к пк в интернет (этот vpn-пк работает)

при попытки подключиться к этому VPN — получаю ошибку 619

вопрос — может ли mikrotik блокировать исходящее подключение к VPN ? и что сделать чтобы не блокировал?

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 12 июл 2017, 11:55

Chupaka писал(а): ↑12 июл 2017, 11:49

А без мелкотика оно нормально работает? Какой именно VPN поднимается?

работает, правда проверял со смартфона. через wifi не работает, а через билайн работает, не думаю, что Ростелеком что-то режет…

PPTP

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 12 июл 2017, 16:02

maxim_minton писал(а): ↑12 июл 2017, 13:04

chas99 писал(а): ↑12 июл 2017, 11:36

у меня не работает ИСХОДЯЩЕЕ подключение…Микротик может благополучно обрабатывать входящие, исходящие и проходящие подключения, в зависимости от того как он настроен/не настроен.

Ок, если взять дефолтную конфигурацию mikrotik, должен работать vpn о котором идёт речь ?

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 03:13

попробовал, в mikrotik создал PPTP-клиента прописал адрес/логин/пароль и mikrotik подключился…

правда не пингуется хост 192.168.0.249 к которому нужно подключиться.

- 2017-07-13_100821.jpg (114.48 КБ) 12859 просмотров

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 05:35

УРА!!! нашел!

был выключен service port pptp, включил и заработало =)

- 2017-07-13_122947.jpg (27.53 КБ) 6116 просмотров

но раз мы уже общаемся, помогите плиз, настроить vpn-client на Mikrotike, описание выше…

чтобы можно было со своего пк 192.168.1.15 подключаться к удаленному ПК 192.168.0.249 … что-то с маршрутами не то

-

Chupaka

- Сообщения: 3629

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

- Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 09:50

Пропишите маршрут к этому хосту:

/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

-

Chupaka

- Сообщения: 3629

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

-

Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 09:52

chas99 писал(а): ↑13 июл 2017, 05:35

УРА!!! нашел!

был выключен service port pptp, включил и заработало =)

По умолчанию они все включены. Зачем их выключили — это вопрос к тому, кто выключил

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 11:54

Chupaka писал(а): ↑13 июл 2017, 09:50

Пропишите маршрут к этому хосту:/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Отлично, Работает, СПАСИБО!

Chupaka писал(а): ↑13 июл 2017, 09:50

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

вот это не понял

сейчас я со своего ПК (192.168.1.15) подключаюсь к 192.168.0.249 и без этого правила…

-

Chupaka

- Сообщения: 3629

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

- Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 12:10

Видимо, уже есть какое-то правило, которое маскарадит всё подряд направо и налево, без разбору Тогда ничего добавлять не надо

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 14 июл 2017, 03:14

Chupaka писал(а): ↑13 июл 2017, 09:50

Пропишите маршрут к этому хосту:/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

Извиняюсь!!!

оказывается у меня на ПК был поднят VPN-клиент поэтому он и работал… отключил его, доступ пропал.

добавил masquerade с out-interface=bipico — всё заработало!!!

РЕСПЕКТ Chupaka

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

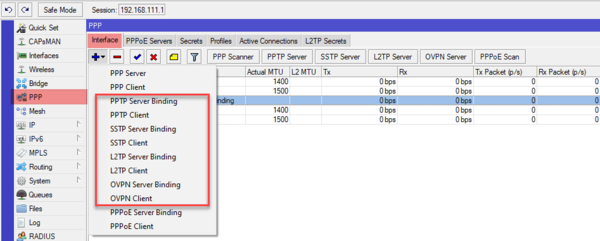

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

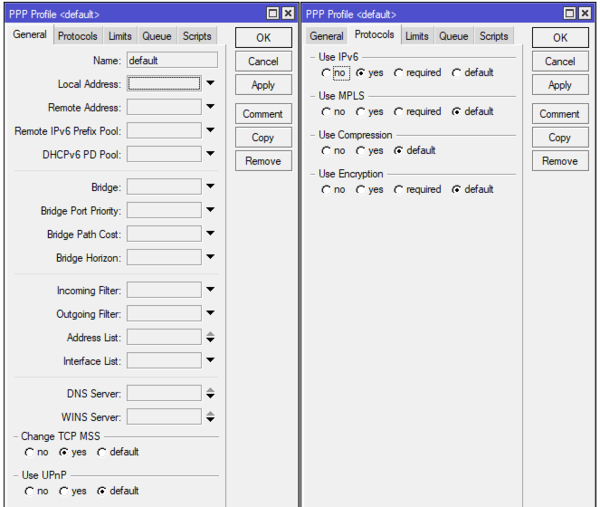

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

L2TP-клиент

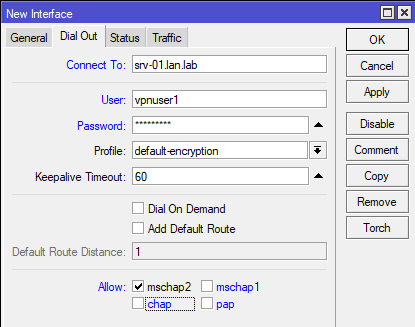

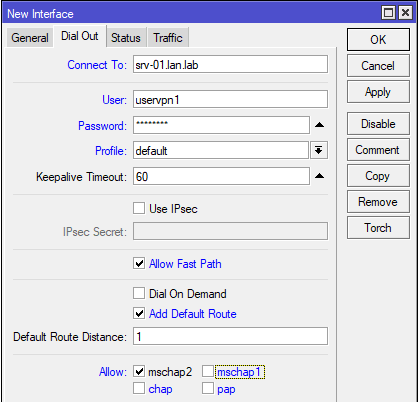

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

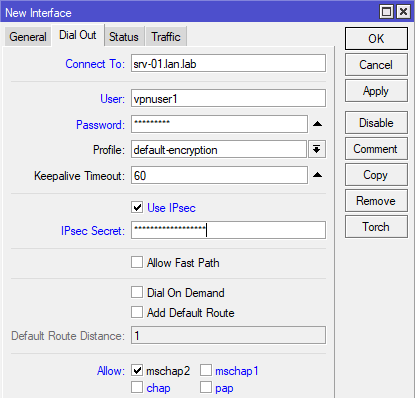

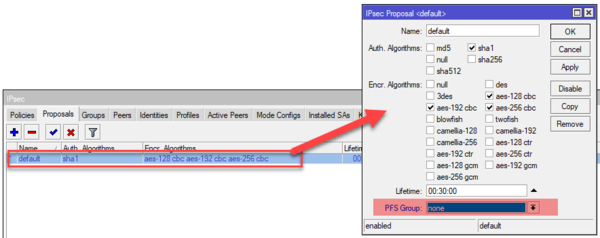

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

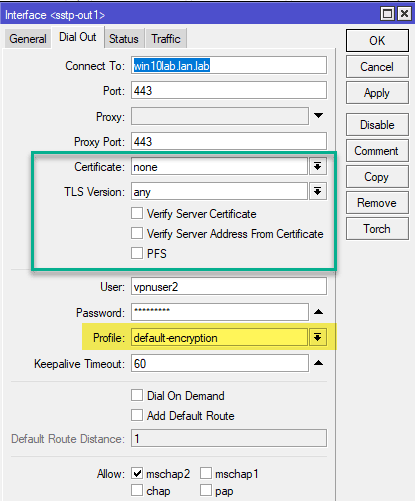

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

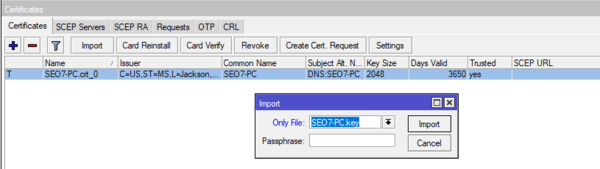

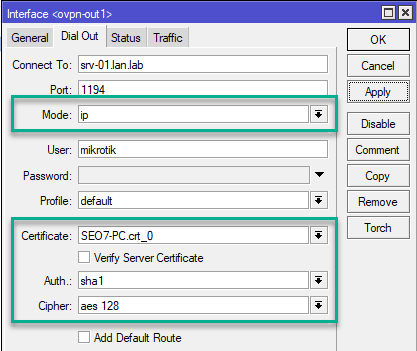

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

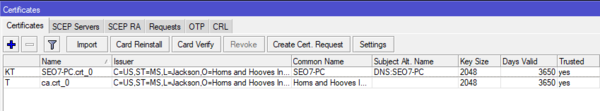

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

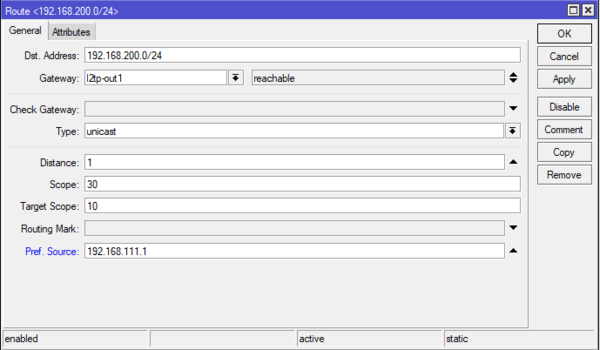

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

-

vadik

- Сообщения: 2

- Зарегистрирован: 09 мар 2019, 16:29

Имеется rb1100ahx4 arm с настроенным VPN сервером. Подключиться не получается, в логах пишет:

no auth method defined for peer

46.61.86.50 failed to get valid proposal

46.61.86.50 failed to pre-process ph 1 packet (side: 1, status 1).

46.61.86.50 phase 1 negotiation failed.

Как можно починить ?

-

Sertik

- Сообщения: 1365

- Зарегистрирован: 15 сен 2017, 09:03

09 мар 2019, 23:08

Для начала нужно знать точно какой VPN-сервер настроен на Вашем Микротике ?

Во-вторых Вы не уточнили тип устройства-клиента (т.е. с чего Вы подключиться хотите ?)

-

vadik

- Сообщения: 2

- Зарегистрирован: 09 мар 2019, 16:29

10 мар 2019, 01:05

Sertik писал(а): ↑

09 мар 2019, 23:08

Для начала нужно знать точно какой VPN-сервер настроен на Вашем Микротике ?

Во-вторых Вы не уточнили тип устройства-клиента (т.е. с чего Вы подключиться хотите ?)

L2TP server. MikroTik RouterOS 6.44. до недавнего времени подключался с пк (windows 10 и 7) и с телефона.

-

Sertik

- Сообщения: 1365

- Зарегистрирован: 15 сен 2017, 09:03

10 мар 2019, 14:36

Судя по всему у Вас не просто L2TP-сервер, а L2TP с IP-SEC шифрованием ?

Попробуйте, уберите IP-SEC как с сервера, так и с «клиента» и посмотрите, будет устанавливаться подключение или нет.

-

Deex

- Сообщения: 4

- Зарегистрирован: 25 ноя 2015, 12:10

13 мар 2019, 11:52

Присоединяюсь к проблеме.

На MikroTik 1100AHx4 6.44 настроен L2TP Server + IPSec, при подключение клиентов windows 10 и 7 появляется ошибка:

Код: Выделить всё

no auth method defined for peer

<ip> failed to get valid proposal

<ip> failed to pre-process ph 1 packet (side: 1, status 1).

<ip> phase 1 negotiation failed.Если откатить обновление до 6.42.12 проблема пропадает

P.S. в обновление 6.45beta11, проблема отсутствует

-

Deex

- Сообщения: 4

- Зарегистрирован: 25 ноя 2015, 12:10

15 мар 2019, 13:19

Вышла новое обновление 6.44.1 где проблема, с подключение к L2RP+IPsec, решена

-

mrrc

- Сообщения: 159

- Зарегистрирован: 03 авг 2016, 22:33

15 мар 2019, 22:01

Ни фига подобного не поправили в 6.44.1:

*) ipsec — fixed dynamic L2TP peer and identity configuration missing after reboot (introduced in v6.44);

*) ipsec — use «remote-id=ignore» for dynamic L2TP configuration (introduced in v6.44);

Проблема появилась после обновления до 6.44 с внесенными изменениями в IPSec, после каждой перезагрузки микротика не получалось подключиться с телефона по L2TP+IPSec, в логе валятся ошибки, лечится удалением вручную в IP -> IPSec -> в Peers и Identities висящих там динамических элементов (D).

-

mrrc

- Сообщения: 159

- Зарегистрирован: 03 авг 2016, 22:33

17 апр 2019, 14:01

Однако прошло больше месяца — проблема так и не решена.

В случае перезагрузки оборудования подключиться по L2TP+IPSec невозможно, приходится вручную чистить в IPSec от висящих (D) сессий.

-

Erik_U

- Сообщения: 1610

- Зарегистрирован: 09 июл 2014, 12:33

17 апр 2019, 15:24

В одной из последних версий Микротик перекопал настройки IPSEC, и раскидал их по разным разделам, создав еще и новые, которых раньше не было (в 6.44 добавили меню «identity»).

И старый конфиг сам автоматически не ложится в эту новую структуру. И возникает ситуация обновился — не работает, откатился — все ОК.

Нужно пройтись по всем настройкам IPSEC, убрать лишнее, проверить корректность, и все заработает.

-

mrrc

- Сообщения: 159

- Зарегистрирован: 03 авг 2016, 22:33

17 апр 2019, 16:35

Это ваше предположение и отслеженная закономерность хотя бы на паре устройств?

Симптоматика проблемы выше описана и появилась с выходом 6.44, когда были внесены изменения в конфигурацию IPSec, и проблему, судя по Changelog-у, исправили в 6.44.1, но на деле ничего не изменилось. Удалить и перенастроить с нуля конфигурацию IPSec я не пробовал, правда. Не уверен, что поможет, т.к. выше писали, что при откате на 6.43.х или уходе на 6.45.х проблема не воспроизводится.