Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

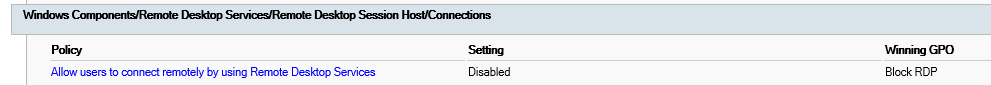

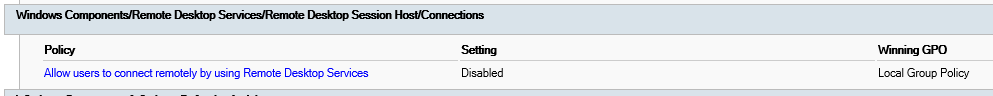

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

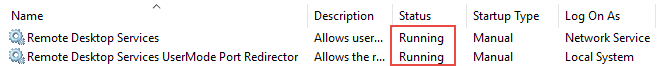

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

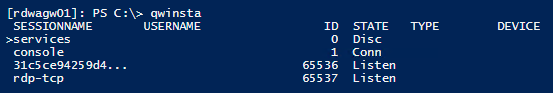

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

Проверка разрешений для папки MachineKeys

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

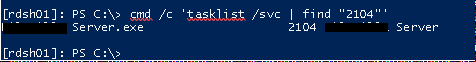

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия:

Источник

Устранение ошибки проверки подлинности RDP

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Появление ошибки обусловлено установкой данных обновлений безопасности:

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!

Источник

«Не удалось проверить цифровую подпись этого rdp файла»

Добрый выскакивает ошибка при подключении к серверу: не удалось проверить цифровую подпись этого.

«Состояние: 0xc0000428. Сведения: не удается проверить цифровую подпись этого файла»

Всем привет, подскажите плз кто знает, такая ситуация, работал комп все в норме, вдруг выключился.

DVD-RW Не удается проверить цифровую подпись драйверов

Подскажите, пожалуйста. После попытки установить на компьютер (windows 7) avid liquid 7.2.

Не удается проверить цифровую подпись драйвера видеокарты

После моей попытки установить драйвер на веб камеру genius e-messenger 310 у меня появился синий.

Примерно в конце 2014 начале 15 года.

olen6,

Не в каждом UEFI-BIOS есть режим Legacy (возможно сейчас есть во всех BIOS). В моём ноуте нет Legacy, только UEFI boot вклвыкп. Больше никаких параметров связаных с UEFI, нет.

rimkam,

Вы не пробовали сделать, как предложил olen6, если у вас есть параметры Legacy или CSM, возможно и флешку делать не нужно будет.

Статью по ссылке почитал «на скорую руку», возможно не полностью всё поняп, поэтому опять же всё сугубо ИМХО.

На мой взгляд автор статьи немного запутался, после включения Legacy OS, 7-ка у его уже загружалась с GPT диска. Скрин с выбором Win7 или Win8.1 это уже 7-ка загруженая с GPT диска. Так что сделаная дальше загрузка с флешки, это дополнительный бонус.

Если у вас есть параметры Legacy или CSM, то я бы их включил и посмотрел будет ли 7-ка загружаться с жесткого диска. Если не будет, то пробовать вариант с флешкой. Я, когда у меня 7-ка с GPT диска, зависала на загрузке, организовывал загрузку с флешки. Но в моём случае это не помогло (у меня BIOS нет Legacy или CSM) поэтому я делал немного по-другому.

Источник

Главная

> Windows > Не удалось проверить цифровую подпись этого RDP-файла. Удаленное подключение не может быть начато.

Ошибка RDP-клиента: Не удалось проверить цифровую подпись этого RDP-файла. Удаленное подключение не может быть начато.

Возможно некоторые столкнулись с такой проблемой и долго ломали голову как ее решить. Вроде все было хорошо и уже созданный RDP файл для запуска определенного ПО показывает ошибку и подключение не проходит, а при создании нового все хорошо. Проблема кроется вот где:

1. Проверьте совпадают ли даты сервера и даты клиентской машины, если нет то нужно поправить

2. Это действительно закончился срок сертификата, и нужно просто «скомпилировать» новый RemoteApp, как это делается.

У меня лично таким образом работают некоторые удаленные пользователи с 1С, машинка серверная с этим очень хорошо справляется.

И так, заходим на сервер и открываем «диспетчер удаленных приложений RemoteApp (живет он в Администрирование — Службы удаленных рабочих столов (во всяком случае в 2008 версии windows server).

Далее, в нижней части окна, есть табличка в которой должны быть указаны приложения которые можно запускать из под RPD «не заходя» в сам профиль пользователя, у меня это примерно так.

После этого жмем на нужное нам приложение правой кнопкой мышки и выбираем «Создать RDP файл».

После нажатия на кнопку «Далее», нас интересует пункт «Действителен до»,

если дата стоит просроченная или уже скоро близится ее happy end, рекомендую нажать кнопку «изменить» и сертификат продлиться. После этого заменяем новым файлом старый и вуаля, все опять работает.

Удачи.

Загрузка…

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 — Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 — Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!

Hi everyone,

this is my fist time troubleshooting RemoteApps RDWeb and it’s not me who built this setup. I’m also not really familiar with certificates. My installations are in french but I’ll try to provide you the right error message translated in English. So here

we go:

We have some applications running over RemoteApps RDWeb on the Terminal Server (myterminalserver). We access them by logging in at myterminalserver/RDweb/ using AD credential. Once logged in, we see the available applications. It’s been working good in the

last months, but now, when we click on an application we get the error:

The digital signature of this RDP file cannot be verified. It happens for all users.

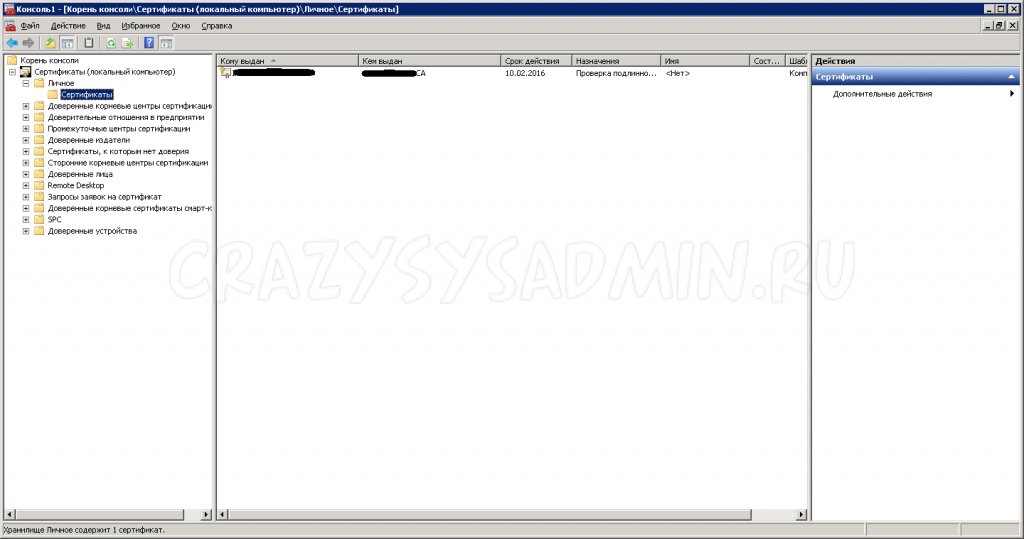

What I think is that my certifiates are expired. I go on the TS server and launch an MMC with the «Certificate» snap-in:

*** For now I can’t post images but I’ll try to eplain ***

***

In the MMC with the Certificates snap-in I go in «Certificates : Personnal : Certificates » where I can see expired certificates (12-03-2015) Roles «Client autentication, Server authentication». «Delivred to» and «Delivered

by» are the same and it’s the name of «myterminalserver.domain.dom».

***

If I right-click the expired certificate: All Tasks : Advanced Operation : Ask new certificates with same key» I get the error : Regsitration error:

The request contains no certificate template information

We are running Windows Server 2012 Datacenter x64. Clients are running Windows XP, 7, and 8.

Am I on the right way? Do you have any solution?

Best regards.

SamB

Hi everyone,

this is my fist time troubleshooting RemoteApps RDWeb and it’s not me who built this setup. I’m also not really familiar with certificates. My installations are in french but I’ll try to provide you the right error message translated in English. So here

we go:

We have some applications running over RemoteApps RDWeb on the Terminal Server (myterminalserver). We access them by logging in at myterminalserver/RDweb/ using AD credential. Once logged in, we see the available applications. It’s been working good in the

last months, but now, when we click on an application we get the error:

The digital signature of this RDP file cannot be verified. It happens for all users.

What I think is that my certifiates are expired. I go on the TS server and launch an MMC with the «Certificate» snap-in:

*** For now I can’t post images but I’ll try to eplain ***

***

In the MMC with the Certificates snap-in I go in «Certificates : Personnal : Certificates » where I can see expired certificates (12-03-2015) Roles «Client autentication, Server authentication». «Delivred to» and «Delivered

by» are the same and it’s the name of «myterminalserver.domain.dom».

***

If I right-click the expired certificate: All Tasks : Advanced Operation : Ask new certificates with same key» I get the error : Regsitration error:

The request contains no certificate template information

We are running Windows Server 2012 Datacenter x64. Clients are running Windows XP, 7, and 8.

Am I on the right way? Do you have any solution?

Best regards.

SamB

О цифровой подписи программ удаленных приложений RemoteApp

Для RDP-файлов, используемых для подключений RemoteApp к серверу Узел сеансов удаленных рабочих столов, можно использовать цифровую подпись. К ним относятся RDP-файлы, используемые для подключения через Веб-доступ к удаленным рабочим столам к программы RemoteApp, а также к рабочему столу сервера Узел сеансов удаленных рабочих столов.

Чтобы подключиться к программа RemoteApp с помощью RDP-файла, имеющего цифровую подпись, на клиентском компьютере должен быть запущен клиент удаленного рабочего стола (RDC) версии 6.1 или выше. (Клиент RDC 6.1 поддерживает протокол удаленного рабочего стола 6.1.)

Если используется цифровой сертификат, криптографическая подпись на файле подключения предоставляет проверяемые сведения об удостоверении пользователя как лица, его опубликовавшего. Она помогает клиентам распознавать организацию как источник программа RemoteApp или подключения к удаленному рабочему столу, а также содержит более полные сведения, необходимые при принятии решения о доверии при запуске подключения. Это обеспечивает защиту от использования подозрительных RDP-файлов.

Можно подписывать RDP-файлы, используемые для подключений RemoteApp, с помощью сертификата проверки подлинности сервера (SSL-сертификат), сертификата подписи кода или специально определенного сертификата подписи протокола удаленного рабочего стола (RDP). Получить сертификаты подписи кода и протокола SSL можно в общественных центрах сертификации (CA) или в центре сертификации предприятия в иерархии инфраструктуры открытых ключей. Перед использованием сертификата подписи RDP необходимо настроить центр сертификации на предприятии для выпуска сертификатов подписи RDP.

Если для сервера Узел сеансов удаленных рабочих столов или подключений Шлюз удаленных рабочих столов уже используется SSL-сертификат, его также можно использовать и для подписи RDP-файлов. Однако если пользователи будут подключаться к программы RemoteApp с общественных или домашних компьютеров, необходимо использовать один из следующих сертификатов.

- Сертификат общего центра сертификации, принимающего участие в программе корневых сертификатов корпорации Майкрософт (

- https://go.microsoft.com/fwlink/?LinkID=59547 ).

Если используется корпоративный центр сертификации, то выпущенные на корпоративном уровне сертификаты также должны быть подписаны общим центром сертификации, который принимает участие в программе корневых сертификатов корпорации Майкрософт.

Для выполнения этой процедуры пользователь по меньшей мере должен быть членом локальной группы Администраторы или аналогичной группы на сервере узла сеансов удаленных рабочих столов, который планируется настроить. Подробные сведения об использовании соответствующих учетных записей и членства в группах см. на странице https://go.microsoft.com/fwlink/?LinkId=83477 .

|

Важно! |

|

Чтобы настроить цифровой сертификат для использования |

На сервере узла сеансов удаленных рабочих столов откройте диспетчер удаленных приложений RemoteApp. Чтобы открыть диспетчер удаленных приложений RemoteApp, нажмите кнопку Пуск, затем последовательно выберите пункты Администрирование, Службы удаленных рабочих столов и Диспетчер удаленных приложений RemoteApp.

В области Действия Диспетчер удаленных приложений RemoteApp нажмите кнопку Параметры цифровой подписи. (Или в области Обзор, рядом с Параметры цифровой подписи, щелкните Сменить.)

Установите флажок Подписать с цифровым сертификатом.

В списке Сведения о цифровом сертификате выберите Сменить.

В диалоговом окне Выбор сертификата выберите сертификат, который необходимо использовать, а затем нажмите кнопку ОК.

Диалоговое окно Выбор сертификата содержит сертификаты, расположенные в хранилище сертификатов локального компьютера или в личном хранилище сертификатов. Сертификат, который необходимо использовать, должен находиться в одном из этих хранилищ.

Использование параметров групповой политики для управления поведением клиента при открытии RDP-файла, имеющего цифровую подпись.

С помощью групповой политики можно задать, чтобы клиенты всегда распознавали программы RemoteApp определенного издателя как доверенные. Также можно указать, будут ли клиенты блокировать программы RemoteApp и подключения к удаленному рабочему столу из внешних или неизвестных источников. Используя параметры политики, можно сократить количество и понизить сложность решений, касающихся безопасности, с которыми сталкиваются пользователи. Это сократит возможность непреднамеренных действий пользователей, которые могут привести к уязвимости.

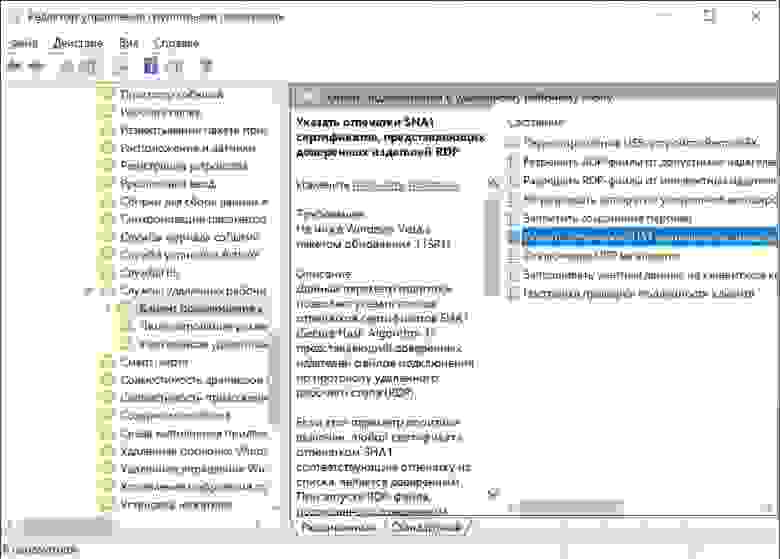

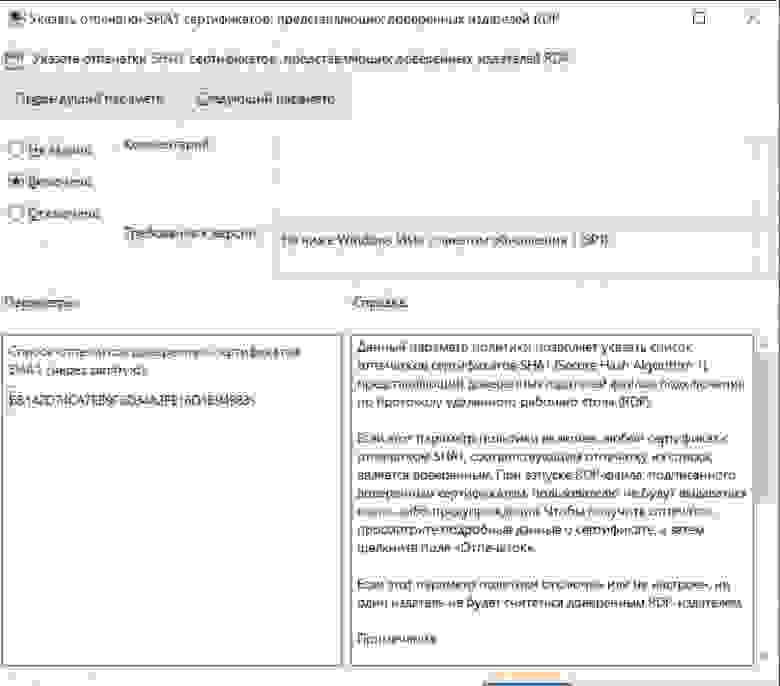

Соответствующие параметры групповой политики.

- Указать SHA1-отпечатки сертификатов, отражающие доверенных RDP-издателей.

Разрешить RDP-файлы допустимых издателей, а также параметры файлов .rdp по умолчанию для пользователей.

Разрешить RDP-файлы от неизвестных издателей.

Эти параметры групповой политики расположены в папках Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовКлиент подключения к удаленному рабочему столу и Конфигурация пользователяПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовКлиент подключения к удаленному рабочему столу.

Для настройки этих параметров групповой политики можно использовать редактор локальных групповых политик или консоль управления групповыми политиками.

Источник

RemoteApp убираем предупреждение не удается определить издателя

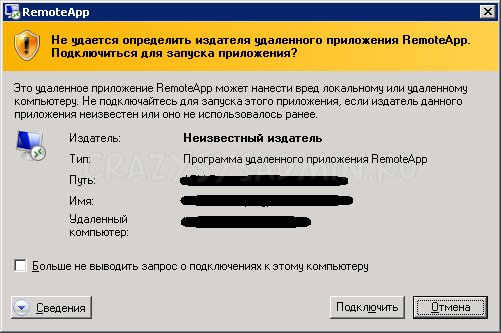

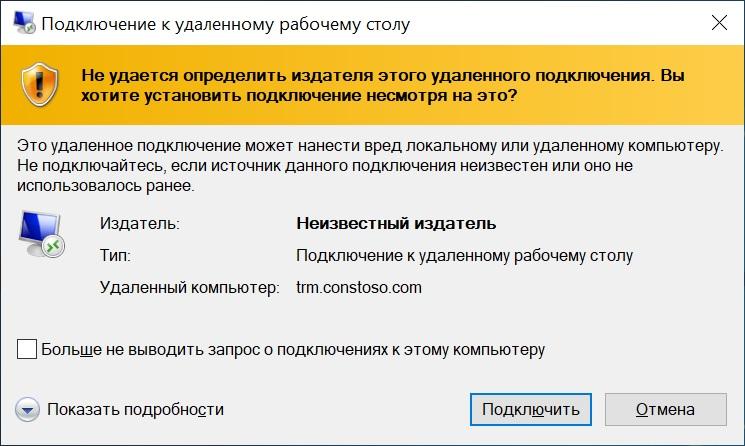

В данной статье пойдет речь о том, как убрать предупреждение «Не удается определить издателя» при запуске RemoteApp.

Текст ошибки

Не удается определить издателя удаленного приложения RemoteApp. Подключиться для запуска приложения?

Это удаленное приложение RemoteApp может нанести вред локальному или удаленному компьютеру. Не подключайтесь для запуска этого приложения, если издатель данного приложения неизвестен или оно не использовалось ранее

Как то исправить?

Для того, чтобы избавиться от этого, необходимо:

- При создании RDP файла для RemoteApp использовать цифровую подпись.

- Настроить соответствующим образом политику (локальную или в домене).

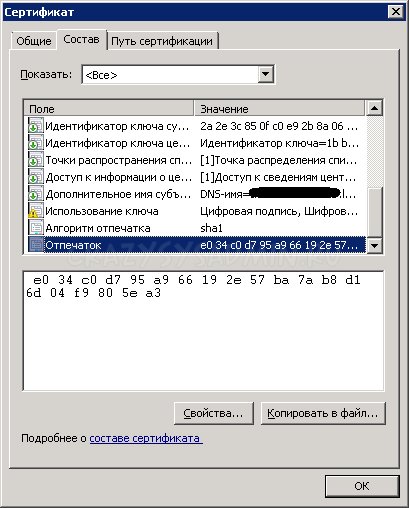

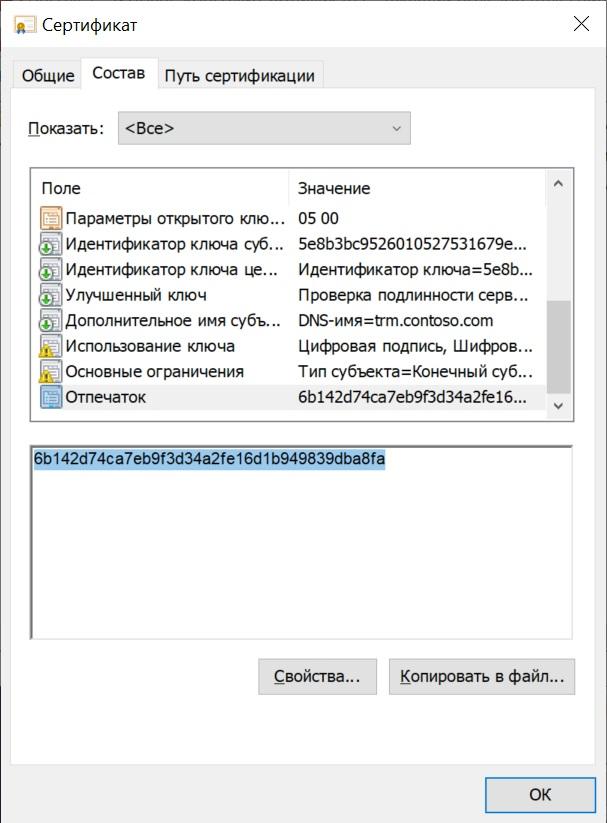

Процесс создания сертификата мы упустим, т.к. это не тема этой статьи. Считаем, что вы уже сгенерировали сертификат и подписали им опубликованное приложение, создав RDP файл вашего приложения. Далее нам необходимо открыть сертификат и получить из него так называемый «Отпечаток». Сделать это можно следующим образом:

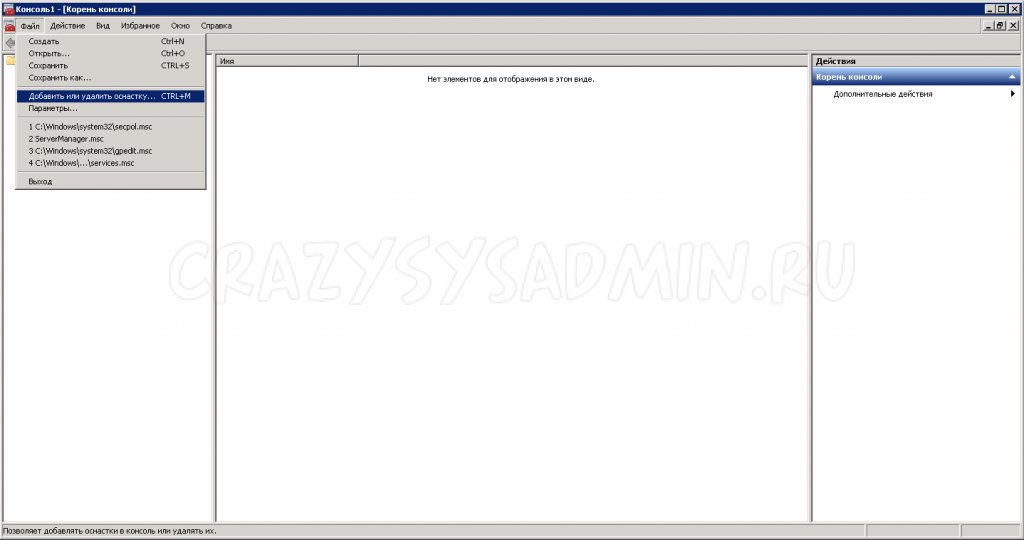

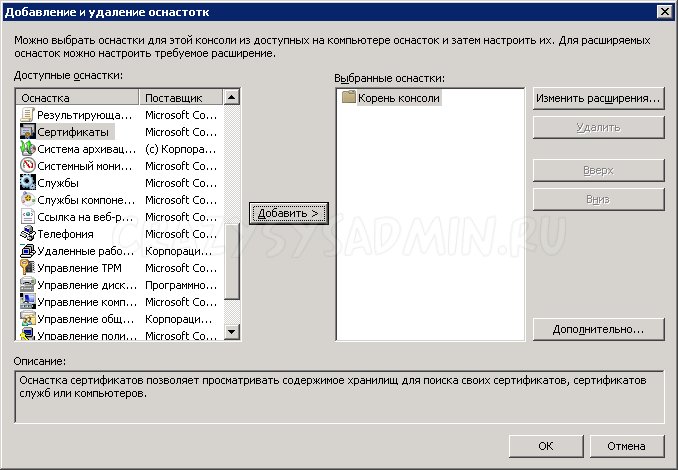

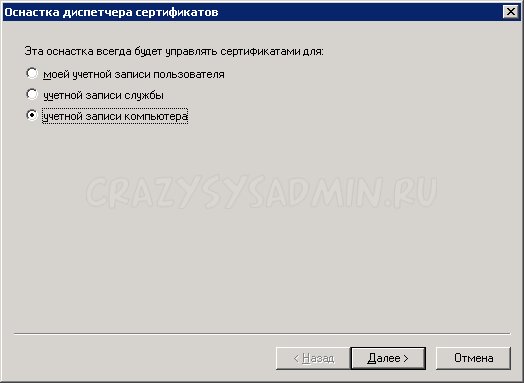

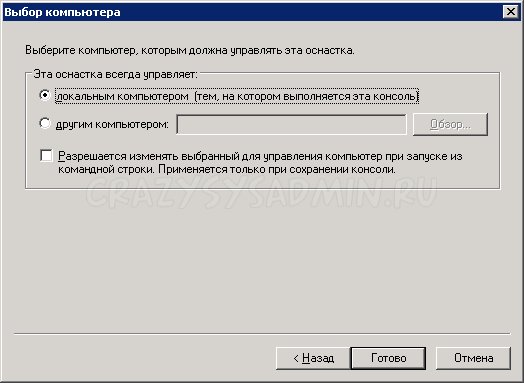

Добавить или удалить оснастку > Сертификаты > Добавить:

В итоге получаем такое: Это и есть наш сертификат, который вы уже сгенерировали ранее.

Теперь нам нужно посмотреть его «Отпечаток». Для этого необходимо дважды щелкнуть мышкой на нужном сертификате:

Полученная последовательность символов и есть «Отпечаток».

Удаляем из нее все пробелы, чтобы строка приняла вид:

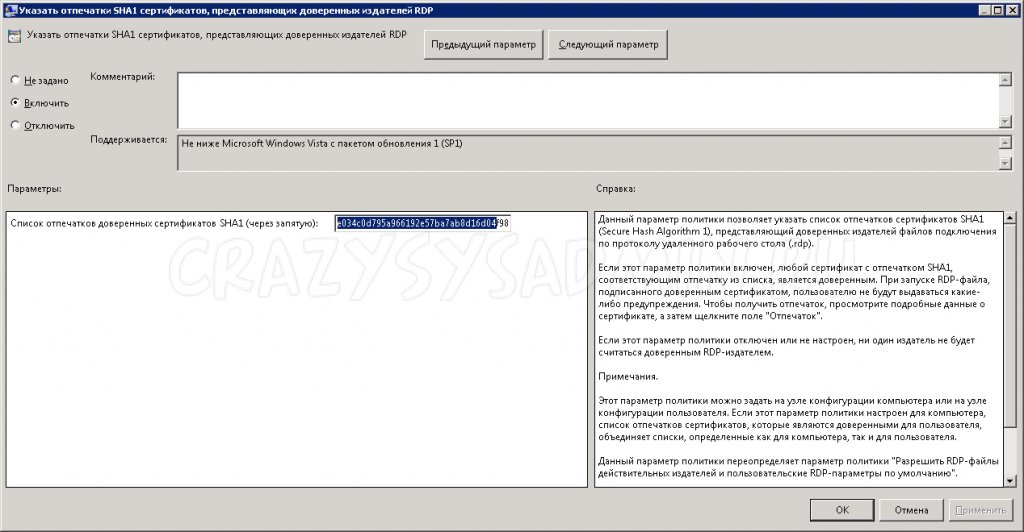

Далее в «Конфигурация компьютера/Политика/Административные шаблоны/Компоненты Windows/Службы удаленных рабочих столов/Клиент подключения к удаленному рабочему столу» включаем параметр «Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP» и вписываем туда нашу строку с «Отпечатком» без пробелов. В случае, если в «Отпечатке» содержится два нуля, т.е. 00, их необходимо удалить.

После применения политики на нужном компьютере, этого предупреждения не должно выскакивать.

Источник

Избавляемся от назойливых предупреждений при входе на терминальный сервер

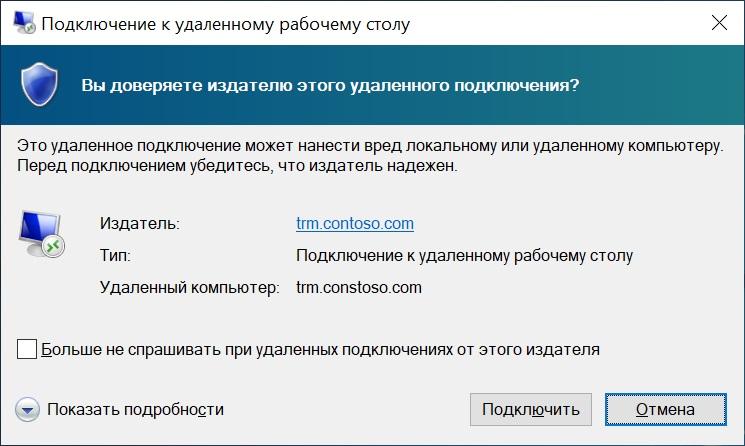

Не так давно внедряли мы решение на терминальном сервере Windows. Как водится, кинули на рабочие столы сотрудникам ярлыки для подключения, и сказали — работайте. Но пользователи оказались зашуганными по части КиберБезопасности. И при подключении к серверу, видя сообщения типа: «Вы доверяете этому серверу? Точно-точно?», пугались и обращались к нам — а все ли хорошо, можно нажимать на ОК? Тогда и было решено сделать все красиво, чтобы никаких вопросов и паники.

Если ваши пользователи все еще приходят к вам с подобными страхами, и вам надоело ставить галочку «Больше не спрашивать» — добро пожаловать под кат.

Шаг нулевой. Подготовка и вопросы доверия

Итак, наш пользователь тыкает на сохраненный файл с расширением .rdp и получает такой вот запрос:

Для избавления от этого окна используется специальная утилита под названием RDPSign.exe. Полная документация доступна, как обычно, на официальном сайте, а мы разберем пример использования.

Для начала нам нужно взять сертификат для подписывания файла. Он может быть:

- Публичным.

- Выданным внутренней службой Certificate Authority.

- Вовсе самоподписанным.

Самое главное, чтобы сертификат имел возможность подписывать (да, можно отобрать

у бухгалтеров ЭЦП), а клиентские ПК ему доверяли. Здесь я буду использовать самоподписанный сертификат.

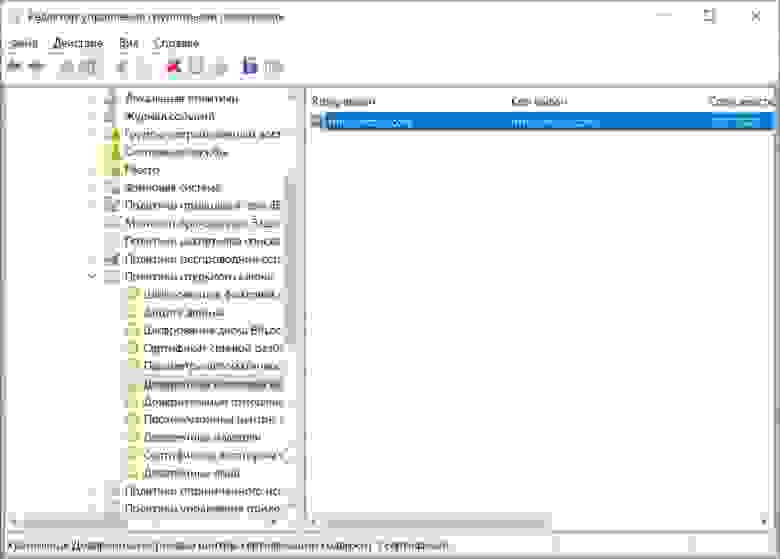

Напомню, что доверие самоподписанному сертификату можно организовать при помощи групповых политик. Чуть больше подробностей — под спойлером.

Для начала нужно взять имеющийся сертификат без закрытого ключа в формате .cer (это можно сделать, экспортировав сертификат из оснастки «Сертификаты») и положить его в сетевую папку, доступную пользователям для чтения. После этого можно настроить групповую политику.

Импорт сертификата настраивается в разделе: Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. Далее правой кнопкой мыши импортируем сертификат.

Теперь клиентские ПК будут доверять самоподписанному сертификату.

Если проблемы с доверием решены, переходим непосредственно к вопросу подписи.

Шаг первый. Размашисто подписываем файл

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

Где .contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

Теперь при двойном клике по ярлыку сообщение будет другим:

Новое сообщение. Цвет менее опасный, уже прогресс.

Избавимся же и от него.

Шаг второй. И снова вопросы доверия

Для избавления от этого сообщения нам снова понадобится групповая политика. На этот раз дорога лежит в раздел Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP.

Нужная нам политика.

В политике достаточно добавить уже знакомый нам отпечаток с предыдущего шага.

Стоит отметить, что эта политика перекрывает политику «Разрешать RDP-файлы от допустимых издателей и пользовательские параметры RDP, заданные по умолчанию».

Вуаля, теперь никаких странных вопросов — только запрос логина-пароля. Хм…

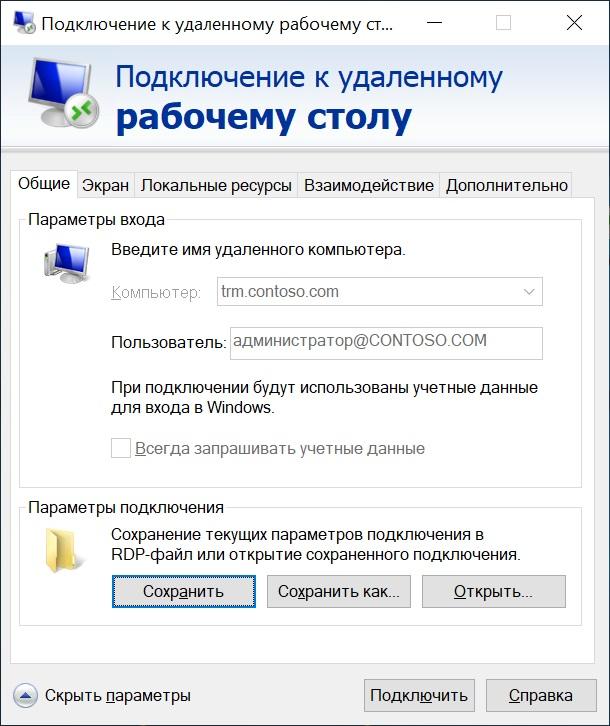

Шаг третий. Прозрачный вход на сервер

Действительно, если мы уже авторизовались при входе на доменный компьютер, то зачем нам вводить повторно тот же логин и пароль? Передадим же учетные данные на сервер «прозрачно». В случае с простым RDP (без использования RDS Gateway) на помощь нам придет… Правильно, групповая политика.

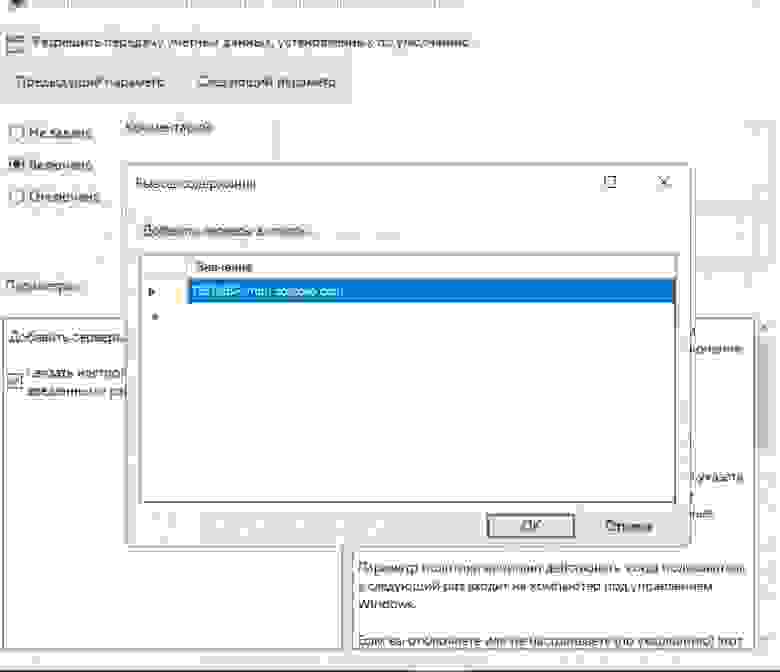

Идем в раздел: Конфигурация компьютера — Политики — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу учетных данных, установленных по умолчанию.

Здесь в список можно добавить нужные серверы или использовать wildcard. Выглядеть это будет как TERMSRV/trm.contoso.com или TERMSRV/*.contoso.com.

Теперь, если посмотреть на наш ярлык, то выглядеть он будет примерно так:

Имя пользователя не поменять.

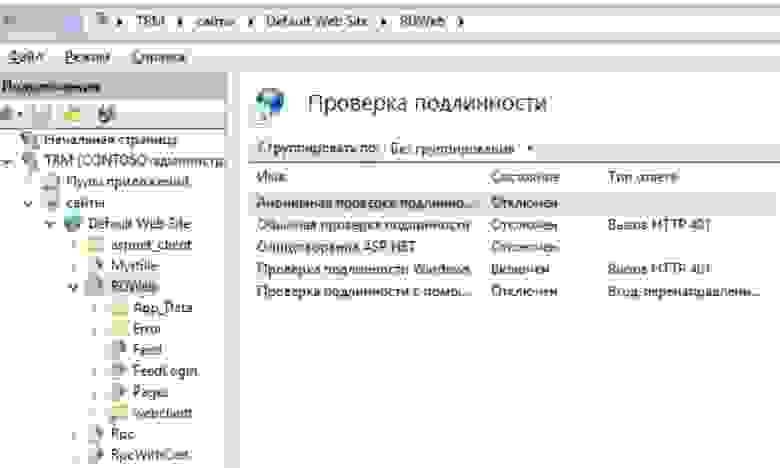

В случае если используется RDS Gateway, понадобится еще и разрешить на нем передачу данных. Для этого в диспетчере IIS нужно в «Методах проверки подлинности» отключить анонимную проверку и включить проверку подлинности Windows.

Не забываем по завершении перезапустить веб-сервисы командой:

Вот теперь все хорошо, никаких вопросов и запросов.

Источник

Adblock

detector

|

Примечание |