Which version of windows 10 will run hashcat?

When correctly trying to run i am met with a popup stating «This app cant run on your PC. To find a version for your computer check with the software publisher»

Posts: 2,268

Threads: 16

Joined: Feb 2013

10-12-2019, 09:35 AM

(This post was last modified: 10-12-2019, 09:37 AM by philsmd.)

1. make sure that you run hashcat in cmd

2. make sure that you are using the correct windows binary (newer versions of hashcat only ship a 64-bit binary by default, so make sure that you have a 64-bit windows system or compile the 32-bit version yourself, older versions might work as well with the hashcat32.exe for 32-bit windows, but of course they are deprecated because of the old version)

older versions need the hashcat64.exe for windows 64-bit systems

newer versions only have a hashcat.exe for windows 64-bit systems

of course you shouldn’t attempt to run the linux binaries (hashcat64.bin or hashcat.bin). This is only for linux systems

Posts: 16

Threads: 5

Joined: Oct 2019

(10-12-2019, 09:35 AM)philsmd Wrote: 1. make sure that you run hashcat in cmd

2. make sure that you are using the correct windows binary (newer versions of hashcat only ship a 64-bit binary by default, so make sure that you have a 64-bit windows system or compile the 32-bit version yourself, older versions might work as well with the hashcat32.exe for 32-bit windows, but of course they are deprecated because of the old version)older versions need the hashcat64.exe for windows 64-bit systems

newer versions only have a hashcat.exe for windows 64-bit systemsof course you shouldn’t attempt to run the linux binaries (hashcat64.bin or hashcat.bin). This is only for linux systems

My system is 64bit but nothing seems to work correctly

Posts: 2,268

Threads: 16

Joined: Feb 2013

10-13-2019, 09:25 AM

(This post was last modified: 10-13-2019, 09:26 AM by philsmd.)

your other posts imply that you already solved this problem:

https://hashcat.net/forum/thread-8715-po…l#pid46305

you wouldn’t be able to get that specific error message without being able to run hashcat.

btw: another common error of windows users is that they corrupt the binaries by for instance incorrectly copy-pasting some commands like «> hashcat64.exe -m»

this of course overrides the binary file (executable) and corrupts the whole hashcat installation or downloaded folder.

«> » is commonly used as a command prompt, but if you copy-paste and run it, it will act like a file redirector (write to the file to the right, in this case the file hashcat64.exe)

the only solution here is to re-download hashcat from https://hashcat.net and avoid doing mistakes like this (not overriding important files)

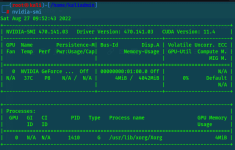

PS C:Usersxxxx> nvidia-smi

Sun Apr 11 21:18:10 2021

+——————————————————————————+

| NVIDIA-SMI 465.89 Driver Version: 465.89 CUDA Version: 11.3

PS C:UsersxxxxxDesktoptoolshashcat-6.1.1> .hashcat.exe -I

hashcat (v6.1.1) starting…

(that’s it, it won’t run)

PS C:UsersxxxxxDesktoptoolshashcat-6.1.1> .hashcat.exe -b

hashcat (v6.1.1) starting in benchmark mode…

Benchmarking uses hand-optimized kernel code by default.

You can use it in your cracking session by setting the -O option.

Note: Using optimized kernel code limits the maximum supported password length.

To disable the optimized kernel code in benchmark mode, use the -w option.

PS C:UsersxxxxxxDownloadsPrograms> .clinfo.exe

Number of platforms 2

(Nothing else)

And in Windows eventviewer, I can see both clinfo and hashcat crashed because «C:WINDOWSSYSTEM32OpenCL.dll».

Tried to follow «https://hashcat.net/wiki/doku.php?id=frequently_asked_questions#i_may_have_the_wrong_driver_installed_what_should_i_do», uninstall drive, clean everything, reinstall, installl older version, none of them work.

Hashcat 5.1.0 worked a few month ago and it doesn’t work now anymore.

Any idea?

PS C:Usersxxxx> nvidia-smi

Sun Apr 11 21:18:10 2021

+——————————————————————————+

| NVIDIA-SMI 465.89 Driver Version: 465.89 CUDA Version: 11.3

PS C:UsersxxxxxDesktoptoolshashcat-6.1.1> .hashcat.exe -I

hashcat (v6.1.1) starting…

(that’s it, it won’t run)

PS C:UsersxxxxxDesktoptoolshashcat-6.1.1> .hashcat.exe -b

hashcat (v6.1.1) starting in benchmark mode…

Benchmarking uses hand-optimized kernel code by default.

You can use it in your cracking session by setting the -O option.

Note: Using optimized kernel code limits the maximum supported password length.

To disable the optimized kernel code in benchmark mode, use the -w option.

PS C:UsersxxxxxxDownloadsPrograms> .clinfo.exe

Number of platforms 2

(Nothing else)

And in Windows eventviewer, I can see both clinfo and hashcat crashed because «C:WINDOWSSYSTEM32OpenCL.dll».

Tried to follow «https://hashcat.net/wiki/doku.php?id=frequently_asked_questions#i_may_have_the_wrong_driver_installed_what_should_i_do», uninstall drive, clean everything, reinstall, installl older version, none of them work.

Hashcat 5.1.0 worked a few month ago and it doesn’t work now anymore.

Any idea?

hashcat always crach, i was try with v5.1.0 and beta version too.

i was disable WDDM recovery :

https://hashcat.net/wiki/doku.php?id=timeout_patch

hashcat.exe -I

hashcat (v6.0.0) starting…

CUDA Info:

CUDA.Version.: 11.0

Backend Device ID #1 (Alias: #3)

Name………..: GeForce RTX 2080 Ti

Processor(s)…: 68

Clock……….: 1650

Memory.Total…: 11264 MB

Memory.Free….: 9248 MB

Backend Device ID #2 (Alias: #4)

Name………..: GeForce GTX 1080

Processor(s)…: 20

Clock……….: 1898

Memory.Total…: 8192 MB

Memory.Free….: 6769 MB

OpenCL Info:

OpenCL Platform ID #1

Vendor..: NVIDIA Corporation

Name….: NVIDIA CUDA

Version.: OpenCL 1.2 CUDA 11.0.186

Backend Device ID #3 (Alias: #1)

Type………..: GPU

Vendor.ID……: 32

Vendor………: NVIDIA Corporation

Name………..: GeForce RTX 2080 Ti

Version……..: OpenCL 1.2 CUDA

Processor(s)…: 68

Clock……….: 1650

Memory.Total…: 11264 MB (limited to 2816 MB allocatable in one block)

Memory.Free….: 9216 MB

OpenCL.Version.: OpenCL C 1.2

Driver.Version.: 451.22

Backend Device ID #4 (Alias: #2)

Type………..: GPU

Vendor.ID……: 32

Vendor………: NVIDIA Corporation

Name………..: GeForce GTX 1080

Version……..: OpenCL 1.2 CUDA

Processor(s)…: 20

Clock……….: 1898

Memory.Total…: 8192 MB (limited to 2048 MB allocatable in one block)

Memory.Free….: 6720 MB

OpenCL.Version.: OpenCL C 1.2

Driver.Version.: 451.22

always crash when use -d 1 (GeForce RTX 2080 Ti GPU/OCL)

-

Перейти на CTF площадку Игры Кодебай

Выполняйте задания по кибербезопасности в формате CTF и получайте бесценный опыт. Ознакомиться с подробным описанием можно тут.

-

B правой части каждого сообщения есть стрелки ⇧ и ⇩. Не стесняйтесь оценивать ответы. Чтобы автору вопроса закрыть свой тикет, надо выбрать лучший ответ. Просто нажмите значок ✔ в правой части сообщения.

-

#1

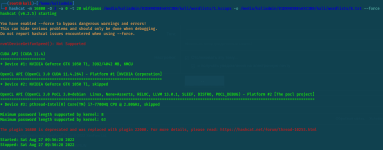

А вот собственно и сама ошибка:

* Device #1: WARNING! Kernel exec timeout is not disabled.

This may cause «CL_OUT_OF_RESOURCES» or related errors.

To disable the timeout, see:

Ссылка скрыта от гостей

* Device #2: WARNING! Kernel exec timeout is not disabled.

This may cause «CL_OUT_OF_RESOURCES» or related errors.

To disable the timeout, see:

Ссылка скрыта от гостей

-

Снимок экрана от 2022-08-27 10-01-43.png

14,4 КБ

· Просмотры: 132

-

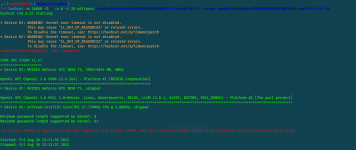

Снимок экрана от 2022-08-27 10-02-45.png

34,7 КБ

· Просмотры: 36

-

Снимок экрана от 2022-08-27 10-03-21.png

31,9 КБ

· Просмотры: 31

-

Снимок экрана от 2022-08-27 10-03-52.png

34,2 КБ

· Просмотры: 39

-

#2

В интернете нашёл, hashcat issue [github] — эта проблема вероятно связана с тем, что твой ноутбук не поддерживает nvmlDeviceGetFanSpeed(), и охлаждение твоей видеокарты управляется не ей, а hashcat не может контроллировать скорость кулеров по-другому и выбивает такую ошибку. Разработчик пишет, что эта ошибка распространённая, неисправима и рекомендует не использовать ноутбук с hashcat.

-

#3

А вот собственно и сама ошибка:

* Device #1: WARNING! Kernel exec timeout is not disabled.

This may cause «CL_OUT_OF_RESOURCES» or related errors.

To disable the timeout, see:Ссылка скрыта от гостей

* Device #2: WARNING! Kernel exec timeout is not disabled.

This may cause «CL_OUT_OF_RESOURCES» or related errors.

To disable the timeout, see:Ссылка скрыта от гостей

Так написано же что режим 16800 изменили на 22000

попробуй изменить и запустить

-

#4

В интернете нашёл, hashcat issue [github] — эта проблема вероятно связана с тем, что твой ноутбук не поддерживает nvmlDeviceGetFanSpeed(), и охлаждение твоей видеокарты управляется не ей, а hashcat не может контроллировать скорость кулеров по-другому и выбивает такую ошибку. Разработчик пишет, что эта ошибка распространённая, неисправима и рекомендует не использовать ноутбук с hashcat.

почему тогда от процессора тоже не работает? Для процессора тоже необходим кулер или программа без поддержки видюхи не работает?

-

#5

почему тогда от процессора тоже не работает? Для процессора тоже необходим кулер или программа без поддержки видюхи не работает?

Для того что бы работало от процессора, нужно указывать именно процессор -D 3 вроде у тебя

Ранее мы уже рассказывали про Hashcat в статье «Использовании Hashcat на Kali Linux». Сегодня покажу, как установить и использовать Hashcat на Windows. Будем взламывать хеш пароля в MD5, MD4, SHA1, SHA3 и коснемся других способов взлома хешей.

Еще по теме: Создание флешки Kali Linux (быстрый способ)

Hashcat — самый быстрый инструментом для взлома паролей. Он кроссплатформенный и доступен для Windows, macOS и Linux. Взломщик паролей поддерживает большое количество алгоритмов хеширования, включая LM Hash, NT hash, MD4, MD5, SHA-1 и 2 и многие другие. На сегодняшний день поддерживает 237 различных типов хешей.

Как пользоваться Hashcat на Windows

Рассмотрим команду использования Hashcat в Windows:

|

.hashcat —m 0 —a 0 .crackme.txt .rockyou.txt |

.hashcat -m 0 -a 0 .файл_хешей.txt .словарь.txt

- -m (тип хеша) — Например, MD5, SHA1 и т. д. В этом примере мы будем использовать

—m 0 для MD5. - -a (тип атаки) — Указывает Hashcat, каким методом взламывать пароль. Например, с использованием словаря слов, или перебора, или знаменитой комбинированной атаки. В этом примере мы будем использовать

—a 0 для атаки по словарю. - [файл_хешей.txt] — Задает расположение файла, содержащего хеш-коды, которые вы собираетесь взломать. В примере я использовал

crackme.txt. - [словарь.txt | маска | каталог] — Задает используемый словарь (список слов), маску или каталог. В этом примере мы будем использовать словарь для брута

rockyou.txt.

Установка и настройка Hashcat в Windows

Зайдите на сайт Хешкэт и скачайте бинарник (версию для Windows).

Запустите командную строку и с помощью команды

cd перейдите в папку с извлеченным из архива Hashcat.

Убедитесь, что находитесь в папке Hashcat введя hashcat.exe.

Создайте новый текстовый документ внутри папки hashcat, где будут хранятся хеши ваших паролей, в моем случае — это файл crackme.txt. Ниже приведен список тестовых хэшей, которые вы можете использовать.

|

6c569aabbf7775ef8fc570e228c16b98 e10adc3949ba59abbe56e057f20f883e 25f9e794323b453885f5181f1b624d0 5f4dcc3b5aa765d61d8327deb882cf9 d8578edf8458ce06fbc5bb76a58c5ca4 fcea920f7412b5da7be0cf42b8c93759 96e79218965eb72c92a549dd5a330112 25d55ad283aa400af464c76d713c07ad e99a18c428cb38d5f260853678922e03 7c6a180b36896a0a8c02787eeafb0e4c 3f230640b78d7e71ac5514e57935eb69 f6a0cb102c62879d397b12b62c092c06 |

Добавьте не менее 5 хешей.

Можете сгенерировать свои собственные хэши каким-нибудь онлайн-сервисом.

Теперь создайте словарь для брута. Hashcat имеет свой словарь example (файл DICT), но лучше использовать словарь Kali Linux rockyou.txt или свой словарь.

Использование Hashcat в Windows

Откройте командную строку и убедитесь, что находитесь в папке Hashcat.

Для справки введите команду:

Большой выбор алгоритмов хеширования:

Для взлома наших хешей используем атаку по словарю

—a 0 на хеш MD5

—m 0.

Как можно видеть на скрине ниже, Хешкэт взломал несколько хешей.

Hashcat добавляет все взломанные пароли в файл potfile и сохраняет в своей папке.

На этом все. Теперь вы знаете как пользоваться мощным инструментом Хешкэт, для взлома паролей.

Еще по теме: Актуальные методы взлома паролей

Listen to this article

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее.

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

пользователям NVidia нужен «NVIDIA Driver» (367.x или более поздний)

пользователям AMD нужен «AMD Radeon Software Crimson Edition» (15.12 или более поздний)

Как правило, в Windows уже установлен драйвер для видеокарты.

Перейдите на официальный сайт Hashcat и скачайте исполнимые файлы (hashcat binaries). В едином архиве находятся все исполнимые файлы (для 64- и 32-битных систем, для Linux и Windows). Также теперь нет разделения на версию для графических процессоров и центральных процессоров — всё слито в одну версию.

Распакуйте архив. Это портативная программа, другой установки она не требует.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

И в ней запустите требуемый файл:

hashcat64.exe -V

Подготовка рукопожатий для Hashcat в Windows

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat-utilsbin

Конвертация файлов .cap в формат .hccapx

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

cap2hccapx.exe рукопожатие.cap хеш.hccapx

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

cap2hccapx.exe RT-733322.cap RT-733322.hccapx

Отлично, у меня всё получилось:

В текстовом виде:

Networks detected: 1 [*] BSSID=64:66:b3:48:99:9a ESSID=RT-733322 (Length: 9) --> STA=1c:7b:21:db:cf:56, Message Pair=2, Replay Counter=1 Written 1 WPA Handshakes to: RT-733322.hccapx

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

Можно запускать перебор.

Атака по словарю на рукопожатие

hashcat64.exe -m 2500 RT-733322.hccapx newrockyou.txt

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Пример работы:

Атака брутфорсом на рукопожатие

Для атаки брут-форсом, а также атаки по маске нужно указать опцию -a 3 и саму маску — в самом конце вместо файла словаря.

В маске могут использоваться следующие символы.

? | Набор символов

===+=========

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>[email protected][]^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

hashcat64.exe -m 2500 -a 3RT-726940.hccapx ?d?d?d?d?d?d?d?d

Вы можете сформировать собственный набор пользовательских символов. Для этого используются опции -1, -2, -3, -4. Например, я хочу, чтобы в мой пользовательский набор (-1) входили все цифры, большие и маленькие буквы (?l?d?u), и из моего пользовательского набора символов я составляю маску длиной восемь символов ?1?1?1?1?1?1?1?1. Моя команда приобретает вид:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной восемь символов, в которой встречаются только цифры и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u -i --increment-min=8 --increment-max=10 RT-726940.hccapx ?1?1?1?1?1?1?1?1

На протяжении всего времени работы программы перед нами будет строка запроса:

[s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit =>

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: RT-733322 (AP:64:66:b3:48:99:9a STA:1c:7b:21:db:cf:56) Time.Started.....: Thu Apr 06 07:29:55 2017 (1 min, 44 secs) Time.Estimated...: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) Guess.Base.......: File (newrockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 33029 H/s (8.76ms) Recovered........: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 3435520/9606541 (35.76%) Rejected.........: 0/3435520 (0.00%) Restore.Point....: 3379200/9606541 (35.18%) Candidates.#1....: christinecoleman -> clonetrooper5 HWMon.Dev.#1.....: Util: 94% Core: 800MHz Mem:1000MHz Bus:16

Здесь:

- Status………: Running означает, что программа работает.

- Speed.Dev.#1…..: 33029 H/s (8.76ms) — скорость перебора (количество хешей в секунду).

- Time.Estimated…: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) — сколько времени осталось до конца перебора.

Пример удачного взлома:

Здесь в строке

f2887bad99b8a3036dd52d7291edf338:02082264457b:903c92cd3389:Tele2 Mini 1.1:66666666

найденным паролем от Wi-Fi является 66666666.

Также строка

Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

говорит о том, что восстановлен один пароль.

Источник статьи: https://hackware.ru

Если Вам понравилась статья — поделитесь с друзьями

7 046 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.