Содержание

- Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

- PlugX

- Запуск PlugX

- Работа PlugX

- Закрепление в системе

- Функциональность плагинов PlugX и исполняемые команды

- nccTrojan

- Запуск nccTrojan

- Работа nccTrojan

- dnsTrojan

- Запуск dnsTrojan

- Работа dnsTrojan

- dloTrojan

- Запуск dloTrojan

- Работа dloTrojan

- И еще несколько программ, которые мы раскопали в ходе расследования

- GetPassword

- Quarks PwDump

- wpmd v 2.3 (beta)

- os.exe

- nbtscan 1.0.35

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

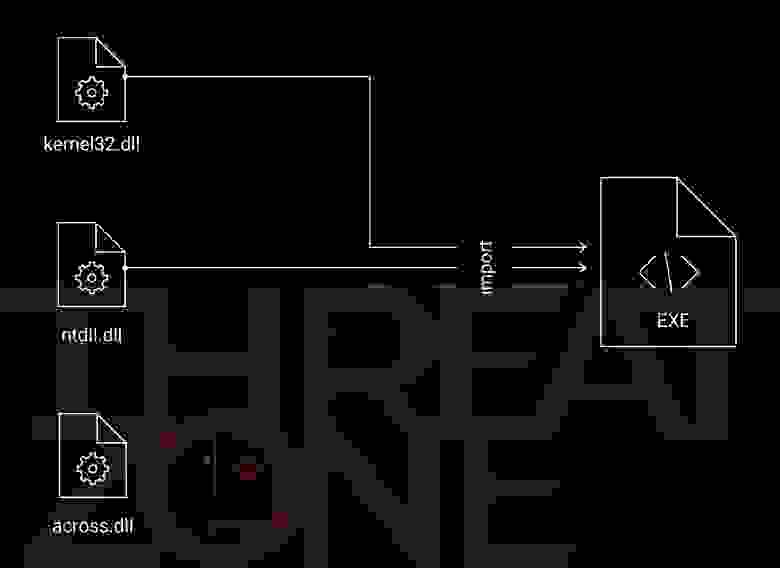

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |

Фрагмент функции обработки команд, полученных от сервера управления приведена на рис. 6.

Рис. 6. Команды сервера управления, которые получает PlugX

Описание команд приведено в табл. 4.

Табл. 4. Команды сервера управления, которые получает PlugX

| Команда | Описание |

|---|---|

| 0x1 | Отправить на сервер управления данные о зараженной системе: — имя компьютера; — имя пользователя; — информация о CPU; — текущее использование памяти системой; — информация об операционной системе; — системные дата и время; — системная информация; — язык системы |

| 0x5 | Самоудалиться (удалить службу, очистить реестр) |

| 0x3 | Передать команды плагинам со сменой протокола взаимодействия |

| 0x6 | Отправить текущую конфигурацию PlugX на сервер управления |

| 0x7 | Получить с сервера управления новую конфигурацию и обновить текущую |

| 0x8 | Отправить список процессов с внедренным шелл-кодом |

| default | Передать команды плагинам |

nccTrojan

Один из обнаруженных нами бэкдоров найден в отчете VIRUS BULLETIN и назван авторами nccTrojan по константному значению в коде основного пейлоада. Характеристики попавшегося нам образца малвари приведены в табл. 5.

| Свойство | EXE | DLL |

|---|---|---|

| Имя файла | instsrv.exe | windowsreskits.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 83 968 | 514 048 |

| Время компиляции | 18 декабря 2019 года 03:13:03 | 21 марта 2020 года 15:19:04 |

| MD5 | c999b26e4e3f15f94771326159c9b8f9 | 056078b1c424667e6a67f9867627f621 |

| SHA-1 | ec12c469463029861bd710aec3cb4a2c01907ad2 | 5bd080285a09c0abf742fb50957831310d9d9769 |

| SHA-256 | 07d728aa996d48415f64bac640f330a28e551cd565f1c5249195477ccf7ecfc5 | 3be516735bafbb02ba71d56d35aee8ce2ef403d08a4dc47b46d5be96ac342bc9 |

Запуск nccTrojan

Работа nccTrojan

nccTrojan расшифровывает конфигурацию, хранящуюся по определенному смещению в оверлее. Конфигурация зашифрована с помощью алгоритма AES-CFB-256, он же используется для шифрования взаимодействия с сервером управления. Пары «ключ шифрования + вектор инициализации» захардкоржены и различны для шифрования конфигурации и взаимодействия с сервером управления.

Расшифрованная конфигурация содержит информацию о сервере управления и выглядит следующим образом:

Если соединение установлено, то на сервер управления отправляется следующая информация:

При этом из собранных данных формируется строка, которая дальше зашифровывается и отправляется на сервер управления. Формат создаваемой строки:

Далее вредоносная программа переходит к взаимодействию с сервером управления и может исполнять команды, приведенные в табл. 6.

Табл. 6. Команды, исполняемые nccTrojan

| Команда | Назначение |

|---|---|

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Записать данные в файл |

| 0x5 | Получить информацию о дисках C-Z (тип, свободный объем памяти) |

| 0x6 | Получить информацию о файлах |

| 0x8 | Запустить процесс |

| 0xA | Удалить файл или директорию |

| 0xC | Прочитать файл |

| 0xF | Проверить наличие файла |

| 0x11 | Сохранить файл |

| 0x13 | Получить список запущенных процессов |

| 0x15 | Завершить процесс |

| 0x17 | Скопировать файл |

| 0x1A | Переместить файл |

| 0x1D | Запустить cmd-шелл с правами пользователя |

dnsTrojan

Следующий бэкдор мы обнаружили впервые: на момент расследования мы не нашли упоминаний о нем в отчетах других экспертов. Его отличительная особенность — общение с сервером управления через DNS. В остальном по своей функциональности вредоносная программа схожа с бэкдором nccTrojan. Чтобы сохранить единообразие в названиях найденной малвари, назвали ее dnsTrojan.

| Свойство | EXE |

|---|---|

| Имя | a.exe.ok |

| Тип файла | PE32 executable (EXE) |

| Размер (в байтах) | 417 280 |

| Время компиляции | 13 октября 2020 года 20:05:59 |

| MD5 | a3e41b04ed57201a3349fd42d0ed3253 |

| SHA-1 | 172d9317ca89d6d21f0094474a822720920eac02 |

| SHA-256 | 826df8013af53312e961838d8d92ba24de19f094f61bc452cd6ccb9b270edae5 |

Запуск dnsTrojan

После запуска вредоносная программа извлекает из ресурсов, распаковывает и сохраняет в рабочей директории два файла:

Работа dnsTrojan

Все свои действия вредоносная программа логирует в файл %ProgramData%logD.dat, при этом записанные данные похожи на отладочную информацию для злоумышленников (рис. 7).

Рис. 7. Фрагмент файла logD.dat

Взаимодействие с сервером управления осуществляется с использованием DNS-туннелирования. Данные передаются серверу управления в виде DNS-запроса TXT-записи в зашифрованном виде.

Сразу после запуска на сервер управления отправляются следующие данные:

Из них формируется сообщение вида 8SDXCAXRZDJ;O0V2m0SImxhY;6.1.1;1;00-13-d2-e3-d6-2e;2020113052831619.

Все передаваемые на сервер управления данные преобразуются следующим образом:

При формировании домена, для которого запрашивается TXT-запись, после каждого 64-го символа ставится точка. Запросы, отправляемые вредоносной программой, можно увидеть на рис. 8.

В ответ на запрос, отправленный на предыдущем шаге из TXT-записей, dnsTrojan получает команды сервера и может исполнить их (табл. 8).

| Команда | Назначение |

|---|---|

| 0x1 | Получить онлайн-данные |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Получить информацию о дисках C–Z (тип, свободный объем памяти) или файлах |

| 0x6 | Прочитать файл |

| 0x7 | Скопировать файл |

| 0x8 | Удалить файл |

| 0x9 | Проверить наличие файла |

| 0xA | Сохранить файл |

| 0xB | Установить время бездействия программы (в минутах) |

| 0xD | Самоудалиться (очистить реестр) |

dloTrojan

dloTrojan — еще одна обнаруженная в процессе расследования вредоносная программа, которую мы классифицировали как бэкдор. Эта малварь не относится ни к одному из известных семейств вредоносов.

Характеристики файлов исследуемого нами образца приведены в табл. 9.

| Свойство | EXE | DLL |

|---|---|---|

| Имя | ChromeFrameHelperSrv.exe | chrome_frame_helper.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 82 896 | 240 128 |

| Время компиляции | 12 июля 2013 года 19:11:41 | 14 сентября 2020 года 16:34:44 |

| MD5 | 55a365b1b7c50887e1cb99010d7c140a | bd23a69c2afe591ae93d56166d5985e1 |

| SHA-1 | 6319b1c831d791f49d351bccb9e2ca559749293c | 3439cf6f9c451ee89d72d6871f54c06cb0e0f1d2 |

| SHA-256 | be174d2499f30c14fd488e87e9d7d27e0035700cb2ba4b9f46c409318a19fd97 | f0c07f742282dbd35519f7531259b1a36c86313e0a5a2cb5fe1dadcf1df9522d |

Запуск dloTrojan

На сцену опять выходит DLL hijacking.

Итак, вредоносная программа dloTrojan состоит из двух компонентов:

После запуска исполняемого EXE-файла подгружается код вредоносной DLL. При этом библиотека проверяет имя процесса, в который она загружена, и оно должно соответствовать имени ChromeFrameHelperSrv.exe. В противном случае, вредоносный код завершит свое исполнение.

Далее библиотека расшифровывает вредоносный исполняемый файл, код которого внедряется в еще один запущенный процесс ChromeFrameHelperSrv.exe с использованием техники Process Hollowing.

Работа dloTrojan

Вредоносная программа пытается получить данные значения с именем TID из одного из двух ключей реестра (это зависит от имеющихся привилегий в системе):

Если же значение в реестре отсутствует, создается один из указанных ключей реестра. В параметре TID прописывается строка из 16 произвольных символов, которую в дальнейшем можно рассматривать как ID зараженной системы.

Строки во вредоносной программе зашифрованы методом простого сложения по модулю двух с одним байтом (отличается для различных строк).

Затем малварь расшифровывает адрес сервера управления. В зависимости от конфигурации вредоносная программа может иметь несколько адресов, в текущей конфигурации адрес сервера управления один.

Теперь dloTrojan устанавливает соединение с сервером управления. Если подключиться к серверу не удалось, малварь пытается найти настроенные прокси-серверы одним из способов:

Далее на сервер управления отправляется следующая информация о зараженной системе:

Данные передаются на сервер управления в зашифрованном виде.

В конце концов вредоносная программа получает возможность исполнять команды сервера управления: запускать cmd-шелл, создавать и удалять файлы, собирать информацию о дисках.

Перечень возможных команд приведен в табл. 10.

Табл. 10. Команды, исполняемые dloTrojan

| Команда | Назначение |

|---|---|

| 0x1 | Получить количество миллисекунд, прошедших с момента запуска системы |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Закрыть cmd-шелл |

| 0x5 | Проверить существование файла. Если файла нет, создать его |

| 0x6 | Создать файл |

| 0x7 | Получить данные файла (размер, временные метки) |

| 0x8 | Прочитать файл |

| 0x9 | Получить информацию о дисках C–Z (тип, объем свободной памяти) |

| 0xA | Перечислить файлы |

| 0xB | Удалить файл |

| 0xC | Переместить файл |

| 0xD | Запустить процесс |

| 0xE | Сделать скриншот |

| 0xF | Перечислить сервисы |

| 0x10 | Запустить сервис |

| 0x11 | Перечислить процессы и модули |

| 0x12 | Завершить процесс, затем перечислить процессы и модули |

| 0x13 | Закрыть сокет |

И еще несколько программ, которые мы раскопали в ходе расследования

Вернемся к общедоступным утилитам, найденным на зараженных системах. С их помощью можно залезть в систему, утащить конфиденциальные данные и выполнить другие вредоносные действия. Ловите краткое описание каждой.

GetPassword

GetPassword предназначена для получения паролей из зараженной системы. Раньше исходный код утилиты лежал в репозитории MimikatzLite, но сейчас его почему-то удалили. Можем только поделиться скриншотом на рис. 9.

Рис. 9. Скриншот работы утилиты GetPassword

Quarks PwDump

Еще одна утилита для извлечения паролей из ОС Windows.

Исходный код можно найти в репозитории 0daytool-quarkspwdump. Скриншот утилиты приведен на рис. 10.

Рис. 10. Скриншот работы утилиты Quarks PwDump

wpmd v 2.3 (beta)

wpmd (windows password and masterkey decrypt) также предназначена для получения паролей в ОС Windows. Увы, источник мы не нашли, поэтому можем только показать скриншот (рис. 11).

Рис. 11. Скриншот работы утилиты wpmd v 2.3 (beta)

os.exe

os.exe позволяет определить версию ОС Windows (рис. 12). Источник тоже не найден 🙁

Рис. 12. Скриншот работы утилиты os.exe

nbtscan 1.0.35

nbtscan — утилита командной строки, предназначенная для сканирования открытых серверов имен NETBIOS в локальной или удаленной TCP/IP-сети. Она обеспечивает поиск открытых общих ресурсов (рис. 13). Доступна на ресурсе Unixwiz.net.

Рис. 13. Скриншот работы утилиты nbtscan

Это расследование в очередной раз убедило нас, что даже заезженные и понятные техники способны доставить жертвам много неприятностей. Злоумышленники могут годами копаться в IT-инфраструктуре жертвы, которая и подозревать ничего не будет. Думаем, выводы вы сделаете сами 🙂

PlugX (SHA256: EXE, DLL, Shell-code)

PlugX-executor: (SHA256: EXE)

nccTrojan (SHA256: EXE, DLL)

dnsTrojan (SHA256: EXE)

dloTrojan (SHA256: EXE, DLL)

Источник

Этот гос.проект как оказалось уже доделали и запустили (чудеса).

Регистрация оказалась простейшей (думал, придется идти в библиотеку, где записан и брать читательский билет. или еще что).

Теперь можно спокойно почитать книжки, что хранятся в наших библиотеках по всей стране (даже раритетные, которые оцифровали).

Книги что защищены авторским правом, нужно читать через приложение (оно само выходит, если необходимо для чтения).

И. облом. Походу некоторые книги, не почитать таким образом (я бы за читательским билетом сходил и еще что. если бы, это дало доступ к чтению).

Ну, получилось почти то, чего хотелось. осталось вечное НО! Эх.

Книжная лига

12.8K постов 59.3K подписчика

Правила сообщества

Мы не тоталитаристы, здесь всегда рады новым людям и обсуждениям, где соблюдаются нормы приличия и взаимоуважения.

При создании поста обязательно ставьте следующие теги:

«Ищу книгу» — если хотите найти информацию об интересующей вас книге. Если вы нашли желаемую книгу, пропишите в названии поста [Найдено], а в самом посте укажите ссылку на комментарий с ответом или укажите название книги. Это будет полезно и интересно тем, кого также заинтересовала книга;

«Посоветуйте книгу» — пикабушники с удовольствием порекомендуют вам отличные произведения известных и не очень писателей;

«Самиздат» — на ваш страх и риск можете выложить свою книгу или рассказ, но не пробы пера, а законченные произведения. Для конкретной критики советуем лучше публиковаться в тематическом сообществе «Авторские истории».

Частое несоблюдение правил может в завлечь вас в игнор-лист сообщества, будьте осторожны.

Спасибо. Надо будет сохранить сайт в закладках, чтобы никогда больше его не открывать.

Нельзя прочитать НИЧЕГО без приложения. А оно почти наверняка с абонплатой или что то подобное.

Блджад, почему просто pdf-файлы нельзя предоставить для людей? Если так горит, то есть файлы для Акробата (или что там Сейчас Эдоба?), которые могут открываться только ограниченное время. Зачем вся эта еbень с приложениями-х*еложениями. Я лучше спирачу, чем буду дополнительное говно себе на комп ставить, чтобы книжечку открыть.

Президентская библиотека есть же для таких старых документов) не могу сравнить в полной мере их фонды (слишком долго), и вообще мало интересуюсь такими библиотеками, но на первый взгляд много общего.

Ага, есть еще такая же библиотека, но для медицинских работников. Хочешь почитать стандарты, по которым должен работать? Или вдруг захотел современный анатомический атлас посмотреть? Плати 3500 рубликов за год доступа.

Нашла этот ресурс несколько лет назад. Сначала обрадовалась: все-таки электронная библиотека дома для студента, а потом. Хрен найдешь что надо, фиг прочитаешь, а потом ещё и рассылкой достали. Еле отписалась (или забанила?)

А я в учебном заведении зарегистрировал учебную библиотеку там. И любой студент может прийти и почитать. И они бесплатно учебные заведения регистрируют, что плюс при наличии приказа об обязательном подключении к электронным библиотекам

Можно спокойно почитать старые книги, допустим Истинный портрет Екатерины II открывается без проблем. НО, приложение медленное, и новые книги фиг прочитаешь, только в библиотеке. Пока реально так себе вариант, скорее для тех кто историей в целом интересуется и книгами прошлых веков. Авторское право, что поделаешь (хотя в данном случае бред это).

как всегда все через жопу)

ну, может это временно.

Он жив

Вопрос к юристам Смена пола!

Я мужчина, мне 59, до пенсии мне ещё 5 лет.

Внезапно! Я ощутил себя женщиной, и захотел «де юре» сменить пол.

Внимание вопрос: Могу ли я уже через год выйти на пенсию при успешной смене пола «де юре».

Блатная хата

Что врачи слышат в лёгких

Ошибся зельем

Почему веганы стремятся копировать еду мясоедов, если веган то держи марку если слаб ешь докторскую

Купил на пробу веганскую колбасу и погрел ее в микроволновке.

По внешнему виду очень напоминает докторскую, не правда ли? В глаза сразу лезет надпись, что она содержит витамин В12, что вряд ли придает ценности этой колбасе.

Перед вскрытием давайте глянем на состав.

Состав: Вода, масло подсолнечное, соевый белок, волокна цитрусовые, модифицированный крахмал, соль, чеснок, усилитель вкуса глутамат натрия, концентрат сока редьки, экстракт специй: шафран, паприка; ароматизатор растительного происхождения, волокна конжакового дерева, витамин В12.

На первом месте стоит вода, а это уже о многом говорит. Так же зачем-то в колбасу засунули сок редьки и волокна конжакового дерева.

Конжак в этой колбасной истории выступает как загуститель. В нем ничего плохого нет.

Вскроем колбасу

Самое интересное. Что будет с колбасой, если ее нагреть?

Я решил оставить колбасу и в дальнейшем пожарить с ней яичницу на завтрак, ибо выкидывать было жалко.

Кстати, стоимость такой штуки около 350 рублей (точно не помню уже).

Убрал в колбасу в холодильник, а потом меня осенило! В составе ведь полно воды и масла (первые два места в составе). Как работает конжак в роли загустителя я не знаю, так как никогда с ним не встречался. А других загустителей и стабилизаторов нет. Что будет, если нагреть колбасу? Держит ли конжак температуру?

Решил проверить. Отрезал кусок и закинул в микроволновку на 20 секунд. Вот теперь думаю, что делать с этой вроде бы как и съедобной, но не жаребельной колбасой. Есть ее чистоганом не вкусно, жарить нельзя, выкинуть жалко, кошка отказалась, пусть лежит, может сварю из нее суп, раз она такая размазня.

(С) Гастрономическая шизофрения

Какую страну потеряли, эх

Хорошее желание

Про игровой бизнес

Трансы в женском спорте

Трансы мужики в женском спорте, тоже самое, что читеры в видеоиграх.

Нижнее образование

Фанаты «Зенита» провели акцию памяти русским солдатам погибшим в ходе чеченской войны

Ус кита

Списал, наверное

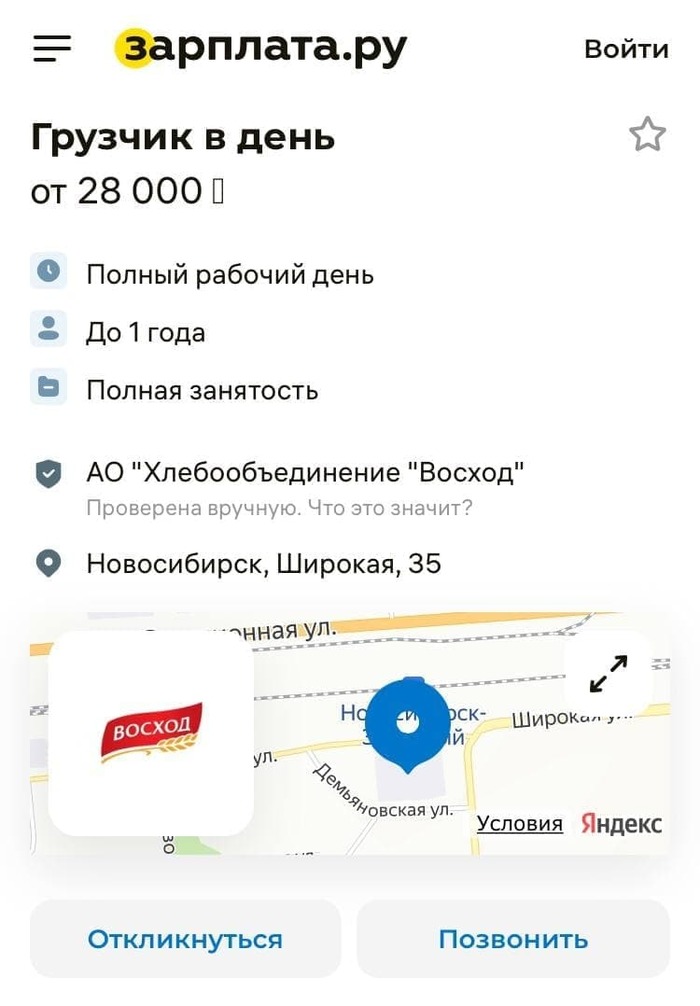

Бизнесмен заявил, что сибиряки не хотят идти к нему на 100 к в месяц. Хм, но. погодите-ка

Гендиректор Сибирской хлебной корпорации Дмитрий Терешков в колонке на бизнес-портале «Континент Сибирь» порассуждал о том, что сибиряки не хотят работать, и он не может найти водителей и грузчиков на зарплату в 100 тысяч рублей в месяц.

Он посетовал, что теперь нет статьи «За тунеядство», по которой в СССР арестовывали, и рассказал, что его офисные сотрудники по большей части сидят в интернете.

«Я их часто спрашиваю: вот у тебя двое детей, как можно их прокормить, обучить, одеть и обуть за 50 тысяч рублей в месяц?! Приди ко мне и попроси дополнительную работу в обмен на удвоение ставки. Ведь все равно ты полдня шаришься без толку в интернете! Никто еще не пришел», — написал он.

Однако в открытых сейчас вакансиях на предприятиях Терешкова речь идет о гораздо меньших зарплатах — обратил внимание новосибирский журналист Станислав Соколов.

Ищем всякое из Новосибирска о Сибири и России: https://t.me/sibirmedia/17163

А Милле Йовович сегодня исполнилось 46 лет! С Днём Рождения!

Жизнь до и после

Источник

Обнаружен новый троян удаленного доступа (RAT), который распространяется через фишинговую кампанию и прячется от механизмов обнаружения с помощью техники «бесфайлового» присутствия.

Исследователи из Prevailion Adversarial Counterintelligence Team (P.A.C.T) прозвали эту малварь DarkWatchman. Собственную C&C-инфраструктуру программа определяет с помощью устойчивого алгоритма генерации доменов (DGA), скрываясь при этом в реестре, через который также незаметно выполняет все свои операции с хранилищем.

Со слов Шермана Смита, исследователя из P.A.C.T:

«Троян задействует новейшие методы реализации бесфайлового присутствия и внутрисистемной активности, а также динамические возможности среды выполнения, такие как самообновление и рекомпиляция. Он демонстрирует очередной шаг в развитии техник бесфайлового присутствия, поскольку все операции временного и постоянного хранения реализует через реестр системы, не прибегая к записи на диск, что позволяет избегать обнаружения большинством средств защиты. Изменения в реестре вполне типичное явление, и бывает трудно определить, какие из них являются аномальными и выходят за рамки обычного поведения системы или ПО».

Как сообщают в Prevailion, среди жертв оказалась одна из российских корпораций, в которой начиная с 12 ноября 2021 года был обнаружен ряд вредоносных артефактов. Сама организация не называется. Учитывая особенности внедрения в систему и долгосрочного присутствия, команда P.A.C.T сделала вывод, что DarkWatchman может использоваться группами хакеров в качестве инструмента проникновения в систему и шпионажа.

Интересным следствием этой новейшей разработки стало то, что она полностью исключает для операторов необходимость найма аффилянтов, на которых обычно возлагается доставка блокирующих файлы вредоносов и последующее извлечение этих файлов. Использование DarkWatchman в качестве первой ступени развертывания вирусов-вымогателей предоставляет его разработчикам лучший надзор над ходом всей операции.

функции, устанавливающие кейлоггера в реестр

Распространяясь посредством адресных фишинговых писем, маскируемых под уведомление о «завершении срока бесплатного хранения» российской логистической компании Pony Express, DarkWatchman формирует скрытый шлюз для выполнения последующих вредоносных действий. Сама полезная нагрузка трояна содержится в прикрепляемом к письму ZIP-архиве, который преподносится под видом накладной.

По своей сути, DarkWatchman является двухкомпонентным – это и JS-троян, и C#-кейлоггер, последний из которых скрывается от обнаружения в реестре. Оба компонента также чрезвычайно легковесны. JS-код занимает всего 32Кб, а кейлоггер едва дотягивает до 8.5Кб.

«Сохранение двоичного файла в реестре в виде закодированного текста говорит об устойчивом закреплении Darkwatchman, хотя при этом в память диска на постоянную он никогда не записывается. Это также означает, что операторы вредоноса могут обновлять (или заменять) программу при каждом ее выполнении». — сообщили исследователи.

После установки DarkWatchman может запускать произвольные исполняемые файлы, загружать DLL, выполнять JS-код и даже самоликвидироваться с машины. Его JS-подпрограмма также отвечает за закрепление в системе путем создания запланированной задачи, которая запускает вредонос при каждом входе пользователя.

В отчете также говорится, что:

«Сам кейлоггер не сообщается с C&C и не записывает информацию на диск. Вместо этого он пишет лог в ключ реестра, который используется в качестве буфера. В ходе операции троян считывает и очищает этот буфер перед передачей его содержимого на C&C-сервер».

Авторство DarkWatchman еще не установлено, но в Prevailion описали его команду как сильную. При этом исследователи отметили эксклюзивную нацеленность трояна на российские компании, а также орфографические ошибки, обнаруженные в образцах исходного кода, из чего можно сделать вывод, что операторы вряд ли являются в корне англоговорящими людьми.

Источник

Убиваем клавиатурный шпион от Windows.

sc stop DiagTrack

sc stop dmwappushservice

Или же вообще их удаляем:

sc delete DiagTrack

sc delete dmwappushservice

п.с. нарыто на хабре, за что ему спасибо.

вся статья по зачистке телеметрии тут:

http://habrahabr.ru/post/267507/

Дружелюбная операционка имеет большую кнопку в легкодоступном месте по отключению подобных шпионов

(либо не имеет таких шпионов вообще)

Так что вражеской системе можно сказать «нет» сразу, чем красноглазить над ее допиливанием.

Слежка

Ответ на пост «В ответ на посты про горячие клавиши Windows (пост не всех комбинация но наиболее полезных с клавишей Win)»

Мне одну фишку мой мужчина недавно подсказал.

Каждое приложение на панели задач можно открыть с помощью клавиши Win и цифры. Клавиша Win у вас на клавиатуре внизу в виде окна на панели задач слева направо каждому приложению присваиваются цифра от 1 до 0, то есть первое приложение слева на панели задач будет под цифрой 1, второе – 2 и т.д.

Горячие клавиши для браузера

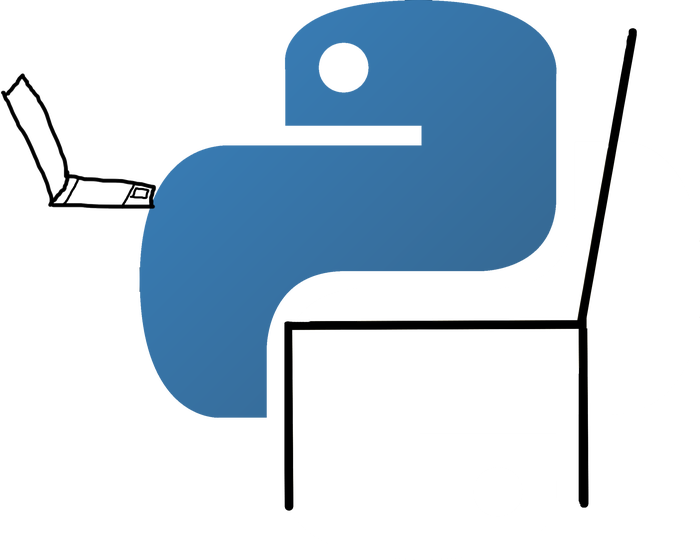

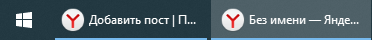

Сидишь на работе на стуле в позе логотипа Python’а и смотришь вакансию у компании-конкурентов и твой начальник проходит мимо? Надо срочно закрыть вкладку, но ты вытащил провод для мыши, чтобы вставить флешку с любимыми песнями, потому что на работе скучно? Есть тачпад, но твоя правая рука в жире из-под кильки? Можно закрыть крышку ноутбука, но ты не дотягиваешься?

Не беда! Используй комбинацию клавиш Ctrl + W и текущая вкладка в браузере закроется.Только вот осторожно со следующей вкладкой, если ты там поддерживаешь BLM, то лучше ничего не делать.

А теперь, как и обещал в прошлом посте Горячие клавиши Windows пишу о горячих клавишах в браузерах на основе Chromium (Chrome, Yandex, Opera, Orbitum, Edge, Амиго)

Спасибо за внимание (❁´◡`❁)

В ответ на посты про горячие клавиши Windows (пост не всех комбинация но наиболее полезных с клавишей Win)

Сейчас опишу которые использую всегда и везде, если зайдет, напишу дальше и про другие

Немного о моем опыте:

У меня совсем немного опыта работы за компьютером (лет 27), 15 лет из которых я отработал системным администратором и инженером техподдержки. Сейчас мне это надоело.

Пост носит мой личный опыт и мои самые полезные клавиши системы. Пост для минусов добавлю в комменты, многим офф гайд читать лень.

Я знаю отнюдь не все клавиши, это только те которые я сам лично использую.

Нулевая клавиша, самая важная клавиша в системе работы с клавиатурой, с нее начинается все.

И вылеты с игр, и вызов системных утилит и команд, и проблемы с их решением.

Вызывает на экран меню «Пуск» либо интерфейс Metro в зависимости от системы.

Самым полезным применением является поиск нужного ярлыка программы по первым буквам, после нажатия начинаем набирать первые буквы названия программы и в меню происходит моментальный поиск.

Почему «самой главной»? просто имея привычку и немного потренировав память мышка не нужна.

Позволяет открыть программу по названию (системные программы, типа notepad, cmd и подобные расположенные в C:Windowssystem32(по умолчанию проверяются все папки переменной PATH системы на наличие bin файлов или ярлыков, есть фишка как все нужные программы вызывать по имени по собственному списку)

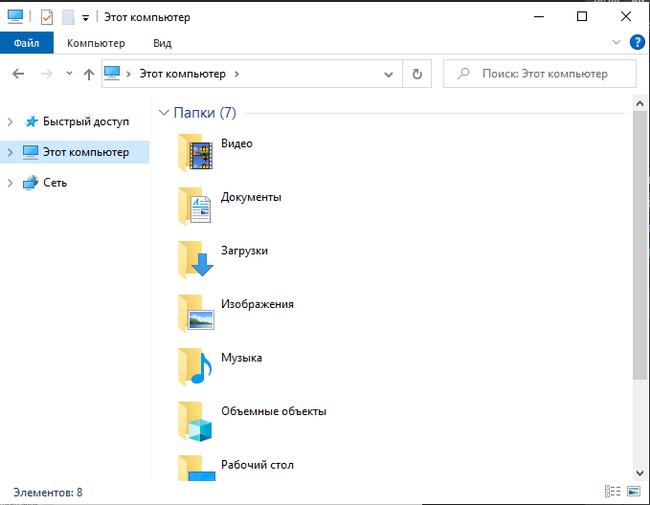

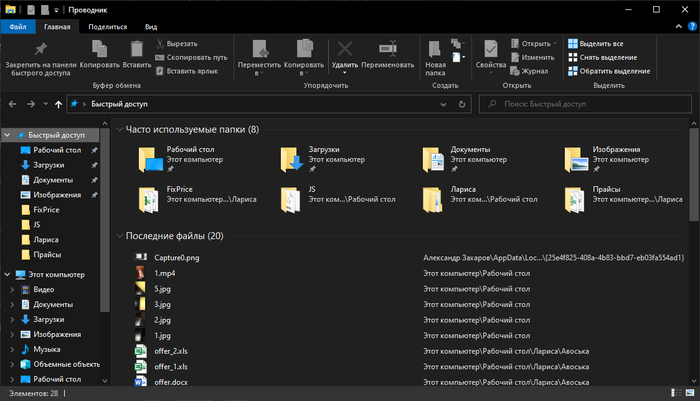

Вторая по старшинству комбинация клавиш, вызывает основной обозреватель системы, по умолчанию Explorer (по этому же названию его можно вызвать через Win+R), по умолчанию открывается в «Этот компьютер» (раньше было «мой компьютер», кто и когда поменял то?)

3. Группа клавиш Win+D, Win+M

Самая простая группа.

Win+D служит для быстрого доступа к рабочему столу сворачивая все окна(на самом деле показывая рабочий стол), повторное нажатие или запуск программы развернет все окна обратно.

Win+M служит для скрытия всех главных окон программ и показа только диалоговых окон.

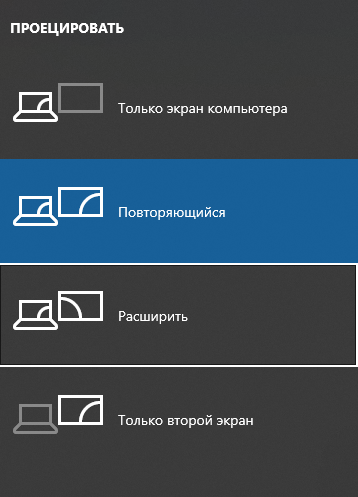

Служит для вызова меню управления режимами деления картинки между мониторами, проекторами, подключенными телевизорами

Блокирует систему на экран входа.

Самая важная комбинация когда вы уходите от компьютера.

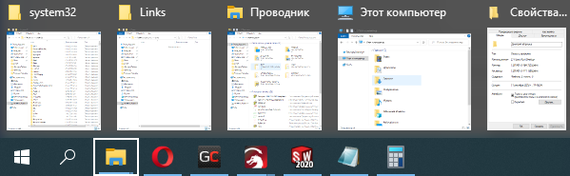

Вызывает курсор в Task Bar системы и позволяет навигацию по нему (нужна когда у вас 100500 окон и Alt+Tab использовать долго).

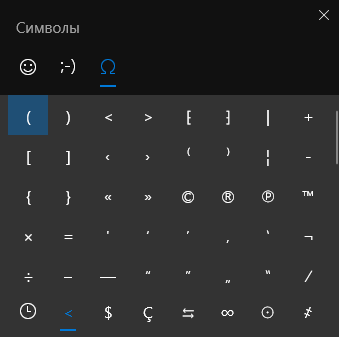

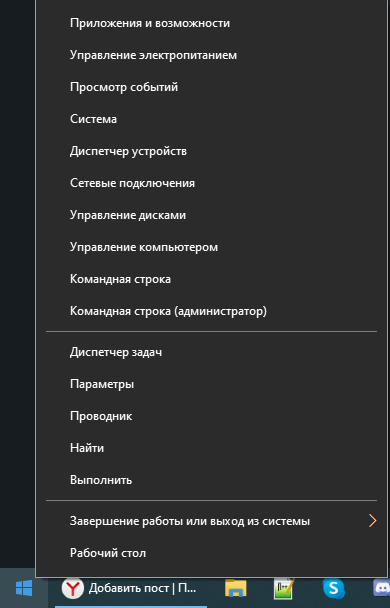

Вызывает быстрое меню системы, использую редко но она есть и может быть полезна

Уже есть несколько постов, вызывает диспетчер буфера обмена (его только включить надо), при первом нажатии если он выключен система вам сама скажет об этом. Позволяет при включении учетной записи Microsoft вставлять данные из буфера на соседних компьютерах с этой же учетной записью.

9. Win+PrtScr, Win+ALT+PrtScr

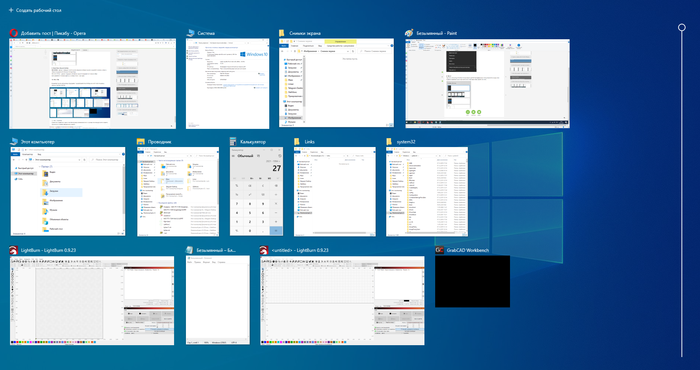

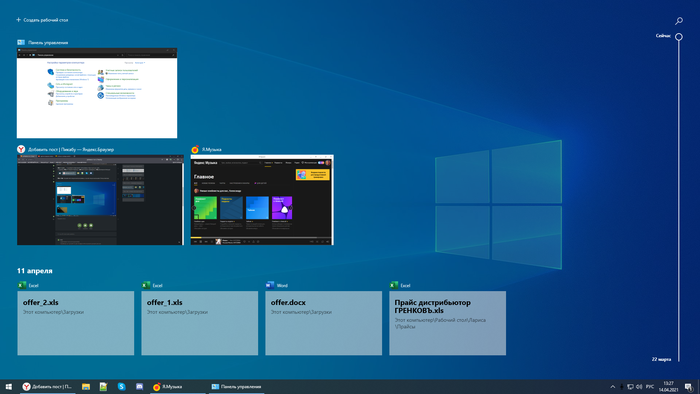

Вызывает экран запущенных программ с предпросмотром. Вообще не часто ей пользуюсь, обычно хватает Alt+Tab

Так же позволяет создавать доп рабочие столы и производить по ним навигацию. Отлично помогает иметь несколько разных тем работы.

11. Win + Стрелки, Win+Shift+Стрелки

Позволяет привязать окно к частям экрана, в зависимости от стрелки или свернуть его в панель. Лучше всего самим поиграться и понять.

Позволяет сделать скриншот только части экрана которую вы выделили.

Картинку сразу можно вставить в пост, весь пост этим методом и сделан.

Забыл добавить ибо с этого поста все и началось.

Вроде бы все комбинации клавиш которые отлично подходят для повседневного использования для ускорения работы в системе, что то мог забыть или что то могу не знать.

Запасные запятые в пост «. «.

З.Ы. Напомню, комент для минусов под постом, пост носит просветительский характер и служит для того что бы уменьшить количество вопросов «А че ты нажал и как ты это делаешь так быстро».

З.Ы.Ы. После 10 плюсов на комент с пометкой «Афтар пиши еще» постараюсь побороть лень и написать еще какие то полезные ускорялки работы на компьютере.

З.Ы.Ы. Баянометр ругается на скриншоты.

Горячие клавиши Windows

Всем привет. На волне постов про горячие клавиши Windows решил сделать подборку самых полезных горячих клавиш, которые очень крутые, но малоизвестные.

К примеру, Win + 1 свернет браузер, а Win + 2 откроет проводник, а Win + 3 откроет Notepad++

P. S. баянометр очень сильно ругался, но все скрины сделаны мной.

Ответ на пост «Очки, которые скрывают лицо от камер наблюдения»

Старания соседей шпионить за мной)

Не зря мышкой дёргали

🤩 Пользователи Stack Exchange рассказали, как дёрганье мышью на самом деле ускоряло работу в Windows 95

В Windows 95 использовали приоритетную многозадачность: система сама принимала решения о переключении между задачами. При этом ОС обрабатывала события циклами: задачи ввода-вывода данных исполнялись сразу, а на фоновые задачи выделялось одинаковое количество времени — 15,6 миллисекунды.

Если программе нужно было, к примеру, скопировать файлы, система ставила запрос в очередь, ожидала наполнения буфера фоновыми задачами, и только после этого обрабатывала весь пакет. При этом пока задача находилась в режиме ожидания — приложение фактически не работало.

Двигая курсором мыши, пользователи заполняли буфер входящими событиями, заставляя систему перезапускать цикл. Это и создавало эффект, что программа работает быстрее.

Пользователь «Хабра» заметил, что сайт Ростелекома сканирует его компьютер.

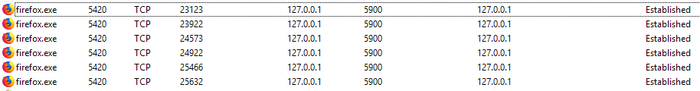

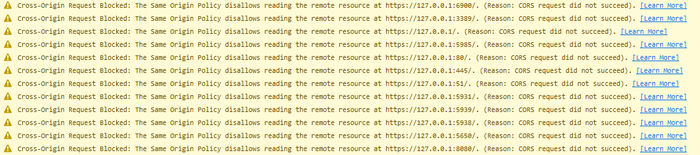

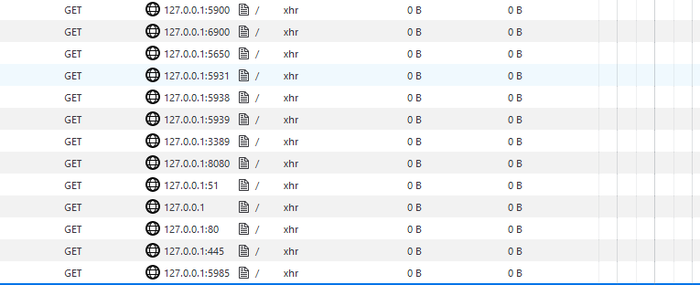

Пользователь «Хабра» под псевдонимом force рассказал, как случайно обнаружил сканирование локальных сервисов на его компьютере со стороны Ростелекома. Как оказалось, личный кабинет провайдера постоянно отсылает запросы на устройство и пытается втайне собрать данные.

Сегодня я совершенно случайно обнаружил, что личный кабинет Ростелекома занимается совершенно вредоносной деятельностью, а именно, сканирует локальные сервисы на моём компьютере.

Кто-то с локалхоста [компьютера пользователя] пытается залезть на порт 5900, значит, это вирус или ещё что-то похуже. Конечно же, меня пробил холодный пот, и я пошёл искать данного вредителя. Быстрый анализ показал, что долбёжка идёт каждые 10 минут и делается 11 попыток подключиться. Осталось выяснить, кто это делает.

Пользователь решил, что раз соединение блокируется, то нужно сделать так, чтобы на нём «кто-то сидел». Для этого он запустил «интеллектуальный» TCP-сервер на платформе Node.js, который просто держал соединение с помощью команды «server.listen(5900, function () <>);». В результате выяснилось, что к порту пытался подключиться Firefox.

Дальше я пошёл выяснять, какой же из табов или расширений фаерфокса это делает. Оказалось, что ни about:peformance, ни about:networking не показывают id процесса, который может делать сетевые запросы. Зато я выяснил, что это основной процесс браузера, а не дополнительный для вкладок или расширений, что затруднило выяснение вредителя (да, у меня как всегда открыта куча вкладок и найти нужную — достаточно тяжело).

Но с помощью терпения, я нашёл замечательную вкладку, в девелоперской консоли которой оказались замечательные строчки:

После этого пользователь «Хабра» под псевдонимом sashablashenkov предположил, что Ростелеком использует скрипт для проактивного отслеживания пользователей от компании Dynatrace. А другой пользователь под ником runalsh уточнил, что это разработка российской компании Group-IB.

Позже force выяснил адрес скрипта на сайте Ростелекома. Он отметил, что код обфусцирован — это значит, что его намеренно запутали, чтобы скрипт было труднее изучать.

TJ обратился за комментарием к Group-IB, но в компании посоветовали обратиться напрямую в Ростелеком. Пресс-служба провайдера рассказала, что скрипт используют в качестве антифрод-системы для предотвращения онлайн-мошенничества.

Представители Ростелекома назвали сканирование портов одним из способов предотвращения мошенничества наряду со многими другими. В компании отметили, что антифрод-систему начали использовать, потому что в последнее время участились попытки мошенничества с лицевыми счетами абонентов и бонусными программами компании.

Пресс-служба объяснила, что одним из индикаторов компрометации устройств являются открытые сетевые порты, которые используются для удалённого доступа. На основании сканирования портов и анализа предыдущей истории действий пользователей компания делает выводы о возможных угрозах профилю абонента.

Источники: TJ, Хабр

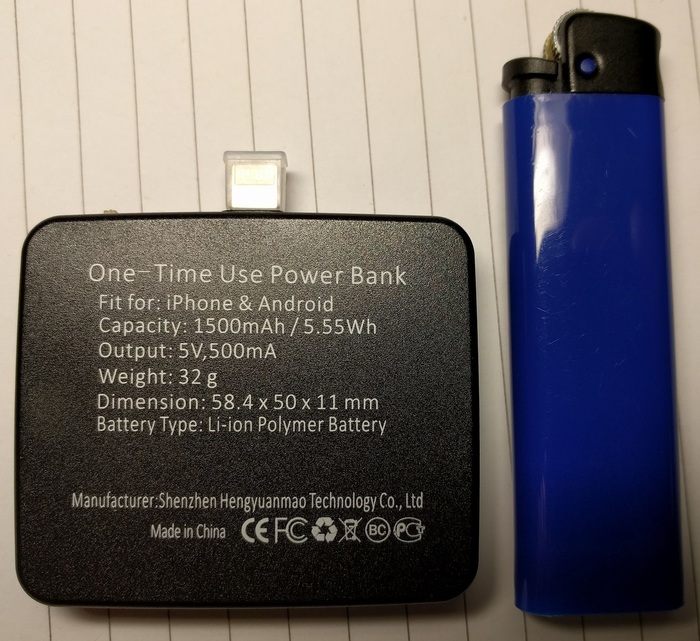

Одноразовые зарядные устройства. За что нам это?

Написать эту короткую заметку меня побудило данное фантастическое изобретение неизвестного китайского гения.

Цель всей заметки — рассказать что за устройства находятся на рынке, что в них можно достать и кому это может понадобиться.

Хочу верить, что некоторый процент читателей задумается дважды, прежде чем покупать такое изделие. Помимо этого, часть читателей-технарей будет знать где найти специфичные комплектующие в случае крайней необходимости.

В первый момент меня поразила сама идея. Если верить информации с корпуса, данный девайс аналогичен автомобилю с запаянным баком на 15 литров — по исчерпанию запасов топлива авто предполагается к утилизации.

Производить такое устройство это все равно что отобрать у своего ребенка чистую реку перед домом за возможность сделать глоток воды сейчас.

Использовать такое устройство это все равно что мыслить в стиле Марии-Антуанетты: «Если у кого-то на планете плохая экология, пусть улетят и колонизируют с хорошей!»

И во всей этой истории меня задевало не только пренебрежительное отношение к экологии, но и отношение к технике.

Посмотрите сами: банк скрывает аккумулятор на 1500 мАч, плату с повышающим преобразователем и комбинированный разъем Lightning + Micro USB. Все это предполагается выбросить после однократного использования.

Чтобы немного обострить чувства, можно отметить что аккумулятор можно перезарядить в среднем 500 раз. Таким образом, покупая это устройство, пользователь исчерпывает ресурс только на 1/500 от возможного, а выбрасывая — выводит из обращения некоторый объем лития, который уже вряд-ли вернется в обращение в ближайшие 100 лет.

Забегая немного вперед, хочу подтвердить что это действительно аккумулятор и соответствие заявленной емкости было проверено с помощью зарядного устройства HYPERION EOS 0606i (два цикла разряд-заряд аккумулятор выдержал без заметной потери емкости).

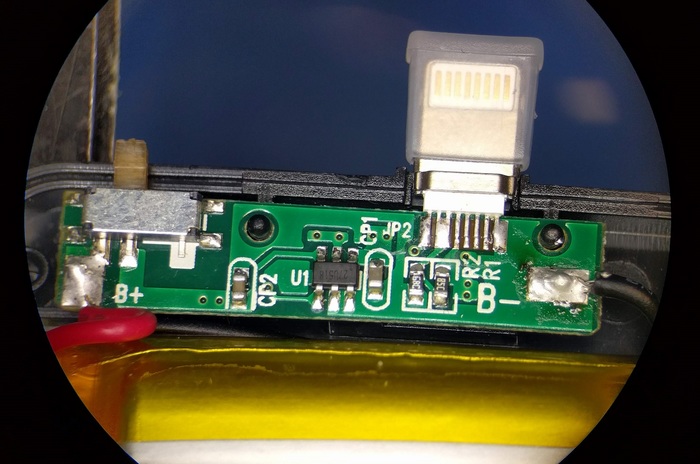

Во вторых, меня удивила плата преобразователя. Нельзя сказать что схемотехника платы проста: здесь стоит микросхема защиты Li-Ion батареи от переразряда и перезаряда (DW01-P), некий повышающий преобразователь, выключатель и разъем. И все это в 2 микросхемах на плате площадью порядка 1 квадратного сантиметра:

Вид с лицевой стороны печатной платы:

Вид с тыльной стороны печатной платы:

Проведя два часа в поисках наименования чипа по китайским сайтам компонентов открылось второе дно.

На удивление открытие оказалось позитивным: примененный чип (HT4927U, в центре лицевой стороны платы) умеет заряжать батареи! Документация на китайском, но онлайн переводчики с этим справляются: для зарядки требуется подать 5v на тот же разъем, с которого банк выдает напряжение. Логика следующая: каждые 2 секунды микросхема отключает повышающий преобразователь, и проверяет что на входе есть напряжение. Если есть — начинает от него заряжаться.

Но проблема в том, что обычный пользователь не сможет воспользоваться данной возможностью — на плате нет входного разъема, а подать 5V на выходной фактически невозможно. Более того, в корпусе есть пустое место, где можно разместить разъем для подключения обычного Micro-USB шнура. Но, видимо, продавать такие зарядные устройства станет сложнее. Таким образом, для регулярных пользователей прибор действительно получается одноразовым.

В результате, полноценный powerbank, с высокотехнологичными комплектующими (например, рабочая частота повышающего преобразователя: 1МГц) имеет 95% необходимых механизмов для многократного использования, но не имеет единственного разъема, который уничтожает возможность дальнейшего использования необратимо. Такие решения принимаются явно не ради удешевления, но ради экономической выгоды.

Исходя из всего этого, можно предложить два пути:

Если вы не можете переиспользовать содержимое:

старайтесь избегать этих изделий. Если пришлось — не выбрасывайте, отдайте знакомому технарю и покажите эту статью. В идеале вы получите переходник для зарядки, но скорее всего батарея будет применена в произвольном DIY решении.

Если вы можете переиспользовать содержимое:

теперь вы знаете где взять li-ion аккумуляторы со схемой защиты и зарядным устройством в компактном корпусе. Для зарядки без вторжения необходим USB Micro-B Connector Breakout Board или аналогичный разъем с возможностью пайки. Если у вас есть знакомые, которые пользуются такими зарядниками можно обеспечить себя неиссякаемым потоком рабочих аккумуляторов.

Надеюсь эта заметка окажется не бесполезна, и читатель задумается над идеей нашего «одноразового» мира.

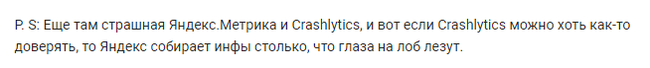

Маленький шпион

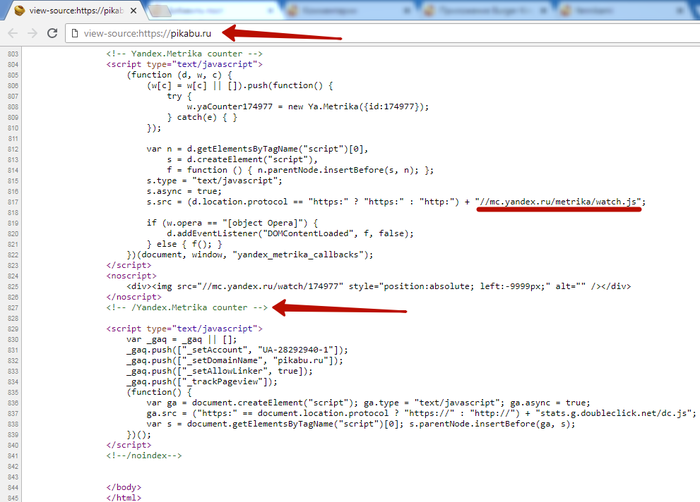

Пикабу тоже следит за пользователями

@fennikami, в своем посте упоминает такой сервис как Яндекс Метрика. Вот что он о нем пишет:

Как вы можете догадаться, Яндекс Метрика установлена и используется на Пикабу. Проверить это может любой желающий. Нажмите правой кнопкой в любом месте страницы, нажмите «посмотреть код» и прокрутите в самый низ.

Вы увидите код метрики. И даже комментарии о том, что это именно она.

Но, может быть, все не так страшно? Может, мы усугубляем и эта метрика ничего страшного не сохраняет? Давайте обратимся к их документации и посмотрим, что именно она сохраняет:

— Браузер и его версия

— Операционная система и ее версия

— Пол и возраст посетителей (!)

И это даже не самое интересное. В настройках данной метрики можно выставить определенный флаг и она начнет записывать даже ваше поведение на странице. Вплоть до нажатия клавиш и того как вы водите мышкой по экрану. Выглядит это примерно так.

И после этого вы удивляетесь, что прочитав какой-то пост на Пикабу у вас начинает высвечиваться определенная реклама?

Что-то я нигде не видел на Пикабу предупреждений о том, что эти данные собираются и сохраняются. Нет, конечно же, этот пункт спрятан где-то в пользовательском соглашении, в стиле «если вы пользуетесь нашим сайтом, то вы с этим согласны». Но кто читает эти соглашения, верно?

Может, стоит быть чуть более последовательными? И если мы заключаем, что Бургер Кинг поступили плохо, может и администрацию Пикабу попросим убрать подобные средства слежения за пользователями?

Программа GoodbyeDPI для обхода блокировок сайтов провайдерами

Сегодня на хабре появилась статья о программе для обхода блокировок сайтов GoodbyeDPI. В статье автор описывает различные способы блокировок (пассивный/активный DPI) и способы их обхода (урезание TCP окна и различные шаманства с HTTP-запросом). В конце статьи автор презентует свою имплементацию этих способов: программу GoodbyeDPI.

Программа бесплатная и открытая, исходные коды доступны в репозитории на GitHub. В том же репозитории размещены инструкции по сборке и релизы программы, которые могут быть скачаны и использованы любым желающим. Программа предназначена для работы под операционными системами Windows 7, 8, 8.1 и 10 с привилегиями администратора.

Программа запускается из командной строки. Для открытия командной строки из папки необходимо щёлкнуть по папке правой кнопкой мыши с зажатой клавишей Shift и выбрать в контекстном меню запуск командной строки. Также можно запустить командную строку из любого места и вручную переходить к папке с программой. Наконец можно добавить полный путь к программе в переменную Path и запускать программу в командной строке из любого места.

В репозитории приведена краткая справка по использованию программы. Для запуска необходимо набрать команду

В качестве опций могут быть использованы следующие:

-p блокировка пассивного DPI

-r смена регистра в HTTP-запросе (замена Host на hoSt)

-s удаление пробела после двоеточия в строке со значением хоста

-f [значение] установка значения фрагментации для запросов HTTP (что приводит к разбиению запроса на два пакета)

-e [значение] установка значения фрагментации для запросов HTTPS

-a добавление пробельных символов между некоторыми полями (может приводить к отказу некоторыми серверами)

Для удобства автор добавил несколько режимов работы программы:

Автор рекомендует начать с опции -1 и увеличивать цифру до тех пор, пока обход блокировок работает.

Дом-шпион ФБР для слежки за русскими

С первого взгляда этот кирпичный дом в приличном районе Вашингтона не представляет никакого особого интереса. Отдельностоящую двухэтажку (плюс чердак, плюс подвал) с крыльцом и камином по адресу 2619 Висконсин Эвеню построили в 1935 году. И в общем по виду он мало отличается от сотен похожих домов, которыми окружён. А интересен он тем, что скорее всего много лет использовался ФБР для слежки за посольством Российской Федерации.

Дело в том, что дом находится в аккурат через дорогу от русского посольства в США!

Новое здание для своей главной дипломатической миссии в Америке советские власти начали строить ещё в 1977 году. Именно тогда ФБР обратило внимание на этот обыкновенный дом по другую сторону улицы.

Если посмотреть на карту, видно, как близко они находятся друг к другу:

Соседи уже давно подозревали, что хозяева дома не просо рядовые американцы. Плотные занавески всё время закрывают окна, и лишь изредка под ними можно разглядеть объективы фотоаппаратов и видеокамер. Никакой почты на этот адрес не приходит. И несмотря на отменную лужайку прямо перед домом, здесь не играют никакие дети. Долгое время в доме вообще не было постоянных жильцов, но потом ФБР решило вселить туда парочку агентов, чтобы хоть как-то поддержать вид нормального американского хозяйства.

В итоге, строительство нового посольства затянулось, на 17 лет, и только в 1994 году в здание переехали уже российские дипломаты. К моменту окончания холодной войны, в начале 1990х, американцы уже отказались от затеи с туннелем, и закопали его. Позже, раскрылось, что в 1989 году, завербованный русскими Роберт Ханссен рассказал им о существовании этого проекта. До сих пор неизвестно, где именно он проходил.

После того, как существование этого проекта стало общеизвестным, тогдашний посол России в США, Юрий Ушаков, пошутил, что если русские найдут его, то, не исключено, используют для того, чтоб устроить в нём парилку.

Несмотря на провал операции Монополия, дом-шпион напротив посольства долгое время использовался для ведения слежки за всем, что происходило в российском представительстве. Через окна в крыше, например, производилась съёмка всех гостей комплекса, когда они въезжали и выезжали с российской территории. А соседи все давно уже в курсе что там к чему. Городок то слава богу неольшой!

Отключение телеметрии Windows 7, 8, 8,1, 10

Актуальный список host файла на текущий момент для параноиков. Данные действия помогут отключить слежение в системе.

Открыть host файл в блокноте от имени администратора: %WINDIR%System32driversetchosts

Добавить к текущим записям следующее:

Удаление папки Windows.old актуально для ноутбуков и при установке Windows10 из системы

При апгрейде системы до Windows10 в корне диска С: остается папка Windows.old с потрошками от прошлой системы, а она бывает объемна

по простому она удаляется через очистку диска

диск С>>>свойства>>>очистка диска>>>поставить галочку «предыдущие установки Windows»>>>очистить>>>профит)

но это если повезло, а так бывает не всегда

если такой записи нет, поздравляю, у вас то же что и было у меня, бился долго, и рецептов борьбы нашел достаточно, но не нужно нафиг все это шаманство

В планировщике задач имеется задание удаления данной папки, его просто надо активировать,

все приложения>>>средства администрирования>>>управление компьютером>>>планировщик заданий>>>библиотека планировщика заданий>>>Microsoft>>>Windows>>>Setup>>>SetupCleanupTask

активировать двойным щелчком или в ниспадающем меню, профит)

почему то там стоит 2004 год, поэтому нужно активировать вручную

точно так же на диске папка ESD не нужна, только занимает место, ее просто удаляем в Windows10 она не нужна

рад буду кому помочь, сам бился с этой ситуацией часа три, но нашел, всем благ!)

Слежка за женой

Я пытался использовать эти шпионские данные себе во благо. Мол, оповещен, значит вооружен. Пытался скрытно исправляться, подстраиваться. Жена внешним видом не подавала своих переживаний, откровенно со мной не делилась. Шла своеобразная игра в хорошую семью, где все всегда хорошо, все все терпят Правда, пришлось сделать вид, что я якобы случайно подобрал пароль к ее вконтакте, дабы убрать самый большой раздражитель. Был большой скандал, который положил конец нашей тогда не особо дружной семье.

В общем, развелись и ничего удивительного. Первый брак, как блин, вышел комом и сохранилось ощущение, что все женщины такие, а муж из меня действительно полное «Г».

Источник

Обновлено: 03.02.2023

Рекламы должно быть в меру. Но если она появляется во всевозможных местах, адаптируясь или ломая привычную страницу сайта, вероятно компьютер подхватил зловред Web Viewer Pro. Что это за программа, что делает с компьютером и как ее удалить читайте под катом.

О программе

Web Viewer Pro распространяется на компьютеры пользователей с помощью так называемого бандлинга. После установки, ведет себя довольно агрессивно, изменяя пользовательские настройки. Например, Web Viewer Pro может:

- Изменить стартовую страницу браузера.

- Изменить систему поиска по умолчанию.

- Изменить ярлык браузера, добавив собственные правки для модификации.

- Внедрить рекламные баннеры и JS скрипты на страницы всех посещаемых социальных сетей и сайтов.

- Установить расширения в браузер.

- Установить другое программное обеспечение, требующее оплату за непонятный функционал или настойчиво показывающее рекламу.

Мнение автора. Программа Web Viewer Pro не несет полезной нагрузки для пользователя. Ее основная цель: заработать средства для владельца или распространителя с помощью рекламы, установки софта, или агрессивных требований оплаты услуг. Программа игнорирует удобство и потребности пользователя и классифицируется как вирус. Поэтому, зловред Web Viewer Pro подлежит немедленному удалению.

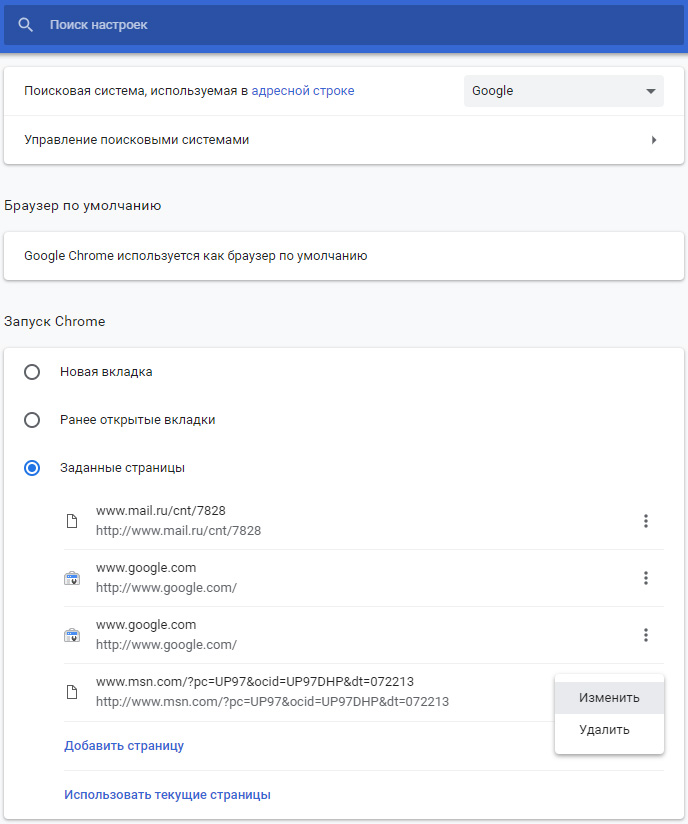

Как удалить Web Viewer Pro?

Для удаления вируса делайте следующее:

-

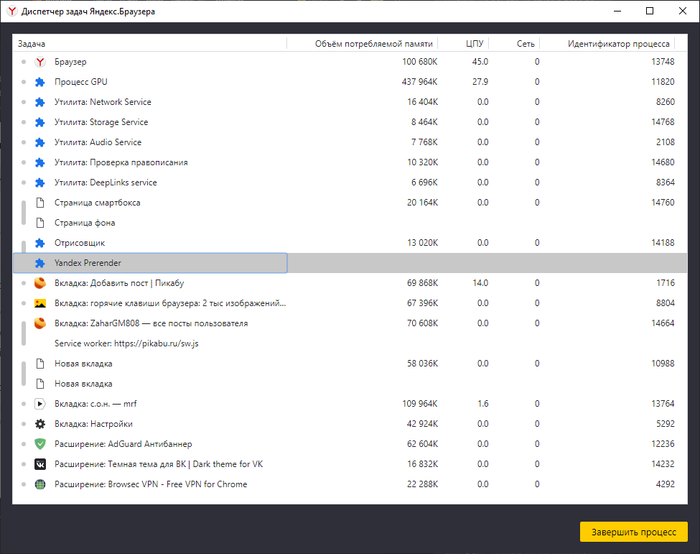

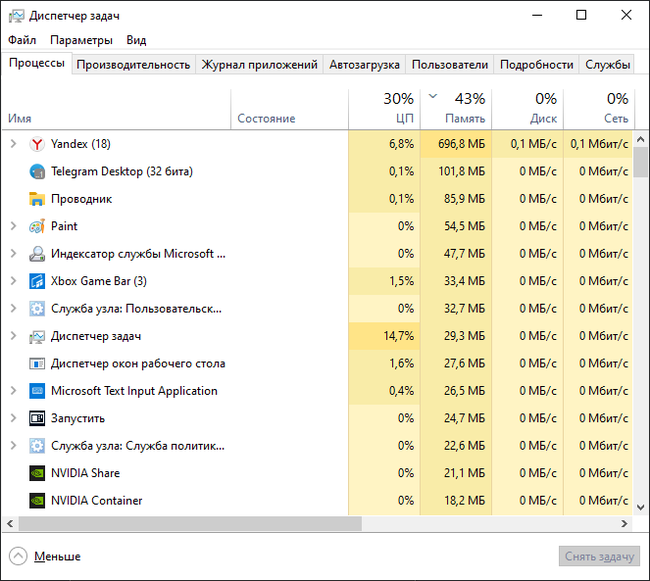

Откройте Диспетчер задач (Ctrl+Shift+Esc), найдите во вкладке процесс Web Viewer Pro Sentinel и Web Viewer Pro Update (не исключены другие названия), выделите их и нажмите «Снять задачу».

Для задания страницы, опуститесь до Запуск Chrome — Заданные страницы. Нажмите на 3 точки, чтобы удалить страницу зловреда. А затем выберите новую страницу или параметры «Ранее открытые вкладки» или «Новая вкладка».

Чтобы уменьшить риски заражения подобными программами, внимательно читайте каждый пункт установки любого программного обеспечения и не скачивайте/открывайте сомнительного рода файлы. Если тяжело определить, какой файл сомнительный, а какой нет, используйте на компьютере полноценный антивирус или так называемые программы песочницы, для предупреждения установки второстепенного или вредоносного софта.

В этой статье мы будем разбираться, что компания Microsoft узнаёт от нас, когда мы работаем или не работаем за своим компьютером. И как личную жизнь оставить личной.

Если вы только планируете ставить операционную систему

Выбирайте ручные настройки, и самостоятельно убирайте все галочки, которые будут встречать нас по пути. Необходимо обязательно создать локальную учетную запись (без наличия интернета), пропустив шаг подключения к Вашему Wi-Fi, либо не вставлять интернет провод в компьютер.

Если Вы уже создали учетную запись Microsoft, то лучше удалить её и пересоздать без привязки к почтовому адресу. Так вы будете оставаться анонимным.

Конфиденциальность и обновления

После того, как мы увидели рабочий стол нашего компьютера, надо изменить политику конфиденциальности. Проходим дальше: Пуск – Параметры – Конфиденциальность. Здесь в разделе: «Общие» запрещаем все манипуляции.

Ниже слева заходим в «диагностики и отзывы» Выбираем Базовый. Отключить весь сбор информации, к сожалению, нельзя, так как большинство вещей являются обычной диагностикой самого устройства.

Пролистав ниже, убираем все галочки. Раз мы не можем отключить диагностику полностью, можем запретить отправлять эти данные самой Майкрософт. В самому низу есть пункт «Частота формирования отзывов», там в выпадающем окне выбираем «Никогда».

Дальше мы отключим обновления. Так как обновления выходят часто, то наши манипуляции будут терять актуальность, в связи с тем, что параметры будут принудительно включаться. Переходим к:

Пуск – Параметры – Обновление и безопасность Windows – Дополнительные параметры. Там убрать галочки с первых 4 пунктов, дальше можно оставить как есть.

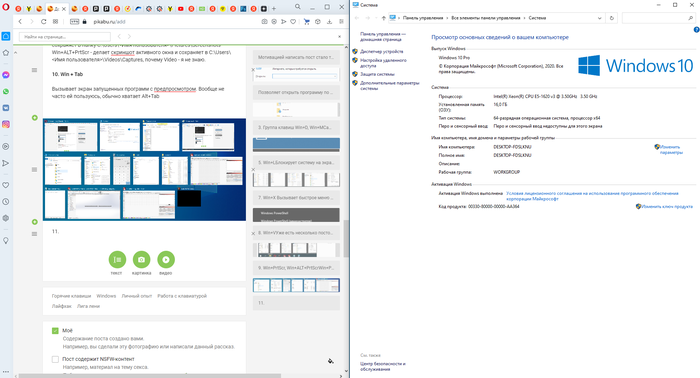

Дальше переименуем ПК. Для этого рядом с кнопкой «Пуск» есть значок лупы (поиск).

Нажимаем и вписываем в поле запроса «О компьютере». Заходим в раздел «о компьютере», который находится в строке «Лучшее соответствие».

Пролистав, чуть ниже увидим кнопку «Переименовать этот ПК». Пишем на латыни удобное для нас имя. Это необходимо сделать, так как Windows автоматически раздает имена ПК, и, если ваш компьютер окажется в публичной сети, его будет сложнее идентифицировать.

Это оказалось просто? Тогда давайте повысим сложность.

Изменяем настройки рекламы

Правой кнопкой мыши по меню Пуск – Windows PowerShell Администратор.

начинаем вводить скрипт:

sc delete DiagTrack

sc delete dmwappushservice

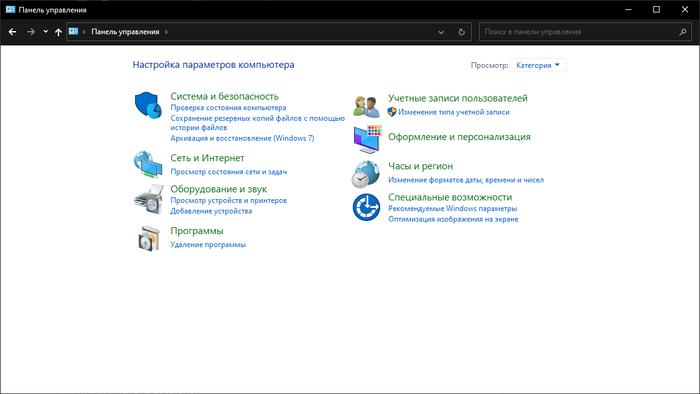

Каждый скрипт подтверждаем нажатием «Enter», после чего наш PowerShell должен выглядеть как на приведённом скриншоте ниже.

После ввода скрипта. Появится окно нашего блокнота.

В конце текстовика вписываем следующее:

Будет все выглядеть, как на картинке ниже. Сохраняем этот файл. Этим мы отключаем работу с внешними ресурсами и отключением рекламы во многих встроенных или выпущенных программах самой Microsoft.

Встроенная защита и телеметрия

Теперь будем изменять локальные групповые политики, чтобы отключить OneDrive, встроенный антивирус и часть телеметрии.

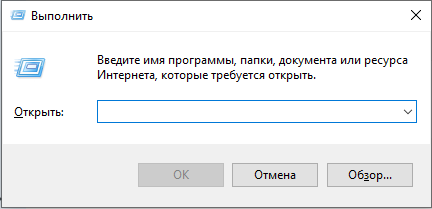

Нажимаем сочетание клавиш: Win+R, открывается окно «Выполнить»:

в нем непосредственно уже пишем в строке «открыть» следующий запрос:

У нас откроется Конфигурация компьютера. В этом разделе выбираем Административные шаблоны, практически в самом низу выбираем «Компоненты Windows», далее папку «Сборки для сбора данных и предварительные сборки» и отключаем телеметрию.

В меню Компоненты сборки выбираем OneDrive и отключаем его.

Следом тут же отключаем Защитника Windows. Советую воспользоваться посторонним антивирусом, а не в первоначальный встроенный.

Дальше находим в компонентах Windows – Антивирус программа. Выключаем параметр, выделенный на приведённом скриншоте ниже.

Один из последних моментов – в реестре нужно отключить телеметрию полностью, чтобы ваш ПК меньше собирал технической информации. Нажимаем уже привычные нам Win+R. Пишем regedit. Откроется окно, где нам нужно будет перейти:

нажимая каждый раз на значок стрелочки, и под конец кликаем уже на саму папку «DataCollection»:

Где меняем значение 1 на 0. После нажимаем ОК.

Самое последнее, что мы сделаем, так это проверим нет ли нашего голоса, записанного нашим же ПК. Для этого проследуем по пути:

Там можно обнаружить записанный голос в формате WAV. Если есть – можете смело удалять. Как показала практика, слежкой занималась не сама Windows, а фильтры, установленные в микрофон. Самый действующий вариант – отключение микрофона через панель задач.

Вывод

Итак, мы научились контролировать свои действия, как в интернете, так и за его пределами. Необходимо понимание того, что компании действуют в целях больше рекламных, нежели наблюдательных.

Для лучшего эффекта, советуем также не использовать встроенные программы наподобие GrooveMusic, просмотр фотографий, а использовать посторонний софт.

Windows 11 вызывает смешанные чувства. С одной стороны, многие люди с удовольствием остались бы и на Windows 10. С другой стороны, есть вполне достойные причины обновиться до 11-й версии – улучшенное переключение между окнами, улучшенный контроль над виртуальными рабочими столами, свежие дизайнерские штучки – типа закруглённых уголков у окон.

Обновляясь до Windows 11, будь то обновление рабочей системы или установка на чистый диск, вы заметите несколько раздражающих особенностей – вроде контекстного меню, заставляющего вас лишний раз кликать мышкой, корявая панель задач, меню браузеров по умолчанию, из-за которого отказаться от Edge стало сложнее.

Предлагаем вашему вниманию худшие особенности Windows 11 и пути их исправления – или, по крайней мере, смягчения.

1. Обрезанные контекстные меню заставляют вас кликать дважды

На протяжении всей истории существования Windows компания Microsoft никак не могла решить, ориентироваться ей на уверенных пользователей компьютера, или на менее технически подкованных пользователей. И вот компания пошла на шаг, который определённо должен понравиться людям, всё ещё использующим емейл-адрес от AOL: ограничить количество пунктов в контекстных меню ОС.

В Windows 10 при правом клике на файле можно увидеть список всех программ, способных его открыть, и до кучи массу других вариантов действий, в зависимости от установленных на компьютере программ. В Windows 11 видно не более пяти вариантов выбора для файлов, и не всегда это самые нужные варианты. Если хотите увидеть все варианты, придётся кликнуть на пункте «Показать больше вариантов» или нажать Shift + F10.

К примеру, при клике правой клавишей мыши на файле с расширением .txt я не увидел варианта открыть его с помощью моего любимого текстового редактора Notepad++. Вариант с Notepad++, как и несколько других важных вариантов, вроде «Сканировать при помощи Microsoft defender», я увидел уже после дополнительного клика. Спасибо за лишний клик, Microsoft.

Видимо в Microsoft решили, что после многих лет, в течение которых все варианты выбора представали перед вами сразу, ваш крохотный мозг уже не в состоянии обрабатывать такой мощный поток информации – или, не дай бог, ваш мозг взорвётся, как у одного персонажа в начале фильма «Сканеры». Или в Microsoft пересмотрели роликов Мари Кондо, и решили за нас, что полная функциональность не приносит нам радости.

Так или иначе, вернуть всё обратно поможет простая подстройка реестра. Нужно перейти в ветку HKEY_CURRENT_USERSOFTWARECLASSESCLSID и там создать новый ключ . Затем в нём создать ключ InprocServer32. В нём открыть ключ (Default) и присвоить ему пустое значение (вместо «(value not set)»). После этого останется перезапустить систему.

2. В Проводнике исчезают лента и настройки

Microsoft считает, что с лентой настроек мы тоже не справимся. В Проводнике Windows 11 компания решила избавиться от ленты, а многие настройки закопала поглубже. К примеру, в ленте Проводника Windows 10 можно открыть панель навигации или деталей в меню «Вид». Но в Windows 11 придётся открыть подменю меню «Вид», где найти настройку показа меню. Получается менее интуитивно.

3. Меню «Пуск» занимает слишком много места

Как насчёт скромности, Microsoft? Меню «Пуск» должно давать нам быстрый доступ к программам, а потом убираться с дороги. Однако в Windows 11 меню «Пуск» больше выпендривается, чем приносит пользу. Оно по умолчанию находится посередине экрана, и на меньшее количество иконок там приходится больше места. Что ещё хуже, приходится кликать повторно, чтобы увидеть список всех приложений.

Я сравнил размеры меню в обеих системах на экране с разрешением 1920×1080. За исключением высоты панели задач, которая осталась примерно такой же, в Windows 11 меню «Пуск» занимает 645×740 пикселей и содержит 18 прикреплённых приложений и четыре «рекомендованных» — всего 22 иконки. Ещё там есть место для двух иконок, поэтому всего их поместится 24 штуки.

В Windows 10 меню занимает 648×639 пикселей и умещает 30 иконок. В Windows 10 можно сразу прокрутить алфавитный список всех приложений. В Windows 11 сначала придётся кликнуть на кнопку «Все приложения».

К счастью, этому меню есть три хороших альтернативы. Бесплатная Open-Shell (бывшая Classic Shell), а также платные StartAllBack и Start11, каждая из которых стоит $4,99.

StartAllBack

Нужно скачать программу с официального сайта, и выбрать тему. Можно выбрать в настройках размер иконок, вернуть ленту настроек в Проводнике и включить полные контекстные меню по умолчанию.

Start11

Нужно скачать программу с официального сайта, и выбрать тему. Можно выбрать в настройках размер панели задач.

Open-Shell

Кроме того, в данном случае при установке нужно выбрать подходящий вариант кнопки «Пуск» из предлагаемых программой — Aero. Если выбрать тот, который не закрывает полностью штатную кнопку, то на неё можно будет случайно попасть мышкой, после чего откроется стандартное меню «Пуск» Windows 11.

Другой вариант – вообще не заменять кнопку «Пуск», а воспользоваться редактором реестра, включив классическую панель задач.

В реестре для этого нужно перейти к ветке HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionShellUpdatePackages, создать новый ключ DWORD (32-bit) с именем UndockingDisabled и значением 1. Перезапустив систему, нужно вызвать панель управления иконками уведомлений. Для этого нужно нажать Win+R и ввести в поле ввода shell. . Выбрав пункт включения и выключения системных иконок, необходимо включить иконки часов, громкости и сети. Здесь же можно выключить отображение просмотра задач и строки поиска (поскольку эти функции всё равно роняют Open-Shell).

4. Невозможно поменять размер панели задач

Это всё равно, как если бы вы много лет катались на велосипеде, а потом купили бы новый, и обнаружили, что у него к раме по бокам приварены тренировочные колёсики, а переключать передачи вообще не получается. Примерно такое впечатление оставляет панель задач Windows 11, забирая у пользователей настройки, существовавшие годами.

Одна из них – возможность поменять размер панели задач. Есть не очень гибкий способ решить этот вопрос через редактор реестра, или же можно воспользоваться платными заменами меню «Пуск» — StartAllBack или Start11.

В реестре нужно перейти к ветке HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, создать переменную DWORD (32-bit) с названием TaskbarSi и значением 0, 1 или 2 (маленький, средний или большой). Перезапустить систему.

5. Невозможно передвинуть панель задач

Microsoft ведёт себя как высокомерный шеф-повар, который приготовил вам ужин, и велел официанту убрать с вашего стола солонку и перечницу, чтобы вы не испортили его блюдо. Microsoft решила, что панель задач будет внизу экрана, а если вам хочется, чтобы он была вверху или сбоку (как можно было выбрать раньше) – очень жаль.

На сегодняшний день существует хак реестра, позволяющий переместить панель задач наверх экрана. Правда, уведомления, календарь и громкость всё равно останутся в правом нижнем углу, а меню «Пуск», хоть и будет наверху, выравниваться будет по левой стороне экрана.

Платная замена штатного меню Start11 позволяет выровнять меню по панели задач, перенеся её наверх.

В реестре нужно перейти к ветке HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerStuckRects3, выбрать там переменную Settings, двойным нажатием перейти в редактирование, и поменять пятое значение во втором ряду с 03 на 01.

Если вы используете несколько мониторов, и хотите переместить панель задач на всех, нужно проделать то же самое со всеми ключами в папке HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMMStuckRects3.

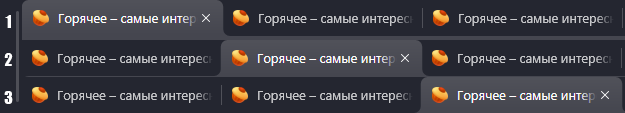

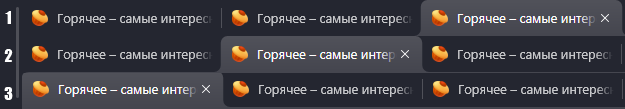

6. Нельзя разъединить иконки на панели задач

В Windows 11 и Windows 10 по умолчанию несколько копий одной программы комбинируются в одной иконке на панели задач. Однако в Windows 10 есть возможность показывать их отдельно, для каждой запущенной копии, вместе с заголовком окна программы. В Windows 11 эту возможность убрали.

7. Жёсткие требования к железу, необходимость наличия TPM

Microsoft просто необходимо было установить строгие требования к железу в новой Windows 11. Предыдущие версии ОС смогут идти практически на любом ПК, выпущенном в последние 10-15 лет – но установщик Windows 11 не даст вам поставить её на компьютер, если его процессор не входит в ограниченный список поддерживаемых. При этом в список не попадают многие процессоры, продававшиеся ещё пару лет назад (тот же Ryzen первого поколения).

Более того, Microsoft настаивает на наличии шифрования TPM 2.0, которое есть не на всех материнских платах. И дело не в скорости работы – а в безопасности. Однако если Windows 10 может работать без TPM, то почему бы и Windows 11 не работать без него. И действительно, это ограничение можно обойти.

Для этого необходимо скачать и установить программу Rufus, а также иметь под рукой флэшку объёмом не менее 16 Гб. Нужно вставить её в USB и выбрать носитель:

Убедитесь, что в пункте Boot Selection стоит «Disk or ISO image» и нажмите DOWNLOAD:

Выберите Windows 11:

Выберите самый новый релиз:

Выберите архитектуру (скорее всего, это будет x64) и нажмите Download. Выберите, куда сохранить ISO:

Скачивание займёт некоторое время:

В пункте Image option выберите «Extended Windows 11 Installation»:

Проверьте, что диск выбран правильно, и начинайте установку:

После этого с полученной флэшки можно устанавливать Windows 11.

8. Сложно менять браузер по умолчанию

Неудивительно, что Windows 11 устанавливает Microsoft Edge в качестве браузера по умолчанию. Однако раздражает тот факт, что для переключения на другой браузер нужно менять некоторые настройки вручную.

В Windows 10 при переключении на альтернативный браузер можно было выбрать его по умолчанию в процессе установки. В Windows 11 такого нет, при этом сам браузер тоже не может назначить себя браузером по умолчанию. Придётся вручную менять программу для открытия таких файлов, как .htm, .html, .pdf, .shtml и т.п. И всё равно, при клике, например, по ссылке в поиске Windows, будет открываться Edge. К счастью, и это можно изменить.

Для этого необходимо найти настройки приложений по умолчанию (Settings->Apps->Default apps):

Прокрутить вниз и выбрать браузер по умолчанию:

Те же шаги нужно проделать для расширений html и htm. Если вам это необходимо, то же нужно сделать и для форматов XHTML, SHTML, а также PDF – если вы просматриваете их в браузере.

Но после этого по клику на ссылке из поиска или иных виджетов Windows всё равно будет перенаправлять вас в Edge. Чтобы изменить это поведение, придётся скачать бесплатную утилиту EdgeDeflector. Что интересно, браузер Edge будет сопротивляться скачиванию этой программы, утверждая, что она «небезопасна». После её запуска ОС опять-таки попытается отговорить вас от установки:

Но если вы проигнорируете все эти предупреждения, и установите программу, то сможете перейти в настройки приложений по умолчанию и выбрать там EdgeDeflector:

В этом подкаталоге затем нужно выбрать Microsoft Edge:

И сменить его на EdgeDeflector:

9. На панели задач нет виджета с погодой

Windows 10 может показывать в панели задач температуру и погоду. К сожалению, в Windows 11 нет такого встроенного виджета. Приходится кликать по дурацкой панели виджетов, чтобы увидеть ту же самую информацию.

Можно установить сторонние бесплатные виджеты, Weather Bar или Weather Bug. Правда, чтобы увидеть прогноз погоды, по ним нужно будет кликать.

10. OneDrive установлен по умолчанию

Microsoft хочет заставить вас не только пользоваться своим браузером Edge, но и полагаться на облачный сервис OneDrive. Он устанавливается вместе с чистой версией ОС и запускается при каждой загрузке автоматически.

11. Некрасивые обои рабочего стола по умолчанию

В Windows XP это были зелёные холмы, в Windows 7 – синее небо с логотипом, в Windows Vista – что-то вроде северного сияния. Обои рабочего стола этой ОС всегда были неотъемлемой частью общей эстетики системы.

Если открыть любой обзор корпоративных версий Windows 10 LTSC и LTSB, в комментариях вы наверняка наткнетесь на яростный спор их приверженцев с пользователями обычной Windows 10. Причем аргументы обеих сторон не лишены логики и здравого смысла и, похоже, этому спору не будет конца. Корпоративные версии Windows 10 лишены магазина приложений Microsoft Store и большинства UWP-приложений, но при желании их можно вернуть туда с помощью довольно простых действий.

реклама

Но если без Microsoft Store можно прожить даже на игровом ПК, а для UWP-приложений легко найти замену среди бесплатных программ, то ограничение версии Windows 10 LTSC стало серьезной проблемой для некоторых игр. Современные игры все чаще требуют новую версию Windows 10 для запуска, например, Age of Empires: Definitive Edition, Age of Empires II: Definitive Edition и Age of Empires III: Definitive Edition требуют Windows 10 версии 1903 и выше.

MSI RTX 3070 сливают дешевле любой другой, это за копейки

Дешевая 3070 Gigabyte Gaming — успей пока не началось

Такую же версию Windows 10 требуют авиасимулятор Microsoft Flight Simulator, приключенческий шутер State of Decay 2: Juggernaut Edition и шутер Gears 5, и пользователи Windows 10 LTSC версии 1809 запустить их не могли. Такая же ситуация продолжится и в дальнейшем, но новая Windows 10 LTSC 2021 с версией 21H2 в этом плане пока дает возможность запускать новые игры и сохранит эту возможность еще долго.

реклама

var firedYa28 = false; window.addEventListener(‘load’, () => < if(navigator.userAgent.indexOf(«Chrome-Lighthouse») < window.yaContextCb.push(()=>< Ya.Context.AdvManager.render(< renderTo: ‘yandex_rtb_R-A-630193-28’, blockId: ‘R-A-630193-28’ >) >) >, 3000); > > >);

Еще одна проблема Windows 10 LTSC в домашнем использовании проявляется в том случае, если вы используете новые комплектующие. Например, оптимизации под процессоры AMD Ryzen, увеличивающие их производительность и появившиеся в Windows 10 версии 1903, до Windows 10 LTSC добрались только спустя полтора года. Windows Display Driver Model, влияющий на производительность ПК в играх и приносящий новые функции, обновляется на Windows 10 LTSC заметно реже.

Если в Windows 10 May 2020 Update (версия 2004) появилась поддержка WDDM 2.7, дающего возможности планирование графического процессора с аппаратным ускорением и DirectX Raytracing (DXR) Tier 1.1, то Windows 10 LTSC версии 1809 обходилась только версией WDDM 2.5. Поэтому для современного производительного игрового ПК Windows 10 LTSC будет не лучшим выбором и лучше обратить внимание на обычную Windows 10.

реклама

Как видите, минусов у Windows 10 LTSC немало, и к ним еще стоит добавить проблемы с домашним лицензированием. Но ознакомительную 90 дневную версию Windows 10 LTSC Microsoft разрешает скачать со своего сайта.

Но чем же Windows 10 LTSC привлекает пользователей? В первую очередь — отсутствием так называемого программного «хлама» и «мусора», от которого большинство пользователей стараются избавиться. Посмотрите, как лаконично выглядит меню «Пуск» и панель задач у Windows 10 LTSC 2021, хотя вездесущий браузер Microsoft Edge проник и сюда:

реклама

А вот это меню «Пуск» и панель задач из обычной Windows 10 Pro 21H2, чувствуете разницу?

Весь этот программный мусор, конечно же, занимает место на диске. Windows 10 Pro 21H2 занимает на диске 20 ГБ, включая файл подкачки, равный 2 ГБ.

Windows 10 LTSC 2021 занимает на диске на пару гигабайт меньше.

Но нельзя не отметить рост объема, занимаемого ОС, с увеличением версии Windows 10. Windows 10 LTSC версии 1809 занимала на диске всего 11.4 ГБ.