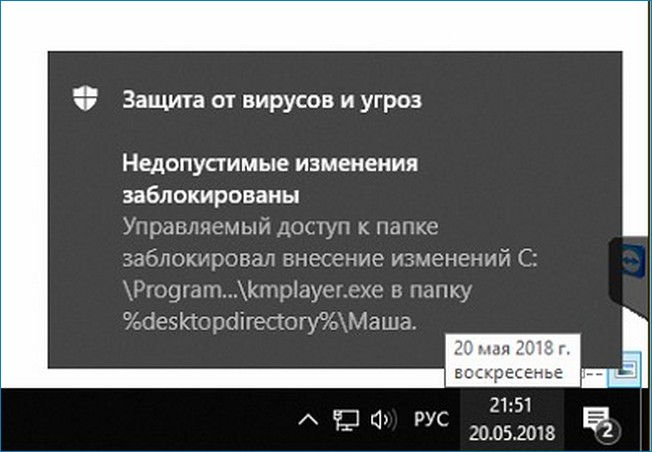

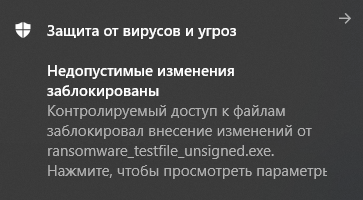

Вчера ко мне за помощью обратился один клиент, на его ноутбуке при запуске многих программ возникала ошибка «Недопустимые изменения заблокированы. Управляемый доступ к папке заблокировал внесение изменений C:Program Files…». Предупреждение возникало при запуске встроенных в OS стандартных приложений (Просмотр фотографий, видео и т.д), а также программ сторонних разработчиков (KMPlayer, Media Player Classic и др.).

Что интересно, человек обращался за помощью в сообщество Майкрософт и ему там посоветовали удалить антивирус сторонних разработчиков, но пользовался он только встроенным в Windows Защитником и когда он сказал об этом, ему посоветовали ни больше ни меньше как откатить Windows 10 к исходному состоянию! Нашему клиенту была незнакома данная операция и он вызвал компьютерного мастера, который просто снёс ему винду и установил заново, взяв ни много ни мало 2 тысячи рублей за переустановку. Какое же было удивление обоих, когда в только что установленной Windows 10 (версия 1803) при инсталляции программ стало выходить точно такое же сообщение и более половины приложений установить не удалось.

После этого компьютерный мастер расписался в своём бессилии и удалился восвояси, пообещав больше никогда не устанавливать проклятую десятку, а пострадавший взял ноутбук в охапку и приехал ко мне.

Контролируемый доступ к папкам или причина ошибки «Управляемый доступ к папкам заблокирован»

Конечно сносить винду было необязательно, а нужно спокойно разобраться в ситуации. Дело здесь в новых параметрах безопасности OS под названием Controlled Folder Access, сокращённо CFA или «Контролируемый доступ к папкам», появившийся в Win 10 версии 1709. Я сразу обратил на него внимание, но на большей части компьютеров под управлением этой версии он был по умолчанию отключен и проблем с ним не было, поэтому я отложил вопрос о его рассмотрении на потом. Но в версии 1803 управляемый доступ к папкам включился по умолчанию и на несколько часов остановил работу всей моей организации.

За что отвечает «Контролируемый доступ к папкам»

Управляемый доступ к папкам является частью Цента безопасности Защитника Windows и защищает ваши данные от вредоносных программ, в первую очередь от новых угроз: криптовымогателей и шифровальщиков. Весь принцип защиты построен на постоянном мониторинге группы папок личного профиля пользователя:

C:UsersВаше имя пользователяДокументы,

C:UsersВаше имя пользователяРабочий стол,

C:UsersВаше имя пользователяИзображения

и др.

Также под наблюдение попадают несколько папок общего профиля C:UsersPublic, доступные каждому пользователю одного компьютера.

Что интересно, под защиту можно вносить любые папки, но нельзя удалить оттуда внесённые по умолчанию.

Как работает «Контролируемый доступ к папкам»

При попытке вредоносной программы внести какие-либо изменения в защищённые папки выходит уведомление от встроенного антивируса Windows Defender — «Недопустимые изменения заблокированы. Управляемый доступ к папке заблокировал внесение изменений C:Program Files…» и это понятно, ведь мы не хотим чтобы вирус заражал наши файлы, но то же самое сообщение появится у вас при работе обычных программ. Почему? Да потому что многие из них создают свои каталоги в пользовательском профиле. Ещё программы могут создавать папки в личном профиле пользователя в процессе своей установки, в этом случае прога просто не сможет установиться вам на ПК. Приведу один простой пример.

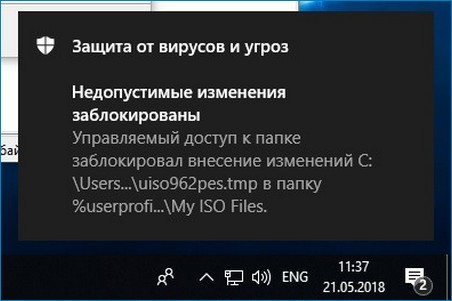

На официальном сайте утилиты UltraISO я скачал инсталлятор этой программы и попытался её установить, установщик тут же выдал ошибку: «Невозможно создать папку C:UsersИмя пользователяDocumentsMy ISO Files», а Защитник Windows вывел уже знакомое вам предупреждение: «Недопустимые изменения заблокированы…», то есть произошло именно то, о чём я вам и говорил — UltraISO при своей установке на компьютер всегда создаёт личную папку с названием «My ISO Files» в пользовательском профиле по адресу C:UsersИмя пользователяDocuments, данная папка нужна ей для сохранения результатов своей работы и создать она её не смогла, в итоге процесс инсталляции закончился ошибкой.

О том, что можно сделать в данном случае мы поговорим далее в статье.

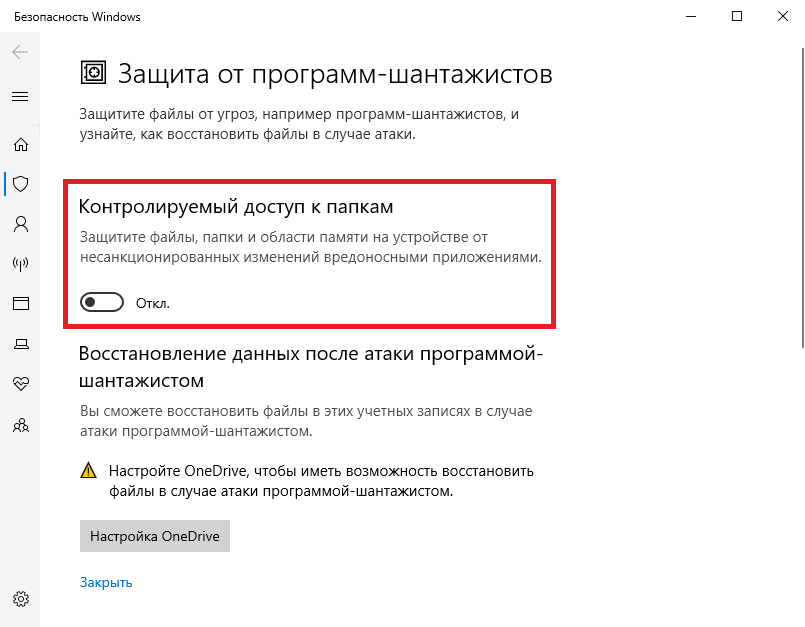

Как отключить «Контролируемый доступ к папкам»

Важно знать, что если при установке на компьютер необходимой вам программы вы получите сообщения системы о недопустимости внесения изменений, то вам не поможет разрешение работы программы через контролируемый доступ к папкам и в этом случае его нужно просто отключить, затем установить программу.

Разрешение работы программ через контролируемый доступ к папкам поможет лишь в том случае, если программа уже установлена на вашем ПК.

Отключить «Контролируемый доступ к папкам» можно так.

Параметры —>Обновление и безопасность—>Безопасность Windows—>Открыть Центр Защитника Windows—>Защита от вирусов и угроз—>Параметры защиты от вирусов и других угроз.

Контролируемый доступ к папкам—>

Управление контролируемым доступом к файлам.

В данном окне отключаем «Контролируемый доступ к папкам» и устанавливаем любую программу.

Как разрешить работу программ через контролируемый доступ к папкам

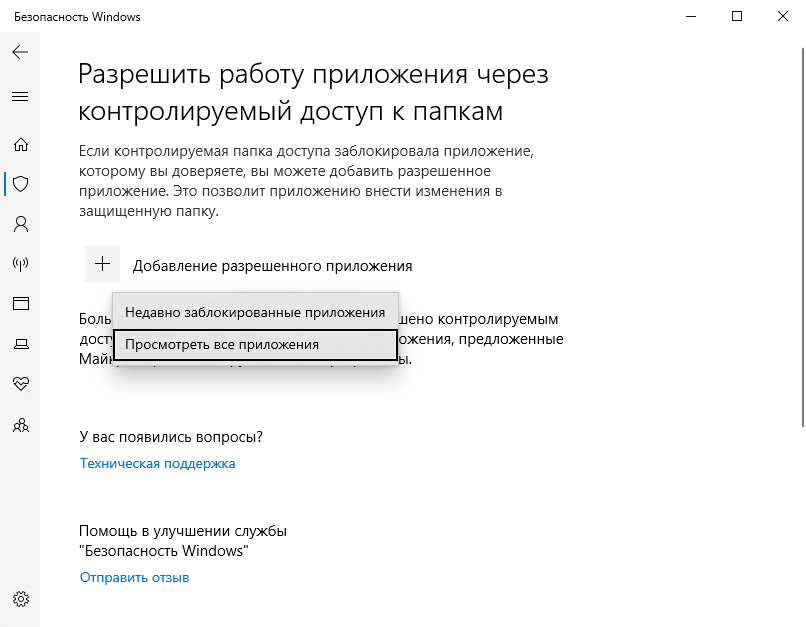

Другое дело, если программа уже установлена и при своей работе выводит ошибку о недопустимости внесения изменений, то тогда мы можем разрешить работу приложения через контролируемый доступ к папкам, сделать это можно так.

Для примера возьмём уже знакомое вам приложение UltraISO, которая для своей работы всегда создаёт личную папку с названием «My ISO Files» в пользовательском профиле по адресу C:UsersИмя пользователяDocuments. Разрешим ей сделать это.

Параметры —>Обновление и безопасность—>Безопасность Windows—>Открыть Центр Защитника Windows—>Защита от вирусов и угроз—>Параметры защиты от вирусов и других угроз. Жмём на кнопку «Разрешить работу приложения через контролируемый доступ к папкам».

Добавление разрешённого приложения.

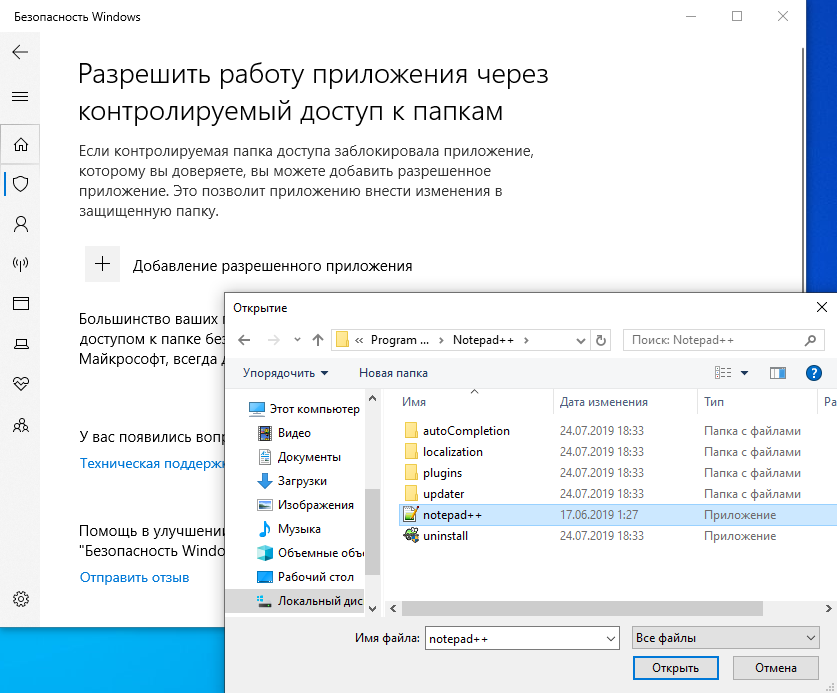

В появившемся проводнике находим исполняемый файл программы, которую мы хотим установить в нашу операционную систему. Выделяем файл .exe левой кнопкой мыши и жмём «Открыть».

Теперь при своей работе программа сможет сохранять свои файлы в пользовательском профиле по адресу C:UsersИмя пользователяDocuments.

Почему ошибка иногда появляется при работе встроенных в систему приложений: Просмотр фотографий Windows и других

Если с приложениями сторонних разработчиков всё понятно, то почему контролируемый доступ к папкам в некоторых случаях блокирует встроенные в систему приложения! В этом я пока не разобрался, но обещаю это сделать и дополнить статью актуальной информацией.

В конце поста замечу, что конечно не всем пользователям придётся по душе такой не совсем «изящный» функционал безопасности и они просто его отключат. Но лично мои эксперименты с выловленными на заражённых компьютерах вредоносными программами подтвердили его право на жизнь, данный инструмент на самом деле запрещает вредоносам доступ к файлам. В любом случае решать вам. Получилось же нам привыкнуть к неуклюжему контролю учётных записей UAC!

На чтение 3 мин. Просмотров 746 Опубликовано 03.09.2019

Некоторые пользователи могут видеть уведомления « Несанкционированные изменения заблокированы » в правом нижнем углу рабочего стола Windows 10. Эти уведомления информируют пользователей о том, что контролируемый FolderAccess Защитника Windows заблокировал приложение, изменяющее папку.

Таким образом, уведомления появляются, когда включен доступ к контролируемым папкам.

Хотя доступ к контролируемым папкам предотвращает несанкционированные изменения папок из-за нежелательных программ (например, вирусов), он также может блокировать некоторые действительные приложения, изменяющие папки.

Один пользователь заявил: « Внезапно я больше не могу загружать фотографии со своей SD-карты, используя порт моего ноутбука и Photoshop Elements 15. Я получаю следующие сообщения:« Несанкционированные изменения заблокированы. »»

Таким образом, пользователи могут отключить доступ к контролируемой папке, чтобы удалить уведомления « Неавторизованные изменения заблокированы ».

Содержание

- Как отключить оповещения о контроле доступа к папкам?

- 1. Отключите контролируемый доступ к папке через Защитника Windows

- 2. Отключите доступ к управляемой папке с помощью PowerShell

- 3. Разрешить приложения через контролируемый доступ к папкам

Как отключить оповещения о контроле доступа к папкам?

1. Отключите контролируемый доступ к папке через Защитника Windows

- Чтобы отключить контролируемый доступ к папкам в Windows 10, нажмите сочетание клавиш Windows + Q.

- Введите ключевое слово «Защитник Windows» в поле поиска.

- Нажмите «Защитник Windows», чтобы открыть окно, показанное ниже.

- Нажмите на значок Вирус в левой части окна.

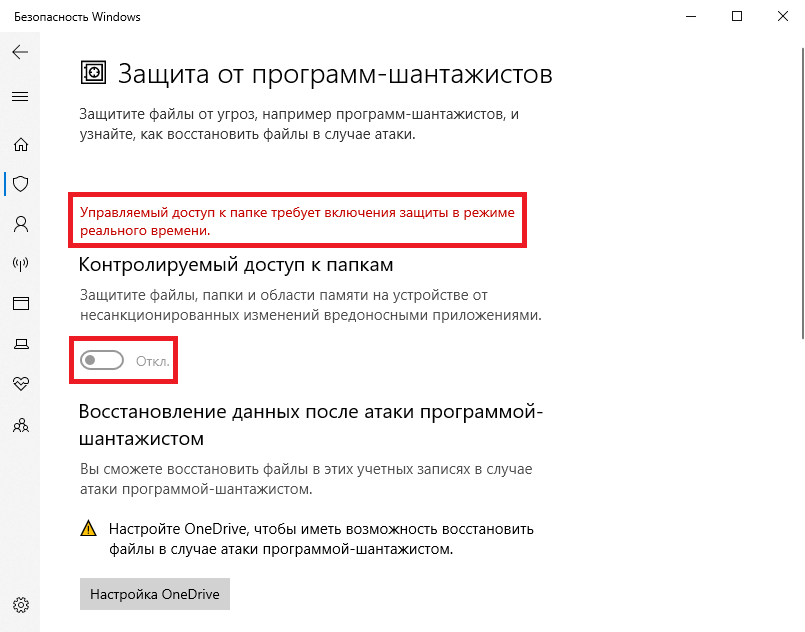

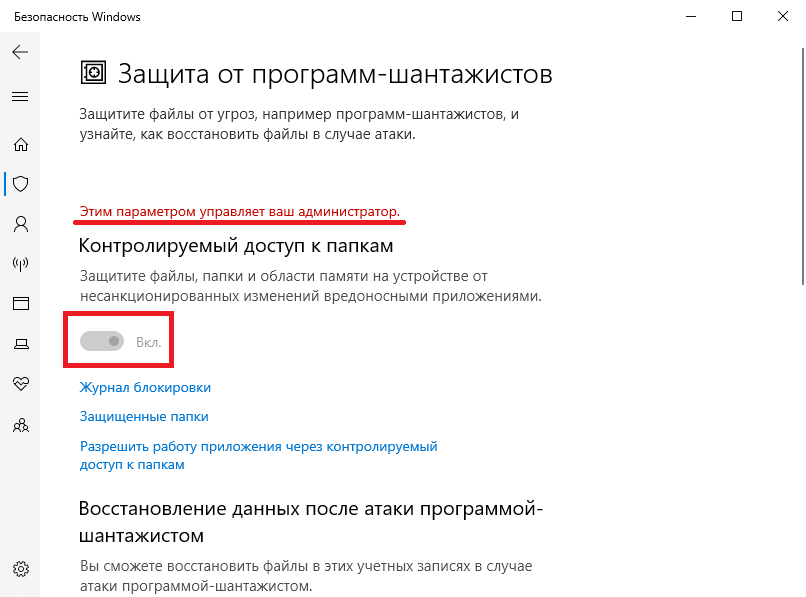

- Затем нажмите Защита от вымогателей , чтобы открыть настройки, показанные ниже.

- Теперь отключите опцию Controlled Folder Access.

– СВЯЗАННО: Microsoft добавляет прямые ссылки на базы знаний в уведомлениях об ошибках Windows 10

2. Отключите доступ к управляемой папке с помощью PowerShell

- Кроме того, пользователи могут отключить доступ к управляемым папкам с помощью PowerShell. Для этого откройте окно поиска Cortana.

- Введите ключевое слово «PowerShell» в поле поиска.

- Нажмите правой кнопкой мыши PowerShell и выберите Запуск от имени администратора , чтобы открыть его.

- Затем введите «Set-MpPreference -EnableControlledFolderAccess Disabled» в PowerShell и нажмите клавишу «Return».

3. Разрешить приложения через контролируемый доступ к папкам

Пользователи также могут разрешать определенные приложения через доступ к контролируемым папкам. Это гарантирует, что уведомление « Несанкционированные изменения заблокировано » не появится для доверенного программного обеспечения. Именно так пользователи могут разрешать приложения через доступ к контролируемым папкам.

- Откройте приложение Cortana, нажав кнопку Введите здесь для поиска .

- Введите «Защитник Windows» в текстовое поле и нажмите «Центр безопасности Защитника Windows», чтобы открыть его.

- Нажмите кнопку щита.

- Нажмите Защита от вымогателей > Разрешить приложению через контролируемый доступ к папке , чтобы открыть параметры, показанные непосредственно ниже.

- Затем нажмите Добавить разрешенное приложение , чтобы открыть окно в снимке экрана непосредственно ниже.

- Выберите программу, доступ к которой разрешен через контролируемый доступ к папкам, и нажмите кнопку ОК . Окно WDSC затем перечислит программное обеспечение, исключенное из CFA, как на снимке ниже.

Таким образом, удаление уведомлений « Заблокированные несанкционированные изменения » в Windows 10 является простым и не требует никаких взломов реестра. Помните, что контролируемый доступ к папкам также может блокировать несанкционированный доступ к папкам из подозрительных приложений.

Поэтому, возможно, было бы лучше оставить CFA включенным и добавить к нему исключения программного обеспечения.

На чтение 13 мин. Опубликовано 12.12.2019

Содержание

- 1 Настройка контролируемого доступа к папкам

- 1.1 Включение из графической оснастки

- 1.2 Включение с помощью PowerShell

- 1.3 Включение с помощью групповых политик

- 1.4 Включение с помощью реестра

- 1.5 Тестирование

- 1.6 Мониторинг

- 1.7 Заключение

В этой инструкции для начинающих подробно о том, как настроить контролируемый доступ к папкам в Windows 10 и кратко о том, как именно он работает и какие изменения блокирует.

Суть контролируемого доступа к папкам в последнем обновлении Windows 10 заключается в блокировке нежелательных изменений файлов в системных папках документов и выбранных вами папках. Т.е. при попытке какой-либо подозрительной программы (условно, вируса-шифровальщика) изменить файлы в этой папке будет происходить блокировка этого действия, что, теоретически, должно помочь избежать потери важных данных.

Настройка контролируемого доступа к папкам

Настройка функции производится в центре безопасности защитника Windows 10 следующим образом.

- Откройте центр безопасности защитника (правый клик по значку в области уведомлений или Пуск — Параметры — Обновление и безопасность — Защитник Windows — Открыть центр безопасности).

- В Центре безопасности откройте «Защита от вирусов и угроз», а затем — пункт «Параметры защиты от вирусов и других угроз».

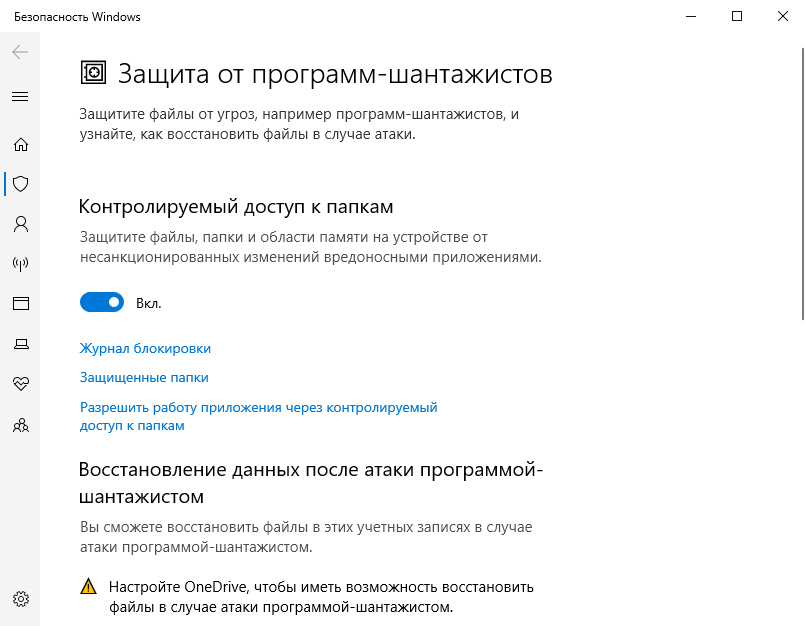

- Включите параметр «Контролируемый доступ к папкам».

Готово, защита включена. Теперь, в случае попытки вируса шифровальщика зашифровать ваши данные или при других неодобренных системой изменениях в файлах вы будете получать уведомление о том, что «Недопустимые изменения заблокированы», как на скриншоте ниже.

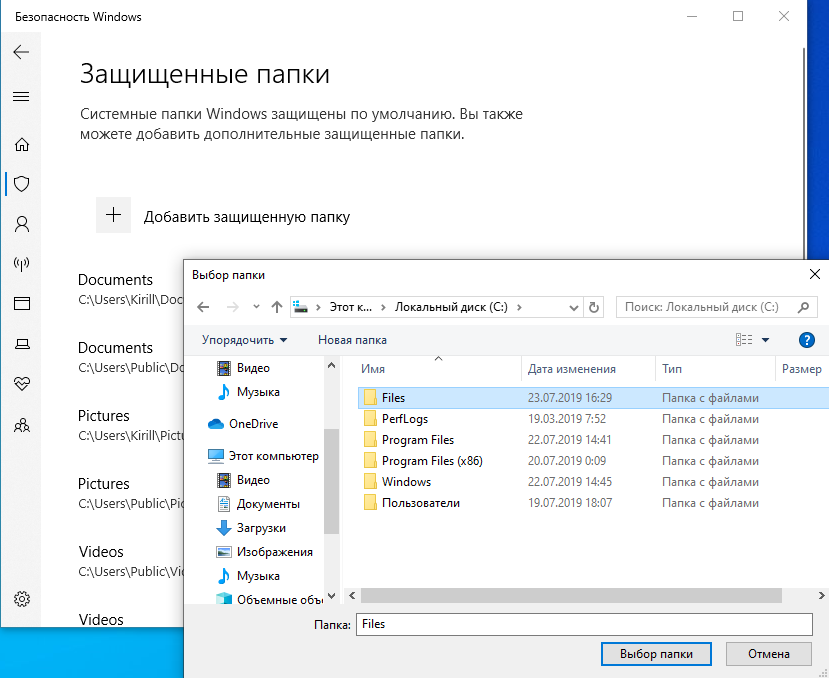

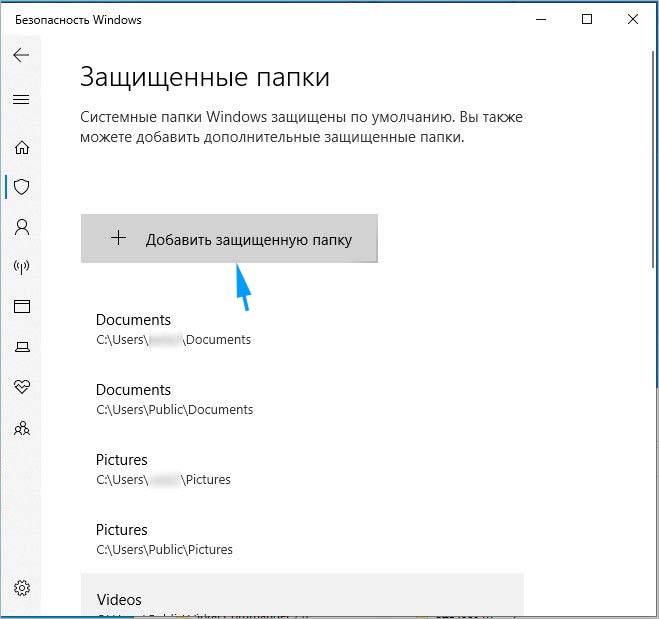

По умолчанию защищаются системные папки документов пользователей, но при желании вы можете перейти в «Защищенные папки» — «Добавить защищенную папку» и указать любую другую папку или целый диск, который необходимо защитить от несанкционированных изменений. Примечание: не рекомендую добавлять целиком системный раздел диска, в теории это может вызывать проблемы в работе программ.

Также, после включения контролируемого доступа к папкам, появляется пункт настроек «Разрешить работу приложения через контролируемый доступ к папкам», позволяющий добавить в список программы, которые могут изменять содержимое защищаемых папок.

Торопиться добавлять в него ваши офисные приложения и подобный софт не стоит: большинство известных программ с хорошей репутацией (с точки зрения Windows 10) автоматически имеют доступ к указанным папкам, и только если вы заметите, что какое-то необходимое вам приложение блокируется (при этом уверены в том, что оно не представляет угрозы), стоит добавить его в исключения контролируемого доступа к папкам.

Одновременно с этим, «странные» действия доверенных программ блокируются (уведомление о блокировке недопустимых изменений мне удалось получить, попытавшись отредактировать документ из командной строки).

В целом, считаю функцию полезной, но, даже не имея отношения к разработке вредоносного ПО вижу простые пути обхода блокировки, которые вирусописатели не могут не заметить и не применить. Так что в идеале отлавливать вирусы шифровальщики еще до того, как они попытались приступить к работе: к счастью, большинство хороших антивирусов (см. Лучшие бесплатные антивирусы) сравнительно неплохо это делают (если не говорить о случаях наподобие WannaCry).

- Просмотров: 7 732

- Автор: admin

- Дата: 23-05-2018

Что интересно, человек обращался за помощью в сообщество Майкрософт и ему там посоветовали удалить антивирус сторонних разработчиков, но пользовался он только встроенным в Windows Защитником и когда он сказал об этом, ему посоветовали ни больше ни меньше как откатить Windows 10 к исходному состоянию! Нашему клиенту была незнакома данная операция и он вызвал компьютерного мастера, который просто снёс ему винду и установил заново, взяв ни много ни мало 2 тысячи рублей за переустановку. Какое же было удивление обоих, когда в только что установленной Windows 10 (версия 1803) при инсталляции программ стало выходить точно такое же сообщение и более половины приложений установить не удалось.

После этого компьютерный мастер расписался в своём бессилии и удалился восвояси, пообещав больше никогда не устанавливать проклятую десятку, а пострадавший взял ноутбук в охапку и приехал ко мне .

Контролируемый доступ к папкам (Controlled Folder Access, CFA) — функция безопасности, появившаяся в Windows 10 версии 1709 (Fall Creators Update) и предназначенная для защиты файлов пользователя от вредоносных программ. Контролируемый доступ к папкам входит в состав Windows Defender Exploit Guard и позиционируется как средство для борьбы с вирусами-шифровальщиками.

Небольшое лирическое отступление.

Принцип действия вируса-шифровальщика состоит в том, что при попадании на компьютер он шифрует все файлы, до которых сможет добраться. Обычно шифруются файлы со стандартными расширениями (doc, xls, png, dbf и т.п.), т.е. документы, картинки, таблицы и прочие файлы, которые могут предоставлять ценность для пользователя. Также вирус удаляет теневые копии, делая невозможным восстановление предыдущих версий файлов.

После шифрования вирус ставит пользователя в известность о случившемся. Например на видном месте создается файл с сообщением о том, что файлы были зашифрованы, попытки расшифровки могут привести к окончательной потере данных, а для успешной расшифровки необходим закрытый ключ. Ну а для получения ключа требуется перевести некоторую сумму на указанные реквизиты.

А теперь о грустном. Современные вирусы-шифровальщики используют криптостойкие алгоритмы шифрования, поэтому расшифровать файлы без ключа практически невозможно. Отправка денег злоумышленникам также не гарантирует получение ключа, зачастую он просто не сохраняется. И если у вас нет резервной копии, то велика вероятность того, что с зашифрованными файлами придется попрощаться навсегда.

Поэтому, чтобы избежать потери данных, необходимо не допустить саму возможность шифрования. Именно для этого и предназначен контролируемый доступ к папкам. Суть его работы заключается в том, что все попытки внесения изменений в файлы, находящиеся в защищенных папках, отслеживаются антивирусной программой Windows Defender. Если приложение, пытающееся внести изменение, не определяется как доверенное, то попытка изменений блокируется, а пользователь получает уведомление.

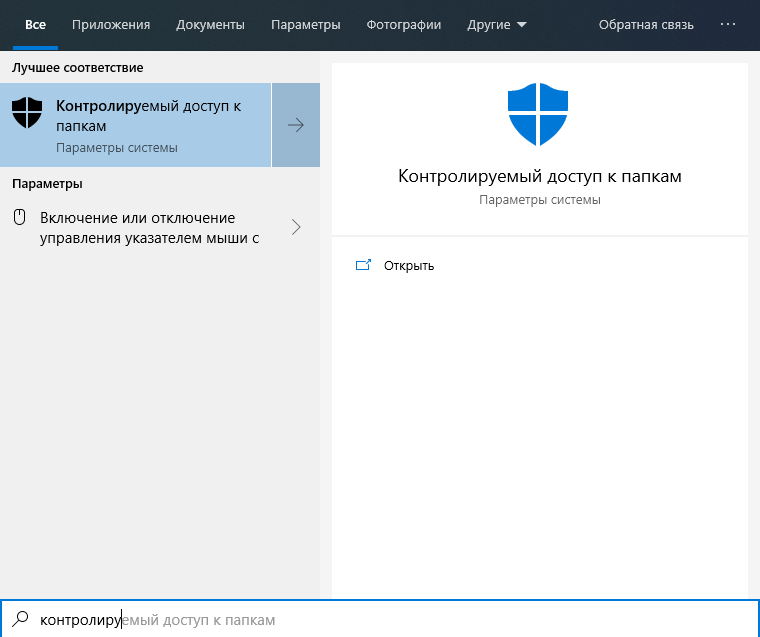

По умолчанию контролируемый доступ к папкам в Windows 10 отключен. Для его включения есть несколько различных способов. Рассмотрим их все по порядку, начиная с наиболее простого.

Включение из графической оснастки

Для быстрого перехода к настройкам в меню Пуск открываем строку поиска, набираем в ней ″контролируемый доступ к папкам″ или ″controlled folder access″.

Затем находим нужный переключатель и переводим его в положение «Включено». Напомню, что для этого необходимо иметь на компьютере права администратора.

Обратите внимание, что для функционирования CFA у антивируса Windows Defender должна быть включена защита в режиме реального времени. Это актуально в том случае, если вы используете для защиты сторонние антивирусные программы.

После активации CFA станут доступны две новые ссылки: ″Защищенные папки″ и ″Разрешить работу приложения через контролируемый доступ к файлам».

По умолчанию CFA защищает только стандартные папки в профиле пользователей (Documents, Pictures, Music, Videos и Desktop). Для добавления дополнительных папок надо перейти по ссылке ″Защищенные папки″, нажать на плюсик и выбрать папки, которые необходимо защищать. При добавлении папки защита распространяется на все ее содержимое.

Также при необходимости можно создать список доверенных приложений, которым разрешено вносить изменения в защищенные папки. Теоретически нет необходимости добавлять все приложения в доверенные, большинство приложений разрешается автоматически. Но на практике CFA может блокировать работу любых приложений, даже встроенных в Windows.

Для добавления приложения надо перейти по ссылке ″Разрешить работу приложения через контролируемый доступ к файлам» и нажать на ″Добавление разрешенного приложения″.

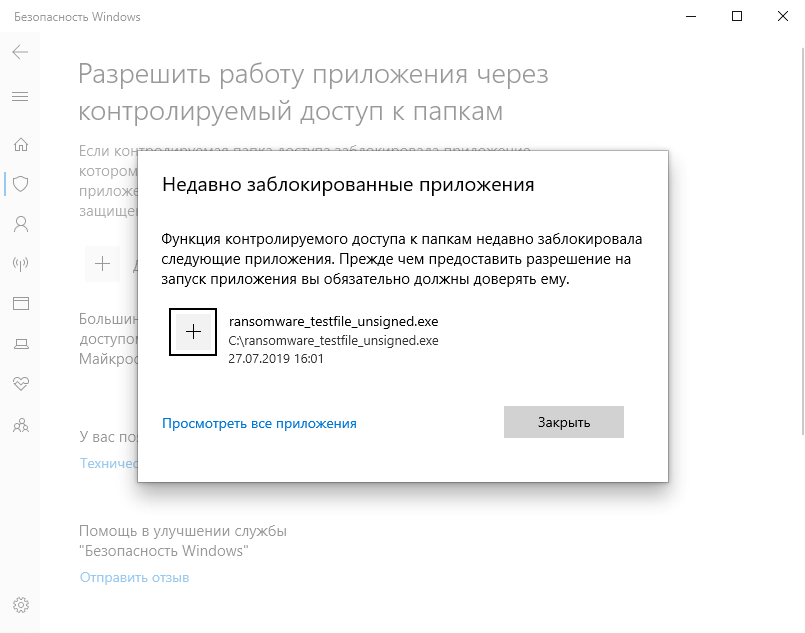

Можно выбрать приложение из недавно заблокированных

или указать вручную. В этом случае потребуется найти директорию установки приложения и указать его исполняемый файл.

Включение с помощью PowerShell

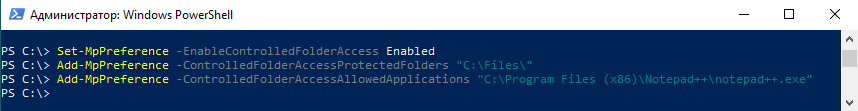

CFA входит в состав Windows Defender, для управления которым в Windows 10 имеется специальный PowerShell модуль. С его помощью также можно включить контроль папок и настроить его. Для включения CFA используется такая команда:

Set-MpPreference -EnableControlledFolderAccess Enabled

Для добавления защищенных папок примерно такая:

Add-MpPreference -ControlledFolderAccessProtectedFolders ″C:Files″

Ну а добавить приложение в список доверенных можно так:

Add-MpPreference -ControlledFolderAccessAllowedApplications ″C:Program Files (x86)Notepad++

otepad++.exe″

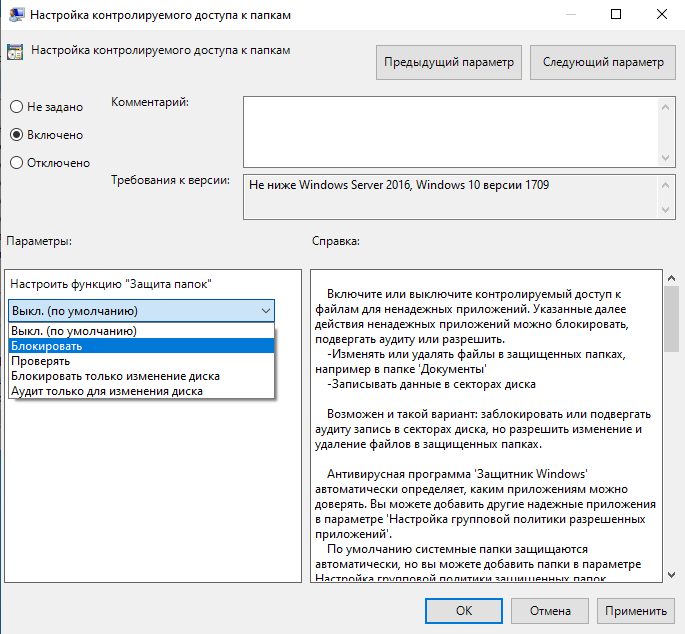

При включении из графической оснастки у CFA доступно всего два режима — включено и выключено. Но на самом деле у CFA есть целых 5 режимов работы, которые можно активировать из консоли PowerShell. За выбор режима отвечает значение параметра EnableControlledFolderAccess:

• Disabled — контролируемый доступ к папкам неактивен. Попытки доступа к файлам не блокируются и не записываются в журнал;

• Enabled — контролируемый доступ к папкам включен. Попытки доступа к файлам в защищенных папках блокируются, производится запись в журнал;

• AuditMode — режим аудита. В этом режиме попытки доступа к файлам не блокируются, но записываются в системный журнал;

• BlockDiskModificationOnly — блокировать только изменения диска. В этом режиме блокируются и регистрируются в журнале попытки недоверенных приложений произвести запись в защищенных секторах диска. Попытки изменения или удаления файлов никак не отслеживаются.

• AuditDiskModificationOnly — аудит изменений диска. В этом режим отслеживаются и вносятся в журнал попытки изменения на диске, при этом сами изменения не блокируются.

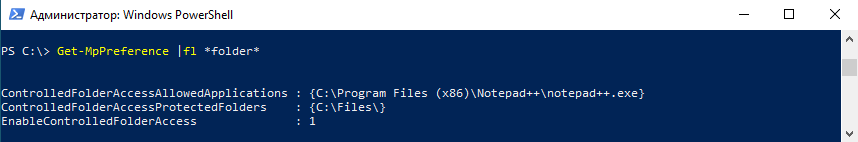

Проверить текущие настройки CFA можно также из консоли, следующей командой:

Get-MpPreference | fl *folder*

Обратите внимание, что режим работы показан в цифровом виде. Это те значения, которые хранятся в реестре, о них будет написано чуть ниже.

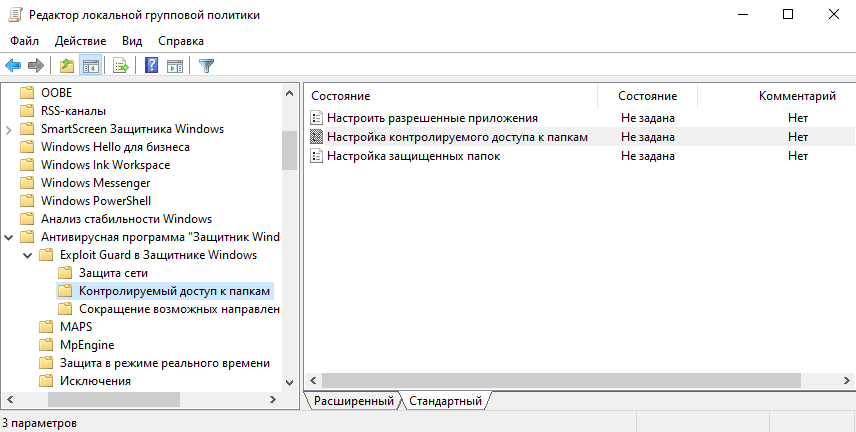

Включение с помощью групповых политик

Настроить работу CFA можно с помощью локальных групповых политик. Для запуска оснастки редактора локальных групповых политик надо нажать Win+R и выполнить команду gpedit.msc.

Нужные нам параметры находятся в разделе Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsАнтивирусная программа ″Защитник Windows″Exploit Guard в Защитнике WindowsКонтролируемый доступ к папкам (Computer configurationAdministrative templatesWindows componentsWindows Defender AntivirusWindows Defender Exploit GuardControlled folder access).

За включение и режим работы CFA отвечает параметр ″Настройка контролируемого доступа к папкам″. Для активации надо перевести его в состояние «Включено» и затем выбрать требуемый режим работ. Здесь доступны все те же режимы, что и из консоли PowerShell.

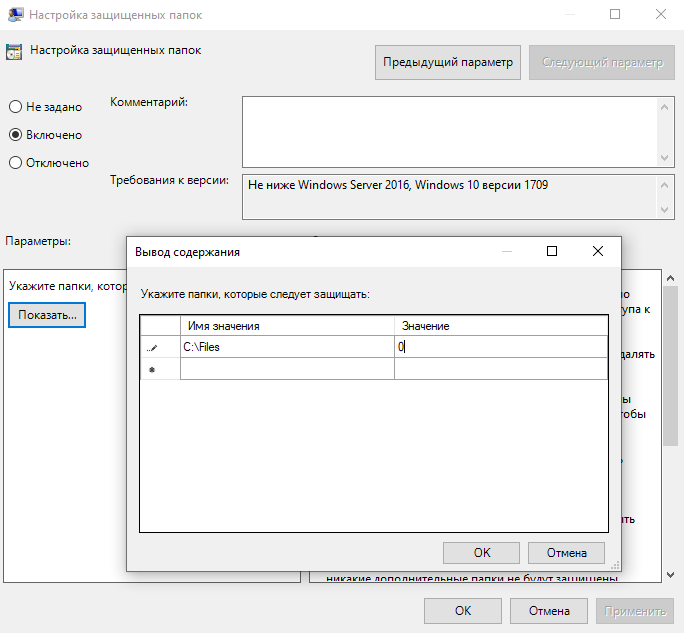

Для добавления папок в защищенные служит параметр ″Настройка защищенных папок″. Параметр нужно включить, а затем нажать на кнопку «Показать» и внести папки в таблицу. Формат значений не очень понятный — в столбце ″Имя значения″ указывается путь к папке, а в столбце ″Значение″ просто ставится 0.

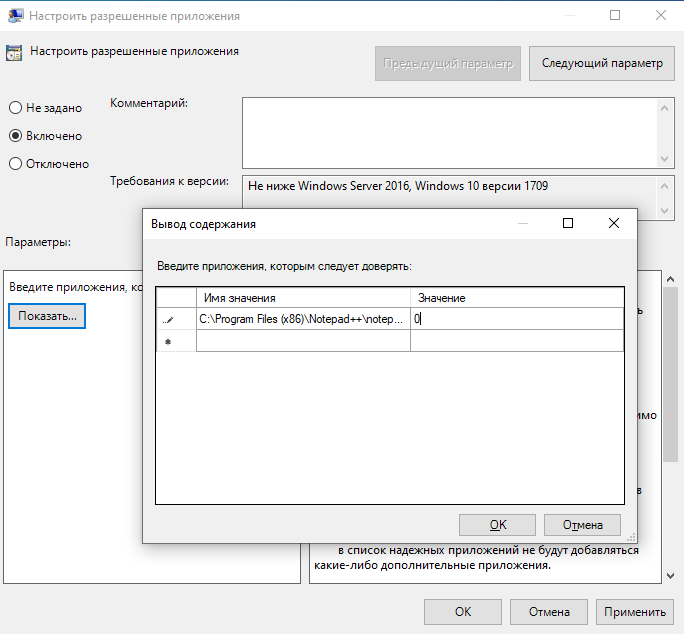

Таким же образом в параметре ″Настроить разрешенные приложения″ добавляются доверенные приложения — в столбце ″Имя значения″ указывается путь к исполняемому файлу, в столбце ″Значение″ ставится 0.

При настройке через политики кнопка включения CFA в графической оснастке становится неактивной, хотя добавлять папки и разрешенные приложения по прежнему можно.

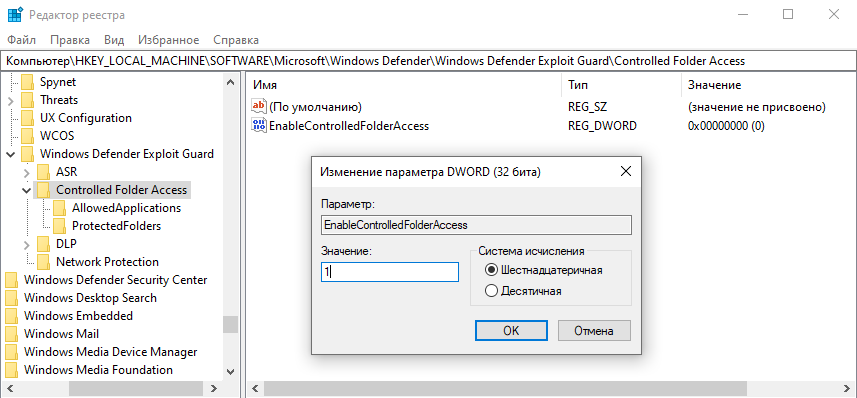

Включение с помощью реестра

Включение CFA с помощью реестра — наиболее сложный и трудоемкий способ из имеющихся. Использовать его особого смысла нет, но знать о нем стоит. Итак, для включения CFA из реестра запускаем редактор реестра (Win+R -> regedit), переходим в раздел HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderExploit GuardControlled Folder Access и устанавливаем значение параметра EnableControlledFolderAccess:

0 — выключено;

1 — включено;

2 — режим аудита;

3 — блокировать только изменения диска;

4 — аудит только изменений диска;

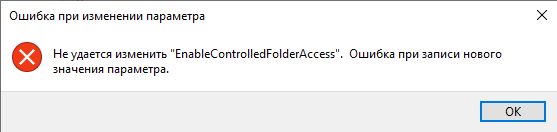

А теперь внимание, при попытке сохранить значение мы получим сообщение об ошибке и отказ в доступе.

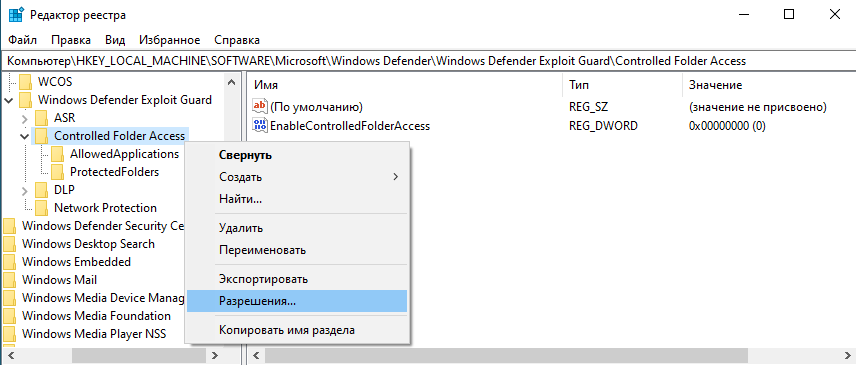

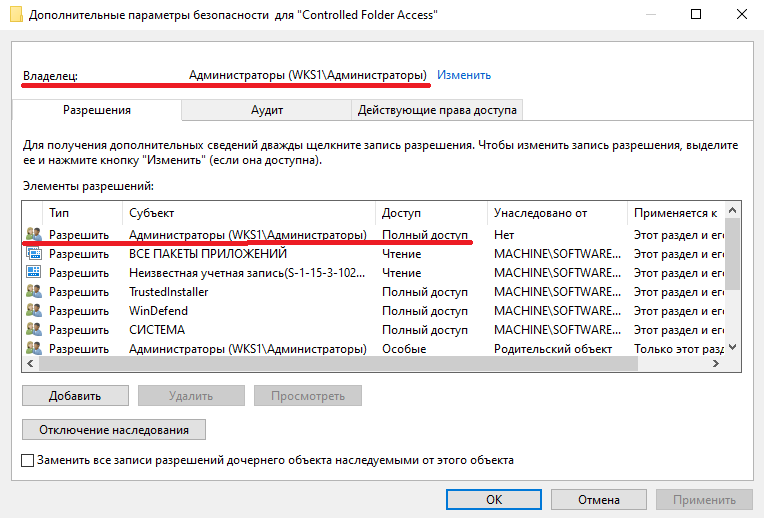

Дело в том, что, даже будучи локальным администратором, для получения доступа надо выдать себе соответствующие права на ветку реестра. Для этого кликаем на ней правой клавишей и в открывшемся меню выбираем пункт ″Разрешения″.

Переходим к дополнительным параметрам безопасности, меняем владельца ветки и выдаем себе полный доступ. После этого можно приступать к редактированию реестра.

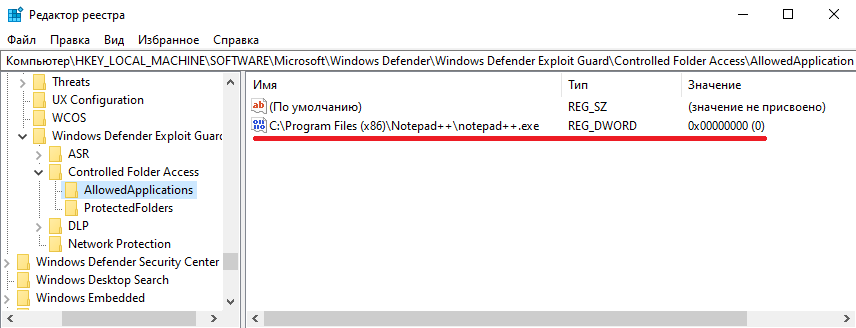

Доверенные приложения добавляются в разделе HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderExploit GuardControlled Folder AccessAllowedApplications. Для добавления приложения надо создать параметр DWORD с именем, соответствующим полному пути к исполняемому файлу, значение должно быть равным 0.

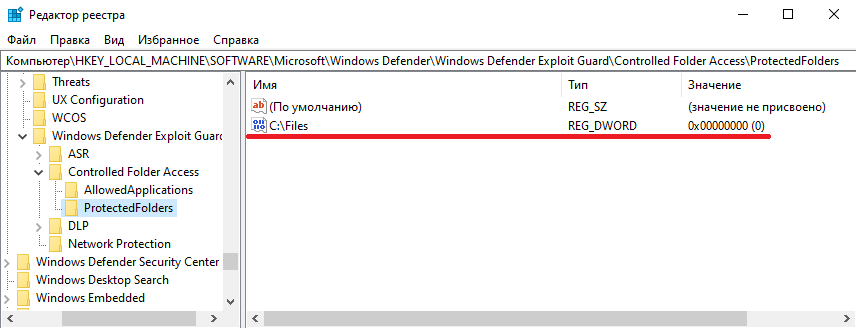

Ну и защищенные папки добавляются в разделе HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderExploit GuardControlled Folder AccessProtectedFolders. Принцип такой же как и у приложений — для каждой папки создается соответствующий параметр с именем папки и значением 0.

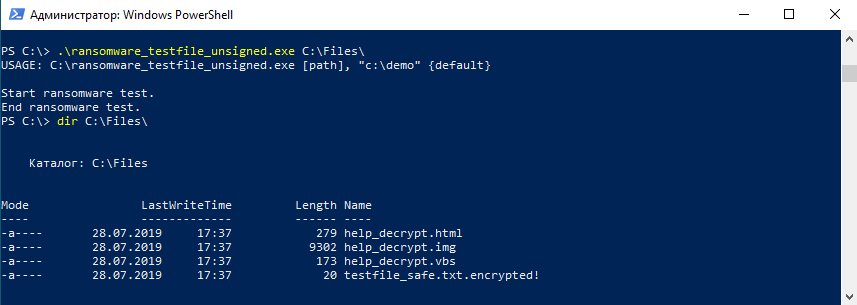

Тестирование

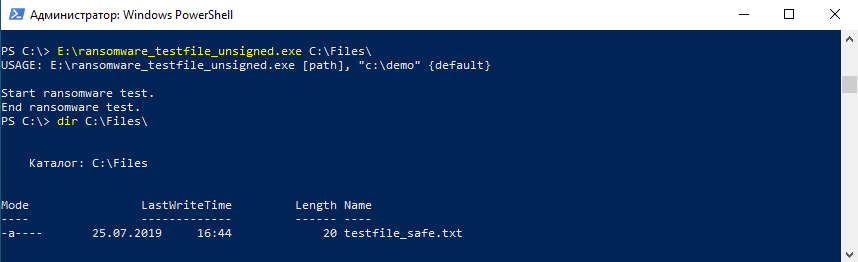

После включения контролируемого доступа к папкам надо бы проверить, как оно работает. Для этой цели у Microsoft есть специальная методика, там же можно найти тестовый вирус-шифровальщик и подробную инструкцию. Так что загружаем вирус и приступаем к тестированию.

Примечание. Стоит отдать должное дефендеру, он сработал оперативно и не дал мне спокойно загрузить тестовый вирус. Сразу после загрузки вирус был помещен в карантин и его пришлось добавлять в исключения.

Для тестирования включим CFA в стандартном режиме, добавим в защищенные папку C:Files, в папку положим обычный текстовый файл. Затем возьмем тестовый вирус-шифровальщик и натравим его на защищенную папку. Файл остается невредимым,

а система безопасности выдаст сообщение о заблокированной попытке внесения изменений.

Теперь отключим CFA и снова запустим шифровальщика. Папка осталась без защиты, в результате получим зашифрованный файл

и как бонус, небольшой привет от Microsoft 🙂

Мониторинг

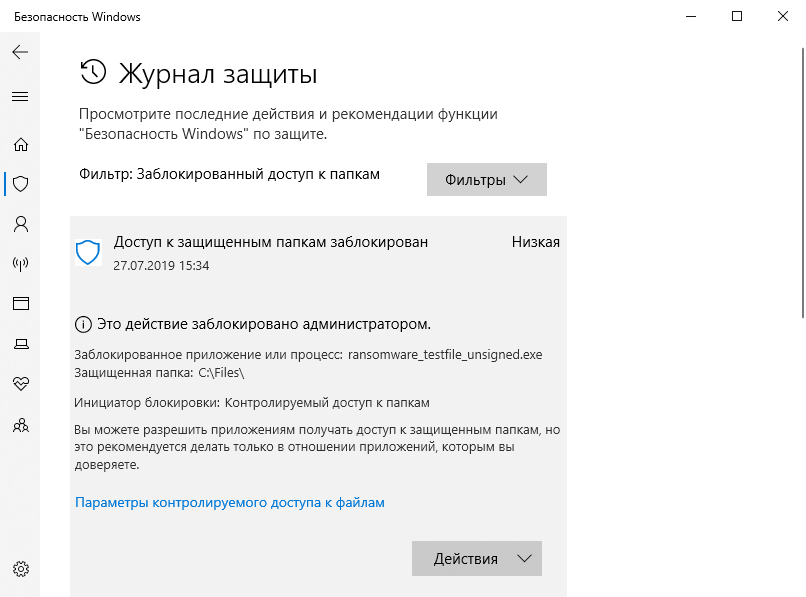

Оперативно просмотреть недавние действия можно из графической оснастки, перейдя по ссылке ″Журнал блокировки″. Здесь можно увидеть подробности происшествия, а при необходимости скорректировать настройки фильтра, например добавить приложение в доверенные.

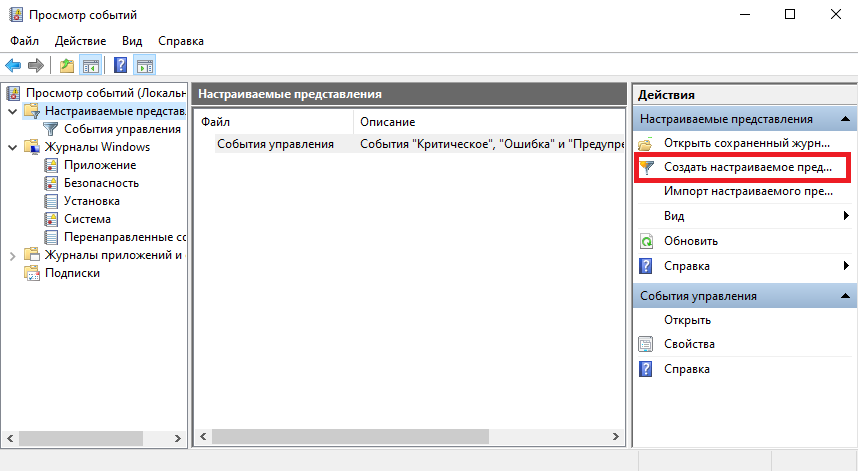

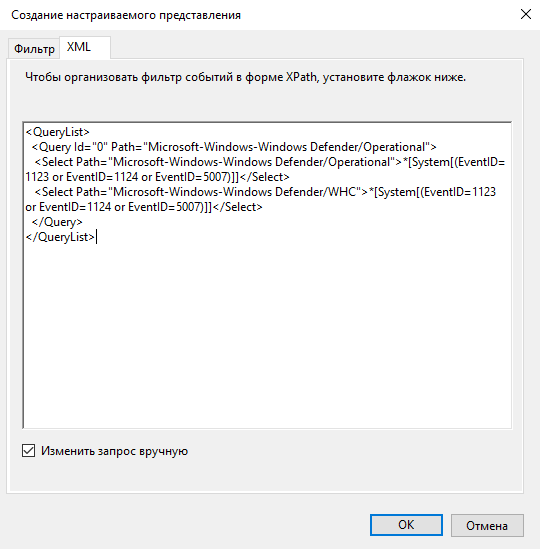

Также все события, связанные с CFA, регистрируются в системном журнале, в разделе ″Журналы приложение и службMicrosoftWindowsWindows DefenderOperational″. Для удобства можно создать настраиваемое представление, для этого надо в разделе «Действия» выбрать пункт ″Создать настраиваемое представление″,

в открывшемся окне перейти на вкладку XML, отметить чекбокс ″Изменить запрос вручную″ и добавить следующий код (при копировании обязательно проверьте кавычки):

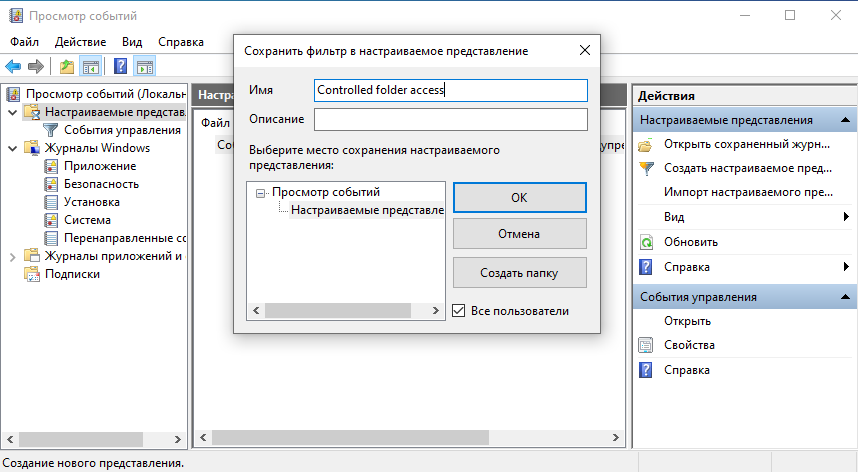

Затем дать представлению внятное название и сохранить его.

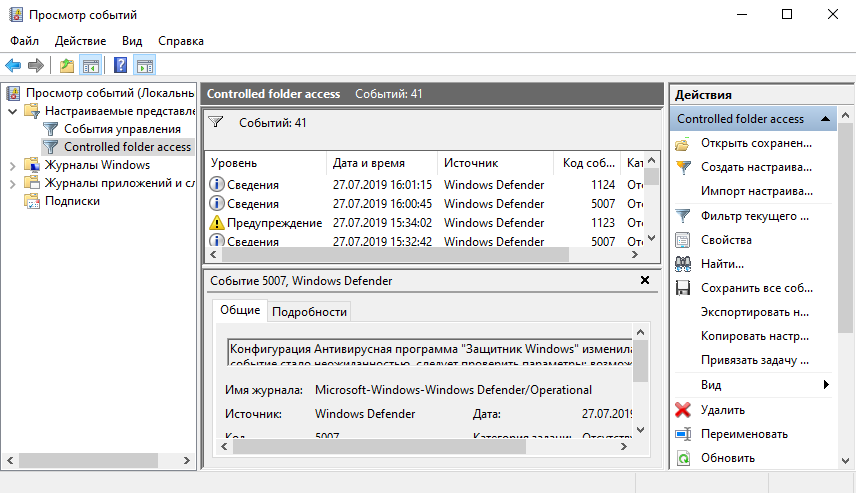

В результате все события будут отображаться в разделе настраиваемых представлений и вам не придется каждый раз искать их.

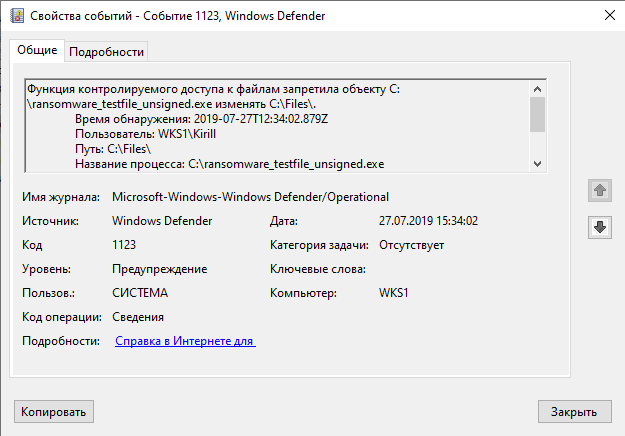

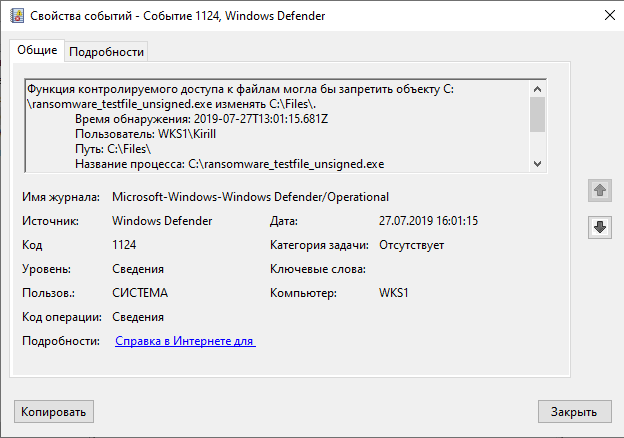

Всего с CFA связано три события. Событие с ID 1123 генерируется в режимах блокировки доступа к файлам (1) и блокировки изменений диска (3) при попытке недоверенного приложения внести изменения.

Событие с ID 1124 генерируется в режимах аудита файлов (2) и изменений диска (4) при внесении изменений.

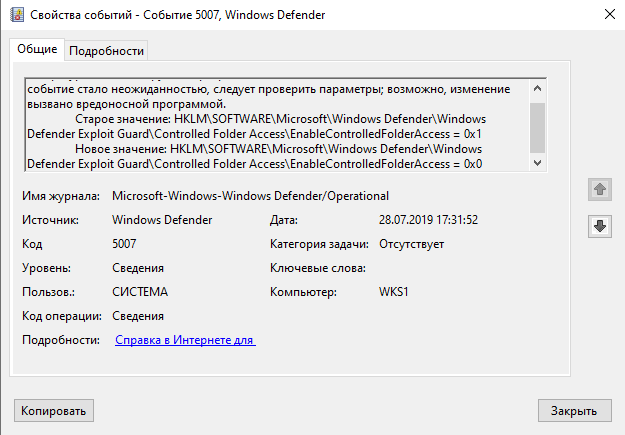

Ну и в событии с ID 5007 регистрируются все изменения, вносимые в настройки CFA. Это на тот случай, если вирус попытается отключить защиту.

Заключение

Как видно на примере, контролируемый доступ к папкам небесполезен и вполне способен защитить файлы от вирусов-вымогателей. Однако есть некоторые моменты, которые могут вызывать неудобства при его использовании.

Когда программа блокируется CFA при попытке внесения изменений, то она блокируется совсем, без вариантов. Нет никакого диалогового окна по типу UAC, не предлагается никаких возможных действий. Просто при попытке сохранить результат своей работы вы внезапно узнаете, что программа признана недоверенной и заблокирована. Да, конечно, всегда можно добавить программу в исключения, но тут есть еще один нюанс. При добавлении программы в доверенные изменения не вступят в силу до перезапуска программы. И в этой ситуации вы можете либо завершить работу программы, потеряв все сделанные в ней изменения, либо полностью отключить CFA.

Само добавление доверенных приложений также реализовано не самым удобным способом. Вместо того, чтобы просто выбрать приложение из списка, нужно найти директорию его установки и указать на исполняемый файл. У обычного пользователя эта процедура может вызвать затруднения. Что интересно, нельзя заранее посмотреть, какие именно программы находятся в белом списке. Microsoft утверждает, что нет необходимости добавлять все программы вручную, большинство разрешено по умолчанию. Но по факту защита срабатывала на вполне безобидных офисных программах и даже на встроенных в Windows утилитах (напр. Snipping Tool).

Так что сама идея контролируемого доступа к папкам очень даже хороша, но реализация ее немного подкачала. Впрочем, на мой взгляд, лучше потерпеть некоторые неудобства от ее работы, чем потерять важные данные или платить вымогателям. Поэтому в целом я за использование CFA.

Программы-вымогатели или Ransomware – это еще один распространенный тип угрозы, который известен вымогательством и блокировкой доступа к нашим данным, в том числе путем их шифрования. Это по сути шантаж, когда вынуждены вносить выкуп, чтобы получить доступ к собственным файлам. Но есть способ защитить систему от этого типа вредоносного программного обеспечения путем активации функции защиты от программ-вымогателей в Защитнике Windows.

Пошаговая активация защиты от программ-вымогателей

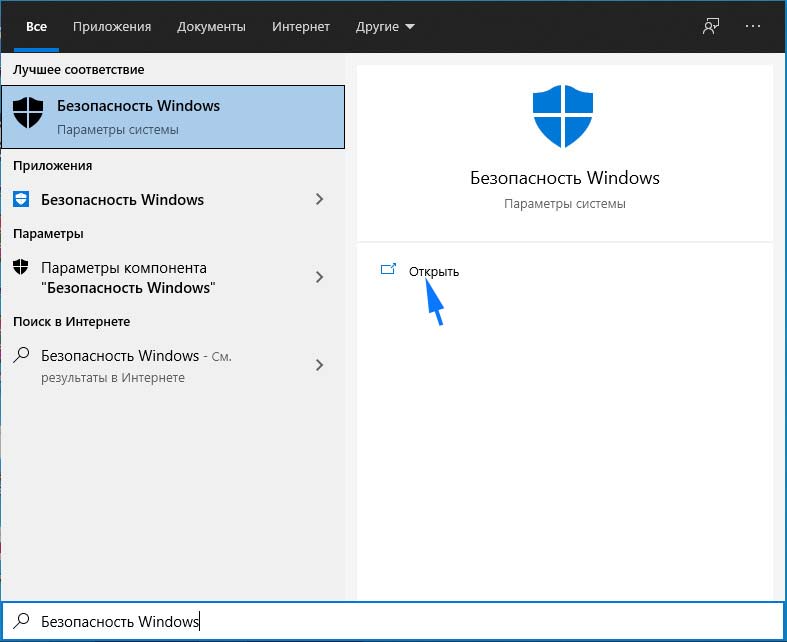

Откройте строку системного поиска, например, с помощью комбинации Win + S и наберите «Безопасность Windows». При отображении найденного результата щелкните на кнопку «Открыть».

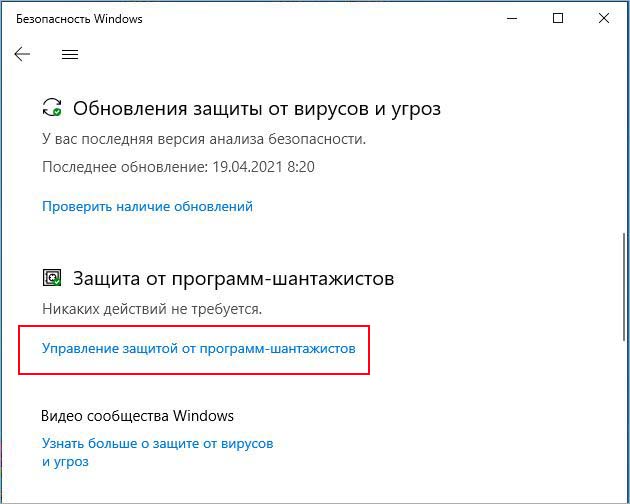

В правой части экрана с доступными функциями безопасности щелкните на панель «Защита от вирусов и угроз».

Прокрутите страницу вниз и нажмите на ссылку «Управление защитой от программ-шантажистов».

Перейдите в раздел Контролируемый доступ к папкам и включите его.

Теперь откроются еще три параметра. Нажмите на опцию Защищенные папки. С помощью этого параметра можно управлять каталогами, которые здесь можно заблокировать. В следующем окне можете добавить каталог, но удалить какой-либо из списка у вас не будет возможности.

Теперь если кто-то попытается получить несанкционированный доступ к вашим файлам и изменить их содержимое, эта попытка будет заблокирована. При этом увидите всплывающее окно с сообщением «Недопустимые изменения заблокированы». Это значит, что вы успешно включили защиту от шифровальщиков в Защитнике Windows.

Обновление Windows 10 Fall Creators добавляет полезную функцию безопасности, которая называется « Доступ к управляемой папке», которая является частью Защитника эксплойтов Защитника Windows. Возможно, вы заметили, что уведомления о несанкционированных изменениях заблокированы . За этими уведомлениями стоит функция контролируемого доступа к папке Защитника Windows. Контролируемый доступ к папкам помогает защитить ценные данные от вредоносных программ, таких как вымогатели.

В этой статье объясняется, как настроить CFA и предотвратить несанкционированные изменения заблокированных уведомлений при запуске программы.

Защитник Windows Exploit Guard — это новый набор возможностей предотвращения вторжений на хост для Windows 10, позволяющий управлять поверхностью атак и устанавливать на ней приложения, уменьшающие их количество.

Что такое контролируемый доступ к папкам в Windows 10?

Контролируемый доступ к папкам — это функция защиты от вымогателей в Windows 10, которая помогает защитить ваши документы, файлы и области памяти на вашем компьютере от изменения подозрительными или вредоносными приложениями (особенно вымогателями). Контролируемый доступ к папкам поддерживается как в Windows Server 2019, так и в Windows 10.

Иногда доступ к управляемым папкам может блокировать запись законных приложений в защищенные папки (например, папки «Рабочий стол», «Документы» и т. Д.) И отображать уведомление « Несанкционированные изменения заблокированы» . Вы настраиваете доступ к контролируемым папкам, чтобы разрешить определенные приложения, а также добавлять пользовательские папки в список «защищенных» папок.

Это особенно полезно для защиты ваших документов и информации от вымогателей, которые могут пытаться зашифровать ваши файлы и держать их в заложниках.

Как использовать контролируемый доступ к папке?

Предварительное условие: для работы функции доступа к управляемой папке должна быть включена защита в режиме реального времени Windows Defender AV.

Включение контролируемого доступа к папке

Чтобы включить контролируемый доступ к папке, выполните следующие действия:

- Дважды щелкните значок щита Защитника в области уведомлений, чтобы открыть Центр безопасности Защитника Windows.

- Нажмите Вирус и защита от угроз

- Нажмите Настройки защиты от вирусов и угроз

Включение доступа к папке, контролируемой Защитником Windows

- Включите настройку «Доступ к контролируемой папке». Откроется диалоговое окно UAC для получения вашего подтверждения / согласия.

Отныне контролируемый доступ к папкам отслеживает изменения, которые приложения вносят в файлы в защищенных папках.

Включить защиту для дополнительных папок

По умолчанию эти папки защищены, и нет способа удалить защиту для этих папок:

$config[ads_text6] not found

Папки пользовательской оболочки: документы, рисунки, видео, музыка, избранное и рабочий стол. Общие папки оболочки: документы, рисунки, видео и рабочий стол.

Контролируемый доступ к папкам — Защищенные папки

Однако некоторые пользователи могут не предпочитать хранить свои файлы в папках или библиотеках личной оболочки; у них могут быть свои документы в сетевой папке или в других местах. В этом случае можно добавить дополнительные местоположения папок под защитой Защитника Windows, щелкнув ссылку Защищенные папки в Центре безопасности Защитника Windows и нажав кнопку Добавить защищенную папку . Вы также можете ввести сетевые ресурсы и подключенные диски.

Добавить (белый список) приложений для доступа к контролируемой папке

Доступ к папкам, контролируемым Защитником Windows, блокирует доступ к файлам в защищенных папках (с помощью «недружественных» приложений). Если приложение пытается внести изменения в эти файлы, и приложение занесено в черный список этой функцией, вы получите уведомление о попытке.

Подобно тому, как вы можете дополнить защищенные папки дополнительными путями к папкам, вы также можете добавить (белый список) приложения, которым вы хотите разрешить доступ к этим папкам.

Блокнот ++ заблокирован

В моем случае доступ к управляемым папкам блокировал сохранение стороннего текстового редактора Notepad ++ на рабочий стол.

D: Tools NPP notepad ++. Exe заблокирован от изменения% desktopdirectory% с помощью доступа к контролируемым папкам.

И запись журнала Event ID: 1123 ( Event ID: 1123 ) создается для заблокированного события.

Он будет указан в разделе « Журналы приложений и служб» → « Microsoft» → « Windows» → « Защитник Windows» → « Операционный»

Доступ к контролируемой папке — запись в журнале событий

| Идентификатор события | Описание |

|---|---|

| 5007 | Событие при изменении настроек |

| 1124 | Аудит контролируемого события доступа к папке |

| 1123 | Событие доступа к заблокированной контролируемой папке |

| 1127 | Заблокированное событие «изменения в памяти»? |

Официальной информации относительно CFA Event ID: 1127 не существует. Это может быть связано с заблокированными событиями «внесения изменений в память». Я нашел интересную запись в моей системе.

Имя журнала: Защитник Microsoft-Windows-Windows / Операционный источник: Защитник Microsoft-Windows-Windows Дата: Идентификатор события: 1127 Категория задачи: Нет Уровень: предупреждение Ключевые слова: Пользователь: SYSTEM Компьютер: DESKTOP-JKJ4G5Q Описание: Доступ к управляемой папке заблокирован C: Program Files JAM Software TreeSize TreeSize.exe вносить изменения в память. Время обнаружения: 2019-04-21T17: 17: 09.462Z Пользователь: DESKTOP-JKJ4G5Q ramesh Путь: Device HarddiskVolume2 Имя процесса: C: Program Files JAM Software TreeSize TreeSize.exe Версия подписи: 1.291.2409.0 Engine Версия: 1.1.15800.1 Версия продукта: 4.18.1903.4

Чтобы получить список последних 25 заблокированных приложений, откройте окно командной строки и запустите следующую командную строку:

wevtutil qe «Защитник Microsoft-Windows-Windows / Операционный» / q: «* [System [(EventID = 1123)]]» / /: 15 / f: text / rd: true | findstr / i "имя процесса:"

Кроме того, см. Сценарий PowerShell в конце этой статьи, чтобы перечислить элементы в окне сетки в виде списка и выделить выбранные элементы в белый список одним щелчком мыши.

Вот список несанкционированных изменений заблокированных уведомлений, как видно в Центре действий.

Уведомление Action Center о заблокированных приложениях

Я сразу же разрешил приложение, так как Notepad ++ — широко используемая и надежная программа. Чтобы разрешить приложение, нажмите « Разрешить приложение через доступ к контролируемой папке» в Защитнике Windows. Затем найдите и добавьте приложение, которое вы хотите разрешить.

$config[ads_text6] not found

Контролируемый доступ к папке — разрешение приложения

Разрешить недавно заблокированные приложения

Доступ к контролируемой папке также позволяет разрешать недавно заблокированные приложения . Чтобы просмотреть список заблокированных приложений, нажмите кнопку « Добавить разрешенное приложение» и нажмите « Недавно заблокированные приложения» .

Вы получите список приложений, которые были недавно заблокированы. В списке вы можете выбрать приложение и добавить его в список разрешений. Для этого вам нужно нажать на значок + глиф или кнопку рядом с записью приложения.

Здесь, в качестве примера, я занесен в белый список процесса PowerShell.exe.

Убедитесь, что вы разрешаете только те приложения, которым доверяете. Разрешение PowerShell.exe следует выполнять с особой осторожностью, так как крипто-вредоносная программа может без предупреждения выполнить команду или сценарий PowerShell на уязвимом компьютере.

Управление доступом к управляемым папкам с помощью PowerShell

Командлет Set-MpPreference PowerShell поддерживает множество параметров, поэтому вы можете применить каждый параметр Защитника Windows через сценарий. Полный список параметров, поддерживаемых этим командлетом, можно найти на этой странице Microsoft.

Включить доступ к контролируемой папке с помощью PowerShell

Запустите powershell.exe от имени администратора. Для этого введите powershell в меню Пуск, щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Введите следующий командлет:

Set-MpPreference -EnableControlledFolderAccess включен

Управляйте контролируемым доступом к папкам с помощью командлета PowerShell

Чтобы отключить, используйте эту команду:

Set-MpPreference -EnableControlledFolderAccess Отключено

Защитите дополнительные папки с помощью PowerShell

Add-MpPreference -ControlledFolderAccessProtectedFolders "c: apps"

Разрешить конкретное приложение (Notepad ++) с помощью PowerShell

Add-MpPreference -ControlledFolderAccessAllowedApplications "d: tools npp notepad ++. Exe"

Разрешить всем заблокированным приложениям доступ к контролируемой папке (в интерактивном режиме) с помощью PowerShell

Redditor / u / gschizas разработал небольшой аккуратный скрипт PowerShell, который анализирует журнал событий (записи с ID: 1123 который является событием «Доступ к заблокированной контролируемой папке»), чтобы собрать список приложений, заблокированных доступом к контролируемой папке Защитника Windows. Затем скрипт предлагает внести все или выбранные программы в белый список.

Как использовать скрипт?

- Откройте PowerShell от имени администратора.

- Посетите страницу Gschizas GitHub

- Выделите все строки кода и скопируйте в буфер обмена.

- Переключитесь в окно PowerShell, вставьте туда содержимое и нажмите клавишу ВВОД.

Разрешить все приложения через приложения с контролируемой папкой — сценарий оболочки

Список заблокированных приложений отображается, как записано в журнале событий.

Выберите приложения для белого списка

- Выберите приложения, которые вы хотите добавить в белый список, и нажмите OK. Чтобы выбрать несколько программ, нажмите кнопку Ctrl и щелкните соответствующую запись.

- Нажмите ОК.

Это позволяет приложениям через массовый доступ к контролируемой папке.

Приложения добавлены в список приложений «Разрешенные» для контролируемой папки

В корпоративной среде доступ к управляемым папкам можно управлять с помощью:

- 1. Приложение Windows Defender Security Center

- 2. Групповая политика

- 3. PowerShell

Устранение неполадок: опция доступа к управляемой папке отсутствует, недоступна или недоступна

Когда вы пытаетесь открыть страницу доступа к контролируемой папке через Пуск, вы можете увидеть это сообщение об ошибке:

Страница недоступна

Ваш ИТ-администратор имеет ограниченный доступ к некоторым областям этого приложения, а элемент, к которому вы пытались получить доступ, недоступен. Свяжитесь с ИТ-службой поддержки для получения дополнительной информации.

Вы можете спросить, не вызвана ли вышеуказанная ошибка какими-либо ограничениями групповой политики, действующими на вашем компьютере. Это не обязательно может быть правдой.

Ошибка возникает, если вы используете на своем компьютере стороннее антивирусное решение, которое отключило бы встроенный Защитник Windows. Как указывалось ранее, функция контролируемого доступа к папкам полностью зависит от защиты Защитника Windows в реальном времени. Если Защитник Windows отключен, доступ к контролируемой папке не будет работать. Следовательно, страница остается недоступной или недоступной, в зависимости от используемой вами сборки Windows 10.

$config[ads_text6] not found

В моем случае ошибка произошла после того, как я установил Malwarebytes Premium. Он заменил Защитника Windows.

Примечание. Если вы являетесь пользователем премиального уровня Malwarebytes, вы все равно можете включить и использовать Защитник Windows вместе с премиум-пакетом Malwarebytes.

Для этого откройте Malwarebytes Premium → Настройки → Приложение → Включить Никогда не регистрируйте Malwarebytes в Центре действий Windows .

Эта опция гарантирует, что Malwarebytes Premium не отключит Защитника Windows и будет работать вместе с Защитником; так что функция доступа к контролируемой папке также будет работать. Состояние программы Malwarebytes не появится в Центре действий.

Включить или отключить доступ к контролируемой папке с помощью ярлыков на рабочем столе

В некоторых ситуациях вам может потребоваться временно отключить доступ к контролируемым папкам, чтобы позволить программам писать в защищенные папки без необходимости внесения в белый список каждой программы. Например, вы, возможно, занесли в белый список программу ShareX, но снимки экрана могут все еще не работать, потому что средство захвата и обработки видео FFMpeg.exe не занесено в белый список в доступе к управляемой папке. И вы можете не захотеть разрешить внешнюю программу навсегда.

Для этого вы можете создать два ярлыка на рабочем столе, чтобы быстро отключить / включить доступ к управляемой папке.

- Щелкните правой кнопкой мыши на рабочем столе, нажмите «Создать», ярлык

- В текстовом поле «Введите местоположение элемента» введите следующую команду:

powershell.exe -команда "& {Set-MpPreference -EnableControlledFolderAccess Enabled}" - Назовите ярлык «Включить доступ к контролируемой папке».

Совет: во вкладке Свойства ярлыка вы можете настроить ее запуск в свернутом виде, если вы не хотите видеть окно PowerShell при выполнении команды. Конечно, PowerShell.exe должен быть в белом списке, чтобы эти ярлыки работали. Путь к исполняемому файлу PowerShell —

C:Windowssystem32WindowsPowerShellv1.0powershell.exeесли вы собираетесь внести его в белый список. - Аналогичным образом создайте еще один ярлык со следующей целью:

powershell.exe -команда "& {Set-MpPreference -EnableControlledFolderAccess Disabled}"Назовите его «Отключить контролируемый доступ к папке» и, при желании, измените значок ярлыка для обоих элементов.

Запустить от имени администратора

Ярлык / команда должна быть запущена с повышенными правами (как администратор). Итак, щелкните правой кнопкой мыши каждый ярлык и выберите Свойства. Нажмите «Дополнительно» и установите флажок « Запуск от имени администратора », затем нажмите «ОК», «ОК».

Повторите шаг для другого ярлыка.

Заключительные слова

Защитник Windows получает новую функцию безопасности практически в каждой сборке Windows 10. Вот некоторые из них: автономный сканер Защитника Windows, ограниченное периодическое сканирование, «блокировка с первого взгляда», облачная защита и автоматическая отправка образцов, а также возможность защиты от рекламы или PUA / PUP, а также защита приложений.

И теперь контролируемый доступ к папкам, представленный в обновлении Fall Creators, является еще одной важной функцией для защиты системы от угроз, таких как вымогатели.

Связанная статья

- Не удается сохранить файлы на рабочий стол и ошибка «Файл не найден» в Windows 10

Добрый день.

Может быть, кто-то знает, как удалить уведомления «недопустимые изменения заблокированы» из Центра безопасности Защитника Windows из Центра действий.

И влияет ли блокировка таких изменений на работу приложений, например официальных лаунчеров игр?

Отвечать

Привет, Никита!

Официальные пусковые установки игры не будут заблокированы защитником, но возможны различные «крэки» и пиратские патчи, большинство из которых «заражены» майнерами. Вы можете удалить эти уведомления в настройках самого Защитника (скорее всего, файлы заблокированы и помещены в карантин).

QAWrapper.exe может быть как вирусом, так и процессом карты NVidia. Проверьте, кто запускается, в диспетчере задач и его расположение.

Прочтите руководство по Защитнику Windows и выполните проверку на вирусы в своей системе.

Вы можете запустить сканирование системы там, но я рекомендую вам также запустить его в автономном режиме (прочтите инструкции), чтобы проверить свою систему перед загрузкой.

Надеюсь, это поможет решить вашу проблему. Сообщите о результатах. Если у вас есть другие вопросы, свяжитесь с нами.

С наилучшими пожеланиями,

Джордж.

Источник: https://answers.microsoft.com/ru-ru/windows/forum/all/invalid/7e5980c2-5d25-48be-9cab-352d7d785fbb

Включение доступа к папке, контролируемой Защитником Windows

Включение доступа к папке, контролируемой Защитником Windows

Разрешить все приложения через приложения с контролируемой папкой — сценарий оболочки

Разрешить все приложения через приложения с контролируемой папкой — сценарий оболочки

Выберите приложения для белого списка

Выберите приложения для белого списка Приложения добавлены в список приложений «Разрешенные» для контролируемой папки

Приложения добавлены в список приложений «Разрешенные» для контролируемой папки