- Remove From My Forums

Отсутствует локальная группа Пользователи удаленного рабочего стола

-

Question

-

Добрый день!

На ПК с ОС Windows 10 Pro (x64) отсутствует локальная группа «Пользователи удаленного рабочего стола» в связи с чем нет возможности подключаться к ПК по RDP. Была попытка создать вручную указанную группу с последующим добавлением

требуемого пользователя, но это не решило проблемы. Прошу подсказать почему все-таки отсутствует указанная локальная группа и в каком направлении двигаться для решения проблемы?Спасибо.

Answers

-

Попробуйте сделать следующее:

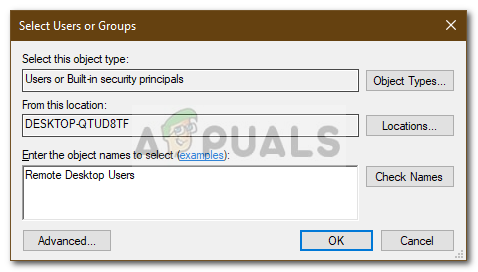

1) Создайте на компьютере локальную группу с произвольным именем (например «RDS Users»).

2) В редакторе локальной политики (gpedit.msc) пропишите эту группу в качестве значения параметра: «Computer Configuration» -> «Windows settings» -> «Security Settings» -> «Local policies» ->

«User Rights Assignment» -> «Allow log on through Remote Desktop Services»-

Proposed as answer by

Monday, November 2, 2020 10:24 PM

-

Marked as answer by

Иван ПродановMicrosoft contingent staff, Moderator

Wednesday, November 4, 2020 8:44 AM

-

Proposed as answer by

|

7 / 7 / 0 Регистрация: 06.09.2014 Сообщений: 257 |

|

|

1 |

|

Пропали группы удаленных рабочих столов18.08.2022, 20:47. Показов 968. Ответов 2

Всем привет. Вот такая тема. Буквально месяц назад еще мог по рдп подключаться к этому пк, а теперь нет. Посмотрел группы, а групп удаленных рабочих столов нет. Удалил обновления примерно после каких думал могло такое случиться — не помогло. Как думаете, что может быть и как это починить? Миниатюры

__________________

0 |

|

Робот сгибальщик 831 / 456 / 95 Регистрация: 29.07.2020 Сообщений: 2,351 Записей в блоге: 7 |

|

|

19.08.2022, 15:12 |

2 |

|

Создай группу и включи в её состав пользователя «УДАЛЁННЫЙ ДОСТУП».

0 |

|

7 / 7 / 0 Регистрация: 06.09.2014 Сообщений: 257 |

|

|

20.08.2022, 14:08 [ТС] |

3 |

|

не помогло. Добавил в эту созданную группу пользователя админа вручную, тоже нет

0 |

Удаленный рабочий стол – это один из самых простых способов удаленного решения проблем на компьютере, но, похоже, у этой функции есть некоторые проблемы в Windows 10.

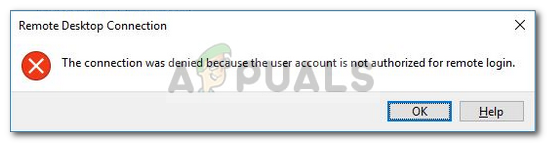

Пользователи сообщали об ошибке Удаленное соединение было отказано в Windows 10, поэтому давайте посмотрим, как это исправить.

Содержание .

- Исправлено: удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа

- Изменить настройки пульта

- Изменить параметры локальной политики безопасности

- Удалить локальный и перемещаемый профиль

- Установите для входа службы удаленных рабочих столов значение Сетевая служба

- Измените свой реестр

- Воссоздать доменные сертификаты

- Создать новый DWORD

- Выровняйте MaxTokenSize для сервера

- Добавить пользователей домена вместо пользователей удаленного рабочего стола

- Исправлено – удаленному соединению было отказано из-за комбинации имени пользователя и пароля

- Включите CHAP и CHAPv2

- Используйте команду rasphone

- Создать NTLMv2 совместимость DWORD

Удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа [FIX]

Решение 1. Изменить настройки пульта

По словам пользователей, они не могут запустить сеанс Remote Destkop из-за этой ошибки, поэтому для решения этой проблемы вам необходимо проверить настройки Remote на вашем хост-компьютере. Для этого выполните следующие действия:

- Нажмите Windows Key + S и войдите в систему. Выберите в меню Система .

- Выберите Удаленные настройки на левой панели.

- Убедитесь, что выбран параметр Разрешить удаленные подключения к этому компьютеру , и нажмите Выбрать пользователей .

- Нажмите кнопку Добавить .

- Введите имя пользователя в Введите имена объектов для выбора и нажмите Проверить имена . Обязательно введите имя компьютера перед именем пользователя, например: COMPUTERNAMEusername .

- Сохраните изменения и попробуйте снова использовать Remote Desktop.

Если у вас есть группа «Пользователи удаленного рабочего стола», обязательно добавьте ее, выполнив действия, описанные выше.

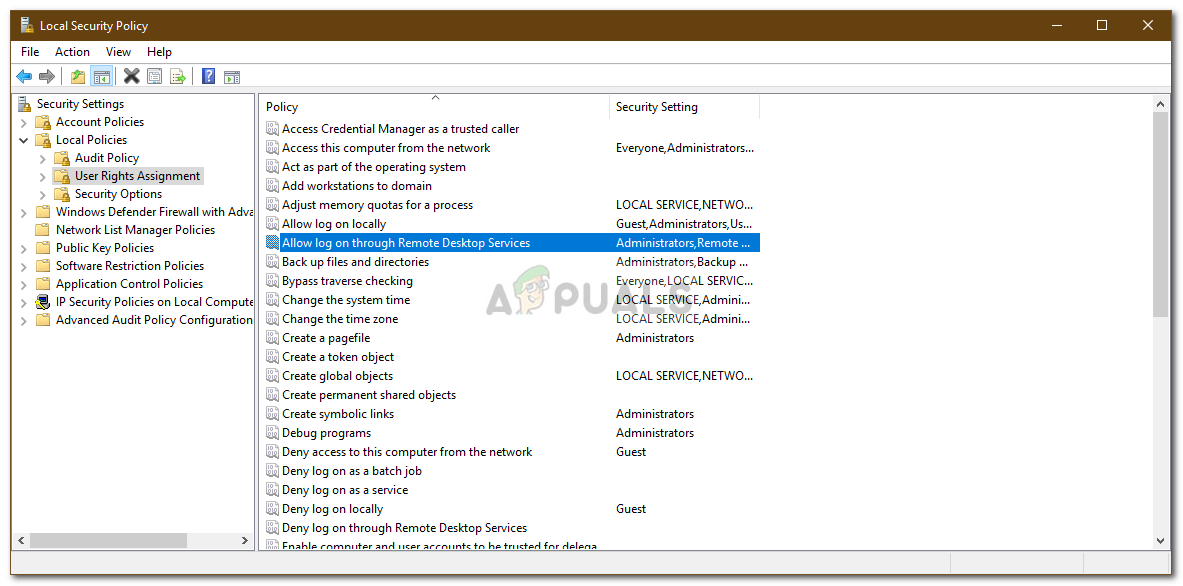

Решение 2. Изменить параметры локальной политики безопасности

Иногда вы можете получить сообщение об ошибке Удаленное соединение было отказано , если настройки локальной политики безопасности неверны. Чтобы решить эту проблему, вам нужно отредактировать локальную политику безопасности, выполнив следующие действия:

- Нажмите Windows Key + R и введите secpol.msc . Нажмите ОК или нажмите Enter , чтобы запустить его.

- Когда откроется окно Локальная политика безопасности , перейдите в Локальные политики> Назначение прав пользователя в левой панели.

- На правой панели найдите Разрешить вход в систему через службы удаленных рабочих столов и дважды щелкните его.

- Нажмите кнопку Добавить пользователя или группу .

- Введите имя пользователя или имя группы в поле . Введите имена объектов для выбора и нажмите кнопку Проверить имена . Если введенные данные верны, нажмите ОК , чтобы сохранить изменения. Если у вас есть группа служб удаленных рабочих столов, обязательно добавьте ее.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный рабочий стол не подключается в Windows 10

Решение 3. Удалите локальный и перемещаемый профиль .

Немногие пользователи утверждают, что вы можете решить эту проблему, удалив локальный и перемещаемый профиль. Мы не знаем, работает ли это решение, но вы можете попробовать его.

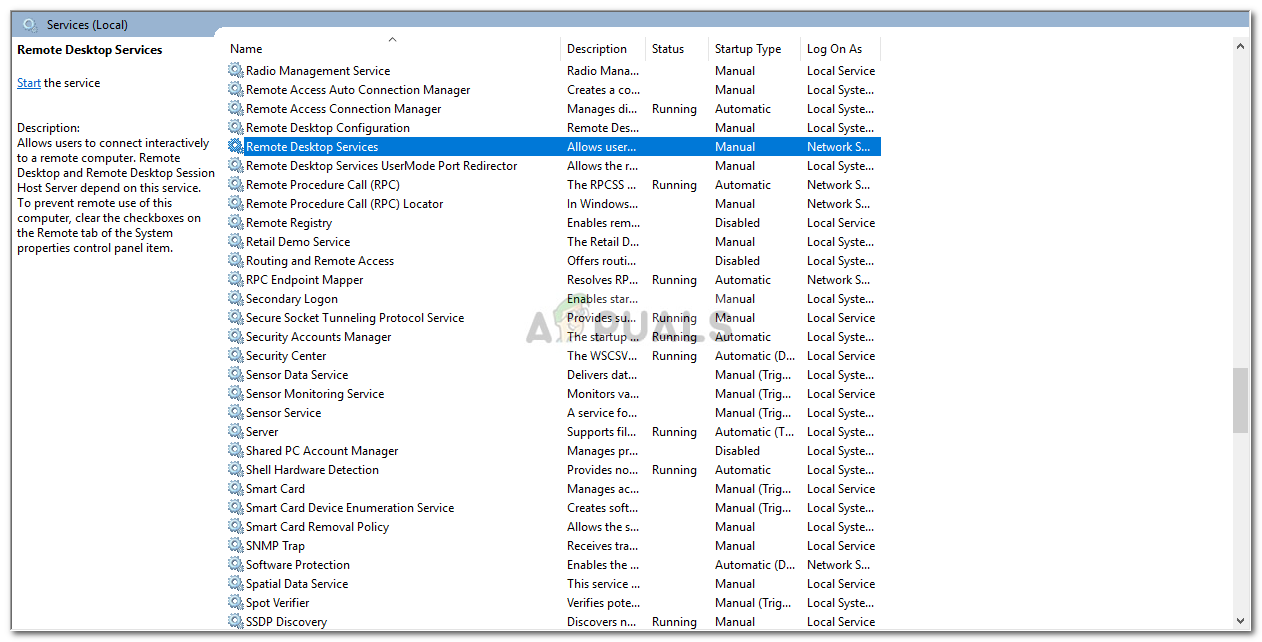

Решение 4. Установите для входа службы удаленных рабочих столов значение «Сетевая служба» .

Пользователи сообщали, что ошибка Удаленное подключение было отклонено появляется, если для входа службы удаленных рабочих столов установлено значение «Локальная система». Чтобы изменить это, выполните следующие действия:

- Нажмите Windows Key + R и введите services.msc . Нажмите Enter или ОК.

- Когда откроется окно Службы , найдите Службы удаленных рабочих столов и дважды щелкните его.

- Когда откроется окно Свойства , перейдите на вкладку Вход в систему и убедитесь, что Локальная системная учетная записьне выбрана . ,

- После выбора службы сети нажмите Применить и ОК , чтобы сохранить изменения.

После изменения входа службы удаленных рабочих столов в службу сети, проблема должна быть полностью решена.

Решение 5 – измените свой реестр

Одним из предложенных пользователями решений является редактирование вашего реестра. Чтобы решить эту проблему, вам нужно предоставить определенные разрешения группе пользователей. Прежде чем мы начнем, мы должны упомянуть, что редактирование вашего реестра может вызвать определенные проблемы, поэтому вы можете создать резервную копию вашего реестра на всякий случай. Чтобы отредактировать реестр, сделайте следующее:

- Нажмите Windows Key + R и введите regedit. Нажмите Ввод или нажмите ОК.

- Перейдите к клавише HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon на левой панели, щелкните правой кнопкой мыши и выберите Разрешения.

- В разделе Группы или имена пользователей выберите Пользователи. Убедитесь, что группе Пользователи присвоено разрешение Чтение , установленное на Разрешить . После установки разрешений на чтение на Разрешить нажмите Применить и ОК , чтобы сохранить изменения.

Решение 6 – воссоздать доменные сертификаты

После небольшого исследования немногие пользователи обнаружили, что их сервер входа в систему предупреждает их о событии 29, и именно это предупреждение стало причиной этой проблемы. Чтобы устранить эту проблему, вам необходимо заново создать доменные сертификаты, выполнив следующие действия:

- На главном контроллере домена нажмите Ключ Windows + R . Введите mmc.exe и нажмите Enter , чтобы запустить его.

- Перейдите в Файл> Добавить/удалить оснастку .

- Выберите Сертификаты и нажмите кнопку Добавить .

- Выберите Аккаунт компьютера и нажмите Далее.

- Теперь нажмите кнопку Готово .

- Нажмите кнопку ОК .

- Перейдите на страницу Сертификаты (локальный компьютер)> Личные> Сертификаты .

- Найдите старый сертификат контроллера домена, щелкните его правой кнопкой мыши и выберите Удалить. Нажмите Да , чтобы подтвердить, что вы хотите удалить сертификат.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный сеанс был отключен, клиентские лицензии на доступ к удаленному рабочему столу недоступны

После удаления сертификата вам необходимо запросить новый, выполнив следующие действия:

- Разверните Сертификаты (локальный компьютер) и щелкните правой кнопкой мыши Личные. Выберите Все задачи> Запросить новый сертификат .

- Следуйте инструкциям мастера, чтобы запросить новый сертификат.

Наконец, вам просто нужно проверить сертификат. Для выполнения этого шага вы должны быть членом группы администраторов домена или иметь соответствующие привилегии, назначенные вашей учетной записи вашим администратором. Чтобы проверить Kerberos Key Distribution Center (KDC), выполните следующие действия:

- Откройте Командную строку от имени администратора. Для этого нажмите Ключ Windows + X и выберите в меню Командная строка (Администратор) .

- Когда откроется командная строка, введите certutil -dcinfo verify и нажмите Enter , чтобы запустить ее.

Если процедура прошла успешно, перезагрузите контроллер домена и сервер, к которому вы пытаетесь подключиться, и проблема должна быть решена.

Решение 7. Создайте новый DWORD .

По словам пользователей, вы можете решить эту проблему, создав новый DWORD в реестре. Для этого выполните следующие действия:

- Запустите редактор реестра.

- В левой панели перейдите к ключу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server .

- На правой панели щелкните правой кнопкой мыши пустое место и выберите Создать> Значение DWORD (32-разрядное) .

- Введите IgnoreRegUserConfigErrors в качестве имени нового DWORD и дважды щелкните его, чтобы открыть его свойства.

- Когда откроется окно свойств, установите для Значения данных значение 1 . Нажмите ОК , чтобы сохранить изменения.

Решение 8. Настройте MaxTokenSize для сервера .

По словам пользователей, вы должны иметь возможность подключиться к серверу с помощью команды mstsc.exe/admin . После этого вам нужно настроить MaxTokenSize для этого сервера, и это должно решить проблему.

Решение 9. Добавьте пользователей домена вместо пользователей удаленного рабочего стола

Пользователи сообщали об ошибке Удаленное соединение было отказано на их ПК при попытке использовать функцию удаленного рабочего стола, и, по их мнению, по какой-то странной причине они не смогли добавить пользователей удаленного рабочего стола. Чтобы обойти эту проблему, предлагается добавить пользователей домена вместо пользователей удаленного рабочего стола. После этого эта ошибка должна быть исправлена.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный рабочий стол перестает работать в Windows 8.1, Windows 10

Исправлено – «Удаленное соединение было отклонено из-за комбинации имени пользователя и пароля» Windows 10

Решение 1. Включите CHAP и CHAPv2 .

Пользователи сообщали об этой проблеме, пытаясь использовать VPN, и для ее устранения вам нужно включить CHAP и CHAPv2. По умолчанию Windows 10 отключает эти функции, поэтому вам необходимо включить их. Для этого просто найдите свою VPN-сеть, щелкните ее правой кнопкой мыши и выберите в меню Свойства . Перейдите на вкладку Безопасность и убедитесь, что вы выбрали Microsoft Chap Version 2 (MS-CHAP v2) . После этого нажмите Применить и ОК , чтобы сохранить изменения.

Решение 2. Используйте команду rasphone

Вы можете быстро подключиться к вашей VPN с помощью команды rasdial , но иногда вы можете получить ошибку Удаленное соединение было отклонено при использовании этой команды. Чтобы обойти эту проблему, пользователи предлагают вместо этого использовать команду rasphone. Чтобы использовать его, просто запустите инструмент командной строки, введите rasphone -d «Имя вашего VPN-подключения» и нажмите Enter.

Решение 3. Создание DWORD совместимости NTLMv2

Вы должны быть в состоянии решить эту проблему, добавив определенный DWORD в реестр. Для этого выполните следующие действия:

- Запустите Редактор реестра и перейдите к ключу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessPolicy на левой панели.

- На правой панели щелкните правой кнопкой мыши пустое место и выберите Создать> Значение DWORD (32-разрядное) . Введите NTLMv2-совместимость в качестве имени нового DWORD.

- Дважды нажмите NTLMv2-совместимость DWORD, чтобы открыть его свойства.

- Когда откроется окно Свойства , введите 1 в поле Значение данных и нажмите ОК , чтобы сохранить изменения.

- Закройте Редактор реестра .

Удаленное соединение было отклонено . Ошибка может помешать вам использовать удаленный рабочий стол или VPN, но мы надеемся, что вам удалось решить эту проблему с помощью одного из наших решений.

Столкнулся со следующей проблемой: в компании порядка 15 серверов, проверяю подключение к ним по RDP и вот к паре из них не могу подключиться, получаю ошибку «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

При этом на всех серверах, на первый взгляд, настроено всё абсолютно одинаково (работаю здесь всего пару дней). Проверил и локальные группы на серверах, и групповые политики, и настройку удалённых подключений. Везде всё одинаково, но вот на паре серверов вход не удаётся произвести, на остальных всё работает в штатном режиме. В журналах никаких ошибок не наблюдается.

Подскажите, куда можно копнуть, пересмотрел достаточно тем здесь на форуме и ни в одной не нашёл подходящего решения. Может быть, нужна какая-то дополнительная информация по проблеме?

Заранее благодарю Вас за помощь!

- Изменено moskos 25 ноября 2014 г. 13:01 Орфографические ошибки

Ответы

В разрешения на подключение вас прописали индивидуально. А в политику — кажется, нет.

Есть одно подозрение: у вас в билете Kerberos застряло устаревшее членство в группах.

Для проверки можно попробовать подключится к удаленному рабочему столу не по имени сервера, а по его IP ( в этом случае заведомо будет использоваться NTLM и терминальный сервер запросит аутентификацию на КД — а там членство в группах должно быть «свежим»).

PS И всё-таки: предлагаю удостовериться, что на проблемных серверах таки включен аудит неудачных попыток входа: попробуйте, например, подключиться к нему как к файловому серверу с явным указанием своего имени пользователя и заведомо неправильного пароля:

net use \имя_сервера /user:доменлогин неправильный_пароль

и проконтролируйте потом, что событие неудачного входа появилось в разумный срок (там может быть небольшая задержка).

- Предложено в качестве ответа Vector BCO 26 ноября 2014 г. 15:15

- Отменено предложение в качестве ответа moskos 27 ноября 2014 г. 7:28

- Помечено в качестве ответа moskos 27 ноября 2014 г. 7:28

- Снята пометка об ответе moskos 28 ноября 2014 г. 9:32

- Помечено в качестве ответа moskos 28 ноября 2014 г. 10:50

Все ответы

Это может быть настроено в нескольких местах

1 — группа Remote Desktop Users — Если пользователя там нет то и доступ вы не получите

2 — Локальная политика безопасности

а) Comp.Conf.Windows Set.Security Set.User Rights Ass.Deny log on through Remote Desktop Services

б) Comp.Conf.Windows Set.Security Set.User Rights Ass.Allow log on through Remote Desktop Services

3 — Групповая политика аналогичная локальной (см. п. 2)

- Предложено в качестве ответа Josef_123 21 мая 2018 г. 6:44

А ещё — и в разрешениях для подключения (консоль RD Session Host configuration, вкладка Security свойств подключения), там должно быть разрешение для подключения, по умолчанию оно есть, кроме администраторов, у группы «Пользователи удалённого рабочего стола».

- Изменено M.V.V. _ 25 ноября 2014 г. 15:40

Так в том-то и дело, что везде всё прописано и не работает.

И с этим тоже всё в порядке))

Если есть домен, то доменные политики проверяйте с помощью команды gpresult /h файл.html и просмотра этого файла — тогда увидите все политики и результат их применения (они могут перекрывать локальную).

Включите аудит неудачных попыток входа: в событиях неудачных попыток может быть полезная дополнительная информация.

Если есть домен, то доменные политики проверяйте с помощью команды gpresult /h файл.html и просмотра этого файла — тогда увидите все политики и результат их применения (они могут перекрывать локальную).

Включите аудит неудачных попыток входа: в событиях неудачных попыток может быть полезная дополнительная информация.

Слава России!

Аудит включен. Отказов нет никаких. В безопасности появляется три события :

1. Новому сеансу входа назначены спец. привилегии

2. Вход с учётной записью выполнен успешно

3. Выполнен выход учетной записи из системы.

Какой при этом тип входа в систему? Удаленный рабочий стол — 10.

Что при этом у вас тут?

Покажите, всё-таки до кучи, содержимое вкладки Безопасность подключения (см. мой самый первый пост в этой теме).

Слава России!

Не вижу там «Пользователей удаленного рабочего стола». Зато есть «Удаленный достпум msk. — как понимаю, это не стандартная группа? И еще — там человечек с замазанным именем: на него случаем не запрет стоит? И не у него ли войти не получается?

Оно.

Не вижу там «Пользователей удаленного рабочего стола». Зато есть «Удаленный достпум msk. — как понимаю, это не стандартная группа? И еще — там человечек с замазанным именем: на него случаем не запрет стоит? И не у него ли войти не получается?

Слава России!

- Предложено в качестве ответа allgrit 7 мая 2015 г. 16:38

В разрешения на подключение вас прописали индивидуально. А в политику — кажется, нет.

Есть одно подозрение: у вас в билете Kerberos застряло устаревшее членство в группах.

Для проверки можно попробовать подключится к удаленному рабочему столу не по имени сервера, а по его IP ( в этом случае заведомо будет использоваться NTLM и терминальный сервер запросит аутентификацию на КД — а там членство в группах должно быть «свежим»).

PS И всё-таки: предлагаю удостовериться, что на проблемных серверах таки включен аудит неудачных попыток входа: попробуйте, например, подключиться к нему как к файловому серверу с явным указанием своего имени пользователя и заведомо неправильного пароля:

net use \имя_сервера /user:доменлогин неправильный_пароль

и проконтролируйте потом, что событие неудачного входа появилось в разумный срок (там может быть небольшая задержка).

- Предложено в качестве ответа Vector BCO 26 ноября 2014 г. 15:15

- Отменено предложение в качестве ответа moskos 27 ноября 2014 г. 7:28

- Помечено в качестве ответа moskos 27 ноября 2014 г. 7:28

- Снята пометка об ответе moskos 28 ноября 2014 г. 9:32

- Помечено в качестве ответа moskos 28 ноября 2014 г. 10:50

В разрешения на подключение вас прописали индивидуально. А в политику — кажется, нет.

Есть одно подозрение: у вас в билете Kerberos застряло устаревшее членство в группах.

Для проверки можно попробовать подключится к удаленному рабочему столу не по имени сервера, а по его IP ( в этом случае заведомо будет использоваться NTLM и терминальный сервер запросит аутентификацию на КД — а там членство в группах должно быть «свежим»).

PS И всё-таки: предлагаю удостовериться, что на проблемных серверах таки включен аудит неудачных попыток входа: попробуйте, например, подключиться к нему как к файловому серверу с явным указанием своего имени пользователя и заведомо неправильного пароля:

net use \имя_сервера /user:доменлогин неправильный_пароль

и проконтролируйте потом, что событие неудачного входа появилось в разумный срок (там может быть небольшая задержка).

Слава России!

Да, я Жук, три пары лапок и фасеточные глаза :))

Цитата: «у вас в билете Kerberos застряло устаревшее членство в группах».

Да, я Жук, три пары лапок и фасеточные глаза :))

Ага. Лечение — командой klist purge . Ну, или подождать — дней за десять билеты в кэше всяко устареют.

PS Если очистка кэша не поможет, проблема может оказаться глубже: в репликации AD, например.

В таком раскладе потребуются сведения о топологии AD в вашей организации и проверка репликации между партнёрами (командой repadmin, например).

Исправлено: соединение было отклонено, потому что учетная запись пользователя не авторизована для удаленного входа —

Ошибка ‘В соединении было отказано, поскольку учетная запись пользователя не авторизована для удаленного входаОбычно возникает, когда учетная запись пользователя, которую вы используете для удаленного подключения к целевой системе, не имеет достаточных разрешений. Эта ошибка также случалась со многими пользователями в прошлом, и кажется, что Windows 10 не является исключением. При попытке установить соединение пользователи сообщают, что им предлагается указанное сообщение об ошибке.

Удаленный рабочий стол может использоваться для разных целей, таких как устранение ошибок в целевой системе и т. Д., Однако сама функция имеет ряд ошибок. Чтобы обойти эту конкретную проблему, вы можете следовать решениям, которые мы изложили ниже.

Что вызывает ошибку «Отказано в соединении, поскольку учетная запись пользователя не авторизована для удаленного входа» в Windows 10?

Причина ошибки заключается в самом сообщении об ошибке, которое —

- Недостаточно прав: ошибка появляется, когда у вашей учетной записи пользователя недостаточно прав для установления соединения с целевым хостом.

- Служба удаленного рабочего стола. В некоторых случаях проблема также может быть в том, что для службы удаленного рабочего стола настроен неверный пользователь.

С учетом сказанного вы можете справиться с ошибкой, применив следующие обходные пути. Убедитесь, что используете учетную запись администратора при реализации данных решений.

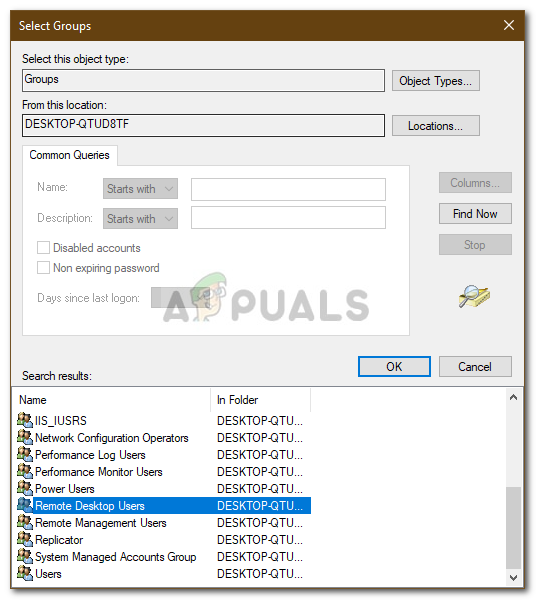

Решение 1. Создание новой группы безопасности

Чтобы решить эту проблему, вы можете создать новую группу безопасности, члены которой будут иметь право устанавливать подключение к удаленному рабочему столу. Вот как это сделать:

- Нажмите Windows Key + R открыть Бежать.

- Введите ‘secpol.msc’И нажмите Enter.

- Перейдите к Локальные политики> Назначение прав пользователя.

- Из списка политик найдите Разрешить вход через службы удаленных рабочих столов и дважды щелкните по нему.

Политика локальной безопасности

- Если нет Пользователи удаленного рабочего стола группа под Администраторы, следуйте приведенным ниже инструкциям. Если у вас уже есть, перейдите к следующему решению.

- Нажмите Добавить пользователя или группу и введите Пользователи удаленного рабочего стола под ‘Введите имена объектов для выбора».

Создание группы пользователей удаленного рабочего стола

- Хит ОК.

- Перезагрузите систему, чтобы она вступила в силу, или вы можете просто ввести следующую команду в командной строке с повышенными правами:

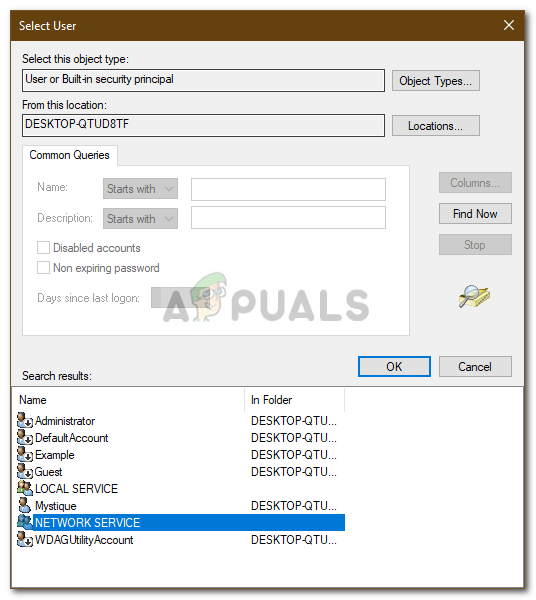

Решение 2. Предоставление доступа к вашей учетной записи

В некоторых случаях, если учетная запись пользователя, которую вы используете для установки удаленного подключения, не является членом группы «Пользователи удаленного рабочего стола», вам будет предложено указать эту ошибку. В таком случае вам придется добавить его в группу «Пользователи удаленного рабочего стола». Вот как это сделать:

- Нажмите Winkey + R открыть Бежать.

- Введите lusrmgr.msc и нажмите Войти.

- Нажмите на пользователей а затем дважды щелкните свою учетную запись пользователя.

- Переключиться на Член Вкладка.

Группы пользователей

- Если нет Пользователи удаленного рабочего стола группа под Администраторы, щелчок добавлять.

- Выбрать продвинутый а затем нажмите Найти сейчас.

- В списке дважды щелкните Пользователи удаленного рабочего стола а затем нажмите Хорошо.

Добавление учетной записи пользователя в группу пользователей удаленного рабочего стола

- Ваша учетная запись пользователя теперь является членом Пользователь удаленного рабочего стола группа.

- Попробуйте установить соединение сейчас.

Решение 3. Проверка входа в службу удаленных рабочих столов пользователя

Если ваша служба удаленного рабочего стола использует локальную службу вместо сетевой службы в качестве пользователя для входа, это также может привести к возникновению проблемы. Вы можете исправить это, изменив его на Network Service. Вот как это сделать:

- Нажмите Windows Key + R открыть Бежать.

- Введите ‘services.msc‘И нажмите Войти.

- разместить Служба удаленного рабочего стола и затем дважды щелкните по нему.

Служба удаленного рабочего стола

- Переключиться на Войти в систему Вкладка.

- Если Местная служба аккаунт выбран, вам придется его изменить. Нажмите Просматривать.

- Выбрать продвинутый а затем нажмите Найти сейчас.

- В списке дважды щелкните Сетевой сервис а затем нажмите Хорошо.

Изменение имени пользователя службы удаленного рабочего стола

- Перезапустите сервис щелкнув правой кнопкой мыши сервис и выбрав Запустить снова.

Содержание

- Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

- Проверка состояния протокола RDP Check the status of the RDP protocol

- Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

- Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

- Изменение блокирующего объекта групповой политики Modifying a blocking GPO

- Проверка состояния служб RDP Check the status of the RDP services

- Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

- Проверка состояния прослушивателя RDP Check the status of the RDP listener

- Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- Проверка порта прослушивателя протокола RDP Check the RDP listener port

- Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

- Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину. Use these steps when a Remote Desktop client can’t connect to a remote desktop but doesn’t provide messages or other symptoms that would help identify the cause.

Проверка состояния протокола RDP Check the status of the RDP protocol

Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол). To check and change the status of the RDP protocol on a local computer, see How to enable Remote Desktop.

Если параметры удаленного рабочего стола недоступны, см. раздел Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере. If the remote desktop options are not available, see Check whether a Group Policy Object is blocking RDP.

Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you start modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра: To check and change the status of the RDP protocol on a remote computer, use a network registry connection:

- Сначала откройте меню Пуск и выберите Выполнить. First, go to the Start menu, then select Run. В появившемся текстовом поле введите regedt32. In the text box that appears, enter regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр. In the Registry Editor, select File, then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

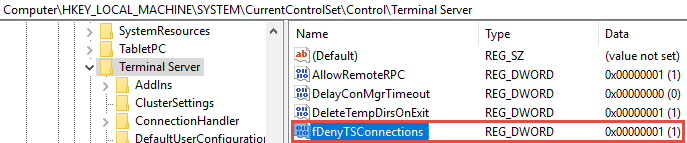

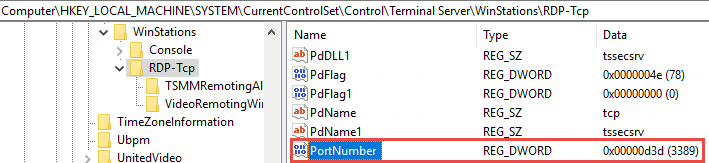

- Перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server. Navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server.

- Если раздел fDenyTSConnections имеет значение , значит протокол RDP включен. If the value of the fDenyTSConnections key is , then RDP is enabled.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен. If the value of the fDenyTSConnections key is 1, then RDP is disabled.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на . To enable RDP, change the value of fDenyTSConnections from 1 to .

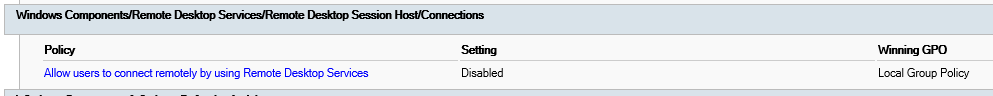

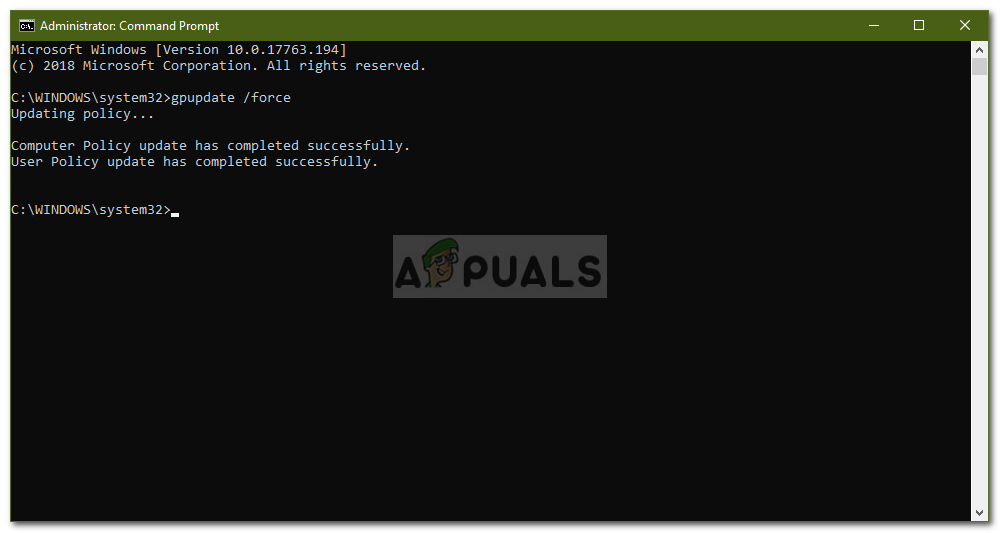

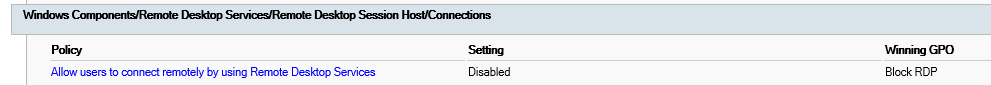

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера. If you can’t turn on RDP in the user interface or the value of fDenyTSConnections reverts to 1 after you’ve changed it, a GPO may be overriding the computer-level settings.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду: To check the group policy configuration on a local computer, open a Command Prompt window as an administrator, and enter the following command:

Когда команда будет выполнена, откройте файл gpresult.html. After this command finishes, open gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections, find the Allow users to connect remotely by using Remote Desktop Services policy.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP. If the setting for this policy is Enabled, Group Policy is not blocking RDP connections.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. If the setting for this policy is Disabled, check Winning GPO. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP. This is the GPO that is blocking RDP connections.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера. To check the Group Policy configuration on a remote computer, the command is almost the same as for a local computer:

В файле (gpresult- .html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html). The file that this command produces (gpresult- .html) uses the same information format as the local computer version (gpresult.html) uses.

Изменение блокирующего объекта групповой политики Modifying a blocking GPO

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). You can modify these settings in the Group Policy Object Editor (GPE) and Group Policy Management Console (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками). For more information about how to use Group Policy, see Advanced Group Policy Management.

Чтобы изменить блокирующую политику, используйте один из следующих методов. To modify the blocking policy, use one of the following methods:

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Подключения >Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In GPE, access the appropriate level of GPO (such as local or domain), and navigate to Computer Configuration >Administrative Templates >Windows Components >Remote Desktop Services >Remote Desktop Session Host >Connections >Allow users to connect remotely by using Remote Desktop Services.

- Задайте для политики значение Включена или Не задана. Set the policy to either Enabled or Not configured.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force. On the affected computers, open a command prompt window as an administrator, and run the gpupdate /force command.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику. In GPM, navigate to the organizational unit (OU) in which the blocking policy is applied to the affected computers and delete the policy from the OU.

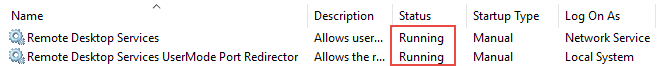

Проверка состояния служб RDP Check the status of the RDP services

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы: On both the local (client) computer and the remote (target) computer, the following services should be running:

- службы удаленных рабочих столов (TermService); Remote Desktop Services (TermService)

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService). Remote Desktop Services UserMode Port Redirector (UmRdpService)

Для локального или удаленного управления службами можно использовать оснастку MMC. You can use the Services MMC snap-in to manage the services locally or remotely. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell). You can also use PowerShell to manage the services locally or remotely (if the remote computer is configured to accept remote PowerShell cmdlets).

На любом компьютере запустите одну или обе службы, если они запущены. On either computer, if one or both services are not running, start them.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически. If you start the Remote Desktop Services service, click Yes to automatically restart the Remote Desktop Services UserMode Port Redirector service.

Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

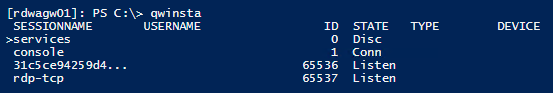

Проверка состояния прослушивателя RDP Check the status of the RDP listener

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work both locally and remotely.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет: To connect to a remote computer, run the following cmdlet:

Введите qwinsta. Enter qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. If the list includes rdp-tcp with a status of Listen, the RDP listener is working. Перейдите к разделу Проверка порта прослушивателя протокола RDP. Proceed to Check the RDP listener port. В противном случае перейдите к шагу 4. Otherwise, continue at step 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера. Export the RDP listener configuration from a working computer.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра). Sign in to a computer that has the same operating system version as the affected computer has, and access that computer’s registry (for example, by using Registry Editor).

- Перейдите к следующей записи реестра: Navigate to the following registry entry:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-TcpHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp - Экспортируйте запись в REG-файл. Export the entry to a .reg file. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров. For example, in Registry Editor, right-click the entry, select Export, and then enter a filename for the exported settings.

- Скопируйте экспортированный REG-файл на затронутый компьютер. Copy the exported .reg file to the affected computer.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения). To import the RDP listener configuration, open a PowerShell window that has administrative permissions on the affected computer (or open the PowerShell window and connect to the affected computer remotely).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To back up the existing registry entry, enter the following cmdlet:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To remove the existing registry entry, enter the following cmdlets:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами: To import the new registry entry and then restart the service, enter the following cmdlets:

Замените именем экспортированного REG-файла. Replace with the name of the exported .reg file.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Test the configuration by trying the remote desktop connection again. Если подключиться все равно не удается, перезагрузите затронутый компьютер. If you still can’t connect, restart the affected computer.

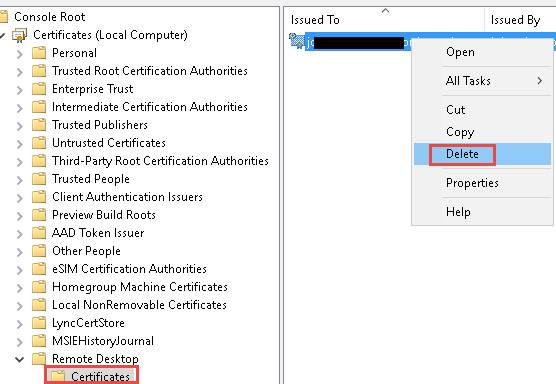

Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». If you still can’t connect, open the Certificates MMC snap-in. Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер. When you are prompted to select the certificate store to manage, select Computer account, and then select the affected computer.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP. In the Certificates folder under Remote Desktop, delete the RDP self-signed certificate.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов. On the affected computer, restart the Remote Desktop Services service.

- Обновите оснастку диспетчера сертификатов. Refresh the Certificates snap-in.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys. If the RDP self-signed certificate has not been recreated, check the permissions of the MachineKeys folder.

Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- На затронутом компьютере откройте проводник и перейдите к папке C:ProgramDataMicrosoftCryptoRSA . On the affected computer, open Explorer, and then navigate to C:ProgramDataMicrosoftCryptoRSA.

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно. Right-click MachineKeys, select Properties, select Security, and then select Advanced.

- Убедитесь, что настроены следующие разрешения: Make sure that the following permissions are configured:

- BuiltinАдминистраторы: Полный доступ BuiltinAdministrators: Full control

- Все: чтение и запись. Everyone: Read, Write

Проверка порта прослушивателя протокола RDP Check the RDP listener port

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. On both the local (client) computer and the remote (target) computer, the RDP listener should be listening on port 3389. Другие приложения не должны использовать этот порт. No other applications should be using this port.

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра: To check or change the RDP port, use the Registry Editor:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле. Go to the Start menu, select Run, then enter regedt32 into the text box that appears.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр. To connect to a remote computer, select File, and then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations . Open the registry and navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389. If PortNumber has a value other than 3389, change it to 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. You can operate Remote Desktop services using another port. Но мы не рекомендуем делать это. However, we don’t recommend you do this. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации. This article doesn’t cover how to troubleshoot that type of configuration.

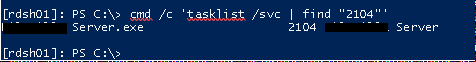

Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work locally and remotely.

Откройте окно PowerShell. Open a PowerShell window. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName . To connect to a remote computer, enter Enter-PSSession -ComputerName .

Введите следующую команду: Enter the following command:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова. Look for an entry for TCP port 3389 (or the assigned RDP port) with a status of Listening.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса». The process identifier (PID) for the process or service using that port appears under the PID column.

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду: To determine which application is using port 3389 (or the assigned RDP port), enter the following command:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Look for an entry for the PID number that is associated with the port (from the netstat output). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа. The services or processes that are associated with that PID appear on the right column.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов: If an application or service other than Remote Desktop Services (TermServ.exe) is using the port, you can resolve the conflict by using one of the following methods:

- В настройках такого приложения или службы укажите другой порт (рекомендуется). Configure the other application or service to use a different port (recommended).

- Удалите другое приложение или службу. Uninstall the other application or service.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется). Configure RDP to use a different port, and then restart the Remote Desktop Services service (not recommended).

Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389. Use the psping tool to test whether you can reach the affected computer by using port 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe. Go to a different computer that isn’t affected and download psping from https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду: Open a command prompt window as an administrator, change to the directory in which you installed psping, and then enter the following command:

Проверьте выходные данные команды psping на наличие таких результатов: Check the output of the psping command for results such as the following:

- Подключение к : удаленный компьютер доступен. Connecting to : The remote computer is reachable.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно. (0% loss): All attempts to connect succeeded.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен. The remote computer refused the network connection: The remote computer is not reachable.

- (100% loss) (100 % потерь): не удалось выполнить подключение. (100% loss): All attempts to connect failed.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру. Run psping on multiple computers to test their ability to connect to the affected computer.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера. Note whether the affected computer blocks connections from all other computers, some other computers, or only one other computer.

Рекомендуемые дальнейшие действия: Recommended next steps:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру. Engage your network administrators to verify that the network allows RDP traffic to the affected computer.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP. Investigate the configurations of any firewalls between the source computers and the affected computer (including Windows Firewall on the affected computer) to determine whether a firewall is blocking the RDP port.

—>

Политика локальной безопасности

Политика локальной безопасности Создание группы пользователей удаленного рабочего стола

Создание группы пользователей удаленного рабочего стола Группы пользователей

Группы пользователей Добавление учетной записи пользователя в группу пользователей удаленного рабочего стола

Добавление учетной записи пользователя в группу пользователей удаленного рабочего стола Служба удаленного рабочего стола

Служба удаленного рабочего стола Изменение имени пользователя службы удаленного рабочего стола

Изменение имени пользователя службы удаленного рабочего стола