Содержание

- 1 Что такое NAP?

- 1.1 Разберем подробно — что такое NAP?

- 1.2 Полное решение NAP состоит из трех отдельных функций:

- 1.3 Проверка состояния работоспособности.

- 1.4 Соответствие политики работоспособности.

- 1.5 Ограничение доступа в сеть.

- 2 Если защитник Windows отключен как его включить

- 2.1 Настройки системы

- 2.2 Запуск службы

- 2.3 Редактор групповой политики

- 2.4 Решение для пользователей 8 и 10 версий

- 2.5 Решение для пользователей 7 версии

- 2.6 по теме защитника Windows 8

- 3 Введение в защиту доступа к сети Network Access Protection. Часть 7

- 3.1 Проверка защиты доступа к сети (Network Access Protection)

- 3.2 Заключение

- 4 Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

- 4.1 Брандмауэр или антивирус?

- 4.2 Настройка Брандмауэра в ОС Windows

- 4.3 Блокирование исходящих соединений

- 4.4 Правила для приложений

- 4.5 Правила для служб

- 4.6 Активируем зарезервированное правило

- 4.7 Разрешаем VPN-подключение

- 4.8 Настройка антивируса

- 4.9 Обновление

- 4.10 Нет доступа к сети в Windows 7

- 4.11 Проблема в роутере, или в ноутбуке?

- 4.12 Причина в ноутбуке

- 4.13 Причина в Wi-Fi роутере

- 4.14 Проверяем интернет соединение без роутера

- 4.15 Настройка соединения с интернетом

Что такое NAP?

В ИТ проблема уязвимости сети из-за подключения к ней сомнительных компьютеров давно перешла в разряд насущных. В связи с этим активно изучаются решения, способные физически укрепить политики безопасности компании.

Управление сетевым доступом (NAC) было создано как раз для этих целей.

NAC предоставляет платформу для разработки служб и функций, способных опросить компьютер перед подключением к безопасной внутренней сети и проверить его на соответствие заданным требованиям по надежности и безопасности.

Корпорация Microsoft представила свою версию управления сетевым доступом посредством NAP, которая предоставляет службу проверки соответствия требованиям по работоспособности перед доступом в сеть. В состав NAP входят службы, компоненты и интерфейс программирования приложений (API), позволяющие гарантировать работоспособность серверов и сетей под управлением Windows Server 2012, а также клиентов под управлением Windows 8 и Windpws 7.

Разберем подробно — что такое NAP?

Защита доступа к сети (Network Access Protection, NAP) — это платформа для проверки работоспособности компьютерных систем перед их допуском в защищенные сети. Она позволяет гарантировать, что перед каждой попыткой установить новое подключение к частной сети компьютер проходит «проверку».

До появления NAP типичное подключение внешнего компьютера происходило путем создания клиентского подключения через общедоступную сеть, например Интернет, с использованием VPN-подключения.

Подключение клиента сначала проходило через брандмауэр или пересылалось прокси с применением соответствующих портов, требуемых установленным протоколом безопасности. Далее служба проверки подлинности проверяла учетные данные клиента удаленного доступа.

В случае успешной проверки подлинности учетных данных клиент подключался к той части безопасной сети, для которой ранее было установлено подключение.

В таком сценарии есть серьезный изъян. Могут ли возникнуть проблемы, если клиент удаленного доступа, является тем, за кого он себя выдает, предоставляет все необходимые учетные данные, а в частной сети выполняет только разрешенные задачи?

Да. Но допустим, что клиент удаленного доступа выполняет нестандартные запросы служб, операции по обнаружению или исследованию или — того хуже — установку злонамеренного ПО без ведома пользователей компьютера, на котором есть подключение удаленною доступа. Это и послужило одной из главных причин для реализации решения NAP.

NAP снижает вероятность занесения в безопасную сеть вирусов мною путешествующими сотрудниками или гостями. Стандартный поток информации от компьютера, подключающегося к сети, модифицируется и проходит через сен» периметра, где им занимаются компоненты платформы NAP. Сама платформа теперь включает целую экосистему NAP, а при запросе на подключение внешнего клиента он теперь именуется «NAP-клиентом».

В сети периметра остаются те же службы безопасности и устройства, что и раньше. Однако запрос на доступ NAP-клиента идет в обход для определения статуса работоспособности компонентами NAP. На рисунке ниже представлены различия между традиционным подключением удаленного доступа и подключением с использованием платформы NAP.

На рисунке показаны не только компоненты NAP, включенные в поток передачи информации, но и то, что доступ NAP-клиента может быть ограничен внешней сетью, которая получает название карантинной и где дополнительные серверы обновляют клиента, приводя его в соответствие с требованиями к работоспособности.

Полное решение NAP состоит из трех отдельных функций:

- проверка состояния работоспособности

- обеспечение соответствия политики работоспособности;

- ограничение доступа.

Проверка состояния работоспособности.

Проверка состояния работоспособности — это процесс проверки работоспособности компьютера и определение его совместимости. Если платформа NAP настроена на работу с карантинной сетью, доступ не соответствующего требованиям компьютера ограничивается только подсетью карантинной сети, пока тот не будет приведен в соответствие.

Если на начальной стадии платформа NAP реализована только в виде ведения журнала на предмет несоответствий требованиям, степень соответствие компьютера требования по работоспособности записывается в журнал, и ему разрешается продолжить подключение в обычном режиме.

Соответствие политики работоспособности.

В целях отслеживания и, возможно, принудительного применения требований к работоспособности администраторы создают политики работоспособности. Политика работоспособности является основой решения NAP. Политики работоспособности в числе многих других факторов соответствия устанавливают уровень обновлений ПО. сборки ОС. проверки на вирусы и включенные параметры брандмауэра.

Ограничение доступа в сеть.

Когда компьютерные системы не соответствуют стандартам работоспособности, которые требуются для подключения к частной сети, администратор может разрешить подключение, но при этом занести информацию о несоответствии в журнал, либо перенаправить подключение в карантинную сеть для настройки и обновления всех не соответствующих политикам параметров компьютера. Такова функция ограниченного доступа в NAP.

Источник: http://it-connection.ru/?p=3517

Если защитник Windows отключен как его включить

Компания Майкрософт разработала собственный антивирус – Defender, который распространяется как часть ОС Windows 10.

К сожалению, он не может похвастаться такими обширными базами, как платные конкуренты, но обычным пользователям его вполне хватает. Если после обновления антивирус оказался отключен, вы можете легко запустить его вручную.

В данной статье описывается, как включить защитник Windows 10. В конце статьи вы можете посмотреть видео с инструкциями по настройке Защитника для 7 и 8 версий.

Так как Defender является встроенной программой, вы можете управлять ее работой с помощью меню конфигураций Виндовс 10. Если же они недоступны, вам потребуется активировать соответствующую службу.

Настройки системы

- Вызовите меню «Пуск». Для этого нужно нажать кнопку с логотипом Виндовс в левом нижнем углу экрана. Вы также можете воспользоваться горячей клавишей Win.

- Запустите меню «Параметры».

- В открывшемся окне нужно перейти в раздел «Обновление и безопасность».

- С помощью панели закладок слева откройте категорию «Защитник Windows» («Windows Defender» в англоязычной версии).

- Здесь вы можете включить 3 опции: Защита в реальном времени, Облачная Защита и Автоматическая отправка образцов. Непосредственно на работу антивируса влияет только 1-ый параметр, остальные же помогают программе развиваться и совершенствоваться.

Если у вас есть какие-то файлы, которые могут быть удалены антивирусом (кейгены, кряки, активаторы), их можно защитить.

Для этого нажмите «Добавить исключение». Здесь вы можете исключить какие-то конкретные файлы и папки, или запретить для проверки целые расширения и процессы.

В самом низу окна находится гиперссылка «Открыть Защитник Windows», которая позволяет показать рабочее окно Defender. Здесь вы можете проследить за ходом обновлений и проверок, а так же назначить внеплановую проверку.

Запуск службы

Управление службами в Windows 10 осуществляется так же, как и в предыдущих версиях — через специальный диспетчер. Чтобы вызвать его, сделайте следующее:

- В поисковой строке внизу экрана введите «Службы».

- Запустите найденную утилиту.

- В представленном списке вам необходимо найти объект с названием «Служба Защитника Windows» (может отображаться как «windefend»).

- Дважды кликните по ней, чтобы открыть меню настроек.

- В графе «Тип запуска» нужно выставить значение «Автоматически».

- Щелкните Запустить, чтобы активировать работу Defender.

- Нажмите Применить и Ok, чтобы сохранить изменения и выйти.

Соответственно, если вам нужно отключить работу программы в Виндовс 10, остановите службу и установите тип запуска: «Отключен».

Редактор групповой политики

Некоторые пользователи Windows не могут поменять параметры службы windefend. Вы можете увидеть сообщение «Эта программа заблокирована групповой политикой».

Если вы также столкнулись с этой проблемой, необходимо изменить параметры групповой политики. Для разных версий ОС существуют разные методы.

Иногда подобная блокировка может свидетельствовать о заражении ПК вирусами. Поэтому первым делом, если вы не знаете причины появления блокировки, следует проверить компьютер антивирусом.

Решение для пользователей 8 и 10 версий

- Вызовите диалоговое окно «Выполнить». Это делается с помощью сочетания клавиш Win + R.

- В открывшемся небольшом окошке введите «gpedit.msc» и нажмите Enter.

- Откройте раздел «Конфигурация компьютера».

- Перейдите в папку «Административные шаблоны», а затем – «Компоненты Windows».

- Найдите раздел «Endpoint protection» (или «Защитник Windows»).

- Откройте «Защита в режиме реального времени».

- Дважды кликните по записи «Выключить защиту в реальном времени».

- Если напротив пункта «Включен» установлена отметка, ее требуется поставить на «Отключен» или «Не задано».

Важно! Этот параметр выключает работу Defender.

Его нужно активировать, если вы хотите отключить антивирус, и наоборот. Не перепутайте!

Решение для пользователей 7 версии

Перед выполнением дальнейших действий следует сделать резервную копию реестра.

- Запустите программу «Выполнить», например, с помощью Win + R

- Наберите «regedit», затем нажмите Enter

- Найдите HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindows Defender

- Удалите значение для параметра DisableAntiSpyware.

- Закройте реестр и перезагрузите систему.

Дополнительные сведения по настройкам Защитника в реестре можете почерпнуть здесь: https://support.microsoft.com/ru-ru/kb/927367

по теме защитника Windows 8

Источник: https://UstanovkaOS.ru/zashhita/zashhitnik-windows-otklyuchen-kak-vklyuchit.html

Введение в защиту доступа к сети Network Access Protection. Часть 7

В заключительном разделе шестой части этой статьи я показал вам, как настроить неработающее VPN соединение с клиентом, работающим под управлением операционной системы Windows Vista. В этой статье я завершу эту статью и покажу вам, как закончить процесс настройки клиента.

Начнем процесс настройки с запуска Панели управления (Control Panel), и нажатия на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа). Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Вы должны увидеть окно, в котором отображены все ваши сетевые подключения, а также VPN подключение, которое вы создали в последней части этой статьи.

Щелкните правой кнопкой мыши на VPN соединении и выберите команду Properties (свойства) из выпадающего контекстного меню. После этого появится окно свойств соединения. Перейдите на закладку Security (безопасность) и выберите радио-кнопку Advanced (Custom Settings), как показано на рисунке A.

Рисунок A: Вы должны настроить ваше соединение, чтобы использовать дополнительные настройки безопасности Advanced (Custom Settings)

Теперь нажмите на кнопку Settings (настройки), чтобы появилось диалоговое окно Advanced Security Settings (дополнительные настройки безопасности). Т.к.

мы уже настроили VPN соединение на использование открытого протокола для аутентификации (Extensible Authentication Protocol), то вы должны выбрать радио-кнопку Use Extensible Authentication Protocol (EAP).

После этого станет активным выпадающий список, расположенный под этой радио-кнопкой. Выберите пункт Protected EAP (PEAP – защищенный EAP) (Encryption Enabled-шифрование включено), как показано на рисунке B.

Рисунок B: Вы должны настроить безопасность вашего VPN соединения и использовать Protection EAP (PEAP) (Encryption Enabled)

Теперь щелкните на кнопку Properties (свойства), чтобы открыть диалоговое окно Protected EAP Properties (свойства защищенного EAP). Поставьте галочку в поле Validate Server Certificate (проверять сертификат сервера) и уберите галочку из поля Connect to these Servers (подключаться к серверам).

Вы также должны выбрать пункт Secured Password (EAP-MSCHAP V2) из выпадающего списка Select Authentication Method (выбор метода аутентификации).

Наконец, уберите галочку из поля Enable Fast Reconnect (включить быстрое переподключение) и поставьте галочку в поле Enable Quarantine Checks (включить карантинные проверки), как показано на рисунке C.

Рисунок C: Страница свойств Protected EAP Properties позволяет вам настроить параметры для открытого протокола для аутентификации (Extensible Authentication Protocol)

После этого нажмите на кнопку OK в каждом открытом диалоговом окне, чтобы их закрыть. Теперь вы настроили соединение VPN connection, чтобы оно удовлетворяло необходимым требованиям. Но еще не все сделано.

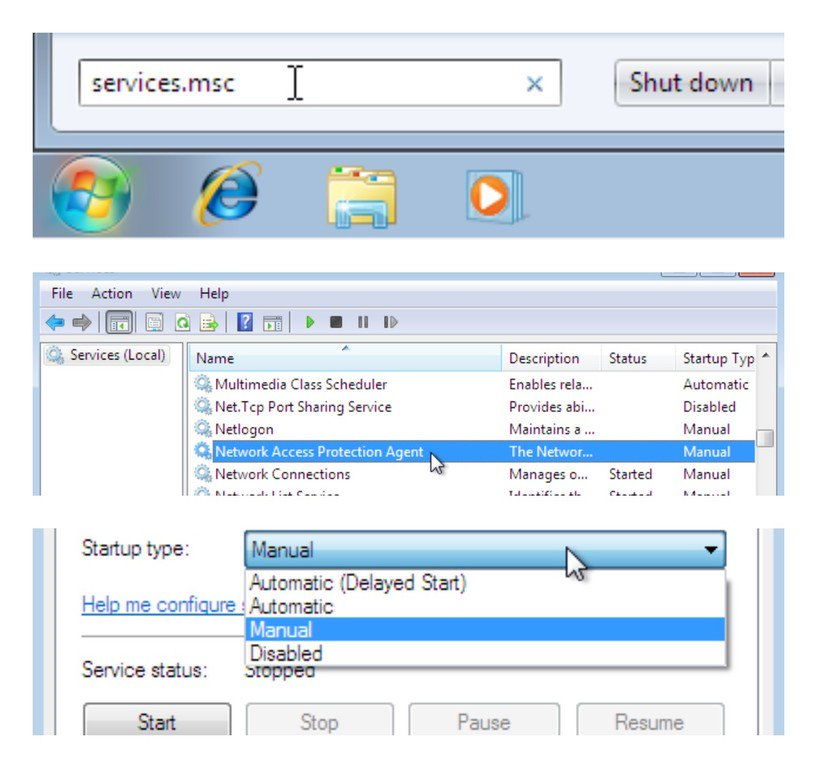

Для того, чтобы Network Access Protection (защита доступа к сети) начала работать, необходимо сделать так, чтобы служба Network Access Protection service стартовала автоматически.

По умолчанию, в операционной системе Windows Vista все службы настроены на ручной запуск, поэтому вы должны изменить способ запуска этой службы.

Для этого откройте панель управления (Control Panel) и нажмите на ссылку System and Maintenance (система и поддержка), а затем на ссылку Administrative Tools (администрирование). Теперь перед вами появится список различных административных инструментов. Дважды щелкните на иконке Services (службы), чтобы открыть Service Control Manager (менеджер управления службами).

Найдите в списке служб службу Network Access Protection Agent service. Дважды щелкните на этой службе, а затем измените тип запуска (startup type) на Automatic (автоматически) и нажмите на кнопку OK. Помните, что изменение типа запуска службы на Automatic (автоматически) не запустит эту службу. Это лишь гарантирует, что эта служба будет автоматически запущена после перезагрузки компьютера.

Однако, вы можете запустить службы без перезагрузки, нажав правой кнопкой мыши на службе и выбрав команду Start (пуск) из контекстного меню. Если у вас возникли проблемы с запуском службы, то проверьте, чтобы была запущена служба Remote Procedure Call (RPC удаленный вызов процедур) и службы DCOM Server Process Launcher.

Агент службы защиты доступа к сети Network Access Protection Agent service не может работать без этих вспомогательных служб.

Проверка защиты доступа к сети (Network Access Protection)

Верите ли вы или нет, но мы, наконец, закончили настройку защиты доступа к сети (Network Access Protection). Теперь пришло время выполнить некоторые простые тесты, чтобы убедиться, что все работает так, как мы хотим.

Как вы помните, мы изменили настройку нашего сервера сетевых политик (network policy server) таким образом, чтобы компьютеры, неудовлетворяющие политике, автоматически исправлялись.

Мы также настроили наш сервер сетевых политик (network policy server) таким образом, чтобы единственным критерием был включенный брандмауэр Windows firewall.

Таким образом, вы должны отключить брандмауэр (firewall) на клиентской машине, а затем подключиться к серверу сетевой политики (network policy server), который использует созданное вами VPN соединение. После этого, брандмауэр на клиентской машине должен быть автоматически включен.

Давайте начнем с отключения брандмауэра на клиентском компьютере. Для этого откройте панель управления (Control Panel) и нажмите на ссылку Security (безопасность). Теперь выберите ссылку Windows Firewall (брандмауэр), чтобы открыть диалоговое окно Windows Firewall.

Предполагая, что брандмауэр Windows Firewall уже запущен, нажмите на ссылку Turn Windows Firewall On or Off. Теперь вы увидите диалоговое окно, которое позволяет вам включить или отключить брандмауэр. Выберите радио-кнопку Off (not recommended), как изображено на рисунке D, и нажмите на кнопку OK.

Теперь брандмауэр Windows firewall должен быть отключен.

Рисунок D: Выберите радио-кнопку Off (Not Recommended) и нажмите на кнопку OK, чтобы отключить брандмауэр Windows firewall

Теперь, когда вы отключили брандмауэр Windows Firewall, нужно установить VPN соединение с вашим сервером RRAS / NAP server.

Для этого откройте Control Panel (Панель управления) и нажмите на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа).

Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Теперь вы должны увидеть список локальный соединений вашей рабочей станции и существующие VPN подключения.

Дважды щелкните на VPN соединение, которое вы создали, а затем нажмите на кнопку Connect (подключиться). Вам необходимо будет ввести имя пользователя, пароль и название домена. Нажмите на кнопку OK после вводе этой информации, и после этого будет установлено соединение с вашим сервером VPN / NAP server.

Через небольшой промежуток времени после установления соединений, вы должны увидеть следующее сообщение на экране:

This Computer Does Not Meet Corporate Network Requirements. Network Access is Limited (Этот компьютер на удовлетворяет корпоративным требованиям к сети. Доступ к сети ограничен).

Вы можете увидеть это сообщение на рисунке E.

Рисунок E: Если брандмауэр (firewall) отключен, то вы должны увидеть это сообщение после установления VPN соединения

Сразу же после этого, вы увидите, что иконка брандмауэра Windows Firewall измениться и будет указывать на то, что брандмауэр включен. Как только это случиться, вы увидите еще одно сообщение:

This Computer Meets Corporate Network Requirements. You Have Full Network Access (Это компьютер удовлетворяет корпоративным требованиям к сети. У вас полный доступ к сети).

Вы можете увидеть это сообщение на рисунке F.

Рисунок F: Когда сервер NAP Server подключит брандмауэр Windows Firewall, появится это сообщение

Сообщение, изображенное на рисунке F также появится, когда ваш компьютер, полностью удовлетворяющий корпоративным требованиям, подключиться к серверу NAP, используя VPN соединение.

Заключение

В этой статье я показал вам, как настроить сервер NAP server, который позволит гарантировать, что клиенты VPN удовлетворяют вашим требования к безопасности сети. Однако, не забывайте, что к моменту написания этой статьи операционная система Longhorn Server все еще находилась в режиме тестирования.

И поэтому, некоторые этапы этого процесса могут претерпеть небольшие изменения после выхода окончательной версии Longhorn, но я не ожидаю каких-либо больших изменений. Вы также должны помнить, что защита доступа к сети Network Access Protection способен проверять лишь рабочие станции, работающие под управлением операционной системы Windows Vista.

Я слышал слухи, что операционная система Windows XP может быть немного переделано для поддержки NAP.

Взято с netdocs.ru

Источник: https://system-administrators.info/?p=835

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Если интернет не работает, и нет возможности вызвать специалиста срочно, вы можете попытаться наладить настройки самостоятельно, воспользовавшись нашей статьёй.

Совет: прежде чем искать методы решения проблем в настройках сети и роутера, проверьте состояние своего счёта у провайдера и надежность крепления сетевого кабеля, приблизительно в половине случаев это решает проблему.

Брандмауэр или антивирус?

Иногда, доступ в интернет могут блокировать собственные агенты защиты системы, как брандмауэр или антивирус. Определить запрет брандмауэра Windows 8 достаточно просто – отключить его в настройках системы и проверить подключение, если сеть появится – проблема обнаружена.

Если запрет исходит от антивируса, нужно отключать уже непосредственно программу или завершать соответствующие процессы через диспетчер задач.

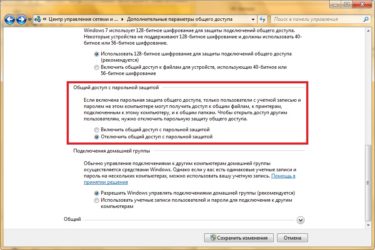

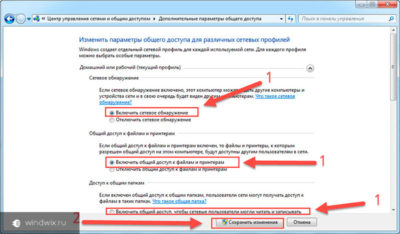

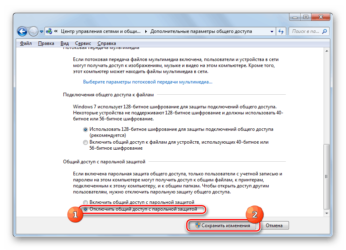

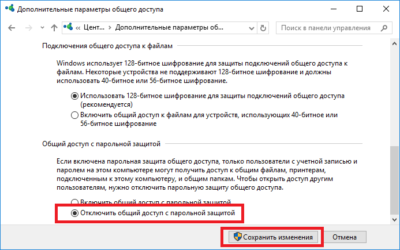

Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

Чтобы найти брандмауэр:

- зайдите в Панель управления и воспользуйтесь поиском;

- в открывшемся окне можно изменить параметры защиты для частных и публичных сетей;

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

- выбрать пункт «Предопределенные»;

- отметить желаемое разрешение, например для «Удаленного помощника»;

- выбрать нужное правило из списка;

- указать действие для указанных условий – разрешить подключение, разрешить безопасное подключение или блокировать.

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее:

- выбрать пункт «Для порта»;

- указать протокол TCP или UDP;

- выбрать применение правила ко всем или определенным портам;

- отметить нужный пункт: разрешить подключение, разрешить безопасное подключение, блокировать подключение;

- выбрать профили, для которых должно применяться это правило – доменный, частный или публичный;

- дать название готовому правилу.

Настройка антивируса

При возникновении проблем, один из лучших вариантов – зайти на сайт антивируса или обратиться в тех.поддержку продукта, там вам точно укажут правильные настройки программы.

Антивирус не должен блокировать рабочие программы – как гугл хром или скайп, но должен их проверять во время работы.

Безопасные настройки антивируса должны включать:

- веб-сканирование;

- проверку файлов скачанных из интернета;

- блокировку опасных сайтов и прерывание соединения с подозрительными подключениями;

- сканирование сценариев браузеров;

- оповещения об опасных файлах и подозрительных сайтах.

Обновление

Обновление антивируса должно быть актуальным, либо с выходом новых версий, либо ежемесячно автоматически.

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

- создаём новое сетевое подключение, выбираем пункт «Высокоскоростное»;

- вводим имя пользователя и пароль, название подключения и сохраняем;

- заходим в параметры адаптера;

- выбираем необходимое сетевое подключение и открываем пункт «Свойства»;

- в списке выделяем пункт «Протокол интернета версии 4»;

- нажимаем кнопку «Свойства»;

- выбираем «Получить IP-адрес автоматически» или «Использовать следующий IP-адрес, и вводим нужные данные вручную;

- сохраняем данные.

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

- зайти в Управление сетями и общим доступом;

- потом во вкладку Изменение параметров адаптера;

- в контекстном меню подключения откройте Состояние;

- там нажмите кнопку Сведения;

- сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Далее, следуем инструкции:

- заходим на веб-интерфейс. Для этого открываем браузер и вписываем IP адрес, который есть в документации устройства или на наклейке, прямо на корпусе.

Это могут быть:

- 192.168.0.1

- 192.168.1.1

- 192.168.2.1

- вводим логин и пароль для входа, они тоже указаны в документации. Обычно это admin-admin;

- в меню Wireless находим пункт SSID и вводим название вашей будущей сети;

- далее, в разделе Безопасность, того же меню, создаём пароль сети, а в пункте Шифрование выбираем самый надежный WPA2-PSK;

- в разделе WAN-соединение, выбирайте тот, который предоставляет вам провайдер:

- Если это PPPoE соединение, нужно ввести логин и пароль сети, необходимость заполнения пунктов IP адрес и маска под сети уточняйте у провайдера;

- При динамическом IP дополнительные настройки не нужны;

- Статический IP требует ввода IP адреса, который нельзя будет менять;

- PPTP подключение требует обязательного ввода логина, пароля, маски подсети и IP шлюза.

- не забывайте сохранять настройки после каждого пункта.

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.

Источник: https://compsch.com/bezopasnost/net-dostupa-k-seti-vozmozhno-dostup-blokiruet-brandmauer-ili-antivirus.html

- Remove From My Forums

-

Вопрос

-

В Windows 10 отсутствует служба Агент защиты сетевого доступа (NAP).

Вопросы к Microsoft следующие:

1) Планируется ли вернуть его в Windows 10, и если Да — то когда?

2) Если не планируется — то может быть функционал NAP реализован в Windows10 какими-то другими средствами? Подскажите — какими?

3) Если Microsoft вообще убрал у себя функционал NAP, то что он может предложить взамен?

4) Если не Microsoft — то какие сторонние решения могут быть использованы вместо NAP?

Спасибо.

Ответы

-

Здравствуйте,

посмотрите, пожалуйста, страницу с ссылкой на отзывы:

Для docs.microsoft.com внедряется новая система отзывов

Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение» Мнения, высказанные здесь, являются отражение моих личных взглядов, а не позиции

корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.-

Помечено в качестве ответа

29 августа 2018 г. 6:37

-

Помечено в качестве ответа

In this article we will learn about one of the most important features introduced by Microsoft from the perspective of network access protection (NAP). We will also cover all the main concepts surrounding NAP and various design scenarios and best practices.

Introduction

Network Access Protection (NAP) is a platform to check for all incoming requests to access an internal resource. It allows administrators to establish and develop specific levels of controls to allow network access based on requester identity. The level of access that has been granted to requester and a check against the requester must be in compliance with the organization.

Components of Microsoft Network Access Protection (NAP)

Below are the components of a Microsoft NAP solution.

-

Policy server: used to evaluate the health of the requester. It basically communicates with an endpoint agent called the NAP agent to determine the health of that agent. Based on the evaluation of the health of the NAP agent, it is permitted further access. A Windows Server 2008 can be configured or NAP with Network Policy Server (NPS) role service can be installed and configured.

-

NAP capable computer: Under this comes all the requesters which have an endpoint agent termed as NAP agent installed or running.

-

NAP Agent: a service that collects and manages health information for NAP client computers. It is also termed as a health agent. It usually monitors health of components like firewall, virus protection, spyware protection, automatic updating, Security Update protection, etc. The examples of Agents include Windows Security Health Agent (WSHA), System Center Configuration Manager SHA and the Forefront Client Security SHA (FCS SHA).

-

Compliant computer: Under this comes the entire computer in the network which is in compliance with policies set up in the policy server.

-

Noncompliant computer: Under this comes the entire computer in the network which is not in compliance with policies set up in the policy server.

- Health status: This parameter defines the client’s configuration state like firewall status, antivirus status, automatic updating status, etc. Based on this parameter evaluation result, requester is allowed access to the network.

Network Access Protection Scenarios

The below section discuss the main access scenarios where an inline Network Access Protection Scenario would check for requester health.

How to check access request health by mobile computers or remote users

As the work scenarios are changing in today’s world, many employees connect to their office network while roaming. Such employees can connect from home, airport, coffee shops or guest networks at other businesses. As the network through which they are making a request to access the corporate resources is insecure, it poses a significant level of security risk on the end user as well as the corporate network. Thus there is a need to protect these computers through the deployment of NAP.

NAP deployment will keep the computers updated with the latest corporate policies. Whenever a request is made, the request is parsed by the policy server. Then the policy sever checks the endpoint agent i.e. NAP agent health to determine the configuration status. If the status of the agent is outdated, then the request is initially restricted and all the corporate latest policies and updates are applied onto the requester. Once the device is properly updated with the latest policies, then the request for corporate access is granted.

For mobile computers, the NAP protection solution can be divided into two categories.

Defense-in-depth: In this category, prior to leaving the corporate network, all the mobile assets like laptops are properly patched with the latest corporate policies. The policy server evaluates the health of each computer by communicating with the endpoint agent installed on the computer. The policy server evaluates the health of the endpoint agent for components like firewall, antivirus agents, automatic updating status, etc.

IPsec policies: For mobile computers to operate in a secure manner in a public network which is far less secure and is prone to security risks, IPsec policies are enforced. With IPsec, the client computer is configured to communicate freely with other computers when it initiates the connection and also protects the computer from unsolicited inbound communications. IPsec enforcement also provides encrypted communications, authenticated communications, firewall status, antivirus updates, and security updates, etc.

How to protect an internal network including both main and branch offices from non-compliant hosts

Access to the internal network can be protected by restricting access of non-compliant computers. It should be noted here that NAP only provides protection against non-compliant hosts, but it cannot provide protection or restrict a malicious action taken by a NAP compliant host.

With NAP, access restriction means that non-compliant client computers are granted access only to the specified resources. While communicating with the NAP client, if the policy server finds that the NAP client is non-compliant with the network health policy, it is prevented from contacting protected resources either at the point of network access, or for IPsec enforcement, on a peer-to-peer basis. The point of access can be local, remote, or over the Internet. The type of access restriction provided by NAP depends on the enforcement method used. Following are the NAP enforcement methods that can be used for this scenario:

- IPsec Enforcement: It is applied through IPsec policies and provides protect resources by authenticating inbound connections.

-

802.1x Enforcement: It is applied through VLAN or ACL and protects resources by using 802.1x authenticated wireless or wired devices.

-

VPN enforcement: It protects through IP packet filter and protects resources using a VPN connection.

- DHCP enforcement: It protects resources accessed using a IP address provided by a NAP enabled DHCP server.

Each of the above mentioned enforcement methods can be used to provide protection against corporate headquarters as well as branch offices.

While protecting a branch office, an NPS server can be installed locally at the branch site but is managed the NPS server located in the corporate headquarters. There are two types in which the policy can be managed between NPS servers located at headquarters and at the branch office.

-

With centralized policy management, policies are managed centrally and NPS servers at corporate headquarters are configured as NAP health policy servers. If the request is made at the branch office and enforcement mode is chosen to be DHCP or IPsec, then all the requests that arrive at the branch office NPS servers are forwarded to the headquarters NPS server, where the request is evaluated against the centralized policy server. However, if the enforcement method is chosen to be VPN or 802.1x, then there is no need to deploy an NPS server at the branch office. The main advantages of using the centralized policy management is less complexity and lower costs. However, the NAP solution can be seriously affected if there is a connectivity issue between a branch and main office.

- With distributed policy management, NPS servers deployed at the branch office are configured as the policy servers. If the request is made at the branch office and enforcement mode is chosen to be DHCP or IPsec, then all requests that arrive at the branch office NPS servers are evaluated at the local health server itself instead of forwarding to main office health policy server. However, if the enforcement method is chosen to be VPN or 802.1x, then there is need to deploy one or more NPS server at the branch office. The main advantages of distributed policy management is that it is less affected by the connectivity issue between branch and main office, but on the downside, it is more complex and it involves more costs.

Policies to protect corporate assets from unmanaged computers

Corporate assets must be protected from unmanaged computers, as the unmanaged computers are prone to security risks such as virus and other malwares. With NAP, network administrators can enforce health requirements for both managed and unmanaged computers that connect to the network. Health requirements for unmanaged computers can be different from requirements for managed computers. Access to the resources on the corporate LAN can be restricted to only users who meet the conditions you specify, such as membership in a user group, the remote access server used, or compliance with a specific health policy. Some of the policy conditions that can be configured to protect the network from unmanaged systems are:

-

Guest VLAN policy: Non-domain hosts that do not authenticate against a domain must be put in a guest VLAN. Their access should be restricted to Internet only and must be prohibited from accessing the Intranet.

-

VPN policy: Hosts that do not join the domain but are compliant and authentic must be placed as per the VPN policy. If the host is authentic against a domain account but is non-compliant, it should have access to the remediation server which will be used to enforce all the updates on the host to make it compliant. Compliant hosts must be given access to the Intranet as well, but the non-compliant hosts must be treated like guests until they are made compliant by the remediation server.

- Local user policy: This policy must stand for those which are in local LAN and is fully compliant with the policy server and is authentic against a domain account. They must have full Intranet access. Non-compliant servers must be granted access to the Internet and remediation server only and should be granted to Intranet only when made compliant by the remediation server.

Conclusion

Thus it can be concluded that NAP can be used to protect corporate assets against remote users or mobile computers, unmanaged hosts, etc.

References

-

msdn.microsoft.com/en-us/library/dd125338(v=ws.10).aspx

The Network Access Protection (NAP) agent service collects and manages health information for client computers on a network. Information collected by NAP agent is used to make sure that the client computer has the required software and settings. If a client computer is not compliant with health policy, it can be provided with restricted network access until its configuration is updated. Depending on the configuration of health policy, client computers might be automatically updated so that users quickly regain full network access without having to manually update their computer.

Path to executable:

C:WindowsSystem32svchost.exe -k NetworkService

This article shows how to Start/Stop Network Access Protection Agent service on Windows 7.

1. Start/Stop Network Access Protection Agent from Services.Msc

Please go to Pearl button (Start) and click on the Search programs and files

- Type services.msc and press Enter

- Locate Network Access Protection Agent observe his current status and open to make changes.

- From General tab you can Start/Stop and change the Startup type of Network Access Protection Agent

- To finish press ok button and close Services window

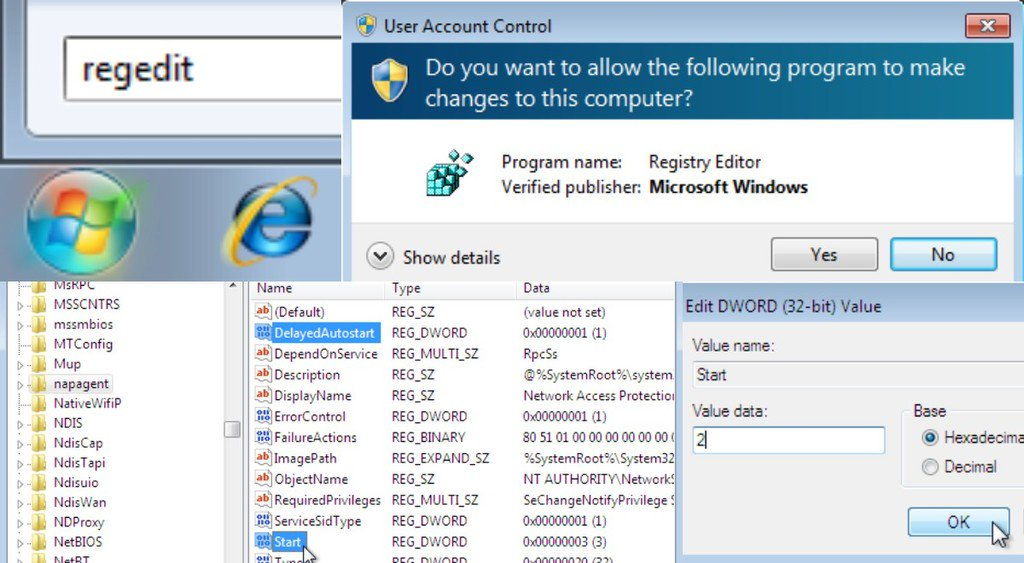

2. Change Startup Type of Network Access Protection Agent from Registry Editor

Please go to Pearl button (Start) and click on the Search programs and files

- Type regedit and press Enter

- Please confirm User Account Control pop-up

- Please navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesnapagent and locate Start registry key

- Double-click on Start and edit the value:

Change Startup type :

- Automatic — 2

- Manual — 3

- Disabled — 4

- Automatic (Delayed Start) — 2

Note: When you change to Automatic (Delayed Start) a new key DelayedAutostart is created with value 1.

When you change to Automatic from Automatic (Delayed Start), DelayedAutostart change value to 0.

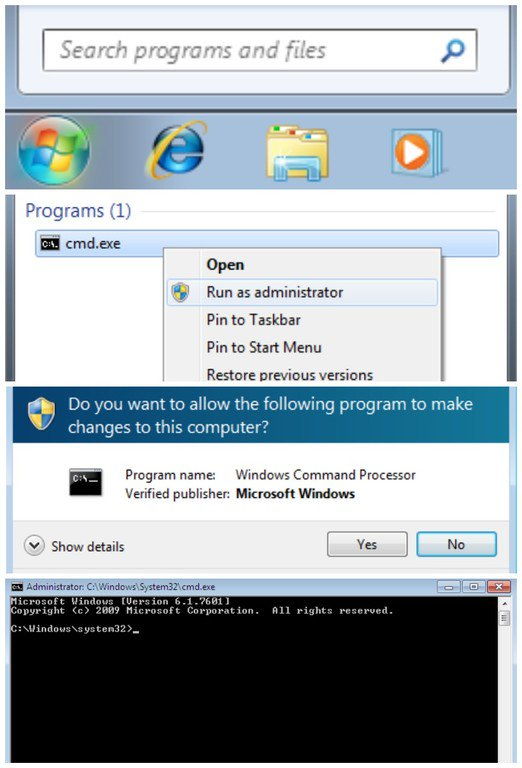

3. Start/Stop and Change Startup Type of Network Access Protection Agent from Command Prompt

Please go to Pearl button (Start) and click on the Search programs and files

- Type cmd, right click on cmd icon under the Programs and click on Run as administrator

- Please confirm User Account Control pop-up

- Please select, right and copy a registry key from below, then right click on command prompt window, select Paste and press Enter

To Start Network Access Protection Agent:

net start napagent

Note: You can’t start a service if Startup type is on Disabled.

To Stop Network Access Protection Agent:

net stop napagent

To change Startup type:

Automatic:

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v Start /t REG_DWORD /d 2 /f

Manual:

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v Start /t REG_DWORD /d 3 /f

Disabled:

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v Start /t REG_DWORD /d 4 /f

Automatic (Delayed Start):

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v Start /t REG_DWORD /d 2 /f

Note: When you change to Automatic (Delayed Start) a new key DelayedAutostart is created with value 1.

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v DelayedAutostart /t REG_DWORD /d 1 /f

When you change to Automatic from Automatic (Delayed Start), DelayedAutostart change value to 0.

REG add “HKLMSYSTEMCurrentControlSetservicesnapagent” /v DelayedAutostart /t REG_DWORD /d 0 /f

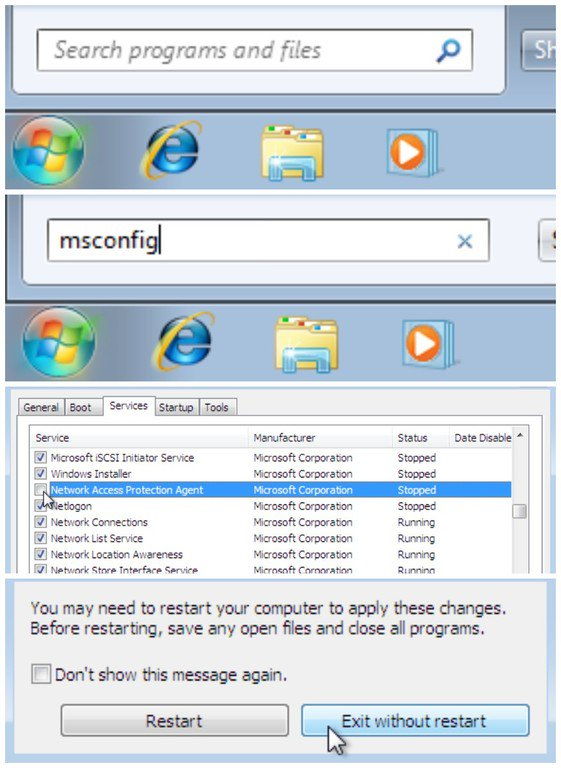

4. Prevent Network Access Protection Agent Service from Starting with the Operating System Using System Configuration (Msconfig.Exe)

Please go to Pearl button (Start) and click on the Search programs and files

- Write msconfig and press Enter

- In System Configuration please go to Services tab and locate Network Access Protection Agent. Uncheck the box to prevent this service to start and then press OK to finish.

- Any change make in System Configuration will be applied after restart.

Consider Using Action1 to Enable or Disable Network Access Quarantine if:

- You need to perform an action on multiple computers simultaneously.

- You have remote employees with computers not connected to your corporate network.

Action1 is a cloud-based remote monitoring and management solution encompassing tools such as patch management, software deployment, remote desktop, software/hardware inventory, and endpoint management.

Центр поддержки сообщает, что защита доступа к сети (NAP) не включена Ответить

Добрый день

Чтобы включить и запустить службу агента NAP, выполните следующие действия:

1. Нажмите кнопку «Пуск», выберите «Панель управления», «Система и обслуживание» и «Администрирование.

2. Дважды щелкните Службы.

3. В списке служб дважды щелкните Агент защиты доступа к сети.

4. В диалоговом окне свойств агента безопасности доступа к сети измените Тип запуска на Автоматический, затем нажмите кнопку Пуск.

5. Подождите, пока запустится служба агента NAP, затем нажмите OK.

6. Закройте консоль служб и окна «Администрирование» и «Система и обслуживание.

Инженер службы поддержки

Источник: https://answers.microsoft.com/ru-ru/windows/forum/all/as/fa68f4bb-0e08-4941-b1c7-a17f893f3211

From Wikipedia, the free encyclopedia

Network Access Protection (NAP) is a Microsoft technology for controlling network access of a computer, based on its health. With NAP, system administrators of an organization can define policies for system health requirements.[1] Examples of system health requirements are whether the computer has the most recent operating system updates installed, whether the computer has the latest version of the anti-virus software signature, or whether the computer has a host-based firewall installed and enabled. Computers with a NAP client will have their health status evaluated upon establishing a network connection. NAP can restrict or deny network access to the computers that are not in compliance with the defined health requirements.

NAP was deprecated in Windows Server 2012 R2[2] and removed from Windows Server 2016.[3]

Overview[edit]

Network Access Protection Client Agent makes it possible for clients that support NAP to evaluate software updates for their statement of health.[4] NAP clients are computers that report their system health to a NAP enforcement point. A NAP enforcement point is a computer or device that can evaluate a NAP client’s health and optionally restrict network communications. NAP enforcement points can be IEEE 802.1X-capable switches or VPN servers, DHCP servers, or Health Registration Authorities (HRAs) that run Windows Server 2008 or later. The NAP health policy server is a computer running the Network Policy Server (NPS) service in Windows Server 2008 or later that stores health requirement policies and provides health evaluation for NAP clients. Health requirement policies are configured by administrators. They define criteria that clients must meet before they are allowed undeterred connection; these criteria may include the version of the operating system, a personal firewall, or an up-to-date antivirus program.

When a NAP-capable client computer contacts a NAP enforcement point, it submits its current health state. The NAP enforcement point sends the NAP client’s health state to the NAP health policy server for evaluation using the RADIUS protocol. The NAP health policy server can also act as a RADIUS-based authentication server for the NAP client.

The NAP health policy server can use a health requirement server to validate the health state of the NAP client or to determine the current version of software or updates that need to be installed on the NAP client. For example, a health requirement server might track the latest version of an antivirus signature file.

If the NAP enforcement point is an HRA, it obtains health certificates from a certification authority for NAP clients that it deems to be compliant with the relevant requirements. NAP clients can be placed on a restricted network if they are deemed non-compliant. The restricted network is a logical subset of the intranet and contains resources that allow a noncompliant NAP client to correct its system health. Servers that contain system health components or updates are known as remediation servers. A noncompliant NAP client on the restricted network can access remediation servers and install the necessary components and updates. After remediation is complete, the NAP client can perform a new health evaluation in conjunction with a new request for network access or communication.

NAP client support[edit]

A NAP client ships with Windows Vista, Windows 7, Windows 8 and Windows 8.1 but not with Windows 10.[3] A limited NAP client is also included in Windows XP Service Pack 3. It has no MMC snap-in and does not support AuthIP-based IPsec enforcement. As such, it can only be managed via a command-line tool called netsh, and the IPsec enforcement is IKE-based only.[5][6]

Microsoft partners provide NAP clients for other operating systems such as macOS and Linux.

See also[edit]

- Access control

- Network Admission Control

- Network Access Control

- Network security

- Computer security

- PacketFence

References[edit]

- ^ «Network Access Protection». Archived from the original on 2016-06-07. Retrieved 2016-06-15.

- ^ «Features Removed or Deprecated in Windows Server 2012 R2». Archived from the original on 2015-02-08. Retrieved 2015-01-29.

- ^ a b «What’s New in DHCP in Windows Server Technical Preview». Archived from the original on 2015-04-09. Retrieved 2015-05-20.

- ^ «How to Enable the Network Access Protection Client Agent». technet.microsoft.com. Archived from the original on 2016-08-19. Retrieved 2016-07-15.

- ^ Sigman, Jeff (8 November 2007). «XP NAP Rude Q and A». Network Access Protection (NAP) blog. Microsoft. Archived from the original on 27 May 2008. Retrieved 24 December 2009.

- ^ Sigman, Jeff (20 June 2007). «NAP demystified (hopefully)». Network Access Protection (NAP) blog. Microsoft. Archived from the original on 3 January 2015. Retrieved 18 September 2015.

External links[edit]

- Microsoft’s Network Access Protection Web page

- Microsoft’s Network Access Protection Web page on Microsoft Technet

- NAP Blog on Microsoft Technet

- Microsoft’s Network Access Protection Design Guide on Microsoft Technet

- Microsoft’s Network Access Protection Deployment Guide on Microsoft Technet

- Microsoft’s Network Access Protection Troubleshooting Guide on Microsoft Technet