Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

План:

Установка роли NPS;

Добавление RADIUS клиента;

Создание политики подключения;

Создание политики сети;

Добавление сервера авторизации на MikroTik;

Проверка через SSH и WinBox.

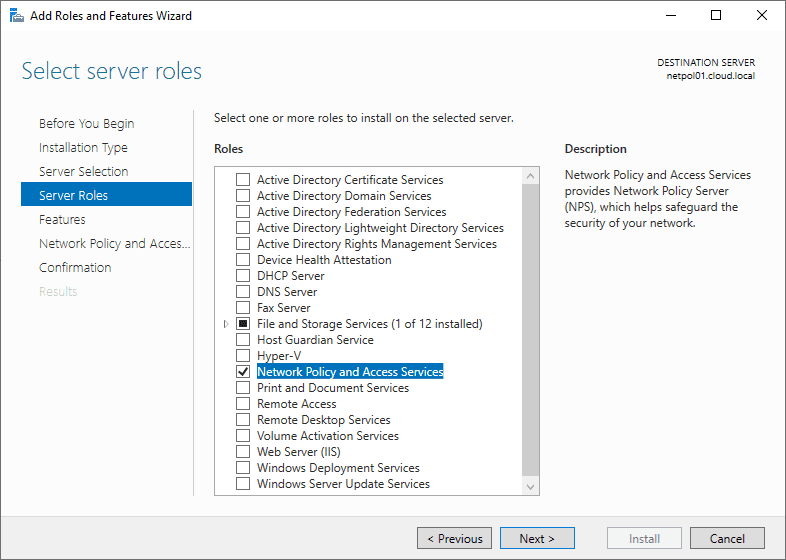

Установка роли NPS

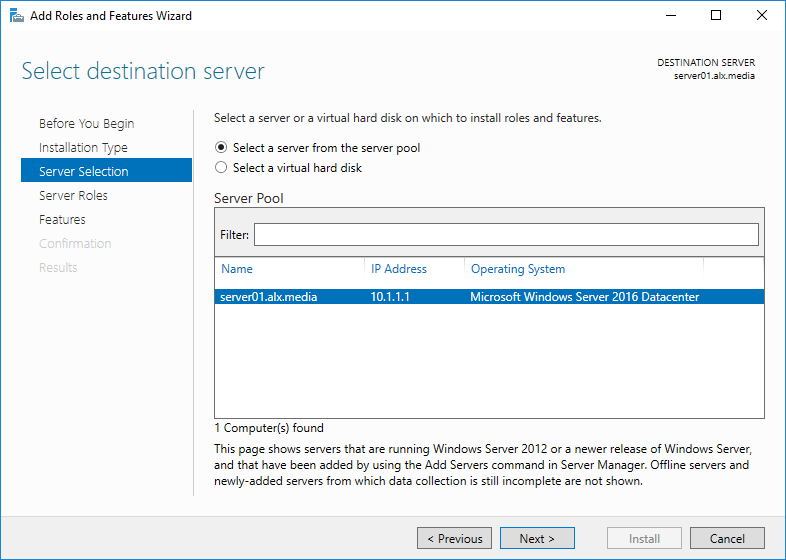

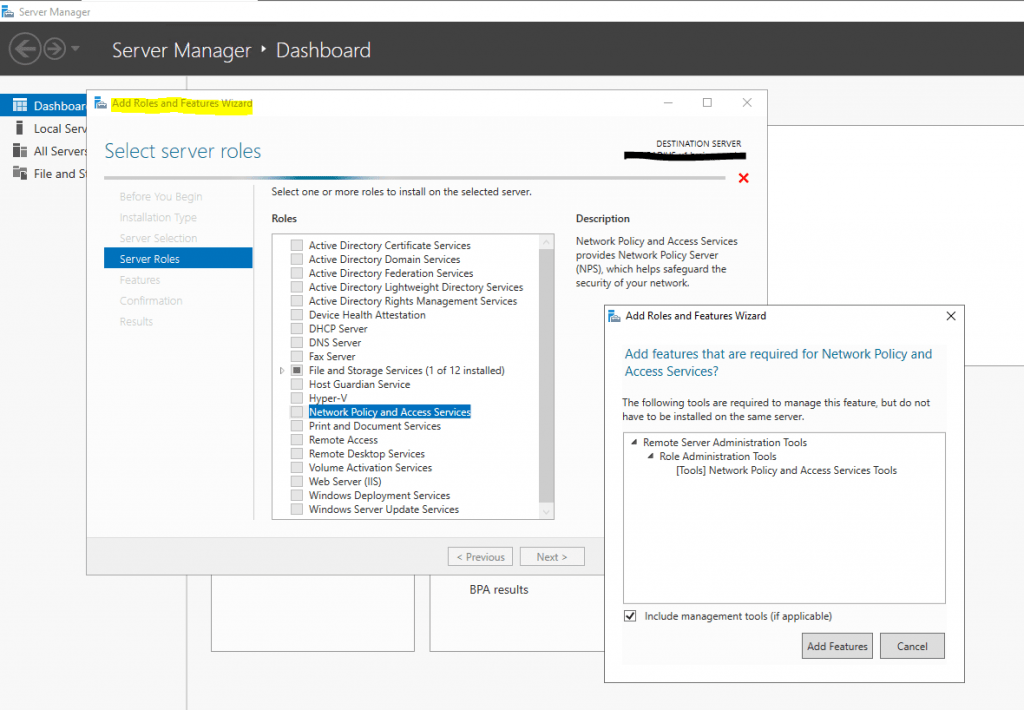

Имеем Windows Server 2016 Datacenter с уже установленным доменом.

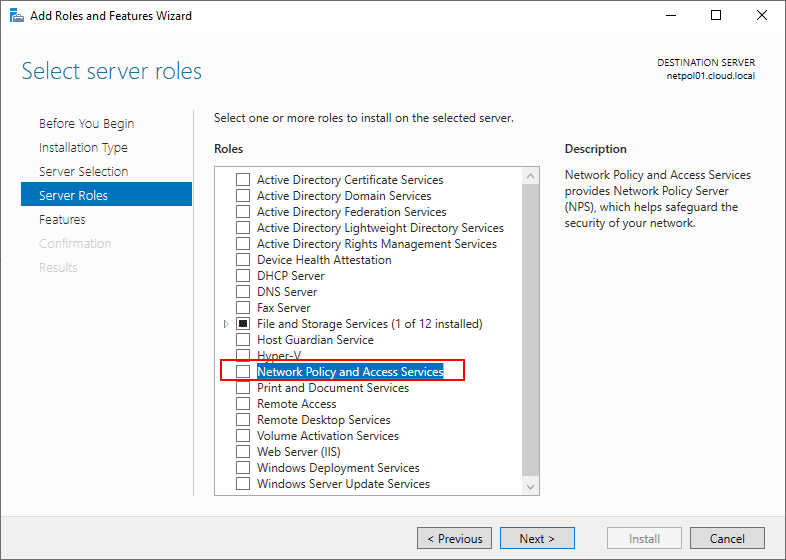

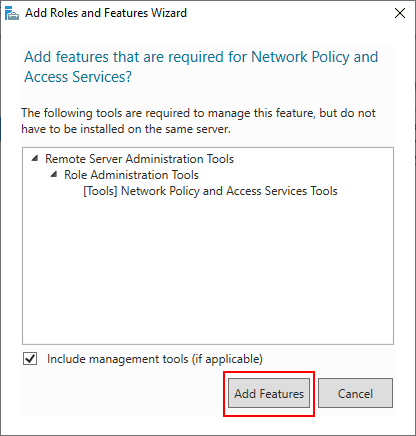

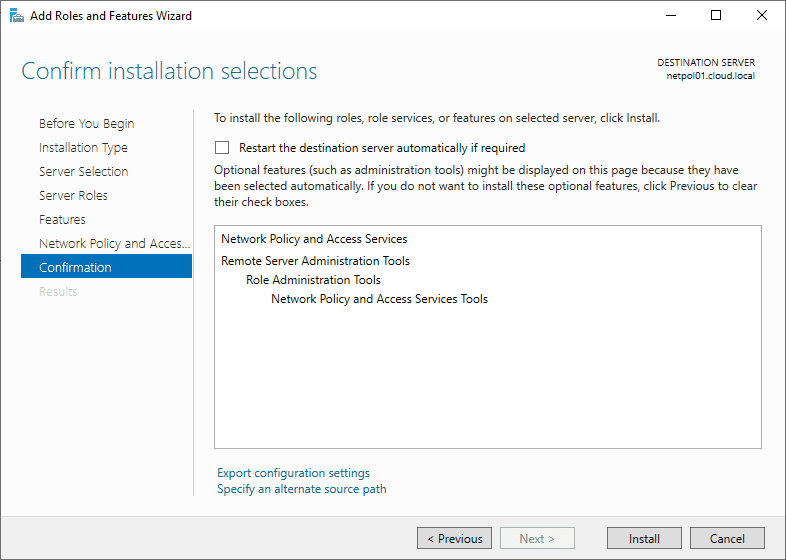

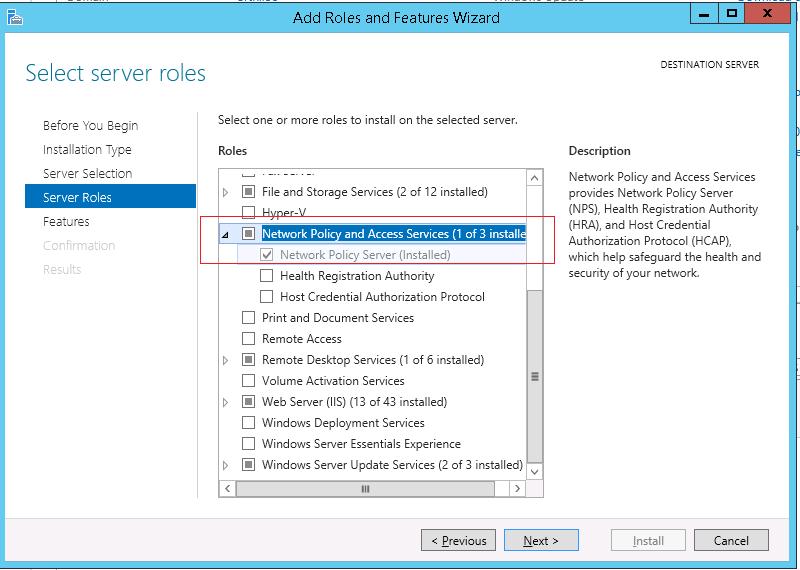

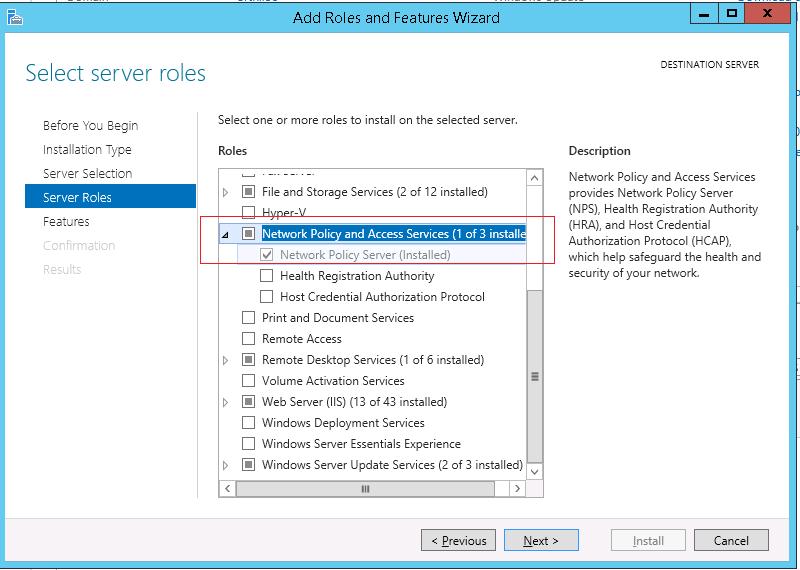

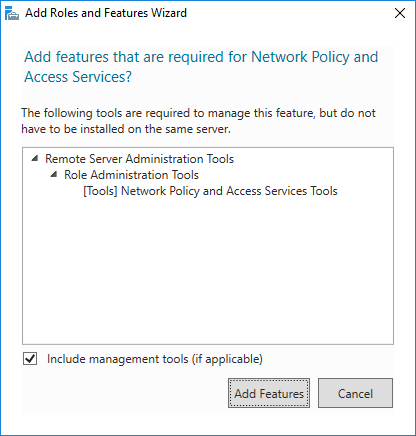

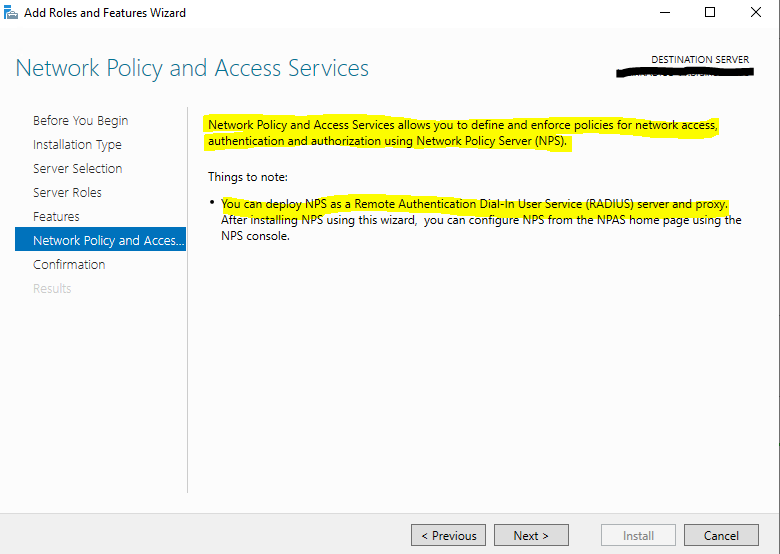

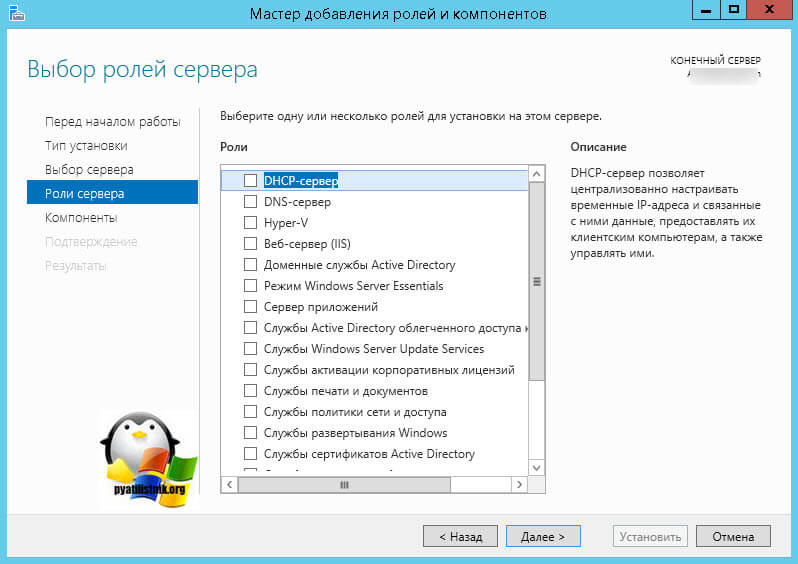

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

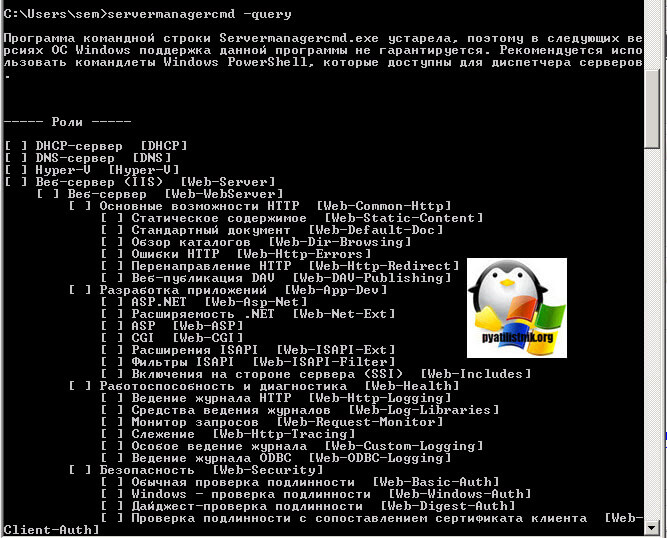

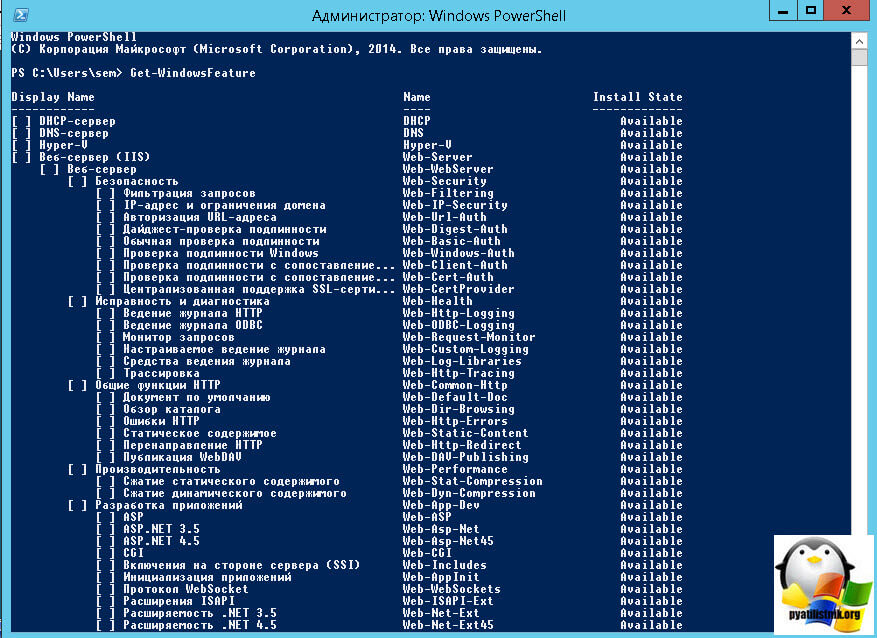

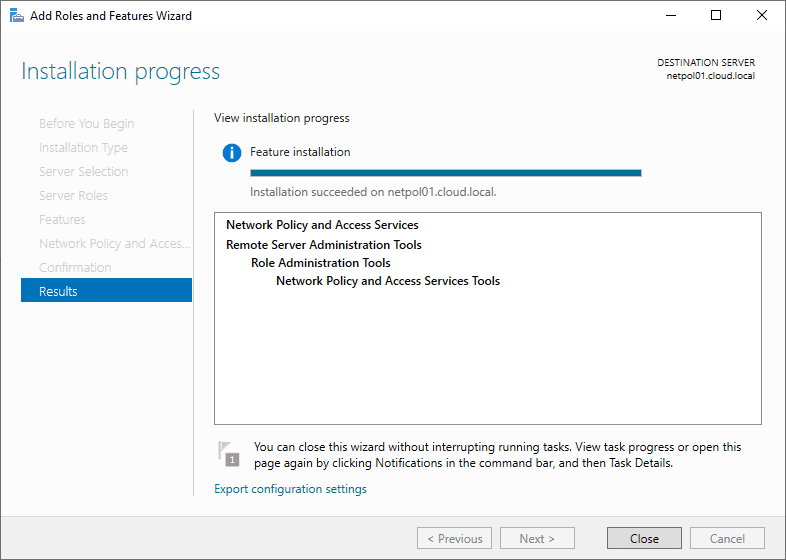

Install-WindowsFeature NPAS -IncludeManagementToolsЗапускаем любым удобным способом админку NPS. Например, через менеджер серверов.

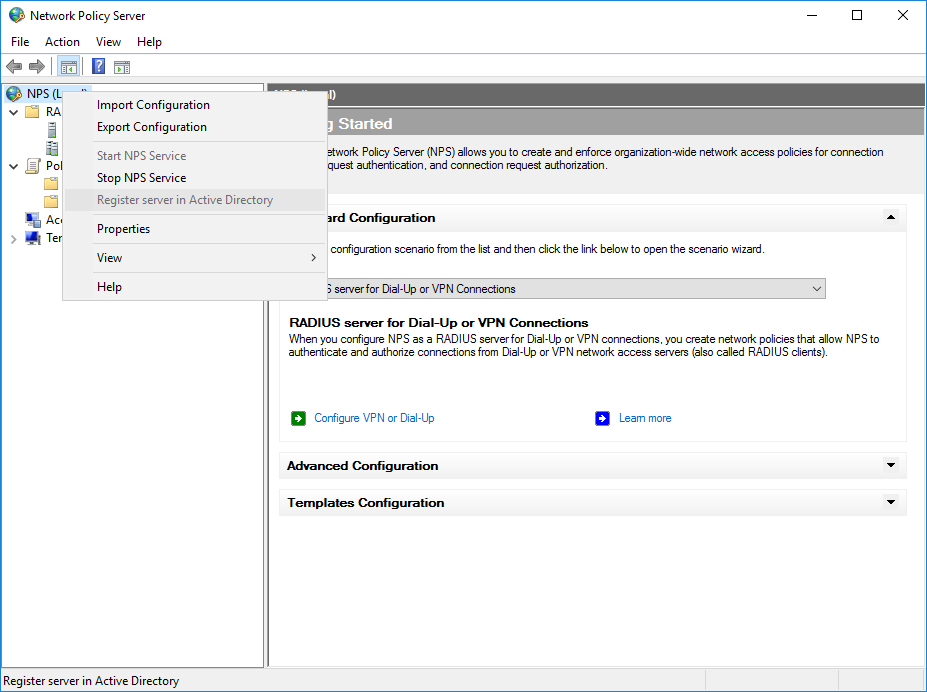

Регистрируем сервер NPS в AD.

netsh ras add registeredserverДобавление RADIUS клиента

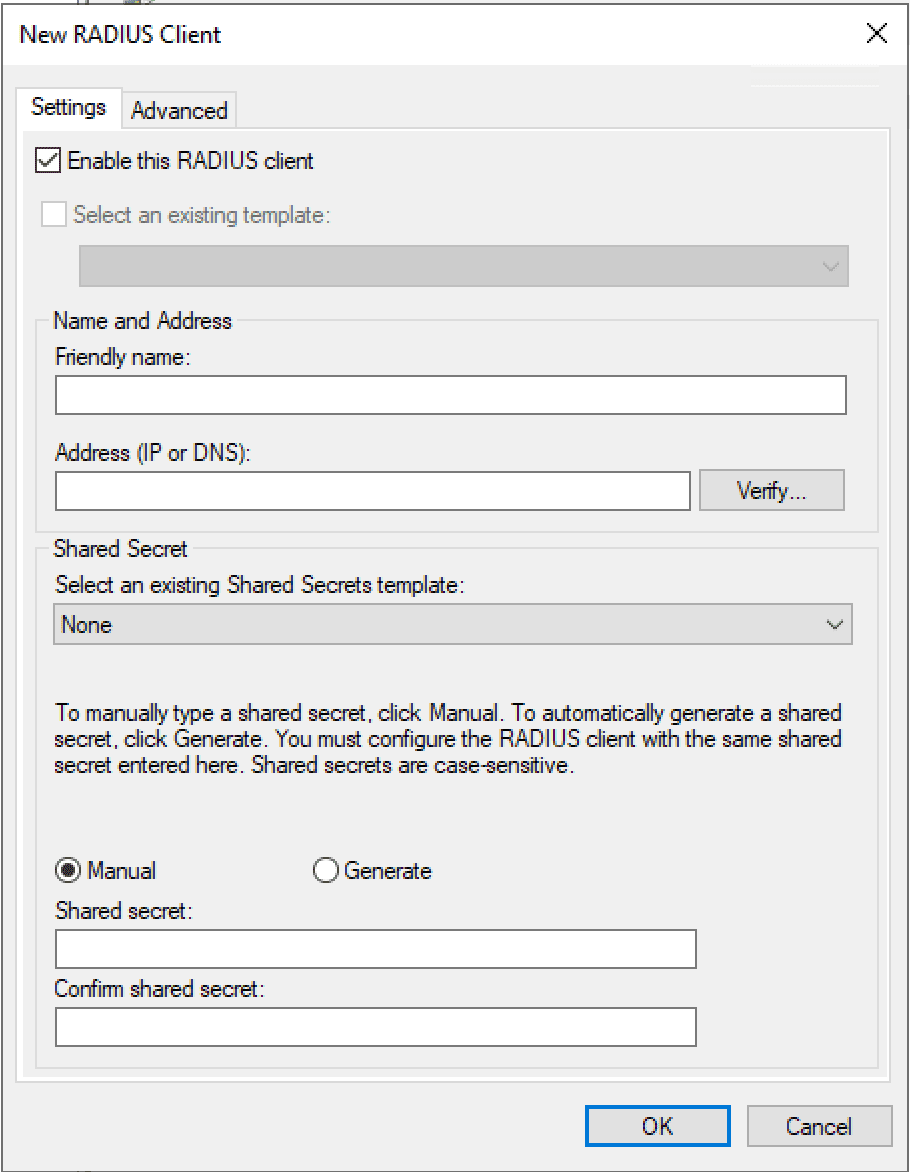

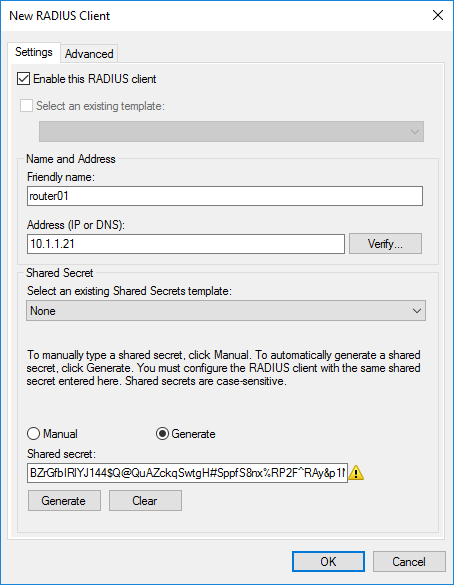

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

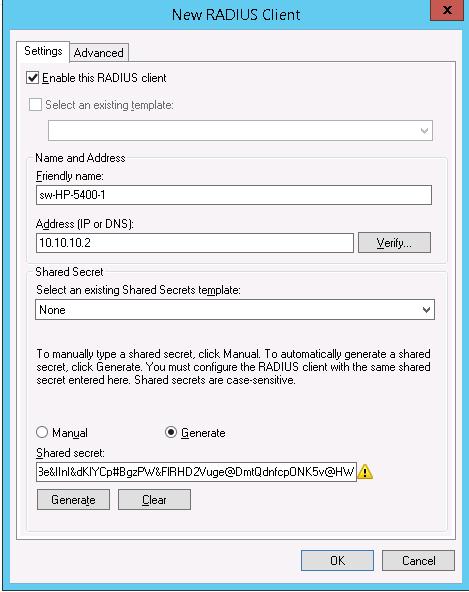

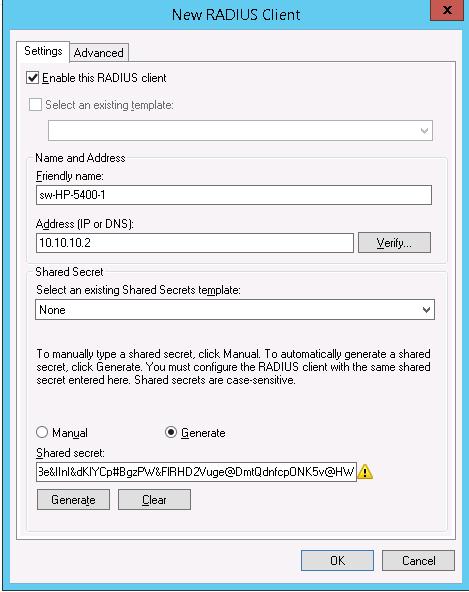

Для примера, добавляю свой MikroTik wAP. Friendly name установил как Identity на устройстве и IP заданный на его единственном проводном интерфейсе. Для того, чтобы устройство смогло авторизоваться на сервере нужно ввести ключ. Он создается на сервере либо вручную, либо генерируется автоматически. Я предпочел второй вариант.

New-NpsRadiusClient –Address "10.1.1.21" –Name "router01" –SharedSecret "egEcM4myJCptphGlZ1UymS#qLh^urp@fJ1hF8dE6dwb27NI^oIJtTWKKp^MEsU6p"Vendor name остановим на стандартном RADIUS.

Устройство добавлено.

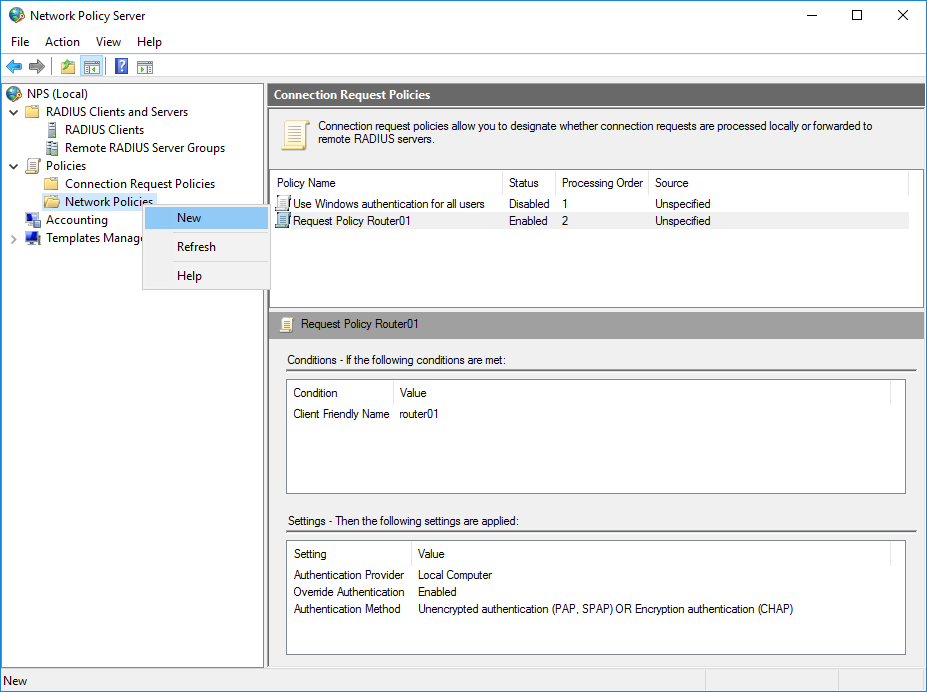

Создание политики подключения

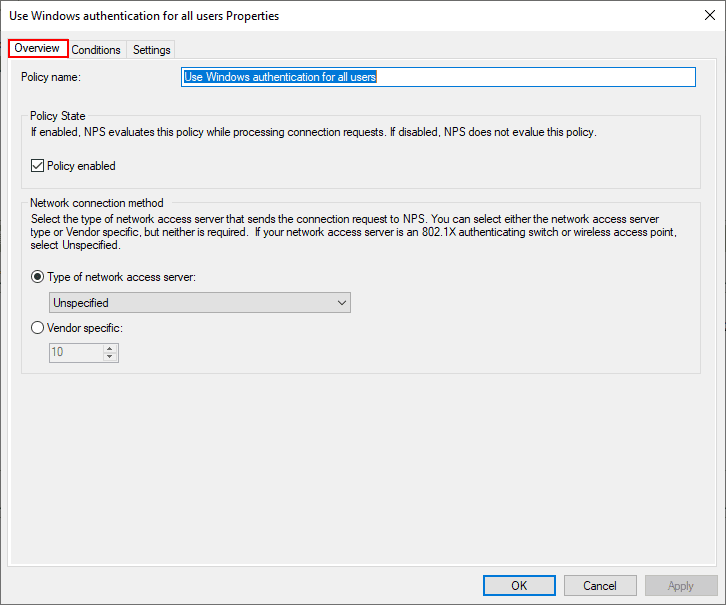

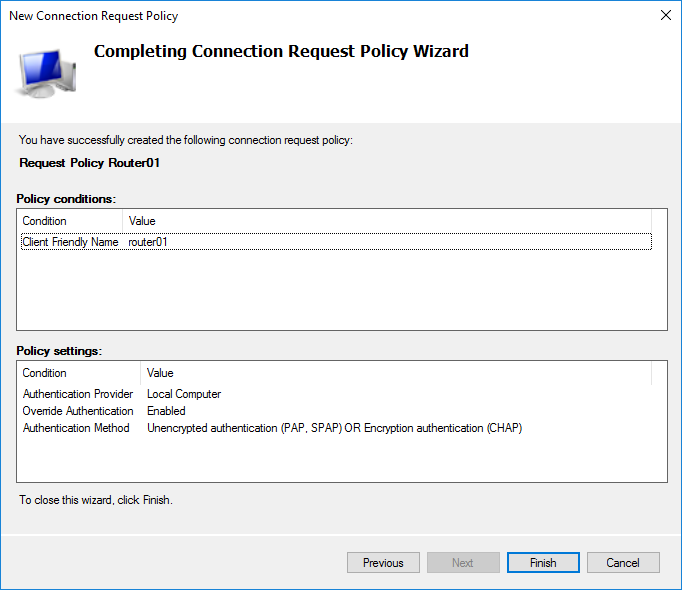

Подбираем подходящее название для политики.

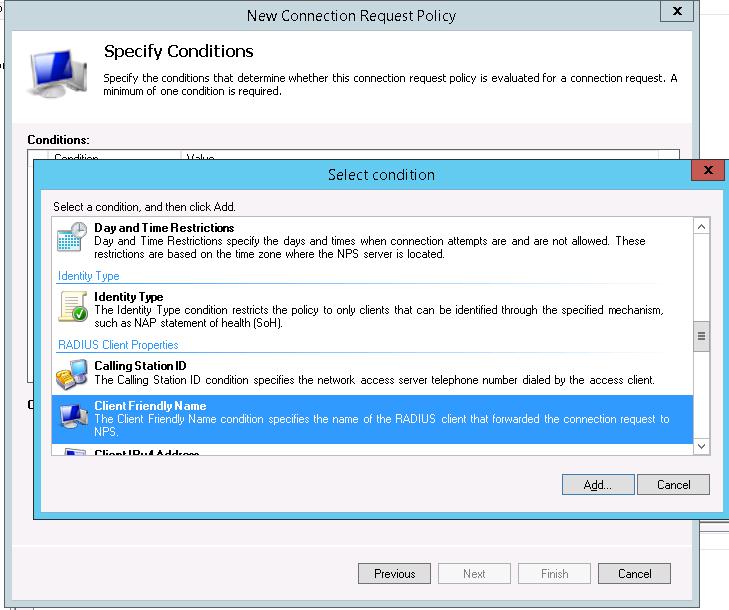

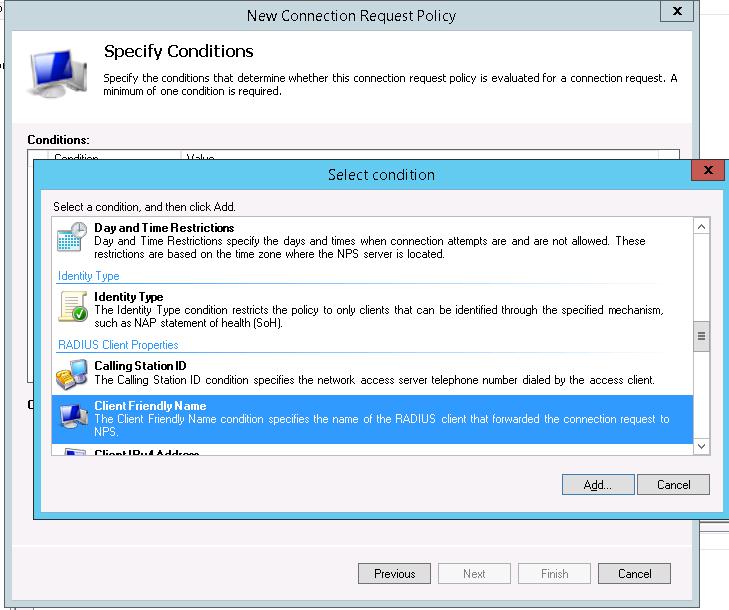

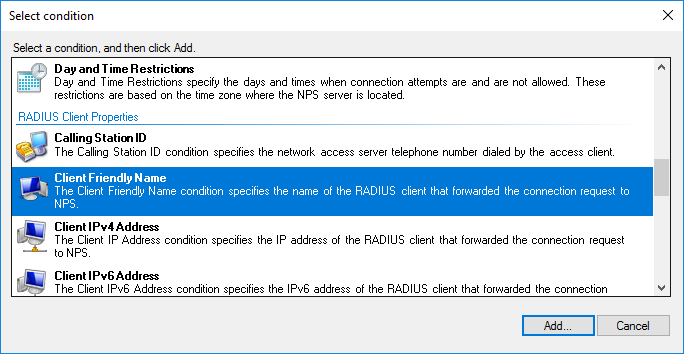

Определяем наше устройство с которым будет работать сервер.

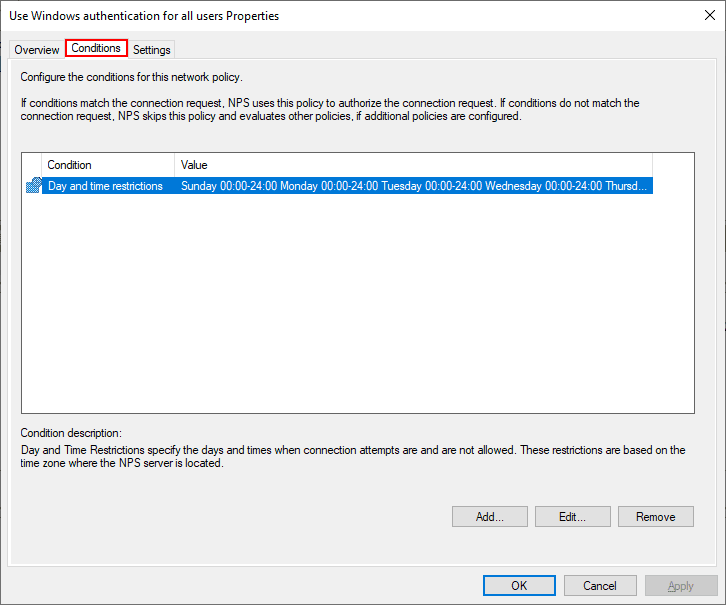

Я выбрал только Client Friendly Name со значением Router01. Это четко привязывает данный пункт политики к устройству через созданного клиента. Можно идентифицировать устройство Mikrotik по Identity выбрав NAS Identifier.

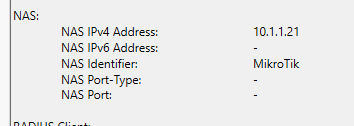

Без предварительной конфигурации устройства Identity = MikroTik.

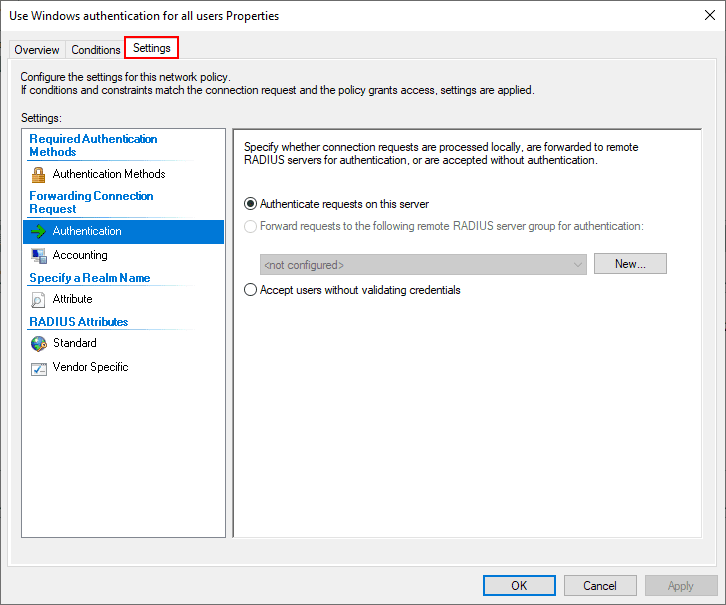

Дальнейшая настройка политики.

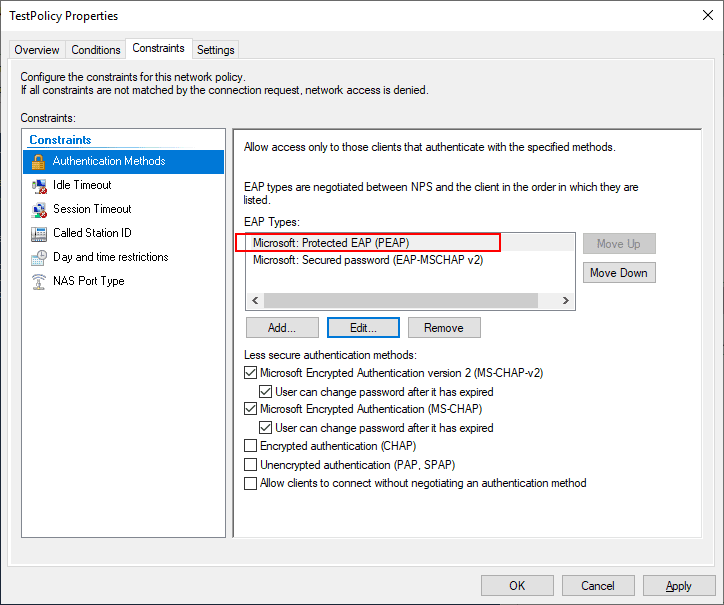

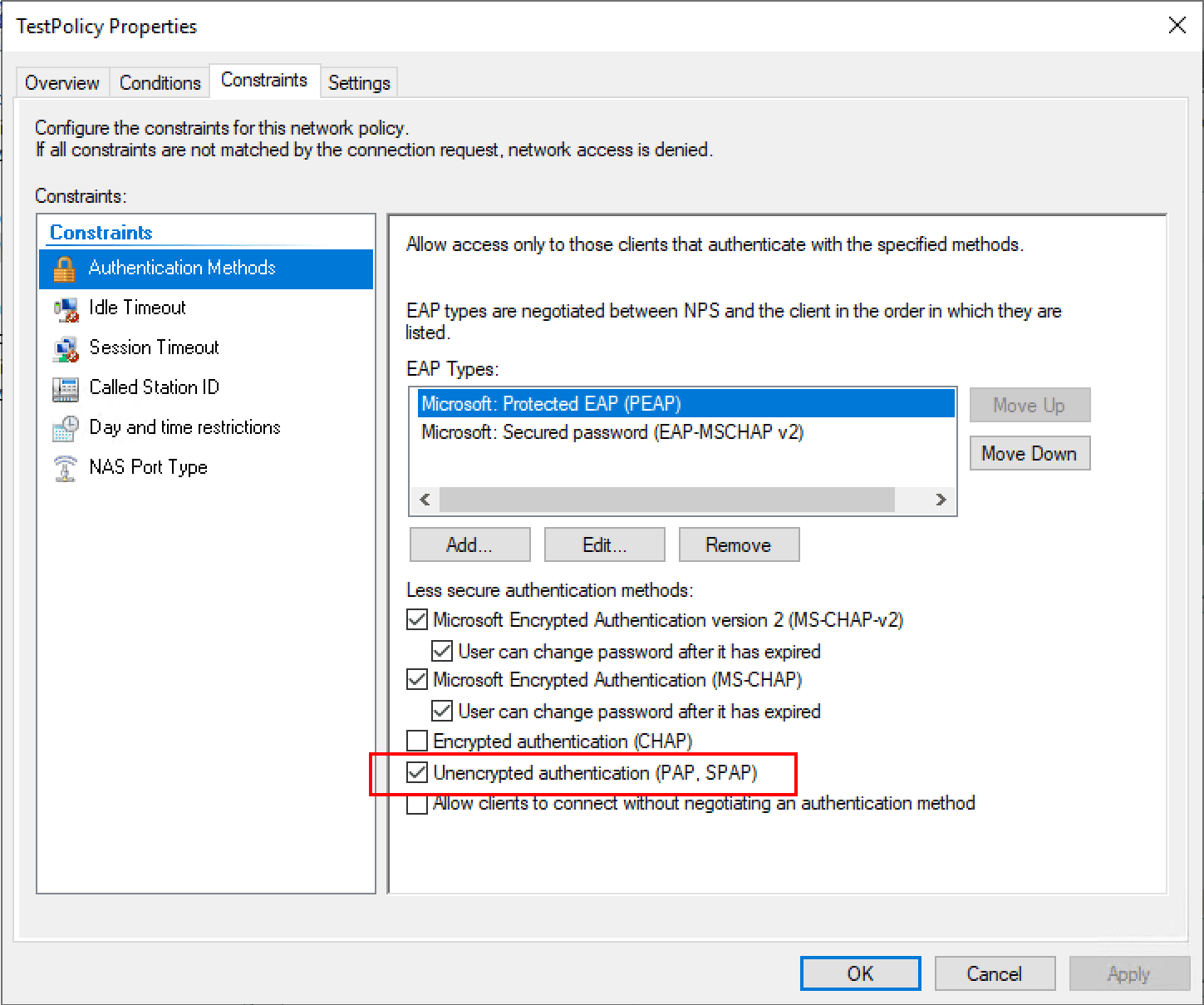

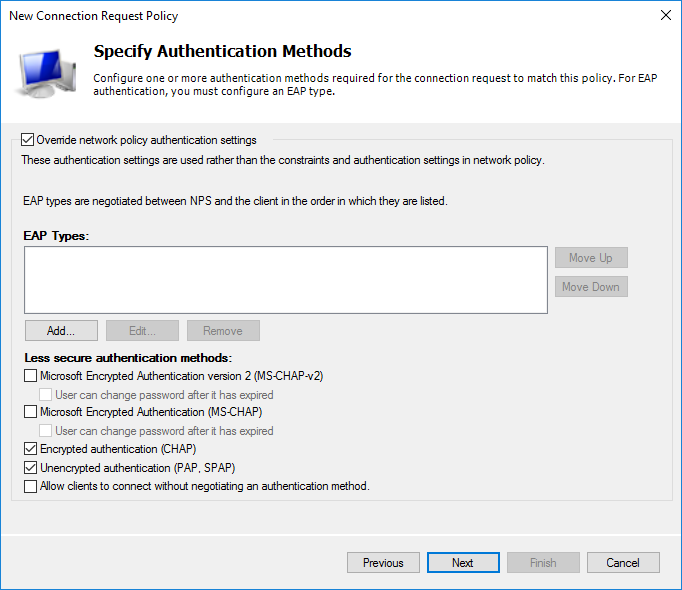

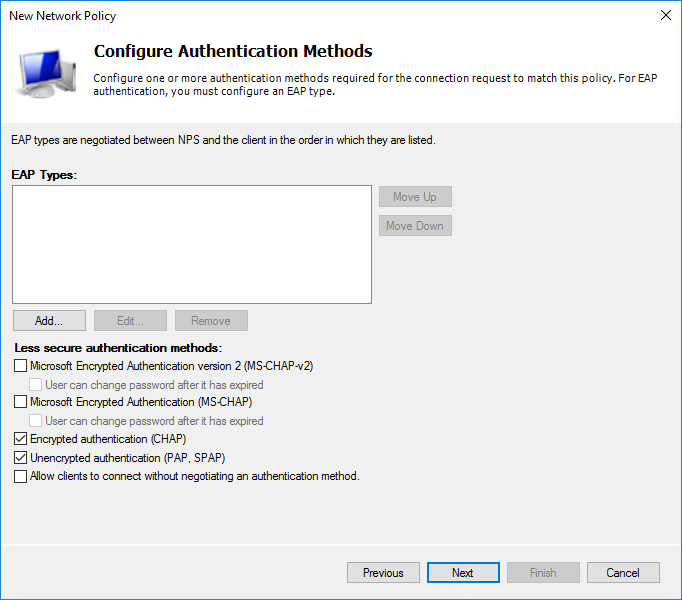

На этапе выбора протокола аутентификации достаточно выбрать нешифрованный (о чем получите предупреждение) PAP для SSH или шифрованный CHAP для WinBox. Я выбрал оба. Если есть необходимость использовать web версию, то достаточно включить MS-CHAPv2, в остальном всё аналогично.

Собственно, предупреждение о выборе небезопасного способа. Предлагают почитать пошаговый справочный материал.

На данном этапе я не стал ничего трогать.

Итоговые установки политики.

У меня не получилось воспроизвести это через PowerShell, даже стандартный example с technet’а. Буду признателен, если подскажете почему.

netsh nps add crp name = "Request Policy Router01" state = "ENABLE" processingorder = "1" policysource = "0" conditionid ="0x1020" conditiondata = "router01" profileid = "0x1025" profiledata = "0x1" profileid = "0x1009" profiledata = "0x1" "0x2" profileid = "0x1fb0" profiledata = "TRUE"Выбираем нужный приоритет двигая выше или ниже пункт политики.

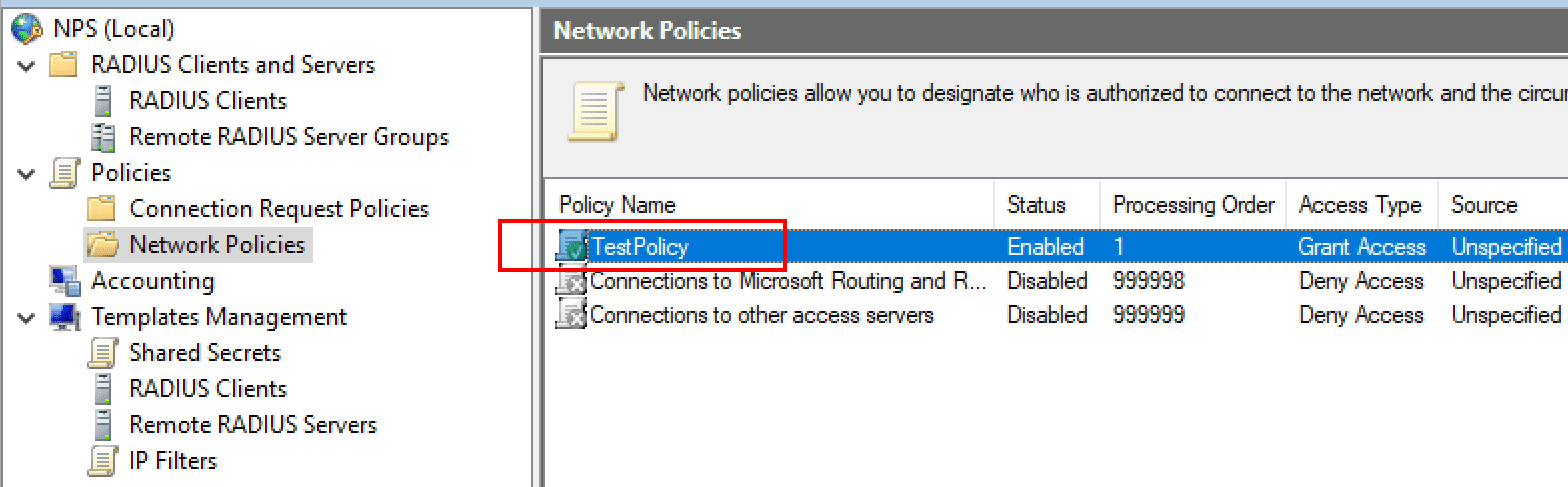

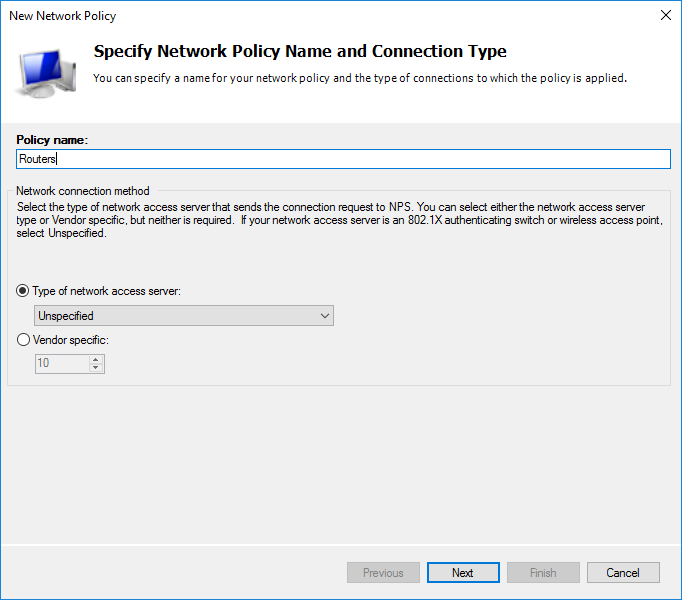

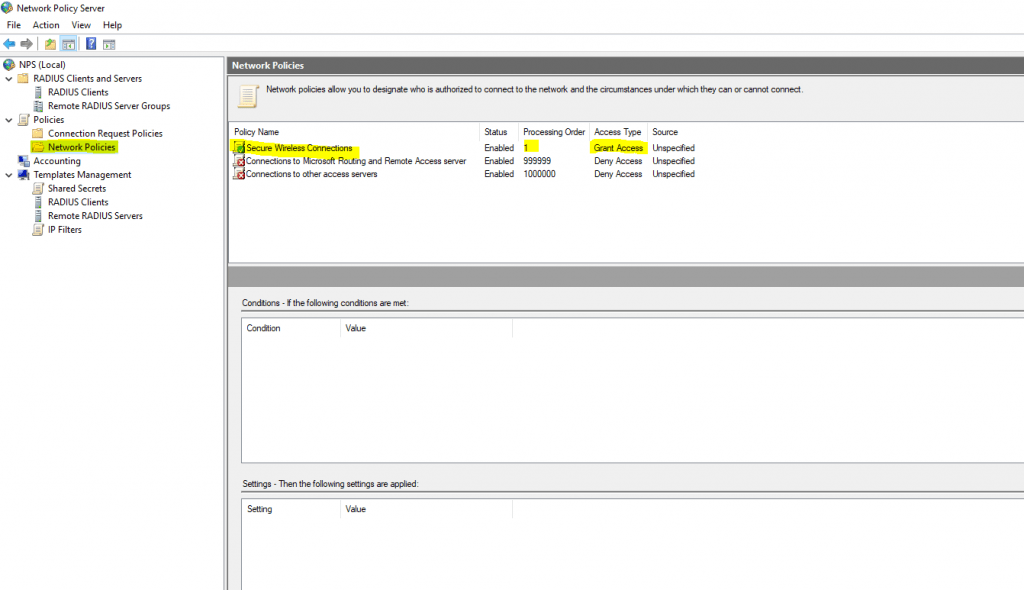

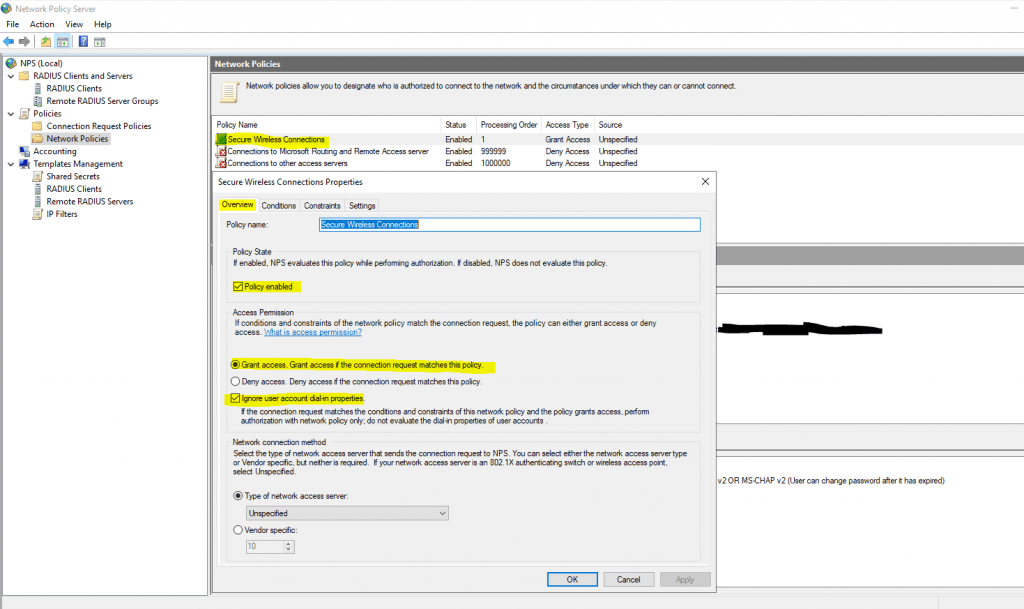

Создание политики сети

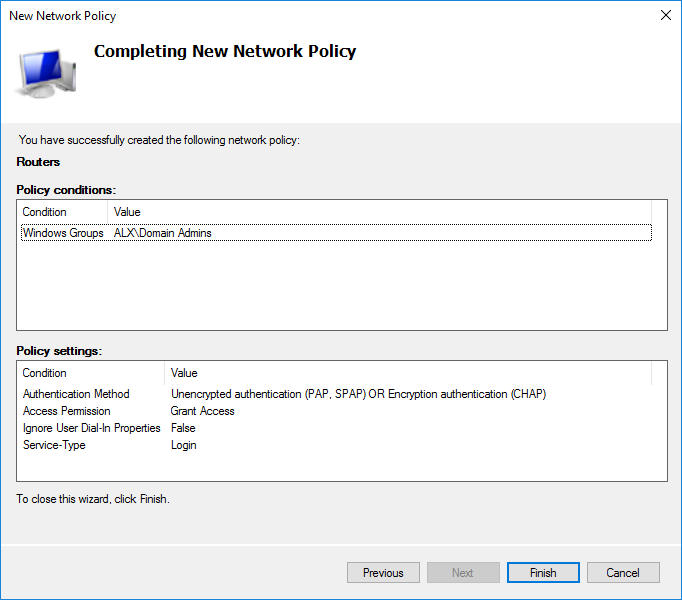

Назовем её Routers.

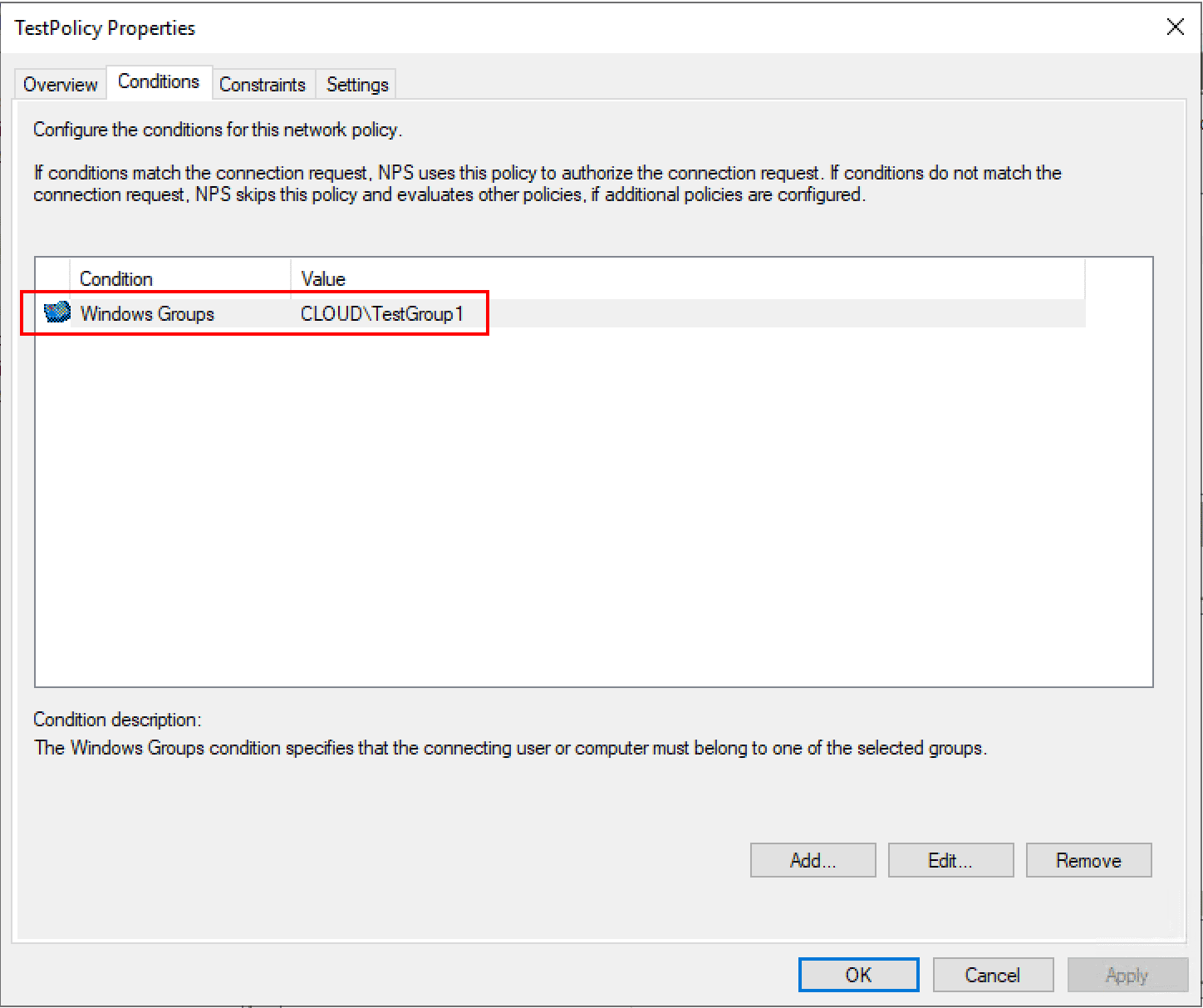

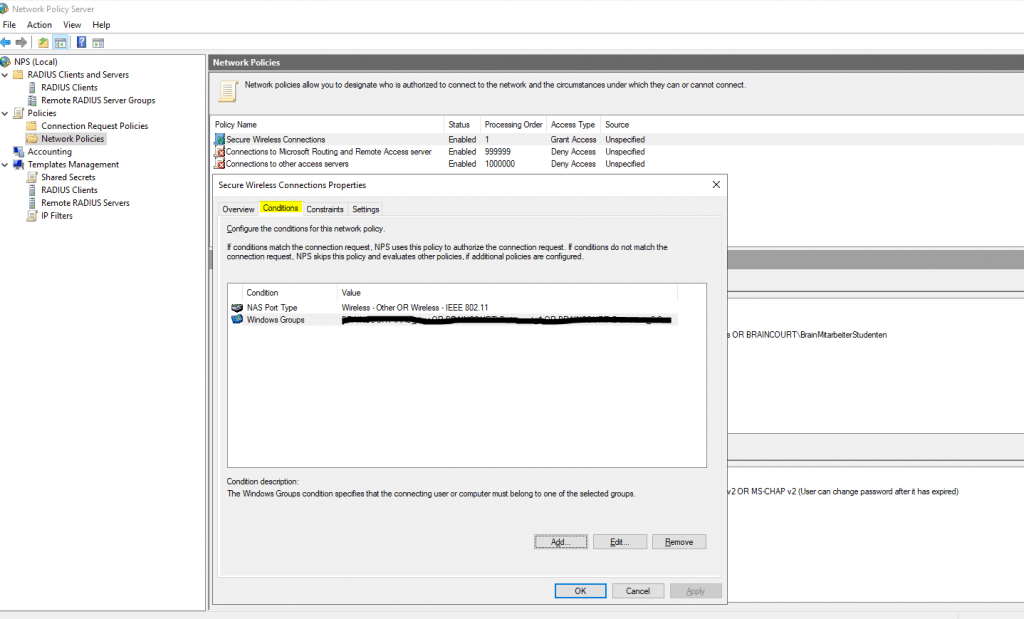

Как и прежде, нужно определить условия.

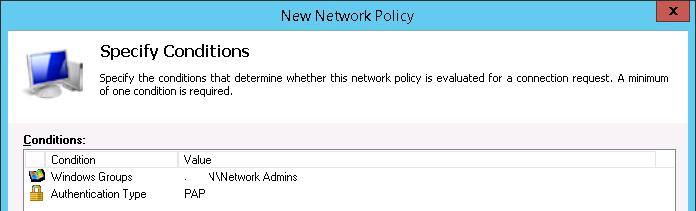

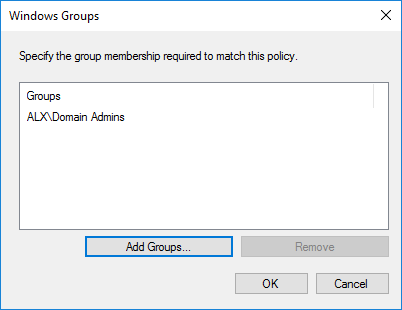

В AD у меня создан дополнительный пользователь состоящий в группе Domain Admins. Выбираю условие Windows Group исходя из того, чтобы все администраторы домена смогли получать доступ к MikroTik.

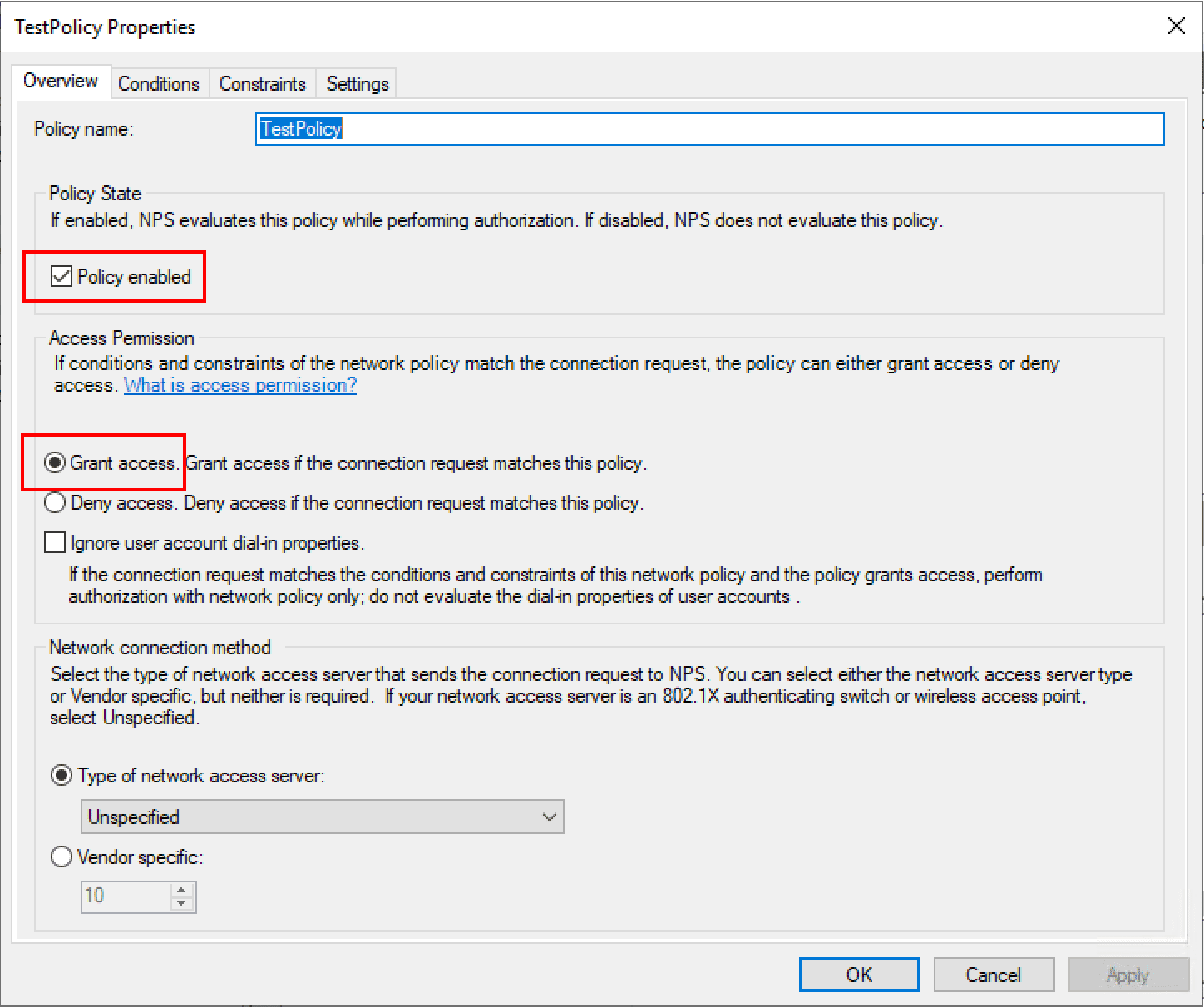

Разрешительное или запретительное правило. Мы будем разрешать всем, кто попал под условие.

Способ аутенификации выбираем аналогичный прошлой политике.

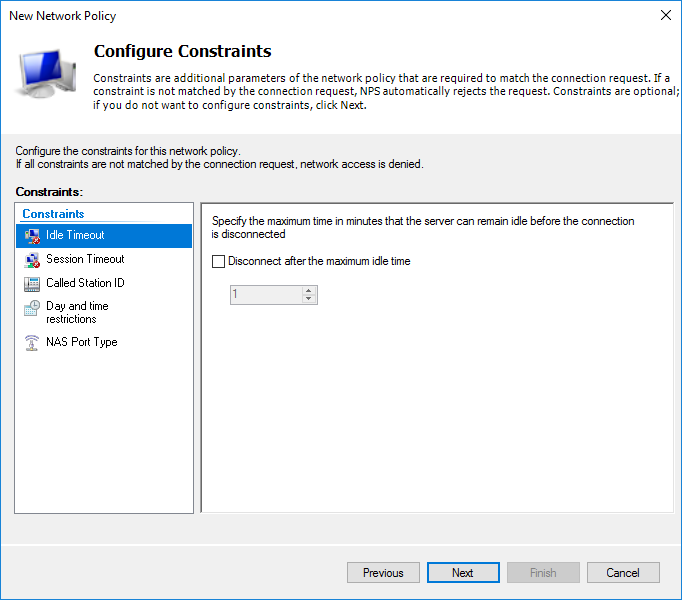

Исходя из необходимости можно настроить дополнительные настройки. Я оставил без изменений.

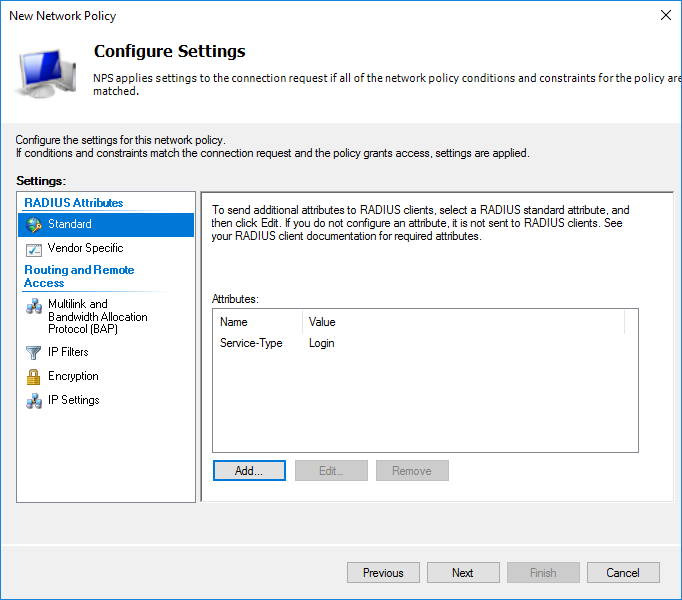

Далее необходимо выбрать что будет отправляться на сервер.

Итоговые настройки политики сети.

Выбираем необходимый приоритет среди других политик, если необходимо.

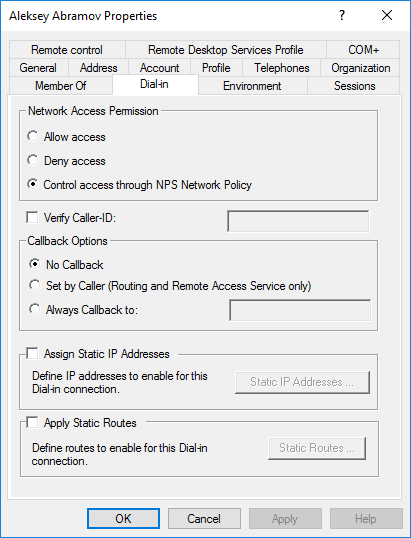

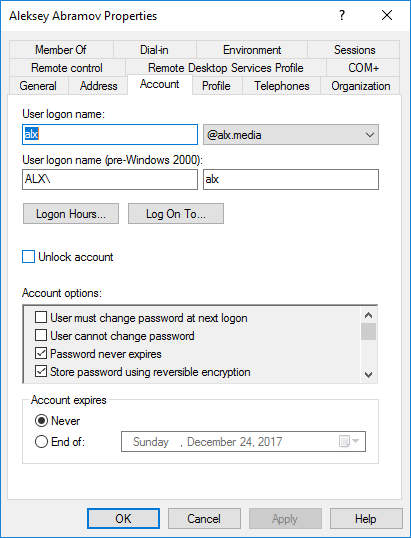

Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in в разделе Network Access Permission должен быть отмечен пункт Control access through NPS Network Policy.

Для возможности авторизовываться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Добавление сервера авторизации на MikroTik

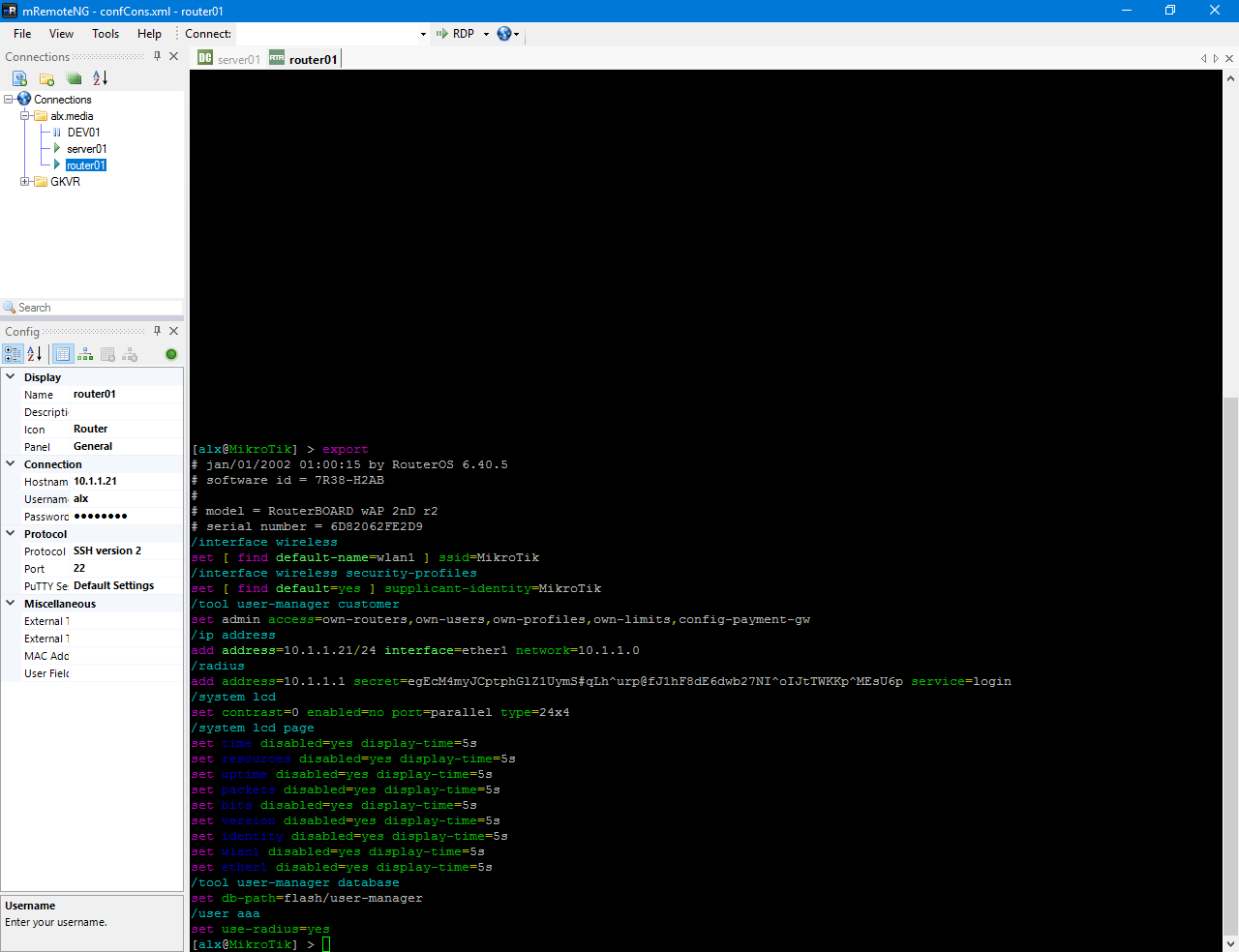

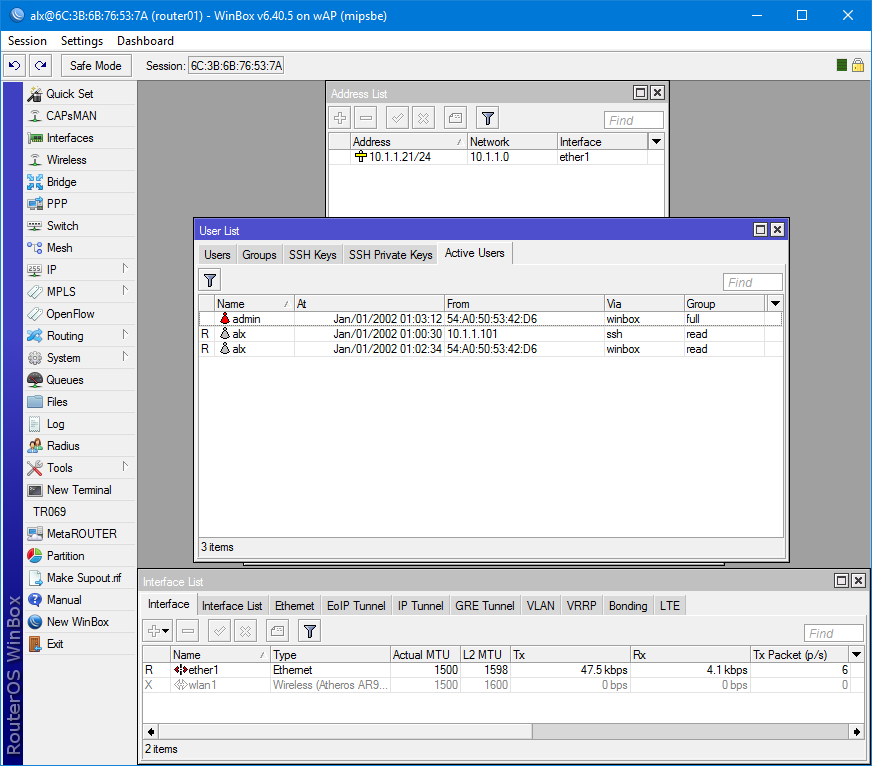

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

/system identity set name=router01

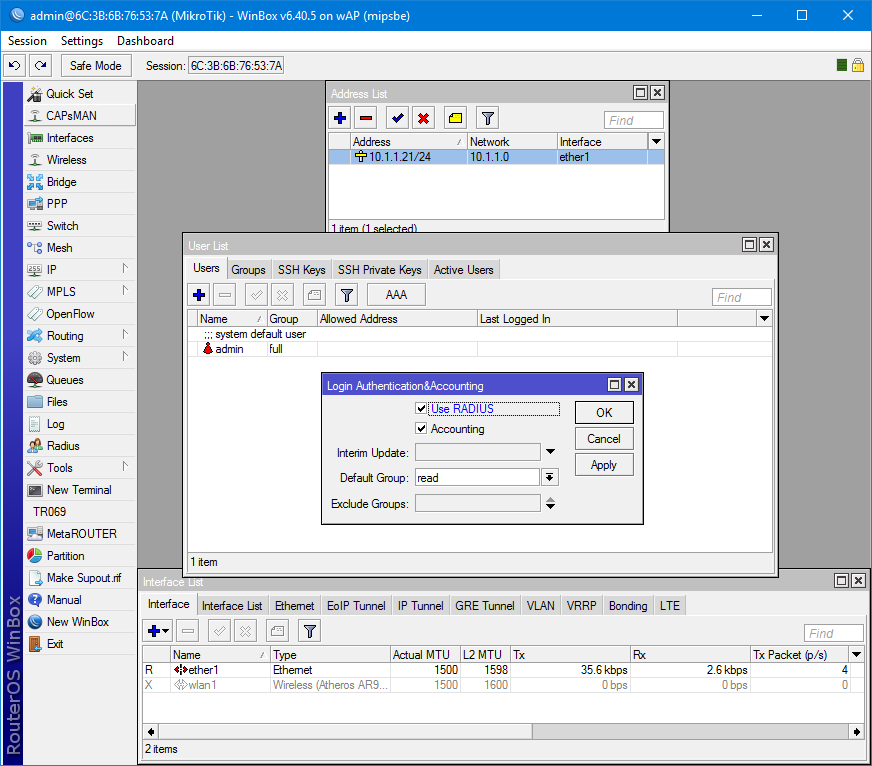

/ip address add address=10.1.1.21/24 interface=ether1 network=10.1.1.0В System/Users и на вкладке Users включаем пункт Use RADIUS. По умолчанию выбран доступ только для чтения.

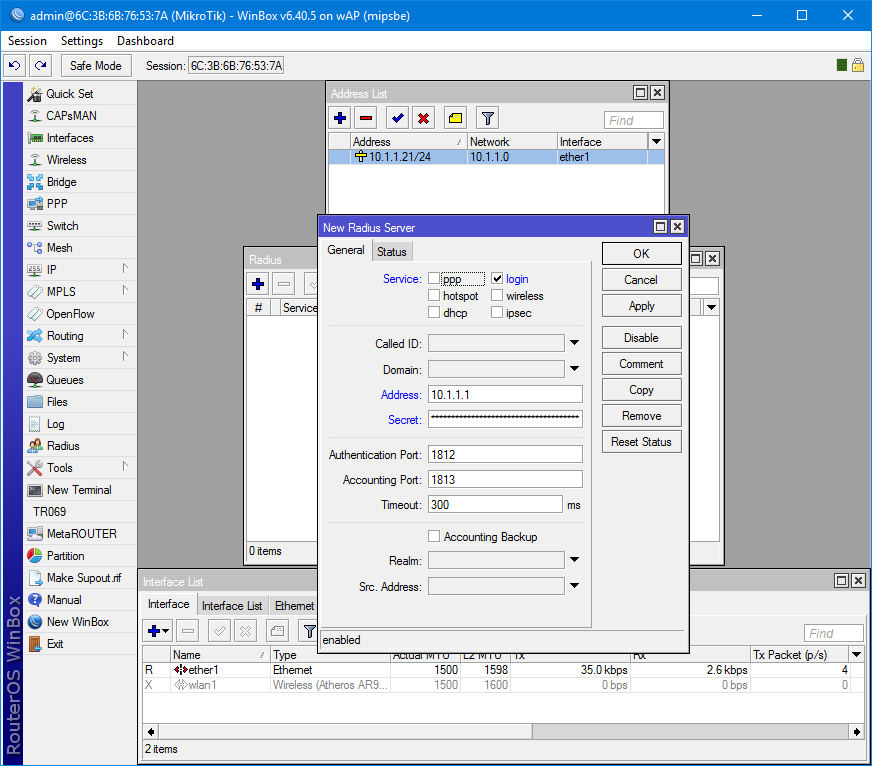

/user aaa set use-radius=yesОткрываем настройки Radius и добавляем новый сервер. Сервис выбирается исходя из назначения. Лучше, конечно же, делить доступ между ними. Address — адрес сервера на котором установлен NPS.

Secret — ключ, который был сгенерирован на стадии добавления клиента на сервере.

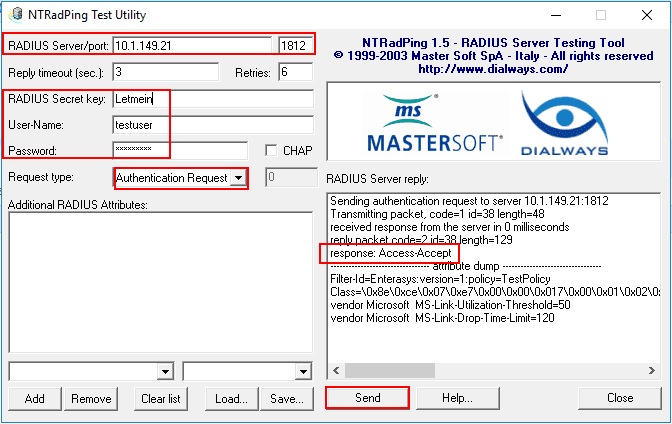

/radius add address=10.1.1.1 secret=egEcM4myJCptphGlZ1UymS#qLh^urp@fJ1hF8dE6dwb27NI^oIJtTWKKp^MEsU6p service=loginПроверка через SSH и WinBox

Проверка подключения через SSH и экспорт конфигурации.

И проверяем авторизацию в Winbox.

Как видим, в активных пользователях висят системный admin и оба подключения доменного юзера с доступом для чтения через SSH и Winbox.

Всё работает.

Спасибо за внимание.

For network access and policy management capabilities, Microsoft’s RADIUS server and proxy tool is the Network Policy Server (NPS). NPS offers authentication, authorization, and accounting (AAA), enables the use of heterogeneous network equipment and ensures the health of network devices.

The RADIUS protocol provides the configuration and management of authentication for network clients central to NPS functionality. Current editions of NPS are installable via the Network Policy and Access Services (NPAS) feature in Windows Server 2016 and Server 2019.

This article looks at what RADIUS servers are, the purpose of Network Policy Servers, their role in networking, and best practices for managing NPS.

Learn more about the range of server types, functions, and purposes in our Guide to Servers.

- What Is the RADIUS Protocol?

- What Do RADIUS Servers Do?

- What Is the Purpose of NPS?

- The 3 Roles of NPS

- NPS Best Practices

What Is the RADIUS Protocol?

RADIUS stands for Remote Authentication Dial-In User Service and was initially a client-server protocol for dial-up connections. While dial-up has lost its luster in enterprise use, RADIUS servers remain a convenient way to offload authentication from access points.

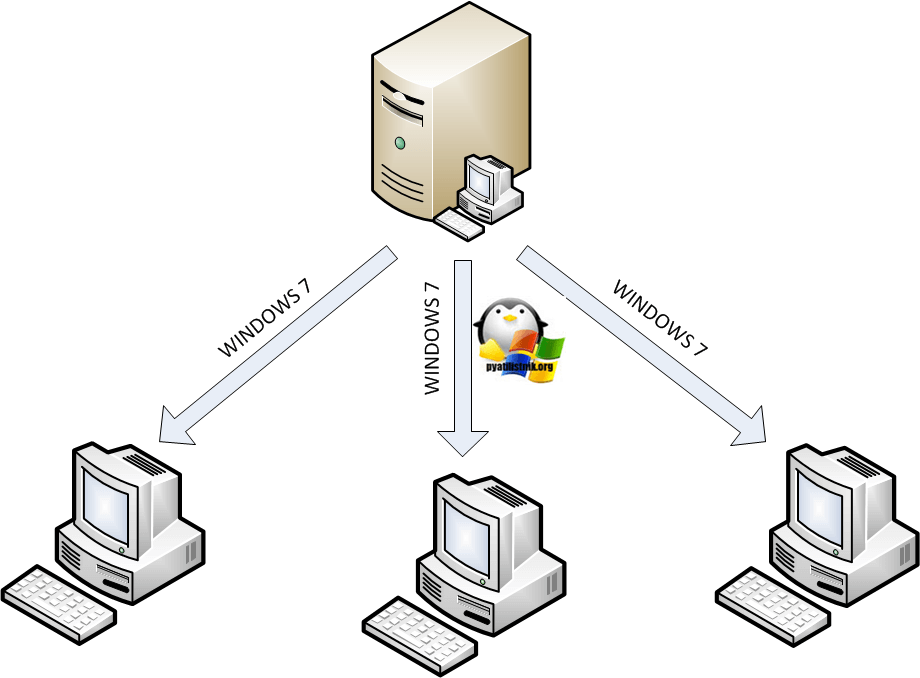

RADIUS servers can run on Windows or Unix servers and, most importantly, allow administrators to control who can connect to the network. Clients for the RADIUS server represent network access points; users make requests to RADIUS clients that pass along the request to the RADIUS server for authentication.

What Do RADIUS Servers Do?

Within communication protocols for networks, like user datagram protocol (UDP) or transmission control protocol (TCP), RADIUS servers communicate with network access servers.

A client device makes a connection request to the network access server (NAS). The NAS works with the RADIUS server, relying on its AAA capabilities to authenticate the user and respond with permission for the proper configuration.

Read more: What is Server Management?

What Is the Purpose of NPS?

Network Policy Server is the solution for Windows network administrators using RADIUS capabilities. Not only does NPS offer configurable policies for network access, but it also ensures non-Microsoft devices can connect once authenticated.

By placing users and client devices in groups or automating classification, administrators can control the types of clients and permissions available to network users. This control allows for continued management of access policies and also enables event logging for accounting purposes. NPS also scans requests to ensure client health and maintain network integrity.

Read more: Server Security Best Practices.

The 3 Roles of NPS

RADIUS Server

NPS performs AAA for wireless, switch, remote access dial-up, and VPN connections as a RADIUS server. Administrators configure network access servers — e.g., WAP and VPN servers — as RADIUS clients, and log event data on the local hard disk or a SQL Server database.

RADIUS Proxy

NPS can configure access policies and manage which RADIUS server a connection request delivers as a RADIUS proxy. This includes the ability to forward accounting data for replicating logs on multiple remote RADIUS servers for load balancing.

Access Protection

As remote work and BYOD policies present various devices to networks, administrators need to know which endpoints are trustworthy. The NPS can act as a health validator for client devices through indicators like patched software, firewalls, and malware definitions.

Read more: Syxsense Manage & Syxsense Secure: Endpoint Management Software Review

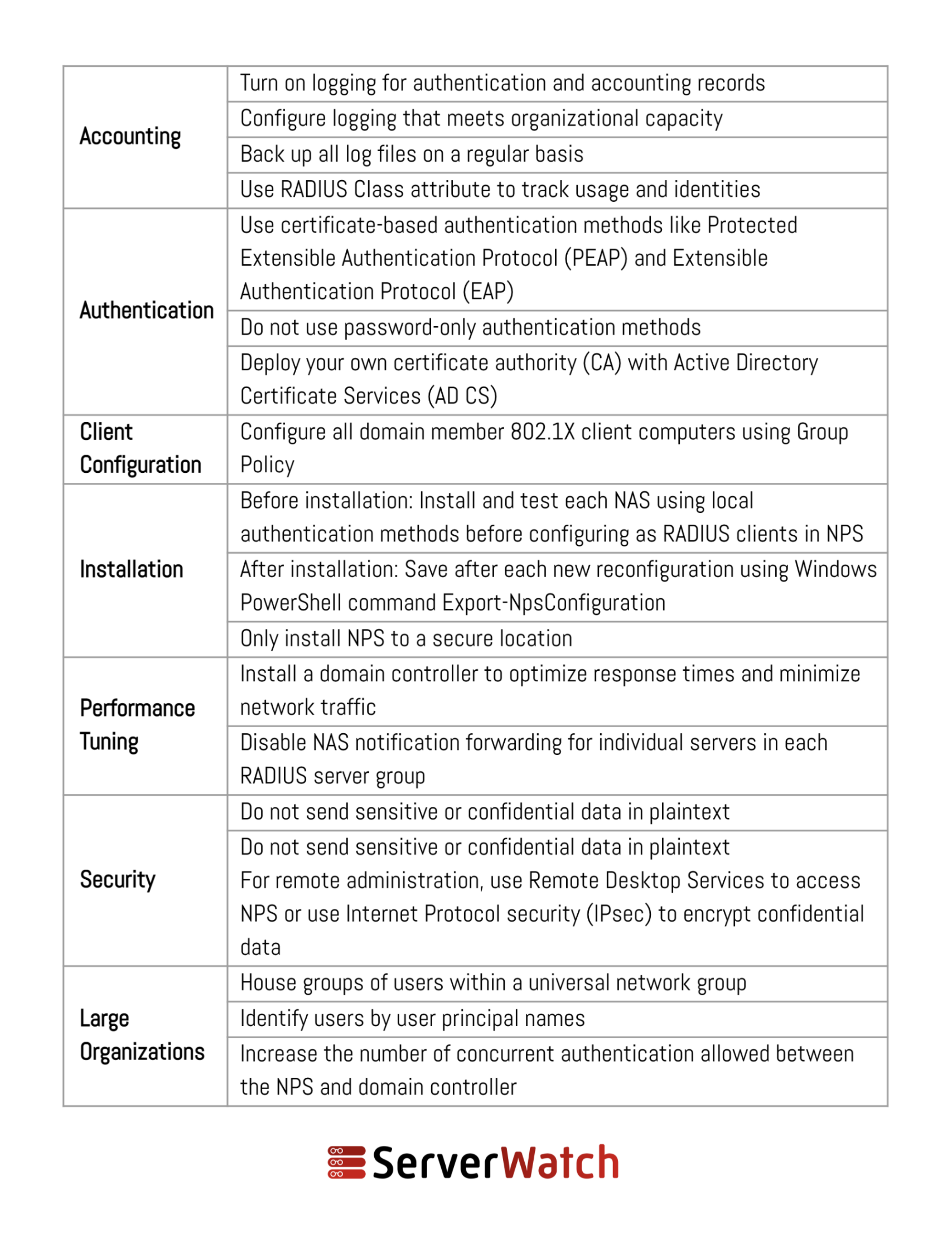

NPS Best Practices

Microsoft identifies seven areas of best practices when utilizing Network Policy Server. These are provided in the below table.

To learn more about the most recent updates to Network Policy Server, head to Microsoft’s NPS documentation.

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Содержание:

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

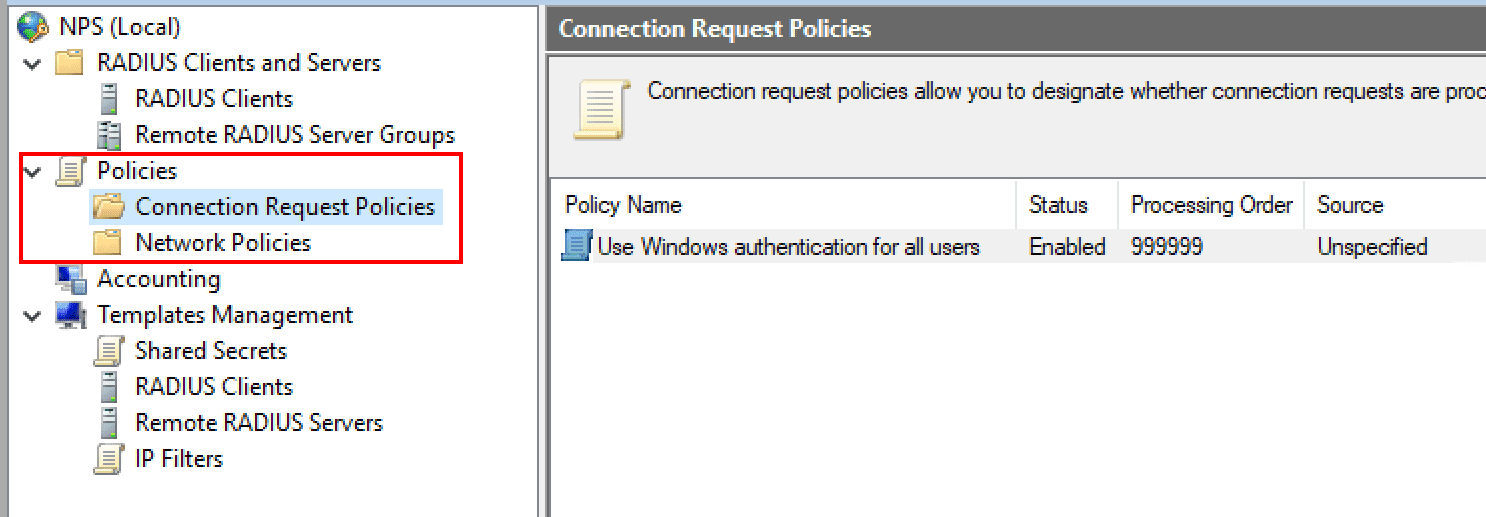

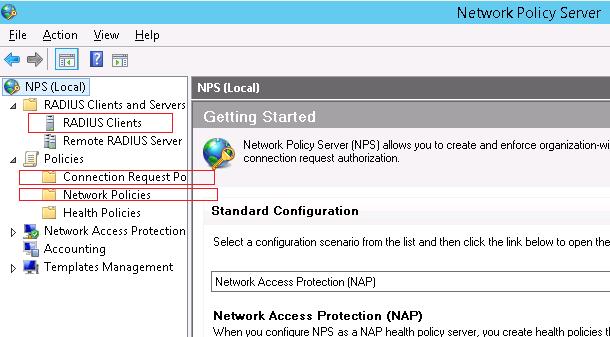

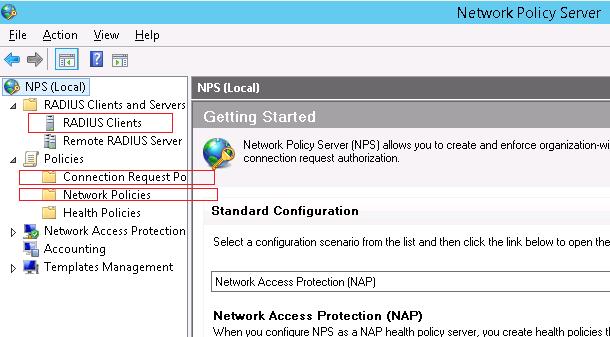

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

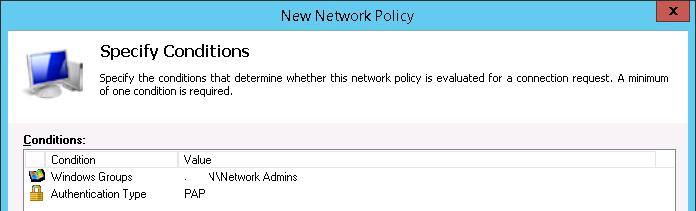

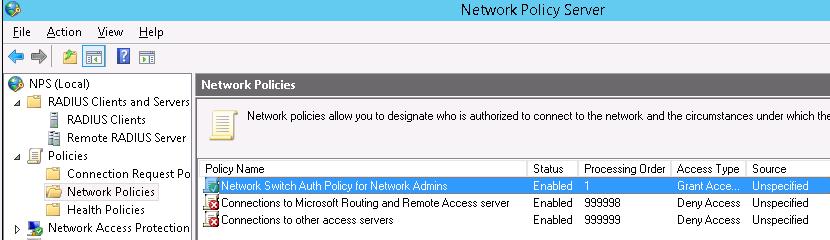

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

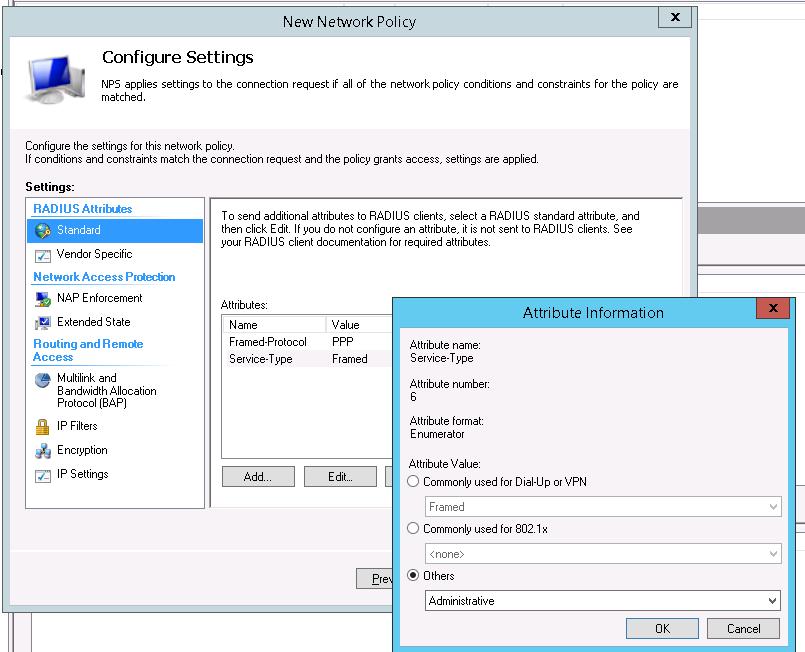

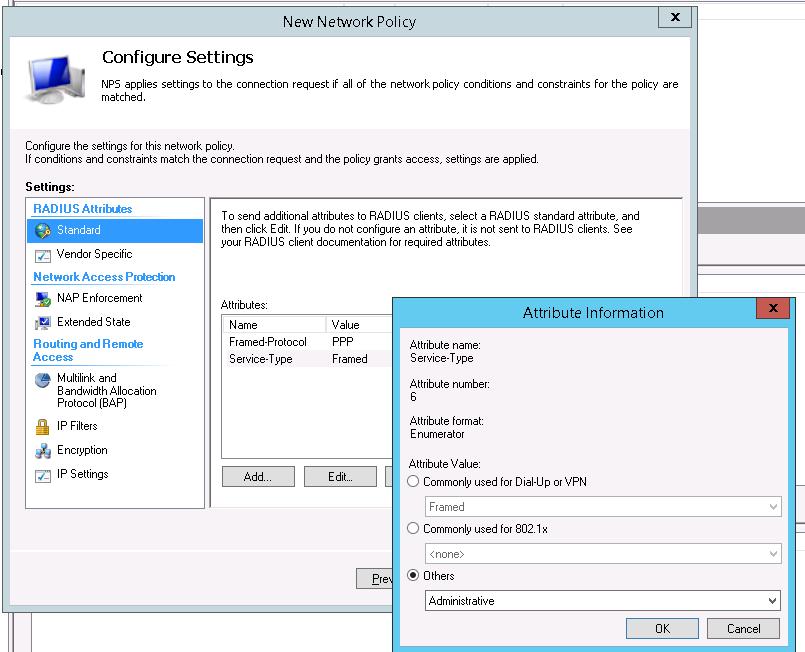

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

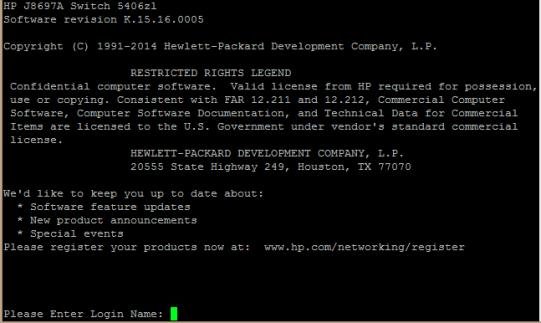

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

aaa authentication console enable radius local aaa authentication telnet login radius local aaa authentication telnet enable radius local aaa authentication ssh login radius local aaa authentication ssh enable radius local aaa authentication login privilege-mode radius-server key YOUR-SECRET-KEY radius-server host 10.10.10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

aaa authentication telnet login radius local aaa authentication telnet enable radius local

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Примечание. В зависимости от модели сетевого оборудования Cisco и версии IOS конфигурация может несколько отличаться.

aaa new-model radius-server host 10.10.10.44 auth-port 1645 acct-port 1646 key YOUR-SECRET-KEY aaa authentication login default group radius local aaa authorization exec default group radius local ip radius source-interface Vlan421 line con 0 line vty 0 4 line vty 5 15

Примечание. В такой конфигурации для аутентификации сначала используется сервер RADIUS, а если он не доступен – локальная учетная запись.

Для Cisco ASA конфигурация будет выглядеть так:

aaa-server RADIUS protocol radius aaa-server RADIUS host 10.10.10.44 key YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa authentication telnet console RADIUS LOCAL aaa authentication ssh console RADIUS LOCAL aaa authentication http console RADIUS LOCAL aaa authentication http console RADIUS LOCAL

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера

In this post I will show how to set up a RADIUS server on Windows Server 2019 to provide 802.1X Wireless Connections through wireless access points.

Actually I want to set up a RADIUS server for IEEE 802.11 wireless networks, but its nearly the same as for wired (Ethernet) networks besides the NAS Port Type (type of media used) is IEEE 802.11 wireless instead of wired Ethernet.

IEEE 802.1X is an IEEE Standard for port-based Network Access Control (PNAC). It is part of the IEEE 802.1 group of networking protocols. It provides an authentication mechanism to devices wishing to attach to a LAN or WLAN.

Source: https://en.wikipedia.org/wiki/IEEE_802.1X

https://en.wikipedia.org/wiki/IEEE_802

Microsoft’s implementation of a Remote Authentication Dial-In User Service (RADIUS) server is for Windows Server operating systems later than Windows Server 2003 the Network Policy and Access Services (NPAS) server role.

NPAS replaces the Internet Authentication Service (IAS) from Windows Server 2003.

Source: https://en.wikipedia.org/wiki/Network_Policy_Server

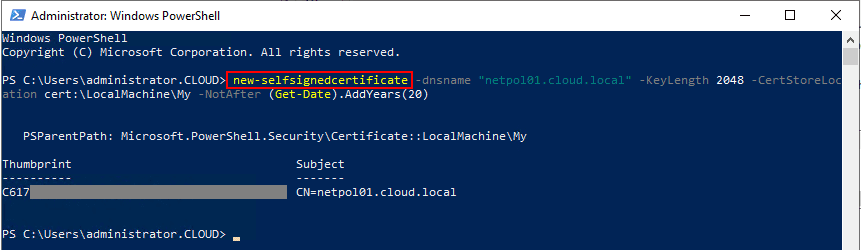

So first I will install the Network Policy and Access Services (NPAS) server role either on a domain controller or member server.

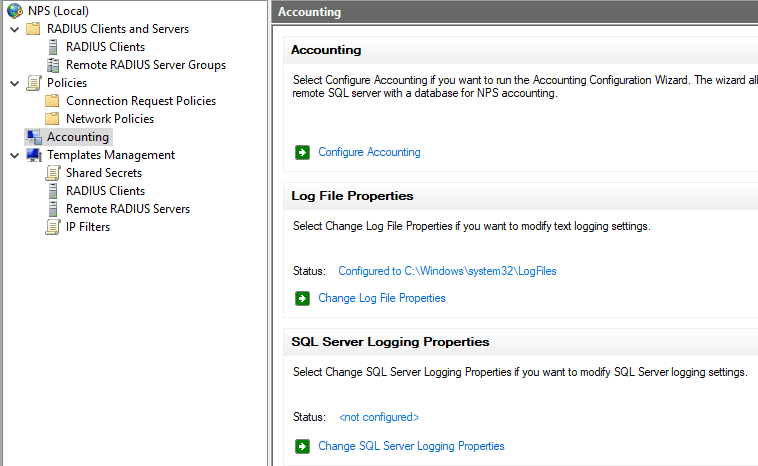

Now as the Network Policy and Access Services (NPAS) server role is installed you will have a new console named Network Policy Server.

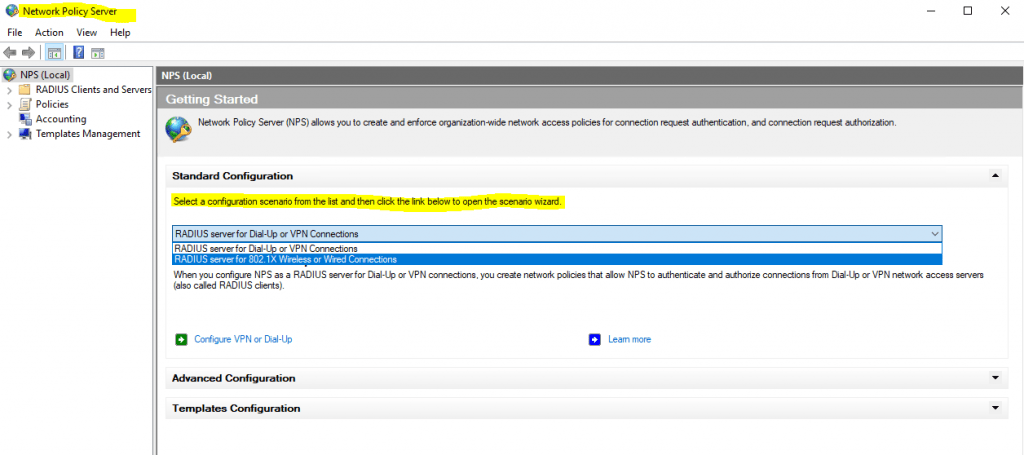

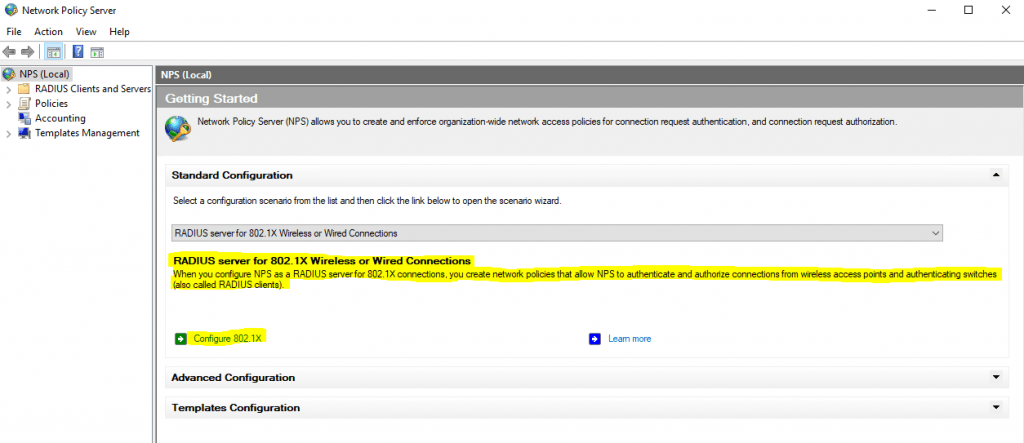

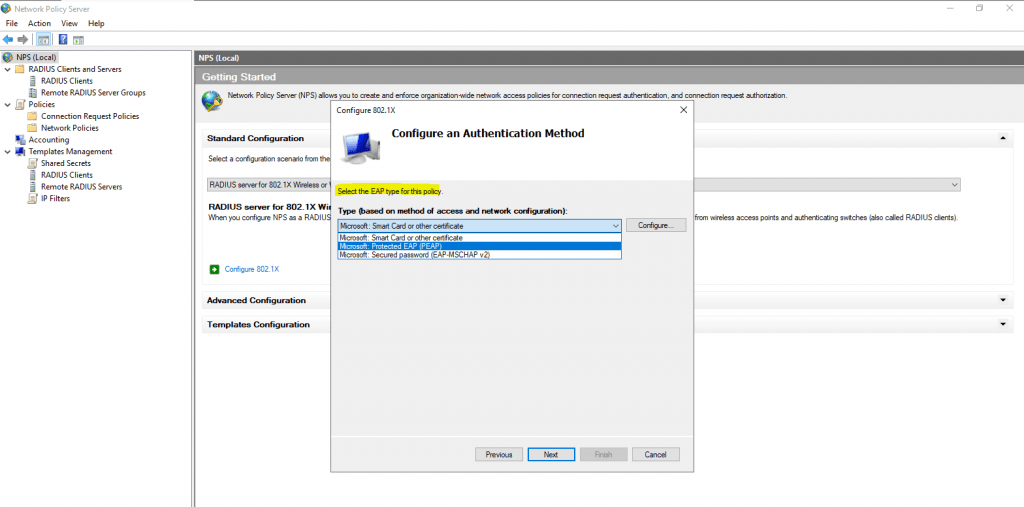

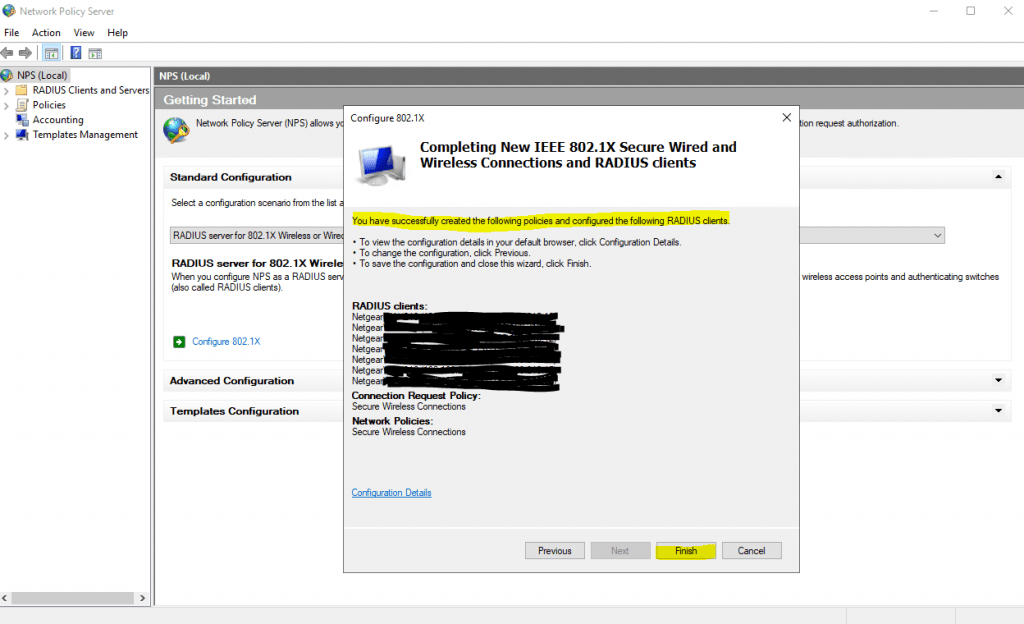

Open the Network Policy Server console and select the RADIUS server for 802.1X Wireless or Wired Connections template to configure NPS by using the wizard.

Click on Configure 802.1X to start the wizard.

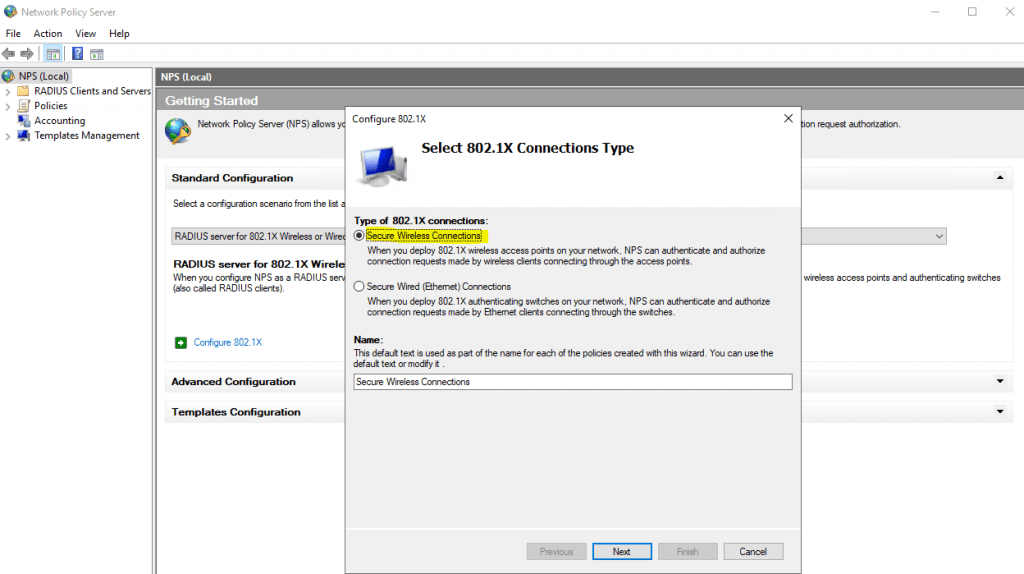

Select Secure Wireless Connections

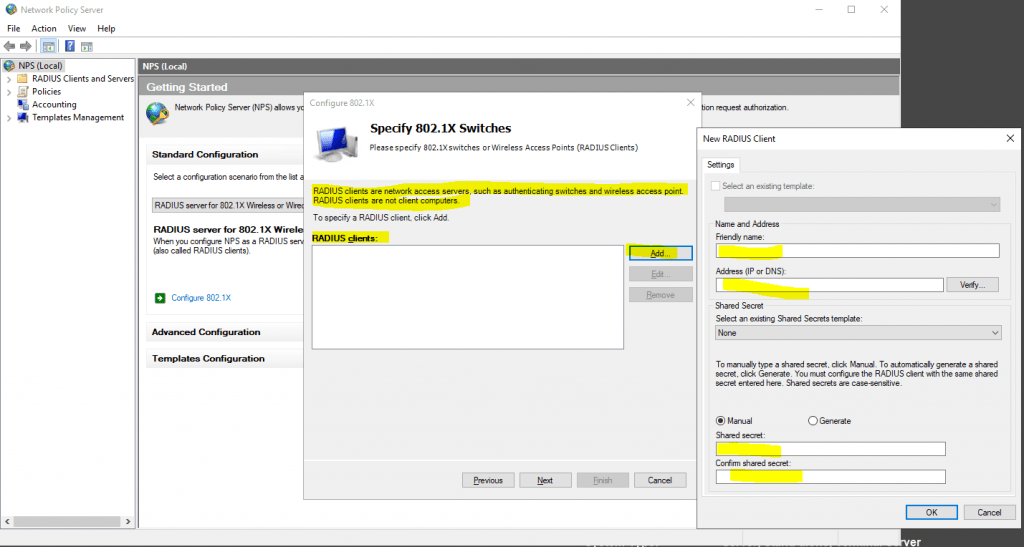

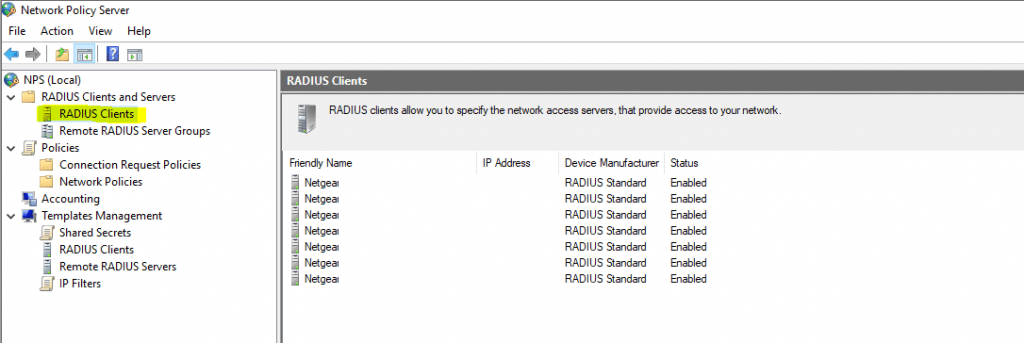

Here I need to add all my wlan access points as RADIUS clients.

- Friendly name

- IP address or FQDN

- Shared secret

Use a unique RADIUS shared secret for each wireless AP unless you are planning to configure APs as RADIUS Clients in NPS by group. If you plan to configure APs by group in NPS, the shared secret must be the same for every member of the group. In addition, each shared secret you use should be a random sequence of at least 22 characters that mixes uppercase and lowercase letters, numbers, and punctuation.

Source: https://docs.microsoft.com/en-us/windows-server/networking/core-network-guide/cncg/wireless/e-wireless-access-deployment#to-configure-your-wireless-aps

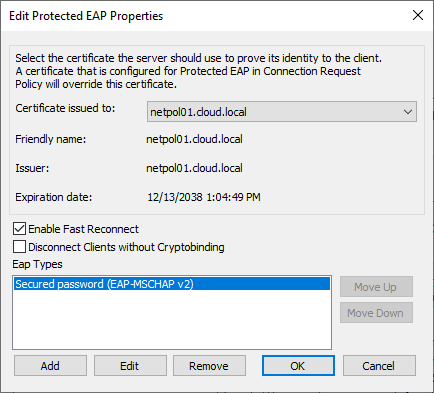

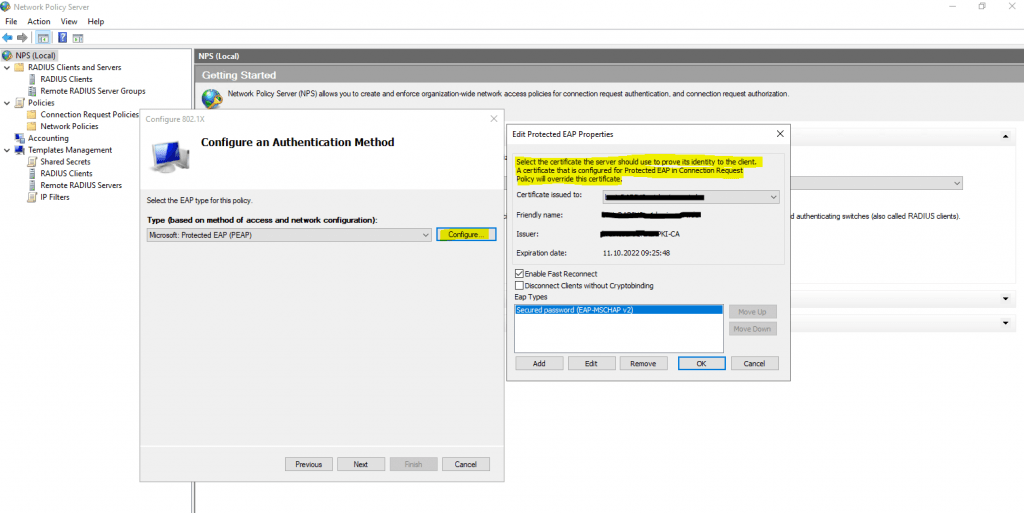

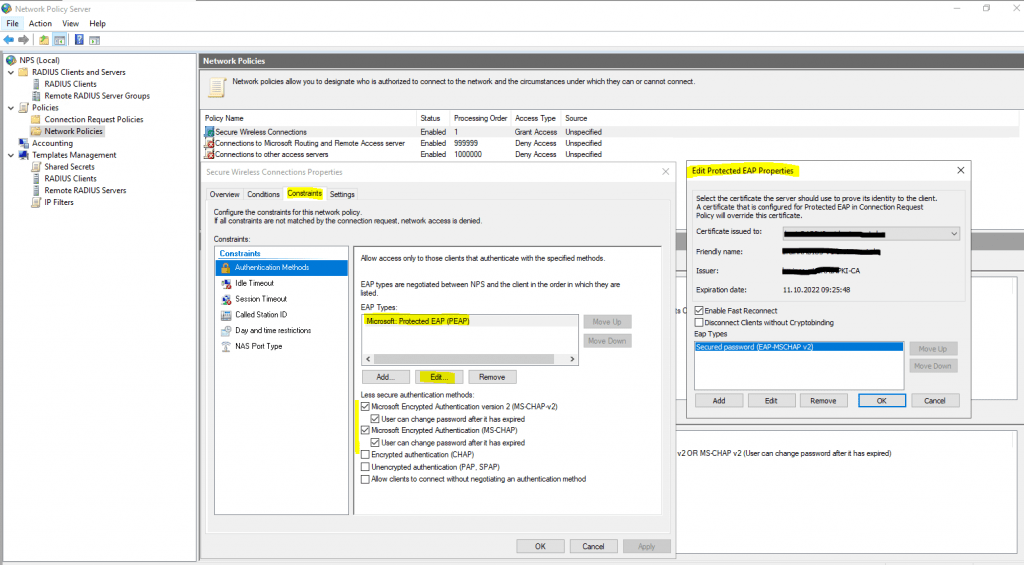

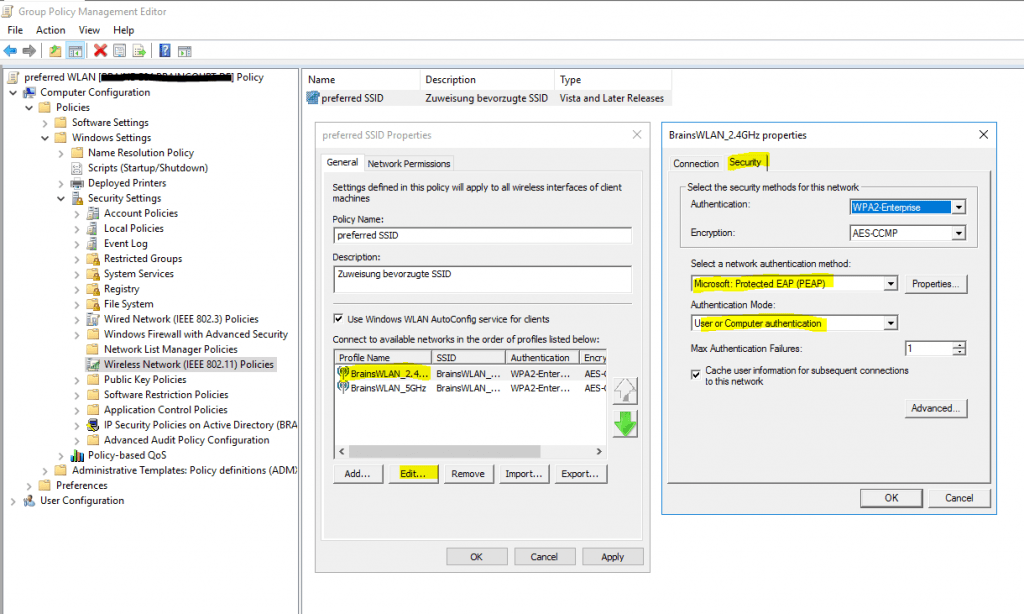

For authentication I will use the Protected EAP (PEAP) protocol.

Click on Configure to select a certificate to prove the identity of the RADIUS server to the clients. You can use here the default computer certificate from your internal PKI.

The clients needs to trust that certificate, otherwise the user’s wont be able to connect to the wireless network.

It then creates an encrypted TLS tunnel between the client and the authentication server. In most configurations, the keys for this encryption are transported using the server’s public key. The ensuing exchange of authentication information inside the tunnel to authenticate the client is then encrypted and user credentials are safe from eavesdropping.

Simplifying WPA2-Enterprise and 802.1x

Client / Supplicant

In order for a device to participate in the 802.1x authentication, it must have a piece of software called a supplicant installed in the network stack. The supplicant is necessary as it will participate in the initial negotiation of the EAP transaction with the switch or controller and package up the user credentials in a manner compliant with 802.1x. If a client does not have a supplicant, the EAP frames sent from the switch or controller will be ignored and the switch will not be able to authenticate.Fortunately, almost all devices we might expect to connect to a wireless network have a supplicant built-in. SecureW2 provides a 802.1x supplicant for devices that don’t have one natively.

Thankfully, the vast majority of device manufacturers have built-in support for 802.1x. The most common exceptions to this might be consumer gear, such as game consoles, entertainment devices or some printers. Generally speaking, these devices should be less than 10% of the devices on your network and are best treated as the exception rather than the focus.

Switch / Access Point / Controller

The switch or wireless controller plays an important role in the 802.1x transaction by acting as a ‘broker’ in the exchange. Until a successful authentication, the client does not have network connectivity, and the only communication is between the client and the switch in the 802.1x exchange.The switch/controller initiates the exchange by sending an EAPOL-Start packet to the client when the client connects to the network. The client’s responses are forwarded to the correct RADIUS server based on the configuration in the Wireless Security Settings. When the authentication is complete, the switch/controller makes a decision whether to authorize the device for network access based on the user’s status and possibly the attributes contained in the Access_Accept packet sent from the RADIUS server.

Successful mutual PEAP-MS-CHAP v2 authentication has two main parts:

- The client authenticates the NPS. During this phase of mutual authentication, the NPS sends its server certificate to the client computer so that the client can verify the NPS’s identity with the certificate. To successfully authenticate the NPS, the client computer must trust the CA that issued the NPS certificate. The client trusts this CA when the CA’s certificate is present in the Trusted Root Certification Authorities certificate store on the client computer.

- The NPS authenticates the user. After the client successfully authenticates the NPS, the client sends the user’s password-based credentials to the NPS, which verifies the user’s credentials against the user accounts database in Active Directory Domain Services (AD DS).

If the credentials are valid and authentication succeeds, the NPS begins the authorization phase of processing the connection request. If the credentials are not valid and authentication fails, NPS sends an Access Reject message and the connection request is denied.

The behavior requiring the client to validate the server certificate can be disabled, but disabling server certificate validation is not recommended in production environments.

Source: https://docs.microsoft.com/en-us/windows-server/networking/core-network-guide/cncg/wireless/a-deploy-8021x-wireless-access#authentication

The server running NPS performs authorization as follows:

- NPS checks for restrictions in the user or computer account dial-in properties in AD DS. Every user and computer account in Active Directory Users and Computers includes multiple properties, including those found on the Dial-in tab. On this tab, in Network Access Permission, if the value is Allow access, the user or computer is authorized to connect to the network. If the value is Deny access, the user or computer is not authorized to connect to the network. If the value is Control access through NPS Network Policy, NPS evaluates the configured network policies to determine whether the user or computer is authorized to connect to the network.

- NPS then processes its network policies to find a policy that matches the connection request. If a matching policy is found, NPS either grants or denies the connection based on that policy’s configuration.

If both authentication and authorization are successful, and if the matching network policy grants access, NPS grants access to the network, and the user and computer can connect to network resources for which they have permissions.

Source: https://docs.microsoft.com/en-us/windows-server/networking/core-network-guide/cncg/wireless/a-deploy-8021x-wireless-access#authorization

Keep in mind regarding the communication between the NPS server and client as described in both Microsoft articles about authentication and authorization above.

As mentioned further above in the great article from SECUREW2, the client cannot communicate directly with the RADIUS server to authenticate himself and the server, as it does not have network connectivity until a successful authentication. The communication between the client and RADIUS server is established through the access points (switches for wired networks), which will acting as a broker in the exchange between both.

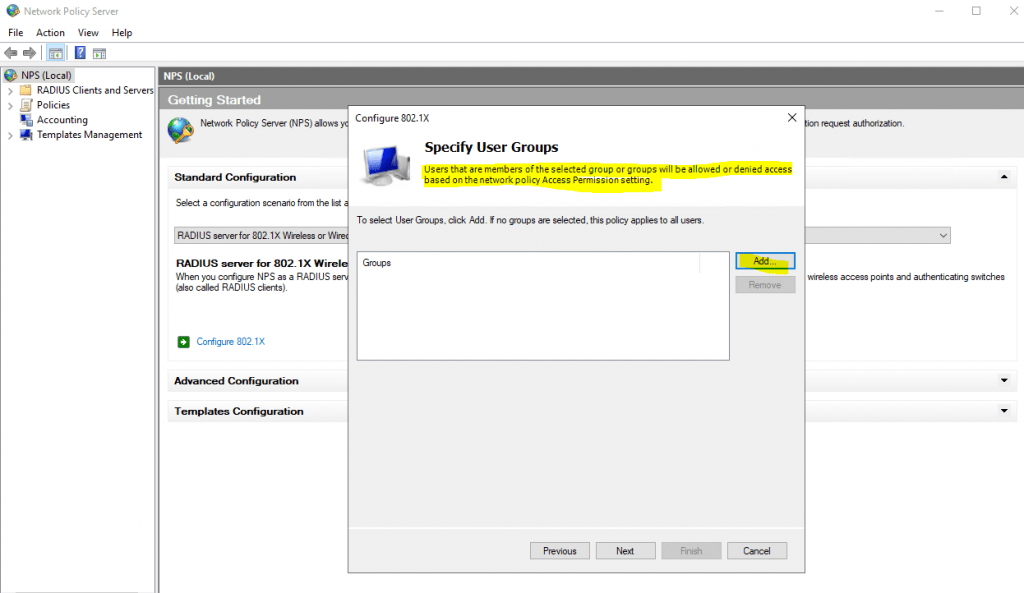

Here I will add all groups which are allowed to access the network through my wlan access points.

For computer authentication you should create a security group which includes all computer accounts they should be able to authenticate against NPS and add it to your network policy (Conditions tab) as windows group. NPS uses then this policy to authorize the connection request.

Further each of those computers needs a computer certificate installed from your internal PKI (CA), which is by default published to the Enterprise NTAuth store.

The computers wlan profile also needs to be configured to enable computer authentication, I will show this further below in the section about configuring a group policy.

Btw. you can also use certificates from a third-party CA, but in that case you need to import the CA certificate into your Enterprise NTAuth store and the computer certificate needs to mapped to the computer account in Active Directory. About how you will find in the following article from Microsoft:

https://docs.microsoft.com/en-us/troubleshoot/windows-server/windows-security/import-third-party-ca-to-enterprise-ntauth-storeThe Enterprise NTAuth store is used by your Active Directory domain to determine which certification authorities to trust for issuing certificates that are used to authenticate and authorize a user or computer.

To check which CAs are stored in the Enterprise NTAuth store, you can use the PKI Tool (PKIVIEW). On your CA server open the tool pkiview.msc, right click on Enterprise PKI and select Manage AD Containers… . Here you will see in the tab NTAuthCertificates which CAs are still trusted.

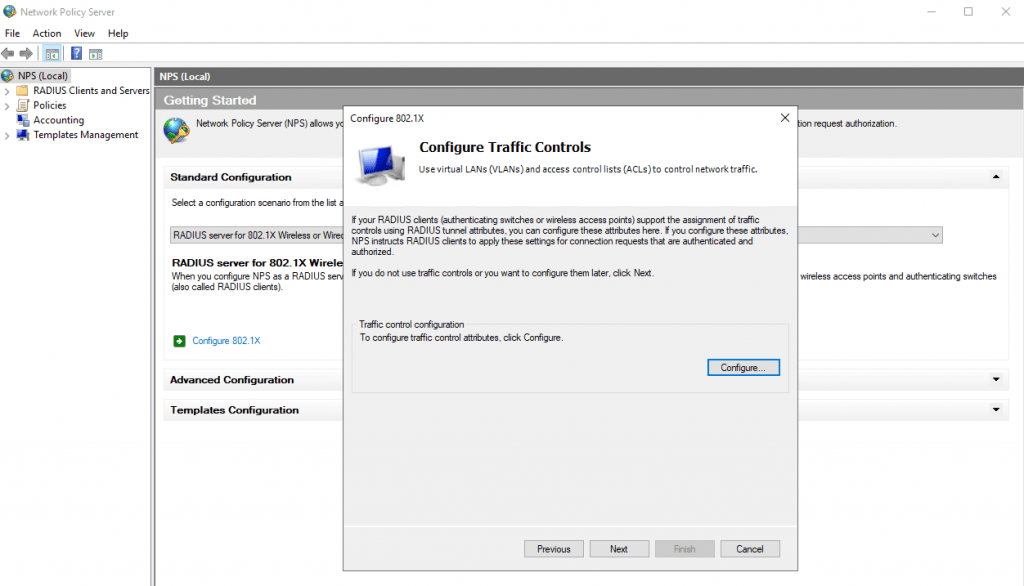

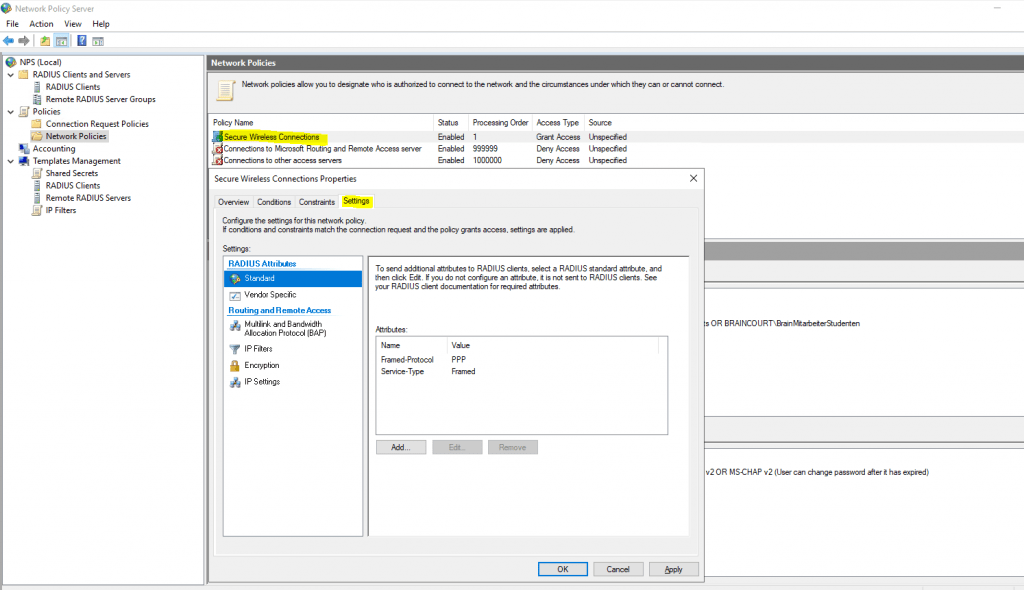

In the next dialog you can configure traffic control attributes (RADIUS tunnel attributes) to allow and deny traffic to user’s based on their assigned VLANs.

You can change all of theses settings later directly in the NPS console.

Here you can modify the RADIUS clients.

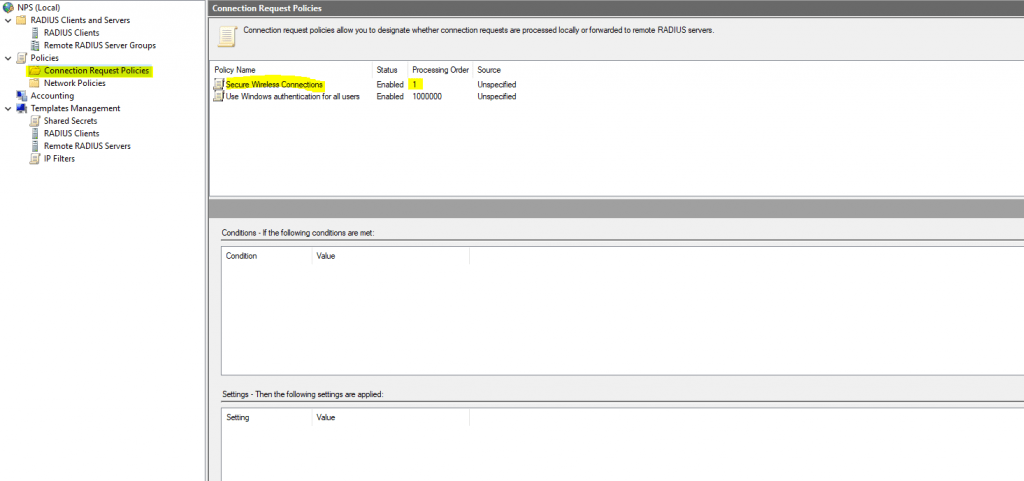

The wizard will create a Connection Request Policy and a Network Policy.

Connection Request Policies

https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-crp-crpoliciesConnection request policies are sets of conditions and settings that allow network administrators to designate which Remote Authentication Dial-In User Service (RADIUS) servers perform the authentication and authorization of connection requests that the server running Network Policy Server (NPS) receives from RADIUS clients. Connection request policies can be configured to designate which RADIUS servers are used for RADIUS accounting.

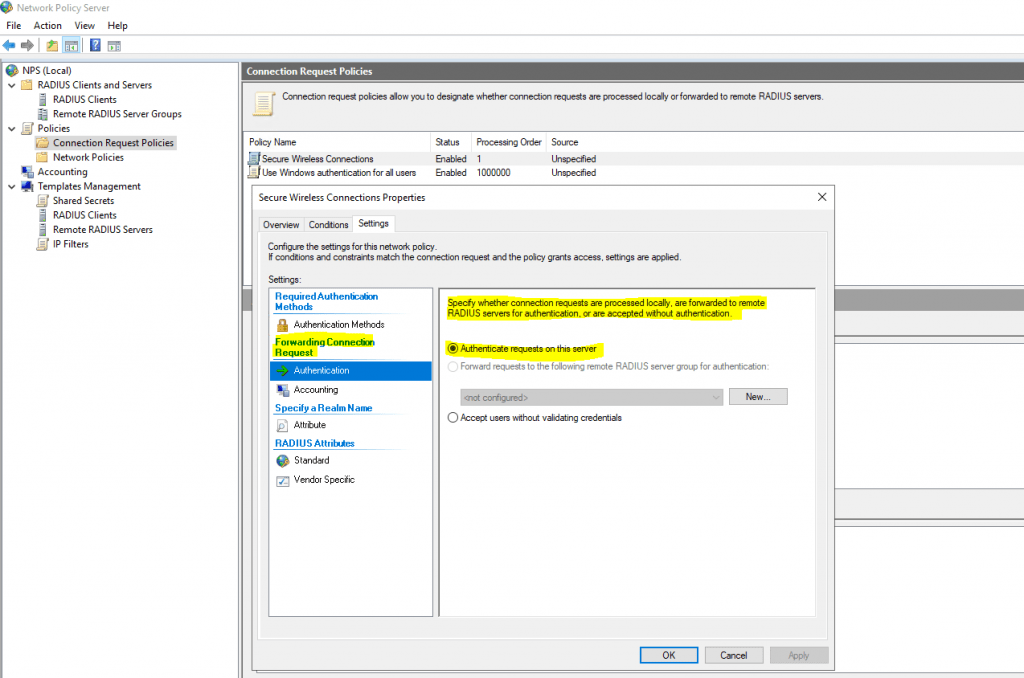

By default the wizard will set to process the authentication request locally on the server.

Network Policy

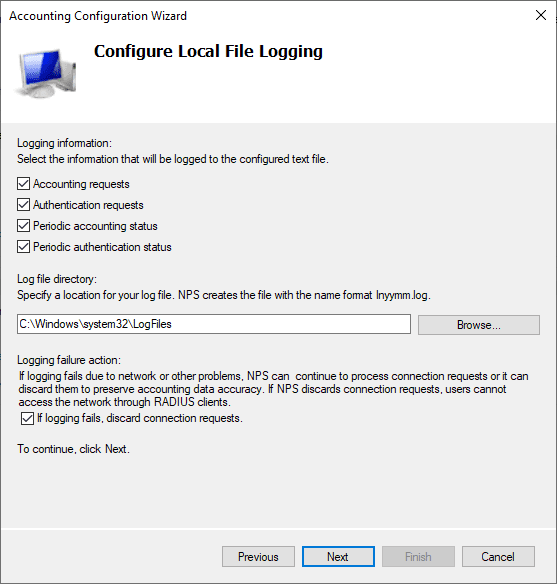

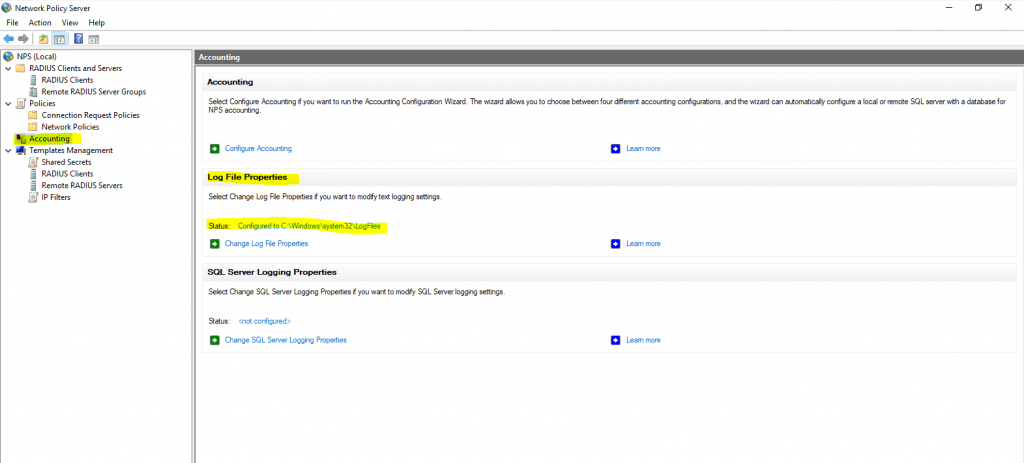

You can also configure Accounting for the NPS server.

Configure Network Policy Server Accounting

https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-accounting-configure

The wizard created our Network Policy and we do not need to change here anything.

By adding Windows Groups, it doesn’t matter if they were local groups on the server itself or domain groups, NPS will process both of them.

As mentioned further above you can use here the default computer certificate on the NPS server from your internal PKI.

The clients needs to trust that certificate, otherwise the user’s wont be able to connect to the wireless network.

It then creates an encrypted TLS tunnel between the client and the authentication server. In most configurations, the keys for this encryption are transported using the server’s public key. The ensuing exchange of authentication information inside the tunnel to authenticate the client is then encrypted and user credentials are safe from eavesdropping.

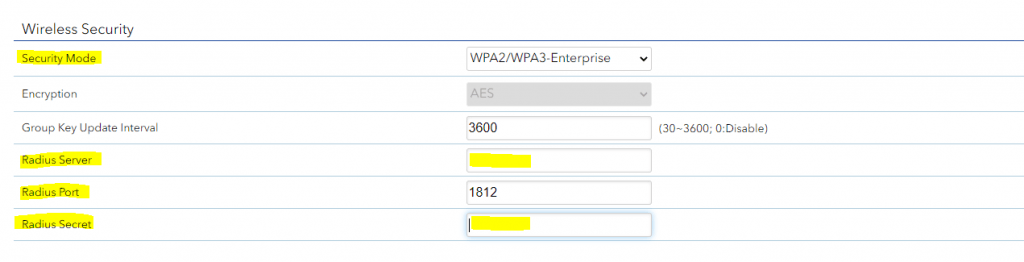

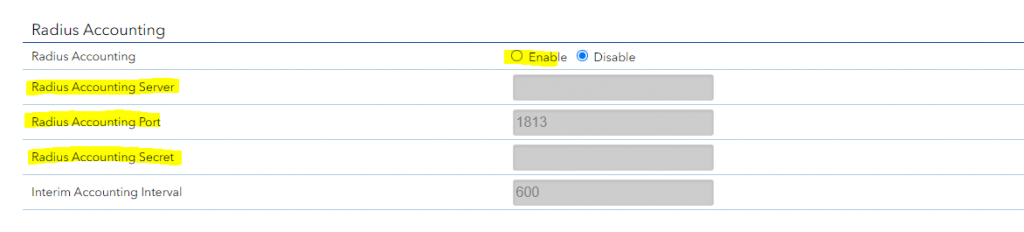

Configure your WLAN Access Points

On the wlan access points we have to configure the IP address from the NPS (RADIUS) server, port and shared secret.

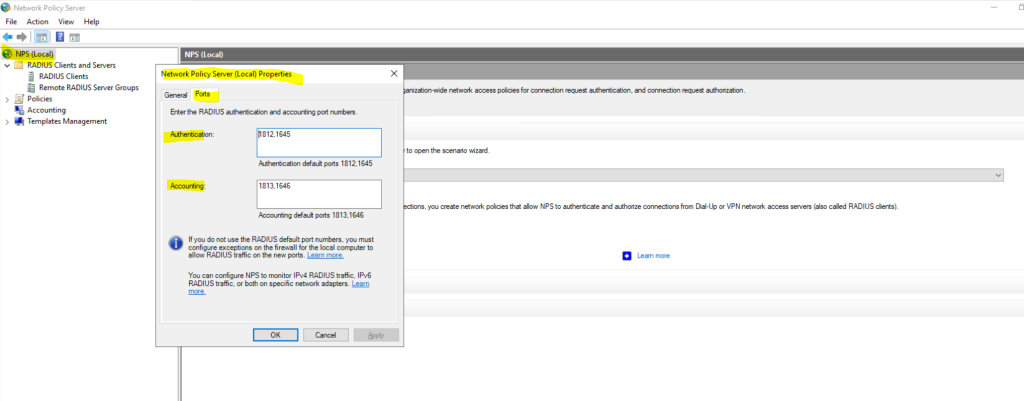

The Radius Port for authentication by default is UDP 1812 or 1645.

Further we need to select a security mode our access points will use to authenticate users or devices (computer authentication as mentioned further above). When using a RADIUS server we want that users authenticate themselves by using their username and password for the network, therefore we need to select WPA2 or WPA3-Enterpise, also for computer authentication.

Keep in mind that even in the year 2022 not all devices support WPA3.

You can check the ports in the NPS console by right clicking on NPS(Local) and select properties. Here within the tab Ports, you can see on what ports the NPS server is listening for authentication and if used accounting.

The Radius Port for accounting by default is UDP 1813 or 1646.

Optionally we can also configure Radius Accounting as mentioned.

The RADIUS server also collects a variety of information sent by the NAS that can be used for accounting and for reporting on network activity. The RADIUS client sends information to designated RADIUS servers when the User logs on and logs off. The RADIUS client may send additional usage information on a periodic basis while the session is in progress. The requests sent by the client to the server to record logon/logoff and usage information are generally called accounting requests.

For more information on RADIUS accounting, see RFC 2866.

Source: https://learn.microsoft.com/en-us/windows/win32/nps/ias-radius-authentication-and-accounting

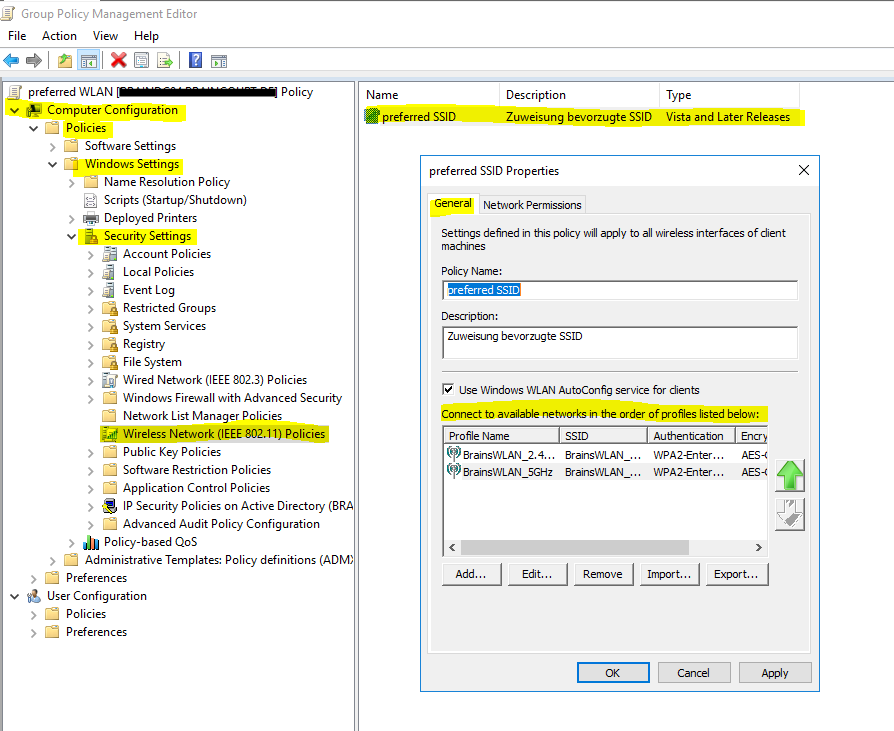

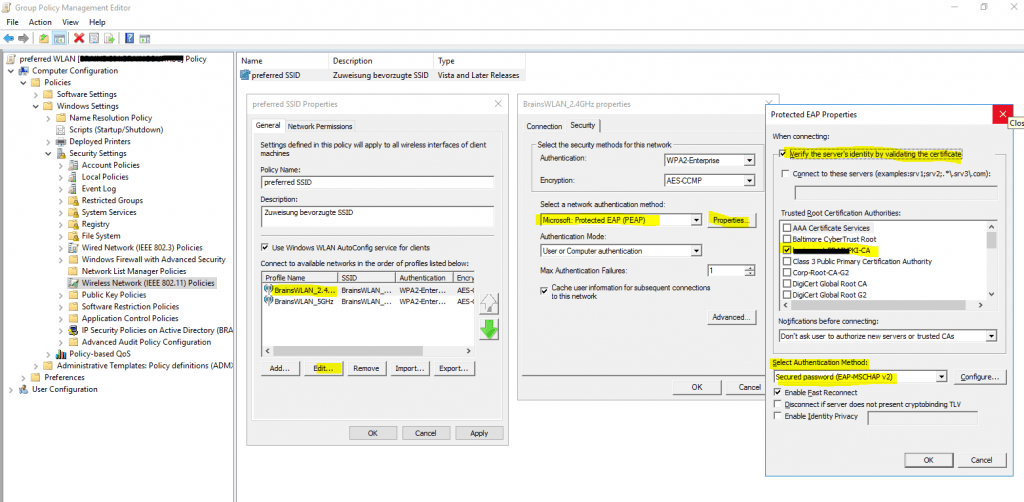

Configure Wireless Network (IEEE 802.11) Policies | Wi-Fi profiles

You can configure group policies in your network to define preferred networks and settings for the WLAN connection to your clients.

To activate default Wireless Network (IEEE 802.11) Policies

https://docs.microsoft.com/en-us/windows-server/networking/core-network-guide/cncg/wireless/e-wireless-access-deployment#to-activate-default-wireless-network-ieee-80211-policies

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Wireless Network (IEEE 802.11) Policies

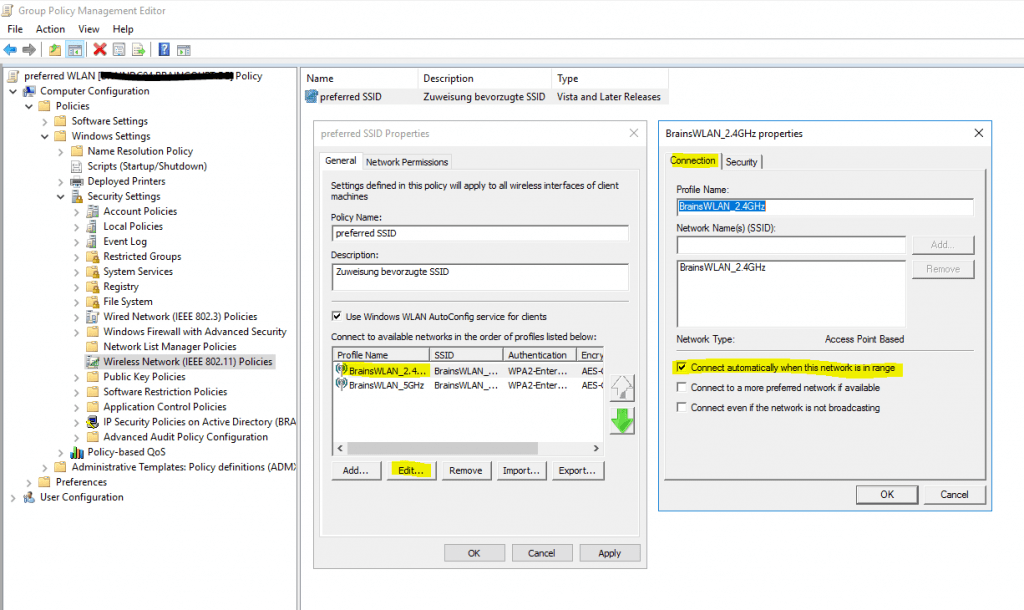

Clients should connect automatically to this network when it is in range.

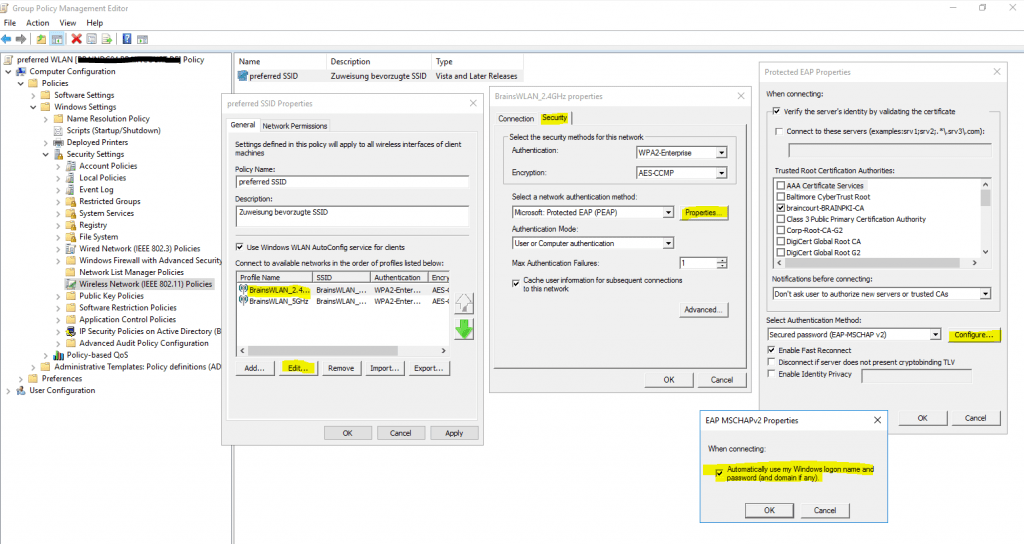

For the network authentication method I have to select Protected EAP (PEAP) as used on the NPS server and for the authentication mode I will use User or Computer authentication.

Even the most common method of authentication with PEAP-MSCHAPv2 is user auth, in which clients are prompted to enter their domain credentials, the Windows NPS server role also supports computer authentication by using the PEAP-MSCHAPv2 protocol.

In order to use computer authentication, you also have to install a computer certificate on the clients and issued from your internal PKI as mentioned further above.

For computer authentication you can configure certificate auto-enrollment for the client computers as shown in my following post: https://blog.matrixpost.net/configure-certificate-auto-enrollment/

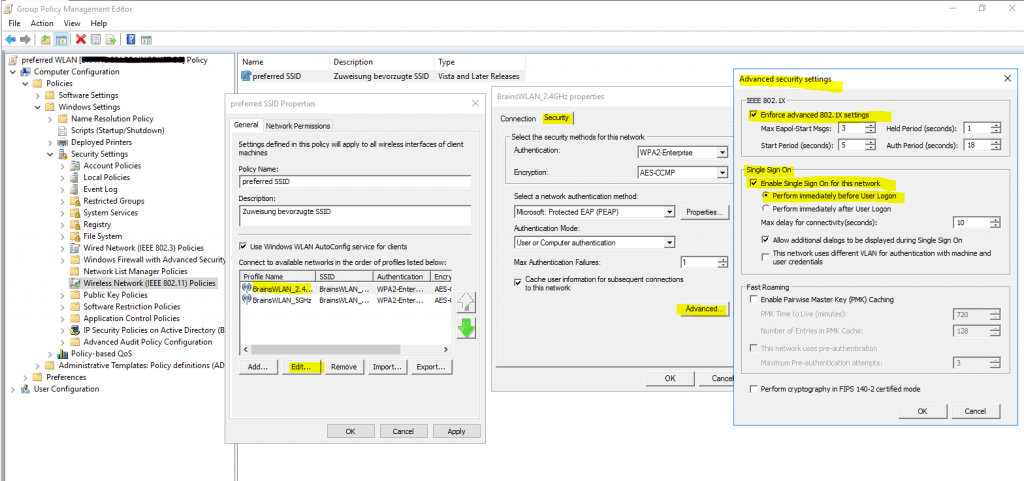

In the advanced settings you can enable single sign-on for the wireless network, by checking this your password to logon to your computer will also be passed and used to establish the wireless connection with the access points.

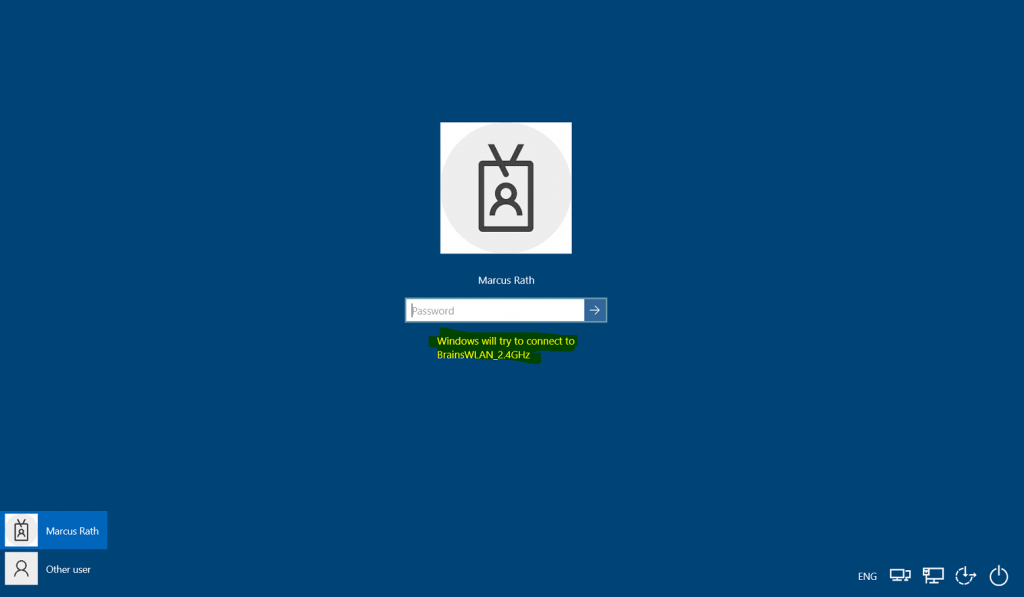

Further if you select Perform immediately before User Logon as show in the figure below, the computer will first try to connect to the wireless access points when the user is entering its password and then subsequently will get logged on to its computer after the wireless connection is established.

In case computer authentication will be performed, the computer already connects at the logon screen to the network, as it doesn’t matter which user will get logged on.

Therefore in both cases the computer can perform a network login against the domain controllers and logon scripts and group policies will be applied to the computer.

If the wireless connection couldn’t be established, the user will get logged on to its computer by using the local cached credentials as usual but without processing the logon scripts and applying the group policies from the domain controller.

At the logon screen you will see the wireless network to which Windows tries to connect after providing your password for the logon.

User vs. Machine Authentication

The most common method of authentication with PEAP-MSCHAPv2 is user auth, in which clients are prompted to enter their domain credentials. It is also possible to configure RADIUS for machine authentication, in which the computers themselves are authenticated against RADIUS, so the user doesn’t need to provide any credentials to gain access. Machine auth is typically accomplished using EAP-TLS, though some RADIUS server options do make it simple to accomplish machine auth using PEAP-MSCHAPv2 (including Windows NPS, as outlined in the example config below).

The following example configuration outlines how to set up Windows NPS as a RADIUS server, with Active Directory acting as a userbase:Add the Network Policy Server (NPS) role to Windows Server.

Add a trusted certificate to NPS.

Add APs as RADIUS clients on the NPS server.

Configure a policy in NPS to support PEAP-MSCHAPv2.

(Optional for machine auth) Deploy PEAP-MSCHAPv2 wireless network settings to domain member computers using Group Policy.Source: https://documentation.meraki.com/MR/Encryption_and_Authentication/Configuring_RADIUS_Authentication_with_WPA2-Enterprise

Create Wi-Fi profiles using the System Center Configuration Manager (SCCM) or Microsoft Intune.

You can also use SCCM or Microsoft Intune to configure Wi-Fi profiles. This topic is well documented from Microsoft in the following articles.

Manage Wi-Fi profiles on local computer by using the netsh command

You can also use the netsh command line tool to manage the Wi-Fi profiles on a local computer.

- netsh wlan show profile -> list profiles located on the local computer

- netsh wlan show profiles interface=”wi-fi” -> list profile for specific interface

- netsh wlan show drivers -> list driver information about the wireless adapter

- netsh wlan show wirelesscapabilities -> list capabilities of the wireless adapter

- netsh wlan show interfaces -> list all wireless interfaces on the local computer

- netsh wlan show profile name=”myAP” key=clear -> will display the security key in plaintext

- netsh wlan set profileparameter name=”myAP” connectionmode=manual -> will disable connect automatically

- netsh wlan set profileparameter name=”myAP” connectionmode=auto -> will enable connect automatically

- netsh wlan delete profile name=”myAP” -> will delete the myAP wlan profile

- netsh wlan delete profile name=* -> will delete all wlan profiles on the local computer

- netsh wlan export profile name=”WiFiNetwork” key=clear folder=”C:path” key=clear -> Export a wlan profile

- netsh wlan add profile filename=”C:pathprofileFile.xml” user=all -> Import a wlan profile for all user’s -> user=current only for the current user

- netsh wlan show wlanreport -> will create a wireless adapter report will ->

Analyze the wireless network report

https://support.microsoft.com/en-us/windows/analyze-the-wireless-network-report-76da0daa-1db2-6049-d154-7bb679eb03ed

Troubleshooting

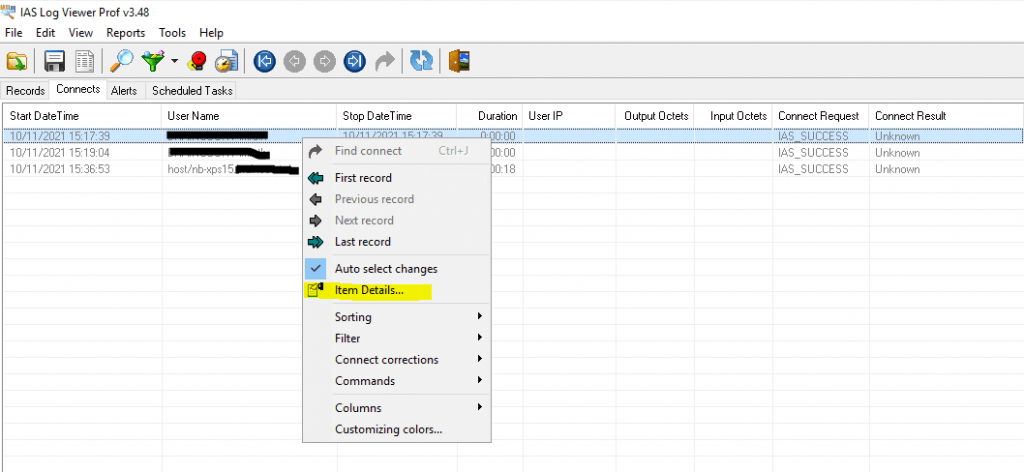

In case something went wrong and your clients won’t connect to the the wireless network, you can investigate several logs to get more details about the problem.

You can search in two locations for logs to investigate the reason why clients can’t connect to the network.

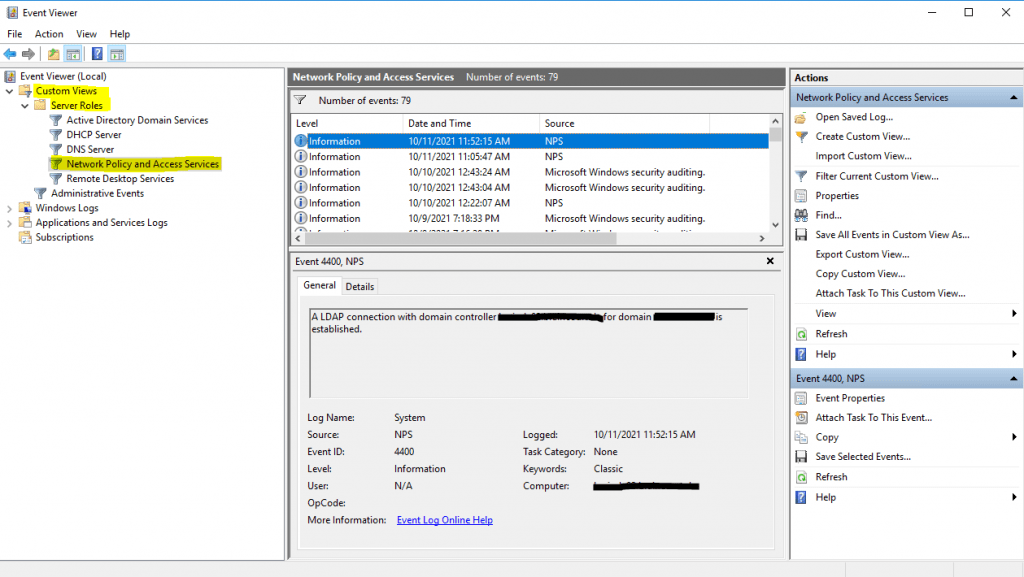

For general configuration problems between the NPS server and the RADIUS clients, you can investigate the Event Viewer.

Custom Views -> Server Roles -> Network Policy and Access Services

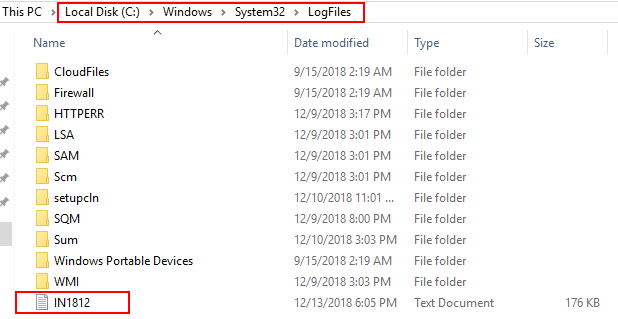

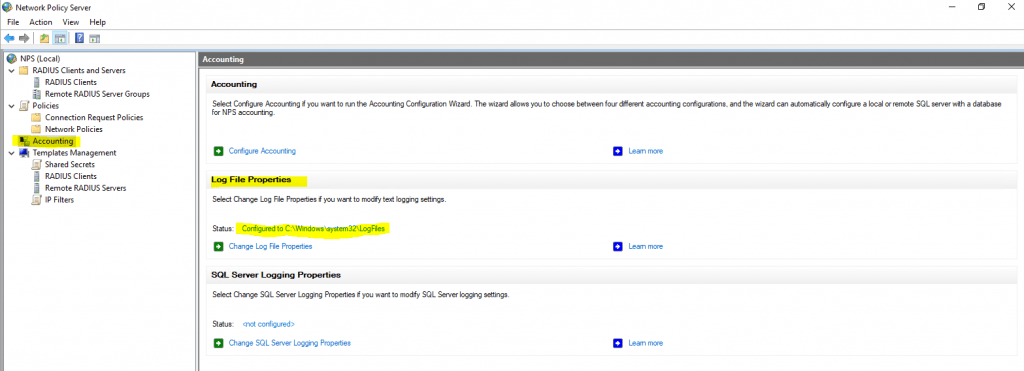

For problems regarding authentication from the user’s itself, you should use the Accounting logs. Here you can see the default path from them.

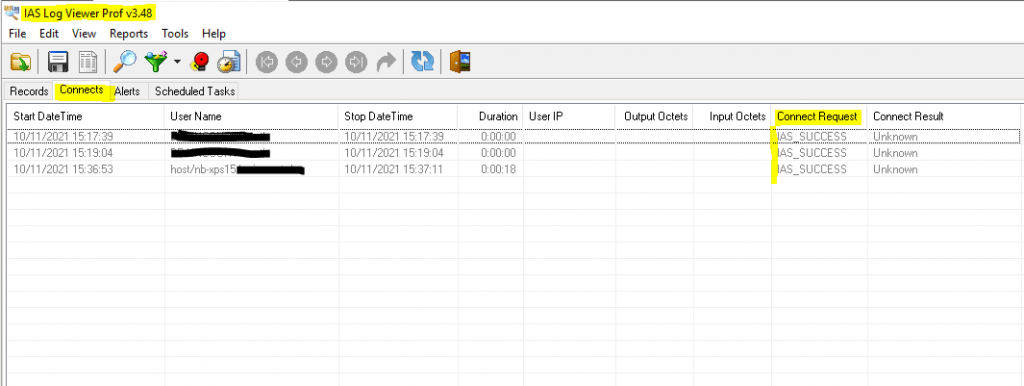

To investigate them I would suggest to use a specific log viewer like the IAS Log Viewer from DeepSoftware LLC. You can use this viewer also to investigate VPN logging from the Windows Routing and Remote Access servers.

IAS Log Viewer

https://www.deepsoftware.com/iasviewer/

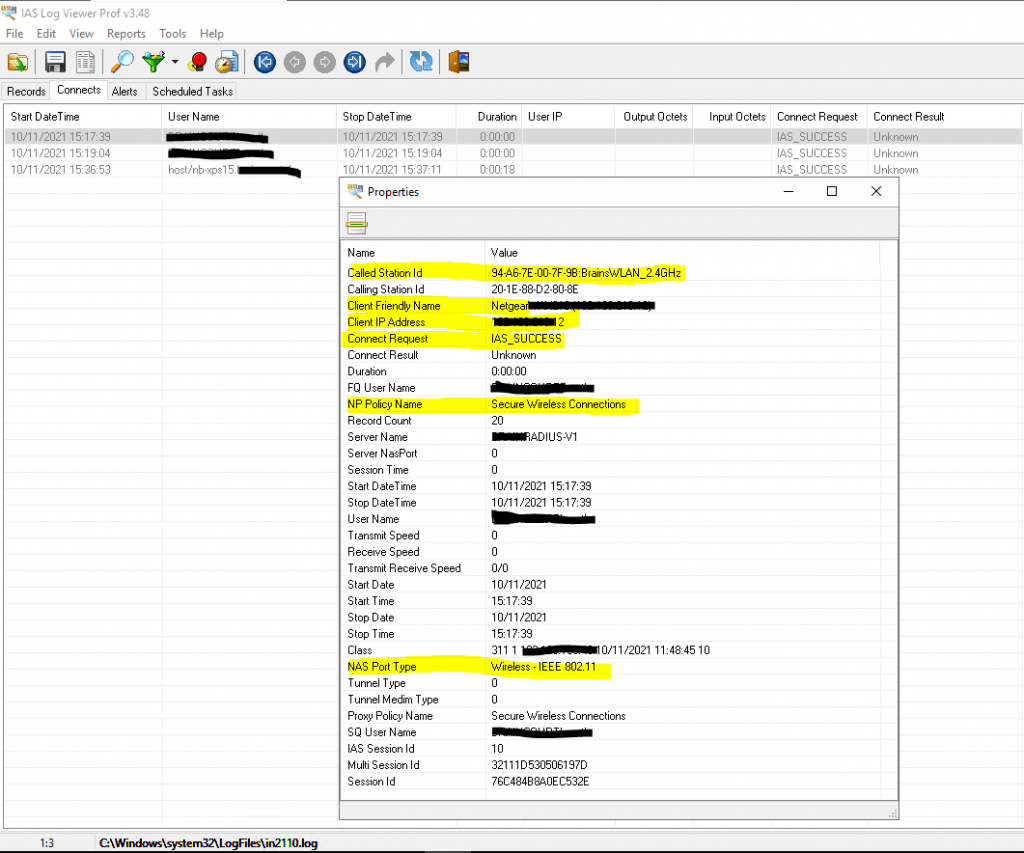

IAS_SUCCESS -> the user or computer authenticated successfully against the NPS server, formerly Internet Authentication Service (IAS)

NPAS replaces the Internet Authentication Service (IAS) from Windows Server 2003.

Therefore you will see IAS_SUCCESS messages in the logs from NPS.

Source: https://en.wikipedia.org/wiki/Network_Policy_Server

Reason for rejecting a user. Can be:

Field (26) Reason-Code Number

- 0 = IAS_SUCCESS

- 1 = IAS_INTERNAL_ERROR

- 2 = IAS_ACCESS_DENIED

- 3 = IAS_MALFORMED_REQUEST

- 4 = IAS_GLOBAL_CATALOG_UNAVAILABLE

- 5 = IAS_DOMAIN_UNAVAILABLE

- 6 = IAS_SERVER_UNAVAILABLE

- 7 = IAS_NO_SUCH_DOMAIN

- 8 = IAS_NO_SUCH_USER

- 16 = IAS_AUTH_FAILURE

- 17 = IAS_CHANGE_PASSWORD_FAILURE

- 18 = IAS_UNSUPPORTED_AUTH_TYPE

- 32 = IAS_LOCAL_USERS_ONLY

- 33 = IAS_PASSWORD_MUST_CHANGE

- 34 = IAS_ACCOUNT_DISABLED

- 35 = IAS_ACCOUNT_EXPIRED

- 36 = IAS_ACCOUNT_LOCKED_OUT

- 37 = IAS_INVALID_LOGON_HOURS

- 38 = IAS_ACCOUNT_RESTRICTION

- 48 = IAS_NO_POLICY_MATCH

- 64 = IAS_DIALIN_LOCKED_OUT

- 65 = IAS_DIALIN_DISABLED

- 66 = IAS_INVALID_AUTH_TYPE

- 67 = IAS_INVALID_CALLING_STATION

- 68 = IAS_INVALID_DIALIN_HOURS

- 69 = IAS_INVALID_CALLED_STATION

- 70 = IAS_INVALID_PORT_TYPE

- 71 = IAS_INVALID_RESTRICTION

- 80 = IAS_NO_RECORD

- 96 = IAS_SESSION_TIMEOUT

- 97 = IAS_UNEXPECTED_REQUEST

Source: https://www.radiusreporting.com/IAS-DB-Attribute-Format-Table.html

EAP authentication exchange for wireless clients through the access point and RADIUS server stuck by using a route-based IPSec in pfSense during the SSL handshake and here exactly after the Client Hello

If you ran into that issue, you can read my following post about how to set up a lean Branch Office Network without any Servers and DCs inside by using an IPSec S2S VPN Tunnel connected with the Headquarters Network.

Links

Функционал в операционной системе Windows Server расчет и улучшается от версии к версии, ролей и компонентов становится все больше, поэтому в сегодняшнем материале я попытаюсь кратко рассказать описание и назначение каждой роли в Windows Server 2016.

Прежде чем переходить к описанию серверных ролей Windows Server, давайте узнаем, что же вообще такое «Роль сервера» в операционной системе Windows Server.

Содержание

- Что такое «Роль сервера» в Windows Server?

- Описание серверных ролей Windows Server 2016

- DHCP-сервер

- DNS-сервер

- Hyper-V

- Аттестация работоспособности устройств

- Веб-сервер (IIS)

- Доменные службы Active Directory

- Режим Windows Server Essentials

- Сетевой контроллер

- Служба опекуна узла

- Службы Active Directory облегченного доступа к каталогам

- Службы MultiPoint

- Службы Windows Server Update Services

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа

- Службы развертывания Windows

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

Роль сервера (Server Role) – это программный комплекс, который обеспечивает выполнение сервером определённой функции, и данная функция является основной. Другими словами, «Роль сервера» — это назначение сервера, т.е. для чего он нужен. Чтобы сервер мог выполнять свою основную функцию, т.е. определённую роль, в «Роль сервера» включено все необходимое для этого программное обеспечение (программы, службы).

У сервера может быть одна роль, если она активно используется, или несколько, если каждая из них не сильно нагружает сервер и используется редко.

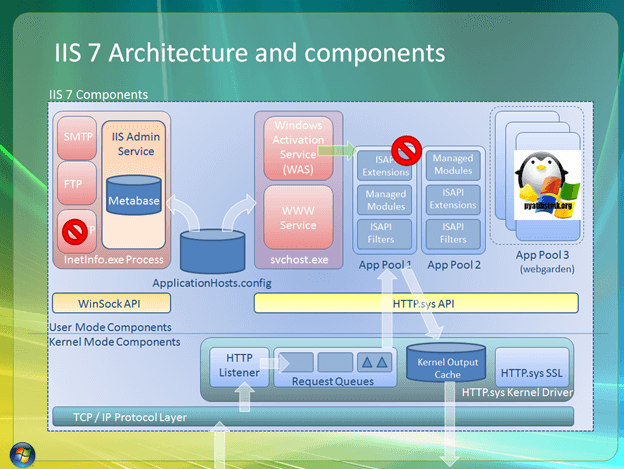

В роль сервера может включаться несколько служб роли, которые и обеспечивают функциональные возможности роли. Например, в роль сервера «Веб-сервер (IIS)» включено достаточно большое количество служб, а в роль «DNS-сервер» не входят службы роли, так как данная роль выполняет только одну функцию.

Службы ролей могут быть установлены все вместе или по отдельности в зависимости от Ваших потребностей. По своей сути установка роли означает установку одной или нескольких ее служб.

В Windows Server также существуют и «Компоненты» сервера.

Компоненты сервера (Feature) – это программные средства, которые не являются ролью сервера, но расширяют возможности одной или нескольких ролей, или управляют одной или несколькими ролями.

Некоторые роли не могут быть установлены, если на сервере не установлены обязательные службы или компоненты, которые необходимы для функционирования данных ролей. Поэтому в момент установки таких ролей «Мастер добавления ролей и компонентов» сам, автоматически предложит Вам установить нужные, дополнительные службы ролей или компоненты.

Описание серверных ролей Windows Server 2016

Со многими ролями, которые есть в Windows Server 2016, наверное, Вы уже знакомы, так как они существуют уже достаточно долгое время, но как я уже сказал, с каждой новой версией Windows Server добавляются новые роли, с которыми возможно Вы еще не работали, но хотели бы узнать, для чего они нужны, поэтому давайте приступать к их рассмотрению.

Примечание! О новых возможностях операционной системы Windows Server 2016 можете прочитать в материале «Установка Windows Server 2016 и обзор новых возможностей».

Так как очень часто установка и администрирование ролей, служб и компонентов происходит с использованием Windows PowerShell, я для каждой роли и ее службы буду указывать название, которое можно использовать в PowerShell, соответственно для ее установки или для управления.

DHCP-сервер

Эта роль позволяет централизованно настраивать динамические IP-адреса и связанные с ними параметры компьютерам и устройствам в сети. У роли DHCP-сервер нет служб роли.

Название для Windows PowerShell – DHCP.

DNS-сервер

Данная роль предназначена для разрешения имен в сетях TCP/IP. Роль DNS-сервер обеспечивает и поддерживает работу DNS. Для упрощения управления DNS-сервером его обычно устанавливают на том же сервере, что и доменные службы Active Directory. У роли DNS-сервер нет служб роли.

Название роли для PowerShell — DNS.

Hyper-V

С помощью роли Hyper-V можно создавать виртуализованную среду и управлять ею. Другими словами, это инструмент для создания и управления виртуальными машинами.

Название роли для Windows PowerShell — Hyper-V.

Аттестация работоспособности устройств

Роль «Аттестация работоспособности устройств» позволяет оценивать работоспособность устройства на основе измеренных показателей параметров безопасности, например, показатели состояния безопасной загрузки и средства Bitlocker на клиенте.

Для функционирования данной роли необходимо достаточно много служб ролей и компонентов, например: несколько служб из роли «Веб-сервер (IIS)», компонент «Служба активации процессов Windows», компонент «Функции .NET Framework 4.6».

Во время установки все необходимые службы ролей и компоненты будут выбраны автоматически. У роли «Аттестация работоспособности устройств» своих служб роли нет.

Название для PowerShell – DeviceHealthAttestationService.

Веб-сервер (IIS)

Предоставляет надежную, управляемую и масштабируемую инфраструктуру веб-приложений. Состоит из достаточно большого количества служб (43).

Название для Windows PowerShell — Web-Server.

Включает следующие службы роли (в скобочках я буду указывать название для Windows PowerShell):

Веб – сервер (Web-WebServer) – группа служб роли, которая предоставляет поддержку веб-сайтов HTML, расширений ASP.NET, ASP и веб-сервера. Состоит из следующих служб:

- Безопасность (Web-Security) — набор служб для обеспечения безопасности веб-сервера.

- Фильтрация запросов (Web-Filtering) – с помощью этих средств можно обрабатывать все запросы, поступающие на сервер, и фильтровать эти запросы на основе специальных правил, заданных администратором веб сервера;

- IP-адрес и ограничения домена (Web-IP-Security) – эти средства позволяют разрешать или запрещать доступ к содержимому на веб сервере с учетом IP-адреса или имени домена источника в запросе;

- Авторизация URL-адреса (Web-Url-Auth) — средства позволяют разрабатывать правила для ограничения доступа к веб-содержимому и связывать их с пользователями, группами или командами заголовка HTTP;

- Дайджест-проверка подлинности (Web-Digest-Auth) – данная проверка подлинности позволяет обеспечить более высокий уровень безопасности по сравнению с обычной проверкой подлинности. Дайджест-проверка для проверки подлинности пользователей действует по принципу передачи хэша пароля контроллеру домена Windows;

- Обычная проверка подлинности (Web-Basic-Auth) — этот метод проверки подлинности обеспечивает надежную совместимость веб-браузера. Рекомендуется использовать в небольших внутренних сетях. Основной недостаток этого метода состоит в том, что пароли, передающиеся по сети можно довольно просто перехватить и расшифровать, поэтому используйте этот метод в сочетании с SSL;

- Проверка подлинности Windows (Web-Windows-Auth) – представляет собой проверку подлинности, основанную на аутентификации в домене Windows. Другими словами, Вы можете использовать учетные записи Active Directory для проверки подлинности пользователей своих Web сайтов;

- Проверка подлинности с сопоставлением сертификата клиента (Web-Client-Auth) – данный метод проверки подлинности подразумевает использование сертификата клиента. Для обеспечения сопоставления сертификатов этот тип использует службы Active Directory;

- Проверка подлинности с сопоставлением сертификата клиента IIS (Web-Cert-Auth) – в данном методе для проверки подлинности также применяются сертификаты клиентов, но для обеспечения сопоставления сертификатов здесь используются службы IIS. Этот тип обеспечивают более высокую производительность;

- Централизованная поддержка SSL-сертификата (Web-CertProvider) – эти средства позволяет централизованно управлять сертификатами сервера SSL, что значительно упрощает процесс управления этими сертификатами;

- Исправность и диагностика (Web-Health) – набор служб для обеспечения контроля, управления и устранения нарушений в работе веб-серверов, сайтов и приложений:

- Ведение журнала http (Web-Http-Logging) — средства обеспечивают ведение журнала активности веб-сайта на данном сервере, т.е. запись лога;

- Ведение журнала ODBC (Web-ODBC-Logging) – эти средства также обеспечивают ведение журнала активности веб-сайта, но они поддерживают регистрацию этой активности в базе данных, совместимой с ODBC;

- Монитор запросов (Web-Request-Monitor) – это инструмент который позволяет наблюдать за исправностью веб-приложения, перехватывая информацию о HTTP-запросах в рабочем процессе IIS;

- Настраиваемое ведение журнала (Web-Custom-Logging) – с помощью этих средств можно настроить ведение журнала активности веб-сервера в формате, значительно отличающегося от стандартного формата IIS. Другими словами, Вы можете создать собственный модуль ведения журнала;

- Средства ведения журнала (Web-Log-Libraries) – это инструменты для управления журналами веб-сервера и автоматизации задач ведения журнала;

- Трассировка (Web-Http-Tracing) – это средство для диагностирования и устранения нарушений в работе веб-приложений.

- Общие функции http (Web-Common-Http) – набор служб, которые предоставляют основные функциональные возможности HTTP:

- Документ по умолчанию (Web-Default-Doc) – эта возможность позволяет настраивать веб-сервер для возврата документа, предусмотренного по умолчанию, для тех случаев, когда пользователи не указывают конкретный документ в URL-адресе запроса, за счет этого пользователям становится удобней обращаться к веб сайту, например, по домену, не указывая при этом файл;

- Обзор каталога (Web-Dir-Browsing) – с помощью этого средства можно настроить веб сервер так, чтобы пользователи могли просматривать список всех каталогов и файлов на веб сайте. Например, для случаев, когда пользователи не указывают файл в URL-адресе запроса, при этом документы по умолчанию либо запрещены, либо не настроены;

- Ошибки http (Web-Http-Errors) – данная возможность позволяет настраивать сообщения об ошибках, которые будут возвращаться на веб-браузеры пользователей в момент обнаружения веб-сервером ошибки. Это средство используется для более удобного представления пользователям сообщений об ошибках;

- Статическое содержимое (Web-Static-Content) – данное средство позволяет использовать на веб-сервере контент в виде статических форматов файлов, например, HTML файлы или файлы изображений;

- Перенаправление http (Web-Http-Redirect) – с помощью этой возможности можно перенаправить пользовательский запрос по конкретному назначению, т.е. это Redirect;

- Публикация WebDAV (Web-DAV-Publishing) – позволяет использовать технологию WebDAV на WEB сервер IIS. WebDAV (Web Distributed Authoring and Versioning) – это технология позволяющая пользователям совместно работать (читать, редактировать, считывать свойства, копировать, перемещать) над файлами на удаленных веб серверах, используя при этом протокол HTTP.

- Производительность (Web-Performance) – набор служб для достижения более высокой производительности web сервера, за счет кэширования выходных данных и общих механизмов сжатия, таких как Gzip и Deflate:

- Сжатие статического содержимого (Web-Stat-Compression) – это средство для настройки сжатия статического содержимого http, оно позволяет более эффективно использовать пропускную способность, при этом без лишней нагрузки на ЦП;

- Сжатие динамического содержимого (Web-Dyn-Compression) — это средство для настройки сжатия динамического содержимого HTTP. Данное средство обеспечивает более эффективное использование пропускной способности, но в данном случае нагрузка на ЦП сервера, связанная с динамическим сжатием, может вызвать замедление работы сайта, если нагрузка на ЦП и без сжатия высока.

- Разработка приложений (Web-App-Dev) – набор служб и средств для разработки и размещения веб-приложений, другими словами, технологии разработки сайтов:

- ASP (Web-ASP) – среда поддержки и разработки web сайтов и web приложений с использованием технологии ASP. На текущий момент существует более новая и продвинутая технология разработки сайтов — ASP.NET;

- ASP.NET 3.5 (Web-Asp-Net) — это объектно ориентированная среда разработки web сайтов и веб приложений с использованием технологии ASP.NET;

- ASP.NET 4.6 (Web-Asp-Net45) — это также объектно ориентированная среда разработки web сайтов и веб приложений с использованием новой версии ASP.NET;

- CGI (Web-CGI) – это возможность использования CGI для передачи веб-сервером информации во внешнюю программу. CGI – это некий стандарт интерфейса для связи внешней программы с web-сервером. Есть недостаток, применение CGI влияет на производительность;

- Включения на стороне сервера (SSI) (Web-Includes) – это поддержка языка сценариев SSI (включения на стороне сервера), который используется для динамического формирования страниц HTML;

- Инициализация приложений (Web-AppInit) – данное средство выполняет задачи инициализации web приложений перед пересылкой веб-страницы;

- Протокол WebSocket (Web-WebSockets) — добавление возможности создания серверных приложений, которые взаимодействуют с помощью протокола WebSocket. WebSocket — это протокол, который может передавать и принимать одновременно данные между браузером и web сервером поверх TCP-соединения, своего рода расширение протокола HTTP;

- Расширения ISAPI (Web-ISAPI-Ext) – поддержка динамической разработки web содержимого с помощью прикладного программного интерфейса ISAPI. ISAPI – это API для web сервера IIS. Приложения ISAPI работают намного быстрее по сравнению с файлами ASP или файлами, вызывающими компоненты COM+;

- Расширяемость .NET 3.5 (Web-Net-Ext) – это средство расширяемости .NET 3.5, которое позволяет изменять, добавлять и расширять функциональные возможности web сервера во всем конвейере обработки запросов, в конфигурации и в пользовательском интерфейсе;

- Расширяемость .NET 4.6 (Web-Net-Ext45) – это средство расширяемости .NET 4.6, которое также позволяет изменять, добавлять и расширять функциональные возможности web сервера во всем конвейере обработки запросов, в конфигурации и в пользовательском интерфейсе;

- Фильтры ISAPI (Web-ISAPI-Filter) – добавление поддержки фильтров ISAPI. Фильтры интерфейса ISAPI представляют собой программы, которые вызываются при получении web сервером определенного запроса HTTP подлежащего обработке этим фильтром.

FTP — сервер (Web-Ftp-Server) – службы, которые обеспечивают поддержку протокола FTP. Более подробно о FTP сервере мы говорили в материале – «Установка и настройка FTP сервера на Windows Server 2016». Содержит следующие службы:

- Служба FTP (Web-Ftp-Service) – добавляет поддержку протокола FTP на веб сервере;

- Расширяемость FTP (Web-Ftp-Ext) – расширяет стандартные возможности FTP, например, добавляет поддержку таких функций как настраиваемые поставщики, пользователи ASP.NET или пользователи диспетчера IIS.

Средства управления (Web-Mgmt-Tools) – это средства управления веб-сервером IIS 10. К ним можно отнести: пользовательский интерфейс IIS, средства командной строки и скрипты.

- Консоль управления службами IIS (Web-Mgmt-Console) – это пользовательский интерфейс управления службами IIS;

- Наборы символов и средства управления службами IIS (Web-Scripting-Tools) — это средства и скрипты управления службами IIS с помощью командной строки или скриптов. Их можно использовать, например, для автоматизации управления;

- Служба управления (Web-Mgmt-Service) – эта служба добавляет возможность управлять web сервером удаленно с другого компьютера с использованием диспетчера IIS;

- Управление совместимостью с IIS 6 (Web-Mgmt-Compat) — обеспечивает совместимость приложений и сценариев, использующих два API IIS. Существующие скрипты IIS 6 можно использовать для управления веб-сервером IIS 10:

- Метабаза совместимости с IIS 6 (Web-Metabase) — средство совместимости, которое позволяет запускать приложения и наборы символов, перенесенные с более ранних версий IIS;

- Инструменты скриптов IIS 6 (Web-Lgcy-Scripting) – эти инструменты позволяют использовать те же службы скриптов IIS 6, которые были созданы для управления IIS 6, в IIS 10;

- Консоль управления службами IIS 6 (Web-Lgcy-Mgmt-Console) – средство администрирования удаленных серверов IIS 6.0;

- Совместимость с WMI IIS 6 (Web-WMI) — это интерфейсы скриптов инструментария управления Windows (WMI) для программного контроля и автоматизации задач веб-сервера IIS 10.0 с помощью набора скриптов, созданного в поставщике WMI.

Доменные службы Active Directory

Роль «Доменные службы Active Directory» (AD DS) обеспечивает распределенную базу данных, которая хранит и обрабатывает информацию о сетевых ресурсах. Данную роль используют для организации элементов сети, таких как пользователи, компьютеры и другие устройства, в иерархическую структуру защитной оболочки. Иерархическая структура включает в себя леса, домены в лесу, а также организационные единицы (OU) в каждом домене. Сервер, работающий под управлением AD DS, называется контроллером домена.

Название роли для Windows PowerShell — AD-Domain-Services.

Режим Windows Server Essentials

Данная роль представляет собой компьютерную инфраструктуру и предоставляет удобные и эффективные функции, например: хранение данных клиента в централизованном месте и защита этих данных за счет резервного копирования сервера и клиентских компьютеров, удаленный веб-доступ, позволяющий получать доступ к данным практически с любого устройства. Для работы данной роли необходимо несколько служб ролей и компонентов, например: компоненты BranchCache, система архивации Windows Server, управление групповой политикой, служба роли «Пространства имен DFS».

Название для PowerShell – ServerEssentialsRole.

Сетевой контроллер

Это роль появилась в Windows Server 2016, она представляет собой единую точку автоматизации для управления, мониторинга и диагностики, физической и виртуальной сетевой инфраструктуры в центре обработки данных. С помощью данной роли можно из одной точки настраивать IP-подсети, VLAN, физические сетевые адаптеры Hyper-V хостов, управлять виртуальными коммутаторами, физическими маршрутизаторами, настройками файрвола и VPN-шлюзами.

Название для Windows PowerShell – NetworkController.

Служба опекуна узла

Это роль сервера размещенной службы Guardian (HGS), она предоставляет службы аттестации и защиты ключей, которые позволяют защищенным узлам запускать экранированные виртуальные машины. Для функционирования данной роли необходимо несколько дополнительных ролей и компонентов, например: доменные службы Active Directory, Веб-сервер (IIS), компонент «Отказоустойчивая кластеризация» и другие.

Название для PowerShell – HostGuardianServiceRole.

Службы Active Directory облегченного доступа к каталогам

Роль «Службы Active Directory облегченного доступа к каталогам» (AD LDS) – представляет собой облегченную версию AD DS, которая обладает меньшей функциональностью, но не требует развертывания доменов или контроллеров доменов, а также не имеет зависимостей и доменных ограничений, которые требуются для служб AD DS. AD LDS работает по протоколу LDAP (Lightweight Directory Access Protocol). На одном сервере можно развернуть несколько экземпляров AD LDS с независимо управляемыми схемами.

Название для PowerShell – ADLDS.

Службы MultiPoint

Это также новая роль, которая появилась в Windows Server 2016. Службы MultiPoint (MPS) предоставляют базовую функциональность удаленных рабочих столов, что позволяет нескольким пользователям одновременно и независимо друг от друга работать на одном и том же компьютере. Для установки и функционирования данной роли нужно установить несколько дополнительных служб и компонентов, например: Сервер печати, службу Windows Search, средство просмотра XPS и другие, все они будут выбраны автоматически в момент установки MPS.

Название роли для PowerShell – MultiPointServerRole.

Службы Windows Server Update Services

С помощью этой роли (WSUS) системные администраторы могут управлять обновлениями Microsoft. Например, создавать отдельные группы компьютеров для разных наборов обновлений, а также получать отчеты о соответствии компьютеров требованиям и обновлениях, которые требуется установить. Для функционирования «Службы Windows Server Update Services» нужны такие службы ролей и компоненты как: Веб-сервер (IIS), внутренняя база данных Windows, служба активации процессов Windows.

Название для Windows PowerShell – UpdateServices.

Включает следующие службы роли:

- WID Connectivity (UpdateServices-WidDB) – установка в WID (Windows Internal Database) базы данных, используемой WSUS. Другими словами, свои служебные данные WSUS будет хранить в WID;

- WSUS Services (UpdateServices-Services) – это и есть службы роли WSUS, такие как служба обновления, веб-служба отчетов, веб-служба удаленного взаимодействия с API, веб-служба клиента, веб-служба простой проверки подлинности через Интернет, служба синхронизация сервера и веб-служба проверки подлинности DSS;

- SQL Server Connectivity (UpdateServices-DB) – это установка компонента, который позволяет службе WSUS подключаться к базе данных Microsoft SQL Server. Этот вариант предусматривает хранение служебных данных в БД Microsoft SQL Server. В данном случае у Вас уже должен быть установлен, по крайней мере, один экземпляр SQL Server.

Службы активации корпоративных лицензий

С помощью этой роли сервера можно автоматизировать и упростить выдачу корпоративных лицензий на программное обеспечение от компании Microsoft, а также она позволяет управлять этими лицензиями.

Название для PowerShell – VolumeActivation.

Службы печати и документов

Эта роль сервера предназначена для предоставления общего доступа к принтерам и сканерам в сети, для централизованной настройки и управления серверами печати и сканирования, а также управления сетевыми принтерами и сканерами. Службы печати и документов также позволяет отправлять отсканированные документы по электронной почте, в общие сетевые папки или на сайты Windows SharePoint Services.

Название для PowerShell – Print-Services.

- Сервер печати (Print-Server) – данная служба роли включает оснастку «Управление печатью», которая используется для управления принтерами или серверами печати, а также для миграции принтеров и других серверов печати;

- Печать через Интернет (Print-Internet) — для реализации печати через Интернет создается веб-сайт, с помощью которого пользователи могут управлять заданиями печати на сервере. Для работы данной службы как Вы понимаете необходимо установить «Веб-сервер (IIS)». Все необходимые компоненты будут выбраны автоматически, когда Вы отметите данный пункт во время процесса установки службы роли «Печать через Интернет»;

- Сервер распределенного сканирования (Print-Scan-Server) – это служба, которая позволяет принимать отсканированные документы с сетевых сканеров и отправлять их по месту назначения. Данная служба также содержит оснастку «Управление сканированием», которая используется для управления сетевыми сканерами и для настройки сканирования;

- Служба LPD (Print-LPD-Service) — служба LPD (Line Printer Daemon) позволяет компьютерам на базе UNIX и другим компьютерам, использующим службу Line Printer Remote (LPR), печатать на общих принтерах сервера.

Службы политики сети и доступа

Роль «Службы политики сети и доступа» (NPAS) позволяет с помощью сервера политики сети (NPS) задавать и применять политики доступа к сети, проверки подлинности и авторизации, а также работоспособности клиента, другими словами, обеспечивать безопасность сети.

Название для Windows PowerShell – NPAS.

Службы развертывания Windows

С помощью этой роли можно удаленно устанавливать операционной системы Windows по сети.

Название роли для PowerShell – WDS.

- Сервер развертывания (WDS-Deployment) – данная служба роли предназначена для удаленного развертывания и настройки операционных систем Windows. Она также позволяет создавать и настраивать образы для повторного использования;

- Транспортный сервер (WDS-Transport) – это служба содержит основные сетевые компоненты, с помощью которых Вы можете передавать данные путем многоадресной рассылки на автономном сервере.

Службы сертификатов Active Directory

Эта роль предназначена для создания центров сертификации и связанных служб ролей, которые позволяют выдавать сертификаты для различных приложений и управлять такими сертификатами.

Название для Windows PowerShell – AD-Certificate.

Включает следующие службы роли:

- Центр сертификации (ADCS-Cert-Authority) – с помощью данной службы роли можно выдавать сертификаты пользователям, компьютерам и службам, а также управлять действительностью сертификата;

- Веб-служба политик регистрации сертификатов (ADCS-Enroll-Web-Pol) – эта служба позволяет пользователям и компьютерам получать сведения о политике регистрации сертификатов с помощью веб-браузера, даже если компьютер не входит в домен. Для ее функционирования необходим «Веб-сервер (IIS)»;

- Веб-служба регистрации сертификатов (ADCS-Enroll-Web-Svc) – данная служба позволяет пользователям и компьютерам регистрировать и продлять сертификаты с помощью веб-браузера по протоколу HTTPS, даже если компьютер не входит в домен. Для ее функционирования также необходим «Веб-сервер (IIS)»;

- Сетевой ответчик (ADCS-Online-Cert) – служба предназначена для проверки отзыва сертификата для клиентов. Другими словами, она принимает запрос о состоянии отзыва для конкретных сертификатов, оценивает состояние этих сертификатов и отправляет обратно подписанный ответ, с информацией о статусе. Для функционирования службы необходим «Веб-сервер (IIS)»;

- Служба регистрации в центре сертификации через Интернет (ADCS-Web-Enrollment) – эта служба предоставляет пользователям веб-интерфейс для выполнения таких задач, как запросы и продление сертификатов, получение списков отзыва сертификатов и регистрация сертификатов смарт-карт. Для функционирования службы необходим «Веб-сервер (IIS)»;

- Служба регистрации на сетевых устройствах (ADCS-Device-Enrollment) – с помощью этой службы можно выдавать сертификаты для маршрутизаторов и других сетевых устройств, не имеющих сетевых учетных записей, а также управлять этими сертификатами. Для функционирования службы необходим «Веб-сервер (IIS)».

Службы удаленных рабочих столов

Роль сервера, с помощью которой можно организовать доступ к виртуальным рабочим столам, к рабочим столам, основанным на сеансах, и к удаленным приложениям RemoteApp.

Название роли для Windows PowerShell – Remote-Desktop-Services.

Состоит из следующих служб:

- Веб-доступ к удаленным рабочим столам (RDS-Web-Access) — данная служба роли позволяет пользователям получить доступ к удаленным рабочим столам и приложениям RemoteApp через меню «Пуск» или с помощью веб-браузера;

- Лицензирование удаленных рабочих столов (RDS-Licensing) — служба предназначена для управления лицензиями, которые необходимы для подключения к серверу узла сеансов удаленных рабочих столов или к виртуальному рабочему столу. Ее можно использовать для установки, выдачи лицензий и отслеживания их доступности. Для работы данной службы необходим «Веб-сервер (IIS)»;

- Посредник подключений к удаленному рабочему столу (RDS-Connection-Broker) — служба роли, которая обеспечивает следующие возможности: повторное подключение пользователя к существующему виртуальному рабочему столу, приложению RemoteApp и рабочему столу на основе сеансов, а также равномерное распределение нагрузки между серверами узлов сеансов удаленных рабочих столов или между виртуальными рабочими столами в составе пула. Для работы данной службы необходим компонент «Внутренняя база данных Windows»;

- Узел виртуализации удаленных рабочих столов (DS-Virtualization) — служба позволяет пользователям подключаться к виртуальным рабочим столам с помощью подключения к удаленным рабочим столам и приложениям RemoteApp. Эта служба работает совместно с Hyper-V, т.е. данная роль должна быть установлена;

- Узел сеансов удаленных рабочих столов (RDS-RD-Server) – с помощью этой службы можно размещать на сервере удаленные приложения RemoteApp и основанные на сеансах рабочие столы. Для доступа используется клиент подключения к удаленному рабочему столу или удаленные приложения RemoteApp;

- Шлюз удаленных рабочих столов (RDS-Gateway) – служба позволяет авторизованным удаленным пользователям подключаться к виртуальным рабочим столам, удаленным приложениям RemoteApp и рабочим столам, основанным на сеансах, в корпоративной сети или через Интернет. Для функционирования данной службы необходимы следующие дополнительные службы и компоненты: «Веб–сервер (IIS)», «Службы политики сети и доступа», «RPC через HTTP-прокси».

Службы управления правами Active Directory

Это роль сервера, которая позволит Вам защитить информацию от несанкционированного использования. Она проверяет удостоверения пользователей и предоставляет авторизованным пользователям лицензии на доступ к защищенным данным. Для работы данной роли необходимы дополнительные службы и компоненты: «Веб–сервер (IIS)», «Служба активации процессов Windows», «Функции .NET Framework 4.6».

Название для Windows PowerShell – ADRMS.

- Сервер управления правами Active Directory (ADRMS-Server) — основная служба роли, обязательна для установки;

- Поддержка федерации удостоверений (ADRMS-Identity) — это дополнительная служба роли, позволяющая федеративным удостоверениям использовать защищенное содержимое с помощью служб федерации Active Directory.

Службы федерации Active Directory

Данная роль предоставляет упрощенные и безопасные возможности федерации удостоверений, а также функцию единого входа (SSO) на веб-сайты с помощью браузера.

Название для PowerShell – ADFS-Federation.

Удаленный доступ

Данная роль обеспечивает подключение через DirectAccess, VPN и прокси веб-приложения. Также роль «Удаленный доступ» предоставляет традиционные возможности маршрутизации, включая преобразование сетевых адресов (NAT) и другие параметры подключений. Для работы этой роли необходимы дополнительные службы и компоненты: «Веб–сервер (IIS)», «Внутренняя база данных Windows».

Название роли для Windows PowerShell – RemoteAccess.

- DirectAccess и VPN (RAS) (DirectAccess-VPN) — служба позволяет пользователям подключаться к корпоративной сети в любое время при наличии доступа к Интернету через DirectAccess, а также организовывать VPN подключения в сочетании с технологиями туннелирования и шифрования данных;

- Маршрутизация (Routing) — служба обеспечивает поддержку маршрутизаторов NAT, маршрутизаторов локальной сети с протоколами BGP, RIP и маршрутизаторов с поддержкой многоадресной рассылки (IGMP-прокси);

- Прокси-сервер веб-приложений (Web-Application-Proxy) — служба позволяет публиковать приложения на основе протоколов HTTP и HTTPS из корпоративной сети на клиентских устройствах, которые находятся за пределами корпоративной сети.

Файловые службы и службы хранилища

Это роль сервера, с помощью которой можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX. Более подробно файловые службы и в частности файловый сервер мы рассматривали в материале «Установка файлового сервера (File Server) на Windows Server 2016».

Название для Windows PowerShell – FileAndStorage-Services.

Службы хранения (Storage-Services) – это служба предоставляет функциональность управления хранилищем, которая устанавливается всегда и не может быть удалена.

Файловые службы и службы iSCSI (File-Services) – это технологии, которые упрощают управление файловыми серверами и хранилищами, позволяют экономить место на диске, обеспечивают репликацию и кэширование файлов в филиалах, а также предоставляют общий доступ к файлам по протоколу NFS. Включает следующие службы роли:

- Файловый сервер (FS-FileServer) – служба роли, которая управляет общими папками и предоставляет пользователям доступ к файлам на этом компьютере по сети;

- Дедупликация данных (FS-Data-Deduplication) – эта служба экономит место на диске за счет хранения на томе только одной копии идентичных данных;

- Диспетчер ресурсов файлового сервера (FS-Resource-Manager) – с помощью этой службы можно управлять файлами и папками на файловом сервере, создавать отчеты хранилища, классифицировать файлы и папки, настраивать квоты папок и определять политики блокировки файлов;

- Поставщик целевого хранилища iSCSI (аппаратные поставщики VDS и VSS) (iSCSITarget-VSS-VDS) – служба позволяет приложениям на сервере, подключенном к цели iSCSI, выполнять теневое копирование томов на виртуальных дисках iSCSI;

- Пространства имен DFS (FS-DFS-Namespace) – с помощью этой службы можно группировать общие папки, размещенные на разных серверах, в одно или несколько логически структурированных пространств имен;

- Рабочие папки (FS-SyncShareService) – служба позволяет использовать рабочие файлы на различных компьютерах, включая рабочие и личные. В рабочих папках можно хранить свои файлы, синхронизировать их и получать к ним доступ из локальной сети или Интернета. Для функционирования службы необходим компонент «Внутрипроцессное веб-ядро IIS»;

- Репликация DFS (FS-DFS-Replication) — это модуль репликации данных между несколькими серверами, позволяющий синхронизировать папки через подключение к локальной или глобальной сети. Данная технология использует протокол удаленного разностного сжатия (RDC) для обновления только той части файлов, которая была изменена с момента последней репликации. Репликацию DFS можно применять как вместе с пространствами имен DFS, так и отдельно;

- Сервер для NFS (FS-NFS-Service) – служба позволяет этому компьютеру совместно использовать файлы с компьютерами на базе UNIX и другим компьютерам, которые используют протокол сетевой файловой системы (NFS);

- Сервер цели iSCSI (FS-iSCSITarget-Server) – предоставляет службы и средства управления для целей iSCSI;

- Служба BranchCache для сетевых файлов (FS-BranchCache) — служба обеспечивает поддержку BranchCache на этом файловом сервере;

- Служба агента VSS файлового сервера (FS-VSS-Agent) — служба позволяет выполнять теневое копирование томов для приложений, которые хранят файлы данных на этом файловом сервере.

Факс-сервер

Роль отправляет и принимает факсы, а также позволяет управлять ресурсами факса, такими как задания, параметры, отчеты и факсимильные устройства, на этом компьютере или в сети. Для работы необходим «Сервер печати».

Название роли для Windows PowerShell – Fax.

На этом обзор серверных ролей Windows Server 2016 закончен, надеюсь, материал был Вам полезен, пока!

Содержание

- Настраиваем доменную аутентификацию на сетевом оборудовании

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

- Авторизация через Network Policy Server (NPS) для MikroTik

- Установка роли NPS

- Добавление RADIUS клиента

- Создание политики подключения

- Создание политики сети

- Добавление сервера авторизации на MikroTik

- Проверка через SSH и WinBox

- Windows Server 2019

- Windows Admin Center

- Системная аналитика

- Новинки в подсистеме хранения

- Storage Migration Service

- Azure File Sync

- Storage Replica

- Storage Spaces Direct

- Изменения в отказоустойчивой кластеризации

- Что нового в платформе приложений

- Системные требования

- Сравнение выпусков Windows Server 2019 Standard и Datacenter

- Приглашение на вебинар

- question

- 7 Answers

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

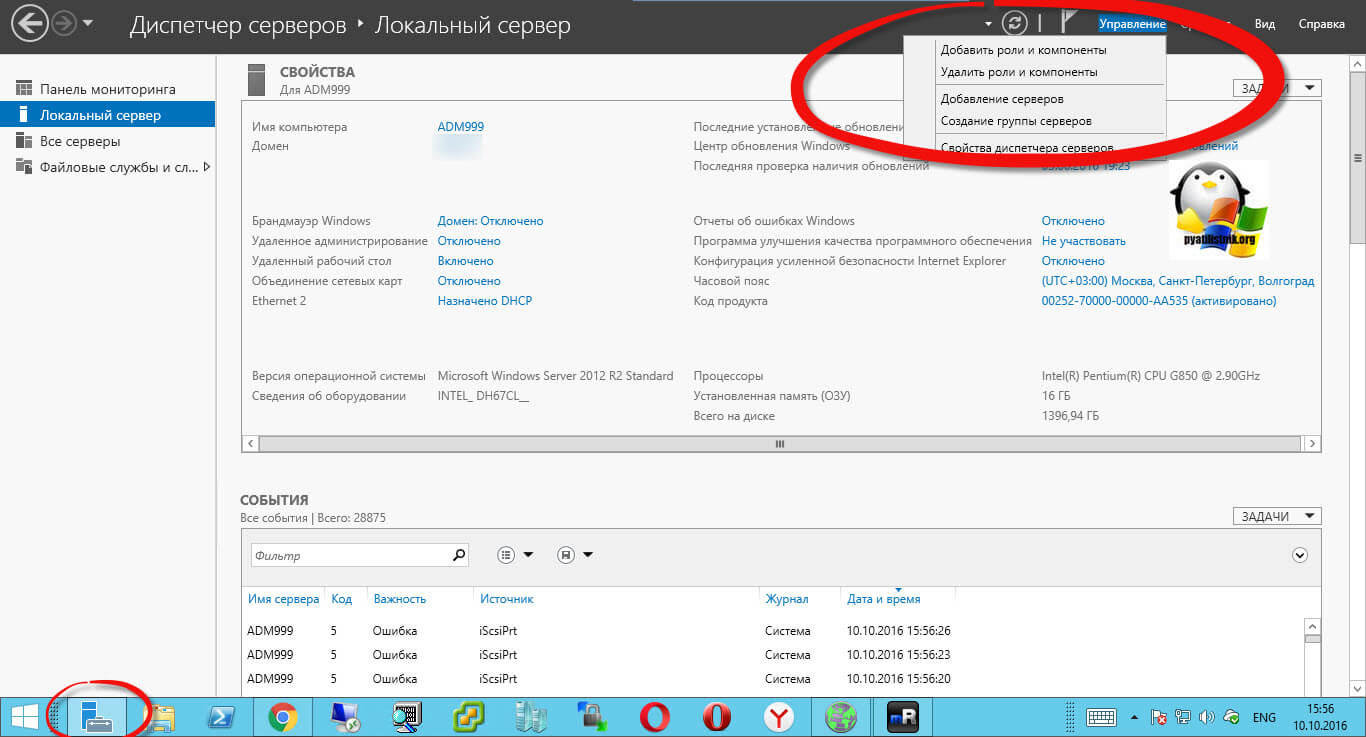

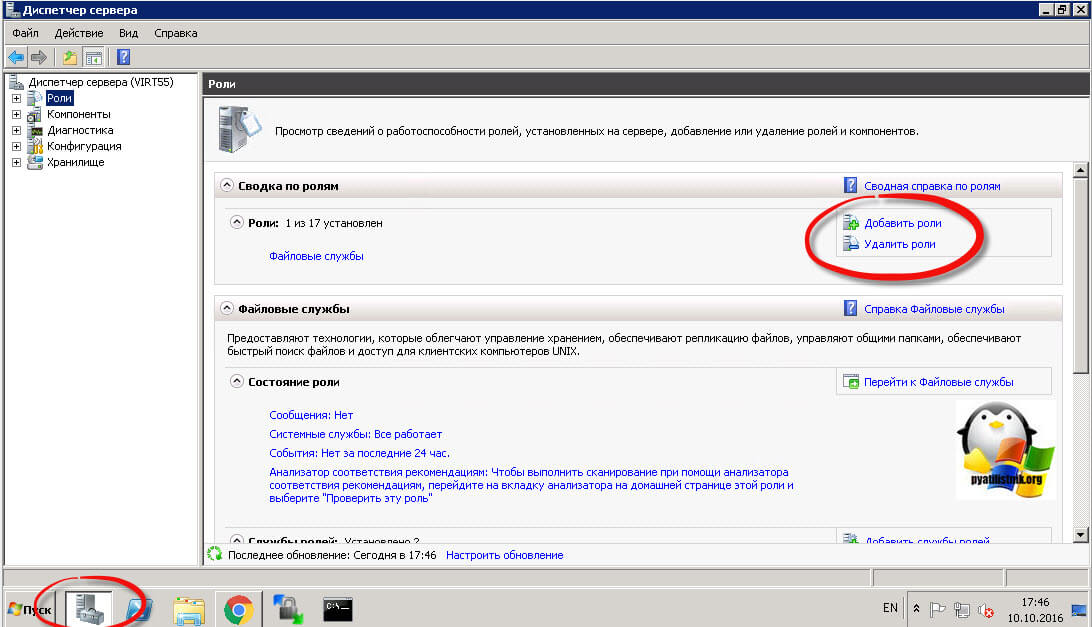

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

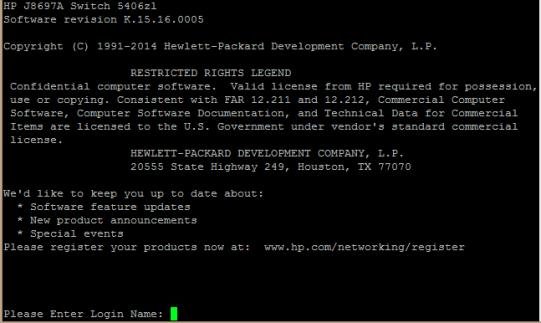

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для Cisco ASA конфигурация будет выглядеть так:

Совет. Если что то-не работает, проверьте:

Источник

Авторизация через Network Policy Server (NPS) для MikroTik

Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

Установка роли NPS

Имеем Windows Server 2016 Datacenter с уже установленным доменом.

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

Запускаем любым удобным способом админку NPS. Например, через менеджер серверов.

Регистрируем сервер NPS в AD.

Добавление RADIUS клиента

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.