Настройка безопасности ОС Windows при работе в сети

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 5

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И

СРЕДСТВА

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS 6

1.1

Классификация источников опасностей 6

1.2

Виды антивирусов и сравнение их эффективности 7

1.3

Сравнение эффективности фаерволов 11

1.4

Сравнение

эффективности руткитов 12

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS 14

2.1

Встроенная защита Windows 14

2.2

Установка Антивируса Касперского 22

2.3

Установка фаервола Comodo Firewall 23

ЗАКЛЮЧЕНИЕ 27

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 28

ВВЕДЕНИЕ

Темой курсового проекта была выбрана «Настройка

безопасности ОС Windows при работе в сети».

Актуальность исследуемой темы заключается в том, что с

программами-вымогателями с апреля 2015 г. по март 2016 г. столкнулись 2,3 млн

пользователей по всему миру. Не проявляя осторожность или будучи беспечными, вы

ставите под угрозу свой компьютер. Сегодня вредоносные программы стараются

маскироваться и скрывать свою деятельность, чтобы втайне выполнять заложенные в

них функции.

Случаи, когда открыв свой виртуальный кошелёк, пользователь

обнаруживает в нём ноль, не редкость. Украв пароль от почтового ящика,

вредоносная программа может от вашего имени разослать письма с любым

содержанием. Также практикуется заражение компьютеров обычных пользователей.

Вирус может зашифровать, некоторые из имеющихся на вашем компьютере файлов и

затем требовать плату за восстановление информации.

Предмет

исследования – безопасность ОС Windows

при работе в сети.

Объект

исследования – средства и методы защиты ОС Windows.

Цель курсового проекта

– рассмотрение встроенной защиты Windows

и сторонних программ для защиты операционной системы, сравнение различных

антивирусов, фаерволов и руткитов, установка и настройка антивируса и фаервола.

Задачи курсового

проекта:

1.

Провести

классификацию опасностей для ОС Windows.

2.

Сравнить

антивирусы, фаерволы и руткиты, оценить их эффективность.

3.

Исследовать

установку и настройку антивируса и фаервола.

Пояснительная записка к

курсовому проекту содержит: 28 страниц формата А4, 4 рисунка, 1 таблицу, 13

использованных источников.

РАЗДЕЛ 1 ВИДЫ ОПАСНОСТЕЙ И ЗАЩИТЫ

ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

1.1 Классификация

источников опасностей

Для корпорации

Microsoft информационная безопасность пользователей Windows всегда стояла во

главе угла и по сей день остается приоритетом номер один. По этому поводу можно

иронизировать сколько угодно, однако что правда — то правда. Компания упорно и

практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!)

совершенствует механизмы защиты своих операционных систем и с каждым новым

поколением внедряет решения, повышающие уровень безопасности. Ярким примером

работы в этом направлении может служить Windows 7 — система, построенная на

прочном фундаменте безопасности Windows Vista и вобравшая в себя последние

наработки в данной области. О том, чем может порадовать пользователей

«семёрка» в плане безопасности, рассказывает данный материал [3].

Подхватить вредоносную

программу, к сожалению, значительно легче, чем многие себе представляют. Для

взлома компьютеров пользователей сети и кражи важных данных, например, паролей

электронных платёжных систем, применяются следующие методы:

Список уловок,

придуманных хакерами в расчёте на доверчивость пользователей, огромен. Вам

могут прислать письмо от имени администрации сервиса с просьбой выслать им

якобы утерянный пароль или письмо, содержащее безобидный, якобы файл, в который

на самом деле спрятан троян, в расчёте на то, что из любопытства вы сами его

откроете и запустите вредоносную программу.

Трояны и вирусы могут

быть спрятаны в различных бесплатных, доступных для скачивания из интернета

программах, которых огромное множество или на пиратских дисках, имеющихся в

свободной продаже [6].

Взлом вашего компьютера

может быть произведён через дыры в распространённом программном обеспечении,

которых, к сожалению, довольно много и всё новые уязвимости появляются

регулярно.. Для того, чтобы компьютер, имеющий уязвимости, был заражён,

достаточно, например, всего лишь зайти на определённую страничку (ссылку на эту

страничку хакер может прислать в письме, оставить на форуме и т. д.).

В последнее время

получил распространение фишинг — создание поддельных сайтов, копирующих сайты

известных фирм, сервисов, банков и т. д. Заманить вас на такой поддельный сайт

могут разными способами, а цель — украсть данные вашего аккаунта (т. е. логин и

пароль), которые вы обычно вводите на странице настоящего сайта.

1.2 Виды

антивирусов и сравнение их эффективности

Среди общего потока

вредоносных программ, не отличающихся изощрённой функциональностью, находятся

образцы, в которых используются необычные или даже новаторские технологические

приемы по обеспечению работоспособности вредоносной программы в поражённой

системе. Это ведёт к значительному усложнению процесса удаления таких

вредоносных программ. Данный тест показывает насколько эффективно популярные

антивирусы могут помочь в лечении поражённой системы [1]?

Антивирус Касперского

(Kaspersky Anti-Virus) обеспечивает базовую защиту в режиме реального времени

от всех типов вредоносных программ. Как основа обороны вашего ПК, антивирус

защищает вас от вирусов, шпионских программ, троянов, интернет-червей и многих

других угроз. Это решение легко в использовании, а технологии безопасности,

отмеченные многочисленными наградами в тестированиях независимых лабораторий

AV-Comparatives, AV-TEST, MRG Effitas и т.д., защищают от самых последних

угроз, не замедляя работу компьютера.

Антивирус NOD32

— новое антивирусное решение от ESET, предлагающее улучшенный эвристический

анализ неизвестных угроз, «облачные» технологии ESET Live Grid для

определения репутации файлов и обновленный интерфейс. Включает возможности

автоматического сканирования компьютера во время его простоя, проверки файлов

непосредственно во время загрузки и возможность отменять установленные

обновления.

Антивирус Dr.Web надежная

и популярная отечественная антивирусная программа. Имеет эффективный

эвристический анализатор, позволяющий с большой долей вероятности обнаруживать

неизвестные вирусы. Новый компонент Превентивная защита блокирует любые

автоматические модификации критических объектов системы, позволяя пользователям

контролировать доступ к тем или иным объектам Windows, различным приложениям и

сервисам, обеспечивая проактивную защиту от вредоносных программ. Антивирусная

защита персонального компьютера дополнена фаерволом Dr.Web Firewall для защиты

от хакерских атак.

Emsisoft Anti-Malware

обнаруживает и безопасно обезвреживает вирусы, трояны, черви, шпионские

программы (Spyware), рекламное ПО (Adware), руткиты, кейлоггеры,

программы-дозвонщики, ботов и другие интернет-угрозы. Используемые технологии

позволяют удалять вредоносное ПО до того, как оно причинит какой-нибудь вред. Антивирус

ежедневно обновляется и удобен в использовании. Использование двух

антивредоносных движков Bitdefender и Emsisoft позволяет показывать отличные

результаты по обнаружения вредоносных программ и других угроз, сохраняя при

этом высокую производительность и быстродействие системы.

Avast Pro Antivirus

— высокоэффективная защита, усиленная технологией Nitro, с минимальной

нагрузкой на системные ресурсы и ваши финансы. Современная, высокоэффективная

защита от всех типов вредоносного ПО в сочетании с дополнительными компонентами

защиты и гибкими настройками для более качественной защиты вашего ПК.

Запускайте подозрительные файлы в виртуальной песочнице, защититесь от

фишинговых сайтов и совершайте транзакции онлайн в условиях полной

защищенности. Avast Pro Antivirus обеспечит надежную защиту ПК с минимальной

нагрузкой на системные ресурсы благодаря новейшей технологии Nitro,

основополагающим принципом которой являются облачные вычисления.

McAfee AntiVirus Plus

мгновенно обнаруживает и удаляет все виды вредоносных программ и

Интернет-угроз. Новая версия антивируса быстрее, предлагает всю необходимую

защиту и имеет инновационный интерфейс, позволяющий упростить обеспечение

безопасности вашего компьютера.

Panda Antivirus Pro

включает антивирус и антишпион для защиты от вредоносных программ: вирусов,

шпионов и руткитов. Поведенческий анализ позволяет блокировать неизвестные

угрозы. Встроенный персональный фаервол защищает компьютер от вторжения

хакеров. Инструмент Panda USB Vaccine защищает компьютер и USB-устройства

(флешки) от вирусов автозапуска, а антивирусный загрузочный диск Panda Cloud

Cleaner позволяет лечить зараженную систему, когда Windows не может загрузиться

[10].

Стоимость данных

антивирусов в таблице 1.

Несмотря на тот факт,

что активная фаза распространения вредоносных программ, несущих в себе

различные техники своего сокрытия в инфицированной системе, датируется

2012-2013 годами и на смену ей пришла волна значительно менее технологичных

семейств, за прошедшие два года было отмечено появление ряда интересных с точки

зрения лечения вредоносных программ. Появление новых технологических приемов

при разработке вредоносных программ, даже на уровне концептуальной реализации,

в большинстве случаев сводит к нулю эффективность функций популярных антивирусов

в лечении активного заражения. Что обеспечивает устойчивую жизнеспособность

вредоносной программы в скомпрометированной системе. Со временем разработчики

антивирусов вносят изменения в свои продукты, позволяющие детектировать

активное заражение, тем самым предотвращая его дальнейшее распространение,

пишут многочисленные статьи с содержательным анализом особенностей новой

вредоносной программы. И на этом обычно дело заканчивается. Однако при этом

упускается вопрос – а насколько эффективно справится антивирус с нейтрализации

новой вредоносной программой в её активном состоянии? Ибо публикация

содержательного анализа работоспособности вредоносной программы – это лишь

способность антивируса к эффективному лечению на бумаге, но далеко не всегда на

практике. Информационно-аналитический центр Anti-Malware.ru с 2007 года

регулярно проводил тестирования на лечение активного заражения, тем самым

отслеживая динамику возможностей популярных антивирусов по успешной

нейтрализации вредоносных программ, находящихся в активном состоянии. Цель

данного теста — проверить персональные версии антивирусов на способность

успешно (не нарушая работоспособности операционной систем) обнаруживать и

удалять уже проникшие на компьютер вредоносные программы в их активном

состоянии на практике [10].

Таблица 1

Стоимость

антивирусов

|

Наименование |

Кол-во устройств |

Стоимость за месяц |

Стоимость за год |

|

Kaspersky Anti-Virus |

2 |

110 руб. |

1320 руб. |

|

NOD32 |

2 |

58 грн. |

696 грн. |

|

Dr.Web |

1 |

27 грн. |

320 грн. |

|

Emsisoft Anti-Malware |

3 |

€ 1.66 |

€ 19.96 |

|

Avast Pro Antivirus |

1 |

20.75 грн. |

249 грн. |

|

McAfee AntiVirus |

∞ |

108.25 руб. |

1299 руб. |

|

Panda Antivirus |

$1.75 |

$20.99 |

Большинство из этих антивирусов

имеют пробную версию и существуют их бесплатные версии. Многие люди не готовы

платить деньги за свою защиту, а поскольку не каждый может установить

взломанную версию, то остаются бесплатные антивирусы. Хоть они и не настолько

эффективны, зато экономны.

1.3 Сравнение эффективности

фаерволов

Наряду с антивирусом,

фаервол является одним из главных компонентов обеспечения безопасности

компьютера. Однако, в отличие от антивирусов, объективные тесты работы

фаерволов проводятся достаточно редко. Этот пробел мы попробовали закрыть,

проведя в 2011 и 2012 году тест фаерволов на защиту от внутренних атак и тест

персональных IDS/IPS на защиту от атак на уязвимые приложения. В этом году мы

решили расширить список используемых методов и повторить тест фаерволов на

защиту от внутренних атак, чтобы посмотреть, как за прошедшее время изменились

результаты популярных продуктов по данному критерию. На что направлен данный

тест или какие функции выполняет фаервол? По определению интернет-стандарта.

Фаервол – это система, реализующая функции фильтрации сетевых пакетов в

соответствии с заданными правилами с целью разграничения трафика между

сегментами сети. Однако, с ростом сложности вредоносных программ и хакерских

атак, исходные задачи фаервола дополнились новыми функциональными модулями [9].

Уже фактически невозможно представить полноценный фаервол без модуля HIPS.

Главная задача современного фаервола – осуществлять блокировку неавторизованных

сетевых коммуникаций, подразделяемых на внутренние и внешние. К таковым

относятся:

Внешние атаки на

защищённую фаерволом систему:

·

инициированные

хакерами;

·

инициированные

вредоносным кодом.

Неавторизованные

исходящие сетевые соединения:

·

инициированные

недоверенными приложениями (вредоносный код);

·

инициированные

приложениями, сетевая активность которых явным образом запрещена правилами.

Кроме того, фактически

исчезли с рынка продукты, которые можно было бы отнести к чистым персональным

фаерволам в классической формулировке 2003 года. На смену им пришли комплексные

продукты защиты персональных компьютеров, в обязательном порядке включающие в

себя фаервольный компонент. Тест фаервола на защиту от внешних атак включает в

себя изучение качества защиты от атак, исходящих изнутри системы. Тест

проводился по следующим направлениям:

1.Проверка защиты

процессов от завершения.

2.Защита от стандартных

внутренних атак.

3.Тестирование защиты

от нестандартных утечек.

4.Тестирование защиты

от нестандартных техник проникновения в режим ядра.

Сравнительное

тестирование 21 популярного фаервола на качество защиты от атак, исходящих

изнутри системы. В тесте проводилась проверка защиты на 64-х специально разработанных

для него тестовых утилитах, проверяющих защиту процессов от завершения, защиту

от стандартных внутренних атак, защиту от нестандартных утечек и защиты от

нестандартных техник проникновения в режим ядра [5].

1.4 Сравнение эффективности

руткитов

Руткит (от англ. root

kit, то есть «набор root’а») — это программа для скрытия следов присутствия

злоумышленника или вредоносной программы в системе. Использование

руткит-технологий позволяет вредоносной программе скрыть следы своей

деятельности на компьютере жертвы путём маскировки файлов, процессов, а также

самого присутствия в системе. Для обнаружения и удаления подобных вредоносных

программ существует множество специализированных программных продуктов –

антируткитов. Цель данного теста – проверить способность наиболее известных

антируткитов обнаруживать и удалять широко распространенные в сети вредоносные

программы (ITW-образцы), использующие руткит-технологии. Тестирование на

распространенных ITW-образцах вредоносных программ дает представление о том, насколько

хорошо рассматриваемые решения справляются с уже известными руткитами [8].

В последнее время все

большей популярностью у вирусописателей пользуются руткит-технологии. Причина

этого очевидна – возможность скрытия вредоносной программы и ее компонентов от

пользователя ПК и антивирусных программ. В Интернете свободно можно найти

исходные тексты готовых руткитов, что неизбежно ведет к широкому применению

этой технологии в различных троянских или шпионских программах (spyware/adware,

keyloggers и т.д.).

РАЗДЕЛ 2 УСТАНОВКА И НАСТРОЙКА ПРОГРАММ

ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS

2.1

Встроенная защита Windows

Чтобы ваш компьютер не

был совсем без защиты, компания Microsoft встроила несколько программ для

сохранения ваших данных.

Владельцы компьютеров с

Vista наверняка успели оценить удобство центра обеспечения безопасности

Windows. В новой версии операционной системы специалисты компании Microsoft

существенно расширили возможности этого инструмента и присвоили ему новое

говорящее название — центр поддержки. В отличие от «Висты»,

обновленный компонент информирует пользователя не только о проблемах

безопасности Windows 7, но и обо всех других событиях, степень значимости

которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки

не составит труда убедиться, что система функционирует без ошибок, брандмауэр

включен, антивирусные приложения обновлены и компьютер настроен для

автоматической установки обновлений и резервного копирования важных данных. В

случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных

решений в Интернете и приведёт ссылки на программные средства для устранения

возникших ошибок [2].

В Windows 7

эволюционировал вызывавший много споров среди продвинутых пользователей

механизм контроля учётных записей, известный также как User Account Control. В

«семёрке» UAC стал гораздо менее навязчивым и обзавелся

дополнительными параметрами, руководствуясь которыми можно гибко настраивать

функцию контроля учётных записей и значительно сокращать количество запросов на

подтверждение тех или иных действий, требующих администраторских полномочий в

системе. User Account Control помогает предотвратить незаметное проникновение

вредоносного кода на компьютер и поэтому отключать систему защиты (а такая

опция предусмотрена) не рекомендуется.

В

состав Windows 7 входит браузер Internet Explorer 8, который характеризуется

развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию

подсвечивания домена второго уровня, которая позволяет вовремя заметить

неладное и избежать уловки сетевых мошенников, заманивающих пользователей на

поддельный сайт с похожим на известное доменным именем, отказ от

административных привилегий при запуске ActiveX, а также технологию Data

Execution Prevention. Суть последней заключается в том, что когда браузер

попытается выполнить какой-либо код, находящейся в памяти, система попросту не

даст ему это сделать. В браузере имеются модель предупреждения XSS-атак

(Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при

попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО.

Средства Automatic Crash Recovery позволяют восстановить все ранее открытые

вкладки после аварийного завершения работы приложения, а режим просмотра

веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах

общего доступа [7].

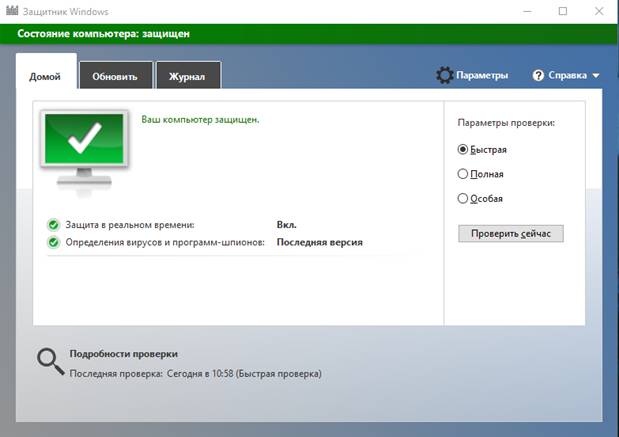

Windows Defender

(Защитник Windows), ранее известный как Microsoft AntiSpyware — программный

продукт компании Microsoft, созданный для того, чтобы удалять, помещать в

карантин или предотвращать появление spyware-модулей в операционных системах

Microsoft Windows. Windows Defender по умолчанию встроен в операционные системы

Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows 8 и Windows

10. Интерфейс программы изображён на рисунке 1.

Рисунок 1 Изображение интерфейса программы Defender

Windows Defender — не

просто сканер системы, как другие подобные бесплатные программы. В него входит

ряд модулей безопасности, отслеживающих подозрительные изменения в определённых

сегментах системы в режиме реального времени.. С помощью доступа к сети

Microsoft SpyNet есть возможность отправлять сообщения о подозрительных

объектах в Microsoft, для определения его возможной принадлежности к spyware.

Существует возможность интеграции в Internet Explorer, позволяющая сканировать

закачиваемые файлы, с целью предотвращения проникновения вредоносных программ.

Такая функция есть у множества антивирусных программ, доступных на рынке.

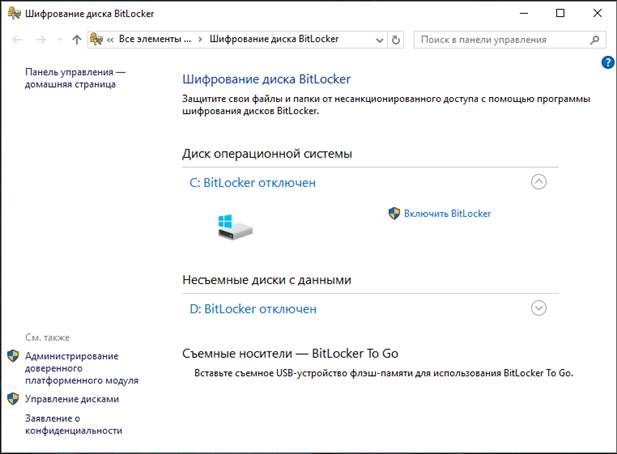

BitLocker—

проприетарная технология, являющаяся частью операционных систем Microsoft

Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows

Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 BitLocker позволяет

защищать данные путём полного шифрования дисков. Интерфейс программы изображён

на рисунке 2.

Рисунок 2 Изображение интерфейса программы BitLocker

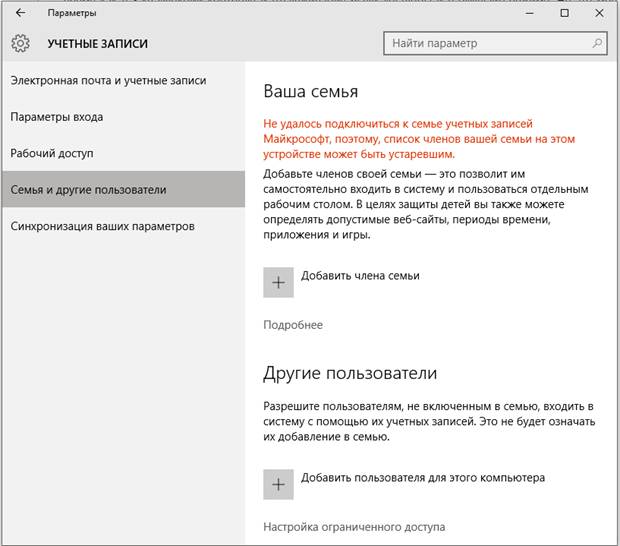

Если вам требуется

контролировать работу ребенка за компьютером, запретить посещение тех или иных

сайтов, запуск приложений и определить время, когда допустимо использование ПК

или ноутбука, реализовать это можно с помощью функций родительского контроля Windows.

Интерфейс в Windows 10 можем

наблюдать на рисунке 3. Создав учетную запись ребенка и задав необходимые

правила для нее. Это нужно для полного контроля своего ребёнка, так как вы

можете заблокировать нежелательные сайты , кроме этого включен безопасный

поиск, приложения и игры отображают сведения об используемых программах,

включая информацию о времени их использования [11]. Также вы имеете возможность

заблокировать запуск тех или иных программ, настроить таймер работы с

компьютером и т.д.

Рисунок 3 Изображение интерфейса программы Родительский контроль

Предотвращение

выполнения данных (англ. Dáta Execútion

Prevéntion, DEP) — функция безопасности, встроенная в Linux, Mac OS X,

Android и Windows, которая не позволяет приложению исполнять код из области

памяти, помеченной как «только для данных». Она позволит предотвратить

некоторые атаки, которые, например, сохраняют код в такой области с помощью

переполнения буфера.

CryptoAPI

— интерфейс программирования приложений, который обеспечивает разработчиков

Windows-приложений стандартным набором функций для работы с криптопровайдером.

Входит в состав операционных систем Microsoft. Большинство функций CryptoAPI

поддерживается начиная с Windows 2000.CryptoAPI поддерживает работу с асимметричными

и симметричными ключами, то есть позволяет шифровать и расшифровывать данные, а

также работать с электронными сертификатами. Набор поддерживаемых

криптографических алгоритмов зависит от конкретного криптопровайдера.

Network Access

Protection (NAP) — защита доступа к сети — технология компании

Microsoft, предназначенная для контроля доступа к сети предприятия, исходя из

информации о состоянии системы подключающегося компьютера. С помощью NetWork

Access Protection администраторы компании могут поддерживать состояние

«здоровья» сети. Параметры системы клиента проверяются на соответствие политике

безопасности, например: наличие свежих обновлений операционной системы, наличие

антивирусной программы и состояние её обновлений, установлен и работает ли на

клиенте сетевой экран. На основе этих параметров каждый компьютер получает свою

оценку безопасности. Компьютер, удовлетворяющий требованиям системы контроля,

получает доступ в сеть предприятия. Компьютеры, не удовлетворяющие требованиям

безопасности, не смогут получить доступа в сеть или смогут получить доступ лишь

в изолированную часть сети, предоставляющую сервисы для достижения клиентом

требуемого уровня безопасности [12].

Encrypting File System

(EFS) — система шифрования данных, реализующая шифрование на уровне файлов в

операционных системах Microsoft Windows NT, за исключением «домашних» версий.

Данная система предоставляет возможность «прозрачного шифрования» данных,

хранящихся на разделах с файловой системой NTFS, для защиты потенциально

конфиденциальных данных от несанкционированного доступа при физическом доступе

к компьютеру и дискам [8].

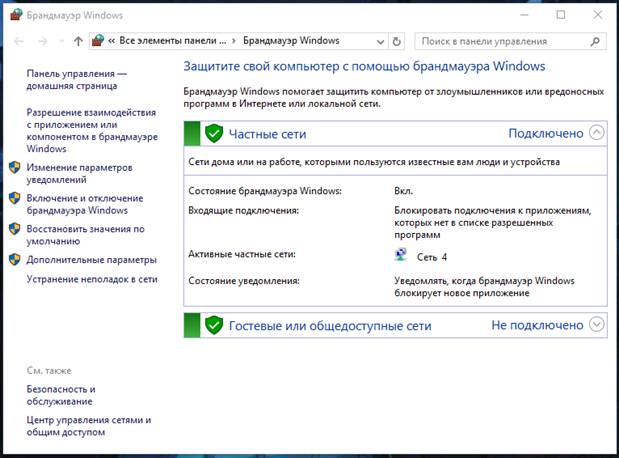

Брандма́уэр — суть в том, что он контролирует или

фильтрует весь трафик (данные, передаваемые по сети) между компьютером (или

локальной сетью) и другими сетями, например сетью Интернет, что наиболее

типично. Без использования фаервола, может проходить любой тип трафика. Когда

брандмауэр включен, проходит только тот сетевой трафик, который разрешен

правилами брандмауэра [13]. Интерфейс программы изображён на рисунке 4.

Рисунок 4 Изображение

интерфейса программы Брандмауэр Windows

10

Очень многие

пользователи сегодня используют роутеры для доступа к Интернету сразу с

нескольких устройств, что, по сути тоже является своеобразным фаерволом. При

использовании прямого Интернет-подключения через кабель или DSL модем,

компьютеру присваивается публичный IP-адрес, обратиться к которому можно с

любого другого компьютера в сети. Любые сетевые службы, которые работают на

Вашем компьютере, например сервисы Windows для совместного использования

принтеров или файлов, удаленного рабочего стола могут быть доступны для других

компьютеров. При этом, даже когда Вы отключаете удаленный доступ к определенным

службам, угроза злонамеренного подключения все равно остается — прежде всего,

потому что рядовой пользователь мало задумывается о том, что в его ОС Windows

запущено и ожидает входящего подключения, а во вторых — по причине различного

рода дыр в безопасности, которые позволяют подключиться к удаленной службе в

тех случаях, когда она просто запущена, даже если входящие подключения в ней

запрещены. Брандмауэр попросту не дает отправить службе запрос, использующий

уязвимость [4].

Первый брандмауэр

Windows был представлен в Windows XP Service Pack 2 и с тех пор фаервол по

умолчанию включено во всех версиях операционной системы. И те службы, о которых

мы говорили выше, ныне изолированы от внешних сетей, а брандмауэр запрещает все

входящие соединения за исключением тех случаев, когда это прямо разрешено в

настройках брандмауэра.

Брандмауэр представляет

собой барьер (отсюда название фаервол — с англ. «Огненная стена») между внешней

сетью и компьютером (или локальной сетью), которая находится под его защитой.

Главная защитная функция брандмауэра для домашнего использования — блокировка

всего нежелательного входящего Интернет-трафика. Однако, это далеко не все, что

может фаервол. Учитывая то, что фаервол «находится между» сетью и компьютером,

он может использоваться для анализа всего входящего и исходящего сетевого

трафика и решать, что с ним делать. Например, брандмауэр моет быть настроен для

блокировки определенного типа исходящего трафика, вести журнал подозрительной

сетевой активности или всех сетевых подключений.

В брандмауэре Windows

вы можете настроить разнообразные правила, которые будут разрешать или

запрещать определенные типы трафика. Например, могут быть разрешены входящие

подключения только с сервера с определенным IP адресом, а все остальные запросы

будут отклоняться (это может пригодиться, когда Вам требуется подключаться к

программе на компьютере с рабочего компьютера, хотя лучше использовать VPN).

Если вы имеете дома

Wi-Fi роутер (или просто роутер), он также действует в роли своего рода

аппаратного брандмауэра, благодаря своей функции NAT, которая предотвращает

доступ извне к компьютерам и другим устройствам, подключенным к роутеру.

Как видно компания Microsoft

позаботилась о своих пользователях и их безопасности, но как вы могли понять

этого недостаточно. Постоянно миллионы людей подвергаются атакам вирусов. Для

более серьёзной защиты существуют сторонние программы.

2.2 Установка Антивируса Касперского

Если вы приобрели коробочную версию

Антивируса Касперского (на компакт-диске) и установка продукта началась

автоматически после того, как вы вставили компакт-диск в CD-ROM, перейдите к

шагу 2 установки программы .

Если вы приобрели Антивирус Касперского

в интернет-магазине или по какой-то причине не произошел автоматический запуск

после того, как вы вставили диск с продуктом в CD-ROM, перейдите к шагу 1

установки программы .

Установка программы:

Шаг 1. При приобретении Антивируса

Касперского в интернет магазине вы получаете ссылку на установочный файл,

который требуется запустить вручную. Также установочный файл требуется

запустить вручную, если по какой-то причине не произошел автоматический запуск

после того, как вы вставили компакт диск с Антивирусом Касперского в CD-ROM.

Скачайте дистрибутив программы по ссылке

из письма от интернет магазина или с сайта Лаборатории Касперского.

Шаг 2. Для запуска установки в окне

мастера установки нажмите на кнопку Установить.

Шаг 3. Ознакомьтесь с Лицензионным соглашением

Лаборатории Касперского. Внимательно прочтите соглашение и, если вы согласны со

всеми его пунктами, нажмите на кнопку Принять. Установка программы на ваш

компьютер будет продолжена.

Шаг 4. На этом этапе мастер установки

предлагает принять участие в программе Kaspersky Security Network. Участие в

программе предусматривает отправку в Лабораторию Касперского информации о новых

угрозах, обнаруженных на вашем компьютере, отправку уникального идентификатора,

присвоенного вашему компьютеру Антивирусом Касперского, и информации о системе.

При этом гарантируется, что персональные данные отправляться не будут.

Ознакомьтесь с текстом положения об использовании Kaspersky Security Network.

Если вы согласны со всеми его пунктами, установите флажок Я хочу участвовать в

программе Kaspersky Security Network (KSN). Нажмите на кнопку Далее. Установка

будет продолжена.

Если вы устанавливаете программу на ОС

Windows Vista/7, возможно появление сообщения от службы Контроля учетных

записей пользователей (UAC). Для продолжения процесса установки в окне Контроль

учетных записей пользователей введите пароль администратора и нажмите на кнопку

Да.

Шаг 5. Дождитесь окончания процесса

установки программы.

Шаг 6. Убедитесь, что установлен флажок

Запустить Антивирус Касперского и нажмите на кнопку Готово для завершения

установки Антивирус Касперского.

После завершения установки и запуска

программы активируйте коммерческую версию Антивируса Касперского.

2.3 Установка фаервола Comodo Firewall

Расмотрим установку и

настройку фаервола на примере Comodo Firewall.

1. Что ж,

предлагаю всем желающим познакомиться с Comodo Firewall поближе, для чего

скачаем дистрибутив программы с официальной страницы. Если в системе имеется

другой сторонний брандмауэр, в коем Вы не уверены, то — удаляем; если такого

нет — тогда закрываем, чтоб также не мешали, все активные приложения и

запускаем скачанный файл.

Первое, что

Вы увидите — диалоговое окошко с предложением выбрать язык установки. Оставляем

«русский» и жмем кнопку «ОК».

2. В

следующем окне Мастер установки предложит ввести адрес вашей электронной почты.

Поскольку данное действие не обязательно, то ничего вводить мы не будем. Также

снимаем галочки напротив слишком обязывающих нас пунктов «Я хочу получить дополнительную

безопасность в Интернете, перейдя на COMODO SecureDNS» и «Я хочу

использовать «Облачный анализ поведения приложений», передавая

неопознанные программы в COMODO». Не спешим продолжить установку и внизу

окна кликаем на «Опции установки».

3. В открывшемся

на вкладке «Варианты установки» окне убираем галку с пункта

«Установить COMODO GeekBuddy». Почему? Во-первых, данный сервис

техподдержки пользователей требует хорошего владения английским языком, а

во-вторых, бесплатен только ограниченный период, после чего переходит в разряд

«атавизма». Поэтому завершим инсталляцию без сервиса Comodo

GeekBuddy. Остальные вкладки трогать не будем и щелкаем «Назад», в

знакомом окне наконец-то жмем на кнопку «Согласен, Установить».

4. По

окончании установки файрвола соглашаемся с предложением перезагрузить Windows.

После перезагрузки, в окне приветствия ставим галочку напротив «Больше не

показывать это окно» и закрываем. На этом процесс установки программы на

ПК завершен.

На

скриншоте Вы видите «лицо» нашего нового сетевого защитника —

персонального Comodo Firewall самой свежей версии.

После этого

можем приступить к настройке:

1. В начале

предлагаю сменить дефолтное серо-невеселое «лицо» Comodo Firewall на

что-то поинтереснее. Для этого во все той же вкладке «Разное» жмем

«Настройки» > «Внешний вид» > «Тема» меняем

серенькую тему COMODO Default Normal на, скажем,. COMODO Blue Normal и,

«принарядившись», двигаемся дальше.

2. Первой

из расширенных настроек программы будет включение режима

«невидимости» Вашего компьютера в сети. Для этого во вкладке

«Фаервол» кликаем апплет «Мастер скрытых портов» >

выбираем «Блокировать все входящие соединения и скрыть мои порты для всех

входящих соединений» и подтверждаем свой выбор через «ОК».

3. Далее, в

той же вкладке «Фаервол» заходим в «Настройки фаервола» и

на вкладке «Общие настройки» активируем «Создавать правила для

безопасных приложений». Теперь для всех приложений из списка доверенных

будут автоматически создаваться разрешающие правила, что избавит Вас от лишних

разрешений вручную. Кроме того, проверьте наличие галочки напротив пункта

«Автоматически обнаруживать новые частные сети» (которую после

обнаружения Вашей сети можно убрать) и, главное, «Режим фаервола»

оставляем неизменно «Безопасный».

Все

изменения в настройках подтвердите кнопкой «ОК».

4. Займемся

настройками режима «Проактивная защита». Для этого во вкладке

«Защита+» кликаем «Настройки Проактивной защиты» и, по

аналогии с предыдущим пунктом настроек, активируем «Создавать правила для

безопасных приложений». В случае, если Вы уверены в чистоте системы от

вирусов и имеете эффективный антивирус-сканер, то смело ставьте «Режим

«Чистый ПК» — опять же, для избавления от «надоедливых»

оповещений. Так же проверьте отсутствие галки напротив «Включить режим

усиленной защиты» и присутствие — напротив пункта «Адаптировать режим

работы при низких ресурсах системы».

6.

Пользователям старых версий Comodo Firewall рекомендуется отключить в программе

режим «Sandbox» («Песочница»), по отзывам, работающий

некорректно. Лучший вариант — просто перейти на последнюю стабильную версию

брандмауэра. В этом случае отключение режима «Песочницы» не требуется

И не

забудьте подтвердить изменения в настройках кнопкой «ОК».

Примечание:

При полностью деактивированной Проактивной защите данная опция

(«Sandbox») автоматически отключается.

7.

Завершающий «твик» из разряда «по желанию»: во вкладке

«Разное» > «Настройки» > на вкладке «Общие»

убрать галочку напротив пункта «Автоматически проверять наличие обновлений

программы», тем более, что опция «Проверить наличие обновлений»

всегда «под рукой».

Еще один

клик на кнопку «ОК» и можно закрыть подобающе настроенный Comodo

Firewall — после перезагрузки Windows с данной конфигурацией,

«комфортной» для пользователя, программа надежно защищает компьютер

от сетевых угроз

ЗАКЛЮЧЕНИЕ

В ходе выполнения

курсового проекта были изучены опасности OC

Windows, разобраны различные

средства защиты и был составлен их рейтинг. Самыми эффективными среди антивирусов

был выявлен «Антивирус Касперского», среди фаерволов — «Comodo Firewall» и

среди руткитов – «GMER», эти программы

наиболее оптимальны для обеспечения безопасности Windows.

Были изучены встроенные средства защиты Windows.

Была проведена установка и настройка «Антивируса Касперского» и фаервола «Comodo

Firewall».

Стремительное развитие

информационных технологий привело к формированию информационной среды,

оказывающей влияние на все сферы человеческой деятельности. Однако с развитием

информационных технологий возникают и стремительно растут риски, связанные с их

использованием, появляются совершенно новые угрозы, с последствиями, от реализации

которых человечество раньше не сталкивалось.

Операционная система

является важнейшим программным компонентом любой вычислительной машины, поэтому

от уровня реализации политики безопасности в каждой конкретной операционной

системе во многом зависит и общая безопасность информационной системы.

В связи с этим знания в

области современных методов и средств обеспечения безопасности операционных

систем являются необходимым условием для формирования безопасности информации.

Цель работы

была достигнута посредством выявления особенностей защиты операционной системы Windows.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Антивирусы

и программы безопасности // COMSS1:

[сайт]. – [2016]. – Режим доступа: http://virusinfo.info

9. Мэйволд

Э. Безопасность сетей. 2-е изд. – 2016. – 572с., ил.

10. Рейтинг

антивирусов // ANTI-MALWARE:

[сайт]. – [2016]. – Режим доступа: https://www.anti-malware.ru

11. Хмельницкий

А.К., Пожитков В.В., Кондрашкова Г.А. Диагностика и надежность

автоматизированных систем: Учебное пособие / ГОУВПО СПбГТУ РП. СПб, 2005. Часть

2. 74 с.: ил. 29.

12. Яковлев

В.А. Шпионские и антишпионские штучки. – 2015. – 320с., ил.

13. Якубайтис

Э. А. Информационные сети и системы: Справочная книга. – М: Финансы и

статистика, 1996.

Список использованных источников

Нормативно — правовые акты

1. Конституция Российской Федерации, принята всенародным голосованием 12 декабря 1993 г. с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ) // Российская газета. — № 237. — 1993.

2. Гражданский Кодекс Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 (в ред. федер. закона от 23 мая 2018 г. № 17-ФЗ) : принят Гос. Думой Федер. Собр. Рос. Федерации 24 ноября 2006 г. // Российская газета. № 289. — 22.09.2018.

3. Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (в ред. от 03.10.2018)// Собрание Законодательств Российской Федерации, 1996, № 25 ст. 2954. // «СЗ РФ». 1996. N 25. Ст. 2954.

4. Российская Федерация. Законы. О государственной тайне: федер. закон: по состоянию на 29.07.2018. / Федер. Собр. Р.Ф. — М.: ГД РФ, 2018.

5. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.2018) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 01.02.2018)/ КонсультантПлюс, 2014

6. Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г. N 188)//Гарант (с изменениями от 13 октября 2015 г.)

7. Российская Феде6рация. Указ Президента РФ от 17.03.2008 N 351 (ред. от 22.05.2015) «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена» // Собрание актов Президента и Правительства РФ. — 2018. — № 3. — С.15.

Учебная литература

8. Безруков, Н.Н. Компьютерные вирусы [Текст] / Н.Н. Безруков. — М.: Наука, 2016.- 345 c.- ISBN 978-5-0395-2489-243

9. Кирсанов, Д.А. Понятный Internet. [Текст] — М.: Символ-Плюс, 2017. — 198 с. — ISBN 978-5-0245-13590-4124-1

10. Биячуев Т.А. Безопасность корпоративных сетей. /Под ред. Л.Г.Осовецкого. — СПб: СПб ГУ ИТМО, 2016. – 420 с. — ISBN: 5-279-02549-6

11. Борисов М.А., Заводцев И.В., Чижов И.В. Основы программно-аппаратной защиты информации : Книжный дом «Либроком», 2017.- 376 с.

12. Браун, С. Мозаика и Всемирная паутина для доступа к Internet: Пер. c англ. [Текст] — М.: Мир: Малип: СК Пресс, 2016. — 234 с. — ISBN 978-5-1435-2326-01482

13. Гордеев А.В. Операционные системы: Учебник для вузов. 2-е изд. – СПб.: Питер, 2017. – 416 с.:ил.

14. Гайкович, В.Ю., Першин, А. Ю. Безопасность электронных банковских систем. [Текст] В.Ю. Гайкович — М.: Единая Европа, 2016. — 458 с. ISBN 210-2325-246500048-311

15. Гольдштейн, Б.С. Системы коммутации: Учебник для ВУЗов. 2-е изд. [Текст] — СПб.: БХВ — Санкт-Петербург, 2017. — 385 с. ISBN — 978-5-12501-450-124

16. Гончарок, М. Х., Крюков, Ю. С. Построение системы защиты информации в цифровых АТС и выбор класса защищенности // Защита информации. Конфидент. [Текст] — 2016. № 2. — 56 с.- ISBN 978-5-2145-1425-63

17. Гришина Н.В. Организация комплексной системы защиты информации. — М.: Гелиос АРВ, 2016. — 256 с, ил.

18. Дъяченко, С.И. Правовые аспекты работы в ЛВС/ С.И. Дъяченко–СПб.: «АСТ», 2017.- 234с.

19. Домарев В. В. Безопасность информационных баз. Методология создания систем защиты / В. В. Домарев — М. и др. ; РФ : ДиаСофт : ДС, 2016. — 671 с.

20. Зима, В. Безопасность глобальных сетевых технологий / В.Зима, А. Молдовян, Н. Молдовян – СПб.: BHV, 2016. – 320 с.

21. Информационные технологии : учебник / под ред. В.В. Трофимова. – М.: Издательство Юрайт,2016. – 624 с. – (Основы наук).

22. Избачков Ю.С., Петров В.Н., Васильев А.А., Телина И.С. Информационные системы:. 3-е изд. – СПб.: Питер, 2017.-544 с.:ил.

23. Исаев А.Б. Современные технические методы и средства защиты информации: Учеб. пособие. – М.: РУДН, 2016. – 253 с.: ил.

24. Корнеев, И. К., Степанов, Е. А. Защита информации в офисе. [Текст] М. Проспект. 2017. — 265 с. ISBN 978-5-02159-311-4132

25. Куприянова, Г. И. Информационные ресурсы Internet. [Текст] -М.: ЭДЭЛЬ, 2016. — 209 с. ISBN 978-5-364-643523-4352

26. Лукашин В. И. Информационная безопасность. М-во общ. и проф. образования Рос. Федерации, Моск. гос. ун-т экономики, статистики и информатики, Междунар. акад. наук высш. шк.Учеб.-практ. Пособие. — М.: МЭСИ, 2016. – 230 с. — ISBN: 5-279-02606-9

27. Левин, В.К. Защита информации в информационно-вычислительных cистемах и сетях [Текст] // Программирование. N3. 2017. — 90 с. — ISBN 978-5-41-1243-11

28. Левин, В. К Самоучитель полезных программ. 3-е из. [Текст] — СПб.: Питер, 2016. — 377 с. ISBN 978-5-245-3250-12453-11

29. Мельников В.П. Информационная безопасность и защита информации. 5-е изд., стер. — М.: Академия, 2017. — 336 с.

30. Мельников, В. А. Защита информации в компьютерных системах. [Текст] — М.: Финансы и статистика, 2016. — 268 с. — ISBN 978-5-79469-3458-231

31. Максименков, А. В., Селезнев, М. Л. Основы проектирования информационно-вычислительных систем и сетей ЭВМ. [Текст] -М.: Радио и связь, 2017. — 398 с. — ISBN 978-5-221-2359-131-001

32. Мостовой, Д.Ю. Современные технологии борьбы с вирусами [Текст] // Мир ПК. №4. 2016. — 104 с.

33. Назарова, С. В., Локальные вычислительные сети. [Текст] М.: Статистика, 2012. Немет Э., Снайдер Г., Сибасс С.,.Хейн Т.Р UNIX: руководство системного администратора: Пер. с англ. — К.: BHV, 2016. — 490 с. ISBN 978-5-3590-234

34. Нечаев, В. И. Элементы криптографии. [Текст] Основы теории защиты информации. М. 2017. — 359 с. — ISBN 978-5-49-12540-2680

35. Норткат С., Новак Дж. Обнаружение нарушений безопасности в сетях. 3-е изд. — М.: Издательский дом «Вильямс», 2016. — 448 с.

36. Основы информационной безопасности. Учебное пособие для вузов / Е. Б. Белов, В. П. Лось, Р. В. Мещеряков, А. А. Шелупанов. -М.: Горячая линия — Телеком, 2016. — 544 с.: ил.

37. Пятибратов А.П., Гудыно Л.П., Кириченко А.А. Вычислительные системы, сети и телекоммуникации. – 3 изд. Учебник для вузов. – М.: Статистика, 2017. – 680 с. -ISBN: 5-93455-094-2

38. Правиков, Д. И. Ключевые дискеты. Разработка элементов систем защиты от несанкционированного копирования. [Текст] — М.: Радио и связь, 2016. — 289 с. — ISBN 978-5-8945-31480

39. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. – 2-е изд., перераб. И доп.-М.: Радио и связь, 2017.-376 с.:ил.

40. Северин, В.А. Комплексная защита информации на предприятии. [Текст] Гриф УМО МО РФ. — М. : Городец, 2016. — 387 с. ISBN 978-5-21049-462342-1425

41. Степанов, В. С компьютером «на ты». [Текст] — М.: Юнити, 2017. — 368 с. — ISBN 978-5-243-5435-143

42. Симонович, С. В. и др. Информатика: Базовый курс. [Текст] — СПб.: Питер, 2016. — 455 с. — ISBN 978-5-56504-2140-5344-124640

43. Титоренко, Г.А. Информационные технологии управления. [Текст] — М.: Юнити, 2016. — 411 с.- ISBN 978-5-190241-14125-23-43265

44. Хорев П. Б. Методы и средства защиты информации в компьютерных системах. – М.: Академия, 2017. – 430 с. — ISBN: 5-908916-87-8

45. Хорев П. Б. Программно-аппаратная защита информации: учебное пособие – М.: ИД «Форум», 2016. — 352 с.

46. Хофман, Л. Современные методы защиты информации. [Текст] СПб.: Питер, 2017. — 329 с. — ISBN 978-5-4920-329049-2329-001

47. Шаньгин В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие. — М.: ИД «Форум»: ИНФРА-М, 2016. – 592 с.: ил.

Содержание

1 Теоретическая информация (тезисное

изложение материала примерно на 20

страниц)

Методы и средства защиты информации

реализованные в операционной системе

Windows. Их достоинства и недостатки. Примеры

организации защиты информации в ОС

Windows. Обеспечение безопасной работы по

сети в ОС Windows . Механизмы защиты при

разработке приложений для ОС Windows.

2 Практический пример использования

теоретического материала (примерно на

5 страниц)

3 Электронные слайды в MicrosoftOfficePowerPoint2003 по теоретическому материалу в виде

рисунков

4 Глоссарий по теоретическому материалу

(примерно на 5 страниц)

5 Список используемых информационных

источников

Тема 1.13 Методы и средства защиты информации при организации вычислительных сетей на базе операционных систем Linux

Содержание

1 Теоретическая информация (тезисное

изложение материала примерно на 20

страниц)

Методы и средства защиты информации

реализованные в операционной системе

Linux.

Их достоинства и недостатки. Примеры

организации защиты информации в ОСLinux.

Обеспечение безопасной работы по сети

в ОСLinux. Механизмы защиты при разработке

приложений для ОСLinux.

2. Практический пример

использования теоретического материала

(примерно на 5 страниц)

3 Электронные слайды в MicrosoftOfficePowerPoint2003 по теоретическому материалу в виде

рисунков

4 Глоссарий по теоретическому материалу

(примерно на 5 страниц)

5 Список используемых информационных

источников

Тема 1.14 Методы и средства защиты информации в неоднородных вычислительных сетях

Содержание

1 Теоретическая информация (тезисное

изложение материала примерно на 20

страниц)

Защита информациив

полностью неоднородных распределённых

сетях обработки данных, частично

неоднородные распределённые вычислительные

сети обработки данных. Особенности

построения и функционирования таких

сетей с точки зрения средст и методов

защиты информации.

2 Практический пример использования

теоретического материала (примерно на

5 страниц)

3 Электронные слайды в MicrosoftOfficePowerPoint2003 по теоретическому материалу в виде

рисунков

4 Глоссарий по теоретическому материалу

(примерно на 5 страниц)

5 Список используемых информационных

источников

Тема 1.15Методы и средства защиты в глобальной сети Internet

Содержание

1 Теоретическая информация (тезисное

изложение материала примерно на 20

страниц)

Информационная безопасность в сервисах

Internet: почта (шифрованная электронная

почта, протокол POP 3 (порт 110) и IMAP (порт

143)), внутренний доступ в интернет,

протоколы HTTP (порт 80) и HTTPS, FTP, Telnet и SSH,

внешний доступ к внутренним системам.

Определение демилитаризованной зоны.

Проектирование демилитаризованной

зоны. Системы, размещаемые в DMZ. Службы

не рекомендуемые для внешнего доступа:

службы NetBIOS, Unix RPC, NFS, службы «r»

(rlogin порт 513, rsh порт 514, rexec порт 512), Telnet,

TFTP, SNMP.

2 Практический пример использования

теоретического материала (примерно на

5 страниц)

3 Электронные слайды в MicrosoftOfficePowerPoint2003 по теоретическому материалу в виде

рисунков

4 Глоссарий по теоретическому материалу

(примерно на 5 страниц)

5 Список используемых информационных

источников

Биржа копирайтинга Комментариев нет

Выпускная квалификационная работа на тему «Обеспечение безопасности сети предприятия на основе ОС «Windows»

Оригинальность 70% антиплагиат ру

- ОГЛАВЛЕНИЕ:

АННОТАЦИЯ 5

ВВЕДЕНИЕ 6

1. ПОСТАНОВКА ЗАДАЧИ 9

2. АНАЛИЗ СРЕДСТВ И МЕТОДОВ ЗАЩИТЫ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СЕТЯХ 17

2.1. Анализ основных методов сетевых атак 17

2.2. Анализ основных средств защиты информации в компьютерных сетях 23

2.3. Нормативно-правовая база в области защиты информации компьютерных сетей 33

2.4. Программные средства защиты информации в компьютерных сетях 39

3. АНАЛИЗ УГРОЗ И УЯЗВИМОСТЕЙ КОМПЬЮТЕРНОЙ СЕТИ ООО «АргументЮристИнфо» 45

3.1. Анализ предметной области предприятия 45

3.2. Анализ угроз и уязвимостей активов предприятия 48

3.3. Анализ существующих средств защиты предприятия 50

3.4. ОС Windows как средство обеспечения безопасности сети предприятия 55

4. ОРГАНИЗАЦИЯ ЗАЩИТЫ КОМПЬЮТЕРНОЙ СЕТИ ООО «АргументЮристИнфо» С ПОМОЩЬЮ WINDOWS SERVER 2012 R2 69

4.1. Делегирование полномочий в компьютерной сети предприятия 69

4.2. Разработка политик безопасности Windows Server 2012 R2 и управление безопасностью сервера 71

4.3. Управление удаленным доступом и защита доступа к сети 83

4.4 Мониторинг безопасности сети предприятия с помощью ОС Windows Server 2012 R2 88

ЗАКЛЮЧЕНИЕ 93

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 96

Приложения 102

Цель работы: исследование безопасности сетей и разработка проекта защиты информации в сети конкретного предприятия с помощью операционной системы Windows.

Объектом исследования в работе выступает компьютерная сеть предприятия ООО «АргументЮристИнфо», предметом исследования — процесс организации защиты компьютерной сети предприятия с помощью операционных систем.

Для достижения поставленной цели был проведен анализ основных методов сетевых атак на компьютерные сети предприятия, проанализированы комплексные средства обеспечения защиты информации в компьютерных сетях, проведен анализ нормативно-правовой базы в области защиты информации компьютерных сетей, оценены угрозы, уязвимости и риски компьютерной сети на конкретном предприятии, проведен анализ существующих средств защиты на данном предприятии, рассмотрена ОС Windows как средство защиты компьютерных сетей, проведена защита компьютерной сети предприятия на базе ОС Windows Server 2012 R2 такими способами как делегирование полномочий в компьютерной сети предприятия, разработка политик безопасности Windows Server 2012 R2 и управление безопасностью сервера, управление удаленным доступом и защита доступа к сети, мониторинг безопасности сети предприятия.

<………..>

Биржа копирайтинга— огромный массив полезных и нужных статей

№ 6446 Цена 4 000 руб Хотите получить эту работу? Напишите заявку

Купить работу

Нужна помощь с курсовой или дипломной работой? Разместите заявку!

Просмотров: 63

Работа проверена:

Время решения: 2 дней

Сложность: 4.9

Информатика

Содержание

1 Теоретические аспекты защиты информации в сетях

1.1 Основные угрозы безопасности сети

1.2 Вредоносное программное обеспечение и его действие

1.3 Меры обеспечения безопасности сети и средства защиты

2 Обеспечение безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

3 Технико-экономическое обоснование проекта

3 Технико-экономическое обоснование проекта

Заключение

Глоссарий

Список использованных источников

Список сокращений

Приложение А

Приложение Г

Приложение Д

Приложение Е

Приложение Ж

…

Нужна такая же работа?

Оставь заявку и получи бесплатный расчет

Несколько простых шагов

Оставьте бесплатную заявку. Требуется только e-mail, не будет никаких звонков

Получайте предложения от авторов

Выбирете понравившегося автора

Получите готовую работу по электронной почте

1.1 Основные угрозы безопасности сети

Современное развитие социальной жизни человека на рубеже XX-XXI века, связано с нарастающими оборотами информатизации и компьютеризации всех областей науки. Основным продуктом деятельности становится информация, а самой деятельностью человека ее хранение, обработка и распространение.

«Информация» – это фактически абсолютно любые сведения, которые применяются и передаются, а также сохраняются всевозможными источниками.1

В результате глобальной информатизации, Интернет стал общедоступной коммуникативной сетью, которая вышла на авансцену социального, культурного и политического развития общества.

«Информатизация» – определяется, как научно — технический процесс, который направлен на полное удовлетворение, всего населения информационными потребностями.2

Революционное развитие Интернета влекло за собой, столь же быстрое развитие угроз, возникающих из-за сложностей повсеместного контроля сети.

…

1.2 Вредоносное программное обеспечение и его действие

Конечно же, основные угрозы безопасности сети связаны, так или иначе, с программным обеспечением.

Вирусы, как угроза компьютерной безопасности. По своей сути, компьютерный вирус – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы делятся на программные вирусы и вирусы, определяющие вирусную эпидемию. Компьютерные вирусы – это одна из главных угроз компьютерной безопасности. Это связано как с масштабом распространения данного явления, так и с огромным ущербом, наносимым различным информационным системам.11

Компьютерные вирусы, являются одной из наиболее распространенных причин нарушения конфиденциальности, целостности и доступности информации. Вирусные эпидемии способны блокировать эффективную деятельность организаций и предприятий.

…

1.3 Меры обеспечения безопасности сети и средства защиты

Рассматривая методы и средства защиты информации, часто приходится говорить о системе информационной безопасности. Система информационной безопасности представляет собой целый комплекс средств, методов и мер по защите информации. Создание такой системы информационной безопасности (СИБ) в ИС и ИТ основано на определенных принципах, которые мы рассмотрим ниже.

Первым принципом организации является системный подход к построению системы защиты. Системный подход есть оптимальное сочетание связанных между собой, программных, физических, организационных, аппаратных и прочих свойств, которые подтверждены практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.[1,c.238]

Одним из основных является принцип непрерывного развития системы безопасности. Принцип постоянного развития системы безопасности является очень актуальным для СИБ.

…

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

Для того, чтобы организовать безопасность сети, необходимо рассмотреть состав организационной структуры предприятия. Организационная структура выбранного предприятия представлена в (см. Приложении А)

Основные задачи предприятия: это снабжение интернет – магазина материнскими платами для мобильных устройств, также программным обеспечением для материнских плат мобильных устройств. Продажа материнских плат для мобильных устройств и продажа программного обеспечения для материнских плат мобильных устройств.

Предприятие в течение рабочего дня ведет интенсивную разработку различного рода документов. Наибольшее количество разрабатываемых документов приходится на финансовый и конструкторский отдел. Так, например, в течение рабочего дня специалисты конструкторского отдела обрабатывают информацию различного рода (чертежи, схемы, документация, программный код ПО и другую документацию).

…

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

Для того, чтобы определить более подходящий способ защиты информации в сети на примере операционной системы Windows, необходимо рассмотреть аппаратные, программные и аппаратно-программные шифраторы IP-протоколов предназначенных для построения (VPn) каналов. Преимущества и недостатки устройств защиты информации представлены в таблице 2.2.

Таблица 2.2 Преимущества и недостатки устройств защиты информации

Программные шифраторы IP протоколов

Преимущества

Недостатки

универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития

большое количество уязвимостей, с помощью различных программ эмуляции, копирования и распространения дистрибутива вместе с серийным номером, генерирование ключа с использованием уникальной информации, отключение защиты путем модификации программного кода и тому подобные методы атак.

…

3 Технико-экономическое обоснование проекта

3.1 Технико-экономическое обоснование проекта

В данном подразделе рассчитываются затраты, связанные с проведением разработки. Основные статьи калькуляции приведены в таблице 2.2. При проведении расчетов были использованы следующие статьи:

Транспортно-заготовительные расходы – это затраты организации, непосредственно связанные с процессом заготовления и доставки материалов в организацию.

Материалы – затраты на сырье, основные вспомогательные материалы, покупные полуфабрикаты и стоимость транспортно-заготовительных расходов.

Расходы на оплату труда – заработная плата сотрудников.

Спецоборудование – затраты на приобретение специальных стендов, и другого необходимого оборудования.

Отчисления на социальные нужды – затраты связанные с выплатой единого социального налога.

Прочие прямые расходы – расходы на получение специальной научно технической информации, платежи за использование средств связи и коммуникации.

Материалы:

Таблица 3.

…

Заключение

Безопасность коммерческих тайн и оборота документов является главной задачей в защите информации. Информацию охраняют методом технического программного управления передачей секретных данных и доступом.

Данная работа была разделена на две части: теоретическую и практическую. По каждой из частей проведено исследование и сделаны основные выводы.

На основе теоретического анализа сделаны следующие выводы:

Суть проблемы защиты сетей обусловлена их двойственным характером. С одной стороны, сеть – это единая система с едиными правилами обработки информации, а с другой, – совокупность отдельных систем, каждая из которых имеет свои собственные правила обработки информации.

Наиболее перспективными средствами защиты информации в компьютерных системах, являются программные средства.

…

Глоссарий

№ п/п

Понятие

Определение

1.

Аппаратные средства

устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу. Такие средства принадлежат к наиболее защищенной части системы.

2.

Автоматизированная информационная система, АИС

совокупность программных и аппаратных средств, предназначенных для создания, передачи, обработки, распространения, хранения и/или управления данными и информацией и производства вычислений.

3.

Авторизация

предоставление доступа пользователю, программе или процессу.

4.

Атака

нарушение безопасности информационной системы, позволяющее захватчику управлять операционной средой.

5.

Аутентификация

проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы (обычно осуществляется перед разрешением доступа); а также проверка целостности и авторства данных при их хранении или передаче для предотвращения несанкционированной модификации.

6.

…

Список использованных источников

Нормативно – правовые акты

1. Конституция Российской Федерации, принята всенародным голосованием 12 декабря 1993 г. с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ) // Российская газета. – № 237. – 1993.

2. Гражданский Кодекс Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 (в ред. федер. закона от 23 мая 2018 г. № 17-ФЗ) : принят Гос. Думой Федер. Собр. Рос. Федерации 24 ноября 2006 г. // Российская газета. № 289. – 22.09.2018.

3. Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (в ред. от 03.10.2018)// Собрание Законодательств Российской Федерации, 1996, № 25 ст. 2954. // “СЗ РФ”. 1996. N 25. Ст. 2954.

4. Российская Федерация. Законы. О государственной тайне: федер. закон: по состоянию на 29.07.2018. / Федер. Собр. Р.Ф. – М.: ГД РФ, 2018.

5. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.

…

Приложение Г

Шифраторы и протоколы

Название

КриптоМ-2

Дионис

Заслон

Основные характеристики

Режимы и протоколы обработки данных:

Скорость шифрования – 200 Мбит/с;

Скорость маршрутизации – не менее 130 000 пакетов в секунду;

Количество виртуальных каналов (VPN) – до 1500;

Технология DiffServ (обеспечение заданного качества обслуживания);

Полная совместимость с протокольным стеком IPv4 и с маршрутизаторами других производителей;

Поддерживаемые базовые протоколы – ARP, ICMP, IPSec, TCP, UDP, PPP, LAPB; Поддерживаемые протоколы управления -Telnet, SSH, Syslog, SNMPv1, SNMPv2, SNMPv3;

Статическая и динамическая маршрутизация – OSPFv2, RIPv1, RIPv2, Triggered RIP.

Интерфейсы для подключения к внутренней сети компании:

Ethernet 10/100 Мбит/с, витая пара (10/100BASETX) – 2 шт.

Ethernet 100 Мбит/с, оптоволокно (100BASE-FX) – 2 шт.

Интерфейсы для подключения к сетям и каналам связи общего пользования:

Ethernet 10/100 Мбит/с, витая пара (10/100BASETX) – 2 шт.

…

Приложение Д

Типовая частная инструкция по защите информации

«УТВЕРЖДАЮ»

Генеральный директор ООО «Строй-М»

А. Иванов

« » 2018 г.

Инструкция по защите конфиденциальной информации при обработке с помощью СВТ

1. Общие положения

Настоящая инструкция создана с учетом законодательства РФ.

Данные имеют конфиденциальные сведения, если они представляют определенную ценность, так как отсутствует свободный доступ и применяются меры для конфиденциальности этих данных.

Конфиденциальная информация включает в себя широкий круг вопросов деятельности Организации: материалы о проводимых научных исследованиях, информация о проектных разработках (о разрабатываемом программном обеспечении и программных модулях), научные и технические решения, расчеты цен, обоснования сделок, условия платежа и т.д.

…

Узнайте сколько будет стоить выполнение вашей работы

Список использованной литературы

- Нормативно — правовые акты

- 1. Конституция Российской Федерации, принята всенародным голосованием 12 декабря 1993 г. с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ) // Российская газета. — № 237. — 1993.

- 2. Гражданский Кодекс Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 (в ред. федер. закона от 23 мая 2018 г. № 17-ФЗ) : принят Гос. Думой Федер. Собр. Рос. Федерации 24 ноября 2006 г. // Российская газета. № 289. — 22.09.2018.

- 3. Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (в ред. от 03.10.2018)// Собрание Законодательств Российской Федерации, 1996, № 25 ст. 2954. // «СЗ РФ». 1996. N 25. Ст. 2954.

- 4. Российская Федерация. Законы. О государственной тайне: федер. закон: по состоянию на 29.07.2018. / Федер. Собр. Р.Ф. — М.: ГД РФ, 2018.

- 5. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.2018) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 01.02.2018)/ КонсультантПлюс, 2014

- 6. Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г. N 188)//Гарант (с изменениями от 13 октября 2015 г.)

- 7. Российская Феде6рация. Указ Президента РФ от 17.03.2008 N 351 (ред. от 22.05.2015) «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена» // Собрание актов Президента и Правительства РФ. — 2018. — № 3. — С.15.

- Учебная литература

- 8. Безруков, Н.Н. Компьютерные вирусы [Текст] / Н.Н. Безруков. — М.: Наука, 2016.- 345 c.- ISBN 978-5-0395-2489-243

- 9. Кирсанов, Д.А. Понятный Internet. [Текст] — М.: Символ-Плюс, 2017. — 198 с. — ISBN 978-5-0245-13590-4124-1

- 10. Биячуев Т.А. Безопасность корпоративных сетей. /Под ред. Л.Г.Осовецкого. — СПб: СПб ГУ ИТМО, 2016. – 420 с. — ISBN: 5-279-02549-6

- Реализация информационного права на предприятии // 2dip — студенческий справочник. URL: https://2dip.su/теория/государство_и_право/реализация_информационного_права_на_предприятии/

4.93

АНТОНИЙ

Ответственный, исполнительный. В сфере образования работаю больше десяти лет, поэтому очень большой опыт написания всех типов научных работ — курсовых, дипломных работ, контрольных работ, рефератов и т.д. Все работы пишу самостоятельно.

Рекомендуемая категория для самостоятельной подготовки:

Дипломная работа*

| Код | 417192 | |

| Дата создания | 2019 | |

| Страниц | 88 ( 14 шрифт, полуторный интервал ) | |

| Источников | 47 | |

|

Файлы

|

||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты. Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ. |

Образцы страниц

Содержание

Список сокращений … 3

ВВЕДЕНИЕ … 4

1 Теоретические аспекты защиты информации в сетях … 7

1.1 Основные угрозы безопасности сети … 7

1.2 Вредоносное программное обеспечение и его действие … 12

1.3 Меры обеспечения безопасности сети и средства защиты … 20

2 Обеспечение безопасности сети предприятия ООО «Строй-М» на базе ОСWindows … 32

2.1 Характеристика анализируемого предприятия ООО «Строй-М» … 32

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows … 40

3 Технико-экономическое обоснование проекта … 56

ЗАКЛЮЧЕНИЕ … 63

Глоссарий … 66

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ … 69

ПРИЛОЖЕНИЕ А … 74

ПРИЛОЖЕНИЕ Б … 75

ПРИЛОЖЕНИЕ В … 76

ПРИЛОЖЕНИЕ Г … 77

ПРИЛОЖЕНИЕ Д … 79

ПРИЛОЖЕНИЕ Е … 86

ПРИЛОЖЕНИЕ Ж … 87

Введение

Проблема защиты информации уходит корнями в давние времена. Уже тогда люди начали разрабатывать способы защиты информации. Несомненно, что способы защиты информации со временем меняются, как меняется наше общество и технологии.

Актуальность темы данной выпускной квалификационной работы определяется в том, что вопросы защиты информации в сетях, всегда были и есть очень важными, безопасность информации в сети — это одна из главных составляющих ее надлежащего функционирования. Методы и средства такой защиты информации должны постоянно совершенствоваться, учитывая новые возникающие угрозы безопасности сети и бреши в ее защите. Поэтому, на взгляд автора данной работы, вопросы методов и средств защиты информации в сетях оставались и остаются актуальными, пока существуют угрозы безопасности информации в сетях. Маршрутизатор

Компьютерные технологии стали неотъемлемой частью нашей жизни, они проникли практически во все сферы деятельности человека, начиная от домашнего использования персонального компьютера и заканчивая сложными распределенными компьютерными сетями, включающими сотни компьютеров крупных предприятий и корпораций. Компьютерные технологии развиваются, буквально каждый месяц появляются новые решения, разработки, перспективные направления. С каждым годом финансирование данной сферы росло и продолжает расти.

Компьютер, является средством обработки, передачи, а также хранения огромных массивов информации и способом ведения бизнеса. Компьютер поистине является одним из величайших изобретений всего человечества.

Целью данной выпускной квалификационной работы является анализ средств и мероприятий для обеспечения безопасности сети предприятия на базе ОС Windows.

Поставленная цель достигается путем решения ряда взаимосвязанных задач, наиболее существенными из которых являются:

- проанализировать основные угрозы безопасности сети;

- исследовать вредоносное программное обеспечение и его действие;

- рассмотреть меры обеспечения безопасности сети и средства защиты;

- проанализировать обеспечение безопасности сети предприятия ООО «Строй-М» на базе ОС Windows;

- разработать средства и мероприятия по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows.

- провести технико-экономическое обоснование проекта.

Объектом исследования является информация, передаваемая по телекоммуникационным сетям предприятия ООО «Строй-М».

Предметом исследования являются методы и средства защиты информации в сети предприятия ООО «Строй-М» на базе OC Windows.

Теоретическую основу ВКР составили труды многих отечественных исследователей по программно-аппаратной защите информации, среди которых необходимо отметить: (Гайкович В.Ю., Першин, А. Ю., Биячуев Т.А., Кузьмина И.С., Куракина П.М., Корнеев, И. К., Степанова Е.П., Ситниковой Е.Д., Французовой Л.А., Исаева А.Б., Лукашина В. И., Родичева Ю.А., Хорева П. Б., Шаньгина В.Ф. и др.).

Нормативную основу дипломного исследования составило изучение следующих нормативных актов: Конституция Российской Федерации; Гражданский Кодекс Гражданский кодекс Российской Федерации; Уголовный кодекс Российской Федерации; Российская Федерация. Законы. О государственной тайне; Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.2018) «Об информации, информационных технологиях и о защите информации»; Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г. N 188); Российская Феде6рация. Законы. О мерах по обеспечению информационной безопасности Российской Федерации в сфере международного информационного обмена».

Методологическую основу исследования составляют следующие методы: библиографический, описание, анализ и синтез документации, моделирование, обобщение.

Теоретическая значимость исследования состоит в том, что результаты настоящей выпускной квалификационной работы могут быть использованы в теоретическом курсе по защите информации в сети предприятия.

Практическая значимость исследования состоит в том, возможно применение работы на предприятии в целях повышения уровня защиты информации в сетях.

Структура выпускной квалификационной работы определяется логикой исследования и поставленными задачами. Она включает в себя введение, две главы основной части, заключение, глоссарий, список использованных источников и приложения.

Фрагмент работы для ознакомления

1.1 Основные угрозы безопасности сети

Современное развитие социальной жизни человека на рубеже XX-XXI века, связано с нарастающими оборотами информатизации и компьютеризации всех областей науки. Основным продуктом деятельности становится информация, а самой деятельностью человека ее хранение, обработка и распространение.

«Информация» — это фактически абсолютно любые сведения, которые применяются и передаются, а также сохраняются всевозможными источниками.

В результате глобальной информатизации, Интернет стал общедоступной коммуникативной сетью, которая вышла на авансцену социального, культурного и политического развития общества.

«Информатизация» – определяется, как научно — технический процесс, который направлен на полное удовлетворение, всего населения информационными потребностями.

Революционное развитие Интернета влекло за собой, столь же быстрое развитие угроз, возникающих из-за сложностей повсеместного контроля сети. С каждым днем, возрастает необходимость сохранения баланса, между свободным распространением информации и обеспечением безопасности личности и общества в целом.

…

1.2 Вредоносное программное обеспечение и его действие

Конечно же, основные угрозы безопасности сети связаны, так или иначе, с программным обеспечением.

Вирусы, как угроза компьютерной безопасности. По своей сути, компьютерный вирус – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы делятся на программные вирусы и вирусы, определяющие вирусную эпидемию. Компьютерные вирусы – это одна из главных угроз компьютерной безопасности. Это связано как с масштабом распространения данного явления, так и с огромным ущербом, наносимым различным информационным системам.

…

1.3 Меры обеспечения безопасности сети и средства защиты

Рассматривая методы и средства защиты информации, часто приходится говорить о системе информационной безопасности. Система информационной безопасности представляет собой целый комплекс средств, методов и мер по защите информации. Создание такой системы информационной безопасности (СИБ) в ИС и ИТ основано на определенных принципах, которые мы рассмотрим ниже.

Первым принципом организации является системный подход к построению системы защиты. Системный подход есть оптимальное сочетание связанных между собой, программных, физических, организационных, аппаратных и прочих свойств, которые подтверждены практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.

Одним из основных является принцип непрерывного развития системы безопасности. Принцип постоянного развития системы безопасности является очень актуальным для СИБ.

Как известно, способы нанесения вреда для ИС постоянно совершенствуются, злоумышленники придумывают всё новые способы несанкционированного доступа в систему, нанесения ей ущерба.

…

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

Для того, чтобы организовать безопасность сети, необходимо рассмотреть состав организационной структуры предприятия. Организационная структура выбранного предприятия представлена в (см. Приложении А)

Основные задачи предприятия: это снабжение интернет — магазина материнскими платами для мобильных устройств, также программным обеспечением для материнских плат мобильных устройств. Продажа материнских плат для мобильных устройств и продажа программного обеспечения для материнских плат мобильных устройств.

Предприятие в течение рабочего дня ведет интенсивную разработку различного рода документов. Наибольшее количество разрабатываемых документов приходится на финансовый и конструкторский отдел. Так, например, в течение рабочего дня специалисты конструкторского отдела обрабатывают информацию различного рода (чертежи, схемы, документация, программный код ПО и другую документацию).

…

Таблица 2.1 — Экосистема внутренних нарушителей

…

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

Для того, чтобы определить более подходящий способ защиты информации в сети на примере операционной системы Windows, необходимо рассмотреть аппаратные, программные и аппаратно-программные шифраторы IP-протоколов предназначенных для построения (VPn) каналов. Преимущества и недостатки устройств защиты информации представлены в таблице 2.2.

…

Таблица 2.2 — Преимущества и недостатки устройств защиты информации

…

3.1 Технико-экономическое обоснование проекта

В данном подразделе рассчитываются затраты, связанные с проведением разработки. При проведении расчетов были использованы следующие статьи:

Транспортно-заготовительные расходы — это затраты организации, непосредственно связанные с процессом заготовления и доставки материалов в организацию.

Материалы – затраты на сырье, основные вспомогательные материалы, покупные полуфабрикаты и стоимость транспортно-заготовительных расходов.

…

Таблица 3.1 — Расходы, относящиеся к статье «Материалы»

…

Таблица 3.2 — Расходы, относящиеся к статье «Спецоборудование»

…

Таблица 3.3 — Расходы, относящиеся к статье «Прочие прямые расходы»

…

Таблица 3.4 — Смета затрат на проведение дипломного проекта

…

ЗАКЛЮЧЕНИЕ