Одним из часто используемых инструментов у сетевых администраторов стала сетевая утилита Ping. Однако, ее использование на компьютере с только что установленной операционной системой Windows Server 2016 оказывается не возможным. Причиной этого является тот факт, что по умолчанию встроенный в серверную ОС брандмауэр блокирует пакеты принимаемые по протоколу ICMP.

Решение этого вопроса довольно простое.

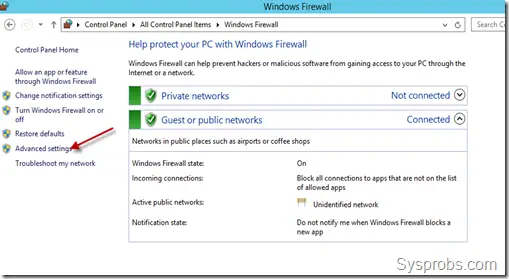

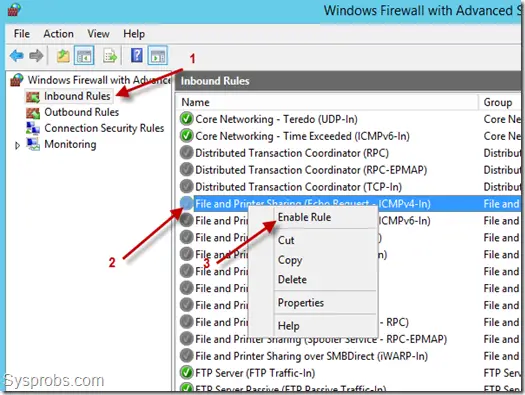

В случае если установлена Windows Serverс графическим интерфейсом, то можно открыть управление правилами с помощью панели управления: Control Panel — System and Security — Windows Defender Firewall и открыть пункт Adwanced Settings.

Кстати, добраться до расширенных настроек можно ведя команду wf.msc, которая откроет соответствующую оснастку.

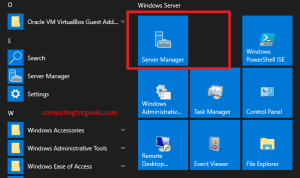

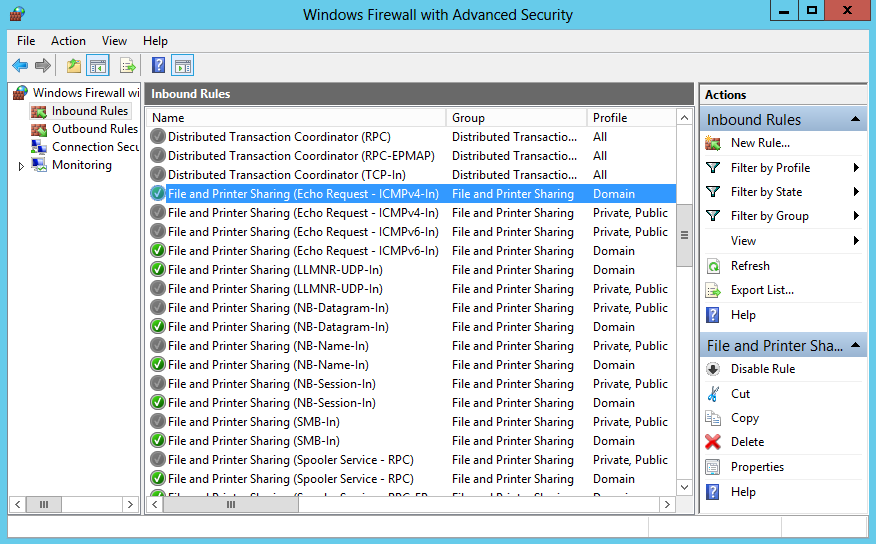

В расширенных настройках правил файрвола нужно выбрать подпункт Inbound Rules и открыть правило File and Printer Sharing (Echo Reuest — ICMPv4-In)

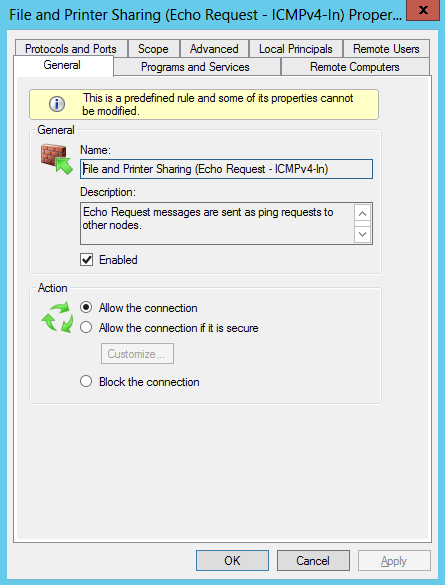

В окне свойств правило ставим галочку в чекбоксе Enabled.

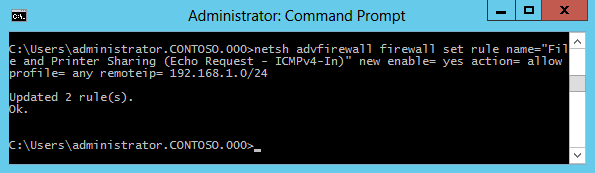

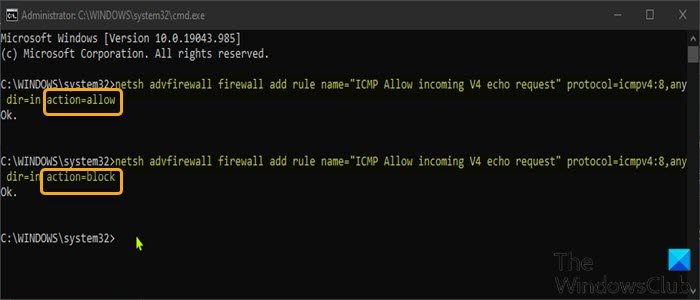

В случае если серверная «операционка» установлена без графического интерфейса можно воспользоваться командой netsh и попытаться ввести что-то вроде.

netsh advfirewall firewall add rule name=»ICMP Allow incoming V4 echo request» protocol=icmpv4:8,any dir=in action=allow

Однако, запомнить этот набор символов не так уж просто.

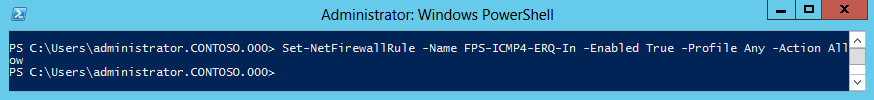

Гораздо проще можно решить задачу разрешения ICMP-трафика с использованием Windows PowerShell выполнив командлет:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled True

Содержание

- Обеспечьте работоспособность протокола icmp для использования команды ping windows server 2019

- Настройка брандмауэра из командной строки

- Как запустить брандмауэр из командной строки

- Отключить брандмауэр через командную строку

- Как разрешить эхо-ответ ICMP на Windows Server 2019

- Как разрешить эхо-ответ ICMP на Windows Server 2019?

- Разрешить echo-ответы ICMP на Windows Server 2019

- Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

- Zabbix: проверка доступности запросом ICMP Ping

- Открытие портов для ICMP ping в Windows Server и Linux

- Установка fping, настройка путей в Zabbix

- Шаблон ICMP Ping в Zabbix и его компоненты

- Создание узла в Zabbix, подключение ICMP Ping шаблона

- Создание правила ICMP для входящего трафика

Обеспечьте работоспособность протокола icmp для использования команды ping windows server 2019

Как разрешить пинги в брандмауэре через командную строку

Всем привет сегодня маленькая заметка как разрешить пинги в брандмауэре через командную строку, может пригодится если вы поставили core версию windows или Hyper-V server 2012R2. Да и для тех людей, кто любит все автоматизировать в своих средах, подойдет для написания bat или cmd файлов, которые можно использовать при установке и настройке сервера, принятой в вашей организации. Так же я вас научу, как открывать firewall через cmd оболочку, меня много раз выручало такое знание, так как бывают ситуации, что не работает мышка на сервере, а открыть заветную оснастку ну очень нужно, так как из за закрытого порта может лежать важный сервис.

Настройка брандмауэра из командной строки

Предположим, что у вас есть сервер на котором установлена операционная система Windows Server 2012 R2 на сервере, по стандарту у вас должны быть открыты ping пакеты, понятно, что такие вещи можно сделать и групповой политикой и это правильно, но у меня в примере есть небольшой бранч (филиал) и в нем нужно на трех серверах открыть порты, отправив там менеджеру такой файл с командой, особых усилий и знаний не потребуется, чтобы выполнить задачу и настройка брандмауэра командной строкой будет очень уместна.

Открываем командную строку и пишем в ней вот такой текст:

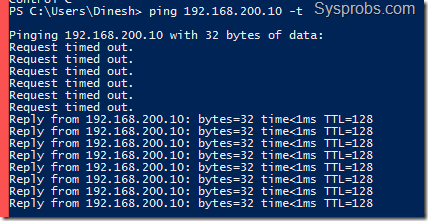

Как видите правило отработало нормально, теперь в нашем брандмауэре должны быть открыты нужные порты. Давайте проверим, добавилось ли правило.

Как запустить брандмауэр из командной строки

Для того, чтобы запустить брандмауэр из командной строки, введите в ней вот такой текст

Далее идем Дополнительные параметры

и во входящих правилах видим, наше, открывающее ICMP пакеты.

Вот так вот просто разрешить пинги в брандмауэре через командную строку.

Отключить брандмауэр через командную строку

Отключение брандмауэра из командной строки производится вот такой командой:

Источник

Как разрешить эхо-ответ ICMP на Windows Server 2019

Как разрешить эхо-ответ ICMP на Windows Server 2019?

По умолчанию брандмауэр Windows Server блокирует ICMP.

Это означает, что Сервер никогда не будет отвечать на пинг-пакеты с других хостов, даже внутри вашей локальной сети.

Здесь я покажу вам шаги, как разрешить эхо-ответ ICMP на Windows Server.

Разрешить echo-ответы ICMP на Windows Server 2019

Войдите в Windows Server 2019 с экрана входа в систему или через RDP и нажмите Server Manager:

Tools > Windows Defender Firewall with Advanced Security

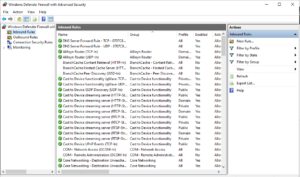

Выберите Inbound Rules на левой панели и нажмите New Rule в разделе Actions на правой панели.

Выберите Custom rule для добавления и нажмите «Next».

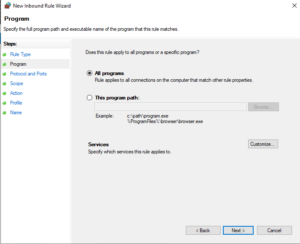

Выберите All programs в следующем окне. затем нажмите Next.

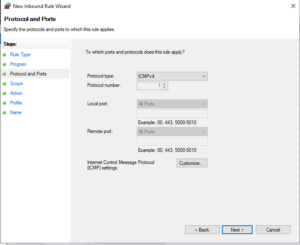

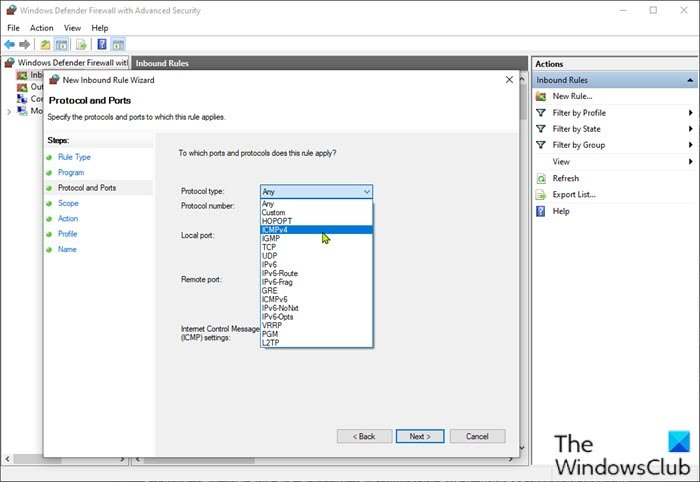

Как тип протокола выберите ICMPv4.

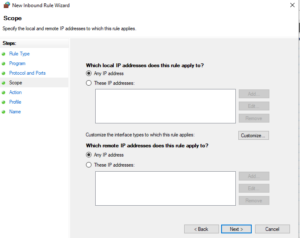

Укажите исходный IP-адрес или сеть для приема пинга.

Вы можете использовать «Any IP address», чтобы принимать пинг с любого IP-адреса.

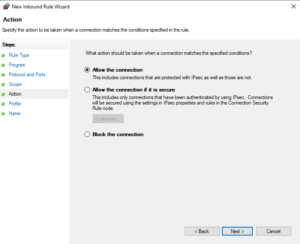

Примите соединение, соответствующее правилу.

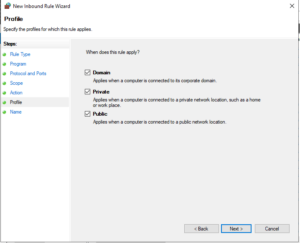

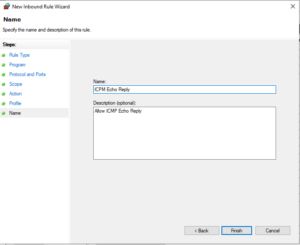

Выберите профили, к которым будет применяться правило.

Дайте правилу имя и описание [ необязательно ], затем сохраните настройки, используя Finish.

Если вы используете IPv6, сделайте то же самое и выберите ICMPv6 в поле Protocol Type

Источник

Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

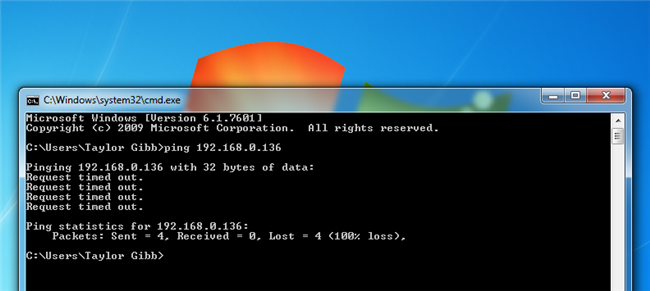

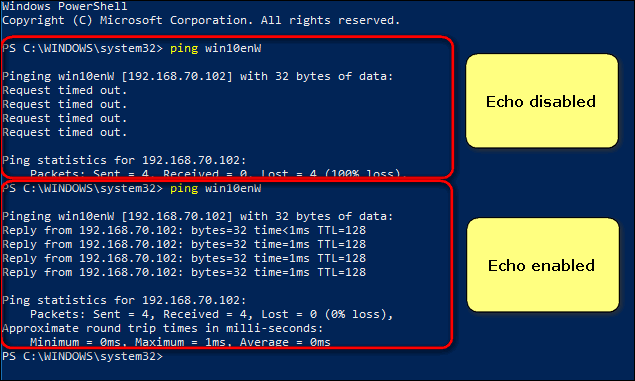

Эхо-запрос (он же ICMP-пакеты или пинг) служит для обнаружения наличия сетевого устройства в сети (LAN или WAN). Его можно использовать для проверки связи с компьютерами, ноутбуками, серверами (в том числе хостингом веб-сайтов), сетевыми принтерами, маршрутизаторами и т. Д. Однако ответ на эхо-запрос должен быть включен заранее, чтобы сетевое устройство могло отвечать. В противном случае вы получите тайм-аут запроса вместо ответа.

К сожалению, большинство пользователей отключают брандмауэр Windows, когда хотят, чтобы в ответе ICMP работала команда Ping. Они забывают о том, что брандмауэр защищает их ПК от взлома и вредоносных программ, и это необходимо при работе в общественных сетях. Вот как правильно поступить.

Обратите внимание, что вы можете разрешить эхо-запросы для сети Приватный, Общедоступный и Домен независимо. Если для каждого типа предварительно установлены отдельные правила, включите те, которые вам нужны. В противном случае вы можете дважды щелкнуть правило, чтобы вызвать его свойства, перейти на вкладку «Дополнительно» и указать сетевые профили:

Теперь ваш компьютер будет реагировать на ICMP-пакеты при пинге с другого устройства. Именно так:

Надеюсь, это будет полезно для вас.

Источник

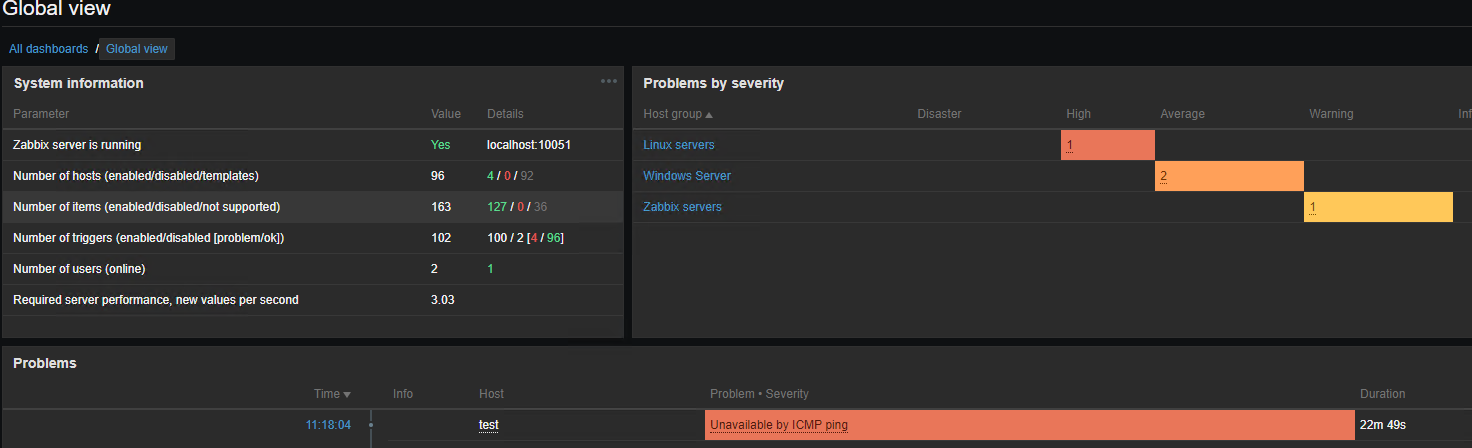

Zabbix: проверка доступности запросом ICMP Ping

В этой статье мы рассмотрим пошаговую настройку мониторинга сетевых устройств по протоколу ICMP в системе мониторинга Zabbix с помощью ping. Эта самая простая, но популярная задача безагентного мониторинга, когда вам нужно проверить доступность удаленного сервера, сайта или сетевого оборудования с сервера мониторинга. Zabbix может отправлять ICMP запросы до узла, и если ответ не получен, время ответа (response time) слишком большое или наблюдается большой % потери пакетов, вывести предупреждение в дашборде. Протокол ICMP в основном используется для проверки доступности сетевых узлов. Утилиты ping и traceroute/tracert также работают через ICMP.

Открытие портов для ICMP ping в Windows Server и Linux

По умолчанию в Windows Server разрешен ICMP ping, но, если по каким-то причинам он был выключен, включить его можно через команду netsh или PowerShell. Запустите командную строку с правами администратора и введите:

netsh advfirewall firewall add rule name=»ICMP Allow“ protocol=icmpv4:8,any dir=in action=allow

Или аналогичная команда в PowerShell (модуль NetSecurity):

Эти команды создадут в файерволе правило, которое разрешает входящие ICMP echo запросы.

В современных дистрибутивах Linux входящий ICMP также разрешен. Если по каким-то причинам он выключен, то добавьте эти правила в iptables. Выполните команды из-под root/sudo:

Таким образов вы добавите правила, разрешающие ICMP запросы в самое начало цепочки правил iptables.

Если вы используете firewalld для управления правилами фаейрвола, разрешить ответ на icmp ping можно так:

Установка fping, настройка путей в Zabbix

В Zabbix для ICMP проверок используется утилита fping. Во многих дистрибутивах Linux эта утилита предустановлена, поэтому для начала проверим её наличие в системе. Зайдите на ваш zabbix сервер и введите команду:

Если такой команды нет, установите её с помощью пакетного менеджера:

По умолчанию утилита установится в /usr/bin/fping. В случае возникновения проблем с fping, убедитесь что утилита действительно лежит по пути /usr/bin/fping, и если она находится в другой директории, измените указанные ниже строки в zabbix_server.conf, указав корректный путь к fping.

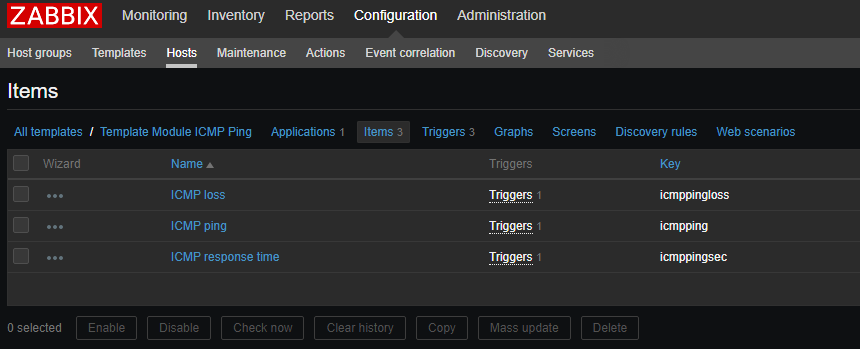

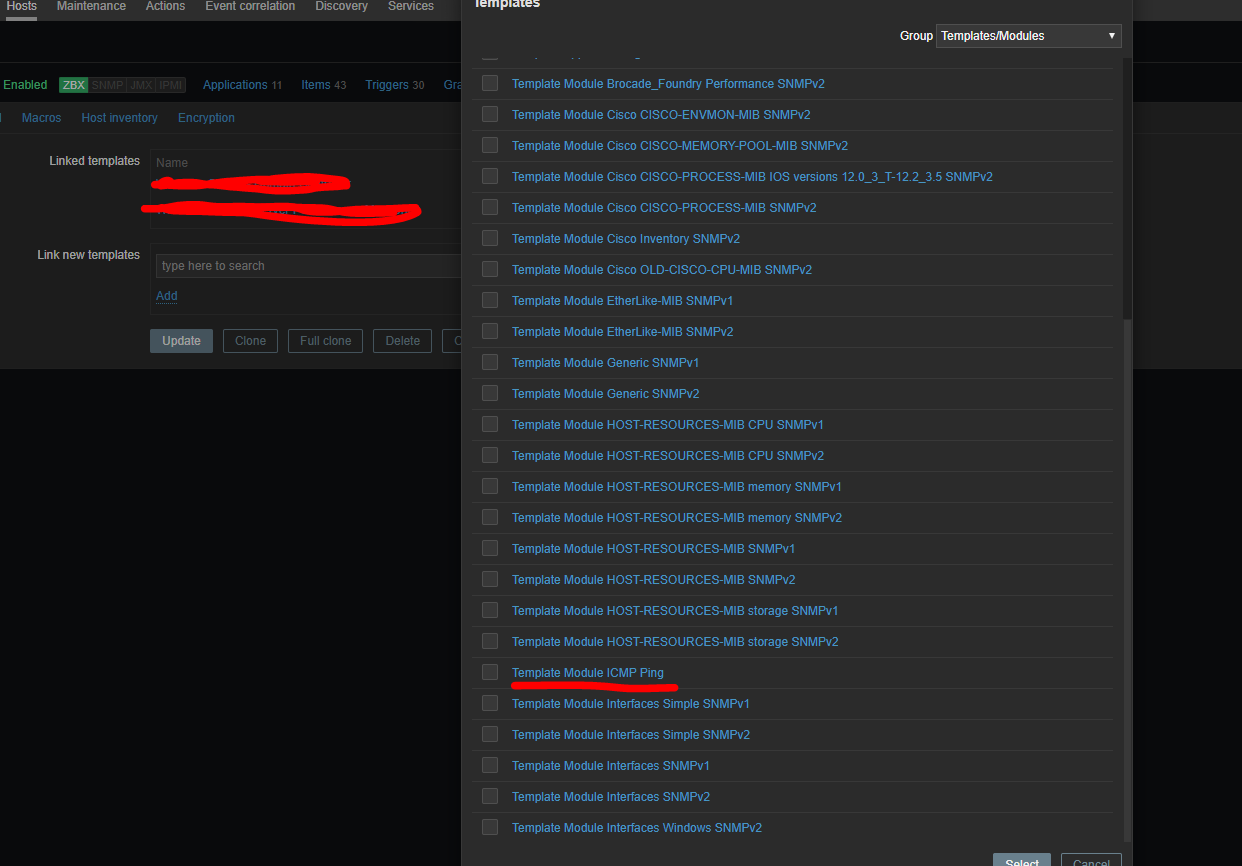

Шаблон ICMP Ping в Zabbix и его компоненты

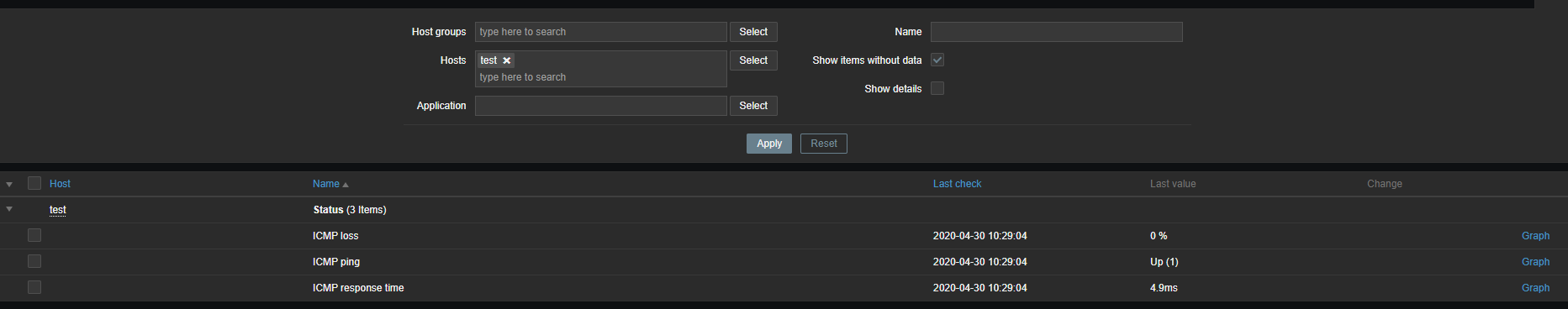

В Zabbix по умолчанию есть шаблон Template Module ICMP Ping (может называться иначе, в зависимости от версии Zabbix). Именно его мы будем использовать для мониторинга сетевых узлов через ICMP ping. Шаблон включает в себя 3 проверки:

Обратите внимание на колонку Key: icmpping, icmppngloss и icmppingsec, это встроенные в zabbix ключи. Они являются Simple checks, т.е. “простой проверкой”, в которой не участвует zabbix-agent.

Полный список Simple checks, для которых не нужно устанавливать агент zabbix на системы, которые нужно мониторить, можно посмотреть здесь https://www.zabbix.com/documentation/current/manual/config/items/itemtypes/simple_checks

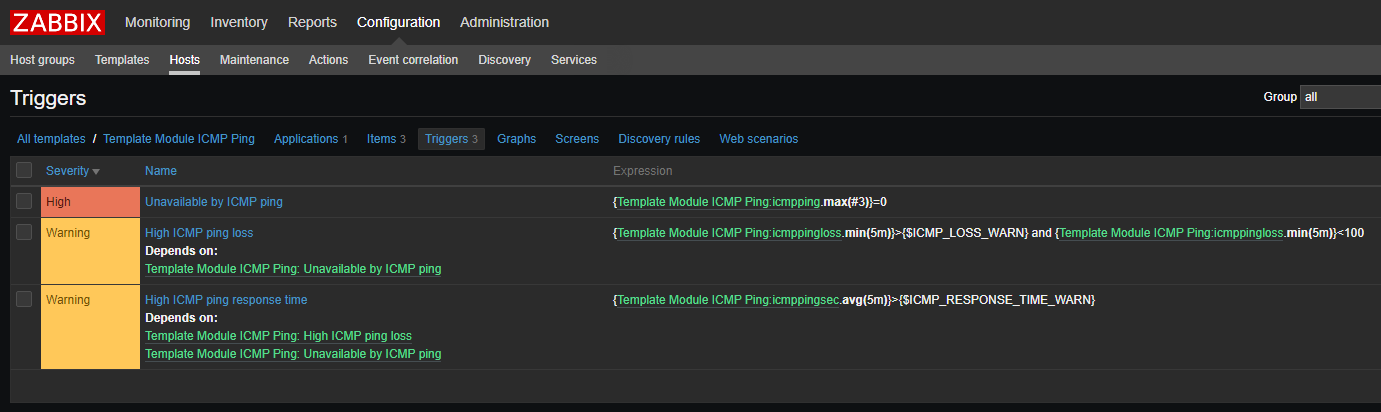

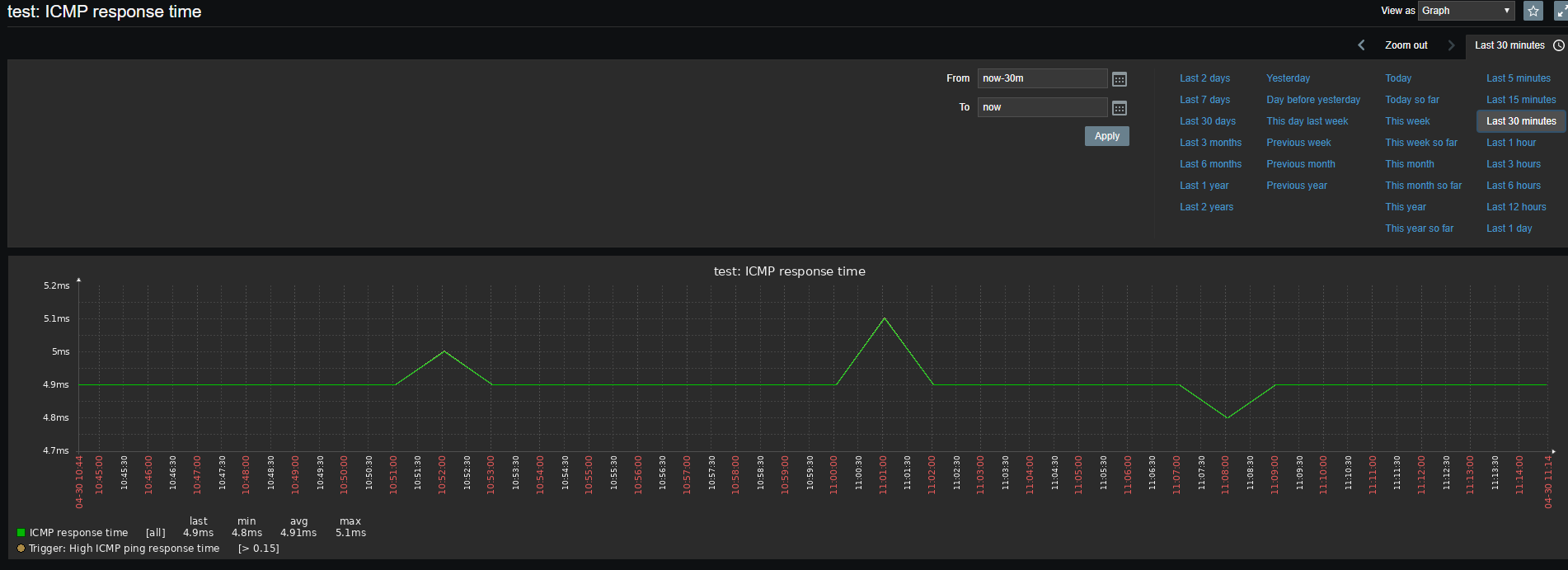

В шаблоне находятся 3 триггера, которые следят за вышеописанными ключами и их значениями.

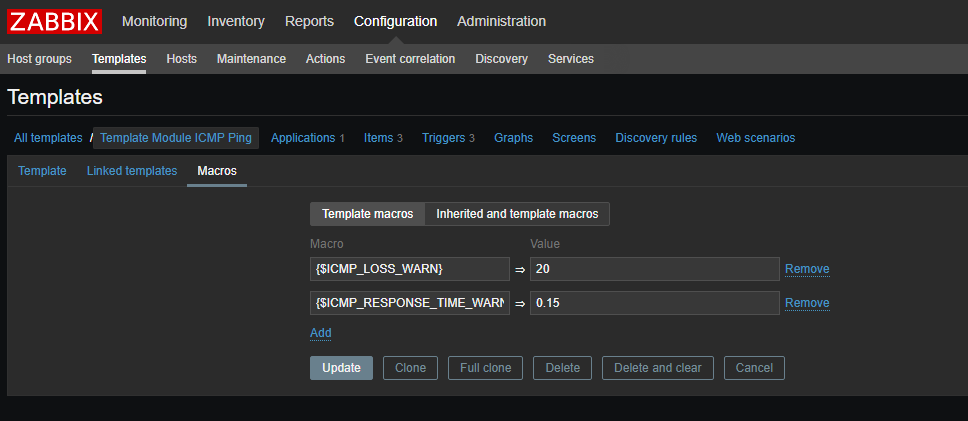

Некоторые триггеры, например, “High ICMP ping response time” используют макросы шаблона. Значения этих макросов можно изменить во вкладке Macros.

Значения, при которых сработает триггер.

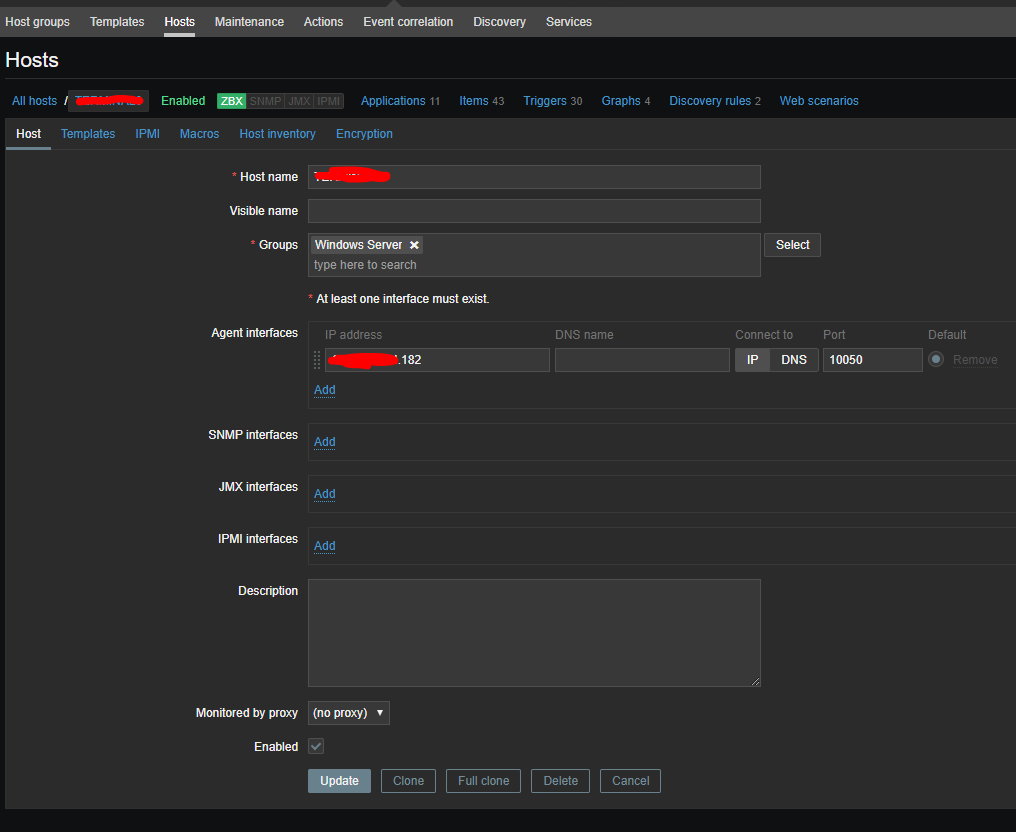

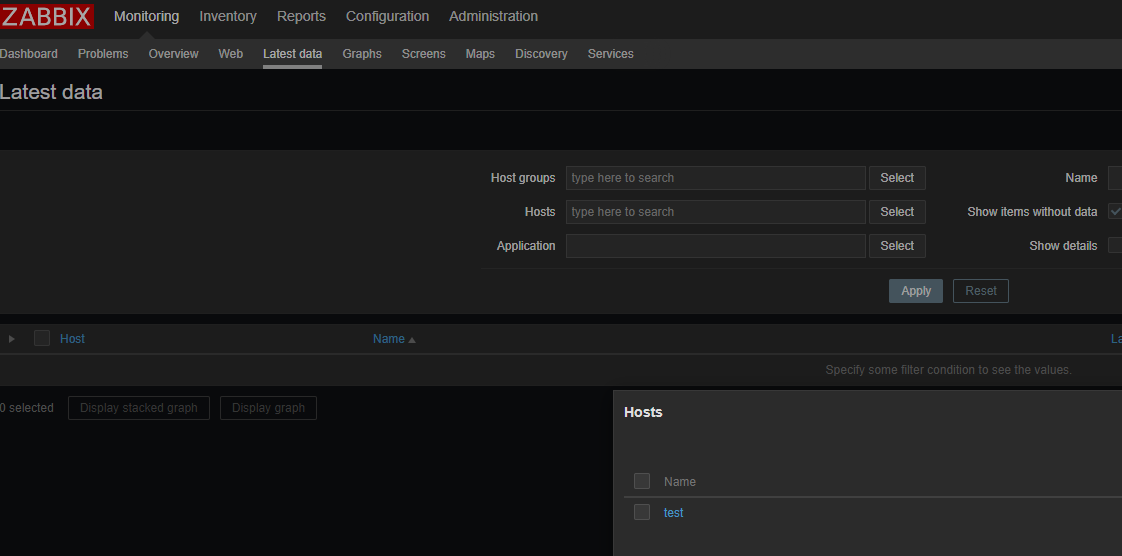

Создание узла в Zabbix, подключение ICMP Ping шаблона

Введите Host name, выберите группу и укажите IP адрес вашего узла в Agent interfaces.

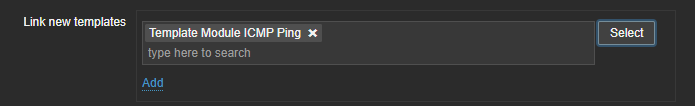

Перейдите во вкладку Templates, нажмите Select и выберете Template Module ICMP Ping.

Нажмите Add в форме выбора шаблона и затем снова Add для завершения создания узла.

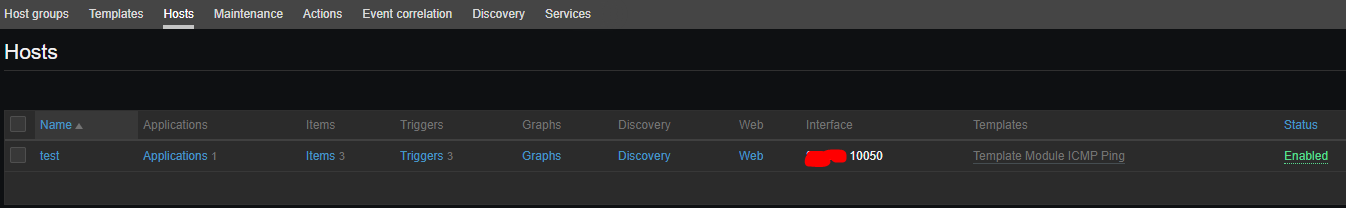

В колонке Templates отображаются все шаблоны, подключенные к узлу.

В столбце Last Value отображаются последние данные, которые пришли с этого узла.

Также можно посмотреть на график по определенному значению, например, ICMP Response time. Нажмите ссылку Graph.

В случае возникновения проблем, вы сможете увидеть уведомления в дашборде Zabbix.

ICMP ping это самая простая и самая базовая проверка доступности для сетевых устройств. Если вы хотите получать больше данных о вашем устройстве, то вы можете настроить мониторинг устройств с помощью агентов Zabbix, по SNMP или другим протоколам.

Источник

Создание правила ICMP для входящего трафика

Относится к:

Чтобы разрешить входящий сетевой трафик протокола управления Интернетом (ICMP), используйте брандмауэр Защитник Windows с узлом advanced security в оснастке MMC управления групповой политикой для создания правил брандмауэра. Этот тип правила позволяет отослать и получить запросы и ответы ICMP с помощью компьютеров в сети.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

В этом разделе описывается, как создать правило порта, которое позволяет входящий сетевой трафик ICMP. Другие типы правил входящие порты см. в этой ссылке.

Создание входящие правила ICMP

В области навигации щелкните Правила входящие.

Нажмите кнопку Действие, а затем нажмите новое правило.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

На странице Протокол и Порты выберите ICMPv4 или ICMPv6 из списка типов протокола. Если в сети используется как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них.

Нажмите кнопку Настройка.

В диалоговом окне Настройка Параметры ICMP сделайте одно из следующих:

Чтобы разрешить весь сетевой трафик ICMP, щелкните все типы ICMPи нажмите кнопку ОК.

Чтобы выбрать один из заранее определенных типов ICMP, нажмите кнопку Конкретные типы ICMP, а затем выберите каждый тип в списке, который вы хотите разрешить. Нажмите кнопку ОК.

Чтобы выбрать тип ICMP, который не фигурит в списке, **** щелкните Конкретные типы **** ICMP, выберите **** номер Типа из списка, выберите номер кода из списка, щелкните Добавить, а затем выберите вновь созданную запись из списка. Нажмите ОК

Нажмите кнопку Далее.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

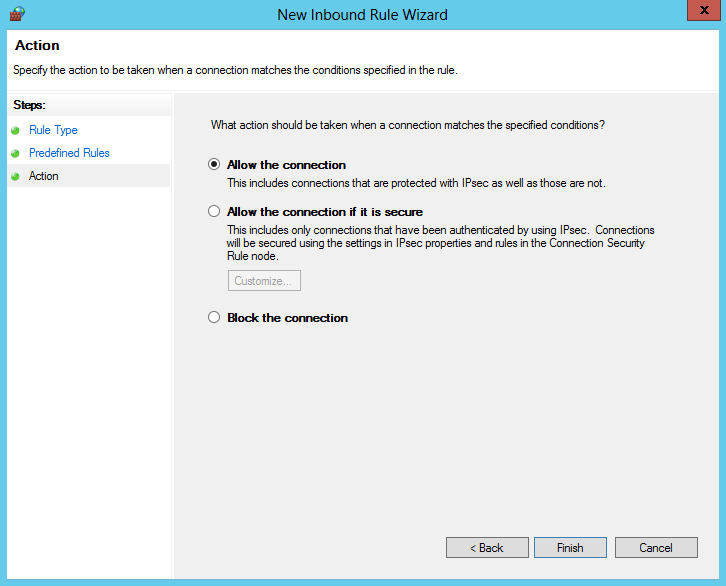

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

Источник

Ping — утилита командной строки для проверки соединений в сетях TCP/IP. Она является одним из основных средств диагностики сети и входит в состав всех современных сетевых операционных систем. Принцип ее работы заключается в том, что она отправляет запросы (ICMP Echo-Request) протокола ICMP указаному узлу и фиксирует поступающие ответы (ICMP Echo-Reply).

Время между отправкой запроса и получением ответа позволяет определить задержки при передаче и частоту потери пакетов, а также оценить загруженность канала передачи данных. Полное отсутствие ICMP-ответов может означать, что удалённый узел неисправен.

В серверных ОС начиная с Windows Server 2008 входящие эхо-запросы по умолчанию запрещены и блокируются брандмауэром Windows. Сделано это скорее всего с целью предотвратить сетевые атаки типа ICMP Flooding (затопление атакуемого узла пакетами ICMP), которые могут вызвать отказ в обслуживании (Denial of Service, DoS). Безопасность конечно важна, однако в результате при попытке проверить доступность сервера мы получаем ошибку.

Для разрешения входящих эхо-запросов необходимо активировать соответствующее правило брандмауэра Windows. Вот несколько вариантов того, как это сделать.

Оснастка Windows Firewall with Adwanced Security

Самый простой способ разрешить ping — воспользоваться оснасткой «Windows Firewall with Adwanced Security». Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил (Inbound Rules). Здесь нас интересует предопределенное правило для IPV4 — ″File and Printer Sharing (Echo Request — ICMPv4-In)″. Обратите внимание, что в таблице присутствуют два правила с одинаковым названием. На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Активируем правило, отметив галочкой чекбокс Enabled и проверяем, чтобы в поле Action был выбран пункт ″Allow the connection″.

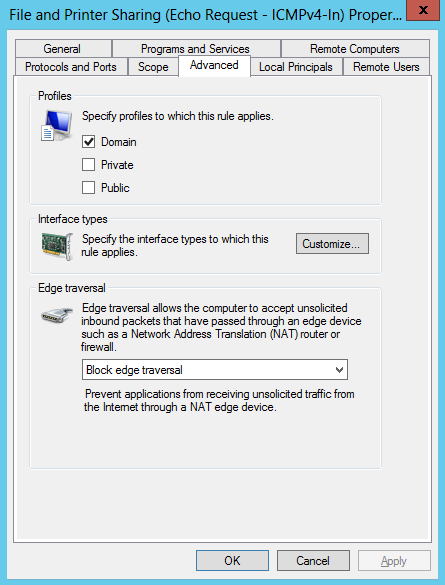

Переходим на вкладку Advanced и выбираем профили, для которых это правило будет действовать. Сохраняем правило и жмем OK. Теперь сервер можно пинговать.

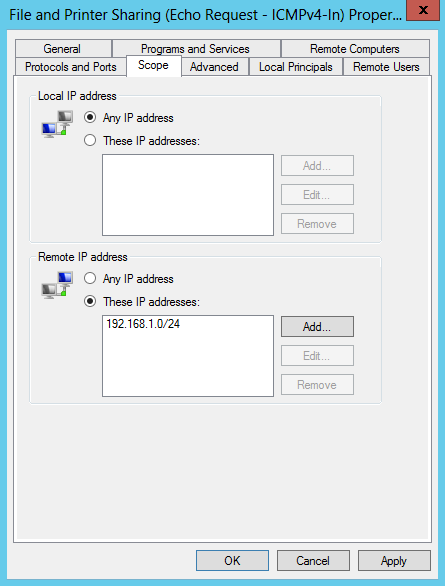

При необходимости в дополнительных мерах безопасности произведем еще несколько настроек, которые защитят сервер от атак и позволят вам спокойно пользоваться Ping-ом.

Переходим на вкладку Scope и в поле Remote IP address указываем, с каких адресов разрешено принимать входящие запросы. Здесь можно указать один адрес, диапазон адресов либо целиком подсеть.

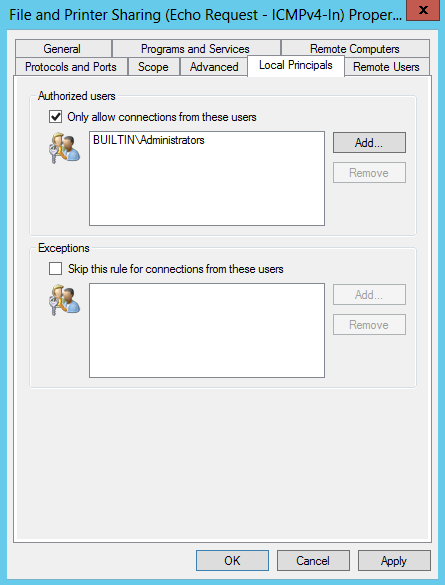

На вкладке Local Principals указываем локальных пользователей или группы, которым разрешается пинговать данный сервер. Как вариант, можно дать разрешение только группе локальных администраторов.

Групповые политики

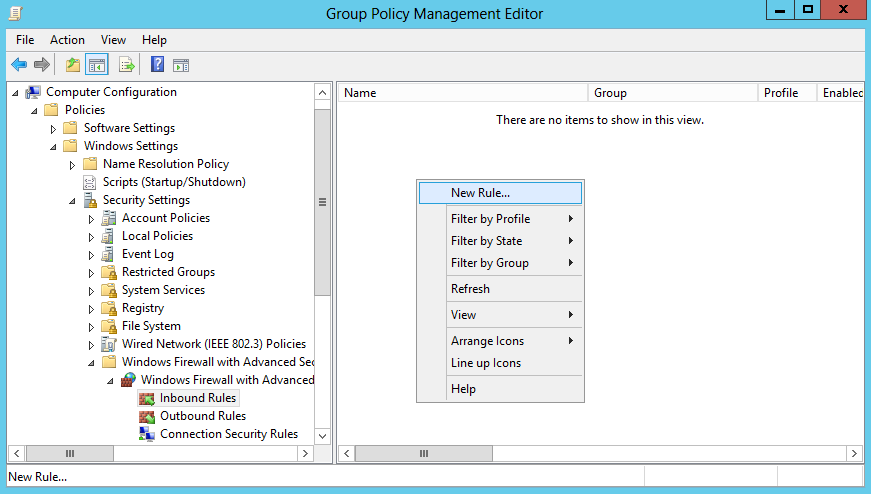

В доменной среде разрешить Ping можно централизованно, через групповые политики. Открываем в редакторе групповых политик соответствующую GPO и переходим в раздел Computer Configuration–Policies–Windows Settings–Windows Firewall with Adwanced Security. Раскрываем дерево поддразделов и переходим на вкладку Inbound Rule. Кликаем правой клавишей мыши и в контекстном меню выбираем New Rule.

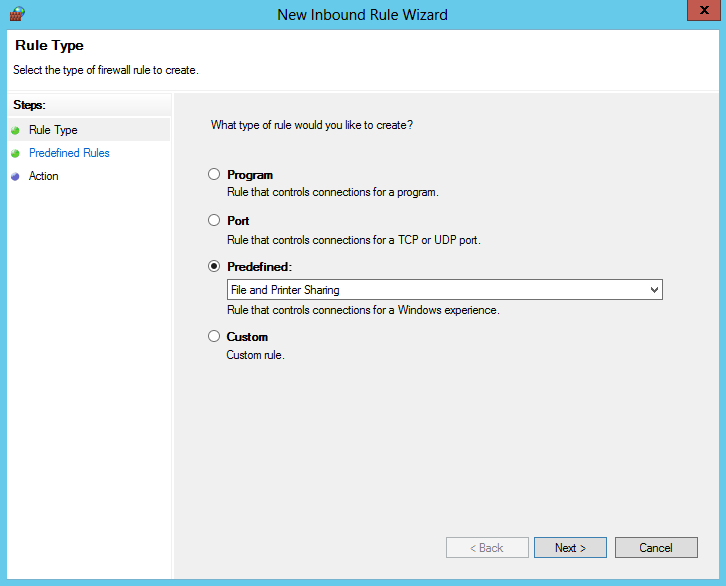

Выбираем Predefined (предопределенные правила) и находим в списке группу правил «File and Printer Sharing».

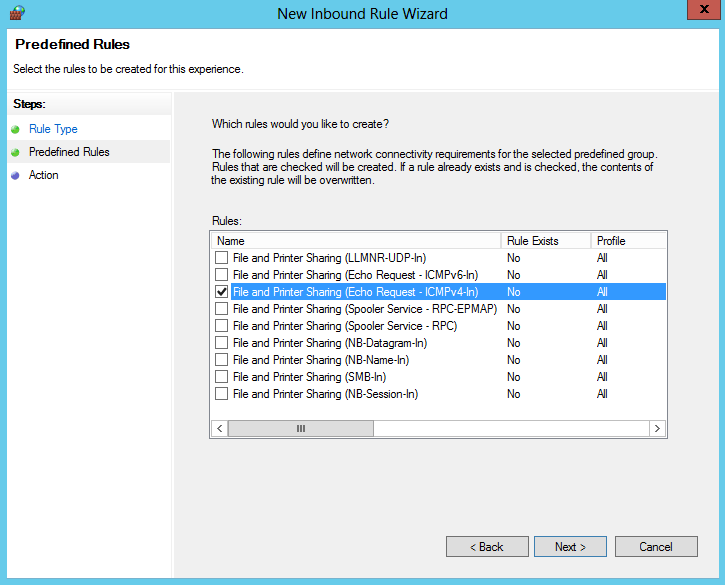

Находим правило ICMPv4-In и убираем выделение с остальных.

Выбираем для правила действие Allow the connection (разрешить подключениe) и жмем Finish, сохраняя правило.

После того как правило создано, его можно открыть и отредактировать, точно так же как и в локальной оснастке брандмауэра.

Утилита Netsh

Кроме графических средств для управления правилами можно воспользоваться утилитой командной строки netsh. В качестве примера активируем правило ICMPv4-In для всех профилей брандмауэра и ограничим удаленные IP подсетью 192.168.1.0/24:

netsh adwfirewall firewall set rule name= ″File and Printer Sharing (Echo Request — ICMPv4-In)″ new enable= yes action= allow profile= any remoteip= 192.168.1.0/24

Если вы используете Windows Server 2008 (не R2), то команда будет выглядеть немного по другому. Для включения правила:

netsh firewall set icmpsetting 8

И для отключения:

netsh firewall set icmpsetting 8 disable

PowerShell

Также разрешить эхо-запросы можно с помощью PowerShell. Правда воспользоваться этим способом можно только в Windows Server 2012, в остальных ОС отсутствует соответствующий PowerShell модуль. Для активации правила воспользуемся следующей командой:

Set-NetFirewallRule -Name FPS-ICMP-ERQ-In -Enabled True -Profile Any -Action Allow

Вроде бы все. Хотя нет, вспомнил еще один интересный момент. Для нормальной работы службы каталогов Active Directory необходимо, чтобы брандмауэр пропускал ICMP пакеты от клиентских компьютеров к контроллеру домена. Это нужно для получения клиентами сведений групповой политики. Поэтому на контроллерах домена есть отдельное правило брандмауэра, разрешающее входящий ping — ″Active Directory Domain Controller — Echo Request (ICMPv4-In)″. Это правило активно по умолчанию.

ДИАГРАММА ВИРТУАЛЬНОЙ СЕТИ

| NAME | DC1 | SRV1 | DCA | CLI1 |

| IP | 172.16.19.65 | 172.16.19.66 | 172.16.19.67 | DHCP |

| MASK | 255.255.255.192 | 255.255.255.192 | 255.255.255.192 | |

| Default gateway | 172.16.19.126 | 172.16.19.126 | 172.16.19.126 | |

| DNS1 | 172.16.19.65 | 172.16.19.65 | 172.16.19.65 | |

| DNS2 | 172.16.19.66 | 172.16.19.66 | 172.16.19.66 |

| NAME | DC2 | SRV2 | CLI2 |

| IP | 172.16.20.97 | 172.16.20.98 | DHCP |

| MASK | 255.255.255.224 | 255.255.255.224 | |

| Default gateway | 172.16.20.126 | 172.16.20.126 | |

| DNS1 | 172.16.20.97 | 172.16.20.97 | |

| DNS2 |

| NAME | R1 | R1 | R2 | R2 |

| IP | 172.16.19.126 | 200.100.100.2 | 172.16.20.126 | 200.100.100.1 |

| MASK | 255.255.255.192 | 255.255.255.252 | 255.255.255.224 | 255.255.255.252 |

| Default gateway | 200.100.100.1 | 200.100.100.2 | ||

| DNS1 | 172.16.19.65 | 172.16.20.97 | ||

| DNS2 | 172.16.19.66 |

Настройка DC1

Базовая настройка

1) переименуйте компьютер в DC1;

В оснастке server manager переходим на вкладку local server в Computer name

Указываем имя, которое нам необходимо

2) в качестве адреса DC1 используйте первый возможный адрес из подсети 172.16.19.64/26;

Можно воспользоваться онлайн калькулятором или посчитать вручную

| 172.16.19.64 | 10101100.00010000.00010011.01000000 |

| 255.255.255.192 | 11111111.11111111.11111111.11000000 |

| ((2^n)-2) | ((2^6)-2) = 62 |

IP адрес первого хоста: 172.16.19.65

IP адрес последнего хоста: 172.16.19.126

Отсюда следует что DC1 будет иметь адрес 172.16.19.65

В оснастке server manager переходим на вкладку local server в Ethernet0

R1 будет являться последним пограничным устройством в домене Kazan.wsr и будет являться Default gateway для всех устройств в домене Kazan.wsr

Также DNS сервером будут виртуальные машины DC1 и SRV1 (см дальше по заданию) для того что бы не возвращаться к конфигурации сети мы укажем их сразу

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

В оснастке server manager переходим на вкладку local server в Windows Defender Firwall

Необходима включить правило для входящего трафика

Настройка SRV1

Базовая настройка

1) переименуйте компьютер в SRV1;

В командной строке пишем команду sconfig

В server configuration выбираем функцию под номером 2 и вводим новое имя SRV1

После перезагрузки ОС имя машине будет именно

2) в качестве адреса SRV1 используйте второй возможный адрес из подсети 172.16.19.64/26;

Можно воспользоваться онлайн калькулятором или посчитать вручную

| 172.16.19.64 | 10101100.00010000.00010011.01000000 |

| 255.255.255.192 | 11111111.11111111.11111111.11000000 |

| ((2^n)-2) | ((2^6)-2) = 62 |

IP адрес первого хоста: 172.16.19.65

IP адрес последнего хоста: 172.16.19.126

Отсюда следует что SRV1 будет иметь адрес 172.16.19.66

В server configuration выбираем функцию под номером 8 и вводим номер интерфейса

В Network adapter settings выбираем функцию 1 указываем что адрес будет static

Назначаем ip address

Вводим mask подсети и default gateway после чего выбираем функцию 2 для конфигурации DNS

Указываем DNS и после этого выбираем функцию 4 что бы вернуться в основное меню

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

В server configuration выбираем функцию под номером 4

Выбираем функцию 3 и включаем разрешения входящего трафика

После окончания настройки выбираем функцию 4 что бы вернуться в стартовая меню

Для завершения работы с server configuration вводим функцию 15 и попадём командирую строку

4) с помощью дополнительных жестких дисков создайте RAID-5 массив; назначьте ему букву D:.

В командной строке вводим diskpart что бы вызвать оснастку для работы с дисками и файловой системой командой list disk смотрим состояние дисков

Командой select disk 1 мы выбираем диск под номерами 1 для того что бы получить возможность выполнения действий над этим диском командой online disk делаем диск активным для системы

Все диски необходимо сделать статус online

ВНИМНИЕ: при конвертировании диска в формат dynamic может возникнуть ошибка

Diskpart has encountered an error: The media is write protected.

See the System Event Log for more information.

Для решения это проблемы необходимо выбрать все диски отдельно и прописать команду attribute disk clear readonly после этого каждый диск можно пере конвертировать в формат dynamic

После того как атрибуты были очищены мы можем выполнить команду convert dynamic

Результат

Таким образом для каждого диска должны быть выполнены команды

| Select disk 1 Online disk Attribute disk clear readonly Convert dynamic | Select disk 2 Online disk Attribute disk clear readonly Convert dynamic | Select disk 3 Online disk Attribute disk clear readonly Convert dynamic | Select disk 4 Online disk Attribute disk clear readonly Convert dynamic |

Командой create volume raid disk=1,2,3,4 создаем рейд массив и командой list vol видим, что создался том volume 3 отформатированный в формате RAW

ВНИМАНИЕ: часто бывает нужно назначить букву, которая уже занята системой для того что бы ее назначить необходимо освободить для этого необходимо выполнить следующие действия

Командой select vol 1 выбрать том на котором установлена необходимая нам буква командой assign letter=E назначаем букву E тем самым освободив букву D

Командой select vol 0 выбираем том для дальнейших операций необходимо переформатировать рейд массив из RAW в NTFS

Командой format FS=NTFS форматируем наш том

Командой assign letter=D назначаем необходимую букву

Настройка DCA

Базовая настройка

1) переименуйте компьютер в DCA; Делаться по аналогии с DC1

2) в качестве адреса DCA используйте третий возможный адрес из подсети 172.16.19.64/26;

Можно воспользоваться онлайн калькулятором или посчитать вручную

| 172.16.19.64 | 10101100.00010000.00010011.01000000 |

| 255.255.255.192 | 11111111.11111111.11111111.11000000 |

| ((2^n)-2) | ((2^6)-2) = 62 |

IP адрес первого хоста: 172.16.19.65

IP адрес последнего хоста: 172.16.19.126

Отсюда следует что SRV1 будет иметь адрес 172.16.19.67

Настройка по аналогии с DC1

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

Настройка по аналогии с DC1

4) присоедините компьютер к домену Kazan.wsr.

Данную настройку можно выполнить только после установки роли ADDS на DC1 (см дальше)

Настройка CLI1

Базовая настройка

1) переименуйте компьютер в CLI1;

Открываем любую папу на This PC нажимаем правой кнопкой мыши

После действия схожи по аналогии с DC1

2) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

Открываем любую папу на This PC нажимаем правой кнопкой мыши перейти во вкладку system, а потом выбрать вкладку system and security

Выбираем вкладку Windows defender firewall

Дальше по аналогии с DC1 заходим в Advanced Settings находим и включаем все правила

3) присоедините компьютер к домену Kazan.wsr;

Данную настройку можно выполнить только после установки роли ADDS на DC1 (см дальше)

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

Данную настройку можно выполнить только после установки роли ADDS на DC1 и настройки GPO (см дальше)

5) используйте компьютер для тестирования настроек в домене Kazan.wsr: пользователей, общих папок, групповых политик.

Используйте данный компьютер для аутентификации под разными пользователями для проверки рекомендуется создавать больше пользователей чем по заданию

Настройка DC2

Базовая настройка

1) переименуйте компьютер в DC2;

Настройка по аналогии с DC1

2) в качестве адреса DC2 используйте первый возможный адрес из подсети 172.16.20.96/27;

Можно воспользоваться онлайн калькулятором или посчитать вручную

| 172.16.20.96 | 10101100.00010000.00010100.01100000 |

| 255.255.255.224 | 11111111.11111111.11111111.11100000 |

| ((2^n)-2) | ((2^5)-2) = 30 |

IP адрес первого хоста: 172.16.20.97

IP адрес последнего хоста: 172.16.20.126

Отсюда следует что DC2 будет иметь адрес 172.16.20.97

R2 будет являться последним пограничным устройством в домене SPB.wsr и будет являться Default gateway для всех устройств в домене SPB.wsr

Также DNS сервером будут виртуальные машины DC2 (см дальше по заданию) для того что бы не возвращаться к конфигурации сети мы укажем их сразу

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

Настройка по аналогии с DC1

Настройка SRV2

Базовая настройка

1) переименуйте компьютер в SRV2;

Настройка по аналогии с SRV1

2) в качестве адреса SRV1 используйте второй возможный адрес из подсети 172.16.20.96/27;

Можно воспользоваться онлайн калькулятором или посчитать вручную

| 172.16.20.96 | 10101100.00010000.00010100.01100000 |

| 255.255.255.224 | 11111111.11111111.11111111.11100000 |

| ((2^n)-2) | ((2^5)-2) = 30 |

IP адрес первого хоста: 172.16.20.97

IP адрес последнего хоста: 172.16.20.126

Отсюда следует что DC2 будет иметь адрес 172.16.20.98

Настройка по аналогии с SRV1

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

Настройка по аналогии с SRV1

4) присоедините компьютер к домену Spb.wsr.

Данную настройку можно выполнить только после установки роли ADDS на DC2 (см дальше)

Настройка CLI2

Базовая настройка

1) переименуйте компьютер в CLI2;

По аналогии с CLI1

2) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

По аналогии с CLI1 заходим в Advanced Settings находим и включаем все правила

3) присоедините компьютер к домену Spb.wsr.

Данную настройку можно выполнить только после установки роли ADDS на DC2 (см дальше)

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

Данную настройку можно выполнить только после установки роли ADDS на DC2 и настройки GPO (см дальше)

5) используйте компьютер для тестирования настроек в домене Spb.wsr.

Используйте данный компьютер для аутентификации под разными пользователями для проверки рекомендуется создавать больше пользователей чем по заданию

Настройка R2

Базовая настройка

1) переименуйте компьютер в R2;

По аналогии с DC1

2) задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к коммутатору ISP, используйте адрес 200.100.100.1/30; для сетевого адреса в подсети Spb.wsr используйте последний возможный адрес из используемого адресного пространства;

ВНИМАНИЕ: R2 имеет два интерфейса один интерфейс смотрит в сторону домена SPB.wsr а другой в сторону ISP и обеспечивает связность с R1

необходимо определить по MAC адресу расположение этих интерфейсов для этого необходимо перейти во вкладку local server потом нажать на ссылку

после того как откроются два интерфейса двойным кликом левый клавиши мыши на интерфейсы открыть их свойства нажав на вкладку Details..

Мы увидим их MAC адреса (Physical Address) в свойствах виртуальной машины мы можем посмотреть MAC адреса интерфейсов и в каких группа они находиться таким образам определить какой интерфейс куда смотрит

Сравнив интерфейсы по MAC адресам, мы узнаем какой адаптер куда смотрим и можем назначить ip адреса R2 имеет адрес 172.16.20.126 так как это последний адрес в то подсети и являться default gateway поэтому у него нет default gateway

Второй интерфейс смотрит в сторону ISP и имеет адрес 200.100.100.1 также для обеспечения связанности у R2 будет default gateway адрес R1 200.100.100.2

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

По аналогии с DC1

4) присоедините компьютер к домену Spb.wsr.

Данную настройку можно выполнить только после установки роли ADDS на DC1 (см дальше)

Настройка R1

Базовая настройка

1) переименуйте компьютер в R1;

По аналогии с SRV1

2) задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к подключенного к коммутатору ISP, используйте адрес 200.100.100.2/30; для сетевого адреса в подсети Kazan.wsr используйте последний возможный адрес из используемого адресного пространства;

ВНИМАНИЕ: R1 имеет два интерфейса один интерфейс смотрит в сторону домена Kazan.wsr а другой в сторону ISP и обеспечивает связность с R2

необходимо определить по MAC адресу расположение этих интерфейсов для этого необходимо в командной строке написать ipconfig /all

Мы увидим их MAC адреса (Physical Address) в свойствах виртуальной машины мы можем посмотреть MAC адреса интерфейсов и в каких группа они находиться таким образам определить какой интерфейс куда смотрит

Сравнив интерфейсы по MAC адресам, мы узнаем какой адаптер куда смотрим и можем назначить ip адреса R1 имеет адрес 172.16.19.126 запоминаем строчку Ethernet Adapter

Вводим команду sconfig выбираем функцию 8

Видим два адаптера Ethernet Adapter и Ethernet Adapter #2 ранее мы узнали что адаптер Ethernet Adapter смотрит в сторону домена Kazan.wsr Назначаем ip адрес

Назначаем mask и DNS после чего возвращаемся ко второму адаптеру

И настраиваем второй адаптер, который смотрит в сторону ISP

В результате должно получиться два сконфигурированных адаптера

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

По аналогии с SRV1

4) присоедините компьютер к домену Kazan.wsr.

Данную настройку можно выполнить только после установки роли ADDS на DC1 (см дальше)

РЕЗУЛЬТАТ: При успешной базовой конфигурации у вас должно быть

- Все виртуальные машины должны быть переименованы в соответствии с заданием

- Назначены ip адреса соответствии с заданием и должна проходить команда ping c R2

Команда ping c R1

- Создан рейд 5 на SRV1

Настройка DC1

Active Directory

1) сделайте сервер контроллером домена Kazan.wsr.

В оснастке server manager переходим на вкладку manage и выбираем add roles and Features

Настройка DC1

Active Directory

1) сделайте сервер контроллером домена Kazan.wsr.

В оснастке server manager переходим на вкладку manage и выбираем add roles and Features

Появляется описание после прочтения ставим галочку в чек боксе то бы этого сообщения не было

Выбираем тип установки

Выбираем сервер, на который мы хотим установить роль (пока у нас только один сервер)

Ставим галку на прочив чек боксе Active Directory Domain Services

При нажатии на add Features устанавливаются все необходимые минимальные фичи для работы этой роли

После ознакомления продолжаем этап установки

Ставим галку в чек боксе (в случае необходимости сервер будет перезагружён после установки) и начинаем процесс установки

После установки роль необходимо до настроить

Указываем необходимые параметры

Указываем пароль для восстановления и удаления базы данных ADDS

В случае, когда у нас еще нет DNS сервера и некуда делегировать оснастка установит на DC1 наш DNS сервер

Также есть возможность изменения NetBIOS имени

Также есть возможность изменения пути хранения базы данных, логов и sysvol

Проверяем все параметры, которые мы указали и продолжаем этап установки

Происходит валидация (проверка на соответствие)

После завершения установки сервер перезагрузиться и роль будет сконфигурирована

ВНИМАНЕИ: обратите внимание что существует два варианта аутентификации после установки контроллера домена ADDS

При данном формате мы артифициумся как администратор домена

Аутентификация как локальный администратор

Пароль на ADDS будут совпадать так как доменный и локальны находитья в группах

Настройка SRV1

Active Directory

1) сделайте сервер дополнительным контроллером домена Kazan.wsr;

Вводим команду powershell

Вводим команду для установки роли ADDS

Вводим команду в powershell после чего необходимо указать логин и пароль от администратора

После его необходимо указать пароль от базы данных и подтвердить действия

По окунанию установки сервер перезагрузиться и контроллер домен будет установлен и сонфигурирован

2) сервер должен быть контроллером домена только для чтения.

При настройке ADDS на SRV1 мы свами использовали ключ –ReadOnlyReplica:$true он делает контроллером домена только для чтения

Убедиться в этом можно многими способами мы используем самый простой на DC1 в Server manager откроем вкладку Tools

Открывается оснастка и переходим в ней по дереву до Domain Controllers

Видим, что SRV1 стал дополнительным контролерам домена и он рид онли

Настройка DC2

Active Directory

1) сделайте сервер контроллером домена Spb.wsr;

По аналогии с DC1

2) настройте двустороннее доверие доменом Kazan.wsr.

Данный пункт задания можно выполнить только после настройки R1 и R2 (см ниже)

Настройка DC1

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов – в качестве диапазона выдаваемых адресов используйте все незанятые серверами адреса в подсети;

В оснастке server manager переходим на вкладку manage и выбираем add roles and Features

Появляется описание после прочтения ставим галочку в чек боксе то бы этого сообщения не было

Выбираем тип установки

Выбираем сервер, на который мы хотим установить роль (пока у нас только один сервер)

Выбираем роль DHCP

При нажатии на add Features устанавливаются все необходимые минимальные фичи для работы этой роли

После ознакомления продолжаем этап установки

Установка DHCP

После установки необходимо выполнить еще пару действий

После ознакомления продолжаем

Комментируем DHCP сервер

Дальше необходимо создать скоп раздаваемых ip адресов которые не заняты

После установки DHCP в server manager заходим в tools

Раскрываем наш сервер по иерархии до ipv4 нажимаем правой кнопкой мыши

Пропускаем приветственное окно

Вводим название DHCP скопа

Вводим адрес с которого начинается раздаваться DHCP пул и когда он закончиться также указываем маску подсети (адреса 172.16.19.65-172.16.19.67 и адрес 172.16.19.126 у нас заняты статикой)

Можно указать адреса которые будут исключены из этого пула

Возможность изменить время аренды

Возможность сконфигурировать дополнительные опции (мы их настроим отдельно)

После завершения конфигурации пула его необходимо активировать нажимаем правой кнопкой мышки на пул и выбираем Activate

2) настройте failover: mode – Load balancer, partner server – SRV1, state switchover – 5 min;

ВНИМАНИЕ: Для выполнения этого пункта на SRV1 также должна быть установлена роль DHCP (см ниже)

3) настройте дополнительные свойства области (адреса DNS-серверов и основного шлюза).

После установки DHCP в server manager заходим в tools

Раскрываем иерархию до ipv4 на вкладке server Options нажимаем правой кнопкой мыши

Находим опцию 006 и ставим галку на против чек бокса далее добавляем наши два DNS сервера

Также нас интересует опция 003

Находим ставим галку на против чек бокса и добавляем наш основногой шлюз

Настройка SRV1

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов;

Вводим команду powershell

Вводим команду для установки роли DHCP

2) настройте failover: mode – Load balancer, partner server – DC1, state switchover – 5 min.

ВНИМАНИЕ: После установки роли DHCP на DC1 и на SRV1 данную конфигурацию можно выполнить в графики на DC1

Раскрываем наш сервер по иерархии до ipv4 нажимаем правой кнопкой мыши

Видим подсеть 172.16.19.64

Необходимо добавить сервер, с которым будет создан failover

После добавления второго сервера можно продолжить настройку

В настройке конфигураций ставим галку в чек боксе и выставляем время синхронизации также ставим вторую галку в чек боксе что бы не вводить пароль

Настройка DC2

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов – в качестве диапазона выдаваемых адресов используйте все незанятые серверами адреса в подсети.

По аналогии с DC1

Вводим адрес с которого начинается раздаваться DHCP пул и когда он закончиться также указываем маску подсети (адреса 172.16.20.96-172.16.20.97 и адрес 172.16.20.126 у нас заняты статикой)

ВНИМАНИЕ: в задание данный момент не уточняется разработчиком во избежание ошибок рекомендуется также на сервере DC2 в роле DHCP использовать опции 003 и 006 по аналогии с DC1

В случае если эти опции будут не сконфигурированы клиенты при получении адреса по DHCP не смогут присоединиться к домену SPB.wsr

После завершения конфигурации пула его необходимо активировать нажимаем правой кнопкой мышки на пул и выбираем Activate

Настройка DC1

DNS

1) настройте необходимые зоны прямого и обратного просмотра;

При установке ADDS зона прямого просмотра DNS создается автоматически

Для того то бы зайти в оснастку DNS нам необходимо в server manager перейти во вкладку tools, а потом в DNS

В оснастке разворачиваем иерархию и видим что прямая зона просмотра создана

Для создания обратной зоны необходимо нажать правой кепкой мыши на reverse lookup zone

Пропускаем приветственное окно

Дальше выбираем тип зоны DNS

Выбиваем каким образом будет реплицироваться скоп

Выбираем протокол

Указываем подсеть 172.16.19

Выбираем способ динамического обновления записи

ВНИМАНИЕ: после настройке обратной зоны DNS может возникнуть необходимость того что бы записи уже существующие в прямой зоне добавились в обратную

Для этого необходимо зайти на DC1 в прямую зону просмотра и правой кнопка мыши на записи зайти в свойства

Ставим галку в чек боксе

После его мы увидим, что записи были добавлены в зону обратного просмотра

2) создайте все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

Данную настройку рекомендуется выполоть после установки и настройки IIS сервера (см ниже)

3) обеспечьте разрешение имен сайтов обеих компаний

Данную настройку рекомендуется выполоть после установки и настройки трастов (см ниже)

Настройка SRV1

DNS

1) сделайте сервер дополнительным DNS-сервером в домене Kazan.wsr;

ВНИМАНИЕ: При установке контроллера домена на SRV1 мы указали что бы он реплицировал его так же он будет реплицировать и зоны DNS в автоматическом режиме

Что бы в этом убедиться мы можем на DC1 в оснастке DNS подключиться удаленно к SRV1 и посмотреть состояние зоны DNS на другом сервере

Вводим имя сервера, к которому мы хотим подключиться

Проверяем что созданная конфигурация идентична на DC1 и SRV1

2) загрузите c DC1 все зоны прямого и обратного просмотра;

ВНИМАНИЕ: Об этом говорилось в пункте выше

Настройка DC2

DNS

1) настройте необходимые зоны прямого и обратного просмотра;

По аналогии с DC1

Указываем подсеть 172.16.20

2) создайте вручную все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

Данную настройку рекомендуется выполоть после установки и настройки IIS сервера (см ниже)

3) обеспечьте разрешение имен сайтов обеих компаний.

Данную настройку рекомендуется выполоть после установки и настройки трастов (см ниже)

Настройка DCA

4) присоедините компьютер к домену Kazan.wsr.

В server manage заходим во вкладку local server дальше на ссылку в поле member of ставим галку на против поля Domain указываем имя домена

Дальше необходимо указать логин и пароль пользователя, который обладает правами присоединения к ADDS в нашем случае это администратор

После успешного присоединения к домену вы увидите сообщение

Настройка CLI1

3) присоедините компьютер к домену Kazan.wsr;

Открываем любую папку правой кнопкой мыши на This PC

Ставим галку на против поля Domain указываем имя домена

Дальше необходимо указать логин и пароль пользователя, который обладает правами присоединения к ADDS в нашем случае это администратор

После успешного присоединения к домену вы увидите сообщение

Настройка SRV2

4) присоедините компьютер к домену Spb.wsr

В командной строке sconfig

Выбираем функцию под номером 2 указываем что мы хотим добавить в домен Указываем имя домена

Дальше необходимо указать логин и пароль пользователя, который обладает правами присоединения к ADDS в нашем случае это администратор

ВНИМАНИЕ: Про вводе пароля он не будет отображаться

После этого система предложит вам сменить имя если до этого вы не переименовали сервер

Настройка CLI2

3) присоедините компьютер к домену Spb.wsr.

По аналогии с CLI1

Настройка R2

4) присоедините компьютер к домену Spb.wsr.

По аналогии с DCA

Настройка R1

4) присоедините компьютер к домену Kazan.wsr.

По аналогии с SRV1

Настройка DC1

Элементы доменной инфраструктуры

1) создайте подразделения: IT и Sales;

Для создания подразделений (OU) в server manager необходимо зайти в tools

В оснастку Active Directory Users and Computers

Раскрываем иерархию домена и в корне при помощи панели быстрого доступа выбираем OU

Создаем две OU в соответствии с заданием

2) в соответствующих подразделениях создайте одноименные доменные группы.

Переходим в OU в котором должна находиться группа и также при помощи панели быстрого доступа выбираем создание группы и даме название

Также создаем все необходимые группы по заданию

3) в каждой группе создайте с помощью скрипта по 30 пользователей. Все учетные записи должны иметь возможность входа в домен с логином, созданным по следующему шаблону НазваниеГруппы_ПорядковыйНомерПользователя@kazan.wsr. В качестве пароля используйте P@ssw0rdX, где X – номер пользователя Все учетные записи пользователей должны быть включены. Вход в систему должен быть обеспечен для всех пользователей со всех клиентских компьютеров домена и рядовых серверов.

Для выполнения этого пункта нам понадобиться windows powershell ISE

В открывшемся окне пишем скрипт и запускаем после отработки не должно быть ошибок

for ($i = 1; $i -le 30; $i++)

{

$itname =»IT_» +$i

$itpass = “P@ssw0rd» + «$i»

$itdomen =»Kazan.wsr»

$itparam = ConvertTo-SecureString -String $itpass -AsPlainText -Force

New-ADUser -Name $itname -Enabled $true -Path ‘OU=IT,DC=Kazan, DC=wsr’ -AccountPassword $itparam -UserPrincipalName $itname@$itdomen

Add-ADGroupMember -Identity IT -Members $itname

$salesname =»Sales_» +$i

$salespass = «P@ssw0rd»+»$i»

$salesdomen = «Kazan.wsr»

$salesparam = ConvertTo-SecureString -String $salespass -AsPlainText -Force

New-ADUser -Name $salesname -Enabled $true -Path ‘OU=Sales,DC=Kazan, DC=wsr’ -AccountPassword $salesparam -UserPrincipalName $salesname@$salesdomen

Add-ADGroupMember -Identity Sales -Members $salesname

}

ВНИМАНИЕ: рекомендуется в случае того если вы не можете написать скрипт создать хотя бы пару пользователей вручную

В оснастку Active Directory Users and Computers

Зайти в OU где мы хотим создать пользователя и при помощи панели быстрого доступа создать пользователя

Вводим пароль для пользователя и указываем дополнительные параметры

4) для каждого пользователя, члена группы IT, создайте автоматически подключаемую в качестве диска U: домашнюю папку внутри папки по адресу SRV1→d:sharesIT;

ВНИМАНИЕ: Для выполнения этого пункта задания у вас должен быть создан рейд и отформатирован также необходимо создать папку, которую мы сможем сделать общем ресурсом

Для создания папки на удаленном ресурсе для того что бы не делать этого через командную строку на DC1 нажимаем сочетание клавиш win+r и вписываем путь до диска D на srv1

Создаем необходимые папки по заданию

Так же для создания общего ресурса то бы не делать это через powershell на srv1 предлагается добавить сервер srv1 на dc1 в оснастку All servers для выполнения удаленных команд

Вводим имя сервера после чего добавляем к DC1

После добавления сервера на DC1 переходим во вкладку file and Storage services

Видим то добавился сервер srv1 далее создаем общий ресурс

В оснастке выбираем тип создания общего ресурса

Выбираем сервер и тип того где будет создано

Выбираем директорию которую необходима по заданию

Задаем имя и проверяем путь по которому будет доступен ресурс

Задаем дополнительные параметры для общего ресурса

Настраиваем права доступа

Удаляем все дефолтные базовые прова

Видим то доступ есть только у администратора нам необходимо также добавить группу

Добавляем группу IT

Назначаем ей необходимые права доступа

Продолжаем конфигурацию

Заканчиваем настройку нажимаем create

После создания общего ресурса он будет доступен по адресу \srv1it проверяем это открыв любую папку или воспользовавшись win+R

После чего необходимо вернутся в оснастку Active Directory Users and Computers зажать Shift и выбрать все пользователей затем зайти в свойства

После его зайти в Profile поставить галку в чек боксе home folder указать connect выбрать букву диска по заданию и указать путь \srv1it%username%

После чего у всех пользователей появиться подключенная домашняя директория на CLI1

Общие папки

1) создайте общие папки для подразделений (IT, Sales) по адресу SRV1→d:sharesdepartments. Просматривать и редактировать файлы в папках могут только члены соответствующей группы.

Нажимаем win+r заходим на путь \srv1d$

Создаем папки по заданию

После создания необходимых папок на DC1 заходим в server manager в раздел file and storage services дальше выбираем sheres

Выбираем необходимый тип

Выбираем сервер и путь, который мы хотим сделать общим ресурсом

Выбираем по заданию директорию

Пишем название проверяем путь по которому будут доступен общи ресурс

Правим права доступа

Удаляем дефолтные права доступа

Добавляем группы

Добавляем группу IT

Незнаем ей права доступа

Добавляем группу sales

Назначаем ей права доступа

Заходим на путь \srv1d$

Заходим в директорию departments и на папке IT нажимаем правой клавишей мыши

Заходим во вкладку security и редактируем права доступа

Удаляем наследование

Удаляем группу sales с папки IT так, как только группа IT должна иметь доступ в эту директорию

Заходим в директорию departments и на папке Sales нажимаем правой клавишей мыши

Заходим во вкладку security и редактируем права доступа

Удаляем наследование

Удаляем группу IT с папки Sales так, как только группа Sales должна иметь доступ в эту директорию

2) обеспечьте привязку общей папки подразделения к соответствующей группе пользователей в качестве диска G:.

Данный пункт задание делается через GPO заходим в server manager дальше в tools

Создаем политику

Задаем имя

Редактируем палитику

Раскрываем иерархию начиная с user configuration и находим drive maps нажимаем правой клавишей мыше создаем новый таргет

Заполняем необходимые параметры во вкладке General

Переходим во вкладку common ставим галку на прочти чек бокса переходим в таргеты

Во вкладке new item выбираем security group

Добавляем группу IT

Создаем еще одну политику даем ей имя

Редактируем

Раскрываем иерархию начиная с user configuration и находим drive maps нажимаем правой клавишей мыше создаем новый таргет

Заполняем необходимые параметры во вкладке General

Переходим во вкладку common ставим галку на прочти чек бокса переходим в таргеты

Во вкладке new item выбираем security group и добавляем группу sales

5) все пользователи при первом входе в домен с компьютера CLI1 должны видеть на рабочем столе ярлык программы Калькулятор.

Данный пункт задания выполняется при помощи групповой политики GPO

На DC1 в server manager заходим в tools

В остатке раскрываем иерархию право клавишей мыши и создаем новую политику

Задаем имя

Дальше на созданной политики нажимаем правой клавишей мыши и редактируем ее

В открывшейся оснастке раскрываем иерархию начиная от user configuration и переходим в shortcuts

Нажимаем право клавишей мыши и создаем новый ярлык

На вкладке General заполняем необходимые поля

Во вкладке common ставим галку в чек боксе и переходим в таргеты

Выбираем new item computer name

Нажимаем три токи и вводим имя компьютера CLI1

После создания этой политики на CLI1 после авторизации под пользователем должна отработать GPO и на рабочем столе появиться ярлык

Квоты/Файловые экраны

1) установите максимальный размер в 2 Gb для каждой домашней папки пользователя (U:);

Установка роли на DC1 для удалённого администрирования

Добавляем все фичи

Начинаем процесс установки

Установка роли на SRV1 переходим во вкладку File and Storage Services

Выбираем любую папку и в право части нажимаем на гиперссылку

Попадаем в оснасти установки нажимаем далее

В этом разделе можно выбрать дополнительные фичи

Начинаем процесс установки

ВНИМАНИЕ: после установки на SRV1 необходимо временно отлучить межсетевой экран

Для этого необходимо в командной строке ввести команду netsh fi set opmode DISABLE

Переходим на DC1 в server manager выбираем tools

Подключаемся к удаленному серверу SRV1 нажимаем право клавишей мыши на File Server Resource Manager

Вводим имя сервера

Создаем квоту

Заполняем все необходимые параметры

2) запретите хранение в домашних папках пользователей файлов с расширениями .mp3 и .wav; учтите, что файлы остальных типов пользователи вправе хранить в домашних папках.

Переходим во вкладку File screening Management идем в File Groups нажимаем правой клавишей мыше и создаем группу файлов

Заполняем параметры

Далее заходим в File Screen Templates что бы создать группу

Задам параметры назначаем имя и выбираем группу

Создам запрет в File Screens

Выбираем путь и темплейт

GPO

1) запретите анимацию при первом входе пользователей в систему на всех клиентских компьютерах домена;

В остатке раскрываем иерархию право клавишей мыши и создаем новую политику

Задаем имя

Дальше на созданной политики нажимаем правой клавишей мыши и редактируем ее

Раскрываем иерархию начиная от Computer configuration дойдя до system необходимо найти вкладку logon

Находим политику, которая называется show fist sing-in animation и нажимаем правой клавишей мыши

После чего откупаем ее

2) члены группы IT должны быть членами группы локальных администраторов на всех клиентских компьютерах домена;

В остатке раскрываем иерархию право клавишей мыши и создаем новую политику

Задаем имя

Дальше на созданной политики нажимаем правой клавишей мыши и редактируем ее

Раскрываем иерархию начиная от Computer configuration находим local user and groups нажимаем право клавишей мыши и создаем новую группу

В появившемся окне general заполняем необходимые поля

Добавляем группу

Переходим во кладку common ставим галку на против чек бокса и переходим в таргеты

Выбираем new item computer name

Нажимаем три токи и вводим имя компьютера CLI1

3) в браузерах IE Explorer и Microsoft Edge должна быть настроена стартовая страница – www.kazan.wsr;

ВНИМАНИЕ: перед выполнения этого пункта вам необходима установить ADMX которые находятся на отдельном диске

Выбираем диск iso

Запускаем exe файл с диска

Выбираем директорию для установки

В остатке раскрываем иерархию право клавишей мыши и создаем новую политику

Задаем имя

Раскрываем иерархию начиная от user configuration

находим вкладку internet explorer

Вводим необходимые параметры

В остатке раскрываем иерархию право клавишей мыши и создаем новую политику

Задаем имя

Раскрываем иерархию начиная от computer configuration

Находим раздел Microsoft Edge

Вводим необходимые параметры

4) пользователи домена при обращении к общим папкам, на доступ которым у них нет разрешений, должны получать вместо стандартного уведомление следующего вида: «You do not have permissions to use this path — [путь к папке]! Do not try it again!».

ВНИМАНИЕ: Данный пункт задания можно выполнить если у вас настроены общие папки, квоты и запреты

Создаем политику редактируем ее

Раскрываем иерархию начиная Computer Configuration

Редактируем правило

ВНИМАНИЕ: Аргумент [Original File Path] — путь к файлу;

Редактируем второе правило

Включаем второе правило

Настройка CLI1

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

Заходим в server manager на DC1

Создаем групповую политику

Редактируем групповую политику

Раскрываем иерархию начиная с computer configuration и находим power management

Редактируем политику

Включаем правило выставляем режим работы

Настройка CLI2

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

Далем по аналогии с CLI1

Заходим в server manager на DC2

Создаем групповую политику

Редактируем групповую политику

Раскрываем иерархию начиная с computer configuration и находим power management

Редактируем политику

Включаем правило выставляем режим работы

Настройка DCA

1) установите службы сертификации;

Входим на DCA под доменным админом

В server manager заходим manage

Добавляем роль AD CS (Active Directory Certificate Services)

Выбираем дополнительные роли

Устанавливаем веб сервер

Ставим галку в чек бокс для того то бы сервер перезагрузился если в том есть необходимость

2) настройте основной доменный центр сертификации;

После установки начинаем конфигурирование

Указываем администратора домена

Выбираем роли которые нужно настроить

Выбираем тип центра сертификации

Выбираем тип центра сертификации

Указываем то хотим создать новый ключ

Создаем новый ключ

Указываем имя центра сертификации

Указываем количество лет на которое выдаться сертификат

Указываем путь хранения

Проверяем конфигурацию

3) имя центра сертификации – RootKazanCA;

Мы выполнили этот пункт в этапе установки (см выше)

4) срок действия сертификата – 8 лет;

Мы выполнили этот пункт в этапе установки (см выше)

5) настройте шаблон выдаваемого сертификата для клиентских компьютеров ClientComps: subject name=common name, автозапрос только для компьютера R1;

Заходим в server manager в tools

В центре сертификации нажимаем правой клавишей мыши на certificate templates

Находим шаблон computer и клонируем его

Во вкладке Compatibility указываем необходимые параметры

В general указываем имя по заданию

Указываем на кого будет распространятся этот шаблон

Добавляем группу компьютер

Добавляем R1

Указываем что он может запрашивать сертификаты

Указываем по заданию использовании common name

После чего созданный шаблон необходимо добавить в раздачу

Добавляем в раздачу

6) настройте шаблон выдаваемого сертификата ITUsers: subject name=common name, автозапрос только для пользователей – членов группы IT.

Заходим в server manager в tools

В центре сертификации нажимаем правой клавишей мыши на certificate templates

Находим шаблон user и клонируем его

Во вкладке Compatibility указываем необходимые параметры

В general указываем имя по заданию

Добавляем группу IT

Указываем что он может запрашивать сертификаты

Указываем по заданию использовании common name

После чего созданный шаблон необходимо добавить в раздачу

Добавляем в раздачу

Настройка R1

Настройка RRAS

1) установите службу RRAS;

Для установки это роли на R1 добавим его в all servers на DC1

Добавляем R1

После того как мы добавили мы моем установить роль удаленно с DC1 на R1

Выбираем сервер на который хотим установить R1

Выбираем роль Remote Access

Выбираем дополнительные роли для выполнения этого задания достаточно будет Routing

Выбираем конфигурацию веб сервера

Ставим галку в чек боксе если серверу необходима будет перезагрузка

2) настройте статические маршруты для связи с сетевым сегментом в Санкт-Петербурге.

ВНИМАНИЕ: для получения удаленного доступа к R1 на DC1 нужно установить туже роль что и на R1

По аналогии с пунктами выше выбираем DC1

Выбираем роль remote Access и устанавливаем также

Заходим в tools и выбираем роль

Добавляем сервер R1 для конфигурации

Указываем имя

Нажимаем правой клавишей мыши на R1 и выбираем пункт конфиггурации

Выбираем пункт custom configuration

Ставим галку в чек боксе нам нужен только LAN routing

Заканчиваем конфигурацию стартуем сервис

ВНИМАНИЕ: перед тем как настраивать статический маршрут нужно определить интерфейсы

На R1 в командной строке пишем powershell а затем команду get-netIPConfiguration

Настройка статической маршрутизации

Выбираем интерес Ethernet 0 так как выше мы смотрит то он смотрит в сторону интернет на сладе я переименовал Ethernet 0 в WAN

Настройка R2

Настройка RRAS

1) установите службу RRAS;

По аналогии с R1 когда мы устанавливали на DC1

Установка роли remote access

2) настройте статические маршруты для связи с сетевым сегментом в Казани.

По аналогии с R1

Нажимаем правой клавишей мыши на R2 и выбираем пункт конфигурации

Выбираем пункт custom configuration

Ставим галку в чек боксе нам нужен только LAN routing

Заканчиваем конфигурацию стартуем сервис

Выбираем static route правой кнопкой мышки

Указываем статический маршрут

ВНИМАНИЕ: Интерфейс wan то тот который смотрит в сторону сети 200.100.100.0/30

Настройка SRV1

IIS

1) создайте сайт компании со стартовой страницей следующего содержания:

<html>

Welcome to Kazan!

</html>;

Для выполнения этого пункта на DC1 заходим в server manager

Выбираем SRV1

Выбираем web server

Устанавливаем устанавливаем дополнительные тулзы для удаленного администрирования

Ставим галку если нужна перезагрузка

ВНИМАНИЕ: После установки подкачаемся к IIS на SRV1 для этого необходимо зайти на SRV1 в командной строке написать regedit

Зайти по указанному пути в реестре

Поменять параметр разрешенный удаленное подключение

После чего в командной строке запустить сервис

На DC1 зайти в server manager в tools

В оснастке на start Page нажать правой клавишей мыши

Указать сервер SRV1

Указать учетную запись Администратора

Согласиться с подключением

Меняем конфигурацию стандартного сайта

Выбираем сайт который меняем

Заполняем аргументы

Заходим на диск C на SRV1

Заходим в директорию

Включаем отображение расширения создаем файл

В фале пишем, что указано в задание

После этого меняем формат фала на HTML

Заходим на DC1 в DNS

В прямой зоне нажимаем правой кнопкой мыши и создаем новую запись

После этого сайт доступен в браузере

2) сайт должен быть доступен по имени http://www.kazan.wsr по протоколам http и https в обоих сетевых сегментах с использованием сертификатов, выданных DCA.

Для того то бы выполнить этот пункт задание необходимо на DC1 зайти в оснастку iis и с DC1 зайти в server Cerificaes

Создам запрос на сертификат

Заполняем необходимые поля

Указываем длину шифрования

Указываем путь куда сохранить файл запроса

Заходим на сайт нашего DCA для получения сертификата вводим уютную запись администратора и пароль

Заходим в запросы

В дополнительные параметры

Выбираем пункт что у нас есть запрос

Открываем наш файл блокнотам копируем содержимое

Вставляем запрос указываем то сертификат нужен из шаблона веб

Скачиваем сертификат

Заходи на DC1 в server Certificates добавляем сертификат

Указываем файл который мы скачали и имя

После того как он добавился необходимо его экспортировать для SRV1 то необходимо для того что бы не делать все в командной строке

Выбираем путь для экспорта указываем пароль

Заходим на SRV1 на диск C

Копируем на диск C сертификат который мы экспартировали

Заходим на SRV1 и через Powershell импортируем наш сертификат

После установки сертификата на SRV1 мы можем его добавить на сайт заходим на DC1 в остнастку iis и редоктируем сайт

Добавляем новый тип

Заполним все необходимые поля и выбираем сертификат

После чего сайты должны быть доступны по https

Настройка DC2

2) настройте двустороннее доверие доменом Kazan.wsr.

ВНИМАНИЕ: Для выполнения этого пункта задания необходимо сконфигурировать DNS зоны на обоих доменах

Заходим на DC1

Нажимаем правой клавишей мыши на DC1

Переходим во вкладку Forwarders

Добавляем ip адрес контроллера домена DC2

Заходим на DC2

Нажимаем правой клавишей мыши на DC2

Переходим во вкладку Forwarders

Добавляем ip адрес контроллера домена DC1

На DC1

На kazan.wsr нажимаем правой клавишей мыши

Добавляем новый траст

Вводим имя домена

Выбираем forest trust

Выбираем двух сторонний

Указываем создание в двух доменах

Вводим логин и пароль от администратора SPB

Указываем параметры

Указываем параметры

Указываем параметры

Результат на SRV1

Результат на DC1

DNS

2) создайте вручную все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

В DNS создадим запись для сайта www.spb.wsr Заходим на SRV1

Раскрываем иерархию и во вкладке spb.wsr на свободном месте нажимаем правой кнопкой мыши в пустом месте

Заполняем поля

3) обеспечьте разрешение имен сайтов обеих компаний.

Данный пункт задания сделали выше

Настройка DC1

3) обеспечьте разрешение имен сайтов обеих компаний.

Данный пункт задания сделали выше

Добавили ip

Настройка DC2

Элементы доменной инфраструктуры

1) создайте учетную запись пользователя домена User1P@ssw0rd, используйте группу по умолчанию – Domain Users.

Заходим на DC2 в server manager

Выбираем OU users и на панели быстрого доступа создаем пользователя

Вводим логин

Вводим пароль

2) для всех пользовательских учетных записей в домене используйте перемещаемые профили;

ВНИМАНИЕ: Для выполнения этого пункта необходимо создать общий ресурс и установить роль file server

На DC2 добавляем сервер в server manager

Добавляем SRV2

На SRV2 в командной строке временно отключаем межсетевой экран

На DC2 в server manager устанавливаем роль File server

Выбираем роль

Ставим галку в к боксе если нужна перезагрузка

Заходим удаленно на диск C на SRV2

Создаем папку по заданию

Переходим в server manager во вкладку file and storage services на вкладке volumes выбираем диск C на SRV2 и создаём new Shears

Выбираем протоком нового общего ресурса

Выбираем путь для общего ресурса

Выбираем папку

Проверяем имя по которому она будет доступна

Ставим галку в чек боксе

После того как у нас создан общий ресурс для переносимых профилей мы можем создать групповую политику

Создаем в SPB новую групповую палитику

Пишем имя

Редактируем групповую палитику

Начинаем разваривать иерархию от Computer configuration до user profiles

Редактируем первую

Включаем перенос учётной записи администратора

Выбираем вторую

Включаем и указываем путь для переноса профилей

3) для хранения профилей пользователей используйте общую папку по адресу SRV2→c:profiles;

Данный пункт задания был выполнен выше

4) каждый пользователь должен иметь доступ к файлам только своего профиля; при обращении к указанной общей папке средствами программы

Проводник пользователь должен видеть в списке только папку со своим профилем.

Данный пункт задания был выполнен выше

GPO

1) настройте необходимые политики, обеспечивающие использование сервера DCA.kazan.wsr в качестве доверенного центра сертификации.

Необходимо с DCA скопировать корневой сертификат для этого на DC2 заходим по пути dca.kazan.wsrCertEroll

Редактируем новую палитику

Начинаем раскрывать иерархию от computer Configuration находим public key policies

Находим trusted root и импортируем сертификат который мы с DCA

Выбираем путь

Указываем куда будет установлен сртификат

Настройка SRV2

IIS

1) создайте сайт компании со стартовой страницей следующего содержания:

<html>

Welcome to Saint-Petersburg!

</html>;

По аналогии с SRV1

На DC1 в server manager и добавляем роль web server

Выбираем сервер SRV2

Выбираем роль Web server

Выбираем тулзы

Добавляем роль management service

Ставим галку если нужна перезагрузка

На SRV2 заходим в командную строку и пишем regedit

Меняем аргумент

Стартуем службу для удаленного доступа

Устанавливаем на DC2 роль Web server для того то бы удаленно подключиться к SRV2

Устанавливаем роль на web server на DC2

Ставим галку в чек боксе если нужна перезагрузка

Открываем tools и запускаем iis

Добавляем коннект к серверу SRV2

Указываем учетную запись и пароль администратора

Подключаемся

Правим конфигурации дефолтного сайта на SRV2

Выбираем протокол который правим

Заполняем параметры

Заходим на путь \srv2c$

Находим wwwroot создаем файл index включаем функцию, показывающую форматы редактируем файл и сохраняем

Меняем тип расширения на html

Проверяем что сайт открываеться

2) сайт должен быть доступен по имени http://www.spb.wsr, по протоколам http https в обоих сетевых сегментах с использованием сертификатов, выданных DCA.

Для этого не обходимо создать файл запроса на сертификат на DC2 в оснастке iis зайти в Server certificates

Выбрать создание запроса

Заполняем необходимые параметры

Выбираем метрику

И путь куда сохранить файл запроса

На DC2 заходим на веб сайт DCA по адресу dca.kazan.wsr/certsrv указываем уютную запись администратора из домена Kazan

Заходим в запрос и сертификаты

В дополнительно а затем указываем что у нас есть запрос

Открываем файл в котором у нас запрос копируем его

Вставляем на сайт и указываем теплейт web server

Скачиваем сертификат

Добавляем его на DC2 в server certificates

Указываем путь сертификата который мы скачали

После того как мы его добавили экспортируем его для SRV2

Указываем путь и пароль

Сохраняем на рабочий стол потом подключаемся к SRV2 и копируем на диск C

В командной строке пишем powershell

Устанавливаем сертификат

Редактируем дефолтный сайт

Добавляем новый протокол

Заполняем необходимые параметры

Проверяем что сайт доступен

Поскольку команда ping говорит/показывает, что удаленный компьютер подключен к сети, то это полезная команда для системных администраторов.

Если Вам для каких-то своих целей или же для мониторинга необходимо включить ICMP пакеты, или же ping, то можно воспользоваться ниже приведенной инструкцией.

Его можно включить вручную без использования групповых политик.

Если ICMP пакеты на вашем компьютере не включены, вы получите сообщение об истечении времени ожидания.

Как включить Ping в брандмауэре Windows

Чтобы включить проверку связи в брандмауэре, выполните следующие действия:

Откройте брандмауэр, нажав Win+R и напишите команду firewall.cpl.

Выберите Inbound Rules на левой панели и на правой панели New Rule .

Выберите File and Printer Sharing в разделе PredefinedRules. И нажмите Next.

Выберите следующие два правила:

- Общий доступ к файлам и принтерам (Echo Request – ICMPv6-In )

- Общий доступ к файлам и принтерам (Echo Request – ICMPv4-In )

И нажмите Next.

Выберите пункт Allow the connection. Нажмите Finish .

Как включить ICMP (Ping) с командной строки или PowerShell

Для этого откройте командную строку, нажав Win+R и напишите команду cmd.

Разрешить пинг IPv4 с командной строки:

netsh advfirewall firewall add rule name="ICMP Allow Ping V4" protocol="icmpv4:8,any" dir=in action=allowРазрешить ping IPv4 с помощью PowerShell:

New-NetFirewallRule -DisplayName "ICMP Allow Ping V4" -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress <localsubnet> -Action AllowЕсли после тестирования и настроек необходимо отключить ICMP пакеты, то так же можем воспользоваться командной строкой для этого.

Заблокировать ping IPv4 с командной строки:

netsh advfirewall firewall add rule name="ICMP Allow Ping V4" protocol="icmpv4:8,any" dir=in action=block

Заблокировать ping IPv4 с помощью PowerShell:

New-NetFirewallRule -DisplayName "ICMP Allow Ping V4" -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress <localsubnet> -Action BlockBy default, the Windows Firewall with Advanced Security blocks ICMP Echo Requests (Pings) from the network. In this post, we will show you how to allow Pings (ICMP Echo requests) through your Windows Firewall using Command Prompt or via the Windows Firewall with Advanced Security UI.

Should I enable ICMP?

For many network administrators, they consider the Internet Control Message Protocol (ICMP) a security risk, and therefore as a security measure, should have ICMP always be blocked at the firewall. In as much as ICMP is widely known to have some security issues associated with it, and for just that reason, ICMP should be blocked; it’s still no reason to block all ICMP traffic!

What ICMP types should I allow?

Apart from Type 3 and Type 4 – the only essential ICMP traffic you need to allow in and out of your firewall on your Windows 10/11 PC, everything else is either optional or should be blocked. Bear in mind that to send ping requests, you need to allow type 8 OUT and type 0 IN.

Generally, the way the ping command works amongst other network tools, is simply by sending special packets known as Internet Control Message Protocol (ICMP) Echo Requests to a target device, and then wait for that receiving device to respond and send back an ICMP Echo Reply packet. This action of pinging, apart from testing whether a network-connected device is active, it also measures the response time and outputs the result for you to review.

We can allow Pings (ICMP Echo requests) through your Firewall on Windows 10 or Windows 11 PC in either of two ways. We’ll explore this topic under the methods outlined below as follows.

Note: If you have a third-party security software with its own firewall installed on your system or just another type of dedicated third-party firewall program installed, you’ll need to open ports in that firewall instead of the in-built Windows Firewall.

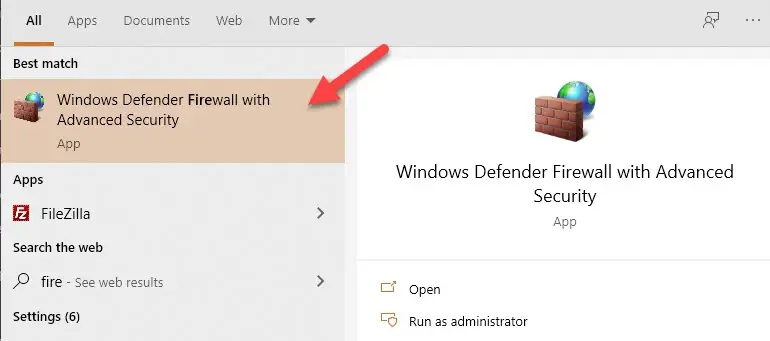

1] Allow Pings (ICMP Echo requests) through Firewall on Windows PC via Windows Firewall with Advanced Security UI

To allow Pings (ICMP Echo requests) through Firewall on Windows PC via Windows Firewall with Advanced Security user interface, do the following:

- Click Start or press the Windows key on the keyboard.

- Type windows firewall, and then select Windows Defender Firewall from the top of the search result.

- Click the Advanced settings link on the left side of the Control Panel window that opens.

- In the left pane, right-click Inbound Rules and choose New Rule.

- In the New Inbound Rule window, select Custom.

- Click Next.

- On the Does this rule apply to all programs or specific programs? page, make sure the radio button is selected for All programs.

- Click Next.

- On the To which ports and protocol does this rule apply? page, click the Protocol type drop-down, and select ICMPv4.

- Click the Customize button.

- In the Customize ICMP Settings window, select the Specific ICMP types option.

- In the list of ICMP types, enable Echo Request.

- Click OK.

- Back on the To which ports and protocol does this rule apply? page, click Next.

- On the page that appears, select the radio button for Any IP address option for under the Which local IP addresses does this rule apply to? and Which remote IP addresses does this rule apply to? sections.

If you want, you can configure specific IP addresses to which your PC will respond to a ping request. Other ping requests are ignored.

- On the What action should be taken when a connection matches the specified conditions? page, make sure the radio button is selected for Allow the connection option.

- Click Next.

- On the When does this rule apply page, check/uncheck the available options per your requirement.

- Click Next.

- At the final screen, you need to give your new rule a name, and optionally provide a description. It’s recommended to add ICMPv4 to the rule name to differentiate from the ICMPv6 rule that you will create also.

- Click the Finish button.

Now, you can go ahead and create the ICMPv6 rule by repeating the steps above, but this time at the To which ports and protocol does this rule apply? page, click the Protocol type drop-down, and select ICMPv6 instead.

- Exit Windows Defender Firewall when done.

If at anytime you want to disable the rule, open Windows Firewall with Advanced Security Control Panel, select Inbound Rules on the left, and locate the rules you created in the middle pane, right-click the rule and choose Disable. These rules can also be deleted – but it’s best just disabling the rules instead, so you can easily and quickly re-enable them without recreating them.

2] Allow Pings (ICMP Echo requests) through Firewall on Windows PC using Command Prompt

This is the fastest way to create an exception for ping requests on Windows 11/10.

To allow Pings (ICMP Echo requests) through Firewall on Windows PC using Command Prompt, do the following:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type cmd and then press CTRL + SHIFT + ENTER to open Command Prompt in admin/elevated mode.

- In the command prompt window, type or copy and paste the command below and hit Enter to create the ICMPv4 exception.

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=allow

- To create the ICMPv6 exception, run the command below:

netsh advfirewall firewall add rule name="ICMP Allow incoming V6 echo request" protocol=icmpv6:8,any dir=in action=allow

Changes takes effect immediately without system reboot.

- To disable ping requests for the ICMPv4 exception, run the command below: