Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

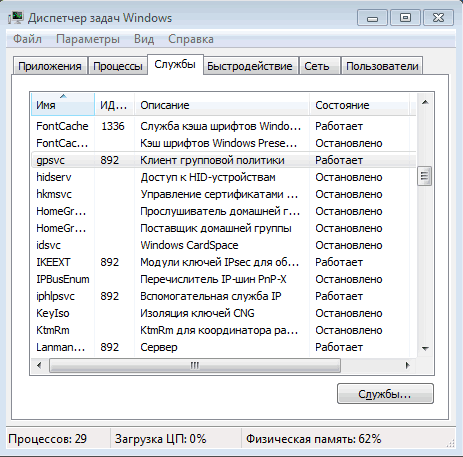

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

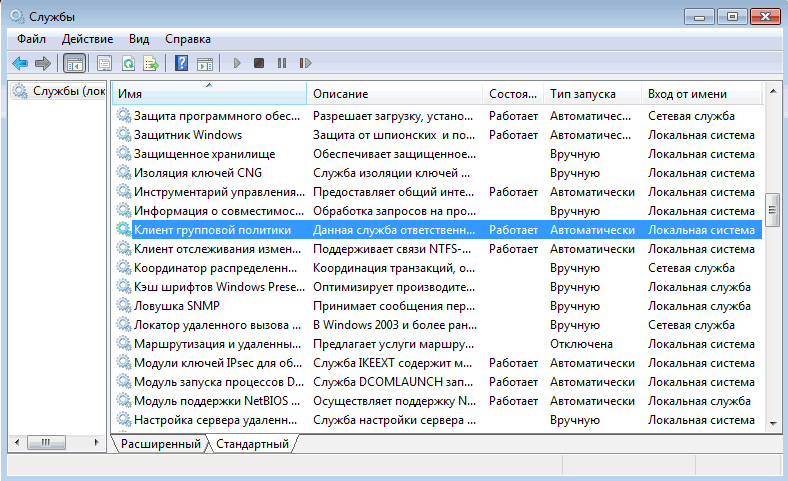

Или в оснастке Службы (Services).

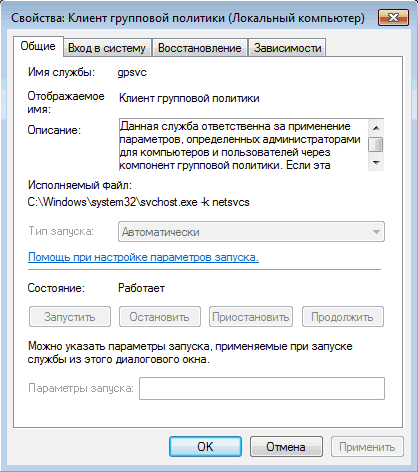

Первое что приходит в голову — просто остановить службу и установить режим запуска в Disabled. Но не все так просто, как кажется. Служба gpsvc запускается от имени локальной системы, и не остановить, не изменить параметры запуска ее из графической оснастки мы не сможем.

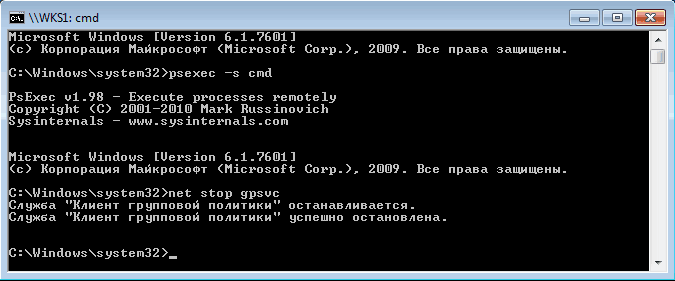

Как вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой net stop gpsvc

Но решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.

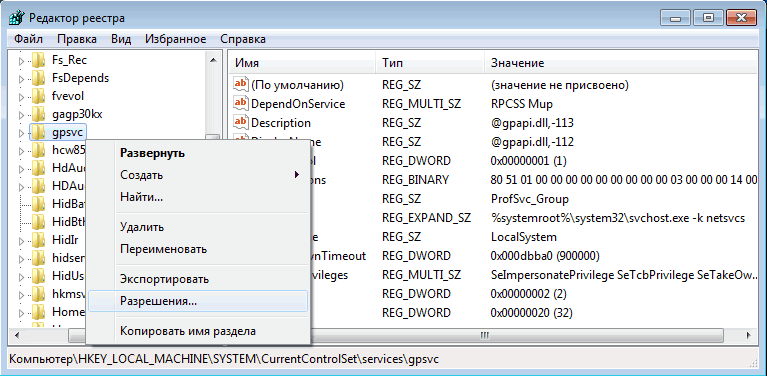

Настройки службы находятся в разделе HKLMSYSTEMCurrentControlSetServicesgpsvc. По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

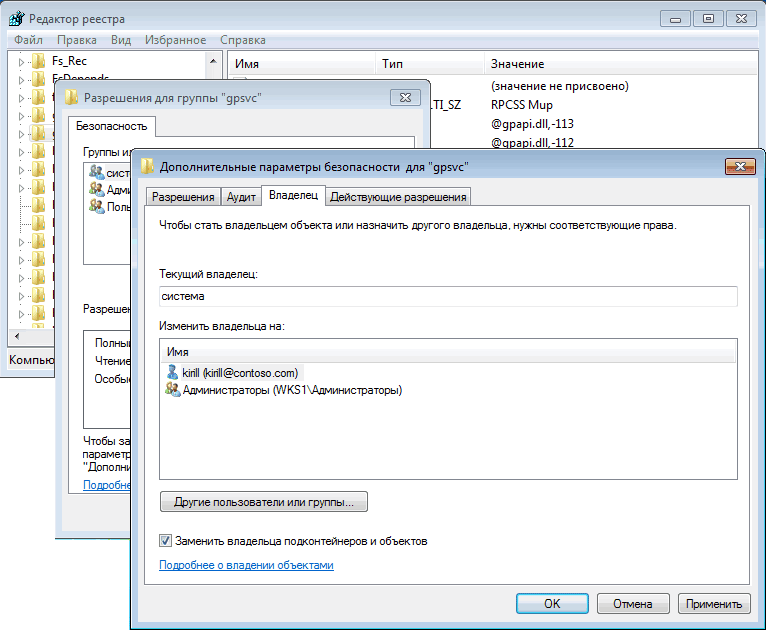

Первым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

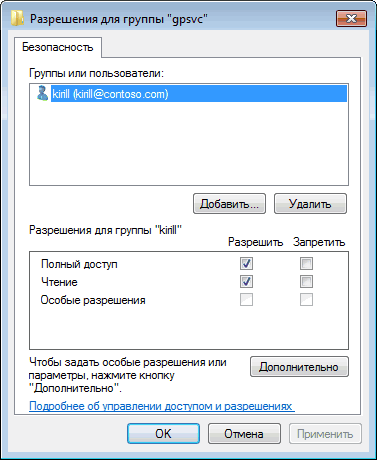

После чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

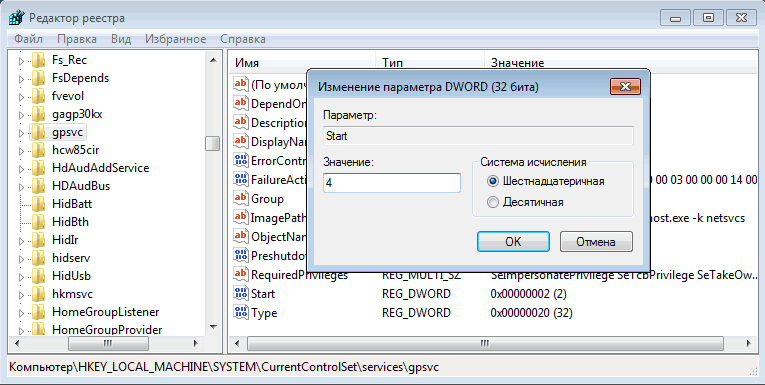

Теперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

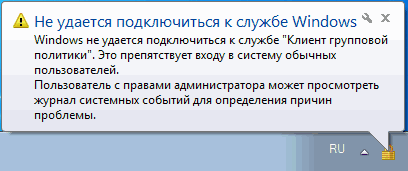

И еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

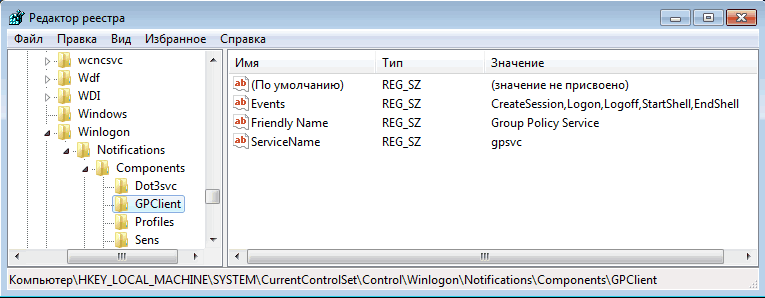

Чтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра HKLMSYSTEMCurrentControlSetControlWinlogonNotificationsComponentsGPClient

Таким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.

Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях 🙂 Делать подобное в сети предприятия крайне не рекомендуется, кое где за это могут и уволить. И перед любым вмешательством в реестр обязательно делайте его резервную копию, чтобы в случае чего оперативно откатить изменения.

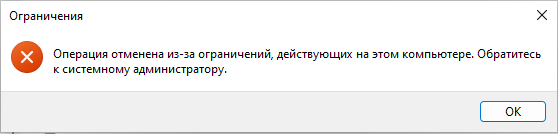

Администраторы просто обожают редактор локальных групповых политик, используя его для ограничения доступа к различным функциям и приложениям. Например, ваш администратор может отключить возможность запуска всех имеющихся на корпоративном компьютере приложений, кроме тех, которые находятся в белом списке. Если вы попробуете открыть, скажем, командную строку или Regedit, чтобы там чего-то нашаманить, то получите уведомление.

«Операция отменена из-за ограничений, действующих на этом компьютере»

К счастью, многие админы не особо заморачиваются с тем, чтобы сделать эти ограничения по-настоящему эффективными, поэтому их сравнительно легко обойти.

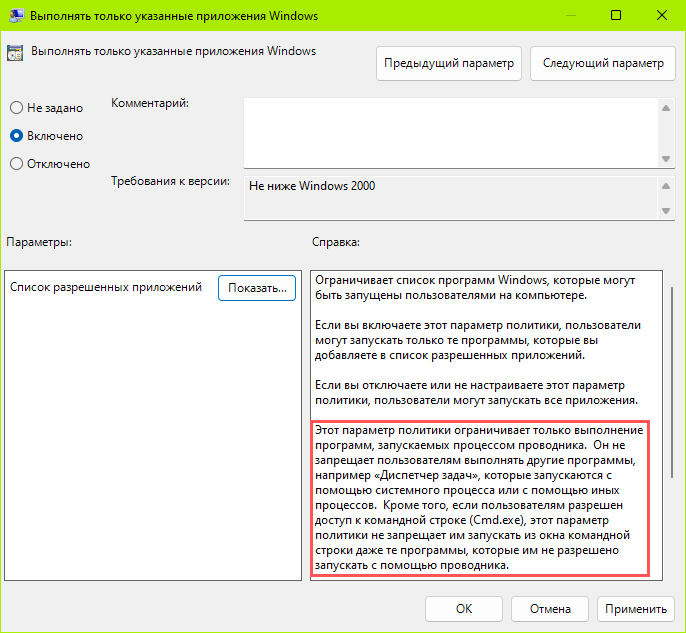

Для этого мы будем использовать лазейки в самой политике «Выполнять только указанные приложения Windows».

Во-первых, обратите внимание, что оная политика запрещает запуск приложений только из процесса Проводника, но не из командной строки.

Во-вторых, речь идет именно об именах программ белого списка, а не о самих исполняемых файлах.

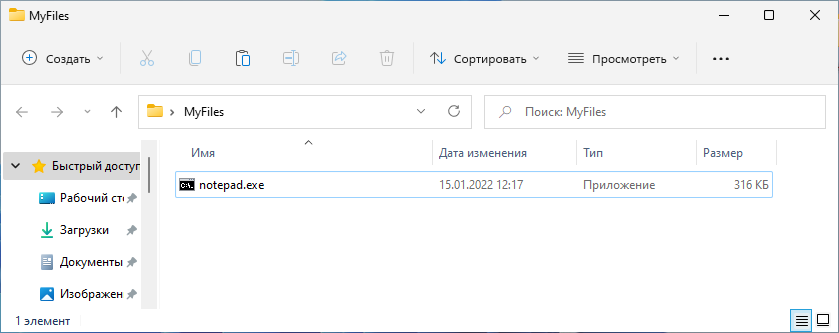

Переименуйте файл программы

Соответственно, если переименовать исполняемый файл программы, не находящейся в списке разрешенного ПО, то ее можно будет запускать.

Правда, здесь есть одно «но».

Для переименования исполняемых файлов приложений в папке Program Files вам понадобятся права администратора, которых у вас может и не быть. Поэтому вам придется скопировать каталог программы из папки Program Files на рабочий стол, а затем переименовать исполняемый файл, присвоив ему название любого приложения из белого списка.

Многие портированные таким образом программы остаются в рабочем состоянии, если не считать потери части настроек, хранящихся в реестре. Со штатными приложениями всё немного сложнее, так как вам придется копировать еще и связанные с их исполняемыми файлами динамические библиотеки.

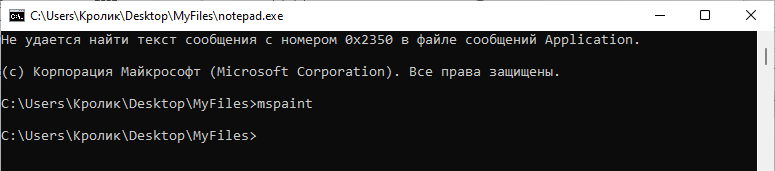

Исключение составляет командная строка, скопируйте ее файл cmd.exe из каталога System32 на рабочий стол или в отдельную папку, переименуйте и запустите.

Готово, теперь вы можете запускать через консоль другие штатные приложения, например, именно таким образом мы открыли заблокированный графический редактор Microsoft Paint.

Отредактируйте белый список программ из-под LiveCD

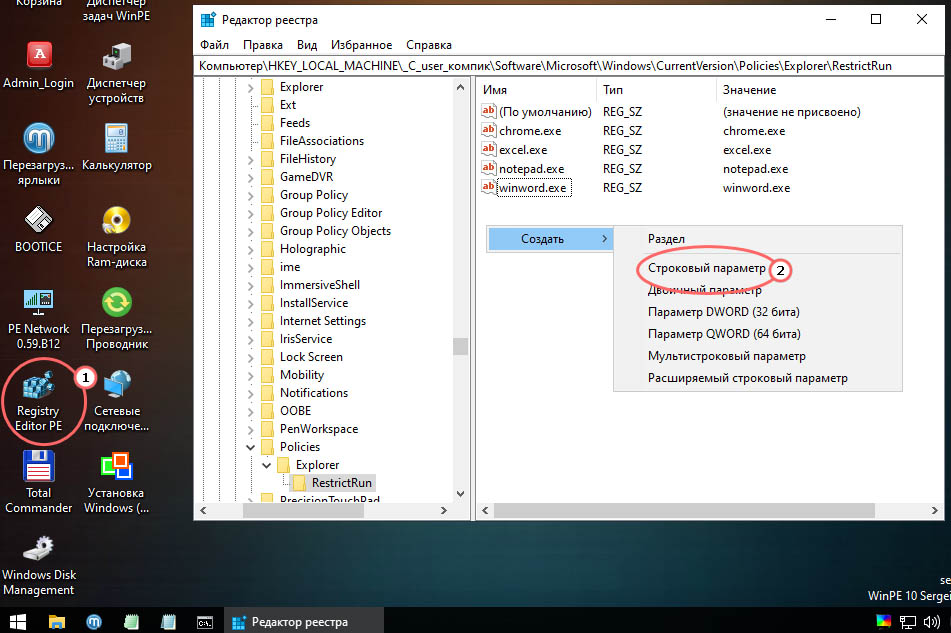

Второй способ обхода ограничений на запуск программ более продвинутый, требующий наличия загрузочного диска WinPE 10-8 Sergei Strelec.

С его помощью мы получаем доступ к реестру и редактируем белый список, добавляя в него программу, доступ к которой хотим открыть.

Сделать это с помощью редактора реестра в работающей системе, скорее всего, не получится, так как у вас не будет необходимых прав.

Загрузите компьютер с LiveCD Стрельца, запустите с рабочего стола утилиту Registry Editor PE и разверните в ней ключ:

HKLM_С_user_adminSOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun

Заменив «admin» именем локальной учетной записи, из-под которой устанавливались ограничения.

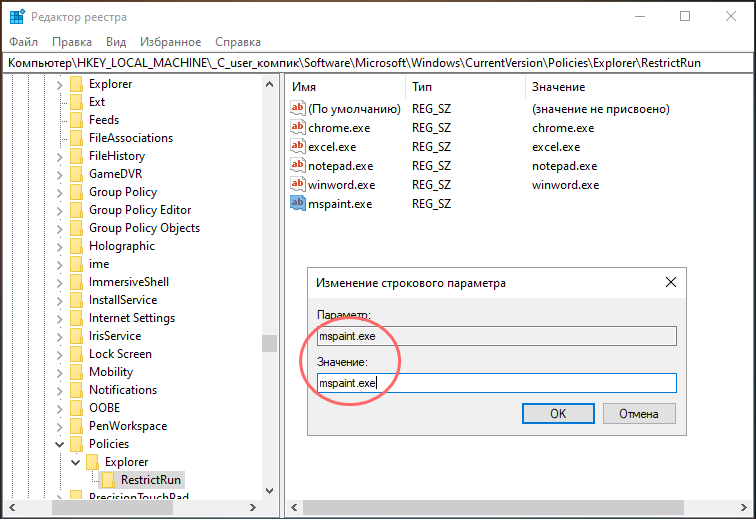

Создайте в правой колонке редактора новый строковый параметр,

с именем добавляемого в белый список приложения и установите в качестве его значения имя исполняемого файла программы.

Всё готово, вы отредактировали локальные групповые политики в обход манипуляций вашего администратора, тем самым разрешив самому себе запускать заблокированную им программу.

Загрузка…

Некоторые администраторы применяют в своей инфраструктуре Active Directory (AD) функционал Software Restriction Policies (SRP), имеющийся в составе Group Policy, для того, чтобы явным образом ограничивать запуск и исполнение каких-либо приложений. То есть используется сценарий ограничительных мер по типу «разрешено всё, кроме того, что явно запрещено». Например, в рамках мероприятий по противодействию новомодным комплексным шифровальщикам, у некоторых администраторов может возникнуть желание явно запретить запуск некоторых исполняемых файлов, используемых вредительским ПО, не запрещая при этом запуск всех прочих приложений и не используя механизмы проверки цифровых подписей.

В данной заметке мы поговорим о том, почему мероприятия подобного рода могут оказаться малоэффективны, наглядно продемонстрировав пример того, как любой непривилегированный пользователь может без особых сложностей обойти некоторые механизмы защиты. В качестве наглядного примера мы рассмотрим ситуацию с запретом исполнения небезызвестной утилиты PsExec из пакета PsTools Sute.

Итак, предположим, что администратор домена настроил общую для всех компьютеров политику, в которой в разделе Computer Configuration > Windows Settings > Security Settings > Software Restriction Policies > Additional Rules несколькими правилами запретил запуск утилиты PsExec по двум критериям – Path и Hash. То есть при запуске приложений проверяется, как путь так и хеш файла

При этом в Security Level администратор выбрал режим работы SRP — Unrestricted, то есть разрешено всё, кроме исключений, описанных в Additional Rules

Назначив такую политику на доменные компьютеры, администратор выполняет попытку запуска утилиты PsExec, и убедившись в том, что система вещает о невозможности запуска — «This program is blocked by group policy. For more information, contact your system administrator«, считает свою задачу выполненной.

Спустя некоторое время возникает ситуация, в которой на каком-то условном доменном компьютере, условный пользователь и отъявленный проказник Петя Резинкин, хочет во чтобы то ни стало воспользоваться выше обозначенным приложением. Но совершенно справедливо этот пользователь получает от системы «отлуп»:

Пользователь конечно может попытаться переименовать файл, чтобы выйти из под действия Path-правила SRP, но система всё равно не даст запустить приложение, так как хеш приложения будет совпадать с запрещающим Hash-правилом SRP.

Таким образом перед нашим пользователем встаёт задача изменения хеша исполняемого файла, чтобы SRP больше не считал его запрещённым приложением. Но как изменить хеш файла, не повредив при этом сам файл? Если пользователь имеет доступ на изменение файла, то для решения поставленной задачи можно использовать механизм подмены цифровой подписи файла, при условии, что в системе не используется никаких механизмов форсированной проверки цифровых подписей запускаемых приложений и самому приложению «фиолетово» до подвешенной на него цифровой подписи.

Чтобы продемонстрировать простоту и доступность этого метода, в первую очередь нашему Пете потребуется цифровой сертификат с поддержкой Code Signing (1.3.6.1.5.5.7.3.3).

Получение Code Signing сертификата

Получить Code Signing сертификат можно разными путями. Если администратор доменных служб сертификации AD любезно предоставил всем желающим использовать шаблон сертификата, в котором есть поддержка Code Signing, то Петя сможет получить сертификат, которому любая доменная система уже будет отчасти доверять. С другой стороны, если нет необходимости заморачиваться с доверием сертификату (если проверка подписания исполняемых файлов не обязательна), то нашему Пете вполне подойдёт самоподписанный сертификат, который он способен сделать и установить в своё хранилище личных сертификатов без чьей-либо помощи и без необходимости иметь какие-то административные привилегии.

Если Петя сидит на модной Windows 10, где администратором домена не запрещено использовать PowerShell, то создать само-подписанный сертификат нужного типа – вопрос вызова буквально одного командлета:

New-SelfSignedCertificate -CertStoreLocation cert:currentusermy `

-Subject "CN=Petya Code Signing" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert `

-NotAfter $([datetime]::now.AddYears(25))

В результате такого запроса будет сгенерирован самоподписанный сертификат с правом подписывания кода сроком действия в 25 лет. Созданный сертификат автоматически будет помещён в хранилище личных сертификатов пользователя.

Если злобный администратор закрыл доступ к оснасткам MMC, то Петя, не прибегая лишний раз к инструментам командной строки, без особых трудностей может визуально убедиться в присутствии сгенерированного сертификата в хранилище личных сертификатов, например, через окно управления настройками браузера, которое может быть вызвано как из меню браузера Internet Explorer, так и из Панели управления.

А если система у нашего Пети более старая, чем Windows 10, или администратор настолько коварен, что ограничил доступ к оболочке PowerShell, то можно прибегнуть к помощи старой доброй «on-board» утилиты certreq.

Создаём конфигурационный файл запроса по типу:

[NewRequest]

Subject = "CN=Petya Code Signing v2"

KeyLength = 2048

KeyAlgorithm = RSA

ProviderName = "Microsoft Enhanced RSA and AES Cryptographic Provider"

MachineKeySet = false

Exportable = true

KeySpec = 2

KeyUsage = 0x80

RequestType = Cert

NotAfter = "29.03.2043"

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.3 ; Code signing

Выполняем запрос, указав конфигурационный файл:

certreq -new C:TempPetyaRequest.inf

В результате выполнения такого запроса сертификат будет сгенерирован и также автоматически установлен в личное хранилище сертификатов пользователя

Итак, нужный сертификат имеется. Далее нам потребуется любой инструмент, который умеет работать с цифровыми подписями исполняемых файлов Windows.

Подмена цифровой подписи

Для работы с цифровой подписью существуют разные утилиты, но мы по традиции выбираем ту, которая «родней» с точки зрения вендора – утилита SignTool. Эту утилиту можно найти в составе Visual Studio или Windows SDK (например, для SDK Windows 8.1 x64 эту утилиту можно найти в каталоге C:Program Files (x86)Windows Kits8.1binx64). Подробней о работе этой утилиты можно почитать здесь.

Посмотреть текущие цифровые подписи интересующего нас приложения можно командой:

signtool verify /pa /v C:ToolsPsExec.exe

либо, просто заглянув в графической оболочке Windows Explorer в свойства интересующего нас исполняемого файла на вкладку Цифровые подписи:

Теперь Пете остаётся только заменить имеющуюся цифровую подпись собственной:

signtool sign /a /v C:ToolsPsExec.exe

В ходе выполнения команды, для подписи указанного файла из личного хранилища сертификатов пользователя автоматически будет выбран наиболее подходящий сертификат (опция /a), а прежняя цифровая подпись файла будет заменена подписью пользователя:

Разумеется, после подмены цифровой подписи, изменится размер файла и теперь его хеш будет отличаться от хеша оригинального файла, который был запрещён администратором SRP.

Теперь в качестве завершающего штриха пользователю остаётся только переименовать исполняемый файл таким образом, чтобы его имя не совпадало с именем оригинального заблокированного приложения.

В конечном результате Петя может запускать приложение.

В качестве вывода, хочется отметить, что SRP – механизм, безусловно, интересный и в своей степени заслуживающий внимания, но приступать к его продуктивной эксплуатации нужно только внимательно изучив все особенности его работы. В противном случае может получиться так, что настроенные администратором правила не будут нести ничего, кроме бестолковых накладных расходов на каждой доменной машине, на которой задействован данный функционал. А ведь эти мощности можно использовать для просмотра котиков, ну или, на худой конец, для майнинга

Для тех, кто ещё только собирается внедрять SRP или хочет навести у себя в этом порядок, весьма полезными могут отказаться русскоязычные статьи Vadims Podans: Sysadmins LV — Software Restriction Policies.

Skip to content

Прочитано:

5 782

Задача: Как исключить применение GPO

Сегодня я расскажу каким способом я выхожу из ситуации когда нужно чтобы групповая политика (GPO) применялась на весь домен и всех пользователей (Authenticated Users), но в процессе работы возникает исключение, что вот для определенных аккаунтов домена все же лучше деактивировать ее.

На самом деле все просто, может и на первый взгляд задача выглядит сложно.

Рассмотрим на примере групповой политики GPO_Lock которую я опубликовал в заметке от 11.06.2017

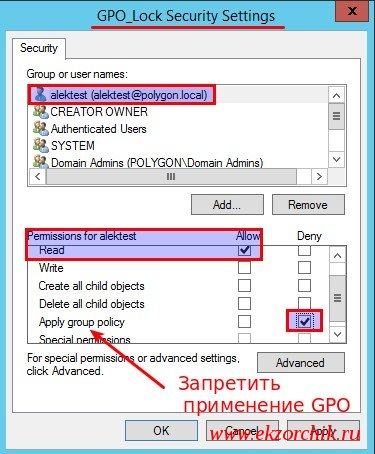

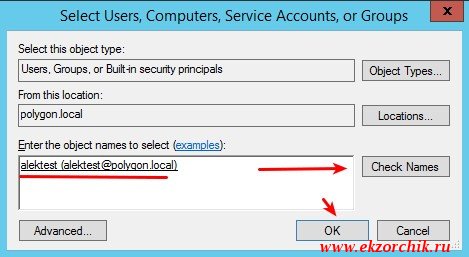

Допустим нужно чтобы пользователю/группе пользователей (К примеру alektest) данная политика не применялась.

Делается это следующим образом. Авторизуемся (Login: ekzorchik) на домен контроллере (srv-dc.polygon.local) с правами Domain Admins. Далее открываю оснастку управления групповыми политиками:

Win + X → Control Panel — Administrative Tools — Group Policy Management, находим в текущем домене (в моем случае это polygon.local) → переходим на вкладку Delegation, потом в Advanced (Расширенные)… и добавляем либо пользователя, либо группу. Я добавляю пользователя alektest: Add… → alektest, нажимаю Check Names этим самым осуществляю проверки действительного наличия вводимого в домене. Когда проверка осуществлена успешно вводимое будет подчеркнуто:

См. Скриншот ниже для наглядного пониманию что и где нужно отметить галочкой.

Теперь после нажатия Apply — Yes — Ok дополнения к GPO_Lock вступят в силу. Т.е. при совершении Logoff/Logon для пользователя alektest больше не будет применяться групповая политика GPO_Lock и ее также не будет видно в примененном вывода консольной утилиты gpresult /r.

Вот такими простыми действиями и решается данная задача. Как решать задачи? — ставить самим себе и разбивать их на маленькие шажки, как делаю это я.

На этом я прощаюсь и до новых встреч на моем блоге реальных заметок. С уважением Олло Александр aka ekzorchik.

В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация). В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 11 и Windows 10, 8.1 и Windows 7 различными способами.

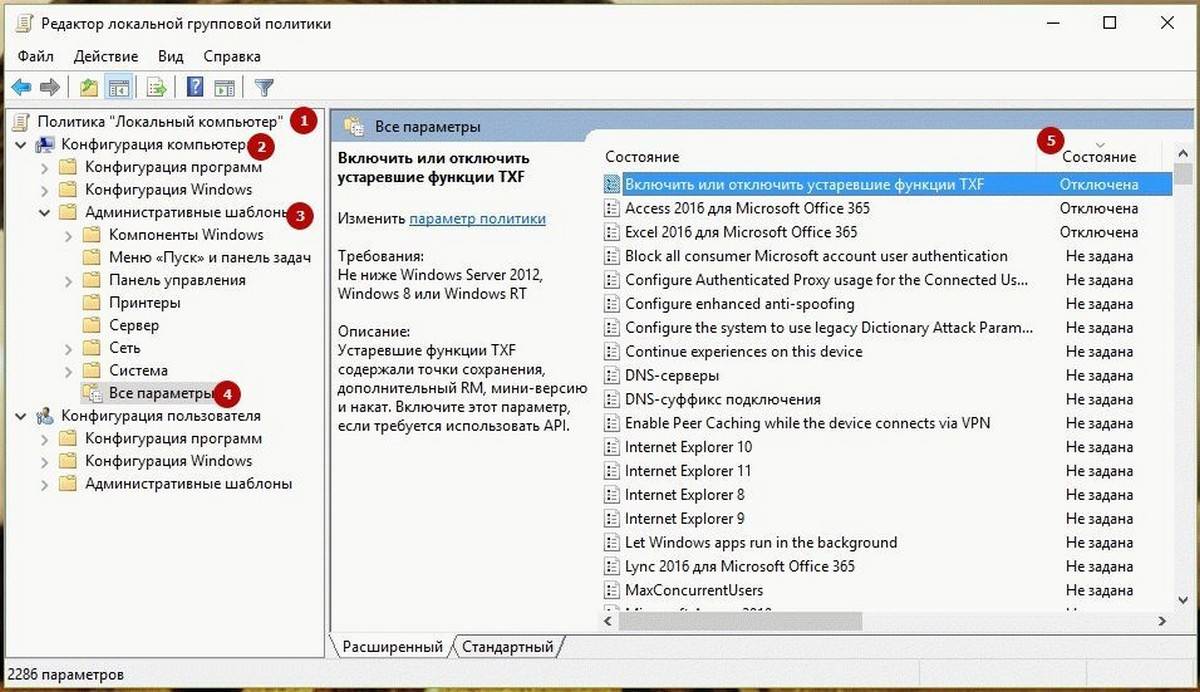

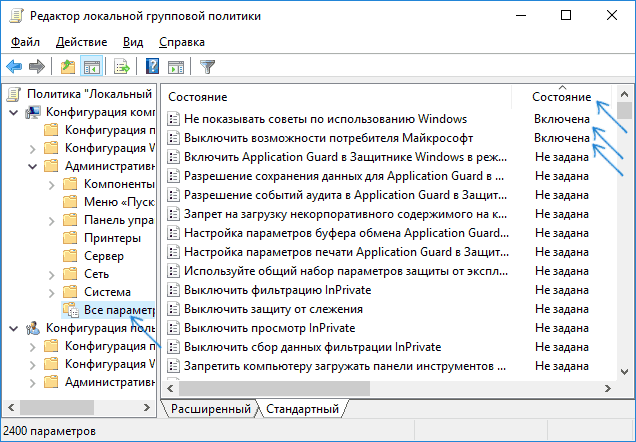

Сброс вручную с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows 11, Windows 10 и предыдущих версий в редакцииях Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики. При использовании этого метода получится сбросить только политики, настроенные в разделе «Административные шаблоны», но так как у большинства пользователей параметры в других расположениях не меняются, этого может быть достаточно.

Шаги будут выглядеть следующим образом

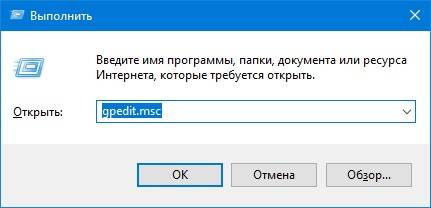

- Запустите редактор локальной групповой политики. Для этого нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter.

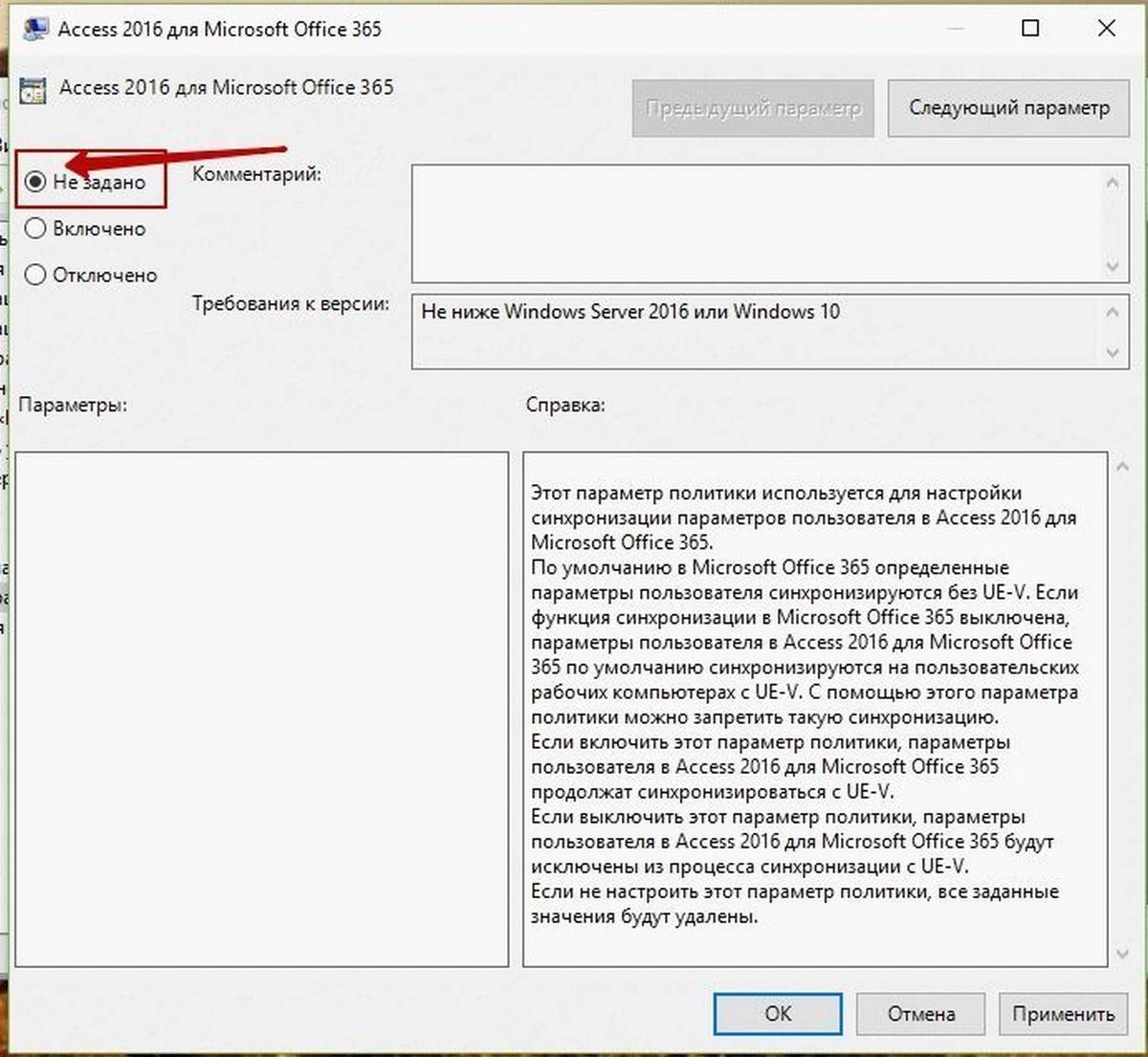

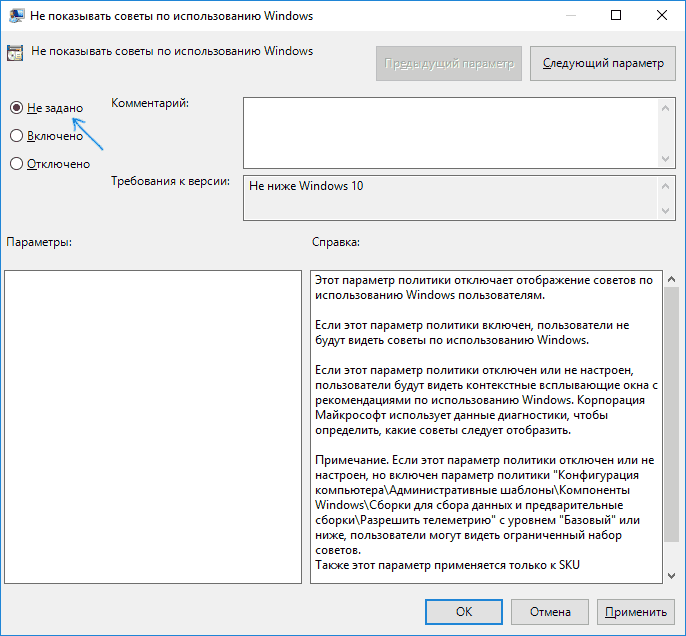

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние». Обратите внимание: сортировка выполняется по алфавиту, то есть отключенные политики, если отсортировать состояние как на изображении ниже, окажутся внизу списка.

- Для всех параметров, у которых значение состояния отличается от «Не задана» (то есть в состоянии указано Включена или Отключена) дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

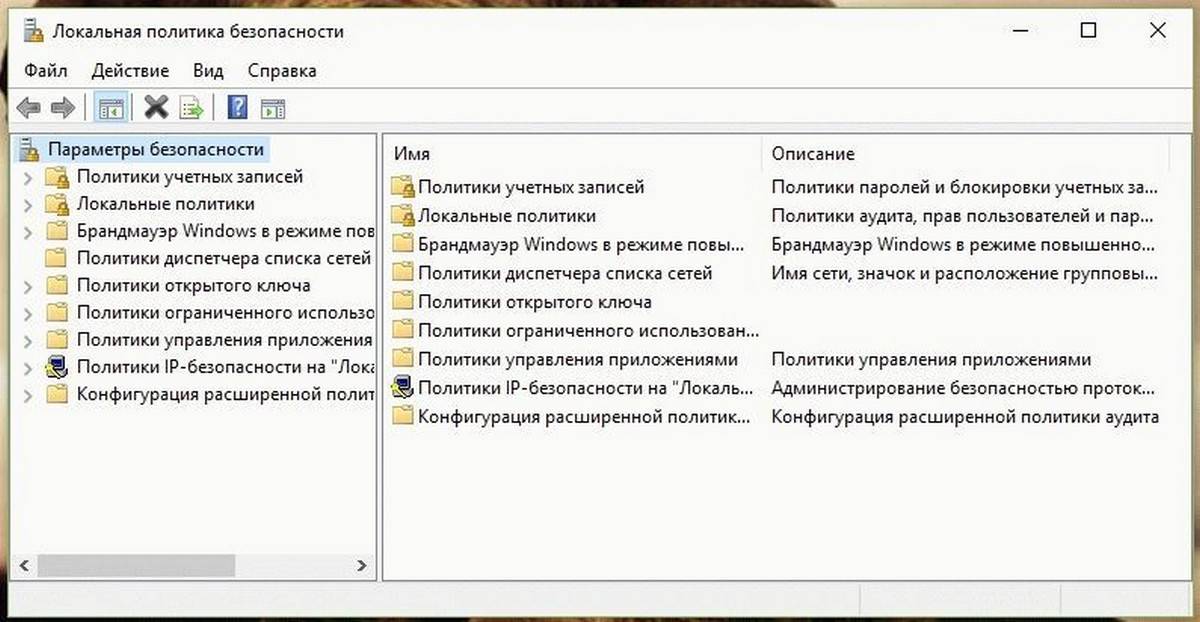

Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

Для локальных политик безопасности есть отдельный редактор — secpol.msc, однако, способ для сброса локальных групповых политик здесь не подойдет, потому как некоторых из политик безопасности по умолчанию уже имеют заданные значения.

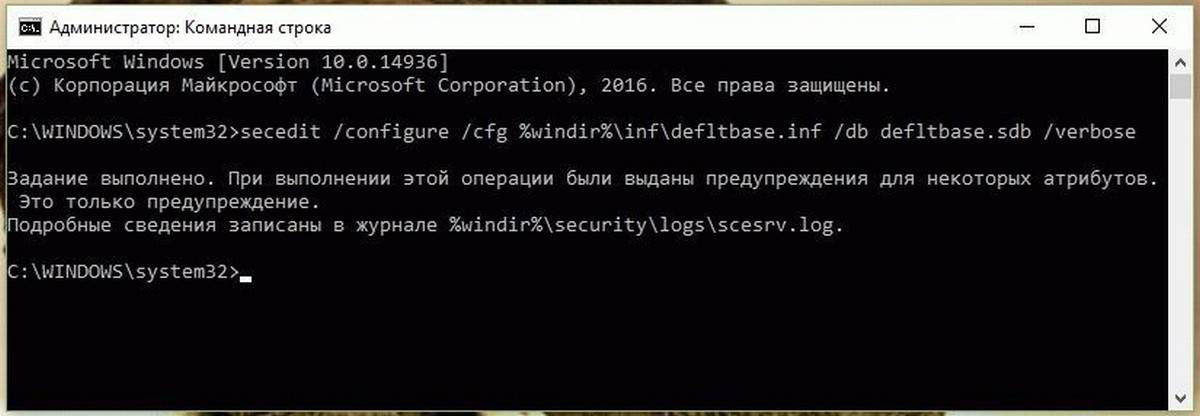

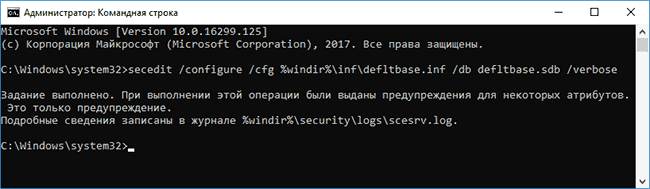

Для сброса вы можете использовать командную строку, запущенную от имени администратора (Как запустить командную строку от имени администратора в Windows 11, Запуск командной строки от администратора в Windows 10 и предыдущих версиях ОС), в которую следует ввести команду

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

и нажать Enter.

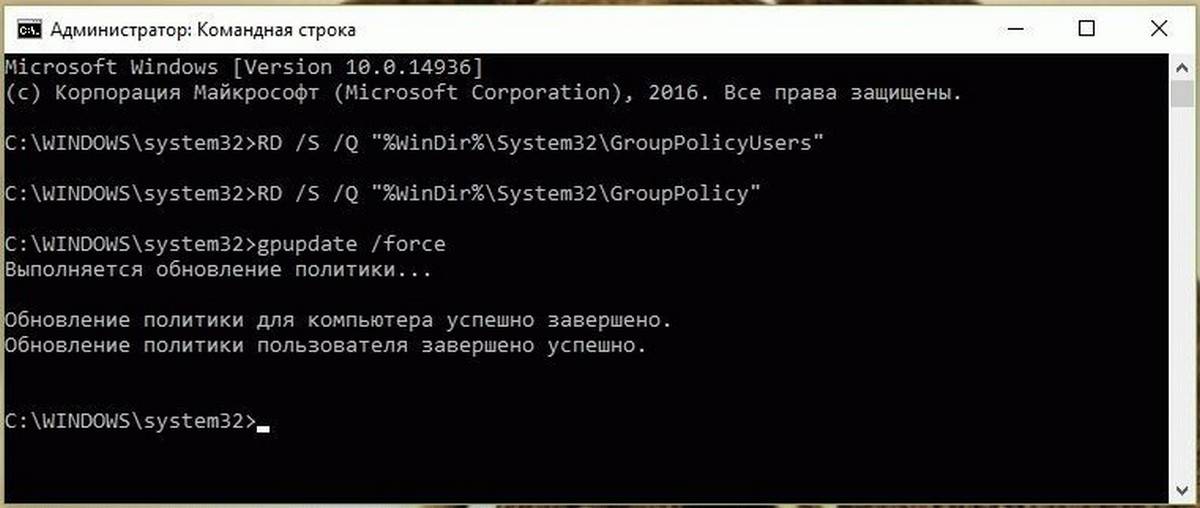

Удаление локальных групповых политик для восстановления значений по умолчанию

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик.

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%System32GroupPolicy" RD /S /Q "%WinDir%System32GroupPolicyUsers" gpupdate /force

Видео инструкция

Если ни один из способов вам не помог, можно Сбросить Windows 11 к заводским настройкам или Сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

Справочник статей

- Временный обход политики домена (тема, сложность пароля, USB и т. Д.)

- задний план

- 1. Изменить обои и тему

- 2. Стратегия сложности пароля

- 3. Время синхронизации доменной политики

- 4. USB для чтения и записи

- а).

- б). Операционные этапы

- ** в). Другие возможные способы отключения реестра **

- 5. Реестр отключен

Временный обход политики домена (тема, сложность пароля, USB и т. Д.)

Предпосылка:

Следующие операции должны иметь права локального администратора

задний план

При обслуживании компьютера домена иногда требуются специальные операции, и некоторые стратегии необходимо временно обойти. Повторно входить в PE или переустанавливать систему проблематично, поэтому следующие общие методы и навыки суммируются и временно используются без нарушения системы управления компанией. ,

1. Изменить обои и тему

1. Удалите следующий ключ реестра

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemNoDispScrSavPageHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemWallpaperHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemWallpaperStyleHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemNoThemesTabHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemNoChangingWallPaper

2. ПерезагрузитеПроцесс проводника Windows

3. До и после сравнения

2. Стратегия сложности пароля

1. Щелкните правой кнопкой мышиЗапустить от имени администратораОткрыть CMD

2. Введитеsecedit /export /cfg c:sec.cfgЭкспорт файла конфигурации

** 3. ** Использованиеноутбуквключиc:sec.cfg,поверниPasswordComplexity=1изменить вPasswordComplexity=0И сохранить

4. Импортируйте новую конфигурацию,secedit /configure /db %windir%securitynew.sdb /cfg c:sec.cfg /areas SECURITYPOLICY

5. После успешного завершения вы можете изменить пароль локальной учетной записи независимо от сложности пароля.

3. Время синхронизации доменной политики

Изменить раздел реестра

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystemGroupPolicyRefreshTimeдля0(Диапазон от 0 до 44640 минут (31 день), 0 никогда не проверяется)HKEY_CURRENT_USERSOFTWAREPoliciesMicrosoftWindowsSystemGroupPolicyRefreshTimeдля0(Диапазон от 0 до 44640 минут (31 день), 0 никогда не проверяется) **

4. USB для чтения и записи

а).

Этот метод направлен на отключение набора в шаблоне управления групповой политикой, отключение другими способами недопустимо и может запускаться от имени администратора.

GPRESULT /SCOPE COMPUTER /H GPReport.html&GPRESULT /SCOPE USER /H GPReport2.htmlПосмотреть

б). Операционные этапы

1. Удалите следующий ключ реестра (если есть)

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevicesСледующие пунктыHKEY_CURRENT_USERSOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevicesСледующие пункты

2. ПерезагрузитеПроцесс проводника Windows

3. Вставьте диск U

4. До и после модификации пишите в файл сравнения

в). Другие возможные способы отключения реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlStorageDevicePoliciesКлюч-значениеWriteProtectHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTORКлюч-значениеStart,3Показывает нормально,4Указывает, что запрещено загружать драйвер USB-накопителя после установки диска U- Другое программное управление

5. Реестр отключен

Этот метод предназначен для отключения набора в шаблоне управления групповой политикой, отключение другими способами недопустимо

** 1. Используйте Блокнот, чтобы сохранить следующее и сохранить какEnableRegedit.inf **

[Version]

Signature="$CHICAGO$"

[DefaultInstall]

DelReg=EnableRegTools

[EnableRegTools]

HKCU, "SOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem","DisableRegistryTools"

2. Установка правой кнопкой мышиEnableRegedit.inf

3. Реестр можно нормально использовать после установки

Можно ли обойти Групповые политики уровня домена?

olga-grabskaja

не согласен с некоторыми настройками и хотелоь бы их обойти. Возможно ли локально обойти групповые политики домена?

12345

Нельзя, если комп подключён к домену

olga-grabskaja

Я вот думаю: по идее, групповые политики прописываются в реестре? Что если закрыть доступ к этим веткам?

12345

В реестре-то они прописываются и даже не только в реестре, а в определённом файле схемы Active Directory, который храниться на контроллере домена.

Тогда уж проще в ручную изменить политики на контроллере домена, чем пытаться его ломать из сети и что-то там прописать

olga-grabskaja

Это все я прекрасно знаю, но вот беда — я не админ. И вопрос стоит так: как запретить считывание этого файла. Теоретически, если закрыть доступ к папке , то ко мне политики домена не будут пременяться. Только вот как закрыть доступ именно к папке, а не к серверу?

krishtaf

попробуй днс сервер другой(не доменовский) прописать

olga-grabskaja

Но в домене то я хочу и дальше работать.. Мне только их групповые политики не нужны, которые заставляют меня в инет через прокси ползать, что очень сильно замедляет работу (парадокс, но факт!).

krishtaf

лучше бы подсказал тамошнему админу как прокси пофиксить, а не хакать домен

olga-grabskaja

Не, это не вариант. Админы весьма грамотные, просто весь офис ходит через проксю и из-за этого она временами тормозит. Кроме того, подозреваю, что они еще на проксе приорететы выставляют — а это вообще жопа с моим статусом в компании

Дак все-же: возможно ли закрыть доступ к какой-то определенной папке на определенном сервере? Либо где в реестре политики прописываются (второе по моему, вообще нериально).

12345

Только вот как закрыть доступ именно к папке, а не к серверу?

Если ты не сможешь считать оттуда информацию, то тебя просто домен не впустит за комп, вот и всё.

krishtaf

все политики лежат

но не думаю что ты сможешь закрыть эту папку для свой системы

krishtaf

правильнее наверно копать реестр

olga-grabskaja

Короче, если закрыть доступ к папке Policies, то политики применятся не будут, но в домен входит я смогу и буду вести полноценную жизнь — проверил в бытность админской работы

tokuchu

А другой браузер если пользовать — его политики тоже заставят в инет через прокси ходить?

olga-grabskaja

Вопрос не только в браузере, но и в других вещах.

12345

Короче, если закрыть доступ к папке Policies, то политики применятся не будут, но в домен входит я смогу и буду вести полноценную жизнь

Только как пользователь Гест или анонимус.

12345

Я тебя наверно неправильно понял.

Редактируй вот эи ключи: HKEY_L_MSoftwarePolicies

и HKEY_L_USoftwarePolicies

Если честно, я нихера не понимаю, как там прописываются атрибуты к обектам.

Но если ты такой рюх.

Потом в командной строке secedit /refreshPolicy , но сомневаюсь ,что такая команда пройдёт под твоей учётной записью.

политики вступят в изменение немедленно, если всё пиздато сделаешь

12345

Даже, если ты закроешь доступ к папке Sysvol/Policies, у тебя просто политики остануться прежними, какие были в прошлый раз при нормальном заходе, а какая тебе в 3.14зду разница?

olga-grabskaja

Моя учетная запись имеет права локального администратора. А групповые политики рекомендую тебе еще разок повторить ибо твои знания очень херовые поверь.

12345

Ну дак удалённо к серваку подключись и нахуярь там чего хочешь, ёпт, в чём проблема?

Или в реестре отредактируй.

olga-grabskaja

Ну епт. У меня права локального админа! А это значит, что я являюсь админом клиенсткой машины, а не домен-контроллера! Ибо на домен-контроллере в принципе нет локального администратора!

olga-grabskaja

Может есть какие-нибудь остлеживалки записи в реестр? Я б тогда промониторил куда идет запись, когда я выставляю прокси в IE, и на ту ветку реестра поставил бы разрешение на чтение — может тогда сработает.

olga-grabskaja

Все, тогда я кажись понял что надо сделать. Завтра на работе проэкспериментирую и доложу о результатах

Анонимус

Ну как, сделал? Получилось?

Xapper

Ничего не понял как вщломать админа то

Содержание

- 1 Сброс групповой политики к значениям по умолчанию

- 2 Сброс с помощью редактора локальной групповой политики

- 3 Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

- 4 Удаление локальных групповых политик

Редактор групповой политики это важный инструмент ОС Windows с его помощью системные администраторы могут настраивать тонкие параметры системы. Он имеет несколько вариантов конфигурации и позволят вам внести коррективы производительности, настройки безопасности для пользователей и компьютеров.

Иногда после неудачной настройки вашего редактора групповой политики ваш компьютер начинает вести себя не лучшим образом. Это значит, что пришло время, сбросить все настройки групповой политики и вернуть значения по умолчанию, тем самым сэкономив время и нервы вместо переустановки Windows. В этом руководстве мы покажем вам , как сбросить все настройки групповой политики по умолчанию в операционной системе Windows 10.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики делятся на несколько конфигураций, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Сбросить параметры объекта групповой политики с помощью редактора локальной групповой политики

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Клавиши Win + R на клавиатуре, для запуска аплета «Выполнить». Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. В открывшемся окне редактора групповой политики перейдите по следующему пути в левой боковой панели :

Политика Локальный компьютер → Конфигурация компьютера → Административные шаблоны → Все Параметры

3. Теперь, в правой части окна, нужно упорядочить параметры политики с помощью столбца «Состояние», так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включено / отключено, на не заданно и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер → Конфигурация пользователя → Административные шаблоны → Все Параметры

6. Это позволит восстановить все параметры групповой политики к настройкам по умолчанию. Однако, если вы столкнулись с проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Откройте Командную строку (от имени администратора).

2. Введите следующую команду в окне командной строки и нажмите клавишу Enter:

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте Командную строку как администратор

2. Введите следующие команды одну за другой.

RD /S /Q "%WinDir%System32GroupPolicyUsers"

RD /S /Q "%WinDir%System32GroupPolicy"

gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Рейтинг: /5 — голосов —>

—>

В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация).

В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 10, 8 и Windows 7 различными способами.

Сброс с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

Для локальных политик безопасности есть отдельный редактор — secpol.msc, однако, способ для сброса локальных групповых политик здесь не подойдет, потому как некоторых из политик безопасности имеют заданные значения по умолчанию.

Для сброса вы можете использовать командную строку, запущенную от имени администратора, в которую следует ввести команду

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

и нажать Enter.

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик.

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%System32GroupPolicy" RD /S /Q "%WinDir%System32GroupPolicyUsers" gpupdate /force

Если ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

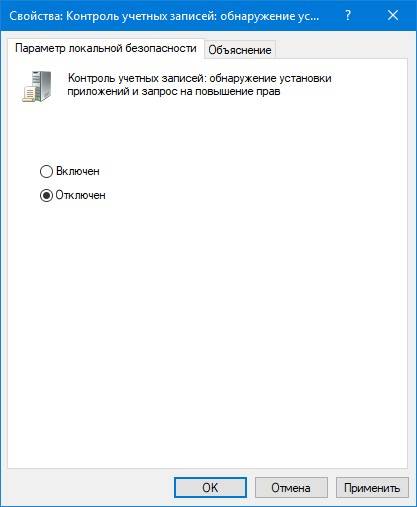

В некоторых случаях при установке приложения необходимо иметь повышенные привилегии, а для этого необходимо ввести имя пользователя и пароль учётной записи администратора. Однако если такие привилегии не требуются то можно отключить Контроль учетных записей следящий за обнаружением установки приложений и делающий запрос на повышение прав.

Включить и отключить этот параметр политики можно в редакторе локальной групповой политики который можно запустить нажав на клавиатуре одновременно две клавиши WIN+R. Откроется окно Выполнить и в него вписываете команду gpedit.msc и нажимаете ОК.

Когда откроется окно редактора локальной групповой политики нужно в его левой части раскрыть Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Локальные политики — Параметры безопасности. Обязательно нажмите на последний пункт Параметры безопасности и после этого в правой части редактора найдите пункт Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав.

Используемые источники:

- https://g-ek.com/kak-windows-10-sbrosit-vse-nastrojki-lokalnoj-gruppovoj-politiki-po-umolchaniyu

- https://remontka.pro/reset-policies-windows/

- https://10win.ru/sovety/programmy-sovety/chto-delat-esli-ustanovka-zablokirovana-gruppovoj-politikoj-windows-10