Брандмауэр – это программное или аппаратное обеспечение, которое проверяет информацию, поступающую из Интернета или сети, а затем либо блокирует ее, либо пропускает на ваш компьютер в зависимости от настроек брандмауэра. Брандмауэр может помешать хакерам или вредоносным программам получить доступ к вашему компьютеру через сеть или Интернет. Брандмауэр также может помешать вашему компьютеру отправлять вредоносные программы на другие компьютеры.

Содержание

- Настроить брандмауэр Windows

- 1. Включить брандмауэр Windows

- 2. Заблокируйте все входящие соединения брандмауэра, включая те, которые указаны в списке разрешенных программ.

- 3. Отключите брандмауэр Windows

- 4. Блокируйте или разрешайте программы через брандмауэр Windows

- 5. Как открыть порт в брандмауэре Windows

Настроить брандмауэр Windows

Вы можете настроить большинство параметров своего брандмауэра Windows через левую панель апплета брандмауэра на панели управления.

1. Включить брандмауэр Windows

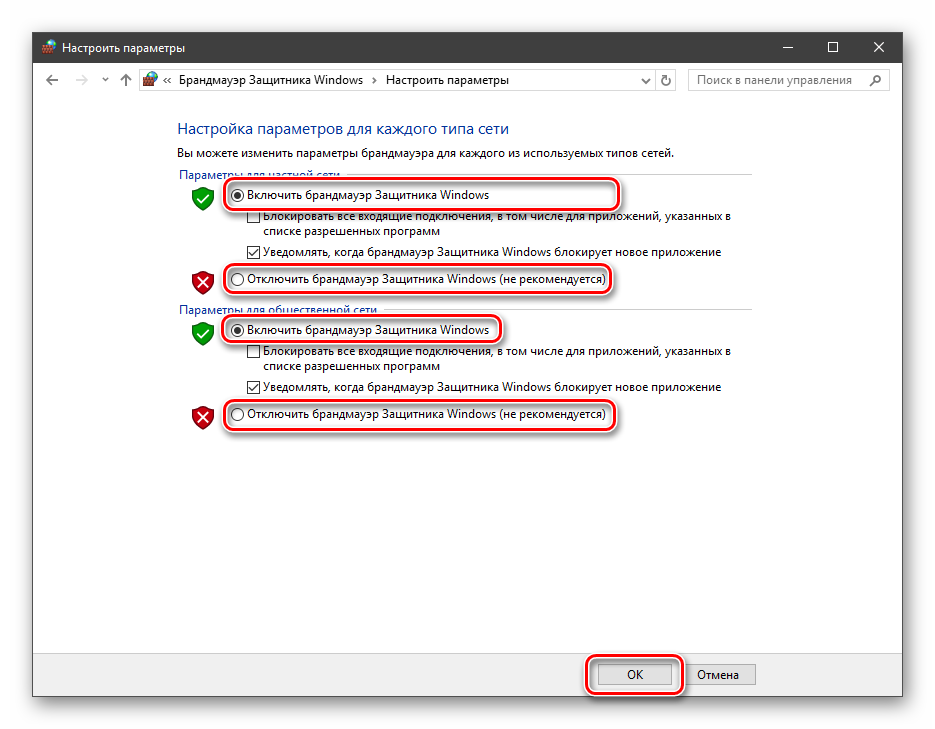

Этот параметр выбран по умолчанию. Когда брандмауэр Windows включен, большинству программ запрещен обмен данными через брандмауэр. Нажав на Включить или выключить брандмауэр , вы сможете включить или отключить брандмауэр Windows на своем компьютере.

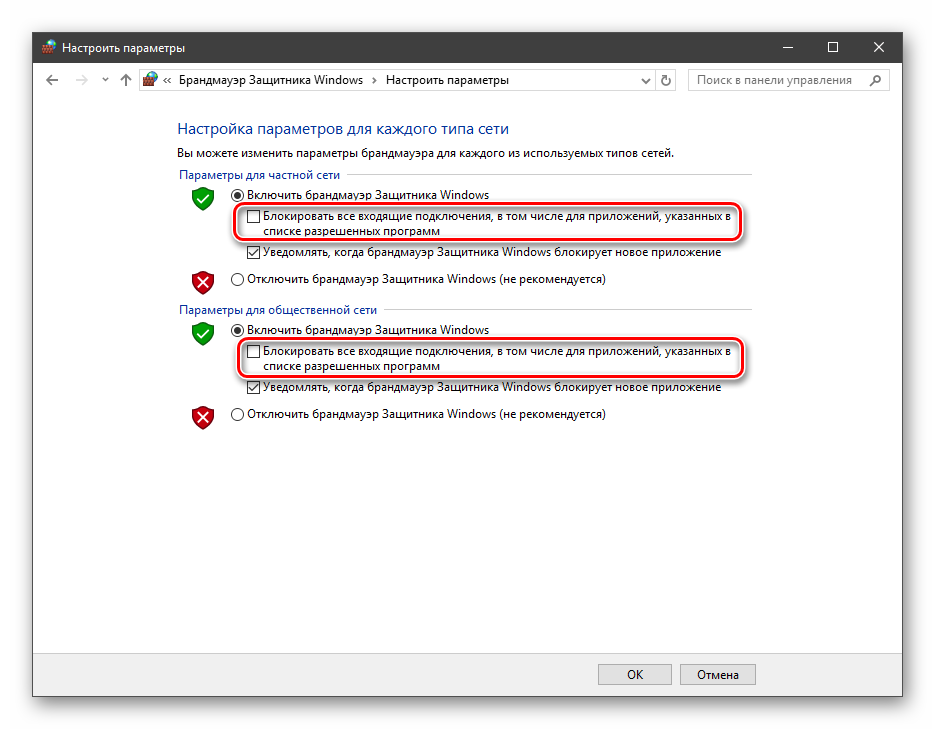

2. Заблокируйте все входящие соединения брандмауэра, включая те, которые указаны в списке разрешенных программ.

Этот параметр блокирует все нежелательные попытки подключения к вашему компьютеру. Используйте этот параметр, когда вам нужна максимальная защита вашего компьютера, например, когда вы подключаетесь к общедоступной сети в отеле или аэропорту или когда компьютерный червь распространяется по Интернету. С помощью этого параметра вы не будете уведомлены, когда брандмауэр Windows блокирует программы, а программы в списке разрешенных программ игнорируются. Когда вы блокируете все входящие соединения, вы все равно можете просматривать большинство веб-страниц, отправлять и получать электронную почту, а также отправлять и получать мгновенные сообщения.

3. Отключите брандмауэр Windows

Не используйте этот параметр, если на вашем компьютере не установлен другой брандмауэр. Отключение брандмауэра Windows может сделать ваш компьютер более уязвимым для ущерба от хакеров и вредоносного программного обеспечения. Нажав на Включить или выключить брандмауэр , вы сможете включить или отключить брандмауэр Windows на своем компьютере.

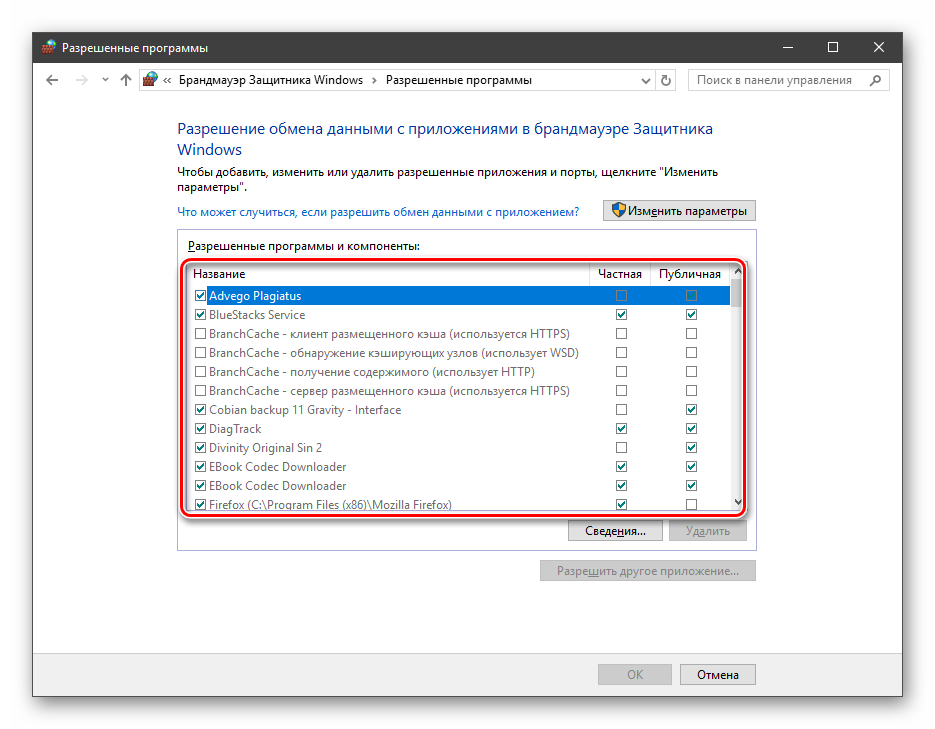

4. Блокируйте или разрешайте программы через брандмауэр Windows

По умолчанию большинство программ блокируются брандмауэром Windows, чтобы повысить безопасность компьютера. Для правильной работы некоторых программ может потребоваться разрешить им общаться через брандмауэр. Вот как это сделать:

Нажмите Разрешить приложение или функцию через брандмауэр Windows . Если вас попросят ввести пароль администратора или подтверждение, введите пароль или предоставьте подтверждение.

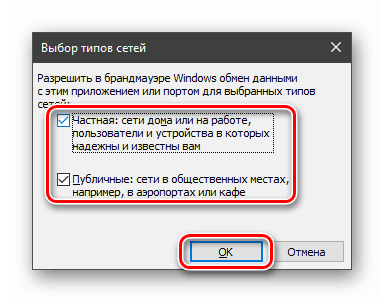

Установите флажок рядом с программой, которую вы хотите разрешить, выберите типы сетевых расположений, для которых вы хотите разрешить связь, и нажмите кнопку ОК.

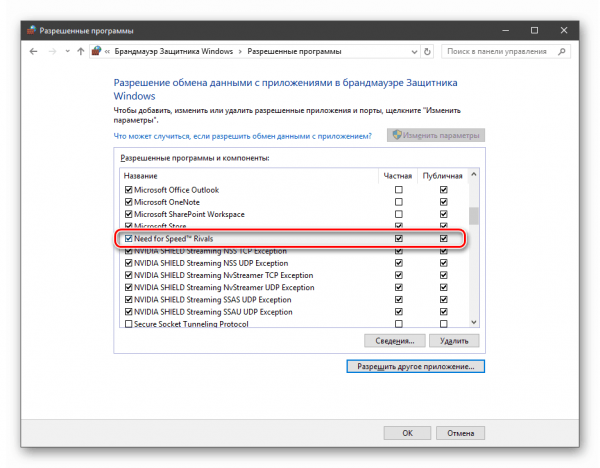

Если вы хотите разрешить программе взаимодействовать через брандмауэр, вы можете добавить ее в список разрешенных программ. Например, вы не сможете отправлять фотографии в мгновенном сообщении, пока не добавите программу обмена мгновенными сообщениями в список разрешенных программ. Чтобы добавить или удалить программу в список, нажмите ссылку Разрешить приложение или функцию через брандмауэр Windows , чтобы открыть следующую панель, где вы сможете получить дополнительную информацию о разрешенных программах и разрешить другую. приложение для связи через брандмауэр.

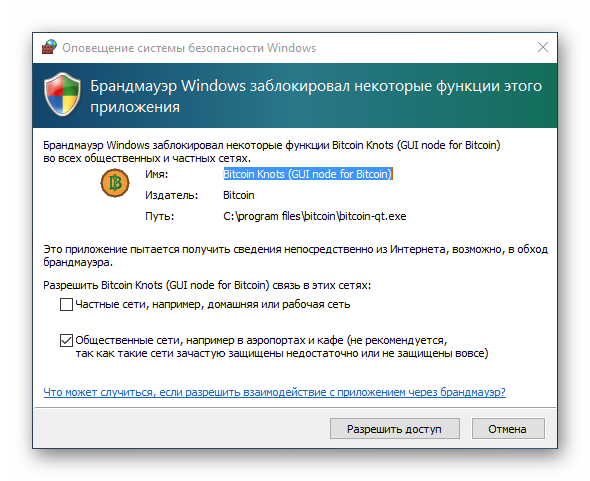

Чтение . Брандмауэр Windows заблокировал некоторые функции этого приложения.

5. Как открыть порт в брандмауэре Windows

Вы также можете заблокировать или открыть порт в брандмауэре Windows. Если брандмауэр Windows блокирует программу и вы хотите разрешить этой программе взаимодействовать через брандмауэр, вы обычно можете сделать это, выбрав программу в списке разрешенных программ (также называемых списком исключений) в брандмауэре Windows. Чтобы узнать, как это сделать, см. Разрешить программе взаимодействовать через брандмауэр Windows.

Однако, если программы нет в списке, вам может потребоваться открыть порт. Например, чтобы играть в многопользовательскую игру с друзьями в Интернете, вам может потребоваться открыть порт для игры, чтобы брандмауэр передавал игровую информацию на ваш компьютер. Порт остается открытым все время, поэтому обязательно закройте порты, которые вам больше не нужны.

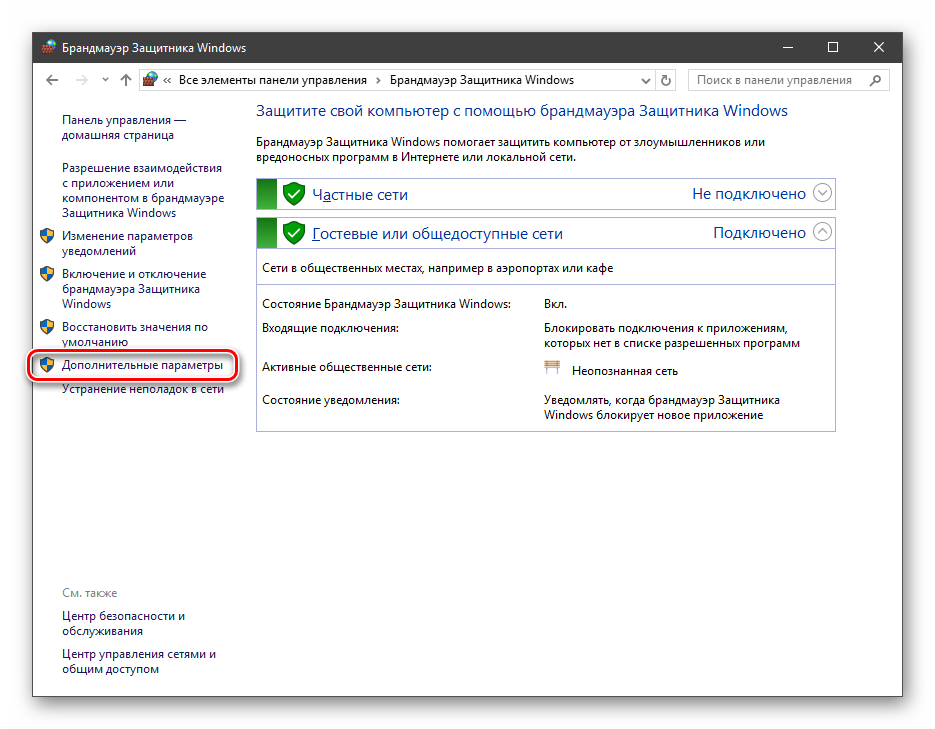

Нажмите, чтобы открыть брандмауэр Windows. На левой панели нажмите Расширенные настройки .

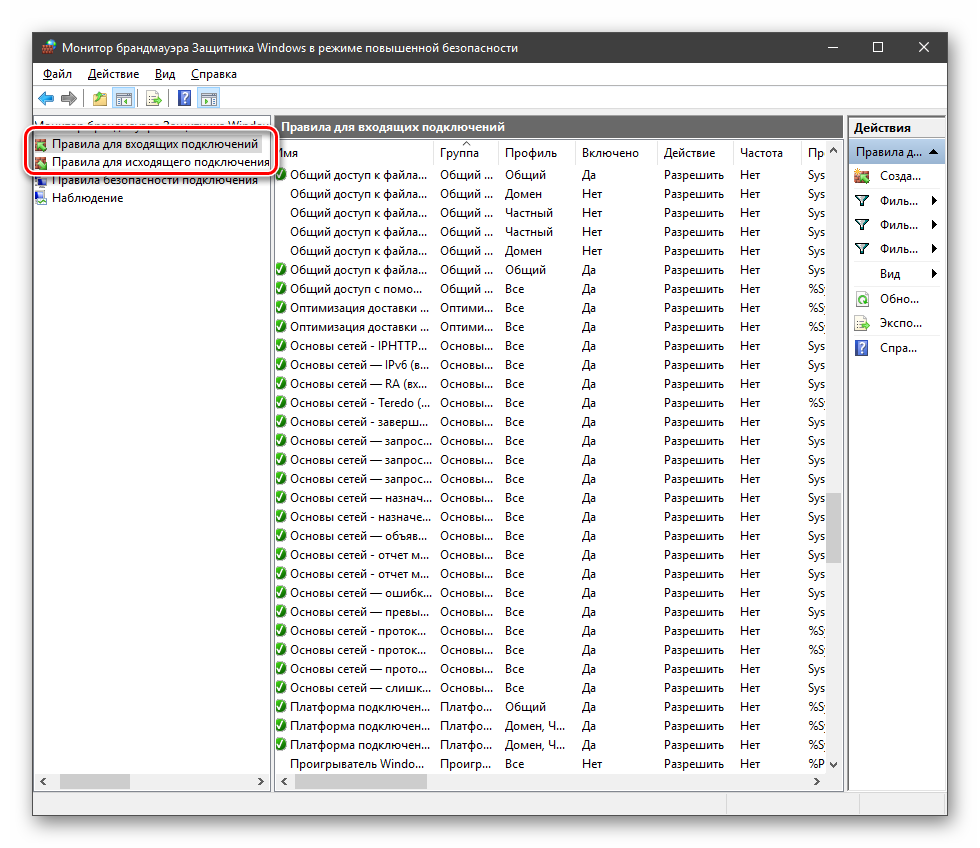

В диалоговом окне Брандмауэр Windows в режиме повышенной безопасности на левой панели нажмите Правила для входящих подключений , а затем на правой панели нажмите Новое правило .

Далее следуйте инструкциям на экране до его логического завершения.

Вы определенно хотите также проверить Управление брандмауэром Windows с помощью приложения панели управления брандмауэра, утилиты Netsh, редактора объектов групповой политики и т. д. Вы также можете протестировать брандмауэр, используя эти бесплатные онлайн-тесты брандмауэра.

Эти бесплатные программы помогут вам лучше управлять брандмауэром Windows .

- Управление брандмауэром Windows

- Уведомление о брандмауэре Windows

- Управление брандмауэром Windows

- Пять инструментов для управления брандмауэром Windows.

Смотрите этот пост, если вам когда-нибудь понадобится восстановить брандмауэр Windows.

Содержание

- 1 Настройка брандмауэра

- 2 Практика

- 3 Нужен ли брандмауэр Windows 10

- 4 Насколько надёжен брандмауэр Windows 10

- 5 Как настроить брандмауэр

- 6 Почему отключается брандмауэр Windows 10

- 7 Другие файрволы для Windows 10

- 8 Отключение защиты

- 9 Исключение программы

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки. Добраться до раздела опций можно из классической «Панели управления» Windows.

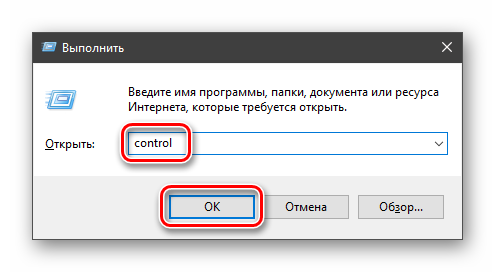

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

controlЖмем «ОК».

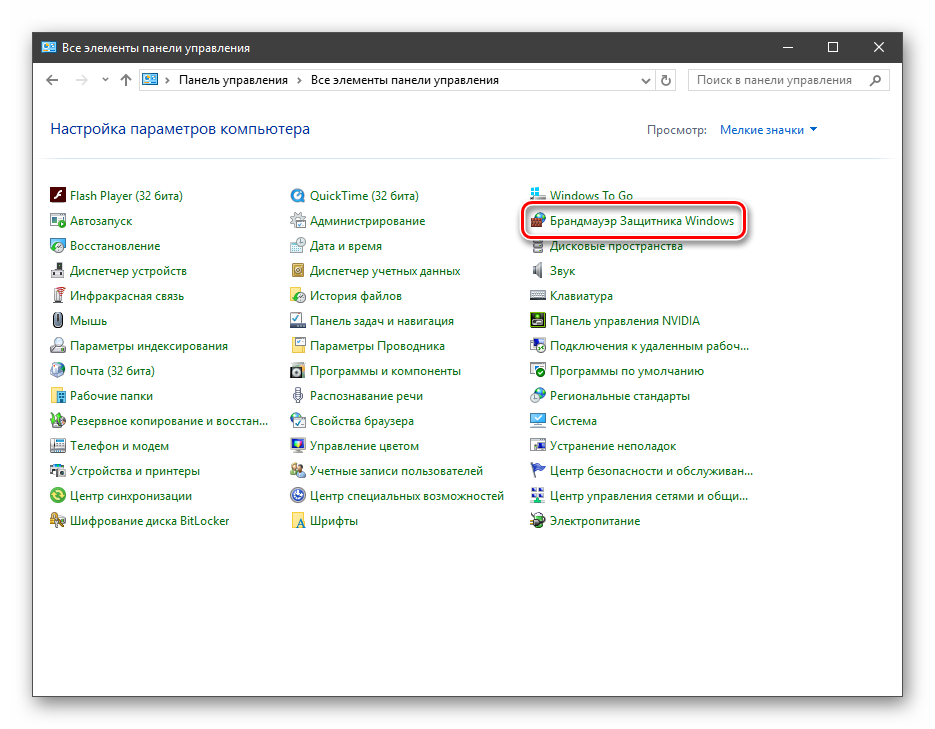

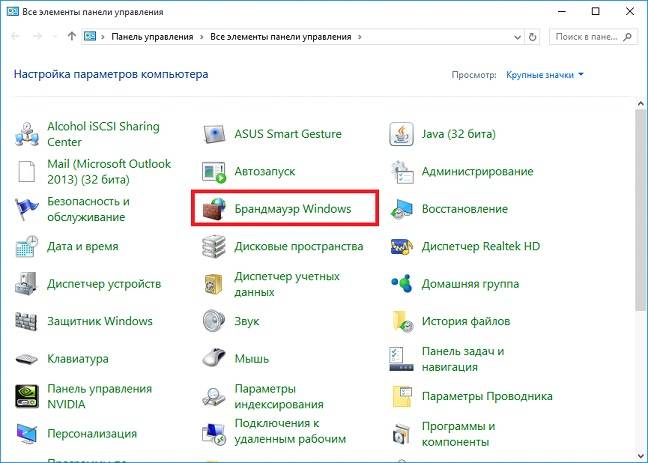

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

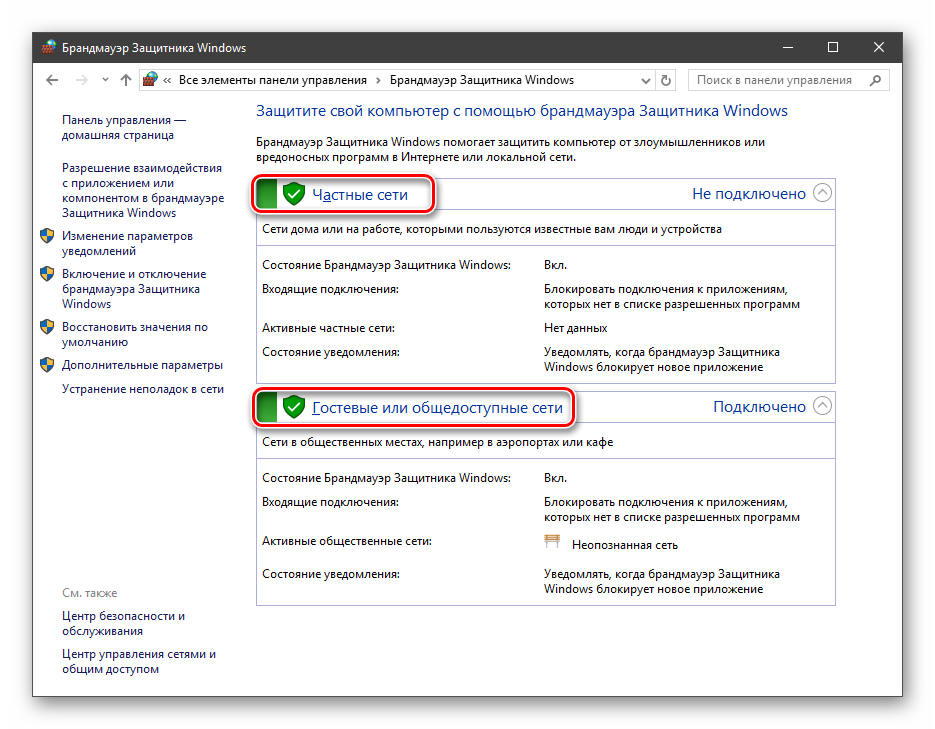

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

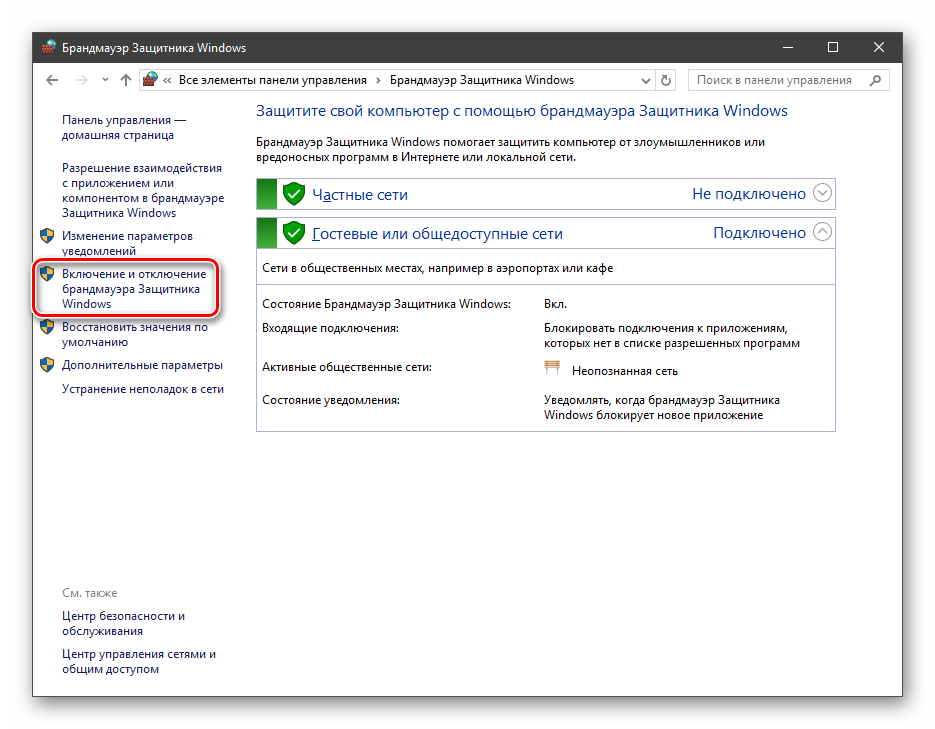

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

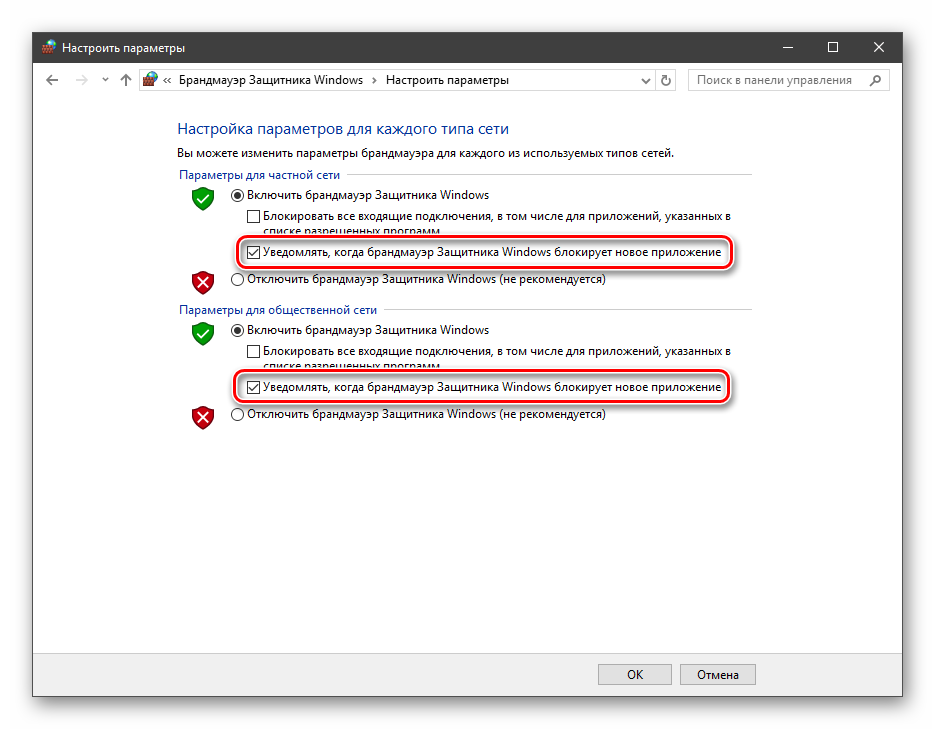

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

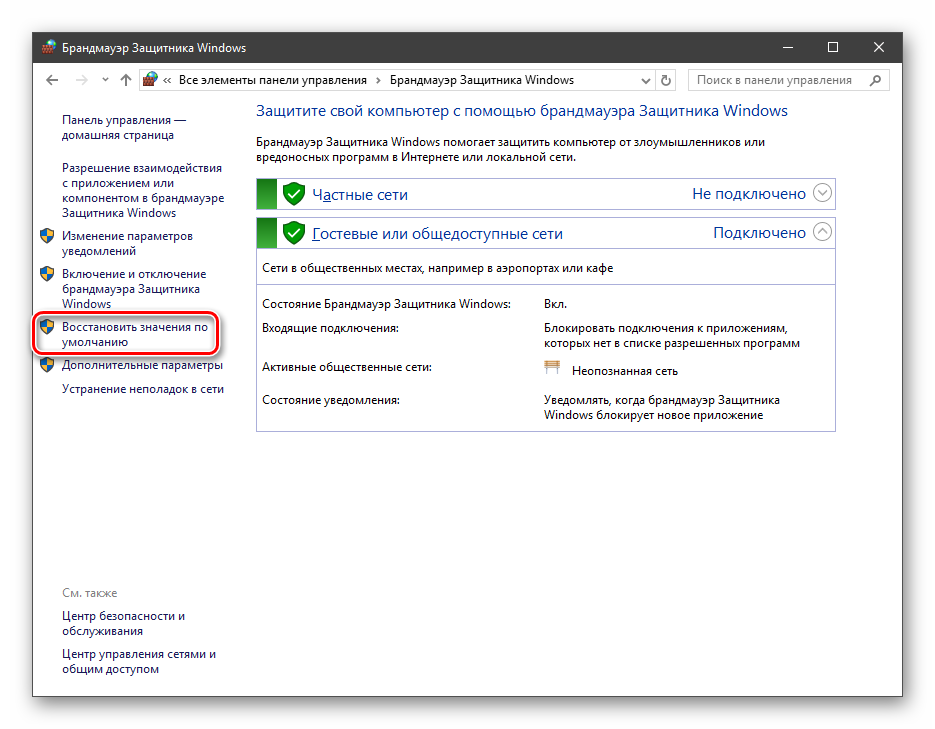

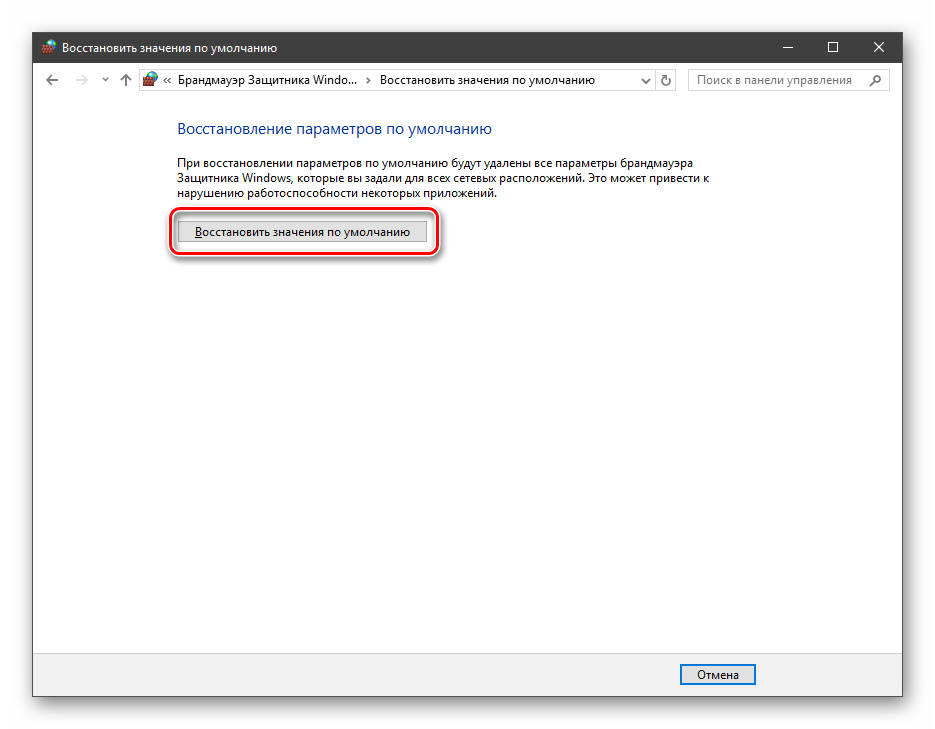

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

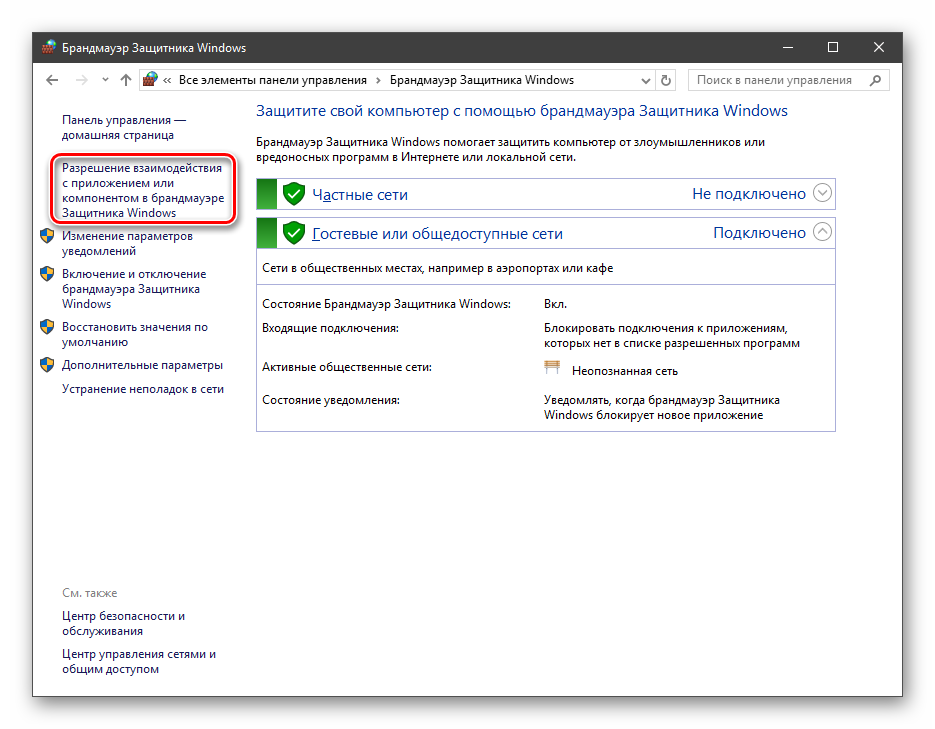

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

- Оставляем переключатель в положении «Для программы» и жмем «Далее».

- Переключаемся на «Путь программы» и жмем кнопку «Обзор».

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

Идем далее.

- В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

- Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

- Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Подробнее: Добавляем программу в исключения в брандмауэре Windows 10

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Подробнее: Как открыть порты в брандмауэре Windows 10

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети. Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Сентябрь 14th, 2017 Никита Фартов

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

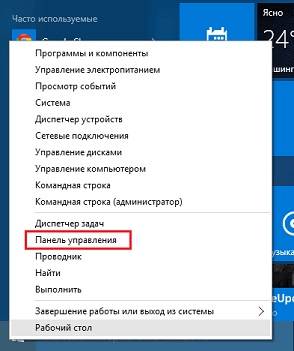

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

- Кликаем на «Система и безопасность» и нажимаем на «Брандмауэр».

Открываем Брандмауэр Windows

- В меню брандмауэра находим Дополнительные параметры.

Выбираем Дополнительные параметры

- Выбираем Правило для входящего подключения и добавляем необходимые порты.

Создаем новое правило для входящего подключения

- Нажимаем «Далее» и вписываем в строку «Тип» SQL Server.

Выбираем тип правила

- Указываем порт TCP и нужные нам порты.

Указываем необходимую информацию. В нашем случае это будет порт 433

- Выбираем нужное действие. У нас это будет «Разрешить подключение».

Выбираем «Разрешить подключение»

- В строке «Имя» вводим номер нашего порта.

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

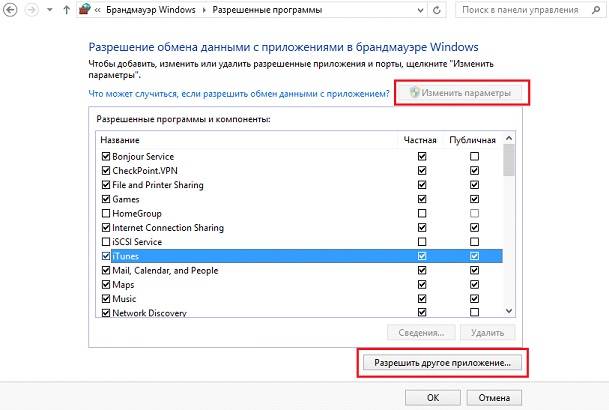

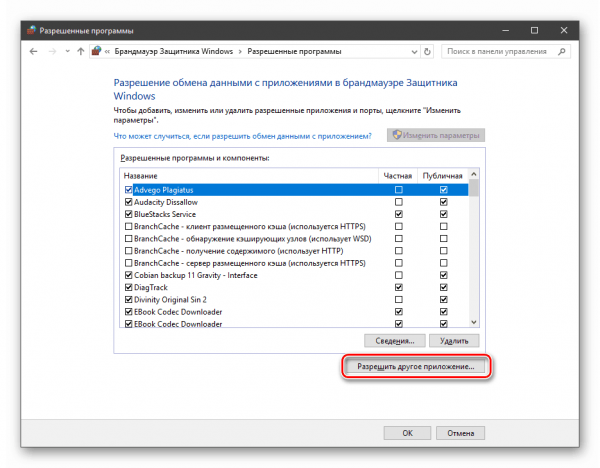

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

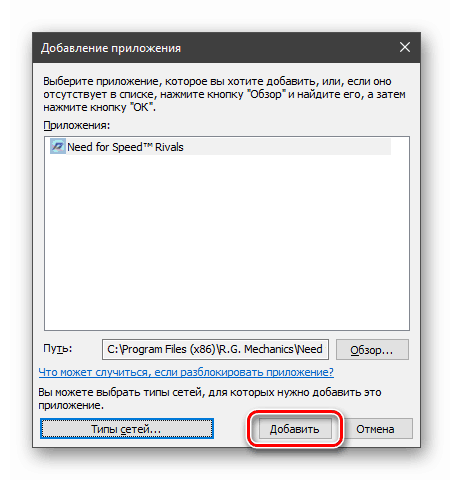

- Нажимаем «Разрешить другое приложение» в правом нижнем углу.

- В открывшемся окне находим нужное нам приложение и нажимаем на «Добавить». Таким образом активируем исключение.

Видео: настройка и отключене брандмауэра в Windows 10

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

- Далее выбираем тип правила «Для программы».

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

- Далее система предлагает выбрать путь программы. Нажимаем кнопку «Обзор» и находим нужный файл программы.

Чаще всего для блокировки программы необходим файл в расширении «exe»

- Затем нажимаем «Далее», оставляем на месте пункт «Блокировать подключение»

Блокируем программе доступ к интернету

.

- Так же, как и в настройке доступа портов, оставляем все галочки на типах профилей.

Оставляем все галочки на месте

- И в конце обозначаем удобным нам образом имя заблокированной программы и нажимаем «Готово». С этот момента доступ в интернет для приложения будет заблокирован.

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

- Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

- Выбираем «Центр обновления Windows».

- Далее кликаем на выбранном пункте правой кнопкой мыши и в контекстном меню выбираем «Остановить». Теперь файрвол не будет обновляться самостоятельно.

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

- Выбираем подходящую нам сеть — домашнюю и (или) общественную — и включаем её.

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

- Нажимаем «Запустить».

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

- Avast antivirus — относительно недорогая антивирусная программа

- Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности

- Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ

- McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится

- Norton antivirus -простой и удобный антивирус для домашнего компьютера

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Начало›Windows 10›Настройка брандмауэра Windows 10

По умолчанию в Windows 10 всегда есть специальный комплекс по защите вашего компьютера от вредоносных проникновений – брандмауэр. Он встает незримой «стеной» между всей информацией, которая поступает из Интернета, и ПК. Блокируя нежелательные файлы и приложения, брандмауэр Windows 10 пропускает то, что не способно навредить устройству.

Однако очень часто этот инструмент поднимает ложную тревогу, блокируя безобидные клиенты онлайн-игр или прочие файлы, в которых пользователь уверен. Или же работает хорошо, но просто иногда мешает добавлением нужных файлов в блок. И по этим причинам настройка бывает жизненно необходима.

Отключение защиты

Часто бывает, что данный инструмент вообще не нужен – у пользователя есть свой, более удобный ему брандмауэр сторонней фирмы или он вообще предпочитает не использовать подобные программы. В таком случае настройка будет проста донельзя.

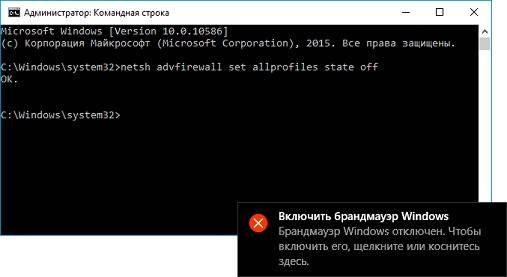

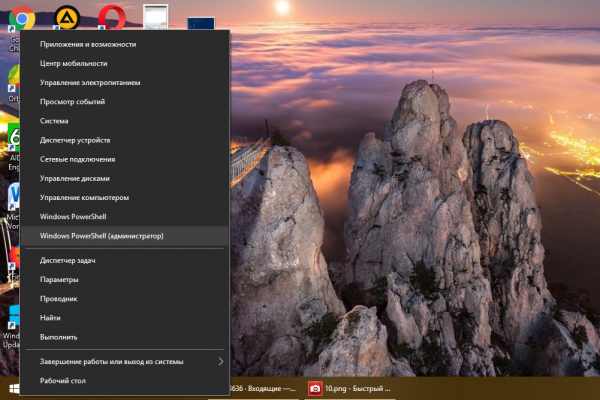

Потребуется всего лишь несколько действий. Для начала необходимо сделать правый клик по кнопке «Пуск» и выбрать там Командную строку. Обязательно с администраторскими правами. Появится чёрное окно. В него потребуется ввести следующую команду:

netsh advfirewall set allprofiles state off

А затем просто клацнуть на Enter. В итоге под введенной строкой появится надпись «ОК.», а сам инструмент будет отключен.

В случае, если его необходимо включить, надо проделать те же самые манипуляции. Только вместо последнего слова вписать не off, а on. И «Стена» снова включится.

Исключение программы

А что делать, если всё в работе брандмауэра устраивает, кроме блокировки нескольких приложений? В таком случае можно просто добавить их в исключения. Эта настройка способна убить сразу двух зайцев – не лишать устройство такой нужной защиты и работать с необходимыми файлами без проблем.

Посмотрите ещё: Настройки Outlook Windows 10

Итак, для начала следует открыть Панель управления. Делается это так же просто, как и доступ к Командной строке – банальным правым кликом по «Пуск» и выбором соответствующей строки.

После этого будет открыта новая Панель управления. Здесь необходимо раскрыть все элементы, а затем отыскать там Брандмауэр Windows.

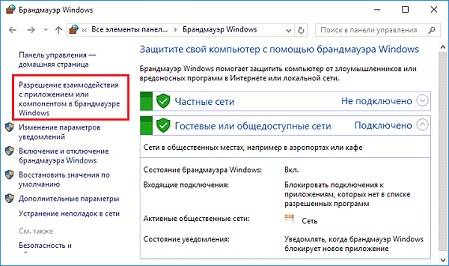

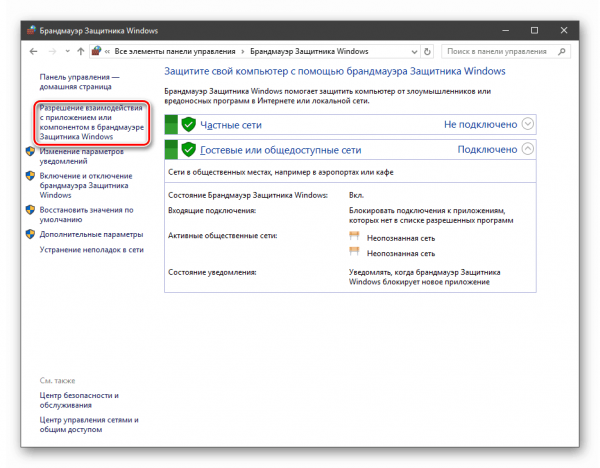

Это откроет нам окно настроек инструмента. Нам же интересна исключительно боковая левая панель, а конкретно – выделенный пункт меню.

После нажатия на него появится следующий шаг. Здесь будет огромный перечень программ, но чаще всего нужной там не оказывается. Поэтому настройка потребует её туда добавить. То есть сначала нажать на «Изменить параметры» (для действия потребуются права администратора), а затем на нижнюю кнопку «Разрешить другое приложение».

А после этого находим необходимый файл запуска и просто добавляем его, а затем проставляем галочки в столбцах «Частная» и «Публичная» конкретно для этого файла. После сохранения изменений приложение больше не будет блокироваться.

(Visited 23 054 times, 2 visits today) Опубликовано в Windows 10Используемые источники:

- https://lumpics.ru/firewall-settings-in-windows-10/

- https://kompkimi.ru/windows10/brandmauer-windows-10

- https://windowsprofi.ru/win10/nastrojka-brandmauera-windows-10.html

Назначение брандмауэра Windows и его настройка

Так необходимая нам Всемирная глобальная сеть далеко не безопасное место. Через интернет мошенники активно распространяют откровенно вредоносные либо зараженные, с виду безобидные программы. Каждый из нас может нарваться на такой неприятный сюрприз, следствием которого является утечка личной информации и снятие средств с банковских счетов, злоумышленное шифрование данных, повреждение системных файлов и нарушение работы компьютера. Барьером для всех вышеперечисленных угроз выступает брандмауэр Windows, о котором мы подробно расскажем в нашей статье.

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Включаем брандмауэр в Windows 7, 8, 10

После установки или восстановления Виндоус ее брандмауэр запущен по умолчанию. Поводом для его ручного отключения должна быть веская причина, например, выскакивающая ошибка 0х80070422, сообщающая о сбое защиты и конфликте служб.

Самостоятельно отключить (или запустить) брандмауэр в Windows 7, 8 и 10 можно двумя способами: через командную строку или панель управления.

Сначала рассмотрим первый вариант, как наиболее простой.

- Открываем меню «Пуск» и пишем в поисковой строке «cmd». Кликаем по нему правой кнопкой мыши и запускаем от имени администратора.

Владельцы десятки для открытия консоли могут сразу кликнуть ПКМ по значку «Пуска».

- Для выключения брандмауэра Windows в консоли вводим следующую команду: «netsh advfirewall set allprofiles state off» (без кавычек).

После нескольких секунд система уведомит об успешном отключении: «ОК».

- Включить его обратно можно той же командой, но с приставкой on: «netsh advfirewall set allprofiles state on».

Теперь разберем вариант №2.

- Переходим по адресу «Пуск/Панель управления/Система и безопасность/БрандмауэрWindows». В появившемся окне мы видим текущее состояние сетевого экрана. Для изменения его статуса кликаем по «Изменение параметров уведомлений».

- Для отключения защиты брандмауэра отмечаем соответствующие пункты и жмем по «ОК».

Включение производится в обратном порядке. После всех действий желательно перезагрузить компьютер.

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

- Переходим в меню исключения брандмауэра по пути, описанному выше, и кликаем по отмеченной ссылке.

- В открывшемся окне разрешаем (или запрещаем) программе работать в той или иной сети, отмечая галочками нужный пункт. Подтверждаем свои действия кнопкой «ОК».

- Если вы не нашли нужный продукт в этом списке, то кликайте по кнопке внизу «Разрешить другую программу». Для добавления в исключения вам будут доступны все установленные программы и утилиты.

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

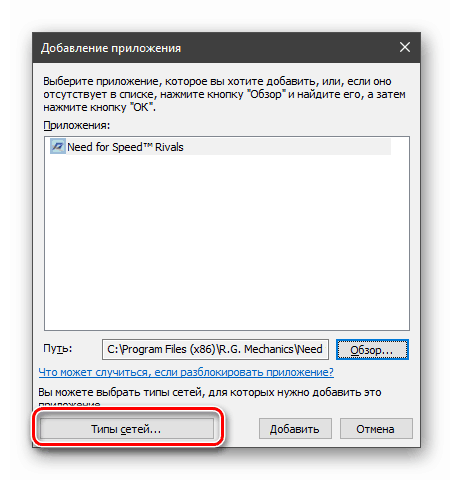

- Используя меню «Типы сетевых размещений», вы сразу можете указать, для какой сети применяется исключение.

После подтверждения этих изменений перезагружать компьютер необязательно.

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

- Нажимаем левой кнопкой мыши по «Дополнительные параметры» в меню брандмауэра.

- Здесь вы можете увидеть статус каждого профиля подключения и ознакомиться с принципами их подробной настройки.

- Больше всего нас интересуют пункты правил для входящих и исходящих подключений.

- В меню «Свойства» каждый параметр настраивается до мелочей, но новичку обычно достаточно вкладки «Общие».

- Мастер создания правила для новых подключений вызывается пунктом «Создать правило» в правом верхнем углу окна режима повышенной безопасности.

Решаем проблемы с брандмауэром

Как описывалось выше, эта защита неидеальна тем, что может приводить к сбоям и конфликтам служб Windows. Также ее работа потребляет ресурсы компьютера, ощутимо «просаживая» производительность слабых машин. Из-за этого многие пользователи полностью отключают брандмауэр, оставаясь при этом уязвимыми. В результате люди, отключившие сетевой экран на своем ПК, могут увидеть сообщение такого рода: «ошибка 0х80070422 не удалось изменить некоторые параметры».

Проблема устраняется путем включения брандмауэра стандартным способом или через службы центра обновления и брандмауэра Windows.

- Заходим в «Пуск/Панель управления/Система и безопасность/Администрирование» и в списке консолей выбираем «Службы».

- Среди служб ищем «Центр обновленияWindows», кликаем по нему ПКМ и выбираем «Свойства».

- Устанавливаем тип запуска ‒ «Автоматически», выбираем состояние «Запустить» и жмем «ОК».

- Не выходя из консоли, сразу ищем службу «БрандмауэрWindows» и устанавливаем ей такой же тип запуска.

После всех манипуляций перезагружаем компьютер и анализируем результат.

Если брандмауэр не запускается ни обычным способом, ни через консоль служб, то проблема может крыться в заражении компьютера вирусами. Воспользуйтесь антивирусной программой (например, Dr.Web CureIt!) и сделайте полную проверку компьютера. Также мы рекомендуем воспользоваться службой поддержки Microsoft по ссылке, где эта проблема уже описывалась.

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета. Даже при заражении компьютера вредоносная программа в большинстве случаев будет блокирована и не сможет осуществлять передачу данных.

Источник

Windows Firewall: блокировка доступа в Интернет, исходящего и входящего трафика

В статье мы рассмотрим, как заблокировать входящий или исходящий Интернет трафик любому приложению с помощью Windows Firewall . Современную жизнь трудно представить без соединения с интернетом. Все мобильные телефоны, планшеты, компьютера и ноутбуки постоянно взаимодействуют между собой в рамках локальной сети или получают, и отправляют информацию в Интернет. Как бы мы не зависли от сети, в определенных случаях необходимо заблокировать доступ в Интернет некоторым приложениям .

Для чего это может понадобится? Блокировка входящего трафика позволяет отключить не нужные обновления ПО, назойливую рекламу или экономить трафик. Блокировка исходящего – может предотвратить распространение конфиденциальной информации. Возможно вы захотите ограничить вашего ребенка от просмотра нежелательного контента или чрезмерного проведения времени за онлайн играми. В статье мы рассмотрим, как заблокировать входящий или исходящий трафик любому приложению с помощью Windows Firewall. Это наиболее простой и одновременно гибкий способ блокировки доступа.

Мы рассмотрим работу фаервола в Windows 10, однако эта инструкция будет работать и для пользователей Windows 8 или 7.

Создание правила брандмауэра Windows

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows» . Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления . В окне брандмауэра нужно кликнуть на Дополнительные параметры .

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

В левой навигационной панели выберите «Правила для исходящего подключения» . Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило» .

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее .

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор .

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:Program FilesOpera45.0.0.255225846opera.exe , но брандмауэр автоматически заменяет путь на %ProgramFiles%Opera45.0.0.255225846opera.exe .

Важно : По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную.

Тоже важно : В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр. К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее .

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее .

Источник

Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Введение

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку «Брандмауэр Windows в режиме повышенной безопасности» непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить», или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

- Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

- Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект — Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

- Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

Рис. 2. Диалоговое окно «Переместить»

После того как вы перенесете все созданные ранее учетные записи компьютеров в созданное вами подразделение, содержимое данного подразделения должно выглядеть так, как показано на следующей иллюстрации:

Рис. 3. Содержимое подразделения «Клиенты»

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Рис. 4. Отключение параметров конфигурации пользователя

На последнем шаге предварительной подготовки объекта групповой политики вам нужно связать созданный ранее объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры данного GPO. В дереве консоли выберите подразделение, содержащее учетные записи компьютеров, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите созданный ранее объект GPO, в данном случае, «Настройки брандмауэра Windows» и нажмите на кнопку «ОК».

Рис. 5. Связывание объекта GPO с подразделением компьютеров

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

- В узле «Объекты групповой политики» оснастки «Управление групповой политикой» выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасностиПравила для входящих подключений. Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило», как показано на следующей иллюстрации:

Рис. 6. Создание нового правила для входящих подключений

- Для программы. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые. Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые. Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило»;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:Program Files (x86)Windows LiveMessengermsnmsgr.exe», как показано ниже:

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

- Все порты. Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты. В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC. Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC. Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS. Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов. Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP», в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты», а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900». Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее»;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес», правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить». В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее»;

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

- Разрешить подключение. При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение. Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение. В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее»;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный». Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее»;

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово».

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасностиПравила для исходящих подключений. Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило»;

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее»;

- На странице «Программа», установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%Internet Exploreriexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор»;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее»;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее»;

- На заключительной странице, странице «Имя», введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово».

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

- В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

- Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе rootCIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

Рис. 15. Создание WMI-запроса

Рис. 16. Применение фильтра WMI

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности», а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Источник

«Брандмауэр» — важный защитный компонент «Виндовс». Он уберегает ваш компьютер от заражения вирусами. Но порой сетевой экран может по ошибке блокировать безопасные программы. Что в таком случае делать?

Что такое «Брандмауэр» Windows 10 и зачем туда добавлять исключения

«Брандмауэр» или по-другому сетевой экран — часть антивируса. Этот компонент не даёт вирусам проникать в компьютер. Он постоянно сканирует соединение и пакеты, которые попадают на ПК с интернета. Ведь антивирус может обезвредить угрозу, которая уже попала на ПК. Заблокировать её при передаче данных он не может — за это отвечает «Брандмауэр».

Встроенный сетевой экран «Виндовс» 10 — компонент стандартного антивируса системы «Защитник» (Windows Defender). У любого другого стороннего антивируса есть свой «Брандмауэр».

Иногда «Брандмауэр» может работать не на пользу: он может блокировать работу программы, которой нужен доступ к интернету, принимая её за угрозу. Если вы уверены в этой программе и хотите всё же начать ей пользоваться, вам нужно добавить её в исключения «Брандмауэра», чтобы тот её оставил в покое.

Как добавить утилиту в перечень исключений «Брандмауэра» Windows 10 — классический способ

Чтобы разрешить программе действовать в обход «Брандмауэра», сделайте следующее:

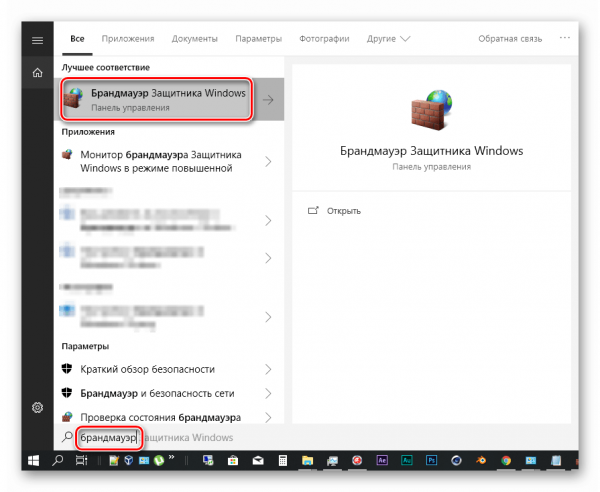

- Кликните по иконке лупы на «Панели задач». В поиске вбейте запрос «брандмауэр». Щёлкните по первой же ссылке в результатах.

Воспользуйтесь панелью «Поиск», чтобы найти «Брандмауэр»

- Перейдите по ссылке «Разрешение взаимодействия».

Откройте раздел для разрешений

- Кликните по кнопке «Изменить параметры» вверху. Попробуйте отыскать в перечне свою программу. Если нашли, установите все галочки на строчке и сохранитесь. Если не нашли, нужно добавить программу в список вручную. Для этого нажмите на клавишу внизу «Разрешить другую программу».

Нажмите на кнопку «Разрешить» под таблицей

- Нажмите на кнопку для обзора. В «Проводнике» отыщите папку с проблемным приложением. Выделите в каталоге лаунчер программы с расширением exe, а затем кликните по «Открыть».

Щёлкните по «Обзор» в новом окне

- Щёлкните по видам сетей.

Кликните по «Типы сетей»

- Отметьте оба типа и сохранитесь.

Выделите частную и публичную сети

- Щёлкните по «Добавить» в предыдущем окне.

Подтвердите добавление программы в список

- Через некоторое время пункт появится в перечне исключений. Вам останется только отметить его птичками, если те ещё не стоят, и сохранить все изменения.

Отметьте программу в перечне

Как вернуть программу из исключений

Чтобы убрать приложение из перечня исключений сетевого экрана, достаточно снять все галочки с пункта в окне «Разрешение взаимодействия» и сохраниться. Можно полностью убрать утилиту из списка. Для этого выделите её и щёлкните по кнопке «Удалить» под перечнем.

Не все пункты (программы) в исключениях можно убрать. Некоторые компоненты будут некликабельными — обычно это предустановленные программы и элементы ОС.

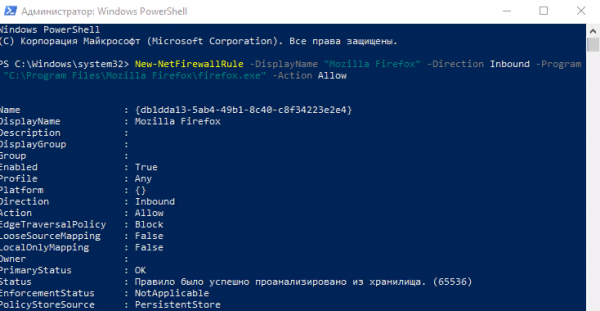

Добавить приложение в список исключений сетевого экрана «Виндовс» 10 с помощью PowerShell

Этот способ подходит для более продвинутых пользователей ПК, так как он предполагает работу в командной консоли. Можно использовать «Командную строку», если у вас «Виндовс» 7 и ниже. Мы же будем использовать PowerShell для «десятки»:

- Запуск PowerShell простой: кликаем правой клавишей мышки по значку «Пуска». В чёрном меню выбираем строчку PowerShell с пометкой «администратор».

В контекстном меню «Пуска» выберите «Windows PowerShell (администратор)»

- В синем меню нам нужно прописать команду пот типу: New-NetFirewallRule -DisplayName «Имя_утилиты» -Direction Inbound -Program «Путь_к_утилите» -Action Allow.

- Вместо «Имя_утилиты» пишем точное название программы. Вместо «Путь_к_утилите» указываем директорию к исполняемому файлу программы (лаунчеру с расширением exe).

Введите команду и кликните по Enter на клавиатуре

- Нажимаем на «Энтер» для выполнения команды.

- Если вы захотите удалить приложение из исключений, введите или вставьте PowerShell команду Remove-NetFirewallRule -DisplayName «Имя_утилиты».

- Чтобы просто отключить исключение для программы, выполните такую команду: New-NetFirewallRule -DisplayName «Имя_утилиты» -Direction Inbound -Program «Путь_к_утилите» -Action Block. Команда отличается от первой (для добавления исключения) лишь последним словом: вместо Allow ставим Block.

Если ваша игра или любая другая программа была заблокирована по ошибке «Брандмауэром», включите для неё исключение в настройках сетевого экрана. Если в списке программ нужного приложения не будет, добавьте его вручную. Управлять исключениями «Брандмауэра» можно и через «Командную строку» или PowerShell (командная консоль для «Виндовс» 10).

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(1 голос, среднее: 3 из 5)

Поделитесь с друзьями!