Windows Server 2016, all editions Windows Server 2012 R2 Standard Windows Server 2012 Standard Windows 8.1 Windows 10 Windows 7 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows 10, version 1703, all editions Windows 10, version 1709, all editions Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise without Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Datacenter without Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server version 1709 Windows Server version 1803 Windows Vista Service Pack 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 Service Pack 1 Windows 7 Service Pack 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8.1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard Еще…Меньше

Аннотация

Протокол поставщика поддержки учетных данных (CredSSP) является поставщиком аутентификации, который обрабатывает запросы на аутентификацию для других приложений.

Уязвимость удаленного выполнения кода существует в неисправленных версиях CredSSP. Злоумышленник, успешно использующий эту уязвимость, может передавать учетные данные пользователей для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности, может быть уязвимым для такого типа атак.

Это обновление безопасности устраняет уязвимость, исправляя, как CredSSP проверяет запросы в процессе проверки подлинности.

Чтобы узнать больше об уязвимости, см. CVE-2018-0886.

Обновления

13 марта 2018 года

Первоначальный релиз 13 марта 2018 года обновляет протокол проверки подлинности CredSSP и удаленные настольные клиенты для всех затронутых платформ.

Смягчение состоит в установке обновления на всех подходящих клиента хитрое и серверных операционных системах, а затем с использованием включенных настроек групповой политики или эквивалентов на основе реестра для управления параметрами настройки на компьютерах клиента и сервера. Мы рекомендуем администраторам применять политику и как можно скорее настроить ее на «Принудительно обновляемых клиентов» или «Смягченные» на компьютерах клиентов и серверов. Эти изменения потребуют перезагрузки затронутых систем.

Обратите пристальное внимание на пары параметров групповой политики или реестра, которые приводят к «заблокированным» взаимодействиям между клиентами и серверами в таблице совместимости позже в этой статье.

17 апреля 2018 года

Обновление удаленного настольного клиента (RDP) в KB 4093120 усилит сообщение об ошибке, которое представляется, когда обновленный клиент не подключится к серверу, который не был обновлен.

8 мая 2018 года

Обновление для изменения параметра по умолчанию с уязвимого на смягченный.

Похожие номера базы знаний Microsoft перечислены в CVE-2018-0886.

По умолчанию, после установки этого обновления, исправленные клиенты не могут общаться с неисправленными серверами. Используйте матрицу совместимости и параметры групповой политики, описанные в этой статье, чтобы включить «разрешенную» конфигурацию.

Групповая политика

|

Путь политики и имя настройки |

Описание |

|

Политический путь: Компьютерная конфигурация — Настройка имени: Восстановление шифрования Oracle |

Шифрование оракула исправления Эта настройка политики применяется к приложениям, использующему компонент CredSSP (например, удаленное подключение к рабочему столу). Некоторые версии протокола CredSSP уязвимы для атаки оракула шифрования против клиента. Эта политика контролирует совместимость с уязвимыми клиентами и серверами. Эта политика позволяет установить уровень защиты, который вы хотите для уязвимости оракула шифрования. Если вы включите эту настройку политики, поддержка версии CredSSP будет выбрана на основе следующих вариантов: Силовые обновленные клиенты — Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям, а службы, которые используют CredSSP, не будут принимать неисправленных клиентов. Заметка Эта настройка не должна быть развернута до тех пор, пока все удаленные узлы не поддержат новейшую версию. Смягчено — Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям, но службы, которые используют CredSSP, будут принимать неисправленных клиентов. Уязвимые — Клиентские приложения, которые используют CredSSP, подвергают удаленные серверы атакам, поддерживая резервные для небезопасных версий, а службы, которые используют CredSSP, будут принимать неисправленных клиентов. |

Политика группы восстановления шифрования Oracle поддерживает следующие три варианта, которые должны быть применены к клиентам и серверам:

|

Настройка политики |

Значение реестра |

Поведение клиента |

Поведение сервера |

|

Силы обновленных клиентов |

0 |

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям. |

Службы, использующие CredSSP, не принимают неисправленных клиентов. Заметка Эта настройка не должна быть развернута до тех пор, пока все клиенты Windows и сторонних CredSSP не поддержат новейшую версию CredSSP. |

|

Смягчить |

1 |

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям. |

Услуги, которые используют CredSSP будет принимать неисправленных клиентов. |

|

Уязвимых |

2 |

Клиентские приложения, которые используют CredSSP, подвергают удаленные серверы атакам, поддерживая резервные для небезопасных версий. |

Услуги, которые используют CredSSP будет принимать неисправленных клиентов. |

Второе обновление, выпущенное 8 мая 2018 года, изменит поведение по умолчанию на опцию «Mitigated».

Заметка Любое изменение в исправлении шифрования Oracle требует перезагрузки.

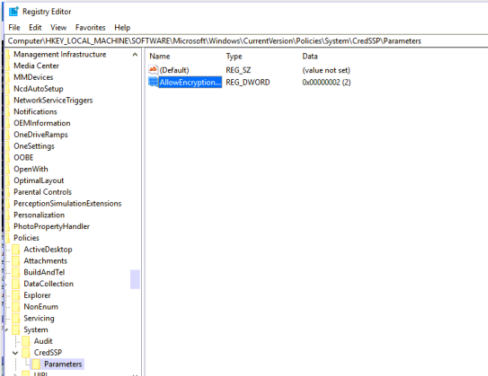

Значение реестра

Предупреждение Серьезные проблемы могут возникнуть, если вы измените реестр неправильно, используя редактор реестра или с помощью другого метода. Эти проблемы могут потребовать, чтобы вы переустановить операционную систему. Корпорация Майкрософт не может гарантировать, что эти проблемы могут быть решены. Измените реестр на свой страх и риск.

Обновление вводит следующую настройку реестра:

|

Путь регистрации |

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters |

|

Значение |

РазрешитьEncryptionOracle |

|

Тип даты |

Dword |

|

Требуется перезагрузка? |

Да |

Матрица совместимости

Необходимо обновить как клиент, так и сервер, иначе клиенты CredSSP с Windows и сторонних компаний не смогут подключиться к Windows или сторонним хостам. Ознакомьтесь со следующей матрицей совместимости сценариев, которые либо уязвимы для эксплойта, либо вызывают эксплуатационные сбои.

Заметка При подключении к серверу Windows Remote Desktop сервер может быть настроен для использования механизма резервного копирования, использующий протокол TLS для проверки подлинности, и пользователи могут получить другие результаты, чем описано в этой матрице. Эта матрица описывает только поведение протокола CredSSP.

|

Сервера |

|||||

|

Неисправлено |

Силы обновленных клиентов |

Смягчить |

Уязвимых |

||

|

Клиента |

Неисправлено |

Разрешены |

Заблокирован |

Разрешены |

Разрешены |

|

Силы обновленных клиентов |

Заблокирован |

Разрешены |

Разрешены |

Разрешены |

|

|

Смягчить |

Заблокирован |

Разрешены |

Разрешены |

Разрешены |

|

|

Уязвимых |

Разрешены |

Разрешены |

Разрешены |

Разрешены |

|

Настройка клиента |

CVE-2018-0886 статус патча |

|

Неисправлено |

Уязвимых |

|

Силы обновленных клиентов |

Безопасный |

|

Смягчить |

Безопасный |

|

Уязвимых |

Уязвимых |

Ошибки журнала событий Windows

Event ID 6041 будет зарегистрирован на исправленных клиентах Windows, если клиент и удаленный хост настроены в заблокированной конфигурации.

|

Журнал событий |

Система |

|

Источник событий |

LSA (LsaSrv) |

|

ИД события |

6041 |

|

Текст сообщения событий |

Проверка подлинности CredSSP на «lt;hostname»gt; не смогла договориться об общей версии протокола. Удаленный хост предложил версию lt;Protocol Version,gt; которая не допускается шифрованием Oracle Remediation. |

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP, исправленными клиентами RDP Windows

Ошибки, представленные клиентом удаленного рабочего стола без патча от 17 апреля 2018 г. (KB 4093120)

|

Неисправленные клиенты pre-Windows 8.1 и Windows Server 2012 R2 в паре с серверами, настроенными с «Обновленными клиентами» |

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP патчированными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP |

|

Произошла ошибка аутентификации. Токен, поставляемый в функцию, недействителен |

Произошла ошибка аутентификации. Запрошенная функция не поддерживается. |

Ошибки, представленные удаленного настольного клиента с 17 апреля 2018 патч (KB 4093120)

|

Неисправленные предварительно Windows 8.1 и Windows Server 2012 R2 клиенты в паре с серверами, настроенными с » Сила Обновленные Клиенты» |

Эти ошибки генерируются парами конфигураций, заблокированными CredSSP, исправленными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP. |

|

Произошла ошибка аутентификации. Токен, поставляемый в функцию, является недействительным. |

Произошла ошибка аутентификации. Запрошенная функция не поддерживается. Удаленный компьютер: Злт;хост-имя Это может быть связано с исправлением credSSP шифрования oracle. Для получения дополнительной информации см https://go.microsoft.com/fwlink/?linkid=866660. |

Сторонние удаленные настольные клиенты и серверы

Все сторонние клиенты или серверы должны использовать последнюю версию протокола CredSSP. Пожалуйста, свяжитесь с поставщиками, чтобы определить, совместимо ли их программное обеспечение с последним протоколом CredSSP.

Обновления протокола можно найти на сайте документации протокола Windows.

Изменения файлов

Следующие системные файлы были изменены в этом обновлении.

-

tspkg.dll

Файл credssp.dll остается неизменным. Для получения дополнительной информации, пожалуйста, просмотрите соответствующие статьи для информации о версии файла.

Нужна дополнительная помощь?

Windows Server 2016, all editions Windows Server 2012 R2 Standard Windows Server 2012 Standard Windows 8.1 Windows 10 Windows 7 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows 10, version 1703, all editions Windows 10, version 1709, all editions Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise without Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Datacenter without Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server version 1709 Windows Server version 1803 Windows Vista Service Pack 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 Service Pack 1 Windows 7 Service Pack 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8.1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard More…Less

Summary

Credential Security Support Provider protocol (CredSSP) is an authentication provider that processes authentication requests for other applications.

A remote code execution vulnerability exists in unpatched versions of CredSSP. An attacker who successfully exploits this vulnerability could relay user credentials to execute code on the target system. Any application that depends on CredSSP for authentication may be vulnerable to this type of attack.

This security update addresses the vulnerability by correcting how CredSSP validates requests during the authentication process.

To learn more about the vulnerability, see CVE-2018-0886.

Updates

March 13, 2018

The initial March 13, 2018, release updates the CredSSP authentication protocol and the Remote Desktop clients for all affected platforms.

Mitigation consists of installing the update on all eligible client and server operating systems and then using included Group Policy settings or registry-based equivalents to manage the setting options on the client and server computers. We recommend that administrators apply the policy and set it to “Force updated clients” or “Mitigated” on client and server computers as soon as possible. These changes will require a reboot of the affected systems.

Pay close attention to Group Policy or registry settings pairs that result in “Blocked” interactions between clients and servers in the compatibility table later in this article.

April 17, 2018

The Remote Desktop Client (RDP) update update in KB 4093120 will enhance the error message that is presented when an updated client fails to connect to a server that has not been updated.

May 8, 2018

An update to change the default setting from Vulnerable to Mitigated.

Related Microsoft Knowledge Base numbers are listed in CVE-2018-0886.

By default, after this update is installed, patched clients cannot communicate with unpatched servers. Use the interoperability matrix and group policy settings described in this article to enable an “allowed” configuration.

Group Policy

|

Policy path and setting name |

Description |

|

Policy path: Computer Configuration -> Administrative Templates -> System -> Credentials Delegation Setting name: Encryption Oracle Remediation |

Encryption oracle remediation This policy setting applies to applications that use the CredSSP component (for example, Remote Desktop Connection). Some versions of the CredSSP protocol are vulnerable to an encryption oracle attack against the client. This policy controls compatibility with vulnerable clients and servers. This policy allows you to set the level of protection that you want for the encryption oracle vulnerability. If you enable this policy setting, CredSSP version support will be selected based on the following options: Force Updated Clients – Client applications that use CredSSP will not be able to fall back to insecure versions, and services that use CredSSP will not accept unpatched clients. Note This setting should not be deployed until all remote hosts support the newest version. Mitigated – Client applications that use CredSSP will not be able to fall back to insecure versions, but services that use CredSSP will accept unpatched clients. Vulnerable – Client applications that use CredSSP will expose the remote servers to attacks by supporting fallback to insecure versions, and services that use CredSSP will accept unpatched clients. |

The Encryption Oracle Remediation Group Policy supports the following three options, which should be applied to clients and servers:

|

Policy setting |

Registry value |

Client behavior |

Server behavior |

|

Force updated clients |

0 |

Client applications that use CredSSP will not be able to fall back to insecure versions. |

Services using CredSSP will not accept unpatched clients. Note This setting should not be deployed until all Windows and third-party CredSSP clients support the newest CredSSP version. |

|

Mitigated |

1 |

Client applications that use CredSSP will not be able to fall back to insecure versions. |

Services that use CredSSP will accept unpatched clients. |

|

Vulnerable |

2 |

Client applications that use CredSSP will expose remote servers to attacks by supporting fallback to insecure versions. |

Services that use CredSSP will accept unpatched clients. |

A second update, to be released on May 8, 2018, will change the default behavior to the “Mitigated” option.

Note Any change to Encryption Oracle Remediation requires a reboot.

Registry value

Warning Serious problems might occur if you modify the registry incorrectly by using Registry Editor or by using another method. These problems might require that you reinstall the operating system. Microsoft cannot guarantee that these problems can be solved. Modify the registry at your own risk.

The update introduces the following registry setting:

|

Registry path |

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters |

|

Value |

AllowEncryptionOracle |

|

Date type |

DWORD |

|

Reboot required? |

Yes |

Interoperability matrix

Both the client and server need to be updated, or Windows and third-party CredSSP clients may not be able to connect to Windows or third-party hosts. See the following interoperability matrix for scenarios that are either vulnerable to the exploit or cause operational failures.

Note When connecting to a Windows Remote Desktop server, the server can be configured to use a fallback mechanism that employs the TLS protocol for authentication, and users may get different results than described in this matrix. This matrix only describes the behavior of the CredSSP protocol.

|

Server |

|||||

|

Unpatched |

Force updated clients |

Mitigated |

Vulnerable |

||

|

Client |

Unpatched |

Allowed |

Blocked |

Allowed |

Allowed |

|

Force updated clients |

Blocked |

Allowed |

Allowed |

Allowed |

|

|

Mitigated |

Blocked |

Allowed |

Allowed |

Allowed |

|

|

Vulnerable |

Allowed |

Allowed |

Allowed |

Allowed |

|

Client setting |

CVE-2018-0886 patch status |

|

Unpatched |

Vulnerable |

|

Force updated clients |

Secure |

|

Mitigated |

Secure |

|

Vulnerable |

Vulnerable |

Windows event log errors

Event ID 6041 will be logged on patched Windows clients if the client and remote host are configured in a blocked configuration.

|

Event log |

System |

|

Event source |

LSA (LsaSrv) |

|

Event ID |

6041 |

|

Event message text |

A CredSSP authentication to <hostname> failed to negotiate a common protocol version. The remote host offered version <Protocol Version> which is not permitted by Encryption Oracle Remediation. |

Errors generated by CredSSP-blocked configuration pairs by patched Windows RDP clients

Errors presented by the Remote Desktop Client without the April 17, 2018 patch (KB 4093120)

|

Unpatched pre-Windows 8.1 and Windows Server 2012 R2 clients paired with servers configured with “Force Updated Clients” |

Errors generated by CredSSP-blocked configuration pairs by patched Windows 8.1/Windows Server 2012 R2 and later RDP clients |

|

An authentication error has occurred. The token supplied to the function is invalid |

An authentication error has occurred. The function requested is not supported. |

Errors presented by the Remote Desktop Client with the April 17, 2018 patch (KB 4093120)

|

Unpatched pre-Windows 8.1 and Windows Server 2012 R2 clients paired with servers configured with “Force Updated Clients” |

These errors are generated by CredSSP-blocked configuration pairs by patched Windows 8.1/Windows Server 2012 R2 and later RDP clients. |

|

An authentication error has occurred. The token supplied to the function is invalid. |

An authentication error has occurred. The function requested is not supported. Remote computer: <hostname> This could be due to CredSSP encryption oracle remediation. For more information, see https://go.microsoft.com/fwlink/?linkid=866660 |

Third-party remote desktop clients and servers

All third-party clients or servers must use the latest version of the CredSSP protocol. Please contact the vendors to determine if their software is compatible with the latest CredSSP protocol.

The protocol updates can be found on the Windows Protocol Documentation site.

File changes

The following system files have been changed in this update.

-

tspkg.dll

The credssp.dll file remains unchanged. For more information please review the relevant articles for file version information.

Need more help?

Проблема CredSSP RDP

Добрый день, уважаемые читатели блога! Отпуск закончился и принёс свои сюрпризы.

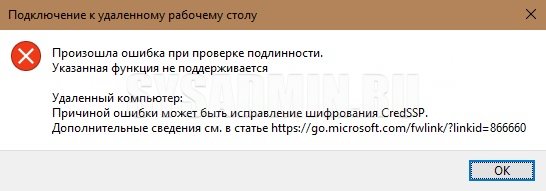

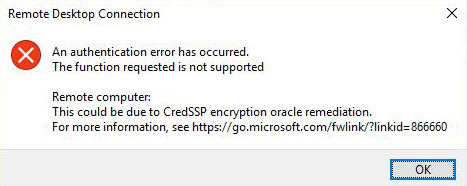

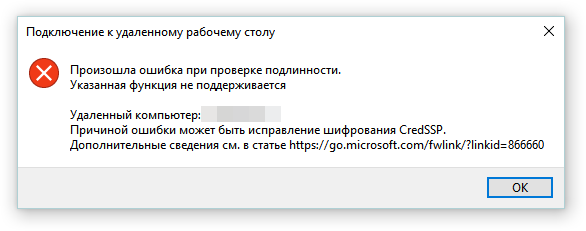

Сегодня вал звонков от сотрудников: «Иван! Не можем подключиться к серверу!». К серверу пользователи подключаются через RDP. В настройках ничего не менялось, для обновлений ещё не время. Полез смотреть на компьютер пользователя и показало вот такую ошибку:

«Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Причиной ошибки может быть исправление шифрования CredSSP.»

Причиной данной проблемы является отсутствие обновления CVE-2018-0886 на сервере или клиенте, проблема зафиксирована после 8 мая 2018 года.

Решение №1

Скачать соответствующие обновления от компании Microsoft (лучший вариант):

- CVE-2018-0886 для Windows 10 x86

- CVE-2018-0886 для Windows 10 x64

- CVE-2018-0886 для Windows 8.1 x86

- CVE-2018-0886 для Windows 8.1 x64

- CVE-2018-0886 для Windows 7 x86

- CVE-2018-0886 для Windows 7 x64

- CVE-2018-0886 для Windows Server 2016

- CVE-2018-0886 для Windows Server 2012 R2

- CVE-2018-0886 для Windows Server 2012

- CVE-2018-0886 для Windows Server 2008 R2

- CVE-2018-0886 для Windows Server 2008 R2 Itanium

Сразу отмечу для Windows 10 и Windows Server 2016 объём обновлений довольно большой. Так что запаситесь терпением. Для остальных систем ТОЛЬКО обновление безопасности (без накопительного обновления).

Решение №2

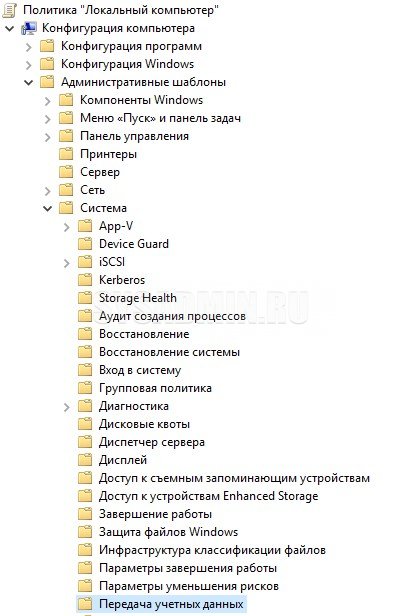

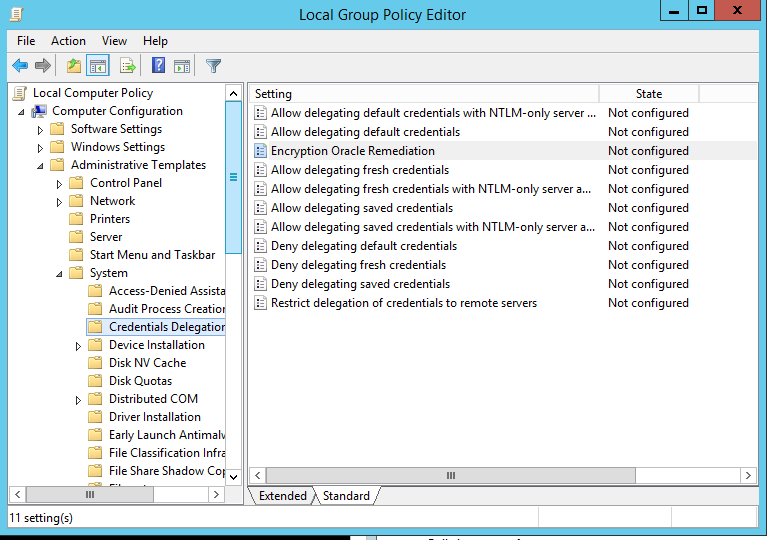

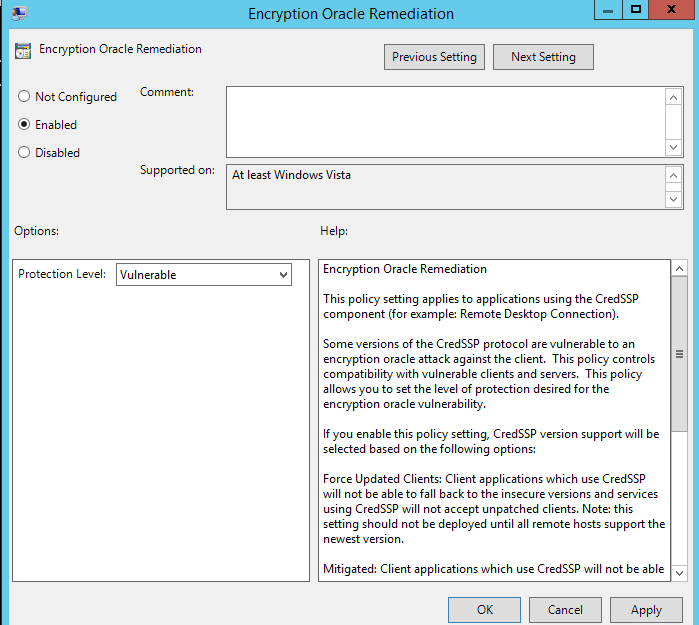

Если по каким-то причинам обновление установить не удаётся можно включить игнорирование уязвимости CredSSP. Сделаем это через редактор групповых политик.

В окне выполнить пишем gpedit.msc, запускам.

Далее идём в Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных.

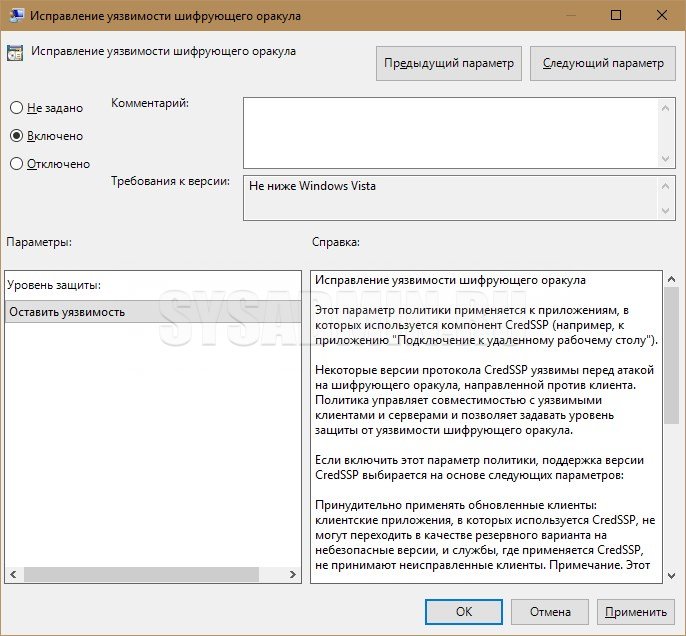

Ищем политику «Исправление уязвимости шифрующего оракула», включаем его (по стандарту стоит настройка «Не задана») ставим точку напротив «Включена», уровень защиты выберем «Оставить уязвимость».

Нажимаем «ОК» и теперь сможем без проблем подключаться к серверу.

Но лучше поставить обновления.

Всем удачи и хороших новостей после отпуска!

Рассмотрим способ rdp исправление шифрования CredSSP 866660, который поможет избавиться от ошибки шифрования, возникающей при попытке подключения к удаленному рабочему столу (серверу).

Почему возникает неисправность

Еще в марте 2018 года Microsoft выпустила апдейт системы безопасности Виндовс CredSSP Updates for CVE-2018-0886, который был направлен на устранение критической уязвимости в протоколе защиты пользовательских данных. Это было сделано, чтобы предотвратить реализацию стороннего кода на незащищенном компьютере.

Спустя пару месяцев, Майкрософт дополнительно внесла корректировки в параметры ОС, установив значение уровня подключения – Mitigated (до этого было – Vulnerable). После таких манипуляций большинство юзеров начали сообщать, что у них в rdp произошла ошибка проверки подлинности CredSSP.

Такое окно выводится сразу, как только Вы укажите имя пользователя и пароль. Уведомление указывает на отсутствие поддержки функции.

На официальном форуме Microsoft сказано, что проблема возникает из-за того, что на клиенте и сервере установлены разные версии обновления безопасности. Поэтому, решения могут быть следующими.

Откат апдейтов на клиентском ПК

Самый простой вариант, но нежелательный с точки зрения последствий. Достаточно открыть перечень установленных обновлений, отыскать нужные и удалить их. Ниже приведен список в соответствии с версией ОС:

Обновление на стороне сервера

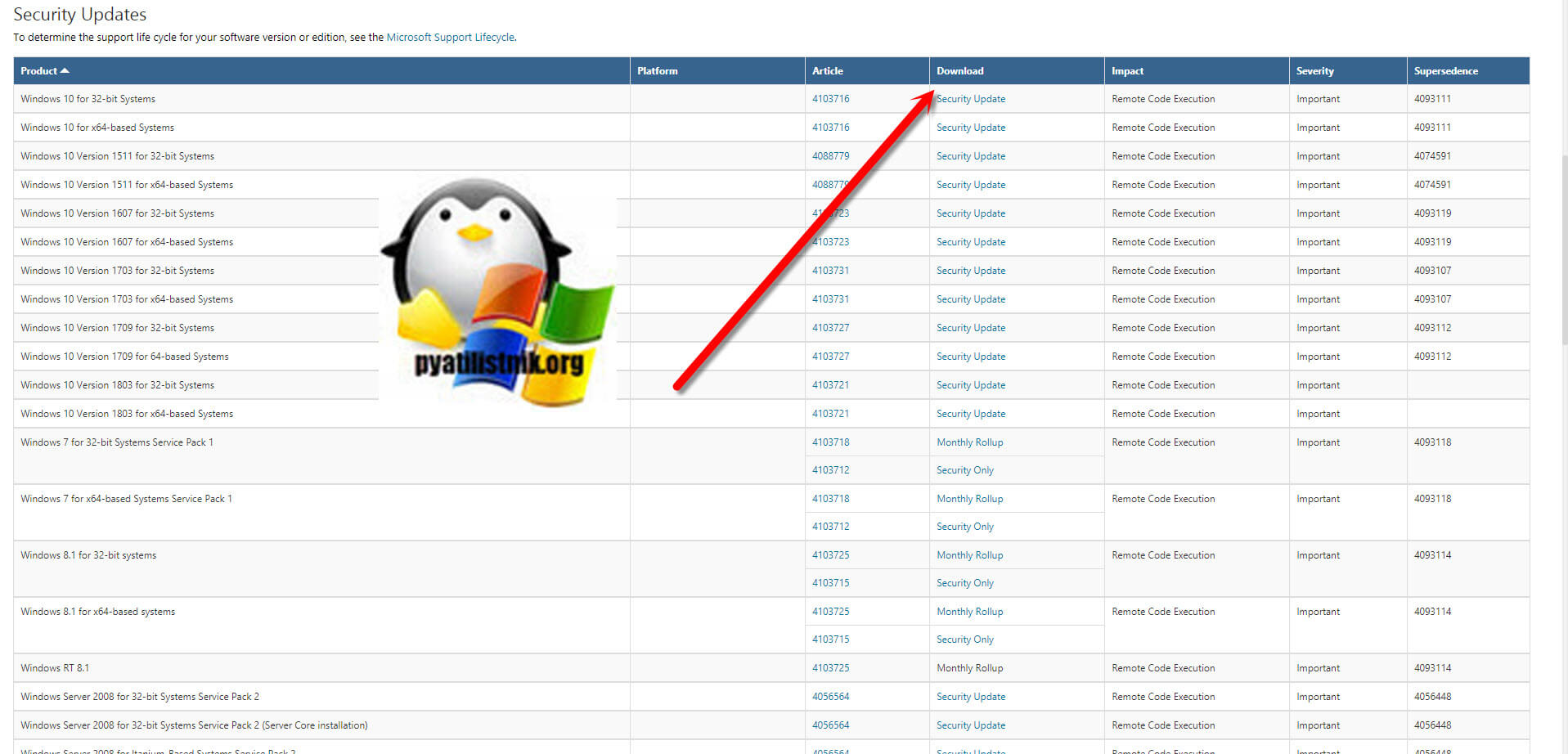

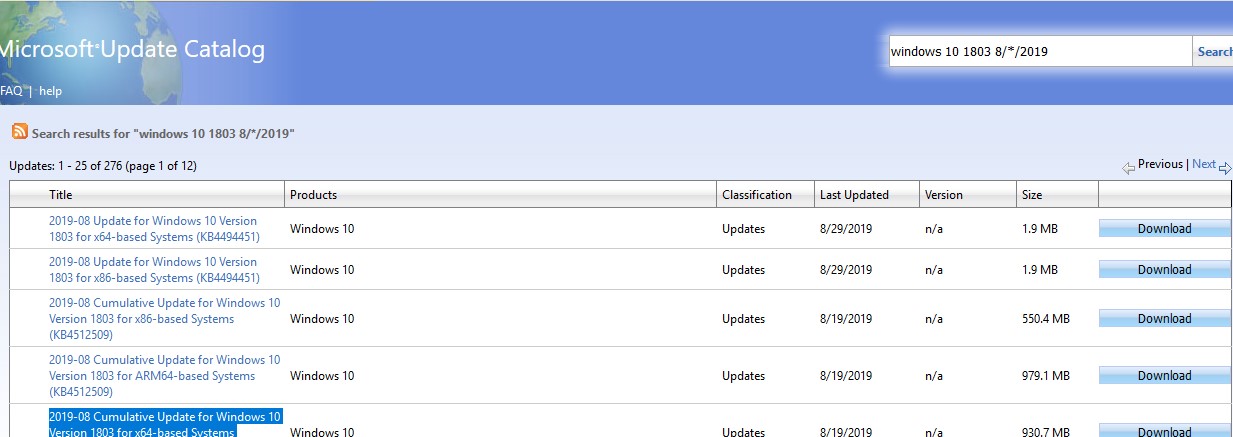

Этот путь рекомендован Майкрософт. Стоит перейти на сайт разработчиков по ссылке, пролистать страницу до раздела «Affected Products», в самой первой колонке таблицы находим свою редакцию Windows, а в столбике «Download» кликаем по URL для скачивания пакета апдейтов CredSSP cve-2018-0886.

Полезный контент:

- Как удалить Onedrive из проводника Windows 10

- Appcrash — что это за проблема, как устранить?

- Отсутствует d3dx9_25.dll — где скачать, как установить в Виндовс

- Запуск программы невозможен так как отсутствует api ms win crt runtime l1-1-0.dll

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

Но есть способ добавления нужного функционала в Виндовс, о чём я рассказывал

в этой статье

.

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

gpedit.msc

- Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

- Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

- Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

- Запускаем командную строку от имени администратора:

- Копируем код:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

- В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

- Remove From My Forums

-

Вопрос

-

Узнал про уязвимость в RDP.

В интернете пишут про CVE-2018-0886 но где можно скачать отдельно пакет безопастости для установки на Windows server 2012. А так же на Windows 7 — 10.

Ответы

-

Узнал про уязвимость в RDP.

В интернете пишут про CVE-2018-0886 но где можно скачать отдельно пакет безопастости для установки на Windows server 2012. А так же на Windows 7 — 10.

Добрый День.

CVE-2018-0886 — Microsoft Security Update Guide

Я не волшебник, я только учусь

MCP CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Пометить как ответ» или проголосовать «полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов,

а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий.

Блог IT Инженера,

Twitter, YouTube, GitHub.-

Изменено

2 апреля 2018 г. 9:06

-

Предложено в качестве ответа

Dima RazbornovMVP

9 мая 2018 г. 6:24 -

Помечено в качестве ответа

Alexander RusinovModerator

9 мая 2018 г. 8:12

-

Изменено

0

Вам также может быть интересно

Столкнулся с необходимостью выбора качественного и недорого антивируса для домашнего использования. Вероятно кто-то скажет

Не так давно тестировал сервис публикации скриншотов от Joxi.ru, но нашел более удобный аналог

При установке Net.Framework (ASP.Net) в компонентах Windows довольно часто сталкивался с ошибкой при запуске

При установке виртуальной машины Windows 10 на Hyper-V Windows Server 2008 R2 возникает ошибка:

Для оптимизации производительности БД часто приходиться изучать какие таблицы в БД наиболее «нагружены» (содержат

Уже достаточно давно сложилась необходимость подключать свой сайт в защищенный режим использования по шифрованному

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Безопасность

- 10.05.2018

- 142 712

- 59

- 23.05.2022

- 34

- 31

- 3

- Содержание статьи

- Общая информация

- Способ 1: Установка обновления для исправления шифрования CreedSSP

- Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

- Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

- Комментарии к статье ( 59 шт )

- Добавить комментарий

После 8 мая 2018 года, многие пользователи операционных систем Windows столкнулись с проблемой, в результате которой при попытке зайти через удаленный рабочий стол на другой компьютер под управлением ОС Windows (или же при использовании remoteapp), они получают следующую ошибку:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Причиной ошибки может быть исправление шифрования CredSSP.

Общая информация

Скриншот с текстом ошибки

В данной статье мы рассмотрим 3 способа исправления этой ошибки. Первый способ — является наиболее правильным и именно его необходимо использовать, в случае, если вы столкнулись с данной проблемой. Второй и третий способ, хоть и позволяет убрать ошибку, но пользоваться им стоит только если нет возможности установить патч.

Способ 1: Установка обновления для исправления шифрования CreedSSP

Причиной данной ошибки является отсутствие обновления CVE-2018-0886 на стороне сервера или того компьютера, на который вы пытаетесь подключиться, используя удаленный рабочий стол (RDP). Для её устранения достаточно просто установить данное обновление на компьютере, который выступает в роли сервера, а так же на компьютере, который выступает в роли клиента.

Взять обновление для необходимой версии ОС можно по ссылкам ниже:

- Обновление CVE-2018-0886 для Windows Server 2016 1803

- Обновление CVE-2018-0886 для Windows Server 2016 1709

- Обновление CVE-2018-0886 для Windows Server 2016 1703

- Обновление CVE-2018-0886 для Windows Server 2016 1607

- Обновление CVE-2018-0886 для Windows Server 2016 1511

- Обновление CVE-2018-0886 для Windows Server 2016

- Обновление CVE-2018-0886 для Windows 10 1803 ARM64

- Обновление CVE-2018-0886 для Windows 10 1803 x86

- Обновление CVE-2018-0886 для Windows 10 1803 x64

- Обновление CVE-2018-0886 для Windows 10 1709 ARM

- Обновление CVE-2018-0886 для Windows 10 1709 x86

- Обновление CVE-2018-0886 для Windows 10 1709 x64

- Обновление CVE-2018-0886 для Windows 10 1703 ARM

- Обновление CVE-2018-0886 для Windows 10 1703 x86

- Обновление CVE-2018-0886 для Windows 10 1703 x64

- Обновление CVE-2018-0886 для Windows 10 1607 ARM

- Обновление CVE-2018-0886 для Windows 10 1607 x86

- Обновление CVE-2018-0886 для Windows 10 1607 x64

- Обновление CVE-2018-0886 для Windows 10 1511 ARM

- Обновление CVE-2018-0886 для Windows 10 1511 x86

- Обновление CVE-2018-0886 для Windows 10 1511 x64

- Обновление CVE-2018-0886 для Windows 10 x86

- Обновление CVE-2018-0886 для Windows 10 x64

- Обновление CVE-2018-0886 для Windows Server 2012 R2

- Обновление CVE-2018-0886 для Windows 8.1 x86

- Обновление CVE-2018-0886 для Windows 8.1 x64

- Обновление CVE-2018-0886 для Windows Server 2012

- Обновление CVE-2018-0886 для Windows Server 2008 R2

- Обновление CVE-2018-0886 для Windows 7 x86

- Обновление CVE-2018-0886 для Windows 7 x64

Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- В окне «Выполнить«, «Командной строке» или PowerShell нужно выполнить команду

gpedit.msc. После этого произойдет загрузка консоли управления групповыми политиками. - В ней нужно перейти по следующему пути: Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных. Для английской версии данный путь выглядит следующим образом: Computer Configuration — Administrative Templates — System — Credentials Delegation.

- Открываем параметр «Исправление уязвимости шифрующего оракула» («Encryption Oracle Remediation» в англ. версии), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» («Vulnerable»).

- Нажимаем «ОК», и выходим из управления групповыми политиками.

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути (в случае его отсутствия, его необходимо создать):

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters - Ищем параметр DWORD под названием AllowEncryptionOracle, и ставим значение 2. Если такого параметра нет, то создаем его.

- Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Содержание

- CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

- Credssp windows 10 включить

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Ошибка RDP подключения: CredSSP encryption oracle remediation

- Credssp windows 10 включить

- Решение для Windows 10 HOME

- Решение CredSSP для Windows 10 PRO

- Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

- Симптомы

- Проверка установки обновления CredSSP

- Причина

- Решение

- Установка этого обновления с помощью консоли Azure Serial

- Установка этого обновления с помощью удаленной powerShell

- Обходной путь

- Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

- Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

- Сценарии последовательной консоли Azure

- Сценарии Удаленной PowerShell

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

На самом деле это не ошибка, а уведомление о проблеме безопасности давно необновлённого сервера.

13 марта 2018 года вышла информация об уязвимости в протоколе CredSSP и первые патчи для ее закрытия в серверных операционных системах. Эта уязвимость позволяет в обход проверки выполнять на самом сервере от имени передаваемых учётных записей различные команды, включая установку и удаление произвольного программного обеспечения, изменение и удаление данных на сервере, создание учётных записей с произвольными правами.

С этой проблемой не столкнулись те, кто своевременно устанавливал накопительные обновления на свой сервер. В марте они вышли для серверных операционных систем, для десктопных ОС они автоматически установились с прочими обновлениями в мае.

Для решения проблемы первым делом нужно к нему все-таки подключиться. Проще всего это сделать через авариный режим работы с сервером в вашем личном кабинете – такое есть почти у кажого провайдера VPS / VDS серверов. На VPS.house это делается простым кликом на скриншот экрана сервера в личном кабинете:

Или же вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

Инструкция для тех, кто пользуется редакцией Windows HOME:

1. Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора

2. Наберите следующий текст в командной строке (можно скопировать и вставить):

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

Если после выполнения этой команды вы получили ошибку о том, что команда не найдена или не является внутренней или внешней командой, значит у вас Windows не версии PRO, а скорее всего HOME и вам нужно смотреть инструкцию выше.

2. В папках настроек дерева слева вам необходимо открыть:

3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

Если при попытке установки возникает ошибка, поверьте запущена ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы используете Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вы можете установить не все обновления, а только одно, исправляющее эту уязвимость и тем самым значительно быстрее решить проблему подключения к серверу.

Если, прочитав всё описанное выше, вам так и не удалось понять, что нужно сделать или если ничего не получилось, вы всегда можете пересоздать сервер в личном кабинете – эта функция также есть у любого провайдера облачных услуг. Она существует для получения сервера чистого, как будто вы только что его заказали, он будет пустым, все ваши данных будут потеряны! Прибегаете к ней только в крайней необходимости и в случае если на вашем сервере не хранится и не работает ничего важного или требующего долгой последующей настройки.

Источник

Credssp windows 10 включить

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

Ошибка RDP подключения: CredSSP encryption oracle remediation

После установки обновлений безопасности Windows, которые вышли после мая 2018 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2018 года).

Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайне не рекомендуется, т.е. есть более безопасное и правильное решение).

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Вы можете изменить этот параметр в реестре сразу на множестве компьютеров в AD с помощью доменной GPO (консоль gpmc.msc) или таким PowerShell скриптом (список компьютеров в домене можно получить с помощью командлета Get-ADComputer из модуля RSAT-AD-PowerShell):

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем актуальные обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Скачайте и установите последние кумулятивные обновления Windows как показано выше. Если при установке MSU обновления появляется ошибка “Это обновление неприменимо к вашему компьютеру”, познакомьтесь со статей по ссылке.

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение для ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Есть еще один сценарий, когда обновления отсутствуют на вашем компьютере. Например, RDP сервер обновлен, но на нем выставлена политика, блокирующая RDP подключения с компьютеров с уязвимой версией CredSSP (Force Updated Clients). В этом случае при RDP подключении вы также увидите ошибку “This could be due to CredSSP encryption oracle remediation”.

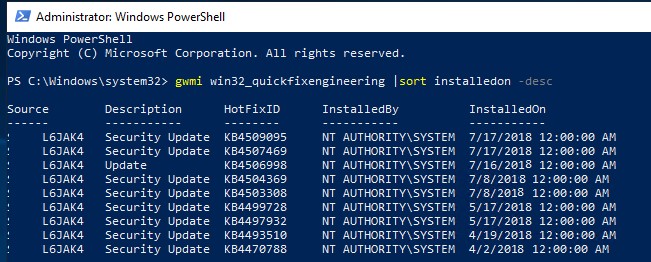

Проверьте последнюю дату установки обновлений Windows на вашем компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

В этом примере видно, что последние обновления безопасности Windows устанавливалось 17 июня 2018 года. Скачайте и установите более новый MSU файл с кумулятивным обновлением для вашей редакции Windows (смотрите выше).

Источник

Credssp windows 10 включить

Очень часто после обновления Windows 10 возникают проблемы при подключении по RDP. А точнее не удается подключиться по RDP, потому, что возникает ошибка CredSSP. Это довольно распространенное явление, связанное с обновлением безопасности протокола RDP. Соответсвтвенно возникает различие в протоколе между вашей обновленной версией Windows и той версией, которая установлена на удаленном сервере.

В данной статье мы детально покажем, что нужно сделать, чтобы решить проблему подключения к RDP CredSSP. Будут показаны пути решения для двух версий Windows: Windows 10 HOME и Windows 10 PRO.

Решение для Windows 10 HOME

Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Если в результате выполнения вы получили ошибку «Отказано в доступе», значит вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Решение CredSSP для Windows 10 PRO

В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После этого вы сможете подключиться к серверу по RDP. Ошибка при проверке подлинности CredSSP больше не возникнет.

Источник

Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

В этой статье предоставляется решение проблемы, в которой невозможно подключиться к виртуальной машине (VM) с помощью RDP с ошибкой: исправление оракула шифрования CredSSP.

Оригинальная версия продукта: Виртуальная машина, Windows

Исходный номер КБ: 4295591

Симптомы

Рассмотрим следующий сценарий.

В этом сценарии вы получите следующее сообщение об ошибке:

Проверка установки обновления CredSSP

Проверьте историю обновления для следующих обновлений или проверьте версию TSpkg.dll.

Причина

Эта ошибка возникает, если вы пытаетесь установить небезопасное подключение RDP, и небезопасное подключение RDP блокируется параметром политики восстановления шифрования Oracle на сервере или клиенте. Этот параметр определяет, как создать сеанс RDP с помощью CredSSP и разрешен ли небезопасный RDP.

См. следующую матрицу оперативной работы для сценариев, которые уязвимы для этого эксплойта или вызывают сбои в работе.

| — | — | Сервер | — | — | — |

|---|---|---|---|---|---|

| — | — | Обновлено | Клиенты force updated | Смягчение | Уязвимые |

| Клиент | Обновлено | Разрешено | Заблокировано 2 | Разрешено | Разрешено |

| Клиенты force updated | Заблокировано | Разрешено | Разрешено | Разрешено | |

| Смягчение | Заблокировано 1 | Разрешено | Разрешено | Разрешено | |

| Уязвимые | Разрешено | Разрешено | Разрешено | Разрешено |

Примеры

1 У клиента установлено обновление CredSSP, а исправление шифрования Oracle настроено на смягчение. Этот клиент не будет RDP на сервер, на который не установлено обновление CredSSP.

2 На сервере установлено обновление CredSSP, а исправление шифрования Oracle настроено на принудительное обновление клиентов. Сервер блокирует любое подключение RDP к клиентам, у них не установлено обновление CredSSP.

Решение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы обеспечить безопасность RDP. Дополнительные сведения см. в cVE-2018-0886 | Уязвимость credSSP для удаленного выполнения кода.

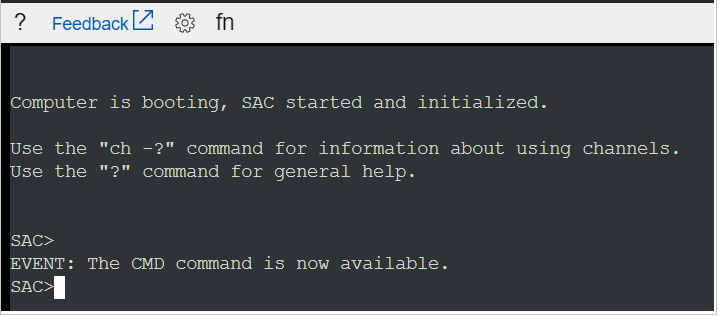

Установка этого обновления с помощью консоли Azure Serial

Во входе на портал Azureвыберите виртуальную машину, а затем выберите виртуальный компьютер.

Прокрутите вниз в раздел Поддержка и устранение неполадок, а затем нажмите кнопку Serial console (Preview). Для серийной консоли требуется включить специальную административную консоль (SAC) в Windows VM. Если вы не видите>SAC на консоли (как показано на следующем скриншоте), перейдите в раздел «Как установить это обновление с помощью раздела Remote PowerShell»в этой статье.

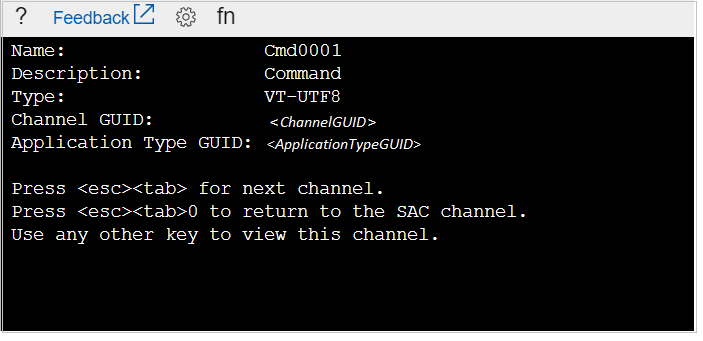

cmd Введите, чтобы запустить канал с экземпляром CMD.

ch-si 1 Введите, чтобы перейти на канал, в который запущен экземпляр CMD. Вы получите следующий вывод:

Нажмите кнопку Ввод, а затем введите учетные данные входа с административным разрешением.

После ввода допустимых учетных данных экземпляр CMD откроется, и вы увидите команду, в которой можно начать устранение неполадок.

В экземпляре PowerShell запустите сценарий последовательной консоли на основе операционной системы VM. В этом скрипте выполняются следующие действия:

Установка этого обновления с помощью удаленной powerShell

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле следующим образом:

На портале Azure настройте группы сетевой безопасности на VM, чтобы разрешить трафик в порт 5986.

На Windows компьютере запустите сценарий Remote PowerShell для соответствующей системной версии вашего VM. В этом скрипте выполняются следующие действия:

Обходной путь

После изменения следующего параметра допускается незасекреченное подключение, которое будет подвергать удаленный сервер атакам. Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

Наиболее распространенный сценарий — установка обновления CredSSP у клиента, а параметр политики восстановления шифрования Oracle не позволяет обеспечить небезопасное подключение RDP к серверу, на который не установлено обновление CredSSP.

Чтобы решить эту проблему, выполните следующие действия:

На клиенте с установленным обновлением CredSSP запустите gpedit.msc, а затем просмотрите в области навигации делегирование системных учетных данных конфигурации > > > компьютерной конфигурации.

Измените политику восстановления шифрования Oracle на включенную, а затем измените уровень защиты на уязвимый.

Если вы не можете использовать gpedit.msc, с помощью реестра можно внести те же изменения:

Откройте окно Командная подсказка в качестве администратора.

Запустите следующую команду, чтобы добавить значение реестра:

Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

Если в Windows Azure установлено это обновление и оно ограничено получением не обновленных клиентов, выполните следующие действия, чтобы изменить параметр политики восстановления шифрования Oracle:

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле:

Перейдите на портал Azure,найдите VM, а затем обнови группу сетевой безопасности, чтобы разрешить портам PowerShell 5985 и 5986.

На компьютере Windows подключайтесь к VM с помощью PowerShell:

Для HTTP:

Для HTTPS:

Запустите следующую команду, чтобы изменить параметр политики восстановления шифрования Oracle с помощью реестра:

Сценарии последовательной консоли Azure

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows 2008 R2 Пакет обновления 1 | #Create загрузки md c:temp |

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:tempwindows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f Windows Server 2012 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:tempwindows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows 8.1 / Windows Server 2012 R2 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:tempwindows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS1 — Windows 10 версии 1607 / Windows Server 2016 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:tempwindows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS2 — Windows 10 версии 1703 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:tempwindows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»