Время прочтения

8 мин

Просмотры 96K

Огромное количество обновлений — источник головной боли. Наиболее актуальный дистрибутив сервера, так называемый «Update2», в который интегрированы обновления по ноябрь 2014 года, безнадежно устарел. Установив с него операционную систему, вы получите вдогонку еще 200+ обновлений, которые будут устанавливаться 2-4 часа.

В этой короткой инструкции мы освежим ноябрьский дистрибутив, интегрировав в него все кумулятивные пакеты обновлений и обновления безопасности.

Помимо дистрибутива мы освежим и память администратора, вспомнив как обновляется носитель для установки, зачем выполняется каждый шаг, и какие нас может ожидать подвохи на разных этапах.

Делать будем по максимуму просто, используя штатные инструменты.

Все работы лучше проводить на сервере с уже развернутом Windows Server 2012 R2, чтобы не было накладок с версией утилиты DISM. Так же на нем удобно подключать ISO файлы, не распаковывая их.

Готовим рабочие директории

Для работы потребуются следующие каталоги:

ISO — в этот каталог копируются файлы дистрибутива. В скопируйте в него содержимое дистрибутива SW_DVD9_Windows_Svr_Std_and_DataCtr_2012_R2_64Bit_English_-4_MLF_X19-82891.ISO, предварительно смонтировав образ, а затем размонтировав.

MOUNT — пустой каталог, в него будут монтироваться образы из wim-файла.

CU — в этот каталог поместим кумулятивные обновления

SU — в этом каталоге будут находиться обновления безопасности и другие обновления

mkdir D:WS2012R2ISO

mkdir D:WS2012R2MOUNT

mkdir D:WS2012R2CU

mkdir D:WS2012R2SUСкачиваем кумулятивные обновления

Tip & Trick #1. Microsoft выпускает для Windows Server 2012 R2 кумулятивные пакеты обновлений, но в них входят только обновления, исправляющие ошибки и улучшающие функционал. Обновления безопасности не включены. При этом обновления и не особо кумулятивны. Некоторые не включают в себя предыдущие обновления, и надо ставить «кумулятивное» за каждый месяц. Бардак. В октябре эта ситуация изменится к лучшему.

Со списком кумулятивных обновлений вы можете ознакомиться на этой wiki странице.

С ноября 2014 года нам потребуется интегрировать следующие обновления:

1. December 2014 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3013769, cкачать.

2. July 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3172614, скачать.

Пакеты за май и июнь поглощены этим июльским пакетом. Но перед установкой обязательно обновление April 2015 servicing stack update for Windows 8.1 and Windows Server 2012 R2. KB3021910, скачать.

3. August 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3179574, скачать.

Обновленный клиент центра обновления можно не интегрировать

Свежий Windows Update Client for Windows 8.1 and Windows Server 2012 R2: June 2016 вошел в KB3161606

KB3161606 поглощен KB3172614.

UPD: Я несколько преувеличил то, насколько Microsoft качественно подготовила дистрибутив. Обновления April 2014 и November 2014 действительно интегрированы. А все промежуточные — нет. Поэтому добавляем

May 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2955164, скачать

June 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2962409, скачать.

July 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2967917, скачать.

August 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2975719, скачать.

September 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2984006, скачать.

October 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2995388, скачать.

Tip & Trick #2. В разных статьях для интеграции обновлений предлагается извлечь из msu cab-файл. Делать это для offline-образа необязательно — интегрируйте msu без распаковки.

В папку CU разместите упомянутые выше msu файлы — Windows8.1-KB3013769-x64.msu, Windows8.1-KB3021910-x64.msu, Windows8.1-KB3138615-x64.msu, Windows8.1-KB3172614-x64.msu, Windows8.1-KB3179574-x64.msu.

Скачиваем обновления безопасности

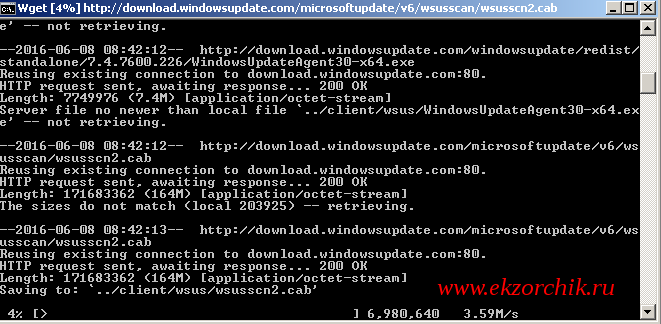

Помимо кумулятивных обновлений интегрируем обновления, которые способна скачать утилита WSUS Offline Update.

Для этого:

- Скачиваем программу download.wsusoffline.net

- Выбираем обновления для Windows Server 2012 R2

- После скачивания открываем каталог wsusofflineclientw63-x64glb и *.cab файлы копируем в каталог C:WS2012R2SU

ОСТОРОЖНО: Если в список попали KB2966828 или KB2966827, удалите их, иначе после установки не получится добавить компонент Net Framework 3.5 (подробности).

Обновления готовы, приступим к интеграции.

Интеграция обновлений

Для интеграции обновлений нам потребуется:

- Смонтировать содержимое одного из образов в install.wim

dism /mount-wim /wimfile:{путь к wim файлу} /Index:{N} /mountdir:{путь к директории монтирования} - Интегрировать в offline установку каждое обновление

dism /image:{путь к директории монтирования} /add-package /packagepath:{путь к *.msu или *.cab файлу} - Сохранить изменения

dism /Unmount-WIM /MountDir:{путь к директории монтирования} /Commit

Этот процесс легко следующим автоматизировать командным файлом:

for /l %%N in (1,1,4) do (

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:%%N /mountdir:D:WS2012R2MOUNT

for %%f in (D:WS2012R2CU*.*) DO (dism /image:D:WS2012R2MOUNT /add-package /packagepath:%%f)

for %%f in (D:WS2012R2SU*.*) DO (dism /image:D:WS2012R2MOUNT /add-package /packagepath:%%f)

dism /unmount-WIM /MountDir:D:WS2012R2MOUNT /Commit

)

Tip: Запуская командный файл, перенаправьте вывод в журнал

UpdateWIM.cmd >>log.txt 2>>&1

В результате мы получим файл D:WS2012R2ISOsourcesinstall.wim размером в 6.15Gb. Можем ли мы его уменьшить? Да, с помощью экспорта можно получить оптимизированный файл размером в 5.85Gb.

Экономия небольшая, кроме того после этого не очень красиво выглядит диалог выбора операционной системы при установке, поэтому следующий шаг опционален.

Что надо сделать?

Для получения сжатого образа необходимо:

- Экспортировать первый образ из оригинального wim-файла в новый файл

dism /export-image /sourceimagefile:{путь к исходному файлу wim} /sourceindex:1 /destinationimagefile:{путь к новому файлу wim} /compress:max - Подключить следующий образ из оригинального wim-файла в точку монтирования

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:2 /mountdir:{директория для монтированния образа} - Добавить в новый файл следующий образ методом «захвата»

dism /append-image /imagefile:{путь к новому файлу wim} /captureDir:{директория с смонтированным образом} /name:{оригинальное имя} /description:{оригинальное описание} - Размонтировать образ, повторить итерацию добавления для каждого дополнительного образа

dism /unmount-WIM /MountDir:{директория с смонтированным образом} /Discard

Автоматизируем скриптом:

dism /export-image /sourceimagefile:D:WS2012R2ISOsourcesinstall.wim /sourceindex:1 /destinationimagefile:D:WS2012R2ISOsourcesinstall1.wim /compress:max

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:2 /mountdir:D:WS2012R2MOUNT

dism /append-image /imagefile:D:WS2012R2ISOsourcesinstall1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERSTANDARD" /description:"Windows Server 2012 R2 SERVERSTANDARD"

dism /unmount-WIM /MountDir:D:WS2012R2MOUNT /discard

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:3 /mountdir:D:WS2012R2MOUNT

dism /append-image /imagefile:D:WS2012R2ISOsourcesinstall1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERDATACENTERCORE" /description:"Windows Server 2012 R2 SERVERDATACENTERCORE"

dism /unmount-WIM /MountDir:D:WS2012R2MOUNT /discard

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:4 /mountdir:D:WS2012R2MOUNT

dism /append-image /imagefile:D:WS2012R2ISOsourcesinstall1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERDATACENTER" /description:"Windows Server 2012 R2 SERVERDATACENTER"

dism /unmount-WIM /MountDir:D:WS2012R2MOUNT /discard

Удалите оригинальный install.wim, а сформированный install1.wim переименуйте в install.wim

Создание компактного образа install.esd

По совету D1abloRUS, если вы хотите получить инсталляционный диск минимального размера умещающийся на DVD5, можно экспортировать один (и только один) из образов в esd файл. Например, для экспорта Windows Server 2012 R2 Standard, используйте команду

dism /export-image /sourceimagefile:D:WS2012R2ISOsourcesinstall.wim /sourceindex:2 /destinationimagefile:D:WS2012R2ISOsourcesinstall.esd /compress:recovery

Оригинальный install.wim можно удалить.

Сборка ISO-файла

Для сборки нам потребуется утилита oscdimg.exe из комплекта Windows ADK. Если у вас ее не оказалось, можно просто скачать утилиту по ссылке (не используйте из этого комплекта ничего, кроме самой утилиты).

Tip & Trick #3. Для того, чтобы не было проблем с загрузкой из образа, следует расположить загрузочные файлы в пределах первых 4 гигабайт образа. Для этого используем файл bootorder.txt

bootbcd

bootboot.sdi

bootbootfix.bin

bootbootsect.exe

bootetfsboot.com

bootmemtest.exe

booten-usbootsect.exe.mui

bootfontschs_boot.ttf

bootfontscht_boot.ttf

bootfontsjpn_boot.ttf

bootfontskor_boot.ttf

bootfontswgl4_boot.ttf

sourcesboot.wim

Пути в этом файле указываются относительно корневой директории с образом, поэтому подстраивать пути на ваши фактические не требуется.

Tip & Trick #4. Если install.wim имеет размер больше 4700Mb, то инсталлятор вылетит с ошибкой «Windows cannot open the required file D:sourcesinstall.wim. Error code: 0x8007000D».

Нас учили что жизнь — это бой, поэтому разделим исходный install.wim на два командой

dism /split-Image /imagefile:D:WS2012R2ISOsourcesinstall.wim /swmfile:D:WS2012R2ISOsourcesinstall.swm /filesize:4096

Оригинальный файл install.wim можно удалить.

Tip & Trick #5. Вообще Microsoft говорит, что

пить

так делать нельзя.

In Windows 8.1 and Windows 8, Windows Setup does not support installing a split .wim file.

Мы говорим, что будем! Инсталлятор прекрасно подхватывает swm-файл. Проблем с установкой не будет.

Собираем образ командой:

oscdimg -m -n -yoD:WS2012R2bootorder.txt -bD:WS2012R2ISOBOOTetfsboot.com -lIR5_SSS_X64FREV_EN-US_DV9 D:WS2012R2ISO en_windows_server_2012R2_August_2016.iso

Уважаемый ildarz подсказывает, что для создания образа, одинаково хорошо работающего с BIOS и EFI, следует руководствоваться KB947024 и создавать образ так:

oscdimg -m -u2 -udfver102 -yoD:WS2012R2bootorder.txt -bootdata:2#p0,e,bD:WS2012R2ISOBOOTEtfsboot.com#pEF,e,bD:WS2012R2ISOEFImicrosoftBOOTefisys.bin -lIR5_SSS_X64FREV_EN-US_DV9 D:WS2012R2ISO en_windows_server_2012R2_August_2016.iso

Работоспособность проверена в ESXi с любым типом загрузки (BIOS/EFI).

Все получилось? Поздравляю!

Но решена ли проблема полностью? Для идеала необходимо интегрировать еще сотню «опциональных» и «рекомендованных» обновлений, но с этим не будем торопиться. Дадим Microsoft шанс самим разобраться в том бардаке, который они устроили с обновлениями.

PS. Зачем мы все это делали? Для того, чтобы освежить память, сделать работу чуть удобнее и получить несколько простых командных файлов, при помощи которых в дальнейшем можно практически автоматизированно интегрировать обновления в серверный дистрибутив, экономя время ввода сервера в эксплуатацию. Тем более есть надежда, что начиная с октября интегрировать обновления станет гораздо проще.

Точно так же вы сможете интегрировать Windows 7 convenience rollup и не наступить на грабли распаковки обновлений, невозможности загрузки из образа, превышения размера install.wim.

Спасибо за внимание и до новых встреч, друзья.

Если есть возможность поделиться опытом — жду вас в комментариях.

Microsoft выпускает новые обновления безопасности для своих продуктов как минимум один раз в месяц. В большинстве случаев служба Windows Update прекрасно справляется с автоматическим получением и установкой обновлений Windows. Также вы можете вручную найти, скачать и установить актуальное кумулятивное обновление безопасности для вашей редакции и версии Windows. Например, на компьютерах с отключенной службой wususerv, в изолированных от интернета сетях (если у вас не используется WSUS сервер, где можно вручную управлять тестированием и одобрением обновлений Windows), в локальной сети с лимитным подключением (metered connection) и т.д.

Содержание:

- Узнать дату установки последних обновлений Windows

- Как найти и скачать последние обновления безопасности для вашей версии Windows?

- Ручная установка кумулятивных обновлений в Windows

- Ручное обновление билда Windows 10 (Feature Update)

Каждый второй вторник месяца Microsoft выпускает новые обновления для всех поддерживаемых редакций Windows (исправления для особо критичных уязвимостей могут выпускаться быстрее, не дожидаясь этой даты. Также имейте в виду, что в Windows используется кумулятивная модель обновлений. Это означает, что для обновления Windows достаточно установить только один, последний, кумулятивный пакет безопасности.

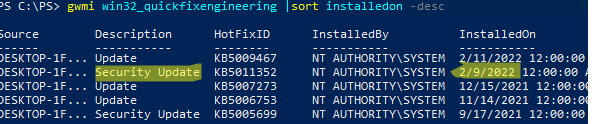

Узнать дату установки последних обновлений Windows

Проверьте дату установки последних обновлений на вашем компьютере с помощью PowerShell команды:

gwmi win32_quickfixengineering |sort installedon -desc

Source Description HotFixID InstalledBy InstalledOn PCname1 Security Update KB5011352 NT AUTHORITYSYSTEM 2/9/2022 12:00:00 AMН

В данном случае видно, что последний раз на этом компьютере обновление безопасности устанавливалось 9 февраля 2022 года.

Так же вы можете вывести историю установки обновлений с помощью командлета

Get-WUHistory

из модуля PSWindowsUpdate:

Get-WUHistory|Where-Object {$_.Title -match "KB*"} |Sort-Object date -desc

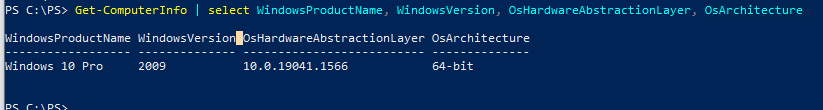

Затем вам нужно узнать версию и номер билда вашей Windows. Воспользуйтесь командой:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer, OsArchitecture

WindowsProductName WindowsVersion OsHardwareAbstractionLayer, OsArchitecture Windows 10 Pro 2009 10.0.19041.1566 64-bit

В моем случае мне нужно скачать последние обновления безопасности для Windows 10 20H2 x64.

Как найти и скачать последние обновления безопасности для вашей версии Windows?

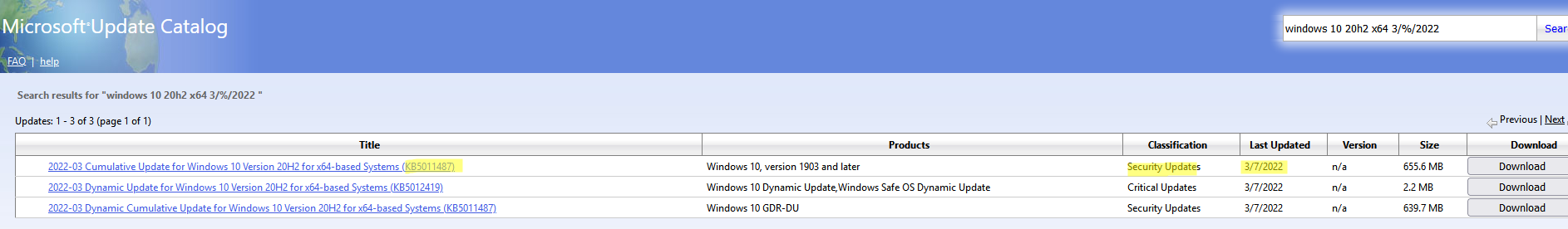

Вы можете вручную скачать последние обновления для продуктов Microsoft из каталога обновлений Microsoft Update Catalog — https://www.catalog.update.microsoft.com/Home.aspx. В каталоге вы можете найти обновления для всех поддерживаемых версий Windows (также поддерживается прямой импорт обновлений через консоль WSUS). Главная проблема, что в каталоге отсутствует удобная система поиска. Если вы не знаете номер KB, который вам нужно установить, найти и скачать пакет с обновлением довольно трудно.

Рассмотрим, как сформировать правильный запрос для поиска обновлений для вашей редакции Windows в каталоге обновлений Microsoft. Статья пишется 9 марта 2022 года, соответственно последние обновления безопасности были выпушены вчера, 8 марта (второй вторник месяца). Для поиска обновлений безопасности для Windows 10 20H2 x64 за март 2022 года, воспользуйтесь таким поисковым запросом, который нужно вставить в поисковую строку в верхнем правом углу:

windows 10 20h2 x64 3/%/2022

Каталог Microsoft Update вернул список из 3 обновлений.

Как решить какие из этих обновлений нужно скачать и установить? Конечно, можно скачать и установить вручную все эти обновления, но можно сэкономить время. Т.к. Microsoft перешла на кумулятивные обновления, вам достаточно скачать и установить последнее Cumulative Update для вашей системы.

В моем случае доступно одно большое кумулятивное обновление для Windows 10:

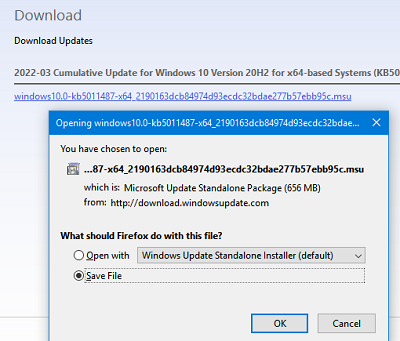

- 2022-03 Cumulative Update for Windows 10 Version 20H2 for x64-based Systems (KB5011487), Windows 10 version 1903 and later, Security Updates, 3/7/2022 — 655.6 MB

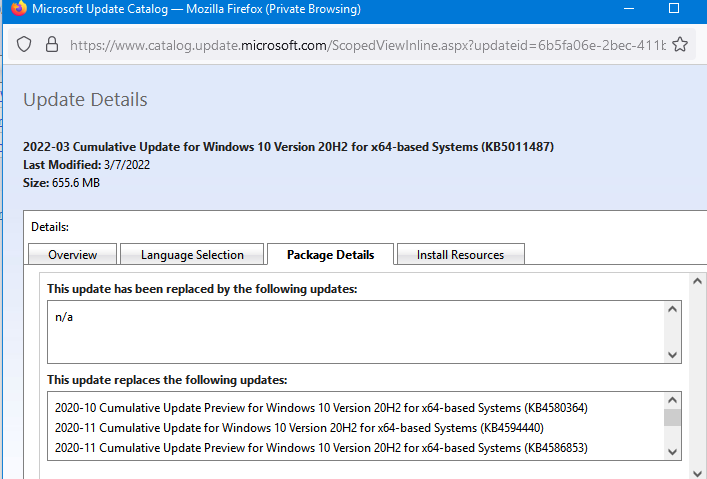

Щелкните по названию обновления безопасности KB5011487. В открывшемся окне с информацией об обновлении перейдите на вкладку Package Details. На этой вкладке видно какие обновления заменяет данное обновление (This update replaces the following updates:), и каким обновлением заменяется в свою очередь оно (This update has been replaced by the following updates).

Как вы это обновление ничем не заменяется: This update has been replaced by the following updates: n/a. Значит это самое последнее и актуальное кумулятивное обновление безопасности для вашей версии Windows 10.

Нажмите на кнопку Download, в открывшемся окне появится прямая ссылка на загрузку MSU файла обновлений. Скачайте файл и сохраните его на диск.

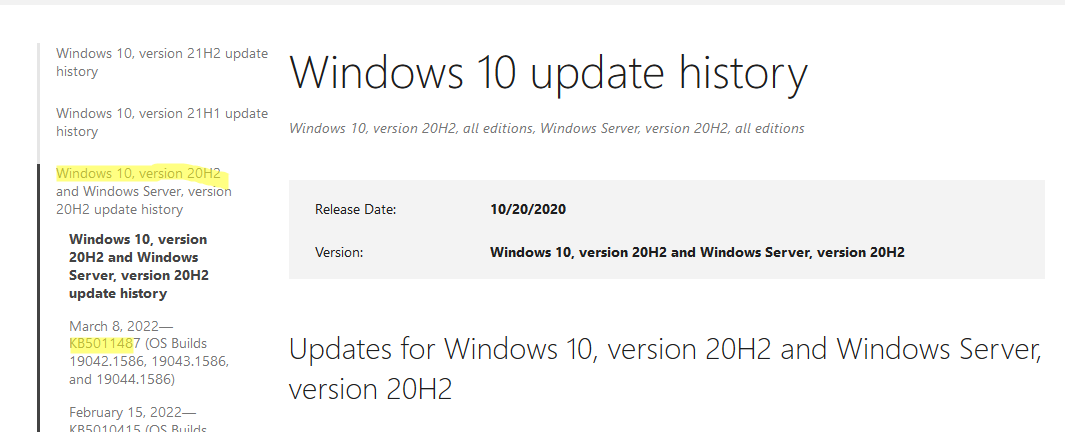

Также вы можете найти номер KB актуального кумулятивного обновления для вашей версии Windows 10 с помощью страницы https://support.microsoft.com/en-us/topic/windows-10-update-history-7dd3071a-3906-fa2c-c342-f7f86728a6e3.

В списке слева выберите вашу версию Windows 10 (в моем примере это Windows 10 20H2), затем обратите внимание на список In this release. Самая первая запись ссылается на статью базы знаний для последнего кумулятивного обновления Windows этой редакции. В нашем примере это March 8, 2022—KB5011487 (OS Builds 19042.1586, 19043.1586, and 19044.1586). Именно это обновление мы и скачали согласно методике выше.

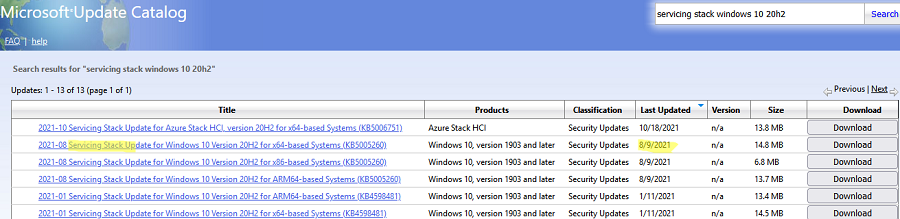

Затем скачайте последнее доступное обновление служебного стека Windows 10 (SSU — Servicing Stack Updates). Это обновление также можно найти в Windows Update Catalog по ключевой фразе:

servicing stack windows 10 20h2

Обязательно установите Servicing Stack Update до установки накопительного обнолвения безопасности Windows.

C марта 2021 года, Microsoft перестала выпускать отдельные обновления SSU для билдов Windows 10 2004 и старше. Теперь они интегрируются в последнее кумулятивное обновление LCU (Latest Cumulative Update).

Скачать файлы обновлений Windows с помощью PowerShell

Для скачивания файлов MSU обновлений из Microsoft Update Catalog можно использовать командлет Save-KBFile из модуля KBUpdate (KB Viewer, Saver, Installer and Uninstaller) — https://github.com/potatoqualitee/kbupdate

Установите модуль из PowerShell Gallery:

Install-Module kbupdate -Scope CurrentUser

Для загрузки определенных файлов обновлений выполните команду PowerShell:

Save-KBFile -Name KB5011487, 5005260 -Architecture x64 -Path C:Updates

Ручная установка кумулятивных обновлений в Windows

После того, как вы скачали MSU файл с актуальным кумулятивным обновлением для вашей редакции Windows 10, вы можете его установить.

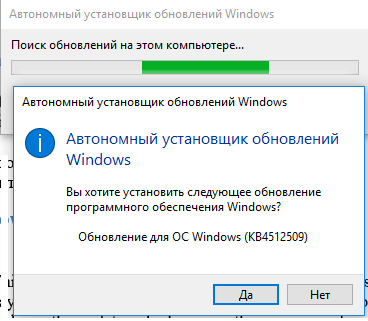

Щелкните дважды по скачанному msu файлу и следуйте шагам мастера автономного установщика обновлений Windwows.

После окончания установки пакета обновлений нужно перезагрузить компьютер (если после установки обновления вы наблюдаете проблемы с работой ОС или приложений, вы можете удалить его).

Также вы можете установить обновление Windows из командной строки в тихом режиме с помощью утилиты wusa.exe (Windows Update Standalone Installer). Следующая команда установит указанное обновление в тихом режиме и отложит автоматическую перезагрузку системы после завершения установки:

wusa C:updateswindows10.0-kb5011487-x64_2190163dcb84974d93ecdc32bdae277b57ebb95c.msu /quiet /norestart

Ручное обновление сигнатур Windows Defender

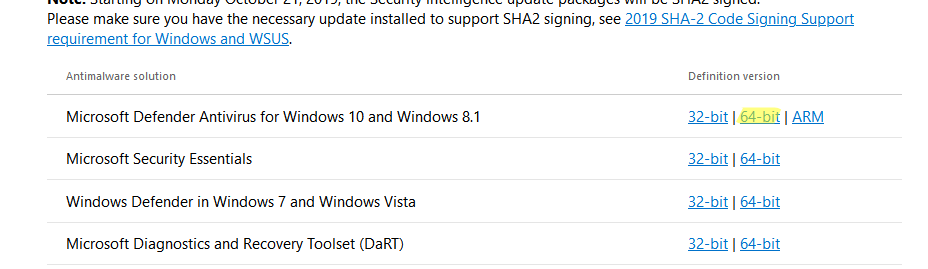

Если на вашем устройстве Windows включен встроенный Windows Defender Antivirus, вы можете вручную обновить его сигнатуры. Обновление с новым набором сигнатур можно скачать с Microsoft Update Catalog, либо (проще) со страницы https://www.microsoft.com/en-us/wdsi/defenderupdates#manual.

Скачайте файл офлайн установки для вашей версии Window. Например, Microsoft Defender Antivirus for Windows 10 and Windows 8.1 64-bit.

Запустите и установите файл

fpam-fe.exe

для обновления антивирусных баз.

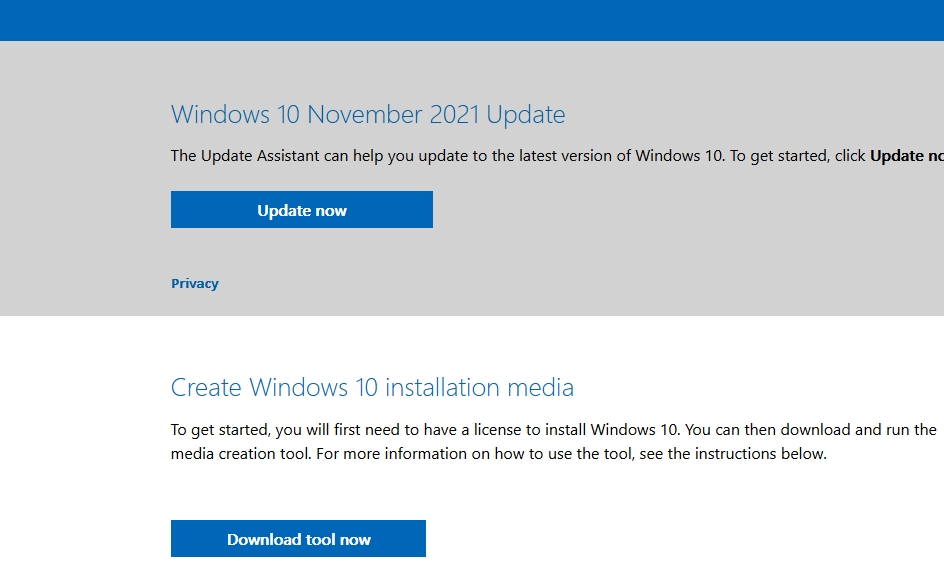

Ручное обновление билда Windows 10 (Feature Update)

Также вы можете вручную обновить билд Windows 10 (Feature Update). Например, вы хотите вручную обновить билд Windows 10 на своем компьютере с 20H2 (окончание поддержки 10 мая 2022) на 21H2.

Для этого перейдите на страницу https://www.microsoft.com/en-us/software-download/windows10 и нажмите кнопку Update Now.

Скачайте и запустите файл Windows 10 Update Assistant (

Windows10Upgrade9252.exe)

.

Мастер предложит вам обновится до последней версии Windows 10 (Windows 10 November 2021 Update). Для такого обновления требуется подключение к интернету.

Чтобы выполнить оффлайн обновление билда Windows 10, сформируйте установочный ISO образ с новый билдом Windows 10 с помощью Media Citation Tool (позволяет создать iso образ или загрузочную флешку с Windows 10).

Затем смонтируйте ISO образ в виртуальный привод и запустите файл setup.exe. Следуйте шагам мастера обновления Windows. Подробнее это описано в статье про обновление билда Windows 10 из командной строки.

WSUS Offline Updater

В первую очередь нам нужно скачать последнюю версию WSUS Offline Updater (https://download.wsusoffline.net/). На момент написания статьи была доступна версия WSUS Offline Updater 10.7.

WSUS Offline Updater – это бесплатная утилита, разработанная для автоматического получения всех обновлений безопасности для определенного продукта Microsoft с сайта Microsoft Update или локального WSUS сервера. Обновления сохраняются в локальную папку и администратор в дальнейшем может установить эти обновления офлайн на изолированных компьютерах, без необходимости подключать их к интернету или локальной сети. Утилита позволяет скачать обновления для всех поддерживаемых версий Windows (Vista,7, 8,10 / Windows Server 2008, 2008 R2, 2012, 2012 R2), пакета Office 2010, 2013 и 2020, .Net Frameworks, C ++ Runtime libraries, базы обновлений Windows Defender, Microsoft Security Essentials и т.д.

Скачайте и распакуйте содержимое архива wsusoffline107.zip в любой каталог. В моем случае это C:Distrwsusoffline.

Запустите исполняемый файл UpdateGenerator.exe (WSUS Offline Update Generator)

Выберите версию Windows, для которой нужно получить список обязательных обновлений безопасности. Например, для Windows 10, нужно выбрать в секции Windows 10 / Server 2020 (w100 / w100-x64) нужную разрядность (x64 Global (multilingual updates) и нажать Start.

Утилита получит список доступных обновлений и начнет закачивать файлы, которые еще не были получены. Это означает, что программу можно периодически запускать, чтобы загрузить только последние недостающие обновления, не перезакачивая все пакеты заново. В зависимости от скорости доступа в интернет, на скачивание всех обновлений продукта может занять довольно продолжительное время.

Советы.

- В настройках программы можно указать, чтобы обновления загружались н с интернета (сайтов Microsoft Update site), а с локального WSUS сервера.

- При подключении к интернету через прокси, настройки прокси сервера можно задать, нажав кнопку Proxy

Все закачанные обновления сохраняются в каталог Client.

Для установки обновлений на клиенте используется программа с графическим интерфейсом UpdateInstaller.exe. В нашем случае GUI не требуется, ведь обновления должны устанавливаться автоматом без взаимодействия с пользователем. В этом случае лучше использовать файл сценария Update.cmd (он в свою очередь запускает скрипт cmdDoUpdate.cmd). Таким образом, MDT 2013 должен запускать файл update.cmd при разворачивании Windows 10 на клиенте.

- В каталоге wsus хранится последняя версия агента обновлений Windows (Windows Update Agent)

- В каталоге w100-x64glb хранятся сами файлы обновлений для Windows 10 в формате *.cab

Обновление продуктов Microsoft оффлайн с помощью WSUS Offline Update

Павел Басманов Комментариев нет 28 567 просмотров

WSUS Offline Update — это утилита, скачивающая обновления безопасности с серверов Microsoft для их дальнейшей оффлайн установки на компьютеры без подключения к сети интернет.

Следует отметить, что скачиваются только критические обновления безопасности, исключая обычные обновления, например улучшающие совместимость или стабильность работы системы. Так же при скачивании и установке таких приложений, как Windows Media Player или MSE требуется наличие лицензионной операционной системы.

Перейдем к обзору. Для начала скачаем утилиту с сайта https://download.wsusoffline.net/ и распакуем в любую удобную нам папку. Для запуска конфигуратора обновлений щелкаем два раза по файлу UpdateGenerator.exe. Появится окно конфигуратора с большим количеством чекбоксов:

Где можно выбрать тип и локализацию операционной системы, разрядность, а так же дополнительные опции такие как:

Очистка директории, куда будут скачиваться обновления. Включать или нет сервис-паки Загружать MSE Проверять контрольные суммы скачанных обновлений Скачивать пакеты C++ Runtime Libaries и NET Framework Скачивать обновления Windows Defender

Чуть ниже находятся чекбоксы для создания образов дисков по языку и продукту или кроссплатформенные обновления только по языку — то есть для обновлений операционных систем с разными языками будут создаваться отдельные образы дисков, которые затем можно записать на DVD-диск для переноса на машины с отсутствием доступа к сети интернет.

Еще ниже находятся чекбоксы и панель выбора куда необходимо скопировать скаченные обновления.

И в самом низу: Кнопка «Старт» — запускает скачку Чекбокс «Пропустить закачку» — если Вы уже раньше скачивали обновления и хотите, например, только создать образ диска Чекбокс «Выключить компьютер» по завершении операции Кнопка «Настройки прокси» Кнопка «Настройки сервера с обновлениями в локальной сети» Кнопка «Оплаты» автору за его труды И кнопка «Выход»

Так же перемещаясь по вкаладкам, можно изменять тип продукта будь то Windows, Office или лицензионный Office.

Итак, сконфигурируем генератор обновлений на скачку обновлений для Windows 10 русской версии и включим туда пакеты C++ и NET:

И нажмем кнопку «Старт». Следует отметить, что WSUS Offline Update, активно использует системные утилиты Windows для проверки верификации, и, для успешной скачки обновлений, необходимо разрешать этим утилитам доступ в интернет с помощью брандмауэра.

После нажатия кнопки «Старт» и вплоть до окончания закачки обновлений появится окно командной строки — закрывать его не следует.

И вот, спустя некторое время примерно час, в зависимости от скорости интернета, загрузки серверов Microsoft и назойловости антивируса, мы получаем такое уведомление что процес завершен и предлагает посмотреть лог загрузки на предмет каких-либо проблем. Согласившись на показ лога увидим такой огромный текстовый документ:

Для переноса обновлений (если не выбирались функции создания образа или копирования обновлений в определенную папку) перейдем в подкаталог с распакованной WSUS: wsusofflineclient, где и увидим подготовленные обновления с файлом запуска их установки UpdateInstaller.exe:

Данный каталог необходимо скопировать на флешку или записать на диск и перенести на обновляемую систему. При запуске программы на целевой системе мы увидим такое окно:

Где можно выбрать устанавливаемые обновления, а так же желательно снять галочку «Verifity installation packages» (иначе, при отсутствии интернета на целевой машине, обновления не установятся из-за невозможности верификации) и установить галочку «Automatic reboot and recall» (иначе после необходимых перезагрузок придется заново вручную запускать UpdateInstaller.exe).

Следует отметить, что при выходе новых обновлений необязательно качать все заново, достаточно снова запустить загрузку обновлений и WSUS Offline Update автоматически догрузит недостающие обновления и пересоздаст клиентский модуль.

Еще приятным сюрпризом будет то, что программа не скачивает обновление WGA (Windows Genuine Advantage) и лишает тем самым пользователя известных проблем, связанных с установкой этого обновления.

Ссылка на курс «Эксперт по Windows 10» — 50 % скидка — https://www.udemy.com/windows-10-r/?couponCode=F5X009

Интеграция WSUS Offline Updater с MDT 2013

После того, как все обновления будут скачаны на локальный диск, закройте окно WSUS Offline Updater и скопируйте содержимое папки Client на ваш север MDT. Я поместил ее в папку C:DeploymentShareScripts.

Осталось добавить в задание установки Windows 10 задачу запуска установки обновлений.

Откройте консоль Deployment Workbench (MDT), и в разделе Task Sequences найдите нужное задание, в которое вы хотите добавить этап установки обновлений. В нашем примере это Deploy Win 10 x64 Pro. Откройте его свойства и перейдите на вкладку Task Sequence.

Создадим новое задание MDT, которое монтирует сетевую папку с обновлениями (Client) в отдельный диск (файл update.cmd не работает с UNC путями) и запустит файл update.cmd для старта установки обновлений.

В группе заданий State Restore -> Custom Task после создадим два новых задания6

- Монтирует сетевой диск с каталогом Client по UNC пути

- Запускает скрипт update.cmd.

Создадим новое задание (Add->General->Run Command Line) с именем Mount Network Folder

В строке Command line укажем следующую команду:

cscript.exe «%SCRIPTROOT%ZTIConnect.wsf» /uncpath:\10.10.0.70DeploymentShareScriptsclient

Совет. Скрипт ZTIConnect монтирует сетевой каталог в диск с буквой Y:.

Второе задание с именем Install Windows Updates Offline должно содержать следующую строку запуска:

Cmd.exe /c “Y:DeploymentShareScriptsclientupdate.bat”

Осталось обновлять каталог распространения, щелкнув ПКМ по корню MDT шары и выбрав пункт «Update Deployment Share».

Установка роли WSUS на Windows Server 2012 R2 / 2016

Еще в Windows Server 2008 сервис WSUS был выделен в отдельную роль, которую можно было установить через консоль управления сервером. В Windows Server 2012 / R2 этот момент не поменялся. Откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

Отметьте опцию WSUS Services, далее необходимо выбрать тип базы данных, которую будет использовать WSUS.

В Windows Server 2012 R2 поддерживаются следующие типы SQL баз данных для WSUS сервера:

- Windows Internal Database (WID);

- Microsoft SQL Server 2008 R2 SP1, 2012, 2014, 2020 в редакциях Enterprise / Standard / Express Edition;

- Microsoft SQL Server 2012 Enterprise / Standard / Express Edition.

Соответственно вы можете использовать встроенную базу данных Windows WID (Windows Internal database), которая является бесплатной и не требует дополнительного лицензирования. Либо вы можете использовать выделенную локальная или удаленную (на другом сервере) базу данных на SQL Server для хранения данных WSUS.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%widdata. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_nameMicrosoft##WID. В базе данных WSUS хранятся настройки сервера обновлений, метаданные обновлений и сведения о клиентах сервера WSUS.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- Организация не имеет и не планирует покупать лицензии на SQL Server;

- Не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- Если планируется развернуть дочерний сервер WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения \.pipeMICROSOFT##WIDtsqlquery.

Отметим, что в бесплатных редакциях SQL Server 2008/2012 Express имеет ограничение на максимальный размер БД – 10 Гб. Скорее всего это ограничение достигнуто не будет (например, размер базы WSUS на 2500 клиентов – около 3 Гб). Ограничение Windows Internal Database – 524 Гб.

В случае, установки роли WSUS и сервера БД на разных серверах, существует ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена;

- Сервер WSUS не может быть одновременно сервером терминалов с ролью Remote Desktop Services;

Если вы планируете использовать встроенную базу данных (это вполне рекомендуемый и работоспособный вариант даже для больших инфраструктур), отметьте опцию WID Database.

Затем нужно указать каталог, в котором будут храниться файлы обновлений (рекомендуется, чтобы на выбранном диске было как минимум 10 Гб свободного места).

Размер базы данных WSUS сильно зависит от количества продуктов и ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб. Например, у меня каталог с обновлениями WSUS занимает около 400 Гб (хранятся обновления для Windows 7, 8.1, 10, Windows Server 2008 R2, 2012 / R2/ 2020, Exchange 2013, Office 2010 и 2020, SQL Server 2008/2012/2016). Имейте это в виду, планируя место для размещения файлов WSUS.

В том случае, если ранее было выбрано использование отдельной выделенной БД SQL, необходимо указать имя сервера СУБД, инстанса БД и проверить подключение.

Далее запустится установка роли WSUS и всех необходимых компонентов, после окончания которых запустите консоль управления WSUS в консоли Server Manager.

Вы также можете установить сервер WSUS со внутренней базой данных с помощью следующей команды PowerShell:

Install-WindowsFeature -Name Updateservices,UpdateServices-WidDB,UpdateServices-services –IncludeManagementTools

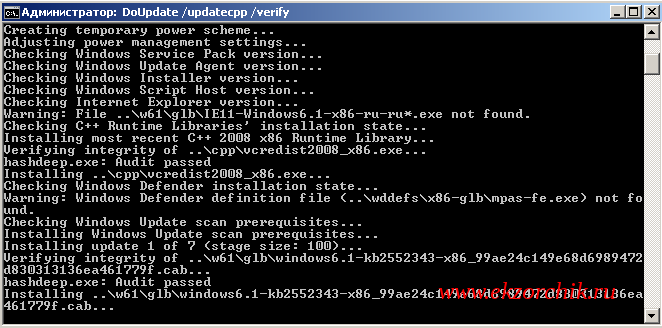

Осталось протестировать работу задания развертывания Windows 10 на клиенте (это может быть виртуальная или физическая машина). Включим тестовую машину и запустим загрузку по сети с помощью PXE.

Выберите нужный Task Sequence и дождитесь окончания установки Windows 10. После окончания установки, должно появиться окно с заголовком “Administrator DoUpdate”, в которой будет отображаться процесс установки обновлений безопасности Windows.

Дождитесь окончания установки и перезагрузите компьютер.

Итак, мы настроили автоматическую установку обновлений безопасности Windows в процессе развёртывания Windows 10 на клиентах с помощью Microsoft Deployment Toolkit и WSUS Offline Updater.

Прочитано:

8 619

Сейчас я составлю себе шпаргалку как можно быстро установить все обновления на систему не задействую корпоративный вариант управления обновлениями в предприятии именуемый как WSUS. Вот у меня в обслуживании мало компьютеров и держать только ради этого целую систему, управлять конечно же всеми заведенными станциями это удобно, экономия времени. Как быть с компьютерами которые мне приносят на чистку, разбору что не так с системой. Я когда все проверил и поправил стараюсь установить обновления Windows, не установка их существенно повышает вероятность, как повторного заражения так и уменьшения безопасности. Нет 100% уверенности что с их установкой станет хуже, а вот без них хуже уже есть. Ну да ладно лирики, это весь пошаговая заметка напоминалка, в основе будет лежать утилита именуемая, как WSUS Offline Update.

Чтобы выкачать все необходимые обновления нужно, развернуть виртуальную систему в окружении VirtualBox и подключить к ней диск, к примеру размером в 100Gb на который собственно и будет произведено офлайновое складирование выкачиваемых обновлений в виде каталога и исполняемого bat файл запуск которого спровоцирует установку всех выкачанных обновлений применительно к текущей системе с учетом архитектуры.

Утилита скачивается с официального сайта — www.wsusoffline.net

Распаковав копирую каталог wsusoffline1062 На диске E: (100G) и запускаю с правами Администратора: E:wsusofflineUpdateGenerator.exe

Отмечаю галочками необходимые мне пункта для которых я хотел бы иметь оффлайновую установку скачанных обновлений:

Вкладка Windows:

- Windows 7 / Server 2008 R2(ws61/ws61-64) x86 Global (multilingual updates)

- Verify downloaded updates

- Include C++ Runtime Libraries and .NET Frameworks

- Include Service Packs

А после нажимаю Start и побежали строки скачивания обновлений:

Просто ожидаю…

Когда процесс завершится, что все скачанные обновления будут располагаться: wsusofflineclient => для из запуска используется исполняемый файл установки UpdateInstaller.exe. Копирую данный каталог на переносной носитель и вот сейчас у меня на руках все актуальные обновления для последующего ручного обновления систем так сказать все свое без зависимости от интернета. Хоть и обновления выходят часто, а так у меня статичная сборка это особой роли не имеет, всегда ведь эту сборку можно обновить да и качать обновления с использованием встроенных стредств Windows еще то удовольствие (медленно,не визуализированно и т. д.).

И вот процесс выкачивания обновлений успешно завершен, размер папки client составляет 1.91 Gb (на текущее число 08.06.2016), пробую установить обновления из офлайновой сборки на текущую систему (Windows 7 Professional SP1 x86). Перехожу в каталог: E:wsusofflineclient и запускаю исполняемый файл UpdateInstaller.exe с правами Администратора, запускается мастер WSUS Offline Update 10.6.2 — Installer внутри которого можно определить галочками что необходимо установить и как потом поступить с системой: Verify installation packages (Проверить инсталлируемые пакеты)

- Automatic reboot (Автоматически перезагрузить систему)

- Shutdown on completion (Автоматически выключить систему)

- Show log file (Показать лог файл)

В своем случая я отмечаю:

- Update C++ Runtime Libraries

- Verify installation packages

- Show log file

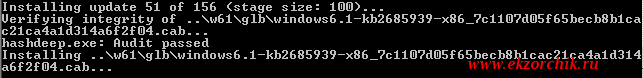

и нажимаю Start, запустится консоль командной строки в процессом установки:

Кому интересно может наблюдать лишняя крупица знаний формируемая на основе получаемого опыта это опыт вдвойне не стоит недооценивать выводы программ, логи, отчеты, ошибки — к примеру я так делаю всегда. Тот кто ждет готово от меня если я вижу, что сам не прикладывает никаких усилий идет лесом, тратить свое время на кого-то это роскошь.

А обновления все устанавливаются:

Installing update 53 of 156 (stage size: 100)…

Verifying integrity of ..w61glbwindows6.1-kb2698365-x86_e64a2783ab3f4d42ccb7b

f3185ba3538abf49716.cab…

hashdeep.exe: Audit passed

Installing ..w61glbwindows6.1-kb2698365-x86_e64a2783ab3f4d42ccb7bf3185ba3538a

bf49716.cab…

Ожидаю…окончанием установки обновлений являют вот такие вот строки в запущенной консоли командной строки:

Installation successful. Please reboot your system now and recall Update afterwards.

Ending WSUS Offline Update at 9:41:54,20…

Перезагружаю систему вручную хотя это можно было сделать через установщик обновлений.

После проверяю количество обновлений установленных в системе:

C:Windowssystem32>wmic qfe list или же

C:Windowssystem32>systeminfo | findstr "Исправление(я):"

Исправление(я): Число установленных исправлений — 106.

Когда процесс завершится просто копируем каталог E:wsusofflineclient на переносной носитель который всегда со мной. Затем когда мне понадобиться произвести установку обновлений то я воспользуюсь данным каталогом client.

Т.к. по дефолту имеется возможность скачивания обновлений ориентированных на English и немецкие версии, то чтобы поправить это дело нужно запустить консоль командной строки и выполнить следующие команды:

C:Windowssystem32>cd /d e:wsusofflinecmd

e:wsusofflinecmd>AddCustomLanguageSupport.cmd rus

Adding support for rus to .NET custom URL files…

Adding support for rus to IEx custom URL files…

Adding support for rus to MSSE custom URL files…

Adding support for rus to WLE custom URL files…

И удаляю дефолтное скачивание файлов с немецкой локалью запустив командный файл:

e:wsusofflinecmd>RemoveGermanLanguageSupport.cmd

Removing support for deu from static URL files…

Processing file ..staticStaticDownloadLinks-dotnet.txt

Processing file ..staticStaticDownloadLinks-msse-x86-glb.txt

Processing file ..staticStaticDownloadLinks-msse-x64-glb.txt

Processing file ..staticStaticDownloadLinks-w60-x86-glb.txt

Processing file ..staticStaticDownloadLinks-w60-x86-5lg.txt

Processing file ..staticStaticDownloadLinks-w60-x64-glb.txt

Processing file ..staticStaticDownloadLinks-w60-x64-5lg.txt

Processing file ..staticStaticDownloadLinks-w61-x86-glb.txt

Processing file ..staticStaticDownloadLinks-w61-x64-glb.txt

Processing file ..staticStaticDownloadLinks-wle-glb.txt

На заметку: а вообще в распакованном каталоге имеется конфигурационный файл поправив который можно определить все то что необходимо скачать: E:wsusofflineUpdateGenerator.ini, в моем случаем для меня имеет важность:

[Windows 7]

glb=Enabled

[Windows Server 2008 R2]

glb=Enabled

[Windows Server 2012 R2]

glb=Enabled

[Options]

verifydownloads=Enabled

includesp=Enabled

includedotnet=Enabled

includewle=Disabled

includemsse=Disabled

includewddefs=Disabled

После запускаю E:wsusofflineUpdateGenerator.exe, отмечаю необходимое и нажимаю Start, полученный каталог client на данный момент этой заметки с учетом моих требований составляет: 6.31Gb

На заметку: советую раз отметить все необходимые продукты, скачать их, а если отметив необходимое после снять отметку обновления удаляться об этом говорит размер каталога client.

Вот что не удобно, когда уже в каталоге client запускаю UpdateInstaller.exe то каждый раз после установки обновлений и перезагрузки обнаруживаются еще обновления и приходится ждать когда же они установятся в систему, перезагружаться и если проверить еще раз то будут те которые еще можно поставить. И вот по прошествии довольно продолжительного периода использования мой вывод, если есть возможность использовать WSUS на серверной операционной системе, то его нужно использовать если же нет, то данная утилита хоть какая-та помощь в установке обновлений Windows по сравнению с ручным трудом.

Итого я для самого себя составил шпаргалку действий чтобы получить обновления Windows для локальной установки в отсутствии интернета или когда интернет желает лучшего в плане скорости доступа.

На этом я прощаюсь, с уважением автор блога — ekzorchik.

WSUS Offline Updater

В первую очередь нам нужно скачать последнюю версию WSUS Offline Updater (https://download.wsusoffline.net/). На момент написания статьи была доступна версия WSUS Offline Updater 10.7.

WSUS Offline Updater – это бесплатная утилита, разработанная для автоматического получения всех обновлений безопасности для определенного продукта Microsoft с сайта Microsoft Update или локального WSUS сервера. Обновления сохраняются в локальную папку и администратор в дальнейшем может установить эти обновления офлайн на изолированных компьютерах, без необходимости подключать их к интернету или локальной сети. Утилита позволяет скачать обновления для всех поддерживаемых версий Windows (Vista,7, 8,10 / Windows Server 2008, 2008 R2, 2012, 2012 R2), пакета Office 2010, 2013 и 2020, .Net Frameworks, C ++ Runtime libraries, базы обновлений Windows Defender, Microsoft Security Essentials и т.д.

Скачайте и распакуйте содержимое архива wsusoffline107.zip в любой каталог. В моем случае это C:Distrwsusoffline.

Запустите исполняемый файл UpdateGenerator.exe (WSUS Offline Update Generator)

Выберите версию Windows, для которой нужно получить список обязательных обновлений безопасности. Например, для Windows 10, нужно выбрать в секции Windows 10 / Server 2020 (w100 / w100-x64) нужную разрядность (x64 Global (multilingual updates) и нажать Start.

Утилита получит список доступных обновлений и начнет закачивать файлы, которые еще не были получены. Это означает, что программу можно периодически запускать, чтобы загрузить только последние недостающие обновления, не перезакачивая все пакеты заново. В зависимости от скорости доступа в интернет, на скачивание всех обновлений продукта может занять довольно продолжительное время.

Советы.

- В настройках программы можно указать, чтобы обновления загружались н с интернета (сайтов Microsoft Update site), а с локального WSUS сервера.

- При подключении к интернету через прокси, настройки прокси сервера можно задать, нажав кнопку Proxy

Все закачанные обновления сохраняются в каталог Client.

Для установки обновлений на клиенте используется программа с графическим интерфейсом UpdateInstaller.exe. В нашем случае GUI не требуется, ведь обновления должны устанавливаться автоматом без взаимодействия с пользователем. В этом случае лучше использовать файл сценария Update.cmd (он в свою очередь запускает скрипт cmdDoUpdate.cmd). Таким образом, MDT 2013 должен запускать файл update.cmd при разворачивании Windows 10 на клиенте.

- В каталоге wsus хранится последняя версия агента обновлений Windows (Windows Update Agent)

- В каталоге w100-x64glb хранятся сами файлы обновлений для Windows 10 в формате *.cab

Linux и Windows: помощь админам и пользователям

Сегодня мы рассмотрим работу одной очень полезной программы для обслуживания Windows систем, которая может пригодится вам в случае если вы не можете обновить систему через WSUS или Microsoft Update.

Программа называется WSUS Offline Update (ранее известна как c’t offline Update). Программа создана и поддерживается Torsten Wittrock. Её основное предназначение заключается в скачивании всех критических обновлений или обновлений безопасности в локальную папку и устанавливать те их них, которых не хватает в системе. При этом нет необходимости быть подключенным к интернету или работающему WSUS серверу.

Программа поддерживает обновления для Windows XP, Windows Vista, Windows 7, Server 2003, Server 2003 R2, Server 2008 и Server 2008 R2 , Office 2003, Office 2007 и Office 2010. Вы можете выбрать требуемые языки, включить или исключить сервис паки, .Net Frameworks, библиотеки C++ Runtime libraries, обновления Windows Defenders , Microsoft Security Essentials и так далее. Обновления можно скачивать либо непосредственно с Microsoft Update либо с вашего сервера WSUS.

После скачивания вы можете создать ISO образ на основе продукта или языка, или только на основе языка. Или просто скопировать набор выбранных обновлений на USB диск. Затем с помощью следующего компонента вы можете обследовать компьютер, который должен быть обновлен, либо через сеть, либо локально. Данный компонент проверит компьютер на наличие неустановленных обновлений и установит только те, которых не хватает в системе.

Но давайте о все по порядку.

Получение обновлений

Для начала скачайте последнюю версию WSUS Offline Update с сайта download.wsusoffline.net.

Теперь нам необходимо получить список обновлений и в качестве дополнения создать образ обновлений. Скаченный файл распакуйте и поместите либо локально, либо на сетевую шару. Если вы выбрали сетевое расположение, подключите сетевой диск. Затем запустите файл “UpdateGenerator.exe”.

Как вы можете видеть в программе довольно большое количество опций. Все скаченные обновления будут храниться в поддиректориях исполняемого файла. Заранее проверьте что там достаточно свободного места.

После выбора нужных языков и продуктов нажмите “Start”. Программа сначала получит список доступных обновлений и затем начнет скачивать те из них, которые ещё не скачены. Это означает что вы можете периодически повторять запуск программы для получения свежих обновлений без необходимости скачивать все полностью заново. В зависимости от вашего интернет канала и выбора продуктов скачивание может занять продолжительное время.

Программа также определит замененные обновления, отметит их и при необходимости удалит.

Обновление клиентов

После того как обновления скачены, вы можете создать CD/DVD/USB образ для обновления компьютера. Вообще вы можете запустить установку по сети, однако это не предпочитаемый метод и немного не понятно зачем вам в этом случае данная программа, т.к. это уже не совсем офлайн обновление Для этого расшарьте сетевую папку и подключите её в качестве сетевого диска на нужный компьютер, так как скрипт не работает с UNC путями. Далее запустите файл “UpdateInstaller.exe”. с правами администратора. .

Графический интерфейс даст вам возможность отметить только доступные опции – все зависит от вашего компьютера, установленных на нем продуктов и скаченных обновлений. Вы можете отметить опцию автоматической перезагрузки и повторного вызова программы. Однако тут стоит отметить что данная функция не работает в случае работы по сети под временным аккаунтом. Это изначальное поведение и оно может быть исправлено вами самостоятельно, если вам это действительно необходимо.

Однако, давайте начнем процесс. Для этого нажмем на кнопку “Start”.

Автоматизация

Программа опубликована под лицензией GNU/GPL и большинство её компонентов представляют из себя простые vb или AutoIt скрипты. Можно самостоятельно изменить поведение программы исключив определенные обновления, включить дополнительные и так далее. Для этого внимательно прочитайте FAQ (он находится в директории “doc”).

Так же вы можете автоматизировать процесс поддержания ваших образов в актуальном состоянии. В директории “cmd” вы найдете набор скриптов которые помогут вам в этом. Для обновления образов в день выпуска обновлений создайте скрипт вызывающий файлы “DownloadUpdates.cmd” и «CreateISOImage.cmd” (или “CopyToTarget.cmd” при размещении обновлений на USB диске) с нужными параметрами и поместите его в планировщик задач для выполнения в нужные даты.

Полезная информация

Рекомендую надежные грузовые перевозки в Украине от . Наша компания неоднократно пользовалась услугами данного перевозчика и всегда все было на самом высоком уровне.

Еще записи по теме

- Метки Linux разделов

- Небольшие советы: Увеличиваем доступный приложениям диапазон портов

- Рассылаем сообщение всем пользователям Linux

- Бесплатная утилита TCPEye – netstat в графическом интерфейсе

- Анализ каждой утилиты Backtrack 2

- Взламываем WPA2 PSK используя Backtrack 4, aircrack-ng и John The Ripper

- Взламываем пароли Windows с помощью Backtrack2

Интеграция WSUS Offline Updater с MDT 2013

После того, как все обновления будут скачаны на локальный диск, закройте окно WSUS Offline Updater и скопируйте содержимое папки Client на ваш север MDT. Я поместил ее в папку C:DeploymentShareScripts.

Осталось добавить в задание установки Windows 10 задачу запуска установки обновлений.

Откройте консоль Deployment Workbench (MDT), и в разделе Task Sequences найдите нужное задание, в которое вы хотите добавить этап установки обновлений. В нашем примере это Deploy Win 10 x64 Pro. Откройте его свойства и перейдите на вкладку Task Sequence.

Создадим новое задание MDT, которое монтирует сетевую папку с обновлениями (Client) в отдельный диск (файл update.cmd не работает с UNC путями) и запустит файл update.cmd для старта установки обновлений.

В группе заданий State Restore -> Custom Task после создадим два новых задания6

- Монтирует сетевой диск с каталогом Client по UNC пути

- Запускает скрипт update.cmd.

Создадим новое задание (Add->General->Run Command Line) с именем Mount Network Folder

В строке Command line укажем следующую команду:

cscript.exe «%SCRIPTROOT%ZTIConnect.wsf» /uncpath:\10.10.0.70DeploymentShareScriptsclient

Совет. Скрипт ZTIConnect монтирует сетевой каталог в диск с буквой Y:.

Второе задание с именем Install Windows Updates Offline должно содержать следующую строку запуска:

Cmd.exe /c “Y:DeploymentShareScriptsclientupdate.bat”

Осталось обновлять каталог распространения, щелкнув ПКМ по корню MDT шары и выбрав пункт «Update Deployment Share».

Плюсы и минусы

Главным преимуществом рассматриваемой утилиты является ее многозадачность. Для того, чтобы загрузить файлы обновления с сервера и перенести их на другой компьютер, не придется использовать дополнительные инструменты. Все можно выполнить одной программой. Из-за этого появляется и ряд недостатков:

- Слишком много всяческих настроек, без необходимых знаний, что к чему, не обойтись.

- При запуске утилиты некоторые антивирусные программы сигнализируют об угрозе и блокируют работу ряда компонентов. Для этого приходится отключать всю защиту.

- Инструмент может работать некорректно на Windows, установленных из сборки. С лицензионными копиями ОС она работает превосходно.

- При включенных галочках на чекбоксах Update C++ Runtime Libraries она не полностью загружает все необходимые обновления. Это делать рекомендуется вручную самостоятельно с сайта Microsoft.

- Обновления последнего пакета на версиях ОС с ОЕМ не могут быть интегрированы в дистрибутив. Это возможно только в лицензионных версиях. Обладателям же пиратских версий обновиться можно будет только при помощи Wsus Offline Update, чтобы защитить свой компьютер от многочисленных червей.

- На фактический момент поддерживаются только Windows Vista с 2007 офисом, а также Win 7/8.1/10 с офисами 2010 и 2013 годов.

Установка обновлений при разворачивании ПК с Windows 10 по сети

Осталось протестировать работу задания развертывания Windows 10 на клиенте (это может быть виртуальная или физическая машина). Включим тестовую машину и запустим загрузку по сети с помощью PXE.

Выберите нужный Task Sequence и дождитесь окончания установки Windows 10. После окончания установки, должно появиться окно с заголовком “Administrator DoUpdate”, в которой будет отображаться процесс установки обновлений безопасности Windows.

Дождитесь окончания установки и перезагрузите компьютер.

Итак, мы настроили автоматическую установку обновлений безопасности Windows в процессе развёртывания Windows 10 на клиентах с помощью Microsoft Deployment Toolkit и WSUS Offline Updater.

Обновление продуктов Microsoft оффлайн с помощью WSUS Offline Update

Павел Басманов Комментариев нет 28 311 просмотров

WSUS Offline Update — это утилита, скачивающая обновления безопасности с серверов Microsoft для их дальнейшей оффлайн установки на компьютеры без подключения к сети интернет.

Следует отметить, что скачиваются только критические обновления безопасности, исключая обычные обновления, например улучшающие совместимость или стабильность работы системы. Так же при скачивании и установке таких приложений, как Windows Media Player или MSE требуется наличие лицензионной операционной системы.

Перейдем к обзору. Для начала скачаем утилиту с сайта https://download.wsusoffline.net/ и распакуем в любую удобную нам папку. Для запуска конфигуратора обновлений щелкаем два раза по файлу UpdateGenerator.exe. Появится окно конфигуратора с большим количеством чекбоксов:

Где можно выбрать тип и локализацию операционной системы, разрядность, а так же дополнительные опции такие как:

Очистка директории, куда будут скачиваться обновления. Включать или нет сервис-паки Загружать MSE Проверять контрольные суммы скачанных обновлений Скачивать пакеты C++ Runtime Libaries и NET Framework Скачивать обновления Windows Defender

Чуть ниже находятся чекбоксы для создания образов дисков по языку и продукту или кроссплатформенные обновления только по языку — то есть для обновлений операционных систем с разными языками будут создаваться отдельные образы дисков, которые затем можно записать на DVD-диск для переноса на машины с отсутствием доступа к сети интернет.

Еще ниже находятся чекбоксы и панель выбора куда необходимо скопировать скаченные обновления.

И в самом низу: Кнопка «Старт» — запускает скачку Чекбокс «Пропустить закачку» — если Вы уже раньше скачивали обновления и хотите, например, только создать образ диска Чекбокс «Выключить компьютер» по завершении операции Кнопка «Настройки прокси» Кнопка «Настройки сервера с обновлениями в локальной сети» Кнопка «Оплаты» автору за его труды И кнопка «Выход»

Так же перемещаясь по вкаладкам, можно изменять тип продукта будь то Windows, Office или лицензионный Office.

Итак, сконфигурируем генератор обновлений на скачку обновлений для Windows 10 русской версии и включим туда пакеты C++ и NET:

И нажмем кнопку «Старт». Следует отметить, что WSUS Offline Update, активно использует системные утилиты Windows для проверки верификации, и, для успешной скачки обновлений, необходимо разрешать этим утилитам доступ в интернет с помощью брандмауэра.

После нажатия кнопки «Старт» и вплоть до окончания закачки обновлений появится окно командной строки — закрывать его не следует.

И вот, спустя некторое время примерно час, в зависимости от скорости интернета, загрузки серверов Microsoft и назойловости антивируса, мы получаем такое уведомление что процес завершен и предлагает посмотреть лог загрузки на предмет каких-либо проблем. Согласившись на показ лога увидим такой огромный текстовый документ:

Для переноса обновлений (если не выбирались функции создания образа или копирования обновлений в определенную папку) перейдем в подкаталог с распакованной WSUS: wsusofflineclient, где и увидим подготовленные обновления с файлом запуска их установки UpdateInstaller.exe:

Данный каталог необходимо скопировать на флешку или записать на диск и перенести на обновляемую систему. При запуске программы на целевой системе мы увидим такое окно:

Где можно выбрать устанавливаемые обновления, а так же желательно снять галочку «Verifity installation packages» (иначе, при отсутствии интернета на целевой машине, обновления не установятся из-за невозможности верификации) и установить галочку «Automatic reboot and recall» (иначе после необходимых перезагрузок придется заново вручную запускать UpdateInstaller.exe).

Следует отметить, что при выходе новых обновлений необязательно качать все заново, достаточно снова запустить загрузку обновлений и WSUS Offline Update автоматически догрузит недостающие обновления и пересоздаст клиентский модуль.

Еще приятным сюрпризом будет то, что программа не скачивает обновление WGA (Windows Genuine Advantage) и лишает тем самым пользователя известных проблем, связанных с установкой этого обновления.

Ссылка на курс «Эксперт по Windows 10» — 50 % скидка — https://www.udemy.com/windows-10-r/?couponCode=F5X009

Записки IT специалиста

Каждый администратор осознает важность своевременных обновлений, особенно если это касается критических обновлений безопасности. Однако с ростом сети и увеличением числа программных продуктов это становится весьма непростой задачей. Значит самое время развернуть WSUS (Windows Server Update Services

) — локальный сервер обновлений в вашей сети.

Этим вы убьете сразу несколько зайцев: значительно уменьшите загрузку канала и потребляемый интернет трафик, а также получите в руки мощный инструмент для контроля и управления процессом обновлений. Отныне все локальные ПК будут обновляться с вашего сервера и устанавливать только выбранные вами обновления.

Внимание! Данный материал предназначен для устаревших версий Windows Server, рекомендуем также ознакомиться с актуальной статьей: Windows Server 2012 — установка и настройка WSUS.

Приступим. Перед установкой WSUS следует подготовить сервер, мы будем использовать Windows Server 2008 R2, однако с небольшими поправками все сказанное будет справедливо для других версий Windows Server. Что нам понадобится:

- IIS 6 или выше,

- .NET Framework 2.0 или выше,

- Report Viewer Redistributable 2008,

- SQL Server 2005 SP2 Express или выше.

WSUS может хранить обновления в собственной БД или использовать SQL-сервер, последнее более предпочтительно с точки зрения производительности. Если в вашей сети уже развернут SQL-сервер можно использовать его, иначе вполне подойдет бесплатный SQL Express. Получить все необходимые компоненты можно на сайте Microsoft:

- Windows Server Update Services 3.0 SP2

- Microsoft Report Viewer 2008 SP1 Redistributable

- Microsoft SQL Server 2008 R2 Express

При скачивании обращаем внимание на разрядность, для 64-битной ОС скачиваем 64-битные версии продуктов. Пока идет скачивание добавим роли сервера. Нам понадобятся Веб-сервер (IIS)

и

Сервер приложений

(в предыдущих версиях Windows Server установите .NET Framework). Сервер приложений устанавливается со значениями по умолчанию, а в Веб-сервере необходимо добавить следующие опции:

- ASP.NET

- Windows — проверка подлинности

- Сжатие динамического содержимого

- Совместимость управления IIS6

Добавив необходимые роли, установим Report Viewer и SQL Server c параметрами по умолчанию. Все готово, можно устанавливать WSUS. Запустив инсталлятор, выбираем установку сервера и консоли администрирования, папку установки. В параметрах базы данных указываем наш SQL-сервер. Остальные настройки можно оставить по умолчанию.

, выберите необходимый объект и щелкнув правой кнопкой мышки нажмите

Изменить

. В открывшемся окне выберите

Конфигурация компьютера — Политики — Административные шаблоны — Центр обновления Windows

. Нас интересует параметр

Указать размещение службы обновлений Microsoft в интрасети

. Переводим его в положение

Включено

и указываем путь к нашему WSUS серверу в виде

http:\ИМЯ_СЕРВЕРА

.

Также советуем настроить опцию Настройка автоматического обновления

, которая полностью повторяет аналогичную настройку на клиентских ПК. Через некоторое время, необходимое для обновления групповых политик, компьютеры вашей сети начнут подключаться к серверу и получать обновления. Если ваша сеть имеет одноранговую структуру, то вам придется настраивать каждый ПК в отдельности. Делается это через

Редактор локальной групповой политики

(Пуск — Выполнить — gpedit.msc), сам процесс настройки полностью аналогичен вышеописанному.

Start with KB2919442, the March 2014 servicing stack update for Windows 8.1 and Windows Server 2012 R2.

Then you need to install KB2919355, the April 2014 update, which is a package made up of six separate updates plus an update tool. These must be installed in the following order:

clearcompressionflag.exe- KB2919355

- KB2932046

- KB2959977

- KB2937592

- KB2938439

- KB2934018

You can then install the latest servicing stack update, as shown in ADV990001.

Finally, install the latest monthly rollup, as shown in KB4009470 — look at the update list in the left-hand margin; the latest rollup should be near the top of this list.

Unfortunately, the monthly rollup updates for Windows Server 2012 R2 are not comprehensive. If you want to bring the new server completely up to date before putting it on the network, there are a number of older security updates that should also be applied.

On my system, these security updates were detected as needed: KB3185319, KB2973201, KB2976897, KB3010788, KB3011780, KB3019978, KB3021674, KB3023266, KB3035126, KB3042058, KB3045685, KB3045755, KB3045999, KB3046017, KB3055642, KB3059317, KB3061512, KB3071756, KB3082089, KB3084135, KB3086255, KB3109103, KB3110329, KB3126434, KB3126587, KB3133043, KB3139398, KB3139914, KB3146723, KB3155784, KB3156059, KB3159398, KB3161949, KB3172729, KB3175024, KB3178539.

Non-security updates: KB2967917, KB3000850, KB3008242, KB3034348, KB3042085, KB3044374, KB3077715, KB4486459, KB4490128, KB4501226, KB4339284, KB4462901, KB4468323, KB4033428. (Plus another 66 optional updates.)

Also new versions of Microsoft .NET Framework (and associated updates) and the Windows Malicious Software Removal Tool.

- Remove From My Forums

-

Вопрос

-

Сабж, постоянно ищет и не останавливается поиск обновлений.

Что делал:

— установил net 3.5

— делал несколько раз ресет Windows Update

— проверял на вирусы, все ок

— отключил встроенный фаервол

— пробовал обновляться и с wsus и из интернета

— проверял систему sfc /scannow, все окПодскажите, как пофиксить эту проблему?

Лог:

2020-06-11 20:31:50:968

760 9a4

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-11 20:31:50:968

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:50:968

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:51:890

760 9a4

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-11 20:31:52:312

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:52:312

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:53:827

760 b34

IdleTmr Decremented idle timer priority operation counter to 0

2020-06-11 20:32:10:296

760 9a4

AU ########### AU: Uninitializing Automatic Updates ###########

2020-06-11 20:32:10:296

760 9a4

WuTask Uninit WU Task Manager

2020-06-11 20:32:10:296

760 b8c

Agent * WARNING: Failed to filter search results, error = 0x8024000B

2020-06-11 20:32:10:625

760 b8c

Agent *********

2020-06-11 20:32:10:640

760 b8c

Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:10:655

760 b8c

Agent *************

2020-06-11 20:32:10:655

760 b8c

IdleTmr WU operation (CSearchCall::Init ID 1, operation # 7) stopped; does use network; is at background priority

2020-06-11 20:32:10:671

760 b8c

IdleTmr Decremented PDC RefCount for Network to 0

2020-06-11 20:32:12:713

760 9a4

Service *********

2020-06-11 20:32:12:713

760 9a4

Service ** END ** Service: Service exit [Exit code = 0x240001]

2020-06-11 20:32:12:713

760 9a4

Service *************

2020-06-11 20:32:15:701

760 94c

Misc =========== Logging initialized (build: 7.9.9600.17031, tz: +0300) ===========

2020-06-11 20:32:15:701

760 94c

Misc = Process: C:Windowssystem32svchost.exe

2020-06-11 20:32:15:701

760 94c

Misc = Module: c:windowssystem32wuaueng.dll

2020-06-11 20:32:15:701

760 94c

Service *************

2020-06-11 20:32:15:701

760 94c

Service ** START ** Service: Service startup

2020-06-11 20:32:15:701

760 94c

Service *********

2020-06-11 20:32:15:717

760 94c

Agent * WU client version 7.9.9600.17031

2020-06-11 20:32:15:717

760 94c

Agent * Base directory: C:WindowsSoftwareDistribution

2020-06-11 20:32:15:717

760 94c

Agent * Access type: Named proxy

2020-06-11 20:32:15:717

760 94c

Agent * Default proxy: 10.10.10.11:8080

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv6, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv4, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Agent * Network state: Connected

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv6, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv4, cNetworkInterfaces = 1.

2020-06-11 20:32:15:842

760 94c

Agent *********** Agent: Initializing global settings cache ***********

2020-06-11 20:32:15:842

760 94c

Agent * Endpoint Provider: 00000000-0000-0000-0000-000000000000

2020-06-11 20:32:15:842

760 94c

Agent * WSUS server: http://wsusserver.com

2020-06-11 20:32:15:842

760 94c

Agent * WSUS status server: http://wsusserver.com

2020-06-11 20:32:15:842

760 94c

Agent * Target group: (Unassigned Computers)

2020-06-11 20:32:15:842

760 94c

Agent * Windows Update access disabled: No

2020-06-11 20:32:15:842

760 94c

Misc WARNING: Network Cost is assumed to be not supported as something failed with trying to get handles to wcmapi.dll

2020-06-11 20:32:15:857

760 94c

WuTask WuTaskManager delay initialize completed successfully..

2020-06-11 20:32:15:857

760 94c

Report CWERReporter::Init succeeded

2020-06-11 20:32:15:857

760 94c

Agent *********** Agent: Initializing Windows Update Agent ***********

2020-06-11 20:32:15:857

760 94c

DnldMgr Download manager restoring 0 downloads

2020-06-11 20:32:15:857

760 94c

AU ########### AU: Initializing Automatic Updates ###########

2020-06-11 20:32:15:857

760 94c

AU AU setting next detection timeout to 2020-06-11 17:32:15

2020-06-11 20:32:15:857

760 94c

AU AIR Mode is disabled

2020-06-11 20:32:15:857

760 94c

AU # Policy Driven Provider: http://wsusserver.com

2020-06-11 20:32:15:857

760 94c

AU # Detection frequency: 20

2020-06-11 20:32:15:857

760 94c

AU # Approval type: Pre-install notify (User preference)

2020-06-11 20:32:15:857

760 94c

AU # Auto-install minor updates: No (User preference)

2020-06-11 20:32:15:857

760 94c

AU # Auto update required (cannot be disabled)

2020-06-11 20:32:15:857

760 94c

AU # Will interact with non-admins (Non-admins are elevated (Policy))

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Wu Exemption info from NLM, assuming not exempt, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU AU finished delayed initialization

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:889

760 94c

AU #############

2020-06-11 20:32:15:889

760 94c

AU ## START ## AU: Search for updates

2020-06-11 20:32:15:889

760 94c

AU #########

2020-06-11 20:32:15:889

760 94c

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:15:889

760 94c

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:15:904

760 8a8

DnldMgr Asking handlers to reconcile their sandboxes

2020-06-11 20:32:16:326

760 94c

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «117cab2d-82b1-4b5a-a08c-4d62dbee7782»

2020-06-11 20:32:16:326

760 94c

SLS FATAL: SLS:CSLSRequest::RetrieveAdditionalAttributesIfRequired: CoCreateInstance failed with 0x80040154.

2020-06-11 20:32:16:326

760 94c

Agent WARNING: Failed to retrieve SLS response data for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, error = 0x80040154

2020-06-11 20:32:16:326

760 94c

Agent FATAL: Caller Service Recovery failed to opt in to service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, hr=0X80040154

2020-06-11 20:32:16:326

760 94c

IdleTmr WU operation (CSearchCall::Init ID 1) started; operation # 7; does use network; is at background priority

2020-06-11 20:32:16:326

760 94c

IdleTmr Incremented PDC RefCount for Network to 1

2020-06-11 20:32:16:420

760 94c

Report *********** Report: Initializing static reporting data ***********

2020-06-11 20:32:16:420

760 94c

Report * OS Version = 6.3.9600.0.0.196880

2020-06-11 20:32:16:420

760 94c

Report * OS Product Type = 0x00000007

2020-06-11 20:32:16:435

760 94c

Report * Computer Brand = Microsoft Corporation

2020-06-11 20:32:16:435

760 94c

Report * Computer Model = Virtual Machine

2020-06-11 20:32:16:435

760 94c

Report * Platform Role = 1

2020-06-11 20:32:16:435

760 94c

Report * AlwaysOn/AlwaysConnected (AOAC) = 0

2020-06-11 20:32:16:435

760 94c

Report * Bios Revision = 090004

2020-06-11 20:32:16:435

760 94c

Report * Bios Name = Intel(R) Xeon(R) CPU E5-2650 v2 @ 2.60GHz

2020-06-11 20:32:16:435

760 94c

Report * Bios Release Date = 2009-03-19T00:00:00

2020-06-11 20:32:16:435

760 94c

Report * Bios Sku Number unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Vendor = American Megatrends Inc.

2020-06-11 20:32:16:435

760 94c

Report * Bios Family unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Major Release unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Minor Release unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Locale ID = 1049

2020-06-11 20:32:16:435

760 94c

Agent *** START *** Queueing Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:435

760 94c

AU <<## SUBMITTED ## AU: Search for updates [CallId = {978647FA-2C4D-4BF6-87B9-55827107C4FA} ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}]

2020-06-11 20:32:16:435

760 670

Agent *** END *** Queueing Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:435

760 670

Agent *************

2020-06-11 20:32:16:451

760 670

Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:451

760 670

Agent *********

2020-06-11 20:32:16:467

760 670

Agent * Online = Yes; Ignore download priority = No

2020-06-11 20:32:16:482

760 670

Agent * Criteria = «IsInstalled=0 and DeploymentAction=’Installation’ or IsPresent=1 and DeploymentAction=’Uninstallation’ or IsInstalled=1 and DeploymentAction=’Installation’ and RebootRequired=1 or IsInstalled=0

and DeploymentAction=’Uninstallation’ and RebootRequired=1»

2020-06-11 20:32:16:514

760 670

Agent * ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed

2020-06-11 20:32:16:592

760 670

Agent * Search Scope = {Machine & All Users}

2020-06-11 20:32:16:607

760 670

Agent * Caller SID for Applicability: S-1-5-18

2020-06-11 20:32:16:607

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:623

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:16:685

760 670

Agent WARNING: failed to access the auth cab, fatal error 0x80070003

2020-06-11 20:32:16:748

760 670

Agent WARNING: Invalid service in the backup data store; cleaning up

2020-06-11 20:32:16:767

760 670

Agent WARNING: Failed to add and register service 117cab2d-82b1-4b5a-a08c-4d62dbee7782 to the data store 0x80240031

2020-06-11 20:32:16:767

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782 to the data store

2020-06-11 20:32:16:781

760 670

Agent WARNING: could not get the auth file name 0x80070002

2020-06-11 20:32:16:781

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 7971f918-a847-4430-9279-4a52d1efe18d to the data store

2020-06-11 20:32:16:797

760 670

Agent WARNING: could not get the auth file name 0x80070002

2020-06-11 20:32:16:797

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 7971f918-a847-4430-9279-4a52d1efe18d to the data store

2020-06-11 20:32:16:813

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:813

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:16:891

760 670

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «117cab2d-82b1-4b5a-a08c-4d62dbee7782»

2020-06-11 20:32:16:953

760 670

SLS FATAL: SLS:CSLSRequest::RetrieveAdditionalAttributesIfRequired: CoCreateInstance failed with 0x80040154.

2020-06-11 20:32:16:953

760 670

Agent WARNING: Failed to retrieve SLS response data for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, error = 0x80040154

2020-06-11 20:32:16:969

760 670

Agent FATAL: Caller Service Recovery failed to opt in to service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, hr=0X80040154

2020-06-11 20:32:16:969

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:985

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:17:234

760 670

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «7971f918-a847-4430-9279-4a52d1efe18d»

2020-06-11 20:32:17:297

760 670

EP Got WSUS Client/Server URL: «http://wsusserver.com/ClientWebService/client.asmx»

2020-06-11 20:32:17:297

760 670

Setup Checking for agent SelfUpdate

2020-06-11 20:32:17:313

760 670

Setup Client version: Core: 7.9.9600.17031 Aux: 7.9.9600.17031

2020-06-11 20:32:17:313

760 670

EP Got WSUS SelfUpdate URL: «http://wsusserver.com/selfupdate»

2020-06-11 20:32:17:328

760 670

Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdatewuident.cab with dwProvFlags 0x00000080:

2020-06-11 20:32:17:344

760 670

Misc Microsoft signed: NA

2020-06-11 20:32:17:344

760 670

Misc Infrastructure signed: Yes

2020-06-11 20:32:17:375

760 670

Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdateTMP71FF.tmp with dwProvFlags 0x00000080:

2020-06-11 20:32:17:392

760 670