Обновлено 2023 января: перестаньте получать сообщения об ошибках и замедлите работу вашей системы с помощью нашего инструмента оптимизации. Получить сейчас в эту ссылку

- Скачайте и установите инструмент для ремонта здесь.

- Пусть он просканирует ваш компьютер.

- Затем инструмент почини свой компьютер.

Назначение сетевых дисков через VPN в Windows 10 — отличный способ повысить безопасность вашего компьютера и сети.

Защищая свой трафик данных с помощью VPN, которая поддерживает мощные протоколы VPN с максимально возможным уровнем шифрования, вы можете отразить хакерскую атаку и обеспечить целостность ваших данных.

Нет ничего сложного в подключении сетевых дисков через VPN. Фактически, все, что вам нужно сделать, это подключиться к VPN-серверу, чтобы управлять настройками доступа к общим дискам и папкам в вашей локальной сети.

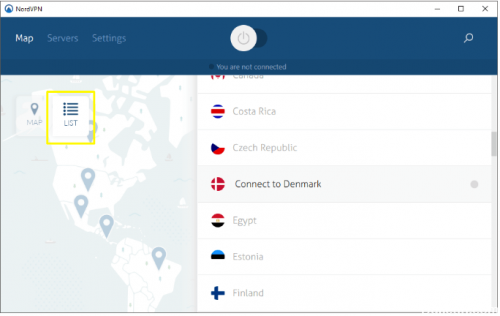

Подключение к VPN-серверу

- Подпишитесь на услугу VPN.

- Загрузите приложение и установите его на свой компьютер.

- Запустите и нажмите большую кнопку питания, чтобы включить службу VPN.

- Теперь вы подключены к VPN-серверу.

Как подключить сетевой диск в Windows 10

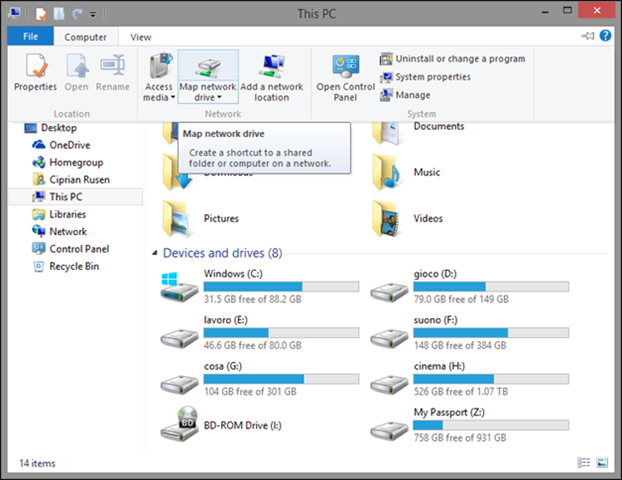

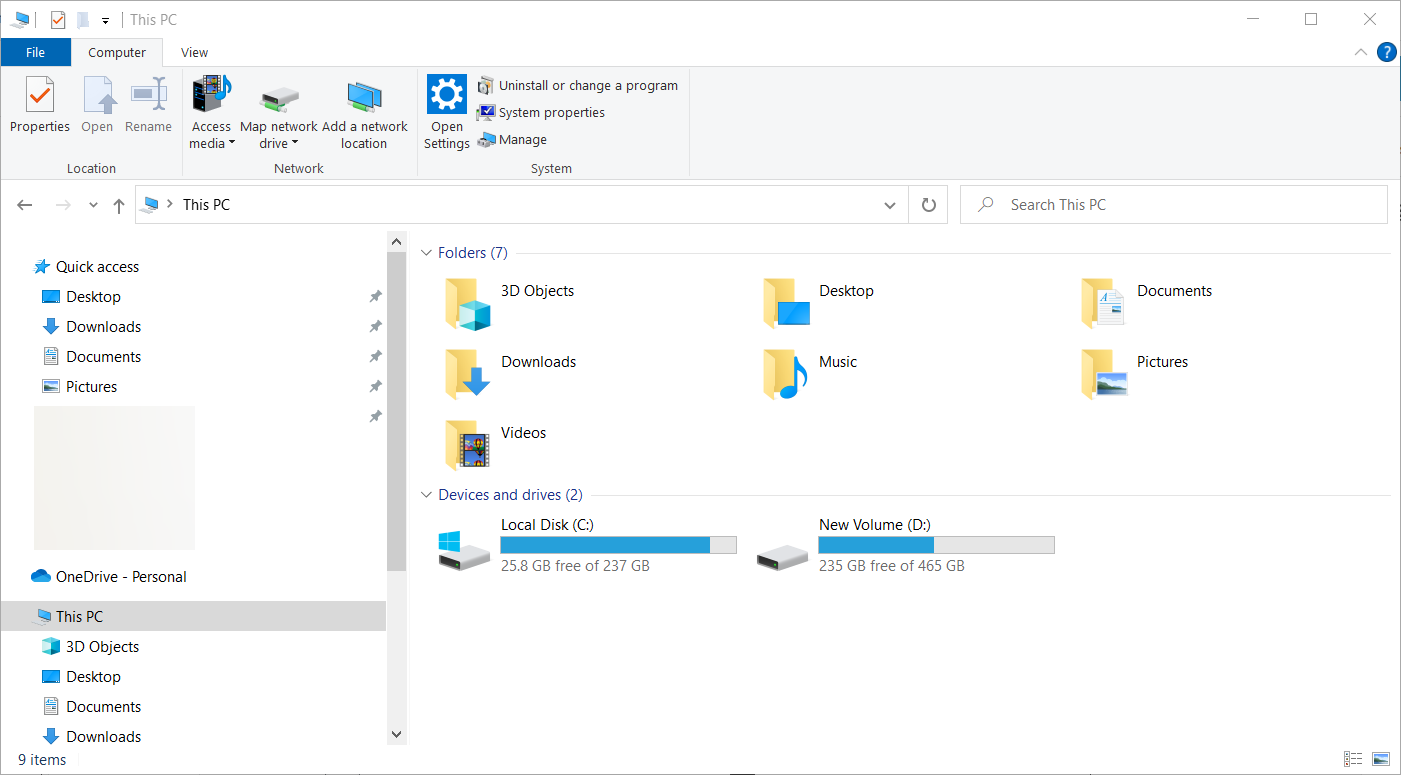

Вы можете легко создать ярлык для другого общего диска или папки в сети, сопоставив его с этим расположением. При подключении сетевого диска он отображается в проводнике в разделе «Этот компьютер» как новый диск, что дает вам быстрый доступ к нужным вам общим файлам, как и к локальному жесткому диску. Вот как создать этот ярлык сетевого диска в Windows 10.

Обновление за январь 2023 года:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows — нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

- Откройте проводник на панели задач или в меню «Пуск» либо нажмите логотип Windows + клавишу E.

- Щелкните этот компьютер на левой панели. Затем введите путь к сетевому диску, к которому вы хотите получить доступ, в адресной строке.

- Появится список доступных папок, из которого вы можете выбрать папку, к которой хотите получить доступ.

- Найдя папку, которую хотите сохранить для быстрого доступа, вы можете сопоставить ее, щелкнув правой кнопкой мыши> Сетевой диск. > Выберите букву диска (это настройка пользователя) и установите два флажка «Повторное подключение при входе в систему» и «Вход с использованием других учетных данных».

- Нажмите Finish, и вам будет предложено пройти аутентификацию с вашим NetID и паролем Harvard Key.

Доступ к общим файлам и принтерам в удаленной сети под управлением Windows 10

- В поле поиска на панели задач Windows введите две обратные косые черты, а затем IP-адрес компьютера, на котором вы находитесь. хочу получить доступ (например, \ n192.168.10.20).

- Нажмите клавишу ввода.

- Откроется окно со всеми действиями на удаленном компьютере.

- Если вы хотите назначить папку сетевым диском, щелкните ее правой кнопкой мыши и выберите «Подключить сетевой диск…» в контекстном меню. Если выбран параметр «Подключить сетевой диск…»… не отображается, щелкните его правой кнопкой мыши:

- Щелкните «Этот компьютер» на панели навигации слева, затем щелкните «Компьютер» в строке меню.

- Щелкните «Подключить сетевой диск…».

- В поле «Папка» введите путь к папке, которую вы хотите назначить сетевым диском.

Заключение

Даже если у вас возникнет соблазн отключиться от VPN после отслеживания жесткого диска в сети, рекомендуется оставить его всегда включенным, когда вы подключены к Интернету. Таким образом, вы всегда будете защищены от хакеров и других угроз.

https://answers.microsoft.com/en-us/windows/forum/all/mapping-a-network-drive-over-a-vpn-connection/033b7f66-e5e8-48d6-b873-fd953388fef2

Совет экспертов: Этот инструмент восстановления сканирует репозитории и заменяет поврежденные или отсутствующие файлы, если ни один из этих методов не сработал. Это хорошо работает в большинстве случаев, когда проблема связана с повреждением системы. Этот инструмент также оптимизирует вашу систему, чтобы максимизировать производительность. Его можно скачать по Щелчок Здесь

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Сообщение Просмотров: 219

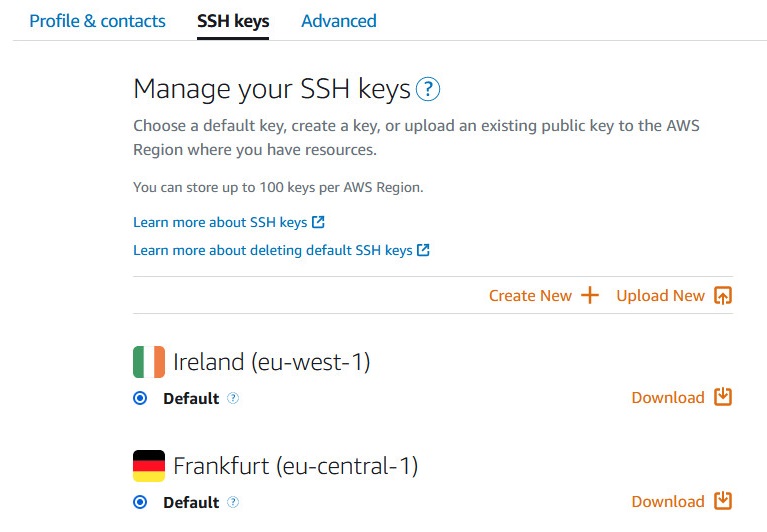

Как и где арендовать сервер для VPN с оплатой в рублях?

В прошлом материале я подробно рассказал как настроить VPN на арендованном виртуальном сервере.

Данная статья является её продолжением, так как наличие своего сервера и настроенного VPN позволяет использовать сам сервер, в том числе как облачное хранилище которое не сможет заблокировать важные данные, а также организовать зашифрованную связь между устройствами внутри VPN сети и производить обмен данными, в том числе, встроенными возможностями Windows.

Ну и напомню, что одного сервера хватит на несколько домохозяйств и по итогу вы получаете сервис с очень большой скоростью соединения, статическим IP, который не будет вызывать вопросы у сайтов, и если поделить оплату на несколько семей, то выходит 100-150 рублей в месяц на домохозяйство.

Коротко напомню как арендовать сервер и зайти в него через терминал. За рубли иностранные серверы можно заказать на:

RU VDS

RU VDS. Минимальная комплектация около 550 рублей в месяц (есть скидка 5% по промокоду KFQ-OTS-NCD, SKU-SLL-WFW, HNX-AIO-PJN, JJT-SBM-SOE, JFX-FHN-QOP, SJQ-FMH-HBA, AXG-SEJ-FEX, QXX-EAV-LWD, SCC-TRK-IER, IKK-JXW-RGF, QWV-XLP-VTV, CBT-WCD-RIJ, CTU-FSV-WQV, VDL-NWS-UDP, JOI-OTV-BXL, OGJ-GXN-UOF, JHB-TJG-ETK, NJI-CAE-GBR, GCX-LCM-OML, SCN-EJB-HQS, промокоды, к сожалению, одноразовые. Я их периодически обновляю).

veesp.com

Второй сервис чуть дешевле. И я заранее ещё связался с этим сервисом, так что вам ещё есть промокод (90LHJT906Q9W — скидка 5%).

veesp.com

Забегая вперёд скажу, что я буду показывать на примере этого варианта. Юридически он находится в Латвии, что не ограничивает возможности по расширению доступных мощностей в будущем из-за санкций на покупку оборудования, но при этом ориентирован на русскоязычных пользователей и компании, то есть имеется русскоязычная поддержка, и возможности оплаты любыми нашими картами. И сами сервера находятся в России и в Латвии, что максимально близко к России, а значит обеспечат минимальный пинг, и кроме того в Латвии достаточно много русскоязычных пользователей, чтобы, например, в кешах гугла, быстро дублировались видео на русском языке. То есть для просмотра ютуба сервера в Латвии — это один из наиболее оптимальных вариантов.

Если купить сразу на год, то с учётом скидки выходит примерно 4 доллара в месяц. Если купить просто на месяц то выходит около 5-х долларов.

Как зайти на свой сервер?

Если у вас Windows 10 или 11, MAC и Linux, то там вы можете начать подключение используя встроенную командную строку или терминал. Если у вас Windows 7, то вам понадобится сторонний терминал с поддержкой SSH.

Например PuTTY.

Несмотря на то, что я показываю на Windows 10 я его тоже поставил, так как в нём можно сохранить параметры для входа, что в будущем упростит работу.

Скачиваете его и запускаете.

- В окно имя хоста копируете IP адрес того сервера, что взяли в аренду.

- Придумайте название

- Сохраните запись

- Нажмите кнопку соединиться

При первом соединении возникнет всплывающее окно. В нём нажимаете «ок».

Далее откроется терминал, который будет ждать от вас залогинивания.

В качестве логина вводите Root

root

Пароль должен быть в сведениях о арендованном сервере.

Его нужно скопировать в буфер обмена в том месте где он у вас записан и далее в окне терминала нажать правую клавишу мыши, он вставится, но внешне отображаться не будет. Далее нажимайте «enter» и если вы сделали всё правильно, то вас залогинен на арендуемый сервер

Далее вы можете сменить пароль введя команду: passwd

passwd

И далее дважды ввести новый пароль

Пароль внешне так же не будет отображаться в терминале

Всё. теперь вы на своём сервере. И можете отдавать ему нужные для дальнейшей работы команды.

ОБРАЩАЮ ВАШЕ ВНИМАНИЕ, ЧТО МНОГИЕ ВЕЩИ ИЗ ЭТОЙ СТАТИ ОПИСЫВАЮТ РАБОТУ КОГДА VPN УЖЕ НАСТРОЕН. И ЕЩЁ РАЗ УКАЗЫВАЮ, ЧТО СТАТЬЯ ОБ ЭТОМ ЕСТЬ ТУТ.

Коротко про то из-за чего возможен иной доступ между компьютерами внутри VPN

Мои инструкции направлены на развитие частных VPN, то есть когда вы делаете из для себя и своих близких без посредников, получая более высокое качество и надёжность, за те же деньги. Ну и логично, что если вы разбили один сервер между знакомыми людьми, то общий сервер с VPN даёт вам ряд преимуществ. По сути теперь у каждого из компьютеров есть 3 ip адреса. Первый — локальный, который начинается на 192.168.*.*, его даёт роутер у вас дома, второй — тот что даёт вам ваш провайдер, для внешний части интернета, и третий — это адрес, который вам даёт ваш арендованный сервер для VPN подключения, используя Wiregard, который мы настраивали в прошлой статье — этот адрес у всех пользователей тоже статический, что облегчает настройку связей. Это адрес с маской 10.0.0.0. Так вот.

Все компьютеры внутри VPN получают адреса с маской 10.0.0.0 в едином пространстве адресов.

А это значит, что вы можете через VPN сервер напрямую общаться между компьютерами, которые могут находится в разных странах мира так, как будто они в одной локальной сети и все эти обмены будут упакованы в зашифрованный туннель.

Ну и когда я говорю про деление одного сервера на несколько домохозяйств надо понимать, что есть вы — продвинутый пользователь, и есть кучка из ваших близких, друзей и родственников. Лично я на свой сервер подключил все свои компьютеры, смартфон, два смартфона родителей, два компьютера родителей, компьютер сестры, смартфоны сестры и смартфоны её детей. В вашем случае — это могут быть также родственники, друзья, или коллеги, однокурсники или одноклассники.

Но все подобные группы объединяет то, что в этой группе образуются люди, которые хорошо доверяют друг другу и нуждаются в обмене данными между собой. Например, у меня на одном из компьютеров хранится семейный фотоархив, к которому могут хотеть иметь доступ остальные пользователи сервера. И по сути находясь в единой сети через VPN я могу расшарить какие-то свои папки другим пользователям. И делается это просто средствами Windows.

Как раздать доступ на любые папки между компьютерами внутри VPN средствами Windows?

Выбираете папку, которую хотите расшарить в сети и в её параметрах задаёте общий доступ.

Тут же сразу вы можете увидеть как эту папку вводить на других компьютерах в сети. Но если вы не переименовывали свой компьютер, то у него как правило какое-то дурацкое название. Так что в других компьютерах в сети можно в проводнике входить через ip адрес в маске 10.0.0.0 по адресу, который указан в профиле WireGuard того компьютера, с которого вы расшарили папку.

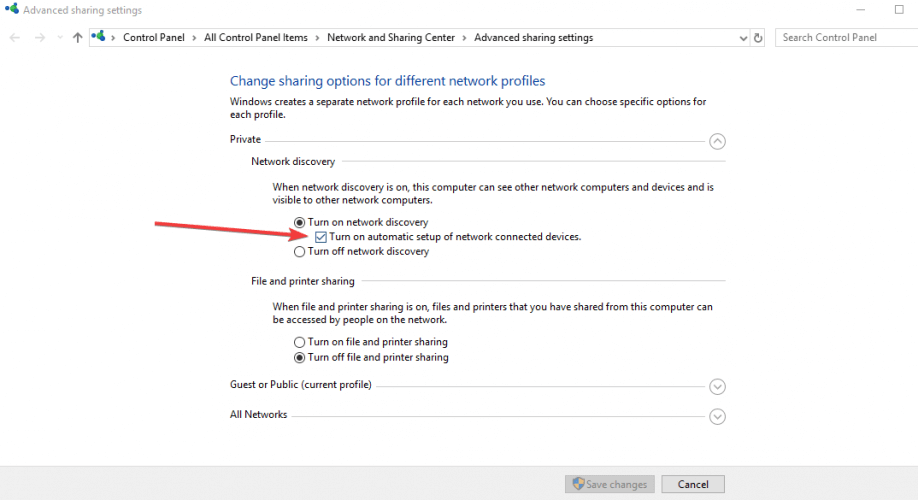

На разные папки вы можете задавать разные параметры по доступу. Выбирать какие пользователи или группы пользователей должны иметь доступ. Или вообще делать папки доступными без пароля. Чтобы было проще настроить доступ надо на всех компьютерах сети включить обнаружение компьютера в сети.

Для открытия этих настроек, просто копируете текст ниже его в проводник Windows жмёте Enter и в открывшемся меню включаете отображение компьютера в сети:

control.exe /name Microsoft.NetworkAndSharingCenter /page AdvancedЭто позволит проще раздавать права доступа, так как в настройках начнут «светится» пользователи других компьютеров сети. Потом, после завершения настроек отображение можно отключить.

В остальном с этим — разберётесь сами. Тут всё понятно, там ничего сложного нет, да и, думаю, домашнюю сеть устройств объединённых внутри роутера многие и так делали, так что тут ничего нового знать не надо, так как делается всё точно так же.

Но это только половина дела.

Дело в том, что для того чтобы обмениваться таким образом данными компьютер того, у кого вам надо что-то посмотреть должен быть включен и подключен к VPN.

Два способа сделать «облако» на своём сервере

И тут возникает вторая важная вещь. Дело в том, что сам сервер тоже находится в этой же локальной сети и он как раз таки включен всегда. Более того сервер имеет статический ip адрес, а значит вы можете сделать его ресурсы доступными как через просто интернет, так и внутри VPN.

И в этом плане сервер может полноценно заменить облачные сервисы, так как можно раздать доступ к синхронизируемым ресурсам на любые свои устройства. И всё это, само собой, входит в оплату сервера поверх уже настроенного быстрого VPN.

Вообще если вам нужно чтобы облако было прям как в коммерческих вариациях, рюшки и всякие интерфейсы — то такое тоже можно сделать.

Гуглите по запросу Linux VPS облако, это будет требовать больше мощностей от самого сервера, но если это надо, то такое тоже можно сделать. И в интернете есть гайды как это сделать.

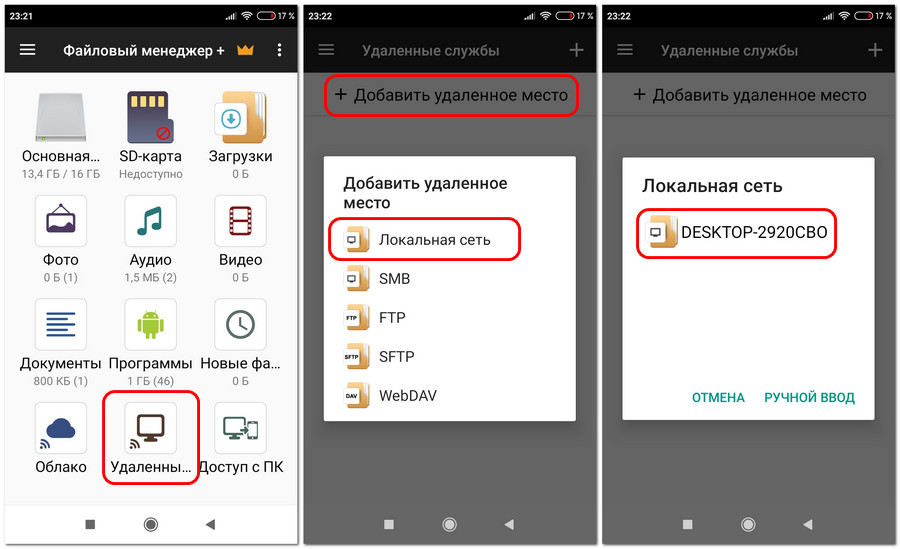

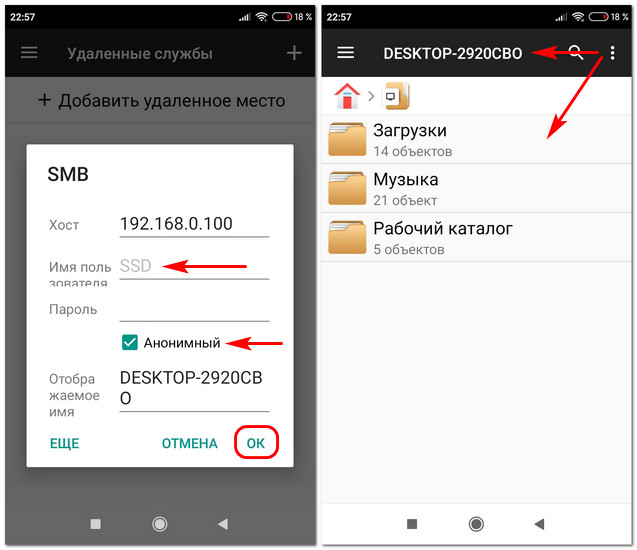

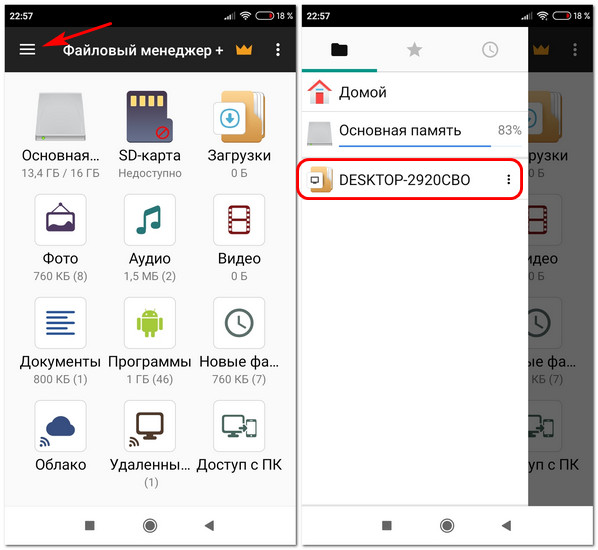

Мне лично нужно только то, чтобы у меня была папка к которой у меня будет доступ через интернет с любых моих устройств. К обычным сетевым папкам можно подключиться как с компьютеров, так и с мобильных устройств, через приложения проводников, в которых можно настроить сетевые папки, допустим через Total Commander на андроид.

Ну и, собственно, то что мы настроили для компьютеров между собой — это обмены через SMB протокол.

Такое теперь надо настроить на арендованном сервере. Но и это тоже не обязательно. Так как всё зависит от ваших задач.

Я сейчас покажу два варианта как сделать сетевую папку.

Первый — без каких-либо настроек на сервере, но со сторонним софтом на клиенте, то есть на ваших компьютерах, а второй — с настройками на сервере, но работать это будет штатными средствами в винде на клиентах.

Использование протокола на основе SCP команд

Начнём с первого варианта.

В прошлой статье я показывал как можно взаимодействовать с файловой системой вашего сервера через командную строку Windows, так мы скачивали файлы конфигурации для подключения клиентов VPN к своему серверу.

Но в комментариях мне подсказали, что есть программы, которые в бэкэнде общаются с сервером этими же командами, но при этом выводят файлы в привычном виде, работают всякие перетаскивания копипаст и т.д. И само собой, то что я показывал в прошлой статье, как скачивать конфигурации можно сделать гораздо проще используя подобные программы.

Наверное самая распространённая из программ, которая это позволяет делать — это WinSCP.

Программа бесплатная.

В WinSCP можно заходить и под пользователем root, но делать так на постоянку не стоит. Так что для начала вам надо создать какую-то папку, которую вы будите использовать для файлообмена и задать права доступа к этой папке для нового пользователя с ограниченными правами.

Например это будет папка /user_data/222.

Для создания пользователя с ограниченными правами перходим обратно в PuTTY

Далее создаёте нового пользователя командой

sudo useradd -m -c userobmen -s /bin/bash userobmenГде, имя нового пользователя «userobmen»

Далее задаёте пароль этому пользователю.

sudo passwd userobmenПосле чего нужно дважды ввести новый пароль.

Далее нужно этому пользователю разрешить доступ к той папке, которую вы будите использовать в WinSCP для обмена данных.

sudo chmod ug+rwx /user_data/222Эта команда разрешает для владельцев папки и группы владельцев папки чтение, запись и запуск файлов.

И теперь надо добавить в качестве владельца папки нашего пользователя userobmen.

sudo chown userobmen /user_data/222Вкупе эти две команды говорят о том, что папка принадлежит пользователю userobmen и владельцам папки разрешён доступ к файлам в этой папке.

Подробнее про работу с доступами пользователей рекомендую ознакомится с двум (1, 2) статьями про вышеуказанные команды.

Теперь можно при входе в WinSCP логинится пользователем userobmen и работать внутри созданной папки.

Далее находим папку, для которой вы дали доступ. Откройте свойства папки в свойствах владелец должен быть ваш новый пользователь.

Собственно ограничения тут в том, что у вас доступ к файлам только через эту программу. Упростить жизнь может функционал автоматической синхронизации. Вы можете на компьютере создать папку и задать связь между папкой на компьютере и сервере.

Можно включить WinSCP в автозагрузку системы. В настройках ещё есть опции по «интеграции».

Но в целом — полноценной заменой облака такой подход не является, так как работать не удобно, в добавок работа идёт по сути просто с локальными копиями файлов.

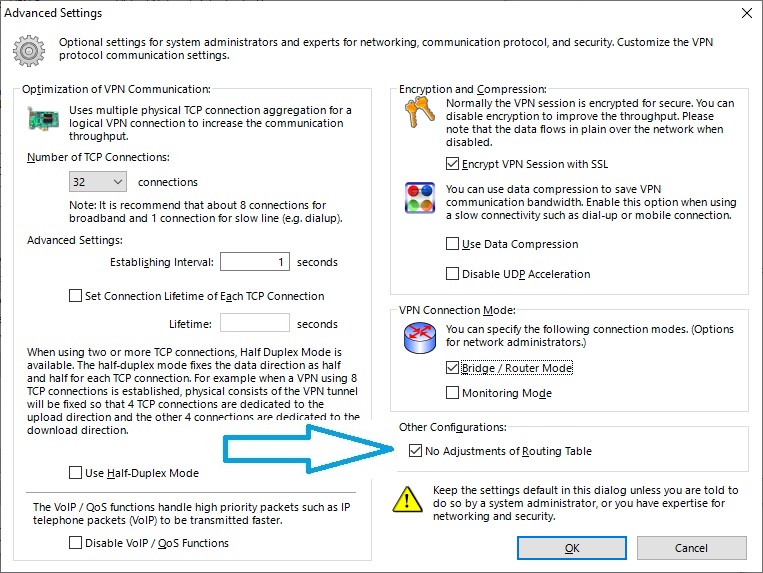

Поэтому я ещё покажу вам другой вариант, используя тот же протокол, что для доступа к сетевым папкам между компьютерами.

Использование протокола SMB

Если вы зайдёте в «этот компьютер» в Windows, то вы увидите, что там есть кнопка «подключение сетевого диска», она позволяет использовать сетевые ресурсы ровно так же, как локальные, то есть не подгружая файлы целиком из интернета и т.д.

А подтягивая только те части файла, что нужны были бы от локального диска.

Ну то есть как будто бы это реально локальный диск. Допустим чтобы посмотреть фильм лежащий в сетевом диске вам не надо будет ждать пока фильм закешируется где-то локально, так как для вашего компьютера он типа и так уже лежит локально. И это принципиальное отличие от использования SCP которому нужно для открытия файла его закешировать локально. Но если вы просто так пропишите в настройках подключения сетевого диска адрес арендованного сервера, то ничего не произойдёт, так как на сервере для начала нужно развернуть и настроить подключение по SMB протоколу.

Благо создать такой доступ очень просто.

Для убунту есть такая программа как Samba.

Заходите в терминал на сервер.

Для начала нужно обновить все текущие пакеты установленные на сервере командой

sudo apt updateТут процесс зависит от того насколько старая развёрнута версия убунты на сервере.

Если для уже настроенной ривергард всплывёт вопрос что делать с её конфигурациями, то выбирайте пункт, про то, что всё оставить как есть.

Дальше нужно установить пакет samba.

sudo apt-get install sambaОн как раз таки отвечает за активирование SMB протокола на сервере.

В процессе установки надо будет один раз нажать на Y.

Установка закончится сама.

Всё. теперь к вашему серверу можно подключиться с любого компьютера, так как сервер теперь умеет отвечать на запросы про сетевые папки.

Правда пока что никаких данных так получить будет нельзя.

Для этого надо расшарить какие-то папки для доступа, а также опционально задать требования по доступу к данным, то есть создать пользователей, пароли для них и при необходимости объединять пользователей в группы, чтобы давать доступ к отдельным папкам целым группам пользователей.

К слову — если включить VPN, то доступ как к сетевой папке появится у сервера как по глобальному IP адресу сервера, так и по локальному для VPN адресу.

Локальный ip адрес сервера для VPN узнать довольно легко.

В прошлом видео мы устанавливали в качестве VPN — виергард.

В нём вы можете зайти в свой конфигурационный файл и там посмотреть тот ip адрес который выдан вашему компьютеру или смартфону. Сервер находится по этой же сетевой маске, но с единичкой в последнем блоке адреса. У меня это, например 10.6.0.1. Само собой, если у вас отключен VPN, то подключится к сетевой папке вы сможете только через ip адрес сервера, который прописан в личном кабинете у хост провайдера.

Но вернёмся к сетевым папкам.

Изначально нужно создать какую-то папку на сервере, которую вы потом сделаете сетевой.

Это можно сделать и в терминале, но проще это сделать через программу WinSCP.

Логинитесь на свой сервер через WinSCP.

Тут вам надо создать новую папку.

Собственно этот процесс я уже ранее показал.

Я назвал её user_data и в ней создал две папки — 001 и 002.

Теперь мы эти папки будем делать доступными разным пользователям.

Свойства того, что будет сервер допускать как сетевые папки задаётся в файле параметров программы Samba.

Можно параметры вписывать через командную строку, но мы и тут воспользуемся WinSCP.

В корне сервера находите папку etc и там открываете папку Samba.

В этой папке лежит файл smb.conf.

Советую сделать для этого файла резервную копию.

На всякий случай я ещё в текстовой версии оставлю свой файл как пример.

Открываете его блокнотом, или ворт падом или любым другим текстовым редактором.

То что там вписано не трогайте, мы свою часть будем вписывать просто дальше в конец файла новыми строками.

В этом файле мы прописываем те папки, что будут отображаться, а также параметры доступа к ним.

Давайте для начала откроем доступ для папки так чтобы он был без пароля. Само собой, не следует так делать, если вы оставите свой сервер видимым как сетевую папку для открытого интернета. Ограничить работу в открытом интернете можно либо через настрйоки самой самбы, которые я покажу чуть позже, либо настройкой брандмауера сервера, ограничивая работу через порт 445 командой

iptables ограничив доступ для всего кроме пространства запросов из локальной сети.

Ещё приложу страницу на сайте самбы, где описаны принципы обеспечения безопасности данных.

Кроме того, если вдруг вы будите планировать редактировать файл конфигураций не в WinCSP а через терминал, то рекомендую этот файл почистить от инструкций и лишних записей.

Для этого в терминале пропишите команду

sudo bash -c 'grep -v -E "^#|^;" /etc/samba/(название файла с резервной копией) | grep . > /etc/samba/smb.conf'Эта команда перезапишет файл конфигурации из созданной копии но без лишних строк. Если редактировать будите открывая в текстовом редакторе, то на лишнюю писанину можно забить.

Но вернёмся к публичным папкам.

Открываете файл конфигураций и вписывайте в его конец вот такой текст.

[Сетевая папка]

comment = Public Folder

path = /user_data/001

public = yes

writable = yes

read only = no

guest ok = yesВидится папка будет как “Сетевая папка”, в поле коммент вписываете пояснение чтобы вы сами понимали что это вы такое понаписали, дальше вам надо прописать путь к той папке, что лежит на сервере. Тут я поясню сразу, что те названия папок что мы создавали в WinCSP — это, своего рода, служебные названия. Так папка 001 в сети будет отображаться как “Сетевая папка”, то есть так как вы укажете её в конфигурационном файле.

Далее мы пишем атрибут — паблик “Да”. Врейтебл, то есть с возможностью записи — да, риад онли, то есть только для чтения — нет, и гостевой доступ — да.

По разные стороны от равно должны быть пробелы. Если не поставить — работать не будет.

Всё. Сохраняете файл. Закрываете.

Заходите обратно в терминал и там прописывайте команду для перезагрузки самбы.

sudo systemctl restart smbd.serviceТеперь можете ещё раз проверить свой сервер. Доступ к папке появился. Вы можете туда копировать, вставлять и т.д. И доступ к этой папке есть у всего интернета, что, учитывая дырявость стандарта SMB нисколько ни хорошо. Поэтому теперь надо сделать так, чтобы доступ к серверу был только через VPN.

Для этого открывайте файл конфигурации самбы. В нём найдите раздел GLOBAL.

И введите туда в любую строку

hosts allow = 127.0.0.1 10.6.0.3/24Эти два параметра позволяют задать доступ только для компьютера самого к себе и доступ в моём случае при обращении с адреса 10.6.0.3.

Сохраняете файл. Закрываете.

Ещё раз прописывайте командой через терминал

sudo systemctl restart smbd.serviceТеперь проверяете доступ к вашей папке. С ip адреса сервера, который прописан в данных о арендованном сервере доступ должен прекратиться. А при включенном VPN с ip адреса в сети, у меня это 10.6.0.1 доступ должен работать. При выключеном VPN доступ должен быть недоступен.

Иногда происходят затупы в винде, из-за того что винда кеширует какие-то данные, но смысл в том, что возможность открытия новых папок, чтения новых файлов, запись и т.д. без VPN должны пропасть.

Соответственно для большинства, так как в сети будут только доверенные устройства — вариант с папкой без пароля будет приемлемым. И на этом можно уже подключать папку как сетевой диск. Делается это просто. Прописываете путь и всё.

Кроме того можно как и с другими облаками работать в режиме синхронизации и работать в режиме работы в самом облаке. Штатными средствами винды это тоже реализуемо. Жмёте правой клавишей на сетевом диске и там будет такой пункт.

Но предупреждаю, что он отключается потом только выпиливанием самой службы. В майкрасофт видимо не думали, что кто-то этим будет пользоваться и не продумали нормального отключения синхронизации, так что как там дальше я показывать не буду. Захотите — нажмите. Меня устраивает и работа с данными сквозь VPN без кеширования и предварительных синхронизаций, так как скорости доступа высокие.

И всё. Вот оно ваше личное облако. Какой объём данных нужен, такой и проплачивайте у хост провайдера, у меня тариф на 25 гигабайт, в качестве флешки вполне пойдёт. Домашний интернет 100 Мбит/с, так что на скачивание с облака у меня эти 100 Мбит/с и работают. И напомню, что это уже бонусом к быстрому VPN.

Ну и теперь коротко рассмотрим вопрос с доступом к папкам по паролям.

Доступ к папкам по паролям

Для папок с закрытым доступом нужно будет создавать пользователей на сервере и прописывать в параметрах доступ только пользователей или групп пользователей. Как мы это делали уже для папки с WinSCP.

Но потом надо будет пробросить этих пользователей в параметры самбы, задав им дополнительный пароль уже для доступа через самбу.

В общем — суть такая.

У вас есть пользователь, и папка. Нужно установить доступ пользователя к папке и доступ к пользователю через самбу.

Пароли для пользователя и для этого же пользователя для самбы могут быть одинаковыми. Первый пароль нужен для залогинивания в самой операционной системе убунту, а второй уже для захода в сетевую папку.

Ещё раз покажу весь процесс. На этот раз создадим пользователя для собаки. А то что мы всё для людей, да для людей.

Возвращаемся в терминал сервера.

Создаём нового пользователя.

Делается это командой:

sudo useradd -m -c sobaka -s /bin/bash sobakaДалее нужно создать пароль этому пользователю для вашего сервера командой

sudo passwd sobakaДалее нужно два раза вписать пароль. Он не будет отображаться — но он вписывается.

Дальше можете проверить, что пользователь создался командой

sudo id sobakaВам пропишутся id этого пользователя. И видно, что для пользователя создалась группа пользователей собака, про группы я скажу чуть позже.

дальше нужно задать пароль этого пользователя для самбы.

Это делается командой:

sudo smbpasswd -a sobakaДва раза вводите пароль. Он может быть таким же как и пароль введённый для системы целиком.

Всё пользователь создан.

Теперь нужно создать папку, которую вы хотите сделать доступной только для отдельных пользователей. У меня это, например 002, которую я создал чуть ранее.

Если вы ранее через WinCSP её не создали, то можно создать командой

sudo mkdir -p /user_data/002Теперь надо нашему новому пользователю открыть доступ в эту папку.

Делается это командой

sudo chmod ug+rwx /user_data/002И назначить собаку владельцем папки

sudo chown sobaka /user_data/002Соответственно теперь нужно создать необходимое количество пользователей и прописать их пароли для системы и пароли для самбы. А также раздать права на нужные папки разным пользователям.

Кроме того пользователей можно объединять в группы.

Группы создаются командой:

sudo groupadd zveriЯ создал группу звери.

Далее в эту группу надо добавить пользователей

sudo usermod -aG zveri sobakaТеперь ещё раз просмотрев id пользователя собака командой

sudo id sobakaМожно увидеть, что она принадлежит группе собаки и группе звери.

И прописывать владельцев для папок можно не для пользователей, а для групп пользователей.

sudo chown sobaka:zveri /user_data/002Работа муторная, но сделать это надо только один раз. Опять же если вам эти всякие пароли нужны. Если не нужны, то инструкция для вас уже давно закончилась профитом.

Теперь надо прописать новую папку уже для самбы.

Для этого опять открываем файл конфигурации самбы и в конец дописываем новую конфигурацию.

[Parol]

path = /user_data/002

guest ok = no

browsable =yes

writable = yes

read only = no

force user = sobaka

force group = zveriТут мы указываем название для сетевой папки, путь к ней. В качестве атрибутов невозможность гостевого доступа, возможность чтения и записи и так же от чьего имени производится работа на сервере, либо от имени пользователя, либо от имени группы пользователей.

ну и соответственно тут мы не регулируем то, кому допустим вход, но если вход от пользователей, которым не дан доступ к папке не сервере, то получить данные не получится.

Вообще есть регулирование доступа к данным через саму самбу. Ну то есть на сервере вы даёте доступ любым пользователям к папкам, а уже самбой ограничиваете тех кто может залогиниться. Тогда вместо force user или force group прописывается строка

valid users = sobaka, @zveriИ уже тут перечисляются пользователи через запятую, либо, если нужно указать группу, то группа пишется через знак собака.

Но, честно говоря, мне такой метод два дня сношал мозг. Доступ иногда давался, иногда не давался, а ошибки говорили, что надо обратиться к администратору ресурса, коим являлся я сам, и что там я делал не так — я так и не понял.

Само собой можно задать и правила доступа на сервере и одновременно с этим перечень допустимых пользователей через самбу.

То есть указывать и форс юзера, и давать ограничения на владельцев папок на сервере и указывать валидных пользователей списком в параметрах самбы. Это наверное наиболее безопасный метод, так как получается два уровня ограничений вместо одного.

Ну и в таком виде это будет работать уже с паролями. Если оно вам надо.

Ну и, думаю, тему со своими сервером заканчивать не будем.

Лично я свои хотелки для себя уже реализовал, но предлагаю вам в комментариях писать чтобы вы хотели от сервера ещё. А я постараюсь разобраться в том как это реализовать и покажу в будущем.

Видео на YouTube канале «Этот компьютер»

Что ждать на канале в 2023 году и итоги 2022

Железные (и не только) итоги 2022 года.

Как создать свой VPN за 5 минут?

Улучшит ли работу охлаждения обычная проставка под вентилятор?

Прокачиваем вентиляторы. Можно ли сделать компьютер тише и холоднее?

Собрал топовый ПК за 1500 рублей (в PC Building Simulator 2)

Какая производительность у маленьких (эффективных) ядер intel?

Самодельный открытый стенд за 1300 рублей

RTX 4000 серии и как NVIDIA превратила FPS просто в циферку

Купил 3D принтер! Первые шаги в 3D печати

Самая дешёвая VS самая дорогая DDR5

Zen4, Больше маленьких ядер у Intel и дешевеющие видеокарты, которые не нужны майнерам infoCAST #057

В Windows вы можете создавать Ваш собственный VPN-сервер достигнуть Общие папки или другие приложения через Интернет на ходу. Windows делает это с помощью PPTP بروتوكول (Туннелирование точка-точка). Фактически, большинство компаний используют этот метод, чтобы дать своим сотрудникам Доступ к ресурсам компании وфайлы и приложения. Поскольку это Старый добрый VPN , Полный Зашифруйте ваше соединение По пути. Если вам интересно, выполните следующие действия. Чтобы создать VPN-сервер ваша винда.

прежде чем продолжить

Прежде чем создавать сервер Windows VPN для доступа к некоторым онлайн-общим приложениям или папкам, вы должны знать, что процедура непроста для новичков. Вы должны знать такие вещи, как переадресация портов, создание новой учетной записи пользователя, основные настройки брандмауэра, локальные IP-адреса и т. Д.

Также полезно, если у вас есть статический IP-адрес. Однако большинство интернет-провайдеров назначают только динамические IP-адреса. Если это ваш случай, мы рекомендуем вам подписаться на Служба DNS жизнеспособность как OpenDNS Или No-IP и получите статический адрес для своего динамического IP-адреса. Это упрощает настройку VPN.

Чтобы упростить понимание, я разделил всю процедуру на четыре части. Следуйте каждому разделу, и все должно быть хорошо.

Первое, что нам нужно сделать, это создать VPN-сервер на устройстве, к которому вы хотите получить доступ в Интернете. Вы можете думать об этой машине как о сервере со статическим адресом. Как я уже сказал, если ваш IP-адрес динамический, используйте Служба динамического DNS и создать Статический адрес динамического IP-адреса Ваш.

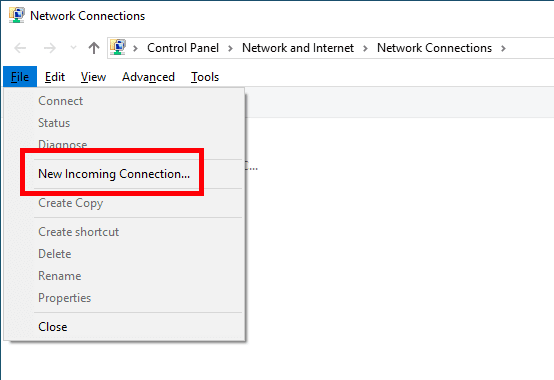

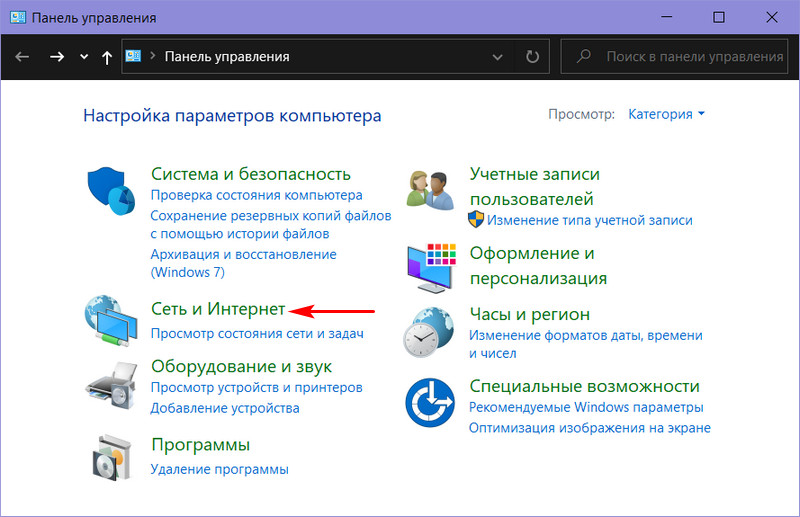

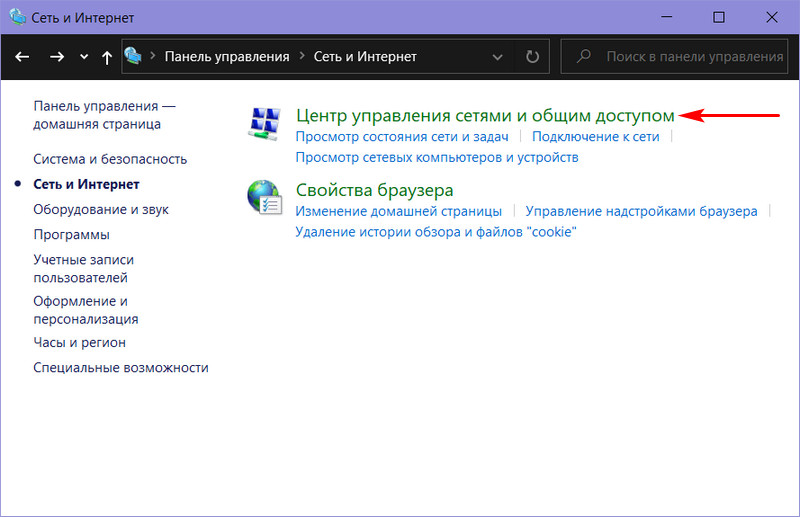

Для начала найдите и откройте Панель управления в меню «Пуск». Здесь перейдите в «Сеть и Интернет> Центр управления сетями и общим доступом». Затем нажмите ссылку «Изменить настройки адаптера» на левой панели.

В новом окне нажмите клавишу ALT на клавиатуре, чтобы открыть верхнее меню навигации. Нажмите на опцию «Файл» и выберите опцию «Новое входящее соединение».

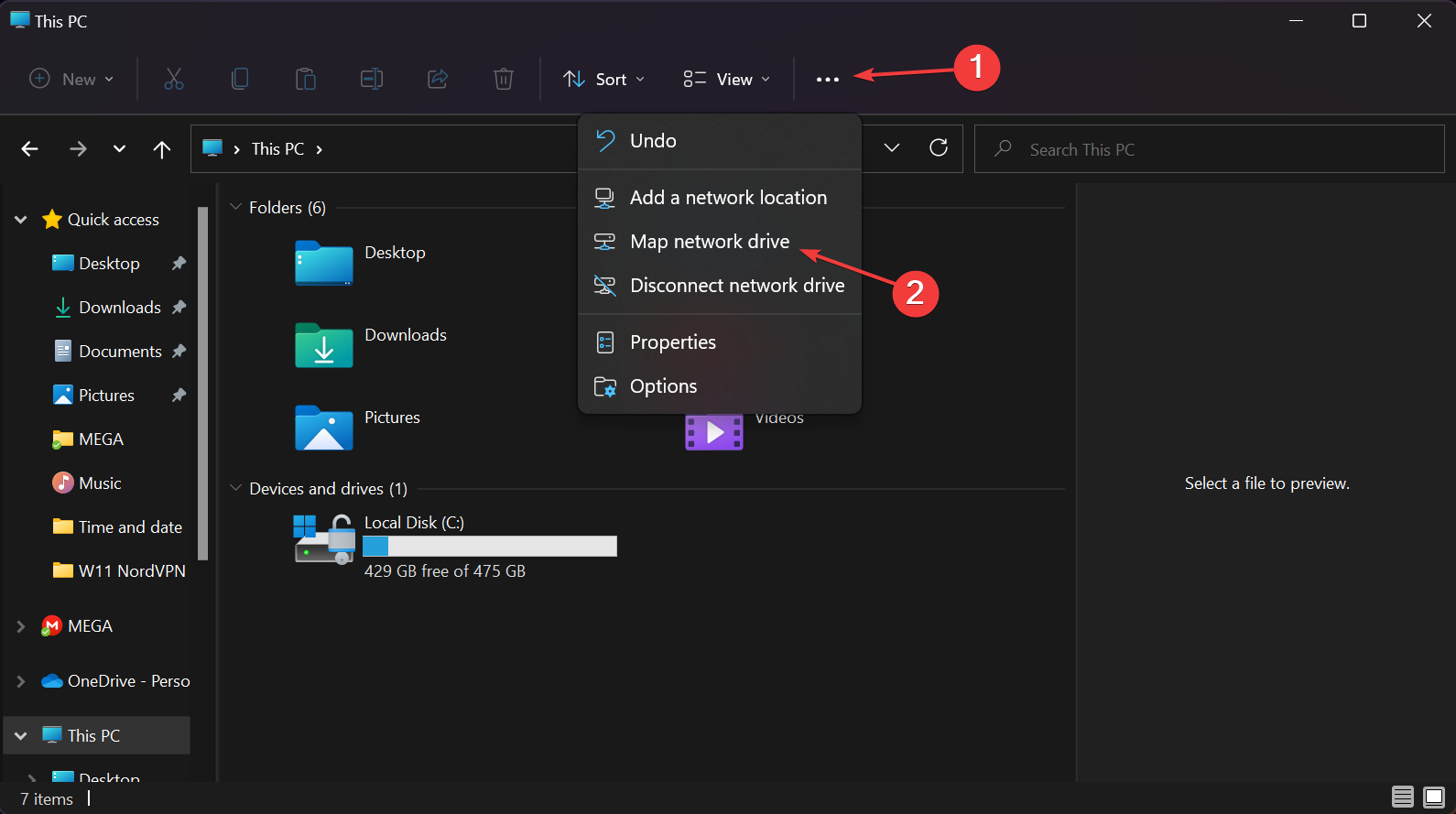

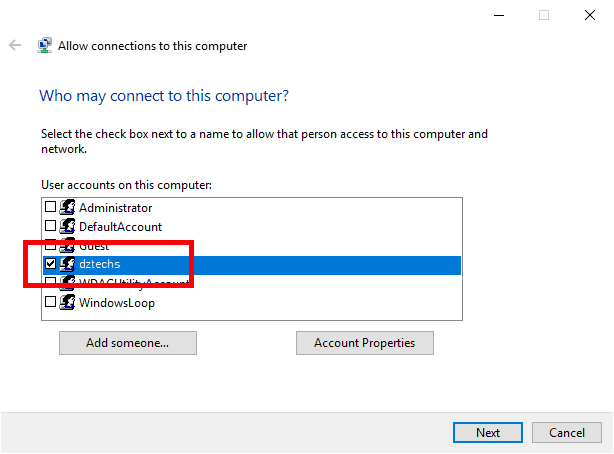

В новом окне выберите учетную запись пользователя, к которой вы хотите получить доступ в Интернете, и нажмите кнопку «Далее». При желании вы можете создать новую учетную запись пользователя для этой конкретной цели. Для этого нажмите кнопку «Добавить человека» и введите необходимые данные.

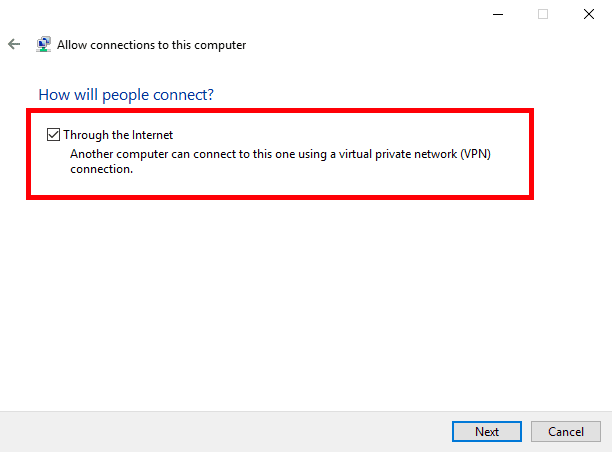

Теперь выберите вариант «Через Интернет».

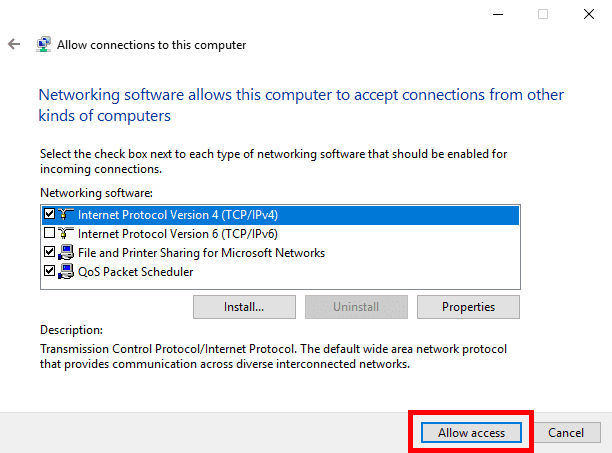

Оставьте существующие параметры по умолчанию как есть и нажмите кнопку «Разрешить доступ».

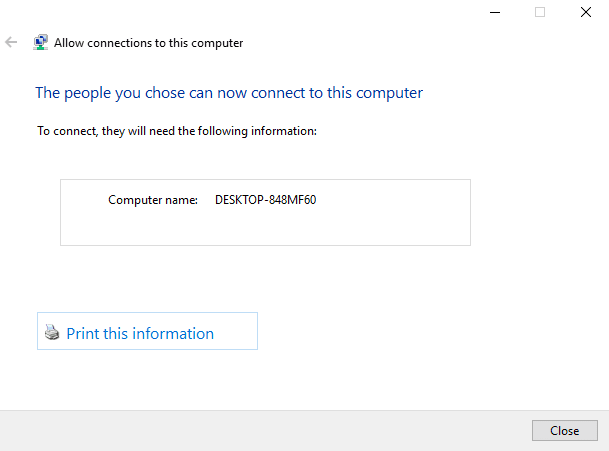

Вышеупомянутая процедура создаст адаптер входящего подключения. После этого в окне отобразится имя вашего компьютера. Нажмите кнопку «Закрыть».

Если вы посмотрите на панель управления, вы увидите новый адаптер.

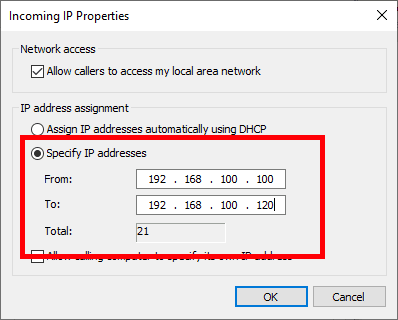

Обычно Windows автоматически назначает этому адаптеру IP-адрес при необходимости. Однако при определенных условиях такое поведение может вызвать некоторые проблемы. Чтобы этого избежать, вы можете установить диапазон IP-адресов вручную. Для этого щелкните правой кнопкой мыши адаптер входящих подключений и выберите «Свойства».

В окне свойств перейдите на вкладку Сети. Здесь выберите «Протокол Интернета версии 4» и нажмите «Свойства».

Выберите вариант «Выбрать IP-адреса» и введите в диапазоне локальных IP-адресов адрес, который вы хотите назначить этому адаптеру VPN. Убедитесь, что эти IP-адреса не используются другими системами. Например, вы устанавливаете диапазон IP-адресов 192.168.100.100 мне 192.168.100.121 Это вне моего обычного пользовательского домена 192.168.100.1 мне 192.168.100.20. Нажмите «ОК», чтобы сохранить изменения.

Затем перейдите к созданию исключения брандмауэра.

Настроить брандмауэр Windows

После создания VPN вам нужно сделать исключение в брандмауэре. В противном случае соединение может быть заблокировано брандмауэром Windows.

Найдите «Брандмауэр Защитника Windows» в меню «Пуск» и откройте его.

В окне брандмауэра щелкните ссылку «Разрешить приложение или функцию через брандмауэр Защитника Windows», которая отображается на левой панели.

Теперь прокрутите список вниз, пока не найдете функцию маршрутизации и удаленного доступа, и установите два флажка рядом с ней. Нажмите «ОК», чтобы сохранить изменения.

Это оно. Вы закончили добавление исключения брандмауэра.

Настройте переадресацию портов в маршрутизаторе

Чтобы все это работало, вам необходимо перенаправить порты вашего маршрутизатора на созданный сервер VPN. Если вам интересно, без правильной переадресации портов ваш маршрутизатор не знает, куда отправлять входящий трафик, и просто отказывается подключаться. Это встроенная функция безопасности. В зависимости от производителя вашего маршрутизатора и версии прошивки режим переадресации портов может немного отличаться. Однако настроить переадресацию портов очень просто.

Независимо от того, какой маршрутизатор вы используете, войдите в него, найдите параметр переадресации порта и настройте его следующим образом.

- Тип Обслуживания: PPTP

- Протоколы: Выберите TCP и UDP

- Айпи адрес: Введите IP-адрес компьютера, на котором размещен VPN-сервер. В моем случае это 192.168.100.1.

- Стартовый порт: 1723

- Конечный порт: 1723

Как только вы закончите с изменениями, сохраните их и выйдите со страницы маршрутизатора.

Создайте клиент Windows VPN

Наконец, вы можете создать VPN-клиент на устройстве, с которого вы хотите получить доступ к другому компьютеру через Интернет. Хорошо то, что в Windows есть встроенные функции, позволяющие подключаться к другому компьютеру через Интернет.

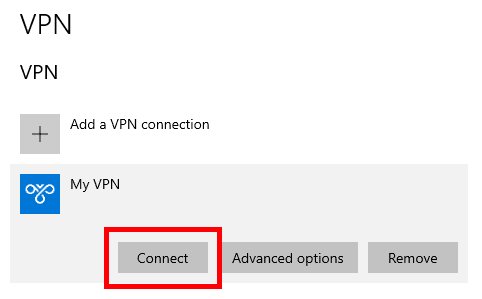

В Windows откройте приложение «Настройки», выберите «Сеть и Интернет> VPN» и нажмите кнопку «Добавить VPN-соединение».

Теперь настройте VPN-соединение следующим образом.

- Провайдер VPN: Windows (встроенный)

- Название соединения: Называйте это как хотите …

- Имя или адрес сервера: Введите общедоступный IP-адрес. Вы можете найти это, используя Простой поиск в Google. Если вы используете службу динамического DNS, введите адрес, предоставленный службой.

- Тип VPN: PPTP

- Тип информации для входа: Имя пользователя и пароль

- Имя пользователя: Введите имя пользователя, которое вы указали при создании VPN-сервера. В моем случае имя пользователя — «dztechs».

- Пароль: Введите пароль пользователя выше

Выберите «Запомнить мои данные для входа» и нажмите кнопку «Сохранить».

Наконец, щелкните только что созданное VPN-соединение, а затем нажмите кнопку «Подключиться».

Если все пойдет хорошо, вам следует подключиться к VPN в другой системе через Интернет.

С этого момента вы можете получить доступ к любому Общие папки через проводник Выбрав параметр «Сеть» в левой навигационной панели или работайте с другими включенными службами или приложениями через это соединение. Чтобы получить доступ к приложению , вам необходимо дополнительно настроить указанное приложение для мониторинга порта и ответа на входящее соединение. В зависимости от приложения конфигурация будет совершенно разной.

Вот и все. Прокомментируйте ниже, поделитесь своими мыслями и использованием вышеперечисленного для создания VPN сервер على Windows для доступа к нему в Интернете через другой компьютер.

It’s proven that using efficient VPN helps you map network drives fast

by Elena Constantinescu

Elena started writing professionally in 2010 and hasn’t stopped exploring the tech world since. With a firm grasp of software reviewing and content editing, she is always trying… read more

Updated on August 26, 2022

Reviewed by

Edgar Nicov

Since the dial-up Internet era, Edgar was interested in online resources. From forums to e-commerce websites, he started digging into how those resources could generate revenue. Today he… read more

- If you’re worried about the security and integrity of your data, you can map the network drive using a VPN in Windows 10 & 11.

- It’s not a complicated procedure, you just need to install a VPN and connect to a server before starting the process on LAN.

- You will be happy to know that the steps are not much different in Windows 11, so you will be able to handle it seamlessly.

Mapping network drives over VPN on Windows 10 is a great way to increase the security of your computer and network.

By protecting your data traffic with a VPN that supports strong VPN protocols with the highest possible levels of encryption, you can fend off hackers and ensure the integrity of your data.

There’s nothing elaborate about mapping network drives through VPN. In fact, you just have to connect to a VPN server before managing access settings to shared drives and folders in your local network.

Connected to VPN but cannot access network drives

This type of VPN error usually appears when there are connection issues on the VPN’s end, so the users can’t access the network drives.

Plus, your local network and the remote network need to use the same subnet so your VPN can access network drives.

You can take care of connection issues easily by using proficient VPN software that has thousands of servers globally and the latest encryption features.

How do I map network drives over VPN on Windows 10 & 11?

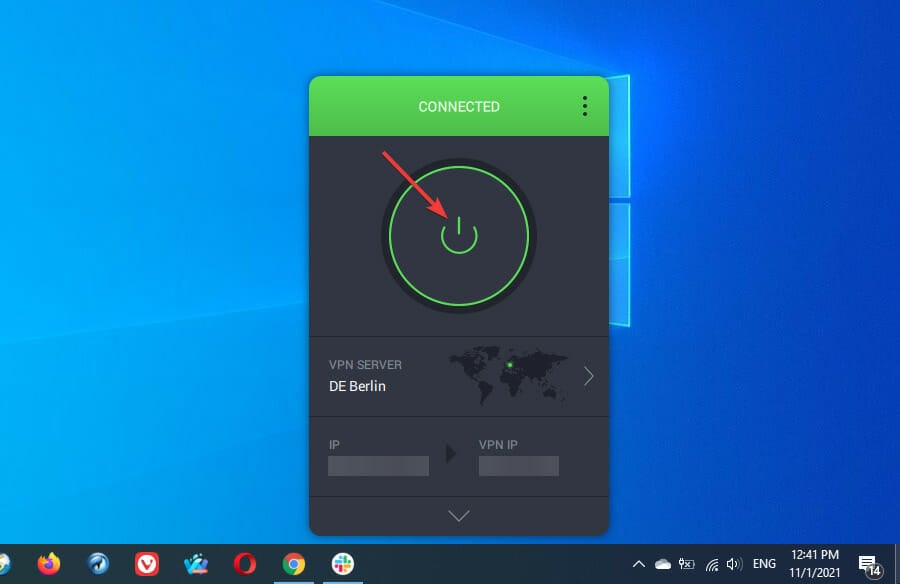

1. Connect to a VPN server

- Sign up for a PIA subscription.

- Download and install PIA on your PC.

- Launch PIA and press the big power button.

- You are now connected to a VPN server.

As a practical workaround, we utilized Private Internet Access to solve network drive connection issues and for the fastest network speed and privacy online.

We’re using PIA in our example because it’s the best VPN for Windows 10. The steps above are for downloading and installing the PIA desktop client.

Keep in mind that the VPN connection must protect the entire computer, so you can’t use anything lesser than that, not even a browser extension.

An alternative is to create a VPN connection in Windows 10 without installing anything after obtaining the PIA login credentials and a preferred server address from its website.

Check out how to set up an IPsec VPN client on Windows 10 using PIA connection details.

On the other hand, if you want to use the OpenVPN protocol, you need a third-party OpenVPN client since Windows 10 doesn’t have native support for OpenVPN.

It’s easier to set up the PIA desktop client since it uses OpenVPN by default (WireGuard is also an option).

It is also the best VPN for Plex since you can use it to mount network resources and safely share content on the Plex Media Server.

In addition to an impressive network of VPN servers, PIA can connect you to the nearest server automatically to ensure the best speed.

Furthermore, you can use PIA to reduce your ping during gameplay. It comes bundled with split-tunneling mode, a kill switch, and exclusive DNS servers.

That being said, you can install PIA’s OpenVPN manual configuration mode on your router to share VPN access with all connected devices.

Private Internet Access

Choose PIA before mapping network drives to reduce risks and increase connection speed.

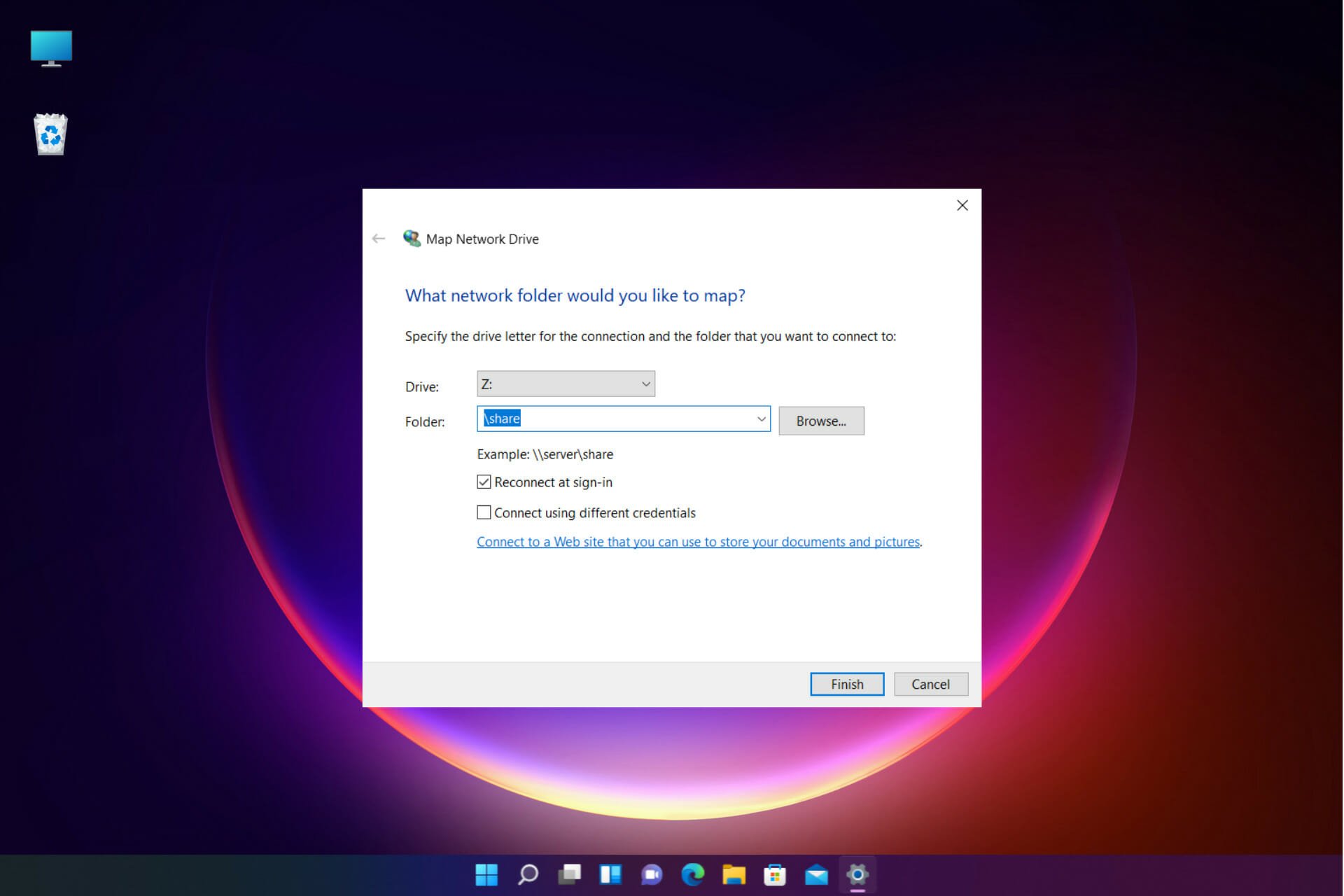

2. Map a network drive

- Make sure you’re connected to a VPN server.

- Turn on Network Discovery on your computer.

- Open the Windows 10 File Explorer (Win key + E).

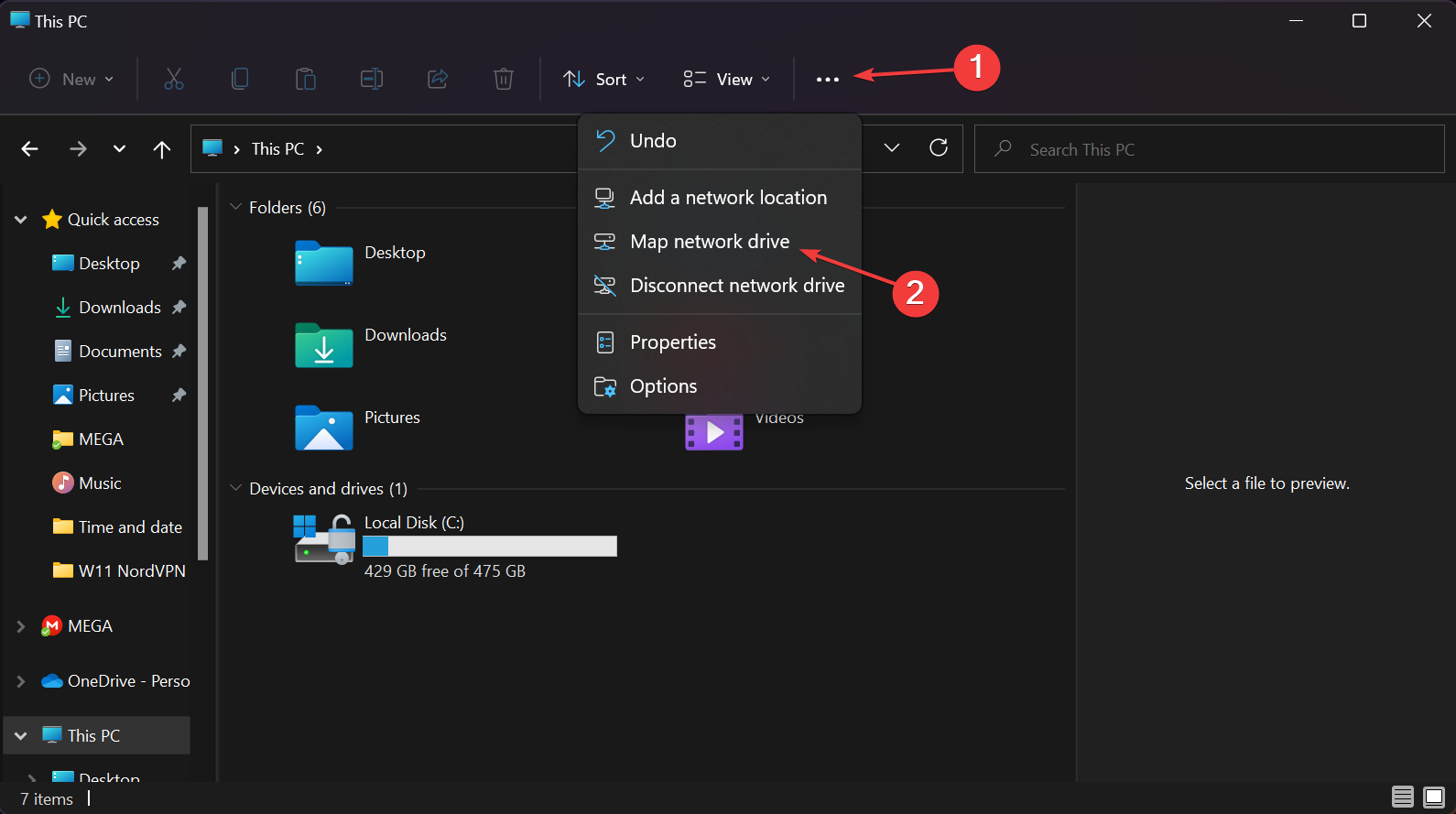

- Go to This PC, select the Computer tab, and press Map Network Drive.

- Set Drive to a preferred drive letter that you will use to access the shared location.

- Press Browse next to Folder and select a shared drive or folder.

- Enable Reconnect at sign-in to ensure the location auto-reconnects at every Windows startup.

- Enable Connect using different credentials if you can’t access the shared location using your current Windows login info.

- Click Finish.

Although you would be tempted to disconnect from the VPN after mapping the network drive, it’s a good idea to leave it turned on at all times while staying connected to the Internet.

This ensures that you’ll always be protected from hackers and other possible attacks.

How do I map network drives over VPN on Windows 11?

Although the new OS is clearly more advanced and it has a lot of new interesting features, its core is still very similar to the one of Windows 10.

Therefore, you will see that all the solutions presented here, including using the PIA VPN, will work like a charm on Windows 11 as well.

File Explorer has a slightly different design in Windows 11 so, as you can see from our screenshot above, to access the Map network drive option, you will find it by clicking on the three-dot button from the top.

- How to Play DVDs on Windows 11 [Easy & Free Methods]

- WaasMedic Agent.exe High Disk Usage: How to Stop It?

- Group Policy Editor is Missing on Windows 10: How to Enable

- Looking for a lightweight Windows 11? Tiny11 is the answer

- How to Fix AnyDesk ID Not Showing in Windows 11?

But that’s where the differences end because all the other steps presented in our solutions are still the same.

In conclusion, it’s an excellent idea and a wise move to connect to a VPN server before mapping network drives in Windows 10 and 11.

This way, you can reduce the risks of getting hacked and compromising your sensitive data.

We hope that our guide helped you map a network drive while using a VPN and now, your shared location is safe and secure.

You might also be interested in our list including the best file-sharing tools & software for Windows 10/11 because it’s another way of sending your files safely.

For any questions or suggestions, feel free to use the comments section below and we will get back to you as soon as possible.

Your connection is not secure — websites you visit can find out your details:

- Your IP Address:

loading

Companies can sell this information, alongside your location and internet provider name, and profit from it by serving targeted ads or monitoring your data usage.

We recommend Private Internet Access, a VPN with a no-log policy, open source code, ad blocking and much more; now 79% off.

Newsletter

It’s proven that using efficient VPN helps you map network drives fast

by Elena Constantinescu

Elena started writing professionally in 2010 and hasn’t stopped exploring the tech world since. With a firm grasp of software reviewing and content editing, she is always trying… read more

Updated on August 26, 2022

Reviewed by

Edgar Nicov

Since the dial-up Internet era, Edgar was interested in online resources. From forums to e-commerce websites, he started digging into how those resources could generate revenue. Today he… read more

- If you’re worried about the security and integrity of your data, you can map the network drive using a VPN in Windows 10 & 11.

- It’s not a complicated procedure, you just need to install a VPN and connect to a server before starting the process on LAN.

- You will be happy to know that the steps are not much different in Windows 11, so you will be able to handle it seamlessly.

Mapping network drives over VPN on Windows 10 is a great way to increase the security of your computer and network.

By protecting your data traffic with a VPN that supports strong VPN protocols with the highest possible levels of encryption, you can fend off hackers and ensure the integrity of your data.

There’s nothing elaborate about mapping network drives through VPN. In fact, you just have to connect to a VPN server before managing access settings to shared drives and folders in your local network.

Connected to VPN but cannot access network drives

This type of VPN error usually appears when there are connection issues on the VPN’s end, so the users can’t access the network drives.

Plus, your local network and the remote network need to use the same subnet so your VPN can access network drives.

You can take care of connection issues easily by using proficient VPN software that has thousands of servers globally and the latest encryption features.

How do I map network drives over VPN on Windows 10 & 11?

1. Connect to a VPN server

- Sign up for a PIA subscription.

- Download and install PIA on your PC.

- Launch PIA and press the big power button.

- You are now connected to a VPN server.

As a practical workaround, we utilized Private Internet Access to solve network drive connection issues and for the fastest network speed and privacy online.

We’re using PIA in our example because it’s the best VPN for Windows 10. The steps above are for downloading and installing the PIA desktop client.

Keep in mind that the VPN connection must protect the entire computer, so you can’t use anything lesser than that, not even a browser extension.

An alternative is to create a VPN connection in Windows 10 without installing anything after obtaining the PIA login credentials and a preferred server address from its website.

Check out how to set up an IPsec VPN client on Windows 10 using PIA connection details.

On the other hand, if you want to use the OpenVPN protocol, you need a third-party OpenVPN client since Windows 10 doesn’t have native support for OpenVPN.

It’s easier to set up the PIA desktop client since it uses OpenVPN by default (WireGuard is also an option).

It is also the best VPN for Plex since you can use it to mount network resources and safely share content on the Plex Media Server.

In addition to an impressive network of VPN servers, PIA can connect you to the nearest server automatically to ensure the best speed.

Furthermore, you can use PIA to reduce your ping during gameplay. It comes bundled with split-tunneling mode, a kill switch, and exclusive DNS servers.

That being said, you can install PIA’s OpenVPN manual configuration mode on your router to share VPN access with all connected devices.

Private Internet Access

Choose PIA before mapping network drives to reduce risks and increase connection speed.

2. Map a network drive

- Make sure you’re connected to a VPN server.

- Turn on Network Discovery on your computer.

- Open the Windows 10 File Explorer (Win key + E).

- Go to This PC, select the Computer tab, and press Map Network Drive.

- Set Drive to a preferred drive letter that you will use to access the shared location.

- Press Browse next to Folder and select a shared drive or folder.

- Enable Reconnect at sign-in to ensure the location auto-reconnects at every Windows startup.

- Enable Connect using different credentials if you can’t access the shared location using your current Windows login info.

- Click Finish.

Although you would be tempted to disconnect from the VPN after mapping the network drive, it’s a good idea to leave it turned on at all times while staying connected to the Internet.

This ensures that you’ll always be protected from hackers and other possible attacks.

How do I map network drives over VPN on Windows 11?

Although the new OS is clearly more advanced and it has a lot of new interesting features, its core is still very similar to the one of Windows 10.

Therefore, you will see that all the solutions presented here, including using the PIA VPN, will work like a charm on Windows 11 as well.

File Explorer has a slightly different design in Windows 11 so, as you can see from our screenshot above, to access the Map network drive option, you will find it by clicking on the three-dot button from the top.

- How to Play DVDs on Windows 11 [Easy & Free Methods]

- WaasMedic Agent.exe High Disk Usage: How to Stop It?

- Group Policy Editor is Missing on Windows 10: How to Enable

- Looking for a lightweight Windows 11? Tiny11 is the answer

- How to Fix AnyDesk ID Not Showing in Windows 11?

But that’s where the differences end because all the other steps presented in our solutions are still the same.

In conclusion, it’s an excellent idea and a wise move to connect to a VPN server before mapping network drives in Windows 10 and 11.

This way, you can reduce the risks of getting hacked and compromising your sensitive data.

We hope that our guide helped you map a network drive while using a VPN and now, your shared location is safe and secure.

You might also be interested in our list including the best file-sharing tools & software for Windows 10/11 because it’s another way of sending your files safely.

For any questions or suggestions, feel free to use the comments section below and we will get back to you as soon as possible.

Your connection is not secure — websites you visit can find out your details:

- Your IP Address:

loading

Companies can sell this information, alongside your location and internet provider name, and profit from it by serving targeted ads or monitoring your data usage.

We recommend Private Internet Access, a VPN with a no-log policy, open source code, ad blocking and much more; now 79% off.

Newsletter

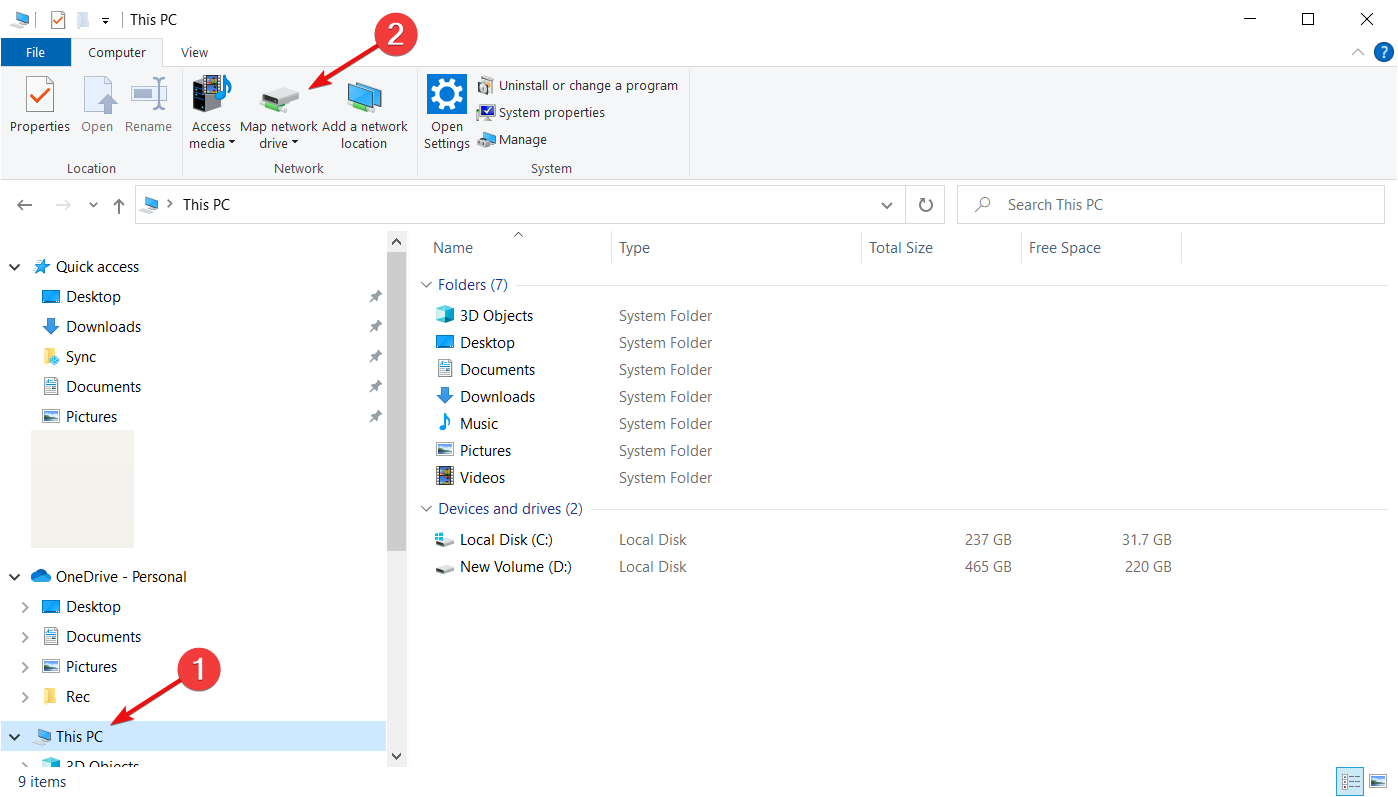

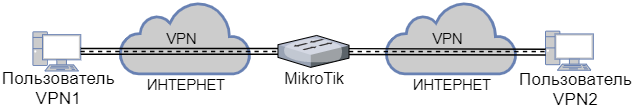

На этой странице рассмотрено создание VPN (Virtual Private Network «виртуальная частная сеть») для удаленного доступа пользователя на ОС Windows 10 к сети организации с использованием протокола PPTP через маршрутизатор MikroTik.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

PPTP (Point-to-Point Tunneling Protocol) туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети wiki. PPTP обладает уязвимостью в протоколе аутентификации MS-CHAP v.2. Уязвимость была закрыта за счет протокола расширенной проверки подлинности EAP (PEAP). Разработчик протокола корпорация Microsoft рекомендует вместо PPTP использовать L2TP или SSTP. Так как PPTP встроен в каждый Windows и легко настраивается, его еще используют. Описание PPTP представлено в исторических целях и для понимания упрощенной настройки VPN. Взломостойкость зависит от сложности и длинны пароля.

Схема подключения удаленного пользователя к сети организации на рисунке ниже.

VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.47.

Первоначальная настройка роутера выполнена по этой инструкции.

Быстрая настройка VPN PPTP представлена тут .

Порядок действий.

1.Подключение в роутер.

2.Активация сервера PPTP.

3.Создание пула IP адресов.

4.Создание профиля доступа.

5.Создание пользователя VPN.

6.Правила Firewall.

7.Настройка VPN соединения пользователя (клиента) в Windows 10.

8.Подключение к общей папке через VPN.

9.Подключение RDP через VPN.

1.Подключение.

Входим в меню роутера из локальной сети через WinBox (ССЫЛКА).

1.Запускаем WinBox, нажимаем на вкладку Neighbors и видим доступные в сети роутеры.

2.Кликаем на MAC или IP-адрес нужного роутера.

3.Адрес отобразится в строке Connect To:

4.Вводим логин.

5.Вводим пароль.

6.Нажимаем кнопку «Connect».

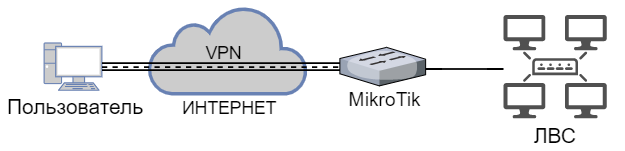

2.Активация сервера PPTP.

1.В боковом меню выбираем PPP.

2.В открывшемся окне PPP переходим на вкладку Interface.

3.В верхней панели нажимаем кнопку PPTP Server.

4.В открывшемся окне ставим галочку напротив Enable.

5.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/interface pptp—server server set enabled=yes |

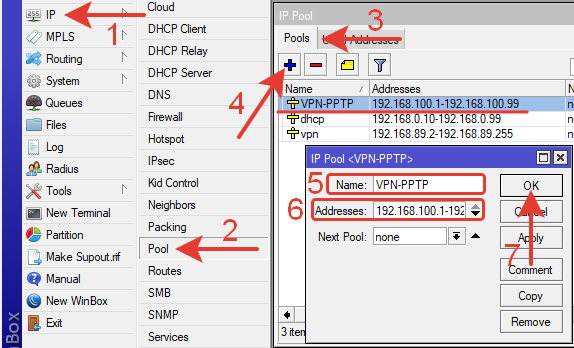

3.Создание пула IP-адресов для VPN пользователей.

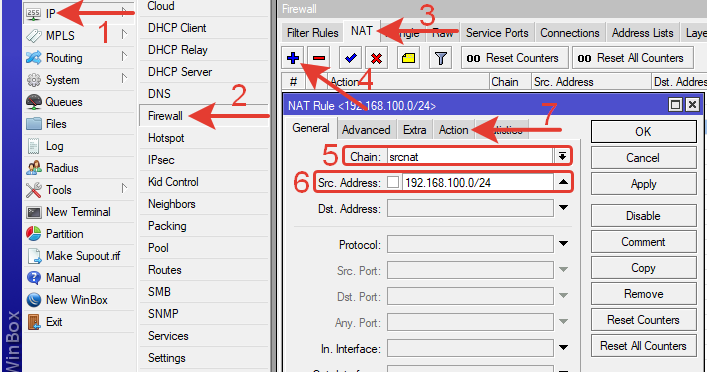

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Pool.

3.В открывшемся окне IP Pool переходим на вкладку Pools.

4.Нажимаем синий крест (плюс).

В открывшемся окне NEW IP Pool вводим параметры:

5.Name: VPN-PPTP (любое понятное имя латиницей)

6.Addresses: 192.168.100.10-192.168.100.254 (желаемый диапазон IP для VPN)

7.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ip pool add name= VPN—PPTP ranges=192.168.100.10—192.168.100.254 |

4.Создание профиля VPN.

Выполняем действия в меню PPP

1.Переходим на вкладку Profiles.

2.Нажимаем синий крест (плюс).

В окне создания нового профиля вводим:

3.Name: PC360VPN (любое понятное имя латиницей).

4.Local Adress: 192.168.100.1 (адрес роутера в VPN)

5.Remote Address: VPN-PPTP(выбираем созданный ранее пул или указываем IP-адрес который присвоится для удаленного клиента)

6.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ppp profile add name=PC360VPN local—address=192.168.100.1 remote—address=VPN—PPTP |

Если к пользователю VPN понадобится постоянное и частое удаленное подключение, то необходимо будет знать его IP-адрес. При раздаче пула IP адрес может оказаться любой из заданного диапазона. Поэтому альтернативный вариант — не использовать пул IP-адресов, а привязать пользователя к конкретному IP. Для этого при создании профиля нужно указывать IP-адрес в поле Remote Address. Затем привязывать профиль к пользователю. Это можно сделать так же при создании пользователя (см.далее).

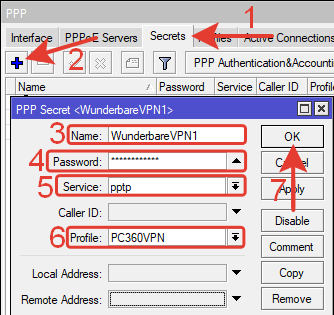

5.Создание пользователя.

1.В меню PPP переходим на вкладку Secrets.

2.Нажимаем синий крест (плюс).

В открывшемся окне вводим:

3.Name: WunderbareVPN1 (имя пользователя )

4.Password: 12345Password (сложный пароль из латинских букв и цифр разного регистра)

5.Service: pptp

6.Profile: PC360VPN (созданный ранее профиль, выбираем из выпадающего списка)

7.Нажимаем кнопку «ОК».

Новый пользователь появится в списке. Пользователя vpn (дефолтного) лучше отключить или удалить.

Через командную строку терминала:

|

/ppp secret add name=WunderbareVPN1 password=12345Password profile=PC360VPN service=pptp |

Удаление пользователя vpn.

В поле Remote Adress можно указать IP-адрес, который будет всегда присвоен к этому пользователю.

Создаем необходимое количество пользователей аналогичными действиями.

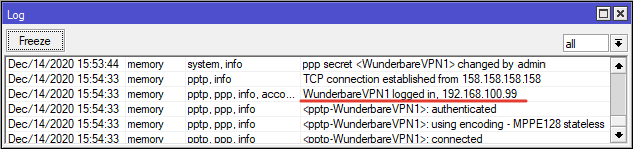

Когда VPN начнет работать, в логе можно отследить подключение созданных пользователей к сети.

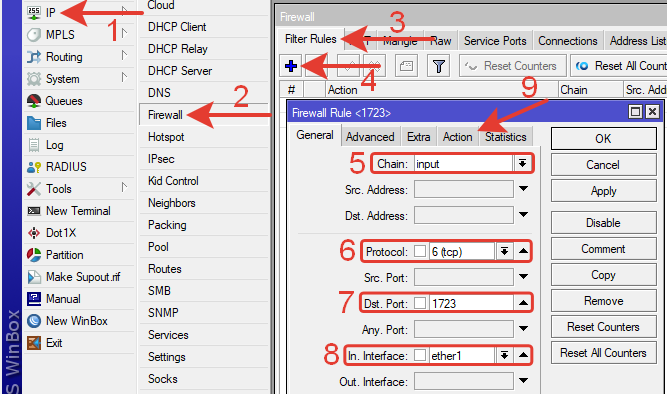

6.Правила firewall.

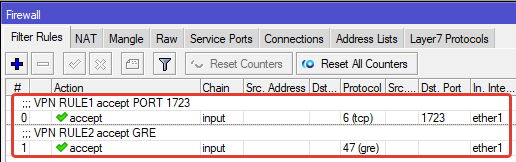

Правила необходимы при настроенном firewall, в случае если в низу всего списка размещено правило, запрещающее все прочие подключения по входу в роутер.

PPTP требует одновременного установления двух сетевых сессий – GRE(установка сессии) и соединение на TCP-порту 1723 (для инициации и управления GRE-соединением). wiki

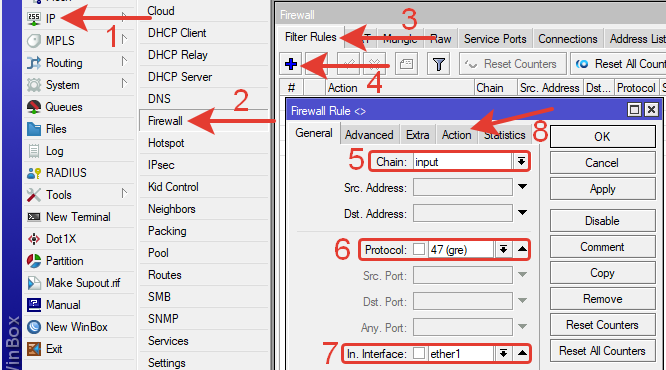

6.1Правило для открытия порта 1723.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: tcp (протокол)

7.Dst. Port: 1723 (порт назначения)

8.In Interface: ether1 (внешний интерфейс)

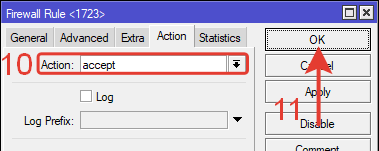

9.Переходим на вкладку Action.

На вкладке Action вводим:

10.Action: accept

11.Нажимаем кнопку ОК для сохранения правила.

Через командную строку терминала:

|

/ip firewall filter add chain=input dst—port=1723 in—interface=ether1 protocol=tcp action=accept comment=«VPN RULE1 accept PORT 1723» |

6.2Правило для разрешения GRE.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

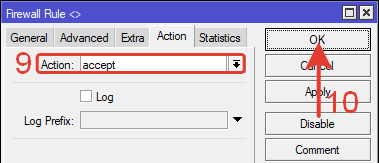

5.Chain: input (вход)

6.Protocol: gre (протокол)

7.In Interface: ether1 (внешний интерфейс)

8.Переходим на вкладку Action.

На вкладке Action вводим:

9.Action: accept

10.Нажимаем кнопку ОК.

Через командную строку терминала:

|

/ip firewall filter add chain=input in—interface=ether1 protocol=gre action=accept comment=«VPN RULE2 accept GRE» |

В списке правил появятся два новых. Расположить их нужно в самом верху списка.

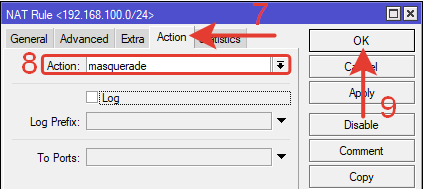

6.3Правило NAT.

NAT masquerade для VPN трафика. Правило создается на вкладке NAT аналогично предыдущим правилам.

Через командную строку терминала:

|

add chain=srcnat out—interface=ether1 src—address=192.168.100.0/24 action=masquerade comment=«VPN RULE NAT masquerade vpn traffic» |

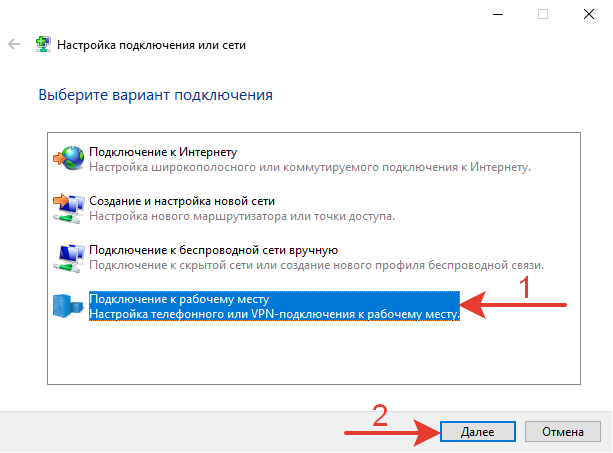

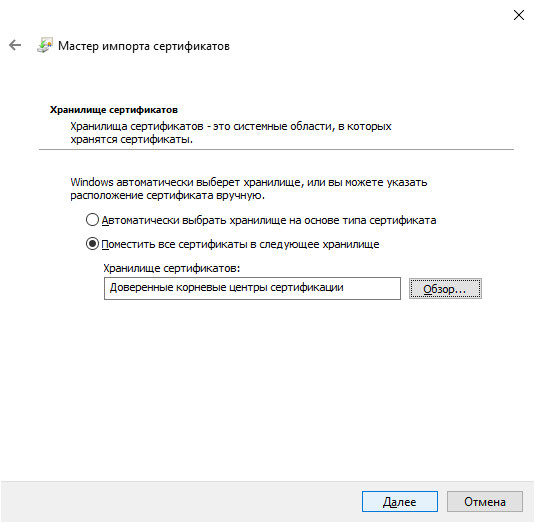

7.Настройка VPN соединения клиента в Windows 10.

Удаленный компьютер подключен в Интернет. В этом ПК переходим в управление сетями.

Панель управления >> Сеть и Интернет >> Центр управления сетями и общим доступом.

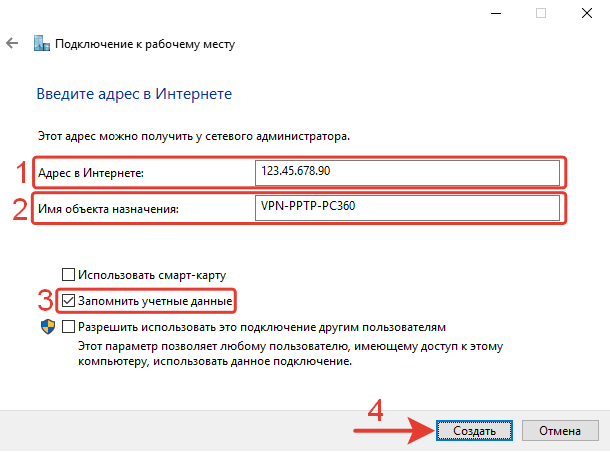

Создаем новое подключение.

Среди вариантов подключения выбираем – «Подключение к рабочему месту». Далее.

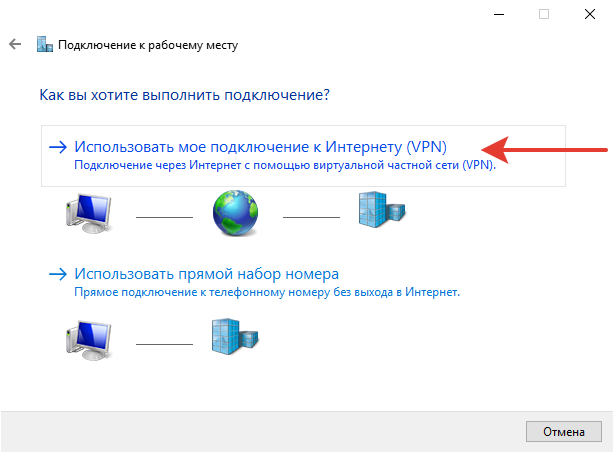

Выбираем – «Использовать мое подключение к Интернету (VPN)».

В следующем пункте указываем внешний статический IP-адрес роутера или внешний идентификатор MikroTik(1234567891443.sn.mynetname.net у каждого роутера свой).

В поле имя пишем любое понятное имя латинскими буквами. Отмечаем галочкой «Запомнить учетные данные».

Нажимаем кнопку «Создать».

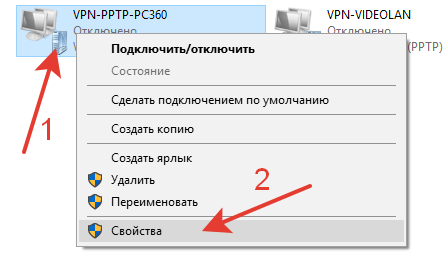

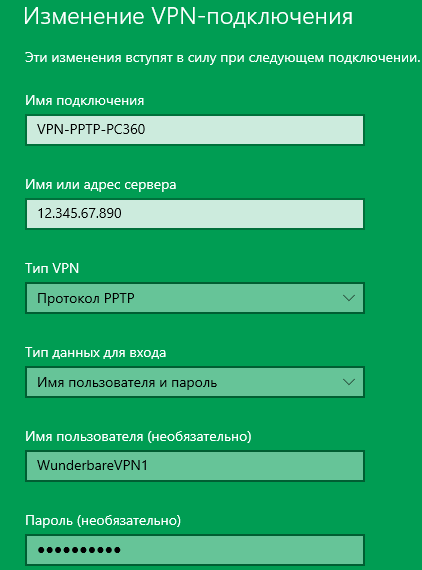

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

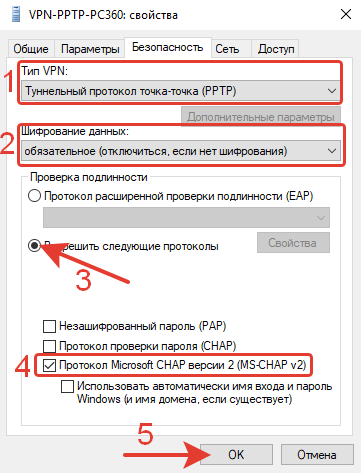

В свойствах переходим на вкладку безопасность. Указываем следующие параметры.

1.Тип VPN: Туннельный протокол точка-точка (PPTP).

2.Шифрование данных: обязательное (отключится если нет шифрования)

3.Разрешить следующие протоколы – отмечаем точкой.

4.Протокол Microsoft CHAP версия 2 (MS-CHAPv2).

5.Кнопка «ОК» для сохранения настроек.

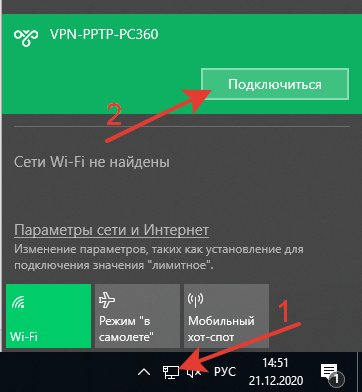

В нижней правой части экрана нажимаем на значок сети, выбираем из раскрывшегося списка нужное соединение и нажимаем кнопку «Подключится».

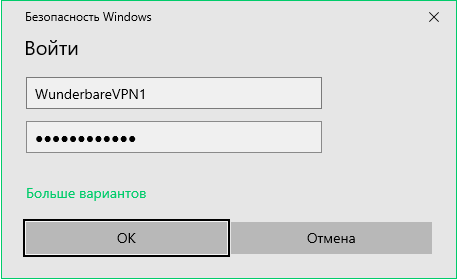

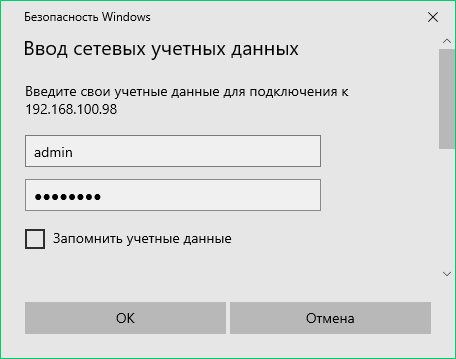

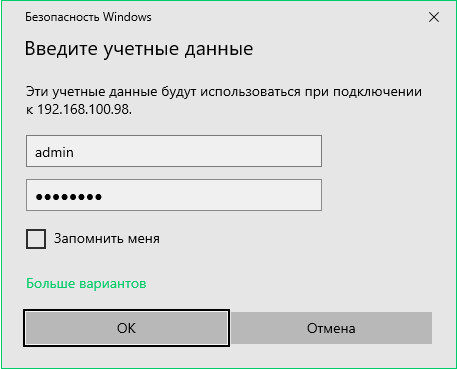

В окне авторизации вводим учетные данные пользователя VPN.

После правильного ввода учетных данных произойдет подключение.

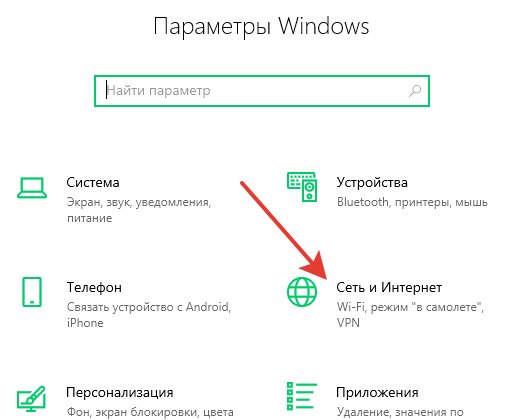

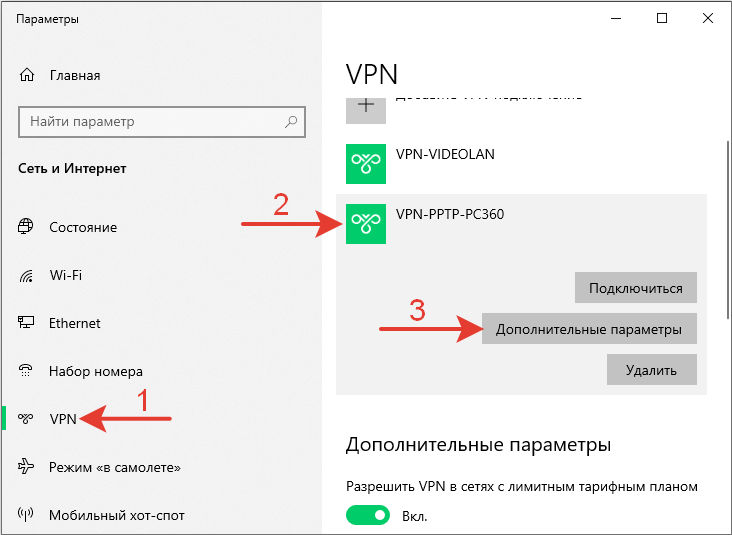

В случае если нужно изменить учетные данные, сделать это можно в меню параметров Windows 10 «Сеть и Интернет».

Выбираем VPN >> созданное соединение >> Дополнительные параметры.

Изменяем и сохраняем параметры.

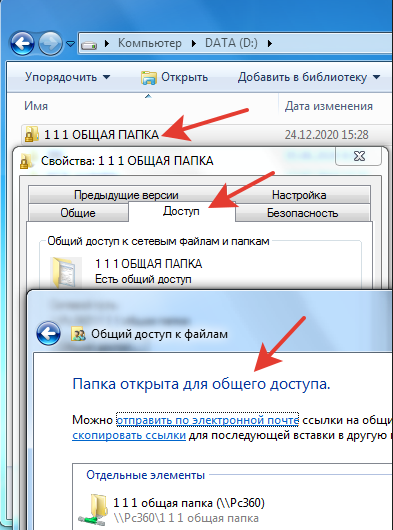

8.Подключение к общей папке через VPN.

Пользователю VPN1 нужно получить доступ к общей папке у пользователя VPN2.

Общая папка создана, доступ к ней открыт для всех.

На компьютерах обоих пользователей выполнены все предыдущие настройки, пользователи подключены к VPN.

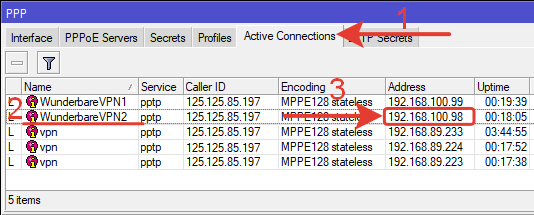

В настройках PPP роутера переходим на вкладку Active Connections и находим нужного нам пользователя. Переписываем его IP-адрес.

Можно задать постоянный IP-адрес при настройке пользователя в графе Remote Address.

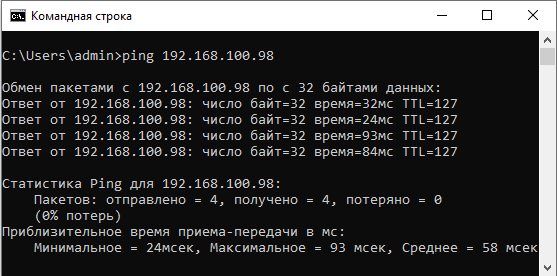

Проверяем в командной строке с помощью команды ping связи с компьютером нужного пользователя.

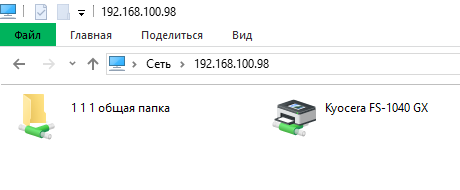

Для доступа к общей папке открываем Мой Компьютер и в адресной строке вводим IP-адрес компьютера, в котором находится общая папка.

Нажимаем кнопку «Enter».

В открывшейся форме для авторизации указываем учетные данные пользователя Windows или администратора.

Для гарантированного подключения нужно вводить имя компьютера (домена) и через слэш имя пользователя, например MYPCadmin.

После правильного ввода логина и пароля откроется все, что в общем доступе у пользователя VPN2.

9.Подключение RDP через VPN.

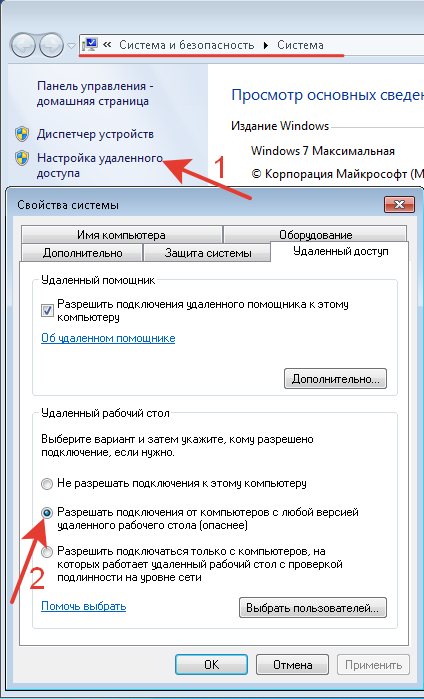

Первоначально удаленный доступ нужно активировать в настройках системы пользователя VPN2.

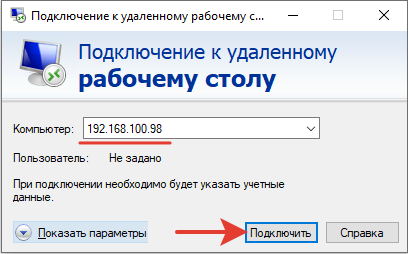

Запускаем RDP, вводим IP-адрес пользователя VPN.

При авторизации вводить нужно данные учетной записи ПК (домен/имя пользователя или уч.запись администратора).

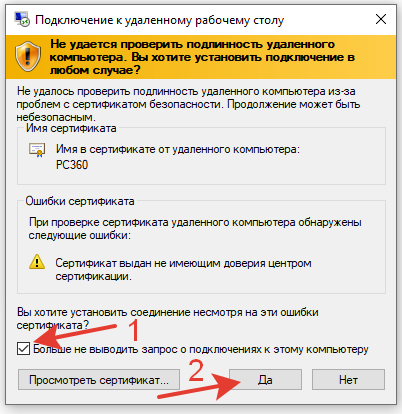

При появлении сообщения о сертификате, нажимаем ДА. Галочкой можно отметить пункт о том, чтоб этот вопрос больше не задавался.

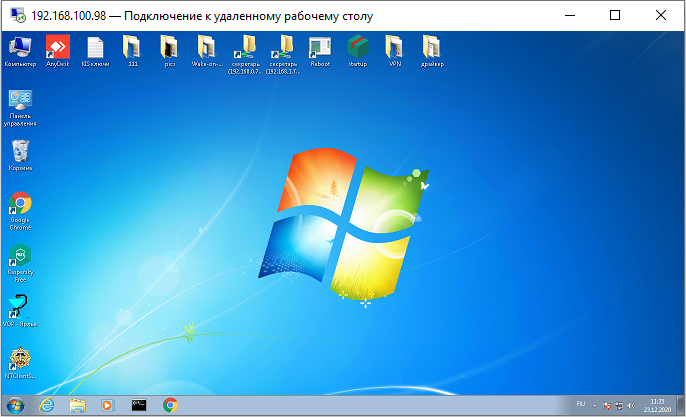

Наконец, видим рабочий стол пользователя VPN.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

���� ��������� ���� � ����������� �� Σ� OpenVPN ��������, ���� ��� ��������, �������������� � ����. �� �������� � XP/Windows 7 ������� ���, ������ ���������� ������� — ���������� ���������������, ��������� ������� ���� ��������, � ���� �� �����������. ����������� (���������, ���� ������), ��� ���� � ���, ��� ������� ���������� ��� ���� ��� «������������ ����». �������� �������� ����������� ���� ��� ���� ���� — ��������� ��� ��. � ������� � ������� HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles ���� ���� ���.

���� ������������ ���������� �� ������ ������� � �������� — ����������. ����������, ��� ����������� ��� ������ ��� ��������?

������, ����� ����, ��� ���� � ������ ����� )) ���� � ����� — �������, ��������.

� �����, ��. ������� SMB1 � �ӣ ����������

��� ���. ����� �� �� ���� �� ����������� � ����, � ��� �� ��� �� ����� ������� ))

������, ��� ���� ��������� (��������) ��������� �� ���������� ������� 10 � �������� ���������. � ��� ���� ��� �������� �� ������ � �������� ������� ������, ������� ���� ��� ���� ���� � 10��, ������ �� ������� �� �������. �ݣ ���� �����-�� ����������, �� ����� ���������. � �����, ����� 7�� — ����, � �� �������.

997 �����(�)

���� ��������� (��������) ��������� �� ���������� ������� 10 � �������� ���������

1. ������ 10��

…

�ӣ ��� ���� �� ������, ����� �� �� ���� ��� �������. (�)

�� ����� �������� ��� 7-�� ��� ���� ���������, ��� �� �� �ӣ ����� ����. ��, ��������, ��� �����-�� ����� �������� ��� �ݣ ������ �������� ���������, �� �������� � ������������� — ��� ������ ����� �����.

��� �� ������ ���������. �������� �������, 3 ��� � ����� ������. ������ �� ��������, ����� ����������� ���� (��� �� ��� ������ � ���� � ����������� ��������) ����� �� �������������� ����������� ����� ������ �� ����� ������������ ������ �� ���� ��������������� ���� � �.�.

�.�. ����� ��� �������� � ���� ��� ����� ������, �� � ����� ����� ������� ����� �� ����.

Содержание

- Как с Windows- и Android-устройств иметь доступ к данным друг друга по локальной сети

- Подключение с Android-устройства к расшаренным файлам на компьютере

- FTP-доступ к содержимому Android-устройства на компьютере

- Настройка VPN (L2TP/IPsec) для Android, iPhone и iPad. Бесплатные серверы VPN Gate

- Содержание

- Настройка VPN (L2TP/IPsec) для Android

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN-подключения

- Интернет без ограничений

- Настройка VPN (L2TP/IPsec) для iPhone, iPad

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN-подключения

- Интернет без ограничений

- Как подключиться к вашей работе VPN с помощью планшета Android

- Готовиться

- Подключение к VPN с планшета Android

- Настройте ваше VPN-соединение

- Подключитесь к вашему VPN

- Использование VPN для удаленной работы

- Проверка вашей рабочей электронной почты

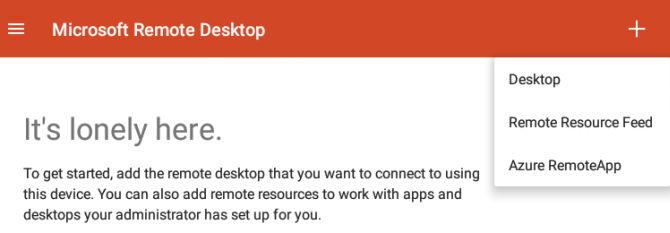

- Подключение к серверам ПК на работе

- Использование RDP

- Работайте безопасно и удаленно с планшета

- Объединяем свои устройства через интернет в одну сеть (VPN для самых маленьких, в картинках)

- Бонус (shadowsocks)

Как с Windows- и Android-устройств иметь доступ к данным друг друга по локальной сети

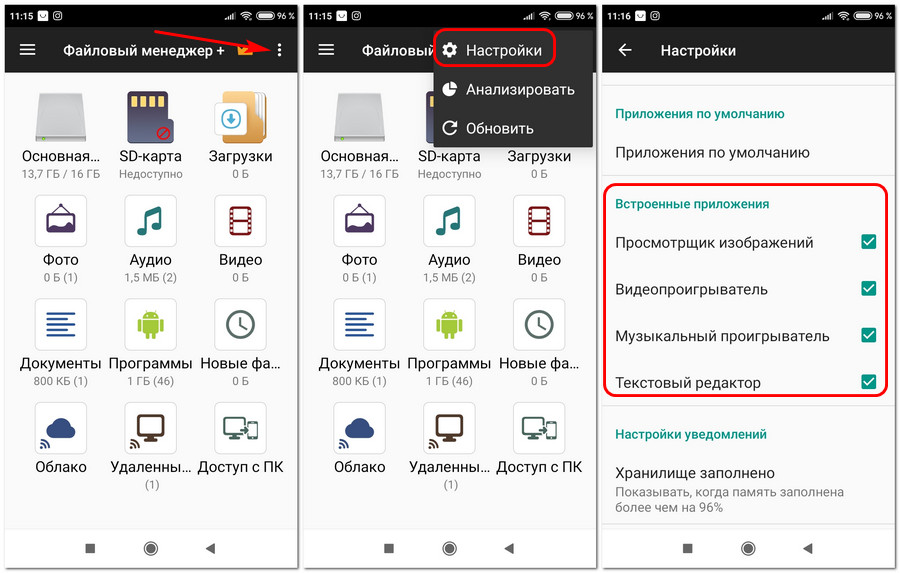

Как с Windows- и Android-устройств иметь доступ к данным друг друга, если оба эти устройства находятся в одной локальной сети? Есть масса инструментов из числа стороннего программного обеспечения, решающего эту задачу. Но её также в части доступа к ресурсам Windows можно решить с применением штатного функционала операционной системы. Чтобы с мобильного устройства иметь доступ к расшаренным ресурсам компьютера, нужно в среде Windows настроить для выбранных папок общий доступ в локальной сети.

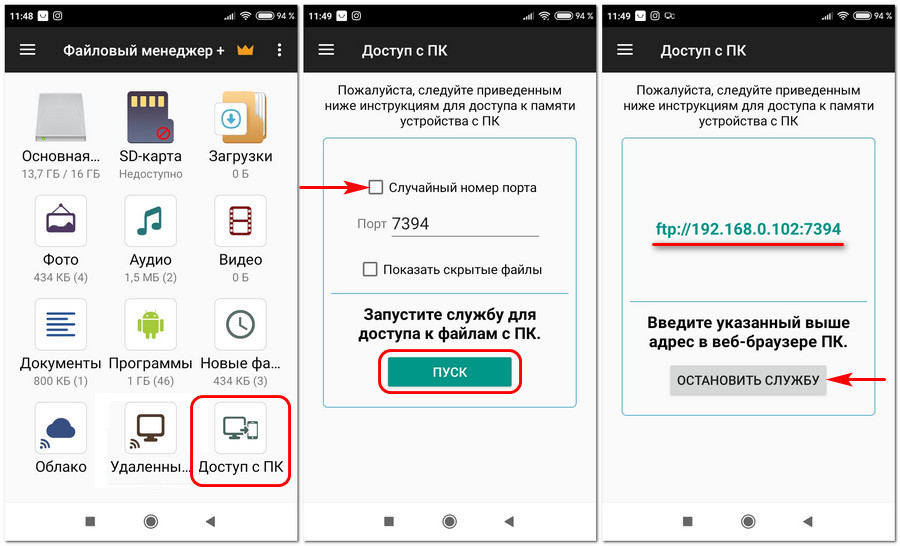

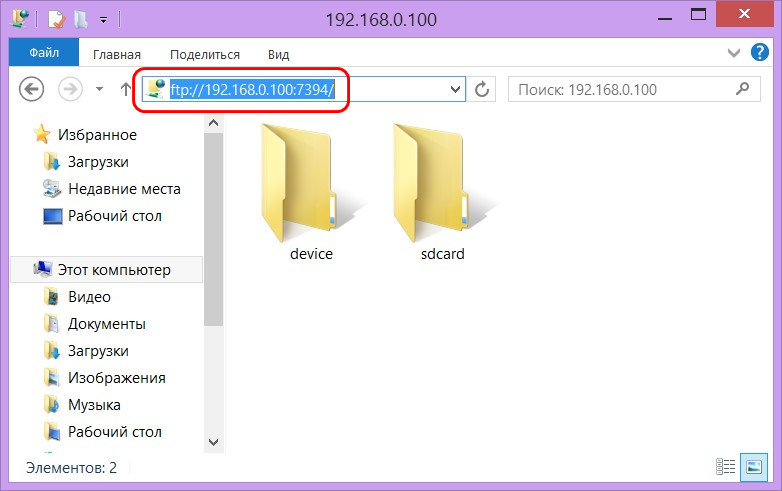

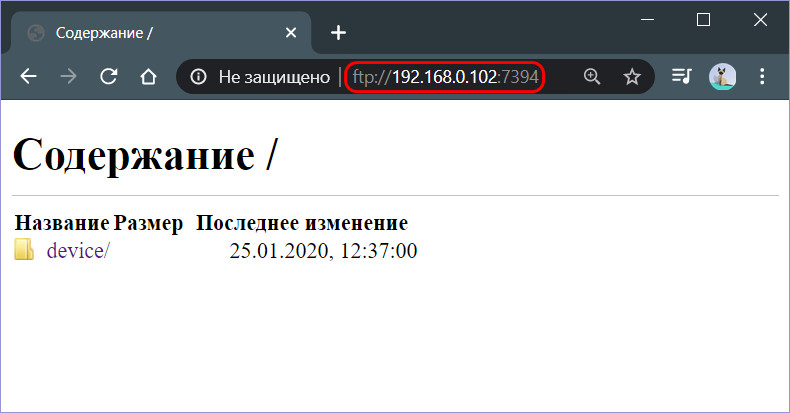

Для доступа же с компьютера к данным Android-устройства можно поднять на нём FTP-доступ. Рассмотрим, как всё это настраивается и подключается.

Если на нашем домашнем компьютере есть медиатека из подборок хороших фильмов, клипов и музыки на наш вкус, домашних фото, всё это мы можем воспроизводить на Android-устройстве. Находясь вдали от компьютера, но, естественно, будучи в зоне действия локальной сети. Для этого нужно, чтобы и компьютер, и Android-смартфон или планшет были подключены к одной локальной сети, например, обеспечиваемой домашним роутером. Ну и, конечно же, компьютер должен быть активен – не выключен, не погружен в сон или гибернацию. Мы сможем не только копировать и воспроизводить контент с компьютера, настроим доступ к его данным так, чтобы мы могли обмениваться файлами – перемещать в расшаренные папки компьютера файлы с Android-устройства и даже удалять в этих папках ненужное.

Первым делом нам необходимо внести нужные сетевые настройки в среде Windows.

Идём в панель управления, в раздел «Сеть и Интернет».

Нам нужен центр управления сетями.

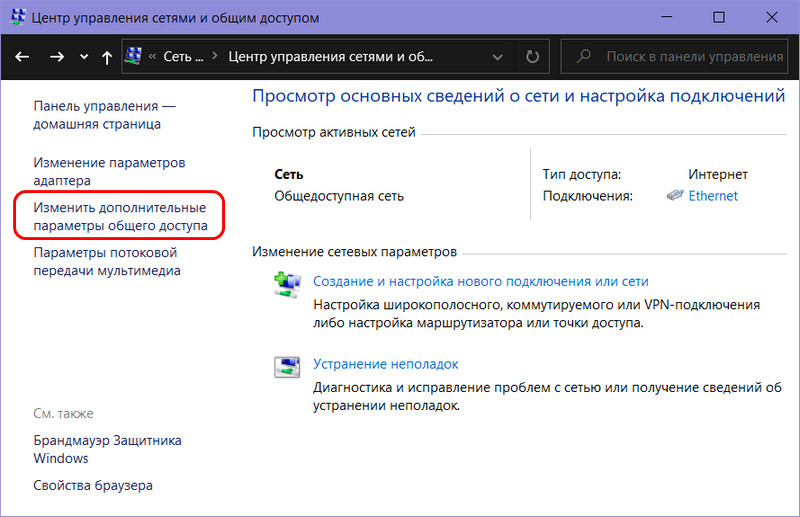

Кликаем опцию изменения доп/параметров общего доступа.

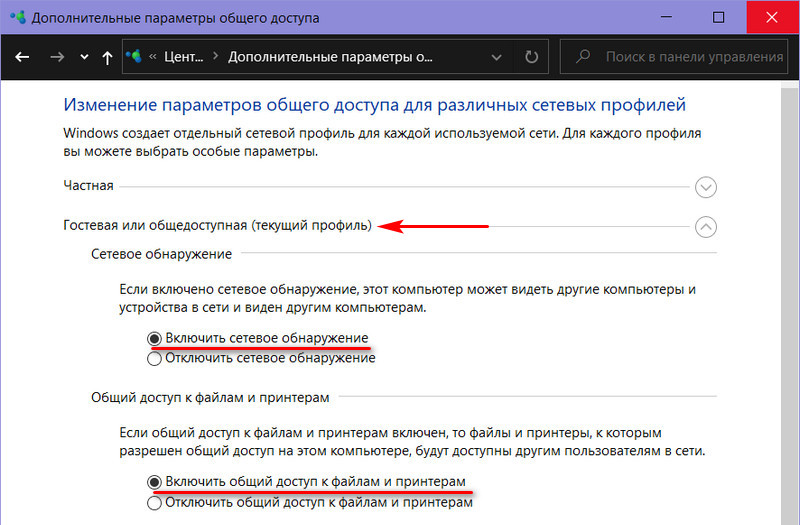

В профиле гостевой или общедоступной сети включаем сетевое обнаружение и общий доступ к файлам, как показано на скриншоте.

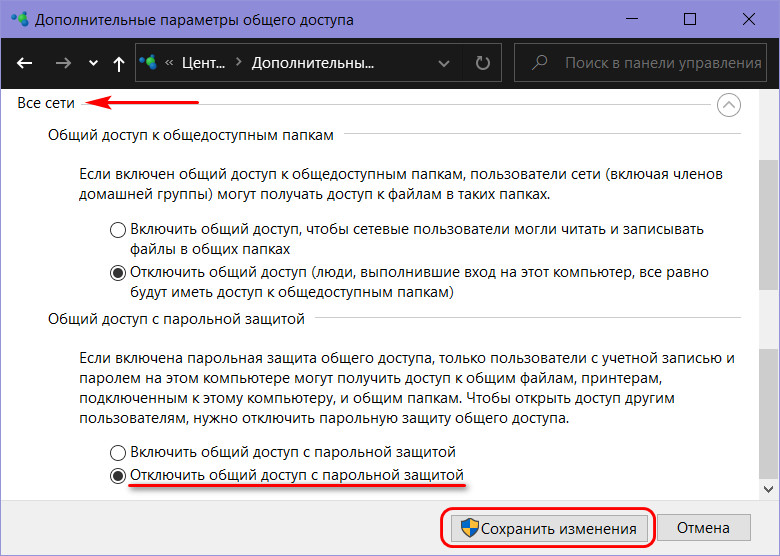

Далее в профиле всех сетей отключаем общий доступ с парольной защитой. И нажимаем кнопку сохранения изменений.

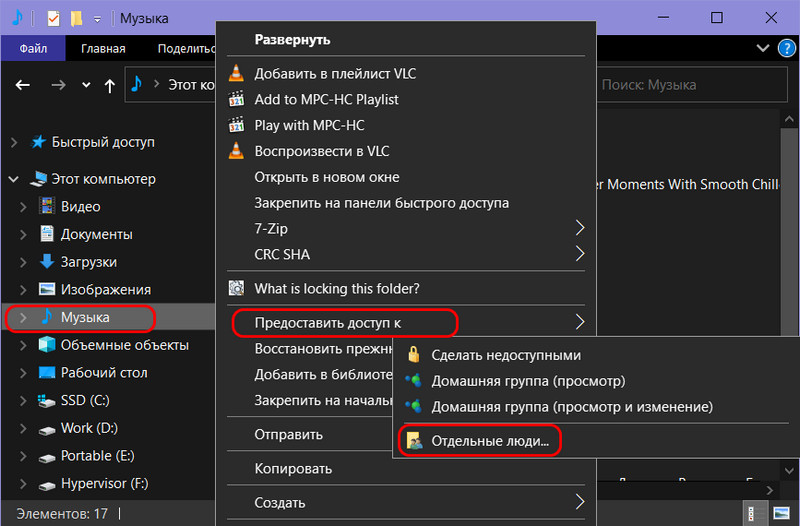

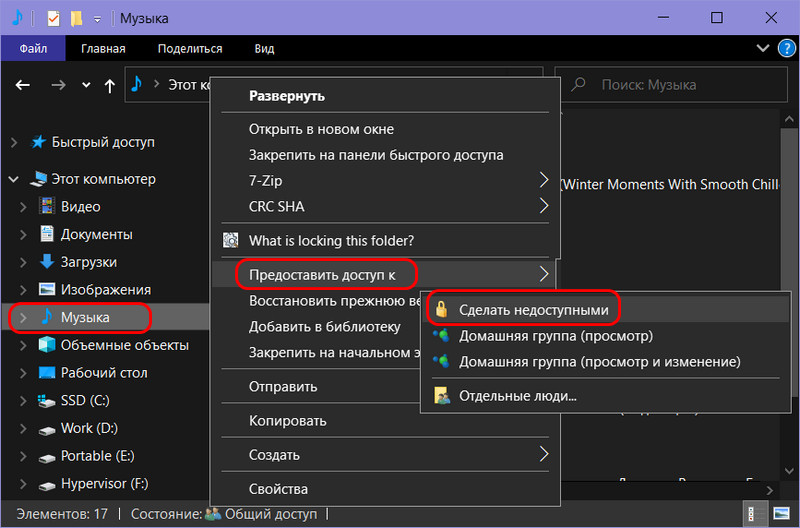

Следующий этап – расшаривание папок с содержимым, к которому мы хотим иметь доступ с Android-устройства, т.е. предоставление для этих папок общего доступа. Кликаем нужную папку в проводнике Windows, в контекстном меню выбираем пункт предоставления доступа, далее же указываем «Отдельные люди».

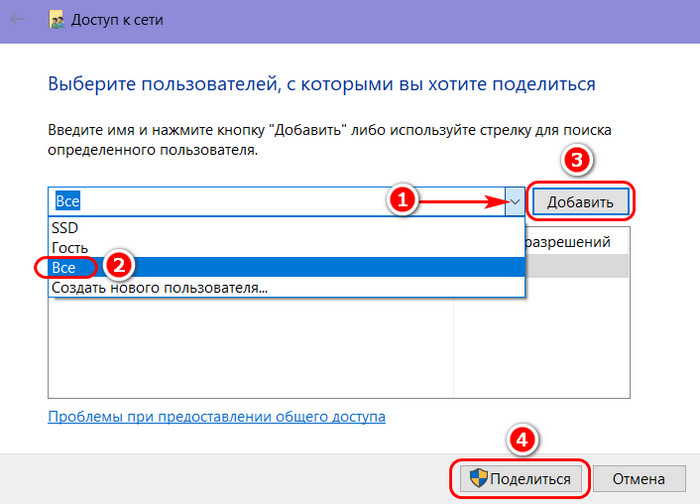

В окне настройки доступа к сети в выпадающем списке указываем «Все», жмём «Добавить», затем внизу «Поделиться».

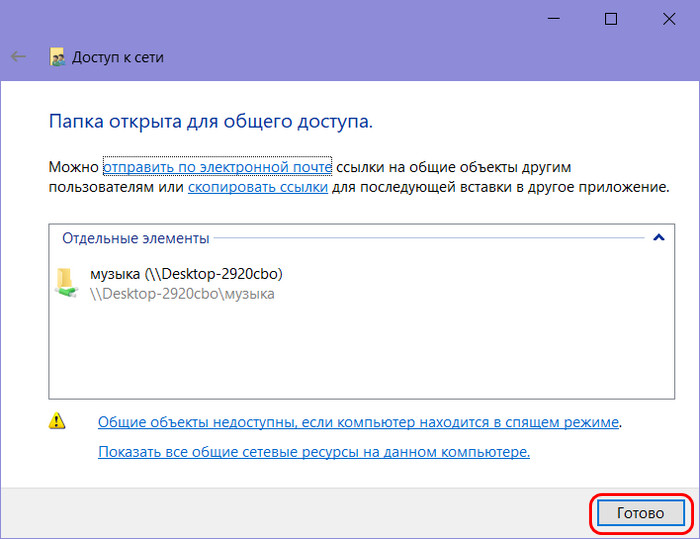

И – «Готово».

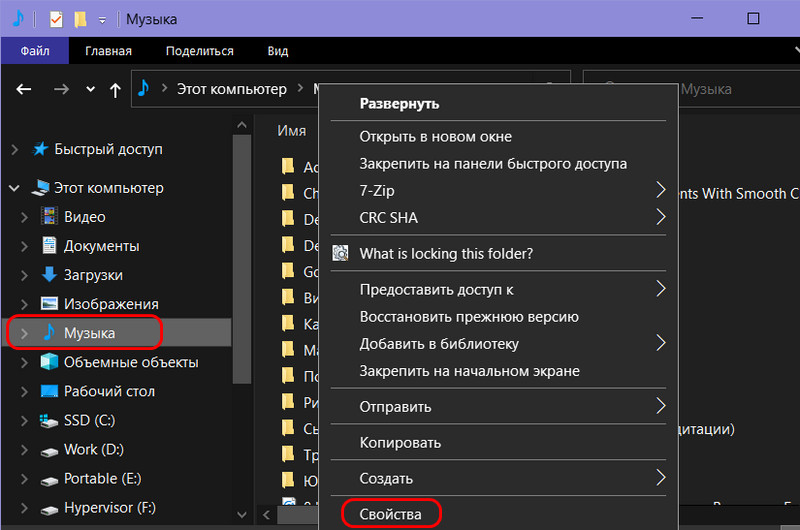

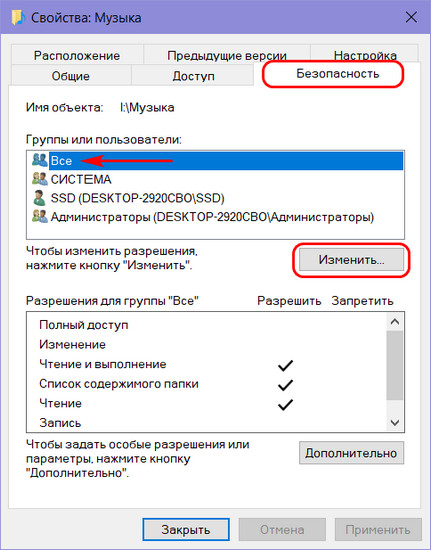

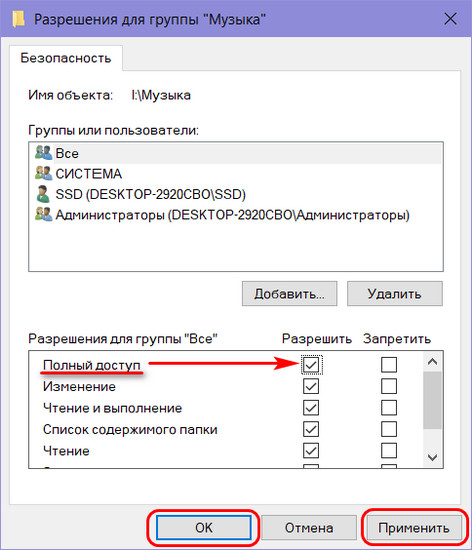

Если нужен доступ к файлам с компьютера по сети только в части их воспроизведения, на этом всё, больше никаких настроек вносить не нужно. Но для полного доступа с правом сетевых пользователей перемещать в расшаренную папку данные и удалять в ней существующие файлы необходимо ещё кое-что настроить. Идём в свойства расшаренной папки.

Во вкладке «Безопасность» кликаем группу «Все». Жмём «Изменить».

Ставим в блоке разрешений, в графе «Полный доступ» галочку в столбце «Разрешить». Далее нажимаем «Применить» и «Ок».

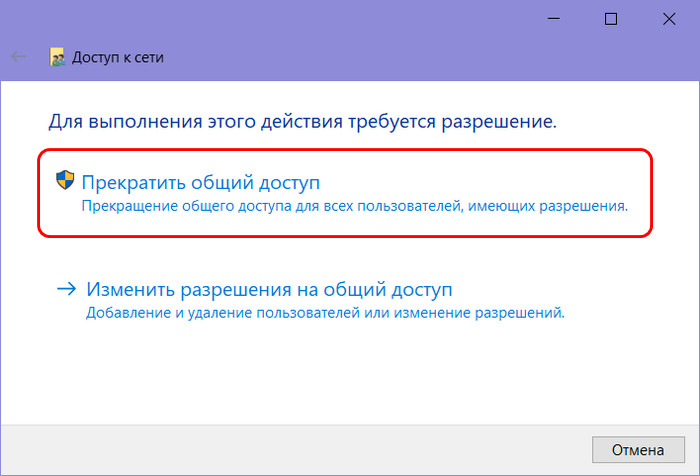

Теперь всё – полный доступ на управление данными в расшаренной папке предоставлен. Если доступ понадобится ограничить, проделываем обратные настройки в свойствах папки. А если вообще надо будет прекратить её расшаривание, тогда в контекстном меню в проводнике снова запускаем опцию предоставления доступа, но теперь уже выбираем пункт «Сделать недоступным».

И жмём «Прекратить общий доступ».

В этом приложении жмём иконку «Удалённые службы», далее – «Добавить удалённое место», далее – «Локальная сеть». После непродолжительного сканирования сети увидим наш компьютер. Жмём его.

Вводим имя пользователя компьютера, если есть, пароль, а если его нет, оставляем соответствующее поле пустым. Ставим галочку «Анонимный». Жмём «Ок». Далее увидим все расшаренные папки компьютера.

Ну и, соответственно, сможем получить доступ к их содержимому. В дальнейшем к контенту подключённого сетевого компьютера можем получить доступ оперативно, прямо в меню приложения.

FTP-доступ к содержимому Android-устройства на компьютере

Из родительских каталогов идём в любую папку памяти устройства и скачиваем оттуда файлы на компьютер.

Источник

Настройка VPN (L2TP/IPsec) для Android, iPhone и iPad. Бесплатные серверы VPN Gate

Содержание

Настройка VPN (L2TP/IPsec) для Android

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в мобильную операционную систему Android.

Предварительная конфигурация

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

Запуск VPN-подключения

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на сайт ipinfo.io, чтобы посмотреть глобальный IP-адрес.. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и использовать заблокированные приложения.

Настройка VPN (L2TP/IPsec) для iPhone, iPad

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate на iPhone / iPad с помощью L2TP/IPsec VPN клиента, встроенного в iOS.

Предварительная конфигурация

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

Запуск VPN-подключения

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на сайт ipinfo.io, чтобы посмотреть глобальный IP-адрес.. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и использовать заблокированные приложения.

Источник

Как подключиться к вашей работе VPN с помощью планшета Android

Вам не нужно идти в офис, чтобы быть продуктивным. Вам даже не нужен этот громоздкий ноутбук с Windows! Только с планшетом Android, стабильным интернет-соединением и частным VPN-соединением

Вы можете работать удаленно из любой точки мира.

Например, моя учетная запись VPN в университете предоставляет мне доступ к цифровым подпискам университетской библиотеки на дорогостоящие научные публикации. Это позволяет мне проводить исследования и чтения из дома или из любого из моих любимых общественных мест. VPN не только направляет меня непосредственно в университетскую сеть, но также обеспечивает частное и безопасное подключение к Интернету.

Пока любой бесплатный или платный VPN сервис

может защитить ваше соединение в общедоступной сети, ваша рабочая VPN также предоставит вам частный доступ к рабочей электронной почте, серверам, базам данных и многому другому. Ваш работодатель может даже потребовать от вас использовать VPN для удаленного входа в рабочие системы. После настройки VPN-подключения на планшете Android вы можете быстро войти в систему одним нажатием кнопки.

Вот как это все настроить!

Готовиться

Прежде чем мы углубимся в настройку VPN-клиента, давайте удостоверимся, что у вас есть все основные принципы.

Самое главное, вам понадобится Учетные данные для входа в VPN от вашего работодателя, включая URL-адрес VPN-сервера, ваше имя пользователя и пароль. Если у вас нет этой информации, обратитесь в свой ИТ-отдел и запросите данные VPN-сервера для безопасного удаленного входа.

Вы можете использовать любой Android-устройство, включая планшет, телефон или Kindle Fire, при условии, что он может работать в Google Play Store

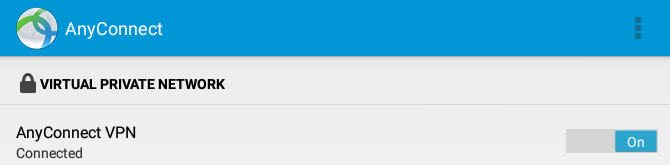

Наконец, вам понадобится VPN-клиент который работает на вашем устройстве Android. Мы рекомендуем AnyConnect, бесплатный VPN-клиент от Cisco Systems. Поскольку Cisco имеет отличную репутацию в области ИТ-сетей, весьма вероятно, что ваш работодатель также порекомендует этого клиента. Тем не менее, вы можете использовать другие клиенты Android VPN, если они позволяют настраивать пользовательское соединение.

Скачать: AnyConnect (бесплатно)

Подключение к VPN с планшета Android

Сначала установите VPN-клиент по вашему выбору. Мы продемонстрируем последующий процесс, используя AnyConnect.

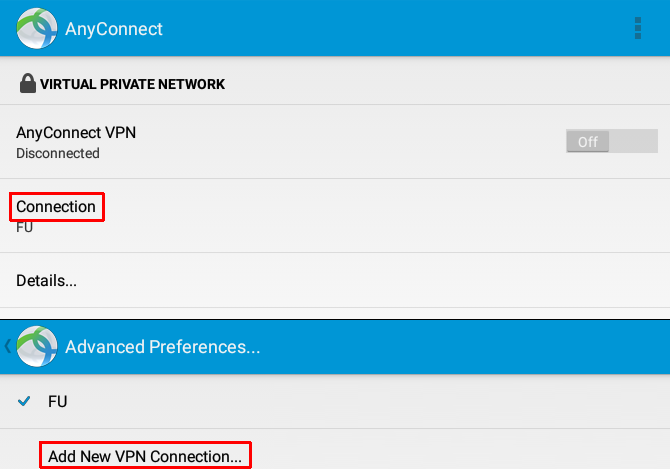

Настройте ваше VPN-соединение

При первом запуске AnyConnect вы увидите простой стартовый экран. Нажмите на соединение, откроется окно «Дополнительные настройки». Здесь нажмите Добавить новое VPN-соединение… Для настройки вашего VPN-соединения.

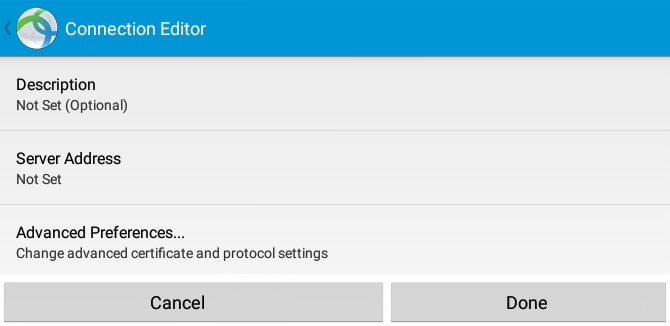

В Редакторе подключений добавьте Описание для вашего подключения (необязательно), добавьте Адрес сервера, и редактировать Расширенные настройки … (необязательный). Нажмите Готово когда вы ввели все необходимые данные.

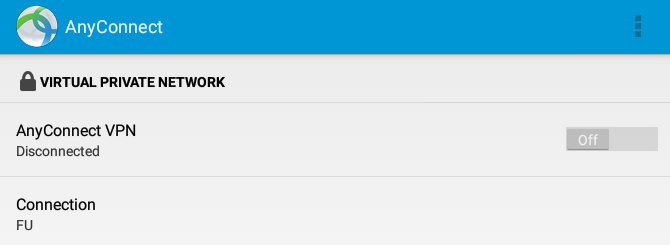

Теперь вы готовы подключиться к вашему VPN

, Обратите внимание, что если у вас установлено несколько соединений, вы можете открыть соединение список и выберите сервер, к которому вы хотите подключиться.

Подключитесь к вашему VPN

На начальном экране AnyConnect просто переключите AnyConnect VPN ползунок от Off до На нажав на нее.

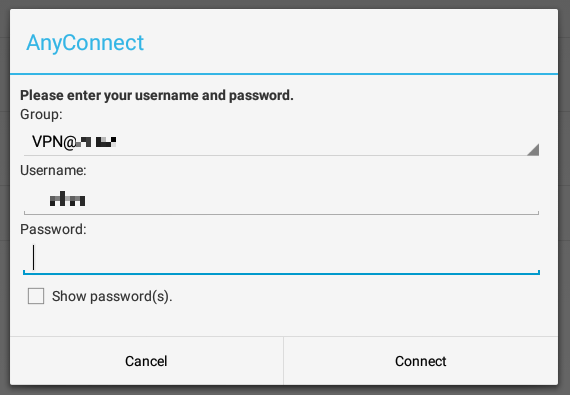

AnyConnect соединится с сервером и запросит у вас ваши учетные данные для входа.

Как только вы нажмете соединять подтвердить ваш имя пользователя а также пароль, AnyConnect установит ваше безопасное соединение, и статус изменится на На.

И это все, что нужно для подключения планшета Android к сети вашей компании.

Использование VPN для удаленной работы

На этом этапе вы можете использовать любое приложение, которое позволяет вам пинговать один из компьютеров или серверов в вашей сети. Давайте рассмотрим два наиболее распространенных варианта.

Проверка вашей рабочей электронной почты

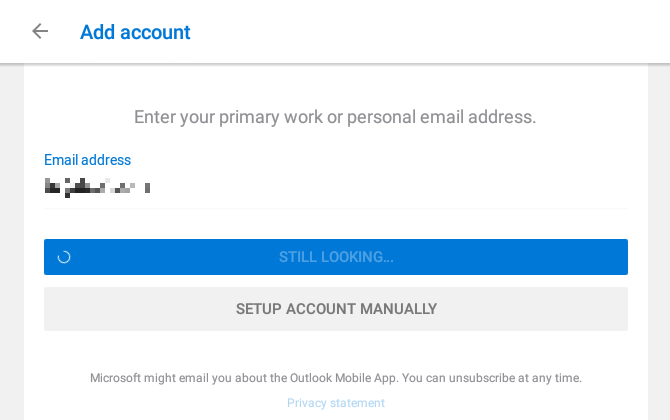

Конечно, главная причина, по которой большинство людей хотят подключиться, — это просто проверить рабочую электронную почту. Все, что вам нужно для этого — это почтовый клиент, который позволит вам подключиться к вашему рабочему серверу Exchange. Хотя многие приложения могут это делать, большинство людей используют Outlook.

Мобильная версия Microsoft Outlook предоставит вам практически полный доступ к вашей рабочей электронной почте, вашему календарю и всем вашим контактам. Приложение бесплатно и доступно для Android версии 4.0.3 и выше.

Скачать: Microsoft Outlook (бесплатно)

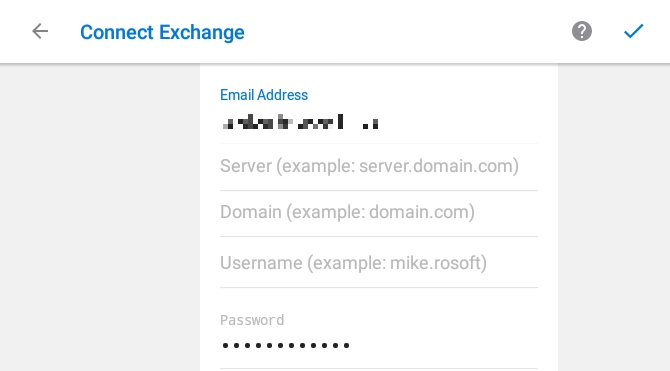

Когда вы впервые запускаете приложение, вы должны настроить свою рабочую учетную запись Outlook. Нажмите Начать, введите свой Адрес электронной почты, и выберите Продолжить. Если Outlook не распознает домен электронной почты, вы можете выбрать Настройка учетной записи вручную. в Выберите тип аккаунта В этом окне вы можете выбрать между Office 365, Outlook, Exchange и несколькими другими типами учетных записей.

Если у вас есть обмен адрес электронной почты, введите свой обычный пароль и нажмите Показать дополнительные настройки при необходимости ввести данные о сервере, домене и имени пользователя.

После того, как вы ввели правильную информацию и свои учетные данные, вы должны увидеть свою знакомую учетную запись Outlook. Поздравляем! Теперь вы подключены к своей рабочей электронной почте.